1. Изобретение относится к информационным системам и устройствам защиты информации от несанкционированного доступа.

2. Необходимо отметить, что основные свойства и функциональные характеристики информационных систем и устройств защиты информации в большей степени определяется свойствами и параметрами используемых запоминающих устройств.

Используемые в настоящее время и проектируемые традиционные носители информации: магнитные, изготовленные на базе магнитных материалов, и электронные, изготовленные на базе полевых транзисторов с изолированным затвором, обладают общим недостатком: низкая стойкость к внешним воздействиям (магнитные поля, электрические поля, радиационное воздействие и др.), и запись, стирание и хранение информации в них производится в двоичной системе счисления. Последнее является причиной большого разнообразия способов сканирования хранимой информации. Мы являемся свидетелями соревновательной борьбы двух сторон: изготовителей информационных устройств, которые непрерывно усложняют и совершенствуют защиту хранимой информации от несанкционированного доступа, (см., например, Черепнев М.А. Криптографические протоколы. Издательство Центра прикладных исследований при механико-математическом факультете МГУ, М., 2006 г., в которой рассматривают и анализируют различные варианты несанкционированного доступа, «взлома» и борьбы с ним), и «взломщиков», которые также непрерывно и упорно усложняют и совершенствуют всевозможные способы несанкционированного доступа к секретной информации. Как известно, борьба продолжается с переменным успехом, а это свидетельствует о том, что проблема защиты информации от несанкционированного доступа является актуальной. Наиболее близкими являются изобретения, использующие устройства типа электронный замок - ключ для защиты от несанкционированного доступа. Общим для них является следующее: наличие в замке и в ключе запоминающих устройств, работа которых происходит в двоичной системе счисления; низкая стойкость запоминающих устройств к вышеперечисленным внешним воздействиям. В качестве прототипа выбрано изобретение (Бондаревский Ю.В., Волков Е.В., Попов В.Г. Электронное замковое устройство, патент РФ 2180386, 7 Е05В 49/00), у которого в замок и в ключ введены микроконтроллеры, имеющие два вида памяти: данных и программируемую, причем память данных содержит одинаковую для замка и ключа запись кодов, а программная память - различную для замка и ключа запись команд, выполняемых при отпирании или запирании. Предполагается, что память в замке и в ключе изготовлена на традиционных носителях информации. Отметим основные недостатки прототипа: запись, стирание и хранение информации производится в двоичной системе счисления, сканирование информации в замке (запись секретных кодов и запись команд для последовательного применения кодов) позволяет открыть замок, запоминающие устройства замка и ключа обладают низкой стойкостью к внешним воздействиям, что может быть причиной выхода замка из строя под воздействием, например, рентгеновского излучения от портативной рентгеновской установки.

Целью изобретения является повышение криптографической стойкости, т.е. стойкости к расшифрованию кода и к внешним воздействиям электронного кодового устройства, состоящего из замка и ключа.

Поставленная цель достигается тем, что в замке и в ключе записывают информацию в системах счисления с различными основаниями и в различных комбинациях из них, т.е. в смешанной системе счисления, используют свойства смешанной системы счисления, в запоминающих устройствах замка и ключа применяют резистивную матрицу памяти, работа которой основана на полярнозависимом электромассопереносе в кремнии.

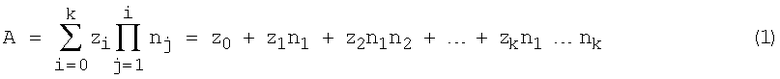

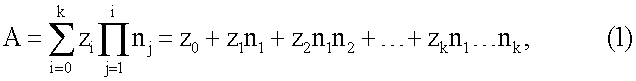

В первом способе в замке и в ключе записывают секретный код, для открывания замка проверяют, одинаковое или нет состояние любой i ячейки в ключе и в замке, составляют программу в запоминающем устройстве замка таким образом, что в случае совпадения состояний замок выполняет заранее определенный набор операций (открывается), если хотя бы в одной ячейке состояния не совпадают, то замок выполняет другой, также запланированный набор операций, после каждого совершившегося процесса открывания автоматически меняют секретный код, записанный в ключе и в замке по заранее заданной программе, причем следующее значение секретного кода определяют с участием генератора случайных чисел. Для определения секретного кода методом перебора вариантов совершают Кk операций, где К - число состояний одной ячейки памяти, a k - количество ячеек в матрице памяти запоминающего устройства. Во втором способе используют соотношение для смешанной системы счисления:

,

,

где А - число в десятичной системе счисления, (z0,z1,…zk) - запись этого числа в смешанной системе счисления, (n1,n2,…nk) - набор оснований смешанной системы счисления, k - количество ячеек в матрице памяти, в качестве секретного кода выбирают набор оснований смешанной системы счисления (n1,n2,…nk) и записывают его в запоминающем устройстве ключа, в запоминающее устройство замка записывают число А и его отображение в смешанной системе счисления (z0,z1,…zk), для открывания замка получают информацию секретного кода от ключа, вычисляют правую часть уравнения 1, в случае, если выполняется уравнение 1, замок выполняет заранее определенный набор операций (открывается), если же значение секретного кода не удовлетворяет уравнению 1, замок выполняет другой, также заранее определенный набор операций, после каждого совершившегося процесса открывания автоматически изменяют секретный код в ключе и соответствующие ему величины А и (z0,z1,…zk) в замке, причем следующее значение секретного кода в ключе и соответствующие ему величины в замке изменяют по заранее заданной программе с участием генератора случайных чисел. Для открывания замка методом перебора вариантов совершают К операций, если информация, хранящаяся в замке, сканирована (т.е. стала известна «взломщику»), то для открытия замка методом перебора вариантов в общем случае совершают не менее 2k операций.

Создают устройство повышенной стойкости к внешним воздействиям за счет того, что в запоминающих устройствах ключа и замка используют резистивную матрицу памяти, работа которой основана на полярнозависимом электромассопереносе в кремнии.

Осуществление изобретения

Осуществление способа создания электронного кодового устройства повышенной криптографической стойкости удобнее продемонстрировать при использовании в запоминающих устройствах замка и ключа резистивной матрицы памяти на основе полярнозависимого электромассопереноса в кремнии (Панфилов Б.А., Черепнев М.А., Панфилов Ю.Б. Электронные замки на основе смешанной системы счисления, реализованной с помощью резистивной матрицы памяти на базе полярнозависимого электромассопереноса в кремнии. Радиотехника и электроника, т.50, № 12, с.1523-1527), который заключается в протекании электронных процессов и полярнозависимого электромассопереноса вещества электродов в межэлектродном пространстве под действием соответствующих электрических импульсов. В результате происходит либо соединение электродов металлоподобной перемычкой, сформированной из сплава металла электрода и кремния, либо разъединение металлической связи за счет выведения материала перемычки из межэлектродного пространства, либо регулирование (подстройка) поперечного сечения, что эквивалентно регулированию сопротивления перемычки. Ресурс полного цикла переключений (формирование - разъединение металлической связи - формирование) порядка 104. Было обнаружено, что подстройку сопротивления перемычки можно производить как при формировании перемычки (Панфилов Б.А. Способ соединения в приборах на основе твердого тела. Патент РФ № 1311536. БИ, 1992, № 11, с.255.), так и у сформированных перемычек (Панфилов Б.А. Способ соединения электродов металлической перемычкой в твердотельных приборах. Патент РФ № 1389135. БИ, 1992, № 11, с.251), т.е. в процессе эксплуатации.

Перемычка расположена в объеме кремния на глубине нескольких микрон и имеет форму, близкую к цилиндрической. Необходимо подчеркнуть, что величина поперечного сечения является той информацией, которая хранится в каждой ячейке резистивной матрицы памяти. Это означает, что информация хранится энергонезависимо. Очевидно, что для разрушения или искажения записанной информации необходимо механически разрушить или сильно деформировать перемычку. Этого можно достигнуть либо при дозах внешних воздействий, в десятки, сотни и даже тысячи раз превышающих предельно допустимые дозы для традиционных носителей информации, либо за счет нагревания до температуры, превышающей температуру образования жидкой эвтектической фазы в системе металл электрода - кремний. Например, для сплава алюминий - кремний такая температура составляет 577°С. Тот факт, что перемычка находится в объеме кремния, дает основание утверждать, что записанная информация защищена от разрушительного воздействия внешней химически активной агрессивной среды.

На базе полярнозависимого электромассопереноса в кремнии изготовлена резистивная матрица памяти. В каждой ячейке матрицы находится элемент памяти с вышеизложенными основными свойствами. Из этого следует, что в каждой ячейке матрицы можно сформировать любое из нескольких (К) легкоразличимых состояний по сопротивлению и электрическим сигналом записывать, стирать, энергонезависимо хранить информацию в смешанной системе счисления.

Разработан и изготовлен программатор для записи одного из К легкоразличимых состояний по сопротивлению в любую ячейку резистивной матрицы памяти. Разработана и изготовлена на базе кремниевой планарно-интегральной технологии резистивная матрица памяти с организацией 8·8, на которой реализована запись информации в смешанной системе счисления.

Рассмотрим 1 способ. При k=64 и K=8 вероятность вскрыть замок равна 1/2192; при k=256 и K=8 вероятность вскрыть замок равна 1/2768. В последнем случае исходные значения можно охарактеризовать как легкореализуемые, а результат весьма удовлетворительный. Также легкореализуемыми являются значения k=1024 и К=32. Единственная, но весьма существенная слабость такого способа заключается в том, что при сканировании замка взломщик может получить информацию о том, что хранится в замке. А это секретный код для очередного открывания замка. Если сканирование информации из замка невозможно, то 1 способ становится привлекательным для многих весьма перспективных применений.

Рассмотрим 2 способ. При отсутствии сканирования замка здесь такие же численные результаты, как и в 1 способе. Если же произошло сканирование информации из замка, то необходимо совершить 2k операций для открывания замка. При k=1024 это сделать практически невозможно.

Анализ результатов применения способа создания электронного кодового устройства повышенной криптографической стойкости показывает, что:

1) предложен принципиально новый способ создания электронного охранного устройства.

2) Основными преимуществами предложенного способа являются: а) повышенная стойкость к расшифровке секретного кода методом перебора вариантов, при этом необходимо подчеркнуть, что с учетом совершенствования методов несанкционированного доступа к информационным системам и устройствам у предложенного способа имеется «солидный» запас прочности на будущее, заключающийся в том, что значение параметра К может быть увеличено до 100, а величина k может быть равна 103, 106, а если будет необходимость, то и еще больше; б) повышенная стойкость к внешним воздействиям, превышающая стойкость существующих устройств, изготовленных по известным способам, в десятки, сотни, тысячи раз; в) возможность нормального функционирования устройств, изготовленных на основе предлагаемого способа, при сканировании информации в замке; г) на основе предлагаемого способа возможно построение большого количества охранных устройств для различных отраслей народного хозяйства.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СИММЕТРИЧНОГО ШИФРОВАНИЯ НА ОСНОВЕ СМЕШАННОЙ СИСТЕМЫ СЧИСЛЕНИЯ | 2009 |

|

RU2429575C2 |

| СПОСОБ РЕГУЛИРОВАНИЯ СОПРОТИВЛЕНИЯ ТВЕРДОТЕЛЬНЫХ ПРИБОРОВ И РЕЗИСТИВНАЯ МАТРИЦА ПАМЯТИ НА ОСНОВЕ ПОЛЯРНОЗАВИСИМОГО ЭЛЕКТРОМАССОПЕРЕНОСА В КРЕМНИИ | 2010 |

|

RU2471264C2 |

| СПОСОБ ЭКСПЛУАТАЦИИ ЗАПИРАЮЩЕЙ СИСТЕМЫ И ЗАПИРАЮЩАЯ СИСТЕМА ДЛЯ ЭЛЕКТРОМЕХАНИЧЕСКИХ ЗАМКОВЫХ УСТРОЙСТВ | 2019 |

|

RU2740880C1 |

| ЗАПОРНОЕ УСТРОЙСТВО С КЛЮЧОМ | 2000 |

|

RU2237143C2 |

| СПОСОБ ЭКСПЛУАТАЦИИ ЗАПИРАЮЩЕЙ СИСТЕМЫ И ЗАПИРАЮЩАЯ СИСТЕМА ДЛЯ ЭЛЕКТРОМЕХАНИЧЕСКИХ ЗАМКОВЫХ УСТРОЙСТВ | 2019 |

|

RU2740823C1 |

| УСТРОЙСТВО КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ | 2011 |

|

RU2475838C1 |

| КОДОВАЯ ПАНЕЛЬ | 2006 |

|

RU2318967C1 |

| БЕЗОПАСНОЕ ХРАНЕНИЕ ДАННЫХ С ЗАЩИТОЙ ЦЕЛОСТНОСТИ | 2006 |

|

RU2399087C2 |

| КОДОВЫЙ МЕХАНИЗМ ЗАМКА | 1995 |

|

RU2104382C1 |

| СПОСОБ ЗАПИРАНИЯ И ОТПИРАНИЯ ЗАМКА И ЗАМОК ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2011 |

|

RU2474658C1 |

Изобретение относится к области защиты информации от несанкционированного доступа. Согласно первому способу в замке и в ключе записывают секретный код, для открывания замка проверяют, одинаковое или нет состояние любой i ячейки в ключе и в замке, составляют программу в запоминающем устройстве замка таким образом, что в случае совпадения состояний замок выполняет заранее определенный набор операций, если хотя бы в одной ячейке состояния не совпадают, то замок выполняет другой, также запланированный набор операций, после каждого совершившегося процесса открывания автоматически меняют секретный код, записанный в ключе и в замке по заранее заданной программе. Во втором способе используют соотношение для смешанной системы счисления. Изобретение позволяет повысить криптографическую стойкость. 2 н. и 2 з.п. ф-лы.

1. Способ создания электронного кодового устройства повышенной криптографической стойкости, включающий операции записи и стирания информации электрическим сигналом и ее энергонезависимого хранения в запоминающих устройствах электронного замка и ключа, отличающийся тем, что в замке и в ключе в смешанной системе счисления записывают один и тот же вариант информации, являющийся секретным кодом, выясняют, одинаковое или нет состояние любой i-й ячейки в ключе и в замке, составляют программу в запоминающем устройстве замка таким образом, что в случае совпадения состояний замок выполняет заранее определенный набор операций (открывается), если хотя бы в одном случае состояния не совпадают, то замок выполняет другой, также запланированный набор операций, меняют секретный код, записанный в ключе и в замке по заранее заданной программе, для определения секретного кода методом перебора вариантов совершают Kk операций, где K - число равновероятных состояний одной ячейки памяти, k - количество ячеек в матрице памяти.

2. Способ по п.1, отличающийся тем, что при использовании в запоминающих устройствах ключа и замка резистивной матрицы памяти, работа которой основана на полярнозависимом электромассопереносе в кремнии, создают устройство повышенной стойкости к внешним воздействиям (электромагнитное излучение, облучение элементарными частицами, температура, электрические и магнитные поля, внешние химически агрессивные среды и др.).

3. Способ создания электронного кодового устройства повышенной криптографической стойкости, включающий операции записи и стирания информации электрическим сигналом и ее энергонезависимого хранения в запоминающих устройствах электронного замка и ключа, отличающийся тем, что информацию записывают в смешанной системе счисления, при этом выполняется условие

где А - число в десятичной системе счисления, (z0,z1,…zk) - запись этого числа в смешанной системе счисления, (n1,n2,…nk) - набор оснований смешанной системы счисления, в качестве секретного кода выбирают набор оснований смешанной системы счисления (n1,n2…nk) и записывают его в запоминающем устройстве ключа, в запоминающее устройство замка записывают число А и его отображение в смешанной системе счисления (z0,z1,…zk), для открывания замка получают информацию секретного кода от ключа, вычисляют правую часть уравнения 1, в случае, если выполняется уравнение 1, замок выполняет заранее определенный набор операций (открывается), если же значение секретного кода не удовлетворяет уравнению 1, замок выполняет другой, также заранее определенный набор операций, после каждого совершившегося процесса открывания автоматически изменяют секретный код в ключе и соответствующие ему величины А и (z0,z1,…zk) в замке, причем следующее значение секретного кода в ключе и соответствующие ему величины в замке изменяют по заранее заданной программе, для открывания замка методом перебора вариантов совершают Kk операций, если информация, хранящаяся в замке, сканирована (т.е. стала известна «взломщику»), то для открытия замка методом перебора вариантов в общем случае совершают не менее 2k операций.

4. Способ по п.3, отличающийся тем, что при использовании в запоминающих устройствах ключа и замка резистивной матрицы памяти, работа которой основана на полярнозависимом электромассопереносе в кремнии, создают устройство повышенной стойкости к внешним воздействиям (электромагнитное излучение, облучение элементарными частицами, температура, электрические и магнитные поля, внешние химически агрессивные среды и др.).

| ЭЛЕКТРОННОЕ ЗАМКОВОЕ УСТРОЙСТВО | 2001 |

|

RU2180386C1 |

| Кодовый замок | 1987 |

|

SU1543434A1 |

| ЗАМОК | 2003 |

|

RU2247819C1 |

| US 4932228 A, 12.06.1990. | |||

Авторы

Даты

2009-06-10—Публикация

2006-06-30—Подача