Изобретение относится к способам защиты информации от несанкционированного доступа и может быть использовано в системах и устройствах защиты информации от несанкционированного доступа, в частности в устройствах симметричного шифрования. Симметричное шифрование [1] делится на поточное шифрование и блочное шифрование. Поточное шифрование используется в том случае, когда передача информации начинается и заканчивается в произвольные моменты времени. Единицей шифрования является один бит или один байт. При блочном шифровании шифруют целые блоки информации фиксированной длины. Блочное шифрование является той основой, на которой реализованы практически все симметричные системы шифрования. К настоящему времени сформировалась типичная схема блочного шифрования, которая заключается в следующем [2]:

1. Перед началом взаимодействия каждый из участников парной связи, Отправитель и Получатель, получает с помощью закрытого канала (у этой операции имеется несколько вариантов выполнения) одинаковый секретный ключ k, с помощью которого можно шифровать, а затем и расшифровывать информацию, записанную, например, в виде числа в позиционной (как правило, в двоичной) системе счисления.

2. Отправитель имеет исходное секретное сообщение А и перед ним поставлена задача передать информацию, содержащуюся в этом секретном сообщении, конфиденциально и без изменений (искажений) по незащищенному каналу Получателю.

3. Отправитель с помощью секретного ключа k преобразует А в щифртекст Ek(A)=С и по незащищенному каналу передает Получателю.

4. Получатель, используя тот же секретный ключ k, расшифровывает шифртекст С и получает исходное секретное сообщение Dk(C)=A.

5. Криптоаналитик на незащищенном канале скачивает шифртекст С, но не может его расшифровать, так как не имеет секретного ключа k.

6. Очевидно, что Отправитель и Получатель могут поменяться ролями.

7. Ключ шифрования представляет собой массив информации, с помощью которой можно изменять процесс и, следовательно, результат шифрования.

8. Охрана ключа или ключей от несанкционированного доступа является важной и ответственной задачей.

Блочный криптоалгоритм считается идеальным, если выполняются следующие условия В.А.Котельникова - К.Шеннона [2]:

1) ключ секретен; 2) длина ключа в битах не меньше длины сообщения; 3) ключ случаен; 4) ключ используется только один раз.

В современной научной литературе, посвященной симметричному шифрованию, приведены наиболее популярные криптоалгоритмы блочного шифрования, которые можно рассматривать как аналоги предлагаемого изобретения. Перечислим некоторые из них [1].

Алгоритм шифрования DES. Опубликован в 1977 г. Остается пока распространенным алгоритмом, используемом в системах защиты коммерческой информации. Построен в соответствии с методологией сети Фейстеля и состоит из чередующейся последовательности перестановок и подстановок.

Стандарт шифрования ГОСТ 28147-89. Предназначен для аппаратной и программной реализации, удовлетворяет криптографическим требованиям и не накладывает ограничений на степень секретности защищаемой информации. Алгоритм основан на преобразованиях и подстановках типа сети Фейстеля и считается очень стойким - в настоящее время для его раскрытия не предложено более эффективных методов, чем метод «грубой силы».

Американский стандарт шифрования AES. Относительно недавно (2000 г.) разработанный стандарт для замены DES. Из анализа вышеупомянутых трех самых популярных алгоритмов симметричного шифрования настоящего времени можно сделать вывод, что их функционирование происходит только в двоичной системе счисления и что в них заложены операции (действия) для выполнения условий В.А.Котельникова - К.Шеннона.

Из вышеизложенного можно заключить, что алгоритмы блочного симметричного шифрования и произведенные на их основе изобретения (см., например, патенты: RU 22262204 C1, H04L 9/00, Способ шифрования двоичной информации и устройство для осуществления способа; RU 2130641 C1, G06F 13/00, G09C 1/00, H04L 9/00, Способ и устройство защиты информации от несанкционированного доступа) обладают следующими принципиальными недостатками:

1. Наличие большого количества методических наработок по определению секретного ключа и по определению секретного сообщения без использования секретного ключа значительно облегчают задачу несанкционированного доступа к передаваемой секретной информации.

2. Недостаток разнообразия в алгоритмах симметричного шифрования (так как используются в основном различные вариации линейных преобразований и перестановок) может сказаться уже в ближайшее время вследствие бурного развития вычислительной техники и постоянного увеличения роста (т.е. увеличения с ускорением) скорости вычислений, которое в настоящий момент трудно предугадать и запланировать.

3. Процесс шифрования содержит большое количество операций. Например, для осуществления шифрования по алгоритму DES нужно: произвести начальную перестановку битов 64-битового блока; совершить 16 циклов (раундов) шифрования; произвести конечную перестановку битов. Процесс шифрования по другим алгоритмам содержит намного большее количество операций. Большое количество операций приводит к усложнению схем электронного обрамления, а следовательно, и к удорожанию аппаратуры, увеличивает вероятность сбоев, удлиняет процесс шифрования.

4. Запоминающие устройства с электрической записью и стиранием и с энергонезависимым хранением записанной информации, используемые в приборах шифрования, обладают, как правило, низкой стойкостью к внешним воздействиям.

5. Шифртекст в современных блочных алгоритмах шифрования обладает низкой плотностью записи информации, так как записан в двоичной системе счисления (любая цифра содержит 1 бит информации).

Прежде чем перейти к рассмотрению основного аналога (прототипа) предлагаемого изобретения рассмотрим работу (функционирование) электронного замка, состоящего из двух частей: собственно замка и ключа. В запоминающем устройстве ключа хранится информация секретного кода, которую передают по незащищенному каналу в замок. При этом в качестве секретного кода используют определенный набор последовательности оснований смешанной системы счисления. В запоминающем устройстве замка хранится запись числа А в позиционной системе счисления (например, в двоичной) и запись числа А в смешанной системе счисления, соответствующая рассматриваемому набору оснований в ключе. В замке имеется также информационное устройство, способное определить, подлинный ли это код, поступивший от ключа, а следовательно, подлинный ключ или нет. В случае если ключ подлинный, замок открывается; если выясняется что ключ ложный, замок совершает другие предусмотренные программой действия.

Исходя из этого рассмотрим «способ создания электронного кодового устройства повышенной криптографической стойкости (варианты)» 2-й вариант [3]. Анализируя формулу изобретения и описание этого изобретения, перечислим те операции, которые совершают в [3] и которые являются общими для предлагаемого изобретения.

- записывают и стирают информацию с энергонезависимым хранением;

- информацию записывают и сохраняют в смешанной системе счисления;

- используют свойства смешанной системы счисления;

- в качестве секретного кода используют определенный набор последовательности оснований смешанной системы счисления, т.е. выбирают набор оснований и выбирают их последовательность;

- для упрощения схемотехники электронного обрамления запоминающего устройства и хранения информации с повышенной стойкостью к внешним воздействиям используют в качестве запоминающих устройств резистивную матрицу памяти на основе полярнозависимого электромассопереноса в кремнии;

- для определения секретного кода методом «грубой силы», т.е. при использования только шифртекста, простым перебором возможных ключей и проверкой осмысленности полученного открытого текста совершают Кk операций, где К - количество равновероятных (с вероятностью равной 1) состояний, которые можно реализовать (записать) в любой ячейке резистивной матрицы памяти, k - количество ячеек в резистивной матрице памяти [4].

Вследствие такого большого количества совпадающих операций изобретение [3] был выбран главным аналогом, прототипом, предлагаемого изобретения «Способ симметричного шифрования на основе смешанной системы счисления».

Отметим основные недостатки прототипа. Использование перечисленных выше операций, их последовательность совершения в прототипе не позволяет сразу реализовать типичную схему симметричного блочного шифрования на основе смешанной системы счисления. Это объясняется тем, что требования к функционированию ключа и собственно замка в прототипе принципиально отличаются от требований, предъявляемых к функционированию Отправителя и Получателя в предлагаемом изобретении. Для достижения поставленной цели необходимо добавить новые операции и определить порядок выполнения всех операций во времени.

Целью изобретения является разработка способа симметричного шифрования на основе смешанной системы счисления с использованием впервые преобразования в виде перезаписи чисел из позиционной системы счисления в смешанную и наоборот.

Поставленная цель достигается тем, что совершают операции записи и стирания информации электрическим сигналом с энергонезависимым хранением в смешанной системе счисления предпочтительно в резистивную матрицу памяти на основе полярнозависимого электромассопереноса в кремнии, в которой имеется k однотипных ячеек и в каждой ячейке записывают любое из К состояний по сопротивлению с вероятностью, равной единице, сохраняющихся энергонезависимо при повышенном уровне внешних воздействий; при этом выполняется условие

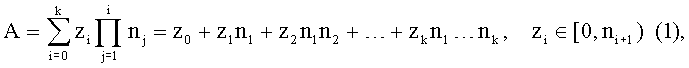

где А - секретное сообщение открытым текстом, записанное в виде числа в позиционной системе счисления, (z0, z1,…zk) - отображение числа А в смешанной системе счисления, (n1, n2…nk+1) - набор оснований смешанной системы счисления; используют в качестве секретного ключа нелинейного преобразования по формуле (1) определенный набор последовательности оснований смешанной системы счисления (т.е. выбирают набор оснований и выбирают их последовательность), производят передачу секретного ключа Отправителю и Получателю перед началом сеанса связи за счет использования закрытого канала, для шифрования используют перезапись (нелинейное преобразование) информации в смешанной системе счисления по формуле (1), при этом Отправитель для передачи секретного сообщения А Получателю использует секретный ключ и по соотношению (1) определяет шифртекст (z0, z1,…zk), передает шифртекст по незащищенному каналу Получателю, Получатель, зная секретный ключ и шифртекст по соотношению (1), вычисляет исходное секретное сообщение А; для повышения криптографической стойкости наряду (т.е. «до» и «после») с нелинейным преобразованием секретной информации (числа А) по формуле (1) производят линейные преобразования и перестановки, известные в алгоритмах блочного шифрования; при симметричном шифровании на основе смешанной системы счисления увеличивают плотность записи шифрованной информации в log2K по сравнению с передачей шифрованной информации в двоичной системе счисления в известных способах на основе двоичной системы счисления.

Технический результат заявленного способа симметричного шифрования на основе смешанной системы счисления заключается в том, что секретная информация (число А) зашифровывается с использованием впервые нелинейного преобразования числа из позиционной системы счисления в запись этого числа в смешанной системы счисления Отправителем своим секретным ключом и по незащищенному каналу в зашифрованном виде передается Получателю, который своим секретным ключом расшифровывает полученную информацию и получает секретное сообщение конфиденциально и без изменений и искажений. Для повышения криптографической стойкости наряду (т.е. «до» и «после») с нелинейным преобразованием числа А производят линейные преобразования и перестановки, известные в алгоритмах блочного шифрования. Увеличивают плотность записи шифрованной информации в log2K раз по сравнению с передачей шифрованной информации в двоичной системе счисления.

Необходимо подчеркнуть, что:

- исходное секретное сообщение содержит информацию, представляющую большую ценность для той или иной отрасли народного хозяйства, а может быть и для всей страны (секретная дипломатическая переписка, обмен коммерческой секретной информацией, тактические и стратегические задачи для воинских подразделений в мирное время и во время вооруженных конфликтов и др.) и ее разглашение приведет к серьезным материальным, а в некоторых случаях (например, в военном деле) к людским потерям;

- такая информация не подпадает под действие ст.1350 ГК РФ п.6 (решения, заключающиеся только в представлении информации), так как в нашем случае представленная информация не является объектом изобретения как таковым, а предназначена для непосредственного участия в работе технического средства и обеспечивает получение указанного результата, имеющего технический характер.

Осуществление изобретения.

Основываясь на формуле изобретения предлагаемого способа, рассмотрим в примерах его реализации последовательность действий над материальными объектами, условия проведения действий, используемые при этом материальные средства.

1. Рассмотрим операции записи и стирания информации электрическим сигналом с энергонезависимым хранением и с повышенной стойкостью к внешним воздействиям в резистивную матрицу памяти на основе полярнозависимого электромассопереноса в кремнии, в которой имеется k однотипных ячеек и в каждой ячейке записывают любое из К состояний по сопротивлению с вероятностью равной единице.

Полярнозависимый электромассоперенос в кремнии заключается в протекании электронных процессов и полярнозависимого электромассопереноса вещества электродов в межэлектродном пространстве под действием соответствующих электрических импульсов. В результате происходит либо соединение электродов металлоподобной перемычкой, сформированной из сплава металла электрода и кремния, либо разъединение металлической связи за счет выведения материала перемычки из межэлектродного пространства, либо регулирование (подстройка) поперечного сечения, что эквивалентно регулированию сопротивления перемычки. Ресурс полного цикла переключений (формирование - разъединение металлической связи - формирование) порядка 104. Было обнаружено, что подстройку сопротивления перемычки можно производить как при формировании перемычки [5], так и у сформированных перемычек [6], т.е. в процессе эксплуатации.

Перемычка расположена в объеме кремния на глубине нескольких микрон и имеет форму, близкую к цилиндрической. Необходимо подчеркнуть, что величина поперечного сечения является той информацией, которая хранится в каждой ячейке резистивной матрицы памяти. Это означает, что информация хранится энергонезависимо. Очевидно, что для разрушения или искажения записанной информации необходимо механически разрушить или сильно деформировать перемычку. Этого можно достигнуть либо при дозах внешних воздействий, в десятки, сотни и даже тысячи раз превышающих предельно допустимые дозы для традиционных носителей информации, либо за счет нагревания до температуры, превышающей температуру образования жидкой эвтектической фазы в системе металл электрода - кремний. Например, для сплава алюминий - кремний такая температура составляет 577°С. Тот факт, что перемычка находится в объеме кремния, дает основание утверждать, что записанная информация защищена от разрушительного воздействия внешней химически активной агрессивной среды.

На базе полярнозависимого электромассопереноса в кремнии изготовлена резистивная матрица памяти. В каждой ячейке матрицы находится элемент памяти с вышеизложенными основными свойствами. Из этого следует, что в каждой ячейке матрицы можно сформировать любое из нескольких (К) легкоразличимых состояний по сопротивлению с вероятностью, равной единице и электрическим сигналом записывать, стирать, энергонезависимо хранить информацию в смешанной системе счисления.

Смешанной системой счисления называется система, у которой основание варьируется [7]. Основанием смешанной системы счисления называется множество целых чисел больше 1, при этом последовательность целых чисел в основании может быть произвольной в зависимости от конкретных условий. В случае, когда все основания равны, получаем обычную позиционную систему. Основным соотношением для смешанной системы счисления является уравнение (1), которое связывает число в позиционной системе, набор оснований и отображение этого числа в смешанной системе счисления. В работе [4] проведен анализ уравнения (1) и приведены соотношения для определения отображения числа А в смешанной системе счисления:

где А - число в позиционной системе счисления с основанием n0,

(z0, z1, …zk) - отображение числа А в смешанной системе счисления,

(n1, n2, …nk+1) - набор оснований смешанной системы счисления.

Квадратными скобками обозначена целая часть.

2. Рассмотрим функционирование секретного ключа. Несомненно, что секретный ключ выполняет основную операцию при реализации предлагаемого изобретения - нелинейное преобразование числа в позиционной системе в запись числа в смешанной системе счисления. Ключ нелинейного преобразования по формуле (1) - набор оснований смешанной системы (n1, n2,… nk+1), можно определить с использованием только шифртекста простым перебором возможных ключей и проверкой осмысленности полученного открытого текста. Такой метод называется метод «грубой силы». Как упоминалось выше, в [4] показано, что для определения ключа нелинейного преобразования по уравнению (1) методом «грубой силы» необходимо совершить N=Кk операций и проверок осмысленности полученного текста, где К - количество равновероятных состояний по сопротивлению, любое из которых может быть записано в любой ячейке резистивной матрицы памяти с вероятностью, равной единице; k - количество ячеек в матрице. Если величина N≥2500, то можно не беспокоиться за безопасность криптосистемы (на сегодняшний день!) и продолжать использовать только преобразование секретным ключом, если же N<2500, то необходимо повысить криптографическую стойкости и для этого наряду (те «до» и «после») с нелинейным преобразованием числа А произвести линейные преобразования и перестановки, известные в алгоритмах блочного шифрования.

Рассмотрим пример. При k=64 и К=8 N=2192 необходимо повышать криптографическую стойкость; при k=256 и К=8 N=2768.

В последнем случае исходные значения можно охарактеризовать как легкореализуемые, а результат весьма удовлетворительный. Также легкореализуемыми являются значения k=1024 и К=32 N=25120.

3. Рассмотрим последовательность действий Отправителя и Получателя. Отправитель производит нелинейное преобразование числа А. Для этого с помощью уравнений (2) определяет шифртекст (z1, z2,… zk) и передает его по незащищенному каналу Получателю. Получатель, зная секретный ключ, совершает обратные действия и по уравнению (1) получает исходное секретное сообщение А.

4. Проведен численный эксперимент с целью сравнения скорости шифрования при помощи линейного преобразования и при помощи смешанной системы счисления. Результат показал, что скорость шифрования при помощи смешанной системы счисления больше. Анализ результатов применения способа симметричного шифрования на основе смешанной системы счисления показывает, что

1. Предложено принципиально новое нелинейное преобразования на основе смешанной системы счисления в способе симметричного шифрования на основе смешанной системы счисления.

2. Основными преимуществами предложенного способа являются:

а) повышенная стойкость к расшифровке секретного ключа методом перебора вариантов, при этом необходимо подчеркнуть, что с учетом совершенствования методов несанкционированного доступа к информационным системам и устройствам у предложенного способа имеется «солидный» запас прочности на будущее, заключающийся в том, что значение параметра К может быть увеличено до 512 и более, а величина k может быть равна 103, 106 а если будет необходимость, то и еще больше;

б) повышенная стойкость устройств симметричного шифрования, созданных на основе предлагаемого способа, к внешним воздействиям, превышающая стойкость существующих устройств, изготовленных по известным способам, в десятки, сотни, тысячи раз;

в) повышенная скорость шифрования по сравнению со способами шифрования на основе линейных преобразований и подстановок;

г) повышенная плотность записи шифрованной информации в смешанной системе счисления по сравнению с шифртекстом в двоичной системе счисления в log2K раз.

Литература

1. Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства./ - М.: ДМК Пресс, 2008.

2. Панфилов Б.А., Черепнев М.А. Симметричная система шифрования на основе смешанной системы счисления. - Радиотехника и электроника, т.53, №10, с.1314-1316.

3. Панфилов Б.А., Черепнев М.А., Панфилов Ю.Б. Способ создания электронного кодового устройства повышенной криптографической стойкости (варианты). Патент РФ №2356082. Бюллетень «Изобретения. Товарные знаки». 2009 г., вып.16, с.885-886.

4. Панфилов Б.А., Черепнев М.А., Панфилов Ю.Б. Электронные замки на основе смешанной системы счисления, реализованной с помощью резистивной матрицы памяти на базе полярнозависимого электромассопереноса в кремнии. Радиотехника и электроника, 2005, Т. 12, с.1523.

5. Панфилов Б.А. Способ соединения в приборах на основе твердого тела. Патент РФ №1311536. Бюллетень изобретений, 1992, №11, с.255.

6. Панфилов Б.А. Способ соединения электродов металлической перемычкой в твердотельных приборах. Патент РФ №1389135. Бюллетень изобретений, 1992, №11, с.251.

7. Ноден П., Китте К. Алгебраическая алгоритмика. - М.: Мир, 1999, с.426.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ СОЗДАНИЯ ЭЛЕКТРОННОГО КОДОВОГО УСТРОЙСТВА ПОВЫШЕННОЙ КРИПТОГРАФИЧЕСКОЙ СТОЙКОСТИ (ВАРИАНТЫ) | 2006 |

|

RU2358082C2 |

| СПОСОБ РЕГУЛИРОВАНИЯ СОПРОТИВЛЕНИЯ ТВЕРДОТЕЛЬНЫХ ПРИБОРОВ И РЕЗИСТИВНАЯ МАТРИЦА ПАМЯТИ НА ОСНОВЕ ПОЛЯРНОЗАВИСИМОГО ЭЛЕКТРОМАССОПЕРЕНОСА В КРЕМНИИ | 2010 |

|

RU2471264C2 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| Повышение неоднозначности | 2016 |

|

RU2737917C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| СПОСОБ ФОРМИРОВАНИЯ ПЕРЕМЕННОГО КЛЮЧА ДЛЯ БЛОЧНОГО ШИФРОВАНИЯ И ПЕРЕДАЧИ ШИФРОВАННЫХ ДАННЫХ | 2010 |

|

RU2459367C2 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| СПОСОБ БЛОЧНОГО ШИФРОВАНИЯ СООБЩЕНИЙ И ПЕРЕДАЧИ ШИФРОВАННЫХ ДАННЫХ С ЗАКРЫТЫМ КЛЮЧОМ | 2011 |

|

RU2481715C1 |

| СПОСОБ И УСТРОЙСТВО ОБЕСПЕЧЕНИЯ ПОМЕХОУСТОЙЧИВОСТИ ОБРАБОТКИ ДАННЫХ НА ОСНОВЕ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2022 |

|

RU2787941C1 |

Изобретение относится к защите информации от несанкционированного доступа, а именно к способу симметричного шифрования на основе смешанной системы счисления. Техническим результатом является: а) повышенная стойкость к определению секретного ключа методом перебора вариантов, б) повышенная скорость шифрования. Технический результат достигается тем, что согласно заявленному способу используют секретный ключ, являющийся набором оснований смешанной системы счисления, для получения шифртекста сообщения путем нелинейного преобразования информации в смешанной системе счисления. Затем Отправитель передает шифртекст по незащищенному каналу Получателю, а Получатель, зная секретный ключ и шифртекст, вычисляет исходное сообщение. При этом секретный ключ передают Отправителю и Получателю по закрытому каналу перед началом сеанса связи.

Способ симметричного шифрования на основе смешанной системы счисления, включающий: операции записи и стирания информации электрическим сигналом в смешанной системе счисления предпочтительно в резистивную матрицу памяти на основе полярнозависимого электромассопереноса в кремнии, в которой имеется k однотипных ячеек, и в каждой ячейке записывают любое из К равновероятных состояний по сопротивлению с энергонезависимым хранением при повышенном уровне внешних воздействий; при этом выполняется условие

где число А - секретное сообщение, открытым текстом записанное в позиционной системе счисления; (z0, z1,… zk) - запись числа А в смешанной системе счисления, являющаяся шифртекстом; (n1, n2,… nk+1) - набор оснований смешанной системы счисления; использование в качестве секретного ключа нелинейного преобразования по формуле (1) определенного набора последовательности оснований смешанной системы счисления (т.е. выбирают набор оснований и выбирают их последовательность); передачу секретного ключа Отправителю и Получателю перед началом сеанса связи за счет использования закрытого канала, отличающийся тем, что для шифрования используют перезапись (нелинейное преобразование) информации в смешанной системе счисления по формуле (1), при этом Отправитель для передачи секретного сообщения А Получателю использует секретный ключ и по соотношению (1) определяет шифртекст (z0, z1,… zk), передает шифртекст по незащищенному каналу Получателю, Получатель, зная секретный ключ и шифртекст по соотношению (1), вычисляет исходное секретное сообщение А; для повышения криптографической стойкости наряду (т.е. и «до» и «после») с нелинейным преобразованием секретной информации (числа А) по формуле (1) производят линейные преобразования и перестановки, известные в схемах блочного шифрования; увеличивают плотность записи шифрованной информации в log2K раз по сравнению с передачей шифрованной информации в двоичной системе счисления.

| RU 2006123305 А, 20.01.2008 | |||

| WO 2009052385 A1, 23.04.2009 | |||

| СПОСОБ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ В БОЛЬШОЙ ТЕРРИТОРИАЛЬНО РАЗНЕСЕННОЙ СИСТЕМЕ | 2004 |

|

RU2273877C1 |

| WO 2004028077 A1, 01.04.2004 | |||

| ЭЛЕМЕНТ ПАМЯТИ С МЕХАНИЗМОМ УПРАВЛЕНИЯ ЭНЕРГИЕЙ | 1998 |

|

RU2214009C2 |

| ШНАЙЕР Б | |||

| Прикладная криптография | |||

| Протоколы, алгоритмы, исходные тексты на языке Си, ТРИУМФ, 2002. | |||

Авторы

Даты

2011-09-20—Публикация

2009-04-30—Подача