Изобретение относится к способу и устройству для проверки, исходят ли данные услуги, передаваемые от предоставляющего услуги сетевого узла через коммуникационную сеть на коммуникационное оконечное устройство, из заслуживающего доверие источника.

Документ D1 (MBMS Security Rapporteur: “Latest Version of MBMS TS (33.246v0.2.1)” 3GPP TSG SA WG3 Security - S3, 30, [online] 10 October 2003 (2003-10-10), XP002315613 Povoa De Varzim, Portugal) описывает процедуры защиты мультимедийных услуг широковещательной передачи/групповой передачи (MBMS) для системы стандарта 3GPP (UTRAN и GERAN). Услуга MBMS представляет собой услугу, которая обеспечивается через сеть GPRS и может передавать самые различные приложения. Применяемые методы защиты могут зависеть от приложения, которое передается с помощью услуги MBMS.

Документ D2 (Arkko J., et al.: “MIKEY: Multimedia Internet KEYing” IETF, Draft, June 2003 (2003-06), XP015002814) описывает протокол защиты для мультимедийного приложения реального времени. Для того чтобы могла быть обеспечена поддержка этого протокола, существует необходимость в решении по управлению ключами. Предлагается схема управления ключами для приложений реального времени (как для одноранговых передач, так и для групповых передач), которая функционирует во взаимосвязи с протоколами SIP и RTSP. Частично также применяется протокол SRTP.

В случае услуг, в частности так называемых мультимедийных услуг, в коммуникационной сети, как, например, мультимедийной услуги MBMS, загрузки видео- и аудиоданных, данных изображений и игровых данных и т.д., не может гарантироваться, что к этим услугам имеют доступ только те пользователи, которые оплатили их. В случае мультимедийных услуг данные услуги посылаются на множество приемников группы пользователей. Доступ к таким услугам или данным, например видеоданным, может регулироваться таким образом, что только пользователи, которые могут генерировать ключ сеанса для дешифрования данных, также могут использовать данные. Подобный метод заключается в том, что ключ доступа (ключ BAK = Ключ доступа к широковещательной передаче) защищенным образом передается на идентификационную карту (смарт-карту) пользователя. Идентификационная карта может представлять собой, например, SIM (Модуль идентификации абонента) -карту, USIM (Универсальный модуль идентификации абонента) -карту и т.п.

Если пользователь хотел бы использовать данные услуги, то с применением ключа доступа на идентификационной карте и случайного числа генерируется ключ сеанса. Ключи сеанса используются в коммуникационном оконечном устройстве пользователя. При этом коммуникационное оконечное устройство представляет собой оконечное устройство мобильной связи, портативное устройство, мобильный компьютер и т.п. Ключ доступа защищенным способом хранится на идентификационной карте и остается исключительно на этой карте. Случайное число содержится в передаваемых данных и обеспечивает возможность быстрой генерации ключа сеанса. Представленный способ генерации ключа сеанса, в общем случае, не имеет возможности проверять, исходят ли, с одной стороны, принимаемые данные, а с другой стороны, случайное число для генерации ключа сеанса из заслуживающего доверия источника или от предоставляющего услугу сетевого узла.

После того как могут быть генерированы одинаковые ключи сеанса для множества потенциально не являющихся доверительными пользователей с оконечными устройствами для использования данных услуги, может обеспечиваться только то, что этими ключами может гарантироваться только не полностью определенная защита целостности, что данные услуги исходят от одного из членов группы, а именно от того, который получил ключ доступа. Такой способ предусматривает, что все пользователи в группе являются заслуживающими доверия. Если, однако, ключи сеанса распределяются злоумышленным пользователем извне группы, то источник аутентификации и установка услуги для распределения злоумышленного или измененного контента могут фальсифицироваться. Так, например, может произойти то, что злоумышленник с коммуникационным оконечным устройством записывает ключ сеанса и случайное число, относящиеся к выданным данным услуги, и передает эту информацию далее на являющийся доверительным источник, который затем намеревается использовать эту информацию совместно со злоумышленным контентом. Не являющийся доверительным источник мог бы в этом случае предложить услугу, выдавая себя за базовую станцию (BTS) или сетевой контроллер радиосвязи (RNC). Не являющийся доверительным источник использует при этом некоторое «слабое звено» коммуникационной сети или типовые характеристики поддерживаемой услуги. Так, например, пользователь мобильной связи стандарта UMTS имеет возможность принимать данные услуги в режиме RRC-IDLE, что означает, что коммуникационное оконечное устройство не обязано соединяться с сетью посредством аутентифицированного двухточечного соединения. Другим примером мог быть случай, когда злоумышленный пользователь коммуникационного оконечного устройства начинает вычислять множество ключей сеанса на основе собственных случайных чисел непосредственно перед началом текущей услуги. Вычисление ключей сеанса может инициироваться получением ключа доступа на идентификационной карте. Тем самым не являющийся доверительным источник может начать посылку данных перед началом посылки данных услугой. Риск таких атак возрастает с увеличением числа потенциальных пользователей услуги. Так, например, во время футбольного матча зрители, которые хотели бы получать в этот момент информацию о результатах других игр, информируются ложным контентом.

В спецификации 3GPP TS 33.246 (3G Security; Security of Multimedia Broadcast/Multicast Service (MBMS) Release 6) обсуждены требования к защите целостности для данных услуги. Однако этот документ приходит к выводу, что не являющиеся доверительными пользователи делают невозможной гарантию для защиты целостности, которая базируется на ключе сеанса, который сохранен в коммуникационном оконечном устройстве, поскольку, как показано выше, пользователи могут действовать как источники данных. Мероприятия по защите целостности данных услуги в коммуникационной сети имеют дополнительно негативные влияния на параметр качества обслуживания (QoS), так как каждая битовая ошибка остатка в принимаемых данных на стороне приложения приведет к уменьшению пакетов данных из-за отсутствия проверки целостности. С применением защиты целостности в коммуникационной сети необходимо обращаться весьма осторожно. Кроме того, до сих пор не задумывались о селективной защите для ключа сеанса/случайного числа (RAND). Причина этого могла бы состоять в том, что здесь нельзя установить предполагаемой угрозы. Предложение для аутентификации источника при услугах групповой передачи, однако без применения идентификационной карты, представлено в проекте IETF на http://www/ietf.org/internet-drafts/draft-ietf-msec-tesla-intro-01.txt.

Задача настоящего изобретения заключается в том, чтобы предложить простую и эффективную защиту целостности и актуализацию ключей сеанса для принимаемых данных услуг.

Эта задача в соответствии с изобретением решается, соответственно, совокупностями признаков независимых пунктов формулы изобретения. Дальнейшие развития изобретения приведены в зависимых пунктах формулы изобретения.

Ключи доступа для дешифрования или генерации ключей сеанса могут надежным образом сохраняться на идентификационной карте ввиду физической защищенности такой карты.

Прежде всего сетевой узел, предоставляющий услуги, передает через коммуникационную сеть ключ доступа и значение последовательности в коммуникационное оконечное устройство. Это может осуществляться с помощью защищенного соединения. Значение последовательности при этом является числовым значением или отсчетом счетчика, который при каждой передаче может производить дальнейший отсчет. Ключи доступа и значения последовательности сохраняются на идентификационной карте. При инициировании услуги сетевой узел, предоставляющий услуги, вычисляет значение достоверности. Сетевой узел, предоставляющий услуги, может представлять собой сервер предоставления услуг или подобный сетевой узел в коммуникационной сети. Это значение достоверности вычисляется из случайного числа, последующего значения последовательности (предпочтительно большего, чем значение последовательности, сохраненное на идентификационной карте), ключа доступа и, предпочтительно, с применением зашифрованной хеш-функции. Подлежащие передаче данные зашифровываются с применением ключа сеанса, генерированного сетевым узлом предоставления услуг. Вместе с зашифрованными данными затем значение достоверности, случайное число, последующее значение последовательности и идентификация ключа доступа для корректной адресации подлежащего применению ключа доступа может пересылаться на, по меньшей мере, одно коммуникационное оконечное устройство. При приеме данных с указанными значениями содержащиеся в них значения пересылаются принимающим коммуникационным устройством далее на идентификационную карту. Идентификационная карта вычисляет с применением последующего значения последовательности ключа доступа, а также случайного числа, посланного предоставляющим услуги сетевым узлом, собственное значение достоверности с применением той же функции, которая применялась предоставляющим услуги сетевым узлом для вычисления его значения достоверности. После вычисления оба значения достоверности сравниваются идентификационной картой. Если это значение идентично, то выдается положительный результат сравнения. Также сохраненное на идентификационной карте и принятое от предоставляющего услуги сетевого узла значение последовательности сравниваются друг с другом. Если принятое значение последовательности больше, чем значение, сохраненное на идентификационной карте, то выдается положительный результат сравнения. Генерированный идентификационной картой ключ сеанса затем пересылается на коммуникационное оконечное устройство, если оба результата сравнения положительны. Преимущество настоящего изобретения состоит в том, что можно просто и эффективно проверять, являются ли случайное число и значение последовательности действительными и обновленными. Кроме того, изобретение никоим образом не влияет на качество услуги (QoS), так как защищается только генерация ключа сеанса. Наконец, с помощью данной схемы может гарантироваться то, что данные услуги могут исходить только из заслуживающего доверия источника. Предложенное решение может быть реализовано в различных средах с самыми различными услугами.

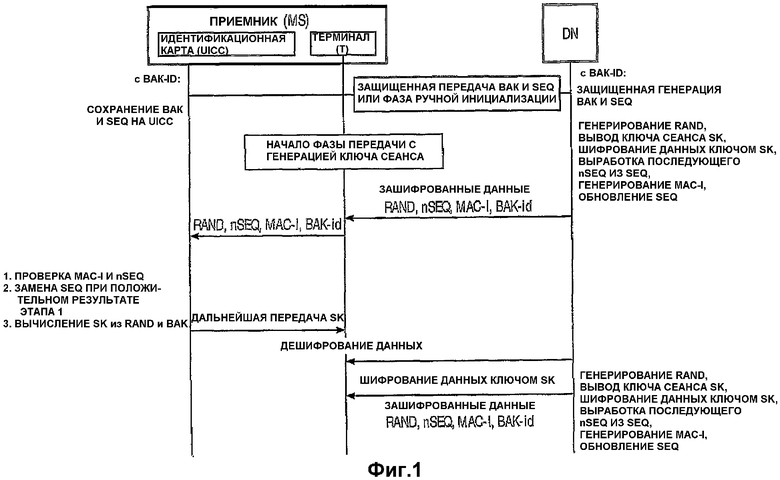

Изобретение далее поясняется на примере осуществления, представленном на чертежах, на которых показано следующее:

Фиг. 1 - блок-схема соответствующей изобретению процедуры приема данных услуги,

Фиг. 2 - расчет и сравнение значений достоверности,

Фиг. 3 - блок-схема процедуры сравнения значений последовательности,

Фиг. 4 - упрощенное представление идентификационной карты с элементом памяти,

Фиг. 5 - упрощенное представление сетевого узла, предоставляющего услуги.

На фиг. 1 показано, что на первом этапе, по меньшей мере, один ключ доступа (BAK) и значение последовательности SEQ от предоставляющего услуги сетевого узла DN передаются на идентификационную карту UICC для сохранения. Ключ доступа имеет идентификацию ключа доступа, которая позже используется для адресации соответствующего услуге ключа доступа на идентификационной карте. Коммуникационное оконечное устройство MS может представлять собой оконечное устройство мобильной связи, портативное устройство, мобильный компьютер или иное подобное коммуникационное оконечное устройство. Передача упомянутых значений может осуществляться через защищенное соединение, например специальное соединение туннельной передачи. Ключи доступа (BAK-E, BAK-I) генерируются в предоставляющем услуги сетевом узле DN. Ключ доступа BAK-I используется для защиты целостности и имеет то же самое время жизни, что и ключ доступа ВАК-Е, который используется для шифрования. Альтернативным образом мог бы передаваться только один ключ доступа ВАК на идентификационную карту. Затем ключи доступа BAK-E, BAK-I могли бы выводиться из ключа доступа ВАК с помощью подходящей криптографической функции. Ключ доступа ВАК-Е применяется для генерации ключа сеанса, с помощью которого зашифровываются данные услуги. Ключ доступа BAK-I используется для проверки того, исходят ли случайное(ые) число(а) RAND и последующее значение последовательности nSEQ из достоверного (заслуживающего доверия) источника и не были ли они модифицированы в потоке данных. Для одной услуги могло бы существовать несколько ключей доступа ВАК на идентификационной карте UICC.

Если данные услуги от предоставляющего услуги сетевого узла DN через коммуникационную сеть должны посылаться, по меньшей мере, на одно коммуникационное оконечное устройство MS, то предоставляющий услуги сетевой узел DN сначала генерирует случайное число RAND и тем самым ключ сеанса для шифрования данных. Вместо применения случайного числа RAND можно было бы также посылать на коммуникационное оконечное устройство MS ключ сеанса SK, зашифрованный ключом доступа ВАК-Е. Коммуникационная сеть может представлять собой сотовую сеть мобильной связи. Предоставляющий услуги сетевой узел DN вырабатывает последующее значение последовательности nSEQ, причем nSEQ = х и вычисляет совместно с применяемым случайным числом RAND и посланным на идентификационную карту ключом доступа BAK-I значение достоверности MAC-I. Для вычисления значения достоверности MAC-I предпочтительно применяется зашифрованная хеш-функция KHF.

Вместе с зашифрованными данными услуги от предоставляющего услуги сетевого узла DN на коммуникационное оконечное устройство передаются случайное число RAND, идентификация BAK-ID ключа доступа, последующее значение последовательности nSEQ и вычисленное значение достоверности MAC-I. На основе этих значений невозможно сделать вывод о подлежащем применению ключе сеанса для дешифрования данных услуги.

Коммуникационное оконечное устройство MS передает далее новое значение последовательности nSEQ, случайное число RAND, идентификацию BAK-ID ключа доступа, вычисленное предоставляющим услуги сетевым узлом DN значение достоверности MAC-I на идентификационную карту UICC. Идентификационная карта UICC на основе идентификации BAK-ID ключа доступа может соотнести с ней корректный ключ доступа и вычисляет собственное значение достоверности SD-MAC-I с применением последующего значения последовательности nSEQ, сохраненного ключа доступа BAK-I, полученного случайного числа RAND и той же функции, с помощью которой вычислялось значение достоверности MAC-I в предоставляющем услуги сетевом узле DN. Затем оба значения достоверности SD-MAC-I и MAC-I сравниваются между собой. Если они идентичны, то вырабатывается положительный результат сравнения. Затем сравнивается, является ли новое значение последовательности nSEQ большим, чем новое значение последовательности SEQ, сохраненное на идентификационной карте UICC. Если это значение больше, то вырабатывается положительный результат сравнения. Сохраненное значение последовательности SEQ затем заменяется на новое значение последовательности nSEQ. Чтобы гарантировать защиту, значение последовательности или отсчеты счетчика SEQ всегда увеличиваются в предоставляющем услуги сетевом узле DN и никогда не происходит возврат к прежнему состоянию счета. Если достигнуто максимальное значение для значения последовательности nSEQ, то ключ доступа ВАК больше не применяется. Для дальнейшего продолжения действия услуги необходимо выработать новый ключ доступа ВАК и использовать его. Ключ сеанса SK, генерируемый идентификационной картой UICC, посылается на терминал Т коммуникационного оконечного устройства только в том случае, если оба результата сравнения являются положительными. При возобновленной посылке данных услуги от предоставляющего услуги сетевого узла DN этот процесс повторяется.

На фиг. 2 показано, каким образом значение достоверности SD-MAC-I вычисляется на идентификационной карте UICC с применением последующего значения последовательности nSEQ, сохраненного ключа доступа BAK-I, полученного случайного числа RAND и той же функции, с помощью которой вычислялось значение достоверности MAC-I в предоставляющем услуги сетевом узле, и сравнивается со значением достоверности MAC-I, вычисленным предоставляющим услуги сетевым узлом DN. Затем вырабатывается результат сравнения.

На фиг. 3 показано, каким образом принятое от предоставляющего услуги сетевого узла DN последующее значение последовательности nSEQ сравнивается с сохраненным на идентификационной карте UICC значением последовательности SEQ. Если последующее значение последовательности nSEQ больше, чем сохраненное на идентификационной карте UICC значение последовательности SEQ, то вырабатывается положительный результат сравнения. Кроме того, значение последовательности SEQ на идентификационной карте UICC заменяется последующим значением последовательности nSEQ.

Ключ сеанса SK посылается в терминал Т коммуникационного оконечного устройства MS, если результаты сравнения по фиг. 2 и 3 являются положительными.

На фиг. 4 показана идентификационная карта UICC с приемным блоком Е для приема, по меньшей мере, одного значения последовательности SEQ и, по меньшей мере, одного ключа сеанса ВАК-I для сохранения в элементе памяти SE и для приема последующего значения последовательности nSEQ, случайного числа RAND и значения достоверности MAC-I от предоставляющего услуги сетевого узла DN. Приемный блок Е направляет значения в блок V обработки. Блок V обработки используется для выработки результатов сравнения согласно фиг. 1, 2 и 3 и для генерации ключа сеанса SK для дешифрования принятых коммуникационным оконечным устройством MS данных услуги. Передающий блок S передает сформированный ключ сеанса SK далее на терминал Т коммуникационного оконечного устройства.

На фиг. 5 показан предоставляющий услуги сетевой узел, который согласно фиг. 1 вычисляет значение достоверности MAC-I в блоке V обработки, определяет значения последовательности SEQ и nSEQ и посредством передающего блока S согласно фиг. 1 вместе с зашифрованными данными услуги посылает на коммуникационное оконечное устройство MS.

Изобретение относится к области шифрования данных. Технический результат заключается в повышении эффективности защиты ключей сеанса. Сущность изобретения заключается в том, что, по меньшей мере, один посланный от предоставляющего услуги сетевого узла (DN) ключ доступа (BAK-I) и, по меньшей мере, одно посланное значение последовательности (SEQ) сохраняются на идентификационной карте (UICC) коммуникационного оконечного устройства (MS), значение достоверности (MAC-I) вычисляется в предоставляющем услуги сетевом узле (DN) и вместе с данными услуги и последующим значением последовательности (nSEQ) посылается на MS. При приеме данных принятое MAC-I сравнивается с вычисленным на UICC значением достоверности (SD-MAC-I), затем на UICC посланное с данными nSEQ сравнивается с сохраненным на UICC SEQ и только при наличии положительного результата сравнения обоих значений достоверности (MAC-I/SD-MAC-I) и обоих значений последовательности (SEQ/nSEQ) генерированный UICC ключ сеанса для дешифрования данных услуги посылается далее на терминал MS. 3 н. и 9 з.п. ф-лы, 5 ил.

1. Способ генерации ключа сеанса для дешифрования данных услуги, посланных от предоставляющего услуги сетевого узла (DN) через коммуникационную сеть на, по меньшей мере, одно коммуникационное оконечное устройство (MS), отличающийся тем, что, по меньшей мере, один посланный от предоставляющего услуги сетевого узла (DN) ключ доступа (ВАК-I) и, по меньшей мере, одно посланное значение последовательности (SEQ) сохраняются на идентификационной карте (UICC) коммуникационного оконечного устройства (MS),

что значение достоверности (MAC-I) вычисляется в предоставляющем услуги сетевом узле (DN) и вместе с данными услуги и последующим значением последовательности (nSEQ) посылается на коммуникационное оконечное устройство (MS),

что после приема данных, принятое значение достоверности (MAC-I) сравнивается с вычисленным на идентификационной карте (UICC) значением достоверности (SD-MAC-I),

что на идентификационной карте (UICC) принятое последующее значение последовательности (nSEQ) сравнивается с сохраненным на идентификационной карте (UICC) значением последовательности (SEQ) и

что только при наличии положительного результата сравнения обоих значений достоверности (MAC-I/SD-MAC-I) и обоих значений последовательности (SEQ/nSEQ) генерированный идентификационной картой (UICC) ключ сеанса для дешифрования данных услуги посылается далее на терминал (Т) коммуникационного оконечного устройства (MS).

2. Способ по п.1, отличающийся тем, что после положительного сравнения обоих значений последовательности (SEQ/nSEQ) значение последовательности (SEQ) на идентификационной карте (UICC) заменяется значением принятого последующего значения последовательности (nSEQ).

3. Способ по п.1 или 2, отличающийся тем, что посланное с зашифрованными данными последующее значение последовательности (nSEQ) больше, чем сохраненное на идентификационной карте (UICC) значение последовательности (SEQ).

4. Способ по п.1, отличающийся тем, что положительный результат сравнения имеет место только в том случае, если последующее значение последовательности (nSEQ) больше, чем сохраненное на идентификационной карте (UICC) значение последовательности (SEQ).

5. Способ по п.1, отличающийся тем, что значение достоверности (МАС-I) в предоставляющем услуги сетевом узле вычисляется с применением последующего значения последовательности (nSEQ), случайного числа (RAND), ключа доступа (BAK-I) и, предпочтительно, с применением зашифрованной хеш-функции (КНР).

6. Способ по п.5, отличающийся тем, что вычисление значения достоверности (SD-MAC-I) на идентификационной карте (UICC) осуществляется с применением тех же значений (nSEQ, RAND, ВАК-I) и той же функции, что и при вычислении значения достоверности (MAC-I) в предоставляющем услуги сетевом узле (DN).

7. Способ по п.3, отличающийся тем, что вместе с зашифрованными данными посылается идентификация (BAK-ID) ключа доступа для адресации ключа доступа (BAK-I), требуемого для данных услуги.

8. Способ по п.1, отличающийся тем, что коммуникационная сеть является сетью мобильной радиосвязи.

9. Идентификационная карта (UICC) для генерации ключа сеанса для дешифрования данных услуги, посланных от предоставляющего услуги сетевого узла (DN) через коммуникационную сеть на, по меньшей мере, одно коммуникационное оконечное устройство (MS),

с элементом памяти (SE) для хранения, по меньшей мере, одного ключа доступа (BAK-I), посланного от предоставляющего услуги сетевого узла (DN), и, по меньшей мере, одного посланного значения последовательности (SEQ),

с приемным блоком (Е) для приема, по меньшей мере, одного значения достоверности (MAC-I), вычисленного в предоставляющем услуги сетевом узле (DN), и последующего значения последовательности (nSEQ), вычисленного и посланного предоставляющим услуги сетевым узлом (DN),

с блоком (V) обработки для вычисления значения достоверности (SD-MAC-I) и для сравнения вычисленного значения достоверности (SD-MAC-I) со значением достоверности (MAC-I), вычисленным и посланным предоставляющим услуги сетевым узлом (DN),

с блоком (V) обработки для сравнения последующего значения последовательности (nSEQ) с сохраненным в элементе памяти (SE) значением последовательности (SEQ),

с передающим блоком (S) для передачи генерированного блоком (V) обработки ключа сеанса для дешифрования данных услуги, при наличии положительного результата сравнения обоих значений достоверности (МАС-I/SD-MAC-I) и положительного результата сравнения обоих значений последовательности (SEQ/nSEQ), на коммуникационное оконечное устройство (MS).

10. Идентификационная карта по п.9, отличающаяся тем, что положительный результат сравнения имеет место только в том случае, если принятое последующее значение последовательности (nSEQ) больше, чем сохраненное в элементе памяти (SE) значение последовательности (SEQ).

11. Устройство в предоставляющем услуги сетевом узле (DN) для посылки данных через коммуникационную сеть на, по меньшей мере, одно коммуникационное оконечное устройство (MS),

с блоком (V) обработки для вычисления значения достоверности (МАС-I) и для выработки последующего значения последовательности (nSEQ),

с передающим блоком (S) для посылки, по меньшей мере, одного ключа доступа (BAK-I) и, по меньшей мере, одного значения последовательности (SEQ), а также вычисленного значения достоверности (MAC-I) и последующего значения последовательности (nSEQ) на коммуникационное оконечное устройство (MS).

12. Устройство по п.11, отличающееся тем, что коммуникационная сеть является сетью мобильной радиосвязи.

| WO 02052784 A1, 04.07.2002 | |||

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180770C2 |

| Строкоуказатель для пишущих машин | 1932 |

|

SU30285A1 |

| WO 9931841 A1, 24.06.1999. | |||

Авторы

Даты

2009-06-10—Публикация

2004-10-29—Подача