Область техники, к которой относится изобретение

Настоящее изобретение относится в целом к системам беспроводной связи, например системам, в которых устройства осуществляют связь с использованием сотовых сетей. В частности, настоящее изобретение в одном примерном аспекте относится к способам и устройствам для предоставления электронных идентификационных компонентов в сотовое устройство по сотовой сети.

Уровень техники

Для обеспечения безопасной связи в большинстве систем беспроводной радиосвязи из уровня техники требуется управление доступом. Например, простая схема управления доступом может включать: (i) верификацию идентификации, осуществляющей связь стороны, и (ii) выделение уровня доступа, соразмерного верифицированной идентификации. В контексте примерной системы сотовой связи управление доступом осуществляется посредством клиента управления доступом, называемого модулем идентификации абонента (Subscriber Identity Module, SIM), выполненного в виде физической карты с универсальной интегральной схемой (Universal Integrated Circuit Card, UICC). При функционировании SIM-карта осуществляет аутентификацию абонента в сотовой сети. После успешной аутентификации абоненту разрешают доступ в сотовую сеть.

Каждая SIM-карта связана с одной учетной записью пользователя, при этом данные об учетной записи пользователя на постоянной основе хранятся на SIM-карте. Если пользователь желает изменить обслуживание с существующей учетной записи пользователя на новую учетную запись, пользователю необходимо заменить существующую SIM-карту новой SIM-картой (например, физически извлечь существующую SIM-карту из разъема SIM-карты и вставить новую SIM-карту). Другими словами, учетная запись пользователя привязана к SIM-карте, а не к самому мобильному устройству. Соответственно, добавление дополнительных учетных записей требует использования новой SIM-карты. Например, когда абонент перемещается в новую зону обслуживания, он часто стоит перед выбором между высокими тарифами за роуминг или приобретением новой SIM-карты. Таким же образом пользователи, меняющие оплачиваемые учетные записи (например, использующие один телефон для работы и в личных целях и т.п.), должны постоянно менять SIM-карты. В некоторых устройствах пытаются решить данную проблему путем обеспечения нескольких разъемов для карт, позволяющих использовать несколько SIM-карт. Однако такие «многокарточные» решения нежелательны, так как дополнительные разъемы для SIM-карт требуют много места и не решают базовую проблему отсутствия гибкости учетных записей SIM-карт.

Кроме того, существующие решения модулей идентификации абонента состоят из одного или большего количества программных элементов модуля SIM, которые жестко запрограммированы в физических карточных носителях UICC, то есть SIM-карта в целом не может быть перепрограммирована и т.п. Во всех практических случаях известные SIM-карты неделимы, то есть программное обеспечение модуля идентификации абонента неотделимо от физического карточного носителя UICC. Соответственно, в существующей структуре SIM-карт некоторые операции не могут быть выполнены. Например, модуль идентификации абонента не может быть перемещен на другие SIM-карты, модифицирован, аннулирован и/или активирован для других поставщиков услуг связи. Соответственно, как подробно описано ниже в настоящем документе, существующие решения с SIM-картами все меньше удовлетворяют требования, возникающие в связи с растущей сложностью сотовых технологий (и других беспроводных технологий).

Таким образом, требуются улучшенные решения, позволяющие пользователям получать (например, приобретать) учетные записи пользователя и управлять ими. Такие улучшенные решения в идеале должны поддерживать предоставление новых или иных учетных записей пользователя в ранее развернутых или приобретенных устройствах без необходимости использования новой SIM-карты.

Раскрытие изобретения

Указанные выше цели достигнуты в настоящем изобретении путем предоставления, в том числе, улучшенных устройств и способов для безопасного получения и передачи клиентов управления доступом.

В первом аспекте настоящего изобретения предлагается способ приема клиента управления доступом по беспроводной сети. В одном варианте осуществления способ включает установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, выбор клиента управления доступом, имеющего второй набор прав доступа, прием одного или большего количества пакетов обновления, восстановление клиента управления доступом из одного или большего количества пакетов обновления и выполнение клиента управления доступом.

Во втором аспекте настоящего изобретения предлагается способ модификации операционной системы устройства по беспроводной сети. В одном варианте осуществления способ включает установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, прием одного или большего количества пакетов обновления, восстановление компонента операционной системы из одного или большего количества пакетов обновления, причем компонент операционной системы предназначен для функционирования с клиентом управления доступом, имеющим второй набор прав доступа.

В третьем аспекте настоящего изобретения предлагается способ приема клиента управления доступом по сети. В одном варианте осуществления изобретения способ включает установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, обеспечивающий доступ к одному или большему количеству пакетов, связанных с клиентом управления доступом, загрузку одного или большего количества пакетов, связанных с клиентом управления доступом, имеющим второй набор прав доступа, восстановление клиента управления доступом на основании, по меньшей мере частично, загруженных одного или большего количества пакетов и установление сеанса абонента с использованием восстановленного клиента управления доступом.

В одном варианте авторизованный сеанс передачи данных включает взаимную верификацию беспроводной сети и приемного устройства. Например, взаимная верификация может включать криптографический протокол ключа. В одном таком случае криптографический протокол ключа основан на одном или большем количестве открытых и секретных асимметричных ключей RSA (Rivest Shamir и Adelman).

В других вариантах второй набор прав доступа обеспечивает одну или большее количество услуг для пользователя, например, осуществление или прием голосового вызова, доступ в сеть, доступ к медиафайлу. В альтернативном варианте указанный первый набор прав доступа не обеспечивает услуги для пользователя.

В четвертом аспекте настоящего изобретения предлагается способ модификации операционной системы устройства по сети. В одном варианте осуществления способ включает установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, прием запроса обновления с использованием авторизованного сеанса передачи данных и формирование в ответ надлежащего пакета обновления; и передачу одного или большего количества пакетов обновления с использованием авторизованного сеанса передачи данных. Указанные один или большее количество пакетов обновления предназначены для функционирования с клиентом управления доступом, имеющим второй набор прав доступа.

В одном варианте указанная сеть представляет собой беспроводную сеть, а авторизованный сеанс передачи данных включает взаимную верификацию беспроводной сети и устройства.

Во втором варианте первый набор прав доступа по существу ограничен обменом пакетами обновления. В других альтернативных вариантах второй набор прав доступа обеспечивает один или большее количество сеансов абонента. В альтернативном варианте первый набор прав доступа представляет собой подмножество второго набора прав доступа. Еще в одном альтернативном варианте второй набор прав доступа выбирают на основании одного или большего количества решений пользователя. Кроме того, запрос обновления может включать одно или большее количество пользовательских решений. Устройству также может предоставляться один или большее количество вариантов обновления.

В другом аспекте настоящего изобретения предлагается беспроводное устройство. В одном варианте осуществления устройство включает один или большее количество беспроводных интерфейсов, выполненных с возможностью соединения с одной или большим количеством беспроводных сетей, безопасный элемент, выполненный с возможностью хранения множества элементов данных доступа пользователя, каждый из которых связан с соответствующей сетью, вычислительное устройство и устройство хранения, соединенное с возможностью обмена данными с вычислительным устройством и содержащее исполняемые компьютером инструкции.

В одном варианте исполняемые компьютером инструкции при их исполнении вычислительным устройством обеспечивают установление авторизованного сеанса передачи данных, ограниченного первым набором прав доступа, запрос обновления для клиента управления доступом с использованием авторизованного сеанса передачи данных и установление сеанса абонента с использованием обновленного клиента управления доступом, причем сеанс абонента имеет второй набор прав доступа.

Во втором варианте беспроводное устройство представляет собой мобильное устройство, а клиент управления доступом представляет собой электронный модуль идентификации абонента (eSIM).

В другом аспекте настоящего изобретения предлагается сетевое устройство. В одном варианте осуществления сетевое устройство содержит один или большее количество интерфейсов, выполненных с возможностью осуществления связи с одним или большим количеством беспроводных устройств, вычислительное устройство и устройство хранения, соединенное с возможностью обмена данными с вычислительным устройством и содержащее исполняемые компьютером инструкции. В одном варианте исполняемые компьютером инструкции при их исполнении вычислительным устройством обеспечивают установление авторизованного сеанса передачи данных с одним из числа одного или большего количества беспроводных устройств, причем авторизованный сеанс передачи данных имеет первый набор прав доступа, прием запроса обновления из указанного одного беспроводного устройства и формирование в ответ надлежащего пакета обновления, и передачу сформированного пакета обновления. Сформированный пакет обновления предназначен для функционирования с клиентом управления доступом, имеющим второй набор прав доступа.

В другом аспекте настоящего изобретения предлагается считываемое компьютером устройство. В одном варианте осуществления устройство содержит носитель информации (средство хранения), выполненный с возможностью хранения по меньшей мере одной компьютерной программы. В одном варианте программа включает инструкции, которые при выполнении устанавливают авторизованный сеанс передачи данных, имеющий первый набор прав доступа, принимают один или большее количество пакетов обновления и восстанавливают компонент операционной системы из одного или большего количества пакетов обновления.

Другие признаки и преимущества настоящего изобретения станут очевидны для специалистов в данной области техники при ознакомлении с прилагаемыми чертежами и подробным описанием примерных вариантов осуществления, приведенным ниже.

Краткое описание чертежей

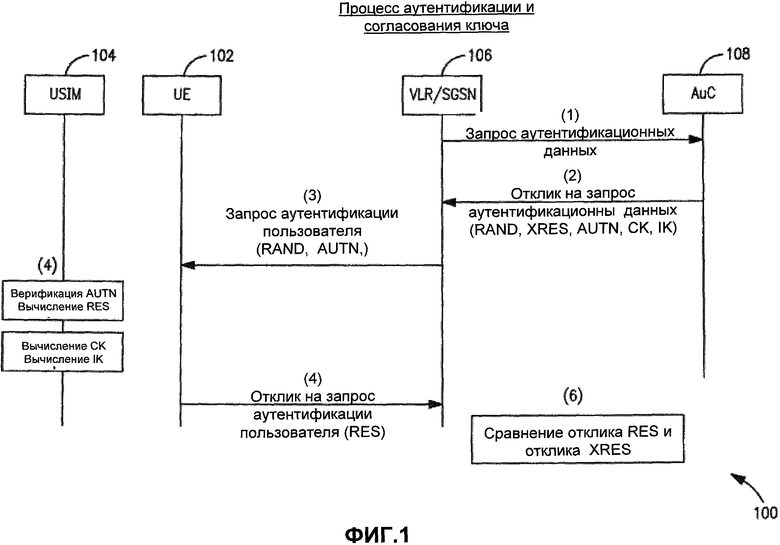

Фиг.1 представляет собой диаграмму, иллюстрирующую процедуру аутентификации и согласования ключа (АКА) из уровня техники с использованием модуля идентификации абонента (SIM).

Фиг.2 представляет собой схему примера программирования модуля eSIM мобильного устройства в соответствии с различными аспектами настоящего изобретения.

Фиг.3 представляет собой схему примера программирования операционной системы мобильного устройства в соответствии с различными аспектами настоящего изобретения.

Фиг.4 представляет собой схему примера обобщенного способа программирования компонентов мобильного устройства в соответствии с изобретением.

Фиг.5 представляет собой функциональную схему примерного устройства, предназначенного для реализации предлагаемых способов.

Авторское право на все чертежи © 2010 Apple Inc. Все права сохраняются.

Осуществление изобретения

Далее приводятся ссылки на чертежи, на которых одинаковые ссылочные номера позиций относятся к одинаковым элементам.

Обзор

В одном аспекте в настоящем изобретении предлагаются способы и устройства для предоставления клиента управления доступом в устройство по сети. В одном примерном варианте осуществления сотовая сеть может безопасным образом передавать модуль eSIM в сотовое устройство после того, как сотовое устройство было развернуто. В частности, сотовое устройство предварительно запрограммировано с ограниченными возможностями подключения к сети. Сотовое устройство имеет некоторые ограниченные возможности доступа для подключения к порталу обновлений, но должно принять полноценный модуль SIM для осуществления голосовых вызовов, приема и передачи пользовательских данных и т.п. Например, пользователь приобретает мобильное устройство (например, сотовый телефон) с простым модулем доступа. Модуль доступа обеспечивает возможность подключения к сотовой сети, аутентификации устройства и позволяет пользователю приобрести или получить полноценный модуль eSIM. Сотовая сеть безопасным образом предоставляет модуль eSIM, который восстанавливается и активируется самозагружаемой операционной системой.

Как подробно описано в настоящем документе ниже, в одном примерном варианте осуществления настоящего изобретения предлагается система модуля доступа, которая может улучшить передачу компонентов, связанных с клиентом управления доступом (включая, например, операционную систему и компоненты клиента управления доступом). После приема переданных должным образом пакетов, которые были правильно подписаны и/или зашифрованы, операционная система может восстановить и загрузить компоненты. В различных вариантах выполнения настоящего изобретения указанные пакеты могут использоваться для передачи операционных систем, клиентов управления доступом, данных об учетной записи пользователя и т.п.

В одном аспекте в настоящем изобретении также предлагаются основанные на программном обеспечении обновления для поддержания всего срока службы беспроводного устройства. Соответственно, гибкость, обеспечиваемая предлагаемыми способами, включает возможности замены любого программного элемента беспроводного устройства, включая даже модуль доступа и/или компоненты операционной системы. Например, сотовое устройство может принимать абсолютно новую операционную систему для обновления своего алгоритма аутентификации.

Различные другие прикладные области для предлагаемого изобретения включают продвинутые возможности обеспечения безопасности, обновление контроля изменений, предоставление новых функций и услуг после развертывания.

Далее подробно описаны примерные варианты осуществления и аспекты настоящего изобретения. Несмотря на то что указанные варианты осуществления и аспекты, главным образом, рассмотрены в контексте модулей идентификации абонента (модулей SIM) сотовых сетей GSM, GPRS/EDGE или UMTS, специалистам в данной области техники должно быть очевидно, что настоящее изобретение этим не ограничивается. Напротив, различные аспекты настоящего изобретения могут применяться в любой беспроводной сети (сотовой или другой), в которой требуется безопасная модификация, сохранение и выполнение структур или клиентов управления доступом.

Следует также понимать, что несмотря на то что в настоящем документе используется термин «модуль идентификации абонента» (например, модуль eSIM), данный термин не подразумевает и не требует (i) обязательного использования непосредственно абонентом (то есть настоящее изобретение может использоваться как абонентом, так и лицом, не являющимся абонентом), (ii) обязательной идентификации отдельного человека (то есть настоящее изобретение может использоваться от лица группы людей, например семьи, нематериальной или воображаемой группы, такой как предприятие), (iii) какого-либо материального оборудования или аппаратного обеспечения «модуля».

Функционирование модуля идентификации абонента (модуля SIM) из уровня техники

В контексте известных сотовых сетей UMTS пользовательское устройство (UE, терминал пользователя) включает мобильное устройство и универсальный модуль идентификации абонента (USIM, Universal Subscriber Identity Module). Модуль USIM представляет собой логическую программную структуру, хранящуюся в физической универсальной карте с интегральной схемой (UICC) и выполняемую из нее. В модуле USIM хранится различная информация, например информация абонента, а также ключи и алгоритмы, используемые для аутентификации у оператора сети с целью получения услуг беспроводной сети.

В целом, карты UICC программируют модулем USIM до распространения среди абонентов, при этом предварительное программирование или персонализация индивидуальна для каждого оператора сети. Например, до развертывания модуль USIM связывают с международным идентификационным номером оборудования абонента (IMSI, International Mobile Subscriber Identify), уникальным идентификатором карты с интегральной схемой (ICC-ID, Integrated Circuit Card Identifier) и индивидуальным ключом аутентификации (К). Оператор сети хранит данную связь в регистре, содержащемся в центре аутентификации сети (AuC, Authentication Center). После персонализации карта UICC может быть распространена среди абонентов.

Далее со ссылкой на фиг.1 подробно описана одна примерная процедура 100 аутентификации и согласования ключа (АКА, Authentication and Key Agreement) с использованием указанного выше модуля USIM из уровня техники. В обычных процедурах аутентификации пользовательское устройство 102 (UE) получает идентификационный номер IMSI из модуля 104 USIM. Пользовательское устройство UE передает идентификационный номер IMSI в обслуживающую сеть 106 (SN, Serving Network) оператора сети или гостевую базовую сеть. Обслуживающая сеть SN направляет запрос аутентификации в центр 108 аутентификации AuC домашней сети (HN, Home Network). Домашняя сеть HN сравнивает принятый идентификационный номер IMSI с регистром центра аутентификации AuC и получает соответствующий ключ К. Домашняя сеть HN формирует случайное число (RAND) и подписывает его ключом К с использованием алгоритма для создания ожидаемого отклика (XRES). Домашняя сеть HN дополнительно формирует шифровальный ключ (СК, Cipher Key) и ключ целостности (IK, Integrity Key), предназначенные для использования в защите шифрования и целостности, а также аутентификационный маркер (AUTN, Authentication Token) с использованием различных алгоритмов. Домашняя сеть HN передает аутентификационный вектор, состоящий из случайного числа RAND, отклика XRES, шифровального ключа СК и аутентификационного маркера AUTN, в обслуживающую сеть SN. Обслуживающая сеть SN сохраняет аутентификационный вектор лишь для использования в единовременном процессе аутентификации. Обслуживающая сеть SN передает случайное число RAND и аутентификационный маркер AUTN в пользовательское устройство UE.

После приема пользовательским устройством 102 UE случайного числа RAND и аутентификационного маркера AUTN модуль 104 USIM верифицирует достоверность аутентификационного маркера AUTN. Если указанный маркер достоверен, пользовательское устройство UE использует принятое случайное число RAND для вычисления своего собственного отклика (RES) с использованием сохраненного ключа К и того же самого алгоритма, с помощью которого сформирован отклик XRES. Пользовательское устройство UE возвращает отклик RES в обслуживающую сеть SN. Обслуживающая сеть 106 SN сравнивает отклик XRES с принятым откликом RES, и, если они совпадают, обслуживающая сеть SN разрешает пользовательскому устройству UE пользоваться услугами беспроводной сети оператора.

Пример работы

В контексте примерного варианта осуществления настоящего изобретения вместо использования физической карты UICC, как в уровне техники, карта UICC эмулируется как виртуальная или электронная структура, например, как программное приложение, далее называемая электронной универсальной картой с интегральной схемой (eUICC), которая содержится в безопасном элементе (например, безопасном микропроцессоре или устройстве хранения) в пользовательском устройстве UE. Карта eUICC может хранить и управлять несколькими элементами модулей USIM, далее называемыми электронными модулями идентификации абонента (eSIM). Каждый модуль eSIM содержит повторяющиеся данные типового модуля USIM. Карта eUICC выбирает модуль eSIM на основании идентификатора ICC-ID модуля eSIM. После того как карта eUICC выбрала требуемый (требуемые) модуль (модули) eSIM, пользовательское устройство UE может инициировать процедуру аутентификации для получения услуг беспроводной сети от оператора сети, соответствующего модулю eSIM.

На фиг.2 показана схема одного примерного варианта 200 осуществления безопасной передачи данных модуля eSIM в соответствии с изобретением. Пользователь приобретает беспроводное устройство в авторизованной розничной структуре для местного поставщика услуг связи, при этом в карту eUICC беспроводного устройства предварительно загружен модуль доступа. См., например, одновременно находящуюся на рассмотрении заявку того же заявителя №13/080521, поданную 5 апреля 2011 г., "Способ и устройство для сохранения и выполнения клиента управления доступом", которая включена в настоящий документ посредством ссылки, в которой описаны примерный способ и устройство для установления доверенной связи.

Ограниченная функциональность модуля доступа служит для установления соединений для передачи данных с заданным порталом данных сети местного поставщика услуг связи, загрузки программных пакетов из портала обновлений и компоновки принимаемых пакетов. Указанные пакеты могут включать полностью или частично компоненты операционной системы, клиенты управления доступом, данные об учетной записи пользователя и т.п. В следующем примере пользователь загружает новый модуль eSIM в устройство электронным образом, благодаря чему устраняется необходимость использования физического носителя. Модуль eSIM осуществляет аутентификацию пользователя, и затем сеть разрешает пользователю доступ, при этом доступ к сети позволяет такие операции конечного пользователя, как инициирование/прием сотовых вызовов, навигация в Интернете, доступ к аудиовизуальному контенту по сети и т.п.

На шаге 202 способа 200 беспроводное устройство устанавливает авторизованный сеанс передачи данных между безопасным элементом карты eUICC мобильного устройства и порталом обновлений местного поставщика услуг связи. Авторизация сеанса основана на идентификационных данных модуля eUICC. Идентификационные данные модуля eUICC ссылаются на существовавший загодя ключ, индивидуальный для данного модуля eUICC, хотя также могут использоваться многочисленные другие подходы, очевидные специалистам в данной области техники в свете настоящего описания. Как подробнее описано в настоящем документе ниже, карта eUICC включает модуль доступа, который в одном варианте записан или жестко запрограммирован открытым/секретным ключом и сертификатом, выданным аутентифицирующим органом (например, Assignee). Открытый ключ и подтверждающий сертификат предоставляются порталу обновлений местного поставщика услуг связи. Портал обновлений местного поставщика услуг связи верифицирует подтверждающий сертификат (например, выполняется верификация у аутентифицирующего органа, который выдал сертификат, и т.п.). Если подтверждающий сертификат действителен, портал обновлений местного поставщика услуг связи передает в мобильное устройство сертификат поставщика и сеансовый ключ, при этом сертификат поставщика и сеансовый ключ дополнительно зашифрованы посредством открытого ключа мобильного устройства. В ответ карта eUICC дешифрует сертификат поставщика с помощью открытого ключа поставщика и проверяет его подлинность. Следует отметить, что успешное дешифрование сертификата поставщика с использованием открытого ключа подписи поставщика предоставляет карте eUICC доказательство того, что подпись не подделана. Мобильное устройство дешифрует сертификат поставщика и сеансовый ключ с использованием своего секретного ключа. Если сертификат поставщика действителен, то мобильное устройство принимает сеансовый ключ.

Успешное завершение указанного выше обмена гарантирует, что и мобильное устройство, и портал обновлений местного поставщика услуг связи являются доверенными для связи сторонами, и теперь имеют общий сеансовый ключ. Общий сеансовый ключ используется для осуществления безопасного сеанса между мобильным устройством и порталом обновлений местного поставщика услуг связи.

Как показано на фиг.2, на шаге 204 пользователю (или управляющей структуре устройства) предоставляется один или большее количество вариантов обновлений. Указанные различные варианты могут включать, например, список доступных планов передачи данных, доступные опции поставщика услуг связи и т.п. При приеме решения пользователя на шаге 206 портал обновлений местного поставщика услуг связи подготавливает один или большее количество пакетов. На шаге 208 пакеты передаются в мобильное устройство, при этом каждый пакет шифруется с помощью сеансового ключа.

Указанные один или большее количество пакетов могут включать, например, модуль eSIM. Другие распространенные пакеты могут включать дополнительные функции или компоненты, необходимые для операционной системы модуля SIM или «общей» операционной системы. В частности, при том что модуль доступа достаточен для установления безопасного сеанса с порталом обновлений местного поставщика услуг связи, он не предоставляет других элементов, необходимых для работы модуля SIM. Например, общая операционная система включает такие службы, как файловый ввод и вывод, управление файлами, выделение памяти и т.п. Общая операционная система в комбинации с программным обеспечением карты eUICC эмулирует службы, которые обычно реализуются посредством карты UICC из уровня техники, для поддержки функционирования модуля SIM.

На шаге 210 после приема передаваемых безопасным образом пакетов самозагружаемая операционная система может загрузить и скомпоновать (восстановить) пакеты. После восстановления самозагружаемая операционная система выполняет общую операционную систему, которая загружает и выполняет соответствующий модуль eSIM. Следует отметить, что общая операционная система может быть либо передана посредством пакетов, либо может находиться в карте eUICC. Кроме того, следует также отметить, что разные модули eSIM также могут требовать разных служб общей операционной системы. Самозагружаемая операционная система должна проверить, что модуль eSIM и общая операционная система совместимы. Совместимость может быть проверена с помощью идентификаторов версий, сертификатов доверенной структуры и т.п. Например, самозагружаемая операционная система может проверить, что модуль eSIM допускается к использованию с существующей общей операционной системой и подписан доверенной структурой.

Дополнительные службы активируются, например, посредством устройства, запрашивающего у пользователя, при необходимости, информацию о новой учетной записи (например, имя пользователя, номер учетной записи, пароль и/или персональный идентификационный номер (PIN)) (шаг 212). Затем обновленное мобильное устройство активирует полноценный модуль eSIM для совершения голосовых вызовов, приема и передачи пользовательских данных и т.п. В альтернативном варианте при реализациях в сетях, не являющихся сотовыми, с использованием указанного выше подхода могут предоставляться такие функции, как точка доступа или шлюз доступа (например, в сети WLAN), широкополосный доступ к сети и т.д.

Управление жизненным циклом

Далее описаны примерные варианты осуществления настоящего изобретения, предназначенные для управления всем жизненным циклом беспроводного устройства. Предлагаемые подходы обеспечивают установку обновлений безопасности, установку исправлений (дополнений) операционной системы и/или полную замену одного или нескольких аспектов операционной системы.

В одном примерном варианте осуществления карта eUICC дополнительно включает самозагружаемую операционную систему и общую операционную систему. Простая самозагружаемая операционная система загружает и выполняет общую операционную систему и связанный с ней модуль eSIM, а также исправления. Операционная система должна поддерживать работу модуля SIM, но непосредственно не относится к управлению доступом пользователя. В частности, общая операционная система предоставляет общие службы, такие как файловый ввод и вывод, управление файлами, выделение памяти и т.п. В крайних случаях сотовое или другое устройство может принимать и восстанавливать целиком новую операционную систему для обновления своего алгоритма аутентификации.

На фиг.3 показан пример процесса 300 для замены (или обновления) операционной системы в соответствии с вариантом осуществления настоящего изобретения. Распространенные причины для обновления самозагружаемой операционной системы включают вновь обнаруженные уязвимые места безопасности, улучшения алгоритмов аутентификации, новые возможности и т.п. В некоторых случаях для способствования своевременной установке обновлений безопасности поставщики услуг связи могут отключать мобильные устройства, которые не были обновлены в течение определенного времени. Кроме того, поставщик услуг связи может предпринимать активные действия с целью подтолкнуть пользователя к обновлению (например, использовать периодические напоминания с нарастающей частотой) или даже выполнить устройство таким образом, чтобы при извещении для продолжения предоставления доступа к услугам необходимо было бы завершить обновление. Принудительные обновления (то есть обновления, выполняемые без согласия пользователя) также входят в объем изобретения в некоторых вариантах осуществления. Другие причины замены или обновления операционной системы могут включать, например, пользовательские причины, например переход на обслуживание в другую сотовую сеть, обновление возможностей продукта, приобретение нового контракта в сотовой сети и т.п.

На шаге 302 мобильное устройство устанавливает авторизованный сеанс передачи данных между безопасным элементом и порталом обновлений поставщика услуг связи посредством существовавшего ранее ключа, индивидуального для карты eUICC.

В некоторых случаях изменения самозагружаемой операционной системы также будут требовать обновления соответствующих частей общей операционной системы, например для обеспечения новой функциональности безопасности и т.п. Соответственно на шаге 304 в представленном варианте осуществления мобильная станция может: (i) обновить только часть самозагружаемой операционной системы, (ii) обновить часть общей операционной системы или (iii) обновить самозагружаемую операционную систему и общую операционную систему. Например, мобильное устройство может обновить свой список поддерживаемых поставщиков услуг связи путем обновления своей самозагружаемой операционной системы. Таким же образом мобильное устройство может обновить свою собственную внутреннюю файловую структуру для поддержки больших файловых структур модуля eSIM с помощью обновления общей операционной системы. Мобильная станция дополнительно может быть перепрограммирована для поддержки нового поставщика услуг связи, что дополнительно включает изменения в файловой структуре (обновляются и самозагружаемая операционная система, и общая операционная система).

Если самозагружаемая операционная система обновлена, то затем портал обновлений местного поставщика услуг связи сохраняет конфигурацию профиля самозагружаемой операционной системы мобильного устройства (шаг 306). Профиль самозагружаемой операционной системы включает в том числе конфигурацию аутентификации сети, управление модулем eSIM и т.п. Этот сохраненный профиль операционной системы может быть использован позже для конфигурирования пакета обновления общей операционной системы (обновление общей операционной системы может зависеть от конфигурации мобильного устройства). Затем пакет обновления, содержащий самозагружаемую операционную систему, загружается в мобильное устройство и восстанавливается в новую самозагружаемую операционную систему на шаге 308. На шаге 310 существующая самозагружаемая операционная система в карте eDICC заменяется на новую самозагружаемую операционную систему.

Если самозагружаемая операционная система не требует каких-либо соответствующих изменений существующей общей операционной системы, то устройство готово к работе с новой самозагружаемой операционной системой. В противном случае, если обновление самозагружаемой операционной системы также требует обновления по меньшей мере частей полноценной общей операционной системы, то осуществляется обновление общей операционной системы на основании, по меньшей мере частично, обновленного профиля операционной системы, сохраненного на шаге 306.

Соответственно, общая операционная система может быть загружена на шаге 312. Ввиду специфических требований к реализации мобильного устройства, карте eUICC или местной сети поставщика услуг связи пакет общей операционной системы может быть настроен в соответствии с профилем операционной системы, сохраненным ранее на шаге 306 (см. шаг 314). Полнофункциональная общая операционная система загружается в мобильное устройство и восстанавливается в новую общую операционную систему.

В некоторых случаях в мобильном устройстве может быть сохранено несколько общих операционных систем, например, с целью поддержки нескольких модулей eSIM и т.п. Самозагружаемая операционная система будет управлять выполнением модулей eSIMs, что может включать выбор подходящей общей операционной системы. В некоторых вариантах осуществления общая операционная система и/или различные ее компоненты могут выполняться в зависимости от требований совместимости (например, самозагружаемой операционной системы с общей операционной системой, общей операционной системы с компонентом общей операционной системы и т.п.).

Способы

Далее со ссылкой на фиг.4 описан один вариант осуществления обобщенного способа 400 для передачи электронных идентификационных компонентов посредством сотовой сети. Мобильное устройство с предварительно загруженным модулем доступа с ограниченной функциональностью распространяется среди конечных пользователей, например, путем продажи, рекламного продвижения, как часть абонентского плана и т.п. Ограниченная функциональность модуля доступа служит для установления соединений для передачи данных с сетью местного поставщика услуг связи, загрузки пакетов программного обеспечения из сети поставщика услуг связи и восстановления (сборки) принятых пакетов.

На шаге 402 мобильное устройство устанавливает соединение с порталом обновлений в одной или большем количестве разрешенных сетей поставщиков услуг связи. Портал обновлений может представлять собой, например, портал данных поставщика услуг связи, стороннего поставщика программного обеспечения, производителя мобильных устройств и т.п. Различные типы сетевых структур, обладающих возможностью предоставления электронных компонентов идентификации, описаны в патентных заявках США №13/093722, поданной 25 апреля, 2011 г., «Способ и устройство для сохранения электронных модулей идентификации абонента», №13/095716, поданной 27 апреля 2011 г. «Система для распространения уникальных модулей идентификации абонента», и предварительных патентных заявках США №61/479319, поданной 26 апреля 2011 г., «Способ и устройство для распространения электронного клиента доступа», и №61/483582, поданной 6 мая 2011 г., «Способ и устройство для предоставления возможностей управления для клиентов управления доступом», каждая из которых в полном объеме включена в настоящий документ посредством ссылки. Например, устройство eDICC или хранилище модулей eSIM представляют собой сетевые структуры, которые могут устанавливать безопасные соединения с мобильными устройствами для обмена или модификации существующих модулей eSIM.

В некоторых вариантах осуществления предварительно загруженный модуль доступа с ограниченной функциональностью может сканировать множество предпочтительных поставщиков услуг связи. Если доступны несколько поставщиков услуг связи, то устройство определяет доступность одной или большего количества сетей поставщиков услуг связи и выбирает из списка доступных поставщиков услуг связи. В одном варианте осуществления список поставщиков услуг связи дополнительно разбит по приоритетам с выделением предпочтительных поставщиков услуг связи, которым присвоен более высокий приоритет по сравнению с другими поставщиками услуг связи, например, из коммерческих соображений, предпочтений пользователя и т.п. В некоторых вариантах осуществления список поставщиков предоставляется пользователю посредством графического интерфейса пользователя (GUI).

В некоторых вариантах поставщик услуг связи соединяет мобильное устройство с порталом доверенного менеджера услуг (TSM, trusted service manager). Портал TSM представляет собой структуру, которой местным поставщиком услуг связи разрешено передавать пакеты обновления в мобильное устройство.

В одном примерном варианте осуществления шаг 402 требует наличия авторизованного сеанса передачи данных перед тем, как в устройстве будет функционирующий клиент управления доступом. В частности, шаг 402 осуществляется до активации устройством правильного модуля eSIM. Далее описан один вариант осуществления схемы безопасной передачи, раскрытый в патентной заявке США того же заявителя №13/080521, поданной 5 апреля 2011 г., «Способ и устройство для сохранения и выполнения клиента управления доступом», которая в полном объеме была включена в настоящий документ выше. Специалистам в данной области техники должно быть понятно, что следующая схема может быть заменена аналогичными схемами.

Соответственно, в одном примерном варианте осуществления в мобильном устройстве жестко прописана криптографическая пара ключей открытый/секретный (например, по алгоритму RSA (Rivest, Shamir и Adieman)), которая хранится в физически защищенном безопасном элементе программной структуры, например, в карте eUICC. Кроме того, аутентичность карты eUICC и секретность секретного ключа дополнительно подтверждается доверенной структурой, которая выдала подтверждающий сертификат для пары ключей карты eUICC. Одним примером доверенной структуры может являться, например, изготовитель устройства, оператор сети и т.п.

К сведению, пара ключей открытый/секретный включает скрываемый секретный ключ и публикуемый открытый ключ. Сообщение, зашифрованное с использованием открытого ключа, может быть дешифровано только с использованием должного секретного ключа. Схемы открытых/секретных ключей считаются асимметричными, так как ключи, используемые для шифрования и дешифрования, различны, и, таким образом, шифрующая сторона и дешифрующая сторона не имеют общего ключа. В схемах симметричных ключей, напротив, используется один и тот же ключ (или преобразуемые простым образом ключи) и для шифрования, и для дешифрования. Алгоритм RSA (Rivest, Shamir и Adieman) представляет собой один из типов криптографических алгоритмов пар ключей открытый/секретный, широко используемых в уровне техники, но следует понимать, что настоящее изобретение не ограничивается алгоритмом RSA или асимметричными алгоритмами.

Так как подтверждающие пары ключей асимметричны, открытые ключи могут распространяться без вредных последствий для целостности секретных ключей. Соответственно, подтверждающий ключ и сертификат могут использоваться для защиты и верификации связи между не известными ранее друг другу сторонами (например, мобильным устройством и порталом обновлений местного поставщика услуг связи).

Успешное завершение указанного выше обмена (например, взаимная верификация мобильного устройства и портала обновлений местного поставщика услуг связи) гарантирует, что и мобильное устройство, и портал обновлений местного поставщика услуг связи являются доверенными для связи сторонами и теперь имеют общий сеансовый ключ. Общий сеансовый ключ используется для осуществления безопасного сеанса между мобильным устройством и порталом обновлений местного поставщика услуг связи.

Как показано на фиг.4, на шаге 404 мобильное устройство запрашивает или получает предписание на загрузку одного или большего количества компонентов. В одном варианте осуществления в мобильное устройство могут быть предварительно загружены различные компоненты для минимизации необходимого объема загрузки. Например, в одном примерном варианте осуществления широко используемые компоненты (включая компоненты, являющиеся общими в различных операционных системах и модулях eSIM), а также части большого размера предварительно загружаются в мобильное устройство при изготовлении, при этом предварительно загруженные части не требуют загрузки и могут уменьшить размер пакета. Соответственно, мобильному устройству не требуется загружать компоненты, которые были загружены предварительно.

В одном варианте осуществления портал обновлений анализирует запрос обновления (например, загрузки модуля eSIM, загрузки операционной системы, загрузки данных об учетной записи пользователя и т.п.), информацию об учетной записи пользователя, соответствующие планы и услуги и идентификационные данные и в ответ формирует соответствующий пакет обновления. В некоторых вариантах запрос обновления санкционируется и/или верифицируется до формирования пакета обновления.

На шаге 406 подготавливается пакет обновления. В одном варианте осуществления обновление разбивается на несколько пакетов для упрощения передачи. На шаге 408 пакет(ы) обновления безопасным образом доставляются посредством радиосвязи адресату. Указанные пакеты могут включать полностью или частично компоненты операционной системы, клиенты управления доступом, данные об учетной записи пользователя и т.п. В одном примерном варианте осуществления мобильное устройство загружает и/или обновляет клиент управления доступом. В одном варианте осуществления клиент управления доступом представляет собой модуль eSIM. Различные типы модулей eSIM обладают возможностью эмулирования модуля идентификации абонента (Subscriber Identity Module, SIM), универсального модуля идентификации абонента (Universal Subscriber Identity Module, USIM), удаляемого модуля идентификации абонента (Removable User Identity Module, RUIM) и т.п. В некоторых вариантах осуществления клиент управления доступом может определяться во время передачи, например посредством схемы откладывания, как описано в одновременно находящейся на рассмотрении патентной заявке США того же заявителя №12/353227, поданной 13 января 2009 г., «Отложенная конфигурация поставщика услуг связи», которая ранее в полном объеме была включена в настоящий документ посредством ссылки.

В других вариантах осуществления мобильное устройство загружает и/или обновляет операционную систему или компоненты операционной системы. Например, такие компоненты операционной системы могут включать открытый или секретный ключ, новый криптографический алгоритм, обновленную процедуру для безопасного доступа, новый сертификат устройства, один или большее количество других сертификатов доверенного поставщика и т.п. Например, понятно, что модуль доступа, который верифицирует идентификацию осуществляющей связь стороны и выделяет уровень доступа, соразмерный верифицированной идентификации, может иметь любое количество модификаций в способах верификации и/или уровней доступа, которые могут выделяться.

В других вариантах осуществления компоненты операционной системы могут поддерживать функционирование управления доступом, но не связаны непосредственно с управлением доступом. Например, службы общей операционной системы включают файловый ввод и вывод, управление файлами, выделение памяти и т.п.

На шаге 408 при приеме и аутентификации пакета (пакетов) мобильное устройство восстанавливает и обновляет компоненты. Затем мобильное устройство может установить сеанс абонента с использованием нового восстановленного/обновленного клиента управления доступом, причем сеанс абонента позволяет использовать услуги беспроводной сети оператора. Например, обновленное мобильное устройство может активировать обновленный модуль eSIM для осуществления голосовых вызовов, приема и передачи пользовательских данных и т.п.

Примерное мобильное устройство

Далее со ссылкой на фиг.5 описано примерное устройство 500, предназначенное для реализации способов в соответствии с настоящим изобретением.

Примерное пользовательское устройство UE, показанное на фиг.5, представляет собой беспроводное устройство с вычислительной подсистемой 502, например цифровым сигнальным процессором, микропроцессором, программируемой логической матрицей или множеством вычислительных компонентов, установленных на одной или нескольких подложках. Вычислительная подсистема также может включать внутреннюю кэш-память. Вычислительная подсистема соединена с подсистемой 504 памяти, включающей память, которая может включать, например, компоненты SRAM, флеш-память и SDRAM. В подсистеме памяти может быть реализовано одно или большее количество аппаратных средств с прямым доступом к памяти для ускорения доступа к данным, что хорошо известно в данной области техники. Подсистема памяти содержит исполняемые компьютером инструкции, которые выполняются вычислительной подсистемой.

В одном примерном варианте осуществления настоящего изобретения устройство может включать один или большее количество беспроводных интерфейсов 506, выполненных с возможностью соединения с одной или большим количеством беспроводных сетей. Несколько беспроводных интерфейсов могут поддерживать разные технологии радиосвязи, например GSM, CDMA, UMTS, LTE/LTE-A, WiMAX, WLAN, Bluetooth и т.п., посредством реализации соответствующих антенной и модемной подсистем.

Подсистема 508 пользовательского интерфейса включает любое количество известных средств ввода/вывода (I/O), включая, среди прочего, клавиатуру, сенсорный экран (например, сенсорный интерфейс «multi-touch»), жидкокристаллический экран, подсветку, громкоговоритель и/или микрофон. Однако понятно, что в определенных условиях один или большее количество из указанных компонентов могут быть опущены. Например, в вариантах осуществления с клиентом на карте PCMCIA может отсутствовать пользовательский интерфейс (так как в них может использоваться пользовательский интерфейс хост-устройства, с которым карты физически и/или электрически соединены).

В представленном варианте осуществления устройство включает безопасный элемент 510, который содержит и эксплуатирует приложение карты UICC. Карта eDICC может хранить и осуществлять доступ к множеству клиентов управления доступом, причем клиенты управления доступом обеспечивают возможность аутентификации пользователя в соответствующей сети. К безопасному элементу может осуществлять доступ подсистема памяти по запросу вычислительной подсистемы. Безопасный элемент также может включать так называемый безопасный микропроцессор (SM), хорошо известный в области безопасности.

Кроме того, различные реализации карты eUICC включают модуль доступа, обеспечивающий возможность установления безопасного соединения между мобильным устройством и порталом. В некоторых вариантах осуществления карта eUICC может установить безопасное соединение с порталом при отсутствии модуля eSIM и даже после развертывания пользовательского устройства. В одном варианте устройство имеет специальную подтверждающую асимметричную пару ключей, отдельную от симметричного ключа, связанного с любым отдельным модулем eSIM (и оператором сотовой сети MNO, выдающим модули eSIM).

Как показано на фиг.5, в одном примерном варианте осуществления модуль доступа может принимать и хранить компоненты для использования с одним или большим количеством клиентов управления доступом. В одном примерном варианте осуществления безопасный элемент имеет соответствующий подтверждающий ключ. Данный подтверждающий ключ используется для защиты и верификации связи между мобильным устройством и внешним порталом обновлений. В одном таком варианте подтверждающий ключ представляет собой секретный ключ асимметричной пары ключей открытый/секретный. Дополняющий открытый ключ может распространяться открытым образом без негативного влияния на целостность секретного ключа. В одном таком варианте устройству назначается открытый/секретный ключ. В другом варианте устройство само формирует пару ключей открытый/секретный. В альтернативных вариантах подтверждающий ключ основан на алгоритме симметричного ключа. Подтверждающий ключ должен распространяться осторожно для обеспечения целостности подтверждающего ключа.

Кроме того, различные реализации примерного варианта осуществления включают самозагружаемую операционную систему, которая дополнительно обеспечивает возможность выбора по меньшей мере одного клиента управления доступом для функционирования. В одном варианте самозагружаемая операционная система может верифицировать целостность клиента управления доступом перед его выполнением. Кроме того, в одном варианте осуществления самозагружаемая операционная система обеспечивает возможность выборочно сохранять, выбирать и выполнять по меньшей мере один из нескольких клиентов управления доступом. В частности, различные реализации настоящего изобретения могут сохранять несколько модулей eSIM и выборочно активировать модуль eSIM для функционирования с текущим поставщиком услуг связи.

Несмотря на то что указанные выше способы и устройство для передачи электронных идентификационных компонентов в сотовое устройство описаны со ссылкой на сотовую сеть, специалистам в данной области техники должно быть очевидно, что также могут использоваться другие схемы распространения. Например, в других вариантах электронные идентификационные компоненты могут распространяться по локальной сети или частной сети.

Понятно, что несмотря на то что определенные аспекты изобретения описаны со ссылкой на конкретный порядок шагов способа, это описание является всего лишь обобщенным примером реализации способа, и в соответствии с требованиями конкретной задачи данный порядок может быть изменен. В определенных условиях некоторые шаги могут оказаться ненужными или опциональными. Кроме того, некоторые шаги или функции могут быть добавлены к описанным вариантам осуществления, или может быть изменен порядок осуществления двух или более шагов. Все подобные изменения считаются входящими в описанное предлагаемое изобретение.

Несмотря на то что в приведенном выше подробном описании показаны, раскрыты и выделены новые признаки изобретения в различных вариантах осуществления, понятно, что специалистами в данной области техники без отклонения от объема изобретения могут быть выполнены различные исключения, подстановки и изменения в предлагаемом устройстве или способе. Приведенное выше описание соответствует наилучшему варианту осуществления изобретения. Данное описание не является ограничительным и должно рассматриваться как иллюстрация общих принципов изобретения. Объем охраны изобретения должен определяться по формуле изобретения.

Предлагаются способ и устройство, обеспечивающие программирование электронной идентификационной информации беспроводного устройства. В одном варианте осуществления ранее приобретенное или развернутое беспроводное устройство активируется посредством сотовой сети. Беспроводное устройство подключается к сотовой сети с использованием модуля доступа для загрузки компонентов операционной системы и/или компонентов клиента управления доступом. Описанные способ и устройство обеспечивают обновления, добавления и замену различных компонентов, включая данные модуля идентификации абонента (eSIM) и компоненты операционной системы. В одной примерной реализации изобретения для обеспечения безопасности используется обмен доверенным ключом между устройством и сотовой сетью. 4 н. и 15 з.п. ф-лы, 5 ил.

1. Способ приема клиента управления доступом по сети, включающий выполнение по меньшей мере одним вычислительным устройством следующих шагов:

установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, обеспечивающий доступ к одному или большему количеству пакетов, связанных с клиентом управления доступом, причем первый набор прав доступа не обеспечивает услуги для пользователя;

загрузку в безопасный элемент мобильного устройства одного или большего количества пакетов, связанных с клиентом управления доступом, имеющим второй набор прав доступа, обеспечивающий возможность аутентификации мобильного устройства в сети;

осуществление установки клиента управления доступом на основании, по меньшей мере частично, загруженных одного или большего количества пакетов; и

установление сеанса абонента с сетью в соответствии с по меньшей мере частью вторых прав доступа с использованием клиента управления доступом.

2. Способ по п.1, отличающийся тем, что клиент управления доступом включает один или большее количество электронных модулей идентификации абонента (eSIM); загрузку осуществляет безопасный элемент, который включает электронную универсальную карту с интегральной схемой (eUlCC), а каждый из указанных одного или большего количества модулей eSIM связан с международным идентификационным номером оборудования абонента (IMSI); шаг установления включает авторизацию и согласование ключа (АКА), обеспечиваемые, по меньшей мере частично, одним или большим количеством модулей eSIM; а сеанс абонента устанавливают с сотовой сетью.

3. Способ по по. 1, отличающийся тем, что авторизованный сеанс передачи данных включает взаимную верификацию сети и приемного устройства, а взаимная верификация включает криптографический протокол ключа.

4. Способ по п.3, отличающийся тем, что криптографический протокол ключа основан на одном или большем количестве открытых и секретных асимметричных ключей RSA (Rivest Shamir и Adelman).

5. Способ по п.1, отличающийся тем, что второй набор прав доступа обеспечивает одну или большее количество услуг для пользователя.

6. Способ по п.5, отличающийся тем, что сеть включает беспроводную сеть, а указанные одна или большее количество услуг для пользователя включают осуществление или прием голосового вызова.

7. Способ по п.5, отличающийся тем, что указанные одна или большее количество услуг для пользователя включают доступ в сеть.

8. Способ по п.5, отличающийся тем, что указанные одна или большее количество услуг для пользователя включают доступ к медиафайлу.

9. Способ модификации операционной системы устройства по сети, включающий:

установление авторизованного сеанса передачи данных, имеющего первый набор прав доступа, не обеспечивающий услуги для пользователя;

прием запроса обновления с использованием авторизованного сеанса передачи данных и формирование в ответ надлежащего пакета обновления; и

передачу одного или большего количества пакетов обновления с использованием авторизованного сеанса передачи данных;

причем один или большее количество пакетов обновления предназначены для функционирования с клиентом управления доступом, имеющим второй набор прав доступа, обеспечивающий возможность аутентификации устройства в сети и начала сеанса абонента.

10. Способ по п.9, отличающийся тем, что сеть включает беспроводную сеть, а авторизованный сеанс передачи данных включает взаимную верификацию беспроводной сети и устройства.

11. Способ по п.9, отличающийся тем, что первый набор прав доступа по существу ограничен обменом пакетами обновления.

12. Способ по п.9, отличающийся тем, что второй набор прав доступа обеспечивает один или большее количество сеансов абонента.

13. Способ по п.9, отличающийся тем, что первый набор прав доступа представляет собой подмножество второго набора прав доступа.

14. Способ по п.9, отличающийся тем, что второй набор прав доступа выбирают на основании одного или большего количества решений пользователя.

15. Способ по п.14, отличающийся тем, что запрос обновления включает одно или большее количество решений пользователя.

16. Способ по п.9, отличающийся тем, что дополнительно включает предоставление устройству одного или большего количества вариантов обновлений.

17. Беспроводное устройство связи, содержащее

один или большее количество беспроводных интерфейсов, выполненных с возможностью соединения с одной или большим количеством беспроводных сетей;

безопасный элемент, выполненный с возможностью хранения множества элементов данных доступа пользователя, каждый из которых связан с соответствующей сетью;

вычислительное устройство; и

устройство хранения, соединенное с возможностью обмена данными с вычислительным устройством и содержащее исполняемые компьютером инструкции, которые при их исполнении вычислительным устройством обеспечивают выполнение беспроводным устройством связи следующих шагов:

установление авторизованного сеанса передачи данных, ограниченного первым набором прав доступа, который не обеспечивает услуги для пользователя и обеспечивает для беспроводного устройства связи возможность только ограниченного доступа к сети с целью осуществления одного или большего количества обновлений для клиента управления доступом, имеющего второй набор прав доступа, обеспечивающий для беспроводного устройства связи возможность услуг голосового вызова и/или услуг передачи данных в сети в ходе сеанса абонента;

запрос обновления для клиента управления доступом с использованием авторизованного сеанса передачи данных; и

установление сеанса абонента с сетью, соответствующей обновленному клиенту управления доступом.

18. Способ по п.17, отличающийся тем, что беспроводное устройство включает мобильное устройство, а клиент управления доступом включает электронный модуль идентификации абонента (eSIM).

19. Сетевое устройство связи, содержащее

интерфейс, выполненный с возможностью осуществления связи с одним или большим количеством беспроводных устройств;

вычислительное устройство; и

устройство хранения, соединенное с возможностью обмена данными с вычислительным устройством и содержащее исполняемые компьютером инструкции, которые при их исполнении вычислительным устройством обеспечивают выполнение сетевым устройством связи следующих шагов:

установление авторизованного сеанса передачи данных с одним из числа одного или большего количества беспроводных устройств, причем авторизованный сеанс передачи данных имеет первый набор прав доступа, который не обеспечивает услуги для пользователя и ограничивает взаимодействие с сетью беспроводного устройства из числа одного или большего количества беспроводных устройств с целью выполнения одного или большего количества обновлений для клиента управления доступом, имеющего второй набор прав доступа, обеспечивающий для беспроводного устройства из числа одного или большего количества беспроводных устройств возможность аутентификации в сети, соответствующей клиенту управления доступом;

прием запроса обновления из указанного одного беспроводного устройства и формирование надлежащего пакета обновления; и передачу сформированного пакета обновления;

причем сформированный пакет обновления предназначен для предоставления клиенту управления доступом возможности установления сессии абонента.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| CN 1484160 A, 24.03.2004 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| RU 2009112627 A, 20.10.2010 | |||

| Michael Kasper et al., “Subcriber authentication in mobile cellular Networks with virtual software SIM Credentials using Trusted Computing”, | |||

Авторы

Даты

2014-02-20—Публикация

2011-10-28—Подача