Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству связи, системе связи, способу связи, устройству шифрования и устройству обработки информации, системе обработки информации, способу обработки информации, а также способу поставки услуг и, в частности, касается устройства связи, системы связи, способа связи, устройства шифрования и устройства обработки информации, системы обработки информации, способа обработки информации и способа поставки услуг, обеспечивающих связь с партнером по сеансу связи с использованием зашифрованных данных.

Предпосылки создания изобретения

При шифровании данных в устройстве связи между передатчиком и приемником используются общие ключевые данные. При этом в прототипе сами ключевые данные подвергаются передаче и приему между передатчиком и приемником или внешний фактор, например обычная информация о погоде и т.д., используется в качестве ключевых данных. Более того, даже в случае динамического изменения шифрование зависит от заданных внешних ключевых данных.

Однако в устройстве связи такого традиционного типа, в случае раскрытия ключевых данных или местонахождения ключевых данных, код может быть легко декодирован и, следовательно, передаваемые данные могут быть раскрыты.

Настоящее изобретение направлено на разрешение указанной проблемы и создание устройства связи, системы связи, способа связи, устройства шифрования и устройства обработки информации, системы обработки информации, способа обработки информации, а также способа поставки услуг с повышенной секретностью.

Раскрытие сущности изобретения

В соответствии с настоящим изобретением при обмене данными с партнером по сеансу связи эти данные преобразуются с помощью функции или протокола, который является общим с партнером по сеансу связи, и, кроме того, функция или протокол обновляется в соответствии с операцией связи с партнером по сеансу связи.

В соответствии с настоящим изобретением функция или протокол является общим с партнером по сеансу связи и подвергается внутреннему обновлению для каждой операции связи в соответствии с числом операций связи, передаваемых данных или их комбинации. Другими словами, ключ шифрования, используемый для шифрования или декодирования, самогенерируется. Этот ключ шифрования именуется как самогенерирующийся ключ. Благодаря использованию самогенерирующегося ключа даже при раскрытии функции или протокола эта функция или протокол самогенерируется для каждой операции связи или для каждых передаваемых данных, и поэтому последовательно обновляется, что, в результате, обеспечивает невозможность легкого дешифрования информации только с помощью раскрытой функции или протокола. Таким образом, становится возможным повышение секретности передаваемых данных.

Например, при обновлении таблицы функции задается число операций обмена данными в виде, по меньшей мере, одного коэффициента при операции в составе функции и обновляется таблица функции.

В соответствии с настоящим изобретением внутреннее обновление функции для шифрования осуществляется для каждой операции связи, и поэтому шифрование может осуществляться без передачи функции. Таким образом, обеспечивается повышение секретности передаваемых данных.

Более того, данные, обмен которыми осуществляется с партнером по сеансу связи, задаются в виде, по меньшей мере, одного коэффициент при операции, выполняемой в таблице функции, и таблица функции обновляется.

В соответствии с настоящим изобретением данные, обмен которыми осуществляется с партнером по сеансу связи, задаются в виде, по меньшей мере, одного коэффициента при операции, выполняемой в таблице функции, и таблица функции обновляется, поэтому шифрование может осуществляться без передачи таблицы функции. Таким образом, секретность передаваемых данных может повыситься.

Кроме того, одна функция или протокол выбирается из множества предварительно заданных функций или протоколов в соответствии с числом операций обмена данными и выполняется шифрование или дешифрование. Более того, одна функция или протокол выбирается из множества предварительно заданных функций или протоколов в соответствии с данными, и обеспечивается обновление шифрования или дешифрования.

При этом способ обновления функции или протокола реализуется путем комбинации процессов обновления из множества различных способов обновления для каждой операции связи. Более того, процесс обновления выполняется путем комбинации множества способов обновления для единицы данных.

В соответствии с настоящим изобретением, так как функция или протокол, используемый для шифрования, в результате комбинации различных способов обновления может стать сложной, то секретность передаваемых данных может повыситься.

Более того, в настоящем изобретении выполняется нелинейный переход функции или протокола.

В соответствии с настоящим изобретением, выполнение нелинейного перехода функции или протокола обеспечивает возможность хаотического изменения функции или протокола. Следовательно, даже при раскрытии специфической функции или протокола легкое получение используемой впоследствии функции или протокола из предыдущей функции или протокола не представляется возможным. Следовательно, дешифрование кода становится затруднительным. Поэтому секретность данных может повыситься.

Кроме того, в соответствии с настоящим изобретением, устройство связи содержит: блок получения общего элемента, обеспечивающий получение элемента, который является общим с принимающей стороной; средство генерации ключа для генерации ключа на основе общего элемента, генерированного указанным блоком получения общего элемента; средство генерации ключа шифрования для генерации функции или протокола на основе ключа, генерированного указанным средством генерации ключа; и средство шифрования для выполнения шифрования на основе функции или протокола, генерированного указанным средством генерации ключа шифрования.

В соответствии с настоящим изобретением получают общий элемент, который является общим между передающей и принимающей сторонами; получают ключ для выбора ключа шифрования; генерируется функция или протокол на основе генерированного ключа; и выполняется шифрование на основе генерированной функции или протокола. При этом даже при получении только ключа или только протокола дешифрование кода является затруднительным, и поэтому секретность может повыситься.

Кроме того, в соответствии с настоящим изобретением определенную информацию о функции или протоколе получают в качестве ключа. Поэтому ключ не может быть получен без получения функции или протокола. Следовательно, дешифрование кода является затруднительным, и поэтому секретность может повыситься.

К тому же, в соответствии с настоящим изобретением, функция или протокол генерируется через нелинейный переход.

В соответствии с настоящим изобретением, поскольку обеспечивается выполнение нелинейного перехода функции или протокола, функция или протокол могут изменяться хаотическим образом, и поэтому дешифрование кода становится затруднительным даже при получении специфической функции или протокола.

В соответствии с настоящим изобретением исходные данные считываются из файла и шифруются; зашифрованные данные сохраняются в промежуточном файле; данные, сохраненные в указанном промежуточном файле, декодируются; и декодированные данные сохраняются в качестве заданного файла.

Далее, в соответствии с настоящим изобретением предлагается средство связи для передачи файла, сохраненного в средстве хранения файла, адресату через сеть.

В соответствии с настоящим изобретением исходные данные считываются из файла и шифруются; зашифрованные данные сохраняются в промежуточном файле; затем данные, сохраненные в указанном промежуточном файле, декодируются; и декодированные данные сохраняются в качестве определенного файла. Таким образом, зашифрованные данные могут быть сохранены в качестве промежуточного файла, и поэтому секретность сохраненных данных может повыситься. Кроме того, поскольку промежуточный файл может передаваться через обычное устройство связи, то введение шифрования может быть осуществлено без труда.

Далее, в соответствии с настоящим изобретением блок шифрования включает в свой состав средство генерации таблиц, обеспечивающее динамическое изменение таблицы, используемой для шифрования исходных данных.

В соответствии с настоящим изобретением, поскольку блок шифрования включает в свой состав средство генерации таблиц, обеспечивающее динамическое изменение таблицы, используемой для шифрования исходных данных, таблица, используемая для шифрования, подвергается динамическому изменению. Таким образом, даже при получении таблицы на время декодирование кодированных данных является затруднительным, и поэтому секретность данных может повыситься.

Далее, в соответствии с настоящим изобретением блок шифрования включает в свой состав: средство генерации ключа для генерации ключа на основе общего элемента; средство выбора таблицы для выбора определенной таблицы из множества таблиц, генерированных средством генерации таблиц на основе ключа, генерированного средством генерации ключа; и средство шифрования для выполнения шифрования на основе таблицы, выбранной средством выбора таблицы.

В соответствии с настоящим изобретением блок шифрования генерирует ключ на основе общего элемента, выбирает определенную таблицу из множества таблиц на основе генерированного ключа и выполняет шифрование на основе выбранной таблицы. Таким образом, для декодирования кода необходимо получение не только таблицы, но также общего элемента и ключа. Следовательно, легкое декодирование кода является затруднительным, и поэтому секретность данных может повыситься.

Далее, в соответствии с настоящим изобретением в системе связи, обеспечивающей обмен зашифрованными данными между устройством связи отправителя и устройством связи адресата через ретрансляционное устройство связи, устройство связи содержит средство шифрования для выполнения определенного шифрования передаваемых данных и декодирования данных, подвергнутых определенному шифрованию; и для каждого из устройств связи.

Кроме того, в системе связи последовательная передача данных из устройства связи отправителя в устройство связи адресата осуществляется через множество ретрансляционных устройств связи.

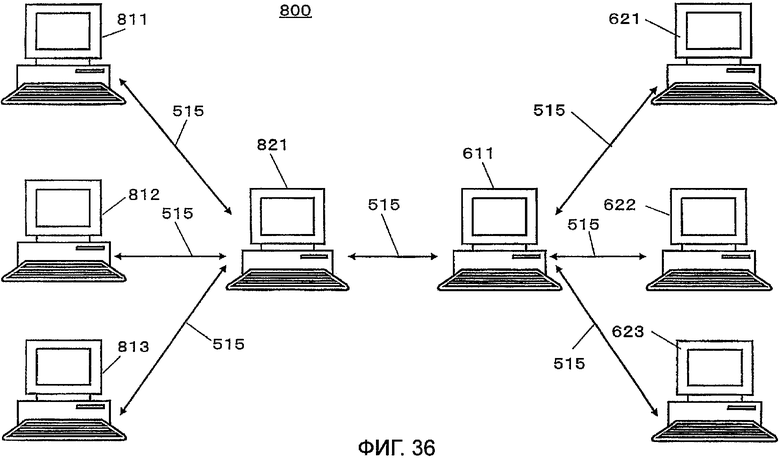

Кроме того, в соответствии с настоящим изобретением система связи, обеспечивающая обмен зашифрованными данным между множеством устройств связи отправителя и множеством устройств связи адресата, содержит первое ретрансляционное устройство связи, осуществляющее обмен зашифрованными данными с множеством устройств связи отправителя, и второе ретрансляционное устройство связи, которое ретранслирует зашифрованные данные между первым ретрансляционным устройством и множеством устройств связи адресата, и таким образом обеспечивается обмен зашифрованными данными между первым ретрансляционным устройством и вторым ретрансляционным устройством.

В системе связи первое ретрансляционное устройство выполняет шифрование для множества устройств связи отправителя различными способами.

Кроме того, в системе связи второе ретрансляционное устройство связи выполняет шифрование для множества устройств связи адресата различными способами.

В соответствии с настоящим изобретением, поскольку шифрование выполняется средством шифрования для каждого устройства связи различным способом, то шифрование выполняется для каждого тракта связи различным способом. Таким образом, легкое декодирование кодированных данных не представляется возможным, и поэтому секретность связи может повыситься.

Краткое описание чертежей

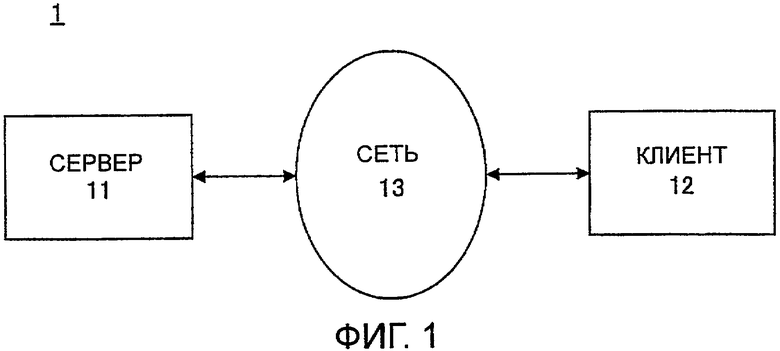

Фиг.1 - конфигурация системы в первом примере осуществления настоящего изобретения;

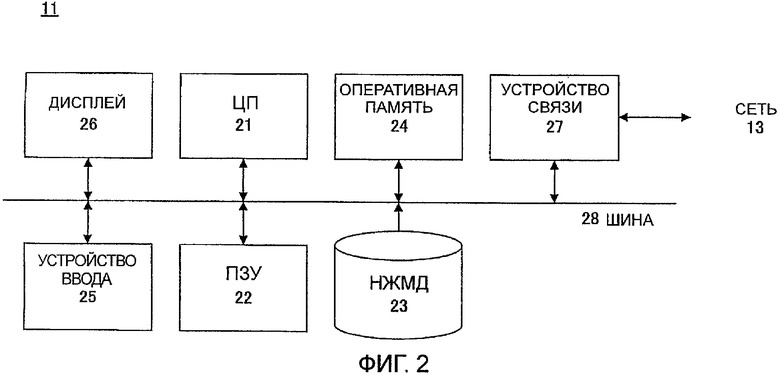

Фиг.2 - блок-схема сервера 11 и клиента 12;

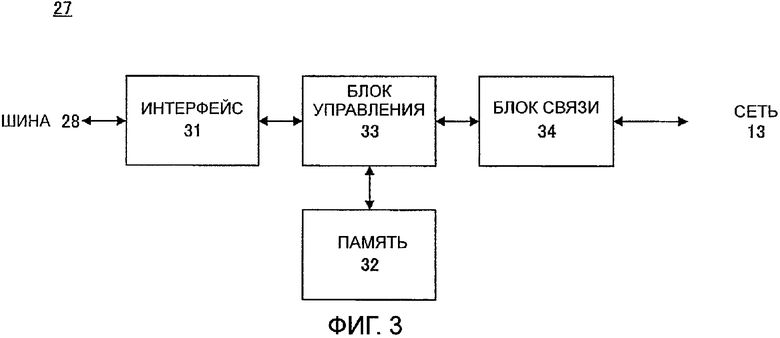

Фиг.3 - блок-схема устройства связи 27;

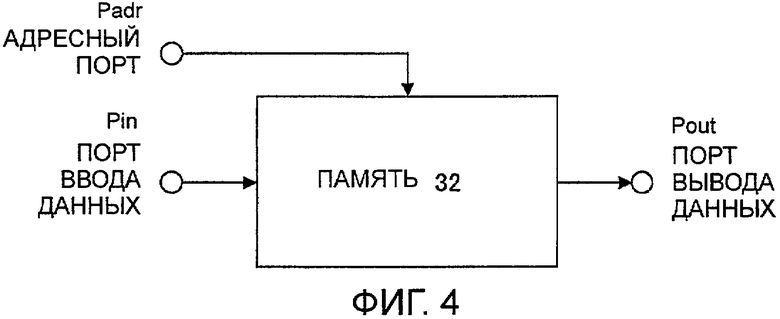

Фиг.4 - блок-схема памяти 32;

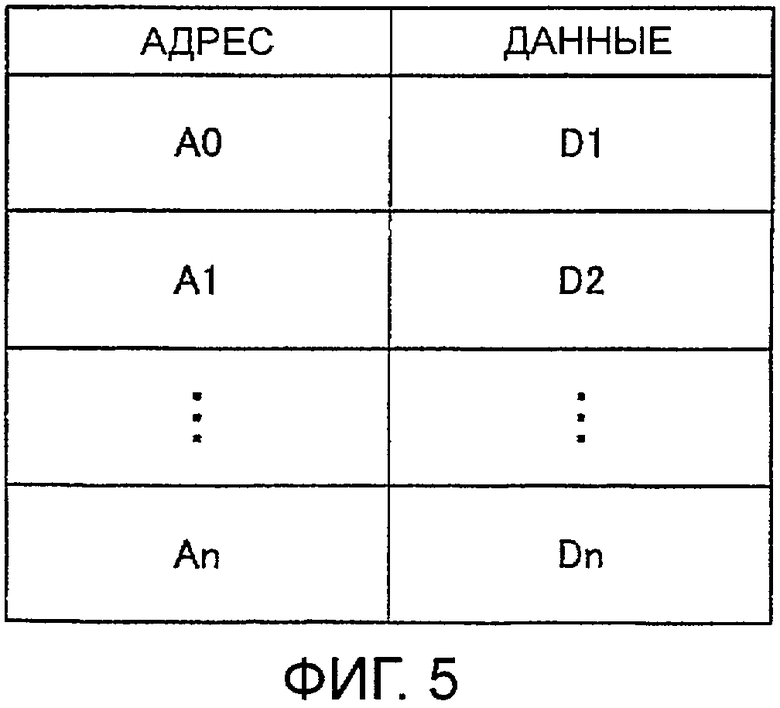

Фиг.5 - конфигурация данных в таблице функции, хранимой в памяти 32;

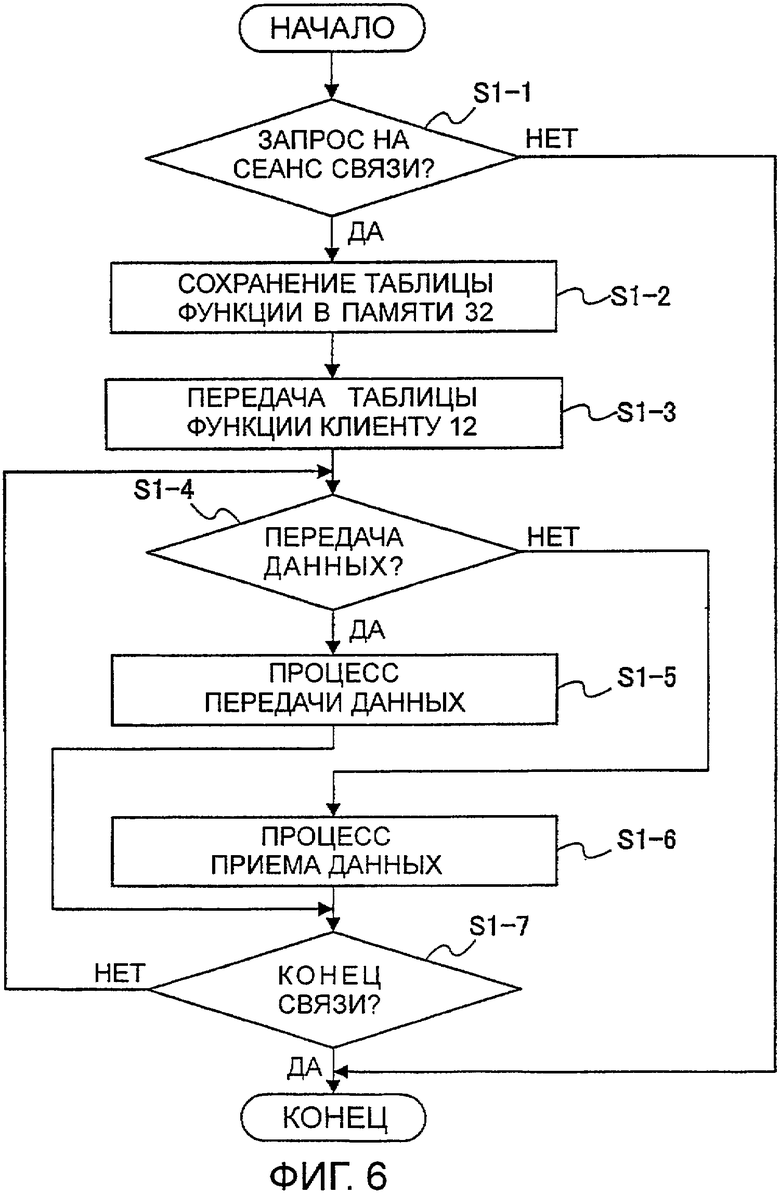

Фиг.6 - блок-схема последовательности операций, выполняемых устройством 27 связи во время начала сеанса связи;

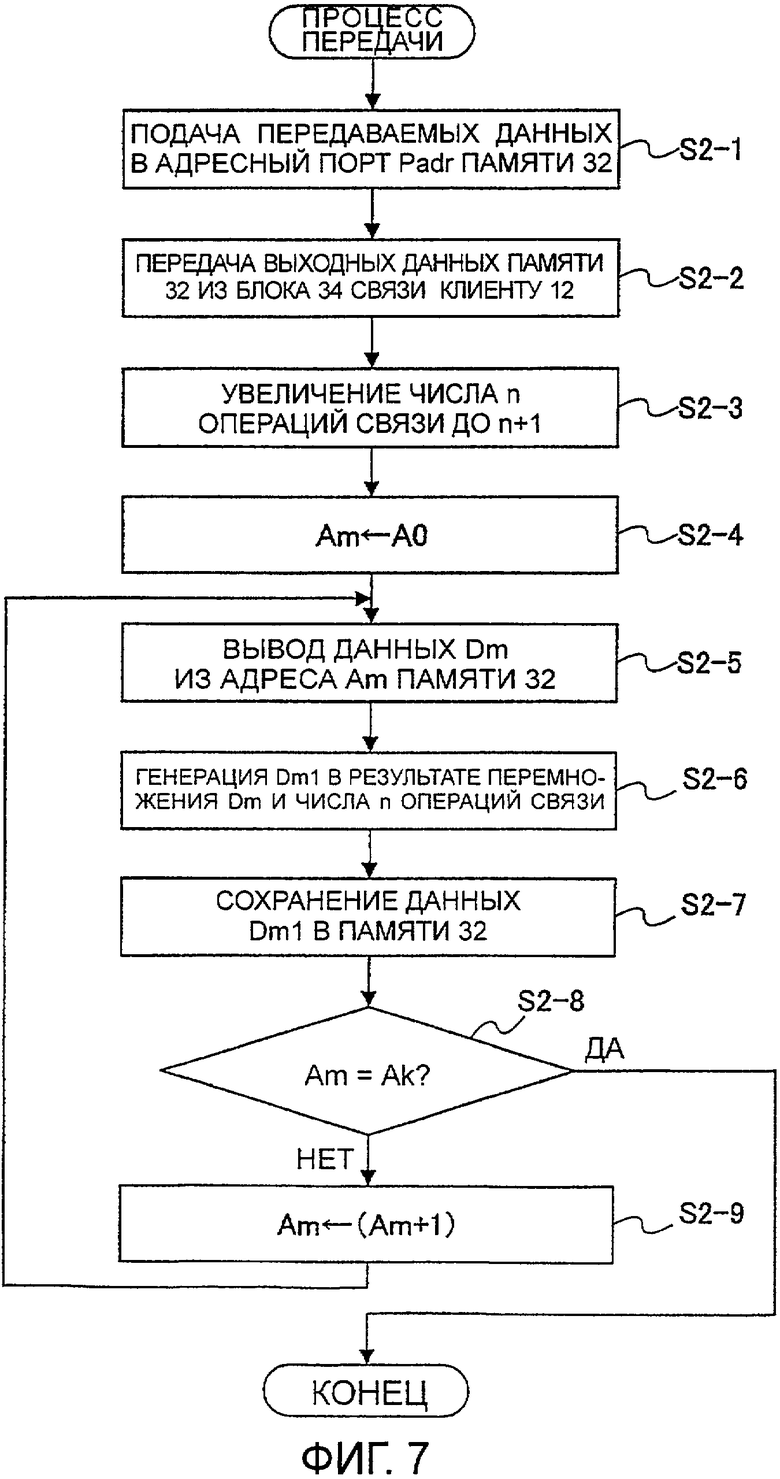

Фиг.7 - блок-схема последовательности операций, выполняемых устройством 27 связи в процессе передачи;

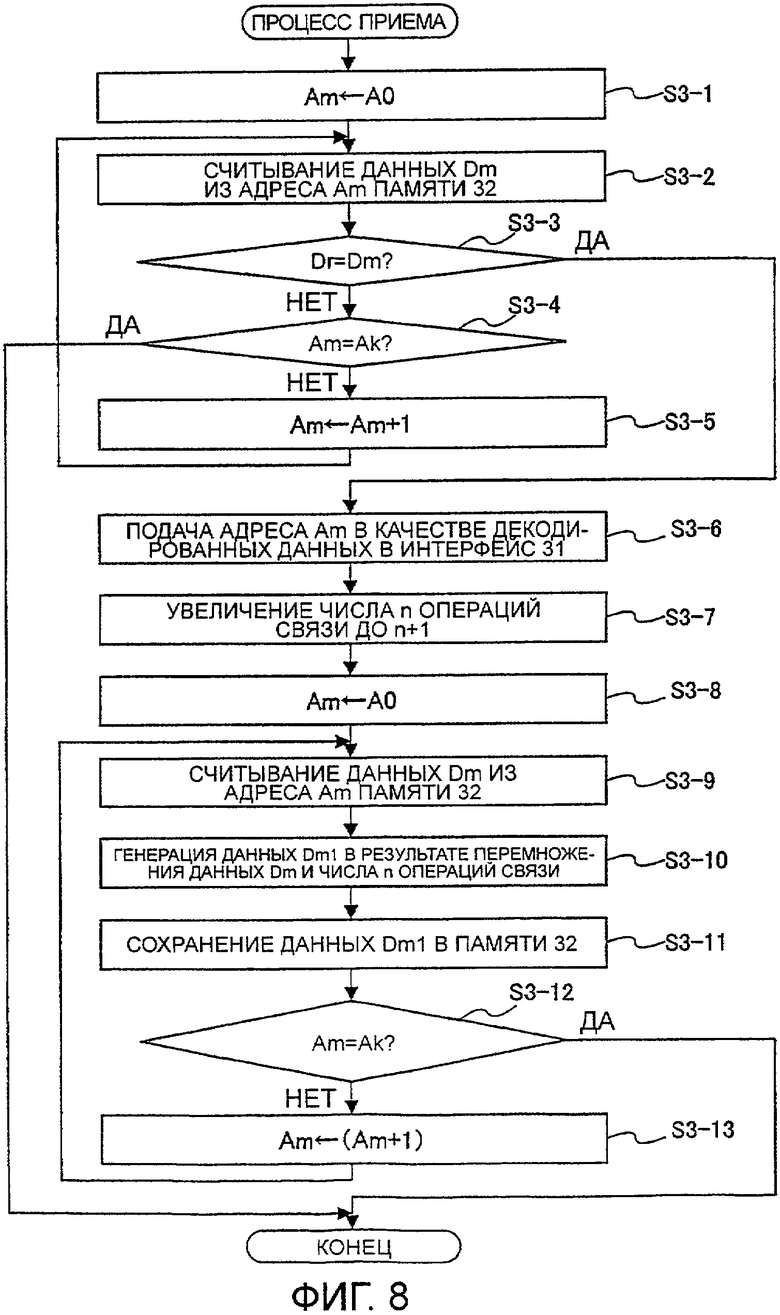

Фиг.8 - блок-схема последовательности операций, выполняемых устройством 27 связи в процессе приема;

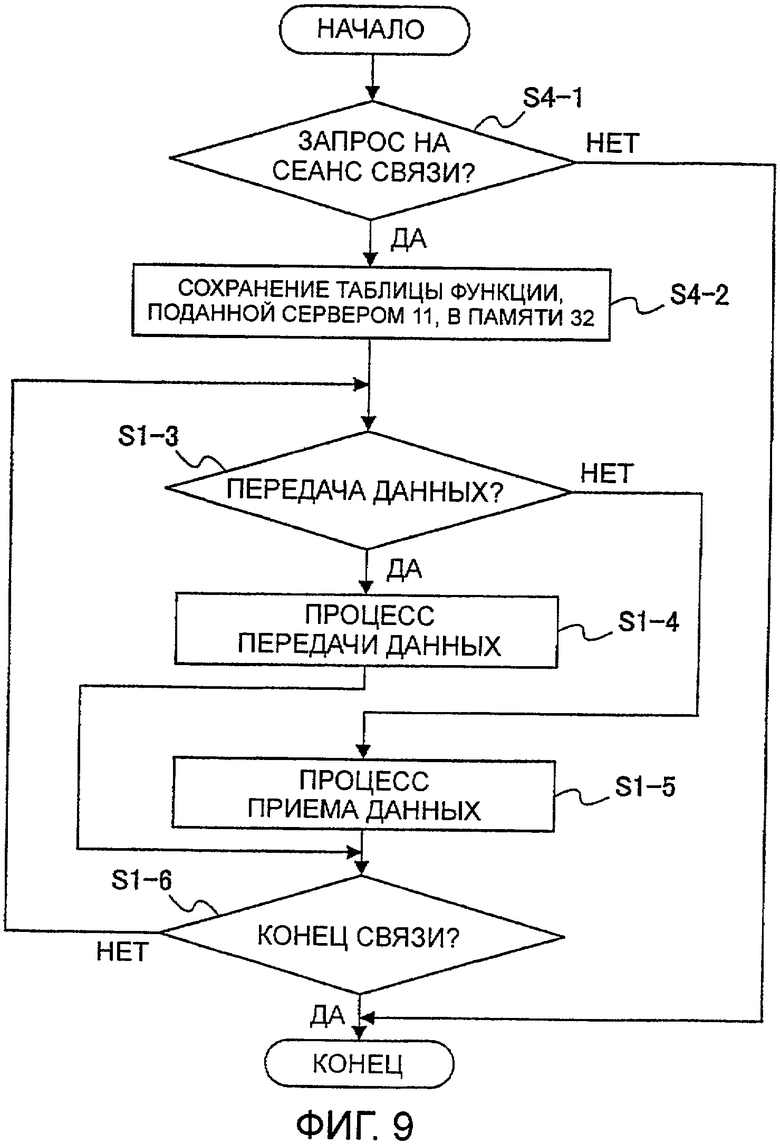

Фиг.9 - блок-схема последовательности операций, выполняемых первым вариантом устройства 27 связи во время начала сеанса связи;

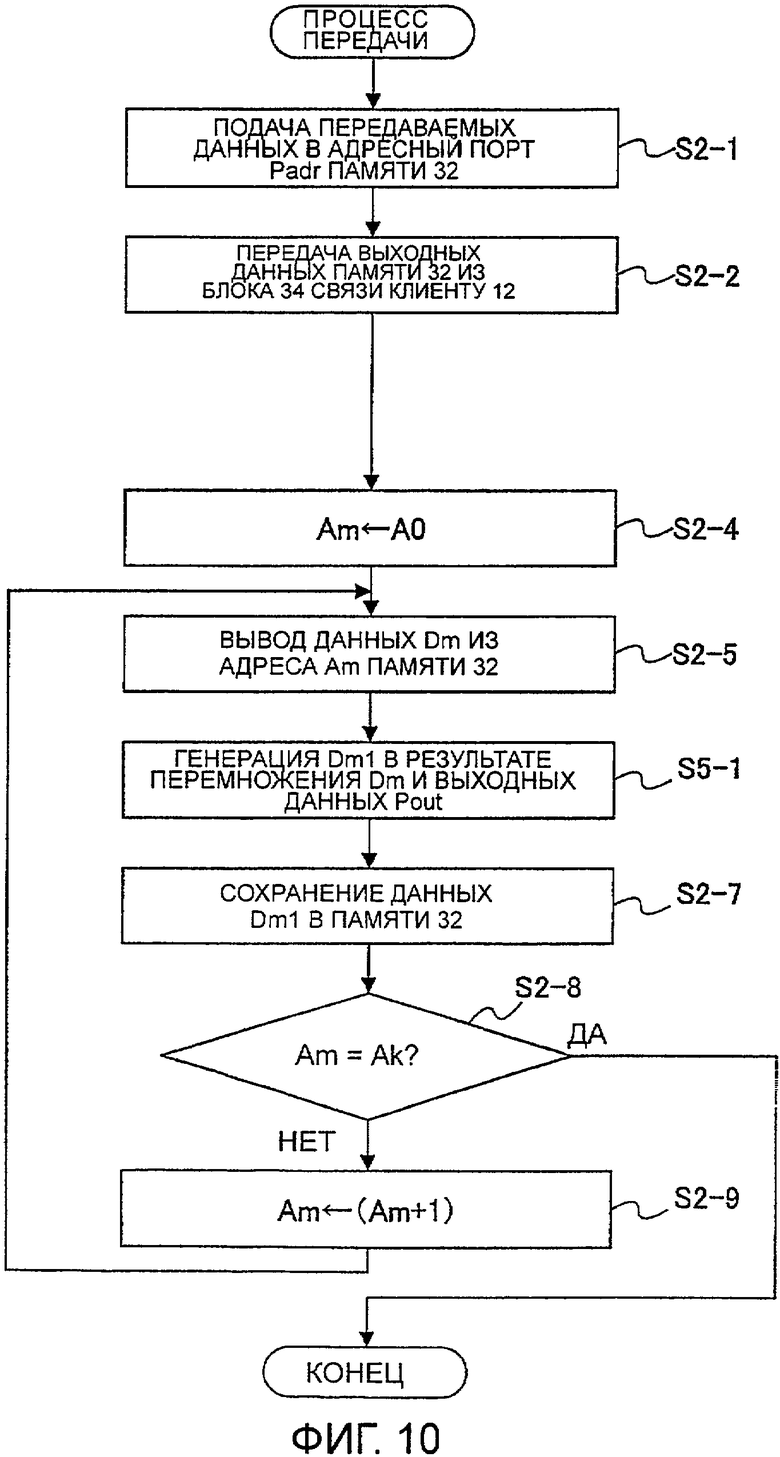

Фиг.10 - блок-схема последовательности операций, выполняемых первым вариантом устройства 27 связи в процессе передачи;

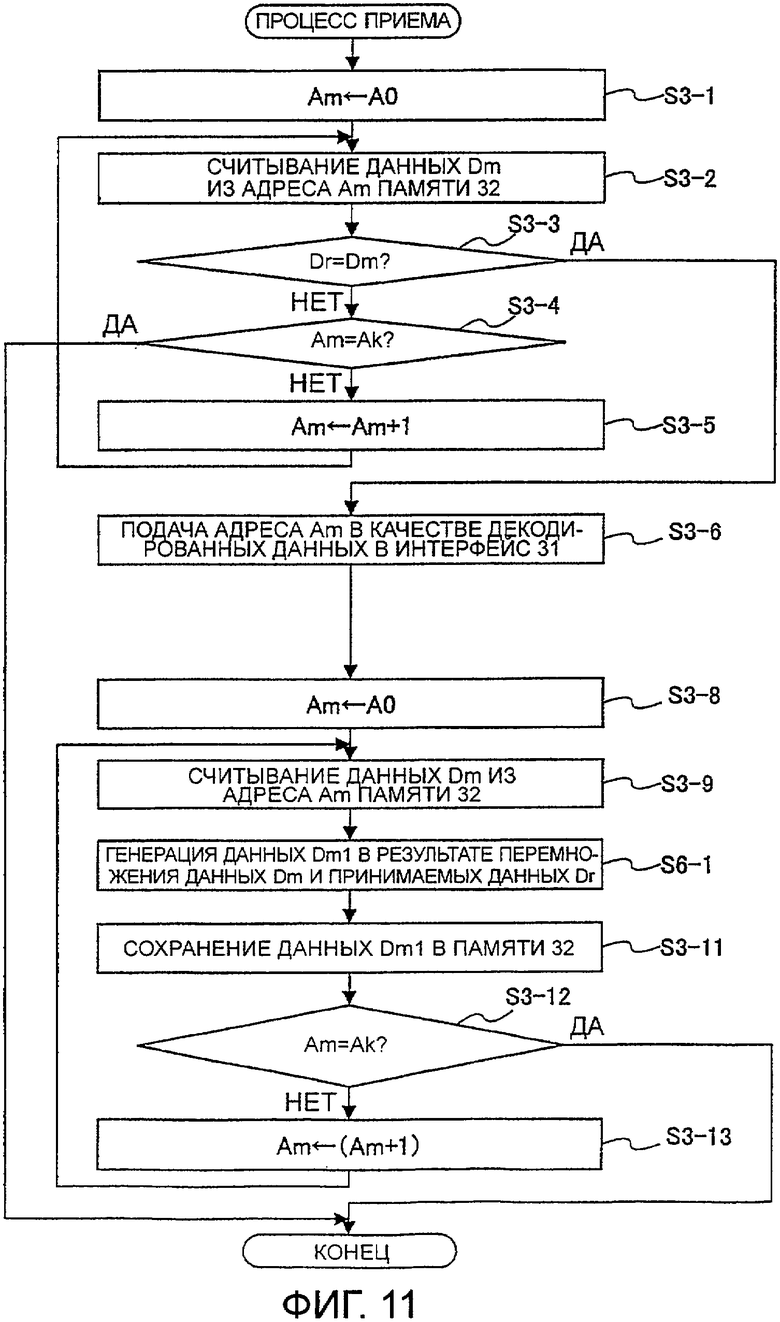

Фиг.11 - блок-схема последовательности операций, выполняемый первым вариантом устройства 27 связи в процессе приема;

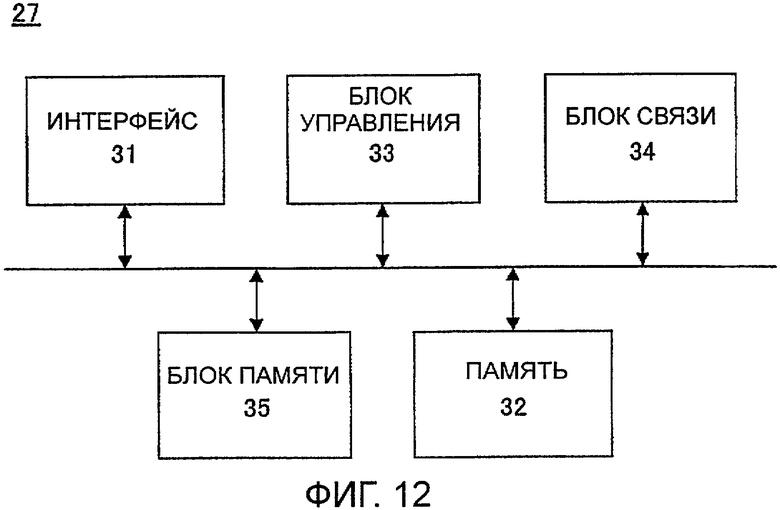

Фиг.12 - блок-схема второго варианта устройства 27 связи;

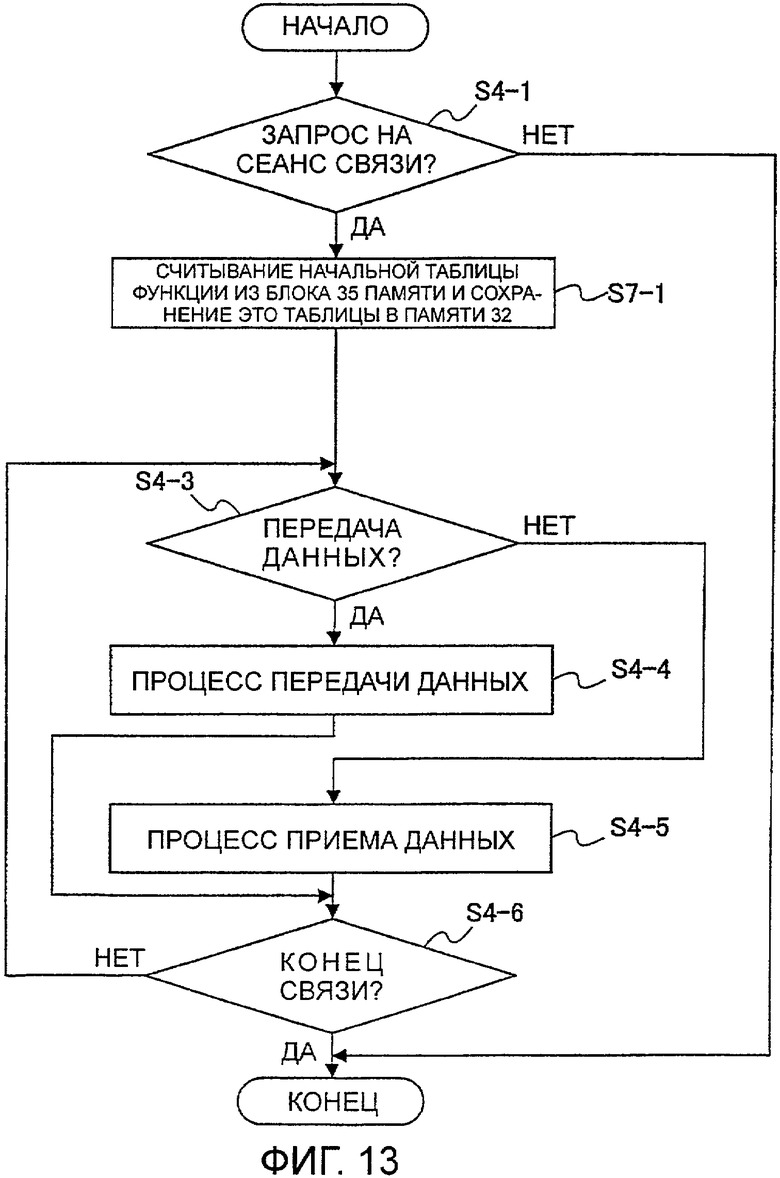

Фиг.13 - блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи во время начала сеанса связи;

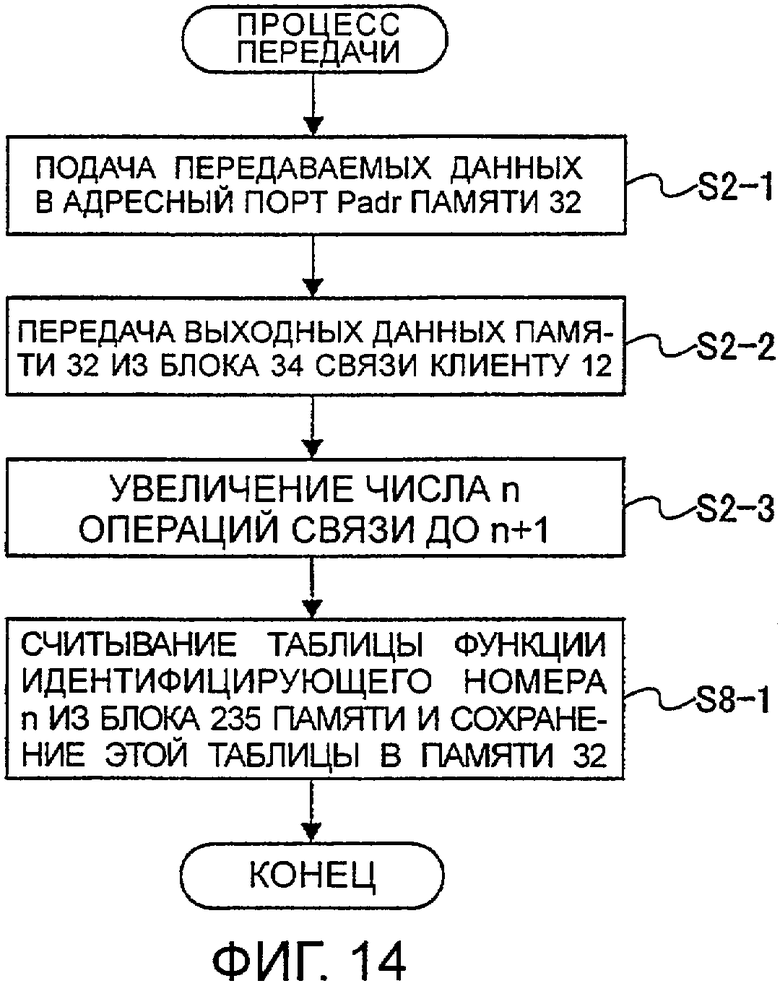

Фиг.14 - блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи в процессе передачи;

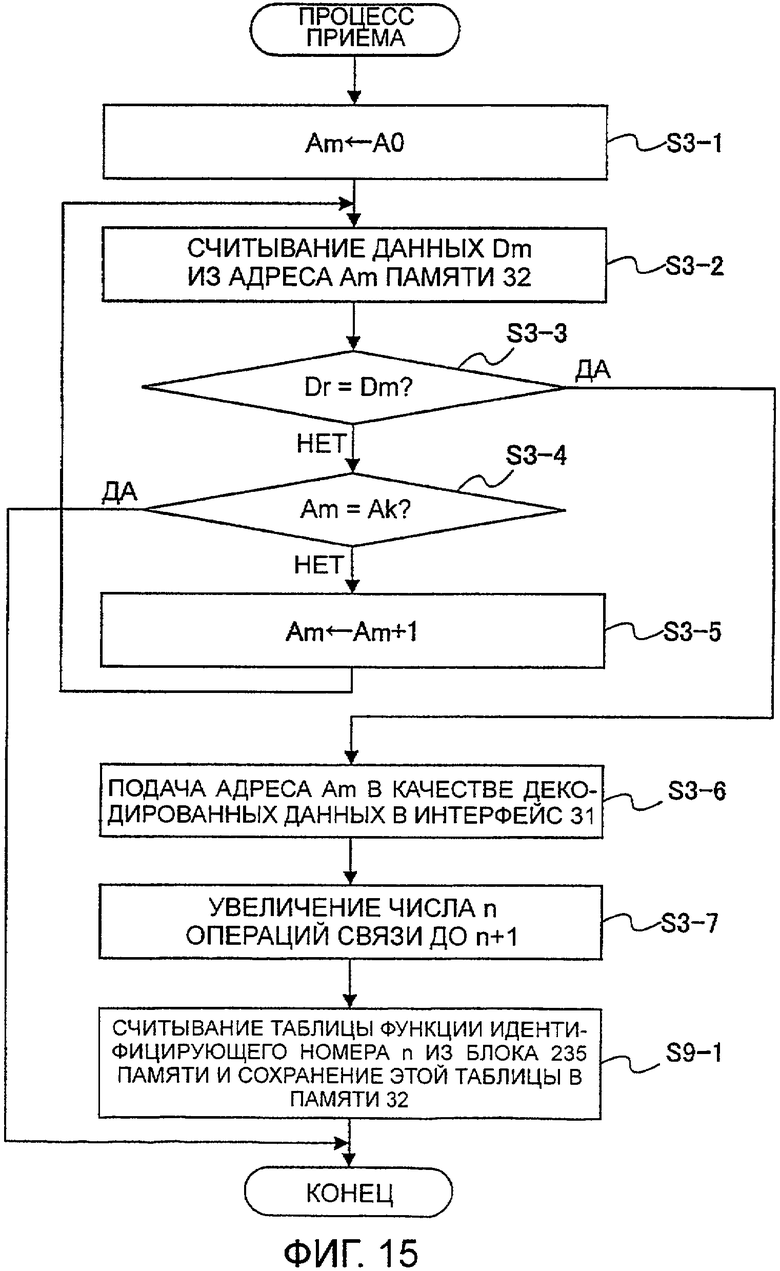

Фиг.15 - блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи в процессе приема;

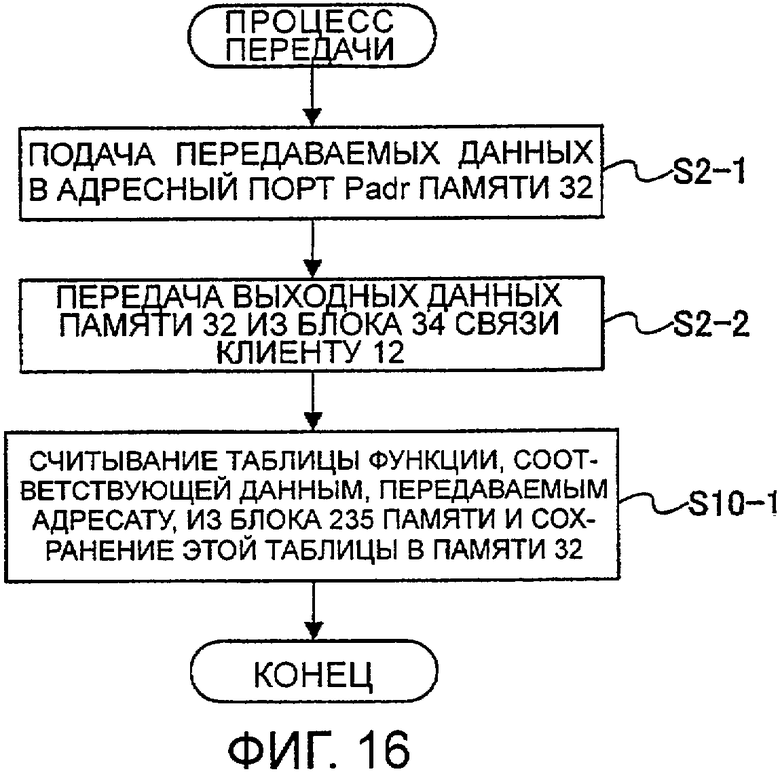

Фиг.16 - блок-схема последовательности операций, выполняемых третьим вариантом устройства 27 связи в процессе передачи;

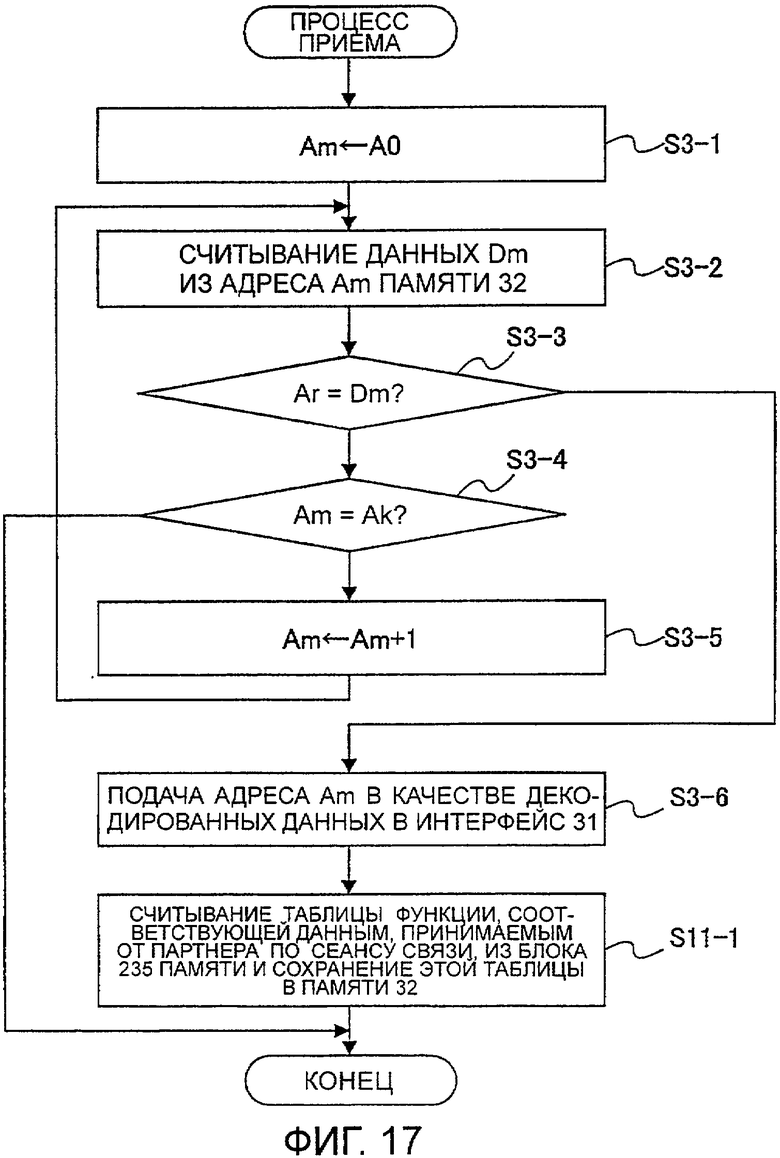

Фиг.17 - блок-схема последовательности операций, выполняемых третьим вариантом блока 33 управления в процессе приема;

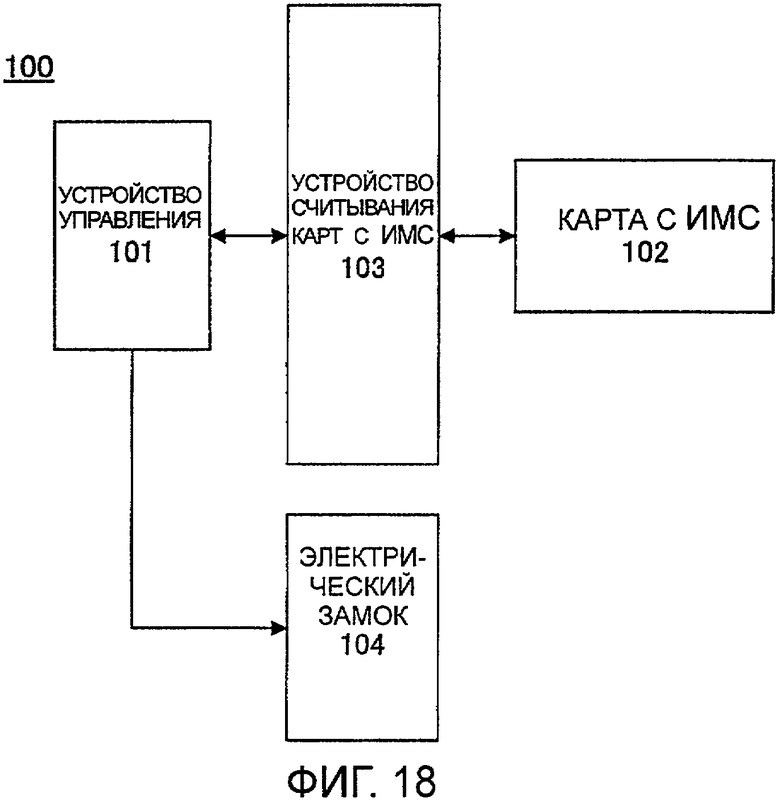

Фиг.18 - пример применения настоящего изобретения;

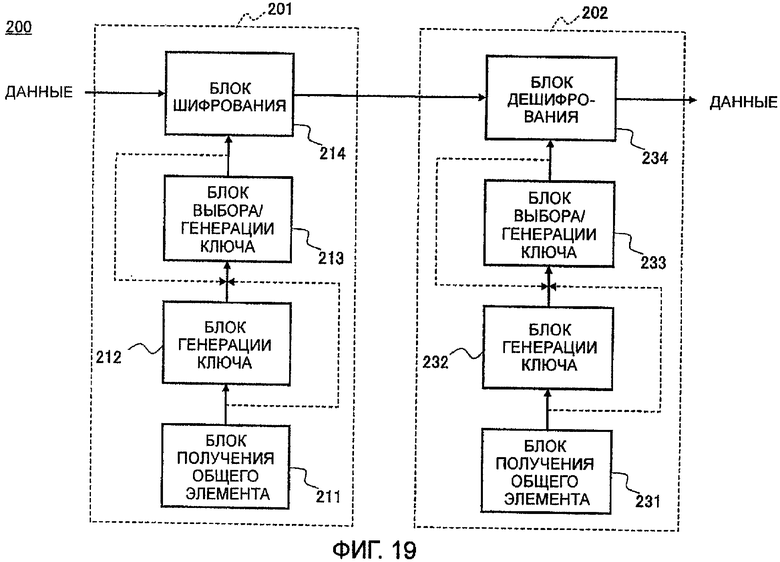

Фиг.19 - конфигурация системы во втором примере осуществления настоящего изобретения;

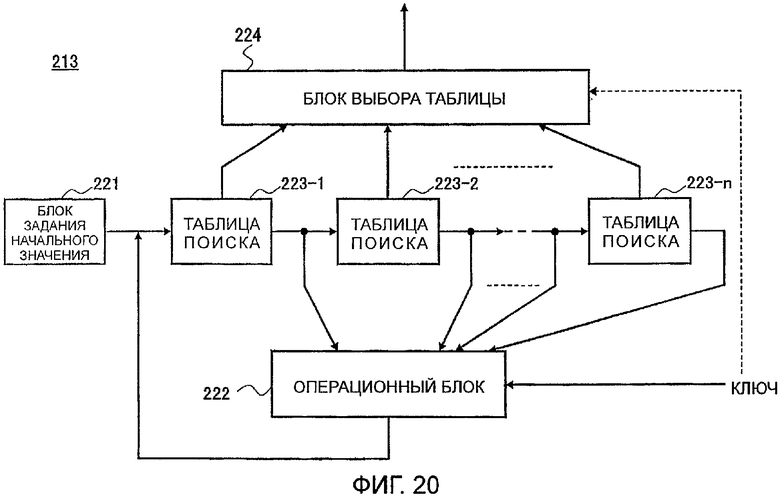

Фиг.20 - конфигурация блока 213 выбора/генерации таблицы;

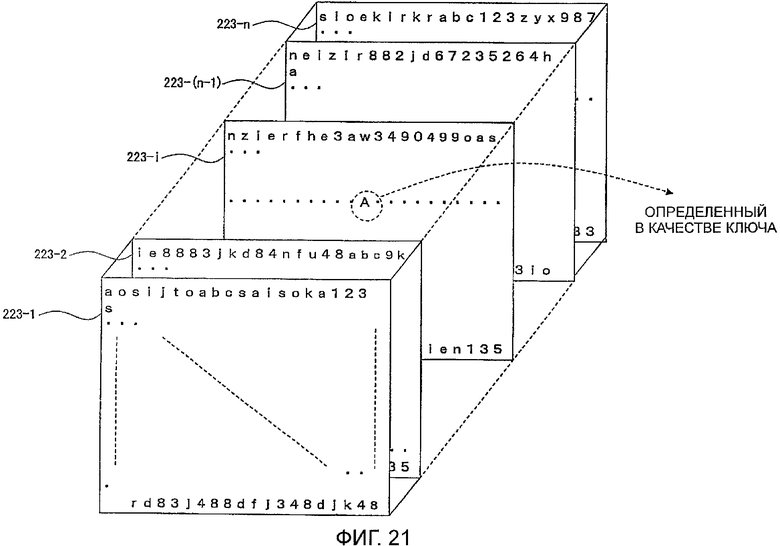

Фиг.21 - схема операций в варианте способа генерации ключа;

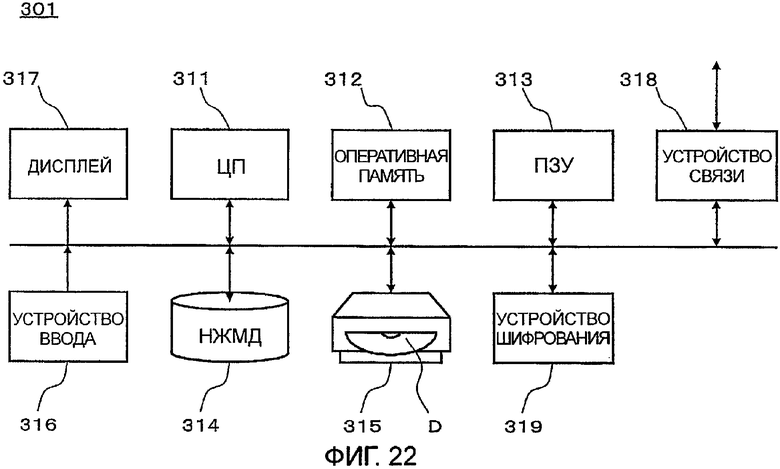

Фиг.22 - конфигурация системы в третьем примере осуществления настоящего изобретения;

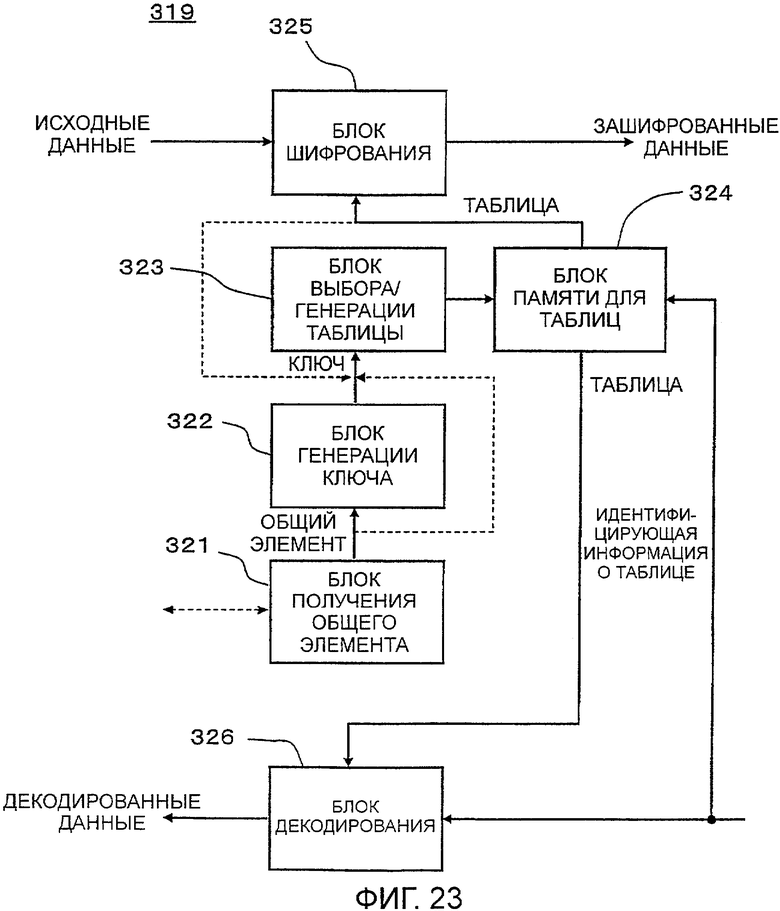

Фиг.23 - блок-схема устройства шифрования 319;

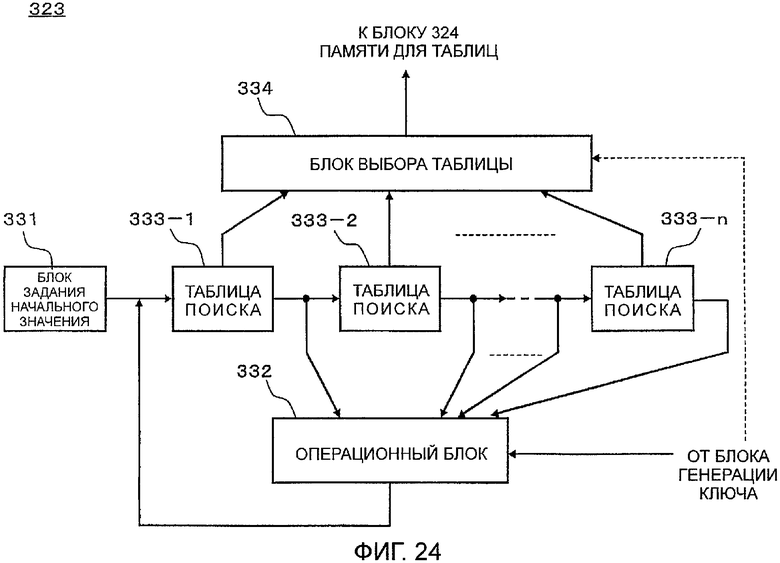

Фиг.24 - конфигурация блока 323 выбора/генерации таблицы;

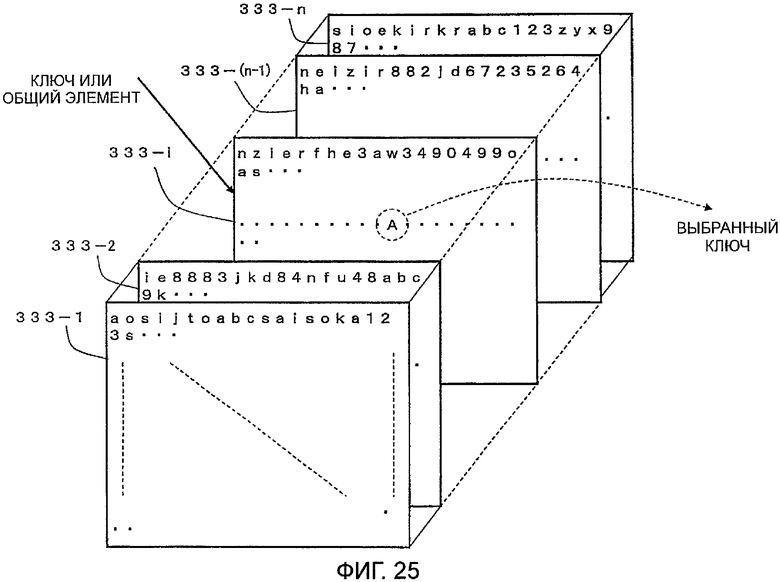

Фиг.25 - схема операций в блоке 323 выбора/генерации таблицы;

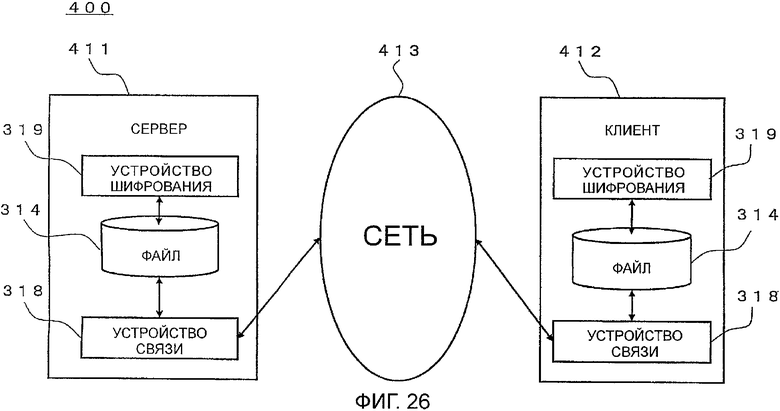

Фиг.26 - конфигурация системы в примере применения системы 301 обработки информации;

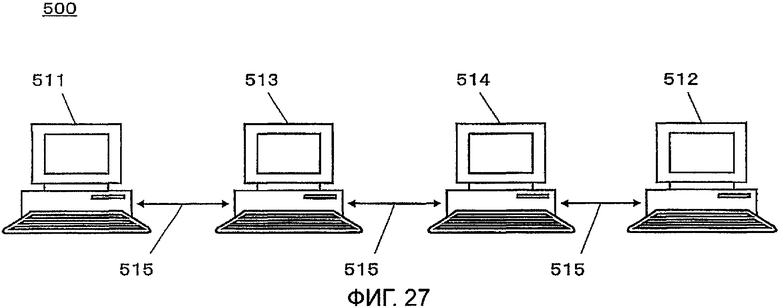

Фиг.27 - конфигурация системы в четвертом примере осуществления настоящего изобретения;

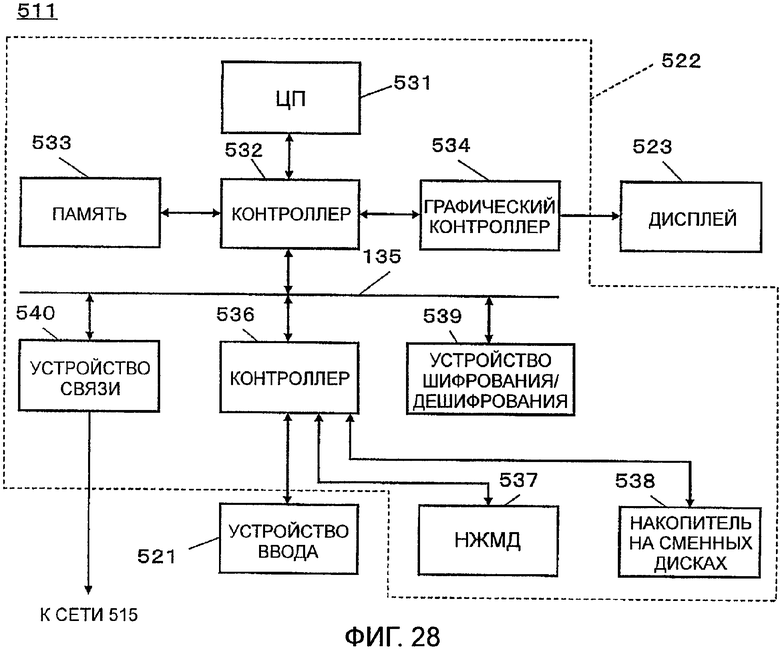

Фиг.28 - блок-схема устройства 511 обработки информации;

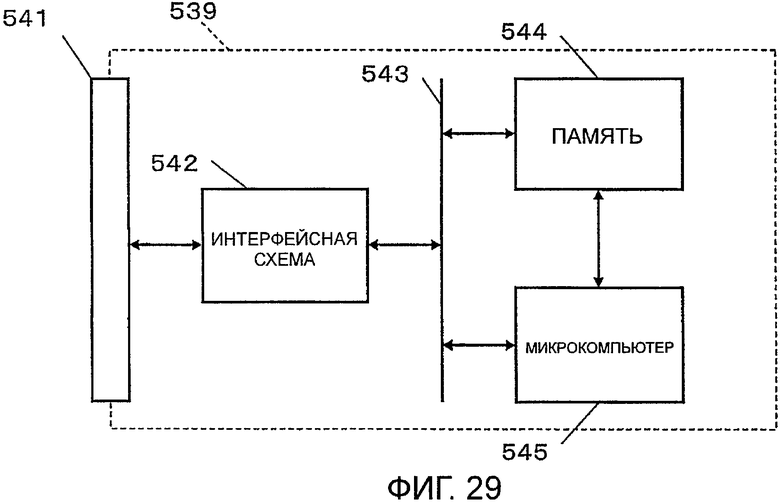

Фиг.29 - блок-схема устройства 539 шифрования;

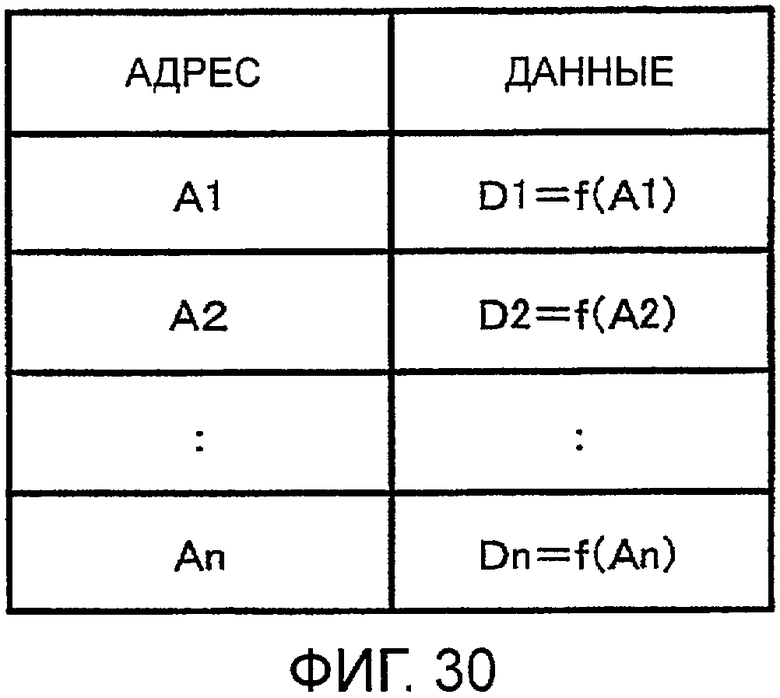

Фиг.30 - конфигурация данных в памяти 544;

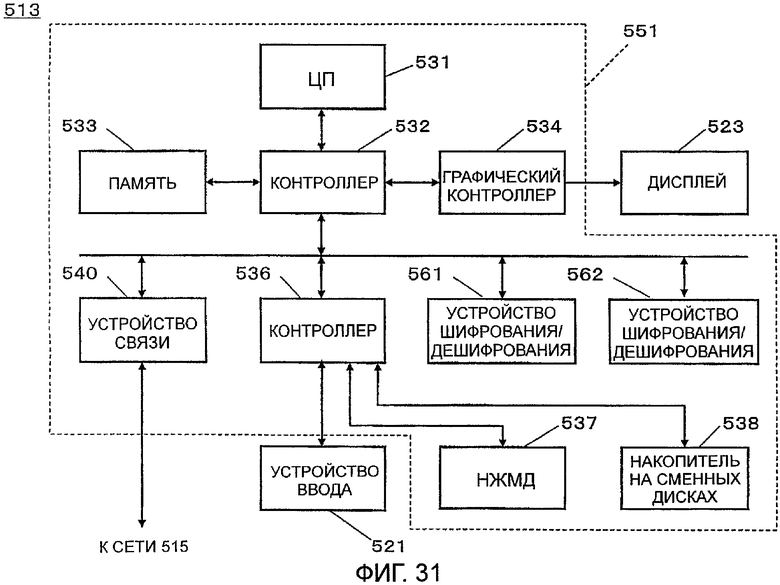

Фиг.31 - блок-схема устройства 513 обработки информации;

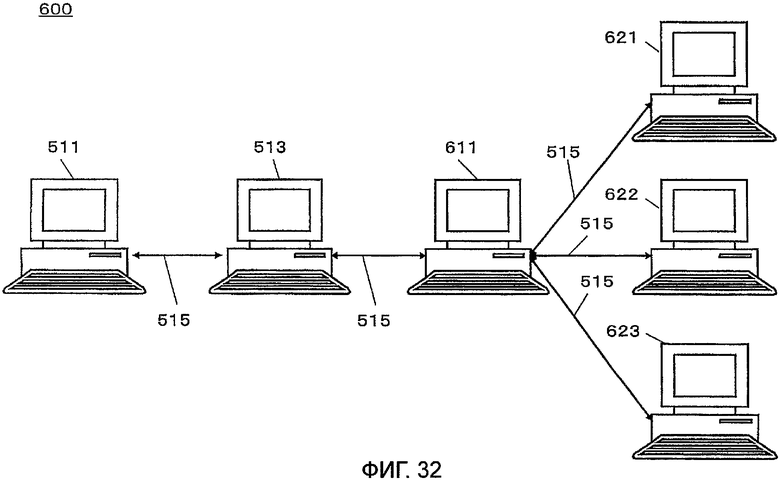

Фиг.32 - конфигурация системы в пятом примере осуществления настоящего изобретения;

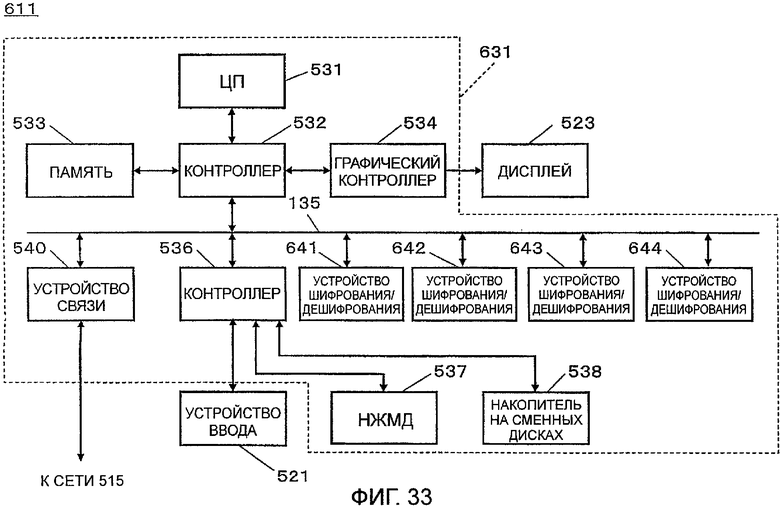

Фиг.33 - блок-схема устройства 211 обработки информации;

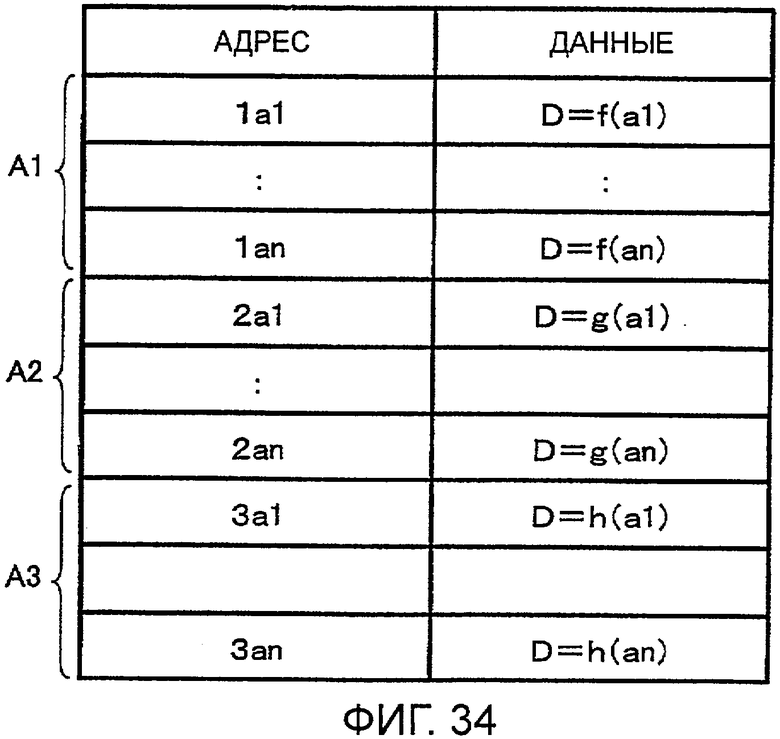

Фиг.34 - конфигурация данных в памяти 544 варианта пятого примера осуществления настоящего изобретения;

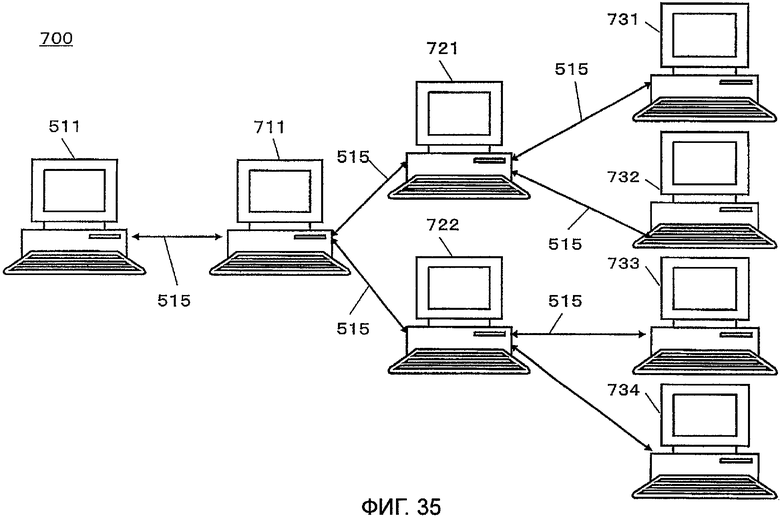

Фиг.35 - конфигурация системы в шестом примере осуществления настоящего изобретения;

Фиг.36 - конфигурация системы в седьмом примере осуществления настоящего изобретения;

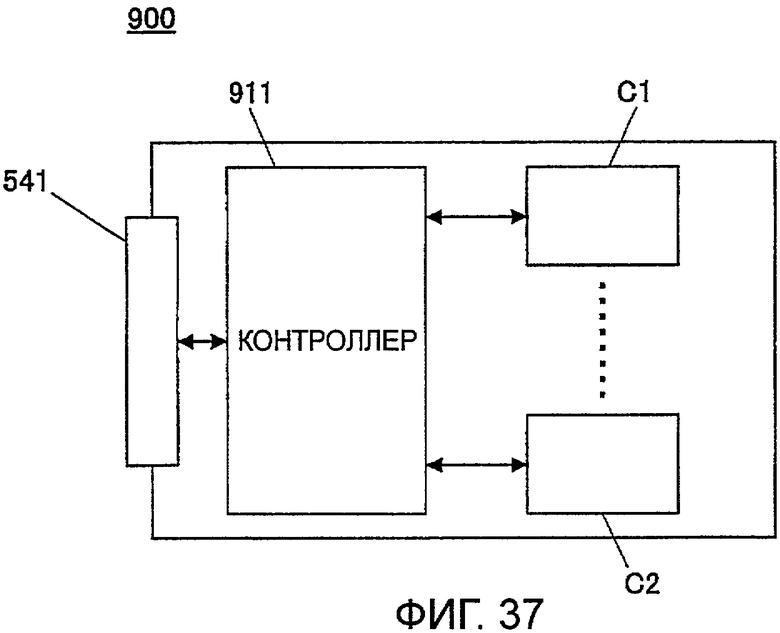

Фиг.37 - блок-схема первого варианта устройства шифрования/дешифрования;

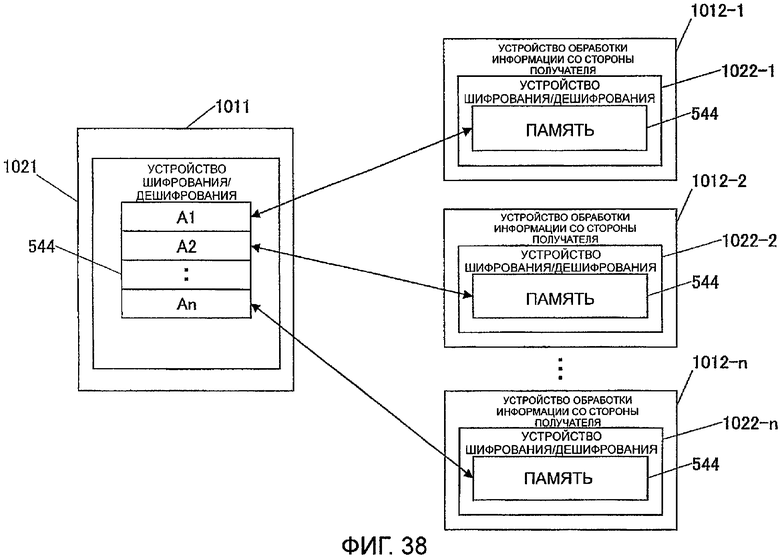

Фиг.38 - схема операций во втором варианте устройства шифрования/дешифрования;

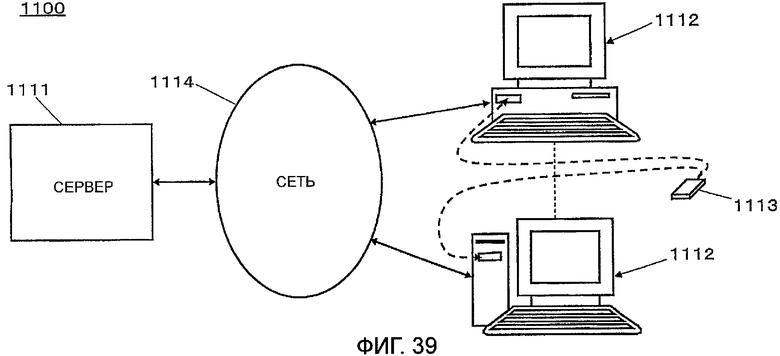

Фиг.39 - конфигурация системы в восьмом примере осуществления настоящего изобретения;

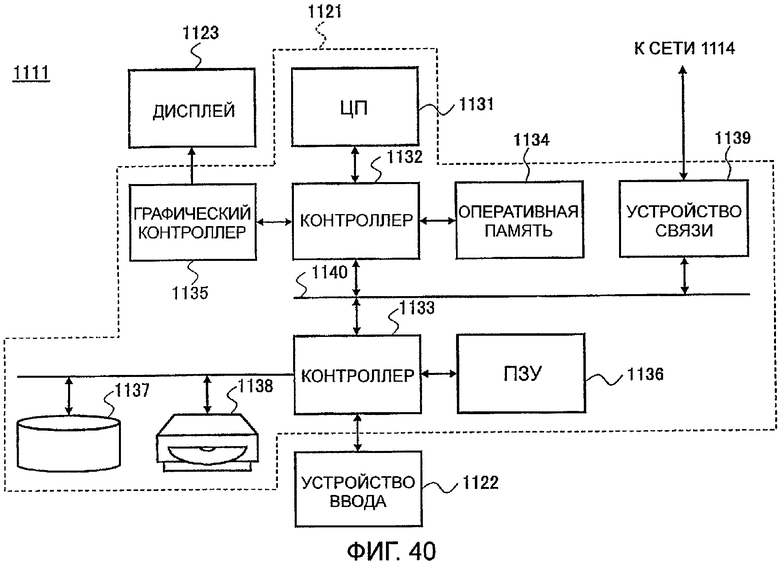

Фиг.40 - блок-схема сервера 1111;

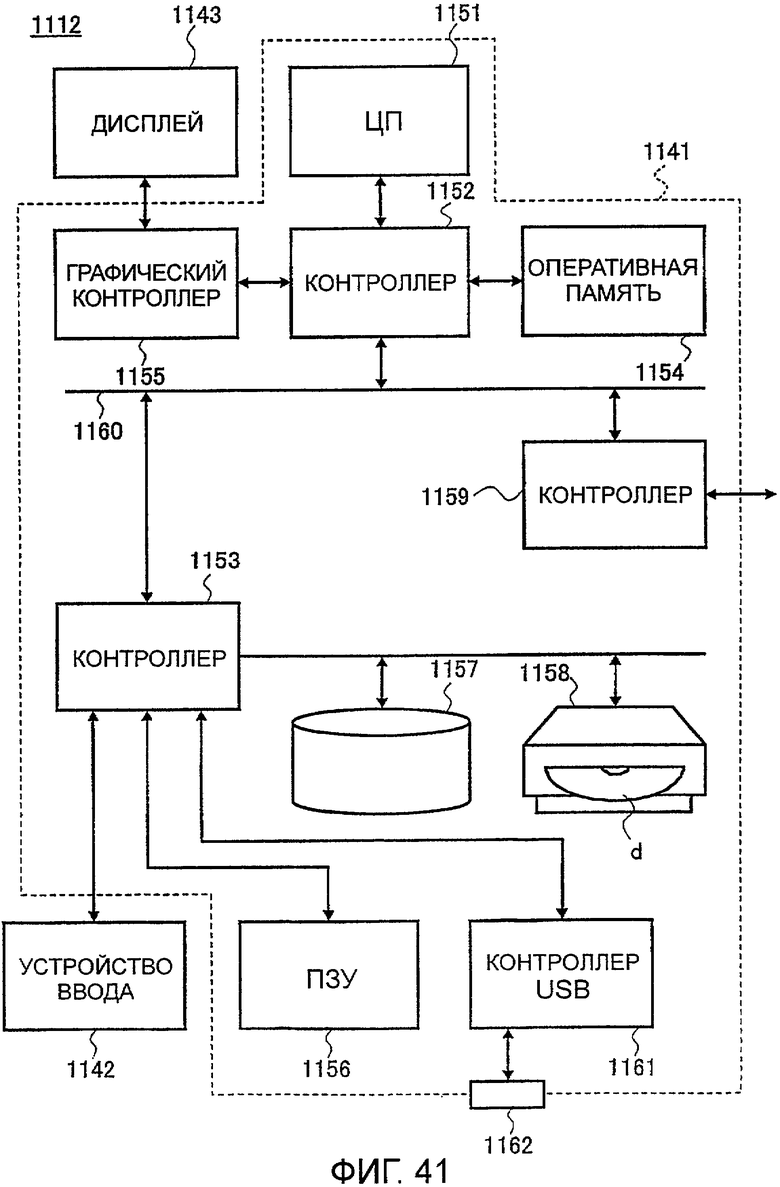

Фиг.41 - блок-схема оконечного устройства 1112 вывода;

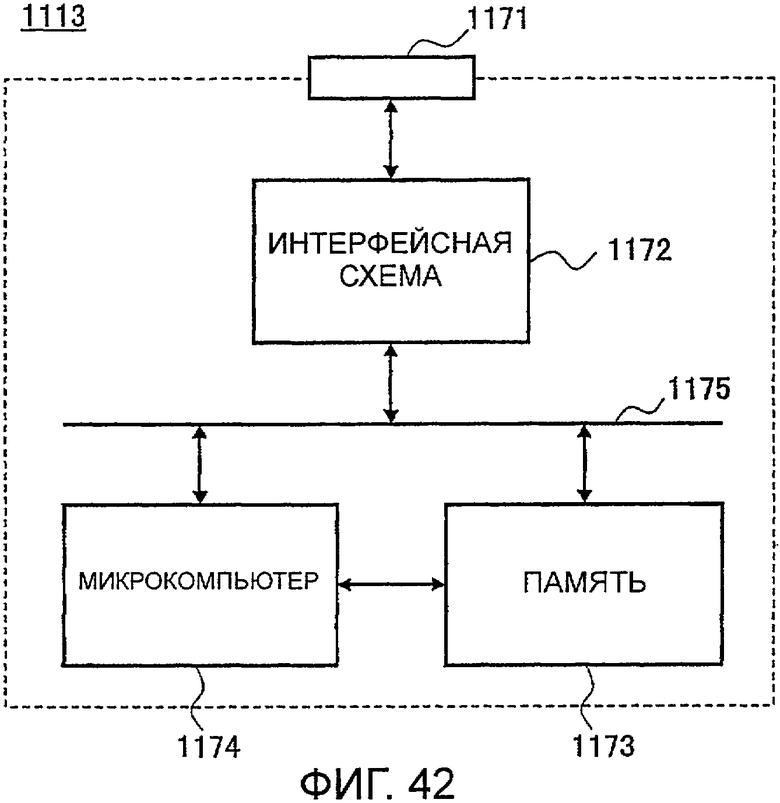

Фиг.42 - блок-схема портативного устройства 1113 шифрования;

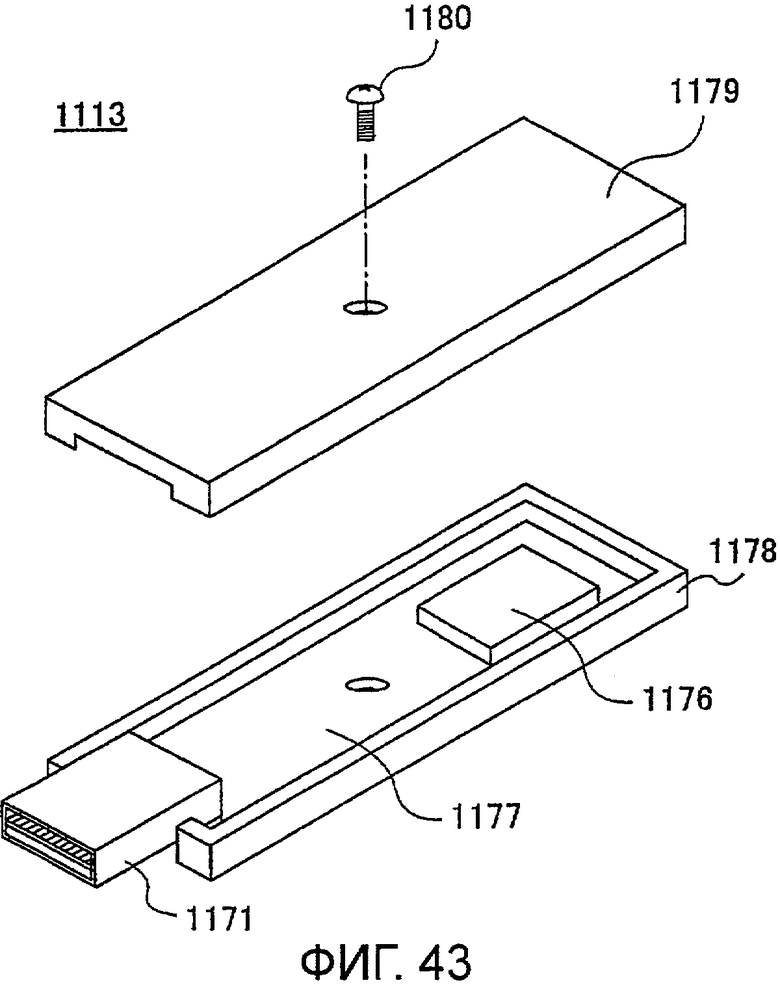

Фиг.43 - перспективное схематическое изображение портативного устройства 1113 шифрования в разобранном виде;

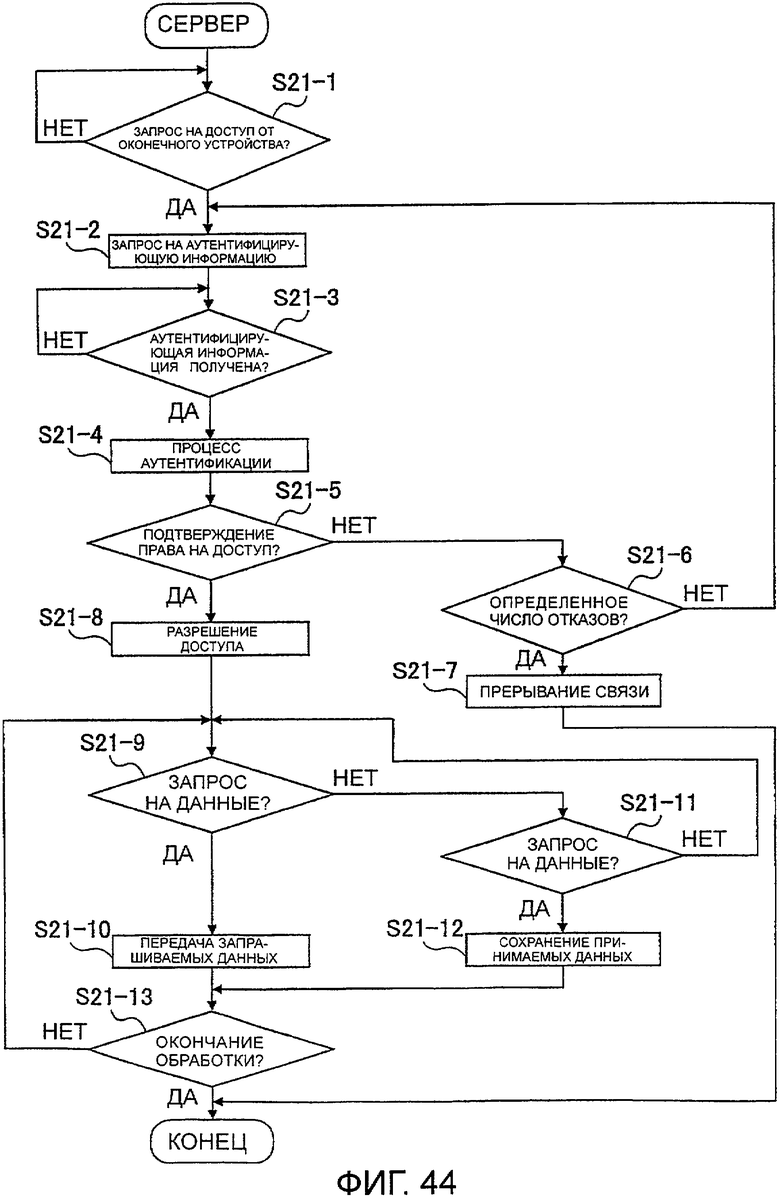

Фиг.44 - блок-схема последовательности операций обработки, выполняемых сервером 1111;

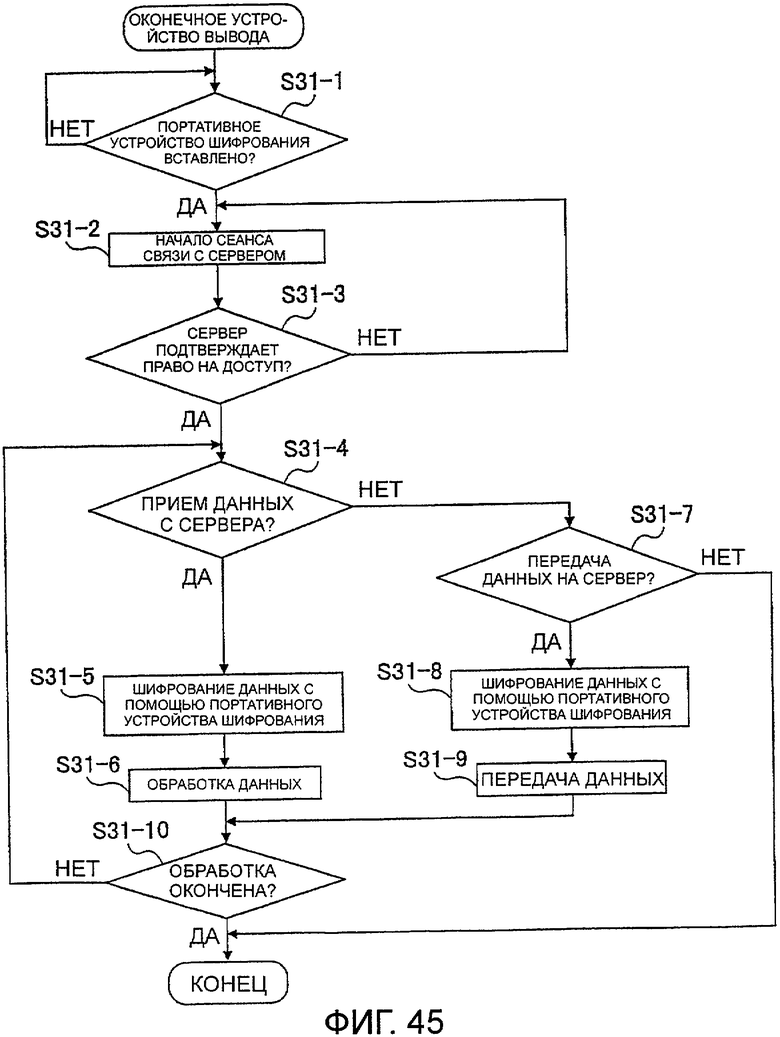

Фиг.45 - блок-схема последовательности операций, выполняемых устройством 1112 вывода;

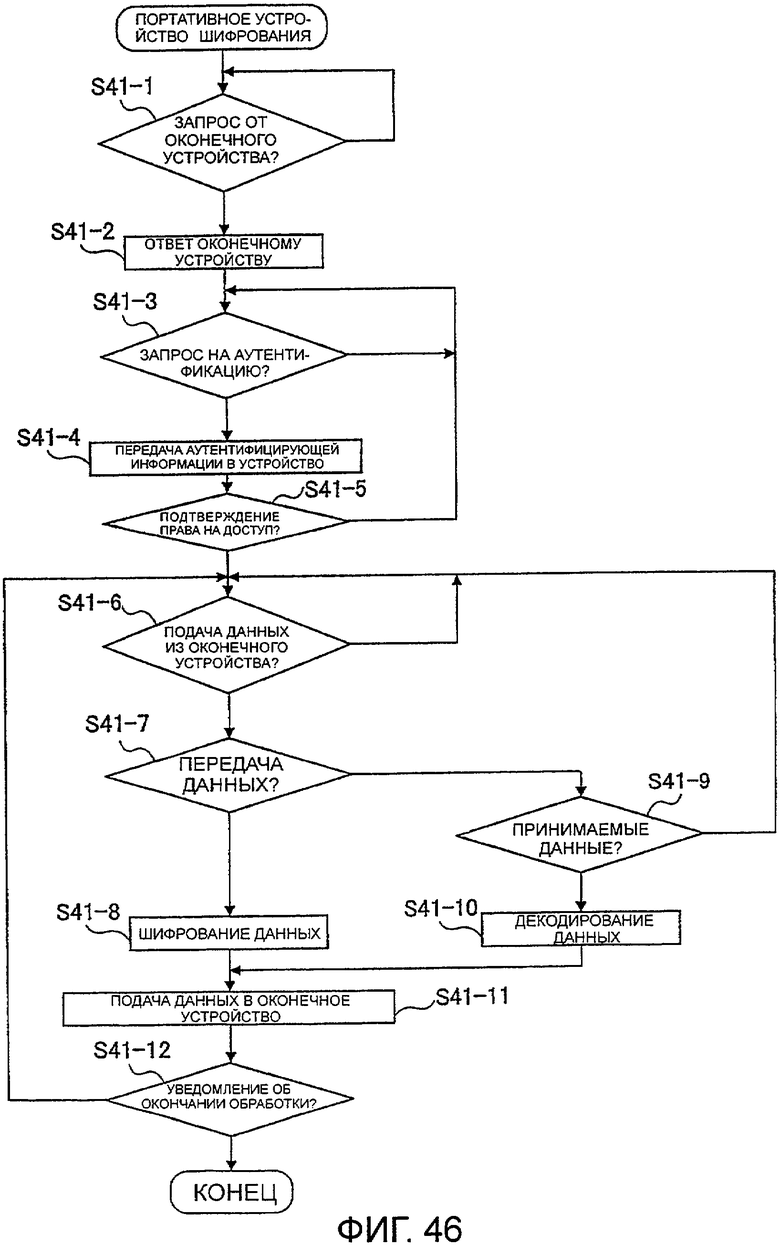

Фиг.46 - блок-схема последовательности операций, выполняемых портативным устройством 1113 шифрования;

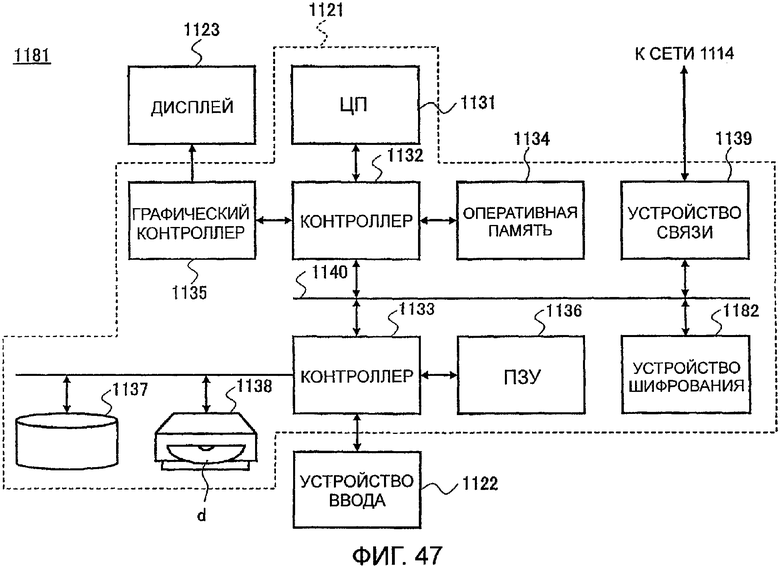

Фиг.47 - блок-схема варианта сервера 1111; и

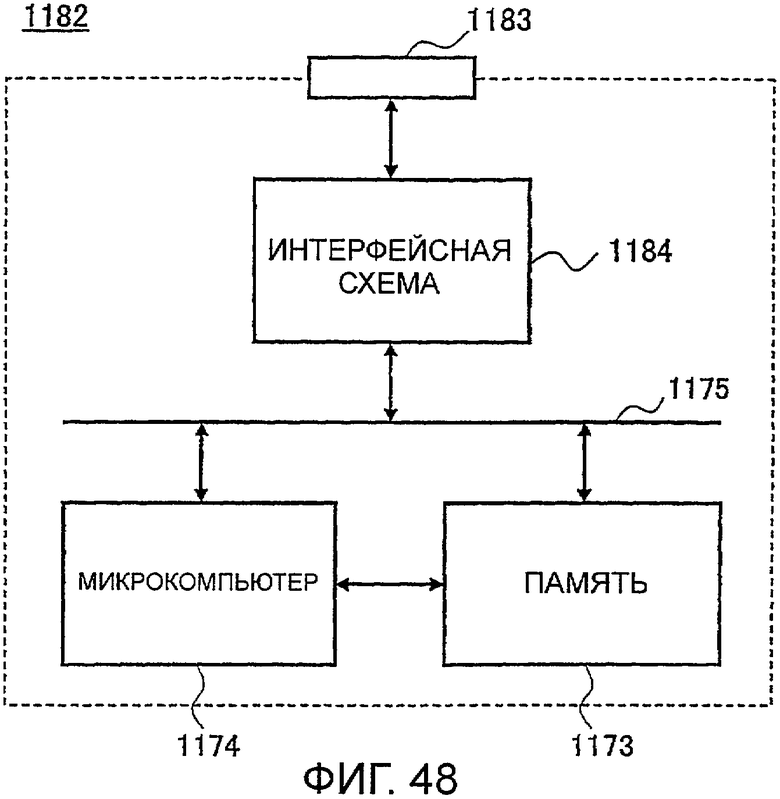

Фиг.48 - блок-схема устройства 1182 шифрования.

Лучший вариант осуществления настоящего изобретения

Первый пример осуществления

На фиг.1 представлена конфигурация системы в первом примере осуществления настоящего изобретения.

Система 1 связи в примере осуществления имеет конфигурацию, обеспечивающую возможность связи между сервером 11 и клиентом 12 через сеть 13.

На фиг.2 представлена блок-схема сервера 11 и клиента 12.

В состав конфигурации как сервера 11, так и клиента 12 входят ЦП (центральный процессор) 21, ПЗУ (постоянное запоминающее устройство) 22, НЖМД (накопитель на жестких магнитных дисках) 23, оперативная память (ЗУПВ) 24, устройство 25 ввода, дисплей 26, устройство 27 связи 27 и шина 28. Обмен данными между ЦП 21, ПЗУ 22, НЖМД 23, оперативной памятью 24, устройством 25 ввода, дисплеем 26 и устройством 27 связи обеспечивается шиной 28. ЦП 21 выполняет обработку данных на основе программы, хранимой в ПЗУ 22 или НЖМД 23. Оперативная память 24 используется в качестве рабочей области памяти во время обработки данных ЦП 21.

Устройство 25 ввода включает в свой состав клавиатуру, мышь, и т.д. и используется для ввода команд или данных. Дисплей 26 включает в свой состав ЖК-дисплей (устройство на жидких кристаллах), ЭЛТ (электронно-лучевую трубку) или т.п. и используется для отображения вводимых данных или обрабатываемых данных. Устройство 27 связи выполняет кодирование/декодирование данных и обеспечивает управление связью с клиентом 12 через сеть 13.

На фиг.3 представлена блок-схема устройства 27 связи.

Устройство 27 связи включает в свой состав интерфейсный блок 31, блок 32 управления, память 33 и блок 34 связи.

Интерфейсный блок 31 работает в качестве интерфейса между шиной 28 и блоком 33 управления. Блок 32 управления обеспечивает хранение таблицы функции, работающей в качестве операционного средства, памяти 32, и выполняет кодирование/декодирование данных на основе этой таблицы функции. Блок 34 связи используется для управления связью между сервером 11 и клиентом 12 через сеть 12.

Блок 33 управления работает в качестве средства обновления таблицы функции и обновляет таблицу функции, хранимую в памяти 32, на основе числа операций связи или передачи данных.

Ниже приводится описание памяти 32 в деталях.

На фиг.4 представлена блок-схема памяти 32. Память 32 представляет собой, например, двухпортовую оперативную память и включает в свой состав порт Pin ввода данных, порт Pout вывода данных и адресный порт Padr. Память 32 хранит данные, введенные через порт Pin ввода по адресу, заданному через адресный порт Padr. Во время вывода данных данные считываются из адреса, заданного через адресный порт Padr, и затем считываются через порт Pout вывода данных.

Таблица функции представляет собой таблицу, конфигурированную так, что у=f(х), где у - выходные данные, выводимые из порта Pout вывода данных памяти 32, a x - входные данные, используемые в качестве адреса, подаваемого на адресный порт Padr памяти 32.

На фиг.5 представлена конфигурация данных в таблице функции, хранимой памятью 32.

Данные D1÷Dn хранятся в соответствии с адресами А1÷Аn. При этом данные D1, хранимые по адресу А1, задаются как D1=f (А1). А данные D2, хранимые по адресу А2, - как D2=f (А2). Точно так же данные Dn, хранимые по адресу An, задаются как Dn=f (An).

Таким образом, данные Di результата вычислений с помощью требуемой функции f получают путем задания адреса Ai, соответствующего входным данным из адресов А1÷Аn. Поэтому результат вычислений можно получить с высокой скоростью.

Далее приводится описание работы устройства 27 связи.

На фиг.6 представлена блок-схема последовательности операций, выполняемых устройством связи 27 во время начала сеанса связи.

При запросе на сеанс связи с клиентом 12 на этапе S1-1 таблица функции, показанная на фиг.5, подается из ЦП 21 в блок 33 управления и сохраняется в памяти 32 на этапе S1-2. При этом число n операций связи возвращается к "0". Далее на этапе S1-3 блок 33 управления передает таблицу функции клиенту 12, которому должны быть переданы данные.

Если на этапе S1-4 из шины 28 через интерфейс 31 в блок 33 управления подаются передаваемые данные, то на этапе S1-5 блок 33 управления выполняет процесс передачи. Далее, если на этапе S1-4 от клиента 12 поступают принимаемые данные, то на этапе S1-6 выполняется процесс приема. Этапы с S1-4 по S1-6 повторяются до поступления команды на конец связи от ЦП на этапе S1-7.

Ниже приводится описание процесса передачи в блоке 33 управления устройства 27 связи.

На фиг.7 представлена блок-схема последовательности операций, выполняемых устройством 27 связи, в процессе передачи.

Блок 33 управления на этапе S2-1 подает поступившие передаваемые данные в качестве адреса в адресный порт Padr и обеспечивает вывод данных, соответствующих этому адресу, из памяти 32. Выходные данные памяти 32 соответствуют результату определенной операции f, выполненной на передаваемых данных. На этапе S2-2 блок 33 управления подает выходные данные памяти 32 в блок 34 связи.

При передаче данных блок 33 управления на этапе S2-3 увеличивает число n операций связи и обновляет его на (n+1), а на этапе S2-4 возвращает адрес Am к начальному адресу А0. Затем на этапе S2-5 блок 33 управления считывает данные из адреса Am памяти 32, а на этапе S2-6 выполняет умножение числа n операций связи на полученные в результате считывания данные Dm, и таким образом генерирует данные: {n×Dm)=Dm1.

На этапе S2-7 блок 33 управления сохраняет в адресе Am памяти 32 данные Dm1 - результат перемножения с числом n операций связи. На этапе S2-8 блок 33 управления определяет, достиг ли адрес последнего адреса Ak таблицы функции или нет. Если на этапе S2-8 адрес не достигает последнего адреса Ak, то на этапе S2-9 адрес Am задается в виде адреса Аm+1 и осуществляется считывание данных.

В результате повторения этапов с S2-5 по S2-9 до последнего адреса Ak содержимое таблицы функции в памяти 32 обновляется на {n×f(x)}, где f(x) - функция, заданная в первой таблице функции. Таким образом, следующие передаваемые данные шифруются с помощью обновленной таблицы функции {n×f(x)}.

Если на этапе S2-8 адрес Am достигает последнего адреса Ak, то процесс заканчивается.

Ниже приводится описание процесса приема, выполняемого блоком 33 управления.

На фиг.8 представлена блок-схема последовательности операций, выполняемых устройством 27 связи в процессе приема.

Блок 33 управления при получении принимаемых данных Dr от клиента 12 через сеть 13 на этапе S3-1 возвращает адрес Am к начальному адресу АО в памяти 32. Затем на этапе S3-2 данные Dm считываются из адреса памяти 32.

Затем на этапе S3-3 определяется, совпадают ли принятые данные Dr и данные Dm или нет. Если на этапе S3-3 принятые данные Dr и данные Dm не совпадают, то на этапе S3-4 определяется, являются ли адрес Am последним адресом или нет. Если на этапе S3-4 адрес Am является последним адресом Ak, то на этапе S3-5 осуществляется увеличение адреса Am до следующего адреса Am+1.

Однако, если на этапе S3-5 адрес Am является последним адресом Ak, то поскольку данных Dm, соответствующих принимаемым данным Dr в этом случае не существует, то происходит определение возникновения ошибки связи, и процесс заканчивается.

Если на этапе S3-3 данные Dm, полученные в результате считывания из памяти 32, совпадают с принимаемыми данными Dr, то на этапе S3-6 адрес Am подается в качестве декодированных данных в интерфейсный блок 31. Таким образом, принятые данные Dr декодируются.

Затем на этапе S3-7 блок 33 управления увеличивает число n операций связи до (n+1). Затем на этапе S3-8 адрес Am задается в виде начального адреса А0.

На этапе S3-9 блок 33 управления считывает данные Dm из Am памяти 32. Затем на этапе S3-10 блок 33 управления выполняет перемножение числа n операций связи и данных Dm, полученных в результате считывания из памяти 32, и таким образом генерирует данные: {(n+1)×Dm}=Dm1.

На этапе S3-11 блок 33 управления сохраняет данные Dm1, полученные в результате перемножения с числом n операций связи, по адресу Am в памяти 32. На этапе S3-12 блок 33 управления определяет, достиг ли адрес Am последнего адреса Ak таблицы функции или нет. Если на этапе S3-12 адрес не достигает последнего адреса Ak, то на этапе S3-13 адрес Am задается в виде адреса Аm+1, и процесс возвращается на этап S3-9 к считыванию данных.

В результате повторения этапов с S3-9 по S3-13 до последнего адреса Ak содержимое таблицы функции в памяти 32 обновляется на {n×f(x)}, где f(x) - функция, заданная в первой таблице функции. Таким образом, следующие принимаемые данные шифруются с помощью обновленной таблицы функции {n×f(x)}.

Кроме того, если на этапе S3-12 адрес Am становится последним адресом Ak, то так как может быть определено, что таблица функции, сохраненная в памяти 32, была обновлена, процесс заканчивается.

Клиент 12 обеспечивает передачу данных в соответствии с запросом на сеанс связи, сделанным сервером 11, и имеет приблизительно такую же конфигурацию, как у сервера 11, но выполняет во время начала сеанса связи операции, отличные от операций, выполняемых сервером. Поэтому ниже приводится описание операций клиента 12 во время начала сеанса связи.

На фиг.9 представлена блок-схема последовательности операций, выполняемых первым вариантом устройства связи 27 во время начала сеанса связи.

Одинаковые блоки обработки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.6, и повторное описание этих блоков опущено.

Когда на этапе S4-1 клиент 12 имеет запрос на сеанс связи от сервера 11, то на этапе S4-2 память 32 устройства 27 связи сохраняет таблицу функции, подаваемую сервером 11. Таким образом, сервер 11 и клиент 12 располагают общей таблицей функции.

В результате выполнения процесса передачи, показанного на фиг.7, и процесса приема, показанного на фиг.8, обеспечивается одинаковое внутреннее обновление таблицы функции в сервере 11 и у клиента 12, и выполняется кодирование/декодирование или шифрование/дешифрование. Поэтому таблица функции, используемая для кодирования/декодирования или шифрования/дешифрования, передается только во время начала сеанса связи, и в дальнейшем таблица функции обновляется для каждой операции связи. Следовательно, достигается высокая секретность связи.

Таблица функции обновляется с помощью выполнения операции перемножения функции f(х) и числа n операций, используемого в качестве коэффициента, однако возможно также использование в качестве коэффициента передаваемых данных и перемножение функции f(x) и передаваемых данных.

Ниже приводится описание процесса передачи при обновлении таблицы функции на основе передаваемых данных.

На фиг.10 представлена блок-схема последовательности операций, выполняемых первым вариантом устройства 27 связи в процессе передачи.

Одинаковые блоки обработки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.7, и повторное описание этих блоков опущено.

В этом варианте этап S2-3 процесса передачи, показанный на фиг.7 удален, а этап S2-6 заменен на этап S5-1. На этапе S5-1 выполняется перемножение данных Dout, полученных в результате считывания из памяти 32 на этапе S2-2, и данных Dm, выведенных на этапе S2-5, и таким образом создаются данные Dm1.

Далее приводится описание процесса приема в случае обновления таблицы функции на основе передаваемых данных.

На фиг.11 представлена блок-схема последовательности операций, выполняемых первым вариантом устройства связи 27 в процессе приема.

Одинаковые блоки обработки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.8, и повторное описание этих блоков опущено.

В этом варианте этап S3-7 процесс приема, показанный на фиг.8, удален, а этап S3-10 заменен на этап S6-1. На этапе S6-1 выполняется перемножение принимаемых данных Dr и данных Dm, полученных в результате считывания на этапе S3-9, и таким образом создаются данные Dm1.

Сервер 11 и клиент 12, таким образом, могут использовать общую таблицу функции. Кроме того, в этом случае таблица функции обновляется с помощью данных, передаваемых и принимаемых для каждой операции передачи и приема данных. Поэтому секретность может повыситься.

Следует также отметить, что в настоящем примере осуществления и его варианте таблица функции обновляется с помощью перемножения таблицы функции и числа операций связи или передаваемых данных, используемых в качестве коэффициента, однако возможно также добавление числа операций связи или передаваемых данных. Кроме того, возможно также использование числа операций связи или передаваемых данных в качестве коэффициента части функции.

Кроме того, в настоящем примере осуществления таблица функции обновляется путем выполнения вычислений над данным таблицы функции, однако возможно также составление множества таблиц функции и для сервера 11 и для клиента 12 и выбор общей таблицы функции из множества таблиц функции в соответствии с числом операций связи или передаваемых данных и, следовательно, выполнение, таким образом, шифрования и дешифрования.

На фиг.12 представлена блок-схема второго варианта устройства 27 связи. Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.3, и повторное описание этих блоков опущено.

В дополнение к интерфейсному блоку 31 памяти 32, блоку 33 управления и блоку 34 связи устройство 27 связи содержит также блок 35 памяти, который хранит множество таблиц функции. В блоке 35 памяти предварительно сохраняется множество, например k, таблиц функции. Этим k таблицам функции присваиваются идентифицирующие номера от 1 до k. Содержимое и идентифицирующие номера этих k таблиц функции, хранимых в блоке 35 памяти, совпадают между сервером 11 и клиентом 12.

Далее приводится описание процесса обработки, выполняемого в блоке 33 управления во время начала сеанса связи.

На фиг.13 представлена блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи во время начала сеанса связи. Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.6, и повторное описание этих блоков опущено.

Процесс обработки во время начала сеанса связи в этом варианте устройства осуществляется так, что вместо этапов S1-2 и S1-3 выполняется этап S7-1. На этапе S7-1 осуществляется считывание начальной таблицы функции из блока 35 и сохранение этой таблицы функции в памяти 32.

Ниже приводится описание процесса передачи в блоке 33 управления.

На фиг.14 представлена блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи в процессе передачи.

Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.7, и повторное описание этих блоков опущено.

Процесс передачи в этом варианте устройства осуществляется так, что вместо этапов S2-4÷S2-9 выполняется этап S8-1. На этапе S8-1 из блока 35 памяти считывается таблица функции идентифицирующего номера n, соответствующая числу n операций связи, обновляемых на этапе S2-3, и эта таблица сохраняется в памяти 32. Когда число n сеансов связи достигает числа k таблиц функции, таблица функции идентифицирующего номера "1" вновь считывается из блока 35 памяти и сохраняется в памяти 32. Таким образом, осуществляется циклическое обновление k таблиц функции в соответствии с числом n операций связи. Затем передаваемые данные кодируются с помощью таким образом обновленной таблицы функции.

Ниже приводится описание процесса приема.

На фиг.15 представлена блок-схема последовательности операций, выполняемых вторым вариантом устройства 27 связи в процессе приема.

Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.8, и повторное описание этих блоков опущено.

Блок 33 управления считывает из блока 35 памяти таблицу функции идентифицирующего номера n, которая является таблицей функции, соответствующей числу n операций связи, обновляемых на этапе S3-7, и сохраняет эту таблицу в памяти 32. Когда число n операций связи достигает числа k таблиц функции, таблица функции идентифицирующего номера "1" вновь считывается из блока 35 памяти, как в процессе передачи, и сохраняется в памяти 32. Таким образом, в соответствии с число n операций связи осуществляется циклическое сохранение k таблиц функции в памяти 32. Затем следующие передаваемые/принимаемые данные декодируются с помощью таким образом обновленной таблицы функции.

Таким образом, в соответствии с настоящим примером осуществления, поскольку сама таблица функции не передается между сервером 11 и клиентом 12, секретность может повыситься. Кроме того, в рассмотренном выше примере таблица функции выбирается в соответствии с числом операций связи, однако возможен также выбор таблицы функции в соответствии с передаваемыми данными.

Сначала приводится описание процесса передачи в случае выборочного обновления таблицы функции в соответствии с передаваемыми данными.

На фиг.16 представлена блок-схема последовательности операций, выполняемых третьим вариантом устройства 27 связи в процессе передачи.

Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.14, и повторное описание этих блоков опущено.

Процесс передачи в этом варианте устройства осуществляется так, что вместо этапов S2-3 и S8-1, показанных на фиг.14, выполняется этап S10-1. На этапе S10-1 таблица функции, соответствующая данным, передаваемым адресату, считывается из блока 35 памяти, и эта таблица сохраняется в памяти 32. Когда таблица функции выбирается из данных, то выбор можно осуществлять с использованием бита передаваемых данных как старшего разряда, так и младшего разряда.

Таким образом, при каждой передаче данных таблица функции, используемая для следующей передачи, обновляется. Поэтому секретность данных может повыситься.

Ниже приводится описание процесса приема.

На фиг.17 представлена блок-схема последовательности операций, выполняемых третьим вариантом устройства 27 связи в процессе приема. Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.15, и повторное описание этих блоков опущено.

Процесс приема в этом варианте устройства осуществляется так, что вместо этапов S3-7 и S9-1, показанных на фиг.15, выполняется этап S11-1. На этапе S11-1, как и при передаче, из блока 35 памяти считывается таблица функции, соответствующая данным, принимаемым от партнера по сеансу связи, и эта функция сохраняется в памяти 32.

В результате описанной выше обработки после декодирования данных можно получить такую же таблицу функции, как и таблица функции, обновляемая во время передачи данных от партнера по сеансу связи, и поэтому такая же таблица функции может быть разделена с партнером по сеансу связи.

Кроме того, в описанном выше примере коэффициент таблицы функции используется или выбор этого коэффициента осуществляется в соответствии с числом операций обмена данными или передаваемыми данными, однако возможно также обновление таблицы функции комбинированным способом. То есть возможна комбинация множества способов обновления и использование для каждой операции связи различных способов обновления таблицы функции. Например, для каждой операции связи возможно циклическое выполнение обновления таблицы функции с использованием числа операций передачи данных в качестве коэффициента, выбора одной таблицы функции из множества таблиц функции в соответствии с числом операций обмена данными, обновления таблицы функции с использованием передаваемых в качестве коэффициента и выбора одной таблицы функции из множества таблиц функции в соответствии с передаваемыми данными.

К тому же в описанном выше примере закодированные данные передаются с помощью таблицы функции, хранимой в памяти 32, однако возможно также комбинировать способы обновления с помощью множества средств обновления для единицы данных. То есть после дополнительного обновления или выбора таблицы функции с использованием закодированных данных данные передаются к партнеру по сеансу связи. На принимающей стороне таблица функции обновляется с помощью данных, декодированных из данных, переданных от партнера по сеансу связи, и затем осуществляется дополнительное декодирование этих данных, позволяющее получить исходные данные.

Настоящий пример осуществления, описанный выше, соответствует случаю обмена данными между сервером 11 и клиентом 12, однако возможно и другое применение изобретения. Например, в случае обмена данными между устройством ввода и основным устройством при аутентификации или т.п.

На фиг.18 представлен пример применения настоящего изобретения.

Описывается система 100 разблокировки.

Система 100 разблокировки в этом примере применения конфигурирована так, что включает в свой состав устройство 101 управления, плату 102 с интегральной микросхемой (ИМС), устройство 103 считывания карт с ИМС и электрический замок 104. Устройство 101 управления, соответствующее серверу 11 в рассматриваемом примере осуществления, управляет электрическим замком 104 и разблокирует его после успешного выполнения аутентификации с помощью идентификатора и пароля. Кроме того, плата 102 с интегральной микросхемой, соответствующая в примере осуществления клиенту 12, используется для хранения идентификатора и пароля, а также в качестве ключа для разблокировки электрического замка 104. Плата 102 с интегральной микросхемой вставляется в устройство 103 считывания карт с ИМС и обменивается данными с устройством 101 управления.

Если плата 102 с интегральной микросхемой вставляется в устройство 103 считывания карт с ИМС, как в указанном выше примере осуществления, то задается таблица функции, общая между устройством 101 управления и платой 102 с интегральной микросхемой. Установленная таким образом плата 102 с интегральной микросхемой шифрует идентификатор с помощью таблицы функции и передает его в устройство 101 управления. При передаче идентификатора в устройство 101 управления от платы 102 с интегральной микросхемой таблица функции обновляется без обмена данными между устройством 101 управления и платой 102 с интегральной микросхемой.

Плата 102 с интегральной микросхемой шифрует пароль с помощью таким образом обновленной таблицы функции и передает его в устройство 101 управления.

Устройство 101 управления выполняет аутентификацию на основе идентификатора и пароля, которые подаются с платы 102 с интегральной микросхемой. Устройство 101 управления разблокирует электрический замок 104 в случае успешной аутентификации.

Таким образом, идентификатор и пароль шифруются с помощью различных таблиц функции и передаются в устройство 101 управления. Поэтому секретность идентификатора и пароля может повыситься.

Кроме того, возможно также перед передачей идентификатора пароля осуществлять их шифрование с помощью таблицы функции, которая была обновлена несколько раз. Поэтому секретность идентификатора и пароля может повыситься еще больше.

Кроме того, в рассмотренном выше примере таблица функции используется в качестве вычислительного средства, однако возможно также осуществлять шифрование и дешифрование с помощью обычной вычислительной программы.

Далее, функция обновляется на основе числа операций связи или передаваемых данных, однако это не является ограничением изобретения, и в настоящем примере возможно обновление функции с использованием внешней информации, совместно используемой между устройством со стороны передачи и устройством со стороны приема. Внешняя совместно используемая информация представляет собой общественную информацию типа, например, информации о времени, информации о погоде или информации о ТВ вещании. К тому же возможно обновление этой информации с использованием информации о времени внутри устройства связи или т.п.

Кроме того, можно обновлять функцию с помощью комбинации внешней информации, совместно используемой между устройством со стороны передачи и устройством со стороны приема, числа операций связи и передаваемых данных.

Например, функция может представлять собой у1=f1(х1, х2, х3), где переменная х1 - число операций связи, х2 - передаваемые данные, а х3 - внешняя информация в реальном масштабе времени типа информации о погоде, информации о ТВ вещании или т.п.

Кроме того, также может быть использована такая функция, как у2=f2(х1, х2, х3, х4), где информация х4 о времени добавлена к указанным выше переменным х1÷х3. Возможно использование и функции типа функции у3=f3(у1, у2, х6).

Кроме того, возможно также поочередное использование функций у1÷у3 на основе внешней информации и т.д.

Второй пример осуществления

На фиг.19 представлена блок-схема второго примера осуществления настоящего изобретения.

Система 200 связи в настоящем примере осуществления включает в свой состав передатчик 201 и приемник. Передатчик 201 включает в свой состав блок 211 получения общего элемента, блок 212 генерации ключа, блок 213 выбора/генерации таблицы шифрования и блок 214 шифрования. Блок 211 получения общего элемента получает элемент, который является общим с приемником 202, из информации о погоде, информации о времени, случайного числа, полученного от генератора псевдослучайных чисел, который генерирует случайное число, являющееся общим между сторонами передачи и приема или т.п.

Общий элемент, получаемый блоком 211 получения общего элемента, подается в блок 212 генерации ключа. Блок 212 генерации ключа генерирует ключ путем выполнения различных вычислений типа умножения на коэффициент, добавления константы или т.п. над общим элементом, подаваемым от блока 211 получения общего элемента, или генерирует ключ путем выбора функции из предварительно заданного множества функций в соответствии с общим элементом и замены общего элемента на другой. Ключ, генерированный таким образом блоком 212 генерации ключа, подается в блок 213 выбора/генерации таблицы.

Блок 213 выбора/генерации таблицы выбирает таблицу для шифрования данных на основе ключа, подаваемого от блока 212 генерации ключа, и генерирует новую таблицу.

На фиг.20 представлена конфигурация блока 213 выбора/генерации таблицы.

Блок 213 выбора/генерации таблицы включает в свой состав блок 221 задания начального значения, операционный блок 222, таблицы 223-1÷223-n поиска и блок 224 выбора таблицы. В момент начала сеанса связи и т.п. блок 221 задания начального значения размещает в таблице 223-1 поиска начальную таблицу.

В то время, как с помощью блока 221 задания начального значения в момент запуска размещается начальная таблица, операционным блоком 222 выполняется обработка, и таким образом в таблице 223-1 поиска размещается вновь созданная таблица. Предыдущая таблица поиска 223-1 перемещается в таблицу 223-2 поиска. Точно так же последовательно перемещается предыдущая таблица поиска, и, таким образом, предыдущая таблица 223-(n-1) поиска перемещается в таблицу 223-n поиска.

Таблицы, размещенные в таблицах 223-1÷223-n поиска, подаются в операционный блок 222 и блок 224 выбора таблицы.

В то время, как в операционный блок 222 таблицы подаются из таблиц 223-1÷223-n поиска, из блока 212 генерации ключа в операционный блок 222 подается ключ. Операционный блок 222 генерирует новую таблицу путем, например, суммирования соответствующих матриц множества таблиц из таблиц 223-1÷223-n поиска и последующего перемножения полученной таким образом таблицы и ключа.

Работа операционного блока 222 не ограничивается этими вычислениями и возможно также задание функции нелинейного перехода. Наращивание таблицы может осуществляться хаотическим образом путем задания функции нелинейного перехода. Поэтому, даже в случае возможности получения таблицы, хаотичность ее наращивания не позволяет осуществить декодирование кода с помощью таким образом полученной таблицы, и легкое декодирование кода не представляется возможным.

Полученная в результате вычислений в операционном блоке 222 вновь созданная таблица размещается в таблице 223-1 поиска в качестве ключа шифрования. При этом таблица, размещенная в таблице 223-1 поиска, перемещается в таблицу 223-2 поиска, а таблица 223-2 поиска перемещается в таблицу 223-3 поиска. Точно так же происходит последовательное перемещение следующей таблицы поиска, и таблица из таблицы 223-(n-1) поиска перемещается в таблицу 223-n поиска. А таблица, размещенная в таблице 223-n поиска, отбрасывается.

Размещенные в таблицах 223-1÷223-n поиска n таблиц подаются в блок 224 выбора/генерации таблицы, в который из блока 212 генерации ключа подается и ключ. Блок 224 выбора/генерации таблицы выбирает какую-нибудь одну таблицу из этих n таблиц, размещенных в таблицах 223-1÷223-n поиска, в соответствии с ключом, подаваемым из блока 212 генерации ключа. Таблица, выбранная таким образом блоком 224 выбора/генерации таблицы, подается в блок 214 шифрования в качестве ключа шифрования.

В блок 214 шифрования подаются выбранная таблица из блока 224 выбора/генерации таблицы, а также передаваемые данные. Блок 214 шифрования шифрует передаваемые данные на основе выбранной таблицы, подаваемой из блока 213 выбора/генерации таблицы.

Шифрование осуществляется, например, путем выполнения матричных операций между выбранной таблицей и данными, простого суммирования, умножения или получения данных в позиции, соответствующей данным из выбранной таблицы. Способ шифрования не ограничивается только этим и возможно применение различных обычных способов шифрования.

Далее приводится описание приемника.

Приемник включает в свой состав блок 231 получения общего элемента, блок 232 генерации ключа, блок 233 выбора/генерации таблицы и блок 234 дешифрования. Блок 231 получения общего элемента выполняет те же самые операции, что и блок 211 получения общего элемента в составе передатчика 201 и получает элемент, являющийся общим с блоком 211 получения общего элемента. Блок 232 генерации ключа выполняет те же самые операции, что и блок 212 генерации ключа в составе передатчика 201, и получает тот же самый ключ, что и передатчик 201.

Блок 233 выбора/генерации таблицы имеет ту же самую конфигурацию, что и блок 213 выбора/генерации таблицы, выполняет те же самые операции и, таким образом, генерирует и выбирает те же самые таблицы, что и в передатчике 201. Блок 234 дешифрования дешифрует исходные данные на основе таблицы, выбираемой таким образом в блоке 213 выбора/генерации таблицы.

В соответствии с настоящим примером осуществления, поскольку таблица меняется одна за другой при каждой операции передачи данных или с течением времени, легкое декодирование кода не представляется возможным. Кроме того, так как таблица рассчитывается одна за другой и генерируется на основе начальной таблицы, то даже в случае раскрытия промежуточной таблицы, получение следующей таблицы не представляется возможным. То есть таблица не может быть получена без раскрытия начальной таблицы, используемой в момент начала сеанса связи, и способа ее вычисления. Более того, так как выбор таблицы и изменение способа вычисления таблицы осуществляется с помощью ключа, то даже в случае раскрытия начальной таблицы и способа вычисления декодирование кода до получения ключа не представляется возможным. Далее, поскольку ключ использует общий элемент типа погоды или времени, то до раскрытия общего элемента декодирование кода не представляется возможным.

Кроме того, таблица может наращиваться хаотическим образом путем выполнения нелинейного перехода таблицы. Следовательно, даже в случае получения таблицы и возможности частичного декодирования кода, код будет декодироваться с помощью таблицы, меняющейся в следующий момент времени. Следовательно, дешифрование кода становится чрезвычайно затруднительным.

Далее, в настоящем примере осуществления ключ получают с помощью блоков 211 и 231 получения общего элемента, однако это не является ограничением изобретения, и можно сделать процесс дешифрования кода более трудным путем включения ключа в состав таблицы или самогенерации ключа из таблицы.

На фиг.21 представлена схема операций в варианте способа генерации ключа.

Как показано на фиг.21, при предварительной установке в качестве ключа должен использоваться символ "А", который является m-м символом i-й таблицы 223-i из таблиц 223-1÷223-n поиска и, используя этот символ "А" в качестве ключа, можно осуществить выбор таблицы или этот символ может быть также использован как коэффициент для генерации следующей таблицы.

К тому же таблица и номер символа определяются на основе информации о погоде или информации о времени, и символ извлекается с помощью таким образом определяемой таблицы в соответствии с таким образом определяемым номером символа в качестве ключа. Затем таким образом полученный ключ может использоваться для выбора коэффициента или функции для следующей генерации таблицы или т.п. Кроме того, в примере осуществления описывается в основном обновление функции, однако это не является ограничением изобретения (изобретение не ограничивается функцией), и вместо функции возможно также изменение протокола. Более того, возможно использовать комбинацию преобразований функции и протокола. Так как при использовании комбинации преобразований функции и протокола процесс генерации для самогенерирующегося ключа становится более трудным, дешифрование кода становится еще более затруднительным.

Кроме того, в настоящем примере осуществления множество одних и тех же таблиц имеется и на стороне приема и на стороне передачи. Поэтому обеспечение связи путем добавления информации о выборе таблицы к передаваемым данным позволяет осуществлять выбор одной и той же таблицы между сторонами передачи и приема и выполнять шифрование и дешифрование с помощью этой таблицы. Таким образом, становится возможным асинхронное шифрование и дешифрование.

Третий пример осуществления

На фиг.22 представлена конфигурация системы в третьем примере осуществления настоящего изобретения.

Система, рассматриваемая в настоящем примере осуществления, представляет собой систему обработки информации. Система 301 обработки информации в настоящем примере осуществления выполнена в виде обычного персонального компьютера, и поэтому включает в свой состав ЦП (центральный процессор) 311, оперативную память (память с произвольным доступом) 312, ПЗУ (постоянное запоминающее устройство) 313, НЖМД (накопитель на жестких магнитных дисках) 314, привод 315 CD-ROM (ПЗУ на компакт-дисках) 315, устройство 316 ввода, дисплей 317, устройство 318 связи и устройство 319 шифрования.

ЦП 311 взаимодействует с устройством 319 шифрования и выполняет шифрование с помощью программы для шифрования, инсталлированной в НЖМД 314. Оперативная память 312 используется в качестве рабочей области памяти ЦП 311. В ПЗУ 313 хранятся БСВВ (базовая система ввода/вывода) и различная установочная информация, и обработка данных с его помощью осуществляется при запуске системы 301 обработки информации.

В НЖМД 314 хранятся программа для шифрования, которая используется устройством 319 шифрования для выполнения шифрования, исходные данные, зашифрованные данные, декодированные данные, таблица для шифрования и т.д. В приводе 315 CD-ROM устанавливается компакт-диск D и считывается программа, зарегистрированная на компакт-диске D. Программа для шифрования поставляется, например, с помощью компакт-диска D, а затем инсталлируется в НЖМД 314 с привода 315 на CD-ROM и используется. Возможна также поставка программы для шифрования из сети через устройство 318 связи.

Устройство 316 ввода включает в свой состав клавиатуру, мышь и т.д. и используется для запуска программы шифрования или выбора исходных данных, подлежащих шифрованию. Дисплей 317 включает в свой состав ЭЛТ (электронно-лучевую трубку), ЖК-дисплей (устройство на жидких кристаллах) или т.п. и отображает информацию типа исходных данных, декодированных данных или хода выполнения шифрования.

Устройство 318 связи включает в свой состав модем, оконечный адаптер, маршрутизатор и т.д. и представляет собой устройство для осуществления связи с другим устройством обработки информации через сеть.

Устройство 319 шифрования представляет собой плату для шифрования исходные данных, подаваемых с помощью программы для шифрования, или декодирования зашифрованных данных, подаваемых с помощью программы для шифрования.

На фиг.23 представлена блок-схема устройства 319 шифрования.

Устройство 319 шифрования представляет собой плату с возможностью подключения к шине PCI (межсоединения периферийных компонентов) и включает в свой состав блок 321 получения общего элемента, блок 322 генерации ключа, блок 323 выбора/генерации таблицы для шифрования, блок 324 памяти для таблиц шифрования, блок 325 шифрования и блок 326 дешифрования.

Блок 321 получения общего элемента получает общий элемент, являющийся общим между сторонами передачи и приема, из информации о погоде, информации о времени или случайного числа, полученного от генератора псевдослучайных чисел, который генерирует случайное число, являющееся общим с партнером по сеансу связи.

Общий элемент, полученный блоком 321 получения общего элемента, подается в блок 322 генерации ключа. Блок 322 генерации ключа генерирует ключ из общего элемента, полученного блоком 321 получения общего элемента. Ключ генерируется путем выполнения различных операций над общим элементом, подаваемым блоком 321 получения общего элемента, типа перемножения с коэффициентом, суммирования с константой или т.п. Кроме того, ключ генерируется путем выбора функции из множества ранее заданных функций в соответствии с общим элементом и замены другого общего элемента.

Ключ, генерируемый блоком 322 генерации ключа, подается в блок 323 выбора/генерации таблицы. На основе ключа, подаваемого из блока 322 генерации ключа, блок 323 выбора/генерации таблицы выбирает таблицу для шифрования и генерирует таким образом новую таблицу.

На фиг.24 представлена конфигурация блока 323 выбора/генерации таблицы. Блок 323 выбора/генерации таблицы включает в свой состав блок 331 задания начального значения, операционный блок 332, таблицы 333-1÷333-n поиска и блок 334 выбора таблицы. В момент начала сеанса связи и т.п. блок 331 задания начального значения размещает в таблице 333-1 поиска начальную таблицу.

В то время, как с помощью блока 331 задания начального значения в момент запуска размещается начальная таблица, операционным блоком 332 выполняется обработка и таким образом в таблице 333-1 поиска размещается вновь созданная таблица.

Предыдущая таблица поиска 333-1 перемещается в таблицу 333-2 поиска. Точно так же последовательно перемещается предыдущая таблица поиска и, таким образом, предыдущая таблица 333-(n-1) поиска перемещается в таблицу 333-n поиска.

Таблицы, размещенные в таблицах 333-1÷333-n поиска, подаются в операционный блок 332 и блок 334 выбора таблицы. В то время, как в операционный блок 332 таблицы подаются из таблиц 333-1÷333-n поиска, из блока 322 генерации ключа в операционный блок 332 подается ключ. Операционный блок 332 генерирует новую таблицу путем, например, суммирования соответствующих матриц множества таблиц из таблиц 333-1÷333-n поиска и последующего перемножения полученной таким образом таблицы и ключа. Работа операционного блока 332 не ограничивается этими вычислениями, и возможно использование, например, функции нелинейного перехода. Наращивание таблицы может осуществляться хаотическим образом путем задания функции нелинейного перехода. Поэтому, даже в случае получения таблицы, хаотичность ее наращивания не позволяет осуществить декодирование кода с помощью полученной таблицы и легкое декодирование кода не представляется возможным.

Полученная в результате вычислений в операционном блоке 332 вновь созданная таблица размещается в таблице 333-1 поиска. При этом таблица, размещенная в таблице 333-1 поиска, перемещается в таблицу 333-2 поиска, а таблица 333-2 поиска перемещается в таблицу 333-3 поиска. Точно так же происходит последовательное перемещение следующей таблицы поиска и таблица из таблицы 333-(n-1) поиска перемещается в таблицу 333-n поиска. А таблица, размещенная в таблице 333-n поиска, отбрасывается.

Размещенные в таблицах 333-1÷333-n поиска n таблиц подаются в блок 334 выбора таблицы, в который из блока 322 генерации ключа подается и ключ. Блок 334 выбора таблицы выбирает какую-нибудь одну таблицу из этих n таблиц, размещенных в таблицах 333-1÷333-n поиска, в соответствии с ключом, подаваемым из блока 322 генерации ключа.

На фиг.25 представлена схема операций в блоке 323 выбора/генерации таблицы. Как показано на фиг.25, при предварительной установке в качестве ключа должен использоваться символ "А", который является m-м символом i-й таблицы 333-i из таблиц 333-1÷333-n поиска и, используя этот символ "А" в качестве ключа, можно осуществить выбор таблицы или этот символ может быть также использован как коэффициент для генерации следующей таблицы.

К тому же таблица и номер символа могут быть определены на основе информации о погоде или информации о времени, символ с таким образом определяемым номером в таким образом определяемой таблице может быть таким образом извлечен в качестве ключа и использован для выбора таблицы или функции для генерации таблицы.

Таблица, выбранная блоком 334 выбора таблицы, сначала подается в блок 324 памяти для таблиц и сохраняется в этом блоке, а затем подается в блок 325 шифрования. Блок 324 памяти для таблиц может быть размещен в НЖМД 314 и управление этим блоком может осуществляться с помощью программы для шифрования.

Выбранная таблица подается из блока 323 выбора/генерации таблицы в блок 325 шифрования, в который подаются и передаваемые данные. Блок 325 шифрования шифрует исходные данные на основе таблицы, выбранной блоком 334 выбора таблицы и хранимой в блоке 324 памяти для таблиц.

Шифрование осуществляется, например, путем выполнения матричных операций между выбранной таблицей для шифрования и данными, простого суммирования или умножения или получения данных из таблицы для шифрования в позиции, соответствующей этим данным. Способ шифрования не ограничивается только этим, и возможно применение различных обычных способов шифрования.

Зашифрованные в блоке 325 шифрования данные считываются из устройства 319 шифрования с помощью программы для шифрования и сохраняются в НЖМД 314 в качестве промежуточного файла. К промежуточному файлу, хранимому в НЖМД 314, добавляется идентифицирующая информация о таблице, предназначенная для идентификации таблицы, используемой для шифрования. При дешифровании промежуточный файл, подлежащий декодированию, считывается из НЖМД 314 с помощью программы для шифрования и подается в устройство 319 шифрования. На основе идентифицирующей информации о таблице в блоке 324 памяти для таблиц в составе устройства 319 шифрования выполняется поиск таблицы для шифрования, использованной во время шифрования, найденная таблица считывается из блока 324 памяти для таблиц и подается в блок 326 дешифрования.

Блок 326 дешифрования декодирует данные с помощью таблицы для шифрования, подаваемой из блока 324 памяти для таблиц. Способ декодирования состоит, например, в проведении вычислений, позволяющих заменить таблицу для шифрования на обратные коэффициенты функции, использованной при шифровании, и таким образом, декодировать исходные данные.

Данные, декодированные в блоке 326 дешифрования, считываются из устройства 319 шифрования с помощью программы для шифрования и сохраняются в НЖМД 314. Или сохраняются в оперативной памяти 312 и используются для обработки ЦП 311.

Как указывалось выше в соответствии с настоящим примером осуществления, данные могут быть зашифрованы и сохранены в НЖМД 314 в качестве промежуточного файла. В результате того, что важные данные шифруются и хранятся в НЖМД 314, их легкое декодирование не представляется возможным даже в случае кражи. Поэтому секретность данных может повыситься.

В соответствии с настоящим примером осуществления, поскольку таблица меняется одна за другой при каждой операции передачи данных или с течением времени, легкое декодирование кода не представляется возможным. Кроме того, так как таблица рассчитывается одна за другой и генерируется на основе начальной таблицы, то даже в случае раскрытия промежуточной таблицы, получение следующей таблицы не представляется возможным. То есть таблица не может быть получена без раскрытия начальной таблицы, используемой в момент начала сеанса связи, и способа ее вычисления. Более того, так как выбор таблицы и изменение способа вычисления таблицы осуществляется с помощью ключа, то даже в случае раскрытия начальной таблицы и способа вычисления декодирование кода до получения ключа не представляется возможным. Далее, поскольку ключ использует общий элемент типа погоды или времени, то до раскрытия общего элемента декодирование кода не представляется возможным.

Кроме того, таблица может наращиваться хаотическим образом путем выполнения нелинейного перехода таблицы. Следовательно, даже в случае получения таблицы и возможности частичного декодирования кода, код будет декодироваться с помощью таблицы, меняющейся в следующий момент времени. Следовательно, дешифрование кода становится чрезвычайно затруднительным.

Далее, в настоящем примере осуществления ключ получают с помощью блоков 321 получения общего элемента, однако это не является ограничением изобретения, и можно сделать процесс дешифрования кода более трудным путем включения ключа в состав таблицы или самогенерации ключа из таблицы.

В соответствии с настоящим примером осуществления исходные данные могут быть зашифрованы и затем сохранены. Кроме того, зашифрованные и сохраненные данные можно передавать с использованием различных типов устройств 318 связи.

На фиг.26 представлена конфигурация системы в примере применения системы 301 обработки информации.

Система 401 в этом примере применения конфигурирована так, что связь между сервером 411 и клиентом 412 обеспечивается через сеть 413. Сервер 411 и клиент 412 конфигурированы так, что каждый имеет ту же самую конфигурацию, что и система 301 обработки информации, показанная на фиг.22÷24, а начальное значение, общий элемент, способ генерации ключа, способ вычислений и т.д. у них общие.

Сервер 411 шифрует исходные данные, подлежащие передаче клиенту 412 с помощью указанного выше устройства 319 шифрования, и сохраняет их в качестве промежуточного файла в НЖМД 314. Затем промежуточный файл, сохраненный в НЖМД 314, передается с помощью устройства 318 связи клиенту 412 через сеть 413.

На стороне клиента 412 устройство 318 связи принимает зашифрованные данные с сервера 411 и сохраняет их в НЖМД 314 в качестве промежуточного файла. Зашифрованные данные, сохраненные в НЖМД 314 в качестве промежуточного файла, декодируются с помощью устройства 319 шифрования в исходные данные и используются клиентом 412.

В соответствии с этим примером применения данные, зашифрованные устройством 319 шифрования, сохраняются в качестве промежуточного файла в НЖМД 314 и передаются через существующую сеть 413 типа ЛВС (локальной вычислительной сети) с использованием существующего устройства 318 связи. Следовательно, применение шифрования не вызовет затруднений.

Кроме того, в соответствии с настоящим примером осуществления, поскольку таблица поиска подвергается динамическому изменению, дешифрование кода становится затруднительным даже при получении ключа или таблицы поиска на время. Поэтому секретность данных может повыситься.

Кроме того, в соответствии с настоящим примером осуществления, так как информация в определенной позиции в таблице используется в качестве ключа, то ключ не может быть получен без получения таблицы.

Следовательно, дешифрование кода становится затруднительным, и поэтому секретность может повыситься.

Четвертый пример осуществления

На фиг.27 представлена конфигурация системы в четвертом примере осуществления настоящего изобретения. Для упрощения объяснения настоящего примера осуществления приводится описание системы, в которой два устройства обработки информации используются для ретрансляционной связи, и обмен данными осуществляется между устройством обработки информации со стороны отправителя передаваемых данных и устройством обработки информации со стороны получателя передаваемых данных.

Рассматриваемая в настоящем примере осуществления система 500 связи включает в свой состав устройства 511÷514 обработки информации. Устройства 512÷514 обработки информации соединены между собой через сеть 515. Устройство 511 обработки информации и устройство 512 обработки информации обеспечивают ретрансляцию данных между устройствами 513, 514 обработки информации и обмениваются между собой зашифрованными данными.

На фиг.28 представлена блок-схема устройства обработки 511 информации.

Устройство 511 обработки информации выполнено в виде системы персонального компьютера и включает в свой состав устройство 521 ввода, блок 522 обработки и дисплей 523. Устройство 521 ввода включает в свой состав клавиатуру и мышь и обеспечивает ввод команд или данных в блок 522 обработки. Дисплей 523 отображает результаты обработки, выполняемой блоком 522 обработки.

Блок 522 обработки включает в свой состав ЦП 531, контроллер 532, память 533, графический контроллер 534, шину 535, контроллер 536, накопитель на жестких магнитных дисках 537, накопитель 538 на сменных дисках, устройство 539 шифрования и устройство 540 связи.

ЦП 531 выполняет обработку в соответствии с программой. Контроллер 532 обеспечивает обмен данными между ЦП 531, памятью 533, графическим контроллером 534 и шиной 535. Память 533 используется в качестве рабочей области памяти ЦП 531. Графический контроллер 534 обрабатывает данные, обработанные ЦП 531, преобразует их в отображаемые данные и подает эти данные на дисплей 523. Дисплей 523 воспроизводит страницу в соответствии с отображаемыми данными от графического контроллера 534.

Шина 535 представляет собой шину на основе стандарта PCI (межсоединения периферийных компонентов). К шине 535 подключены контроллер 536, устройство 539 шифрования/дешифрования и устройство 540 связи.

К контроллеру 536 помимо шины 535 подключены устройство 521 ввода, накопитель 537 на жестких магнитных дисках и накопитель 538 на сменных дисках. Контроллер 536 управляет устройством 521 ввода, накопителем 537 на жестких магнитных дисках, накопителем 538 на сменных дисках и шиной 535 и обеспечивает обмен данными.

В накопителе 537 на жестких магнитных дисках хранятся программа и данные. Накопитель 538 на сменных дисках представляет собой, например, привод CD-ROM (ПЗУ на компакт-дисках) и управляет диском CD-ROM, на котором хранятся программа и данные.

Устройство 539 шифрования/дешифрования 539 представляет собой плату, подключенную к шине 535, и осуществляет шифрование данных или декодирование зашифрованных данных. Данные, зашифрованные устройством 539 шифрования/дешифрования, подаются в устройство 540 связи. Устройство 540 связи является устройством для обеспечения обмена данными с устройством 513 обработки информации через сеть 514.

Далее приводится подробное описание устройства 539 шифрования/дешифрования.

На фиг.29 представлена блок-схема устройства 539 шифрования/дешифрования.

Устройство 539 шифрования/дешифрования представляет собой плату PCI, используемую при подключении к шине 535 и конфигурированную так, что имеет микросхему С для выполнения шифрования/дешифрования и разъем 541, смонтированные на плате В с печатным монтажом. Разъем 541 подключен к шине 535 PCI. Разъем 541 также подключен к микросхеме С для выполнения шифрования/дешифрования на плате В с печатным монтажом.

Микросхема С для выполнения шифрования/дешифрования включает в свой состав интерфейсную схему 542 дешифрования, шину 543, память 544 и микрокомпьютер 545. Интерфейсная схема 542 подключена к разъему 541. Интерфейсная схема 542 установлена между разъемом 541 и внутренней шиной 543 и работает в качестве интерфейса между шиной 535 PCI и шиной 543. К шине 543 подключены память 544 и микрокомпьютер 545. В памяти 544 хранятся результаты определенных вычислений, выполненных над входными данными, в качестве адресов для которых используются входные данные.

На фиг.30 представлена конфигурация данных в памяти 544.

В памяти 544 в качестве данных Di для адреса Ai (где i обозначает целое число в диапазоне 1÷n) хранится результат f(Ai) вычислений с адресом Ai в качестве входных данных х. Микрокомпьютер 545 получает результат f(x) вычислений путем выполнения вычислений над данными х с помощью определенной функции f в результате считывания данных из памяти 544, в качестве адреса для которых используются данные с шины 535 PCI. Этот результат f(x) вычислений выводится в качестве результата шифрования данных х.

Микрокомпьютер 545 задает в качестве начальной функции данные памяти 544, т.е. функцию f, на основе общей информации, являющейся общедоступной как на стороне передачи, так и на стороне приема, и затем подвергает ее динамическому изменению на основе числа операций связи или передаваемых данных. Например, функция f изменяется. Или выполняется перемножение коэффициента, соответствующего числу операций связи, и функции f. Обновление функции f не обязательно ограничивается числом операций связи или передаваемыми данными и возможно осуществить обновление на основе общей информацией, которая может быть получена как общая среди устройств 511÷514 обработки информации, например, на основе информации о погоде или т.п.

Поэтому шифрование/дешифрование может быть выполнено без обмена ключевой информацией для шифрования и т.д. между сторонами передачи и приема. Таким образом, шифрование/дешифрование может быть выполнено с помощью ключевой информации, самогенерирующейся как на стороне передачи, так и на стороне приема, т.е. с помощью самогенерирующегося ключа. Следовательно, секретность данных может повыситься.

В процессе обработки для шифрования в устройстве 539 шифрования/дешифрования осуществляется поиск памяти 544 с использованием входных данных в качестве адреса. Затем данные считываются из адреса, соответствующего входным данным памяти 544.

Полученные в результате считывания данные выводятся в качестве зашифрованных данных. Кроме того, в процессе дешифрования сначала осуществляется поиск данных, хранимых в памяти 544, с помощью входных данных. Затем получают адрес в памяти 544, по которому находятся соответствующие данные. Полученный адрес выводится в качестве декодированных данных. Таким образом, так как устройство 539 шифрования/дешифрования может осуществлять шифрование только путем считывания данных из памяти 544, шифрование может выполняться с высокой скоростью. Кроме того, так как декодирование выполняется только путем получения адреса, в котором хранятся данные, соответствующие входным данным, из памяти 544, декодирование может выполняться с высокой скоростью.

Далее, так как устройство 512 обработки информации имеет ту же самую конфигурацию, что и устройство 511 обработки информации, повторное описание этого устройства опущено.

Далее приводится описание устройств 513, 514 обработки информации.

На фиг.31 представлена блок-схема устройства 513 обработки информации. Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.28, и повторное описание этих блоков опущено.

Устройство 513 обработки информации отличается от представленного на фиг.28 конфигурацией блока 551 обработки. В блоке 551 обработки устройства 513 обработки информации устройство 539 шифрования/дешифрования заменено двумя устройствами 561, 562 шифрования/дешифрования. Кроме того, устройства 561, 562 шифрования/дешифрования конфигурированы так, что каждое имеет ту же самую конфигурацию, что и устройство 539 шифрования/дешифрования. Поэтому описание устройств 561, 562 шифрования/дешифрования опущено.

Устройство 561 шифрования/дешифрования в составе устройства 513 обработки информации декодирует зашифрованные данные, подаваемые из устройства 511 обработки информации, и подает их в устройство 562 шифрования/дешифрования 562. Устройство 561 шифрования/дешифрования шифрует данные, декодированные устройством 562 шифрования/дешифрования 562, и подает эти данные в устройство 511 обработки информации.

Поэтому те же самые данные, что и данные, хранимые памятью 544 устройства 539 шифрования/дешифрования в составе устройства 511 обработки информации, сохраняются памятью 544 устройства 561 шифрования/дешифрования. Кроме того, когда память 544 устройства 539 шифрования/дешифрования в составе устройства 511 обработки информации обновляется в соответствии с числом операций связи или передаваемых данных, данные в памяти 544 устройства 561 шифрования/дешифрования обновляются тем же самым способом.

Данные, декодированные устройством 561 шифрования/дешифрования, подаются в устройство 562 шифрования/дешифрования. Устройство 562 шифрования/дешифрования шифрует данные из устройства 561 шифрования/дешифрования и подает эти данные в устройство 540 связи.

Кроме того, зашифрованные данные из устройства 514 обработки информации подаются в устройство 562 шифрования/дешифрования 562. Устройство 562 шифрования/дешифрования декодирует зашифрованные данные из устройства 514 обработки информации и подает эти данные в устройство 561 шифрования/дешифрования.

Таким образом, те же самые данные, что и данные, хранимые памятью 544 устройства 561 шифрования/дешифрования в составе устройства 514 обработки информации, сохраняются памятью 544 устройства 562 шифрования/дешифрования. Кроме того, когда память 544 устройства 561 шифрования/дешифрования в составе устройства 514 обработки информации обновляется в соответствии с числом операций связи или передаваемых данных, данные в памяти 544 устройства 561 шифрования/дешифрования обновляются тем же самым способом.

Так как устройство 514 обработки информации имеет ту же самую конфигурацию, что и указанное выше устройство 513 обработки информации, то его повторное описание опущено.

Устройство 561 шифрования/дешифрования в составе устройства 514 обработки информации декодирует зашифрованные данные, подаваемые из устройства 513 обработки информации, и подает эти данные в устройство 562 шифрования/дешифрования. Кроме того, устройство 561 шифрования/дешифрования шифрует данные, декодированные устройством 562 шифрования/дешифрования, и подает эти данные в устройство 512 обработки информации.

Таким образом, те же самые данные, что и данные, хранимые памятью 544 устройства 562 шифрования/дешифрования в составе устройства 513 обработки информации, сохраняются памятью 544 устройства 561 шифрования/дешифрования. Кроме того, когда память 544 устройства 562 шифрования/дешифрования в составе устройства 513 обработки информации обновляется в соответствии с числом операций связи или передаваемых данных, данные в памяти 544 устройства 561 шифрования/дешифрования обновляются тем же самым способом.

Данные, декодированные устройством 561 шифрования/дешифрования, подаются в устройство 562 шифрования/дешифрования. Устройство 562 шифрования/дешифрования шифрует данные от устройства 561 шифрования/дешифрования и подает эти данные в устройство 540 связи.

Кроме того, зашифрованные данные из устройства 512 обработки информации подаются в устройство 562 шифрования/дешифрования. Устройство 562 шифрования/дешифрования декодирует зашифрованные данные из устройства 512 обработки информации и подает эти данные в устройство 561 шифрования/дешифрования.

Таким образом, те же самые данные, что и данные, хранимые памятью 544 устройства 539 шифрования/дешифрования в составе устройства 512 обработки информации, сохраняются памятью 544 устройства 562 шифрования/дешифрования. Кроме того, когда память 544 устройства 539 шифрования/дешифрования в составе устройства 512 обработки информации обновляется в соответствии с числом операций связи или передаваемых данных, данные в памяти 544 устройства 562 шифрования/дешифрования обновляются тем же самым способом.

Таким образом, в соответствии с настоящим примером осуществления при установлении связи между устройствами 511, 512 обработки информации для обеспечения ретрансляции используются ретрансляционные устройства 513, 514 обработки информации, и кроме того, поскольку в результате различного шифрования для каждого из устройств 511÷514 обработки информации обеспечивается различное шифрование для каждого тракта связи, легкое декодирование зашифрованных данных не представляется возможным, и поэтому секретность связи может повыситься.

Далее, в настоящем примере осуществления для выполнения ретрансляционной функции в процессе сеанса связи между устройством 511 обработки информации и устройством 512 обработки информации были использованы два ретрансляционных устройства 513, 514 обработки информации, однако возможно применение трех или более ретрансляционных устройств обработки информации для выполнения ретрансляционной функции. Поэтому дешифрование кода становится более затруднительным.

Кроме того, в настоящем примере осуществления была рассмотрена система связи 1:1, однако возможно также использование системы связи 1:N.

Пятый пример осуществления

На фиг.32 представлена конфигурация системы в пятом примере осуществления настоящего изобретения.

Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.27, и повторное описание этих блоков опущено. Кроме того, чтобы упростить описание примера осуществления, в качестве примера рассматривается система связи 1:3.

Рассматриваемая в настоящем примере осуществления система представляет собой систему связи. Система 600 связи в настоящем примере осуществления, ретрансляционное устройство 611 обработки информации которой осуществляет связь с устройствами 621÷623 обработки информации, обеспечивает обмен зашифрованными данными между устройством 511 обработки информации и устройствами 621÷623 обработки информации в соотношении 1:3. Каждое из устройств 621÷623 обработки информации имеет ту же самую конфигурацию, что и устройство 511 обработки информации, показанное на фиг.29. Поэтому описание устройств обработки информации 621÷623 опущено.

На фиг.33 представлена блок-схема устройства 611 обработки информации. Одинаковые блоки обозначены на этой фигуре теми же самыми ссылочными позициями, что и на фиг.31, и повторное описание этих блоков опущено.

Устройство 611 обработки информации в настоящем примере осуществления отличается от представленного на фиг.31 конфигурацией блока 631 обработки.

В устройстве 611 обработки информации вместо устройств 561, 562 шифрования/дешифрования использованы устройства 641÷644 шифрования/дешифрования. Устройство 641 шифрования/дешифрования 641 осуществляет обмен зашифрованными данными с ретрансляционным устройством 513 обработки информации. Устройство 642 шифрования/дешифрования 642 осуществляет обмен зашифрованными данными с устройством 621 обработки информации. Устройство 643 шифрования/дешифрования обеспечивает обмен зашифрованными данными с устройством 622 обработки информации. Устройство 644 шифрования/дешифрования обеспечивает обмен зашифрованными данными с устройством 623 обработки информации. Так как каждое из устройств 641÷644 шифрования/дешифрования имеет ту же самую конфигурацию, что устройство 539 шифрования/дешифрования, показанное на фиг.31, то описание этих устройств опущено.

Устройство 611 обработки информации декодирует зашифрованные данные, поступающие из устройства 511 обработки информации, с помощью устройства 641 шифрования/дешифрования. Данные, декодированные устройством 641 шифрования/дешифрования, могут быть распределены любому из устройств 642÷644 шифрования/дешифрования в соответствии с их адресом. Устройство 642 шифрования/дешифрования шифрует данные, поступающие из устройства 641 шифрования/дешифрования, с помощью первого ключа шифрования. Данные, зашифрованные устройством 642 шифрования/дешифрования, передаются устройством 540 связи в устройство 621 обработки информации.