ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Устройства и способы, согласующиеся с одним или более иллюстративными вариантам осуществления, относятся к устройству и способу установления или удаления защиты на контенте и, в частности, к устройству и способу установления или удаления защиты на контенте с использованием биометрической информации.

УРОВЕНЬ ТЕХНИКИ

Биометрия является способом аутентификации, в котором уникальная биометрическая информация индивидуума, например, отпечаток пальца, голос, лицо, радужная оболочка, структура потовых желез и кровеносные сосуды, извлекается и информатизируется. Характеристики индивидуума, например, форма лица, голос, отпечаток пальца и глазное яблоко, что не позволяет другому лицу незаконно использовать или копировать, например, в случае ключа или пароля, и редко изменяются или утрачиваются. Таким образом, подобные характеристики широко используются в области безопасности.

В последнее время разработаны технологии использования биометрической информации для аутентификации пользователя.

Соответственно, требуется исследовать способы установления и удаления защиты на контенте за счет эффективного использования биометрической информации.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Техническое решение

Аспекты одного или более иллюстративных вариантов осуществления предусматривают устройство и способ установления или удаления защиты на контенте с использованием множества фрагментов биометрической информации.

Положительные результаты

Устройство может сохранять контент после установления защиты на контенте на основании информации отпечатка пальца, полученной от носимого устройства типа часов. Согласно иллюстративному варианту осуществления, защиту, установленную на контенте пользователем, можно удалять, даже когда пользователь не способен использовать носимое устройство типа часов, например, даже когда носимое устройство типа часов похищено, потеряно или неисправно.

Другими словами, согласно иллюстративному варианту осуществления, защиту, установленную на контенте, можно удалять с использованием информации радужной оболочки, полученной от носимого устройства типа очков.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и/или другие аспекты явствуют из нижеследующего описания иллюстративных вариантов осуществления, приведенного совместно с прилагаемыми чертежами, в которых:

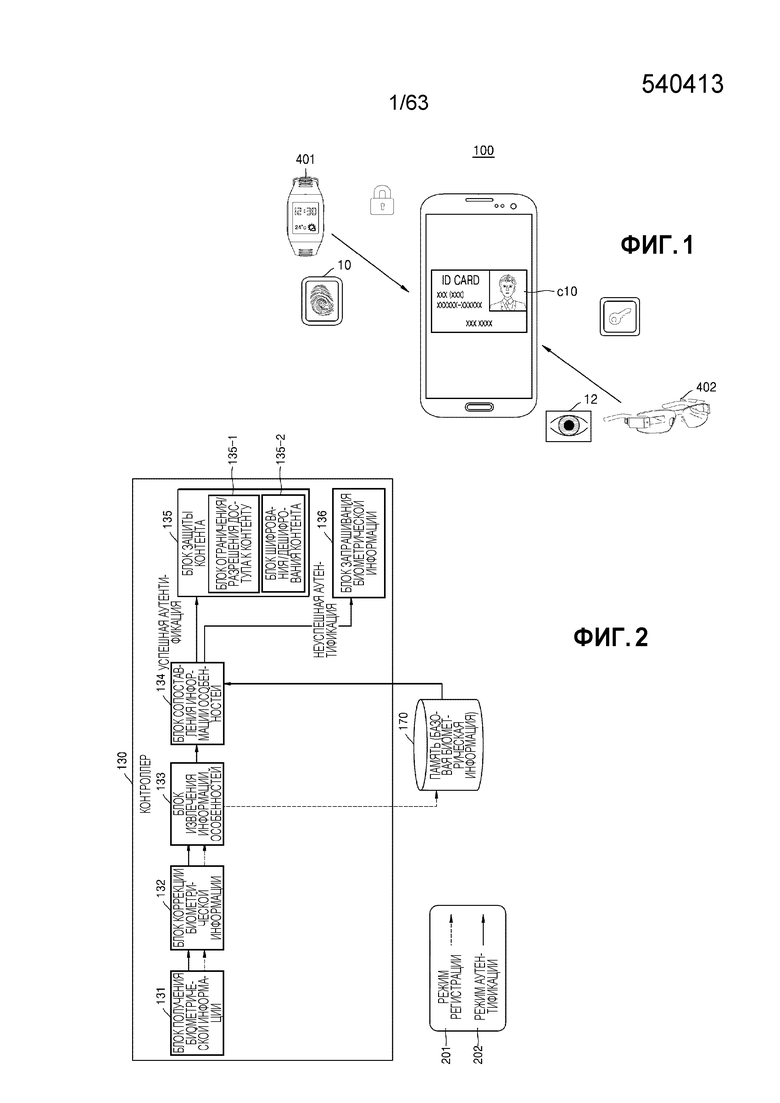

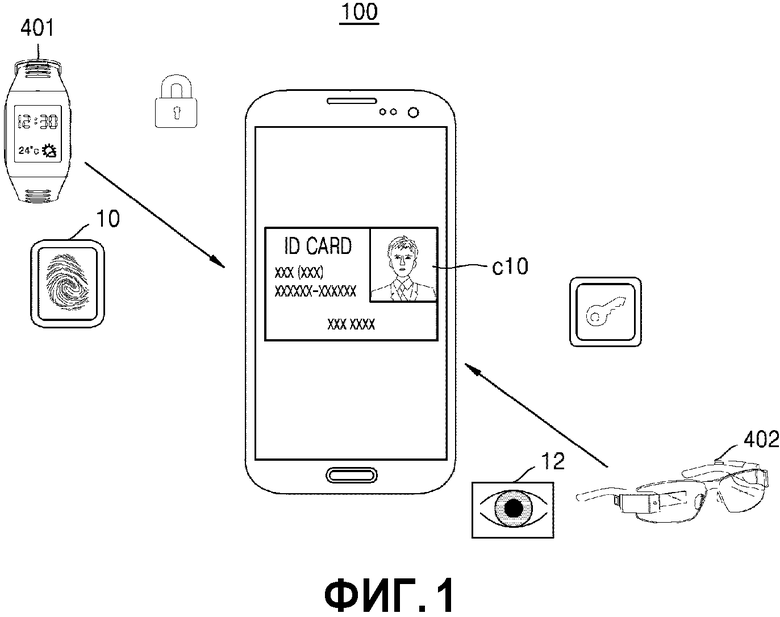

фиг. 1 - схема для описания устройства согласно иллюстративному варианту осуществления;

фиг. 2 - принципиальная схема контроллера, который устанавливает или удаляет защиту на контенте, согласно иллюстративному варианту осуществления;

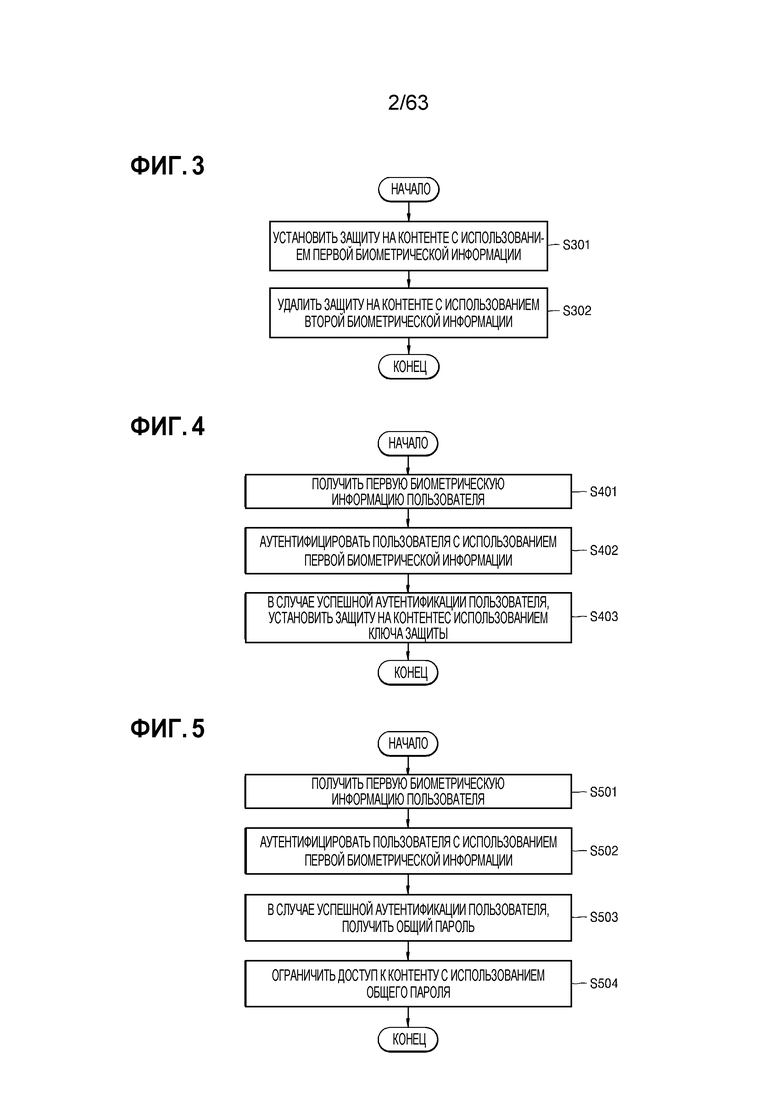

фиг. 3 - блок-схема операций способа использования различной биометрической информации для установления и удаления защиты на контенте, согласно иллюстративному варианту осуществления;

фиг. 4 - блок-схема операций способа установления защиты на контенте, согласно иллюстративному варианту осуществления;

фиг. 5 - блок-схема операций способа ограничения доступа к контенту для установления защиты, согласно иллюстративному варианту осуществления;

фиг. 6 - блок-схема операций способа ограничения доступа к контенту для установления защиты, согласно другому иллюстративному варианту осуществления;

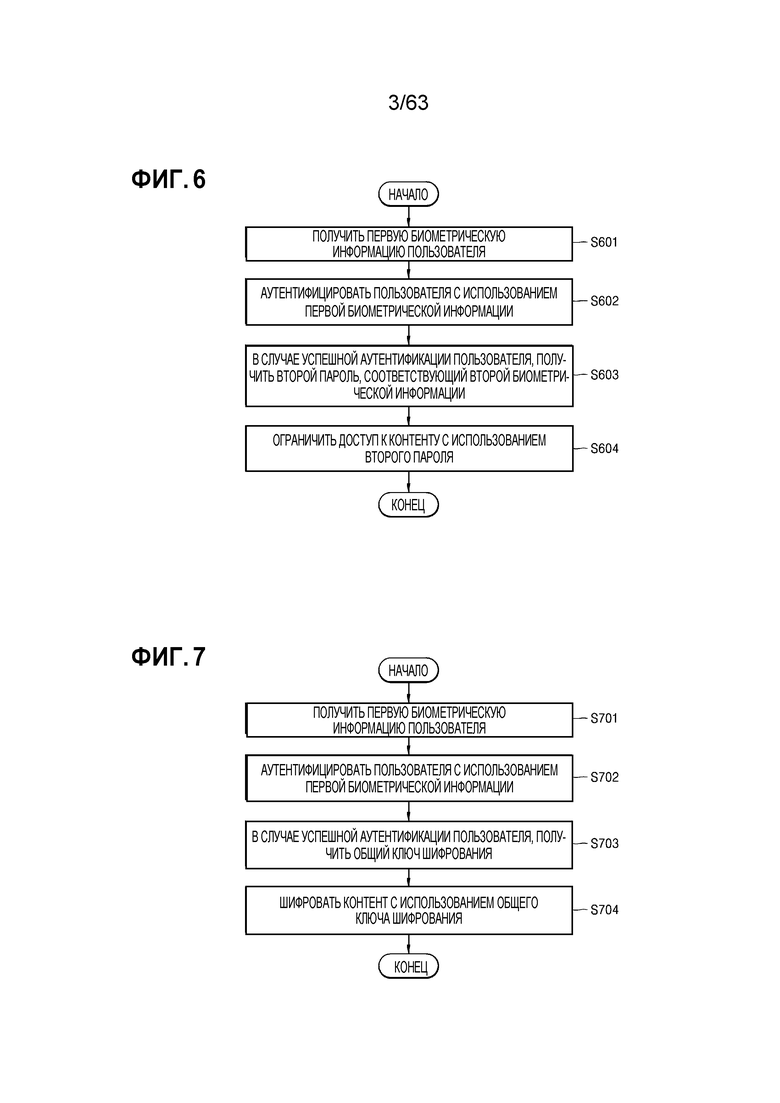

фиг. 7 - блок-схема операций способа шифрования контента для установления защиты, согласно иллюстративному варианту осуществления;

фиг. 8 - блок-схема операций способа шифрования контента для установления защиты, согласно другому иллюстративному варианту осуществления;

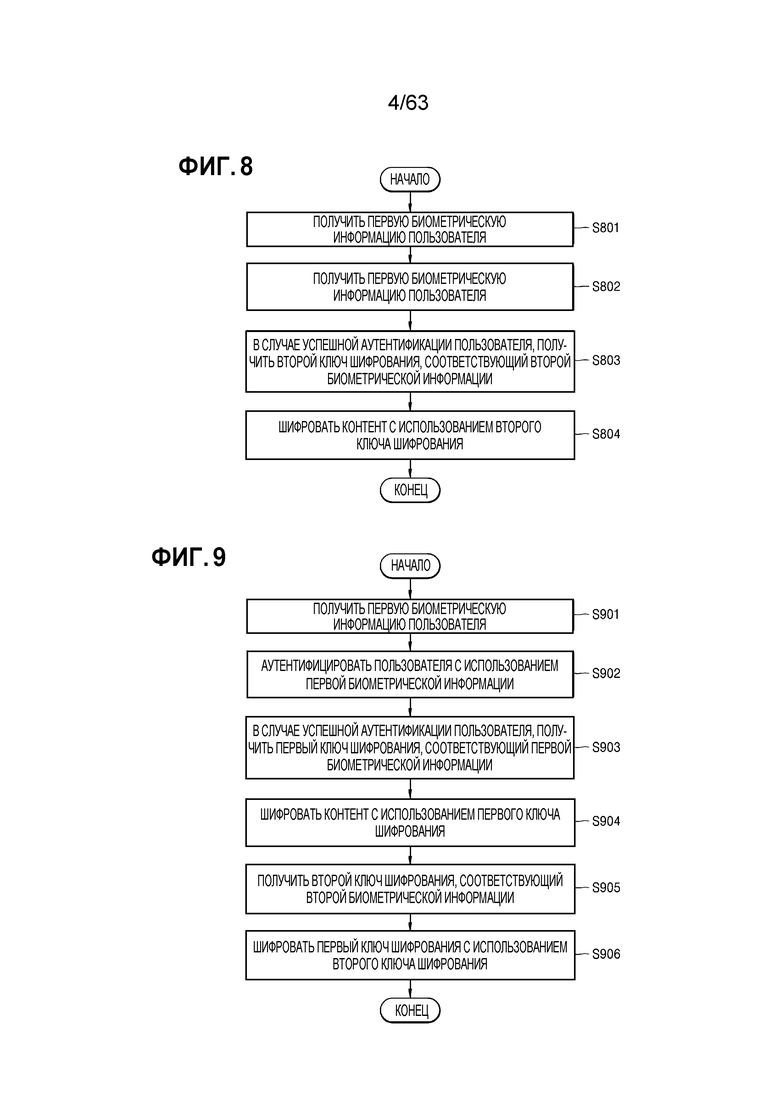

фиг. 9 - блок-схема операций способа шифрования контента и ключа шифрования для установления защиты, согласно иллюстративному варианту осуществления;

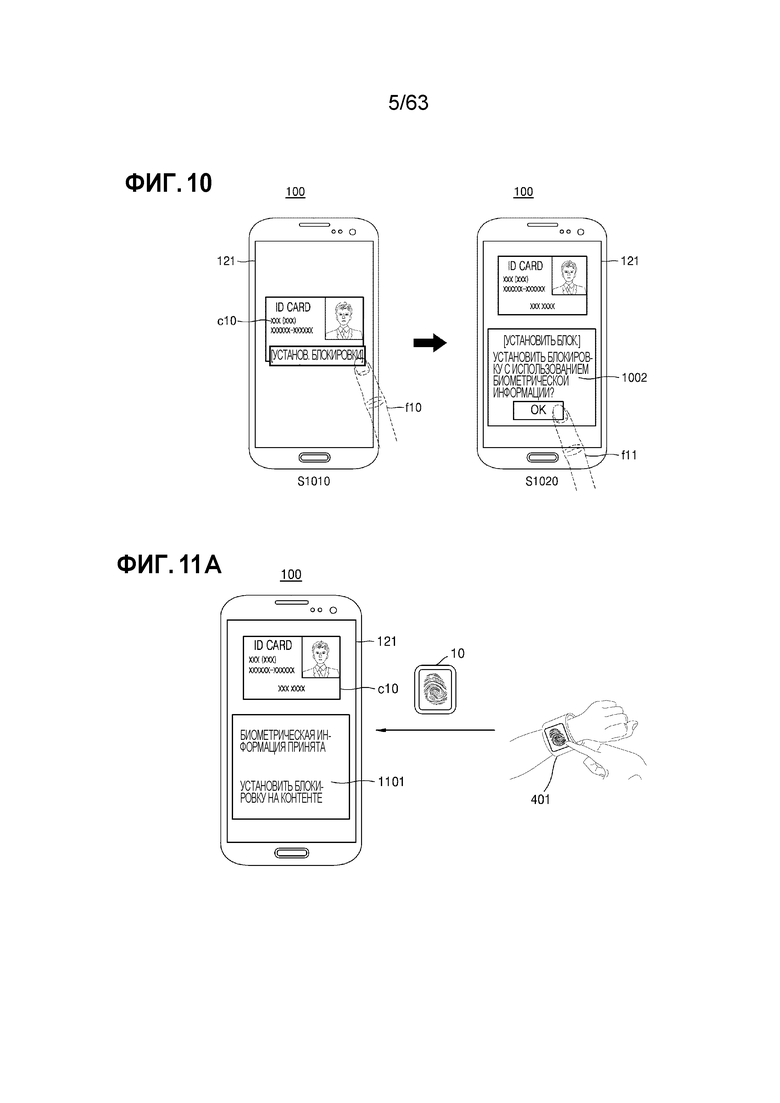

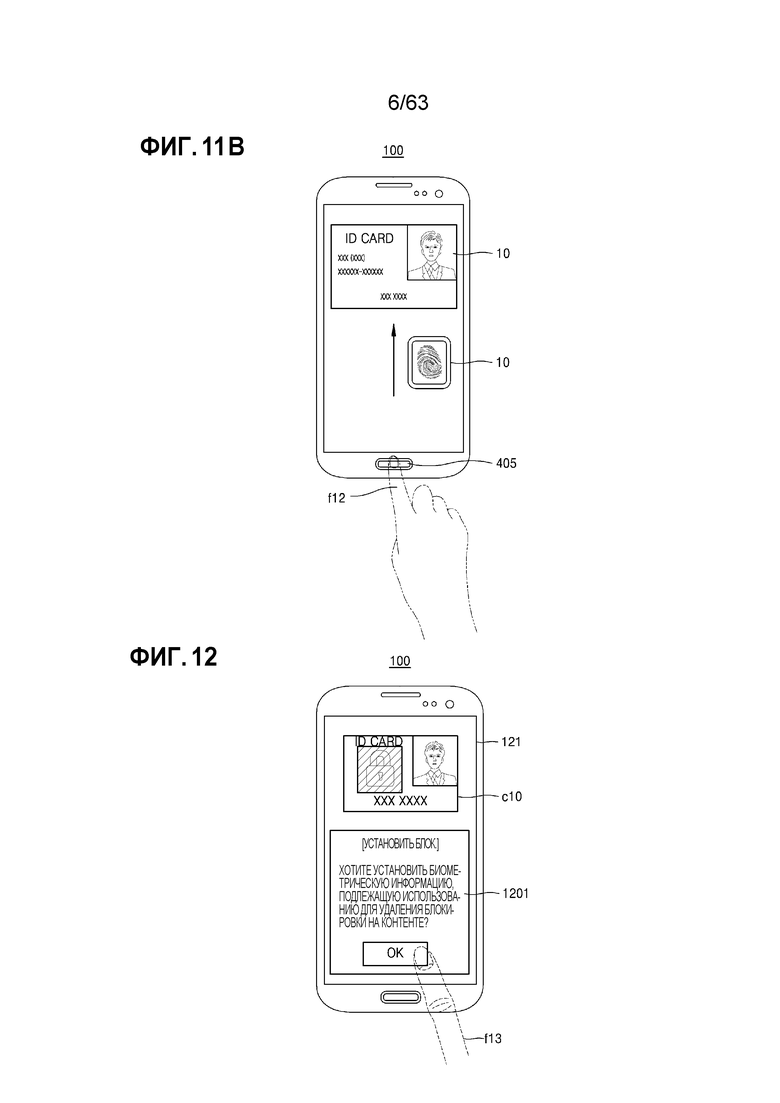

фиг. 10-13 иллюстрируют примеры пользовательского интерфейса (UI), обеспеченного для установления защиты на контенте;

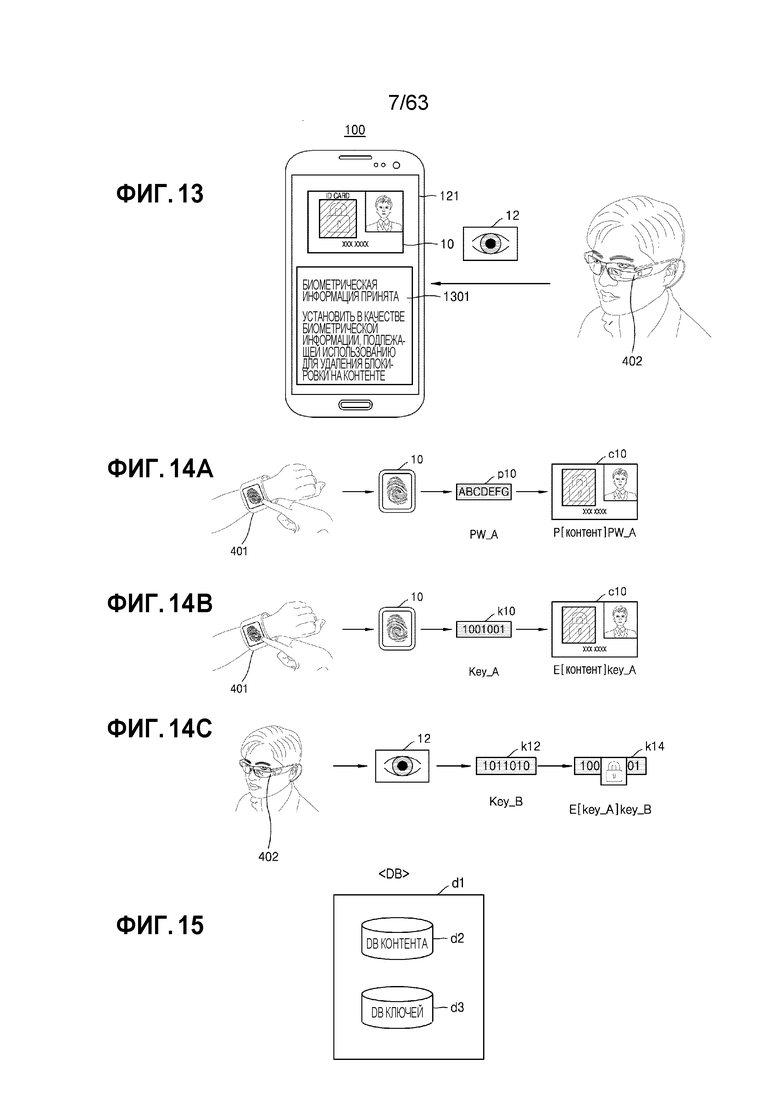

фиг. 14A-14C - схемы для описания примеров установления защиты на контенте, согласно иллюстративным вариантам осуществления;

фиг. 15 - схема базы данных согласно иллюстративному варианту осуществления;

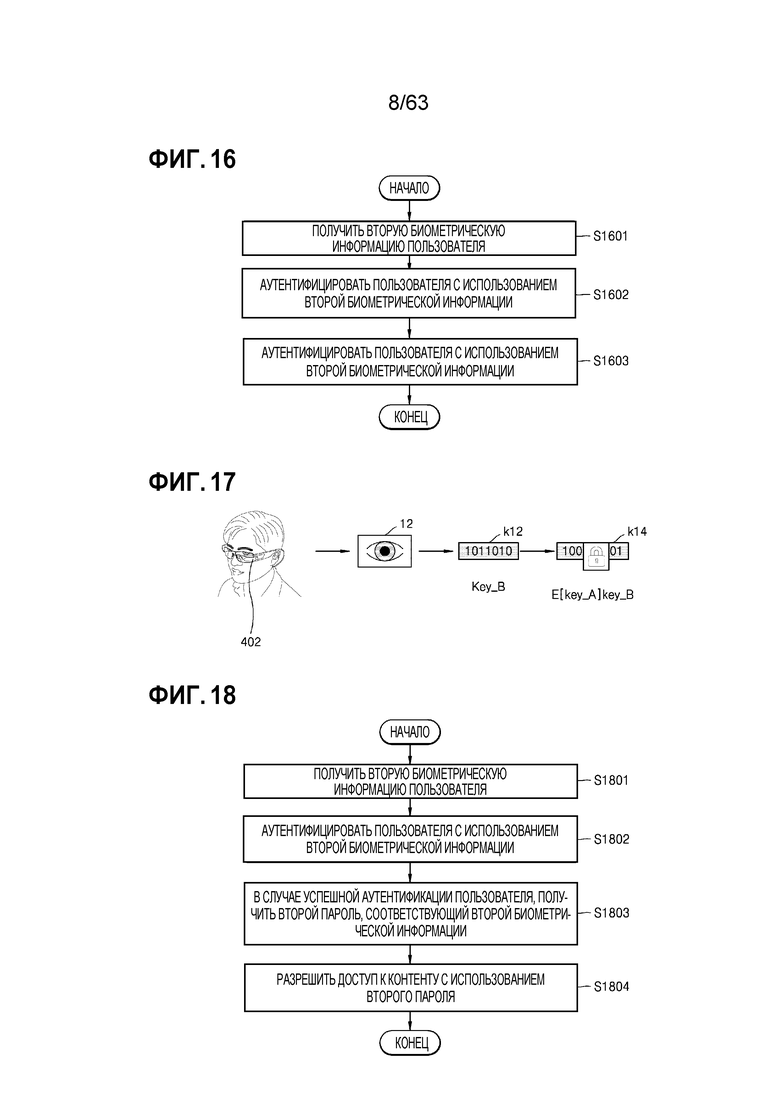

фиг. 16 - блок-схема операций способа удаления защиты на контенте, согласно иллюстративному варианту осуществления;

фиг. 17 - блок-схема операций способа разрешения доступа к контенту для удаления защиты, согласно иллюстративному варианту осуществления;

фиг. 18 - блок-схема операций способа разрешения доступа к контенту для удаления защиты, согласно другому иллюстративному варианту осуществления;

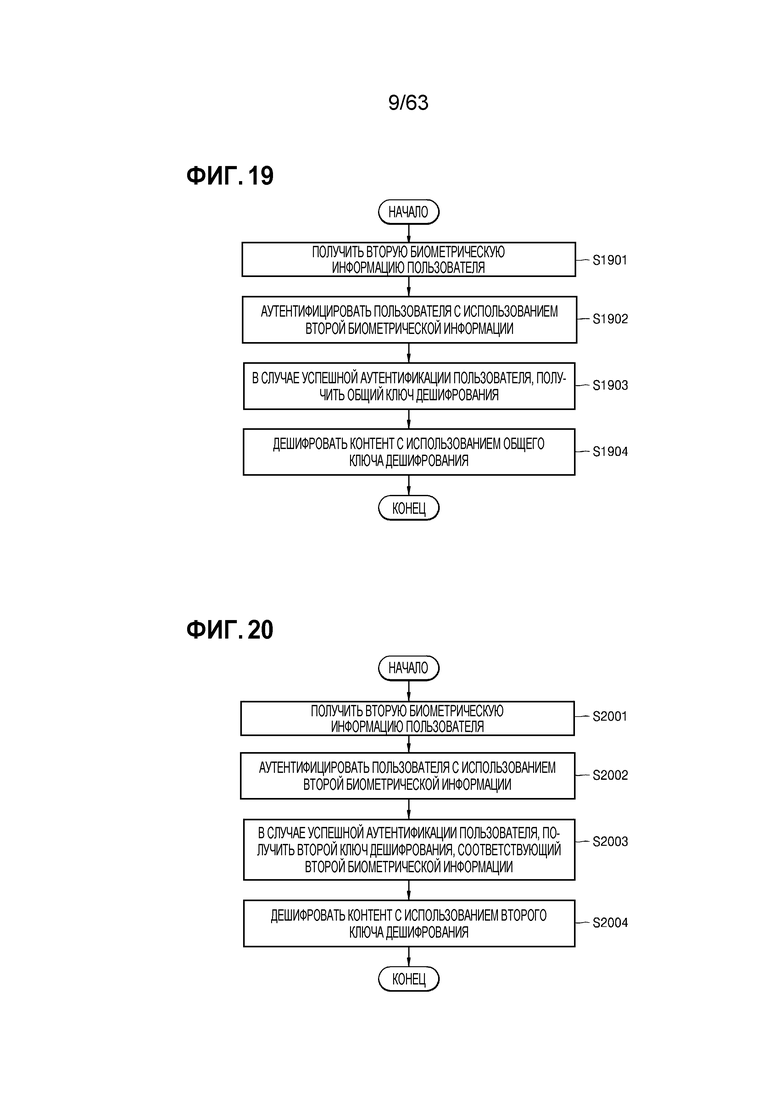

фиг. 19 - блок-схема операций способа дешифрования контента для удаления защиты, согласно иллюстративному варианту осуществления;

фиг. 20 - блок-схема операций способа дешифрования контента для удаления защиты, согласно другому иллюстративному варианту осуществления;

фиг. 21 - блок-схема операций способа дешифрования контента для удаления защиты, согласно другому иллюстративному варианту осуществления;

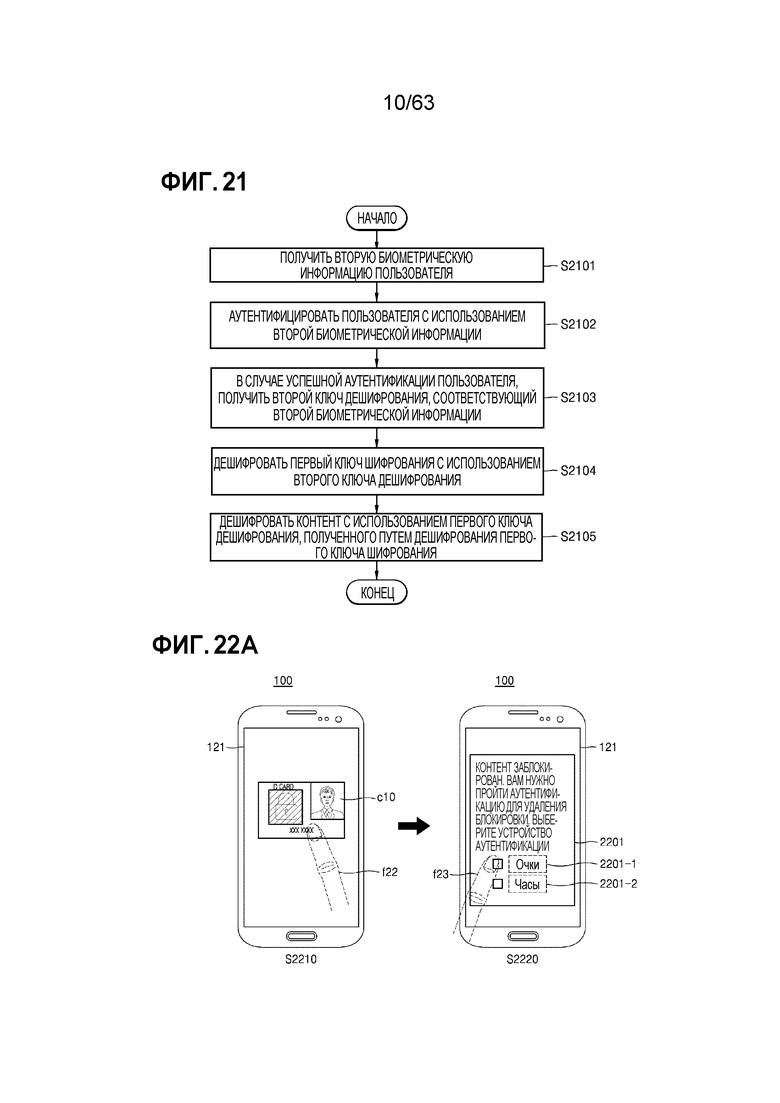

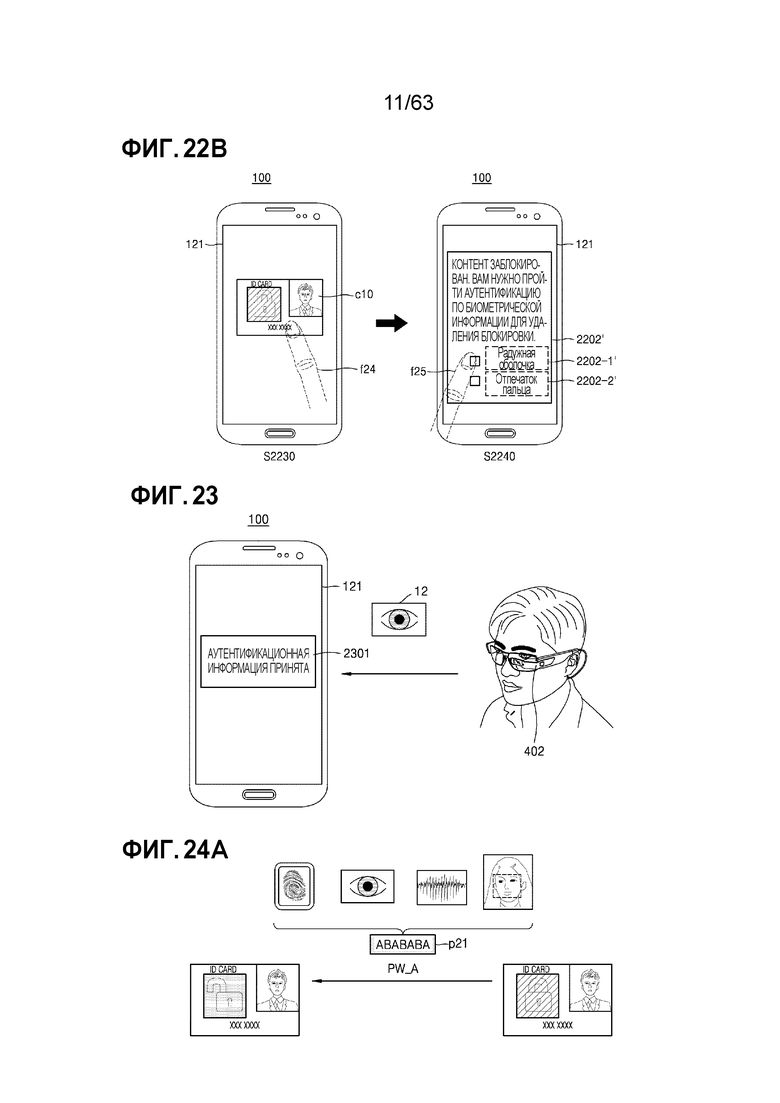

фиг. 22A-23 иллюстрируют примеры UI, обеспеченного для удаления защиты на контенте, согласно иллюстративным вариантам осуществления;

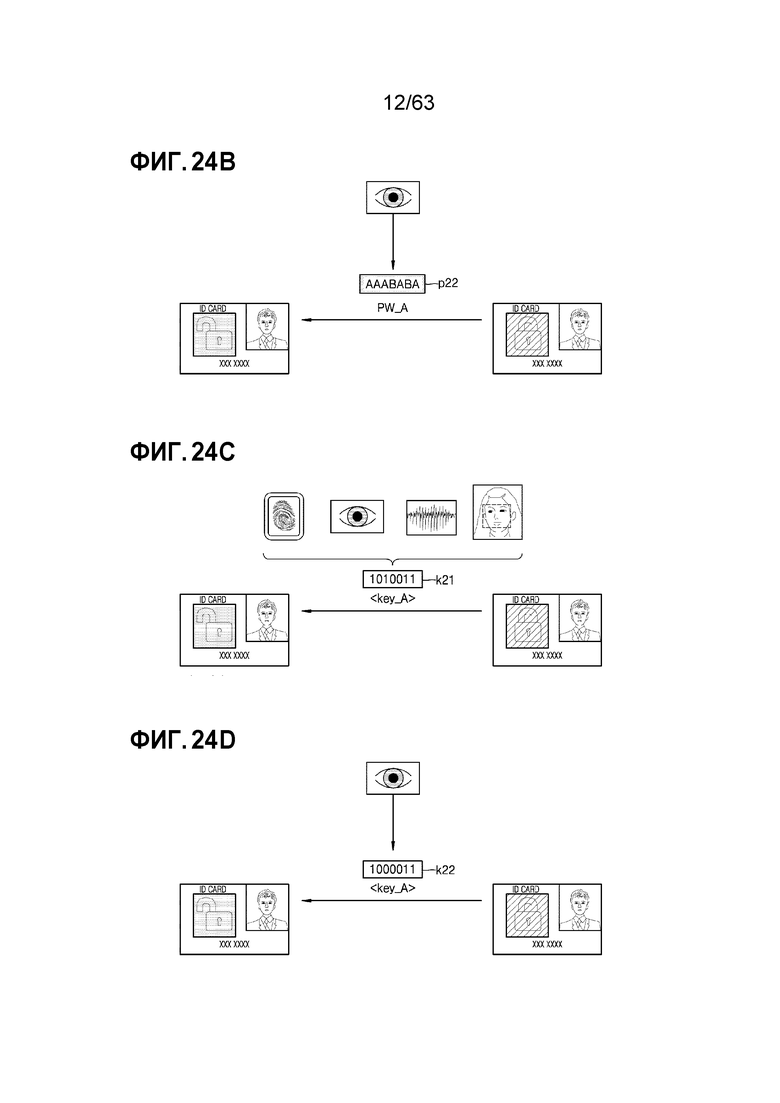

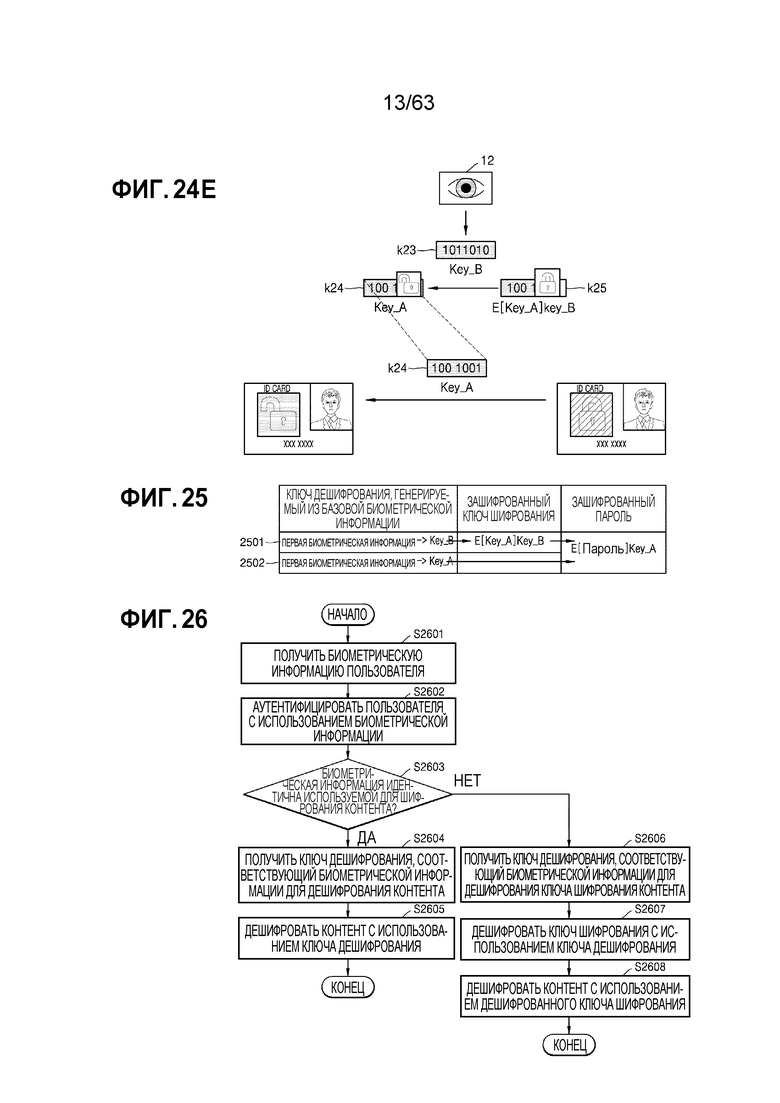

фиг. 24A-24E - схемы для описания примеров установления защиты на контенте, согласно другим иллюстративным вариантам осуществления;

фиг. 25 - таблица для описания способа дешифрования согласно иллюстративному варианту осуществления;

фиг. 26 - блок-схема операций способа дешифрования контента для удаления защиты, согласно другому иллюстративному варианту осуществления;

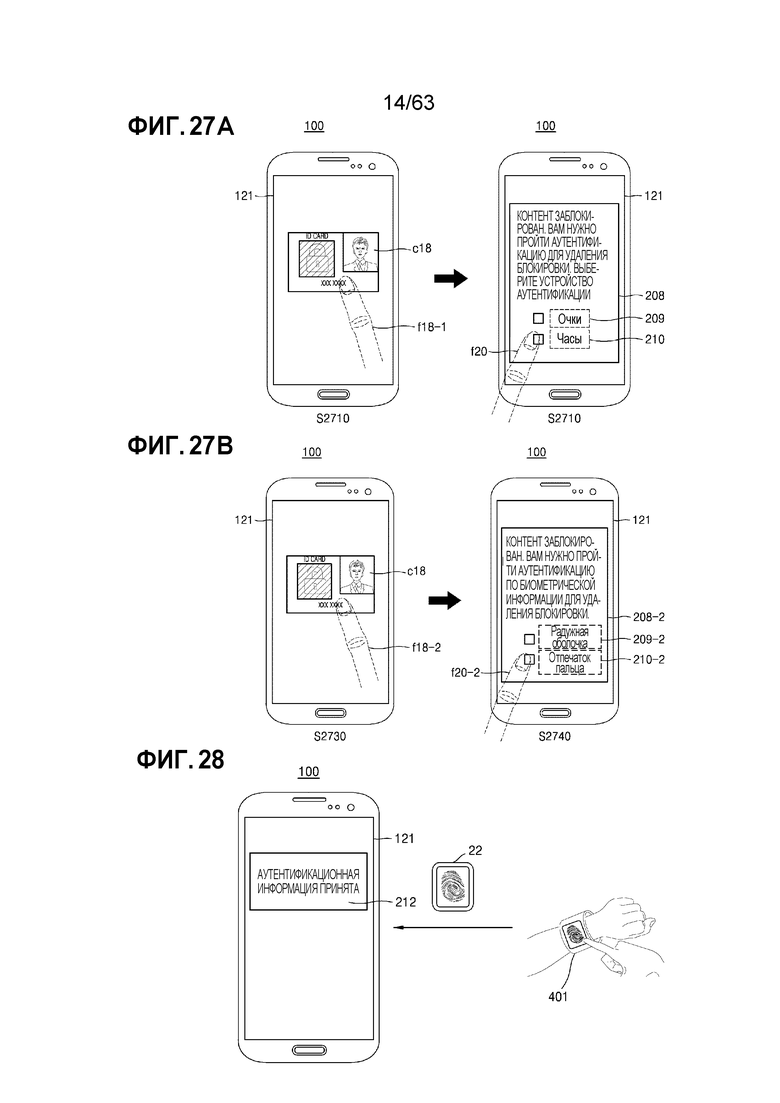

фиг. 27A-28 иллюстрируют примеры UI, обеспеченного для дешифрования контента для удаления защиты, согласно иллюстративным вариантам осуществления;

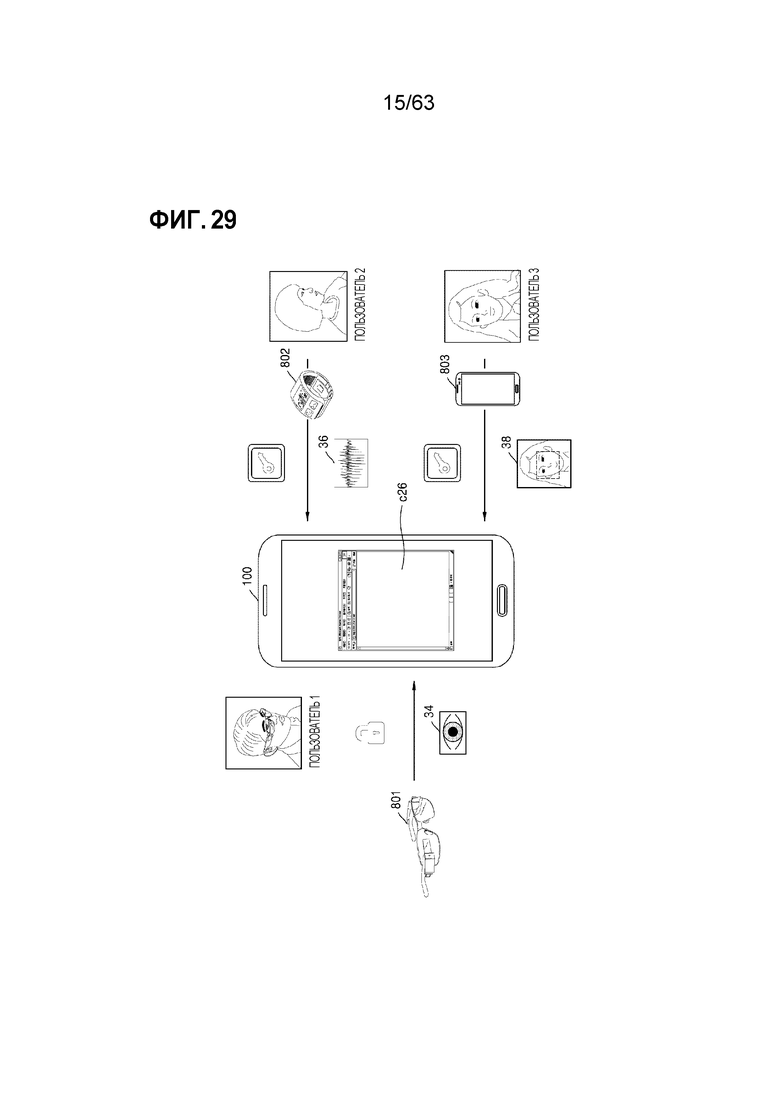

фиг. 29 - схема для описания примера обобществления контента между множеством пользователей, согласно иллюстративному варианту осуществления;

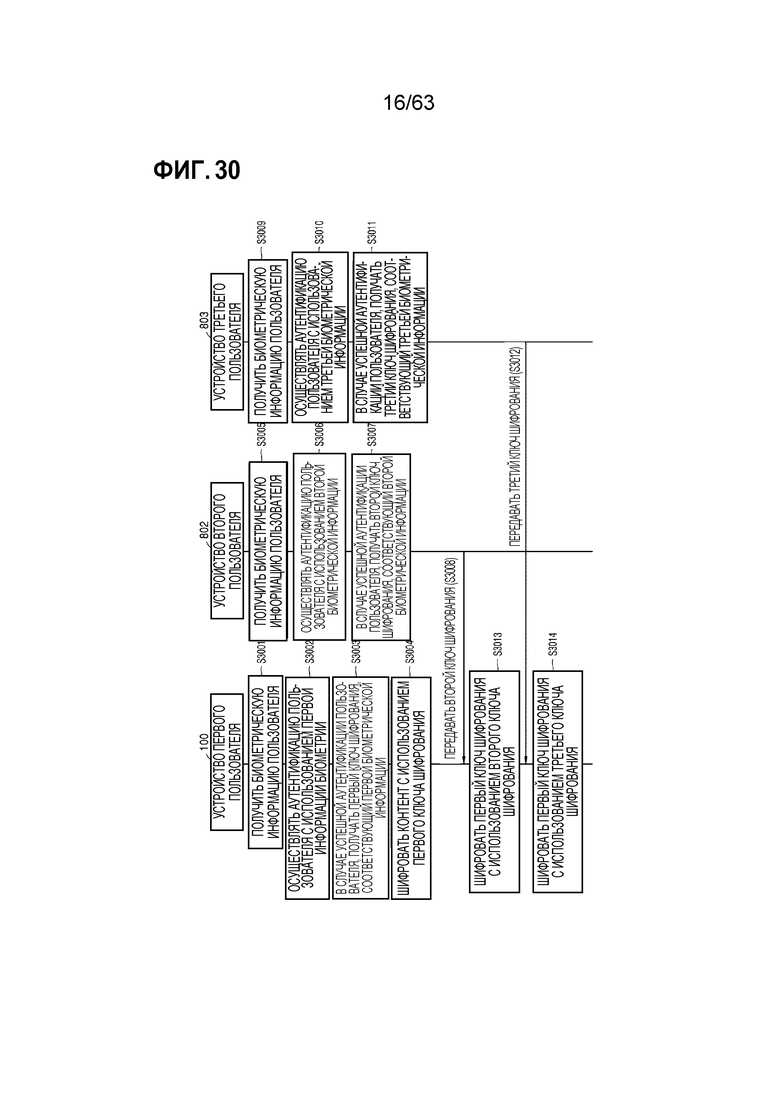

фиг. 30 - блок-схема операций способа шифрования для установления защиты, согласно иллюстративному варианту осуществления;

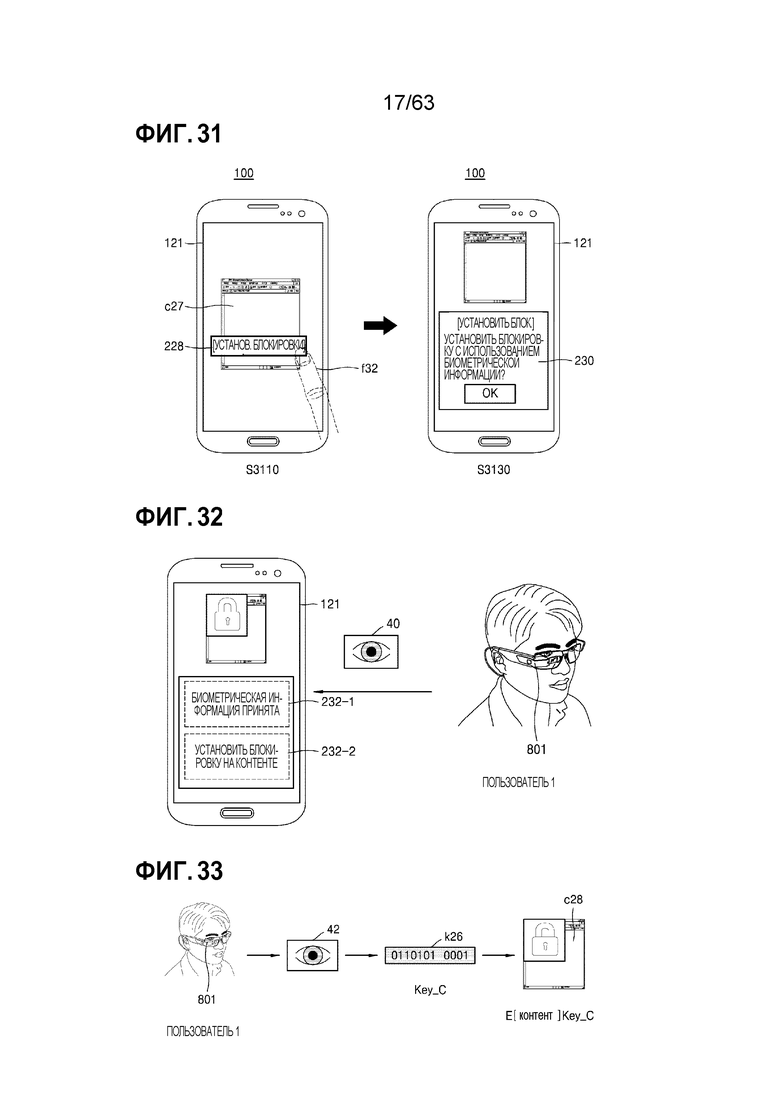

фиг. 31-33 - схемы для описания способа шифрования контента на основании биометрической информации первого пользователя, согласно иллюстративному варианту осуществления;

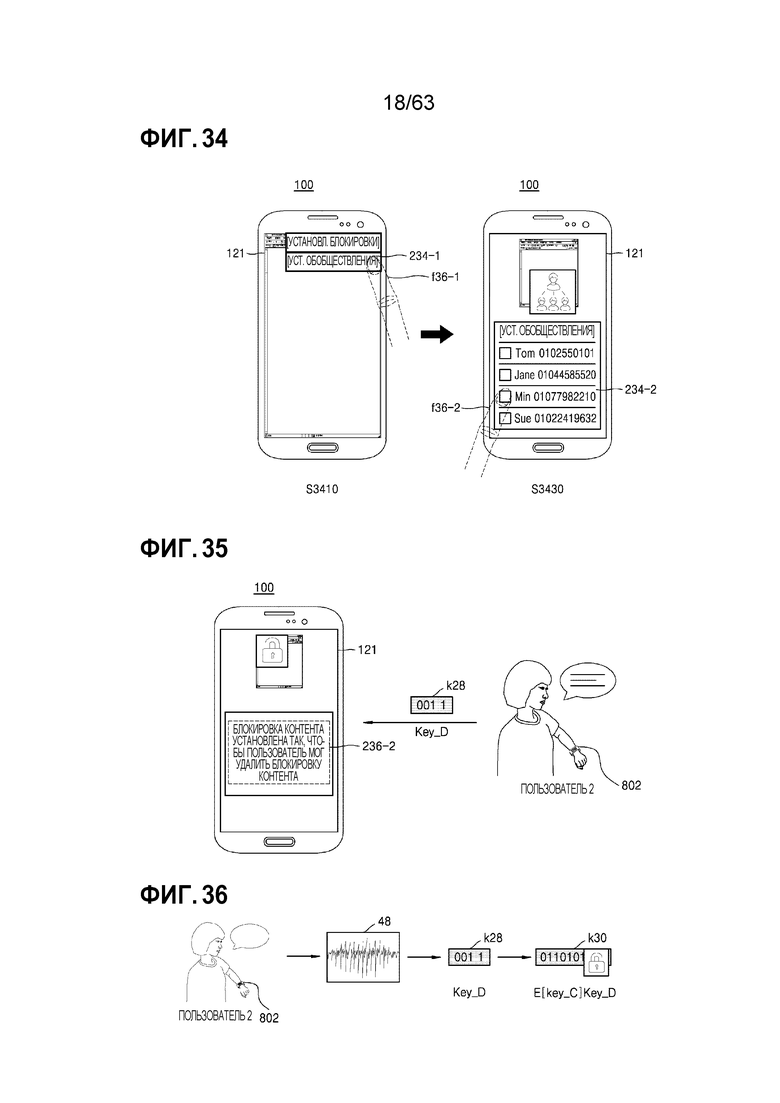

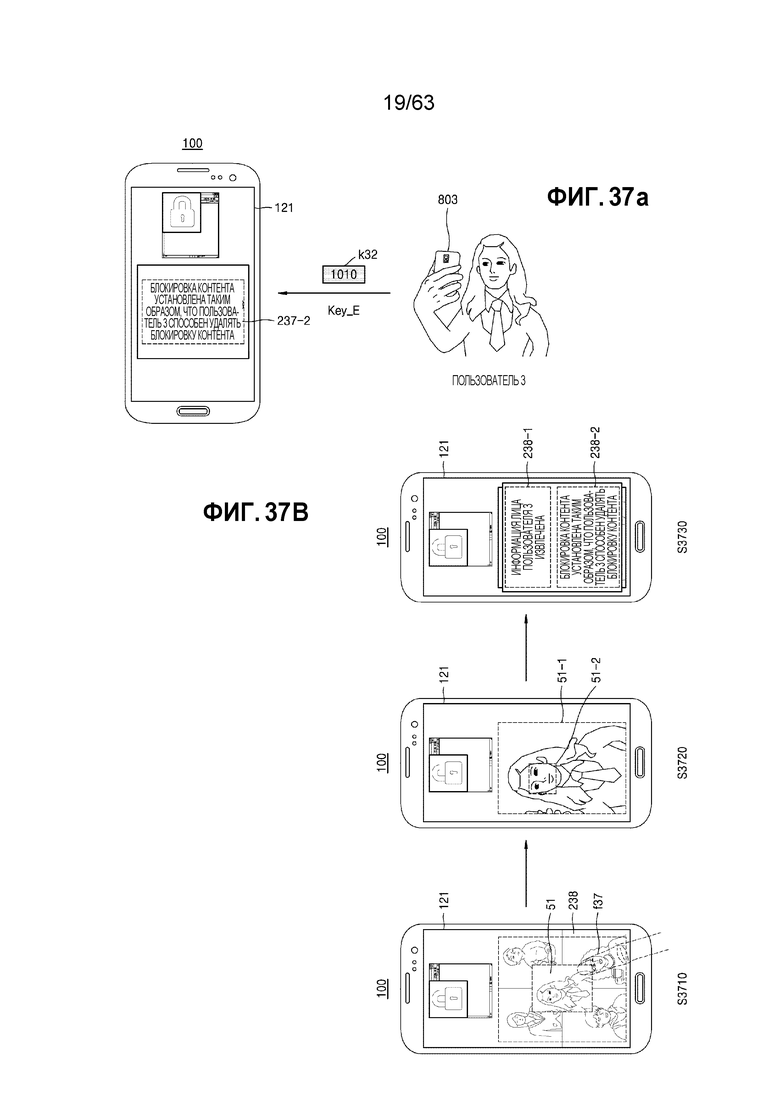

фиг. 34-38 - схемы для описания способа обобществления контента множеством пользователей, согласно иллюстративному варианту осуществления;

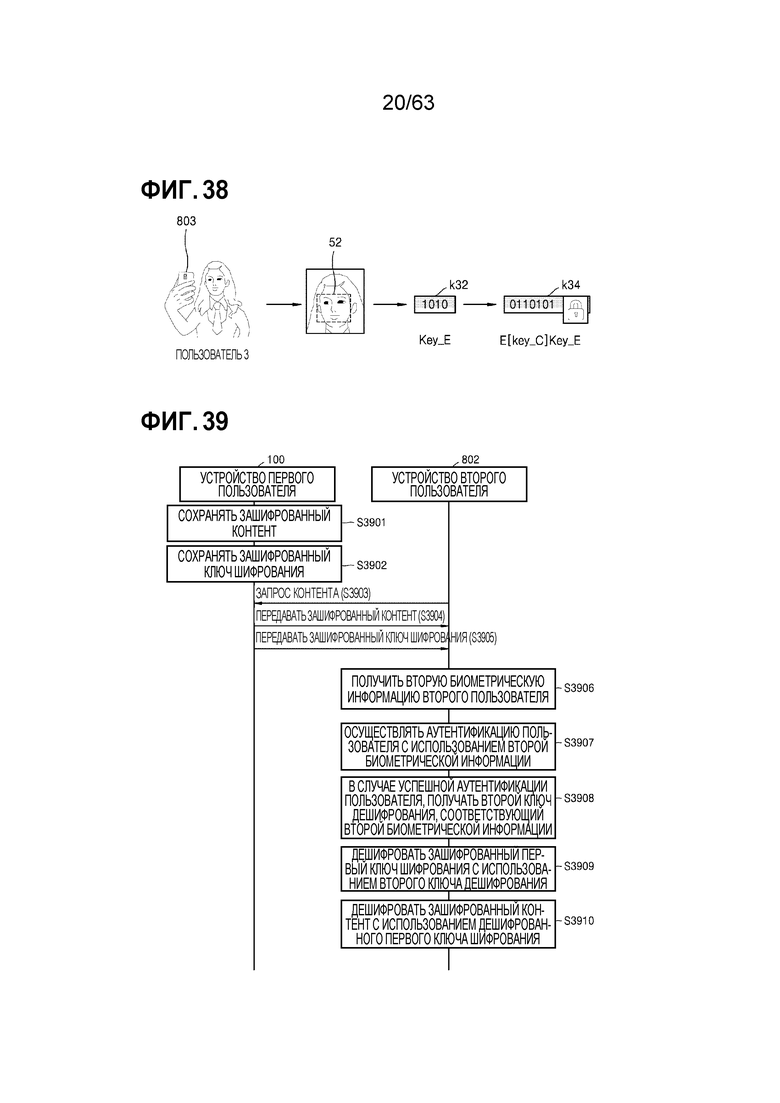

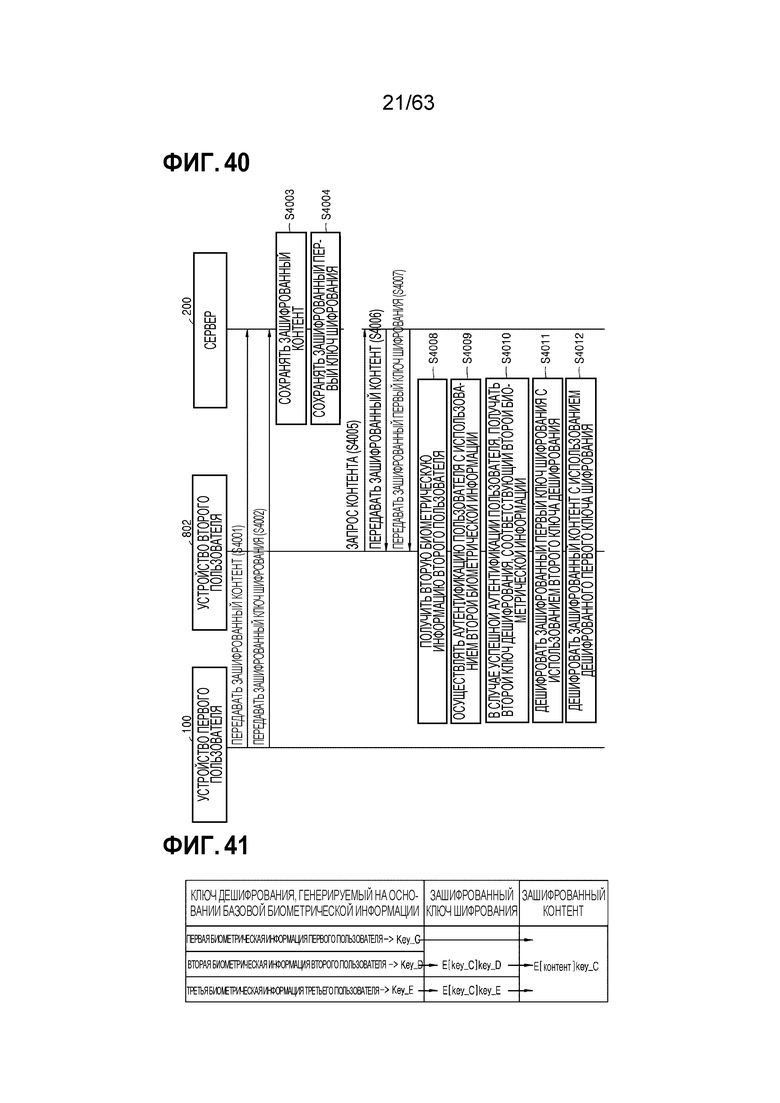

фиг. 39 и 40 - блок-схемы операций способа дешифрования контента, согласно иллюстративным вариантам осуществления;

фиг. 41 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

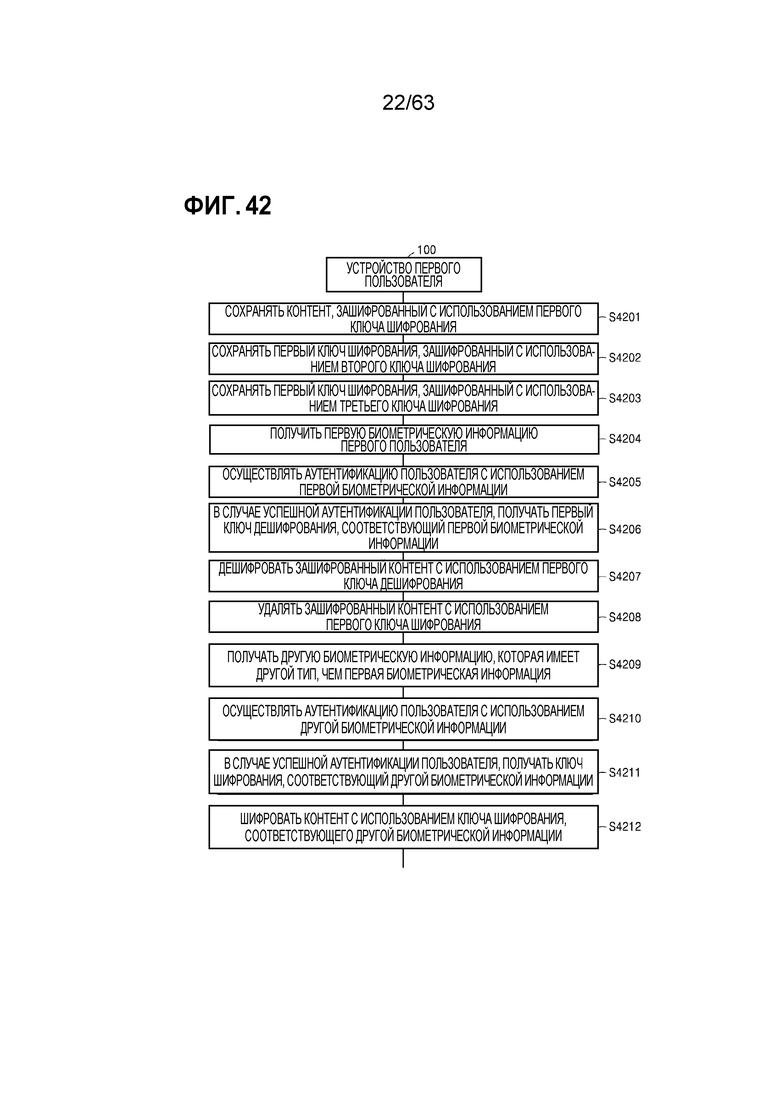

фиг. 42 - блок-схема операций способа изменения установления защиты, согласно иллюстративному варианту осуществления;

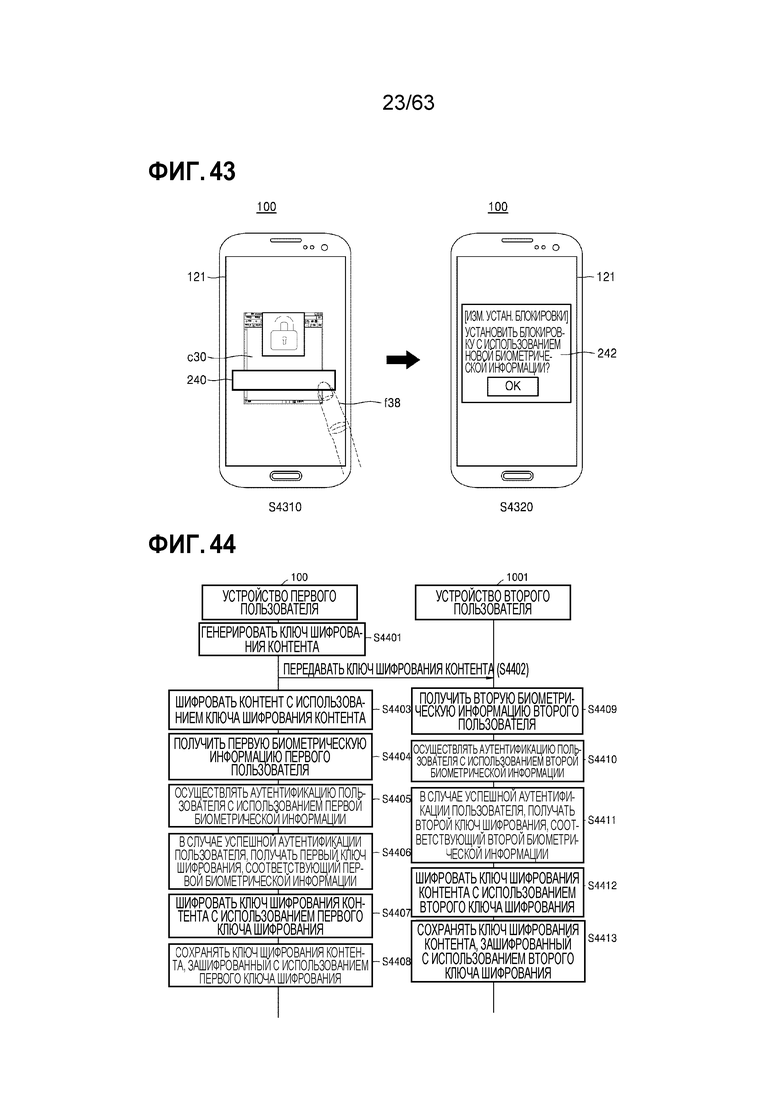

фиг. 43 - схема для описания примера изменения установления защиты, согласно иллюстративному варианту осуществления;

фиг. 44 - блок-схема операций способа шифрования для установления защиты, согласно иллюстративному варианту осуществления;

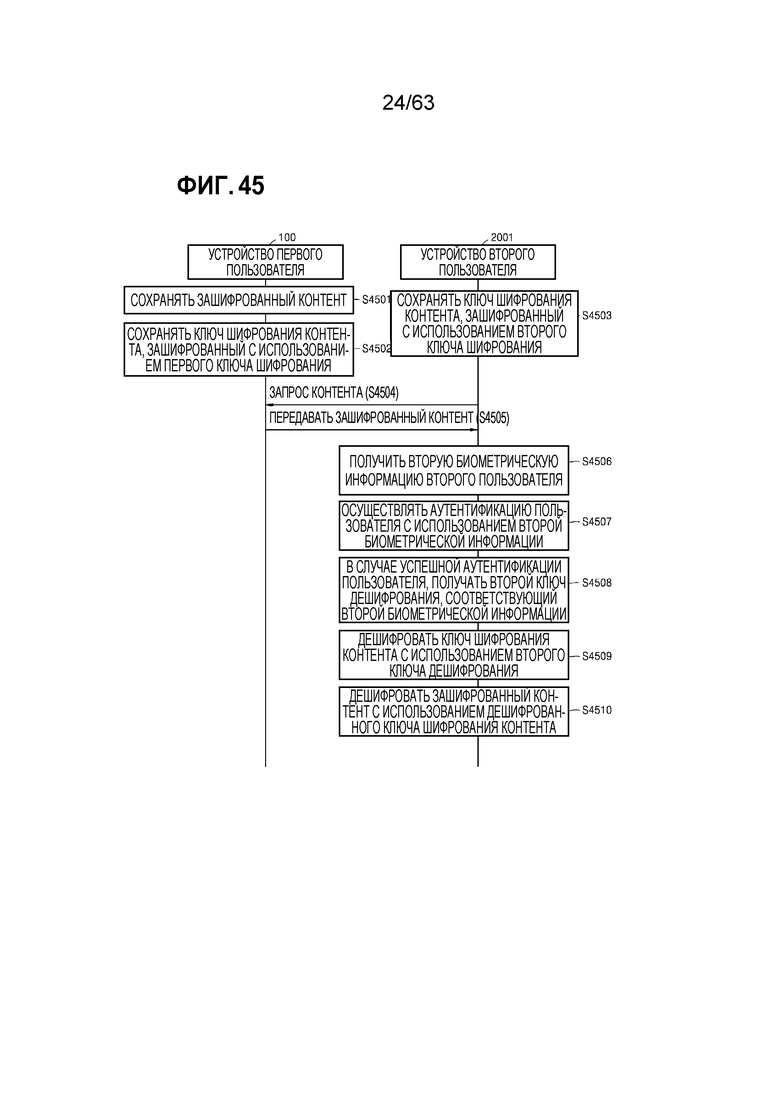

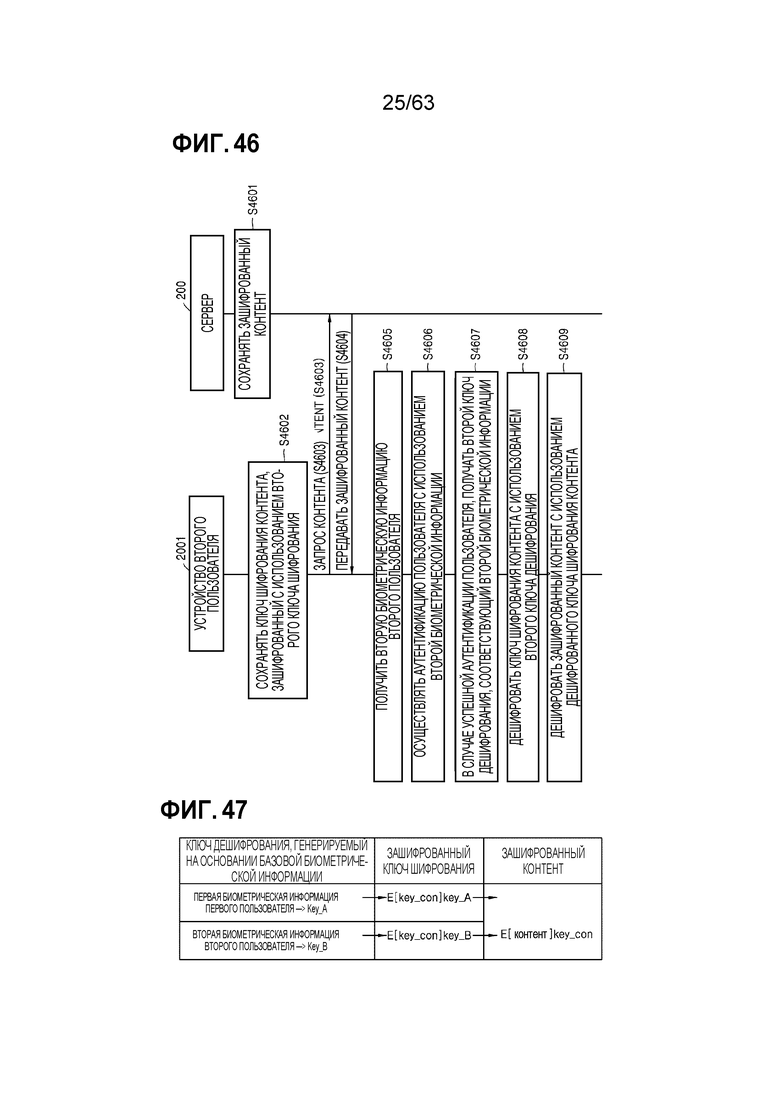

фиг. 45 и 46 - блок-схемы операций способа дешифрования контента, согласно другим иллюстративным вариантам осуществления;

фиг. 47 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

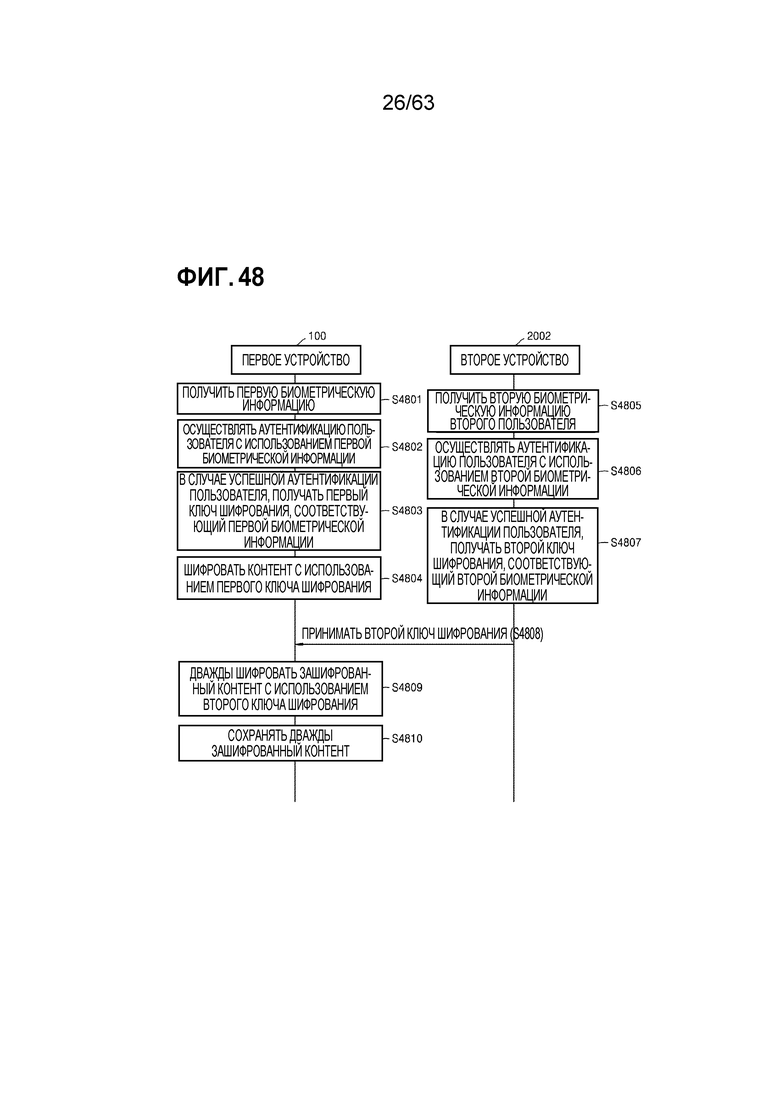

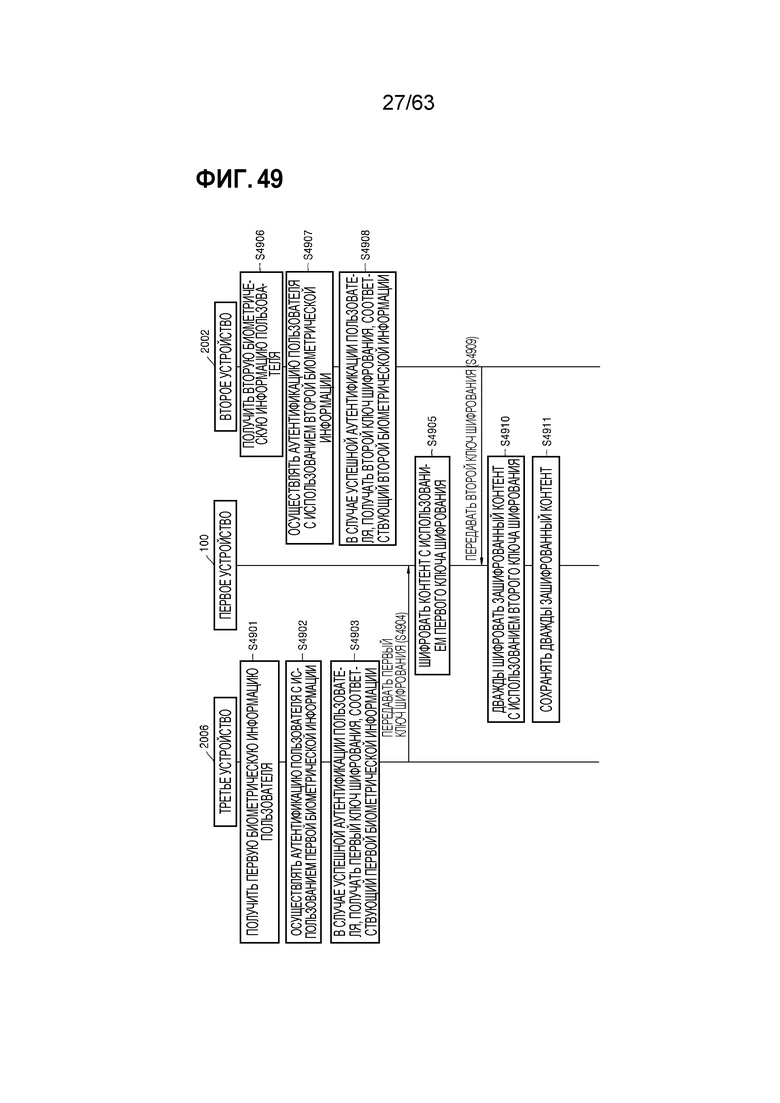

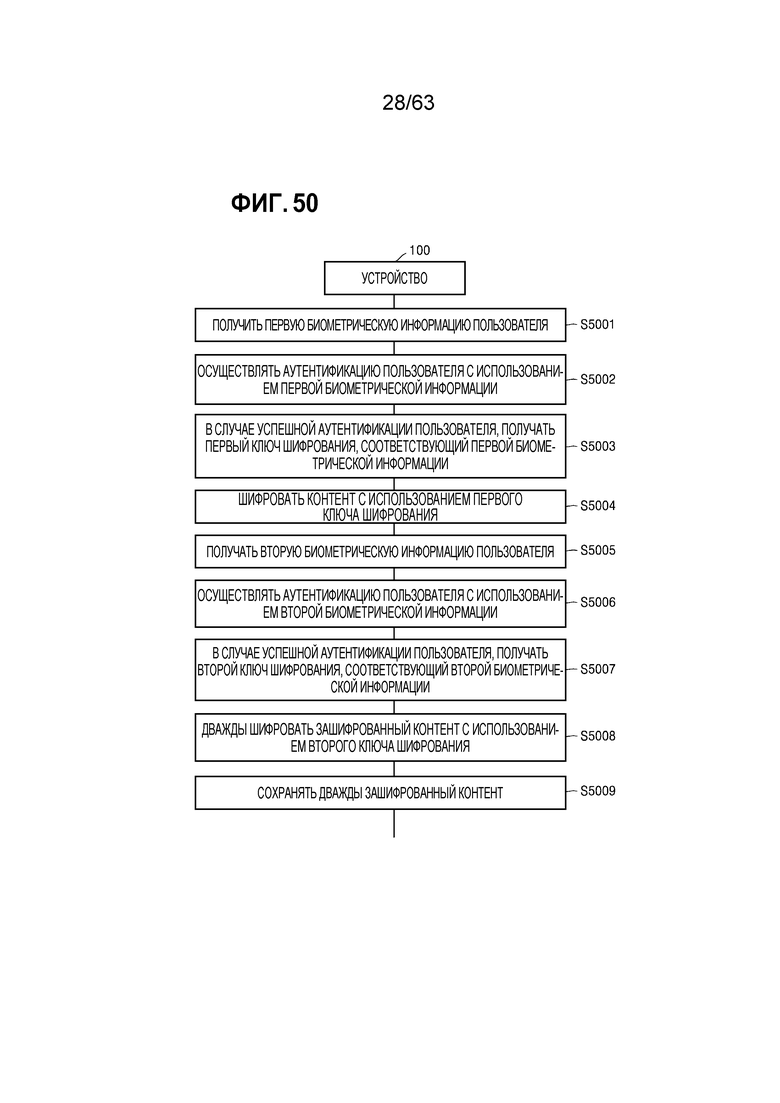

фиг. 48-50 - блок-схемы операций способа шифрования для установления защиты, согласно другим иллюстративным вариантам осуществления;

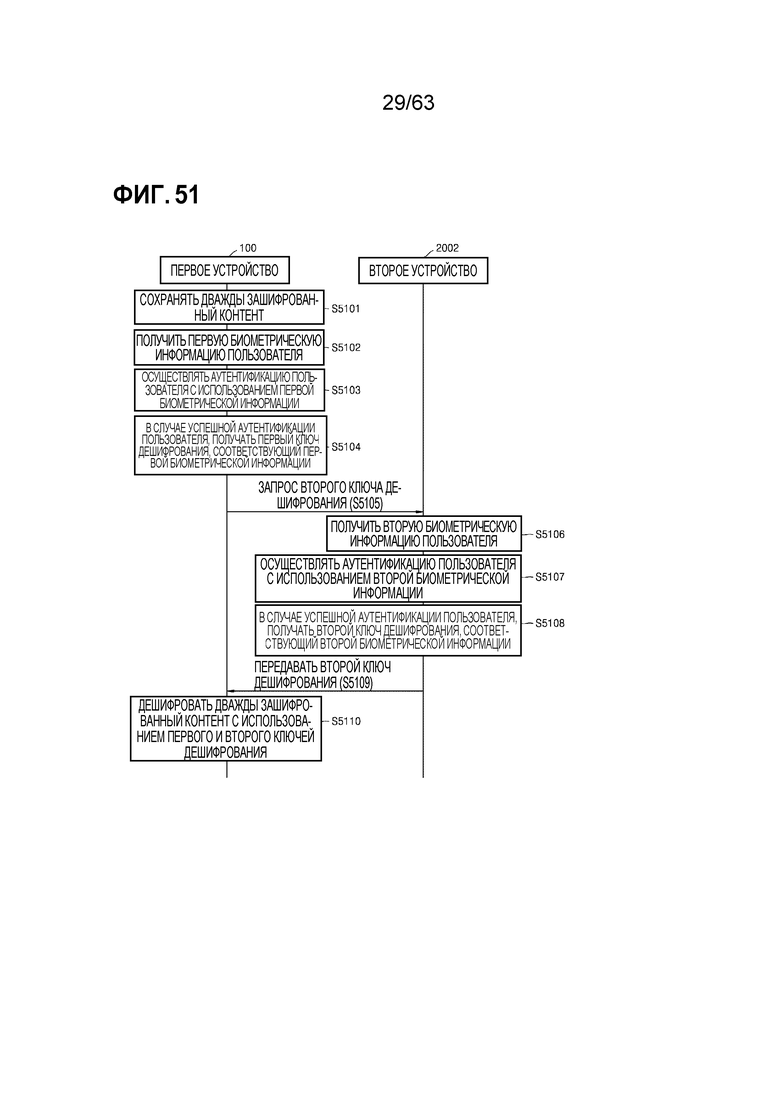

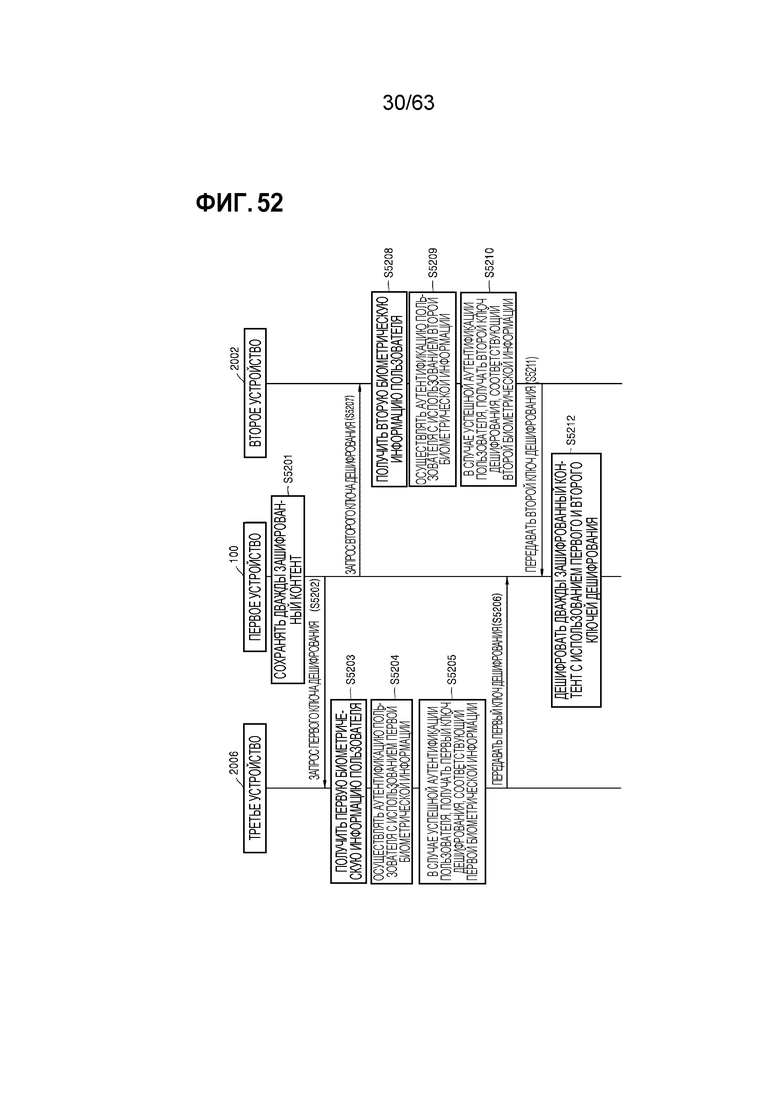

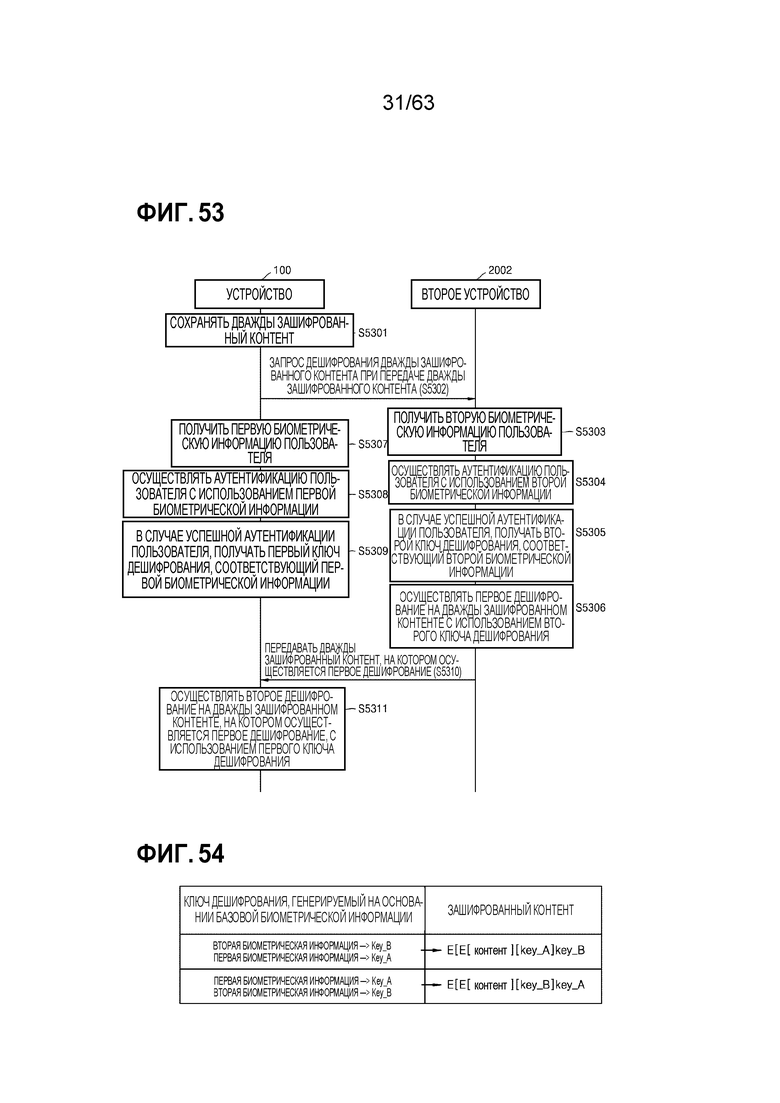

фиг. 51-53 - блок-схемы операций способа дешифрования контента, согласно другим иллюстративным вариантам осуществления;

фиг. 54 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

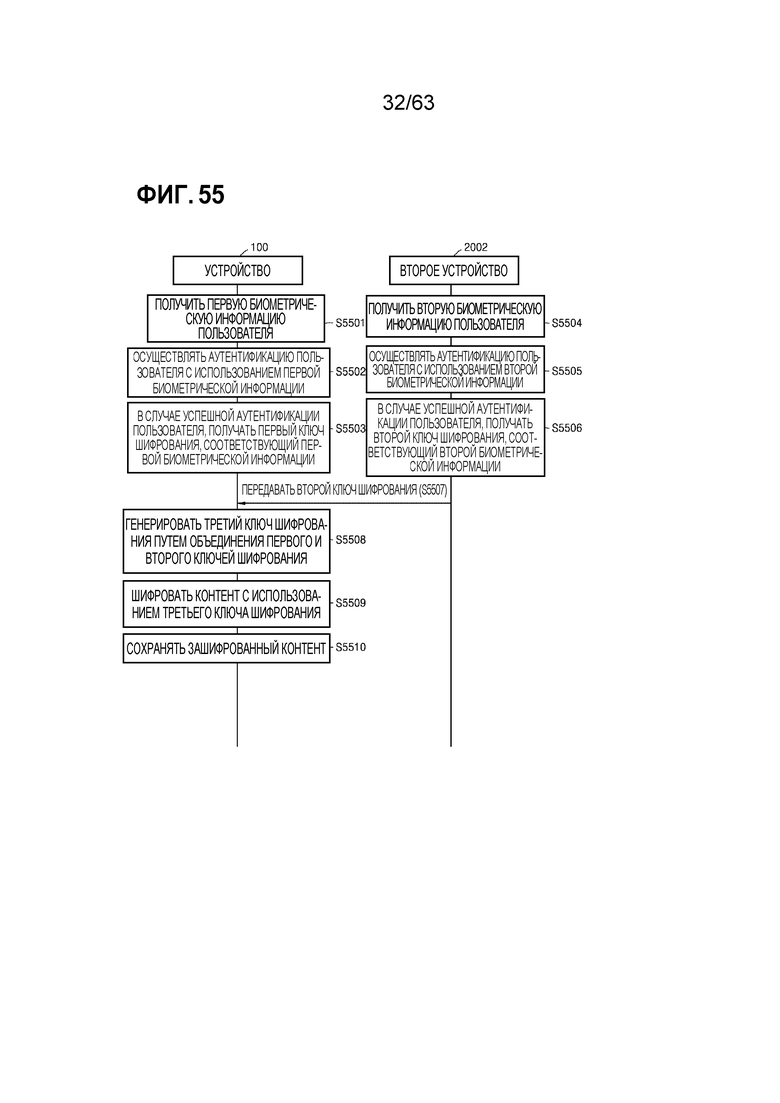

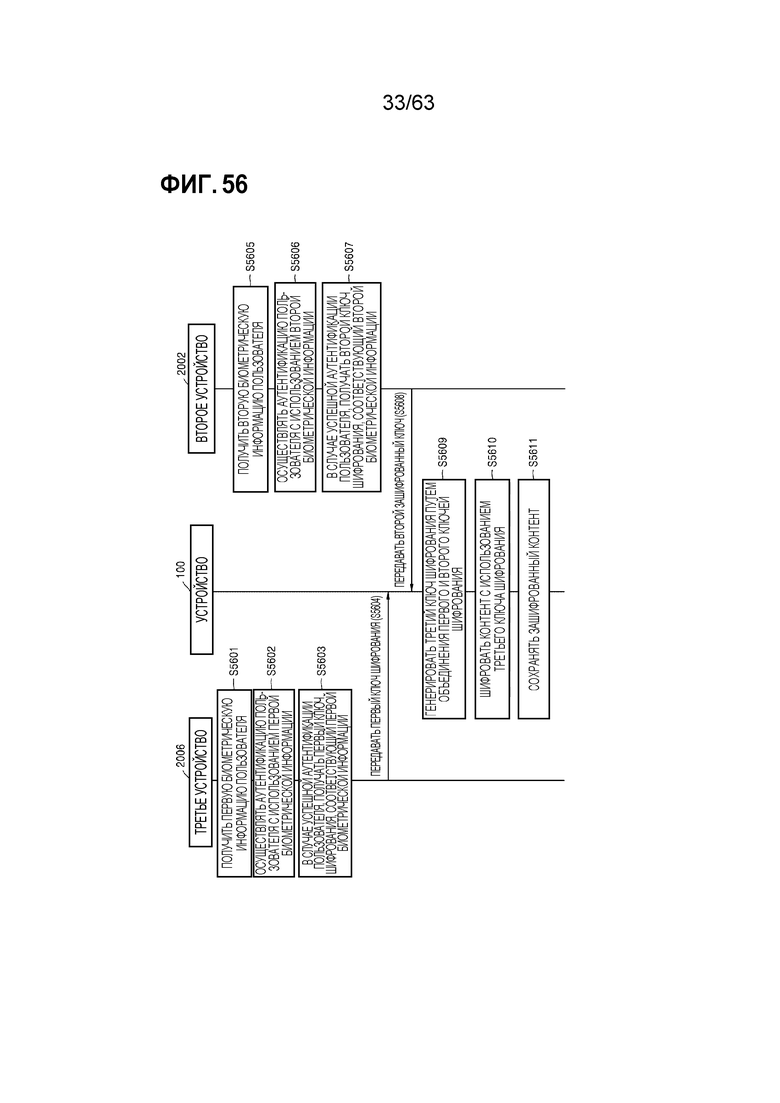

фиг. 55 и 56 - блок-схемы операций способа шифрования для установления защиты, согласно другим иллюстративным вариантам осуществления;

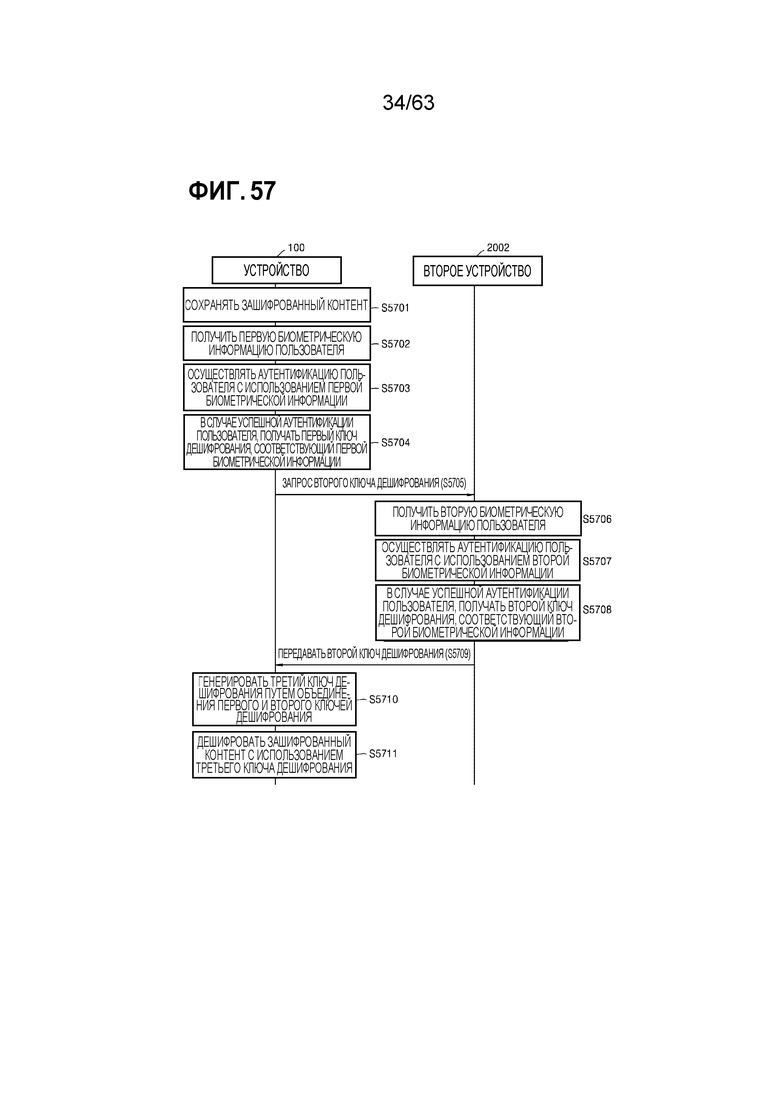

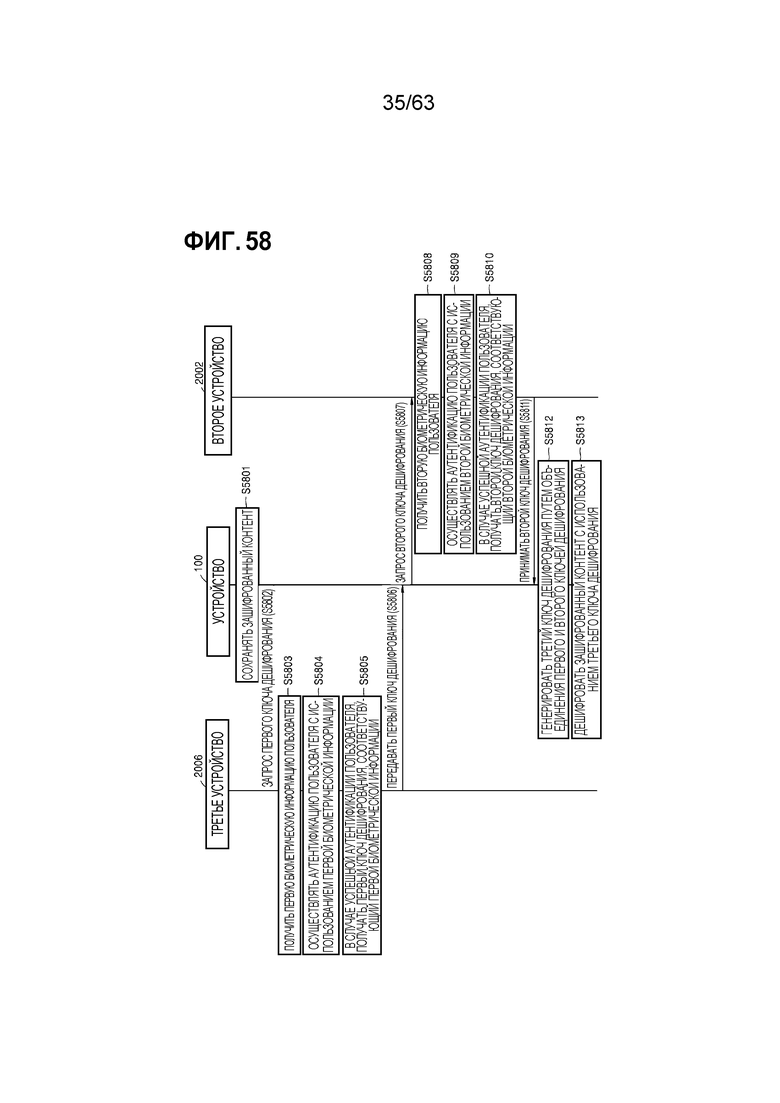

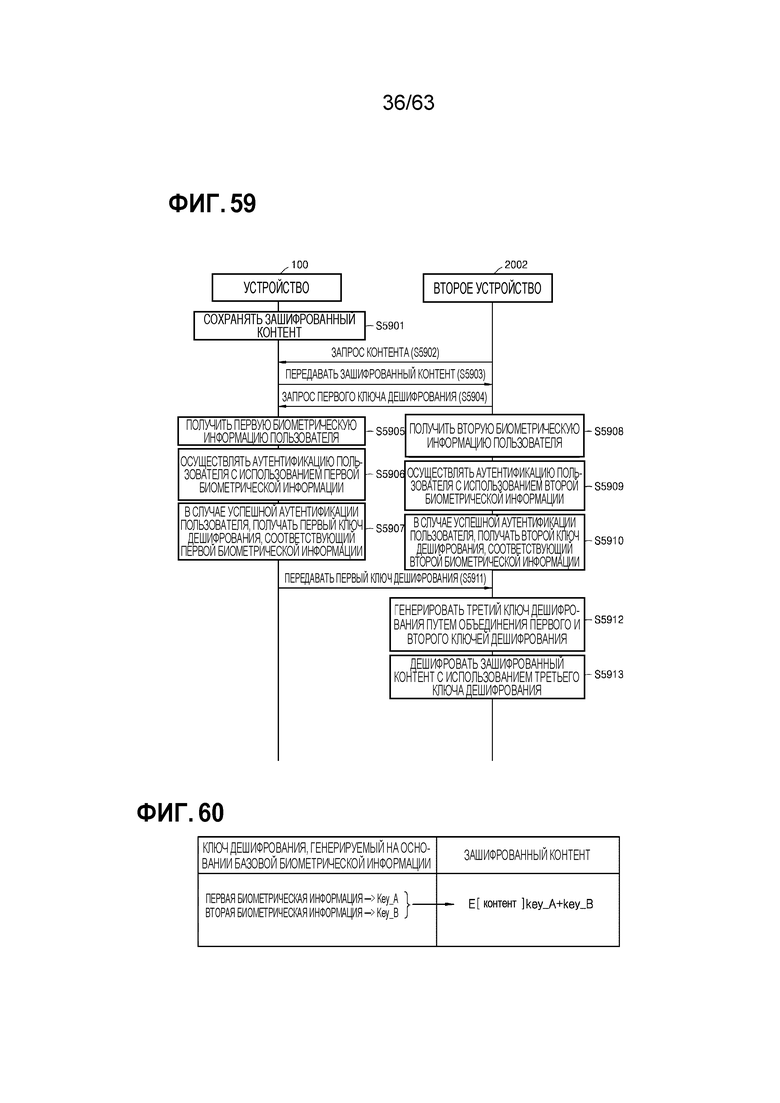

фиг. 57-59 - блок-схемы операций способа дешифрования контента, согласно другим иллюстративным вариантам осуществления;

фиг. 60 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

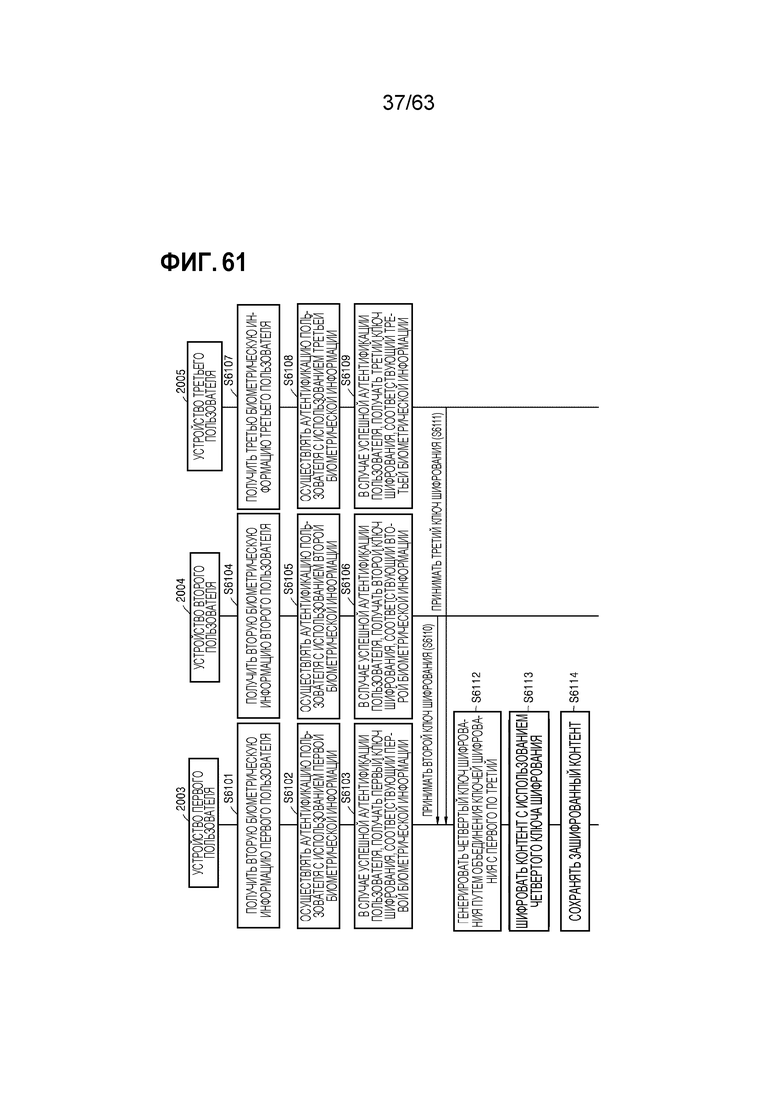

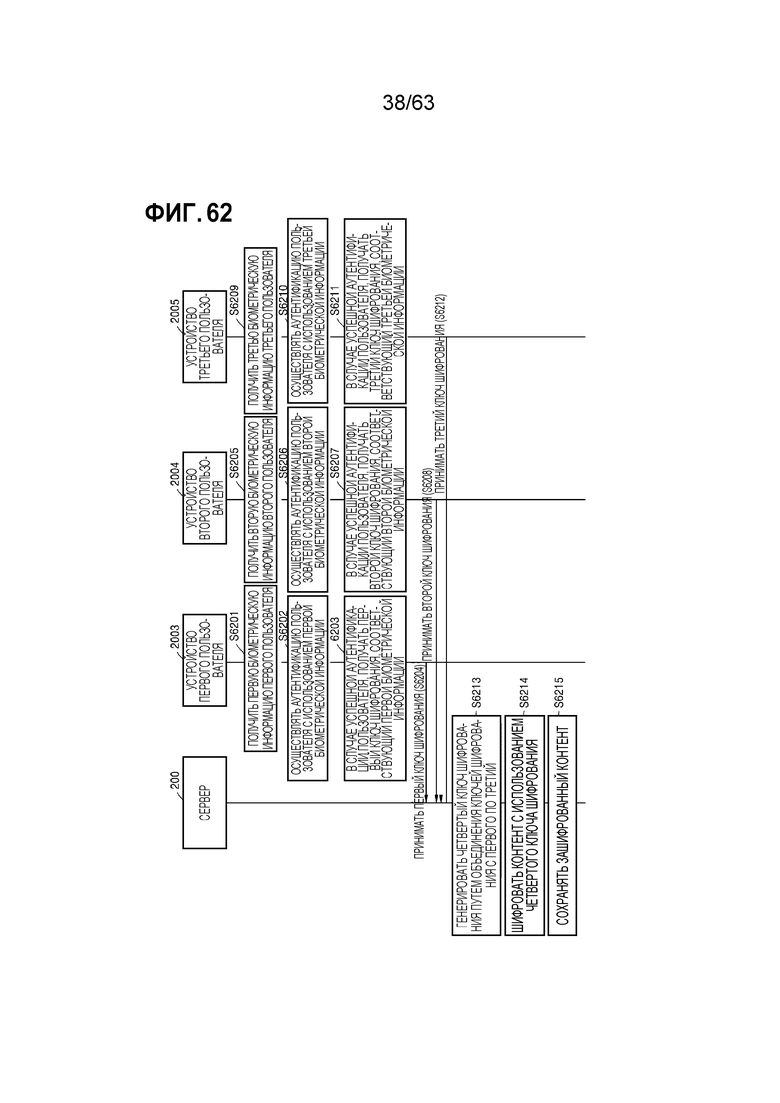

фиг. 61 и 62 - блок-схемы операций способа шифрования для установления защиты, согласно другим иллюстративным вариантам осуществления;

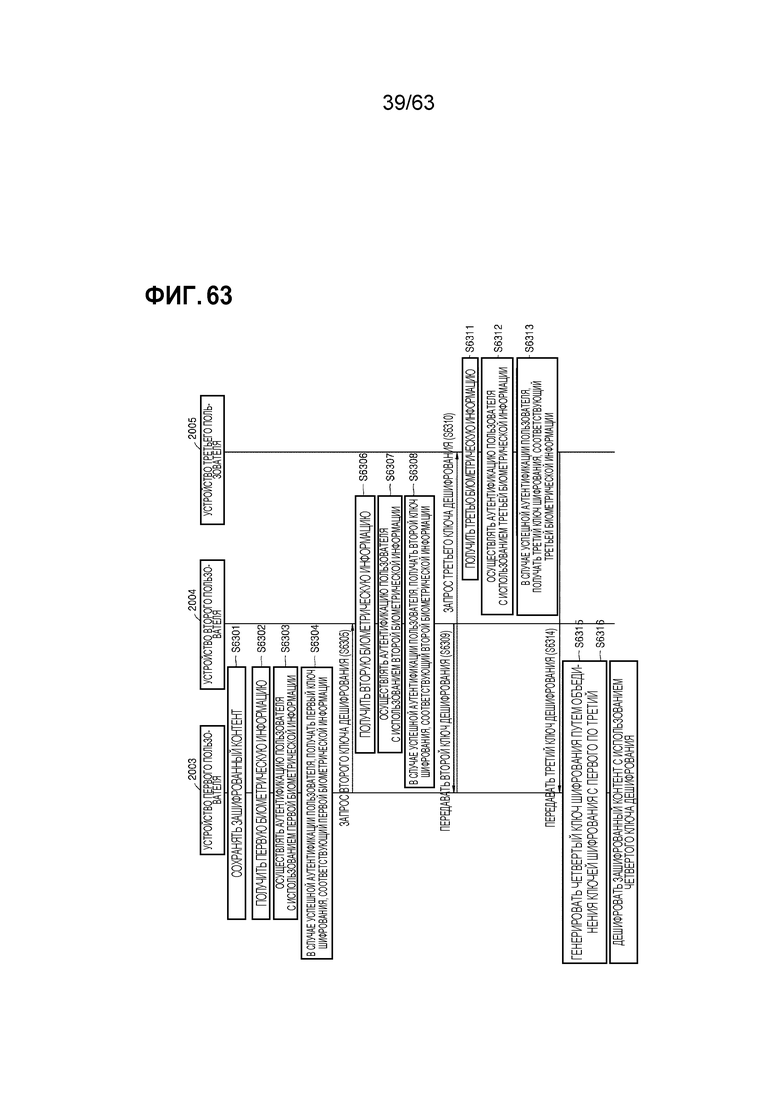

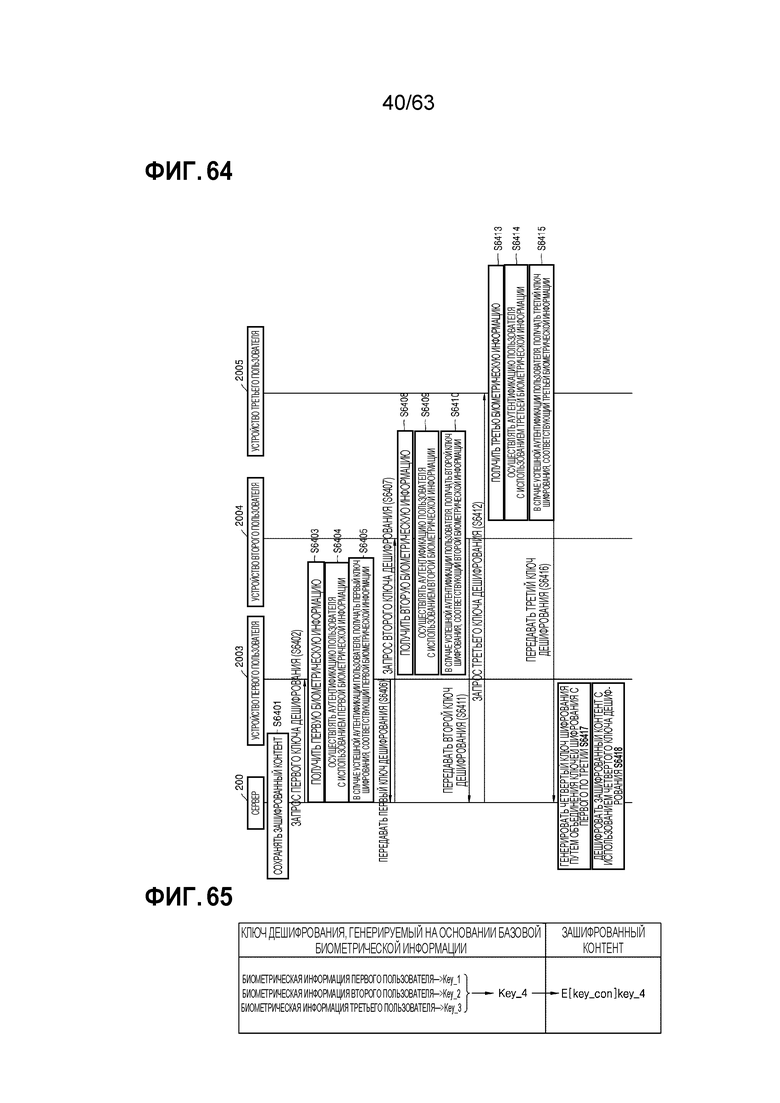

фиг. 63 и 64 - блок-схемы операций способа дешифрования контента, согласно другим иллюстративным вариантам осуществления;

фиг. 65 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

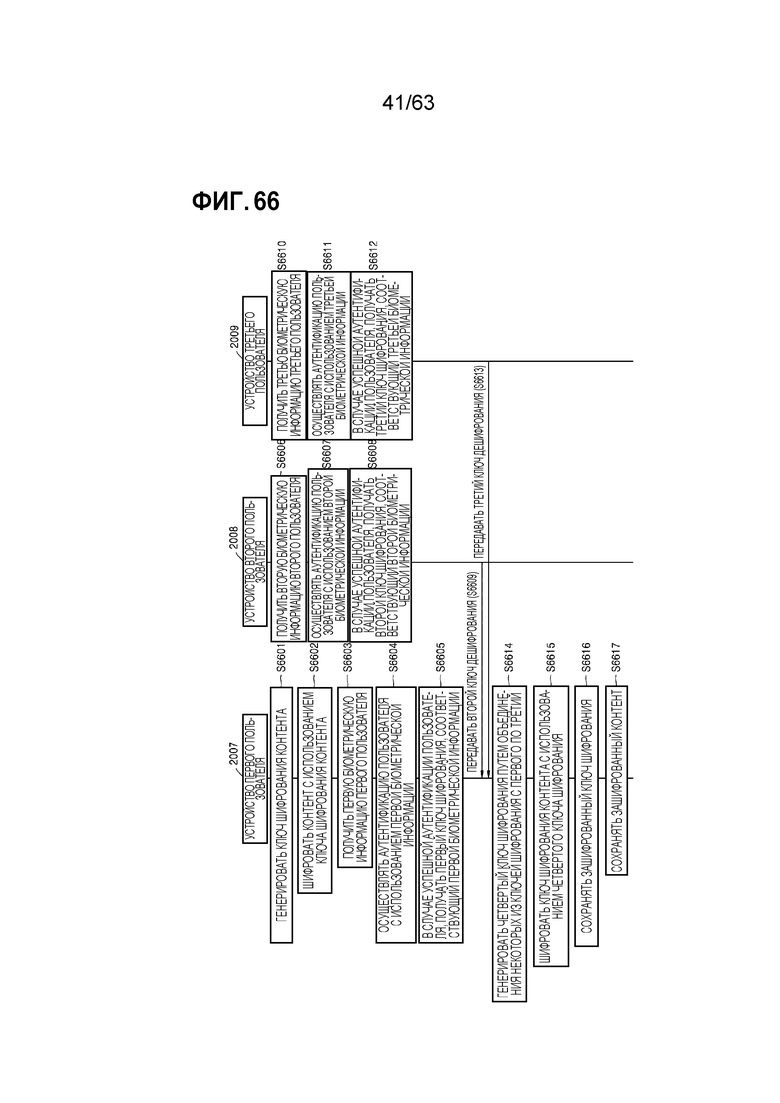

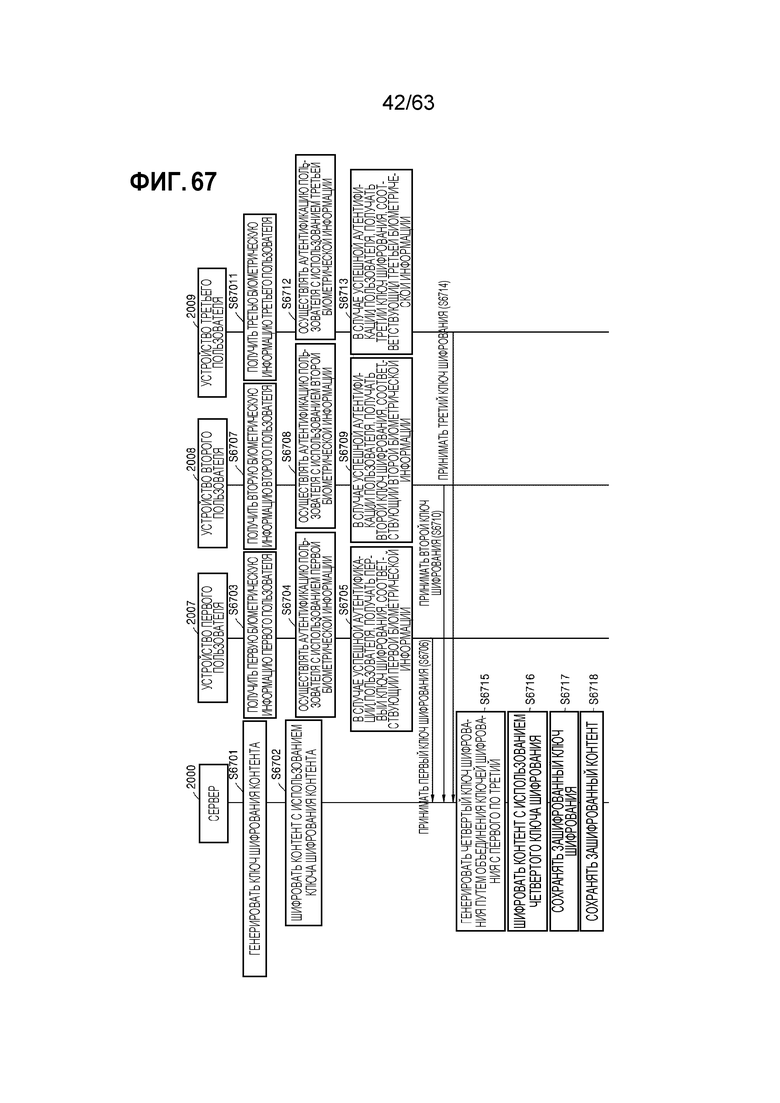

фиг. 66 и 67 - блок-схемы операций способа шифрования для установления защиты, согласно другим иллюстративным вариантам осуществления;

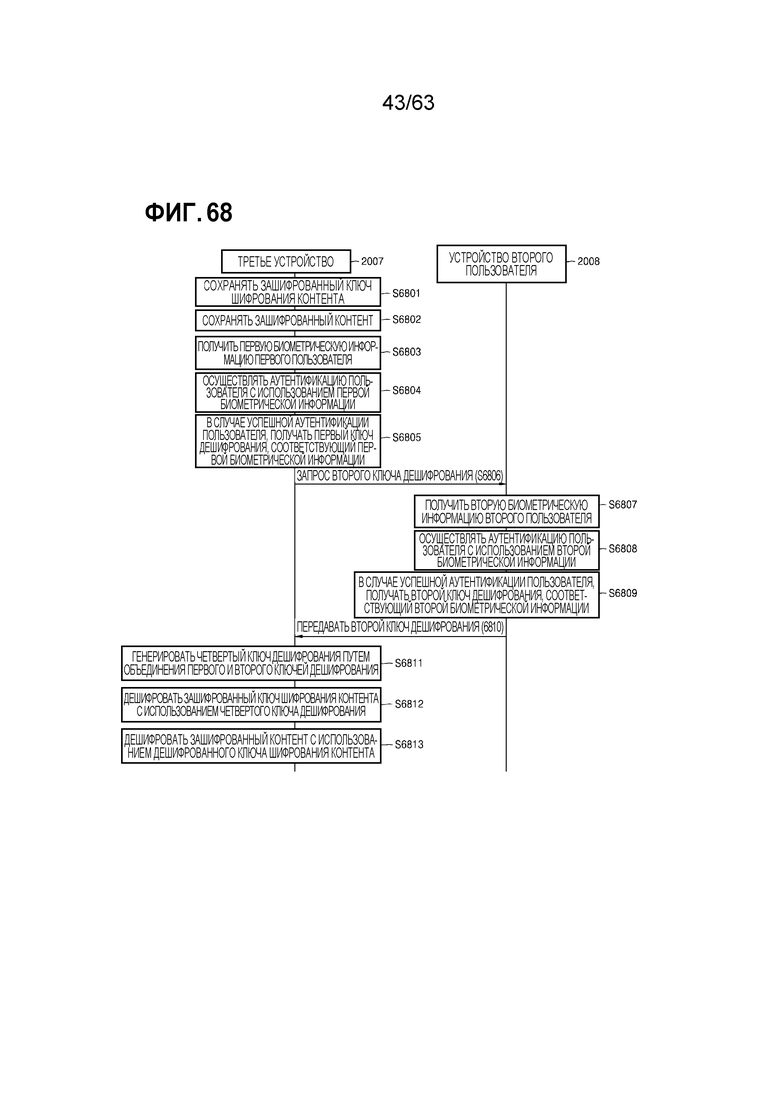

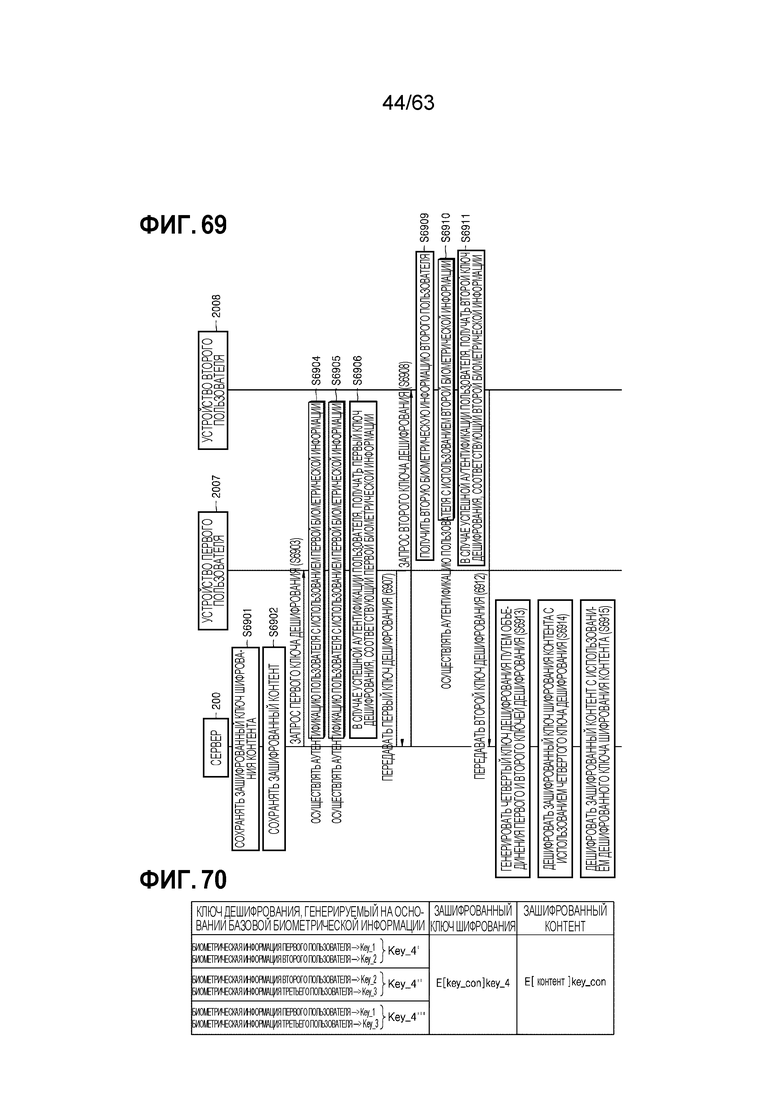

фиг. 68 и 69 - блок-схемы операций способа дешифрования контента, согласно другим иллюстративным вариантам осуществления;

фиг. 70 - таблица для описания способа дешифрования согласно другому иллюстративному варианту осуществления;

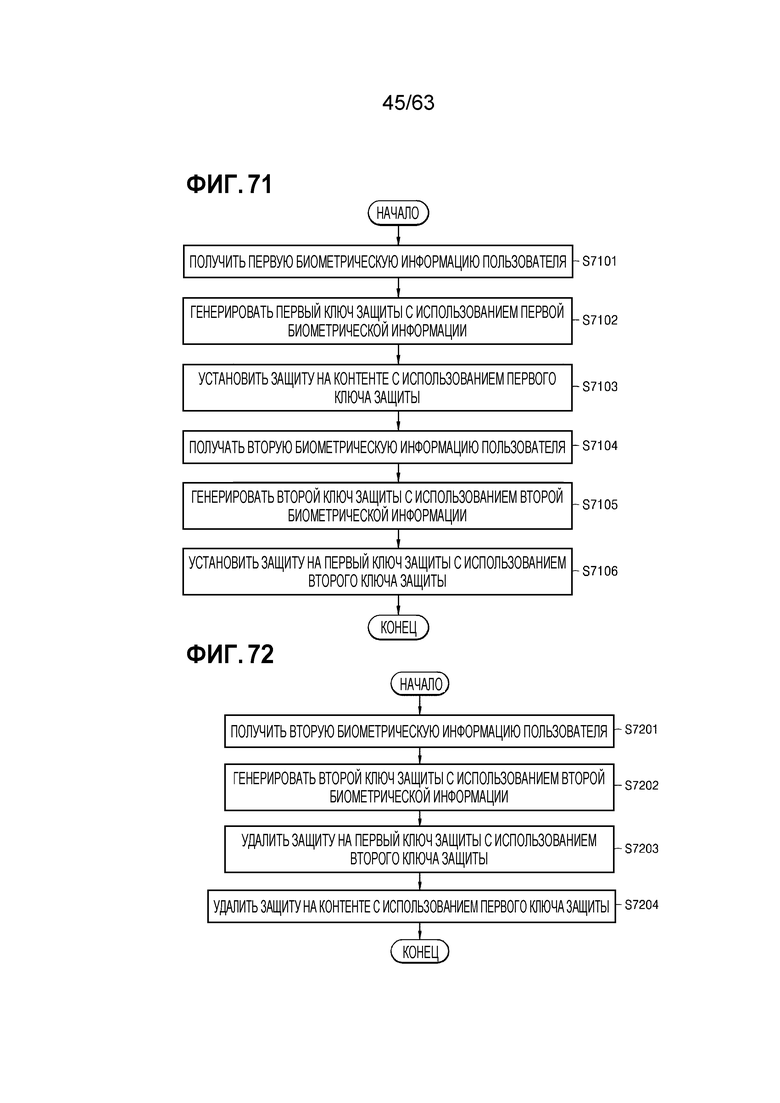

фиг. 71 - блок-схема операций способа установления защиты на контенте, согласно другому иллюстративному варианту осуществления;

фиг. 72 - блок-схема операций способа удаления защиты на контенте, согласно другому иллюстративному варианту осуществления;

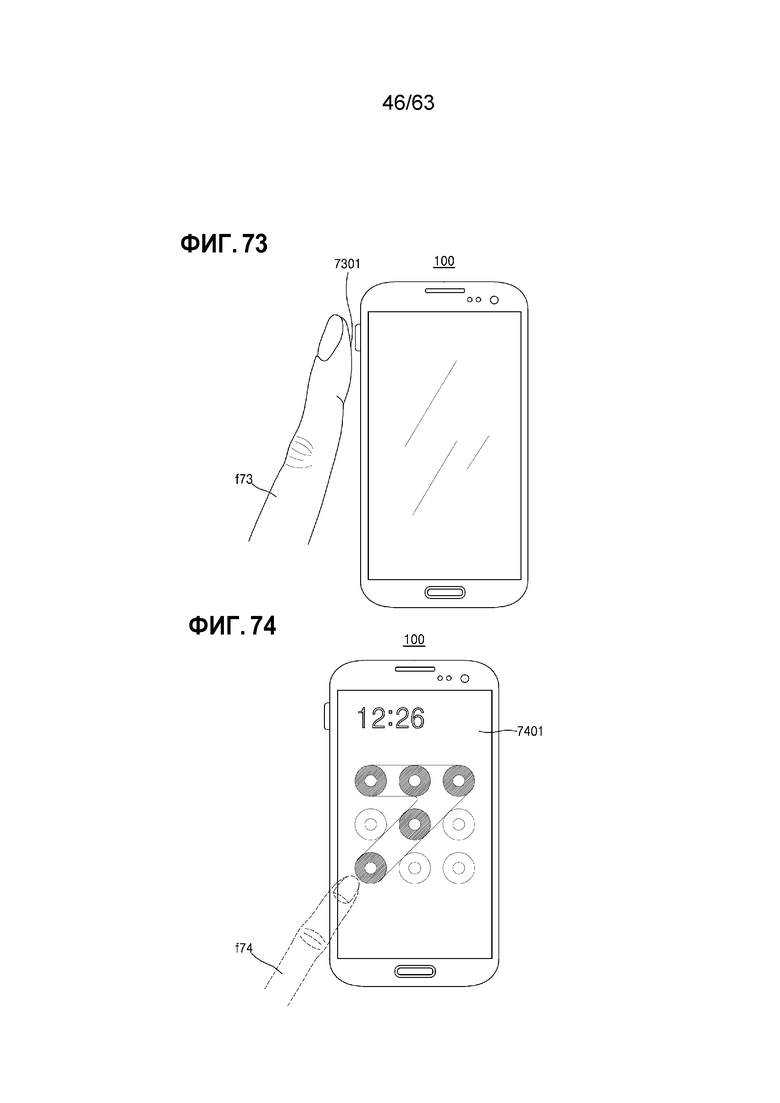

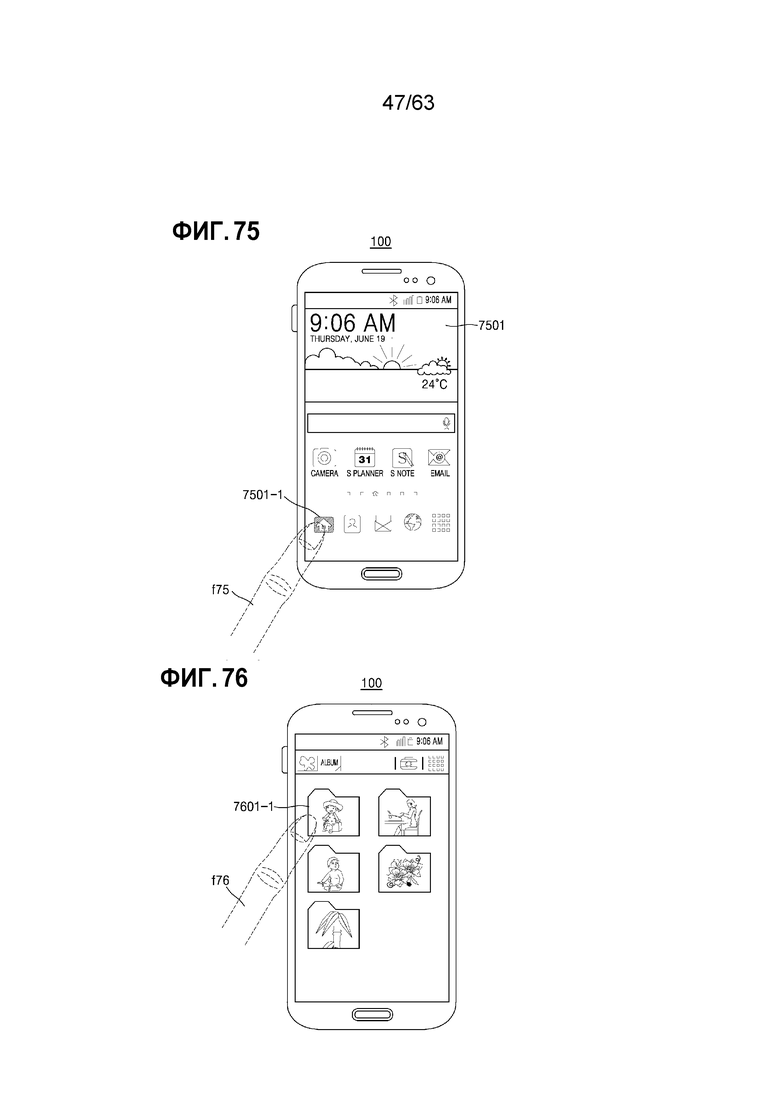

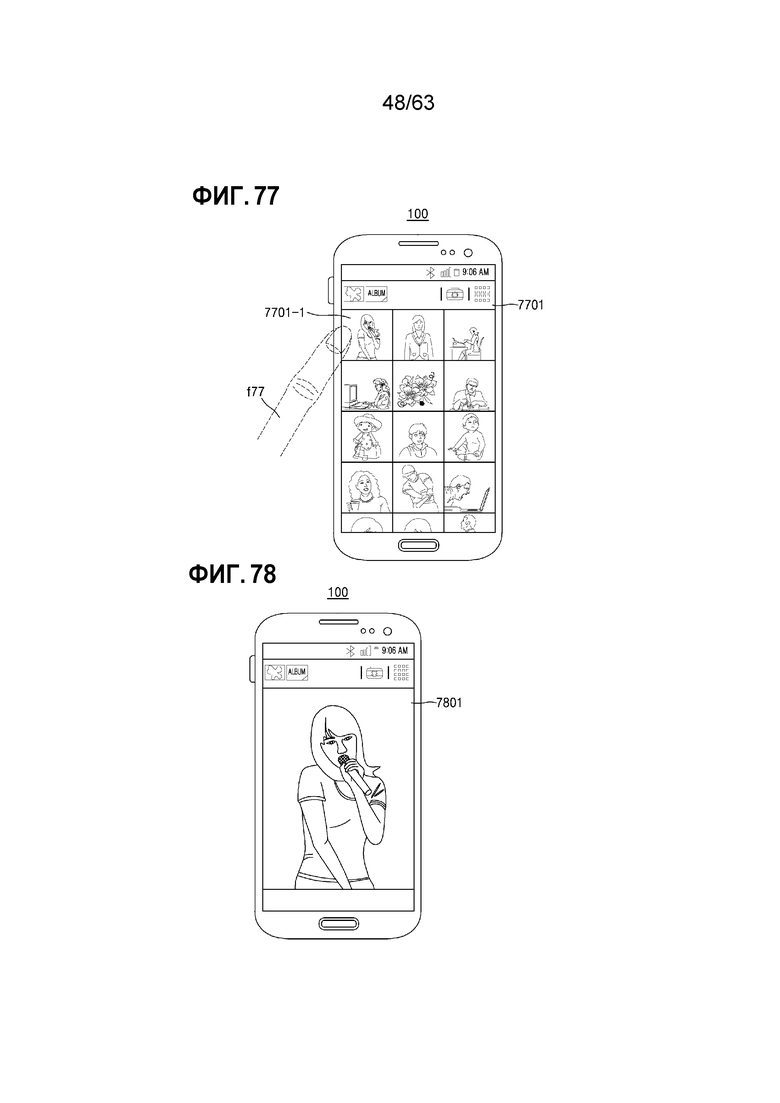

фиг. 73-78 - схемы для описания примеров пользовательского ввода для выполнения контента, согласно иллюстративным вариантам осуществления;

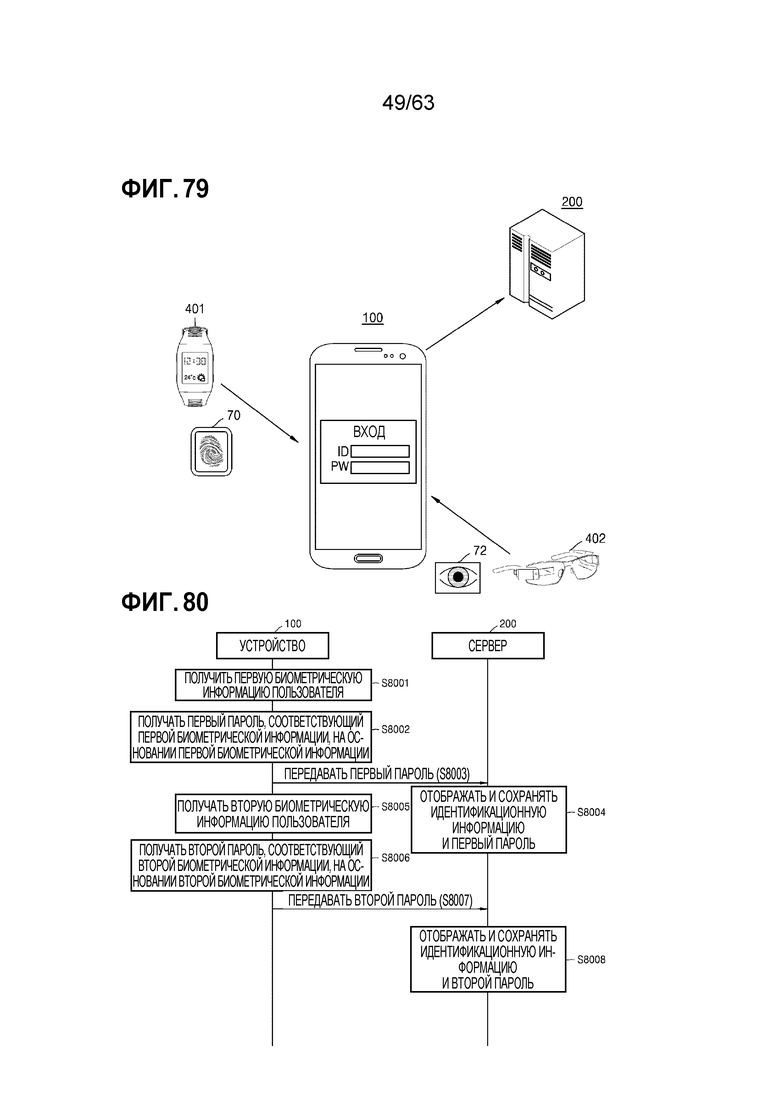

фиг. 79 - схема для описания примера устройства вход на сервер, согласно иллюстративному варианту осуществления;

фиг. 80 - блок-схема операций способа регистрации устройством биометрической информации на сервере, согласно иллюстративному варианту осуществления;

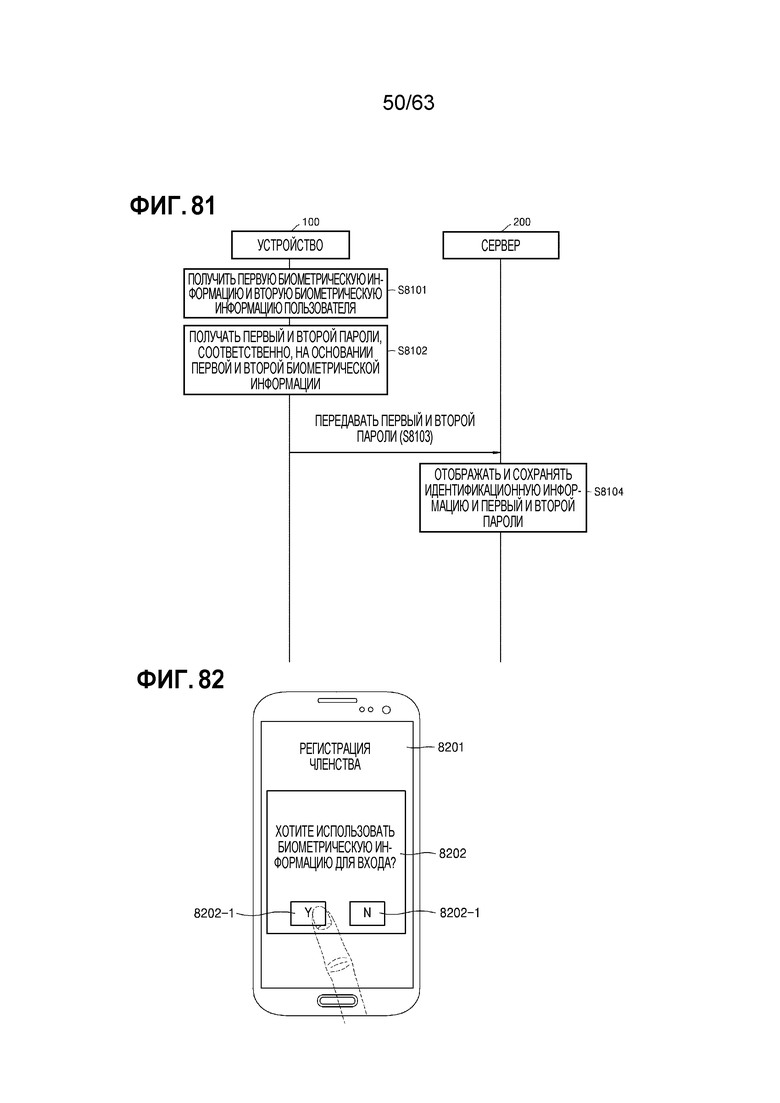

фиг. 81 - блок-схема операций способа регистрации устройством биометрической информации на сервере, согласно другому иллюстративному варианту осуществления;

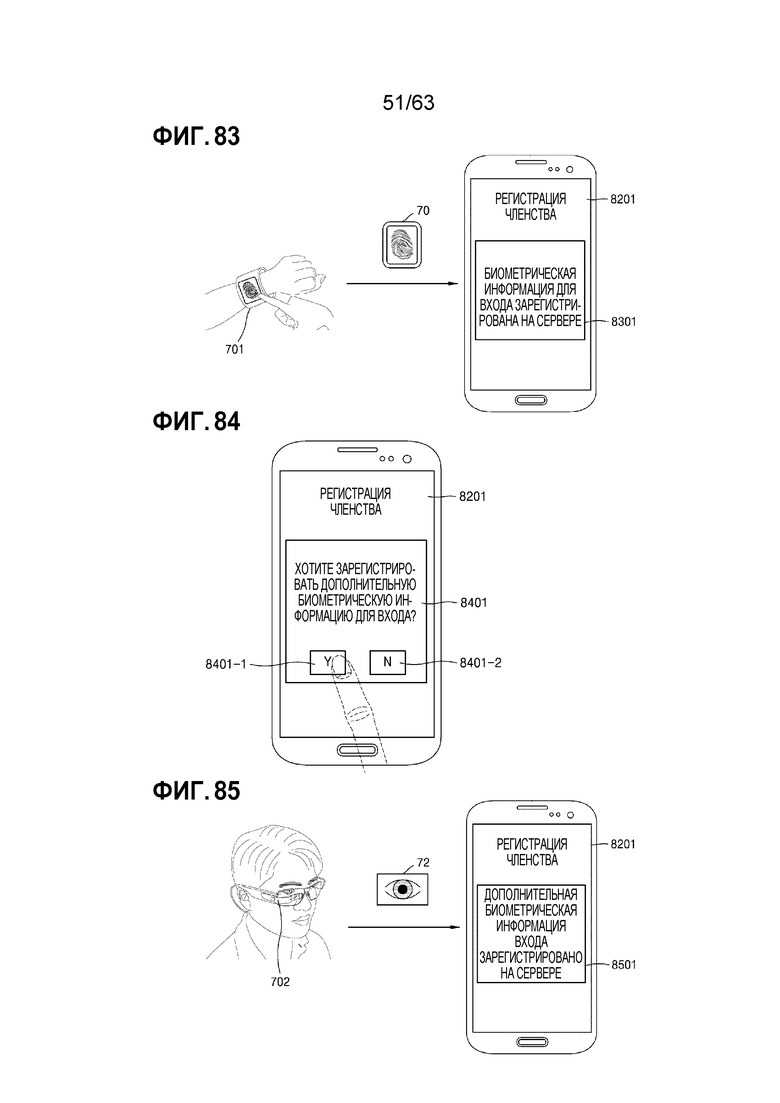

фиг. 82-85 - схемы для описания примера UI, обеспеченного для регистрации биометрической информации на сервере, согласно иллюстративным вариантам осуществления;

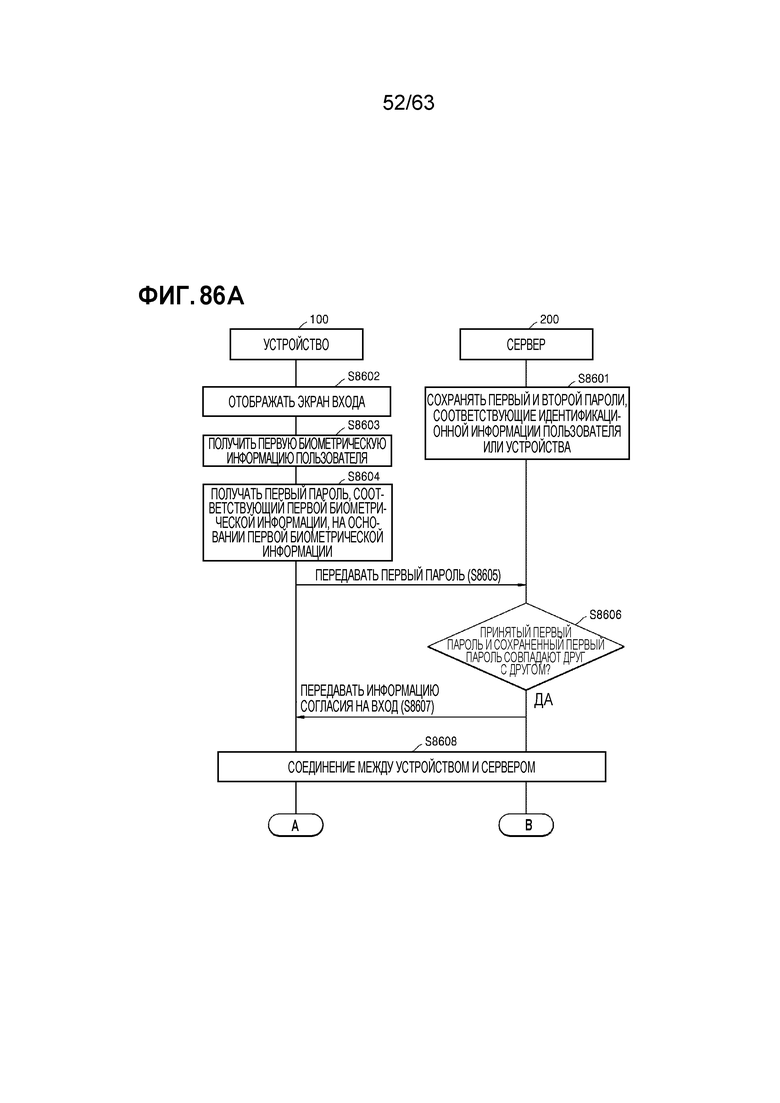

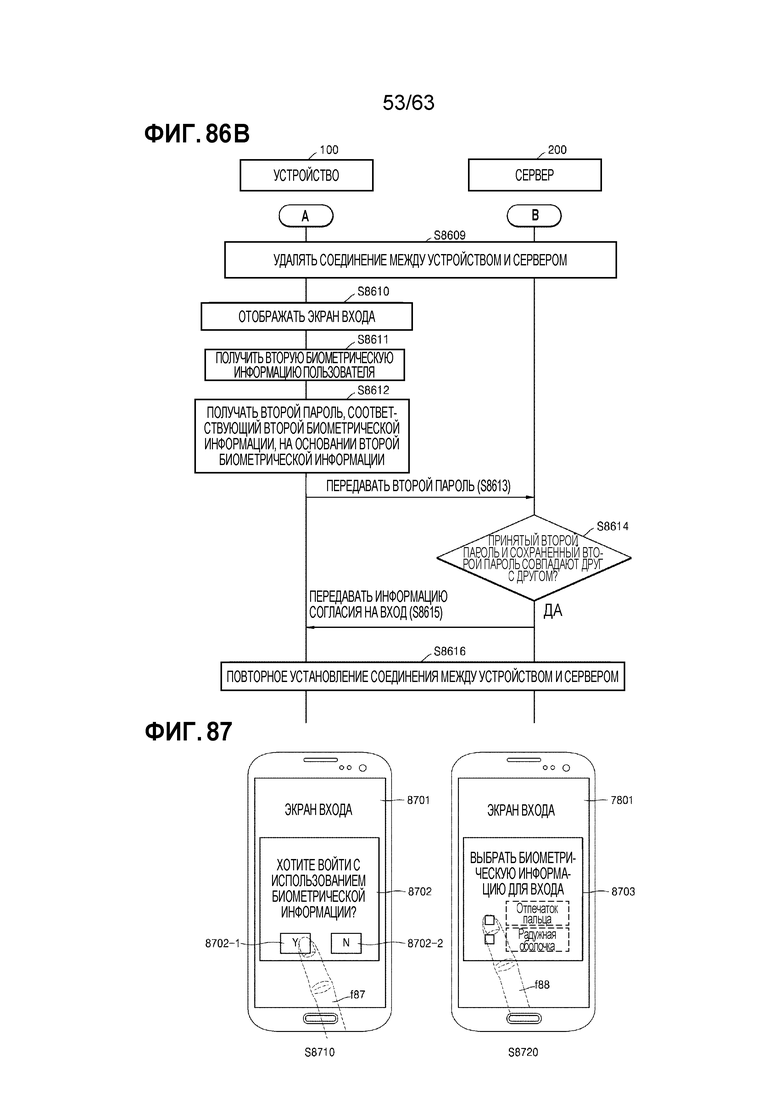

фиг. 86A и 86B - блок-схемы операций способа входа, с помощью устройства, на сервер, согласно иллюстративному варианту осуществления;

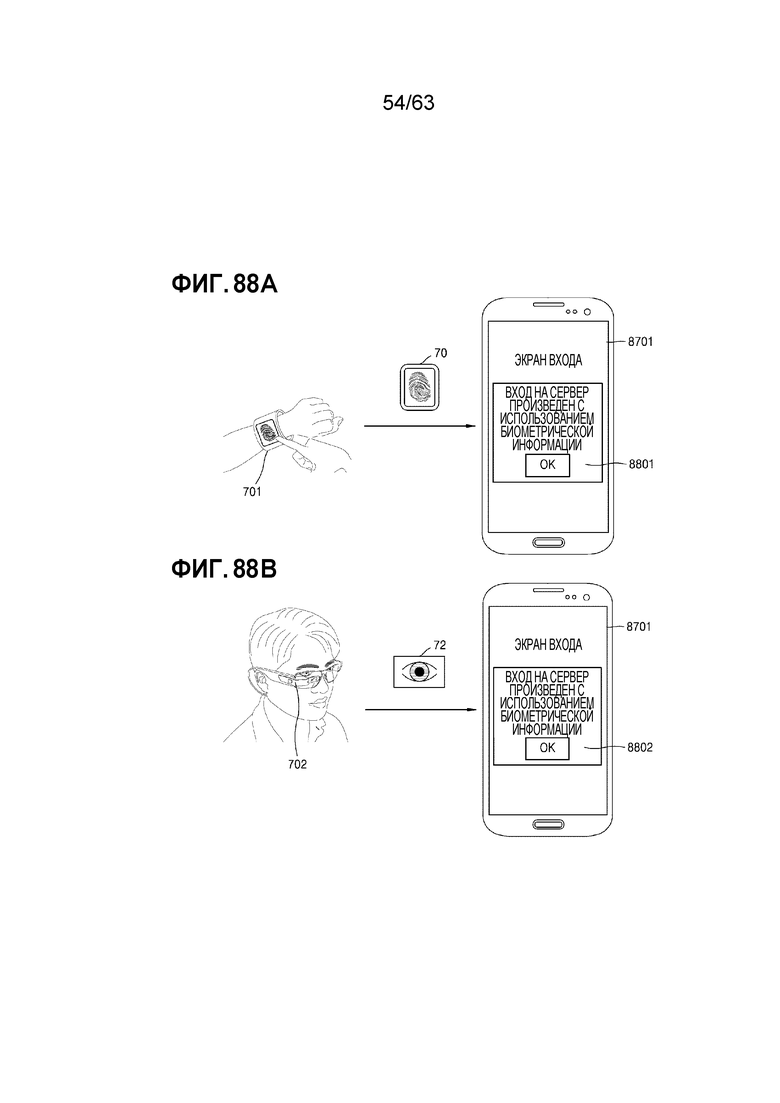

фиг. 87-88B - схемы для описания примеров UI, обеспеченного для устройства для входа на сервер, согласно иллюстративным вариантам осуществления;

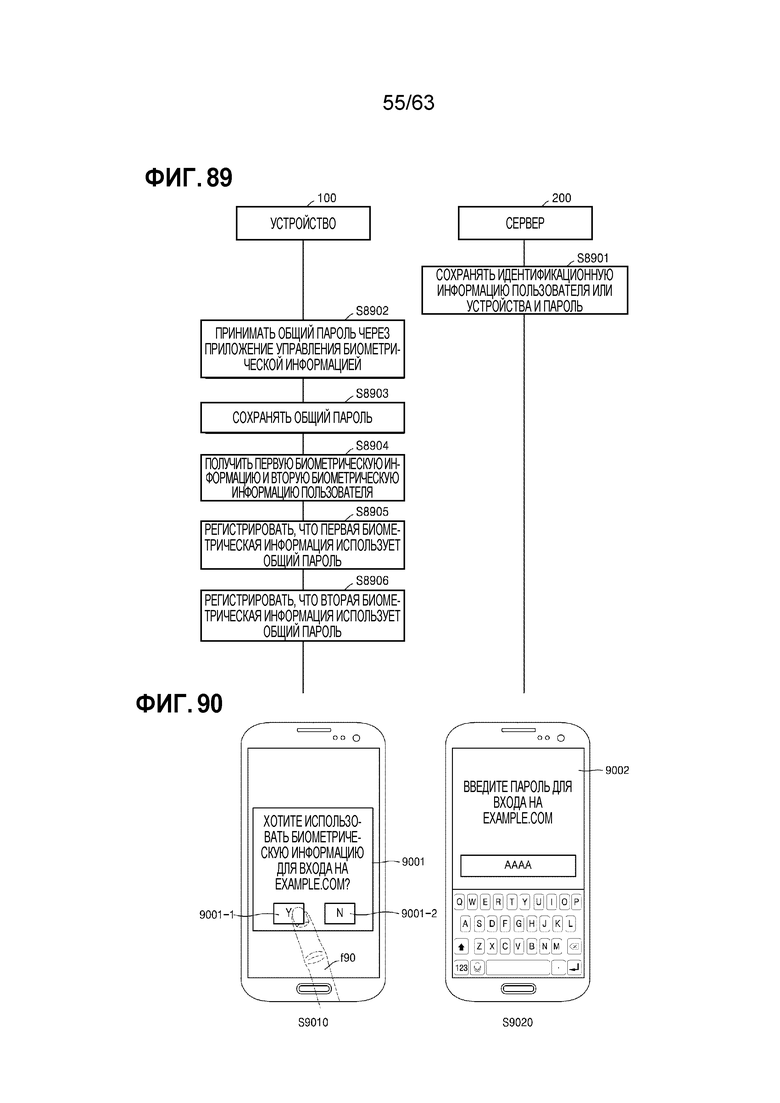

фиг. 89 - блок-схема операций способа регистрации устройством биометрической информации на сервере, согласно другому иллюстративному варианту осуществления;

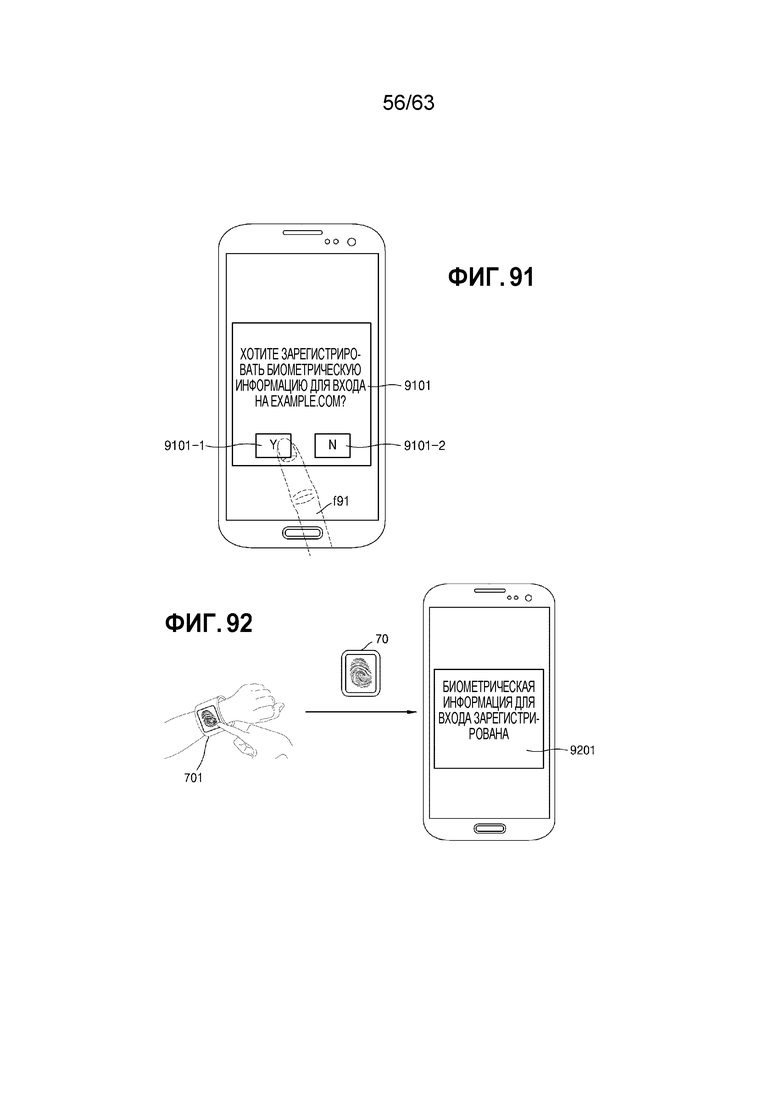

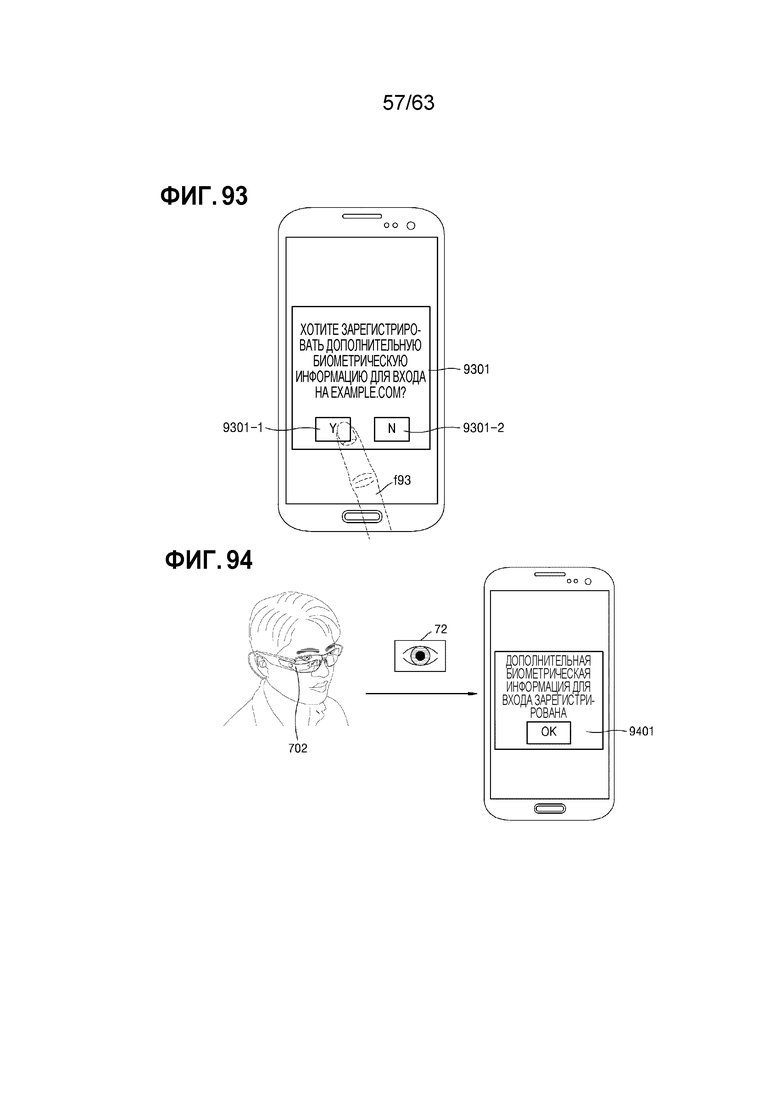

фиг. 90-94 - схемы для описания примеров UI, обеспеченного для регистрации биометрической информации на сервере, согласно другим иллюстративным вариантам осуществления;

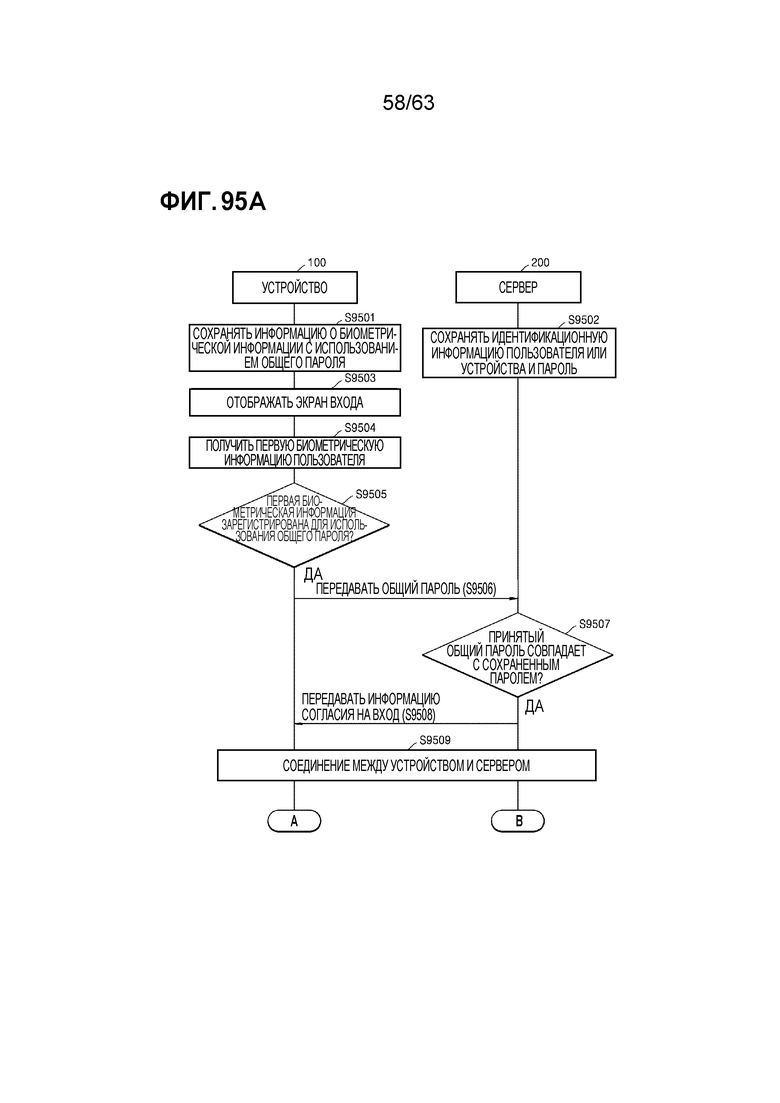

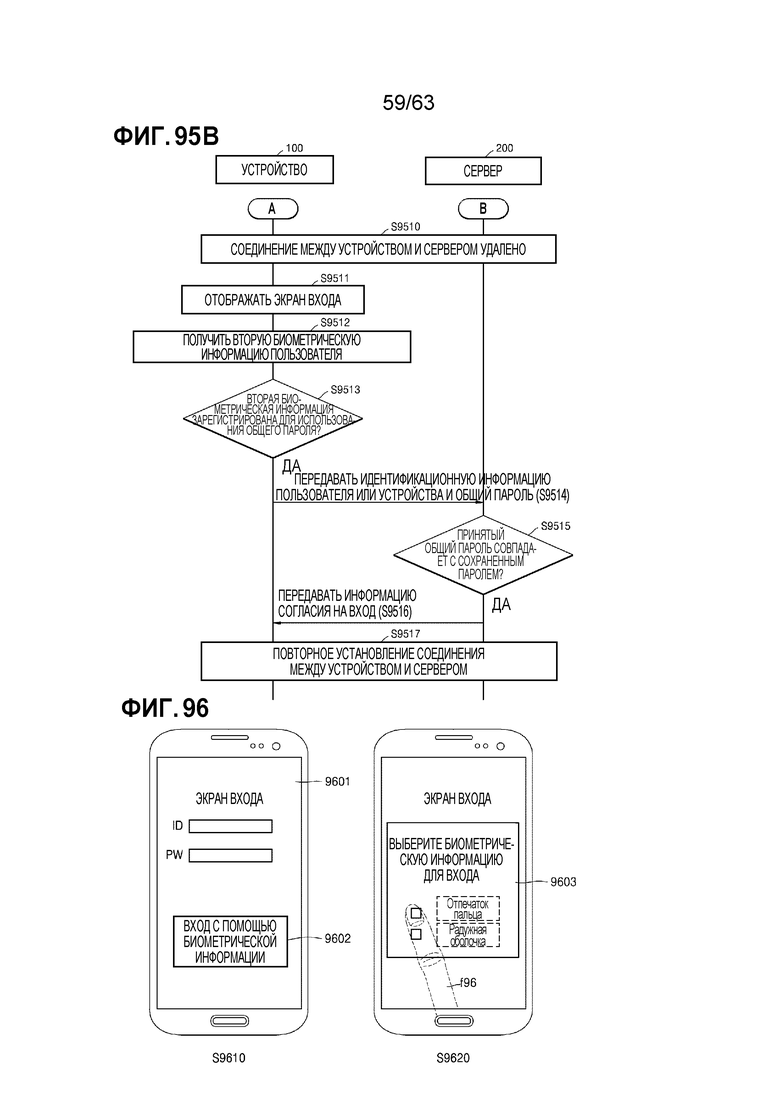

фиг. 95A и 95B - блок-схемы операций способа осуществления доступа устройством к серверу, согласно иллюстративному варианту осуществления;

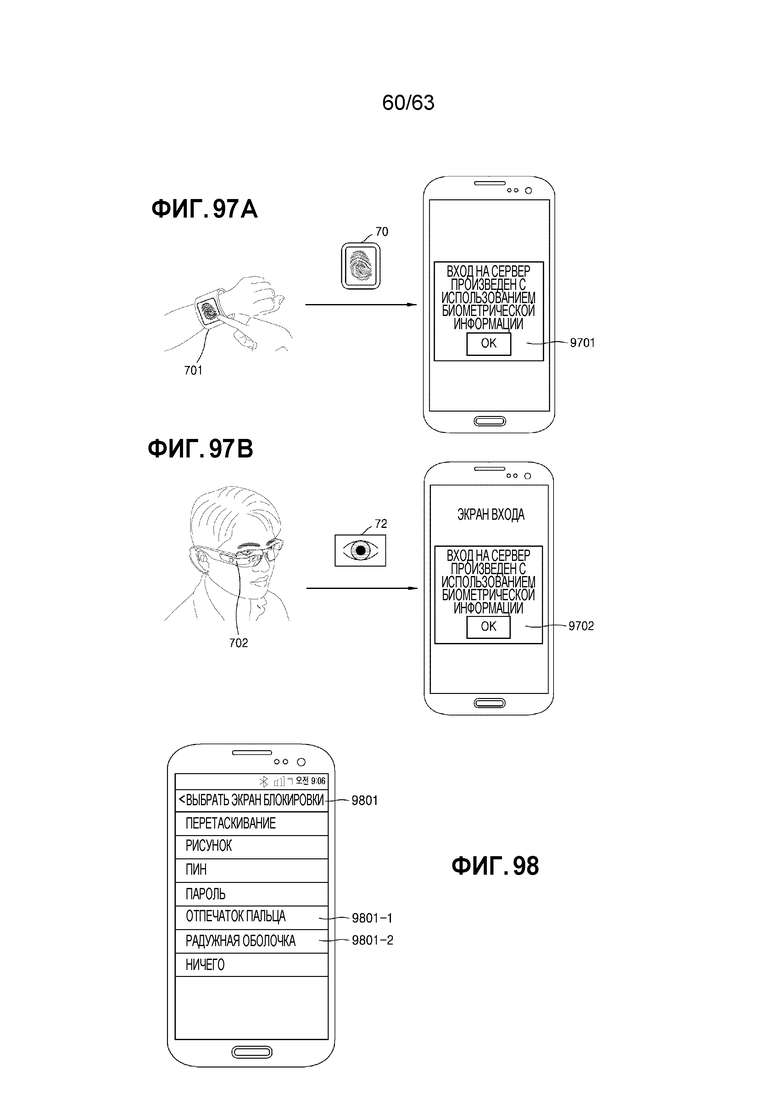

фиг. 96-97B - схемы для описания примеров UI, обеспеченного для устройства для входа на сервер, согласно другим иллюстративным вариантам осуществления;

фиг. 98 иллюстрирует пример UI, обеспеченного для установления защиты на экране блокировки, согласно иллюстративному варианту осуществления;

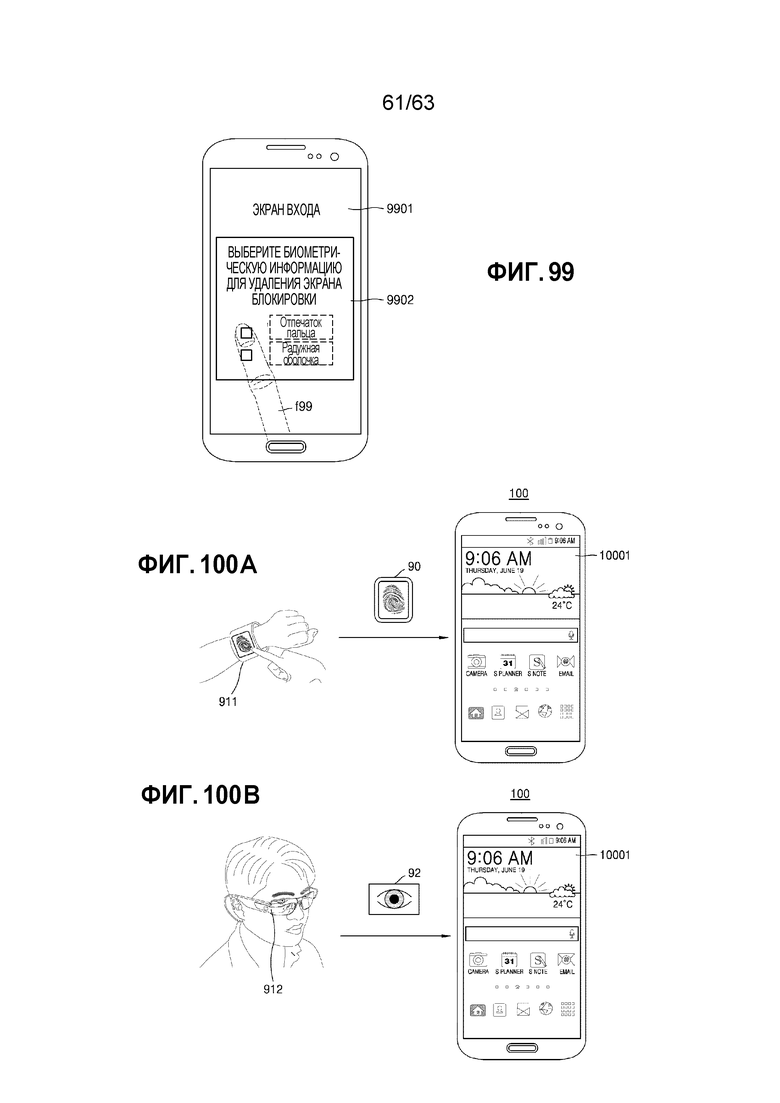

фиг. 99-100B - схемы для описания примеров UI, обеспеченного для удаления защиты на экране блокировки, согласно иллюстративным вариантам осуществления;

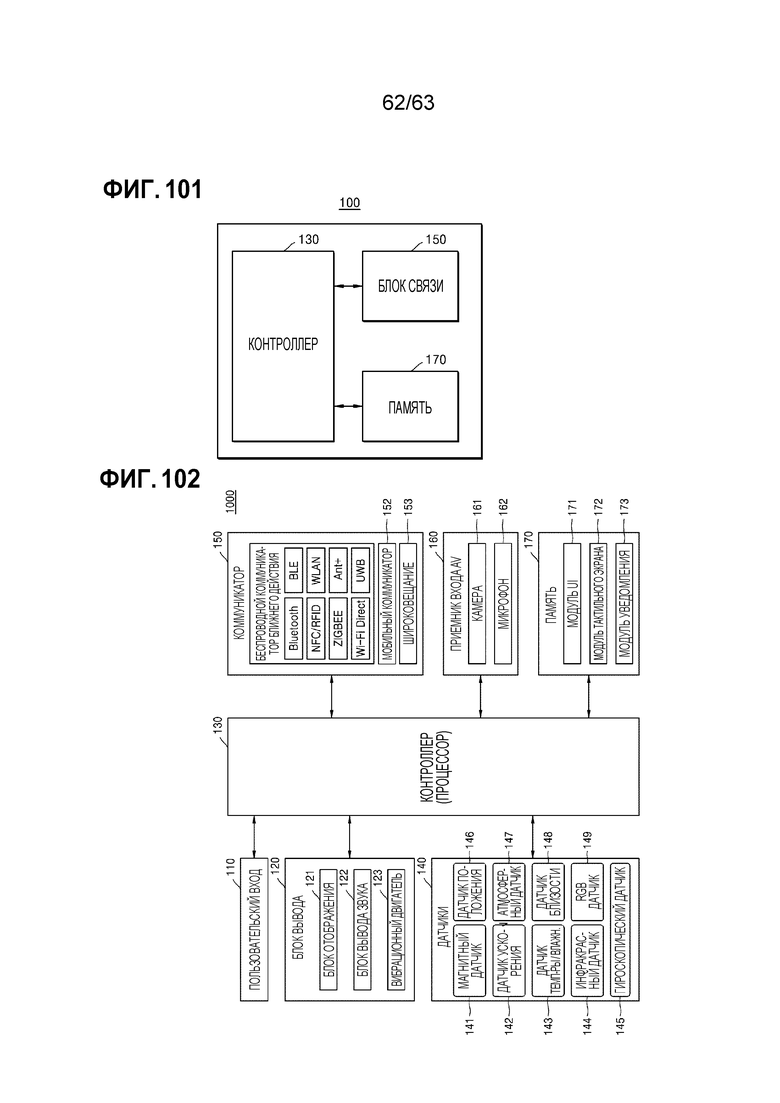

фиг. 101 и 102 - блок-схемы устройства согласно иллюстративным вариантам осуществления; и

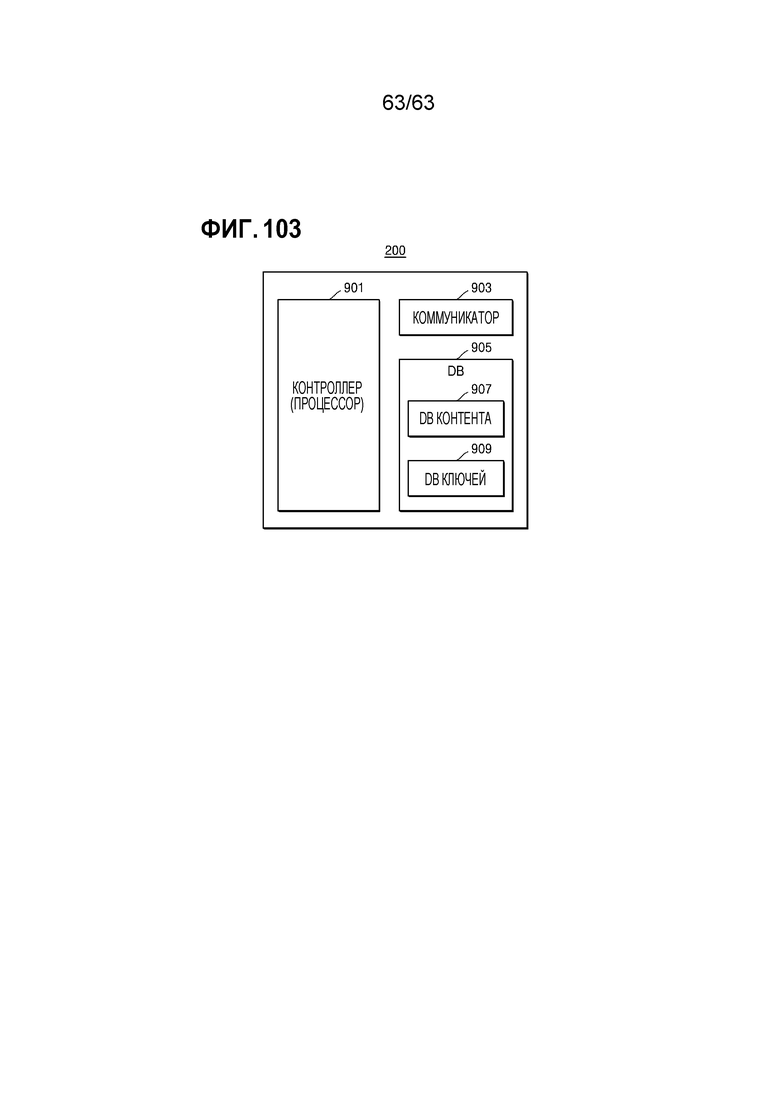

фиг. 103 - блок-схема сервера согласно иллюстративному варианту осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Аспекты одного или более иллюстративных вариантов осуществления предусматривают устройство и способ установления или удаления защиты на контенте с использованием множества фрагментов биометрической информации.

Дополнительные аспекты изложены отчасти в нижеследующем описании и, отчасти, явствуют из описания, или могут быть изучены при практическом применении представленных иллюстративных вариантов осуществления.

Согласно аспекту иллюстративного варианта осуществления, предусмотрено устройство для удаления защиты на контенте с использованием биометрической информации, причем устройство включает в себя: память, выполненную с возможностью хранения контента, на котором установлена защита, на основании первой биометрической информации пользователя; и контроллер, выполненный с возможностью получения второй биометрической информации пользователя, которая относится к другому типу, чем первая биометрическая информация, и удаления защиты на контенте на основании второй биометрической информации, в ответ на пользовательский ввод, для выполнения контента.

Контроллер может быть выполнен с возможностью удаления защиты на контенте с использованием по меньшей мере одного из пароля и ключа дешифрования при аутентификации пользователя с использованием второй биометрической информации.

Пароль может быть по меньшей мере одним из общего пароля, который используется для первой биометрической информации и второй биометрической информации, и второго пароля, который соответствует второй биометрической информации, и при удалении защиты на контенте, контроллер может быть выполнен с возможностью удаления ограничения на доступ к контенту с использованием пароля.

Ключ дешифрования может быть по меньшей мере одним из общего ключа дешифрования, который обычно используется для первой биометрической информации и второй биометрической информации, и второго ключа дешифрования, который соответствует второй биометрической информации, и при удалении защиты на контенте, контроллер может быть выполнен с возможностью дешифрования зашифрованного контента с использованием ключа дешифрования.

Когда ключ дешифрования является вторым ключом дешифрования, контроллер может быть выполнен с возможностью дешифрования зашифрованного первого ключа шифрования, соответствующего первой биометрической информации с использованием второго ключа дешифрования, и дешифрования контента с использованием первого ключа дешифрования, полученного путем дешифрования зашифрованного первого ключа шифрования.

Второй ключ дешифрования, соответствующий второй биометрической информации, может генерироваться с использованием базовой второй биометрической информации, которая служит для аутентификации пользователя и заранее сохранена в памяти.

Контроллер может быть выполнен с возможностью получения второй биометрической информации при выборе второй биометрической информации посредством экрана для выбора одной из первой биометрической информации и второй биометрической информации.

Устройство может дополнительно включать в себя коммуникатор, в котором вторая биометрическая информация может быть получена от по меньшей мере одного внешнего устройства через коммуникатор.

Устройство может дополнительно включать в себя по меньшей мере один биометрический датчик, выполненный с возможностью распознавания биометрической информации пользователя, причем вторая биометрическая информация получается от по меньшей мере одного биометрического датчика.

Согласно аспекту другого иллюстративного варианта осуществления, предусмотрено устройство для входа на сервер с использованием биометрической информации, причем устройство включает в себя: коммуникатор, выполненный с возможностью осуществления связи с сервером, находящимся вне устройства; и контроллер, выполненный с возможностью входа на сервер на основании первой биометрической информации пользователя, и другое устройство выходит с сервера, получения второй биометрической информации пользователя, которая относится к другому типу, чем первая биометрическая информация, передачи пароля, относящегося ко второй биометрической информации, на сервер через коммуникатор, и повторного входа на сервер при аутентификации пользователя с использованием пароля.

Согласно аспекту другого иллюстративного варианта осуществления, предусмотрено способ удаления защиты на контенте с использованием биометрической информации, причем способ включает в себя: сохранение контента, на котором установлена защита, на основании первой биометрической информации пользователя; получение второй биометрической информации пользователя, которая относится к другому типу, чем первая биометрическая информация, согласно запросу на выполнение контента; и удаление защиты на контенте на основании второй биометрической информации.

Удаление защиты может включать в себя, в ответ на аутентификацию пользователя с использованием второй биометрической информации, удаление защиты на контенте с использованием по меньшей мере одного из пароля и ключа дешифрования.

Пароль может быть по меньшей мере одним из общего пароля, который обычно используется для первой биометрической информации и второй биометрической информации, и второго пароля, который соответствует второй биометрической информации, и удаление защиты включает в себя удаление ограничения на доступ к контенту с использованием пароля.

Ключ дешифрования может быть по меньшей мере одним из общего ключа дешифрования, который обычно используется для первой биометрической информации и второй биометрической информации, и второго ключа дешифрования, который соответствует второй биометрической информации, и удаление защиты может включать в себя дешифрование зашифрованного контента с использованием ключа дешифрования.

Когда ключ дешифрования является вторым ключом дешифрования, дешифрование контента может включать в себя дешифрование зашифрованного первого ключа шифрования, соответствующего первой биометрической информации с использованием второго ключа дешифрования; и дешифрование контента с использованием первого ключа дешифрования, полученного путем дешифрования зашифрованного первого ключа шифрования.

Второй ключ дешифрования, соответствующий второй биометрической информации, может генерироваться с использованием базовой второй биометрической информации, которая служит для аутентификации пользователя и заранее сохранена в памяти.

Получение второй биометрической информации может включать в себя, при выборе второй биометрической информации посредством экрана для выбора одной из первой биометрической информации и второй биометрической информации, получение второй биометрической информации.

Получение второй биометрической информации может включать в себя получение второй биометрической информации от по меньшей мере одного внешнего устройства.

Получение второй биометрической информации может включать в себя получение второй биометрической информации от по меньшей мере одного биометрического датчика, выполненного с возможностью распознавания биометрической информации пользователя.

Согласно аспекту другого иллюстративного варианта осуществления, предусмотрено способ входа на сервер с использованием биометрической информации, причем способ включает в себя: вход на сервер на основании первой биометрической информации пользователя; получение второй биометрической информации пользователя, которая относится к другому типу, чем первая биометрическая информация, при выходе с сервера; передачу пароля, относящегося ко второй биометрической информации, на сервер; и повторный вход на сервер при аутентификации пользователя с использованием пароля, принятого сервером.

Согласно аспекту другого иллюстративного варианта осуществления, предусмотрен способ управления защитой контента, хранящегося на первом устройстве, причем способ включает в себя получение первой биометрической информации; прием от второго устройства второй биометрической информации; и установление защиты на контенте на основании первой биометрической информации и второй биометрической информации.

Установление защиты на контенте на основании первой биометрической информации и второй биометрической информации может включать в себя: генерацию первого ключа шифрования, связанного с первой биометрической информацией; шифрование контента с использованием первого ключа шифрования; прием второго ключа шифрования, связанного со второй биометрической информацией; и шифрование зашифрованного контента с использованием второго ключа шифрования.

Установление защиты на контенте на основании первой биометрической информации и второй биометрической информации может включать в себя: генерацию первого ключа шифрования, связанного с первой биометрической информацией; прием второго ключа шифрования, связанного со второй биометрической информацией; генерацию третьего ключа шифрования путем объединения, по меньшей мере, части первого ключа шифрования с, по меньшей мере, частью второго ключа шифрования; и шифрование контента с использованием третьего ключа шифрования.

Согласно аспекту другого иллюстративного варианта осуществления, предусмотрен способ управления защитой контента, хранящегося на первом устройстве, причем способ включает в себя: получение первой биометрической информации; установление защиты на контенте на основании первой биометрической информации; прием от второго устройства второй биометрической информации; и удаление защиты с контента на основании второй биометрической информации.

Установление защиты на контенте на основании первой биометрической информации может включать в себя: генерацию первого ключа шифрования, связанного с первой биометрической информацией; шифрование контента с использованием первого ключа шифрования; генерацию первого ключа дешифрования, соответствующего первому ключу шифрования; и шифрование первого ключа дешифрования с использованием второго ключа шифрования, связанный со второй биометрической информацией.

ПРИМЕНЕНИЕ ИЗОБРЕТЕНИЯ

По данной заявке испрашивается приоритет патентной заявки Кореи № 10-2014-0098588, поданной 31 июля 2014 г., патентной заявки Кореи № 10-2015-0015584, поданной 30 января 2015 г., и патентной заявки Кореи № 10-2015-0046861, поданной 02 апреля 2015 г., в корейском ведомстве по интеллектуальной собственности, раскрытие которых включено в настоящий документ в полном объеме посредством ссылки.

Один или более иллюстративных вариантов осуществления будут описаны ниже более подробно со ссылкой на прилагаемые чертежи. Однако следует понимать, что иллюстративные варианты осуществления можно реализовать во многих различных формах, и не следует рассматривать как ограниченные изложенными здесь иллюстративными вариантами осуществления; напротив, эти иллюстративные варианты осуществления обеспечены таким образом, что это раскрытие будет исчерпывающим и полным, и будут полностью доносить принцип одного или более иллюстративных вариантов осуществления до специалистов в данной области техники. В нижеследующем описании, общеизвестные функции или конструкции подробно не описаны, поскольку они будут затемнять один или более иллюстративных вариантов осуществления ненужными деталями, и аналогичные ссылочные позиции в чертежах обозначают аналогичные или сходные элементы на протяжении описания изобретения.

Преимущества и признаки одного или более иллюстративных вариантов осуществления и способов их осуществления легче понять со ссылкой на нижеследующее подробное описание иллюстративных вариантов осуществления и прилагаемые чертежи. Кроме того, при описании одного или более иллюстративных вариантов осуществления, подробные описания соответствующих общеизвестных функций или конфигураций, которые могут затемнять настоящее изобретение, опущены. Следует понимать, что, хотя термины "первый", "второй" и т.д. могут использоваться здесь для описания различных компонентов, эти компоненты не подлежат ограничению этими терминами. Эти компоненты используются только для того, чтобы отличать один компонент от другого.

В дальнейшем, устройство согласно одному или более иллюстративным вариантам осуществления будет подробно описано со ссылкой на прилагаемые чертежи. Такие термины, как "модуль" или "блок" используются только с целью облегчения подготовки описания изобретения и, таким образом, подлежат рассмотрению в широком смысле и не ограничиваются никаким конкретным смысловым значением или ролью.

Описанные здесь примеры устройства включают в себя мобильный телефон, смартфон, планшетный персональный компьютер (PC), портативный компьютер, терминал цифрового вещания, карманный персональный компьютер (PDA), портативный мультимедийный проигрыватель (PMP) и навигационное устройство. Однако специалисту в данной области техники очевидно, что конфигурации согласно одному или более иллюстративным вариантам осуществления также можно применять к стационарному терминалу, например, цифровому телевизору (TV) или настольному компьютеру, за исключением случая, когда конфигурация применима только к мобильному терминалу.

В описании изобретения, когда область "соединена" с другой областью, области могут не только "напрямую соединяться", но также могут быть "электрически соединены" через другое устройство между ними. Кроме того, когда область "включает в себя" элемент, область может дополнительно включать в себя другой элемент вместо исключения другого элемента, если не утверждается обратное.

Используемый здесь термин "и/или" включает в себя любые и все комбинации одного или более из соответствующих перечисленных элементов. Такие выражения, как "по меньшей мере, один из", предшествующие списку элементов, изменяют весь список элементов и не изменяют отдельные элементы списка.

Используемые здесь термины сначала будут описаны совместно с кратким описанием одного или более иллюстративных вариантов осуществления.

Устройство согласно иллюстративному варианту осуществления, может устанавливать защиту на контенте с использованием биометрической информации. Устройство может устанавливать защиту на контенте с использованием определенной биометрической информации (первой биометрической информации), и удаления защиты на контенте с использованием другой биометрической информации (второй биометрической информации), отличный от биометрической информации (первой биометрической информации), используемой для установления защиты.

На протяжении описания изобретения, биометрическая информация может обозначать информацию для идентификации каждого индивидуума, например, отпечатка пальца или радужной оболочки, которая обнаруживается из тела каждого индивидуума.

Примеры биометрической информации включают в себя отпечаток пальца, голос, лицо, радужную оболочку, линии ладони, распределение вен, сетчатку, шаблон движения, например, походку, электрокардиограмму (ECG) и рисунок ладони, но не ограничиваются этим.

Примеры контента включают в себя текст (например, рабочие документы, записки, сообщения электронной почты, текстовые сообщения и электронные книги), неподвижные изображения (например, фотографии и изображения), движущиеся изображения (например, видео по требованию (VOD), телевизионные программы, контент, созданный пользователем (UCC), видеозаписи на YouTube, музыкальные видеозаписи и фильмы), исполнимые файлы приложений, голосовые файлы и веб-страницы, но не ограничиваются этим. Например, контент может представлять собой группу определенных файлов, хранящихся в устройстве, т.е. папку, указывающую место, где классифицируются и хранятся файлы. Папка может включать в себя другую папку или файл. Другими словами, термин "контент" может иметь широкое смысловое значение, включающее в себя определенные данные или файл.

На протяжении описания изобретения, установление защиты на контенте может означать, что доступ к контенту ограничен, и удаление защиты на контенте может означать, что ограничение доступа к контенту удалено. Альтернативно, установление или удаление защиты на контенте может означать, что контент шифруется или дешифруется.

Например, ограничение доступа к контенту может означать, что по меньшей мере одно из выполнения, редактирования, копирования и удаления контента ограничивается с использованием пароля при установлении защиты на контенте. Кроме того, удаление ограничения на доступ к контенту может означать, что по меньшей мере одно из выполнения, редактирования, копирования и удаления контента разрешено, когда пароль, полученный при установлении защиты на контенте, и пароль, полученный при удалении защиты на контенте, совпадают друг с другом. Альтернативно, ограничение доступа к контенту может означать, что по меньшей мере одна из ссылочной информации контента, имени файла контента, ссылочной информации папки, включающей в себя контент, и имя папки шифруется, что не позволяет найти контент. Здесь, ссылочная информация может быть информацией, указывающей путь или адрес (номер узла индекса (inode) и т.п.) для осуществления доступа к определенному файлу или папке в файловой системе.

В порядке другого примера, шифрование контента может означать, что контент преобразуется в бессмысленный, например, в зашифрованный текст. Зашифрованный текст получается путем преобразования контента с использованием определенного алгоритма для защиты. В частности, шифрование означает преобразование определенной информации в зашифрованный текст с использованием ключа шифрования, например, определенной битовой строкой, и дешифрование означает восстановление преобразованной информации с использованием ключа дешифрования. На протяжении описания изобретения, ключ шифрования может означать данные (например, определенную битовую строку), полученные посредством обработки биометрической информации, вместо самой биометрической информации, которая используется для шифрования определенного контента.

Способы установления или удаления защиты на контенте с использованием биометрической информации будут подробно описано ниже со ссылкой на прилагаемые чертежи.

На протяжении описания изобретения, вторая биометрическая информация, отличающаяся от первой биометрической информации, может отличаться типом от первой биометрической информации. Например, первая биометрическая информация может быть информацией отпечатка пальца, и вторая биометрическая информация может быть информацией радужной оболочки. Вторая биометрическая информация, отличающаяся от первой биометрической информации, может быть однотипна первой биометрической информации. Например, первая и вторая биометрическая информация может быть информацией отпечатка пальца, но может быть информацией отпечатка пальца, полученной от разных пальцев одного и того же пользователя или полученной от пальцев разных пользователей. Альтернативно, вторая биометрическая информация, отличающаяся от первой биометрической информации, может быть биометрической информацией, полученной от модулей биометрии, предусмотренных в разных устройствах. Альтернативно, вторая биометрическая информация, отличающаяся от первой биометрической информации, может быть биометрической информацией, полученной от разных модулей биометрии, предусмотренных в одном устройстве. Альтернативно, вторая биометрическая информация, отличающаяся от первой биометрической информации, может быть биометрической информацией, полученной от одного модуля биометрии, предусмотренного в одном устройстве.

На протяжении описания изобретения, модуль биометрии может быть модулем, который может получать определенную биометрическую информацию из тела человека. Модуль биометрии может включать в себя датчик для регистрации биометрической информации человека. Например, модуль биометрии может включать в себя датчик отпечатка пальца или датчик рисунок ладони, но не ограничивается этим.

Например, модуль биометрии может включать в себя камеру. Камера может фотографировать лицо человека или радужную оболочку человека.

Альтернативно, модуль биометрии может включать в себя микрофон для получения голоса человека. Вышеописанный модуль биометрии является только примером и, таким образом, не ограничивается этим.

Согласно иллюстративному варианту осуществления, когда устройство устанавливает защиту на определенном контенте с использованием информации отпечатка пальца, устройство может удалять защиту на определенном контенте с использованием не только информации отпечатка пальца, но и информации радужной оболочки, которая является другой биометрической информацией.

Соответственно, даже если устройство не способно получать информацию отпечатка пальца, используемую для установления защиты на определенном контенте, например, модуль биометрии, используемый для получения информации отпечатка пальца, не может использоваться по причине кражи, потери или отказа, защиту на определенном контенте можно удалять с использованием модуля биометрии для получения другой биометрической информации, например, информации радужной оболочки.

Другими словами, согласно иллюстративному варианту осуществления, несмотря на защиту, установленную на определенном контенте с использованием информации отпечатка пальца, если пользователь теряет или в данный момент не имеет модуля биометрии, используемого для получения информации отпечатка пальца, пользователь все же может осуществлять доступ к определенному контенту, на котором установлена защита.

Один или более иллюстративных вариантов осуществления будут описаны ниже подробно со ссылкой на прилагаемые чертежи.

На фиг. 1 показана схема для описания устройства 100, согласно иллюстративному варианту осуществления.

Согласно фиг. 1, пользователю может принадлежать множество устройств, например, устройство 100 (например, смартфон), носимое устройство 401 типа часов, носимое устройство 402 типа очков. При этом носимое устройство 401 типа часов может включать в себя модуль для получения информации 10 отпечатка пальца. Носимое устройство 402 типа очков может включать в себя модуль для получения информации 12 радужной оболочки. Устройство 100 может принимать, через блок связи, информацию 10 отпечатка пальца и информацию 12 радужной оболочки от носимого устройства 401 типа часов и носимого устройства 402 типа очков, которые сопряжены с устройством 100.

Для защиты контента c10, например, идентификационной (ID) карты, хранящейся в устройстве 100, пользователь может устанавливать защиту на контенте c10 с использованием информации 10 отпечатка пальца.

Устройство 100 может сохранять контент c10 после установления защиты на контенте c10 на основании информации 10 отпечатка пальца, полученной от носимого устройства 401 типа часов, и затем может удалять защиту на контенте c10 на основании информации 10 отпечатка пальца, полученной от носимого устройства 401 типа часов.

Однако пользователь может захотеть удалить защиту на контенте c10 в ситуации, когда носимое устройство 401 типа часов нельзя использовать.

Согласно иллюстративному варианту осуществления, защиту, установленную на контенте c10 пользователем, можно удалять даже когда пользователь не способен использовать носимое устройство 401 типа часов, например, даже когда носимое устройство 401 типа часов похищено, потеряно или неисправно.

Другими словами, согласно иллюстративному варианту осуществления, защиту, установленную на контенте c10, можно удалять с использованием информации 12 радужной оболочки, полученной от носимого устройства 402 типа очков.

На фиг. 2 показана принципиальная схема контроллера 130, который устанавливает или удаляет защиту на контенте, согласно иллюстративному варианту осуществления.

Согласно фиг. 2, контроллер 130 устройства 100 может включать в себя функциональные модули, например, блок 131 получения биометрической информации, блок 132 коррекции биометрической информации, блок 133 извлечения информации особенностей, блок 134 сопоставления информации особенностей, блок 135 защиты контента и блок 136 запрашивания биометрической информации. Функциональные модули согласно иллюстративному варианту осуществления классифицируются для удобства описания, и, таким образом по меньшей мере один из функциональных модулей можно исключить или изменить, или, по меньшей мере, два функциональных модуля можно объединить. Функциональные модули могут быть выполнены в виде оборудования, программного обеспечения или комбинации оборудования и программного обеспечения. Альтернативно, часть функционального модуля может быть выполнена в виде оборудования, и другая часть функционального модуля может быть выполнена в виде программного обеспечения.

Согласно фиг. 2, контроллер 130 может находиться в режиме 201 регистрации для регистрации биометрической информации пользователя, или в режиме 202 аутентификации для аутентификации пользователя с использованием зарегистрированной биометрической информации.

Согласно иллюстративному варианту осуществления, когда контроллер 130 находится в режиме 201 регистрации, блок 131 получения биометрической информации может получать биометрическую информацию пользователя от блока 140 регистрации, показанного на фиг. 102, или блока 160 ввода аудио-видео (AV), показанного на фиг. 102, более подробно описанного ниже. Альтернативно, блок 131 получения биометрической информации может принимать биометрическую информацию от носимых устройств 401 и 402 типа часов и типа очков через блок 150 связи, показанный на фиг. 101, более подробно описанный ниже.

Согласно иллюстративному варианту осуществления, блок 132 коррекции биометрической информации может получать скорректированную биометрическую информацию путем коррекции полученной биометрической информации. Например, когда определено, что биометрическая информация (например, изображение отпечатка пальца, изображение радужной оболочки, изображение вен или изображение лица) имеет искаженную форму или область, имеющую низкое разрешение, блок 132 коррекции биометрической информации может осуществлять обработку изображения с использованием статистических данных или функции обработки изображений, благодаря чему, искаженная форма или область, имеющая низкое разрешение корректируется или восстанавливается. В случае высокого качества биометрической информации, операцию блока 132 коррекции биометрической информации можно исключить.

Согласно иллюстративному варианту осуществления, блок 133 извлечения информации особенностей может извлекать информацию особенностей из биометрической информации, которая скорректирована или не скорректирована.

Например, когда биометрическая информация является информацией отпечатка пальца, блок 133 извлечения информации особенностей может извлекать информацию особенностей, включающую в себя по меньшей мере одну точку особенности, именуемую деталями, из информации отпечатка пальца. Детали могут включать в себя точки особенности, указывающие точку ветвления, точку конца, ядро и дельту. Кроме того, детали могут включать в себя точки особенности, указывающие гребни и направления или формы впадин между гребнями. В этом случае, информация особенностей может быть картиной, в которой точки особенности располагаются в заранее заданном формате (или кадре или битовой строке).

В порядке другого примера, когда биометрическая информация является информацией радужной оболочки, блок 133 извлечения информации особенностей может извлекать уникальный рисунок радужной оболочки. В этом случае, информация особенностей может быть картиной радужной оболочки, в которой уникальный рисунок радужной оболочки располагается в картине. Альтернативно, когда биометрическая информация является информацией вен, блок 133 извлечения информации особенностей может извлекать уникальный рисунок вен. В этом случае, информация особенностей может быть картиной вен, в которой уникальный рисунок вен располагается в картине.

Согласно иллюстративному варианту осуществления, контроллер 130 может сохранять информацию особенностей, извлеченную блоком 133 извлечения информации особенностей, в памяти 170, чтобы использовать информацию особенностей в качестве биометрической информации, которая является основой для аутентификации пользователя. В дальнейшем, биометрическая информация, которая является основой, также будет именоваться базовой биометрической информацией. Кроме того, контроллер 130 может сохранять шаблоны информации отпечатка пальца, информации голоса, информации лица, информации радужной оболочки информация линий ладони, информации вен, информации сетчатки, информации шаблона движения и информации ECG в памяти 170 подлежащий использованию в качестве информации особенностей базовой биометрической информации. Информация особенностей биометрической информации, хранящаяся в памяти 170, может регистрироваться для использования в качестве базовой биометрической информации для аутентификации пользователя.

Контроллер 130 может находиться в режиме 202 аутентификации, пока информация особенностей множества фрагментов базовой биометрической информации зарегистрирована в памяти 170.

Когда контроллер 130 находится в режиме 202 аутентификации, блок 131 получения биометрической информации может получать биометрическую информацию пользователя от блока 140 регистрации или блока 160 ввода AV. Альтернативно, блок 131 получения биометрической информации может принимать биометрическую информацию от носимых устройств 401 и 402 типа часов и типа очков через блок 150 связи.

Согласно иллюстративному варианту осуществления, блок 132 коррекции биометрической информации может получать скорректированную биометрическую информацию путем коррекции полученной биометрической информации.

Блок 133 извлечения информации особенностей может извлекать информацию особенностей из биометрической информации, которая скорректирована или не скорректирована. Блок 134 сопоставления информации особенностей может сопоставлять информацию особенностей, извлеченную блоком 133 извлечения информации особенностей, и информацию особенностей базовой биометрической информации, заранее сохраненную в памяти 170. Затем блок 134 сопоставления информации особенностей может вычислять, в качестве результата сопоставления, показатель совпадения, указывающий, насколько два фрагмента информации особенностей совпадают друг с другом. Показатель совпадения можно вычислять, например, согласно статическим данным или функции вероятности с учетом разностей, направлений или сходства размещения между точками особенности картины особенностей полученной биометрической информации и точками особенности картины особенностей базовой биометрической информации.

Блок 134 сопоставления информации особенностей может сравнивать показатель совпадения и определенное пороговое значение, и когда показатель совпадения больше или равен определенному пороговому значению, может определять, что аутентификация пользователя прошла успешно. Здесь, определенное пороговое значение может заранее задаваться изготовителем устройства 100, поставщиком приложения, установленного в устройстве 100, или поставщиком операционной системы. Альтернативно, определенное пороговое значение может назначаться пользователем через пользовательский интерфейс (UI). При этом пользователь может устанавливать пороговое значение для каждого из множества фрагментов биометрической информации.

В случае успешной аутентификации пользователя, блок 135 защиты контента может устанавливать или удалять защиту на контенте.

Например, блок 135-1 ограничения/разрешения доступа к контенту блока 135 защиты контента может ограничивать или разрешать доступ к контенту. Кроме того, блок 135-2 шифрования/дешифрования контента блока 135 защиты контента может шифровать или дешифровать контент. Альтернативно, блок 135-1 ограничения/разрешения доступа к контенту и блок шифрования/дешифрования контента может использоваться для установления или удаления защиты на контенте.

Согласно иллюстративному варианту осуществления, в случае неудачной аутентификации пользователя, блок 136 запрашивания биометрической информации может повторно запрашивать биометрическую информацию пользователя. Например, контроллер 130 может передавать сигнал, запрашивающий биометрическую информацию пользователя, на носимое устройство 401 или 402 типа часов или типа очков. В ответ на сигнал, носимое устройство 401 или 402 типа часов или типа очков может обеспечивать экран уведомления для повторного запрашивания биометрической информации. При вводе биометрической информации, носимое устройство 401 или 402 типа часов или типа очков может передавать входную биометрическую информацию на устройство 100. Альтернативно, в ответ на сигнал, носимое устройство 401 или 402 типа часов или типа очков может повторно передавать ранее введенную биометрическую информацию на устройство 100. Приняв повторно биометрическую информацию, устройство 100 может пытаться аутентифицировать пользователя с использованием полученной биометрической информации.

На фиг. 3 показана блок-схема операций способа использования различной биометрической информации для установления и удаления защиты на контенте, согласно иллюстративному варианту осуществления.

Согласно фиг. 3, в операции S301, контроллер 130, согласно иллюстративному варианту осуществления, может устанавливать защиту на контенте с использованием первой биометрической информации.

Как показано на фиг. 1, контроллер 100, согласно иллюстративному варианту осуществления, может устанавливать защиту на контенте c10 с использованием информации 10 отпечатка пальца, полученной носимым устройством 401 типа часов. Здесь, контент c10 может представлять собой данные, связанные с персональной информацией пользователя, например, ID картой, но не ограничивается этим.

Например, носимое устройство 401 типа часов может включать в себя модуль для получения биометрической информации (в дальнейшем, именуемый модуль биометрии). Например, согласно фиг. 1, носимое устройство 401 типа часов может включать в себя модуль для распознавания отпечатка пальца для пальца.

Возвращаясь к фиг. 3, в операции S302, контроллер 130 может удалять защиту, установленную на контенте с использованием второй биометрической информации.

Как показано на фиг. 1, контроллер 130 может удалять защиту, установленную на контенте c10 с использованием информации 12 радужной оболочки, полученной носимым устройством 402 типа очков. Таким образом, контроллер 130 может удалять защиту, установленную на контенте с использованием информации 12 радужной оболочки вместо информации 10 отпечатка пальца, которая используется для установления защиты на контенте c10.

Способ удаления, контроллером 130, защиты на контенте с использованием информации 12 радужной оболочки будет подробно описан ниже.

На фиг. 1, устройство 10 получает информацию 10 отпечатка пальца и информацию 12 радужной оболочки от носимых устройств 401 и 402 типа часов и типа очков, которые являются внешними устройствами, но, согласно другому иллюстративному варианту осуществления, устройство 100 может получать по меньшей мере одну из информации 10 отпечатка пальца и информации 12 радужной оболочки от по меньшей мере одного модуля биометрии, предусмотренного в устройстве 100. Например, устройство 100 может получать информацию 10 отпечатка пальца и информацию 12 радужной оболочки от биометрических модулей, предусмотренных в устройстве 10, вместо внешнего устройства.

На фиг. 4 показана блок-схема операций способа установления защиты на контенте, согласно иллюстративному варианту осуществления.

В операции S401, контроллер 130 может получать первую биометрическую информацию пользователя.

В операции S402, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

Пользователя можно аутентифицировать путем сопоставления информации особенностей первой биометрической информации и информации особенностей базовой первой биометрической информации, заранее сохраненной в памяти 170. Когда показатель совпадения, вычисленный в качестве результата сопоставления, больше или равен определенному пороговому значению, контроллер 130 может определять, что аутентификация пользователя прошла успешно.

Однако в случае неудачной аутентификации пользователя контроллер 130 может отображать экран уведомления, извещающий о неудаче, например, на блоке 121 отображения, показанном на фиг. 102.

В операции S403, в случае успешной аутентификации пользователя, контроллер 130 может устанавливать защиту на контенте с использованием ключа защиты.

Ключом защиты может быть пароль или ключ шифрования.

Пароль может быть общим паролем или паролем, соответствующим биометрической информации. Общий пароль обычно можно использовать для ограничения доступа к контенту независимо от типа биометрической информации. Пароль, соответствующий биометрической информации можно использовать для определенного типа биометрической информации. Таким образом, согласно иллюстративному варианту осуществления, при наличии множества фрагментов биометрической информации, используемых для аутентификации пользователя, может существовать множество паролей, соответствующих множеству фрагментов биометрической информации.

Ключ шифрования может быть общим ключом шифрования или ключом шифрования, соответствующим биометрической информации. Общий ключ шифрования обычно можно использовать для кодирования контента независимо от типа биометрической информации. Общий ключ шифрования может генерироваться с использованием информации особенностей множества фрагментов базовой биометрической информации. Ключ шифрования, соответствующий биометрической информации, может использоваться для определенного типа биометрической информации. Таким образом, согласно иллюстративному варианту осуществления, при наличии множества фрагментов биометрической информации, используемых для аутентификации пользователя, может существовать множество ключей шифрования, соответствующих множеству фрагментов биометрической информации. Ключ шифрования может генерироваться с использованием информации особенностей каждого из множества фрагментов биометрической информации.

Согласно иллюстративному варианту осуществления, когда ключом защиты является пароль, ключ защиты, используемый для установления защиты на контенте, и ключ защиты, используемый для удаления защиты на контенте, могут быть одинаковыми.

Согласно иллюстративному варианту осуществления, ключ защиты, используемый для установления защиты на контенте, и ключ защиты, используемый для удаления защиты на контенте, могут отличаться друг от друга. Когда ключ защиты является ключом шифрования, ключ шифрования, используемый для установления защиты на контенте, и ключ дешифрования, используемый для удаления защиты на контенте, могут отличаться друг от друга.

Ключ шифрования и ключ дешифрования могут быть одинаковыми, когда, например, значение, выводимое с использованием функции и значений фактора функции, которые используются для генерации ключа шифрования, используется в качестве ключа дешифрования.

Ключ шифрования и ключ дешифрования могут отличаться друг от друга, когда, например, открытый ключ и секретный ключ генерируются совместно на основании выходного значения (например, начального значения) функции используя функции и значений фактора функции, которые используются для шифрования контента, для дешифрования контента. При этом открытый ключ может использоваться в качестве ключа шифрования, и секретный ключ может использоваться в качестве ключа дешифрования. В данном иллюстративном варианте осуществления, ключ защиты, используемый для установления защиты на контенте, и ключ защиты, используемый для удаления защиты на контенте, обычно именуются ключом защиты, но специалисту в данной области техники очевидно, что ключ защиты, используемый для установления защиты на контенте, и ключ защиты, используемый для удаления защиты на контенте, может иметь разные значения согласно иллюстративным вариантам осуществления.

Способ получения ключа защиты, например, пароля или ключа шифрования, будет подробно описан ниже.

На фиг. 5 показана блок-схема операций способа ограничения доступа к контенту для установления защиты, согласно иллюстративному варианту осуществления.

В операции S501, контроллер 130 может получать первую биометрическую информацию пользователя.

Согласно иллюстративному варианту осуществления, контроллер 130 может принимать первую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать первую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

В операции S502, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

Пользователя можно аутентифицировать путем сопоставления информации особенностей первой биометрической информации и информации особенностей базовой первой биометрической информации, заранее сохраненной в памяти 170. Когда показатель совпадения, вычисленный в качестве результата сопоставления, больше или равен определенному пороговому значению, контроллер 130 может определять, что аутентификация пользователя прошла успешно.

В случае неудачной аутентификации пользователя, контроллер 130 может отображать экран уведомления, извещающий о неудаче на блоке 121 отображения.

В операции S503, в случае успешной аутентификации пользователя, контроллер 130 может получать общий пароль. Общий пароль обычно можно использовать для ограничения доступа к контенту независимо от типа биометрической информации. Например, общий пароль может быть значением, полученным из множества значений, заранее сохраненных в памяти 170. Альтернативно, общий пароль может быть значением, случайным образом генерируемым контроллером 130. Альтернативно, общий пароль может быть значением, генерируемым контроллером 130 с использованием по меньшей мере одного фрагмента базовой биометрической информации. Например, общий пароль может быть значением, генерируемым с использованием логической операцией или результата объединения информации особенностей базовой биометрической информации в качестве фактора определенной функции.

Согласно иллюстративному варианту осуществления, общий пароль может генерироваться после успешной аутентификации пользователя. Альтернативно, общий пароль может генерироваться до осуществления аутентификации пользователя. Например, когда информация особенностей базовой биометрической информации сохраняется в памяти 170 в режиме 201 регистрации, общий пароль, использующий информацию особенностей базовой биометрической информации, может заранее генерироваться и сохраняться.

Согласно иллюстративному варианту осуществления, общий пароль может храниться в памяти 170, на внешнем сервере, носимом устройстве или третьем устройстве.

В операции S504, контроллер 130 может ограничивать доступ к контенту с использованием общего пароля.

На фиг. 6 показана блок-схема операций способа ограничения доступа к контенту для установления защиты, согласно другому иллюстративному варианту осуществления.

В операции S601, контроллер 130 может получать первую биометрическую информацию пользователя.

Согласно иллюстративному варианту осуществления, контроллер 130 может принимать первую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать первую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

В операции S602, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

В операции S603, в случае успешной аутентификации пользователя, контроллер 130 может получать первый пароль, соответствующий первой биометрической информации. Кроме того, контроллер 130 может получать второй пароль, соответствующий второй биометрической информации. Пароли, соответствующие биометрической информации, могут иметь разные значения согласно типам биометрической информации. Например, первый пароль, соответствующий первой биометрической информации, и второй пароль, соответствующий второй биометрической информации, могут иметь разные значения.

При этом, когда пользователь заранее устанавливает биометрическую информацию, подлежащую использованию для удаления защиты на контенте, контроллер 130 может получать пароль, соответствующий заранее заданной биометрической информации.

Пароль, соответствующий биометрической информации, может быть, например, значением, полученным контроллером 130, из множества значений, заранее сохраненных в памяти 170. Альтернативно, пароль, соответствующий биометрической информации, может быть значением, случайным образом генерируемым контроллером 130. Альтернативно, пароль, соответствующий биометрической информации, может быть значением, генерируемым контроллером 130, с использованием заранее сохраненной базовой биометрической информацией, соответствующей биометрической информации. Например, пароль, соответствующий биометрической информации, может быть значением, генерируемым с использованием, по меньшей мере, части информации особенностей заранее сохраненной базовой биометрической информации в качестве фактора определенной функции.

Согласно иллюстративному варианту осуществления, пароль, соответствующий биометрической информации, может генерироваться после успешной аутентификации пользователя. Альтернативно, пароль, соответствующий биометрической информации, может генерироваться до осуществления аутентификации пользователя. Например, в режиме 201 регистрации, когда информация особенностей базовой биометрической информации сохраняется в памяти 170, пароль, соответствующий базовой биометрической информации, может заранее генерироваться с использованием информации особенностей базовой биометрической информации.

Согласно иллюстративному варианту осуществления, пароль, соответствующий биометрической информации, может храниться в памяти 170, на внешнем сервере, носимом устройстве или третьем устройстве.

В операции S604, контроллер 130 может ограничивать доступ к контенту с использованием по меньшей мере одного из первого пароля, соответствующего первой биометрической информации, и второго пароля, соответствующего второй биометрической информации.

На фиг. 7 показана блок-схема операций способа шифрования контента для установления защиты, согласно иллюстративному варианту осуществления.

В операции S701, контроллер 130 может получать первую биометрическую информацию пользователя.

Согласно иллюстративному варианту осуществления, контроллер 130 может принимать первую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать первую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

В операции S702, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

Пользователя можно аутентифицировать путем сопоставления информации особенностей первой биометрической информации и информации особенностей заранее сохраненной базовой первой биометрической информации. Контроллер 130 может определять, что аутентификация пользователя прошла успешно, когда показатель совпадения, полученный в качестве результата сопоставления, больше или равен определенному пороговому значению.

Согласно иллюстративному варианту осуществления, когда определено, что аутентификация пользователя не удалась, контроллер 130 может отображать экран уведомления, указывающий неудачу, на блоке 121 отображения.

В операции S703, в случае успешной аутентификации пользователя, контроллер 130 может получать общий ключ шифрования. Общий ключ шифрования обычно можно использовать для шифрования контента независимо от типа биометрической информации. Например, общий ключ шифрования может быть значением, генерируемым контроллером 130, с использованием по меньшей мере одного фрагмента информации особенностей из множества фрагментов базовой биометрической информации. Общий ключ шифрования может генерироваться после успешной аутентификации пользователя. Альтернативно, общий ключ шифрования может генерироваться до осуществления аутентификации пользователя. Например, в режиме 201 регистрации, когда информация особенностей базовой биометрической информации сохраняется в памяти 170, общий ключ шифрования может заранее генерироваться с использованием информации особенностей базовой биометрической информации.

Согласно иллюстративному варианту осуществления, способ генерации, контроллером 130, общего ключа шифрования с использованием множества фрагментов базовой биометрической информации может включать в себя следующие операции.

Контроллер 130 может определять значение, генерируемое с использованием информации особенностей множества фрагментов базовой биометрической информации как факторов определенной функции (например, криптографической хэш-функции), в качестве ключа шифрования. Альтернативно, часть информации особенностей может использоваться в качестве факторов определенной функции. Однако способ генерации ключа шифрования с использованием базовой биометрической информации не ограничивается этим и может изменяться.

Например, определенная операция (например, операция XOR) может применяться к информации особенностей с использованием заранее заданного значения определенной длины (например, 128 битов), и только значение, соответствующее определенной длине результирующего значения, может определяться в качестве ключа шифрования. Альтернативно, может использоваться функция вывода ключа на основе пароля 2 (PBKDF2).

Согласно иллюстративному варианту осуществления, результирующее значение функции отличается, когда фактор (информация особенностей) функции отличается, и функция, имеющая состояние, в котором фактор невозможно вывести из результирующего значения, может использоваться как функция для генерации ключа шифрования.

Затем, в операции S704, контроллер 130 может шифровать контент с использованием общего ключа шифрования.

На фиг. 8 показана блок-схема операций способа шифрования контента для установления защиты, согласно другому иллюстративному варианту осуществления.

В операции S801, контроллер 130 может получать первую биометрическую информацию пользователя.

Согласно иллюстративному варианту осуществления, контроллер 130 может принимать первую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать первую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

В операции S802, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

Пользователя можно аутентифицировать путем сопоставления информации особенностей первой биометрической информации и информации особенностей заранее сохраненной базовой первой биометрической информации. Контроллер 130 может определять, что аутентификация пользователя прошла успешно, когда показатель совпадения, полученный в качестве результата сопоставления, больше или равен определенному пороговому значению.

Согласно иллюстративному варианту осуществления, если определено, что аутентификация пользователя не удалась, контроллер 130 может отображать экран уведомления, указывающий неудачу, например, на блоке 121 отображения.

В операции S803, в случае успешной аутентификации пользователя, контроллер 130 может получать первый ключ шифрования, соответствующий первой биометрической информации. Кроме того, контроллер 130 может получать второй ключ шифрования, соответствующий второй биометрической информации. Ключи шифрования, соответствующие биометрической информации, может различаться согласно типам биометрической информации. Например, первый ключ шифрования, соответствующий первой биометрической информации, и второй ключ шифрования, соответствующий второй биометрической информации, может иметь разные значения.

При этом, когда пользователь заранее устанавливает биометрическую информацию, подлежащую использованию для удаления защиты на контенте, контроллер 130 может получать пароль, соответствующий заранее заданной биометрической информации.

Ключ шифрования, соответствующий биометрической информации, может быть значением, генерируемым с использованием базовой биометрической информации, заранее сохраненной в памяти 170. Ключ шифрования, соответствующий биометрической информации, может генерироваться после успешной аутентификации пользователя. Альтернативно, ключ шифрования, соответствующий биометрической информации, может генерироваться до осуществления аутентификации пользователя. Например, в режиме 201 регистрации, когда информация особенностей базовой биометрической информации сохраняется в памяти 170, ключ шифрования, соответствующий базовой биометрической информации, может заранее генерироваться с использованием информации особенностей базовой биометрической информации.

В частности, контроллер 130 может определять значение, генерируемое с использованием информации особенностей базовой биометрической информации в качестве фактора определенной функции (например, криптографической хэш-функции), в качестве ключа шифрования. Альтернативно, часть информации особенностей может использоваться в качестве факторов определенной функции. Однако способ генерации ключа шифрования с использованием базовой биометрической информации не ограничивается этим и может изменяться.

Затем, в операции S804, контроллер 130 может шифровать контент с использованием по меньшей мере одного из первого ключа шифрования, соответствующего первой биометрической информации, и второго ключа шифрования, соответствующего второй биометрической информации.

На фиг. 9 показана блок-схема операций способа шифрования контента и ключа шифрования для установления защиты, согласно иллюстративному варианту осуществления.

В операции S901, контроллер 130 может получать первую биометрическую информацию пользователя. Согласно иллюстративному варианту осуществления, контроллер 130 может принимать первую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать первую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

Согласно иллюстративному варианту осуществления, внешнее устройство может быть носимым устройством, включающим в себя модуль биометрии. Примеры внешнего устройства включают в себя носимое устройство типа часов, носимое устройство типа очков, наголовное устройство отображения и носимое устройство типа тесьмы, но не ограничиваются этим. Внешнее устройство может включать в себя по меньшей мере один из модуля биометрии для получения информации отпечатка пальца, модуля биометрии для получения информации радужной оболочки, модуля биометрии для извлечения информации лица, модуля биометрии для извлечения информации сетчатки, модуля биометрии для извлечения информации голоса, модуля биометрии для измерения частоты сердечных сокращений и модуля биометрии для идентификации рисунка походки. Однако описанные здесь модули биометрии являются лишь примерами, и, таким образом, не ограничиваются этим.

В операции S902, контроллер 130 может аутентифицировать пользователя с использованием первой биометрической информации.

В операции S903, в случае успешной аутентификации пользователя, контроллер 130 может получать первый ключ шифрования. Здесь, первый ключ шифрования может быть значением, генерируемым с использованием базовой первой биометрической информации, заранее сохраненной в памяти 170. Первый ключ шифрования может генерироваться после успешной аутентификации пользователя. Альтернативно, первый ключ шифрования может генерироваться до осуществления аутентификации пользователя. Например, в режиме 201 регистрации, когда информация особенностей базовой первой биометрической информации сохраняется в памяти 170, первый ключ шифрования может заранее генерироваться с использованием информации особенностей базовой первой биометрической информации. Поскольку выше описан способ генерации ключа шифрования с использованием биометрической информации, его повторное описание не приведено.

В операции S904, контроллер 130 может шифровать контент с использованием первого ключа шифрования, полученного в операции S903.

В операции S905, контроллер 130 может получать второй ключ шифрования. Второй ключ шифрования может быть, например, значением, генерируемым с использованием базовой второй биометрической информации, заранее сохраненной в памяти 170. Второй ключ шифрования может генерироваться после шифрования контента. Альтернативно, второй ключ шифрования может генерироваться до шифрования контента.

В операции S906, контроллер 130 может шифровать первый ключ шифрования с использованием второго ключа шифрования, генерируемого в операции S905.

Фиг. 10-13 иллюстрируют примеры UI, обеспеченного для установления защиты на контенте.

Как показано на S1010, когда палец f10 пользователя выбирает кнопку для установления блокировки, контроллер 130 может определять, что принимается пользовательский ввод для установления защиты на контенте c10.

Согласно иллюстративному варианту осуществления, когда принимается пользовательский ввод, контроллер 130 может отображать экран 1002 для установления блокировки с использованием биометрической информации, и палец f11 пользователя может выбирать установление блокировки с использованием биометрической информации, как показано на S1020. Согласно другому иллюстративному варианту осуществления, контроллер 130 может отображать экран меню (не показан) или пиктограмма (не показана) для установления блокировки с использованием биометрической информации, на блоке 121 отображения. На фиг. 10 проиллюстрирован UI для установления блокировки на контенте c10, но UI не ограничивается этим.

Затем, как показано на фиг. 11A, носимое устройство 401 типа часов может получать и передавать информацию 10 отпечатка пальца пользователя на устройство 100. Устройство 100 может принимать информацию 10 отпечатка пальца от носимого устройства 401 типа часов. Контроллер 130 может отображать, на блоке 121 отображения, экран 1101 уведомления, указывающий, что биометрическая информация для установления блокировки на контенте c10 принимается. Экран 1101 уведомления является только примером UI для извещения пользователя о том, что контент заблокирован, после приема биометрической информации, и, таким образом, не ограничивается этим. В порядке другого примера, контроллер 130 может отображать, на блоке 121 отображения, экран, указывающий тип принятой биометрической информации, например, «информация отпечатка пальца».

Альтернативно, как показано на фиг. 11B, устройство 100 может получать биометрическую информацию посредством модуля биометрии, предусмотренного в устройстве 100. Например, устройство 100 может включать в себя модуль 405 для распознавания отпечатка пальца, и может получать информацию 10 отпечатка пальца, когда палец f12 пользователя касается модуля 405.

Согласно фиг. 12, контроллер 130 может отображать, на блоке 121 отображения, экран 1201 для установления другого фрагмента биометрической информации, подлежащей использованию для удаления блокировки на контенте c10.

Фиг. 12 иллюстрирует пример UI, обеспеченного пользователю, и пользователь может заранее задавать другой фрагмент биометрической информации, отличной от биометрической информации используемый для установления блокировки на контенте c10. Соответственно, пользователь может использовать другой фрагмент биометрической информации, который заранее задан, при последующем удалении защиты на контенте c10. На фиг. 12, если палец f13 пользователя выбирает кнопку для дополнительной регистрации биометрической информации, устройство 100 может определять, что принимается пользовательский ввод для установления защиты на контенте c10.

Согласно фиг. 13, контроллер 130 может получать информацию 12 радужной оболочки пользователя от носимого устройства 402 типа очков.

Контроллер 130 может отображать, на блоке 121 отображения, экран 1301 для извещения пользователя о том, что биометрическая информация принята, и принятая биометрическая информация зарегистрирована в качестве биометрической информации для удаления блокировки на контенте c10. Фиг. 13 иллюстрирует пример UI, извещающего пользователя о том, что пользователь может удалять блокировка на контенте на основании биометрической информации (например, информации 12 радужной оболочки), отличной от биометрической информации (например, информации 10 отпечатка пальца), используемой для шифрования контента.

Согласно иллюстративному варианту осуществления, процесс обеспечения UI для установления другого фрагмента биометрической информации, подлежащей использованию для удаления блокировки на контенте, описанный выше со ссылкой на фиг. 12 и 13, можно исключить. В этом случае, контроллер 130 может устанавливать по меньшей мере один фрагмент базовой биометрической информации, заранее сохраненной в памяти 130, в качестве другого фрагмента биометрической информации, подлежащей использованию для удаления блокировки на контенте.

На фиг. 14A-14C показаны схемы для описания примеров установления защиты на контенте, согласно иллюстративным вариантам осуществления.

Согласно фиг. 14A, в случае успешной аутентификации пользователя с использованием информации 10 отпечатка пальца, контроллер 130 может генерировать общий пароль, первый пароль или второй пароль. Контроллер 130 может ограничивать доступ к контенту c10 с использованием по меньшей мере одного пароля p10 (например, PW_A) из общего пароля, первого пароля и второго пароля. На фиг. 14A, "P[контент]PW_A" указывает, что доступ к «контенту» ограничен с использованием «PW_A».

Альтернативно, согласно фиг. 14B, в случае успешной аутентификации пользователя с использованием информации 10 отпечатка пальца, контроллер 130 может генерировать общий ключ шифрования, первый ключ шифрования или второй ключ шифрования. Контроллер 130 может шифровать контент c10 с использованием по меньшей мере одного ключа k10 (например, key_A) из общего ключа шифрования, первого ключа шифрования и второго ключа шифрования. На фиг. 14B, "E[контент]key_A" указывает, что «контент» шифруется с использованием «key_A».

Согласно фиг. 14C, когда ключ шифрования шифруется для установления защиты на контенте, контроллер 130 может генерировать второй ключ k12 шифрования (например, key_B) на основании информации 12 радужной оболочки, полученной носимым устройством 402 типа очков. Например, когда пользователь аутентифицируется с использованием информации 12 радужной оболочки, контроллер 130 может генерировать второй ключ k12 шифрования с использованием базовой второй биометрической информации, заранее сохраненной в памяти 170. Затем контроллер 130 может получать ключ k14 шифрования путем шифрования по меньшей мере одного ключа k10 с использованием второго ключа k12 шифрования. Здесь, "E[key_A]key_B" указывает, что «key_A» шифруется с использованием «key_B».

Один или более вышеописанных иллюстративных вариантов осуществления являются лишь примерами и, таким образом, не ограничиваются этим. Кроме того, порядки операций вышеописанных способов не имеют ограничений, и по меньшей мере одну операцию можно исключить, операцию можно добавить к способу, или порядок можно изменить, согласно одному или более иллюстративным вариантам осуществления.

На фиг. 15 показана схема базы данных (DB) d1 согласно иллюстративному варианту осуществления.

Устройство 100, согласно иллюстративному варианту осуществления, может включать в себя DB d1. Альтернативно, DB d1, показанная на фиг. 15, может быть обеспечена на сервере 200, показанном на фиг. 79, более подробно описанном ниже.

DB d1 может включать в себя DB d2 контента и DB d3 ключей.

В DB d2 контента может храниться контент, на котором установлена защита.

Например, в DB d2 контента может храниться "P[контент]PW_A". "P[контент]PW_A" может указывать, что доступ к «контенту» ограничен с использованием пароля «PW_A». В дальнейшем, "P[aaa]bbb" указывает, что доступ к "aaa" ограничен с использованием пароля "bbb", и, таким образом, его описания не обеспечены.

Альтернативно, в DB d2 контента может храниться "E[контент]key_A". "E[контент]key_A" может указывать, что «conten» шифруется с использованием ключа шифрования «key_A". В дальнейшем, "E[ccc]ddd" указывает, что "ccc" шифруется с использованием ключа шифрования "ddd", и, таким образом, его описания не обеспечены.

В DB d3 ключей может храниться ключ защиты.

Например, в DB d3 ключей может храниться по меньшей мере один из пароля, ключа шифрования и зашифрованного ключа шифрования (например, "E[key_A]key_B").

Согласно иллюстративному варианту осуществления, контент, на котором установлена защита, и ключ защиты могут, соответственно, храниться в DB d2 контента и DB d3 ключей, но, альтернативно, могут храниться в одной DB.

Согласно иллюстративному варианту осуществления, когда устройство 100 передает контент и ключ защиты на сервер 200 через блок 150 связи, сервер 200 может сохранять контент и ключ защиты, соответственно, в DB d2 контента и DB d3 ключей.

Согласно другому иллюстративному варианту осуществления, когда сервер 200 шифрует контент или шифрует ключ шифрования, сервер 200 может сохранять зашифрованный контент и зашифрованный ключ шифрования, соответственно, в DB d2 контента и DB d3 ключей. Альтернативно, сервер 200 может сохранять зашифрованный контент и зашифрованный ключ шифрования в одной DB. Альтернативно, контент, на котором установлена защита, и ключ защиты могут храниться в DB, предусмотренной на любом из сервера 200 и устройства 100. Например, контент, на котором установлена защита, может храниться в DB, предусмотренной на сервере 200, и ключ защиты может храниться в DB, предусмотренной в устройстве 100, или наоборот.

Согласно иллюстративному варианту осуществления, доступ к контенту, на котором установлена защита, и ключу защиты, которые хранятся на сервере 200, может осуществлять устройство 100 или устройство, которому предоставлено определенное право доступа.

На фиг. 16 показана блок-схема операций способа удаления защиты на контенте, согласно иллюстративному варианту осуществления.

Здесь, способ удаления защиты на контенте с использованием второй биометрической информации, согласно иллюстративному варианту осуществления, может обозначать способ удаления защиты на контенте с использованием второй биометрической информации, когда защита устанавливается на контенте с использованием первой биометрической информации.

В операции S1601, контроллер 130 может получать вторую биометрическую информацию пользователя.

В операции S1602, контроллер 130 может аутентифицировать пользователя с использованием второй биометрической информации.

Аутентификация пользователя может осуществляться путем сопоставления информации особенностей второй биометрической информации и информации особенностей базовой второй биометрической информации, заранее сохраненной в памяти 170. Контроллер 130 может определять, что аутентификация пользователя прошла успешно, когда показатель совпадения, вычисленный в качестве результата сопоставления, больше или равен определенному пороговому значению. Согласно иллюстративному варианту осуществления, когда определено, что аутентификация пользователя не удалась, контроллер 130 может отображать, например, на блоке 121 отображения, экран уведомления, указывающий неудачу.

В операции S1603, в случае успешной аутентификации пользователя, контроллер 130 может удалять защиту на контенте с использованием ключа защиты. Ключом защиты может быть пароль или ключ дешифрования.

Например, контроллер 130 может разрешать доступ к контенту с использованием пароля. Альтернативно, контроллер 130 может дешифровать контент с использованием ключа дешифрования.

Способ получения пароля и ключа дешифрования будет подробно описан ниже.

На фиг. 17 показана блок-схема операций способа разрешения доступа к контенту для удаления защиты, согласно иллюстративному варианту осуществления.

В операции S1701, контроллер 130 может получать вторую биометрическую информацию пользователя.

Согласно иллюстративному варианту осуществления, контроллер 130 может принимать вторую биометрическую информацию от внешнего устройства через блок 150 связи. Альтернативно, контроллер 130 может получать вторую биометрическую информацию от модуля биометрии, предусмотренного в устройстве 100.

В операции S1702, контроллер 130 может аутентифицировать пользователя с использованием второй биометрической информации.