ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Данное изобретение относится к удаленному доступу к компьютеру, а более конкретно к удаленному доступу к компьютеру-клиенту через межсетевой экран (брандмауэр) и/или маршрутизатор.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Появление глобальной коммуникационной сети, например Интернет, облегчило возможность соединения с широким разнообразием устройств почти из любой точки мира. Первоначально эти коммуникационные устройства включали в себя то, что в настоящее время считают элементарной односторонней передачей сигналов, например, к пейджеру. Однако в настоящее время переносные устройства стали намного более сложными устройствами, облегчающими двунаправленную связь не только с помощью текста, но также и с помощью голоса и изображений. Возможности запоминающих устройств и памяти в таких ставших меньше в размере мобильных устройствах увеличиваются, что дополнительно облегчает обмен всей информацией содержимого почти отовсюду. Таким образом пользователи не обязаны носить с собой всю информацию, а просто подключаются удаленно к домашней станции для доступа к необходимой информации. С увеличивающейся мобильностью служащих и потребностью обращаться к большому объему информации такая возможность обеспечивает удаленного пользователя облегченным доступом к информации для лучшего обслуживания работодателя и клиентов.

Однако в настоящее время не существует механизма для облегчения подключения пользователей Интернет к рабочему столу (экранной интерактивной среде с представленными на экране символами рабочих компонентов) удаленного компьютера, например подключение терминальных услуг, для обращения к компьютеру-клиенту в пределах внутрикорпоративной сети (Интернет), находящемуся за межсетевым экраном и/или маршрутизатором, без предварительного запроса прав виртуальной частной сети (VPN) или статически сконфигурированного маршрута через маршрутизатор и межсетевой экран. Подключение к сети через VPN и затем использование терминальных услуг для обращения к клиенту является сложным и неуклюжим. Кроме того, поддержка статического маршрута из Интернета к внутреннему клиенту является риском для безопасности.

Необходим инструмент, который дает возможность выполнять подключения извне по отношению к межсетевому экрану и/или маршрутизатору внутрикорпоративной сети к удаленному рабочему столу компьютера-клиента, находящегося позади межсетевого экрана и/или маршрутизатора, отходя и от отрицательных аспектов обеспечения связи с помощью VPN, и от уязвимости защиты.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Последующее описание представляет упрощенное краткое изложение изобретения для обеспечения базового понимания некоторых аспектов изобретения. Данное описание сущности изобретения не является обширным обзором изобретения. Оно не предназначено для идентификации ключевых/критических элементов изобретения или для определения объема изобретения. Единственная цель состоит в том, чтобы представить некоторые концепции изобретения в упрощенной форме, как вводная часть к более подробному описанию, которое представлено далее.

Настоящее изобретение, раскрытое и заявленное в данной заявке, в одном своем аспекте представляет собой архитектуру, предоставляющую возможность внешнему пользователю использовать решения удаленного рабочего стола для подключения к удаленному рабочему столу внутреннего клиента, находящегося за межсетевым экраном и/или маршрутизатором, через компьютер, поддерживающий возможность работы в сети. В контексте подключения терминальных услуг это достигается с помощью пересылки сообщений с данными терминальных услуг к внешнему клиенту и от него через внутренний сервер внутрикорпоративной сети на внутренний компьютер-клиент внутрикорпоративной сети, таким образом делая возможным сеанс терминальных услуг через межсетевой экран и/или маршрутизатор.

Внешний клиент подключается к внутреннему клиенту с помощью осуществления доступа сначала к Web-сайту портала, который является динамически создаваемым Web-сайтом, обеспечивающим единственную, простую и объединенную точку входа для удаленных пользователей для доступа к функциональным возможностям внутрикорпоративной сети. Возможность подключения инициируют, когда внешний пользователь осуществляет логический вход на центральный Web-сайт портала и выполняется его аутентификация для внутреннего компьютера. Этот Web-Сайт уполномочивает удаленных пользователей, обеспечивая единственную точку доступа, из которой можно осуществить доступ ко всем соответствующим функциональным возможностям внутрикорпоративной сети, таким как доступ к электронной почте и рабочему столу клиента пользователя, извне по отношению к межсетевому экрану и/или маршрутизатору сети.

Данное изобретение работает с помощью создания сокетов (объектов, являющихся конечными элементами соединения, обеспечивающего взаимодействие процессов в сети), портов на внутреннем компьютере и внутреннем сервере. Внутренний сервер передает информацию порта сервера на внешний компьютер, который извлекает информацию порта сервера и передает ее на этот порт. Сервер создает поток для управления прозрачным перемещением сообщений с данными между внешним и внутренним компьютерами-клиентами, перенаправляя трафик между портом внутреннего компьютера и портом сервера. Пакеты данных содержат информацию, необходимую для поддержания подключения терминальных услуг. В сущности, серверу внутрикорпоративной сети предоставлена возможность действовать в качестве посредника в сеансе терминальных услуг.

Как указано выше, данное изобретение не ограничено подключением терминальных услуг, а включает в себя любое решение по удаленному рабочему столу, которое облегчает подключение через маршрутизатор и/или межсетевой экран от внешнего клиента или клиента внутрикорпоративной сети, например, X Windows.

Для решения указанных выше и связанных с ними задач некоторые иллюстративные аспекты изобретения описаны в связи с последующим описанием и прилагаемыми чертежами. Однако эти аспекты являются показательными только для нескольких из различных способов, которыми принципы данного изобретения могут использоваться, и настоящее изобретение включает в себя все такие аспекты и их эквиваленты. Другие преимущества и новые признаки изобретения могут стать очевидными из последующего подробного описания изобретения при его рассмотрении вместе с чертежами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

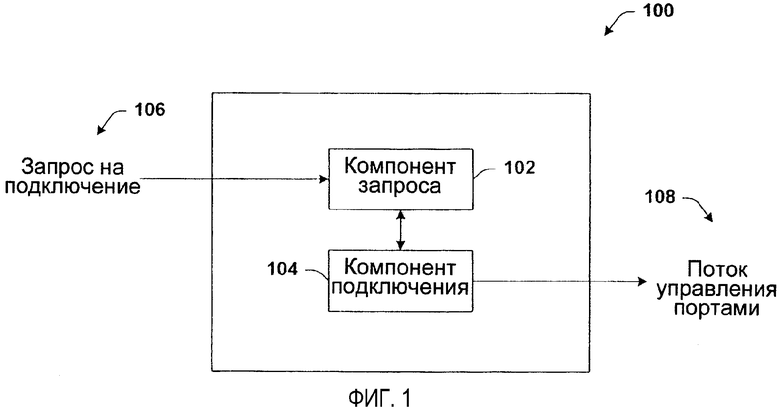

Фиг. 1 - структурная схема системы терминальных услуг настоящего изобретения.

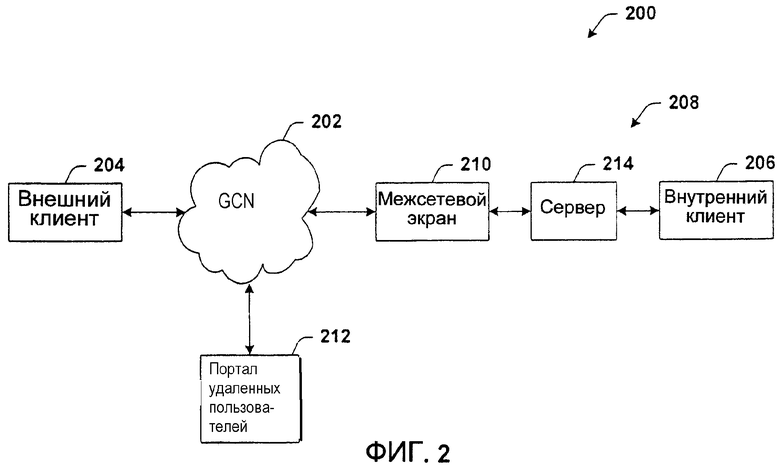

Фиг. 2 - сетевая структурная схема системы настоящего изобретения.

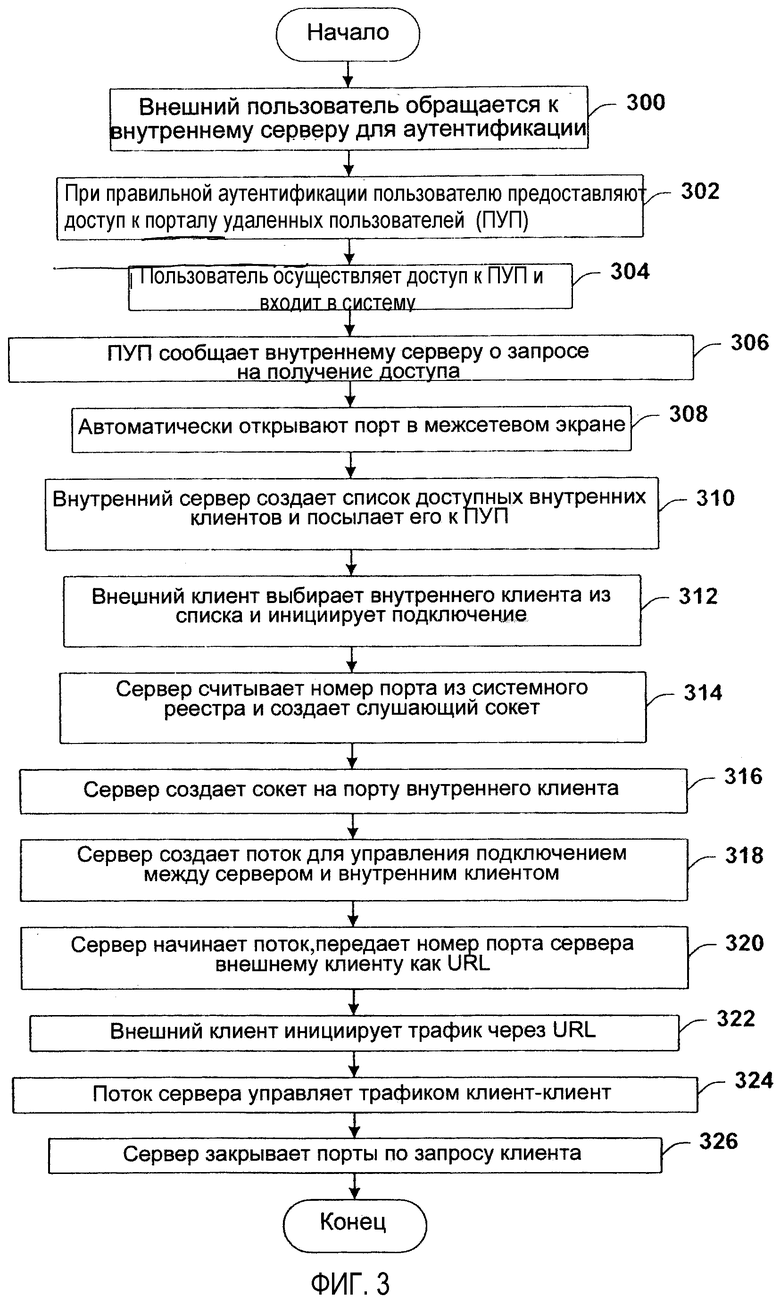

Фиг. 3 - последовательность операций процесса осуществления связи настоящего изобретения.

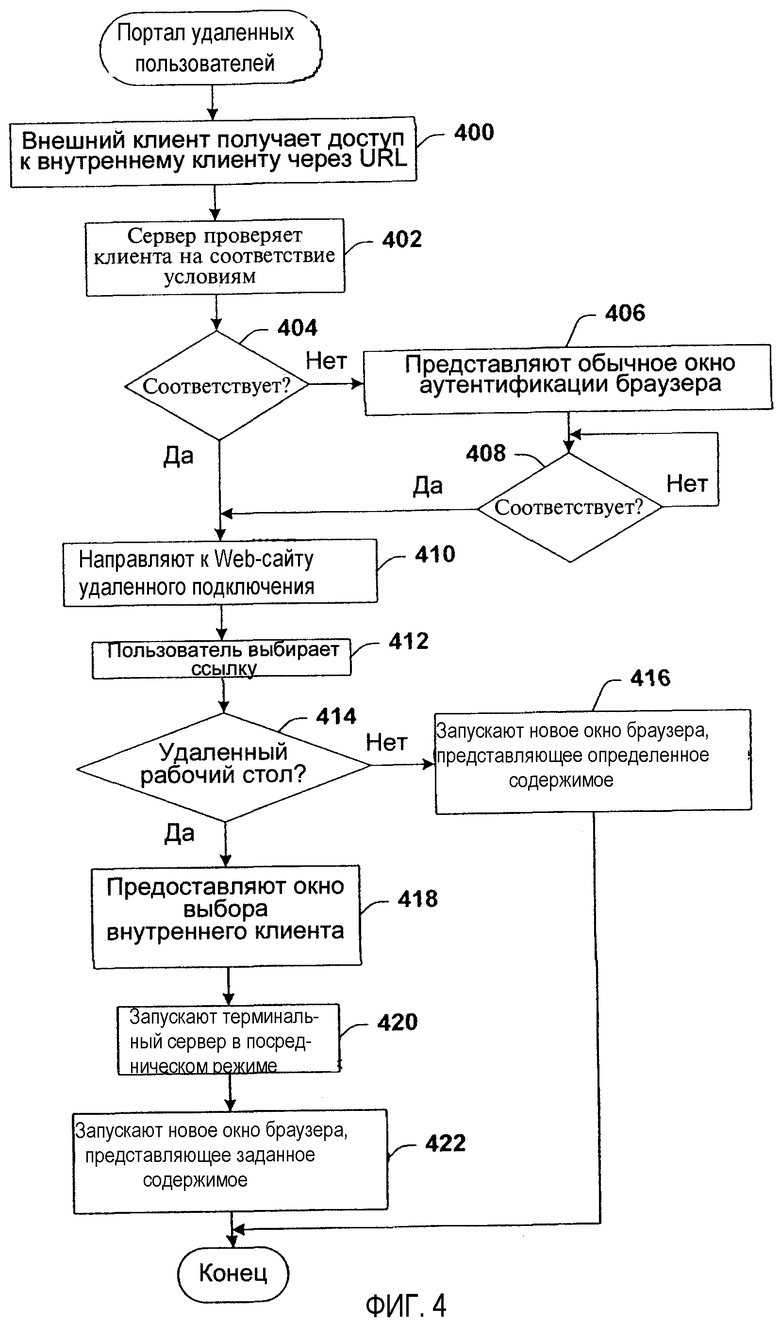

Фиг. 4 - последовательность операций процесса аутентификации для пользователя внешнего клиента.

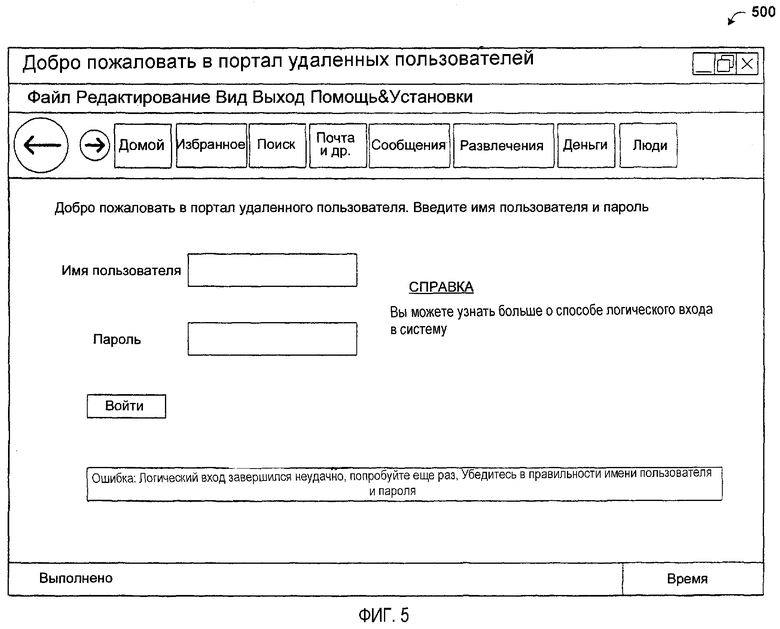

Фиг. 5 - пример страницы логического входа, которая может использоваться с порталом удаленных пользователей и доступом к внутренней сети.

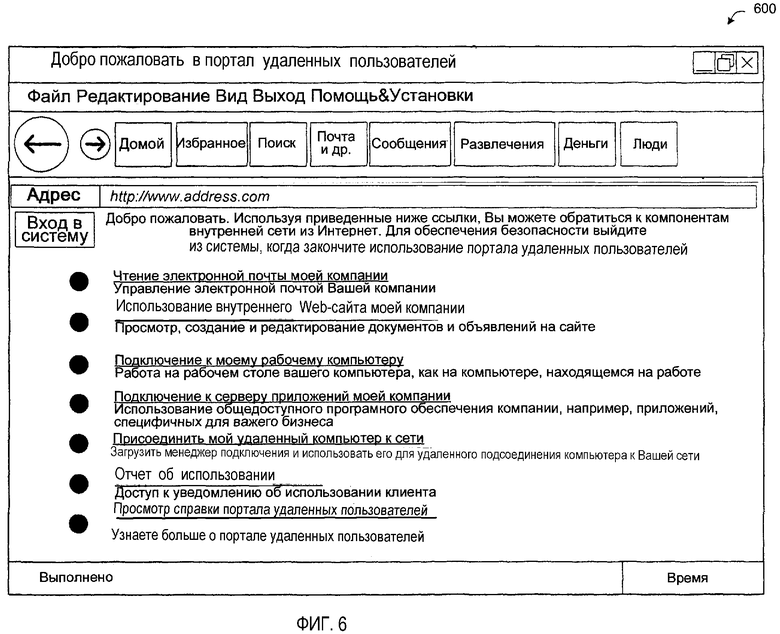

Фиг. 6 - пример страницы «специалист в области обработки информации» для портала удаленных пользователей.

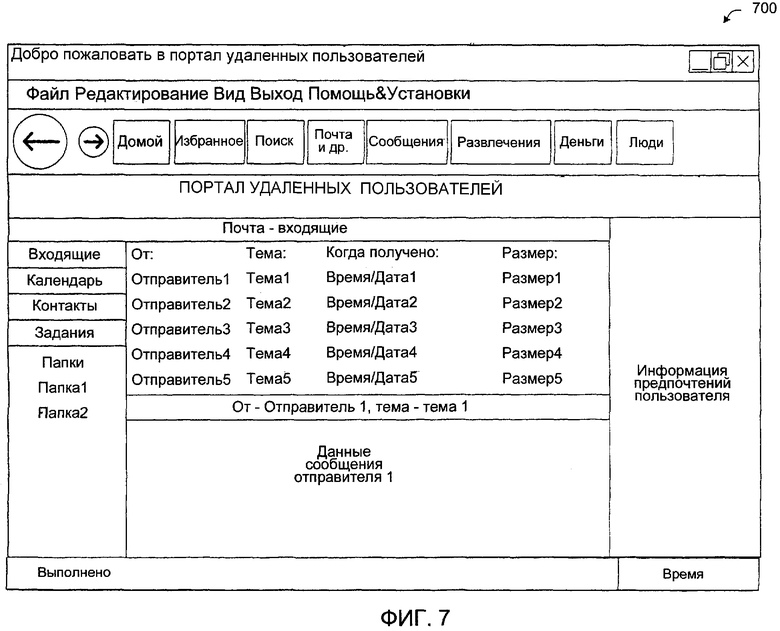

Фиг. 7 - пример страницы электронной почты для портала удаленных пользователей.

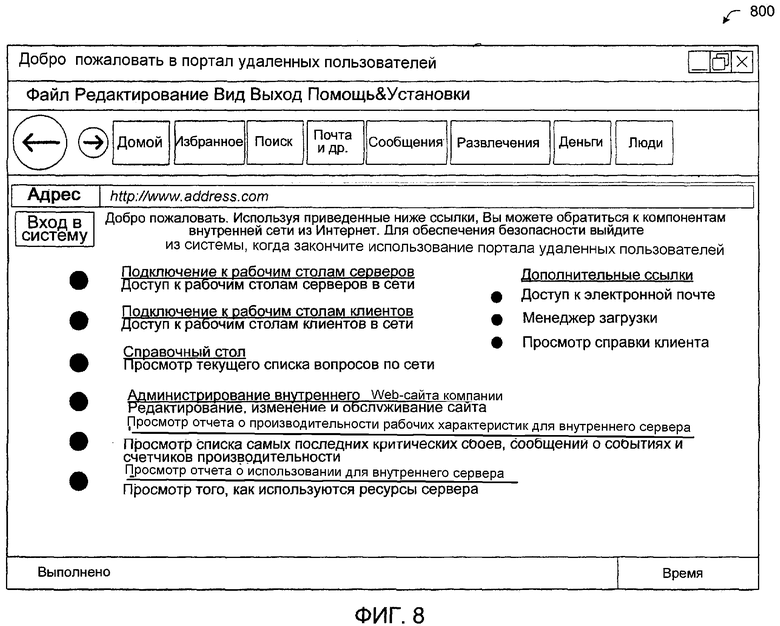

Фиг. 8 - пример Web-страницы администратора для портала удаленных пользователей.

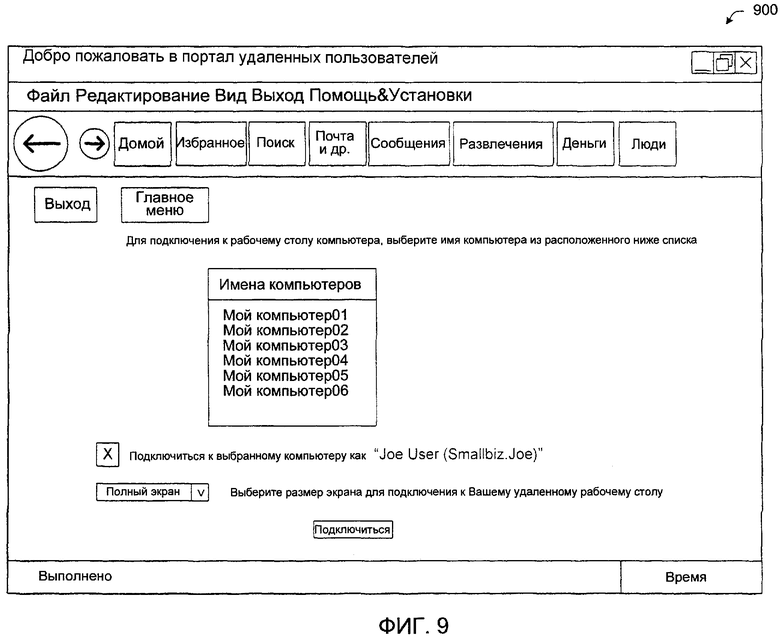

Фиг. 9 - пример Web-страницы выбора компьютера.

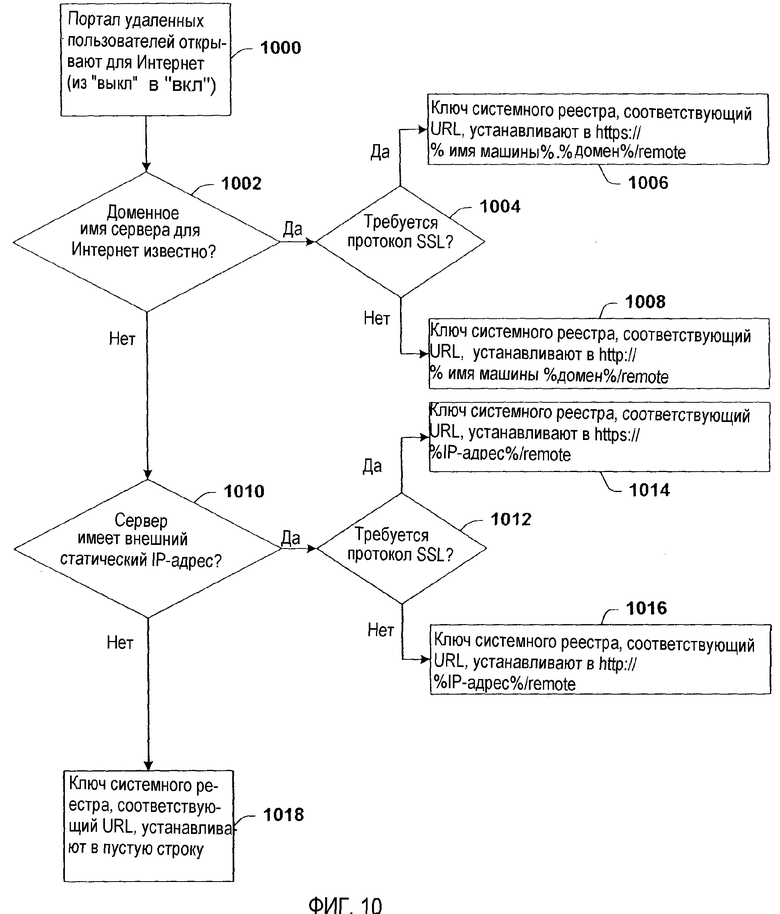

Фиг. 10 - последовательность операций процесса для определения URL (унифицированного указателя информационного ресурса) для вставки во вводную электронную почту.

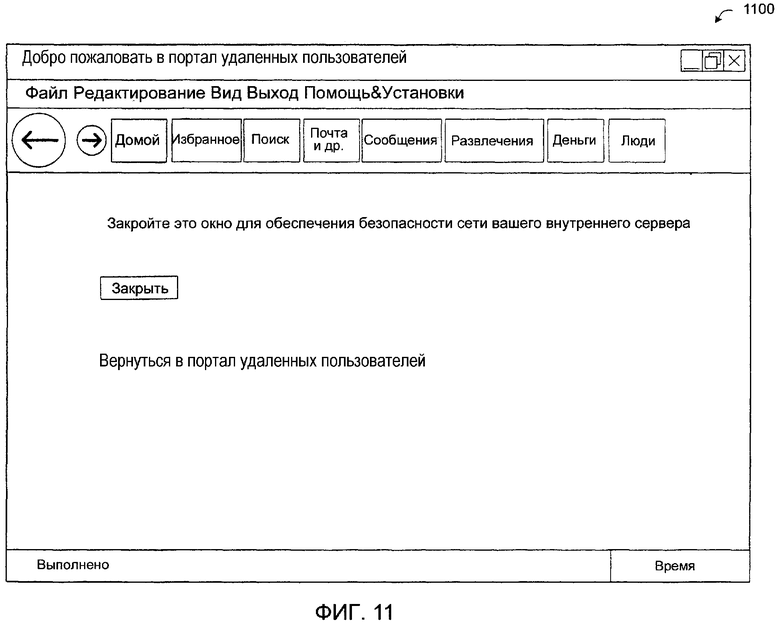

Фиг. 11 - Web-страница логического выхода из портала удаленных пользователей.

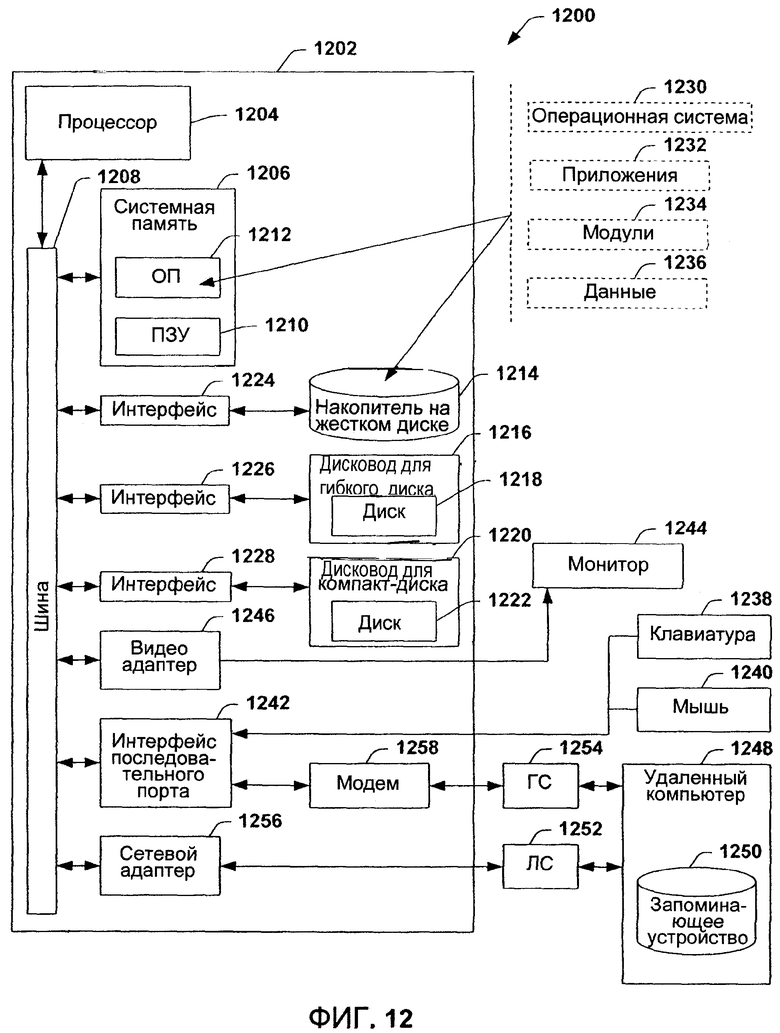

Фиг. 12 - структурная схема компьютера с возможностью работы для выполнения раскрытой архитектуры.

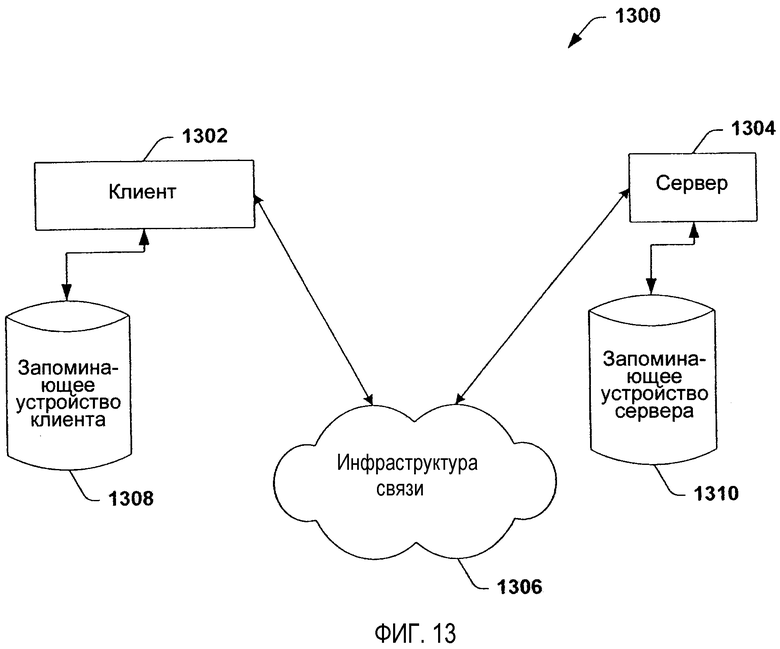

Фиг. 13 - схематическая структурная схема примерной вычислительной среды в соответствии с настоящим изобретением.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Настоящее изобретение далее описано со ссылкой на чертежи, на которых используемые одинаковые цифры ссылки относятся к одинаковым элементам. В последующем описании для целей объяснения многочисленные конкретные подробности сформулированы для обеспечения полного понимания настоящего изобретения. Однако очевидно, что настоящее изобретение может применяться без этих конкретных подробностей. В других случаях широко известные структуры и устройства показаны в форме структурной схемы для облегчения описания настоящего изобретения.

В данной заявке термины «компонент» и «система» относятся к связанному с компьютером объекту, либо к аппаратным средствам, либо к комбинации аппаратных средств и программного обеспечения, либо к программному обеспечению, либо к выполняющемуся программному обеспечению. Например, компонентом может быть, но не в ограничительном смысле, процесс, выполняющийся в процессоре, процессор, объект, исполняемая программа, поток выполнения команд, программа и/или компьютер. Для иллюстрации, и приложение, выполняющееся на сервере, и сам сервер могут быть компонентом. Один или более компонентов могут находиться в пределах процесса и/или потока выполнения команд, и компонент может быть локализован на одном компьютере и/или распределен между двумя или более компьютерами.

В данной работе термин «вывод» относится в общем случае к процессу рассуждения или определения состояний системы, среды и/или пользователя на основе набора наблюдений, которые зафиксированы через события и/или данные. Вывод может использоваться для определения конкретного контекста или действия, или может, например, генерировать распределение вероятности по состояниям. Вывод может быть вероятностным, то есть вычисление распределения вероятности по представляющим интерес состояниям, основываясь на рассмотрении данных и событий. Вывод может также относиться к методам, используемым для составления высокоуровневых событий из набора событий и/или данных. Такой вывод приводит к созданию новых событий или действий из набора наблюдаемых событий и/или сохраненных данных о событиях, в не зависимости от того, связаны ли эти события непосредственной близостью во времени или нет, и исходят ли эти события и данные из одного или нескольких источников событий и данных.

На фиг. 1 показана структурная схема системы 100 терминальных услуг настоящего изобретения. Последующее описание обеспечивается в контексте подключения терминальных услуг. Однако раскрытая архитектура применима к любому решению удаленного рабочего стола, которое включает в себя, например, X Windows®. Система 100 включает в себя компонент 102 запроса и компонент 104 подключения. Компонент 102 запроса принимает запрос 106 на подключение в форме основанного на протоколе TCP/IP (протокола управления передачей/Интернет-протокола) сигнала, например сигнала протокола передачи файлов (FTP). Запрос на подключение может быть принят непосредственно от переносного устройства-клиента или от устройства-посредника, которое перенаправляет запрос к компоненту 102 запроса через проводную или беспроводную линию связи. После приема запроса компонент 102 запроса подает сигнал компоненту 104 подключения, чтобы он инициировал возможность подключения к внутренней сети через межсетевой экран и/или маршрутизатор, используя терминальные услуги. В дальнейшем следует понимать, что используемый термин «межсетевой экран» также может быть маршрутизатором или комбинацией маршрутизатора и межсетевого экрана. В конечном счете, выходная информация компонента 104 подключения представляет собой поток 108 управления портом, который управляет подключением терминальных услуг через межсетевой экран между внутренним компьютером и внешним компьютером. Следует обратить внимание, что термин «компьютер» в этом контексте включает в себя любое устройство, переносное или непереносное, которое может осуществлять связь по сети. Такие устройства включают в себя настольный компьютер, сервер, переносной компьютер или портативный компьютер, мобильные устройства, способные к работе в сети, такие как сотовые телефоны, персональные цифровые информационные устройства и т.п.

На фиг. 2 показана сетевая структурная схема системы 200 настоящего изобретения. Этот конкретный вариант осуществления использует в качестве сети глобальную сеть связи (GCN) 202, по которой выполняется весь обмен данными. Однако следует признать, что сеть 202 может быть локальной сетью (ЛС, LAN), глобальной сетью (ГС, WAN), беспроводной ГС (БГС, WWAN) или сетью масштаба предприятия, по которой внешний и внутренний клиенты могут осуществлять связь. Внешний клиент 204 подключается к сети 202, используя проводные или беспроводные услуги, что является обычным для сетевого обеспечения связи. Внешний клиент 204 хочет осуществить доступ к внутреннему клиенту 206 внутренней сети 208 (например внутрикорпоративной сети), которая находится за межсетевым экраном 210.

Web-Сайт 212 портала удаленных пользователей (ПУП, RUP), расположенный в GCN 202, служит порталом доступа во внутреннюю сеть 208. Внешний клиент 204 вводит адрес унифицированного указателя информационного ресурса (URL) внутреннего сервера 214 в браузер клиента, причем сервер 214 обозначен как внутренний только потому, что он находится за межсетевым экраном 210 и обеспечивает доступ к внутренней сети. ПУП 212 представляет Web-страницу логического входа, и пользователь внешнего клиента 204 осуществляет логический вход. Сервер 214 представляет внешнему клиенту 204 Web-страницу, которая предлагает информацию и гиперссылки на дополнительную информацию и возможности. Одна из ссылок является ссылкой на сервер 212 ПУП, через который предоставляют доступ к внутреннему клиенту. Затем внешний клиент 204 выбирает вариант удаленного доступа, в ответ на что внешнего клиента 204 перенаправляют для подключения к сайту ПУП 212 для дальнейшей обработки. Пользовательское действие выбора варианта удаленного доступа к ПУП или логического входа на сайт ПУП может запустить генерацию на внутреннем сервере 214 списка доступных внутренних клиентов и/или серверов. Пользователь выбирает компьютер, и затем активируется сеанс терминальных услуг. Альтернативно, ПУП 212 может подавать сигнал на внутренний сервер 214 в отношении того, что запрос на подключение терминальных услуг был принят, в ответ на что внутренний сервер 214 генерирует список всех доступных клиентов внутренней сети.

ПУП 212 может обеспечивать прямой доступ к внутреннему серверу 214 через межсетевой экран 210, так как межсетевой экран 210 сконфигурирован для разрешения предварительного и аутентифицированного доступа посредством ПУП 212. Затем список доступных внутренних клиентов передается от внутреннего сервера 214 к ПУП 212 для представления внешнему клиенту 204. Затем пользователь внешнего клиента выбирает внутреннего клиента 206 для подключения. Внутренний сервер 214 создает слушающий сокет как на сервере 214, так и на внутреннем клиенте 206, и поток управления для управления подключением терминальных услуг между этими двумя сокетами. Номер порта сервера затем передается внешнему клиенту 204. Затем внешний клиент 204 инициирует трафик к внутреннему клиенту 206, и поток управления слушает трафик от обоих клиентов (204 и 206), направляя трафик между этими двумя клиентами (204 и 206) прозрачным для пользователя образом. В результате пользователь внешнего клиента 204 имеет прямой доступ к рабочему столу внутреннего клиента 206. Это означает, что если пользователь имеет конкретное приложение (например, бухгалтерское приложение), установленное только на внутреннем клиенте 206, а не на внешнем клиенте 204, то пользователь может запустить это приложение для использования с внешнего клиента 204, не устанавливая это приложение на удаленном клиенте 204.

Следует обратить внимание, что ПУП 212 не обязан быть узловым объектом, отдельным от внутреннего сервера 214, но он может находиться на сервере 214 и/или быть неотъемлемой частью сервера 214.

Применение новой системы включает в себя следующий пример. Джо очень рано утром пришла в голову идея, относящаяся к финансовым делам, согласно которой для компании можно сохранить тысячи долларов. Джо нуждается в немедленном быстром и легком доступе из дома к сети бизнес-сервера компании. В соответствии с настоящим изобретением нет никаких чисел, сложных последовательностей или запутывающих процедур логического входа в систему, которые надо помнить. Джо просто запускает браузер на своем портативном компьютере, который автоматически подключает его через коммутируемое соединение по телефонной линии к Интернет. Так как он находится вне локальной сети компании, его домашняя страница автоматически переадресовывает его к Web-сайту ПУП. Джо нет необходимости тратить время на размышления о том, как он соединится со своей компанией. С сайта ПУП он сразу подключается к богатому набору бизнес-услуг.

Сначала он использует ПУП для активации терминальных услуг с целью непосредственного обращения к электронным таблицам компании, которые находятся на отдельной машине терминальных услуг в режиме совместного использования приложений. Т.е. Джо нет необходимости сначала загружать приложение электронных таблиц на своей домашней машине для доступа к электронным таблицам в офисе. Он фактически выполняет приложение с рабочего стола своего офисного компьютера и обращается через свой офисный компьютер к данным, которые хранятся на его офисном компьютере и/или к данным базы данных, которые доступны по офисной сети. Он убеждается в том, что его бухгалтерская стратегия работает, и затем снова использует терминальные услуги для подключения к своему персональному компьютеру в компании. Оттуда он редактирует документ стратегии компании, который он всегда хранит в удобном месте на своем рабочем столе. Наконец, он использует доступ к своей личной учетной записи электронной почты компании для того, чтобы отослать поздравительное сообщение электронной почты всем своим коллегам, и затем выходит из системы.

Другой пример подчеркивает возможности настоящего изобретения при доступе к внутренней сети из Интернет-киоска. Пользователь в аэропорту использует Интернет-киоск и обращается к Web-сайту портала, через который он получает внутренний доступ. После ввода тех же самых подтверждений своих полномочий, которые он использует для получения доступа к своему собственному компьютеру, ему представляют Web-страницу с простым меню для доступа к множеству вариантов, которые включают в себя ее учетную запись электронной почты. Пользователь посылает сообщения электронной почты и затем исследует другие возможности, которые включают в себя доступ к совместно используемым услугам в сети для просмотра объявлений компании, которые он пропустил за то время, когда путешествовал. Затем пользователь осуществляет логический выход, когда выделенное время закончилось.

Еще один пример возможностей настоящего изобретения касается услуг удаленного поставщика дополнительных услуг (VAP). К подключенной к внутренней сети машине-клиенту, которая имеет проблемы, теперь можно обратиться непосредственно и быстро с помощью VAP для решения проблемы. VAP использует Web-сайт ПУП для непосредственного соединения с машиной-клиентом через средство удаленного рабочего стола. Техник VAP легко исправляет проблему, даже не покидая своего места.

На фиг. 3 показана последовательность операций процесса осуществления связи по настоящему изобретению. Хотя для целей упрощения объяснения один или большее количество показанных способов, например, в форме последовательности операций показаны и описаны, как последовательность действий, следует понять и признать, что настоящее изобретение не ограничено данной последовательностью действий, так, в соответствии с настоящим изобретением некоторые действия могут происходить в другом порядке и/или одновременно с другими действиями по сравнению с показанными и описанными действиями. Например, специалисты должны понять и признать, что способ может быть альтернативно представлен как последовательность взаимосвязанных состояний или событий, например, как на диаграмме состояний. Кроме того, не все показанные действия могут потребоваться для осуществления способа в соответствии с настоящим изобретением.

На этапе 300 внешний пользователь осуществляет доступ к внутреннему серверу для аутентификации (проверки подлинности). На этапе 302 при успешной аутентификации пользователю предоставляют доступ к Web-сайту ПУП. На этапе 304 внешний клиент осуществляет доступ к ПУП. Это может произойти автоматически с помощью простого использования пользователем адреса URL для внутреннего сервера, с помощью выбора опции удаленного пользователя, которая автоматически направляет запрос на подключение к ПУП, или с помощью помещения пользователем URL ПУП в браузер клиента. В ответ ПУП представляет пользователю Web-страницу. Пользователь клиента осуществляет перемещения по Web-странице, и когда необходимо, ему может быть предложено загрузить компонент терминальных услуг для обеспечения возможностей настоящего изобретения. От пользователя может также потребоваться осуществить логический вход для надлежащей аутентификации прежде, чем дальнейший доступ будет разрешен. На этапе 306 ПУП сообщает на внутренний сервер (например, бизнес-сервер), что запрос на подключение был принят. На этапе 308 коммуникационный порт открывают в межсетевом экране в установленное время. Следует обратить внимание, что межсетевой экран может быть аппаратным или программным межсетевым экраном. В ответ на прием запроса на подключение от ПУП сервер генерирует список доступных внутренних клиентов и возвращает данный список к ПУП для представления пользователю, как указано на этапе 310. Список включает в себя только тех клиентов, которые соответственно сконфигурированы для доступа согласно настоящему изобретению. Таким образом, могут существовать некоторые рабочие внутренние клиенты, которые не содержатся в списке, передаваемом к ПУП, так как они могут не включать в себя подходящую операционную систему или возможности удаленного доступа.

На этапе 312 пользователь выбирает внутреннего клиента для доступа и инициирует подключение. На этапе 314 внутренний сервер считывает значение номера порта из его системного реестра (например, значение по умолчанию 4125) и создает слушающий сокет на этом порту. Такой же порт уже открыт в межсетевом экране. Таким образом, в этот момент существует линия связи от ПУП через межсетевой экран и на внутренний сервер. На этапе 316 сервер создает сокет на внутреннем клиенте, например порт клиента 3389, который выделен для подключений терминальных услуг. На этапе 318 сервер создает поток для управления подключением терминальных услуг между сокетами клиента и сервера. На этапе 320 сервер запускает упомянутый поток, и значение порта для сервера передается обратно к внешнему клиенту в форме URL. На этапе 322 значение порта извлекают из URL и терминальные услуги внешнего клиента используют данное значение порта для прямого трафика к нему. На этапе 324 поток управления сервера слушает порты на предмет трафика и передает входящие сообщения от одного порта к другому прозрачно для пользователя. На этапе 326, когда внешний клиент осуществляет логический выход, поток сервера закрывает порты. Затем процесс достигает блока «конец».

Следует отметить, что множество портов могут быть открыты для Интернет. Например, порт 4125 может отображаться в порту 3389 первого внутреннего клиента, порт 4126 может отображаться в порту 3389 второго внутреннего клиента и т.д. Однако это менее безопасно, потому что в настоящее время открыто большое количество портов и подключения к рабочим столам могут всегда быть открыты.

В соответствии с настоящим изобретением существует один открытый внешний порт, на котором отображены один или более внутренних портов к внутренним клиентам.

На фиг. 4 показана последовательность операций процесса аутентификации для пользователя внешнего клиента. После запроса на доступ к Web-сайту, выполненного в браузере клиента, пользователь должен сначала быть аутентифицирован в ПУП. Подтверждение полномочий для логического входа на внутренний сервер является тем, что требуются для аутентификации пользователя. Во всех случаях отображается экран аутентификации для логического входа, и пользователь не может войти на сайт ПУП, пока логический вход не будет выполнен должным образом. Пользователь должен быть членом группы безопасности, соответствующей пользователям портала удаленных пользователей, или группы безопасности, соответствующей администраторам домена, для доступа к Web-сайту. Любой анонимный доступ к любой Web-странице сайта, кроме экрана логического входа, запрещен. Гостевая учетная запись не имеет права доступа к сайту ПУП.

На этапе 400 внешний клиент вводит URL внутреннего сервера в браузер клиента и подключается к нему. Если пользователь выбирает вариант ПУП, то пользователя направляют автоматически к Web-сайту ПУП для осуществления процессов логического входа и аутентификации. ПУП действует как посредник для таких процессов для внутреннего сервера. На этапе 402 ПУП обрабатывает запросы от сервера, которому необходимо убедиться в том, что внешний клиент соответствующим образом сконфигурирован для выполнения операции подключения по настоящему изобретению. Это включает в себя, но не в ограничительном смысле, обеспечение того, чтобы операционная система клиента была достаточно современной для выполнения удаленных операций и чтобы правильное подтверждение полномочий клиента использовалось и передавалось для взаимной связи. На этапе 404 определяют, удовлетворяет ли клиент этим условиям. Если «нет», то процесс направляется к 406, где пользователю представляют окно аутентификации, например окно на основе форм. Затем пользователю предложат обеспечить выполнение необходимых условий для обеспечения связи с системой. На этапе 408 система продолжает выполнять проверку для определения того, удовлетворяет ли клиент необходимым условиям. Если «нет», то система возвращается назад ко входу 408 для продолжения проверки клиента. В этом месте может использоваться возможность лимита времени ожидания для обеспечения того, чтобы система не оказалась в цикле. Дополнительно, система может осуществлять конечное количество попыток входа в систему до того, как сообщение будет представлено пользователю, чтобы он использовал альтернативные способы или исправил некоторые аспекты требуемых прав. Если условия наконец выполнены, и аутентификация клиента выполнена, то процесс направляется от 408 к 410, пользователя переадресовывают назад к Web-сайту ПУП для доступа к внутреннему клиенту. На этапе 404, если условия клиента являются правильными, например подтверждение полномочий выполнено правильно, сохранено, и запрос является внешним по отношению к внутренней сети, то процесс направляется непосредственно к 410 для продолжения обработки на Web-сайте ПУП.

На этапе 412 пользователь клиента делает выбор клиента на Web-странице Web-сайта для выбора того, установить ли удаленную линию связи с внутренней машиной-клиентом, причем данный выбор связан гиперссылкой с другим экраном. На этапе 414 система определяет, необходимо ли пользователю другое содержимое, чем то, которое связывает его или ее с удаленным клиентом. Если «нет», то процесс направляется к этапу 416, где открывается окно для выбора необходимого содержимого. Затем процесс достигает блока «конец». Следует обратить внимание, что содержимое открывается в нижней рамке того же самого окна браузера, т.е. новые окна браузера не открываются. Альтернативно, если пользователь выбирает удаленное подключение к внутреннему клиенту, то процесс направляется от этапа 414 к этапу 418 для представления пользователю Web-страницы, которая перечисляет всех доступных внутренних клиентов или серверов. На этапе 420, когда внутренний клиент или сервер выбран, терминальные услуги работают в режиме посредника между внешним клиентом и внутренним клиентом. На этапе 422 открывают окно в том же самом окне браузера, представляющее содержимое, соответствующее внутреннему клиенту. Затем процесс достигает блока «конец».

На фиг. 5 показан пример страницы 500 логического входа, которая может использоваться для процесса логического входа в портал удаленных пользователей и/или на внутренний сервер. Пользователю сначала будет представлена страница аутентификации на основе форм для логического входа при перемещении к порталу удаленных пользователей. На этой странице у пользователя запрашивают его или ее имя пользователя и пароль. Страница не запрашивает доменное имя; во время процесса аутентификации доменное имя внутреннего сервера направляется вместе с подтверждением полномочий пользователя на логический вход. Если пользователь не сможет войти в систему, то выше полей имени пользователя и пароля появится сообщение, которое указывает, что не удалось войти в систему и предлагает пользователю попытаться еще раз. Данное сообщение может быть, например, следующим: «Логический вход в систему завершился неудачно. Убедитесь, что ваше имя пользователя является правильным и затем снова введите ваш пароль». Поле имени пользователя сохраняет введенную пользователем информацию, а поле пароля становится пустым после неудачной попытки логического входа. После успешного логического входа пользователю представляют пустую белую страницу, на которой имеется текст «загрузка...», расположенный в ее центре и выполненный тем же самым шрифтом, что и ссылки ПУП, пока загружается страница, например страница администратора. Эта страница хода процесса помогает успокоить пользователей, которые могут подумать, что сайт не отвечает, тем более, что браузер может указать «выполнено» задолго до того, как страница будет полностью загружена.

На фиг. 6 показан пример страницы 600 «специалист в области обработки информации» для портала удаленных пользователей. Если пользователь аутентифицирован как член группы безопасности, соответствующей пользователям портала удаленных пользователей, то ему или ей представляют страницу 600. Она содержит сообщение приветствия, ссылку на логический выход и ссылки на открытие электронной почты, услуги совместного использования документов и информации, справку клиента и удаленные рабочие столы на машинах-клиентах и втором сервере (для совместно используемых приложений). Она также включает в себя ссылку на загрузку средства управления (менеджера) подключением и контролирующий Web-сайт. Если любое из этих средств не установлено во время инсталляции или не доступно в Интернет, то соответствующая ссылка автоматически не отображается. Дополнительно, количество доступных для пользователя ссылок зависит от пользователя, который осуществляет логический вход. Например, если осуществляет логический вход пользователь, который не является администратором, то ему не показывают ссылки администратора, например ссылку на рабочий стол сервера, как показано на фиг. 8. Область заголовка может включать в себя дату в письменном формате (для применяемых языков) вместе со ссылкой «логический выход».

Сообщение приветствия включает в себя имя пользователя в форме «Добро пожаловать, %имя пользователя%» и дополнительно: «Используя приведенные ниже ссылки, Вы можете осуществить доступ к компонентам внутренней сети из Интернет. Для обеспечения безопасности осуществите логический выход, когда закончите использование портала удаленных пользователей».

Ссылки отображаются в следующем порядке и соответствуют электронной почте, услугам совместного использования документов и информации, услугам подключения удаленного рабочего стола, услугам терминального подключения к серверу в режиме совместного использования приложений, менеджеру подключений, уведомлениям об использовании и справке пользователя. Следует обратить внимание, что страница 600 является просто примером и может включать в себя дополнительные ссылки, текст и графические изображения или меньшее количество ссылок, текста и графических изображений на усмотрение проектировщика.

На фиг. 7 показан пример страницы 700 электронной почты для портала удаленных пользователей. Ссылка на электронную почту будет показана только тогда, когда доступ к электронной почте установлен и открыт. Страница доступа к электронной почте открывается в том же самом окне браузера вместе с рамкой ПУП. Эта ссылка отображает, требуется ли протокол защищенных сокетов SSL для этого сайта. Подтверждение полномочий пользователя направляют на почтовый сайт. Только для целей иллюстрации на странице по фиг. 7 показано использование рамок, как будет понятно специалисту в области дизайна в Web-страниц.

Ссылка на услугу совместного использования документов и информации (например, «...внутренний Web-сайт») будет показана, только если соответствующие прикладные услуги установлены и доступны, и она открывает сайт в том же самом окне браузера вместе с рамкой ПУП. Эта ссылка отображает, требуется ли протокол SSL для этого сайта. Если протокол SSL требуется для портала удаленных пользователей, то протокол SSL также используется для сайта прикладных услуг для устранения повторного логического входа.

Ссылка «подключение к моему компьютеру...» открывает страницу 900 выбора компьютера, показанную на фиг. 9, которая заполнена списком всех клиентов в сети, на которых выполняются операционные системы клиента, совместимые с раскрытой архитектурой. Страница выбора компьютера отображается в том же самом окне.

Когда компьютер выбран, подключение терминальных услуг к компьютеру открывается в том же самом окне браузера, кроме того случая, когда выбран «полноэкранный режим». Подключение терминальных услуг закроется, если пользователь выберет ссылки «главное меню» или «логический выход». Эта ссылка будет отображаться, только если существует по меньшей мере один компьютер в сети, который выполняет прикладные программы, совместимые с раскрытой архитектурой.

Если в сети существует сервер, который является сервером терминальных услуг в режиме совместного использования приложений, и пользователь является членом группы совместного использования приложений терминальных услуг, то ссылка к терминальным услугам указывает на второй сервер. Для данного пользователя отправляют подтверждение полномочий и открывают подключение терминальных услуг, если пользователь выбрал «подключение как %имя пользователя%». Функциональные возможности те же самые, как у вышеупомянутого терминального подключения к клиенту.

Ссылка «подключение к моему удаленному компьютеру...» начинает загрузку программы менеджера подключения для клиента. Эта ссылка будет показана, только если доступен программный пакет менеджера подключения. Когда эта ссылка выбрана, и если запрос соответствует внешнему IP-адресу, то пользователю будет представлено высвечивающееся на экране предупреждение, на которое можно ответить только «OK», которое гласит: «После того, как Вы установите менеджер подключения, удостоверьтесь, что все пользователи этого компьютера имеют сильные пароли для обеспечения безопасности Вашей сети сервера малого бизнеса».

Если пользователь является членом группы уведомляемых пользователей, и контролирующий Web-сайт доступен, то будет показана ссылка на отчет об использовании. Эта ссылка обеспечивает владельца бизнеса способом удаленного контроля за использованием ресурсов сервера.

Ссылка «...справка пользователя портала» открывает справку клиента, указывающую на главу «удаленный доступ» в том же самом окне браузера вместе с рамкой ПУП. Если для портала удаленных пользователей требуется протокол SSL, то протокол SSL также должен использоваться для сайта справки клиента для устранения повторного логического входа.

На фиг. 8 показан пример Web-страницы 900 администратора для портала удаленных пользователей. Страницу администратора показывают всем пользователям, которые являются членами группы безопасности, соответствующей администраторам домена. На этой странице администратору показывают все возможные ссылки. Ссылки сгруппированы в административные задачи и дополнительные ссылки для лучшего дифференцирования того, что администратор должен искать. Область заголовка также включает в себя дату в письменном формате (для применяемых языков) вместе со ссылкой «логический выход» (не показаны).

Используя следующие ссылки, администратор может осуществить доступ к компонентам внутренней сети через Интернет.

Ссылка «подключение к серверам...» показывается на странице администраторов, если администратор вручную не изменяет системный реестр для ее выключения. Она отсылает на страницу выбора компьютера, заполненную списком серверов только во внутренней сети, который включает в себя данный внутренний сервер. По умолчанию из списка выбирают данный внутренний сервер. Если пользователь выбрал «подключиться как %имя пользователя%, то для пользователя направляется подтверждение полномочий и открывается подключение терминальных услуг. Подключение терминальных услуг к внутреннему серверу открывается в том же самом окне браузера, аналогично случаю подключения терминальных услуг к клиенту, который описан выше. Эта ссылка доступна только администраторам домена.

Ссылка «...справочный стол» запускает «справочный стол» услуги совместного использования документов и информации в том же самом окне браузера вместе с рамкой ПУП так, чтобы администратор мог исследовать проблемы в сети. Эта ссылка отображает, требуется ли протокол SSL для этого сайта. Эта ссылка доступна только администраторам домена и не показывается, если услуги совместного использования не установлены или не доступны. Это определяют с помощью поиска соответствующих ключей системного реестра, что может быть сделано с помощью любой из указанных выше ссылок и услуг. Если протокол SSL требуется для портала удаленных пользователей, то протокол SSL будет также использоваться для сайта услуг совместного использования для устранения повторного логического входа.

Ссылка «администрирование внутренней компании...» позволяет администратору редактировать, изменять и обслуживать внутренний Web-сайт компании, и она запускает страницу администрирования услуг совместного использования в том же самом окне браузера вместе с рамкой ПУП так, чтобы администратор мог вносить изменения в сайт-компании во внутрикорпоративной сети. Эта ссылка отображает, требуется ли протокол SSL для этого сайта. Подтверждение полномочий пользователей направляют к сайту услуг совместного использования и он доступен только администраторам домена. Эту ссылку не показывают, если приложение услуг совместного использования не установлено или не доступно. Это можно определить с помощью поиска соответствующего ключа системного реестра. Если протокол SSL требуется для портала удаленных пользователей, то протокол SSL будет также использоваться для сайта услуг совместного использования для устранения повторного логического входа.

Ссылка «...отчет о рабочих характеристиках...» позволяет администратору просматривать последнее сообщение о состоянии рабочих характеристик сервера в том же самом окне браузера вместе с рамкой ПУП. Эта ссылка доступна только администраторам домена. Подтверждение полномочий пользователей направляют в папку контроля. Ссылку показывают, только если файл существует. Если протокол SSL требуется для портала удаленных пользователей, то протокол SSL будет также использоваться для контролирующего сайта для устранения повторного логического входа.

Ссылка «...отчет об использовании...» позволяет администратору просматривать последнее сообщение о состоянии использования сервера в том же самом окне браузера вместе с рамкой ПУП. Эта ссылка доступна только администраторам домена. Подтверждение полномочий пользователей направляют в папку контроля. Эту ссылку показывают, только если файл существует. Если протокол SSL требуется для портала удаленных пользователей, то протокол SSL будет также использоваться для контролирующего сайта для устранения повторного логического входа.

Страница 800 администратора также включает в себя дополнительные ссылки для доступа к электронной почте, загрузке средства управления и просмотра справки клиента.

На фиг. 9 показана Web-страница 900 выбора компьютера. После того, как пользователь выбирает подключение к компьютеру через удаленный рабочий стол, ему или ей представляют страницу 900 выбора компьютера в том же самом окне браузера вместе с рамкой ПУП. В зависимости от выбранной ссылки список на этой странице будет содержать различный набор компьютеров. Это рабочие столы клиентов, собственный компьютер пользователя, рабочие столы серверов и услуги совместно используемых приложений компании. Следует обратить внимание, что эти клиенты могут разрешать или не разрешать работу приложения удаленного рабочего стола. Для определения этого выполняют вызов удаленного системного реестра, что может существенно замедлить загрузку этой страницы. Перед загрузкой страницы браузер пытается загрузить приложение удаленного рабочего стола, если оно еще не присутствует на клиенте. Если этот элемент управления не может быть загружен, то пользователя возвращают к главному меню и предоставляют ему сообщение об ошибках, например «Эта часть портала удаленных пользователей требует приложения удаленного рабочего стола. Параметры настройки безопасности вашего браузера могут препятствовать Вам загрузить его. Откорректируйте эти параметры настройки и попробуйте подключиться снова».

По умолчанию выбирают позицию для отметки «подключиться как...». Если она выбрана, то подтверждение полномочий пользователя направляют целевому компьютеру. Если данный выбор отменяется, то пользователь должен вручную ввести подтверждение полномочий для логического входа, когда устанавливается сеанс терминальных услуг. Кнопка «подключиться» недоступна, пока клиент не выбран. Конечно, другие возможности могут обеспечиваться на усмотрение проектировщика.

Когда устанавливается сеанс терминальных услуг, в центре элемента управления терминальных услуг отображается сообщение «подключение...». Удаленный рабочий стол отображают в том же самом окне браузера, в котором находится экран выбора, если выбрана любая другая возможность, кроме полного экрана.

Портал удаленных пользователей показывают одинаково и VAP, и конечному пользователю. Помимо обычных разделов справки и документации реализованы следующие сообщения электронной почты «приветствие» и «удаленный пользователь». Портал удаленных пользователей упоминают в сообщении электронной почты: «Добро пожаловать на сервер малого бизнеса», посылаемом всем новым пользователям внутреннего сервера, если установлен компонент инструментальных средств сервера. Имеется краткое описание и ссылка к разделу справки, соответствующему общему описанию. В то время, когда посылают приветственное сообщение электронной почты, неизвестно, открыт ли сайт для Интернет или каков будет URL. Поэтому электронная почта относится к данному сайту как к потенциальной функциональной особенности. Пользователя направляют к администратору, чтобы узнать, доступен ли сайт.

Электронную почту удаленного пользователя будут посылать пользователям группы безопасности, соответствующей пользователям портала удаленных пользователей, когда они добавляются к этой группе. Отформатированная в соответствии с языком гипертекстовой разметки документов (HTML) электронная почта содержит некоторый вводный текст, ссылку на портал удаленных пользователей (если она известна), ссылку на установку домашней страницы пользователя и раздел справки, соответствующий «общему описанию». Данная ссылка определяется, используя способ, описанный далее относительно фиг. 10. Текст электронной почты включает в себя отправителя, текст «ответить», текст «тема», например, «портал удаленных пользователей теперь доступен», и основной текст. Основной текст может включать в себя текст, подобный следующему: «Ваш администратор предоставил Вам доступ к новому порталу удаленных пользователей. Используя портал удаленных пользователей, Вы можете достичь внутренней сети вашего бизнес-сервера почти с любого компьютера, который имеет доступ к Интернет. Вы можете получить доступ к Вашей электронной почте и календарю, рабочему столу Вашего компьютера и внутреннему Web-сайту Вашей компании. Этот сайт расположен в %URL%. Следует обратить внимание, что этот адрес может отличаться от любого адреса, который был принят ранее. Мы рекомендуем, чтобы Вы записали этот адрес для ссылки, когда Вы находитесь вне компании. Войдите в контакт с администратором для получения адреса Web-сайта. Следует обратить внимание, что этот адрес может отличаться от любого адреса, который был принят ранее. Для более подробной информации, см. «информацию и ответы» или активируйте мышью просмотр помощи портала удаленных пользователей после открытия портала удаленных пользователей».

Отправка электронной почты блокируется, если соответствующий ключ системного реестра установлен в нуль (или выключен). Существует несколько мест в системе пользовательского интерфейса, где может быть инициировано создание и отправка электронной почты. Относительно мастера конфигурирования электронной почты и подключения к Интернет (CEICW), когда URL портала удаленных пользователей меняется в CEICW, то сообщение электронной почты посылают всем пользователям, которые существуют в группе безопасности, соответствующей удаленным пользователям. Ключ системного реестра следит за текущим состоянием портала удаленных пользователей для мастера добавления пользователя и мастера изменения полномочий пользователя. Нулевое значение показывает, что сайт не доступен, а значение, равное единице, показывает, что сайт доступен. Если URL изменяется и ключ «отправка почты» (Sendmail) установлен в единицу, то всех пользователей в группе безопасности, соответствующей удаленным пользователям, опрашивают и всем из них отправляют почту.

Относительно мастера добавления пользователя, если пользователя создают и добавляют к группе безопасности, соответствующей удаленным пользователям, и ключ «отправка почты» установлен в единицу, то состояния ключа системного реестра проверяют для того, чтобы увидеть, открыт ли сайт для Интернет. Если это так, то сообщение электронной почты создают и посылают этому вновь добавленному пользователю.

Относительно мастера изменения полномочий пользователя, если пользователя добавляют к группе безопасности, соответствующей удаленным пользователям, и ключ «отправка почты» установлен в единицу, то состояния ключа системного реестра проверяют для того, чтобы увидеть, открыт ли сайт для Интернет. Если это так, то сообщение электронной почты создают и посылают этому пользователю.

На фиг. 10 показана последовательность операций процесса определения URL для вставки во вводное сообщение электронной почты. Одним из аспектов успешной демонстрации портала удаленных пользователей является предоставление ссылки таким образом, чтобы пользователь мог легко добраться до страницы и сделать эту страницу своей домашней страницей. Так как нет никакой гарантии, что CEICW будет запущен до добавления пользователей и компьютеров, домашняя страница не устанавливается по умолчанию, так как это может привести к слишком большому количеству ошибок, например к перезаписи любимой домашней страницы пользователя. Вместо этого предоставляют ссылку и во вводном сообщении электронной почты предлагают быстрый и простой метод для установки ее в качестве домашней страницы. Когда CEICW запущен и портал удаленных пользователей доступен в Интернет, URL для портала удаленных пользователей определяют описанным ниже способом и записывают в ключ системного реестра. Этот ключ обновляется всякий раз, когда CEICW запускают и состояние доступности портала удаленных пользователей меняется с «выключено» на «включено».

Таким образом, на этапе 1000 состояние доступности ПУП меняется с выключенного на включенное, и процесс определения URL является следующим. На этапе 1002 система определяет, известно ли доменное имя для сервера Интернет. Если «да», то процесс переходит на этап 1004 для определения того, требуется ли подключение SSL. Однако следует обратить внимание, что для Web-сайта не всегда требуется подключение SSL. Если «да», то процесс переходит на этап 1006 для установки ключа системного реестра, соответствующего URL, в «https://». Если подключение SSL не требуется, то процесс переходит от 1004 к 1008 для установки ключа системного реестра, соответствующего URL, в «http://». Если для сервера существует известное доменное имя Интернет, то остальной частью URL будет %имя машины%. %домен%/remote (например, machinename.mycompany.com/remote). Этот адрес используется вместо упрощенного адреса www.mycompany.com, так как этот способ гарантирует, что URL будет представлен правильно, даже если компания имеет Web-сайт в виде визитной карточки, размещенный у поставщика Интернет-услуг (ПИУ, ISP). В этом случае запись на сервере доменных имен (СДИ, DNS) для www.mycompany.com указывает на сервер поставщика Интернет-услуг, а не на внутренний бизнес-сервер. Должна быть запись в СДИ у ПИУ для адреса этого внутреннего бизнес-сервера, так как ПИУ должен следить за IP-адресом внутреннего сервера, даже если этот адрес является динамическим. Расширение «/remote» добавляют для того, чтобы ссылка работала, даже если пользователь удалил фильтр входящих запросов. Следует обратить внимание, что пользователи все равно могут использовать www.mycompany.com/remote, если запись СДИ для mycompany.com указывает на внутренний бизнес-сервер, но использование описанного выше адреса не требует никаких изменений для любого существующего сайта. Дополнительно следует обратить внимание, что некоторые ПИУ блокируют доступ к порту 80 для динамических IP-адресов.

Если нет известного доменного имени для сервера, то процесс переходит с этапа 1002 на этап 1010 для определения того, имеет ли сервер внешний статический IP-адрес. Если «да», то процесс переходит на этап 1012 для определения того, требуется ли подключение SSL. Если «да», то процесс переходит на этап 1014 для установления ключа системного реестра, соответствующего URL, в https://%IP-адрес%/remote. Хотя этот адрес не так просто запомнить, он все равно обеспечивает пользователям URL, которые могут затем установить его в качестве своей домашней страницы. Опять же, расширение «/remote» гарантирует, что все будет работать, даже если фильтр интерфейса прикладного программирования Интернет-служб (ISAPI) заблокирован. Если «нет», то процесс переходит c этапа 1012 на этап 1016 для установления ключа системного реестра, соответствующего URL, в http://%IP-адрес%/remote.

Если нет известного доменного имени для сервера, и он имеет динамический внешний IP-адрес, то процесс переходит с этапа 1010 на этап 1018, где ничего нельзя сделать в плане доставки статического URL. Таким образом URL устанавливают в пустую строку.

При доступности портала удаленных пользователей в CEICW предлагают послать удаленным пользователям сообщение электронной почты и разрешают отправку электронной почты для всех пользователей, которые будут добавлены к группе безопасности, соответствующей удаленным пользователям. Кроме того, при изменениях в URL портала удаленных пользователей также повторно посылают сообщение электронной почты группе безопасности, соответствующей удаленным пользователям. Открытие портала удаленных пользователей также откроет порт 4125 для использования посредническим инструментальным средством терминальных услуг. Этот порт находится в зарегистрированной группе номеров портов, которая может использоваться обычными пользовательскими процессами и программами. Доступность портала удаленных пользователей также делает доступной виртуальную папку помощи клиента, запрещая анонимный доступ к этой папке. Это дает возможность просмотреть справочную документацию клиента из Интернет через портал удаленных пользователей. Аналогично, недоступность портала удаленных пользователей делает недоступной папку справки клиента. Недоступность папки справки клиента не делает недоступным портал удаленных пользователей.

Предоставляется средство помощи пользователю, включающее в себя документ конфигурирования Интернет для конфигурирования ПУП для сопряжения с другими Web-сайтами. При обращении к Web-сайту в виде визитной карточки на внутреннем бизнес-сервере пользователь запрашивает www.mycompany.com. Чтобы обратиться к порталу удаленных пользователей, пользователь запрашивает www.mycompany.com/remote. Для Web-сайта в виде визитной карточки, который размещен у поставщика Интернет-услуг, что является самым обычным сценарием, коммерческая фирма может или использовать подсеть Всемирной паутины, которая связывается с IP-адресом внутреннего бизнес-сервера (например, machinename.mycompany.com), или создать страницу на Web-сайте, которая переадресовывает пользователя по IP-адресу сервера (например, www.mycompany.com/remote). В первом случае домашняя страница клиента может быть установлена в machinename.mycompany.com/remote, а во втором случае домашняя страница удаленного клиента будет установлена на действующий URL ПИУ или IP-адрес сервера (например, %IP-адрес%/remote).

Если не существует Web-сайта в виде визитной карточки, то покупка доменного имени Интернет все равно важна. Если компания не имеет доменного имени или не предоставляет его мастеру подключения к Интернет (ICW), то домашнюю страницу клиентов устанавливают в IP-адрес сервера. Если доменное имя предоставляют, то домашняя страница может быть установлена в www.mycompany.com/remote. Ввод IP-адреса сервера проблематичен для пользователя.

Сайт использует протокол SSL и сертификат для поддержания защищенного подключения. Сертификат может создаваться в пределах раскрытой архитектуры, и это рекомендуется, и допускается по умолчанию, если ПУП активирован в CEICW.

Сайт ПУП требует, чтобы Интернет-браузер поддерживал cookies (небольшие фрагменты данных о предыстории обращений пользователя к Web-серверу, автоматически создаваемые сервером на машине пользователя) и разрешал их использование. Если эти критерии не выполняются, то в подключении будет отказано, и пользователю представят сообщение об ошибках.

На фиг. 11 показана Web-страница 1100 логического выхода из портала удаленных пользователей. Web-cайт поддерживает такую особенность логического выхода, которая предотвращает нажатие будущими пользователями того же самого браузера кнопки «назад» и аутентификацию или просмотр страниц портала удаленных пользователей. Это важно для сценария работы с Интернет-киоском. Нажатие кнопки «логический выход» аннулирует cookies на сервере. При этом он «направляет» запрос на логический выход почтовому приложению и подключениям терминальных услуг, если они открыты, и завершает эти сеансы. Затем Web-сайт показывает сообщение в окне, например: «Вы успешно вышли из портала удаленных пользователей. Закройте это окно, чтобы обеспечить безопасность Вашей сети сервера малого бизнеса».

Страница 1100 также включает в себя кнопку «закрыть» и ссылку «возвращение к порталу удаленных пользователей», которая возвращает назад к странице 600 логического входа.

Портал удаленных пользователей отключает встроенный таймер и использует свой собственный специально разработанный таймер. Если нет никакого действия от внешнего пользователя после установленного периода времени (например, десяти минут), то сеанс блокируется по превышению лимита времени ожидания и пользователь должен осуществить логический вход еще раз для использования сайта. На машине-клиенте внутреннего бизнес-сервера лимит времени ожидания установлен на шестьдесят минут с учетом более длительных непрерывных сеансов ПУП для предотвращения потери установленных подключений удаленного рабочего стола или электронной почты во время работы. За одну минуту до истечения времени от пользователей запрашивают подтверждение на продолжение сеанса с помощью всплывающего окна «да/нет». Это окно появляется поверх всех других окон и остается в течение предопределенного времени, например в течение одной минуты. Текст уведомления может быть следующим: «Ваш сеанс портала удаленных пользователей истекает из-за отсутствия активности. Вы хотите продолжить использовать сайт?». Если пользователь не отвечает после одной минуты, то всплывающее окно исчезнет, и пользователь будет автоматически выведен из системы. Если пользователь выбирает «нет», то пользователь будет выведен из системы. Если пользователь выбирает «да», то таймер возвращается к своему внутреннему или внешнему предельному значению соответственно. Значения времени ожидания (в минутах) можно конфигурировать в системном реестре.

Исключением в этом случае является то, когда пользователь начинает какой-либо сеанс терминальных услуг в ПУП. В полноэкранном случае браузер не может интерпретировать деятельность в сеансе терминальных услуг, как деятельность в браузере. Следовательно, пользователь может получить предупреждение о превышении лимита времени ожидания при работе в полноэкранном терминальном сервисе. Поэтому, когда пользователь начинает полноэкранный сеанс терминальных услуг, таймер ПУП останавливают и определение времени основывается вместо этого на встроенном таймере терминальных услуг, который программно установлен на одну минуту меньше, чем определенный для ПУП таймер. Когда таймер терминальных услуг истекает, управление терминальными услугами немедленно выводит на экран ПУП описанное выше предупреждение о превышении лимита времени ожидания, которое затем предоставит пользователю минуту для ответа перед выходом из системы.

На фиг. 12 показана структурная схема компьютера, работающего для воплощения раскрытой архитектуры. Для обеспечения дополнительного контекста для различных аспектов настоящего изобретения, фиг. 12 и последующее обсуждение предназначены для обеспечения краткого, общего описания соответствующей вычислительной среды 1200, в которой могут быть реализованы различные аспекты настоящего изобретения. Хотя данное изобретение было описано выше в общем контексте машиноисполняемых команд, которые могут выполняться в одном или более компьютерах, специалисты должны признать, что данное изобретение также может быть реализовано в комбинации с другими модулями программ и/или как комбинация аппаратных средств и программного обеспечения. В общем случае модули программ включают в себя процедуры, программы, компоненты, структуры данных и т.д., которые выполняют конкретные задачи или реализуют определенные абстрактные типы данных. Кроме того, специалисты должны признать, что изобретенные способы могут применяться с другими конфигурациями компьютерной системы, которые включают в себя однопроцессорные или многопроцессорные компьютерные системы, миникомпьютеры, универсальные компьютеры, а также персональные компьютеры, карманные вычислительные устройства или программируемую бытовую электронику на основе микропроцессора и т.п., каждый из которых может быть функционально соединен с одним или более связанных с ним устройств. Показанные аспекты данного изобретения могут также применяться в распределенных вычислительных средах, где некоторые задачи выполняются с помощью удаленных устройств обработки, которые связаны через коммуникационную сеть. В распределенной вычислительной среде модули программ могут располагаться и в локальных, и в удаленных запоминающих устройствах.

На фиг. 12 показана примерная рабочая среда 1200 для воплощения различных аспектов изобретения, которая включает в себя компьютер 1202, причем компьютер 1202 включает в себя процессор 1204, системную память 1206 и системную шину 1208. Системная шина 1208 соединяет компоненты системы, которые включают в себя системную память 1206, но не в ограничительном смысле, с процессором 1204. Процессор 1204 может быть любым из различных коммерчески доступных процессоров. Сдвоенные микропроцессоры и другие многопроцессорные архитектуры могут также использоваться в качестве процессора 1204.

Системная шина 1208 может быть любой из нескольких типов шинных структур, которая может дополнительно связываться с шиной памяти (с контроллером памяти или без него), периферийной шиной и локальной шиной, используя любое разнообразие коммерчески доступных шинных архитектур. Системная память 1206 включает в себя постоянное запоминающее устройство (ПЗУ) 1210 и оперативную память (ОП) 1212. Базовая система ввода-вывода (BIOS) хранится в энергонезависимой памяти 1210, такой как ПЗУ, стираемое программируемое ПЗУ (СППЗУ, EPROM), электрически стираемое программируемое ПЗУ (ЭСППЗУ, EEPROM), такая базовая система ввода-вывода содержит основные процедуры, которые помогают перемещать информацию между элементами в пределах компьютера 1202, например, во время запуска.

Компьютер 1202 дополнительно включает в себя накопитель 1214 на жестком диске, магнитный дисковод 1216 (например, для считывания или записи на съемный диск 1218) и оптический дисковод 1220 (например, для считывания компакт-диска (CD-ROM) 1222 или для считывания или записи на другой оптический носитель большой емкости, такой как цифровой универсальный диск (DVD)). Накопитель 1214 на жестком диске, магнитный дисковод 1216 и оптический дисковод 1220 могут соединяться с системной шиной 1208 с помощью интерфейса 1224 накопителя на жестком диске, интерфейса 1226 магнитного дисковода и интерфейса 1228 оптического дисковода соответственно. Накопители и дисководы и связанные с ними машиночитаемые носители обеспечивают энергонезависимое хранение данных, структур данных, машиноисполняемых команд и т.д. Для компьютера 1202 накопители, и дисководы, и носители обеспечивают хранение транслированных программ в подходящем цифровом формате. Хотя приведенное выше описание машиночитаемых носителей относится к жесткому диску, сменному магнитному диску и компакт-диску, специалисты должны признать, что другие типы носителей, которые считываются компьютером, такие как Zip-диски, магнитные кассеты, платы флэш-памяти, цифровые видеодиски, картриджи и т.п., могут также использоваться в примерной рабочей среде, и дополнительно, что любые такие носители могут содержать машиноисполняемые команды для выполнения способов настоящего изобретения.

Множество модулей программ может храниться на дисках и в ОП 1212, которые включают в себя операционную систему 1230, одну или более прикладных программ 1232, другие модули 1234 программ и данные 1236 программ. Следует признать, что настоящее изобретение может быть реализовано с помощью различных коммерчески доступных операционных систем или комбинаций операционных систем.

Пользователь может вводить команды и информацию в компьютер 1202 через клавиатуру 1238 и указательное устройство, такое как мышь 1240. Другие устройства ввода данных (не показаны) могут включать в себя микрофон, элемент инфракрасного дистанционного управления, джойстик, игровую клавиатуру, спутниковую антенну, сканер или подобные им устройства. Эти и другие устройства ввода данных часто подключаются к процессору 1204 через интерфейс 1242 последовательного порта, который подсоединен к системной шине 1208, но могут подключаться и с помощью других интерфейсов, таких как параллельный порт, игровой порт, универсальная последовательная шина («USB»), инфракрасный интерфейс и т.д. Монитор 1244 или другой тип устройства отображения также связан с системной шиной 1208 через интерфейс, такой как видеоадаптер 1246. В дополнение к монитору 1244 компьютер типично включает в себя другие периферийные устройства вывода (не показаны), такие как громкоговорители, принтеры и т.д.

Компьютер 1202 может работать в сетевой среде, используя логические соединения через проводную и/или беспроводную связь с одним или более удаленными компьютерами, такими как удаленный компьютер (удаленные компьютеры) 1248. Удаленный компьютер 1248 может быть рабочей станцией, компьютером-сервером, маршрутизатором, персональным компьютером, переносным компьютерным, игровым устройством на основе микропроцессора, одноранговым устройством сети или другим обычным сетевым узлом, и типично включает в себя многие или все элементы, описанные относительно компьютера 1202, хотя, для краткости, показано только запоминающее устройство 1250. Показанные логические соединения включают в себя локальную сеть (ЛС, LAN) 1252 и глобальную сеть (ГС, WAN) 1254. Такие сетевые среды являются обычными в офисах, компьютерных сетях масштаба предприятия, внутрикорпоративных сетях и Интернет.

При использовании в сетевой среде ЛС компьютер 1202 соединяется с локальной сетью 1252 через интерфейс или адаптер 1256 проводной или беспроводной сети связи. Адаптер 1256 может обеспечивать проводную или беспроводную связь с ЛС 1252, которая может также включать в себя точку беспроводного доступа, расположенную в ней для поддержания связи с беспроводным адаптером 1256. При использовании в сетевой среде ГС компьютер 1202 типично включает в себя модем 1258 или связывается с сервером связи в ЛС, или имеет другие средства для установления связи через ГС 1254, такую как Интернет. Модем 1258, который может быть внутренним или внешним и проводным или беспроводным устройством, связан с системной шиной 1208 через интерфейс 1242 последовательного порта. В сетевой среде модули программ, изображенные относительно компьютера 1202, или их части могут храниться в удаленном запоминающем устройстве 1250. Следует признать, что показанные сетевые соединения являются примерными и что могут использоваться другие средства установления линии связи между компьютерами.

На фиг. 13 показана схематическая структурная схема примерной вычислительной среды 1300 в соответствии с настоящим изобретением. Система 1300 включает в себя один или более клиентов 1302. Клиенты 1302 могут быть аппаратными средствами и/или программными средствами (например, потоки, процессы, вычислительные устройства). Клиент (клиенты) 1302 может содержать cookies и/или ассоциированную контекстную информацию, используя, например, настоящее изобретение. Система 1300 также включает в себя один или более серверов 1304. Сервер (серверы) 1304 может также быть аппаратным и/или программным (например, потоки, процессы, вычислительные устройства). Например, серверы 1304 могут обеспечивать потоки для выполнения преобразований, используя настоящее изобретение. Один возможный вариант обмена данными между клиентом 1302 и сервером 1304 может быть в форме пакетов данных, приспособленных для передачи между двумя или больше компьютерными процессами. Пакет данных может включать в себя, например, cookies и/или ассоциированную контекстную информацию. Система 1300 включает в себя инфраструктуру 1306 связи (например, глобальную сеть связи, такую как Интернет), которая может использоваться для обеспечения обмена данными между клиентом (ами) 1302 и сервером (ами) 1304.

Обмен данными может обеспечиваться посредством проводной (что включает в себя использование оптического стекловолокна) и/или беспроводной технологии. Клиент (ы) 1302 функционально связан с одним или более запоминающих устройств 1308 клиента, которое может использоваться для локального хранения информации для клиента (ов) 1302 (например, cookies и/или ассоциированной контекстной информации). Точно также сервер (ы) 1304 функционально связан с одним или более запоминающих устройств 1310 сервера, которые можно использовать для локального хранения информации на серверах 1304.

То, что было описано выше, включает в себя примеры настоящего изобретения. Естественно, невозможно описать каждую возможную комбинацию компонентов или методов для целей описания настоящего изобретения, но специалист должен признать, что возможно множество дополнительных комбинаций и изменений настоящего изобретения. Соответственно настоящее изобретение охватывает все такие изменения, модификации и разновидности, которые находятся в пределах объема и сущности, определяемых формулой изобретения. Кроме того, в той степени, в которой термин «включает в себя» используется или в подробном описании, или в формуле изобретения, этот термин должен быть обобщающим до некоторой степени подобно термину «содержащий» в том плане, как термин «содержащий» интерпретируется при использовании в качестве переходного слова в формуле изобретения.

Изобретение относится к удаленному доступу к компьютеру-клиенту через межсетевой экран. Изобретение позволяет простым и безопасным образом выполнять подключение извне по отношению к межсетевому экрану к удаленному компьютеру-клиенту, находящемуся позади межсетевого экрана. Предложена архитектура для создания и поддержания подключения терминальных услуг от внешнего клиента к внутреннему клиенту внутрикорпоративной сети, расположенному за межсетевым экраном. Сначала выполняют аутентификацию внешнего пользователя, после чего внешнего клиента направляют к порталу удаленных пользователей. Список доступных внутренних компьютеров представляют пользователю внешнего клиента, выбор одного из них инициирует сервер внутрикорпоративной сети для создания на нем слушающего сокета и сокета на выбранном внутреннем клиенте. Сервер создает поток, который управляет подключением терминальных услуг между внешним клиентом и внутренним клиентом с помощью прослушивания трафика и направления трафика между портами. 6 н. и 45 з.п. ф-лы, 13 ил.

1. Система, предназначенная для обеспечения удаленного подключения внешнего компьютера, расположенного снаружи по отношению к межсетевому экрану защищенной внутрикорпоративной сети, к внутреннему компьютеру, который является частью внутрикорпоративной сети, при этом система содержит:

компонент запроса, который использует Web-сайт портала удаленных пользователей (ПУП), служащий в качестве портала доступа в защищенную внутрикорпоративную сеть, для приема запроса на подключение к внутреннему компьютеру, который является частью этой внутрикорпоративной сети, и

компонент подключения, который в ответ на аутентификацию этого запроса создает поток для управления сетевым подключением между слушающим портом сокета межсетевого экрана и портом внутреннего компьютера, предназначенным, по меньшей мере частично, для сетевых подключений, причем компонент подключения динамически слушает порты.

2. Система по п.1, в которой поток направляет входящее сообщение от порта сокета в порт компьютера.

3. Система по п.1, в которой поток направляет входящее сообщение от порта компьютера в порт сокета.

4. Система по п.1, в которой подключение является подключением терминальных услуг.

5. Система по п.1, в которой подключение является подключением по протоколу TCP/IP.

6. Система по п.1, в которой запрос принимается от внешнего компьютера.

7. Система по п.1, в которой компонент подключения представляет собой сервер, расположенный в упомянутой внутрикорпоративной сети.

8. Система по п.1, в которой компонент подключения передает значение порта назад на внешний компьютер в форме унифицированного указателя информационного ресурса (URL).

9. Система по п.1, в которой компонент подключения создает порт сокета на внутреннем компьютере, при этом данный порт сокета предназначен для терминальных услуг.

10. Система по п.1, в которой компонент подключения считывает значение номера соответствующего порта из системного реестра и создает слушающий сокет на этом порту.

11. Система по п.10, в которой порт открыт в межсетевом экране.

12. Система по п.1, в которой компонент подключения генерирует список множества доступных компьютеров, которые являются частью упомянутой внутрикорпоративной сети.

13. Система по п.12, в которой множество доступных компьютеров являются доступными согласно предопределенным критериям.

14. Система по п.1, в которой внешний компьютер представляет список множества доступных компьютеров, которые являются частью упомянутой внутрикорпоративной сети, для подключения к ним.

15. Система по п.1, в которой внешний компьютер расположен в глобальной сети связи.

16. Система по п.1, в которой подключение внешнего компьютера автоматически направляется на компьютер портала удаленных пользователей после выбора варианта, представленного компонентом подключения, который является сервером внутрикорпоративной сети.

17. Система по п.16, в которой портал удаленных пользователей расположен вне внутрикорпоративной сети в глобальной сети связи.

18. Система по п.16, в которой портал удаленных пользователей является динамически созданным Web-сайтом, основанным на информации внешнего клиента.

19. Система по п.18, в которой информация внешнего клиента включает в себя данные о по меньшей мере одном из прав пользователя на логический вход, конфигурации внешнего компьютера пользователя, приложений, установленных на внешнем компьютере, и аутентификации пользователя.

20. Система по п.1, в которой компонент подключения выполняет аутентификацию внешнего компьютера.

21. Система по п.1, в которой внешнему компьютеру предлагается установить совместимое программное обеспечение перед осуществлением доступа к внутреннему компьютеру.

22. Система по п.1, в которой сервер внутрикорпоративной сети обеспечивает использование протокола безопасных сокетов, соответствующего виртуальному корневому каталогу.

23. Система по п.1, в которой компонент подключения направляет запрос, который является запросом на терминальные услуги, через межсетевой экран.

24. Система по п.1, в которой пользователю внешнего компьютера предоставляется доступ к компьютеру портала удаленных пользователей только в том случае, если пользователь является членом предварительно определенной группы.

25. Сеть, содержащая систему по п.1.

26. Система, предназначенная для обеспечения удаленного подключения внешнего клиента, расположенного вне внутрикорпоративной сети, к внутреннему клиенту, который является частью внутрикорпоративной сети, при этом система содержит

Web-сайт портала удаленных пользователей (ПУП), который служит в качестве портала доступа во внутрикорпоративную сеть, и

сервер внутрикорпоративной сети, расположенный за межсетевым экраном, который принимает запрос удаленного рабочего стола на удаленное подключение к внутреннему компьютеру, причем сервер внутрикорпоративной сети создает поток для управления сетевым подключением между слушающим портом сокета сервера внутрикорпоративной сети и внутренним портом сокета внутреннего компьютера.

27. Система по п.26, в которой поток слушает трафик как от внешнего компьютера, так и от внутреннего компьютера и направляет трафик между слушающим портом и внутренним портом.

28. Система по п.26, в которой сетевое подключение основано на протоколе TCP/IP.

29. Система по п.26, в которой сервер внутрикорпоративной сети генерирует список доступных компьютеров во внутрикорпоративной сети, из которого выбирается внутренний компьютер.

30. Система по п.26, в которой сервер внутрикорпоративной сети передает значение для слушающего порта к внешнему клиенту в форме унифицированного указателя информационного ресурса (URL) в ответ на поток, который был запущен.

31. Система по п.26, в которой внешний клиент принимает значение для слушающего порта от сервера внутрикорпоративной сети в форме URL.

32. Система по п.26, в которой сервер внутрикорпоративной сети создает сокет на внутреннем клиенте, который предназначен для подключения удаленного рабочего стола.

33. Система по п.26, которая дополнительно включает в себя один внешний порт, на который отображается множество портов множества внутренних компьютеров.

34. Система по п.26, в которой подключение удаленного рабочего стола включает в себя по меньшей мере одно из подключения терминальных услуг и подключения X-Windows.

35. Способ удаленного подключения внешнего компьютера к внутреннему компьютеру, который является частью внутрикорпоративной сети, содержащий этапы, на которых:

используют Web-сайт портала удаленных пользователей (ПУП) для запроса доступа к внутреннему компьютеру,

принимают этот запрос на удаленное подключение к внутреннему компьютеру,

обрабатывают этот запрос через межсетевой экран, который расположен между внешним компьютером и внутренним компьютером, и

в ответ на аутентификацию этого запроса создают поток для управления сетевым подключением между слушающим портом сокета и внутренним портом внутреннего компьютера, предназначенного по меньшей мере частично для сетевого подключения.

36. Способ по п.35, дополнительно содержащий этап, на котором динамически открывают и закрывают слушающий порт и внутренний порт, используя упомянутый поток.

37. Способ по п.35, дополнительно содержащий этап, на котором направляют трафик между слушающим портом и внутренним портом, используя упомянутый поток.

38. Способ по п.35, в котором сетевое подключение основано на протоколе TCP/IP.

39. Способ по п.35, дополнительно содержащий этапы, на которых генерируют список доступных компьютеров во внутрикорпоративной сети, из которого выбирают внутренний компьютер, и представляют список пользователю внешнего компьютера.

40. Способ по п.35, дополнительно содержащий этапы, на которых запускают поток, передают значение для слушающего порта на внешний компьютер в форме URL и

открывают порт на внешнем компьютере, когда URL принят им.

41. Способ по п.35, в котором запрос принимают по меньшей мере от одного из внешнего компьютера и сервера внутрикорпоративной сети, который осуществляет пересылку запроса на него.

42. Способ по п.35, дополнительно содержащий этап, на котором открывают тот же самый порт на межсетевом экране, что и слушающий порт.

43. Способ по п.35, дополнительно содержащий этап, на котором осуществляют автоматическую маршрутизацию внешнего компьютера к внешнему компьютеру портала удаленных пользователей, который расположен в глобальной сети связи и является динамически созданным Web-сайтом на основе конфигурации внешнего компьютера.

44. Способ по п.35, в котором аутентификация выполняется сервером внутрикорпоративной сети до маршрутизации внешнего компьютера к порталу удаленных пользователей.

45. Система, предназначенная для обеспечения удаленного подключения внешнего компьютера к внутреннему компьютеру, который является частью внутрикорпоративной сети, при этом система содержит:

средство для приема через Web-сайт портала удаленных пользователей (ПУП) запроса на подключение к внутреннему компьютеру,

средство для обработки запроса через межсетевой экран, расположенный между внешним компьютером и внутренним компьютером,

средство для создания потока для управления сетевым подключением между слушающим портом сокета и внутренним портом внутреннего компьютера, предназначенным по меньшей мере частично для сетевого подключения, и

средство для динамического открывания и закрывания слушающего порта и внутреннего порта.

46. Графический интерфейс пользователя для взаимодействия с системой, обеспечивающей удаленное подключение между внешним компьютером и внутренним компьютером и содержащей средство для приема через Web-сайт портала удаленных пользователей (ПУП) запроса на подключение к внутреннему компьютеру, средство для обработки запроса через межсетевой экран, расположенный между внешним компьютером и внутренним компьютером, средство для создания потока для управления сетевым подключением между слушающим портом сокета и внутренним портом внутреннего компьютера, предназначенным по меньшей мере частично для сетевого подключения, и средство для динамического открывания и закрывания слушающего порта и внутреннего порта, при этом графический интерфейс пользователя содержит:

средства для приема информации управления, причем эта информация управления связана с использованием Web-сайта ПУП для подключения внешнего компьютера к внутреннему компьютеру через межсетевой экран, и

средства для представления информации управления для обеспечения взаимодействия с ней пользователя.

47. Графический интерфейс пользователя по п.46, в котором информация управления включает в себя функциональную возможность логического входа для пользователя внешнего компьютера.

48. Графический интерфейс пользователя по п.46, в котором информация управления включает в себя гиперссылки для того, чтобы пользователь внешнего компьютера мог передвигаться по меньшей мере к одному из внутреннего Web-сайта, внешнего портала удаленных пользователей и учетной записи электронной почты.