Область техники, к которой относится изобретение

Настоящее изобретение относится, в общем, к системе и способу автоматического обнаружения и конфигурирования средств защиты сети, и, в частности, относится к системе и способу динамического объединения возможностей обнаружения средств как аппаратного, так и программного брандмауэра (средства межсетевой защиты), доступных для сетевого шлюзового сервера, и автоматического конфигурирования внешних сетевых шлюзовых устройств или программного обеспечения сервера для защиты сети.

Предпосылки создания

Так как компьютерные сети становятся все более распространенными в частных, коммерческих, государственных учреждениях и общественных институтах, а также в других учреждениях, становится все более важной необходимость защиты локальных сетей от проникновения или атаки с внешних объектов. Например, локальные сети часто имеют шлюз или другой объект, через который клиенты локальной сети могут получить доступ к глобальной сети (ГС, WAN), такой как Интернет. Такое устройство выгодно по многим причинам. В коммерческом учреждении, например, коммерческое предприятие может пожелать, чтобы его сотрудники имели доступ к Интернету по причине деловой деятельности, но хотело бы управлять или контролировать этот доступ. Шлюз может выполнять такие функции управления или мониторинга. Кроме того, если все компьютеры в локальной сети выходят в Интернет только через один или несколько порталов, то сетевые администраторы легко могут отслеживать угрозы или подозрительную активность, воздействующую на локальную сеть из Интернета.

Во все возрастающей степени аппаратные шлюзовые устройства, такие как шлюзовые устройства Интернет (IGD), являются предпочтительными по сравнению с программными шлюзами, такими, которые иногда используются на серверах, служащих в качестве шлюзов. Многочисленны причины для такого преобладания аппаратных устройств в этой роли, но некоторые из главных преимуществ аппаратных шлюзовых устройств включают в себя первоначальную стоимость и стоимость развертывания.

Однако такие аппаратные шлюзы или другие аппаратные точки выхода и входа не могут работать надлежащим образом для защиты или мониторинга локальной сети, если только они не будут сначала идентифицированы и надлежащим образом сконфигурированы. В частности, сетевые среды очень сильно варьируются в отношении структуры и схемы расположения, и также изменяется тип обмена данными, который может рассматриваться как подозрительный, от одной сетевой среды к другой. По этой причине аппаратные сетевые шлюзы и другие аппаратные точки доступа к локальной сети обычно конфигурируются при установке до ввода в эксплуатацию. В настоящее время обнаружение и конфигурирование аппаратных шлюзов, а также реконфигурирование таких устройств выполняется вручную. Например, сетевому администратору может быть известно о вновь установленном устройстве, и он специальным образом установит связь с ним и сконфигурирует это устройство, например, посредством приложения конфигурирования через локальную сеть. Это не только требует, чтобы администратор действительно знал об используемых аппаратных шлюзах, но, кроме того, администратор должен знать о конкретной процедуре конфигурирования и требованиях каждого устройства.

Краткое описание сущности изобретения

В вариантах выполнения изобретения система и способ конфигурирования обеспечивают динамический выбор между решениями, основанными на программном или аппаратном средстве межсетевой защиты (брандмауэре), и автоматическое конфигурирование любого решения прозрачным образом. В частности, архитектура универсального стандарта распознавания и настройки устройств без последующего конфигурирования пользователем (UPnP) применяется по-новому для обеспечения обнаружения внешних устройств, тогда как общедоступные интерфейсы прикладного программирования (API) используются в случае программных решений. В обоих случаях информацией о конфигурировании можно обмениваться посредством этих же двух методов (UPnP или общедоступных API). Система и способ конфигурирования позволяют осуществлять простое обнаружение и конфигурирование шлюзовых устройств сети Интернет. В частности, архитектура UPnP используется для обеспечения обнаружения внешних устройств и для обмена информацией о конфигурировании для таких устройств. Кроме того, если на целевом устройстве реализован протокол динамического конфигурирования хоста (сетевого устройства) (DHCP), то этот протокол может быть использован во время конфигурирования в вариантах выполнения изобретения.

Выбор служб для защиты сети включает использование UPnP для поиска с целью обнаружения, помимо локальных устройств, также других сетевых устройств и использование интерфейсов API для обнаружения программных возможностей, доступных для хост-машины. В варианте выполнения изобретения используется широковещательный механизм для обеспечения обнаружения устройств, тогда как интерфейсы API используются для выполнения соответствующего обнаружения программных возможностей. Процесс обнаружения и конфигурирования содержит три основных этапа в варианте выполнения изобретения. Во-первых, обнаруживаются устройство и программное обеспечение, используя UPnP для аппаратных решений и общедоступные API для программных решений. Во-вторых, в аппаратном случае устройство передает свои идентификационные данные, информацию о возможностях и т.д. на обнаруженное устройство, тогда как в программном случае могут иметь место дополнительные вызовы API для определения возможностей и настоящей конфигурации программного брандмауэра. Наконец, конфигурируется аппаратное или программное решение. В аппаратном случае переданная информация об устройстве используется для конфигурирования устройства, тогда как в программном случае API используются для конфигурирования программного обеспечения, основываясь на собранной информации о конфигурации. В варианте выполнения изобретения используется механизм опроса для обеспечения того, что конфигурация устройства или программного обеспечения не изменяется, или что, если она изменяется, она может быть быстро возвращена в ее предшествующее состояние.

Дополнительные признаки и преимущества изобретения станут очевидными из последующего подробного описания иллюстративных вариантов выполнения, которые сопровождаются ссылкой на прилагаемые чертежи.

Перечень фигур чертежей

Хотя прилагаемая формула изобретения подробно излагает признаки настоящего изобретения, изобретение вместе с его задачами и преимуществами лучше всего можно понять из последующего подробного описания, рассматриваемого совместно с прилагаемыми чертежами, на которых:

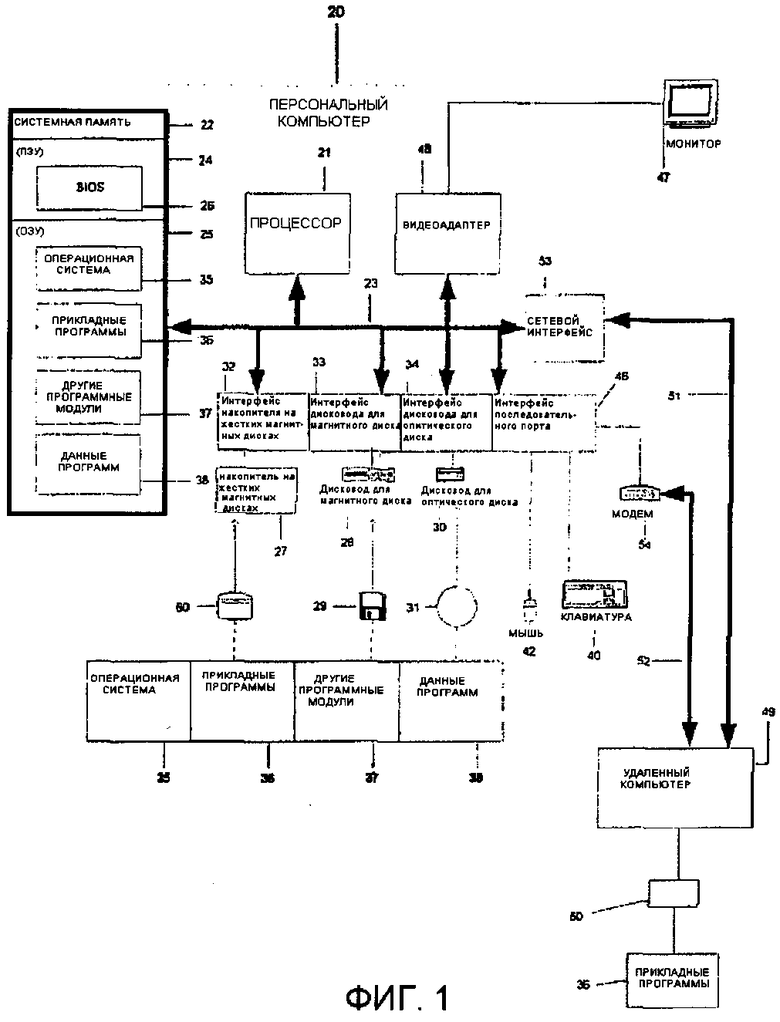

фиг.1 - схематическое представление вычислительного устройства, используемого для осуществления варианта выполнения изобретения;

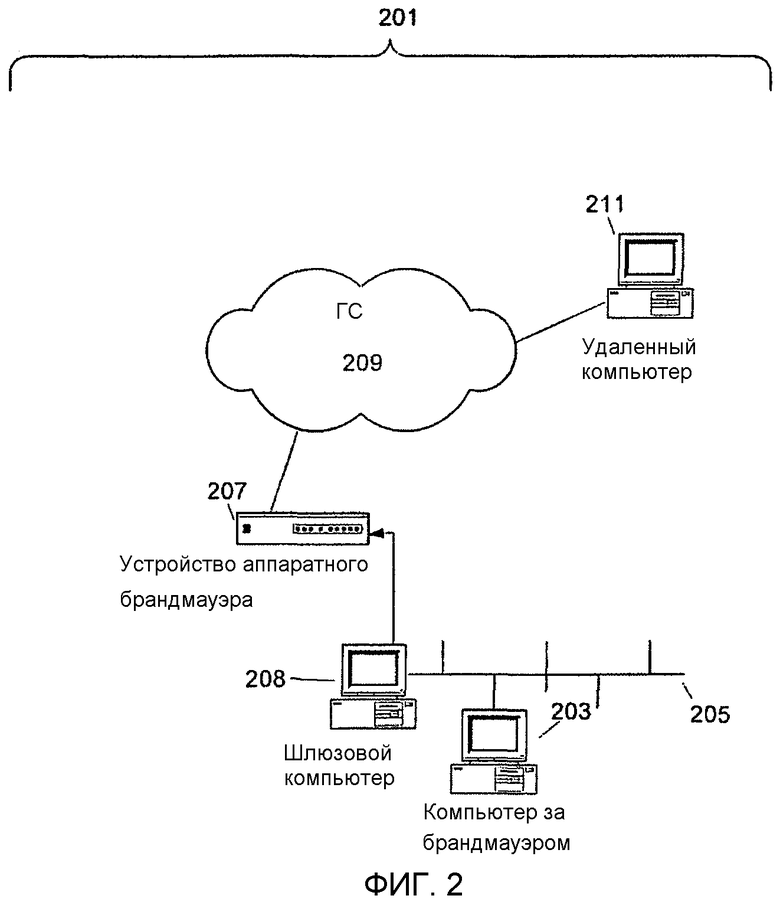

фиг.2 - схематическое представление компьютерной сетевой среды, в которой может быть осуществлен вариант выполнения изобретения;

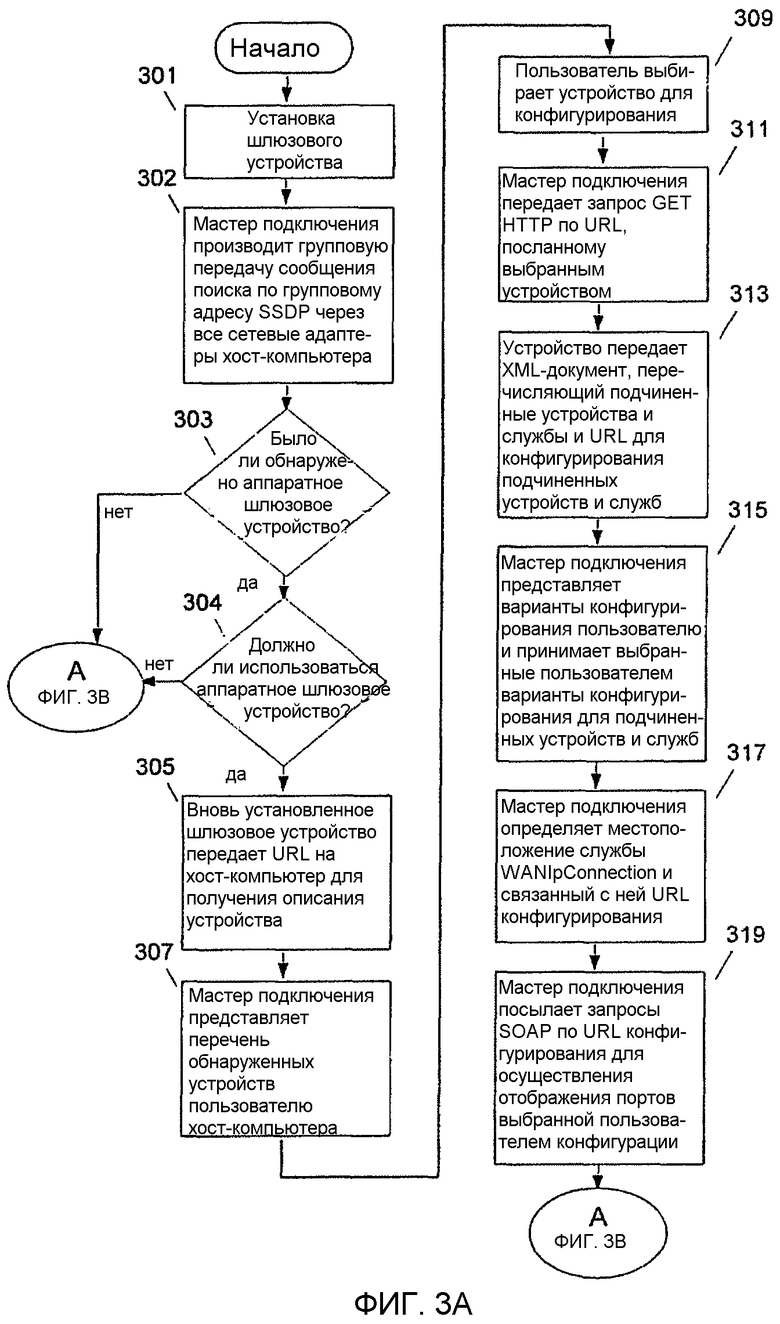

фиг.3А - схема последовательности операций, иллюстрирующая этапы, предпринимаемые в варианте выполнения изобретения для защиты локальной сети;

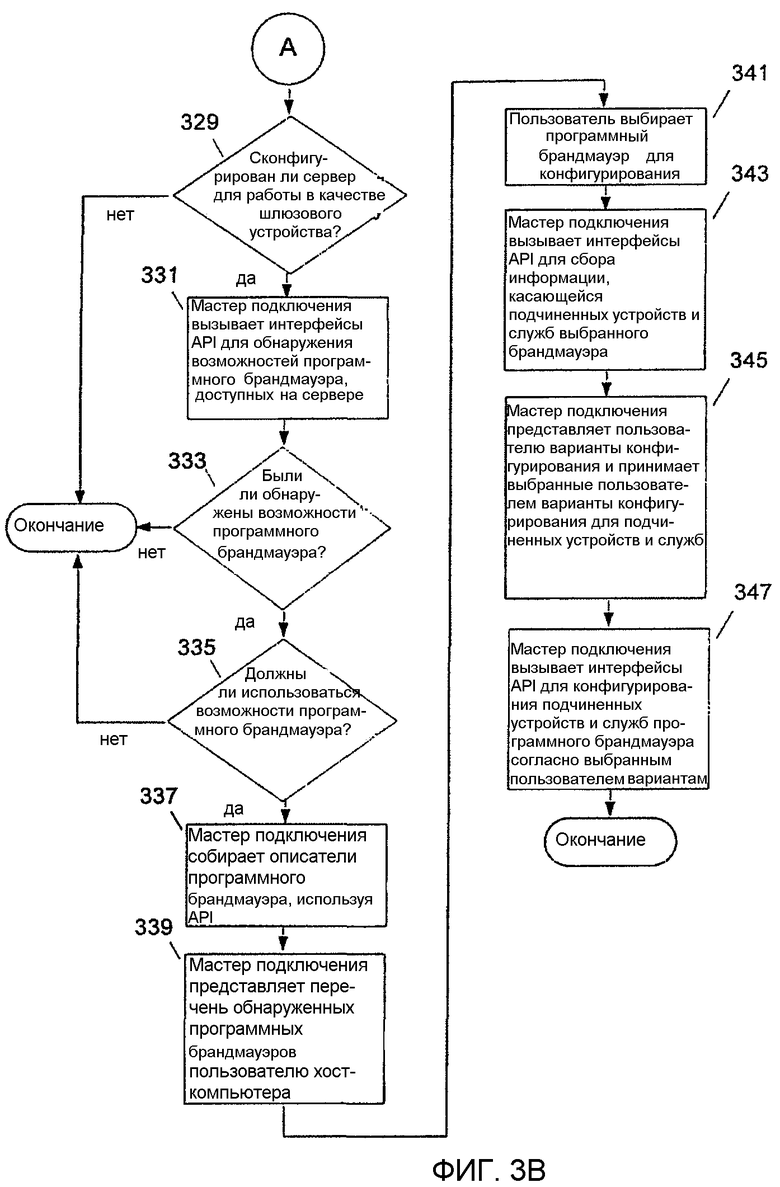

фиг.3В - схема последовательности операций, иллюстрирующая дополнительные этапы, предпринимаемые в варианте выполнения изобретения для защиты локальной сети;

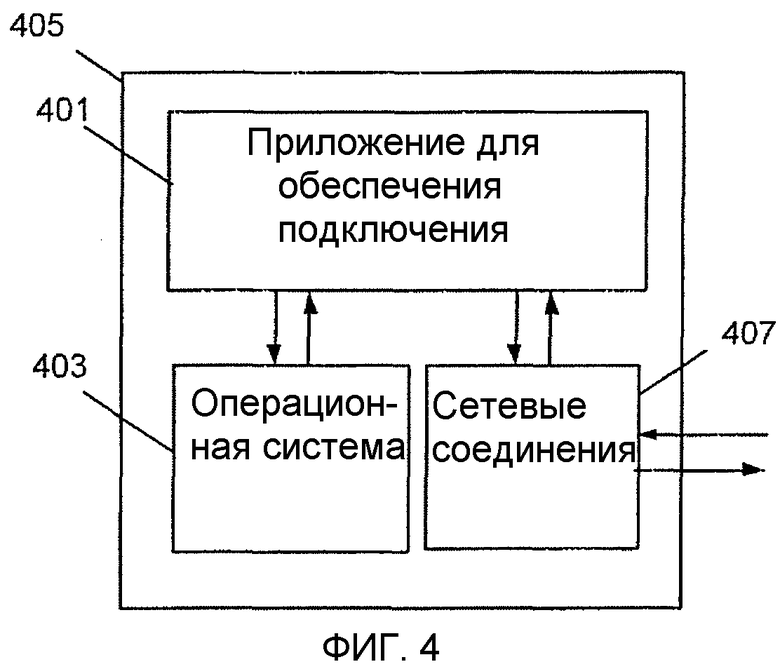

фиг.4 - схематическая иллюстрация приложения, обеспечивающего конфигурирование устройства, и его интерфейсов в соответствии с вариантом выполнения изобретения.

Подробное описание

Обращаясь к чертежам, на которых идентичные ссылочные номера относятся к одинаковым элементам, изобретение изображено как осуществляемое в подходящей вычислительной среде. Хотя это не требуется, изобретение описывается в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые компьютером. В общих чертах, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.д., которые выполняют конкретные задачи или реализуют определенные абстрактные типы данных. Кроме того, для специалиста в этой области техники понятно, что изобретение может быть осуществлено на практике с помощью других конфигураций компьютерных систем, включая карманные устройства, многопроцессорные системы, микропроцессорную или программируемую бытовую электронику, сетевые персональные компьютеры (ПК), мини-компьютеры, универсальные компьютеры мейнфреймы и т.п. Изобретение может быть осуществлено на практике в распределенных вычислительных средах, где задачи выполняются удаленными устройствами обработки данных, которые связаны по сети связи. В распределенной вычислительной среде программные модули могут быть расположены как на локальных, так и на удаленных устройствах хранения данных.

Это описание начинается с описания вычислительного устройства общего назначения, которое может быть использовано в иллюстративной системе для осуществления изобретения, после чего изобретение подробно описывается с ссылкой на последующие чертежи. На фиг.1 показано вычислительное устройство общего назначения в виде обычного компьютера 20, включающего в себя процессор 21, системную память 22 и системную шину 23, которая соединяет различные компоненты системы, включая системную память с блоком 21 обработки. Системная шина 23 может относиться к любому из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, используя любую из многочисленных шинных архитектур. Системная память включает в себя постоянное запоминающее устройство (ПЗУ, ROM) 24 и оперативное запоминающее устройство (ОЗУ, RAM) 25. Базовая система 26 ввода-вывода (BIOS), содержащая базовые процедуры, которые способствуют передаче информации между элементами в компьютере 20, например, во время запуска, хранится в ПЗУ 24. Компьютер 20 дополнительно включает в себя накопитель 27 на жестких магнитных дисках для считывания жесткого диска 60 и записи на него, дисковод 28 для магнитного диска для считывания съемного магнитного диска 29 или записи на него и дисковод 30 для оптического диска для считывания съемного оптического диска 31, такого как компакт-диск (CD-ROM) или другие оптические носители, или записи на.

Накопитель 27 на жестких магнитных дисках, дисковод 28 для магнитного диска и дисковод 30 для оптического диска подсоединены к системной шине 23 посредством интерфейса 32 накопителя на жестких магнитных дисках, интерфейса 33 дисковода для магнитного диска и интерфейса 34 дисковода для оптического диска соответственно. Накопители и дисководы и связанные с ними машиночитаемые носители обеспечивают энергонезависимое хранение машиночитаемых инструкций, структур данных, программных модулей и других данных для компьютера 20. Хотя описанная в этой заявке иллюстративная среда использует жесткий диск 60, съемный магнитный диск 29 и съемный оптический диск 31, специалисту в этой области техники понятно, что в иллюстративной операционной среде также могут быть использованы другие типы машиночитаемых носителей, которые могут хранить данные, к которым компьютер может осуществить доступ, такие как магнитные кассеты, карты флэш-памяти, цифровые видеодиски, картриджи Бернулли, оперативные запоминающие устройства, постоянные запоминающие устройства, сети устройств хранения данных и т.п.

Несколько программных модулей могут храниться на жестком диске 60, магнитном диске 29, оптическом диске 31, в ПЗУ 24 или ОЗУ 25, включая операционную систему 35, одну или несколько прикладных программ 36, другие программные модули 37 и данные 38 программ. Пользователь может ввести команды и информацию в компьютер 20 с помощью устройств ввода, таких как клавиатура 40 и указательное устройство 42. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровой планшет, антенну спутниковой связи, сканер и т.д. Эти и другие устройства ввода часто подключают к процессору 21 через интерфейс 46 последовательного порта, который подсоединен к системной шине, но могут быть подсоединены при помощи других интерфейсов, таких как параллельный порт, игровой порт или универсальную последовательную шину (USB), или сетевую интерфейсную карту. Монитор 47 или устройство отображения другого типа также подсоединено к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору многие компьютеры также включают в себя другие периферийные устройства вывода, которые не показаны, такие как громкоговорители и принтеры.

Компьютер 20 предпочтительно работает в сетевой среде, используя логические подключения к одному или нескольким удаленным компьютерам, таким как удаленный компьютер 49. Удаленным компьютером 49 может быть персональный компьютер, сервер, маршрутизатор, сетевой ПК, одноранговое устройство или другой общий узел сети и обычно включает в себя многие или все из элементов, описанных выше в отношении компьютера 20, хотя только устройство 50 хранения данных изображено на фиг.1. В варианте выполнения изобретения удаленным компьютером 49 является шлюзовое устройство Интернет (IGD), выполненное с поддержкой UPnP, и имеет признаки, обычно связанные с таким устройством, что понятно для специалиста в этой области техники. Логические соединения, изображенные на фиг.1, включают в себя локальную сеть (ЛС, LAN) 51 и глобальную сеть (ГС, WAN) 52. Такие сетевые среды являются общепринятыми в офисах, компьютерных сетях масштаба предприятия, интрасетях и сети Интернет.

При использовании в сетевой среде ЛС компьютер 20 подключается к локальной сети 51 посредством сетевого интерфейса или адаптера 53. При использовании в сетевой среде ГС компьютер 20 обычно включает в себя модем 54 или другое средство для установления связи по ГС 52. Модем 54, который может быть внутренним или внешним, подсоединяется к системной шине 23 через интерфейс 46 последовательного порта. Программные модули, описанные в отношении компьютера 20 или его частей, могут храниться на удаленном устройстве хранения данных, если оно присутствует. Понятно, что показанные сетевые соединения являются иллюстративными, и может быть использовано другое средство для установления линии связи между компьютерами.

В описании, которое следует ниже, изобретение описывается с ссылкой на действия и символические представления операций, которые выполняются одним или несколькими компьютерами, если не указано иначе. По существу, понятно, что такие действия и операции, которые иногда упоминаются как машиноисполняемые, включают в себя осуществляемое процессором компьютера манипулирование электрическими сигналами, представляющими данные в структурированной форме. Это манипулирование преобразует данные или сохраняет их в ячейках в системе памяти компьютера, что реконфигурирует или иным образом изменяет работу компьютера способом, который хорошо понятен для специалиста в этой области техники. Структуры данных, где хранятся данные, представляют собой физические ячейки памяти, которые имеют конкретные свойства, определяемые форматом данных. Однако, хотя изобретение описывается в вышеприведенном контексте, это не означает, что он является ограничивающим, так как специалистам в этой области техники понятно, что многие действия и операции, описанные в этой заявке ниже, также могут быть осуществлены аппаратными средствами.

На фиг.2 показана иллюстративная операционная среда 201, в которой могут быть осуществлены варианты выполнения изобретения. В частности, IGD или другой аппаратный шлюз 207 и/или программные возможности брандмауэра, доступные на шлюзовом компьютере 208, защищают локальную сеть 205 от незаконного доступа с компьютера, такого как удаленный компьютер 211, который может осуществить доступ к сети 205 через глобальную сеть (ГС) 209. ГС 209 может быть глобальной сетью любого типа и обычно, хотя необязательно, представляет собой Интернет. Локальная сеть 205 может содержать любое количество и любой тип компьютеров и/или устройств, но с целью иллюстрации показан единственный компьютер 203. В варианте выполнения изобретения компьютер 208 представляет собой небольшой бизнес-сервер. Примеры таких серверов включают в себя серверы электронной почты, Web-серверы и т.д. Локальная сеть 205 может содержать дополнительные ресурсы, такие как каталоги, базы данных и т.д.

При обычном сценарии использования, при котором компьютер 208 является сервером электронной почты, сервер 208 передает электронную почту от клиентов в локальной сети 205 получателям, таким как удаленный компьютер 211, через ГС 209. Сервер 208 также направляет электронную почту, принятую от ГС 209, например, от удаленного компьютера 211, предполагаемым получателям в локальной сети 205. Сервер электронной почты может иметь многие из признаков, описанных в отношении компьютера 20 по фиг.1. При обычном сценарии использования, при котором компьютер 208 представляет собой Web-сервер, на сервере 208 размещены один или несколько Web-сайтов, которые могут быть доступными, например, удаленному компьютеру 211 через ГС 209. Такие сайты могут быть коммерческими, образовательными и т.д. В дополнение к шлюзу 207, изображенному на фиг.2, также может быть любое количество других шлюзов, присутствующих в операционной среде 201. Обнаружение и конфигурирование аппаратного шлюзового устройства, такого как устройство 207, и программного брандмауэра, который, например, постоянно находится на шлюзовом компьютере 208, будут подробно описаны с ссылкой на фиг.3.

На фиг.3А и 3В изображена схема последовательности операций, иллюстрирующая этапы, предпринимаемые для обнаружения и конфигурирования аппаратного шлюзового устройства и/или программного брандмауэра в соответствии с вариантом выполнения изобретения. Описание по фиг.3А и 3В также ссылается, когда это уместно, на элементы архитектуры по фиг.2. Первоначально на этапе 301 шлюзовое устройство 207, выполненное с поддержкой UPnP, такое как стандартное IGD, физически устанавливается посредством подключения к локальной сети 205, если оно должно использоваться. Этот этап обычно предусматривает физическое подключение посредством кабелей и т.п., так чтобы шлюзовое устройство 207 могло посылать и принимать передачи по локальной сети 205. В этот момент локальная сеть 205 еще не защищена вновь установленным устройством 207.

На этапах 303-347, подробно описанных по отдельности ниже, приложение для обеспечения подключения, упоминаемое в этой заявке как «мастер» подключения, обнаруживает вновь установленное устройство 207 и/или средства программного брандмауэра и конфигурирует устройство и/или программный брандмауэр в соответствии с тем, какие варианты пользователь выбрал при помощи мастера. Иллюстративная структура мастера подключения в архитектуре механизма обнаружения схематически показана на фиг.4. В частности, мастер 401 подключения представляет собой приложение, которое обращается к операционной системе 403 хост-компьютера 405 для выполнения операций UPnP. Мастер 401 подключения предпочтительно также может послать и принять передачи, используя средства 407 сетевого соединения хост-компьютера 405. Хост-компьютер 405 для мастера 401 подключения может быть расположен в любом месте локальной сети 205 и может быть, например, компьютером 203.

Обращаясь снова к схеме последовательности операций по фиг.3А, мастер 401 подключения производит групповую передачу сообщения поиска по групповому адресу простого протокола поиска и обнаружения (SSDP) через все сетевые адаптеры (т.е. средства 407 подключения) хост-компьютера 405 на этапе 302. Групповая передача может автоматически инициироваться периодически с заранее определенным интервалом или может автоматически запускаться по команде или запросу от пользователя. На этапе 303 определяется, были ли обнаружены какие-либо аппаратные шлюзовые устройства. Если нет, то процесс переходит к точке соединения А по фиг.3В. Иначе, процесс переходит на этап 304, где пользователю предлагается указать, должно ли использоваться обнаруженное аппаратное шлюзовое устройство(а). Если на этапе 304 определяется, что ни одно из обнаруженных шлюзовых устройств не должно использоваться, то процесс переходит к точке соединения А по фиг.3В. Иначе, процесс переходит на этап 305, причем только те шлюзовые устройства, которые должны использоваться, принимают участие в этом и последующих этапах. Предполагая, что вновь установленное шлюзовое устройство 207 связано с действительным адресом Интернет-протокола (IP-адресом), то тогда оно отвечает на этапе 305 посредством передачи унифицированного указателя информационного ресурса (URL) мастеру 401 подключения на хост-компьютере 405 для использования при получении информации об описании устройства. Понятно, что мастером 401 подключения могут быть приняты URL для более чем одного устройства.

На этапе 307 мастер 401 подключения представляет перечень обнаруженных устройств пользователю хост-компьютера 405. После того как пользователь выберет устройство для конфигурирования на этапе 309, такое как устройство 207 в этом примере, то затем на этапе 311 мастер 401 подключения передает запрос GET (получить) протокола передачи гипертекста (HTTP) по URL, который был послан устройством на этапе 305. Отметьте, что, если на этапе 309 пользователем не было выбрано устройство, то процесс переходит непосредственно к точке соединения А по фиг.3В. На этапе 313 устройство 207 отвечает посредством передачи документа расширяемого языка разметки (XML-документа), содержащего информацию о подчиненных устройствах и службах, содержащихся в корневом устройстве, а также URL, используемые для конфигурирования подчиненных устройств и служб. На этапе 315 мастер 401 подключения представляет пользователю варианты конфигурирования для подчиненных устройств и служб и принимает выбранные пользователем варианты конфигурирования для подчиненных устройств и служб. Обычно определенная таким образом конфигурация содержит набор заданных отображений портов.

На этапе 317 мастер 401 подключения определяет местоположение службы конфигурирования, такой как служба WANIpConnection, поддерживаемая обнаруженным устройством 207, а также URL конфигурирования, связанный со службой WANIpConnection. Как служба WANIpConnection, так и связанный с ней URL могут быть обнаружены в перечне, полученном от устройства на этапе 313. Наконец, на этапе 319 мастер 401 подключения посылает запросы простого протокола доступа к объектам (SOAP) по URL конфигурирования для осуществления отображения портов согласно выбранной пользователем конфигурации. Таким образом, вновь установленное устройство 207 было автоматически обнаружено и легко сконфигурировано пользователем, и сеть теперь защищена устройством 207 согласно выбранной пользователем конфигурации. После этапа 319 процесс переходит на точку соединения А по фиг.3В для обнаружения и конфигурирования любого программного брандмауэра или брандмауэров, которые должны использоваться. В варианте выполнения изобретения, если аппаратный брандмауэр был сконфигурирован так, как описано выше, то тогда процесс завершается после этапа 319 без конфигурирования программного брандмауэра.

На этапе 329 процесс определяет, сконфигурирован ли сервер, такой как представленный шлюзовым компьютером 208, для работы в качестве шлюзового компьютера в отличие от простого клиента локальной сети 205. Если определяется, что сервер сконфигурирован для работы в качестве шлюзового компьютера, то тогда на этапе 331 мастер 401 подключения вызывает известные API для обнаружения возможностей программного брандмауэра, доступных на сервере. В варианте выполнения изобретения поддерживаются два решения программных брандмауэров. В этом варианте выполнения изобретения сначала вызываются API сервера ускорения и безопасности Интернет-соединений (ISA) от Microsoft® корпорации Microsoft®, Редмонд, Вашингтон для определения того, установлен ли ISA. Если ISA не установлен, то тогда вызываются API службы удаленного доступа и маршрутизации сервера Microsoft Windows. Если определяется, что сервер не сконфигурирован для работы в качестве шлюзового компьютера, то процесс завершается после этапа 329.

На этапе 333 процесс определяет, были ли обнаружены на соответствующей машине какие-либо возможности программного брандмауэра. Если нет, то тогда процесс завершается. Иначе, процесс переходит на этап 335, на котором пользователю предлагается указать, должны ли использоваться обнаруженные возможности программного брандмауэра. Если определяется, что обнаруженные возможности программного брандмауэра не должны использоваться, то тогда процесс завершается. Иначе, процесс переходит на этап 337, на котором мастер 401 подключения использует известные API, как описано выше, для сбора описательной информации в отношении обнаруженных возможностей программного брандмауэра.

На этапе 339 мастер 401 подключения представляет перечень обнаруженных программных брандмауэров пользователю хост-компьютера. На этапе 341 пользователь выбирает программный брандмауэр для конфигурирования. Впоследствии мастер 401 подключения вызывает известные API для сбора информации в отношении подчиненных устройств и служб выбранного брандмауэра на этапе 343. На этапе 345 мастер 401 подключения представляет варианты конфигурирования пользователю и принимает выбранные пользователем варианты конфигурирования для подчиненных устройств и служб выбранного брандмауэра. Наконец, на этапе 347 мастер 401 подключения вызывает интерфейсы API для конфигурирования подчиненных устройств и служб программного брандмауэра в соответствии с выбранными пользователем вариантами.

В варианте выполнения изобретения одной из служб, поддерживаемой вновь установленным устройством 207, является протокол динамического конфигурирования хоста (DHCP). DHCP представляет собой протокол сети Интернет, обычно используемый для конфигурирования компьютеров, которые используют протокол управления передачей (TCP)/Интернет-протокол (IP). DHCP может быть использован для назначения IP-адресов, получения информации о конфигурации стека, а также для получения другой информации о конфигурации. Если устройство 207 поддерживает DHCP, то тогда этот режим работы также может быть сконфигурирован.

В варианте выполнения изобретения мастер 401 подключения периодически опрашивает локальную сеть 205 для определения того, были ли добавлены какие-либо новые внешние аппаратные сетевые устройства. Обычно, даже когда такие устройства выполнены с поддержкой UPnP, не выдается никакого уведомления, когда устанавливается новое устройство. В другом варианте выполнения изобретения мастер 401 подключения периодически оценивает информацию о конфигурации известных устройств для обнаружения любого изменения в конфигурации, которое может подвергнуть опасности защиту сети 205. Если обнаруживается изменение конфигурации, то мастер 401 подключения не реконфигурирует соответствующее устройство в соответствии с его конфигурацией, выбранной пользователем.

Хотя специалистам в этой области техники понятно, что упомянутые выше API могут быть заменены любыми подходящими API, ниже представлен перечень иллюстративных известных API службы удаленного доступа и маршрутизации Microsoft®, которые полезны при осуществлении вариантов выполнения изобретения.

MprAdminBufferFree

MprAdminDeregisterConnectionNotification

MprAdminGetErrorString

MprAdminInterfaceConnect

MprAdminInterfaceCreate

MprAdminInterfaceDelete

MprAdminInterfaceDeviceGetInfo

MprAdminInterfaceDeviceSetInfo

MprAdminInterfaceDisconnect

MprAdminInterfaceEnum

MprAdminInterfaceGetCredentials

MprAdminInterfaceGetCredentialsEx

MprAdminInterfaceGetHandle

MprAdminInterfaceGetInfo

MprAdminInterfaceQueryUpdateResult

MprAdminInterfaceSetCredentials

MprAdminInterfaceSetCredentialsEx

MprAdminInterfaceSetInfo

MprAdminInterfaceTransportAdd

MprAdminInterfaceTransportGetInfo

MprAdminInterfaceTransportRemove

MprAdminInterfaceTransportSetInfo

MprAdminInterfaceUpdatePhonebookInfo

MprAdminInterfaceUpdateRoutes

MprAdminIsServiceRunning

MprAdminRegisterConnectionNotification

MprAdminServerConnect

MprAdminServerDisconnect

MprAdminServerGetCredentials

MprAdminServerGetInfo

MprAdminServeriSetCredentials

MprAdminTransportCreate

MprAdminTransportGetInfo

MprAdminTransportSetInfo

MprConfigBufferFree

MprConfigGetFriendlyName

MprConfigGetGuidName

MprConfigInterfaceCreate

MprConfigInterfaceDelete

MprConfigInterfaceEnum

MprConfigInterfaceGetHandle

MprConfigInterfaceGetInfo

MprConfigInterfaceSetInfo

MprConfigInterfaceTransportAdd

MprConfigInterfaceTransportEnum

MprConfigInterfaceTransportGetHandle

MprConfigInterfaceTransportGetInfo

MprConfigInterfaceTransportRemove

MprConfigInterfaceTransportSetInfo

MprConfigServerBackup

MprConfigServerConnect

MprConfigServerDisconnect

MprConfigServerGetInfo

MprConfigServerInstall

MprConfigServerRestore

MprConfigTransportCreate

MprConfigTransportDelete

MprConfigTransportEnum

MprConfigTransportGetHandle

MprConfigTransportGetInfo

MprConfigTransportSetInfo

Хотя специалистам в этой области техники понятно, что упомянутые выше API могут быть заменены любыми подходящими API, ниже представлен перечень иллюстративных известных интерфейсов модели компонентных объектов (COM) ускорения и безопасности Интернет-соединений Microsoft®, причем каждый содержит один или несколько API, которые полезны при осуществлении вариантов выполнения изобретения.

Объект FPC

Объект FPCAccessControlEntry

Коллекция FPCAccessControlList

Объект FPCAccount

Коллекция FPCAccounts

Объект FPCActiveCacheConfiguration

Объект FPCAdapter

Коллекция FPCAdapters

Объект FPCAlert

Коллекция FPCAlerts

Объект FPCAlertAction

Коллекция FPCAlertActions

Объект FPCAlertInfo

Объект FPCAlertNotification

Объект FPCApplicationFilter

Коллекция FPCApplicationFilters

Объект FPCArray

Коллекция FPCArrays

Объект FPCArrayPolicyConfig

Коллекция FPCArrayPolicyConfigs

Объект FPCAutoDial

Объект FPCBackupRoute

Объект FPCBandwidthPriority

Коллекция FPCBandwidthPriorities

Объект FPCBandwidthRule

Коллекция FPCBandwidthRules

Объект FPCCache

Объект FPCCacheConfiguration

Объект FPCCacheContents

Объект FPCCacheDrive

Коллекция FPCCacheDrives

Объект FPCClientAddressSet

Коллекция FPCClientAddressSets

Объект FPCClientAutoScript

Объект FPCClientBackupRoute

Объект FPCClientConfig

Коллекция FPCClientConfigSettings

Объект FPCClientSettingsSection

Объект FPCContentGroup

Коллекция FPCContentGroups

Объект FPCCredentials

Объект FPCDeniedMethod

Коллекция FPCDeniedMethods

Объект FPCDestination

Коллекция FPCDestinationSet

Коллекция FPCDestinationSets

Объект FPCDialupEntry

Коллекция FPCDialupEntries

Коллекция FPCDialupNetworkConnections

Объект FPCDirectAddressDestination

Коллекция FPCDirectAddressDestinations

Объект FPCDirectIpDestination

Коллекция FPCDirectIpDestinations

Объект FPCDiskDrive

Коллекция FPCDiskDrives

Объект FPCEnterprise

Объект FPCEnterprisePolicy

Коллекция FPCEnterprisePolicies

Объект FPCEventDefinition

Коллекция FPCEventDefinitions

Объект FPCExtensions

Объект FPCFilterProtocol

Коллекция FPCFilterProtocols

Объект FPCFirewallClientConfig

Объект FPCFirewallChaining

Объект FPCFirewallSession

Коллекция FPCFirewallSessions

Объект FPCFirewallSessionConnection

Коллекция FPCFirewallSessionConnections

Объект FPCFTPCacheConfiguration

Объект FPCHTTPCacheConfiguration

Объект FPCIpPacketFilter

Коллекция FPCIpPacketFilters

Объект FPCIpRange

Коллекция FPCLAT

Объект FPCLATEntry

Коллекция FPCLDT

Объект FPCLDTEntry

Объект FPCListenEntry

Коллекция FPCListenEntries

Объект FPCLog

Коллекция FPCLogs

Объект FPCNetworkConfiguration

Объект FPCPolicyElements

Объект FPCPrimaryRoute

Объект FPCProtocolConnection

Коллекция FPCProtocolConnections

Объект FPCProtocolDefinition

Коллекция FPCProtocolDefinitions

Объект FPCProtocolRule

Коллекция FPCProtocolRules

Объект FPCServerPublishingRule

Коллекция FPCServerPublishingRules

Объект FPCPublishing

Объект FPCRef

Коллекция FPCRefs

Объект FPCRoutingRule

Коллекция FPCRoutingRules

Объект FPCSchedule

Коллекция FPCSchedules

Коллекция FPCScheduledContentDownload

Объект FPCScheduledContentDownloadConfig

Объект FPCSecurityDescriptor

Объект FPCServer

Коллекция FPCServers

Объект FPCSignaledAlert

Коллекция FPCSignaledAlerts

Объект FPCSiteAndContentRule

Коллекция FPCSiteAndContentRules

Объект FPCSnapinNode

Объект FPCSSLCertificate

Коллекция FPCSSLCertificates

Объект FPCTunnelPortRange

Коллекция FPCTunnelPortRanges

Объект FPCVendorParametersSet

Коллекция FPCVendorParametersSets

Объект FPCWebBrowserClientConfig

Объект FPCWebFilter

Коллекция FPCWebFilters

Объект FPCWebProxy

Объект FPCWebPublishingRule

Коллекция FPCWebPublishingRules

Объект FPCWebRequestConfiguration

Объект FPCWebSession

Коллекция FPCWebSessions

Объект FPCWebSessionAdditionalInfo

Понятно, что были описаны усовершенствованные система и способ обнаружения и конфигурирования защищенных сетевых топологий, которые реагируют на существующие сетевые среды и охватывают динамическое обнаружение и конфигурирование соответствующего аппаратного или программного решения. Ввиду многочисленных возможных вариантов выполнения, к которым могут быть применены принципы настоящего изобретения, следует понимать, что подразумевается, что варианты выполнения, описанные в этой заявке в отношении чертежей, являются только иллюстративными и не должны рассматриваться как ограничивающие объем изобретения. Например, для специалиста в этой области техники понятно, что некоторые элементы изображенных вариантов выполнения, показанные выполненными программными средствами, могут быть реализованы аппаратными средствами, и наоборот, или что изображенные варианты выполнения могут быть модифицированы в плане структуры и деталей в пределах сущности изобретения. Поэтому в изобретении, описанном в этой заявке, рассматриваются все такие варианты выполнения, которые могут подпадать под объем, определяемый следующей формулой изобретения и ее эквивалентами.

Изобретение относится к сетевым устройствам. Техническим результатом является обеспечение динамического выбора между решениями, основанными на программном или аппаратном средстве межсетевой защиты (брандмауэре), и автоматическое конфигурирование любого решения прозрачным образом. В варианте выполнения изобретения используется широковещательный механизм для обеспечения обнаружения аппаратного устройства, тогда как интерфейсы прикладного программирования обеспечивают обнаружение программных средств межсетевой защиты. В другом варианте выполнения используются методики опроса для обеспечения того, что конфигурация шлюзового устройства не изменилась, подвергая опасности защищаемую сеть. 4 н. и 13 з.п. ф-лы, 5 ил.

если определено, что установлено используемое аппаратное шлюзовое устройство, то осуществляют связь с аппаратным шлюзовым устройством по локальной сети для извлечения информации описания устройства, представляют информацию, относящуюся к информации описания устройства, пользователю, принимают выбранный пользователем вариант конфигурирования устройства и автоматически конфигурируют устройство согласно выбранному пользователем варианту; и

если определено, что используемое аппаратное шлюзовое устройство не установлено, то обнаруживают, установлено ли используемое программное средство межсетевой защиты между локальной компьютерной сетью и глобальной компьютерной сетью, и, если используемое программное средство межсетевой защиты установлено, то собирают информацию описания средства межсетевой защиты, представляют информацию, относящуюся к информации описания средства межсетевой защиты, пользователю, принимают выбранный пользователем вариант конфигурирования средства межсетевой защиты и автоматически конфигурируют средство межсетевой защиты согласно выбранному пользователем варианту.

автоматически осуществляют групповую передачу обнаружения по локальной сети и

принимают ответ на групповую передачу обнаружения от шлюзового устройства, при этом ответ содержит указатель для использования при осуществлении связи со шлюзовым устройством по локальной сети.

в ответ на передачу запроса на описание устройства принимают от шлюзового устройства перечень служб, поддерживаемых шлюзовым устройством.

по истечении заранее определенного периода осуществляют групповую передачу обнаружения по локальной сети.

принимают от пользователя хост-компьютера выбор шлюзового устройства.

| GERT MARYNISSEN, The SpeedTouch™ and Universal Plug'n Play, April 2002, найденный на сайте http://www.speedtouchdsl.com/pdf/UPnP_AppNote_ED01P01.PDF, раздел «Abstract», раздел 1.1, 1.2; 2.1, 4.2.1, 4.2.4 | |||

| TOM FOUT, Universal Plug and Play (UPnP) Client Support, August 2001, найденный на сайте |

Авторы

Даты

2008-12-10—Публикация

2004-06-04—Подача