Изобретение относится к способу генерации Санкционированного (Авторизованного) Домена. Изобретение, кроме того, относится к системе для генерации Санкционированного Домена. Кроме того, изобретение относится к считываемому компьютером носителю, хранившему на себе команды для того, чтобы заставить один или несколько процессоров выполнить этот способ согласно изобретению.

Последние усовершенствования в технологиях распространения информации (т.е. Интернет и съемные носители) делают обмен информацией гораздо более легким, чем когда-либо прежде. Быстрое принятие потребителями показывает, что такие технологии действительно адресованы их нуждам. Побочный эффект состоит в том, что они также дают возможность легко незаконно копировать и распространять информацию. Индустрия информации видит в этом последнем усовершенствованием угрозу своему бизнесу. Поэтому в последние годы количество систем защиты информации растет с большой скоростью. Некоторые из этих систем только защищают информацию от незаконного копирования, тогда как другие также запрещают пользователю получать доступ к информации. Первая категория называется системы Защиты от Копирования (CP). Системы CP традиционно были основным фокусом для устройств бытовой электронной аппаратуры (CE), так как этот тип защиты информации считается дешево реализуемым и не нуждается в двунаправленном взаимодействии с поставщиком оперативной информации. Некоторыми примерами являются Система Скремблирования Информации (CSS), система защиты дисков с ПЗУ на цифровом видеодиске и DTCP (система защиты для подключений IEEE 1394).

Вторая категория известна под несколькими именами. В мире вещания системы этой категории обычно известны как системы условного доступа (CA), тогда как в мире Интернет они обычно известны как системы Управления Цифровыми Правами (DRM).

Собственная сеть может быть определена как набор устройств, которые взаимосвязаны с использованием некоторого вида сетевой технологии (например, Ethernet, IEEE 1394, BlueTooth, 802.11b, 802.11g и т.д.). Хотя сетевая технология дает возможность различным устройствам связываться, этого недостаточно для того, чтобы дать возможность устройствам взаимодействовать. Для того чтобы дать возможность делать это, устройства должны быть в состоянии раскрыть и адресовать функции, присутствующие в других устройствах в сети. Такая возможность взаимодействия обеспечивается промежуточным программным обеспечением собственной сети. Примерами промежуточного программного обеспечения собственной сети являются Jini, HAVi, UpnP, AVC.

Концепция Санкционированных Доменов (AD) пытается найти решение для того, чтобы служить интересам как владельцев информации (которые хотят иметь защиту их авторских прав), так и потребителей информации (которые хотят неограниченного использования информации). Основной принцип заключается в том, чтобы иметь управляемое сетевое окружение, в котором информация может использоваться относительно свободно, пока она не пересекает границу санкционированного домена. Обычно санкционированные домены центрированы вокруг собственного окружения, также называемого собственными сетями. Конечно, другие сценарии также возможны. Пользователь мог бы, например, взять с собой в путешествие портативное устройство для аудио и/или видео с ограниченным количеством информации и использовать его в своей комнате отеля для доступа или загрузки дополнительной информации, хранимой на его персональной аудио- и/или видеосистеме дома. Даже хотя портативное устройство находится вне собственной сети, оно является частью пользовательского санкционированного домена. Таким образом, Санкционированный Домен (AD) является системой, которая дает возможность доступа к информации посредством устройств в домене, но не какими-либо другими.

Для более широкого введения в использование Санкционированного Домена и т.д. см. S.A.F.A. van den Heuvel, W.Jonker, F.L.A.J. Kamperman, P.J.Lenoir, Безопасное Управление Информацией в Санкционированных Доменах, Philips Research, Нидерланды, публикация конференции IBC 2002, стр.467-474, состоявшейся 12-16 сентября 2002 г.

Существуют различные предложения, которые в некоторой степени реализуют концепцию санкционированных доменов.

Один тип прежних решений включает в себя Санкционированные Домены (AD), основанные на устройстве. Примерами таких систем являются SmartRight (Thomson Multimedia), xCP и NetDRM (Matshushita). Дополнительным примером основанного на устройстве AD является, например, приведенный в порядковом номере 02076998.0 Европейских патентных заявок (досье уполномоченного PHNL020455) того же заявителя.

В типичных основанных на устройстве AD домен образован конкретным набором устройств и информации. Только конкретному набору устройств домена разрешено получать доступ, использовать и т.д. информацию этого домена. Не делается какого-либо различия различных пользователей конкретного набора устройств.

Недостаток основанных на устройстве AD систем состоит в том, что они обычно не обеспечивают типичной гибкости, которую пользователь желает или в которой он нуждается, так как пользователи ограничены конкретным и ограниченным набором устройств. Таким образом, пользователю не разрешено осуществлять права, которые пользователь получил, в любое время и в любом месте по его выбору. Например, если пользователь посещает дом друга, он не может получить доступ к его законно приобретенной информации на устройствах друга, так как эти устройства обычно не являются частью конкретного и ограниченного набора устройств, образующих домен, содержащий информацию пользователя.

Другим типом предыдущих решений являются Санкционированные Домены, основанные на личности, когда домен основан на личностях вместо устройств, как это было в случае с основанными на устройстве AD. Примером такой системы является, например, описанная в порядковом номере 02079390.7 Европейских патентных заявок (досье уполномоченного PHNL021063) тем же заявителем, в котором информация связана с личностями, которые затем группируются в домен.

В типичном основанном на личности AD доступ к информации, связанной с этим AD, разрешен только конкретному и ограниченному набору пользователей, но, например, использующих любое соответствующее устройство. Основанные на личности Санкционированные Домены обычно предлагают более легкое управление доменами по сравнению с AD, основанными на устройстве.

Однако основанные на личности системы требуют идентификации личности, которая не всегда удобна или предпочтительна для пользователей. Кроме того, посетитель вашего дома может захотеть получить доступ к вашей информации. Поскольку у него нет устройства идентификации личности для этого домена, для него невозможно получить доступ к информации. Было бы предпочтительно, если бы устройства в доме, принадлежащие домену, могли бы сделать возможным доступ к информации домена для посетителя.

Следовательно, существует необходимость в гибридном санкционированном домене, основанном на личности и устройстве, имеющем индивидуальные преимущества каждой системы.

Задачей изобретения является обеспечение способа и соответствующей системы для обеспечения структуры Санкционированного Домена, основанной как на личностях, так и на устройствах. Дополнительной задачей является обеспечение способа и системы, решающих вышеупомянутые недостатки известного уровня техники. Еще одной задачей является обеспечение этого простым, гибким и эффективным способом.

Эти задачи, среди других, достигаются способом (и соответствующей системой), генерирующим Санкционированный Домен (AD), причем этот способ содержит стадии выбора идентификатора домена, уникально идентифицирующего Санкционированный Домен, связывания по меньшей мере одного пользователя с идентификатором домена, связывания по меньшей мере одного устройства с идентификатором домена и тем самым получения множества устройств и множества личностей, которым предоставлено право на доступ к элементу информации упомянутого Санкционированного Домена.

Таким образом, получен простой и эффективный способ группирования устройств и личностей к AD. Кроме того, обеспечен гибридный, основанный на устройстве и личности, Санкционированный Домен. Таким образом, разрешен доступ к элементу информации санкционированного домена пользователю, управляющему устройством, либо посредством проверки того, что элемент информации и пользователь связаны с одним и тем же доменом, либо посредством проверки того, что устройство и элемент информации связаны с одним и тем же доменом. Посредством этого получена повышенная гибкость для одного или нескольких пользователей при доступе к информации в санкционированном домене, тогда как все еще поддерживается безопасность информации. Это далее сделано простым, безопасным и надежным способом.

В одном варианте осуществления способ дополнительно предусматривает стадию связывания по меньшей мере одного элемента информации с Санкционированным Доменом, заданным идентификатором домена.

В одном варианте осуществления стадия связывания по меньшей мере одного пользователя с идентификатором домена предусматривает: получение или генерацию Списка Пользователей Домена (DUC), содержащего идентификатор домена и уникальный идентификатор для пользователя, тем самым определяющий, что пользователь связан с Санкционированным Доменом, и/или стадия связывания по меньшей мере одного устройства с идентификатором домена содержит: получение или генерацию Списка Устройств Домена, содержащего идентификатор домена и уникальный идентификатор для устройства, тем самым определяющий, что это устройство связано с доменом.

В одном варианте осуществления стадия связывания по меньшей мере одного элемента информации с Санкционированным Доменом (AD) предусматривает:

- связывание элемента информации с Правом Пользователя, где упомянутое Право Пользователя связано с пользователем, связанным с Санкционированным Доменом, и/или

- связывание элемента информации с Правом Устройства, где упомянутое Право Устройства связано с устройством, связанным с Санкционированным Доменом.

В одном варианте осуществления стадия связывания по меньшей мере одного элемента информации с Санкционированным Доменом предусматривает:

- связывание элемента информации с Правом Домена, где упомянутое Право Домена связано с Санкционированным Доменом.

В одном варианте осуществления Право Пользователя, или Право Устройства, или Права Доменов содержат данные прав, представляющие, какие права существуют по отношению к одному элементу информации, связанному с Правом Пользователя или Правом Устройства, или Правами Доменов.

В одном варианте осуществления способ дополнительно предусматривает стадию контроля доступа к данному элементу информации, связанному с Санкционированным Доменом посредством данного устройства, управляемого данным пользователем, причем эта стадия предусматривает:

- проверку того, связан ли данный пользователь с тем же Санкционированным Доменом, что и данный элемент информации, или

- проверку того, связано ли данное устройство с тем же Санкционированным Доменом, что и данный элемент информации,

и разрешение доступа для данного пользователя через данное устройство и/или другие устройства к элементу информации, если данный пользователь связан с тем же самым Санкционированным Доменом,

или разрешение доступа для данного пользователя и/или других пользователей через данное устройство к элементу информации, если данное устройство является частью того же самого Санкционированного Домена.

В одном варианте осуществления способ дополнительно предусматривает стадию контроля доступа к данному элементу информации, связанному с Санкционированным Доменом и имеющему уникальный идентификатор информации, посредством данного устройства, управляемого данным пользователем, предусматривающую:

- проверку того, содержит ли Список Устройств Домена Санкционированного Домена идентификатор данного устройства, тем самым проверку того, связано ли данное устройство с тем же самым Санкционированным Доменом, что и элемент информации, и/или

- проверку того, содержит ли Список Пользователей Домена Санкционированного Домена идентификатор данного пользователя, тем самым проверку того, связан ли данный пользователь с тем же самым Санкционированным Доменом, что и элемент информации, и

- разрешение доступа к данному элементу информации посредством данного устройства для любого пользователя, если данное устройство связано с тем же самым Санкционированным Доменом, что и элемент информации, подлежащий доступу, и/или

- разрешение доступа к данному элементу информации посредством любого устройства, включающего данное устройство для данного пользователя, если данный пользователь связан с тем же самым Санкционированным Доменом, что и элемент информации, подлежащий доступу.

В одном варианте осуществления стадия контроля доступа к данному элементу информации дополнительно предусматривает:

- проверку того, определяет ли Право Пользователя для данного элемента информации, что данный пользователь имеет право доступа к данному элементу информации и только разрешает доступ к данному элементу информации положительно.

В одном варианте осуществления каждый элемент информации зашифрован, и право информации связано с каждым элементом информации и с Правом Пользователя, или Правом Устройства, или Правами Домена, и право информации данного элемента информации содержит ключ для дешифровки данного элемента информации.

В одном варианте осуществления

- список Пользователей Домена реализован как или включен в Сертификат Пользователей Домена, и/или

- список Устройств Домена реализован как или включен в Сертификат Устройств Домена, и/или

- право Пользователя реализовано как или включено в Сертификат Прав Пользователей, и/или

- право Устройства реализовано как или включено в Сертификат Прав Устройств, и/или

- права Домена реализованы/включены в Сертификат Прав Домена.

Преимущественные варианты осуществления системы согласно данному изобретению заданы в зависимых пунктах формулы изобретения, подробно описанных далее. Эти варианты осуществления системы соответствуют вариантам осуществления способа и имеют те же самые преимущества по тем же самым причинам.

Кроме того, изобретение также относится к считываемому компьютером носителю, хранившему на нем команды для того, чтобы заставить один или несколько процессоров выполнить способ согласно данному изобретению.

Эти и другие аспекты изобретения будут явствовать из и объяснены со ссылкой на иллюстративные варианты осуществления, показанные в чертежах, в которых:

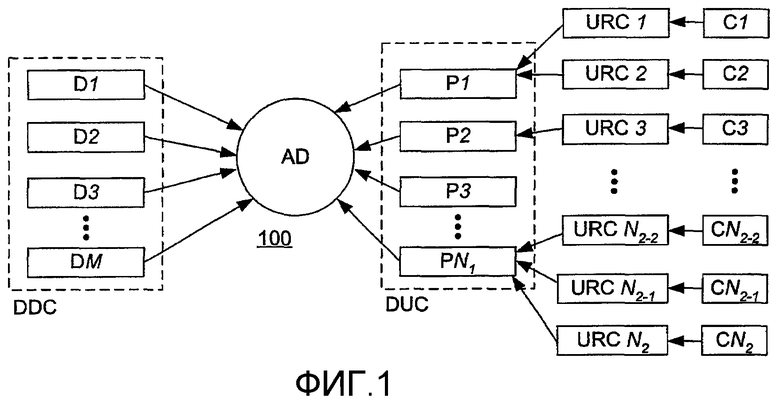

фиг.1 схематически иллюстрирует связывание личностей, устройств, пользовательских прав и информации в санкционированном домене (AD) согласно данному изобретению;

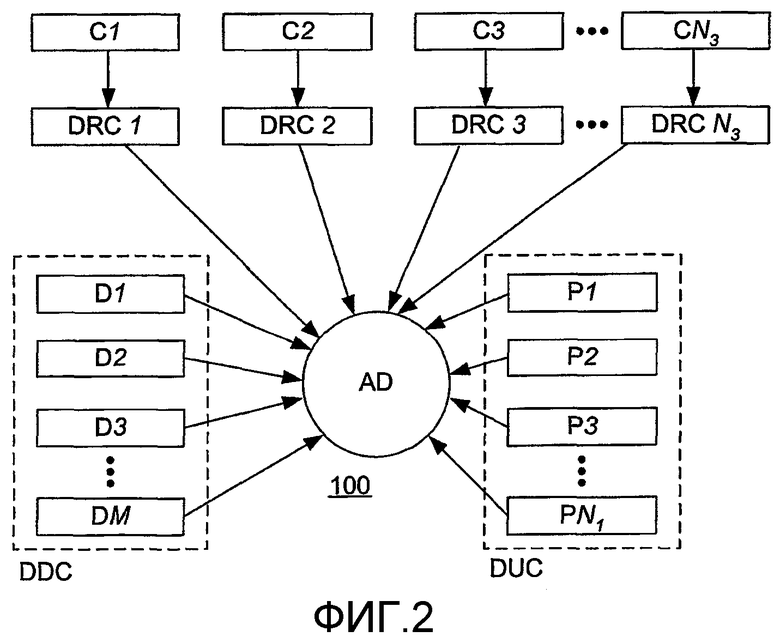

фиг.2 схематически иллюстрирует связывание личностей, устройств, пользовательских прав и информации в санкционированном домене (AD) согласно альтернативному варианту осуществления данного изобретения;

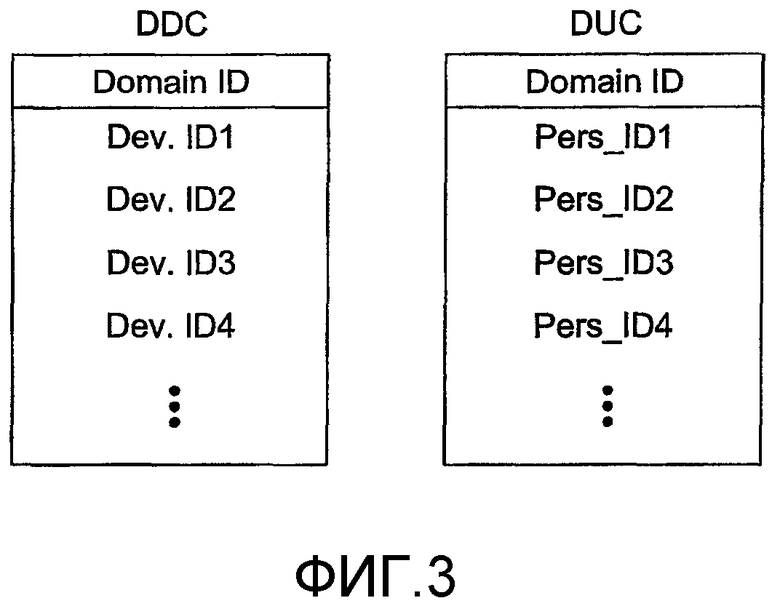

фиг.3 схематически иллюстрирует элементы Сертификата Устройств Домена (DDC) и Сертификата Пользователей Домена (DUC);

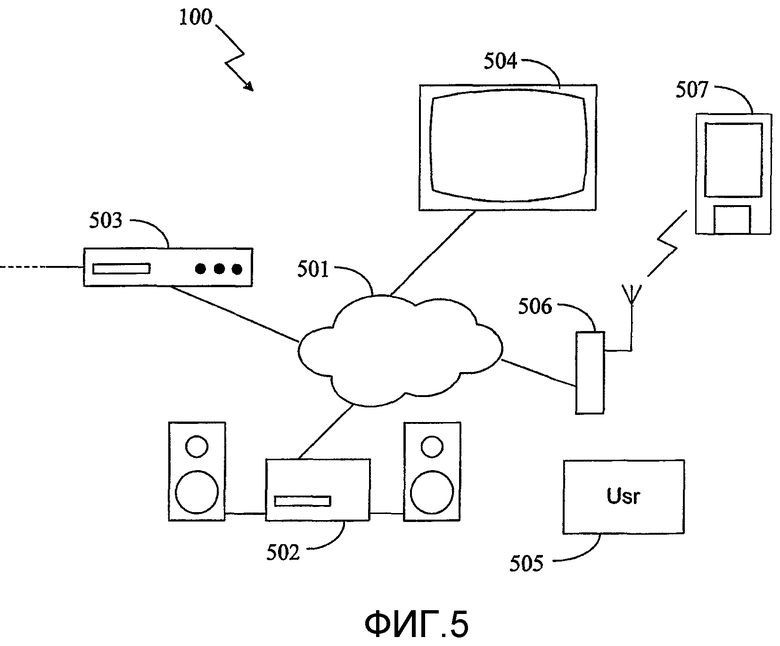

фиг.4а иллюстрирует примерную (частичную) структуру данных контейнера информации, право информации (CR) и сертификат права пользователя (URC) согласно варианту осуществления данного изобретения, показанному на фиг.1;

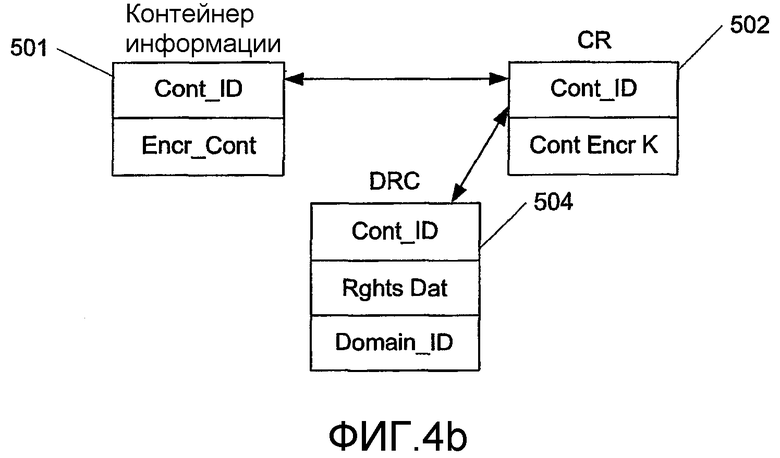

фиг.4b иллюстрирует примерную (частичную) структуру данных контейнера информации, право информации (CR) и Сертификат Прав Домена (DRC) согласно варианту осуществления данного изобретения, показанному на фиг.2;

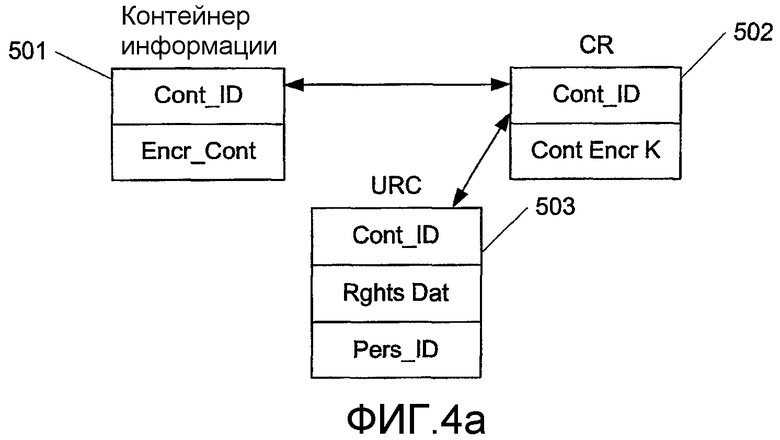

фиг.5 схематично иллюстрирует примерную систему, содержащую устройства и личности, образующие санкционированный домен (AD).

По всем чертежам одни и те же ссылочные позиции указывают подобные или соответствующие особенности. Некоторые из особенностей, указанных на чертежах, обычно реализуются в программном обеспечении и как таковые представляют собой компоненты программного обеспечения, такие как программные модули или объекты.

Фиг.1 схематически иллюстрирует связывание личностей, устройств, пользовательских прав и информации в санкционированном домене (AD) согласно данному изобретению. Показан санкционированный домен (100) согласно данному изобретению, где множество устройств D1, D2, D3, …, DM (где М больше или равно 1), множество элементов информации С1, С2, С3, …, CN2 (где N2 больше или равно 1) и множество личностей/пользователей P1, P2, P3, …, PN1 (где N1 больше или равно 1) связаны с AD согласно варианту осуществления данного изобретения. Эти устройства, личности и элементы информации были связаны с доменом (100), как будет объяснено позже. Также показаны одно или несколько прав пользователя (URC1, …, URCN2), где предпочтительно один элемент информации связан с одним сертификатом прав пользователя, определяющим, какие права данная личность (или, альтернативно, данная группа личностей и/или все личности, связанные с доменом (100)) имеет по отношению к конкретному элементу информации (или, альтернативно, нескольким или всем элементам информации в домене (100)).

Для большей информации по архитектуре санкционированного домена и вариантам реализации читатель отсылается к порядковому номеру 01204668.6 Европейских патентных заявок (досье уполномоченного PHNL010880) того же заявителя или к порядковому номеру 02076998.0 Европейских патентных заявок (досье уполномоченного PHNL020455) того же заявителя. Порядковый номер 02076998.0 Европейских патентных заявок (досье уполномоченного PHNL020445) более конкретно описывает реализацию, в которой информация и устройства связаны в домен. Кроме того, порядковый номер 02079390.7 Европейских патентных заявок (досье уполномоченного PHNL021063) того же заявителя описывает реализацию, в которой информация связана с личностями, которые затем группируются в домен.

Необходимо отметить, что на практике информация может быть доступна/использована только посредством пользователя, управляющего устройством. В следующем тексте мы предполагаем, что устройства, используемые в системе, являются соответствующими и «общедоступными» («открытыми») устройствами. Это значит, что устройство будет придерживаться определенных правил работы (например, не будет незаконно выдавать информацию на незащищенный цифровой интерфейс) и что принадлежность устройства не является важной (общедоступной). Предполагается, что управление соответствием устройства, т.е. идентификация соответствующего устройства, возможность обновления устройств и аннулирование устройств, будут на своем месте (с использованием известных способов) и не будут рассматриваться здесь.

Правом пользователя (URC1, …, URCN2) является единственное подключение, связывание, соединение и т.д. между одним пользователем и правом информации (которое требуется для дешифровки части информации). Посредством введения этого права пользователя мы теперь имеем пять основных компонентов в нашей системе, которые могут работать следующим образом:

- информация (С1, С2, С3, …, CN2): элементы информации предпочтительно зашифрованы (имеется много опций, например, с уникальным ключом на заголовок информации) и могут быть везде в системе; элемент информации в этом варианте осуществления привязан опосредованно к сертификату права пользователя через право информации, как также объяснено в сочетании с фиг.4а;

- право информации (CR; не показано; см., например, фиг.4а): содержит криптографический ключ (ключи) или другое соответствующее средство защиты для доступа к определенному (зашифрованному/защищенному) элементу информации. Эта система является гибкой в том смысле, что права информации могут быть сделаны уникальными на заголовок информации или даже уникальными на образец (копию) информации. Права информации должны передаваться только соответствующим устройствам. Более безопасное правило должно гарантироваать, что права информации могут передаваться только соответствующим устройствам, которые управляются санкционированными пользователями (т.е. пользователями, которым разрешено иметь доступ к конкретному праву информации посредством их прав пользователей). Права информации могут также храниться вместе с информацией, например, на оптическом диске. Однако права информации должны храниться безопасно, так как они содержат ключ для шифрования информации;

- сертификат прав пользователей (URC1, …, URCN2): сертификат или что-либо подобное, выпущенный поставщиком оперативной информации, который разрешает личности использовать определенное право информации (CR) (принадлежащее определенной части информации). Права пользователей могут быть, в принципе, везде в системе. Предпочтительно сертификат прав пользователей также содержит правила (например, ограниченные зрителями 18 лет или старше или только Европейским рынком и т.д.) доступа к определенному элементу информации;

- устройство (D1, D2, D3, …, DM): устройство, которое используется для воспроизведения, управления, записи, представления, отображения, модификации и т.д. элемента информации. Кроме того, (соответствующее) устройство может также предпочтительно идентифицировать пользователя посредством устройства персонифицированной идентификации (например, такого как смарт-карточка, мобильный телефон, биометрический датчик и т.д.) и собирать сертификаты (например, от смарт-карточки или от других устройств), которые доказывают, что пользователю разрешено использовать определенное право информации. Это право информации могло бы быть получено от смарт-карточки, где оно хранилось (если оно там хранилось), или быть полученным (безопасно переданным) от другого соответствующего устройства в сети;

- пользователь/личность (P1, P2, P3, …, PN1): пользователь идентифицируется некоторым биометрическим или предпочтительно устройством персонифицированной идентификации (например, смарт-карточкой, мобильным телефоном, мобильным телефоном, содержащим смарт-карточку, или другими типами устройств, которые уникально идентифицируют пользователя), которое он/она носит, везет или к которому имеет доступ. Мобильный телефон, содержащий смарт-карточку или другое устройство, имеющее средство хранения, является предпочтительным, так как оно позволяет пользователям перевозить права с ними (для доступа к информации на автономных устройствах). Устройство идентификации может быть само защищено механизмом биометрической аутентификации, так что кто-нибудь другой в отличие от законного владельца не может использовать устройство идентификации. Пользователь может быть также идентифицирован с использованием технологии открытого ключа, или протоколов без знаний, или их комбинации.

Предпочтительно санкционированные устройства связаны с AD (100) посредством сертификата. Подобным же образом санкционированные личности/пользователи предпочтительно связаны с AD (100) через сертификаты. Элементы информации в этом конкретном варианте осуществления связаны с личностью посредством сертификата прав пользователя (URC). Этот сертификат прав пользователя дает возможность использовать соответствующее право информации (CR), которое предпочтительно содержит криптографический ключ для доступа к информации, как будет более подробно объяснено в сочетании с фиг.4а. Сертификат прав пользователя (URC) обычно привязан к одному элементу информации, но также мог бы быть привязан к множественным элементам информации. Примерная частичная структура данных контейнера информации (содержит элемент информации), URC и CR показаны и более подробно объяснены в сочетании с фиг.4а.

Сертификаты доменов предпочтительно выпускаются полномочиями доменов. Альтернативно, соответствующие устройства с возможностями управления доменами могут управлять этими сертификатами.

В примере, показанном на фиг.1, каждый элемент информации С1, С2, …, CN2 связан с сертификатом прав пользователя URC1, URC2, …, URCN2. URC1 и URC2 связаны с личностью Р1, URC3 связан с личностью Р2, URC2-2, URC2-1 и URC2 связаны с личностью PN1 и URC4-URC2-3 распределены среди личностей P3-PN1-1.

Таким образом, конкретная информация С1 и С2 связана с конкретной личностью Р1, конкретная информация С3 связана с конкретной личностью Р2, конкретная информация CN2-2, CN2-1 и CN2 связана с конкретной личностью PN1, и конкретная информация С4-CN2-3 распределена среди конкретных личностей P3-PN1-1 через их соответствующий URC.

В этом показанном варианте осуществления единственному элементу информации разрешено быть связанным только с единственным URC (опосредованно через право информации) и тем самым с единственной личностью. Если несколько пользователей нуждаются в копировании одного и того же элемента информации, он в этом варианте осуществления присутствовал бы один раз для каждого пользователя и трактовался бы как различные элементы информации, что делает управление правами более простым. Альтернативно и в самом деле применимо - единственный элемент информации мог бы быть связан с несколькими личностями, так как CR может быть привязано ко множественным URC.

Личности Р1, Р2, …, PN1 и устройства Домена D1, D2, …, DM затем группируются в образование санкционированного домена (100).

Предпочтительно связывание, т.е. группирование и связывание, устройств, личностей и информации согласно данному изобретению осуществляется посредством использования сертификатов. Предпочтительно используются Сертификат Устройств Домена или Список Устройств Домена (DDC), Сертификат Пользователей Домена или Список Пользователей Домена (DUC) и Сертификат Прав Пользователя или Список Прав Пользователя (URC). Далее делается ссылка только на сертификаты, хотя должно быть понятно, что такие структуры могут быть реализованы вместо этого, например, как списки или что-либо подобное.

DDC перечисляет устройства, которые являются частью домена (100), например, посредством включения для каждого устройства уникального идентификатора. DUC перечисляет пользователей, которые являются частью домена, например, посредством включения уникального идентификатора, или (например, открытого) криптографического ключа, или его случайных данных для каждого пользователя. DUC и DDC показаны и объяснены более подробно в сочетании с фиг.3. URC предпочтительно существует для каждого элемента информации (так, в примерном варианте осуществления фиг.1 имеется N2 URC) и указывает, какие права пользователь (к которому привязан URC) имеет (и/или не имеет) в пределах домена (100) и по выбору перекрестный домен (Х-AD права) для данного элемента информации, привязанного к URC. Альтернативно, URC, связанный с данным пользователем, например, перечисляет каждый элемент информации, который связан с данным пользователем, и какие права данный пользователь имеет по отношению к каждому связанному элементу информации. Альтернативно, только единственный URC используется для определения прав для каждого пользователя, т.е. какой элемент (элементы) каждый пользователь связал с ним/ней и какие права пользователь имеет (и/или не имеет).

В предпочтительном варианте DDC и DUC связаны друг с другом посредством Идентификатора Домена (Domain_ID), содержащегося в обоих сертификатах. Таким образом, получен очень простой способ связывания пользователя (пользователей) (и тем самым элемента (элементов) информации) и устройства (устройств) данного домена вместе (и тем самым образуется домен).

Если конкретное устройство (например, устройство D3) желает получить доступ к определенной части информации (например, С1), то оно должно быть испытано или проверено и т.д. (с использованием сертификатов) в том, что определенная часть информации связана с конкретной личностью (например, личностью Р1), которая является членом того же самого домена (100), что и конкретное устройство. Это может быть, например, сделано посредством проверки того, что (уникальный) идентификатор конкретного устройства (например, устройства D3) является частью DDC, что (уникальный) идентификатор конкретной личности (например, личности Р1) является частью DUC, что как DDC, так и DUC содержат один и тот же Идентификатор Домена (например, Domain_ID=4 или Domain_ID=8 байтовой величины (например, генерируемой случайным образом); не показано), и что URC для конкретной личности (например, URC1) определяет, что конкретная личность имеет право доступа к определенной части информации (например, если он находится в пределах периода допустимости его лицензии или не использовался более трех раз и т.д.). Это будет проиллюстрировано более подробно в сочетании с фиг.4а. Альтернативно, Domain ID вместо того, чтобы быть случайным числом, может быть ссылкой на объект данных, например сертификат домена.

Посредством того, что элементы информации связаны с личностями (через URC), принадлежность информации легко отражается. Кроме того, легче управлять разделением AD, так как посредством разделения личностей соответствующие элементы информации также разделяются, так как элементы информации связаны с личностями.

Посредством этого одно или несколько устройств одна или несколько личностей и по меньшей мере один элемент информации (через личность) связаны вместе в домен предпочтительно с использованием сертификатов или, альтернативно, с использованием списков, содержащих те же самые описанные элементы, что и для сертификатов. Для домена может быть возможным содержать нуль личностей, и/или нуль устройств, и/или нуль элементов информации в некоторые моменты. Например, при начальном построении домена он может содержать нуль элементов информации или нуль устройств, связанных с доменом и т.д.

Таким образом, пользователь, который был проверен как принадлежащий к тому же домену, что и элемент информации, подлежащий доступу, может иметь доступ к конкретной информации с использованием любого устройства. Кроме того, пользователь, который использует устройство, которое было проверено как принадлежащее к тому же домену, что и элемент информации, подлежащий доступу, может иметь доступ к конкретной информации с использованием этого конкретного устройства. Далее, все пользователи могут иметь доступ к конкретному элементу информации на этом конкретном устройстве.

Это дает повышенную гибкость для одного или нескольких пользователей при доступе к информации в AD, тогда как все еще поддерживается безопасность информации.

В альтернативном варианте осуществления информация может быть связана с устройствами домена вместо личностей домена. Вместо Сертификата Прав Пользователя используется Сертификат Прав Устройства (DevRC) (не показан). Сертификат Прав Устройства (DevRC) имел бы ту же информацию, что и URC, за исключением Device ID вместо Person ID. Остальное не изменяется.

Также следует понимать, что вместо того, чтобы иметь один список или сертификат, содержащий пользователей (т.е. DUC), и один список или сертификат, содержащий устройства (т.е. DDC), выше и далее могут использоваться другие схемы организации. В качестве альтернативы - как устройства, так и пользователи могли бы содержаться в единственном списке/сертификате. Далее, точно так же может использоваться несколько списков/сертификатов, содержащих устройства, и/или несколько списков/сертификатов, содержащих пользователей, и/или их комбинации.

Фиг.2 схематично иллюстрирует связывание личностей, устройств прав пользователей и информации в санкционированном домене (AD) согласно альтернативному варианту осуществления данного изобретения. Этот показанный вариант осуществления соответствует варианту осуществления, показанному на фиг.1, с единственным исключением в том, что вместо связывания элементов информации С1, С2, …, CN2 с личностями Р1, Р2, …, PN1 через сертификаты прав пользователя URC1, URC2, …, URCN2 элементы информации связаны с доменом (100) через одно или несколько Прав Домена (DRC). Предпочтительно один элемент информации связан с одним DRC. В предпочтительном варианте DRC реализован как сертификат.

Если конкретное устройство (например, устройство D3), в этом варианте осуществления, желает получить доступ к определенной части информации (например, информации С1), оно должно быть испытано или проверено и т.д. (с использованием сертификатов) в том, что определенная часть информации связана с тем же доменом (100), что и конкретное устройство, или что конкретная личность (например, личность Р1), управляющая устройством, является членом домена. Это может быть, например, сделано в этом варианте посредством проверки того, что (уникальный) идентификатор конкретного устройства является частью DDC, или что (уникальный) идентификатор конкретной личности является частью DUC. Далее, следует проверить то, что определенная часть информации связана с DRC, который является частью домена, и что DDC или DUC содержит один и тот же Идентификатор Домена, и что DRC для конкретной информации определяет, что личность домена имеет право получить доступ к определенной части информации (например, если он находится в пределах периода допустимости лицензии или он не использовался более трех раз). Посредством этого дается доступ к элементу информации либо через соответствующее устройство домена, либо через идентификатор допустимой личности. Это будет более подробно проиллюстрировано в сочетании с фиг.4b.

Фиг.3 схематично иллюстрирует элементы Сертификата Устройств Домена (DDC) и Сертификат Пользователей Домена (DUC). Как показано, Сертификат Устройств Домена (DDC) содержит распечатку уникальных идентификаторов (Dev.ID1, Dev.ID2, …) для одного или нескольких устройств, принадлежащих данному домену, т.е. являющихся санкционированными устройствами в домене. В предпочтительном варианте идентификатор устройства для данного устройства, например Dev.ID1, является (неизменяемым по меньшей мере пользователями) последовательным числом или номером идентификатора и т.д. Данный домен определяется значением Идентификатора Домена, который, например, может быть 8-байтовым случайным идентификатором.

Сертификаты согласно данному изобретению (DDC, DUC и т.д.) могли бы, например, быть реализованы хорошо известным SPKI сертификатом авторизации. Кроме того, одной полезной опцией является помещение Domain_ID в поле держателя такого SPKI сертификата, реализующего DDC, DUC и/или DRC.

Сертификат Пользователей Домена (DUC) содержит распечатку уникальных идентификаторов (Pers_ID1, Pers_ID2, …) для одного или нескольких пользователей/личностей, принадлежащих данному домену, т.е. являющихся санкционированными пользователями в домене. Данный домен, в пределах которого санкционированы перечисленные пользователи, определяется значением Идентификатора Домена, подобного описанному выше для Сертификата Устройств Домена (DDC). Сертификат Пользователей Домена (DUC) и Сертификат Устройств Домена (DDC) связаны посредством одного и того же значения Идентификатора Домена и тем самым определяют санкционированный домен (содержащий как устройства, так и пользователей).

Фиг.4а иллюстрирует примерную (частичную) структуру данных контейнера информации, право информации (CR) и сертификат прав пользователя (URC) согласно варианту осуществления данного изобретения, показанного на фиг.1. Показан контейнер информации (501), который содержит защищенные данные/информацию, например, полученную от Поставщика Услуг. Контейнер информации дополнительно содержит идентификатор информации (Cont_ID), уникальный для конкретного элемента информации, встроенного в контейнер информации. Таким образом, идентификатор информации (Cont_ID) используется для поиска данного элемента информации домена, например, посредством поиска каждого контейнера информации, принадлежащего к конкретному домену, для сопоставления Cont_ID.

Также показано право информации (CR) (502), содержащее идентификатор информации (Cont_ID) и ключ для шифрования информации (Cont Encr K). Идентификатор информации используется для установления связи с шифрованным элементом информации (в контейнере информации), для которого предназначен ключ для шифрования информации, т.е. информация, для которой необходим ключ для того, чтобы ее дешифровать и сделать доступной. В этом конкретном варианте ключ для шифрования является симметричным ключом, т.е. один и тот же ключ используется как для шифрования, так и для дешифровки данных. Альтернативно, могут использоваться другие безопасные схемы.

Далее показано право пользователя (UR) или Сертификат Права Пользователя (URC) (503). URC содержит идентификатор информации (Cont_ID), используемый для связывания конкретного элемента информации (и права информации) с конкретным URC. URC также содержит идентификатор личности/пользователя (Pers_ID), который указывает, с какой личностью связана конкретная информация. Идентификатором личности/пользователя мог бы быть, например, идентификатор или порядковый номер для данной личности, имя, значение хеш-функции открытого ключа пользователя или, в общем, любой уникальный идентификатор личности.

Кроме того, URC содержит данные прав (Rghts Dat), которые определяют, что разрешено делать данному пользователю (идентифицированному посредством Pers_ID) по отношению к конкретному элементу информации (содержащемуся в контейнере информации, содержащем тот же самый Cont_ID). Эти данные прав могут, например, определять правила воспроизведения (например, ограничение зрителями 18 лет или старше или только Европейский рынок и т.д.), авторские права одного поколения, период допустимости, неиспользование более трех раз и т.д. Кроме того, данные прав (Rghts Dat) могут также определять, что разрешено делать всем пользователям по отношению к конкретному элементу информации (которые могут быть такими же или отличаться от прав личности, идентифицируемые посредством Pers_ID).

В качестве примера, хорошо известный SPKI сертификат авторизации мог бы использоваться для реализации такого URC.

В этом варианте осуществления, когда информация связана через устройства с доменом вместо того, чтобы быть связанной через личности, не URC был бы необходим, а Сертификат Прав Устройства, который был бы таким же, что и URC, за исключением того, что он содержит Device ID вместо Person ID.

Для иллюстрации использования контейнера информации права информации (CR) и сертификата прав пользователя (URC) согласно этому варианту осуществления данного изобретения рассмотрим следующий простой пример, иллюстрирующий доступ к элементу информации пользователем.

Получены идентификатор информации (Cont_ID) для данного элемента информации, доступ к которому пользователь желает получить, и идентификатор личности (Pers_ID) пользователя. Идентификатор личности может, например, быть полученным на основе устройства персонифицированной идентификации (например, смарт-карточки, мобильного телефона, мобильного телефона, содержащего смарт-карточку, биометрического датчика и т.д. или другим образом). Идентификатор информации может быть, например, получен на основе имени файла, выбора файла, из заголовка контейнера информации и т.д.

Проверяется, принадлежат ли элемент информации и пользователь (одному и тому же) Санкционированному Домену. Проверка того, принадлежит ли пользователь домену, осуществляется посредством проверки того, содержится ли идентификатор личности (Pers_ID) в Сертификате Пользователей Домена (DUC) (показанном на фиг.1, 2 и 3). Если это так, то было проверено то, что пользователь является частью домена и ему разрешен доступ к информации, также являющейся частью того же домена.

Затем проверяется, принадлежит ли также данный элемент информации тому же домену, посредством проверки того, связан ли идентификатор информации элемента информации с личностью, связанной с тем же доменом, т.е. посредством проверки того, существует ли URC, связанный с доменом, который содержит тот же самый идентификатор информации. Если это так, то элемент информации принадлежит тому же домену, и пользователь (если дано, что пользователь и/или устройство, которые используются, проверены), следовательно, имеет право доступа к нему. Кроме того, данные прав (Rghts Dat) URC могут также определять ограниченный доступ к элементу информации. Данные прав могут определять правила, права, условия для личности, идентифицируемой Pers_ID, и/или правила, права, условия в общем. Например, они могут определять, что каждый пользователь в домене имеет права воспроизведения, тогда как пользователь, связанный через Pers_ID, дополнительно имеет эксклюзивные авторские права первого поколения.

Обычно пользователь получит доступ к элементу информации с использованием конкретного устройства. Если пользователь не является частью домена или не может быть получен допустимый идентификатор пользователя (например, потому что друг пытается получить доступ к информации), то должно быть проверено, является ли конкретное устройство, которое использует пользователь для доступа к элементу информации, частью того же домена, что и элемент информации, для того чтобы разрешить пользователю доступ к элементу информации, так как он не является (или не было установлено, что он является) частью того же домена, что и элемент информации. Это делается посредством получения Domain_ID DUC, с которым был связан элемент информации (через личность). Этот Domain_ID используется для определения Сертификата Устройств Домена (DDC) (показанного на фиг.1, 2 и 3), содержащего тот же самый Domain_ID и проверяющего, содержит ли DDC Dev.ID для конкретного устройства, которое пользователь пытается использовать для получения доступа к элементу информации. Если DDC содержит Dev.ID для конкретного устройства, то пользователь (и все другие пользователи) может использовать конкретное устройство для получения доступа к конкретной информации (и всей другой информации этого домена).

Эти три стадии проверки достоверности доступа к элементу информации пользователю и устройству могут быть альтернативно осуществлены в другом порядке, чем описанный, и, например, также параллельно по меньшей мере в некоторой степени.

После того, как было проверено, что пользователь или устройство является частью того же домена, что и информация, полученный идентификатор информации используется для поиска права информации (CR) конкретного элемента информации, подлежащего доступу, для того чтобы получить криптографический ключ, который должен быть использован для дешифровки шифрованного элемента информации. Кроме того, контейнер информации, содержащий шифрованный элемент информации, также находится с использованием идентификатора информации.

Наконец, ключ в праве информации используется для дешифровки элемента информации, который сейчас доступен, например, для рендеринга, копирования на оптический диск, редактирования и т.д. Альтернативно, элемент информации может быть также дешифрован с использованием права информации перед ее посылкой к устройству для доступа, посредством чего необходимо передать только элемент информации. Однако это требует специальных мер для того, чтобы защитить элемент информации во время передачи, так что невозможна «утечка» незащищенной информации.

Этот процесс показан на фиг.4а стрелками, соединяющими Cont_ID различных структур.

Таким образом, если конкретный пользователь был проверен как принадлежащий тому же домену, что и элемент информации, подлежащий доступу, то, как отмечено, нет необходимости в проверке того, принадлежит ли также устройство, которое он использует, тому же домену. Кроме того, проверенный на допустимость пользователь может получить доступ к конкретному элементу информации с использованием всех устройств. Подобным же образом, если конкретное устройство было проверено как принадлежащее тому же домену, то все пользователи могут иметь доступ к конкретному элементу информации с использованием этого конкретного устройства, и нет необходимости в проверке этого пользователя.

Следовательно, получена повышенная гибкость для одного или нескольких пользователей при доступе к информации в AD, тогда как все еще поддерживается безопасность информации.

Фиг.4b показывает примерную (частичную) структуру данных контейнера информации, право информации (CR) и Сертификат Прав Домена (DRC) согласно варианту осуществления данного изобретения, показанному на фиг.2. В этом варианте осуществления элементы информации связаны с доменом через DRC и не связаны с пользователями (через URC) домена. Показан контейнер (501) информации и право информации (CR) (502), которое соответствует праву информации, показанному и объясненному, например, в сочетании с фиг.4а.

Кроме того, показан Сертификат (504) Прав Домена, который содержит идентификатор информации (Cont_ID), используемый для связывания конкретного элемента информации (и права информации) с конкретным DRC. DRC также содержит идентификатор домена (Domain_ID), который указывает, с каким доменом связана конкретная информация. Идентификатор домена соответствует идентификатору домена в Сертификате Устройств Домена (DDC) и Сертификате Пользователей Домена (DUC), объясненных в сочетании с фиг.1, 2 и 3.

Далее, DRC (504) содержит данные прав (Rghts Dat), которые определяют, что разрешено делать одному или нескольким пользователям по отношению к конкретному элементу информации (содержащемуся в контейнере информации, содержащем тот же самый Cont_ID). Эти данные прав соответствуют данным прав URC, объясненным в сочетании с фиг.4а.

Для иллюстрации использования контейнера информации, права информации и сертификата прав домена согласно этому варианту осуществления данного изобретения рассмотрим следующий простой пример, иллюстрирующий доступ на конкретном устройстве к элементу информации пользователем.

Получены идентификатор информации (Cont_ID) для данного элемента информации, доступ к которому желает получить пользователь, идентификатор личности (Pers_ID) пользователя и идентификатор домена (Domain_ID) домена, содержащего элемент информации. Идентификатор информации и идентификатор личности могут быть получены, как описано в сочетании с фиг.4а. Идентификатор домена (Domain_ID) получается из Domain_ID DRC, с которым связана информация.

Проверяется, принадлежат ли элемент информации и пользователь (одному и тому же) Санкционированному Домену. Проверка того, принадлежит ли пользователь домену, осуществляется посредством проверки того, содержится ли идентификатор личности (Pers_ID) в Сертификате Пользователей Домена (DUC) (показанного на фиг.1, 2 и 3), имеющем конкретный идентификатор домена. Если это так, то было проверено, что пользователь является частью домена, и ему разрешен доступ к информации, также являющейся частью того же домена.

Затем проверяется, принадлежит ли также данный элемент информации тому же домену, посредством проверки того, связан ли идентификатор информации элемента информации с тем же самым доменом, т.е. посредством проверки того, существует ли DRC, связанный с доменом, который содержит тот же самый идентификатор информации. Если это так, то элемент информации принадлежит тому же самому домену, и пользователь (если дано, что используемые пользователь и/или устройство были проверены), следовательно, имеет право на доступ к нему. Кроме того, данные прав (Rghts Dat) DRC могут также определять ограниченный доступ к элементу информации, как описано в сочетании с фиг.4а.

Обычно пользователь получает доступ к элементу информации с использованием конкретного устройства. Если пользователь не является частью домена или не может быть получен идентификатор допустимого пользователя (например, потому что друг пытается получить доступ к информации), то должно быть проверено, является ли конкретное устройство, которое пользователь использует для доступа к элементу информации, частью того же домена, что и элемент информации, для того чтобы разрешить пользователю доступ к элементу информации, так как он не является (или может быть установлено, что он является) частью того же домена. Это осуществляется посредством получения Domain_ID DRC, с которым была связана информация. Этот Domain_ID используется для определения Сертификата Устройств Домена (DDC) (показанного на фиг.1, 2 и 3), содержащего тот же Domain_ID и проверяющего, содержит ли DDC Dev.ID для конкретного устройства, которое пользователь пытается использовать для получения доступа к элементу информации. Если DDC содержит Dev.ID для конкретного устройства, то пользователь (и все другие пользователи) может использовать конкретное устройство для доступа к конкретной информации (и всей другой информации этого домена).

Эти три стадии проверки достоверности доступа к элементу информации, пользователю и устройству могут быть альтернативно осуществлены в другом порядке, чем описанный, и, например, также параллельно по меньшей мере в некоторой степени.

После того, как было проверено, что пользователь, информация и устройство являются частью одного и того же домена, осуществляется доступ к элементу информации, как описано в сочетании с фиг.4а, т.е. с получением права информации и дешифровкой информации и т.д.

Этот процесс показан на фиг.4b стрелками, связывающими Cont_ID различных структур.

Фиг.5 схематично иллюстрирует примерную систему, содержащую устройства и личности, образующие санкционированный домен (AD). Показана сеть (101), которая дает возможность связи между множеством устройств, например, в домашнем хозяйстве. Устройствами в примере являются телевизор (504), цифровая видеосистема (503), музыкальный аппарат (502) и портативное устройство (507), которое находится в беспроводной связи с сетью (101) через пункт беспроводного доступа (506). Кроме того, показан пользователь/личность (505).

В одном примерном сценарии Санкционированный Домен (100) имеет телевизор (504), цифровое видео (503), музыкальный аппарат (502) и пользователя (505), связанного с ним, в дополнение ко множеству элементов информации (не показано) (связанных согласно фиг.1 через личности/пользователей или через устройства или связанных согласно фиг.1 через Сертификат Прав Домена).

В этом сценарии пользователь желает получить доступ к данному элементу информации на портативном устройстве (507). Он может находиться в том же месте, что и устройства, или в другом месте (например, в комнате отеля). Для получения пользователем доступа к элементу информации согласно изобретению должно быть проверено, что личность (505) принадлежит домену (100), так как портативное устройство (507) ему не принадлежит. Это может быть сделано посредством уникальной идентификации пользователя, например, с использованием считывающего устройства смарт-карточек, например, в портативном устройстве (507), которое затем может передавать Идентификатор Пользователя сети (101). Предполагается, что право информации и элемент информации находятся на портативном устройстве (507) (в противном случае они могут быть переданы туда). Затем пользователь проверяется, как описано в сочетании с фиг.4а или 4b. После проверки достоверности пользователя может быть получен доступ для него к элементу информации.

В другом примерном сценарии Санкционированный Домен (100) имеет телевизор (504), цифровое видео (503), музыкальный аппарат (502) и портативное устройство (507), связанные с ним, в дополнение ко множеству элементов информации (не показано) (связанных согласно фиг.1 через личности/пользователей или через устройства или связанных согласно фиг.1 через Сертификат Прав Домена). Пользователь (505) в этом сценарии не связан с Санкционированным Доменом (100), так как он, например, может быть посещающим соседом или другом. В этом сценарии пользователь также желает получить доступ к данному элементу информации на портативном устройстве (507).

Для получения пользователем доступа к элементу информации согласно изобретению должно быть проверено, что портативное устройство (507) принадлежит домену (100), так как личность (505) ему не принадлежит.

Это может быть сделано посредством проверки того, связано ли портативное устройство (507) с тем же доменом, что и элемент информации, как описано в сочетании с фиг.4а или 4b. После проверки достоверности устройства пользователем может быть получен доступ к элементу информации на портативном устройстве (507).

В формуле изобретения любые ссылочные знаки, помещенные между круглыми скобками, не должны истолковываться как ограничивающие пункт формулы изобретения. Слово «содержащий» не исключает присутствия элементов или стадий, отличных от перечисленных в пункте формулы изобретения. Слово «а» или «an» перед элементом не исключает присутствия множества таких элементов.

Изобретение может быть реализовано посредством аппаратного обеспечения, содержащего несколько отдельных элементов, и посредством соответствующим образом запрограммированного компьютера. В пункте формулы изобретения устройства, перечисляющем несколько средств, несколько этих средств могут быть воплощены одним и тем же элементом аппаратного обеспечения. Простой факт, что определенные меры изложены во взаимно различных зависимых пунктах формулы изобретения, не указывает, что комбинация этих мер не может быть выгодно использована.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ДЛЯ САНКЦИОНИРОВАНИЯ ОПЕРАЦИЙ С КОНТЕНТОМ | 2003 |

|

RU2352985C2 |

| МЕТОД ПОЛИТИКИ САНКЦИОНИРОВАННОГО ДОМЕНА | 2006 |

|

RU2408997C2 |

| УЛУЧШЕННАЯ СИСТЕМА ЦИФРОВОГО УПРАВЛЕНИЯ ПРАВАМИ (DRM) | 2006 |

|

RU2419867C2 |

| УЛУЧШЕННЫЙ ДОСТУП К ДОМЕНУ | 2007 |

|

RU2447498C2 |

| УПРАВЛЕНИЕ ИМПОРТОМ КОНТЕНТА | 2004 |

|

RU2324301C2 |

| СИСТЕМА ОРГАНИЗАЦИИ ДЕЦЕНТРАЛИЗОВАННОЙ ДОВЕРИТЕЛЬНОЙ СВЯЗИ | 2024 |

|

RU2839571C1 |

| РАЗДЕЛЕННЫЕ ПРАВА В АВТОРИЗОВАННОМ ДОМЕНЕ | 2003 |

|

RU2385491C2 |

| СИСТЕМА И СПОСОБ БЕЗОПАСНОГО И УДОБНОГО УПРАВЛЕНИЯ ЦИФРОВЫМ ЭЛЕКТРОННЫМ КОНТЕНТОМ | 2002 |

|

RU2260918C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ СИСТЕМА ДЛЯ ОСУЩЕСТВЛЕНИЯ В НЕЙ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ И УСТРОЙСТВО, СВЯЗАННОЕ С ЭТОЙ СИСТЕМОЙ | 2016 |

|

RU2722393C2 |

| СХЕМА УПРАВЛЕНИЯ ДОМЕННЫМИ ИМЕНАМИ ДЛЯ КРОСС-ЦЕПОЧЕЧНЫХ ВЗАИМОДЕЙСТВИЙ В БЛОКЧЕЙН СИСТЕМАХ | 2018 |

|

RU2718959C1 |

Изобретение относится к системе и способу генерации Санкционированного (Авторизованного) Домена (AD). Техническим результатом является обеспечение способа и системы для обеспечения структуры Санкционированного Домена, основанной как на личностях, так и на устройствах. Для этого осуществляют выбор идентификатора домена и связывание по меньшей мере одного пользователя (P1, P2, …, PN1) по меньшей мере одного устройства (D1, D2, …, DM) и по меньшей мере одного элемента информации (C1, C2, …, CN2) с Санкционированным Доменом (AD), заданным идентификатором домена (Domain_ID). Посредством этого получено множество проверенных устройств (D1, D2, …, DM) и множество проверенных личностей (P1, P2, …, PN1), которое санкционировано для доступа к элементу информации упомянутого Санкционированного Домена (100). Таким образом, доступ к элементу информации санкционированного домена пользователем, управляющим устройством, получен либо посредством проверки того, что элемент информации и пользователь связаны с одним и тем же доменом, либо посредством проверки того, что устройство и элемент информации связаны с одним и тем же доменом. 2 н. и 10 з.п. ф-лы, 6 ил.

1. Способ генерации Санкционированного (Авторизованного) Домена, причем этот способ предусматривает стадии

выбора идентификатора домена, уникально идентифицирующего Санкционированный Домен (100),

связывания по меньшей мере одного пользователя и по меньшей мере одного устройства с Санкционированным Доменом, идентифицируемым идентификатором домена, путем получения или генерации единственного списка или сертификата, содержащего идентификатор домена, уникального идентификатора для по меньшей мере одного пользователя и уникального идентификатора для по меньшей мере одного устройства, тем самым определяя, что пользователь и устройство связаны с Санкционированным Доменом (100), и

связывания по меньшей мере одного элемента информации с Санкционированным Доменом, заданным идентификатором домена посредством

a) связывания упомянутого элемента информации с Сертификатом Права Пользователя, где упомянутый Сертификат Права Пользователя идентифицирует упомянутый элемент информации и пользователя, связанного с Санкционированным Доменом, и/или

b) связывания упомянутого элемента информации с Сертификатом Права Устройства, где упомянутый Сертификат Права Устройства идентифицирует упомянутый элемент информации и устройство, связанное с Санкционированным Доменом, и/или

c) связывания упомянутого элемента информации с Сертификатом Права Домена, где упомянутый Сертификат Права Домена идентифицирует упомянутый элемент информации и Санкционированный Домен,

тем самым получения множества устройств и множества пользователей, которое санкционировано для доступа к элементу информации, связанному с упомянутым Санкционированным Доменом (100).

2. Способ по п.1, отличающийся тем, что этот способ дополнительно предусматривает стадию контроля доступа к данному элементу информации, связанному с Санкционированным Доменом (100) посредством данного устройства, управляемого данным пользователем, причем эта стадия предусматривает:

проверку того, связан ли данный пользователь с тем же Санкционированным Доменом (100), что и данный элемент информации, или

проверку того, связано ли данное устройство с тем же Санкционированным Доменом (100), что и данный элемент информации,

и разрешение доступа для данного пользователя через данное устройство и/или другие устройства к элементу информации, если данный пользователь связан с тем же Санкционированным Доменом (100),

или разрешение доступа для данного пользователя и/или других пользователей через данное устройство к элементу информации, если данное устройство является частью того же Санкционированного Домена (100).

3. Способ по п.2, отличающийся тем, что стадия контроля доступа данного элемента информации дополнительно предусматривает проверку того, что Сертификат Права Пользователя для данного элемента информации определяет, что данный пользователь имеет право доступа к данному элементу информации, и разрешение доступа к данному элементу информации только в случае, если упомянутая стадия проверки имеет положительный результат.

4. Способ по п.1, отличающийся тем, что упомянутый единственный список или сертификат содержит идентификатор домена, уникальный идентификатор в точности для одного пользователя и уникальный идентификатор в точности для одного устройства.

5. Способ по п.1, отличающийся тем, что Сертификат Права Пользователя или Сертификат Права Устройства, или Сертификат Права Домена содержит данные прав, представляющие то, какие права существуют по меньшей мере по отношению к одному элементу информации, связанному с Сертификатом Права Пользователя или Сертификатом Права Устройства, или Сертификатом Права Домена.

6. Способ по п.1, отличающийся тем, что каждый элемент информации, относящийся к упомянутому по меньшей мере одному элементу информации, зашифрован, и что право информации связано с каждым элементом информации и с Сертификатом Права Пользователя или с Сертификатом Права Устройства, или с Сертификатом Права Домена, и что право информации данного элемента информации содержит ключ для дешифровки данного элемента информации.

7. Система для генерации Санкционированного Домена (AD), причем эта система содержит:

средство для получения идентификатора домена, уникально идентифицирующего Санкционированный Домен (100),

средство для связывания по меньшей мере одного пользователя и по меньшей мере одного устройства с Санкционированным Доменом, идентифицируемым идентификатором домена, путем получения или генерации единственного списка или сертификата, содержащего идентификатор домена, уникального идентификатора для по меньшей мере одного пользователя и уникального идентификатора для по меньшей мере одного устройства, тем самым определяя, что пользователь и устройство связаны с Санкционированным Доменом (100), и

средство для связывания по меньшей мере одного элемента информации с Санкционированным Доменом, заданным идентификатором домена посредством

a) связывания упомянутого элемента информации с Сертификатом Права Пользователя, где упомянутый Сертификат Права Пользователя идентифицирует упомянутый элемент информации и пользователя, связанного с Санкционированным Доменом, и/или

b) связывания упомянутого элемента информации с Сертификатом Права Устройства, где упомянутый Сертификат Права Устройства идентифицирует упомянутый элемент информации и устройство, связанное с Санкционированным Доменом, и/или

c) связывания упомянутого элемента информации с Сертификатом Права Домена, где упомянутый Сертификат Права Домена идентифицирует упомянутый элемент информации и Санкционированный Домен,

тем самым получая множество устройств и множества пользователей, санкционированных для доступа к элементу информации упомянутого Санкционированного Домена (100).

8. Система по п.7, отличающаяся тем, что эта система дополнительно содержит средство для контроля доступа к данному элементу информации, связанному с Санкционированным Доменом (100), посредством данного устройства, управляемого данным пользователем, где это средство приспособлено для:

проверки того, связан ли данный пользователь с тем же Санкционированным Доменом (100), что и данный элемент информации, или

проверки того, связано ли данное устройство с тем же Санкционированным Доменом (100), что и данный элемент информации,

и разрешения доступа для данного пользователя через данное устройство и/или другие устройства к элементу информации, если данный пользователь связан с тем же Санкционированным Доменом (100),

или разрешения доступа для данного пользователя и/или других пользователей через данное устройство к элементу информации, если данное устройство является частью того же Санкционированного Домена (100).

9. Система по п.8, отличающаяся тем, что средство для контроля доступа данного элемента информации дополнительно приспособлено для дополнительной проверки того, что Сертификат Права Пользователя для данного элемента информации определяет, что данный пользователь имеет право доступа к данному элементу информации и разрешения доступа к данному элементу информации только в случае, если упомянутая стадия проверки имеет положительный результат.

10. Система по п.7, отличающаяся тем, что единственный список или сертификат содержит идентификатор домена, уникальный идентификатор в точности для одного пользователя и уникальный идентификатор в точности для одного устройства.

11. Система по п.7, отличающаяся тем, что Сертификат Права Пользователя или Сертификат Права Устройства, или Сертификат Права Домена содержит данные прав, представляющие то, какие права существуют по меньшей мере по отношению к одному элементу информации, связанному с Сертификатом Права Пользователя или Сертификатом Права Устройства, или Сертификатом Права Домена.

12. Система по п.7, отличающаяся тем, что каждый элемент информации, относящийся к упомянутому по меньшей мере одному элементу информации, зашифрован, и что право информации связано с каждым элементом информации и с Сертификатом Права Пользователя или с Сертификатом Права Устройства, или с Сертификатом Права Домена, и что право информации данного элемента информации содержит ключ для дешифровки данного элемента информации.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| HEUVEL VAN DEN, S.A.F.A | |||

| et al | |||

| Secure content management in authorised domains, 2002, найдена по адресу URL: http://de.scientificcommons.org/21373653, в разделе Download der Publikation | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| АРХИТЕКТУРА КОММУНИКАЦИОННОЙ СИСТЕМЫ | 1997 |

|

RU2193823C2 |

Авторы

Даты

2009-11-10—Публикация

2004-07-14—Подача