Изобретение относится к технике передачи конфиденциальной информации в виде электронных документов, формируемых на абонентских пунктах и передаваемых по абонентским линиям в открытый канал общего доступа, например в корпоративную сеть с коммутацией сообщений, сеть Internet, широковещательную сеть.

Традиционный способ обеспечения конфиденциальности передаваемой информации заключается в ее шифровании с использованием криптографических ключей и соответствующих алгоритмов шифрования

Для обеспечения передачи секретной информации в любой системе связи необходимо снабдить пользователей этой системы криптографическими ключами, на которых осуществляется шифрование и дешифрование информации. Многие специалисты считают задачу защищенного распространения и замены секретных ключей главной задачей в криптографии [1, с.40]. Эта задача решается путем передачи из доверенного центра распределения ключей (ЦРК) каждому пользователю одного или нескольких криптографических ключей. Для этого используются защищенные от перехвата злоумышленником каналы связи или передача ключей с помощью доверенного курьера, что существенно усложняет организацию системы связи, особенно в тех случаях, когда пользователи распределены на большой территории.

Задача доставки ключей шифрования несколько облегчается, если использовать асимметричную криптографическую систему для доставки ключей симметричной криптографической системы [2, с.137-139]. Однако этот способ требует предоставления возможности генерирования пары из открытого и закрытого ключа у потребителя, что не всегда допустимо. Поэтому эти пары ключей также поставляются ЦРК. При этом требования по безопасности хранения и уничтожения их аналогичны требованиям для симметричных ключей шифрования. Положительным качеством, достигаемым применением асимметричного способа шифрования, является обеспечение проверки целостности передаваемого сообщения путем формирования электронной цифровой подписи (ЭЦП) документа с помощью закрытого ключа на передающей стороне и проверке правильности ее на приемной стороне с помощью открытого ключа [2, с.162-171], ранее сертифицированного центром сертификации.

Недостатком асимметричной системы является проблема проверки принадлежности открытого ключа действительно тому человеку, кто заявляет право на него, при частой смене пар ключей.

Известен способ распределения ключей в большой территориально разнесенной системе [3], по которому в центре распределения ключей имеют образцы примеров биометрического образа пользователей в объеме, достаточном для обучения искусственной нейронной сети (ИНС). При распределении ключей в системе на ключе пользователя обучают нейронную сеть преобразовывать биометрический образ пользователя в этот ключ. Далее таблицу описания связей и таблицу описания параметров обученной нейронной сети пересылают пользователю, который по этой таблице формирует у себя обученную ИНС, предъявляет ей свой биометрический образ и получает на выходах нейронной сети созданный центром для него новый ключ.

Основным недостатком способа [3] в приложении его к обмену конфиденциальными электронными документами является то, что каждый из пользователей должен самостоятельно обратиться в центр распределения ключей для получения ключа связи с другим человеком. Такая схема организации обмена конфиденциальными электронными документами сработает только в том случае, когда в центр распределения ключей будут предварительно доставлены по безопасному каналу связи биометрические образы обоих людей, пожелавших обменяться конфиденциальными электронными документами. Только тогда центр может переслать через себя конфиденциальный электронный документ, перешифровав его с ключа одного пользователя на ключ другого пользователя или прислав обоим пользователям одинаковые ключи для связи в двух по-разному обученных их личных нейронных сетях. При большом числе пользователей приходится безопасно хранить в центре распределения ключей биометрические образы большого числа людей, что становится проблемой, хотя во многих случаях не обязательно использовать центр распределения ключей для организации обмена документами между пользователями. Кроме того невозможна организация распределения ключей при неработающем центре.

Известен способ передачи документов в сетях с коммутацией сообщений в виде кодограмм, изложенный в патенте RU №2108679 [4] и в [5, с.268-270], содержащих служебную часть и информационную часть, а также признак конца кодограммы в случае, если длина текста информационной части произвольна, а если она постоянна, то признак конца кодограммы может отсутствовать. Служебная часть, находящаяся в начале каждой кодограммы, называется предзаголовком, информационная часть, в свою очередь, кроме текста документа может содержать заголовок. Возможная структура предзаголовка приведена в [5, с.270] и в своей минимальной части содержит признак начала кодограммы, адрес абонента отправителя, адреса абонентов получателей, конец предзаголовка. В зависимости от разрабатываемой системы связи количество типов предзаголовка может быть различным. В таком случае для различения заголовков по типам в их состав включается специальный признак формата, однозначно определяющий их состав и взаимосвязь признаков данной структуры заголовка.

Заголовок информационной части, если он присутствует, может нести, например, инструкции по обработке текста информационной части.

По известному способу оборудованием сети с коммутацией сообщений, используя адресную информацию, формируют маршрут передачи, в соответствии с которым передают кодограмму по этой сети и в пункте назначения выдают получателю.

Этот способ наиболее близок к предлагаемому способу передачи документов и выбран в качестве прототипа. В прототипе и в предлагаемом способе предполагается, что корпоративная сеть с коммутацией сообщений обеспечивает все преобразования, необходимые для передачи: синхронизацию по высокой, тактовой, групповой частоте, модуляцию-демодуляцию сигналов, их прием, повышение достоверности передачи информации, формирование маршрутно-адресной информации и другие операции, что не является предметом настоящего изобретения и поэтому в настоящей заявке не рассматриваются.

Считается также, что любой канал связи, любая сеть является открытым каналом общего доступа в том смысле, что любой человек, в том числе и злоумышленник, имеет средства для приема информации и, следовательно, если последняя не зашифрована, то может воспользоваться ею.

Термин «открытый канал общего доступа (ОКОД)» будет применяться в дальнейшем к любой среде передачи информации независимо от принципов ее реализации (многоточечная линия связи, канал с общей шиной, система коммутации сообщений, система коммутации каналов, корпоративная сеть множественного доступа, сеть Internet и т.д.).

Недостаток способа-прототипа заключается в передаче информации в открытом виде, доступном для всех желающих, в том числе и для злоумышленника.

Задачей предлагаемого технического решения является обеспечение шифрования информации, передаваемой по ОКОД, что делает невозможным использование ее посторонними лицами.

Основной технический результат, достигаемый предлагаемым техническим решением, заключается в формировании криптографических ключей для обеспечения шифрования только на стороне источника (отправителя) документа и доставке каждого из этих ключей на сторону получателя документа (адресата).

Дополнительный технический результат, достигаемый предлагаемым способом, заключается в уменьшении времени существования в открытом виде закрытых (секретных) ключей адресатов, так как оно ограничено продолжительностью процедуры шифрования (расшифрования) информации.

Другим дополнительным техническим результатом, достигаемым предлагаемым способом, является обеспечение автоматической авторизации закрытых ключей адресатов и контроля целостности передаваемой информации.

Предлагаемый способ передачи документов особенно целесообразно использовать для варианта, при котором информационная часть документа содержит заголовок, как это упоминалось выше, несущий, например, инструкции по обработке текста и дальнейшей его передачи после обработки. Эти инструкции в ряде случаев не могут быть формализованы и должны выполняться человеком. Такие ситуации могут возникать, например, при организации электронного документооборота, когда только человек может отредактировать какой-то важный документ или часть его и по результатам его редакции определить маршрут дальнейшей передачи документа. Аналогичная ситуация возникает в том случае, когда после получения документа, например исходных данных, необходимо рассчитать траекторию воздушного объекта, нарушившего границу, и принять решение либо о поражении объекта либо о продолжении слежения за ним. При этом необходимо будет сформировать соответствующую кодограмму различным адресатам.

Указанные технические результаты достигаются взаимоувязанной совокупностью следующих признаков. При необходимости передачи документа его формируют в источнике документа в виде предзаголовка, содержащего информацию (сведения), необходимую для обработки и передачи документа в ОКОД, и информационной части, содержащей заголовок и текст документа, после чего вводят документ в ОКОД, в котором в соответствии с информацией, содержащейся в предзаголовке, обрабатывают и передают документ на выход этого канала и доставляют документ адресату, у которого проверяют наличие или отсутствие в предзаголовке документа своего адреса, при отсутствии последнего бракуют документ, а при наличии используют документ. Указанные признаки являются общими с прототипом.

Для организации шифрования документа необходимо сформировать ключи шифрования, распределить их между адресатами и обеспечить шифрование текста документа, его передачу через ОКОД и расшифрование у адресата. Все признаки, связанные с обеспечением указанных операций, являются отличительными признаками предлагаемого способа от прототипа.

Реализуются они следующим образом.

Предварительно на стороне источника документа вырабатывают закрытый и открытый ключи источника, сертифицируют открытый ключ и сертификат открытого ключа источника передают по каналу связи всем возможным адресатам, у которых запоминают его, а на стороне источника документа запоминают сертификат открытого ключа и закрытый ключ.

Кроме того, на стороне источника документа предварительно создают искусственную нейронную сеть (ИНС) и базу данных примеров биометрических образов адресатов. Перед вводом сформированного документа в ОКОД анализируют предзаголовок документа и для источника документа и каждого из адресатов, список и адреса которых содержатся в предзаголовке, вырабатывают свою пару из открытого и закрытого ключей, после чего раздельно запоминают открытый и закрытый ключи. Затем обучают ИНС каждого адресата при подаче на ее входы закрытого ключа этого адресата на примерах биометрического образа адресата выдавать на своих выходах закрытый ключ адресата, после чего уничтожают закрытый ключ адресата, а таблицу описания каждой обученной ИНС запоминают. Затем для каждого адресата формируют свой симметричный ключ шифрования, на котором шифруют текст документа, после чего для каждого адресата с помощью закрытого ключа источника документа и открытого ключа адресата формируют асимметричный ключ шифрования, на котором шифруют симметричный ключ шифрования адресата. После этого уничтожают симметричный и асимметричный ключи шифрования каждого адресата и для каждого адресата формируют свой индивидуальный документ, дополняя информационную часть документа открытыми ключами адресатов, допущенных к документу, таблицей описания обученной ИНС адресата и зашифрованным на соответствующем асимметричном ключе шифрования симметричным ключом шифрования адресата. После формирования индивидуального документа адресата запомненную ранее таблицу описания обученной ИНС адресата уничтожают, затем для каждого такого документа на закрытом ключе источника документа вырабатывают электронную цифровую подпись (ЭЦП). После выработки ЭЦП для каждого адресата формируют кодограмму, состоящую из индивидуального документа адресата и ЭЦП на него, которую используют в качестве документа, передаваемого через ОКОД и с выхода последнего доставляемого адресату. При этом у адресата в случае наличия в предзаголовке кодограммы своего адреса, с помощью ранее запомненного открытого ключа источника документа проверяют ЭЦП, причем в случае неправильной ЭЦП бракуют кодограмму, а в случае правильной извлекают из ее информационной части таблицу связей и параметров обученной ИНС адресата и открытые ключи всех адресатов и запоминают эту таблицу и эти ключи, затем по этой таблице формируют для адресата его ИНС, заранее обученную на стороне источника документа выдавать закрытый ключ адресата при предъявлении на ее входы параметров примеров биометрического образа адресата, и предъявляют биометрический образ адресата устройству ввода, в котором этот образ обрабатывают соответствующей программой и преобразуют его в параметры. Эти параметры подают на вход обученной ИНС адресата, в результате чего на выходе этой сети получают закрытый ключ адресата, который запоминают. После этого по закрытому ключу адресата и запомненному ранее открытому ключу источника документа вырабатывают асимметричный ключ шифрования, идентичный сформированному на стороне источника документа, на котором расшифровывают симметричный ключ шифрования адресата, с помощью которого расшифровывают текст документа, после чего закрытый, симметричный и асимметричный ключи адресата уничтожают, а адресату выдают расшифрованный документ.

Кроме того, предлагаемый способ можно использовать для организации электронного документооборота в том случае, когда существует необходимость после обработки документа у адресата, например редактирования или согласования, направить этот документ следующему адресату из списка допущенных. Для реализации такой возможности, используя изложенные выше признаки, в состав информационной части документа дополнительно включают адреса адресатов, допущенных к документу, а у адресата обрабатывают выданный ему документ, анализируют результат обработки и в случае выявления по результатам этого анализа ситуации, когда необходимо дать ответ на этот документ, формируют с использованием адресной информации и открытых ключей адресата, содержащихся в информационной части, новый документ, который передают через ОКОД.

Таким образом, из изложенных выше отличительных признаков следует, что ключи шифрования формируются только на одной стороне - стороне источника документа, а на другую сторону каждому адресату доставляются в виде индивидуального ключа, растворенного в обученной ИНС, методы вскрытия которой с целью извлечения ключа шифрования, без знания параметров биометрического образа пользователя неизвестны. Выделение ключа шифрования из этой ИНС возможно только самим адресатом, предъявляющим на входы этой ИНС свой биометрический образ. Изложенное свидетельствует о достижимости основного технического результата.

Уничтожение у адресатов ключей шифрования после окончания процедуры зашифрования или расшифрования документа позволяет достичь дополнительного технического результата, заключающегося в уменьшении затрат на организацию безопасного хранения ключей, которые в явном виде существуют только кратковременно во время осуществления указанных выше процедур, а в остальное время хранятся растворенными в обученной ИНС.

Кроме того, в дополнение к вышесказанному использование индивидуальной обученной ИНС адресата для получения только его закрытого ключа позволяет осуществить автоматическую авторизацию закрытого ключа адресата и одновременно обеспечить контроль целостности передаваемого документа с помощью взаимосвязанной пары открытого и закрытого ключей источника документа.

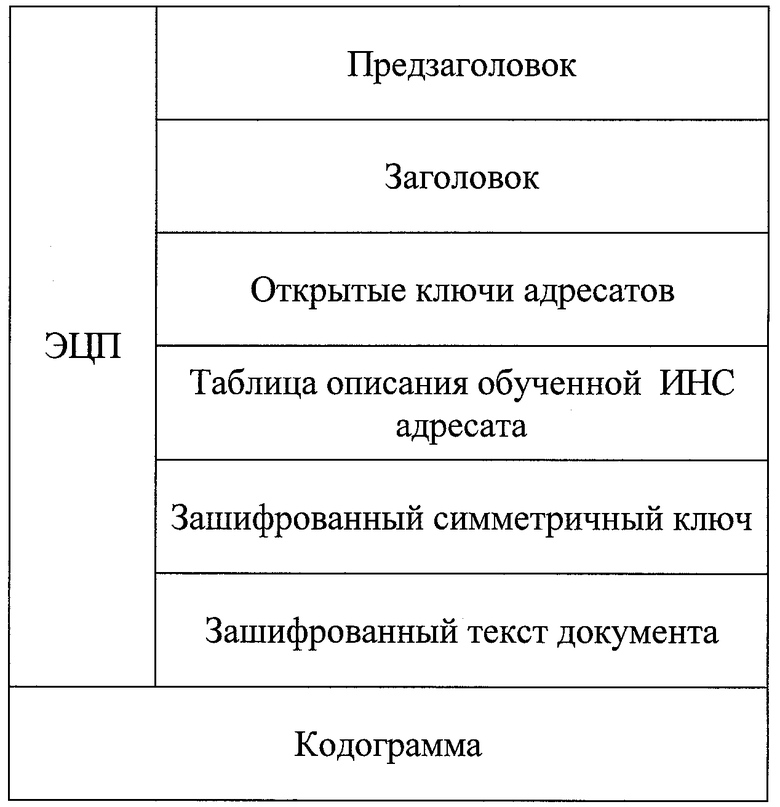

На чертеже представлена структура кодограммы, передаваемой через ОКОД по предлагаемому способу.

Формирование криптографических ключей, их распределение по адресатам, шифрование документов и передача их через ОКОД осуществляется следующим образом. Предварительно на стороне источника документа вырабатывают закрытый и открытый ключи источника, сертифицируют открытый ключ, например, так, как это изложено в [2 с.181, 182], и сертификат открытого ключа источника передают по каналу связи всем возможным адресатам, у которых запоминают его, а на стороне источника документа запоминают сертификат открытого ключа и закрытый ключ. Кроме того, перед организацией шифрования на стороне источника документа предварительно создают базу данных примеров биометрических образов каждого адресата, например, в виде цифровых файлов, в которые были преобразованы эти образы. Кроме того, на стороне источника документа создают исходную ИНС, при этом задают число слоев, число входов и выходов ИНС, число нейронов и число связей в каждом слое, случайные веса каждой связи. Пример реализации такой ИНС приведен в [3]. Затем из источника документа вводят документ, содержащий предзаголовок, в котором содержится информация, необходимая для обработки и передачи документа (в прототипе через сеть с коммутацией сообщений), и информационную часть, состоящую из заголовка и текста документа, подлежащую шифрованию. В заголовке содержатся сведения, необходимые для обработки документа у адресата. После ввода документа анализируют предзаголовок его и для каждого из адресатов, список и адреса которых содержатся в предзаголовке, вырабатывают свою пару из открытого и закрытого ключей. Ключи вырабатывают в соответствии с правилами генерирования криптографических ключей, например, на основе физического датчика случайных чисел (шумящих диодов), описанного в [6] и, по существу, представляющего генератор шума, вырабатывающий случайную последовательность логических нулей и единиц, из которой формируют шум. Возможна также предварительная доставка случайной последовательности, генерируемой, например, в ЦРК.

После выработки открытых и закрытых ключей их раздельно запоминают в различных зонах памяти, используя, например, в качестве адреса ячейки запоминания адрес адресата. Затем для каждого адресата обучают исходную ИНС при подаче на ее входы закрытого ключа этого адресата на примерах биометрического образа адресата выдавать на своих выходах закрытый ключ адресата, например, так, как это описано в [3]. После обучения ИНС закрытый ключ адресата уничтожают, например формируют сигнал стирания, подаваемый по адресу адресата в соответствующую ячейку памяти, а таблицу описания каждой обученной ИНС запоминают по соответствующему адресу. После этого для каждого адресата формируют свой симметричный ключ шифрования на основе случайной последовательности. Здесь и далее следует считать, что все ключи шифрования (криптографические ключи) являются случайными. Под симметричным ключом здесь понимается ключ шифрования, используемый в симметричной одноключевой криптографической системе [1. с.26, 27], в которой для зашифрования и расшифрования применяется один и тот же ключ.

После формирования симметричного ключа на этом ключе шифруют текст документа, например, по алгоритму DES [7, с.43-54] или ГОСТ 28147-89 [8], после чего для каждого адресата с помощью закрытого ключа источника документа и открытого ключа адресата, считываемых из ячеек памяти по соответствующим адресам источника документа и адресата, формируют свой асимметричный ключ шифрования, под которым здесь понимается ключ шифрования, используемый в асимметричной двухключевой криптографической системе, сформированный на каждой из сторон из своего закрытого ключа и открытого ключа другой стороны. Например, таким асимметричным ключом является общий криптографический ключ экспоненциальной системы Диффи-Хэллмана [7, с.36], [2, с.182-186]. На сформированном своем асимметричном ключе шифруют симметричный ключ шифрования адресата, после чего уничтожают (стирают) симметричный и асимметричный ключи каждого адресата. Затем для каждого адресата формируют свой индивидуальный документ, дополняя информационную часть документа источника открытыми ключами адресатов, допущенных к документу, таблицей описания обученной ИНС адресата, извлекаемой из ячеек памяти по соответствующим адресам и зашифрованным на соответствующем асимметричном ключе шифрования симметричным ключом шифрования. После этого запомненную ранее таблицу описания обученной ИНС уничтожают. Затем каждый сформированный таким образом документ адресата охватывает ЭЦП, выработанной на закрытом ключе источника документа, например, так, как это описано в [2, с.154-171]. После формирования ЭЦП формируют кодограмму, состоящую из индивидуального документа адресата и ЭЦП на него, и передают ее через ОКОД, при этом в последнем она обрабатывается в соответствии с информацией, содержащейся в предзаголовке, по алгоритмам, изложенным в прототипе, и которые поэтому в настоящих материалах не рассматриваются. Структура кодограммы, вводимой в ОКОД, представлена на чертеже 1.

Все адресаты принимают кодограмму и проверяют в ней наличие своего адреса. При отсутствии этого адреса в кодограмме последнюю бракуют, а при наличии с помощью предварительно доставленного и запомненного у адресата открытого ключа источника документа проверяют ЭЦП. При этом в случае неправильной ЭЦП бракуют кодограмму, а в случае правильной извлекают из ее информационной части таблицу связей и параметров обученной ИНС адресата и открытые ключи всех адресатов и запоминают эту таблицу и эти ключи, после чего по этой таблице формируют для адресата его обученную ИНС, как это говорилось ранее, и предъявляют биометрический образ адресата устройству ввода. Например, в качестве биометрического образа адресата может служить его подпись на графическом планшете, который преобразует колебания пера в электрические сигналы, которые преобразуются в цифровую форму и запоминаются в памяти ЭВМ [9]. После этого соответствующее программное обеспечение вычисляет необходимые параметры, подает на вход эмулятора нейронной сети. На выходах эмулятора нейронной сети появляется закрытый ключ адресата, который запоминают [3].

После этого из закрытого ключа адресата и запомненного открытого ключа источника документа вырабатывают асимметричный ключ шифрования, идентичный сформированному на стороне источника документа, с использованием того же алгоритма, например Диффи-Хэллмана. На асимметричном ключе расшифровывают симметричный ключ шифрования, с помощью которого расшифровывают текст документа, после чего закрытый, симметричный и асимметричный ключи шифрования адресата уничтожают, а адресату выдают расшифрованный документ.

Кроме того, предлагаемый способ используют в том случае, когда существует необходимость после обработки документа, например редактирования или согласования, направить этот документ следующему адресату из списка допущенных. Такая потребность возникает при организации электронного документооборота или в других случаях. Для реализации такой задачи, используя изложенные выше признаки, дополнительно в состав информационной части документа включают адреса адресатов, допущенных к документу, а у адресата обрабатывают выданный ему документ, анализируют результаты обработки, и в случае выявления по результатам этого анализа ситуации, когда необходимо дать ответ на этот документ, формируют с использованием адресной информации и открытых ключей адресата, содержащихся в информационной части, новый документ, который передают через ОКОД. При этом в процессах зашифрования, расшифрования нового документа и формирования ЭЦП для него используют вместо пары из закрытого и открытого ключей источника документа пару из закрытого и открытого ключей отправителя нового документа по алгоритму, аналогичному рассмотренному выше.

Таким образом, изложенная выше взаимоувязанная последовательность операций и примеры реализации этих операций показывают достижимость заявленных основного и дополнительных технических результатов.

ИСТОЧНИКИ ИНФОРМАЦИИ

1. Дж.Л.Месси. Введение в современную криптологию // ТИИЭР, 1988, т.76, №5.

2. Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях // Под ред. В.Ф.Шаньгина - М.: Радио и связь, 1999.

3. Патент РФ №2273877, МПК G06F 12/14. Способ распределения ключей в большой территориально разнесенной системе. Ефимов О.В., Иванов А.И., Фунтиков В.А. Опубл. 10.04.2006, бюл. №10.

4. Патент РФ №2108679, МПК H04L 12/58. Способ распределения информационных потоков в системах обмена данными. Коршун В.Г., Мялковский И.К. Опубл. 10.04.1998, бюл. №10.

5. Мизин И.А., Уринсон Л.С., Храмешин Г.К. Передача информации в сетях с коммутацией сообщений. - М.: Связь, 1972, с.267-272.

6. Диоды и транзисторы // Под ред. Чернышева А.А. - М.: Энергия, 1980, с.145.

7. Смид М.Э., Бранстэд Д.К. Стандарт шифрования данных: Прошлое и будущее // ТИИЭР, 1988, т.76, №5.

8. ГОСТ 28147-89. Система обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.

9. Патент РФ №2148274, МПК G06K 9/02. Способ идентификации личности по особенностям подписи.

Андрианов В.В., Бочкарев В.Л., Иванов А.И., Оськин В.А., Сорокин И.А. Опубл. 27.04.2000.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННОГО БИОМЕТРИЧЕСКОГО УДОСТОВЕРЕНИЯ ЛИЧНОСТИ | 2008 |

|

RU2391704C1 |

| СПОСОБ ГАРАНТИРОВАННОГО ОБЕЗЛИЧИВАНИЯ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2014 |

|

RU2629445C2 |

| СПОСОБ ФОРМИРОВАНИЯ АУДИТА ПЕРСОНАЛЬНОЙ БИОМЕТРИЧЕСКОЙ ИНФОРМАЦИИ | 2010 |

|

RU2427921C1 |

| СПОСОБ АНОНИМНОЙ БИОМЕТРИЧЕСКОЙ РЕГИСТРАЦИИ ЧЕЛОВЕКА | 2008 |

|

RU2371765C2 |

| СПОСОБ ФОРМИРОВАНИЯ СЕРТИФИКАТА ОТКРЫТОГО КЛЮЧА | 2010 |

|

RU2452013C2 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2007 |

|

RU2365047C2 |

| СПОСОБ ГОЛОСОВАНИЯ С ВЫСОКОНАДЕЖНОЙ БИОМЕТРИЧЕСКОЙ ЗАЩИТОЙ АНОНИМНОСТИ ГОЛОСУЮЩЕГО | 2010 |

|

RU2444063C1 |

| СПОСОБ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ В БОЛЬШОЙ ТЕРРИТОРИАЛЬНО РАЗНЕСЕННОЙ СИСТЕМЕ | 2004 |

|

RU2273877C1 |

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ БИОМЕТРИЧЕСКОЙ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2346397C1 |

| СПОСОБ ОДНОЗНАЧНОГО ХЭШИРОВАНИЯ НЕОДНОЗНАЧНЫХ БИОМЕТРИЧЕСКИХ ДАННЫХ | 2010 |

|

RU2451409C2 |

Изобретение относится к технике передачи конфиденциальной информации. Техническим результатом является формирование ключей шифрования только на стороне источника документа и доставка этих ключей адресату, уменьшение времени существования в открытом виде закрытых ключей адресатов, обеспечение автоматической авторизации закрытых ключей и контроля целостности передаваемой информации. Технический результат достигается тем, что на стороне источника документа создают базу данных биометрических образов адресатов. Для каждого адресата и источника документа формируют открытый и закрытый ключи. Упаковывают закрытый ключ адресата в обученную искусственную нейронную сеть (ИНС), формируют симметричный ключ шифрования и шифруют на нем текст документа. Формируют асимметричный ключ шифрования, шифруют на нем симметричный ключ, закрытый ключ адресата уничтожают, формируют кодограмму, включающую зашифрованный симметричный ключ и зашифрованный текст документа, охватывают кодограмму электронной цифровой подписью (ЭЦП) и передают адресату. У адресата проверяют действительность ЭЦП, извлекают из обученной ИНС при подаче на ее входы параметров биометрического образа адресата закрытый ключ адресата, с помощью которого формируют асимметричный ключ, на котором расшифровывают симметричный ключ, на котором расшифровывают текст документа. 1 з.п. ф-лы, 1 ил.

1. Способ передачи документа по открытому каналу общего доступа, по которому документ формируют в источнике документа, при этом в состав документа включают предзаголовок, содержащий информацию, необходимую для обработки и передачи документа в открытом канале общего доступа, и информационную часть, которая содержит заголовок и текст документа, вводят документ в открытый канал общего доступа, в котором в соответствии с информацией, содержащейся в предзаголовке, обрабатывают и передают документ на выход этого канала и доставляют документ адресату, у которого проверяют наличие или отсутствие в предзаголовке документа своего адреса, при отсутствии последнего бракуют документ, а при наличии - используют документ, отличающийся тем, что предварительно на стороне источника документа вырабатывают закрытый и открытый ключи источника, сертифицируют открытый ключ и сертификат открытого ключа передают по каналу связи всем возможным адресатам, у которых запоминают его, а на стороне источника документа запоминают сертификат открытого ключа и закрытый ключ, кроме того на стороне источника документа предварительно создают искусственную нейронную сеть и базу данных примеров биометрических образов адресатов, перед вводом документа в открытый канал общего доступа анализируют предзаголовок документа и для каждого из адресатов, список и адреса которых содержатся в предзаголовке, вырабатывают свою пару из открытого и закрытого ключей, после чего раздельно запоминают открытые и закрытые ключи, затем обучают искусственную нейронную сеть каждого адресата при подаче на ее входы закрытого ключа этого адресата на примерах биометрического образа адресата выдавать на своих выходах закрытый ключ адресата, после чего уничтожают закрытый ключ адресата, а таблицу описания каждой обученной искусственной нейронной сети запоминают, для каждого адресата формируют свой симметричный ключ шифрования, на котором шифруют текст документа, после чего для каждого адресата с помощью закрытого ключа источника документа и открытого ключа адресата формируют асимметричный ключ шифрования, на котором шифруют симметричный ключ шифрования адресата, после чего уничтожают симметричный и асимметричный ключи шифрования каждого адресата, затем для каждого адресата формируют свой индивидуальный документ, дополняя информационную часть документа источника открытыми ключами адресатов, допущенных к документу, таблицей описания обученной искусственной нейронной сети адресата и зашифрованным на соответствующем асимметричном ключе шифрования симметричном ключе шифрования, после чего запомненную ранее таблицу описания обученной искусственной нейронной сети адресата уничтожают, затем для каждого такого документа на закрытом ключе источника документа вырабатывают электронную цифровую подпись, после чего в качестве документа, вводимого в открытый канал общего доступа, используют кодограмму каждого адресата, состоящую из индивидуального документа адресата и электронной цифровой подписи на него, а в качестве документа, доставляемого адресату с выхода упомянутого канала, используют переданную через него кодограмму, при этом в случае наличия в предзаголовке кодограммы своего адреса с помощью открытого ключа источника документа проверяют электронную цифровую подпись на этом ключе, при этом в случае неправильной электронной цифровой подписи бракуют кодограмму, а в случае правильной - извлекают из ее информационной части таблицу связей и параметров обученной искусственной нейронной сети адресата и открытые ключи всех адресатов и запоминают эту таблицу и эти ключи, после чего по этой таблице формируют для адресата его искусственную нейронную сеть, заранее обученную на стороне источника документа выдавать закрытый ключ адресата при предъявлении на ее входы параметров примеров биометрического образа адресата, и предъявляют биометрический образ адресата устройству ввода, в котором этот образ обрабатывают соответствующей программой и преобразуют его в параметры, которые в свою очередь подают на вход обученной искусственной нейронной сети адресата, в результате чего на выходе этой сети получают закрытый ключ адресата, который запоминают, после этого по закрытому ключу адресата и выделенному ранее открытому ключу источника документа вырабатывают асимметричный ключ шифрования, на котором расшифровывают симметричный ключ шифрования адресата, с помощью которого расшифровывают текст документа, после чего закрытый, симметричный и асимметричный ключи уничтожают, а расшифрованный документ выдают адресату для использования.

2. Способ по п.1, отличающийся тем, что в состав информационной части документа дополнительно включают адреса адресатов, допущенных к документу, у адресата обрабатывают выданный ему документ, анализируют результаты обработки и, в случае выявления по результатам этого анализа ситуации, когда необходимо дать ответ на этот документ, формируют с использованием адресной информации и открытых ключей адресатов, содержащихся в информационной части, новый документ, который передают через открытый канал общего доступа.

| WO 2004028077 A1, 01.04.2004 | |||

| СПОСОБ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ В БОЛЬШОЙ ТЕРРИТОРИАЛЬНО РАЗНЕСЕННОЙ СИСТЕМЕ | 2004 |

|

RU2273877C1 |

| СПОСОБ РАСПРЕДЕЛЕНИЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В СИСТЕМАХ ОБМЕНА ДАННЫМИ | 1995 |

|

RU2108679C1 |

| EP 1503562 A2, 02.02.2005 | |||

| US 2008022121 A1, 24.01.2008. | |||

Авторы

Даты

2010-04-10—Публикация

2008-10-23—Подача