Область техники, к которой относится изобретение

Настоящее изобретение относится к способу распространения информационного наполнения для мобильного устройства с использованием схемы управления цифровыми полномочиями (УЦП), например, стандарта открытого магического логического элемента (ОМЛЭ)/открытого альянса мобильной связи (ОАМС), адаптированного для случая, когда обмен файлами производится через внешнее запоминающее устройство или через последовательное подключение между компьютером и мобильным устройством. Настоящее изобретение также относится к мобильному устройству, приспособленному для него.

Уровень техники

В настоящее время информационное наполнение распространяется через установленный Интернет для переносных устройств, таких как мобильные телефоны и карманные устройства. Чтобы предотвращать несанкционированное копирование и т.д., для защиты информационного наполнения используют схему управления цифровыми полномочиями (УЦП). В предшествующем уровне техники информационное наполнение поставляют в сеансе связи по каналу, устанавливаемому между компьютером, таким как сервер содержимого, принадлежащий провайдеру содержимого или стороне, запрашивающей полномочия, и мобильным устройством. Информационное наполнение шифруется с помощью ключа, и этот ключ посылается мобильному устройству отдельно и дополнительно шифруется с помощью другого ключа, который связан с мобильным устройством. Для формирования зашифрованного ключа компьютер нуждается в информации от мобильного устройства, обычно идентификационном номере/открытом ключе и случайном числе. Провайдер содержимого посылает зашифрованный ключ вместе с полномочиями и разрешениями в так называемом объекте полномочий. Тогда мобильное устройство будет способно дешифровать информационное наполнение, используя информацию, содержащуюся в объекте полномочий.

Одна проблема для изготовителя переносных устройств состоит в том, что отсутствует установленный стандарт УЦП. Открытый альянс мобильной связи предложил стандарт для УЦП, направленный на загрузку через беспроводную сеть и распределение между равноправными узлами с использованием технологии Obex (технологии обмена объектами внутри рабочей группы) и Bluetooth. Главная проблема, связанная с техническими требованиями ОАМС, состоит в том, что они не охватывают использование УЦП на основе файлов, например, используя УПШ (универсальную последовательную шину) и карты памяти. Это эффективно делает технические требования непригодными для случая, когда персональный компьютер связывается с сервером провайдера содержимого для более поздней доставки на мобильное устройство, или случая, когда информационное наполнение сначала загружается на внешнее запоминающее устройство для более поздней доставки на мобильное устройство.

Раскрытие изобретения

Изобретение решает эту проблему посредством использования обычных файлов, которыми можно легко обмениваться, и протокола получения объектов полномочий (ППОП) в качестве протокола обмена ключами. Мобильное устройство создает файл запроса, содержащий информацию, необходимую для формирования файла объекта полномочий. На компьютерной стороне файл запроса считывается и мобильному устройству посылается обратно ответный файл, включающий в себя зашифрованное информационное наполнение и файл объекта полномочий. Мобильное устройство принимает ответный файл и дешифрует и сохраняет информационное наполнение. Файлами можно обмениваться через держатель УЦП, выполненный в мобильном устройстве и доступный для компьютера в режиме массовой памяти, или держатель УЦП может быть выполнен во внешнем запоминающем устройстве, поочередно доступном для мобильного устройства и компьютера.

В первом аспекте изобретение обеспечивает способ распространения информационного наполнения от компьютерной системы (ПК) (персонального компьютера) к мобильному устройству (ПО) (передвижному оборудованию), содержащий этапы:

в мобильном устройстве (ПО) создание файла запроса объекта полномочий (RORequest.rop), включающего в себя информацию, необходимую для формирования ответного файла объекта полномочий (ROResponse), включающего в себя "нонс" (случайное число, вставленное в файл RORequest), связанный с мобильным устройством (ПО);

сохранение файла запроса объекта полномочий в держателе (УЦП);

сохранение копии "нонса" в мобильном устройстве (ПО);

в компьютерной системе (ПК) считывание файла запроса объекта полномочий из держателя (УЦП);

в компьютерной системе (ПК), на основании файла защищенного информационного наполнения, формирование файла объекта полномочий (Content.ro) с использованием упомянутой информации в файле запроса объекта полномочий и зашифрованном файле информационного наполнения (Content.dcf);

сохранение файла объекта полномочий (Content.ro) и зашифрованного файла информационного наполнения (Content.dcf) в держателе (УЦП);

в мобильном устройстве (ПО) извлечение файла объекта полномочий (Content.ro) и дешифрирование связанного зашифрованного файла информационного наполнения (Content.dcf) с использованием файла объекта полномочий (Content.ro) и сохраненной копии "нонса".

Соответствующим образом, после использования файла объекта полномочий (Content.ro), файл объекта полномочий (Content.ro) и сохраненная копия "нонса" отбрасываются.

В одном варианте осуществления между компьютерной системой (ПК) и мобильным устройством (ПО) устанавливается физическое соединение.

Физическим соединением может быть подключение через кабель, радиосвязь или световое излучение ИК (инфракрасной области спектра), подходящим образом последовательное соединение (УПШ).

Соответственно, держатель (УЦП) расположен в запоминающем устройстве, объединенном с мобильным устройством (ПО), а компьютерная система (ПК) вводит режим связи для считывания и сохранения файлов в держателе (УЦП).

В альтернативном варианте держатель (УЦП) расположен во внешнем запоминающем устройстве, подсоединенном к мобильному устройству (ПО), а компьютерная система (ПК) вводит режим связи для считывания и сохранения файлов в держателе (УЦП).

В другом варианте осуществления внешнее запоминающее устройство, содержащее держатель (УЦП), используется в качестве канала связи между компьютером (ПК) и мобильным устройством (ПО), причем внешнее запоминающее устройство поочередно подсоединяется к мобильному устройству (ПО) и компьютеру (ПК).

Может быть включено множество внешних запоминающих устройств, где мобильное устройство (ПО) создает и сохраняет отдельную копию "нонса" для каждого внешнего запоминающего устройства в мобильном устройстве (ПО) и копию "нонса" в держателе (УЦП) в соответствующем внешнем запоминающем устройстве.

Соответствующим образом, файл запроса объекта полномочий (RORequest.rop) содержит информацию об идентичности мобильного устройства (ПО), "нонс" мобильного устройства (ПО), простой список сертификата мобильного устройства (ПО) и сигнатуру; а ответный файл объекта полномочий (ROResponse) содержит информацию об идентичности мобильного устройства (ПО), идентичности стороны, запрашивающей полномочия, "нонс" мобильного устройства (ПО), простой список сертификата стороны, запрашивающей полномочия, и сигнатуру, файл объекта полномочий (Content.ro), переносящий полномочия и разрешения, так же как зашифрованный ключ (КШИН), и зашифрованный файл информационного наполнения (Content.dcf).

Информационное наполнение, подлежащее распределению, может быть преобразовано из одной схемы управления цифровыми полномочиями в файл информационного наполнения (Content.omg) в соответствии с другой схемой управления цифровыми полномочиями, предпочтительно схемой управления цифровыми полномочиями открытого магического логического элемента (ОМЛЭ).

В одном варианте осуществления файл информационного наполнения (Content.omg) преобразуется к формату управления цифровыми полномочиями открытого альянса мобильной связи (УЦП ОАМС) посредством выполнения протокола получения объектов полномочий (ППОП), для формирования файла объекта полномочий (Content.ro), содержащего ключ шифрования информационного наполнения (КШИН), зашифрованный с помощью открытого ключа, и "нонс" мобильного устройства (ПО), и генерируется зашифрованный файл информационного наполнения (Content.dcf) с использованием ключа шифрования информационного наполнения (КШИН).

В альтернативном варианте компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы:

приема файла информационного наполнения (Content.omg) и файла запроса объекта полномочий (RORequest.rop) на персональном компьютере (ПК) и затем исполнения выполнения протокола получения объектов полномочий (ППОП) и генерирования зашифрованного файла информационного наполнения (Content.dcf) на персональном компьютере (ПК).

В другом альтернативном варианте компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы:

генерирования зашифрованного файла информационного наполнения (Content.dcf) в сервере содержимого и передачи его на персональный компьютер (ПК);

приема (RORequest.rop) на персональном компьютере (ПК) и направления его в сервер содержимого;

исполнения выполнения протокола получения объектов полномочий (ППОП) в сервере содержимого

и передачи файла объекта полномочий (Content.ro) на персональный компьютер (ПК).

В дополнительном альтернативном варианте компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы:

приема файла информационного наполнения (Content.omg) и генерирования зашифрованного файла информационного наполнения (Content.dcf) на персональном компьютере (ПК);

приема (RORequest.rop) на персональном компьютере (ПК) и направления его в сервер содержимого вместе с ключом шифрования информационного наполнения (КШИН);

исполнения выполнения протокола получения объектов полномочий (ППОП) в сервере содержимого

и передачи файла объекта полномочий (Content.ro) на персональный компьютер (ПК).

Еще в одном дополнительном альтернативном варианте компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы:

генерирования зашифрованного файла информационного наполнения (Content.dcf) в сервере содержимого и передачи его на персональный компьютер (ПК) вместе с ключом шифрования информационного наполнения (КШИН);

приема (RORequest.rop) и исполнения выполнения протокола получения объектов полномочий (ППОП) на персональном компьютере (ПК).

Во втором аспекте изобретение обеспечивает мобильное устройство (ПО) для приема информационного наполнения от компьютерной системы (ПК), в котором мобильное устройство (ПО) выполнено с возможностью:

создания "нонса" и файла запроса объекта полномочий (RORequest.rop), включающего в себя "нонс" и информацию, необходимую для формирования ответа объекта полномочий (ROResponse);

сохранения файла запроса объекта полномочий в держателе (УЦП);

сохранения копии "нонса" в мобильном устройстве (ПО);

извлечения файла объекта полномочий (Content.ro) и зашифрованного файла информационного наполнения (Content.dcf), вытекающего из ответа объекта полномочий (ROResponse)

и дешифрирования связанного зашифрованного файла информационного наполнения (Content.dcf) с использованием файла объекта полномочий (Content.ro) и сохраненной копии "нонса" и сохранения дешифрованного файла информационного наполнения в базе данных объекта полномочий (ОП).

Соответствующим образом мобильное устройство (ПО) выполнено с возможностью, после использования файла объекта полномочий (Content.ro), отбрасывания файла объекта полномочий (Content.ro) и сохраненной копии "нонса".

В одном варианте осуществления мобильное устройство (ПО) выполнено с возможностью устанавливания физического соединения между компьютерной системой (ПК) и мобильным устройством (ПО).

Физическим соединением может быть подключение через кабель, радиосвязь или световое излучение ИК, подходящим образом последовательное соединение (УПШ).

Соответствующим образом держатель (УЦП) расположен в запоминающем устройстве, объединенном с мобильным устройством (ПО), а мобильное устройство (ПО) выполнено с возможностью вводить режим связи, позволяющий компьютерной системе (ПК) считывать и сохранять файлы в держателе (УЦП).

В альтернативном варианте держатель (УЦП) расположен во внешнем запоминающем устройстве, связанном с мобильным устройством (ПО), а мобильное устройство (ПО) выполнено с возможностью вводить режим связи, позволяющий компьютерной системе считывать и сохранять файлы в держателе (УЦП).

В другом варианте осуществления мобильное устройство (ПО) выполнено с возможностью использовать внешнее запоминающее устройство, содержащее держатель (УЦП), в качестве канала связи между компьютерной системой (ПК) и мобильным устройством (ПО), причем внешнее запоминающее устройство поочередно подсоединяется к мобильному устройству (ПО) и компьютерной системе (ПК).

Соответствующим образом мобильное устройство (ПО) содержит кэш-память "нонса" и выполнено с возможностью вмещать множество внешних запоминающих устройств, в котором мобильное устройство (ПО) выполнено с возможностью создавать и сохранять отдельную копию "нонса" для каждого внешнего запоминающего устройства в упомянутой кэш-памяти "нонса" и копию "нонса" в держателе (УЦП) в соответствующем внешнем запоминающем устройстве.

Соответствующим образом мобильное устройство (ПО) выполнено с возможностью вставлять информацию об идентичности мобильного устройства (ПО), "нонс" мобильного устройства (ПО), простой список сертификата мобильного устройства (ПО) и сигнатуру в файл запроса объекта полномочий (RORequest.rop).

Предпочтительно мобильное устройство (ПО) выполнено с возможностью принимать файл объекта полномочий (Content.ro), содержащий ключ шифрования информационного наполнения (КШИН), зашифрованный с помощью открытого ключа и "нонса" мобильного устройства (ПО), и файл информационного наполнения (Content.dcf), зашифрованный с использованием ключа шифрования информационного наполнения (КШИН) в соответствии с форматом управления цифровыми полномочиями, предпочтительно форматом управления цифровыми полномочиями открытого альянса мобильной связи (УЦП ОАМС).

Мобильным устройством (ПО) может быть терминал радиосвязи с подвижными объектами, например, мобильный телефон, пейджер, коммуникатор, электрическая записная книжка или интеллектуальный телефон.

Краткое описание чертежей

Ниже изобретение будет подробно описано со ссылкой на прилагаемые чертежи, на которых:

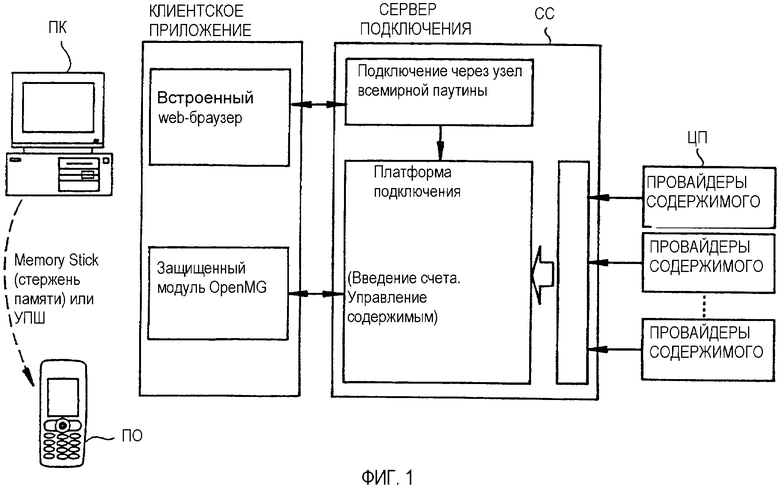

Фиг.1 - схематический вид логических объектов, включенных в способ в соответствии с изобретением,

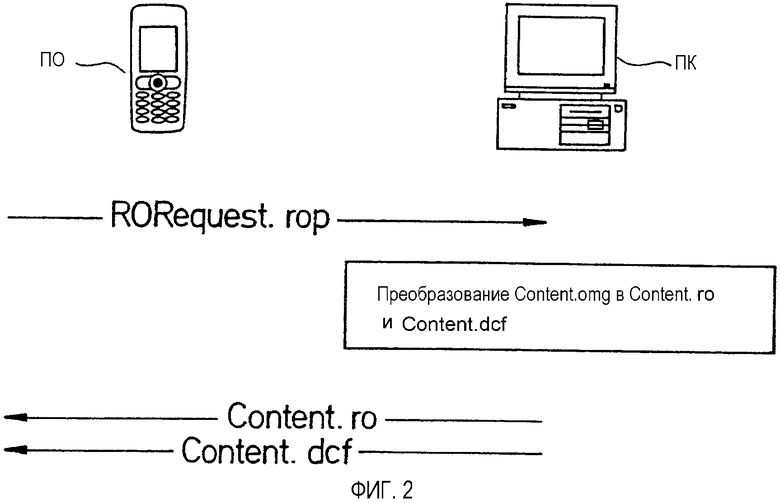

Фиг.2 - схематическое изображение, показывающее передачу с использованием УПШ,

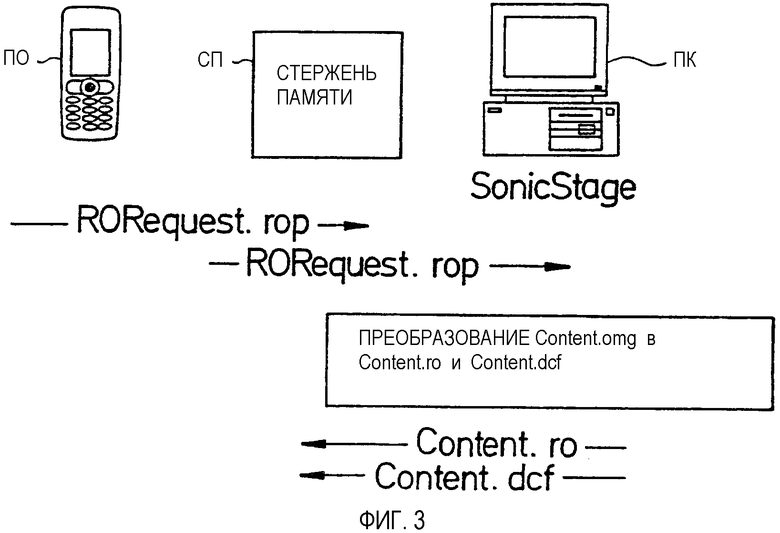

Фиг.3 - схематическое изображение, показывающее передачу с использованием внешнего запоминающего устройства, и

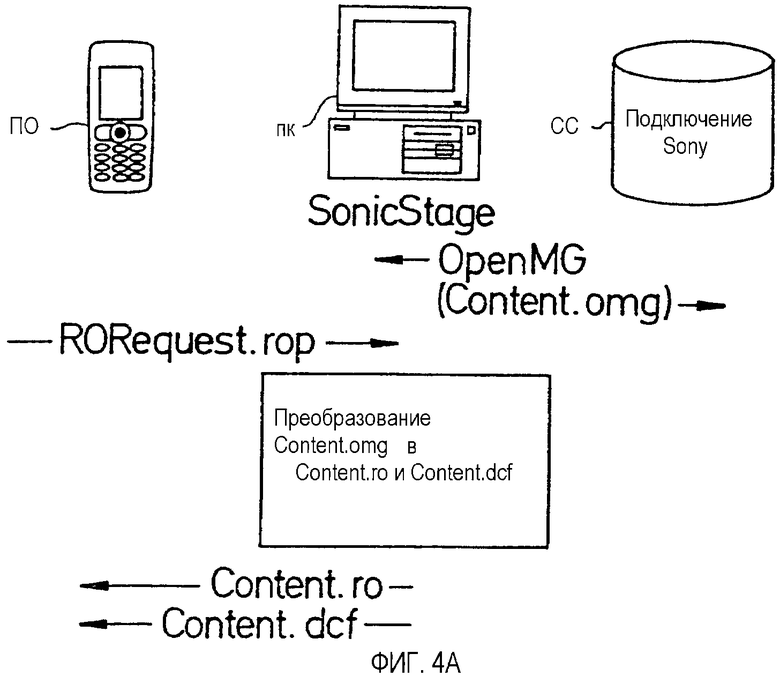

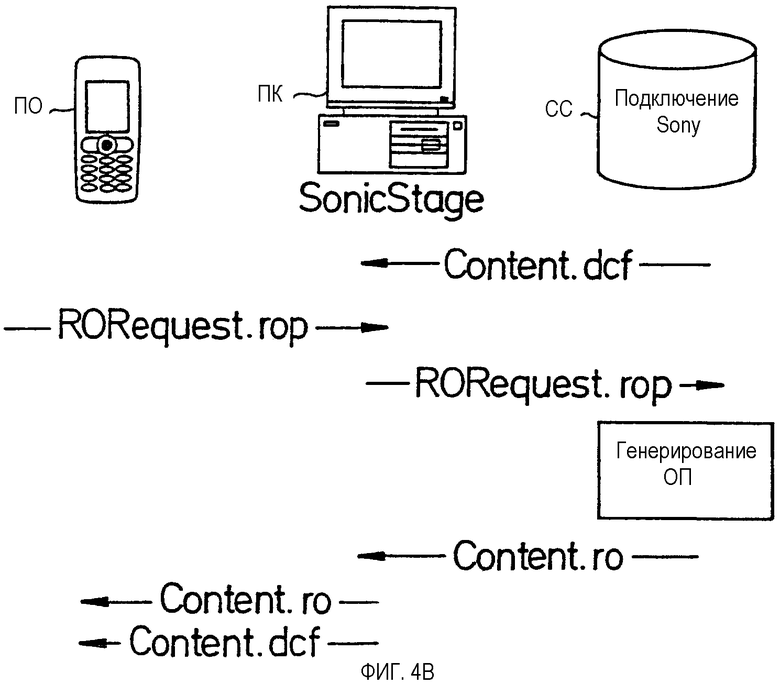

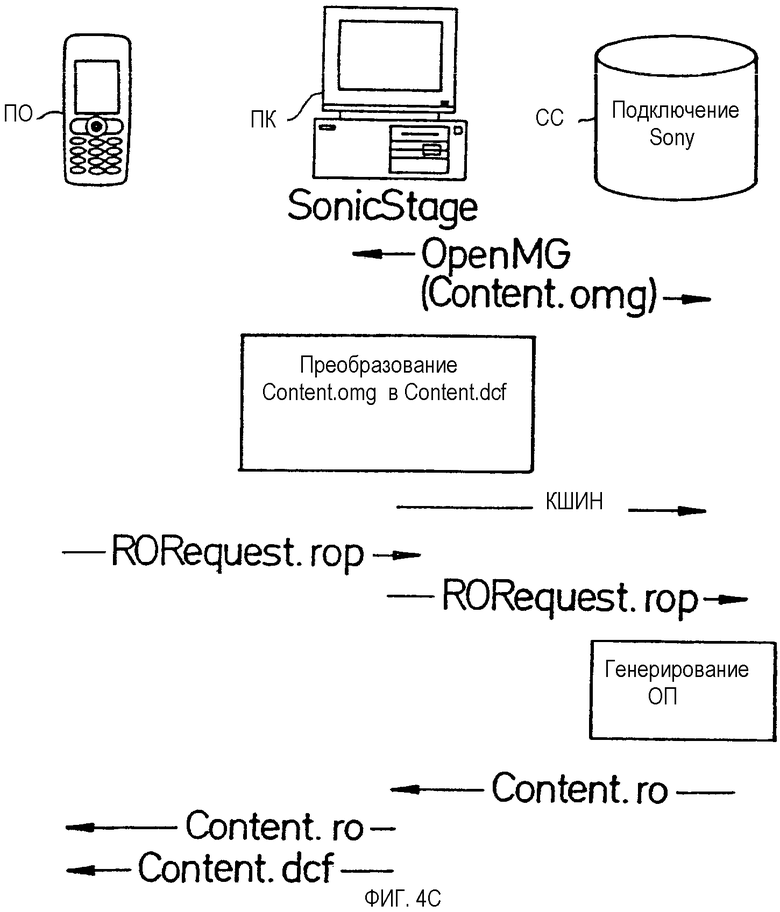

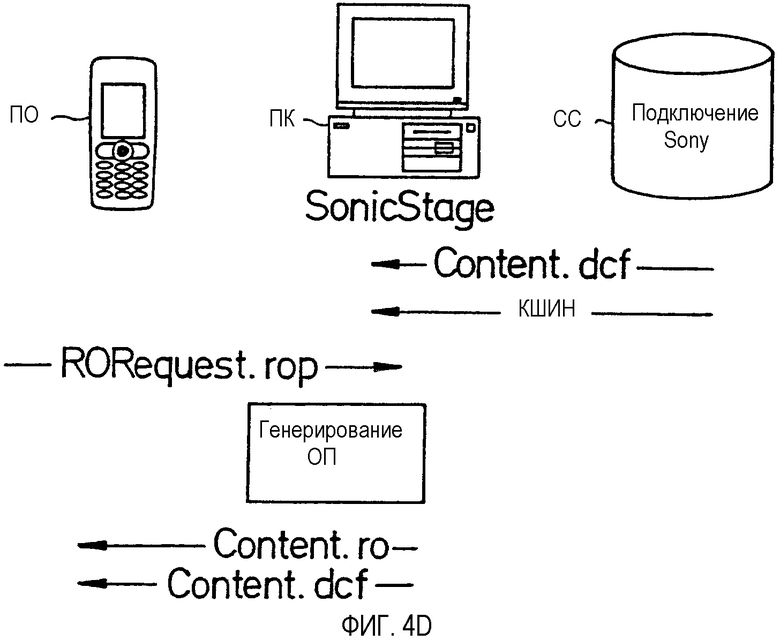

Фиг.4A-4D - схематические изображения различных альтернативных вариантов на компьютерной стороне для осуществления обмена ключами и передачи объекта полномочий на мобильное устройство.

Подробное описание предпочтительных вариантов осуществления

Изобретение будет описано со ссылкой на схему УЦП ОМЛЭ/ОАМС, но может быть расширено на любую другую схему УЦП, которая включает в себя процедуру установления связи. Изобретение является подходящим для двухпроходных протоколов, но может быть расширено для любых n-проходных протоколов. Это означает, что между клиентом и сервером может пересылаться любое количество n сообщений. ОАМС определяет 1-проходный, 2-проходный и 4-проходный протоколы. Изобретение обеспечивает способ выполнения n-проходных протоколов УЦП, использующих файлы, для любого значения n.

Обращаясь к фиг.1, отметим, что система распределения информационного наполнения в общем состоит из трех основных компонентов: инфраструктуры сервера содержимого (или подключения) СС, клиентского приложения (SonicStage в архитектуре подключения Sony) на персональном компьютере ПК и мобильного устройства или передвижного оборудования ПО, исполняющего и использующего информационное наполнение.

Информационное наполнение агрегируется инфраструктурой сервера содержимого и распределяется для клиентского приложения, включающего в себя web-браузер и предпочтительно защищенный модуль OpenMG, через Web. Эта линия связи может быть защищена схемой открытого магического логического элемента УЦП. Клиентское приложение соответствующим образом реализовано как сменная архитектура, которая обеспечивает возможность изготовителям передвижного оборудования встраивать их систему в персональный компьютер ПК. В настоящем изобретении пользователи перемещают информационное наполнение на их устройство исполнения либо через физическое подключение, такое как универсальная последовательная шина УПШ, либо через внешнее запоминающее устройство или другую сменную запоминающую среду. Механизм УЦП будет зависеть от используемой технологии однонаправленного канала.

Полномочия и разрешения на использование элемента информационного наполнения контролируются стороной, запрашивающей полномочия, СЗП. Сторона, запрашивающая полномочия, управляет сервером содержимого СС. В некоторых примерах этого изобретения сервер содержимого СС может быть тождественен с персональным компьютером ПК.

Персональный компьютер содержит клиентское приложение для связи с помощью интерфейса с сервером содержимого (если сервер содержимого не объединен с персональным компьютером). Как будет описано ниже со ссылкой на способ, персональный компьютер ПК содержит средства для выполнения считывания с внешнего запоминающего устройства, такого как Memory Stick™ (стержень памяти), или вступления в режим массовой памяти УПШ, в котором компьютер берет контроль над файлами, постоянно находящимися в мобильном устройстве ПО, через канал. Этот канал может быть физическим подключением УПШ через кабель, радиосвязь, такую как Bluetooth, или световое излучение ИК. В общем, любое средство перемещения файлов является применимым, даже протокол передачи файлов (ППФ).

Передвижное оборудование ПО может быть терминалом радиосвязи с подвижными объектами, таким как мобильный телефон, пейджер, коммуникатор, электрическая записная книжка или интеллектуальный телефон. Оно обеспечивается программой-агентом для выполнения установления связи и других процедур, включенных в настоящее изобретение. Программа-агент адаптирована для создания сообщения запроса объекта полномочий и случайного числа, "нонса", как будет описано ниже. Мобильное устройство ПО также содержит кэш-память "нонса" и базу данных объекта полномочий, чтобы сохранять дешифрованные элементы информационного наполнения. Файловая система мобильного устройства может сохраняться внутри или частично в подключаемом внешнем запоминающем устройстве. В режиме массовой памяти УПШ для персонального компьютера доступны соответствующие файлы, в частности, держатель управления цифровыми полномочиями, УЦП, который используется для обмена файлами объекта полномочий между мобильным устройством ПО и персональным компьютером ПК.

Главная идея изобретения заключается в использовании аутентификации и протокола обмена ключами, который выполняется между персональным компьютером ПК и мобильным устройством ПО. Например, подходящей является реализация фазы II УЦП ОАМС. Она используется для надежного согласования ключа шифрования информационного наполнения КШИН и объекта полномочий ОП.

Файл информационного наполнения, полученный по защищенной линии связи в формате Content.omg, шифруется с использованием ключа шифрования информационного наполнения КШИН в файл Content.dcf (зашифрованное информационное наполнение УЦП) и перемещается в файловую систему мобильного устройства. Как только файл Content.dcf сохраняется в файловой системе, он может использоваться прикладными программами средства без выполнения дополнительной поддержки УЦП. Одно преимущество изобретения состоит в том, что результат защищенного хранения на мобильном устройстве ПО автоматически разрешается, поскольку механизмы ОАМС используются многократно.

В качестве протокола обмена ключами подходящим образом используется ППОП (протокол получения объектов полномочий), определенный в фазе II УЦП ОАМС. ППОП создает файл объекта полномочий Content.ro, переносящий полномочия и разрешения для информационного наполнения и КШИН, зашифрованный с помощью открытого ключа и "нонса" мобильного устройства ПО. Файл объекта полномочий Content.ro посылается в защищенном формате на мобильное устройство. Следует отметить, что для файла объекта полномочий Content.ro требуется информация от мобильного устройства, в то время как для шифрования информационного наполнения требуется только КШИН, который не обеспечивается мобильным устройством.

С помощью схемы по изобретению информационное наполнение может быть защищенным образом перемещено в устройство и может быть сохранено, например, во внешнем запоминающем устройстве. В другое мобильное устройство информационное наполнение переместить невозможно, поскольку файл объекта полномочий Content.ro связан с мобильным устройством и не может быть отправлен в другое устройство.

Необходимая информация от мобильного устройства ПО посылается на персональный компьютер ПК в сообщении RORequest, в специальном формате файла, в этом описании упоминаемом как RORequest.rop. Сообщение RORequest должно содержать по меньшей мере информацию об идентичности/открытом ключе и "нонс" мобильного устройства, например, следующие значения:

сертификата

Программа-агент в мобильном устройстве создает сообщение RORequest и сохраняет его в держателе УЦП.

На компьютерной стороне персональный компьютер выводит сообщение RORequest от держателя УЦП и отвечает, сохраняя сообщение ROResponse в том же самом держателе УЦП. Сообщение ROResponse должно содержать по меньшей мере информацию об идентичности/открытом ключе стороны, запрашивающей полномочия, об идентичности/открытом ключе и "нонс" мобильного устройства, и ОП объекта полномочий, например, следующие значения:

запрашивающей полномочия

Защищенный объект полномочий ОП содержит полномочия и разрешения и зашифрованный КШИН. Ответное сообщение также включает в себя зашифрованный файл информационного наполнения Content.dcf.

Ключи в объекте полномочий шифруются с помощью открытого ключа и случайного числа, "нонса", мобильного устройства, используя обычную схему свертывания.

Теперь будет описана процедура распространения информационного наполнения для мобильного устройства. Мы предполагаем, что информационное наполнение было загружено на персональный компьютер ПК. Информационное наполнение может быть в любом подходящем формате УЦП и на персональном компьютере может быть преобразовано в формат OMG (рабочая группа по развитию стандартов объектного программирования). В одном варианте осуществления изобретение предполагает реализацию массовой памяти, которая дает персональному компьютеру ПК доступ к внешнему запоминающему устройству или соответствующим файлам внутренней файловой системы в мобильном устройстве ПО. Мы начинаем со случая, когда мобильное устройство не заполнено, то есть база данных объекта полномочий не заполнена и кэш-память "нонса" не заполнена.

Программа-агент мобильного устройства ПО создает файл RORequest RORequest.rop, включающий в себя по меньшей мере необходимую информацию для формирования ответного файла объекта полномочий. Файл RORequest сохраняется в файловой системе в держателе УЦП, который может постоянно находиться во внутреннем запоминающем устройстве мобильного устройства или внешнем запоминающем устройстве, подключаемом к мобильному устройству. Кроме того, "нонс", то есть случайное число, вставленное в файл RORequest, сохраняется в кэш-памяти "нонса" в мобильном устройстве ПО.

Персональный компьютер считывает файл RORequest и извлекает соответствующую информацию, формирующую сообщение ROResponse, включающее в себя информацию, как было установлено выше. Ответное сообщение также сохраняется в держателе УЦП.

Затем мобильное устройство сканирует держатель УЦП для файлов объекта полномочий. Любые новые найденные файлы сличаются с копией "нонса", хранящейся в мобильном устройстве, и зашифрованный ключ КШИН разворачиваются с помощью секретного ключа мобильного устройства. Зашифрованный файл информационного наполнения Content.dcf дешифруется и сохраняется в базе данных ОП в мобильном телефоне или во внешнем запоминающем устройстве. Когда файл ОП был использован таким образом и соответствующий объект ОП полномочий сохранен в базе данных, файл ОП из держателя УЦП удаляется. Таким образом, мобильное устройство ПО может справляться с ситуацией, когда его выключают до того, как все файлы в держателе УЦП зарегистрированы. В следующий раз при его включении оно просто продолжает регистрировать файлы объектов полномочий в держателе УЦП.

Один файл RORequest, сформированный мобильным устройством ПО, и одно сообщение ROResponse, сформированное персональным компьютером, соответствуют двум проходам, то есть n = 2. Следует отметить, что обладающий признаками изобретения способ не ограничен конкретным количеством проходов, а в нем может встречаться любое количество обмениваемых файлов.

Когда мобильное устройство ПО использовалось в течение некоторого времени, держатель УЦП может содержать файлы ОП, которые не были зарегистрированы в мобильном устройстве. Когда мобильное устройство ПО включают, или когда режим массовой памяти УПШ деактивируется (мобильное устройство ПО выходит из режима массовой памяти УПШ), или когда внутренний накопитель не установлен (в случае, когда протокол связи выполнен на внутреннем накопителе), или когда вставляют стержень памяти, выполняется следующее:

Мобильное устройство ПО сканирует держатель УЦП в стержне памяти относительно файлов ОП. Новые файлы проверяются, разворачиваются, и результат регистрируется в базе данных ОП на мобильном устройстве, как было выделено выше.

Чтобы персональный компьютер всегда мог посылать новый файл ОП с новым информационным наполнением на мобильное устройство, мобильное устройство ПО создает новый файл RORequest, используя новый "нонс", и сохраняет его в держателе УЦП. Этот новый "нонс" также сохраняется в постоянной кэш-памяти, а использованные "нонсы" заменяются.

Поскольку держатель УЦП может постоянно находиться во внешнем запоминающем устройстве, должна быть обеспечена возможность использования мобильного устройства вместе с несколькими внешними запоминающими устройствами. Поэтому постоянное хранение в телефоне, содержащем значение "нонса", разработано для нескольких значений кэш-памяти, обычно составляющих десять.

Кэш-память "нонса" должна иметь следующие свойства:

Значения "нонса" заменяются после того, как они были использованы, чтобы проверить новые файлы объектов полномочий.

Самый старый "нонс" должен заменяться, если сгенерирован новый "нонс", а кэш-память заполнена.

Случай использования, когда информационное наполнение и объекты полномочий передаются с использованием УПШ, описан со ссылкой на фиг. 2. Также возможны другие способы помещения в кэш-память, такие как карусельный и т.д. Шаг за шагом процедура имеет следующий вид:

Мобильное устройство генерирует файл RORequest, RORequest.rop, и сохраняет его в держателе УЦП в подключаемом внешнем запоминающем устройстве СП (стержень памяти) (таком как Sony Memory Stick™) или в своей внутренней файловой системе.

Мобильное устройство ПО вводит режим массовой памяти УПШ.

Персональный компьютер ПК считывает файл RORequest, RORequest.rop.

Персональный компьютер ПК преобразовывает файл информационного наполнения, Content.omg, к формату ОАМС, то есть Content.ro и Content.dcf, используя информацию в файле RORequest.

Персональный компьютер сохраняет полученное в результате сообщение ОП, то есть Content.ro и Content.dcf, в выделенном держателе УЦП либо в передвижной внутренней файловой системе, либо во внешнем запоминающем устройстве, подключаемом к мобильному устройству ПО. Зашифрованные файлы информационного наполнения Content.dcf сохраняются среди информационного наполнения в базе данных, либо во внутренней файловой системе мобильного устройства, либо во внешнем запоминающем устройстве, подключаемом к мобильному устройству ПО.

Случай использования, когда информационное наполнение и объект полномочий передаются с персонального компьютера на мобильное устройство с использованием внешнего запоминающего устройства в качестве канала связи, описан со ссылкой на фиг. 3. Шаг за шагом процедура имеет следующий вид:

Мобильное устройство генерирует файл RORequest, RORequest.rop, и сохраняет его в держателе УЦП в подключаемом внешнем запоминающем устройстве СП (таком как Sony Memory Stick™).

Внешнее запоминающее устройство СП удаляют из мобильного устройства ПО и подключают к персональному компьютеру ПК.

Персональный компьютер ПК считывает файл RORequest с внешнего запоминающего устройства СП.

Персональный компьютер ПК преобразовывает файл информационного наполнения из формата ОМЛЭ к формату ОАМС, используя информацию в файле RORequest.

Персональный компьютер ПК сохраняет полученное в результате ОП в выделенном держателе во внешнем запоминающем устройстве СП. Файлы ФПД (функции передачи данных) (DCF) сохраняются в держателе (держателях) информационного наполнения во внешнем запоминающем устройстве СП.

Внешнее запоминающее устройство СП удаляют из персонального компьютера ПК и подсоединяют к мобильному устройству ПО. Это может быть сделано в любое время позже.

Мобильное устройство ПО сканирует держатель УЦП, проверяет и разворачивает файл объекта полномочий и дешифрует зашифрованный файл информационного наполнения и сохраняет его в базе данных ОП.

Как можно оценить, клиентское приложение на персональном компьютере ПК не может создавать файлы объектов полномочий для данного внешнего запоминающего устройства, если внешнее запоминающее устройство не несет файл RORequest.rop, то есть запоминающее устройство должно быть вставлено в мобильное устройство ПО и принять необходимую информацию в заранее определенном держателе УЦП прежде, чем информационное наполнение сможет быть передано в запоминающее устройство.

Мобильное устройство должно быть в состоянии обрабатывать случай ОП, когда оно обнаруживает держатель УЦП, несущий файлы объектов полномочий, созданные для другого мобильного устройства, то есть мобильное устройство не должно удалять файлы ОП. Другими словами, когда мобильное устройство обнаруживает файлы ОП, которые не могут быть верифицированы ни с одним из его значений "нонса" кэш-памяти "нонса", файлы ОП должны только игнорироваться, а не удаляться.

Имеются некоторые альтернативные варианты осуществления для реализации обладающей признаками изобретения схемы УЦП в инфраструктуре компьютерной стороны. Эти варианты осуществления основаны на следующих фактах:

Генерирование и шифрование информационного наполнения для файла ФПД могут быть выполнены независимо от выполнения протокола ППОП, формирующего файл объекта полномочий, и даже до него. На практике это означает, что мы можем делать любую комбинацию реализаций, как перечислено в таблице ниже. В этих вариантах осуществления мобильное устройство ПО не будет обращать внимание на какие-либо различия.

Фиг.4A описывает только случай ПК, когда полное преобразование от ОМЛЭ к УЦП ОАМС выполняется на персональном компьютере. Клиентское приложение персонального компьютера ПК просто дешифрует информационное наполнение из формата OMG, повторно зашифровывает его и упаковывает его в формате ФПД в файл Content.dcf и файл Content.ro, используя информацию из файла RORequest.rop. Следует отметить, что именно сервер содержимого СС генерирует ключ шифрования информационного наполнения КШИН, который защищает файл информационного наполнения. КШИН включается в файл Content.omg.

В дополнительном варианте осуществления, в случае только сети, генерирование и ФПД, и ППОП выполняется в сети, как описано со ссылкой на фиг.4B. Файлы информационного наполнения Content.dcf генерируются в формате УЦП ОАМС уже в сервере содержимого СС. Они не включают в себя никакую информацию от мобильного устройства ПО. Файлы могут быть загружены на персональный компьютер ПК независимо от того, подсоединен ли персональный компьютер ПК к мобильному устройству. Однако, когда пользователь желает переместить информационное наполнение в телефон, должен быть создан файл объекта полномочий, и это требует информации от мобильного устройства ПО. Поскольку объект полномочий генерируется в сервере содержимого СС, запрос объекта полномочий RORequest.rop, сгенерированный в мобильном устройстве ПО, направляется от персонального компьютера ПК к серверу содержимого СС. Затем сервер содержимого генерирует файл объекта полномочий Content.ro и направляет его на персональный компьютер. Персональный компьютер ПК может тогда направлять файл объекта полномочий Content.ro и зашифрованный файл информационного наполнения Content.dcf на мобильное устройство ПО в соответствии с любым из описанных выше случаев использования. Этот вариант осуществления только сети имеет некоторые преимущества защиты, поскольку возможно аннулировать полномочия устройств на сервере, но это достигается за счет того, что всегда требуется сетевое подключение, когда информационное наполнение перемещается в мобильное устройство.

Еще в одном дополнительном варианте осуществления, гибриде 1, файл ФПД генерируется на персональном компьютере ПК, а ППОП выполняется в сети, как описано со ссылкой на фиг.4C. Здесь информационное наполнение передается на персональный компьютер ПК, защищенный ОМЛЭ. Клиентское приложение на персональном компьютере ПК осуществляет преобразование Content.omg к дешифрованному файлу Content.dcf таким же образом, как описано прежде в случае только ПК. Когда информационное наполнение должно быть перемещено на мобильное устройство ПО, клиентское приложение должно войти в контакт с сервером содержимого СС, чтобы получить соответствующий файл объекта полномочий Content.ro для целевого мобильного устройства ПО. Это выполняется посредством направления RORequest от мобильного устройства ПО к серверу содержимого СС. Сервер содержимого также должен знать КШИН, используемый для формирования зашифрованного файла информационного наполнения, и это должно быть сделано защищенным образом. Возможны следующие альтернативные решения:

установление защищенного канала, такого как защищенный аутентифицируемый канал ЗАК Sony, между персональным компьютером ПК и сервером содержимого СС с использованием протоколов ОМЛЭ или

использование ключа информационного наполнения MG-R, так же как ключа шифрования информационного наполнения КШИН, для зашифрованного файла информационного наполнения Content.dcf. КШИН может быть послан на сервер, как в формате EKB, используемом в течение начальной фазы загрузки информационного наполнения.

Еще в одном дополнительном варианте осуществления, гибриде 2, ФПД генерируется в сети, а ППОП выполняется на персональном компьютере ПК. Это описано со ссылкой на фиг. 4D. В этом варианте осуществления файлы информационного наполнения генерируются в зашифрованном формате УЦП ОАМС уже на сервере содержимого СС. Файлы Content.dcf могут быть загружены на персональный компьютер ПК независимо от того, подсоединен ли он к мобильному устройству ПО или нет, как раз в решении только сети. На сей раз персональный компьютер ПК также нуждается в КШИН, используемом для шифрования файла информационного наполнения. Только в предыдущем варианте осуществления это может быть сделано с использованием основанного на открытом магическом логическом элементе защищенного канала или MG-R. Поскольку ППОП выполняется на персональном компьютере ПК, файл RORequest.rop только направляется на персональный компьютер ПК, который тогда может формировать файл объекта полномочий Content.ro.

В приведенных выше примерах мобильное устройство осуществляет связь с модулем, представленным персональным компьютером. Персональный компьютер также может быть другим мобильным устройством или даже автономной картой памяти с процессором и своей собственной программой-агентом УЦП.

Объем данного изобретения ограничен только приведенной ниже формулой изобретения.

Изобретение относится к способу распространения информационного наполнения для мобильного устройства с использованием схемы управления цифровыми полномочиями (УЦП) и к мобильному устройству (ПО) для приема информационного наполнения с использованием УЦП. Технический результат заключается в обеспечении гибкого способа распространения защищенного с помощью УЦП информационного наполнения от компьютерной системы мобильному устройству независимо от типа протокола и канала передачи данных. Мобильное устройство создает файл запроса (RORequest.rop), содержащий информацию, необходимую для формирования файла объекта полномочий. На компьютерной стороне файл запроса извлекается, и на мобильное устройство обратно посылается ответный файл, включающий в себя зашифрованное информационное наполнение (Content.dcf) и файл объекта полномочий (Content.ro). Мобильное устройство принимает ответный файл и дешифрует и сохраняет информационное наполнение. Обмен файлами может производиться через держатель УЦП, выполненный в мобильном устройстве и доступный для компьютера в режиме массовой памяти, или держатель УЦП может быть выполнен во внешнем запоминающем устройстве (СП), поочередно доступном для мобильного устройства и компьютера. 2 н. и 28 з.п. ф-лы, 4 ил.

1. Способ распространения защищенного с помощью управления цифровыми полномочиями (УЦП) информационного наполнения от компьютерной системы (ПК) на мобильное устройство (ПО), используя обмен файлов для протокола обмена ключами, содержащий этапы:

обеспечения держателя (УЦП), который может быть связан с мобильным устройством (ПО) и доступен для компьютерной системы (ПК), для обмена сообщениями о схемах УЦП между мобильным устройством (ПО) и компьютерной системой (ПК) независимо от установки сеанса связи по каналу между компьютерной системой и мобильным устройством (ПО);

в мобильном устройстве (ПО) создания файла запроса объекта полномочий (RORequest.rop), включающего в себя информацию, необходимую для формирования ответного файла объекта полномочий (ROResponse), включающего в себя нонс, связанный с мобильным устройством (ПО),

сохранения файла запроса объекта полномочий в держателе (УЦП),

сохранения копии нонса в мобильном устройстве (ПО),

разрешения компьютерной системе (ПК) ввести режим связи для считывания и сохранения файлов в держателе (УЦП),

в компьютерной системе (ПК) считывания файла запроса объекта полномочий с держателя (УЦП),

в компьютерной системе (ПК) основываясь на файле защищенного информационного наполнения, формирования файла объекта полномочий (Content.ro) с использованием упомянутой информации в файле запроса объекта полномочий и зашифрованном файле информационного наполнения (Content.dcf),

сохранения файла объекта полномочий (Content.ro) и зашифрованного файла информационного наполнения (Content.dcf) в держателе (УЦП),

в мобильном устройстве (ПО) извлечения файла объекта полномочий (Content.ro) и

дешифрирования связанного зашифрованного файла информационного наполнения (Content.dcf) с использованием файла объекта полномочий (Content.ro) и сохраненной копии нонса.

2. Способ по п.1, который также содержит этап, на котором после использования файла объекта полномочий (Content.ro)

отбрасывается файл объекта полномочий (Content.ro) и сохраненная копия нонса.

3. Способ по п.1, в котором между компьютерной системой (ПК) и мобильным устройством (ПО) устанавливается физическое соединение.

4. Способ по п.3, в котором физическое соединение представляет собой подключение через кабель, радиосвязь или световое излучение ИК.

5. Способ по п.4, в котором физическое соединение представляет собой последовательное соединение (УПШ).

6. Способ по п.3, в котором держатель (УЦП) расположен в запоминающем устройстве, объединенном с мобильным устройством (ПО).

7. Способ по п.3, в котором держатель (УЦП) расположен во внешнем запоминающем устройстве, связанном с мобильным устройством (ПО).

8. Способ по п.1, в котором внешнее запоминающее устройство, содержащее держатель (УЦП), используется в качестве канала связи между компьютером (ПК) и мобильным устройством (ПО), причем внешнее запоминающее устройство поочередно подсоединяется к мобильному устройству (ПО) и компьютеру (ПК).

9. Способ по п.8, в котором включено множество внешних запоминающих устройств, причем мобильное устройство (ПО) создает и сохраняет отдельную копию нонса для каждого внешнего запоминающего устройства в мобильном устройстве (ПО) и копию нонса в держателе (УЦП) в соответствующем внешнем запоминающем устройстве.

10. Способ по п.1, в котором файл запроса объекта полномочий (RORequest.rop) содержит информацию об идентичности мобильного устройства (ПО), нонс мобильного устройства (ПО), простой список сертификата мобильного устройства (ПО) и сигнатуру, а ответный файл объекта полномочий (ROResponse) содержит информацию об идентичности мобильного устройства (ПО), идентичности стороны, запрашивающей полномочия, нонс мобильного устройства (ПО), простой список сертификата стороны, запрашивающей полномочия, и сигнатуру, файл объекта полномочий (Content.ro), переносящий полномочия и разрешения, также как зашифрованный ключ (КШИН), и зашифрованный файл информационного наполнения (Content.dcf).

11. Способ по п.1, в котором информационное наполнение, подлежащее распределению, преобразуется от одной схемы управления цифровыми полномочиями к файлу информационного наполнения (Content.omg) в соответствии с другой схемой управления цифровыми полномочиями.

12. Способ по п.11, в котором другая схема управления цифровыми полномочиями представляет собой схему управления цифровыми полномочиями открытого магического логического элемента "ОМЛЭ".

13. Способ по п. 12, в котором файл информационного наполнения (Content.omg) преобразуется к формату управления цифровыми полномочиями открытого альянса мобильной связи "ОАМС УЦП" посредством использования протокола получения объектов полномочий "ППОП" для формирования файла объекта полномочий (Content.ro), содержащего ключ шифрования информационного наполнения (КШИН), зашифрованный с использованием открытого ключа и нонса мобильного устройства (ПО), и генерирования зашифрованного файла информационного наполнения (Content.dcf) с использованием ключа шифрования информационного наполнения (КШИН).

14. Способ по п.13, в котором компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы

приема файла информационного наполнения (Content.omg) и файла запроса объекта полномочий (RORequest.rop) на персональном компьютере (ПК), и затем использования протокола получения объектов полномочий "ППОП" и выполнения генерирования зашифрованного файла информационного наполнения (Content.dcf) на персональном компьютере (ПК).

15. Способ по п.13, в котором компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы

генерирования зашифрованного файла информационного наполнения (Content.dcf) в сервере содержимого и передачи его на персональный компьютер (ПК),

приема (RORequest.rop) на персональном компьютере (ПК) и направления его в сервер содержимого,

использования протокола получения объектов полномочий "ППОП" в сервере содержимого

и передачи файла объекта полномочий (Content.ro) на персональный компьютер (ПК).

16. Способ по п.13, в котором компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы

приема файла информационного наполнения (Content.omg) и генерирования зашифрованного файла информационного наполнения (Content.dcf) на персональном компьютере (ПК),

приема (RORequest.ROP) на персональном компьютере (ПК) и направления его в сервер содержимого вместе с ключом шифрования информационного наполнения (КШИН),

использования протокола получения объектов полномочий "ППОП" в сервере содержимого

и передачи файла объекта полномочий (Content.ro) на персональный компьютер (ПК).

17. Способ по п.13, в котором компьютерная система разделена на персональный компьютер (ПК) и сервер содержимого, причем способ содержит этапы

генерирования зашифрованного файла информационного наполнения (Content.dcf) в сервере содержимого и передачи его на персональный компьютер (ПК) вместе с ключом шифрования информационного наполнения (КШИН),

приема (RORequest.rop) и использования протокола получения объектов полномочий "ППОП" на персональном компьютере (ПК).

18. Мобильное устройство (ПО) для приема защищенного с помощью управления цифровыми полномочиями (УЦП) информационного наполнения от компьютерной системы (ПК), используя обмен файлов для протокола обмена ключами, причем мобильное устройство (ПО) выполнено с возможностью:

создания нонса и файла запроса объекта полномочий (RORequest.rop), включающего в себя нонс и информацию, необходимую для формирования ответа объекта полномочий (ROResponse),

сохранения файла запроса объекта полномочий в держателе (УЦП), который может быть связан с мобильным устройством (ПО) и доступен для компьютерной системы (ПК) для обмена сообщениями о схемах УЦП между мобильным устройством (ПО) и компьютерной системой (ПК), независимо от установки сеанса связи по каналу между компьютерной системой (ПК) и мобильным устройством (ПО);

сохранения копии нонса в мобильном устройстве (ПО), извлечения файла объекта полномочий (Content.ro) и зашифрованного файла информационного наполнения (Content.dcf), вытекающих из ответа объекта полномочий (ROResponse),

и дешифрирования связанного зашифрованного файла информационного наполнения (Content.dcf) с использованием файла объекта полномочий (Content.ro) и сохраненной копии нонса, и сохранения дешифрованного файла информационного наполнения в базе данных объекта полномочий (ОП).

19. Мобильное устройство (ПО) по п.18, в котором мобильное устройство (ПО) выполнено с возможностью после использования файла объекта полномочий (Content.ro) отбрасывать файл объекта полномочий (Content.ro) и сохраненную копию нонса.

20. Мобильное устройство (ПО) по п.18, в котором мобильное устройство (ПО) выполнено с возможностью устанавливать физическое соединение между компьютерной системой (ПК) и мобильным устройством (ПО).

21. Мобильное устройство (ПО) по п.20, в котором физическое соединение представляет собой подключение через кабель, радиосвязь или световое излучение ИК.

22. Мобильное устройство (ПО) по п.21, в котором физическое соединение представляет собой последовательное подключение "УПШ".

23. Мобильное устройство (ПО) по п.20, в котором держатель (УЦП) расположен в запоминающем устройстве, объединенном с мобильным устройством (ПО), а мобильное устройство (ПО) выполнено с возможностью вводить режим связи, позволяющий компьютерной системе считывать и сохранять файлы в держателе (УЦП).

24. Мобильное устройство (ПО) по п.20, в котором держатель (УЦП) расположен во внешнем запоминающем устройстве, подсоединенном к мобильному устройству (ПО), а мобильное устройство (ПО) выполнено с возможностью вводить режим связи, позволяющий компьютерной системе считывать и сохранять файлы в держателе (УЦП).

25. Мобильное устройство (ПО) по п.18, в котором мобильное устройство (ПО) выполнено с возможностью использовать внешнее запоминающее устройство, содержащее держатель (УЦП), в качестве канала связи между компьютерной системой (ПК) и мобильным устройством (ПО), причем внешнее запоминающее устройство поочередно подсоединяется к мобильному устройству (ПО) и компьютерной системе (ПК).

26. Мобильное устройство (ПО) по п.25, в котором мобильное устройство (ПО) содержит кэш-память нонса и выполнено с возможностью вмещать множество внешних запоминающих устройств, в котором мобильное устройство (ПО) выполнено с возможностью создавать и сохранять отдельную копию нонса для каждого внешнего запоминающего устройства в упомянутой кэш-памяти нонса и копию нонса в держателе (УЦП) в соответствующем внешнем запоминающем устройстве.

27. Мобильное устройство (ПО) по п.18, в котором мобильное устройство (ПО) выполнено с возможностью вставлять информацию об идентичности мобильного устройства (ПО), нонс мобильного устройства (ПО), простой список сертификата мобильного устройства (ПО) и сигнатуру в файл запроса объекта полномочий (RORequest.rop).

28. Мобильное устройство (ПО) по п.27, в котором мобильное устройство (ПО) выполнено с возможностью принимать файл объекта полномочий (Content.ro), содержащий ключ шифрования информационного наполнения (КШИН), зашифрованный с использованием открытого ключа и нонса мобильного устройства (ПО), и файл информационного наполнения (Content, dcf), зашифрованный с использованием ключа шифрования информационного наполнения (КШИН), в соответствии с форматом управления цифровыми полномочиями.

29. Мобильное устройство (ПО) по п.28, в котором формат управления цифровыми полномочиями представляет собой формат управления цифровыми полномочиями открытого альянса мобильной связи "ОАМС УЦП".

30. Мобильное устройство (ПО) по п.18, в котором оно представляет собой терминал радиосвязи с подвижными объектами, например мобильный телефон, пейджер, коммуникатор, электрическую записную книжку или интеллектуальный телефон.

| СПОСОБ ПЕРЕДАЧИ МЕДИА-ФАЙЛОВ ПО СЕТИ СВЯЗИ | 1998 |

|

RU2189119C2 |

| МОБИЛЬНОЕ УСТРОЙСТВО, КАРТОЧКА С МИКРОСХЕМОЙ И СПОСОБ ИНФОРМАЦИОННОГО ОБМЕНА | 1998 |

|

RU2212118C2 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| US 6697944 В1, 24.02.2004 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2010-07-27—Публикация

2005-09-07—Подача