Область техники

Изобретение относится к способу обеспечения правомерного прослушивания устройства в сети. Настоящее изобретение основано на приоритетной заявке ЕР 05 290 506.4, которая включена в настоящий документ посредством ссылки.

Предшествующий уровень техники

Правомерное прослушивание представляет собой законным образом санкционированный перехват и контроль передач, осуществляемых объектом прослушивания. Это представляет собой процесс прослушивания в сети передач между сторонами, представляющими интерес. Прослушивание законным образом санкционируется и проводится без уведомления об этом прослушиваемых сторон. Такой правомерный перехват часто называют прослушиванием каналов или прослушиванием телефонных разговоров.

Были введены различные способы для обеспечения правомерного прослушивания в телефонных сетях, однако решения, основанные на сетях с коммутацией каналов, не применимы в сетях с коммутацией пакетов, таких как сети для передачи голоса по IP-протоколу.

В ЕР 1 389 862 описано устройство санкционированного перехвата для контроля потоков мультимедийных данных двух сторон IP-протокола, включающее в себя промежуточный сервер протокола инициирования сессии (SIP) или контроллер мультимедийного шлюза (MGC) для обнаружения информации в данных сигнализации, передаваемых между двумя сторонами IP-протокола и для генерации инструкций из обнаруженных данных сигнализации для выдачи команды промежуточному серверу протокола передачи в реальном времени (RTP) для создания каналов, чтобы пропустить мультимедийный поток, подлежащий перехвату, через промежуточную среду хранения. Ввиду адаптации параметров соединения в части протокола описании сессии (SDP) SIP-сообщений, посылаемых к сторонам IP-протокола, перехват является прозрачным для сторон IP-протокола.

Правомерный перехват в сетях, известных из предшествующего уровня техники, требует специально спроектированных промежуточных серверов.

Задачи изобретения

Задачей изобретения является обеспечение правомерного перехвата, не требующего специально проектируемой сети и основанного на использовании существующих сетевых протоколов.

Сущность изобретения

Вышеуказанная задача решается способом обеспечения правомерного прослушивания устройства в сети, причем сеть содержит средство для определения виртуальных локальных сетей, где устройство правомерного прослушивания сети определяет виртуальную локальную сеть, узлами которой являются, по меньшей мере, одно прослушиваемое устройство и устройство правомерного прослушивания. Предпочтительным образом, устройство правомерного прослушивания имеет возможность само определить виртуальную локальную сеть (VLAN), то есть без использования функций коммутатора сети. Для достижения этого, устройство правомерного прослушивания может действовать как коммутатор и обмениваться информацией определения VLAN с «реальным» коммутатором в сети.

В предпочтительном варианте осуществления, для определения виртуальной локальной сети между устройством правомерного прослушивания и прослушиваемым устройством, используется протокол регистрации VLAN (GVRP) общего протокола регистрации атрибутов (GARP).

В предпочтительном варианте осуществления устройство правомерного прослушивания и прослушиваемое устройство находятся в различных статических областях широковещательной передачи. Статическая область широковещательной передачи представляет собой сеть, где широковещательные передачи передаются на все устройства в сети. Это означает, что, по меньшей мере, один маршрутизатор размещен между сетями. В другом предпочтительном варианте осуществления устройство правомерного прослушивания и прослушиваемое устройство находятся в одной и той же статической области широковещательной передачи. Это обычно имеет место в коммутируемых локальных сетях (LAN).

Вышеуказанная задача также решается оборудованием пользовательского помещения (СРЕ), содержащим средство для соединения с виртуальной локальной сетью. Предпочтительно, устройство правомерного прослушивания содержит средство для функционирования в качестве коммутатора. В другом предпочтительном варианте осуществления оборудование пользовательского помещения и/или устройство правомерного прослушивания содержит средство для обмена информацией с использованием протокола регистрации VLAN (GVRP) общего протокола регистрации атрибутов (GARP).

Краткое описание чертежей

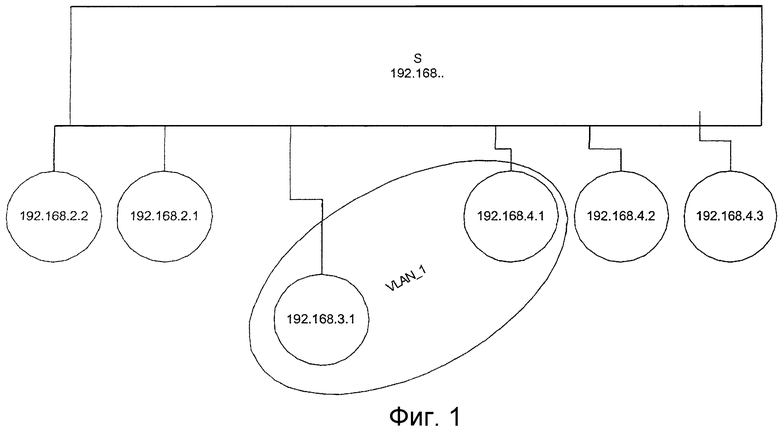

Фиг.1 - схема коммутируемой сети,

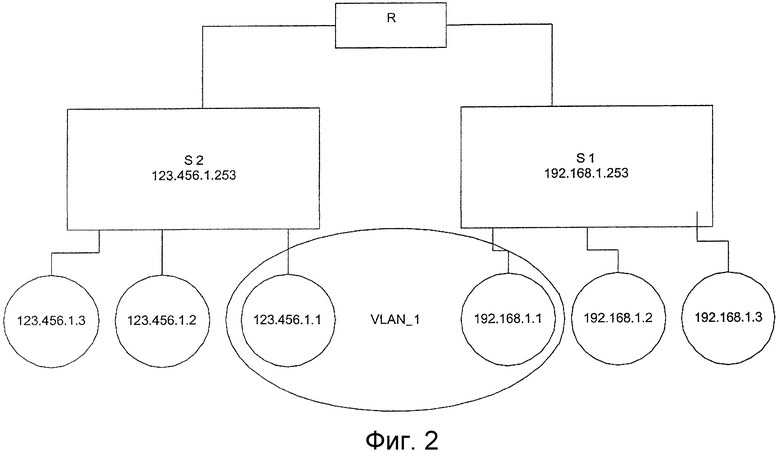

Фиг.2 - схема маршрутизируемой сети с коммутаторами.

Детальное описание изобретения

Виртуальные локальные сети (VLAN) в настоящее время стали неотъемлемой функцией коммутируемых локальных сетей (LAN). В сети, использующей только маршрутизаторы для сегментации, сегменты и области широковещательной передачи однозначно соответствуют друг другу. Каждый сегмент в типовом случае содержит от 30 до 100 пользователей. При введении коммутации сеть может подразделяться на более мелкие сегменты, определенные на уровне 2, обеспечивающие возможность увеличения ширины полосы на сегмент.

VLAN является коммутируемой сетью, которая логически сегментирована на организационной основе, например, по функциям, коллективам разработчиков, приложениям, а не на физической или географической основе. Например, все рабочие станции и серверы, используемые конкретной рабочей группой, могут быть подсоединены к одной и той же виртуальной локальной сети, независимо от их физического соединения с сетью или того обстоятельства, что они могут смешиваться с другими группами. Изменение конфигурации сети может осуществляться посредством программного обеспечения, а не за счет физического отсоединения и перемещения устройств или кабелей.

Виртуальная локальная сеть VLAN может быть представлена как область широковещательной передачи, которая существует в рамках определенного набора коммутаторов. VLAN состоит из ряда конечных систем, хостов или сетевого оборудования (такого как мосты и маршрутизаторы), соединенных единой областью преобразования. Область преобразования поддерживается на различных частях сетевого оборудования; например, коммутаторах LAN, которые выполняют протоколы преобразования между ними с отдельной группой сопряжения для каждой VLAN.

Виртуальные локальные сети VLAN создаются для обеспечения услуг сегментации, традиционно обеспечиваемых маршрутизаторами в конфигурациях LAN. Сети VLAN позволяют накладывать логические сетевые топологии на физические коммутируемые инфраструктуры, так что любая произвольная совокупность портов LAN может объединяться в автономную группу пользователей или сообщество по интересам. Эта технология логическим образом сегментирует сеть на отдельные области широковещательной передачи уровня 2, при этом пакеты коммутируются между портами, предназначенными для нахождения внутри той же самой виртуальной локальной сети VLAN.

Коммутация VLAN выполняется посредством тегирования кадров, при этом трафик, исходящий и содержащийся внутри конкретной виртуальной топологии, переносит уникальный идентификатор виртуальной локальной сети (VLAN ID), когда он пересекает магистраль сети или магистральную линию (транк). Идентификатор VLAN ID позволяет коммутационным устройствам сети VLAN принимать интеллектуальные решения по пересылке на основе вложенных идентификаторов VLAN ID. Каждая сеть VLAN отличается по «цвету» или идентификатору VLAN. Уникальный идентификатор VLAN ID определяет «окрашивание кадра» для VLAN. Пакеты, исходящие и содержащиеся внутри конкретной VLAN, переносят идентификатор, уникальным образом определяющий эту сеть VLAN (посредством идентификатора VLAN ID).

Идентификатор VLAN ID позволяет коммутаторам и маршрутизаторам сети VLAN селективно направлять пакеты на порты с тем же самым идентификатором VLAN ID. Коммутатор, который принимает кадр от станции-источника, вводит идентификатор VLAN ID, и пакет коммутируется на совместно используемую базовую сеть. Когда кадр выходит из коммутируемой сети LAN, коммутатор стирает заголовок и направляет кадр на интерфейсы, которые согласуют «цвет» VLAN. Существует ряд продуктов сетевого управления, таких как VlanDirector, обеспечивающих возможность «цветового кодирования» сетей VLAN и графический контроль VLAN.

Многие первоначальные реализации VLAN определяют членство в сети VLAN посредством групп портов (например, порты 1, 2, 3, 7 и 8 на коммутаторе формируют VLAN A, в то время как порты 4, 5 и 6 формируют VLAN B). Кроме того, в большинстве первоначальных реализаций, виртуальные сети VLAN могли поддерживаться только одним коммутатором. Реализации второго поколения поддерживают сети VLAN, которые охватывают множество коммутаторов (например, порты 1 и 2 коммутатора #1 и порты 4,5,6 и 7 коммутатора #2 образуют сеть VLAN A, в то время как порты 3,4,5,6,7 и 8 коммутатора #1 и порты 1,2,3 и 8 коммутатора #2, образуют сеть VLAN В). Группирование портов остается наиболее общим методом определения членства в виртуальной сети VLAN, и конфигурация является довольно простой. Определение виртуальных сетей VLAN только группой портов не позволяет множеству виртуальных сетей VLAN включать в себя один и тот же физический сегмент (или порт коммутатора). Однако основным ограничением определения виртуальных сетей VLAN посредством порта является то, что сетевой администратор должен изменять конфигурацию членства в виртуальной сети VLAN, когда пользователь перемещается от одного порта к другому.

Членство в сети VLAN, определяемое посредством МАС-адреса (МАС - управление доступом к среде передачи), основанное на адресе МАС-уровня, имеет ряд других преимуществ и недостатков. Поскольку адреса МАС-уровня «зашиты» (постоянно установлены) на карте сетевого интерфейса рабочей станции, сети VLAN, основанные на МАС-адресах, позволяют сетевым администраторам перемещать рабочую станцию в другое физическое местоположение в сети и при этом обеспечивать то, что рабочая станция автоматически продолжает сохранять свое членство в сети VLAN. Одним из недостатков решений VLAN, основанных на МАС-адресах, является требование, заключающееся в том, что все пользователи должны сначала конфигурироваться так, чтобы находиться, по меньшей мере, в одной виртуальной сети VLAN. После этого первоначального конфигурирования вручную, возможно автоматическое отслеживание пользователей.

Группы многоадресной (групповой) передачи по IP-протоколу представляют другой подход к определению сети VLAN, хотя фундаментальный принцип сетей VLAN как областей широковещательной передачи по-прежнему применим. Когда IP-пакет передается в режиме групповой передачи, он посылается узлу-посреднику для определенной в явном виде группы IP-адресов, которая устанавливается динамически. Каждой рабочей станции предоставляется возможность присоединиться к конкретной группе многоадресной передачи по IP-протоколу путем подтверждающего ответа на широковещательное уведомление, сигнализирующее о существовании указанной группы. Все рабочие станции, которые присоединяются к конкретной группе многоадресной передачи по IP-протоколу, могут рассматриваться как члены одной и той же виртуальной сети VLAN. Однако они являются членами конкретной группы многоадресной передачи в течение некоторого периода времени. Поэтому динамический характер виртуальных сетей VLAN, определяемых группами многоадресной передачи по IP-протоколу, обеспечивает очень высокую степень гибкости и чувствительности к приложению. Кроме того, сети VLAN, определяемые группами многоадресной передачи по IP-протоколу, должны внутренне присущим им образом включать в себя маршрутизаторы и, следовательно, соединения сети широкого охвата (WAN).

Вследствие компромиссов, существующих между различными типами виртуальных сетей VLAN, множество методов определения сетей VLAN могут использоваться одновременно. Такое гибкое определение членства в сети VLAN позволяет сетевым администраторам конфигурировать их виртуальные сети VLAN так, чтобы наилучшим образом соответствовать их конкретной сетевой среде. Например, при использовании комбинации методов, организация, использующая протоколы IP и NetBIOS (Сетевая базовая система ввода/вывода) может определить виртуальные сети VLAN соответственно предварительно существующим IP-подсетям и затем определить виртуальные сети VLAN для конечных станций NetBIOS-протокола путем подразделения их на группы адресов МАС-уровня.

Виртуальная сеть VLAN поддерживает передачи протокола RTP (Протокол передачи реального времени), представляющего собой Интернет-протокол для передачи в реальном времени таких данных, как аудио- или видеоданные и вплоть до мультимедийных данных.

Система, которая полностью автоматизирует конфигурирование сети VLAN, предусматривает, что рабочие станции автоматически и динамически присоединяются к виртуальным сетям VLAN в зависимости от приложения, пользовательского идентификатора (ID) или других критериев или стратегий, которые предварительно установлены администратором. Коммутаторы, осуществляющие передачу информацию о членстве в сети VLAN, должны иметь способ различения членства в сети VLAN (то есть какие станции принадлежат соответствующей сети VLAN), если сетевой трафик поступает из других коммутаторов; в противном случае сети VLAN были бы ограничены одним коммутатором.

Тег кадра IEEЕ 802.1Q определяет способ ввода тега в IEEE-кадр МАС-уровня, который определяет членство в виртуальной сети VLAN. В процессе стандартизации разработчики вставили несколько дополнительных битов для определения класса услуги. Стандарт IEEЕ 802.1Q предназначен для упрощения конфигурирования и управления виртуальной сетью VLAN. Он определяет способ определения и установки виртуальных сетей VLAN в базовых сетях, таких как Ethernet или кольцевая сеть с маркерным (эстафетным) доступом. Стандарт IEEЕ 802.1Q представляет собой схему тегирования, в которой идентификатор ID VLAN вводится в заголовок кадра уровня 2. Идентификатор ID VLAN ассоциирует кадр с конкретной сетью VLAN и обеспечивает информацию, которая необходима коммутаторам для создания виртуальных сетей VLAN на существующей сети.

Стандарт IEEЕ 802.1Q определяет пересылку кадров на основе информации тега, совместное использование в явном виде информации VLAN и обмен информацией о топологии, а также управление и конфигурирование VLAN.

Протокол VLAN, определяемый как Протокол регистрации обобщенных атрибутов (GARP), распространяет информацию о топологии на сетевые коммутаторы и станции посредством тегов. Кроме того, протокол регистрации, определяемый как Протокол регистрации VLAN GARP (GVRP) управляет различными аспектами процесса присоединения/отсоединения к/от сети VLAN.

Протокол регистрации VLAN GARP (GVRP) определяет приложение GARP, которое обеспечивает совместимое со стандартом IEEЕ 802.1Q, отсечение VLAN и динамическое создание VLAN на портах магистральных линий стандарта IEEЕ 802.1Q. Протокол GVRP является приложением, определенным в стандарте IEEЕ 802.1Р, которое обеспечивает возможность управления виртуальными сетями VLAN стандарта IEEЕ 802.1Q.

Протокол GVRP позволяет коммутатору динамически создавать сети VLAN, совместимые со стандартом IEEЕ 802.1Q, на линиях связи с другими устройствами, исполняющими протокол GVRP. Это позволяет коммутатору автоматически создавать линии связи сети VLAN между устройствами, осведомленными о протоколе GVRP. (GVRP-линия связи может содержать промежуточные устройства, не являющиеся осведомленными о протоколе GVRP). Данный режим работы снижает вероятности ошибок в конфигурации сети VLAN за счет автоматического обеспечения согласованности с VLAN ID по сети. Согласно протоколу GVRP, коммутатор может обмениваться информацией о конфигурации VLAN с другими коммутаторами протокола GVRP, отсекать ненужные передачи и неизвестный однонаправленный трафик и динамически создавать и управлять сетями VLAN на коммутаторах, соединенных через порты магистральных линий стандарта 802.1Q. Протокол GVRP использует GID и GIP, что обеспечивает общие описания состояний конечных автоматов и общие механизмы распространения информации, определенные для использования в приложениях, основанных на протоколе GARP. Протокол GVRP исполняется только на магистральных линиях стандарта 802.1Q. Протокол GVRP предусматривает отсечение магистральных линий, так что только активные сети VLAN

будут осуществлять передачи по соединениям магистральных линий. Протокол GVRP предусматривает прослушивание сообщений соединения от коммутаторов, прежде чем он осуществит добавление сети VLAN магистральной линии. Протокол GVRP обновляет и поддерживает таймеры, которые могут изменяться. Порты протокола GVRP работают в разных режимах для управления процедурой отсечения сетей VLAN. Протокол GVRP может конфигурироваться для динамического добавления сетей VLAN к базе данных VLAN и управления ими в целях группообразования.

Иными словами, протокол GVRP обеспечивает распространение информации о сети VLAN от устройства к устройству или конечному узлу. С использованием протокола GVRP одиночный коммутатор вручную конфигурируется со всеми желательными сетями VLAN для сети, и все другие коммутаторы в сети динамически изучают все эти сети VLAN. Конечный узел может подключаться к любому коммутатору и может соединяться с сетью VLAN, желательной для данного конечного узла. Для того чтобы конечные узлы могли использовать протокол GVRP, им необходимы карты сетевых интерфейсов (NIC), «понимающие» протокол GVRP. Такая карта сетевого интерфейса конфигурируется с желательной сетью (сетями) VLAN и затем соединяется с коммутатором, имеющим возможность работы по протоколу GVRP. Карта сетевого интерфейса (NIC) осуществляет информационный обмен с коммутатором, и между NIC и коммутатором устанавливается связность виртуальной сети VLAN.

На фиг. 1 представлена простая конфигурация в локальной сети LAN, содержащая только один коммутатор S, причем множество устройств (или конечных узлов) соединены с коммутатором S. На фиг. 1 эти устройства идентифицированы IP-адресом. В целях иллюстрации, эти устройства принадлежат к различным (статическим) сетям класса С, два из них - к 192.168.2.0, три - к 192.168.4.0 и одно - к 192.168.3.0. В этой конфигурации, устройства 192.168.2.1 и 192.168.2.2, а также устройства 192.168.4.1, 192.168.4.2 и 192.168.4.3 могут осуществлять связь друг с другом без использования маршрутизации. Связь между подсетями может осуществляться только через маршрутизатор.

Коммутатор S может определить сеть VLAN, например, согласно протоколу GARP или GVRP и т.п. Дополнительно, устройство (конечный узел) 192.168.3.1 может действовать как коммутатор (если конечные узлы не могут динамически определить сеть VLAN). Устройство 192.168.3.1 создает виртуальную сеть VLAN_1 путем посылки соответствующего запроса в коммутатор S. Как показано на фиг. 1, устройство 192.168.3.1, которое является «устройством правомерного прослушивания», может создать VLAN только с одним последующим узлом, устройством 192.168.4.1.

Теперь весь трафик, передаваемый от устройства 192.168.4.1 и к нему, является локальным (в одной и той же области широковещательной передачи) для устройства 192.168.3.1, поэтому устройство 192.168.3.1 может анализировать весь сетевой трафик устройства 192.168.4.1, например, RTP-каналы, по которым передаются мультимедийные данные, в частности речевые передачи, видео- или факсимильные передачи.

Метод, описанный выше для одного коммутатора, также может быть реализован для сети, содержащей маршрутизаторы. Поэтому коммутаторы должны иметь возможность обмениваться информацией о VLAN по маршрутизаторам, что возможно во всех примерах стандартов, описанных выше. На фиг. 2 представлен пример сети с маршрутизацией. Два коммутатора S1 и S2 соединены через маршрутизатор R (или множество маршрутизаторов), например, через Интернет. Оба коммутатора могут создавать виртуальные сети VLAN. Устройство 192.168.1.1 правомерного перехвата в подсети 192.168.1.0 создает виртуальную сеть VLAN вне области широковещательной передачи сети маршрутизатора S1, с устройством 123.456.1.1 в сети 123.456.0.0. Только устройства 192.168.1.1 и 123.456.1.1 являются членами этой сети VLAN. Как в примере, показанном на фиг. 1, устройство 192.168.1.1 правомерного перехвата может теперь прослушивать весь трафик, передаваемый к/от устройства 123.456.1.1.

Описанный способ также применим в сетях IP-телефонии (VoIP - передача голоса по IP-протоколу) с использованием оборудования в пользовательском помещении (СРЕ), соединенного через ADSL (Асимметричная цифровая абонентская линия), ISDN (Цифровая сеть с комплексными услугами) с другими сетями. Кроме того, реализация правомерного прослушивания, согласно изобретению, может быть основана на использовании существующих средств (например, с помощью идентификатора VLAN ID, декларируемого посредством использования протоколов администрирования, таких как SNMR - простой протокол сетевого управления), или на использовании специальных средств. Последние средства включают в себя возможность графического пользовательского интерфейса скрывать для прослушивающего объекта сложность операций при настройке правомерного прослушивания согласно изобретению. В самом деле, некоторое, довольно высокого уровня знание (обычно знание системного администратора) требуется, чтобы иметь возможность назначать конкретный адрес устройства или конечного узла, являющегося VoIP-телефоном или Fax-over-IP (факсимильная передача через Интернет)-терминалом, для правомерного прослушивания, т.е. его порт или МАС- и/или IP-адрес (последний обычно устанавливается динамически), для конкретной виртуальной сети VLAN на основе существующей сети. Такая конкретная сеть VLAN может быть назначена исключительным образом для прослушивающего объекта и, вероятно, может потребовать прав на администрирование. Затем прослушивающий объект может иметь возможность, со своего терминала, являющегося устройством правомерного прослушивания, возможно, но не исключительно, того же типа, что и прослушиваемое устройство, и будучи частью виртуальной сети VLAN, анализировать данные перехвата. Например, можно воспроизводить любые прослушиваемые данные, если они, возможно, исходят из передачи для прослушивания, или отображать такие данные, если они являются факсимильным или иным считываемым типом данных (SMS, MMS и т.д.).

Изобретение относится к технике связи. Технический результат заключается в использовании существующих сетей и существующих сетевых протоколов для обеспечения правомерного перехвата передач в сети. Технический результат достигается за счет того, что сеть содержит средство для определения (создания) виртуальных локальных сетей (VLAN), в котором устройство правомерного прослушивания сети определяет виртуальную локальную сеть, узлами которой являются, по меньшей мере, прослушиваемое устройство и устройство правомерного прослушивания. 2 н. и 5 з.п. ф-лы, 2 ил.

1. Способ обеспечения правомерного прослушивания устройства в сети, причем сеть содержит средство для определения виртуальных локальных сетей, в котором устройство правомерного прослушивания сети определяет виртуальную локальную сеть, узлами которой являются, по меньшей мере, прослушиваемое устройство и устройство правомерного прослушивания.

2. Способ по п.1, в котором устройство правомерного прослушивания в качестве коммутатора взаимодействует с коммутатором в сети.

3. Способ по п.1, в котором для определения виртуальной локальной сети (VLAN) между устройством правомерного прослушивания и прослушиваемым устройством используется протокол регистрации VLAN (GVRP) общего протокола регистрации атрибутов (GARP).

4. Способ по п.1, в котором устройство правомерного прослушивания и прослушиваемое устройство находятся в различных статических областях широковещательной передачи.

5. Способ по п.1, в котором устройство правомерного прослушивания и прослушиваемое устройство находятся в одной и той же статической области широковещательной передачи.

6. Устройство правомерного прослушивания для обеспечения правомерного прослушивания устройства в сети, содержащее средство для функционирования в качестве коммутатора, при этом устройство правомерного прослушивания определяет виртуальную локальную сеть, узлами которой являются, по меньшей мере, прослушиваемое устройство и устройство правомерного прослушивания.

7. Устройство правомерного прослушивания по п.6, содержащее средство для обмена информацией с использованием протокола регистрации VLAN (GVRP) общего протокола регистрации атрибутов (GARP).

| US 2003120763 А1, 26.06.2003 | |||

| US 2002049913 A1, 25.04.2002 | |||

| СПОСОБ ОБРАБОТКИ ЗЛОУМЫШЛЕННОГО ВЫЗОВА И КОММУТАЦИОННЫЙ АППАРАТ ДЛЯ ОСУЩЕСТВЛЕНИЯ ЭТОГО СПОСОБА | 2001 |

|

RU2221345C2 |

| ИЗМЕРИТЕЛЬНЫЙ ПРЕОБРАЗОВАТЕЛЬ ТОКА | 1993 |

|

RU2093838C1 |

Авторы

Даты

2010-10-20—Публикация

2005-11-30—Подача