Область техники, к которой относится изобретение

Настоящее изобретение относится к воспроизведению носителя записи, а более конкретно - к носителю записи, устройству и способу для дешифрования данных.

Предшествующий уровень техники

В общем, оптические диски, допускающие запись больших объемов данных, повсеместно используются в качестве носителей записи. Недавно появились носители записи с высокой плотностью, к примеру диски стандарта Blu-ray (далее сокращенно BD), чтобы хранить видеоданные с высоким качеством изображения и аудиоданные с высоким качеством звука в течение долгого времени.

BD в качестве технологии носителей записи следующего поколения - это решение по оптической записи следующего поколения, предусматривающее данные, значительно превосходящие данные традиционных DVD. Кроме того, прилагаются значительные усилия к тому, чтобы проводить исследования и создавать BD вместе с другими цифровыми устройствами.

Оптическое устройство записи/воспроизведения с применением технических требований для дисков Blu-ray находится в разработке. Однако вследствие неполных технических требований для дисков Blu-ray окончательное создание оптического устройства записи/воспроизведения имеет множество трудностей.

Конкретно, оптическое устройство записи/воспроизведения должно быть оснащено базовой функцией записи и воспроизведения дисков Blu-ray (BD) и дополнительными функциями с учетом совместимости с периферийными цифровыми устройствами. Следовательно, ожидается, что оптическое устройство записи/воспроизведения должно быть оснащено общей функцией приема, чтобы отображать внешний входной сигнал, и функцией воспроизведения BD вместе с внешним входным сигналом. Тем не менее, при воспроизведении внешнего входного сигнала и BD, поскольку предпочтительный способ защиты совместно используемых данных, предоставляемых поставщиком контента, не предложен или не создан, множество ограничений налагается на разработку полнофункционального, основанного на BD оптического устройства записи/воспроизведения.

Сущность изобретения

Следовательно, настоящее изобретение направлено на носитель записи устройством, способ дешифрования данных, которые во многом устраняют одну или более проблем, обусловленных ограничениями и недостатками предшествующего уровня техники.

Цель настоящего изобретения заключается в том, чтобы предоставить носитель записи, устройство и способ дешифрования данных, в которых предусмотрено локальное запоминающее устройство, допускающее хранение данных, ассоциированных с носителем записи, извне носителя записи, и посредством которых контент может быть защищен с помощью локального запоминающего устройства и носителя записи.

Дополнительные преимущества, цели и признаки изобретения частично излагаются в нижеследующем описании и частично должны стать очевидными специалистам в данной области техники после ознакомления с ним или могут быть изучены из практического применения изобретения. Цели и другие преимущества изобретения могут быть реализованы и достигнуты посредством структуры, в частности, раскрытой в письменном описании и формуле изобретения, а также на прилагаемых чертежах.

Чтобы достичь этих целей и других преимуществ и в соответствии с назначением изобретения, осуществленным и подробно описанным в данном документе, способ дешифрования данных согласно настоящему изобретению включает в себя этапы загрузки зашифрованных данных, ассоциированных с носителем записи, в локальное запоминающее устройство, дешифрования данных, записанных в носитель записи, с помощью ключа первого типа в файле ключей, сохраненном в носителе записи, и дешифрования загруженных данных с помощью ключа второго типа в одном из файлов ключей, сохраненном в носителе записи, и файла ключей, сохраненного в локальном запоминающем устройстве. Например, ключ второго типа идентичен ключу первого типа.

Например, ключ второго типа хранится отдельно от ключа первого типа. Например, файл ключей, сохраненный в локальном запоминающем устройстве, хранится отдельно от файла ключей, сохраненного в носителе записи.

Например, файл ключей, сохраненный в локальном запоминающем устройстве, включает в себя загруженный ключ.

Например, файл ключей, сохраненный в локальном запоминающем устройстве, считывается из носителя записи для сохранения в локальном запоминающем устройстве.

Например, файл ключей, сохраненный в локальном запоминающем устройстве, помещается в защищенную область, организованную в локальном запоминающем устройстве.

Например, в случае, если загруженными данными являются данные подпути, ассоциированного с основным путем, записанным в носителе записи, данные подпути дешифруются с помощью того же ключа, что и данные основного пути.

В другом аспекте настоящего изобретения способ дешифрования данных включает в себя этапы загрузки данных, зашифрованных с помощью ключа, ассоциированного с носителем записи, в локальное запоминающее устройство, считывания ключа дешифрования с помощью информации связи между данными и ключом дешифрования и дешифрования данных с помощью ключа дешифрования.

Например, информация связи включена в файл базы данных загруженных данных.

Например, информация связи сохранена как файл информации связи в локальном запоминающем устройстве.

Например, информация связи сохранена в защищенной области в локальном запоминающем устройстве.

Например, информация связи сохранена в области записи AV-данных в локальном запоминающем устройстве.

Например, информация связи - это CPS_unit_number.

Например, ключ дешифрования задается со ссылкой на каждый CPS_unit_number.

Например, CPS_unit_number назначается в расчете на тайтл.

В другом аспекте изобретения носитель записи включает в себя потоковую область, в которой записан контент, и область базы данных для управления воспроизведением контента, при этом множество тайтлов, зашифрованных с помощью ключа, включены в потоковую область, и при этом в случае, если это множество тайтлов совместно друг с другом использует клип полностью или частично, тайтлы, совместно использующие клип, зашифрованы с помощью одного и того же ключа.

Например, в случае, если тайтл, зашифрованный с помощью ключа, включает в себя основной путь и подпуть, каждый из основного пути и подпути зашифрован с помощью одного и того же ключа.

Например, в случае, если загруженный тайтл совместно использует клип, конфигурирующий зашифрованные тайтлы в носителе записи полностью или частично, то тайтлы, совместно использующие клип в носителе записи, зашифрованы одним и тем же ключом.

В другом аспекте настоящего изобретения устройство дешифрования данных включает в себя головку, считывающую данные, записанные в носителе записи, локальное запоминающее устройство, сохраняющее загруженные зашифрованные данные, ассоциированные с носителем записи, и контроллер, дешифрующий данные, записанные в носителе записи, с помощью ключа первого типа в файле ключей, сохраненном в носителе записи, при этом контроллер дешифрует загруженные данные с помощью ключа второго типа в одном из файлов ключей, сохраненном в носителе записи, или файла ключей, сохраненного в локальном запоминающем устройстве.

Например, ключ второго типа идентичен ключу первого типа.

Например, ключ второго типа хранится отдельно от ключа первого типа.

Например, файл ключей, сохраненный в локальном запоминающем устройстве, хранится отдельно от файла ключей, сохраненного в носителе записи.

Например, файл ключей, сохраненный в локальном запоминающем устройстве, помещается в защищенную область, установленную в локальном запоминающем устройстве.

Например, в случае, если загруженными данными являются данные подпути, ассоциированного с основным путем, записанным в носителе записи, контроллер дешифрует данные подпути с помощью того же ключа, что и данные основного пути.

В другом аспекте настоящего изобретения устройство для дешифрования данных включает в себя головку, считывающую данные, записанные в носителе данных, локальное запоминающее устройство, сохраняющее загруженные зашифрованные данные, ассоциированные с носителем записи, и контроллер, считывающий ключ дешифрования с помощью информации связи между загруженными данными и ключом дешифрования, причем контроллер дешифрует загруженные данные с помощью ключа дешифрования.

Например, информация связи включена в файл базы данных загруженных данных.

Например, информация связи сохранена как файл информации связи в локальном запоминающем устройстве.

Например, информация связи сохранена в защищенной области в локальном запоминающем устройстве.

Например, информация связи сохранена в области записи AV-данных в локальном запоминающем устройстве.

Например, информация связи - это CPS_unit_number.

Посредством настоящего изобретения контент может защищенно предоставляться, а данные могут эффективно воспроизводиться. Следовательно, настоящее изобретение позволяет предоставлять более удобные функции пользователю.

Следует понимать, что вышеприведенное общее описание и последующее подробное описание настоящего изобретения являются примерными и пояснительными и предназначены для того, чтобы предоставить дополнительное пояснение изобретения согласно формуле изобретения.

Перечень чертежей

Прилагаемые чертежи, которые включены для того, чтобы предоставить дополнительное понимание изобретения, и составляют часть данной заявки, иллюстрируют варианты осуществления изобретения и вместе с описанием служат, чтобы объяснить принцип изобретения.

На чертежах:

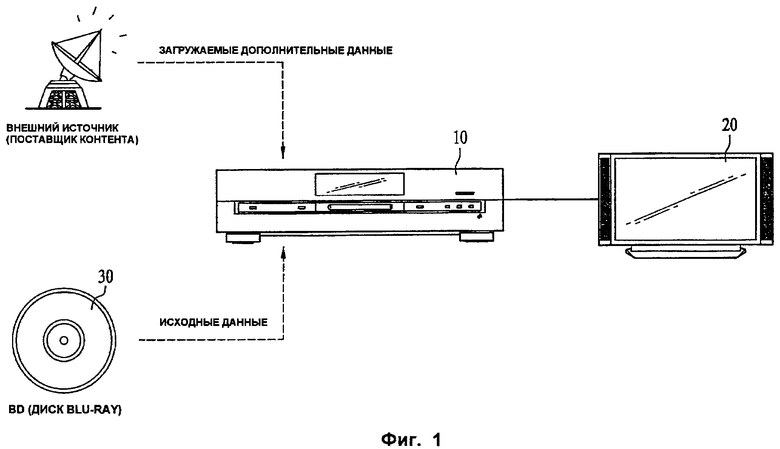

Фиг.1 - схема для упрощения концептуального понимания настоящего изобретения;

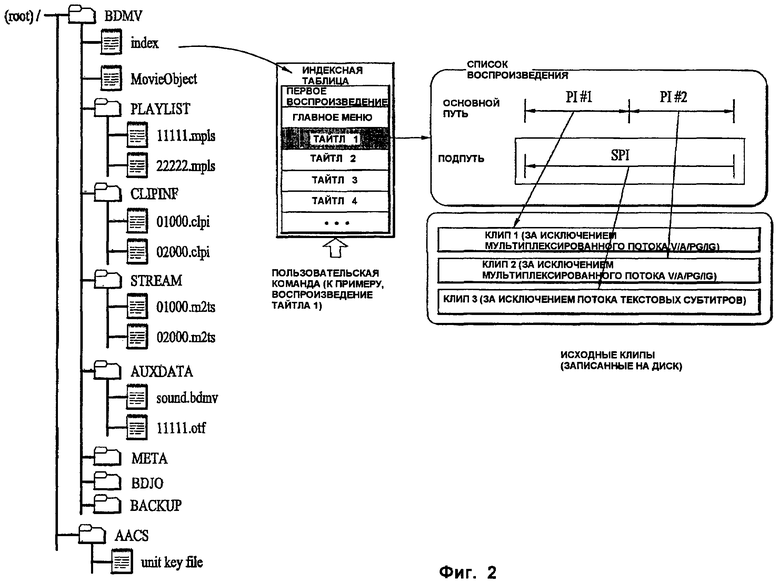

Фиг.2 - схема файловой структуры, записанной на оптическом диске, выступающем в качестве носителя записи согласно настоящему изобретению, и взаимоотношений при воспроизведении конкретного тайтла с помощью файловой структуры;

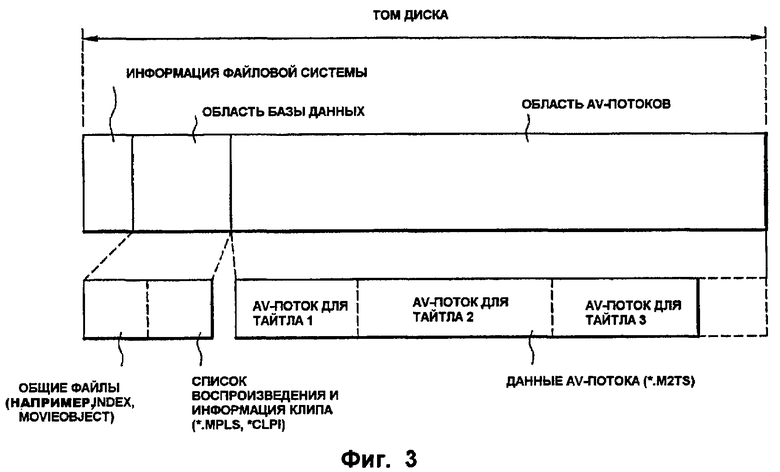

Фиг.3 - схема структуры записей данных, записанной на оптический диск, выступающий в качестве носителя записи согласно настоящему изобретению;

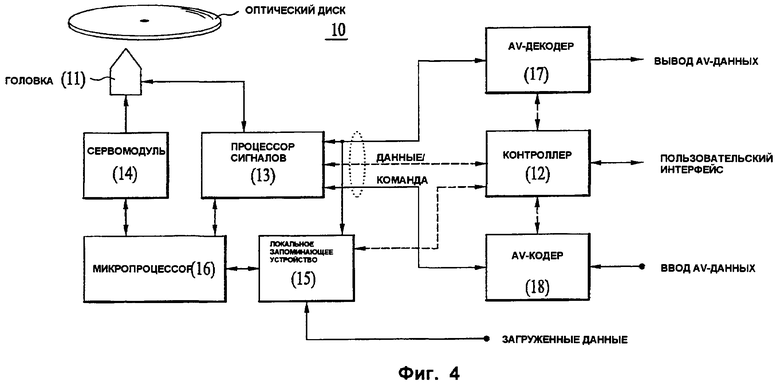

Фиг.4 - блок-схема оптического устройства записи/воспроизведения согласно настоящему изобретению;

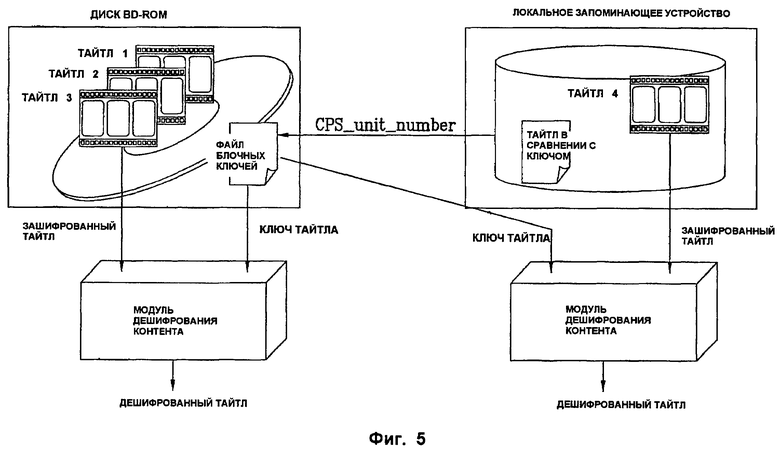

Фиг.5 - схема для упрощения концептуального понимания шифрования/дешифрования данных согласно настоящему изобретению;

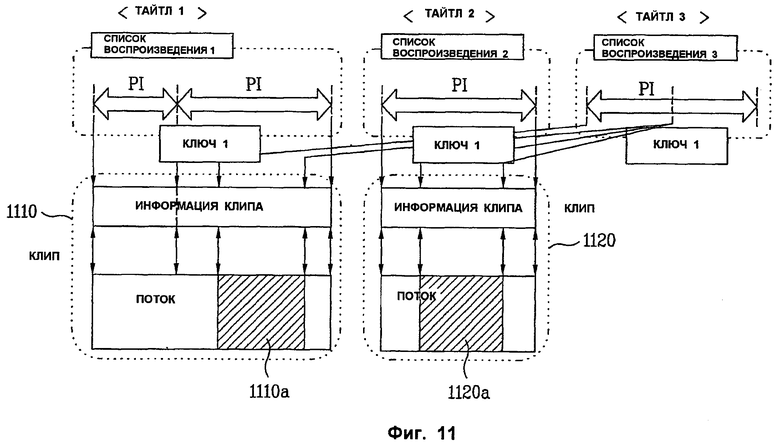

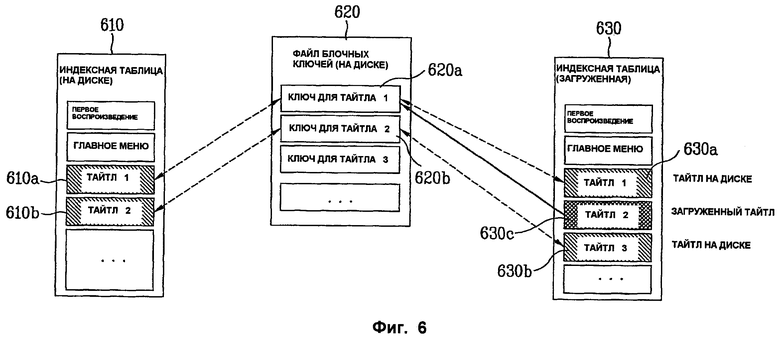

Фиг.6 - схема для пояснения способа дешифрования данных согласно первому варианту осуществления настоящего изобретения;

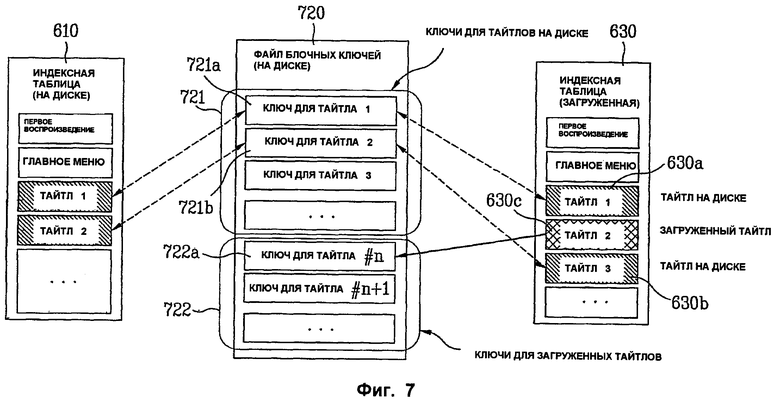

Фиг.7 - схема для пояснения способа дешифрования данных согласно второму варианту осуществления настоящего изобретения;

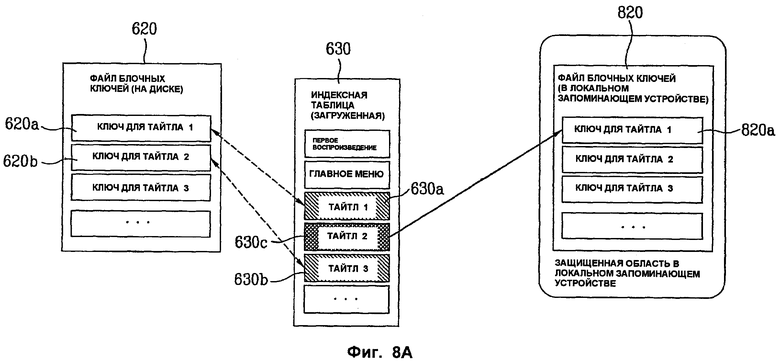

Фиг.8A - схема для пояснения способа дешифрования данных согласно третьему варианту осуществления настоящего изобретения;

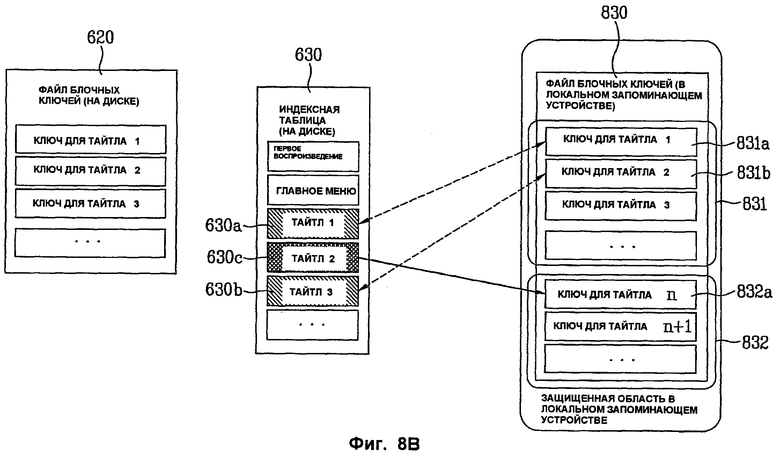

Фиг.8B - схема для пояснения способа дешифрования данных согласно четвертому варианту осуществления настоящего изобретения;

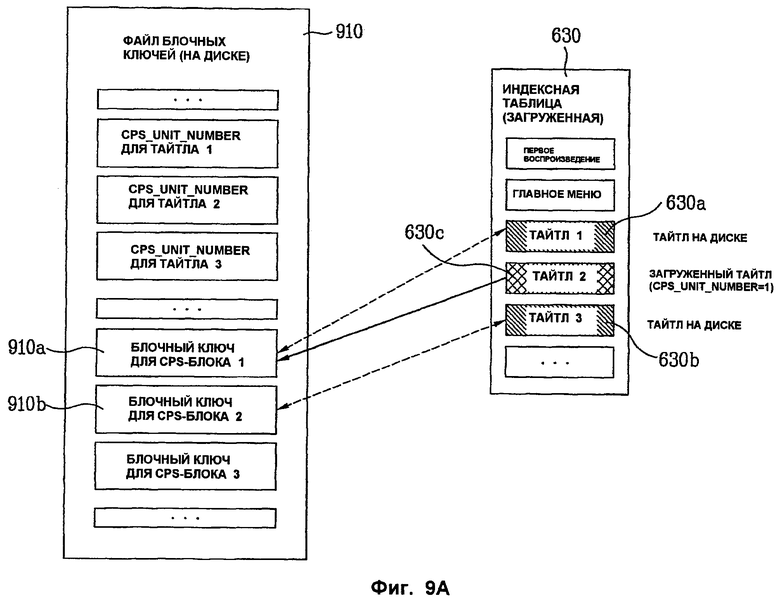

Фиг.9A - схема для пояснения способа дешифрования данных с помощью информации связи согласно пятому варианту осуществления настоящего изобретения;

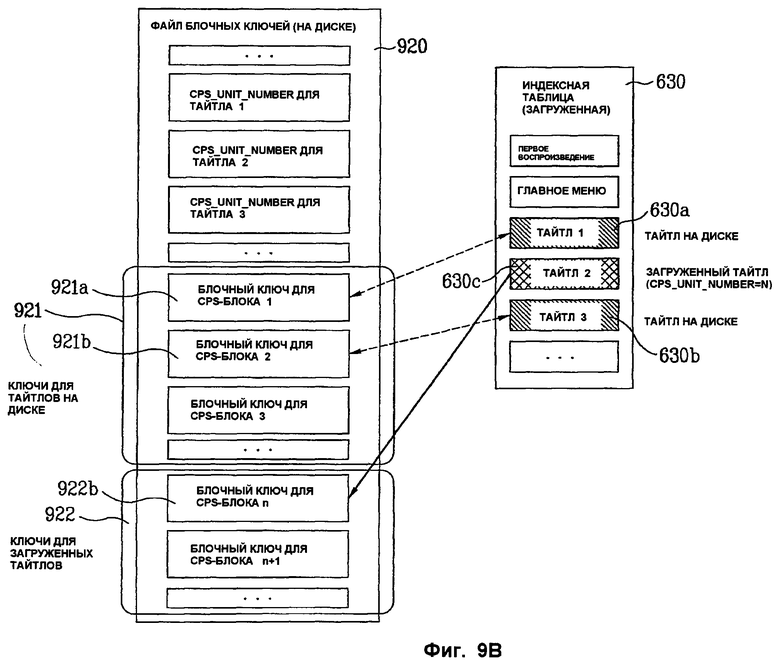

Фиг.9B - схема для пояснения способа дешифрования данных с помощью информации связи согласно шестому варианту осуществления настоящего изобретения;

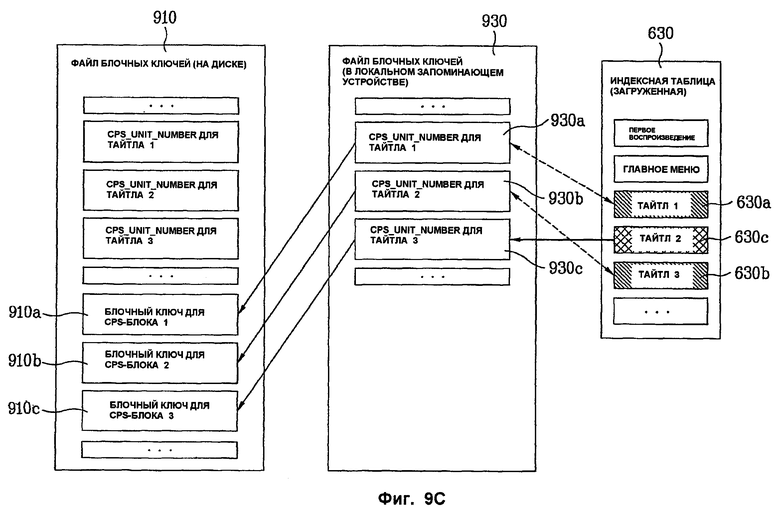

Фиг.9C - схема для пояснения способа дешифрования данных с помощью информации связи согласно седьмому варианту осуществления настоящего изобретения;

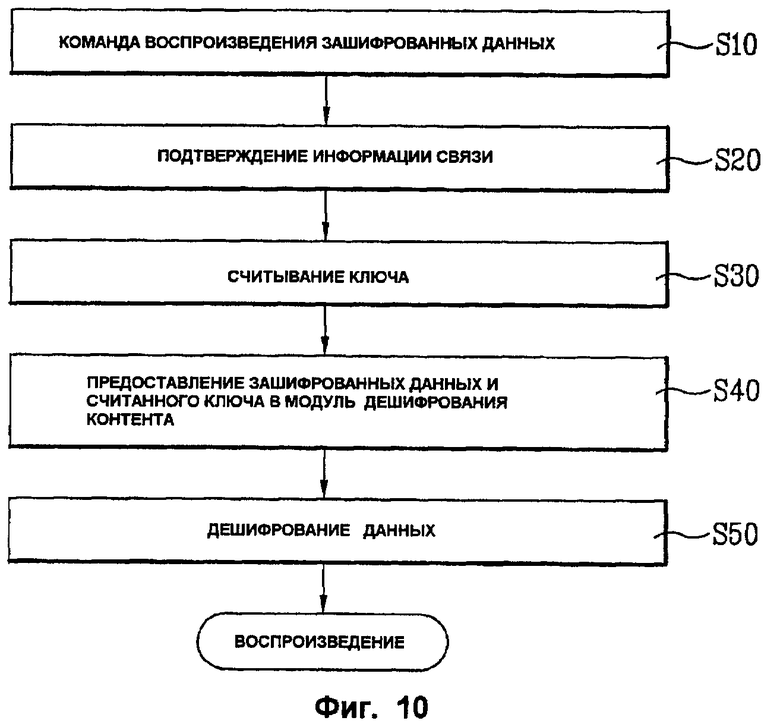

Фиг.10 - блок-схема последовательности операций способа дешифрования данных согласно настоящему изобретению;

Фиг.11 - схема для пояснения случая, когда воспроизводимые данные совместно используются в настоящем изобретении; и

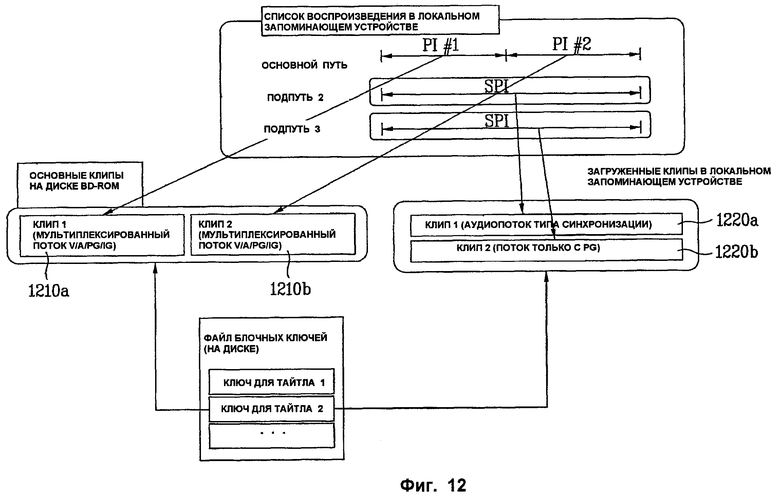

Фиг.12 - схема для пояснения случая, когда тайтл сконфигурирован с помощью основного пути и подпути в настоящем изобретении.

Подробное описание изобретения

Далее приводится подробное описание предпочтительных вариантов осуществления настоящего изобретения, примеры которых проиллюстрированы на прилагаемых чертежах. Где бы то ни было, одни и те же номера ссылок используются на чертежах для обозначения одних и тех же или аналогичных элементов.

Сначала, для удобства пояснения настоящее изобретение применяет оптический диск, более конкретно - "диск Blu-ray (BD)", в качестве примера носителя записи. Тем не менее, очевидно, что техническая идея настоящего изобретения в равной степени применима к другим носителям записи. В настоящем изобретении "локальное запоминающее устройство" - это тип средства хранения, предусмотренного в оптическом устройстве записи/воспроизведения, показанном на фиг.1, и означает элемент, в котором пользователь может произвольно хранить требуемую информацию и данные, чтобы использовать. В частности, локальное запоминающее устройство, которое, в общем, используется в настоящее время, включает в себя "жесткий диск", "системную память", "флэш-память" и т.п., что не налагает ограничений на объем настоящего изобретения. Конкретно "локальное запоминающее устройство" используется в качестве средства хранения данных, ассоциированных с носителем записи (к примеру, диском Blu-ray). Данные, ассоциированные с носителем записи, которые должны быть сохранены в локальном запоминающем устройстве, в общем, включают в себя данные, загружаемые извне.

Помимо этого, очевидно, что разрешенные данные, непосредственно частично считываемые с носителя записи, или сгенерированные системные данные (к примеру, метаданные и т.д.), ассоциированные с записью/воспроизведением носителя записи, могут быть сохранены в локальном запоминающем устройстве. Для удобства пояснения настоящего изобретения данные, записываемые в носителе записи, должны называться "исходными данными", а данные, ассоциированные с носителями записи, из данных, сохраненных в локальном запоминающем устройстве, должны называться "дополнительными данными".

В настоящем изобретении "тайтл" - это блок воспроизведения, образующий интерфейс с пользователем. Каждый тайтл связан с конкретным объектом. Также поток, ассоциированный с соответствующим тайтлом, записанным на диске, воспроизводится согласно команде или программе внутри объекта. В частности, для удобства пояснения настоящего изобретения тайтл, имеющий движущиеся изображения, фильмы и интерактивную информацию согласно сжатию MPEG2, из тайтлов, записанных на диске, должен называться HDMV-тайтлом. Кроме того, тайтл, имеющий движущиеся изображения, фильмы и интерактивную информацию, приводимые в исполнение посредством программы Java, из тайтлов, записанных на диске, должен называться BD-J-тайтлом.

Фиг.1 - это схема для упрощения концептуального понимания настоящего изобретения, на которой в качестве примера показано единообразное применение между оптическим устройством 10 записи/воспроизведения и периферийными устройствами.

Ссылаясь на фиг.1, оптическое устройство 10 записи/воспроизведения согласно настоящему изобретению позволяет записывать или воспроизводить оптический диск в соответствии с универсальными техническими требованиями. Кроме того, оптическое устройство 10 записи/воспроизведения может быть предназначено для того, чтобы записывать/воспроизводить оптический диск (к примеру, BD) с конкретными техническими требованиями. Более того, оптическое устройство 10 записи/воспроизведения может быть создано, чтобы воспроизводить только оптический диск. В последующем описании настоящего изобретения, с учетом интерактивности между диском Blu-ray (BD) и периферийным устройством, BD-проигрыватель или BD-устройство записи предоставляется в качестве примера. Помимо этого, очевидно, что оптическое устройство 10 записи/воспроизведения включает в себя "накопитель", загружаемый в вычислительной машине или т.п. Оптическое устройство 10 записи/воспроизведения согласно настоящему изобретению оснащено функцией записи/воспроизведения оптического диска 30 и функцией приема внешнего входного сигнала, выполнения обработки принимаемого сигнала и предоставления соответствующего изображения пользователю посредством другого внешнего дисплея 20. В этом случае не накладываются ограничения на внешний входной сигнал. Также сигнал DMB (цифровой мультимедийной широковещательной передачи), Интернет-сигнал и т.п. могут быть примерами внешних входных сигналов. В случае Интернета как легкодоступного носителя, конкретные данные в Интернете могут загружаться посредством оптического устройства 10 записи/воспроизведения, которое должно быть использовано.

Помимо этого, сторона, которая предоставляет контент в качестве внешнего источника, в общем, называется "поставщиком контента (CP)". В настоящем изобретении контент, который образует тайтл, означает данные, предоставляемые автором носителя записи. В частности, цель настоящего изобретения заключается в том, чтобы дешифровать зашифрованные данные с помощью ключа в случае, когда дополнительные данные, которые ассоциированы с исходными данными, зашифрованы. Шифрование и дешифрования с помощью ключа описаны ниже со ссылкой на фиг.5.

Далее подробно описываются исходные и дополнительные данные. Например, если мультиплексированный AV-поток для конкретного тайтла записан в качестве исходных данных на оптическом диске, и если аудиопоток (к примеру, английский), отличный от аудиопотока (к примеру, корейского) исходных данных, предоставляется в качестве дополнительных данных по Интернету, запрос на загрузку аудиопотока (к примеру, английского) в качестве дополнительных данных по Интернету, чтобы воспроизводить вместе с AV-потоком исходных данных, или запрос на загрузку аудиопотока (к примеру, английского) в качестве дополнительных данных по Интернету, чтобы воспроизводить, будет существовать только согласно предпочтениям пользователя. Чтобы предоставить возможность запросов, ассоциативная связь между исходными данными и дополнительными данными должна быть регламентирована, и системный способ управления/воспроизведения данных согласно пользовательскому запросу необходим.

Для удобства пояснения в вышеприведенном описании сигнал, записанный на диске, называется исходными данными, а сигнал, существующий вне диска, называется дополнительными данными, что идентифицируется согласно способу получения всех данных, но не налагает ограничений на задание исходных или дополнительных данных как конкретных данных. Следовательно, дополнительные данные, в общем, включают в себя аудио (А), презентационную графику (PG), интерактивную графику (IG), текстовые субтитры и т.п., на что не накладывается ограничений. Помимо этого, дополнительные данные могут соответствовать мультиплексированному AV-потоку, включающему в себя все проиллюстрированные данные и видео (V). Т.е. данные, имеющие любой тип атрибута, которые находятся вне оптического диска и ассоциированы с исходными данными, могут стать дополнительными данными.

Более того, дополнительные данные могут отдельно загружаться в индексный файл (индекс), файл списка воспроизведения (*.m2ts) или файл информации клипа (*.clpi). Помимо этого, дополнительные данные могут загружаться в единицах контента или в единицах тайтлов. Чтобы реализовать пользовательские запросы, важно предоставить файловую структуру файлов для исходных данных и дополнительных данных. Файловые структуры и записи данных, используемые в диске Blu-ray (BD), подробно поясняются со ссылкой на фиг.2 и фиг.3 ниже.

Фиг.2 - это схема файловой структуры, записанной на оптическом диске, выступающем в качестве носителя записи согласно настоящему изобретению, и взаимоотношений при воспроизведении конкретного тайтла с помощью файловой структуры.

Ссылаясь на фиг.2, в файловой структуре согласно настоящему изобретению каталог AACS и, по меньшей мере, один каталог BDMV находятся под одним корневым каталогом. Индексный файл (index) и объектный файл (MovieObject) в качестве информации общего файла (файла верхнего уровня) для защиты интерактивности с пользователем, находятся в каталоге BDMV. Помимо этого, каталог BDMV, который имеет информацию о данных, фактически записанных на диске, и информацию о способе воспроизведения записанных данных, содержит каталог PLAYLIST, каталог CLIPINF, каталог STREAM, каталог AUXDATA, каталог BDJO, каталог META и каталог BACKUP. Каталоги и файлы, включенные в каждый из каталогов, подробно поясняются ниже.

Каталог META включает в себя файл метаданных, выступающих в качестве данных о данных. А именно в каталоге META находятся поисковый файл, файл метаданных для дисковой библиотеки и т.п.

Каталог BDJO включает в себя объектный файл BD-J для воспроизведения BD-J-тайтла.

Каталог AUXDATA включает в себя вспомогательные файлы, содержащие информацию, требуемую для воспроизведения диска. Например, каталог AUXDATA может включать в себя звуковой файл (sound.bdmv), предоставляющий звук щелчков в случае приведения в исполнение интерактивной графики, и файл шрифтов (111.otf), предоставляющий информацию шрифтов в случае воспроизведения диска.

В каталоге STREAM предоставляются файлы AV-потоков, записанные на диск в конкретном формате, каждый из потоков записывается, в общем, как транспортные пакеты MPEG-2, и «.m2ts» используется в качестве расширения потокового файла (01000.m2ts,…). В частности, поток, сгенерированный для мультиплексирования видео, видео и графической информации, называется A/V-потоком, и, по меньшей мере, один или более файлов A/V-потоков составляют тайтл. Каталог CLIPINF включает в себя файлы информации клипа (01000.clpi, 02000.clpi) согласно однозначному соответствию с файлами потоков, соответственно. В частности, файл информации клипа (*.clpi) включает в себя информацию атрибутов и информацию временных характеристик соответствующего файла потока. В частности, файл потока (*.m2ts) и файл информации клипа (*.clpi), однозначно соответствующей файлу потока (*.m2ts), связываются друг с другом, чтобы быть названными "клипом". Т.е. "клип" - это данные, содержащие файл потока (*.m2ts) и файл информации клипа (*.clpi). Каталог PLAYLIST включает в себя файлы списков воспроизведения (00000.mpls). Каждый из файлов списков воспроизведения (00000.mpls) включает в себя, по меньшей мере, один элемент воспроизведения и один субэлемент воспроизведения (SPI), обозначающий интервал воспроизведения конкретного клипа. Элемент воспроизведения и субэлемент воспроизведения (SPI) имеют информацию о времени начала воспроизведения (IN-Time) и времени окончания воспроизведения (OUT-Time) конкретного клипа.

Процесс воспроизведения в файле списка воспроизведения посредством, по меньшей мере, одного элемента воспроизведения (PI) называется "основным путем", а процесс воспроизведения в файле списка воспроизведения посредством, по меньшей мере, одного субэлемента воспроизведения (SPI) называется "подпутем". Основной путь должен находиться в файле списка воспроизведения и, по меньшей мере, один подпуть должен размещаться согласно наличию субэлемента воспроизведения (SPI) при необходимости. Т.е. файл списка воспроизведения становится базовым единичным файловым блоком управления воспроизведением в рамках всей файловой структуры управления воспроизведением, который выполняет воспроизведение конкретного клипа посредством комбинации, по меньшей мере, одного или более элементов воспроизведения.

Каталог BACKUP сохраняет все файлы индексного файла (index), записывающего информацию, ассоциированную с воспроизведением данных, из данных файловой структуры, объектные файлы (MovieObject, BD-J Object) и файлы списков воспроизведения (*.mpls) в каталоге PLAYLIST, а также все файлы информации клипа (*.clpi) в каталоге CLIPINF. Поскольку потеря этих файлов является фатальной для воспроизведения диска, каталог BACKUP сохраняет эти файлы в целях резервного копирования.

В каталоге AACS находится файл блочных ключей. Кроме того, информация шифрования данных, зашифрованных с помощью ключа, находится в файле блочных ключей.

Другая схема на фиг.2 иллюстрирует связь, в которой конкретный тайтл воспроизводится посредством упомянутой компоновки данных диска. Если выдается пользовательская команда воспроизведения тайтла для тайтла, предоставляемого посредством индексного файла, который также называется индексной таблицей, воспроизведение соответствующего тайтла начинается, что подробнее поясняется ниже.

Во-первых, информация First play (первое воспроизведение), имеющая информацию о первом воспроизводимом изображении в случае загрузки соответствующего диска, информация Top Menu (главное меню), предоставляющего изображение меню, и информация, по меньшей мере, одного тайтла (тайтл 1 - тайтл n) конфигурируются в рамках индексной таблицы (index.bdmv).

Когда оптический диск 30 загружен в оптическое устройство 10 записи/воспроизведения, информация меню тайтла посредством индексной таблицы предоставляется пользователю посредством дисплея 20. Если пользователь выбирает конкретный тайтл или конкретное меню в рамках изображения меню, воспроизведение данных начинается согласно структуре, заранее заданной изготовителем диска. Т.е., если предоставлена команда воспроизведения конкретного тайтла (к примеру, тайтла 1), соответствующий файл списка воспроизведения приводится в исполнение согласно команде или программе, предоставляемой в объектном файле (MovieObject, BD-J Object) файловой структуры управления воспроизведением. По меньшей мере, один или более клипов (к примеру, клип 1-клип 3), образующих тайтл 1, затем воспроизводятся посредством конкретного элемента воспроизведения и/или субэлемента воспроизведения согласно информации файла списка воспроизведения.

В случае, если первое воспроизведение, главное меню или тайтл зашифрованы, данные, которые воспроизводятся посредством первого воспроизведения, главного меню или тайтла, должны быть дешифрованы для воспроизведения. Если команда воспроизведения для одного из первого воспроизведения, главного меню или тайтла предоставлена, ключ, соответствующий файлу блочных ключей в каталоге AACS, считывается. Кроме того, данные дешифруются с помощью считанного ключа. Дешифрованные данные затем воспроизводятся.

Фиг.3 - это схема структуры записей данных, записанных на оптический диск, выступающий в качестве носителя записи согласно настоящему изобретению.

Ссылаясь на фиг.3, с точки зрения от внутренней окружности диска, существует область информации файловой системы как системная информация для управления всеми файлами, область ("область базы данных"), в которой записаны файлы списков воспроизведения и файлы информации клипа, чтобы воспроизводить записанный AV-поток (*.m2ts), и область AV-потоков, в которой записан поток, сконфигурированный с помощью аудио/видео/графики и т.п. Как упоминалось в вышеприведенном описании, в настоящем изобретении данные, записанные в область AV-потоков, называются исходными данными. В случае, если исходные данные, записанные на диске (к примеру, в файловой структуре, показанной на фиг.2), и дополнительные данные, сохраненные в локальном запоминающем устройстве, зашифрованы, настоящее изобретение предназначено предоставлять устройство и способ дешифрования зашифрованных данных.

Фиг.4A - это блок-схема оптического устройства 10 записи/воспроизведения согласно одному варианту осуществления настоящего изобретения.

Ссылаясь на фиг.4A, оптическое устройство 10 записи/воспроизведения согласно одному варианту осуществления настоящего изобретения, в общем, включает в себя головку 11 для воспроизведения управляющей информации, включающей в себя исходные данные и информацию файла управления воспроизведением, записанные на оптический диск, сервомодуль 14, управляющий работой головки 11, процессор 13 сигналов, восстанавливающий сигнал воспроизведения, принимаемый от головки 11, до конкретной величины сигнала, при этом процессор 13 сигналов модулирует сигнал, который должен быть записан, в сигнал, записываемый на оптический диск, при этом процессор 13 сигналов предоставляет модулированный сигнал и микропроцессор 16, управляющий всей работой.

Дополнительные данные, имеющиеся в месте, отличном от оптического диска, загружаются в контроллер 12 посредством пользовательской команды и т.п. Также контроллер 12 дает возможность загруженным данным быть сохраненными в локальном запоминающем устройстве 15. В случае, если исходные данные и/или дополнительные данные зашифрованы, контроллер 12 дешифрует зашифрованные данные и затем воспроизводит дешифрованные данные согласно запросу пользователя.

Помимо этого, AV-декодер 17 в конечном счете декодирует выходные данные (исходные данные и/или дополнительные данные) согласно управлению контроллера 12 и затем предоставляет декодированные данные пользователю. Более того, чтобы выполнить функцию записи сигнала на оптический диск, AV-кодер 18 преобразует входной сигнал в сигнал конкретного формата, к примеру, транспортный поток MPEG2, согласно управлению контроллера 12, и затем предоставляет преобразованный сигнал в процессор 13 сигналов.

Фиг.5 - это схема для упрощения концептуального понимания шифрования/дешифрования данных согласно настоящему изобретению.

Ссылаясь на фиг.5, сначала шифрование данных поясняется ниже. Шифрование - это тип способа защиты контента для предотвращения распространения нелегальных копий, монтажа и т.п. в отношении контента, предоставляемого поставщиком контента (CP), в форме преобразования данных с помощью специального алгоритма. Следовательно, шифрование данных выступает в качестве некоторого замка, который предотвращает несанкционированный доступ к данным, а специальный алгоритм выступает в качестве ключа к замку. Далее специальный алгоритм, используемый для шифрования данных, называется ключом шифрования. Средство интерпретирования специального алгоритма, используемого для шифрования, должно быть предоставлено для того, чтобы воспроизводить зашифрованные данные.

Средство интерпретирования специального алгоритма выступает в качестве ключа к замку. Если ключ предоставлен, алгоритм, используемый для дешифрования данных, интерпретируется с помощью ключа, и данные восстанавливаются в исходный формат. Это восстановление данных называется расшифровкой или дешифрованием.

В настоящем изобретении алгоритм, используемый для шифрования и дешифрования данных, называется ключом. Шифрование данных может выполняться в расчете на заранее определенный блок, такой как блок контента, блок тайтла и т.п. Кроме того, ключ, используемый для шифрования данных в расчете на такой заранее определенный блок, должен называться "блочным ключом".

В настоящем изобретении блок CPS (система защиты контента) означает группу из первого воспроизведения, главного меню и/или тайтла, которая зашифрована с помощью одного и того же блочного ключа. Также каждый CPS-блок имеет CPS_unit_number (номер CPS-блока).

Например, все файлы AV-потоков, воспроизводимые посредством первого воспроизведения, используют один и тот же блочный ключ, который должен быть включен в один и тот же CPS-блок. Все файлы AV-потоков, воспроизводимые посредством главного меню, шифруются с помощью одного и того же блочного ключа, который должен быть включен в один и тот же CPS-блок. Помимо этого, все файлы AV-потоков, воспроизводимые посредством одного тайтла, шифруются с помощью одного и того же блочного ключа для соответствия одному и тому же CPS-блоку.

В частности, на фиг.5 тайтл 1, тайтл 2 и тайтл 3 записаны на диске BD-ROM, выступающем в качестве носителя записи. Также тайтл 4, загруженный извне носителя записи, находится в локальном запоминающем устройстве. Данные, конфигурирующие тайтл (тайтл 1-4), являются зашифрованными данными, и информация о ключе, используемом для шифрования данных, находится в файле блочных ключей на диске. Файл блочных ключей может находиться вне диска. Тем не менее, файл блочных ключей предпочтительно находится на диске, чтобы не допустить утечки информации, вызванной взломом и т.п. В случае, если пользователь выбирает тайтл 3, записанный на диске, для того, чтобы воспроизводить, ключ, используемый при дешифровании тайтла 3 (далее называемый ключом дешифрования), должен быть предоставлен модулю дешифрования контента, чтобы воспроизводить тайтл 3. После того как ключ дешифрования тайтла 3 предоставлен, модуль дешифрования контента дешифрует тайтл 3 в форму данных до шифрования с помощью предоставленного ключа. Таким образом, дешифрованные данные воспроизводятся посредством декодера 17. Тайтл, включающий в себя загруженные данные в локальном запоминающем устройстве на фиг.5, представляется как тайтл 4 и затем предоставляется пользователю. Если пользователь выдает команду воспроизведения тайтла 4, ключ дешифрования тайтла 4 считывается из файла блочных ключей. Считанный ключ дешифрования предоставляется в модуль дешифрования контента вместе с тайтлом 4, чтобы дешифровать тайтл 4.

Фиг.6-8B иллюстрируют способы дешифрования данных с помощью ключа согласно вариантам осуществления настоящего изобретения, соответственно.

Фиг.6 или фиг.7 иллюстрируют способ дешифрования загруженных данных с помощью ключа, находящегося на диске. На фиг.6 ключ дешифрования загруженных данных - это ключ, используемый для дешифрования данных, записанных на диске. На фиг.7 ключ дешифрования загруженных данных отдельно сохраняется на диске для загруженных данных. Фиг.8A или фиг.8B иллюстрируют способ дешифрования данных с помощью ключа в файле блочных ключей, сохраненном в локальном запоминающем устройстве. На фиг.8A загруженные данные используют только ключ в файле блочных ключей, размещенном в локальном запоминающем устройстве. На фиг.8B данные, записанные на диске, используют ключ, считанный из файла блочных ключей, размещенного в локальном запоминающем устройстве.

Фиг.6 - это схема для пояснения способа дешифрования данных согласно первому варианту осуществления настоящего изобретения, в котором загруженные данные дешифруются с помощью ключа, сохраненного на диске, который должен быть использован для дешифрования данных, записанных на диске. Т.е. загруженные данные используют ключ дешифрования совместно с данными, записанными на диске.

Ссылаясь на фиг.6, индексная таблица 610 и файл 620 блочных ключей находятся на диске. Индексная таблица 610, находящаяся на диске, сконфигурирована с помощью первого воспроизведения, главного модуля и тайтлов (тайтл 1, тайтл 2,…).

В файле блочных ключей на диске хранится информация о ключе дешифрования данных, конфигурирующих элементы индексирования (т.е. первое воспроизведение, главный модуль и тайтлы (тайтл 1, тайтл 2,…)), включенные в индексную таблицу. Далее ключ дешифрования данных, конфигурирующих тайтл n, представляется как "ключ для тайтла n". А именно "ключ для тайтла 1" 620a - это ключ, предоставляемый для тайтла 1 610a на диске, а "ключ для тайтла 2" 620b - это ключ, предоставляемый для тайтла 2 610b на диске.

Зашифрованные данные могут быть загружены в локальное запоминающее устройство извне диска. Новая индексная таблица 630, допускающая воспроизведение загруженных данных, предоставляется пользователю. Тайтл 1 630a в индексной таблице 630 соответствует тайтлу 1 (тайтлу на диске) 610a на диске, тайтл 2 630c соответствует тайтлу (далее называемому загруженным тайтлом), включающему в себя загруженные данные, и тайтл 3 630b соответствует тайтлу 2 (тайтлу на диске) 610b на диске.

В случае, если загруженный тайтл 2 630c сконфигурирован с помощью зашифрованных данных, зашифрованные данные должны быть дешифрованы для того, чтобы воспроизвести тайтл 2.

Фиг.6 иллюстрирует случай, когда ключ дешифрования для загруженных данных находится на диске, при этом ключ соответствует ключу дешифрования других данных, также находящемуся на диске. Т.е. тайтл 2 630c в новой индексной таблице может быть дешифрован с помощью "ключа для тайтла 1" 620a. В этом случае "ключ для тайтла 1" 620a - это ключ дешифрования для тайтла 1 (610a=630a), записанного на диске.

Поставщик контента может зашифровывать данные, которые должны быть дешифрованы с помощью ключа 620a, 620b дешифрования и т.п. для данных, записанных на диске, и затем предоставляет дешифрованные данные пользователю. В случае, если пользователь принимает зашифрованные данные посредством загрузки, проигрыватель считывает ключ дешифрования для загруженных данных с диска, дешифрует загруженные данные с помощью считанного ключа дешифрования и затем воспроизводит дешифрованные данные.

Фиг.7 - это схема для пояснения способа дешифрования данных согласно второму варианту осуществления настоящего изобретения, в котором загруженные данные дешифруются с помощью ключа, отдельно хранящегося на диске для загруженных данных. А именно ключи дешифрования данных, записанных на диске, не используются для дешифрования загруженных данных. Ссылаясь на фиг.7, индексная таблица, записанная на диске, и новая таблица для воспроизведения загруженных данных, эквивалентны таблицам 610 и 630, показанным на фиг.6, соответственно. Тем не менее, в варианте осуществления, показанном на фиг.7, ключи 722, которые отличаются от ключей 721 дешифрования, записанных на диске для данных, записанных на диске для загруженных данных отдельно хранятся на диске. В случае, когда загружаются зашифрованные данные, зашифрованные данные дешифруются с помощью отдельно сохраненных ключей 722.

Т.е. тайтлы (630a=610a, 630b=610b), записанные на диске, дешифруются с помощью ключей 721 дешифрования, записанных на диске, соответственно. Помимо этого, загруженный тайтл 630c дешифруются с помощью одного из ключей 722, отдельно сохраненных для загруженных данных.

В частности, после того, как предоставлена команда воспроизведения тайтла 1 630a новой индексной таблицы 630, "ключ для тайтла 1" 721a из ключей 721 дешифрования для тайтлов, записанных на диске, предоставляется в модуль дешифрования контента вместе с тайтлом 1. В модуле дешифрования контента тайтл 1 дешифруется посредством "ключа для тайтла 1" 721a. Помимо этого, "ключ для тайтла 2" 721b, выступающий в качестве ключа дешифрования для тайтла 3 630b, - это также один из ключей 721 дешифрования тайтлов, записанных на диске.

Автор диска может хранить резервные ключи на диске, чтобы рассматривать загруженные данные. Помимо этого, автор диска может шифровать данные с помощью соответствующего ключа, чтобы дать возможность зашифрованным данным быть дешифрованными с помощью одного из ключей и затем предоставить зашифрованные данные пользователю. Т.е. тайтл 2 630c в новой индексной таблице 630 зашифрован для последующего дешифрования с помощью одного "ключа для тайтла n" 722a, сохраненных резервных ключей 722 для загруженных данных, и зашифрованные данные затем предоставляются пользователю.

После того как пользователь предоставляет команду воспроизведения тайтла 2 630c, проигрыватель считывает "ключ для тайтла n" из ключей 722, сохраненных для загруженных данных, и затем дешифрует тайтл 2 с помощью считанного ключа.

Фиг.8A - это схема для пояснения способа дешифрования данных согласно третьему варианту осуществления настоящего изобретения, в котором ключ, отдельный от ключа, сохраненного на диске, сохранен в локальном запоминающем устройстве и в котором загруженные данные дешифруются с помощью этого ключа, сохраненного в локальном запоминающем устройстве. Т.е. существует два файла блочных ключей, ассоциированные с диском, на диске и в локальном запоминающем устройстве соответственно.

Ключ дешифрования предпочтительно находится на диске, чтобы не допустить утечки информации, вызванной взломом и т.п. Тем не менее, защищенная область, к которой неавторизованный пользователь не может осуществлять доступ, может быть предусмотрена в локальном запоминающем устройстве, так чтобы ключ мог быть сохранен в этой защищенной области.

В настоящем варианте осуществления файл 820 блочных ключей сохранен в локальном запоминающем устройстве, а также другой файл 620 блочных ключей сохранен на диске. Т.е. файл блочных ключей находится и на диске, и в запоминающем устройстве. Файл блочных ключей, сохраненный в локальном запоминающем устройстве, может быть загружен извне диска или может быть считан с диска. Помимо этого, при дешифровании данных, данные, сохраненные на диске, могут быть дешифрованы с помощью ключа, сохраненного на диске, и загруженные данные могут быть дешифрованы с помощью ключа, сохраненного в локальном запоминающем устройстве.

После того как команда воспроизведения тайтла 1 или тайтла 2 в новой индексной таблице 630 предоставлена, проигрыватель считывает ключ, соответствующий каждому тайтлу, из ключей 620, сохраненных на диске, и затем предоставляет считанный ключ в модуль дешифрования контента. В частности, "ключ для тайтла 1" 620a считывается для тайтла 1 из ключей 620, сохраненных на диске, и "ключ для тайтла 2" 620b считывается из тайтла 3. С другой стороны, после того, как команда воспроизведения тайтла 2 предоставлена, соответствующий ключ 820a считывается из файла 820 блочных ключей, сохраненного в локальном запоминающем устройстве, в процессе дешифрования тайтла 2 вместо файла 620 блочных ключей на диске.

Фиг.8B - это схема для пояснения способа дешифрования данных согласно четвертому варианту осуществления настоящего изобретения, в котором файл блочных ключей находится в локальном запоминающем устройстве и в котором данные, записанные на диске, и загруженные данные дешифруются с помощью ключа в файле блочных ключей в локальном запоминающем устройстве.

Как и фиг.8A, фиг.8B иллюстрирует, что файл блочных ключей сохранен в локальном запоминающем устройстве помимо файла ключей на диске. На фиг.8A ключ, сохраненный в локальном запоминающем устройстве, используется для дешифрования только загруженных данных. Тем не менее, на фиг.8B ключ, сохраненный в локальном запоминающем устройстве, используется для дешифрования загруженных данных и дешифрования данных, записанных на диске. Т.е. ключи дешифрования тайтла 1, тайтла 2 и тайтла 3 считываются не из файла 620 блочных ключей на диске, а из файла 830 блочных ключей в локальном запоминающем устройстве. Дешифрование тайтла 2 630c, выступающего в качестве загруженного тайтла, выполняется с помощью "ключа для тайтла n" 822a в локальном запоминающем устройстве. Кроме того, дешифрование тайтла 1 630a и тайтла 3 630b, выступающих в качестве тайтлов, записанных на диске, выполняется с помощью "ключа для тайтла 1" 831a и "ключа для тайтла 2" 831b в локальном запоминающем устройстве соответственно. Файл 830 блочных ключей, сохраненный в локальном запоминающем устройстве, может включать в себя загруженные ключи или может считываться с диска для сохранения в локальном запоминающем устройстве. В необязательном порядке, как упоминалось в вышеприведенном описании фиг.8A, защищенная область организуется в локальном запоминающем устройстве, и соответствующие ключи могут быть сохранены в этой защищенной области.

Альтернативно, в случае дешифрования данных, записанных на диске, с помощью ключа, отдельно сохраненного в локальном запоминающем устройстве, вместо использования ключа, сохраненного на диске, ключ, используемый для дешифрования данных, записанных на диске, может быть разрешен только в том случае, если считывается из ключей, сохраненных на диске. Например, один файл блочных ключей сконфигурирован с помощью ключей, записанных на диске, и загруженного ключа(ей), и затем сохранен в локальном запоминающем устройстве. После того как воспроизведение данных задано, требуемые ключи могут быть считаны из файла блочных ключей, сохраненного в локальном запоминающем устройстве.

Между тем, фиг.8B иллюстрирует такой пример, что ключи 832 для загруженных тайтлов 630c сохранены в локальном запоминающем устройстве отдельно от ключей 831 для тайтлов 630a и 630b. Поскольку ключ, используемый для данных, сохраненных на диске, подходит для загруженных данных на фиг.6, очевидно, что ключи могут быть сохранены без идентификации того, должны ли они быть предоставлены для тайтлов, записанных на диске, или для загруженных тайтлов. В настоящем изобретении посредством предоставления пользователю возможности обладания ключом, соответствующим шифрованию данных, только для того, чтобы дешифровать соответствующие данные, контент поставщика контента может предоставляться защищенным образом. Т.е. в случае, когда неавторизованный пользователь принимает загруженные данные, должно быть очевидно, что этот неавторизованный пользователь не сможет обладать соответствующим ключом. Поэтому неавторизованный пользователь не имеет возможности воспроизводить соответствующие данные. Следовательно, носитель записи и контент, загруженные в локальное запоминающее устройство, могут быть защищены.

Помимо этого, в случае, когда данные зашифрованы и если существует множество ключей, дающих возможность дешифрования данных, ключ, подходящий для дешифрования зашифрованных данных, обязательно должен быть выбран. Таким образом, настоящее изобретение предоставляет способ и устройство дешифрования данных с помощью информации связи, чтобы предоставить возможность выбора ключа, подходящего для дешифрования зашифрованных данных.

Фиг.9A-9C иллюстрируют способы дешифрования данных с помощью информации связи согласно вариантам осуществления настоящего изобретения, соответственно.

В нижеследующем описании данные, конфигурирующие один тайтл, зашифрованы с помощью одного и того же блочного ключа, и CPS_unit_number используется в качестве информации связи, например. Как упоминалось в вышеприведенном описании, CPS_unit_number задается в единицах CPS-блоков, и CPS-блок означает группу данных, зашифрованных с помощью одного и того же блочного ключа.

Фиг.9A и фиг.9B иллюстрируют случаи, в которых информация связи загруженных данных сохранена в файле базы данных, таком как индексная таблица и т.п. Помимо этого, фиг.9C иллюстрирует случай, когда информация связи загруженных данных и информация связи данных, записанных на диске, предоставляются как отдельный файл в локальное запоминающее устройство.

Файл базы данных - это управляющий файл, ассоциированный с воспроизведением данных. Кроме того, файл базы данных включает в себя индексный файл, файл списка воспроизведения, файл информации клипа и т.п. В нижеследующем описании информация связи предоставляется в индексную таблицу, к примеру, из файлов базы данных. Тем не менее, очевидно, что настоящее изобретение не ограничено следующим вариантом осуществления.

Фиг.9A - это схема для пояснения способа дешифрования данных с помощью информации связи согласно пятому варианту осуществления настоящего изобретения, в котором имеется информация связи, указывающая ключ, дающий возможность дешифрования загруженных данных, и в котором ключ используется для дешифрования данных, записанных на диске. Т.е. на фиг.9A ключи дешифрования, к примеру, 910a и 910b, данных, записанных на диске, записываются в файл 910 блочных ключей, а ключ дешифрования загруженного тайтла не записывается отдельно.

Файл 910 блочных ключей включает в себя информацию, указывающую на то, какие данные, записанные на диске, включены в какой CPS-блок, и блочный ключ для этого CPS-блока. В нижеследующем описании информация, указывающая на то, какие зашифрованные данные включены в какой CPS-блок, представляется как CPS_unit_number. В варианте осуществления, показанном на фиг.9A, данные, конфигурирующие один тайтл, зашифрованы с помощью одного и того же блочного ключа, и CPS_unit_number может быть предоставлен каждому тайтлу.

Кроме того, CPS_unit_number отдельно предоставляется каждому тайтлу. Помимо этого, необязательно назначать уникальный CPS_unit_number каждому тайтлу. Другими словами, множество тайтлов могут иметь одинаковый CPS_unit_number, либо каждый тайтл может иметь отличающийся от других CPS_unit_number.

Также блочный ключ, записанный в файле блочных ключей, предпочтительно задается для каждого CPS-блока. Таким образом, в настоящем изобретении, если CPS_unit_number отличается от других, это означает, что данные зашифрованы с помощью другого блочного ключа, который должен быть включен в другой CPS-блок. Если CPS_unit_number равен другому, данные зашифрованы с помощью одного и того же блочного ключа, который должен быть включен в один и тот же CPS-блок.

Тайтл 1 630a индексной таблицы 630 соответствует тайтлу 1 из тайтлов, записанных на диске, а тайтл 3 630b соответствует тайтлу 2 из тайтлов, записанных на диске. Т.е., если тайтл 3 630b воспроизводится, воспроизводится тайтл 2, записанный на диске. Тайтл 2 630c индексной таблицы является загруженным тайтлом. Индексная таблица составляется заново, чтобы дать возможность воспроизведения загруженного тайтла. Индексная таблица может отдельно предоставляться поставщиком контента или может заново составляться проигрывателем.

Следовательно, CPS_unit_number для тайтла 1 становится информацией связи тайтла 1 630a индексной таблицы 630, а CPS_unit_number для тайтла 2 становится информацией связи тайтла 3 630b индексной таблицы 630.

После того как предоставлена команда воспроизведения тайтла 1 630a индексной таблицы 630, проигрыватель может видеть CPS-блок, включающий в себя тайтл 1 630a, посредством подтверждения CPS_unit_number для тайтла 1 из файла 910 блочных ключей, сохраненного на диске. На фиг.9A тайтл 1 включен в CPS-блок 1. Если подтверждается, что тайтл 1 включен в CPS-блок 1, "блочный ключ для CPS-блока 1" 910a считывается для того, чтобы дешифровать тайтл 1. В случае тайтла 3 630b индексной таблицы тайтл 3 - это такой же тайтл, что и тайтл 2, записанный на диске. Следовательно, может быть подтверждено, что тайтл 3 630b включен в CPS-блок 2 из CPS_unit_number для тайтла 2. Поскольку ключ, дающий возможность тайтлу 2 быть дешифрованным, также необходим для того, чтобы воспроизводить тайтл 2 630c индексной таблицы 630, подходящий ключ должен быть выбран из файла блочных ключей. Настоящее изобретение характеризуется предоставлением информации связи для связывания данных с ключом, требуемым для дешифрования данных, чтобы считать ключ, подходящий для дешифрования данных, которые загружены. В этом случае информация связи может быть предоставлена в файл базы данных.

Например, если тайтл 2 630c включен в CPS-блок 1, к примеру если ключ дешифрования тайтла 2 630c - это блочный ключ для CPS-блока 1, информация связи CPS_unit_number=1 для тайтла 2 может быть помещена в индексную таблицу, включающую в себя тайтл 2. В этом случае после того, как предоставлена команда воспроизведения тайтла 2 630c, проигрыватель подтверждает CPS_unit_number из индексной таблицы и затем считывает "блочный ключ для CPS-блока 1" 910a.

Ключ дешифрования тайтла 2 630c также является ключом дешифрования тайтла 1 630a, который является тайтлом, записанным на диске. Тайтл 2 630c и тайтл 1 630a зашифрованы с помощью одного и того же ключа, чтобы совместно использовать блочный ключ.

Посредством предоставления информации связи между зашифрованными данными и ключом, используемым для дешифрования данных, ключ, используемый для дешифрования данных, может быть просто считан с помощью информации связи. Следовательно, настоящее изобретение позволяет дешифровать данные прозрачным образом.

Фиг.9B - это схема для пояснения способа дешифрования данных с помощью информации связи согласно шестому варианту осуществления настоящего изобретения, в котором информация связи о загруженных данных находится в индексной таблице и в котором ключ, считанный посредством информации связи, отдельно сохраняется на диске для загруженных данных.

Ссылаясь на фиг.9B, информация связи между загруженными данными и ключом дешифрования данных находится в файле базы данных, как и на фиг.9A. Тем не менее, фиг.9B отличается от фиг.9A тем, что загруженные данные дешифруются с помощью ключа, отличного от ключа для данных, записанных на диске. Как упоминалось в вышеприведенном описании фиг.9A, индексная таблица - это новая индексная таблица 630, чтобы воспроизводить загруженные тайтлы. Тайтл 1 630a и тайтл 3 630b из тайтлов новой индексной таблицы равны тайтлу 1 и тайтлу 2, записанному на диске соответственно. Помимо этого, тайтл 2 630c является загруженным тайтлом.

Следовательно, после того как предоставлена команда воспроизведения тайтла, записанного на диске, ключ, обеспечивающий дешифрование тайтла, может быть считан с помощью CPS_unit_number в расчете на тайтл из файла 920 блочных ключей. Т.е. тайтл 1 630a индексной таблицы 630 может подтверждать информацию, указывающую на то, что тайтл 1 630a включен в CPS-блок 1, посредством CPS_unit_number для тайтла 1. После того как команда подтверждена, тайтл 1 630a может быть дешифрован посредством считывания "блочного ключа для CPS-блока 1" 921a из ключей 921 дешифрования данных, записанных на диске.

Аналогично тайтл 3 630b индексной таблицы 630 дешифруется посредством "блочного ключа для CPS-блока 2" 921a из ключей 921 дешифрования данных, записанных на диске, посредством CPS_unit_number для тайтла 2.

Кроме ключа дешифрования данных, записанных на диске, автор диска может сохранять резервный ключ для загруженных данных на диске, чтобы рассматривать загруженные данные. Поставщик контента предоставляет данные посредством шифрования данных, которые должны быть дешифрованы посредством ключа, отдельно сохраненного для загруженных данных, из ключей, сохраненных на диске. Следовательно, пользователь, обладающий ключом, может воспроизводить только загруженные данные.

Тайтл 2 630b зашифрован для последующего дешифрования с помощью "блочного ключа для CPS-блока n" 922a из ключей 922, дополнительно сохраненных на диске для загруженных данных. Информация связи для ключа дешифрования тайтла 2 630c представляется как CPS_unit_number=N согласно настоящему изобретению и находится в индексной таблице 630, которая является файлом базы данных. После того как предоставлена команда воспроизведения тайтла 2 630c, проигрыватель подтверждает, что CPS_unit_number равен N в индексной таблице 630, и затем считывает блочный ключ для CPS-блока n. Считанный блочный ключ для CPS-блока n и тайтл 3 630 предоставляются в модуль дешифрования контента вместе, так чтобы тайтл n был дешифрован.

Фиг.9C - это схема для пояснения способа дешифрования данных с помощью информации связи согласно седьмому варианту осуществления настоящего изобретения, в котором информация связи конфигурируется как отдельный файл в локальном запоминающем устройстве. Аналогично фиг.9A или фиг.9B, фиг.9C иллюстрирует вариант осуществления, когда соответствующий ключ может быть считан посредством предоставления информации связи. Тем не менее, фиг.9C отличается от фиг.9A или фиг.9B тем, что информация связи находится не в файле базы данных, а в отдельном файле, и что соответствующий ключ для тайтла, записанного на диске, или загруженного тайтла считывается с помощью файла.

Ссылаясь на фиг.9C, файл 910 блочных ключей для зашифрованных данных находится на диске, и имеется новая индексная таблица 630, позволяющая загруженным данным быть воспроизведенными.

Тайтл 1 630a - это тайтл, зашифрованный с помощью "блочного ключа для CPS-блока 1" 910a. Тайтл 3 630a - это тайтл, зашифрованный с помощью "блочного ключа для CPS-блока 2" 910b. Также тайтл 2 - это загруженный тайтл, и он зашифрован с помощью "блочного ключа для CPS-блока 3" 910b. Чтобы воспроизводить данные посредством одного из первого воспроизведения, главного меню и тайтла в индексной таблице 630, данные должны быть дешифрованы. Для дешифрования данных надлежащий ключ, требуемый для дешифрования, должен быть считан для предоставления в модуль дешифрования контента. Информация связи между зашифрованными данными и ключом дешифрования данных может быть сконфигурирована как отдельный файл в локальном запоминающем устройстве. Кроме того, отдельно сконфигурированный файл называется файлом информации связи в нижеследующем описании.

Файл 930 информации связи, включающий в себя CPS_unit_number для каждого элемента в индексной таблице 630, предусмотрен в локальном запоминающем устройстве. Тайтл 1 630a индексной таблицы 630 соответствует тайтлу 1 в файле информации связи, тайтл 2 630c соответствует тайтлу 3, а тайтл 3 630b соответствует тайтлу 2. В частности, "CPS_unit_number для тайтла 1" 930a указывает CPS_unit_number тайтла 1 630a. "CPS_unit_number для тайтла 2" 930b указывает CPS_unit_number тайтла 3 630b в индексной таблице. Помимо этого, "CPS_unit_number для тайтла 3" 930c указывает CPS_unit_number тайтла 2 630c.

После того как предоставлена команда воспроизведения тайтла 1 630a, CPS-блок тайтла 1 630a может быть виден из файла информации связи, сконфигурированного в локальном запоминающем устройстве. На фиг.9C CPS_unit_number тайтла 1 630a индексной таблицы равен 1, CPS_unit_number тайтла 2 630c индексной таблицы равен 3, а CPS_unit_number тайтла 3 630b индексной таблицы равен 2. Следовательно, тайтл 1 630a включен в CPS-блок 1. Таким образом, "блочный ключ для CPS-блока 1" 910a считывается из файла 910 блочных ключей. В случае тайтла 3 630b в индексной таблице считывается "блочный ключ для CPS-блока 2" 910b. Тайтл 2 630c имеет CPS_unit_number, равный 3, и является данными, включенными в CPS-блок 3. Следовательно, считывается "блочный ключ для CPS-блока 3" 910c. Между тем, посредством организации защищенной области в локальном запоминающем устройстве файл 930 информации связи может быть сохранен в этой защищенной области. Альтернативно файл 930 информации связи может быть сохранен в области записи AV-данных, в которой сохраняются AV-данные. Файл 930 информации связи может быть типом файла блочных ключей, сконфигурированным только с помощью CPS_unit_number. Тем не менее, файл 930 информации связи не включает в себя фактический ключ для дешифрования данных, в отличие от файла 910 блочных ключей, сохраненного на диске.

Альтернативно файл 930 информации связи может предоставляться отдельно поставщиком контента, чтобы воспроизводить загруженные данные, или может быть сконфигурирован посредством считывания информации связи загруженных данных и данных, записанных на диске.

Помимо этого, данные, записанные на диске, и загруженные данные могут совместно использовать блочный ключ в файле блочных ключей. Тем не менее, как упоминалось в вышеприведенном описании, резервный блочный ключ сохранен для загруженных данных, и загруженные данные могут быть дешифрованы с помощью резервного блочного ключа.

Более того, хотя файл блочных ключей сохранен на диске на фиг.9A-9C, к примеру файл блочных ключей, как описано на фиг.8A и фиг.8B, может быть отдельно сохранен в локальном запоминающем устройстве.

Новая индексная таблица 630 на фиг.6-9C может быть загружена извне в формате индексного файла (index) или может быть заново сконфигурирована в локальном запоминающем устройстве. Помимо этого, новая индексная таблица 630 просто должна быть предоставлена пользователю, чтобы дать возможность загруженным данным быть дешифрованными.

Фиг.10 - это блок-схема последовательности операций способа дешифрования данных согласно настоящему изобретению.

Ссылаясь на фиг.10, после того, как предоставлена команда воспроизведения зашифрованных данных (S10), проигрыватель проверяет информацию связи этих данных (S20). В этом случае информация связи может находиться в базе данных или может находиться как файл информации связи в локальном запоминающем устройстве, что пояснено в описаниях по фиг.9A-9C.

Ключ, используемый для дешифрования данных, считывается из файла ключей, находящегося в носителе записи или локальном запоминающем устройстве, с помощью информации связи (S30). Файл блочных ключей может включать в себя ключ описаний для данных, записанных только в носителе записи, либо может дополнительно включать в себя резервные ключи для загруженных данных.

После того как ключ считан (S30), зашифрованные данные предоставляются в модуль дешифрования контента вместе с ключом (S40). В модуле дешифрования контента данные дешифруются с помощью предоставленного ключа (S50). После того как данные дешифрованы, данные восстанавливаются в форму до дешифрования и затем воспроизводятся посредством декодера 17.

Фиг.11 - это схема для пояснения случая, когда воспроизводимые данные совместно используются в настоящем изобретении.

Ссылаясь на фиг.11, множество тайтлов находится на диске, и один из тайтлов может совместно использовать клип, полностью или частично конфигурирующий другой тайтл. В случае, если множество тайтлов совместно используют клип друг с другом, автор диска предпочтительно конфигурирует тайтл с помощью данных, которые зашифрованы с помощью одного и того же блочного ключа, который должен быть включен в один CPS-блок. Т.е. предпочтительно, чтобы данные, принадлежащие различным CPS-блокам, не использовались совместно. Поскольку тайтлы, сконфигурированные с помощью данных, включенных в различные CPS-блоки, соответственно, не могут быть дешифрованы с помощью одного блочного ключа и должны использовать различные блочные ключи, соответственно, ошибки могут возникать в ходе воспроизведения соответствующего тайтла. Также проигрывателю требуется большая производительность обработки данных и большая скорость обработки данных.

Тайтл 3 воспроизводится посредством списка воспроизведения 3, который включает в себя пару элементов воспроизведения. Тайтл 3 сконфигурирован посредством совместного использования части 1110a клипа 1110, воспроизводимого посредством тайтла 1, и части 1120a клипа 1120, воспроизводимого посредством тайтла 2. Чтобы тайтл 3 совместно использовал клип с тайтлом 1, блочный ключ, равный ключу тайтла 1, должен быть назначен тайтлу 3. Следовательно, тайтл 1 не использует клип непосредственно совместно с тайтлом 2, но должен быть зашифрован с помощью такого же блочного ключа. Тайтл 1, тайтл 2 и тайтл 3, которые ассоциативно связаны друг с другом посредством совместного использования клипа непосредственно или косвенно, обладают одним и тем же блочным ключом, ключом 1.

В вышеприведенном пояснении тайтл 3 записан, к примеру, на диске. Тем не менее, та же логика применима к случаю, когда тайтл 3 загружается извне диска. При предоставлении загруженного тайтла поставщик контента предпочтительно использует клип, включенный в тот же CPS-блок, при конфигурировании тайтла, включающего в себя клип, записанный на диске. В случае попытки использовать клипы на диске для загруженного тайтла, клипы шифруются с помощью одного и того же блочного ключа.

В вышеприведенном описании данные записаны в носителе записи, и BD-ROM для воспроизведения только записанных данных предоставлен в качестве примера. Тем не менее, согласно носителю записи, данные могут быть записаны в носитель записи, а также считаны из носителя записи. Способ записи данных, зашифрованных с помощью ключа, поясняется со ссылкой на BD-RE (BD-перезаписываемый) из записываемых носителей записи ниже.

Во-первых, в процессе записи данных на диск BD-RE список воспроизведения, который может воспроизводить данные, которые должны быть записаны, виртуально конфигурируется. Виртуально сконфигурированный список воспроизведения называется виртуальным списком воспроизведения. Также редактирование, запись и т.п. данных, которые должны быть записаны на диск, выполняются посредством виртуального списка воспроизведения.

Виртуальный список воспроизведения конфигурируется с помощью, по меньшей мере, одного элемента воспроизведения (PI). Также элемент воспроизведения обозначает клип, который должен быть воспроизведен посредством виртуального списка воспроизведения. Клип находится в носителе записи или виртуальном запоминающем устройстве и является реальными данными, воспроизводимыми посредством реального списка воспроизведения. Виртуальный список воспроизведения может быть сконфигурирован с помощью данных, которые могут быть воспроизведены посредством одного реального списка воспроизведения, или может быть сконфигурирован посредством комбинирования данных, воспроизводимых посредством множества списков воспроизведения полностью или частично.

В вышеприведенном описании список воспроизведения 1, показанный на фиг.11, называется реальным списком воспроизведения 1, список воспроизведения 2 называется реальным списком воспроизведения 2, а список воспроизведения 3 называется виртуальным списком воспроизведения 3, который может записывать данные, воспроизводимые посредством списков воспроизведения 1 и 2.

При конфигурировании виртуального списка воспроизведения настоящее изобретение характеризуется тем, что клип включается в тот же CPS-блок, если клип, используемый для конфигурирования виртуального списка воспроизведения, зашифрован. Т.е. предпочтительно, чтобы виртуальный список воспроизведения не конфигурировался с помощью данных, включенных в другой CPS-блок.

Виртуальный список воспроизведения 3 может быть сконфигурирован посредством комбинирования части 110a клипа 1110, воспроизводимого посредством реального списка воспроизведения 1, и части 1120a клипа 1120, воспроизводимого посредством реального списка воспроизведения 2. Клип 1110, воспроизводимый посредством реального списка воспроизведения 1, и клип 1120, воспроизводимый посредством реального списка воспроизведения 2, имеют одинаковый блочный ключ, ключ 1. В случае зашифровки с помощью одного блочного ключа клипы включаются в один и тот же CPS-блок. Поэтому клипы 1110 и 1120 - это клипы, включенные в один и тот же CPS-блок, и виртуальный список воспроизведения 3 может быть сконфигурирован посредством комбинирования частей 1110a и 1120a клипа. В случае, если данные записаны на диске посредством виртуального списка воспроизведения 3, данные, записанные на диске, могут быть зашифрованы с помощью ключа 1 или ключа, соответствующего ключу 1.

В случае, если клип 1110, воспроизводимый посредством реального списка воспроизведения 1, и клип 1120, воспроизводимый посредством реального списка воспроизведения 2, включены в различные CPS-блоки, соответственно, т.е. если клипы 1110 и 1120 зашифрованы с помощью различных блочных ключей, соответственно, согласно настоящему изобретению виртуальный список воспроизведения не конфигурируется. Посредством этого копирование, редактирование и запись контента, которые не санкционированы, могут быть предотвращены. Следовательно, контент может быть защищен. Фиг.12 - это схема для пояснения случая, когда тайтл сконфигурирован с помощью основного пути и подпути в настоящем изобретении.

Во-первых, список воспроизведения может включать в себя только один основной путь и также, по меньшей мере, один или более подпутей. В случае, если список воспроизведения включает в себя подпуть, данные, конфигурирующие основной путь и подпуть, предпочтительно включаются в один CPS-блок. В этом случае основной путь и подпуть могут быть дешифрованы с помощью одного и того же блочного ключа.

Ссылаясь на фиг.12, данные, конфигурирующие основной путь, - это данные, записанные на диске, а данные, конфигурирующие подпуть, загружаются. Список воспроизведения, который может воспроизводить загруженные данные, включает в себя один основной путь и два подпути (подпуть 2, подпуть 3).

Основной путь включает в себя элемент воспроизведения 1 (PI 1) и элемент воспроизведения 2 (PI 2). Элемент воспроизведения 1 обозначает клип 1 1210a, записанный на диске, и элемент воспроизведения 2 обозначает клип 2 1210b, записанный на диске. Каждый из клипа 1 и клипа 2 - это клип, сгенерированный из мультиплексирования видео (V), аудио (A), презентационной графики (PG) и интерактивной графики (IG).

Каждый из подпути 2 и подпути 3 включает в себя один субэлемент воспроизведения (SPI). Субэлемент воспроизведения, конфигурирующий подпуть 2, обозначает клип 1 1220a, сохраненный в локальном запоминающем устройстве, и субэлемент воспроизведения, конфигурирующий подпуть 3, обозначает клип 2 1220b, сохраненный в локальном запоминающем устройстве. Клип 1 1220a и клип 2 1220b, сохраненные в локальном запоминающем устройстве, - это клипы, загруженные извне диска. Клип 1 1220a - это аудиопоток синхронизированного типа, а клип 2 - это поток только презентационной графики (поток только с PG).

Клип 1 1210a и клип 2 1210b, записанные на диске, чтобы сконфигурировать основной путь, - это клипы, дешифрованные с помощью ключа для тайтла 2. В случае воспроизведения основного пути и подпути 2 и/или подпути 3 клип 1 1220a и клип 2 1220n, сохраненные в локальном запоминающем устройстве, чтобы конфигурировать подпуть 2 и подпуть 3 соответственно, могут быть дешифрованы с помощью ключа для тайтла 2.

В случае шифрования клипа 1 1220a и клипа 2 1220b, конфигурирующего подпуть 2 и подпуть 4 соответственно, поставщик контента должен выполнять шифрование с помощью одного ключа для клипа 1 1210a и клипа 2 1210b, конфигурирующего основной путь, который должен быть воспроизведен вместе с подпутем. Пользователь, обладающий ключом для тайтла 2 из пользователей, принимающих загруженный зашифрованный клип, может одновременно воспроизводить основной путь и подпуть.

Фиг.12 иллюстрирует пример, в котором загружаются данные, конфигурирующие подпуть. Тем не менее, все данные, воспроизводимые посредством списка воспроизведения, могут быть данными, записанными на диске, или данные, конфигурирующие основной путь, также могут быть загружены. Более того, часть данных, конфигурирующих основной путь или подпуть, загружается и затем также воспроизводится вместе с данными, записанными на диске. Устройство дешифрования данных согласно настоящему изобретению поясняется со ссылкой на фиг.4 ниже. Устройство дешифрования данных согласно настоящему изобретению включает в себя головку 11, считывающую данные, записанные в носителе записи, локальное запоминающее устройство 15, сохраняющее зашифрованные и загруженные данные, ассоциированные с носителем записи, и контроллер 12, дешифрующий загруженные данные с помощью ключа в файле ключей, сохраненном в одном из носителей записи и локальных запоминающих устройств.

Ключом дешифрования загруженных данных может быть ключ дешифрования данных, записанных в носителе записи, или ключ, отдельно сохраненный в носителе записи для дешифрования загруженных данных.

В случае дешифрования данных с помощью ключа, сохраненного в локальном запоминающем устройстве, ключи, сохраненные в локальном запоминающем устройстве 15, могут быть считаны из носителя записи для сохранения в локальном запоминающем устройстве. Ключ, загруженный извне носителя записи, может быть включен в состав посредством отдельного процесса.

В случае дешифрования данных, записанных в носителе записи, контроллер 12 может считывать ключ из файла ключей, сохраненного в носителе записи. В некоторых случаях файл ключей, сохраненный в локальном запоминающем устройстве, может быть использован как для данных, сохраненных в локальном запоминающем устройстве, так и для данных, записанных в носителе записи.

В случае сохранения ключей в локальном запоминающем устройстве 15 защищенная область организуется в локальном запоминающем устройстве, чтобы предотвратить такой риск, как взлом и т.п. Также ключи могут быть помещены в защищенную область.

В случае, если данными, загруженными в локальное запоминающее устройство 15, являются данные подпути, ассоциированного с основным путем, записанным в носителе записи, предпочтительно, чтобы данные подпути дешифровались с помощью того же ключа, что и данные основного пути. Для этого поставщик контента должен зашифровать данные подпути, предоставляемые пользователю, с помощью того же ключа данных основного пути, записанных в носителе записи.

Помимо этого, устройство дешифрования данных согласно настоящему изобретению включает в себя головку 11, считывающую информацию носителя записи из носителя записи, локальное запоминающее устройство 15, сохраняющее зашифрованные и загруженные данные, ассоциированные с носителем записи, и контроллер 12, считывающий ключ дешифрования с помощью информации связи между загруженными данными и ключом дешифрования и дешифрующий загруженные данные с помощью ключа дешифрования. Также поставщик контента может помещать информацию связи в файл базы данных загруженных данных, с тем чтобы предоставлять информацию связи пользователю.

Более того, информация связи может быть сконфигурирована как отдельный файл, который должен быть сохранен в локальном запоминающем устройстве. Информация, указывающая CPS-блок, которому принадлежат каждые данные, может быть использована в качестве информации связи. Более того, CPS_unit_number может быть использован в качестве информации, указывающей CPS-блок.

Следовательно, посредством настоящего изобретения неавторизованное копирование, распространение и т.п. контента может быть предотвращено. Следовательно, контент может защищенно предоставляться, и данные могут эффективно воспроизводиться, посредством чего более удобные функции могут предоставляться пользователю.

Промышленная применимость

Специалистам в данной области техники должно быть очевидно, что различные модификации и вариации могут быть выполнены в настоящем изобретении без отступления от объема изобретения. Таким образом, подразумевается, что настоящее изобретение охватывает модификации и вариации этого изобретения при условии, что они подпадают под объем, определяемый прилагаемой формулой изобретения и ее эквивалентами.

Раскрыты носитель записи, устройство и способ дешифрования данных. В способе осуществляют загрузку зашифрованных данных, ассоциированных с носителем записи, в локальное запоминающее устройства воспроизведения. Затем дешифруют данные, записанные на носитель записи, с помощью ключа первого типа в файле ключей, сохраненном в носителе записи, и загруженные данные. Для дешифрования данных на носителе записи используются ключи первого типа, а для дешифрования загруженных данных - второго типа. Ключ первого типа сохранен на носителе записи, а второго типа - на носителе записи, либо в локальном запоминающем устройстве. Техническим результатом заявленного изобретения является предотвращение неавторизованное копирование и распространение дополнительного контента, связанного с носителем информации. 3 н. и 21 з.п. ф-лы, 12 ил.

1. Способ дешифрования данных, содержащий этапы, на которых

загружают зашифрованные данные, ассоциированные с носителем записи, в локальное запоминающее устройство;

формируют виртуальную компоновку посредством связывания загруженных данных с данными на носителе записи;

дешифруют данные, записанные на носитель записи, или загруженные данные, причем данные, записанные на носитель записи, дешифруют с использованием ключа первого типа в файле ключей, сохраненном в носителе записи, а загруженные данные дешифруют с использованием ключа второго типа в одном из упомянутого файла ключей, сохраненного в носителе записи, и файла ключей, сохраненного в локальном запоминающем устройстве.

2. Способ по п.1, в котором ключ первого типа дополнительно используют для дешифрования загруженных данных.

3. Способ по п.1 или 2, в котором ключ второго типа хранится отдельно от ключа первого типа.

4. Способ по п.1 или 2, в котором файл ключей, сохраненный в локальном запоминающем устройстве, включает в себя загруженный ключ.

5. Способ по п.1 или 2, в котором файл ключей, сохраненный в локальном запоминающем устройстве, считывается из носителя записи для сохранения в локальном запоминающем устройстве.

6. Способ по п.1 или 2, в котором файл ключей, сохраненный в локальном запоминающем устройстве, помещается в защищенную область локального запоминающего устройства.

7. Способ по п.2, в котором в случае, если загруженными данными являются данные подпути, ассоциированного с основным путем, написанным в носителе записи, данные подпути дешифруются с помощью того же ключа, что и данные основного пути.

8. Способ по п.1, дополнительно содержащий этапы, на которых

загружают ключ второго типа, ассоциированный с загруженными данными, в локальное запоминающее устройство;

считывают ключ дешифрования для загруженных данных из ключа второго типа с использованием информации связи между загруженными данными и ключом дешифрования для дешифрования загруженных данных.

9. Способ по п.8, в котором информация связи включена в файл базы данных загруженных данных.

10. Способ по п.8, в котором информация связи сохранена в защищенной области локального запоминающего устройства.

11. Способ по п.8, в котором информацией связи является CPS_unit_number (номер блока системы защиты контента), показывающий идентификационный номер данных, записанных на носителе записи, и загруженных данных.

12. Способ по п.11, в котором ключ дешифрования задается со ссылкой на CPS_unit_number.

13. Устройство дешифрования данных, содержащее

локальное запоминающее устройство, выполненное с возможностью сохранения загруженных данных, ассоциированных с носителем записи; и

контроллер, выполненный с возможностью

формирования виртуальной компоновки данных посредством связывания загруженных данных с данными на носителе записи и

дешифрования данных, записанных на носителе записи, или загруженных данных,

при этом контроллер выполнен с возможностью осуществлять управление таким образом, чтобы дешифрование данных, записанных на носителе записи, выполнялось с использованием ключа первого типа в файле ключей, сохраненном в носителе записи, и дешифрование загруженных данных выполнялось с использованием ключа второго типа в одном из файла ключей, сохраненного в носителе записи, и файла ключей, сохраненного в локальном запоминающем устройстве.

14. Устройство по п.13, в котором ключ первого типа дополнительно используется для дешифрования загруженных данных.

15. Устройство по п.13 или 14, в котором ключ второго типа хранится отдельно от ключа первого типа.

16. Устройство по п.13 или 14, в котором файл ключей, сохраненный в локальном запоминающем устройстве, хранится отдельно от файла ключей, сохраненного в носителе записи.

17. Устройство по п.14, в котором в случае, если загруженными данными являются данные подпути, ассоциированного с основным путем, записанным в носителе записи, данные подпути дешифруются с помощью того же ключа, что и данные основного пути.

18. Устройство по п.13 или 14, в котором контроллер выполнен с возможностью выбора ключа дешифрования для загруженных данных в ключе второго типа с использованием информации связи между загруженными данными и ключом дешифрования.

19. Устройство по п.13, дополнительно содержащее модуль головки, выполненный с возможностью считывания данных с носителя записи.

20. Оптический носитель записи, на котором хранятся данные, содержащие

данные потоков,

данные управления для управления воспроизведением данных потоков и

файл ключей, включающий в себя ключ первого типа, подлежащий использованию при дешифровании потоковых данных, и ключ второго типа, подлежащий использованию при дешифровании ассоциированных с носителем записи данных, которые должны быть загружены.

21. Оптический носитель записи по п.20, в котором ключ первого типа дополнительно используется для дешифрования загруженных данных.

22. Оптический носитель записи по п.20 или 21, в котором ключ второго типа хранится отдельно от ключа первого типа.

23. Оптический носитель записи по п.20 или 21, в котором в случае, когда множество тайтлов, сохраненных на носителе записи, совместно друг с другом используют клип полностью или частично, тайтлы, совместно использующие этот клип, дешифруются с помощью одного и того же ключа.

24. Оптический носитель записи по п.21, в котором в случае, когда тайтл включает в себя основной путь и подпуть, основной путь и подпуть этого тайтла дешифруются с помощью одного и того же ключа.

| WO 2004114303 A1, 29.12.2004 | |||

| WO 2004030356 A1, 08.04.2004 | |||

| WO 2005052941 A1, 09.06.2005 | |||

| WO 2005091637 A1, 29.09.2005 | |||

| RU 2005110957 A, 10.09.2005. |

Авторы

Даты

2010-11-20—Публикация

2006-01-04—Подача