Область техники, к которой относится изобретение

Настоящее изобретение относится к способу для защиты контента на носителе записи только для чтения и носителю записи, хранящему контент, защищенный этим способом.

Предшествующий уровень техники

DVD-ROM (постоянное запоминающее устройство на многофункциональном цифровом диске), называемое как DVD, предусматривает емкость записи приблизительно в 4,7 Гбайт, а потому может хранить контент, такой как кинофильм, с качеством, гораздо лучшим, чем у ТВ-сигнала; DVD широко используется в настоящее время.

Поскольку современный широковещательный ТВ-сигнал обращается в цифровую форму, а цифровой широковещательный ТВ-сигнал обеспечивает превосходное качество по отношению к таковому у современного аналогового сигнала, пользователь испытывает желание получать и просматривать кинофильм на носителе записи гораздо более высокого качества, чем обеспечиваемое DVD.

По этим причинам разрабатывается диск только для чтения, имеющий гораздо большую емкость. Как только диск высокой емкости будет спроектирован, контент высокого качества может записываться на него и распространяться; таким образом, пользователи могут без труда наслаждаться высококачественным контентом.

Однако, так как жесткие диски, установленные в PC, стали иметь большую емкость, и были распространены различные программы воспроизведения мультимедиа, когда высококачественный контент записывается и распространяется на диске только для чтения высокой емкости, записанный контент может копироваться на другой носитель записи устройством копирования дисков и, таким образом, воспроизводиться. Для того чтобы предотвратить такое несанкционированное копирование контента и просмотр, данные контента могут зашифровываться и таким образом записываться на носитель записи.

Шифровальные ключи, однако, также могут незаконно считываться с соответствующего носителя записи; поэтому он по-прежнему недостаточен для защиты записанного контента.

Сущность изобретения

Поэтому настоящее изобретение направлено на обеспечение способа защиты контента предоставлением информации для подтверждения авторизации контента на носителе записи, тем самым, гораздо более эффективно предотвращая несанкционированное воспроизведение.

Еще одна цель настоящего изобретения состоит в том, чтобы предоставить способ для защиты контента, каковой способ дает возможность быстрой проверки действительности для воспроизведения предоставленного контента.

К тому же, еще одна цель настоящего изобретения состоит в том, чтобы предоставить носитель записи, хранящий контент, данные которого были обработаны способом для защиты контента, каковой способ гораздо более эффективно предотвращает несанкционированное воспроизведение контента и дает возможность быстрой проверки действительности для воспроизведения.

Для достижения целей, приведенных выше, носитель записи согласно настоящему изобретению включает в себя данные контента, записанные после шифрования, и результирующее значение, полученное применением хеш-функции к зашифрованным данным контента.

Способ записи данных на носителе записи согласно настоящему изобретению характеризуется тем, что входные данные контента зашифровываются и записываются на носитель записи; и результирующее значение записывается на носитель записи, при этом результирующее значение получают применением хеш-функции к данным контента, записанным после шифрования.

К тому же, способ воспроизведения носителя записи согласно настоящему изобретению характеризуется тем, что хеш-функцию применяют к данным контента, записанным после шифрования, а действительность записанных данных контента устанавливают согласно результату сравнения, полученному сравнением результирующего значения, полученного вышеприведенным применением, со значением результата хеширования, записанным на носителе записи.

В одном из вариантов осуществления согласно настоящему изобретению хеш-функция повторно применяется к списку значений функции, полученных применением хеш-функции к каждому из блочных элементов, на которые разделены данные контента, записанные после шифрования, результирующее значение которой используется в качестве значения результата хеширования для упомянутого установления действительности.

В еще одном варианте осуществления согласно настоящему изобретению список значений функции, полученных применением хеш-функции к каждому из блочных элементов, на которые разделены данные контента, записанные после шифрования, используется в качестве значения результата хеширования для упомянутого установления действительности.

В одном из вариантов осуществления согласно настоящему изобретению данные с электронной подписью, использующей открытый ключ поставщика контента, добавляются к результирующему значению, полученному повторным применением хеш-функции к списку значений функции.

В одном из вариантов осуществления согласно настоящему изобретению, когда данные контента, записанные на носителе записи, установлены как являющиеся действительными, ключ дешифрования для данных контента получают с носителя записи или через сеть; при этом записанные данные контента декодируются полученным ключом дешифрования, и выдаются декодированные выходные данные.

ПЕРЕЧЕНЬ ЧЕРТЕЖЕЙ

Прилагаемые чертежи, которые включены, чтобы обеспечить дополнительно понимание изобретения, иллюстрируют предпочтительные варианты осуществления изобретения и, вместе с описанием, служат для разъяснения принципов настоящего изобретения.

На чертежах:

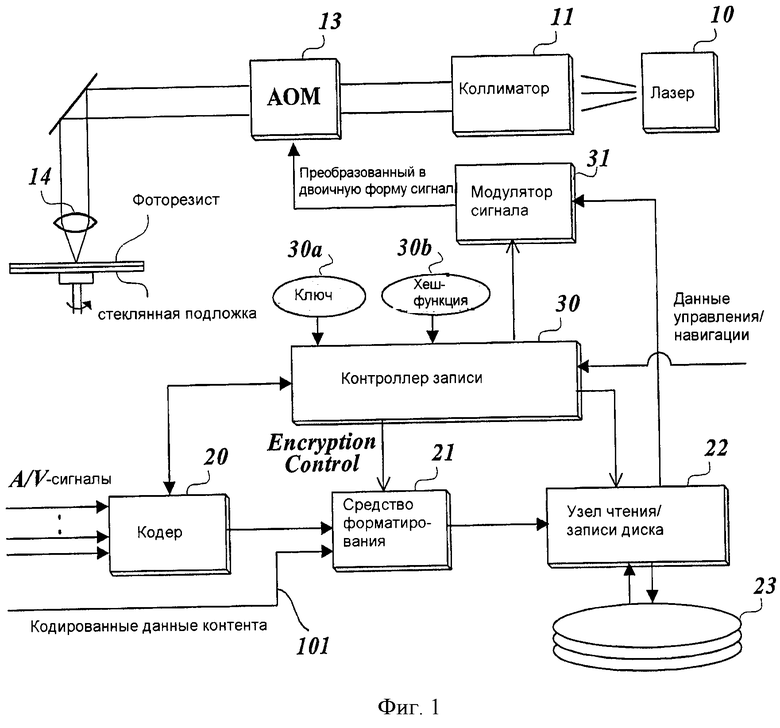

фиг.1 иллюстрирует, согласно настоящему изобретению, конструкцию устройства изготовления дисков для изготовления носителей записи только для чтения, содержащих информацию для проверки действительности данных контента;

фиг.2 иллюстрирует операции обработки данных для защиты записанного контента согласно одному из вариантов осуществления настоящего изобретения; и

фиг.3 иллюстрирует конструкцию одного из вариантов осуществления устройства, воспроизводящего носитель записи только для чтения, хранящий защищенный данными контент согласно настоящему изобретению.

ВАРИАНТЫ ДЛЯ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

В дальнейшем, согласно настоящему изобретению, предпочтительные варианты осуществления будут подробно описаны со ссылкой на прилагаемые чертежи.

Фиг.1 иллюстрирует конструкцию устройства согласно настоящему изобретению, каковое устройство, будучи предназначенным для производства оптических дисков только для чтения, имеющих информацию для проверки действительности, содержит: лазерный диод 10, который формирует лазерный пучок; коллиматор 11, который коллимирует сформированный лазерный пучок в виде параллельного пучка; оптический модулятор 13, который блокирует или пропускает параллельный пучок согласно входному модулированному сигналу, например, согласно уровню сигнала EFM (преобразования первичного 8-разрядного кода в 14-разрядный); конденсорную линзу 14, которая фокусирует выходное световое излучение оптического модулятора 13 на поверхности чувствительного слоя, такого как фоторезист на стеклянном негативе; кодер 20, который кодирует входные данные контента, например, согласно формату MPEG (Экспертной группы по киноизображению); средство 21 форматирования, которое шифрует кодированные данные согласно заданному значению ключа и конфигурирует зашифрованные данные, в единицах блочного формата ECC (кода исправления ошибок), для записи; запоминающий носитель 23 высокой емкости, такой как накопитель на жестких дисках (HDD), который хранит данные; узел 22 чтения/записи диска, который записывает на или считывает с запоминающего носителя 23; модулятор 31 сигнала, который модулирует данные, записанные на запоминающем носителе 23, в преобразованный в двоичную форму сигнал для записи диска, такой как сигнал EFM; и контроллер 30 данных, который обрабатывает пользовательский ввод, выполняет операции для защиты контента, формирует данные навигации для контента и управляет излучением пучка на чувствительный слой.

Для того чтобы производить диски только для чтения посредством использования устройства, показанного на фиг.1, данные контента и ассоциированные данные навигации, записываемые на диск только для чтения, сначала сохраняются на запоминающем носителе 23. Контроллер 30 данных выполняет операции обработки данных для защиты контента, которые будут описаны позже, над данными, сохраненными вышеприведенным способом. Данные, в отношении которых были применены операции обработки, считываются под управлением контроллера 30 данных и модулируются в преобразованный в двоичную форму сигнал модулятором 31 сигнала; модулированный сигнал блокирует или пропускает выходное световое излучение оптического модулятора 13 согласно его уровню и формирует последовательность питов в чувствительном слое на стеклянном негативе согласно преобразованному в двоичную форму сигналу. В то время как формируются последовательности питов, конденсорная линза 14 постепенно перемещается к внешней окружности под управлением контроллера 30 данных, тем самым формируя последовательность питов на чувствительном слое вдоль спиральных дорожек. Эти последовательности питов являются данными, соответствующими данным контента и данным навигации, сохраненным на запоминающем носителе 23; матрица производится посредством использования чувствительного слоя, в котором сформированы последовательности питов, а диски только для чтения, содержащие данные навигации согласно настоящему изобретению, производятся посредством использования матрицы.

Другими словами, поскольку данные контента, в отношении которых была применена обработка данных для защиты контента, и данные навигации, которые записаны на запоминающем носителе 23, переписываются или полностью отображаются на диск только для чтения благодаря процедуре, приведенной выше, структура данных, записанная на запоминающем носителе 23, и способ обработки данных для защиты эквивалентны записи на диске только для чтения и обработке данных для защиты. Поэтому в последующем описан способ для записи на запоминающем носителе 23 и обработки данных согласно настоящему изобретению; но способ равным образом может применяться к дискам только для чтения.

Прежде всего, входной видеосигнал преобразуется в поток данных, закодированный в конкретном формате, например формате MPEG, кодером 20, конфигурируется в единицах блока ECC средством 21 форматирования и записывается на запоминающий носитель 23 узлом 22 чтения/записи. Поток данных, заблаговременно закодированный другим устройством, также может поставляться через другой запоминающий носитель 101.

Когда кодер 20 кодирует данные, соответствующие контенту, который должен записываться, создается GOP (группа кадров), которая является набором кадров, содержащим I-кадр в качестве заголовка. Контроллер 30 данных конфигурирует одну или многочисленные GOP, имеющие длительность времени представления 0,4-1 с, в единый элемент навигации и формирует информацию навигации для элемента. Необходимая информация для конфигурирования элемента навигации принимается из кодера 20. Когда контент записывается операциями записи, информация о наборе видеотайтлов (VTSI), которая является необходимой информацией управления, формируется и записывается в виде единого файла, например, с именем файла Video_TS.ifo. В этот момент необходимая информация для формирования VTSI может поставляться пользователем через меню на основании GUI (графического интерфейса пользователя), предварительно запрограммированного контроллером 30 данных. Поскольку формирование информации управления, включающей в себя данные навигации для записанного контента, не имеет прямой значимости для настоящего изобретения, дополнительное подробное пояснение будет опущено.

Что касается кодера 20 или кодированных данных, поставляемых отдельным запоминающим носителем 101, средство 21 форматирования шифрует кодированные данные на основании ключа 30a шифрования, одобренного контроллером 30 данных, и конфигурирует зашифрованные данные в блоки ECC для записи, тем самым создавая блоки ECC, записываемые на запоминающий носитель 23 через узел 22 чтения/записи. Ключ шифрования, используемый для процедуры шифрования, является одним из широко известных способов и записывается или формируется в конкретном месте носителя записи только для чтения через запоминающий носитель 23 или непосредственно, по процедуре производства матрицы.

Контроллер 30 данных выполняет операции обработки данных для защиты данных контента, зашифрованных и записанных способом, описанным выше. Фиг.2 иллюстрирует операции обработки данных для защиты записанного контента согласно одному из вариантов осуществления настоящего изобретения.

Контроллер 30 данных делит данные контента, записанные после шифрования 200, на блочные элементы фиксированного размера, выполняет хеширование надлежащим образом, посредством последовательного считывания каждого блока через узел 22 чтения/записи, формирует хеш-таблицу 201 и вновь записывает хеш-таблицу на запоминающий носитель 23 через узел 22 чтения/записи. Для пояснения использованием одного блока в качестве примера, для выбранного блока 200a контента, результат хеширования 201a (в дальнейшем, он также упоминается как 'дайджест контента') получается подачей зашифрованных данных в пределах блока в хеш-функцию 30b, назначенную заранее, S201. Применением такой операции к каждому блоку записанного контента 200, содержащего зашифрованные данные, получается список результата хеширования, а именно хеш-таблица 201.

Как только хеш-таблица 201 получена, необходимая информация для управления таблицей, такая как количество дайджестов контента, размер каждого дайджеста (или позиция каждого дайджеста в таблице), создается и записывается в качестве информации 201b заголовка таблицы. После того, как хеш-таблица 201 завершена вышеприведенным образом, таблица дополнительно делится на элементы фиксированного размера и хеширование выполняется для каждого элемента, S202. Другими словами, для каждого элемента деления результат хеширования 202a (в дальнейшем, он также упоминается как 'дайджест хеш-таблицы') получается применением предварительно назначенной хеш-функции 30b (в это время может использоваться функция, отличная от хеш-функции, использованной для данных контента); когда хеширование завершено для каждого элемента деления, информация о количестве дайджестов хеш-таблицы, и так далее, записывается в качестве информации 202b заголовка. В заключение, для списка дайджестов хеш-таблицы, сформированных вышеприведенным образом, выполняется, 202c, цифровая подпись посредством использования открытого ключа, назначенного поставщику контента, тем самым, заполняется сертификат 202 контента. Сертификат 202 контента, заполненный вышеприведенным образом, записывается в виде файла, в заданном месте запоминающего носителя 23 или с заданным именем, через узел 22 чтения/записи; таким образом, завершаются операции обработки данных для защиты записанного контента, а именно задача для назначения действительности контенту, записанному на запоминающем носителе 23.

Посредством процедуры, приведенной выше, производится носитель записи, хранящий контент, данные которого были обработаны для защиты.

В дальнейшем описана процедура для воспроизведения носителя записи, произведенного вышеприведенным образом.

Фиг.3 иллюстрирует конструкцию одного из вариантов осуществления устройства, воспроизводящего носитель 71 записи только для чтения, хранящий контент, где была применена последовательность операций для записи данных согласно настоящему изобретению. По запросу проигрывания контроллер 70 воспроизведения управляет приводом 73, так что оптическая головка 72 прежде всего считывает сертификат контента при структуре данных, как показанная на фиг.2. Запрос проигрывания выполняется пользовательским интерфейсом (рабочими кнопками устройства воспроизведения или пульта дистанционного управления, ассоциированного с устройством). Пользовательский ввод может быть задан, например, через меню, основанное на GUI (графическом интерфейсе пользователя), предварительно запрограммированном в контроллере 70 воспроизведения.

Исправление ошибок применяется к считанным данным средством 74 доформатирования; аудио/видео (A/V) данные подаются в демультиплексор 75, а данные, иные чем A/V-данные (данные хеш-таблицы, данные навигации и так далее), подаются в контроллер 70 воспроизведения.

Контроллер 70 воспроизведения посредством использования секретных ключей поставщиков 70a контента, поставляемых поставщиками контента и предварительно зарегистрированных во внутренней памяти, интерпретирует считанный сертификат контента. Во время этой процедуры проигрыватель, производившийся незаконно и, таким образом, не зарегистрировавший секретные ключи поставщиков контента, не может интерпретировать сертификат контента, сохраненный на загруженном носителе только для чтения.

Как только контент сертификата контента получен, будучи нормально интерпретированным, контроллер 70 воспроизведения, идентично предыдущей процедуре защиты контента для носителя записи, получает хеш-таблицу контента для сохраненных данных 200 контента посредством хеширования с использованием предварительно сохраненной хеш-функции 70b и вновь применяет хеширование к хеш-таблице 201 контента, тем самым получая сертификат контента и, в последствии, сравнивая с сертификатом контента, интерпретированным ранее. Если хеш-функция 70b, сохраненная ранее в контроллере 70 воспроизведения, была бы такой же, как хеш-функция, с которой поставщик контента применил хеширование к контенту, получился бы в точности такой же сертификат.

Если бы различные поставщики контента использовали пару отдельных хеш-функций, контроллер 70 воспроизведения, соответственно, мог бы подготовить многочисленные хеш-функции. Если бы результат хеширования для сохраненного контента, а именно, сертификат контента не был идентичным, та же самая процедура могла бы выполняться посредством использования другой хеш-функции. Когда тождественный результат хеширования не был получен после того, как были предприняты все зарегистрированные хеш-функции, то есть, когда подтверждение действительности контента терпит неудачу, воспроизведение контента, сохраненного на загруженном носителе записи, не выполняется. К тому же воспроизведение контента не выполняется, когда список 201, содержащий результат хеширования, или сертификат 202 контента не существует на загруженном носителе записи.

В вышеприведенной процедуре, когда сертификаты контентов идентичны, контроллер 70 воспроизведения управляет приводом 73, так что оптическая головка 72 считывает данные контента. Демультиплексор 75 демультиплексирует входной поток данных в кодированные аудио/видеоданные; A/V-декодер 76 интерпретирует входные данные --- зашифрованные данные --- посредством использования ключа дешифрования, предоставленного контроллером 70 воспроизведения, и формирует исходный аудио/видеосигнал посредством декодирования дешифрованных A/V-данных.

Во время воспроизведения, операции средства 74 деформатирования, демультиплексор 75 и A/V-декодера управляются контроллером 70 воспроизведения. Ключ дешифрования получается носителем 71 записи посредством одного из общеизвестных способов. В качестве альтернативы ключ дешифрования может приниматься по сети с внешнего сервера, ассоциированного с контентом, сохраненным на носителе 71 записи.

В другом варианте осуществления согласно настоящему изобретению хеш-таблица контента получается хешированием контента, содержащего зашифрованные данные, тогда как хеширование для хеш-таблицы может не выполняться. Другими словами, как показано на фиг.2, без создания сертификата 202 контента хеш-таблица 201 контента может предусматриваться как записанная наряду с контентом на носителе записи. В это время устройство по фиг.3 посредством первоначального хеширования контента может устанавливать действительность контента, сохраненного на загруженном носителе записи.

С другой стороны, как описано выше, когда операция хеширования для проверки действительности контента выполняется после шифрования данных контента, устройство для воспроизведения носителя записи, хранящего контент, может легко проверять действительность сохраненного контента выполнением только операций хеширования. Другими словами, проверка действительности контента может осуществляться независимо от процедуры дешифрования данных контента.

С другой стороны, когда шифрование данных контента и его запись на носитель записи выполняется после операции хеширования для защиты действительности контента, устройство для воспроизведения носителя записи, хранящего контент, для того чтобы проверить действительность контента, сначала должно дешифровать данные контента и сравнить результат хеширования, полученный хешированием дешифрованных данных, с хеш-таблицей или сертификатом контента на носителе записи. По сравнению со способом, описанным ранее, он может занимать больше времени до того, как достигается фактическое воспроизведение действительного контента. В дополнение, учитывая тот факт, что процедура дешифрования для зашифрованных данных типично выполняется на стадии A/V-декодирования, она не желательна в показателях нагрузки, поскольку имеет место коммуникационный трафик между A/V-декодером и контроллером воспроизведения, даже только для проверки действительности.

Согласно способу обработки данных для защиты контента после шифрования, поскольку проверка действительности данных контента совсем не сопровождается процедурой шифрования данных, способ более преимущественен в аспектах времени проверки действительности и эффективного использования ресурсов.

Настоящее изобретение, описанное ограниченными вариантами осуществления, приведенными выше, дает возможность воспроизведения авторизованного контента (проверенного на действительность контента) только выполнением хеширования для защиты контента, сохраненного на носителе записи только для чтения; более того, решение по авторизации контента, а именно проверка действительности, выполняется независимо от шифрования, в силу чего воспроизведение или отказ от воспроизведения делается быстро. Поэтому улучшается удобство пользователя и функция по защите авторского права поставщика контента.

Предшествующее описание предпочтительных вариантов осуществления настоящего изобретения было представлено в целях иллюстрации. Таким образом, специалисты в данной области техники могут использовать изобретение и различные варианты осуществления с усовершенствованиями, модификациями, замещениями или дополнениями в пределах сущности и объема изобретения, которые определены последующей прилагаемой формулой изобретения.

Предложены носитель записи, способы и устройства записи и воспроизведения данных на носитель записи. В способе записывают зашифрованные данные контента на носитель записи. Значение результата применения хеш-функции к данным контента, записанным после шифрования, записывается на носитель записи. Также на носитель записывается сертификат контента. Он включает дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования, и информацию заголовка. При этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы. Техническим результатом предложенного изобретения является ускорение доступа к воспроизведению контента. 5 н. и 16 з.п. ф-лы, 3 ил.

1. Носитель записи, хранящий данные, содержащие:

зашифрованные данные контента;

хеш-таблицу, включающую в себя значение результата хеширования, полученное применением первой хеш-функции к зашифрованным данным контента; и

сертификат контента, включающий в себя:

дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования, и

информацию заголовка для управления сертификатом контента, при этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы.

2. Носитель записи по п.1, в котором сертификат контента включает в себя информацию подписи сертификата контента.

3. Носитель записи по п.1, в котором значение результата хеширования получено применением первой хеш-функции к первому блочному элементу, полученному разделением зашифрованных данных контента.

4. Носитель записи по п.3, в котором дайджест хеш-таблицы получен применением второй хеш-функции ко второму блочному элементу, полученному разделением значения результата хеширования.

5. Способ записи данных на носителе записи, содержащий этапы на которых

записывают зашифрованные данные контента;

записывают хеш-таблицу, включающую в себя значение результата хеширования, полученное применением первой хеш-функции к зашифрованным данным контента; и

записывают сертификат контента, включающий в себя:

дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования, и

информацию заголовка для управления сертификатом контента, при этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы.

6. Способ по п.5, в котором сертификат контента включает в себя информацию подписи сертификата контента.

7. Способ по п.5, в котором значение результата хеширования получают применением первой хеш-функции к каждому блочному элементу, полученному разделением зашифрованных данных контента.

8. Способ по п.7, в котором дайджест хеш-таблицы получают применением второй хеш-функции ко второму блочному элементу, полученному разделением значения результата хеширования.

9. Способ воспроизведения зашифрованных данных контента, записанных на носитель записи, содержащий этапы, на которых

считывают с носителя записи сертификат контента, включающий в себя дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования в хеш-таблице, записанной на носителе записи, причем сертификат контента включает в себя информацию подписи сертификата контента и информацию заголовка для управления сертификатом контента, при этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы;

определяют действительность сертификата контента посредством проверки сертификата контента путем использования ключа, сохраненного в устройстве для воспроизведения зашифрованных данных контента, и информации подписи;

получают хеш-таблицу контента сохраненных данных посредством применения первой хеш-функции к зашифрованным данным контента;

формируют сертификат контента, включающий в себя дайджест хеш-таблицы, полученный применением второй хеш-функции к полученной хеш-таблице;

определяют действительность зашифрованных данных посредством сравнения сформированного сертификата контента со считанным сертификатом контента; и

воспроизводят зашифрованные данные контента, если действительность зашифрованных данных контента и сертификата контента подтверждена.

10. Способ по п.9, в котором значение результата хеширования получают применением первой хеш-функции к первому блочному элементу, полученному разделением зашифрованных данных контента, а дайджест хеш-таблицы получают применением второй хеш-функции ко второму блочному элементу, полученному разделением значения результата хеширования.

11. Способ по п.9, дополнительно содержащий этапы, на которых

получают ключ дешифрования для данных контента, записанных после шифрования, если действительность подтверждена при упомянутом определении, и

дешифруют зашифрованные данные контента посредством использования ключа дешифрования.

12. Способ по п.11, в котором ключ дешифрования получают с носителя записи или с внешнего сервера через сеть.

13. Устройство для записи данных на носителе записи, содержащее

узел чтения/записи, выполненный с возможностью записи данных на носителе записи, и

контроллер, выполненный с возможностью управления узлом чтения/записи, чтобы

записывать зашифрованные данные контента;

записывать хеш-таблицу, включающую в себя значение результата хеширования, полученное применением первой хеш-функции к зашифрованным данным контента; и

записывать сертификат контента, включающий в себя:

дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования, и

информацию заголовка для управления сертификатом контента, при этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы.

14. Устройство по п.13, в котором сертификат контента включает в себя информацию подписи сертификата контента.

15. Устройство по п.13, в котором значение результата хеширования получается применением первой хеш-функции к первому блочному элементу, полученному разделением зашифрованных данных контента.

16. Устройство по п.15, в котором дайджест хеш-таблицы получается применением второй хеш-функции ко второму блочному элементу, полученному разделением значения результата хеширования.

17. Устройство для воспроизведения зашифрованных данных контента, записанных на носитель записи, содержащее

головку, выполненную с возможностью считывания зашифрованных данных контента с носителя записи, и

контроллер, выполненный с возможностью

формировать хеш-таблицу, включающую в себя значение результата хеширования, полученное применением первой хеш-функции к зашифрованным данным контента;

определять действительность зашифрованных данных контента посредством сравнения этой хеш-таблицы с хеш-таблицей, записанной на носителе записи;

управлять головкой для считывания с носителя записи сертификата контента, включающего в себя дайджест хеш-таблицы, полученный применением второй хеш-функции к значению результата хеширования в хеш-таблице, записанной на носителе записи, причем сертификат контента включает в себя информацию подписи сертификата контента и информацию заголовка для управления сертификатом контента, при этом информация заголовка включает в себя информацию о количестве дайджестов хеш-таблицы;

определять действительность сертификата контента посредством проверки сертификата контента путем использования ключа, сохраненного в данном устройстве, и информации подписи; и

воспроизводить зашифрованные данные контента, если действительность зашифрованных данных контента и сертификата контента подтверждена.

18. Устройство по п.17, в котором контроллер дополнительно выполнен с возможностью формировать сертификат контента, включающий в себя дайджест хеш-таблицы, полученный применением второй хеш-функции к сформированной хеш-таблице; и

определять действительность зашифрованных данных посредством сравнения сформированного сертификата контента со считанным сертификатом контента.

19. Устройство по п.18, в котором значение результата хеширования получается применением первой хеш-функции к каждому блочному элементу, полученному разделением зашифрованных данных контента, а дайджест хеш-таблицы получается применением второй хеш-функции ко второму блочному элементу, полученному разделением значения результата хеширования.

20. Устройство по п.17, в котором контроллер дополнительно выполнен с возможностью получать ключ дешифрования для данных контента, записанных после шифрования, если действительность подтверждена при упомянутом определении, при этом устройство дополнительно содержит декодер, выполненный с возможностью дешифровать зашифрованные данные контента посредством использования ключа дешифрования, предоставленного контроллером.

21. Устройство по п.20, в котором ключ дешифрования получается с носителя записи или с внешнего сервера через сеть.

| US 2003084298 A1, 01.05.2003 | |||

| KR 20040052199 A, 22.06.2004 | |||

| US 2003084003 A1, 01.05.2003 | |||

| US 6131162 A, 10.10.2000 | |||

| УСТРОЙСТВО И СПОСОБ ШИФРОВАНИЯ, УСТРОЙСТВО И СПОСОБ ДЕШИФРОВАНИЯ, УСТРОЙСТВО И СПОСОБ ОБРАБОТКИ ИНФОРМАЦИИ | 1998 |

|

RU2239954C2 |

Авторы

Даты

2011-04-20—Публикация

2005-12-13—Подача