Настоящая заявка притязает на приоритет предварительной заявки США под № 60/771974, поданной 10 февраля 2006 г. под заголовком “Скрытие временных опознавателей пользовательского оборудования”, и предварительной заявки США под № 60/786463 под заголовком “Планирование данных линии связи базовая станция-терминал доступа с непрозрачными опознавателями UE в E-UTRAN”, поданной 27 марта 2006 г., права на обе из которых переданы правопреемнику настоящего изобретения и включенных в настоящее описание в качестве ссылки.

Область техники, к которой относится изобретение

Настоящее раскрытие, в целом, относится к связи и, более конкретно, к способам, предназначенным для посылки сигнализации с временными опознавателями.

Уровень техники

Беспроводные сети связи широко используют, чтобы предоставлять различные услуги связи, такие как речь, видео, пакетные данные, обмен сообщениями, широковещательная передача и т.д. Беспроводные сети связи могут включать в себя множество узлов В (или базовых станций), которые могут взаимодействовать с множеством пользовательского оборудования (UE). Для UE могут быть назначены разные идентификаторы или опознаватели (ID), используемые для того, чтобы однозначно идентифицировать эти UE для различных целей. В определенных случаях ID UE могут быть отправлены через эфир в незашифрованном виде без какого-либо шифрования. Это может сделать возможным для перехватчика или злоумышленника организовать вторжение с возможностью соединения с помощью мониторинга канала связи для сообщений и определения, какие сообщения направляют в одну и ту же UE в течение времени. Вторжение с возможностью соединения может быть в состоянии связать сообщения с конкретными UE, но не может быть в состоянии определить правильные опознаватели UE. Вторжение с возможностью соединения может быть использовано, чтобы отслеживать местонахождения UE, а также может быть основой других более серьезных попыток нарушения защиты. Например, злоумышленник может быть в состоянии определить, какой ID UE назначен конкретной UE, с помощью инициирования вызова в эту UE и наблюдения, какие ID UE используют приблизительно в то же самое время.

Таким образом, имеется потребность в данной области техники в способах, чтобы бороться с вторжениями с возможностью соединения без наложения чрезмерных вычислительных накладных расходов на UE и элементы сети.

Раскрытие изобретения

В настоящей заявке описаны способы, предназначенные для получения временных ID, используемых для того, чтобы адресовать конкретные UE в беспроводной сети связи. Временные ID могут быть использованы для различных типов сообщений, посылаемых в UE в незашифрованном виде без шифрования через общие каналы. Способы могут быть использованы, чтобы улучшить защиту, например, чтобы отражать вторжения с возможностью соединения.

В одном аспекте в элементе сети (например, узле В), первый ID, назначенный UE, и дополнительная информация, такая как, например, солт-значение (salt value) и/или совместно используемые секретные данные для UE, могут быть преобразованы, чтобы получить второй ID для UE. Первый ID может быть длинным ID UE, который может быть назначен UE с помощью любого элемента сети. Солт-значение является не статичной величиной, которая может быть выбрана любым способом. Совместно используемые секретные данные могут быть любыми данными, которые известны как UE, так и элементу сети. Совместно используемые секретные данные могут быть согласованы после отдельной операции или определены в отдельной операции, например, обеспечения с помощью собственной сети пользователя в момент подписки. Первый ID и/или совместно используемые секретные данные также могут быть обновлены, например, всякий раз, когда сообщение сигнализации посылают в UE. Сообщение сигнализации, направляемое в UE, может быть сгенерировано на основании второго ID и может включать в себя информацию сигнализации, второй ID, солт-значение и т.д. Сообщение сигнализации также может включать в себя флаг, который может быть установлен, если обнаружена потеря синхронизации первого ID. Сообщение сигнализации может быть сообщением планирования, пейджинговым сообщением или некоторым другим сообщением и может быть послано через общий канал, совместно используемый UE и другими UE. Если сообщение сигнализации является сообщением планирования, тогда передача данных может быть послана в UE на основании информации планирования, включенной с сообщение планирования.

В другом аспекте в UE сообщение может быть принято через общий канал. Первый ID и дополнительная информация, такая, например, как солт-значение, полученное из принятого сообщения, и/или совместно используемые секретные данные для UE могут быть преобразованы, чтобы получить второй ID, который может быть использован, чтобы определять, предназначено ли принятое сообщение для UE. Принятое сообщение может быть сравнено на основании предыдущего первого ID или текущего первого ID в зависимости от флага, (если послан) в принятом сообщении. Если принятое сообщение является сообщением планирования, предназначенным для UE, тогда информация планирования может быть получена из принятого сообщения, и соответствующая передача данных может быть обработана на основании информации планирования. Первый ID и/или совместно используемые секретные данные могут быть обновлены, например, всякий раз, когда принимают сообщение сигнализации, предназначенное для UE. Механизм повторной синхронизации может быть использован, чтобы гарантировать синхронизацию первого ID и/или совместно используемых секретных данных в UE и элементе сети.

Различные аспекты и признаки раскрытия описаны более подробно ниже.

Краткое описание чертежей

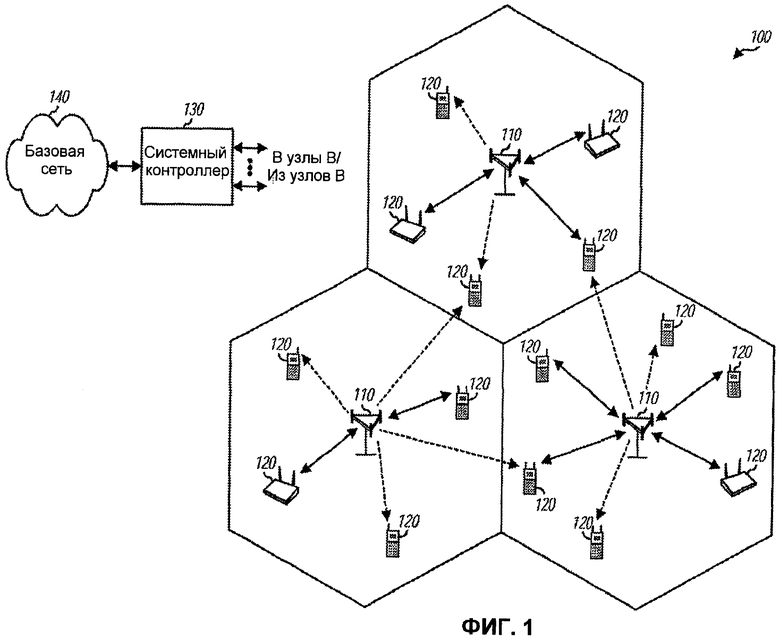

Фиг.1 иллюстрирует беспроводную сеть связи.

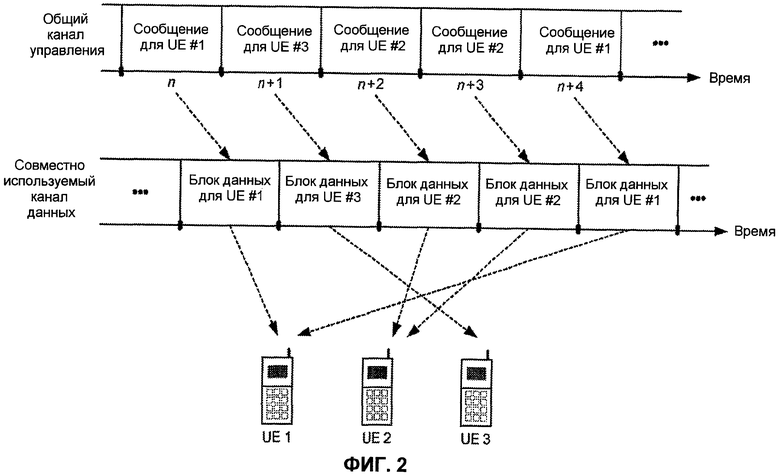

Фиг.2 иллюстрирует передачи сообщений планирования и данных.

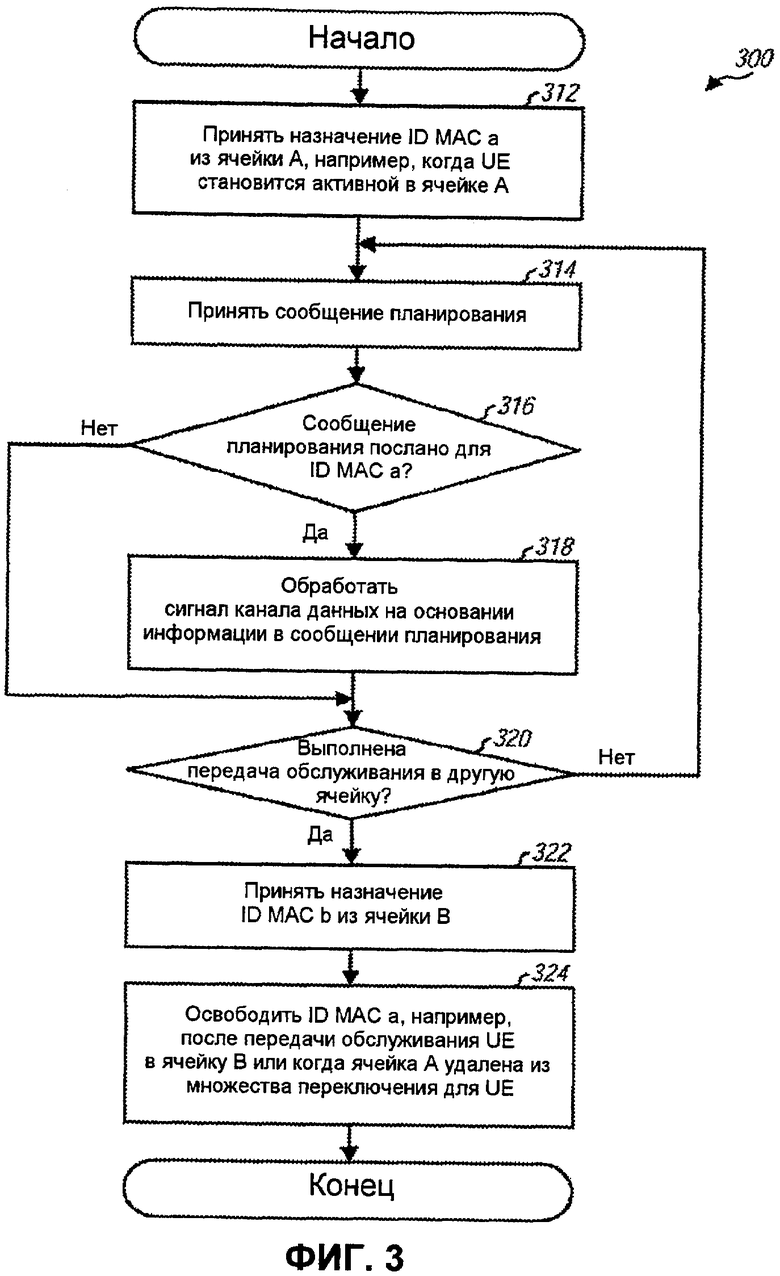

Фиг.3 иллюстрирует процесс, предназначенный для приема и использования ID MAC.

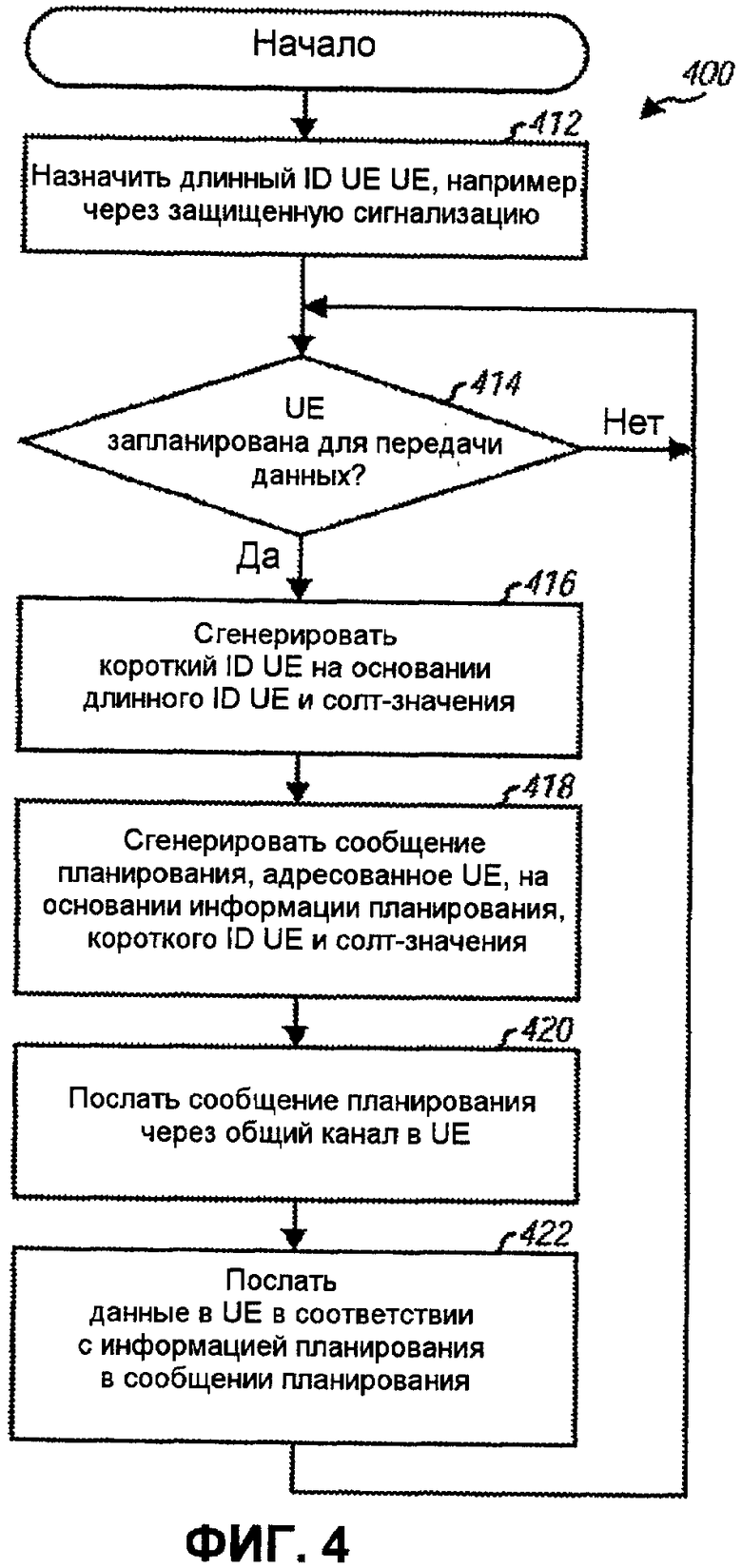

Фиг.4 иллюстрирует процесс, предназначенный для посылки сообщений планирования и данных в UE.

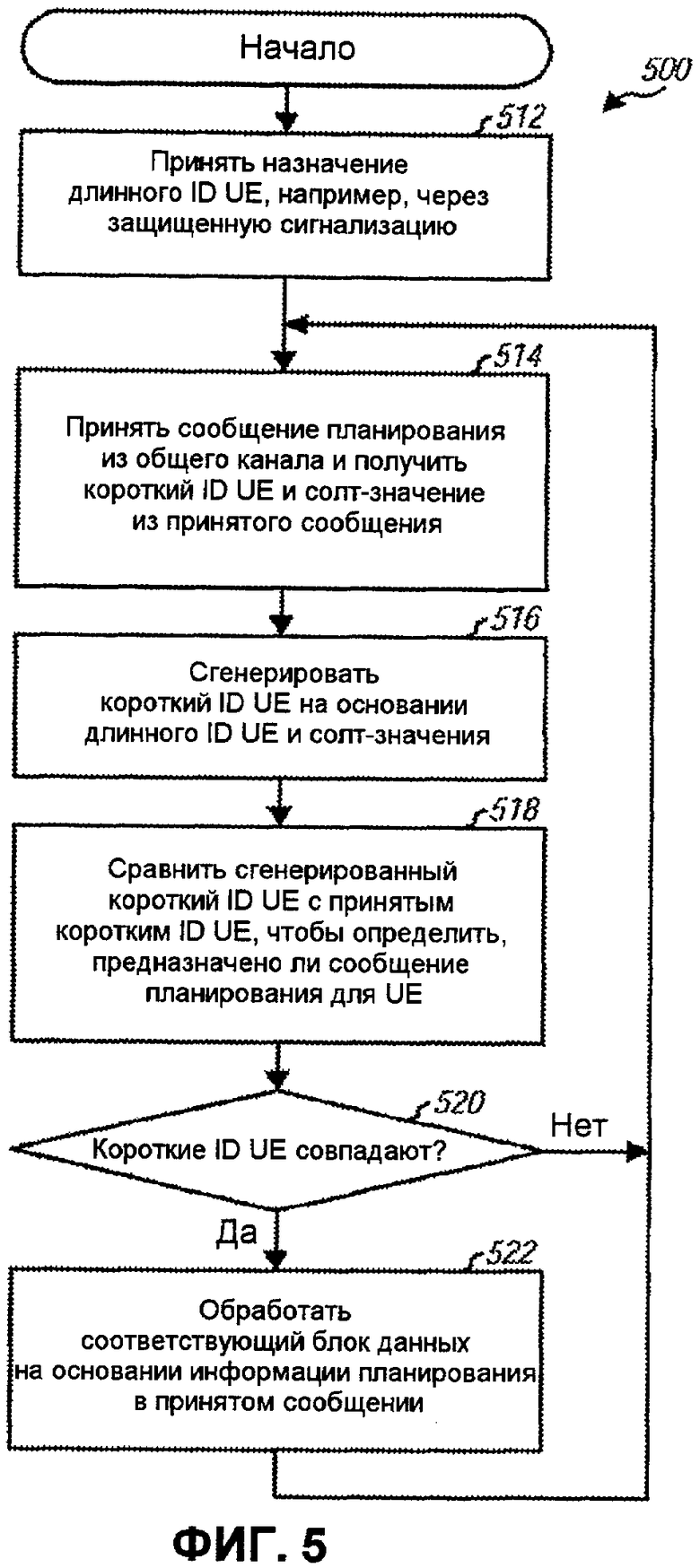

Фиг.5 иллюстрирует процесс, предназначенный для приема сообщений планирования и данных в UE.

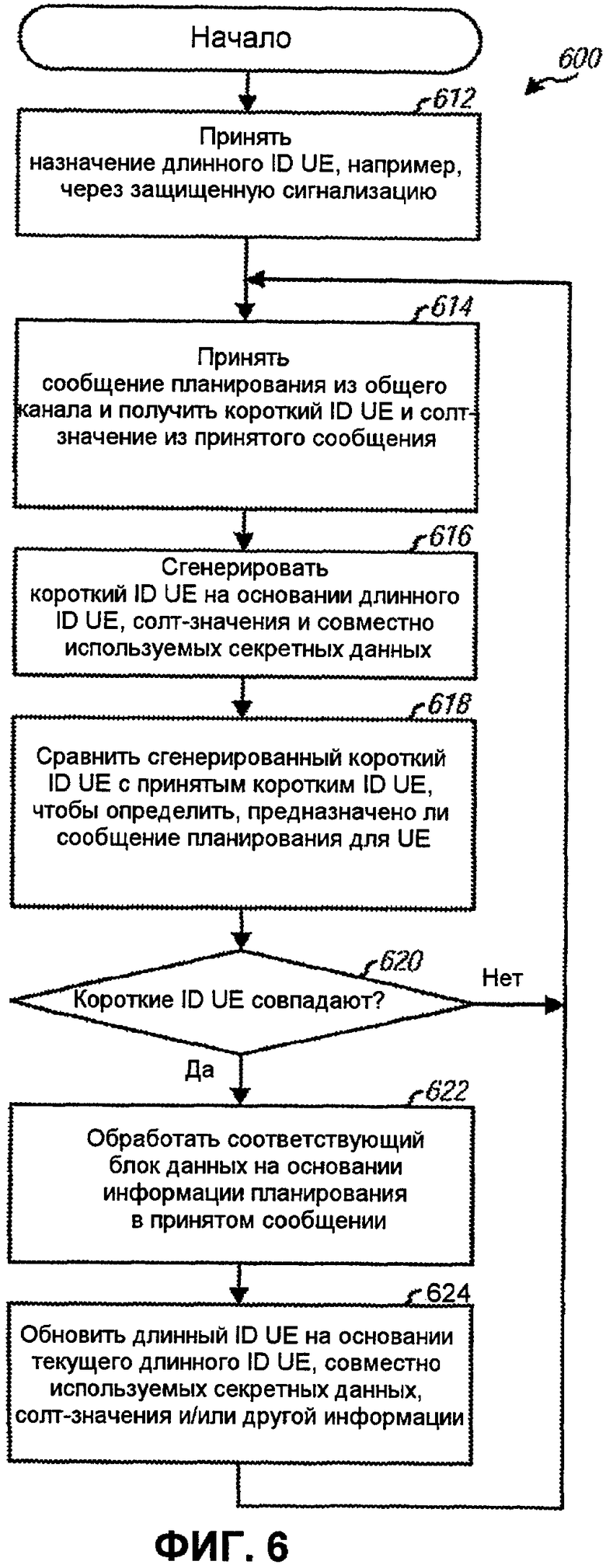

Фиг.6 иллюстрирует процесс, предназначенный для приема сообщений планирования и данных, и обновления длинного ID UE.

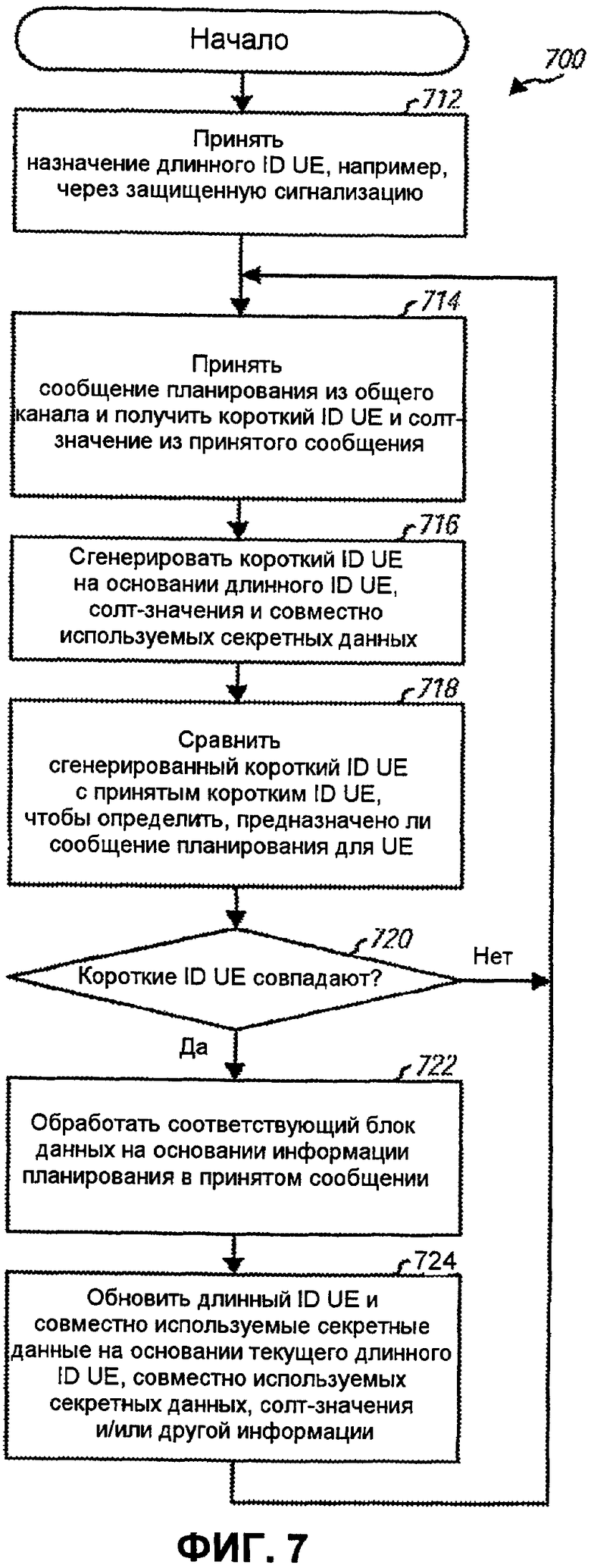

Фиг.7 иллюстрирует процесс, предназначенный для приема сообщений планирования и данных, и обновления длинного ID UE и совместно используемых секретных данных.

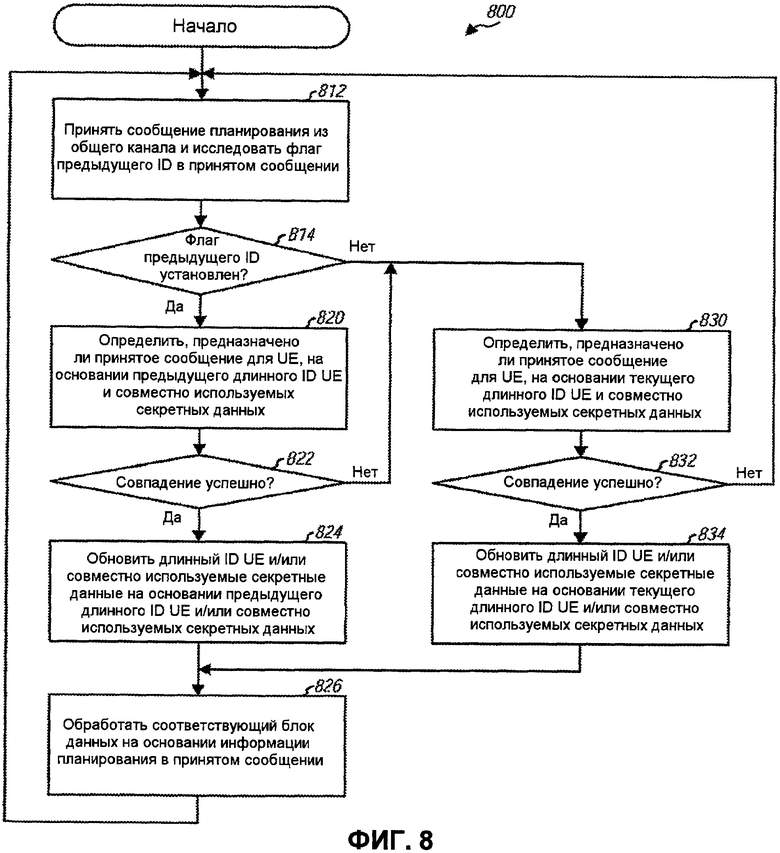

Фиг.8 иллюстрирует процесс, предназначенный для приема сообщений планирования и данных, и обновления длинного ID UE и совместно используемых секретных данных на основании флага предыдущего ID.

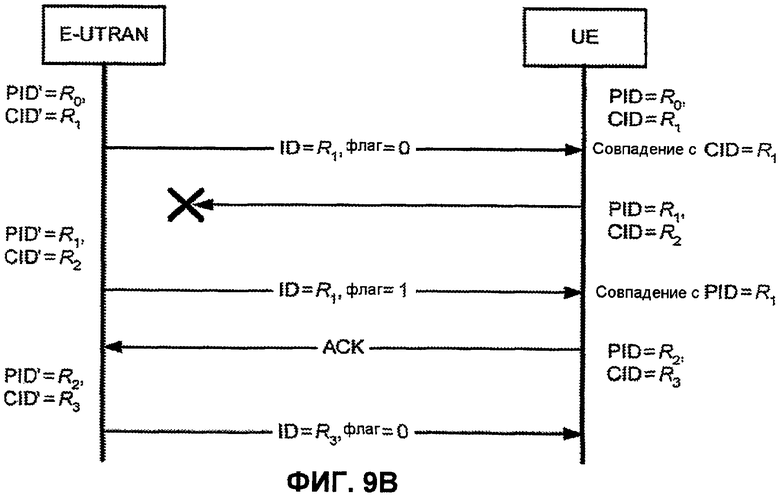

Фиг.9А и фиг.9В изображают операцию механизма повторной синхронизации.

Фиг.10 иллюстрирует процесс, предназначенный для посылки сообщений сигнализации и данных в UE.

Фиг.11 иллюстрирует устройство, предназначенное для посылки сообщений сигнализации и данных в UE.

Фиг.12 иллюстрирует процесс, предназначенный для приема сообщений сигнализации и данных в UE.

Фиг.13 иллюстрирует устройство, предназначенное для приема сообщений сигнализации и данных в UE.

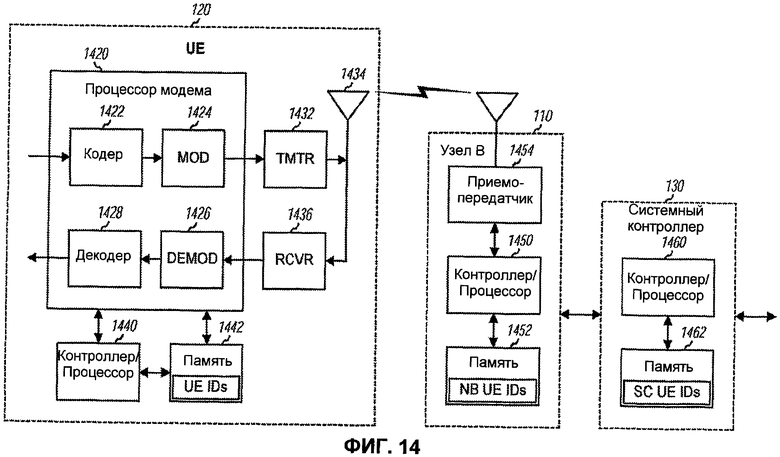

Фиг.14 иллюстрирует блок-схему UE, узла В и системного контроллера.

Осуществление изобретения

Способы, описанные в настоящей заявке, могут быть использованы для различных беспроводных сетей связи, таких как сети множественного доступа с кодовым разделением (CDMA), сети множественного доступа с разделением времени (TDMA), сети множественного доступа с частотным разделением (FDMA), сети ортогонального FDMA, сети FDMA с одной несущей (SC-FDMA) и т.д. Понятия “сети” и ”системы” часто использованы взаимозаменяемо. Сеть CDMA может осуществлять технологию радиосвязи, такую как универсальный наземный радиодоступ (UTRA), усовершенствованный UTRA (E-UTRA), cdma2000 и т.д. UTRA включает в себя широкополосный CDMA (W-CDMA) и низкую скорость элементарных посылок (LCR). cdma2000 охватывает стандарты IS-2000, IS-95 и IS-856. Сеть TDMA может осуществлять технологию радиосвязи, такую как глобальная система мобильной связи (GSM). Сеть OFDMA может осуществлять технологию радиосвязи, такую как долгосрочное развитие (LTE), IEEE 802.20, Flash-OFDM® и т.д. UTRA, E-UTRA, GSM и LTE описаны в документах из организации под названием “Проект партнерства 3-го поколения” (3GPP). cdma2000 описан в документах из организации под названием “Проект 2 партнерства 3-го поколения” (3GPP2). Эти различные технологии радиосвязи и стандарты известны в данной области техники. Для пояснения определенные аспекты способов описаны ниже для LTE, и в большей части описания, приведенного ниже, использована терминология 3GPP.

Фиг.1 иллюстрирует беспроводную сеть 100 связи, которая включает в себя усовершенствованную сеть универсального наземного радиодоступа (E-UTRAN) и базовую сеть 140. E-UTRAN включает в себя множество узлов В 110 и системный контроллер 130. В общем, узел В является неподвижной станцией, которая взаимодействует с UE, а также может быть упомянут как развернутый узел В (eNode B), базовая станция, точка доступа и т.д. Каждый узел В 110 обеспечивает зону обслуживания связи для конкретной географической области и поддерживает связь для UE, находящихся в зоне обслуживания. Понятие “ячейка” может относиться к узлу В и/или его зоне обслуживания в зависимости от контекста, в котором используют понятие. Системный контроллер 130 может соединяться с узлами В 110 и обеспечивает координацию и управление для этих узлов В. Системный контроллер 130 может быть отдельным элементом сети или набором элементов сети, например, шлюзом доступа (AGV), контроллером радиосети (RNC) и т.д. Системный контроллер 130 также может инициировать и заканчивает сообщения для определенных протоколов и приложений. Базовая сеть 140 может включать в себя различные элементы сети, которые поддерживают различные функции, такие как маршрутизация пакета, регистрация пользователя, управление мобильностью и т.д.

UE 120 могут быть распространены по всей сети 100, и каждая UE может быть стационарной или мобильной. UE также может быть упомянута как подвижная станция, терминал, терминал доступа, абонентское устройство, станция и т.д. UE может быть сотовым телефоном, персональным цифровым ассистентом (PDA), беспроводным устройством, карманным устройством, беспроводным модемом, компактным переносным компьютером и т.д. UE может взаимодействовать с одним или более узлов В по линии связи узел В-UE и/или UE-узел В в любой данный момент. Линия связи узел В-UE (или прямая линия связи) относится к линии связи из узла В в UE, а линия связи UE-узел В (или обратная линия связи) относится к линии связи из UE в узлы В.

UE могут иметь множество ID, используемых для того, чтобы идентифицировать UE для различных целей. Эти ID UE могут иметь разные контексты или масштаб (например, ячейка, область пейджинга и т.д.) и/или разные периоды времени существования (например, временный или постоянный). Например, UE может быть назначен (i) длинный ID UE, который может иметь широкий масштаб и/или длительный период времени существования, и (ii) один или несколько более коротких ID UE, которые могут иметь более узкий масштаб и/или более короткий период времени существования. ID UE могут быть использованы для различных целей, таких как: чтобы направлять сообщения планирования, сообщения назначения ресурсов, пейджинговые сообщения и/или другие сообщений в UE.

Фиг.2 иллюстрирует примерные передачи сообщений планирования и данных в прямой линии связи. Временная шкала передачи может быть разделена на интервалы времени передачи (TTI). TTI может иметь предварительно определенную длительность времени, например 2 миллисекунды (ms), и может быть наименьшей единицей времени, в течение которого UE может быть спланирована и обслужена.

В примере, изображенном на фиг.2, Узел В обслуживает одну UE в каждом TTI. Узел В может посылать сообщение планирования для запланированной UE по каналу управления и может посылать блок данных в эту UE по каналам данных спустя некоторое предварительно определенное время. Сообщение планирования также может быть упомянуто как блок планирования, слово планирования, формат пакета и т.д. Блок данных также может быть упомянут как пакет, кадр и т.д. Сообщения планирования, посланные по каналу управления, могут быть адресованы конкретным UE на основании ID управления доступом к среде (ID MAC), назначенных этим UE. В общем, разные типы ID MAC могут быть использованы для разных приложений (например, информация планирования, пейджинг и т.д.) и/или разных уровней (например, уровень МАС, физический уровень и т.д. ID MAC является одним типом ID UE, который обычно используют для сигнализации. Каждая UE, которая могла бы принять данные по каналу данных, может обработать сигнал канала управления в каждом TTI, чтобы определить, послано ли сообщение планирования для этой UE. Каждая UE может сравнить сообщения планирования, принятые по каналу управления, со своим ID MAC, чтобы определить, предназначено ли некоторое сообщение планирования для этой UE. UE, которая запланирована в данный TTI, может обработать сигнал канала данных, чтобы восстановить блок данных, посланный в UE.

В примере, изображенном на фиг.2, UE 1 запланирована в TTI n, UE 3 запланирована в TTI n+1, UE 2 запланирована в TTI n+2 и n+3 и UE 1 запланирована в TTI n+4. UE 1 принимает сообщения планирования в TTI n и n+4 и обрабатывает сигнал канала данных в эти TTI, чтобы восстановить блоки данных, посланные в UE 1. UE 2 и UE 3 подобным образом обрабатывают сигналы каналов управления и данных, чтобы восстановить сообщения планирования и блоки данных в свои запланированные TTI.

В схеме, изображенной на фиг.2, узел В может планировать отдельные UE с использованием канала управления и может посылать данные в запланированные UE по каналу данных. Все UE могут принимать сигнал канала управления. Когда сообщение планирования указывает, что соответствующий блок данных предназначен для конкретной UE, эта UE знает, что надо демодулировать блок данных из канала данных.

ID MAC могут быть назначены UE с помощью их обслуживающих узлов В или некоторых других элементов сети, и могут быть использованы для того, чтобы идентифицировать эти UE для сообщений планирования или других целей. ID MAC для данной UE может быть действующим, пока UE остается в активном состоянии и находится в зоне обслуживания или около зоны обслуживания своего обслуживающего узла В. Так как сообщения планирования могут быть посланы часто, ID MAC должны быть как можно короткими, для того чтобы уменьшить накладные расходы канала управления. ID MAC могут быть длиной 16 бит или могут быть другой длины.

Фиг.3 иллюстрирует процесс 300, выполняемый с помощью UE, для того чтобы восстановить назначения ID MAC и использовать ID MAC. UE принимает назначение ID MAC а из ячейки А, например, когда UE становится активной в ячейке А (блок 312). Пока UE остается активной в ячейке А, UE осуществляет мониторинг канала управления для сообщений планирования, адресованных в ID MAC а (блок 314). Если сообщение планирования послано для ID MAC а, как определено в блоке 316, тогда UE обрабатывает сигнал канала данных на основании информации в сообщении планирования (блок 318). Если не выполняют передачу обслуживания UE в другую ячейку, как определено в блоке 320, тогда UE продолжает осуществлять мониторинг канала управления для сообщений планирования, адресованных в ID MAC а (блок 314).

После выхода из ячейки А и после того, как выполнена передача обслуживания в новую ячейку В, UE принимает назначение ID MAC b из ячейки В (блок 322). Затем UE может осуществлять мониторинг канала управления для сообщений планирования, адресованных в ID MAC b, и принимать данные из новой ячейки В (не изображена на фиг.3). UE может освободить ID MAC а после того, как выполнена передача обслуживания в ячейку В (блок 324). В качестве альтернативы, UE может сохранять ID MAC а до тех пор, пока ячейка А не будет удалена из множества переключения, поддерживаемого для UE, что может иметь место в любой момент времени после передачи обслуживания (блок 324). В любом случае ID MAC а может быть отнят у UE и назначен другой UE в ячейке.

В схеме, изображенной на фиг.3, каждая ячейка может назначать ID MAC UE в этой ячейке без координации с другими ячейками. Данный ID MAC может быть использован в разных ячейках таким образом, чтобы относиться к разным UE. ID MAC для UE может быть обменян между ячейками (например, для передачи обслуживания UE), а затем может быть соединен с ID ячейки в качестве меры устранения неоднозначности, чтобы однозначно идентифицировать UE.

ID MAC может действовать только в качестве “специального маркера” и может быть использован только для сравнения, чтобы дать возможность UE распознать, какие сообщения планирования адресованы UE. UE может не обязательно быть информированной в явном виде о ее ID MAC в каждом сообщении планирования. Вместо этого UE может требоваться только достаточная информация, чтобы дать возможность ей отвечать на вопрос “это сообщение для меня или другой UE?”.

ID MAC могут быть использованы в качестве временных ID, которые ненапрямую связаны с постоянными ID UE. Однако угроза секретности может потенциально существовать, если перехватчик или злоумышленник может осуществлять мониторинг прямой линии связи и определять, какие сообщение адресованы одной и той же UE. Например, злоумышленник может осуществлять мониторинг канала управления и определить, что оба сообщения, посланные в TTI n и n+4, предназначены для UE 1, но может не знать правильный опознаватель UE 1. Этот тип вторжения упоминают как вторжение с возможностью соединения, и оно может приводить к другим связанным уязвимостям. Например, злоумышленник может пытаться определить, какой ID MAC назначен конкретной UE, с помощью простого инициирования службы пакетных данных в эту UE и наблюдения, какие ID MAC имеют запланированные данные приблизительно в данное время.

Сообщения планирования могут быть зашифрованы, чтобы побороть вторжения с возможностью соединения. Однако шифрование сообщений планирования может наложить чрезмерную нагрузку дешифровки на UE, особенно, когда от каждой UE требуют дешифровать каждое сообщение планирования, чтобы определить, предназначено ли сообщение для этой UE. Желательно защитить ID UE без наложения этой полной нагрузки дешифровки.

В одном аспекте короткий ID UE может быть получен для UE на основании длинного ID UE, назначенного UE, и может быть использован, чтобы адресовать сообщение в UE. В общем, длинный ID UE может быть любым ID, назначенным UE с помощью элемента сети, и может иметь любой период времени действия. Например, длинный ID UE может быть (i) ID, назначенным с помощью узла В, таким как временный идентификатор радиосети ячейки (C-RNTI), ID MAC и т.д., (ii) ID, назначенным с помощью базовой сети, но известным для E-UTRAN, таким как временный опознаватель подвижного абонента (TMSI), пакетный TMSI (P- TMSI) и т.д. или (iii) некоторым другим ID или комбинацией ID. Длинный ID UE может быть назначен UE с использованием защитного протокола и может быть послан через эфир с шифрованием. Короткий ID UE может быть использован, чтобы однозначно идентифицировать UE для конкретного приложения, например, планирования, и может быть соответствующей длины. Различные короткие ID UE могут быть сгенерированы детерминированным способом на основании одного и того же длинного ID UE и могут быть использованы для разных сообщений, адресованных UE. Короткие ID UE могут быть использованы вместо ID MAC для сравнения сообщения.

В общем, короткий ID UE может быть сгенерирован из длинного ID UE на основании любой функции преобразования, такой как необратимая функция, которая делает трудным определение длинного ID UE из короткого ID UE. Например, функция преобразования может быть криптографической/защищенной хэш-функцией, которая преобразует сообщение (например, длинный ID UE) в дайджест (например, короткий ID UE), и имеет криптографические свойства, такие что (i) функция между сообщением и его дайджестом является необратимой, и (ii) вероятность преобразования двух сообщений в один и тот же дайджест является очень малой. Выход хэш-функции может быть упомянут как дайджест, сигнатура, хешированная величина и т.д.

Короткий ID UE может быть дополнительно сгенерирован на основании солт-значения σ, которое является нестатичной величиной, которая может быть выбрана любым способом. Разные солт-значения могут быть использованы с одним длинным ID UE, чтобы сгенерировать разные короткие ID UE для разных сообщений сигнализации. Это может быть эффективным в борьбе с попытками нарушения корреляции и для улучшения защиты.

В одной схеме криптографическую/защищенную хэш-функцию используют в качестве функции преобразования. Хэш-функцию параметризируют с помощью солт-значения и обозначают как Нσ. Хэш-функция принимает длинный ID UE Rx и солт-значение σ и предоставляет короткий ID UE, обозначенный как Hσ(Rx). Хэш-функция должна иметь следующие свойства:

зная солт-значение σ и короткий ID UE H(Rx), должно быть вычислительно невозможно определить длинный ID UE Rx,

когда известны длинный ID UE Rx и солт-значение σ, вычисление короткого ID UE Hσ(Rx) должно быть вычислительно легким, и

для значений Rx в диапазоне, из которого взяты длинные ID UE, значение Hσ(Rx) для каждого значения σ должно быть в диапазоне, использованном для коротких ID UE.

Хэш-функция Нσ может быть определена на основании любой параметризированной криптографической хэш-функции, известной в данной области техники. Одним широко известным примером параметризированной криптографической хэш-функции является функция 'crypt()' UNIX. Криптографические хэш-функции, такие как SHA-1 (алгоритм защитного хеширования), SHA-2 (которая включает в себя SHA-224, SHA-256, SHA-384 и SHA-512), MD-4 (дайджест сообщения), MD-5, или другие алгоритмы защитного хеширования, известные в данной области техники, могут быть использованы в параметризированном виде. Солт-значение σ является параметром, который может быть раскрыт без компрометации защиты хэш-функции. Короткий ID UE Hσ(Rx) и солт-значение σ могут быть посланы в сообщении, направленном в UE, назначенной с помощью длинного ID UE Rx. Солт-значение σ и, следовательно, короткий ID UE может изменяться для разных сообщений.

Фиг.4 иллюстрирует процесс 400, выполняемый с помощью элемента сети (например, узла В или системного контроллера) для посылки сообщений планирования и данных в UE. UE назначают длинный ID UE, например, через защищенную сигнализацию (блок 412). В общем, длинный ID UE может быть назначен с помощью любого элемента сети в любой момент времени и может иметь любой период времени действия. В каждом интервале планирования, например, каждом TTI, выполняют определение, запланирована ли UE для передачи данных (блок 414). Если UE запланирована, тогда формируют короткий ID UE на основании длинного ID UE и солт-значения σ (блок 416). Формируют сообщение планирования, адресованное UE, на основании информации планирования, короткого ID UE и солт-значения (блок 418). Сообщение планирования посылают через общий канал в UE (блок 420). Данные посылают в UE в соответствии с информацией планирования в сообщении планирования (блок 422). Затем процесс возвращается в блок 414 для следующего интервала планирования.

Фиг.5 иллюстрирует процесс 500, выполняемый с помощью UE для приема сообщений планирования и данных. Принимают назначение длинного ID UE, например, через защищенную сигнализацию (блок 512). В каждом интервале планирования, например, каждом TTI, принимают сообщение планирования из общего канала, и получают короткий ID UE и солт-значение σ из принятого сообщения (блок 514). Также формируют короткий ID UE на основании длинного ID UE и солт-значения σ, полученного из принятого сообщения (блок 516). Локально сгенерированный короткий ID UE сравнивают с принятым коротким ID UE, чтобы определить, предназначено ли сообщение планирования для UE (блок 518). Если два коротких ID UE совпадают, как определено в блоке 520, тогда сообщение планирования предназначено для UE, и соответствующий блок данных принимают и обрабатывают на основании информации планирования в принятом сообщении (блок 522). После блока 522, а также, если два коротких ID UE не совпадают в блоке 520, процесс возвращается в блок 514 для следующего интервала планирования.

Солт-значение σ может изменяться с каждым сообщением планирования. В этом случае злоумышленник может не быть в состоянии собрать информацию для данной UE с помощью мониторинга сообщений планирования.

Если число возможных длинных ID UE является достаточно небольшим, тогда злоумышленник может попытаться организовать вторжение с полным перебором следующим образом. Злоумышленник может сгенерировать список всех возможных длинных ID UE, которые могут быть обозначены как {R1,R2,…,RK}, где K - число длинных ID UE в списке. После просмотра сообщения планирования с солт-значением σ и коротким ID UE z, злоумышленник может сгенерировать все возможные значения вида Hσ(Rk) для R1 по Rk, и может отметить значения Rk, для которых Hσ(Rk)=z. Это может создать множество кандидатов для длинного ID UE UE, принимающей данные. Однако в течение времени длинные ID UE, которые фактически используют, могут появляться снова и снова в списке кандидатов. Это может дать возможность злоумышленнику составить список длинных ID UE, которые, по-видимому, используют. Если определен “живой” длинный ID UE, злоумышленник может использовать тот же самый алгоритм, что и UE, чтобы осуществлять мониторинг сообщений планирования (например, как изображено на Фиг. 5) и накапливать информацию, предназначенную для UE.

Длинные ID UE достаточно большого размера могут делать вторжение с полным перебором вычислительно невозможным. Для длинных ID UE из L бит, вторжение с полным перебором может выполнить 2L вычислений хэш-функции для каждого солт-значения σ. Размер длинного ID UE может быть выбран на основании желаемой степени защиты, ожидаемого периода времени действия длинных ID UE и т.д. Если период времени действия длинного ID UE является достаточно коротким, тогда вторжение с полным перебором может достигнуть цели слишком поздно. К моменту времени, когда злоумышленник обработает некоторое число сообщений планирования и определит, что данный длинный ID UE используют в ячейке, UE с этим длинным ID UE может быть назначен новый длинный ID UE с помощью E-UTRAN. Таким образом, E-UTRAN может компенсировать любую слабость защиты посредством частных назначений новых длинных ID UE UE через защищенную сигнализацию.

В другом аспекте короткий ID UE может быть получен для UE на основании длинного ID UE, назначенного UE, совместно используемых секретных данных, известных для UE и E-UTRAN, и, возможно, солт-значения σ. Совместно используемыми секретными данными можно безопасно обмениваться между UE и E-UTRAN, например, в начале вызова, во время передачи обслуживания и т.д. Совместно используемые секретные данные могут быть любой длины (например, очень длинными), так как они могут быть посланы через эфир только один раз. Однажды установленные, совместно используемые секретные данные могут оставаться неизменными в UE, например, до тех пор, пока UE остается в соединенном состоянии или в течение некоторой другой длительности. В качестве альтернативы, совместно используемые секретные данные могут быть обновлены с помощью хэш-функции, как описано ниже.

Функция преобразования может принимать длинный ID UE, совместно используемые секретные данные и солт-значение σ и генерировать короткий ID UE. Совместно используемые секретные данные могут действовать в качестве другого входа в функцию преобразования. Солт-значение σ и короткий ID UE могут быть посланы в сообщении всякий раз, когда в сообщении не посылают совместно используемые секретные данные. Использование совместно используемых секретных данных, чтобы генерировать короткий ID UE, может препятствовать вторжениям с полным перебором относительно длинных ID UE.

Еще в одном аспекте длинный ID UE для UE может быть обновлен, например, всякий раз, когда формируют короткий ID UE. В общем, длинный ID UE может быть обновлен на основании любой информации, например, текущего короткого ID UE, совместно используемых секретных данных, солт-значения σ и т.д. Длинный ID UE может быть обновлен на основании функции преобразования F, которая может быть хэш-функцией или некоторой другой функцией.

Фиг.6 иллюстрирует процесс 600, выполняемый с помощью UE для приема сообщений планирования и данных и обновления длинного ID UE. Принимают назначение длинного ID UE (блок 612). В каждом интервале планирования принимают сообщение планирования из общего канала, и получают короткий ID UE и солт-значение σ из принятого сообщения (блок 614). Также формируют короткий ID UE на основании текущего длинного ID UE и солт-значения σ, полученного из принятого сообщения, и совместно используемых секретных данных (блок 616). Локально сгенерированный короткий ID UE сравнивают с принятым коротким ID UE, чтобы определить, предназначено ли сообщение планирования для UE (блок 618). Если два коротких ID UE совпадают, как определено в блоке 620, тогда соответствующий блок данных принимают и обрабатывают на основании информации планирования в принятом сообщении (блок 622). Длинный ID UE также может быть обновлен на основании текущего длинного ID UE, совместно используемых секретных данных, солт-значения σ, и/или другой информации (блок 624). После блока 624, а также если два коротких ID UE не совпадают в блоке 620, процесс возвращается в блок 614 для следующего интервала планирования.

E-UTRAN может автономно обновлять длинный ID UE для UE всякий раз, когда сообщение планирования посылают в UE. Подобным образом UE может автономно обновлять свой длинный ID UE всякий раз, когда принимают сообщение планирования, предназначенное для UE, из E-UTRAN. Если длинный ID UE обновляют отдельно с помощью E-UTRAN и UE, тогда E-UTRAN и UE могут иметь разные значения длинного ID UE в определенных случаях сбоя. Например, если сообщение планирования теряют в эфире без осведомленности E-UTRAN, тогда UE может не обновить свой длинный ID UE, как будет ожидать E-UTRAN. В другом примере, если UE принимает сообщение планирования правильно, но подтверждение приема (АСК) этого сообщения теряют при передаче, тогда UE может обновить свой длинный ID UE, но E-UTRAN может быть не информирована. В обоих случаях длинный ID UE, поддерживаемый с помощью E-UTRAN, может не совпадать с длинным ID UE, поддерживаемым с помощью UE. Эта потеря синхронизации может давать в результате то, что E-UTRAN не может установить контакт с UE с использованием длинного ID UE. Механизм повторной синхронизации может быть использован, чтобы гарантировать, что E-UTRAN и UE имеют один и тот же длинный ID UE даже в случаях сбоя, как описано ниже.

Еще в одном аспекте длинный ID UE и совместно используемые секретные данные для UE могут быть обновлены, например, всякий раз, когда формируют короткий ID UE. Длинный ID UE может быть обновлен на основании функции преобразования F, а совместно используемые секретные данные могут быть обновлены на основании функции преобразования G, каждая из которых может быть хэш-функцией или некоторой другой функцией. В качестве альтернативы, длинный ID UE и совместно используемые секретные данные могут быть обновлены совместно на основании общей функции преобразования. В любом случае, постоянное изменение совместно используемых секретных данных может предложить дополнительную меру защиты в случаях, когда, например, совместно используемые секретные данные являются достаточно короткими для того, чтобы вторжения с полным перебором были возможными в течение длительного периода, но в пределах того, что иначе было бы периодом времени действия совместно используемых секретных данных.

Фиг.7 иллюстрирует процесс 700, выполняемый с помощью UE для приема посылаемых сообщений планирования и данных и обновления длинного ID UE и совместно используемых секретных данных. Процесс 700 включает в себя блоки с 712 по 722, которые соответствуют блокам с 612 по 622, соответственно, на Фиг. 6. Если локально сгенерированный короткий ID UE совпадает с принятым коротким ID UE, полученным из принятого сообщения, как определено в блоке 720, тогда длинный ID UE и совместно используемые секретные данные могут быть обновлены на основании текущего длинного ID UE, текущих совместно используемых секретных данных, солт-значения σ, полученного из принятого сообщения, и/или другой информации (блок 722). Механизм синхронизации может быть использован, чтобы гарантировать синхронизацию длинного ID UE и совместно используемых секретных данных между UE и E-UTRAN.

Если длинный ID UE и/или совместно используемые секретные данные обновляют после каждого сообщения планирования, тогда E-UTRAN должен иметь (i) надежный способ определения, приняла ли UE сообщение планирования, и, следовательно, выполнила ли обновление, или (ii) надежный механизм восстановления с малыми накладными расходами для ситуаций, когда обновление не выполнено с помощью UE. Либо (i), либо (ii) могут быть выполнены на основании АСК, посланного с помощью UE для сообщения планирования и/или АСК, посланного с помощью UE для блока данных, связанного с сообщением планирования. Каждое ACK может быть послано через специализированный канал или может быть вставлено в сообщение обратной линии связи, например, сообщение указателя качества канала (CQI). Если E-UTRAN принимает АСК для блока данных, тогда E-UTRAN может допустить, что UE приняла сообщение планирования и обновила свой длинный ID UE. В общем, UE может передавать АСК или некоторую другую информацию в явном виде или в неявном виде некоторым способом, чтобы указать E-UTRAN, что UE приняла сообщение планирования.

Если E-UTRAN не принимает АСК для сообщения планирования, посланного в UE, тогда имеются две возможности:

UE не приняла сообщение планирования и, следовательно, не обновила свой длинный ID UE и/или совместно используемые секретные данные, или

UE приняла сообщение планирования, обновила свой длинный ID UE и/или совместно используемые секретные данные и послала АСК, которое было потеряно.

В любом случае E-UTRAN может не знать, обновила ли UE свой длинный ID UE и/или совместно используемые секретные данные. E-UTRAN может обнаружить потерю синхронизации, если она не примет ACK из UE для сообщения планирования, посланного в UE.

В одной схеме E-UTRAN может назначать новый длинный ID UE и/или новые совместно используемые секретные данные, всякий раз, когда обнаруживают потерю синхронизации. Если обнаруживают потерю синхронизации, тогда E-UTRAN может использовать предыдущий длинный ID UE и совместно используемые секретные данные, чтобы адресовать UE. E-UTRAN может послать сообщение планирования с флагом “предыдущий ID”, установленным в '1', чтобы указать, что предыдущий длинный ID UE и совместно используемые секретные данные использованы для сообщения. Когда UE принимает сообщение планирования с установленным флагом, UE может выполнить сравнение с использованием, как предыдущего, так и текущего длинного ID UE и совместно используемых секретных данных. Если имеется совпадение, тогда UE может обновить свой длинный ID UE и совместно используемые секретные данные на основании длинного ID UE и совместно используемых секретных данных, которые создали совпадение.

Фиг.8 иллюстрирует процесс 800, выполняемый с помощью UE для приема сообщений планирования и данных и обновления длинного ID UE и совместно используемых секретных данных, на основании флага предыдущего ID. В каждом интервале планирования принимают сообщение планирования из общего канала и исследуют флаг предыдущего ID в принятом сообщении (блок 812). Если флаг установлен, как определено в блоке 814, тогда определяют, предназначено ли принятое сообщение для UE, на основании предыдущего длинного ID UE и предыдущих совместно используемых секретных данных для UE (блок 820). Блок 820 может включать в себя блоки 616 и 618 на фиг.6. Если совпадение имеет место, и принятое сообщение предназначено для UE, как определено в блоке 822, тогда длинный ID UE и/или совместно используемые секретные данные могут быть обновлены на основании предыдущего длинного ID UE и/или предыдущих совместно используемых секретных данных (блок 824). Иначе, если совпадение не имеет места в блоке 822, а также если флаг предыдущего ID не установлен в блоке 814, тогда определяют, предназначено ли принятое сообщение для UE, на основании текущего длинного ID UE и текущих совместно используемых секретных данных (блок 830). Если совпадение имеет место, и принятое сообщение предназначено для UE, как определено в блоке 832, тогда длинный ID UE и/или совместно используемые секретные данные могут быть обновлены на основании текущего длинного ID UE и/или текущих совместно используемых секретных данных (блок 834). После блоков 824 и 834 соответствующий блок данных принимают и обрабатывают на основании информации планирования в принятом сообщении (блок 826). После блока 826, а также если нет совпадения в блоке 832, процесс возвращается в блок 812 для следующего интервала планирования.

Фиг.9А иллюстрирует работу механизма повторной синхронизации для случая, в котором сообщение планирования не достигает UE. Каждая из E-UTRAN и UE начинает с предыдущего длинного ID UE (PID) R0 и текущего длинного ID UE (CID) R1 для UE. E-UTRAN посылает сообщение планирования с текущим длинным ID UE (CID) R1 в UE и обновляет длинный ID UE как PID'=R1 и CID'=R2. Сообщение планирования теряют при передаче. UE не знает, что она должна обновить свой длинный ID UE, и продолжает использовать PID=R0 и CID=R1. E-UTRAN не принимает АСК из UE и посылает следующее сообщение планирования для UE с использованием предыдущего длинного ID UE R1 и установки флага предыдущего ID.

UE принимает сообщение планирования и, так как флаг установлен, проверяет принятое сообщение с предыдущим длинным ID UE R0, который не совпадает. Затем UE проверяет принятое сообщение с текущим длинным ID UE R1, который совпадает. Затем UE распознает, что ее текущий длинный ID UE R1 равен предыдущему длинному ID UE R1 в E-UTRAN. Затем UE обновляет свой длинный ID UE один раз, как PID=R1 и CID=R2, чтобы согласовать обновление с помощью E-UTRAN для пропущенного сообщения планирования. UE дополнительно обновляет свой длинный ID UE, как PID=R2 и CID=R3, чтобы согласовать обновление с помощью E-UTRAN для текущего сообщения планирования. UE посылает АСК для сообщения планирования. E-UTRAN принимает АСК и обновляет длинный ID UE, как PID'=R2 и CID'=R3. E-UTRAN распознает, что UE правильно обновила свой длинный ID UE, на основании принятого АСК, и посылает следующее сообщение планирования для UE с использованием текущего длинного ID UE R3 и с очищенным флагом предыдущего ID. Теперь UE и E-UTRAN синхронизированы с текущим длинным ID UE R3.

Фиг.9В иллюстрирует работу механизма повторной синхронизации для случая, когда АСК из UE теряют на пути в E-UTRAN. Каждая из E-UTRAN и UE начинает с предыдущего длинного ID UE R0 и текущего длинного ID UE R1 для UE. E-UTRAN посылает сообщение планирования с текущим длинным ID UE R1 в UE и обновляет длинный ID UE как PID'=R1 и CID'=R2. UE принимает сообщение планирования, посылает АСК и обновляет свой длинный ID UE, как PID=R1 и CID=R2. АСК теряют, и E-UTRAN не знает, приняла ли UE сообщение планирования или нет, и обновила ли длинный ID UE. E-UTRAN посылает следующее сообщение планирования для UE с использованием предыдущего длинного ID UE R1 и установки флага предыдущего ID.

UE принимает сообщение планирования и, так как флаг установлен, проверяет принятое сообщение с предыдущим длинным ID UE R1, который совпадает. Затем UE распознает, что ее предыдущий длинный ID UE R1 равен предыдущему длинному ID UE R1 в E-UTRAN. Затем UE обновляет свой длинный ID UE один раз, как PID=R2 и CID=R3, чтобы согласовать обновление с помощью E-UTRAN для текущего сообщения планирования. UE посылает АСК для сообщения планирования. E-UTRAN принимает АСК и обновляет длинный ID UE, как PID=R2 и CID=R3. E-UTRAN распознает, что UE правильно обновила свой длинный ID UE, на основании принятого АСК, и посылает следующее сообщение планирования для UE с использованием текущего длинного ID UE R3 и с очищенным флагом предыдущего ID. Теперь UE и E-UTRAN синхронизированы с текущим длинным ID UE R3.

В другой схеме E-UTRAN обновляет длинный ID UE и/или совместно используемые секретные данные для каждого сообщения планирования, посланного в UE. UE пытается сравнить принятое сообщение на основании одного или более длинных ID UE. Например, UE может пытаться сравнить принятое сообщение на основании текущего длинного ID UE, затем предыдущего длинного ID UE, затем будущего длинного ID UE и т.д. После обнаружения совпадения UE знает текущий длинный ID UE в E-UTRAN и синхронизирует свой длинный ID UE с ID UE E-UTRAN.

Солт-значение σ может быть выбрано таким образом, чтобы исключить конфликты. Конфликт может иметь место, когда два длинных ID UE, Rx и Ry, назначенные двум UE, x и y, хешируют в один и тот же короткий ID UE, или Hσ(Rx) = Hσ(Ry). Если сообщение планирования посылают для UE x с этим коротким ID UE, тогда каждая из UE x и UE y может обнаружить сообщение планирования, как направленное в эту UE, и может допустить, что соответствующий блок данных предназначен для UE. Это не представляет проблемы для UE x, которая принимает предназначенный блок данных. Однако UE y может принять ложный блок данных, который, если зашифрован, может создать случайные дешифрованные данные. В любом случае ложный блок данных может быть неуместным в потоке данных для UE y, и результирующий эффект может зависеть от конкретного поведения приложения, принимающего поток данных.

В общем, влияние вследствие конфликтов длинных ID UE может зависеть от типа сигнализации, посылаемой с этими ID UE, поведения приложения и т.д. В некоторых ситуациях конфликты могут быть допустимыми, например, когда данные, запланированные для UE, могут быть только распознаны с помощью предназначенного получателя. Тем не менее, E-UTRAN может пытаться предотвратить конфликты, для того чтобы исключить возможные отрицательные эффекты. Конфликты могут быть исключены различными способами.

В одной схеме для исключения конфликтов узел В (или некоторый другой элемент сети) выбирает солт-значения, о которых известно, что они не имеют конфликтов. Узел В может поддерживать множество всех длинных ID UE, назначенных или назначаемых UE в ее зоне обслуживания. Для каждого возможного солт-значения σ узел В может генерировать множество коротких ID UE на основании множества длинных ID UE и этого солт-значения. Узел В может сканировать множество коротких ID UE для дубликатов и может отклонить это солт-значение, если обнаружены дубликаты. В общем, солт-значение, которое вызывает конфликт для определенных длинных ID UE, может быть все же использовано для других длинных ID UE. Однако, для того чтобы упростить осуществление, узел В может поддерживать список солт-значений, которые в результате не дают дубликатов во всем множестве длинных ID UE. Солт-значения в этом списке могут быть выбраны для использования. Конфликты также могут быть исключены другими способами.

В общем, короткий ID UE может быть сгенерирован на основании любой порции или порций информации. Например, короткий ID UE может быть сгенерирован на основании только длинного ID UE, длинного ID UE и солт-значения, длинного ID UE и совместно используемых секретных данных, только совместно используемых секретных данных, совместно используемых секретных данных и солт-значения или комбинации длинного ID UE, солт-значения и совместно используемых секретных данных.

В общем, любая информация может быть обновлена с помощью E-UTRAN и UE. Например, могут быть обновлены: только солт-значение, только длинный ID UE, только совместно используемые секретные данные, солт-значение и длинный ID UE, солт-значение и совместно используемые секретные данные, длинный ID UE и совместно используемые секретные данные или комбинация солт-значения, длинного ID UE и совместно используемых секретных данных. Обновление может быть выполнено после каждого сообщения планирования, после каждого интервала времени предварительно определенной длительности и т.д.

Для пояснения выше описано использование коротких ID UE для сообщений планирования. Короткие ID UE также могут быть использованы для других сообщений сигнализации, таких как пейджинговые сообщения, сообщения назначения ресурсов и т.д. Например, короткий ID UE может быть сгенерирован для пейджингового сообщения, направляемого в конкретную UE. Короткий ID UE может быть послан по каналу указателя пейджинга, чтобы информировать UE о том, что пейджинговое сообщение посылают по пейджинговому каналу в UE. Короткий ID UE также может быть послан с пейджинговым сообщением, чтобы адресовать сообщение в UE.

Фиг.10 иллюстрирует процесс 1000, выполняемый с помощью элемента сети в беспроводной сети связи, чтобы посылать сообщения сигнализации и данные в UE. Элемент сети может быть узлом В, системным контроллером и т.д. в зависимости от посылаемых сообщений сигнализации.

Первый ID, назначенный UE, и дополнительная информация, такая как, например, солт-значение и/или совместно используемые секретные данные для UE, могут быть преобразованы таким образом, чтобы получить второй ID для UE (блок 1012). Первый ID может быть длинным ID UE, который может быть назначен UE с помощью любого элемента сети. Первый ID может быть назначен UE с помощью того же элемента сети, который посылает сообщение сигнализации в UE, или с помощью другого элемента сети. Первый ID может быть применимым в одной ячейке или во множестве ячеек. Первый ID, солт-значение и/или совместно используемые секретные данные могут быть преобразованы на основании необратимой функции, хэш-функции или некоторой другой функции, таким образом, чтобы получить второй ID. Солт-значение может быть изменено каждый раз, когда преобразуют первый ID, и может быть выбрано таким образом, чтобы исключить конфликты между множеством первых ID, назначенных множеству UE. Другие типы дополнительной информации (например, информация о времени, такая как номер кадра) также могут быть использованы с первым ID, чтобы сгенерировать второй ID. Первый ID и/или совместно используемые секретные данные может быть обновлены, например, всякий раз, когда сообщение посылают в UE (блок 1014). Предыдущий первый ID может быть использован, если обнаруживают потерю синхронизации первого ID, а текущий первый ID может быть использован, если потерю синхронизации не обнаруживают.

Сообщение сигнализации, направляемое в UE, может быть сгенерировано на основании второго ID (блок 1016). Сообщение сигнализации может быть сообщением планирования, пейджинговым сообщением или некоторым другим сообщением, и может включать в себя информацию сигнализации, второй ID, солт-значение и т.д. Сообщение сигнализации также может включать в себя флаг, который может быть установлен, если обнаруживают потерю синхронизации первого ID. Сообщение сигнализации может быть послано через общий канал, совместно используемый UE и другими UE (блок 1018). Если сообщение сигнализации является сообщением планирования, тогда передача данных может быть послана на основании информации планирования в сообщении планирования (блок 1020).

Фиг.11 иллюстрирует устройство 1100, предназначенное для посылки сообщений сигнализации и данных в UE. Устройство 1100 включает в себя средство, предназначенное для преобразования первого ID, назначенного UE, и дополнительной информации, такой как, например, солт-значение и совместно используемые секретные данные для UE, таким образом, чтобы получить второй ID для UE (модуль 1112), средство, предназначенное для обновления первого ID и/или совместно используемых секретных данных, например, всякий раз, когда сообщение планирования посылают в UE (модуль 1114), средство, предназначенное для формирования сообщения сигнализации, направляемого в UE, на основании второго ID (модуль 1116), средство, предназначенное для посылки сообщения сигнализации через общий канал, совместно используемый UE и другими UE (модуль 1118), и средство, предназначенное для посылки передачи данных на основании информации планирования в сообщении сигнализации (модуль 1120). Модули 1112 и 1120 могут содержать процессоры, электронные устройства, устройства аппаратного обеспечения, электронные компоненты, логические схемы, памяти и т.д. или любую их комбинацию.

Фиг.12 иллюстрирует процесс 1200, выполняемый с помощью UE, чтобы принимать сообщения сигнализации из беспроводной сети связи. Сообщение может быть принято через общий канал, совместно используемый множеством UE (блок 1212). Первый ID, назначенный UE, и дополнительная информация, такая как, например, солт-значение и/или совместно используемые секретные данные для UE, могут быть преобразованы таким образом, чтобы получить второй ID для UE (блок 1214). Первый ID может быть назначен UE с помощью того же элемента сети, который посылал принятое сообщение. В качестве альтернативы, первый ID может быть назначен UE с помощью одного элемента сети, а принятое сообщение может быть послано с помощью другого элемента сети.

Предназначено ли принятое сообщение для UE, может быть определено на основании второго ID (блок 1216). Предыдущий первый ID и/или текущий первый ID могут быть преобразованы в зависимости от флага в принятом сообщении. Например, предыдущий первый ID может быть преобразован таким образом, чтобы получить предыдущий второй ID, который может быть использован, чтобы определить, предназначено ли принятое сообщение для UE. Если принятое сообщение не совпадает с предыдущим вторым ID, тогда текущий первый ID может быть преобразован таким образом, чтобы получить текущий второй ID, который может быть использован, чтобы определить, предназначено ли принятое сообщение для UE. Также может быть предпринята попытка сравнения с текущим первым ID, а затем с предыдущим первым ID. Для сравнения сообщения третий ID может быть получен из принятого сообщения и сравнен со вторым ID, чтобы определить, предназначено ли принятое сообщение для UE. Сравнение сообщения также может быть выполнено другими способами. Первый ID и/или совместно используемые секретные данные могут быть обновлены, например, если принятое сообщение предназначено для UE (блок 1218).

Если принятое сообщение является сообщением планирования, предназначенным для UE, тогда информация планирования может быть получена из принятого сообщения (блок 1220). Передача данных может быть обработана на основании информации планирования (блок 1222).

Фиг.13 иллюстрирует устройство 1300, предназначенное для приема сообщений сигнализации и данных. Устройство 1300 включает в себя средство, предназначенное для приема сообщения через общий канал, совместно используемый множеством UE (модуль 1312), средство, предназначенное для преобразования первого ID, назначенного UE, и дополнительной информации, такой как, например, солт-значения, полученного из принятого сообщения, и/или совместно используемых секретных данных для UE, таким образом, чтобы получить второй ID для UE (модуль 1314), средство, предназначенное для определения, предназначено ли принятое сообщение для UE, на основании второго ID (модуль 1316), средство, предназначенное для обновления первого ID и/или совместно используемых секретных данных, например, если принятое сообщение предназначено для UE (модуль 1318), средство, предназначенное для получения информации планирования из принятого сообщения, если оно является сообщением планирования, предназначенным для UE (модуль 1320) и средство, предназначенное для обработки передачи данных на основании информации планирования (модуль 1322). Модули с 1312 по 1322 могут содержать процессоры, электронные устройства, устройства аппаратного обеспечения, электронные компоненты, логические схемы, памяти и т.д. или любую их комбинацию.

Фиг.14 иллюстрирует блок-схему схемы UE 120, узла В 110 и системного контроллера 130 на фиг.1. В обратной линии связи данные и сигнализацию, посылаемые с помощью UE 120, обрабатывают (например, форматируют, кодируют и перемежуют) с помощью кодера 1422 и дополнительно обрабатывают (например, модулируют, формируют каналы и шифруют) с помощью модулятора (MOD) 1424, чтобы сгенерировать выходные элементарные посылки. Передатчик (TMTR) 1432 затем приводит в надлежащее состояние (например, преобразует в аналоговый вид, фильтрует, усиливает и преобразует с повышением частоты) выходные элементарные посылки и генерирует сигнал обратной линии связи, который передают через антенну 1434. В прямой линии связи антенна 1434 принимает сигнал обратной линии связи, переданный с помощью узла В 110. Приемник (RCVR) 1436 приводит в надлежащее состояние (например, фильтрует, усиливает, преобразует с понижением частоты и преобразует в цифровой вид) принятый сигнал из антенны 1434 и предоставляет выборки. Демодулятор (DEMOD) 1426 обрабатывает (например, дешифрует, формирует каналы и демодулирует) выборки и предоставляет оценки символов. Декодер 1428 дополнительно обрабатывает (например, отменяет перемежение и декодирует) оценки символов и предоставляет декодированные данные. Кодер 1422, модулятор 1424, демодулятор 1426 и декодер 1428 могут быть осуществлены с помощью процессора 1420 модема. Эти устройства могут выполнять обработку в соответствии с технологией радиосвязи (например, LTE, W-CDMA и т.д.), осуществленной с помощью беспроводной сети связи.

Контроллер/процессор 1440 управляет работой UE 120. Контроллер/процессор 1440 может выполнять процесс 500, изображенный на фиг.5, процесс 600, изображенный на фиг.6, процесс 700, изображенный на фиг.7, процесс 800, изображенный на фиг.8, процесс 1200, изображенный на фиг.12 и/или другие процессы для способов, описанных в настоящей заявке. Память 1442 запоминает программные коды и данные для UE 120, а также может запоминать длинные и короткие ID UE для UE 120.

Фиг.14 также иллюстрирует конструкцию узла В 110 и системного контроллера 130. Узел В 110 включает в себя контроллер/процессор 1450, который выполняет различные функции для связи с UE, память 1452, которая запоминает программные коды и данные для узла В 110, и приемопередатчик 1454, который поддерживает радиосвязь с UE. Контроллер/процессор 1450 может выполнять процесс 1000, изображенный на фиг.10, и/или другие процессы для способов, описанных в настоящей заявке. Память 1452 может запоминать длинные и короткие ID UE для UE, обслуживаемых с помощью узла В 110, или ID UE NB. Системный контроллер 130 включает в себя контроллер/процессор 1460, который выполняет различные функции, чтобы поддерживать связь для UE, и память 1462, которая запоминает программные коды и данные для системного контроллера 130. Контроллер/процессор 1460 может выполнять процесс 1000, изображенный на фиг.10, и/или другие процессы для способов, описанных в настоящей заявке. Память 1462 может запоминать длинные и короткие ID UE для UE, обслуживаемых с помощью системного контроллера 130, или ID UE SC.

Способы, описанные в настоящей заявке, могут быть осуществлены с помощью различных средств. Например, эти способы могут быть осуществлены в аппаратном обеспечении, программно-аппаратном обеспечении, программном обеспечении или их комбинации. Для осуществления аппаратного обеспечения устройства обработки, используемые, чтобы выполнять способы в данном элементе (например, UE, узле В, системном контроллере и т.д.), могут быть осуществлены в одной или более интегральных схемах прикладной ориентации (ASIC), процессорах цифровых сигналов (DSP), устройствах обработки цифровых сигналов (DSPD), программируемых логических устройствах (PLD), вентильных матрицах, программируемых в условиях эксплуатации (FPGA), процессорах, контроллерах, микроконтроллерах, электронных устройствах, других электронных устройствах, предназначенных для выполнения функций, описанных в настоящей заявке, в компьютере или комбинации перечисленных устройств.

Для осуществления программно-аппаратного обеспечения и/или программного обеспечения способы могут быть осуществлены с помощью модулей (например, процедур, функций и т.д.), которые выполняют функции, описанные в настоящей заявке. Коды программно-аппаратного обеспечения и/или программного обеспечения могут быть запомнены в памяти (например, памяти 1442, 1452 или 1462, изображенной на фиг.14) и выполнены с помощью процессора (например, процессора 1440, 1450 или 1460). Память может быть осуществлена в процессоре или внешне по отношению к процессору.

Предыдущее описание раскрытия предоставлено для того, чтобы дать возможность любому специалисту в данной области техники изготовить и использовать раскрытие. Различные модификации раскрытия будут без труда понятны специалистам в данной области техники, и общие принципы, определенные в настоящей заявке, могут быть применены к другим вариантам, не выходя за рамки сущности и объема раскрытия. Таким образом, не подразумевается, что настоящее раскрытие ограничено примерами, описанными в настоящей заявке, но должно соответствовать самым широким рамкам, согласующимся с принципами и новыми признаками, раскрытыми в настоящей заявке.

Изобретение относится к технике связи. Технический результат заключается в улучшении защиты. Описаны способы, предназначенные для получения временных идентификаторов (ID), используемых для того, чтобы адресовать конкретную пользовательское оборудование (UE) в беспроводной сети связи. В элементе сети первый ID, назначенный UE, и дополнительную информацию, такую как, например, солт-значение и выборочно совместно используемые секретные данные для UE, преобразуют, чтобы получить второй ID для UE. Первый ID и/или совместно используемые секретные данные могут быть обновлены, например, всякий раз, когда сообщение сигнализации посылают в UE. Сообщение сигнализации, направляемое в UE, формируют на основании второго ID и посылают через общий канал. В UE сообщение принимают через общий канал. Первый ID и дополнительная информация, такая как, например, как солт-значение, полученное из принятого сообщения, и выборочно совместно используемые секретные данные для UE, преобразуют, чтобы получить второй ID, который используют, чтобы определять, предназначено ли принятое сообщение для UE. 8 н. и 35 з.п. ф-лы, 15 ил.

1. Устройство посылки сообщений UE, содержащее

процессор, сконфигурированный для преобразования первого идентификатора (ID), назначенного пользовательскому оборудованию (UE), и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE, формирования сообщения сигнализации, направляемого в UE, на основании второго ID, и посылки сообщения сигнализации через общий канал, совместно используемый UE и другими UE; и память, соединенную с процессором.

2. Устройство по п.1, в котором второй ID используется, чтобы однозначно адресовать UE для сообщения сигнализации.

3. Устройство по п.1, в котором процессор сконфигурирован для назначения первого ID UE.

4. Устройство по п.1, в котором процессор сконфигурирован для приема в первом элементе сети информации относительно первого ID, назначенного UE с помощью второго элемента сети.

5. Устройство по п.1, в котором первый ID является применимым в множестве ячеек в беспроводной сети связи.

6. Устройство по п.1, в котором процессор сконфигурирован для хеширования первого ID и солт-значения, чтобы получить второй ID.

7. Устройство по п.1, в котором процессор сконфигурирован для преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

8. Устройство по п.1, в котором процессор сконфигурирован для преобразования первого ID, совместно используемых секретных данных для UE и солт-значения, чтобы получить второй ID.

9. Устройство по п.7, в котором процессор сконфигурирован для обновления первого ID или совместно используемых секретных данных, или как первого ID, так и совместно используемых секретных данных.

10. Устройство по п.7, в котором процессор сконфигурирован для обновления первого ID или совместно используемых секретных данных, или как первого ID, так и совместно используемых секретных данных после каждого сообщения сигнализации, посланного в UE.

11. Устройство по п.9, в котором процессор сконфигурирован для преобразования предыдущего первого ID и дополнительной информации, если обнаружена потеря синхронизации первого ID, и преобразования текущего первого ID и дополнительной информации, если не обнаружена потеря синхронизации.

12. Устройство по п.9, в котором процессор сконфигурирован для установки флага в сообщении сигнализации, если обнаружена потеря синхронизации первого ID.

13. Устройство по п.6, в котором процессор сконфигурирован для формирования сообщения сигнализации таким образом, чтобы включить в него информацию сигнализации, второй ID и солт-значение.

14. Устройство по п.1, в котором сообщение сигнализации является сообщением планирования или пейджинговым сообщением.

15. Способ посылки сообщений UE, содержащий этапы, на которых

преобразуют первый идентификатор (ID), назначенный пользовательскому оборудованию (UE), и дополнительную информацию, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE;

формируют сообщение сигнализации, направляемое в UE, на основании второго ID; и

посылают сообщение сигнализации через общий канал, совместно используемый UE и другими UE.

16. Способ по п.15, в котором этап, на котором преобразуют первый ID, заключается в том, что преобразуют первый ID и совместно используемые секретные данные для UE, чтобы получить второй ID.

17. Способ по п.15, в котором этап, на котором преобразуют первый ID, заключается в том, что преобразуют первый ID, совместно используемые секретные данные для UE и солт-значение, чтобы получить второй ID.

18. Способ по п.16, дополнительно содержащий этап, на котором

обновляют первый ID или совместно используемые секретные данные, или как первый ID, так и совместно используемые секретные данные.

19. Устройство посылки сообщений UE, содержащее

средство преобразования первого идентификатора (ID), назначенного пользовательскому оборудованию (UE), и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE;

средство формирования сообщения сигнализации, направляемого в UE, на основании второго ID; и

средство посылки сообщения сигнализации через общий канал, совместно используемый UE и другими UE.

20. Устройство по п.19, в котором средство преобразования первого ID содержит средство преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

21. Машиночитаемый носитель памяти, включающий в себя инструкции, записанные на нем, содержащий

первый набор инструкций, предназначенный для преобразования первого идентификатора (ID), назначенного пользовательскому оборудованию (UE), и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE;

второй набор инструкций, предназначенный для формирования сообщения сигнализации, направляемого в UE, на основании второго ID; и

третий набор инструкций, предназначенный для посылки сообщения сигнализации через общий канал, совместно используемый UE и другими UE.

22. Машиночитаемый носитель памяти по п.21, в котором первый набор инструкций предназначен для преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

23. Устройство приема сообщений в UE, содержащее

процессор, сконфигурированный для приема сообщения через общий канал, совместно используемый множеством пользовательского оборудования (UE), причем сообщение сформировано на основании второго идентификатора (ID), преобразования первого ID, назначенного UE, и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE, и определения, предназначено ли принятое сообщение для UE, на основании второго ID; и

память, соединенную с процессором.

24. Устройство по п.23, в котором процессор сконфигурирован для приема назначения первого ID из первого элемента сети и приема сообщения из второго элемента сети.

25. Устройство по п.23, в котором процессор сконфигурирован для приема назначения первого ID и сообщения из одного элемента сети.

26. Устройство по п.23, в котором процессор сконфигурирован для получения солт-значения из принятого сообщения и хеширования первого ID и солт-значения, чтобы получить второй ID.

27. Устройство по п.23, в котором процессор сконфигурирован для преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

28. Устройство по п.23, в котором процессор сконфигурирован для получения солт-значения из принятого сообщения и преобразования первого ID, совместно используемых секретных данных для UE и солт-значения, чтобы получить второй ID.

29. Устройство по п.27, в котором процессор сконфигурирован для обновления первого ID или совместно используемых секретных данных, или как первого ID, так и совместно используемых секретных данных.

30. Устройство по п.27, в котором процессор сконфигурирован для обновления первого ID или совместно используемых секретных данных, или как первого ID, так и совместно используемых секретных данных после каждого приема сообщения, предназначенного для UE.

31. Устройство по п.29, в котором процессор сконфигурирован для преобразования предыдущего первого ID или текущего первого ID на основании флага в принятом сообщении.

32. Устройство по п.29, в котором процессор сконфигурирован для преобразования предыдущего первого ID и дополнительной информации, чтобы получить предыдущий второй ID, и определения, предназначено ли принятое сообщение для UE, на основании предыдущего второго ID, если принятое сообщение не согласовывается с предыдущим вторым ID, преобразования текущего первого ID и дополнительной информации, чтобы получить текущий второй ID, и определения, предназначено ли принятое сообщение для UE, на основании текущего второго ID.

33. Устройство по п.29, в котором процессор сконфигурирован для преобразования текущего первого ID и дополнительной информации, чтобы получить текущий второй ID, и определения, предназначено ли принятое сообщение для UE, на основании текущего второго ID, если принятое сообщение не согласовывается с текущим вторым ID, преобразования предыдущего первого ID и дополнительной информации, чтобы получить предыдущий второй ID, и определения, предназначено ли принятое сообщение для UE, на основании предыдущего второго ID.

34. Устройство по п.23, в котором процессор сконфигурирован для получения третьего ID из принятого сообщения и сравнения второго ID с третьим ID, чтобы определить, предназначено ли принятое сообщение для UE.

35. Устройство по п.23, в котором процессор сконфигурирован для определения, что принятое сообщение предназначено для UE, получения информации планирования из принятого сообщения и обработки передачи данных на основании информации планирования.

36. Способ приема сообщений в UE, содержащий этапы, на которых

принимают сообщение через общий канал, совместно используемый множеством пользовательского оборудования (UE), причем сообщение сформировано на основании второго идентификатора (ID),

преобразуют первый ID, назначенный UE, и дополнительную информацию, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE, и

определяют, предназначено ли принятое сообщение для UE, на основании второго ID.

37. Способ по п.36, в котором этап, на котором преобразуют первый ID, заключается в том, что преобразуют первый ID и совместно используемые секретные данные для UE, чтобы получить второй ID.

38. Способ по п.36, в котором этап, на котором преобразуют первый ID, заключается в том, что преобразуют первый ID, совместно используемые секретные данные для UE и солт-значение из принятого сообщения, чтобы получить второй ID.

39. Способ по п.37, дополнительно содержащий этап, на котором

обновляют первый ID или совместно используемые секретные данные, или как первый ID, так и совместно используемые секретные данные.

40. Устройство приема сообщений в UE, содержащее

средство приема сообщения через общий канал, совместно используемый множеством пользовательского оборудования (UE), причем сообщение сформировано на основании второго идентификатора (ID),

средство преобразования первого ID, назначенного UE, и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE, и

средство определения, предназначено ли принятое сообщение для UE, на основании второго ID.

41. Устройство по п.40, в котором средство преобразования первого ID содержит средство преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

42. Машиночитаемый носитель памяти, включающий в себя инструкции, записанные на нем, содержащий

первый набор инструкций, предназначенный для приема сообщения через общий канал, совместно используемый множеством пользовательского оборудования (UE), причем сообщение сформировано на основании второго идентификатора (ID),

второй набор инструкций, предназначенный для преобразования первого ID, назначенного UE, и дополнительной информации, чтобы получить второй ID для UE, причем дополнительная информация содержит солт-значение и/или совместно используемые секретные данные для UE, и

третий набор инструкций, предназначенный для определения, предназначено ли принятое сообщение для UE, на основании второго ID.

43. Машиночитаемый носитель памяти по п.42, в котором второй набор инструкций предназначен для преобразования первого ID и совместно используемых секретных данных для UE, чтобы получить второй ID.

| Агрегат для погрузки и выгрузки материалов | 1988 |

|

SU1613017A1 |

| US 2004064730 A1, 01.04.2004 | |||

| RU 2004135075 A, 10.09.2005 | |||

| Пропашник | 1935 |

|

SU54521A1 |

Авторы

Даты

2010-11-20—Публикация

2007-02-09—Подача