Настоящая заявка притязает на приоритет предварительной заявки США под № 60/771974, поданной 10 февраля 2006 г. под заголовком “Obscuring temporary user equipment identities”, и предварительной заявки США под № 60/786463, поданной 27 марта 2006 г. под заголовком “Downlink data scheduling with opaque UE identities in E-UTRAN”, права на обе из которых переданы владельцу настоящего изобретения и включенных в настоящее описание в качестве ссылки.

Область техники, к которой относится изобретение

Настоящее раскрытие, в целом, относится к связи и, более конкретно, к способам, предназначенным для скрытия опознавателей в беспроводной связи.

Уровень техники

Беспроводные сети связи широко используются, чтобы предоставлять различные услуги связи, такие как речь, видео, пакетные данные, обмен сообщениями, широковещательная передача и т.д. Беспроводные сети связи могут включать в себя множество пользовательской аппаратуры (UE). UE могут быть назначены разные идентификаторы или опознаватели (ID), используемые для того, чтобы однозначно идентифицировать эту UE для различных целей. В определенных случаях ID UE могут быть посланы через эфир в незашифрованном виде без какого-либо шифрования. Это может сделать возможным для перехватчика или злоумышленника организовать вторжение с возможностью соединения с помощью мониторинга канала связи для сообщений и определения, какие сообщения направляют в одну и ту же UE в течение времени. Вторжение с возможностью соединения может быть в состоянии связать сообщения с конкретными UE, но не может быть в состоянии определить правильные опознаватели UE. Вторжение с возможностью соединения может быть использовано, чтобы отслеживать местонахождения UE, а также может быть основой других более серьезных попыток нарушения защиты. Например, злоумышленник может быть в состоянии определить, какой ID UE назначен конкретной UE, с помощью инициирования вызова в эту UE и наблюдения, какие ID UE используются приблизительно в то же самое время.

Таким образом, имеется потребность в данной области техники в способах, чтобы бороться с вторжениями с возможностью соединения без наложения чрезмерных вычислительных накладных расходов на UE и элементы сети.

Раскрытие изобретения

В настоящей заявке описаны способы, предназначенные для маскирования временных ID, назначенных UE беспроводной сетью связи. Эти способы могут быть использованы для разных типов сообщений, адресованных конкретным UE и посланных в незашифрованном виде без шифрования через общие каналы. Эти способы могут быть использованы, чтобы улучшить защиту, например чтобы отражать вторжения с возможностью соединения.

В одном аспекте в элементе сети (например, узле В) первый ID, назначенный UE, может быть преобразован, чтобы получить второй ID для UE. Первый ID может быть временным идентификатором радиосети (RNTI), назначенным UE в универсальной мобильной телекоммуникационной системе (UMTS) или некоторым другим типом ID в некоторой другой системе связи. Первый ID и, возможно, солт-значение (которое является не статичной величиной) могут быть преобразованы на основании хэш-функции, чтобы получить второй ID. Выходное сообщение, направленное в UE, может быть сгенерировано на основании входного сообщения, второго ID и солт-значения (если присутствует). Входное сообщение может быть пейджинговым сообщением, сообщением планирования, несущим информацию планирования, сообщением назначения ресурсов и т.д. Выходное сообщение может быть послано через общий канал, совместно используемый UE и другими UE.

В другом аспекте в UE сообщение может быть принято через общий канал, и солт-значение (если послано) может быть получено из принятого сообщения. Первый ID и солт-значение (если послано) могут быть преобразованы, чтобы получить второй ID, который может быть использован, чтобы определить, предназначено ли принятое сообщение для UE.

Различные аспекты и признаки раскрытия описаны более подробно ниже.

Краткое описание чертежей

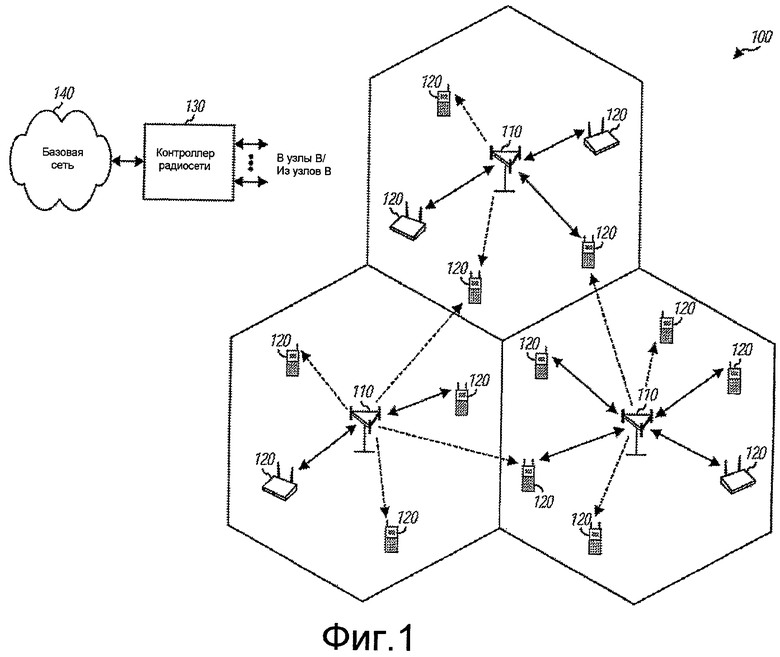

Фиг.1 изображает сеть UMTS.

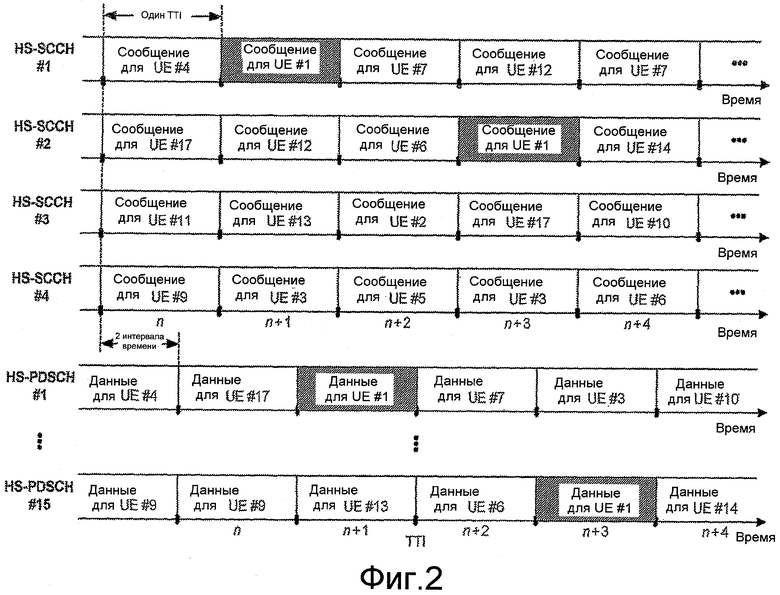

Фиг.2 изображает передачи для доступа к пакетам высокоскоростной прямой линии связи (HSDPA).

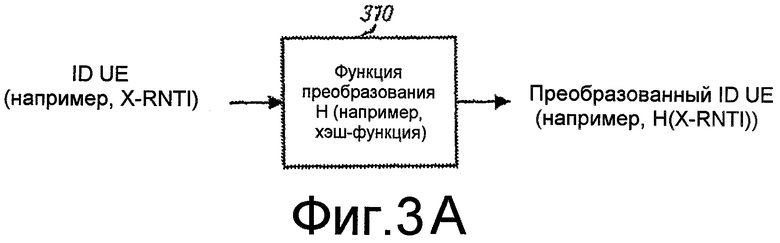

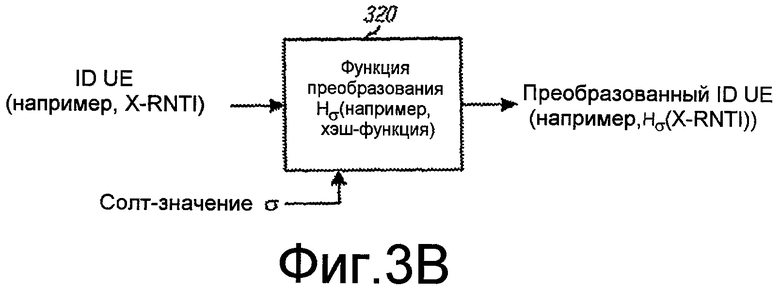

Фиг.3А и фиг.3В изображают две схемы, предназначенные для преобразования RNTI.

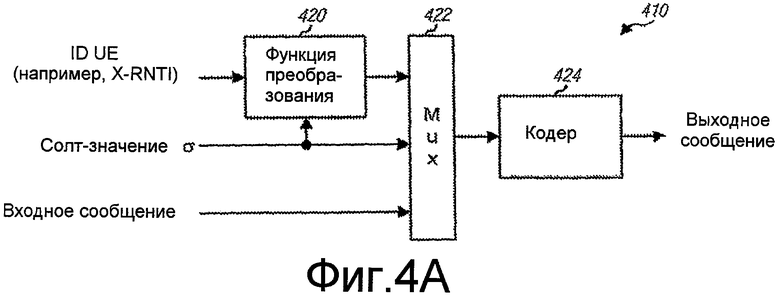

Фиг.4А изображает процессор, который посылает преобразованный RNTI в незашифрованном виде.

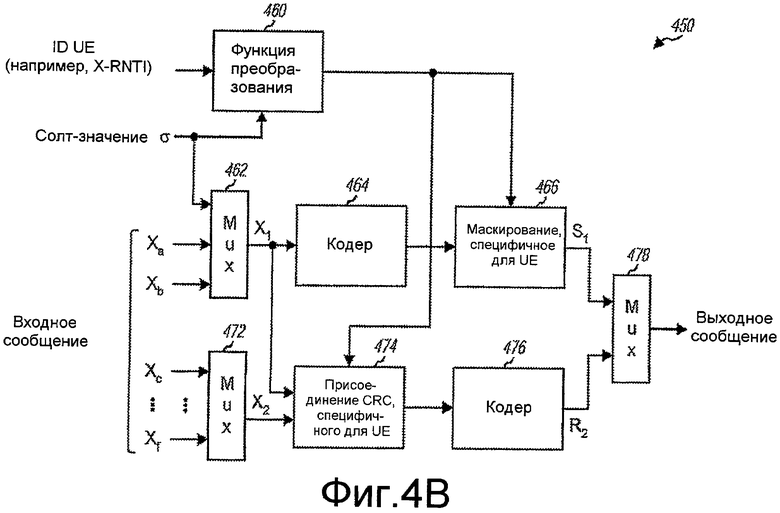

Фиг.4В изображает процессор, который вставляет преобразованный RNTI в сообщение.

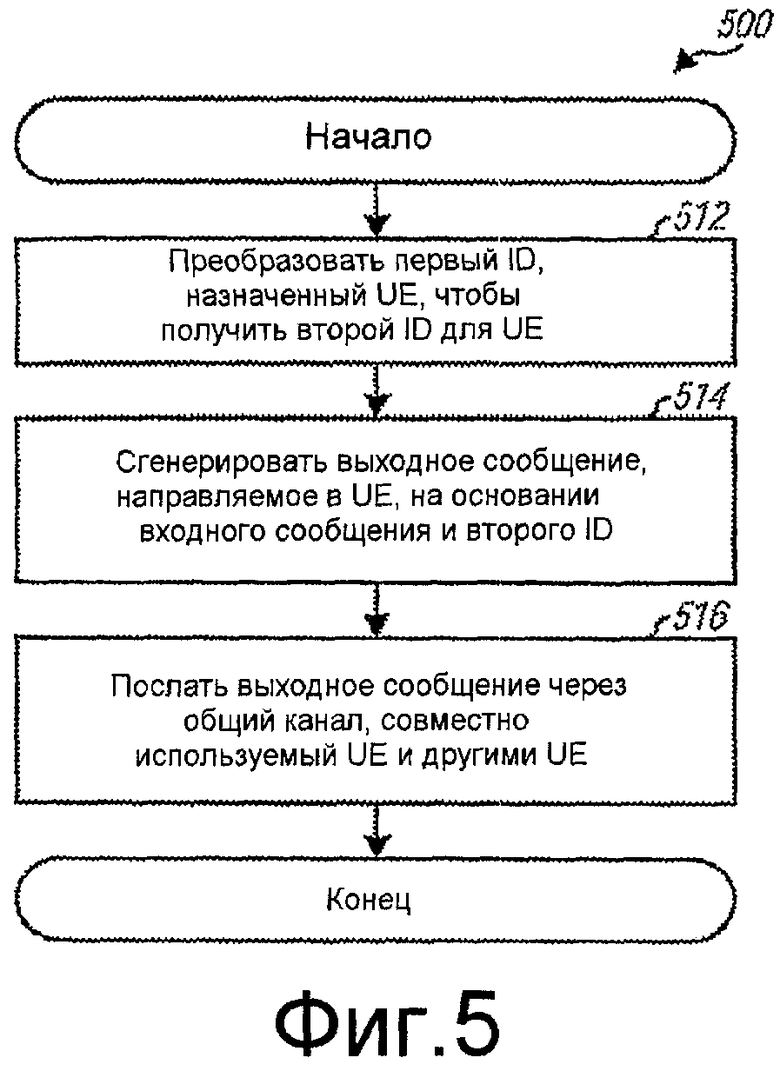

Фиг.5 изображает процесс, предназначенный для посылки сообщений сигнализации в UE.

Фиг.6 изображает устройство, предназначенное для посылки сообщений сигнализации в UE.

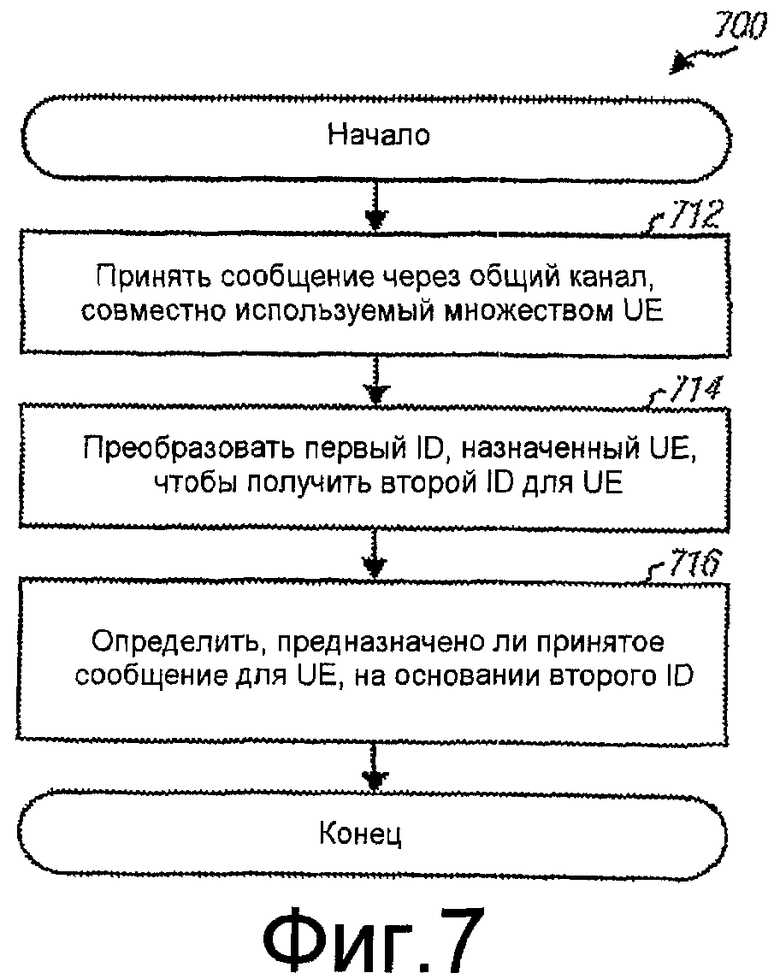

Фиг.7 изображает процесс, предназначенный для приема сообщений сигнализации в UE.

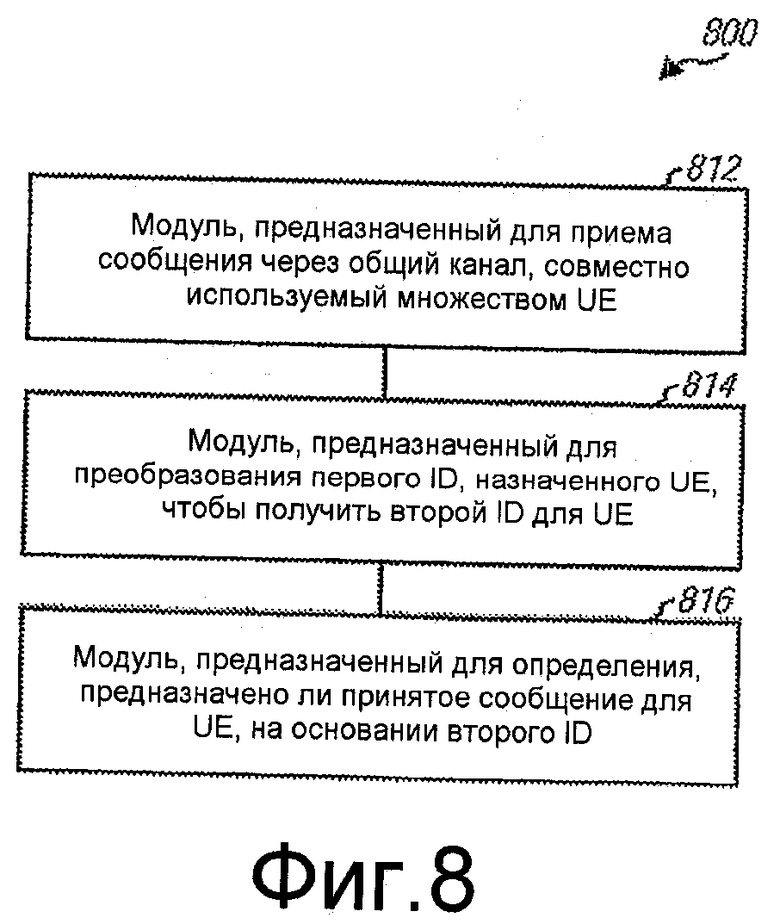

Фиг.8 изображает устройство, предназначенное для приема сообщений сигнализации в UE.

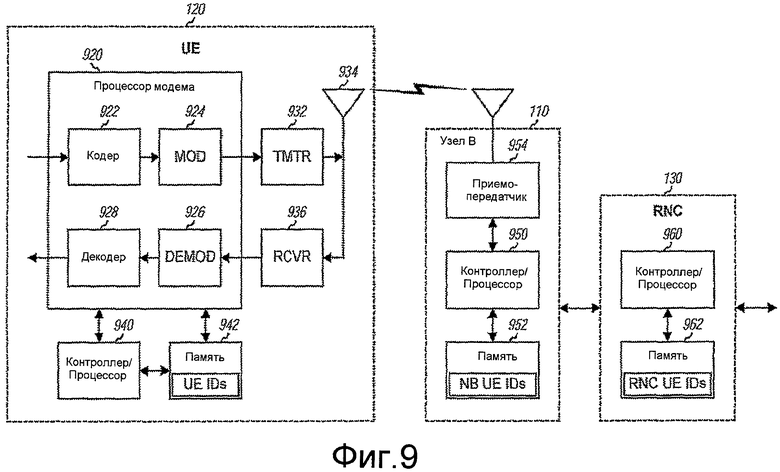

Фиг.9 изображает блок-схему UE, узла В и RNC.

Осуществление изобретения

Способы, описанные в настоящей заявке, могут быть использованы в различных беспроводных сетях связи, таких как сети множественного доступа с кодовым разделением (CDMA), сети множественного доступа с разделением времени (TDMA), сети множественного доступа с частотным разделением (FDMA), сети ортогонального FDMA (OFDMA), сети FDMA с одной несущей (SC-FDMA) и т.д. Понятия “сети” и ”системы” часто использованы взаимозаменяемо. Сеть CDMA может осуществлять технологию радиосвязи, такую как универсальный наземный радиодоступ (UTRA), усовершенствованный UTRA (E-UTRA), cdma2000 и т.д. UTRA и E-UTRA являются частью UMTS. UTRA включает в себя широкополосную CDMA (W-CDMA) и низкую скорость элементарных посылок (LCR). cdma2000 охватывает стандарты IS-2000, IS-95 и IS-856. Сеть TDMA может осуществлять технологию радиосвязи, такую как глобальная система мобильной связи (GSM). Сеть OFDMA может осуществлять технологию радиосвязи, такую как долгосрочное развитие (LTE), IEEE 802.20, Flash-OFDM® и т.д. UTRA, E-UTRA, UMTS, GSM и LTE описаны в документах из организации под названием “Проект партнерства 3-го поколения” (3GPP). cdma2000 описан в документах из организации под названием “Проект 2 партнерства 3-го поколения” (3GPP2). Эти различные технологии радиосвязи и стандарты известны в данной области техники. Для пояснения определенные аспекты способов описаны ниже для UMTS, и в большей части описания, приведенного ниже, использована терминология 3GPP.

Фиг.1 изображает сеть 100 UMTS, которая включает в себя сеть универсального наземного радиодоступа (UTRAN) и базовую сеть 140. UTRAN включает в себя множество узлов В 110 и контроллер радиосети (RNC) 130. Вообще узел В является неподвижной станцией, которая взаимодействует с UE, а также может быть упомянут как усовершенствованный узел В, базовая станция, пункт доступа и т.д. Каждый узел В 110 обеспечивает зону обслуживания связи для конкретной географической области и поддерживает связь для UE, находящихся в зоне обслуживания. Понятие “ячейка” может относиться к узлу В и/или его зоне обслуживания в зависимости от контекста, в котором используют понятие. RNC 130 соединяется с узлами В 110 и обеспечивает координацию и управление для этих узлов В. RNC 130 также инициирует и заканчивает сообщения для определенных протоколов и приложений. Базовая сеть 140 может включать в себя различные элементы сети, которые поддерживают различные функции, такие как маршрутизация пакета, регистрация пользователя, управление мобильностью и т.д.

UE 120 могут быть распространены по всей сети UMTS, и каждая UE может быть стационарной или мобильной. UE также может быть упомянута как подвижная станция, терминал, терминал доступа, абонентское устройство, станция и т.д. UE может быть сотовым телефоном, персональным цифровым ассистентом (PDA), беспроводным устройством, карманным устройством, беспроводным модемом, компактным переносным компьютером и т.д. UE может взаимодействовать с одним или более узлов В по линии связи узел В-UE и/или UE-узел В в любой данный момент. Линия связи узел В-UE (или прямая линия связи) относится к линии связи из узла В в UE, а линия связи UE-узел В (или обратная линия связи) относится к линии связи из UE в узлы В.

В UMTS данные и сигнализацию для UE обрабатывают как логические каналы на уровне управления радиоканалом (RLC). Логические каналы включают в себя специализированный канал трафика (DTCH), совместный канал прямой линии связи (DSCH), специализированный канал управления (DCCH), общий канал управления (CCCH) и т.д. Логические каналы преобразуют в транспортные каналы на уровне доступа к среде (MAC). Транспортные каналы переносят данные для различных служб, таких как речь, видео, пакетные данные и т.д. Физические каналы формируют с помощью разных кодов формирования каналов, и они являются ортогональными друг к другу в кодовой области.

UE в UMTS могут быть назначены множество ID, используемых для того, чтобы идентифицировать UE для различных целей. Эти ID UE могут иметь разные контексты или масштаб (например, ячейка, область пейджинга и т.д.) и/или разные периоды времени существования (например, временный или постоянный). Например, UE могут быть назначены разные RNTI, которые могут быть использованы как временные ID. Таблица перечисляет некоторые RNTI, которые могут быть назначены UE, и предоставляет краткое описание, где каждый RNTI может быть использован. C-RNTI и U-RNTI могут быть назначены UE с помощью обслуживающего RNC и могут быть ограничены соединением RRC в конкретной ячейке. C-RNTI может быть использован для сообщений, посылаемых по DTCH и DSCH. U-RNTI может быть использован для пейджинговых сообщений, посылаемых по пейджинговому каналу (PCH), и для сообщений, посылаемых по DCCH. DSCH-RNTI, H-RNTI и E-RNTI могут быть ограничены конкретной ячейкой и использованы для сообщений сигнализации, посылаемых по DSCH, высокоскоростному совместному каналу прямой линии связи (HS-DSCH) и каналу предоставления абсолютного доступа E-DCH (E-AGCH) соответственно. Эти разные RNTI могут быть совместно упомянуты как “X-RNTI” и могут быть использованы как временные ID в локальном контексте, чтобы адресовать UE для сообщений сигнализации, посылаемых с помощью протоколов управления радиоресурсами (RRC) и MAC. X-RNTI могут быть назначены с помощью разных элементов сети в UTRAN (или просто UTRAN). Каждый X-RNTI может быть использован для сообщений сигнализации, которыми обмениваются между элементом сети назначения и UE получателя.

X-RNTI могут быть назначены UE в разные моменты времени с помощью UTRAN. Назначения могут иметь место через незашифрованную сигнализацию вследствие отсутствия предварительно существующей зависимости защиты между UTRAN и UE в момент времени назначения. Однако при назначении X-RNTI UTRAN обычно адресует UE с помощью временного опознавателя мобильного абонента (TMSI) или TMSI пакета (P-TMSI), который назначают UE при зашифрованной сигнализации на уровне (NAS) слоя отсутствия доступа. Таким образом, злоумышленник может наблюдать, какой X-RNTI был назначен с помощью сообщения прямой линии связи, но при отсутствии дополнительных сведений о TMSI или P-TMSI, не был бы в состоянии определить, какая UE принимала назначение.

Если X-RNTI назначен UE, X-RNTI может быть послан в незашифрованном виде без шифрования при сигнализации прямой линии связи и/или обратной линии связи. Например, сообщения для конкретной UE могут быть посланы по CCCH и адресованы UE получателей с помощью их U-RNTI. Эти сообщения могут быть посланы по радиоканалу-носителю сигнализации 0 (SRB0) и были бы незашифрованы, так как SRB0 может переносить сообщения для UE, которые уже не имеют зависимость защиты с UTRAN. Для сообщений, посланных незашифрованными по общему каналу, злоумышленник может быть в состоянии определить, что сообщение было направлено в конкретный X-RNTI или UE. Несмотря на то, что злоумышленник может не знать опознаватель этой UE вне контекста радиосвязи, имеющаяся информация может сделать возможным объединить информацию о сообщениях, направленных в одну и ту же UE при так называемом “вторжении с возможностью соединения”. Злоумышленник может осуществлять мониторинг незашифрованной информации планирования, посылаемой по каналу управления, и может быть в состоянии определить передачи данных, адресованные одной и той же UE. Затем злоумышленник потенциально может отслеживать мобильность отдельных UE между ячейками во время сеанса данных. В любом случае, посылка сообщений в незашифрованном виде по общему каналу может иметь в результате уязвимость, которая может привести к более серьезным угрозам защите.

В настоящей заявке описаны способы, предназначенные для уменьшения уязвимости защиты вследствие передачи сообщений в незашифрованном виде по общему каналу. Эти способы могут быть использованы для различных сообщений сигнализации, посылаемых на различных уровнях. Способы также могут быть использованы для прямой линии связи и обратной линии связи. Для пояснения ниже описаны способы для передачи сообщений информации планирования и пейджинговых сообщений по прямой линии связи.

Версия 5 3GPP и более поздние поддерживают HSDPA, который является множеством каналов и процедур, которые дают возможность высокоскоростной передачи пакетных данных по прямой линии связи. Для HSDPA узел В посылает данные по HS-DSCH, который является транспортным каналом прямой линии связи, который совместно используют все UE как во времени, так и по коду. HS-DSCH может переносить данные для одной или более UE в каждом интервале времени передачи (TTI). Для HSDPA кадр, равный 10 миллисекундам (мс), разделяют на пять 2-х мс подкадров, причем каждый подкадр охватывает три интервала времени, а каждый интервал времени имеет длительность, равную 0,667 мс. Для HSDPA TTI равен одному подкадру и является наименьшей единицей времени, в течение которой UE может быть спланирована и обслужена. Совместное использование HS-DSCH является динамическим и может изменяться от TTI к TTI. Данные для HS-DSCH посылают по высокоскоростному физическому совместному каналу прямой линии связи (HS-PDSCH), а сигнализацию для HS-PDSCH посылают по совместному каналу управления для HS-DSCH (HS-SCCH).

Для HSDPA узел В может использовать до пятнадцати кодов формирования каналов из 16-ти элементарных посылок с коэффициентом распределения, равным 16 для HS-PDSCH. Узел В может также использовать любое количество кодов формирования каналов из 128-ми элементарных посылок с коэффициентом распределения, равным 128 для HS-SCCH. Число кодов формирования каналов из 16-ти элементарных посылок для HS-PDSCH и число кодов формирования каналов из 128-ми элементарных посылок для HS-SCCH являются конфигурируемыми. Коды формирования каналов для HS-PDSCH и HS-SCCH являются кодами ортогонального переменного коэффициента распределения (OVSF), которые могут быть сгенерированы структурированным способом. Коэффициент распределения (SF) является длиной кода формирования каналов. Символ распределяют с помощью кода формирования каналов длины SF, чтобы сгенерировать элементарные посылки SF для символа.

В следующем описании HSDPA рассматривают, как имеющую (а) до пятнадцати HS-PDSCH, причем каждый HS-PDSCH соответствует разному коду формирования каналов из 16-ти элементарных посылок, и (б) любое число HS-SCCH, причем каждый HS-SCCH соответствует разному коду формирования каналов из 128-ми элементарных посылок. UE могут быть назначены до четырех HS-SCCH при установке вызова, и UE может осуществлять мониторинг назначенных HS-SCCH во время вызова. UE могут быть назначены до пятнадцати HS-PDSCH в данном TTI. HS-PDSCH могут быть динамически назначены и переданы в UE через сигнализацию, посылаемую по одному из HS-SCCH, назначенным UE.

Фиг.2 изображает примерные передачи по HS-SCCH и HS-PDSCH для HSDPA. Узел В может обслуживать одну или более UE в каждом TTI. Узел В посылает сообщение сигнализации для каждой запланированной UE по HS-SCCH и посылает данные в UE по HS-PDSCH двумя интервалами времени позже. Сообщения сигнализации, посылаемые по HS-SCCH, адресуют конкретной UE на основании H-RNTI, назначенных этим UE. Каждая UE, которая могла бы принять данные по HS-PDSCH, обрабатывает назначенные ей HS-SCCH в каждом TTI, чтобы определить, послано ли сообщение сигнализации для этой UE. Каждая UE может сравнить сообщения сигнализации, принятые по HS-SCCH, со своим H-RNTI, чтобы определить, предназначено ли сообщение сигнализации для этой UE. Каждая UE, которая запланирована в данный TTI, может обработать HS-PDSCH, чтобы восстановить данные, посланные в эту UE.

В примере, изображенном на фиг.2, UE, представляющая интерес (UE #1), осуществляет мониторинг четырех HS-SCCH с #1 по #4, назначенных этой UE. UE #1 не запланирована в TTI n, и никакие сообщения сигнализации не посылают в UE по любым HS-SCCH. UE #1 запланирована в TTI n+1, и сигнальное сообщение посылают в эту UE по HS-SCCH #1. Сообщение сигнализации может передавать различные параметры для передачи, посланной в этот TTI. UE #1 не запланирована в TTI n+2, запланирована в TTI n+3 и принимает сообщение сигнализации по HS-SCCH #2 и не запланирована в TTI n+4.

Другие RNTI могут быть использованы для других сообщений сигнализации, посылаемых в конкретные UE по общим каналам. Например, сообщения назначения, посылаемые по E-AGCH, адресуют в конкретную UE на основании E-RNTI, назначенных этим UE. Пейджинговые сообщения адресуют конкретным UE на основании U-RNTI, назначенных этим UE.

Вообще, X-RNTI может быть послан в сообщении сигнализации, переданном по прямой линии связи, и может быть использован каждой UE, чтобы сравнить со своим собственным X-RNTI, чтобы определить, предназначено ли сообщение сигнализации для этой UE, т.е. чтобы выяснить “это сообщение для меня?”. Вся информация в X-RNTI может быть необязательна для этого процесса сравнения, так как возможное пространство значений X-RNTI может быть неполным. X-RNTI может быть равен по длине 16 битам (или 32 битам) и может обеспечивать опознаватели для значительно большего числа UE, чем может быть в состоянии адресовать узел В в любой один момент времени. Например, узел В может назначить только 1024 опознавателя в диапазоне от 0 до 1023. В этом случае только 10 наименьших значащих битов (LSB) X-RNTI могут быть использованы, чтобы однозначно идентифицировать данную UE. Затем узел В может послать случайные значения для старших битов и дать возможность каждой UE распознать сообщения, направленные в эту UE, с помощью просмотра только младших битов, которые содержат “реальную” часть опознавателя. Посылка случайных величин для старших битов может дать в результате много различных значений X-RNTI, посылаемых для любой данной UE, что может ослабить вторжение с возможностью соединения. Однако эта схема “усечения” является, по существу, прозрачной. Злоумышленник, который знает эту схему, может тривиально проникнуть в нее и исследовать младшие биты, чтобы определить, какие сообщения адресованы одним и тем же UE.

В одном аспекте X-RNTI может быть преобразован на основе функции, и преобразованный RNTI (вместо исходного X-RNTI) может быть послан в сообщении сигнализации. UE, которая уже знает X-RNTI, может быть в состоянии определить, предназначено ли сообщение сигнализации для UE, на основании преобразованного RNTI. Однако злоумышленник без предварительного знания X-RNTI может быть в состоянии определить исходный X-RNTI на основании преобразованного RNTI, посланного в сообщении. Преобразование может быть выполнено различными способами.

Фиг.3А изображает схему, предназначенную для преобразования X-RNTI. Устройство 310 принимает X-RNTI, преобразует X-RNTI на основании функции Н преобразования и предоставляет преобразованный RNTI, который обозначен как Н(X-RNTI). Функция преобразования может быть необратимой функцией, которая делает трудным определение исходного X-RNTI из преобразованного RNTI. Например, функция преобразования может быть криптографической/защищенной хэш-функцией, которая преобразует сообщение (например, X-RNTI) в дайджест (например, преобразованный RNTI), и имеет криптографические свойства, такие что (i) функция между сообщением и его дайджестом является необратимой, и (ii) вероятность преобразования двух сообщений в один и тот же дайджест является очень малой. Выход хэш-функции может быть упомянут как дайджест, сигнатура, хешированная величина и т.д.

Преобразованный RNTI может быть послан в сообщении сигнализации и может предусматривать сравнение сообщения с помощью UE. Каждая UE может применять одну и ту же функцию преобразования к своему X-RNTI, чтобы получить преобразованный RNTI. Затем каждая UE может сравнить преобразованный RNTI в принятом сообщении с локально сгенерированным преобразованным RNTI, чтобы определить, предназначено ли сообщение для этой UE.

Преобразованный RNTI может помешать злоумышленнику выполнить логический вывод исходного X-RNTI. Однако если один и тот же преобразованный RNTI включают в каждое сообщение сигнализации, посылаемое в данную UE, тогда злоумышленник может выполнить попытку нарушения корреляции. Чтобы предотвратить это, преобразованный RNTI может быть изменен с каждым сообщением.

Фиг.3В изображает схему, предназначенную для преобразования X-RNTI, чтобы получить разные преобразованные RNTI. Устройство 320 принимает X-RNTI и солт-значение σ, преобразует X-RNTI и солт-значение на основе функции Нσ преобразования и предоставляет преобразованный RNTI, который обозначен как Нσ(X-RNTI). Функция преобразования может быть необратимой функцией, криптографической хэш-функцией и т.д. Солт-значение является не статичной величиной, которая может быть выбрана любым способом. Разные солт-значения могут быть использованы для разных сообщений сигнализации таким образом, что один X-RNTI может приводить к разным преобразованным RNTI для разных сообщений.

Преобразованный X-RNTI и солт-значение σ могут быть посланы в сообщении сигнализации и могут предусматривать сравнение сообщения с помощью UE. Солт-значение σ может быть послано в незашифрованном виде вместе с преобразованным RNTI. Солт-значение σ и/или преобразованный RNTI также могут быть вставлены в сообщение сигнализации. В любом случае каждая UE может сравнить свой X-RNTI с преобразованным RNTI в сообщении сигнализации. Каждая UE может применить функцию Нσ преобразования к своему X-RNTI и солт-значению, выделенному из сообщения, а затем может сравнить локально сгенерированный преобразованный RNTI с принятым преобразованным RNTI в сообщении сигнализации.

Фиг.4А изображает блок-схему конструкции процессора 410 сообщений, который посылает преобразованный RNTI в незашифрованном виде в сообщении сигнализации. Процессор 410 сообщений принимает входное сообщение и X-RNTI для UE получателя и генерирует выходное сообщение, направленное в UE.

В процессоре 410 сообщений устройство 420 принимает X-RNTI и, возможно, солт-значение σ, применяет функцию преобразования к X-RNTI и, возможно, к солт-значению σ и предоставляет преобразованный RNTI. Мультиплексор (Mux) 422 мультиплексирует преобразованный RNTI, солт-значение σ (если присутствует) и входное сообщение. Кодер 424 кодирует выходные данные мультиплексора 422 и предоставляет выходное сообщение. Процессор 410 сообщений может быть использован для пейджинговых сообщений, посылаемых по PCH. В этом случае ID UE или X-RNTI на фиг.4А может соответствовать U-RNTI.

Фиг.4В изображает блок-схему конструкции процессора 450 сообщений, который вставляет преобразованный RNTI в сообщение сигнализации. Процессор 450 сообщений принимает входное сообщение и X-RNTI для UE получателя и генерирует выходное сообщение, направленное в UE. Входное сообщение может содержать различные порции информации.

В процессоре 450 сообщений устройство 460 принимает X-RNTI и, возможно, солт-значение σ, применяет функцию преобразования к X-RNTI и, возможно, к солт-значению σ и предоставляет преобразованный RNTI. Мультиплексор 462 принимает и мультиплексирует информацию сигнализации Xa и Xb и солт-значения σ (если присутствует) и предоставляет мультиплексированную информацию X1. Кодер 464 кодирует мультиплексированную информацию X1 и предоставляет закодированную информацию. Устройство 466 маскирует закодированную информацию на основании преобразованного RNTI и предоставляет замаскированную информацию Sj. Мультиплексор 472 принимает и мультиплексирует информацию сигнализации с Xc по Xf и предоставляет мультиплексированную информацию X2. Устройство 474 генерирует контроль циклическим избыточным кодом (CRC) на основании информации X1 и X2, затем маскирует CRC с помощью преобразованного RNTI, чтобы получить CRC, специфичный для UE, и добавляет CRC, специфичный для UE, к информации X2. Кодер 476 кодирует выходные данные устройства 474 и предоставляет закодированную информацию R2. Мультиплексор 478 принимает и мультиплексирует замаскированную информацию S1 и закодированную информацию R2 и предоставляет мультиплексированную информацию S1 и R2 в качестве выходного сообщения.

Процессор 450 сообщений может быть использован для сообщений сигнализации, посылаемых по HS-SCCH. В этом случае Xa может содержать информацию установки кода формирования каналов, Xb может содержать информацию о схеме модуляции, Xc может содержать информацию о размере транспортного блока, Xd может содержать информацию об обработке HARQ, Xe может содержать информацию о версии избыточности и совокупности, Xf может содержать информацию об указателе новых данных, и X-RNTI может соответствовать H-RNTI. Информация S1 может быть послана в первом интервале времени TTI, а информация R2 может быть послана в последних двух интервалах времени TTI. В этом случае солт-значение σ может быть мультиплексировано с информацией Xa и Xb, посланной в первом интервале времени TTI, как изображено на фиг.4В. Это может предусматривать раннее обнаружение сообщения сигнализации с помощью UE без ожидания того, чтобы было принято все сообщение.

Фиг.4А изображает схему, в которой преобразованный RNTI посылают в незашифрованном виде в сообщении сигнализации. Преобразованный RNTI также может быть послан в незашифрованном виде другими способами. Фиг.4В изображает схему, в которой преобразованный RNTI вставляют в сообщение сигнализации. Вставка преобразованного RNTI также может быть выполнена другими способами. Например, сообщение сигнализации, посланной по E-AGCH, может включать в себя CRC, специфичный для UE, который может быть сгенерирован на основании преобразованного E-RNTI. В общем, преобразованный RNTI может быть послан различными способами (например, в незашифрованном виде или вставленным) в сообщении сигнализации таким образом, что UE получателя может идентифицировать сообщение, как направленное в эту UE.

Как изображено на фиг.2, UE может принимать множество (например, до четырех) сообщений сигнализации в каждый TTI и может проверять каждое принятое сообщение, чтобы определить, предназначено ли сообщение для UE. Функция преобразования должна быть вычислительно простой, такой что UE может применять функцию преобразования для каждого принятого сообщения без неблагоприятного влияния на эффективность. В идеальном случае сравнение сообщения с преобразованным RNTI потребовало бы только немного дополнительных команд, помимо команд, которые обычно выполняют, чтобы сравнить X-RNTI.

Для схемы, изображенной на фиг.3В, UE может запомнить справочную таблицу преобразованных RNTI, полученных с помощью хеширования своего X-RNTI со всеми возможными солт-значениями. Таким образом, преобразованные RNTI могут быть предварительно вычислены один раз и запомнены для дальнейшего использования вместо того, чтобы быть вычисленными всякий раз, когда принимают сообщение сигнализации. Для каждого принятого сообщения UE может извлечь солт-значение из принятого сообщения, выбрать преобразованный RNTI для этого солт-значения из справочной таблицы и проверить принятое сообщение с помощь выбранного преобразованного RNTI.

UTRAN может назначать новый X-RNTI UE через зашифрованную сигнализацию в начале вызова и, возможно, во время вызова. Преобразованные версии нового X-RNTI могут быть посланы через эфир в незашифрованном виде, так как только UE имеет не хешированную версию. Злоумышленник может не иметь достаточной информации, чтобы выполнить сравнение сообщений сигнализации, посланных с преобразованными RNTI. Злоумышленник может осуществлять мониторинг всех сообщений сигнализации в ячейке в течение некоторого периода времени и устанавливать корреляцию этих сообщений сигнализации с помощью поддержания базы данных всех возможных X-RNTI и сравнения каждого принятого сообщения со всеми X-RNTI. С этим типом определенного перехватывания можно бороться с помощью периодического назначения новых X-RNTI UE.

Для того чтобы генерировать преобразованные X-RNTI, могут быть использованы различные функции преобразования. В общем, функция преобразования должна иметь следующие качества:

легкое и быстрое вычисление (или доступность к справочной таблице в UE);

преобразованный RNTI и солт-значение должны быть маленькими;

трудность или невозможность обращения; и

легкость для UTRAN защиты от конфликтов.

Для данного приложения между качествами, перечисленными выше, может быть сделан компромисс. Для разных приложений могут быть использованы разные функции преобразования с разными характеристиками. Например, сигнализация на уровне 2 может отдавать предпочтение высокой битовой эффективности и быстрому декодированию и в результате может быть в состоянии принять более низкий уровень защиты. Сигнализация на уровне 3 может отдавать предпочтение более сильной защите за счет больших накладных расходов.

Важность высоко необратимой функции может зависеть от уровня определения, допускаемого на стороне злоумышленника. Функция преобразования может просто замаскировать несколько битов в изменяющихся позициях из X-RNTI и может использовать солт-значение, чтобы выбрать замаскированные биты. Эта функция преобразования может быть чувствительна к грубому вторжению, при котором злоумышленник собирает сообщения сигнализации, проверяет все возможные значения для удаленных битов и наблюдает, чтобы понять, какие из результирующих значений повторяют. Злоумышленник может предположить, что повторяемые значения являются действительными X-RNTI разных UE, и может запомнить эти значения для проверки с будущими сообщениями сигнализации. Однако это может представлять значительно более трудоемкое вторжение, чем случайное перехватывание, обычно связанное с вторжением с возможностью соединения.

Даже если функция преобразования является до некоторой степени слабой с точки зрения криптографии, UTRAN может назначать новые X-RNTI через зашифрованную сигнализацию. В этом случае злоумышленник не может автоматически иметь пул известных X-RNTI, с которым сравнивать принятые сообщения. В свете способности назначать новые X-RNTI криптографическая сила функции преобразования может считаться менее важной, чем простое вычисление и сохранение битов через эфир.

Функция преобразования может быть определена на основании различных схем. Например, функция преобразования может включать в себя принципы конструирования, используемые в криптографической/защищенной хэш-функции, такой как SHA-1 (алгоритм защитного хеширования), SHA-2 (которая включает в себя SHA-224, SHA-256, SHA-384 и SHA-512), MD-4 (дайджест сообщения), MD-5 или другие надежные алгоритмы хеширования, известные в данной области техники. В одной схеме используют одну функцию преобразования и известную априори как UTRAN, так и UE. В другой схеме поддерживают множество функций преобразования, и одна функция преобразования может быть выбрана из множества, например, в начале вызова и передана в UE.

Длина солт-значения σ может быть выбрана на основании компромисса между накладными расходами и надежностью. Более длинное солт-значение может давать в результате более преобразованные RNTI для данного X-RNTI, что может улучшить защиту за счет больших накладных расходов и, возможно, большей вероятности конфликтов. Обращение может быть справедливым для более короткого солт-значения.

В одной схеме преобразованный RNTI имеет ту же самую или приблизительно ту же самую длину, что и исходный X-RNTI. Для этой схемы солт-значение σ может быть послано с использованием дополнительных битов. В другой схеме преобразованный RNTI и солт-значение σ имеют ту же самую или приблизительно ту же самую длину, что и исходный X-RNTI, для того чтобы поддерживать одни и те же или приблизительно одни и те же накладные расходы. Для этой схемы некоторые биты могут быть “возвращены” с помощью формирования преобразованного RNTI более коротким, чем исходный X-RNTI. Например, X-RNTI может быть равен 16 битам, преобразованный RNTI может быть равен 10 битам, а солт-значение может быть равно 6 битам. X-RNTI, преобразованный RNTI и солт-значение также могут иметь другие длины. Функция преобразования может быть сконструирована таким образом, чтобы достигать желаемых криптографических характеристик с помощью более короткого преобразованного RNTI.

Конфликт имеет место, когда два X-RNTI для двух UE преобразуют в один и тот же преобразованный RNTI. Например, Hσ(x)=Hσ(y), где x и y - два X-RNTI. UE могут не иметь способа, чтобы разрешить конфликт между своими преобразованными RNTI. Преобразованный RNTI может быть использован для того, чтобы посылать информацию планирования в одну или более UE, например, как изображено на фиг.2. UE-получатель может правильно обнаруживать информацию планирования как предназначенную для этой UE и может декодировать данные, посланные в UE. UE-не получатель может неправильно обнаруживать информацию планирования, декодировать данные, предназначенные для UE-получателя, и получать бессмысленный результат после дешифровки (при допущении, что данные, посылаемые по HS-DSCH, были зашифрованы). В этом случае конфликты могут отрицательно влиять или могут не влиять на эффективность в зависимости от поведения приложения.

В общем, влияние вследствие конфликтов X-RNTI может зависеть от типа сигнализации, посылаемой с помощью этих X-RNTI. UTRAN может пытаться предотвратить конфликты для того, чтобы исключить возможные отрицательные воздействия.

В одной схеме для исключения конфликтов UTRAN выбирает X-RNTI и солт-значения, о которых известно, что они не имеют конфликтов. UTRAN может поддерживать множество всех X-RNTI, назначенных или назначаемых UE. Для каждого возможного солт-значения σ UTRAN может генерировать множество преобразованных RNTI на основании множества X-RNTI и этого солт-значения. UTRAN может сканировать преобразованное множество для дубликатов и может отклонить это солт-значение, если обнаружены дубликаты. В общем, солт-значение, которое вызывает конфликт для определенных X-RNTI, может быть все же использовано для других X-RNTI. Однако для того, чтобы упростить осуществление, UTRAN может поддерживать список солт-значений, которые в результате не дают дубликатов во всем множестве X-RNTI. Солт-значения в этом списке могут быть выбраны для использования. Конфликты также могут быть исключены другими способами.

Фиг.5 изображает процесс 500, выполняемый с помощью элемента сети в беспроводной сети связи, чтобы посылать сообщения сигнализации в UE. Элемент сети может быть узлом В, RNC и т.д. в зависимости от посылаемого сообщения сигнализации.

Первый ID, назначенный UE, может быть преобразован, чтобы получить второй ID для UE (блок 512). Первый ID может быть RNTI, назначенным UE в UMTS или некоторым другим типом ID в некоторой другой системе связи. Первый ID может быть преобразован на основании необратимой функции, хэш-функции или некоторой другой функции, чтобы получить второй ID. Выходное сообщение, направленное в UE, может быть сгенерировано на основании входного сообщения и второго ID (блок 514). Входное сообщение может быть пейджинговым сообщением, сообщением планирования, несущим информацию планирования, сообщением назначения ресурсов и т.д. Выходное сообщение может быть послано через общий канал, совместно используемый UE и другими UE (блок 516).

В одной схеме первый ID и солт-значение хешируют, чтобы получить второй ID. Солт-значение может быть послано в незашифрованном виде в выходном сообщении. Солт-значение может быть изменено каждый раз, когда преобразуют первый ID, и может быть выбрано таким образом, чтобы исключить конфликты между первыми ID, назначенными UE. Первый ID может иметь длину, которая может быть равна объединенной длине второго ID и солт-значения.

В одной схеме выходное сообщение может включать в себя входное сообщение и второй ID в незашифрованном виде, например, как изображено на фиг.4А. В другой схеме второй ID может быть вставлен в выходное сообщение, например, как изображено на фиг.4В. Например, все или часть входного сообщения может быть замаскирована с помощью второго ID, чтобы сгенерировать выходное сообщение. В качестве альтернативы CRC, специфичный для UE, может быть сгенерирован на основании входного сообщения и второго ID, а выходное сообщение может быть сгенерировано на основании входного сообщения и CRC, специфичного для UE.

Фиг.6 изображает устройство 600, предназначенное для посылки сообщений сигнализации в UE. Устройство 600 включает в себя средство, предназначенное для преобразования первого ID, назначенного UE, чтобы получить второй ID для UE (модуль 612), средство, предназначенное для формирования выходного сообщения, направляемого в UE, на основании входного сообщения и второго ID (модуль 614), и средство, предназначенное для посылки выходного сообщения через общий канал, совместно используемый UE и другими UE (модуль 616). Модули 612 и 616 могут содержать процессоры, электронные устройства, устройства аппаратного обеспечения, электронные компоненты, логические схемы, памяти и т.д. или любую их комбинацию.

Фиг.7 изображает процесс 700, выполняемый с помощью UE, чтобы принимать сообщения сигнализации из беспроводной сети связи. Сообщение может быть принято через общий канал, совместно используемый множеством UE (блок 712). Первый ID, назначенный UE, может быть преобразован, чтобы получить второй ID для UE (блок 714). Преобразование может быть выполнено с помощью справочной таблицы, аппаратного обеспечения, программного обеспечения, программно-аппаратного обеспечения и т.д. В одной схеме солт-значение может быть получено из принятого сообщения, и первый ID и солт-значение могут быть хешированны, чтобы получить второй ID. Предназначено ли принятое сообщение для UE, может быть определено на основании второго ID (блок 716). В одной схеме блока 716 третий ID может быть получен из принятого сообщения, и он может быть сравнен со вторым ID, чтобы определить, предназначено ли принятое сообщение для UE. В другой схеме блока 716 CRC может быть сгенерирован на основании принятого сообщения, и сгенерированный CRC может быть сравнен с CRC, специфичным для UE, чтобы определить, предназначено ли принятое сообщение для UE. Принятое сообщение может быть пейджинговым сообщением, сообщением планирования, сообщением назначения ресурсов и т.д. Если принятое сообщение является сообщением планирования, тогда информация планирования может быть получена из принятого сообщения и использована для того, чтобы обработать данные передачи, посланные в UE.

Фиг.8 изображает устройство 800, предназначенное для приема сообщений сигнализации. Устройство 800 включает в себя средство, предназначенное для приема сообщения через общий канал, совместно используемый множеством UE (модуль 812), средство, предназначенное для преобразования первого ID, назначенного UE, чтобы получить второй ID для UE (модуль 814), и средство, предназначенное для определения, предназначено ли принятое сообщение для UE, на основании второго ID (модуль 816). Модули с 812 по 816 могут содержать процессоры, электронные устройства, устройства аппаратного обеспечения, электронные компоненты, логические схемы, памяти и т.д. или любую их комбинацию.

Фиг.9 изображает блок-схему конструкции UE 120, узла В 110 и RNC 130 на фиг.1. В обратной линии связи данные и сигнализацию, посылаемые с помощью UE 120, обрабатывают (например, форматируют, кодируют и перемежают) с помощью кодера 922 и дополнительно обрабатывают (например, модулируют, формируют каналы и шифруют) с помощью модулятора (MOD) 924, чтобы сгенерировать выходные элементарные посылки. Передатчик (TMTR) 932 затем приводит в надлежащее состояние (например, преобразует в аналоговый вид, фильтрует, усиливает и преобразует с повышением частоты) выходные элементарные посылки и генерирует сигнал обратной линии связи, который передают через антенну 934. В прямой линии связи антенна 934 принимает сигнал прямой линии связи, переданный с помощью узла В 110. Приемник (RCVR) 936 приводит в надлежащее состояние (например, фильтрует, усиливает, преобразует с понижением частоты и преобразует в цифровой вид) принятый сигнал из антенны 934 и предоставляет выборки. Демодулятор (DEMOD) 926 обрабатывает (например, дешифрует, формирует каналы и демодулирует) выборки и предоставляет оценки символов. Декодер 928 дополнительно обрабатывает (например, отменяет перемежение и декодирует) оценки символов и предоставляет декодированные данные. Кодер 922, модулятор 924, демодулятор 926 и декодер 928 могут быть осуществлены с помощью процессора 920 модема. Эти устройства могут выполнять обработку в соответствии с технологией радиосвязи (например, UMTS), осуществленной с помощью беспроводной сети связи.

Контроллер/процессор 940 управляет работой UE 120. Контроллер/процессор 940 может выполнять процесс 700, изображенный на фиг.7, и/или другие процессы для способов, описанных в настоящей заявке. Память 942 запоминает программные коды и данные для UE 120, а также может запоминать временные ID, назначенные UE 120, или ID UE.

Фиг.9 также изображает конструкцию узла В 110 и RNC 130. Узел В 110 включает в себя контроллер/процессор 950, который выполняет различные функции для связи с UE, память 952, которая запоминает программные коды и данные для узла В 110, и приемопередатчик 954, который поддерживает радиосвязь с UE. Контроллер/процессор 950 может выполнять процесс 500, изображенный на фиг.5, и/или другие процессы для способов, описанных в настоящей заявке. Память 952 может запоминать временные ID, назначенные UE с помощью узла В 110, или ID UE NB. RNC 130 включает в себя контроллер/процессор 960, который выполняет различные функции, чтобы поддерживать связь для UE, и память 962, которая запоминает программные коды и данные для RNC 130. Контроллер/процессор 960 может выполнять процесс 500, изображенный на фиг.5, и/или другие процессы для способов, описанных в настоящей заявке. Память 962 может запоминать временные ID, назначенные UE, обслуживаемым с помощью RNC 130, или ID UE RNC.

Способы, описанные в настоящей заявке, могут быть использованы для сообщений сигнализации, посылаемых по прямой линии связи, а также обратной линии связи. Способы также могут быть использованы для сообщений, посылаемых через плоскость управления, а также плоскость пользователя. Плоскость управления является механизмом, предназначенным для переноса сигнализации для приложений верхнего уровня, и обычно его осуществляют с помощью протоколов, специфичных для сети, интерфейсов и сообщений сигнализации. Плоскость пользователя является механизмом, предназначенным для переноса сигнализации для приложений верхнего уровня, и обычно его осуществляют с помощью открытых протоколов, таких как протокол дейтаграммы пользователя (UDP), протокол управления передачей (ТСР) и протокол Интернет (IP). Сообщения могут быть перенесены как часть сигнализации в плоскости управления и как часть данных (с точки зрения сети) в плоскости пользователя.

Способы, описанные в настоящей заявке, могут быть осуществлены с помощью различных средств. Например, эти способы могут быть осуществлены в аппаратном обеспечении, программно-аппаратном обеспечении, программном обеспечении или их комбинации. Для осуществления аппаратного обеспечения устройства обработки, используемые, чтобы выполнять способы в данном элементе (например, UE, узле В, RNC и т.д.), могут быть осуществлены в одной или более интегральных схемах прикладной ориентации (ASIC), процессорах цифровых сигналов (DSP), устройствах обработки цифровых сигналов (DSPD), программируемых логических устройствах (PLD), вентильных матрицах, программируемых в условиях эксплуатации (FPQA), процессорах, контроллерах, микроконтроллерах, электронных устройствах, других электронных устройствах, предназначенных для выполнения функций, описанных в настоящей заявке, в компьютере или комбинации перечисленных устройств.

Для осуществления программно-аппаратного обеспечения и/или программного обеспечения способы могут быть осуществлены с помощью модулей (например, процедур, функций и т.д.), которые выполняют функции, описанные в настоящей заявке. Коды программно-аппаратного обеспечения и/или программного обеспечения могут быть запомнены в памяти (например, памяти 942, 952 или 962, изображенной на фиг.9) и выполнены с помощью процессора (например, процессора 940, 950 или 960). Память может быть осуществлена в процессоре или внешне по отношению к процессору.

Предыдущее описание раскрытия предоставлено для того, чтобы дать возможность любому специалисту в данной области техники изготовить и использовать раскрытие. Различные модификации раскрытия будут без труда понятны специалистам в данной области техники, и общие принципы, определенные в настоящей заявке, могут быть применены к другим вариантам, не выходя за рамки сущности и объема раскрытия. Таким образом, не подразумевается, что настоящее раскрытие ограничено примерами, описанными в настоящей заявке, но должно соответствовать самым широким рамкам, согласующимся с принципами и новыми признаками, раскрытыми в настоящей заявке.

Изобретение относится к беспроводным сетям связи для предоставления услуг связи. Технический результат - обеспечение защиты от вторжения в сообщение при использовании незначительных вычислительных мощностей. Описаны способы, предназначенные для скрытия временных идентификаторов (ID), назначенных пользовательской аппаратуре (UE) с помощью беспроводной системы связи. В элементе сети первый ID, назначенный UE, и, возможно, солт-значение преобразуют, например, на основании хэш-функции, чтобы получить второй ID для UE. Выходное сообщение, направленное в UE, формируют на основании входного сообщения, второго ID и солт-значения (если присутствует). Выходное сообщение посылают через общий канал, совместно используемый UE и другими UE. В UE сообщение принимают через общий канал и солт-значение (если послано) получают из принятого сообщения. Первый ID и солт-значение преобразуют, чтобы получить второй ID, который используют, чтобы определить, предназначено ли принятое сообщение для UE. 8 н. и 28 з.п. ф-лы, 11 ил., 1 табл.

1. Устройство для передачи сообщения со скрытым временным идентификатором к пользовательской аппаратуре, содержащее:

процессор, сконфигурированный для преобразования первого идентификатора (ID), назначенного пользовательской аппаратуре (UE), чтобы получить второй ID для UE, формирования выходного сообщения, направляемого в UE, на основании входного сообщения и второго ID, и посылки выходного сообщения через общий канал, совместно используемый упомянутым UE и другими UE, при этом процессор сконфигурирован для маскирования, по меньшей мере, части входного сообщения с помощью второго ID, чтобы сгенерировать выходное сообщение; и

память, соединенную с процессором.

2. Устройство по п.1, в котором процессор сконфигурирован для преобразования первого ID на основании необратимой функции, чтобы получить второй ID.

3. Устройство по п.1, в котором процессор сконфигурирован для хеширования первого ID, чтобы получить второй ID.

4. Устройство по п.1, в котором процессор сконфигурирован для хеширования первого ID и солт-значения, чтобы получить второй ID.

5. Устройство по п.4, в котором процессор сконфигурирован для посылки солт-значения в выходном сообщении.

6. Устройство по п.4, в котором процессор сконфигурирован для изменения солт-значения каждый раз, когда преобразуется первый ID.

7. Устройство по п.4, в котором первый ID имеет длину, равную объединенной длине второго ID и солт-значения.

8. Устройство по п.4, в котором процессор сконфигурирован для выбора солт-значения таким образом, чтобы исключить конфликты между множеством первых ID, назначенных активным UE.

9. Устройство по п.1, в котором процессор сконфигурирован для формирования выходного сообщения таким образом, чтобы включить в него входное сообщение и второй ID в незашифрованном виде.

10. Устройство по п.1, в котором процессор сконфигурирован для формирования контроля циклическим избыточным кодом (CRC), специфичного для UE, на основании входного сообщения и второго ID, и формирования выходного сообщения на основании входного сообщения и CRC, специфичного для UЕ.

11. Устройство по п.1, в котором входное сообщение является пейджинговым сообщением, сообщением планирования или сообщением назначения ресурсов.

12. Устройство по п.1, в котором первый ID является временным идентификатором радиосети (RNTI), назначенным UE в универсальной мобильной телекоммуникационной системе (UMTS).

13. Способ для передачи сообщения со скрытым временным идентификатором к пользовательской аппаратуре, содержащий этапы, на которых:

преобразуют первый идентификатор (ID), назначенный пользовательской аппаратуре (UE), чтобы получить второй ID для UE;

формируют выходное сообщение, направляемое в UE, на основании входного сообщения и второго ID, при этом маскируют, по меньшей мере, часть входного сообщения с помощью второго ID, чтобы сгенерировать выходное сообщение; и

посылают выходное сообщение через общий канал, совместно используемый упомянутым UE и другими UE.

14. Способ по п.13, в котором этап, на котором преобразуют первый ID, содержит хеширование первого ID и солт-значения, чтобы получить второй ID.

15. Способ по п. 13, в котором этап, на котором формируют выходное сообщение, содержит формирование выходного сообщения, чтобы включить в него входное сообщение и второй ID в незашифрованном виде.

16. Способ по п.13, в котором этап, на котором формируют выходное сообщение, содержит

формирование контроля циклическим избыточным кодом (CRC), специфичного для UE, на основании входного сообщения и второго ID и

формирование выходного сообщения на основании входного сообщения и CRC, специфичного для UE.

17. Устройство для передачи сообщения со скрытым временным идентификатором к пользовательской аппаратуре, содержащее:

средство для преобразования первого идентификатора (ID), назначенного пользовательской аппаратуре (UE), чтобы получить второй ID для UE;

средство для формирования выходного сообщения, направляемого в UE, на основании входного сообщения и второго ID, причем упомянутое формирование включает в себя маскирование, по меньшей мере, части входного сообщения с помощью второго ID, чтобы сгенерировать выходное сообщение; и

средство для посылки выходного сообщения через общий канал, совместно используемый упомянутым UE и другими UE.

18. Устройство по п.17, в котором средство для преобразования первого ID содержит средство для хеширования первого ID и солт-значения, чтобы получить второй ID.

19. Устройство по п.17, в котором средство для формирования выходного сообщения содержит средство для формирования выходного сообщения, чтобы включить в него входное сообщение и второй ID в незашифрованном виде.

20. Устройство по п.17, в котором средство для формирования выходного сообщения содержит средство для формирования контроля циклическим избыточным кодом (CRC), специфичного для UE, на основании входного сообщения и второго ID и

средство для формирования выходного сообщения на основании входного сообщения и CRC, специфичного для UE.

21. Машиночитаемый носитель, включающий в себя хранящиеся на нем команды, содержащий:

первый набор команд для преобразования первого идентификатора (ID), назначенного пользовательской аппаратуре (UE), чтобы получить второй ID для UЕ;

второй набор команд для формирования выходного сообщения, направляемого в UE, на основании входного сообщения и второго ID, включая маскирование, по меньшей мере, части входного сообщения с помощью второго ID, чтобы сформировать выходное сообщение, и

третий набор команд для посылки выходного сообщения через общий канал, совместно используемый упомянутым UE и другими UE.

22. Устройство для приема сообщения со скрытым временным идентификатором в пользовательской аппаратуре, содержащее:

процессор, сконфигурированный для приема сообщения через общий канал, совместно используемый множеством пользовательской аппаратуры (UE), преобразования первого идентификатора (ID), назначенного UE, чтобы получить второй ID для UE, и определения, предназначено ли принятое сообщение для UE, на основании второго ID, при этом в упомянутом сообщении, принимаемом через общий канал, по меньшей мере часть сообщения маскирована с помощью второго ID; и

память, соединенную с процессором.

23. Устройство по п.22, в котором процессор сконфигурирован для получения солт-значения из принятого сообщения и хеширования первого ID и солт-значения, чтобы получить второй ID.

24. Устройство по п.22, в котором процессор сконфигурирован для получения третьего ID из принятого сообщения и сравнения второго ID с третьим ID, чтобы определить, предназначено ли принятое сообщение для UE.

25. Устройство по п.22, в котором процессор сконфигурирован для формирования контроля циклическим избыточным кодом (CRC) на основании принятого сообщения и второго ID, получения CRC, специфичного для UE, из принятого сообщения и сравнения сгенерированного CRC с CRC, специфичным для UE, чтобы определить, предназначено ли принятое сообщение для UE.

26. Устройство по п.22, в котором процессор сконфигурирован для определения, что принятое сообщение предназначено для UE, получения информации планирования из принятого сообщения и обработки данных передачи на основании информации планирования.

27. Устройство по п.22, в котором принятое сообщение является пейджинговым сообщением, сообщением планирования или сообщением назначения ресурсов, предназначенным для UE.

28. Способ для приема сообщения со скрытым временным идентификатором в пользовательской аппаратуре, содержащий этапы, на которых:

принимают сообщение через общий канал, совместно используемый множеством пользовательской аппаратуры (UE);

преобразуют первый идентификатор (ID), назначенный UE, чтобы получить второй ID для UE, при этом в упомянутом сообщении, принимаемом через общий канал, по меньшей мере часть сообщения маскирована с помощью второго ID; и

определяют, предназначено ли принятое сообщение для UE, на основании второго ID.

29. Способ по п.28, в котором этап, на котором преобразуют первый ID, содержит

получение солт-значения из принятого сообщения и

хеширование первого ID и солт-значения, чтобы получить второй ID.

30. Способ по п.28, в котором этап, на котором определяют, предназначено ли принятое сообщение для UE, содержит

получение третьего ID из принятого сообщения и

сравнение второго ID с третьим ID, чтобы определить, предназначено ли принятое сообщение для UE.

31. Способ по п.28, в котором этап, на котором определяют, предназначено ли принятое сообщение для UE, содержит

формирование контроля циклическим избыточным кодом (CRC) на основании принятого сообщения и второго ID,

получение CRC, специфичного для UE, из принятого сообщения и

сравнение сгенерированного CRC с CRC, специфичным для UE, чтобы определить, предназначено ли принятое сообщение для UE.

32. Устройство для приема сообщения со скрытым временным идентификатором в пользовательской аппаратуре, содержащее:

средство для приема сообщения через общий канал, совместно используемый множеством пользовательской аппаратуры (UE);

средство для преобразования первого идентификатора (ID), назначенного UE, чтобы получить второй ID для UE, при этом в упомянутом сообщении, принимаемом через общий канал, по меньшей мере часть сообщения маскирована с помощью второго ID; и

средство для определения, предназначено ли принятое сообщение для UE, на основании второго ID.

33. Устройство по п.32, в котором средство для преобразования первого ID содержит

средство для получения солт-значения из принятого сообщения, и средство для хеширования первого ID и солт-значения, чтобы получить второй ID.

34. Устройство по п.32, в котором средство для определения, предназначено ли принятое сообщение для UE, содержит

средство для получения третьего ID из принятого сообщения и средство для сравнения второго ID с третьим ID, чтобы определить, предназначено ли принятое сообщение для UE.

35. Устройство по п.33, в котором средство для определения, предназначено ли принятое сообщение для UE, содержит

средство для формирования контроля циклическим избыточным кодом (CRC) на основании принятого сообщения и второго ID,

средство для получения CRC, специфичного для UE, из принятого сообщения и

средство для сравнения сформированного CRC с CRC, специфичным для UE, чтобы определить, предназначено ли принятое сообщение для UE.

36. Машиночитаемый носитель, включающий в себя хранящиеся на нем команды, содержащий:

первый набор команд для приема сообщения через общий канал, совместно используемый множеством пользовательской аппаратуры (UE);

второй набор команд для преобразования первого идентификатора (ID), назначенного UE, чтобы получить второй ID для UE, при этом в упомянутом сообщении, принимаемом через общий канал, по меньшей мере часть сообщения маскирована с помощью второго ID; и

третий набор команд для определения, предназначено ли принятое сообщение для UE, на основании второго ID.

| СПОСОБ ПЕРЕДАЧИ СООБЩЕНИЙ С ОБЕСПЕЧЕНИЕМ КОНФИДЕНЦИАЛЬНОСТИ ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ ВЗАИМОДЕЙСТВУЮЩИХ ОБЪЕКТОВ В СЕТИ СВЯЗИ | 2003 |

|

RU2253948C1 |

| RU 98117712 A, 27.06.2000 | |||

| RU 98117608 A, 20.07.2000 | |||

| US 5889861 A, 30.03.1999 | |||

| WO 03055142 A1, 03.07.2003 | |||

| WO 2004028041 A1, 01.04.2004. | |||

Авторы

Даты

2011-08-20—Публикация

2007-02-09—Подача