Область техники, к которой относится изобретение

Настоящее изобретение относится к системам беспроводной связи. Более конкретно, настоящее изобретение относится к способу и устройству для выполнения защиты данных и автоматического запроса повторной передачи (ARQ) в системе беспроводной связи.

Уровень техники

Проект партнерства третьего поколения (3GPP) начал проект долгосрочного развития (LTE), чтобы привнести новую технологию, новую сетевую архитектуру и конфигурацию и новые приложения и службы в беспроводную сотовую сеть с тем, чтобы предоставить улучшенную спектральную эффективность, снижение задержек, более быстрый пользовательский опыт и более богатые приложения и службы с меньшей стоимостью.

В сети беспроводной связи конфиденциальность пользовательских данных и точность пользовательских данных всегда были основными приоритетами. Забота о конфиденциальности и точности данных разрешаются посредством шифрования блока данных (т.е. кодированием как пользовательских данных, так и управляющих сообщений) и выполнением ARQ-протокола по маршруту данных, чтобы восстановить потерянные или неточные данные.

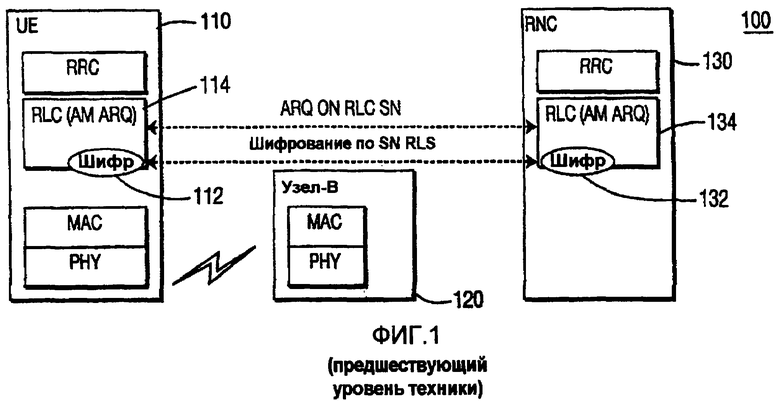

Фиг.1 показывает традиционную универсальную наземную сеть радиодоступа (UTRAN) 100 третьего поколения (3G). UTRAN 100 включает в себя пользовательское оборудование (UE) 110, Узел-B 120 и контроллер радиосети (RNC) 130. В UTRAN 100 процедурные объекты 112, 132 безопасности (т.е. объекты шифрования) располагаются в UE 110 и RNC 130 вместе с внешними ARQ-объектами 114, 134 (т.е. объектами подтвержденного режима (AM) управления радиосвязью (RLC)). И объекты 112, 132 шифрования, и внешние ARQ-объекты 114, 134 используют порядковые номера (SN) модуля пакетных данных (PDU) RLC в качестве входных данных для шифрования/дешифрования блока данных и для ARQ-операции.

В LTE архитектура UTRAN 100 будет изменена. RNC 130 больше не существует. Усовершенствованный узел-B (eNode-B) будет предполагать управление доступом к среде (MAC) и некоторые функциональности управления радиоресурсами (RRC). Первоначальный RLC-подуровень и защита данных (или шифрование), объект в RNC 130 должны быть повторно расположены в LTE, чтобы поддерживать необходимость шифрования данных и ARQ-функциональности данных. Предоставляя эту новую архитектуру LTE-сети, проблема заключается в том, где должны быть расположены внешние ARQ-объекты и объекты защиты данных, и как два прежде совместно расположенных объекта взаимодействуют, чтобы функционировать в LTE-системе.

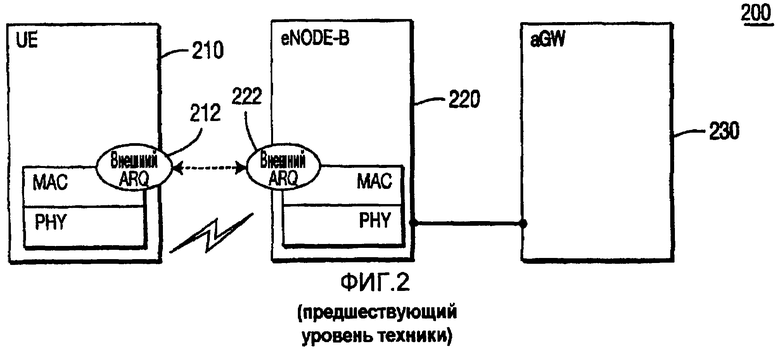

Фиг.2 показывает предложенную LTE-сеть 200 относительно внешних ARQ-объектов. LTE-сеть 200 включает в себя UE 210, eNode-B 220 и шлюз доступа (aGW) 230. В предложенной LTE-сети 200 внешние ARQ-объекты 212 и 222 расположены в UE 210 и eNode-B 220 соответственно. Помещение внешнего ARQ-объекта 222 в eNode-B 220 будет оптимальным относительно задержки повторной передачи, размера повторной передачи PDU, сложности простого протокола, низких требований буферизации и возможного гибридного ARQ (H-ARQ) и внешнего ARQ-взаимодействия. Однако этот подход не рассматривает процесс защиты пользовательских данных.

Будет оптимальным поместить объекты безопасности пользовательских данных в UE 210 и aGW 230, который является анкерным узлом, по следующим причинам. Первое, параметры безопасности UE 210 (или пользователя), такие как удостоверения безопасности UE, наборы ключей шифрования и т.п., могут быть сохранены в безопасном месте, т.е. aGW 230), где администрируется взаимодействие UE-аутентификации с домашним сервером абонента (HSS). Второе, пользовательские данные могут быть защищены на всем пути от aGW 230 до UE 210 без необходимости использования дополнительной схемы, чтобы получить, по меньшей мере, тот же уровень безопасности, что и в традиционной UTRAN 100. Третье, физическая защита eNode-B может быть упрощена, таким образом улучшая обеспечение безопасности всей системы и экономичность системы и упрощая функциональность eNode-B. Четвертое, передача обслуживания между Узлами-B и передача обслуживания между aGW будет более легкой из-за меньшей передачи содержимого безопасности (между eNode-B, если объект безопасности данных расположен в eNode-B). Однако недостатком этого подхода является то, что внешний ARQ не принимается во внимание.

Простой перевод объектов безопасности данных в eNode-B 220 или перевод внешних ARQ-объектов в aGW 230 не будет удовлетворять требованиям LTE-безопасности и требованиям по производительности повторной передачи данных. Следовательно, желательно предоставить архитектуру и операционную схему, которая предоставляет лучшие возможные характеристики относительно функциональности защиты данных и внешней ARQ-функциональности для новой архитектуры LTE-сети.

Сущность изобретения

Настоящее изобретение относится к способу и устройству для осуществления защиты данных и ARQ в системе беспроводной связи. Объекты шифрования включены в блок беспроводной передачи/приема (WTRU) и aGW, а внешние ARQ (или RLC) объекты включены в WTRU и eNode-B. Каждый объект шифрования расположен поверх внешнего ARQ-объекта. Объекты шифрования шифруют и дешифруют блок данных, используя общий SN, назначенный блоку данных. Внешние ARQ-объекты могут сегментировать зашифрованный блок данных на множество PDU, могут сцеплять множественные шифрованные блоки данных в PDU или могут формировать один PDU из одного блока данных. Внешние ARQ-объекты могут сегментировать и повторно сегментировать PDU, когда происходит сбой передачи.

Краткое описание чертежей

Фиг.1 показывает традиционную 3G UTRAN.

Фиг.2 показывает предложенную архитектуру LTE-сети относительно внешних ARQ-объектов.

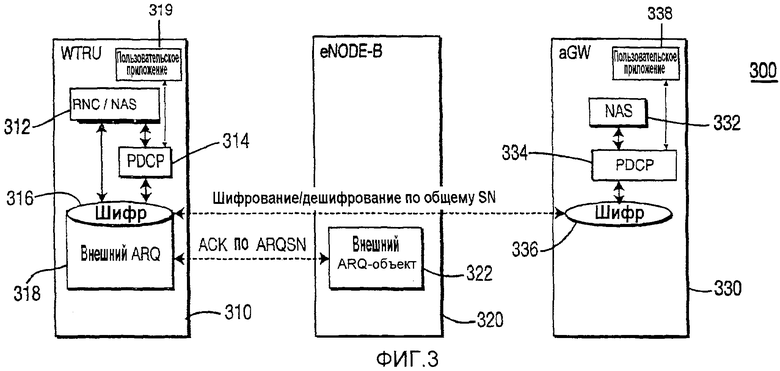

Фиг.3 показывает систему беспроводной связи, сконфигурированную в соответствии с настоящим изобретением.

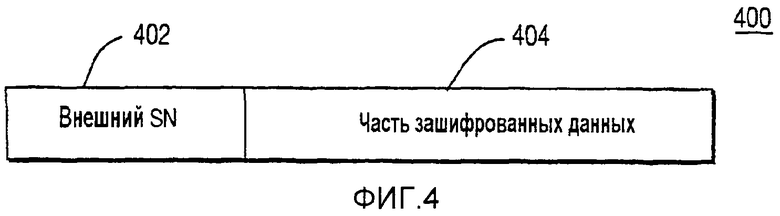

Фиг.4 показывает зашифрованный блок данных, сконфигурированный в соответствии с настоящим изобретением.

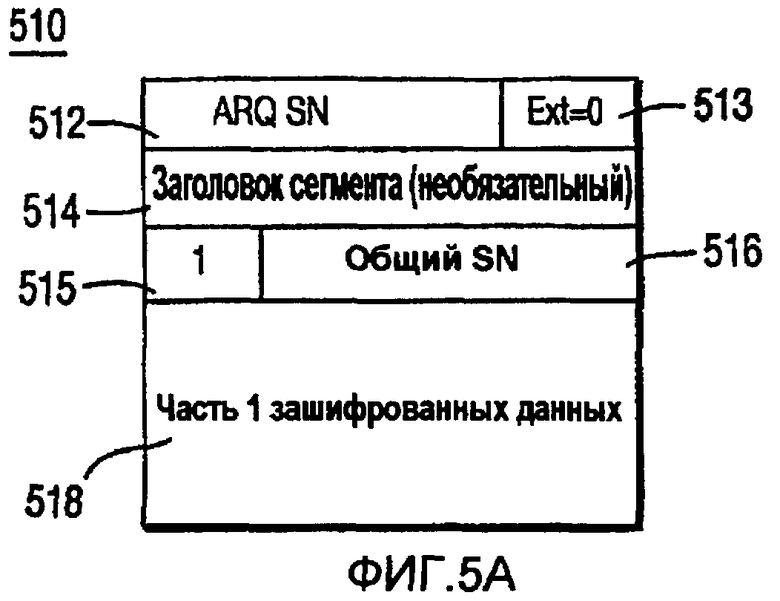

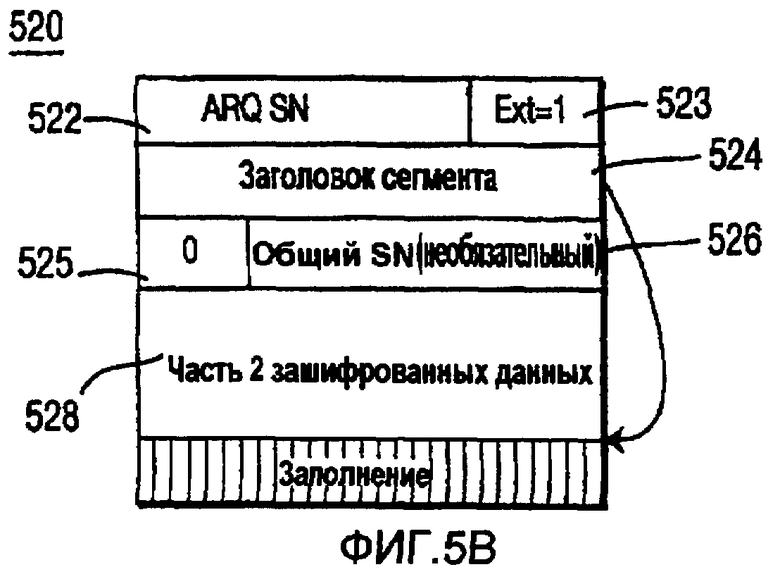

Фиг.5A и 5B показывают два примерных сегментированных PDU в соответствии с настоящим изобретением.

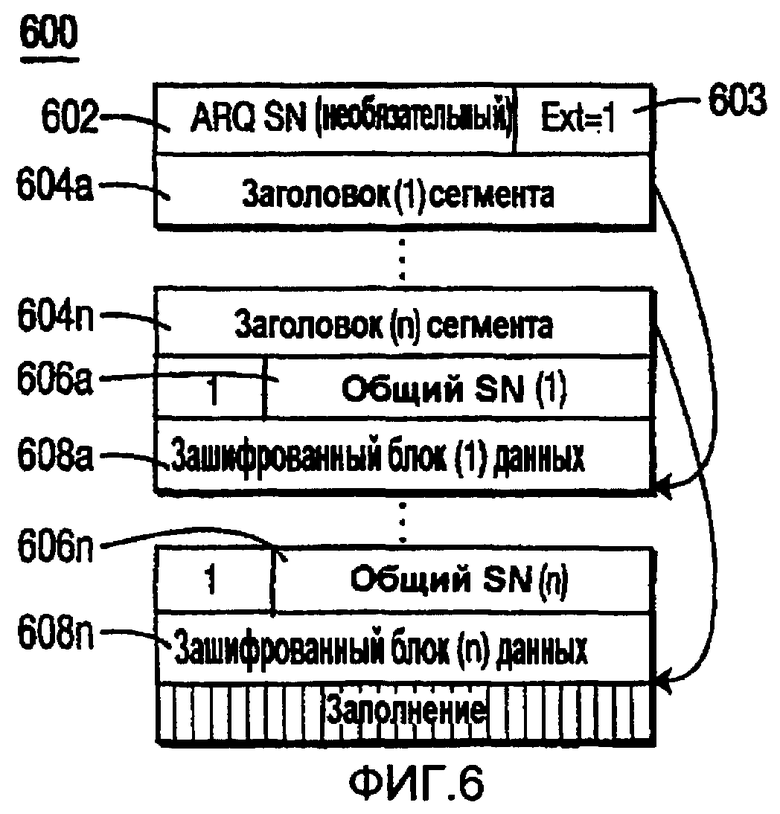

Фиг.6 показывает примерный сцепленный PDU в соответствии с настоящим изобретением.

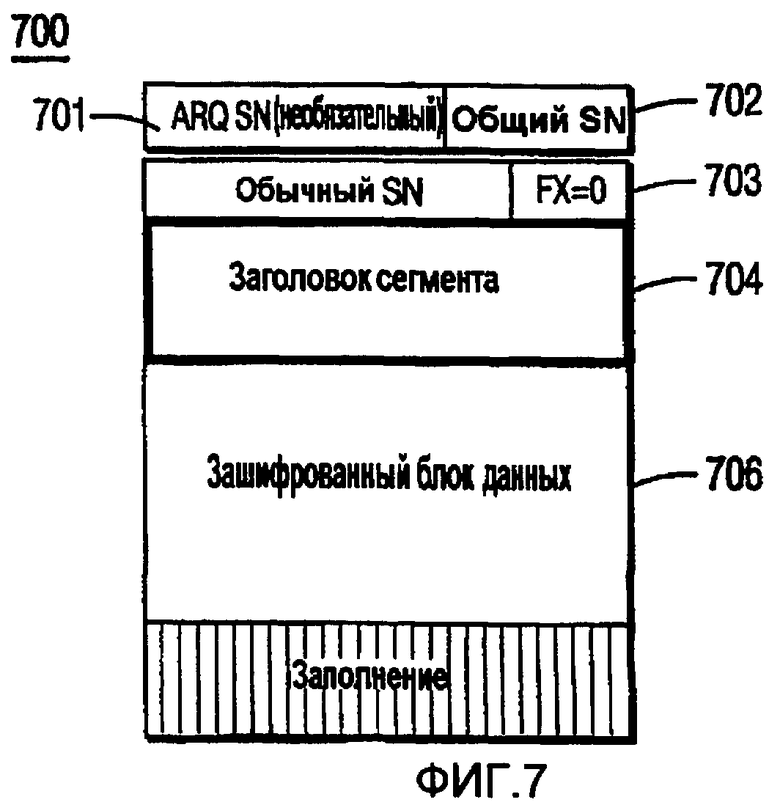

Фиг.7 показывает примерный PDU, сформированный установлением соответствия один-к-одному в соответствии с настоящим изобретением.

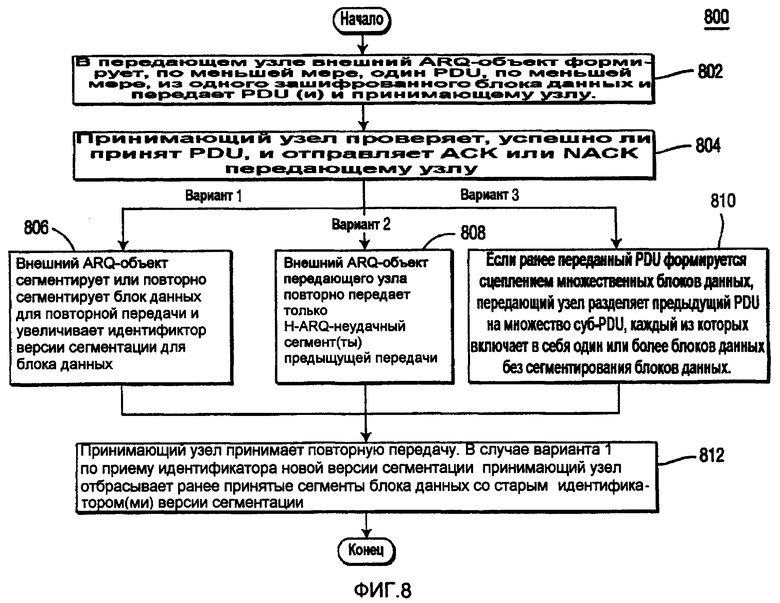

Фиг.8 показывает блок-схему процесса операции сегментации и повторной сегментации между WTRU и eNode-B в соответствии с настоящим изобретением.

Подробное описание предпочтительных вариантов осуществления

При упоминании в дальнейшем в данном документе термин "WTRU" включает в себя, но не только, пользовательское оборудование (UE), мобильную станцию, фиксированное или мобильное абонентское устройство, пейджер, персональный цифровой помощник (PDA), сотовый телефон, компьютер или любой другой тип пользовательского устройства, допускающего работу в беспроводном окружении. При упоминании в дальнейшем в данном документе термин "eNode-B" включает в себя, но не только, базовую станцию, Узел-B, контроллер узла связи, точку доступа (AP) или любой другой тип устройства установления связи в беспроводном окружении.

Признаки настоящего изобретения могут быть объединены в интегральную схему (IC) или сконфигурированы в схему, содержащую множество взаимосвязанных компонентов.

Фиг.3 показывает систему 300 беспроводной связи, сконфигурированную в соответствии с настоящим изобретением. Система 300 включает в себя WTRU 310, eNode-B 320 и aGW 330. WTRU 310 включает в себя объект 312 RRC/уровня, не связанного с предоставлением доступа (NAS), объект 314 протокола конвергенции пакетных данных (PDCP), объект 316 шифрования, внешний ARQ (или RLC), объект 318 и уровень 319 пользовательского приложения. eNode-B 320 включает в себя внешний ARQ-объект 322. aGW 330 (может также именоваться усовершенствованным узлом обслуживания системы пакетной радиосвязи общего пользования (GPRS)(eGSN)), включает в себя NAS-объект 332, PDCP-объект 334, объект 336 шифрования и уровень 338 пользовательского приложения.

В соответствии с настоящим изобретением объекты 316 и 336 шифрования располагаются в WTRU 310 и aGW 330 соответственно, а внешние ARQ-объекты 318 и 322 располагаются в WTRU 310 и eNode-B 320 соответственно. Порядок операции шифрования и внешней ARQ-операции изменен в отличие от традиционной системы так, что шифрование блока данных выполняется перед сегментацией или сцеплением блока данных посредством внешних ARQ-объектов 318 и 322. Это означает, что объекты 316 и 336 шифрования располагаются над внешними ARQ-объектами 318 и 322. Объекты 316 и 336 шифрования могут быть непосредственно вызваны RRC/NAS-объектом 312 и NAS-объектом 332, соответственно, на плоскости управления (C-плоскости) через PDCP-объекты 314 и 334, или PDCP-объектами 314, 334 (ниже уровней 319, 338 пользовательских приложений) на плоскости пользователя (U-плоскости).

Объекты 316, 336 шифрования выполняют функциональность защиты данных, шифруя и дешифруя блок данных (т.е. управляющее сообщение от RRC/NAS-объекта 312 или NAS-объекта 332 через PDCP-объект 314, 334 или блок данных пользовательской службы (SDU) от PDCP-объекта 314, 334). Объекты 316, 336 шифрования используют общий SN для шифрования и дешифрования данных. Общий SN является порядковым номером, используемым для шифрования и дешифрования блока данных. Общий SN для каждого блока данных предпочтительно используется вместе с другими параметрами шифрования (такими как ключ шифрования, ID носителя и т.д.), чтобы зашифровать и дешифровать блок данных.

Фиг.4 показывает зашифрованный блок 400 данных, сконфигурированный в соответствии с настоящим изобретением. Зашифрованный блок 400 данных включает в себя общий SN 402 и часть 404 зашифрованных данных. Блок данных шифруется элементом 316, 336 шифрования с помощью общего SN 402. Общий SN 402 остается незашифрованным.

Общий SN 402 может быть назначен объектом более высокого уровня (таким как NAS-объект 312, 332 или PDCP-объект 314, 334). Альтернативно, общий SN 402 может быть получен объектом 316, 336 шифрования с первоисточником, таким как требуемые порядковые номера передачи, известные в WTRU 310 и aGW 330 (например, PDCP SN для данных U-плоскости, SN RRC-сообщения или SN NAS-сообщения для данных C-плоскости). Преимущество этой схемы в том, что общий SN 402 может использоваться для множественных ARQ и/или внешних ARQ-передач, которые заканчиваются сокращением передач служебных сигналов.

Внешний ARQ-объект 318, 322 формирует PDU из зашифрованного блока 400 данных и выполняет ARQ-операцию. Внешний ARQ-объект 318, 322 может сегментировать зашифрованный блок 400 данных в ряд внешних ARQ PDU. Когда размер зашифрованного блока данных превышает размер PDU, зашифрованный блок 400 данных сегментируется на множественные блоки. Внешний ARQ-объект 318, 322 может назначить ARQ SN для каждого из PDU. ARQ SN - это порядковый номер, используемый для обратной связи передачи (т.е. положительного подтверждения приема (ACK) или отрицательного подтверждения приема (NACK)) и повторной передачи неудачных PDU между двумя внешними ARQ-объектами 318, 322.

Фиг.5A и 5B показывают два примерных сегментированных PDU 510, 520 в соответствии с настоящим изобретением. В этом примере зашифрованный блок данных сегментируется на две части 518, 528 зашифрованных данных, которые включаются в два PDU 510, 520 соответственно. Общий SN 516 может включаться только в первый PDU 510, а общий SN 526 может быть пропущен в последующих PDU 520, чтобы избежать повторной передачи общего SN. Поле 515, 520 SN является 1-битным полем указателя перед общим SN 516, 526, чтобы указать, следует или нет за ним общий SN 516, 526. Поле 513, 523 расширения после SN 512, 522 ARQ указывает, следует ли за ним или нет заголовок 514, 524 сегмента. Заголовок 514, 524 сегмента содержит указатель длины (LI) и указатель расширения сегмента (SE). LI указывает последнюю позицию части зашифрованных данных в PDU, как показано на фиг.5B. SE указывает, следует ли за ним или нет заголовок другого сегмента. Заголовок 514, 524 сегмента является необязательным и может быть пропущен, когда не существует заполнения, как показано на фиг.5A, или зашифрованный блок данных имеет фиксированный размер.

Альтернативно, внешний ARQ-объект 318, 322 может сцеплять несколько блоков данных в один PDU. Когда размер зашифрованного блока данных меньше чем размер PDU, множественные зашифрованные блоки данных могут быть сцеплены в один PDU.

Фиг.6 показывает примерный сцепленный PDU 600 в соответствии с настоящим изобретением. Необязательный SN 602 ARQ может быть назначен внешним ARQ-объектом 318, 322 для PDU 600. Сцепленный PDU 600 формируется из множественных зашифрованных блоков данных и включает в себя множественные заголовки 604a-604n сегментов. Каждый заголовок 604a-604n сегмента включает в себя позицию окончания соответствующих позиций зашифрованных блоков 608a-608n данных в PDU 600. Разный общий SN используется для каждого из блоков данных, и общие SN 606a-606n включаются в PDU 600. Поле 603 расширения после SN 602 ARQ указывает, следует ли за ним или нет заголовок 604a сегмента. Если сцепление всегда поддерживает сцепленные последовательно SDU, общий порядковый номер может быть включен только в первый сцепленный SDU.

Альтернативно, внешний ARQ-объект 318, 322 может формировать один PDU из одного зашифрованного блока данных (т.е. установление соответствия один к одному). Когда размер зашифрованного блока данных близок или такой же, что и размер PDU, внешний ARQ-объект 318, 322 может формировать один PDU из одного блока данных. Установление соответствия один-к-одному может произойти случайно или посредством конфигурации. Если сконфигурировано установление соответствия, общий SN, используемый блоком 316, 336 шифрования, может включать в себя ARQ SN (либо в большем, либо в меньшем порядке позиций битов в общем SN). В этом случае общий SN называется обычным SN. Обычный SN - это порядковый номер, такой как общий SN, но он заключает ARQ SN. Обычный SN может использоваться, когда конфигурация одного блока данных переносится одним PDU. Так как ARQ SN вставлен в обычный SN, внешнему ARQ-элементу не нужно назначать другой ARQ SN, и обработка служебных сигналов сокращается.

Фиг.7 показывает примерный PDU 700, сформированный посредством установления соответствия один к одному. PDU 700 включает в себя обычный SN 702, который заключает SN 701 ARQ. Заголовок 704 сегмента указывает последнюю позицию зашифрованного блока 706 данных. Размер блока данных может быть фиксирован (посредством конфигурации) или может быть гибким. Заголовок 704 сегмента может быть опущен, если заполнение является нулевым, или размер блока данных фиксирован. FX-поле 703 - это поле 1-битного указателя, следующего за обычным SN 702, указывающее, следует или нет за ним заголовок 704 сегмента.

Внешний ARQ-объект принимающей стороны проверяет ARQ SN для ACK или NACK. Обратная связь по состоянию передачи протекает между WTRU 310 и eNode-B 320, чтобы обеспечить гарантированную службу данных в самое короткое возможное время. Все правильно принятые PDU затем передаются в процесс повторной сборки, чтобы сформировать первоначальный зашифрованный блок данных, каждый ассоциативно связан с уникальным порядковым номером шифрования. Общий SN (или обычный SN) используется для дешифрования данных объектом 314, 334 шифрования.

Фиг.8 показывает блок-схему процесса 800 операции сегментации и повторной сегментации между WTRU 310 и eNode-B 320 системы 300 беспроводной связи на фиг.3 в соответствии с настоящим изобретением. WTRU 310 и eNode-B 320 выполняют H-ARQ для передачи PDU. В передающем узле (либо WTRU 310, либо eNode-B 320) внешний ARQ-объект 318, 322 формирует, по меньшей мере, один PDU из, по меньшей мере, одного зашифрованного блока данных и передает PDU(и) принимающему узлу (этап 802). PDU могут быть сформированы сегментированием одного блока данных, сцеплением множества блоков данных или могут быть сформированы из одного блока данных посредством установления соответствия один к одному. Принимающий узел проверяет, принят ли успешно PDU, и отправляет ACK или NACK передающему узлу (этап 804).

По приему обратной связи, указывающей неудачу передачи H-ARQ (включающей в себя повторные передачи H-ARQ) одного или более сегментов передающий узел может повторно отправить блок данных. Блок данных может повторно передаваться, пока удовлетворяет критериям повторной передачи (т.е. максимальная задержка или латентность, или максимальное число повторных передач не превышено). Назначенные физические ресурсы, качество канала и/или доступная мощность передачи могут иметь в результате поднабор допустимой комбинации транспортных форматов (TFC), требующий различные размеры сегментов для повторной передачи блока данных.

В повторной отправке блока данных передающий узел имеет три варианта. Внешний ARQ-объект 318, 322 может сегментировать или повторно сегментировать блок данных или PDU для повторной передачи и увеличивает идентификатор версии сегментации для этого блока данных, идентифицированного общим SN (этап 806). Если блок данных не был сегментирован ранее (т.е. блок данных был сформирован установлением соответствия один к одному), внешний ARQ-объект 318, 322 может сегментировать блок данных для повторной передачи. Если блок данных был сегментирован ранее, внешний ARQ-объект 318, 322 может повторно сегментировать блок данных или PDU на сегменты других размеров и потенциально другое число сегментов. По приему нового идентификатора версии сегментации в случае повторной сегментации блока данных принимающий узел отбрасывает ранее принятые сегменты блока данных или PDU со старым идентификатором(ами) версии сегментации (этап 812). Необязательно, в случае повторной сегментации блока данных при выполнении повторной сегментации и установлении нового идентификатора версии сегментации передающий узел может завершить процесс H-ARQ для старых сегментов.

Альтернативно, внешний ARQ-объект 318, 322 передающего узла может выбрать и не сегментировать повторно блок данных, но повторно передать только H-ARQ-неудачный сегмент(ы) предыдущей передачи (этап 808). В этом случае идентификатор версии сегментации не увеличивается, так что принимающий узел не отбрасывает успешно принятые сегменты предыдущей передачи блока данных или PDU.

Если ранее переданный PDU формируется сцеплением множественных блоков данных в зависимости от назначенных физических ресурсов, качества канала связи и/или доступной мощности передачи, передающий узел может разделить предыдущий PDU на множество суб-PDU, каждый из которых включает в себя один или более блоков данных без сегментации блоков данных (этап 810). Так как блоки данных не сегментированы и принимающий узел может однозначно определить потерянный или дублирующий блок данных из общего SN, нет необходимости координировать передачи между передающим узлом и принимающим узлом с идентификатором версии сегментации.

Варианты осуществления

1. Система беспроводной связи для реализации защиты данных и ARQ.

2. Система по варианту 1 осуществления, содержащая WTRU, Узел-B и aGW.

3. Система по варианту 2 осуществления, в которой WTRU содержит первый объект шифрования для шифрования блока данных восходящей линии связи для передачи и дешифрования блока данных нисходящей линии связи, зашифрованного посредством aGW.

4. Система по варианту 3 осуществления, в которой WTRU содержит первый внешний ARQ-объект для выполнения ARQ-операции для передачи блока данных восходящей линии связи, зашифрованного первым объектом шифрования, и приема блока данных нисходящей линии связи между WTRU и Узлом-B.

5. Система по любому из вариантов 2-4 осуществления, в которой Узел-B содержит второй внешний ARQ-объект для выполнения ARQ-операции для приема блока данных восходящей линии связи и передачи блока данных нисходящей линии связи между WTRU и Узлом-B.

6. Система по любому из вариантов 2-5 осуществления, в которой aGW содержит второй объект шифрования для шифрования блока данных нисходящей линии связи для передачи к WTRU и дешифрования блока данных восходящей линии связи, зашифрованного первым объектом шифрования.

7. Система по варианту 6 осуществления, в которой первый объект шифрования и второй объект шифрования используют общий SN, чтобы зашифровать и дешифровать блок данных восходящей линии связи и блок данных нисходящей линии связи.

8. Система по любому из вариантов 6-7 осуществления, в которой первый объект шифрования и второй объект шифрования получают общий SN из начального числа.

9. Система по варианту 8 осуществления, в которой начальное число является требуемым порядковым номером передачи, известным в aGW и WTRU.

10. Система по варианту 9 осуществления, в которой требуемый порядковый номер передачи является одним из SN PDCP и SN сообщения более высокого уровня.

11. Система по любому из вариантов 7-10 осуществления, в которой общий SN назначается объектом более высокого уровня.

12. Система по варианту 11 осуществления, в которой объект более высокого уровня является одним из RRC-объекта, NAS-объекта и PDCP-объекта.

13. Система по любому из вариантов 5-12 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект сегментируют один блок данных на множество PDU.

14. Система по варианту 13 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект назначают ARQ SN каждому из PDU.

15. Система по варианту 13 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект присоединяют общий SN только к первому PDU.

16. Система по любому из вариантов 13-15 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект присоединяют заголовок сегмента к каждому из PDU.

17. Система по любому из вариантов 13-15 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект присоединяют заголовок сегмента только к PDU, который включает в себя заполнение.

18. Система по любому из вариантов 13-17 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект выполнены с возможностью сегментировать один из блока данных и PDU на множество PDU подуровня в более малом размере, чем предыдущие PDU, когда происходит сбой передачи, по меньшей мере, одного из предыдущих PDU, и увеличивать идентификатор версии сегментации.

19. Система по варианту 18 осуществления, в которой завершается процесс H-ARQ для предыдущих PDU.

20. Система по любому из вариантов 18-19 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект выполнены с возможностью повторно отправлять только неудачный PDU.

21. Система по любому из вариантов 5-12 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект сцепляют множество блоков данных в один PDU.

22. Система по варианту 21 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект присоединяют заголовок сегмента к PDU.

23. Система по любому из вариантов 21-22 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект присоединяют заголовок сегмента, только если PDU включает в себя заполнение.

24. Система по любому из вариантов 21-23 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект выполнены с возможностью разделять PDU на множество суб-PDU, когда происходит сбой передачи PDU, каждый суб-PDU включает в себя, по меньшей мере, один блок данных.

25. Система по любому из вариантов 5-12 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект формируют один PDU из одного блока данных.

26. Система по варианту 25 осуществления, в которой ARQ SN вставлен в общий SN.

27. Система по любому из вариантов 25-26 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект формируют один PDU из одного блока данных посредством конфигурации.

28. Система по любому из вариантов 25-27 осуществления, в которой размер блока данных восходящей линии связи и блока данных нисходящей линии связи фиксирован.

29. Система по любому из вариантов 25-27 осуществления, в которой размер блока данных восходящей линии связи и блока данных нисходящей линии связи является изменяющимся.

30. Система по любому из вариантов 25-28 осуществления, в которой первый внешний ARQ-объект и второй внешний ARQ-объект выполнены с возможностью сегментировать один из блоков данных и PDU на множество PDU подуровня, когда происходит сбой передачи PDU, и увеличивать идентификатор версии сегментации.

31. Система по варианту 30 осуществления, в которой завершается процесс H-ARQ для предыдущих PDU.

32. Способ осуществления защиты данных и ARQ в системе беспроводной связи, включающей в себя WTRU, Узел-B и aGW.

33. Способ по варианту 32 осуществления, содержащий этап шифрования блока данных.

34. Способ по варианту 33 осуществления, содержащий этап формирования, по меньшей мере, одного PDU из зашифрованного блока данных.

35. Способ по варианту 34 осуществления, содержащий этап назначения ARQ SN для PDU.

36. Способ по любому из вариантов 34-35 осуществления, содержащий этап передачи PDU.

37. Способ по любому из вариантов 33-36 осуществления, дополнительно содержащий этап назначения общего SN блоку данных, блок данных шифруется с помощью общего SN.

38. Способ по варианту 37 осуществления, причем общий SN получается из начального числа.

39. Способ по варианту 38 осуществления, причем начальное число является требуемым порядковым номером передачи, известным в aGW и WTRU.

40. Способ по варианту 39 осуществления, причем требуемый порядковый номер передачи является одним из порядкового номера PDCP, порядкового номера RRC-сообщения и порядкового номера NAS-сообщения.

41. Способ по варианту 37 осуществления, причем общий SN назначается объектом более высокого уровня.

42. Способ по любому из вариантов 34-41 осуществления, причем один зашифрованный блок данных сегментируется на множество PDU.

43. Способ по любому из вариантов 37-42 осуществления, причем общий SN присоединяется только к первому PDU.

44. Способ по любому из вариантов 34-43 осуществления, причем заголовок сегмента присоединяется к каждому из PDU.

45. Способ по любому из вариантов 34-43 осуществления, причем заголовок сегмента присоединяется только к PDU, который включает в себя заполнение.

46. Способ по любому из вариантов 34-45 осуществления, дополнительно содержащий этап повторной сегментации одного из зашифрованного блока данных и PDU на множество PDU подуровня, меньших по размеру, чем предыдущие PDU, когда передача, по меньшей мере, одного из предыдущих PDU заканчивается неудачей.

47. Способ по варианту 46 осуществления, содержащий этап увеличения идентификатора версии сегментации.

48. Способ по любому из вариантов 46-47 осуществления, содержащий этап повторной передачи множественных PDU.

49. Способ по любому из вариантов 46-48 осуществления, дополнительно содержащий этап завершения процесса H-ARQ для предыдущих PDU.

50. Способ по любому из вариантов 46-49 осуществления, дополнительно содержащий этап повторной передачи неудачных PDU, когда передача, по меньшей мере, одного из предыдущих PDU заканчивается неудачей.

51. Способ по любому из вариантов 34-45 осуществления, причем множество зашифрованных блоков данных сцепляются в один PDU.

52. Способ по варианту 51 осуществления, причем заголовок сегмента присоединяется к PDU.

53. Способ по варианту 52 осуществления, причем заголовок сегмента присоединяется только если PDU включает в себя заполнение.

54. Способ по любому из вариантов 51-53 осуществления, дополнительно содержащий этап разделения PDU на множество суб-PDU, когда передача PDU заканчивается неудачей, каждый суб-PDU включает в себя, по меньшей мере, один блок данных.

55. Способ по варианту 54 осуществления, дополнительно содержащий этап повторной передачи суб-PDU.

56. Способ по любому из вариантов 34-45, причем один PDU формируется из одного зашифрованного блока данных.

57. Способ по варианту 56 осуществления, причем ARQ SN вставлен в общий SN.

58. Способ по любому из вариантов 56-57 осуществления, причем размер блока данных фиксирован.

59. Способ по любому из вариантов 56-57 осуществления, причем размер блока данных является изменяемым.

60. Способ, как в одном из вариантов 56-59 осуществления, дополнительно содержащий этап сегментирования одного из зашифрованного блока данных и PDU на множество PDU подуровня, когда передача PDU заканчивается неудачей.

61. Способ по варианту 60 осуществления, содержащий этап увеличения идентификатора версии сегментации.

62. Способ по любому из вариантов 60-61 осуществления, дополнительно содержащий этап повторной передачи множественных PDU.

63. Способ по любому из вариантов 56-62 осуществления, дополнительно содержащий этап завершения процесса H-ARQ для предыдущего PDU.

64. WTRU для осуществления защиты данных и ARQ в системе беспроводной связи, включающий в себя Узел-B и aGW.

65. WTRU по варианту 64 осуществления, содержащий объект шифрования для шифрования блока данных восходящей линии связи для передачи и дешифрования блока данных нисходящей линии связи, зашифрованного посредством aGW.

66. WTRU по варианту 65 осуществления, содержащий внешний ARQ-объект для выполнения ARQ-операции для передачи зашифрованного блока данных восходящей линии связи и приема блока данных нисходящей линии связи между WTRU и Узлом-B.

67. WTRU по любому из вариантов 65-66 осуществления, причем объект шифрования использует общий SN, чтобы зашифровать блок данных восходящей линии связи.

68. WTRU по варианту 67 осуществления, причем объект шифрования получает общий SN из начального числа.

69. WTRU по варианту 68 осуществления, причем начальное число является требуемым порядковым номером передачи, известным в aGW и WTRU.

70. WTRU по варианту 69 осуществления, причем требуемый порядковый номер передачи является одним из SN PDCP, SN RRC-сообщения и SN NAS-сообщения.

71. WTRU по варианту 67 осуществления, причем общий SN назначается объектом более высокого уровня.

72. WTRU по варианту 71 осуществления, причем объект более высокого уровня является одним из RRC-объекта, NAS-объекта и PDCP-объекта.

73. WTRU по любому из вариантов 66-72 осуществления, причем внешний ARQ-объект сегментирует блок данных восходящей линии связи на множество PDU.

74. WTRU по варианту 73 осуществления, причем внешний ARQ-объект назначает ARQ SN каждому из PDU.

75. WTRU по любому из вариантов 67-74 осуществления, причем внешний ARQ-объект присоединяет общий SN только к первому PDU.

76. WTRU по любому из вариантов 73-75 осуществления, причем внешний ARQ-объект присоединяет заголовок сегмента к каждому из PDU.

77. WTRU по любому из вариантов 73-75 осуществления, причем внешний ARQ-объект присоединяет заголовок сегмента только к PDU, который включает в себя заполнение.

78. WTRU по любому из вариантов 73-77 осуществления, причем внешний ARQ-объект выполнен с возможностью сегментировать один из блоков данных восходящей линии связи и PDU на множество PDU подуровня в более малом размере, чем предыдущие PDU, когда происходит сбой передачи, по меньшей мере, одного из предыдущих PDU, и выполнен с возможностью увеличивать идентификатор версии сегментации.

79. WTRU по любому из вариантов 73-78 осуществления, причем процесс H-ARQ для предыдущих PDU завершается.

80. WTRU по любому из вариантов 78-79 осуществления, причем внешний ARQ-объект выполнен с возможностью повторно отправлять только неудачный PDU.

81. WTRU по любому из вариантов 66-72 осуществления, причем внешний ARQ-объект сцепляет множество зашифрованных блоков данных восходящей линии связи в один PDU.

82. WTRU по варианту 81 осуществления, причем внешний ARQ-объект присоединяет заголовок сегмента к PDU.

83. WTRU по любому из вариантов 81-82 осуществления, причем внешний ARQ-объект присоединяет заголовок сегмента, только если PDU включает в себя заполнение.

84. WTRU по любому из вариантов 81-83 осуществления, причем внешний ARQ-объект выполнен с возможностью разделять PDU на множество суб-PDU, когда происходит сбой передачи PDU, каждый суб-PDU включает в себя, по меньшей мере, один зашифрованный блок данных восходящей линии связи.

85. WTRU по любому из вариантов 66-72 осуществления, причем внешний ARQ-объект формирует один PDU из одного зашифрованного блока данных восходящей линии связи.

86. WTRU по варианту 85 осуществления, причем ARQ SN вставлен в общий SN.

87. WTRU по любому из вариантов 85-86 осуществления, причем размер блока данных восходящей линии связи фиксирован.

88. WTRU по любому из вариантов 85-86 осуществления, причем размер блока данных восходящей линии связи является гибким.

89. WTRU по любому из вариантов 85-88 осуществления, причем внешний ARQ-объект выполнен с возможностью сегментировать один из зашифрованного блока данных восходящей линии связи и PDU на множество PDU подуровня, когда происходит сбой передачи PDU, и увеличивать идентификатор версии сегментации.

90. WTRU по любому из вариантов 85-89 осуществления, причем завершается процесс H-ARQ для предыдущего PDU.

91. PDU для осуществления безопасности данных и ARQ.

92. PDU по варианту 91 осуществления, содержащий ARQ SN для идентификации сегмента блока данных.

93. PDU по варианту 92 осуществления, содержащий расширение для указания, следует ли за ним заголовок сегмента.

94. PDU по любому из вариантов 92-93 осуществления, причем общий SN используется для шифрования блока данных.

95. PDU по варианту 94 осуществления, содержащий, по меньшей мере, одну часть данных, зашифрованную с помощью общего SN.

96. PDU по любому из вариантов 92-95 осуществления, дополнительно содержащий, по меньшей мере, один заголовок сегмента, заголовок сегмента включает в себя указатель длины для указания конечной точки соответствующей части данных и расширение сегмента для указания того, следует ли за ним заголовок другого сегмента.

97. PDU по любому из вариантов 92-96 осуществления, дополнительно содержащий заполнение.

98. PDU по любому из вариантов 92-97 осуществления, причем ARQ SN вставлен в общий SN.

Хотя признаки и элементы настоящего изобретения описаны в предпочтительных вариантах осуществления в конкретных комбинациях, каждый признак или элемент может быть использован отдельно без других признаков или элементов предпочтительных вариантов осуществления или в различных комбинациях с другими или без других признаков и элементов настоящего изобретения. Способы или блок-схемы последовательности операций, предоставляемые в настоящем изобретении, могут быть реализованы в вычислительной программе, программном обеспечении или микропрограммном обеспечении, материально осуществленном с машиночитаемом носителе хранения для приведения в исполнение посредством компьютера общего назначения или процессора. Примеры машиночитаемых носителей хранения включают в себя постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), регистр, кэш-память, полупроводниковые запоминающие устройства, магнитные носители, такие как внутренние жесткие диски и съемные диски, магнитооптические носители и оптические носители, такие как диски CD-ROM и цифровые универсальные диски (DVD).

Надлежащие процессоры включают в себя, в качестве примера, процессор общего назначения, процессор специального назначения, традиционный процессор, процессор цифровых сигналов (DSP), множество микропроцессоров, один или более микропроцессоров, ассоциативно связанных с ядром DSP, контроллер, микроконтроллер, специализированные интегральные схемы (ASIC), схемы программируемых пользователем матричных БИС (FPGA), любой другой тип интегральной микросхемы (IC) и/или конечный автомат.

Процессор, ассоциативно связанный с программным обеспечением, может быть использован для того, чтобы реализовать радиочастотное приемопередающее устройство для использования в беспроводном приемопередающем устройстве (WTRU), абонентском оборудовании (UE), терминале, базовой станции, контроллера радиосети (RNC) или любом узловом компьютере. WTRU может быть использован вместе с модулями, реализованными в аппаратных средствах и/или программном обеспечении, таких как камера, модуль видеокамеры, видеотелефон, спикерфон, вибрационное устройство, громкоговоритель, микрофон, телевизионное приемопередающее устройство, телефонная трубка с гарнитурой, клавиатура, модуль Bluetooth, частотно-модулированное (FM) радиоустройство, жидкокристаллическое (LCD) дисплейное устройство, дисплейное устройство на органических светодиодах (OLED), цифровой музыкальный проигрыватель, мультимедийный проигрыватель, модуль проигрывателя видеоигр, Интернет-обозреватель и/или любой модуль беспроводной локальной вычислительной сети (WLAN).

Изобретение относится к системам беспроводной связи, а именно к защите данных и автоматическому запросу повторной передачи (ARQ) в системе беспроводной связи. Техническим результатом является повышение функциональности защиты данных и внешней ARQ-функциональности. Технический результат достигается тем, что устройство беспроводной передачи/приема (WTRU) содержит объект шифрования и внешний объект ARQ, причем объект шифрования расположен над внешним ARQ-объектом. Объект шифрования шифрует и дешифрует блок данных, используя общий порядковый номер (SN), назначенный блоку данных. Внешний ARQ-объект может сегментировать зашифрованный блок данных на множество модулей пакетных данных (PDU), сцеплять множественные зашифрованные блоки данных в PDU, формировать один PDU из одного блока данных, сегментировать и повторно сегментировать PDU, когда происходит сбой передачи. 22 з.п. ф-лы, 9 ил.

1. Блок беспроводной передачи/приема (WTRU) для осуществления защиты данных и запроса автоматического запроса повторной передачи (ARQ), WTRU содержит:

объект шифрования, сконфигурированный для шифрования блока данных восходящей линии связи для передачи и дешифрования блока данных нисходящей линии связи, используя общий порядковый номер (SN); и

внешний объект автоматического запроса повторной передачи (ARQ), сконфигурированный для генерирования блока данных протокола (PDU) и выполнения ARQ-операции для передачи блока данных восходящей линии связи и приема блока данных нисходящей линии связи, при этом внешний ARQ-объект выполняет сегментацию или сцепление блоков данных после того, как блоки данных зашифрованы или дешифрованы объектом шифрования.

2. Блок беспроводной передачи/приема по п.1, в котором объект шифрования получает общий SN из требуемого порядкового номера передачи, известного в WTRU.

3. Блок беспроводной передачи/приема по п.2, в котором требуемый порядковый номер передачи является одним из порядкового номера протокола конвергенции пакетных данных (PDCP), порядкового номера сообщения для управления радиоресурсами (RRC) и порядкового номера сообщения уровня, не связанного с предоставлением доступа (NAS).

4. Блок беспроводной передачи/приема по п.1, в котором общий SN назначается посредством объекта более высокого уровня.

5. Блок беспроводной передачи/приема по п.4, в котором объект более высокого уровня является одним из объекта управления радиоресурсами (RRC), объектом уровня, не связанного с предоставлением доступа (NAS), и объектом протокола конвергенции пакетных данных (PDCP).

6. Блок беспроводной передачи/приема по п.1, в котором внешний ARQ-объект сегментирует блок данных восходящей линии связи на множество PDU.

7. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект назначает ARQ SN каждому из PDU.

8. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект присоединяет общий SN только к первому PDU.

9. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект присоединяет заголовок сегмента к каждому из PDU.

10. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект присоединяет заголовок сегмента только к PDU, который включает в себя заполнение.

11. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект выполнен с возможностью сегментировать один из блока данных восходящей линии связи и PDU на множество PDU подуровня в более малом размере, чем предыдущие PDU, когда передача, по меньшей мере, одного из предыдущих PDU заканчивается неудачей, и выполнен с возможностью увеличивать идентификатор версии сегментации.

12. Блок беспроводной передачи/приема по п.11, в котором процесс гибридного автоматического запроса повторной передачи (H-ARQ) для предыдущих PDU завершается.

13. Блок беспроводной передачи/приема по п.6, в котором внешний ARQ-объект выполнен с возможностью повторно отправлять только неудачный PDU.

14. Блок беспроводной передачи/приема по п.1, в котором внешний ARQ-объект сцепляет множественные зашифрованные блоки данных восходящей линии связи в один PDU.

15. Блок беспроводной передачи/приема по п.14, в котором внешний ARQ-объект присоединяет заголовок сегмента к PDU.

16. Блок беспроводной передачи/приема по п.14, в котором внешний ARQ-объект присоединяет заголовок сегмента, только если PDU включает в себя заполнение.

17. Блок беспроводной передачи/приема по п.14, в котором внешний ARQ-объект выполнен с возможностью разделять PDU на множество суб-PDU, когда передача PDU заканчивается неудачей, каждый суб-PDU включает в себя, по меньшей мере, один зашифрованный блок данных восходящей линии связи.

18. Блок беспроводной передачи/приема по п.1, в котором внешний ARQ-объект формирует один PDU из одного зашифрованного блока данных восходящей линии связи.

19. Блок беспроводной передачи/приема по п.18, в котором ARQ SN вставлен в общий SN.

20. Блок беспроводной передачи/приема по п.19, в котором размер блока данных фиксирован.

21. Блок беспроводной передачи/приема по п.19, в котором размер блока данных является изменяемым.

22. Блок беспроводной передачи/приема по п.18, в котором внешний ARQ-объект выполнен с возможностью сегментировать один из зашифрованного блока данных восходящей линии связи и PDU на множество PDU подуровня, когда передача PDU заканчивает неудачей, и увеличивать идентификатор версии сегментации.

23. Блок беспроводной передачи/приема по п.22, в котором процесс гибридного автоматического запроса повторной передачи (H-ARQ) для предыдущего PDU завершается.

| WO 9744934 А1, 27.11.1997 | |||

| СПОСОБ ВРЕМЕННОЙ ИДЕНТИФИКАЦИИ КАДРОВ ДЛЯ АВТОМАТИЧЕСКОГО ЗАПРОСА НА ПОВТОРЕНИЕ В ПРОТОКОЛЕ ПОИНТЕРВАЛЬНО-РЕЗЕРВИРУЮЩЕГО ТИПА СИСТЕМЫ "АЛОХА" | 1996 |

|

RU2161873C2 |

| US 2003036399 А1, 20.02.2003 | |||

| СПОСОБ ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ СООБЩЕНИЙ ХЭШИРУЮЩЕЙ ФУНКЦИЕЙ И УСТРОЙСТВО, ЕГО РЕАЛИЗУЮЩЕЕ | 1998 |

|

RU2138126C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ПОДДЕРЖАНИЯ ИНФОРМАЦИИ О ПОДТВЕРЖДЕНИИ РАДИОСВЯЗИ ДЛЯ ОДНОНАПРАВЛЕННОГО КАНАЛА ПЕРЕДАЧИ ПОЛЬЗОВАТЕЛЬСКИХ ДАННЫХ | 2001 |

|

RU2256299C2 |

| WO 2005041461 A2, 06.05.2005 | |||

| УСТРОЙСТВО ЗАСЕКРЕЧИВАНИЯ И МУЛЬТИПЛЕКСИРОВАНИЯ ТРАФИКА РЕЧИ И ДАННЫХ | 1998 |

|

RU2152134C1 |

Авторы

Даты

2010-12-10—Публикация

2006-12-18—Подача