Область техники, к которой относится изобретение

Настоящее изобретение относится к способу управления передачей данных, способу управления передачей информационного содержания, способу приобретения информации об обработке информационного содержания и системе для передачи элементов информационного содержания и, более конкретно, к способу управления передачей данных, способному обеспечить эффективную передачу данных в интероперабельной DRM-среде, способу управления передачей элементов информационного содержания, способу приобретения информации об обработке информационного содержания, и системе для передачи элементов информационного содержания, имеющей к этому отношение.

Предшествующий уровень техники

В целом, в отличие от аналогового информационного содержания, поскольку цифровое информационное содержание может быть скопировано без потери информации неограниченное количество раз, цифровое информационное содержание может быть легко подвержено нелегальному копированию и использованию. Вот почему для предоставления услуги по передаче цифрового информационного содержания должна поддерживаться технология защиты информационного содержания, способная обеспечить стабильную защиту цифрового информационного содержания от нелегального копирования и использования.

Управление цифровыми правами (DRM) является общей технологией защиты цифрового информационного содержания, способной к разрешению использования цифрового информационного содержания только легально зарегистрированному пользователю. Несмотря на то, что DRM технически включает в себя технологию обеспечения безопасности, технологию внедрения водяных знаков, технологию защиты от несанкционированного использования и т.п., более точно DRM отражает структуру, а не технологии.

DRM сосредоточена на полном предотвращении нелегального копирования и использования информационного содержания. В DRM цифровое информационное содержание преобразовывается в зашифрованные данные в форме пакета с использованием технологии шифрования. Соответственно, даже если цифровое информационное содержание было случайно получено определенным пользователем, цифровое информационное содержание не может быть использовано без легального процесса аутентификации.

Большинство легальных услуг по передаче информационного содержания, предоставляемых по сети проводной/беспроводной связи, такой как сеть Интернет или сеть мобильной связи, могут быть выполнены только DRM-устройствами, которые поддерживают DRM, используемую поставщиком услуг или поставщиком соответствующего информационного содержания. Это происходит по причине технических и тактических свойств закрытости DRM.

С другой стороны, технические и тактические свойства закрытости DRM являются предпочтительными для обеспечения защиты легальности информационного содержания. Однако это является проблемой, ограничивающей пользователя в использовании информационного содержания. Причина состоит в том, что для того, чтобы пользователь мог использовать цифровое информационное содержание, предоставляемое множеством поставщиков услуг, DRM-устройства или программное обеспечение, использующее DRM, где установлена используемая поставщиком услуг DRM, должны быть включены по отдельности. В этом случае пользователь должен отдельно заключить контракт, совершить оплату, выполнить аутентификацию и т.п.

Вышеупомянутая проблема ухудшает гибкость структуры распределения элементов цифрового информационного содержания. И, наконец, проблема вызывает ограничение услуг по передаче цифрового информационного содержания.

В последнее время это предназначено для представления структуры, в которой закрытые структуры DRM являются совместимыми друг с другом. Для предоставления различным типам DRM возможности совместимости друг с другом требуется интероперабельная DRM-система, которая выступает в качестве посредника между закрытыми DRM. Интероперабельная DRM-система может быть реализована с помощью определения ресурсов системы, а также предложения модели операции, которая формирует и управляет определенными ресурсами системы. Кроме того, для поддержки интероперабельной DRM-системы, должны быть предложены различные сценарии, использующие определенные ресурсы системы, а также модели операции.

Раскрытие технической проблемы изобретения

Настоящее изобретение обеспечивает способ управления передачей данных, в котором, в ответ на запрос клиента на передачу данных, формируется и используется цепь для передачи множества элементов информационного содержания.

Настоящее изобретение также обеспечивает способ управления передачей элементов информационного содержания, в котором установлен безопасный канал аутентификации, способный обеспечить передачу множества элементов информационного содержания в совместимой DRM-среде, а также множество элементов информационного содержания может быть эффективно передано в течение одного сеанса.

Настоящее изобретение также обеспечивает способ приобретения информации об обработке информационного содержания, в котором процедура передачи информационного содержания в совместимой DRM-среде приобретается в течение события.

Настоящее изобретение также обеспечивает систему для передачи элементов информационного содержания, в которой множество элементов информационного содержания передается системе-адресату в течение одного сеанса в ответ на запрос клиента.

Техническое решение

Согласно аспекту настоящего изобретения, здесь представлен способ управления передачей данных в интероперабельной среде данных, причем способ включает в себя этапы: приема запроса на передачу данных от клиента, сбора информации об объектах, которые должны участвовать в передаче данных, формирования цепи, включающей в себя, по меньшей мере, два объекта, с использованием собранной информации об объектах, передачи множества данных по цепи, а также приема сообщения о событии для отображения состояния передачи данных, передаваемых с, по меньшей мере, одного из включенных в цепь объектов. На данном этапе данные могут являться либо информационным содержанием, либо лицензией.

В вышеупомянутом аспекте настоящего изобретения этап приема запроса на передачу данных может включать в себя этап приема идентификатора сеанса передачи, а также множества идентификаторов данных, кроме того, множество данных может соответствовать множеству идентификаторов данных.

К тому же, этап сбора информации об объектах, которые должны участвовать в передаче данных, может включать в себя этапы: запроса объектов на информацию об объектах, включающую в себя информацию о функциональных характеристиках, приема информации об объектах, принимаемой в ответ на запрос, а также определения, по меньшей мере, одной части информации об устройствах-источниках, устройствах-посредниках, устройствах-адресатах, системах и DRM, с использованием принимаемой информации об объектах.

Кроме того, эти, по меньшей мере, два составляющие цепь объекта могут включать в себя: экспортер, который экспортирует множество данных из источника, а также передает экспортируемые данные, преобразователь, который преобразовывает передаваемое от экспортера множество данных в данные, имеющие запрошенный адресатом формат, а также передает преобразованные данные, и импортер, который принимает передаваемое от преобразователя множество данных, а также предоставляет принятые данные адресату.

С другой стороны, эти, по меньшей мере, два составляющие цепь объекта могут включать в себя: экспортер, который экспортирует множество данных из источника, а также передает экспортируемые данные, и импортер, который принимает множество передаваемых от экспортера данных, а также предоставляет принятые данные адресату.

Кроме того, этап формирования цепи может включать в себя этапы: передачи управляющего сообщения, по меньшей мере, двум включенным в цепь объектам, и установления безопасного канала аутентификации между принимающими управляющее сообщение объектами. На данном этапе передачи управляющего сообщения, информация о DRM адресата может быть предоставлена, по меньшей мере, одному объекту.

Кроме того, способ управления передачей данных может дополнительно включать в себя этапы: запроса, по меньшей мере, одного из включенных в цепь объектов на подписку на предварительно определенное событие, способное обеспечить прием сообщения о событии, и приема разрешения на подписку на предварительно определенное событие, по меньшей мере, от одного объекта, который запрашивает предварительно определенное событие.

Кроме того, сообщение о событии для отображения состояния передачи данных может включать в себя, по меньшей мере, либо сообщение о событии для отображения начала передачи данных, либо сообщение о событии для отображения передачи данных по цепи, либо сообщение о событии для отображения окончания передачи данных.

Согласно другому аспекту настоящего изобретения здесь представлен способ управления передачей информационного содержания в интероперабельной DRM-системе, причем способ включает в себя этапы: определения обработчиков информационного содержания для передачи множества элементов информационного содержания, соответствующих множеству идентификаторов информационного содержания, при приеме сообщения с запросом на передачу информационного содержания предварительно определенному адресату, включающего в себя идентификатор сеанса передачи и множество идентификаторов информационного содержания, и установления безопасного канала аутентификации для передачи множества элементов информационного содержания предварительно определенному адресату посредством управления определенными обработчиками информационного содержания, а также управления определенными обработчиками информационного содержания для того, чтобы множество элементов информационного содержания было передано адресату по установленному безопасному каналу аутентификации, посредством установления одного сеанса передачи, соответствующего идентификатору сеанса передачи.

В вышеупомянутом аспекте настоящего изобретения этап определения обработчиков информационного содержания может включать в себя этапы: сбора информации о включенных в систему обработчиках информационного содержания, определения того, должна ли быть выполнена передача, соответствующая принятому сообщению с запросом на передачу информационного содержания, на основе собранной информации, а также определения обработчиков информационного содержания для выполнения передачи между включенными в систему обработчиками информационного содержания, при определении того, что передача должна быть выполнена.

Кроме того, при определении обработчиков информационного содержания, если формат множества элементов информационного содержания, соответствующего множеству идентификаторов информационного содержания, отличается от формата информационного содержания, требуемого предварительно определенному адресату, то в определенные обработчики информационного содержания может быть включен обработчик информационного содержания, выполненный с возможностью преобразования формата информационного содержания.

Кроме того, способ управления передачей информационного содержания может дополнительно включать в себя этапы: подписки на предварительно определенное событие с помощью запроса, по меньшей мере, одного из определенных обработчиков информационного содержания на подписку на предварительно определенное событие, и приема сообщения о событии для отображения состояния передачи каждого элемента информационного содержания, по меньшей мере, от одного обработчика информационного содержания, который подписан на предварительно определенное событие, после передачи множества элементов информационного содержания адресату по установленному безопасному каналу аутентификации.

Согласно другому аспекту настоящего изобретения, здесь представлен способ приобретения информации об обработке информационного содержания в интероперабельной DRM-системе, включающий в себя этапы: определения обработчиков информационного содержания для передачи множества элементов информационного содержания требуемому адресату посредством сбора информации об обработчиках информационного содержания, при приеме от клиента сообщения с запросом на передачу информационного содержания, и приема сообщения о событии для отображения состояния обработки каждого из элементов информационного содержания, передаваемого от, по меньшей мере, одного из определенных обработчиков информационного содержания, после передачи множества элементов информационного содержания с помощью определенных обработчиков информационного содержания.

В вышеупомянутом аспекте настоящего изобретения способ приобретения информации об обработке информационного содержания может дополнительно включать в себя этапы: запроса, по меньшей мере, одного из обработчиков информационного содержания на подписку на предварительно определенное событие, и приема ответного сообщения для отображения того, что по меньшей мере одному обработчику информационного содержания, запрашивающему предварительно определенное событие, разрешается подписаться на предварительно определенное событие. На данном этапе, этап запроса, по меньшей мере, одного из обработчиков информационного содержания на подписку на предварительно определенное событие может включать в себя этап установления того, было ли принято сообщение о событии для отображения состояния передачи информационного содержания, передаваемое способом «push» (проталкиванием или по подписке) или «pull» (выталкиванием или по запросу).

Согласно другому аспекту настоящего изобретения, здесь представлена система для передачи элементов информационного содержания в интероперабельной DRM-системе, включающая в себя: множество обработчиков информационного содержания и управляющий объект, который определяет, по меньшей мере, два обработчика информационного содержания для передачи множества элементов информационного содержания, соответствующих множеству идентификаторов информационного содержания множества обработчиков информационного содержания при приеме от клиента сообщения с запросом на передачу информационного содержания предварительно определенному адресату, включающего в себя множество идентификаторов информационного содержания, и управляет определенными, по меньшей мере, двумя обработчиками информационного содержания для передачи адресату множества элементов информационного содержания в течение одного сеанса. На данном этапе, по меньшей мере, один из, по меньшей мере, двух обработчиков информационного содержания передает сообщение о событии для отображения состояния передачи каждого передаваемого адресату элемента информационного содержания управляющему объекту.

Как было описано выше, согласно настоящему изобретению, могут быть представлены различные типы передачи данных интероперабельной DRM-системы. В частности, поскольку управление передачей множества данных из условия, чтобы множество данных было передано системе-адресату в течение одного сеанса, является возможным, возможно повысить эффективность передачи и принять состояние передачи данных в качестве сообщения о событии.

Краткое описание чертежей

Вышеупомянутые и другие особенности и преимущества настоящего изобретения станут более очевидными благодаря подробному описанию иллюстративных вариантов осуществления настоящего изобретения, выполненному со ссылкой на приложенные чертежи, на которых:

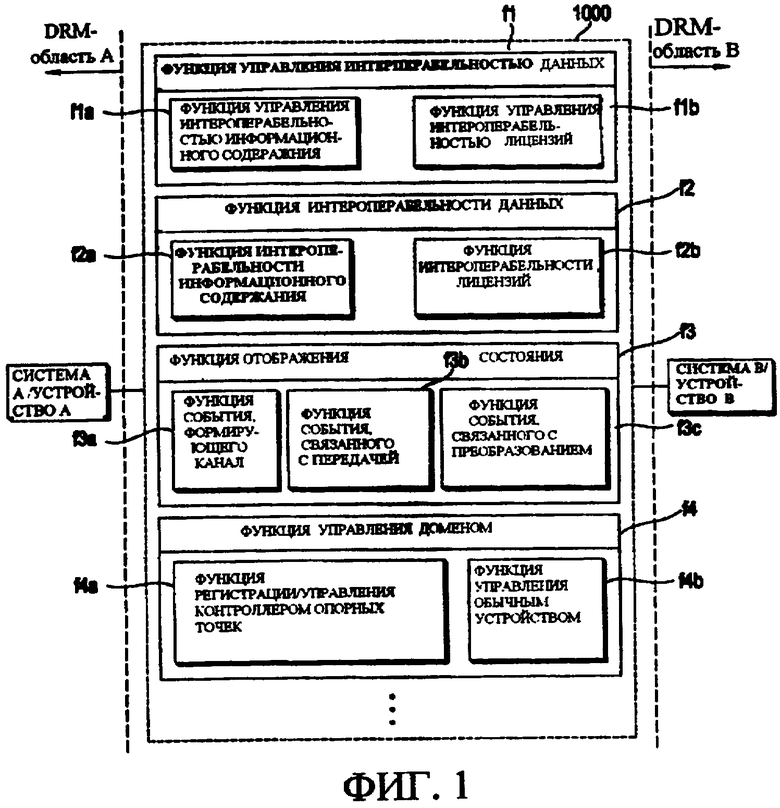

Фиг.1 изображает блок-схему, иллюстрирующую общее представление (модель) и основные функции интероперабельной DRM-системы, согласно иллюстративному варианту осуществления настоящего изобретения;

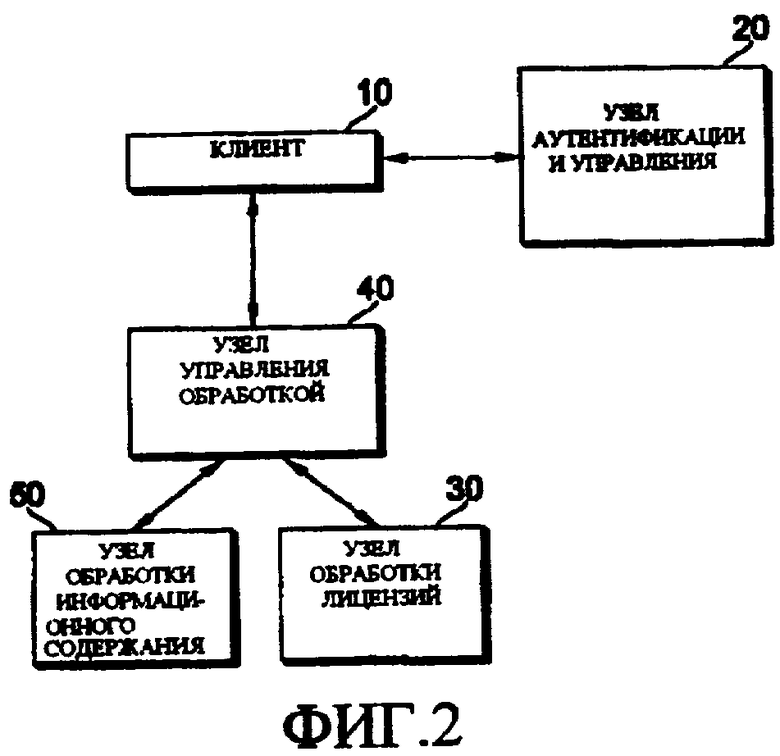

Фиг.2 изображает блок-схему, иллюстрирующую схематическую структуру интероперабельной DRM-системы, согласно иллюстративному варианту осуществления настоящего изобретения;

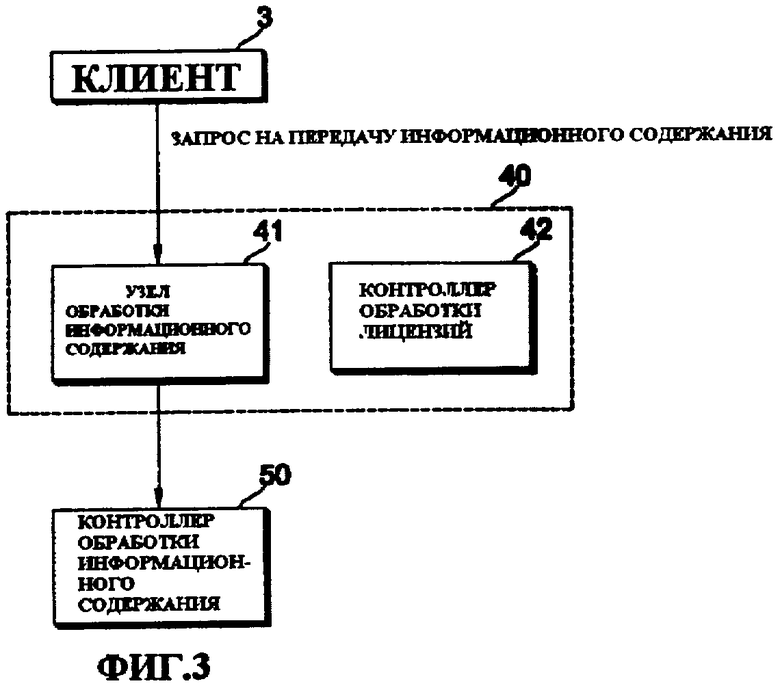

Фиг.3 иллюстрирует пример, в котором клиент запрашивает узел управления обработкой о передаче информационного содержания;

Фиг.4 изображает пример, в котором клиент запрашивает узел управления обработкой о передаче лицензии;

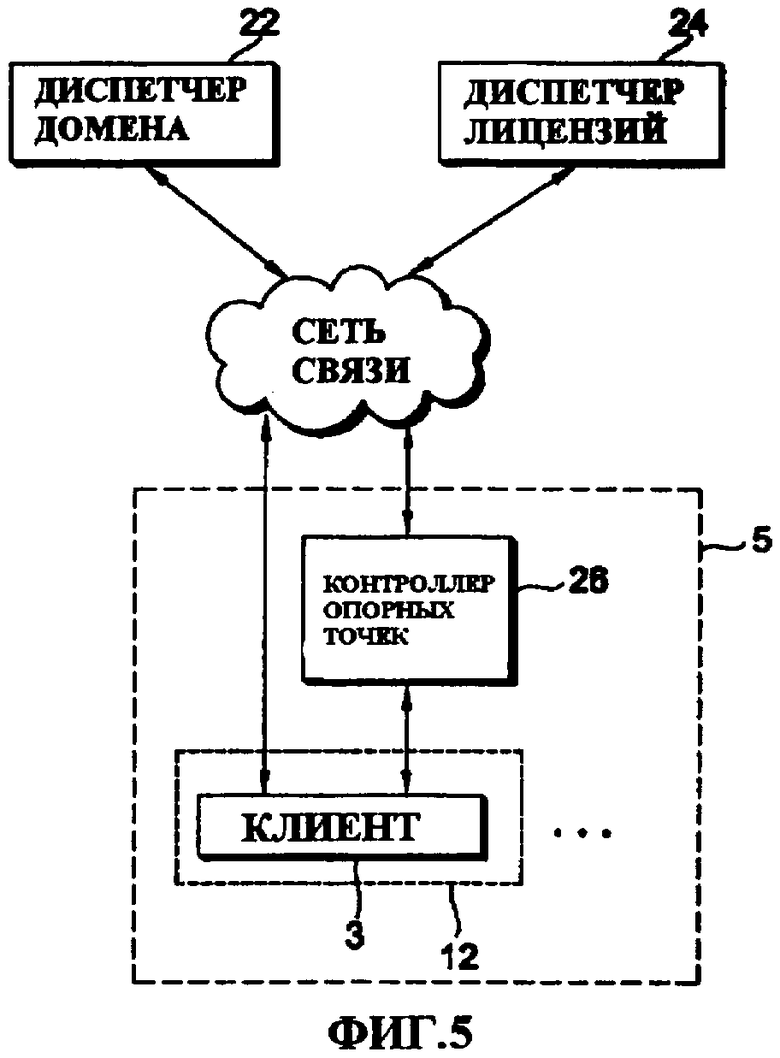

Фиг.5 изображает блок-схему, иллюстрирующую домен, объекты, которые составляют домен, а также взаимосвязь между объектами;

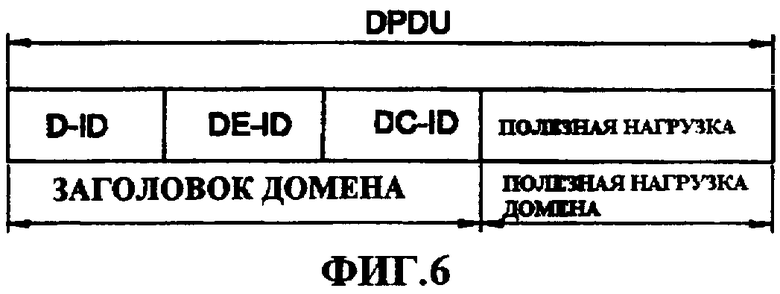

Фиг.6 изображает пример формата пакета данных DPDU, необходимого для выбора контроллера опорных точек;

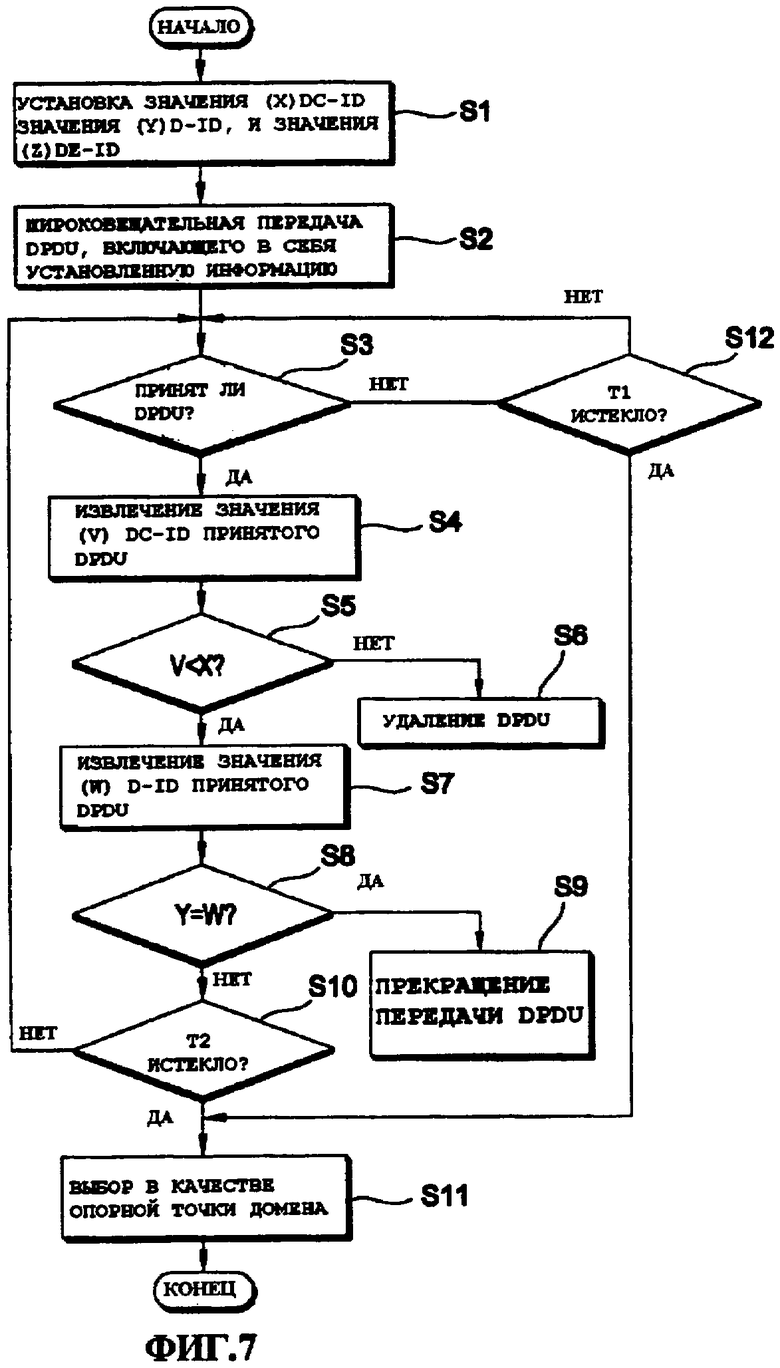

Фиг.7 изображает блок-схему, иллюстрирующую процедуры автоматического выбора контроллера опорных точек с использованием DPDU;

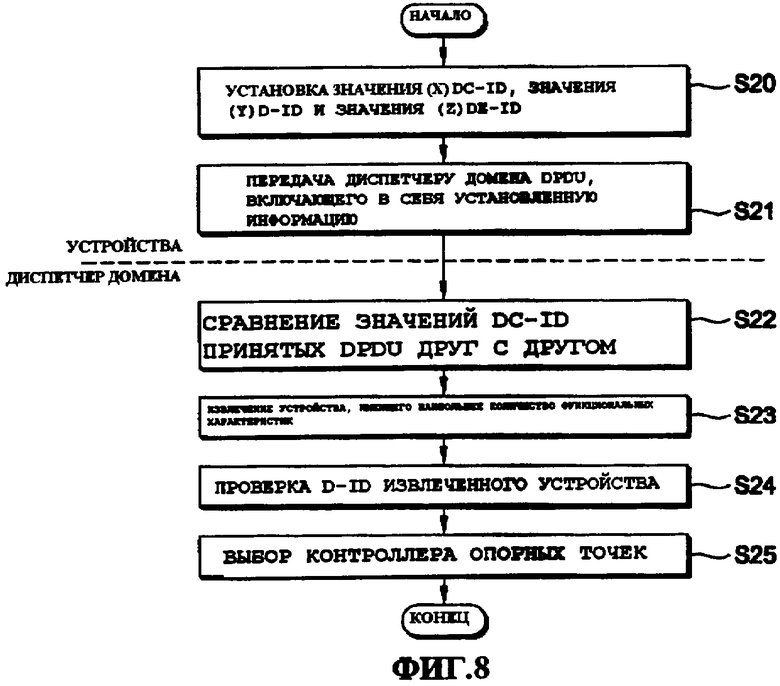

Фиг.8 изображает блок-схему, иллюстрирующую способ выбора контроллера опорных точек, согласно примеру 1-2;

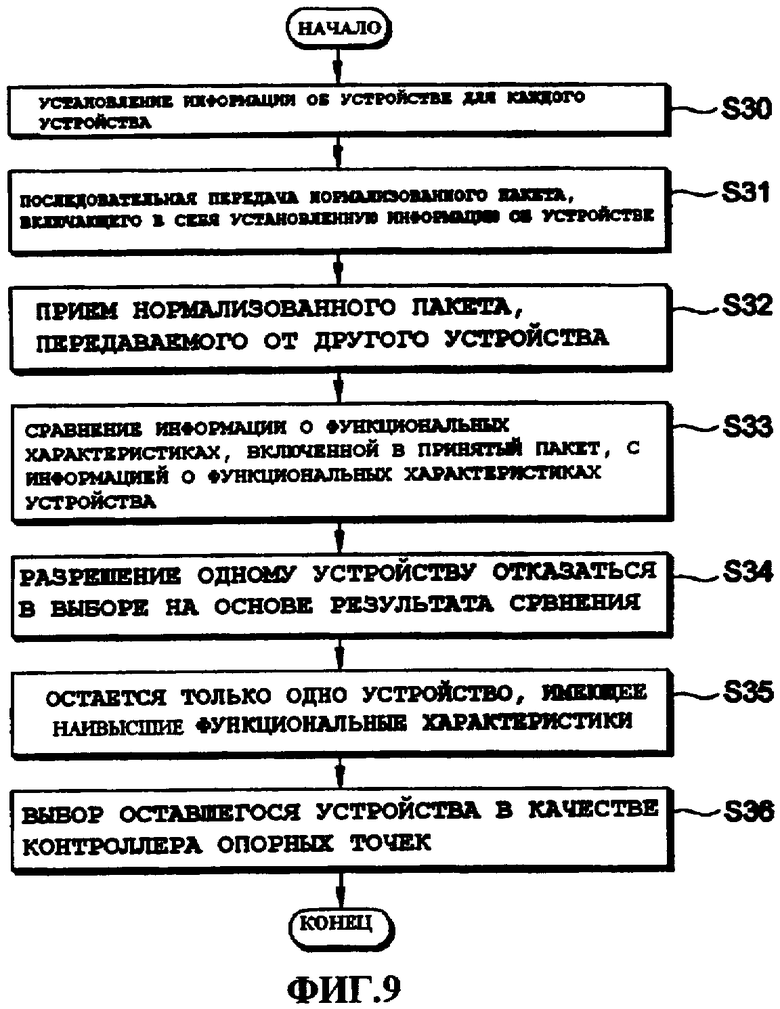

Фиг.9 изображает блок-схему, иллюстрирующую процедуру выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-1;

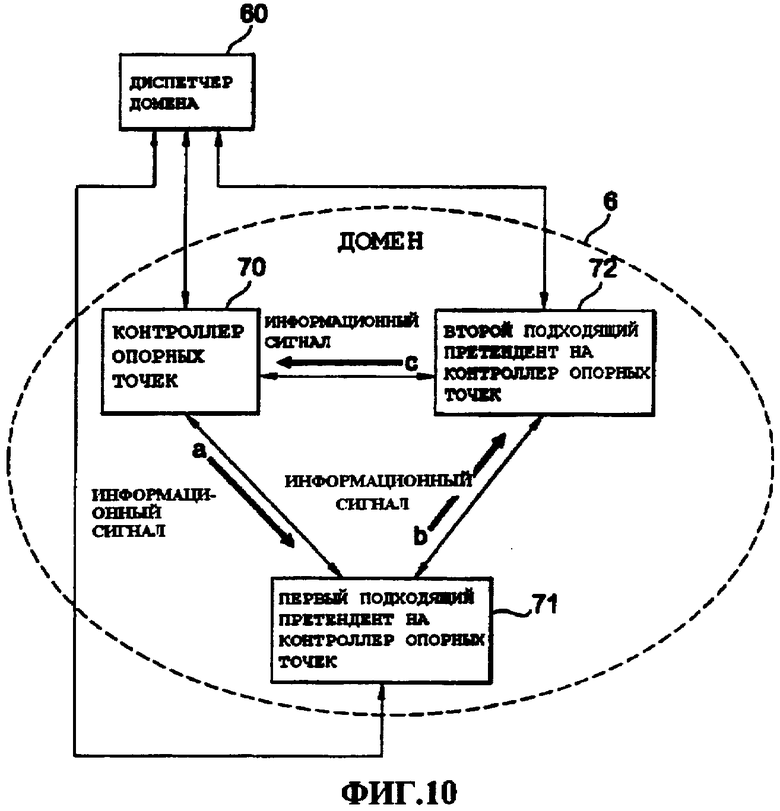

Фиг.10 изображает блок-схему, иллюстрирующую контроллер опорных точек, а также соединения между подходящими претендентами на контроллер опорных точек для передачи информационного сигнала;

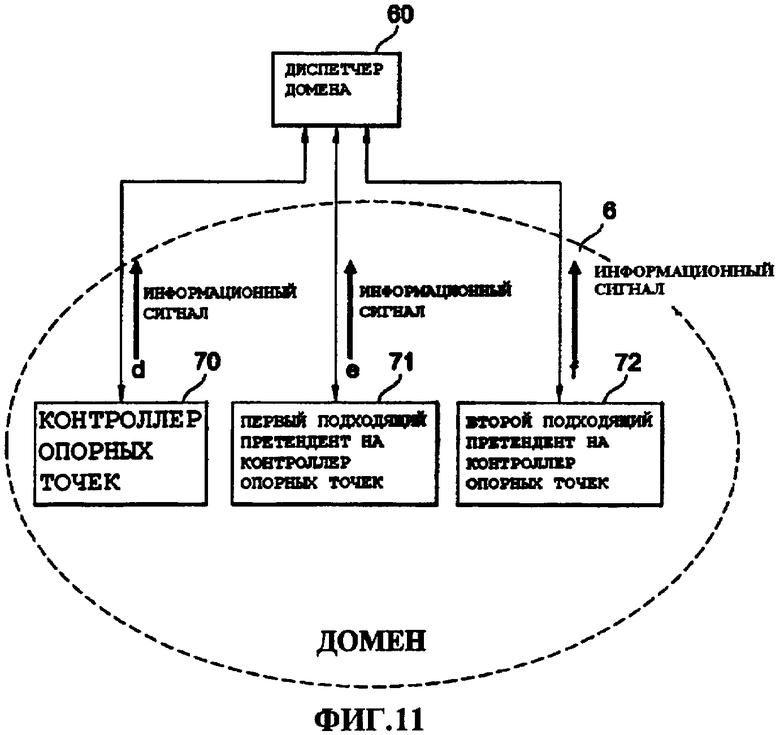

Фиг.11 изображает блок-схему, иллюстрирующую пример, в котором обычное доменное устройство и обычные подходящие доменные устройства передают информационный сигнал;

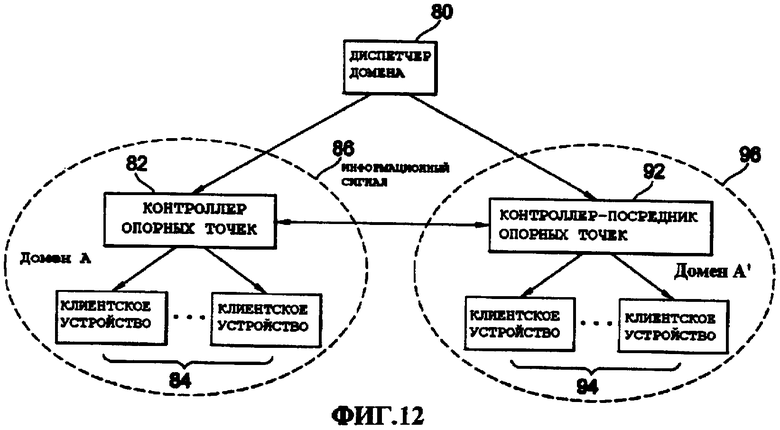

Фиг.12 изображает блок-схему, иллюстрирующую общее представление контроллера-посредника опорных точек;

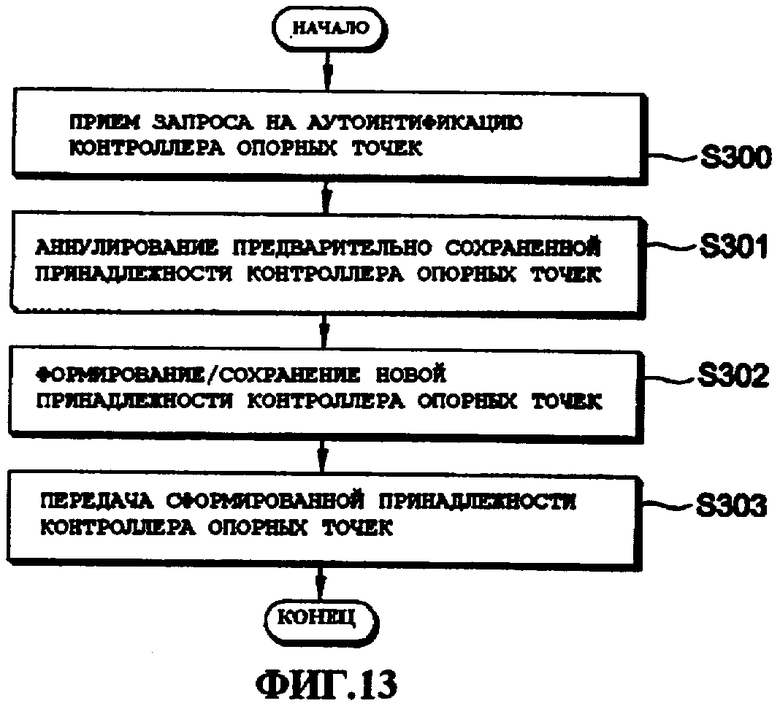

Фиг.13 изображает блок-схему, иллюстрирующую процедуру регистрации контроллера опорных точек;

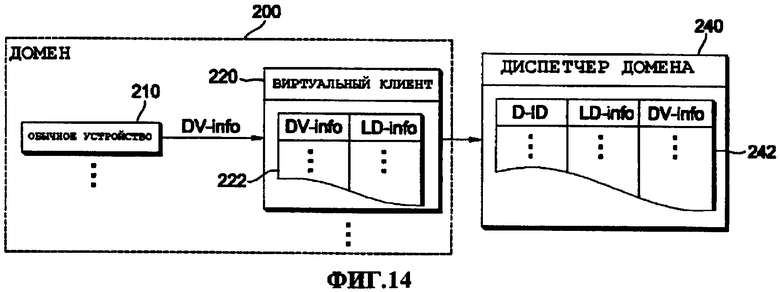

Фиг.14 изображает пример структуры для управления уникальной информацией обычного устройства;

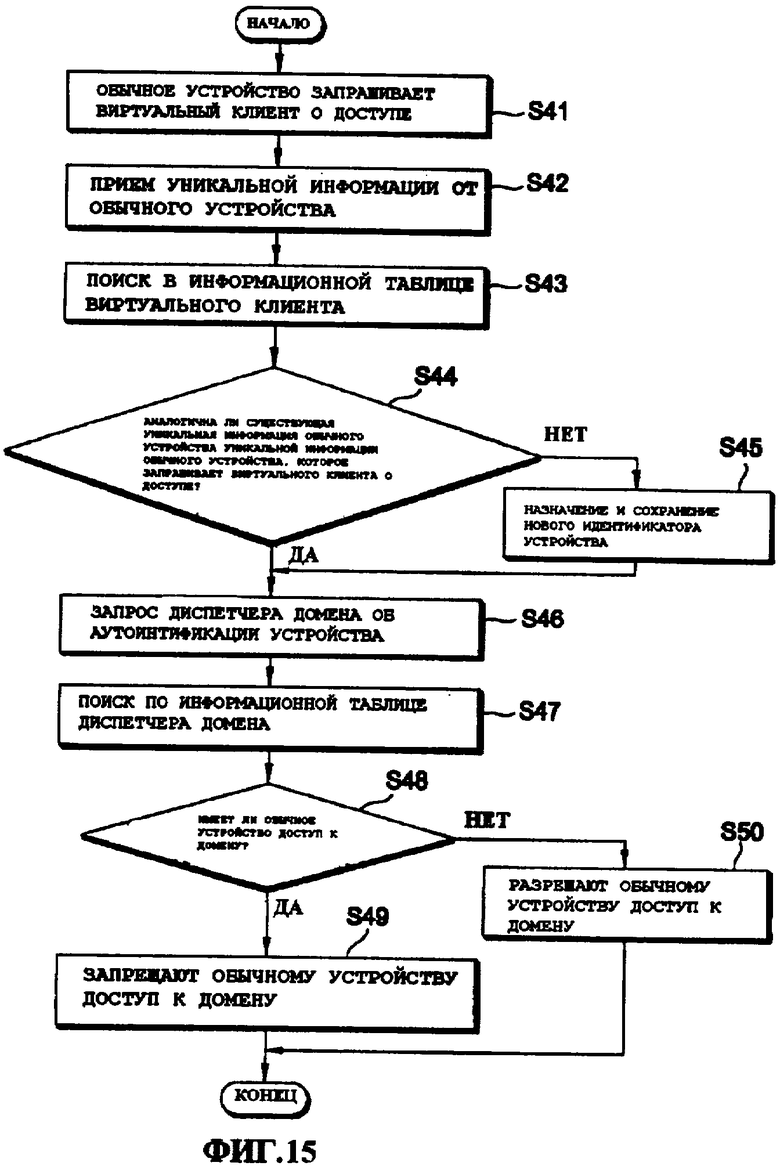

Фиг.15 изображает блок-схему, иллюстрирующую процедуру аутентификации обычного устройства;

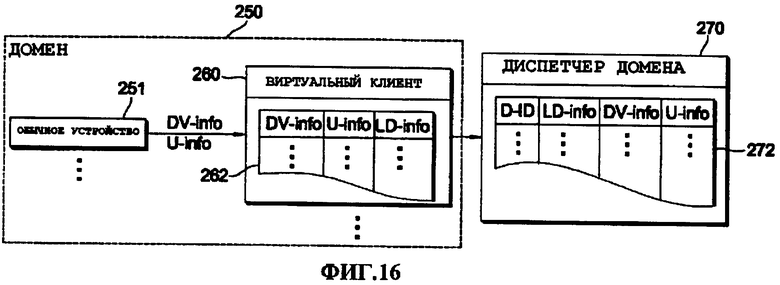

Фиг.16 изображает пример структуры интероперабельной DRM-системы для управления информацией о пользователе, использующем обычное устройство;

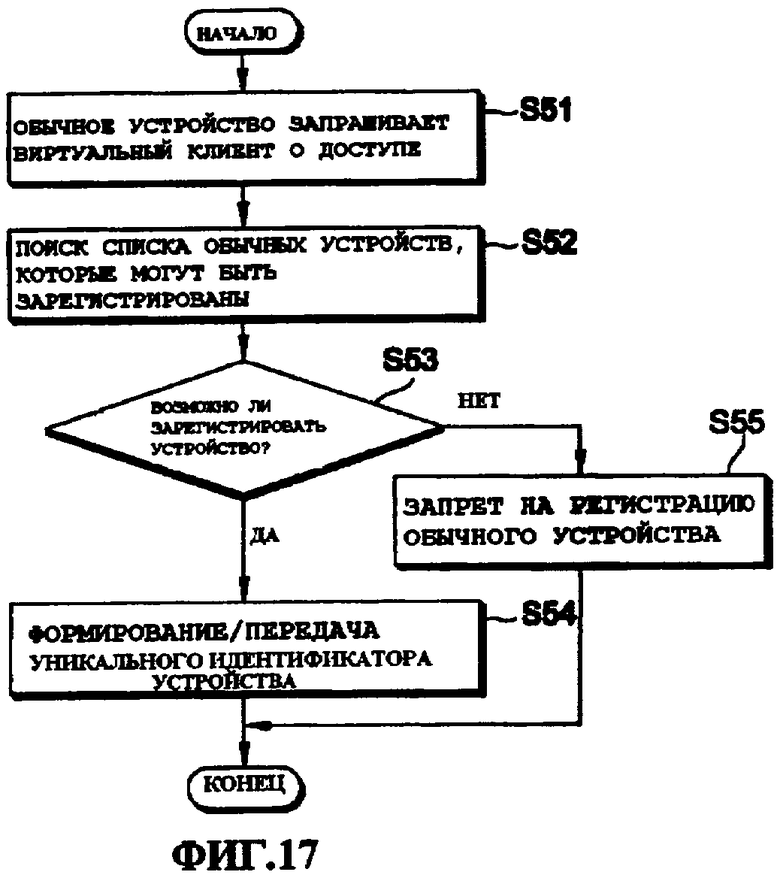

Фиг.17 изображает блок-схему, иллюстрирующую процедуру регистрации обычного устройства в домене;

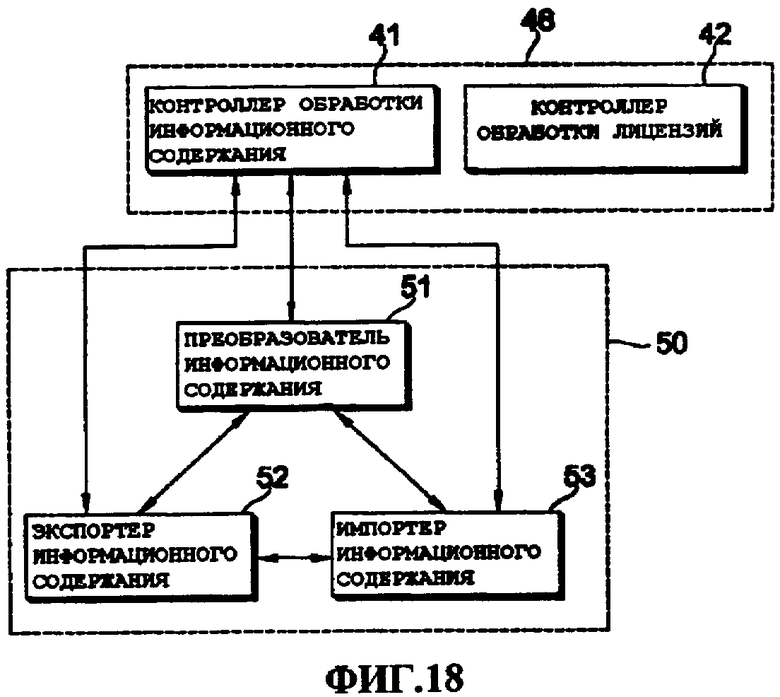

Фиг.18 изображает блок-схему, иллюстрирующую структуры узла управления обработкой и узла обработки информационного содержания;

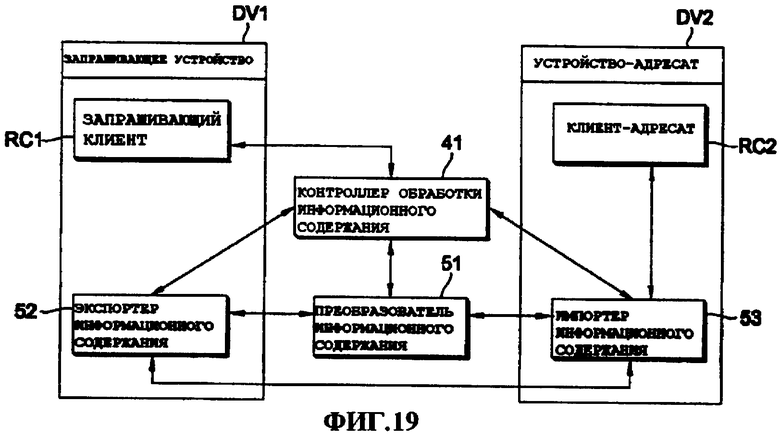

Фиг.19 изображает пример, иллюстрирующий местоположения контроллера обработки информационного содержания и обработчиков информационного содержания;

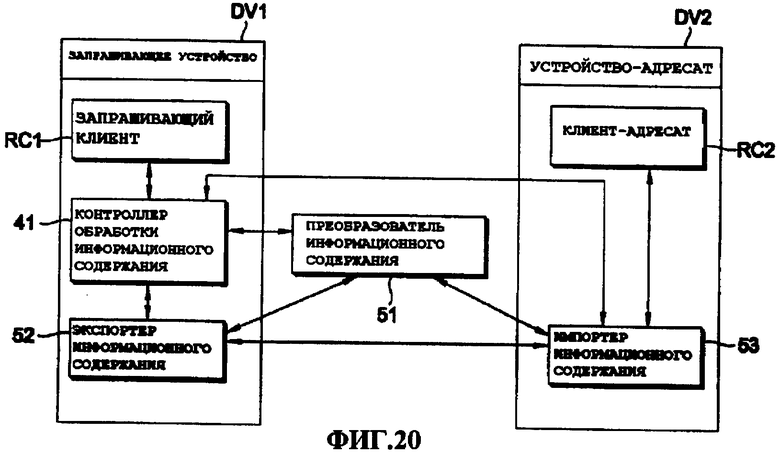

Фиг.20 изображает пример, иллюстрирующий другие местоположения контроллера обработки информационного содержания и обработчиков информационного содержания;

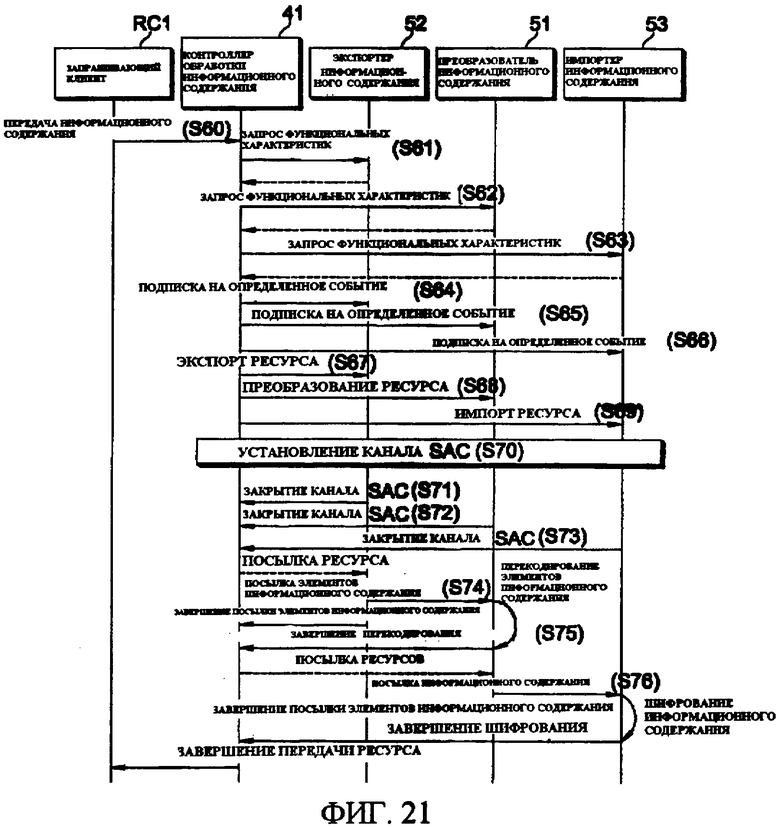

Фиг.21 изображает блок-схему, иллюстрирующую процедуру передачи информационного содержания с использованием контроллера обработки информационного содержания и обработчиков информационного содержания;

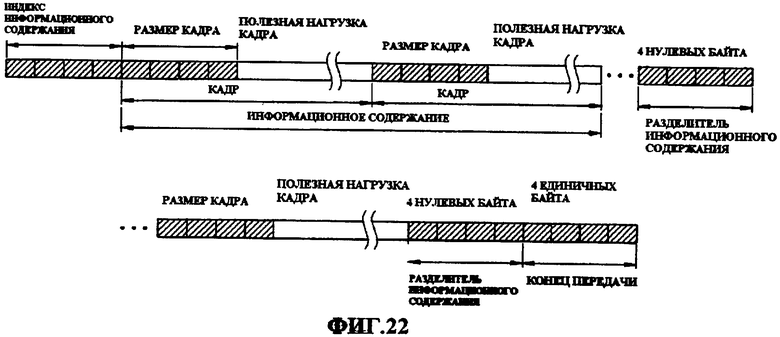

Фиг.22 изображает пример, иллюстрирующий протокол многократной передачи;

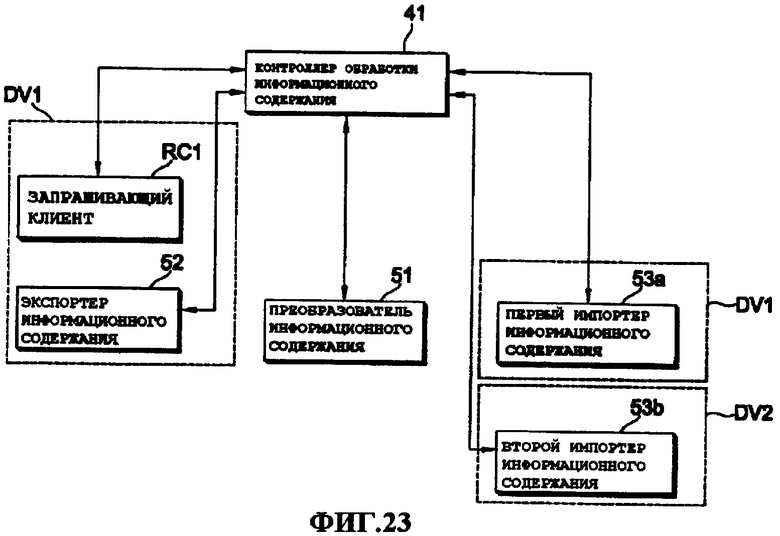

Фиг.23 изображает блок-схему, иллюстрирующую структуру системы для процедуры передачи информационного содержания, согласно примеру 3-2;

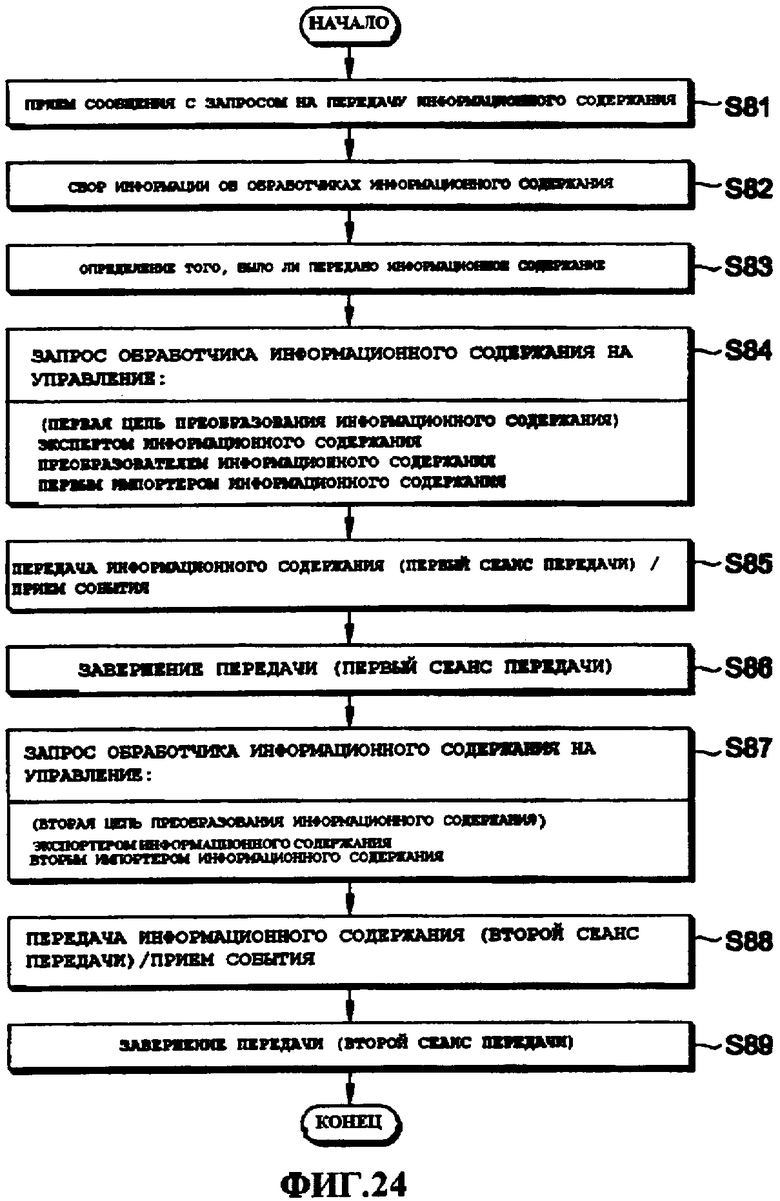

Фиг.24 изображает блок-схему, иллюстрирующую процедуру передачи информационного содержания, согласно примеру 3-2;

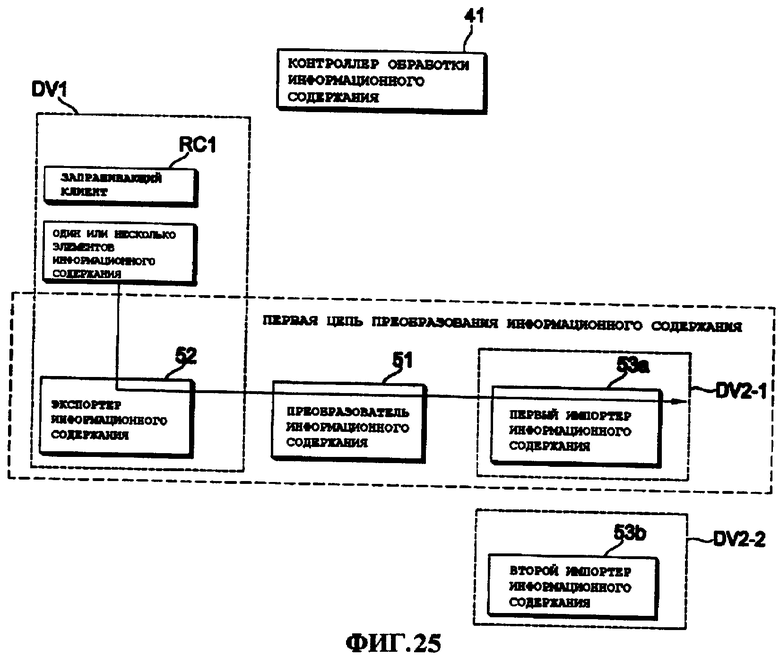

Фиг.25 изображает первичную цепь преобразования информационного содержания для передачи одного или нескольких элементов информационного содержания первому устройству-адресату;

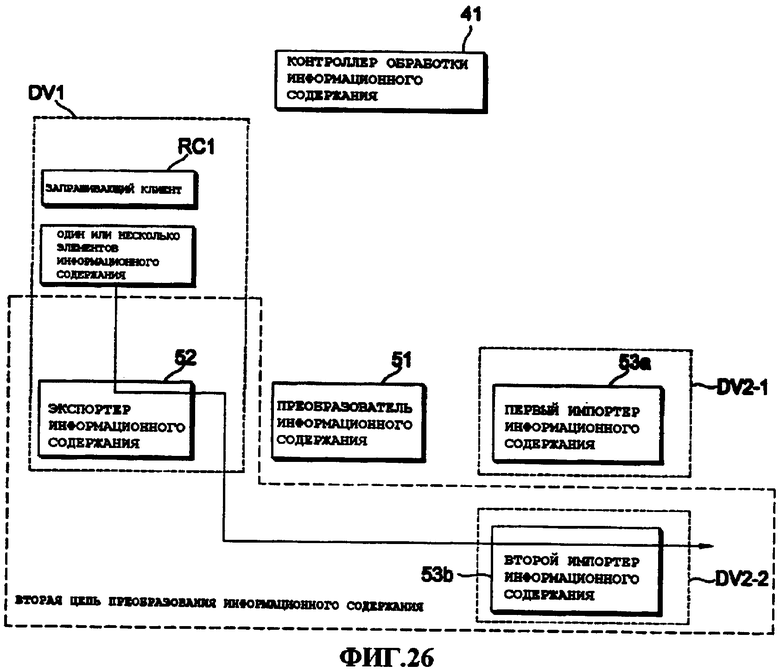

Фиг.26 иллюстрирует вторичную цепь преобразования информационного содержания для передачи одного или нескольких элементов информационного содержания второму устройству-адресату;

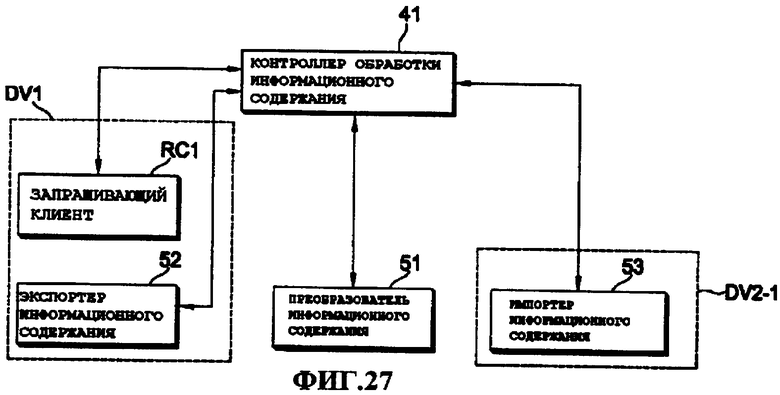

Фиг.27 изображает блок-схему, иллюстрирующую структуру системы для процедуры передачи информационного содержания, согласно примеру 3-3;

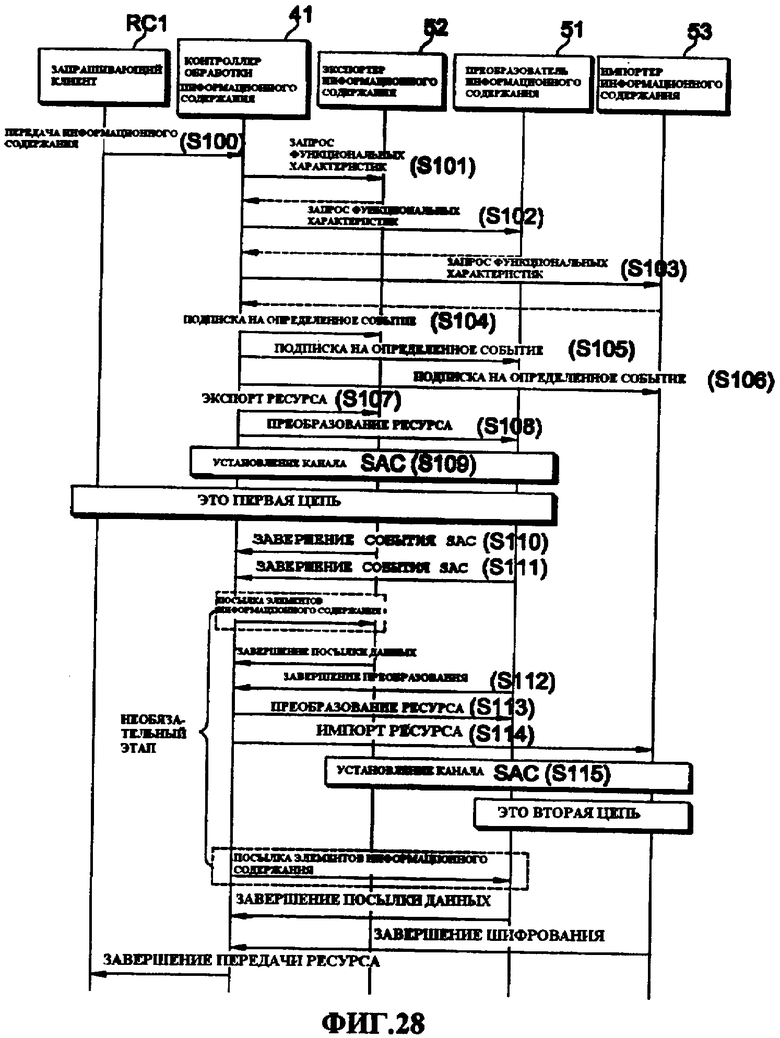

Фиг.28 изображает блок-схему, иллюстрирующую процедуру передачи информационного содержания, согласно примеру 3-3;

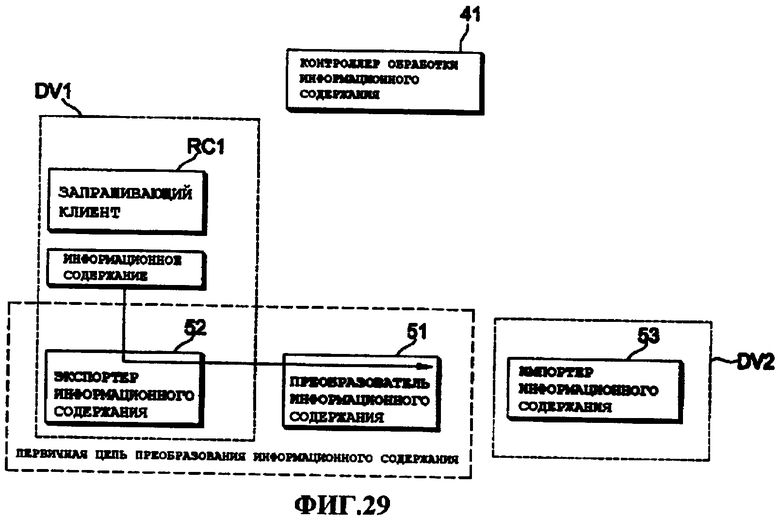

Фиг.29 изображает пример первичной цепи преобразования информационного содержания, сформированной с использованием контроллера обработки информационного содержания;

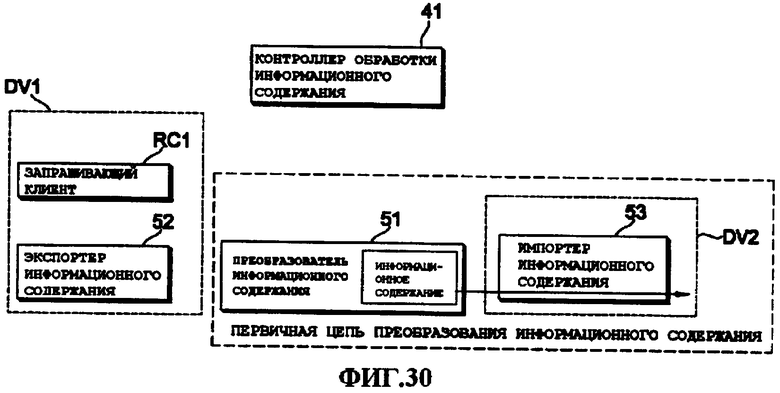

Фиг.30 изображает пример вторичной цепи преобразования информационного содержания, сформированной с использованием контроллера обработки информационного содержания;

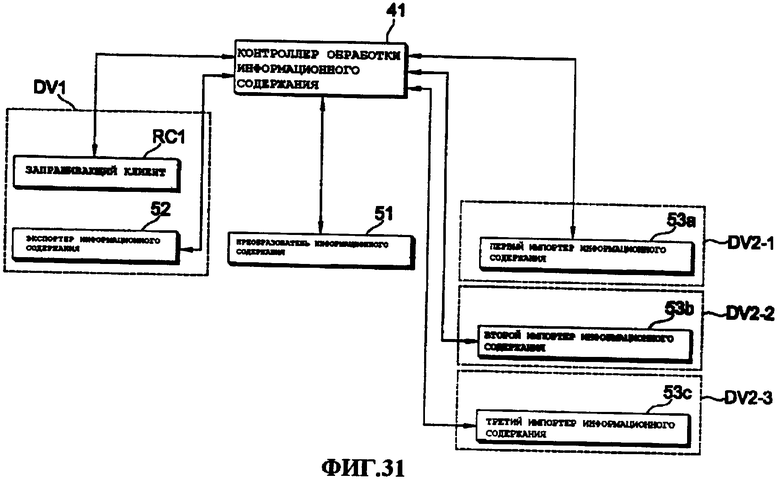

Фиг.31 изображает блок-схему, иллюстрирующую систему для передачи информационного содержания, согласно примеру 3-4;

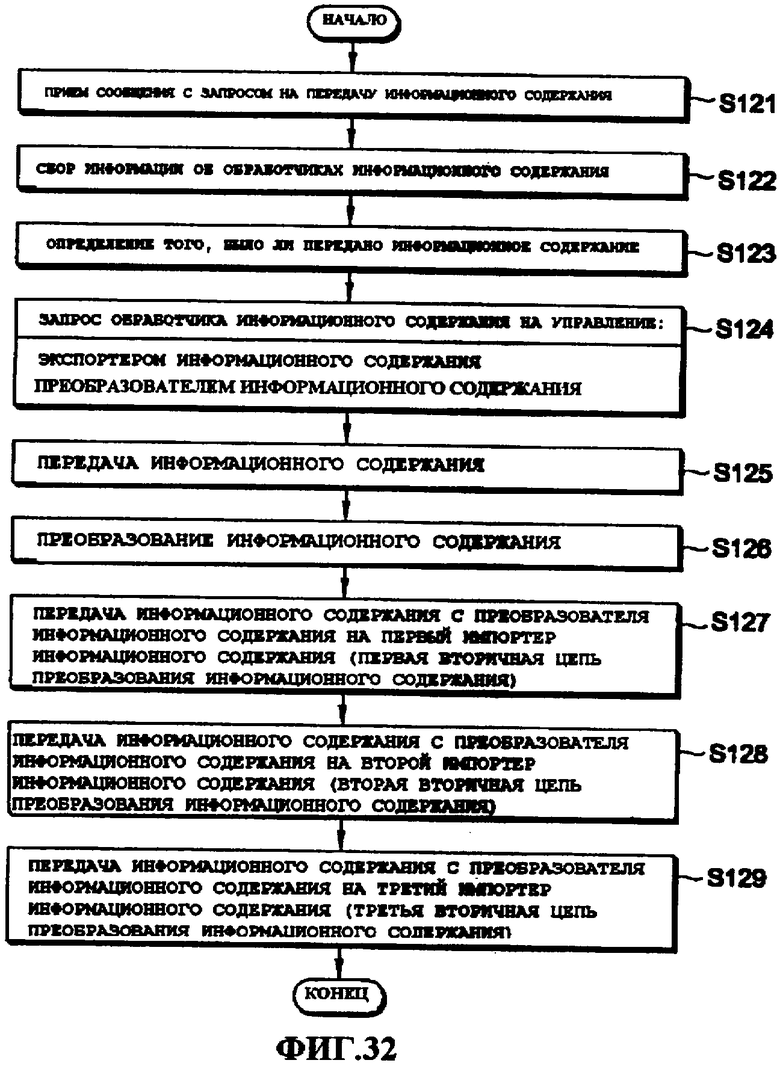

Фиг.32 изображает блок-схему, иллюстрирующую процедуру передачи информационного содержания, согласно примеру 3-4;

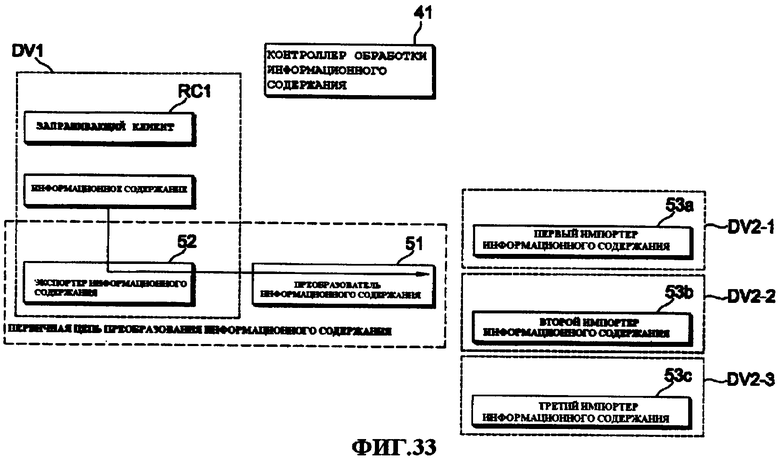

Фиг.33 изображает пример первичной цепи преобразования информационного содержания, сформированной с использованием контроллера обработки информационного содержания;

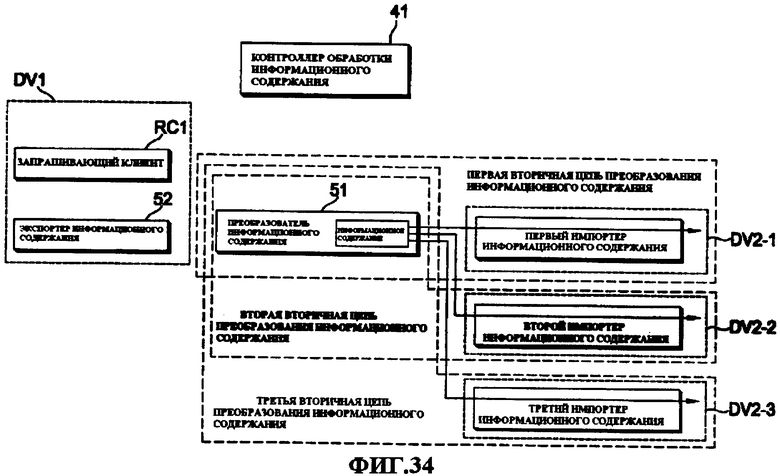

Фиг.34 изображает пример структур первой вторичной цепи преобразования информационного содержания, второй вторичной цепи преобразования информационного содержания и третьей вторичной цепи преобразования информационного содержания, введенных контроллером обработки информационного содержания;

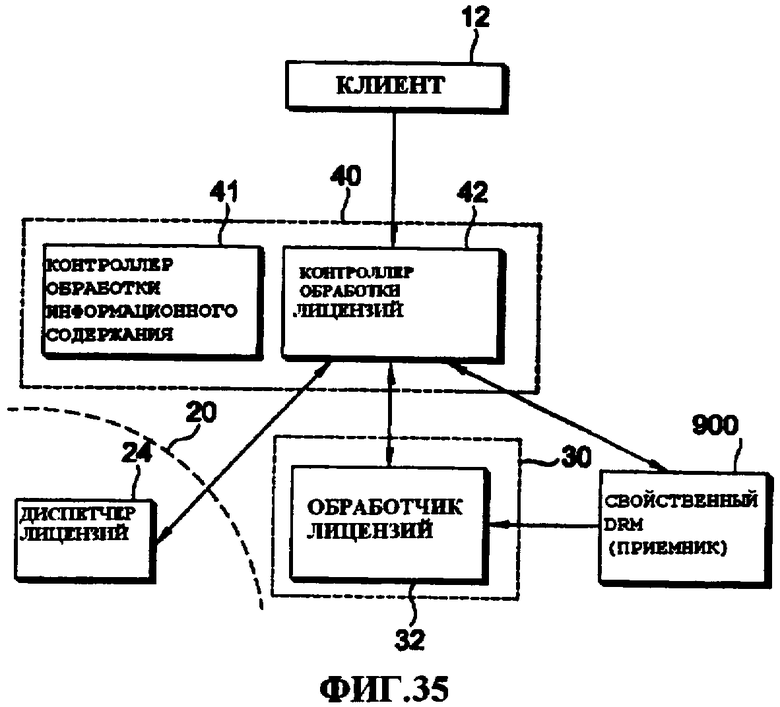

Фиг.35 изображает блок-схему, иллюстрирующую структуру системы, связанной с передачей лицензии;

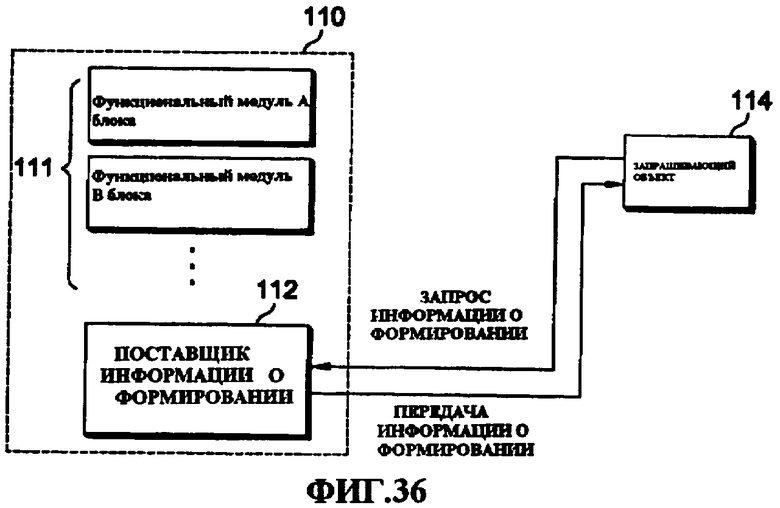

Фиг.36 изображает пример, иллюстрирующий включенные в объект функциональные модули блока, а также их функции;

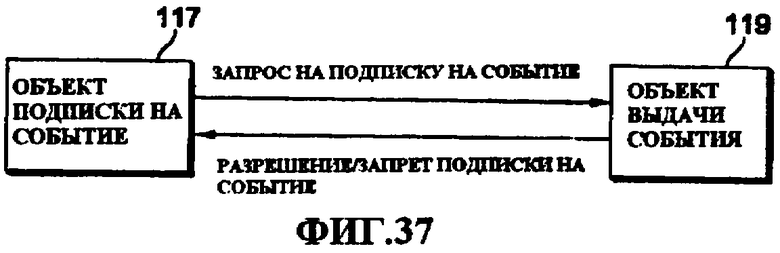

Фиг.37 изображает пример, иллюстрирующий процедуру передачи события между двумя аутентифицированными объектами;

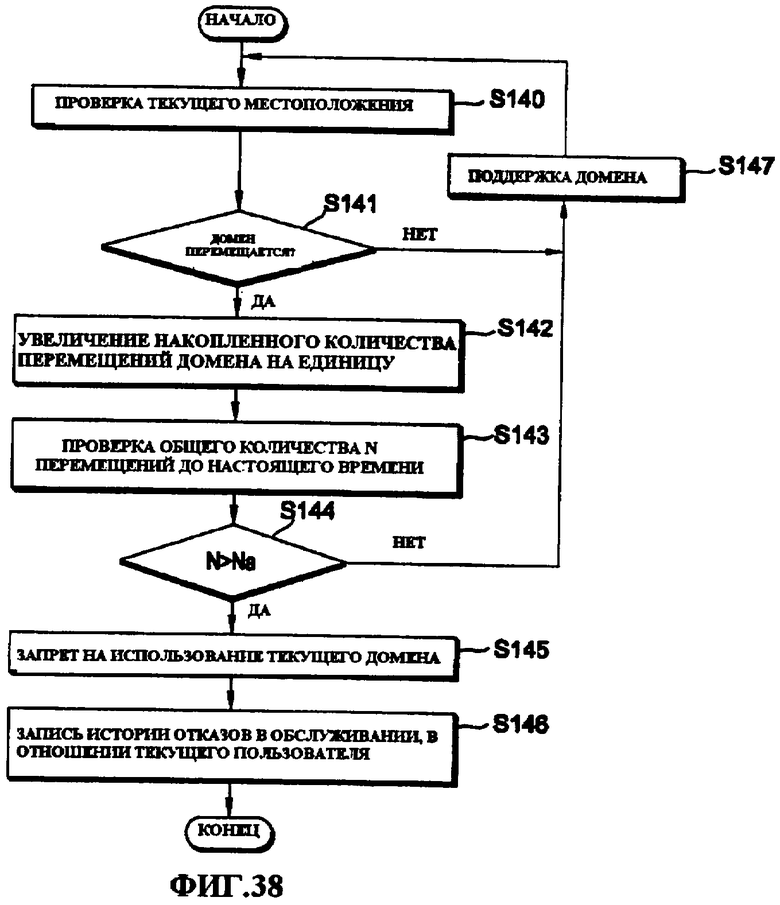

Фиг.38 изображает блок-схему, иллюстрирующую способ управления доменом, согласно примеру 4-1;

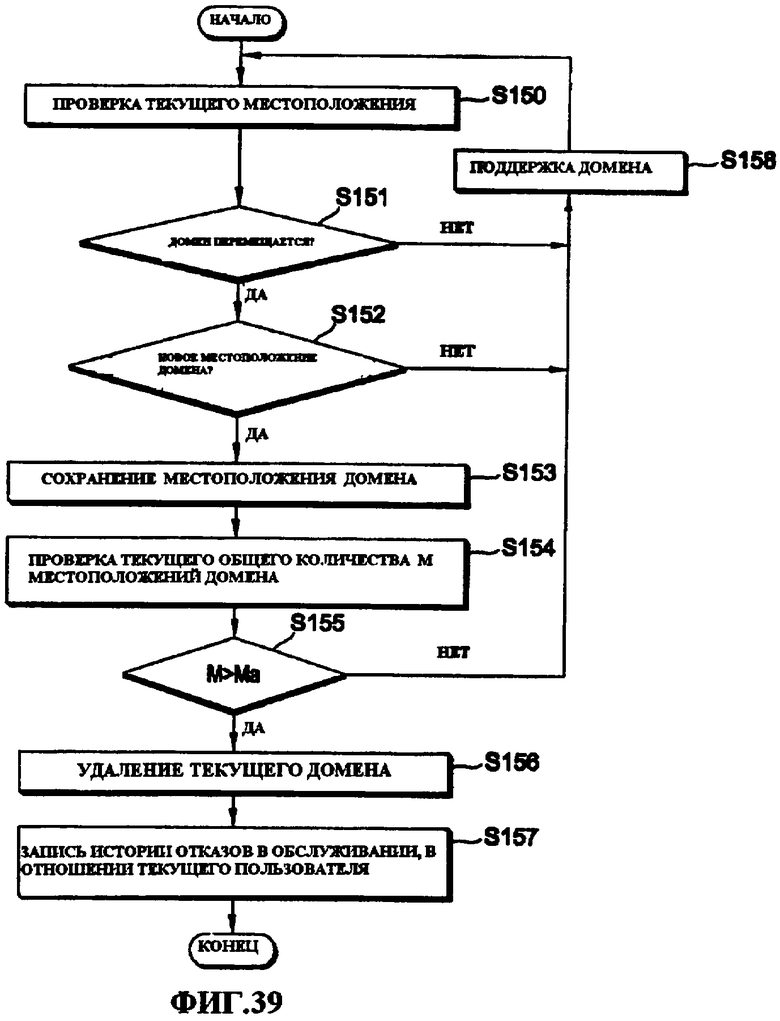

Фиг.39 изображает блок-схему, иллюстрирующую способ управления доменом, согласно примеру 4-2;

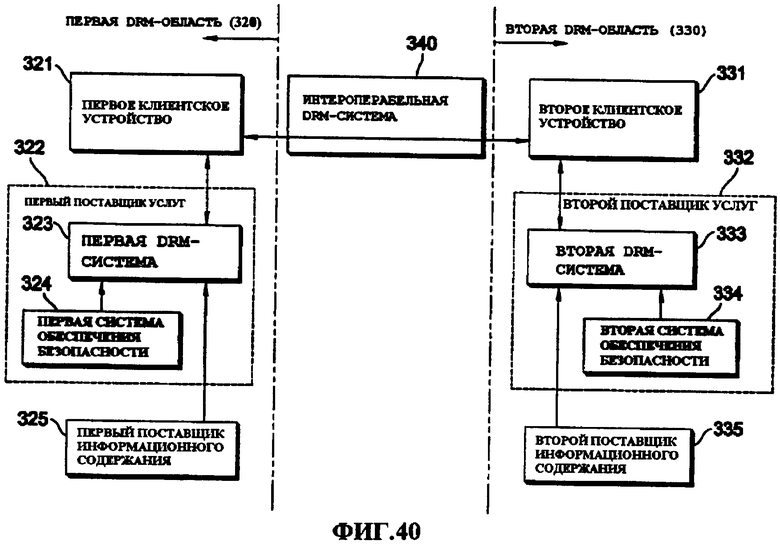

Фиг.40 изображает блок-схему, иллюстрирующую структуру системы среды, в которой различные типы DRM являются совместимыми друг с другом;

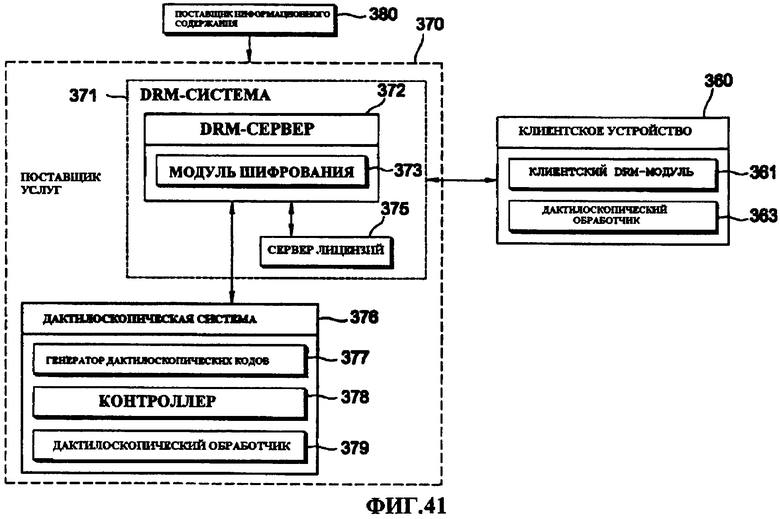

Фиг.41 изображает блок-схему, иллюстрирующую подробную структуру DRM-области;

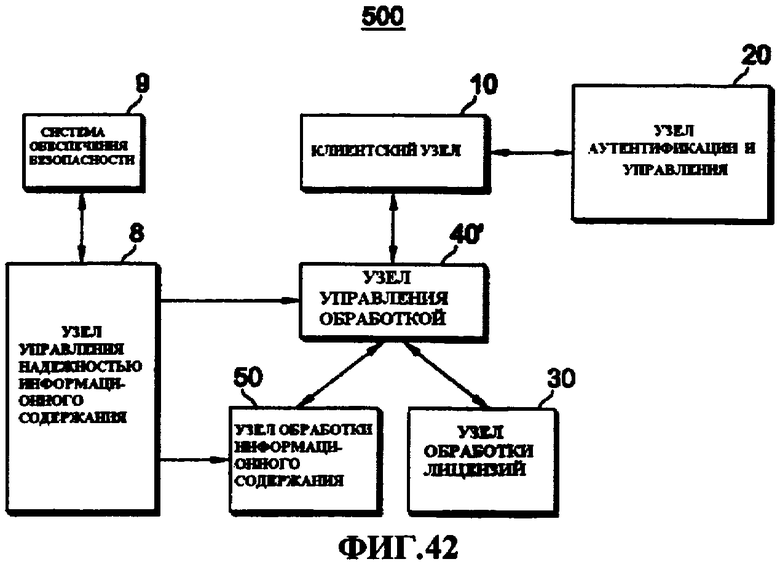

Фиг.42 изображает блок-схему, иллюстрирующую структуру интероперабельной DRM-системы;

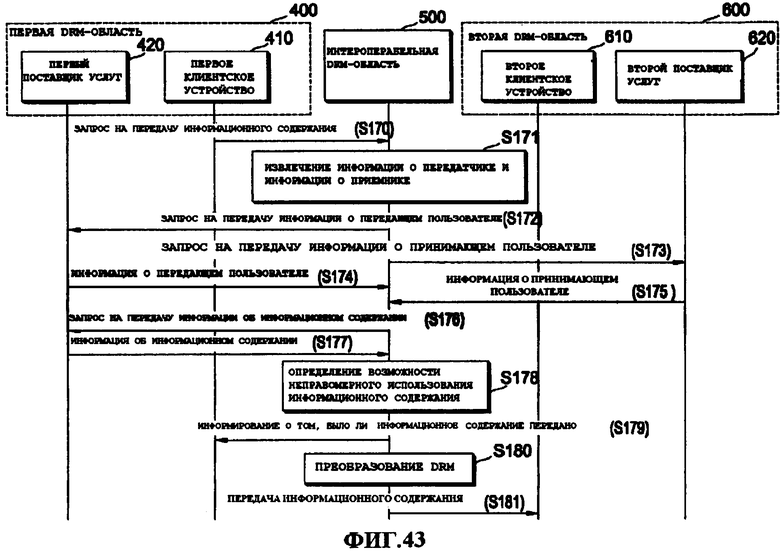

Фиг.43 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-1;

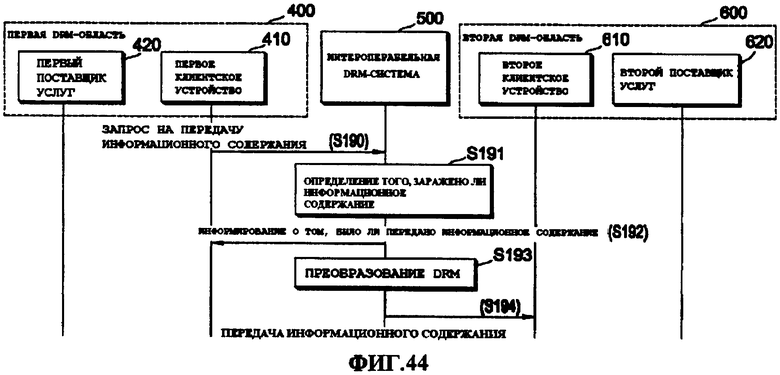

Фиг.44 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-2;

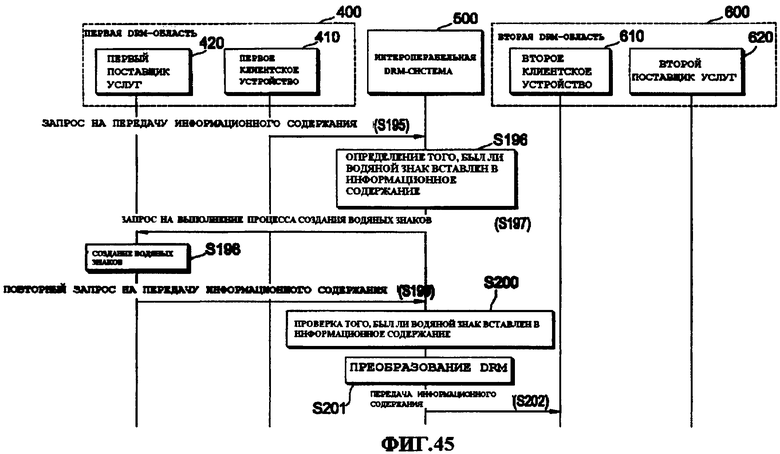

Фиг.45 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-3;

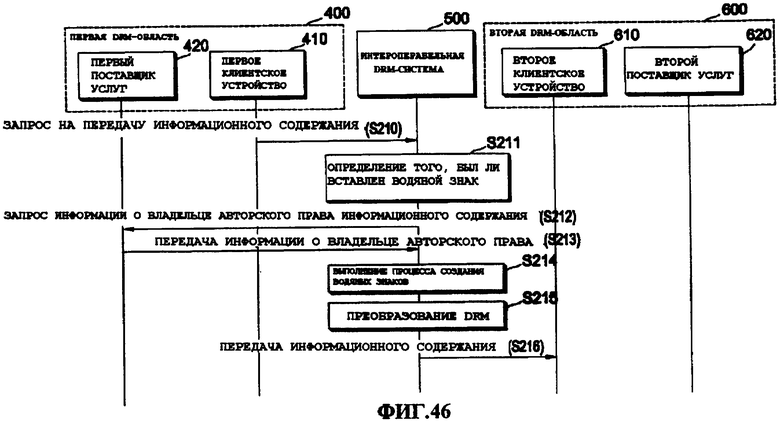

Фиг.46 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-4;

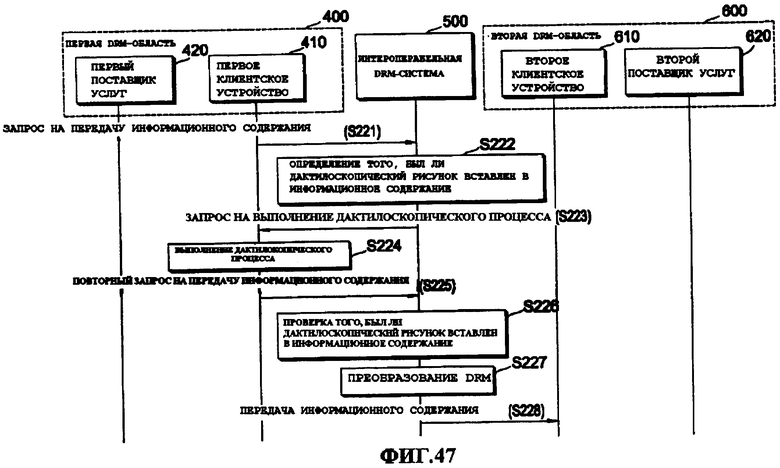

Фиг.47 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-5;

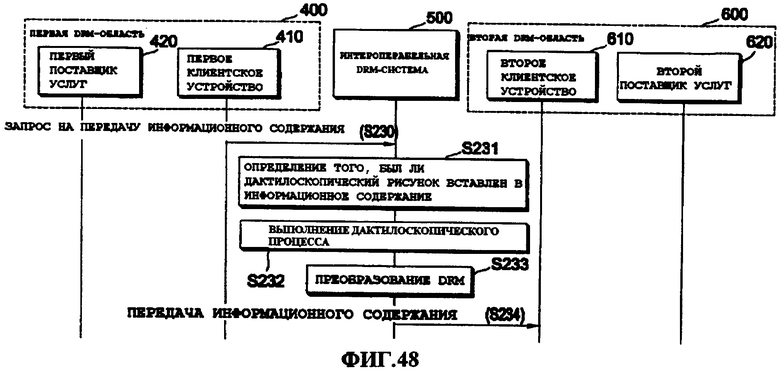

Фиг.48 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-6;

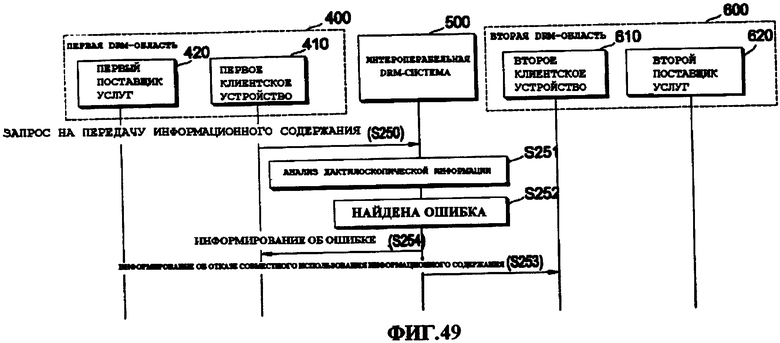

Фиг.49 изображает функциональную блок-схему, иллюстрирующую способ обработки информационного содержания с использованием интероперабельной DRM-системы, согласно примеру 5-7.

Ссылочные номера:

10: Клиентский узел

20: Узел аутентификации и управления

30: Узел обработки лицензий

40: Узел управления обработкой

41: Контроллер обработки информационного содержания

50: Узел обработки информационного содержания

51: Преобразователь информационного содержания

52: Экспортер информационного содержания

53: Импортер информационного содержания

Предпочтительный способ осуществления изобретения

Далее, со ссылкой на приложенные чертежи, будут подробно описаны предпочтительные варианты осуществления настоящего изобретения. Кроме того, для ясного описания иллюстративных вариантов осуществления, со ссылкой на сопроводительные чертежи, используются определенные технические термины. Однако настоящее изобретение не ограничивается выбранными определенными техническими терминами, а также каждый определенный технический термин включает в себя все технические синонимы, которые функционируют подобным образом для достижения подобной сущности.

Фиг.1 изображает блок-схему, иллюстрирующую общее представление (модель) и основные функции интероперабельной DRM-системы, согласно иллюстративному варианту осуществления настоящего изобретения.

Как изображено на Фиг.1, интероперабельная DRM-система 1000 служит для предоставления услугам возможности совместимости друг с другом между различными DRM-областями. Интероперабельная DRM-система 1000 может выполнять функцию f1 управления интероперабельностью данных, функцию f2 интероперабельности данных, функцию f3 отображения состояния, функцию f4 управления доменом f4 и т.п.

Функция f1 управления интероперабельностью данных служит для управления интероперабельностью данных для того, чтобы данные были совместимы друг с другом. На данном этапе данные могут отображать информационное содержание или лицензию. В частности, функция f1 управления интероперабельностью данных включает в себя функцию f1a управления интероперабельностью информационного содержания и функцию f2b управления интероперабельностью лицензий.

Функция f2 интероперабельности данных может представлять собой функцию предоставления информационному содержанию или лицензии возможности совместимости под управлением функции f1 управления интероперабельностью данных. Например, согласно функции f2 интероперабельности данных, данные системы A или устройства А, находящегося в DRM-области А, например, информационное содержание или лицензия может быть передана системе В или устройству В, находящемуся в DRM-области B. Информационное содержание или лицензия системы В или устройства В, находящегося в DRM-области В, может быть передана системе A или устройству А, находящемуся в DRM-области A. В частности, функция f2 интероперабельности данных может включать в себя функцию f2a интероперабельности информационного содержания и функцию f2b интероперабельности лицензий.

Функция f3 отображения состояния может представлять собой функцию отображения состояний работы интероперабельной DRM-системы 100. Например, функция f3 отображения состояния может включать в себя функции события, например, функцию f3a события, формирующего канал функцию f3b события, связанного с передачей, функцию f3c события, связанного с преобразованием и т.п.

Функция f4 управления доменом может представлять собой функцию управления доменом для аутентификации и управления клиентом. Функция f4 управления доменом может включать в себя функцию f4a регистрации/управления контроллером опорных точек, функцию f4b управления обычным устройством и т.п.

Далее будет подробно описана структура и работа системы для выполнения вышеупомянутых функций.

Структура и работа системы

Фиг.2 изображает блок-схему, иллюстрирующую схематическую структуру интероперабельной DRM-системы, в которой различные типы DRM являются совместимыми друг с другом.

Как изображено на Фиг.2, интероперабельная DRM-система может включать в себя клиентский узел 10, узел 20 аутентификации и управления, узел 40 управления обработкой, узел 50 обработки информационного содержания и узел 30 обработки лицензий.

Вышеупомянутые узлы могут быть сформированы из одного или нескольких объектов. На данном этапе объекты могут являться модулями или устройствами, сформированными в качестве программных или аппаратных средств, выполняющих предварительно определенные уникальные функции. Каждый объект может состоять из группы из одного или нескольких функциональных модулей блока, выполняющих предварительно определенные функции блока. Объект устанавливается в предварительно определенное устройство для передачи данных другому объекту по предварительно определенному интерфейсу. Кроме того, даже если объекты принадлежат одному узлу, то объект может быть установлен или реализован в различных устройствах. Устройства могут быть различными, в зависимости от сред выполнения.

Далее будут описаны функции включенных в каждый узел объектов, операции по взаимодействию между объектами, а также характерная структура и функции каждого узла.

1. Функция и работа клиентского узла

Клиентский узел 10 может включать в себя клиента. Клиент является объектом, который предоставляет различные функции для того, чтобы пользователь мог использовать услугу интероперабельности DRM в связке с узлом 20 аутентификации и управления и узлом 40 управления обработкой.

Клиент может быть включен в устройство пользователя. Устройство, которое включает в себя клиента, называется клиентским устройством.

Клиент может быть аутентифицирован с помощью запроса узла 20 аутентификации и управления на аутентификацию клиента. Аутентифицированный клиент может запросить узел 40 управления обработкой о передаче желаемому адресату предварительно определенных данных, например, предварительно определенного информационного содержания или лицензии, посредством вызова предварительно определенного объекта. В данном случае адресат может являться устройством или программной системой, где установлена DRM, отличающаяся от DRM, применяемой к предварительно определенному информационному содержанию или лицензии, например, другим клиентским устройством домена.

Фиг.3 и 4 изображают примеры, в которых аутентифицированный клиент запрашивает узел 40 управления обработкой о передаче данных. Фиг.3 изображает пример, в котором клиент запрашивает узел 40 управления обработкой о передаче информационного содержания. Фиг.4 изображает пример, в котором клиент запрашивает узел 40 управления обработкой о передаче лицензии.

Как описано на Фиг.3, клиент запрашивает контроллер 41 обработки информационного содержания узла 40 управления обработкой о передаче информационного содержания. Затем контроллер 41 обработки информационного содержания управляет узлом 50 обработки информационного содержания для того, чтобы требуемое информационное содержание было передано желаемому адресату. На данном этапе формат информационного содержания и DRM требуемого информационного содержания могут отличаться от требуемого адресатом формата информационного содержания и DRM. Узел 50 обработки информационного содержания обрабатывает информационное содержание для того, чтобы информационное содержание удовлетворяло требуемым адресатом условиям, а также передает адресату обработанное информационное содержание. Процедуры передачи и обработки будут описаны ниже, со ссылкой на Фиг.18-34.

Кроме того, как изображено на Фиг.4, клиент запрашивает контроллер 42 обработки лицензий узла 40 управления обработкой о передаче лицензии. Затем контроллер 42 обработки лицензий управляет узлом 30 обработки лицензий для того, чтобы требуемая лицензия была передана желаемому адресату. На данном этапе формат требуемой лицензии может отличаться от формата требуемой адресату лицензии. Узел 30 обработки лицензий обрабатывает различные свойства для того, чтобы требуемые адресату условия были удовлетворены, а также передает результат обработки адресату. Процедуры обработки и передачи лицензии будут описаны ниже, со ссылкой на Фиг.35.

С другой стороны, клиент может включать в себя обычные функции клиента, например, функцию использования (или воспроизведения) информационного содержания, функцию пользовательского интерфейса и т.п. В данном случае клиент может являться конечной точкой потребления информационного содержания.

Клиент должен быть аутентифицирован в качестве легального клиента, а также находиться под управлением узла 20 управления и аутентификации. Для беспрепятственного выполнения вышеупомянутого процесса интероперабельная DRM-система может ввести понятие домена.

Домен является основным блоком доверительной структуры технологии DRM, а также отображает зону, к которой фактически применяется интероперабельная DRM-система. Домен может быть сформирован с группой авторизованных устройств или систем. Например, домен может включать в себя группу авторизованных клиентских устройств. В данном случае, несмотря на то, что клиентские устройства домена включают в себя различные элементы информационного содержания DRM, они могут совместно использовать элементы информационного содержания.

2. Функция и работа узла аутентификации и управления

Фиг.5 изображает блок-схему, иллюстрирующую домен, объекты, составляющие домен, а также взаимосвязь между объектами. Фиг.5 иллюстрирует объекты, связанные с аутентификацией и управлением клиентом.

На Фиг.5 интероперабельная DRM-система формирует домен 5. Домен 5 может быть сформирован с учетом физического местоположения клиентского устройства 12. В частности, домен 5 формируется с использованием авторизованных клиентских устройств 3, находящихся в предварительно определенной физической области. Альтернативно, домен 5 может быть сформирован исключительно с использованием логически аутентифицированных клиентских устройств, без учета физического местоположения клиентского устройства 12.

В настоящем изобретении, как было описано выше, несмотря на то, что домен сформирован с использованием клиентских устройств 3, находящихся в предварительно определенной локальной области с учетом физических местоположений клиентских устройств 3, иллюстрируется случай, в котором клиентские устройства, находящиеся за пределами предварительно определенной локальной области в сетевой области, также подписываются на домен. Несмотря на это, это является примером варианта осуществления. Настоящее изобретение не ограничивается им.

Для формирования домена 5 требуется локальная среда. На данном этапе локальная среда отображает среду, в которой физическая сеть подготовлена с учетом того, что устройства, находящиеся в предварительно определенной локальной области, могут взаимодействовать друг с другом, а также физическая сеть в ней может взаимодействовать с внешней сетью.

В качестве примера для представления локальной среды существует домашняя сетевая система. В целом, домашние устройства, различные датчики, устройства системы обеспечения безопасности и т.п., находящиеся в домашней сетевой системе, могут взаимодействовать друг с другом по проводной/беспроводной локальной сети, а также могут взаимодействовать с внешней сетью, такой как сеть Интернет, при помощи узла связи, например, домашнего шлюза. Локальная среда может быть сформирована с использованием двух или более взаимодействующих сетевых устройств, в дополнение к домашней сетевой системе.

Следующая локальная область, как предполагается, является областью, в которой подготовлена вышеупомянутая локальная среда. В локальной области может присутствовать множество клиентских устройств 3. Клиент 3, включенный в клиентское устройство 12, может быть аутентифицирован в качестве легального клиента с помощью запроса узла 20 аутентификации и управления на аутентификацию клиента 3. Устройство, включающее в себя аутентифицированного клиента 3, является клиентским устройством 12. Различные элементы информационного содержания DRM могут быть использованы между клиентскими устройствами 3 в разрешенном лицензией зоне.

Соответственно, пользователь устанавливает свою домашнюю зону в локальной области и формирует домен с использованием устройств, включающих в себя различные DRM в домашней зоне. Затем элементы информационного содержания распределяются между устройствами и используются.

При этом клиенту, находящемуся во внешней сетевой области, в дополнение к клиентам 12, находящимся в локальной области, также можно предоставить услугу при помощи аутентификации. В данном случае это необходимо для различия состояния клиента, который аутентифицирован в сети, от состояния клиента 3, который аутентифицирован в локальной области, а также для раздельного управления состояниями. Для этого состояния аутентифицированных клиентов могут быть классифицированы на удаленное состояние и локальное состояние, а также могут находиться под управлением.

На Фиг.5, узел 20 аутентификации и управления, служащий для аутентификации и управления клиентом 3, включает в себя диспетчер 22 домена, диспетчер 24 лицензий и контроллер 26 опорных точек.

Диспетчер 22 домена выполнен с возможностью управления доменом 5. Например, диспетчер 22 домена может выполнять функции формирования домена 5, удаления доменом 5, связи клиентов с доменом 5, удаления клиентов из домена 5, регистрации контроллера 26 опорных точек и т.п.

Диспетчер 22 домена может находиться в любом местоположении локальной или сетевой области. Например, в изображенном на Фиг.5 примере, диспетчер 22 домена находится в сетевой области. В данном случае диспетчер 22 домена может взаимодействовать с контроллером 26 опорных точек и клиентом 3. Альтернативно, диспетчер 22 домена может находиться в локальной области. В данном случае диспетчер домена включается в устройство, находящееся в локальной области, для взаимодействия с контроллером опорных точек и клиентом.

Диспетчер 24 лицензий выполнен с возможностью управления информацией о лицензии пользователя. Например, диспетчер 24 лицензий 24 может предоставить функцию регистрации для пользователя, а также выполнять функцию обычного диспетчера интерактивных услуг, который сохраняет и управляет информацией о лицензии. Диспетчер 24 лицензий может выполнять функции создания имен пользователей, удаления имен пользователей, связи информации о лицензии с именами пользователей, создания информации о лицензии, удаления информации о лицензии и т.п.

Диспетчер 24 лицензий может находиться в сетевой области, например, на сервере поставщика услуг. Кроме того, диспетчер 24 лицензий может находиться в сетевой области, такой как сервер поставщика услуг. Альтернативно, диспетчер 24 лицензий может находиться в локальной области. То есть диспетчер 22 домена и диспетчер 24 лицензий могут находиться в любом местоположении локальной или сетевой области.

Контроллер 26 опорных точек проверяет, находится ли предварительно определенный объект в локальной области, а также предоставляет учетные данные, которые подтверждают, что объект находится в локальной области, проверенному объекту. Для этого контроллер 26 опорных точек может определить зону локальной области. На данном этапе зона локальной области может быть определена с помощью использования физического расстояния, количества скачков, времени реагирования (отклика) и т.п.

Контроллер 26 опорных точек проверяет, находится ли клиент 3 в локальной области, согласно запросу клиента 3. Если определено, что клиент 3 находится в локальной области, то контроллер 26 опорных точек может предоставить учетные данные домена, которые подтверждают, что клиент 3 находится в локальной области. Учетные данные домена могут быть предоставлены диспетчеру 22 домена, когда клиент 3 запрашивает диспетчер 22 домена на предмет аутентификации клиента 3. Диспетчер 22 домена подтверждает, что клиент 3 находится в локальной области, а также аутентифицирует клиента 3.

Кроме того, на основе учетных данных домена диспетчер 22 домена определяет, какое состояние (удаленное или локальное) имеет клиент 3. Диспетчер 22 домена может ограничить количество клиентов, которые обращаются к диспетчеру 22 домена и имеют удаленное состояние, посредством определения состояния клиента 3 для предотвращения обращения множества клиентов к домену по сети, а также для повышения безопасности.

Контроллер 26 опорных точек может находиться в локальной области. В частности, контроллер 26 опорных точек может быть определен в качестве устройства, находящегося в локальной области. Несмотря на то, что выгодно, чтобы контроллер 26 опорных точек был определен в качестве устройства, такого как телевизионная абонентская приставка, настольный компьютер и т.п., которое имеет множество вычислительных ресурсов, а также является неподвижным, контроллер 26 опорных точек может быть определен в качестве весьма подвижного устройства.

Контроллер 26 опорных точек может быть выбран, согласно предварительно определенной процедуре, после первоначального формирования домена. В частности, после первоначального формирования домена 5 выбирается устройство для выполнения функции контроллера опорных точек для определения зоны локальной области. Выбранное устройство должно быть определено в качестве контроллера 26 опорных точек. На данном этапе определенный контроллер 26 опорных точек регистрируется в диспетчере 22 домена. Затем клиент 3 может запросить диспетчер 22 домена о контроллере 26 опорных точек.

Выбор контроллера опорных точек

Существует три способа выбора контроллера опорных точек.

В первом способе нуждающиеся в подписке на домен устройства обмениваются друг с другом информацией об устройстве, а также сравнивают информацию об устройстве, согласно предварительно определенному алгоритму, для того, чтобы в качестве контроллера опорных точек было выбрано наиболее подходящее устройство. Выбранный контроллер опорных точек должен сообщить диспетчеру домена о том, что устройство выбрано в качестве контроллера опорных точек. Затем устройство должно быть зарегистрировано в домене.

Во втором способе нуждающиеся в регистрации в домене устройства передают диспетчеру домена информацию об устройстве, а также, на основе переданной информации об устройстве, объект управления доменом выбирает контроллер опорных точек.

В третьем способе контроллер опорных точек выбирается с помощью предварительно определенной информации. На данном этапе предварительно определенная информация может быть установлена администратором или пользователем. Альтернативно, предварительно определенная информация может включать в себя произвольно определенную информацию. Например, если администратор или пользователь вводит в диспетчер домена предварительно определенную информацию, то на основе предварительно определенной информации диспетчер домена может выбрать контроллер опорных точек. Альтернативно, контроллер опорных точек может быть установлен с помощью предоставления администратору или пользователю возможности прямого выбора устройства для использования в качестве контроллера опорных точек.

Далее будут подробно описаны три вышеупомянутых способа. Для удобства понимания, первый вышеупомянутый способ выбора контроллера опорных точек назван примером 1-1. Второй способ выбора контроллера опорных точек назван примером 1-2. Третий способ выбора контроллера опорных точек назван примером 1-3.

Пример 1-1

Перед описанием процедуры выбора контроллера опорных точек определяется формат блока данных о полезной нагрузке домена (DPDU). DPDU является стандартным форматом данных для передачи информации об устройстве каждому устройству после выбора опорной точки.

Фиг.6 изображает пример формата пакета данных DPDU, необходимого для выбора контроллера опорных точек.

На Фиг.6 DPDU сформирован с использованием заголовков домена и полезной нагрузки домена.

Заголовок домена включает в себя идентификатор функциональных характеристик устройства (далее сокращено DC-ID), идентификатор домена (далее сокращено D-ID) и идентификатор объекта устройства (далее сокращено DE-ID).

DC-ID является информацией, используемой для идентификации значения, определяющего функциональную характеристику устройства. На данном этапе значение, определяющее функциональную характеристику, может являться информацией для отображения функциональной характеристики устройства, касающейся предварительно определенного элемента, например, остаточного количества энергии, спецификации аппаратных средств, скорости сетевого подключения, функциональных характеристик сети, выхода за пределы, стабильности системы, вычислительных ресурсов, объема потребления ресурсов и т.п. Произвольное значение может быть присвоено DC-ID, согласно предварительно определенному администратором стандарту, или же может быть сгенерировано соответствующим устройством перед или после входа устройства в домен. DC-ID является стандартом для выбора наиболее подходящего устройства после выбора контроллера опорных точек.

D-ID является информацией, используемой для классификации доменов, согласно средам и свойствам устройств. Как было описано выше, домен может являться областью, классифицированной, согласно стандарту классификации физических областей, или же может являться областью, классифицированной с помощью логической услуги аутентификации. Соответственно, D-ID является информацией, которая классифицирует домены, согласно физическим областям, или же является информацией, которая классифицирует домены, согласно логическим услугам.

DE-ID является информацией, используемой для идентификации отдельных принадлежащих домену устройств.

С другой стороны, полезная нагрузка домена является областью для записи общих данных и информации о проверке ошибок. На данном этапе общие данные отображают информацию об устройстве и DRM системы надежности. Кроме того, информация о проверке ошибок может отображать информацию для проверки ошибок пакета DPDU.

Как было описано выше, блок DPDU включает в себя информацию для отличия функциональных характеристик различных подписанных на домен устройств. Соответственно, находящиеся в домене устройства обмениваются между собой блоками DPDU, а также сравнивают друг с другом свои функциональные характеристики. Соответственно, может быть выбрано подходящее устройство, а также подходящее устройство может быть определено в качестве контроллера опорных точек. Далее будут подробно описаны вышеупомянутые процессы.

Фиг.7 изображает блок-схему, иллюстрирующую процедуру автоматического выбора контроллера опорных точек при использовании блока DPDU.

На Фиг.7, в начале процедуры, для подписки на домен, устройства (например, клиентские устройства) устанавливают значениям Х идентификатора DC-ID, значениям Y идентификатора D-ID и значениям Z идентификатора DE-ID предварительно определенные значения (этап S1).

На данном этапе DC-ID устанавливает присвоенные, согласно предварительно определенному стандарту, или сгенерированные в соответствующих устройствах значения. Эти два случая будут отдельно описаны ниже.

1. Случай, в котором значения DC-ID присваиваются администратором, согласно предварительно определенному стандарту.

Администратор определяет информацию о функциональных характеристиках каждого устройства с использованием предварительно определенного управляющего устройства, преобразовывает информацию о функциональных характеристиках в значение, определяющее функциональную характеристику, согласно предварительно определенному стандарту, и присваивает значение, определяющее функциональную характеристику, значению DC-ID устройства. На данном этапе управляющее устройство может являться предварительно определенным устройством, находящемся в домене, устройством, находящимся в другом коммуникабельном местоположении, или же предварительно определенной системой, находящейся в сетевой области (например, диспетчером домена).

Например, после определения значения DC-ID на основе остаточного количества энергии, администратор проверяет остаточное количество энергии аккумулятора каждого находящегося в домене устройства, причем остаточное количество энергии аккумулятора отображается в качестве чисел, согласно предварительно определенному стандарту, после чего устройствам присваиваются значения DC-ID. Затем определяются значения DC-ID устройств, то есть DC-ID устройства A = 4, DC-ID устройства В = 8, а DC-ID устройства С = 2.

2. Случай, в котором значения DC-ID генерируются соответствующими устройствами.

Каждое устройство определяет информацию о функциональных характеристиках, информация о функциональных характеристиках преобразовывается в значение, определяющее функциональную характеристику, согласно предварительно сохраненной информации, после чего значение, определяющее функциональную характеристику, присваивается значению DC-ID.

Например, после определения значений DC-ID на основе остаточного количества энергии, устройство проверяет остаточное количество энергии аккумулятора, причем остаточное количество энергии аккумулятора отображается в качестве чисел, согласно предварительно сохраненной таблице отображения остаточного количества энергии аккумулятора, после чего генерируются значения DC-ID. Затем определяются значения DC-ID устройств, то есть значение DC-ID устройства A = 4, DC-ID устройства В = 8, а DC-ID устройства С = 2. На данном этапе таблица отображения остаточного количества энергии аккумулятора может быть принята от управляющего устройства, а также сохранена. Альтернативно, таблица отображения остаточного количества энергии аккумулятора может быть сохранена при изготовлении продукта.

В примере 1-1 предполагается, что, поскольку емкость аккумулятора является большой, значение DC-ID устанавливается небольшим. В данном случае, поскольку значение DC-ID становится небольшим, устройство имеет высокие функциональные характеристики. Однако настоящее изобретение не ограничивается этим. Альтернативно, можно предположить, что, поскольку емкость аккумулятора является небольшой, значение DC-ID устанавливается небольшим.

Кроме того, функциональные характеристики устройства могут быть сформированы на основе спецификаций аппаратных средств, скорости сетевого подключения, функциональных характеристик сети, выхода за пределы, стабильности системы, вычислительных ресурсов, объема потребления ресурсов и т.п., в дополнение к остаточному количеству энергии. Значение DC-ID может являться не только простым числом, но также и различными типами информации.

С другой стороны, D-ID устанавливается в качестве уникального количества или информационных данных для отображения домена, на который подписывается устройство. Кроме того, значение DE-ID каждого устройства инициализируется в качестве кодов для отличия устройств друг от друга. Значения D-ID и DE-ID могут быть присвоены администратором, или же могут быть сгенерированы соответствующим устройством.

Как было описано выше, после завершения установки DC-ID и D-ID для каждого устройства, устройство последовательно или одновременно передает соседним устройствам DPDU, включающий в себя установленную информацию (этап S2).

Затем устройство может принять DPDU, передаваемый с другого устройства (этап S3). После того, как предварительно определенное устройство приняло DPDU, соответствующее устройство извлекает значение V идентификатора DC-ID, включенное в заголовок домена принятого DPDU (этап S4), и сравнивает извлеченное значение DC-ID со значением Х идентификатора DC-ID устройства (этап S5). С другой стороны, если DPDU не был принят, то определяется, истекло ли установленное время Т1 (этап S12). V представляет собой значение DC-ID DPDU, которое принимается от другого устройства. В устройстве, которое передает DPDU, значение DC-ID может являться X.

Относительно результата сравнения значений DC-ID, если значение DC-ID устройства меньше принятого значения DC-ID, то устройство удаляет принятое значение DC-ID (этап S6). В данном случае причина состоит в том, что устройство, которое принимает DC-ID, имеет более высокую энергетическую емкость, которая является функциональной характеристикой, по сравнению с устройством, которое передает DC-ID.

С другой стороны, относительно результата сравнения значений DC-ID, если значение DC-ID устройства больше принятого значения DC-ID, то устройство извлекает информацию W идентификатора D-ID, включенную в заголовок домена принятого DPDU (этап S7), и проверяет, идентична ли извлеченная информация W информации Y D-ID устройства(этап S8). Контроллер опорных точек может быть последовательно выбран в том же самом домене, с помощью проверки принятой информации D-ID. W представляет собой значение D-ID DPDU, принимаемое от другого устройства. В устройстве, которое передает DPDU, значение DC-ID может являться Y.

Относительно результата проверки D-ID, если принятый D-ID устройства идентичен D-ID устройства, то устройство прекращает передачу DPDU (этап S9). Причина состоит в том, что устройство, которое имеет большую емкость, находится в том же самом домене. Это может отображать то, что устройство не может выбирать контроллер опорных точек.

С другой стороны, относительно результата проверки, если принятый D-ID отличается от D-ID устройства, то устройство расценивает принятый DPDU как DPDU, принятый от устройства, находящегося в другом домене, и последовательно передает DPDU. На данном этапе устройство передает DPDU другому устройству, а также проверяет, истекло ли установленное время T2 (этап S10).

На данном этапе, если DPDU не был принят по истечении установленного времени T2, или же если DPDU, в котором DC-ID меньше значения DC-ID устройства, а также не был принят D-ID, идентичный D-ID устройства, то устройство имеет наивысшие функциональные характеристики в домене. Соответственно, устройство выбирается в качестве контроллера опорных точек, который является представителем в домене (этап S11). Устройство, выбранное в качестве контроллера опорных точек, сообщает диспетчеру домена о том, что устройство выбрано в качестве контроллера опорных точек. Устройство регистрируется в качестве контроллера опорных точек. В настоящем документе процедура регистрации будет описана со ссылкой на Фиг.13.

Программные средства, которые могут выполнить функцию контроллера опорных точек, могут быть установлены в устройстве, которое выбрано в качестве контроллера опорных точек. Программные средства устанавливаются предварительно, в отключенном состоянии. После выбора устройства в качестве контроллера опорных точек программные средства активируются и устанавливаются, согласно команде диспетчера домена. Альтернативно, диспетчер домена или другое устройство может загрузить на выбранное устройство программные средства, которые могут выполнить функцию контроллера опорных точек. Предполагается, что доменные устройства, которые участвуют в процедуре выбора контроллера опорных точек, удовлетворяют основным условиям для выполнения функции контроллера опорных точек. На данном этапе основные условия могут отображать то, что отключенные программные средства включены в спецификации либо аппаратных, либо программных средств, где может быть выполнена функция контроллера опорных точек.

Как было описано выше, согласно примеру 1-1, связанному с выбором контроллера опорных точек, устройство с наивысшими функциональными характеристиками может быть выбрано в качестве контроллера опорных точек с помощью обмена пакетами данных DPDU между устройствами. Вышеупомянутое описание является примером. Установка функциональных характеристик с помощью DC-ID, сравнение функциональных характеристик и т.п. может быть изменено, не отступая от сущности и объема настоящего изобретения.

Пример l-2

Далее будет описан пример 1-2, который является другим примером способа выбора контроллера опорных точек.

В способе выбора контроллера опорных точек примера 1-2, устройства (например, клиентские устройства), которые нуждаются в регистрации в домене, передают диспетчеру домена принадлежащую устройствам информацию об устройстве, а также, на основе переданной информации об устройстве, диспетчер домена выбирает контроллер опорных точек. На данном этапе информация об устройстве может включать в себя информацию о домене, на который подписано устройство, информацию о функциональных характеристиках устройства, идентификационную информацию устройства и т.п. Например, информация об устройстве может являться DPDU.

Фиг.8 изображает блок-схему, иллюстрирующую способ выбора контроллера опорных точек, согласно примеру 1-2.

На Фиг.8, в начале процедуры, для подписки на домен, устройства устанавливают значениям Х идентификатора DC-ID, значениям Y идентификатора D-ID и значениям Z идентификатора DE-ID предварительно определенные значения (этап S20). На данном этапе DC-ID устанавливает присвоенные, согласно предварительно определенному стандарту, или сгенерированные соответствующими устройствами значения.

Например, если стандарт значений DC-ID является спецификациями находящегося в устройстве центрального процессора (CPU), то значение DC-ID каждого устройства присваивается администратором. Альтернативно, значение DC-ID каждого устройства устанавливается в качестве сгенерированного значения, определяющего функциональную характеристику. Например, значение DC-ID устройства A = 4, значение DC-ID устройства В = 2, значение DC-ID устройства С = 3, а значение DC-ID устройства D = 8.

На данном этапе, поскольку спецификации центрального процессора являются широкими, значение DC-ID, как предполагается, является небольшим. В частности, поскольку значение DC-ID становится небольшим, устройство имеет высокие функциональные характеристики. Однако настоящее изобретение не ограничивается этим. Альтернативно, можно предположить, что значение DC-ID становится небольшим, поскольку емкость аккумулятора является маленькой. Кроме того, согласно средам выполнения, информация о других аппаратных средствах, отличных от центрального процессора, информация об энергии и т.п., может быть применена к функциональным характеристикам устройства в различных типах.

D-ID устанавливается в качестве уникального количества или информационных данных для отображения домена, на который подписывается устройство. Кроме того, значение DE-ID каждого устройства инициализируется в качестве кодов для отличия устройств друг от друга. Значения D-ID и DE-ID могут быть присвоены администратором или сгенерированы соответствующим устройством.

Как было описано выше, после завершения установки DC-ID и D-ID для каждого устройства, устройство передает диспетчеру домена DPDU, включающий в себя установленную информацию (этап S21). DPDU может быть передан в течение предварительно определенного времени. В течение предварительно определенного времени диспетчер домена поддерживает состояние ожидания. По истечении предварительно определенного времени диспетчер домена больше не принимает DPDU.

Диспетчер домена сравнивает друг с другом значения DC-ID, включенные в заголовок домена принятого от устройств DPDU (этап S22), а также извлекает устройство, имеющее наименьшее значение DC-ID, то есть устройство, имеющее наивысшие функциональные характеристики (этап S23). После извлечения устройства, имеющего наивысшие функциональные характеристики, диспетчер домена проверяет D-ID устройства (этап S24), а также проверяет, является ли D-ID идентичным идентификатору (ID) вновь сформированного домена. Если D-ID идентичен идентификатору (ID) вновь сформированного домена, то устройство выбирается в качестве контроллера опорных точек (этап S25). Как было описано в примере 1-1, функция контроллера опорных точек может быть установлена в устройстве, выбранном в качестве контроллера опорных точек.

Относительно результату проверки D-ID, если D-ID устройства не идентичен вновь сформированному ID домена, то значения DC-ID устройств, за исключением соответствующего устройства, сравниваются друг с другом, после чего выполняется поиск устройства, имеющего наивысшие функциональные характеристики. Устройство, имеющее наивысшие функциональные характеристики, может быть выбрано в качестве контроллера опорных точек.

С другой стороны, в вышеупомянутом примере 1-2, контроллер опорных точек выбирается на основе функциональных характеристик каждого устройства. Альтернативно, контроллер опорных точек может быть выбран на основе степени соответствия со ссылочной информацией, созданием пользователя и т.п., в дополнение к функциональным характеристикам.

Например, если нуждающиеся в регистрации в домене устройства передают диспетчеру домена информацию об устройстве, включающую в себя информацию о спецификациях аппаратных средств устройств, то диспетчер домена может выбрать наиболее подходящие устройства с помощью сравнения переданной информации об устройстве с предварительно определенной информацией о спецификациях. Кроме того, диспетчер домена может выбрать устройство в качестве контроллера опорных точек, согласно информации об устройстве, которая была предварительно определена пользователем из информации об устройстве, переданной от каждого устройства.

Пример 1-3

В способе выбора контроллера опорных точек, согласно примеру 1-3, контроллер опорных точек выбирается на основе установочной информации, которая предварительно устанавливается администратором или пользователем, или же устанавливается произвольно. Например, если администратор или пользователь вводит установочную информацию в диспетчер домена, то, на основе установочной информации, диспетчер домена может выбрать контроллер опорных точек. Альтернативно, администратор или пользователь может напрямую выбрать устройство, которое будет использоваться пользователем в качестве контроллера опорных точек, а также установить контроллер опорных точек. Соответственно, в примере 1-3, в качестве контроллера опорных точек выбирается устройство, желаемое администратором или пользователем, или же любое другое устройство.

С помощью примеров 1-1 - 1-3 был описан способ выбора контроллера опорных точек, определяющий зону локальной области после первоначального формирования домена. После выбора контроллера опорных точек о зона локальной области, в которой клиент подписывается на домен в локальном состоянии, может быть определена контроллером опорных точек.

С другой стороны, диспетчер домена или диспетчер лицензий может находиться в любом местоположении в локальной области или же во внешней сетевой области. Если диспетчер домена или диспетчер лицензий находится во внешней сети, то должно поддерживаться средства защищенной связи, надежно взаимодействующие с доменом.

Напротив, поскольку контроллером опорных точек является объект, который определяет зону и среды локальной области в локальной области, контроллер опорных точек должен находиться в локальной области, в отличие от диспетчера домена или диспетчера лицензий. На данном этапе контроллер опорных точек периодически и непрерывно обменивается информационными сигналами с диспетчером домена для подтверждения того, что контроллер опорных точек работает в нормальном режиме.

Если диспетчер домена не принял информационный сигнал от контроллера опорных точек в течение предварительно определенного времени, это означает, что контроллер опорных точек не работает в нормальном режиме. В частности, контроллер опорных точек может являться неподходящим. Альтернативно, контроллер опорных точек может являться неподходящим вследствие входа контроллера опорных точек во внешнюю область, не имеющую связи.

В данном случае находящиеся в локальной области клиентские устройства, которые подписываются на домен, могут необычно использовать элементы информационного содержания. Фактически, поскольку контроллер опорных точек может быть установлен в мобильном телефоне, личном цифровом устройстве (PDA) и т.п., контроллер опорных точек может войти во внешнюю область, не имеющую связи. В данном случае контроллер опорных точек может работать неправильно.

Соответственно, в настоящем изобретении раскрыт способ подготовки, исключающей неправильную работу контроллера опорных точек. Изначально вводится понятие подходящего претендента на контроллер опорных точек. Подходящий претендент на контроллер опорных точек отображает устройство, которое заменяет контроллер опорных точек в тех случаях, когда контроллер опорных точек работает неправильно. Подходящий претендент на контроллер опорных точек может быть выбран после первоначального формирования домена или выбран, согласно диспетчеру домена, после формирования домена.

Выбор и работа подходящего претендента на контроллер опорных точек

Существует четыре способа выбора подходящего претендента на контроллер опорных точек.

В первом способе находящиеся в домене устройства, за исключением текущего контроллера опорных точек, обмениваются друг с другом информацией об устройстве. Информация об устройстве сравнивается между собой на основе предварительно определенного алгоритма, например, алгоритма, описанного в примере 1-1, после чего выбирается подходящий претендент на контроллер опорных точек. Например, устройства обмениваются между собой (информацией о) функциональными характеристиками. Устройство, имеющее наивысшие функциональные характеристики, выбирается в качестве подходящего претендента на контроллер опорных точек. Выбранный подходящий претендент на контроллер опорных точек информирует диспетчер домена о том, что устройство выбрано в качестве подходящего претендента на контроллер опорных точек.

Во втором способе находящиеся в домене устройства передают диспетчеру домена информацию об устройстве (например, DPDU, включающий в себя функциональные характеристики), а диспетчер домена на основе информации об устройстве выбирает подходящего претендента на контроллер опорных точек, подобно выбору контроллера опорных точек, согласно вышеупомянутому примеру 1-2.

В третьем способе находящиеся в домене устройства передают контроллеру опорных точек информацию об устройстве, после чего, на основе информации об устройстве, контроллер опорных точек выбирает подходящего претендента на контроллер опорных точек. В данном случае, после выбора контроллера опорных точек, контроллер опорных точек должен передать информацию о выбранном подходящем претенденте на контроллер опорных точек диспетчеру домена.

В четвертом способе подходящий претендент на контроллер опорных точек выбирается на основе предварительно определенной информации. На данном этапе предварительно определенная информация может быть установлена администратором или пользователем. Альтернативно, предварительно определенная информация может включать в себя произвольную установленную информацию.

Далее будут подробно описаны четыре вышеупомянутых способа. Для удобства понимания, первый вышеупомянутый способ выбора подходящего претендента на контроллер опорных точек назван примером 2-1. Второй способ выбора подходящего претендента на контроллер опорных точек назван примером 2-2. Третий способ выбора подходящего претендента на контроллер опорных точек назван примером 2-3. Четвертый способ выбора подходящего претендента на контроллер опорных точек назван примером 2-4.

Пример 2-1

Фиг.9 изображает блок-схему, иллюстрирующую процедуру выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-1. Фиг.9 иллюстрирует процедуру автоматического выбора контроллера опорных точек с использованием функциональных характеристик устройства.

Процедура выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-1, может начаться после завершения процедуры выбора контроллера опорных точек после того, как домен был сформирован. Альтернативно, процедура выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-1, может начаться, согласно команде запуска объекта, например, диспетчера домена, в любой момент, после формирования домена.

Как изображено на Фиг.9, после начала процедуры, находящиеся в домене устройства, за исключением контроллера опорных точек, устанавливают информацию об устройстве (этап S30).

Информация об устройстве может включать в себя информацию о функциональных характеристиках, информацию о домене, идентификационную информацию устройства и т.п.. В данном случае информация о функциональных характеристиках может включать в себя информацию об остаточном количестве энергии устройства, спецификации аппаратных средств, скорости сетевого подключения, выходе за пределы, стабильности системы и т.п. Кроме того, информация о функциональных характеристиках может являться числом, подобно значению DC-ID. Альтернативно, информация о функциональных характеристиках может являться различными типами информации.

После завершения установки информации об устройстве (информации о функциональных характеристиках, информации о домене, идентификационной информации устройства) для каждого устройства, устройство преобразовывает установленную информацию в обычные пакеты, например, устройство помещает установленную информацию в DPDU, и последовательно или одновременно передает DPDU другому устройству (этап S31).

Затем каждое устройство принимает обычный пакет, передаваемый с другого устройства (этап S32), сравнивает включенную в принятый пакет информацию о функциональных характеристиках с функциональными характеристиками устройства (этап S33), после чего отказывает в выборе одному устройству (устройству, которое передает пакет, или устройству, которое принимает пакет) (этап S34).

Например, устройство, которое принимает пакет, сравнивает информацию о функциональных характеристиках принятого пакета с информацией о функциональных характеристиках устройства. Если функциональные характеристики в информации о функциональных характеристиках принятого пакета выше функциональных характеристик устройства, то устройство прекращает передачу DPDU. То есть устройство, которое принимает пакет, не может выбирать подходящего претендента на контроллер опорных точек. На данном этапе также может быть выполнена процедура проверки того, находится ли устройство, которое передает пакет, в одном домене с устройством, которое принимает пакет, на основе информации о принятом пакете. С другой стороны, если функциональные характеристики в информации о функциональных характеристиках принятого пакета ниже функциональных характеристик устройства, которое принимает пакет, то пакет удаляется. То есть устройство, которое передает пакет, не может выбирать подходящего претендента на контроллер опорных точек.

В заключение, после выполнения вышеупомянутой процедуры остается только устройство, имеющее наивысшие функциональные характеристики (этап S35). Затем оставшееся устройство выбирается в качестве подходящего претендента на контроллер опорных точек (этап S36). Выбранное устройство информирует диспетчер домена о том, что устройство выбрано в качестве подходящего претендента на контроллер опорных точек.

Диспетчер домена управляет информацией о выбранном подходящем претенденте на контроллер опорных точек. При возникновении ошибки в контроллере опорных точек, подходящий претендент на контроллер опорных точек может быть использован в качестве нового контроллера опорных точек.

С другой стороны, в порядке приоритета, в диспетчере домена может быть зарегистрировано множество подходящих претендентов на контроллер опорных точек. В частности, выполняется процедура выбора первого подходящего претендента на контроллер опорных, после чего регистрируется первый подходящий претендент на контроллер опорных точек. Выполняется процедура выбора второго подходящего претендента на контроллер опорных точек, после чего регистрируется второй подходящий претендент на контроллер опорных точек. Вышеупомянутые процедуры выполняются многократно, в связи с чем может быть зарегистрировано желаемое количество подходящих претендентов на контроллер опорных точек.

После регистрации множества подходящих претендентов на контроллер опорных точек, контроллер опорных точек может быть заменен в порядке приоритета. На данном этапе зарегистрированное множество подходящих претендентов на контроллер опорных точек должно периодически подтверждать, что подходящие претенденты на контроллер опорных точек работают нормально. Процедура подтверждения будет подробно описана позже.

Пример 2-2

В способе выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-2, находящиеся в домене устройства, передают диспетчеру домена информацию об устройстве, после чего, на основе переданной информации об устройстве, диспетчер домена выбирает подходящего претендента на контроллер опорных точек.

Способ подобен способу выбора контроллера опорных точек, согласно примеру 1-2. В примере 1-2, для подписки на домен, устройства передают диспетчеру домена информацию об устройстве, после чего, на основе переданной информации об устройстве, диспетчер домена выбирает наиболее подходящее устройство, а также регистрирует выбранное устройство в качестве контроллера опорных точек.

В примере 2-2, находящиеся в домене устройства, за исключением контроллера опорных точек, передают диспетчеру домена информацию об устройстве, после чего, на основе переданной информации об устройстве, диспетчер домена выбирает наиболее подходящее устройство, а также регистрирует выбранное устройство в качестве подходящего претендента на контроллер опорных точек.

На данном этапе информация об устройстве может включать в себя информацию о функциональных характеристиках, которая отображает функциональные характеристики устройства, согласно предварительно определенному стандарту. Диспетчер домена может зарегистрировать устройства с помощью назначения устройствам приоритетов, на основе информации о функциональных характеристиках, передаваемой устройствами в нисходящей последовательности функциональных характеристик.

Например, диспетчер домена может выбрать и зарегистрировать множество подходящих претендентов на контроллер опорных точек в следующей последовательности: первый подходящий претендент на контроллер опорных точек, который может в первую очередь заменить контроллер опорных точек, второй подходящий претендент на контроллер опорных точек и третий подходящий претендент на контроллер опорных точек, согласно информации о функциональных характеристиках каждого устройства. После регистрации множества подходящих претендентов на контроллер опорных точек, подходящие претенденты на контроллер опорных точек заменяют контроллер опорных точек в порядке назначенных приоритетов.

С другой стороны, процедура выбора подходящего претендента на контроллер опорных точек может быть выполнена после выбора контроллера опорных точек. Подходящие претенденты на контроллер опорных точек могут быть выбраны после выполнения процедуры выбора контроллера опорных точек, раскрытой в примере 1-2, согласно средам выполнения. То есть первый подходящий претендент на контроллер опорных точек, второй подходящий претендент на контроллер опорных точек и т.п., выбирается после выбора контроллера опорных точек. Например, для подписки на домен, после формирования домена, устройства передают диспетчеру домена информацию о функциональных характеристиках, после чего, на основе переданной информации о функциональных характеристиках, диспетчер домена может выбрать контроллер опорных точек, первый подходящий претендент на контроллер опорных точек, второй подходящий претендент на контроллер опорных точек и т.п.

Пример 2-3

В способе выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-3, находящиеся в домене устройства передают диспетчеру домена информацию об устройстве, после чего, на основе переданной информации об устройстве, контроллер опорных точек выбирает подходящих претендентов на контроллер опорных точек.

Способ выбора подходящего претендента на контроллер опорных точек, согласно примеру 2-3, по существу, является аналогичным способу выбора подходящих претендентов на контроллер опорных точек, согласно примеру 2-2, за исключением того, что контроллер опорных точек выбирает подходящих претендентов на контроллер опорных точек.

Передаваемая контроллеру опорных точек информация об устройстве может включать в себя информацию о функциональных характеристиках, отображающую функциональные характеристики устройства. Контроллер опорных точек может зарегистрировать устройства с помощью назначения устройствам приоритетов на основе информации о функциональных характеристиках, передаваемой устройствами в нисходящей последовательности функциональных характеристик. Например, контроллер опорных точек может выбрать и зарегистрировать множество подходящих претендентов на контроллер опорных точек в следующей последовательности: первый подходящий претендент на контроллер опорных точек, который может в первую очередь заменить контроллер опорных точек, второй подходящий претендент на контроллер опорных точек и третий подходящий претендент на контроллер опорных точек, согласно информации о функциональных характеристиках каждого устройства. После регистрации множества подходящих претендентов на контроллер опорных точек, подходящие претенденты на контроллер опорных точек могут заменить контроллер опорных точек в порядке приоритета.

С другой стороны, после выбора контроллера опорных точек, контроллер опорных точек регистрирует в диспетчере домена выбранного подходящего претендента на контроллер опорных точек. Кроме того, даже после выбора множества контроллеров опорных точек в порядке приоритета, контроллер опорных точек передает диспетчеру домена историю выбора. Соответственно, в случае, когда контроллер опорных точек является неподходящим или входит в область, не имеющею связи на долгое время, подходящий претендент на контроллер опорных точек заменяет контроллер опорных точек. Следовательно, услуга предоставляется обычно.

Пример 2-4

В способе выбора контроллера опорных точек, согласно примеру 2-4, подходящий претендент на контроллер опорных точек выбирается на основе установочной информации, которая предварительно устанавливается администратором или пользователем или же устанавливается произвольно. Например, если администратор или пользователь вводит установочную информацию в диспетчер домена или контроллер опорных точек, то, на основе установочной информации, диспетчер домена или контроллер опорных точек может выбрать контроллер опорных точек.

Установочная информация может включать в себя информацию о множестве подходящих претендентах на контроллер опорных точек, которым назначены приоритеты. В частности, диспетчер домена или контроллер опорных точек может выбрать множество подходящих претендентов на контроллер опорных точек в порядке приоритета, включенном в установочную информацию. Например, устройство A выбирается и регистрируется в качестве первого подходящего претендента на контроллер опорных точек, а устройство В выбирается и регистрируется в качестве второго подходящего претендента на контроллер опорных точек. Затем, при возникновении ошибки в контроллере опорных точек, первый подходящий претендент на контроллер опорных точек может заменить контроллер опорных точек. При возникновении ошибки в первом подходящем претенденте на контроллер опорных точек, второй подходящий претендент на контроллер опорных точек может заменить первый подходящий претендент на контроллер опорных точек.

В случае, когда диспетчер домена выбирает подходящих претендентов на контроллер опорных точек, после формирования домена, диспетчер домена выбирает контроллер опорных точек, и одновременно назначает подходящие претенденты на контроллер опорных точек в предварительно определенном порядке приоритета. Затем, если контроллер опорных точек является неподходящим, то возможно гибко и быстро справиться с ошибкой. С другой стороны, в случае, когда контроллер опорных точек выбирает подходящих претендентов на контроллер опорных точек, после выбора контроллера опорных точек, контроллер опорных точек может на основе установочной информации назначить подходящие претенденты на контроллер опорных точек для замены контроллера опорных точек.

С другой стороны, администратор или пользователь может напрямую выбрать устройство, которое будет использоваться в качестве подходящего претендента на контроллер опорных точек без использования диспетчера домена или контроллера опорных точек. В данном случае выбранный подходящий претендент на контроллер опорных точек должен информировать диспетчер домена о том, что устройство было выбрано в качестве подходящего претендента на контроллер опорных точек.

С помощью примеров 2-1 - 2-4 был описан способ выбора подходящих контроллеров опорных точек. В случае, в котором контроллер опорных точек уже выбран, даже при возникновении ошибки в контроллере опорных точек, подходящий претендент на контроллер опорных точек может заменить контроллер опорных точек. Кроме того, стабильность и гибкость предоставления услуг в домене могут быть обеспечены с помощью установления множества подходящих претендентов на контроллер опорных точек в предварительно определенный порядок приоритета.

Подходящие претенденты на контроллер опорных точек могут иметь следующие функции.

1. Функция контроллера опорных точек: например, измерение пространственной близости до предварительно определенного устройства, выдача учетных данных домена и т.п. Функция контроллера опорных точек была описана раньше.

2. Функция приема и передачи информационного сигнала: подходящий претендент на контроллер опорных точек должен передать информационный сигнал для информирования о том, что подходящий претендент на контроллер опорных точек нормально работает с контроллером опорных точек и т.п., по предварительно определенному интерфейсу.