Область техники, к которой относится изобретение

Настоящее изобретение, в целом, касается аутентификации в сетях связи.

Предпосылки изобретения

В сетях связи некоторые приложения нуждаются в выполнении аутентификации между клиентом (то есть устройством конечного пользователя или оборудованием пользователя (UE)) и сервером приложений прежде, чем может осуществляться дальнейшая связь. Для обеспечения механизма взаимной аутентификации одноуровневых субъектов организация Проект сотрудничества по созданию системы третьего поколения (3GPP) определила общую архитектуру аутентификации (Generic Authentication Architecture, GAA) и общую архитектуру начального запуска (Generic Bootstrapping Architecture GBA). GAA/GBA описывает универсальную архитектуру для взаимной аутентификации одноуровневых субъектов, которая может априорно служить для любого (существующего и будущего) приложения. Архитектура GAA/GBA основана на мобильных алгоритмах аутентификации и соглашения о ключе (Authentication and Key Agreement, AKA) для систем 3GPP и протоколе аутентификации при установлении вызова (Challenge Handshake Authentication Protocol, CHAP) и алгоритме аутентификации и шифрования речи для сотовой связи (Cellular Authentication and Voice Encryption, CAVE) для систем 3GPP2. Кроме того, имеется вариант аутентификации с запросом имени пользователя/пароля GAA/GBA, определенный консорциумом Cable Labs.

Архитектура GAA/GBA специфицирована для использования с базой данных о пользователях собственной сети (Home Subscriber System, HSS) и доступом по протоколу Diameter. В архитектуру GAA/GBA введен новый элемент сети, называемый функцией сервера начального запуска (Bootstrapping Server Function, BSF). Этот элемент, BSF, имеет интерфейс на основе протокола Diameter с базой данных HSS. Процедура начального запуска GAA/GBA определена в документе 3GPP TS 29.109 v 7.4.0.

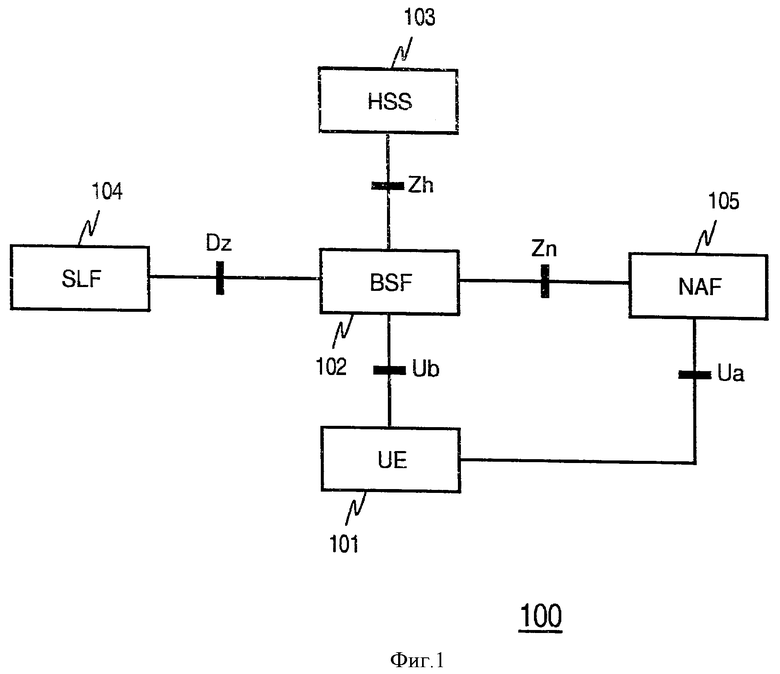

На фиг.1 показана упрощенная блок-схема системы GAA/GBA 100 согласно спецификациям 3GPP. Система содержит оборудование пользователя (UE) 101, которое имеет интерфейс Ub с функцией (функциональным элементом) сервера начального запуска (BSF) 102 и интерфейс Ua с сервером 105 приложений (функцией приложения сети (Network Application Function, NAF)). Элемент BSF 102 имеет интерфейс Zh с базой 103 данных о пользователях собственной сети (HSS), интерфейс Dz с функцией поиска сервера (Server Locator Function, SLF) 104 и интерфейс Zn с элементом NAF 105.

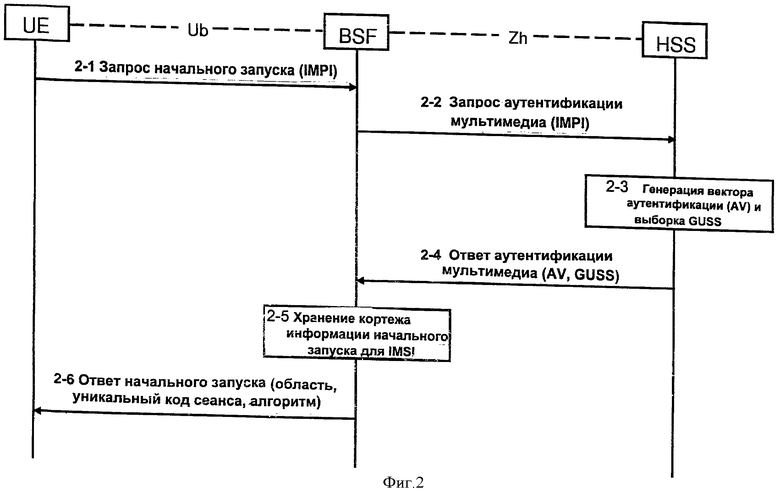

На фиг.2 показана диаграмма обмена сообщениями, иллюстрирующая процедуру начального запуска GAA/GBA согласно спецификации 3GPP в системе фиг.1. Сначала UE начинает процедуру начального запуска с использованием элемента BSF через интерфейс Ub, посылая запрос начального запуска 2-1, включающий личный идентификатор абонента подсистемы передачи мультимедийных сообщений на базе протоколов Интернет (IMS Private User Identity, IMPI) пользователя UE.

Элемент BSF запрашивает вектор аутентификации (AV) пользователя и установочные параметры безопасности пользователя GBA (GUSS) из базы данных HSS пользователя через интерфейс Zh, посылая запрос аутентификации мультимедиа 2-2, включающий идентификатор IMPI пользователя UE. Запрос аутентификации мультимедиа передается в формате сообщения Multimedia-Auth-Request (MAR). База данных HSS генерирует вектор аутентификации и выбирает параметры GUSS на этапе 2-3 и подает на элемент BSF ответ 2-4 аутентификации мультимедиа, включающий вектор аутентификации и параметры GUSS. Ответ аутентификации мультимедиа передается в формате сообщения Multimedia-Auth-Answer (MAA). В 3GPP вектор аутентификации включает RAND (случайное значение в аутентификации), AUTN (маркер аутентификации), XRES (ожидаемый ответ в аутентификации), СК (конфиденциальный ключ) и IK (ключ целостности).

Если имеется несколько баз данных HSS, развернутых в сети, то перед передачей запроса 2-2 аутентификации мультимедиа элемент BSF может входить в контакт с элементом SLF 104 через интерфейс Dz, чтобы выяснить, с какой базой данных HSS нужно войти в контакт для этого конкретного пользователя. В ответ на запрос элемент SLF возвращает адрес для соответствующей базы данных HSS.

Элемент BSF хранит кортеж информации начального запуска (включая идентификатор IМРI, исходный материал для ключей и параметры GUSS) для идентификатора IМРI на этапе 2-5 и передает ответ начального запуска 2-6 на оборудование UE. После этого элемент BSF и оборудование UE продолжают процедуру начального запуска через интерфейс Ub.

Элемент NAF 105 может производить выборку информации аутентификации (исходный материал для ключей, хранящийся в элементе BSF) из элемента BSF 102 через интерфейс Zn и, следовательно, может подтверждать подлинность оборудования UE 101 в начале сеанса приложения через интерфейс Ua или иным образом использовать принятый исходный материал для ключей для обеспечения безопасности связи.

Проблема, которую некоторые операторы сети связи имеют с архитектурой GAA/GBA, состоит в том, что они (пока) не имеют базы данных HSS с доступом на основе протокола Diameter, из-за чего они не могут выполнять GAA/GBA согласно спецификациям 3GPP.

Сущность изобретения

Согласно первому аспекту изобретения предлагается способ, включающий

прием запроса на начальный запуск аутентификации, связанного с абонентом,

запрашивание информации аутентификации упомянутого абонента из абонентской базы данных,

запрашивание установочных параметров безопасности упомянутого абонента из базы данных установочных параметров безопасности,

прием ответа от абонентской базы данных и/или базы данных установочных параметров безопасности, и

продолжение начального запуска аутентификации по меньшей мере частично на основании полученного ответа или ответов.

"Абонент" может означать одного пользователя, то есть термин "абонент" может быть эквивалентен пользователю. Альтернативно, подписка может не быть привязанной к конкретному пользователю. Например, компания может иметь подписку, которая может использоваться более чем одним абонентом. В основном спецификации используют термин "пользователь", но фактически часто подразумевают термин "абонент".

В одной из форм осуществления изобретения информация аутентификации запрашивается из абонентской базы данных через интерфейс, который не поддерживает протокол Diameter и который может быть, например, интерфейсом подсистемы подвижной связи/системы сигнализации №7 (MAP/SS7).

Способ может дополнительно включать

запрашивание из запоминающего устройства для адресов адресной информации для абонентской базы данных и/или базы данных установочных параметров безопасности.

База данных установочных параметров безопасности может быть, например, базой данных GUSS (установочных параметров безопасности пользователя GBA), а абонентская база данных может быть, например, опорным регистром местоположения или регистром временного местоположения.

Согласно второму аспекту изобретения предлагается элемент для начального запуска, содержащий

входное устройство для приема запроса на начальный запуск аутентификации, связанного с абонентом, и процессор, сконфигурированный так, чтобы:

запрашивать информацию аутентификации упомянутого абонента из абонентской базы данных,

запрашивать установочные параметры безопасности упомянутого абонента из базы данных установочных параметров безопасности,

принимать ответ от абонентской базы данных и/или базы данных установочных параметров безопасности, и

продолжать начальный запуск аутентификации по меньшей мере частично на основе принятого ответа или ответов.

Согласно третьему аспекту изобретения предлагается база данных установочных параметров безопасности, содержащая

носитель данных для хранения установочных параметров безопасности, связанных с множеством абонентов, и

процессор, сконфигурированный так, чтобы работать совместно с элементом для начального запуска и в ответ на запрос предоставлять ему установочные параметры безопасности, связанные с определенным абонентом.

Согласно четвертому аспекту изобретения предлагается элемент для хранения адресов, содержащий

носитель данных, для хранения адресной информации связанной с ним базы данных установочных параметров безопасности для множества абонентов, и

процессор, сконфигурированный так, чтобы работать совместно с элементом для начального запуска и в ответ на запрос предоставлять ему адресную информацию базы данных установочных параметров безопасности, связанную с определенным абонентом.

В одной из форм осуществления изобретения

носитель данных запоминающего устройства для адресов дополнительно хранит адресную информацию соответствующей абонентской базы данных для множества абонентов, и упомянутый процессор дополнительно сконфигурирован так, чтобы в ответ на запрос предоставлять элементу для начального запуска адресную информацию абонентской базы данных, связанную с определенным абонентом.

Согласно пятому аспекту изобретения предлагается система, содержащая

абонентскую базу данных, для хранения информации аутентификации, связанную с множеством абонентов,

базу данных установочных параметров безопасности для хранения установочных параметров безопасности, связанных с множеством абонентов, и

элемент для начального запуска, работающий совместно с абонентской базой данных и базой данных установочных параметров безопасности, причем элемент для начального запуска содержит

входное устройство, принимающее запрос на начальный запуск аутентификации, связанный с абонентом, и процессор, сконфигурированный так, чтобы

запрашивать информацию аутентификации упомянутого абонента из абонентской базы данных,

запрашивать установочные параметры безопасности упомянутого абонента из базы данных установочных параметров безопасности,

принимать ответ от абонентской базы данных и/или базы данных установочных параметров безопасности, и

продолжать начальный запуск аутентификации по меньшей мере частично на основании принятого ответа или ответов.

Система может дополнительно содержать

элемент для хранения адресов, предназначенный для хранения адресной информации для множества абонентов из связанной с ним базы данных установочных параметров безопасности и/или абонентской базы данных, и

процессор элемента для начального запуска может быть дополнительно сконфигурирован так, чтобы работать совместно с запоминающим элементом для адресов и запрашивать из запоминающего элемента для адресов адресную информацию из абонентской базы данных и/или базы данных установочных параметров безопасности, связанных с упомянутым абонентом.

Согласно шестому аспекту изобретения предлагается запоминающее устройство, содержащее выполняемый компьютером код программы, приспособленный для того, чтобы позволить устройству выполнять способ в соответствии с первым аспектом.

Преимущество, которое может быть получено при использовании некоторых форм осуществления изобретения, заключается в том, что операторам сети предоставляется возможность использовать GBA (общую архитектуру начального запуска) согласно спецификациям 3GPP и, в частности, GBA на основе модуля идентификации абонента (SIM) согласно документу 3GPP TS 33.920 v. 7.1.0, со старым опорным регистром местоположения HLR и новым элементом BSF без необходимости переходить на использование смарт-карт третьего поколения (3G) или базы данных HSS. Таким образом, оператор может вводить GBA в эксплуатацию с минимальными изменениями для сети. Обновление огромной базы данных, такой как регистр HLR, до базы данных HSS может представлять собой большой объем работ и риск, так как обновленная база данных может не заработать должным образом немедленно. Это может привести к тому, что сеть не сможет устанавливать соединения. По этой причине операторы сети предпочитают минимизировать изменения для сети.

Должно быть принято во внимание, что объект одной формы осуществления изобретения, относящийся к одному аспекту, может быть объединен с некоторым другим аспектом или формой осуществления, где это применимо.

Краткое описание чертежей

Изобретение будет описано только в качестве примера со ссылкой на прилагаемые чертежи, на которых:

На фиг.1 показана система согласно известному уровню техники.

На фиг.2 показана диаграмма обмена сообщениями согласно известному уровню техники.

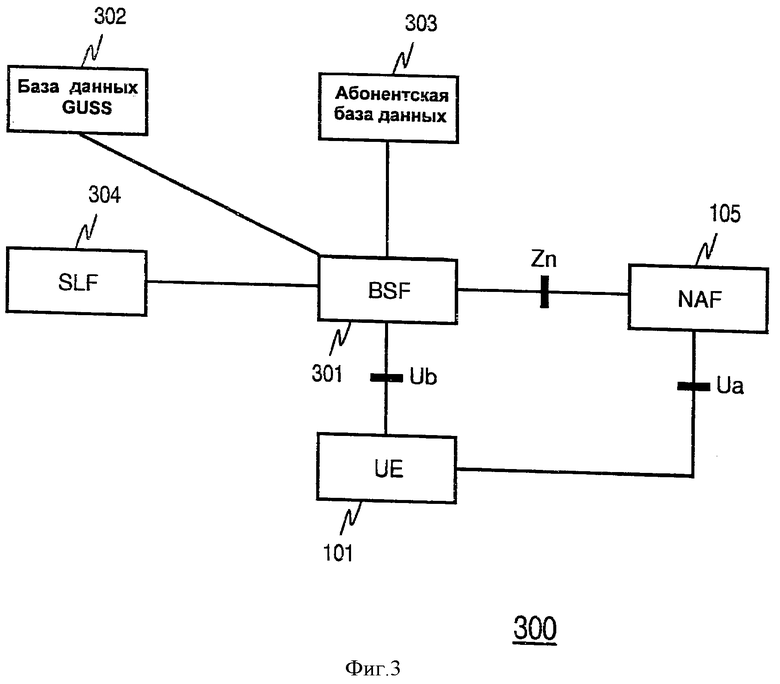

На фиг.3 показана система согласно одной из форм осуществления изобретения.

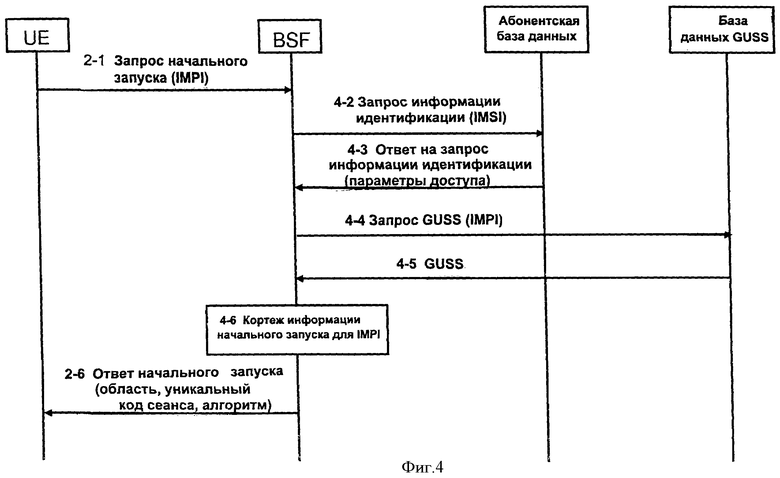

На фиг.4 показана диаграмма обмена сообщениями согласно одной из форм осуществления изобретения.

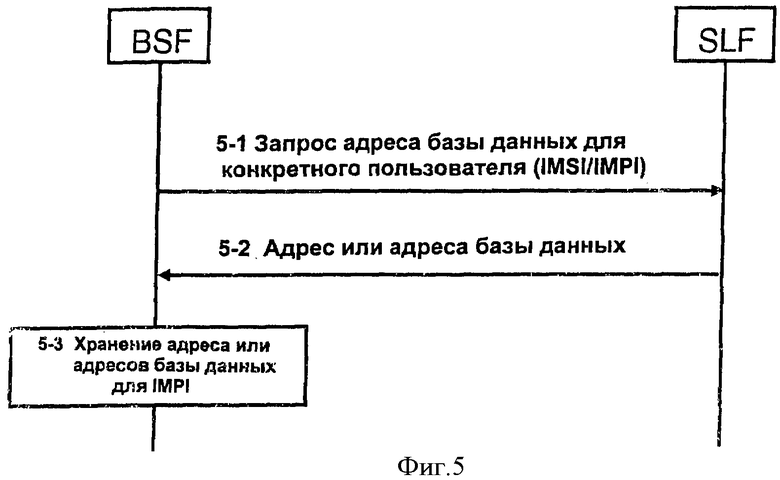

На фиг.5 показана диаграмма обмена сообщениями согласно одной из форм осуществления изобретения.

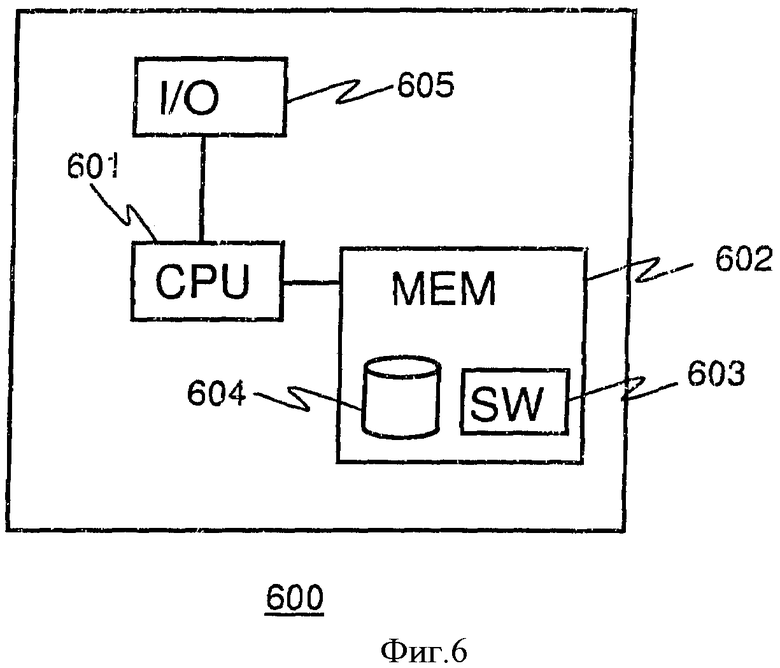

На фиг.6 показана блок-схема устройства, подходящего для реализации различных форм осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Фиг.1 и 2 были рассмотрены выше в связи с известным уровнем техники. В нижеследующем описании подобные номера позиций обозначают подобные части.

На фиг.3 показана упрощенная блок-схема системы 300 аутентификации согласно одной из форм осуществления изобретения. Система 300 содержит оборудование пользователя (UE) 101, которое подключено к серверу 105 приложений (функцией приложений сети, NAF) через интерфейс Ua аналогично системе на фиг.1. Оборудование UE может быть любым подходящим устройством связи. Оборудование UE 101 имеет также интерфейс Ub к объекту 301 начального запуска, который в этой форме осуществления является функцией сервера начального запуска (BSF), и элемент BSF 301 имеет интерфейс Zn к элементу NAF 105.

Однако элемент BSF 301 этой формы осуществления отличается от элемента BSF 102 на фиг.1. Элементу BSF 301 предоставляется возможность связываться с запоминающим устройством для адресов 304, которое является функцией поиска сервера (SLF) в этой форме осуществления, базой 302 данных установочных параметров безопасности, которая является базой данных GUSS (установочных параметров безопасности абонента GBA) в этой форме осуществления, и абонентской базой 303 данных. Элемент SLF 304 также отличается от элемента SLF 104 на фиг.1. Абонентская база 303 данных может быть, например, опорным регистром положения (HLR), то есть, ей не требуется быть базой данных HSS согласно спецификации 3GPP. Дополнительно абонентская база данных может быть некоторой другой базой данных, содержащей информацию аутентификации (например, векторы аутентификации), такой как регистр временного местоположения (VLR).

Интерфейс между BSF и абонентской базой данных может быть не интерфейсом на основе протокола Diameter, а, например, интерфейсом MAP/SS7 (подсистема подвижной связи/система сигнализации №7) (MAP является частью набора протоколов SS7). Подсистема MAP определяет сообщения, передаваемые между коммутаторами подвижной связи и базами данных, чтобы поддерживать аутентификацию пользователя, идентификацию оборудования и роуминг. Базовый протокол Diameter является протоколом аутентификации, авторизации и учета, который используется в спецификациях GAA/GBA организации 3GPP, но, возможно, не поддерживается в более старых элементах сети. Спецификация базового протокола Diameter была окончательно оформлена в 2003 г., следовательно, маловероятно, что элементы сети, разработанные ранее, будут поддерживать этот протокол. Таким образом, форма осуществления изобретения, обеспечивающая возможность использовать протокол MAP/SS7, предоставляет то преимущество, что GAA/GBA может использоваться с более старыми элементами сети, которые не поддерживают базовый протокол Diameter.

Интерфейс между элементом BSF 301 и базой 302 данных GUSS может быть интерфейсом на основе упрощенного протокола доступа к справочнику (сетевому каталогу) (Lightweight Directory Access protocol, LDAP), каталога с разрешенным XML (XML Enabled Directory, XED), языка управлением сервисом каталогов (Directory Service Markup Language, DSML), языка планирования сервисов (Service Provisioning Markup, SPML) или протокола локализации сервиса (Service Location Protocol, SLP) или некоторым другим подходящим интерфейсом базы данных.

База данных установочных параметров безопасности, такая как база 302 данных GUSS, хранит установочные параметры безопасности, содержащие специфические параметры приложения и абонента, которые могут включать, например, часть аутентификации, содержащую список идентификаторов абонентов, необходимый для определенного приложения (например, открытые идентификаторы пользователя IMS (IMPUs), международные ISDN-номера подвижной станции (MSISDN), псевдонимы), и часть авторизации, содержащую флаги разрешения пользователя (например, доступ к разрешенному приложению, тип сертификатов, которые могут быть выпущены). Кроме того, параметры могут включать некоторую индикацию выбора ключа. Установочные параметры безопасности могут быть, например, параметрами GUSS, определенными в Приложении А спецификации 3GPP TS 29.109 v.7.4.0.

Дополнительно, элемент BSF 301 может иметь интерфейс Zh (базового протокола Diameter) к базе данных о пользователях собственной сети (HSS) и интерфейс Dz к функции поиска сервера (SLF) согласно спецификации 3GPP.

На фиг.4 показана диаграмма обмена сообщениями, иллюстрирующая процедуру начального запуска GAA/GBA согласно одной из форм осуществления изобретения в системе фиг.3. Сначала оборудование UE начинает процедуру начального запуска с элементом BSF через интерфейс Ub, посылая запрос начального запуска 2-1, содержащий IMPI (личный идентификатор пользователя IMS) пользователя UE.

Затем BSF запрашивает информацию аутентификации для абонента из абонентской базы данных, посылая запрос информации аутентификации 4-2, содержащий международный идентификационный номер подвижного абонента (International Mobile Subscriber Identity, IMSI) для пользователя UE (включенный в идентификатор IМРI, принимаемый от UE). Альтернативно, некоторый другой идентификатор пользователя может быть включен в запрос информации идентификации 4-2. Запрос информации аутентификации может передаваться, например, в формате сообщения MAP_SendAuthInfo. Абонентская база данных отвечает ответом информации идентификации 4-3, содержащей параметры доступа, соответствующие номеру IMSI. Ответ информации аутентификации может передаваться, например, в формате сообщения MAP_SendAuthInfo-ack. Параметры доступа могут включать например триплет RAND, зашифрованный отклик (SRES) и Кс (ключ шифрования) или вектор аутентификации, содержащий RAND, AUTN, XRES, CK и IK.

После этого элемент BSF передает запрос 4-4 параметров GUSS, содержащий идентификатор IМРI, в базу 302 данных GUSS. Запрос 4-4 параметров GUSS может быть также некоторым другим запросом установочных параметров безопасности для определенного абонента, идентифицированного в запросе некоторым подходящим идентификатором. Запрос 4-4 параметров GUSS, может быть, например, запросом на основе LDAP, XED, DSML, SPML, SLP или запросом аналогичного протокола доступа к базе данных. База данных GUSS отвечает, возвращая параметры GUSS 4-5 для идентификатора IMPI. База данных GUSS может сортироваться посредством идентификатора IMPI или других идентификаторов пользователя. Затем элемент BSF продолжает обрабатывать принятые параметры доступа и параметры GUSS, например, как определено в спецификации 3GPP. То есть, элемент BSF хранит кортеж информации начального запуска, содержащий идентификатор IМРI, связанные параметры доступа (или исходные материалы для ключей) и параметры GUSS, и передает ответ начального запуска 2-6 в оборудование UE подобно тому, как показано на фиг.2. После этого элемент BSF и оборудование UE могут продолжать процедуру начального запуска через интерфейс Ub.

Дополнительно, если элемент BSF уже имеет "старые" параметры GUSS, сохраненные для определенного абонента, элемент BSF может включать в запрос параметров GUSS временную метку, указывающую, какая версия параметров GUSS уже доступна в элементе BSF. В этом случае, если база данных GUSS не имеет более новых параметров GUSS, не требуется возвращать те же самые параметры GUSS элементу BSF.

Необходимо отметить, что порядок передачи сообщений 4-2 и 4-4 на фиг.4 не является обязательным, и BSF может войти в контакт с базой данных GUSS перед контактом с абонентской базы данных, или BSF может войти в контакт с ними обоими одновременно, без ожидания ответа одной из них первой.

Если имеются несколько абонентских баз данных и/или баз данных GUSS, развернутых в сети, то до передачи запросов 4-2 и 4-4 элемент BSF 301 может входить в контакт с элементом SLF 304, чтобы выяснить, с какой базой или базами данных нужно войти в контакт для данного конкретного абонента.

На фиг.5 показана диаграмма обмена сообщениями при контакте с элементом SLF (или другим запоминающим устройством для адресов) согласно одной из форм осуществления изобретения. Элемент BSF передает на элемент SLF запрос адреса или адресов базы данных 5-1 для конкретного пользователя. Запрос 5-1 может быть запросом согласно интерфейсу Zh, но ответ может отличаться от стандартизированного решения. Пользователь может быть идентифицирован в запросе с помощью идентификатора IMSI или IMPI. Элемент SLF отвечает соответствующим адресом или адресами базы данных 5-2. Элемент SLF может возвращать соответствующий адрес абонентской базы данных или соответствующий адрес базы данных GUSS (или другой базы данных установочных параметров безопасности) либо оба эти адреса. Затем элемент BSF может хранить полученный адрес или адреса для будущего использования на этапе 5-3, но это не является обязательным.

Изобретение может быть реализовано, например, посредством компьютерной программы, выполняемой на подходящей аппаратной платформе или посредством любой другой подходящей комбинации аппаратных, программных, специализированных интегральных схем и/или логических схем.

На фиг.6 показана блок-схема устройства 600, пригодного для реализации различных форм осуществления изобретения. Устройство 600 может быть типичным компьютером, таким как универсальный компьютер или сервер, возможно, с распределенными элементами. Устройство содержит блок 601 обработки для управления устройством и запоминающее устройство 602, содержащее машинный код программы или программное обеспечение 603. Блок обработки может быть, например, центральным процессором (CPU), универсальным процессором, микропроцессором, процессором цифровой обработки сигналов, интегральной схемой прикладной ориентации, программируемой пользователем вентильной матрицей, микроконтроллером или комбинацией таких элементов. Запоминающее устройство может содержать также базу данных 604, которая хранит, например, информацию аутентификации, информацию установочных параметров безопасности и/или адресную информацию в зависимости от реализации изобретения.

Программное обеспечение 603 включает команды для процессора CPU 601, предназначенные для управления устройством 600, такие как операционная система и различные компьютерные прикладные программы. Программное обеспечение 603 может включать команды для управления устройством, чтобы обеспечить некоторые функциональные возможности изобретения. Команды могут, например, управлять устройством так, чтобы оно работало как элемент для начального запуска, элемент базы данных установочных параметров безопасности, элемент абонентской базы данных или запоминающий элемент для адресов согласно некоторым формам осуществления изобретения. Команды могут также управлять тем же самым устройством, чтобы оно работало как несколько вышеуказанных элементов согласно некоторым формам осуществления изобретения. То есть элементы изобретения не обязательно должны быть физически отдельными элементами, а могут быть также логически разными элементами, работающими на той же самой физической аппаратуре. Устройство 600 дополнительно содержит блок 605 ввода/вывода (I/O), такой как блок локальной сети (LAN), Ethernet или беспроводной LAN (WLAN). Устройство 600 может содержать также интерфейс пользователя (не показанный), например, дисплей и клавиатуру, однако интерфейс пользователя может быть реализован также посредством удаленного подключения через блок I/O.

Должно быть отмечено, что в этом документе слова "содержит" и "включает" используются как открытые выражения, не подразумевающие исключения не упомянутых элементов.

Конкретные реализации и формы осуществления изобретения были описаны посредством не ограничивающих изобретение примеров, относящихся к архитектуре GBA и параметрам GUSS. Специалистам в данной области техники должно быть понятно, что изобретение не ограничено деталями представленных выше форм осуществления, и оно может быть реализовано в других формах осуществления, использующих эквивалентные средства без отклонения от изобретения. Например, оборудование пользователя, элементы BSF, SLF, параметры GUSS и база данных GUSS, используемые в предшествующих примерах, могут быть заменены некоторым другим подходящим устройством связи, элементом для начального запуска, запоминающим устройством для адресов, параметрами настройки безопасности и базой данных установочных параметров безопасности, соответственно.

Кроме того, некоторые из признаков раскрытых выше форм осуществления этого изобретения могут использоваться для получения преимуществ без соответствующего использования других признаков. По существу, предшествующее описание должно рассматриваться как просто иллюстрирующее принципы настоящего изобретения, а не как его ограничение. Следовательно, объем изобретения ограничивается только прилагаемой формулой изобретения.

Изобретение относится к радиосвязи, а именно к аутентификации в сетях связи. Техническим результатом является повышение надежности и быстродействия изменения сетевой конфигурации. Технический результат достигается тем, что способ аутентификации содержит запрашивание узлом аутентификации начального запуска информации аутентификации абонента из опорного регистра местоположения через первый интерфейс с использованием первого протокола в формате сообщения протокола подсистемы подвижной связи, при этом запрос содержит идентификатор подвижного абонента; запрашивание установочных параметров безопасности упомянутого абонента из базы данных установочных параметров безопасности, отдельной от опорного регистра местоположения, через второй интерфейс с использованием протокола, отличного от первого протокола, при этом упомянутая база данных установочных параметров безопасности является базой данных установочных параметров пользователей общей архитектуры начального запуска; прием ответа от опорного регистра местоположения, содержащего вектор аутентификации, соответствующий идентификатору подвижного абонента. 6 н. и 12 з.п. ф-лы, 6 ил.

1. Способ аутентификации, включающий

прием запроса на начальный запуск аутентификации, связанного с абонентом, в узле начального запуска аутентификации;

запрашивание узлом начального запуска аутентификации информации аутентификации упомянутого абонента из опорного регистра местоположения через первый интерфейс с использованием первого протокола в формате сообщения протокола подсистемы подвижной связи, при этом запрос содержит идентификатор подвижного абонента;

запрашивание установочных параметров безопасности упомянутого абонента из базы данных установочных параметров безопасности, отдельной от опорного регистра местоположения, через второй интерфейс с использованием протокола, отличного от первого протокола, при этом упомянутая база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователей общей архитектуры начального запуска;

прием от опорного регистра местоположения ответа, содержащего вектор аутентификации, соответствующий идентификатору подвижного абонента;

прием ответа от базы данных установочных параметров безопасности и продолжение начального запуска аутентификации по меньшей мере частично на основе полученных ответов.

2. Способ по п.1, в котором первый интерфейс не основан на протоколе Diameter.

3. Способ по п.1, в котором первый интерфейс является интерфейсом на основе системы сигнализации №7.

4. Способ по любому из пп.1-3, дополнительно включающий запрашивание адресной информации для опорного регистра местоположения и/или базы данных установочных параметров безопасности из устройства для хранения адресов.

5. Способ по любому из пп.1-3, отличающийся тем, что база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователей общей архитектуры начального запуска.

6. Способ по любому из пп.1-3, отличающийся тем, что информация аутентификации из опорного регистра местоположения сохраняется по меньшей мере частично в базе данных, отдельной от опорного регистра местоположения.

7. Устройство для начального запуска аутентификации, содержащее

средство для приема запроса на начальный запуск аутентификации, связанного с абонентом;

средство для запрашивания информации аутентификации упомянутого абонента из опорного регистра местоположения через первый интерфейс с использованием первого протокола в формате сообщения протокола подсистемы подвижной связи, при этом запрос содержит идентификатор подвижного абонента,

средство для запрашивания установочных параметров безопасности упомянутого абонента из узла базы данных установочных параметров безопасности, отдельного от опорного регистра местоположения, через второй интерфейс с использованием протокола, отличного от первого протокола, при этом упомянутый узел базы данных установочных параметров безопасности является базой данных установочных параметров пользователей общей архитектуры начального запуска,

средство для приема от опорного регистра местоположения ответа, содержащего вектор аутентификации, соответствующий идентификатору подвижного абонента, средство для приема ответа от узла базы данных установочных параметров безопасности; и

средство для продолжения начального запуска аутентификации по меньшей мере частично на основе полученных ответов.

8. Устройство для начального запуска аутентификации по п.7, в котором первый интерфейс не основан на протоколе Diameter.

9. Устройство для начального запуска аутентификации по п.7, в котором первый интерфейс является интерфейсом на основе системы сигнализации №7.

10. Устройство для начального запуска аутентификации по любому из пп.7-9, отличающееся тем, что оно также содержит средство для запрашивания из устройства для хранения адресов адресной информации для опорного регистра местоположения и/или базы данных установочных параметров безопасности.

11. Устройство для начального запуска аутентификации по любому из пп.7-9, отличающееся тем, что упомянутая база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователей общей архитектуры начального запуска.

12. Устройство для начального запуска аутентификации по любому из пп.7-9, отличающееся тем, что оно также содержит средство для сохранения информации аутентификации из опорного регистра местоположения по меньшей мере частично в базе данных, отдельной от опорного регистра местоположения.

13. Узел базы данных установочных параметров безопасности, содержащий

носитель данных для хранения установочных параметров безопасности, связанных с множеством абонентов, имеющих векторы аутентификации, сохраненные по меньшей мере в одной базе данных, отдельной от базы данных установочных параметров безопасности, при этом база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователей общей архитектуры начального запуска; и

процессор, сконфигурированный так, чтобы взаимодействовать с узлом начального запуска аутентификации и в ответ на запрос предоставлять узлу начального запуска аутентификации установочные параметры безопасности, связанные с определенным абонентом, при этом упомянутый запрос следует за первым запросом, использующим первый протокол и направляемый в опорный регистр местоположения, отдельный от базы данных установочных параметров безопасности, для предоставления вектора аутентификации, соответствующего идентификатору подвижного абонента из упомянутого множества абонентов, причем упомянутый запрос, принимаемый узлом базы данных установочных параметров безопасности, использует протокол, отличный от первого протокола.

14. Узел хранения адресов, содержащий

носитель данных для хранения, для множества абонентов, адресной информации связанного с ними узла базы данных установочных параметров безопасности, при этом база данных установочных параметров безопасности сохраняет установочные параметры безопасности, относящиеся ко множеству абонентов, имеющих векторы аутентификации, сохраненные в опорном регистре местоположения, отдельном от базы данных установочных параметров безопасности, при этом каждый вектор аутентификации, сохраненный в опорном регистре местоположения, соответствует идентификатору подвижного абонента из множества абонентов, опорный регистр местоположения отвечает на запрос вектора аутентификации, соответствующего идентификатору подвижного абонента из множества абонентов, указанный запрос опорного регистра местоположения осуществляется через первый интерфейс с использованием первого протокола с форматом протокола подсистемы подвижной связи, база данных установочных параметров безопасности отвечает на запросы установочных параметров безопасности, сделанные через второй интерфейс с использованием протокола, отличного от первого протокола, причем упомянутая база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователя общей архитектуры начального запуска; и

процессор, сконфигурированный так, чтобы работать совместно с узлом начального запуска аутентификации и в ответ на запрос предоставлять узлу начального запуска аутентификации адресную информацию базы данных установочных параметров безопасности, связанной с определенным абонентом.

15. Узел хранения адресов по п.14, отличающийся тем, что

носитель данных дополнительно хранит для множества абонентов адресную информацию связанного с ними опорного регистра местоположения, и

упомянутый процессор дополнительно сконфигурирован так, чтобы в ответ на запрос предоставлять узлу начального запуска аутентификации адресную информацию опорного регистра местоположения, связанного с определенным абонентом.

16. Система для аутентификации, содержащая

опорный регистр местоположения для хранения информации аутентификации, связанной с множеством абонентов,

узел базы данных установочных параметров безопасности для хранения установочных параметров безопасности, связанных с множеством абонентов, при этом узел базы данных установочных параметров безопасности является отдельным от опорного регистра местоположения, а упомянутая база данных установочных параметров безопасности является базой данных установочных параметров безопасности пользователей общей архитектуры начального запуска, и

узел начального запуска аутентификации, работающий совместно с опорным регистром местоположения и базой данных установочных параметров безопасности, причем узел начального запуска аутентификации содержит

входное устройство, принимающее запрос на начальный запуск аутентификации, связанный с абонентом, и процессор, сконфигурированный так, чтобы

запрашивать вектор аутентификации, соответствующий упомянутому абоненту, из опорного регистра местоположения через первый интерфейс с использованием первого протокола с форматом протокола подсистемы подвижной связи,

запрашивать установочные параметры безопасности упомянутого абонента из базы данных установочных параметров безопасности через второй интерфейс, используя протокол, отличный от первого протокола,

принимать ответ от опорного регистра местоположения и базы данных установочных параметров безопасности и

продолжать начальный запуск аутентификации по меньшей мере частично на основании принятых ответов.

17. Система по п.16, дополнительно содержащая

узел хранения адресов, предназначенный для хранения, для множества абонентов, адресной информации связанной с ними базы данных установочных параметров безопасности и/или связанного с ними опорного регистра местоположения,

при этом процессор узла начального запуска аутентификации дополнительно сконфигурирован так, чтобы работать совместно с узлом хранения адресов и запрашивать от него адресную информацию опорного регистра местоположения и/или базы данных установочных параметров безопасности, связанных с упомянутым абонентом.

18. Носитель данных, содержащий выполняемый компьютером код программы, приспособленный для того, чтобы позволить устройству выполнять способ по любому из пп.1-6.

| WO 2005104425 A2, 03.11.2005 | |||

| WO 2006084183 A1, 10.08.2006 | |||

| БЕСПРОВОДНОЕ УСТРОЙСТВО ИНИЦИАЛИЗАЦИИ | 2001 |

|

RU2269873C2 |

| US 2006282882 A1, 14.12.2006 | |||

| WO 2006085207 A2, 17.08.2006 | |||

| СИСТЕМА И СПОСОБ УПРАВЛЕНИЯ МОБИЛЬНЫМ ТЕРМИНАЛОМ С ИСПОЛЬЗОВАНИЕМ ЦИФРОВОЙ ПОДПИСИ | 2004 |

|

RU2289218C2 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

Авторы

Даты

2011-06-20—Публикация

2007-12-03—Подача