Область техники

Настоящее изобретение относится к способу и устройству для поддержки вызовов, таких как экстренные вызовы IMS, от абонентского терминала, не имеющего модуля идентификации абонента (без карты UICC в сети доступа I-WLAN).

Уровень техники

Рост общедоступных сетей WLAN (Wireless Local Area Network - беспроводная локальная сеть) обеспечивает возможность доступа в сотовые домашние сети и гостевые сети по таким WLAN для оснащенных соответствующим образом оконечных устройств (или UE (User Equipment - оборудование пользователя) в терминологии систем третьего поколения). Сети WLAN, обеспечивающие такое межсетевое взаимодействие, называют I-WLAN. Сети I-WLAN подключаются к наземным сетям общего пользования PLMN (Public Land Mobile Network), которые позволяют UE получить доступ к сетевым услугам в HPLMN (Home PLMN - домашние сети) и VPLMN (Visited PLMN - гостевые сети).

Беспроводные устройства по закону должны поддерживать экстренные вызовы. Оповещение о чрезвычайной ситуации должно быть возможным, даже когда отсутствует активное подключение по отдельному радиоканалу устройства мультидоступа, т.е. пользователь в данный момент не подключен ни к одному радиоканалу, или модуль SIM (Subscriber Identity Module - модуль идентификации абонента) или модуль USIM (Universal Mobile Telecommunication System SIM - универсальный модуль SIM системы мобильной связи) не вставлен в устройство.

Обычно сообщения о чрезвычайной ситуации, которые инициируются посредством выключателя или набором номера экстренной службы, обрабатываются в приоритетном порядке, так что доступ легко предоставляется для активации сигнала тревоги. Однако беспроводные устройства могут не иметь надежных функций или не могут надежно использоваться во время чрезвычайной ситуации, поскольку ввод паролей или другие процедуры аутентификации могут быть сделаны неправильно. Более того, беспроводное устройство может находиться рядом с сетью или сетью доступа, и при этом может не быть присоединенным к этой сети. Следовательно, нет необходимости в авторизации прежде, чем прозвучит сигнал тревоги или будет устанавливаться связь с центром чрезвычайных ситуаций для осуществления экстренного вызова.

Доступ I-WLAN описывается в технических характеристиках 3GPP (3rd Generation Partnership Project - проект партнерства по системам третьего поколения) TS 23.234, 33.234, 24.234 и 29.234. Для прямого IP доступа (называемого Scenario 2 - сценарий 2) и IP доступа 3GPP (называемого Scenario 3 - сценарий 3) используется процедура ЕАР (Extensible Authentication Protocol - расширяемый протокол аутентификации) SIM/AKA (Authentication and Key Agreement - аутентификация и соглашение о ключах) с целью проведения аутентификации, причем авторизация выполняется на основе проверки абонента по информации, хранящейся в базе данных абонентов, такой как, например, HSS (Home Subscriber Server - домашний сервер абонентов).

Сетевой идентификатор W-APN (Access Point Number - номер точки доступа) для поддержки экстренных вызовов IMS должен иметь форму общего зарезервированного сетевого идентификатора в виде «sos», например, «sos.w-apn.mnc012.mcc345.pub.3gppnetwork.org», как указано в TS23.003.

Идентификатор W-APN такого типа означает для сети доступа WLAN или сервера 3GPP ААА (Authentication, Authorization and Accounting - аутентификация, авторизация и учет), что требуется доступ для экстренного или другого приоритетного вызова.

В настоящее время в 3GPP не существуют согласованного решения относительно способа аутентификации и идентификатора пользователя для пользователей без UICC (Universal Integrated Circuit Card - универсальная карта с микросхемой), которым необходим доступ к I-WLAN при экстренной ситуации IMS.

Имеется возможность использовать общее имя пользователя и общий пароль для экстренных вызовов IMS для всех пользователей без UICC в сети I-WLAN.

В рабочем документе S2-051950 об архитектуре 3GPP TSG SA WG2 от 5-9 сентября 2005 г. описывается поддержка экстренных вызовов VolP (Voice Over Internet Protocol - передача речи по протоколу Интернета), где поддержка экстренных вызовов VolP через WLAN осуществляется посредством использования «псевдо» IMSI (International Mobile Subscriber Identity - международный идентификационный номер мобильного абонента) для доступа в сеть WLAN. «Псевдо» IMSI может затем использоваться для создания пользовательского «псевдо» NAI (Network Access Identifier - идентификатор сетевого доступа), который будет использоваться для начального доступа и процедуры аутентификации. «Псевдо» IMSI формируется в виде уникальной комбинации из кода страны мобильной связи (MNC - Mobile Country Code), кода сети мобильной связи (MNC - Mobile Network Code) и цифр из номера IMEI (International Mobile Equipment Identity - международная идентификация мобильного оборудования). Сети VPLMN, о которых извещает сеть WLAN, могут либо иметь поддержку аутентификации экстренных вызовов посредством «псевдо» NAI, либо могут быть представлены оборудованию UE в приоритетном порядке, указывающем на возможность и готовность к такой поддержке. Сети VPLMN тогда должны обрабатывать UE как временного домашнего абонента и либо пропускать аутентификацию и авторизацию (ААА), либо обеспечивать ее прохождение.

Однако в таком случае сеанс связи не может быть продолжен.

В существующем документе TS 23.234 требованием для поддержки экстренных вызовов IMS является обеспечение IP канала для оборудования пользователя WLAN UE, с целью обеспечить доступ для экстренных вызовов IMS во всех случаях, как при наличии UICC, так и без UICC. Кроме того, аутентификация (i) может быть полностью пропущена или (ii) может использоваться формальная аутентификация или аутентификация без ввода информации.

Таким образом, в настоящее время отсутствует надежный способ обеспечения экстренных вызовов IMS для абонентов без UICC по сети I-WLAN. Также отсутствует определение идентификатора пользователя для абонентов без UICC, который необходим для формирования NAI (совместно с W-APN).

Сущность изобретения

Таким образом, целью настоящего изобретения является решение упомянутых выше проблем, а также обеспечение надежного механизма обработки вызовов, таких как экстренные вызовы IMS от абонентов без UICC, в системе I-WLAN.

В соответствии с вариантами осуществления настоящего изобретения эта цель достигается посредством способа, включающего инициирование сеанса связи абонентским терминалом, причем абонентский терминал не включает специальный модуль идентификации пользователя; и аутентификацию этого сеанса связи на основе временной идентификации абонентского терминала с помощью процедуры, которая выполняет аутентификацию сервера без аутентификации клиента.

Также, в соответствии с вариантами осуществления настоящего изобретения, указанная цель достигается посредством устройства, включающего контроллер, сконфигурированный для инициирования сеанса связи, причем абонентский терминал устройства не включает специальный модуль идентификации пользователя, а также для создания временной идентификации с использованием процедуры аутентификации, которая выполняет аутентификацию сервера без аутентификации клиента.

Далее, в соответствии с вариантами осуществления настоящего изобретения, указанная цель достигается посредством устройства, включающего приемопередатчик, сконфигурированный для приема сообщения с запросом на аутентификацию от абонентского терминала, причем абонентский терминал не включает специальный модуль идентификации пользователя; а также контроллер, сконфигурированный для выполнения аутентификации на основе временной идентификации с помощью процедуры аутентификации, которая выполняет аутентификацию сервера без аутентификации клиента.

Следовательно, в соответствии с формулой изобретения, аутентификация выполняется посредством процедуры (способа аутентификации или протокола), которая не выполняет аутентификацию клиента, но выполняет аутентификацию сервера.

Таким образом, экстренные вызовы от абонентских терминалов без UICC могут быть надежно обработаны.

Краткое описание чертежей

Настоящее изобретения описывается более подробно со ссылкой на чертежи, на которых:

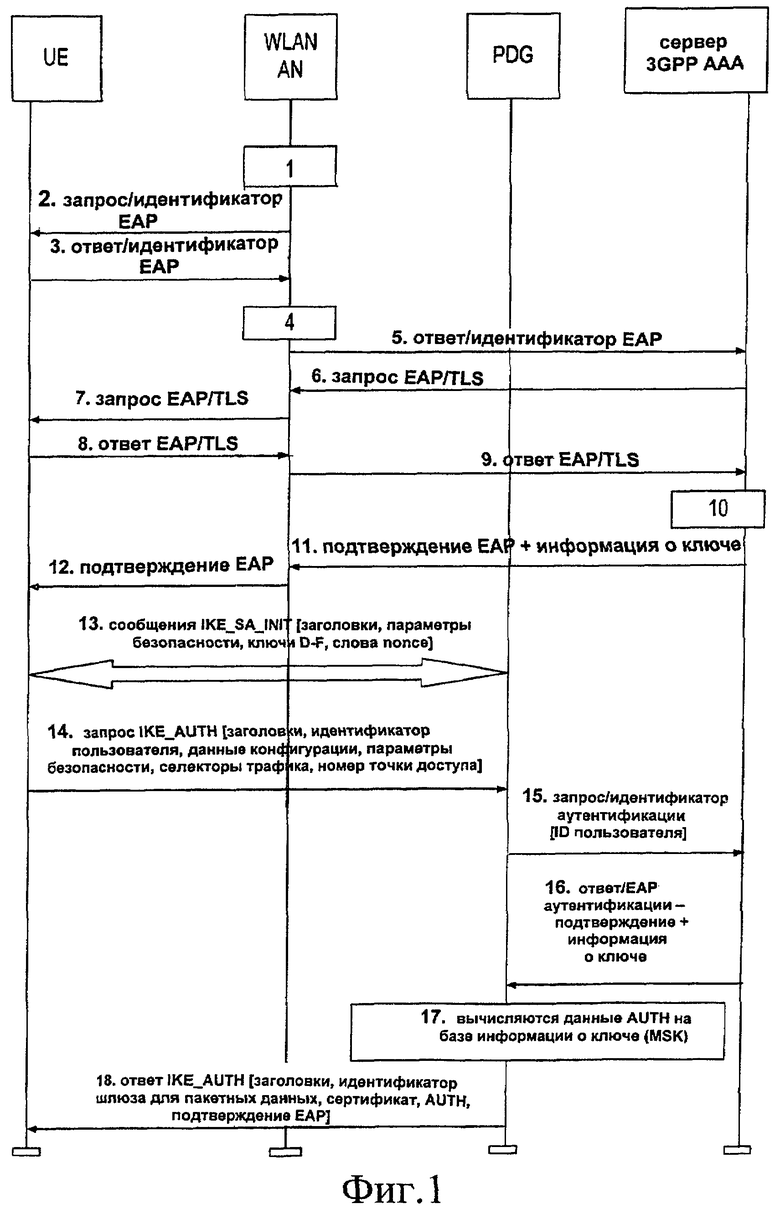

На фиг.1 показана схема передачи управляющих сообщений в соответствии с первым вариантом осуществления настоящего изобретения и;

На фиг.2А-2D показаны базовые конфигурации сетевых элементов, входящих в варианты осуществления настоящего изобретения.

Подробное описание осуществления изобретения

Ниже описываются предпочтительные варианты осуществления настоящего изобретения со ссылками на чертежи.

В соответствии с настоящим вариантом осуществления изобретения предлагается использовать протокол EAP-TLS (Extensible Authentication Protocol - Transport Layer Security; расширяемый протокол аутентификации - протокол безопасности транспортного уровня) в качестве способа аутентификации в сети I-WLAN для пользователей без UICC в случае экстренной ситуации IMS. Протокол EAP-TLS может пропускать аутентификацию клиента, обеспечивая при этом аутентификацию сервера. Это означает, что при необходимости возможно получение ключей для продолжения сеанса и шифрования данных пользователя. При этом не требуется никаких изменений в сети доступа WLAN AN.

На фиг.1 подробно показана последовательность передачи сигнализации при экстренном вызове от пользователей без UICC. Следует отметить, что на схеме показаны только основные сетевые элементы, а именно UE (оборудование пользователя), WLAN AN (WLAN Access Network - сеть доступа WLAN), которые могут представлять собой один сетевой элемент или разделенные элементы, PDG (Packet Data Gateway - шлюз для пакетных данных) и сервер ААА (аутентификация, авторизация и учет).

На шаге 1 устанавливается соединение между WLAN UE и WLAN AN посредством конкретной процедуры беспроводной технологии Wireless LAN.

На шаге 2 сеть доступа WLAN AN отправляет в оборудование пользователя WLAN UE запрос/идентификатор. Следует отметить, что пакеты ЕАР передаются через беспроводной интерфейс LAN инкапсулированными согласно конкретному протоколу технологии беспроводной LAN.

На шаге 3 оборудование WLAN UE отправляет сообщение ответа/идентификатора ЕАР. WLAN UE отправляет идентификатор пользователя, соответствующий формату NAI (Network Access Identifier - идентификатор сетевого доступа), определенному в TS 23.003 3GPP. Часть идентификатора NAI, соответствующая указанию области (realm), в идентификаторе пользователя заполнена специальной областью для экстренных вызовов. То есть, к примеру, эта область может включать «sos», как указывалось выше. Идентификатором оборудования WLAN UE без UICC может служить IMEI, МАС-адрес или локальный IP-адрес, назначаемый сетью доступа WLAN AN (например, для элемента сети доступа) совместно с информацией о WLAN AN, как будет подробно описано ниже.

На шаге 4 это сообщение направляется соответствующему серверу ААА 3GPP на основе области NAI для экстренных вызовов. Путь маршрутизации может включать один или несколько прокси-серверов ААА (на чертеже не показано).

Следует отметить, что для поиска сервера ААА может применяться протокол Diameter.

На шаге 5 сервер 3GPP ААА принимает пакет ответ/идентификатор ЕАР, который содержит идентификатор терминала. По части NAI в идентификаторе пользователя, заполненной специальной областью для экстренных вызовов, как определено в TS 23.003 3GPP, сервер ААА 3GPP на основе принятого идентификатора определяет, что данный пользователь запрашивает экстренный вызов. Сервер ААА 3GPP должен установить флаг экстренного доступа (Emergency_Access flag).

В том же сообщении сервером ААА 3GPP должны быть получены идентификатор радиосети WLAN и МАС-адрес оборудования пользователя WLAN UE.

На шаге 6 сервер ААА 3GPP инициирует аутентификацию с использованием EAP-TLS, в которой аутентификация клиента пропускается. То есть, идентификатор абонента не проверяется (как было бы в случае абонента, который имеет модуль идентификации UICC).

На шаге 7 сеть доступа WLAN AN посылает запрос EAP/TLS оборудованию пользователя WLAN UE.

На шаге 8 оборудование WLAN UE посылает ответ EAP/TLS.

На шаге 9 WLAN AN пересылает ответ EAP/TLS серверу ААА 3GPP.

На шаге 10 из главного ключа TLS извлекается главный ключ сеанса (MSK - Master Session Key), см. RFC 4346.

На шаге 11 сервер ААА 3GPP отправляет в сеть доступа WLAN AN сообщение ЕАР с подтверждением. WLAN AN может хранить информацию о ключе (MSK), которая может быть использована для связи с аутентифицированным оборудованием пользователя WLAN UE.

На шаге 12 сообщение ЕАР с подтверждением отсылается оборудованию пользователя WLAN.

На шаге 13 WLAN UE и PDG обмениваются первой парой сообщений, известных как IKE_SAINIT (см., например, TS 33.324), в которых криптографические алгоритмы согласования PDG и WLAN UE обмениваются словами nonce и производят обмен по алгоритму Диффи-Хеллмана.

На шаге 14 оборудование пользователя WLAN UE без UICC отправляет идентификатор пользователя (в полезной нагрузке Idi) и данные об экстренной точке доступа W-APN (в полезной нагрузке Idr) в первом сообщении на фазе IKE_AUTH и начинает согласование порожденных параметров безопасности. Оборудование WLAN UE посредством специальной области NAI указывает шлюзу PDG, что соединение запрашивается для экстренного вызова и что следует использовать ЕАР поверх IKEv2.

Идентификатор пользователя должен соответствовать формату NAI, определенному в IETF RFC 4282 (декабрь 2005 г.: «The Network Access Identifier»). В соответствии с IETF RFC 4306 (декабрь 2005 г.: «Internet Key Exchange (IKEv2) Protocol» - протокол обмена ключами в Интернете), общий ключ (MSK), генерируемый при обмене ЕАР, при использовании поверх IKEv2 должен использоваться для генерирования параметра AUTH.

Если удаленный IP-адрес оборудования WLAN UE необходимо конфигурировать динамически, то для получения удаленного IP-адреса WLAN UE должно отправить данные конфигурации (CFG_REQUEST) в запросе IKE_AUTH.

На шаге 15 шлюз PDG отправляет серверу ААА 3GPP запрос аутентификации с пустым значением AVP (Attribute-value pair - пара атрибут-значение) ЕАР, включающий идентификатор пользователя. Шлюз PDG должен включить параметр, указывающий, что аутентификация выполняется для организации туннеля. Это помогает серверу ААА 3GPP различать аутентификации для доступа к WLAN и аутентификации для установки туннеля.

На шаге 16 сервер ААА 3GPP должен проверить, установлен ли для данного пользователя флаг Emergency_Access (экстренный доступ). Если флаг Emergency_Access установлен, a W-APN не соответствует экстренной ситуации, как определено в TS 23.003 3GPP, в коде ответа (Result-Code) должно быть установлено значение DIAMETER_AUTHORIZATION_REJECTED (авторизация Diameter отклонена).

Если все проверки прошли успешно, сервер ААА 3GPP отправляет шлюзу PDG ответ аутентификации (Authentication Answer), включающий подтверждение ЕАР и информацию о ключах. Информация о ключах должна включать MSK (Master Session Key - главный ключ сеанса связи), сгенерированный в процессе аутентификации. Когда интерфейс Wm (PDG - сервер ААА 3GPP) осуществляется на основе протокола Diameter, MSK должен инкапсулироваться в параметр EAP-Master-Session-Key, как определено в RFC 4072 (август 2005: «Diameter Extensible Authentication Protocol (ЕАР) Application»).

На шаге 17 PDG должен использовать MSK для проверки параметров AUTH с целью аутентификации сообщений на фазе IKE_SA_INIT, как указано в IETF RFC 4306 (декабрь 2005: «Internet Key Exchange (IKEv2) Protocol» - протокол обмена ключами в Интернете).

На шаге 18 шлюз PDG в ответ сообщает свой идентификатор и сертификат. Также PDG завершает согласование порожденных параметров безопасности. Сообщение с подтверждением ЕАР также направляется оборудованию пользователя WLAN UE.

Ниже описывается формирование идентификатора пользователя (используемого, например, на шагах 3 и 13).

А именно, если всем пользователям без UICC для экстренного вызова IMS предоставляется общее имя пользователя и пароль, то возникает проблема, как задать такое имя пользователя и пароль; и если кто-нибудь преднамеренно сделает ложный экстренный вызов, то будет невозможно его отследить на основе общего имени пользователя и пароля.

В соответствии с настоящим изобретением предлагается три вида идентификаторов для абонентов без UICC: международный идентификатор мобильного оборудования (IMEI), адрес управления доступа к среде (МАС-адрес)и IP-адрес.

В частности, если 3GPP ограничивает соединение тем, что оно должно исходить от мобильного терминала (т.е. от терминала, в который может быть вставлена SIM-карта), то используется номер IMEI или хешированный IMEI. IMEI может использоваться в хешированием виде, поскольку размер IMEI составляет 15 байтов, что подходит не во всех случаях. IMEI или хешированный IMEI затем используется в качестве идентификатора пользователя на шагах 3 и 14, показанных на фиг.1.

Преимущество использования хешированного IMEI на этом этапе заключается в том, что это позволяет предотвратить персонацию (выдачу себя за другое лицо). UE может использовать хешированный IMEI на шаге 3 и использовать оригинальный полный номер IMEI на шаге 14. Так что даже если взломщик сможет перехватить хешированный IMEI и использовать его для другого экстренного вызова, он сможет получить только собственный IMEI для использования на шаге 14. PDG не сгенерирует правильный хешированный IMEI, если PDG получит на шаге 14 неправильный IMEI от взломщика. Другими словами, когда хешированный IMEI включается в ответ/идентификатор ЕАР на шаге 3, взломщик может получить этот хешированный IMEI посредством прослушивания беспроводного канала и может использовать его для взлома PDG на шаге 14. Следовательно, в случае, когда используется нехешированный полный IMEI в запросе AUTH на шаге 14, то даже если взломщик сможет получить хешированный IMEI (на шаге 3), он не сможет использовать его для взлома PDG, поскольку не знает полного IMEI.

В другом варианте, в случае если 3GPP позволяет другому оборудованию пользователю WLAN UE, такому как КПК или ноутбук, сделать экстренный вызов, на шагах 3 и 14 может использоваться МАС-адрес следующими способами:

1) МАС-адрес. Каждое оборудование WLAN UE должно иметь уникальный МАС-адрес.

Каждое оборудование WLAN UE должно иметь уникальный МАС-адрес. Размер идентификатора является самым коротким.

2) МАС-адрес + идентификатор сети доступа WLAN AN (SSID).

Этот идентификатор предоставляет местоположение экстренного вызова, чтобы определить местоположение экстренной ситуации или проследить ложные вызовы. Если взломщик использует другой МАС-адрес в той же самой сети доступа WLAN AN, это будет обнаружено. В другом варианте используется хешированный идентификатор (МАС-адрес + идентификатор AN WLAN (SSID)).

3) Локальный IP адрес (назначенный сетью доступа WLAN AN) + идентификатор WLAN AN (SSID).

Этот идентификатор также может предоставить место экстренного вызова, чтобы была возможность проследить ложные вызовы. Если взломщик использует другой IP-адрес в той же сети доступа WLAN AN, это будет обнаружено. В другом варианте также может использоваться хешированная комбинация «локальный IP-адрес + идентификатор WLAN AN».

Когда оборудование UE подключается к сети WLAN AN по сценарию 2, оборудование может использовать идентификатор пользователя на шаге 3, например, userlD@sos.w-apn.mnc012.mcc345.pub.3gppnetwork.org. То есть, в начальном сообщении (шаг 3) абонентский терминал использует идентификатор пользователя. В ответ на это сервер ААА может получить МАС-адрес/IP-адрес пользовательского оборудования UE и информацию о сети доступа WLAN AN от WLAN AN. Таким образом, в ответ на это на шаге 5 сервер ААА может сформировать идентификатор ID пользователя на основе МАС-адреса/IP-адреса (и данных WLAN AN), полученного от сети доступа WLAN AN.

Когда UE устанавливает соединение с PDG по сценарию 3, поскольку часть NAI указывает шлюзу PDG, что запрос соединения предназначен для экстренного вызова и что UE хочет использовать ЕАР поверх IKEv2, и уже существует общий ключ (MSK) между оборудованием WLAN UE и сервером ААА, WLAN UE может сгенерировать параметр AUTH и послать его в PDG. PDG может получить MSK от сервера ААА для проверки AUTH. При таком способе в стандартном сценарии 3 больше никаких шагов не требуется.

Таким образом, в соответствии с настоящим вариантом осуществления изобретения в случае экстренных вызовов в сетях I-WLAN для пользователей без UICC используется способ аутентификации, такой как EAP-TLS, который может пропускать аутентификацию клиента.

При таком способе все же обеспечивается аутентификация сервера. Аутентификация сервера позволяет сгенерировать общий ключ MSK между оборудованием пользователя WLAN UE и сервером ААА для использования ЕАР поверх IKE2.

Таким образом, аутентификация проводится только для сервера, но не для клиента. В результате сеть не отклоняет экстренный вызов (EM-call). Аутентификация выполняется для достижения двух целей. Одна - сохранить WLAN AN без изменений. В противном случае сеть доступа WLAN AN должна проверять NAI оборудования пользователя UE, чтобы определить, что производится экстренный вызов. Другая цель - сгенерировать MSK для использования в процедуре по сценарию 3.

Кроме того, возможно организовать зашифрованный туннель до PDG, если сервер ААА не имеет векторов аутентификации для данного терминала (в случае отсутствия модуля идентификации пользователя UICC). А именно, как указано выше, MSK может быть сгенерирован в UE и сервере ААА на основе главного ключа TLS, как определено в RFC 4346. PDG может получить MSK от сервера ААА 3GPP. Таким образом может быть установлен зашифрованный туннель между UE и PDG.

Изменений для сети доступа WLAN AN не требуется. Серверу ААА необходимо сформировать ID пользователя на основе MAC/IP-адреса (ID WLAN AN).

Таким образом, для абонента без UICC может быть установлено надежное авторизованное соединение.

Ниже описывается второй вариант осуществления настоящего изобретения, в котором рассматривается случай, когда взломщик начинает два экстренных вызова.

В соответствии с TS33.234 одновременные сеансы связи допускаются как по сценарию 2, так и по сценарию 3 (т.е. через IP доступ и 3GPP доступ), при этом число одновременных сеансов обусловлено политикой операторов. Запрос на одновременные сеансы является допустимым, особенно в случае разделенного оборудования WLAN UE. Например, пользователь может использовать свой мобильный терминал для посещения веб-сайта оператора и использовать свой ноутбук для доступа в VPN (Virtual Private Network - виртуальная частная сеть) своей компании одновременно.

Однако когда пользователь делает экстренный вызов IMS через терминал без UICC (например, как описывается в первом варианте осуществления настоящего изобретения), наличие одновременных экстренных вызовов IMS является нелогичным. Если это происходит, то второй вызов может быть ложным и может представлять собой хулиганство по отношению к экстренной службе. Следовательно, одновременные вызовы IMS через терминал без UICC должны быть запрещены.

В соответствии с настоящим изобретением соответствующий контроль осуществляется в PDG, т.е. в W-APN для экстренного вызова, вместо сервера ААА, поскольку оборудование пользователя WLAN UE не может принимать сообщения подтверждения ЕАР (шаг 12 на фиг.1) и начинать процедуры по сценарию 3.

Когда PDG принимает запрос от оборудования WLAN UE (на шаге 14), PDG должен проверить, существует ли уже сеанс связи для данного пользователя. Если сеанс существует, PDG должен отклонить новый запрос вместо того, чтобы принять его. Основанием является то, что взломщику трудно узнать ID жертвы заранее, но можно перехватить его, когда UE устанавливает соединение по сценарию 2.

По ID оборудования пользователя (UE) PDG может определить, что это экстренный вызов IMS от терминала без UICC.

Таким образом, в соответствии с настоящим вариантом осуществления изобретения двойные экстренные вызовы надежно обнаруживаются и предотвращаются.

На фиг.2А-2D показаны сетевые элементы, включенные в описанные выше варианты осуществления изобретения. Необходимо отметить, что на фиг.2А-2D представлены только основные элементы с целью упрощения чертежей.

На фиг.2А представлена базовая конфигурация абонентского терминала А. Абонентский терминал А включает контроллер А1 и приемопередатчик А2. Контроллер А1 может включать центральный процессор (CPU) и запоминающие устройства различного типа, например оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM) и т.п. В памяти может храниться компьютерная программа, которая включает блоки программного кода, предназначенные для осуществления способа в соответствии с вариантами осуществления изобретения. Эта компьютерная программа может храниться на носителе информации, таком как CD-ROM, или может быть загружена непосредственно в оперативную память контроллера. В другом варианте компьютерная программа может загружаться в память контроллера по сети.

На фиг.2В представлена базовая конфигурация В сервера ААА, которая включает контроллер В1 и приемопередатчик В2. Контроллер В1 конфигурируют аналогично. Также контроллер В1 может включать CPU и запоминающие устройства различного типа, например RAM, ROM, жесткий диск, привод CD или DVD и т.п. Аналогично способу, описанному выше, для сервера ААА предоставляется компьютерная программа. Приемопередатчик В2 может включать один или более интерфейсов, через которые обеспечивается соединение с другими сетевыми элементами по сети.

На фиг.2С представлена базовая конфигурация С для PDG, аналогичная конфигурации В сервера ААА, так что ее описание не повторяется.

На фиг.2D представлена базовая конфигурация сети доступа WLAN AN, аналогичная конфигурации В сервера ААА, так что ее подробное описание опускается.

Настоящее изобретение не ограничивается описанными выше вариантами осуществления, и возможны различные его модификации.

В частности, способ аутентификации (или процедура аутентификации) не ограничивается протоколом EAP-TLS. Может использоваться любой другой подходящий способ, в котором можно пропускать аутентификацию клиента.

Кроме того, идентификатор абонентского терминала не ограничивается номером IMEI. Также можно использовать любой другой идентификатор, который однозначно определяет терминал.

Также, порядок аутентификации и задействованные сетевые элементы не ограничиваются элементами, указанными на фиг.1 и описанными выше. В другом варианте шаги могут выполняться в другом порядке или включать меньше или больше сетевых элементов, когда это необходимо.

Более того, экстренный вызов IMS, упомянутый выше, является только примером вызова при отсутствии UICC. В частности могут существовать другие ситуации, когда допускается вызов без UICC. Например, сеть может разрешать вызов без UICC с целью связи с оператором или провайдером.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПОДДЕРЖКА ЭКСТРЕННОГО ВЫЗОВА VoIP | 2006 |

|

RU2391792C2 |

| ПОДДЕРЖКА ЭКСТРЕННОГО ВЫЗОВА VOIP | 2010 |

|

RU2491752C2 |

| СПОСОБ И СИСТЕМА, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ УСТАНОВЛЕНИЯ СОЕДИНЕНИЯ ЧЕРЕЗ СЕТЬ ДОСТУПА | 2003 |

|

RU2304856C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К IP-МУЛЬТИМЕДИЙНОЙ ПОДСИСТЕМЕ | 2007 |

|

RU2437219C2 |

| ПОДДЕРЖКА ЭКСТРЕННЫХ ВЫЗОВОВ В РЕЖИМЕ КОММУТАЦИИ КАНАЛОВ | 2006 |

|

RU2396733C2 |

| СПОСОБ, УЗЕЛ СЕТИ И ПОЛЬЗОВАТЕЛЬСКОЕ УСТРОЙСТВО ДЛЯ ПОДКЛЮЧЕНИЯ НОСИМЫХ УСТРОЙСТВ К СЕТИ МОБИЛЬНОЙ СВЯЗИ | 2017 |

|

RU2765377C2 |

| СПОСОБЫ И УСТРОЙСТВА ДЛЯ ИНИЦИИРОВАНИЯ СНАБЖЕНИЯ АБОНЕНТСКИМИ ДАННЫМИ В HSS СЕТИ МУЛЬТИМЕДИЙНОЙ ПОДСИСТЕМЫ ПРОТОКОЛА IP | 2009 |

|

RU2517399C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ РАСПРЕДЕЛЕНИЯ СЕРВЕРОВ ПРИЛОЖЕНИЙ В IMS | 2005 |

|

RU2404539C2 |

| СИСТЕМЫ И СПОСОБЫ ДОСТУПА К СЕТИ | 2014 |

|

RU2628486C2 |

| СПОСОБ УПРАВЛЕНИЯ РОУМИНГОМ | 2018 |

|

RU2737806C1 |

Изобретение относится к радиотехнике, а именно к способу и устройству для поддержки экстренных вызовов. Техническим результатом является обеспечение механизма аутентификации для абонентов без модуля идентификации пользователя при экстренных вызовах. Технический результат достигается тем, что способ аутентификации включает инициирование сеанса связи абонентским терминалом, причем абонентский терминал не включает модуля идентификации пользователя; формирование временной идентификации абонентского терминала; и выполнение, по меньшей мере частично на основе временной идентификации абонентского терминала аутентификации сервера без аутентификации клиента. 6 н. и 19 з.п. ф-лы, 5 ил.

1. Способ аутентификации, включающий:

инициирование сеанса связи абонентским терминалом, причем абонентский терминал не включает модуль идентификации пользователя;

формирование временной идентификации абонентского терминала;

выполнение, по меньшей мере, частично на основе временной идентификации абонентского терминала аутентификации сервера без аутентификации абонента.

2. Способ по п.1, в котором аутентификация сервера включает использование расширяемого протокола аутентификации/протокола безопасности транспортного уровня (EAP/TLS) или протокола обмена ключами в Интернете (IKE).

3. Способ по п.1, в котором временная идентификация включает идентификатор пользователя и область, включающую индикацию для сеанса связи, инициированного абонентским терминалом.

4. Способ по п.3, в котором упомянутая индикация указывает на экстренную ситуацию.

5. Способ по п.3, в котором идентификатор пользователя создается на основе, по меньшей мере, одного из следующего:

идентификатора терминала;

адреса управления доступом к среде абонентского терминала и

адреса протокола Интернета, назначенного абонентскому терминалу элементом сети доступа.

6. Способ по п.3, в котором идентификатор пользователя создается, по меньшей мере, частично на основе, по меньшей мере, одной из следующих комбинаций:

адреса управления доступом к среде абонентского терминала и идентификатора сети и

хешированной комбинации адреса управления доступом к среде и идентификатора сети.

7. Способ аутентификации, включающий:

отправление запроса аутентификации абонентскому терминалу для аутентификации сеанса связи, инициированного абонентским терминалом;

прием от абонентского терминала сообщения ответа/идентификатора аутентификации, включающего временную идентификацию абонентского терминала; и

аутентификацию сеанса связи, по меньшей мере, частично на основе временной идентификации абонентского терминала, причем выполняется аутентификация сервера, а аутентификация абонента опускается.

8. Способ по п.7, также включающий генерацию общего главного ключа сеанса связи, который может использоваться для шифрования данных пользователя.

9. Способ по п.7, в котором временная идентификация включает идентификатор пользователя и область, включающую индикацию для сеанса связи, инициированного абонентским терминалом без модуля идентификации пользователя.

10. Способ по п.9, в котором идентификатор пользователя создается на основе, по меньшей мере, одного из следующего: международного идентификатора мобильного оборудования, адреса управления доступом к среде и Интернет-адреса, назначенного абонентскому терминалу элементом сети доступа.

11. Способ по п.7, также включающий

проверку наличия существующего сеанса связи для данного абонентского терминала и

отклонение сеанса связи в случае, если сеанс уже существует.

12. Устройство для аутентификации, включающее:

по меньшей мере, один процессор и,

по меньшей мере, одну память, включающую компьютерный программный код, причем

указанные, по меньшей мере, одна память и компьютерный программный код сконфигурированы так, чтобы с использованием указанного, по меньшей мере, одного процессора обеспечить выполнение устройством, по меньшей мере, следующего:

инициирования сеанса связи, причем устройство не включает модуль идентификации пользователя;

формирования временной идентификации абонентского терминала и

аутентификации сервера, по меньшей мере, частично на основе временной идентификации абонентского терминала, без выполнения при этом аутентификации абонента.

13. Устройство по п.12, в котором аутентификация сервера включает использование расширяемого протокола аутентификации/протокола безопасности транспортного уровня (EAP/TLS) или протокола обмена ключами в Интернете (IKE).

14. Устройство по п.12, в котором генерируется общий главный ключ сеанса связи, который может использоваться для шифрования данных пользователя.

15. Устройство по п.12, в котором временная идентификация включает идентификатор пользователя и область, включающую индикацию для сеанса связи, инициированного указанным устройством.

16. Устройство по п.15, в котором упомянутая индикация указывает на экстренную ситуацию.

17. Устройство по п.15, в котором идентификатор пользователя создается на основе, по меньшей мере, одного из следующего:

международного идентификатора мобильного оборудования, адреса управления доступом к среде абонентского терминала и Интернет-адреса, назначенного абонентскому терминалу элементом сети доступа.

18. Устройство для аутентификации, включающее:

по меньшей мере, один процессор и,

по меньшей мере, одну память, включающую компьютерный программный код, причем

указанные, по меньшей мере, одна память и компьютерный программный код сконфигурированы так, чтобы с использованием указанного, по меньшей мере, одного процессора обеспечить выполнение устройством, по меньшей мере, следующего:

отправления запроса аутентификации абонентскому терминалу;

приема от абонентского терминала сообщения ответа/идентификатора аутентификации, включающего временную идентификацию абонентского терминала; и

аутентификации сеанса связи, по меньшей мере, частично на основе временной идентификации абонентского терминала, причем выполняется аутентификация сервера, а аутентификация абонента опускается.

19. Устройство по п.18, в котором процессор также сконфигурирован для генерации главного ключа сеанса связи, генерируемого для шифрования данных пользователя.

20. Устройство по п.18, в котором временная идентификация включает идентификатор пользователя и область, включающую индикацию для сеанса связи, инициированного устройством без модуля идентификации пользователя.

21. Устройство по п.20, в котором упомянутая индикация указывает на экстренную ситуацию.

22. Устройство по п.20, в котором идентификатор пользователя создается на основе, по меньшей мере, одного из следующего:

международного идентификатора мобильного оборудования, адреса управления доступом к среде абонентского терминала и Интернет-адреса, назначенного абонентскому терминалу элементом сети доступа.

23. Устройство по п.18, в котором процессор сконфигурирован для проверки наличия существующего сеанса связи для данного абонентского терминала и

отклонения сеанса связи в случае, если сеанс уже существует.

24. Машиночитаемый носитель информации, содержащий блоки программного кода, включающие инструкции, которые при исполнении в компьютере обеспечивают выполнение следующего:

инициирования сеанса связи, причем абонентский терминал не включает модуль идентификации пользователя;

создания временной идентификации абонентского терминала и

аутентификации сервера, по меньшей мере, частично на основе временной идентификации абонентского терминала без выполнения при этом аутентификации абонента.

25. Машиночитаемый носитель информации, содержащий блоки программного кода, включающие инструкции, которые при исполнении в компьютере обеспечивают выполнение следующего:

отправления запроса аутентификации абонентскому терминалу для аутентификации сеанса связи, инициированного абонентским терминалом;

приема от абонентского терминала сообщения ответа/идентификатора аутентификации, включающего временную идентификацию абонентского терминала; и

аутентификации сеанса связи, по меньшей мере, частично на основе временной идентификации абонентского терминала, причем выполняется аутентификация сервера, а аутентификация абонента опускается.

| US 6957060 B1, 2005.10.18 | |||

| WO 2005112488 A2, 2005.11.24 | |||

| WO 2005109930 A2, 2005.11.17 | |||

| СИСТЕМА, УСТРОЙСТВО И СПОСОБ, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ АУТЕНТИФИКАЦИИ НА ОСНОВЕ SIM И ДЛЯ ШИФРОВАНИЯ ПРИ ДОСТУПЕ К БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ | 2002 |

|

RU2292648C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ДЛЯ СТАЦИОНАРНЫХ РЕГИОНАЛЬНЫХ СИСТЕМ БЕСПРОВОДНОГО ШИРОКОПОЛОСНОГО ДОСТУПА | 2004 |

|

RU2278477C2 |

| WO 2005062989 A2, 2005.07.14. | |||

Авторы

Даты

2011-09-10—Публикация

2008-02-05—Подача