2420-151383RU/020

УСЛУГА ОПРЕДЕЛЕНИЯ, БЫЛ ЛИ АННУЛИРОВАН ЦИФРОВОЙ СЕРТИФИКАТ

Область техники, к которой относится изобретение

Настоящее изобретение относится к услуге, как, например, такой, какая может обеспечиваться сетевым сервером или аналогично, где услуга может быть запрошена клиентом для определения, был ли аннулирован конкретный цифровой сертификат, используемый клиентом. Более конкретно - настоящее изобретение относится к такой услуге, где клиент может запросить услугу в реальном времени или близко к реальному времени так, что клиенту не требуется поддерживать какие-либо локальные списки аннулирований или аналогичные списки.

Уровень техники

Как известно, цифровые сертификаты используются в сетевых средах, среди прочего, в качестве документа, по которому владелец сертификата действительно является объектом, упомянутым в сертификате, и также в качестве документа, по которому некоторый соответствующий элемент, к которому относится сертификат, является аутентичным и/или достоверным, или тому подобным. Например, цифровое приложение, которое выполняется на компьютерном устройстве, может сопровождаться сертификатом приложения, представляющим, что приложение может быть допущено до работы каким-либо конкретным способом. Аналогично, пользователь, работающий с таким компьютерным устройством, может быть представлен в этом и/или в другом сертификате, представляющем, что пользователь является конкретным лицом, имеет конкретные пользовательские права, принадлежит к конкретным пользовательским группам и т.д. Как можно понять, другие примеры, где цифровой сертификат может использоваться, включают в себя примеры, связанные с цифровыми структурами, такими как цифровые файлы, цифровое содержимое, цифровые лицензии для использования цифрового содержимого и подобное. Аналогично, цифровой сертификат может выдаваться для самого компьютерного устройства, и различные аппаратные элементы (накопитель на жестких дисках, процессор, видеокарта и т.д.) и программные элементы (BIOS, операционная система, графическая подсистема и т.д.) в компьютерном устройстве могут каждый иметь цифровой сертификат.

Обычно, цифровой сертификат выдается конкретным сертифицирующим органом, который идентифицирован в сертификате, указанному владельцу, который установлен в сертификате, и включает в себя один или более криптографических ключей, таких как, например, открытый ключ из пары открытого-секретного ключей. Особенно в случае, когда такой ключ на самом деле является открытым ключом, соответствующий секретный ключ связывается с таким сертификатом и поддерживается в секрете указанным владельцем сертификата.

Таким образом, среди прочего, упомянутый владелец может использовать секретный ключ для цифровой подписи некоторого вида электронного документа и может присоединять сертификат к электронному документу. Приемник электронного документа с сертификатом может в некоторый момент, затем, проверить достоверность цифровой подписи, используя открытый ключ из сертификата, как известно, для подтверждения, что электронный документ, среди прочего, не был модифицирован. Конечно, цифровые сертификаты могут также использоваться во многих других обстоятельствах.

Как известно, цифровые сертификаты, которые выданы сертифицирующим органом, могут включать в себя ряд цифровых сертификатов, приводящих обратно к корневому цифровому сертификату из доверенного корневого центра сертификации, где каждый сертификат в ряду включает в себя открытый ключ, который может использоваться для проверки достоверности подписи следующего сертификата в цепи, полагая, что клиент с рядом сертификатов знаком с открытым ключом корневого сертификата. Таким образом, для подтверждения клиенту достоверности конкретного сертификата с прикрепленным рядом сертификатов клиент, сначала, подтверждает достоверность каждого сертификата в ряде от корневого сертификата вплоть до конкретного сертификата. Кроме того, если любой дополнительный сертификат выдается на основе конкретного сертификата, т.е. подписывается секретным ключом, соответствующим такому конкретному сертификату, достоверность такого дополнительного сертификата может быть подтверждена посредством продолжения последовательного процесса проверки к такому дополнительному сертификату.

Существенно, что сертифицирующий орган, который выдает конкретные сертификаты, обычно имеет способность также к их аннулированию. Различных причин аннулирования сертификата имеется много, и они могут, например, включать в себя истечение срока действия сертификата и/или базовый объект, представленный сертификатом, и измененный статус. Принципиально, тем не менее, сертификат аннулируется, когда информация в таком сертификате не может больше считаться точной. В частности, сертификат может аннулироваться выдающим сертифицирующим органом, если определено, что секретный ключ, соответствующий такому сертификату, был разглашен или иначе - раскрыт, в результате чего каждый, а не только владелец сертификата, может использовать секретный ключ для цифровой подписи. Также, в частности, сертификат может аннулироваться выдающим сертифицирующим органом, если такой сертифицирующий орган узнает, что назначенный владелец неверно использует сертификат, например, посредством искажения, что элемент может быть доверенным на основе сертификата, или посредством использования сертификата для иных целей, чем для тех, для которых сертификат был выдан.

Для аннулирования сертификата выдающий сертифицирующий орган или аналогичный может, например, публично выложить открытый ключ, связанный с сертификатом, в доступном месте. Ранее такое доступное место было цифровым списком аннулирования, который периодически обеспечивался для каждого клиента, например, как прикрепление к другой цифровой структуре. Таким образом, клиент, при верифицировании какого-либо конкретного сертификата для аутентификации соответствующего элемента, может получать от издателя соответствующий список аннулирования и просматривать его для определения, аннулирован ли сертификат, и если так, то можно отказать в принятии сертификата и, соответственно, отказать в принятии/аутентификации/доверии/т.п. цифрового элемента, которому соответствует сертификат.

Однако существенно, что получение и просмотр списка аннулирования могут быстро стать трудоемкими, если не тяжелыми для клиента, особенно, если клиент требует списки аннулирования от множества сертифицирующих органов, а также особенно, если списки аннулирования становятся большими и/или сложными по структуре. Более того и по крайне мере понятно, что, поскольку списки аннулирования необязательно предоставляются незамедлительно для клиента и/или необязательно получаются незамедлительно клиентом, сертификат, который был аннулирован, может тем не менее приниматься клиентом до некоторого времени до того, как соответствующий список аннулирования фактически находится во владении клиента.

Соответственно, существует необходимость в централизованной услуге с доступом к текущей информации аннулирования так, чтобы клиент мог оперативно определить, был ли аннулирован конкретный цифровой сертификат. В частности, существует необходимость в такой централизованной услуге, которая может иметь доступ ко множеству архивов информации аннулирования таким образом, что клиент может контактировать с услугой для получения информации аннулирования, относящейся к сертификату, который выдан любым из множества сертифицирующих органов. Кроме того, существует необходимость в такой централизованной услуге, которая позволяет легко добавлять дополнительные архивы информации аннулирования, и которая легко определяет размещение соответствующего архива информации аннулирования для любого из множества конкретных сертификатов.

Сущность изобретения

Технический результат, на достижение которого направлено настоящее изобретение, заключается в повышении эффективности сбора и предоставления информации аннулирования клиентскому компьютеру из одного или более сертифицирующих органов.

Вышеуказанные требования удовлетворяются по меньшей мере частично настоящим изобретением, в котором услуга определения аннулирования определяет для клиента, был ли аннулирован конкретный цифровой сертификат, который выдан конкретным сертифицирующим органом (СА), таким СА. В услуге средство обработки принимает запрос от клиента, где запрос идентифицирует конкретный сертификат и СА, который выдал этот сертификат.По меньшей мере один провайдер постоянно находится в услуге, где каждый провайдер соответствует архиву информации аннулирования и представляет соответствующий архив в услуге, и соединяется с соответствующим архивом. Каждый архив имеет информацию аннулирования от по меньшей мере одного СА. Каждый провайдер в ответ на запрос от клиента, направившего его, определяет, идентифицируется ли упомянутый конкретный сертификат в соответствующем архиве в качестве аннулированного.

Услуга также имеет конфигурационное хранилище, которое включает в себя запись информации конфигурации, соответствующую каждому провайдеру, находящемуся в услуге. Каждая запись информации конфигурации включает в себя идентификатор провайдера и каждого СА, для которого архив, соответствующий такому провайдеру, имеет информацию аннулирования. Упомянутое средство обработки, на основе принятого запроса, затем обращается к конфигурационному хранилищу для идентификации конкретного провайдера, находящегося постоянно в услуге, и соответствующего СА, идентифицированному в принятом запросе, для обработки запроса, и фактически направляет принятый запрос к идентифицированному провайдеру для определения, идентифицирован ли идентифицированный сертификат из принятого запроса в соответствующем архиве в качестве аннулированного. Услуга может обрабатывать запросы от клиента в отношении цифровых сертификатов, выданных любым из множества CA, посредством имеющегося доступа к одному или более соответствующих архивов, каждый - посредством соответствующего провайдера.

Краткое описание чертежей

Предшествующее краткое изложение, а также последующее подробное описание вариантов осуществления настоящего изобретения будет лучше понятным при прочтении в связке с прилагаемыми чертежами. Для целей иллюстрации изобретения на чертежах показаны варианты осуществления, которые в настоящее время являются предпочтительными. Как будет понятно, однако, изобретение не ограничивается точными структурами и показанными средствами. На чертежах:

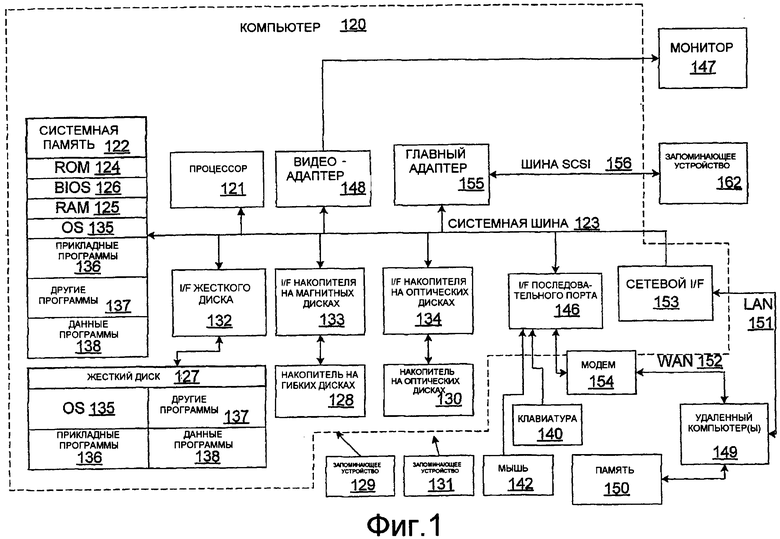

Фиг.1 блок-схема, представляющая компьютерную систему общего назначения, в которой аспекты настоящего изобретения и/или его части могут быть выполнены;

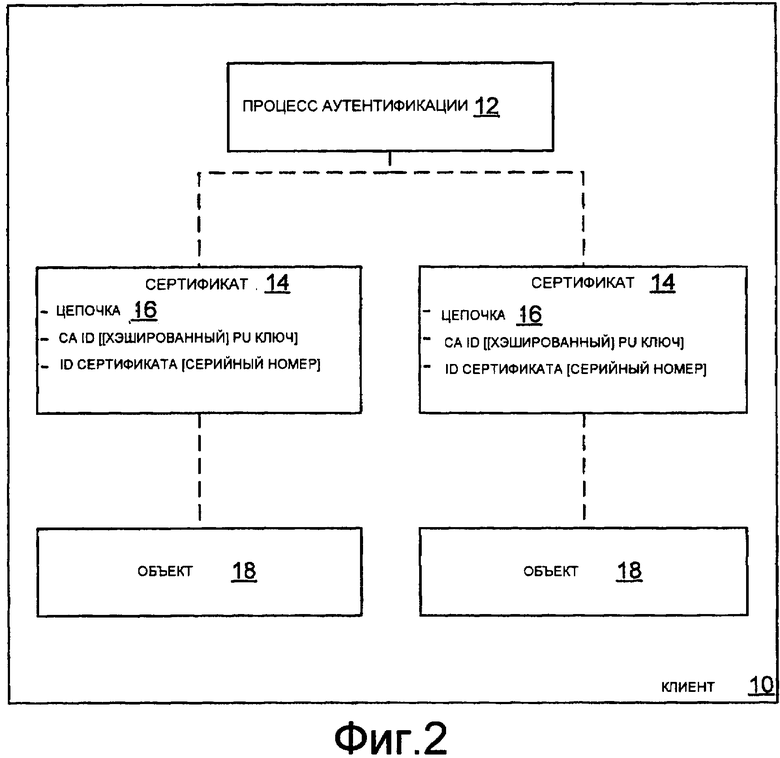

Фиг.2 - блок-схема клиента, который будет использовать услугу определения аннулирования сертификата в одном варианте осуществления настоящего изобретения;

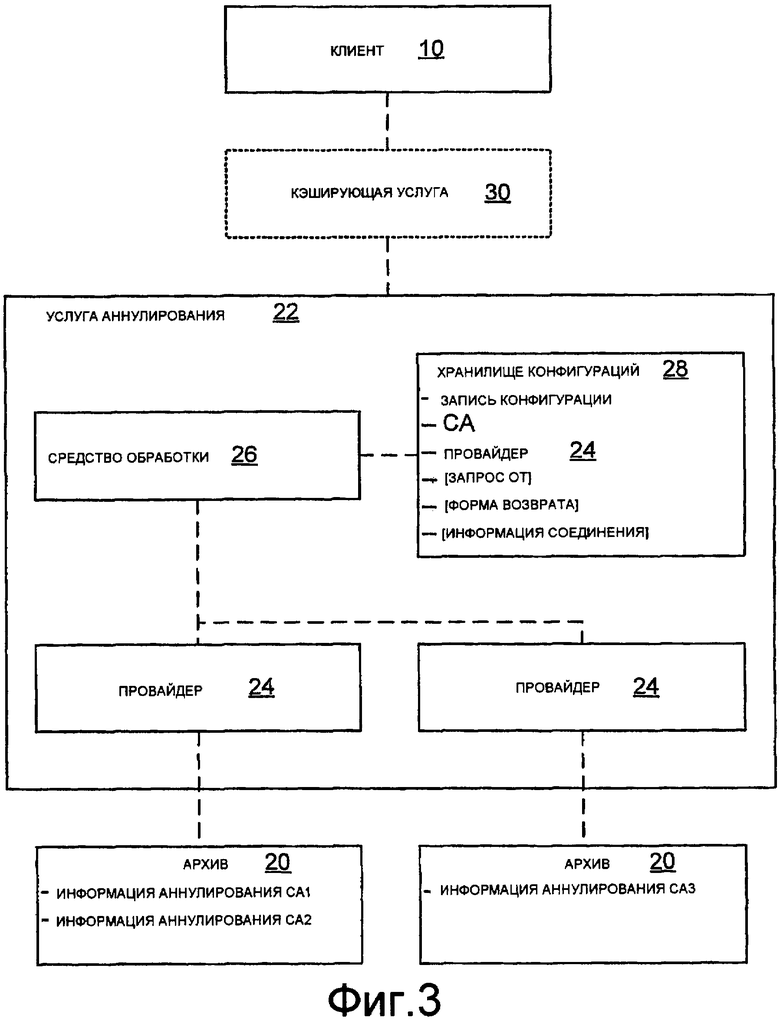

Фиг.3 - блок-схема услуги определения аннулирования сертификата, которая используется клиентом на фиг.2 в одном варианте осуществления настоящего изобретения; и

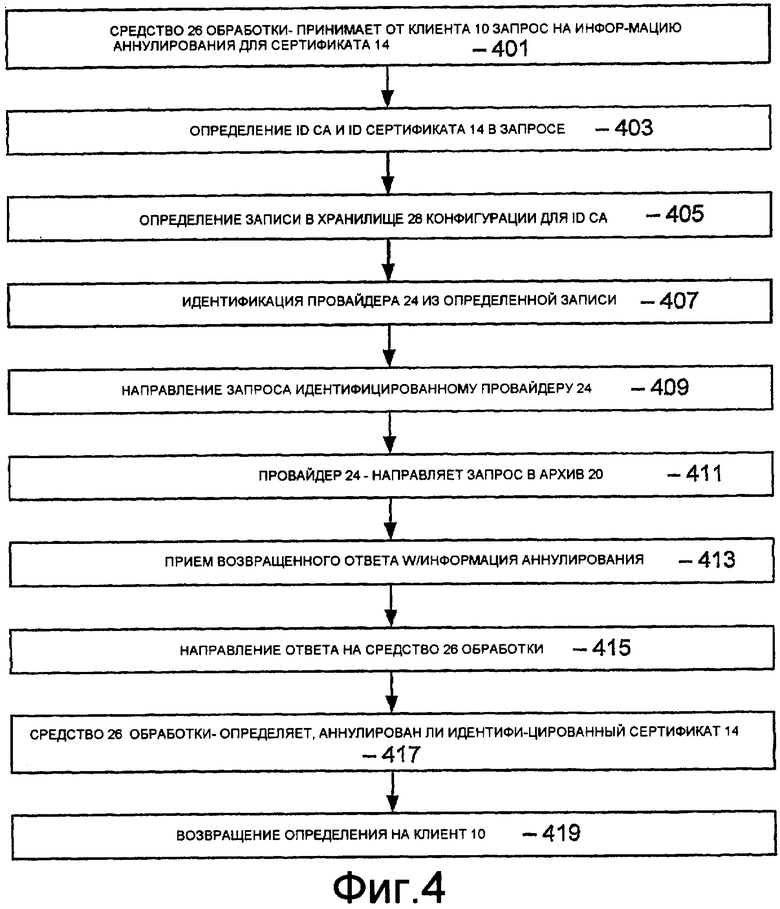

Фиг.4 - блок-схема, показывающая ключевые этапы, выполняемые услугой определения аннулирования на фиг.3 при обслуживании запроса от клиента на фиг. 2 для определения, был ли аннулирован конкретный сертификат, в соответствии с одним вариантом осуществления настоящего изобретения.

Подробное описание изобретения

Компьютерное оборудование

Фиг.1 и последующее обсуждение предполагается для обеспечения краткого общего описания подходящего компьютерного оборудования, в которой настоящее изобретение и/или его части могут быть реализованы. Хотя не требуется, изобретение описано в общем контексте машинно-исполняемых команд, таких как программные модули, выполняемым компьютером, таким как клиентская рабочая станция или сервер. Обычно, программные модули включают в себя подпрограммы, программы, объекты, компоненты, структуры данных и аналогичные компьютеры, которые выполняют конкретные задания или реализуют конкретные абстрактные типы данных. Кроме того, будет понятно, что изобретение и/или его части могут применяться с другими конфигурациями компьютерных систем, включая портативные устройства, многопроцессорные системы, микропроцессорную или программируемую бытовую электронику, сетевые PC, миникомпьютеры, универсальные компьютеры и тому подобное. Изобретение может также быть воплощено в распределенной компьютерной среде, где задания выполняются удаленными обрабатывающими устройствами, которые связываются через сеть связи. В распределенной компьютерной среде программные модули могут располагаться и в локальном, и в удаленном запоминающих устройствах.

Как показано на фиг.1, примерная компьютерная система общего назначения включает в себя обычный персональный компьютер 120, включающий в себя процессор 121, системную память 122 и системную шину 123, которая подсоединяет различные системные компоненты, включая системную память, к процессору 121. Системная шина 123 может быть любой из нескольких типов шинных структур, включающих в себя шину памяти или контроллер памяти, периферийную шину и локальную шину, использующую любую из разнообразных шинных архитектур. Системная память включает в себя постоянное запоминающее устройство (ROM) 124 и оперативную память (RAM) 125. Базовая система ввода/вывода 126 (BIOS), содержащая основные подпрограммы, которые помогают передавать информацию между элементами в персональном компьютере 120, как, например, во время запуска, хранится в ROM 124.

Персональный компьютер 120 может, дополнительно, включать в себя жесткий диск 127 для считывания с и записи на жесткий диск (не показан), накопитель 128 на магнитных дисках для считывания с или записи на сменный магнитный диск 129 и накопитель 130 на оптических дисках для считывания с или записи на сменный оптический диск 131, такой как CD-ROM или другие оптические носители. Жесткий диск 127, накопитель 128 на магнитных дисках и накопитель 130 на оптических дисках соединяются с системной шиной 123 посредством интерфейса 132 жесткого диска, интерфейса 133 накопителя на магнитных дисках и интерфейса 134 накопителя на оптических дисках, соответственно. Накопители и их связанные машиночитаемые носители обеспечивают энергонезависимое хранение машиночитаемых команд, структур данных, программных модулей и других данных для персонального компьютера 20.

Хотя примерное оборудование, описанное здесь, использует жесткий диск, сменный магнитный диск 129 и сменный оптический диск 131, понятно, что другие типы машиночитаемых носителей, которые могут хранить данные, которые доступны компьютеру, могут также использоваться в примерном операционном оборудовании. Такие другие типы носителей включают в себя магнитные кассеты, карты флэш-памяти, цифровой видеодиск, картридж Бернулли, оперативную память (RAM), постоянное запоминающее устройство (ROM) и аналогичные устройства.

Ряд программных модулей может храниться на жестком диске, магнитном диске 129, оптическом диске 131, ROM 124 или RAM 125, включая операционную систему 135, одну или более прикладных программ 136, другие программные модули 137 и программные данные 138. Пользователь может вводить команды и информацию в персональный компьютер 120 через устройства ввода, такие как клавиатура 140 и указательное устройство 142. Другие типы устройств ввода (не показаны) могут включать в себя микрофон, джойстик, игровой планшет, вспомогательный диск, сканер или аналогичные. Эти и другие устройства ввода часто соединяются с процессором 121 через интерфейс 146 последовательного порта, который соединяется с системной шиной, но могут соединяться посредством других интерфейсов, таких как параллельный порт, игровой порт или универсальная последовательная шина (USB). Монитор 147 или другой тип устройства отображения также соединяется с системной шиной 123 через интерфейс, такой как видеоадаптер 148. В дополнение к монитору 147, персональный компьютер обычно включает в себя другие периферийные устройства вывода (не показаны), такие как динамики и принтеры. Примерная система на фиг. 1 также включает в себя главный адаптер 155, шину 156 Интерфейса Малых Вычислительных Систем (SCSI) и внешнее запоминающее устройство 162, соединенное с шиной SCSI 156.

Персональный компьютер 120 может работать в сетевой среде, используя логические соединения с одним или более удаленными компьютерами, такими как удаленный компьютер 149. Удаленный компьютер 149 может быть любым персональным компьютером, сервером, маршрутизатором, сетевым PC, одноранговым устройством или другим общим сетевым узлом, и обычно включает в себя множество или все элементы, описанные выше относительно персонального компьютера 120, хотя только записывающее запоминающее устройство 150 показано на фиг.1. Логические соединения, показанные на фиг.1, включают в себя локальную сеть (LAN) 151 и глобальную сеть (WAN) 152. Такие сетевые среды являются обыкновенными в офисе, компьютерных сетях в масштабе предприятия, внутренними сетями и Интернет. Персональный компьютер 120 может функционировать как хост для гостя, такого как другой персональный компьютер 120, более специализированное устройство, такое как портативный плейер или портативный цифровой помощник или подобное устройство, посредством чего хост, среди прочего, загружает данные в и/или загружает данные от гостя.

Когда используется в сетевой среде LAN, персональный компьютер 120 соединяется с LAN 151 через сетевой интерфейс или адаптер 153. Когда используется в сетевой среде WAN, персональный компьютер 120 обычно включает в себя модем 154 или другие средства для установления соединений через глобальную сеть 152, такую как Интернет. Модем 154, который может быть внутренним или внешним, соединяется с системной шиной 123 через интерфейс 146 последовательного порта. В сетевой среде программные модули, показанные относительно персонального компьютера 120 или их части, могут сохраняться в удаленном запоминающем устройстве. Должно быть понятно, что показанные сетевые соединения являются примерными и могут использоваться другие средства установления каналов соединений между компьютерами.

Услуга для определения, был ли аннулирован цифровой сертификат

Как было установлено выше, и обращаясь теперь к фиг.2, в клиенте 10, таком как компьютерное устройство или аналогичное, некоторые формы процесса 12 аутентификации выполняют функции, включающие в себя проверку достоверности сертификатов 14 и цепочек связанных с ними сертификатов 16, каждый из которых связан с объектом 18 для аутентификации такого объекта 18. Существенно, что как часть проверки достоверности каждого сертификата 14 процесс 12 аутентификации гарантирует, что сертификат 14 не аннулирован сертифицирующим органом (CA), который выдал такой сертификат 14. При определении, что сертификат 24 не был аннулирован, процесс 12 аутентификации может использовать неаннулированный сертификат 24 для клиента 10 для выполнения операций, полагая, что сертификат действует.

Отметим, что клиент 10 и процесс 12 аутентификации может быть любым клиентом и процессом аутентификации без отхода от сущности и объема настоящего изобретения. Например, клиент 10 может быть компьютерным устройством, таким как персональный компьютер, портативный плейер, сервер, интеллектуальное устройство, сетевое портативное устройство или любое другое цифровое обрабатывающее устройство, которое использует цифровые сертификаты 14. Аналогично процесс 12 аутентификации может быть частью системы управления правами в клиенте 10 для гарантии, что цифровое содержимое или аналогичное предоставляется только в соответствии с правами, как установлено в соответствующей цифровой лицензии или ее аналоге.

В одном варианте осуществления настоящего изобретения сертификат 14 аннулируется сертифицирующим органом (CA), который его выдал, или аналогом этого органа, посредством его идентификации в архиве 20 информации аннулирования (фиг.3) или аналогичном архиве, как действительно аннулированного. Существенно, что такой архив 20 может включать в себя список, базу данных, файл или аналогичное с информацией, относящейся к каждому сертификату 14, который был аннулирован, и может включать в себя сервер или его аналог (не показано) для выполнения определения аннулирования в ответ на соответствующие запросы. Таким образом, процесс 12 аутентификации клиента 10 необязательно требуется обеспечивать информацией об аннулировании посредством списка аннулирования или аналогичного списка. Также в процессе 12 аутентификации клиент 10 может посредством соответствующего запроса определять посредством соответствующего архива 20 текущий статус аннулирования для конкретного сертификата 14, без задержки, которая происходит в случае списка аннулирования.

В одном варианте осуществления настоящего изобретения и возвращаясь к фиг.3, клиент 10 получает информацию аннулирования в отношении конкретного сертификата 14 посредством запроса услуги 22 аннулирования. Как можно понять, такая услуга 22 может быть локальной для или удаленной от клиента 10 и в последнем случае соединяется с клиентом 10 посредством соответствующего сетевого соединения. Кроме того, в одном варианте осуществления настоящего изобретения, услуга 22 может обслуживать запросы от клиента 10 в отношении сертификата 14 от любого из множества CA посредством имеющегося доступа к одному или более архивам 20, каждый - посредством соответствующего провайдера 24.

Как может быть понятно, каждый архив 20 может иметь информацию аннулирования от одного или более CA, и информация аннулирования, которая появляется в архиве 20, может иметь любую соответствующую форму без отхода от сущности и объема настоящего изобретения. Например, информация аннулирования может просто перечислять каждый сертификат 14, который был аннулирован, или может перечислять номера серий аннулированных сертификатов 14 в установленном порядке. Аналогично информация аннулирования для каждого аннулированного сертификата 14 может просто утверждать аннулирование или может включать в себя дополнительные детали, такие как, например, дату аннулирования и/или обстоятельства аннулирования. Фактически, возможен случай, в котором для определения аннулирования требуется использование логического или компьютерного кода, в таком случае такой логический или компьютерный код может быть включен в информацию аннулирования. Каждый архив 20 может быть локальным или удаленным от услуги 22 и в последнем случае может соединяться с услугой 22 посредством соответствующего сетевого соединения.

Как можно понять, каждый провайдер 24 является резидентом услуги 22 и представляет соответствующий архив 20 для услуги 22. В одном варианте осуществления настоящего изобретения каждый провайдер 24 выполнен в форме подключаемого модуля или аналогичного, который может добавляться к услуге или удаляться из услуги 22. Таким образом, добавление или удаление доступа к архиву в услуге 22 является обычным делом добавления или удаления соответствующего провайдера 24 к/от услуги 22. В ответ на запрос от клиента 10, который принят в средстве 26 обработки услуги 22, провайдер 24 обладает функциональными возможностями взаимодействия со средством 26 обработки для приема некоторой формы запроса от него, возможностями соединения с архивом 20 для отправки запроса в архив 20, в свою очередь, для приема ответа от архива 20 и, в свою очередь, возврата некоторой формы ответа на средство 26 обработки. Такая функциональность известна или будет очевидна для соответствующей публики, и поэтому нет необходимости в дополнительном пояснении. Соответственно, любой соответствующий тип версии такой функциональности может использоваться без отхода от сущности и объема настоящего изобретения, полагая, конечно, что такая функциональность фактически позволяет услуге 22 получать соответствующую информацию аннулирования от архива 20, соответствующего провайдеру 24.

Отметим, что каждый провайдер 24 может включать в себя всю необходимую информацию конфигурации для конфигурирования услуги 22 для использования таким провайдером 24, или может включать в себя менее чем всю такую информацию конфигурации, когда ожидается, что остальная часть такой информации конфигурации получится в другом месте для услуги 22 и/или вручную введется в услугу 22. Принципиально для каждого провайдера 24 информация конфигурации, соответствующая ему, будет включать в себя идентификатор каждого CA, для которого в архиве 20, соответствующего такому провайдеру 24, имеется информация аннулирования. Дополнительно, такая информация конфигурации обычно описывает конкретную форму, в которой запрос будет появляться от средства 26 обработки, если действительно сервер 22 позволяет изменение такой формы, и конкретную форму, в которой возвращается ответ для средства 26 обработки снова, если действительно услуга 22 позволяет изменения в такой форме. Конечно, информация конфигурации может включать в себя другую информацию без отхода от сущности и объема настоящего изобретения. Например, и среди прочего, может быть случай, в котором информация конфигурации включает в себя информацию соединения, относящуюся к тому, как соответствующий провайдер 24 соединен с соответствующим архивом 20.

В одном варианте осуществления настоящего изобретения запись такой информации конфигурации для каждого провайдера 24 в услуге 22 сохраняется в услуге 22 в хранилище 28 конфигурации вместе с идентификатором провайдера 24. Такое хранилище 28 конфигурации будет иметь запись информации конфигурации для каждого провайдера 24, постоянно присутствующего или «подключенного» к услуге 22, и также может быть понятно, что таким образом действует схема идентификации провайдера 24, который обрабатывает запрос информации аннулирования в отношении сертификата 14, который выдан конкретным CA. Таким образом, на основе каждого запроса, который принят средством 26 обработки, где запрос включает в себя идентификатор конкретного сертификата 14 и идентификатор CA, который выдал конкретный сертификат 14, средство 26 обработки идентифицирует или находит провайдера 24 для обработки запроса среди информации конфигурации в хранилище 28 конфигурации, согласно CA, который выдал сертификат 14.

Отметим, что идентификатор конкретного сертификата 14 и идентификатор CA, который выдал конкретный сертификат 14, который может находиться в запросе от клиента 10 для услуги 22, может быть в любом конкретном формате без отхода от сущности и объема настоящего изобретения. Обычно, хотя такие идентификаторы получаются клиентом 10 из конкретного сертификата, где идентификатор конкретного сертификата 14 имеет форму серийного номера, который выдан CA и который установлен в сертификате 14, и где идентификатор CA имеет форму открытого ключа CA, который установлен в сертификате 14, возможно в хешированной форме (фиг. 2).

Во всяком случае, и теперь возвращаясь к фиг. 4, средство 26 обработки при приеме от клиента 10 запроса на информацию аннулирования для конкретного сертификата 14 (этап 401) определяет CA и сертификат 14, идентифицированные в запросе (этап 403), определяет запись информации конфигурации в хранилище 28 конфигурации, которая соответствует идентифицированному CA (этап 405), и идентифицирует из определенной записи соответствующего интегрированного провайдера 24 для обработки запроса (этап 407). Дополнительно, и если необходимо, средство 26 обработки может определять из найденной записи, в какой конкретной форме идентифицированный провайдер 24 ожидает прием запроса от средства 26 обработки, и определять конкретную форму, в которой идентифицированный провайдер 24 должен возвращать ответ на средство 26 обработки и/или другую информацию, если необходимо.

На основе определенной записи информации конфигурации средство 26 обработки может соответственно форматировать запрос для идентифицированного провайдера 24, если необходимо, направлять запрос такому провайдеру 24 (этап 409) и ожидать возвращенного ответа. Отметим здесь, что запрос, который направлен провайдеру 24, будет содержать по меньшей мере идентификатор сертификата 24. Конечно, если необходимо, запрос, который направляется провайдеру 24, будет также содержать идентификатор CA, особенно если соответствующий архив 20 заведует информацией аннулирования от более чем одного CA.

Во всяком случае, и как можно понять, провайдер 24 на основе направленного запроса далее направляет некоторую версию этого запроса в соответствующий архив 20 (этап 411), принимает возвращенный ответ от него с соответствующей информацией аннулирования, соответствующей идентифицированному сертификату 14 (этап 413), и направляет некоторую версию возращенного ответа обратно на средство 26 обработки (этап 415). Из такого возвращенного ответа, затем, средство 26 обработки определяет, был ли аннулирован идентифицированный сертификат 14 (этап 417), и возвращает ответ запрашивающему клиенту 10 касательно этого (этап 419).

Отметим, что возвращенный ответ из средства 26 обработки запрашивающему клиенту 10 может быть в любой форме без отхода от сущности и объема настоящего изобретения. Например, возвращенный ответ может просто констатировать, был ли аннулирован идентифицированный сертификат 14 или может обеспечивать дополнительную информацию, включающую в себя некоторую или всю дополнительную информацию, которая обеспечивается провайдером 24. Примеры такой дополнительной информации включают в себя, но не ограничиваются этим, дату и/или обстоятельства аннулирования, если доступно и применимо. Как можно понять, такая дополнительная информация может быть значительной для запрашивающего клиента 10, особенно если клиент 10 использует ее для окончательного определения аннулирования.

Отметим, что особенно в среде с высокой пропускной способностью, где услуга может использоваться для приема множества запросов информации аннулирования от клиентов 10 и где множество запросов посылаются в отношении одинаковых сертификатов 14, может быть преимущественно обеспечена кэширующая услуга 30 сбора данных, которая показана на фиг.3. Как может быть понятно, в одном варианте осуществления настоящего изобретения, такая кэширующая услуга 30 будет функционировать как первая линия, которая будет сначала принимать запросы от клиентов 10, и для каждого запроса будет определять, имеется ли в кэширующей услуге 30 относительно свежая кэшированная информация аннулирования, которая может использоваться для ответа на такой запрос. Если так, то кэширующая услуга 30 будет отвечать на такой запрос такой соответствующей кэшированной информацией аннулирования без необходимости направления запроса на услугу 22. Однако, если нет, то кэширующая услуга 30 будет взамен направлять запрос на услугу 22 для дополнительной обработки таким же образом, который установлен выше. Дополнительно, и как будет теперь понятно, при возвращении ответа услугой 22 клиенту 10, как на этапе 419 фиг.4, ответ будет проходить через кэширующую услугу 30 для кэширования информации для ответа на будущий запрос, если он будет касаться ее.

Отметим, что любая подходящая форма кэширующей услуги 30 может использоваться без отхода от сущности и объема настоящего изобретения. Поскольку такое кэширование широко известно или будет очевидно для широкой публики, сведения о такой кэширующей услуге 30 не требуется излагать здесь более подробно. Отметим также, что определение того, является ли кэшированная информация аннулирования относительно свежей, может быть выполнено любым способом без отхода от сущности и объема настоящего изобретения. Например, может быть случай, в котором кэшированная информация хранящаяся больше, чем установленный период времени, такой как, например, 12 или 24 часа, считается не свежей. Аналогично может быть случай, в котором кэшированная информация считается не свежей на основе переменного критерия, который изменяется в соответствии с тем, как часто осуществляется доступ к кэшированной информации.

Заключение

Хотя настоящее изобретение особенно полезно в связке с клиентом 10, таким как персональный компьютер, сервер или аналогичное оборудование, настоящее изобретение может быть воплощено на практике в отношении любого клиента 10 полностью без отхода от сущности и объема настоящего изобретения. Соответственно, клиент 10 подлежит интерпретации, как охватывающей любые устройства, которые используют сертификаты 14 и имеют необходимость в определении, был ли аннулирован конкретный сертификат 14.

Программирование, необходимое для выполнения процесса, выполняемого в связи с настоящим изобретением, является относительно прямым и будет очевидным для соответствующей публики программистов. Соответственно, такое программирование не прикрепляется к этому. Любое конкретное программирование, затем, может быть выполнено для выполнения настоящего изобретения без отхода от его сущности и объема.

В предшествующем описании можно видеть, что настоящее изобретение содержит новую и полезную централизованную услугу 22 с доступом к текущей информации аннулирования таким образом, что клиент 10 может быстро определять, был ли аннулирован конкретный цифровой сертификат 14. Централизованная услуга 22 может иметь доступ к множествам архивов 20 информации аннулирования таким образом, что клиент 10 может контактировать с услугой для получения информации аннулирования, относящейся к сертификату 14, который выдан каким-либо из множества сертифицирующих органов (CA). Каждый дополнительный архив 20 информации аннулирования может легко добавляться способом добавления подходящего соответствующего провайдера 24 к услуге 22, и услуга 22 посредством каждого провайдера 24 может легко конфигурироваться для определения соответствующего архива 20 информации аннулирования для любого из множества конкретных сертификатов 14. Будет понятно поэтому, что это изобретение не ограничивается конкретными вариантами осуществления, описанными здесь, но оно предназначается для охвата модификаций в сущности и объеме настоящего изобретения, как определено приложенной формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| УПРАВЛЕНИЕ АУТЕНТИФИКАЦИЕЙ ПОЛЬЗОВАТЕЛЯ | 2009 |

|

RU2524868C2 |

| СПОСОБ И СИСТЕМЫ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО РАСПРЕДЕЛЕНИЯ ДАННЫХ ЧЕРЕЗ СЕТИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2003 |

|

RU2300845C2 |

| ЭЛЕКТРОННАЯ СЕРТИФИКАЦИЯ, ИНДЕНТИФИКАЦИЯ И ПЕРЕДАЧА ИНФОРМАЦИИ С ИСПОЛЬЗОВАНИЕМ КОДИРОВАННЫХ ГРАФИЧЕСКИХ ИЗОБРАЖЕНИЙ | 2008 |

|

RU2494455C2 |

| МНОГОФУНКЦИОНАЛЬНАЯ ИДЕНТИФИКАЦИЯ ВИРТУАЛЬНОГО ВЫЧИСЛИТЕЛЬНОГО УЗЛА | 2015 |

|

RU2679188C2 |

| ЗАЩИТНАЯ ИНФРАСТРУКТУРА И СПОСОБ ДЛЯ ПРОТОКОЛА РАЗРЕШЕНИЯ РАВНОПРАВНЫХ ИМЕН (PNRP) | 2003 |

|

RU2320008C2 |

| РАЗДЕЛЕННЫЕ ПРАВА В АВТОРИЗОВАННОМ ДОМЕНЕ | 2003 |

|

RU2385491C2 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2012 |

|

RU2527731C2 |

| СОГЛАСОВАНИЕ И ПРОМЕЖУТОЧНАЯ ОБРАБОТКА ПРИ ИСПОЛЬЗОВАНИИ АРХИВОВ ИНФОРМАЦИОННОГО ОБМЕНА | 2009 |

|

RU2507580C2 |

| СПОСОБ АННУЛИРОВАНИЯ ЗАПРОСА ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ | 2005 |

|

RU2384975C2 |

| ВЫДАЧА ЛИЦЕНЗИЙ НА ИСПОЛЬЗОВАНИЕ СРЕДСТВА ПУБЛИКАЦИИ В АВТОНОМНОМ РЕЖИМЕ В СИСТЕМЕ УПРАВЛЕНИЯ ПРАВАМИ НА ЦИФРОВОЕ СОДЕРЖИМОЕ DRM | 2004 |

|

RU2331917C2 |

Изобретение относится к услуге, которая может обеспечиваться сетевым сервером или где услуга может быть запрошена клиентом для определения, был ли аннулирован конкретный цифровой сертификат. Техническим результатом является повышение эффективности сбора и предоставления информации аннулирования клиентскому компьютеру из одного или более сертифицирующих органов. Устройство для определения аннулирования определяет для клиента, был ли аннулирован конкретный цифровой сертификат, который выдан конкретным сертифицирующим органом (СА), таким СА. В услуге средство обработки принимает запрос от клиента, где запрос идентифицирует конкретный сертификат и СА, который выдал конкретный сертификат. По меньшей мере один провайдер участвует в услуге, где каждый провайдер соответствует архиву информации аннулирования и представляет соответствующий архив в услуге и соединяется с соответствующим архивом. Каждый архив имеет информацию аннулирования от по меньшей мере одного СА. Память конфигурации включает в себя запись информации конфигурации, соответствующую каждому провайдеру, участвующему в услуге. Каждая запись информации конфигурации включает в себя идентификатор провайдера и каждого СА таким образом, что архив, соответствующий такому провайдеру, имеет информацию аннулирования из СА. 3 н. и 13 з.п. ф-лы, 4 ил.

1. Устройство для определения аннулирования для определения для клиента, был ли аннулирован первый цифровой сертификат, который выдан первым сертифицирующим органом (СА), первым СА, и был ли аннулирован второй цифровой сертификат, который выдан вторым СА, вторым СА, причем устройство содержит:

по меньшей мере один процессорный блок; и

по меньшей мере одну память, коммуникативно связанную с, по меньшей мере, одним процессорным блоком и содержащую инструкции, которые при исполнении посредством, по меньшей мере, одного процессорного блока, обеспечивают модули, содержащие:

средство обработки, которое принимает первый запрос от клиента, причем принятый первый запрос идентифицирует первый цифровой сертификат и идентифицирует первый СА, который выдал первый цифровой сертификат, и второй запрос от клиента, причем принятый второй запрос идентифицирует второй цифровой сертификат и идентифицирует второй СА, который выдал второй цифровой сертификат;

первый провайдер и второй провайдер, резидентные в услуге определения аннулирования, причем каждый из первого и второго провайдера соответствует отдельному архиву информации аннулирования, причем каждый соответствующий архив информации аннулирования имеет информацию аннулирования для одного или более СА, и причем первый провайдер соответствует первому архиву информации аннулирования, имеющему информацию аннулирования для первого СА, но не для второго СА, а второй провайдер соответствует второму архиву информации аннулирования, имеющему информацию аннулирования для второго СА, но не для первого СА; и

хранилище конфигурации, содержащее запись информации конфигурации, соответствующую каждому провайдеру, резидентному в услуге определения аннулирования, причем первая запись информации конфигурации, соответствующая первому провайдеру, содержит:

идентификатор первого провайдера,

идентификатор первого СА, и

указание конкретного формата, в котором принятый первый запрос должен направляться от средства обработки к первому провайдеру для первого СА, и

и вторая запись информации конфигурации, соответствующая второму провайдеру, содержит:

идентификатор второго провайдера,

идентификатор второго СА, и

причем средство обработки выполнено с возможностью:

извлекать первую запись информации конфигурации для первого провайдера из хранилища конфигурации на основе принятого первого запроса и направлять принятый первый запрос первому провайдеру в соответствии с указанным конкретным форматом для первого СА, и

извлекать вторую запись информации конфигурации для второго провайдера из хранилища конфигурации на основе принятого второго запроса и направлять принятый второй запрос второму провайдеру,

причем первый провайдер выполнен с возможностью соединяться с первым архивом информации аннулирования и определять, идентифицирован ли первый цифровой сертификат принятого первого запроса в первом архиве информации аннулирования в качестве аннулированного, и

при этом второй провайдер выполнен с возможностью соединяться со вторым архивом информации аннулирования и определять, идентифицирован ли второй цифровой сертификат принятого второго запроса во втором архиве информации аннулирования в качестве аннулированного.

2. Устройство по п.1, в котором каждый провайдер, резидентный в услуге определения аннулирования, представлен в форме подключаемого модуля, который может добавляться к или удаляться из услуги определения аннулирования, чтобы добавить или отменить доступ к соответствующему архиву определения аннулирования.

3. Устройство по п.2, в котором каждый провайдер включает в себя, по меньшей мере, некоторую информацию конфигурации для конфигурирования услуги определения аннулирования для использования такого провайдера и соответствующего архива информации аннулирования, причем введенная информация конфигурации сохраняется в соответствующей записи информации конфигурации в хранилище конфигурации, когда каждый провайдер добавляется к услуге определения аннулирования.

4. Устройство по п.1, в котором каждый провайдер взаимодействует со средством обработки для получения принятого запроса для соединения с соответствующим архивом информации аннулирования, для направления принятого запроса в соответствующий архив информации аннулирования, для приема ответа от соответствующего архива информации аннулирования и для возврата ответа на средство обработки.

5. Устройство по п.1, в котором запись информации конфигурации, соответствующая каждому провайдеру в хранилище конфигурации, дополнительно содержит указание конкретного формата, в котором возвращаемый ответ на средство обработки должен представляться для одного или более СА.

6. Устройство по п.1, в котором запись информации конфигурации, соответствующая каждому провайдеру в хранилище конфигурации, дополнительно включает в себя информацию соединения, относящуюся к тому, как такой провайдер соединяется с соответствующим архивом информации аннулирования.

7. Устройство по п.1, дополнительно содержащее кэширующую услугу сбора данных для начального приема запроса от клиента и определения, имеет ли такая кэширующая услуга относительно свежую кэшированную информацию аннулирования, которая может использоваться для ответа на начально принятый запрос.

8. Компьютерное устройство с установленной на нем услугой определения аннулирования для определения для клиента, был ли аннулирован первый цифровой сертификат, который выдан первым сертифицирующим органом (СА), первым СА, и был ли аннулирован второй цифровой сертификат, который выдан вторым СА, вторым СА, причем устройство содержит:

средство обработки, которое принимает первый запрос от клиента, причем принятый первый запрос идентифицирует первый цифровой сертификат и идентифицирует первый СА, который выдал первый цифровой сертификат, и второй запрос от клиента, причем принятый второй запрос идентифицирует второй цифровой сертификат и идентифицирует второй СА, который выдал второй цифровой сертификат;

первый провайдер и второй провайдер, резидентные в услуге определения аннулирования, причем каждый из первого и второго провайдера соответствует отдельному архиву информации аннулирования, причем каждый соответствующий архив информации аннулирования имеет информацию аннулирования для одного или более СА, и причем первый провайдер соответствует первому архиву информации аннулирования, имеющему информацию аннулирования для первого СА, а второй провайдер соответствует второму архиву информации аннулирования, имеющему информацию аннулирования для второго СА, и

хранилище конфигурации, содержащее запись информации конфигурации, соответствующую каждому из первого и второго провайдера, резидентному в услуге определения аннулирования, причем первая запись информации конфигурации, соответствующая первому провайдеру, содержит:

идентификатор первого провайдера,

идентификатор первого СА, и

указание конкретного формата, в котором принятый первый запрос должен направляться от средства обработки к первому провайдеру для первого СА,

и вторая запись информации конфигурации, соответствующая второму провайдеру, содержит:

идентификатор второго провайдера,

идентификатор второго СА, и

причем средство обработки выполнено с возможностью:

извлекать первую запись информации конфигурации для первого провайдера из хранилища конфигурации на основе принятого первого запроса и направлять принятый первый запрос первому провайдеру в соответствии с указанным конкретным форматом для первого СА, и

извлекать вторую запись информации конфигурации для второго провайдера из хранилища конфигурации на основе принятого второго запроса и направлять принятый второй запрос второму провайдеру,

причем первый провайдер выполнен с возможностью соединяться с первым архивом информации аннулирования и определять, идентифицирован ли первый цифровой сертификат принятого первого запроса в первом архиве информации аннулирования в качестве аннулированного,

и при этом второй провайдер выполнен с возможностью соединяться со вторым архивом информации аннулирования и определять, идентифицирован ли второй цифровой сертификат принятого второго запроса во втором архиве информации аннулирования в качестве аннулированного.

9. Компьютерное устройство по п.8, в котором каждый провайдер представлен в форме подключаемого модуля, который может добавляться к или удаляться из услуги, чтобы добавить или отменить доступ к соответствующему архиву информации аннулирования.

10. Компьютерное устройство по п.9, в котором каждый провайдер вводит, по меньшей мере, некоторую информацию конфигурации для конфигурирования услуги определения аннулирования для использования такого провайдера и соответствующего архива информации аннулирования, причем введенная информация конфигурации сохраняется в соответствующей записи информации конфигурации в хранилище конфигурации, когда каждый провайдер добавляется к услуге определения аннулирования.

11. Компьютерное устройство по п.8, в котором каждый провайдер взаимодействует со средством обработки для получения принятого запроса для соединения с соответствующим архивом информации аннулирования, для направления принятого запроса в соответствующий архив информации аннулирования, для приема ответа из соответствующего архива информации аннулирования и для возвращения ответа на средство обработки.

12. Компьютерное устройство по п.8, в котором запись информации конфигурации, соответствующая каждому провайдеру в хранилище конфигурации, дополнительно содержит конкретный формат, в котором возвращаемый ответ должен представляться на устройстве обработки.

13. Компьютерное устройство по п.8, в котором запись информации конфигурации, соответствующая каждому провайдеру в хранилище конфигурации, дополнительно включает в себя информацию соединения, относящуюся к тому, как такой провайдер должен соединяться с соответствующим архивом информации аннулирования.

14. Компьютерное устройство по п.8, в котором услуга определения аннулирования дополнительно содержит кэширующую услугу сбора данных для начального приема запроса от клиента и для определения, имеет ли такая кэширующая услуга относительно свежую кэшированную информацию аннулирования, которая может использоваться для ответа на начально принятый запрос.

15. Способ определения аннулирования, посредством услуги определения аннулирования, для определения для клиента, был ли аннулирован первый цифровой сертификат, который выдан первым сертифицирующим органом (СА), первым СА, и был ли аннулирован второй цифровой сертификат, который выдан вторым СА, вторым СА, причем способ содержит:

прием первого запроса от клиента, причем принятый первый запрос идентифицирует первый цифровой сертификат и первый СА, который выдал первый цифровой сертификат;

прием второго запроса от клиента, причем принятый второй запрос идентифицирует второй цифровой сертификат и второй СА, который выдал второй цифровой сертификат;

обращение к хранилищу конфигурации, включающему в себя первую запись информации конфигурации, соответствующую, по меньшей мере, первому провайдеру, резидентому в услуге определения аннулирования, и вторую запись информации конфигурации, соответствующую, по меньшей мере, второму провайдеру, резидентому в услуге определения аннулирования, причем первая запись информации конфигурации содержит:

идентификатор первого провайдера,

идентификатор первого СА и

указание конкретного формата, в котором принятый первый запрос должен направляться от средства обработки к первому провайдеру для конкретного СА,

и вторая запись информации конфигурации содержит:

идентификатор второго провайдера,

идентификатор второго СА и

причем упомянутое обращение содержит идентификацию первого провайдера в отношении принятого первого запроса и второго провайдера в отношении принятого второго запроса, причем первый провайдер соответствует первому архиву информации аннулирования, имеющему информацию аннулирования для первого СА, но не второго СА, и второй провайдер соответствует второму архиву информации аннулирования, имеющему информацию аннулирования для второго СА, но не для первого СА;

направление принятого первого запроса первому провайдеру в соответствии с конкретным форматом для первого СА;

направление принятого второго запроса второму провайдеру;

определение, идентифицирован ли первый цифровой сертификат принятого первого запроса в первом архиве информации аннулирования в качестве аннулированного, причем определение содержит:

соединение с первым архивом информации аннулирования и определение из первого архива информации аннулирования, аннулирован ли первый цифровой сертификат, и

определение, идентифицирован ли второй цифровой сертификат принятого второго запроса во втором архиве информации аннулирования в качестве аннулированного, причем определение содержит:

соединение со вторым архивом информации аннулирования и определение из второго архива информации аннулирования, аннулирован ли второй цифровой сертификат.

16. Способ по п.15, в котором каждый провайдер представлен в виде подключаемого модуля, который может добавляться к или удаляться из услуги определения аннулирования, чтобы добавлять или отменять доступ к соответствующему архиву информации аннулирования, и в котором каждый провайдер вводит, по меньшей мере, некоторую информацию конфигурации для конфигурирования услуги определения аннулирования для использования такого провайдера и соответствующего архива информации аннулирования, причем способ дополнительно содержит сохранение введенной информации конфигурации в соответствующей записи информации конфигурации в хранилище конфигурации, когда каждый провайдер добавляется к услуге определения аннулирования.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| US 6230266 В1, 08.05.2001 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| RU 2004105509 A, 10.08.2005. | |||

Авторы

Даты

2011-09-27—Публикация

2006-11-14—Подача