Уровень техники

Притязание на приоритет по §119 раздела 35 кодекса законов США

Настоящая заявка испрашивает приоритет предварительной патентной заявки США № 60/895298 под названием "3GPP2 Network Evolution: User Profile Policy, and PMIP Key" ("Эволюция сетей 3GPP2: профиль пользователя, политика и ключ PMIP"), зарегистрированной 16 марта 2007 г. и переуступленной ее правопреемнику, и которая тем самым полностью включена здесь путем ссылки.

Область техники, к которой относится изобретение

По меньшей мере один признак относится к системам связи, а более конкретно к способу, содействующему безопасному распределению информации подвижного устройства в пределах беспроводной сети связи, такой как сверхмобильная широкополосная (UMB) сеть связи.

Уровень техники

В развитии различных сетей беспроводной связи в пределах 3GPP2 (Проекта партнерства 3-его поколения 2) один тип сетевой архитектуры, известный как сверхмобильная широкополосная (UMB) сеть связи, предназначен для того, чтобы усовершенствовать стандарт мобильных телефонов CDMA2000 (множественного доступа с кодовым разделением каналов 2000) для применений и требований следующего поколения. UMB сети пакетной передачи данных, основанные на технологиях сетеобразования Интернета (TCP/IP (протокол управления передачей/межсетевой протокол)), функционирующих в системе радиосвязи следующего поколения, предназначены для того, чтобы быть более эффективными и способными предоставлять больше услуг, чем технологии, которые они заменяют. UMB предназначена для того, чтобы быть технологией четвертого поколения (4G), и она использует сеть связи, имеющую полосу пропускания большой ширины, с малым временем ожидания, основанную на TCP/IP, с услугами высокого уровня, такими как речевая связь, построенная на верхнем уровне. Значительно большая ширина полосы (по сравнению с предыдущими поколениями) и значительно меньшие периоды времени ожидания предоставляют возможность использования различных типов прикладных программ, которые прежде были невозможны, в то же время продолжая предоставлять услуги речевой связи высокого качества (или более высокого качества).

UBM сети имеют менее централизованное управление своими узлами доступа сети, известными как выделенные базовые станции (eBS). Например, такие узлы доступа могут выполнять многие из таких же функций, какие выполняют базовая станция (BS) и контроллер базовой станции (BSC) в сети CDMA (множественного доступа с кодовым разделением каналов). Из-за такой более дистрибутивной сетевой архитектуры при попытке поддерживать безопасность идентификаторов доступа к сети (NAI) терминала доступа (AT) возникают несколько проблем.

При некоторых сетевых архитектурах предшествующего уровня техники, NAI (или эквивалентный ему идентификатор терминала доступа) передается терминалом доступа по радио в узел пакетной передачи данных (PDSN), который использует его для функций аутентификации, бухгалтерского отчета и/или извлечения политики. При передаче NAI по радио он делается чувствительным к перехвату и незащищенным.

В UMB сети NAI не посылается по радио. Вместо этого в зависимости от способов расширяемого протокола аутентификации (EAP) NAI терминала доступа может быть не известен аутентификатору. Он может упоминаться как анонимный NAI. Однако проблема возникает в том, как аутентифицировать AT при реализации анонимного NAI.

В UMB сети профиль пользователя и качество, и класс предоставляемых услуг передачи данных для профиля пользователя посылаются в сеансовый опорный сетевой контроллер(SRNC) от (объекта) локальной и домашней аутентификации, авторизации и учета (LAAA/HAAA) через успешную аутентификацию доступа. Однако профиль пользователя также должен посылаться в шлюз доступа (AGW) (например, через аутентификацию услуг IP). Таким образом, существует проблема, заключающаяся в том, как посылать профиль пользователя в AGW при реализации анонимного NAI.

Если между eBS и AGW в пределах UMB сети используется туннель PMIPv4, ключ MN-HA (домашнего агента подвижного узла) (например, это может быть ключ, основанный на AT, или ключ, основанный на паре eBS-AGW) должен посылаться и на eBS, и в AGW. Поэтому проблема возникает в том, как посылать в SRNC и AGW ключ MN-HA, используемый для туннеля PMIPv4 между eBS и AGW.

Следовательно, необходим путь, направленный на решение этих проблем при реализации анонимного NAI в пределах UMB сети.

Сущность изобретения

Предоставлен способ, действующий на аутентификационном сервере для сети беспроводной связи, предназначенный для предоставления безопасности первичного ключа пользователя. Принимается запрос аутентификации доступа от беспроводного аутентификационного однорангового элемента. Генерируется вторичный идентификатор пользователя, в котором вторичный ключ пользователя связан с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента. Предоставляется вторичный идентификатор пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом. На основании первичного идентификатора пользователя может быть выведена информация о профиле пользователя. Информация о профиле пользователя может быть послана в аутентификатор.

Сеть связи может включать в себя по меньшей мере одну из сверхмобильной широкополосной (UMB) совместимой сети связи, совместимой сети связи WiMAX (общемировой совместимости широкополосного беспроводного доступа) или совместимой сети связи долгосрочного развития (LTE). Аутентификационный сервер может быть объектом аутентификации, авторизации и учета (AAA), а аутентификационный одноранговый элемент может быть беспроводным терминалом доступа (AT). Аутентификатором может быть сеансовый опорный сетевой контроллер (SRNC), связанный с базовой станцией (BS), обслуживающей беспроводной терминал доступа (AT) в сверхмобильной широкополосной (UMB) совместимой сети связи, а первичным идентификатором пользователя может быть идентификатор доступа к сети (NAI) для беспроводного терминала доступа. Обслуживающая базовая станция может быть расположена совместно с сеансовым опорным сетевым контроллером (SRNC).

Вторичным идентификатором пользователя может быть случайным образом сгенерированное число, которое впоследствии связывается с первичным идентификатором пользователя. Вторичным идентификатором пользователя также может быть первичный идентификатор пользователя. Вторичным идентификатором пользователя может быть функция первичного идентификатора пользователя.

Предоставлен аутентификационный сервер, включающий в себя схему обработки данных, адаптированную для: (a) приема запроса аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) генерирования вторичного идентификатора пользователя, связанного с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) предоставления вторичного идентификатора пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) выполнения извлечения информации о профиле пользователя на основании первичного идентификатора пользователя; (e) предоставления информации о профиле пользователя для аутентификатора.

Аутентификационный сервер дополнительно может содержать интерфейс связи, адаптированный для того, чтобы осуществлять связь по меньшей мере через одну сеть, совместимую с сверхмобильным широкополосным доступом (UMB), сети, совместимой с WiMAX, или сети, совместимой с проектом долгосрочного развития (LTE). Аутентификационный сервер может быть объектом аутентификации, авторизации и учета (AAA), а аутентификационный одноранговый элемент может быть беспроводным терминалом доступа (AT). Аутентификатором может быть сеансовый опорный сетевой контроллер (SRNC), связанный с базовой станцией (BS), обслуживающей беспроводной терминал доступа (AT) сети, совместимой с сверхмобильным широкополосным доступом (UMB), а первичным идентификатором пользователя может быть идентификатор доступа к сети (NAI) для беспроводного терминала доступа. Вторичный идентификатор пользователя может быть (a) случайным образом сгенерированным числом, которое впоследствии связывается с первичным идентификатором пользователя, (b) первичным идентификатором пользователя, и/или (c) функцией первичного идентификатора пользователя.

Поэтому также предоставлен аутентификационный сервер, содержащий: (a) средство для приема запроса аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) средство для генерирования вторичного идентификатора пользователя, связанного с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) средство для предоставления вторичного идентификатора пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) средство для выполнения извлечения информации о профиле пользователя на основании первичного идентификатора пользователя; и/или (e) средство для предоставления информации о профиле пользователя для аутентификатора.

Также предоставлена компьютерная программа, действующая на аутентификационном сервере для предоставления безопасности первичного идентификатора пользователя, которая при выполнении процессором заставляет процессор: (a) принимать запрос аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) генерировать вторичный идентификатор пользователя, связанный с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) предоставлять вторичный идентификатор пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) выполнять извлечение информации о профиле пользователя на основании первичного идентификатора пользователя; и/или (e) предоставлять информацию о профиле пользователя для аутентификатора.

Также с помощью аутентификационного сервера предоставлен способ распределения информации о профиле пользователя и/или политики в пределах сети связи. Аутентифицируется аутентификационный одноранговый элемент, пытающийся установить связь через первый узел доступа сети. Выполняется извлечение информации о профиле пользователя, связанной с аутентификационным одноранговым элементом, и посылается в узел сетевого шлюза, который содействует обслуживанию связи для аутентификационного однорангового элемента. Также посылается информация о профиле пользователя в аутентификатор, который содействует осуществлению связи для аутентификационного однорангового элемента. Аутентификационным сервером может быть объект аутентификации, авторизации и учета (AAA), который является частью сети связи.

В одном примере отправка информации о профиле пользователя в узел сетевого шлюза может включать в себя наличие аутентификатора для сети связи, отправляющей информацию о профиле пользователя в узел сетевого шлюза. В другом примере отправка информации о профиле пользователя в узел сетевого шлюза включает в себя наличие аутентификационного сервера, посылающего информацию о профиле пользователя в узел сетевого шлюза. Информация о профиле пользователя может включать в себя по меньшей мере одно из: профиль пользователя, политика пользователя, качество сервисов для профиля пользователя, для услуг связи аутентификационного однорангового элемента.

Кроме того, способ может дополнительно содержать: (a) отправку запроса политики от узла сетевого шлюза на объект управления политикой и назначения ресурса (PCRF); (b) отправку запроса первичного идентификатора пользователя от объекта PCRF на аутентификационный сервер, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; (c) отправку ответа с аутентификационного сервера на объект PCRF, включающего в себя запрашиваемый первичный идентификатор пользователя; (d) получение политики пользователя в объекте PCRF для аутентификационного однорангового элемента, используя первичный идентификатор пользователя; и/или (e) отправку политики пользователя с объекта PCRF в узел сетевого шлюза.

Аутентификатор может быть сеансовым опорным сетевым контроллером (SRNC), связанным с базовой станцией, обслуживающей аутентификационный одноранговый элемент в сети, совместимой с сверхмобильным широкополосным доступом (UMB), а конфиденциальный идентификатор может быть идентификатором доступа к сети для беспроводного терминала доступа.

Также предоставлен аутентификационный сервер, включающий в себя схему обработки данных, адаптированную для: (a) аутентификации аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети; (b) выполнения извлечения информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) отправки информации о профиле пользователя в узел сетевого шлюза, который содействует оказанию услуг связи для аутентификационного однорангового элемента; (d) отправки информации о профиле пользователя для аутентификатора, который содействует осуществлению связи для аутентификационного однорангового элемента; (e) приема запроса первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) отправки ответа на объект PCRF, включающего в себя запрашиваемый первичный идентификатор пользователя.

Поэтому предоставлен аутентификационный сервер, содержащий: (a) средство для аутентификации аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети; (b) средство для выполнения извлечения информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) средство для отправки информации о профиле пользователя в узел сетевого шлюза, который содействует оказанию услуг связи для аутентификационного однорангового элемента; (d) средство для отправки информации о профиле пользователя в аутентификатор, который содействует осуществлению связи для аутентификационного однорангового элемента; (e) средство для приема запроса первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) средство для отправки ответа на объект PCRF, включающего в себя запрашиваемый первичный идентификатор пользователя.

Также предоставлена компьютерная программа, действующая на аутентификационном сервере для предоставления информации пользователя, которая при выполнении процессором заставляет процессор: (a) аутентифицировать аутентификационный одноранговый элемент, пытающийся установить связь через первый узел доступа сети; (b) выполнять извлечение информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) отправлять информацию о профиле пользователя в узел сетевого шлюза, который содействует оказанию услуг связи для аутентификационного однорангового элемента; (d) отправлять информацию о профиле пользователя в аутентификатор, который содействует осуществлению связи для аутентификационного однорангового элемента; (e) принимать запрос первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) отправлять ответ на объект PCRF, включающий в себя запрашиваемый первичный идентификатор пользователя.

Предоставлен способ, действующий в сети связи. Предоставлена возможность подключения беспроводной сети для аутентификационного однорангового элемента через первый узел доступа сети. Предоставляется ключ PMIP (протокола мобильной связи с Интернетом модуля доступа) для обоих концов туннеля PMIP между первым узлом доступа сети и сетевым узлом PMIP, используемым для предоставления связи аутентификационному одноранговому элементу. Затем предоставляется ключ PMIP для первого аутентификатора, связанного с первым узлом доступа сети. Связь может быть направлена к первому узлу доступа сети.

Впоследствии, в сетевом узле PMIP может быть принят запрос от запрашивающего объекта, чтобы изменить направление связи для аутентификационного однорангового элемента. Сетевой узел PMIP может проверять, знает ли запрашивающий объект ключ PMIP. В одном примере связь может быть перенаправлена ко второму узлу доступа сети, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. В другом примере связь может быть перенаправлена ко второму узлу сетевого шлюза, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. Изменение направления связи может включать в себя установление нового посреднического мобильного IP туннеля между первым сетевым узлом PMIP и новым обслуживающим сетевым объектом. В одном примере ключ PMIP может быть сгенерирован на объекте аутентификации, авторизации и учета (AAA) или в узле сетевого шлюза. Сетевой узел PMIP может быть узлом сетевого шлюза.

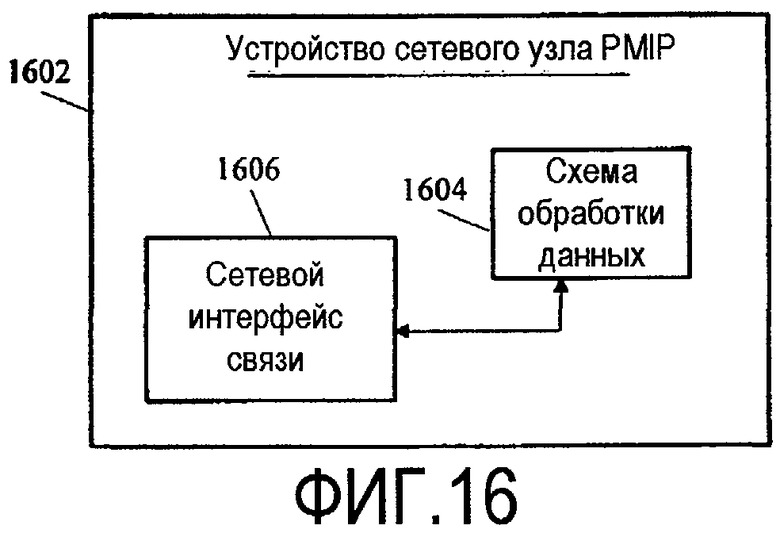

Также предоставлен сетевой узел PMIP, включающий в себя схему обработки данных, адаптированную для: (a) предоставления возможности беспроводного соединения к сети аутентификационному одноранговому элементу через первый узел доступа сети; (b) предоставления ключа PMIP для обоих концов туннеля PMIP между первым узлом доступа сети и сетевым узлом PMIP, используемым для предоставления связи с аутентификационным одноранговым элементом; (c) предоставления ключа PMIP для первого аутентификатора, связанного с первым узлом доступа сети; (d) приема запроса от запрашивающего объекта, чтобы изменить направление связи для аутентификационного однорангового элемента; (e) проверки, знает ли запрашивающий объект ключ PMIP; (f) изменения направления связи ко второму узлу доступа сети, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP; и/или (g) изменения направления связи ко второму узлу сетевого шлюза, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. Изменение направления связи может включать в себя установление нового посреднического мобильного IP туннеля между первым сетевым узлом PMIP и новым обслуживающим сетевым объектом.

Поэтому также предоставлен сетевой узел PMIP, содержащий: (a) средство для предоставления возможности беспроводного соединения к сети аутентификационному одноранговому элементу через первый узел доступа сети; (b) средство для предоставления ключа PMIP для обоих концов туннеля PMIP между первым узлом доступа сети и сетевым узлом PMIP, используемым для предоставления связи аутентификационному одноранговому элементу; (c) средство для предоставления ключа PMIP для первого аутентификатора, связанного с первым узлом доступа сети; приема запроса от запрашивающего объекта, чтобы изменить направление связи для аутентификационного однорангового элемента; (d) средство для проверки, знает ли запрашивающий объект ключ PMIP; (e) средство для изменения направления связи ко второму узлу доступа сети, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP; и/или (f) средство для изменения направления связи ко второму узлу сетевого шлюза, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. Изменение направления связи может включать в себя установление нового посреднического мобильного IP туннеля между первым сетевым узлом PMIP и новым обслуживающим сетевым объектом.

Также предоставлена компьютерная программа, действующая на сетевом узле PMIP, которая при выполнении процессором заставляет процессор: (a) предоставлять возможность подключения в беспроводной сети для аутентификационного однорангового элемента через первый узел доступа сети; (b) предоставлять ключ PMIP для обоих концов туннеля PMIP между первым узлом доступа сети и сетевым узлом PMIP, используемым для предоставления связи аутентификационному одноранговому элементу; (c) предоставлять ключ PMIP для первого аутентификатора, связанного с первым узлом доступа сети; (d) принимать запрос от запрашивающего объекта, чтобы изменять направление связи для аутентификационного однорангового элемента; (e) проверять, знает ли запрашивающий объект ключ PMIP; (f) изменять направление связи ко второму узлу доступа сети, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP; и/или (g) изменять направление связи ко второму узлу сетевого шлюза, если запрашивающий объект успешно подтверждает, что он знает ключ PMIP.

Краткое описание чертежей

Различные признаки, основные свойства и преимущества могут стать очевидными из сформулированного ниже подробного описания, приведенного совместно с чертежами, на которых подобные ссылочные позиции повсюду обозначают соответственно подобные элементы.

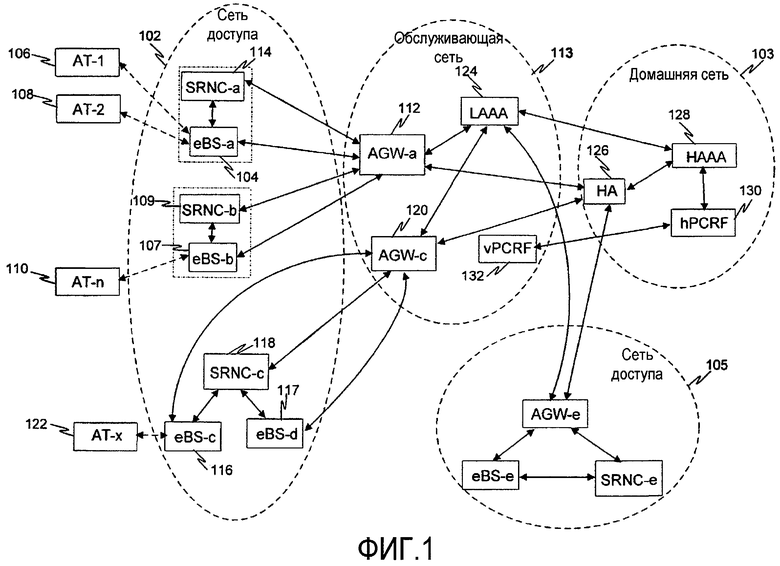

Фиг. 1 - блок-схема UMB сети связи, в которой могут быть реализованы один или больше признаков безопасного распределения NAI, безопасного распределения профиля пользователя и политики и/или распределения ключей PMIP в соответствии с одним примером.

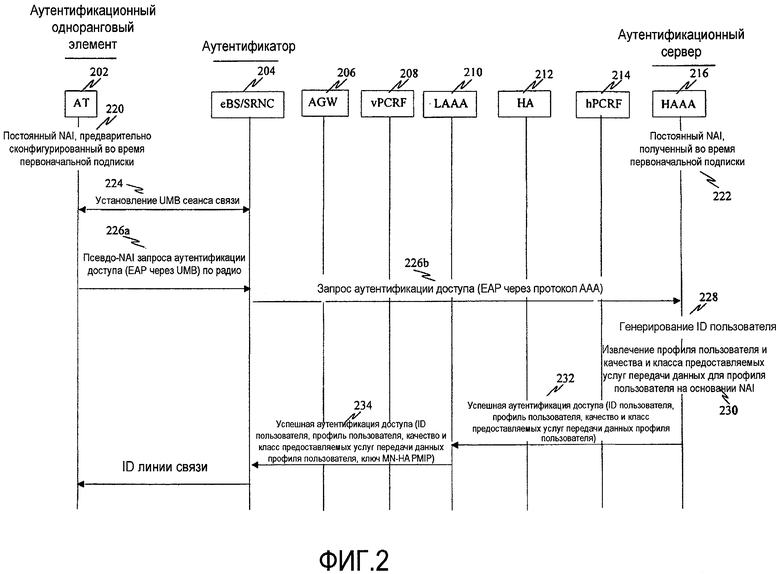

Фиг. 2 - блок-схема процесса, иллюстрирующая способ выполнения аутентификации, с помощью которого во время проведения аутентификации доступа к сети между терминалом доступа (AT) и домашним объектом аутентификации, авторизации и учета (HAAA) идентификатор доступа к сети (NAI) не передается по радио.

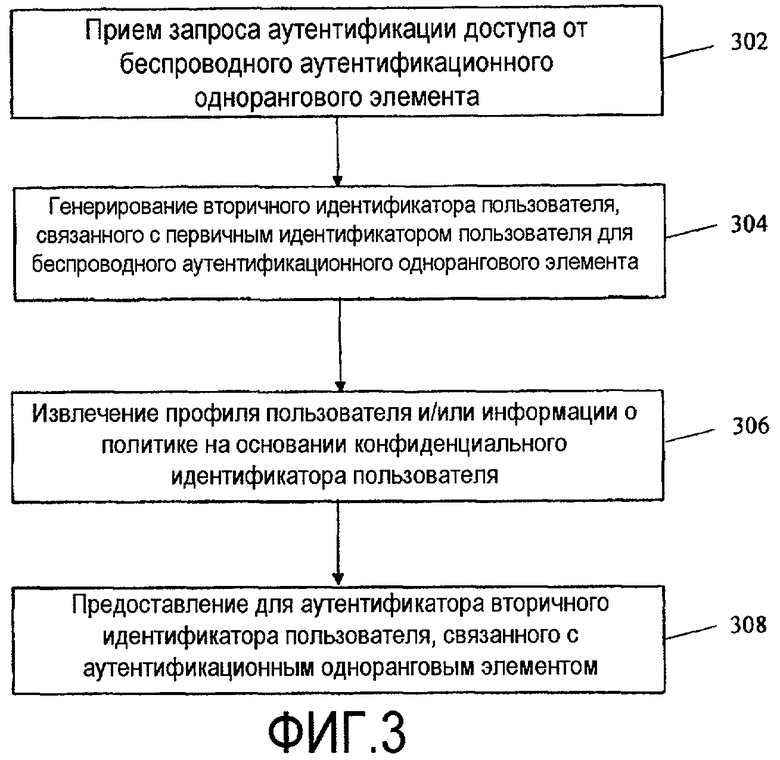

Фиг. 3 иллюстрирует способ, действующий на аутентификационном сервере (например, HAAA) для сети беспроводной связи для предоставления безопасности первичного ключа пользователя.

Фиг. 4 - блок-схема, иллюстрирующая то, как может быть предоставлено беспроводное обслуживание для AT, когда он перемещается от первой eBS ко второй eBS в UMB сети.

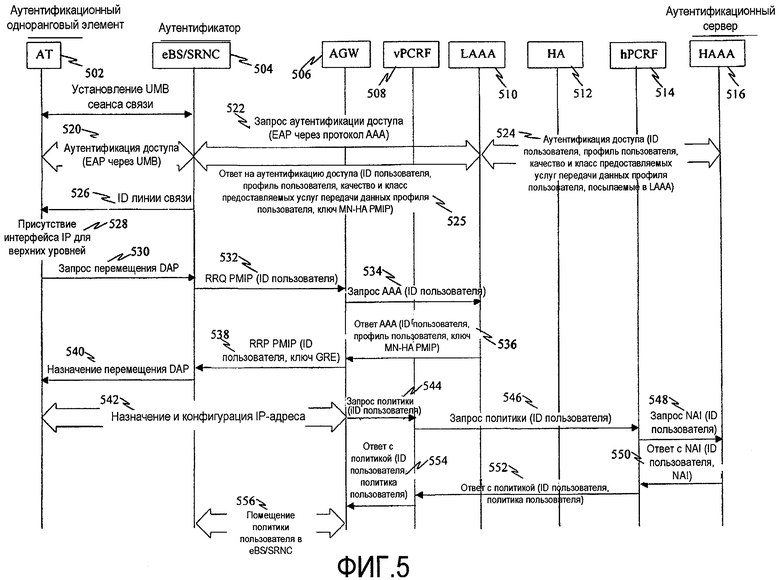

Фиг. 5 иллюстрирует, как AGW может извлекать профиль пользователя из LAAA, когда устанавливается новый туннель PMIP, и запрашивать политику пользователя от PCRF в распределенной конфигурации SRNC.

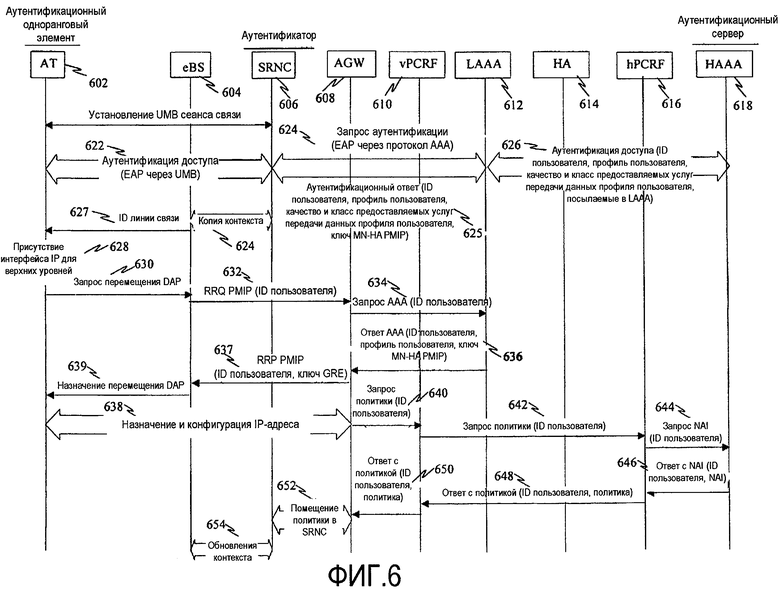

Фиг. 6 иллюстрирует, как AGW может извлекать профиль пользователя из LAAA, когда устанавливается новый туннель PMIP, и запрашивать политику пользователя от PCRF в централизованной конфигурации SRNC.

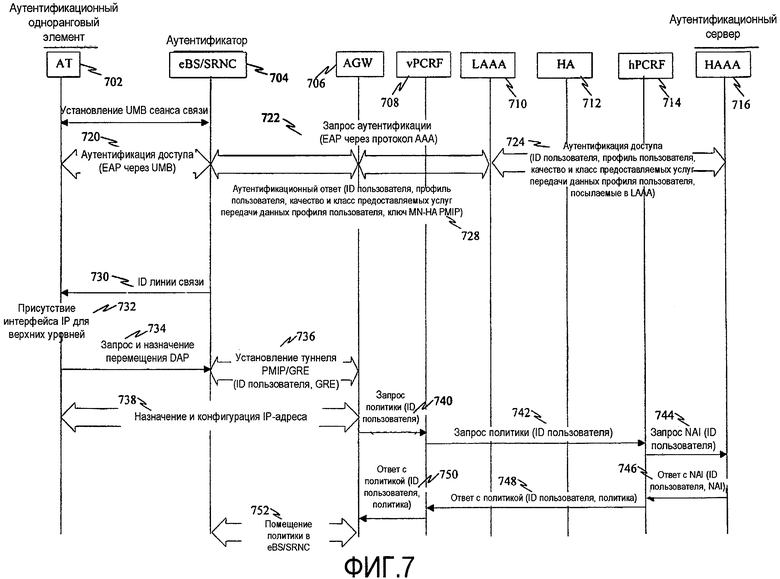

Фиг. 7 иллюстрирует, как AGW может получать информацию о профиле пользователя в виде части процесса аутентификации и политику пользователя от PCRF в распределенной конфигурации SRNC.

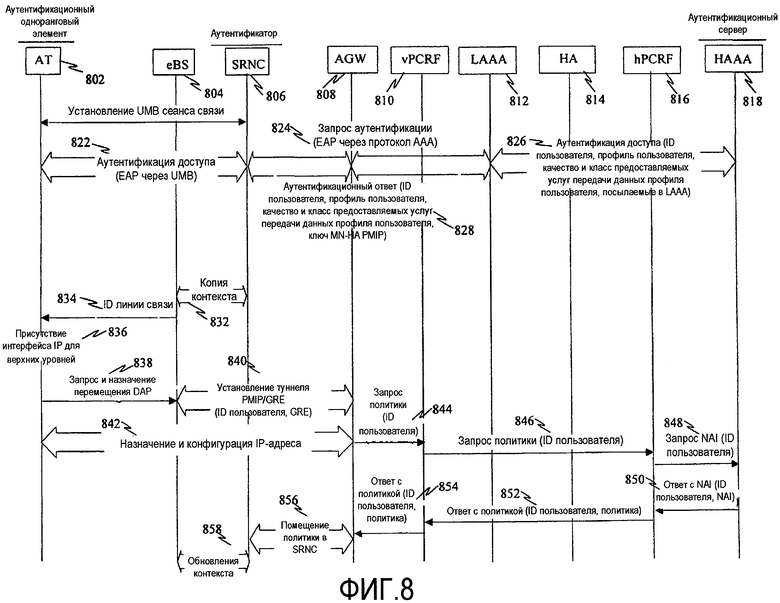

Фиг. 8 иллюстрирует, как AGW может получать информацию о профиле пользователя в виде части процесса аутентификации и политику пользователя от PCRF в распределенной конфигурации SRNC.

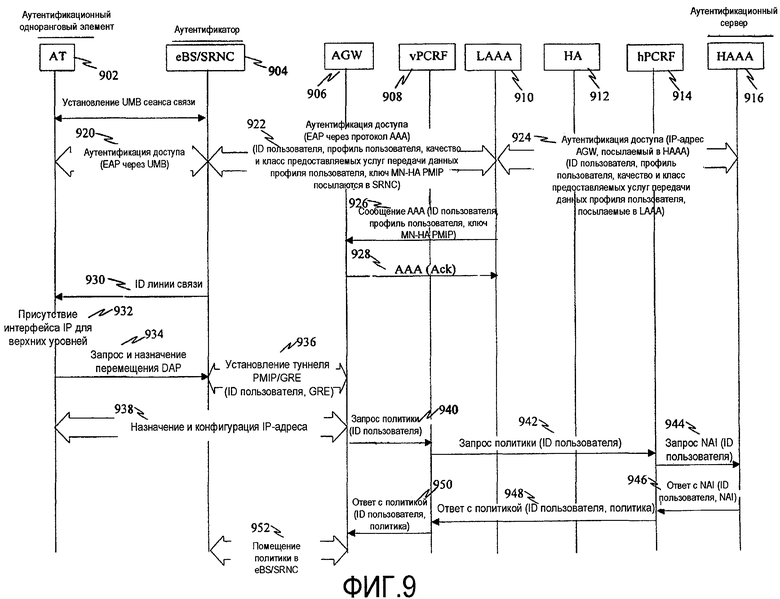

Фиг. 9 иллюстрирует, как LAAA может помещать профиль пользователя в AGW, а AGW может запрашивать политику пользователя от PCRF в распределенной конфигурации SRNC.

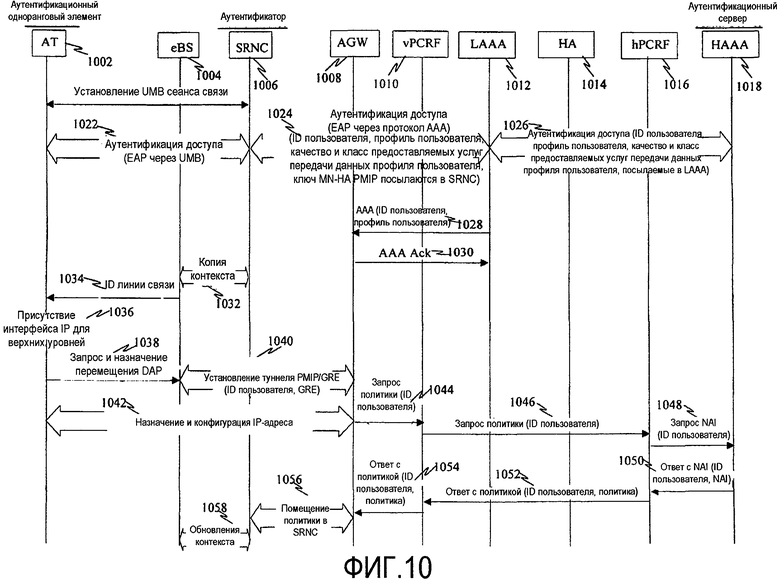

Фиг. 10 иллюстрирует, как LAAA может помещать профиль пользователя в AGW, а AGW может запрашивать политику пользователя от PCRF в централизованной конфигурации SRNC.

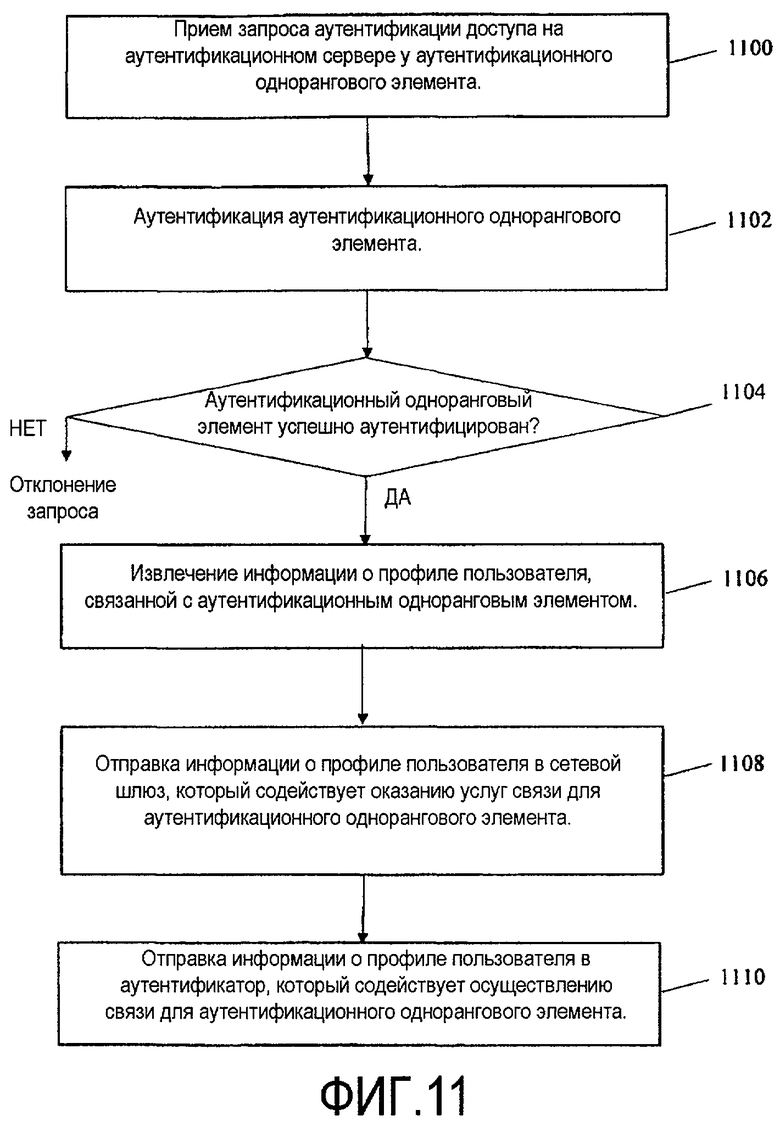

Фиг. 11 иллюстрирует способ работы аутентификационного сервера для предоставления аутентификатору информации о профиле пользователя.

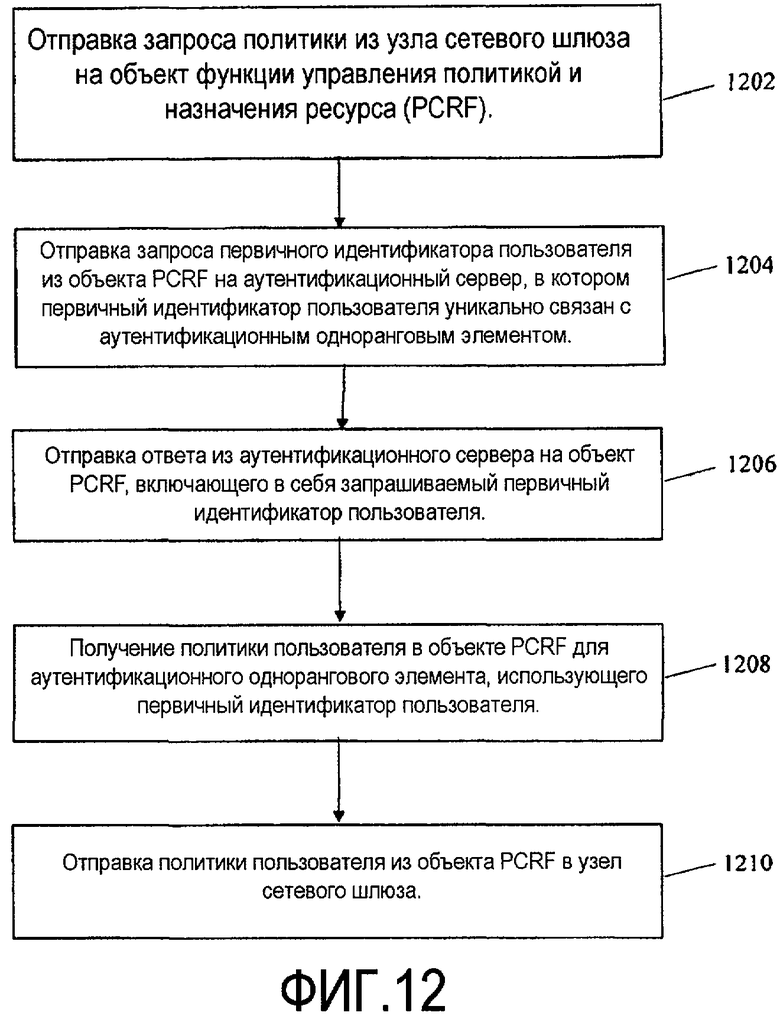

Фиг. 12 иллюстрирует способ предоставления узла сетевого шлюза информацией о политике пользователя для аутентификационного однорангового элемента, действующего в сети связи.

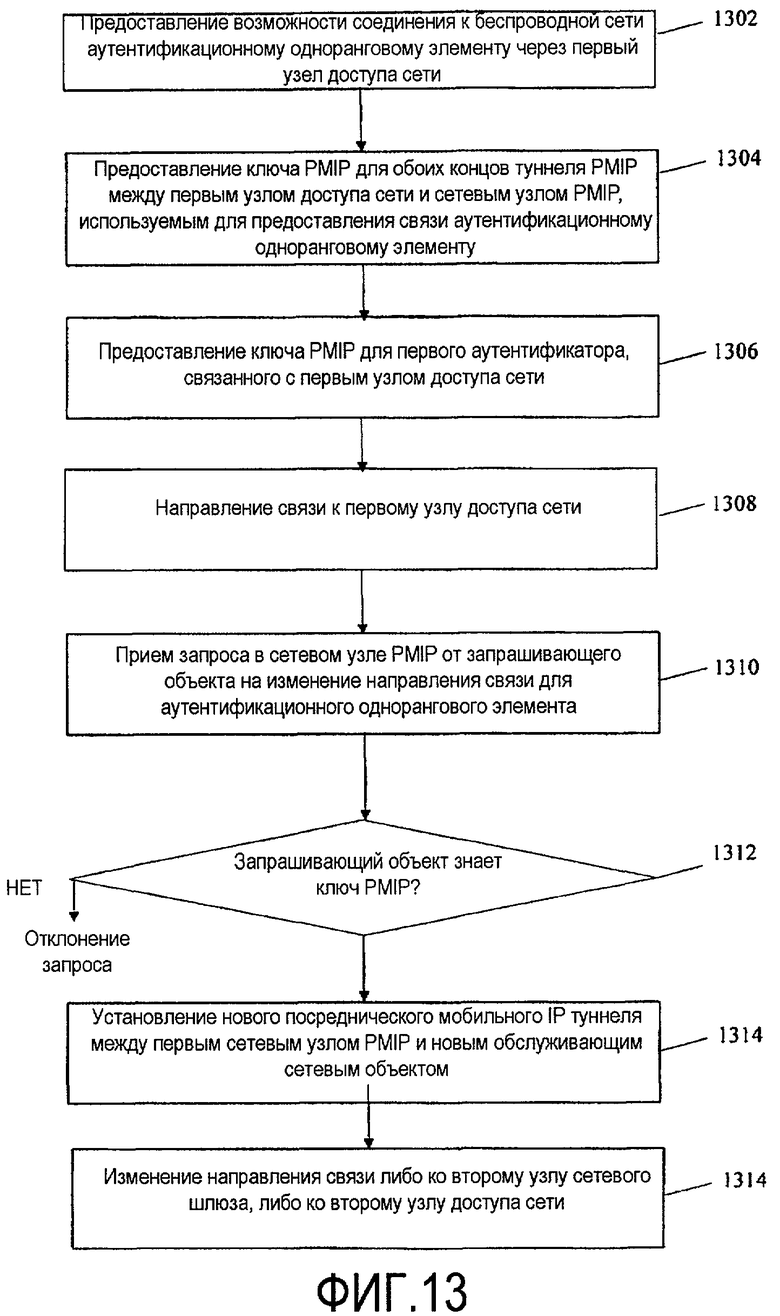

Фиг. 13 иллюстрирует способ проверки запросов новых туннелей в сети связи.

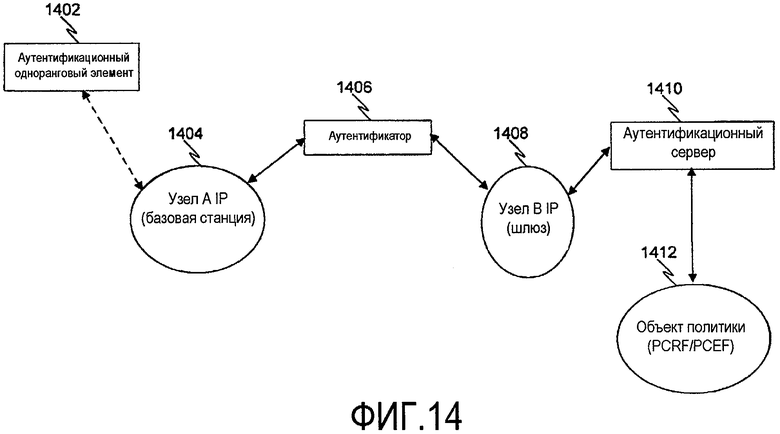

Фиг. 14 иллюстрирует аутентификационную архитектуру, которую можно найти в некоторых сетях связи.

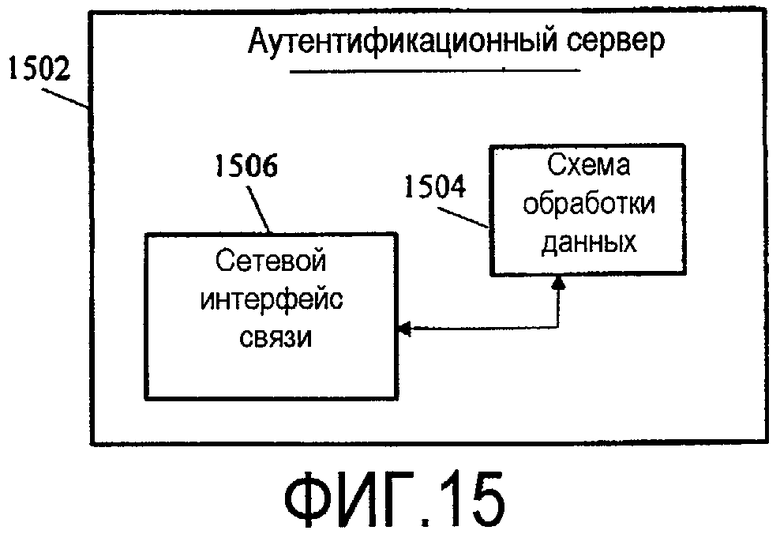

Фиг. 15 - блок-схема, иллюстрирующая аутентификационный сервер. Аутентификационный сервер может включать в себя схему 1504 обработки данных, подсоединенную к сетевому интерфейсу связи.

Фиг. 16 - блок-схема, иллюстрирующая пример устройства сетевого узла PMIP.

Подробное описание

В последующем описании даются специфические детали для предоставления более полного понимания конфигураций. Однако специалистам в данной области техники должно быть понятно, что эти конфигурации могут быть реализованы без таких специфических деталей. Например, схемы могут быть показаны в виде блок-схем, чтобы не делать непонятными эти конфигурации ненужными подробностями. В других примерах известные схемы, структуры и методы могут быть подробно показаны так, чтобы не делать непонятными эти конфигурации.

Также следует отметить, что конфигурации могут быть описаны как процесс, который изображен в виде блок-схемы процесса, схемы последовательности операций, структурной схемы или блок-схемы. Хотя блок-схема процесса может описывать операции в виде последовательного процесса, многие из операций могут выполняться параллельно или одновременно. Кроме того, порядок операций может быть изменен. Процесс заканчивается, когда его операции завершаются. Процесс может соответствовать способу, функции, процедуре, подпрограмме, стандартной подпрограмме и т.д. Когда процесс соответствует функции, ее завершение соответствует возвращению функции к функции вызова или главной функции.

В одном или больше примерах и/или конфигурациях описанные функции могут быть реализованы в аппаратном обеспечении, программном обеспечении, встроенном программном обеспечении или любой их комбинации. Если функции реализованы в программном обеспечении, они могут сохраняться или передаваться через одну или больше команд или через код на пригодной для чтения компьютером среде. Пригодные для чтения компьютером среды включают в себя и запоминающие среды для компьютеров, и среды передачи данных, включающие в себя любую среду, которая содействует переносу компьютерной программы с одного места на другое. Запоминающие среды могут быть любыми располагаемыми средами, к которым может быть получен доступ с помощью компьютера общего назначения или специализированного компьютера. Посредством примера, а не ограничения, такие пригодные для чтения компьютером среды могут содержать ОЗУ (оперативное запоминающее устройство), ПЗУ (постоянное запоминающее устройство), ЭСППЗУ (электрически стираемое программируемое ПЗУ), CD-ROM (неперезаписываемый компакт-диск) или другие запоминающие устройства на оптических дисках, на магнитных дисках, или другие магнитные запоминающие устройства, или любую другую среду, которая может использоваться для переноса или хранения требуемого средства программного кода в форме команд или структур данных, к которым может быть получен доступ с помощью компьютера общего назначения или специализированного компьютера, или процессора общего назначения или специализированного процессора. Также любое соединение правильно называть пригодной для чтения компьютером средой. Например, если программное обеспечение передается с сайта, сервера или другого удаленного источника с использованием коаксиального кабеля, волоконно-оптического кабеля, скрученной пары, цифровой абонентской линии (ЦАЛ) или беспроводных технологий, таких как связь в инфракрасном, радиочастотном и сверхвысокочастотном диапазоне, то коаксиальный кабель, волоконно-оптический кабель, скрученная пара, ЦАЛ или беспроводные технологии, такие как связь в инфракрасном, радиочастотном и сверхвысокочастотном диапазоне, включены в это определение среды. Термины "disk" и "disc" (диск), как используются в данном описании, включают в себя компакт-диск (CD), лазерный диск, оптический диск, универсальный цифровой диск (DVD), гибкий диск и диск технологии blu-ray, где disks (диски) обычно воспроизводят данные магнитным способом, в то время как discs (диски) воспроизводят данные оптическим способом с помощью лазеров. Комбинации вышеупомянутых устройств также должны быть включены в область определения пригодной для чтения компьютером среды.

Кроме того, запоминающая среда может представлять собой одно или больше устройств для хранения данных, включающих в себя постоянное запоминающее устройство (ПЗУ), оперативное запоминающее устройство (ОЗУ), запоминающие устройства на магнитных дисках, оптические запоминающие устройства, устройства флэш-памяти и/или другие машиночитаемые среды для сохранения информации.

Кроме того, конфигурации могут быть реализованы посредством аппаратного обеспечения, программного обеспечения, встроенного программного обеспечения, промежуточного программного обеспечения, микрокода или любой их комбинации. Когда они реализованы в программном обеспечении, встроенном программном обеспечении, промежуточном программном обеспечении или микрокоде, сегменты программного кода или кода для выполнения необходимых задач могут сохраняться на пригодной для чтения компьютером среде, такой как запоминающая среда или другое запоминающее устройство (запоминающие устройства). Процессор может выполнять необходимые задачи. Сегмент кода может представлять процедуру, функцию, подпрограмму, программу, стандартную подпрограмму, модуль, пакет программ, категорию обслуживания или любую комбинацию команд, структур данных или операторов программ. Сегмент кода может быть связан с другим сегментом кода или жестко смонтированной схемой посредством просмотра и/или приема информации, данных, независимых переменных, параметров или содержания запоминающего устройства. Информация, независимые переменные, параметры, данные и т.д. могут прогоняться, отправляться или передаваться через любое соответствующее средство, включающее в себя совместное использование памяти, передачу сообщений, эстафетную передачу данных, сетевую передачу и т.д.

В последующем описании для описания определенных признаков используется определенная терминология. Термины "терминал доступа" и "устройство связи" могут использоваться взаимозаменяемым образом и относиться к подвижному устройству, мобильному телефону, беспроводному терминалу и/или другим типам мобильных или стационарных аппаратов связи, способных осуществлять связь через беспроводную сеть связи.

Сетевая среда

Описанные в данном описании признаки могут быть реализованы в различных типах сетей, включающих в себя сети связи, совместимые с UMB, WiMAX и LTE.

Фиг. 14 иллюстрирует аутентификационную архитектуру, которую можно найти в некоторых сетях связи. Сеть 1400 связи (например, сети связи UMB, WiMAX или долгосрочного развития (LTE)) может включать в себя множество узлов 1404 и 1408 IP с аутентификационным одноранговым элементом 1402, аутентификатором 1406 и аутентификационным сервером 1410. Во время работы аутентификационный одноранговый элемент 1402 (например, терминал доступа) может быть аутентифицирован аутентификатором 1406 с помощью аутентификационного сервера 1410. В одном примере аутентификатор 1406 может быть сеансовым опорным сетевым контроллером (SRNC), а аутентификационный сервер 1410 может быть домашним объектом аутентификации, авторизации и учета (HAAA). Дополнительно, узлы 1404 и 1408 IP могут включать в себя базовую станцию, шлюз и/или другие сетевые объекты. Объект 1412 политики (например, PCRF) может хранить информацию о политике для аутентификационного однорангового элемента 1402.

В предоставлении услуг связи для аутентификационного однорангового элемента 1402 в сети 1400 связи необходим механизм или способ, чтобы распределять профиль пользователя для аутентификационного однорангового элемента 1402 и для аутентификатора 1406, и для узла В IP (шлюза). Это, в частности, имеет место там, где аутентификатор 1406 не расположен совместно с узлом В IP (шлюзом) 1408.

Дополнительно, когда используется псевдо-NAI, чтобы идентифицировать для сети связи аутентификационного однорангового элемента 1402, становится трудно распределять политику пользователя от объекта политики (например, домашнего PCRF) для узлов 1404 и 1408 IP.

Дополнительно, также проблематично генерировать и распределять ключ PMIP между двумя узлами IP, которые нуждаются в установке туннеля PMIP. Например, в UMB сети связи ключ PMIP может быть распределен для базовой станции и шлюза или для шлюза и точки привязки локальной мобильности (LMA).

Хотя различные примеры, приведенные в данном описании, могут быть проиллюстрированы с точки зрения UMB сети связи, описанные в данном описании признаки можно применять к другим типам сетей связи, например, к таким как WiMAX и LTE.

Фиг. 1 представляет блок-схему UMB сети связи, в которой могут быть реализованы один или больше признаков безопасного распределения NAI, профиля пользователя и политики, и/или распределения ключей PMIP в соответствии с одним примером. UMB сеть связи может использовать плоскую архитектуру, которая не полагается на централизованный объект, такой как контроллер базовой станции (BSC), для координирования подключений через выделенную для UMB базовую станцию (eBS). Станция eBS может объединять функции традиционной базовой станции, BSC и некоторые функции обслуживающего узла пакетной передачи данных (PDSN) в единый узел, делая использование UMB сети более простым. Поскольку количество компонентов сокращается (по сравнению с сетями связи предшествующего уровня техники), UMB сеть связи может быть более надежной, более гибкой, более простой в использовании и/или менее дорогостоящей для работы. Например, в унаследованных сетях связи, BS, BSC, PDSN и домашний агент (HA) мобильной связи IP, все взаимодействуют так, чтобы обслуживать поток обмена информацией пользователя. UMB сети связи многократно используют большую часть основной инфраструктуры сети, но объединяют функции в меньшем количестве сетевых компонентов. Объединение этих функций в меньшее количество узлов снижает время задержки, уменьшает капитальные и эксплуатационные расходы и уменьшает сложность взаимодействий между узлами, чтобы предоставлять сквозное качество и класс предоставляемых услуг передачи данных.

Этот пример иллюстрирует, как UMB сеть 102 доступа и обслуживающая сеть 113 связи могут предоставлять беспроводной доступ к сети для множества терминалов доступа AT 106, 108, 110, 122 (например, для аутентификационных одноранговых элементов) при многократном использовании основной инфраструктуры сети (например, домашней сети 103 связи). Обслуживающая сеть 113 связи может быть "домашней" сетью связи для терминалов AT 106, 108, 110, 122, но терминалы AT также могут передвигаться или посещать другие сети связи и получать возможность подключения в беспроводной сети от таких других сетей связи.

В этом примере UMB сеть 102 доступа включает в себя первую eBS 104 и вторую eBS 107 (широко упоминаемые как "узлы доступа сети"), которые предоставляют возможность одному или больше терминалам доступа (AT) 106, 108 и 110 соединяться с обслуживающей сетью 113 связи и домашней сетью 103 связи. Первая eBS 104 может быть подсоединена к первому сеансовому опорному сетевому контроллеру (SRNC) 114 (широко упоминаемому как "аутентификатор") и первому шлюзу доступа (AGW) 112 (широко упоминаемому как "узел сетевого шлюза") в обслуживающей сети 113 связи, которая связана с инфраструктурой 103 домашней сети связи. Точно также вторая eBS 107 может быть подсоединена ко второму SRNC 109 и первому AGW 112. Обслуживающая сеть 113 связи может включать в себя AGW-a 112 и AGW-в 120, которые подсоединены к локальному объекту аутентификации, авторизации и учета (LAAA) 124 и визитному объекту управления политикой и назначения ресурса (vPCRF) 132, чтобы содействовать осуществлению связи и/или возможность подключения для станций eBS и терминалов AT. Домашняя сеть 103 связи может включать в себя домашнего агента (HA) 126, домашний AAA (HAAA) 128 и домашний PCRF (hPCRF) 130. Дополнительно, для предоставления возможности подключения в беспроводной сети к терминалам доступа, к HA 126 и/или LAAA 124 также могут быть подсоединены другие сети 105 доступа.

В различных реализациях UMB сеть 102 доступа может включать в себя другие станции eBS 116 и 117, контроллеры SRNC 118 и шлюзы AGW 120, которые могут предоставлять возможность подключения в беспроводной сети к другим терминалам AT 122. Сети 102, 113, 105 и/или 103 связи показаны в качестве примера системы связи, в которой могут действовать один или больше новых признаков, описанных в данном описании. Однако устройства и/или функциональные возможности таких устройств в этих сетях могут быть расположены в других сетях, отличающихся от показанных (или в отличающейся сети связи), не отступая при этом от действия и признаков, описанных в данном описании.

В соответствии с различными примерами, терминалами AT 106, 108, 110 и/или 122 могут быть устройства беспроводной связи, мобильные телефоны, беспроводные терминалы и другие типы подвижных и/или беспроводных устройств, которые поддерживают способность к беспроводному подключению посредством радиосвязи через UMB сеть связи.

Станции eBS 104, 107 и 116 поддерживают UMB радиоинтерфейс. Станции eBS 104, 107 и/или 116 могут включать в себя UMB физический и/или MAC (управления доступом к среде передачи данных) протоколы и могут выполнять управление ресурсами радиосвязи, управление каналом радиосвязи, шифрование 2 уровня и/или сжатие заголовков IP (например, ROHC).

Шлюзы AGW 112 и/или 120 могут предоставлять возможность подключения IP 3 уровня к домашней сети 103 связи. AGW 112 и/или 120 могут включать в себя различные функции, такие как аутентификация, буферизация состояния незанятости и/или посреднического мобильного IP клиента. Например, AGW 112 и/или 120 могут включать в себя управление IP-адресом, внешнего агента (FA) для MIPv4, агента-ретранслятора DHCP (протокола динамического конфигурирования хост-машины), посреднического мобильного IP (PMIP) клиента, классифицирование/контроль соблюдения правил пакетирования IP, аутентификатор EAP и/или клиента AAA.

Контроллеры SRNC 114, 109 и 118 могут управлять различными функциями в поддержке управления ресурсами радиосвязи, включающими в себя функции сохранения информации сеанса связи, пейджинговой связи и управления определением местонахождения. Функции SRNC могут включать в себя, например, (a) сохранение информации сеанса связи радиоинтерфейса, (b) контроллер пейджинговой связи, (c) управление определением местонахождения и/или (d) аутентификатор EAP для терминалов AT. Первый SRNC 114 может обслуживать определенную для радиодоступа информацию для терминалов AT 106 и 108, в то время как второй SRNC 107 может обслуживать определенную для радиодоступа информацию для AT 110. SRNC может быть ответственным за обслуживание опорного сигнала сеанса связи (например, место хранения сеанса связи для договорного контекста радиоинтерфейса), поддержку управления состоянием незанятости и предоставление функций управления пейджинговой связи, когда AT не занят. Функция SRNC также может быть ответственной за аутентификацию доступа AT. Функция SRNC может выполняться в качестве ведущего узла посредством eBS в качестве ведущего узла, или располагаться совместно с ней, или может располагаться в отдельном объекте (без радиосвязи). Следует отметить, что SRNC может быть реализован как в централизованной, так и в распределенной конфигурации. В централизованной конфигурации единственный SRNC 118 связан с несколькими станциями eBS 116 и 117 и с AGW 120. В распределенной конфигурации каждая eBS включает в себя SRNC.

Обслуживание аутентификации, авторизации и учета (AAA) для домашней сети 103 связи может быть разделено между домашним агентом 126, локальным AAA (LAAA) 124 и домашним AAA (HAAA) 128. HAAA 128 может быть ответственным за аутентификацию, авторизацию и учет, связанные с использованиями терминалами AT 106, 108, 110 и/или 112 сетевых ресурсов. Домашний агент (HA) 126 может предоставлять решение мобильности, которое поддерживает, например, клиентского мобильного IP (CMIP) и/или посреднического мобильного IP (PMIP), и также может содействовать мобильности между технологиями.

Функция управления политикой и назначения ресурса (PCRF) может сохранять и распределять политики для терминалов AT 106, 108, 110 и/или 122. В одной реализации домашняя PCRF (hPCRF) 130 может быть ответственной за политику домашней сети, а визитная PCRF (vPCRF) 132 может быть ответственной за политику визитной сети. Функции hPCRF 130 и vPCRF 132 предоставляют локальные и визитные правила соответственно для шлюзов AGW 112 и 120. Эти правила могут включать в себя, например, (a) обнаружение пакетов, принадлежащих потоку сервисных данных, (b) предоставление управления политикой для потока сервисных данных и/или (c) предоставление соответствующих профиля по издержкам для потока сервисных данных.

Предоставление анонимного идентификатора доступа к сети

В соответствии с сетями связи предшествующего уровня техники, такими как сети связи высокоскоростной пакетной передачи данных (HRPD), во время процесса аутентификации терминалы доступа AT посылают свои идентификаторы доступа к сети (NAI) по радио. Такая передача по радио может раскрывать NAI для третьих сторон и ставит под угрозу защиту связи. Дополнительно, NAI может быть известен PDSN, например, для бухгалтерского отчета и извлечения политики из PCRF.

Фиг. 2 представляет блок-схему процесса, иллюстрирующую способ выполнения аутентификации, с помощью которого идентификатор доступа к сети (NAI) не передается по радио во время выполнения аутентификации доступа к сети между терминалом доступа (AT) и домашним объектом аутентификации, авторизации и учета (HAAA). Например, во время первоначальной подписки, AT 202 и HAAA 216 оба могут получить NAI, связанный с AT 202. Этот NAI может быть сохранен на карте модуля идентификации абонента (SIM-карте), например в AT 202, и он известен HAAA 216. В некоторых реализациях, во время процесса первоначальной подписки также может быть получен псевдо-NAI. Псевдо-NAI может быть сгенерирован либо HAAA 216, либо известен и HAAA 216, и AT 202. Псевдо-NAI может быть связан с NAI для AT 202 так, чтобы и HAAA 216, и AT 202 могли его использовать во время последующего процесса аутентификации доступа.

Для установления связи с обслуживающей eBS 204 AT 202 может устанавливать UMB сеанс 224 связи. Затем AT может посылать запрос 226a и 226b аутентификации доступа в HAAA 216 через eBS 204. Запрос 226 аутентификации доступа можно посылать в расширяемом протоколе аутентификации (EAP) (или некотором другом протоколе безопасной аутентификации) через UMB на eBS 204, а затем в EAP через протокол AAA в HAAA 216. Запрос 226 аутентификации может включать в себя псевдо-NAI (например, полученный во время первоначальной подписки) так, чтобы запрашивающий AT 202 мог быть идентифицирован посредством HAAA 216 для целей аутентификации. В других реализациях, в которых псевдо-NAI не был получен от HAAA, AT 202 может посылать фактический NAI в запросе 226 аутентификации. Однако это делается только в первый раз, и впоследствии можно использовать псевдо-NAI (например, предоставленный HAAA 216), таким образом ограничивая передачу фактического NAI по радио.

HAAA 216 генерирует ID (идентификатор) пользователя, который он может связывать с NAI или запрашивающим AT (228). Например, ID пользователя может быть случайным числом, генерируемым HAAA, или это может быть функцией (по меньшей мере частично) NAI, или (в некоторых реализациях) это может быть NAI.

HAAA 216 также может извлекать профиль пользователя и качество и класс предоставляемых услуг передачи данных для профиля пользователя (например, из hPCRF 214 или vPCRF 208) на основании NAI для запрашивающего AT 202. В одном примере профиль пользователя и качество и класс предоставляемых услуг передачи данных для профиля пользователя могут определять тип обслуживания, план обслуживания, ограничения обслуживания и т.д., связанные с запрашивающим AT 202. В некоторых реализациях HAAA 216 также может генерировать новый псевдо-NAI, который он может посылать на AT 202 для использования в последующих запросах аутентификации.

Затем в LAAA 210 может быть послано сообщение 232 об успешной аутентификации доступа, которое может включать в себя ID пользователя, профиль пользователя, качество и класс предоставляемых услуг передачи данных для профиля пользователя и (возможно) новый псевдо-NAI. В свою очередь, LAAA 210 может пересылать ID пользователя, профиль пользователя и качество и класс предоставляемых услуг передачи данных для профиля пользователя и ключ MN-HA PMIP в SRNC 204. SRNC 204 может предоставлять ключ MN-HA PMIP для AGW 206; впоследствии, SRNC 204 и/или AGW 206 может использовать этот ID пользователя для бухгалтерского отчета и извлечения политики без знания NAI1.

В примере, в котором ID пользователя представляет собой случайное число (например, связанное с NAI посредством HAAA), ID пользователя может использоваться обслуживающей сетью связи без знания NAI. В результате такой схемы, NAI запрашивающих AT не посылаются по радио и известны ограниченному количеству основных объектов инфраструктуры (например, HAAA).

В других примерах, ID пользователя может быть NAI, но распределяется посредством HAAA 216 для обслуживающей сети связи и не передается по радио посредством AT 202.

Фиг. 3 иллюстрирует способ, действующий на аутентификационном сервере (например, HAAA) для сети беспроводной связи, который предусмотрен для предоставления безопасности первичного ключа пользователя. От беспроводного аутентификационного однорангового элемента (302) (например, AT) принимается запрос аутентификации доступа. Может быть сгенерирован вторичный идентификатор пользователя (например, ID пользователя), в котором вторичный идентификатор пользователя связан с первичным идентификатором пользователя (например, NAI) для беспроводного аутентификационного однорангового элемента (304). Информация о профиле пользователя (например, профиль пользователя) может быть найдена на основании первичного идентификатора (306) пользователя. Для аутентификатора (например, SNRC) может быть предоставлен вторичный идентификатор пользователя, связанный с аутентификационным одноранговым элементом (308). Информация о профиле пользователя может посылаться в аутентификатор (например, SRNC). Сеть связи может включать в себя по меньшей мере одну из сверхмобильной широкополосной (UMB) совместимой сети связи, WiMAX совместимой сети связи или совместимой сети связи долгосрочного развития (LTE). Аутентификационный сервер (например, НААА) может быть объектом аутентификации, авторизации и учета (AAA), а аутентификационный одноранговый элемент представляет собой беспроводной терминал доступа (AT). Аутентификатором может быть сеансовый опорный сетевой контроллер (SRNC), связанный с базовой станцией (BS), обслуживающей беспроводной терминал доступа (AT) в сети совместимой с сверхмобильным широкополосным доступом (UMB), а первичный идентификатор пользователя представляет собой идентификатор доступа к сети (NAI) для беспроводного терминала доступа. Обслуживающая базовая станция может быть расположена совместно с сеансовым опорным сетевым контроллером (SRNC).

Вторичный идентификатор пользователя может быть случайным образом сгенерированным числом, которое впоследствии связывается с первичным идентификатором пользователя. Вторичный идентификатор пользователя также может быть первичным идентификатором пользователя. Вторичный идентификатор пользователя может быть функцией первичного идентификатора пользователя.

Фиг. 15 представляет блок-схему, иллюстрирующую аутентификационный сервер. Аутентификационный сервер 1500 может включать в себя схему 1504 обработки данных, подсоединенную к сетевому интерфейсу 1506 связи. Схема 1504 обработки данных может быть адаптирована для: (a) приема запроса аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) генерирования вторичного идентификатора пользователя, связанного с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) предоставления вторичного идентификатора пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) выполнения извлечения информации о профиле пользователя на основании первичного идентификатора пользователя; (e) предоставления информации о профиле пользователя для аутентификатора.

Следовательно, можно предоставить аутентификационный сервер, содержащий: (a) средство для приема запроса аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) средство для генерирования вторичного идентификатора пользователя, связанного с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) средство для предоставления вторичного идентификатора пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) средство для выполнения извлечения информации о профиле пользователя на основании первичного идентификатора пользователя; и/или (e) средство для предоставления информации о профиле пользователя для аутентификатора.

Также можно предоставить компьютерную программу, действующую на аутентификационном сервере для предоставления безопасности первичного идентификатора пользователя, которая при выполнении процессором заставляет процессор: (a) принимать запрос аутентификации доступа от беспроводного аутентификационного однорангового элемента; (b) генерировать вторичный идентификатор пользователя, связанный с первичным идентификатором пользователя для беспроводного аутентификационного однорангового элемента; (c) предоставлять вторичный идентификатор пользователя для аутентификатора, связанного с аутентификационным одноранговым элементом; (d) выполнять извлечение информации о профиле пользователя на основании первичного идентификатора пользователя; и/или (e) предоставлять информацию о профиле пользователя для аутентификатора.

Поставка профиля пользователя и политики для AGW

Фиг. 4 представляет блок-схему, которая иллюстрирует, как можно предоставить беспроводное обслуживание для AT, когда он перемещается от первой eBS ко второй eBS в UMB сети связи. В UMB сетях связи большее количество функций выполняется поблизости от беспроводного интерфейса с AT 406. Одна из этих функций заключается в том, чтобы предоставлять возможность AT 406 перемещаться или передвигаться между станциями eBS (например, от первой eBS-A 408 в момент времени t0 ко второй eBS-В 410 в момент времени t1) сети 402 доступа при создании такой мобильности, которая является прозрачной для домашней сети 404 связи. Чтобы поддерживать мобильность AT 406 скрытой от домашней сети связи 404, AGW 412 в обслуживающей сети связи 403 управляет переадресацией к обслуживающей в настоящее время станции eBS.

Как иллюстрируется на фиг. 2, SRNC-A 412 может быть частью процесса аутентификации. Путь сообщения 226a и 226b запроса аутентификации (фиг. 2) и сообщения 232 и 234 об успешной аутентификации иллюстрируется на фиг. 4. Если AT 406 успешно аутентифицирован посредством HAAA 416, SRNC-A 412 принимает ID пользователя, профиль пользователя, качество и класс предоставляемых услуг передачи данных для профиля пользователя, ключ MN-HA PMIP. Однако, когда AT перемещается от первой eBS 408 ко второй eBS 410 в пределах одной и той же сети 402 доступа, AGW 414 может скрывать мобильность терминалов AT от инфраструктуры 404 домашней сети. Но для выполнения этого AGW 414 должен знать профиль пользователя и информацию о политике для AT 406, чтобы должным образом определять тип обслуживания (например, качество обслуживания и т.д.), которые должны предоставляться через вторую eBS-В 410.

Для предоставления информации о профиле пользователя для AGW предложены три альтернативных способа. Во-первых, AGW 414 может извлекать профиль пользователя из LAAA 418 и политику пользователя из PCRF, когда устанавливается новый туннель PMIP. Фиг. 5 и 6 иллюстрируют, как AGW может извлекать профиль пользователя из LAAA, когда устанавливается новый туннель PMIP, а политику пользователя из PCRF в распределенной и централизованной конфигурации SRNC соответственно. Во-вторых, AGW 414 может получать информацию о профиле пользователя во время процесса аутентификации, а информацию о политике пользователя из PCRF. Фиг. 7 и 8 иллюстрируют, как AGW может получать информацию о профиле пользователя в виде части процесса аутентификации, а политику пользователя из PCRF в распределенной и централизованной конфигурации SRNC соответственно. В-третьих, LAAA 418 может помещать профиль пользователя в AGW 414, и тогда AGW может запрашивать политику пользователя от PCRF. Фиг. 9 и 10 иллюстрируют, как LAAA может помещать профиль пользователя в AGW 414 и AGW может запрашивать политику пользователя от PCRF в распределенной и централизованной конфигурации SRNC соответственно.

Следует отметить, что в дистрибутивный конфигурации SRNC, SRNC может быть расположен совместно с eBS (например, на фиг. 1 это представлено eBS-a 114 и SRNC-a 104), в то время как в централизованной конфигурации SRNC, SRNC может быть отдельным от eBS и обслуживать одну или больше станций eBS (например, на фиг. 1 это представлено SRNC-c 118, eBS-c 116 и eBS-d 117).

Фиг. 5 иллюстрирует, как AGW может извлекать профиль пользователя из LAAA, когда устанавливается новый туннель PMIP, и запрашивать политику пользователя от PCRF в распределенной конфигурации SRNC. Может быть выполнен аутентификационный процесс 520, 522, 524 и 525, где AT 502 посылает запрос аутентификации в HAAA 516. Если AT аутентифицирован посредством HAAA 616, HAAA 616 генерирует в ответ ID пользователя и другую информацию о профиле пользователя. В виде части аутентификационного ответа 525, eBS/SRNC 504 может принимать профиль пользователя от LAAA 510.

Как только аутентификация доступа выполнена, AT 502 может перемещаться от точки привязки данных (DAP) eBS 504 к новой обслуживающей eBS. Новая обслуживающая eBS может посылать запрос 530 перемещения DAP через новую обслуживающую eBS/SRNC. Сообщение 532 запроса регистрации (RRQ) посреднического мобильного IP (PMIP) (включающее в себя ID пользователя для AT 502) посылается новой обслуживающей eBS/SRNC в AGW 506, который, в свою очередь, посылает сообщение 534 с запросом AAA (ID пользователя) в LAAA 510. LAAA 510 выполняет извлечение информации о профиле пользователя (например, профиль пользователя, ключ MN-HA PMIP и т.д.), связанной с запрашивающим AT, и посылает ее в AGW 506. AGW 506 может посылать ответное сообщение 538 о регистрации PMIP (RRP) на eBS/SRNC 504, который затем посылает сообщение 540 о назначении перемещения DAP в AT 502.

Во время процесса, в котором новый IP-адрес и/или конфигурация 542 могут быть связаны с AT 502, AGW 506 (с помощью знания ID пользователя) может получать политику пользователя для AT, связанного с ID пользователя. AGW 506 может посылать запрос 544 политики (ID пользователя) в vPCRF 508, который может его пересылать 546 в hPCRF 514. Поскольку hPCRF 514 не знает отображение между ID пользователя и NAI, связанным с политикой пользователя, он может посылать запрос 548 NAI (ID пользователя) в HAAA 516. HAAA 516 отвечает с помощью ответа 550 NAI (ID пользователя, NAI), который может использовать hPCRF 514 для получения политики пользователя, связанной с ID пользователя и NAI. То есть hPCRF 514 использует NAI для получения политики пользователя, соответствующей AT, связанному с ID пользователя. Ответ 552 с политикой (ID пользователя, политика пользователя) посылается посредством hPCRF 514 в vPCRF 508, который затем посылает ответ 554 с политикой (ID пользователя, политика пользователя) в AGW 506. Тогда AGW 506 может помещать или посылать 556 политику пользователя на eBS/SRNC 504.

В соответствии с одним примером AT 502 может санкционировать извлечение профиля пользователя и/или информации о политике посредством включения MAC в сообщение 530 запроса перемещения DAP. MAC может быть создано на основании некоторых статических данных наряду с некоторой динамической информацией, такой как порядковый номер. Ключ для генерирования MAC может быть выведен из иерархии манипуляции EAP (например, ключ из DSRK представляет собой определенный корневой ключ области), совместно используемой между AT 502 и HAAA 516 (или LAAA). Например, ключ генерирования MAC может быть основан на ключе санкционирования АК, который является частью ключевой иерархии EAP (например, АК = f(DSRK), где f - некоторая функция, такая как псевдослучайная функция, подобная HMAC_SHA256). Данные санкционирования, включенные в сообщение 530 запроса перемещения DAP от AT 502, могут быть посланы в LAAA 510 через AGW 506. После успешной верификации MAC, LAAA 510 посылает профиль пользователя в AGW 506.

Для извлечения политики из PCRF можно использовать аналогичный подход. Ключ, используемый в этом случае, должен происходить из ключа, совместно используемого между AT и HAAA (ключ из EMSK EAP может быть сгенерирован подобно тому, как было описано выше).

Фиг. 6 иллюстрирует, как AGW может извлекать профиль пользователя из LAAA, когда устанавливается новый туннель PMIP, и запрашивать политику пользователя из PCRF в централизованной конфигурации SRNC. Может быть выполнен процесс 622, 624, 626 и 625 аутентификации, где AT 602 посылает запрос аутентификации в HAAA 618. Если AT 602 успешно аутентифицирован посредством HAAA 618, HAAA 618 генерирует ID пользователя и получает в ответ другую информацию о профиле пользователя. В виде части аутентификационного ответа SRNC 606 может принимать 625 профиль пользователя от LAAA 610.

Как только аутентификация доступа выполнена, AT 602 может перемещаться от eBS 604 точки привязки данных DAP к новой обслуживающей eBS. Сообщение 632 RRQ посреднического мобильного IP (PMIP) (включающее в себя ID пользователя для AT 602) посылается новой обслуживающей eBS в AGW 608, который, в свою очередь, посылает сообщению 634 запроса AAA (включающее в себя ID пользователя для AT 602) в LAAA 612. LAAA 612 выполняет извлечение информации о профиле пользователя (например, профиль пользователя, ключ MN-HA PMIP и т.д.), связанной с запрашивающим AT 602, и посылает ее в AGW 608. AGW 608 может посылать сообщение 637 RRP PMIP на новую обслуживающую eBS, которая затем посылает сообщение 639 назначения перемещения DAP в AT 602.

Для реализаций, иллюстрируемых на фиг. 5 и 6, если это относится к защите, в запрос перемещения DAP/RRQ PMIP может быть включена сигнатура AT (например, случайные данные ключа MN-HA), и HAAA может проверять ее перед отправкой NAI (связанного с запрашивающей AT) в hPCRF, чтобы выполнять извлечение профиля пользователя и/или информации о политике.

Во время процесса, в котором новый IP-адрес и/или конфигурация 638 могут быть связаны с AT 602, AGW 608 (с помощью знания ID пользователя) может иметь возможность получать политику пользователя для AT, связанного с ID пользователя. AGW 608 может посылать запрос политики (ID пользователя) 640 в vPCRF 610, который может пересылаться 642 в hPCRF 616. Поскольку hPCRF 616 не знает отображение между ID пользователя и NAI, связанное с политикой пользователя, он может затем посылать запрос NAI (ID пользователя) 644 в HAAA 618. HAAA 618 отвечает с помощью ответа NAI (ID пользователя, NAI) 646, который hPCRF 616 может использовать для получения политики пользователя, связанной с ID пользователя и NAI. То есть hPCRF 616 использует NAI для получения политики пользователя, соответствующей AT, связанному с ID пользователя. Ответ с политикой (ID пользователя, политикой пользователя) 648 посылается посредством hPCRF 616 в vPCRF 610, который затем посылает ответ с политикой (ID пользователя, политикой пользователя) 650 в AGW 608. Тогда AGW 608 может помещать или посылать политику пользователя в SRNC 606, который может копировать часть или всю такую информацию 654 для eBS 604.

Фиг. 7 иллюстрирует, как AGW может получать информацию о профиле пользователя в виде части процесса аутентификации и политику пользователя от PCRF в распределенной конфигурации SRNC. Может быть выполнен аутентификационный процесс 720, 722, 724, 728, где AT 702 посылает запрос аутентификации в HAAA 716. Если AT 702 успешно аутентифицирован посредством HAAA 716, HAAA 716 генерирует ID пользователя и получает в ответ другую информацию о профиле пользователя. В виде части аутентификационного ответа SRNC 706 может принимать профиль пользователя от LAAA 710. Затем eBS/SRNC 704 может принимать информацию о профиле пользователя (например, ID пользователя, профиль пользователя и/или ключ MN-HA PMIP) от AGW 706.

Во время процесса, в котором новый IP-адрес и/или конфигурация 738 могут быть связаны с AT 702, AGW 706 (с помощью знания ID пользователя) может иметь возможность получать политику пользователя для AT, связанного с ID пользователя. AGW 706 может посылать запрос политики (ID пользователя) 740 в vPCRF 708, который может его пересылать 742 в hPCRF 714. Поскольку hPCRF 714 не знает отображение между ID пользователя и NAI, связанное с политикой пользователя, он может тогда посылать запрос NAI (ID пользователя) 744 в HAAA 716. HAAA 716 отвечает с помощью ответа NAI (ID пользователя, NAI) 746, который hPCRF 714 может использовать для получения политики пользователя, связанной с ID пользователя и NAI. То есть hPCRF 714 использует NAI для получения политики пользователя, соответствующей AT, связанному с ID пользователя. Ответ с политикой (ID пользователя, политикой пользователя) 748 посылается посредством hPCRF 714 в vPCRF 708, который затем посылает ответ с политикой (ID пользователя, политика пользователя) 748 в AGW 706. Тогда AGW 706 может помещать или посылать политику пользователя в eBS/SRNC 704.

Фиг. 8 иллюстрирует, как AGW может получать информацию о профиле пользователя в виде части процесса аутентификации и политики пользователя от PCRF в распределенной конфигурации SRNC. В виде части аутентификацию доступа, SRNC 806 может принимать информацию о профиле пользователя (например, ID пользователя, профиль пользователя и/или ключ MN-HA PMIP). SRNC 806 может помещать или посылать информацию о профиле пользователя (например, ID пользователя, профиль пользователя и/или ключ MN-HA PMIP) в AGW 808 в сообщении 828 запроса AAA, и принимать сообщение Ack (подтверждения приема) AAA 830 от AGW 808.

Может быть выполнен аутентификационный процесс 822, 824, 826, 828, где AT 802 посылает запрос аутентификации в HAAA 818. Если AT 802 успешно аутентифицирован посредством HAAA 818, HAAA 818 генерирует ID пользователя и получает в ответ другую информацию о профиле пользователя. В виде части аутентификационного ответа, AGW 808 может принимать информацию о профиле пользователя (например, ID пользователя, профиль пользователя и/или ключ MN-HA PMIP) от LAAA 812. Тогда AGW 808 может пересылать эту информацию о профиле пользователя в SRNC 806, который может копировать 832 часть или всю такую информацию для eBS 804.

Как только аутентификация доступа выполнена, AT 802 может перемещаться от eBS 804 точки привязки данных (DAP) к новой обслуживающей eBS. Во время процесса, в котором новый IP-адрес и/или конфигурация 842 могут быть связаны с AT 802, AGW 808 (с помощью знания ID пользователя) может иметь возможность получать политику пользователя для AT, связанного с ID пользователя. AGW 808 может посылать запрос политики (ID пользователя) 844 в vPCRF 810, который может пересылаться 846 в hPCRF 816. Поскольку hPCRF 816 не знает отображение между ID пользователя и NAI, связанное с политикой пользователя, он может затем посылать запрос NAI (ID пользователя) 848 в HAAA 818. HAAA 818 отвечает с помощью ответа NAI (ID пользователя, NAI) 850, который hPCRF 816 может использовать для получения политики пользователя, связанной с ID пользователя и NAI. То есть hPCRF 816 использует NAI для получения политики пользователя, соответствующей AT, связанному с ID пользователя. Ответ с политикой (ID пользователя, политика пользователя) 852 посылается посредством hPCRF 816 в vPCRF 810, который затем посылает ответ с политикой (ID пользователя, политика пользователя) 854 в AGW 808. Тогда AGW 808 может помещать или посылать 856 политику пользователя в SRNC 806, который может копировать 858 часть или всю такую информацию для eBS 804.

Фиг. 9 иллюстрирует, как LAAA может помещать профиль пользователя в AGW 414, и AGW может запрашивать политику пользователя от PCRF в распределенной конфигурации SRNC. Может быть выполнен аутентификационный процесс 920, 922 и 924, где AT 902 посылает запрос аутентификации в HAAA 916. Если AT аутентифицируется посредством HAAA 916, HAAA 916 генерирует в ответ ID пользователя и другую информацию о профиле пользователя. В виде части аутентификационной ответа eBS/SRNC 904 может принимать профиль пользователя от LAAA 910. Впоследствии LAAA 910 может помещать или посылать AAA сообщение (ID пользователя, профиль пользователя, ключ MN-HA PMIP) 926 в AGW 906. AGW 906 может подтверждать прием 928 сообщения 926. AGW может получать политику пользователя с помощью процесса, подобного процессам, иллюстрируемым на фиг. 5 и 7.

Фиг. 10 иллюстрирует, как LAAA может помещать профиль пользователя в AGW, а AGW может запрашивать политику пользователя от PCRF в централизованной конфигурации SRNC. Может быть выполнен аутентификационный процесс 1022, 1024 и 1026, где AT 1002 посылает запрос аутентификации в HAAA 1018. Если AT 1002 аутентифицирован посредством HAAA 1018, HAAA 1018 генерирует в ответ ID пользователя и другую информацию о профиле пользователя. В виде части аутентификационного ответа SRNC 1006 может принимать профиль пользователя от LAAA 1012. Впоследствии LAAA 1012 может помещать или посылать сообщение AAA (ID пользователя, профиль пользователя, ключ MN-HA PMIP) 1028 в AGW 1008. AGW 1008 может подтверждать прием 1030 сообщения 1028. AGW может получать политику пользователя с помощью процесса, подобного процессам, иллюстрируемым на фиг. 5 и 7 и 9.

Фиг. 11 иллюстрирует способ работы аутентификационного сервера для предоставления аутентификатора информацией о профиле пользователя. Аутентификационный сервер (например, HAAA) может принимать запрос аутентификации доступа от аутентификационного однорангового элемента (например, AT) (1100) и проверять, является ли аутентификационный одноранговый элемент допустимым абонентом сети связи (например, UMB сети связи). Аутентификационный сервер может аутентифицировать аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети (1102). Если аутентификационный одноранговый элемент успешно аутентифицирован аутентификационным сервером 1104, аутентификационный сервер выполняет извлечение информации о профиле пользователя, связанной с аутентификационным одноранговым элементом 1106. Затем аутентификационный сервер посылает информацию о профиле пользователя в узел сетевого шлюза, который содействует обслуживанию связи для аутентификационного однорангового элемента (1108). Аналогичным образом, аутентификационный сервер также может посылать информацию о профиле пользователя для аутентификатора, который содействует обслуживанию связи для аутентификационного однорангового элемента (1110). Такая информация о профиле пользователя может предоставлять, например, класс или качество обслуживания для аутентификационного однорангового элемента. В одном примере аутентификационный сервер может быть объектом аутентификации, авторизации и учета (AAA), который является частью сети связи. В одной реализации отправка информации о профиле пользователя в узел сетевого шлюза может включать в себя наличие отправки аутентификатором информации о профиле пользователя в узел сетевого шлюза. Информация о профиле пользователя может быть предоставлена в соответствии с одним или больше способов, иллюстрируемых на фиг. 5-10.

Обращаясь снова к фиг. 15, отметим, что схема 1504 обработки данных аутентификационного сервера 1500 может быть адаптирована для: (a) аутентификации аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети; (b) выполнения извлечения информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) отправки информации о профиле пользователя в узел сетевого шлюза, который содействует обслуживанию связи для аутентификационного однорангового элемента; (d) отправки информации о профиле пользователя в аутентификатор, который содействует обслуживанию связи для аутентификационного однорангового элемента; (e) приема запроса первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) отправки ответа на объект PCRF, включающего в себя запрашиваемый первичный идентификатор пользователя.

Поэтому может быть предоставлен аутентификационный сервер, содержащий: (a) средство для аутентификации аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети; (b) средство для выполнения извлечения информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) средство для отправки информации о профиле пользователя в узел сетевого шлюза, который содействует обслуживанию связи для аутентификационного однорангового элемента; (d) средство для отправки информации о профиле пользователя в аутентификатор, который содействует обслуживанию связи для аутентификационного однорангового элемента; (e) средство для приема запроса первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) средство для отправки ответа на объект PCRF, включающего в себя запрашиваемый первичный идентификатор пользователя.

Аналогичным образом, также может быть предусмотрена компьютерная программа, действующая на аутентификационном сервере для предоставления информации пользователя, которая при выполнении процессором заставляет процессор: (a) выполнять аутентификацию аутентификационного однорангового элемента, пытающегося установить связь через первый узел доступа сети; (b) выполнять извлечение информации о профиле пользователя, связанной с аутентификационным одноранговым элементом; (c) отправлять информацию о профиле пользователя в узел сетевого шлюза, который содействует обслуживанию связи для аутентификационного однорангового элемента; (d) отправлять информацию о профиле пользователя в аутентификатор, который содействует осуществлению связи для аутентификационного однорангового элемента; (e) принимать запрос первичного идентификатора пользователя от объекта PCRF, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом; и/или (f) отправлять ответ на объект PCRF, включающий в себя запрашиваемый первичный идентификатор пользователя.

Фиг. 12 иллюстрирует способ предоставления узлу сетевого шлюза информации о политике пользователя для аутентификационного однорангового элемента, действующего в сети связи. Способ может содержать: (a) отправку запроса политики из узла сетевого шлюза на объект функции управления политикой и назначения ресурса (PCRF) 1202, в котором запрос политики может быть относительно политики пользователя для аутентификационного однорангового элемента, которому узел сетевого шлюза содействует осуществлению связи; (b) отправку запроса первичного идентификатора пользователя из объекта PCRF на аутентификационный сервер, в котором первичный идентификатор пользователя уникально связан с аутентификационным одноранговым элементом 1204; (c) отправку ответа из аутентификационного сервера на объект PCRF, включающий в себя запрашиваемый первичный идентификатор пользователя 1206; (d) получение политики пользователя в объекте PCRF для аутентификационного однорангового элемента, используя первичный идентификатор пользователя 1208; и/или (e) отправку политики пользователя из объекта PCRF в узел сетевого шлюза 1210. Например, информация о политике пользователя может быть предоставлена в соответствии с одним или больше способов, иллюстрируемых на фиг. 5-10. Аутентификатором может быть сеансовый опорный сетевой контроллер (SRNC), связанный с базовой станцией, обслуживающей аутентификационного однорангового элемента в сверхмобильной широкополосной (UMB) совместимой сети связи, а конфиденциальный идентификатор представляет собой идентификатор доступа к сети для беспроводного терминала доступа.

Поставка ключа PMIP для верифицирования запросов новых туннелей

Когда AT передвигается или перемещается к другим станциям eBS, AGW, управляющий связью для AT, устанавливает посреднический мобильный IP (PMIP) туннель к новой обслуживающей eBS. Однако AGW должен препятствовать тому, чтобы другие станции eBS (или злоумышленник) требовали предоставлять возможность беспроводного подключения к AT, когда они не имеют на это права. AGW должен иметь возможность предотвращать изменение связывания туннеля PMIP со стороны несанкционированного объекта. Поэтому можно использовать ключ домашнего агента подвижного узла (MN-HA), чтобы предоставлять безопасность туннелей PMIP между eBS и AGW и между SRNC и AGW.

Имеется по меньшей мере два типа туннелей PMIP, туннели PMIP RAN между eBS и AGW и сетевые туннели PMIP между AGW и SRNC и между первым AGW и вторым AGW. Когда AT перемещается от eBS к eBS (в пределах обслуживающей сети связи), посредством AGW может быть установлен новый туннель PMIP RAN с новой обслуживающей eBS. Точно так же, когда AT перемещается или передвигается в новую сеть доступа или обслуживающую сеть связи, домашний AGW может устанавливать сетевой туннель PMIP с новой сетью доступа или обслуживающей сетью связи.

Существует несколько способов получения ключа MN-HA, который может использоваться для проверки, должен ли быть установлен новый туннель PMIP посредством AGW. LAAA может просто выбирать случайное число в качестве ключа MN-HA туннеля PMIP и предоставлять его для AGW. Поскольку AT не должен знать этот ключ, единственным объектом, "выводящим" этот ключ, является LAAA. Следовательно, нет никакой необходимости в выведении, так как достаточным является простое генерирование определенного случайного числа. Сгенерированное случайное число (то есть ключ MN-HA) можно поставлять в SRNC и/или AGW для использования в проверке относительно того, должен ли быть установлен новый туннель PMIP (например, туннель PMIPv4).

В качестве альтернативы ключ MN-HA может быть произведен из иерархии EAP, как в случае аутентификационного ключа. Например, ключ MN-HA может быть функцией DSRK (определенного корневого ключа области), совместно используемого между AT и LAAA (например, DSRK -> P4K (ключ MN-HA PMIPv4) или P4K = f(DSRK), где f - некоторая функция (например, псевдослучайная функция, такая как HMAC_SHA256). Сгенерированный P4K (то есть ключ MN-HA) можно передавать SRNC и/или AGW для использования в защите туннеля PMIP (например, туннеля PMIPv4).

В некоторых реализациях ключ MN-HA можно посылать в AGW вместе с профилем пользователя. Например, ключ MN-HA можно посылать в обслуживающий SRNC через успешную аутентификацию доступа. В других реализациях ключ MN-HA может генерироваться посредством самого AGW и поставляться в текущую обслуживающую eBS.

Когда подвижный объект первоначально устанавливает связь в обслуживающей сети связи через eBS, эта eBS и его AGW предоставляются ключом MN-HA (который может быть получен, как обсуждалось выше). Когда запрос перемещения DAP принимается шлюзом AGW, он может проверять, знает ли запрашивающая eBS этот ключ MN-HA. Если это так, AGW может давать согласие на запрос перемещения. Однако, если запрашивающая eBS не знает ключ MN-HA, AGW может отклонять запрос перемещения, поскольку запрашивающей eBS нельзя доверять. Точно так же, ключ MN-HA может использоваться для того, чтобы защищать от запросов перемещения от различных шлюзов AGW или HA (домашних агентов).

Обратимся снова к фиг. 1, на которой в одном примере терминал доступа AT-x 122 может устанавливать беспроводное обслуживание через eBS-c 116. Во время процесса установления его беспроводного обслуживания, AT-x 122 может аутентифицировать себя с помощью обслуживающей и домашней сетей (например, как обсуждалось и иллюстрировалось со ссылкой на фиг. 5-10). В одном примере (где используется централизованный SRNC), в виде части этого процесса аутентификации ключ MN-HA может быть предоставлен для AGW-c 120 (или генерироваться посредством AGW-C 120). Ключ MN-HA также предоставляется для обслуживающего SRNC-c 118, который поддерживает обслуживающую eBS-c 116. Если в более позднее время AT-x 122 перемещается к eBS-d 117, может быть сгенерирован запрос перемещения DAP, с помощью которого должен быть установлен новый туннель PMIP между новой eBS-d 117 и обслуживающим AGW-c 120. Поскольку SRNC-c 118 знает ключ MN-HA (из предварительно выполненного процесса аутентификации), он может предоставлять ключ MN-HA AGW-C 120 для подтверждения, что запрос нового туннеля является допустимым. Следовательно, AGW-c 120 может устанавливать новый туннель с eBS-d 117, как требуется.

В другом примере, AT-1 106 первоначально выполняет аутентификационный процесс, когда он ищет беспроводное обслуживание через eBS-a 104. Следовательно, AGW-a 112 и SRNC-a 114 будут знать ключ MN-HA для их туннеля. Если AT-1 106 впоследствии пожелает осуществлять связь через eBS-в 107, в AGW-a 112 посылается запрос нового туннеля. Однако в этом случае новый обслуживающий SRNC-в 109 не знает ключ MN-HA (например, он первоначально выдавался SRNC-a 114). Поэтому для верифицирования его запроса нового туннеля как допустимого SRNC-в 109 может получить ключ MN-HA от SRNC-a 114. Это предоставляет возможность AGW переадресовать данные к новой обслуживающей eBS-в 107 без необходимости в повторной аутентификации. В качестве альтернативы AT-1 106 может просто повторно аутентифицировать себя (например, выполнить аутентификационный процесс, иллюстрируемый на фиг. 5-10) с обслуживающей и/или домашней сетью связи.

Фиг. 13 иллюстрирует способ верифицирования запросов новых туннелей в сети связи. Для аутентификационного однорангового элемента может быть предоставлена возможность подключения к беспроводной сети через первый узел доступа сети 1302. Ключ посреднического мобильного IP (PMIP) предоставляется для обоих концов туннеля PMIP между первым узлом доступа сети и сетевым узлом PMIP, используемым для предоставления связи аутентификационному одноранговому элементу 1304. Затем ключ PMIP предоставляется для первого аутентификатора, связанного с первым узлом доступа сети 1306 (например, через туннель PMIP). Тогда связь может быть направлена к первому узлу доступа сети 1308.

Впоследствии запрос может быть принят в сетевом узле PMIP от запрашивающего объекта на изменение направления связи для аутентификационного однорангового элемента 1310. Сетевой узел PMIP может проверить, знает ли запрашивающий объект ключ PMIP 1312. В одном примере связь может быть перенаправлена ко второму узлу доступа сети (например, к новой eBS), если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. В другом примере связь может быть перенаправлена ко второму узлу сетевого шлюза (например, к AGW), если запрашивающий объект успешно подтверждает, что он знает ключ PMIP. Изменение направления связи может включать в себя установление посреднического мобильного IP туннеля между первым сетевым узлом PMIP и новым обслуживающим сетевым объектом 1314. В одном примере ключ PMIP может быть сгенерирован на объекте аутентификации, авторизации и учета (AAA) или в узле сетевого шлюза. Сетевой узел PMIP может быть узлом сетевого шлюза.