Область изобретения

Настоящее изобретение относится к способам защиты личных данных на мобильном устройстве.

Уровень техники

В настоящее время весьма остро стоят вопросы сохранности данных пользователей. Данные могут храниться на настольных компьютерах или серверах и в таком случае их защита может быть обеспечена традиционными средствами вроде использования шифрования, систем резервирования данных или шредеров файлов, которые безвозвратно удаляют данные. Однако при использовании мобильных устройств появляется еще одна проблема, связанная с возможной потерей или кражей мобильного устройства (смартфона или коммуникатора). В таком случае пользователь оказывается не способен воспрепятствовать попаданию его личных и, зачастую, очень важных данных в чужие руки. Другой вариант необходимой защиты личных данных на мобильном устройстве подразумевает сокрытие информации от посторонних лиц в тот момент, когда человек оставляет свое устройство на короткий промежуток времени - например, на работе или дома.

Стоит отметить, что решением подобных вопросов занимаются многие фирмы. Например, в патенте US 7673347 используется следующий подход - скрываются данные на компьютере от публичного просмотра другими лицами. Блокировка включает отключение отображения информации. Для доступа к информации требуется пройти авторизацию. В патенте CN 101674583 сокрытие данных достигается за счет анализа SIM карты, а при ее смене данные шифруются (скрываются). В патенте US 7478420 B2 сокрытие данных достигается путем скрывания файлов. Подобные процессы управляются с помощью политик безопасности.

В таких патентах, как CN 101483861, CN 1980429 A, CN 101345963 A используется метод сокрытия информации, связанной с контактом в телефоне. Сокрытие может быть выполнено и через нажатие выделенной кнопки. Данные для сокрытия включают папки, SMS, MMS (и другие медиа файлы), записи.

Для сокрытия информации также бывает удобно находить всю связанную с определенным контактом информацию. Например, в патенте CN 101325767 A используется метод связывания информации о контакте (имя, номер, почта), что позволяет сэкономить время на ручном создании привязки одной информации к другой. В заявке US 20080151877 A1 указана возможность синхронизации информации, связанной с контактом. В заявке KR 2009013433 A описана возможность хранения всей истории связи (например, звонки) с контактом.

Хотя перечисленные подходы направлены на определение информации, связанной с определенными контактами в телефоне, с целью ее дальнейшего скрытия, эти подходы имеют ряд недостатков, связанных с тем, что существуют также и приложения с собственными данными, которые могут содержать важную информацию, и в таком случае задача сокрытия подобной информации ложится на пользователя. Данное изобретение позволяет более эффективно и результативно решить задачу определения личных данных, хранимых на мобильном устройстве с целью их дальнейшей защиты.

Раскрытие изобретения

Технический результат изобретения состоит в обеспечении более простого и надежного способа определения личных данных, хранимых на мобильном устройстве с целью их дальнейшей защиты.

Согласно одному из вариантов реализации, предлагается способ защиты личных данных на мобильном устройстве, заключающийся в том, что: собирают информацию о личных данных на мобильном устройстве с помощью средства сбора данных и передают собранные данные на средство анализа данных; оценивают собранные данные с точки зрения важности данных для пользователя, используя средство анализа данных и базу данных правил по оценке, и передают оцененные данные на средство определения действий; определяют набор действий для оцененных данных с помощью средства определения действий и базы данных действий в зависимости от их важности для пользователя; формируют соответствующие условия из базы данных действий для каждого действия из набора действий с целью защиты личных данных, используя средство определения условий; выполняют заданное на предыдущем этапе действие при выполнении условия с помощью средства выполнения действий.

В частном варианте реализации личными данными являются: установленные приложения и используемые ими данные; файлы, находящиеся на мобильном устройстве; контакты и связанные с ними сообщения.

В другом частном варианте реализации используемые установленными приложениями данными являются файлы.

В еще одном частном варианте реализации оценка данных с точки зрения важности основана на использовании, по крайней мере, одного из методов анализа: нечеткой логики; статистического анализа; кластерного анализа; нейронных сетей.

В частном варианте реализации действием с целью защиты личных данных является: шифрование данных; удаление данных; создание резервной копии.

В качестве другого частного варианта реализации условием является отправка кода для выполнения заданного действия при наступлении одного из следующих событий: краже мобильного устройства; длительном отсутствии активности пользователя; смене SIM карты; потере мобильного устройства.

Согласно другому из вариантов реализации, предлагается система защиты личных данных на мобильном устройстве, которая содержит следующие средства: средство сбора данных, предназначенное для сбора информации о личных данных на мобильном устройстве, при этом средство сбора данных также связано со средством анализа данных; средство анализа данных, предназначенное для оценки собранных данных с точки зрения важности данных для пользователя, при этом средство анализа данных также связано с базой данных правил по оценке и средством определения действий; база данных правил по оценке, предназначенная для хранения правил по оценке собранных данных с точки зрения важности данных для пользователя; средство определения действий, предназначенное для определения набора действий для оцененных данных, при этом средство определения действий также связано с базой данных действий и средством определения действий; база данных действий, предназначенная для хранения действий и условий для их выполнения с целью защиты личных данных; средство определения условий, предназначенное для определения соответствующего условия для каждого действия из определенного набора действий, при этом средство определения условий также связано с базой данных действий и со средством выполнения действий; средство выполнения действий, предназначенное для выполнения действий, определенных с помощью средства определения действий.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

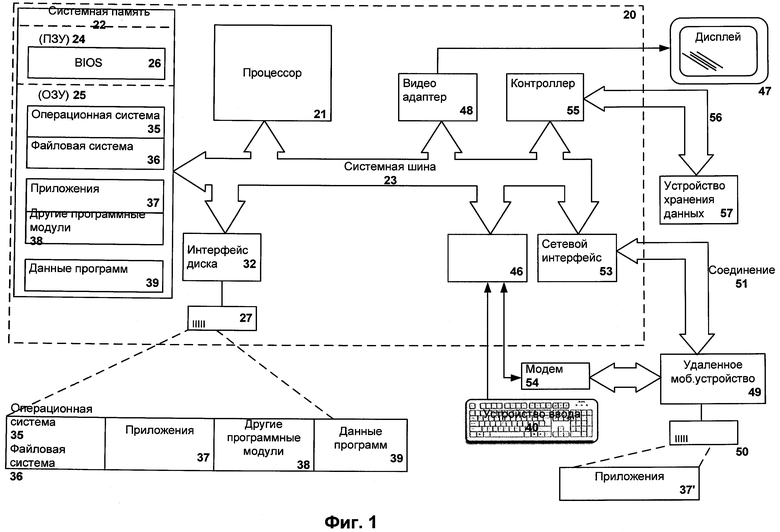

Фиг.1 представляет пример системы общего назначения, такой как мобильное устройство, на котором может быть реализовано настоящее изобретение.

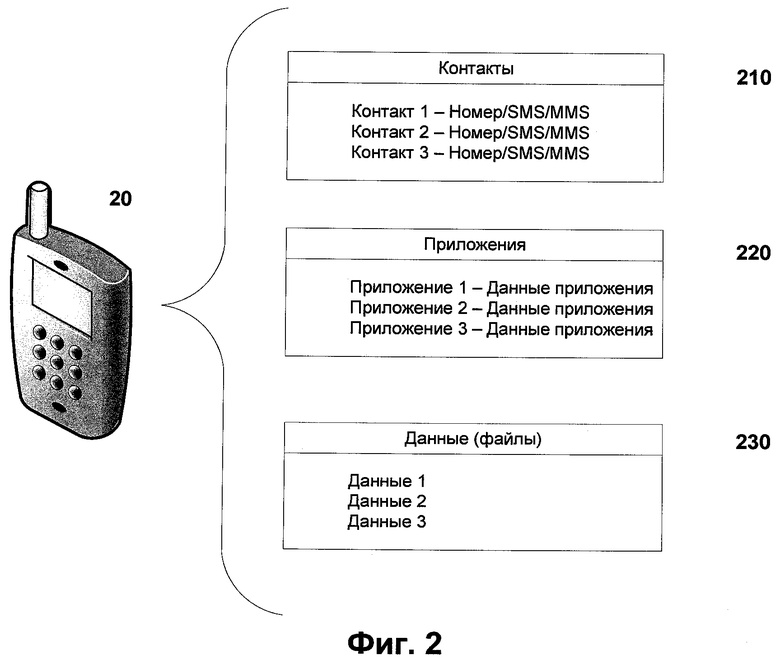

Фиг.2 иллюстрирует используемые на мобильном устройстве данные.

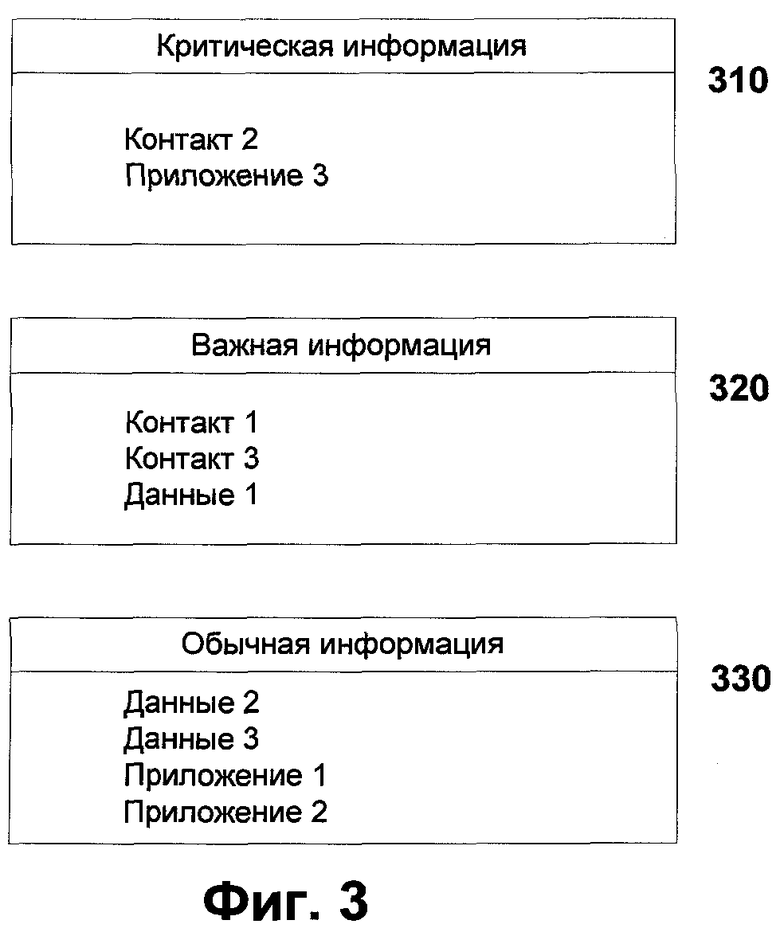

Фиг.3 иллюстрирует пример используемых на мобильном устройстве данных с точки зрения важности.

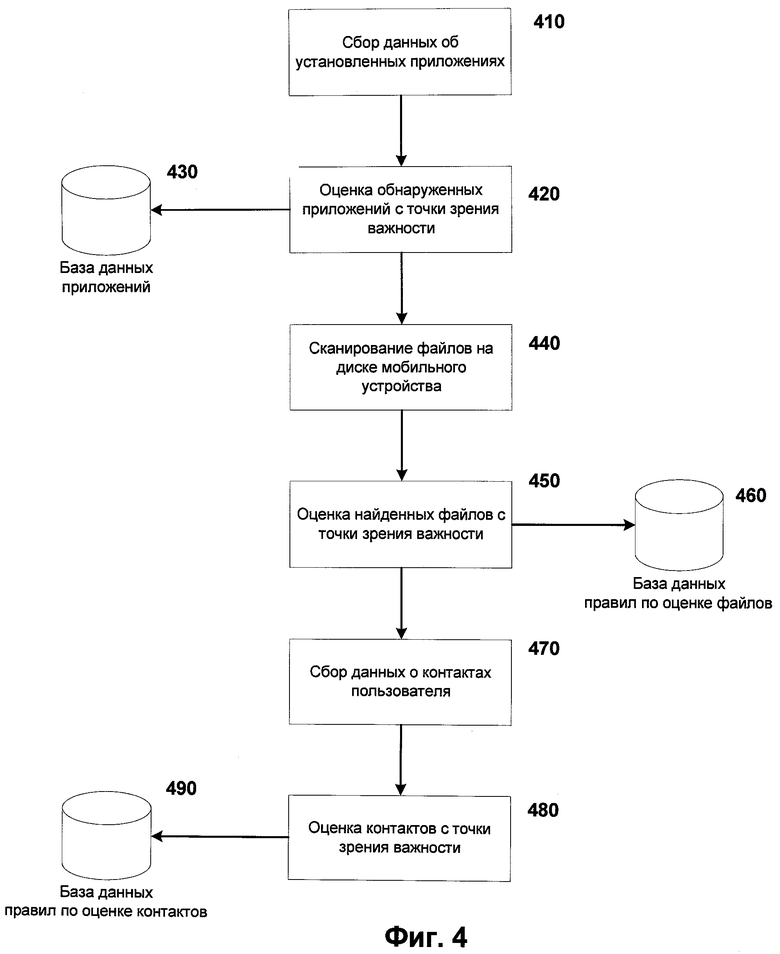

Фиг.4 иллюстрирует метод оценки данных на мобильном устройстве пользователя с точки зрения их важности.

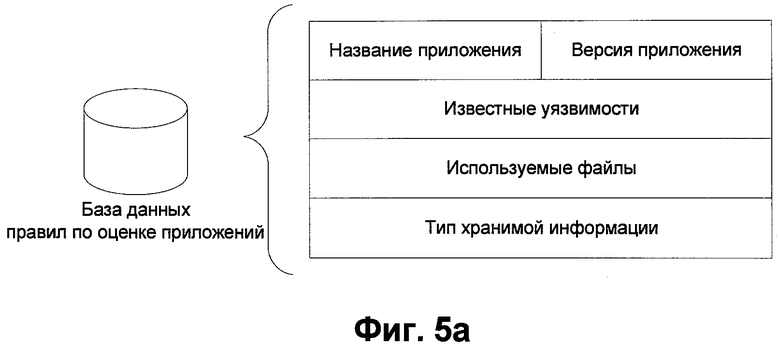

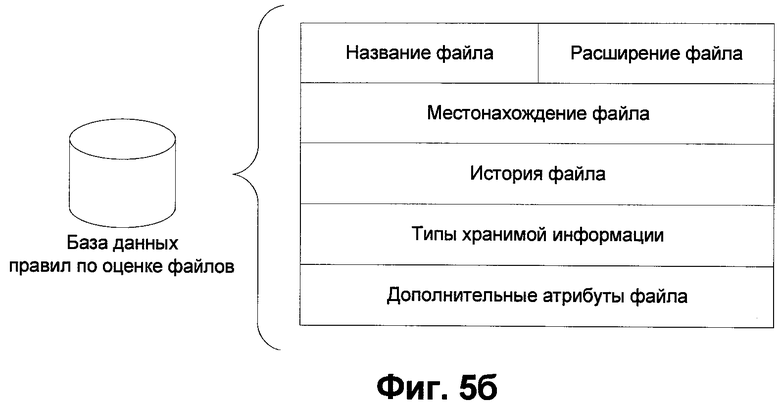

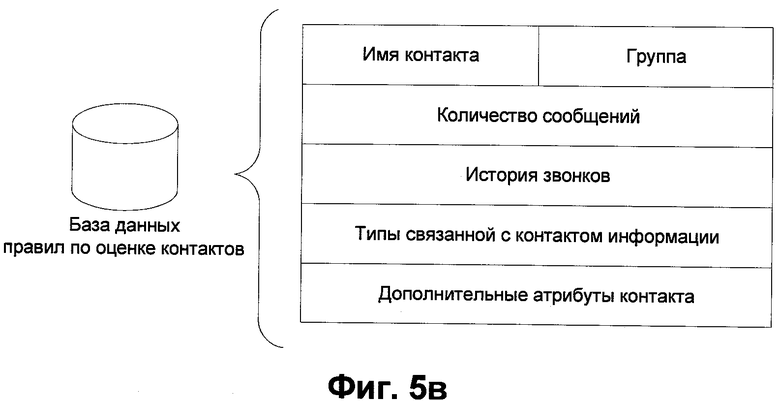

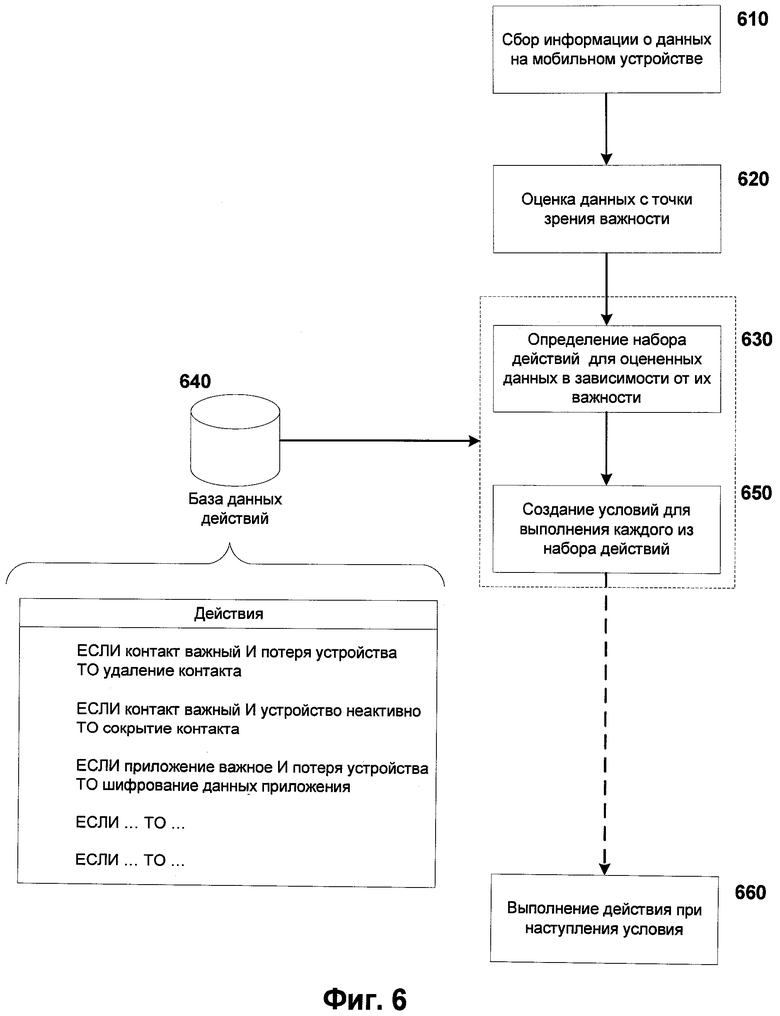

Фиг.5а, б, в иллюстрируют примеры реализации баз данных правил по оценке приложений, файлов и контактов соответственно.

Фиг.6 приводит алгоритм работы настоящего изобретения.

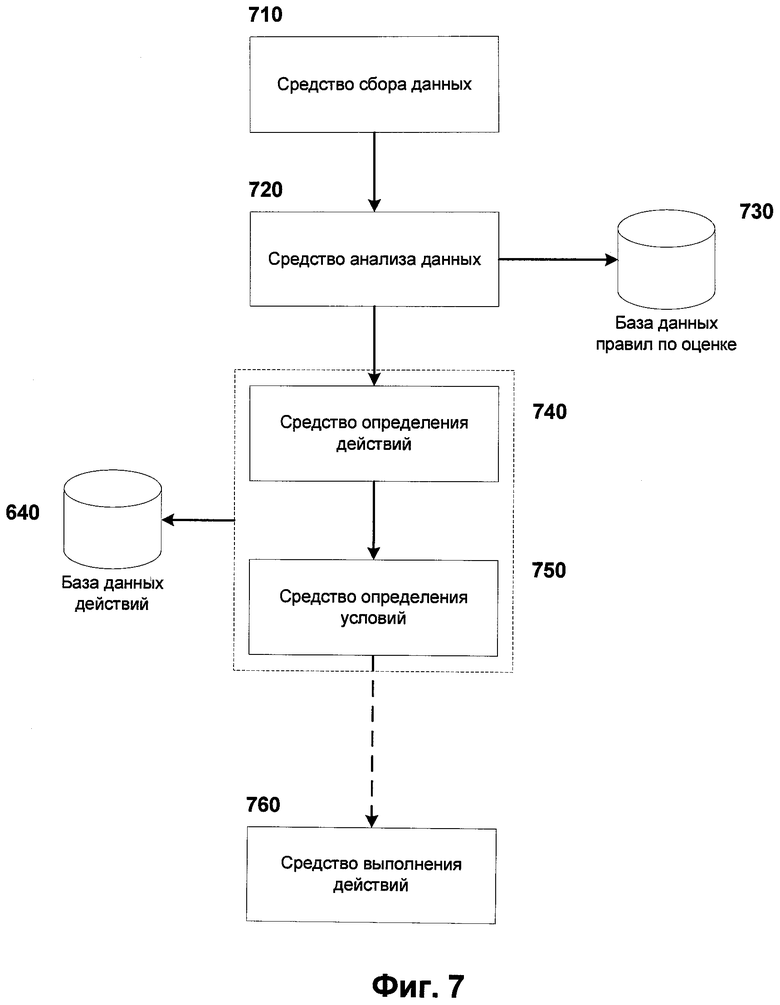

Фиг.7 приводит систему средств, которая реализует защиту личных данных на мобильном устройстве.

Описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Настоящее изобретение предназначено для использования в любом мобильном вычислительном средстве, способном воспринимать и обрабатывать как текстовые данные, так и данные изображений. Это могут быть смартфоны, коммуникаторы, ультрамобильные ПК (UMPC), интернет-планшеты.

Фиг.1 представляет пример системы общего назначения, такой как мобильное устройство 20, содержащее центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована как любая известная из уровня техники шинная структура, содержащая, в свою очередь, память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основную систему ввода/вывода (BIOS), содержащую основные процедуры, которые обеспечивают передачу информации между элементами мобильного устройства 20, например, в момент загрузки с использованием ПЗУ 24.

Мобильное устройство 20, в свою очередь, содержит диск 27 для чтения и записи. Диск 27 соединен с системной шиной 23 через интерфейс диска 32. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных мобильного устройства 20. Настоящее описание раскрывает реализацию системы, которая использует жесткий диск, но следует понимать, что возможно применение иных типов компьютерных носителей информации, которые способны хранить данные в доступной для чтения компьютером форме (кассеты с магнитной лентой, карты памяти flash, цифровые диски, картриджи Бернулли, память с произвольным доступом (ОЗУ), постоянные запоминающие устройства (ПЗУ), и т.п.). Термином «машиночитаемый носитель программ» или «машиночитаемый носитель информации» обычно называют носитель, такой как диск 27.

Некоторые из программных модулей, в том числе операционная система 35, хранятся на диске 27, ПЗУ 24 или ОЗУ 25. Мобильное устройство 20 имеет файловую систему 36, где хранится записанная операционная система 35 и дополнительные программные приложения 37, другие программные модули 38 и программные данные 39. Пользователь имеет возможность вводить команды и информацию в мобильное устройство 20 посредством устройства ввода 40. Подобные устройства ввода по своему обычаю подключают к центральному процессору 21 через последовательный порт 46, который, в свою очередь, подсоединен в системной шине, но могут быть подключены иным способом, например, параллельный порт, игровой порт или универсальную последовательную шину (USB). Дисплей 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48.

Мобильное устройство 20 способно работать в сетевом окружении, при этом используется логическое соединение с другим или несколькими удаленными мобильными устройствами 49. Удаленное мобильное устройство или устройства 49 являются такими же смартфонами, коммуникаторами, ультрамобильными ПК (UMPC), интернет-планшетами и, по обыкновению, имеют большинство или все из упомянутых элементов, описанных ранее при объяснении сущности мобильного устройства 20, представленного на Фиг.1 лишь только как устройство хранения 50, в котором хранятся приложения 37'. Логические соединения подразумевают соединение 51, которое может быть исполнено в виде GSM, CDMA, UMTS, WiMAX, LTE и других стандартов мобильной связи.

Мобильное устройство 20 может быть подсоединено к другим мобильным устройствам 51 через сетевой интерфейс 53 или модем 54, а также может иметь иные средства установления связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что подобные соединения являются лишь примерными и не обязаны отображать точную конфигурацию соединения мобильного устройства с различными сетями, т.е. в действительности существуют иные способы установления логического соединения другими техническими средствами связи одного мобильного устройства с другим.

Само мобильное устройство 20 имеет набор контактов 210, каждый из которых имеет собственную историю SMS/MMS сообщений, набор приложений 220 с имеющимся набором используемых данных, а также набор данных 230, которые могут включать файлы с различной информацией. Для каждого пользователя разные типы данных имеют различную степень важности. Если одному пользователю очень важно хранить информацию о своих контактах (историю звонков, сообщений и т.д.), то другой пользователь будет, прежде всего, заинтересован в неприкосновенности данных, связанных с веб-браузером или почтовым клиентом. Существуют различные типы приложений, такие как планировщики задач и системы учета финансов, такие как MyLife Organized, Pocket Informant, MoneyHarp, SmartOrganizer, Spb Finance, которые могут быть использованы для хранения различного рода персональной информации, которая, например, может быть использована в том числе для доступа к банковским счетам пользователя, т.е. подобная информация является строго конфиденциальной. При утере мобильного устройства или - что еще хуже - при его краже важность защиты таких приложений и используемых ими данных становится крайне необходимой. Пользователи также могут пожелать скрыть некоторые контакты с соответствующей историей вызовов и сообщений (SMS/MMS) или файлы данных, которые хранятся на мобильном устройстве, так как они также могут содержать конфиденциальную информацию пользователя.

На Фиг.3 приведены те же наборы данных, что и на Фиг.2, с точки зрения их важности для пользователя. Например, критической информацией 310 можно считать приложение 3 (программа для учета финансов) и контакт 2 с соответствующей историей вызовов и сообщений. Эта информация является сугубо приватной и не должна попасть третьим лицам. Таким образом, для критической информации можно задать самые строгие правила сокрытия. Далее следует важная информация 320, в которую попадают оставшиеся контакты и часть данных на мобильном устройстве 20 (данные 1). В этом случае для пользователя также важно скрыть информацию, связанную с приведенными контактами, и сохранить данные 1 (например, это может быть файл с распорядком дел за прошедшую неделю). Оставшаяся информация (она отмечена как обычная 330) уже не представляет большой важности - например, может быть легко восстановлена, как, например, приложения 1 и 2, которыми могут быть игры. Фиг.3 иллюстрирует лишь примерный вариант оценки важности информации для пользователя и может содержать и иные градации (не только условно приведенная критическая/важная/обычная информация) важности с точки зрения пользователя.

Фиг.4 иллюстрирует метод оценки данных на мобильном устройстве пользователя с точки зрения их важности. На этапе 410 происходит сбор данных об установленных приложениях и используемых ими данных. Поиск может включать анализ файловой системы, реестра, журналов операционной системы и т.д. На этапе 420 происходит оценка обнаруженных приложений с точки зрения важности для пользователя. С этой целью используется база данных приложений 430.

В базе данных приложений 430 содержится информация об известных приложениях. В эту базу входит информация о названии приложения, его версии, известных уязвимостях, используемых приложением файлах данных, типах хранимой информации (Фиг.5а). Например, приложение Opera Mini в зависимости от типа хранимой информации (адреса веб-страниц) может иметь разный тип важности - если этот браузер использовался для доступа к защищенным ресурсам и сохранил данные об авторизации, то степень важности этого приложения будет повышена. Если через браузер пользователь имеет выход в различные социальные сети (такие как Facebook или Linkedin, где может содержаться личная информация), то в первую очередь потребуется очистить куки-файлы (cookies) и защитить учетную запись (т.е. степень важности будет высокой). В то же время многие приложения вроде игр будут иметь низкий уровень важности, так как не несут личной информации.

Далее на этапе 440 происходит сканирование файлов на диске мобильного устройства 20. Подобный процесс проверки является стандартным инструментом при работе антивирусного приложения, которое может быть использовано для этих целей. На этапе 450 происходит оценка найденных файлов с точки зрения важности с использованием базы данных правил по оценке файлов 460.

В базе данных правил по оценке файлов 460 содержится информация по оценке важности файлов с учетом их основных параметров (Фиг.5б). В расчет берется название файла, его расширение, местонахождение на диске, история файла, которая включает журнал его изменений, указание на типы хранимой информации (текстовая, мультимедиа), а также дополнительные атрибуты (шифрование, упаковка). Например, при обнаружении текстового файла с названием login.txt в папке "Личное" ему будет присвоен высокий уровень важности, в то время как для файла с расширением ".mp3" в папке "Музыка" будет установлен низкий уровень. В качестве еще одного примера можно привести кэш браузера, в котором содержатся сохраненные веб-страницы, на которые заходил пользователь. В одном из вариантов реализации подобный кэш может быть определен как тип данных с высокой степень важности.

На этапе 470 происходит сбор данных о контактах пользователя с последующей их оценкой с точки зрения важности на этапе 480. Для этого используется база данных правил по оценке контактов 490, которая более подробно отражена на Фиг.5в. В расчет берут такие параметры, как имя контакта, группа, в которой этот контакт состоит, количество отправленных и полученных сообщений, история звонков и другие дополнительные атрибуты контакта, которые могут быть специфичными для различных платформ, как Windows Mobile или Symbian, или типов устройств, выпускаемых различными производителями вроде НТС, Nokia или Samsung.

Следует понимать, что приведенные примеры баз данных приложений 430, правил по оценке файлов 460 и правил по оценке контактов 490 являются примерными и могут иметь другие варианты реализации. Правила, содержащиеся в подобных базах, имеют простое описание и могут быть отредактированы вручную самими пользователями мобильных устройств для улучшения уровня оценки важности данных. Сами базы данных приложений 430, правил по оценке файлов 460 и правил по оценке контактов 490 могут быть реализованы на базе таких систем управления базами данных как MySQL, PostgreSQL, InterBase, MSDE, DB2 и других.

В одном из вариантов реализации этапы на фиг.4 проходят на мобильном устройстве 20, но сами базы данных приложений 430, правил по оценке файлов 460 и правил по оценке контактов 490 могут находиться на стороне поставщика подобных информационных услуг ввиду их размера и сложности. В этом случае каждый этап, связанный с оценкой тех или иных данных, будет связан с передачей собранных данных на сервер поставщика информационных услуг.

Правила по оценке, которые хранятся в базах данных на фиг.5а-5в, могут быть сформированы на стороне поставщика информационных услуг, который заранее проводит анализ известных программ и типов файлов, а также получая статистику от пользователей по важности контактов для них (статистический анализ). Таким образом, если от большого количества пользователей было получено уведомление о том, что они считают контакт важным и при этом часто звонили ему и/или отправляли сообщения, то автоматически будет сформировано следующее правило, которое будет срабатывать при оценке контактов у других пользователей:

ЕСЛИ количество звонков И/ИЛИ количество сообщений БОЛЬШЕ <заданный порог> ТО контакт является важным.

При оценке приложений можно использовать кластерный анализ, который позволяет отнести приложение к уже известной группе на основании ряда признаков. Например, считая, что приложения, предназначенные для учета личных данных, являются важными, при этом обладают рядом особенностей, как, например - возможностью шифрования сохраненных данных, использованием аутентификации при старте приложения, поддержкой определенных форматов файлов для хранения - то при обнаружении приложения, которое обладает перечисленным набором особенностей, оно будет отнесено к приложениям, предназначенным для учета личных данных, и будет определено как важное.

Другой вариант оценки также предусматривает использование нейронных сетей, например, для оценки важности файлов. На входной слой нейронов может подаваться информация в виде метаданных о файлах, таких как: имя и тип файла, его размер, местоположение на диске, факт упаковки файла и др. После получения всех необходимых входных данных с выходного слоя нейронов снимается результат в виде конечного значения важности для исходного файла. Следует понимать, что также могут быть применены и другие методы оценки и анализа, помимо вышеперечисленных.

В одном из вариантов реализации настоящего изобретения для работы с данными в базах данных приложений 430, правил по оценке файлов 460 и правил по оценке контактов 490 может использоваться система нечеткой логики для более качественной оценки. Система нечеткой логики предполагает три этапа:

1. Фаззификация - введение нечеткости. Для выполнения этой операции для всех входных переменных определяются лингвистические переменные, для каждой лингвистической переменной формируются терм-множества, для каждого терма строятся функции принадлежности. Например, для лингвистической переменной «количество сообщений, связанных с контактом» терм-множество будет иметь вид {«мало», «немного», «много», «очень много»}, что позволяет отойти от большого количества чисел.

2. Создание и использование нечеткой базы знаний. Нечеткая база знаний состоит из продукционных правил вида ЕСЛИ <посылка правила> ТО <заключение правила>. Например, можно использовать следующее правило: «ЕСЛИ количество сообщений, связанных с контактом, много, ТО важность контакта высокая». Построение таких правил обычно не вызывает затруднения, так как они понятны и являются своего рода «вербальным кодированием».

3. Дефаззификация - получение на выходе четкого числа, являющегося в данном случае оценкой важности данных.

Система нечеткой логики для настоящего изобретения представляет большую ценность, так как позволяет весьма гибко учитывать множество различных характеристик, используемых в мобильном устройстве данных.

На Фиг.6 приведен алгоритм работы настоящего изобретения. На этапе 610 происходит сбор данных на мобильном устройстве и их оценка с точки зрения важности на следующем этапе 620, что более подробно описана на Фиг.4. Далее определяется набор действий, которые применимы к данным в различных ситуациях (этап 630). Возможными ситуациями могут быть отсутствие активности мобильного устройства (например, когда пользователь оставляет свое мобильное устройство дома и не использует его в течение некоторого времени), его потеря или кража, другие ситуации, которые требуют определенных действий. Возможными действиями над данными могут быть их удаление/шифрование/сокрытие/создание резервной копии.

Для хранения возможных действий используется база данных действий 640. В одном из вариантов реализации подобная база может хранить отношения "условие-действия" в формате продукционных правил в вышеописанном формате ЕСЛИ <посылка правила>, ТО <заключение правила>. Например, одно из правил может быть описано в таком виде: "ЕСЛИ контакт важный И устройство неактивно, ТО сокрытие контакта". Таким образом, определение набора действий для оцененных данных в зависимости от их важности на этапе 630 может быть выполнено в виде компаратора или программных средств сравнения или компарирования.

Для выполнения всех этих действий предусмотрены условия, которые могут включать как ввод соответствующего кода (как вручную, так и с помощью отсылки SMS), так параметры, связанные с самим устройством (например, определение длительности отсутствия активности пользователя или определение факта смены SIM карты). Формирование таких условий происходит на этапе 650 и может быть выполнено как автоматически (например, создание кода для каждого действия) с использованием базы данных действий 640, так и затем вручную отредактировано пользователем. В конце концов, при выполнении условия на этапе 660 мобильное устройство выполняет необходимые действия, описанные в базе данных действии 640.

На Фиг.7 приведена система средств, которая реализует защиту личных данных на мобильном устройстве. Средство 710 сбора данных производит сбор данных на мобильном устройстве. В качестве данных могут рассматриваться контакты, приложения, файлы на мобильном устройстве 20. Полученные данные средство 710 сбора данных передает на средство 720 анализа данных, которое оценивает их с точки зрения важности, что и описано на Фиг.4. Для этого также используется база данных правил по оценке 730, которая может быть представлена базами данных, приведенных на Фиг.5а-в. Далее для оцененных данных используется средство 740 определения действий, которое использует базу данных действий 640, что более подробно отражено на Фиг.6. Дополнительно средство 740 определения действий определяет условия, при которых наступят определенные действия. После этого средство 750 определения условий задает условия, при которых будут выполняться заданные действия. Определение действий и соответствующих условий происходит как автоматически, используя базу данных действий 640, так и может вручную задаваться пользователем путем изменения автоматически созданных действий и условий. В свою очередь, средство 760 выполнения действий выполняет заложенные действия при наступлении соответствующих условий. Отметим, что все вышеперечисленные средства могут быть реализованы в виде специализированной интегральной микросхемы (ASIC), матрицы логических элементов с эксплуатационным программированием (FPGA), так и любым другим сочетанием программных и аппаратных частей (firmware).

Настоящее описание излагает основной изобретательский замысел авторов, который не может быть ограничен теми аппаратными устройствами, которые упоминались ранее. Следует отметить, что аппаратные устройства, прежде всего, предназначены для решения узкой задачи. С течением времени и с развитием технического прогресса такая задача усложняется или эволюционирует. Появляются новые средства, которые способны выполнить новые требования. В этом смысле следует рассматривать данные аппаратные устройства с точки зрения класса решаемого ими технических задач, а не чисто технической реализации на некой элементной базе.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ВОССТАНОВЛЕНИЯ ПАРОЛЯ И ЗАШИФРОВАННЫХ ДАННЫХ НА МОБИЛЬНЫХ УСТРОЙСТВАХ | 2011 |

|

RU2481632C1 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОЙ МОДИФИКАЦИИ АНТИВИРУСНОЙ БАЗЫ ДАННЫХ | 2012 |

|

RU2536664C2 |

| Система и способ выявления скрытого поведения расширения браузера | 2018 |

|

RU2697950C2 |

| Способ управления IoT-устройством со стороны элемента сетевой инфраструктуры | 2021 |

|

RU2769632C1 |

| Способ применения политик обработки личных данных для IoT-устройства | 2021 |

|

RU2767714C1 |

| Способ оценки степени износа IoT-устройства со стороны элемента сетевой инфраструктуры | 2021 |

|

RU2772377C1 |

| Способ использования модели IoT-устройства для определения аномалий в работе устройства | 2021 |

|

RU2772072C1 |

| Способ создания и применения правила взаимодействия приложений на IoT-устройстве | 2021 |

|

RU2757651C1 |

| Способ настройки IoT-устройств в зависимости от типа сети | 2021 |

|

RU2760625C1 |

| СИСТЕМА И СПОСОБ ДЛЯ ЗАЩИТЫ ДОСТУПА К ДАННЫМ, СОХРАНЕННЫМ НА МОБИЛЬНОМ УСТРОЙСТВЕ, С ПОМОЩЬЮ ПАРОЛЯ | 2012 |

|

RU2488879C1 |

Изобретение относится к способам защиты личных данных пользователей. Техническим результатом является обеспечение защиты данных памяти мобильного телефона. В способе: собирают информацию о личных данных на мобильном устройстве с помощью средства сбора данных и передают собранную данные на средство анализа данных, оценивают собранные данные по важности для пользователя, используя средство анализа данных и базу данных правил по этой оценке, и передают оцененные данные на средство определения действий по защите, определяют набор указывающих действий для оцененных данных с помощью средства определения действий и базы данных действий в зависимости от их важности для пользователя, формируют условия из базы данных действий для каждого действия из набора действий для осуществления защиты личных данных, используя средство определения условий, выполняют действие с помощью средства выполнения действий по защите данных. 2 н. и 5 з.п. ф-лы, 9 ил.

1. Способ защиты личных данных на мобильном устройстве, заключающийся в том, что:

а) собирают информацию о личных данных на мобильном устройстве с помощью средства сбора данных и передают собранные данные на средство анализа данных;

б) оценивают собранные данные с точки зрения важности данных для пользователя, используя средство анализа данных и базу данных правил по оценке, и передают оцененные данные на средство определения действий;

в) определяют набор действий для оцененных данных с помощью средства определения действий и базы данных действий в зависимости от их важности для пользователя;

г) формируют соответствующие условия из базы данных действий для каждого действия из набора действий с целью защиты личных данных, используя средство определения условий;

д) выполняют заданное на этапе г) действие при выполнении условия с помощью средства выполнения действий.

2. Способ по п.1, в котором личными данными являются:

а) установленные приложения и используемые ими данные;

б) файлы, находящиеся на мобильном устройстве;

в) контакты и связанные с ними сообщения.

3. Способ по п.2, в котором используемые установленными приложениями данными являются файлы.

4. Способ по п.1, в котором оценка данных с точки зрения важности основана на использовании, по крайней мере, одного из методов анализа:

а) нечеткой логики;

б) статистического анализа;

в) кластерного анализа;

г) нейронных сетей.

5. Способ по п.1, в котором действием с целью защиты личных данных является:

а) шифрование данных;

б) удаление данных;

в) создание резервной копии.

6. Способ по п.1, в котором условием является отправка кода для выполнения заданного действия при наступлении одного из следующих событий:

а) краже мобильного устройства;

б) длительном отсутствии активности пользователя;

в) смене SIM-карты;

г) потере мобильного устройства

7. Система защиты личных данных на мобильном устройстве, которая содержит следующие средства:

а) средство сбора данных, предназначенное для сбора информации о личных данных на мобильном устройстве, при этом средство сбора данных также связано со средством анализа данных;

б) средство анализа данных, предназначенное для оценки собранных данных с точки зрения важности данных для пользователя, при этом средство анализа данных также связано с базой данных правил по оценке и средством определения действий;

в) база данных правил по оценке, предназначенная для хранения правил по оценке собранных данных с точки зрения важности данных для пользователя;

г) средство определения действий, предназначенное для определения набора действий для оцененных данных, при этом средство определения действий также связано с базой данных действий и средством определения действий;

д) база данных действий, предназначенная для хранения действий и условий для их выполнения с целью защиты личных данных;

е) средство определения условий, предназначенное для определения соответствующего условия для каждого действия из определенного набора действий, при этом средство определения условий также связано с базой данных действий и со средством выполнения действий;

ж) средство выполнения действий, предназначенное для выполнения действий, определенных с помощью средства определения действий.

| УСТРОЙСТВО И СПОСОБ ЗАЩИТЫ СОТОВОГО УСТРОЙСТВА | 2005 |

|

RU2378796C2 |

| CN 1980429 А, 13.06.2007 | |||

| CN 101345963 А, 14.01.2009 | |||

| CN 101325767 А, 17.12.2008 | |||

| US 20080151877 А1, 26.06.2008. | |||

Авторы

Даты

2012-05-10—Публикация

2010-12-30—Подача