Область техники

Изобретение относится к технологиям, а более конкретно, к способам обеспечения информационной безопасности для IoT-устройств.

Уровень техники

В настоящее время все большее количество устройств оказывается подключено к сети Интернет - начиная с компьютеров и смартфонов пользователей и заканчивая более обыденными вещами, такими как телевизоры или холодильники. В случае подключения новых типов устройств к сети Интернет, они зачастую “приобретают” приставку «Smart» (например, Smart TV). При подключении Smart-устройств к сети Интернет пользователи получают возможность управления работой указанных устройств, в том числе обновления самих устройств, наблюдения за статусом работы устройства (например, холодильника) и интегрирования самого устройства в рамках так называемой концепции “умный дом” (англ. Smart house). Подобная концепция позволяет управлять подобными “умными” вещами (устройствами) из одной точки, проверяя статус работы таких вещей, настраивать их под свои личные нужды. Концепция “умного дома” включает и другую концепцию под названием Интернет вещей (англ. Internet of Things, IoT), которая подразумевает взаимодействие вышеуказанных вещей уже без прямого участия человека.

В настоящее время пользователями широко используются маршрутизаторы, которые позволяют создавать беспроводные (smart-устройства также работают и по проводным сетям) сети, которые в свою очередь позволяют подключать другие умные вещи к сети Интернет. В настоящее время многие роутеры поддерживают возможность создания так называемых неоднородных (гетерогенных) сетей. В качестве примера можно привести сеть из устройств (“умных” вещей), часть из которых соединена с роутером через беспроводную сеть Wi-Fi, а другая часть - через Bluetooth.

Неудивительно, что с ростом количества устройств, которые имеют возможность сетевого взаимодействия, начало расти и количество попыток злонамеренного использования подобных устройств. При получении доступа с правами администратора к роутеру появляется возможность анализировать сетевой трафик, который идет через роутер. При получении доступа к таким устройствам, как “умные часы” (англ. smart watch), появляется возможность также проверять данные на связанных (англ. paired) с этими часами смартфонах. Все эти действия могут привести к краже данных, их подмене или повреждению.

Злонамеренное использование подобных IoT-устройств осуществляется с помощью вредоносных программ, кол-во которых также растет. Ввиду того, что подобные устройства зачастую не имеют высокопроизводительной вычислительной платформы (как правило, это небольшие платформы на базе архитектуры ARM) и работают под управлением малофункциональной операционной системы (ОС), которая использует малое количество ресурсов, то использование каких-либо политик безопасности или антивирусных приложений является избыточным. Также проблема усугубляется тем, что создатели вредоносных приложений только приступили к исследованию возможностей использования подобных устройств, что в свою очередь приводит к тому, что антивирусные компании не успевают реагировать на новые угрозы.

Также IoT-устройства могут порождать большой объем трафика за счет своего количества, чем пользуются создатели ботнетов. В качестве примера можно привести ботнет Hide'n'Seek, который использует p2p-инфраструктуру, что еще больше затрудняет его обнаружение.

Стоит отметить, что повсеместное использование IoT-устройств может сопровождаться вторжением в личную жизнь людей. С одной стороны, человек может доверять устройствам управление данными (в том числе сбор и анализ данных), которые могут прямо или косвенно являться его личной информацией - пульс, расход калорий (“умный” фитнес-браслет), частота звонков (“умные” часы), температура и влажность в доме (“умные” приборы, такие как термометр и гигрометр с обратной связью) и другие. Хотя от использования информации от таких устройств напрямую зависит уровень и качество сервиса, не все пользователи согласны на передачу информации, тем более что злоумышленники также могут получить подобную информацию.

Одной из последних проблем можно назвать также вопросы безопасности, связанные с функционированием “умной” техники в рамках “умного” дома. Например, недопустимо, чтобы температура воздуха поднималась выше 23-25 градусов Цельсия в теплое время года, даже если настройки позволяют поднять температуру выше. Кроме того, этим могут воспользоваться и злоумышленники, выведя из строя ряд датчиков и сменив настройки.

Подобные проблемы могут быть катастрофическими в том случае, если используются уязвимости для индустриального Интернета вещей (англ. Industrial Internet of Things, IIoT). В это определение входит многоуровневая система, включающая в себя датчики и контроллеры, установленные на узлах и агрегатах промышленного объекта, средства передачи, визуализации и анализа собираемых данных. Если один из подобных узлов будет скомпрометирован, то вполне возможен отказ в обслуживании не одного устройства или набора устройств в доме, но даже изменение работы или отказ критически важной инфраструктуры в рамках целого города (например, системы управления городским траффиком или работы городских камер). В качестве примера использования таких уязвимостей можно привести такие атаки, как Stuxnet1 (1https://www.kaspersky.ru/about/press-releases/2014_stuxnet-v-detaliakh) и Duqu2 (2https://www.securitylab.ru/news/tags/Duqu/).

Известны патентные публикации, которые раскрывают возможные решения по обеспечению информационной безопасности, связанной с IoT-устройствами. Например, в публикации US20180041546 раскрывается дизайн безопасности для IoT-систем на основании желаемых пользователем характеристик. Публикация US20180040172 раскрывает мониторинг взаимодействия машины с IoT-устройством и анализ возможных информационных рисков. Однако в приведенных публикациях не раскрывается комплексный подход для решения задач информационной безопасности вкупе с обеспечением безопасности и корректной работы IoT-устройств, а также обеспечения необходимого уровня конфиденциальности.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно способом применения политик обработки личных данных для IoT-устройства со стороны элемента сетевой инфраструктуры.

Раскрытие изобретения

Технический результат настоящего изобретения заключается в реализации назначения изобретения.

Согласно одному из вариантов реализации указанный результат достигается с помощью способа применения политик обработки личных данных для умного устройства (далее - устройство) со стороны элемента сетевой инфраструктуры (далее - хаб), способ содержит этапы: анализируют протокол передачи данных между устройством и хабом; выделяют по меньшей мере одно поле данных, которое содержит личные данные; анализируют выделенное поле с использованием политик обработки личных данных, загруженных на хаб; применяют политику по результатам анализа.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

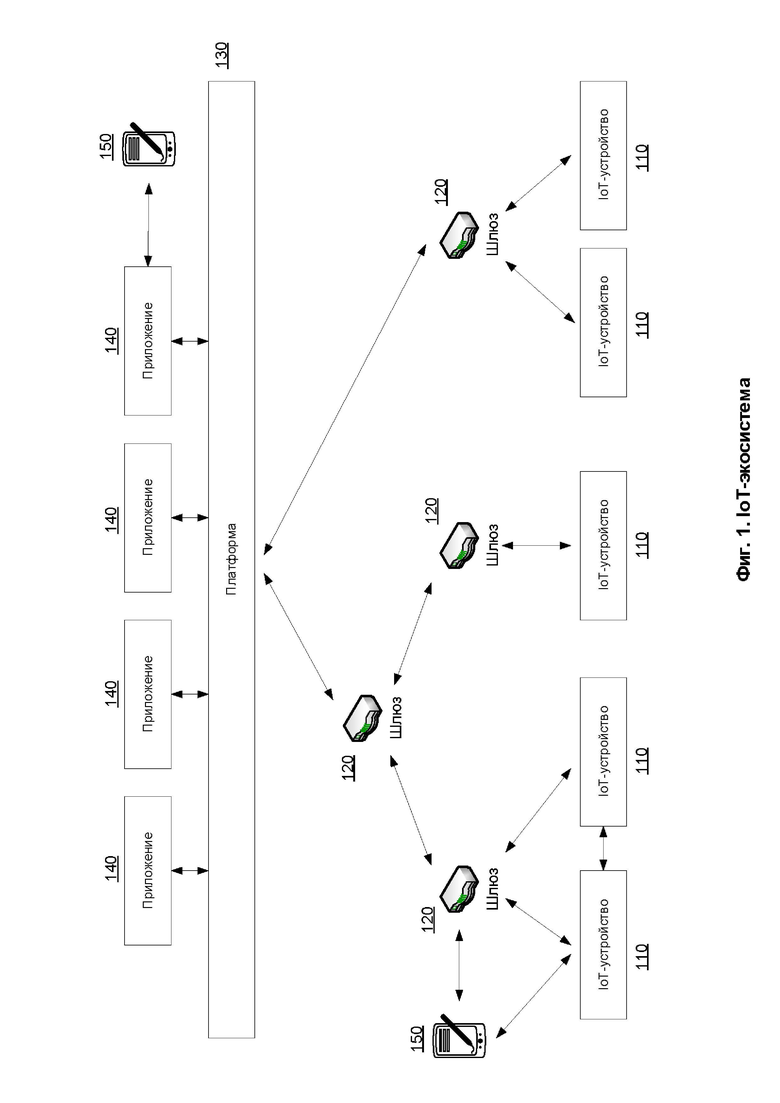

На Фиг. 1 приведена схема IoT-экосистемы (инфраструктуры).

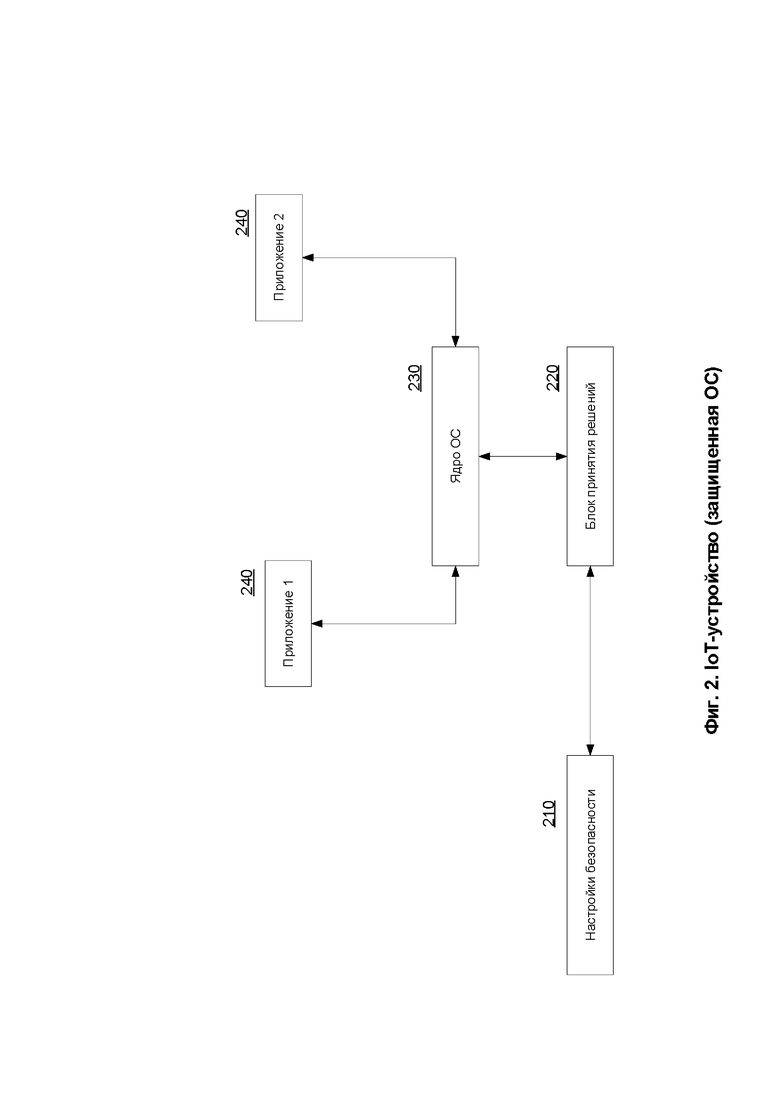

Фиг. 2 иллюстрирует IoT-устройство, которое может быть защищено с помощью установленной защищенной ОС.

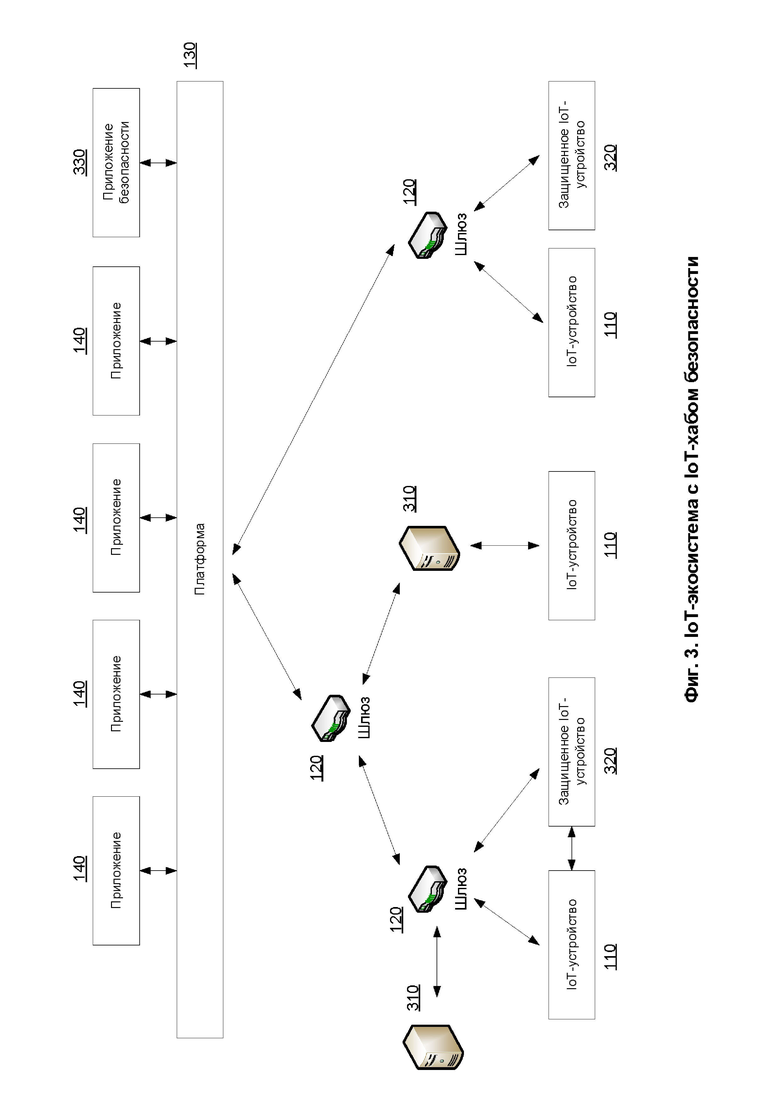

Фиг. 3 показывает пример схемы IoT-экосистемы (инфраструктуры), в которую добавлены элементы, которые обеспечивают необходимый уровень безопасности на разных уровнях.

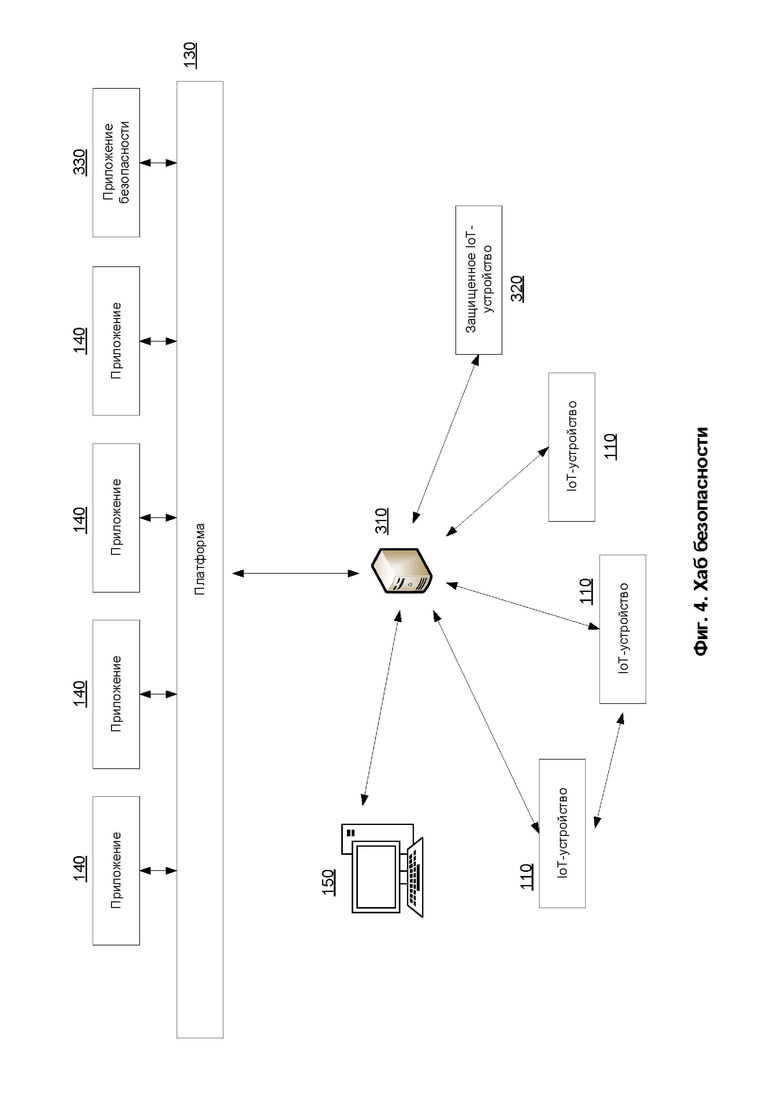

Описание основной функциональности хаба 310 иллюстрируется на Фиг. 4.

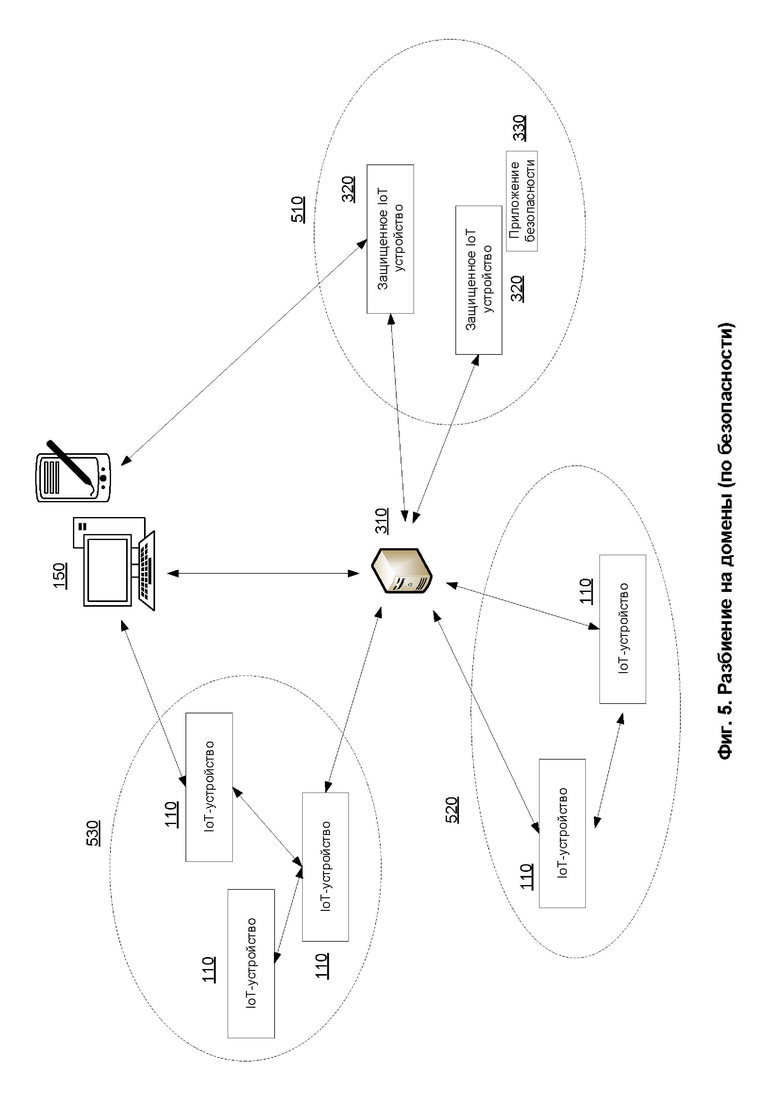

Фиг. 5 иллюстрирует разбиение на домены (по безопасности).

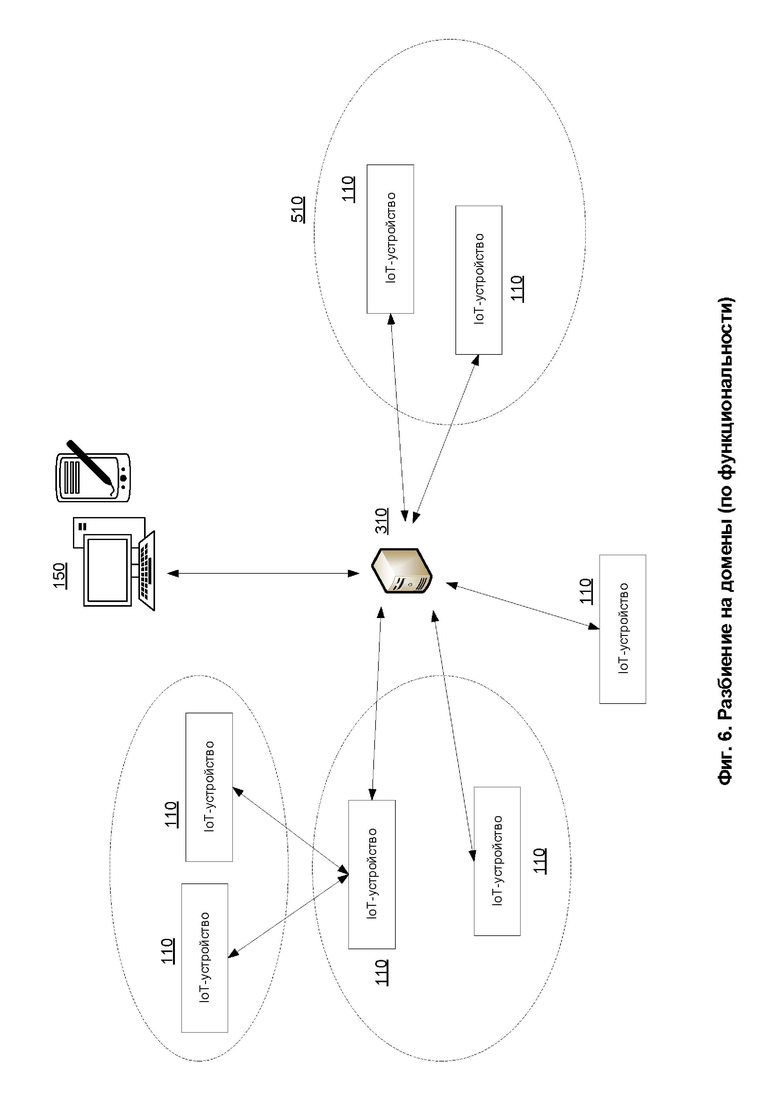

Фиг. 6 иллюстрирует разбиение на домены (по функциональности).

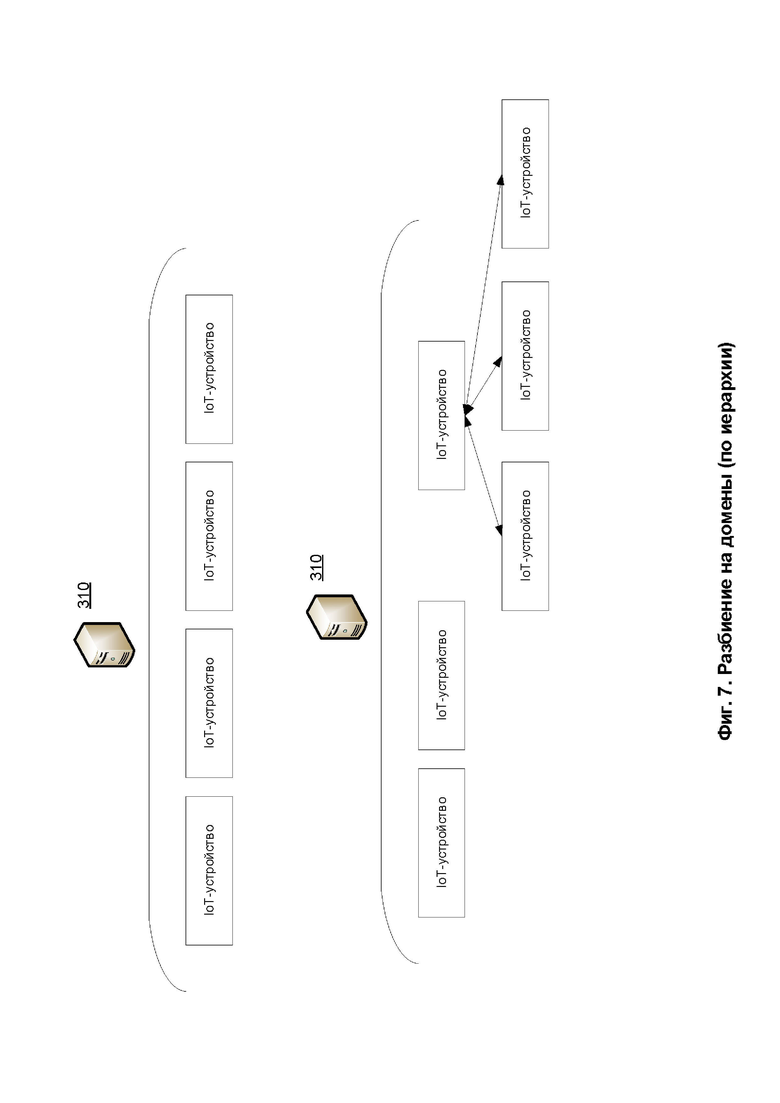

Фиг. 7 показывает разбиение на домены (по иерархии).

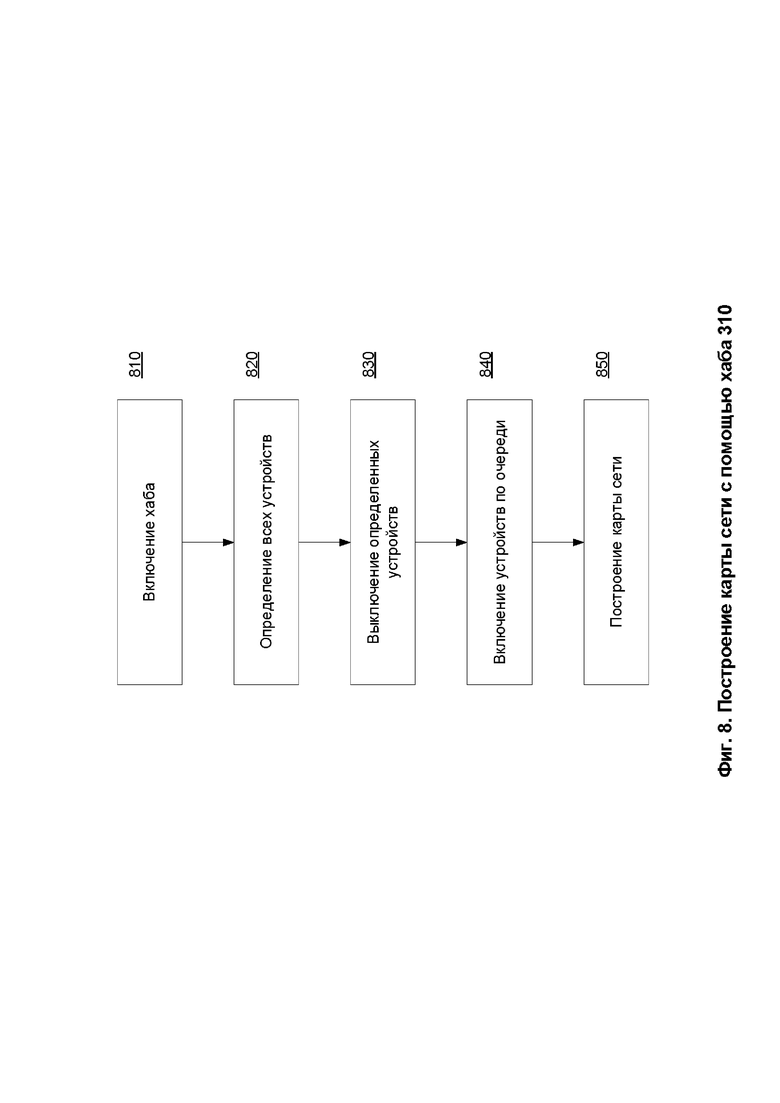

Фиг. 8 показывает построение карты сети с помощью хаба 310.

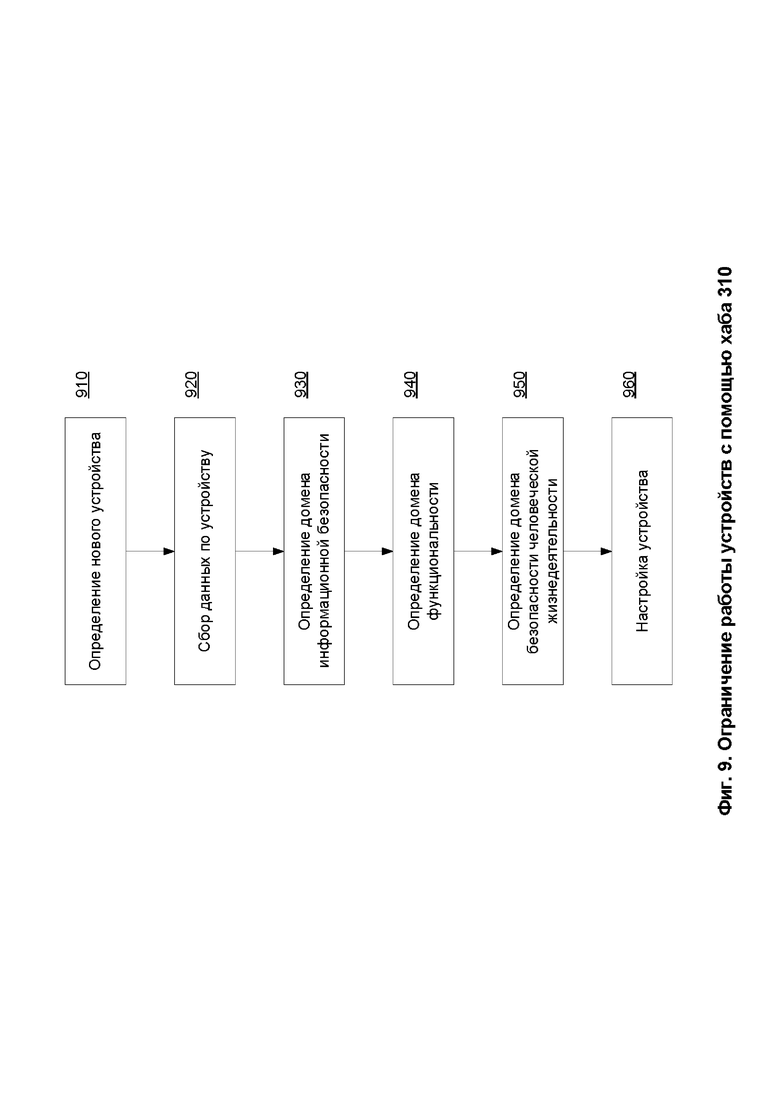

Фиг. 9 иллюстрирует способ работы хаба 310 при подключении нового устройства.

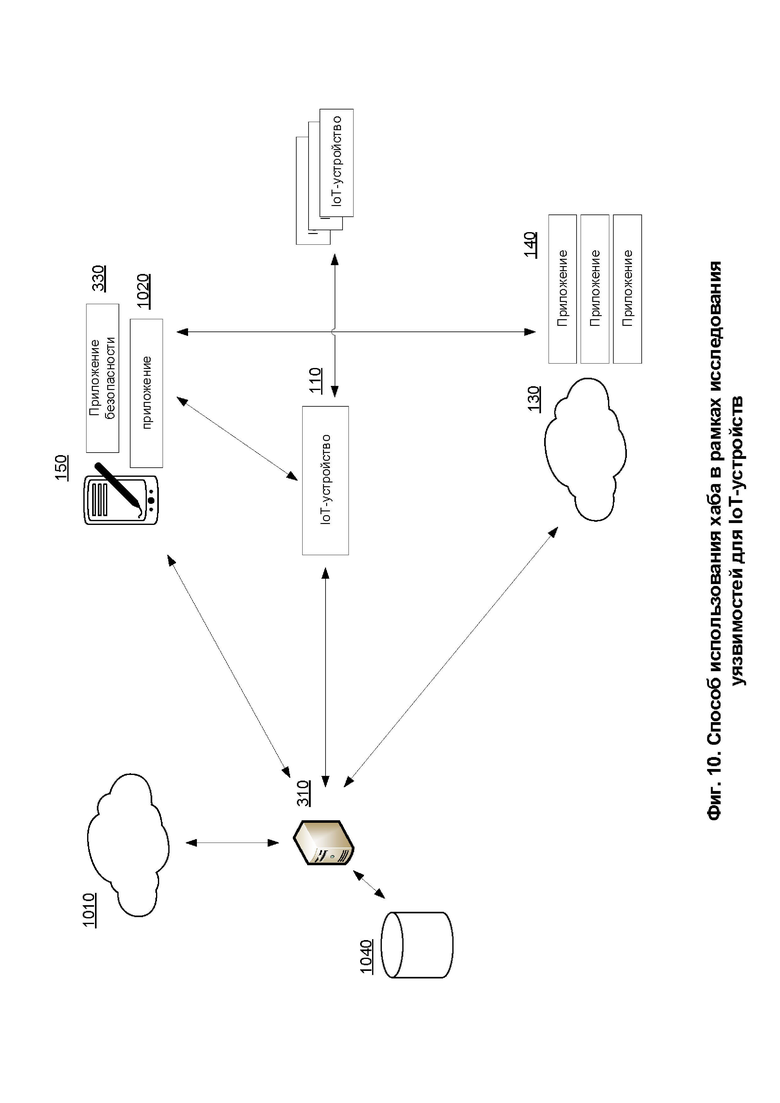

На Фиг. 10 отображен способ использования хаба 310 в рамках исследования уязвимостей для IoT-устройств.

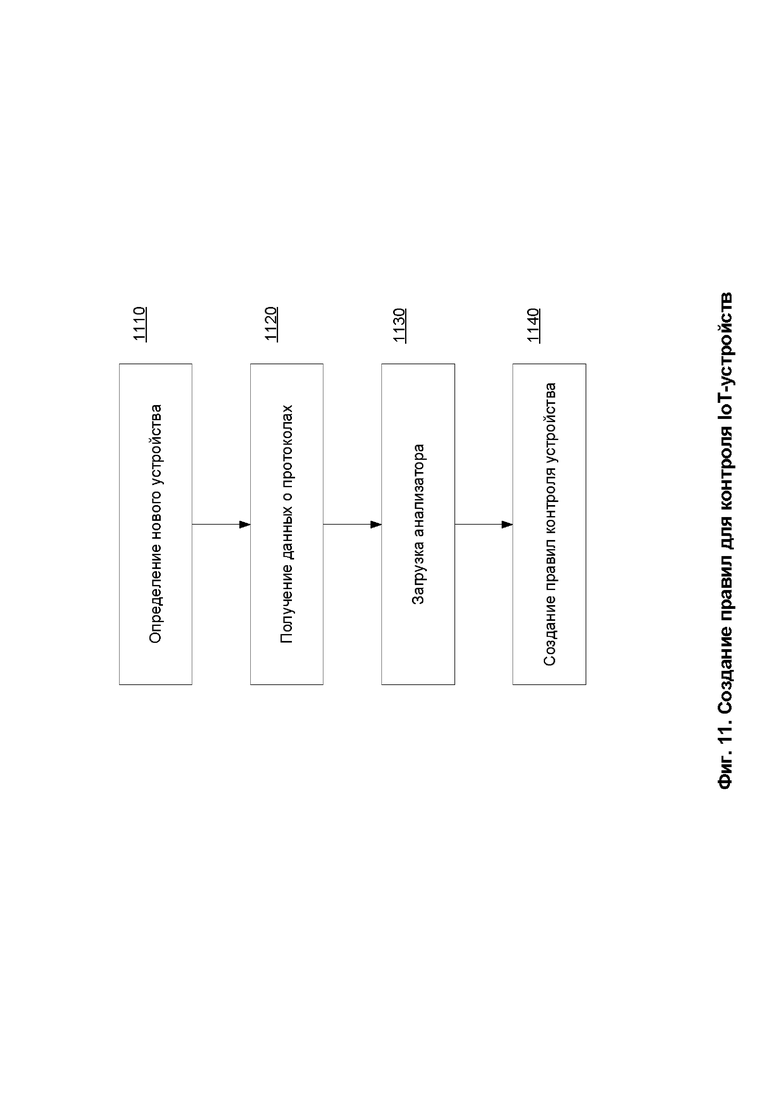

Фиг. 11 иллюстрирует создание и использование правил для IoT-устройств.

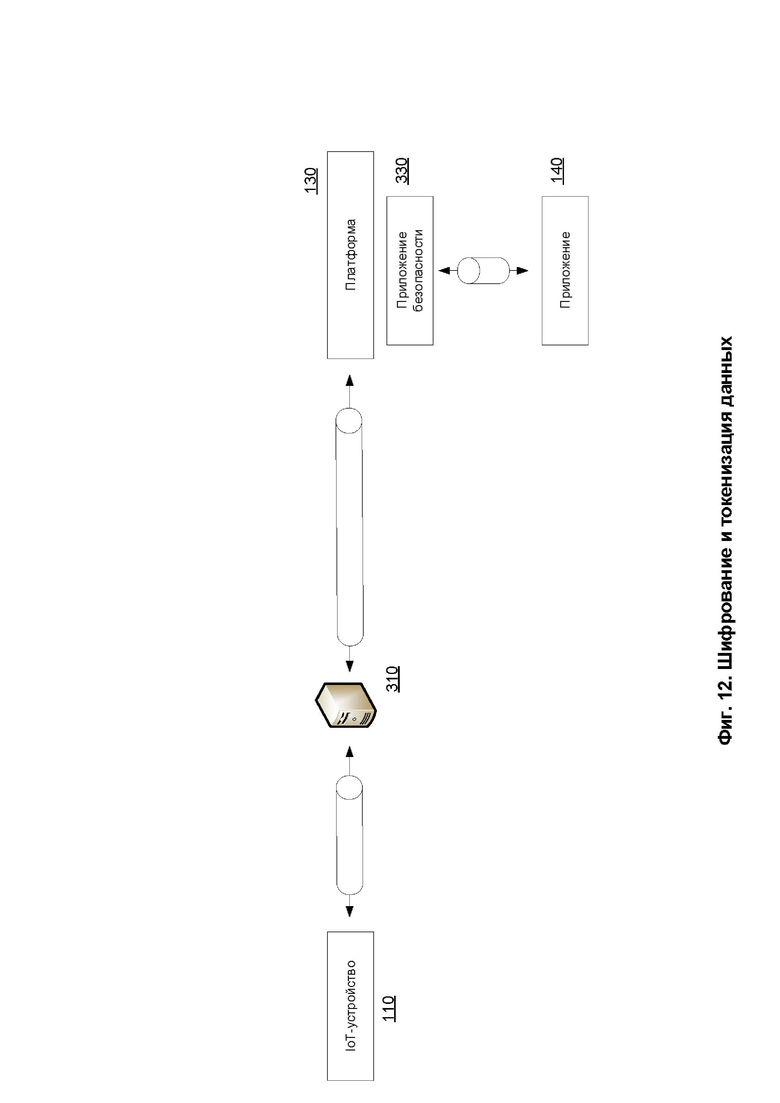

Фиг. 12 отображает схему шифрования и токенизации данных пользователей, передаваемых с IoT-устройств.

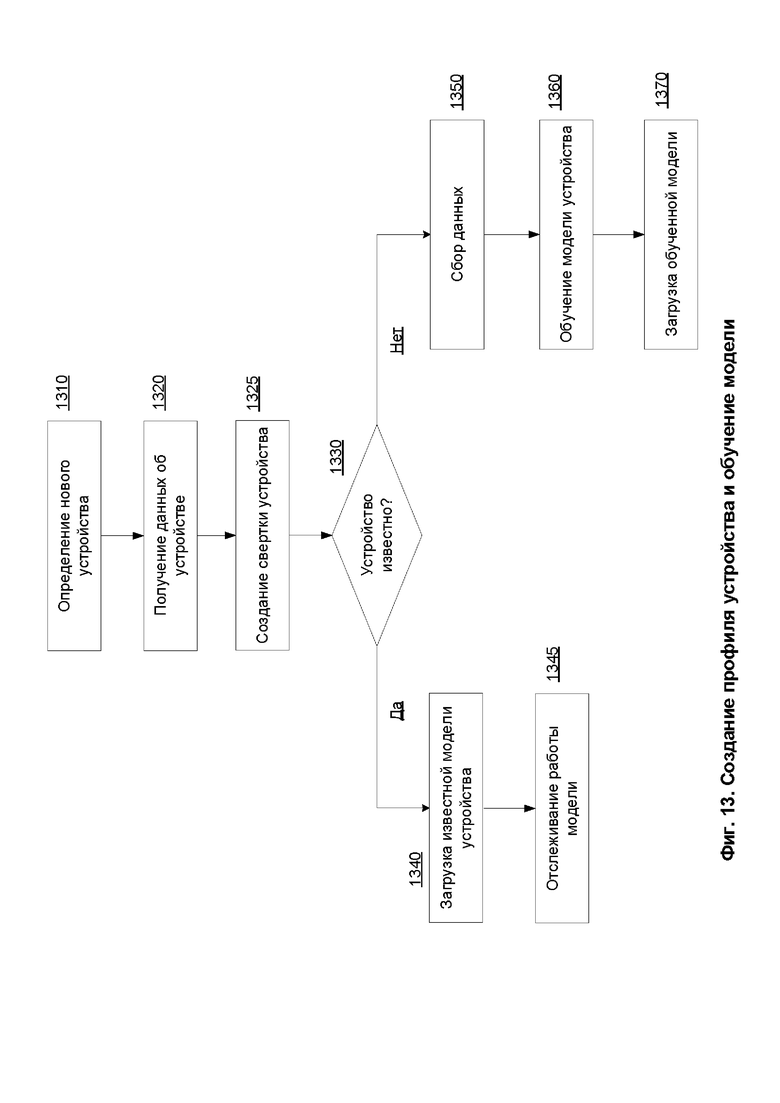

Фиг. 13 отображает способ создания профиля устройства, обучения и использования обученной модели устройства для прогнозирования поведения устройства.

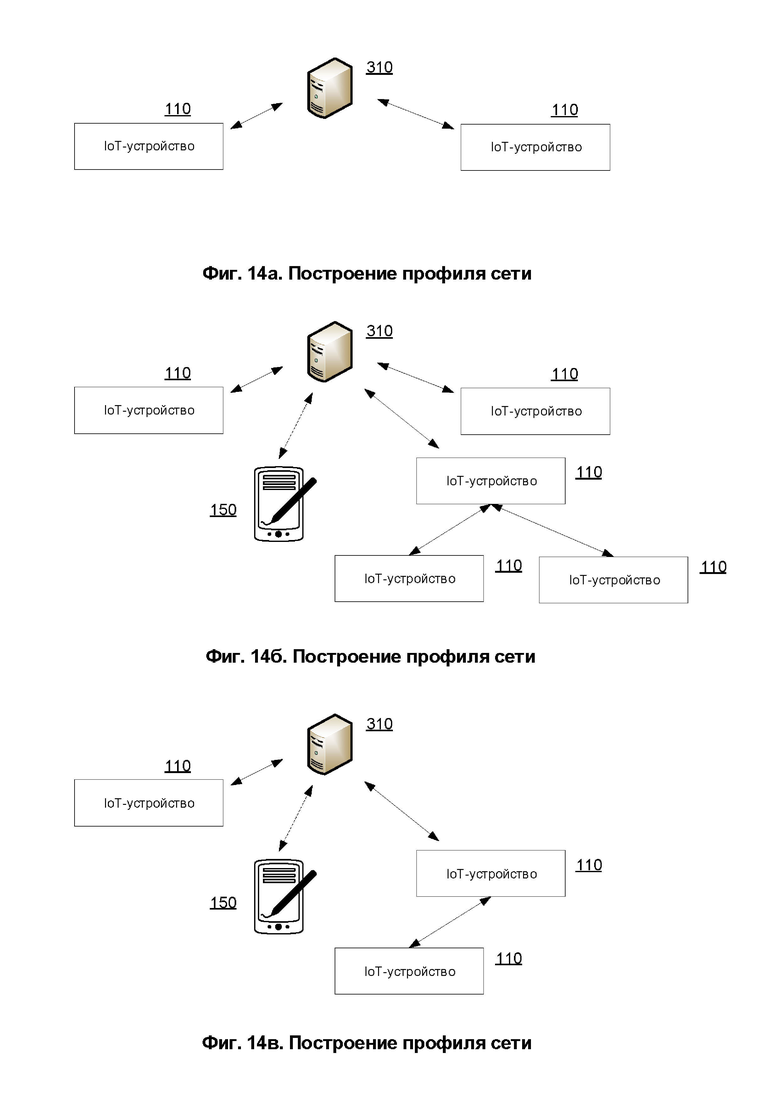

Фиг. 14а-в отображают построение профиля сети из IoT-устройств с помощью хаба 310 в течение промежутка времени.

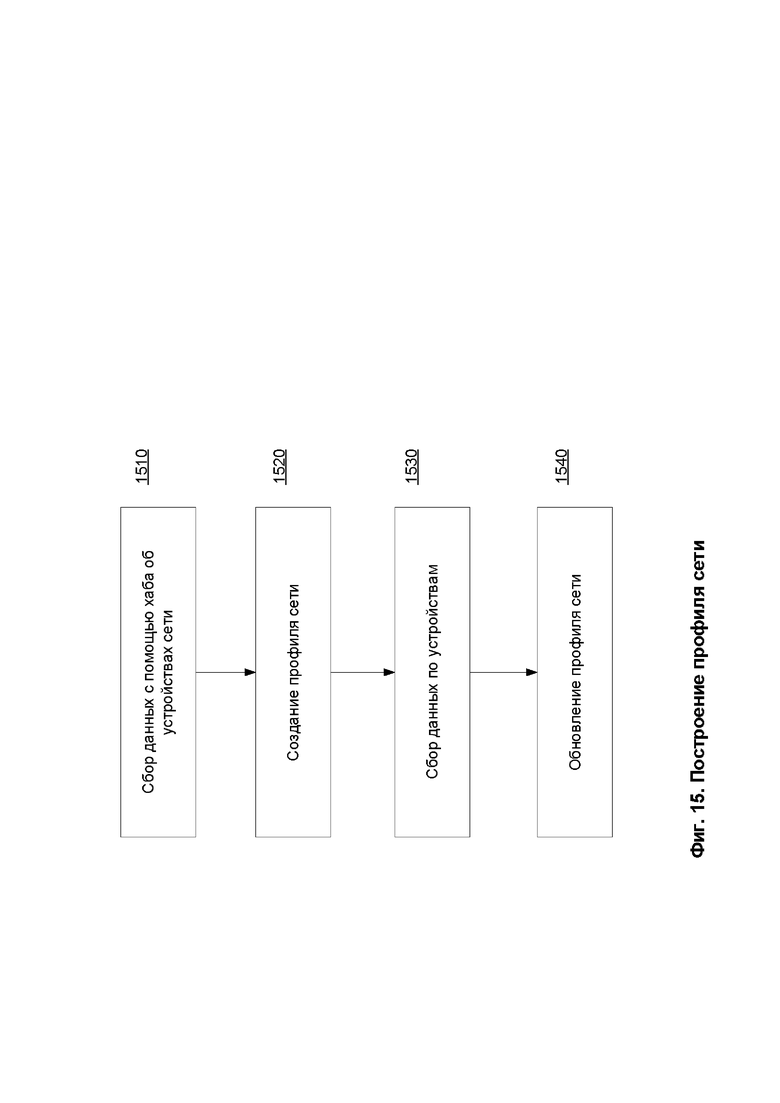

Фиг. 15 отражает способ построения профиля сети.

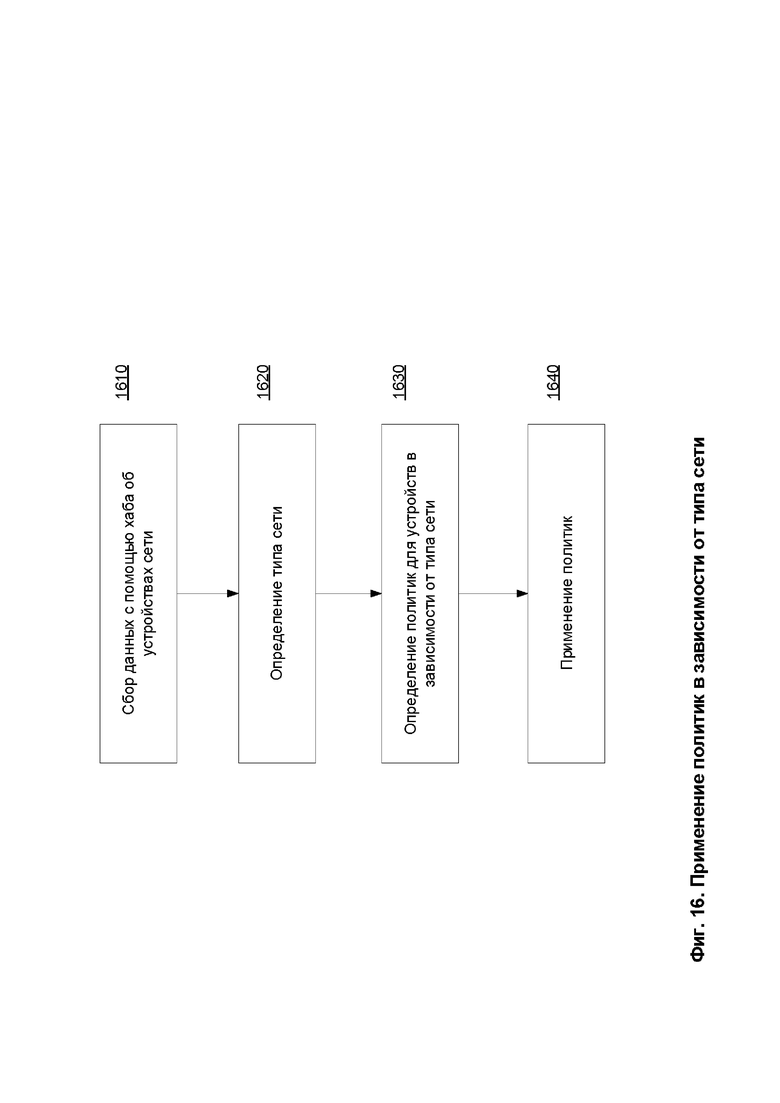

Фиг. 16 показывает настройку устройств в зависимости от типа сети.

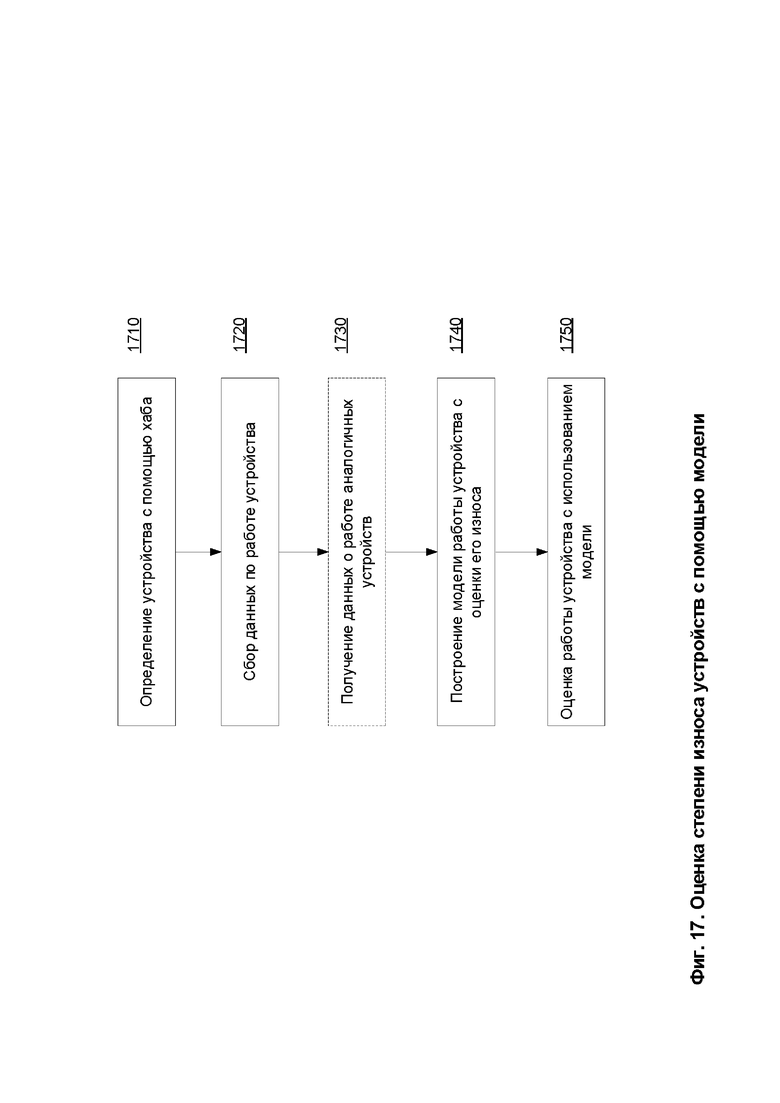

Фиг. 17 отображает использование модели для оценки степени износа устройств.

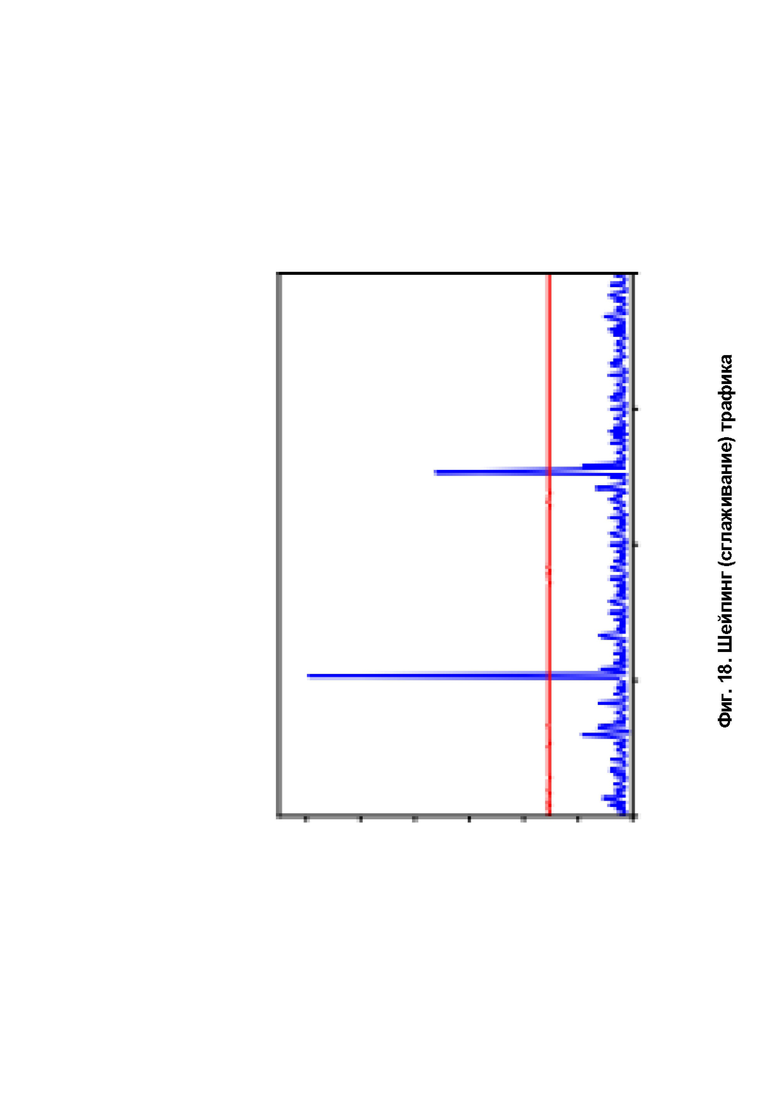

На Фиг. 18 отображен пример изменения (шейпинга) трафика с целью сгладить пики, которые могут указывать на определенные действия пользователя.

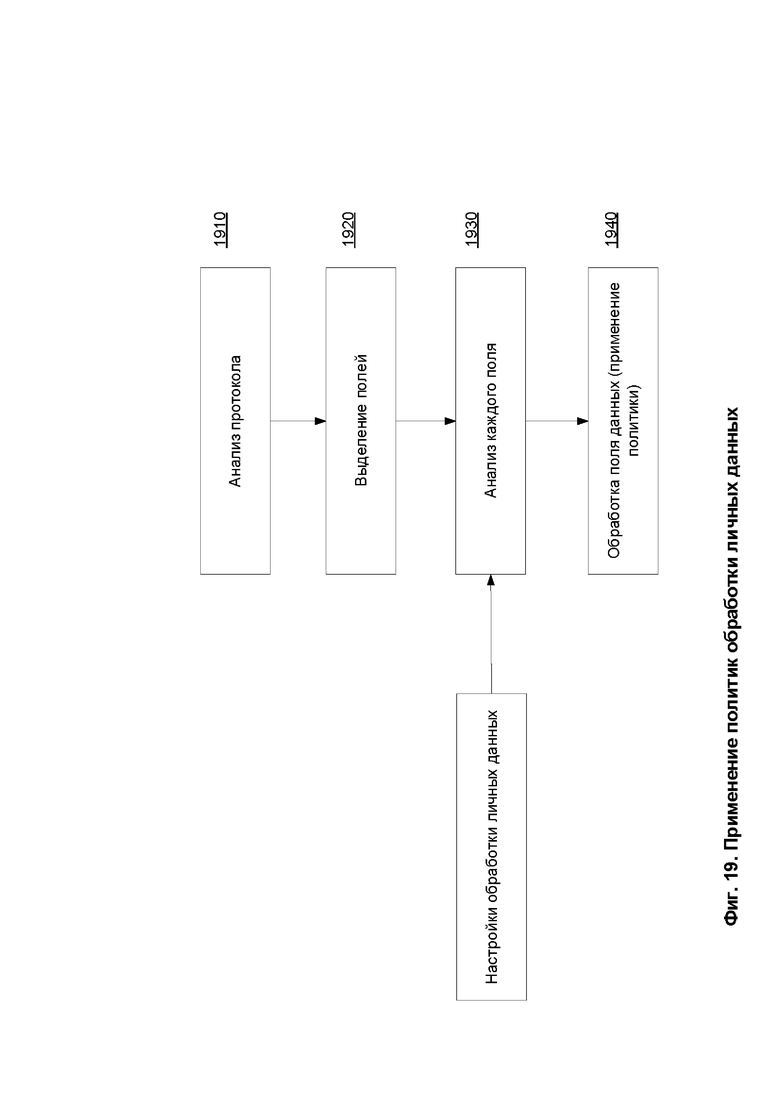

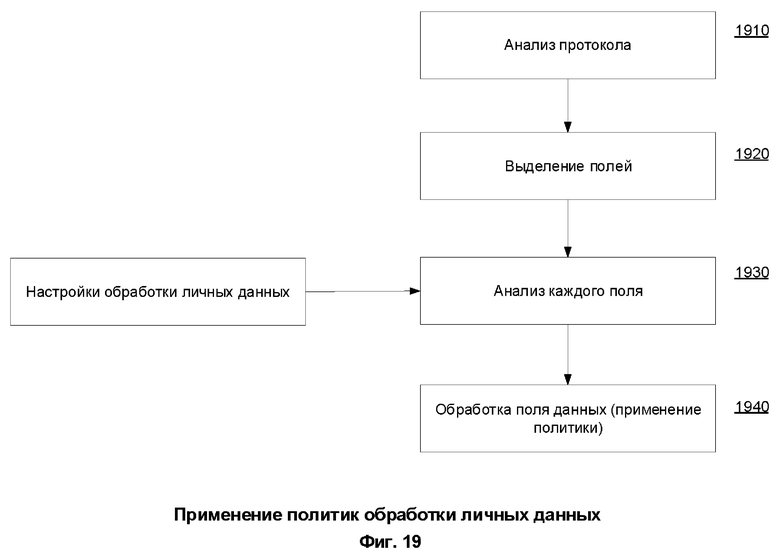

Фиг. 19 отображает применение политик обработки личных данных.

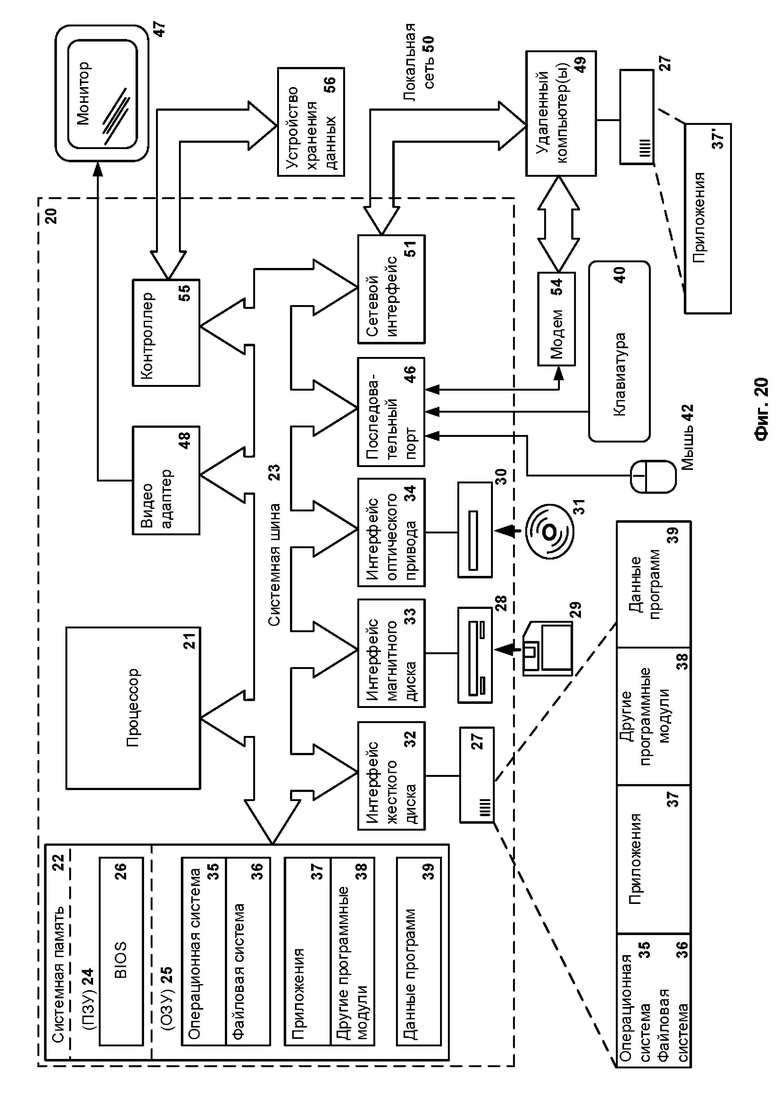

Фиг. 20 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Введем несколько определений, которые будут использоваться в рамках настоящей заявки на изобретение.

“Умные” вещи (IoT-устройства, далее будут использоваться оба термина) - повседневные вещи, такие как часы, уличные фонари и прочие источники освещения, камеры наблюдения, холодильники, диктофоны, браслеты, пульсометры, термостаты и другие, которые имеют доступ в Интернет (или локальную сеть) через различные виды проводных и беспроводных соединений, такие как Wi-Fi или Bluetooth. Данные устройства создают сетевые соединения, получают и обрабатывают входящий трафик, имеют интерфейс для взаимодействия (API, англ. Application Programmable Interface), что позволяет не только следить за параметрами вещи (устройства), но также настраивать ее. Кроме того, к IoT-устройствам можно отнести и ряд сетевых устройств, такие как усилители сигнала или медиаприставки.

IoT-устройства находят свое применение в различных областях, таких как: автотранспорт (англ. automotive), потребительские товары (например, умные часы), объекты инфраструктуры (различные датчики, например датчик влажности или датчик температуры), медицина (например, кардиостимулятор с возможностью отправки данных о своей работе на локальный сервер), умный дом (англ. smart home/building) и другие. Зачастую IoT-устройства объединяются в инфраструктуру, которая позволяет выполнять задачи на уровне не только отдельного человека или домохозяйства, но и на уровне городов или государств.

Компрометация/кража/повреждение IoT-устройств могут привести к различным последствиям для всей инфраструктуры. Ниже выделены характеристики, на которые влияет повреждение IoT-устройства.

Целостность (англ. integrity) - насколько повреждение одного или нескольких IoT-устройств влияет на целостность работы всей инфраструктуры.

Доступность (англ. availability) - насколько повреждение одного или нескольких IoT-устройств влияет на доступность работы как самого устройства, так и нескольких связанных с ним устройств (инфраструктуры).

Конфиденциальность (англ. confidentiality) - влияние компрометации или кражи одного или нескольких IoT-устройств на доступ к личной информации пользователя(-ей).

“Умные” вещи могут использовать различные виды сетевых протоколов и стандартов, такие как беспроводные (например, 2G, 3G, LTE, WiFi, BlueTooth, ZigBee, LoRa), или проводные (например, Ethernet), или иные протоколы, такие как BACnet, Modbus, SNMP, RS232, RS422, RS485.

Обмен данными между самими IoT-устройствами может быть реализован с помощью широкой номенклатуры протоколов обмена данными. В качестве примера можно привести HTTP, веб-сокеты, MQTT (Message Queue Telemetry Transport), CoAP (Constrained Application Protocol), XMPP (Extensible Messaging and Presence Protocol), SNMP (Simple Network Management Protocol), AliJoyn и другие. Поддержка этих протоколов, как правило, реализуется в рамках средств разработки (англ. SDK, Software Development Kit), которые используются при создании программной части IoT-устройств.

Одной из проблем IoT-устройств является широкое разнообразие самих устройств и вариантов их применения. Люди могут использовать персональный шагомер (например, в составе “умных” часов, англ. smartwatch), в машине могут использоваться разнообразные датчики и блоки (англ. ECU, Electronic Control Unit), в доме могут работать датчики температуры, давления и других параметров, использоваться системы видеонаблюдения и “умные” замки (в качестве примера можно привести August Smart Lock, который позволяет отпирать замок с помощью смартфона), а на промышленном предприятии разнообразные датчики используются для контроля всего процесса производства.

Уже упомянутые проблемы с безопасностью IoT-устройств связаны с большим разнообразием устройств, используемых интерфейсов, а также наличием уязвимостей нулевого дня1 (1https://www.anti-malware.ru/threats/zero-day).

Настоящее изобретение предлагает решение проблем безопасности для IoT-устройств на разных уровнях:

• на уровне самого устройства,

• на уровне сети,

• на уровне инфраструктуры.

Наибольшим уровнем защищенности будет обладать IoT-инфраструктура, которая обладает реализацией указанных решений на каждом из указанных уровней.

На уровне самого устройства может быть также несколько реализаций решения для обеспечения информационной безопасности в зависимости от аппаратно-программных возможностей. Это может быть защищенная ОС (англ. secure operating system), легковесный клиент или полноценное антивирусное приложение.

Кроме того, в рамках инфраструктуры IoT-устройств также рассматривается вопрос построения доверия (англ. root of trust). Так как различные элементы (узлы) инфраструктуры могут быть как доверенными, так и недоверенными, то следует строить всю систему безопасности исходя из подобных знаний, ограничивая доступ со стороны недоверенных элементов.

Еще одним немаловажным моментом является тот факт, что вся IoT-инфраструктура не является статичной - в нее могут добавляться новые устройства, изменяться старые и т.д. Таким образом, встает проблема прогнозирования возможных угроз и выделения уязвимых устройств.

Собирая данные об устройстве, можно определять его тип, а также по собранным данным обучать и использовать уже модели машинного обучения для такого типа устройств для прогнозирования их использования. В качестве примера можно привести IP-камеры, которые выходят на рынок по несколько моделей в год даже от одного производителя, что требует глубокого анализа с точки зрения информационной безопасности, так как новые модели могут иметь как старые, так и новые уязвимости.

Одни и те же IoT-устройства могут использоваться в разных инфраструктурах, поэтому к одним и тем же устройствам могут применяться разные требования. Например, для температурных датчиков для дома и для промышленного предприятия используются разные допуски по отношению к параметрам использования.

Еще одна проблема - использование различных устройств в разных условиях - температура, влажность, давление, перегрузки и т.д. Требуется учитывать данные условия для прогнозирования выхода из строя или иных проблем (в том числе и связанных с безопасностью). Для ряда приложений, которые требуют принятия решений в режиме реального времени, в частности для IIoT, время реакции на событие/инцидент в таких средах измеряется в миллисекундах и секундах, задержки, связанные с отправкой данных, или ввиду износа определенных частей недопустимы. Например, износ может быть связан с программно-аппаратной платформой IoT-устройства - переполнение кэша, повышение нагрузки с течением времени, некорректная работа элементов питания. Таким образом, дополнительно требуется прогнозировать время работы IoT-устройств с целью определения возможных отказов до их фактического наступления.

Еще один аспект (но отнюдь не самый маловажный) - обеспечение конфиденциальности. Построение общей политики конфиденциальности, которая используется на всех элементах сети для контроля личных данных пользователя (или пользователей), а также критических (конфиденциальных) данных предприятия, учреждения, инфраструктуры, приобретает в последнее время все большую актуальность.

Описание экосистемы IoT-устройств(общее)

На Фиг. 1 приведена схема IoT-экосистемы (инфраструктуры). IoT-устройства 110 могут быть как носимыми устройствами для людей (смартфон, умные часы и т.д.), различными предметами быта с возможностью автоматизации и подключения к сети Интернет, датчиками внутри машины или дома, так и различными датчиками на предприятии. Устройства 110 получают, обрабатывают и передают информацию (например, данные о температуре) либо другим таким же устройствам 110 (например, умные часы могут быть сопряжены со смартфоном) или через шлюз 120. Шлюз 120 может быть домашним роутером или иным сетевым устройством (концентратор, коммутатор), предназначенным для передачи данных по сети к платформе 130. Шлюз 120 может поддерживать различные протоколы передачи данных, например, для некоторых устройств 110 используется протокол ZigBee (например, “умные” розетки), а для соединения с платформой 130 используется Ethernet-соединение через интернет-провайдера.

Под платформой 130 понимается один или несколько серверов обработки данных, которые, как правило, называются облачными сервисами (англ. cloud service / infrastructure). В рамках платформы 130 работают приложения 140, которые позволяют обрабатывать и интерпретировать данные с устройств 110. Пользователи могут использовать отдельные устройства 150 (это могут быть смартфоны, персональные компьютеры и т.д.) для управления устройствами 110 либо напрямую, либо через приложения 140. Как правило, один или несколько шлюзов 120 с подключенными устройствами 110 и 150 образуют персональную сеть (англ. PAN, Personal Area Network). В одном из вариантов реализации внутри подобной сети может быть размещена платформа 130 или ее часть.

В качестве примера можно привести платформу умного дома от компании Xiaomi1 (1https://xiaomi-mi.us/mi-smart-home/). Устройствами 110 могут быть лампы освещения Yeelight Smartbulb, сетевой фильтр Mi Smart Power Plug, средство управления Mi Smart Remote Center. Для обработки данных с указанных устройств используется собственная платформа 130 Mi Eco Cloud, которая позволяет использовать различные приложения 140 (в том числе и сторонние) для обработки данных и управления устройствами 110.

Рассмотрим различные аспекты безопасности на разных уровнях - от устройств 110 до приложений 140.

На уровне устройств 110 может быть затратно (как по ресурсам, так и по времени) или даже невозможно построить аутентификацию, использующую PKI (Public Key Infrastructure), например, из-за отсутствия аппаратной поддержки (или низкой производительности программной поддержки) функций шифрования устройствами 110.

Важно отметить, что помимо данных, получаемых от устройств 110, также следует помнить о конфиденциальности при использовании и хранении данных. В качестве примера можно привести больницу, где врач записывает показания медицинских аппаратов о состоянии больных. Аппараты - они же устройства 110 - передают личные данные пользователей (пациентов) через сетевые устройства (шлюзы) 120 в платформу 130. Но такие данные, как местонахождение (геолокация) врача, который перемещался по больнице, и время его нахождения в определенных местах, также являются важной информацией, так как они могут раскрывать часть личной информации самих пользователей на основе ряда предположений о здоровье больных. А использование методов обработки больших данных (англ. big data analysis) позволяет делать и более продвинутые предположения исходя из анализа подобных метаданных.

Отображенная на Фиг. 1 схема инфраструктуры может быть динамической. Часть устройств 110 может относиться, например, к датчикам в составе автомобиля или иного другого транспортного средства. В качестве датчиков могут выступать как различные блоки (ECU), так и иные устройства, например средства телематики, которые передают данные о передвижении автомобиля в страховую компанию, которая в свою очередь использует свои приложения 140 для обработки получаемых данных в рамках предоставляемой платформы 130. Таким образом, нельзя говорить, что инфраструктура является чем-то постоянным и/или гомогенной структурой, а может изменяться в течение времени или под действием сторонних факторов или событий.

Выделим ключевые моменты информационной безопасности IoT-устройств 110:

• Безопасность самого устройства: определение конфигурации устройства, обеспечение целостности данных, выявление уязвимостей.

• Безопасность приложений, работающих в рамках платформы: обеспечение целостности данных пользователей и обеспечение корректной работы самих приложений.

• Безопасность процесса работы и взаимодействия IoT-устройств с платформой.

Для обеспечения безопасности на разных уровнях производится:

• анализ существующих угроз и разработка средств и методов противодействия,

• анализ защищаемых систем, выявление слабых мест и предсказание (моделирование) на основе этого возможных угроз и векторов атак.

Под атакой подразумевается использование уязвимости или иных недостатков (например, слабый пароль) в программно-аппаратной части устройства 110, шлюза 120, платформы 130 или приложения 140 с целью получения возможности несанкционированного доступа к функциональным возможностям или данным указанных устройств/приложений.

В качестве угроз рассматриваются:

• Нарушение целостности (англ. integrity) данных. Под нарушением целостности понимается модификация, удаление или подмена данных. Например, программы-вымогатели, которые шифруют данные пользователя (к примеру, электронные документы или изображения) для последующего шантажа.

• Вторжение (англ. intrusion). Примером является сетевая атака, целью которой является получение доступа к одному из устройств сети.

• Эскалация привилегий, например получение прав доступа уровня root / administrator. Подобную атаку осуществляют с помощью эксплуатирования уязвимостей, в том числе и использованием уязвимостей нулевого дня (англ. 0-day или zero day).

• Утечка данных. С этим связана кража данных пользователей, которые могут храниться на устройствах 110, в том числе и персональные (например, данные о перемещении человека или его жизненные показатели).

• Прерывание работы сервисов. Например, остановка или некорректная работа приложений 140. Подобные атаки могут быть осуществлены с помощью атак “отказ в обслуживании” на сервис 130.

• Использование вычислительных ресурсов. Например, превращение атакованной системы в элемент бот-сети (англ. botnet), используемой, к примеру, для выполнения DDOS-атак, или выполнение расчетов на атакованной системе, таких как вычисление (майнинг) криптовалют.

Для обеспечения защиты от подобных угроз на устройствах 110 необходима поддержка аутентификации X.509 и возможность проверки цифровых подписей. Также требуется поддержка одного или нескольких стандартов шифрования для передачи и хранения данных. В идеальном случае со стороны устройств должна быть поддержка системы обнаружения вторжений (англ. IDS, intrusion detection system), а также удаленное администрирование настроек безопасности.

Примером легкой (англ. lightweight) или встроенной (англ. embedded) операционной системы на устройствах 110 может быть Huawei LiteOS разработки компании Huawei.

Для шлюзов 120 выделяют следующие возможности:

• фильтрация передаваемого контента и определение сетевых протоколов для обмена данными с устройствами 110;

• поддержка списка запрещенных устройств (англ. black list) для устройств 110, чтобы обеспечивать изоляцию уязвимых или ненадежных (неизвестных) устройств;

• поддержка IDS.

Для платформы 130 можно выделить следующие необходимые для обеспечения защиты особенности:

• поддержка таких сетевых экранов, как Distributed Firewall (DFW), Web Application Firewall (WAF);

• изоляция данных от разных устройств 110;

• поддержка обеспечения конфиденциальности;

• поддержка сторонних API для дополнительного обеспечения информационной безопасности.

После описания необходимых возможностей у платформы и шлюзов для проверки трафика IoT-устройств следует рассмотреть возможные угрозы для подобных устройств 110, а также возможные требования для предотвращения подобных угроз.

Угрозы (описание)

В рамках настоящих примеров все приведенные IoT-устройства, для которых приведены примеры атак, отсылаются к устройствам 110 на Фиг. 1.

Пример 1

August Smart Lock.

Данное IoT-устройство представляет “умный” замок, который активируется (т.е. изменяет состояние “открыт/заперт”) при наличии поблизости доверенного устройства через Bluetooth-протокол (точнее, Bluetooth Low Energy, BLE). На доверенном устройстве используется специальное приложение, которое посылает команды по блокировке/разблокировке замка. Дополнительно приложение связывается через сеть с серверами August, через которые и задают права доступа к замку.

Для коммуникации используются уникальные сессионные ключи и AES-шифрование. Сам замок может хранить до 256 ключей шифрования, при этом нулевой ключ является неизменяемым ключом. Эти ключи используются в оффлайн-режиме (когда нет соединения с серверами August).

По протоколу Bluetooth передается информация об аутентификации телефона, правах доступа, о том, кто разблокировал/заблокировал замок. Пользователи делятся на два типа - OWNERS (хозяева) и GUESTS (гости), для которых различается процедура установки соединения.

Одна из известных атак происходит на сервера August путем изменения переменных при запросах, такая атака позволяет изменять права доступа или получать права доступа GUESTS для любых замков.

Другой тип атак основан на работе замка в оффлайн режиме, когда замок не получил от серверов August информации об отзыве прав доступа. Для “умных” замков может быть произведена следующая атака: для определенного смартфона делается отзыв на права доступа, но этот смартфон переключается в оффлайн режим (т.е. нет соединения с сетью), из-за чего облачный сервис не может подтвердить отзыв прав доступа с этого смартфона. Смартфон все еще может использоваться для доступа к этому замку, хотя права были отозваны. Такая атака называется атакой на согласованность состояний (англ. state consistency attack).

Еще одной атакой является фаззинг (англ. fuzzing) управляющих команд, например добавлением случайной последовательности байт после кода (англ. opcode) команды, что приводит умный замок в состояние ошибки и заставляет его открыться.

При краже телефона владельца возможен доступ при работе опции auto-unlock.

Еще одна атака использует сниффинг BLE-трафика.

Таким образом, для защиты от приведенных выше атак требуются: контроль доступа к устройствам при их работе в оффлайн-режиме, проверка трафика между устройствами.

Пример 2

Умный дом, в составе которого имеются “умная” лампочка Philips Hue, выключатель Belkin WeMo, датчик дыма Nest Protect.

Nest Protect использует защищенный протокол аутентификации (такой как SSO, Single Sign On) со своими серверами, используя OAuth 2.0 токен для обмена информацией, которая потом попадает на телефон пользователя.

В качестве атак может выступать отслеживание сетевых пакетов, атаки на учетные записи (англ. credential attacks) и загрузка вредоносного ПО на само устройство (например, Nest Protect). Поскольку сниффинг трафика злоумышленником не даст результатов, так как соединение зашифровано, а прав на установку ПО по умолчанию нет, поэтому остается атака на учетную запись.

Другой вариант атаки на Nest Protect включает replay-атаки, когда коррелируется размер сетевых пакетов с изменением работы самого устройства. Например, исследователями было установлено1 (1B. Copos, K. Levitt, M. Bishop, and J. Rowe, “Is Anybody Home? Inferring Activity From Smart Home Network Traffic,” 2016 IEEE Security and Privacy Workshops (SPW), 2016), что пакеты размерами 1663, 1631, 1711, 1786 и 1819 изменяли состояние Nest Protect, что делает возможным повторную отправку (или комбинирование) таких пакетов для изменения состояния устройства (например, отключение).

Для идентификации датчика Nest Protect следует считать на нем QR-код (обычно с помощью смартфона). Затем пользователю следует ввести дополнительную информацию (например, пароль WLAN). Для первоначальной настройки используется канал Bluetooth. Затем связь с датчиком выполняется уже через WLAN, несколько датчиков Nest Protect могут связываться между собой тоже через WLAN, но также и через протокол 802.15.4 (ZigBee, WirelessHART, MiWi и другие протоколы), если WLAN выйдет из строя.

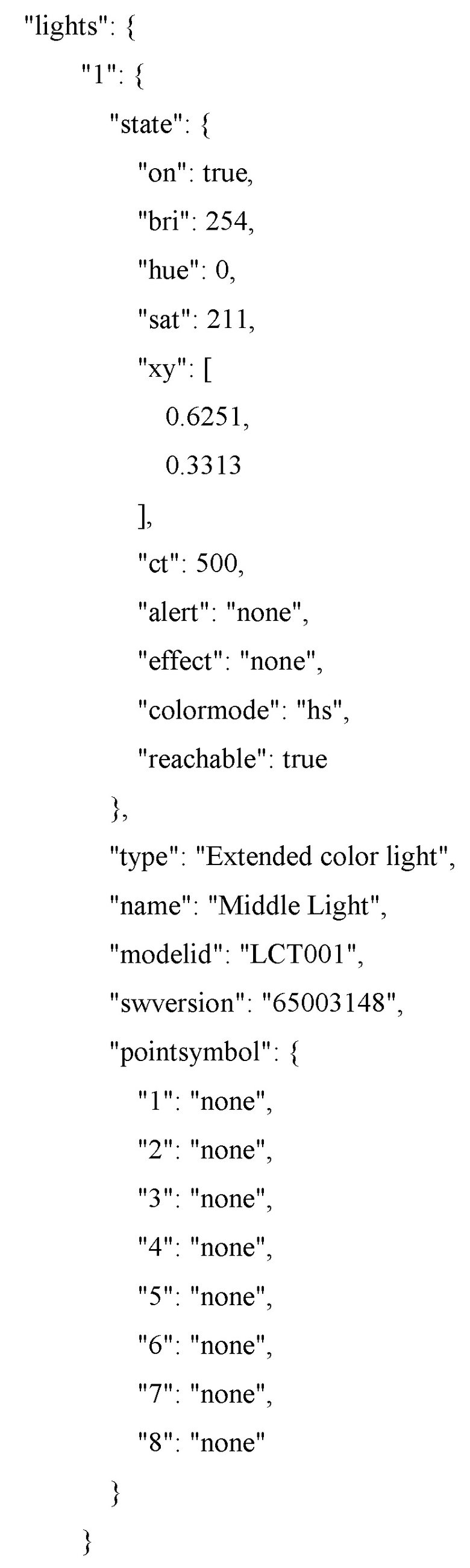

Для Philips Hue первичная авторизация происходит с помощью GET- и PUT-запросов, в которых передается информация о самом устройстве (лампочке). Напрямую к такой лампочке (точнее, к управляющему чипу) невозможно подключиться со смартфона. Для этого используется специальное устройство (хаб), которое отправляет команды самим лампочкам через Zigbee-протокол.

На Philips Hue может быть произведена replay атака - например, включение или выключение лампочки. Используется порт 80 для прослушивания запросов, которые имеют JSON-формат. Также хаб для Philips Hue может рассылать широковещательные запросы на все лампочки Philips Hue, что также является возможным вектором атаки.

Belkin WeMo использует SOAP-протокол для коммуникации между устройством и выключателем. Аутентификации нет, как и шифрования соединения.

Ответ от устройства приходит в таком виде:

HTTP/1.1 200 OK

CONTENT-LENGTH: 577

CONTENT-TYPE: text/xml; charset="utf-8”

DATE: Sat, 21 Jun 2014 12:17:35 GMT

EXT:

SERVER: Unspecified, UPnP/1.0, Unspecified

X-User-Agent: redsonic

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/"

s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><s:Body>

<u:RemoteAccessResponse xmlns:u="urn:Belkin:service:remoteaccess:1”>

<homeId>1101801</homeId>

<pluginprivateKey>aca02649-e097-4079-859e-76ed2666fdec</pluginprivateKey>

<smartprivateKey>7b2b5736-3dfe-40e0-b2d5-91370faaa588</smartprivateKey>

<resultCode>PLGN_200</resultCode>

<description>Successful</description>

<statusCode>S</statusCode>

<smartUniqueId>358240057593091</smartUniqueId>

</u:RemoteAccessResponse>

</s:Body> </s:Envelope>

Что позволяет злоумышленникам прослушивать и подменять данные, отправлять различные команды при знании параметров устройства.

WeMo использует OpenWrt - операционную систему на базе Linux.

Первоначальное определение устройства происходит с помощью протокола UDP через включение горячей точки (англ. hotspot) на устройстве (SSDP/UDP мультикаст пакет), затем устройство обнаруживается с помощью приложения на смартфоне. Через серию HTTP-запросов получают MAC-адрес, серийный номер, имя устройства, описание функциональности. Все это хранится в XML-файлах на самом устройстве, к которым также можно получить доступ.

Далее устройство получает пароль от сети WiFi и уже соединяется с приложением на смартфоне через существующую WiFi-сеть. Обмен командами осуществляется через SOAP-протокол. Команды указаны в заголовке SOAPAction.

Кроме того, WeMo-приложения для смартфона (для управления умными устройствами) имеют уязвимости. Еще один вариант атаки - эмуляция устройства, когда приложение на смартфоне видит эмулируемое устройство.

С помощью эмулируемого устройства можно украсть пользовательский пароль от личного кабинета WeMo. После получения пароля к WiFi-сети можно красть различные пользовательские данные.

Для анализа приложения WeMo злоумышленники могут использовать ряд приложений, такие как «apktool», «dex2jar» и «jd-gui».

Для защиты конфиденциальности для Nest Protect требуется блокировать/фильтровать отправку данных на сервер логирования.

Таким образом, для описанных выше устройств уже существует сильная защита, для некоторых ее нет вовсе. Требуется выделение пула устройств, для которых не предусмотрено мер по информационной защите, и их дополнительная настройка или защита извне.

В качестве других примеров угроз можно привести хаб для управления светом LinkHub (в котором исследователи отметили отсутствие шифрования, передачу данных в открытом виде), умную лампочку Lifx Bulb (недостаточный уровень авторизации), устройство для передачи аудиопотоков Muzo Cobblestone (отсутствие шифрования) и другие аналогичные устройства. Производители подобных устройств постоянно выпускают обновления прошивок, но в силу ряда причин (отсутствие соединения, нежелание пользователей, программные ошибки) часть устройств может иметь устаревшую программную часть, которая содержит уязвимости.

Лампочки TP-Link Smart LED Light Bulb подвержены replay-атакам. Такие атаки заключаются в том, что перехватывается сетевой пакет с командой, дублируется и отправляется снова, таким образом устройство получает две команды сразу. Например, для подобной лампочки включение и выключение осуществляются одной и той же командой и использование такой атаки приведет к тому, что лампочка, например, будет только мигать, но не будет включаться. Это раздражает пользователей, что сказывается на QoS (англ. Quality of Service). Одним из простых вариантов защиты является использование счетчика при отправке команд, что не позволит дублировать одну и ту же команду дважды. Также TP-Link Smart LED Light Bulb и Philips Hue подвержены MITM-атакам (Man in the Middle).

Для термостата Vine Wifi Thermostat данные шифруются с помощью TLS 1.2 только между смартфоном и сервером, а вот в WiFi-сети при передаче данных к самому термостату шифрования нет, и можно, например, поменять расписание использования термостата, которое выглядит следующим образом (JSON-формат):

{"count":"181",

"t_count":"0",

"cmd":"device/set_model_info",

"device_id":"845dd750d7d4",

"timestamp":1508608716104,

"mode":"1","limit":"60-85",

"name":"Summer-01",

"state":1,

"model_id":195592,

"data":

{

"unit":"F",

"items1":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"360"},

{"c":"0","t":"85","h":"480"},

{"c":"0","t":"78","h":"1020"},

{"c":"0","t":"85","h":"1320"}],

"items2":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"360"},

{"c":"0","t":"85","h":"480"},

{"c":"0","t":"78","h":"1020"},

{"c":"0","t":"85","h":"1320"}],

"items3":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"360"},

{"c":"0","t":"85","h":"480"},

{"c":"0","t":"78","h":"1020"},

{"c":"0","t":"85","h":"1320"}],

"items4":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"360"},

{"c":"0","t":"85","h":"480"},

{"c":"0","t":"78","h":"1020"},

{"c":"0","t":"85","h":"1320"}],

"items5":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"360"},

{"c":"0","t":"85","h":"480"},

{"c":"0","t":"78","h":"1020"},

{"c":"0","t":"85","h":"1320"}],

"items6":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"480"},

{"c":"0","t":"60","h":"840"},

{"c":"0","t":"78","h":"855"},

{"c":"0","t":"61","h":"870"},

{"c":"0","t":"85","h":"1320"}],

"items7":[

{"c":"0","t":"85","h":"0"},

{"c":"0","t":"78","h":"480"},

{"c":"0","t":"85","h":"1320"}]

}

}

Обновление до версии 1.3.1 и более поздней решает данную проблему. Таким образом, для ряда устройств решением проблем выступает обновление прошивки.

Можно привести примеры по утечке данных со стороны IoT-устройств. По активности трафика для устройства Sense Sleep Monitor можно отслеживать, когда пользователь спит, что является косвенной утечкой персональных данных. Камера Nest Cam Indoor активно отправляет трафик только когда в зоне видимости кто-то появляется (т.е. определяется движение).

Еще одной проблемой является построение иерархии IoT-устройств, которая заключается в том, что одно или несколько IoT-устройств подключаются к другому IoT-устройству, которое в свою очередь подключается к еще одному IoT-устройству. И только последнее IoT-устройство связано непосредственно с шлюзом 120.

В качестве примера можно привести набор лампочек (например, Osram Lightify или GE Link), которые связаны по ZigBee-протоколу с хабом, работающим по стандарту Zigbee Light Link. Сам хаб может управляться через отдельное устройство, которое также объединяет и иные IoT-устройства, формируя управляющие элементы. Таким образом, часть IoT-устройств может быть скрыта при попытке инвентаризации всех устройств в рамках сети, потому что ими нельзя управлять напрямую. Это также порождает проблему, связанную с тем, что злоумышленники могут получить контроль над одним из IoT-устройств.

Хаб LightwaveRF предназначен для управления IoT-устройствами, например, связанными с освещением (умными лампочками). Уязвимость заключается в том, что каждые 15 минут устройство проверяет наличие новых прошивок на сервере через незашифрованный канал по протоколу Trivial File Transfer Protocol (TFTP). Атака типа MITM позволяет подменить прошивку, что позволит злоумышленнику получить контроль над устройством. Кроме того, появится возможность отправки команд для управления освещением.

Также в дальнейшем в заявке будет рассмотрен вопрос по контролю физического доступа к умным вещам, так как используя инженерные порты (например, закрытый по умолчанию USB-порт) злоумышленник может взять под контроль устройство.

Еще одним вариантом атаки на IoT-устройства является перехват и подмена трафика между платформой 130, где установлены приложения 140, с которыми и происходит обмен данными от IoT-устройств. Подобные атаки можно делать с помощью методов спуфинга ARP-протокола (англ. ARP spoofing), а также подменой DNS-записей, что позволяет перенаправлять трафик на вредоносные устройства или сетевые узлы и эмулировать ответ от приложений 140 в облачном сервисе 130. В ряде случаев трафик может быть даже не зашифрован, а пользователи могут использовать слабые пароли (например, 1234 или qwerty) для доступа к личному кабинету в рамках приложения 140, что позволяет злоумышленникам производить перебор паролей и получать доступ.

Кроме IoT-устройств, которые выполняют определенные функции (например, термостат или освещение), есть также IoT-устройства, которые управляют другими IoT-устройствами - так называемые контроллеры. Их основные функции:

• создание сцен для каждой комнаты с помощью графического интерфейса;

• настройка таймеров и уведомлений о нештатных ситуациях;

• управление домашней автоматизацией с мобильного телефона или планшета через внешнюю точку доступа;

• множество готовых сценариев для безопасности, комфорта, климатических расписаний и энергосбережения.

Однако подобные контроллеры (в качестве примера можно привести Mi Casa Verde Vera Lite) могут иметь уязвимости. Упомянутый контроллер соединяется с серверами MiCasaVerde через SSH-протокол. Сам контроллер умеет исполнять скрипты, написанные на языке Lua. Для указанного контроллера имеют место нижеперечисленные уязвимости.

• Отключенная по умолчанию аутентификация при доступе к панели управления контроллера.

• Добавление бэкдора с помощью следующей команды:

POST /upnp/control/hag HTTP/1.1

Host: VERA_IP:49451

Accept: text/javascript, text/html, application/xml, text/xml, */*

AcceptLanguage:

enus,

en;q=0.5

AcceptEncoding:

gzip, deflate

XRequestedWith:

XMLHttpRequest

XPrototypeVersion:

1.7

ContentType:

text/xml;charset=UTF8

MIMEVersion:

1.0

SOAPACTION: "urn:schemasmicasaverdeorg:

service:HomeAutomationGateway:1#RunLua"

ContentLength:

436

Connection: keepalive

Pragma: nocache

CacheControl:

nocache

<s:Envelope s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"

xmlns:s="http://schemas.xmlsoap.org/soap/envelope/">

<s:Body>

<u:RunLua xmlns:u="urn:schemasmicasaverdeorg:

service:HomeAutomationGateway:1">

<DeviceNum></DeviceNum>

<Code>os.execute(";echo 'backdoor%3a%3a0%3a0%3aBackdoor Root

Account%3a/tmp%3a/bin/ash' %3e%3e /etc/passwd";)</Code>

</u:RunLua>

</s:Body>

</s:Envelope>

• Обход путей (англ. Path traversal) позволяет получить доступ к таким файлам, как файл пользователей (/etc/lighttpd.users), а также хеши паролей (/etc/passwd).

• Недостаточные проверки прав доступа. Например, для пользователей с правами доступа Guest в интерфейсе есть возможности для сохранения настроек, которые такие пользователи менять не должны.

• Отсутствие подписи для прошивок.

• Пользователи с правами Guest могут создавать резервные файлы, которые содержат важную информацию (например, список пользователей и хеши паролей).

• Отсутствие проверок на выполнение Lua-кода (т.е. можно выполнить потенциально вредоносный код).

• CSRF-уязвимости.

• Некоторые библиотеки имеют уязвимости к переполнению буфера (англ. buffer overflow).

Также существует проблема физического доступа. Например, злоумышленник может получить физический доступ к одному из IoT-устройств и может сбросить его настройки (например, для Nest Thermostat достаточно зажать кнопку питания на 10 секунд, другие устройства также могут быть легко сброшены к заводским настройкам), вывести из строя его функционал, изменить настройки и даже использовать устройство для слежения за пользователем. Например, один из вариантов использования умных камер включает отправку кадров на один из адресов злоумышленника. Для умных замков, к которым злоумышленник получил доступ, один из вариантов использования включает предоставление доступа к дому в определенные часы, когда самих хозяев нет дома.

Таким образом, требуются дополнительные решения для отслеживания возможных вариантов взлома IoT-устройств.

Перечислим основные уязвимости, упомянутые выше.

• Отсутствие аутентификации или слабая аутентификация (использование коротких или слабых паролей).

• Отсутствие шифрования при передаче важных данных (например, паролей).

• Слабая защищенность устройств при работе в оффлайн-режиме.

• Плохая реализация приложений для управления IoT-устройствами. Например, приложения могут хранить ключи шифрования в открытом виде.

• Недостаточная проверка легитимности отправляемых к устройствам команд. Некоторые устройства могут быть сброшены к заводским настройкам, используя всего одну команду (англ. ‘reset to factory default’) без какой-либо проверки.

• Отсутствие проверок базовых физических параметров, таких как сила сигнала. Например, даже если устройство рассчитано на передачу сигналов на 2-3 метра, верхняя граница этого параметра может быть в десять раз выше - до 30 метров, что позволяет злоумышленникам совершать атаки с улицы или из другого дома.

• Возможность доступа к данным приложения на смартфонах, которые управляют IoT-устройствами. Например, можно извлечь ключ шифрования трафика между смартфоном и умным замком. Кроме того что можно получить возможность управления, под атаку также попадают и личные данные пользователей.

• Отсутствие проверок прошивок для устройств. Если IoT-устройство не поддерживает проверку цифровой подписи для файла прошивки, то существует возможность изменить легальную прошивку на аналогичную с бекдором.

• Наличие дополнительных сервисов / служб, которые работают на IoT-устройстве и которые не несут полезной нагрузки для пользователя, но могут быть использованы злоумышленниками для получения доступа к устройству. Примером могут служить сервисы телеметрии, которые отправляют данные на сервера производителя или другим сторонам.

Используя эти уязвимости, злоумышленник может проводить как “классические атаки”, вроде кражи ключей шифрования, DoS-атаки, перезагрузки и сброса оборудования, так и специфичные именно для определенных IoT-устройств - например, для умных лампочек можно проводить так называемые blink-атаки, когда сами лампочки часто и хаотично мигают, что раздражает окружающих (что сказывается на QoS).

Таким образом, требуется создание окружающей инфраструктуры, которая позволит избежать их использования со стороны злоумышленников.

Хаб (общее описание)

На Фиг. 3 изображен пример схемы IoT-экосистемы (инфраструктуры), в которую добавлены элементы, которые предназначены для обеспечения необходимого уровня безопасности на разных уровнях. Помимо устройств 110 в сети также могут быть защищенные устройства 320, которые отличаются от обычных устройств наличием защищенной ОС (будут рассмотрены в рамках описания Фиг. 2). Подобные устройства имеют достаточный уровень защиты уже по умолчанию и дополнительно могут быть гибко настроены с целью повышения уровня информационной защиты, обеспечения конфиденциальности и соблюдения безопасности использования устройств.

Кроме того, в системе также присутствуют хабы безопасности 310, а также приложение безопасности 330, работающее на стороне платформы 130. Хабы безопасности 310 являются сетевыми устройствами и могут работать как аналог шлюзов 120, так и работать с зеркалированным трафиком от шлюзов 120. Такие варианты реализации позволяют хабу 310 перехватывать трафик, анализировать трафик, который проходит через хаб (режим работы прокси), получать зеркалированный трафик с других сетевых устройств. Приложение безопасности 330 может быть антивирусным приложением, которое проверяет как данные, которые хранятся в рамках инфраструктуры 130, так и работающие приложения 140. Примером подобного приложения является McAfee VirusScan Enterprise или Security Solutions for Amazon Web Services (AWS).

Далее рассматривается каждый из элементов:

• защищенное устройство 320,

• хаб безопасности 310,

• приложение безопасности 330.

Фиг. 2 иллюстрирует IoT-устройство, которое может быть защищено с помощью защищенной операционной системы (ОС). Примером защищенной операционной системы является Kaspersky OS1 (1https://os.kaspersky.com/). Примером устройства может служить роутер.

На Фиг. 2 отображены основные элементы - приложения 240, ядро операционной системы 230, блок принятия решений 220 и настройки безопасности 210 (политики безопасности, англ. Security Policies). Настройки безопасности 210 могут быть созданы заранее и, как правило, включают набор правил, регулирующих взаимодействия приложений как с ресурсами устройства, так и с другими приложениями. Затем эти настройки загружаются в блок принятия решений 220, который используется ядром ОС 230 для проверки всех запросов со стороны приложений 240. Подобные решения описаны в патентах US10361998 и US9774568.

Настройки (они же политики безопасности) могут быть основаны как с использованием ролей (англ. role-based), так и на обязательном контроле доступа (англ. mandatory access control), временной логике доступа (англ. temporal logic) и любых других известных из уровня техники. Чем более проработанной является политика, тем больше возможностей для контроля приложений может быть предоставлено через ядро ОС и блок принятия решений.

Еще один вариант предусматривает установку отдельного гипервизора (не отображен на Фиг. 2), который будет обеспечивать безопасность функционирования одной или нескольких гостевых ОС на устройстве. Примером такого гипервизора можно привести решения, описанные в патенте US10162964.

Подобная защита с использованием защищенной ОС предоставляет также возможности для безопасной загрузки устройства (англ. secure boot) и безопасных обновлений приложений (англ. secure update). Для безопасной загрузки через политики безопасности будет инициирована проверка цифровой подписи самой ОС и ее ключевых модулей (например, драйверов) еще до их фактической загрузки в память, что позволит избежать возможной компрометации данных и загрузки вредоносных модулей. Для безопасных обновлений приложений сначала происходит загрузка самих обновлений во временное хранилище на устройстве, затем происходит их проверка (она также может включать проверку цифровой подписи обновления), и лишь затем будет запущен доверенный процесс обновления, который обновит приложения и их данные. Кроме того, политики безопасности позволяют проводить аудит работающих приложений (через журналирование выполняемых операций) с помощью любых известных из уровня техники методик. Сами настройки могут передаваться на устройство со стороны хаба безопасности 310.

Кроме того, на защищенном устройстве 320 используется список разрешенных приложений (англ. whitelist), содержащий приложения, которые могут быть установлены и запущены на устройстве, а также приложения, которые отсутствуют на устройстве, но с которыми разрешено данному устройству взаимодействовать удаленно. Подобный список используется при реализации политики Default Deny, когда разрешена установка и запуск только приложений из списка разрешенных приложений. В ином случае, когда разрешен запуск приложений не только из данного списка, защищенная ОС позволяет журналировать вызовы системных функций для отслеживания возможных вредоносных действий. Подобный функционал известен в компьютерной безопасности и называется «Контроль приложений» (англ. application control). Список разрешенных приложений обновляется через хаб 310. Правила взаимодействия приложений включают контроль системных вызовов. Системные вызовы включают по меньшей мере одно из: межпроцессные взаимодействия, доступ к оборудованию (драйверам).

Дополнительно с хаба 310 загружается политика использования вычислительных ресурсов устройства 320. Например, политика содержит список разрешенных к использованию портов ввода-вывода, а также условия их использования. Это позволяет исключить ситуацию, когда злоумышленник использует инженерные порты (например, USB-порт) для получения доступа к устройству - в таких случаях защищенная ОС отключает питание таких портов.

Рассмотрим случай, когда в сети используется недоверенное устройство. Есть ряд способов обеспечения достаточного уровня безопасности всей IoT-инфраструктуры:

• Запрет на передачу незашифрованных данных по сети;

• Запрет на использование IoT-протоколов, которые имеют известные уязвимости, или ограничение их использования;

• Выявление и противодействие DDoS-атакам;

• Использование политик безопасности, использующих разрешающие (англ. whitelist) и запрещающие (англ. blacklist) списки устройств, а также установленных приложений;

• Использование методов митигации (снижения рисков) уязвимостей в используемых протоколах (в тех случаях, если невозможно не использовать данную версию протокола);

• Изоляция отдельных сегментов сети;

• Поиск и обнаружение аномалий в трафике, использование сетевых экранов;

• Использование сильных паролей, реализация менеджера паролей для управления паролями. Замена паролей по умолчанию для IoT-устройств;

• Приоритет использования проводных протоколов передачи данных над беспроводными;

• Проверка IoT-устройств на возможность физического взлома и доступа к закрытым функциям (например, инженерным портам);

• Отключение небезопасных или неиспользуемых функций IoT-устройств;

• Замена небезопасных IoT-устройств на обычные (англ. dumb) устройства. Например, умные лампочки могут быть заменены на обычные, если первые подвержены replay-атакам;

• Журналирование событий на разных уровнях - как на уровне отдельных устройств, так и на уровне сети.

Так как IoT-устройства используются в различных областях деятельности (начиная от личного использования, заканчивая применением в разных сферах промышленного производства), то требования к одному и тому же устройству могут кардинально отличаться в зависимости от области применения. Например, температурный датчик, используемый в рамках умного дома, может иметь допустимую погрешность в 0.1°С и работать в небольшом диапазоне температур (например, от -10°C до +40°С), в то время как температурный датчик, используемый в производстве, должен будет иметь погрешность в 0.01°С и работать в более широком диапазоне температур. Более того, на промышленные датчики налагаются более жесткие требования по передаче показаний (например, работа в режиме реального времени), скорости работы, отзывчивости на внесение изменений со стороны пользователей и другим параметрам.

Хабом безопасности 310 может быть как отдельное устройство (в качестве которого может выступать персональный компьютер, ноутбук или телефон), так и сетевое оборудование (например, роутер). Описание основной функциональности иллюстрируется на Фиг. 4. В качестве примера хаба 310 можно привести Kaspersky IoT Secure Gateway.

В еще одном варианте реализации хабом 310 может выступать компьютер, на котором установлен антивирус с возможностью управления настройками безопасности для IoT-устройств.

Основные функции хаба 310:

• инвентаризация всех IoT устройств 110,

• выделение защищенных IoT-устройств 320 из списка устройств 110,

• определение связей между IoT-устройствами 110,

• организация безопасного взаимодействия IoT-устройств 110 с приложениями 140 на платформе 130,

• организация безопасного взаимодействия IoT-устройств 110 с компьютерами 150.

Под компьютером 150 подразумевается любой персональный компьютер, планшет, мобильный телефон (смартфон), сервер или иное устройство, которое имеет приложения для взаимодействия с IoT-устройствами 110 и/или установленными на этих устройствах приложениями. В качестве примера можно привести сервер для хранения данных с умных веб-камер и управлениями ими. Еще одним примером является смартфон (например, под управлением ОС Android) с установленными приложениями (например, Mi Home) для управления роботом-пылесосом (например, Roborock Sweep One). Также смартфон 150 может иметь прямое соединение с IoT-устройством 110, например, используя Bluetooth LE. В дальнейшем в рамках заявки под устройством 150 будут называться любые устройства, такие как смартфоны, персональные компьютеры или серверы.

Предпочтительным вариантом реализации хаба 310 является роутер или иное сетевое устройство по причине наличия большого количества возможностей соединений. Для связи с компьютерами 150 используется обычное Ethernet-соединение или WiFi. Для связи с IoT-устройствами 110 есть поддержка таких протоколов, как BlueTooth, ZigBee, LoRa, BACnet, Modbus, SNMP, RS232, RS422, RS485, OPC UA и другие.

Для организации безопасного взаимодействия IoT-устройств хаб 310 имеет следующие возможности:

• проверка сетевого трафика, использование IDS для обнаружения аномалий;

• выявление уязвимостей IoT-устройств (например, связанных с прошивкой IoT-устройства);

• инвентаризация IoT-устройств с целью разделения различных IoT-устройств в отдельные подсегменты (кластеры) для управления;

• анализ передаваемых объектов, таких как файлы, с помощью антивирусной проверки, в том числе и с использованием виртуальной машины (англ. sandbox);

• использование облачных антивирусных технологий, таких как Kaspersky Security Network, Symantec SONAR и других;

• возможность доставки и установки обновлений для IoT-устройств.

Еще одной важной функцией хаба 310 является фильтрация данных, которые передаются на сторону платформы 130 приложениям 140, с целью обеспечения необходимого уровня конфиденциальности данных пользователей. Например, для проверки передаваемых данных телеметрии должна присутствовать поддержка таких протоколов как MQTT и MQTT over TLS. Более подробно функции обеспечения конфиденциальности будут рассмотрены ниже.

Еще одной важной функцией хаба 310 является хранение ключей шифрования. IoT-устройства могут поддерживать PKI или иметь собственные механизмы шифрования передаваемых данных. Во втором случае, хаб 310 будет хранить ключи шифрования после установления связи с самим IoT-устройством. В одном из вариантов реализации хаб 310 работает как прокси-сервер, когда устройства 110 подключаются по безопасному каналу сначала с хабом 310, после чего хаб 310 создает отдельное подключение к сервису (платформе) 130. Один из вариантов реализации включает поддержку VPN со стороны хаба 310.

Все вышеперечисленные функции хаба 310 работают при полной инвентаризации IoT-устройств, когда об этих устройствах известно максимально возможное количество информации, чтобы можно было эффективно выполнять необходимые функции по обеспечению информационной безопасности.

Инвентаризация IoT-устройств (по безопасности)

Одним из вариантов инвентаризации является классификация устройств по уровню обеспечения информационной безопасности. Для этого необходимо учитывать параметры, связанные с возможностью идентификации устройства, проверки его безопасной загрузки, использования защищенных соединений и надежных портов, поддержка шифрования для хранимых данных, возможность своевременного обновления, работа с сертификатами, поддержка централизованных политик безопасности и многое другое. Приведем примеры классификации подобных устройств.

Все IoT-устройства можно разнести в различные классы по соблюдению (комплаенсу) таких ключевых параметров как целостность, доступность и конфиденциальность. Например, следующая таблица иллюстрирует различные классы IoT-устройств:

Класс 0 характеризует устройства, потеря контроля над которыми или их компрометация приведет к едва заметному урону информационной безопасности отдельного человека или организации. В качестве примера можно привести утечку данных о температуре внутри холодильника. Более высокие классы описывают устройства, чья порча или вывод из строя могут принести более существенный урон для людей и организаций, в том числе класс 4 предполагает, что потеря контроля над устройством приведет к травмам (или даже жертвам) или катастрофическим последствиям для инфраструктуры (например, датчики на промышленных предприятиях или системы жизнеобеспечения в больницах).

Рассмотрим уровни безопасности для целостности (англ. integrity), доступности (англ. availability) и конфиденциальности. Целостность информации - термин в информатике, означающий, что данные не были изменены при выполнении какой-либо операции над ними, будь то передача, хранение или отображение. В телекоммуникации целостность данных часто проверяют, используя хеш-сумму сообщения, вычисленную алгоритмом MAC. Доступность информации - состояние информации, при котором субъекты, имеющие права доступа, могут реализовывать их беспрепятственно. К правам доступа относятся: право на чтение, изменение, хранение, копирование, уничтожение информации, а также права на изменение, использование, уничтожение ресурсов.

Базовый - неисправность устройств может привести к незначительной угрозе целостности, снижению доступности и потере личных данных.

Средний - неисправность устройств может привести к ограниченной угрозе целостности, снижению доступности и потере личных данных.

Высокий - неисправность устройств может привести к серьезной угрозе целостности, снижению доступности и потере личных данных.

Как уже говорилось выше, одно и то же устройство может быть отнесено к разным классам в зависимости от того, где оно будет применятся. Например, усилитель WiFi-сигнала для личного использования может быть отнесен к классу 0, но его применение в больнице приведет к тому, что класс устройства будет 3 из-за требования к конфиденциальности и доступности.

Проверка соблюдения ключевых параметров или комплаенса (англ. compliance) для устройства.

Аппаратная часть

Программная часть

ОС

Аутентификация и авторизация

Шифрование

(Веб) интерфейс устройства

Мобильное приложение (если используется для управления устройством)

Конфиденциальность

Облачный сервис (приложение 140 в рамках платформы 130 )

Вышеприведенные классы отражают комплаенс по отношению к одной из таких характеристик, как целостность, доступность и конфиденциальность. Общий класс устройства может быть вычислен по разным метрикам - например, исходя из наименьшего класса одной из характеристик.

Как уже отмечалось в описании Фиг. 4, ключевой функцией хаба 310 является инвентаризация всех IoT-устройств 110 и выделение из списка этих устройств определенных групп - доменов. Устройства 110 разбиваются на домены на основании ряда характеристик (будут рассмотрены ниже) - прежде всего, связанных с требованием к информационной безопасности самих устройств.

В одном из вариантов реализации безопасность определяется на основании информации о классе комплаенса устройства. Если устройство имеет класс 3, то его можно отнести к безопасным устройствам, в то время как устройство класса 0 следует считать небезопасным.

В одном из вариантов реализации хаб 310 собирает информацию о классе IoT-устройства 110 непосредственно от самого устройства. В еще одном варианте реализации класс IoT-устройства 110 может быть определен на основании характеристик IoT-устройства 110. Характеристики IoT-устройства 110 могут быть получены после обмена данными с указанным устройством по сети - например, на этапе подключения IoT-устройства 110 к хабу 310.

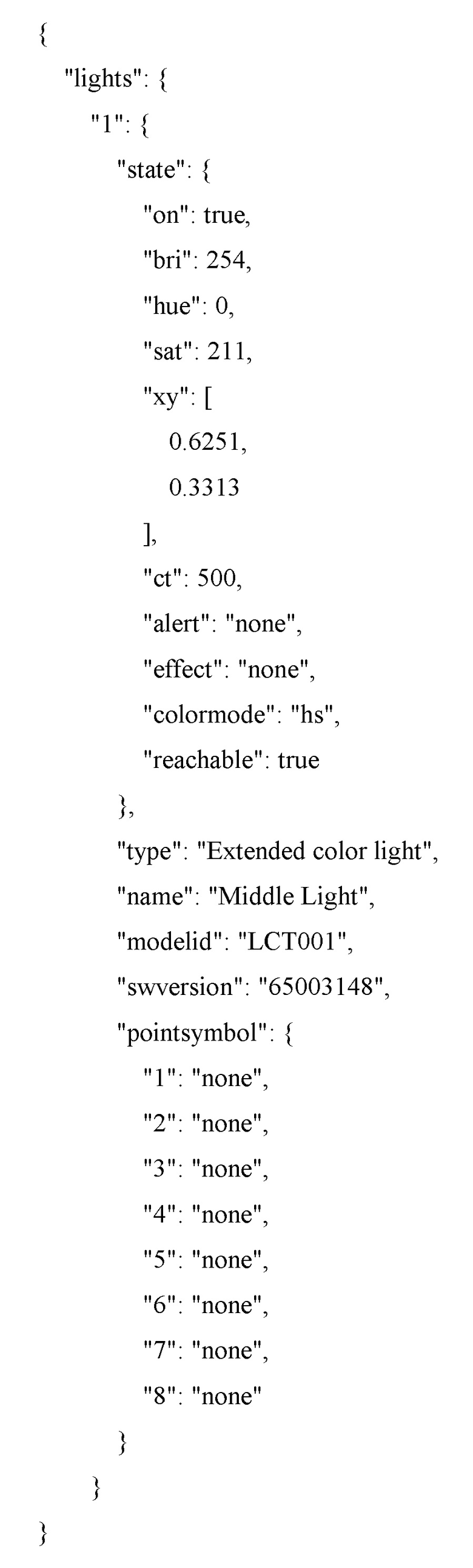

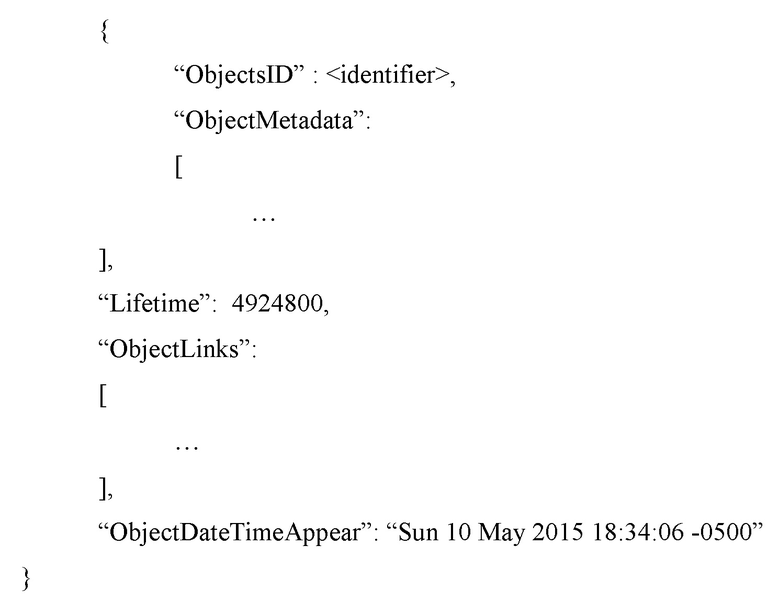

Например, при подключении к Hue Light Bulb, используя HTTP запросы типа GET и PUT, можно получить следующий ответ после авторизации:

Полученные данные позволяют определить параметры конкретной модели данного устройства. Как правило, IoT-устройства передают следующие данные для идентификации: серийный номер и/или идентификатор, временная метка, класс устройства, идентификатор заводского ключа, который использовался для создания идентификатора, публичный ключ и другие данные.

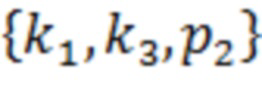

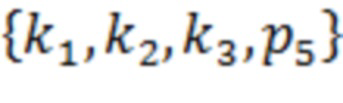

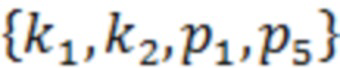

На Фиг.5 отображена схема разбиения IoT-устройств на домены информационной безопасности на основании полученных от них данных. Хаб 310 разбивает все IoT-устройства, по меньшей мере, на три домена:

• Доверенные устройства 510. Например, это могут быть защищенные IoT-устройства 320. В еще одном варианте реализации к домену доверенных устройств 510 относятся все устройства с уровнем комплаенса 2 или выше.

• Небезопасные IoT-устройства 520. К подобным устройствам относятся те, которые имеют известные уязвимости, являются источниками вредоносной активности (например, с них распространяются вредоносные программы типа сетевые черви). База данных уязвимостей может использовать информацию с CVE (Common Vulnerabilities and Exposures). В еще одном варианте реализации к небезопасным устройствам 510 относятся все устройства с уровнем комплаенса 1.

• Недоверенные устройства 530. Данные IoT-устройства могут не иметь известных уязвимостей, но, исходя из класса комплаенса (который определен, например, как класс 0), они не могут быть отнесены к доверенным устройствам 510 и даже небезопасным 520.

В качестве доверенных устройств 510 могут выступать не только защищенные IoT-устройства 320, но также IoT-устройства, чья спецификация позволяет считать их надежными в плане информационной безопасности. Например, если от IoT-устройства была получена информация о том, что оно содержит программно-аппаратную часть, которая удовлетворяет спецификации EAL4+1 (1Например, чипы OPTIGA™ TPM) по стандарту Common Criteria, имеет только один работающий интерфейс связи с поддержкой шифрования и надежным вариантом аутентификации, то в таком случае данное IoT-устройство также будет отнесено к доверенным устройствам 510.

В качестве еще одного примера доверенных устройств можно привести IoT-устройства, построенные с использованием Intel EPID платформы, которая позволяет использовать более надежную инфраструктуру ключей шифрования2 (2http://www.intel.com/content/www/us/en/internet-of-things/iot-platform.html).

Еще одним вариантом отнесения IoT-устройства к доверенным 510 является возможность использования отдельного приложения безопасности 330. Предпочтительным вариантом реализации такого приложения является антивирусное приложение (например, Kaspersky Internet Security). Ключевыми функциями такого приложения является файловый сканер, сетевой экран (англ. firewall), поиск уязвимостей (англ. vulnerability scanner) и контроль приложений (англ. application control). Кроме того, приложение 330 поддерживает отдельный интерфейс для связи с хабом 310. Предпочтительным вариантом реализации приложения на хабе 310 является использование Kaspersky Security Center.

Одним из факторов, почему большая часть IoT-устройств относится либо к небезопасным устройствам 520 или недоверенным 530, является невозможность использования приложения безопасности 330 в силу ряда причин - отсутствие поддержки аппаратной платформы, недостаток вычислительных ресурсов, закрытость платформы и другие факторы.

Как уже отмечалось ранее, часть IoT-устройств может подключаться через другие IoT-устройства, не имея таким образом прямого подключения к хабу 310. В качестве примера можно привести ряд фотосенсоров, которые подключены к системам умного освещения дома, или температурные датчики, которые подключены к системе кондиционирования. Подобные датчики могут не иметь подключения к хабу 310, но в то же время обладают рядом известных уязвимостей, которые могут привести к некорректной работе этих (и других, связанных с ними) IoT-устройств. Некорректные показания температурных датчиков могут изменить работу кондиционера, из-за чего в помещении может нарушиться температурный режим. Для борьбы с replay-атаками можно использовать специальные счетчики на IoT-устройстве 110 и хабе 310, которые при передаче данных синхронно увеличивают свои значения, и при расхождении можно определить факт данной атаки.

Кроме того, ряд IoT-устройств, таких как датчики движения, являются важными с точки зрения компьютерной безопасности, так как от корректной работы подобных сенсоров зависит работа и других IoT-устройств, как, например, умные замки, системы освещения и кондиционирования и другие.

Также устройство пользователя (например, смартфон) 150 может иметь прямое соединение с IoT-устройством 110, например, используя Bluetooth LE. Таким образом, в таких случаях хаб 310 не используется как посредник, и подобные соединения могут компрометировать безопасность всей системы. В таких случаях предпочтительна установка антивирусного приложения на смартфон 150.

Рассмотрим другие варианты разбиения групп IoT-устройств 110 на домены, не связанные с информационной безопасностью.

Разбиение на домены функциональности

Кроме разбиения IoT-устройств на домены на основании характеристик информационной безопасности хаб 310 разбивает группы IoT-устройств на домены также и на основании их функциональности. Функциональность устройства определяет основное предназначение устройства.

Например, в рамках умного дома IoT-устройства могут быть разбиты на следующие домены (или классы):

• освещение (датчики освещенности, умные лампы, автоматические шторы);

• фильтрация и очистка воздуха (увлажнители, датчики влажности, обогреватели, поглотители запаха, термометры);

• канализация (датчики протечки воды, дозаторы, редукторы);

• клининг (умные пылесосы);

• безопасность (умные замки, датчики движения, датчики дыма, умные розетки, видеокамеры и системы слежения, датчики открытия окон и дверей, датчики утечки газа);

• связь (умные колонки, роутеры, усилители сигнала и другое коммуникационное оборудование);

• носимые устройства (транспондер для животного, браслеты для отслеживания давления, сна и других физиологических параметров).

На Фиг.6 приведен пример разбиения IoT-устройств по доменам функциональности. Можно видеть, что домены безопасности (Фиг. 5) и функциональности (Фиг. 6) могут быть различны, но также и пересекаться. Подобные разбиения позволяют строить различные топологии IoT-устройств в зависимости от необходимых задач.

Основной задачей при разбиении IoT-устройств на домены функциональности является обеспечение корректной работы этих устройств, в том числе и с учетом информационной безопасности (Фиг. 5). Например, необходимо, чтобы домен функциональности, связанный с безопасностью (например, умные замки и веб-камеры), работал как можно более надежно, что потребует дополнительного анализа данных устройств с точки зрения информационной безопасности. Таким образом, комплаенс для умного замка должен быть выше, чем для умной лампочки.

Определение типа функциональности IoT-устройства может быть выполнено при его первоначальном соединении с хабом 310. Хаб 310 обладает информацией о типе устройства на основании данных о его серийном номере и/или идентификаторе, классе устройства, идентификаторе заводского ключа. В другом варианте реализации хаб 310 делает запрос на сторону платформы 130, где одно из приложений 140 обслуживает запросы конкретного IoT-устройства. На основании информации о типе приложения 140 (например, приложение обеспечивает доступ к клининговым функциям) можно сделать вывод о том, что конкретное IoT-устройство относится к домену функциональности по клинингу. Информация о типе приложения может содержаться в данных о приложении в магазине приложений, таком как Google Play или Apple Store. Таким образом, определение функциональности выполняется в том числе и динамически, на основании данных, которые будут собираться с течением времени.

Разбиение устройств на домены владельцев

Еще одним вариантом разделения устройств на домены с помощью хаба 310 является использование меток по владельцам устройств и их настройка по использованию.

Примеры перечислены ниже.

• Отсутствует владелец (англ. no owner, unowned). Устройство не имеет владельца и не используется по назначению.

• Определенный владелец (англ. owned). Устройство имеет владельца, но не настроено для использования.

• Включено (англ. provisioned). Устройство готово выполнять свою функциональность.

• Зарегистрировано (англ. registered). Устройство распознано и известно хабу 310.

• Контролируется (англ. controlled). Устройство включено с помощью хаба 310 в один из доменов безопасности.

• Настроено (англ. configured). Владелец настроил устройство для использования, хаб 310 применил необходимые политики безопасности в рамках доменов безопасности и функциональности.

• Работает (англ. operational). Устройство выполняет заложенный функционал в рамках пользовательских настроек.

Например, при первом включении устройство не имеет владельца и передает в сеть свой идентификатор для подключения, после чего оно будет распознано с помощью хаба 310 (получит статус включенного устройства и устройство будет включено в домен безопасности недоверенных устройств), затем пользователь подключится к устройству либо через хаб 310, используя свое устройство, либо через приложение 140, после чего устройство обретет владельца и будет зарегистрировано и включено в один из доменов безопасности. Затем пользователь настраивает устройство, и оно начинает работать в рамках наложенных политик безопасности.

Разбиение на домены по безопасности человеческой жизнедеятельности.

Еще один вариант разбиения на домены подразумевает учет функциональности IoT-устройств с точки зрения безопасности для человеческой жизнедеятельности. Например, некорректно работающая (испорченная или взломанная) умная лампочка может быть отключена с помощью тумблера и не будет являться заметной угрозой безопасности человеческой жизнедеятельности, в то же время испорченный термостат может серьезно изменить температуру в помещении, что приведет к неудобству (изменение QoS). Использование умных замков, которые имеют уязвимости и которые могут быть использованы злоумышленниками для того, чтобы украсть ценные вещи в помещении, является еще большой проблемой и угрозой. Злонамеренное использование различных датчиков, используемых в промышленном оборудовании или на узлах критической инфраструктуры (например, на АЭС), может привести к серьезным авариям и жертвам.

Таким образом, можно составить градацию устройств по степени их влияния на безопасность человеческой жизнедеятельности. Данная таблица отражает примерное разделение:

Пример - ряд бытовой техники, такая как умный пылесос, реостат и другие элементы умного дома

Пример - умные замки, центральные узлы управления умными вещами

Управление элементами критической инфраструктуры, элементы обеспечения человеческой жизнедеятельности (например, электрокардиостимулятор)

Разбиение по доменам устройства, его настройка

После того, как устройство будет отнесено к определенному домену (информационной безопасности, функциональности, безопасности человеческой жизнедеятельности, владельцев), хаб 310 может применять политики безопасности, определяющие ограничения для IoT-устройств, на работу конкретного IoT-устройства в зависимости от принадлежности устройства к определенным доменам.

Как уже было отмечено выше, хаб 310 может накладывать следующие ограничения на IoT-устройства:

• использование шлюза для контроля трафика,

• отключение отдельных (небезопасных) IoT-устройств,

• обновление прошивок IoT-устройств,

• обновление программного обеспечения IoT-устройств.

Ограничения могут быть наложены на основании репутации конкретного IoT-устройства. Репутация основывается как на статических данных об устройстве (например, идентификатор, данные о производителе), так и на его поведении (англ. behavior), что выражается в виде сетевого трафика, связанного с работой IoT-устройства. Таким образом, репутация является динамическим параметром. Даже если устройство при подключении может быть доверенным (не иметь уязвимостей, иметь необходимые классы комплаенса), при работе самого устройства могут возникнуть аномалии, связанные в том числе и использованием уязвимостей нулевого дня.

Кроме этого хаб 310 может производить начальную настройку IoT-устройств 110 при их первом включении и/или подключении к хабу 310.

Примеры первоначальной настройки.

Пример 1.

Умная лампочка.

Пользователь добавил новую лампочку Hue Light Bulb, которая при включении попыталась соединиться через ZigBee с хабом 310, который поддерживает данный вид протокола. После сбора идентификационной информации хаб 310 извлекает из базы данных информацию о том, что данное устройство относится к недоверенному классу устройства по информационной безопасности, относится к домену (классу) освещения по функциональности, не имеет владельца при первичной настройке и имеет нулевой уровень безопасности человеческой жизнедеятельности.

Исходя из определенных параметров, хаб 310 будет ожидать дальнейшей настройки умной лампы самим пользователем и не будет налагать никаких ограничений по трафику.

Пример 2.

Система протечки воды. Набор из датчиков и контроллеров.

Устройство будет определено, как относящееся к недоверенному классу устройства по информационной безопасности, относящееся к домену (классу) канализации по функциональности, имеющее владельца (так как отправляет данные о своей работе на пользовательское устройство, например планшет) и имеющее первый класс безопасности человеческой жизнедеятельности.

Хаб 310 в таком случае будет применять ряд правил фильтрации трафика, который направлен к контроллеру, а также периодически проверять целостность прошивки на тот случай, если программная прошивка контроллера была изменена с помощью других средств (например, через другой протокол в обход хаба 310).

Пример 3.

Умные замки.

В данном случае будет определен доверенный класс устройства по информационной безопасности, устройство относится к домену (классу) безопасности по функциональности, имеет владельца (так как отправляет данные о своей работе на пользовательское устройство, например планшет) и второй класс безопасности человеческой жизнедеятельности.

Так как устройство имеет доверенный класс с точки зрения информационной безопасности, то предполагается, что в настоящий момент времени злоумышленники не обладают возможностями по злонамеренному изменению функциональности и дополнительной настройки или контроля трафика не требуется. В то же время пассивное наблюдение необходимо для проверки работоспособности, ведь данное устройство имеет существенное влияние на человеческую жизнедеятельность. Один из вариантов такого контроля заключается в проверке периодической отправки служебного трафика со стороны умного замка, что указывает на его работоспособность. Если трафик перестал отправляться, то хаб 310 отправит нотификацию владельцу или даже заблокирует замки, если предусмотрены такие настройки пользователем.

Фиг. 9 иллюстрирует способ работы хаба 310 при подключении нового устройства.

На этапе 910 хаб 310 определяет новое IoT-устройство 110. Это может быть сделано с помощью пассивного прослушивания трафика, через прямое подключение к хабу 310 (основная функциональность хаба 310 - это маршрутизатор), ввод данных со стороны пользователя.

На этапе 920 производится сбор данных об устройстве с помощью хаба 310. В качестве данных могут выступать идентификатор и серия устройства, название устройства, данные о производителе, набор характеристик (например, параметры самого устройства), MAC-адрес и другие данные.

На этапе 930 определяется домен информационной безопасности устройства. В частности, домены включают доверенные, недоверенные и небезопасные устройства.

На этапе 940 определяется домен функциональности устройства. Доменами функциональности являются такие домены как: освещение (датчики освещенности, умные лампы, автоматические шторы), фильтрация и очистка воздуха (увлажнители, датчики влажности, обогреватели, поглотители запаха, термометры), канализация (датчики протечки воды, дозаторы, редукторы), клининг (умные пылесосы), безопасность (умные замки, датчики движения, датчики дыма, умные розетки, видеокамеры, датчики открытия окон и дверей, датчики утечки газа), связь (умные колонки, роутеры, усилители сигнала и другое коммуникационное оборудование), носимые устройства. Для автомобиля это могут быть другие домены функциональности - системы управления отдельными агрегатами (двигатель, тормоза, коробка переключения передач), подушки безопасности, адаптивные системы помощи и экстренного торможения, антизанос, мультимедиа, свет, подогрев.

На этапе 950 определяется домен устройства по безопасности человеческой жизнедеятельности. В частности, в одном из вариантов реализации используется разбиение как минимум на 4 домена с различной степенью влияния на безопасность человеческой жизнедеятельности. Этапы 930-950 могут выполняться как последовательно, так и одновременно по мере сбора (или наличию) необходимых данных.