Область техники, к которой относится изобретение

Настоящее изобретение относится к устройству обработки информации и способу управления выполнением.

Уровень техники

Устройство обработки информации, такое как ПК (персональный компьютер) и мобильный телефон, может выполнять прикладную программу, отличающуюся от прикладных программ, встроенных при изготовлении устройства, например, путем установки прикладной программы.

Кроме того, разработана технология, относящаяся к управлению выполнением прикладных программ. Технология для управления установкой прикладных программ на основе результата аутентификации во внешнем устройстве описана, например, в патентном документе 1.

Список ссылок

Патентная литература

Патентная литература 1: японская выложенная заявка на патент №2006-92382.

Раскрытие изобретения

Техническая задача

В последние годы с увеличением скорости обмена информацией и широким распространением сетей, таких как Интернет, стало возможным, чтобы устройство обработки информации получало прикладную программу (здесь и далее также называется «приложением») от внешних устройств по сети для выполнения этой прикладной программы. С помощью описанного выше устройство обработки информации может, например, выполнять приложение, отличающееся от приложений, хранящихся во внешнем устройстве и встроенных при изготовлении устройства, так что легко может быть реализована многофункциональность устройства обработки информации.

Когда устройство обработки информации получает приложение, например, от внешнего устройства по сети, необходимо повысить безопасность при выполнении полученного приложения. Безопасность при выполнении приложения означает, например, что не возникнет проблем при выполнении приложения, и безопасность повышена дополнительным уменьшением вероятности возникновения проблемы. К проблемам, которые могут возникнуть при выполнении приложения, относятся, например, возникновение некоторых сбоев в работе устройства обработки информации из-за выполнения приложения, умышленный несанкционированный доступ третьего лица и утечка личной информации.

Так, при получении приложения по сети получают, например, приложение, для которого производитель устройства обработки информации или организация, уполномоченная производителем, заранее проверила отсутствие проблем при выполнении указанного приложения. Тем не менее, приложения, получаемые устройством обработки информации от внешнего устройства по сети, включают в себя, помимо приложений, безопасность которых проверена заранее, например, приложения, выпущенные частными лицами.

Когда получают приложение, для которого заранее не проверено отсутствие проблем, то, например, с помощью устройства обработки информации пользователя уведомляют о том, что безопасность не проверена и приложение будут выполнять в зависимости от действий пользователя. Тем не менее, в упомянутом выше случае, если пользователь после получения уведомления не знает, гарантируется ли безопасность приложения, до осуществления своего действия по разрешению выполнения приложения, имеется вероятность, что проблема, связанная с безопасностью, возникнет после разрешения выполнения приложения. Более того, даже если пользователь знает, что безопасность приложения гарантирована, когда он разрешает выполнение приложения, может возникнуть проблема, связанная с безопасностью, после выполнения разрешенного к выполнению приложения, если при разрешении выполнения приложения проблема, связанная с безопасностью, не идентифицирована.

В устройстве обработки информации, в котором применена обычная технология, относящаяся к управлению выполнением прикладной программы (далее называемое «обычным устройством обработки информации»), определяют начало установки приложения. В обычном устройстве обработки информации также проверяют с помощью внешнего сервера, разрешена ли установка приложения в устройство обработки информации, и если разрешена, то в указанном устройстве обработки информации устанавливают приложение. Затем в обычном устройстве обработки информации соответствующим образом выполняют установленное приложение на основе действий пользователя или в автоматическом режиме. То есть в соответствии с обычной технологией при установке приложения управление выполнением приложения осуществляют с помощью внешнего сервера. Таким образом, благодаря обычной технологии не допускают установку приложения, для которого выявлена проблема с безопасностью, и, таким образом, обычное устройство обработки информации может до некоторой степени повысить безопасность с точки зрения выполнения приложения.

Тем не менее, согласно обычной технологии выполнением приложения управляют только при установке этого приложения. Таким образом, например, если проблема с безопасностью приложения будет обнаружена после получения разрешения на установку, в обычном устройстве обработки информации будут выполнять приложение, имеющее проблему с безопасностью.

Более того, приложения, полученные устройством обработки информации от внешнего устройства по сети, не ограничены приложениями, которые устанавливают после получения и выполняют после установки. Например, в устройстве обработки информации могут выполнять, подобно приложению, называемому виджетом, приложение, которое соответствующим образом получают от внешнего устройство каждый раз при начале осуществления процесса обработки путем получения приложения от внешнего устройства.

Тем не менее, при обычной технологии управляют только выполнением приложения при его установке и, таким образом, при обычной технологии трудно управлять выполнением приложения, такого как виджет, которое выполняют без установки.

Следовательно, использование обычной технологии не дает возможности повысить безопасность при выполнении приложения.

Настоящее изобретение было выполнено с учетом описанного выше, и оно направлено на то, чтобы предложить новое и улучшенное устройство обработки информации, способное повысить безопасность при выполнении прикладной программы, получаемой от внешнего устройства каждый раз при начале ее выполнения, и направлено на то, чтобы предложить способ управления выполнением.

Решение задачи

Согласно первому аспекту настоящего изобретения для достижения указанной выше цели предложено устройство обработки информации, содержащее: блок связи, выполненный с возможностью осуществления связи с внешним устройством; блок получения, выполненный с возможностью получения прикладной программы от внешнего устройства хранения данных, в котором хранится прикладная программа, через блок связи каждый раз при начале обработки, относящейся к выполнению прикладной программы; блок определения регистрации, который определяет, является ли внешнее устройство хранения данных, которое является источником получения прикладной программы, заранее зарегистрированным внешним устройством хранения данных; первый блок определения выполнения, который на основе действия пользователя определяет, выполнять ли полученную прикладную программу, если блок определения регистрации определяет, что внешнее устройство хранения данных, действующее как источник получения, не зарегистрировано; блок обработки связи, который осуществляет связь, относящуюся к аутентификации для выполнения прикладной программы, с сервером аутентификации с помощью блока связи, если первый блок определения выполнения определяет выполнить прикладную программу; второй блок определения выполнения, который на основе результата аутентификации, переданного от сервера аутентификации, определяет, выполнить ли прикладную программу; и блок выполнения, который избирательно выполняет полученную прикладную программу, если блок определения регистрации определяет, что внешнее устройство хранения данных зарегистрировано, или второй блок определения выполнения определяет выполнить прикладную программу.

Согласно такой конфигурации может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства, каждый раз при начале ее выполнения.

Далее, если блок определения регистрации определяет, что внешнее устройство хранения данных, служащее источником получения прикладной программы, не зарегистрировано, то блок определения регистрации определяет, является ли полученная прикладная программа зарегистрированной прикладной программой, и если блок определения регистрации определяет, что полученная прикладная программа зарегистрирована, то первый блок определения выполнения не определяет, выполнять ли прикладную программу, а блок обработки связи может осуществить связь, связанную с аутентификацией на сервере аутентификации.

Далее, устройство обработки информации может дополнительно содержать блок хранения данных, который хранит информацию о зарегистрированных внешних устройствах хранения данных, в которой содержится информация для идентификации внешних устройств хранения, и блок определения регистрации можно определить, зарегистрировано ли внешнее устройство хранения данных, служащее источником получения прикладной программы, на основе информации о зарегистрированных внешних устройствах хранения данных и информации для идентификации внешнего устройства хранения, служащего источником получения, хранящимся в полученной прикладной программе.

Далее, блок обработки связи может осуществлять связь с внешним устройством хранения данных, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения данных, через блок обмена информацией на основе информации о зарегистрированных внешних устройствах хранения данных, хранящейся в блоке хранения данных, и могут осуществлять связь с сервером аутентификации на основе информации о сервере аутентификации, в которой содержатся сведения для идентификации сервера аутентификации, полученные от внешнего устройства хранения данных, информация о котором содержится в информации о зарегистрированных внешних устройствах хранения данных.

Далее, если информация о сервере аутентификации хранится в блоке хранения данных, то блок обработки связи может осуществлять связь с сервером аутентификации на основе информации о сервере аутентификации, хранящейся в блоке хранения данных.

Далее, устройство обработки информации может дополнительно содержать блок хранения, который хранит информацию о зарегистрированных приложениях, указывающую зарегистрированные прикладные программы, и блок определения регистрации на основе информации о зарегистрированных приложениях, хранящейся в блоке хранения, может выяснить, является ли полученная прикладная программа зарегистрированной.

Далее, если ни первый блок определения выполнения, ни второй блок определения выполнения не определяет выполнение прикладной программы, то блок выполнения может не выполнить полученную прикладную программу.

Далее, устройство обработки информации может дополнительно содержать блок обработки передачи отчетной информации, который выполняет обработку для обеспечения передачи в сервер аутентификации отчетной информации, указывающей проблему, относящуюся к безопасности выполняемой прикладной программы.

Согласно второму аспекту настоящего изобретения для достижения указанной выше цели предложен способ управления выполнением, включающий в себя этапы, на которых: получают прикладную программу от внешнего устройства хранения данных, хранящего прикладную программу, каждый раз при начале осуществления процесса обработки, относящегося к выполнению прикладной программы; определяют, является ли внешнее устройство хранения данных, которое представляет собой источник получения прикладной программы на этапе получения, заранее зарегистрированным внешним устройством хранения данных; на основе операции пользователя определяют, выполнять ли полученную прикладную программу, если на этапе определения регистрации определено, что внешнее устройство хранения данных, выступающее в качестве источника получения, не зарегистрировано; осуществляют обмен информацией, относящейся к аутентификации, с сервером аутентификации для выполнения прикладной программы, если на первом этапе определения порядка выполнения определено выполнить прикладную программу; определяют, выполнять ли прикладную программу, на основе результата аутентификации, переданного от сервера аутентификации; и избирательно выполняют полученную прикладную программу, если на этапе определения регистрации определено, что внешнее устройство хранения данных зарегистрировано, или на втором этапе определения выполнения определено выполнить прикладную программу.

Благодаря использованию описанного выше способа, может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства каждый раз при начале выполнения прикладной программы.

Результат изобретения

Согласно настоящему изобретению может быть повышена безопасность при выполнении прикладной программы, получаемой от внешнего устройства, каждый раз при начале выполнения этой прикладной программы.

Краткое описание чертежей

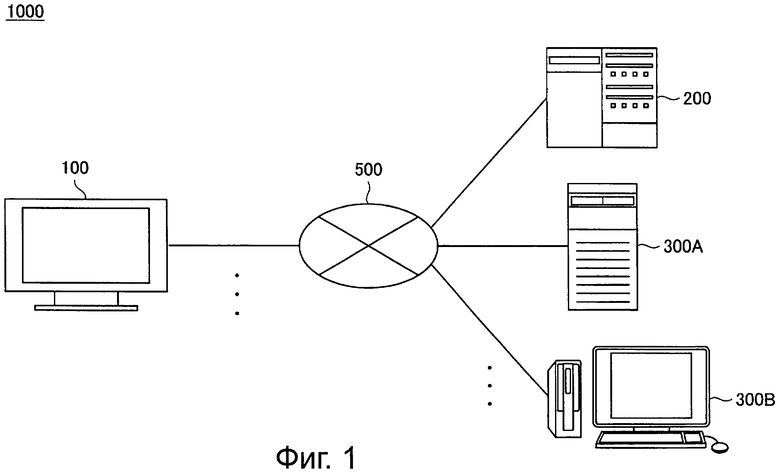

Фиг.1 - пояснительный вид примера системы обработки информации в соответствии с вариантом осуществления настоящего изобретения;

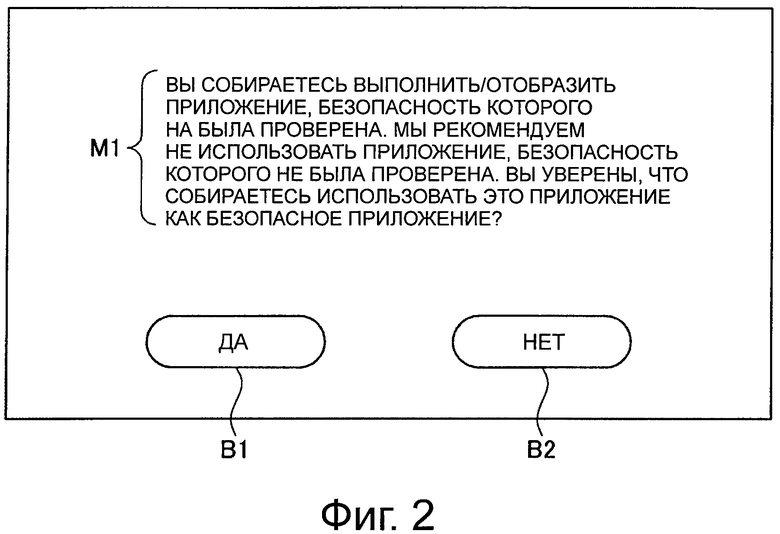

фиг.2 - вид, иллюстрирующий пример первого процесса определения выполнения, осуществляемого в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

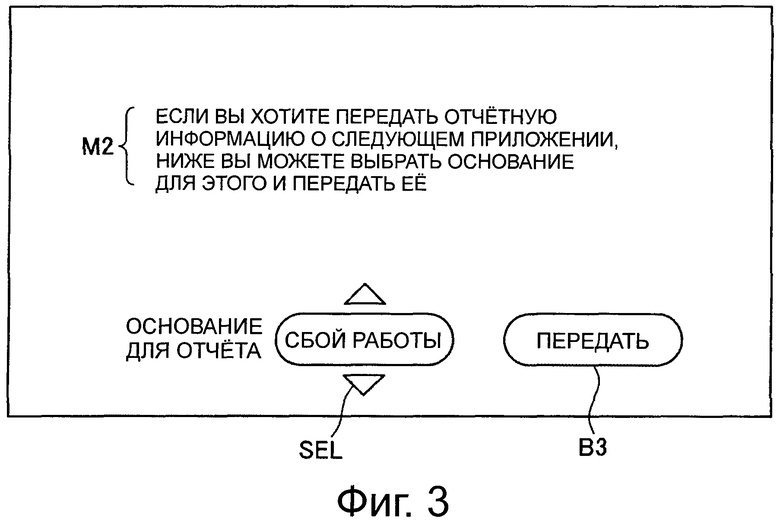

фиг.3 - вид, иллюстрирующий пример процесса обработки отчета, осуществляемый в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

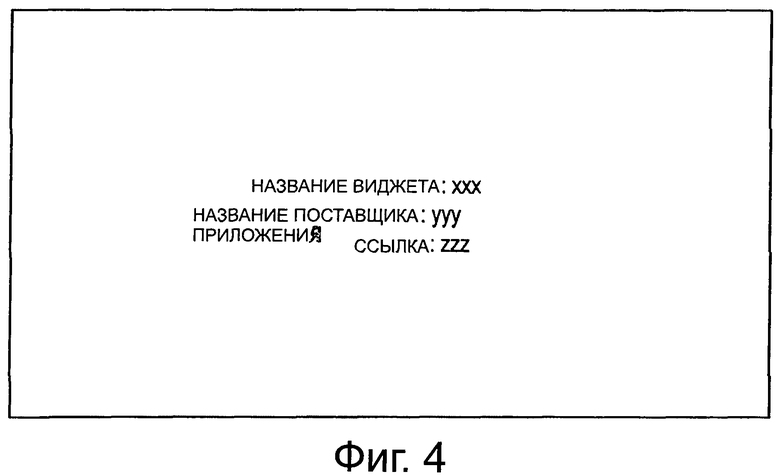

фиг.4 - вид, иллюстрирующий пример процесса обработки отчета, осуществляемый в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

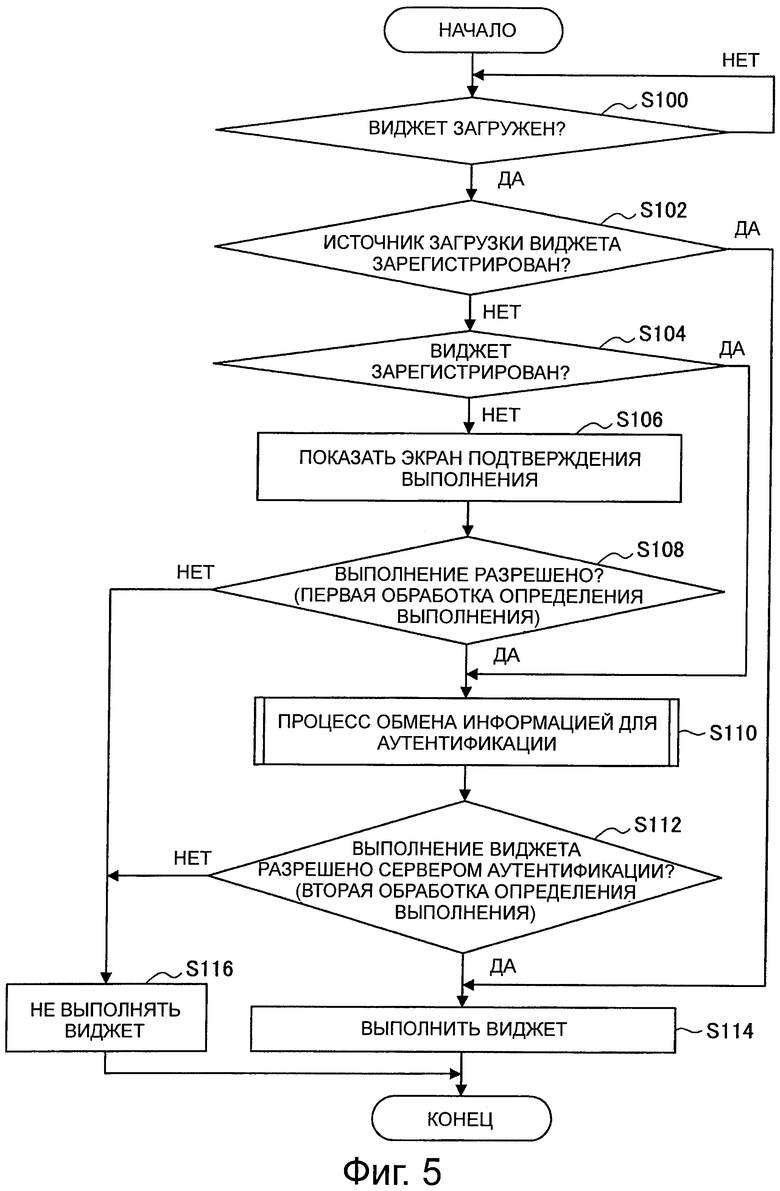

фиг.5 - блок-схема обработки относящейся к подходу к повышению безопасности в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

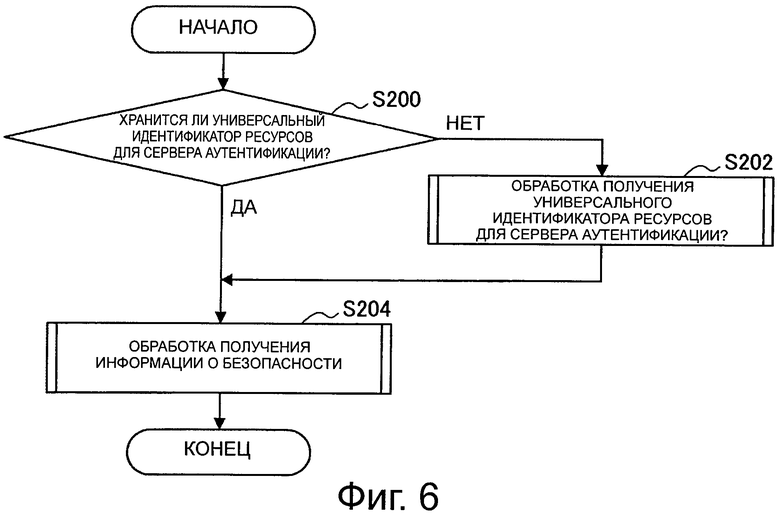

фиг.6 - блок-схема обработки связи, предназначенный для аутентификации, в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

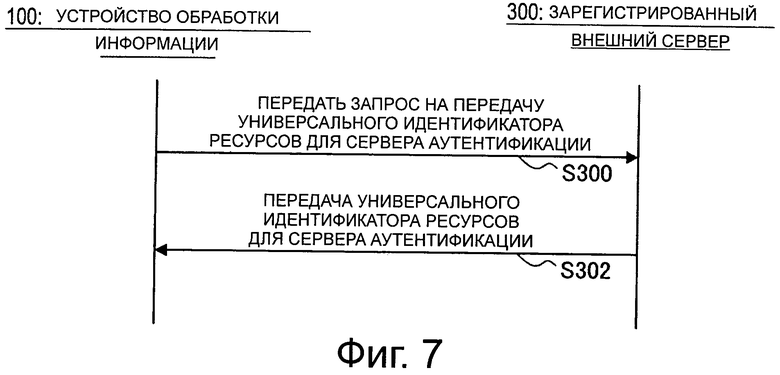

фиг.7 - вид, иллюстрирующий обработку получения универсального идентификатора ресурсов (URI) для сервера аутентификации в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

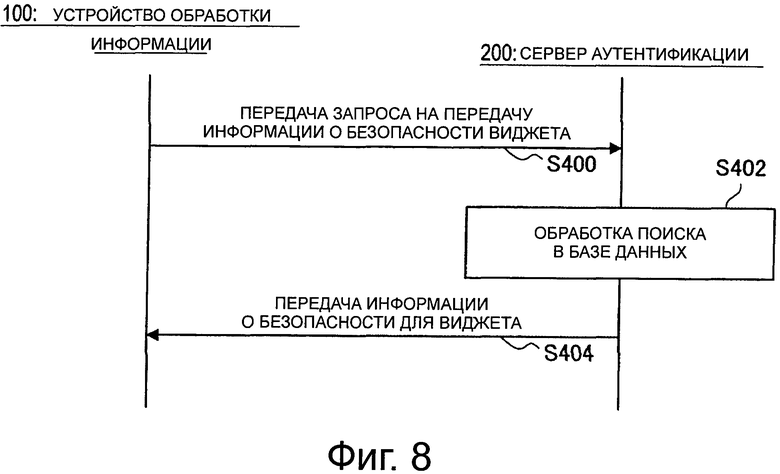

фиг.8 - вид, иллюстрирующий обработку получения информации о безопасности, осуществляемый в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

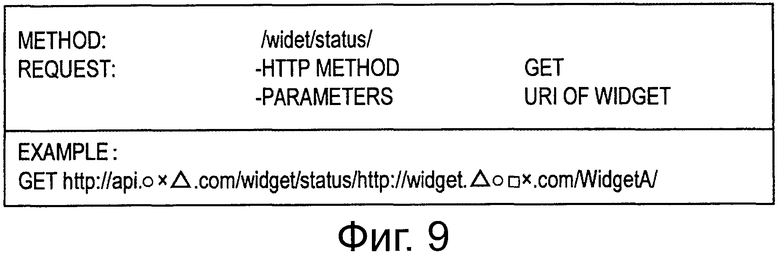

фиг.9 - вид, поясняющий запрос на передачу информации о безопасности, передаваемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

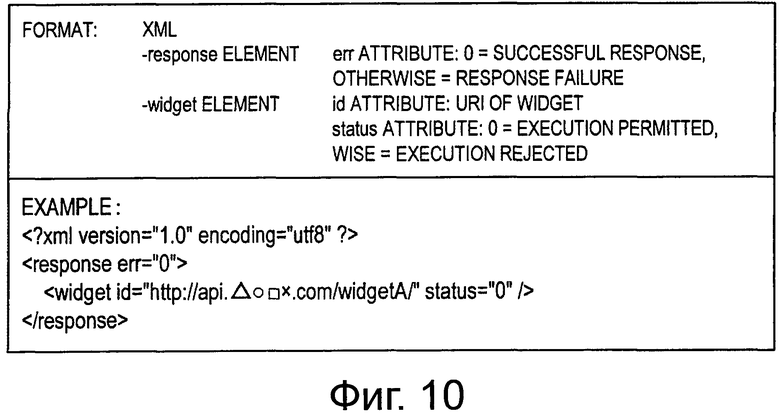

фиг.10 - вид, поясняющий информацию о безопасности, передаваемую сервером аутентификации, в соответствии с вариантом осуществления настоящего изобретения;

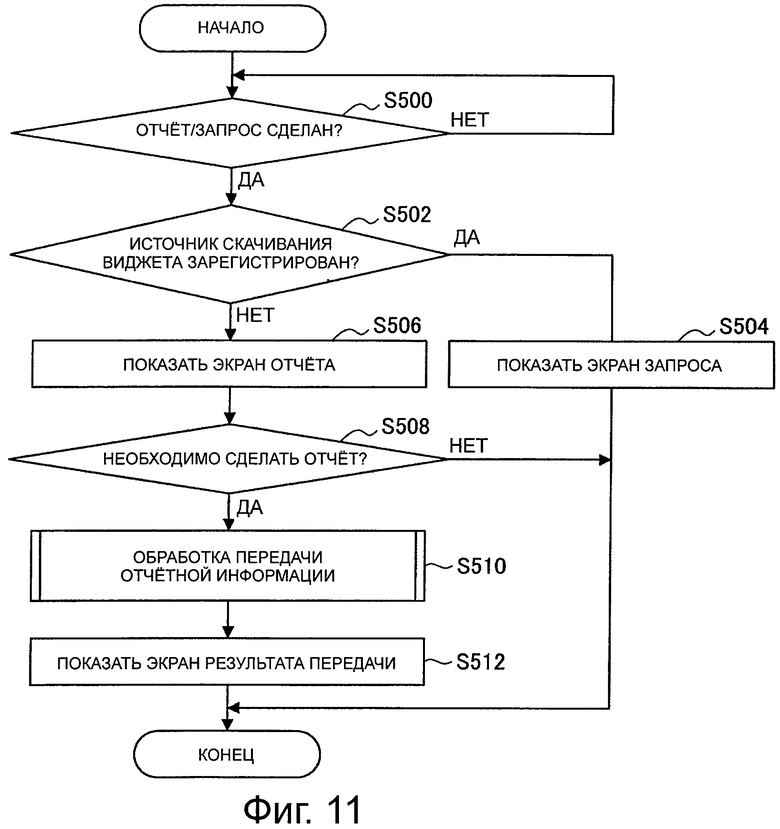

фиг.11 - блок-схема процесса обработки, относящейся к подходу повышения безопасности в устройстве обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

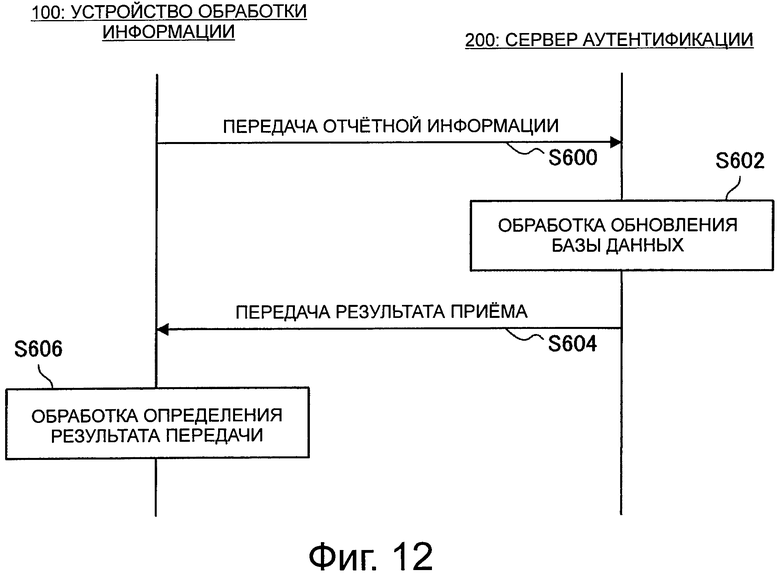

фиг.12 - вид, иллюстрирующий процесс обработки отчетной информации, осуществляемый в устройстве обработки информации в соответствии с вариантом осуществления настоящего изобретения;

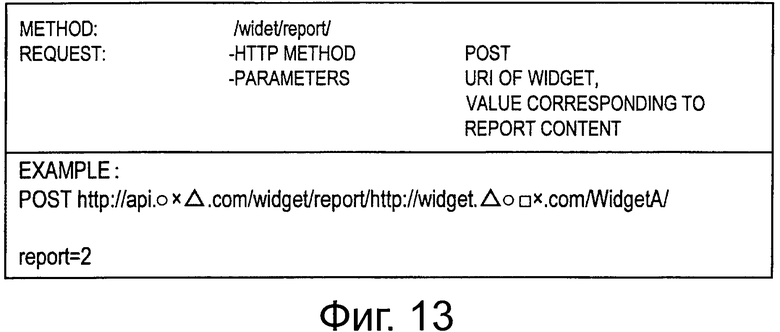

фиг.13 - вид, поясняющий отчетную информацию, передаваемую с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

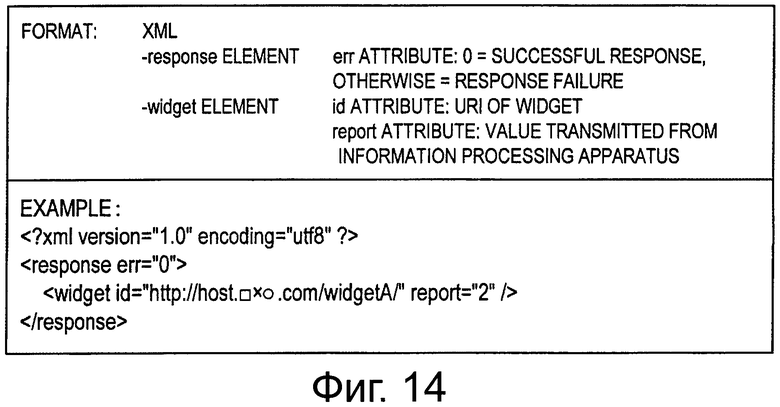

фиг.14 - вид, поясняющий результат приема, передаваемый с помощью сервера аутентификации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.15 - вид, поясняющий экран результата передачи, показываемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

фиг.16 - вид, поясняющий экран результата передачи, показываемый с помощью устройства обработки информации, в соответствии с вариантом осуществления настоящего изобретения;

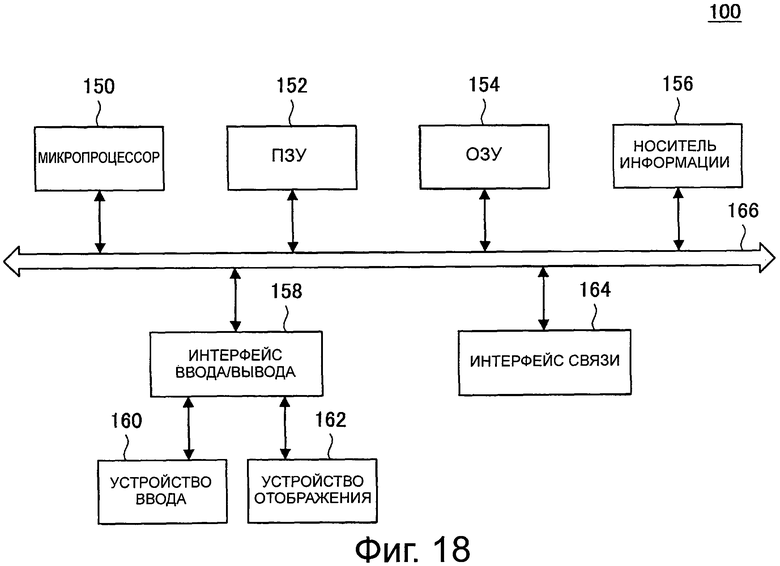

фиг.17 - вид, поясняющий конфигурацию устройства обработки информации в соответствии с вариантом осуществления настоящего изобретения;

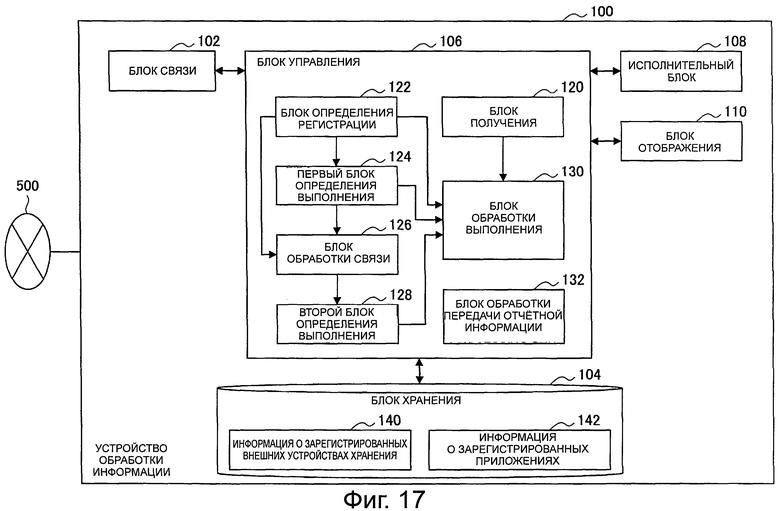

фиг.18 - вид, поясняющий конфигурацию аппаратных средств устройства обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Список ссылочных позиций

100 устройство обработки информации;

102 блок связи;

104 блок хранения данных;

106 блок управления;

120 блок получения;

122 блок определения регистрации;

124 первый блок определения выполнения;

126 блок обработки связи;

128 второй блок определения выполнения;

130 блок обработки выполнения;

132 блок обработки передачи отчетной информации;

200 сервер аутентификации;

300, 300А, 300В внешний сервер;

1000 система обработки информации.

Описание вариантов осуществления изобретения

Далее подробно, со ссылками на прилагаемые чертежи, будут описаны предпочтительные варианты осуществления настоящего изобретения. Заметим, что в описании и чертежах элементы, по существу выполняющие одинаковые функции и имеющие одинаковую структуру, обозначены одинаковыми ссылочными позициями и их повторное описание опущено.

Дальнейшее описание приведено в следующем порядке.

1. Подход, соответствующий варианту осуществления настоящего изобретения.

2. Устройство обработки информации, соответствующее варианту осуществления настоящего изобретения.

3. Программа, соответствующая одному варианту осуществления настоящего изобретения.

Подход, соответствующий одному варианту осуществления настоящего изобретения

До описания конфигурации устройства обработки информации, соответствующего одному варианту осуществления настоящего изобретения, опишем подход к повышению безопасности, соответствующий одному варианту осуществления настоящего изобретения.

Общее представление о системе обработки информации, соответствующей одному варианту осуществления настоящего изобретения

На фиг.1 изображена система 1000 обработки информации в соответствии с вариантом осуществления настоящего изобретения. Как показано на фиг.1, система 1000 обработки информации содержит устройство 100 обработки информации, сервер 200 аутентификации и внешние серверы 300А, 300В, … (внешние устройства хранения данных, которые здесь и далее совместно называются «внешним сервером 300»), и каждое устройство соединено через сеть 500 (или непосредственно).

Сеть 500 содержит, например, проводную сеть, такую как ЛВС (локальная вычислительная сеть), и ГВС (глобальная вычислительная сеть), беспроводную сеть, такую как беспроводная ГВС (беспроводная глобальная вычислительная сеть) с базовой станцией, и беспроводную сеть масштаба города и Интернет, использующий протокол обмена информацией, такой как ТСР/IP (протокол управления передачей/Интернет протокол).

Согласно варианту осуществления настоящего изобретения под «соединением» понимается, например, нахождение в состоянии, в котором устройства могут осуществлять связь друг с другом (или состояние, в котором устройства могут осуществлять связь друг с другом). То есть, например, после соединения устройства 100 обработки информации и внешнего сервера 300А возможно, чтобы устройство 100 обработки информации получило (например, загрузило) приложение, хранящееся на внешнем сервере 300А. Далее, например, устройство 100 обработки информации может осуществить обмен информацией, относящийся к аутентификации, с сервером 200 аутентификации для выполнения приложения (описано ниже) после соединения устройства 100 обработки информации и сервера 200 аутентификации.

Хотя это не показано на фиг.1, но система 1000 обработки информации, соответствующая варианту осуществления настоящего изобретения, может содержать несколько устройств 100 обработки информации и/или несколько серверов 200 аутентификации. На фиг.1 в качестве устройства 100 обработки информации показано устройство отображения, но устройство 100 обработки информации не обязательно является устройством отображения, показанным на фиг.1. То есть фиг.1 является только схемой, показывающей пример системы 1000 обработки информации в соответствии с вариантом осуществления настоящего изобретения, и пример применения и внешний вид устройства 100 обработки информации, которое соответствует варианту осуществления настоящего изобретения, не обязательно совпадают с примером применения и внешним видом, которые показаны на фиг.1. Аналогично примеры применения и внешние виды сервера 200 аутентификации и внешних серверов 300А и 300В не обязательно совпадают с примером применения и внешним видом, показанным на фиг.1.

Устройство 100 обработки информации

Устройство 100 обработки информации получает приложение, хранящееся на внешнем устройстве, таком как внешние серверы 300А, 300В, …, каждый раз, когда устройство 100 обработки информации выполняет приложение. Далее устройство 100 обработки информации избирательно выполняет приложение, полученное от внешнего устройства, путем осуществления процесса обработки, касающегося подхода повышения безопасности, в соответствии с описанным ниже вариантом осуществления настоящего изобретения. Более конкретно, устройство 100 обработки информации осуществляет, например, процесс обработки, описанный ниже.

Общее представление об обработке, осуществляемой в устройстве 100 обработки информации

- Получают приложение от внешнего устройства, такого как внешние серверы 300А, 300В, …

- Избирательно выполняют полученное приложение (процесс обработки, касающийся подхода повышения безопасности).

- При необходимости получают данные от внешнего устройства.

- Удаляют приложение после завершения его выполнения.

Сервер 200 аутентификации

Сервер 200 аутентификации осуществляет связь с устройством 100 обработки информации, в отношении аутентификации для выполнения приложения. Обмен информацией, связанный с аутентификацией для выполнения приложения, согласно варианту осуществления настоящего изобретения представляет собой последовательность сообщений (и обработки сообщений), в ходе которой устройство 100 обработки информации передает запрос на передачу информации о безопасности, а сервер 200 аутентификации передает информацию о безопасности устройству 100 обработки информации. Информация о безопасности представляет собой, например, информацию о разрешении сервером 200 аутентификации выполнения приложения в соответствии с результатом аутентификации, которую проводят с помощью сервера 200 аутентификации.

Также на сервере 200 аутентификации хранится база данных, в которой информация о безопасности приложений записана в блоке хранения сервера (не показан). На сервере 200 аутентификации базу данных используют как черный список, в котором содержатся приложения, для которых выявлены проблемы с безопасностью (или белый список, в котором содержатся приложения, безопасность которых проверена). Благодаря использованию этой базы данных при нацеленном на разрешение выполнения приложения обмене информацией (описан ниже), касающемся аутентификации, сервер 200 аутентификации может определить, является ли безопасным проходящее аутентификацию приложение.

Сервер 200 аутентификации вырабатывает информацию о безопасности содержимого в соответствии с результатом выяснения на основе приема запроса на передачу информации о безопасности и передает выработанную информацию о безопасности в устройство 100 обработки информации. То есть информацию о безопасности (результат аутентификации) можно рассматривать как индикатор, показывающий, возникнут ли проблемы при выполнении приложения.

Информацию о приложениях, в которых выявлены проблемы с безопасностью (или информацию о приложениях, безопасность которых была проверена) записывают в базу данных заранее, но содержание информации, записанной в базу данных, не обязательно совпадает с содержанием информации из приведенного выше примера. Например, в базу данных могут добавить информацию о новых приложениях, или информация о записанном приложении может быть модифицирована или удалена.

Информация о приложении содержит, например, идентификатор, который однозначно идентифицирует приложение, и информацию о зарегистрированных внешних устройствах, которая содержит информацию для идентификации внешнего сервера (внешнего устройства хранения), в котором хранят приложение. Информация о зарегистрированных внешних устройствах хранения содержит, например, универсальный идентификатор ресурсов и IP-адрес. Ниже будет описан пример, в котором с помощью устройства 100 обработки информации или сервера 200 аутентификации, которые входят в систему 1000 обработки информации, однозначно идентифицируют внешний сервер (внешнее устройство хранения), в котором хранят приложение, с использованием универсального идентификатора ресурсов в качестве информации о зарегистрированных внешних устройствах хранения.

Операция добавления, изменения или удаления информации для базы данных осуществляется на основе, например, действия администратора сервера 200 аутентификации, но операции добавления, модификации или удаления информации для базы данных не обязательно осуществляются на основе действия администратора. Например, сервер 200 аутентификации может принять отчетную информацию (описана ниже), переданную каждым из устройств 100 обработки информации (не показаны на фиг.1), которые содержатся в системе 1000 обработки информации, для осуществления операции добавления, модификации или удаления информации базы данных на основе полученной отчетной информации. Сервер 200 аутентификации осуществляет добавление информации в базу данных путем, например, записи приложения, для которого накоплено заданное количество элементов отчетной информации о проблемах с безопасностью приложения, как приложения, имеющего проблемы с безопасностью. Более того, сервер 200 аутентификации может аналогично осуществлять операцию модификации или удаления информации из базы данных на основе, например, из собранной отчетной информации.

Конфигурация аппаратных средств сервера 200 аутентификации может быть: аналогична конфигурации аппаратных средств (описана ниже) устройства 100 обработки информации.

Внешний сервер 300 (внешнее устройство хранения)

Внешний сервер 300 хранит приложения, которые могут быть выполнены в устройстве 100 обработки информации. Далее внешний сервер 300 передает хранимое приложение в устройство 100 обработки информации в ответ на запрос на получение, передаваемый от любого из устройств 100 обработки информации, входящих в состав системы 1000 обработки информации.

Внешний сервер 300, входящий в состав системы 1000 обработки информации, не обязательно предназначен, например, только для хранения приложений, безопасность которых проверена изготовителем устройств 100 обработки информации или организацией, уполномоченной изготовителем. Например, внешний сервер 300 также хранит приложения, безопасность которых еще не была проверена изготовителем устройств 100 обработки информации, или подобные приложения, такие как приложения, созданные частными лицами.

Ниже описан пример, когда внешний сервер 300А, показанный на фиг.1, является внешним сервером для хранения приложений, безопасность которых была проверена изготовителем, или подобных приложений, а внешний сервер 300В является внешним сервером для хранения приложений, безопасность которых еще не была проверена изготовителем устройств 100 обработки информации, или подобных приложений.

Конфигурация аппаратных средств внешних серверов 300А, 300В, … может быть аналогична конфигурации аппаратных средств (описана ниже) устройства 100 обработки информации.

Система 1000 обработки информации содержит, например, как показано на фиг.1, устройство 100 обработки информации, сервер 200 аутентификации и внешнее устройство 300. Ясно, что конфигурация системы 1000 обработки информации, соответствующей варианту осуществления настоящего изобретения, не обязательно должна совпадать с конфигурацией, показанной на фиг.1.

Общее представление о подходе повышения безопасности, который соответствует варианту осуществления настоящего изобретения

Далее будет описан процесс обработки, касающийся подхода повышения безопасности, осуществляемого в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации соответствующим образом получает приложение от внешнего сервера 300 каждый раз, когда устройство 100 обработки информации начинает выполнение (процесс выполнения) приложения, хранящегося на внешнем сервере 300. Когда приложение получено, устройство 100 обработки информации осуществляет обработку определения регистрации на основе источника получения приложения, на основе действий пользователя осуществляют первый процесс определения порядка выполнения и на основе результата обмена информацией с сервером 200 аутентификации осуществляют второй процесс определения порядка выполнения. Далее, если получен результат определения, что безопасность приложения проверена, то устройство 100 обработки информации выборочно выполняет полученное приложение.

Таким образом, устройство 100 обработки информации может повысить безопасность при выполнении прикладных программ, получаемых от внешнего устройства, каждый раз при начале их выполнения. Если, например, полученное приложение является заранее зарегистрированным приложением, то устройство 100 обработки информации может выборочно выполнять полученное приложение без осуществления первой обработки определения выполнения.

Более конкретно, устройство 100 обработки информации повышает безопасность при выполнении прикладных программ, получаемых от внешнего устройства, например, путем осуществления процессов, начиная от процесса (1) обработки и заканчивая процессом (5) обработки, которые описаны ниже. Кроме того, в устройстве 100 обработки информации осуществляют процесс (6) обработки с целью дальнейшего повышения безопасности путем выборочной передачи отчетной информации (описана ниже) на сервер 200 аутентификации.

(1) Процесс получения приложения

Устройство 100 обработки информации получает (например, загружает) приложение, которое нужно выполнить и которое хранится на внешнем сервере 300, каждый раз при начале выполнения приложения. Устройство 100 обработки информации получает приложение путем передачи соответствующего запроса на получение приложения на внешний сервер 300 на основе действия пользователя в программе просмотра или в заранее заданном экране получения приложения, но способ получения приложения не обязательно совпадает с упомянутым выше способом.

Пользователь устройства 100 обработки информации осуществляет требуемое действие пользователя, например, с использованием исполнительного блока (описан ниже), снабженного устройством 100 обработки информации, но объект, на котором пользователь осуществляет действие, не обязательно совпадает с объектом упомянутого выше примера. Например, пользователь может управлять устройством, осуществляющим внешнее управление, таким как устройство дистанционного управления, так, что устройство 100 обработки информации может осуществлять обработку на основе действия пользователя с помощью сигнала внешнего управления, соответствующего принятому действию пользователя над устройством, осуществляющим внешнее управление, и переданного от устройства, осуществляющего внешнее управление.

(2) Обработка определения регистрации

После получения приложения в ходе осуществления процесса (1) обработки устройство 100 обработки информации определяет, является ли внешний сервер 300, выступающий как источник полученного приложения, заранее зарегистрированным внешним сервером (внешним устройством хранения).

Более конкретно, устройство 100 обработки информации хранит, например, информацию о зарегистрированных внешних устройствах хранения, при этом указанная информация, предназначенная для идентификации внешнего сервера (внешнего устройства хранения), такая как универсальный идентификатор ресурсов, записана в блоке хранения (описан ниже), который содержится в устройстве 100 обработки информации. Информацию о зарегистрированных внешних устройствах хранения заранее записывают в блок хранения (описан ниже), например, при изготовлении или транспортировке с фабрики. Далее, устройство 100 обработки информации определяет, зарегистрирован ли внешний сервер 300, выступающий источником получения приложения, на основе информации о зарегистрированных внешних устройствах хранения и информации для идентификации внешнего сервера (внешнего устройства хранения), выступающего источником получения приложения, при этом указанная информация содержится в полученном приложении.

Согласно варианту осуществления настоящего изобретения информация о зарегистрированных внешних устройствах хранения не обязательно хранится в блоке хранения (описан ниже), который содержится в устройстве 100 обработки информации. Например, информация о зарегистрированных внешних устройствах хранения может храниться в заданном месте хранения, таком как съемный внешний носитель информации или блок хранения (описан ниже) внешнего устройства, соединенного по сети (или напрямую). В упомянутом выше случае устройство 100 обработки информации может определить, зарегистрирован ли внешний сервер, выступающий как источник получения приложения, путем получения информации о зарегистрированных внешних устройствах хранения (например, путем загрузки или считывания информации о зарегистрированных внешних устройствах хранения) из заданного места хранения.

Когда определено, что внешний сервер 300 зарегистрирован

Когда в результате упомянутого выше определения оказывается, что внешний сервер 300 зарегистрирован, то результат определения указывает, что полученное приложение является приложением, полученным от внешнего сервера 300, в котором хранятся приложения, безопасность которых проверена, и, таким образом, эти приложения не имеют проблем с безопасностью. Следовательно, если в процессе определения регистрации получен упомянутый выше результат определения, то устройство 100 обработки информации выполняет полученное приложение в ходе процесса (5) обработки (процесса выполнения) описанного ниже.

Как описано выше, устройство 100 обработки информации получает приложение от внешнего сервера 300 для выполнения при каждом начале выполнения приложения. Даже если будут выявлены какие-либо сбои в работе приложения, хранящегося на внешнем сервере 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, приложение соответствующим образом корректируется или модифицируется, например, заменяется с помощью внешнего сервера 300. То есть, когда устройство 100 обработки информации получает приложение от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, устройство 100 обработки информации может выполнить это приложение, модифицированное надлежащим образом. Таким образом, устройство 100 обработки информации может повысить безопасность при выполнении приложения на основе результата определения, указывающего, что результат определения был получен от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения.

Когда определено, что внешний сервер 300 не зарегистрирован

Когда в результате упомянутого выше определения оказывается, что внешний сервер 300 не зарегистрирован, то результат определения указывает, что полученное приложение не является приложением, полученным от внешнего сервера 300, в котором хранятся приложения, безопасность которых проверена. Следовательно, если получен упомянутый выше результат определения, то устройство 100 обработки информации выполняет описанный ниже процесс (3) обработки (первый процесс определения порядка выполнения).

Когда в результате упомянутого выше определения оказывается, что внешний сервер 300 не зарегистрирован, процесс обработки, осуществляемый в устройстве 100 обработки информации, не обязательно совпадает с процессом обработки из описанного выше примера. Когда получен описанный выше результат определения, устройство 100 обработки информации может, например, определять, зарегистрировано ли полученное приложение, для выборочного осуществления описанного ниже процесса (3) обработки (первого процесса определения выполнения) в соответствии с результатом определения.

Более конкретно, например, устройство 100 обработки информации хранит информацию о зарегистрированных приложениях, которая указывает приложения, зарегистрированные в блоке хранения (описан ниже). Информация о зарегистрированных приложениях содержит, например, идентификатор (например, идентификатор программы или подобную информацию) для идентификации приложения. Устройство 100 обработки информации заносит (создает/обновляет) информацию о приложении в информацию о зарегистрированных приложениях на основе, например, действия пользователя. Устройство 100 обработки информации выбирает приложение, выполнение которого было осуществлено, в качестве целевого регистрируемого приложения в информации о зарегистрированных приложениях на основе информации о предыстории, показывающей, что приложение хранилось, например, в блоке хранения (описан ниже), но способ регистрации в информации о зарегистрированном приложении не обязательно должен совпадать с указанным выше способом.

Если полученное приложение является приложением, сведения о котором содержатся в информации о зарегистрированных приложениях, то устройство 100 обработки информации определяет, что полученное приложение зарегистрировано. Далее, если определено, что полученное приложение не зарегистрировано, то устройство 100 обработки информации осуществляют описанный ниже процесс (3) обработки (первый процесс определения выполнения). Если определено, что полученное приложение зарегистрировано, то устройство 100 обработки информации осуществляют описанный ниже процесс (4) обработки (второй процесс определения выполнения).

Как описано выше, устройство 100 обработки информации может выборочно осуществлять описанный ниже процесс (3) обработки (первый процесс определения порядка выполнения) в зависимости от результата определения, полученного на основе информации о зарегистрированных приложениях. Даже в указанном выше случае устройство 100 обработки информации не выполняет полученное приложение, если безопасность приложения не была проверена путем осуществления описанного ниже процесса (4) обработки (второй процесс определения порядка выполнения). Таким образом, даже если выборочно осуществляют описанный ниже процесс (3) обработки (первый процесс определения порядка выполнения), устройство 100 обработки информации может повысить безопасность при выполнении приложения.

Информацию о зарегистрированных приложениях, которая соответствует варианту осуществления настоящего изобретения, не обязательно хранят в блоке хранения (описан ниже), который содержится в устройстве 100 обработки информации. Например, информация о зарегистрированных приложениях может храниться в заранее заданном месте хранения, таком как съемный внешний носитель информации или блок хранения (не показан) внешнего устройства, соединенного по сети 500 (или непосредственно). В указанном выше случае устройство 100 обработки информации может определить, зарегистрировано ли полученное приложение, путем получения информации о зарегистрированных приложениях (например, путем загрузки или считывания информации о зарегистрированных приложениях) из заданного места хранения.

(3) Первая обработка определения выполнения

Если, например, в ходе выполнения процесса (1) обработки определено, что внешний сервер 300, выступающий как источник получения приложения, не зарегистрирован, то устройство 100 обработки информации выполняет первую обработку определения выполнения для определения, выполнять ли полученное приложение, на основе действия пользователя.

На фиг.2 показан вил, иллюстрирующий пример первой обработки определения выполнения, осуществляемого в устройстве 100 обработки информации, которое соответствует варианту осуществления настоящего изобретения. На фиг.2 показан пример экрана дисплея (экран подтверждения выполнения) для действия пользователя относительно выполнения приложения, который устройство 100 обработки информации показывает пользователю с целью осуществления первой обработки определения выполнения.

Как показано на фиг.2, устройство 100 обработки информации показывает изображение, при котором на экране дисплея отображается сообщение M1 и кнопки В1 и В2, с помощью которых пользователь делает выбор. Ясно, что экран подтверждения выполнения, который отображается в устройстве 100 обработки информации для первой обработки определения выполнения и который соответствует варианту осуществления настоящего изобретения, не обязательно совпадает с экраном из примера с фиг.2.

Устройство 100 обработки информации осуществляет первую обработку определения выполнения на основе, например, действия пользователя (нажатия кнопки В1 или кнопки В2) на экране подтверждения выполнения, показанного, например, на фиг.2. Более конкретно, если пользователь выбирает, например, кнопку В1, показанную на фиг.2, устройство 100 обработки информации определяет, что разрешено выполнение полученного приложения и осуществляет описанный ниже процесс (4) обработки (вторую обработку определения выполнения). Если пользователь выбирает, например, кнопку В2, показанную на фиг.2, устройство 100 обработки информации определяет, что не разрешено выполнение полученного приложения и не выполняет приложение, полученное в ходе процесса (5) обработки (обработки выполнения), описанного ниже.

Как описано выше, даже если пользователь выберет, например, кнопку В2, показанную на фиг.2, устройство 100 обработки информации не выполняет полученное приложение, если безопасность не проверена в ходе осуществления описанного ниже процесса (4) обработки (второй обработки определения выполнения). Таким образом, даже если пользователь устройства 100 обработки информации не знает, что безопасность полученного приложения проверена, устройство 100 обработки информации может повысить безопасность при выполнении приложения.

(4) Вторая обработка определения выполнения

Если в ходе процесса (3) обработки (первой обработки определения выполнения) определено, что разрешено выполнение приложения, то устройство 100 обработки информации осуществляют, например, описанные ниже процессы (4-1)-(4-2) обработки.

(4-1) Обработка обмена информацией, касающейся аутентификации для выполнения приложения

Устройство 100 обработки информации осуществляет обмен информацией с сервером 200 аутентификации, касающийся аутентификации для выполнения приложения. Более конкретно, устройство 100 обработки информации передает на сервер 200 аутентификации запрос на получение информации о безопасности. Благодаря передаче запроса на получение информации о безопасности устройство 100 обработки информации может получить от сервера 200 аутентификации информацию о безопасности. Устройство 100 обработки информации передает на сервер 200 аутентификации запрос на получение информации о безопасности, содержащий, например, информацию об идентификаторе для идентификации полученного приложения или информацию об универсальном идентификаторе ресурсов, указывающую источник получения приложения, однако запрос на получение информации о безопасности, переданный устройством 100 обработки информации, не обязательно совпадает с запросом из указанного выше примера.

Если, например, информация о сервере аутентификации, содержащая информацию для идентификации сервера аутентификации, хранится в блоке хранения (описан ниже), то устройство 100 обработки информации осуществляет обмен информацией с сервером 200 аутентификации на основе информации о сервере аутентификации, хранящейся в блоке хранения (описан ниже). Информация о сервере аутентификации, в соответствии с вариантом осуществления настоящего изобретения, содержит, например, универсальный идентификатор ресурсов или IP-адрес, представляющий сервер 200 аутентификации.

Если информация о сервере аутентификации не хранится, например, в блоке хранения (описан ниже), то устройство 100 обработки информации осуществляет обмен информацией с внешним сервером 300 (внешнее устройство хранения), сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, для получения информации о сервере аутентификации от внешнего сервера 300. Далее устройство 100 обработки информации осуществляет обмен информацией с сервером 200 аутентификации на основе информации о сервере аутентификации, полученной от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения.

Информацию о зарегистрированных внешних устройствах хранения сохраняют заранее, например, при изготовлении устройства 100 обработки информации. Внешний сервер 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, является внешним сервером 300, который хранит приложения, безопасность которых была проверена производителем устройства 100 обработки информации, или подобные приложения. Таким образом, хранение в блоке хранения (не показан) внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, информации о сервере аутентификации, может быть реализовано легче, чем хранение информации о сервере аутентификации на внешнем сервере 300, сведений о котором не содержится в информации о зарегистрированных внешних устройствах хранения, Это объясняется тем, что внешний сервер 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения, с большей вероятностью находится под управлением, например, производителя устройства 100 обработки информации или лица, связанного с производителем.

Таким образом, даже если устройство 100 обработки информации не хранит информацию о сервере аутентификации в блоке хранения (описан ниже), то устройство 100 обработки информации может осуществлять обмен информацией с сервером 200 аутентификации путем получения информации о сервере аутентификации от внешнего сервера 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения.

(4-2) Вторая обработка определения выполнения

Устройство 100 обработки информации на основе информации о безопасности (результате аутентификации), полученной от сервера 200 аутентификации при выполнении процесса (4-1) обработки, определяет, выполнять ли приложение.

Более конкретно, если информация о безопасности, полученная от сервера 200 аутентификации, указывает, что выполнение приложения не разрешено, то устройство 100 обработки информации определяет, что выполнение полученного приложения не разрешено. Далее, устройство 100 обработки информации не выполняет полученное приложение в ходе описанного ниже процесса (5) обработки (процесса выполнения) на основе результата определения, полученного в ходе второй обработки определения выполнения.

Если информация о безопасности, полученная от сервера 200 аутентификации, указывает, что выполнение приложения разрешено, то устройство 100 обработки информации определяет, что выполнение полученного приложения разрешено. Далее, устройство 100 обработки информации выполняет полученное приложение в ходе описанного ниже процесса (5) обработки (обработки выполнения) на основе результата определения, полученного в ходе второго процесса определения порядка выполнения.

(5) Обработка выполнения

Устройство 100 обработки информации выборочно выполняет полученное приложение на основе результата определения, полученного при каждой обработке от процесса (2) обработки (обработки определения регистрации) и до процесса (4) обработки (второй обработки определения выполнения).

Более конкретно, если в ходе процесса (2) обработки (обработки определения регистрации) определено, что внешний сервер 300 зарегистрирован или если в ходе процесса (4) обработки (второй обработки определения выполнения) решено выполнять приложение, то устройство 100 обработки информации выполняет полученное приложение. Далее, когда выполнение приложения завершено, устройство 100 обработки информации удаляет приложение. Удаление приложения означает, например, удаление данных, касающихся выполнения приложения. Когда приложение удалено, устройство 100 обработки информации может записать, например, информацию о предыстории, указывающую, что приложение было выполнено, на носитель информации, такой как блок хранения (не показан).

Если в ходе осуществления процесса (3) обработки (первой обработки определения порядка выполнения) или процесса (4) обработки (второй обработки определения выполнения) решено не выполнять приложение, то устройство 100 обработки информации не выполняет полученное приложение. Далее устройство 100 обработки информации удаляет полученное приложение.

Устройство 100 обработки информации выборочно выполняет полученное приложение на основе, например, как указано выше, результата определения, полученного в каждой обработке от процесса (2) обработки (обработки определения регистрации) и заканчивая процессом (4) обработки (второй обработкой определения выполнения).

Устройство 100 обработки информации выполняет полученное приложение тогда, когда в ходе осуществления процесса (2) обработки (обработки определения регистрации) определено, что внешний сервер 300 зарегистрирован. Если в ходе процесса (2) обработки получен указанный выше результат, то с высокой вероятностью полученное приложение является приложением, не имеющим проблем с безопасностью. Следовательно, устройство 100 обработки информации может повысить безопасность при выполнении приложения путем выполнения полученного приложения тогда, когда в ходе процесса (2) обработки (обработки определения регистрации) определено, что внешний сервер 300 зарегистрирован.

Устройство 100 обработки информации также выполняет полученное приложение тогда, когда в ходе осуществления процесса (4) обработки (второй обработки определения выполнения) решено выполнять приложение. Если указанный выше результат подучен в ходе процесса (4) обработки, то полученное приложение считается приложением, выполнение которого разрешено сервером 200 аутентификации. Сервер 200 аутентификации осуществляет аутентификацию, касающуюся приложения, на основе базы данных, функционирующей, например, как черный список, в котором зарегистрированы приложения с выявленными проблемами с безопасностью (или как белый список, в котором зарегистрированы приложения, безопасность которых проверена).

Таким образом, приложение, выполнение которого разрешено сервером 200 аутентификации, с большой вероятностью является приложением, не имеющим проблем с безопасностью. Следовательно, устройство 100 обработки информации может повысить безопасность при выполнении приложения путем выполнения полученного приложения тогда, когда в ходе процесса (4) обработки (второй обработки определения порядка выполнения) определено, что внешний сервер 300 зарегистрирован.

Если в ходе осуществления процесса (3) обработки (первой обработки определения выполнения) или процесса (4) обработки (второй обработки определения выполнения) решено не выполнять приложение, то устройство 100 обработки информации не выполняет полученное приложение. Если указанный выше результат получен в ходе процесса (3) обработки, то полученное приложение является, например, приложением, безопасность которого не была проверена, а также приложением, активации которого не желает пользователь. Если указанный выше результат получен в ходе процесса (4) обработки, то полученное приложение является, например, приложением, выполнение которого не разрешено сервером 200 аутентификации. То есть если в ходе процесса (3) обработки или процесса (4) обработки решено не выполнять приложение, то полученное приложение с большой вероятностью имеет проблемы с безопасностью.

Если в ходе процесса (3) обработки (первой обработки определения выполнения) или процесса (4) обработки (второй обработки определения выполнения) решено не выполнять приложение, то устройство 100 обработки информации не выполняют полученное приложение и, таким образом, устройство 100 обработки информации может повысить безопасность при выполнении приложения.

Следовательно, устройство 100 обработки информации может повысить безопасность при выполнении прикладной программы, получаемой от внешнего устройства, каждый раз при начале ее выполнения путем выполнения обработки от процесса (1) обработки (обработки получения) до процесса (5) обработки (обработки выполнения).

(6) Обработка создания отчета

Путем осуществления обработки от процесса (1) обработки (обработки получения) до процесса (5) обработки (обработки выполнения) устройство 100 обработки информации может с большей безопасностью выполнить приложение, хранящееся на внешнем сервере 300 (внешнее устройство хранения). Устройство 100 обработки информации может с большей безопасностью выполнять приложение, которое хранится на внешнем сервере 300 и безопасность которого не была проверена. Однако когда устройство 100 обработки информации выполняет приложение, безопасность которого не была проверена, трудно утверждать, что возможность возникновения сбоев в работе, вызванных выполнением приложения в устройстве 100 обработки информации, равна нулю.

Таким образом, кроме обработки от процесса (1) обработки (обработки получения) до процесса (5) обработки (обработки выполнения), устройство 100 обработки информации может дополнительно иметь функцию выборочного осуществления процесса передачи на сервер 200 аутентификации отчетной информации, описывающей любую проблему, касающуюся безопасности выполняемого приложения.

Отчетная информация содержит, например, идентификатор для идентификации приложения и число для идентификации каждой возникшей проблемы (например, число, связанное с типом проблемы). Информация, касающаяся отчетной информации, о числе для идентификации возникшей проблемы сохраняется, например, в блоке хранения (описан далее) устройства 100 обработки информации при изготовлении устройства 100 обработки информации, но время, когда в блоке хранения (описан ниже) сохраняется информация о числе для идентификации возникающей проблемы, не обязательно совпадает со временем из указанного выше примера. Например, устройство 100 обработки информации может получить информацию о числе для идентификации возникающей проблемы от сервера 200 аутентификации для сохранения этой информации в блоке хранения (описан ниже).

Если, например, пользователь выберет значок, обозначающий приложение, выполнение которого завершено, то устройство 100 обработки информации определяет, является ли внешний сервер 300, выступающий источником получения выбранного приложения, внешним сервером 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения. Далее, если, например, сведения о внешнем сервере 300, выступающем источником получения выбранного приложения, не содержатся в информации о зарегистрированных внешних устройствах хранения, то устройство 100 обработки информации выборочно передает отчетные данные в сервер 200 аутентификации на основе, например, действия пользователя. Устройство 100 обработки информации может осуществлять обмен информацией с сервером 200 аутентификации с использованием, например, того же способа, что и способ обработки (4-1) (обработки обмена информацией, касающийся аутентификации для выполнения приложения).

Более конкретно, если, например, сведений о внешнем сервере 300, выступающем источником получения выбранного приложения, не содержится в информации о зарегистрированных внешних устройствах хранения, то устройство 100 обработки информации отображает на экран отчета, позволяющий передавать отчетную информацию посредством действия пользователя на экране отчета.

На фиг.3 показан иллюстративный пример обработки создания отчета в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения. На фиг.3 показан пример экрана дисплея (экран отчета), на котором показано изображение выбора, позволяющее передавать отчетную информацию посредством действия пользователя и показываемое пользователю в ходе процесса создания отчета.

Если сведений о внешнем сервере 300, выступающем источником получения выбранного приложения, не содержится в информации о зарегистрированных внешних устройствах хранения, то устройство 100 обработки информации выборочно вызывает на экране дисплея отображение экрана отчета, как показано на фиг.3, то экран отчета, отображаемый устройством 100 обработки информации, не обязательно совпадает с экраном отчета из указанного выше примера. Если, например, обнаружен сбой в работе (например, если приложение завершится аварийно) при выполнении приложения, то устройство 100 обработки информации может в зависимости от выбора автоматически отобразить на экране дисплея экран отчета, показанный на фиг.3.

Как показано на фиг.3, устройство 100 обработки информации на экране дисплея показывает изображение, которое содержит сообщение М2, средство SEL выбора для выбора пользователем типа (содержания отчета) возникшей проблемы и кнопку В3, которая запускает передачу отчетной информации. Существует взаимно однозначное соответствие между типом проблемы, отображаемым в средстве SEL выбора, и информацией о числе, которое соответствует возникшей проблеме. Ясно, что экран отчета, показываемый в устройстве 100 обработки информации в ходе процесса создания отчета в соответствии с вариантом осуществления настоящего изобретения, не обязательно совпадает с экраном отчета из примера с фиг.3.

Устройство 100 обработки информации выборочно осуществляет передачу отчетной информации на основе действия оператора (операции выбора средством SEL выбора и операцию нажатия кнопки В3) на экране отчета, показанном на фиг.3. Более конкретно, если пользователь выбирает, например, кнопку В3, показанную на фиг.3, устройство 100 обработки информации передает отчетную информацию, соответствующую типу проблемы, выбранному с помощью средства SEL выбора (показано на экране отчета), на сервер 200 аутентификации. Хотя это не показано на фиг.3, устройство 100 обработки информации также может осуществить передачу (то есть не передавать отчетную информацию) из экрана отчета в другой экран дисплея на основе действия пользователя.

Если сведения о внешнем сервере 300, выступающем в качестве источника получения выбранного приложения, содержатся в информации о зарегистрированных внешних устройствах хранения, то устройство 100 обработки информации показывает, например, экран запроса.

На фиг.4 показан вид, иллюстрирующий пример обработки создания отчета в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения. На фиг.4 показан пример экрана запроса, в котором устройство 100 обработки информации предназначено для представления в процессе создания отчета пользователю информации о внешнем сервере 300, сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения.

Как показано на фиг.4, на экране запроса отображают, например, название виджета (соответствует названию приложения), имя поставщика приложения и ссылочную информацию. Пользователь может сделать запрос любым способом на основе различного рода информации, отображаемой на экране запроса.

Экран запроса, соответствующий варианту осуществления настоящего изобретения, не обязательно совпадает с экраном из примера с фиг.4. Например устройство 100 обработки информации может показывать экран запроса, аналогичный экрану с фиг.3, для передачи отчетной информации на соответствующий внешний сервер 300 на основе действия пользователя.

Устройство 100 обработки информации выборочно осуществляет, например, как описано выше, передачу отчетной информации на сервер 200 аутентификации. Более того, устройство 100 обработки информации в качестве отчетной информации не передает, например, информацию, показывающую отсутствие проблем с безопасностью. То есть сервер 200 аутентификации может принять отчетную информацию, показывающую, что приложения имеют проблемы с безопасностью и тип проблем, при этом упомянутая информация передается от любого устройства 100 обработки информации, входящего в состав системы 1000 обработки информации, и может осуществить изменения или подобные действия с базой данных на основе отчетной информации. Таким образом, например, снижается нагрузка на сервер 200 аутентификации, необходимая для осуществления процесса проверки отчетной информации (и/или на организацию, которая управляет работой сервера 200 аутентификации). Кроме того, более подходящая информация может быть введена (добавлена, изменена, удалена и тому подобное) в базу данных при сокращении непроизводительной работы на сервере 200 аутентификации (и/или в организации, которая управляет работой сервера 200 аутентификации).

Следовательно, сервер 200 аутентификации может улучшить точность результата аутентификации приложения, относящегося к процессу (4) обработки (второй обработке определения выполнения) в устройстве 100 обработки информации. Увеличение точности результата аутентификации приложения означает, например, уменьшение возможности неправильного решения, когда небезопасное приложение считают безопасным.

При увеличении точности результата аутентификации приложения на сервере 200 аутентификации устройство 100 обработки информации может с большей безопасностью выполнять приложение, полученное от внешнего сервера 300. Следовательно, благодаря выполнению обработки (6) (обработки создания отчета) устройство 100 обработки информации может дополнительно повысить безопасность при выполнении прикладной программы, получаемой от внешнего устройства, при каждом начале ее выполнения.

Конкретные примеры процессов, касающихся подхода повышения безопасности

Далее более подробно опишем процессы, касающиеся подхода повышения безопасности и осуществляемые в устройстве 100 обработки информации. Далее отдельно будут описаны [1] обработки от процесса (1) обработки (обработки получения) до процесса (5) обработки (обработки выполнения) и [2] процесс (6) обработки (обработка создания отчета).

Ниже будет рассмотрен виджет как пример приложения, выборочно выполняемого в устройстве 100 обработки информации после получения от внешнего устройства. Однако приложение, соответствующее варианту осуществления настоящего изобретения, не обязательно должно быть этим виджетом. Когда, например, выполняют прикладную программу любого типа, такую как Java-приложение, полученное от внешнего устройства, устройство 100 обработки информации может осуществлять процесс обработки, касающийся подхода повышения безопасности и соответствующий варианту осуществления настоящего изобретения.

Ниже получение приложения от внешнего сервера 300 будет описано как загрузка приложения.

[1] Первый пример

На фиг.5 показана блок-схема, иллюстрирующая процесс, касающийся подхода повышения безопасности в устройстве 100 обработки информации, в соответствии с вариантом осуществления настоящего изобретения. На фиг.5 показан пример обработки от процесса (1) обработки (обработки получения) до процесса (5) обработки (обработки выполнения) в устройстве 100 обработки информации.

Устройство 100 обработки информации определяет, загружен ли виджет (S100). Устройство 100 обработки информации осуществляет этап S100 на основе, например, приема блоком связи (описан ниже) сигналов от внешних устройств.

Если на этапе S100 определено, что виджет не был загружен, то процесс обработки в устройстве 100 обработки информации не продолжают.

Если на этапе S100 определено, что виджет был загружен, то устройство 100 обработки информации определяет, зарегистрирован ли источник загрузки виджета (S102). Устройство 100 обработки информации осуществляет этап S102 на основе, например, результата сравнения информации об универсальном идентификаторе ресурсов (пример информации о зарегистрированных внешних устройствах хранения), хранящейся в блоке хранения (описан ниже), с информацией об универсальном идентификаторе ресурсов, содержащейся в загруженном виджете. Более конкретно, например, если сохраненной информации об универсальном идентификаторе ресурсов обнаружат информацию об универсальном идентификаторе ресурсов, соответствующую универсальному идентификатору ресурсов, содержащемуся в виджете, то устройство 100 обработки информации определяет, что источник скачивания виджета зарегистрирован. Процесс обработки этапа S102 соответствует процессу (2) обработки (обработке определения регистрации).

Если на этапе S102 определено, что источник скачивания виджета зарегистрирован, то устройство 100 обработки информации выполняет загруженный виджет (S114). Процесс обработки этапа S114 соответствует процессу (5) обработки (обработке выполнения).

Если на этапе S102 определено, что источник скачивания виджета не зарегистрирован, то устройство 100 обработки информации определяет, зарегистрирован ли виджет (S104). Устройство 100 обработки информации осуществляет процесс обработки этапа S104 на основе, например, результата сравнения информации об идентификаторах (пример информации о зарегистрированном приложении) виджетов, которая хранится в блоке хранения (описан ниже), с информацией об идентификаторе, содержащейся в загруженном виджете. Более конкретно, например, если в сохраненной информации об идентификаторе обнаружен идентификатор, соответствующий идентификатору, содержащемуся в виджете, то устройство 100 обработки информации определяет, что виджет зарегистрирован. Обработка этапа S104 соответствует процессу (2) обработки (обработке определения регистрации).

Если на этапе S104 определено, что виджет зарегистрирован, то устройство 100 обработки информации осуществляет описанную далее обработку этапа S110.

Если на этапе S104 определено, что виджет не зарегистрирован, то устройство 100 обработки информации показывает экран подтверждения выполнения (S106). Экран подтверждения выполнения, показанный на этапе S106, содержит, например, экран дисплея, изображенный на фиг.2.

После показа на этапе S106 экрана подтверждения выполнения устройство 100 обработки информации определяет, разрешено ли выполнение виджета на основе действия пользователя (S108; первая обработка определения выполнения). Обработка этапов S106 и S108 соответствует процессу (3) обработки (первой обработке определения выполнения).

Если на этапе S108 определено, что выполнение виджета не разрешено, то устройство 100 обработки информации не выполняет загруженный виджет (S116). Обработка этапа S116 соответствует процессу (5) обработки (обработке выполнения).

Если на этапе S108 определено, что выполнение виджета разрешено, то устройство 100 обработки информации осуществляет процесс обмена информацией для аутентификации (S110).

Пример процесса обмена информацией, предназначенного для аутентификации

На фиг.6 показана блок-схема, иллюстрирующая обработку обмена информацией для аутентификации, осуществляемую с помощью устройства 100 обработки информации, в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации определяет, хранится ли универсальный идентификатор ресурсов (пример информации о сервере аутентификации) сервера 200 аутентификации (S200). Устройство 100 обработки информации осуществляет процесс обработки на этапе S200 путем обращения, например, в заданное место хранения, такое как блок хранения (описан ниже) или внешний носитель информации.

Если на этапе S200 определено, что универсальный идентификатор ресурсов для сервера 200 аутентификации не хранится, то устройство 100 обработки информации осуществляет обработку- получения универсального идентификатора ресурсов для сервера аутентификации (S202).

Пример обработки получения универсального идентификатора ресурсов для сервера 200 аутентификации

На фиг.7 показан вид, иллюстрирующий обработку получения идентификатора ресурсов для сервера аутентификации в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации передает запрос на передачу универсального идентификатора ресурсов для сервера 200 аутентификации на внешний сервер 300 (например, внешний сервер 300А с фиг.1), сведения о котором содержатся в информации о зарегистрированных внешних устройствах хранения (S300).

Внешний сервер 300, который на этапе S300 получил от устройства 100 обработки информации запрос на передачу универсального идентификатора ресурсов, передает информацию об универсальном идентификаторе ресурсов для сервера 200 аутентификации в устройство 100 обработки информации (S302).

Устройство 100 обработки информации может получить универсальный идентификатор ресурсов для сервера 200 аутентификации от внешнего сервера 300 путем осуществления, например, процесса обработки, показанного на фиг.7. Обработка получения универсального идентификатора ресурсов для сервера аутентификации в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения необязательно совпадает с процессом, показанным на фиг.7.

Со ссылкой на фиг.6 опишем пример процесса обмена информацией для аутентификации в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения. Устройство 100 обработки информации осуществляет обработку получения информации о безопасности, касающейся скачанного виджета, на основе хранящегося (или полученного) универсального идентификатора ресурсов для сервера 200 аутентификации (S204).

Пример обработки получения информации о безопасности

На фиг.8 показан вид, иллюстрирующий обработку получения информации о безопасности в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации передает запрос на передачу информации о безопасности, касающейся загруженного виджета, на сервер 200 аутентификации (S400).

На фиг.9 показан вид, иллюстрирующий запрос на передачу информации о безопасности, передаваемый устройством 100 обработки информации, в соответствии с вариантом осуществления настоящего изобретения. На фиг.9 показан пример запроса на передачу информации о безопасности, соответствующего REST (передача репрезентативного состояния) и передаваемого с помощью HTTP (протокол передачи гипертекста). На фиг.9 показан пример, в котором устройство 100 обработки информации вставляет в запрос на передачу информации о безопасности в качестве параметра универсальный идентификатор ресурсов для источника загрузки виджета. Ясно, что запрос на передачу информации о безопасности, передаваемый устройством 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения, не обязательно совпадает с запросом из примера, показанного на фиг.9.

Сервер 200 аутентификации, который получил запрос на передачу информации о безопасности, переданный устройством 100 обработки информации на этапе S400, осуществляет поиск в базе данных на основе информации (например, идентификатора виджета или универсального идентификатора ресурсов для источника загрузки), содержащейся в запросе на передачу информации о безопасности (S402; обработка поиска в базе данных). Процесс обработки на этапе S402 на сервере 200 аутентификации соответствует процессу обработки аутентификации для определения, является ли виджет безопасным приложением.

Далее сервер 200 аутентификации передает в устройство 100 обработки информации информацию о безопасности на основе результата процесса обработки на этапе S402 (S404).

На фиг.10 показан вид, иллюстрирующий информацию о безопасности, передаваемую сервером 200 аутентификации, в соответствии с вариантом осуществления настоящего изобретения. На фиг.10 показан пример информации о безопасности, когда сервер 200 аутентификации передает информацию о безопасности в формате XML (расширенный язык разметки). Как показано на фиг.10, сервер 200 аутентификации в качестве информации о безопасности передает, например, информацию, указывающую нормальный ответ на запрос на передачу информации о безопасности (response element, показанный на фиг.10) или информацию, можно ли выполнять виджет (widget element, показанный на фиг.10).

Информация о безопасности, передаваемая сервером 200 аутентификации в соответствии с вариантом осуществления настоящего изобретения, не обязательно совпадает с примером, показанным на фиг.10. Например, формат не обязательно является форматом XML, сервер 200 аутентификации также может передавать информацию о безопасности, представленную в любом формате (например, формате, в котором записана система распознавания, например, при изготовлении устройства 100 обработки информации), который может быть распознан в устройстве 100 обработки информации.

Устройство 100 обработки информации может получать информацию о безопасности (результат аутентификации) от сервера 200 аутентификации путем осуществления, например, процесса обработки, показанного на фиг.8. В данном случае процесс получения информации о безопасности в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения не обязательно совпадает с процессом обработки, показанным на фиг.8.

В устройстве 100 обработки информации также могут получать информацию о безопасности (результат аутентификации) от сервера 200 аутентификации с целью реализации процесса обмена информацией, предназначенного для аутентификации, с сервером 200 аутентификации путем осуществления, например, процесса обработки, показанного на фиг.6. При этом процесс обмена информацией, предназначенный для аутентификации, осуществляемый с помощью устройства 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения, не обязательно совпадает с процессом обработки с фиг.6.

Со ссылкой на фиг.5 далее будет описан пример процесса обработки, касающийся подхода повышения безопасности в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения. После завершения на этапе S110 обработки обмена информацией, предназначенного для аутентификации, с сервером 200 аутентификации устройство 100 обработки информации определяет, разрешено ли сервером 200 аутентификации выполнение виджета (S112). Устройство 100 обработки информации на этапе S112 осуществляют определение на основе информации о безопасности (результата аутентификации), как показано, например, на фиг.10. Более конкретно, устройство 100 обработки информации определяет, что выполнение виджета разрешено, если, например, значение атрибута статуса, содержащегося в информации о безопасности, равно 0 (нулю), и определяют, что выполнение виджета не разрешено, если значение отличается от 0 (нуля).

Процесс обработки на этапах S110 и S112 соответствует процессу (4) обработки (второй обработке определения порядка выполнения).

Если на этапе S112 определено, что выполнение виджета разрешено, то устройство 100 обработки информации выполняет загруженный виджет (S114). Если на этапе S112 определено, что выполнение виджета не разрешено, то в устройстве 100 обработки информации не выполняют загруженный виджет (S116).

Устройство 100 обработки информации осуществляет обработку с процесса (1) обработки (процесса получения) до процесса (5) обработки (обработки выполнения) путем осуществления, например, процесса обработки, показанного на фиг.5. Следовательно, устройство 100 обработки информации может повысить безопасность при выполнении прикладной программы, получаемой от внешнего устройства, при каждом начале ее выполнения. Процесс обработки, касающийся подхода повышения безопасности в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения, не обязательно совпадает с процессом обработки, показанным на фиг.5.

[2] Второй пример

На фиг.11 показан вид, иллюстрирующий процесс обработки, касающийся подхода повышения безопасности в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения. На фиг.11 показан пример обработки, касающийся процесса (6) обработки (обработки создания отчета), осуществляемого в устройстве 100 обработки информации.

Устройство 100 обработки информации определяет, делать ли отчет/запрос (S500). Устройство 100 обработки информации на этапе S500 осуществляет процесс обработки на основе, например, рабочего сигнала, соответствующего действию пользователя и переданного от исполнительного блока (описан ниже).

Если на этапе S500 определено, что отчет/запрос не сделан, то устройство 100 обработки информации не продолжает процесс обработки.

Если на этапе S500 определено, что отчет/запрос сделан, то устройство 100 обработки информации определяет, зарегистрирован ли источник скачивания виджета, для которого сделан отчет/запрос (S502). Устройство 100 обработки информации осуществляет процесс обработки на этапе S502 на основе, например, результата сравнения сведений об универсальном идентификаторе ресурсов (пример информации о зарегистрированных внешних устройствах хранения), которые хранят в блоке хранения (описан ниже), с информацией об универсальном идентификаторе ресурсов, которая соответствует виджету, для которого сделан отчет/запрос.

Если на этапе S502 определено, что источник скачивания виджета зарегистрирован, то устройство 100 обработки информации показывает экран запроса, изображенный, например, на фиг.4 (S504).

Если на этапе S502 определено, что источник скачивания виджета не зарегистрирован, то устройство 100 обработки информации показывает экран отчета, показанный, например, на фиг.3 (S506).

Если на этапе S506 показан экран отчета, то устройство 100 обработки информации определяет, создавать ли отчет (S508). Если на этапе S508 определено, что отчет не создан, то устройство 100 обработки информации заканчивает процесс обработки.

Если на этапе S508 определено, что отчет создан, то устройство 100 обработки информации осуществляет процесс передачи отчетной информации (S510).

Пример обработки передачи отчетной информации

На фиг.12 показан вид, иллюстрирующий обработку передачи отчетной информации, реализуемый в устройстве 100 обработки информации в соответствии с вариантом осуществления настоящего изобретения.

Устройство 100 обработки информации передает отчетную информацию на сервер 200 аутентификации на основе действия пользователя на экране отчета, показанном, например, на фиг.3 (S600). Устройство 100 обработки информации передает отчетную информацию на сервер 200 аутентификации с использованием универсального идентификатора ресурсов для сервера 200 аутентификации, который хранится, например, в заданном месте хранения, таком как блок хранения (описан ниже), или на внешнем носителе информации, но способ передачи отчетной информации на сервер 200 аутентификации не обязательно совпадает с описанным выше. Например, если информация об универсальном идентификаторе ресурсов для сервера 200 аутентификации не хранится в заданном месте хранения, то устройство 100 обработки информации осуществляет, аналогично этапу S202 на фиг.6, обработку получения универсального идентификатора ресурсов для сервера аутентификации. Далее, устройство 100 обработки информации передает отчетную информацию на сервер 200 аутентификации с использованием полученной информации об универсальном идентификаторе ресурсов для сервера 200 аутентификации.