Притязание на приоритет согласно 35 U.S.C. §119

В настоящей заявке испрашивается преимущество и приоритет для находящейся в совместном владении предварительной заявки №60/965,164 на патент США, поданной 17 августа 2007, и которой присвоен Attorney Docket № 071995P1, описание которой включено в настоящий документ посредством ссылки.

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Данная заявка связана с одновременно зарегистрированной и находящейся в совместном владении предварительной заявкой на патент США № 12/191,250, озаглавленной "METHOD AND APPARATUS FOR INTERPERENCE MANAGEMENT", и которой присвоен Attorney Docket № 071995Ul, описание которой включено в настоящий документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

Данная заявка в основном относится к беспроводной связи и, конкретнее, но не единственно, к улучшению производительности систем связи.

УРОВЕНЬ ТЕХНИКИ

Системы беспроводной связи широко применяются для обеспечения передачи различной информации (например, голос, данные, мультимедиа-службы и т.д.) множеству пользователей. Поскольку потребность в высокоскоростных и мультимедийных услугах передачи данных быстро растет, то этот факт ставит задачу по реализации эффективных и гибких систем связи с улучшенной производительностью.

В целях дополнения базовых станций обычной мобильной телефонной сети (например, сотовой макросети) могут быть использованы базовые станции с малой зоной покрытия, например в доме пользователя. Такие базовые станции с малой зоной покрытия общеизвестны как базовые станции-точки доступа, домашние узлы B или фемто-соты и могут применяться для обеспечения более гибкого беспроводного покрытия для мобильных устройств в помещении. Обычно такие базовые станции с малой зоной покрытия связаны с Интернетом или сетью мобильного оператора через DSL-маршрутизатор или кабельный модем.

При типичном макросотовом размещении радиочастотное ("RF") покрытие планируется и управляется операторами сотовой сети в целях оптимизации покрытия. При таком размещении терминал доступа обычно будет соединяться для обслуживания с наилучшей базовой станцией, которую он «слышит». В этом случае планирование RF может применяться с целью попытки обеспечения того, чтобы сигнал, который принимает заданный терминал доступа от обслуживающей базовой станции, был в необходимой степени мощнее сигналов, которые терминал доступа принимает от любых других вмешивающихся базовых станций, посредством чего терминал доступа может принять адекватное обслуживание.

В отличие от этого, размещение базовых станций с малой зоной покрытия может быть специализированным и RF-покрытие этих базовых станций может не оптимизироваться мобильным оператором. Следовательно, между этими базовыми станциями и близлежащими терминалами доступа, функционирующими в макросоте, могут иметь место случаи RF-наложения, заглушения и отказа в обслуживании. Например, терминал доступа, который не авторизован для доступа к близлежащей базовой станции (например, фемто-соте), может подвергаться помехам от этой базовой станции. Таким образом, существует необходимость в улучшенном управлении сетевыми помехами для беспроводных сетей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Ниже приведено краткое изложение типовых аспектов описания. Следует понимать, что любое употребление термина «аспекты» может относиться к одному или более аспектам описания.

Описание относится, в некоторых аспектах, к назначению узлов ограниченного доступа (например, фемто-узлов) предназначенному каналу (например, несущей). Кроме того, терминалы доступа, находящиеся в активном взаимодействии с макроузлом доступа, также могут быть назначены предназначенному каналу, тогда как терминалы доступа, не занятые взаимодействием с макроузлом доступа, не назначаются предназначенному каналу. В некоторых случаях, активные терминалы доступа с низкой мобильностью могут быть назначены предназначенному каналу, но активные терминалы доступа с высокой мобильностью - не могут. В некоторых аспектах результатом применения такой схемы может быть эффективное использование системных ресурсов при снижении помех между узлами ограниченного доступа и терминалами доступа, ассоциированными с макроузлами доступа.

Описание относится, в одном из аспектов, к выполнению межчастотной передачи обслуживания на терминале доступа, ассоциированном с макроузлом доступа, в случае, когда терминал доступа находится в пределах зоны покрытия узла ограниченного доступа (например, фемто-узел) или рядом с ней. Например, когда терминал доступа, который ассоциирован с (например, находится в активном взаимодействии с) макроузлом доступа на заданной несущей, обнаруживает фемто-узел на той же несущей, терминал доступа может переключиться на другую несущую для осуществления своих макровзаимодействий в случае, если отношение мощности несущей к помехе ("C/I") на терминале доступа ухудшается до определенной степени. Таким образом, данная схема также может снизить помехи между узлами ограниченного доступа и терминалами доступа, ассоциированными с макроузлами доступа.

В одном из аспектов, раскрытие относится к выполнению межчастотной передачи обслуживания на основании местоположения терминала доступа. Например, терминал доступа, который ассоциирован с (например, находится в активном взаимодействии с) макроузлом доступа на заданной несущей, может выполнять сканирование внеполосных частот на основании информации о местоположении. Таким способом терминал доступа может определять, находится ли он внутри области покрытия предназначенного (например, предпочтительного) узла доступа, который функционирует на другой несущей. В этом случае терминал доступа может выполнять передачу обслуживания на предназначенный узел доступа. В некоторых аспектах такая схема может снизить уровень помехи между узлами ограниченного доступа и терминалами доступа, ассоциированными с макроузлами доступа, путем способствования передаче обслуживания на предназначенный узел в случае, если узел доступа находится вблизи предназначенного узла.

В одном из аспектов, раскрытие относится к управлению доступом к узлу ограниченного доступа. Например, в случае, когда терминал доступа пытается получить доступ к узлу ограниченного доступа, узел ограниченного доступа и/или терминал доступа (например, домашний терминал доступа), который ассоциирован с узлом ограниченного доступа, может определять, разрешить или не разрешить запрошенный доступ. В некоторых аспектах решение о разрешении доступа основывается на одной или более заданных политиках. В некоторых аспектах решение о разрешении доступа основывается на решении пользователя терминала доступа, ассоциированного с узлом ограниченного доступа.

КРАТКОЕ ОПИСАНИЕ ЧЕРЕТЕЖЕЙ

Эти и другие типовые аспекты раскрытия будут описаны ниже в подробном описании и прилагаемой формуле изобретения, а также на следующих прилагаемых чертежах.

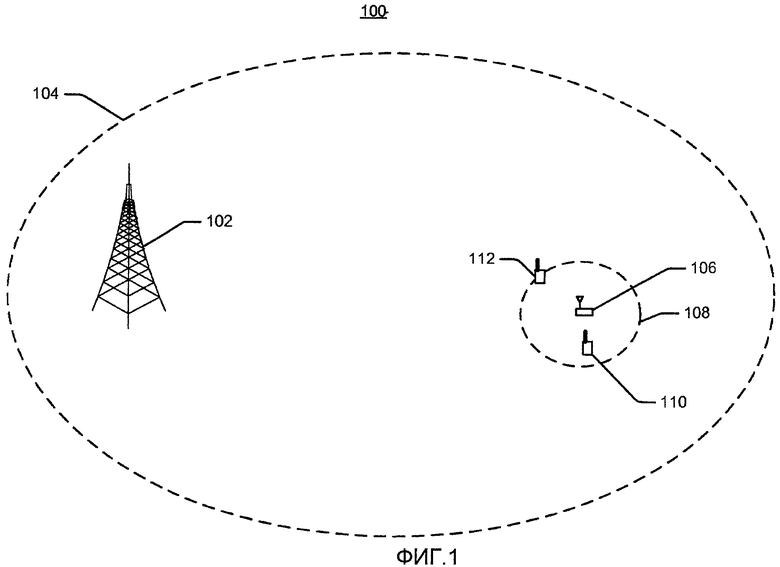

Фиг.1 представляет собой упрощенную диаграмму нескольких типовых аспектов сети, включающей в себя макропокрытие и покрытие меньшего масштаба.

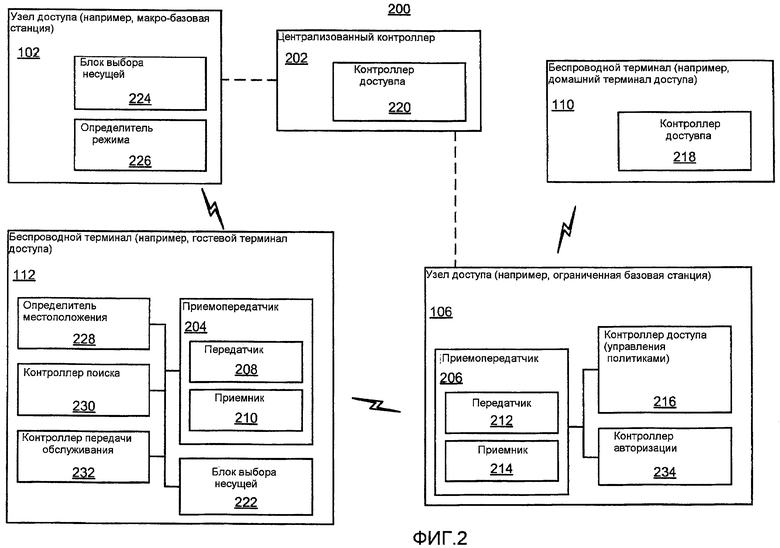

Фиг.2 представляет собой упрощенную блок-схему нескольких типовых аспектов системы связи.

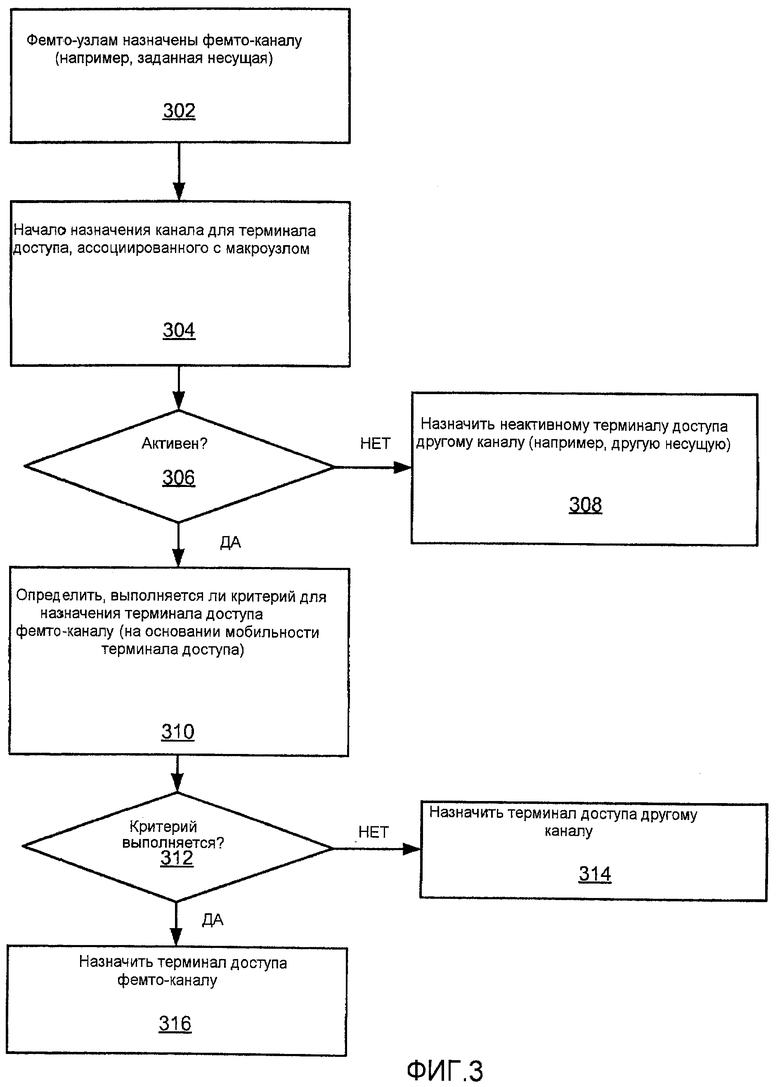

Фиг.3 представляет собой блок-схему последовательности операций способа, которые могут выполняться для назначения несущих для беспроводных узлов.

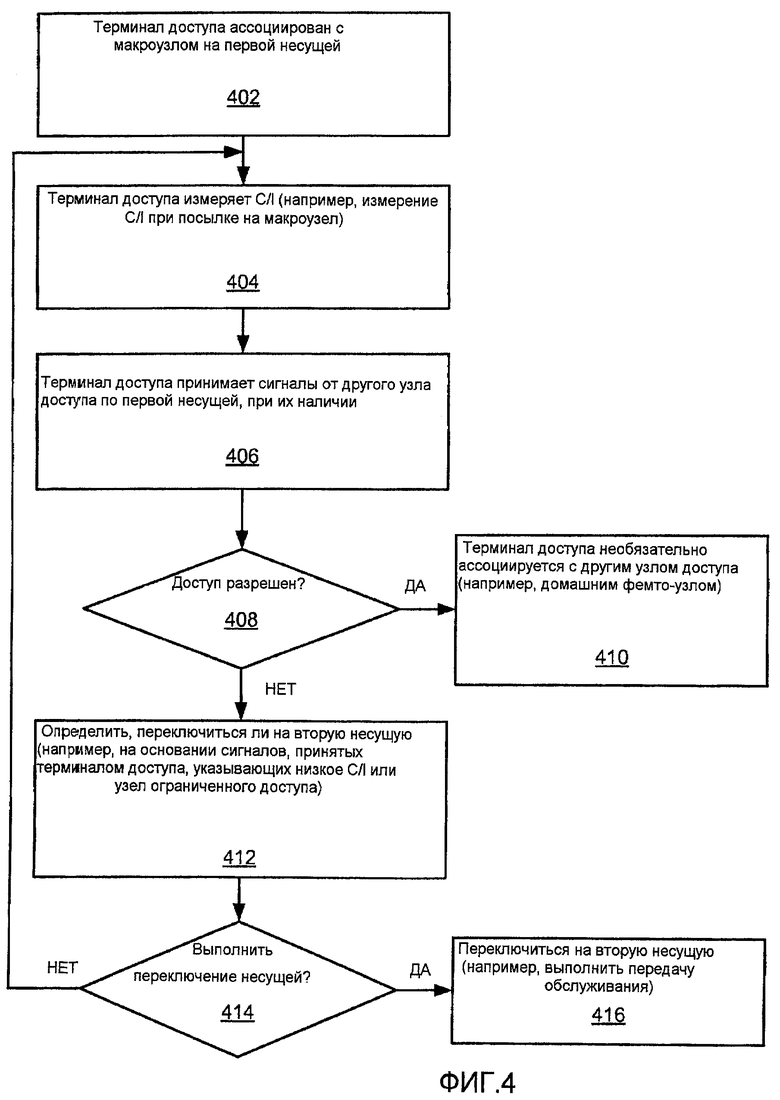

Фиг.4 представляет собой блок-схему последовательности операций способа, которые могут выполняться для осуществления передачи обслуживания на другую несущую на основании принятых сигналов.

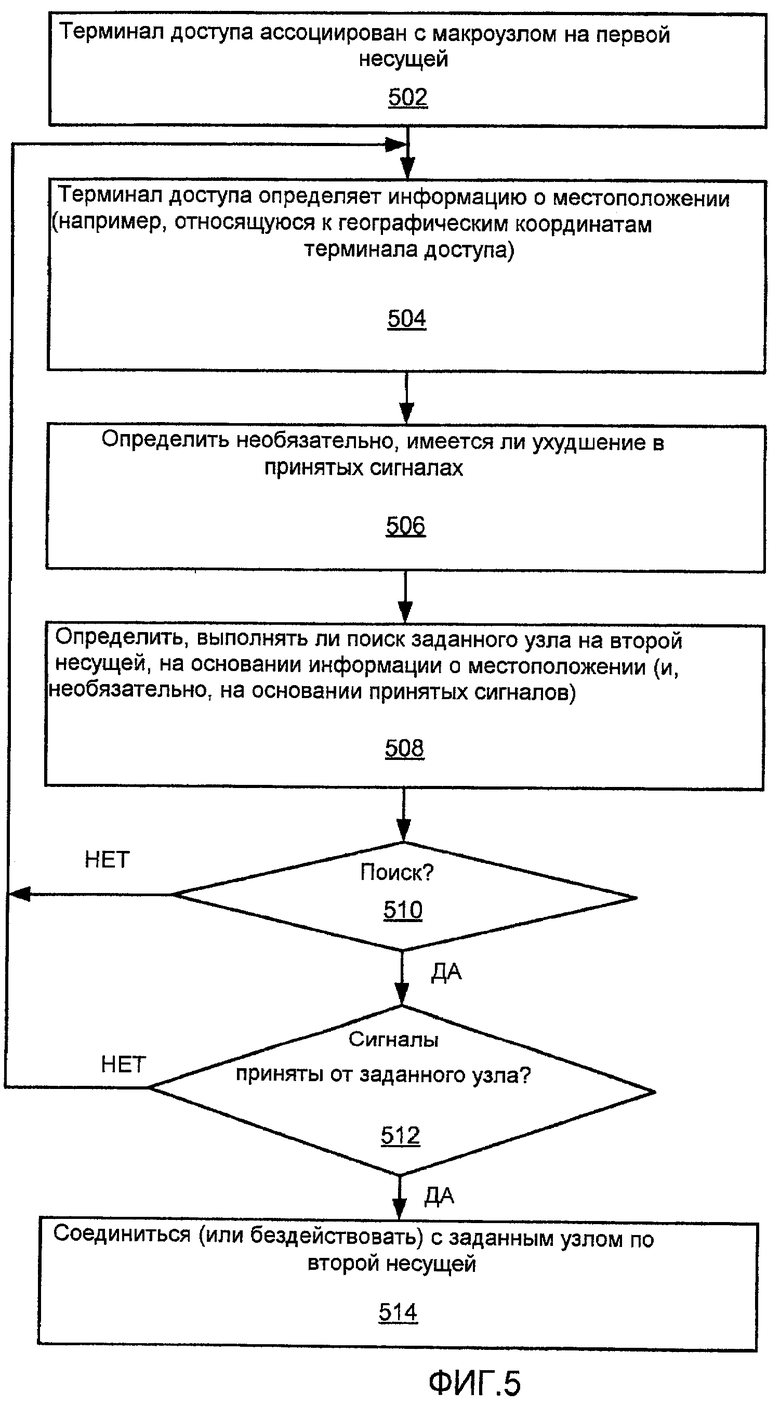

Фиг.5 представляет собой блок-схему последовательности операций способа, которые могут выполняться для осуществления передачи обслуживания на другую несущую на основании информации о местоположении.

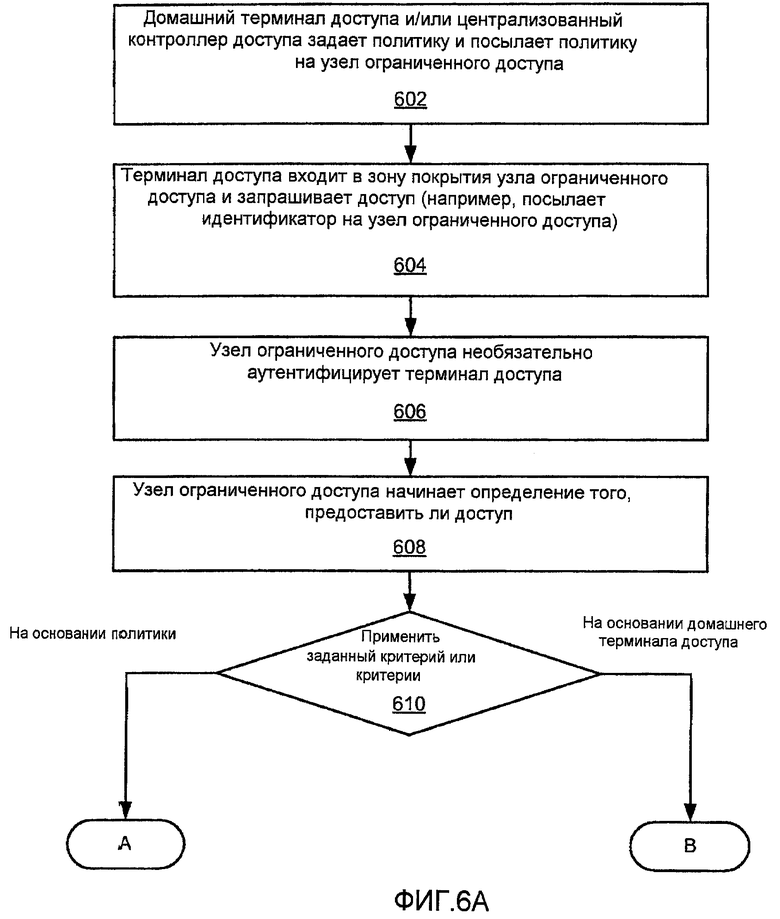

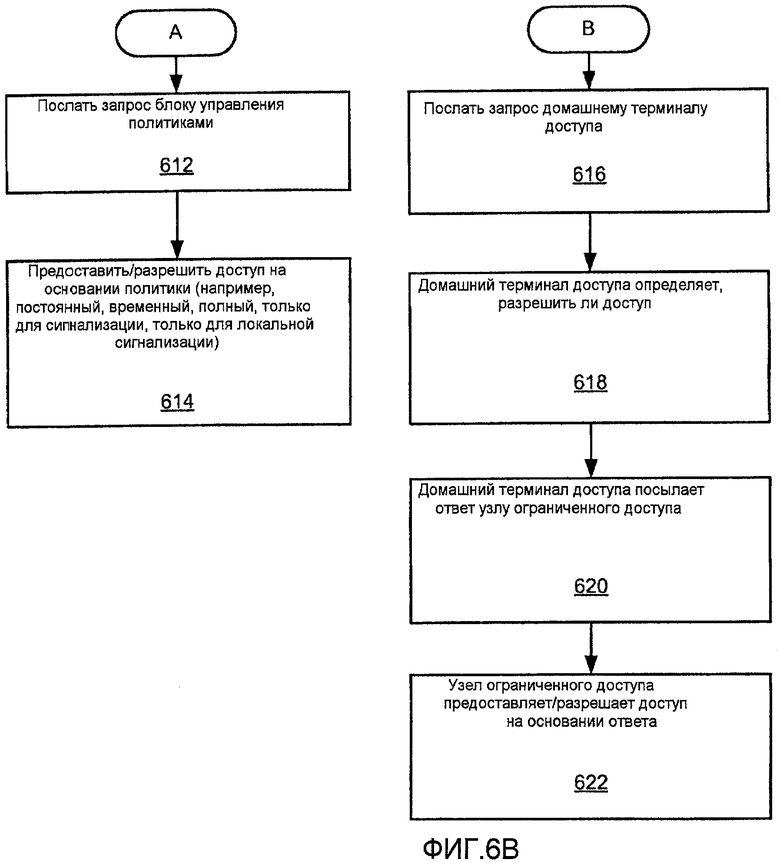

Фиг.6A и 6B представляют собой блок-схему последовательности операций способа, которые могут выполняться для управления доступом к узлу ограниченного доступа.

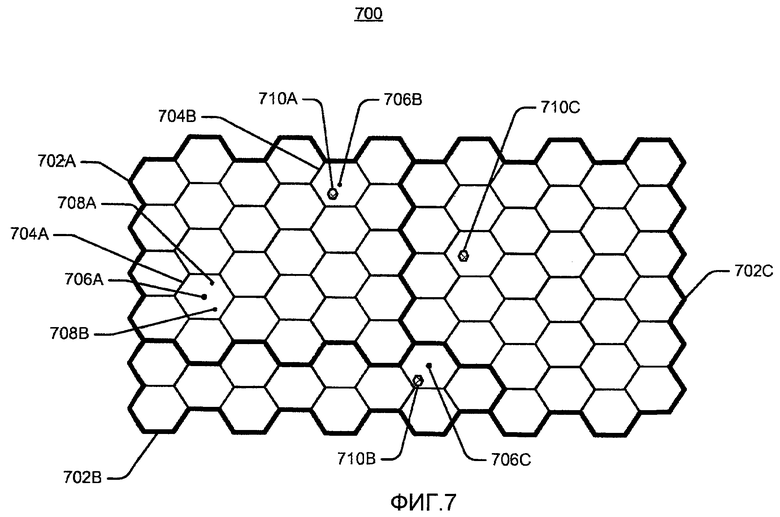

Фиг.7 представляет собой упрощенную диаграмму, иллюстрирующую зоны покрытия для беспроводной связи.

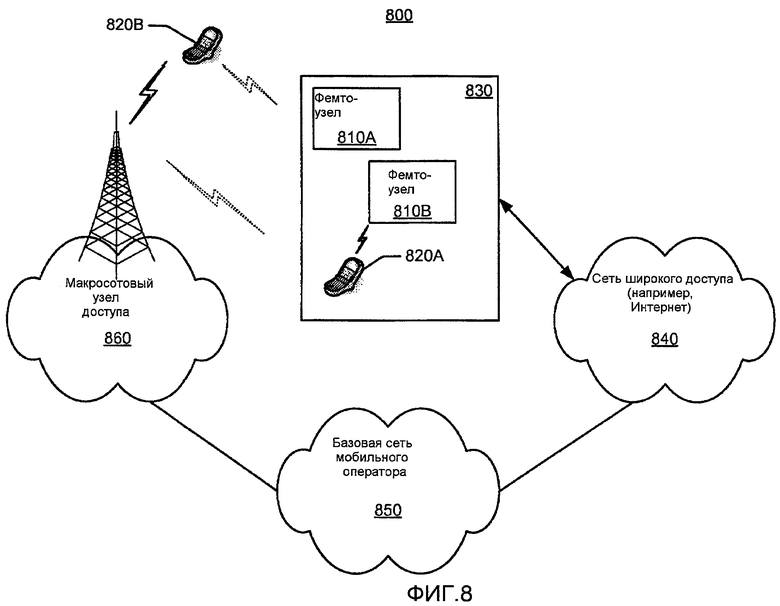

Фиг.8 представляет собой упрощенную диаграмму системы беспроводной связи, включающей в себя фемто-узлы.

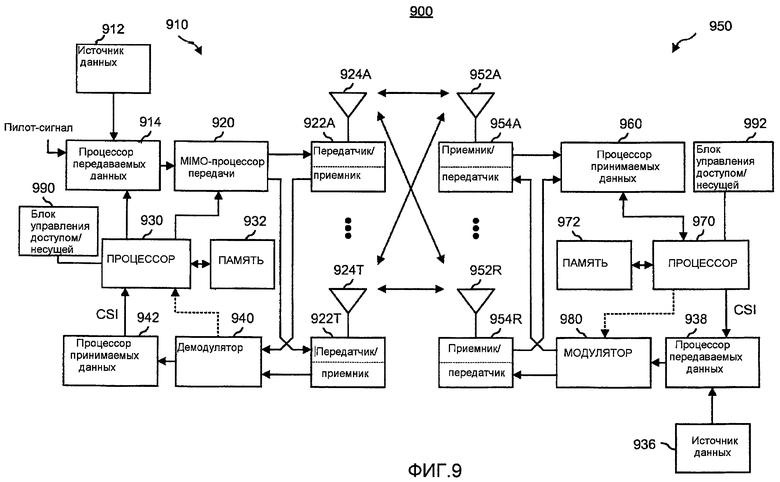

Фиг.9 представляет собой упрощенную блок-схему нескольких типовых аспектов компонентов связи.

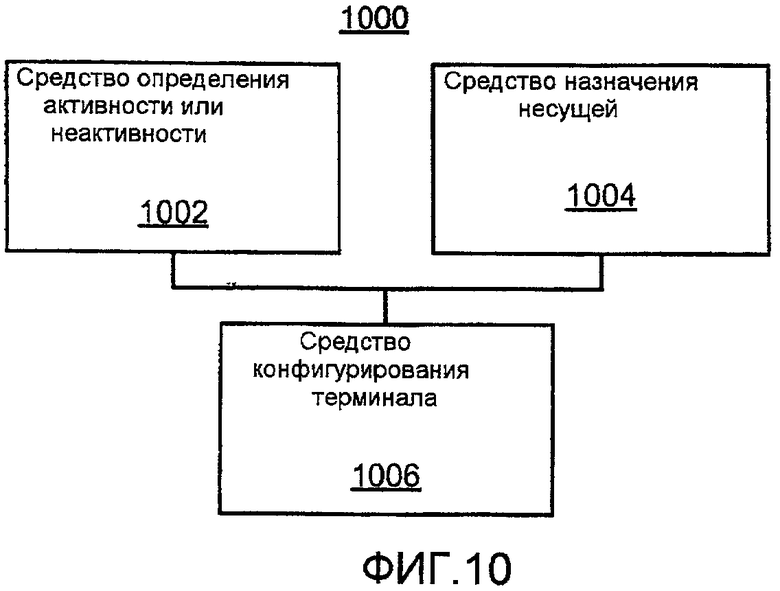

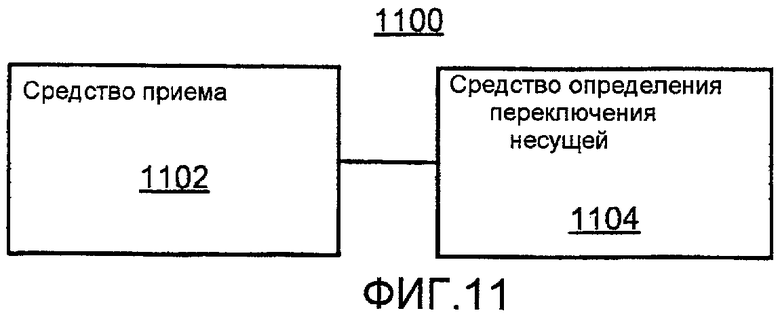

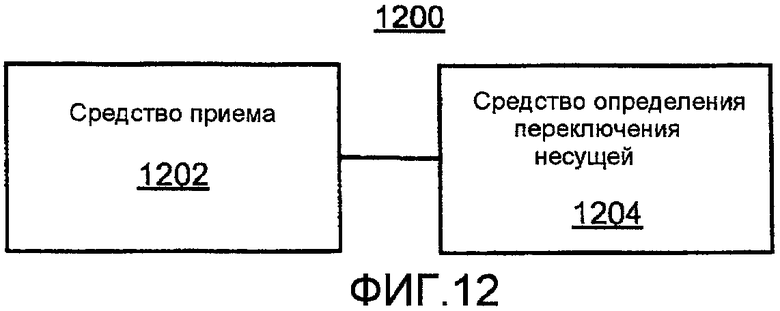

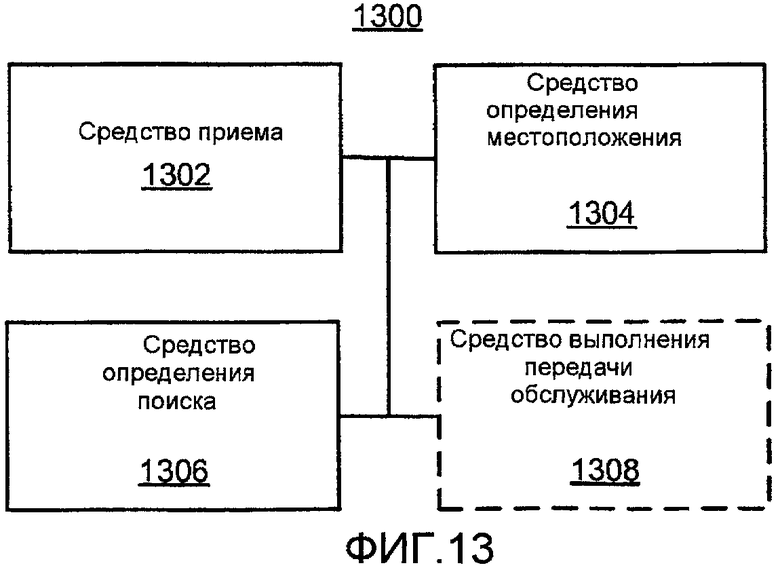

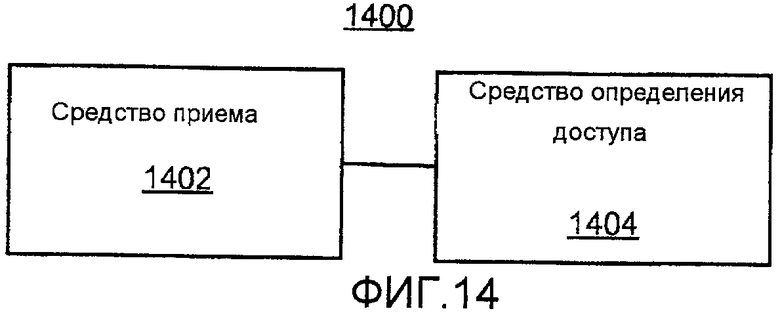

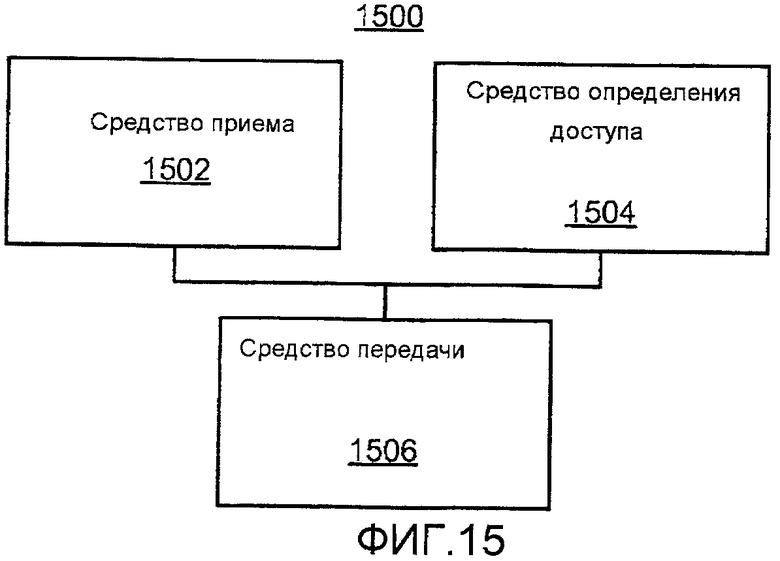

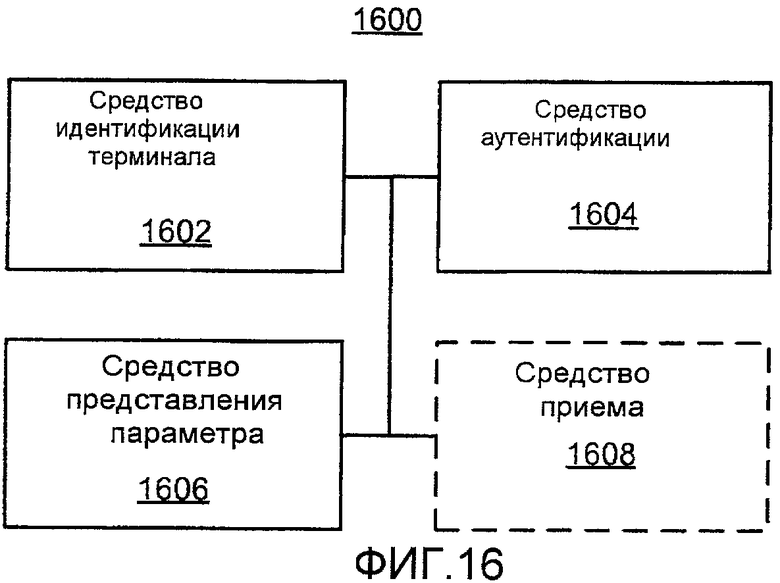

Фиг. 10-16 представляют собой упрощенные блок-схемы нескольких типовых аспектов устройств, выполненных с возможностью назначения несущих и управления доступом в соответствии с описанным в настоящем документе.

В соответствии с общепринятой практикой, различные конструктивные особенности, проиллюстрированные на чертежах, могут быть изображены не в масштабе. Соответственно, размеры различных конструктивных особенностей могут быть произвольно увеличены или уменьшены для ясности. Кроме того, некоторые из чертежей могут быть упрощены для ясности. Следовательно, на чертежах могут быть изображены не все компоненты заданного устройства или способа. В заключение, похожие условные цифровые обозначения могут быть использованы для обозначения похожих конструктивных особенностей в спецификации и на чертежах.

ПОДРОБНОЕ ОПИСАНИЕ

Ниже описаны различные аспекты описания. Должно быть очевидным, что идеи настоящего документа могут быть воплощены в широком ряде форм и что любая конкретная структура, функция или и то, и другое могут быть описаны в настоящем документе только в качестве образцов. Основываясь на идеях настоящего документа, квалифицированный специалист в данной области техники должен понять, что аспект, описанный в настоящем документе, может быть реализован независимо от любых других аспектов, и что два или более аспектов могут быть объединены различными способами. Например, устройство может быть реализовано или способ может быть осуществлен с применением произвольного количества аспектов, изложенных в настоящем документе. Кроме того, такое устройство может быть реализовано или такой способ может быть осуществлен с применением другой структуры, функциональности или структуры и функциональности, в дополнение к одному или более аспектам, изложенным в настоящем документе, или вместо них. Кроме того, аспект может включать по меньшей мере один элемент пункта формулы изобретения.

Фиг.1 иллюстрирует типовые аспекты сетевой системы 100, в которой макроузел 102 доступа обеспечивает макромасштабное покрытие 104 (например, сотовая сеть с большой зоной покрытия, такая как сеть 3G), и узел 106 доступа обеспечивает покрытие для меньшей по размеру зоны 108 покрытия (например, квартира или здание). В некоторых аспектах узлы доступа, такие как узел 106 доступа, могут применяться для обеспечения одного или более из: пошагового повышения пропускной способности, покрытия внутри здания и различных услуг (например, для более гибкого взаимодействия с пользователем). Таким образом, поскольку такой узел, как беспроводной терминал 110, перемещается в пределах сети, то беспроводной терминал 110 может обслуживаться по всей широкой зоне узлом 102 доступа, и в конкретной подобласти - узлом 106 доступа. Однако, как будет подробнее обсуждаться ниже, узел 106 доступа может быть ограничен в том, что он может предоставлять обслуживание только заданному множеству узлов. В результате, в макрообласти 104 покрытия может возникать лакуна в покрытии (например, соответствующая зоне 108 покрытия) для таких узлов, как беспроводной терминал 112, которые авторизованы для доступа к макроузлу 102, но не авторизованы для доступа к узлу 106 доступа.

Подобная лакуна покрытия может повлиять как на активные, так и на неактивные терминалы доступа, функционирующие в пределах макрообласти покрытия. Например, если неактивному терминалу доступа отказано в регистрации на узле ограниченного доступа, то терминал доступа может претерпевать ухудшение C/I (например, в текущем канале и, возможно, в одном или более смежных каналов). В результате у терминала доступа может возникнуть необходимость в выполнении передачи обслуживания на другую макронесущую. Аналогично, если активному терминалу доступа отказано в ассоциировании на узле ограниченного доступа, то терминал доступа может претерпевать ухудшение C/I по нисходящей линии связи, и также он может вызывать помехи в восходящей линии связи к узлу ограниченного доступа. Также активный терминал доступа может попытаться переключиться на обслуживание по другому макроканалу с лучшей характеристикой C/I. Однако если такой канал не может быть найден, то активный вызов может быть сброшен по причине потери сигнала. Кроме того, до потери вызова передачи от терминала доступа могут вызвать временное состояние отказа в обслуживании для узла ограниченного доступа.

Описание в некоторых аспектах относится к управлению доступом и/или контролю случаев возникновения помех в ситуации, которые могут появиться, когда терминал доступа находится вблизи узла ограниченного доступа. Эти и другие аспекты описания будут описаны со ссылкой на систему 200 связи в соответствии с показанным на фиг.2 и функциональных схемах на фиг.3-6A.

Для описания нижеприведенного сценария будет использоваться система 200. Беспроводной терминал 110 (например, домашний терминал доступа) ассоциирован с узлом 106 доступа (например, ограниченной базовой станцией), в результате чего беспроводной терминал 110 может обладать полным доступом к узлу 106 доступа. Кроме того, первоначально беспроводной терминал 112 ассоциирован с узлом 102 доступа (например, макробазовой станцией). В некоторый момент времени беспроводной терминал 112 входит в зону покрытия узла 106 доступа и предпринимает попытку установления соединения (например, в качестве гостевого терминала доступа). Как будет описано ниже, система 200 также содержит централизованный контроллер 202, который может взаимодействовать с узлами 102 и 106 доступа (например, через транзитные соединения).

Фиг.2 также иллюстрирует несколько типовых компонентов, которые могут быть реализованы в этих узлах в соответствии с идеями настоящего документа. В целях снижения сложности на фиг.2 показано только небольшое число компонентов в различных узлах. Следует понимать, что аналогичные компоненты могут быть включены в другие узлы системы независимо от того, показано ли это на фиг.2. Узлы содержат приемопередатчики для взаимодействия друг с другом и с другими узлами. Например, приемопередатчик 204 узла 112 содержит передатчик 208 для отправки сигналов и приемник 210 для приема сигналов. Приемопередатчик 206 узла 106 содержит передатчик 212 для передачи сигналов и приемник 214 для приема сигналов. Узлы также могут содержать контроллеры доступа (например, контроллеры 216, 218, и 220 доступа) для управления доступом к узлу и для обеспечения другой связанной функциональности в соответствии с изложенным в настоящем документе. Узлы также могут содержать контроллеры связи (не показаны) для управления взаимодействиями с другими блоками и для обеспечения другой родственной функциональности в соответствии с изложенным в настоящем документе. Другие компоненты, проиллюстрированные на фиг.2, будут обсуждаться в приведенном ниже описании.

Типовые операции системы, такой как система 200, ниже будут обсуждаться подробнее с использованием функциональных схем на фиг. 3-6B. В кратком изложении, фиг.3 описывает несколько операций, которые могут быть выполнены совместно с присвоением несущих узлам в системе. Фиг.4 описывает несколько операций, которые могут быть выполнены совместно с переключением на другую несущую на основании обнаруженных сигналов. Фиг.5 описывает несколько операций, которые могут быть выполнены совместно с переключением на другую несущую на основании информации о местоположении. Фиг.6A и 6B описывают несколько операций, которые могут быть выполнены совместно с управлением доступом к узлу ограниченного доступа.

Для удобства, операции на фиг. 3-6B (или любые другие операции, обсуждаемые или сообщаемые в настоящем документе) могут быть описаны как выполняемые конкретными компонентами (например, компонентами системы 200). Однако следует понимать, что эти операции могут быть выполнены компонентами других типов и могут быть выполнены с применением другого количества компонентов. Также следует понимать, что одна или более операций, описанных в настоящем документе, могут не применяться в заданной реализации.

В целях иллюстрации нижеприведенное описание представлено в контексте терминалов доступа (например, узлы 110 и 112), которые взаимодействуют с макроузлом доступа и узлом ограниченного доступа (например, узлы 102 и 106, соответственно). Однако следует понимать, что идеи настоящего документа могут быть применимыми к устройствам других типов или к устройствам, которые обозначаются с использованием другой терминологии.

Обратимся сначала к фиг.3, на которой каналы (например, несущие), на которых применяются фемто-узлы и на которых терминалы доступа ассоциируются с макроузлами, могут управляться с целью снижения помех, которые в противном случае могут быть вызваны узлом ограниченного доступа, функционирующим на том же канале, что и макроузел. Кроме того, эта цель может быть достигнута в условиях поддержания достаточного использования каналов.

Как показано в блоке 302, всем узлам ограниченного доступа в системе может быть назначен общий канал. Например, все фемто-узлы в заданной сети оператора могут использовать одну и ту же несущую (называемую фемто-каналом). На фиг.2 такая конфигурация может быть получена, например, путем взаимодействия централизованного контроллера 202 и узла 106 доступа.

Блоки 304-316 описывают процедуру, которая может быть применена для назначения канала терминалу доступа, функционирующему в пределах макросоты. Такая процедура может быть реализована, например, посредством взаимодействия компонентов 222 и 224 блоков выбора несущей и узлов 112 и 102, соответственно. Например, блок 224 выбора несущей может настроить блок 222 выбора несущей для функционирования на предназначенной несущей.

Процедура назначения канала начинается в блоке 304 (например, совместно с выполнением назначения вызова). Как показано в блоке 306, такое назначение канала может быть основано на том, является ли терминал доступа активным в настоящий момент (например, на него поступает вызов) или неактивным. В некоторых реализациях текущий режим терминала доступа может быть определен посредством компонента 226 определителя режима, как показано на фиг.2.

Как показано в блоке 308, если терминал доступа не занят в макроузле, то терминалу доступа может быть назначен канал, отличный от фемто-канала, в случае если имеется доступный альтернативный канал. В некоторых аспектах неактивные макротерминалы доступа могут иметь необходимость только в сигнализации поискового вызова и других ограниченных службах. Следовательно, выравнивание нагрузки этих терминалов доступа по всем каналам может быть не столь необходимым. В результате невыполнения помещения неактивных макротерминалов доступа на фемто-канал можно избежать выполнения передачи обслуживания для незанятых терминалов, которая в противном случае осуществлялась бы в том случае, когда неактивный макротерминал доступа встречался бы с фемто-узлом. В случае если терминал доступа переключается в активный режим (например, когда терминал доступа принимает вызов), в это время терминалу доступа может быть назначен другой канал (например, совместно с назначением вызова).

Как показано в блоках 310 и 312, активным макротерминалам доступа при определенных обстоятельствах может быть назначен фемто-канал. В некоторых аспектах при назначении макротерминалу доступа фемто-канала может приниматься во внимание, будут ли в результате такого назначения иметь место сравнительно большие непроизводительные издержки. Например, может быть нежелательным помещение терминала доступа, имеющего высокую мобильность, на фемто-канал, поскольку в результате этого может произойти сравнительно большое количество передач обслуживания, поскольку терминал доступа проходит в сети мимо различных фемто-узлов. Напротив, если терминал доступа является сравнительно стационарным и не находится в области покрытия фемто-узла, то будет иметься намного меньшая вероятность помех с фемто-узлами и межчастотных передач обслуживания. В этом случае помещение терминала доступа на фемто-канал может привести к улучшению использования фемто-канала.

Соответственно, в некоторых аспектах определение того, назначать ли макротерминалу доступа фемто-канал, может быть основано на мобильности терминала доступа. Такое определение может быть произведено, например, путем сравнения метрики мобильности, связанной с терминалом доступа, с одним или несколькими пороговыми значениями метрики мобильности. Таким образом, как показано в блоке 314, в случае если мобильность терминала доступа больше либо равна пороговому значению мобильности, то терминалу доступа может быть назначен канал, отличный от фемто-канала. И наоборот, как показано в блоке 316, в случае если мобильность терминала доступа меньше либо равна пороговому значению мобильности, то терминалу доступа может быть назначен фемто-канал.

Метрика мобильности, как описано выше, может быть реализована рядом способов. Например, в некоторых реализациях в новых терминалах доступа может быть реализован классификатор низкой скорости/высокой скорости. В некоторых реализациях мобильность терминала доступа может быть определена на основании того, часто ли активный терминал доступа на фемто-канале предоставляет C/I отчеты фемто-узла (например, макроузлу доступа). В этом случае терминал доступа может генерировать отчет каждый раз, когда он встречает сигналы от другого фемто-узла. В случае если частота таких отчетов равняется определенному пороговому значению или превышает его, терминал доступа может быть направлен от фемто-канала. Также, в случае если размещение фемто-узлов в сети становится широко распространенным, то фемто-канал может выделяться только для фемто-узлов.

Рассмотрим фиг.4, когда терминал доступа подходит к лакуне в покрытии на его текущей операционной несущей (например, вызываемой узлом ограниченного доступа), терминал доступа может переключиться на другую несущую (например, во взаимодействии с обслуживающим узлом доступа). Операции на фиг.4 начинаются в блоке 402, где терминал 112 доступа первоначально ассоциируется с макроузлом 102 доступа на заданной несущей (например, обозначенной как первая несущая).

Как показано в блоке 404, терминал 112 доступа (например, приемник 210) будет принимать по первой несущей сигналы от узла 102 доступа и, потенциально, от других близлежащих узлов доступа. Терминал 112 доступа может, таким образом, определять C/I, связанное с сигналами (например, пилот-сигналами), принятыми от узла 102 доступа. В некоторых реализациях терминал 112 доступа (например, передатчик 208) может посылать такую информацию C/I узлу 102 доступа.

Как показано в блоке 406, при приближении терминала 112 доступа к зоне покрытия другого узла доступа, терминал 112 доступа также может принимать сигналы от этого узла доступа по первой несущей. Как показано в блоке 408, терминал 112 доступа может определять, разрешен ли ему доступ к узлу доступа, обнаруженному в блоке 406.

Как показано в блоке 410, если терминалу 112 доступа разрешен доступ к узлу доступа, то терминал 112 доступа может принять решение об ассоциации с этим узлом доступа. Например, один или более узлов доступа могут быть обозначены как предпочтительные узлы доступа (например, домашний фемто-узел) для терминала 112 доступа. В этом случае терминал 112 доступа может быть настроен на ассоциирование с предпочтительным узлом доступа во всех случаях, когда терминал 112 доступа обнаруживает присутствие такого узла. С этой целью в некоторых реализациях терминал 112 доступа может поддерживать предпочтительный список роуминга ("PRL"), который идентифицирует его предпочтительные узлы доступа.

Если терминалу 112 доступа не разрешен доступ к узлу доступа в блоке 408 (например, узел доступа имеет ограничение на предоставление обслуживания только некоторому другому терминалу), то терминал 112 доступа и/или обслуживающий узел доступа может определять, переключаться ли на другую несущую, в блоках 412, 414, и 416. Например, в некоторых случаях терминал 112 доступа (например, блок 222 выбора несущей) может выбирать переключение на другую несущую на основании обнаружения сигналов от узла ограниченного доступа (например, узла 106 доступа) и/или на основании определения того, что C/I на первом канале снизилось (например, из-за помех от узла 106 доступа, функционирующего на первой несущей). Здесь снижение C/I может быть выявлено, например, если C/I меньше либо равно пороговому значению.

В некоторых случаях, одна или более из приведенных выше операций может быть реализована посредством взаимодействия терминала 112 доступа и узла 102 доступа. Например, терминал доступа может посылать информацию, относящуюся к сигналам, принятым в блоках 404 и 406, на узел 102 доступа. Затем на основании обнаружения сниженного C/I на терминале 112 доступа и/или наличия узла 106 ограниченного доступа (и/или предпочтительного узла доступа), в соответствии с указанным в информации, узел 102 доступа (например, блок 224 выбора несущей) может вызывать операцию переключения обслуживания. В результате терминал 112 доступа может переключиться на вторую несущую и попытаться установить связь.

Вышеописанная процедура может применяться в том случае, когда терминал доступа находится в неактивном или в активном режиме. Например, если макротерминал доступа, неактивный на фемто-канале, обнаруживает снижение C/I из-за близлежащего ограниченного фемто-узла, то терминал доступа может инициировать операции неактивного переключения обслуживания. При этом, если терминал доступа определяет, что фемто-узел открыт или предоставляет доступ терминалу доступа, то терминал доступа может просто ассоциироваться с фемто-узлом в соответствии с описанным выше в блоке 410. Если, с другой стороны, терминалу доступа не дано разрешение ассоциироваться с фемто-узлом, то терминал доступа может выполнять сканирование в попытке найти сигналы макропокрытия на другой несущей.

Если макротерминал доступа, который находится в активном взаимодействии по фемто-каналу, обнаруживает снижение C/I из-за близлежащего ограниченного фемто-узла, то терминал доступа может посылать отчет C/I своему макроузлу вместе с информацией о фемто-узле, в соответствии с обсуждаемым выше. Макроузел доступа может затем определить, что снижение C/I происходит из-за помехи от фемто-узла, и инициировать активную межчастотную передачу обслуживания.

Если запрос терминала 112 доступа на ассоциацию с узлом 106 доступа отвергнут, и в пределах зоны покрытия узла 106 доступа отсутствуют доступные альтернативные несущие, то терминал 112 доступа может сбросить свой вызов. В этом случае терминал 112 доступа может оказаться в неактивном состоянии (например, в пределах зоны покрытия узла 106 доступа).

В любом случае терминал 112 доступа может продолжить мониторинг принятых сигналов, что представлено в виде обратного потока операций к блоку 404 (например, на исходной несущей или новой несущей). В этом случае терминал 112 доступа может циклически отслеживать лакуны покрытия, вызываемые близлежащими узлами ограниченного доступа, и пытаться снизить любые связанные с ними помехи.

Обратимся к фиг.5, для терминала доступа может быть желательным проведение сканирования внеполосных частот с целью определения, вошел ли он в область покрытия узла доступа, который функционирует на другой несущей. Например, если предпочтительный узел доступа был предварительно предназначен для терминала доступа (например, в PRL), то терминал доступа может циклически проводить сканирование внеполосных частот в попытке обнаружения сигналов (например, пилот-сигналов) от предпочтительного узла доступа. Операции на фиг.4 начинаются в блоке 502, где терминал 112 доступа первоначально ассоциируется с макроузлом 102 доступа на заданной несущей (например, предварительно заданной как первая несущая).

Как показано в блоке 504, терминал 112 доступа (например, определитель 228 местоположения) определяет информацию о местоположении, которая может быть использована для определения того, находится ли терминал 112 доступа вблизи заданного узла доступа. Эта информация о местоположении может принимать различные формы. Например, в некоторых реализациях информация о местоположении может включать в себя географическое местоположение терминала 112 доступа. В этом случае определитель 228 местоположения может иметь функциональность (например, GPS-функциональность, сотовую функциональность и т.д.) для определения своего географического местоположения.

Как показано в блоке 506, в некоторых реализациях терминал 112 доступа также может определять, сталкивается ли он с любым ухудшением в принимаемых сигналах. Например, решение о переключении на другую несущую может быть основано на том, становится ли слабым сигнал от макроузла 102 доступа (например, снижается C/I).

Как показано в блоках 508 и 510, терминал 112 доступа (например, контроллер 230 поиска) может определять, проводить ли сканирование внеполосных частот с целью поиска одного или более других узлов доступа. Как упоминалось выше, такое сканирование может вызываться на основании информации о местоположении (например, путем определения, близко ли находится терминал 112 доступа к заданному узлу доступа, функционирующему на другой несущей). В случае информации о географическом местоположении, контроллер 230 поиска может, например, определять, проводить ли поиск на основании сравнения текущего географического местоположения, определенного в блоке 504, с известным местоположением заданного узла доступа.

Определение близости к заданному узлу доступа может быть выполнено различными способами. Например, при подготовке к работе узлов доступа, таких как фемто-узлы (например, после установки), каждый узел доступа может загрузить свои координаты (например, широту и долготу) вместе с информацией идентификации (например, свой PN и ID сектора) в базу данных. Эта информация может быть послана, например, через обратное IP-соединение.

Как обсуждалось выше, терминал доступа определяет, где он находится, на основании, например, координат от GPS-компонента. Терминал доступа может затем осуществить доступ к базе данных (например, терминал доступа может быть предварительно сконфигурирован с URL базы данных) и запросить базу данных относительно любых узлов доступа (например, фемто-узлов) вблизи терминала доступа. Если терминал доступа определяет, что вблизи имеется такой узел доступа, то терминал доступа может выполнить поиск во внеполосной частоте с целью поиска узла доступа.

Использование такой централизованной базы данных может эффективно упростить управление сетью. Например, при установке нового узла доступа (например, фемто-узла) централизованная база данных может обновляться. Терминал доступа может затем запрашивать базу данных по мере необходимости. В некоторых аспектах подобная реализация может быть более эффективной, чем, например, реализация, в которой PRL для терминала доступа обновляется каждый раз, когда устанавливается новый узел доступа.

Как упоминалось выше, решение о проведении сканирования может, в качестве варианта, быть основано на любом ухудшении свойств сигналов, принятых по первой несущей. Например, существует большая вероятность, что терминал 112 доступа будет проводить сканирование, если имеется сильное ухудшение сигнала.

Как показано в блоке 512, терминал 112 доступа определяет, приняты ли какие-либо сигналы по второй несущей. Если да, то терминал 112 доступа может выбрать выполнение передачи обслуживания с целью ассоциации с узлом доступа, функционирующим на второй несущей (блок 514). Например, если терминал 112 доступа (например, контроллер 232 передачи обслуживания) обнаруживает домашний фемто-узел на второй несущей, то терминал 112 доступа может выбрать проведение ассоциации с этим домашним фемто-узлом. Если терминал 112 доступа находится в активном режиме (например, в процессе поступления вызова), то для осуществления активной передачи обслуживания могут применяться соответствующие процедуры передачи контекста.

Если терминалу 112 доступа отказано в доступе к узлу ограниченного доступа (например, узлу 106 доступа) при нахождении в неактивном режиме, то терминал 112 доступа может послать запрос на ассоциирование с узлом доступа. Если терминалу 112 доступа отказано в доступе к узлу доступа при нахождении в активном режиме, то вызов может быть сброшен, если исчезает покрытие по первой несущей. В этом случае терминал 112 доступа может оказаться в неактивном режиме в пределах зоны покрытия узла доступа.

Инициация процедуры, которая определяет, будет ли выполнено переключение на другую несущую, может быть осуществлена рядом способов и может основываться на различных критериях. Например, в некоторых случаях макроузел доступа, который имеет информацию о возможном существовании фемто-узла доступа, может запросить у терминала доступа выполнение поиска вне полосы частот на частоте, которая периодически задается сетью. В некоторых случаях, фемто-узел может посылать запрос на поиск вне полосы частот терминалу доступа, который соединен с ним, с целью определения, подходит ли он для передачи (например, на макроузел доступа).

Как упоминалось выше, когда гостевой (или чужой) терминал доступа подходит к узлу ограниченного доступа, могут возникать помехи, заглушение и состояние отсутствия обслуживания. В целях снижения влияния этих состояний, узел доступа может предоставить некоторую форму доступа терминалу доступа в соответствии с идеями настоящего документа. Например, узел доступа может предоставить временный доступ, ограниченный доступ или другую форму доступа терминалу доступа. Эти и другие аспекты описания ниже будут описываться с одновременным рассмотрением фиг.6A и 6B. Для удобства, в нижеприведенном обсуждении узел ограниченного доступа будет называться узлом 106 доступа. Аналогично, гостевой или чужой терминал доступа (например, которому может быть предоставлен гостевой доступ) будет называться терминалом 112 доступа.

Как показано в блоке 602, в некоторых аспектах доступ к узлу ограниченного доступа может быть основан на политике, определенной для узла 106 доступа. Как будет подробнее описано ниже, такая политика может относиться, например, к одному или более из следующего: каким терминалам доступа может быть разрешен доступ, как долго терминалам доступа может быть разрешен доступ, и существуют ли какие-либо ограничения на этот доступ.

В некоторых аспектах контроллер 216 доступа (например, реализация блока управления политиками), расположенный в узле 106 доступа, определяет, разрешен ли терминалу 112 доступа доступ на узел 106 доступа (например, в качестве гостевого терминала доступа). В некоторых случаях политика для узла 106 доступа может быть определена другим узлом сети. Например, контроллер 220 доступа (например, блок управления политиками), реализованный на централизованном контроллере 202 (например, центральная функция управления доступом, управляемая оператором или провайдером услуг), и/или контроллер 218 доступа (например, блок управления политиками), реализованный в ассоциированном домашнем терминале доступа, могут определять политику, реализованную контроллером 216 доступа. Эти сущности могут посылать политику на узел 106 доступа через соответствующий линию связи (например, проводной или беспроводной) для настройки или обновления политики в узле 106 доступа. В некоторых случаях, политика, связанная с одним блоком управления политиками (например, контроллер 220 доступа), может замещать политику, связанную с другим блоком управления политиками (например, контроллер 218 доступа). Для удобства в приведенном ниже обсуждении домашний терминал доступа будет называться просто терминалом 110 доступа.

Как показано в блоке 604, в некоторый момент времени терминал 112 доступа может войти в зону покрытия узла 106 доступа. Кроме того, терминал 112 доступа может запросить доступ к узлу 106 доступа (например, доступ к зоне покрытия) тем или иным способом. В некоторых случаях запрос может быть послан через сообщение, такое как SMS-сообщение. В некоторых случаях терминал 112 доступа может инициировать запрос путем попытки зарегистрироваться на узле доступа, инициации вызова узла доступа или передачи обслуживания на узел доступа (например, при нахождении в активном состоянии). Вместе с таким запросом терминал 112 доступа может посылать идентификационный параметр узлу 106 доступа.

Как показано в блоке 606, после получения запроса узлом 106 доступа (например, приемником 214) узел 106 доступа может аутентифицировать терминал 112 доступа. Например, узел 106 доступа (например, контроллер 234 авторизации) может выдать опознавательный сигнал терминалу 112 доступа и проверить любой ответ, который он принимает от терминала 112 доступа. В некоторых реализациях, узел 106 доступа может взаимодействовать с сервером авторизации, аутентификации и учетных записей (например, связанным с централизованным контроллером 202) с целью аутентификации терминала 112 доступа (например, путем опознавания имени пользователя или некоторого другого идентификатора, связанного с терминалом 112 доступа).

Как показано в блоке 608, контроллер 216 доступа затем начинает определение того, предоставлять ли доступ терминалу 112 доступа. Как показано в блоке 610, это определение может быть основано на политике, реализованной контроллером 216 доступа и, факультативно, на входных данных от терминала 110 доступа. В качестве примера последнего сценария, владелец узла 106 доступа может использовать терминал 110 доступа для авторизации гостевого терминала доступа для использования узла 106 доступа.

Сначала будут описаны основанные на политиках операции со ссылкой на блоки 612 и 614. Как показано в блоке 612, блоку управления политиками узла 106 доступа может быть отправлен запрос, в котором запрашивается разрешение терминалу 112 доступа на доступ к узлу 106 доступа (например, на регистрацию на нем). Как показано в блоке 614, на основании политики, узел 106 доступа может затем отклонить запрос или принять запрос (например, предоставляя временный или постоянный доступ). Политика, реализованная на узле 106 доступа, может принимать различные формы. Например, политика может вовлекать один или более критериев, изложенных ниже.

В некоторых аспектах политика может включать список управления доступом, который идентифицирует разрешенные терминалы доступа и/или неразрешенные терминалы доступа. При этом контроллер 216 доступа может сравнивать идентификатор терминала 112 доступа со списком управления доступом и определять, разрешить ли доступ.

В некоторых аспектах политика может разрешить временно принимать все запросы в течение заданного периода времени и разрешить некоторую форму ограниченного доступа. Например, терминалу 112 доступа может быть разрешен доступ в течение 15 минут, одного часа и т.д. и/или терминалу 112 доступа может быть разрешен доступ в определенное время. Таким способом на узле 106 доступа можно избежать потенциальных событий отказа в обслуживании по техническим причинам.

В некоторых аспектах в политике может предоставляться постоянный доступ к определенным терминалам доступа (например, постоянно входящим в закрытую группу пользователей). Например, владелец может разрешить постоянный доступ соседнему терминалу доступа. Такое взаимодействие «соседей» может принести выгоду обеим сторонам за счет достижения улучшения качества обслуживания для каждого «соседа».

В некоторых аспектах политика может определять другие типы доступа, которые могут быть разрешены в различных условиях. Например, политика может разрешать доступ любому терминалу доступа, который пытается выполнить вызов по телефону экстренной помощи 911.

В некоторых аспектах политика может зависеть от состояния вызова терминала 112 доступа. Например, ответ на запрос на регистрацию может зависеть от того, находится ли терминал 112 доступа в неактивном режиме или в активном режиме. В качестве более конкретного примера, блок управления политиками может быть настроен на автоматическое предоставление временного обслуживания терминалу 112 доступа в том случае, когда терминал 112 доступа находится в активном режиме. И наоборот, блок управления политиками может быть настроен на извещение одного или обоих контроллеров доступа 218 и 220 в случае приема запроса от терминала 112 доступа, когда он находится в неактивном состоянии, в результате чего эти элементы могут принимать участие в определении того, предоставить ли доступ терминалу 112 доступа.

В некоторых аспектах политика может зависеть от уровня принятых от узла 106 доступа (например, от терминала 112 доступа) сигналов. Например, блок управления политиками может быть настроен на автоматическое предложение временного обслуживания терминалу 112 доступа в случае, если уровень сигнала от терминала 112 доступа превышает порог (например, в целях снижения помех на узле 106 доступа). Кроме того, в случае, когда измеренное превышение минимального уровня теплового излучения и помех в узле 106 доступа подходит к пороговому значению для отказа в обслуживании, политика может разрешать временный доступ терминалу 112 доступа во избежание состояния отказа в обслуживании в узле 106 доступа. В некоторых аспектах узел 106 доступа может быть спроектирован с ослабленным контролем превышения порогового уровня теплового излучения для того, чтобы терминал 112 доступа мог передавать на большей мощности, что вызывает большее увеличение теплового излучения, чем обычно может иметь место при макросотовом размещении. Таким образом, число событий отказа в обслуживании на узле 106 доступа может быть снижено.

В некоторых аспектах политика может определять различные типы доступа (например, в сочетании с временным доступом). Например, в политике может быть задано, что терминалу 112 доступа должно быть обеспечено полное ассоциирование (например, полное обслуживание) с узлом 106 доступа.

В качестве альтернативы, в политике может быть задано, что терминалу 112 доступа должно быть предоставлено обслуживание менее чем полное (например, с целью ограничения потребления ресурсов, таких как диапазон частот, на узле 106 доступа). Например, терминал 112 доступа может быть ограничен ассоциированием только для сигнализации. В этом случае терминал 112 доступа может быть допущен на узел 106 доступа через путь, предоставленный для сигнализации. Терминал 112 доступа может, таким образом, посылать сигнализацию узлу 106 доступа и принимать сигнализацию от него или некоторого другого элемента сети (например, макро-RNC). Данный тип сигнализации может относиться, например, к сигнализации поискового вызова, сигнализации мобильности и регистрации. Однако терминалу 112 доступа не разрешается посылать или принимать трафик пользователя через узел 106 доступа (например, не разрешается установление вызова).

В еще одном примере в политике может быть задано, что терминал 112 доступа должен быть ограничен только ассоциированием с локальной сигнализацией. Эта сигнализация может вовлекать, например, локально сгенерированную сигнализацию, такую как сообщения о перенаправлении, сообщения об использовании ресурсов (например, для контроля помех) и сообщения управления питанием. В некоторых аспектах такая сигнализация может относиться к уровню операций управления доступом к среде ("MAC"). В этом случае не предоставляется соединение для сигнализации к базовой сети. Кроме того, не поддерживается сигнализация для сигнализации поискового вызова и мобильности.

Обратимся к блокам 616-622, в некоторых реализациях узел 106 доступа может получать разрешение от пользователя (например, владельца узла 106 доступа) до разрешения доступа терминалу 112 доступа. Например, в блоке 616 узел 106 доступа (например, передатчик 212) может передавать запрос (например, запрос на гостевой доступ) и/или другую сходную информацию терминалу 110 доступа. Как упоминалось выше, в некоторых реализациях данный запрос может содержать аутентифицированный идентификационный параметр, ассоциированный с терминалом 112 доступа (например, имя пользователя). Следует понимать, что присутствие терминала 110 доступа в зоне покрытия узла 106 доступа не требуется. Напротив, данный обмен сообщениями с терминалом 110 доступа может осуществляться, пока терминал 110 доступа находиться в некоторой зоне обслуживания в сети (например, когда терминал 110 доступа регистрируется в некотором месте ассоциированной широкомасштабной сети).

Как показано в блоке 618, на основании получения данного запроса (например, приемником, не показан), терминал 110 доступа (например, контроллер 218 доступа) может определять, разрешить ли запрошенный доступ. В некоторых реализациях это может включать выдачу сообщения, относящегося к запросу, через устройство вывода (не показано) терминала 110 доступа. Например, запрос может быть отображен на устройстве отображения терминала 110 доступа. Пользователь терминала 110 доступа может затем использовать устройство ввода (не показано) терминала 110 доступа для предоставления ответа на запрос, в котором указывается, разрешен ли запрос (и, дополнительно, форма разрешенного доступа).

Как показано в блоке 620, терминал 110 доступа (например, передатчик, не показан) может затем посылать соответствующий ответ узлу 106 доступа. Как упоминалось выше, данный ответ может авторизовать доступ терминалу 112 доступа (например, ассоциированному с аутентифицированным идентификационным параметром, предоставленным в блоке 616). После получения данного ответа своим приемником 214 узел 106 доступа может затем предоставить или разрешить запрошенный доступ на основании ответа (блок 622).

В некоторых случаях, в операциях терминала 110 доступа используется политика, аналогичная вышеописанной политике (например, реализуемой контроллером 218 доступа). В некоторых случаях терминал 110 доступа может конфигурировать блок управления политиками узла 106 доступа с идентификатором терминала доступа до того, как терминал доступа прибывает в зону покрытия узла 106 доступа. Например, как упоминалось выше, пользователь может выбрать авторизацию «соседа» для доступа к узлу 106 доступа. В этом случае пользователь может инициировать включение соответствующей записи в список контроля доступа, поддерживаемый узлом 106 доступа.

Следует понимать, что функциональность устройства управления доступом может быть реализована посредством ряда способов в соответствии с идеями настоящего документа. Например, в некоторых реализациях управляющее устройство фемто-узла может применяться для временного или постоянного допуска терминалов доступа в закрытую группу пользователей и разрешения доступа к ограниченному фемто-узлу. В одном из примеров, в случае, когда одно или несколько устройств принадлежат домовладельцу, терминал доступа может быть сконфигурирован как управляющее устройство фемто-узла, если ему назначен статус устройства управления функциями терминала доступа. В другом примере обслуживающая компания может использовать сетевой элемент с функцией управления фемто-узлом для применения политик обслуживающей компании при управлении закрытой группой пользователей. Обслуживающая компания может конфигурировать в сети взаимоисключающие функции устройства управления фемто-узлом терминала доступа или устройства управления фемто-узла.

В связи с вышеизложенным, следует понимать, что идеи настоящего документа могут быть успешно применены для снижения помех в системе беспроводной связи. Более того, посредством применения процедур более высокого уровня, таких как процедуры передачи обслуживания и ассоциирования, проблемы помех в некоторых аспектах могут быть решены более эффективным способом по сравнению, например, с методиками, решающими эти проблемы посредством модификаций слоев более низкого уровня (например, PHY и/или MAC) (например, путем настройки радиопараметров или применения мультиплексирования с разделением по времени).

Как упоминалось выше, в некоторых аспектах идеи настоящего документа могут быть применены в сети, которая включает макромасштабное покрытие (например, среда макросотовой сети) и покрытие меньшего масштаба (например, среда сети квартиры или здания). В такой сети при перемещении терминала доступа ("AT") через сеть терминал доступа может обслуживаться в определенных местоположениях узлами доступа ("AN"), которые обеспечивают макропокрытие, и также терминал доступа может обслуживаться в других местоположениях узлами доступа, которые обеспечивают покрытие меньшего масштаба. В некоторых аспектах узлы меньшего покрытия могут применяться для обеспечения пошагового повышения пропускной способности, покрытия внутри здания и различных услуг (например, для более гибкого взаимодействия с пользователем). В приведенном выше обсуждении узел, который обеспечивает покрытие для сравнительно большой области, может называться макроузлом. Узел, который обеспечивает покрытие для сравнительно небольшой области (например, квартиры), может называться фемто-узлом. Узел, который обеспечивает покрытие для области, которая меньше, чем макрообласть, и больше, чем фемто-область, может называться пико-узлом (например, обеспечивает покрытие в пределах административного здания).

Сота, ассоциированная с макроузлом, фемто-узлом или пико-узлом, может называться макросотой, фемто-сотой или пико-сотой, соответственно. В некоторых реализациях, заданная сота может быть дополнительно ассоциирована с (например, разделена на) одним или более секторами.

В различных применениях для обозначения макроузла, фемто-узла или пико-узла может использоваться другая терминология. Например, макроузел может быть сконфигурирован как/называться узлом доступа, базовой станцией, точкой доступа, расширенным узлом B, макросотой и т.д. Также фемто-узел может быть сконфигурирован как, называться домашним узлом B, домашним расширенным узлом B, базовой станцией-точкой доступа, фемто-сотой и т.д.

Фиг.7 иллюстрирует пример карты 700 покрытия для сети, в которой задано несколько зон 702 контроля (или зон маршрутизации, или зон местоположения). В частности, зоны покрытия, ассоциированные с зонами 702A, 702B и 702C контроля, на фиг.7 изображены толстыми линиями.

Система обеспечивает беспроводную связь через множество сот 704 (показанных как шестиугольники), таких как, например, макросоты 704A и 704B, при этом каждая сота обслуживается соответствующим узлом 706 доступа (например, узлы 706A-706C доступа). Как показано на фиг.7, терминалы 708 доступа (например, терминалы 708A и 708B доступа) могут быть в заданный момент времени распределены по различным местоположениям в сети. Каждый терминал 708 доступа может взаимодействовать с одним или более узлами 706 доступа по прямой линии связи ("FL") и/или обратной линии связи ("RL") в заданный момент времени в зависимости от того, является ли терминал 708 доступа активным или, например, находится в процессе «мягкой передачи». Узел может обеспечивать обслуживание в пределах большой географической области. Например, макросоты 704 могут покрывать несколько соседних кварталов.

Зоны 702 контроля также включают зоны фемто-покрытия 710. В данном примере каждая из зон фемто-покрытия 710 (например, зоны 710А фемто-покрытия) изображена в пределах зоны 704 макропокрытия (например, зоны 704B макропокрытия). Однако следует понимать, что зона 710 фемто-покрытия может не лежать целиком в пределах зоны 704 макропокрытия. На практике, большое число зон 710 фемто-покрытия может быть задано в пределах заданной зоны 702 контроля или зоны 704 макропокрытия. Также одна или более зон пико-покрытия (не показаны) могут быть заданы в пределах определенной зоны 702 контроля или зоны 704 макропокрытия. В целях снижения сложности фиг.7, показано только несколько узлов 706 доступа, терминалов 708 доступа и фемто-узлов 710.

Возможность взаимодействия для среды фемто-узла может быть обеспечена различными способами. Например, фиг.8 иллюстрирует систему 800 связи, в которой в пределах сетевой среды размещено один или более фемто-узлов. В частности, система 800 включает множество фемто-узлов 810 (например, фемто-узлы 810A и 810B), установленных в сетевой среде сравнительно небольшого масштаба (например, в одной или более квартирах 830 пользователей). Каждый фемто-узел 810 может быть соединен с сетью 840 широкого доступа (например, с сетью Интернет) и базовой сетью 850 мобильного оператора через DSL-маршрутизатор, кабельный модем, беспроводную линию связи или другие средства соединения (не показаны). В соответствии с обсуждаемым в настоящем документе, каждый фемто-узел 810 может быть настроен на обслуживание ассоциированных терминалов 820 доступа (например, терминала 820А доступа) и, факультативно, других терминалов 820 доступа (например, терминала 820В доступа). Другими словами, доступ к фемто-узлам 810 может быть ограничен, в результате чего заданный терминал 820 доступа может обслуживаться множеством предназначенных (например, домашних) фемто-узлов 810, но не может обслуживаться ни одним из заранее не предназначенных фемто-узлов 810 (например, фемто-узлом макропокрытия «соседа»).

Владелец фемто-узла 810 может подписаться на мобильную услугу, такую как, например, услуга мобильной сети 3G, предлагаемую через базовую сеть мобильного оператора 850. Кроме того, терминал 820 доступа может иметь возможность функционирования как в макросредах, так и в сетевых средах меньшего масштаба (например, внутриквартирных). Другими словами, в зависимости от текущего местоположения терминала 820 доступа, терминал 820 доступа может обслуживаться узлом 860 доступа макросотовой мобильной сети 850 или любым из множества фемто-узлов 810 (например, фемто-узлы 810A и 810B, которые размещены в пределах соответствующей квартиры 830 пользователя). Например, в случае, когда абонент находится вне своего дома, он обслуживается стандартным макроузлом доступа (например, узлом 860), и когда абонент находится дома, он/она обслуживается фемто-узлом (например, узлом 810B). Здесь следует понимать, что фемто-узел 810 может быть обратно совместимым с существующими терминалами 820 доступа.

Фемто-узел 810 может быть развернут на единственной частоте или, в качестве альтернативы, на множестве частот. В зависимости от конкретной конфигурации, одиночная частота или одна или более из множества частот могут перекрываться с частотами, используемыми макроузлом (например, узлом 860).

В некоторых аспектах терминал 820 доступа может быть сконфигурирован для взаимодействия или с макросетью 850, или с фемто-узлами 810, но не с тем и другим одновременно. Кроме того, в некоторых аспектах терминал 820 доступа, обслуживаемый фемто-узлом 810, не может находиться в состоянии «мягкой передачи» с макросетью 850.

В некоторых аспектах терминал 820 доступа может быть настроен на соединение с предпочтительным фемто-узлом (например, домашним фемто-узлом терминала 820 доступа) во всех случаях, когда установка такого соединения возможна. Например, во всех случаях, когда терминал 820 доступа абонента находится в пределах квартиры 830 абонента, может быть желательным, чтобы терминал 820 доступа взаимодействовал только с домашним фемто-узлом 810.

В некоторых аспектах, если терминал 820 доступа функционирует в пределах макросотовой сети 850, но не размещен в своей наиболее предпочтительной сети (например, в соответствии с заданным в списке предпочтительного роуминга), терминал 820 доступа может продолжить поиск наиболее предпочтительной сети (например, предпочтительного фемто-узла 810) с использованием повторного выбора лучшей системы ("BSR"), который может включать периодическое сканирование доступных систем на предмет определения, доступны ли лучшие системы в настоящий момент, и последовательные попытки ассоциирования с такими предпочтительными системами. При наличии элемента отбора терминал 820 доступа может ограничивать поиск конкретной полосой частот и конкретным каналом. Например, поиск наиболее предпочтительной системы может периодически повторяться. После обнаружения предпочтительного фемто-узла 810 терминал 820 доступа выбирает фемто-узел 810 для размещения в пределах своей зоны покрытия.

Как упоминалось выше, узел доступа, такой как фемто-узел, может быть ограниченным в некоторых аспектах. Например, заданный фемто-узел может предоставлять только определенные услуги определенным терминалам доступа. При размещении с так называемым ограниченным (или закрытым) ассоциированием заданный терминал доступа может обслуживаться только макросотовой мобильной сетью и заданным множеством фемто-узлов (например, фемто-узлами 810, которые размещены в соответствующей квартире 830 пользователя). В некоторых реализациях, узел может быть ограничен и не предоставлять по меньшей мере одному узлу как минимум одно из следующего: сигнализация, доступ к данным, регистрация, сигнализация поискового вызова или услуга.

В некоторых аспектах ограниченный фемто-узел (который также может называться «домашний узел B закрытой группы абонентов») представляет собой узел, предоставляющий обслуживание ограниченному поддерживаемому множеству терминалов доступа. Это множество может быть расширено, временно или постоянно, в случае необходимости. В некоторых аспектах закрытая группа абонентов ("CSG") может быть задана как множество узлов доступа (например, фемто-узлов), которые имеют общий список управления доступом терминалов доступа. Канал, на котором функционируют все фемто-узлы (или все ограниченные фемто-узлы) в области, может называться фемто-каналом.

Таким образом, могут существовать различные взаимосвязи между заданным фемто-узлом и заданным терминалом доступа. Например, с точки зрения терминала доступа, открытым фемто-узлом может считаться фемто-узел с отсутствием ограниченного ассоциирования. «Ограниченный фемто-узел» может относиться к фемто-узлу, который является некоторым образом ограниченным (например, ограниченным по ассоциированию и/или регистрации). «Домашним фемто-узлом» может называться фемто-узел, для доступа к которому и для функционирования с использованием которого авторизован терминал доступа. «Гостевым фемто-узлом» может называться фемто-узел, для доступа к которому и для функционирования с использованием которого временно авторизован терминал доступа. «Чужим фемто-узлом» может называться фемто-узел, для доступа к которому и для функционирования с использованием которого терминал доступа не авторизован, за исключением возможных чрезвычайных ситуаций (например, вызовов по 911).

С точки зрения ограниченного фемто-узла, «домашним терминалом доступа» может называться терминал доступа, который авторизован для доступа к ограниченному фемто-узлу. «Гостевым терминалом доступа» может называться терминал доступа с временным доступом к ограниченному фемто-узлу. «Чужим терминалом доступа» может называться терминал доступа, не имеющий разрешения на доступ к ограниченному фемто-узлу, за исключением возможных чрезвычайных ситуаций, например, таких как вызовы по 911 (например, терминал доступа, не имеющий учетных данных или разрешения на регистрацию на ограниченном фемто-узле).

Для удобства в настоящей заявке описывается различная функциональность в контексте фемто-узла. Однако следует понимать, что пико-узел может обеспечивать такую же или аналогичную функциональность для большей зоны покрытия. Например, пико-узел может быть ограниченным, домашний пико-узел может быть задан для данного терминала доступа и т.д.

Система беспроводной связи с множественным доступом может одновременно поддерживать взаимодействие с множеством беспроводных терминалов доступа. Как упоминалось выше, каждый терминал может взаимодействовать с одной или более базовыми станциями посредством передач по прямой и обратной линиям связи. Прямой линией связи (или нисходящей линией связи) называется линия связи от базовой станции к терминалам, а обратной линией связи (или восходящей линией связи) называется линия связи от терминалов к базовым станциям. Данная линия связи может быть установлена через систему «с одним входом - одним выходом», систему «с многими входами - многими выходами» ("MIMO") или систему некоторого другого типа.

MIMO-система использует множество (N T) передающих антенн и множество (N R) принимающих антенн для передачи данных. A MIMO-канал, образованный N T передающими и N R принимающими антеннами, может быть разбит на N S независимых каналов, которые также называются пространственными каналами, при этом N S≤min{N T, N R}. Каждый из N S независимых каналов соответствует измерению. MIMO-система может обеспечивать улучшенную производительность (например, более высокую пропускную способность и/или повышенную надежность) при использовании дополнительных измерений, созданных множеством передающих и принимающих антенн.

MIMO-система может поддерживать дуплекс с временным разделением ("TDD") и дуплекс с частотным разделением ("FDD"). В системе TDD передачи по прямой и обратной линиям связи осуществляются в одном и том же диапазоне частот, в результате чего принцип взаимности позволяет оценить прямую линию связи на основании обратной линии связи. Это позволяет точке доступа извлекать коэффициент усиления для диаграммы направленности, сформированной для передачи по прямой линии связи, в случае, когда в точке доступа имеется множество антенн.

Идеи настоящего документа могут быть внедрены в узле (например, устройстве), использующем различные компоненты для взаимодействия с, по меньшей мере, одним другим узлом. На фиг.9 изображено несколько типовых компонентов, которые могут применяться в целях способствования передаче между узлами. В частности, на фиг.9 проиллюстрированы беспроводное устройство 910 (например, точка доступа) и беспроводное устройство 950 (например, терминал доступа) MIMO-системы 900. В устройстве 910 трафик данных из ряда потоков данных подается с источника 912 данных на ("TX") процессор 914 передаваемых данных.

В некоторых аспектах каждый поток данных передается через соответствующую передающую антенну. Процессор 914 TX-данных форматирует, кодирует и чередует трафик данных для каждого потока на данных на основании конкретной схемы кодирования, выбранной для этого потока данных, с целью выдачи закодированных данных.

Закодированные данные для каждого потока данных могут быть мультиплексированы с пилотными данными с использованием методик OFDM. Пилотные данные обычно представляют собой известную комбинацию данных, которая обрабатывается известным способом и может быть использована в принимающей системе для оценки ответа канала. Мультиплексированные пилотные и закодированные данные для каждого потока данных затем подвергаются модуляции (то есть отображению символов) на основании конкретной схемы модуляции (например, BPSK, QSPK, M-PSK или M-QAM), выбранной для этого потока данных с целью получения символов модуляции. Скорость выдачи данных, кодирование и модуляция данных для каждого потока данных могут быть определены посредством команд, выполняемых процессором 930. В памяти 932 данных может храниться программный код, данные и другая информация, используемая процессором 930 или другими компонентами устройства 910.

Символы модуляции для всех потоков данных затем подаются на TX MIMO-процессор 920, который может дополнительно обрабатывать символы модуляции (например, для OFDM). TX MIMO-процессор 920 затем выдает N T потоков символов модуляции на N R приемопередатчиков ("XCVR") 922A-922T. В некоторых аспектах TX MIMO-процессор 920 применяет веса диаграммы направленности для символов потоков данных и для антенны, с которой передается символ.

Каждый приемопередатчик 922 принимает и обрабатывает соответствующий поток символов с целью выдачи одного или более аналоговых сигналов, а также дополнительно регулирует (например, усиливает, фильтрует и преобразует с повышением частоты) аналоговые сигналы с целью выдачи модулированного сигнала, подходящего для передачи через MIMO-канал. N T модулированных сигналов с приемопередатчиков 922A-922T затем передаются с N T антенн 924A-924T, соответственно.

В устройстве 950 переданные модулированные сигналы принимаются N R антеннами 952A-952R, и принятый сигнал с каждой из антенн 952 передается соответствующему приемопередатчику ("XCVR") 954A-954R. Каждый приемопередатчик 954 регулирует (например, фильтрует, усиливает и преобразует с понижением частоты) соответствующий принятый сигнал, оцифровывает отрегулированный сигнал с целью получения дискретных отсчетов и дополнительно обрабатывает дискретные отсчеты с целью получения соответствующего "принятого" потока символов.

Процессор 960 принимаемых ("RX") данных затем принимает и обрабатывает N R принятых потоков символов от N R приемопередатчиков 954 на основании методики обработки конкретного приемника с выдачей N T "обнаруженных" потоков символов. Процессор 960 RX-данных затем демодулирует, восстанавливает первоначальную последовательность и декодирует каждый распознанный поток символов с целью восстановления трафика данных для потока данных. Обработка процессором 960 RX-данных является комплементарной к обработке TX MIMO-процессором 920 и процессором 914 TX-данных в устройстве 910.

Процессор 970 периодически определяет, какую матрицу предварительного кодирования следует использовать (обсуждается ниже). Процессор 970 формирует сообщение по обратной линии связи, содержащее область индекса матрицы и область значения ранга. В памяти 972 данных может храниться программный код, данные и другая информация, используемая процессором 970 или другими компонентами устройства 950.

Сообщение по обратной линии связи может содержать различные типы информации, относящейся к линии связи и/или принятому потоку данных. Сообщение по обратной линии связи затем обрабатывается процессором 938 TX-данных, который также принимает трафик данных из ряда потоков данных с источника 936 данных, модулируется модулятором 980, регулируется приемопередатчиками 954A-954R и передается обратно на устройство 910.

В устройстве 910 модулированные сигналы от устройства 950 принимаются антеннами 924, регулируются приемопередатчиками 922, демодулируются демодулятором ("DEMOD") 940 и обрабатываются процессором 942 RX-данных с целью извлечения сообщения по обратной линии связи, переданного устройством 950. Процессор 930 затем определяет, какую матрицу предварительного кодирования следует использовать для определения весов диаграммы направленности, затем обрабатывает извлеченное сообщение.

Фиг.9 также иллюстрирует тот факт, что компоненты связи могут включать один или более компонентов, которые выполняют операции управления доступом/несущей в соответствии с изложенным в настоящем документе. Например, компонент 990 управления доступом/несущей может взаимодействовать с процессором 930 и/или другими компонентами устройства 910 для посылки/приема сигналов на/от другое устройство/другого устройства (например, устройство 950) в соответствии с изложенным в настоящем документе. Аналогично, компонент 992 управления доступом/несущей может взаимодействовать с процессором 970 и/или другими компонентами устройства 950 для посылки/приема сигналов на/от другое устройство/другого устройства (например, устройство 910). Следует понимать, что для каждого из устройств 910 и 950 функциональность двух или более описанных компонентов может обеспечиваться единственным компонентом. Например, единственный компонент обработки может обеспечивать функциональность компонента 990 управления доступом/несущей и процессора 930, и единственный компонент обработки может обеспечивать функциональность компонента 992 управления доступом/несущей и процессора 970.

Идеи настоящего документа могут быть внедрены в системы связи различных типов и/или компоненты систем. В некоторых аспектах идеи настоящего документа могут быть применены в системе множественного доступа, способной поддерживать связь с несколькими пользователями посредством совместного использования доступных системных ресурсов (например, задание одного или нескольких параметров из полосы частот, мощности передачи, кодирования, чередования и т.д.). Например, идеи настоящего документа могут быть применены для любой из приведенных ниже технологий или для их комбинации: системы множественного доступа с кодовым разделением ("CDMA"), CDMA с множеством несущих ("MCCDMA"), широкополосные CDMA ("W-CDMA"), системы высокоскоростного пакетного доступа ("HSPA," "HSPA+"), системы множественного доступа с временным разделением каналов ("TDMA"), системы множественного доступа с разделением частот ("FDMA"), системы FDMA с одной несущей ("SC-FDMA"), системы ортогонального множественного доступа с разделением частот ("OFDMA") или другие методики множественного доступа. Система беспроводной связи, реализующая идеи данного документа, может быть разработана как реализующая один или более стандартов, таких как IS-95, cdma2000, IS-856, W-CDMA, TDSCDMA и другие стандарты. Сеть CDMA может реализовывать такую технологию радиосвязи, как универсальный наземный радиодоступ ("UTRA)", cdma2000 или некоторую другую технологию. UTRA включает W-CDMA и низкоскоростные чипы ("LCR"). Технология cdma2000 охватывает стандарты IS-2000, IS-95 и IS-856. Сеть TDMA может реализовывать такую технологию радиосвязи, как глобальная система мобильной связи ("GSM"). Сеть OFDMA может реализовывать такую технологию радиосвязи, как расширенный UTRA ("E-UTRA"), IEEE 802.11, IEEE 802.16, IEEE 802.20, Flash-OFDM® и т.д. UTRA, E-UTRA и GSM являются частью универсальной системы мобильной связи ("UMTS"). Идеи настоящего документа могут быть реализованы в системе долгосрочного развития 3GPP ("LTE"), системе ультрамобильной широкополосной передачи ("UMB") и системах других типов. LTE является версией UMTS, которая использует E-UTRA. Хотя определенные аспекты описания могут быть описаны с использованием терминологии 3GPP, следует понимать, что идеи настоящего документа могут быть применены как к технологии 3GPP (Re199, Re15, Re16, Rel7), так и к технологии 3GPP2 (IxRTT, IxEV-DO Re1O, RevA, RevB) и другим технологиям.

Идеи настоящего документа могут быть встроены в ряд устройств (например, быть реализованы внутри них или выполняться ими) (например, беспроводные узлы). Например, узел доступа в соответствии с обсуждаемым в настоящем документе (например, макроузел, фемто-узел или пико-узел) может быть сконфигурирован или относиться к точке доступа ("AP"), базовой станции ("BS"), узлу B, контроллеру радиосети ("RNC"), развернутому узлу B, контроллеру базовой станции ("BSC"), базовой приемопередающей станции ("BTS"), приемопередающей функции ("TF"), радиомаршрутизатору, базовому комплекту услуг ("BSS"), расширенному комплекту услуг ("ESS"), базовой радиостанции ("RBS") или некоторой другой терминологии.

Кроме того, «терминал доступа» в соответствии с обсуждаемым в настоящем документе может относиться к мобильной станции, оборудованию пользователя, абонентской установке, абонентской станции, удаленной станции, удаленному терминалу, пользовательскому терминалу, агенту пользователя, устройству пользователя или к некоторой другой терминологии. В некоторых реализациях такой узел может состоять из/быть реализованным внутри/содержать мобильный телефон, беспроводной телефон, телефон с протоколом инициации сеанса ("SIP"), станцию местной радиосвязи ("WLL"), карманный персональный компьютер ("КПК"), портативное устройство, имеющее функцию установки беспроводного соединения, или некоторое другое подходящее устройство обработки, соединенное с беспроводным модемом.

Соответственно, один или несколько изложенных в настоящем документе аспектов могут состоять из/быть реализованным внутри/содержать устройства различных типов. Такое устройство может включать телефон (например, сотовый телефон или смартфон), компьютер (например, ноутбук), портативное устройство связи, портативное вычислительное устройство (например, карманный персональный компьютер), устройство для развлечения (например, музыкальное или видеоустройство или спутниковое радио), устройство глобальной системы позиционирования или любое другое подходящее устройство, сконфигурированное для взаимодействия через беспроводную среду.

Как упоминалось выше, в некоторых аспектах беспроводной узел может включать узел доступа (например, точку доступа) для системы связи. Такой узел доступа может обеспечивать подключаемость к сети или для сети (например, сети широкого доступа, такой как Интернет, или сотовой сети) через проводную или беспроводную линию связи. Соответственно, узел доступа может предоставлять возможность другому узлу (например, терминалу доступа) получать доступ к сети или некоторой другой функциональности. Кроме того, следует понимать, что один или оба узла могут быть переносными или, в некоторых случаях, относительно не подлежащими переносу. Также следует понимать, что беспроводной узел (например, беспроводное устройство) также может иметь возможность передачи и/или приема информации не беспроводным способом через соответствующий интерфейс связи (например, через проводное соединение).

Беспроводной узел может осуществлять связь через один или более беспроводных линий связи, которые основаны на соответствующей технологии беспроводной связи или поддерживают ее другим образом. Например, в некоторых аспектах беспроводной узел может ассоциироваться с сетью. В некоторых аспектах сеть может включать локальную сеть или сеть широкого доступа. Беспроводное устройство может поддерживать или использовать другим образом одну (один) или более из ряда технологий, протоколов или стандартов беспроводной связи, таких как обсуждаемые в настоящем документе (например, CDMA, TDMA, OFDM, OFDMA, WiMAX, Wi-Fi и т.д.). Аналогично, беспроводной узел может поддерживать или использовать другим образом одну или более из ряда соответствующих схем модуляции и мультиплексирования. Беспроводной узел может, таким образом, включать соответствующие компоненты (например, воздушные интерфейсы) для установки и осуществления связи через одну или более беспроводную линию связи с использованием указанных выше или других технологий беспроводной связи. Например, беспроводной узел может содержать беспроводной приемопередатчик с объединенными компонентами передатчика и приемника (например, передатчик 208 или 212 и приемник 210 или 214), которые могут включать различные компоненты (например, генераторы сигнала и процессоры сигнала), которые способствуют осуществлению связи через беспроводную среду.

Компоненты, описанные в настоящем документе, могут быть реализованы посредством ряда способов. На фиг. 10-16 устройства 1000, 1100, 1200, 1300, 1400, 1500 и 1600 представлены как группы взаимосвязанных функциональных блоков. В некоторых аспектах функциональность этих блоков может быть реализована как система обработки, включающая один или более процессорных компонентов. В некоторых аспектах функциональность этих блоков может быть реализована с использованием, например, по меньшей мере, части, одной или нескольких интегральных схем (например, ASIC). Как обсуждалось в настоящем документе, интегральная схема может включать процессор, программное обеспечение, другие сопутствующие компоненты или некоторую комбинацию вышеуказанного. Функциональность этих блоков также может быть реализована некоторым другим способом в соответствии с изложенным в настоящем документе. В некоторых аспектах один или более пунктирных блоков на фиг. 10-16 относятся к факультативной функциональности.

Устройства 1000, 1100, 1200, 1300, 1400, 1500 и 1600 могут содержать один или более модулей, которые могут выполнять одну или более функций, описанных выше в отношении различных фигур. Например, средства 1002 определения активности или неактивности могут соответствовать, например, определителю 2266 режима, в соответствии с обсуждаемым в настоящем документе. Средства 1004 назначения несущей могут соответствовать, например, блоку 224 выбора несущей, в соответствии с обсуждаемым в настоящем документе. Средства 1006 конфигурирования терминала могут соответствовать, например, блоку 224 выбора несущей, в соответствии с обсуждаемым в настоящем документе. Средства 1102 приема могут соответствовать, например, приемнику 210, в соответствии с обсуждаемым в настоящем документе. Средства 1104 определения переключения несущей могут соответствовать, например, блоку 222 выбора несущей, в соответствии с обсуждаемым в настоящем документе. Средства 1202 приема могут соответствовать, например, приемнику, в соответствии с обсуждаемым в настоящем документе. A средства 1204 определения переключения несущей могут соответствовать, например, блоку 224 выбора несущей, в соответствии с обсуждаемым в настоящем документе. Средства 1302 приема могут соответствовать, например, приемнику 210, в соответствии с обсуждаемым в настоящем документе. Средства 1304 определения местоположения могут соответствовать, например, определителю 228 местоположения, в соответствии с обсуждаемым в настоящем документе. Средства 1306 определения поиска могут соответствовать, например, контроллеру 230 поиска, в соответствии с обсуждаемым в настоящем документе. Средства 1308 выполнения передачи обслуживания могут соответствовать, например, контроллеру 232 передачи обслуживания, в соответствии с обсуждаемым в настоящем документе. Средства 1402 приема могут соответствовать, например, приемнику 214, в соответствии с обсуждаемым в настоящем документе. Средства 1404 определения доступа могут соответствовать, например, контроллеру 216 доступа, в соответствии с обсуждаемым в настоящем документе. Средства 1502 приема могут соответствовать, например, приемнику, в соответствии с обсуждаемым в настоящем документе. Средства 1504 определения доступа могут соответствовать, например, контроллеру 218 доступа, в соответствии с обсуждаемым в настоящем документе. Средства 1506 передачи могут соответствовать, например, передатчику, в соответствии с обсуждаемым в настоящем документе. Средства 1602 идентификации терминала могут соответствовать, например, приемнику 214, в соответствии с обсуждаемым в настоящем документе. Средства 1604 аутентификации могут соответствовать, например, контроллеру 234 авторизации, в соответствии с обсуждаемым в настоящем документе. Средства 1606 представления параметров могут соответствовать, например, передатчику 212, в соответствии с обсуждаемым в настоящем документе. Средства 1608 приема могут соответствовать, например, приемнику 214, в соответствии с обсуждаемым в настоящем документе.

Следует понимать, что любая ссылка на элемент в данном документе, в которой используются такие обозначения, как «первый», «второй» и т.д., обычно не ограничивает количество или порядок этих элементов. В отличие от этого, такие обозначения могут использоваться в данном документе в качестве удобного способа различения двух или более элементов или экземпляров элемента. Таким образом, ссылка на первый и второй элементы не означает, что могут использоваться только два элемента или что первый элемент должен некоторым образом предшествовать второму элементу. Также, если не указано обратное, множество элементов может содержать один или более элементов. Кроме того, терминология вида "по меньшей мере один из A, B или C", используемая в описании или формуле изобретения, означает "A, или B, или C, или их произвольная комбинация".

Квалифицированным специалистам в данной области техники будет понятно, что информация и сигналы могут быть представлены с применением любой технологии или методики из ряда различных технологий и методик. Например, данные, инструкции, команды, информация, сигналы, разряды, символы и чипы, которые упоминаются в вышеприведенном описании, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами или произвольной комбинацией вышеперечисленного.