Область техники, к которой относится изобретение

Изобретение, в общем, относится к законному перехватыванию передач данных в электронной форме по сети. Более конкретно, настоящее изобретение относится к законному перехватыванию передач данных в электронной форме, которые передаются в или от целевого объекта в широкополосной сети, включая трафик между равноправными узлами, который не проходит через какие-либо сетевые элементы, размещенные в базовой сети.

Уровень техники

Законный перехват трафика данных, такого как телефонные звонки, которые проходят через сеть связи, выполняется для целей правоприменения, таких как предупреждение преступности, наблюдение, общественная безопасность или сбор доказательств. Сети связи обычно включают в себя централизованную базовую сеть, реализующую уровень управления, ассоциативно связанную с небазовыми сетями, такими как сети доступа и укрупняющие сети, которые предоставляют возможности соединения между конечными пользователями, а также между конечными пользователями и базовой сетью. Примерами последнего являются широкополосные сети, которые размещаются между базовой сетью и конечными пользователями.

Оборудование законного перехватывания дает возможность перехватывания или независимого мониторинга трафика данных, проходящего через сеть. Чтобы допустить перехват, это оборудование размещается в узлах в тех частях сети, куда фактически протекает трафик. Например, в архитектуре подсистемы передачи IP-мультимедиа, весь трафик данных протекает через несколько четко определенных централизованных пунктов, и перехват этого трафика данных осуществляется в элементах, размещенных в этих пунктах, в пределах централизованной, или базовой, части сети связи. В этом случае базовая сеть включает в себя логические элементы, которые дают возможность захвата и маршрутизации к авторизованному объекту трафика данных.

Эта централизованная форма законного перехватывания трафика не лишена недостатков. Например, развивающиеся сетевые архитектуры позволяют широкополосному трафику проходить между пользователями без обязательного прохождения через централизованное оборудование, ассоциативно связанное с базовой сетью. Поскольку оборудование законного перехватывания размещается только в узлах базовой сети, проблема возникает, когда трафик данных частично или полностью проходит от вызывающего абонента к получателю без прохождения через эти узлы, размещенные в централизованной базовой сети. Существующие технологии перехватывания, которые спроектированы так, чтобы перехватывать речевую связь через телефонную сеть, размещаются в пределах элементов централизованной базовой сети и обходятся посредством децентрализованных передач трафика, таких как передачи между равноправными узлами, которые не проходят через элементы, отвечающие за перехват. Трафик, который протекает таким образом, следовательно, не может быть перехвачен.

Кроме того, по мере того как сети передачи данных развиваются, новые мультимедийные услуги и приложения становятся доступными пользователям. Большинство этих услуг состоят не только в стандартной речевой связи, как, например, в совместном использовании файлов, потоковой передаче видео или других типах широкополосных приложений.

Поскольку существующие технологии перехватывания спроектированы для перехватывания такого трафика, как речевая связь с ограниченной полосой пропускания приблизительно 64 кбит/с, они не являются в достаточной степени отказоустойчивыми для того, чтобы должным образом перехватывать или перемещать трафик, который передается не только менее централизованным способом, но также и в различных форматах, которые имеют более высокие полосы пропускания, чем аудиосигналы, произносимые по телефону. Кроме того, существующие системы законного перехватывания не являются в достаточной степени масштабируемыми для того, чтобы передавать в этих более высоких полосах пропускания.

Сущность изобретения

Таким образом, задача настоящего изобретения состоит в том, чтобы преодолеть вышеупомянутые проблемы посредством предоставления систем и способов, связанных с перехватом передач данных в широкополосной сети.

Чтобы повысить эффективность, эти системы и способы допускают перехват передач данных в пределах широкополосных сетей, где передачи данных не прошли через элементы централизованной базовой сети, ассоциативно связанные с уровнем управления или серверами приложений поверх уровня управления базовой сети. Дополнительно, передачи данных при высокой пропускной способности, такие как передачи видео, могут быть перехвачены вне элементов централизованной базовой сети и переданы авторизованному объекту. Это повышает эффективность, понижает стоимость и улучшает совместимость с существующими сетями передачи данных.

Эта и другие задачи решаются посредством способа перехватывания передач данных. Способ принимает команду, чтобы перехватить передачи данных, ассоциативно связанные с целевым объектом, при этом передачи данных передаются, по меньшей мере, через одну широкополосную сеть. Способ идентифицирует целевой объект, передачи данных которого предназначаются для перехватывания, и командует точке доступа перехватывания, размещенной в широкополосной сети, через которую проходят передачи данных, перехватить их. По меньшей мере, часть перехваченных передач данных принимается посредством элемента функции доставки, который размещается в узле законного перехватывания. Принимаемая перехваченная передача данных затем перенаправляется, по меньшей мере, одному авторизованному объекту.

Вышеупомянутая и другие задачи также решаются посредством системы для перехватывания передач данных. Система включает в себя приемное устройство, которое ассоциативно связано с процессором, который принимает команду, чтобы перехватить передачи данных, которые ассоциативно связаны с целевым объектом и которые передаются, по меньшей мере, через одну широкополосную сеть. Процессор идентифицирует целевой объект, передачи данных которого предназначаются для перехватывания, и командует точке доступа перехватывания, размещенной в широкополосной сети, через которую проходят передачи данных, перехватить их. Функция доставки, ассоциативно связанная с процессором и размещенная в узле законного перехватывания, который ассоциативно связан с базовой сетью, принимает, по меньшей мере, часть перехваченной передачи данных, и принимаемая перехваченная передача передается от узла законного перехватывания, по меньшей мере, одному авторизованному объекту.

В некоторых вариантах осуществления, системы и способы также могут идентифицировать или перехватывать любую передачу данных в широкополосной сети, проходящую в или от целевого объекта, и эти системы и способы могут перехватывать, в точках доступа перехватывания, размещенных в сети доступа или общегородской сети, передачи данных во время передачи через сети доступа или общегородские сети. Элемент функции администрирования, размещенный в узле законного перехватывания, может выделить полосу пропускания в любой сети для транзитной доставки перехваченных данных из точки доступа перехватывания в функцию доставки. Перехваченная передача данных может реплицироваться либо с помощью оригинала, либо с помощью реплицированной перехваченной передачи данных, переданной в функцию доставки и в итоге авторизованному объекту.

Эти задачи решаются способами и системами согласно независимому пункту 1 формулы изобретения и любым другим независимым пунктам формулы изобретения. Дополнительные сведения могут быть найдены в оставшихся зависимых пунктах формулы изобретения.

Другие аспекты и преимущества вариантов осуществления, раскрытых в данном документе, станут очевидными из следующего подробного описания, рассматриваемого вместе с прилагаемыми чертежами, иллюстрирующими принципы изобретения только в качестве примера.

Краткое описание чертежей

Вышеприведенные и другие задачи, признаки и преимущества настоящего изобретения, а также само изобретение должны стать более понятными из нижеследующего описания различных вариантов осуществления, когда рассматриваются вместе с прилагаемыми чертежами, на которых:

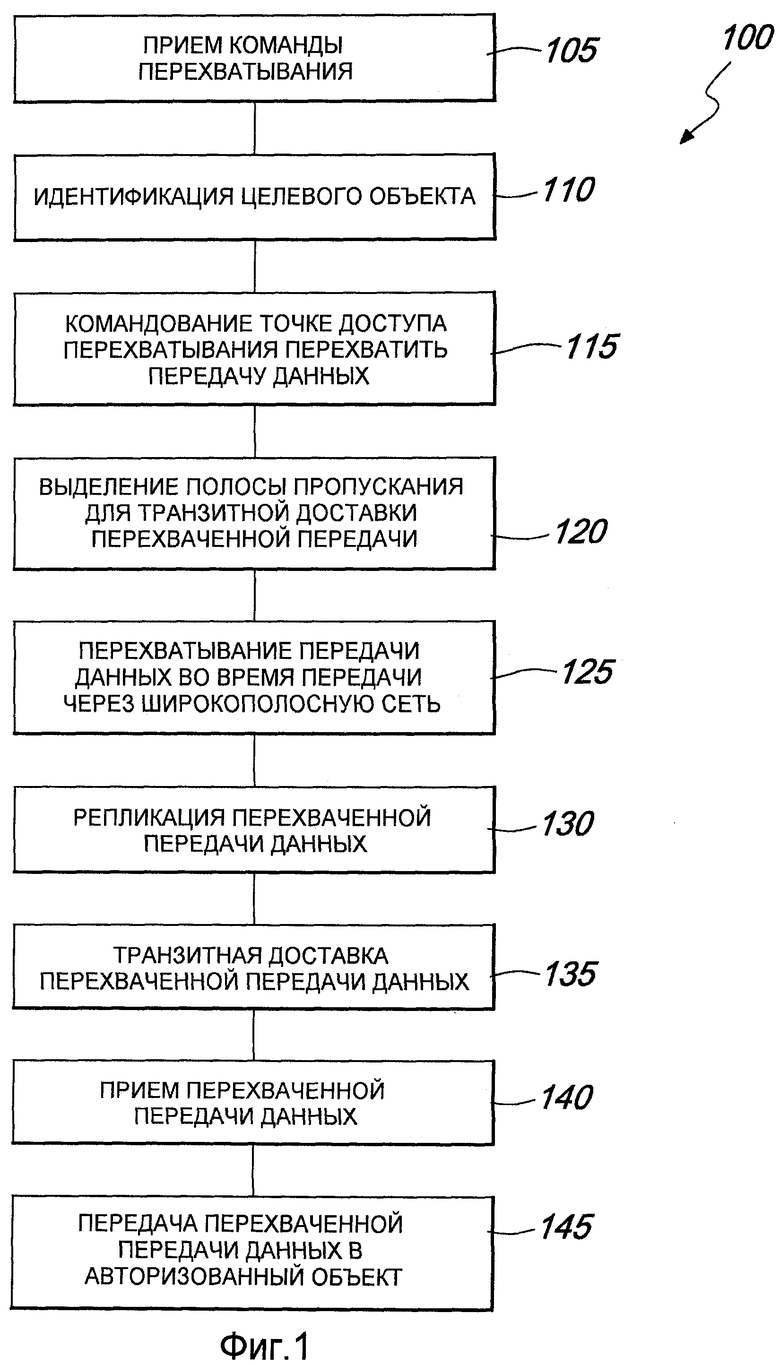

фиг. 1 - это блок-схема последовательности операций, иллюстрирующая способ для перехватывания передач данных в соответствии с вариантом осуществления изобретения;

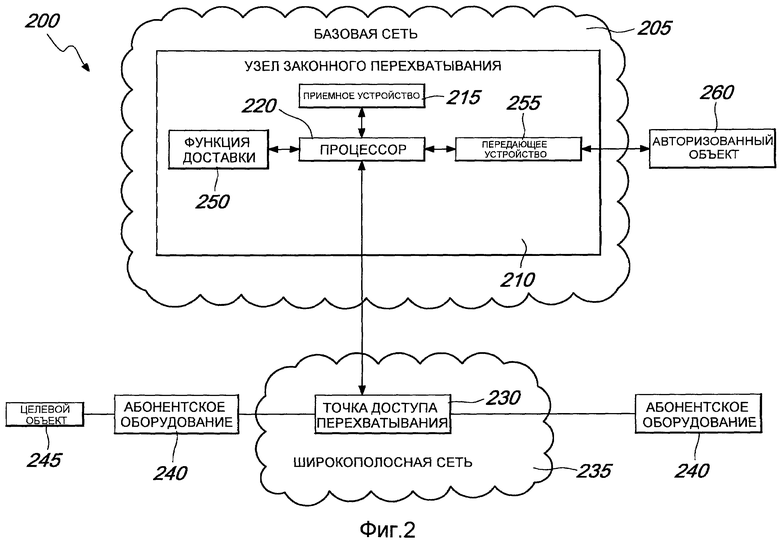

фиг. 2 - это блок-схема, иллюстрирующая систему для перехватывания передач данных в соответствии с вариантом осуществления изобретения;

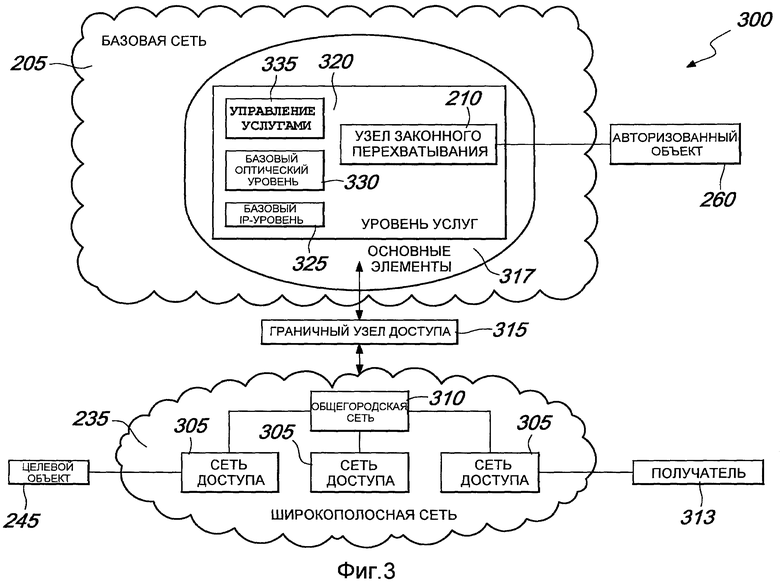

фиг. 3 - это концептуальная многоуровневая схема, иллюстрирующая систему архитектуры сети передачи данных в соответствии с вариантом осуществления изобретения;

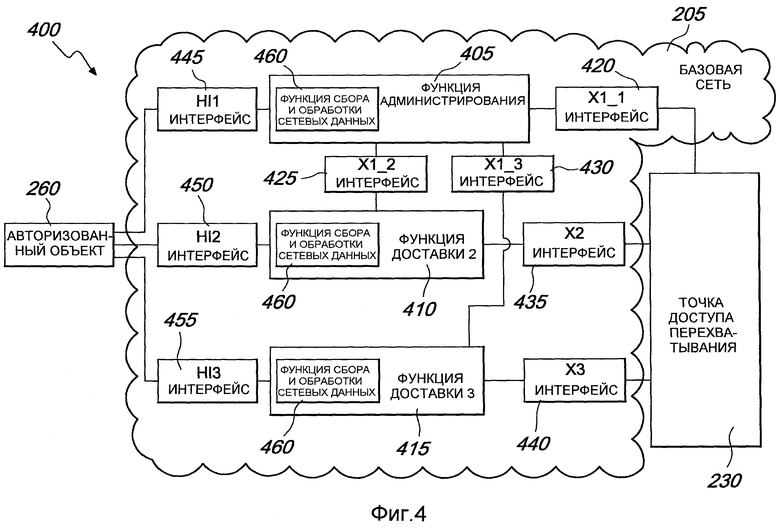

фиг. 4 - это блок-схема, иллюстрирующая системную конфигурацию перехватывания для законного перехватывания передач в соответствии с вариантом осуществления изобретения;

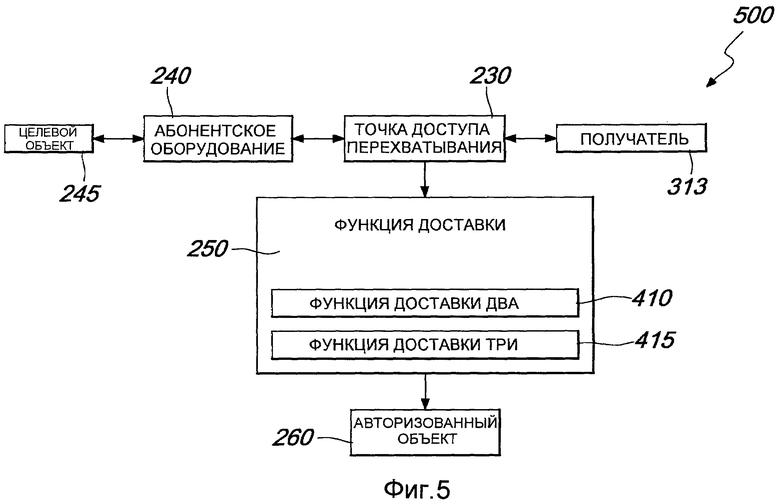

фиг. 5 - это блок-схема, иллюстрирующая систему для перемещения передачи данных в авторизованный объект в соответствии с вариантом осуществления изобретения;

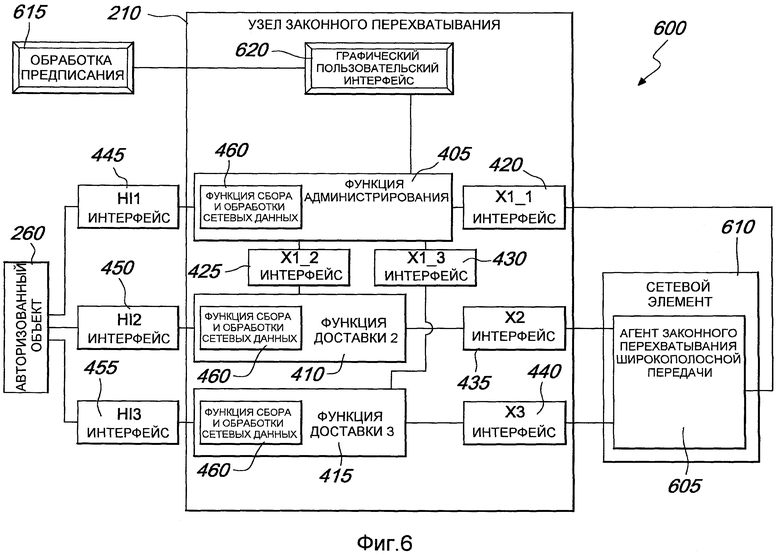

фиг. 6 - это блок-схема, иллюстрирующая систему для функциональности перехватывания в узле законного перехватывания с функциональностью доступа с перехватом, распределенной в элементах широкополосной сети, в соответствии с вариантом осуществления изобретения;

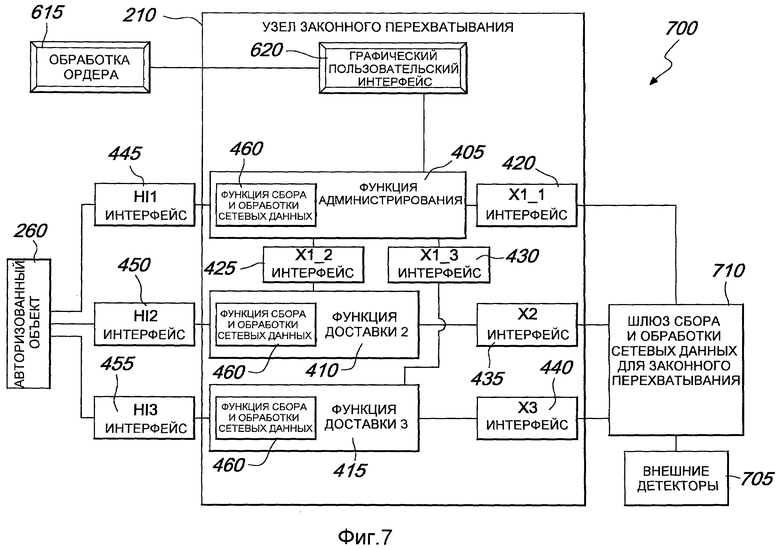

фиг. 7 - это блок-схема, иллюстрирующая систему для функциональности перехватывания в узле законного перехватывания с внешними детекторами в соответствии с вариантом осуществления изобретения.

Подробное описание вариантов осуществления изобретения

Как показано на чертежах в целях иллюстрации, изобретение может быть осуществлено в системах и способах для перехватывания передач данных, по меньшей мере, через одну широкополосную сеть. Эти системы и способы позволяют перехватывать передачи данных вне элементов базовой сети, размещенных в или поверх уровня управления базовой сети. Варианты осуществления изобретения предоставляют возможность перехватывания, сбора и перенаправления передач данных, тем самым расширяя возможности законного перехватывания посредством обеспечения перехватывания мультимедийных услуг в широкополосном окружении.

Вкратце, фиг. 1 - это блок-схема последовательности операций способа, иллюстрирующая способ 100 для перехватывания передач данных в соответствии с вариантом осуществления изобретения. Способ 100 включает в себя первый этап приема команды, чтобы перехватить передачу данных, ассоциативно связанную с целевым объектом, при этом передача данных передается, по меньшей мере, через одну широкополосную сеть (этап 105). Прием команды перехватывания (этап 105) может включать в себя получение ордера, авторизующего электронное подслушивание, который выдается компетентным органом правосудия или государственной власти. Команда может авторизовать перехват всех передач данных в или от абонентского оборудования, такого как телефон или компьютер, ассоциативно связанного с целевым объектом, таким как лицо, действия которого подлежат контролю органов государственной власти. Команда может быть принята в электронной форме, устно или вручную. Команда также может быть в форме передачи данных в электронной форме, принимаемой третьей стороной. Этап приема (этап 105) может включать в себя прием посредством функции администрирования ордера от правоохранительных органов с идентификацией пользователей, служб или других целевых объектов, предназначенных для перехвата. Этап (этап 105) приема в типичном варианте включает в себя прием любого сигнала или индикатора, авторизующего или предписывающего перехватывание передачи данных, которая проходит в любом формате через сеть. Как правило, прием команды (этап 105) перехватывания может включать в себя прием команды, чтобы перехватить все передачи к или от целевого пользователя. Команда может быть на открытый период времени или на данный период времени, такой как конкретный час, день или месяц. Команда также может указать перехватывание передачи различных указанных служб, таких как речь, видео и т.п.

Способ 100 далее включает в себя этап идентификации целевого объекта (этап 110). Этап (этап 110) идентификации может включать в себя идентификацию лица, передачи которого должны быть перехвачены.

Идентификация целевого объекта (этап 110) в типичном варианте также включает в себя идентификацию того, где целевой объект размещается в широкополосной сети. Это можно сделать, например, посредством трансляции имени целевого объекта в номер телефона, электронный адрес или идентификатор пользователя, ассоциативно связанный с целевым объектом в сети передачи данных.

Эта информация, в общем, раскрывает физическое местоположение (к примеру, конкретный порт на DSLAM), где точка доступа перехватывания может быть активирована. Этап идентификации (этап 110) в типичном варианте идентифицирует, кто целевой объект и где целевой объект размещается.

После приема команды перехватывания (этап 105) и идентификации целевого объекта (этап 110) способ 100 в типичном варианте включает в себя командование точке доступа перехватывания перехватить передачи данных (этап 115) в или от целевого объекта. В варианте осуществления каждая точка доступа перехватывания может быть размещена, по меньшей мере, в одной из широкополосных сетей. Как правило, один или более процессоров управляют или командуют перехват передач данных в любом множестве точек доступа перехватывания. Эти процессоры могут быть размещены в или удаленно от точек доступа перехватывания. Командование точкам доступа перехватывания перехватить передачу данных (этап 115) может включать в себя отправку электронного сигнала в одну или более точек доступа перехватывания так, чтобы передача данных в или от целевого объекта перехватывалась в любой точке доступа перехватывания, размещенной в широкополосной сети. Например, точка доступа перехватывания может принять инструкции от функции администрирования, которая предоставляет точке доступа перехватывания различные данные целевого объекта, такие как любые данные пользователя, идентификация пользователя или тип услуги, которая должна быть перехвачена.

Продолжая этот пример, функция администрирования может непосредственно активировать одну или более точек доступа перехватывания, которые размещаются в элементах широкополосной сети, чтобы фильтровать различные передачи, чтобы найти конкретный целевой объект. Электронный сигнал может быть отправлен через любую базовую или широкополосную сеть и может быть отправлен через более чем одну сеть.

В различных вариантах осуществления способ 100 может включать в себя этап выделения полосы пропускания (этап 120) для транзитной доставки, по меньшей мере, части перехваченной передачи данных из любой точки доступа перехватывания в функцию доставки или другому централизованному адресату. Как заявлено ранее, системы и способы, раскрытые в данном документе, в некоторых вариантах осуществления могут перехватывать передачи данных, которые требуют полосы пропускания выше, чем полоса пропускания, используемая для аудиопередач, таких как речевые телефонные вызовы либо сжатые или распакованные вызовы по протоколу "речь-по-IP" (VoIP). Выделение полосы пропускания для перехваченных данных (этап 120), в общем, обеспечивает то, что перехваченная передача может маршрутизироваться надлежащему адресату. Выделение полосы пропускания (этап 120), в общем, включает в себя резервирование достаточной величины полосы пропускания так, чтобы перехваченная передача данных могла быть передана своему адресату. Когда присутствует, выделение полосы пропускания (этап 120) для транзитной доставки перехваченных данных, например, из точки доступа перехватывания в функцию доставки в централизованном узле, таком как узел законного перехватывания, может осуществиться прежде, чем любые данные фактически перехватываются.

Способ 100 также может включать в себя этап перехватывания передачи данных (этап 125).

Этап перехватывания (этап 125), в общем, выполняется в одной или более точках доступа перехватывания во время передачи через одну одни или более широкополосных сетей. В общем, этап перехватывания (этап 125) выполняется, когда точка доступа перехватывания, которая размещается в элементе широкополосной сети, обнаруживает трафик, такой как передача данных к или от пользователя, обмен данными которого предназначается для перехватывания. В этом примере этот трафик отфильтровывается для перехватывания. Передача данных может быть перехвачена (этап 125) во время передачи через одну или более широкополосных сетей, например через сеть доступа, общегородскую сеть, локальную вычислительную сеть, глобальную вычислительную сеть или сеть с поддержкой широкополосной передачи. В варианте осуществления эти широкополосные сети могут быть отделены от базовой сети и элементов базовой сети, ассоциативно связанных с уровнем управления базовой сети посредством, по меньшей мере, одного граничного узла доступа. В этом иллюстративном варианте осуществления граничные узлы доступа могут предоставлять весь или часть интерфейса между любыми широкополосными сетями, такими как сети доступа или общегородские сети, и базовой сетью. В общем, граничные узлы доступа могут рассматриваться концептуально так, чтобы быть между точками доступа перехватывания, где передача данных перехвачена, и элементами централизованной базовой сети, работающими на уровне или выше уровня управления базовой сети.

Этап перехватывания (этап 125) также может включать в себя идентификацию передачи данных, такой как видеовызов, выполненный к или от целевого объекта до его перехватывания. Этап перехватывания (этап 125) может включать в себя идентификацию или обнаружение передачи данных типа, перехват которого авторизован в команде, авторизовавшей перехват. Это может включать в себя идентификацию передачи данных как исходящей из или направленной в любой конкретный фрагмент абонентского оборудования, ассоциативно связанного с целевым объектом, передачи которого идентифицированы для перехватывания. Идентификация передачи данных как передачи, перехват которой авторизован для перехватывания и принят, может включать в себя мониторинг абонентского оборудования на предмет входящей или исходящей связи. Обнаружение этого типа связи может в таком случае быть достаточной идентификацией для того, чтобы идентифицировать передачу данных, предназначенную для перехватывания.

В различных вариантах осуществления способ 100 может включать в себя репликацию, по меньшей мере, части перехваченной передачи данных (этап 130). Репликация (этап 130), в общем, включает в себя создание электронной копии перехваченной передачи данных. Эта копия может быть идентичной или неотличимой от первоначальной передачи данных. Как упомянуто в данном документе, в различных вариантах осуществления все ссылки на любую часть перехваченной передачи данных также могут включать в себя или быть заменены на репликацию или копию перехваченной передачи данных. Другими словами, в некоторых вариантах осуществления одна или более копий любой части перехваченной передачи данных могут быть переданы, приняты или иным образом обработаны.

В некоторых вариантах осуществления способ 100 может продолжиться с этапом транзитной доставки, по меньшей мере, части перехваченной передачи данных или ее реплики (этап 135). Не всегда обязательно выделять полосу пропускания специально для транзитной доставки перехваченной передачи данных (этап 120). Этап транзитной доставки (этап 135) также может выполниться при отсутствии какого-либо специального выделения полосы пропускания (этап 120) для транзитной доставки. Транзитная доставка перехваченных данных (этап 135) может включать в себя передачу перехваченных данных от точки доступа перехватывания, размещенной в широкополосной сети, в функцию доставки, размещенную в узле законного перехватывания базовой сети. В общем, транзитная доставка включает транспортировку трафика между распределенными узлами, такими как точки доступа перехватывания, размещенные в широкополосной сети, и более централизованными местоположениями, такими как функция доставки, ассоциативно связанная с узлом законного перехватывания. Из этого следует, что транзитная доставка перехваченной передачи данных (этап 135) в типичном варианте включает в себя передачу перехваченной передачи данных из любой точки доступа перехватывания в функцию доставки.

Продолжая, способ 100 может включать в себя прием, по меньшей мере, части перехваченной передачи данных (этап 140). В различных вариантах осуществления вся или часть перехваченной передачи данных может быть принята (этап 140) в функции доставки, которая размещается в узле законного перехватывания, например, в базовой сети. В иллюстративном варианте осуществления перехваченная передача данных может быть принята (этап 140) из распределенных широкополосных сетей, таких как сети доступа или общегородские сети, которые находятся вне элементов базовой сети и вне или ниже уровня управления базовой сети. Продолжая этот иллюстративный вариант осуществления, точка, в которой перехваченная передача данных принимается, например, посредством функции доставки, может быть размещена в узле законного перехватывания базовой сети. В типичном варианте осуществления функция доставки принимает реплику перехваченных данных от точки доступа перехватывания.

Как только, по меньшей мере, часть перехваченной передачи данных принята (этап 140), например, в функции доставки, способ 100 затем может включать в себя передачу, по меньшей мере, части перехваченной передачи данных, по меньшей мере, в один авторизованный объект (этап 145). Эта передача (этап 145) может осуществляться из элементов, ассоциативно связанных с узлом законного перехватывания базовой сети, таких как одно или более из функции доставки, функции администрирования или функции сбора и обработки сетевых данных. По меньшей мере, часть перехваченной передачи данных может быть передана (этап 145), по меньшей мере, в один авторизованный объект, такой как, к примеру, орган контроля за правоприменением. В общем варианте осуществления перехваченная передача данных может быть передана из функции сбора и обработки сетевых данных узла законного перехватывания в базовой сети по различным интерфейсам передачи обслуживания в один или более авторизованных объектов, таких как органы контроля за правоприменением.

Вкратце, фиг. 2 - это блок-схема, иллюстрирующая систему для перехватывания передач данных в соответствии с вариантом осуществления изобретения. Система 200, в общем, включает в себя базовую сеть 205. Базовая сеть 205 может включать в себя любую сеть передачи данных, через которую проходят передачи данных. В общем, базовая сеть 205 может включать в себя любую стационарную сеть, мобильную сеть или сходящуюся стационарную и мобильную базовую сеть. В общем, базовая сеть 205 может поддерживать трафик с коммутацией пакетов или с коммутацией каналов. В зависимости от использования, базовая сеть 205 может быть реализована в соответствии с некоторыми международными стандартами, например стандартами Партнерского проекта третьего поколения или Европейского института телекоммуникационных стандартов.

Базовая сеть 205, в общем, включает в себя множество узлов, размещенных на уровне или выше уровня управления (который также может упоминаться как уровень управления услугами) сети, например любой из местной телефонной станции, центра коммутации мобильной связи (MSC), сервера центра коммутации мобильной связи (MSCS), шлюза среды или функции управления сеансами и вызовами (CSCF).

В общем, базовая сеть 205 также выступает в качестве хоста для одного или множества узлов 210 законного перехватывания, используемых в целях законного перехватывания. В различных вариантах осуществления узлы 210 законного перехватывания могут быть размещены или в пределах базовой сети 205, или в другой сети, такой как широкополосная сеть.

Узлы 210 законного перехватывания могут быть централизованными узлами, которые включают в себя логические элементы, такие как приемное устройство 215, процессор 220, функция 250 доставки и передающее устройство 255. Система 200, в общем, включает в себя приемное устройство 215, ассоциативно связанное с процессором 220 для приема команды, чтобы перехватить передачу данных, ассоциативно связанную с целевым объектом, при этом передача данных передается, по меньшей мере, через одну сеть.

В общем, приемное устройство 215 является устройством, допускающим прием или подтверждение поступающих сигналов, данных или команд. Приемное устройство 215 может быть компонентом компьютера или другого устройства, используемого для того, чтобы реализовать систему 200. Альтернативно, приемное устройство 215 может быть автономным устройством, допускающим как прием, так и передачу команд или данных. В общем, приемное устройство 215 может принимать команду, чтобы перехватить любую передачу данных, включающую в себя любую ассоциативно связанную соответствующую информацию перехватывания или содержимое связи, в или от любого устройства, такого как любое абонентское оборудование, которое допускает ассоциативно связывание и отправку передач данных через сеть. Приемное устройство 215 может принимать команду, непосредственно введенную в приемное устройство 215, например, посредством человека-оператора.

В различных вариантах осуществления человек-оператор может вводить в приемное устройство 215 команду, чтобы перехватить передачу, такую как аудио, видео или другое сообщение данных, в направлении к или от любого типа абонентского оборудования. Команда, например, может проистекать из ордера на обыск, выданного государственным или уполномоченным учреждением, авторизующим перехватывание передачи данных. В различных вариантах осуществления эта команда может быть передана непосредственно из уполномоченного учреждения в приемное устройство 215. В альтернативных вариантах осуществления команда может быть передана через посредника, такого как человек-оператор, который принимает команду из авторизованного источника и затем вводит команду в систему 200 через приемное устройство 215 или графический пользовательский интерфейс.

Система 200 также может включать в себя, по меньшей мере, один процессор 220. В общем, процессор 220 является любым логическим устройством, допускающим манипулирование данными, таким как микропроцессорная интегральная схема, допускающая обработку данных, с достаточной мощностью обработки, чтобы выполнить операции, описанные в данном документе. В различных вариантах осуществления процессор 220 может быть включен как центральный блок обработки компьютера. Процессор 220, в общем, допускает передачу данных и определение того, подлежит ли эта передача данных перехватыванию, на основе принимаемой команды. Например, это может быть сделано посредством идентификации номера телефона, IP-адреса, номера счета или другой характеристики идентификации, которая указывает, что передача данных должна быть перехвачена.

Процессор 220, в общем, принимает в качестве ввода от приемного устройства 215 команду, чтобы перехватить передачу данных, и допускает обработку информации, чтобы обнаружить передачи данных в или из любого абонентского оборудования через сеть. Например, процессор 220 может прямо или косвенно обмениваться данными с любым сетевым элементом в любой сети, чтобы определять существование передачи данных через эту сеть, или идентифицировать местоположение целевого объекта в пределах широкополосной сети. Процессор 220 также может определять, является ли обнаруженная передача данных передачей данных, которая должна быть перехвачена, на основе команды, принимаемой посредством приемного устройства 215. В определенных вариантах осуществления это определение может быть сделано, например, с помощью реестра исходного положения (HLR), реестра местоположения посетителя (VLR) или других компонентов, ассоциативно связанных с такой сетью, как, например, телефонная сеть.

Процессор 220 вместе с точкой 230 доступа перехватывания может перехватить или скомандовать перехватывание передачи данных, которая проходит через сеть, такую как широкополосная сеть.

Процессор 220 может взаимодействовать или быть размещен в одной или более сетях, таких как, например, базовая сеть 205 или широкополосная сеть 235, чтобы перехватывать передачу данных, когда она передается через широкополосную сеть 235. Содержимое связи (т.е. фактическая передача данных), соответствующая информация перехватывания (т.е. ассоциативно связанная информация, такая как индикатор относительно точки начала передачи данных) или любые другие данные, которые ассоциативно связаны со всей или частью передачи данных, также могут быть перехвачены в точке 230 доступа перехватывания, размещенной в широкополосной сети 235. Процессор 220 может включать в себя функцию администрирования или любые логические устройства, допускающие соединение с множеством сетей, чтобы упростить, скомандовать или авторизовать перехватывание передачи данных в точке 230 доступа перехватывания. Точка 230 доступа перехватывания, в общем, допускает перехватывание любого сигнала в любом формате, включая аудио, видео, потоковую передачу или файлы изображений, совместимые с базовой сетью 205 или любой широкополосной сетью 235, такой как сеть доступа или общегородская сеть. В качестве неограничивающего примера, перехваченные данные могут включать в себя кодированную человеческую речь, текстовое сообщение, видеофайлы, звуковые файлы, изображения, дату передачи, время передачи, местоположение передачи или данные, идентифицирующие источник или предназначенного получателя передачи, или любую комбинацию вышеозначенного.

Процессор 220, в общем, предписывает перехватывание передачи данных в точке 230 доступа перехватывания по мере того, как передача данных проходит через одну или более широкополосных сетей 235. Например, передача данных, такая как видеофайл, может маршрутизироваться через часть широкополосной сети 235, где она подвержена законному перехватыванию. Перехватывание этой части широкополосной сети 235, такой как узел, где передача данных подвержена перехватыванию, известно как точка 230 доступа перехватывания. Точка 230 доступа перехватывания, в общем, включает в себя или принимает и обрабатывает логику для идентификации целевого объекта, идентификации передачи в или от этого целевого объекта, приема и обработки инструкций, чтобы перехватить передачу данных, перехватывания передачи данных и любых ассоциативно связанных данных и перенаправление этих данных в узел 210 законного перехватывания или другой элемент базовой сети 205. В общем, точка 230 доступа перехватывания включает в себя местоположение, где узел 210 законного перехватывания взаимодействует с широкополосной сетью 235, чтобы перехватить передачу данных. В некоторых вариантах осуществления точка 230 доступа перехватывания может взаимодействовать с одним или более граничными узлами доступа (не показаны), чтобы обмениваться данными с процессором 220 или другими элементами узла 210 законного перехватывания или базовой сети 205.

Система 200 может включать в себя или ассоциативно связываться с одной или более широкополосными сетями 235. Широкополосная сеть 235 может включать в себя сети доступа, укрупняющие сети или общегородские сети для широкополосной передачи по проводной линии связи.

Широкополосная сеть 235 может включать в себя, например, сеть доступа, общегородскую сеть, локальную вычислительную сеть или глобальную вычислительную сеть. Широкополосные сети 235, в некоторых вариантах осуществления, могут иметь поддержку базовых возможностей или могут сами быть базовыми сетями. В некоторых вариантах осуществления передачи данных могут проходить между множеством широкополосных сетей во время передачи от источника адресату без прохождения через элементы базовой сети 205. Эти передачи данных между равноправными узлами, другими словами, могут быть отправлены посредством одного устройства, ассоциативно связанного с одной широкополосной сетью 235, и приняты посредством другого устройства, ассоциативно связанного с той же или другой широкополосной сетью 235 непосредственно, т.е. без прохождения через какие-либо основные элементы (которые могут совместно упоминаться как базовая сеть), размещенные на уровне управления базовой сети 205.

Широкополосные сети 235, в общем, являются частью сети связи или сетей, которые подключают целевые объекты 245 или других абонентов или пользователей к их непосредственному поставщику услуг. В различных вариантах осуществления широкополосные сети 235 могут использовать беспроводную инфраструктуру, такую как микроволновая связь или радиосвязь, или оптоволоконные соединения. Широкополосные сети 235 могут включать в себя сети "точка-точка" или с коммутацией пакетов и, в некоторых вариантах осуществления, могут включать в себя протоколы, которые работают на уровне два управления передачей данных в модели из семи уровней взаимодействия открытых систем (OSI). В принципе широкополосные сети 235, такие как сети доступа, могут рассматриваться как находящиеся на краю всей сети связи, размещенные наиболее близко к целевому объекту 245 (т.е. пользователю или абоненту), такому как человек, передающий видео по компьютеру или мобильному телефону. Целевой объект или абонент могут взаимодействовать с абонентским оборудованием 240, чтобы отправлять или принимать передачи данных через широкополосную сеть 235. Сети доступа могут подключаться к абонентскому оборудованию 240, ассоциативно связанному с целевыми объектами 245, путем использования одного или более узлов доступа (не показаны). Эти узлы доступа могут, например, включать в себя мультиплексоры доступа к цифровой абонентской линии по Интернет-протоколу (IP DSLAM), или многофункциональные узлы доступа по Интернет-протоколу (IP MSAN), или Ethernet-узел в случае, например, сетей доступа на основе оптоволокна. Общегородские сети, которые могут быть включены в рамки широкополосных сетей 235, в общем, используются для объединения трафика, такого как передачи данных от узлов доступа, и его транспортировки к граничным узлам доступа, которые размещаются на границе между основными элементами базовой сети 205 и широкополосной сетью 235.

Абонентское оборудование 240, в общем, включает в себя любое устройство, допускающее передачу или прием данных через сеть. Абонентское оборудование 240 может включать в себя любые мобильные или стационарные телефоны, персональные цифровые устройства, компьютеры или другие подобные устройства, допускающие передачу или прием данных. Целевой объект 245, такой как пользователь, входящая и/или исходящая передача данных которого подпадает под ордер перехватывания, взаимодействует с абонентским оборудованием 240, чтобы отправлять или принимать передачи данных, которые могут быть перехвачены в точке 230 доступа перехватывания во время передачи в или из другой части абонентского оборудования 240.

В общем, как только передача данных перехвачена в точке 230 доступа перехватывания, она перенаправляется, по меньшей мере, в одну функцию 250 доставки. Функция 250 доставки в типичном варианте размещается в узле 210 законного перехватывания, который, в общем, назначается ведущим узлом в базовой сети 205. Функция 250 доставки может быть ассоциативно связана или составлять часть любого процессора 220, приемного устройства 215 или передающего устройства 255. Функция 250 доставки может работать на уровне или выше уровня управления базовой сети 205. Функция 250 доставки, в общем, допускает прием, по меньшей мере, частей перехваченных передач данных, которые перехвачены в любом числе точек 230 доступа перехватывания. Эти перехваченные передачи данных, в общем, перенаправляются от точек 230 доступа перехватывания в функцию 250 доставки. В различных вариантах осуществления один или более граничных узлов доступа (не показаны) могут взаимодействовать между основными элементами базовой сети 205 и широкополосной сетью 235 (где точка 230 доступа перехватывания, в общем, размещается), чтобы помогать в перенаправлении перехваченной передачи данных в функции 250 доставки. Функции 250 доставки в типичном варианте принимают всю или часть перехваченной передачи данных, такую как любая соответствующая информация перехватывания (IRI) или содержимое связи (CC), от точки 230 доступа перехватывания или ее ассоциативно связанных компонентов и перенаправляют их далее, где они в итоге принимаются посредством одного или более авторизованных объектов 260. В некоторых вариантах осуществления функции 250 доставки позволяют не допускать знание многими авторизованными объектами 260 о существовании друг друга.

Перехваченная передача данных, принимаемая посредством функции 250 доставки, в общем, передается посредством, по меньшей мере, одного передающего устройства 255, по меньшей мере, в один авторизованный объект 260. Как правило, передающее устройство 255 отправляет или передает передачу данных в авторизованный объект 260. В определенных вариантах осуществления передающее устройство 255 может передавать содержимое связи, такое как фактический аудио- или видеофайл, или другую соответствующую информацию перехватывания, такую как идентификационные данные абонентского оборудования 240, ассоциативно связанного с источником или адресатом передачи данных или с пользователем (к примеру, целевым объектом 245), чей обмен данными авторизован для перехватывания. Передающее устройство 255, в общем, допускает передачу перехваченной передачи данных любым способом. Она может включать в себя электронную, проводную или беспроводную передачу, а также передачу кодированной передачи. Передающее устройство 255 может осуществлять доступ к базовой сети 205 или широкополосной сети 235, чтобы передавать перехваченную передачу данных в любую передающую среду, включая среду, отличную от первоначальной среды передачи. В определенных вариантах осуществления передающее устройство 255 допускает передачу аудио, изображений или видеосигналов. В альтернативном варианте осуществления передающее устройство 255 может включать в себя принтер для печати содержимого перехваченной передачи, при этом напечатанное содержимое затем передается авторизованному объекту 260.

В различных вариантах осуществления передающее устройство 255 может включать в себя отдельное устройство для передачи. В других вариантах осуществления передающее устройство 255 может быть включено в то же самое устройство, что и процессор 220, приемное устройство 215 или функция 250 доставки либо любой другой элемент узла 210 законного перехватывания. Передающее устройство 255 может включать в себя одну или более функций сбора и обработки сетевых данных, которые передают перехваченные передачи данных по одному или более интерфейсам, таким как интерфейсы передачи обслуживания, намеченному адресату. В некоторых вариантах осуществления, любая комбинация приемного устройства 215, процессора 220, функции 250 доставки, передающего устройства 255 или других элементов узла 210 законного перехватывания может быть включена в одно устройство, такое как компьютер. Передающее устройство 255, в общем, допускает передачу любого сигнала в любом формате, включая аудио-, видеофайлы или файлы изображений, таких как кодированная человеческая речь, текстовое сообщение, дата передачи, время передачи, местоположение передачи или данные, идентифицирующие источник или предназначенного получателя передачи.

В качестве примера, в иллюстративном варианте осуществления приемное устройство 215 принимает команду, чтобы перехватить все передачи данных, исходящие из или направленные к абонентскому оборудованию 240, ассоциативно связанному с целевым объектом 245. Процессор 220 может идентифицировать целевой объект 245 и может обнаружить передачу данных, к примеру отправку посредством целевого объекта 245 видеофайла из абонентского оборудования 240 в широкополосную сеть 235, такую как сеть доступа или общегородская сеть. Эта передача данных может быть предназначена для различной части абонентского оборудования 240, ассоциативно связанной с той же или другой широкополосной сетью 235. Процессор 220 затем взаимодействует с точкой 230 доступа перехватывания, чтобы перехватить передачу данных. Продолжая этот неограничивающий пример, передача данных перехватывается в точке 230 доступа перехватывания, которая размещается в широкополосной сети 235. Таким образом, в этом варианте осуществления точка 230 доступа перехватывания находится вне элементов базовой сети 205. Это, в общем, обеспечивает перехват передач данных, которые передаются только через широкополосные сети 235, таких как передачи между равноправными узлами, которые не проходят через централизованное оборудование на уровне или выше уровня управления базовой сети 205. Перехваченная передача данных перенаправляется в функцию 250 доставки, в некоторых вариантах осуществления с помощью одного или более граничных узлов доступа или других сетевых элементов. Функция 250 доставки может взаимодействовать с любым процессором 220, приемным устройством 215, передающим устройством 255 или другими элементами базовой сети 205, такими как функции администрирования или функции сбора и обработки сетевых данных, которые, в общем, работают на уровне или выше уровня управления, чтобы передавать, по меньшей мере, часть перехваченной передачи данных, по меньшей мере, одному авторизованному объекту 260. В варианте осуществления точка 230 доступа перехватывания может быть активирована в местоположении в широкополосной сети 235, где целевой объект 245 размещен. Целевой объект 245, в общем, размещается посредством привязки информации о целевом объекте, такой как имя целевого объекта, к идентификатору, используемому в широкополосной сети 235, такому как, например, номер телефона, адрес электронной почты или имя пользователя. Эта информация предоставляет возможность определения физического местоположения (к примеру, конкретного порта на DSLAM) в широкополосной сети 235, где точка 230 доступа перехватывания может быть активирована. Эта активация может предписывать точке 230 доступа перехватывания перехватывать передачи данных в или от целевого объекта 245, реплицировать все перехваченные передачи данных и перенаправлять их в элементы узла 210 законного перехватывания, такие как, например, функция 250 доставки.

Дополнительно, в некоторых вариантах осуществления передача данных не прерывается во время перехватывания.

Другими словами, ни отправитель, ни получатель передачи данных не знают о перехвате. В различных вариантах осуществления передача данных может реплицироваться. Это может выполняться в точке 230 доступа перехватывания или в пределах узла 210 законного перехватывания, и либо оригинал, либо реплицированная перехваченная передача данных может быть отправлена или авторизованному объекту 260, или намеченному получателю передачи данных.

Авторизованный объект 260, в общем, является агентством или лицом, авторизованным на то, чтобы принимать перехваченную передачу данных. В общем, авторизация для авторизованного объекта 260, чтобы принимать перехваченную передачу, предоставляется правительством или государственной организацией. В некоторых вариантах осуществления авторизованный объект 260 может быть объектом, который отправил начальную команду, принимаемую посредством приемного устройства 215, чтобы перехватывать передачу. В общем, авторизованный объект 260 ассоциативно связан с узлом 210 законного перехватывания, с передающим устройством 255, выступающим в качестве интерфейса между узлом 210 законного перехватывания и авторизованным объектом 260.

В некоторых вариантах осуществления авторизованный объект 260 может включать в себя, по меньшей мере, один из правоохранительных органов или органа контроля за правоприменением. В различных вариантах осуществления может быть несколько авторизованных объектов 260, и в некоторых вариантах осуществления множественные авторизованные объекты 260 не знают о существовании друг друга. Множественные авторизованные объекты 260 также могут принимать различные части передачи данных или различную соответствующую информацию перехватывания, ассоциативно связанную с передачей.

Авторизованный объект 260 также может включать в себя контрольный центр, предназначенный для того, чтобы принимать, по меньшей мере, одну передачу данных, содержимое которой может контролироваться, в типичном варианте обучаемым или авторизованным персоналом.

Авторизованный объект 260, в общем, может принимать любые данные, ассоциативно связанные с передачей данных. В различных вариантах осуществления автономный отчет соответствующей информации перехватывания (IRI) может быть передан авторизованным объектам 260, информируя их о данных, ассоциативно связанных с целевым объектом 245.

В определенных вариантах осуществления, включающих обмен данными в или от абонентского оборудования 240 по широкополосной сети 235, соответствующая информация перехватывания (IRI или события) необходима в начале передачи данных, в конце передачи данных, для всех дополнительных услуг во время передачи данных и для информации, которая ассоциативно не связана с передачей данных. События могут, в общем, включать в себя любые данные содержимого, связанные с передачами данных (такие как дата, время или местоположение). В различных вариантах осуществления процессор 220 может обнаруживать событие, указывающее передачу данных, и предписывать точке 230 доступа перехватывания перехватывать передачу данных или ассоциативно связанные данные в широкополосной сети 235. Перехваченная передача данных затем перенаправляется через компоненты системы 200, такие как функция 250 доставки, процессор 220 и передающее устройство 255, или, в общем, через любые функции доставки, администрирования или сбора и обработки сетевых данных в авторизованный объект 260. Система 200, в общем, допускает перехват любой передачи данных в домене с коммутацией пакетов (PS) или с коммутацией каналов (CS).

Вкратце, фиг. 3 - это концептуальная многоуровневая схема, иллюстрирующая систему 300 архитектуры сети передачи данных в соответствии с вариантом осуществления изобретения. В общем, сети передачи данных с коммутацией пакетов допускают развертывание широкого диапазона мультимедийных услуг. В появляющихся горизонтально-уровневых сетевых моделях различные варианты осуществления смещают услуги к краям всей архитектуры передачи данных, или к серверам приложений поверх уровня управления, или непосредственно к конечным пользователям 245 на краю.

Система 300, в общем, включает в себя широкополосную сеть 235 и базовую сеть 205. Широкополосная сеть 235 может включать в себя множество сетей 305 доступа и общегородских сетей 310. Сети 305 доступа и общегородские сети 310 могут взаимодействовать друг с другом по мере того, как передача данных проходит от целевого объекта 245 получателю 313. В некоторых вариантах осуществления роли целевого объекта 245 и получателя 313 могут быть изменены на противоположное так, чтобы целевой объект 245 был принимающим передачу данных. Пользователи 245 и получатели 313, в общем, подключаются к сетям 305 доступа посредством узлов доступа (не показаны), таких как IP DSLAM, IP MSAN или Ethernet-узел, как описано ранее. Граничные узлы 315 доступа, в общем, используются для целей аутентификации и авторизации и могут управлять доступом пользователя (такого как целевой объект 245) к конкретным услугам. Граничные узлы 315 доступа, в общем, содержат диапазон различных функциональностей для различных сценариев и могут включать в себя, например, граничные маршрутизаторы, серверы широкополосного удаленного доступа и сеансовые пограничные шлюзы. В типичном варианте осуществления передачи данных, которые проходят через узлы доступа, могут быть переданы в общегородскую сеть 310, где они объединяются и передаются в граничный узел 315 доступа, который может выступать в качестве интерфейса между базовой сетью 205 и широкополосной сетью 235. В услугах обмена данными между равноправными устройствами, тем не менее, целевой объект 245 соединяется непосредственно с получателем 313 по сети 305 доступа или общегородской сети 310, и уровень 317 управления в типичном варианте не включается. Другими словами, в этом варианте осуществления передача данных полностью распределяется в сетях 305 доступа и общегородских сетях 310 без помех от централизованного уровня 317 управления. Поэтому в данном сценарии точки 230 доступа перехватывания, в общем, распределены в сетях 305 доступа, общегородских сетях 310 или где-либо еще в широкополосной сети 235, а не в централизованных узлах, таких как местные телефонные станции, центры коммутации мобильной связи, MSC-серверы, шлюзы среды или узлы функции управления сеансами и вызовами на уровне 317 управления базовой сети 205.

В различных вариантах осуществления перехваченные передачи данных затем транзитно доставляются из точки 230 доступа перехватывания, размещенной в широкополосной сети 235, такой как сеть 305 доступа или общегородская сеть 310, в узел 210 законного перехватывания, размещенный в базовой сети 205. Система 300 также может включать в себя базовые элементы, которые, в общем, работают на уровне 317 управления и включают в себя базовые IP-элементы 325, оптические базовые элементы 330 и элементы 335 управления службами, которые могут взаимодействовать с операциями, которые работают на служебном уровне выше уровня 317 управления. Эти базовые элементы, в общем, помогают в транспортировке перехваченных данных между точкой 230 доступа перехватывания и функцией 250 доставки. В варианте осуществления элементы в пределах уровня 317 управления выделяют достаточную полосу пропускания для перемещения перехваченной передачи данных в узел 210 законного перехватывания до перехватывания. В некоторых вариантах осуществления узел 210 законного перехватывания собирает и перенаправляет перехваченную передачу данных, по меньшей мере, одному авторизованному объекту 260.

В иллюстративном варианте осуществления, в системе 300 целевой объект 245 отправляет передачу данных через широкополосную сеть 235 получателю 313. И целевой объект 245, и получатель 313 - это, в общем, пользователи, осуществляющие доступ к широкополосной сети 235 посредством абонентского оборудования 240 (не показано). В этом иллюстративном варианте осуществления должны быть перехвачены все передачи данных, ассоциативно связанные с целевым объектом 245. Продолжая, передача данных (указанная, например, на фиг. 3 посредством соединения между целевым объектом 245 и получателем 313 через широкополосную сеть 235 и любые сети 305 доступа или общегородские сети 310) может быть передачей данных при высокой пропускной способности, такой как большой видеофайл. Кроме того, эта передача данных не передается непосредственно через базовые элементы 320, ассоциативно связанные с базовой сетью 205.

Вместо этого в этом неограничивающем примере передача данных остается на стороне целевого объекта граничного узла 315 доступа. Передача данных перехватывается в точке доступа перехватывания (не показана), размещенной в широкополосной сети 235. Перехваченная передача данных или ее копия затем может быть передана через граничный узел 315 доступа или любой другой интерфейс в узел 210 законного перехватывания и затем в авторизованный объект 260. В различных вариантах осуществления получатель 313 может принимать или не принимать передачу данных или ее копию, и получатель 313, в общем, не знает о том, что передача данных перехвачена.

Вкратце, фиг. 4 - это блок-схема, представляющая конфигурацию системы 400 перехватывания для законного перехватывания передач в соответствии с вариантом осуществления изобретения. Система 400, в общем, включает в себя точки 230 доступа перехватывания, которые являются точками, в которых перехватывается передача данных. Точки 230 доступа перехватывания в типичном варианте реализуются в выбранных узлах сети передачи данных, такой как части доступа 305 или общегородские 310 части широкополосной сети 235. Точки 230 доступа перехватывания, в общем, содержат функции для мониторинга и перехватывания передач данных, включая соответствующую информацию перехватывания или содержимое вызова, от пользователя, такого как целевой объект 245, который предназначен для перехватывания.

Как можно увидеть на фиг. 4, базовая сеть 205, в общем, включает в себя, по меньшей мере, одну функцию администрирования (ADMF) 405, по меньшей мере, одну функцию доставки II (DF II) 410 и, по меньшей мере, одну функцию доставки III (DF III) 415. Эти элементы в типичном варианте располагаются в узле 210 законного перехватывания. В различных вариантах осуществления DF II 410 и DF III 415 являются неотъемлемыми и составляют часть всей функции 250 доставки, описанной ранее. Функция 405 администрирования может взаимодействовать с авторизованными объектами 260, DF II 410, DF III 415 и точкой 230 доступа перехватывания, а также другими элементами, такими как, например, функция 460 сбора и обработки сетевых данных. Хотя любой подходящий интерфейс может использоваться, интерфейс между ADMF 405 и точкой 230 доступа перехватывания может включать в себя X1_1-интерфейс 420. Интерфейс между ADMF 405 и DF II 410 может включать в себя X1_2-интерфейс 425, а интерфейс между ADMF 405 и DF III 415 может включать в себя X1_3-интерфейс 430. Аналогично, DF II 410 может взаимодействовать с точкой 230 доступа перехватывания через X2-интерфейс 435, а DF III 415 может взаимодействовать с точкой 230 доступа перехватывания через X3-интерфейс 440.

Функция 405 администрирования может быть ассоциативно связана или быть составной частью узла 210 законного перехватывания или любого из элементов, содержавшихся в ней, таких как процессор 220, приемное устройство 215, функция 250 доставки, функция 460 сбора и обработки сетевых данных и передающее устройство 255. В варианте осуществления функция 405 администрирования может активировать различные точки 230 доступа перехватывания, например, по X1_1-интерфейсу 420, отфильтровывать или перехватывать трафик, такой как передача данных. В этом иллюстративном варианте осуществления процессор 220 может включать в себя ADMF 405, которая может обмениваться данными с точкой 230 доступа перехватывания через X1_1-интерфейс 420.

Каждая функция администрирования (ADMF) 405, функция доставки II (DF II) 410 и функция доставки III (DF III) 415 также может взаимодействовать, по меньшей мере, с одним авторизованным объектом 260. В иллюстративном варианте осуществления ADMF 405 может взаимодействовать с авторизованным объектом 260 через HI1-интерфейс 445, DF II 410 может взаимодействовать с авторизованным объектом 260 через HI2-интерфейс 450, и DF III 415 может взаимодействовать с авторизованным объектом 260 через HI3-интерфейс 455. Каждый из элементов ADMF 405, DF II 410 и DF III 415 функции 250 доставки или другого элементов узла 210 законного перехватывания могут включать в себя или иначе быть связанными, по меньшей мере, с одной функцией 460 сбора и обработки сетевых данных. Функции 460 сбора и обработки сетевых данных, в общем, преобразуют данные по HI1-интерфейсу 445, HI2-интерфейсу 450 и HI3-интерфейсу 455 в формат, совместимый с авторизованным объектом 260 и государственным законодательством, регулирующими или отраслевыми требованиями.

В вариантах осуществления, включающих в себя несколько авторизованных объектов 260, ADMF 405 может быть выполнена с возможностью сохранять операции перехватывания каждого отдельного авторизованного объекта 260 отдельными. ADMF 405 может быть секционирована так, чтобы обеспечить соответствующее разделение перехваченных передач между различными авторизованными объектами 260. В ситуациях с несколькими авторизованными объектами 260, один авторизованный объект 260 может не знать о существовании другого авторизованного объекта 260.

DF II 410 и DF III 415 в типичном варианте принимают соответствующую информацию перехватывания или данные содержимого от точки 230 доступа перехватывания или любого из ее ассоциативно связанных компонентов через интерфейс, такой как X2-интерфейс 435 или X3-интерфейс 440. Полученная информация или данные содержимого затем, как правило, перенаправляются авторизованному объекту 260. В общем, DF II 410 и DF III 415 позволяют не допускать знание множественными авторизованными объектами 260 о существовании друг друга. В иллюстративном варианте осуществления DF II 410 может принимать и перенаправлять соответствующую информацию перехватывания, касающуюся перехваченной передачи данных, а DF III 415 может принимать и перенаправлять данные содержимого связи, т.е. фактическую перехваченную передачу данных.

ADMF 405, в общем, дает возможность множественным перехватам передач данных быть перенаправленными во множество авторизованных объектов 260, таких как различные правоохранительные органы. ADMF 405 может действовать для обеспечения того, что только авторизованные данные перехватываются в точке 230 доступа перехватывания. Например, ADMF может использоваться, чтобы обеспечить разделение данных содержимого из различных авторизованных объектов 260 в случае, если различные авторизованные объекты 260 авторизованы только на то, чтобы принимать конкретные данные содержимого. В определенных вариантах осуществления широкополосные сети 235 могут иметь множественные точки 230 доступа перехватывания. В некоторых вариантах осуществления передача, предназначенная для множественных авторизованных объектов 260, может быть перехвачена в одной точке 230 доступа перехватывания. В этом иллюстративном варианте осуществления процессор 220, который может включать в себя любой из ADMF 405, функции 250 доставки, DF II 410 или DF III 415, вместе с передающим устройством 255 или функцией 460 сбора и обработки сетевых данных распространяет надлежащую перехваченную передачу или ее часть надлежащему авторизованному объекту 260 так, что каждый авторизованный объект 260 принимает только часть передачи или ассоциативно связанные данные содержимого, которые авторизованному объекту 260 разрешено принять.

В вариантах осуществления, где передача перехватывается в точке 230 доступа перехватывания, DF II 410, в общем, распространяет соответствующую информацию перехватывания (IRI) от точки 230 доступа перехватывания авторизованному объекту 260 через HI2-интерфейс 450. DF III 410, в общем, распространяет данные содержимого, такие как данные содержимого от точки 230 доступа перехватывания, авторизованному объекту 260 через HI3-интерфейс 455. Соответствующая информация перехватывания (IRI) может включать в себя данные, относящиеся, например, к дате, времени, продолжительности или местоположению передачи. ADMF 405 может передавать информацию относительно фактического мониторинга или перехватывания, например прием ордера или активацию точки 230 доступа перехватывания, в авторизованный объект 260 через HI1-интерфейс 445. В различных вариантах осуществления ADMF 405 может взаимодействовать с элементами другой базовой сети 205, такими как системы управления сетью, чтобы выделять достаточную полосу пропускания в пределах базовой сети 205 или широкополосной сети 235 с тем, чтобы перехваченная передача данных могла быть транзитно доставлена в функцию 250 доставки, которая также может включать в себя DF II 410 и DF III 415.

Информация перехватывания (IRI) может включать в себя адрес для доставки IRI (как правило, информацию, идентифицирующую авторизованный объект, такой как авторизованный адрес объекта), данные, указывающие то, какой поднабор информации должен быть доставлен авторизованному объекту 260, идентификационные данные активации DF II 410, которые однозначно определяют активацию для DF II 410 и могут использоваться для дополнительного запроса, перехватывания, деактивации или номера для контроля ордера. Передача данных может включать в себя соответствующую информацию перехватывания, и соответствующая информация перехватывания может являться неотъемлемой частью или быть иным образом ассоциативно связанной с передачей данных.

Соответствующая информация перехватывания, события или данные содержимого могут быть или не быть непосредственно связаны с передачей данных, такой как телефонный или видеовызов. Эта соответствующая информация перехватывания может быть передана в авторизованный объект 260 в начале или в конце сеанса передачи, такого как телефонный вызов, для любых дополнительных услуг во время телефонного вызова, а также данных, которые могут не быть ассоциативно связаны с сеансом вызова.

В варианте осуществления авторизованный объект 260 может представить команду, чтобы перехватить различные передачи. Она может быть в форме ордера. ADMF 405, которая может включать в себя приемное устройство 215 и процессор 220, принимает и обрабатывает ордер. Ордер может предписывать, чтобы все передачи данных в или от целевого объекта 245 перехватывались. Критерии в ордере могут быть приняты приемным устройством 225, которое, в общем, ассоциативно связано с процессором 220, который может включать в себя функцию 405 администрирования. В этот момент ордер может считаться активированным. Точка 230 доступа перехватывания может быть уведомлена относительно этой активации и проинструктирована, чтобы найти, в пределах широкополосной сети 235, целевой объект 245 или любую передачу данных в или из целевого объекта 245. Продолжая этот иллюстративный вариант осуществления, ADMF 405 может принимать входные данные, указывающие, что условие инициирования, такое как передача или прием передачи данных посредством абонентского оборудования 240, ассоциативно связанный с целевым объектом 245, удовлетворено. В общем, ADMF 405 предписывает точке доступа 230 перехватывания перехватить передачу данных в широкополосной сети 235.

Любые перехваченные передачи данных могут затем быть перенаправлены, в типичном варианте от одного или более из ADMF 405, DF II 410 или DF III 415, в авторизованный объект 260 через функцию 460 сбора и обработки сетевых данных и проходя через одно или более из HI1-интерфейса 445, HI2-интерфейса 450 или HI3-интерфейса 455.

В типичном варианте осуществления функция администрирования (ADMF) 405 принимает команды перехватывания, такие как предписания от правоохранительных органов, и перенаправляет команды по X1_1-интерфейсу 420, по меньшей мере, в одну точку 230 доступа перехватывания, чтобы инициировать перехват. Информация о предписаниях может быть отправлена из функции сбора и обработки сетевых данных (MF) 460 в авторизованный объект 260, такой как орган контроля за правоприменением (LEMF), ассоциативно связанный с правоохранительными органами (LEA), по интерфейсу передачи обслуживания HI1 445, который может включать в себя стандартизированный интерфейс.

В некоторых вариантах осуществления система 400 включает в себя ровно одну ADMF 405 в базовой сети 205.

Другие варианты осуществления могут включать в себя любое число ADMF 405. В различных вариантах осуществления ADMF 405 и функция 250 доставки (в том числе DF II 410 и DF III 415) может скрывать от базовой сети 205 и широкополосной сети 235 местоположение точек 230 доступа перехватывания. Это, в общем, дает возможность нескольким перехватам от различных авторизованных объектов 260 перехватывать передачи данных от одного и того же целевого объекта 245 (или одного и того же абонентского оборудования 240, ассоциативно связанного с целевым объектом 245). В различных вариантах осуществления ADMF 405 может быть запрошена, чтобы обеспечить разделение предоставляемых данных от различных агентств.

В иллюстративном варианте осуществления, при перехвате точка 230 доступа перехватывания отправляет соответствующую информацию перехватывания (IRI) в DF II 410 по X2-интерфейсу 435. IRI, например, может требоваться в начале и/или в конце передачи данных, для любых дополнительных услуг во время передачи данных и для информации, которая ассоциативно не связана с передачей данных. IRI может включать в себя связанные с передачей данных события и не связанные с передачей данных события. Продолжая этот пример, функция 460 сбора и обработки сетевых данных, которая может включать в себя или являться неотъемлемой частью любых элементов узла 210 законного перехватывания, может форматировать соответствующую информацию перехватывания (IRI) в запрошенный формат данных и затем передать данные через интерфейс передачи обслуживания HI2 450 в релевантный авторизованный объект 260.

Аналогично, содержимое связи (CC) - например фактический видеофайл или передача телефонных речевых данных - может быть отправлено из точки 230 доступа перехватывания в DF III 415 по X3-интерфейсу 440. Функция 460 сбора и обработки сетевых данных, как правило, форматирует перехваченное CC в запрошенный формат и отправляет его через интерфейс передачи обслуживания HI3 455 в релевантный авторизованный объект 260.

В различных вариантах осуществления функциональность точки 230 доступа перехватывания распределяется в широкополосной сети 235, где они могут перехватывать широкополосные передачи данных, такие как потоковое видео, передаваемое в или от пользователей 245, которые предназначены для перехватывания данных. Этот широкополосный обмен данными может быть перехвачен в точках 230 доступа перехватывания и сообщен при использовании любой комбинации централизованной ADMF 405, функции 250 доставки, DF II 410, DF III 415 или функций 460 сбора и обработки сетевых данных с помощью любого из интерфейсов X1_1 420, X2 435, X3 440, HI1 445, HI2 450 или HI3 455.

В общем, величина полосы пропускания, требуемая для транзитной доставки перехваченных передач данных от точки 230 доступа перехватывания в функцию 250 доставки, может существенно изменяться, поскольку она зависит от формата данных перехватываемой передачи. Видеоконференции, например, требуют значительно большей полосы пропускания, чем стандартный телефонный звонок с передачей только аудио. В иллюстративном варианте осуществления требуемая пропускная способность для транзитной доставки перехваченной передачи данных может быть зарезервирована в одной или в обеих из базовой сети 205 и широкополосной сети 235 перед инициированием перехватывания передачи данных. Например, ADMF 405 или другой логический узел, связанный с узлом 210 законного перехватывания, может предоставить возможность динамического резервирования полосы пропускания в базовой сети 205 или широкополосной сети 235 для транзитной доставки перехваченных передач данных и ассоциативно связанной IRI из точки 230 доступа перехватывания в функцию 250 доставки, DF II 410 или DF III 415. Продолжая с этим иллюстративным вариантом осуществления, транспортные ресурсы, требуемые для транзитной доставки перехваченных передач данных, могут быть зарезервированы и управляться динамически посредством функций межсетевого взаимодействия между ADMF 405 и системой управления для элементов базовой и широкополосной сети, которые выступают в качестве хоста для точек 230 доступа перехватывания. Например, когда ADMF 405 или другие элементы, ассоциативно связанные с узлом 210 законного перехватывания, принимают команду перехватывания относительно целевого объекта 245, такую как предписание, ADMF 405 может обмениваться данными с широкополосной системой управления, чтобы зарезервировать системные ресурсы, и затем может начать выполнение функциональности точки 230 доступа перехватывания для сетевого элемента широкополосной сети 235, к которой подключен целевой объект 245. Передача данных в или от целевого объекта 245 затем может отслеживаться и перехватываться на основе набора критериев, указанных, например, в команде перехватывания. В различных вариантах осуществления передача данных может быть перехвачена, реплицирована и отправлена, например, по безопасному защищенному (например, зашифрованному) интерфейсу в функцию 250 доставки или ассоциативно связанные компоненты. Продолжая этот пример, после прохождения через функцию 460 сбора и обработки сетевых данных, перехваченная передача данных, которая может быть репликацией (т.е. копией) передачи данных, может быть передана по зашифрованным основанным на стандартах интерфейсам передачи HI1 445, HI2 450 или HI3 455 в авторизованный объект 260.

В различных вариантах осуществления ADMF 405 может дать точке 230 доступа перехватывания команду перехватывать трафик, на основе определенных критериев, таких как трафик, ассоциативно связанный с целевым объектом 245. Точка 230 доступа перехватывания затем может реплицировать перехваченный трафик и отправить его в функцию 250 доставки узла 210 законного перехватывания. Этот перехваченный трафик затем может быть перенаправлен авторизованному объекту 260 по HI1-интерфейсу 445 для связанной с предписанием информации, по HI2-интерфейсу 450 для соответствующей информации перехватывания (IRI) или по HT3-интерфейсу 455 для содержимого связи (CC).

Вкратце, фиг. 5 - это блок-схема, иллюстрирующая систему 500 для перемещения передачи данных в авторизованный объект 260, который может включать в себя орган контроля за правоприменением, в соответствии с вариантом осуществления изобретения. Это может включать в себя перемещение соответствующей информации перехватывания, а также содержимого связи. В системе 500, точка 230 доступа перехватывания, в общем, перехватывает передачу данных, такую как телефонный вызов или видеоконференция между целевым объектом 245 и получателем 313. Следует отметить, что получатель 313 не обязательно всегда является стороной, принимающей передачу данных. В различных вариантах осуществления передача данных может исходить от получателя 313 и быть предназначенной для целевого объекта 245. Передача данных также может быть двунаправленной между целевым объектом 245 и получателем 313. Как правило, передача данных перехватывается в точке 230 доступа перехватывания между целевым объектом 245 и получателем 313. Точка 230 доступа перехватывания затем перенаправляет, по меньшей мере, часть перехваченной передачи данных или соответствующей информации перехватывания в функцию 250 доставки, которая может включать в себя DF II 410 и DF III 415, которые затем совместно передают перенаправленную перехваченную передачу данных авторизованному объекту 260. Содержимое связи (CC) может включать в себя саму передачу данных или ее часть. Соответствующая информация перехватывания (I) может включать в себя любые ассоциативно связанные данные содержимого или любые ассоциативно связанные идентифицирующие данные. В различных вариантах осуществления система 500 может функционировать в доменах с коммутацией пакетов или каналов.

Вкратце, фиг. 6 - это блок-схема, иллюстрирующая систему 600 для функциональности перехватывания в узле 210 законного перехватывания, включающая в себя, в варианте осуществления, ADMF 405, функцию 250 доставки и функцию 460 сбора и обработки сетевых данных, с функциональностью доступа с перехватом, распределенной в элементах широкополосной сети 235, таких как элементы сетей 305 доступа или общегородских сетей 310, чтобы обеспечить перехват всех широкополосных передач данных, включая услуги передачи данных между равноправными узлами. Система 600 может включать в себя один или более агентов 605 законного перехватывания широкополосной передачи (BBLI) в сетевых элементах 610 широкополосной сети 235, которые могут быть, например, сетями 305 доступа или общегородскими сетями 310. В различных вариантах осуществления BBLI-агенты 605 могут выполняться на сетевых элементах 610, которые могут включать в себя мультиплексоры доступа к цифровой абонентской линии по Интернет-протоколу (IP DSLAM) или многофункциональные узлы доступа по Интернет-протоколу (IP MSAN), такие как, например, представители семейства Ericsson® Ethernet DSL Access (EDA) или транспортные узлы Ethernet, такие как, например, представители семейства Ericsson® OMS2400. Как правило, BBLI-агенты 605 реализуют функциональность точек 230 доступа перехватывания в элементах 610 широкополосной сети. В различных вариантах осуществления BBLI-агенты 605 могут выполняться на сетевых элементах в широкополосной сети 235.

В иллюстративном варианте осуществления узел 210 законного перехватывания системы 600 может быть усовершенствован так, чтобы обеспечить управление множеством точек 230 доступа перехватывания, поскольку они могут быть широко распределены по множеству широкополосных сетей 235. В общем, в этом иллюстративном варианте осуществления, BBLI-агенты 605 поддерживают X1_1420-интерфейсы, чтобы принимать команды инициализации от ADMF 405, чтобы инициировать или завершить мониторинг целевого объекта 245 и перехват передач данных в или от целевого объекта 245. Дополнительно, BBLI-агент 605 может фильтровать передачи данных, чтобы выделять и перехватывать данные IRI или CC из передачи данных. BBLI-агенты 605 также могут реплицировать перехваченную передачу данных и, в некоторых вариантах осуществления, передавать события или данные IRI по X2-интерфейсу 435 и данные CC из реплицированной перехваченной передачи данных по X3-интерфейсу 440 элементам узла 210 законного перехватывания, таким как, например, функция 250 доставки. BBLI-агенты 605 также могут защитить всю или части передачи данных, включая IRI, CC и команды инициализации относительно перехватывания передачи данных целевого объекта 245. В общем, интерфейсы и обмен данными между любыми элементами узла 210 законного перехватывания и BBLI-агентами 605 могут быть защищенными, и сами BBLI-агенты 605 могут быть защищенными, чтобы предотвратить несанкционированный доступ или вмешательство.

Кроме того, в некоторых вариантах осуществления, BBLI-агенты 605 могут поддерживать глубокий анализ пакетов, который, в общем, обеспечивает репликацию поднабора перехваченной передачи данных. Например, в сети с ограниченной полосой пропускания на линиях связи, используемых для передачи перехваченных передач данных, перехваченная репликация трафика, например, может быть ограничена пакетами данных, настроенными иметь самый высокий приоритет, такими как речь, а не потоковая передача видео. В некоторых вариантах осуществления BBLI-агенты 605 могут буферизовать перехваченные передачи данных, включая данные IRI и CC, на оборудовании, где запущены BBLI-агенты 605. Это предотвращает потерю данных в случае проблем связи, вовлекающих линии связи, такие как X2-интерфейс 435 и X3-интерфейс 440. Размер буфера может варьироваться в зависимости от системных потребностей и ресурсов.

В некоторых вариантах осуществления BBLI-агенты 605 могут быть способными к выполнению на различных аппаратных платформах. Например, все широкополосные платформы могут включать в себя прикладной механизм (не показан) с апплетом, который включает в себя BBLI-агент 605 в качестве подключаемого модуля для элементов 610 широкополосной сети, где перехват передач данных может произойти.

В общем, BBLI-агенты 605 функционально размещаются так, чтобы предоставить возможность перехватывания всех услуг на основе Интернет-протокола (IP), включая, например, услуги видеоконференцсвязи, передачи данных, обмена данными между равноправными узлами и потоковой передачи, а также связи по протоколу "речь-по-IP". В иллюстративном варианте осуществления на основании информации, полученной от ADMF 405 по X1_1 420-интерфейсу, BBLI-агент 605 в типичном варианте выполнен с возможностью перехватывать конкретные передачи данных от любого целевого объекта 245 (или от любого абонентского оборудования 240, ассоциативно связанного с целевым объектом 245). В общем, идентификационные данные целевых объектов, чтобы идентифицировать целевой объект 245 могут включать в себя такие стандарты, как, например, стандарты Европейского института телекоммуникационных стандартов (ETSI) или стандарты Инженерной группы по развитию Интернета (IETF), которые содержат, например, одно или более из адресов кода доступа к среде (MAC), IP-адресов источника назначения, номеров входящих коммутируемых подключений или идентификационных данных кабельного модема. В варианте осуществления узел 210 законного перехватывания и интерфейсы передачи обслуживания HI1 445, HI2 450 и HI3 455 на основе IP допускают прием, обработку и перенаправление данных, видео и услуг потоковой передачи, которые требуют большей полосы пропускания, чем услуги передачи только речи в соответствии со стандартом ETSI TS 102 232.

В различных вариантах осуществления BBLI-агенты 605 также могут реализовать транзитную доставку перехваченных передач данных из точек 230 доступа перехватывания в узел 210 законного перехватывания. В общем, функциональность для межсетевого взаимодействия между узлом 210 законного перехватывания и системой управления (не показана) для элементов 610 широкополосной сети может предоставить возможность динамического резервирования полосы пропускания для транзитной доставки перехваченных передач данных от точки 230 доступа перехватывания в функцию 250 доставки.

В вариантах осуществления, которые включают в себя множество точек 230 доступа перехватывания, распределенных под (т.е. на стороне целевого объекта 245) уровнем управления базовой сети 205 (т.е. в сценарии, в котором BBLI-агенты 605 могут быть распределены по границе широкополосной сети 235), требования по полосе пропускания на узле 210 законного перехватывания могут колебаться относительно пропускной способности. В варианте осуществления BBLI-агенты 605 могут быть установлены и активированы по требованию, только когда есть фактическое требование перехватывания передач данных (такое как получение команды, чтобы перехватить передачу данных, ассоциативно связанную с целевым объектом 245). В других вариантах осуществления BBLI-агенты могут быть установлены на любых или всех элементах 610 широкополосной сети. Как правило, эти сетевые элементы управляются посредством платформы управления, такой как, например, платформа управления Ericsson® ServiceOn, и в некоторых вариантах осуществления эта платформа управления взаимодействует с элементами системы 600 для того, чтобы, например, динамически и эффективно загружать, устанавливать, активировать и деактивировать BBLI-агенты 605 по мере необходимости. Это взаимодействие может повлечь за собой использование кодирования данных и защищенных интерфейсов.