Область техники, к которой относится изобретение

Настоящее изобретение, в общем, относится к системам беспроводной связи, в частности, к защищенной связи для множества устройств специализированной связи.

Уровень техники

Инфраструктурная беспроводная сеть в типичном варианте включает в себя сеть связи со стационарными и проводными шлюзами. Многие инфраструктурные беспроводные сети используют мобильный блок или хост, который обменивается данными со стационарной базовой станцией, которая подключена к проводной сети. Мобильный блок может перемещаться географически в то время, когда он обменивается данными по линии беспроводной связи с базовой станцией. Когда мобильный блок выходит за пределы диапазона одной базовой станции, он может подключиться или "передать обслуживание" новой базовой станции, и начинает обмен данными с проводной сетью через новую базовую станцию.

В сравнении с инфраструктурными беспроводными сетями, такими как сотовые сети или спутниковые сети, специализированные (ad-hoc) сети, такие как сети, образующие связь устройство-устройство, являются самоформирующимися сетями, которые могут работать при отсутствии какой-либо стационарной инфраструктуры, и в некоторых случаях специализированная сеть полностью сформирована из мобильных узлов. Специализированная сеть в типичном варианте включает в себя ряд географически распределенных потенциально мобильных блоков, иногда упоминаемых как "узлы", которые соединены беспроводным способом друг с другом посредством одной или более линий связи (к примеру, радиочастотных каналов связи). Узлы могут обмениваться данными друг с другом по беспроводным носителям без поддержки инфраструктурной или проводной сети. Линии связи или соединения между этими узлами могут изменяться динамически произвольным способом по мере того, как существующие узлы перемещаются в пределах произвольно организующейся сети, как новые узлы присоединяются или вступают в произвольно организующуюся сеть или как существующие узлы покидают либо выходят из произвольно организующейся сети.

В последнее время наблюдается растущий интерес к интеграции беспроводных сетей. Примеры интегрированных сетей включают в себя усовершенствованную службу мобильных телефонов (AMPS), комбинированную с сотовыми сетями IS-95, глобальную систему позиционирования (GPS), применяемую в сотовых сетях, комбинированные спутниковые и сотовые сети и комбинированные сотовые и беспроводные локальные вычислительные сети (LAN).

В последнее время интеграция сотовых сетей и специализированных сетей также получает интерес. Следует принимать во внимание, что структура специализированных сетей зависит от надлежащей плотности специализированных устройств. Дополнительно следует принимать во внимание, что в области, где имеется достаточная плотность телефонных аппаратов, допускающих присоединение к специализированной сети, может быть множество изготовителей телефонных аппаратов и множество поставщиков услуг для телефонных аппаратов. Одна проблема в этом окружении заключается в том, что каждый поставщик услуг не привык к совместному участию или взаимодействию с другими поставщиками услуг. Следовательно, любая попытка установить специализированную сеть, которая содержит телефонные аппараты от нескольких поставщиков услуг, с большой вероятностью будет заблокирована. Одна причина блокировки формации устройство-устройство заключается в проблеме безопасности абонентов поставщика услуг и проблеме неавторизованного использования услуг, предоставляемых поставщиком услуг (к примеру, услуге игр или электронной почты).

Краткое описание чертежей

Прилагаемые чертежи, на которых одинаковые цифры ссылок ссылаются на идентичные или функционально аналогичные элементы на всех отдельных представлениях и которые вместе с нижеприведенным подробным описанием содержатся и составляют часть описания изобретения, служат для того, чтобы дополнительно проиллюстрировать различные варианты осуществления и описать различные принципы и преимущества в соответствии с настоящим изобретением.

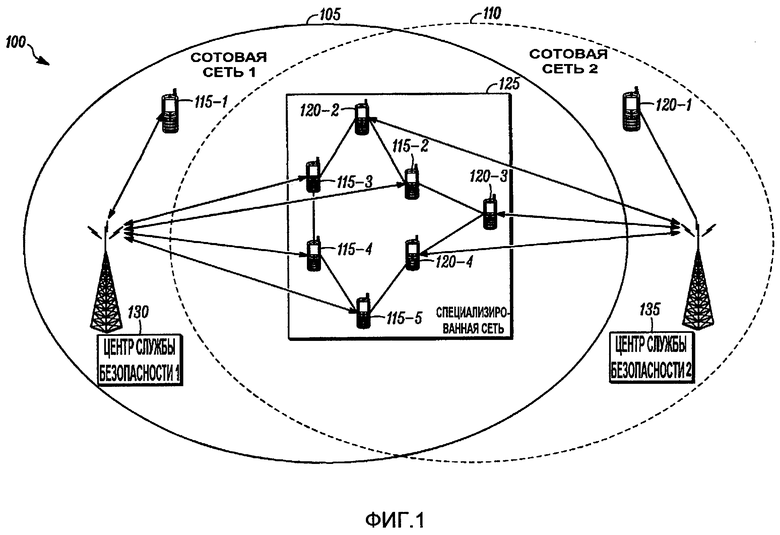

Фиг.1 - это примерная сеть связи в соответствии с некоторыми вариантами осуществления изобретения.

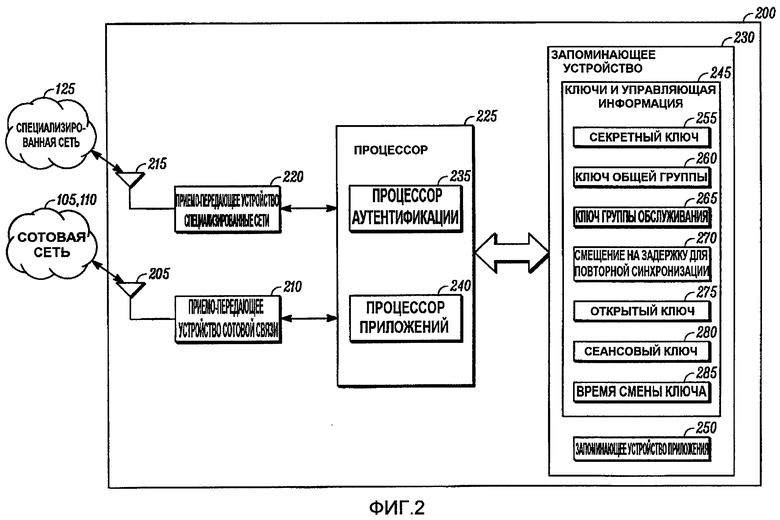

Фиг.2 - это примерное устройство связи для работы в сети связи в соответствии с некоторыми вариантами осуществления изобретения.

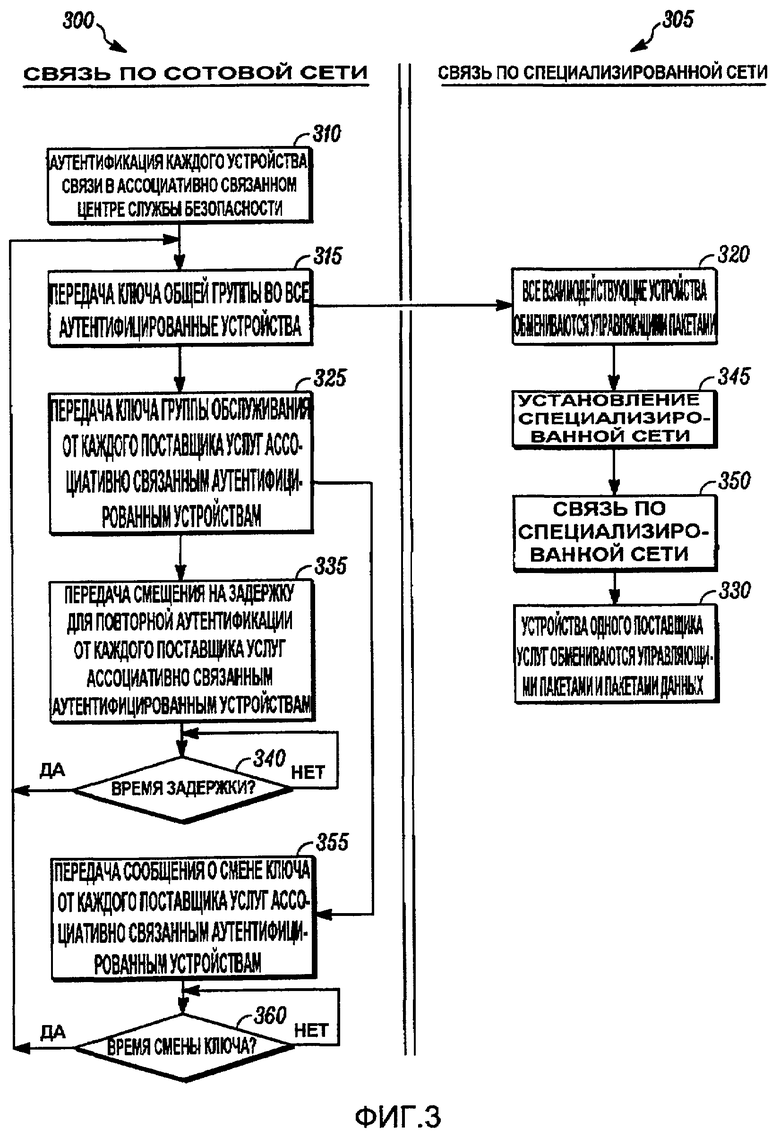

Фиг.3 - это блок-схема последовательности операций способа, иллюстрирующая примерную работу сети связи по фиг.1 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

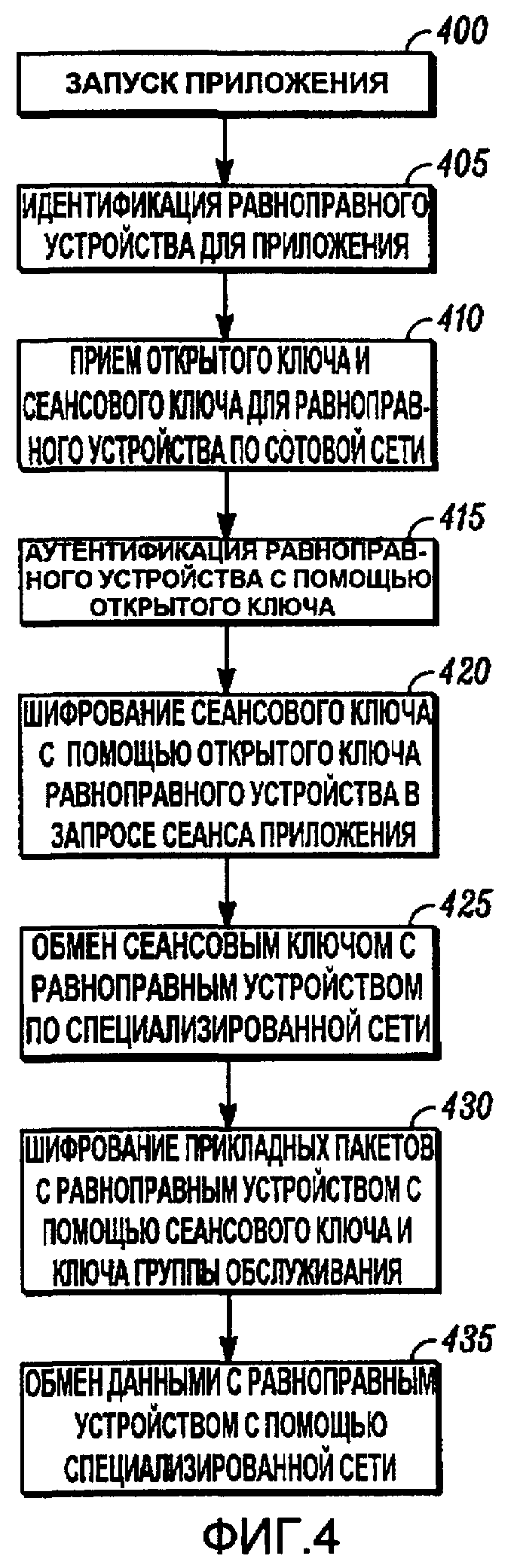

Фиг.4 - это блок-схема последовательности операций способа, иллюстрирующая примерную работу устройства связи по фиг.2 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

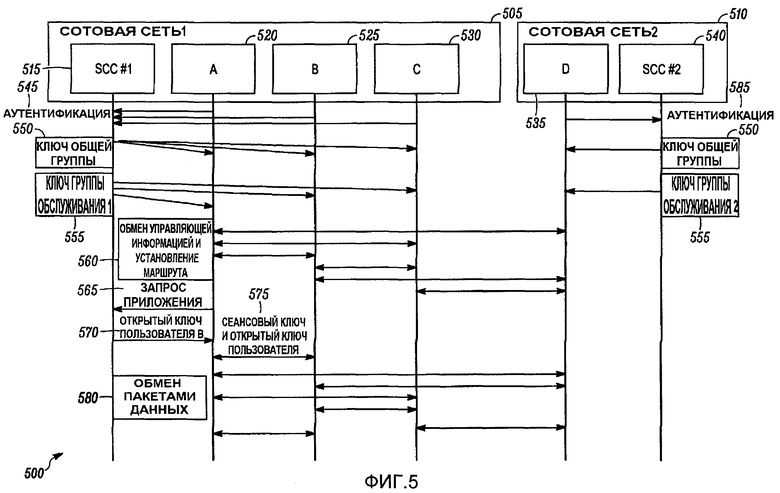

Фиг.5 - это схема потоков сообщений, иллюстрирующая примерную работу сети по фиг.1 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Специалисты в данной области техники должны принимать во внимание, что элементы на чертежах проиллюстрированы для простоты и ясности и необязательно нарисованы так, чтобы представляться в определенном масштабе. Например, размеры некоторых элементов чертежей могут быть чрезмерно увеличены относительно других элементов, чтобы помочь улучшить понимание вариантов осуществления настоящего изобретения.

Осуществление изобретения

Перед подробным описанием вариантов осуществления в соответствии с настоящим изобретением следует отметить, что варианты осуществления базируются главным образом на комбинациях этапов способов и компонентов устройств, связанных с предоставлением защищенной связи с использованием сотовой сети для множества устройств специализированной связи. Следовательно, надлежащим образом представлены компоненты устройств и этапы способов посредством традиционных символов на чертежах, показывая только те конкретные детали, которые относятся к пониманию настоящего изобретения, с тем, чтобы не затруднять понимание сущности подробностями, которые должны быть очевидными для специалистов в данной области техники, в чем состоит преимущество данного описания.

В этом документе относительные термины, такие как первый и второй, верхний и нижний и т.п., могут быть использованы исключительно для того, чтобы отличать один объект или действие от другого объекта или действия без обязательного требования, или подразумевания любого фактического подобного отношения, или порядка между этими объектами или действиями. Термин "содержит", "содержащий" или любая другая его разновидность служит для того, чтобы охватить неисключительное включение, так чтобы процесс, способ, изделие или устройство, которое содержит список элементов, не включали в себя только эти элементы, а могли включать в себя другие элементы, не перечисленные в явном виде или внутренне присущие такому процессу, способу, изделию или устройству. Элемент, предваряемый "содержит...", не препятствует без дополнительных ограничений наличию дополнительных идентичных элементов в процессе, способе, изделии или устройстве, которое содержит элемент.

Следует принимать во внимание, что варианты осуществления изобретения, описанные в данном документе, могут состоять из одного или более традиционных процессоров и уникальных хранимых программных инструкций, которые управляют одним или более процессоров так, чтобы реализовать совместно с определенными непроцессорными схемами некоторые, большинство или все из функций предоставления защищенной связи с использованием сотовой сети для множества устройств специализированной связи, описанных в данном документе. Непроцессорные схемы могут включать в себя, но не только, радиоприемное устройство, радиопередающее устройство, формирователи сигналов, схемы тактовых генераторов, схемы источников питания и устройства пользовательского ввода. По существу, эти функции могут быть интерпретированы как этапы способа для того, чтобы осуществлять защищенную связь с использованием сотовой сети для множества устройств специализированной связи. Альтернативно, некоторые или все функции могут быть реализованы посредством конечного автомата, который не имеет сохраненных программных инструкций, или одной или более специализированных интегральных схем (ASIC), в которых каждая функция или некоторые комбинации определенных функций реализованы как настроенная под потребности логика. Разумеется, может быть использована комбинация двух подходов. Таким образом, способы и средства для этих функций описаны в данном документе. Дополнительно предполагается, что специалисты в данной области техники, несмотря на возможно значительные усилия и множество вариантов проектирования, что обусловлено, например, доступным временем, современным уровнем техники и экономическими соображениями, когда руководствуются идеями и принципами, раскрытыми в данном документе, должны легко допускать создание таких программных команд и программ и интегральных схем (IC) с минимальным экспериментированием.

Настоящее изобретение предоставляет применение ключей, используемых в иерархической сети (к примеру, специализированные сети 802.11 перекрываемой глобальной вычислительной сетью, содержащей центр обслуживания для распространения ключей). В частности, настоящее изобретение использует иерархическую структуру ключей, чтобы предоставить возможность частным приложениям использовать ретрансляцию от операторов похожих и отличных услуг или только от операторов похожих услуг. Способ включает в себя периодическое обновление ключей, чтобы исключить ключи неоплачивающих пользователей или злоумышленников. Несколько ключей управляются посредством телефонного аппарата и перекрывающегося центра обслуживания (к примеру, сотового реестра собственных абонентов (HLR)). Каждый ключ имеет уникальную функциональность, которая вместе предоставляет возможность равноправного взаимодействия между телефонными аппаратами, даже если телефонные аппараты имеют различных производителей и/или различных поставщиков услуг.

Фиг.1 - это примерная сеть 100 связи в соответствии с некоторыми вариантами осуществления изобретения. Как проиллюстрировано, сеть 100 связи состоит, по меньшей мере, из двух сотовых сетей, первой сотовой сети 105 и второй сотовой сети 110. Специалисты в данной области техники должны принимать во внимание, что сеть 100 связи может состоять из одной или более сетей связи, включая сотовые сети (как проиллюстрировано), беспроводные телефонные сети, беспроводные локальные вычислительные сети, двухсторонние радиосети и т.п. Дополнительно следует принимать во внимание, что каждая из сетей в рамках сети 100 связи может администрироваться посредством уникального поставщика услуг, не связанного с другими. Каждый поставщик услуг в типичном варианте не принимает участие или не взаимодействует с другими поставщиками услуг в сети связи.

Специалисты в данной области техники должны принимать во внимание, что первая сотовая сеть 101 и вторая сотовая сеть 110 по фиг.1 могут работать в соответствии, по меньшей мере, с одним из нескольких стандартов. Эти стандарты включают в себя аналоговые, цифровые и двухрежимные протоколы системы связи, такие как, но не только, усовершенствованная система мобильных телефонов (AMPS), узкополосная усовершенствованная система мобильных телефонов (NAMPS), глобальная система мобильной связи (GSM), цифровая сотовая система IS-136 с множественным доступом с временным разделением каналов (TDMA), цифровая сотовая система IS-95 с множественным доступом с кодовым разделением каналов (CDMA), система CDMA 2000, система широкополосного CDMA (W-CDMA), система персональной связи (PCS), система третьего поколения (3G), универсальная система мобильной связи (UMTS) и разновидности и развития данных протоколов. В нижеследующем описании термин "сотовая сеть" относится к любой из систем, упомянутых выше или эквивалентных.

В соответствии с настоящим изобретением каждая из сотовых сетей включает в себя центр службы безопасности для управления защищенной связью в рамках каждой сотовой сети. Например, первая сотовая сеть 105 включает в себя первый центр 130 службы безопасности, а вторая сотовая сеть 110 включает в себя второй центр 135 службы безопасности.

Как показано на фиг.1, множество устройств связи работают в каждой из двух или более сотовых сетей. Например, устройства 115-n связи (в том числе 115-1, 115-2, 115-3, 115-4, 115-5, как проиллюстрировано) работают в первой сотовой сети 105. Аналогично устройства 120-n связи (в том числе 120-1, 120-2, 120-3 и 120-4, как проиллюстрировано) работают во второй сотовой сети 105. Специалисты в данной области техники должны принимать во внимание, что каждое из устройств 115-n и 120-n связи может быть мобильным сотовым телефоном, мобильным радиотерминалом передачи данных, мобильным сотовым телефоном, имеющим присоединенный или интегрированный терминал передачи данных, двухсторонним устройством обмена сообщениями или эквивалентом, как надлежит для работы в пределах каждой из сетей для сети 100 связи. Аналогично устройство связи может быть любым другим электронным устройством, таким как персональное цифровое устройство или дорожный компьютер, имеющий возможности беспроводной связи. В нижеследующем описании термин "устройство связи" относится к любой комбинации устройств, упомянутых выше или эквивалентных.

В соответствии с настоящим изобретением, по меньшей мере, некоторые из устройств 115-n связи допускают обмен данными с несколькими сетями связи, такими как первая сотовая сеть 105 и специализированная сеть 125. Например, как проиллюстрировано на фиг.1, устройства 115-2, 115-3, 115-4 и 115-5 связи работают в рамках первой сотовой сети 105 и специализированной специализированной сети 125. Аналогично, по меньшей мере, некоторые из устройств 120-n связи допускают обмен данными с несколькими сетями связи, такими как вторая сотовая сеть 110 и специализированная сеть 125. Например, как проиллюстрировано на фиг.1, устройства 120-2, 120-3 и 120-4 связи работают в рамках второй сотовой сети 110 и специализированной специализированной сети 125.

Специалисты в данной области техники должны принимать во внимание, что специализированная сеть 125 может быть сетью в архитектуре с поддержкой сетки (MEA) или сетью 802.11 (т.е. 802.11a, 802.11b или 802.11g). Специалисты в данной области техники должны принимать во внимание, что специализированная сеть 125 альтернативно может содержать любую пакетированную сеть связи. Например, сеть 100 связи может быть сетью, использующей протоколы с коммутацией пакетов, такие как TDMA (множественный доступ с временным разделением каналов), GPRS (общая служба пакетной радиопередачи) и EGPRS (улучшенная GPRS).

Специализированная сеть 125 включает в себя множество мобильных узлов (в общем, упоминаемых как узлы или мобильные узлы, или устройства связи), таких как устройства 115-3, 115-4, 115-5, 120-2, 120-3 и 120-4 связи, проиллюстрированные на фиг.1. Дополнительно специализированная сеть может, но необязательно, включать в себя стационарную сеть, имеющую множество интеллектуальных точек доступа (IAP) для предоставления доступа к стационарной сети (не показана) узлам. Стационарная сеть 104 может включать в себя, например, базовую локальную вычислительную сеть (LAN) и множество серверов и шлюзовых маршрутизаторов, чтобы предоставлять сетевым узлам доступ к другим сетям, таким как другие специализированные сети, коммутируемая телефонная сеть общего пользования (PSTN) и Интернет. Специализированная сеть 125 дополнительно может включать в себя множество стационарных маршрутизаторов для маршрутизации пакетов данных между другими узлами (не показаны). Следует отметить, что для целей данного описания узлы, поясненные выше, могут вместе упоминаться как "узлы" или альтернативно как "устройства связи".

Специалисты в данной области техники могут принимать во внимание, что узлы в специализированной специализированной сети 125 допускают обмен данными друг с другом напрямую или через один или более других узлов, работающих как маршрутизатор или маршрутизаторы для пакетов, отправляемых между узлами. Каждый узел обменивается данными с другими соседними узлами с помощью линии передачи данных, ассоциативно связанной с узлом и каждым из соседних узлов.

Фиг.2 - это примерное устройство 200 связи для работы в сети 100 связи в соответствии с некоторыми вариантами осуществления изобретения. Устройством 200 связи, например, может быть, например, устройство 115-n и 120-n связи, как проиллюстрировано на фиг.1. В соответствии с настоящим изобретением устройство 200 связи является двухрежимным устройством. Только в качестве примера, устройство 200 связи может допускать работу в пределах как специализированной сети 125, так и одной из сотовых сетей 105, 110 по фиг.1.

Устройство 200 связи включает в себя аппаратные средства традиционного устройства (не представлены для простоты), такие как пользовательские интерфейсы, схемы оповещений, дисплей и т.п., которые интегрированы в компактный корпус.

Устройство 200 связи дополнительно включает в себя антенну 205 сотовой сети и приемо-передающее устройство 210 сотовой сети для обмена данными с сотовой сетью 105, 110.

Антенна 205 сотовой сети перехватывает передаваемые сигналы из одной или более сотовых сетей 105, 110 и передает сигналы в одну или более сотовых сетей 105, 110. Антенна 205 сотовой сети соединена с приемо-передающим устройством 210 сотовой сети, которое использует традиционные методики демодуляции для приема сигналов связи. Приемо-передающее устройство 210 сотовой сети соединено с процессором 225 и реагирует на команды из процессора 225. Когда приемо-передающее устройство 210 сотовой сети принимает команду из процессора 225, приемо-передающее устройство 210 сотовой сети отправляет сигнал через антенну 205 сотовой сети в одну или более сотовых сетей 105, 110. В альтернативном варианте осуществления (не показан) устройство 200 связи включает в себя приемную антенну и приемное устройство для приема сигналов из одной или более сотовых сетей 105, 110 и передающую антенну и передающее устройство для передачи сигналов в одну или более сотовых сетей 105, 110. Специалисты в данной области техники должны принимать во внимание, что другие аналогичные электронные блок-схемы того же или альтернативного типа могут быть использованы для блока сотовой сети устройства 200 связи.

Устройство 200 связи дополнительно включает в себя антенну 215 специализированной сети и приемо-передающее устройство 220 специализированной сети для обмена данными специализированной сетью 125. Антенна 215 специализированной сети перехватывает передаваемые сигналы из одного или более узлов в специализированной сети 125 и передает сигналы в один или более узлов в специализированной сети 125. Антенна 215 специализированной сети соединена с приемо-передающим устройством 220 специализированной сети, которое использует традиционные методики демодуляции для приема и передачи сигналов связи, таких как пакетированные сигналы, в и из устройства 200 связи под управлением процессора 225. Пакетированные сигналы данных могут включать в себя, например, речь, данные или мультимедийную информацию и пакетированные сигналы управления, включающие в себя информацию обновления узлов. Когда приемо-передающее устройство 220 специализированной сети принимает команду от процессора 225, приемо-передающее устройство 220 специализированной сети отправляет сигнал посредством антенны 215 специализированной сети в один или более узлов в рамках специализированной сети 125. В альтернативном варианте осуществления (не показан) устройство 200 связи включает в себя приемную антенну и приемное устройство для приема сигналов из специализированной сети 125 и передающую антенну и передающее устройство для передачи сигналов в специализированную сеть 125. Специалисты в данной области техники должны принимать во внимание, что другие аналогичные электронные блок-схемы того же или альтернативного типа могут быть использованы для самоорганизующегося блока устройства 200 связи.

С приемо-передающим устройством 210 сотовой сети и приемо-передающим устройством 220 специализированной сети соединен процессор 225, использующий традиционные методики обработки сигналов для обработки принимаемых сообщений. Специалисты в данной области техники должны принимать во внимание, что дополнительные процессоры могут быть использованы, как требуется для того, чтобы выполнять обработку согласно требованиям обработки процессора 225.

В соответствии с настоящим изобретением процессор 225 включает в себя процессор 235 аутентификации для аутентификации различной передачи данными в и из устройства 200 связи. Дополнительно в соответствии с настоящим изобретением процессор 225 включает в себя процессор 240 приложений для обработки различных программно-реализованных прикладных программ в устройстве 200 связи. Специалисты в данной области техники должны принимать во внимание, что процессор 235 аутентификации и процессор 240 приложений могут быть жестко закодированы или запрограммированы в устройстве 200 связи при изготовлении, могут быть запрограммированы по радиоинтерфейсу при абонентской подписке или могут быть загружаемым приложением. Следует принимать во внимание, что другие способы программирования могут быть использованы для программирования процессора 235 аутентификации и процессора 240 приложений в устройстве 200 связи. Специалисты в данной области техники дополнительно должны принимать во внимание, что каждый из процессора 235 аутентификации и процессора 240 приложений может быть аппаратной схемой в устройстве 200 связи. В соответствии с настоящим изобретением каждый из процессора 235 аутентификации и процессора 240 приложений может содержаться в процессоре 225, как проиллюстрировано, или альтернативно может быть отдельным блоком, функционально соединенным с процессором 225 (не показан).

Чтобы выполнять требуемые функции устройства 200 связи, процессор 225 соединяется с запоминающим устройством 230, которое предпочтительно включает в себя оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), электрически стираемое программируемое постоянное запоминающее устройство (EEPROM) и флэш-память.

Запоминающее устройство 230 в соответствии с настоящим изобретением включает в себя области памяти для хранения одного или более ключей и управляющей информации 245 и одного или более приложений 250. В соответствии с настоящим изобретением один или более ключей 245 могут включать в себя, но не только, секретный ключ 255, ключ 260 общей группы, ключ 265 группы обслуживания, смещение 270 на задержку для повторной аутентификации, открытый ключ 275, сеансовый ключ 280 и время 285 смены ключа, каждое из которых подробнее описывается ниже.

Специалисты в данной области техники должны признавать, что запоминающее устройство 230 может быть интегрировано в устройство 200 связи или альтернативно может, по меньшей мере, частично содержаться во внешнем запоминающем устройстве, таком как запоминающее устройство хранения. Запоминающим устройством хранения, например, может быть карта модуля идентификации абонента (SIM). SIM-карта - это электронное устройство, в типичном варианте включающее в себя микропроцессор и запоминающее устройство, подходящее для инкапсуляции в небольшой гибкой пластиковой карте. SIM-карта дополнительно включает в себя некоторую форму интерфейса для обмена данными с устройством 200 связи.

Фиг.3 - это блок-схема последовательности операций способа, иллюстрирующая примерную работу сети связи по фиг.1 в соответствии с некоторыми вариантами осуществления настоящего изобретения. Как проиллюстрировано, некоторым видом обмена данными, включенным в примерную работу, является обмен 305 данными по сотовой сети, и некоторым видом обмена данными, включенным в примерную работу, является обмен 310 данными по специализированной сети.

Процесс на фиг.3 начинается на этапе 310, на котором каждое устройство связи аутентифицирует себя в ассоциативно связанном центре службы безопасности сотовой сети, в которой оно работает. Например, каждое из устройств 115-n связи аутентифицирует себя в первом центре 130 службы безопасности сети 100. Аналогично каждое из устройств 120-n связи аутентифицирует себя во втором центре 135 службы безопасности сети 100. Ссылаясь на устройство 200 связи, процессор 235 аутентификации извлекает секретный ключ 255 и открытый ключ 275 из запоминающего устройства 230, шифрует открытый ключ 275 с помощью секретного ключа 255 и отправляет зашифрованный открытый ключ в ассоциативно связанный центр службы безопасности посредством приемо-передающего устройства 210 сотовой сети и антенны 205 сотовой сети. В настоящем изобретении секретный ключ 255 встраивается в телефонный аппарат во время изготовления и известен только ассоциативно связанному центру службы безопасности. Ассоциативно связанный центр службы безопасности расшифровывает открытый ключ 275 с помощью своей известной копии секретного ключа 255 и сохраняет открытый ключ для будущего использования.

Далее на этапе 315 ключ общей группы передается во все аутентифицированные устройства. Тот же ключ общей группы передается во все аутентифицированные устройства связи в сети 100 независимо от поставщика услуг/сотовой сети, в которой работает устройство связи. Например, центр 130 службы безопасности передает ключ общей группы в каждое устройство 115-n связи в ответ на аутентификацию устройства 115-n связи. Аналогично, центр 135 службы безопасности передает ключ общей группы в каждое устройство 120-n связи в ответ на аутентификацию устройства 120-n связи. Ключ общей группы шифруется с помощью секретного ключа 255, соответствующего устройству 115-n или 120-n связи, которое аутентифицируется. В альтернативном варианте осуществления ключ общей группы зашифрован с помощью открытого ключа 275, соответствующего устройству 115-n или 120-n связи, которое аутентифицируется. Ссылаясь на устройство 200 связи, зашифрованный ключ 260 общей группы принимается посредством антенны 205 сотовой сети и приемо-передающего устройства 210 сотовой сети, расшифровывается посредством устройства 200 связи и сохраняется посредством процессора 225 в запоминающем устройстве 230 для будущего использования посредством устройства связи. В соответствии с настоящим изобретением все устройства связи, работающие в специализированной сети 125, имеющие ключ 260 общей группы, затем (этап 320) могут использовать ключ 260 общей группы для того, чтобы защищено обмениваться управляющими пакетами по специализированной сети 125 друг с другом.

Далее на этапе 325 каждый центр службы безопасности передает ключ группы обслуживания всем аутентифицированным устройствам связи, работающим в той же сотовой сети. Например, первый центр 130 службы безопасности передает первый ключ группы обслуживания в аутентифицированные устройства 115-n связи; а второй центр 130 службы безопасности передает второй ключ группы обслуживания в аутентифицированные устройства 120-n связи. Ключ группы обслуживания шифруется с помощью секретного ключа 255, соответствующего устройству 115-n или 120-n связи, которое аутентифицируется. В альтернативном варианте осуществления ключ группы обслуживания зашифрован с помощью открытого ключа 275, соответствующего устройству 115-n или 120-n связи, которое аутентифицируется. Ссылаясь на устройство 200 связи, зашифрованный ключ 265 группы обслуживания принимается посредством антенны 205 сотовой сети и приемо-передающего устройства 210 сотовой сети, расшифровывается посредством устройства 200 связи и сохраняется посредством процессора 225 в запоминающем устройстве 230 для будущего использования посредством устройства 200 связи. В соответствии с настоящим изобретением все устройства связи, работающие в одной сотовой сети, имеющие ключ группы обслуживания, затем (этап 330) могут использовать ключ группы обслуживания для того, чтобы защищено обмениваться управляющими пакетами и пакетами данных по специализированной сети друг с другом.

Далее на этапе 335 каждый центр службы безопасности передает смещение 270 на задержку для повторной аутентификации всем аутентифицированным устройствам связи, работающим в той же сотовой сети. Например, первый центр 130 службы безопасности передает первое смещение на задержку для повторной аутентификации в аутентифицированные устройства 115-n связи; а второй центр 130 службы безопасности передает второе смещение на задержку для повторной аутентификации в аутентифицированные устройства 120-n связи. Ссылаясь на устройство 200 связи, смещение 270 на задержку для повторной аутентификации принимается посредством антенны 205 сотовой сети и приемо-передающего устройства 210 сотовой сети и сохраняется посредством процессора 225 в запоминающем устройстве 230 для будущего использования посредством устройства 200 связи. В соответствии с настоящим изобретением это смещение на задержку для повторной аутентификации выбирается произвольным образом для каждого аутентифицированного устройства связи. Он представляет время задержки, которое аутентифицированное устройство связи должно подождать, прежде чем оно сформирует новый запрос аутентификации. На этапе 340, когда текущее время, по меньшей мере, равно смещению на задержку для повторной аутентификации, операция циклически возвращается к этапам 315 и 325. Далее повторная аутентификация формируется после приема сетевой широковещательной рассылки, чтобы повторно установить ключ 260 общей группы и ключ 265 группы обслуживания. Этот способ позволяет периодическое обновление ключей, чтобы исключить ключи неоплачивающих пользователей или злоумышленников.

Ссылаясь теперь снова на связь со специализированной сетью 125, после того как ключ общей группы принят посредством различных аутентифицированных двухрежимных устройств связи, специализированная сеть 125 может быть установлена на этапе 345, как хорошо известно в данной области техники. Другими словами, специализированная сеть 125 может быть установлена так, чтобы включать в себя устройства 115-2, 115-3, 115-4, 115-5, 120-2, 120-3 и 120-4 связи, используя ключ 260 общей группы для шифрования управляющих пакетов для обнаружения маршрута. Далее, на этапе 350 связь между различными участвующими устройствами в специализированной сети 125 осуществляется в защищенном режиме через ассоциативно связанный канал связи по специализированной сети. Например, устройства одного поставщика услуг обмениваются управляющими пакетами и пакетами данных на этапе 330.

Следует принимать во внимание, что периодически новый ключ группы обслуживания и/или новый ключ общей группы должен передаваться, чтобы изменять ключи. На этапе 355 центр службы безопасности передает в широковещательном режиме сообщение оповещения о смене ключа в каждое устройство связи. Сообщение оповещения включает в себя будущее время смены ключа, к которому все устройства связи должны завершить процедуру повторной аутентификации. Это будущее время смены ключа позже, чем текущее время плюс максимальное смещение на задержку для повторной аутентификации, принимаемое посредством любого устройства связи. Ссылаясь на устройство 200 связи, смещение 270 на задержку для повторной аутентификации используется в качестве смещения времени от текущего времени, в соответствии с которым по истечении устройство 200 связи должно инициировать процедуру повторной аутентификации, как задано ранее на этапах 310, 315 и 325. Центр службы безопасности должен аутентифицировать только те устройства связи, которым разрешено быть участниками специализированной сети 125. Как задано выше на этапе 315, каждый центр службы безопасности передает ключ общей группы во все аутентифицированные устройства связи, работающие внутри сети 100, независимо от поставщика услуг/сотовой сети, в которой работает устройство связи. Как ранее задано на этапе 325, каждый центр службы безопасности передает ключ группы обслуживания всем аутентифицированным устройствам связи, работающим в той же сотовой сети. Все ключи, принятые из центра службы безопасности, доставляются в каждое устройство связи через сотовый канал управления или передачи данных. На этапе 360 каждое аутентифицированное устройство связи определяет то, равно или нет текущее время переданному времени 285 смены ключа. Когда текущее время - это время 285 смены ключа, процесс возвращается обратно к этапу 315 и устройство связи начинает использование нового ключа общей группы и нового ключа группы обслуживания для всего будущего обмена данными, когда текущее время равно времени 285 смены ключа. Специалисты в данной области техники должны принимать во внимание, что хотя фиг.3 иллюстрирует примерный вариант осуществления, в котором ключ общей группы и новый ключ группы обслуживания передаются во время или после времени 285 смены ключа, соответственно, новый ключ общей группы и новый ключ группы обслуживания может передаваться и сохраняться в устройствах связи в любое время до времени 285 смены ключа.

Фиг.4 - это блок-схема последовательности операций способа, иллюстрирующая примерную работу устройства 200 связи по фиг.2 в соответствии с некоторыми вариантами осуществления настоящего изобретения. В частности, фиг.4 иллюстрирует примерную работу этапа 350 связи по фиг.1 в соответствии с некоторыми вариантами осуществления настоящего изобретения.

Процесс по фиг.4 начинается на этапе 400, на котором устройство 200 связи запускает приложение. Например, процессор 240 приложений запускает приложение, сохраненное в запоминающем устройстве 250 приложения. Далее на этапе 405 устройство 200 связи идентифицирует равноправное устройство для приложения. Например, процессор 240 приложений идентифицирует равноправное устройство из сохраненных данных приложения, хранимых в запоминающем устройстве 250 приложения. Затем на этапе 410 устройство 200 связи принимает открытый ключ 275 и сеансовый ключ 280, чтобы совместно использовать приложение с равноправным устройством через сотовую сеть, в которой работают устройство связи и равноправное устройство. Например, исходное устройство 200 связи запрашивает использование совместного использования приложения между собой и идентифицированным равноправным устройством. Центр службы безопасности передает сеансовый ключ и открытый ключ равноправного устройства в устройство связи (сеансовый ключ и открытый ключ равноправного устройства зашифрованы с помощью открытого ключа устройства 200 связи). Затем на этапе 415 устройство связи 200 аутентифицирует равноправное устройство с помощью принятого открытого ключа. В одном варианте осуществления настоящего изобретения заголовки связи по линии передачи данных и заголовки связи на сетевом уровне зашифрованы с помощью ключа общей группы, запрос аутентификации зашифрован с помощью ключа группы обслуживания, а содержимое запроса аутентификации (к примеру, открытый ключ исходного устройства 200 связи) зашифровано с помощью открытого ключа равноправного устройства. Это позволяет любому аутентифицированному устройству в специализированной сети (независимо от сотовой сети, которой оно принадлежит) маршрутизировать запрос в равноправное устройство. Помимо этого тот факт, что выполняется попытка аутентификации, известен только устройствам связи в сотовой сети, которая содержит исходное устройство 200 связи. Специалисты в данной области техники должны принимать во внимание, что другие реализации использования этих ключей также находятся в рамках области применения настоящего изобретения. Равноправное устройство должно ответить на запрос аутентификации с помощью открытого ключа исходного устройства 200 связи, а также других ключей, как только что описано. Далее на этапе 420 устройство связи шифрует сеансовый ключ с помощью открытого ключа равноправного устройства в запросе сеанса приложения. Затем на этапе 425 устройство связи обменивается сеансовым ключом с равноправным устройством посредством специализированной сети. В качестве примера в варианте осуществления настоящего изобретения заголовки связи по линии передачи данных и заголовки связи на сетевом уровне зашифрованы с помощью ключа общей группы запрос аутентификации зашифровано с помощью ключа группы обслуживания, а содержимое запроса аутентификации (т.е. сеансовый ключ) зашифрован с помощью открытого ключа равноправного устройства. Это позволяет любому аутентифицированному устройству в специализированные сети (независимо от сотовой сети, которой оно принадлежит) маршрутизировать запрос сеанса приложения в равноправное устройство. Помимо этого тот факт, что выполняется попытка запроса сеанса приложения, известен только устройствам связи в сотовой сети, которая содержит исходное устройство 200 связи. Кроме того, сеансовый ключ известен только исходному устройству 200 связи и равноправному устройству. Специалисты в данной области техники должны принимать во внимание, что другие реализации использования этих ключей также находятся в рамках области применения настоящего изобретения. Так же равноправное устройство должно ответить на запрос сеанса приложения с помощью открытого ключа исходного устройства 200 связи, а также других ключей, как только что описано. Далее на этапе 430 устройство связи шифрует пакеты приложений с помощью равноправного устройства с использованием сеансового ключа и ключа группы обслуживания, принятого ранее. Далее на этапе 435 устройство связи и равноправное устройство обмениваются данными по каналу связи специализированной сети, чтобы обрабатывать различные операции приложения. Как пояснено ранее, каждый из ключа общей группы, ключа группы обслуживания, открытых ключей и сеансового ключа используются для того, чтобы обмениваться данными в защищенном режиме между исходным устройством 200 связи и равноправным устройством, защищая элементы связи, считающиеся необходимыми посредством устройства связи и поставщика услуг для устройств связи.

Фиг.5 - это схема потоков сообщений, иллюстрирующая примерную работу сети 500 по фиг.1 в соответствии с некоторыми вариантами осуществления настоящего изобретения. Сеть 500 включает в себя первую сотовую сеть 505 и вторую сотовую сеть 510. Первая сотовая сеть 505 включает в себя первый центр 515 службы безопасности и различные устройства связи, в том числе устройство A 520, устройство B 525 и устройство C 530. Вторая сотовая сеть 510 включает в себя второй центр 540 службы безопасности и различные устройства связи, в том числе устройство D 535.

Для целей примерного сценария по фиг.5 два пользователя устройство A 520 и устройство B 525 хотят совместно использовать содержимое через устройство C 530. Как проиллюстрировано, устройство A 520, устройство B 525 и устройство C 530 работают в одной сотовой сети (сотовой сети 505) с использованием одного поставщика услуг. В этом примерном сценарии пользователи A и B хотят, чтобы их прикладные данные были конфиденциальными, но они хотят, чтобы устройство C выполняло ретрансляции для них. Так же A, B и C хотят, чтобы все управление и данные были защищены от пользователя D (устройства D 535, работающего в другой сотовой сети 510). Чтобы обеспечить это, устройство A 520, устройство B 525 и устройство C 530 имеют ключ общей группы и ключ группы обслуживания первой сотовой сети, которые также известны посредством первого центра 515 службы безопасности. Устройство D 535 также знает тот же ключ общей группы, известный для устройства A 520, устройства B 525 и устройства C 530, но знает только ключ группы обслуживания второй сотовой сети. Если устройство A 520, устройство B 525 и устройство C 530 хотят использовать устройство D 535 в качестве ретранслятора, они должны использовать ключ общей группы для обнаружения маршрута и ретрансляции необработанных пакетов посредством адреса уровня управления доступом к среде (MAC) устройства D, но должны использовать первый ключ группы обслуживания сотовой сети для управляющих пакетов и пакетов данных верхнего уровня.

Как проиллюстрировано в последовательности операций по фиг.5, на этапе 545 каждое из устройства A 520, устройства B 525, устройства C 530 и устройства D 535 первоначально включают питание и начинают процедуру аутентификации с помощью секретного ключа или сертификата, который, к примеру, встроен в телефонный аппарат во время изготовления. Эта аутентификация выполняется с помощью их соответствующего центра службы безопасности (т.е. первого центра 515 службы безопасности для устройства A 520, устройства B 525, устройства C 530 и второго центра 540 службы безопасности для устройства D 535). Затем на этапе 550 после того, как они аутентифицировались, каждому из устройства A 520, устройства B 525, устройства C 530 и устройства D 535 назначается ключ общей группы. После этого на этапе 555 каждое из устройства A 520, устройства B 525 и устройства C 530 принимает ключ группы обслуживания из первого центра 515 службы безопасности; а устройство D 535 принимает ключ группы обслуживания из второго центра 540 службы безопасности.

Далее на этапе 560 каждое из устройства A 520, устройства B 525, устройства C 530 и устройства D 535 использует ключ общей группы для того, чтобы обмениваться управляющей информацией и находить маршрут от устройства A 520 к устройству B 525 через устройство C 530 и устройство D 535. Затем на этапе 565 устройство A 520 обменивается запросом с первым поставщиком сотовых услуг, чтобы запустить приложение (к примеру, обмен почтовыми сообщениями с устройством B 525). После этого на этапе 570 первый центр 515 службы безопасности проверяет то, что устройство B 525 авторизовано использовать услугу электронной почты, и затем предоставляет открытый ключ для устройства B 525 в устройство A 520. Далее на этапе 575, используя этот открытый ключ, устройство A 520 и устройство B 525 обмениваются сеансовым ключом для приложения электронной почты, а также открытым ключом для устройства A 520. Затем на этапе 580, используя первый ключ группы обслуживания сотовой сети, ключ общей группы и сеансовый ключ, данные шифруются на соответствующем уровне инкапсуляции пакетов данных, обмениваемых между устройством A 520 и устройством B 525 через устройство C 530 и устройство D 535 через общую специализированную сеть, установленную на этапе 560. Устройство C 530 и устройство D не могут декодировать пакеты данных, но полностью допускают взаимодействие с тем, чтобы обслуживать потребности ретрансляции устройства A 520 и устройства B 525.

Хотя не проиллюстрировано, специалисты в данной области техники должны принимать во внимание, что позднее первый центр 515 службы безопасности может передать в широковещательном режиме запрос на то, чтобы сформировать новый ключ общей группы, новый первый ключ группы обслуживания сотовой сети либо новый сеансовый или прикладной ключ для устройства A 520 и устройства B 525. Этот запрос указывает будущее время смены ключей, в которое все аутентифицированные устройства должны обновить свои соответствующие ключи. Чтобы выполнить формирование новых ключей, запрос инициирует каждое устройство A 520, устройство B 525, устройство C 530 и устройство D 535 начать новую процедуру аутентификации с помощью своих соответствующих секретных ключей или сертификатов. Аутентификация каждого устройства осуществляется в произвольных точках во времени до будущего времени смены ключей. Произвольное смещение во времени основано на параметре, принимаемом в ходе предыдущей аутентификации. Эта операция требуется для того, чтобы обеспечить то, что ни один из неоплативших подписчиков более не является участником или покидает специализированную сеть, администрируемую посредством сотовой сети. Либо если пользователь A или B прекратил оплату приложения электронной почты, этот обновленный ключ приложения также не допускает дальнейшее использование ими приложения.

Настоящее изобретение, описанное в данном документе, предоставляет систему или способ, чтобы обеспечить привлекательность и безопасность для телефонных аппаратов от одного поставщика услуг при взаимодействии с телефонными аппаратами другого поставщика услуг, чтобы устанавливать специализированную сеть и обеспечивать ретрансляцию пакетов через своих абонентов.

В вышеприведенном подробном описании пояснены конкретные варианты осуществления настоящего изобретения. Тем не менее, специалисты в данной области техники должны принимать во внимание, что различные модификации и изменения могут быть выполнены без отступления от области применения настоящего изобретения, изложенной в нижеприведенной формуле изобретения. Следовательно, подробное описание и чертежи должны рассматриваться в иллюстративном, а неограничительном смысле, и все подобные модификации предназначены, чтобы быть включены в область применения настоящего изобретения. Тем не менее выгоды, преимущества, решения проблем и любой элемент(ы), который может приводить к тому, что любая выгода, преимущество и решение выполняется или становится более явным, не должны истолковываться как важнейшие, обязательные или существенные признаки или элементы любого пункта либо всей формулы изобретения. Изобретение задается исключительно прилагаемой формулой изобретения, включая все поправки, сделанные в ходе нахождения на рассмотрении данной заявки, и все эквиваленты в пункты формулы изобретения.

Изобретение относится к области сетей беспроводной связи. Технический результат заключается в повышении безопасности при взаимодействии телефонных аппаратов разных поставщиков услуг. Сущность изобретения заключается в том, что способ предоставления защищенной связи для множества специализированных устройств включает в себя аутентификацию одного или более первых устройств в первой сети; аутентификацию одного или более вторых устройств во второй сети; передачу ключа группы в аутентифицированные первые устройства и в аутентифицированные вторые устройства; установление специализированной сети, по меньшей мере, посредством одного из аутентифицированных первых устройств и, по меньшей мере, одного из аутентифицированных вторых устройств с помощью ключа группы и обмен данными в рамках специализированной сети, по меньшей мере, между одним из аутентифицированных первых устройств и, по меньшей мере, одним из аутентифицированных вторых устройств. 3 н. и 7 з.п. ф-лы, 5 ил.

1. Способ предоставления защищенной связи для множества специализированных устройств, при этом способ содержит этапы, на которых:

аутентифицируют одно или более первых устройств в первой сети;

аутентифицируют одно или более вторых устройств во второй сети;

передают ключ группы в аутентифицированные первые устройства и в аутентифицированные вторые устройства;

устанавливают специализированную сеть посредством, по меньшей мере, одного из аутентифицированных первых устройств и, по меньшей мере, одного из аутентифицированных вторых устройств с помощью ключа группы; и

обмениваются данными в рамках специализированной сети, по меньшей мере, между одним из аутентифицированных первых устройств и, по меньшей мере, одним из аутентифицированных вторых устройств.

2. Способ по п.1,

в котором первая сеть содержит первую сотовую сеть, управляемую посредством первого поставщика услуг, и

дополнительно в котором вторая сеть содержит вторую сотовую сеть, управляемую посредством второго поставщика услуг.

3. Способ по п.1, в котором этап установления специализированной сети содержит этап, на котором, по меньшей мере, одно из аутентифицированных первых устройств и, по меньшей мере, одно из аутентифицированных вторых устройств обмениваются управляющими пакетами, зашифрованными с помощью ключа группы для обнаружения маршрута.

4. Способ по п.2,

в котором первая сеть включает в себя первый центр службы безопасности, и дополнительно в котором этап аутентификации одного или более первых устройств содержит этап, на котором каждое из одного или более первых устройств аутентифицируют себя в первом центре службы безопасности, и

дополнительно в котором вторая сеть включает в себя второй центр службы безопасности, и дополнительно в котором этап аутентификации одного или более вторых устройств содержит само аутентификацию каждого из одного или более вторых устройств во втором центре службы безопасности.

5. Способ по п.1, при этом способ дополнительно содержит этапы, на которых:

передают время смещения на задержку для повторной аутентификации в аутентифицированные первые устройства; и

выполнят повторную аутентификацию аутентифицированных первых устройств во время, по меньшей мере, равное времени смещения на задержку для повторной аутентификации.

6. Способ по п.1, при этом способ дополнительно содержит этапы, на которых:

передают сообщение смены ключа, включающее в себя время смены ключа, в аутентифицированные первые устройства; и

формируют повторную аутентификацию, по меньшей мере, одного из аутентифицированных первых устройств, когда текущее время, по меньшей мере, равно времени смены ключа.

7. Способ работы двухрежимного устройства связи, при этом способ содержит этапы, на которых:

аутентифицируют двухрежимное устройство связи в сотовой сети;

принимают ключ общей группы по сотовой сети;

обмениваются данными в рамках специализированной сети с помощью ключа общей группы для защищенного обмена управляющими пакетами с одним или более других устройств, работающих в рамках специализированной сети.

8. Способ работы двухрежимного устройства связи по п.7, в котором этап аутентификации содержит этап, на котором:

передают секретный ключ из двухрежимного устройства связи в центр службы безопасности по сотовой сети.

9. Способ работы двухрежимного устройства связи по п.7, дополнительно содержащий этапы, на которых:

принимают ключ группы обслуживания из центра службы безопасности по сотовой сети; и

используют ключ группы обслуживания для того, чтобы защищенно обмениваться управляющими пакетами и пакетами данных по специализированной сети с одним или более других сотовых устройств.

10. Способ работы двухрежимного устройства связи, содержащий этапы, на которых:

запускают приложение;

идентифицируют равноправное устройство для приложения;

принимают открытый ключ для равноправного устройства по сотовой сети, в которой работают устройство связи и равноправное устройство;

аутентифицируют равноправное устройство с помощью принятого открытого ключа;

шифруют сеансовый ключ с помощью открытого ключа равноправного устройства;

обмениваются сеансовым ключом и открытым ключом двухрежимной связи с равноправным устройством по специализированной сети;

шифруют прикладные пакеты с равноправным устройством с помощью сеансового ключа и ключа группы обслуживания; и

обмениваются данными с равноправным устройством по каналу связи специализированные сети, чтобы обрабатывать различные операции приложения.

| US 2003028585 А1, 06.02.2003 | |||

| RU 2005118424 A, 20.01.2006 | |||

| Центробежный вентилятор | 1984 |

|

SU1229442A1 |

| US 2003044020 А1, 06.03.2003 | |||

| JP 2000224197 A, 11.08.2000. | |||

Авторы

Даты

2010-12-10—Публикация

2007-04-17—Подача