ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится в целом к службам присутствия. В частности, настоящее изобретение относится к политикам авторизации публикации и/или правилам, обеспечивающим делегирование публикации и ограничения на разрешенную информацию о присутствии.

УРОВЕНЬ ТЕХНИКИ

В данном разделе приведены предпосылки создания или контекст изобретения, изложенного в формуле изобретения. Приведенное в настоящем документе описание может включать в себя идеи, которые могли быть предложены, но не обязательно только те из них, что были предложены или разработаны ранее. Следовательно, если не указано обратное, описанное в данном разделе не является существующим уровнем техники и не признается таковым вследствие включения в настоящий раздел.

Открытый мобильный альянс (ОМА, Open Mobile Alliance) - это орган стандартизации, который коллективно разрабатывает открытые стандарты для использования в мобильной индустрии. Альянс ОМА, движимый требованиями рынка, помогает создавать взаимодействующие средства реализации служб для работы в разных странах, с разными операторами и мобильными терминалами. Для расширения мобильного рынка компании, поддерживающие открытый мобильный альянс, работают над поддержкой быстрой и всесторонней разработки и развертыванием множества новых, улучшенных мобильных информационных, коммуникационных и развлекательных услуг.

Альянс ОМА в настоящее время разрабатывает службы контроля присутствия (Presence service) и управления документами XML (XML Document Management, XDM), на основе протокола инициации сессии (Session Intiation Protocol, SIP) и протоколов доступа к конфигурации XML (XML Configuration Access Protocol, ХСАР), разработанных рабочей группой создания SIP для расширений мгновенной передачи сообщений (Instant Messaging, IM) и уведомления о присутствии (Presence) (SIP for Instant Messaging and Presence Leveraging Extensions, SIMPLE) международной инженерной группы по развитию Интернета (Internet Engineering Task Force, IETF).

Службой контроля присутствия может быть названа сетевая служба или система, которая принимает, сохраняет и распределяет информацию о присутствии, где эта информация о присутствии может быть предметом для различного управления. Дополнительно были определены требования для сбора и распределения информации о присутствии (например, способы публикации, подписки, уведомления и т.д.), а также требования для типов контента, который может содержаться в информации о присутствии (например, готовность к связи, статус устройства и т.д.). Информацией о присутствии может являться, например, динамический набор информации, относящейся к конкретному объекту контроля присутствия (presentity). Эта информация может содержать, например, индикатор статуса, который указывает возможность и готовность ответной стороны к коммуникации. Кроме того, служба контроля присутствия может быть связана со многими другими службами или предоставителями.

Как указано выше, для служб контроля присутствия были определены требования, причем по меньшей мере часть этих требований описана в документе «Требования к информации о присутствии 2.0 ОМА SIMPLE» (ОМА SIMPLE Presence 2.0 Requirements Document). В документе «Требования к информации присутствия 2.0 ОМА SIMPLE» определено средство реализации, которое должно удовлетворять следующим требованиям:

В настоящее время стандартная служба контроля присутствия включает политику авторизации подписок, называемую правилами авторизации для контроля присутствия. Эти правила авторизации для контроля присутствия описывают любых авторизованных наблюдателей, которые имеют (или не имеют) доступ к подписке на информацию о присутствии конкретного объекта контроля присутствия.

Делегирование публикации информации о присутствии определено, как важный признак протокола ОМА SIMPLE Presence 2.0, для предоставления возможности пользователям и/или приложениям выполнять публикацию информации о присутствии от имени других пользователей. Например, секретарь может публиковать информацию о присутствии от имени своего начальника, или календарное резидентное приложение на компьютере пользователя может публиковать информацию о присутствии пользователя от имени этого пользователя.

Подробности о правилах авторизации для контроля присутствия для подписок описаны в технических спецификациях ОМА SIMPLE Presence Technical Specification (TS) 2.0 и ОМА SIMPLE Presence Extensible Markup Language Document Management (XDM) TS 2.0. Как указано в документе ОМА SIMPLE Presence TS 2.0, правила авторизации для контроля присутствия включают правила авторизации подписки и правила контента присутствия. Правила авторизации подписки определяют, как обрабатываются входящие подписки, в то время как правила контента присутствия определяют, что или какая информация о присутствии предоставляется наблюдателям, допущенным согласно любым применимым правилам авторизации подписки.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Различные варианты осуществления изобретения создают и внедряют правила авторизации публикации в службе контроля присутствия таким образом, что публикация информации о присутствии, ассоциированной с объектом контроля присутствия, может быть делегирована публикатору от имени объекта контроля присутствия. Различные варианты осуществления также предлагают систему и способ определения того, как публикатор узнает о правилах контента в рамках политики при единственной транзакции, тем самым избегая ненужных и/или дополнительных транзакций в случае, когда (частично) политика узнается посредством сигнализации SIP, используемой для текущей публикации. Кроме того, провайдеру службы может быть предоставлена возможность запрета той информации о присутствии, которую объект контроля присутствия разрешил публиковать. Следовательно, делегирование публикации может выполняться в случаях, когда правило соответствует пользователям (с идентификаторами), отличным от объекта контроля присутствия, информация о присутствии которого публикуется.

Более того, ограничение провайдера службы на разрешенную информацию о присутствии также может выполняться в тех случаях, когда правило соответствует идентификатору объекта контроля присутствия.

Различные варианты осуществления настоящего изобретения применимы практически к любому решению для контроля присутствия, включая службы обмена сообщениями в Интернете и контроля присутствия (Internet Messaging and Presence Services, IMPS, определены организацией ОМА), протокол для контроля присутствия SIMPLE, расширяемый протокол обмена сообщениями и информацией о присутствии (Extensible Messaging and Presence Protocol, XMPP, определен международной инженерной группы по развитию Интернета (IETF)).

Эти и другие преимущества и признаки различных вариантов осуществления настоящего изобретения, вместе с организацией и способом его функционирования, станут ясными из следующего подробного описания с сопроводительными чертежами, на которых одинаковые элементы имеют одинаковую нумерацию на нескольких чертежах.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Варианты осуществления данного изобретения описаны со ссылками на приложенные чертежи, на которых:

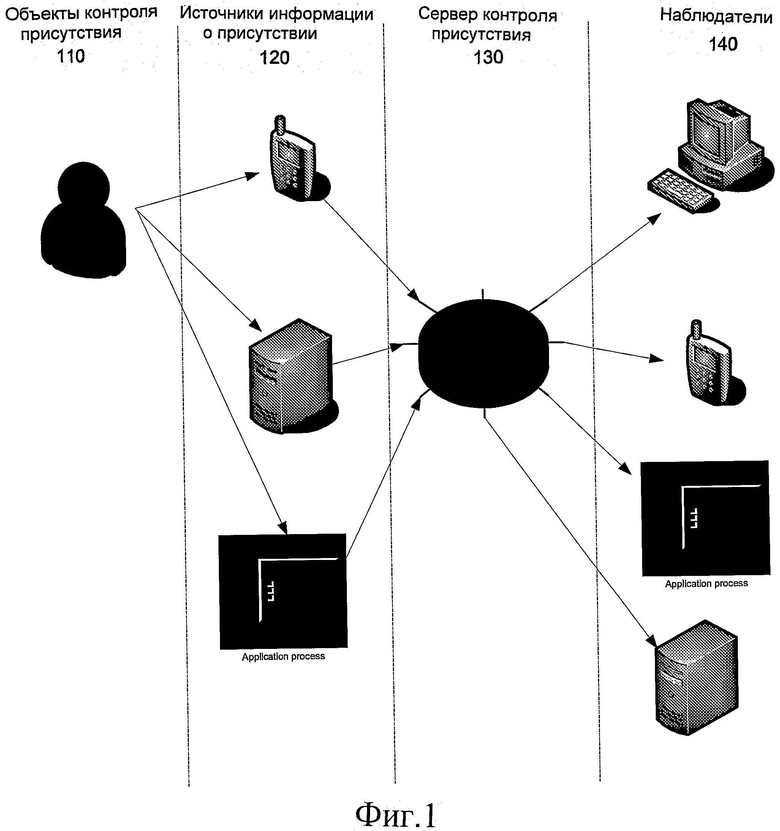

На фиг.1 изображен пример архитектуры службы контроля присутствия в соответствии с различными вариантами осуществления;

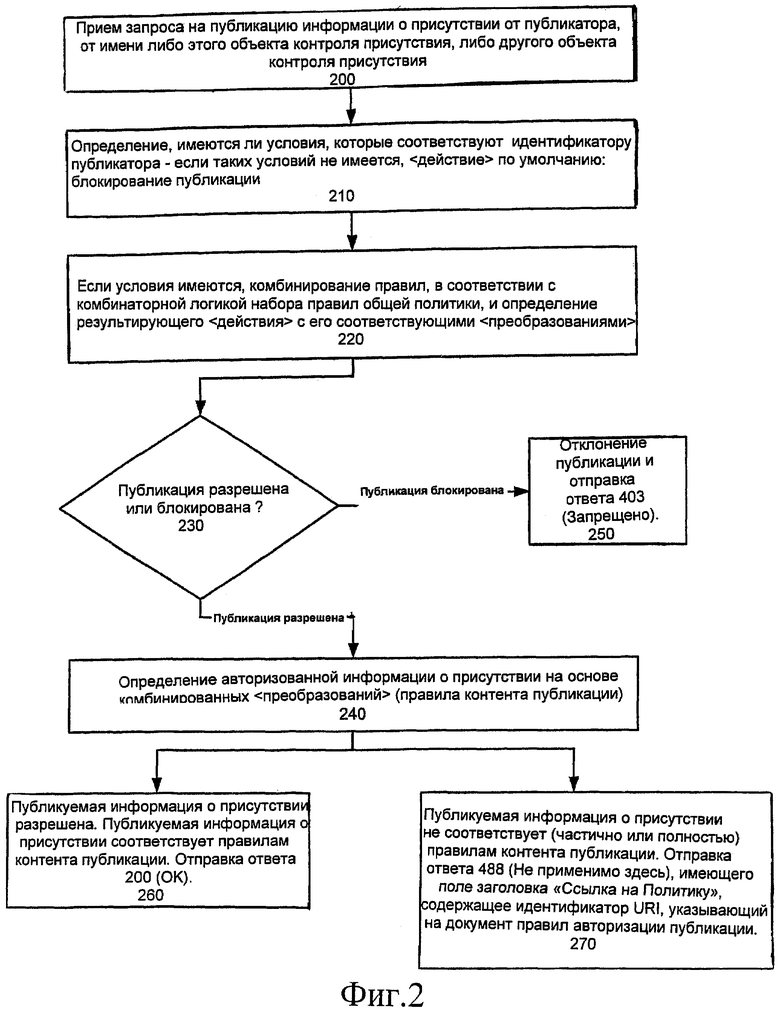

На фиг.2 изображена блок-схема, описывающая действия, выполняемые в соответствии с различными вариантами осуществления, для делегирования публикации;

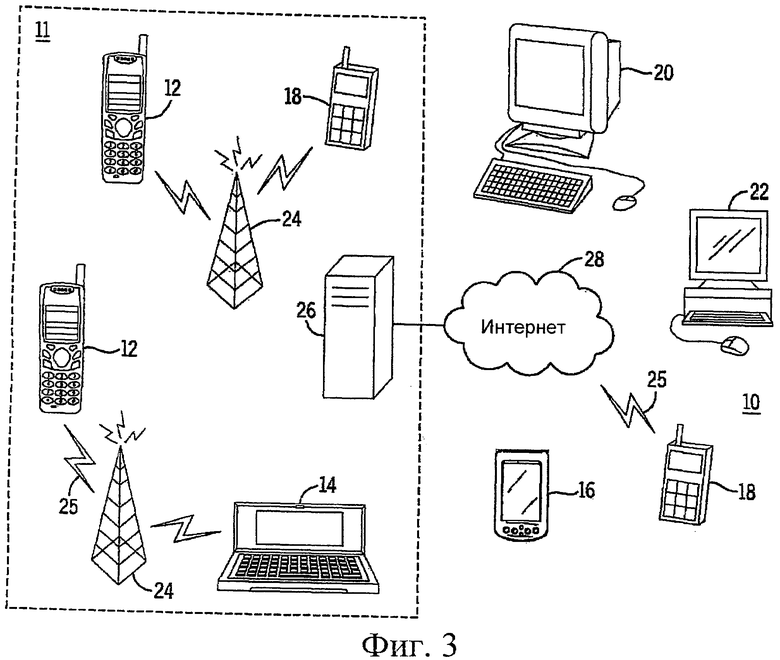

На фиг.3 изображена общая схема системы, в которой могут быть реализованы различные варианты осуществления настоящего изобретения;

На фиг.4 изображен общий вид электронного устройства, которое может быть использовано совместно с реализацией различных вариантов осуществления настоящего изобретения; и

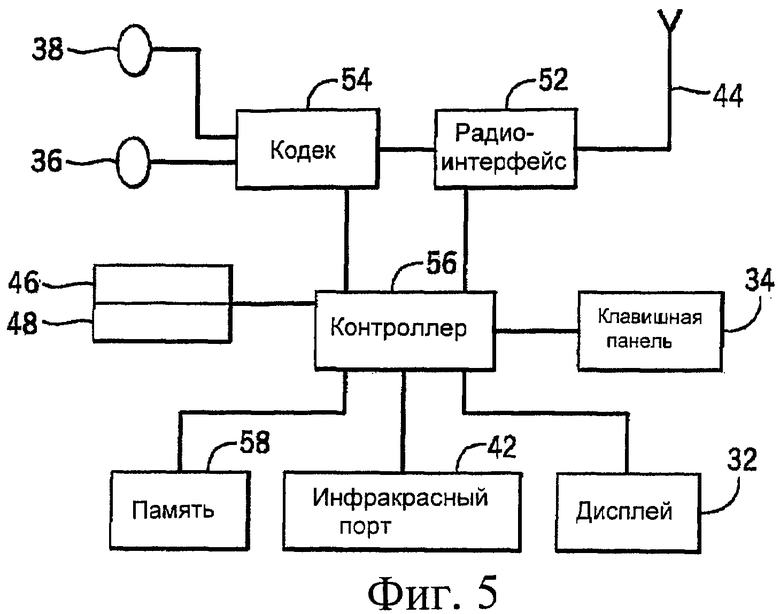

На фиг.5 изображено общее представление схемы, которая может быть включена в электронное устройство, показанное на фиг.4.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНЫХ ВАРИАНТОВ

ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Различные варианты осуществления изобретения предлагают системы и способы, которые позволяют осуществлять делегирование публикации посредством использования правил авторизации публикации, причем объект контроля присутствия может позволять другому объекту (например, публикатору) публиковать информацию о присутствии, ассоциированную с указанным объектом контроля присутствия, от имени указанного объекта контроля присутствия. Дополнительно, различные варианты осуществления обеспечивают возможность запрета провайдером службы той информации о присутствии, которую разрешил публиковать объект контроля присутствия, поскольку правила авторизации публикации могут также содержать правила для самого объекта контроля присутствия. Следовательно, делегирование публикации может выполняться в случаях, когда правило соответствует пользователям (с идентификаторами), отличным от объекта контроля присутствия, информация о присутствии которого публикуется. Кроме того, ограничение провайдера службы на разрешенную информацию о присутствии также может выполняться в тех случаях, когда правило соответствует идентификатору объекта контроля присутствия.

Что касается вышеуказанных правил авторизации публикации, то правила в такой политике авторизации публикации определяют способ обработки входящих публикаций (например, разрешение или блокирование), а также самой информации о присутствии, которую разрешено публиковать пользователям и/или приложениям. Документ Request For Comments (RFC) 3903 международной инженерной группы по развитию Интернета (IETF), доступный по адресу http://www.ietf.org/rfc/rfc3903.txt, описывает способ PUBLISH для служб контроля присутствия. Документ IETF RFC 5025, доступный по адресу http://www.ietf.org/rfc/rfc5025.txt, описывает структуру для обработки подписок и родственных решений, которые может осуществлять сервер контроля присутствия. Однако не существует руководства, как указать случай, когда некоторые (или все) элементы информации о присутствии в опубликованной информации о присутствии не могут быть приняты сервером контроля присутствия по каким-либо причинам (например, из-за политики правил контента авторизации публикации). Поэтому, даже если правила контента авторизации публикации определены, не существует известного протокола или способа того, как сервер контроля присутствия может указать для источника информации о присутствии, какой разрешенный контент источника информации о присутствии можно публиковать. Более того, не существует описания того, как адресовать авторизацию публикации для делегирования публикации.

Один возможный способ решения вышеуказанной проблемы заключается в указании для источника информации о присутствии политики контента в теле ответа PUBLISH. Например, ответ 200 (ОК) может означать принятие всего контента публикации, а ответ 202 (Принято), включающий тело сообщения, может указывать, что только часть информации о присутствии авторизована. Однако документ IETF RFC 3903 ясно указывает, что тело сообщения в ответе PUBLISH не имеет значения, и таким образом, реализация рассматриваемого способа указания политики контента может конфликтовать с документом IETF RFC 3903 или требовать обновления документа IETF RFC 3903. Кроме того, источник информации о присутствии будет извещен только о некоторой части политики, относящейся к информации о присутствии, публикуемой в данный момент, что ведет к излишним обменам транзакциями для источника информации о присутствии для выяснения оставшейся части политики контента.

Более того, излишние обмены транзакциями могут также потенциально приводить к повторениям одних и тех же правил политики, передаваемых посредством ответов публикации. Следовательно, источник информации о присутствии может никогда не узнать полностью соответствующую политику контента, а вместо этого осуществлять неоднократные попытки публикации и в случае успеха формировать правила политики по-своему, на основе ответа сервера контроля присутствия. Такой процесс при формировании документа политики также может приводить к лишнему трафику и логике в источнике информации о присутствии.

На фиг.1 показан пример архитектуры 100 службы контроля присутствия. Объекты 110 контроля присутствия включают логические элементы, которые имеют информацию о присутствии, ассоциированную, например, с людьми, конкретной службой и т.д. Информация о присутствии, ассоциированная с объектом 110 контроля присутствия, может приходить от одного или более источников 120 информации о присутствии или быть собранной одним или более источником 120 информации о присутствии. Другими словами, источники 120 информации о присутствии «публикуют» информацию о присутствии. Источники 120 информации о присутствии могут содержать, например, агентов контроля присутствия пользователя, сетевые элементы, работающие как агенты контроля присутствия, приложения, такие как, например, корпоративные календари и т.д., или, альтернативно, могут находиться в мобильном терминале.

Сервер 130 контроля присутствия является другим логическим элементом сети 100, который принимает информацию о присутствии от источников 120 информации о присутствии, во время, например, преобразования принятых элементов информации о присутствии в подходящий для использования формат. То есть, сервер 130 контроля присутствия обрабатывает публикации от одного или более источников информации о присутствии, ассоциированных с объектом контроля присутствия. Публикации могут содержать обновление информации о присутствии, замену информации о присутствии или удаление информации о присутствии. Обработка публикаций может означать перенаправление информации о присутствии, после преобразования, наблюдателям 140. Наблюдателями 140 могут быть любые уникально идентифицируемые элементы в сети 100, которые запрашивают информацию о присутствии от службы контроля присутствия об одном или более объектов 110 контроля присутствия. Наблюдатели 140 могут запрашивать информацию о присутствии посредством «подписки», которая означает информацию, обрабатываемую службой контроля присутствия, о запросах подписчиков на уведомление об изменениях в информации о присутствии одного или более объектов 110 контроля присутствия. Нужно отметить, что подписчик может являться наблюдателем 140, который запросил службу контроля присутствия уведомить его об изменениях в информации о присутствии одного или более объектов 110 контроля присутствия.

Для логичности и простоты, было бы преимуществом для любых правил авторизации публикации, относящихся к делегирования публикации, иметь формат, схожий или эквивалентный формату правил авторизации присутствия для подписок.

Структура для создания политик авторизации для доступа к данным, относящимся к приложению, определена в документе IETF RFC 4745, доступном по адресу http://www.ietf.org/rfc/rfc4745.txt. Поэтому различные варианты осуществления могут реализовывать делегирование публикации информации о присутствии и запрет информации о присутствии посредством использования правил авторизации публикации, которые сформированы в соответствии со структурой общей политики, описанной в IETF RFC 4745 и расширенной в технической спецификации ОМА SIMPLE Presence XDM TS 2.0.

Каждое из правил авторизации публикации, в соответствии с различными вариантами осуществления, содержит последовательность элементов <правило> (<rule>), где каждое правило содержит по меньшей мере 3 части: элемент «условия», элемент «действия» и элемент «преобразования». Элемент условия может определять такие условия, при которых правило применяется к обработке в сервере контроля присутствия. Элемент действий может указывать серверу контроля присутствия, какие действия должен совершать сервер. Элемент преобразования указывает действия, выполняемые сервером контроля присутствия, например авторизованную информацию о присутствии, которую источник информации о присутствии разрешил публиковать.

Различные варианты осуществления предлагают элемент <публичной обработки> (pub-handling), определяющий решение об авторизации публикации, которое сервер контроля присутствия ассоциирует с дочерним элементом <действий> (actions) любого элемента <правило>. Необходимо отметить, что в соответствии с различными вариантами осуществления значения «блокировать» (block) и «разрешить» (allow) являются значимыми в правилах авторизации публикации. Для значения «разрешить» сервер контроля присутствия принимает предлагаемую публикацию и возвращает ответ 200 (ОК). Для значения «блокировать» сервер контроля присутствия отвергает предлагаемую публикацию и возвращает ответ 403 (Запрещено).

На фиг.2 изображена блок-схема, показывающая примеры процессов, которые выполняются для того, чтобы разрешить публикацию информации о присутствии от имени объекта контроля присутствия другим публикатором. Дополнительно эти примеры процессов могут быть использованы, например, для поддержки сценариев, где провайдер службы желает применить некоторые ограничения на разрешенную информацию о присутствии. На этапе 200 принимается запрос (например, в сервере контроля присутствия) от публикатора на публикацию информации о присутствии объекта контроля присутствия, где публикация происходит либо от имени данного объекта контроля присутствия, либо от имени другого объекта контроля присутствия. На этапе 210 сервер контроля присутствия определяет на основе элемента <условие> (condition) применяемого правила авторизации публикации, существуют или нет соответствующие условия, требующие применения правила авторизации публикации. Например, может быть определено, существуют ли условия, которые соответствуют идентификатору публикатора, чтобы сервер контроля присутствия применял эти правила авторизации публикации. Однако, если, например, не существует условий, соответствующих идентификатору публикатора, действием по умолчанию может быть блокирование публикации. Более того, необходимо отметить, что правила авторизации публикации могут быть применены к самому объекту контроля присутствия, в виде ограничения информации о присутствии. Альтернативно, правила авторизации публикации могут быть применены к другому объекту контроля присутствия (как указано выше) в виде делегирования. На этапе 220 сервер контроля присутствия определяет, какие действия на основании условий должны быть выполнены согласно элементу <действия> правила авторизации публикации, причем если условия существуют, правила комбинируются в соответствии с комбинаторной логикой набора правил общей политики и определяют результирующее действие с преобразованиями. Например, применяемый элемент <действия> указывает серверу контроля присутствия принять решение о том, что публикация должна быть разрешена или блокирована, на этапе 230. Если это полученное решение позволяет публикацию, на этапе 240 сервер контроля присутствия определяет авторизованную информацию о присутствии на основе объединенных преобразований (правила контента публикации). То есть элемент <преобразования> указывает серверу контроля присутствия фильтровать публикуемую информацию о присутствии и разрешать только те элементы присутствия, которые в точности определены дочерними элементами элемента <преобразования>. Если, однако, принято решение блокировать публикацию, то на этапе 250 запрос публикации сразу же отклоняется и посылается ответ 403 (Запрещено). На этапе 260, когда публикуемая информация о присутствии разрешена и публикуемая информация о присутствии соответствует правилам контента публикации, посылается ответ 200 (ОК). Альтернативно, на этапе 270, если публикуемая информация о присутствии не соответствует (частично или полностью) правилам контента публикации, посылается ответ 488 (Не применимо здесь), включающий поле заголовка «Ссылка на Политику» (Policy-Contact), где поле заголовка «Ссылка на Политику» содержит идентификатор URI, указывающий на документ правил авторизации публикации.

Также в соответствии с различными вариантами осуществления элемент <преобразования> правил авторизации публикации описывает правила контента. Например, первая группа преобразований может разрешать публикацию элементов данных пользователя, устройства и службы на основе некоторой идентификационной информации этих элементов. Другая группа преобразований может разрешать публикацию конкретных элементов данных в документе о присутствии. Например, и в соответствии с различными вариантами осуществления обеспечивается элемент <разрешить примечание> (allow-note) для управления публикацией элемента <примечание> (note) конкретным публикатором.

Различные варианты осуществления изобретения также предлагают системы и способы, позволяющие источнику информации о присутствии выяснять соответствующие правила контента, ассоциированные с идентификатором объекта контроля присутствия, от имени которого источник информации о присутствии публикует информацию о присутствии. То есть используется комбинированный элемент <преобразования> из соответствующих правил авторизации публикации (например, правила с элементом <идентификатор> (identity), соответствующие идентификатору публикатора), что позволяет использовать характеристики и расширения SIP, представленные в документе "A Framework for Session Initiation Protocol (SIP) Session Policies" меморандума draft-ietf-sip-session-policy-framework-02.

Если публикатор публикует элемент информации о присутствии, не авторизованный объектом контроля присутствия, сервер контроля присутствия отклонит публикацию с ответом 488 (Не применимо здесь), который содержит поле заголовка «Ссылка на Политику». Поле заголовка «Ссылка на Политику» используется для указания на унифицированный идентификатор ресурса (URI), например, документа, содержащего правила авторизации публикации, созданные в соответствии с различными вариантами осуществления. Необходимо отметить, что документ может храниться в сервере контроля присутствия XDM (XDMS).

После принятия ответа 488 (Не применимо здесь) с полем заголовка «Ссылка на Политику» источник информации о присутствии извлекает правила авторизации присутствия из сервера контроля присутствия XDMS и узнает применимые правила контента для публикации. Затем сервер контроля присутствия XDMS сравнивает идентификатор извлекающего источника информации о присутствии с идентификаторами, присутствующими в элементе условий правил, и возвращает комбинированный элемент <преобразования> только из соответствующих правил. Поэтому возможность выяснения публикатором полной политики устранена, поскольку публикатору разрешено узнавать только ту часть политики, которая соответствует идентификатору данного конкретного публикатора. После принятия соответствующей части правил контента из сервера контроля присутствия XDMS источник информации о присутствии может создать корректный документ о присутствии для публикации, которая авторизована открытыми правилами авторизации публикации. Более того, как и в случае любого другого документа XDM, источник информации о присутствии может осуществлять подписку на изменения в документе политики, как описано в спецификации ядра XDM 2.0. Альтернативно, источник информации о присутствии может извлекать последний (например, измененный) документ, если попытка публикации была неуспешной, но локальная (например, кэшированная) копия документа политики позволяет публикацию документа о присутствии.

Различные варианты осуществления могут быть использованы для создания и внедрения правил авторизации публикации в службе контроля присутствия. Дополнительно, различные варианты осуществления предлагают систему и способ определения того, как публикатор узнает о правилах контента в рамках политики при единственной транзакции, что устраняет ненужные и/или дополнительные транзакции в случае, когда (частично) политика узнается посредством сигнализации SIP, используемой для текущей публикации. То есть, в соответствии с различными вариантами осуществления загрузка политики может быть отделена от сигнализации SIP. Например, документ правил авторизации публикации может быть получен от сервера контроля присутствия XDMS, вместо ответной передачи информации политики в сигнальных сообщениях SIP, где единица информации политики включена в каждом ответе неуспешной транзакции PUBLISH, относящемся к отклоненной публикации.

Множество вышеуказанных примеров реализаций различных вариантов осуществления описаны относительно информации о присутствии SIMPLE. Однако специалистам очевидно, что различные варианты осуществления настоящего изобретения применимы также к другим решениям информации о присутствии.

На фиг.3 показана система 10, в которой могут быть реализованы различные варианты осуществления настоящего изобретения, содержащая множество устройств связи, которые могут осуществлять связь посредством одной или более сетей. Система 10 может содержать любую комбинацию проводных или беспроводных сетей, включая (но не ограничиваясь указанным) мобильную телефонную сеть, беспроводную локальную сеть (Wireless LAN), персональную сеть Bluetooth, LAN Ethernet, LAN с маркерным кольцом, глобальную сеть, сеть Интернет и т.д. Система 10 может содержать как проводные, так и беспроводные устройства связи.

В качестве примера система 10, показанная на фиг.3, содержит мобильную телефонную сеть 11 и сеть Интернет 28. Соединение с сетью Интернет 28 может содержать (но не ограничивается указанным) дальние беспроводные соединения, ближние беспроводные соединения и различные проводные соединения, в том числе (но не ограничиваясь указанным) телефонные линии, кабельные линии, электросетевые линии и т.п.

Примеры устройств связи системы 10 могут содержать (но не ограничиваются указанным) электронное устройство 12 в форме мобильного телефона, комбинацию персонального цифрового ассистента (PDA) и мобильного телефона 14, PDA 16, интегрированного устройства 18 передачи сообщений (IMD), настольного компьютера 20, ноутбука 22 и т.д. Устройства связи могут быть стационарными или мобильными (носимыми пользователем, который перемещается). Устройства связи могут также быть расположены в транспортном средстве, в том числе (но не ограничиваясь указанным) в автомобиле, грузовике, такси, автобусе, трамвае, судне, самолете, велосипеде, мотоцикле и т.д. Некоторые или все устройства связи могут посылать и принимать вызовы и сообщения, связываться с провайдерами услуг посредством беспроводного соединения 25 с базовой станцией 24. Базовая станция 24 может быть соединена с сетевым сервером 26, который позволяет осуществлять связь между телефонной сетью 11 и сетью Интернет 28. Система 10 может содержать дополнительные устройства связи и устройства связи различных типов.

Устройства связи могут осуществлять связь, используя различные технологии передачи, в том числе (но не ограничиваясь указанным) доступ с кодовым разделением каналов (CDMA), глобальную систему мобильной связи (GSM), универсальную мобильную телекоммуникационную систему (UMTS), множественный доступ с временным разделением (TDMA), множественный доступ с частотным разделением (FDMA), протокол управления передачей/протокол Интернета (TCP/IP), службу коротких сообщений (SMS), службу мультимедийных сообщений (MMS), электронную почту, службу мгновенных сообщений (IMS), доступ по стандарту Bluetooth, доступ по стандарту IEEE 802.11 и т.д. Устройство связи, использующееся в реализации различных вариантов осуществления настоящего изобретения, может осуществлять связь с применением различных сред, в том числе (но не ограничиваясь указанным) радиопередачи, инфракрасных лучей, лазеров, кабельных соединений и т.п.

На фиг.4 и 5 показано одно из электронных устройств 12, в котором может быть реализовано настоящее изобретение. Должно быть ясно, однако, что настоящее изобретение не ограничивается одним конкретным типом устройства. Электронное устройство 12, изображенное на фиг.4 и 5, содержит корпус 30, дисплей 32 в виде жидкокристаллического дисплея, клавиатурную панель 34, микрофон 36, головной телефон 38, батарею 40, инфракрасный порт 42, антенну 44, смарткарту 46 стандарта UICC, в соответствии с одним вариантом осуществления, картридер 48, схему радиоинтерфейса 52, схему кодека 54, контроллер 56 и память 58. Все индивидуальные схемы и элементы хорошо известны в данном виде электронных устройств, например в модельном ряде мобильных телефонов фирмы Nokia.

Различные варианты осуществления, изложенные здесь, описаны в целом с точки зрения этапов способа или процессов, которые могут быть реализованы в одном варианте осуществления с помощью компьютерного программного продукта на машиночитаемом носителе, включающего компьютерные инструкции (например, программный код), выполняемые компьютерами в сетевом окружении. Машиночитаемый носитель может содержать сменные и несменные устройства хранения, в том числе (но не ограничиваясь указанным) постоянное запоминающее устройство (ROM), память с произвольным доступом (RAM), компакт-диски (CD), цифровые универсальные диски (DVD) и т.д. В целом, программные модули могут содержать процедуры, программы, объекты, компоненты, структуры данных и т.д., которые выполняют определенные задачи или реализуют определенные абстрактные типы данных. Выполняемые компьютером инструкции, ассоциированные структуры данных и программные модули представляют примеры программного кода для выполнения этапов способов, описанных здесь. Определенная последовательность таких выполняемых инструкций или ассоциированных структур данных представляют примеры соответствующих действий для реализации функций, описанных в таких этапах или процессах.

Различные варианты осуществления могут быть реализованы программно, аппаратно, с помощью специализированной логики или с помощью комбинации программных, аппаратных средств и специализированной логики. Программные средства, специализированная логика и/или аппаратные средства могут находиться, например, в наборе микросхем, мобильном устройстве, настольном компьютере, ноутбуке или сервере. Программное обеспечение и сетевые реализации различных вариантов осуществления могут быть выполнены с использованием стандартных техник программирования, логики на базе правил или другой логики для совершения различных этапов или процессов поиска в базе данных, этапов или процессов корреляции, этапов или процессов сравнения и этапов или процессов решения. Различные варианты осуществления могут быть также реализованы полностью или частично в сетевых элементах или модулях. Необходимо отметить, что слова «компонент» и «модуль», использующиеся здесь и далее в формуле изобретения, обозначают реализации с использованием одной или более строки программного кода и/или аппаратные реализации, и/или оборудование для приема данных, вводимых вручную.

Вышеприведенное описание вариантов осуществления приведено с целью описания и иллюстрации. Вышеприведенное описание не является исчерпывающим или ограничивающим варианты осуществления настоящего изобретения описанными формами; и модификации и вариации возможны как в свете вышеприведенных положений, так и в ходе реализации различных вариантов осуществления настоящего изобретения. Варианты осуществления, приведенные здесь, были выбраны и описаны для объяснения принципов и сути различных вариантов осуществления и их практического применения, что позволит специалистам реализовать настоящее изобретение в различных вариантах осуществления и с различными модификациями, подходящими для конкретного использования. Признаки вариантов осуществления, описанных здесь, могут быть комбинированы в любых возможных комбинациях способов, устройств, модулей, систем и компьютерных программных продуктов.

Изобретение относится к службам присутствия, в частности к политикам авторизации публикации и/или правилам, обеспечивающим делегирование публикации и ограничения на разрешенную информацию о присутствии. Техническим результатом является устранение ненужных и/или дополнительных транзакций при выполнении публикации. Способ делегирования публикации содержит прием запроса на публикацию информации о присутствии объекта контроля присутствия, от имени этого объекта контроля присутствия или другого объекта контроля присутствия; определение, имеются ли условия, которые требуют применения правила авторизации публикации; если такие условия имеются, определение, одобрить или блокировать запрос на публикацию, на основе этих условий; и если принято решение одобрить запрос на публикацию, преобразование информации о присутствии в соответствии с правилами контента публикации. 4 н. и 21 з.п. ф-лы, 5 ил.

1. Способ делегирования публикации, содержащий:

прием запроса на публикацию информации о присутствии объекта контроля присутствия, от имени этого объекта контроля присутствия или другого объекта контроля присутствия;

определение, имеются ли условия, которые требуют применения правила авторизации публикации;

если такие условия имеются, определение, одобрить или блокировать запрос на публикацию, на основе этих условий; и

если принято решение одобрить запрос на публикацию, преобразование информации о присутствии в соответствии с правилами контента публикации.

2. Способ по п.1, в котором запрос посылают от объекта публикатора, отличного от объекта контроля присутствия.

3. Способ по п.1, в котором условия определяют в элементе условий правила авторизации публикации.

4. Способ по п.1, в котором определение того, одобрить или блокировать запрос на публикацию, также основано на решениях, базирующихся на элементе действия правила авторизации публикации.

5. Способ по п.1, в котором преобразование информации о присутствии объекта контроля присутствия определяется в элементе преобразования правила авторизации публикации.

6. Способ по п.5, в котором элемент преобразования описывает правила контента публикации для управления тем, какие элементы данных документа о присутствии разрешены для публикации, и документ о присутствии представляет информацию о присутствии.

7. Способ по п.6, также содержащий выяснение правил контента, ассоциированных с идентификатором объекта контроля присутствия, от имени которого источник информации о присутствии публикует информацию о присутствии объекта контроля присутствия.

8. Способ по п.1, в котором запрос на публикацию информации о присутствии объекта контроля присутствия принимается сервером контроля присутствия.

9. Способ по п.1, в котором блокирование запроса на публикацию также содержит посылку ответа на запрос публикации, при этом ответ содержит поле заголовка ссылки на политику.

10. Способ по п.9, где поле заголовка ссылки на политику указывает на унифицированный индикатор ресурса документа, содержащего правило авторизации публикации.

11. Машиночитаемый носитель, содержащий компьютерную программу, которая при выполнении процессором приводит к выполнению процессов по любому из способов по пп.1-10.

12. Устройство для делегирования публикации, содержащее:

процессор и

блок памяти, соединенный для взаимодействия с процессором и содержащий:

компьютерный код, сконфигурированный для обработки приема запроса на публикацию информации о присутствии объекта контроля присутствия, от имени этого объекта контроля присутствия или другого объекта контроля присутствия, с результатом в виде делегирования публикации;

компьютерный код, сконфигурированный для определения того, имеются ли условия, которые требуют применения правила авторизации публикации;

компьютерный код, сконфигурированный для определения, одобрить или блокировать запрос на публикацию, на основе упомянутых условий, если такие условия имеются; и

компьютерный код, сконфигурированный для преобразования информации о присутствии в соответствии с правилами контента публикации, если принято решение одобрить запрос на публикацию.

13. Устройство по п.12, в котором запрос посылается от объекта публикатора, отличного от объекта контроля присутствия.

14. Устройство по п.12, в котором условия определяются в элементе условий правила авторизации публикации.

15. Устройство по п.12, в котором определение того, одобрить или блокировать запрос на публикацию, также основано на решениях, базирующихся на элементе действия правила авторизации публикации.

16. Устройство по п.12, в котором преобразование информации о присутствии объекта контроля присутствия определяется в элементе преобразования правила авторизации публикации.

17. Устройство по п.16, в котором элемент преобразования описывает правила контента публикации для управления тем, какие элементы данных документа о присутствии разрешены для публикации, и документ о присутствии представляет информацию о присутствии.

18. Устройство по п.17, в котором блок памяти также содержит компьютерный код, сконфигурированный для выяснения правил контента, ассоциированных с идентификатором объекта контроля присутствия, от имени которого выполняется публикация информации о присутствии объекта контроля присутствия.

19. Устройство по п.12, в котором блокирование запроса на публикацию также содержит посылку ответа на запрос на публикацию, при этом ответ содержит поле заголовка ссылки на политику.

20. Устройство по п.19, в котором поле заголовка ссылки на политику указывает на унифицированный индикатор ресурса документа, содержащего правило авторизации публикации.

21. Система для делегирования публикации, содержащая:

средство приема запроса на публикацию информации о присутствии объекта контроля присутствия, от имени этого объекта контроля присутствия или другого объекта контроля присутствия;

средство для определения, имеются ли условия, которые требуют применения правила авторизации публикации;

средство для определения, одобрить или блокировать запрос на публикацию, на основе этих условий, если такие условия имеются; и

средство преобразования информации о присутствии в соответствии с правилами контента публикации, если принято решение одобрить запрос на публикацию.

22. Система по п.21, где запрос посылается от объекта публикатора, отличного от объекта контроля присутствия.

23. Система по п.21, где условия определяют в элементе условий правила авторизации публикации.

24. Система по п.21, где определение того, одобрить или блокировать запрос на публикацию, также основано на решениях, базирующихся на элементе действия правила авторизации публикации.

25. Система по п.21, где преобразование информации о присутствии объекта контроля присутствия определяется в элементе преобразования правила авторизации публикации.

| ЕР 1873976 A1, 02.01.2008 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| RU 2004120673 A, 10.01.2006 | |||

| RU 2004108864 A, 27.09.2005. | |||

Авторы

Даты

2013-06-10—Публикация

2008-12-16—Подача