Настоящая заявка на патент испрашивает приоритет предварительной заявки США № 61/356464, озаглавленной "Methods and Apparatuses Facilitating Synchronization of Security Configurations", поданной 18 июня 2010 года, права на которую принадлежат правообладателю настоящей заявки, и настоящим явно включенной в данный документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Различные признаки относятся к устройствам и системам беспроводной связи, а более конкретно к синхронизации конфигураций безопасности между терминалами доступа и сетевыми объектами.

УРОВЕНЬ ТЕХНИКИ

Безопасность является важным признаком системы беспроводной связи. Безопасность в некоторых системах беспроводной связи традиционно может содержать два признака: "целостность данных" и "шифрование". "Целостность данных" является признаком, который обеспечивает то, что неконтролируемые мошеннические сети не имеют возможности отправлять необязательные служебные сообщения с намерением вызывать (или фактически вызывающие) какие-либо нежелательные эффекты в текущем вызове. "Шифрование" является признаком, который обеспечивает то, что все служебные сообщения и сообщения с данными шифруются по радиоинтерфейсу, чтобы запрещать третьей стороне перехват сообщений. В некоторых системах беспроводной связи, к примеру в универсальной системе мобильной связи (UMTS), защита целостности является обязательной, в то время как шифрование является необязательным. Защита целостности может быть реализована только на служебных однонаправленных радиоканалах, тогда как шифрование может быть реализовано и на служебных однонаправленных радиоканалах, и на однонаправленных радиоканалах передачи данных.

В традиционной беспроводной сети терминал доступа (AT) типично выполняет согласование с беспроводной сетью, чтобы устанавливать параметры безопасности, такие как ключи шифрования для использования в шифровании (или зашифровке) связи между терминалом доступа и сетевыми компонентами. Такие параметры безопасности могут иногда обновляться и/или изменяться, чтобы обеспечивать секретность данных, передаваемых между терминалом доступа и сетевыми компонентами.

Пример традиционного способа для инициирования или обновления параметров безопасности между терминалом доступа и беспроводной сетью, в общем, включает в себя прием терминалом доступа команды режима безопасности из беспроводной сети и обновления своих параметров безопасности на основе принятой команды режима безопасности. После того как терминал доступа обновляет свои параметры безопасности и до реализации новых параметров безопасности, терминал доступа отправляет сообщение завершения режима безопасности в беспроводную сеть. При приеме сообщения завершения режима безопасности, беспроводная сеть начинает использование новых параметров безопасности для того, чтобы защищать все последующие сообщения нисходящей линии связи, отправленные в терминал доступа.

Тем не менее, терминал доступа не начинает использование новых параметров безопасности для того, чтобы защищать все сообщения восходящей линии связи, отправленные в беспроводную сеть, до тех пор, пока сообщение подтверждения приема не принимается из беспроводной сети в ответ на сообщение завершения режима безопасности, отправленное терминалом доступа. Другими словами, терминал доступа не начинает использование новых параметров безопасности для сообщений, отправленных из терминала доступа в беспроводную сеть, до тех пор, пока терминал доступа не принимает подтверждение приема из беспроводной сети относительно того, что сообщение завершения режима безопасности принято и аутентифицировано.

Как результат, имеется небольшое окно между временем, когда процедура режима безопасности завершается в беспроводной сети (например, когда сообщение завершения режима безопасности принимается в беспроводной сети) и когда процедура режима безопасности завершается в терминале доступа (например, когда подтверждение приема принимается терминалом доступа, и параметры безопасности обновляются). Вследствие этого временного окна, беспроводная сеть может быть обновлена на новые параметры безопасности, в то время как терминал доступа остается со старыми параметрами безопасности. Например, традиционные терминалы доступа типично выполнены с возможностью прерывать процедуру режима безопасности, когда инициируются определенные другие процедуры, такие как процедура мобильности.

В случаях, когда беспроводная сеть обновляется на новые параметры безопасности, но терминал доступа продолжает использовать старые параметры безопасности, беспроводное подключение между ними типично завершается сбоем, приводя к прерванным вызовам и неудовлетворенности пользователя терминала доступа. Следовательно, должно быть преимущественным предоставлять способы и устройства для недопущения ситуации, в которой беспроводная сеть обновляется на новые параметры безопасности, в то время как терминал доступа продолжает использовать старые параметры безопасности, и/или для синхронизации параметров безопасности, когда возникает эта ситуация.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Различные признаки обеспечивают синхронизацию параметров безопасности между терминалами доступа и сетью доступа. Один признак предоставляет терминалы доступа, выполненные с возможностью обеспечивать такую синхронизацию. Согласно одному или более вариантам осуществления, терминал доступа (AT) может содержать интерфейс беспроводной связи, соединенный со схемой обработки. Интерфейс беспроводной связи может быть выполнен с возможностью обеспечивать беспроводную связь терминала доступа.

Согласно, по меньшей мере, одной реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности для переконфигурирования параметров безопасности терминала доступа. В то время, когда осуществляется процедура режима безопасности, схема обработки может инициировать процедуру мобильности. Схема обработки также может прерывать процедуру режима безопасности и возвращаться к старым параметрам безопасности в результате инициирования процедуры мобильности. Сообщение обновления мобильности может отправляться посредством схемы обработки через интерфейс беспроводной связи, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности.

Согласно, по меньшей мере, одной другой реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности для переконфигурирования параметров безопасности терминала доступа. В то время, когда осуществляется процедура режима безопасности, схема обработки может инициировать процедуру мобильности, включающую в себя отправку сообщения обновления мобильности. Схема обработки также может прерывать процедуру режима безопасности и возвращаться к старым параметрам безопасности в результате инициирования процедуры мобильности. Схема обработки может принимать сообщение подтверждения обновления мобильности в ответ на сообщение обновления мобильности через интерфейс беспроводной связи. Если невозможно декодировать сообщение подтверждения обновления мобильности с использованием старых параметров безопасности, схема обработки может переключаться на новые параметры безопасности.

Согласно, по меньшей мере, одной другой реализации, схема обработки может быть выполнена с возможностью осуществлять процедуру режима безопасности, включающую в себя отправку сообщения завершения режима безопасности в сеть доступа через интерфейс беспроводной связи. В ответ на сообщение завершения режима безопасности, схема обработки может принимать сообщение подтверждения приема через интерфейс беспроводной связи. Схема обработки может осуществлять обновление на новые параметры безопасности и отправлять другое сообщение подтверждения приема в сеть доступа через интерфейс беспроводной связи, при этом другое сообщение подтверждения приема выполнено с возможностью указывать, что терминал доступа обновляется на новые параметры безопасности.

Способы, осуществляемые в терминале доступа, также предоставляются согласно признаку обеспечения синхронизации параметров безопасности между терминалами доступа и сетью доступа. По меньшей мере, в одной реализации таких способов, процедура режима безопасности может осуществляться для переконфигурирования параметров безопасности терминала доступа. Процедура мобильности может быть инициирована в то время, когда осуществляется процедура режима безопасности. Процедура режима безопасности может прерываться в результате инициирования процедуры обновления мобильности, и терминал доступа может возвращаться к старым параметрам безопасности. Сообщение обновления мобильности может отправляться, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности.

По меньшей мере, в одной другой реализации, процедура режима безопасности может осуществляться для переконфигурирования параметров безопасности терминала доступа. Процедура мобильности может быть инициирована в то время, когда осуществляется процедура режима безопасности, включающая в себя отправку сообщения обновления мобильности. Процедура режима безопасности может прерываться в результате инициирования процедуры обновления мобильности, и терминал доступа может возвращаться к старым параметрам безопасности. Сообщение подтверждения обновления мобильности может быть принято в ответ на сообщение обновления мобильности. Терминал доступа может переключаться на новые параметры безопасности, если терминал доступа не может декодировать сообщение подтверждения обновления мобильности с использованием старых параметров безопасности.

В еще одной или более других реализаций, такие способы могут включать в себя осуществление процедуры режима безопасности, включающей в себя отправку сообщения завершения режима безопасности в сеть доступа. В ответ на сообщение завершения режима безопасности осущесвляется прием сообщения подтверждения приема. Терминал доступа может быть обновлен на новые параметры безопасности. Другое сообщение подтверждения приема может отправляться в сеть доступа, при этом другое сообщение подтверждения приема выполнено с возможностью указывать, что терминал доступа обновляется на новые параметры безопасности.

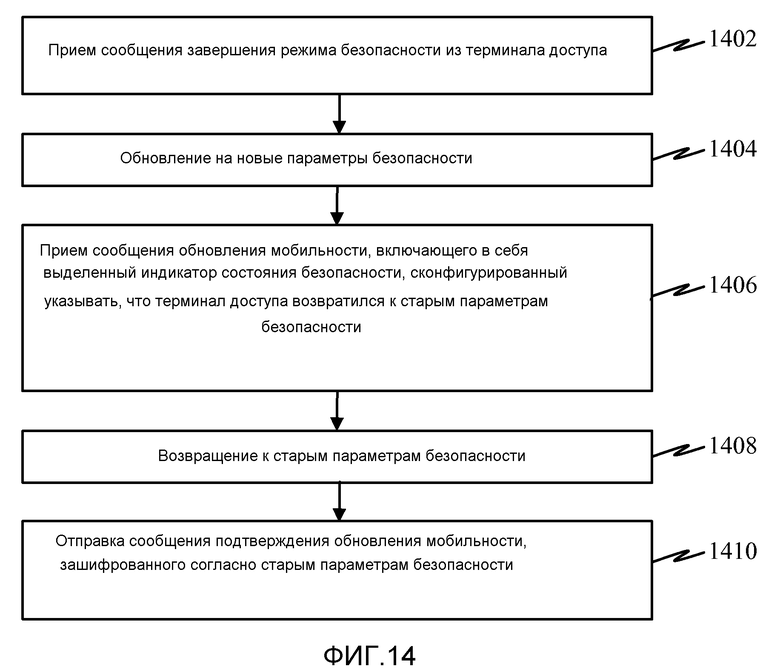

Другой признак предоставляет сетевые объекты, выполненные с возможностью обеспечивать синхронизацию параметров безопасности между терминалами доступа и сетью доступа. Такие сетевые объекты могут содержать интерфейс связи, соединенный со схемой обработки. По меньшей мере, в одной реализации, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. В ответ на сообщение завершения режима безопасности, схема обработки может осуществлять обновление на новые параметры безопасности. Схема обработки дополнительно может принимать сообщение обновления мобильности из терминала доступа через интерфейс связи. Сообщение обновления мобильности может включать в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности. В ответ на принятое сообщение обновления мобильности, схема обработки может возвращаться к старым параметрам безопасности.

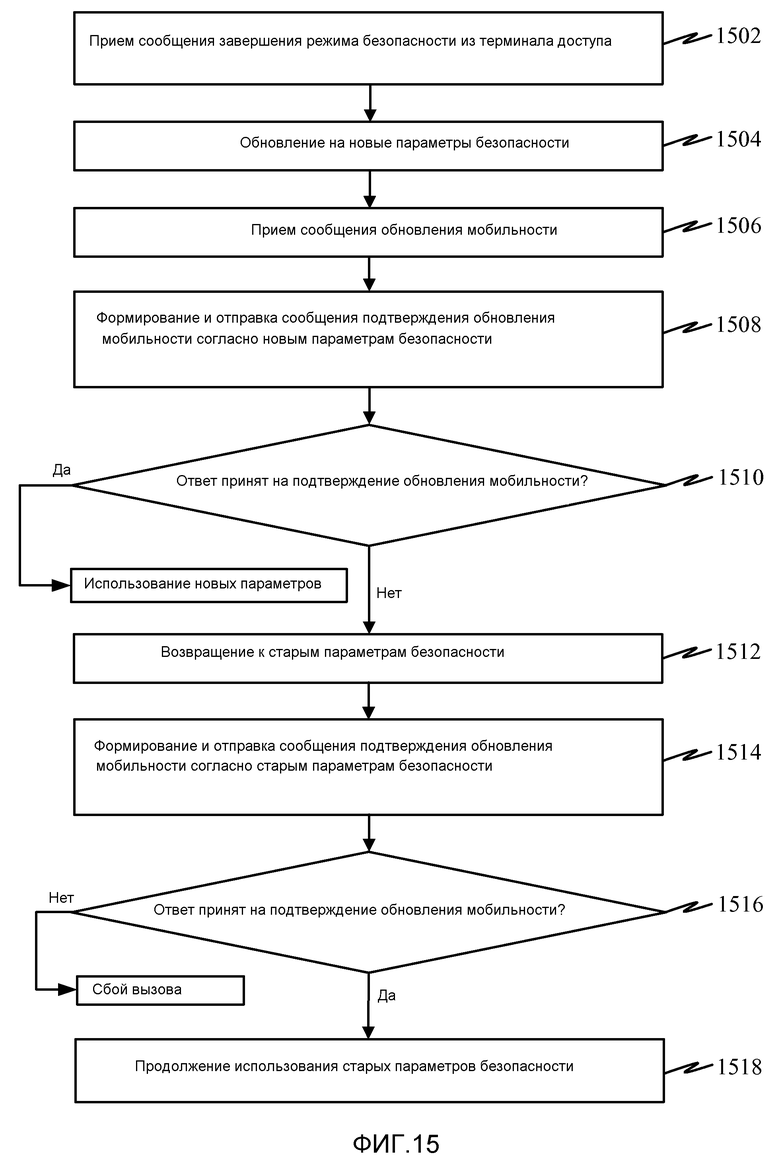

По меньшей мере, в одной другой реализации, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. В ответ на сообщение завершения режима безопасности, схема обработки может осуществлять обновление на новые параметры безопасности. Схема обработки может принимать сообщение обновления мобильности из терминала доступа и может отправлять сообщение подтверждения обновления мобильности в терминал доступа в ответ на сообщение обновления мобильности. Если ответ на сообщение подтверждения обновления мобильности не принимается из терминала доступа, схема обработки может возвращаться к старым параметрам безопасности и может повторно отправлять сообщение подтверждения обновления мобильности в терминал доступа с использованием старых параметров безопасности, чтобы шифровать сообщение.

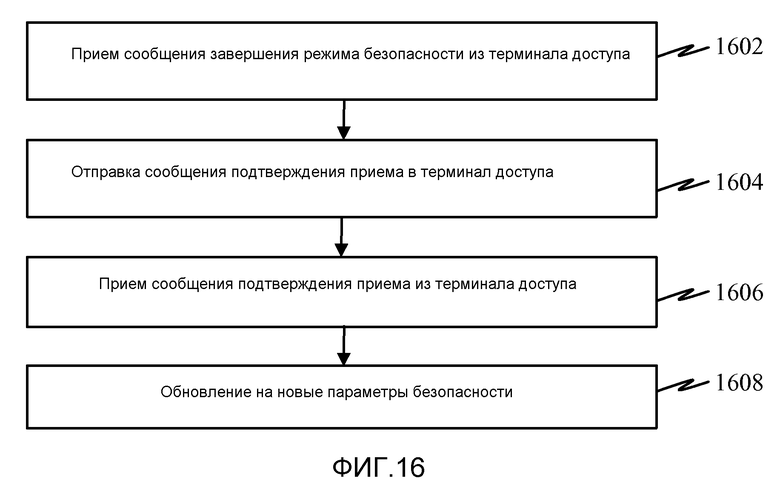

В еще одной или более других реализаций, схема обработки может быть выполнена с возможностью принимать сообщение завершения режима безопасности из терминала доступа через интерфейс связи. Схема обработки может отправлять сообщение подтверждения приема в ответ на сообщение завершения режима безопасности. Схема обработки может принимать из терминала доступа другое сообщение подтверждения приема, указывающее, что терминал доступа обновляется на новые параметры безопасности. В ответ на другое сообщение подтверждения приема, схема обработки может осуществлять обновление на новые параметры безопасности.

Операции способа в сетевом объекте также предоставляются согласно признаку обеспечения синхронизации параметров безопасности между терминалами доступа и сетью доступа. По меньшей мере, в одной реализации таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. В ответ на сообщение завершения режима безопасности, сетевой объект может быть обновлен на новые параметры безопасности. Сообщение обновления мобильности может быть принято из терминала доступа, при этом сообщение обновления мобильности включает в себя выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал доступа возвращается к старым параметрам безопасности. В ответ на сообщение обновления мобильности, сетевой объект может возвращаться к старым параметрам безопасности.

По меньшей мере, в одной другой реализации таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. В ответ на сообщение завершения режима безопасности, сетевой объект может быть обновлен на новые параметры безопасности. Сообщение обновления мобильности может быть принято из терминала доступа, и сообщение подтверждения обновления мобильности может отправляться в терминал доступа в ответ на принятое сообщение обновления мобильности. Если ответ на сообщение подтверждения обновления мобильности не принимается из терминала доступа, сетевой объект может возвращаться к старым параметрам безопасности, и сообщение подтверждения обновления мобильности может повторно отправляться в терминал доступа с использованием старых параметров безопасности, чтобы шифровать сообщение подтверждения обновления мобильности.

В еще одной или более других реализаций таких способов, сообщение завершения режима безопасности может быть принято из терминала доступа. Сообщение подтверждения приема может отправляться в ответ на сообщение завершения режима безопасности. Из терминала доступа может быть принято другое сообщение подтверждения приема, указывающее, что терминал доступа обновляется на новые параметры безопасности. В ответ на другое сообщение подтверждения приема, сетевой объект может быть обновлен на новые параметры безопасности.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

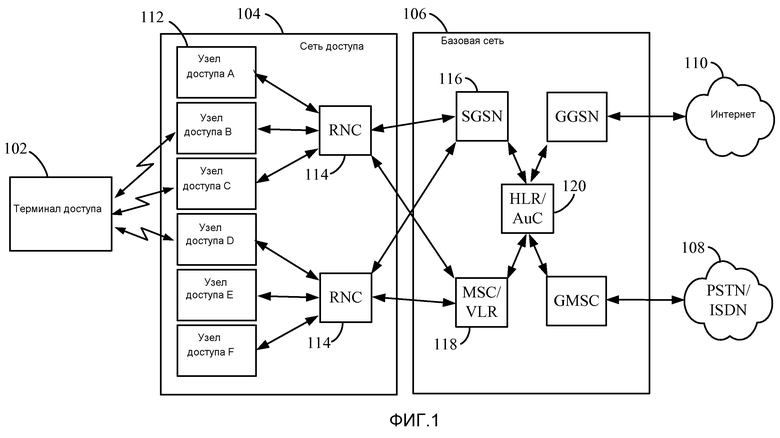

Фиг.1 является блок-схемой, иллюстрирующей сетевое окружение, в котором могут быть использованы различные признаки согласно, по меньшей мере, одному примеру.

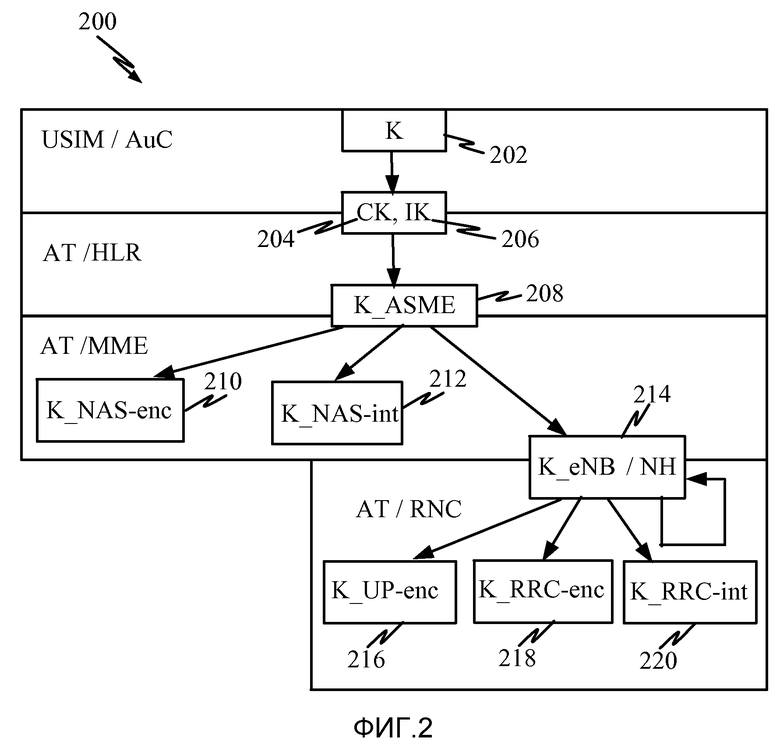

Фиг.2 иллюстрирует типичную иерархию ключей, которая может быть реализована в типичной сети беспроводной связи.

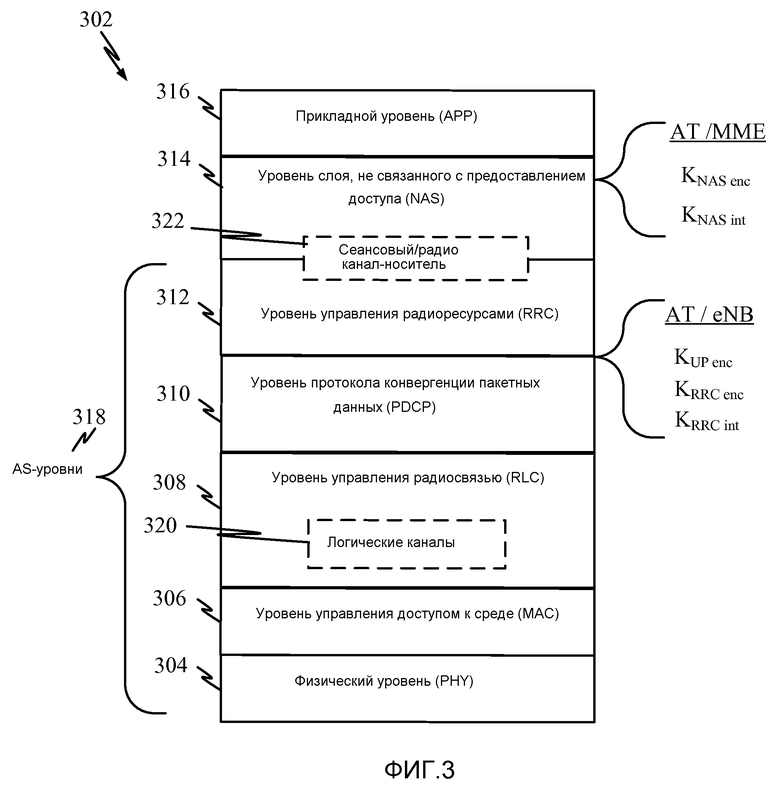

Фиг.3 иллюстрирует примерный стек протоколов, который может быть реализован в устройстве связи, работающем в сети с коммутацией пакетов.

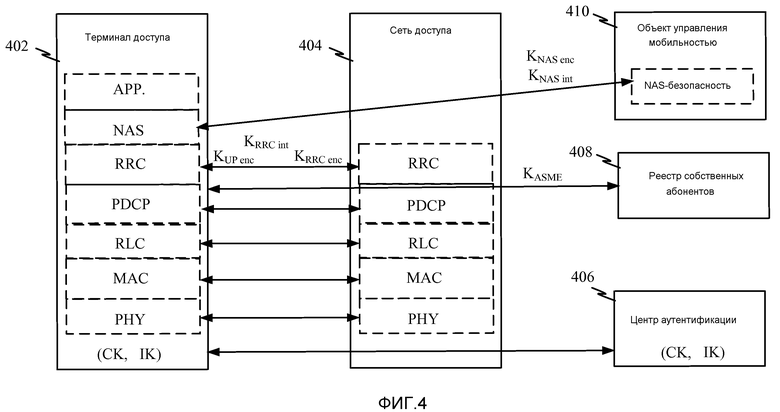

Фиг.4 является блок-схемой, иллюстрирующей сетевую систему, в которой могут быть сформированы различные ключи защиты, проиллюстрированные на Фиг.2 и 3.

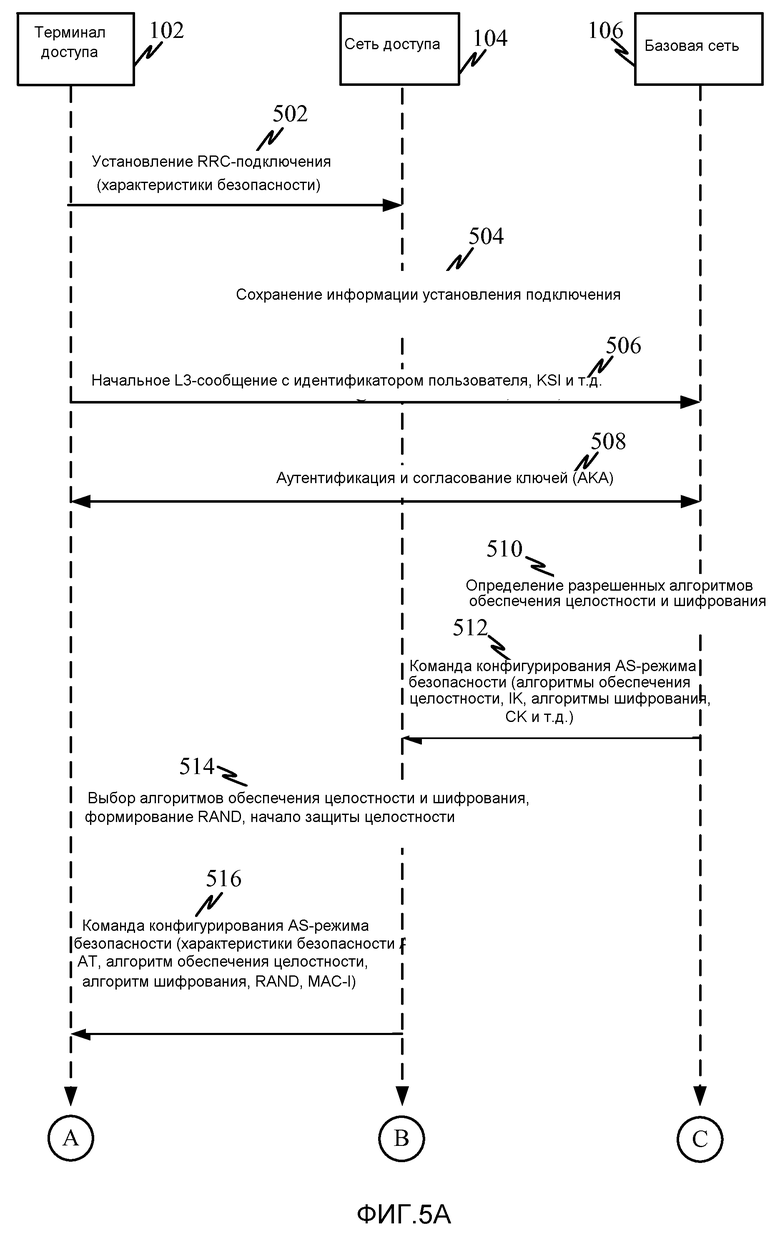

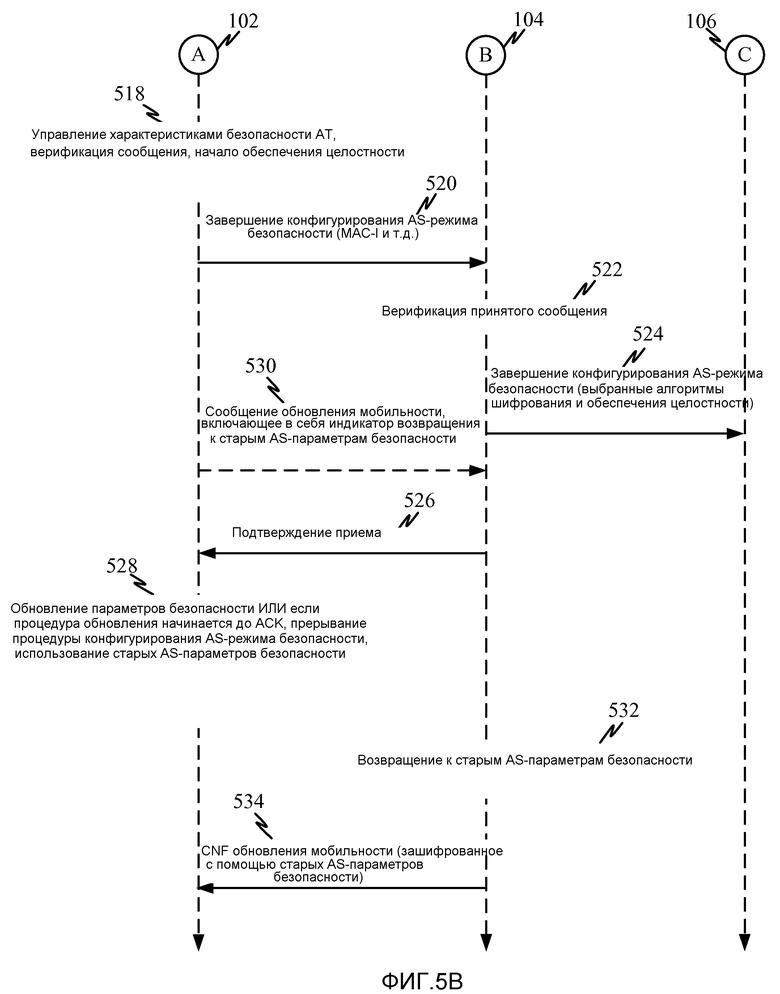

Фиг.5 (содержащая Фиг.5A и 5B) является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности, в которой терминал доступа указывает сети доступа, что процедура режима безопасности прервана в терминале доступа.

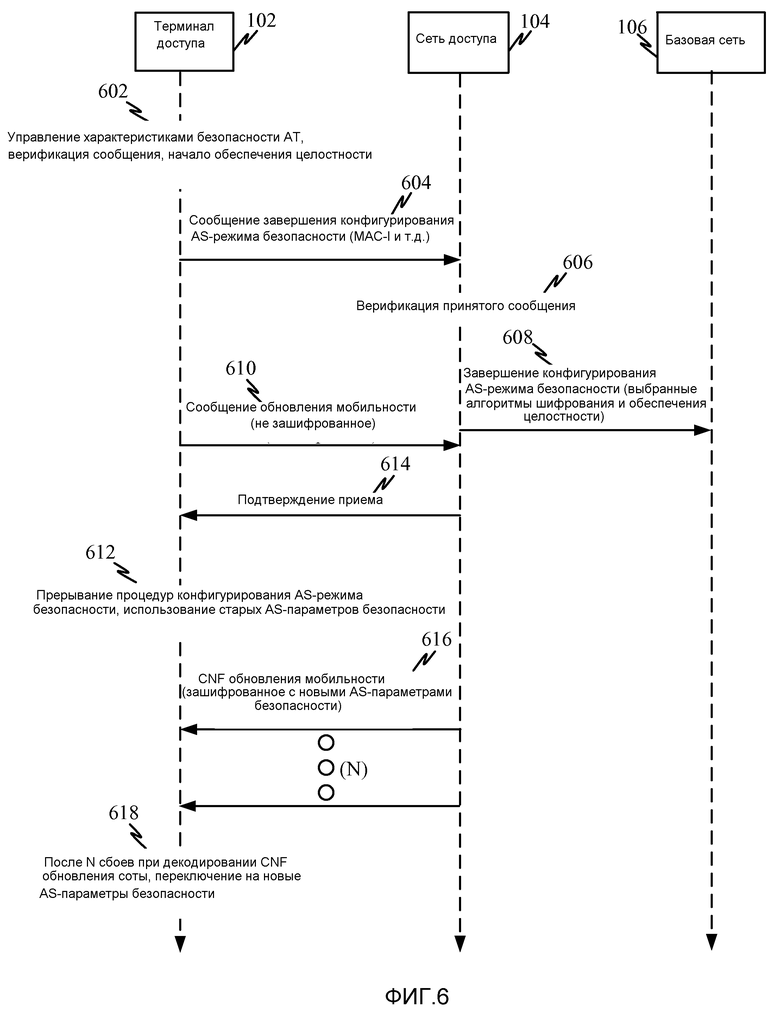

Фиг.6 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминалом доступа, когда параметры безопасности в сети доступа обновляются, а параметры безопасности в терминале доступа не обновляются.

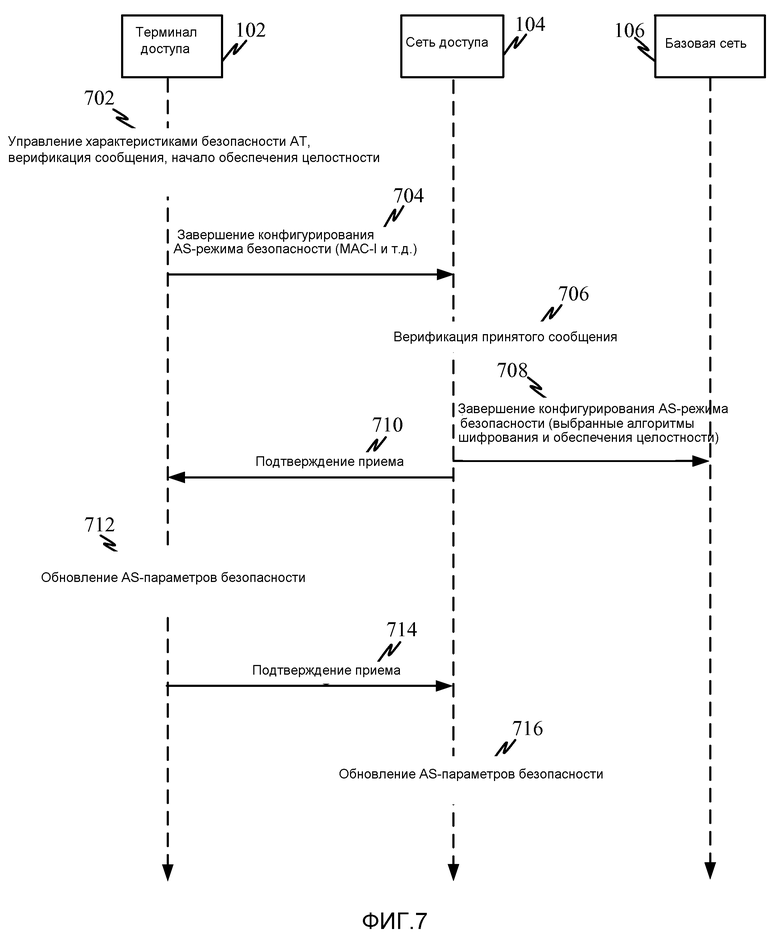

Фиг.7 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминала доступа, сети доступа и базовой сети, чтобы обеспечивать обновление параметров безопасности в сети доступа только после того, как параметры безопасности обновляются в терминале доступа.

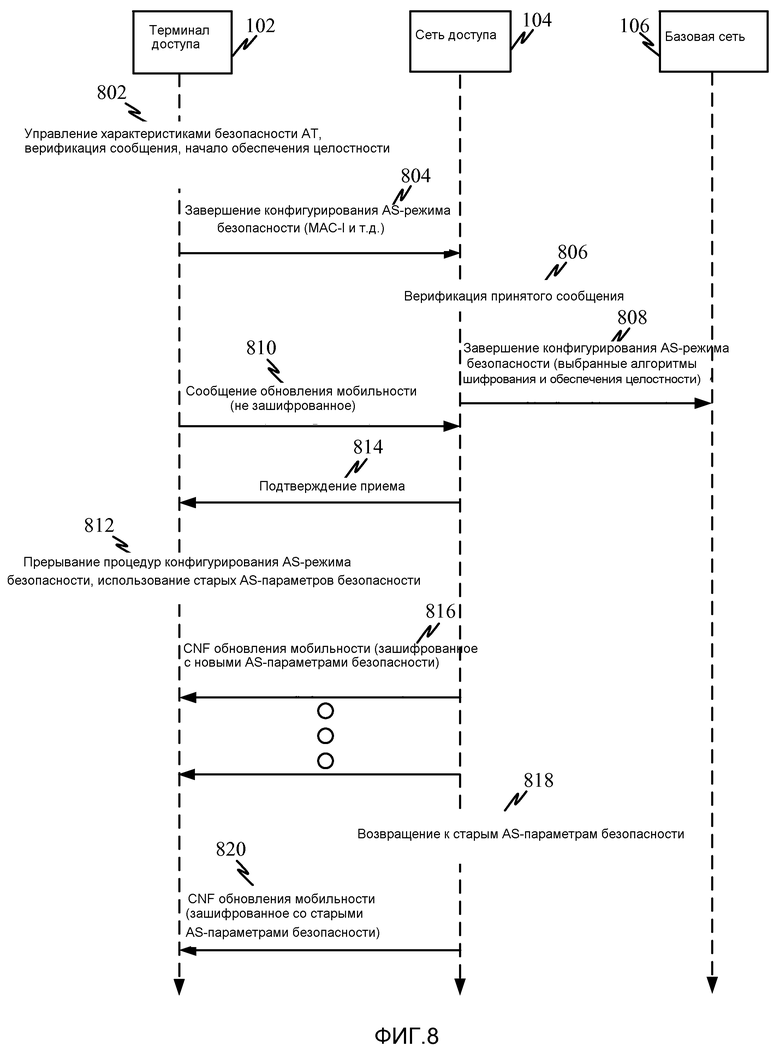

Фиг.8 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности посредством сети доступа, когда параметры безопасности сети доступа обновляются, а параметры безопасности терминала доступа нет.

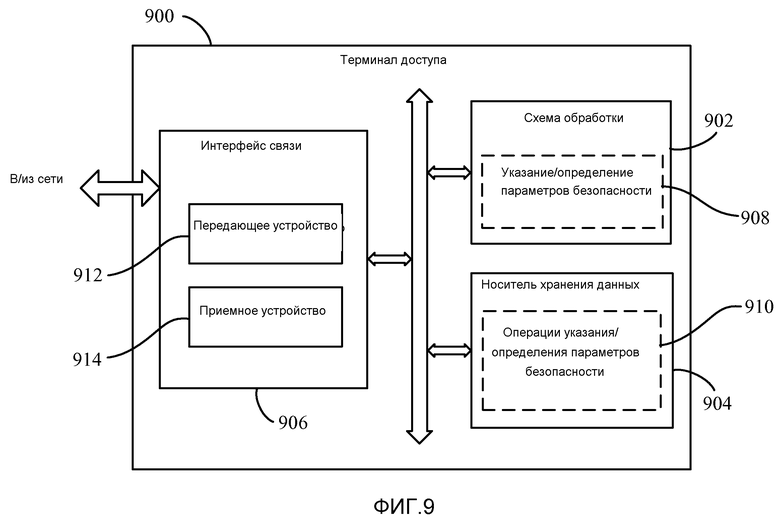

Фиг.9 является блок-схемой, иллюстрирующей выборочные компоненты терминала доступа согласно, по меньшей мере, одному варианту осуществления.

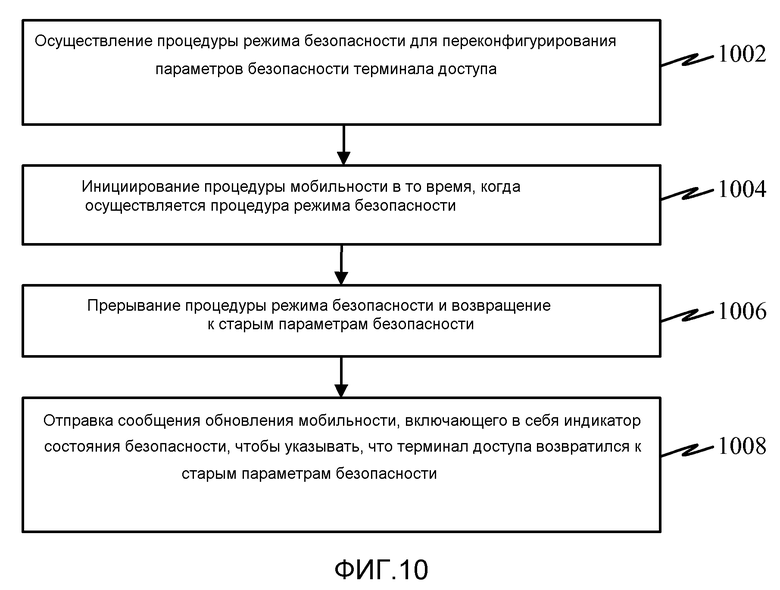

Фиг.10 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для указания сети доступа того, когда терминал доступа возвращается к старым параметрам безопасности.

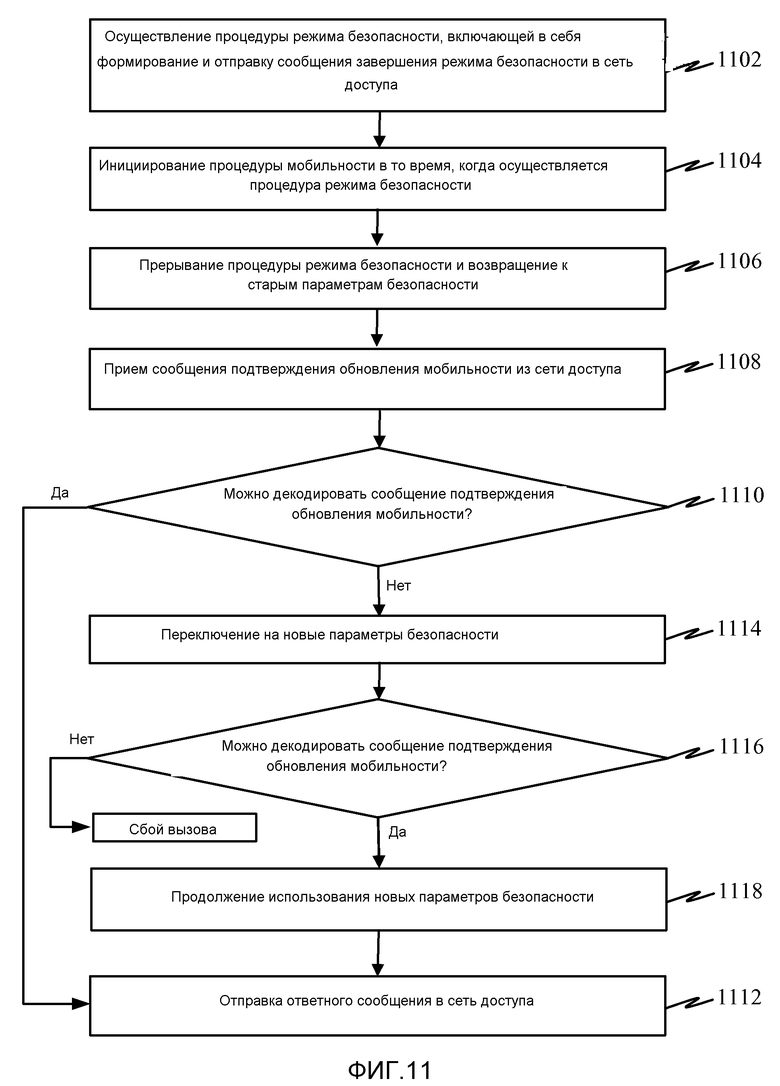

Фиг.11 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для определения состояния параметров безопасности в сети доступа для обмена данными с терминалом доступа.

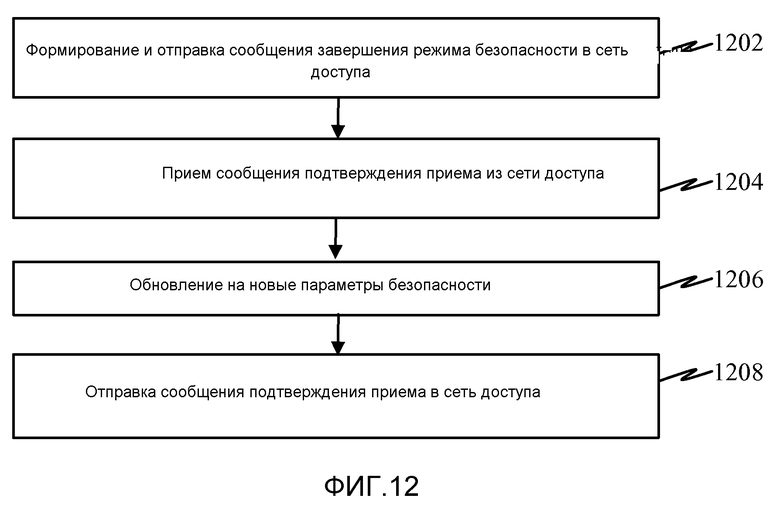

Фиг.12 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для указания сети доступа того, когда терминал доступа обновляется на новые параметры безопасности.

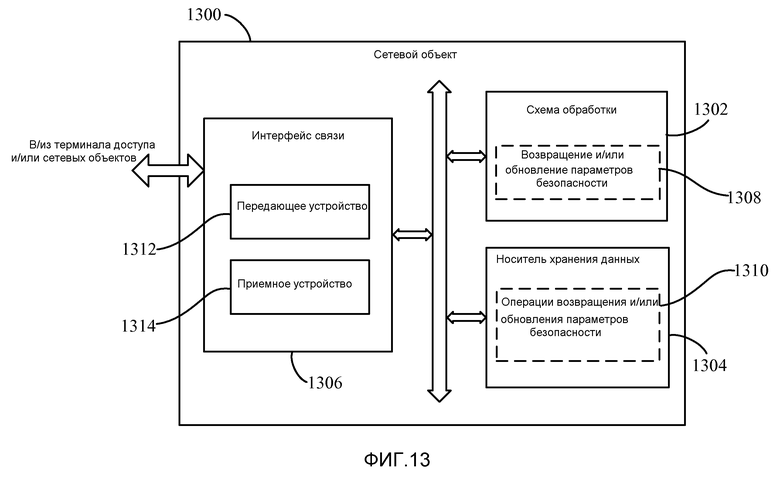

Фиг.13 является блок-схемой, иллюстрирующей выборочные компоненты сетевого объекта согласно, по меньшей мере, одному варианту осуществления.

Фиг.14 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для определения того, что терминал доступа возвращается к старым параметрам безопасности.

Фиг.15 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для определения того, что терминал доступа возвращается к старым параметрам безопасности.

Фиг.16 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в сетевом объекте для обновления со старых параметров безопасности на новые параметры безопасности после того, как терминал доступа обновляется на новые параметры безопасности.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

В нижеследующем описании конкретные подробности представлены с тем, чтобы обеспечивать полное понимание описанных реализаций. Тем не менее, специалисты в данной области техники должны понимать, что различные реализации могут осуществляться на практике без этих конкретных подробностей. Например, схемы могут быть показаны на блок-схемах таким образом, чтобы не затруднять понимание реализаций необязательными подробностями. В других случаях широко распространенные схемы, структуры и технологии могут быть показаны в подробностях, чтобы не затруднять понимание описанных реализаций.

Слово "примерный" используется в данном документе для того, чтобы обозначать "служащий в качестве примера, отдельного случая или иллюстрации". Любая реализация или вариант осуществления, описанная в данном документе как "примерная", не обязательно должна быть истолкована как предпочтительная или выгодная по сравнению с другими вариантами осуществления или реализациями. Аналогично, термин "варианты осуществления" не требует того, чтобы все варианты осуществления включали в себя поясненный признак, преимущество или режим работы. Термин "терминал доступа" при использовании в данном документе предназначен с возможностью интерпретации в широком смысле. Например, "терминал доступа" может включать в себя пользовательские устройства и/или абонентские устройства, такие как мобильные телефоны, устройства поискового вызова, беспроводные модемы, персональные цифровые устройства, персональные информационные менеджеры (PIM), персональные мультимедийные проигрыватели, карманные компьютеры, переносные компьютеры и/или другие устройства мобильной связи/вычислительные устройства, которые обмениваются данными, по меньшей мере, частично, через беспроводную или сотовую сеть.

Обзор

Один или более признаков обеспечивают и/или разрешают синхронизацию параметров безопасности между терминалом доступа и одним или более объектов беспроводной сети. Согласно одному аспекту, терминал доступа (AT) может указывать сетевому объекту, что терминал доступа возвращается к старым параметрам безопасности. Например, терминал доступа может отправлять индикатор с сообщением обновления мобильности, чтобы сообщать сетевому объекту относительно возвращения. В другом примере, терминал доступа может отправлять сообщение в сетевой объект, чтобы сообщать сетевому объекту, что терминал доступа успешно обновляется на новые параметры безопасности.

Согласно одному аспекту, терминал доступа может определять, что сетевой объект обновляется на новые параметры безопасности, и, соответственно, может обновлять собственные параметры безопасности. Например, после прерывания процедуры режима безопасности для обновления на новые параметры безопасности, терминал доступа может определять, что он не может декодировать сообщение, принятое из сетевого объекта. В ответ на сбой при декодировании, терминал доступа может осуществлять обновление на новые параметры безопасности и пытаться декодировать принятое сообщение с использованием новых параметров безопасности. Если терминал доступа успешно выполняет декодирование принятого сообщения с новыми параметрами безопасности, терминал доступа может продолжать использование новых параметров безопасности.

Согласно другому аспекту, сетевой объект может определять, что терминал доступа возвращается к старым параметрам безопасности, и, соответственно, может возвращать собственные параметры безопасности. Например, после обновления на новые параметры безопасности, сетевой объект может отправлять в терминал доступа сообщение, которое шифруется согласно новым параметрам безопасности. Если сетевой объект не может принимать ответ на отправленное сообщение, сетевой объект может возвращаться к старым параметрам безопасности и отправлять сообщение с использованием старых параметров безопасности, чтобы шифровать сообщение. Если сетевой объект принимает ответ на отправленное сообщение с использованием старых параметров безопасности, сетевой объект может продолжать использование старых параметров безопасности.

Примерное сетевое окружение

Фиг.1 является блок-схемой, иллюстрирующей сетевое окружение, в котором могут быть использованы различные признаки согласно, по меньшей мере, одному примеру. Терминал 102 доступа может быть выполнен с возможностью в беспроводном режиме обмениваться данными с сетью 104 доступа, которая функционально соединена с базовой сетью 106.

Вообще говоря, сеть 104 доступа включает в себя радиооборудование, выполненное с возможностью разрешать терминалам 102 доступа осуществлять доступ к сети, в то время как базовая сеть 106 включает в себя возможности коммутации и маршрутизации для подключения либо к сети с коммутацией каналов (например, к коммутируемой телефонной сети общего пользования (PTSN)/цифровой сети с интегрированными услугами (ISDN) 108), либо к сети с коммутацией пакетов (например, к Интернету 110). Базовая сеть 106 дополнительно обеспечивает услуги управления мобильностью и местоположением абонентов и аутентификации. В некотором примере, как проиллюстрировано на Фиг.1, базовая сеть 106 может быть совместимой с универсальной системой мобильной связи (UMTS) сетью или совместимой с глобальной системой мобильной связи (GSM) сетью.

Сеть 104 доступа может включать в себя один или более узлов 112 доступа (например, базовую станцию, узел B и т.д.) и контроллер 114 радиосети (RNC). Каждый узел 112 доступа типично ассоциирован с сотой или сектором, содержащим географическую область приема и покрытия передачи. Соты или секторы могут перекрываться друг с другом. Контроллер 114 радиосети (RNC) может быть выполнен с возможностью управлять узлами 112 доступа, которые функционально подключены к нему. Контроллер 114 радиосети (RNC) дополнительно может быть выполнен с возможностью осуществлять управление радиоресурсами, некоторыми функциями управления мобильностью и может быть точкой, в которой выполняется шифрование до того, как пользовательские данные отправляются в и из терминала 102 доступа. Контроллер 114 радиосети (RNC) функционально соединен с базовой сетью 106 через обслуживающий узел 116 поддержки общей службы пакетной радиопередачи (GPRS) (SGSN) для вызовов с коммутацией пакетов и через центр 118 коммутации мобильной связи (MSC), который может включать в себя реестр гостевых абонентов (VLR), для вызовов с коммутацией каналов. Реестр собственных абонентов (HLR) и центр аутентификации (AuC) 120 могут служить для того, чтобы аутентифицировать терминалы доступа до предоставления услуг связи через базовую сеть 106. Следует отметить, что в других типах сетей функции HLR/AuC 120 и других компонентов (таких как MSC/VLR 118) могут быть выполнены посредством других эквивалентных сетевых объектов. Например, в сети по стандарту долгосрочного развития (LTE), некоторые или все функции HLR/AuC 120 могут быть выполнены посредством сервера собственных абонентов (HSS). Базовая сеть 106 также может включать в себя объект управления мобильностью (MME), который выполняет активацию/деактивацию однонаправленных каналов терминалов доступа, помогает при аутентификации терминалов доступа и/или выполняет процедуры поисковых вызовов и/или отслеживания терминалов доступа (включающие в себя повторные передачи) для терминалов доступа, соединенных с базовой сетью.

Когда терминал 102 доступа пытается подключаться к сети 104 доступа, терминал 102 доступа первоначально аутентифицируется, чтобы верифицировать идентификационные данные терминала 102 доступа. Терминал 102 доступа также аутентифицирует сеть, чтобы верифицировать, что он подключается к сети 104 доступа, которую он авторизован использовать. Согласование типично происходит между терминалом 102 доступа и сетью 104 доступа и/или базовой сетью 106, чтобы устанавливать параметры безопасности, такие как ключи шифрования для использования в шифровании связи между терминалом 102 доступа и сетевыми компонентами (например, сетью 104 доступа и/или базовой сетью 106). Такие параметры безопасности могут иногда обновляться и/или изменяться, чтобы обеспечивать секретность данных, передаваемых между терминалом 102 доступа и сетевыми компонентами.

Фиг.2 иллюстрирует типичную иерархию 200 ключей, которая может быть реализована для того, чтобы устанавливать параметры безопасности (например, ключи шифрования) для использования в шифровании связи между терминалом 102 доступа и сетевыми компонентами (например, сетью 104 доступа и/или базовой сетью 106). Здесь, универсальный модуль идентификации абонента (USIM), в терминале 102 доступа и базовой сети 106 (например, центр аутентификации (HLR/AuC 120 на Фиг.1)), использует главный ключ K 202 для того, чтобы формировать ключ 204 шифрования (CK) и ключ 206 целостности (IK). Ключ 204 шифрования (CK) и ключ 206 целостности (IK) затем могут быть использованы посредством устройства связи и базовой сети 106 (например, реестра собственных абонентов (HLR)) для того, чтобы формировать ключ K_ASME 208 объекта управления безопасностью доступа. Активация режима безопасности терминала 102 доступа может быть выполнена через процедуру аутентификации и согласования ключей (AKA), процедуру режима безопасности слоя, не связанного с предоставлением доступа (NAS) (NAS SMC), и процедуру режима безопасности слоя доступа (NAS) (AS SMC). AKA используется для того, чтобы извлекать ключ K_ASME 208, который затем используется в качестве основного ключа для вычисления ключей 210 и 212 NAS (слоя, не связанного с предоставлением доступа) и ключей 214, 216, 218 и 220 AS (слоя доступа). Терминал 102 доступа и базовая сеть 106 затем могут использовать K_ASME 208 для того, чтобы формировать один или более этих ключей защиты.

Сети с коммутацией пакетов могут быть структурированы на нескольких иерархических протокольных уровнях, при этом нижние протокольные уровни предоставляют услуги верхним уровням, и каждый уровень отвечает за выполнение различных задач. Например, Фиг.3 иллюстрирует примерный стек протоколов, который может быть реализован в устройстве связи, работающем в сети с коммутацией пакетов. В этом примере, стек 302 протоколов включает в себя физический уровень (PHY) 304, уровень 306 управления доступом к среде (MAC), уровень 308 управления радиосвязью (RLC), уровень 310 протокола конвергенции пакетных данных (PDCP), уровень 312 управления радиоресурсами (RRC), уровень 314 слоя, не связанного с предоставлением доступа (NAS), и прикладной уровень (APP) 316.

Уровни ниже NAS-уровня 314 зачастую упоминаются как уровень 318 слоя доступа (AS). RLC-уровень 308 может включать в себя один или более каналов 320. RRC-уровень 312 может реализовывать различные режимы мониторинга для терминала доступа, включающие в себя подключенное состояние и состояние бездействия. Уровень 314 слоя, не связанного с предоставлением доступа (NAS), может поддерживать контекст управления мобильностью, контекст пакетной передачи данных устройства связи и/или его IP-адреса. Следует отметить, что другие уровни могут присутствовать в стеке 302 протоколов (например, выше, ниже и/или между проиллюстрированными уровнями), но опущены в целях иллюстрации.

Ссылаясь на Фиг.1-3, сеансовые/радио каналы-носители 322 могут устанавливаться, например, на RRC-уровне 312 и/или NAS-уровне 314. Следовательно, NAS-уровень 314 может быть использован терминалом 102 доступа и базовой сети 106 для того, чтобы формировать ключи K_NAS-enc 210 и K_NAS-int 212 защиты, показанные на Фиг.2. Аналогично, RRC-уровень 312 может быть использован терминалом 102 доступа и сети 104 доступа (например, RNC 114) для того, чтобы формировать ключи K_UP-enc 216, K_RRC-enc 218 и K_RRC-int 220 защиты слоя доступа (AS). Хотя ключи K_UP-enc 216, K_RRC-enc 218 и K_RRC-int 220 защиты могут быть сформированы на RRC-уровне 312, эти ключи могут быть использованы посредством PDCP-уровня 310 для того, чтобы защищать передачу служебных сигналов и/или передачу пользовательских данных. Например, ключ K_UP-enc 216 может быть использован посредством PDCP-уровня 310 для того, чтобы защищать связь в пользовательской плоскости/плоскости данных (UP), в то время как ключи K_RRC-enc 218 и K_RRC-int 220 могут быть использованы для того, чтобы защищать передачу служебных (т.е. управляющих) сигналов на PDCP-уровне 310.

При извлечении этих ключей защиты, используемых для алгоритмов шифрования и обеспечения целостности, как в AS (пользовательская плоскость и в RRC), так и NAS требуется предоставление отдельных идентификационных данных алгоритма в качестве одного из вводов. На AS-уровне алгоритмы, которые должны быть использованы, предоставляются посредством команды режима безопасности на уровне управления радиоресурсами (RRC).

Фиг.4 является блок-схемой, иллюстрирующей сетевую систему, в которой могут быть сформированы различные ключи защиты, проиллюстрированные на Фиг.2 и 3. Здесь терминал 402 доступа может реализовывать стек связи, который включает в себя различные уровни (например, APP, NAS, RRC, RLC, MAC и PHY). Сеть 404 доступа может предоставлять беспроводное подключение для терминала 402 доступа, так что он может обмениваться данными с сетью. Центр аутентификации (AuC) 406 и терминал 402 доступа могут знать или иметь доступ к корневому ключу (K), который может быть использован для того, чтобы формировать или получать ключ шифрования (CK) и/или ключ целостности (IK). Терминал 402 доступа и/или реестр 408 собственных абонентов (HLR) затем могут использовать ключ шифрования (CK) и/или ключ целостности (IK) для того, чтобы формировать ключ K_ASME объекта управления безопасностью доступа. С использованием ключа K_ASME терминал 402 доступа и объект управления мобильностью (MME) 410 затем могут формировать ключи K_NAS-enc и K_NAS-int. Терминал 402 доступа и MME 410 также могут формировать конкретный для сети доступа ключ K_eNB/NH. С использованием этого конкретного для сети доступа ключа K_eNB/NH терминал 402 доступа и сеть 404 доступа могут формировать ключи K_UP-enc и K_RRC-enc, и K_RRC-int.

Подробности относительно извлечения этих ключей содержатся в документе 3GPP STD-T63-33.401 "System Architecture Evolution (SAE): Security Architecture" (известен как 3GPP TS 33.401) версия 8, который содержится в данном документе по ссылке.

Со ссылкой на Фиг.1, терминал 102 доступа типично выполнен с возможностью изменяться между сотами (например, узлами 112 доступа), к которым он активно подключен. Например, по мере того как терминал 102 доступа перемещается через географическую область, различные соты (например, узлы 112 доступа) могут предоставлять лучшие возможности подключения (например, более сильный сигнал). Терминал 102 доступа, соответственно, может переключаться с одной соты (например, узла 112 доступа) на другую соту (например, узел 112 доступа). В традиционных сетях, такая мобильность терминала 102 доступа, требующего изменений с одной соты (например, узла 112 доступа) на другую соту (например, узел 112 доступа), может приводить к отмене всех текущих обновлений параметров безопасности (например, обновлений в параметрах K_UP-enc, K_RRC-enc и/или K_RRC-int безопасности слоя доступа). Например, в результате мобильности терминала 102 доступа, может быть инициирована процедура мобильности, приводя к отмене осуществляемой процедуры режима безопасности. В качестве примера, а не ограничения, процедура мобильности может включать в себя повторный выбор соты, неисправимую ошибку на уровне управления радиосвязью (RLC), проблему состояния отсутствия обслуживания и т.д. Соответственно, некоторые не ограничивающие примеры сообщений обновления мобильности, которые могут отправляться в качестве части процедуры мобильности, могут включать в себя сообщение повторного выбора соты, сообщение о неисправимой ошибке на уровне управления радиосвязью (RLC), сообщение об отсутствии обслуживания и т.д.

В случаях, если осуществляемая процедура режима безопасности отменяется, имеется вероятность того, что параметры безопасности обновляются в сети 104 доступа, но не обновляются в терминале 102 доступа, как подробнее описано ниже. В результате обновления параметров безопасности в сети 104 доступа, но не в терминале 102 доступа, может возникать постоянная ошибка декодирования сообщений/данных и потеря соединения между терминалом 102 доступа и сетью 104 доступа (например, приводящая к прерванным вызовам).

Согласно одному аспекту, когда терминал 102 доступа инициирует процедуру мобильности (например, повторный выбор узла 112 доступа) после того как сеть 104 доступа обновляется на новые параметры безопасности, терминал 102 доступа может быть выполнен с возможностью отправлять индикатор сети 104 доступа, информирующий сеть 104 доступа относительно того, что терминал 102 доступа возвращается к старым параметрам безопасности. Например, терминал 102 доступа может включать индикатор в сообщение обновления мобильности, отправленное в сеть 104 доступа.

Согласно другому аспекту, сеть 104 доступа может быть выполнена с возможностью переключаться на старые параметры безопасности, когда терминал 102 доступа не может отвечать на сообщение подтверждения обновления мобильности из сети 104 доступа, которое шифруется согласно новым параметрам безопасности. Иными словами, после того как сеть 104 доступа отправляет сообщение подтверждения обновления мобильности в терминал 102 доступа конкретное число раз без приема ответа из терминала 102 доступа, сеть 104 доступа может возвращаться к старым параметрам безопасности и отправлять сообщение подтверждения обновления мобильности, зашифрованное согласно старым параметрам безопасности. Если терминал 102 доступа затем отвечает на сообщение подтверждения обновления мобильности, которое шифруется согласно старым параметрам безопасности, то сеть 104 доступа знает, что обновление параметров безопасности не выполнено успешно, и сеть 104 доступа продолжает использование старых параметров безопасности.

Также сеть 104 доступа может быть выполнена с возможностью обновлять параметры безопасности только после приема дополнительного сообщения подтверждения приема из терминала 102 доступа. Иными словами, после того как сообщение подтверждения обновления мобильности отправляется из сети 104 доступа в терминал 102 доступа, сеть 104 доступа может ждать другого сообщения подтверждения приема из терминала 102 доступа до того, как сеть 104 доступа обновляет параметры безопасности. Таким образом, если терминал 102 доступа прерывает обновление параметров безопасности, сеть 104 доступа ненамеренно обновляет свои параметры безопасности заблаговременно.

Согласно еще одному аспекту, терминал 102 доступа может быть выполнен с возможностью идентифицировать сбой при декодировании сообщения подтверждения обновления мобильности из сети 104 доступа после того, как оно отправляется конкретное число раз. Если терминал 102 доступа не может декодировать сообщение после конкретного числа раз, терминал 102 доступа может быть выполнен с возможностью переключаться на новые параметры безопасности и пытаться декодировать сообщение подтверждения обновления мобильности с использованием новых параметров. Если терминал 102 доступа успешно выполняет декодирование сообщения подтверждения обновления мобильности с использованием новых параметров, то терминал 102 доступа может продолжать с этого момента и далее использовать новые параметры безопасности при обмене данными с сетью 104 доступа.

Примерные процедуры для синхронизации параметров безопасности между терминалами доступа и сетями доступа

Фиг.5 (включая Фиг.5A и 5B) является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности посредством сети доступа, когда параметры безопасности сети доступа обновляются, а параметры безопасности терминала доступа нет. Хотя пример, проиллюстрированный на Фиг.5, а также примеры на Фиг.6-8 направлены на реализации, заключающие в себе процедуру режима безопасности слоя доступа (AS) для инициирования и обновления параметров безопасности слоя доступа, признаки, описанные в данном документе, могут быть реализованы в других процедурах режима безопасности, таких как процедуры режима безопасности слоя, не связанного с предоставлением доступа (NAS). Терминал 102 доступа, сеть 104 доступа и базовая сеть 106 по Фиг.1 используются в качестве иллюстрации.

Первоначально терминал 102 доступа может устанавливать подключение 502 по протоколу управления радиоресурсами (RRC) с сетью 104 доступа. Сообщение, передаваемое из терминала 102 доступа в сеть 104 доступа, когда устанавливается подключение по протоколу управления радиоресурсами (RRC), может включать в себя информацию характеристик безопасности терминала доступа. Информация характеристик безопасности терминала доступа выполнена с возможностью сообщать сети 104 доступа относительно алгоритмов зашифровки (или шифрования) и алгоритмов обеспечения целостности, которые поддерживаются терминалом 102 доступа. Информация характеристик безопасности также необязательно может включать в себя сообщение с кодом класса обслуживания, указывающее GSM-алгоритмы обеспечения безопасности, поддерживаемые терминалом 102 доступа (например, коды классов обслуживания GSM 2 и 3), и/или начальные значения для домена услуг с коммутацией каналов и домена услуг с коммутацией пакетов. Информация из сообщения установления подключения по протоколу управления радиоресурсами (RRC) может быть сохранена 504 в сети 104 доступа.

Терминал 102 доступа затем может отправлять сообщение 506 начальной прямой передачи в базовую сеть 106. Сообщение 506 начальной прямой передачи может включать в себя, помимо прочей информации, пользовательские идентификационные данные и идентификатор набора ключей (KSI), выделенные посредством домена услуг с коммутацией каналов или домена услуг с коммутацией пакетов при последней аутентификации для этой базовой сети 106. Согласно, по меньшей мере, одной реализации, сообщение начальной прямой передачи может содержать сообщение уровня 3 (L3), к примеру, запрос на обновление местоположения, запрос на предоставление CM-услуг, запрос на обновление зоны маршрутизации, запрос на присоединение, ответ на поисковый вызов или другое L3-сообщение. Сообщение начальной прямой передачи может отправляться, например, в реестр гостевых абонентов (VLR) для домена услуг с коммутацией каналов базовой сети 106 или узел поддержки GPRS (SGSN) для домена услуг с коммутацией пакетов базовой сети 106.

Аутентификация терминала 102 доступа и формирование новых ключей защиты (например, ключа целостности (IK), ключа шифрования (CK)) может выполняться между терминалом 102 доступа и базовой сетью 106 с использованием процедуры 508 аутентификации и согласования ключей (AKA). В качестве части аутентификации и согласования ключей 508, необязательно может выделяться новый идентификатор набора ключей (KSI).

После аутентификации и согласования ключей, новые ключи защиты (например, ключ целостности (IK) и ключ шифрования (CK)) могут использоваться для того, чтобы вычислять ключи слоя доступа (AS). Например, базовая сеть 106 может определять то, какой алгоритм шифрования и алгоритм обеспечения целостности должны быть использованы, в порядке предпочтений на 510. Базовая сеть 106 затем может отправлять сообщение 512 с командой режима безопасности слоя доступа (AS) в сеть 104 доступа. Сообщение 512 с командой режима безопасности слоя доступа (AS) может отправляться согласно протоколу компонента приложений сети радиодоступа (RANAP) и может быть направлено в контроллер радиосети (RNC) сети 104 доступа. Это сообщение 512 с командой режима безопасности может включать в себя список разрешенных алгоритмов обеспечения целостности в порядке предпочтений и ключ целостности (IK), которые должны быть использованы. Если должно быть инициировано шифрование, сообщение 512 с командой режима безопасности также может включать в себя список разрешенных алгоритмов шифрования в порядке предпочтений и ключ шифрования (CK), которые должны быть использованы. Если аутентификация и согласование ключей (AKA) выполнена, это должно указываться для сети 104 доступа, и, таким образом, начальные значения должны сбрасываться, когда новые ключи инициируются для использования.

Сеть 104 доступа (например, контроллер радиосети (RNC)) определяет то, какие алгоритмы (например, алгоритм обеспечения целостности, алгоритм шифрования) использовать, формирует случайное значение RAND и начинает защиту целостности на 514. Сеть 104 доступа затем может формировать сообщение 516 по протоколу управления радиоресурсами (RRC), содержащее сообщение с командой режима безопасности слоя доступа (AS), и отправляет сообщение в терминал 102 доступа. Сообщение 516 с командой конфигурирования AS-режима безопасности может включать в себя характеристики безопасности терминала 102 доступа, алгоритм обеспечения целостности и случайное значение RAND, которые должны быть использованы. Если шифрование должно начинаться, сообщение 516 также может включать в себя алгоритм шифрования, который должен быть использован. Также может быть включена дополнительная информация. Поскольку терминал 102 доступа может иметь два набора ключей шифрования и целостности, сеть может указывать то, какой набор ключей должен быть использован. До отправки сообщения 516 с командой конфигурирования AS-режима безопасности в терминал 102 доступа, сеть 104 доступа формирует код аутентификации сообщения для целостности (MAC-I) и присоединяет эту информацию к сообщению 516 с командой конфигурирования AS-режима безопасности.

Согласно Фиг.5B, терминал 102 доступа принимает сообщение с командой конфигурирования AS-режима безопасности, верифицирует, что характеристики безопасности являются идентичными характеристикам безопасности, отправленным в сообщении установления подключения по протоколу управления радиоресурсами (RRC), и верифицирует сообщение посредством сравнения MAC-I со сформированным XMAC-I на 518. Терминал 102 доступа может вычислять XMAC-I для принятого сообщения посредством использования, по меньшей мере, указанного алгоритма обеспечения целостности и принятого параметра случайного значения RAND. Если все проверки проходят успешно, то терминал 102 доступа отправляет сообщение 520 завершения режима безопасности слоя доступа (AS), включающее в себя MAC-I. Если проверки не проходят успешно, то должно отправляться сообщение отклонения режима безопасности.

Когда сеть 104 доступа принимает сообщение завершения конфигурирования AS-режима безопасности, она верифицирует целостность сообщения посредством формирования XMAC-I и его сравнения с MAC-I, включенным в сообщение 522 завершения конфигурирования AS-режима безопасности. Сообщение 524 завершения конфигурирования AS-режима безопасности отправляется из сети 104 доступа в базовую сеть 106 в качестве сообщения по протоколу компонента приложений сети радиодоступа (RANAP), указывающего алгоритмы, выбранные для целостности и шифрования. Сообщение 526 подтверждения приема отправляется из сети 104 доступа в терминал 102 доступа, чтобы подтверждать прием сообщения завершения конфигурирования AS-режима безопасности. Согласно, по меньшей мере, некоторым реализациям, сообщение 526 подтверждения приема может содержать подтверждение приема L2.

Сообщение завершения конфигурирования AS-режима безопасности (например, 520) из терминала 102 доступа в сеть 104 доступа начинает защиту целостности нисходящей линии связи, т.е. целостность последующих сообщений нисходящей линии связи, отправленных в терминал 102 доступа, защищается с использованием новых параметров безопасности. Однако защита целостности восходящей линии связи не начинается до тех пор, пока терминал 102 доступа не принимает сообщение подтверждения приема на этапе 526 из сети 104 доступа, после чего терминал 102 доступа обновляет свои параметры безопасности на этапе 528. Другими словами, терминал 102 доступа не начинает использование новых параметров безопасности слоя доступа (AS) для сообщений, отправленных из терминала 102 доступа в сеть 104 доступа, до тех пор, пока терминал 102 доступа не принимает подтверждение приема из сети 104 доступа относительно того, что сообщение завершения режима безопасности слоя доступа (AS) принято и аутентифицировано.

Имеется небольшое окно между временем, когда процедура режима безопасности слоя доступа (AS) завершается в сети 104 доступа (например, когда сообщение 520 завершения режима безопасности слоя доступа (AS) принимается в сети 104 доступа) и когда процедура конфигурирования AS-режима безопасности завершается в терминале 102 доступа (например, когда сообщение 526 подтверждения приема принимается терминалом 102 доступа и параметры безопасности слоя доступа (AS) обновляются на 528). Вследствие этого временного окна, сеть 104 доступа может осуществлять обновление на новые параметры безопасности слоя доступа (AS), в то время как терминал 102 доступа остается со старыми параметрами безопасности слоя доступа (AS).

Например, терминал 102 доступа типично выполнен с возможностью прерывать процедуру режима безопасности слоя доступа (AS), когда инициируется процедура мобильности, к примеру, когда сообщение обновления мобильности отправляется из терминала 102 доступа в сеть 104 доступа. Следовательно, терминал 102 доступа может инициировать процедуру мобильности, включающую в себя формирование и отправку сообщения 530 обновления мобильности после того, как сообщение 520 завершения режима безопасности слоя доступа (AS) отправляется в сеть 104 доступа и перед приемом 526 подтверждения приема и/или обновлением параметров безопасности терминала доступа. В результате инициирования процедуры мобильности, терминал 102 доступа прерывает процедуру режима безопасности и возвращается к старым параметрам 528 безопасности слоя доступа (AS). Терминал 102 доступа может принимать подтверждение 526 приема после того, как инициируется процедура мобильности, но терминал 102 доступа прерывает процедуру режима безопасности слоя доступа (AS) и, следовательно, не обновляется на новые параметры безопасности слоя доступа (AS), без ведома сети 104 доступа.

Согласно реализации, показанной на Фиг.5B, сообщение 530 обновления мобильности включает в себя индикатор, который сообщает сети 104 доступа, что терминал 102 доступа прерывает процедуру конфигурирования AS-режима безопасности и возвращается к старым AS-параметрам безопасности. По меньшей мере, в некоторых реализациях, индикатор может содержать новый информационный элемент (IE) в сообщении обновления мобильности. В некоторой реализации, индикатор может содержать один или более битов сообщения обновления мобильности.

После приема сообщения обновления мобильности, включающего в себя индикатор, сеть 104 доступа возвращается к старым параметрам 532 безопасности слоя доступа (AS). Сеть 104 доступа затем может формировать и отправлять в терминал 102 доступа сообщение 534 подтверждения обновления мобильности, которое шифруется с использованием старых AS-параметров безопасности.

Согласно другому варианту, терминал 102 доступа может быть выполнен с возможностью регулироваться на новые параметры безопасности, когда терминал 102 доступа обнаруживает, что сеть 104 доступа работает с новыми параметрами безопасности, в то время как терминал 102 доступа работает со старыми параметрами безопасности. Фиг.6 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминалом доступа, когда параметры безопасности в сети доступа обновляются, а параметры безопасности в терминале доступа нет. Этапы, показанные на Фиг.6, соответствуют этапам после всех этапов, описанных и показанных относительно Фиг.5A. Иными словами, Фиг.6 показывает этапы, которые выполняются после завершения этапов по Фиг.5A.

Как отмечено выше со ссылкой на Фиг.5B, при приеме сообщения с командой режима безопасности слоя доступа (AS), терминал 102 доступа верифицирует, что характеристики безопасности являются идентичными характеристикам безопасности, отправленным в сообщении установления подключения по протоколу управления радиоресурсами (RRC), вычисляет XMAC-I и верифицирует целостность сообщения с командой конфигурирования AS-режима безопасности посредством сравнения принятого MAC-I с сформированным XMAC-I 602. Если все проверки проходят успешно, то терминал 102 доступа отправляет сообщение 604 завершения режима безопасности слоя доступа (AS), включающее в себя MAC-I. Если проверки не проходят успешно, то должно отправляться сообщение отклонения режима безопасности слоя доступа (AS). Когда сеть 104 доступа принимает сообщение завершения конфигурирования AS-режима безопасности, она верифицирует целостность сообщения на этапе 606 и отправляет в базовую сеть 106 сообщение 608 завершения конфигурирования AS-режима безопасности, указывающее выбранные алгоритмы шифрования и обеспечения целостности.

Как отмечено выше, в некоторых случаях, сеть 104 доступа может осуществлять обновление на новые параметры безопасности слоя доступа (AS), в то время как терминал 102 доступа не может осуществлять обновление на новые AS-параметры безопасности. Например, после отправки сообщения 604 завершения конфигурирования AS-режима безопасности в сеть 104 доступа и перед приемом подтверждения приема и/или обновлением параметров безопасности слоя доступа (AS), терминал 102 доступа может начинать процедуру мобильности, в которой терминал 102 доступа формирует и отправляет сообщение 610 обновления мобильности в сеть 104 доступа. В ответ на инициирование процедуры мобильности, терминал 102 доступа прерывает процедуру режима безопасности и возвращается к старым параметрам 612 безопасности слоя доступа (AS). Терминал 102 доступа может принимать сообщение 614 подтверждения приема после инициирования процедуры мобильности, но терминал 102 доступа уже должен прервать процедуру режима безопасности слоя доступа (AS) и, следовательно, не обновляется на новые параметры безопасности слоя доступа (AS), без ведома сети 104 доступа.

В таких случаях сообщение обновления мобильности, отправленное на этапе 610, типично не шифруется, позволяя сети 104 доступа принимать и обрабатывать сообщение обновления мобильности, даже когда терминал 102 доступа работает со старыми параметрами безопасности слоя доступа (AS). В реализации, показанной на Фиг.6, сеть 104 доступа принимает сообщение 610 обновления мобильности и отвечает подтверждением 616 обновления мобильности, которое шифруется с новыми AS-параметрами безопасности и, следовательно, не может декодироваться терминалом 102 доступа с использованием старых AS-параметров безопасности. Когда сеть 104 доступа не может принимать ответ на сообщение подтверждения обновления мобильности, сеть 104 доступа повторно отправляет подтверждение обновления мобильности. Терминал 102 доступа может быть выполнен с возможностью отслеживать число раз, когда он принимает и не может декодировать сообщение подтверждения обновления мобильности. После предварительно определенного числа попыток (N), терминал 102 доступа может переключаться на новые AS-параметры 618 безопасности. После переключения на новые AS-параметры безопасности терминал 102 доступа может пытаться декодировать сообщение подтверждения обновления мобильности с использованием новых AS-параметров безопасности. Если выполнено успешно, терминал 102 доступа должен продолжать использовать новые AS-параметры безопасности с этого момента и далее.

Согласно другому варианту, сеть 104 доступа может быть выполнена с возможностью завершать процедуру режима безопасности и обновлять свои параметры безопасности только после приема конечного сообщения подтверждения приема из терминала 102 доступа. Фиг.7 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности терминала 102 доступа, сети 104 доступа и базовой сети 106, чтобы обеспечивать обновление параметров безопасности в сети 104 доступа только после того, как параметры безопасности обновляются в терминале 102 доступа. Этапы, показанные на Фиг.7, соответствуют этапам после всех этапов, описанных и показанных на Фиг.5A. Иными словами, на Фиг.7 показаны этапы, которые выполняются после того, как завершены этапы по Фиг.5A.

Как отмечено выше со ссылкой на Фиг.5B, при приеме сообщения с командой режима безопасности слоя доступа (AS), терминал 102 доступа верифицирует, что характеристики безопасности являются идентичными характеристикам безопасности, отправленным в сообщении установления подключения по протоколу управления радиоресурсами (RRC), вычисляет XMAC-I и верифицирует целостность сообщения посредством сравнения принятого MAC-I со сформированным XMAC-I 702. Если все проверки проходят успешно, то терминал 102 доступа отправляет сообщение 704 завершения режима безопасности слоя доступа (AS), включающее в себя MAC-I. Если проверки не проходят успешно, то должно отправляться сообщение отклонения конфигурирования AS-режима безопасности. Когда сеть 104 доступа принимает сообщение завершения конфигурирования AS-режима безопасности, она верифицирует целостность сообщения на этапе 706 и отправляет в базовую сеть 106 сообщение 708 завершения конфигурирования AS-режима безопасности, указывающее выбранные алгоритмы шифрования и обеспечения целостности.

В реализации, показанной на Фиг.7, сеть 104 доступа не завершает процедуру конфигурирования AS-режима безопасности после приема и верификации сообщения завершения конфигурирования AS-режима безопасности. Иными словами, сеть 104 доступа выполнена с возможностью не осуществлять обновление на новые AS-параметры безопасности после приема и верификации сообщения 704 завершения конфигурирования AS-режима безопасности. Вместо этого сеть 104 доступа отправляет сообщение 710 подтверждения приема в терминал 102 доступа. Сообщение 710 подтверждения приема может содержать сообщение подтверждения приема L2. В ответ на сообщение 710 приема подтверждения приема, терминал 102 доступа обновляет новые AS-параметры 712 безопасности. Терминал 102 доступа может отправлять сообщение 714 подтверждения приема в сеть 104 доступа. Например, терминал 102 доступа может отправлять сообщение подтверждения приема L3 в сеть 104 доступа, чтобы указывать, что он обновляется на новые AS-параметры безопасности. Сеть 104 доступа затем обновляет новые AS-параметры 716 безопасности в ответ на прием сообщения 714 подтверждения приема из терминала 102 доступа.

Согласно реализации на Фиг.7, если терминал 102 доступа прерывает процедуру режима безопасности слоя доступа (AS) (например, инициирует процедуру мобильности) после отправки сообщения 704 завершения конфигурирования AS-режима безопасности в сеть 104 доступа, но до обновления на новые параметры безопасности, то сеть 104 доступа не должна принимать подтверждение 714 приема и не должна осуществлять обновление на новые AS-параметры безопасности. Другими словами, если терминал 102 доступа прерывает процедуру конфигурирования AS-режима безопасности до завершения процедуры (например, до обновления на новые AS-параметры безопасности), то сообщение 714 подтверждения приема не должно отправляться, и сеть 104 доступа не должна быть обновлена на новые AS-параметры безопасности.

Согласно другому варианту, сеть 104 доступа может быть выполнена с возможностью возвращаться к старым параметрам безопасности, когда сеть 104 доступа обнаруживает, что терминал 102 доступа работает со старыми параметрами безопасности, в то время как сеть 104 доступа работает с новыми параметрами безопасности. Фиг.8 является блок-схемой последовательности операций способа, иллюстрирующей пример операции синхронизации параметров безопасности посредством сети доступа, когда параметры безопасности сети доступа обновляются, а параметры безопасности терминала доступа нет. Этапы, показанные на Фиг.8, соответствуют этапам после всех этапов, описанных и показанных относительно Фиг.5A. Иными словами, Фиг.8 показывает этапы, которые выполняются после того, как завершены этапы по Фиг.5A.

Как отмечено выше со ссылкой на Фиг.5B, при приеме сообщения с командой режима безопасности слоя доступа (AS), терминал 102 доступа верифицирует, что характеристики безопасности являются идентичными характеристикам безопасности, отправленным в сообщении установления RRC-подключения, вычисляет XMAC-I и верифицирует целостность сообщения с командой конфигурирования AS-режима безопасности посредством сравнения принятого MAC-I со сформированным XMAC-I 802. Если все проверки проходят успешно, то терминал 102 доступа отправляет сообщение 804 завершения режима безопасности слоя доступа (AS), включающее в себя MAC-I. Если проверки не проходят успешно, то должно отправляться сообщение отклонения конфигурирования AS-режима безопасности. Когда сеть 104 доступа принимает это сообщение 804 завершения конфигурирования AS-режима безопасности, она верифицирует целостность сообщения 806 и отправляет в базовую сеть 106 сообщение 808 завершения конфигурирования AS-режима безопасности, указывающее выбранные алгоритмы шифрования и обеспечения целостности.

Как отмечено выше, в некоторых случаях, сеть 104 доступа может осуществлять обновление на новые AS-параметры безопасности, в то время как терминал 102 доступа не может осуществлять обновление на новые AS-параметры безопасности. Например, после отправки сообщения 804 завершения конфигурирования AS-режима безопасности в сеть 104 доступа и перед приемом подтверждения приема и/или обновлением терминала доступа на новые AS-параметры безопасности, терминал 102 доступа может инициировать процедуру мобильности, включающую в себя формирование и отправку сообщения 810 обновления мобильности. В результате инициирования процедуры мобильности, терминал 102 доступа прерывает процедуру конфигурирования AS-режима безопасности и возвращается к старым AS-параметрам 812 безопасности. Терминал 102 доступа может принимать сообщение 814 подтверждения приема после инициирования процедуры мобильности, но терминал 102 доступа уже должен прервать процедуру конфигурирования AS-режима безопасности и, следовательно, не должен осуществлять обновление на новые AS-параметры безопасности, без ведома сети 104 доступа.

В таких случаях сообщение 810 обновления мобильности традиционно не шифруется, так что сеть 104 доступа может принимать и обрабатывать сообщение 810 обновления мобильности, даже когда терминал 102 доступа работает со старыми AS-параметрами безопасности. Однако, когда сеть 104 доступа отправляет сообщение 816 подтверждения обновления мобильности, то сообщение 816 шифруется с новыми AS-параметрами безопасности и, следовательно, не может декодироваться терминалом 102 доступа.

В реализации, показанной на Фиг.8, сеть 104 доступа может быть выполнена с возможностью отправлять подтверждение 816 обновления мобильности один или более раз. После того как сеть 104 доступа отправляет сообщение в терминал 102 доступа указанное число раз без приема ответа из терминала 102 доступа, сеть доступа может быть выполнена с возможностью возвращаться к старым AS-параметрам 518 безопасности и повторно отправлять сообщение 820 подтверждения обновления мобильности с использованием старых AS-параметров безопасности. Если сеть 104 доступа принимает ответ на сообщение подтверждения обновления мобильности, отправленное с использованием старых AS-параметров безопасности, то сеть 104 доступа может продолжать использование старых AS-параметров безопасности.

Примерный терминал доступа

Фиг.9 является блок-схемой, иллюстрирующей выборочные компоненты терминала 900 доступа согласно, по меньшей мере, одному варианту осуществления. Терминал 900 доступа, в общем, включает в себя схему 902 обработки, соединенную с носителем 904 хранения данных и интерфейсом 906 беспроводной связи.

Схема 902 обработки выполнена с возможностью получать, обрабатывать и/или отправлять данные, управлять доступом и хранением данных, выдавать команды и управлять другими требуемыми операциями. Схема 902 обработки может содержать схемы, выполненные с возможностью реализовывать требуемые программы, предоставляемые посредством надлежащих носителей, по меньшей мере, в одном варианте осуществления. Например, схема 902 обработки может быть реализована как одно или более из процессора, контроллера, множества процессоров и/или другой структуры, выполненной с возможностью осуществлять исполняемые инструкции, включающие в себя, например, программные и/или микропрограммные инструкции и/или аппаратные схемы. Варианты осуществления схемы 902 обработки могут включать в себя процессор общего назначения, процессор цифровых сигналов (DSP), специализированную интегральную схему (ASIC), программируемую пользователем вентильную матрицу (FPGA) либо другой программируемый логический компонент, дискретный логический элемент или транзисторную логику, дискретные аппаратные компоненты либо любую комбинацию вышеозначенного, предназначенную для того, чтобы выполнять функции, описанные в данном документе. Процессором общего назначения может быть микропроцессор, но в альтернативном варианте, процессором может быть любой традиционный процессор, контроллер, микроконтроллер или конечный автомат. Процессор также может быть реализован как комбинация вычислительных компонентов, к примеру, комбинация DSP и микропроцессора, ряд микропроцессоров, один или более микропроцессоров вместе с DSP-ядром либо любая другая подобная конфигурация. Эти примеры схемы 902 обработки служат для иллюстрации, и другие подходящие конфигурации в пределах объема настоящего раскрытия сущности также рассматриваются.

Схема 902 обработки может включать в себя модуль 908 указания и/или определения параметров безопасности. Модуль 908 указания и/или определения параметров безопасности может содержать схемы и/или программы, выполненные с возможностью осуществлять процедуры указания параметров безопасности и/или процедуры определения параметров безопасности.

Носитель 904 хранения данных может представлять одно или более устройств для сохранения программ и/или данных, к примеру, исполняемого процессором кода или инструкций (например, программных, микропрограммных), электронных данных, баз данных или другой цифровой информации. Носитель 904 хранения данных может быть любым доступным носителем, к которому может осуществляться доступ процессором специального назначения или общего назначения. В качестве примера, а не ограничения, носитель 904 хранения данных может включать в себя постоянное запоминающее устройство (например, ROM, EPROM, EEPROM), оперативное запоминающее устройство (RAM), носители хранения данных на магнитных дисках, оптические носители хранения данных, устройства флэш-памяти и/или другие энергонезависимые читаемые компьютером носители для хранения данных. Носитель 904 хранения данных может соединяться со схемой 902 обработки, так что схема 902 обработки может считывать информацию и записывать информацию на носитель 904 хранения данных. В альтернативном варианте, носитель 904 хранения данных может быть неотъемлемой частью схемы 902 обработки.

Носитель 904 хранения данных может включать в себя операции 910 указания параметров безопасности и/или операции определения параметров безопасности, согласно одному или более вариантов осуществления. Операции 910 указания параметров безопасности и/или операции определения параметров безопасности могут быть реализованы посредством схемы 902 обработки, например, в модуле 908 указания и/или определения параметров безопасности. В некоторых реализациях, операции указания параметров безопасности могут содержать операции, которые могут быть реализованы посредством схемы 902 обработки, чтобы указывать состояние параметров безопасности терминала 900 доступа для сети доступа, к примеру, посредством включения в сообщение обновления мобильности индикатора того, что терминал 900 доступа возвращается к старым параметрам безопасности, и/или отправки сообщения, указывающего, что терминал 900 доступа успешно обновляется на новые параметры безопасности. В некоторых реализациях, операции определения параметров безопасности могут содержать операции, которые могут быть реализованы посредством схемы 902 обработки для того, чтобы определять состояние параметров безопасности в сети доступа для обмена данными с терминалом 900 доступа, к примеру, посредством определения сбоя при декодировании сообщения подтверждения обновления мобильности, принятого из сети доступа.

Интерфейс 906 связи выполнен с возможностью обеспечивать беспроводную связь терминала 900 доступа. Например, интерфейс 906 связи может быть выполнен с возможностью передавать информацию двунаправленно относительно сети доступа и/или других терминалов доступа. Схема 906 связи может соединяться с антенной (не показана) и может включать в себя схему беспроводного приемо-передающего устройства, включающую в себя, по меньшей мере, одно передающее устройство 912 и/или, по меньшей мере, одно приемное устройство 914 (например, одну или более цепочек передающих/приемных устройств).

Согласно одному или более признакам терминала 900 доступа, схема 902 обработки может быть выполнена с возможностью осуществлять любые из процессов, функций, этапов и/или процедур, связанных с различными терминалами доступа, описанными в данном документе выше со ссылкой на Фиг.1-8 (например, с терминалом 102 и/или 402 доступа). При использовании в данном документе, термин "выполнена с возможностью" относительно схемы 902 обработки может означать, что схема 902 обработки сконфигурирована, использована, реализована или запрограммирована с возможностью выполнять конкретный процесс, функцию, этап и/или процедуру согласно различным признакам, описанным в данном документе.

Фиг.10 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа для указания сети доступа того, когда терминал доступа возвращается к старым параметрам безопасности. Со ссылкой на Фиг.9 и 10, терминал 900 доступа может осуществлять процедуру режима безопасности на этапе 1002. Например, схема 902 обработки может обмениваться данными с сетью доступа через интерфейс 906 связи, чтобы осуществлять процедуру режима безопасности. В качестве части процедуры режима безопасности, схема 902 обработки может формировать и отправлять сообщение завершения режима безопасности в сеть доступа. Согласно, по меньшей мере, некоторым реализациям, процедура режима безопасности может содержать процедуру режима безопасности слоя доступа (AS), в которой схема 902 обработки формирует и отправляет сообщение завершения режима безопасности слоя доступа (AS). Схема 902 обработки может отправлять такое сообщение завершения конфигурирования AS-режима безопасности с использованием уровня управления радиоресурсами (RRC) из стека протоколов, чтобы обмениваться данными с сетью доступа.

На этапе 1004, после того, как терминал 900 доступа отправляет сообщение завершения режима безопасности в сеть доступа, процедура мобильности может быть инициирована, в то время как процедура режима безопасности по-прежнему является активной. Например, в результате мобильности терминала 900 доступа, схема 902 обработки может инициировать процедуру мобильности. Примеры процедуры мобильности могут включать в себя повторный выбор соты, неисправимые ошибки на уровне управления радиосвязью (RLC), нахождение терминала доступа в состоянии отсутствия обслуживания и т.д.

В ответ на инициирование процедуры мобильности до обновления своих параметров безопасности (например, до приема подтверждения приема сообщения завершения режима безопасности или до обновления в ответ на подтверждение приема), терминал 900 доступа прерывает осуществляемую процедуру режима безопасности и возвращается к старым параметрам безопасности на этапе 1006. Например, схема 902 обработки может прерывать активную процедуру режима безопасности и возвращаться к использованию старых параметров безопасности (например, старых параметров безопасности слоя доступа (AS)) в ответ на инициирование процедуры мобильности.

На этапе 1008 терминал 900 доступа может формировать и отправлять сообщение обновления мобильности в сеть доступа. Сообщение обновления мобильности включает в себя индикатор, сконфигурированный сообщать сети доступа относительно того, что терминал 900 доступа возвращается к старым параметрам безопасности. Например, схема 902 обработки может быть выполнена с возможностью формировать сообщение обновления мобильности, включающее в себя информационный элемент (IE), который указывает, что терминал 900 доступа возвращается к старым параметрам безопасности посредством прерывания осуществляемой процедуры режима безопасности. По меньшей мере, в одной реализации, модуль 908 указания и/или определения параметров безопасности может содержать модуль указания параметров безопасности, который выполнен с возможностью осуществлять операции 910 указания параметров безопасности, сохраненные на носителе 904 хранения данных, чтобы формировать сообщение обновления мобильности с информационным элементом (IE), содержащим выделенный индикатор состояния безопасности, сконфигурированный указывать, что терминал 900 доступа возвращается к старым параметрам безопасности.

Схема 902 обработки может отправлять сформированное сообщение обновления мобильности, включающее в себя индикатор, в сеть доступа через интерфейс 906 связи. Сообщение обновления мобильности может отправляться посредством схемы 902 обработки в качестве сообщения управления радиоресурсами (RRC) на уровне управления радиоресурсами (RRC) из стека протоколов. Согласно, по меньшей мере, некоторым реализациям, сообщение обновления мобильности, отправленное посредством схемы 902 обработки, может не шифроваться (т.е. может быть не зашифровано), так что сеть доступа может принимать и обрабатывать сообщение без знания параметров безопасности, активно реализованных терминалом 900 доступа. Сообщение обновления мобильности может содержать любое сообщение, являющееся результатом мобильности терминала 900 доступа, такое как, например, сообщение повторного выбора соты, сообщение о неисправимой ошибке на уровне управления радиосвязью (RLC), сообщение об отсутствии обслуживания и т.д.

Терминал 900 доступа может принимать, в ответ на сообщение обновления мобильности, сообщение подтверждения обновления мобильности, которое шифруется согласно старым параметрам безопасности. Например, схема 902 обработки может принимать сообщение подтверждения обновления мобильности через интерфейс 906 связи. Принятое сообщение подтверждения обновления мобильности шифруется согласно старым параметрам безопасности и может быть декодировано посредством схемы 902 обработки с использованием старых параметров безопасности, согласно согласованному алгоритму.

Фиг.11 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа, к примеру в терминале 900 доступа, для определения состояния параметров безопасности в сети доступа для обмена данными с терминалом доступа. Со ссылкой на Фиг.9 и 11, терминал 900 доступа может осуществлять процедуру режима безопасности на этапе 1102. Например, схема 902 обработки может обмениваться данными с сетью доступа через интерфейс 906 связи, чтобы осуществлять процедуру режима безопасности. В качестве части процедуры режима безопасности, схема 902 обработки может формировать и отправлять сообщение завершения режима безопасности в сеть доступа. Схема 902 обработки может отправлять сообщение завершения режима безопасности в качестве сообщения управления радиоресурсами (RRC) в сеть доступа.

На этапе 1104, после того, как терминал 900 доступа отправляет сообщение завершения режима безопасности в сеть доступа, процедура обновления мобильности может быть инициирована, в то время как процедура режима безопасности по-прежнему является активной. Например, в результате мобильности терминала 900 доступа, схема 902 обработки может инициировать процедуру мобильности. Примеры процедур мобильности могут включать в себя повторный выбор соты, неисправимые ошибки на уровне управления радиосвязью (RLC), нахождение терминала доступа в состоянии отсутствия обслуживания и т.д. В качестве части процедуры мобильности, терминал 900 доступа отправляет сообщение обновления мобильности в сеть доступа.

В ответ на инициирование процедуры мобильности и до обновления своих параметров безопасности (например, до приема подтверждения приема L2 или до обновления в ответ на подтверждение приема L2), терминал 900 доступа прерывает осуществляемую процедуру режима безопасности и возвращается к старым параметрам безопасности на этапе 1106. Например, схема 902 обработки может прерывать активную процедуру режима безопасности и возвращаться к использованию старых параметров безопасности в результате инициирования процедуры мобильности.

В ответ на сообщение обновления мобильности, отправленное в сеть доступа в качестве части процедуры мобильности, терминал 900 доступа принимает сообщение подтверждения обновления мобильности из сети доступа на этапе 1108. Например, схема 902 обработки может принимать сообщение подтверждения обновления мобильности через интерфейс 906 связи. На этапе 1110 схема 902 обработки пытается декодировать сообщение подтверждения обновления мобильности с использованием старых параметров безопасности. Например, схема 902 обработки может включать в себя модуль 908 определения параметров безопасности, выполненный с возможностью осуществлять операции 910 определения параметров безопасности, сохраненные на носителе 904 хранения данных. Если схема 902 обработки может декодировать сообщение подтверждения обновления мобильности, то терминал доступа отправляет ответное сообщение в сеть доступа на этапе 1112. В этом случае, ответное сообщение должно шифроваться с использованием старых параметров безопасности.

Однако, если схема 902 обработки (например, модуль 908 определения параметров безопасности) не может декодировать сообщение подтверждения обновления мобильности, то схема 902 обработки может переключаться на новые параметры безопасности на этапе 1114 и может пытаться декодировать сообщение подтверждения обновления мобильности с использованием новых параметров безопасности. Согласно, по меньшей мере, одной реализации, схема 902 обработки (например, модуль 908 определения параметров безопасности) может быть выполнена с возможностью переключаться на новые параметры безопасности после некоторого предварительно определенного числа неудачных попыток декодировать сообщение подтверждения обновления мобильности (например, одной или более попыток).

Если схема 902 обработки успешно выполняет декодирование сообщения подтверждения обновления мобильности с использованием новых параметров безопасности, то схема 902 обработки может быть выполнена с возможностью продолжать использование новых параметров безопасности на этапе 1118. Схема 902 обработки затем может отправлять ответное сообщение в сеть доступа через интерфейс 906 связи с использованием новых параметров безопасности на этапе 1112. Если схема 902 обработки не выполняет успешно декодирование сообщения подтверждения обновления мобильности с использованием новых параметров безопасности, то вызов может завершаться сбоем.

Фиг.12 является блок-схемой последовательности операций, иллюстрирующей пример способа, осуществляемого в терминале доступа, к примеру в терминале 900 доступа, для указания сети доступа того, когда терминал доступа обновляется на новые параметры безопасности. Со ссылкой на Фиг.9 и 12, терминал 900 доступа, осуществляющий процедуру режима безопасности, может формировать и отправлять сообщение завершения режима безопасности в сеть доступа на этапе 1202. Например, схема 902 обработки (например, модуль 908 указания параметров безопасности) может формировать и отправлять сообщение завершения режима безопасности через интерфейс 906 связи. Схема 902 обработки может отправлять сообщение завершения режима безопасности в качестве сообщения управления радиоресурсами (RRC) в сеть доступа.

На этапе 1204 схема 902 обработки может принимать через интерфейс 906 связи сообщение подтверждения приема из сети доступа. Сообщение подтверждения приема принимается в ответ на сообщение завершения режима безопасности и может содержать передачу L2. Сообщение подтверждения приема может указывать схеме 902 обработки, что сообщение завершения режима безопасности успешно принято посредством сети доступа. В ответ на прием сообщения подтверждения приема схема 902 обработки обновляют параметры безопасности терминала 900 доступа на новые параметры безопасности на этапе 1206.

После того как терминал 900 доступа обновляется на новые параметры безопасности, схема 902 обработки отправляет индикатор сети доступа на этапе 908, чтобы сообщать сети доступа относительно того, что терминал 900 доступа успешно обновляется на новые параметры безопасности. Например, схема 902 обработки (например, модуль 908 указания параметров безопасности) может формировать и отправлять сообщение подтверждения приема L3 в сеть доступа через интерфейс 906 связи, чтобы указывать, что терминал 900 доступа успешно обновляется на новые параметры безопасности.

Примерный сетевой объект