Область техники, к которой относится изобретение

Мобильные телефонные устройства широко распространены в современном обществе. Многие люди носят по меньшей мере одно мобильное телефонное устройство, как правило, сотовый телефон. Также обычно носят и используют много других мобильных телефонных устройств, таких как нетбуки или планшетные компьютеры. Во время использования мобильного телефона пользователь может осуществлять связь с использованием множества различных способов. Например, пользователь может отправлять SMS, загружать веб-страницу, отправлять или принимать электронное письмо и/или делать голосовой телефонный вызов.

Обычно мобильные телефонные устройства приспособлены принимать телекоммуникационную чип-карту, которая предоставляет данные и разрешения, необходимые для регистрации в цифровой сотовой мобильной телекоммуникационной сети. Телекоммуникационная чип-карта может быть перемещена из одного мобильного телефонного устройства в другое.

На некоторых рынках отдельные люди могут использовать одну и ту же телекоммуникационную чип-карту в течение многих лет. На других рынках, например, в развивающихся странах, телекоммуникационные чип-карты используются в течение короткого периода времени и выбрасываются. Из-за этого оператор цифровой сотовой мобильной телекоммуникационной сети может постоянно конфигурировать и вводить в строй большое количество телекоммуникационных чип-карт для замены тех, которые были выброшены. Оператор цифровой сотовой мобильной телекоммуникационной сети может также часто изменять параметры конфигурации и данные, содержащиеся на телекоммуникационных чип-картах.

Уровень техники и предшествующий уровень техники

EP 2448216 A1 относится к способам и устройству, позволяющим программирование электронной идентификационной информации беспроводного устройства. В одном варианте воплощения ранее купленное или развернутое беспроводное устройство активируется в сотовой сети. Беспроводное устройство соединяется с сотовой сетью с использованием модуля доступа для загрузки компонентов операционной системы и/или клиентских компонентов управления доступом. Описанные способы и устройство позволяют осуществлять обновления, дополнения и замену различных компонентов, в том числе данных электронного модуля идентификации абонента (eSIM), компонентов OS. Один иллюстративный вариант осуществления изобретения использует доверительный обмен ключами между устройством и сотовой сетью для поддержания безопасности.

EP 23373072 описывает способ, устройство, систему и компьютерный программный продукт для услуги модуля безопасной идентификации абонента. Связь через мобильную сеть активируется в ответ на прием запроса на активацию службы связи для системы защищенным разделом системы. В ответ на прием запроса получается ключ для службы разрешений из устройства хранения, доступного только для защищенного раздела. Ключ включается в разрешение, запрашивающее активацию услуги связи, и разрешение отправляется поставщику услуг для услуги связи. Поставщик услуг осуществляет связь со службой разрешений для получения цифровой подписи для разрешения. Защищенный раздел принимает подписанное разрешение от поставщика услуг, подтверждает, что подписанное разрешение содержит цифровую подпись, с помощью службы разрешений и активирует услугу связи для системы в ответ на подтверждение, что подписанное разрешение содержит цифровую подпись.

В соответствии с WO 03/077585 A1 модуль идентификации активируется следующим образом. Центр настройки хранит начальный идентификационный код в модуле идентификации и передает начальный идентификационный код системе управления сетью. Агент по сбыту присваивает коммуникационный адрес модулю идентификации и передает коммуникационный адрес вместе с начальным идентификационным кодом системе управления сетью. Модуль идентификации устанавливает связь с системой управления сетью через коммуникационное устройство (мобильный телефон), посредством чего система управления сетью принимает начальный идентификационный код вместе с коммуникационным адресом. Система управления сетью распознает начальный идентификационный код вместе с коммуникационным адресом и в ответе присваивает эффективный идентификационный код модулю идентификации. Затем система управления сетью отправляет сообщение коммуникационному устройству (мобильному телефону). Это сообщение (специальное SMS) содержит эффективный идентификационный код. Модуль идентификации принимает сообщение с помощью коммуникационного устройства, извлекает эффективный идентификационный код из сообщения и сохраняет эффективный идентификационный код для будущего использования.

Сущность изобретения

Изобретение обеспечивает телекоммуникационную чип-карту, систему обновления и способ конфигурирования телекоммуникационной чип-карты в независимых пунктах формулы изобретения. Варианты воплощения даны в зависимых пунктах формулы изобретения.

Специалистам в области техники будет очевидно, что аспекты настоящего изобретения могут быть воплощены как устройство, способ или компьютерный программный продукт. Соответственно, аспекты настоящего изобретения могут принимать форму полностью аппаратного варианта воплощения, полностью программного варианта воплощения (в том числе микропрограммного обеспечения, резидентного программного обеспечения, микрокода и т.д.) или варианта воплощения, комбинирующего программный и аппаратный аспекты, все из которых могут называться в настоящем документе "схемой", "модулем" или "системой". Кроме того, аспекты настоящего изобретения могут принимать форму компьютерного программного продукта, воплощенного на одном или нескольких машиночитаемом носителе(ях), имеющем реализованный на нем компьютерный исполняемый код.

Может использоваться любая комбинация одного или нескольких машиночитаемого носителя(ей). Машиночитаемый носитель может быть машиночитаемой сигнальной средой или машиночитаемым носителем данных. В настоящем описании 'машиночитаемый носитель данных' охватывает любой материальный носитель данных, который может хранить инструкции, исполняемые процессором вычислительного устройства. Машиночитаемый носитель данных может называться машиночитаемым невременным носителем данных. Машиночитаемый носитель данных может также называться материальным машиночитаемым носителем. В некоторых вариантах воплощения машиночитаемый носитель данных может также хранить данные, к которым может получать доступ процессор вычислительного устройства. Примеры машиночитаемых носителей данных включают в себя, но не ограничиваются только этим: гибкий диск, магнитный жесткий диск, твердотельный жесткий диск, флэш-память, USB карту флэш-памяти, память с произвольным доступом (RAM), постоянную память (ROM), оптический диск, магнитооптический диск и регистровый файл процессора. Примеры оптических дисков включают в себя компакт-диски (CD) и цифровые универсальные диски (DVD), например, диски CD-ROM, CD-RW, CD-R, DVD-ROM, DVD-RW или DVD-R. Термин "машиночитаемый носитель данных" также относится к различным типам носителей информации, доступ к которым может быть осуществлен компьютерным устройством через сеть или линию связи. Например, данные могут быть извлечены по модему, по Интернету или по локальной сети. Компьютерный исполняемый код, воплощенный на машиночитаемом носителе, может быть передан с использованием любой подходящей среды, в том числе, но не ограничиваясь только этим, беспроводной связи, проводной линии, волоконно-оптического кабеля, RF и т.д. или любой подходящей комбинации перечисленного.

Машиночитаемая сигнальная среда может включать в себя распространяющийся сигнал данных с компьютерным исполняемым кодом, воплощенным в нем, например, в основной полосе частот или как часть несущей волны. Такой распространяющийся сигнал может принимать любую из множества форм, в том числе, но не ограничиваясь только этим, электромагнитную, оптическую или любую подходящую их комбинацию. Машиночитаемая сигнальная среда может быть любым машиночитаемым носителем, который не является машиночитаемым носителем данных и который может осуществлять связь, распространять или транспортировать программу для использования или применительно к системе или устройству исполнения инструкций.

'Компьютерная память', 'память' или 'средство памяти' является примером машиночитаемого носителя данных. Компьютерной памятью является любая память, которая непосредственно доступна процессору. 'Компьютерное запоминающее устройство' или 'запоминающее устройство' является дополнительным примером машиночитаемого носителя данных. Компьютерным запоминающим устройством является любой энергонезависимый машиночитаемый носитель данных. В некоторых вариантах воплощения компьютерное запоминающее устройство может также быть компьютерной памятью или наоборот.

В настоящем описании 'процессор' или 'процессорное средство' охватывают электронный компонент, который может исполнять программу или машинную исполняемую инструкцию или компьютерный исполняемый код. Ссылки на вычислительное устройство, содержащее "процессор", должны интерпретироваться как возможно содержащее более чем один процессор или процессорное ядро. Процессор может быть, например, многоядерным процессором. Процессором может также называться набор процессоров в пределах одной компьютерной системы или распределенный между несколькими компьютерными системами. Термин "вычислительное устройство" также должен интерпретироваться как относящиеся к набору или сети вычислительных устройств, каждое из которых содержит процессор или процессоры. Компьютерный исполняемый код или программа могут исполняться несколькими процессорами, которые могут быть в пределах одного и того же вычислительного устройства, или которые даже могут быть распределены между несколькими вычислительными устройствами.

Компьютерный исполняемый код может содержать машинные исполняемые инструкции или программу, которые предписывают процессору выполнять аспект настоящего изобретения. Компьютерный исполняемый код для выполнения операций для аспектов настоящего изобретения может быть записан в любой комбинации одного или нескольких языков программирования, в том числе объектно-ориентированных языков программирования, таких как Java, Smalltalk, C++ и т.п. и обычных процедурных языков программирования, таких как язык программирования "C" или подобные языки программирования, и скомпилирован в машинные исполняемые инструкции. В некоторых случаях компьютерный исполняемый код может быть в форме высокоуровневого языка или в предварительно скомпилированной форме и использоваться в сочетании с интерпретатором, который генерирует машинные исполняемые инструкции "на лету".

Компьютерный исполняемый код может исполняться полностью на компьютере пользователя, частично на компьютере пользователя, как автономный пакет программного обеспечения, частично на компьютере пользователя и частично на удаленном компьютере или полностью на удаленном компьютере или сервере. В последнем случае удаленный компьютер может быть соединен с компьютером пользователя через любой тип сети, в том числе локальную сеть (LAN) или глобальную сеть (WAN), или может быть сделано соединение с внешним компьютером (например, через Интернет с использованием Интернет-провайдера).

Аспекты настоящего изобретения описаны со ссылкой на иллюстрирующие блок-схемы последовательности операций и/или блок-схемы способов, устройств (систем) и компьютерных программных продуктов в соответствии с вариантами воплощения изобретения. Следует иметь в виду, что каждый блок или часть блоков блок-схемы последовательности операций, иллюстраций и/или блок-схем могут быть реализованы с помощью инструкций компьютерной программы в форме компьютерного исполняемого кода, когда это применимо. Дополнительно следует иметь в виду, что если они не являются взаимно исключающими, блоки могут комбинироваться в различных блок-схемах последовательности операций, иллюстрациях и/или блок-схемах. Эти инструкции компьютерной программы могут быть обеспечены для процессора универсального компьютера, специализированного компьютера или другого программируемого устройства обработки данных для создания такой машины, что инструкции, которые выполняются с помощью процессора компьютера или другого программируемого устройства обработки данных, создают средство для реализации функций/действий, указанных в блок-схеме последовательности операций и/или блоке или блоках блок-схемы.

Эти инструкции компьютерной программы могут также храниться в машиночитаемом носителе, который может предписывать компьютеру, другому программируемому устройству обработки данных или другим устройствам функционировать конкретным образом, так что инструкции, сохраненные в машиночитаемом носителе, создают изделие или продукт, включающий в себя инструкции, который реализует функцию/действие, указанную в блок-схеме последовательности операций и/или блоке или блоках блок-схемы.

Инструкции компьютерной программы могут также быть загружены на компьютер, другое программируемое устройство обработки данных или другие устройства, чтобы предписать серию операционных этапов, которая будет выполняться на компьютере, другом программируемом устройстве или других устройствах, производить реализованный компьютером процесс, так что инструкции, которые выполняются на компьютере или другом программируемом устройстве обеспечивают процессы для реализации функций/действий, указанных в блок-схеме последовательности операций и/или блоке или блоках блок-схемы.

В настоящем описании 'пользовательский интерфейс' является интерфейсом, который позволяет пользователю или оператору взаимодействовать с компьютером или компьютерной системой. 'Пользовательский интерфейс' может также называться 'устройством интерфейса с пользователем'. Пользовательский интерфейс может предоставлять информацию или данные оператору и/или принимать информацию или данные от оператора. Пользовательский интерфейс может позволять компьютеру принимать ввод от оператора и может обеспечивать вывод для пользователя от компьютера. Другими словами, пользовательский интерфейс может позволять оператору управлять или манипулировать компьютером, и интерфейс может позволять компьютеру указывать эффекты управления или манипулирования оператора. Отображение данных или информации на дисплее или графическом пользовательском интерфейсе является примером предоставления информации оператору. Прием данных с помощью клавиатуры, мыши, шарового манипулятора, сенсорной панели, указателя, графического планшета, джойстика, игрового планшета, веб-камеры, гарнитуры, рычага переключения передач, руля, педалей, киберперчатки, танцевального коврика, пульта дистанционного управления и акселерометра - все это является примерами компонентов пользовательского интерфейса, которые позволяют осуществлять прием информации или данных от оператора.

В настоящем описании 'телекоммуникационная чип-карта' является чип-картой, которая позволяет осуществить регистрацию мобильного телефонного устройства в цифровой сотовой мобильной телекоммуникационной сети. Например, телекоммуникационная чип-карта может быть модулем идентификации абонента (SIM), который безопасно хранит ключ абонента услуги, который используется для идентификации абонента в цифровой сотовой мобильной телекоммуникационной сети.

В настоящем описании 'мобильное телефонное устройство' является устройством мобильной связи, выполненным с возможностью соединения и обеспечения доступа к цифровой сотовой мобильной телекоммуникационной сети. Примеры мобильного телефонного устройства включают в себя, но не ограничиваются только этим: мобильный телефон, карманный персональный компьютер, пейджер, сотовый модем для компьютера, нетбук, ноутбук, планшетный компьютер и устройства для чтения электронных книг или документов.

В одном аспекте изобретение обеспечивает телекоммуникационную чип-карту, позволяющую мобильному телефонному устройству зарегистрироваться в цифровой сотовой мобильной телекоммуникационной сети. Телекоммуникационная чип-карта содержит интерфейс считывателя чип-карты, позволяющий осуществлять связь между телекоммуникационной чип-картой и мобильным телефонным устройством. Интерфейс считывателя чип-карты может альтернативно или также использоваться для осуществления связи между телекоммуникационной чип-картой и терминальным устройством для программирования или обновления телекоммуникационной чип-карты. Телекоммуникационная чип-карта дополнительно содержит процессорное средство чип-карты. Процессор чип-карты может также быть просто процессором или процессором чип-карты в некоторых вариантах воплощения. Телекоммуникационная чип-карта дополнительно содержит защищенное средство памяти или защищенную память для хранения программы для исполнения процессорным средством чип-карты. Защищенное средство памяти является средством памяти или памятью, которая не доступна непосредственно через интерфейс считывателя чип-карты.

Процессорное средство чип-карты может осуществлять связь через интерфейс считывателя чип-карты, и процессорное средство самой чип-карты может добавлять или удалять содержание защищенного средства памяти. Телекоммуникационная чип-карта дополнительно содержит программу, сохраненную в защищенном средстве памяти. Программа содержит машиночитаемые инструкции, исполнимые процессорным средством чип-карты. Исполнение программы предписывают процессорному средству чип-карты выполнять первую криптографическую взаимную аутентификацию между телекоммуникационной чип-картой и терминальным устройством через интерфейс считывателя чип-карты. Терминальное устройство имеет считыватель чип-карты, используемый для соединения с интерфейсом считывателя чип-карты. В настоящем описании криптографическая взаимная аутентификация охватывает алгоритм, в котором криптографические способы используются для аутентификации двумя устройствами подлинности или допустимости друг друга. Криптографическая взаимная аутентификация может также включать в себя обмен ключами или проверку криптографических ключей.

Исполнение программы дополнительно предписывает процессорному средству чип-карты принимать конфигурационное сообщение через интерфейс считывателя чип-карты. Исполнение программы дополнительно предписывает процессорному средству чип-карты сохранять конфигурационное сообщение в защищенном средстве памяти. Исполнение программы дополнительно предписывает процессорному средству чип-карты удалять программу из средства памяти. Например, программа может быть загружена в память в процессорном средстве чип-карты, и после выполнения программы она удаляем саму себя. Альтернативно, программа может иметь небольшую подпрограмму или часть исполняемых инструкций, которые могут быть загружены в процессорное средство чип-карты и могут удалить программу из средства памяти. Этот вариант воплощения может быть полезным, потому что он обеспечивает средство настройки телекоммуникационной чип-карты перед установкой в мобильное телефонное устройство. Удаление программы из средства памяти может быть выгодным, потому что это устраняет угрозу того, что хакер или другой человек использует программу для клонирования телекоммуникационной чип-карты или изменения ее содержания. Телекоммуникационная чип-карта может быть модифицирована только один раз с использованием этой методики. Это обеспечивает высокий уровень безопасности, при этом позволяя осуществлять полную настройку телекоммуникационной чип-карты.

В другом варианте воплощения исполнение инструкций дополнительно предписывает процессорному средству чип-карты выполнять любой из следующих этапов, на которых: выполняют аутентификацию MAC конфигурационного сообщения, проверяют цифровую подпись конфигурационного сообщения, дешифруют конфигурационное сообщение и их комбинации. Например, программа может содержать криптографические ключи, которые позволяют осуществить дешифровку зашифрованного конфигурационного сообщения. Это обеспечивает дополнительный уровень безопасности. Например, если конфигурационное сообщение зашифровано, и оно дешифруется программой, то это гарантирует производителю телекоммуникационной чип-карты, что конфигурационное сообщение может быть безопасно размещено на чип-карте в защищенной памяти. Например, телекоммуникационные чип-карты могут распределяться и предоставляться в точки перепродажи. Например, телекоммуникационная чип-карта может быть распределена в точку перепродажи, и точка перепродажи может быть обеспечена терминальным устройством для взаимодействия с интерфейсом считывателя чип-карты. Точке перепродажи не нужно иметь никаких ключей, необходимых для шифрования или дешифрования конфигурационного сообщения. Конфигурационное сообщение может генерироваться центральным сервером и затем посылаться через терминальное устройство телекоммуникационной чип-карте, которая затем дешифрует сообщение. До тех пор, пока центральный сервер не скомпрометированным, дешифровка конфигурационного сообщения может гарантировать, что конфигурационное сообщение является подлинным и не было изменено.

В другом варианте воплощения конфигурационное сообщение является любым из следующего: набор телефонных номеров, информация об абоненте, операционная система, данные рекламы, приложение и их комбинация. Другими словами, содержание защищенного средства памяти может полностью настраиваться. Конфигурационное сообщение может быть данными или информацией, которая может быть записана непосредственно в защищенное средство памяти процессором. В настоящем описании информация об абоненте охватывает данные, ключи или информацию, которая используется мобильным телефонным устройством для регистрации в мобильной телекоммуникационной сети.

В другом варианте воплощения исполнение инструкций предписывает процессорному средству чип-карты стирать защищенное средство памяти, прежде чем сохранить конфигурационное сообщение в защищенном средстве памяти. Этот вариант воплощения обеспечивает еще более высокий уровень безопасности, потому что все содержание защищенного средства памяти стирается. Это уменьшает вероятность, что в процессорном средстве чип-карты останется код, которое может быть использован для идентификации или взятия под свой контроль телекоммуникационной чип-карты. Это уменьшает вероятность, что телекоммуникационная чип-карта может быть взломана.

В другом варианте воплощения телекоммуникационная чип-карта содержит внутреннюю память внутри процессорного средства чип-карты. Во внутреннюю память может быть загружена в чип-карту и использоваться часть или вся программа. Эта внутренняя память является энергозависимой памятью, так что все, что сохранено в ней, не сохраняется постоянно.

В другом варианте воплощения защищенное средство памяти является энергонезависимым средством памяти, другими словами, данные и информация, хранящиеся в защищенном средстве памяти, являются энергостойкими и остаются, даже если питание от телекоммуникационной чип-карты убрано.

В другом аспекте изобретение обеспечивает систему обновления для модификации телекоммуникационной чип-карты. Телекоммуникационная чип-карта соответствует варианту воплощения изобретения. Система обновления содержит терминальное устройство. Терминальное устройство содержит считыватель чип-карты, используемый для приема телекоммуникационной чип-карты и для обмена данными с интерфейсом считывателя чип-карты. По существу, телекоммуникационная чип-карта может быть вставлена в считыватель чип-карты так, что система обновления может обмениваться с ней данными. Терминальное устройство дополнительно содержит процессорное средство терминального устройства. Процессорное средство терминального устройства также может быть процессором терминального устройства или просто процессором, как было определено ранее.

Терминальное устройство дополнительно содержит средство памяти терминала или память терминала для хранения программы терминального средства. Средство памяти терминала может быть компьютерной памятью, как было определено в настоящем описании. Исполнение программы терминального средства предписывает процессорному средству терминала выполнять первую криптографическую взаимную аутентификацию между терминальным устройством и телекоммуникационной чип-картой через интерфейс считывателя чип-карты. Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала выполнять вторую криптографическую взаимную аутентификацию между терминальным устройством и сервером. Например, терминальное устройство может быть соединено с сервером через любое число телекоммуникационных сетей или коммуникационных режимов, так как терминальное устройство может быть соединено через цифровую сотовую мобильную телекоммуникационную сеть или через Интернет. Сервер может быть центральным сервером, который используется для генерации способа конфигурации.

Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала посылать серверу криптографический маркер безопасности. В некоторых вариантах воплощения криптографический маркер безопасности является идентификатором, который идентифицирует абонента. Исполнение инструкций дополнительно предписывает процессору запрашивать от сервера криптографическое сообщение сервера. В некоторых вариантах воплощения сервер может выбрать криптографическое сообщение сервера с использованием криптографического маркера безопасности. Криптографическое сообщение сервера также в некоторых вариантах воплощения может персонализироваться в зависимости от криптографического маркера безопасности. Например, если криптографический маркер безопасности идентифицирует абонента, данные абонента, которые связывают регистрацию мобильного телефонного устройства c учетной записью абонента, могут быть включены в криптографическое сообщение сервера.

Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала принимать криптографическое сообщение сервера от сервера. Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала дешифровывать криптографическое сообщение сервера с использованием криптографического ключа. В различных вариантах воплощения это может выполняться по-разному. В некоторых вариантах воплощения дешифровка может выполняться "на лету", и дешифрованное сообщение может записываться непосредственно в безопасное средство памяти. В других вариантах воплощения целое криптографическое сообщение сервера принимается, а затем позже оно дешифруется.

Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала создать конфигурационное сообщение с использованием дешифрованного криптографического сообщения сервера. В некоторых вариантах воплощения конфигурационное сообщение является незашифрованным сообщением, которое хранится непосредственно на защищенном средстве памяти. В других вариантах воплощения конфигурационное сообщение может быть зашифровано. Например, криптографическое сообщение сервера может быть зашифровано дважды. Сервер посылает криптографическое сообщение сервера терминальному устройству, которое затем дешифрует его. Это гарантирует, что только конкретное терминальное устройство может принять и использовать криптографическое сообщение сервера. Затем дешифрованное криптографическое сообщение сервера фактически является зашифрованным конфигурационным сообщением. Это зашифрованное конфигурационное сообщение затем передается из терминального устройства телекоммуникационной чип-карте, где оно, наконец, дешифруется и помещается в защищенную память. Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала посылать конфигурационное сообщение телекоммуникационной чип-карте через интерфейс считывателя чип-карты.

В другом варианте воплощения терминальное устройство содержит считыватель отпечатка пальца для сканирования отпечатка пальца у оператора.

В другом варианте воплощения терминальное устройство содержит биометрическое измерительное средство для измерения биометрического параметра абонента.

В другом варианте воплощения терминальное устройство дополнительно содержит сохраненную запись отпечатка пальца в средстве памяти терминального устройства. Исполнение программы терминального средства дополнительно предписывает терминальному процессору проверять отпечаток пальца путем сравнения отпечатка пальца с записью отпечатка пальца. Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала прерывать запрос криптографического сообщения сервера, если отпечаток пальца не проверен. Этот вариант воплощения может использоваться для обеспечения того, что только санкционированный оператор терминального устройства может загрузить конфигурационное сообщение на телекоммуникационную чип-карту. Запись отпечатка пальца может быть отпечатком пальца человека, эксплуатирующего терминальное устройство в точке перепродажи. В других вариантах воплощения запись отпечатка пальца может передаваться, например, с помощью шифрования из сервера терминальному устройству. Абонент затем сканирует его или ее отпечаток пальца на считывателе отпечатка пальца, и они сравниваются. Это гарантирует, что абонент фактически присутствует, когда выполняется обновление телекоммуникационной чип-карты.

В другом варианте воплощения маркер безопасности содержит отпечаток пальца.

В другом варианте воплощения маркер безопасности содержит биометрический параметр, измеренный биометрическим измерительным устройством.

В другом варианте воплощения система обновления дополнительно содержит считыватель смарт-карты, используемый для взаимодействия через интерфейс со смарт-картой. Исполнение программы терминального средства дополнительно предписывает средству памяти терминала выполнять криптографическую проверку смарт-карты. Исполнение программы терминального средства дополнительно предписывает процессорному средству терминала прерывать запрос криптографического сообщения сервера, если смарт-карта не проверена.

В другом варианте воплощения смарт-карта включает в себя или содержит память смарт-карты, содержащую идентификационный маркер. Идентификационный маркер содержит любое из следующего: сохраненные данные отпечатка пальца, биометрические данные, данные сканирования радужной оболочки глаза, криптографическую аутентификацию, криптографические ключи или пары ключей и комбинации всего этого. Выполнение программы терминального средства дополнительно предписывает процессорному средству терминала извлекать идентификационный маркер из памяти смарт-карты с помощью считывателя смарт-карты. Маркер безопасности содержит идентификационный маркер.

В другом варианте воплощения терминальное устройство дополнительно содержит пользовательский интерфейс. Исполнение инструкций дополнительно предписывает терминальному процессору принимать пользовательские данные от пользовательского интерфейса. Маркер безопасности содержит пользовательские данные. Например, пользовательские данные могут быть персональным идентификационным номером, или они могут также быть каким-либо другим видом идентификатора пользователя или паролем. Это может быть полезно для связи конфигурационного сообщения с учетной записью абонента.

В другом варианте воплощения система обновления содержит сервер.

В другом аспекте изобретение обеспечивает способ конфигурирования телекоммуникационной чип-карты с использованием системы обновления. Телекоммуникационная чип-карта содержит интерфейс считывателя чип-карты, позволяющий осуществлять связь между телекоммуникационной чип-картой и мобильным телефонным устройством. Телекоммуникационная чип-карта дополнительно содержит процессорное средство чип-карты. Телекоммуникационная чип-карта дополнительно содержит защищенное средство памяти для хранения программы для исполнения процессорным средством чип-карты. Телекоммуникационная чип-карта дополнительно содержит программу, сохраненную в защищенном средстве, содержащую машиночитаемые инструкции, исполнимые процессорным средством чип-карты. Система обновления содержит терминальное устройство. Терминальное устройство содержит считыватель чип-карты, используемый для приема телекоммуникационной чип-карты и для обмена данными с интерфейсом считывателя чип-карты. Терминальное устройство содержит процессорное средство терминального устройства. Способ содержит этап, на котором выполняют первую криптографическую взаимную аутентификацию между терминальным устройством и телекоммуникационной чип-картой с использованием интерфейса считывателя чип-карты.

Процессорное средство терминального устройства и процессорное средство чип-карты выполняют следующее. Способ дополнительно содержит этап, на котором выполняют вторую криптографическую взаимную аутентификацию между терминальным устройством и сервером. Способ дополнительно содержит этап, на котором посылают криптографический маркер безопасности от терминального устройства серверу. Способ дополнительно содержит этап, на котором посылают запрос криптографического сообщения сервера от терминального устройства серверу. Способ дополнительно содержит этап, на котором посылают криптографическое сообщение сервера от сервера терминальному устройству. Способ дополнительно содержит этап, на котором дешифруют криптографическое сообщение сервера с использованием криптографического ключа. Способ дополнительно содержит этап, на котором создают конфигурационное сообщение с использованием дешифрованного криптографического сообщения сервера. Способ дополнительно содержит этап, на котором посылают конфигурационное сообщение от терминального устройства телекоммуникационной чип-карте. Способ дополнительно содержит этап, на котором сохраняют конфигурационное сообщение в защищенном средстве памяти. Способ дополнительно содержит этап, на котором удаляют программу из средства памяти.

В другом варианте воплощения способ дополнительно содержит этап, на котором идентифицируют абонента с использованием криптографического маркера безопасности. Это может выполняться сервером. В другом варианте воплощения маркер безопасности содержит биометрический идентификатор, такой как отпечаток пальца или данные сканирования радужной оболочки глаза. Абонент идентифицируется путем сравнения биометрического идентификатора с биометрической базой данных.

Понято, что один или несколько вышеупомянутых вариантов воплощения изобретения могут комбинироваться при условии, что комбинируемые варианты воплощения не являются взаимоисключающими.

Краткое описание чертежей

Ниже только в качестве примера более подробно объясняются варианты воплощения изобретения со ссылкой на чертежи, на которых:

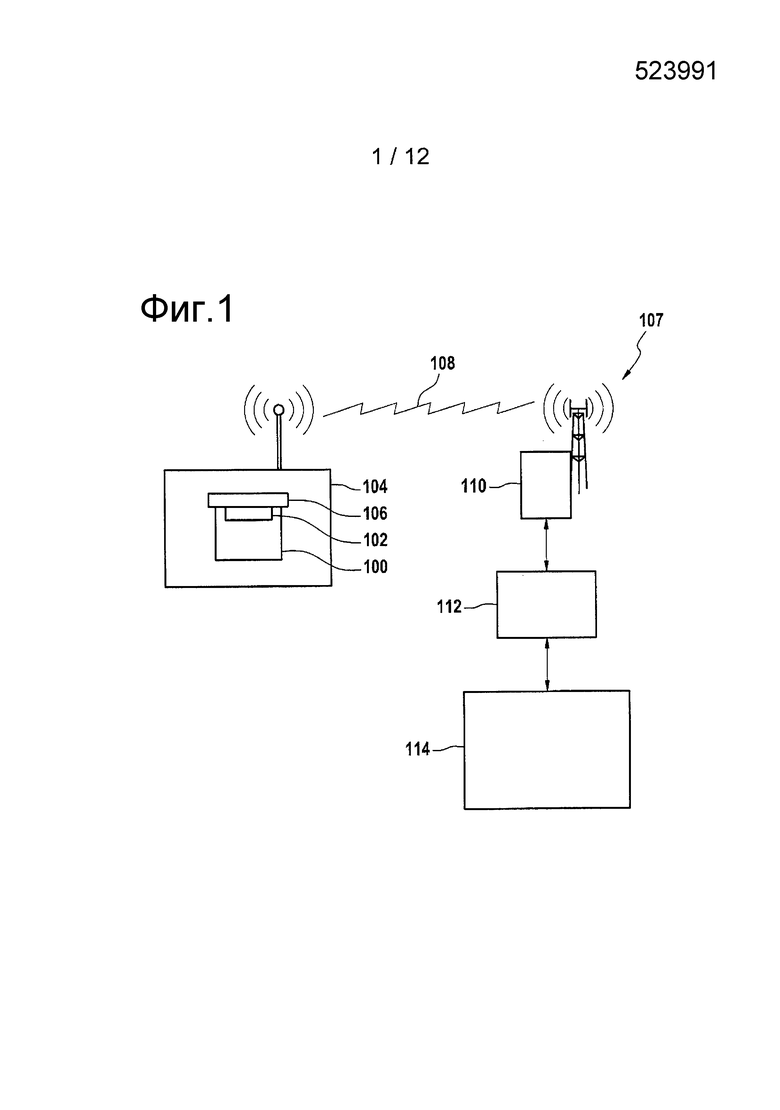

фиг. 1 иллюстрирует использование телекоммуникационной чип-карты;

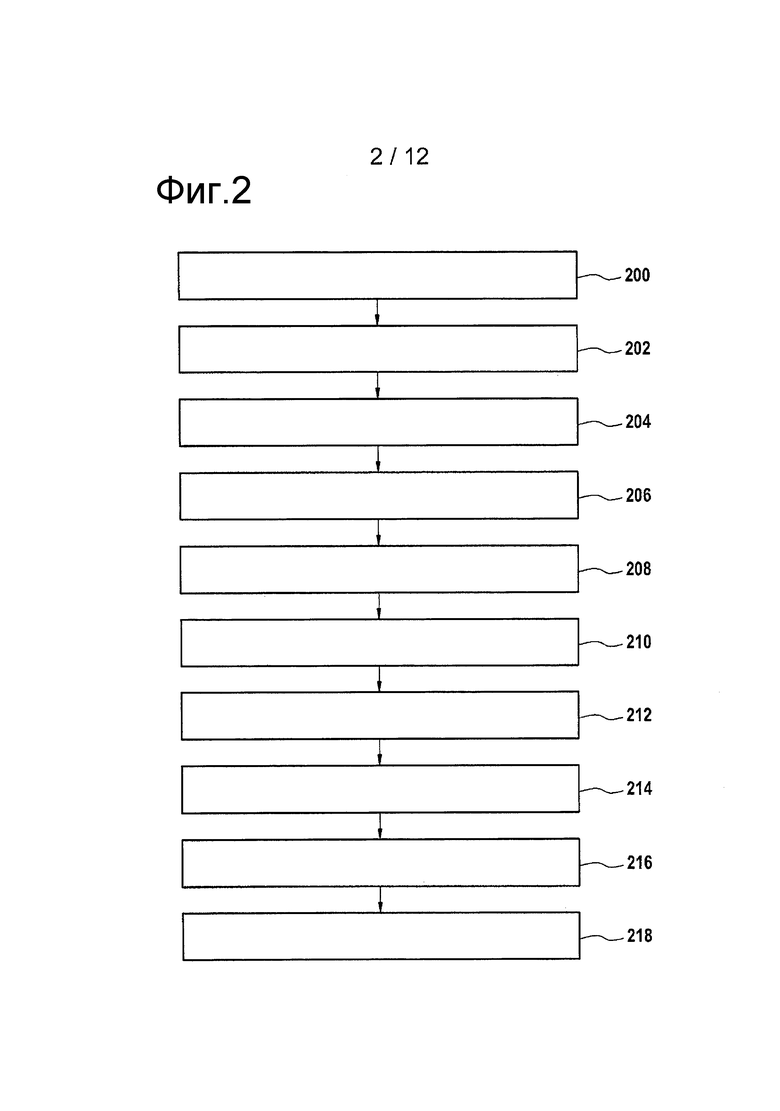

фиг. 2 иллюстрирует способ в соответствии с вариантом воплощения изобретения;

фиг. 3 иллюстрирует телекоммуникационную чип-карту 100 перед модификацией системой обновления;

фиг. 4 показывает ту же самую телекоммуникационную чип-карту, что была показана на фиг. 3, после модификации системой обновления;

фиг. 5 показывает систему обновления в соответствии с вариантом воплощения изобретения;

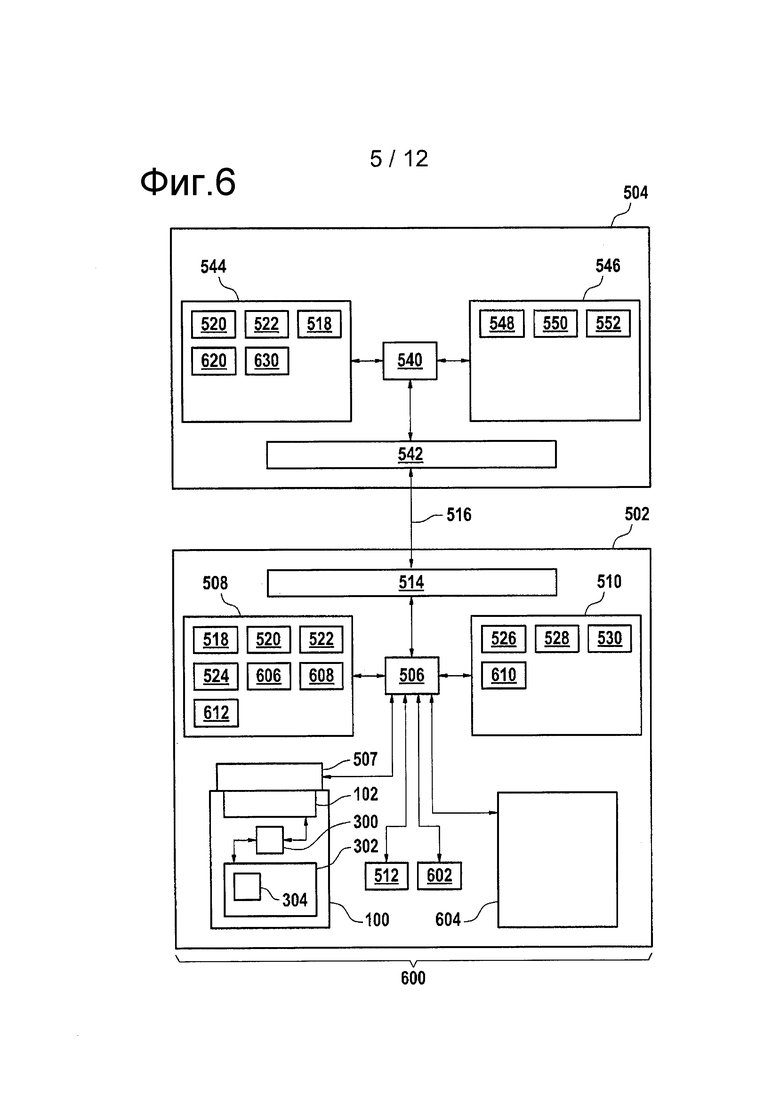

фиг. 6 показывает еще один пример системы обновления;

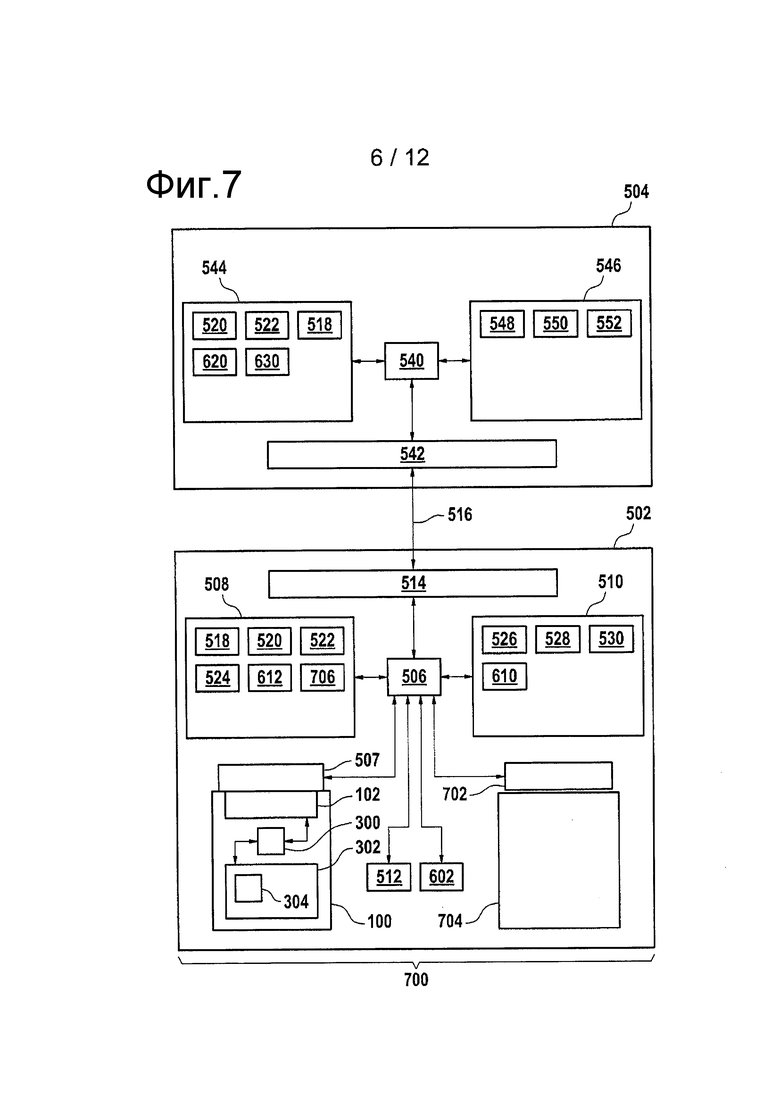

фиг. 7 показывает еще один пример системы обновления;

фиг. 8 показывает функциональную иллюстрацию системы обновления;

фиг. 9 показывает пример связности, возможной между поставщиком телекоммуникационной чип-карты и несколькими поставщиками телекоммуникационных услуг;

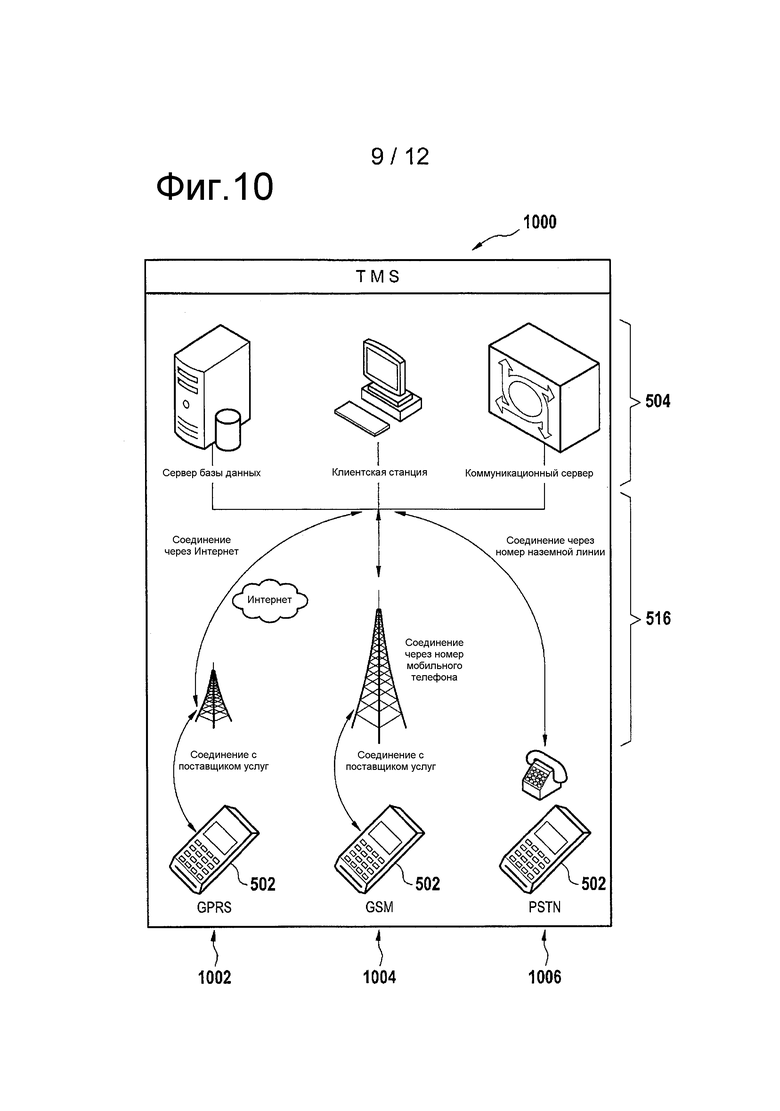

фиг. 10 иллюстрирует архитектуру TMS для обновления программного обеспечения на терминальном устройстве;

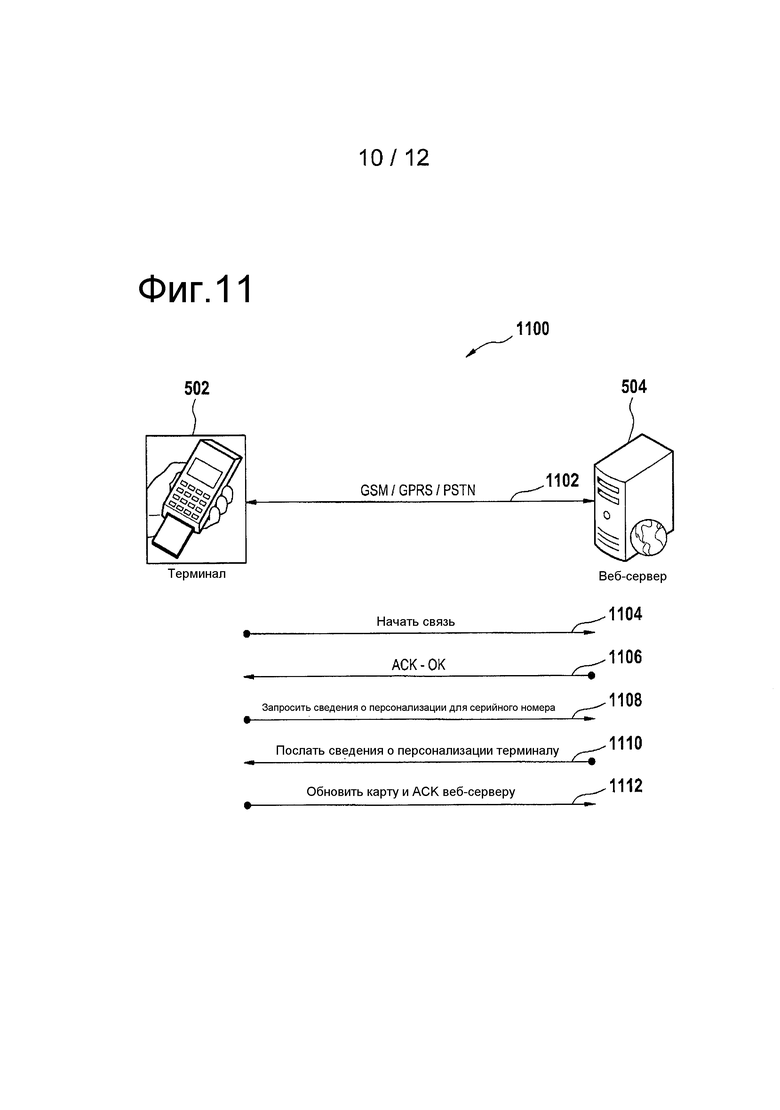

фиг. 11 иллюстрирует способ коммуникационного протокола между терминальным устройством и сервером;

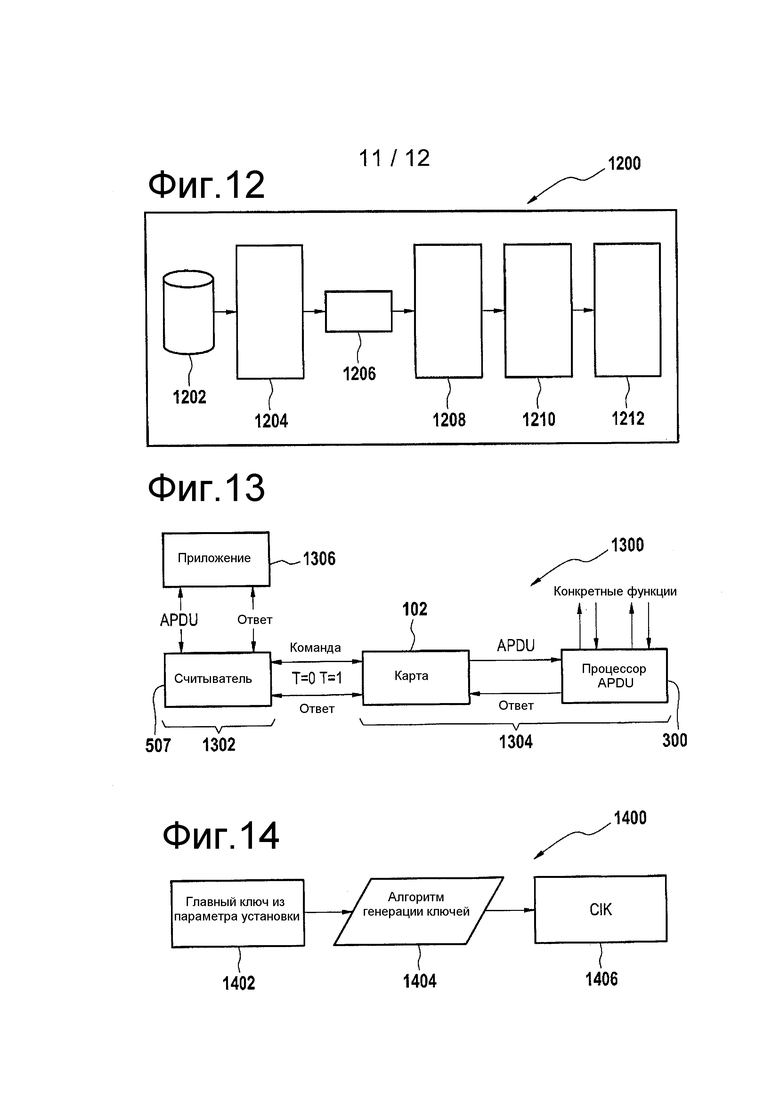

фиг. 12 иллюстрирует механизм мини-программы, обрабатывающей команды обновления, которые были приняты терминалом в зашифрованной форме и затем переданы мини-программе для дешифровки и дальнейшей обработки операционной системой карты;

фиг. 13 иллюстрирует коммуникационный протокол между терминальным устройством и смарт-картой;

фиг. 14 показывает блок-схему, которая иллюстрирует способ генерации индивидуального ключа карты; и

фиг. 15 иллюстрирует способ квитирования SSL между клиентом SSL и сервером SSL.

Подробное описание

Одинаково пронумерованные элементы на этих фигурах являются или эквивалентными элементами, или выполняют одинаковую функцию. Элементы, которые обсуждались ранее, не обязательно будут обсуждаться на последующих фигурах, если их функция эквивалентна.

Фиг. 1 иллюстрирует использование телекоммуникационной чип-карты 100. Телекоммуникационная чип-карта 100 показана имеющей интерфейс 102 считывателя чип-карты. Телекоммуникационная чип-карта 100 вставлена в мобильное телефонное устройство 104. Мобильное телефонное устройство 104 содержит считыватель 106 чип-карты, который соединяется с интерфейсом считывателя чип-карты. Телекоммуникационная чип-карта 100 позволяет мобильному телефонному устройству 104 зарегистрироваться и осуществлять связь с цифровой сотовой мобильной сетью телекоммуникационной 107 связи. Мобильное телефонное устройство 104 имеет линию 108 радиосвязи c цифровой сотовой мобильной телекоммуникационной сетью 107. Например, цифровая сотовая мобильная телекоммуникационная сеть 107 может содержать базовую станцию 110. Базовая станция используется для соединения с мобильным телефонным устройством 104 через линию 108 радиосвязи. Базовая станция 110 соединена с контроллером 112 радиосети. Контроллер 112 радиосети затем соединен с телекоммуникационной сетью 114. Поэтому цифровая сотовая мобильная телекоммуникационная сеть 107 может обеспечить доступ к другим телекоммуникационным сетям, таким как Интернет, глобальная телефонная сеть передачи речи или другие коммуникационные сети 114.

Фиг. 2 иллюстрирует способ в соответствии с вариантом воплощения изобретения. Сначала на этапе 200 выполняется первая криптографическая взаимная аутентификация между терминальным устройством и телекоммуникационной чип-картой с использованием интерфейса считывателя чип-карты. Затем на этапе 202 выполняется вторая криптографическая взаимная аутентификация между терминальным устройством и сервером. Этапы 202 и 200 могут выполняться в любом порядке. Затем на этапе 204 посылается криптографический маркер безопасности от терминального устройства серверу. Затем на этапе 206 посылается запрос криптографического сообщения сервера от терминального устройства серверу. Затем на этапе 208 посылается криптографическое сообщение сервера от сервера терминальному устройству. Затем на этапе 210 криптографическое сообщение сервера дешифруется с использованием криптографического ключа. На этапе 212 создается конфигурационное сообщение с использованием дешифрованного криптографического сообщения сервера. В некоторых вариантах воплощения создание конфигурационного сообщения может выполняться просто путем обеспечения дешифрованного криптографического сообщения сервера. Затем на этапе 214 конфигурационное сообщение посылается от терминального устройства телекоммуникационной чип-карте. Затем на этапе 216 конфигурационное сообщение сохраняется в защищенном средстве памяти. В некоторых вариантах воплощения имеется дополнительный этап дешифровки конфигурационного сообщения. Затем на этапе 218 программа, которая оперировала с телекоммуникационной чип-картой, удаляется. Программа использовалась для сохранения конфигурационного сообщения в защищенном средстве памяти.

Фиг. 3 иллюстрирует телекоммуникационную чип-карту 100. На фиг. 3 показана телекоммуникационная чип-карта 100 до того, как она была изменена системой обновления. Телекоммуникационная чип-карта 100 показывает интерфейс 102 считывателя чип-карты, соединенный с процессорным средством 300 чип-карты. Процессорное средство 300 чип-карты имеет доступ к защищенному средству 302 памяти. Защищенное средство 302 памяти содержит программу 304 в соответствии с вариантом воплощения. Эта программа 304 используется для выполнения первой криптографической взаимной аутентификации между телекоммуникационной чип-картой и терминальным устройством через интерфейс считывателя чип-карты. Программа 304 дополнительно используется для приема конфигурационного сообщения через интерфейс считывателя чип-карты. Программа 304 дополнительно используется для сохранения конфигурационного сообщения в защищенном средстве 302 памяти, и программа используется для удаления самой себя 304 из защищенного средства 302 памяти. Программа 304 может также иметь криптографические модули и/или пары ключей для дешифровки способа конфигурации в некоторых вариантах воплощения.

Фиг. 4 показывает ту же самую телекоммуникационную чип-карту 100, что была показана на фиг. 3. Однако в этом примере в защищенное средство 302 памяти было записано конфигурационное сообщение 400, 402, 404, 406, 408, 410, и программа 304 на фиг. 3 была стерта. Можно видеть, что в этом примере защищенное средство 302 памяти содержит информацию 400 об абоненте. Здесь информация об абоненте является информацией в виде данных, которая позволяет мобильному телефонному устройству зарегистрироваться в цифровой сотовой мобильной телекоммуникационной сети. Защищенное средство 302 памяти показано дополнительно содержащим телефонные номера 402. Телефонные номера могут быть, например, номерами абонентов или другими номерами, доступ к которым поставщик цифровой мобильной телекоммуникационной сети хотел бы, чтобы был у оператора мобильного телефонного устройства, когда телекоммуникационная чип-карта 100 вставляется в мобильное телефонное устройство.

Защищенное средство 302 памяти показано дополнительно содержащим операционную систему 404. Защищенное средство 302 памяти показано дополнительно содержащим рекламу 406 или данные рекламы. Защищенное средство 302 памяти дополнительно показано содержащим первое приложение 408 и второе приложение 410. Это приложения, которые могут исполняться процессорным средством 300 чип-карты и выполнять полезную функцию. Например, первое и второе приложения 408, 410 могут использовать такие вещи, как рекламные данные 406 для отображения или предоставления рекламы оператору мобильного телефонного устройства. Содержимое защищенного средства 302 памяти может варьироваться. Не все содержимое защищенного средства 302 памяти должно обязательно присутствовать.

Фиг. 5 показывает систему 500 обновления в соответствии с вариантом воплощения изобретения. Система 500 обновления содержит терминальное устройство 502, опционально соединенное с сервером 504. Терминальное устройство 502 содержит процессорное средство 506 терминального устройства. Процессорное средство терминального устройства соединено со считывателем 507 чип-карты. Считыватель 507 чип-карты используется для взаимодействия c интерфейсом 102 считывателя чип-карты телекоммуникационной чип-карты 100. Процессорное средство 506 терминального устройства дополнительно соединено с компьютерным запоминающим средством 508 и средством 510 компьютерной памяти. Процессорное средство 506 терминального устройства дополнительно соединено со средством 512 криптографического модуля. Средство 512 криптографического модуля может быть реализовано как программный модуль или аппаратный модуль, и оно предоставляет криптографические данные для аутентификации терминального устройства и/или для обеспечения пары ключей для дешифрования и шифрования сообщений. Как упоминалось выше, средство 512 криптографического модуля может быть программным модулем, сохраненным в компьютерном запоминающем устройстве 508 или памяти 510, или оно может быть отдельным маркером безопасности, таким как модуль платформы доверительных вычислений или аппаратное устройство, которое безопасно хранит биометрические данные и/или криптографические ключи или пары ключей.

Процессорное средство 506 терминального устройства дополнительно соединено со средством 514 сетевой коммуникации. Средство 514 сетевой коммуникации обеспечивает формирование сетевого соединения 516 с сервером 504. Сетевое соединение 516 представляет собой и предназначено для представления множества различных сетевых соединений, таких как Интернет, Ethernet или цифровое мобильное телекоммуникационное сетевое соединение. Например, в некоторых случаях терминальное устройство 502 может быть смартфоном или специализированным смартфоном вместо просто компьютера. Терминальное устройство 502 может в некоторых случаях быть мобильным вычислительным устройством.

Компьютерное запоминающее средство 508 показано содержащим маркер 518 безопасности. Компьютерное запоминающее средство 508 дополнительно показано содержащим запрос 520 криптографического сообщения сервера. Компьютерное запоминающее средство 508 дополнительно показано содержащим криптографическое сообщение 522 сервера. Компьютерное запоминающее средство 508 дополнительно показано содержащим конфигурационное сообщение 524, которое будет передано через считыватель 507 чип-карты телекоммуникационной чип-карте 100.

Средство 510 компьютерной памяти показано содержащим модуль 526 управления. Модуль 526 управления содержит исполняемый процессором код, который позволяет процессорному средству 506 осуществлять связь с сервером 504 и телекоммуникационной чип-картой 100. Средство 510 компьютерной памяти дополнительно показано содержащим криптографический модуль 530. Криптографический модуль 528 взаимной аутентификации и криптографический модуль 530 содержат код, который позволяет процессорному средству 506 выполнять аутентификацию, шифрование и дешифрование, необходимые для передачи криптографического сообщения 522 сервера и преобразования его в конфигурационное сообщение 524, которое затем передается телекоммуникационной чип-карте 100.

Сервер 504 показан содержащим процессорное средство 540 сервера. Процессорное средство 540 сервера соединено с сетевым интерфейсом 542, который обеспечивает формирование сетевого соединения 516 со средством 514 сетевой коммуникации. Процессорное средство 540 показано дополнительно соединенным с компьютерным запоминающим средством 544 и средством 546 компьютерной памяти. В этом примере компьютерное запоминающее средство 544 показано содержащим маркер 518 безопасности, запрос 520 криптографического сообщения сервера и криптографическое сообщение 522 сервера.

Средство компьютерной памяти 546 показано содержащим модуль 548 управления. Модуль управления содержит код, который позволяет процессорному средству 548 взаимодействовать с терминальным средством 502 для отправки ему криптографического сообщения 522 сервера. Средство 546 компьютерной памяти дополнительно показано содержащим криптографический модуль 550 и модуль 522 генерации криптографического сообщения сервера. Эти два модуля позволяют процессору 540 ответить на маркер 518 безопасности и запрос 520 криптографического сообщения сервера для генерации криптографического сообщения 522 сервера.

Фиг. 6 показывает дополнительный пример системы 600 обновления. Система обновления на фиг. 6 аналогична таковой на фиг. 5 и имеет много эквивалентных компонентов. Дополнительно терминальное устройство 502 содержит пользовательский интерфейс 602 и систему 604 биометрических измерений. Система 604 биометрических измерений может быть, например, считывателем отпечатков пальцев и/или сканером радужной оболочки глаза. Пользовательский интерфейс 602 и система 604 биометрических измерений могут осуществлять связь с процессорным средством 506.

Компьютерное запоминающее средство 508 показано содержащим биометрическое измерение 606 и сохраненное биометрическое измерение 608. Сохраненное биометрическое измерение является опциональным. В некоторых вариантах воплощения сохраненное биометрическое измерение 608 может сравниваться с биометрическим измерением 606. Если сохраненное биометрическое измерение 608 не совпадает с биометрическим измерением 606, то процесс передачи конфигурационного сообщения 524 телекоммуникационной чип-карте 100 может быть прерван или остановлен. Сохраненное биометрическое измерение 608 может быть постоянным или полупостоянным образом сохранено в запоминающем устройстве 508, и/или оно может передаваться из сервера 504 "на лету".

Средство 510 компьютерной памяти показано содержащим модуль 610 создания криптографического маркера. Этот модуль 610 присутствует не во всех вариантах воплощения. Модуль 610 создания криптографического маркера создает маркер 518 безопасности по меньшей мере частично с использованием биометрического измерения 606.

Серверная система 504 также модифицирована в этом примере. Компьютерное запоминающее средство 544 показано содержащим реализацию биометрической базы 620 данных и абонентской базы 630 данных. Когда маркер 518 безопасности содержит биометрическое измерение, биометрическая база 620 данных может использоваться для идентификации, какой человек идентифицирован с помощью биометрического измерения. Модуль 552 генерации криптографического сообщения сервера может использовать биометрическую базу 620 данных и абонентскую базу 630 данных для создания криптографического сообщение 522 сервера.

Не во всех вариантах воплощения будет присутствовать система 604 биометрических измерений, соответствующие биометрические измерения и маркер безопасности. Может также использоваться пользовательский интерфейс 602 для ввода пользовательских данных. Пользовательские данные 612 могут также использоваться модулем 610 создания криптографического маркера для создания маркера 518 безопасности. Пользовательские данные 612 показаны сохраненными в компьютерном запоминающем устройстве 508.

Фиг. 7 показывает дополнительный пример системы 700 обновления. Вариант воплощения, показанный на фиг. 7, аналогичен таковым, показанным на фиг. 5 и 6. В этом примере имеется считыватель 702 смарт-карты, который используется для взаимодействия через интерфейс со смарт-картой 704. Считыватель 702 смарт-карты позволяет принимать идентификационный маркер 706 от смарт-карты 704. Идентификационный маркер 706 показан сохраненным в компьютерном запоминающем средстве 508. Модуль 610 создания криптографического маркера в этом примере использует идентификационный маркер 706 по меньшей мере частично для создания маркера 518 безопасности.

Примеры, показанные на фиг. 5, 6 и 7, не являются взаимоисключающими. Понятно, что признаки примеров на фиг. 5, 6 и 7 могут комбинироваться вместе.

В настоящем описании CAD - это устройство считывания карт. В настоящем описании GPRS - это пакетная радиосвязь общего пользования. В настоящем описании GSM - это глобальная система мобильной связи. В настоящем описании HTTPS - это безопасный протокол передачи гипертекста. В настоящем описании ICCID - это идентификатор (ID) карты с микросхемой. В настоящем описании IP - это протокол Интернета. В настоящем описании PIN - это персональный идентификационный номер. В настоящем описании POS - это торговая точка. В настоящем описании PPP - это протокол "точка-точка". В настоящем описании PSTN - это коммутируемая телефонная сеть общего пользования. В настоящем описании SIM - это модуль идентификации абонента. В настоящем описании SRPS - это безопасная удаленная система персонализации. В настоящем описании SSL - это уровень защищенных сокетов. В настоящем описании TLS - это безопасность транспортного уровня. В настоящем описании TMS - это терминальная система управления.

В гонке по захвату телекоммуникационного рынка и конкуренции за передовые позиции существует потребность в увеличении операторами числа действующих сетей, увеличении профилей, поддерживаемых операторами, и улучшенной системе управления цепочкой поставок, чтобы доставить SIM клиенту вовремя или сделать ее доступной в любой момент времени.

Чтобы участвовать в гонке этой конкуренции за передовые позиции, поставщики SIM должны установить центр персонализации близко к потребительскому рынку для улучшенного управления цепочкой поставок. Это добавляет издержки в стоимость установления центра персонализации, а также его управления. Для решения этой проблемы существует потребность в недорогом, безопасном и ориентированном на клиента решении.

Варианты воплощения изобретения могут обеспечить систему обновлений или безопасную удаленную систему персонализации (SRPS). SRPS может также называться системой обновления. SRPS может обеспечить следующие преимущества:

- недорогая персонализация и инфраструктура;

- возможность учета израсходованных ICCID и, следовательно, возможность многократного использования израсходованных ICCID;

- поддержка данных нескольких операторов, а также идентификаций;

- удаленная персонализация с использованием безопасной основанной на IP связи через GSM, GPRS и PSTN;

- безопасная связь между SIM-картой и терминалом (точкой персонализации).

1. Архитектура SRPS:

Архитектура может быть спроектирована с учетом того, что данные персонализации могут быть предоставлены поставщиком услуг безопасным образом, и данные персонализации будут находиться в базе данных сервера.

Фиг. 8 показывает функциональную иллюстрацию системы 800 обновления. Несколько компьютеров показаны составляющими сервер 504. Показаны различные средства связи между сервером 504 и терминальным устройством 502. Связь между терминальным устройством 502 может выполняться с использованием защищенного SSL соединения 802 через PSTN 802, GPRS 804 или GSM 806. Для вариантов GPRS 804 и GSM 806 терминальному устройству динамически присваивается 808 IP-адрес.

SRPS может быть создана несколькими путями:

- Если поставщик услуг не хочет обмениваться своими данными с компанией, персонализирующей SIM-карты, веб-приложение может направлять запрос от терминала на сервер базы данных поставщика услуг, и данные ответа будут отправляться терминалу.

- Веб-приложение может также находиться на сервере поставщика услуг, и терминал может напрямую запрашивать сервер поставщика услуг.

Терминальное устройство и сервер могут осуществлять связь множеством различных способов. Например, с использованием:

- GPR 804 может осуществлять связь в следующих этапах:

- терминал отправляет запрос PPP провайдеру сетевых услуг,

- провайдер сетевых услуг присваивает динамический IP терминалу,

- теперь терминал может безопасно осуществлять связь с сервером (например через SSL, как описано ниже) через Интернет.

- GSM 806 или PSTN 802 могут осуществлять связь в следующих этапах:

- терминал отправляет запрос PPP серверу,

- сервер присваивает динамический IP терминалу,

- теперь веб-сервер и терминал могут безопасно осуществлять связь (например, через SSL, как описано ниже).

Программное обеспечение или приложение, которое выполняется на терминальном устройстве, может быть обновлено с использованием TMS.

1.1 Архитектура компонентов системы:

1.1.1 Коммуникационная архитектура:

Оператор цифровой телекоммуникационной сети и поставщик конфигурационного сообщения могут быть разными компаниями. Чтобы правильно сконфигурировать телекоммуникационную чип-карту, может быть полезно обмениваться данными между этими двумя компаниями.

Такая система обмена данными могут иметь один или несколько следующих признаков:

- сервер и сервер поставщика услуг могут осуществлять связь по защищенной SSL сети;

- сервер может импортировать данные персонализации из сервера поставщика услуг;

- поставщик услуг может получать доступ к отчету о персонализации посредством Имени учетной записи и Пароля от сервера непосредственно.

Фиг. 9 показывает пример связности, возможной между поставщиком телекоммуникационной чип-карты и несколькими поставщиками телекоммуникационных услуг. 504 представляет собой серверную систему поставщика телекоммуникационной чип-карты. Серверная система 504 обеспечивает криптографическое сообщение сервера, используемое терминальным устройством для обеспечения конфигурационного сообщения.

Сервер 900 представляет собой данные первой предоставляющей цифровую телекоммуникационную сеть компании. Сервер 902 представляет собой данные второй предоставляющей цифровую телекоммуникационную сеть компании. Сервер 904 представляет собой данные третьей предоставляющей цифровую телекоммуникационную сеть компании. Серверы 900, 902, 904 представляют собой три различных набора данных, которые предоставляются серверу 504 для персонализации телекоммуникационных чип-карт.

Блок 906 представляет собой первую предоставляющую цифровую телекоммуникационную сеть компанию, соединяющуюся с сервером 504 для доступа к данным. Это, например, может совершаться для запроса персонализации телекоммуникационной чип-карты. Блок 908 представляет собой вторую предоставляющую цифровую телекоммуникационную сеть компанию, соединяющуюся с сервером 504 для доступа к данным. Блок 910 представляет собой первую предоставляющую цифровую телекоммуникационную сеть компанию, соединяющуюся с сервером 504 для доступа к данным.

1.1.2 Архитектура TMS

Фиг. 10 иллюстрирует архитектуру 1000 TMS для обновления программного обеспечения на терминальном устройстве. Она содержит серверные компоненты 504, сетевые компоненты 516 и терминальное устройство. Иллюстрируются варианты GPRS 1002, GSM 1004 и PSTN 1006.

Система 1000 TMS является системой на основе веб-технологий, доступной для обновления терминального приложения непосредственно в удаленном местоположении. Новая версия выпущенного терминального приложения может быть обновлена сервером TMS на терминале с использованием любой доступной среды, то есть GSM 1002, GPRS 1004 и PSTN 1006. TMS может быть основана на архитектуре клиент-сервер.

2. Компоненты системы обновления

2.1 Сервер или веб-сервер может содержать:

- Единую точку связи и

- Безопасный механизм запроса и ответа с использованием протокола HTTPS.

- Прием уникального серийного номера карты от терминала (то есть точки персонализации).

- Синтаксический анализ уникального серийного номера.

- Идентификацию телекоммуникационного оператора, использующего уникальный серийный номер.

- Поиск и извлечение элементов данных на основе уникального серийного номера и идентифицированного телекоммуникационного оператора.

- Отправка элементов данных как ответа терминалу (то есть точке персонализации).

- Обновление сведений, относящихся к уникальному серийному номеру, в базе данных.

- Маршрутизация запроса серверу базы данных, соответствующему телекоммуникационному оператору, в случае, если сервер базы данных принадлежит телекоммуникационному оператору.

- Выдача терминала и его аутентификации.

2.2 Сервер базы данных

- Безопасное хранение.

- Безопасная доступность.

- Хранение элементов данных персонализации и профиля одного или нескольких телекоммуникационных операторов.

- Абстрактный интерфейс для различных телекоммуникационных операторов.

2.3 Терминал

2.3.1 Есть несколько различных способов, с помощью которых терминальное устройство может верифицировать пользователя:

- Отпечаток пальца в терминале: сохранить цифровой отпечаток пальца пользователя в терминале и всякий раз, когда терминал будет запускаться, он будет запрашивать проверку отпечатка пальца пользователя.

- Отпечаток пальца в смарт-карте: смарт-карта может быть выдана пользователю с отпечатком пальца в карте, и терминал будет спрашивать карту всякий раз, когда терминал будет запускаться.

- Аутентификация на сервере: отпечаток пальца пользователя будет сохранен на сервере и терминале/смарт-карте. Всякий раз, когда пользователь будет пытаться зарегистрироваться в терминальном приложении, в терминале будет выполняться первая проверка, и затем терминал отправит сведения об отпечатке пальца серверу, и он будет аутентифицирован также на сервере.

- Проверка PIN: PIN может быть сохранен в терминале/смарт-карте и всякий раз, когда терминал будет запускаться, он будет спрашивать проверку PIN.

2.3.2 Коммуникационный протокол:

В некоторых вариантах воплощения может использоваться коммуникационный протокол, как показано на фиг. 11. Фиг. 11 иллюстрирует способ коммуникационного протокола 1100 между терминальным устройством 502 и сервером 504. В примере, показанном на фиг. 11, терминальное устройство 502 и сервер 504 могут обмениваться данными 1102 с использованием GSM, GPRS или PSTN. На этапе 1104, терминальное устройство 502 инициирует 1104 связь с сервером 504. Затем, на этапе 1106, сервер 504 отправляет 1106 терминалу 502 сообщение подтверждения OK. На этапе 1108 терминальное устройство 502 запрашивает 1108 данные персонализации и серийный номер для телекоммуникационной чип-карты от сервера 504. На этапе 1110 сервер 504 отправляет терминальному устройству 502 сведения о персонализации для телекоммуникационной чип-карты. Сведения о персонализации являются примером криптографического сообщения сервера. Терминальное устройство 502 использует сведения о персонализации для отправки конфигурационного сообщения телекоммуникационной чип-карте. После завершения этого терминальное устройство 502 отправляет 1112 сообщение подтверждения серверу 504.

2.3.3 Режим персонализации:

2.3.3.1 В варианте воплощения могут быть сформированы следующие этапы для персонализации онлайн: вставить SIM-карту в терминал, соединиться с сервером с использованием любой доступной среды связи (GSM/GPRS/PSTN), загрузить соответствующие телекоммуникационному оператору элементы данных персонализации согласно профилю, поддерживаемому SIM-картой, выполнить персонализацию SIM-карты и отправить подтверждение серверу.

3. Неразрывность транзакций

Варианты воплощения могут иметь один или несколько следующих признаков, чтобы гарантировать, что выполняются только полные обновления телекоммуникационной чип-карты:

- Если терминальным устройством отправлен запрос, и от сервера не принято никакого ответа, на терминале будет отображаться сообщение "ИСТЕЧЕНИЕ СРОКА ОЖИДАНИЯ".

- Если терминалом отправлен запрос с "серийным номером", но сервером не найдено никакой соответствующей записи, то на терминале будет отображаться сообщение "НЕДОПУСТИМЫЙ СЕРИЙНЫЙ НОМЕР" или эквивалентное сообщение.

- Терминальное устройство может проверять целостность данных, принятых от сервера.

- Если терминальное устройство не может обновить конкретный файл в SIM-карте, терминальное устройство может отобразить ошибку сбоя персонализации, и оно отправит код ошибки (возвращенный картой во время персонализации) серверу.

- Если телекоммуникационная чип-карта обновлена успешно или нет, но терминал не смог отправить сведения серверу из-за сбоя соединения, терминал сохранит сведения локально, и когда он соединится с сервером, неотправленные данные будут записаны, и терминальное устройство отправит записи серверу.

4. Безопасность

4.1 Безопасность связи

4.1.1 Терминал и карта

Важным аспектом любой удаленной системы персонализации или системы обновления является то, как обезопасить связь между CAD (считывающим карту устройством) и смарт / SIM-картой. Эта секция объясняет некоторые слабости связи между SIM и CAD и возможные меры противодействия.

4.1.1.1 Нарушения защиты в cмарт-картах

Смарт-карта и считывающее карту устройство (CAD) могут осуществлять связь посредством небольших пакетов данных, называемых APDU (блоки данных прикладного протокола). Следующие характеристики этого взаимодействия затрудняют для третьих лиц успешные атаки системы:

- Небольшая скорость передачи данных (9600 бит в секунду) с использованием последовательной двунаправленной линии передачи (стандарт ISO 7816/3).

- Полудуплексный режим для отправки информации (данные перемещаются только в одном направлении за один раз).

- Связь использует сложный протокол, описанный ниже.

- Однако каждое внешнее устройство, осуществляющее связь с картой, делает его более уязвимым для атаки через линию связи.

Есть также вопросы безопасности, связанные с риском того, что связь между этими системными компонентами может отслеживаться или сканироваться хакерами. Было бы полезно разработать способы, улучшающие безопасность отдельных компонентов и всей системы обновления.

Использование смарт-карты для защиты персональных секретных данных может принести пользу за счет усовершенствованных или улучшенных криптографических алгоритмов и протоколов безопасности, которые могут быть более быстрыми в исполнении и меньше в размере, учитывая ограничения пространства на смарт-карте.

4.1.1.2 Механизм защиты

Смарт-карта и CAD используют взаимный активный протокол аутентификации для идентификации друг друга. Карта генерирует случайное число и посылает его CAD, которое шифрует число с помощью общего ключа шифрования, прежде чем вернуть его карте. Карта затем сравнивает возвращенный результат со своим собственным шифрованием. Затем пара может выполнить операцию наоборот.

Как только связь установлена, каждое сообщение между парой проверяется с помощью кода аутентификации сообщений. Это число, которое вычисляется на основании самих данных, ключа шифрования и случайного числа. Если данные были изменены (по любой причине, включая ошибки передачи), сообщение должно быть передано повторно. Альтернативно, если микросхема имеет достаточно памяти и вычислительной мощности, данные могут проверяться с помощью цифровой подписи. Выбранная или активная мини-программа и клиентская прикладная программа (программа в терминале, которая вызывает прикладную мини-программу карты), через которую мини-программа осуществляет связь, должны позаботиться об обмене этими данными.

Фиг. 12 показывает схему последовательности операций, которая иллюстрирует компоненты, используемые для выполнения способа мини-программы, обрабатывающей команды обновления, которые принимаются терминалом в зашифрованном виде, и затем передаются мини-программе для дешифровки, и далее обрабатываются операционной системой карты. Сначала в блоке 1202 команды принимаются от сервера терминалом в виде зашифрованного файла или сценария. Затем в блоке 1204 приложение на терминале готовит соответствующую чип-карте специальную команду, которая должна быть отправлена CAD (устройству считывания карт).

В блоке 1206 обрабатывают команды, подготовленные в блоке 1204. Устройство считывания карт (CAD) является, по сути, устройством интерфейса карты, которое выполняет чтение и/или запись на карту на основании запросов, принятых от терминала. Затем в блоке 1208 набор соответствующих карте специальных команд, которые предназначены только для этого конкретного типа карты.

Блок 1210 представляет собой самоуничтожающуюся небольшую мини-программу, которая дешифрует зашифрованные команды, прежде чем передать эти команды операционной системе. Мини-программа уничтожит или сотрет саму себя в конце этого процесса. Блок 1212 представляет собой операционную систему карты, которой передала команды самоуничтожающаяся мини-программа блока 1210.

Фиг. 13 иллюстрирует коммуникационный протокол 1300 между терминальным устройством 1302 и смарт-картой 1304. Смарт-карта 1304 может быть телекоммуникационной чип-картой. У терминального устройства 1302 есть приложение, которое отправляет сообщения APDU через считыватель 507 чип-карты интерфейсу 102 считывателя чип-карты. Процессорное средство 300 функционирует как устройство обработки APDU для кодирования и декодирования сообщений APDU.

4.1.1.3 Краткое описание приложения

Приложение будет поддерживать обновление файла записей и двоичного файла с зашифрованными данными в безопасной среде на карте. Приложение берет главный ключ в качестве входной информации во время установки, затем оно генерирует индивидуальный ключ карты, который используется для дешифровки зашифрованного значения в командах APDU мини-программы. Это приложение описывает формат APDU для обновления файла записей и прозрачного файла. Оно также определяет алгоритм генерации уникального ключа, который используется приложением для дешифровки зашифрованного значения. Тот же самый алгоритм должен использоваться приложением вне карты для шифрования данных для команды APDU.

Зашифрованная прикладная мини-программа персонализации может подразделяться на следующие модули:

1) генерации ключа шифрования;

2) команды APDU для обновления двоичного кода и обновления записей;

3) команда APDU для деактивации мини-программы;

4) обработка команды APDU.

4.1.1.4 Генерация ключей

Для зашифрованной мини-программы персонализации обновленное значение приходит в зашифрованном формате. Шифрование может быть сделано с использованием уникального формата. Мини-программа может генерировать уникальный ключ для каждой карты, чтобы дешифровывать зашифрованное значение или конфигурационное сообщение.

Фиг. 14 показывает блок-схему 1400, которая иллюстрирует способ генерации индивидуального ключа карты (CIK). CIK является ключом, используемым телекоммуникационной чип-картой для дешифровки конфигурационного сообщения. На этапе 1402 мини-программа принимает главный ключ в качестве входной информации во время установки. На этапе 1404 алгоритм генерации ключа используется для создания CIK 1406.

4.1.1.5 Обработка команды APDU

Когда мини-программа принимает команду APDU, она проверяет целостность команды. Если команда является допустимой, она обрабатывает данные. Мини-программа может использоваться для выполнения следующих действий:

- во-первых, она дешифрует зашифрованную часть данных;

- во-вторых, она выбирает файлы в том же самом порядке, в котором она принимает;

- для команды обновления двоичного кода она берет смещение из параметра P1 P2 в команде APDU и исполняет команду обновления двоичного кода;

- для команды обновления записи она берет номер записи из параметра P1 в команде APDU и исполняет команду обновления записи.

4.1.2 Терминальное устройство и сервер

Терминальное устройство может использовать уровень защищенных сокетов (SSL) для осуществления связи с сервером. SSL защищает данные, передаваемые по протоколу передачи гипертекста (http) с использованием шифрования, обеспечиваемого сертификатом SSL сервера.

4.1.2.1 Использование протокола SSL/TLS может быть выгодным, потому что:

- Использование других протоколов безопасности вместо TLS/SSL запрещено в соглашении программы обеспечения безопасности терминала POS (PTS), из-за специфики платформы, область сертификации PTS ограничивается использованием протокола безопасности: SSL v3 или TLS 1.0, предоставляемых SAGEM Monetel.

- Если сторонние разработчики хотят добавить новый протокол безопасности, они должны будут запросить дополнительную сертификацию PTS. Это дополнительное одобрение необходимо сторонним разработчикам.

4.1.3 Сервер и сервер поставщика услуг

Для осуществления связи между сервером, предоставляющим конфигурационное сообщение, и сервером, принадлежащим цифровой мобильной телекоммуникационной сети, может использоваться коммуникационный протокол SSL для защиты линии связи между сервером и сервером поставщика услуг.

4.2 Безопасность данных

4.2.1 Безопасность данных на сервере может быть обеспечена следующим образом:

- может использоваться межсетевой экран между сервером и сетью, который будет фильтровать входящую или исходящую информацию;

- аутентифицированный пользователь может получить доступ к базе данных или объектам схемы базы данных и будет выполнять только авторизованные действия.

4.2.2 Безопасность данных в терминале может быть обеспечена следующим образом:

- в идеале терминал может быть подключен во время процесса персонализации, но если произойдет сбой связи, то статус персонализации карты будет временно сохранен в терминале локально в течение некоторого промежутка времени;

- данные, сохраненные в терминале, защищены, потому что данные останутся невидимы для внешнего мира.

4.2.3 Безопасность данных в карте может быть обеспечена следующим образом:

- после того, как карта персонализирована, доступ к телекоммуникационной чип-карте заблокирован, так что не будут позволены никакие другие команды, кроме команд, относящихся к GSM;

- данные, такие как ключи аутентификации и PIN, хранятся в защищенной области SIM-карты, которая не доступна для APDU.

4.3 Физическая безопасность терминала и карты:

- это может быть обязанностью пользователя терминала хранить терминал и карту физически защищенными;

- приложение может быть защищено с помощью обеспеченного способа защиты (отпечаток пальца или пароль), так что только аутентифицированный пользователь терминала может получить доступ к приложению и персонализировать карту.

5. Управление аварийным восстановлением

5.1 Сервер базы данных:

Аварийное восстановление является процессом, политиками и процедурами, относящимися к подготовке к восстановлению или продолжению технологической инфраструктуры, критической по отношению к организации, после естественной или вызванной человеком катастрофы. Для минимизации риска катастроф могут быть предприняты следующие меры:

- резервное копирование должно выполняться с использованием другого физического диска согласно установленной политике резервного копирования;

- дублирование данных сервера на другой сервер базы данных, что позволяет преодолеть необходимость восстанавливать данные;

- источник бесперебойного питания (UPS) и/или резервный генератор, чтобы система работала в случае нарушения энергоснабжения;

- развертывание противопожарных устройств, таких как сигнализация и огнетушители;

- использованием антивирусного программного обеспечения и других мер безопасности на вычислительных устройствах или компьютерах.

5.2 Терминал

Если терминальное устройство становится нерабочим по какой-либо причине, то терминал может быть заменен на новый терминал, а существующий терминал может быть отправлен на техническое обслуживание.

6. Приложение I

6.1 Уровень защищенных сокетов (SSL): как это работает

Технология уровня защищенных сокетов (SSL) защищает веб-сайт, и посетители веб-сайта могут легко довериться ему, с помощью трех основных способов:

- сертификат SSL обеспечивает шифрование конфиденциальной информации во время онлайновых транзакций;

- каждый сертификат SSL содержит уникальную, аутентифицированную информацию о владельце сертификата;

- центр сертификации проверяет подлинность владельца сертификата, когда он выпускается.

6.1.1 Как работает шифрование:

- Сертификат SSL устанавливает частный канал связи, обеспечивающий шифрование данных во время передачи. Шифрование скремблирует данные, по существу создавая конверт для конфиденциальности сообщения.

- Каждый сертификат SSL состоит из открытого ключа и закрытого ключа. Открытый ключ используется для шифрования информации, а закрытый ключ используется для ее дешифровки.

- Когда веб-браузер указывает на защищенный домен, квитирование уровня защищенных сокетов аутентифицирует сервер (веб-сайт) и клиент (веб-браузер). Способ шифрования устанавливается с помощью уникального ключа сеанса, и может начаться безопасная передача.

6.1.2 Сертификаты:

Сертификатом является заявление с цифровой подписью от объекта, сертифицирующее, что информация о другом объекте является истиной. Сертификат является набором информации, подписанным издающим объектом.

Алгоритмы подписи могут быть основаны на асимметричной криптографии с ключом (как правило RSA). Издающий объект подписывает путем шифрования набора информации с помощью своего закрытого ключа (известного только ему самому). Другие объекты могут проверить подпись путем дешифровки набора информации с помощью открытого ключа издателя.

SSL использует принцип сертификата для обеспечения аутентификации объектов (клиента и сервера). Эти сертификаты кодируются в соответствии со стандартом X509. Этот стандарт определяет, какую информацию может содержать сертификат, и описывает формат данных, как его записать. Все сертификаты X.509 содержат следующие данные в дополнение к подписи: версию, серийный номер, идентификатор алгоритма подписи, имя издателя, срок действия, имя субъекта и информация об открытом ключе субъекта.

6.1.3 Квитирование SSL.

Фиг. 5 иллюстрирует способ 1500 квитирования SSL между клиентом 1502 SSL и сервером 1504 SSL:

- Клиент 1502 SSL отправляет 1506 сообщение "приветствие клиента", которое перечисляет криптографическую информацию, такую как версию SSL и, в порядке предпочтений клиента, наборы шифров, поддерживаемые клиентом. Сообщение также содержит случайную строку байтов, которая используется в последующих вычислениях. Протокол SSL позволяет "приветствию клиента" включать в себя методы сжатия данных, поддерживаемые клиентом, но текущие варианты осуществления SSL обычно не включают в себя это указание.

- Сервер 1504 SSL отвечает 1508 с помощью сообщения "приветствие сервера", которое содержит набор шифров, выбранный сервером из списка, обеспеченного клиентом 1502 SSL, ID сеанса и другую случайную строку байтов. Сервер 1504 SSL также отправляет свой цифровой сертификат. Если сервер требует цифровой сертификат для аутентификации клиента, сервер отправляет "запрос сертификата клиента", который включает в себя список типов поддерживаемых сертификатов и отличительные имена приемлемых центров сертификации (CA).

- Клиент 1502 SSL проверяет 510 цифровую подпись цифрового сертификата сервера SSL и проверяет, что набор шифров, выбранный сервером 1504, является приемлемым.

- Клиент 1502 SSL посылает 1512 случайную строку байтов, которая позволяет и клиенту 1502, и серверу 1504 вычислить секретный ключ, который будет использоваться для шифрования последующих данных сообщений. Сама случайная строка байтов зашифрована с помощью открытого ключа сервера.

- Если сервер 1504 SSL отправил "запрос сертификата клиента", клиент 1502 SSL отправляет 1514 случайную строку байтов, зашифрованную с помощью закрытого ключа клиента, вместе с цифровым сертификатом клиента или "уведомление об отсутствии цифрового сертификата". Это уведомление является лишь предупреждением, но в некоторых вариантах осуществления квитирование терпит неудачу, если аутентификация клиента является обязательной.

- Сервер 504 SSL проверяет 1516 подпись на сертификате клиента.

- Клиент 1502 SSL посылает 1518 серверу 1504 SSL сообщение "завершено", которое зашифровано с помощью секретного ключа, указывая, что клиентская часть квитирования завершена.

- Сервер 1504 SSL посылает 1520 клиенту 1502 SSL сообщение "завершено", которое зашифровано с помощью секретного ключа, указывая, что серверная часть квитирования завершена.

- Теперь на время сеанса SSL сервер 1504 SSL и клиент 1502 SSL могут обмениваться 1522 сообщениями, которые являются симметрично зашифрованными с помощью общего секретного ключа.

6.1.4 Основные требования для SSL:

Для терминала платформа PKI налагает некоторые требования к определению профиля SSL, главным образом, чтобы он соответствовал соглашению программы PTS:

- Для шифрования сеанса SSL/TLS должны использоваться только алгоритмы: 3DES и AES.

- Минимальная длина 3DES или AES ключей должна составлять по меньшей мере 28 бит.

- Способ аутентификации должен использовать алгоритмы DSS или RSA. Длина открытых ключей должна быть не менее 1024.

- Должен использоваться только хеш-алгоритм SHA-1. Использование MD5 запрещено. Взаимная аутентификация рекомендуется, но не является обязательной.

Список номеров позиций

100 - телекоммуникационная чип-карта

102 - интерфейс считывателя чип-карты

104 - мобильное телефонное устройство

106 - считыватель чип-карты

107 - цифровая сотовая мобильная телекоммуникационная сеть

108 - линия радиосвязи

110 - базовая станция

112 - контроллер радиосети

114 - телекоммуникационная сеть

300 - процессорное средство чип-карты

302 - защищенное средство памяти

304 - программа

400 - информация об абоненте

402 - телефонные номера

404 - операционная система

406 - реклама