Изобретение относится к информационной технике, а именно к логическим взрывным устройствам, и может быть использовано для предотвращения утечки информации, составляющей коммерческую тайну, при попытках несанкционированного изъятия носителей с записанной на них информацией.

Известны различные методы защиты информации от нежелательного доступа к ним физических лиц, основанные либо на разрушении самого носителя информации, либо на уничтожении информации магнитными, акустическими, тепловыми или механическими методами и средствами. Однако в случаях, когда такая информация является оригинальной и не подлежащей дублированию, ее необходимо сохранить.

Наиболее надежным способом экстренной ликвидации любых типов носителей информации является взрывной способ, в основе которого лежит разрушение носителя вместе с информацией полностью за счет энергии пиротехнических или взрывчатых веществ.

Проблема, решаемая авторами изобретения, заключается в необходимости создания средств защиты конфиденциальной информации, содержащейся на запоминающем устройстве (компакт-диске или постоянном запоминающем устройстве и т.п.), от несанкционированного доступа или раскрытия.

Известен способ разрушения носителей информации с использованием процедуры стирания записи конфиденциальной информации, содержащейся на жестком носителе в памяти ЭВМ, которую вводят как дополнительную операцию в программу (патент РФ №02106686, МПК G01F 12/14, опубл. 10. 03.1998 г.). Известный способ реализуется путем встраивания внутрь ЭВМ дополнительного таймера, по сигналу которого управляющее устройство вырабатывает команду на стирание конфиденциальной информации по истечении заданного интервала времени.

Недостатком известного способа является недостаточно высокая надежность защиты носителя от несанкционированного доступа к конфиденциальной информации из-за риска возможного сбоя в срабатывании управляющего устройства ЭВМ.

Известен в качестве наиболее близкого к заявляемому способ защиты логических систем, к которым предъявлены высокие требования по безопасности и по защите от несанкционированного разрушения (из патента РФ №2335732, МПК F42B 3/10, опубл. 10.10.2008 г.), включающий использование взрывных элементов для блокировки входов в логические системы и предотвращения несанкционированного доступа, с использованием устройства, содержащего детонационную цепь, имеющую в своем составе цепи блокировки и снятия блокировки, узел разветвления взрывных цепей и взрывные вентили, что обеспечивает требуемую безопасность.

К недостаткам прототипа относится сложность и недостаточно надежное предотвращение доступа к носителю информации, зависящего от надежности срабатывания узлов автоматики, при одновременном сохранении целостности электронного блока, содержащего носитель информации.

Задачей авторов предлагаемого изобретения является разработка способа надежного разрушения интегральных схем памяти носителей конфиденциальной информации, чтобы предотвратить несанкционированный доступ посторонних лиц к носителю информации.

Новый технический результат, обеспечиваемый при использовании предлагаемого способа, заключается в обеспечении надежного предотвращения доступа к носителю информации за счет экстренного уничтожения интегральных схем памяти носителей информации при одновременном сохранении целостности электронного блока, содержащего носитель информации за счет снижения мощности взрыва ВВ.

Указанные задача и новый технический результат достигаются тем, что в известном способе разрушения интегральных схем памяти носителей информации взрывным методом, включающем формирование элемента из ВВ на основании электрической схемы, которая снабжена системой элементов электрического контроля, с последующим подрывом элемента из ВВ при срабатывании системы элементов контроля, согласно изобретению, элемент из ВВ формируют в виде нанослоя из ВВ, помещенного внутри микрокумулятивного заряда, электрически соединенного с мостиковым электродетонатором, также сформированным на основании электросхемы, в качестве материала элемента из ВВ используют состав вторичного ВВ, например, ТЭНа, который получают термовакуумным методом при напылении на профилированную подложку из алюминия, выполненную на диэлектрическом основании.

Предлагаемый способ разрушения интегральных схем памяти носителей информации поясняются следующим образом.

Экспериментальные исследования возможности экстренного прекращения несанкционированного доступа к носителю конфиденциальной информации показали, что оптимальным в этом плане являются технологии, использующие энергию взрыва.

Из них наиболее безопасными являются технологии уничтожения взрывным способом интегральных схем памяти носителей информации, входящих в электронный блок прибора с использованием миниатюрного кумулятивного заряда на основе тонкопленочного ВВ, получаемого по термовакуумной технологии из вторичного ВВ. Предложенный в способе микрокумулятивный заряд порошкообразного ВВ, выполненного в виде нанопленочного элемента, подрывают с помощью электродетонатора.

Первоначально осуществляют формирование элемента из ВВ на основании электрической схемы в виде нанослоя из ВВ. Нанослой из ВВ помещен внутри микрокумулятивного заряда, электрически соединенного с мостиковым электродетонатором. Мостиковый электродетонатор, от электрического импульса которого подрывается миниатюрный заряд, также сформирован на основании электросхемы.

Для подрыва взрывчатки из ВВ, как известно из теории взрыва, нужна критическая масса ВВ, при этом, если взять штатный заряд ВВ, то он дает мощный взрыв, который может разрушить целостность электронного блока.

Упорядоченное напыление тонких слоев порошкообразного ВВ посредством формирования столбчатых структур в виде министолбиков позволяет устранить такой риск и получать минивзрыв энергетически необходимой мощности для подрыва только кристаллика, являющегося интегральным элементом микроэлектроники, выполняющим функцию интегральной схемы памяти.

В качестве материалов для микрокумулятивных зарядов на основе нанопленочных ВВ в данном способе использованы составы из вторичного ВВ. Нанослой из вторичного ВВ (например, ТЭНа) получают методом термовакуумного напыления.

После формирования миниатюрного заряда ВВ в эксперименте было опробовано предлагаемое устройство и получены результаты, подтверждающие надежность прерывания доступа к носителю информации за счет взрывного уничтожения (даже в случае частичного разрушения) интегральной схемы памяти носителя информации. При этом кумулятивное действие струи и фугасное действие используемой в предлагаемом способе микродозы ВВ не вызывают разрушающего воздействия на электронные блоки прибора.

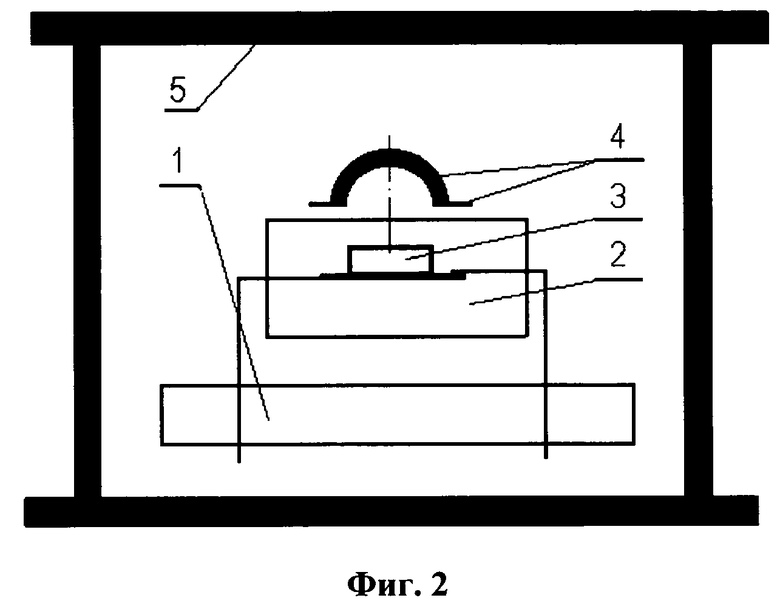

На фиг. 1 изображено устройство, посредством которого в эксперименте было произведено по предлагаемому способу уничтожение (ликвидация) интегральной схемы памяти носителя информации, где 1 - ВВ ТЭН, 2 - электродетонатор, 3 - облицовка из алюминиевой фольги, 4 - корпус устройства, 5 - направление движения кумулятивной струи, 6 - опорный диск, 7 - электроизоляционные втулки, 8 - токоведущие электроды.

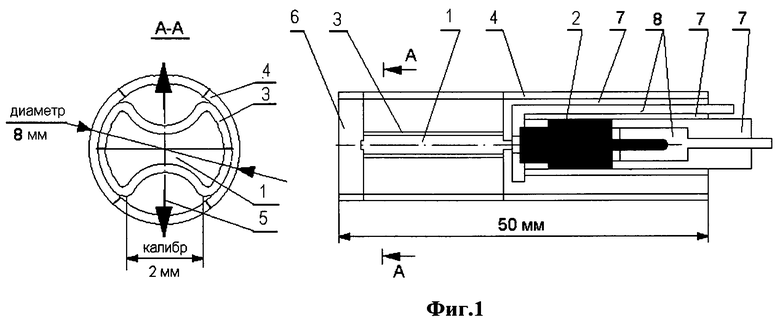

На фиг.2 приведена схема реализации предлагаемого способа с использованием миниатюрного кумулятивного заряда в устройстве для его осуществления (в виде сечения экспериментального макета используемого устройства), где 1 - плата, 2 - микросхема, 3 - кристалл памяти, 4 - элемент миниатюрного кумулятивного заряда, 5 - взрывозащитная камера.

Указанное устройство ликвидации интегральных схем памяти было размещено внутри блока приборов, содержащего набор регистрирующих или исполнительных элементов, находящихся в системе электрических плат электронного блока ЭВМ. Схема снабжена системой элементов электрического контроля (датчики не показаны).

Предлагаемая технология уничтожения взрывным способом интегральных схем памяти носителей информации, входящих в электронный блок прибора, с использованием миниатюрного кумулятивного заряда на основе нанопленочного ВВ, получаемого по термовакуумной технологии из вторичного ВВ, обеспечивает прерывание доступа к носителю информации, при этом собственно электронный блок не разрушается.

После взрывного уничтожения интегральной микросхемы, открывающей доступ непосредственно к хранящемуся носителю информации, микросхема может быть восстановлена владельцем информации, или носитель информации может быть совмещен с другой интегральной схемой, разрешающей такой доступ владельцу информации.

Таким образом, при использовании предлагаемого способа и устройства для уничтожения интегральных схем памяти носителей информации обеспечивается надежное предотвращение доступа к носителю информации за счет экстренного уничтожения интегральных схем памяти носителей информации при одновременном сохранении целостности электронного блока, содержащего носитель информации за счет снижения мощности взрыва ВВ.

Возможность промышленной реализации предлагаемого способа подтверждается следующим примером конкретного выполнения.

Пример 1. В лабораторных условиях предлагаемый способ был реализован с использованием опытного образца в виде миниатюрного удлиненного заряда с массой ВВ 5 мг, облицовки из алюминиевой фольги толщиной 0,05 мм, который представляет собой полый цилиндр, длиной 50 мм, диаметром 8 мм, внутри которого вставлен миниатюрный заряд ВВ.

Внутри цилиндра расположены электродетонатор и два миниатюрных удлиненных кумулятивных заряда (МУКЗ).

Два МУКЗ расположены так, что при срабатывании кумулятивные струи "работают" в двух взаимно противоположных направлениях (вверх и вниз, см. фиг.1). УЛ размещается внутри прибора электронного блока прибора в зоне непосредственной близости от ИС памяти и печатных плат и может быть конструктивным элементом прибора.

Опытный образец был установлен на макете, в котором был предусмотрен интегральный элемент микроэлектроники, выполняющий функцию интегральной схемы памяти, выполненный в виде кристаллика. Профиль подложки состоит двух полусфер, дефоромированных в центральной части для формирования кумулятивной струи, энергетические характеристики которой обеспечивают локальный подрыв или уничтожение кристаллика с информацией, представляющего собой элемент с хранящейся конфиденциальной информацией.

Толщина первичного слоя ВВ порядка ~400-800 нм, а сам размер кристаллов имеет нанометровый диапазон размеров порядка ≤100 нм. Экспериментально было проверено достижение результатов, что представлено в таблице 1.

<1 мкм

| название | год | авторы | номер документа |

|---|---|---|---|

| СРЕДСТВО ЭКСТРЕННОГО УНИЧТОЖЕНИЯ НОСИТЕЛЕЙ ИНФОРМАЦИИ | 2016 |

|

RU2630487C1 |

| Устройство инициирования | 2024 |

|

RU2832758C1 |

| УСТРОЙСТВО УНИЧТОЖЕНИЯ КРИСТАЛЛА МИКРОСХЕМЫ ПАМЯТИ | 2018 |

|

RU2690781C1 |

| Устройство экстренного уничтожения микросхемы памяти и способ его изготовления | 2023 |

|

RU2821163C1 |

| УСТРОЙСТВО ХРАНЕНИЯ ИНФОРМАЦИИ С ВОЗМОЖНОСТЬЮ ЕЁ УНИЧТОЖЕНИЯ | 2021 |

|

RU2777001C1 |

| СПОСОБ УНИЧТОЖЕНИЯ ИНФОРМАЦИИ С ЭЛЕКТРОННЫХ НОСИТЕЛЕЙ И ВЗРЫВНОЕ РЕЖУЩЕЕ УСТРОЙСТВО | 2009 |

|

RU2424584C2 |

| КОНТЕЙНЕР ДЛЯ ХРАНЕНИЯ И ТРАНСПОРТИРОВАНИЯ ЭЛЕМЕНТОВ | 2009 |

|

RU2389970C1 |

| ПОРТАТИВНОЕ УСТРОЙСТВО ЭКСТРЕННОГО ГАРАНТИРОВАННОГО УНИЧТОЖЕНИЯ ТВЕРДОТЕЛЬНЫХ НОСИТЕЛЕЙ ИНФОРМАЦИИ ОГРАНИЧЕННОГО ДОСТУПА | 2020 |

|

RU2735822C1 |

| УСТРОЙСТВО ЭКСТРЕННОГО УНИЧТОЖЕНИЯ МИКРОСХЕМ ПАМЯТИ | 2024 |

|

RU2840859C1 |

| ВЗРЫВОТЕХНИЧЕСКИЙ ЭКСПЕРИМЕНТАЛЬНЫЙ КОМПЛЕКС | 2023 |

|

RU2804312C1 |

Способ разрушения интегральных схем памяти носителей информации, предназначенный для предотвращения утечки информации, составляющей коммерческую тайну, при попытках несанкционированного изъятия носителей с записанной на них информацией. Предлагаемый способ заключается в том, что формируют элемент из взрывчатого вещества (ВВ) на диэлектрическом основании электрической схемы, открывающей доступ к носителю информации, которая снабжена системой элементов электрического контроля доступа к носителю информации. При срабатывании системы контроля данный элемент из ВВ подрывают. Элемент из ВВ формируют в виде нанослоя из ВВ, помещенного внутри микрокумулятивного заряда, электрически соединенного с мостиковым электродетонатором, также сформированным на основании электросхемы. В качестве материала элемента из ВВ используют состав вторичного ВВ, например ТЭНа, который получают термовакуумным методом при напылении на профилированную подложку из алюминия, выполненную на диэлектрическом основании. Достигается обеспечение надежного предотвращения доступа к носителю информации за счет экстренного уничтожения интегральных схем памяти носителей информации при одновременном сохранении целостности электронного блока, содержащего носитель информации за счёт снижения мощности взрыва ВВ. 2 ил.

Способ разрушения интегральных схем памяти носителей информации взрывным методом, включающий формирование элемента из ВВ на диэлектрическом основании электрической схемы, открывающей доступ к носителю информации, которая снабжена системой элементов электрического контроля доступа к носителю информации, с последующим подрывом элемента из ВВ при срабатывании системы контроля, отличающийся тем, что элемент из ВВ формируют в виде нанослоя из ВВ, помещенного внутри микрокумулятивного заряда, электрически соединенного с мостиковым электродетонатором, также сформированным на основании электросхемы, в качестве материала элемента из ВВ используют состав вторичного ВВ, например ТЭНа, который получают термовакуумным методом при напылении на профилированную подложку из алюминия, выполненную на диэлектрическом основании.

| ВЗРЫВНОЕ ЛОГИЧЕСКОЕ УСТРОЙСТВО | 2005 |

|

RU2335732C2 |

| ДЕТОНАЦИОННЫЙ ЭЛЕМЕНТ И | 1996 |

|

RU2128815C1 |

| US 4974514 A, 04.12.1990 | |||

| US 4412493 A, 01.11.1983 | |||

Авторы

Даты

2014-08-27—Публикация

2013-05-31—Подача