Область техники

Изобретение относится к антивирусным системам, а именно к системам и способам лечения содержимого сайта при помощи системы управления содержимым сайта.

Уровень техники

В настоящее время Интернет содержит огромное количество информации. Как правило, публичный доступ к этой информации осуществляется через сайты. Сайт - совокупность электронных документов (файлов) частного лица или организации в компьютерной сети, объединенных под одним адресом (доменным именем или IP-адресом). Современные технологии сильно упростили создание и поддержку сайтов.

Сложные сайты, которые состоят из шаблонов, создаваемых страниц и баз данных, имеют функционал ввода, хранения и обработки данных. Примером сложного сайта может служить сайт социальной сети или электронной почты. При посещении подобных сайтов пользователь может изменять содержимое сайта, например, добавлять файлы на сайт или пересылать сообщения, содержащие файлы. Для сокращения количества времени и повышения удобства при управлении сайтом используется система управления содержимым сайта (CMS, Content Management System).

Система управления содержимым сайта (CMS) - это информационная система или компьютерная программа, используемая для обеспечения и организации совместного процесса создания, редактирования и управления содержимым сайта. Наиболее известные системы управления содержимым сайта - это Drupal, Joomla, MODx, WordPress, 1C-Битрикс, NetCat, UMI.CMS, Host.CMS, Amiro.CMS, ABO.CMS, S.Builder и т.д.

Популярность сети Интернет и постоянное возрастание количества сайтов неизбежно привели к тому, что появились злоумышленники, которые находятся в постоянном поиске новых способов хищения личной информации и денежных средств, распространении спама при помощи взлома сайтов. Атаке подвергаются популярные сайты любой сложности и тематики. С каждой атакой возрастает важность проверки сайтов на наличие содержимого с вредоносным кодом.

Антивирусная проверка сайтов с персонального компьютера пользователя позволяет проанализировать только то содержимое, которое доступно пользователю. Файлы сценариев, файлы шаблонов, файлы стилей и базы данных сайта хранятся на сервере и доступны только администратору сайта или сервера. При этом администраторы серверов пренебрегают установкой антивирусных программ на сервере, поскольку это вызывает деградацию производительности. Администратору сайта приходится производить проверку и лечение зараженного сайта вручную. Важно отметить, что даже в этом случае проверяют сохраненные файлы и сценарии CMS частично, а содержимое базы данных CMS не проверяют вовсе. В этом случае при проверке не учитывают доступность файла для публичного просмотра, дату его размещения и редактирования, поскольку эта информация хранится в базе данных CMS.

В настоящее время существует ряд решений, предназначенных для проверки сайтов. В заявке US 20120017281 описан процесс анализа содержимого сайта при помощи модуля, который обладает информацией о текущем уровне безопасности и работоспособности сайта. В заявке US 20110307954 описано использование модуля контроля для проверки содержимого сайта. Помимо этого используется средство проверки, которое имеет возможность запрашивать файлы сайта для проверки.

Указанные решения осуществляют проверку и лечение части содержимого сайта с ограниченным доступом. При этом вышеописанные решения не избавляют от необходимости проверять сайт полностью изнутри. Проблема заключается в отсутствии доступа к файлам и базам данных системы управления содержимым сайта.

Настоящее изобретение позволяет эффективно решить задачу лечения вредоносного содержимого сайта как с точки зрения производительности, так и с точки зрения надежности.

Раскрытие изобретения

Изобретение относится к системам и способам лечения содержимого сайта.

Технический результат настоящего изобретения заключается в повышении защищенности сайта. Указанный технический результат достигается за счет обнаружения и лечения вредоносных объектов содержимого сайта с использованием системы управления содержимым сайта. Данное решение позволяет эффективно осуществлять антивирусную проверку всех объектов содержимого сайта.

Система лечения содержимого сайта, которая содержит: систему управления содержимым сайта, предназначенную для предоставления данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта из базы данных содержимого сайта средству анализа, внесения изменений в объекты содержимого сайта при выполнении процедур лечения средством анализа; базу данных содержимого сайта, предназначенную для хранения объектов содержимого сайта; средство анализа, предназначенное для обнаружения подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта, передаче подозрительных объектов содержимого сайта средству проверки, лечения вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта; по крайней мере, одно средство проверки, предназначенное для обнаружения вредоносных объектов содержимого сайта в ходе проверки подозрительных объектов содержимого сайта, выработки процедур лечения обнаруженных вредоносных объектов содержимого сайта, передачи процедур лечения обнаруженных вредоносных объектов содержимого сайта средству анализа.

В частном случае реализации системы средство анализа выполняет запрос на передачу объектов системе управления содержимым сайта и анализирует непосредственно объекты содержимого сайта, а не данные о состоянии объектов содержимого сайта.

В другом частном случае реализации системы дополнительно используют средство координации, предназначенное для поиска свободного средства проверки, резервирования свободного средства проверки, инициации передачи подозрительных объектов содержимого сайта, инициации передачи процедур лечения обнаруженных вредоносных объектов содержимого сайта.

Еще в одном частном случае реализации системы средство анализа также предназначено для определения периода минимальной нагрузки на сервер, на котором располагается сайт, путем выполнения запроса системе управления содержимым сайта на фиксирование периода минимальной нагрузки на сервер, на котором располагается сайт.

В другом частном случае реализации системы средство координации после резервирования свободного средства проверки выполняет запрос средству анализа на передачу подозрительных объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт.

Еще в одном частном случае реализации системы после получения ответного запроса от средства анализа на передачу подозрительных объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт, средство координации инициирует передачу объектов содержимого сайта в период минимальной нагрузки на сервер.

В другом частном случае реализации системы при возрастании нагрузки на сервер, на котором располагается сайт, средство координации по запросу на остановку передачи объектов содержимого сайта от средства анализа останавливает передачу объектов содержимого сайта и снова выполняет запрос средству анализа на передачу объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт.

Еще в одном частном случае реализации системы дополнительно используют базу данных маскирования, предназначенную для хранения частных данных из подозрительных объектов содержимого сайта в замаскированном виде.

В другом частном случае реализации системы средство анализа также предназначено для скрывания частной информации из подозрительного объекта содержимого сайта и размещения ее в базе данных маскирования.

Еще в одном частном случае реализации системы средство анализа также предназначено для восстановления из базы данных маскирования данных в исходном представлении в соответствующие объекты содержимого сайта.

В другом частном случае реализации системы система управления содержимым сайта в ходе выполнения процедур лечения средством анализа восстанавливает поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта.

Еще в одном частном случае реализации системы система управления содержимым сайта в ходе выполнения процедур лечения средством анализа заменяет поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта соответствующими объектами содержимого сайта из периодически создаваемых резервных копий.

В другом частном случае реализации системы система управления содержимым сайта в ходе выполнения процедур лечения средством анализа удаляет вредоносный объект содержимого сайта и связанные с ним объекты содержимого сайта.

Еще в одном частном случае реализации системы средство проверки располагается на персональном компьютере пользователя.

В другом частном случае реализации системы средство проверки располагается на антивирусном сервере.

Еще в одном частном случае реализации системы средство анализа при необходимости ограничивает доступ к объекту содержимого сайта.

В другом частном случае реализации системы средство анализа при необходимости ограничивает доступ к сайту, который содержит изменение, по крайней мере, одного из объектов содержимого сайта.

Способ лечения содержимого сайта, в котором: предоставляют данные о состоянии объектов содержимого сайта и сами объекты содержимого сайта с использованием системы управления содержимого сайта; производят обнаружение подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта; производят обнаружение вредоносных объектов содержимого сайта в ходе проверки подозрительных объектов содержимого сайта; вырабатывают процедуры лечения вредоносных объектов содержимого сайта; осуществляют лечение вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта.

В частном случае реализации способа на этапе, когда производят обнаружение подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта, дополнительно скрывают частную информацию в замаскированном виде из подозрительного объекта содержимого сайта.

В другом частном случае реализации способа на этапе, когда осуществляют лечение вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта, дополнительно восстанавливают частную информацию в исходном представлении в соответствующие объекты содержимого сайта.

Еще в одном частном случае реализации способа в ходе выполнения процедур лечения восстанавливают поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта.

В другом частном случае реализации способа в ходе выполнения процедур лечения заменяют поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта соответствующими объектами содержимого сайта из периодически создаваемых резервных копий.

Еще в одном частном случае реализации способа в ходе выполнения процедур лечения удаляют вредоносный объект содержимого сайта и связанные с ним объекты содержимого сайта.

В другом частном случае реализации способа ограничивают доступ к вредоносному объекту содержимого сайта.

Еще в одном частном случае реализации способа ограничивают доступ к сайту, который содержит, по крайней мере, один вредоносный объект содержимого сайта.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

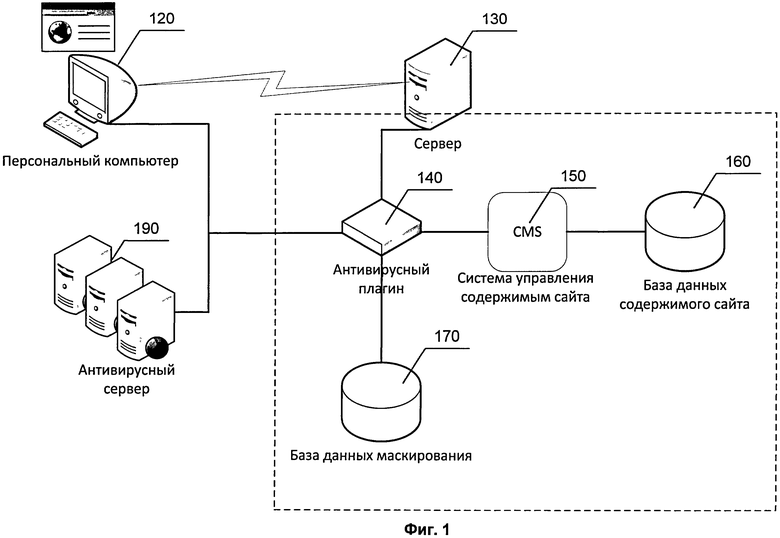

Фиг.1 представляет структурную схему сайта, который работает под управлением системы управления содержимым сайта с установленным антивирусным плагином.

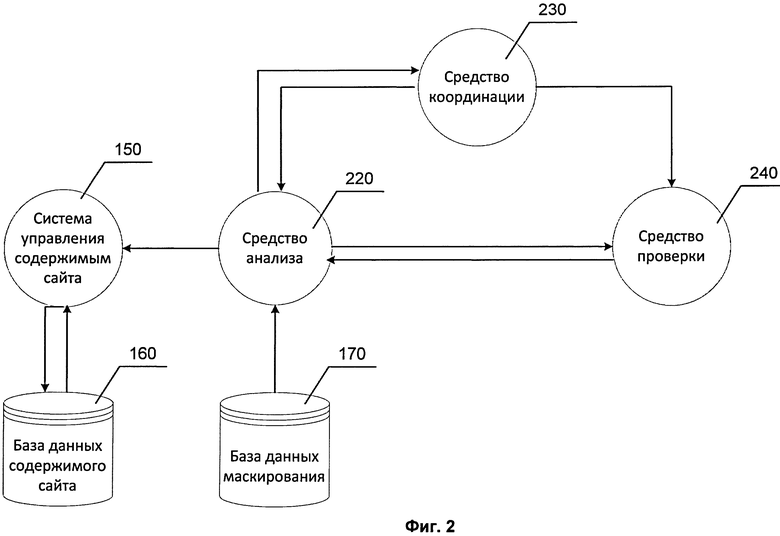

Фиг.2 описывает структурную схему системы лечения содержимого сайта.

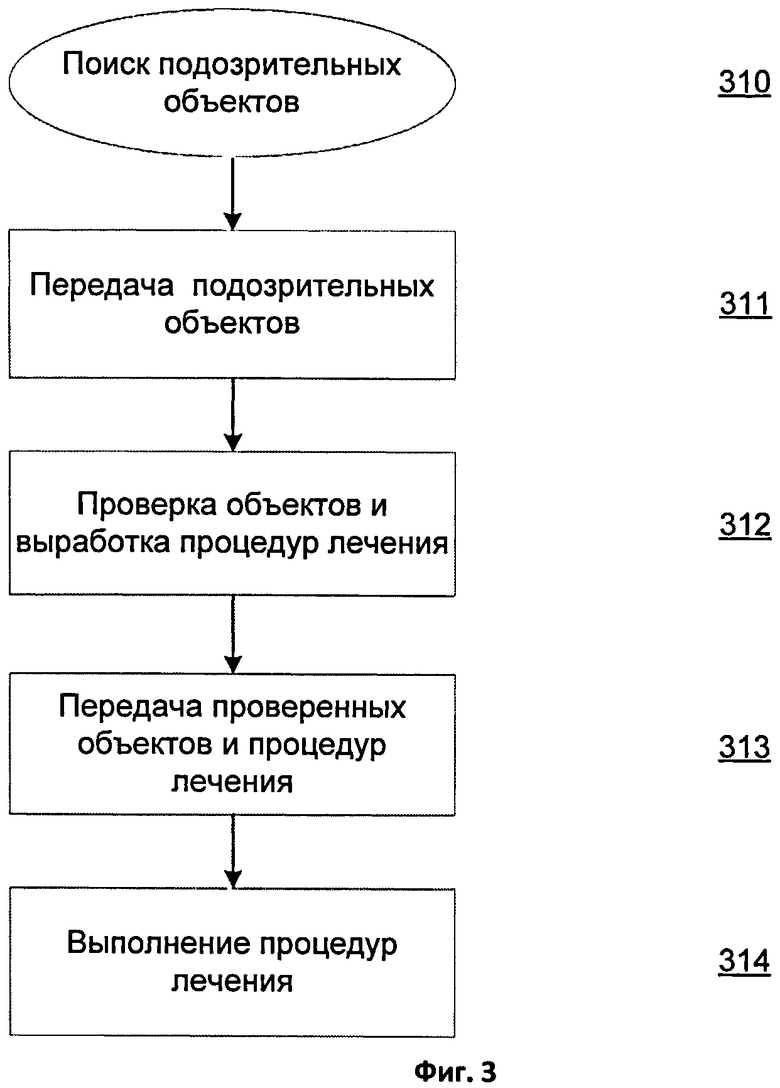

Фиг.3 отображает алгоритм работы системы лечения содержимого сайта.

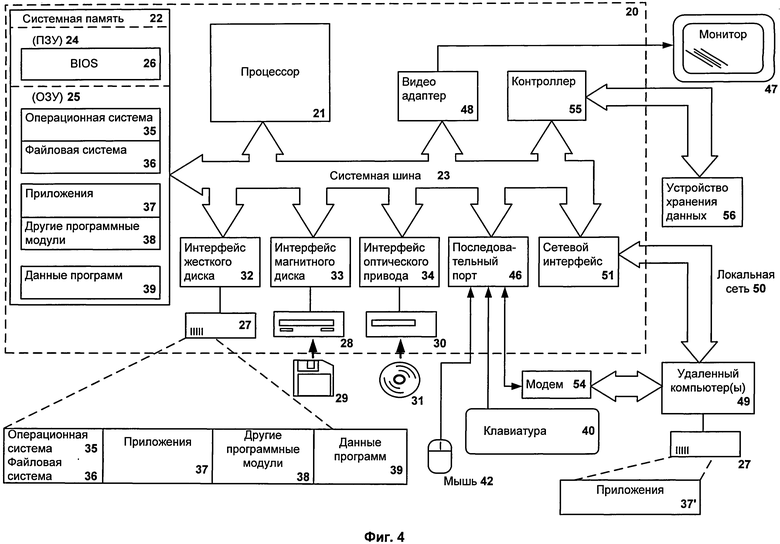

Фиг.4 представляет пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Для решения описанной в уровне техники проблемы предназначена система лечения содержимого сайта. Система лечения содержимого сайта предназначена для проверки и лечения вредоносного содержимого сайта, который находится под контролем системы управления содержимым сайта. Проверка и лечение осуществляется путем запросов к системе управления содержимым сайта.

Разработчики систем управления содержимым сайта предусматривают интерфейс программирования приложения (API, Application Programming Interface) для разработки дополнительных расширений, приложений и плагинов. Плагин - независимо компилируемый программный модуль, динамически подключаемый к системе управления содержимым сайта и предназначенный для расширения и/или использования ее возможностей. Система лечения содержимого сайта осуществляет управление запросами и обработку данных системы управления содержимым сайта при помощи антивирусного плагина, разработанного для конкретной системы управления содержимым сайта.

Фиг.1 представляет структурную схему сайта, который работает под контролем системы управления содержимым сайта с установленным антивирусным плагином. Пользователь осуществляет управление сайтом с персонального компьютера 120. На сервере 130 может быть развернуто несколько сайтов. Сайт, который необходимо проверить, содержит систему управления содержимым сайта 150. Система управления содержимым сайта содержит базу данных содержимого сайта 160 и антивирусный плагин 140, который содержит базу данных маскирования 170. Система управления содержимым сайта 150 предоставляет антивирусному плагину 140 полный доступ к объектам содержимого сайта из базы данных содержимого сайта 160.

Под объектами содержимого сайта понимают файлы, из которых состоит система управления содержимым сайта 150, и файлы содержимого сайта, хранимые в базе данных содержимого сайта 160. Далее и по тексту под объектами понимают объекты содержимого сайта.

Подозрительными объектами являются объекты, которые могут содержать вредоносный код. Подозрительными объектами могут быть объекты, которые появляются в базе данных содержимого сайта 160 в результате стандартных действий, предусмотренных функционалом системы управления содержимым сайта 150. Например, для сайтов социальных сетей стандартным действием будет появление нового объекта в виде графического файла (загрузка фотографии) либо неисполняемого текстового файла, не содержащего URL-ссылок (пересылка сообщения).

Помимо этого подозрительными объектами считаются объекты, появление которых в базе данных содержимого сайта 160 может представлять угрозу. Например, новые файлы сценариев, исполняемые файлы, мультимедиа файлы. Изменение файла сценариев системы управления содержимым сайта 160 является опасным действием. Измененные файлы сценариев также будут считаться подозрительными объектами.

Для обнаружения подозрительных объектов антивирусный плагин 140 производит анализ данных о состоянии объектов. Данными о состоянии объектов могут быть хэш-сумма файла, размер, время создания/модификации, тип содержимого (MIME тип), время последней проверки и т.д. Помимо этого антивирусный плагин 140 может вести учет проверенных объектов и при обмене данными с антивирусным сервером не проверять объекты, проверенные другими пользователями. Также антивирусный плагин 140 может запрашивать у антивирусного сервера данные о наличии известных хэш-сумм в базах данных вредоносных объектов антивирусного сервера. В случае обнаружения совпадений файл, загруженный пользователем, считается вредоносным, требует блокировки и незамедлительной передачи на проверку.

Поскольку антивирусный плагин 140 может не иметь возможности проверить подозрительные объекты непосредственно на сервере, все подозрительные объекты передают и проверяют на компьютере, который содержит полнофункциональную антивирусную программу. Предварительно перед передачей частную информацию из подозрительного объекта скрывают и помещают в базу данных маскирования 170. Компьютером с полнофункциональной антивирусной программой может быть, по крайней мере, один персональный компьютер пользователя 120 либо антивирусный сервер 190. В ходе проверки подозрительных объектов обнаруживают вредоносные объекты. Полнофункциональная антивирусная программа вырабатывает процедуры лечения обнаруженных вредоносных объектов и передает их антивирусному плагину 140. В ходе выполнения процедур лечения антивирусный плагин 140 выполняет запросы системы управления содержимым сайта 150 на внесение изменений в обнаруженные вредоносные объекты.

В ходе выполнения процедур лечения система управления содержимым сайта по запросу может, например, восстановить поврежденный объект, заменить поврежденный объект объектом из резервной копии или удалить обнаруженный вредоносный объект. В случае если подозрительный объект не является вредоносным, после проверки с него снимают статус подозрительного.

На одном сервере может быть размещено большое количество сайтов, поэтому при проверке сайта необходимо не допустить перегрузки сервера. Ресурсоемкие действия системы управления содержимым сайта над объектами предпочтительно выполнять в период минимальной нагрузки на сервер. Минимальность нагрузки вычисляют статистически либо указывают явно.

Фиг.2 описывает структурную схему системы лечения содержимого сайта. Системы лечения содержимого сайта состоит из системы управления содержимым сайта 150, средства анализа 220, средства координации 230, средства проверки 240, базы данных содержимого сайта 160, базы данных маскирования 170.

Система управления содержимым сайта 150 предназначена для передачи данных о состоянии объектов из базы данных содержимого сайта 160 средству анализа 220, передачи подозрительных объектов средству анализа 220, внесения изменений в обнаруженные вредоносные объекты по запросу. Дополнительно система управления содержимым сайта 150 предназначена для фиксирования и передачи данных о периоде минимальной нагрузки на сервер средству анализа 220. База данных содержимого сайта 160 предназначена для хранения объектов.

Средство анализа 220 предназначено для обнаружения подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта, передачи подозрительных объектов содержимого сайта средству проверки, выполнения процедур лечения вредоносных объектов содержимого сайта путем выполнения запросов системе управления содержимым сайта 150 на внесение изменений в объекты содержимого сайта.

Средство анализа 220 в процессе обнаружения подозрительных объектов выполняет запрос системе управления содержимым сайта 150 на получение данных о состоянии объектов. В ответ система управления содержимым сайта 150 передает данные о состоянии объектов из базы данных содержимого сайта 160 средству анализа 220. Средство анализа 220 осуществляет анализ полученных данных о состоянии объектов.

В случае обнаружения подозрительных объектов средство анализа 220 выполняет запрос системе управления содержимым сайта 150 на получение подозрительных объектов. В ответ система управления содержимым сайта 150 передает подозрительные объекты средству анализа 220. В одном из вариантов реализации средство анализа 220 выполняет запрос на передачу объектов системе управления содержимым сайта 150 и анализирует непосредственно объекты, а не данные о состоянии объектов.

После получения подозрительных объектов средство анализа 220 выполняет запрос средству координации 230 на передачу подозрительных объектов, по крайней мере, одному средству проверки 240.

Средство координации 230 предназначено для поиска свободного средства проверки 240, резервирования свободного средства проверки, инициации передачи подозрительных объектов, инициации передачи процедур лечения вредоносных объектов.

Средство проверки 240 предназначено для обнаружения вредоносных объектов в ходе проверки подозрительных объектов, выработки процедур лечения обнаруженных вредоносных объектов, передачи процедур лечения обнаруженных вредоносных объектов средству анализа. После получения запроса на проверку средство координации 230 выполняет поиск свободного средства проверки 240. После чего резервирует свободное средство проверки 240 и выполняет запрос средству анализа 220 на передачу подозрительных объектов. Средство анализа 220 выполняет ответный запрос средству координации 230 на передачу подозрительных объектов. Средство координации 230 инициирует передачу подозрительных объектов, и средство анализа 220 передает подозрительные объекты средству проверки 240.

В одном из вариантов реализации средство анализа 220 также предназначено для определения периода минимальной нагрузки на сервер путем выполнения запроса системе управления содержимым сайта 150 на фиксирование и передачу данных о периоде минимальной нагрузки на сервер. Средство координации 230 после резервирования свободного средства проверки 240 выполняет запрос средству анализа 220 на передачу подозрительных объектов в период минимальной нагрузки на сервер. Средство анализа 220, в свою очередь, определяет период минимальной нагрузки на сервер путем выполнения запроса системе управления содержимым сайта 150 на фиксирование и передачу данных о периоде минимальной нагрузки на сервер. В ответ система управления содержимым сайта 150 фиксирует и передает данные о зафиксированном периоде минимальной нагрузки на сервер средству анализа 220. Поскольку объект подготовлен к передаче и получены данные о зафиксированном периоде минимальной нагрузки на сервер, средство анализа 220 выполняет ответный запроса к средству координации 230 на передачу подозрительных объектов. Средство координации 230 инициирует передачу подозрительных объектов в период минимальной нагрузки на сервер, и средство анализа 220 передает подозрительные объекты средству проверки 240.

В одном из вариантов реализации средство анализа 220 скрывает частную информацию подозрительного объекта с размещением ее в базе данных маскирования 170. База данных маскирования 170 предназначена для хранения частной информации, которая была скрыта при передаче.

В одном из вариантов реализации при обнаружении подозрительных объектов средство анализа 220 определяет период минимальной нагрузки на сервер перед выполнением запроса средству координации 230 на передачу подозрительных объектов средству проверки 240. После определения периода минимальной нагрузки на сервер средство анализа 220 выполняет запрос средству координации 230 на передачу подозрительных объектов средству проверки 240, который является ответным запросом к средству координации 230. Средство координации 240 в свою очередь выбирает любое средство проверки 240 и инициирует передачу подозрительных объектов в период минимальной нагрузки на сервер, и средство анализа 220 передает подозрительные объекты средству проверки 240.

В одном из вариантов реализации при возрастании нагрузки на сервер средство координации 230 по запросу на остановку передачи подозрительных объектов от средства анализа 220 может остановить передачу подозрительных объектов и снова выполнить запрос средству анализа 220 на передачу подозрительных объектов в период минимальной нагрузки на сервер.

После осуществления проверки подозрительных объектов и выработки процедур лечения вредоносных объектов средство проверки 240 выполняет запрос средству координации 230 на передачу процедур лечения вредоносных объектов средству анализа 220. В свою очередь средство координации 230 выполняет запрос средству анализа 220 на передачу процедур лечения вредоносных объектов. Средство анализа 220 выполняет ответный запрос к средству координации 230 на передачу процедур лечения вредоносных объектов. Средство координации 230 инициирует передачу процедур лечения вредоносных объектов, и средство проверки 240 передает процедуры лечения вредоносных объектов средству анализа 220.

Далее средство анализа 220 выполняет процедуры лечения вредоносных объектов. В ходе выполнения процедур лечения средство анализа 220 осуществляет запросы системе управления содержимым сайта 150 на внесение изменений в объекты содержимого сайта.

В одном из вариантов реализации средство анализа 220 периодически выполняет резервное копирование основных важных объектов. В случае если процедуры лечения вредоносных объектов затрагивают важные объекты, а возможность восстановления или изменения отсутствует, средство анализа 220 выполняет замену важных поврежденных объектов соответствующими объектами из резервной копии. В этом случае средство анализа 220 восстанавливает из базы данных маскирования 170 ранее сохраненные данные в исходном представлении в соответствующие замененные объекты. Важность объектов, периодичность выполнения резервного копирования, место хранение резервных копий может быть определено администратором либо определено статистически.

В качестве базы данных маскирования 170 и базы данных содержимого сайта 160 могут быть использованы различные виды баз данных, а именно: иерархические (IMS, TDMS, System 2000), сетевые (Cerebrum, Cronospro, DBVist), реляционные (DB2, Informix, Microsoft SQL Server), объектно-ориентированные (Jasmine, Versant, POET), объектно-реляционные (Oracle Database, PostgreSQL, FirstSQL/J), функциональные и т.д.

В одном из вариантов реализации система лечения содержимого сайта предполагает наличие нескольких средств проверки 240. При наличии полнофункциональной антивирусной программы на компьютере пользователя 120, ее регистрация возможна в средстве координации 230 в качестве средства проверки 240. В этом случае средство координации 230 при поиске свободного средства проверки 240 будет учитывать занятость средства проверки 240, установленного на компьютере пользователя. Средства проверки 240, установленные на антивирусных серверах, позволяют пользователю при отсутствии на собственном персональном компьютере 120 полнофункциональной антивирусной программы либо при отсутствии собственного компьютера осуществлять проверку и лечение объектов сайта, находящегося под управлением системы управления содержимым сайта 150, удаленно. Помимо этого могут быть выделены специальные серверы 190, основной задачей которых является выполнение антивирусной проверки сайтов по алгоритму, описанному в настоящем изобретении.

Средство проверки 240 производит антивирусную проверку подозрительных объектов, по крайней мере, одним из способов антивирусной проверки, например, с использованием сигнатурного анализа, эвристического анализа и т.д.

В одном из вариантов реализации при обнаружении подозрительных объектов, проверку которых нужно выполнить незамедлительно, система лечения содержимого сайта может игнорировать фиксацию периода минимальной нагрузки на сервер. В этом случае средство анализа 220 считает, что период минимальной нагрузки на сервер зафиксирован и незамедлительно выполняет запрос к средству координации 230 на передачу подозрительных объектов в период минимальной нагрузки на сервер. Средство координации 230 выбирает любое средство проверки 240 и незамедлительно инициирует передачу подозрительных объектов. После выполнения проверки, выработки процедур лечения и получения запроса от средства проверки 240 на передачу процедур лечения вредоносных объектов средству анализа 220 средство координации 230 выполняет запрос средству анализа 220 на передачу процедур лечения вредоносных объектов. Средство анализа 220 незамедлительно выполняет ответный запрос к средству координации 230. Средство координации 230 инициирует передачу процедур лечения вредоносных объектов, и средство проверки 240 передает процедуры лечения вредоносных объектов средству анализа 220.

При обнаружении вредоносных объектов, доступ к которым в любом виде приведет к угрозе безопасности объектов и пользователя сайта, средство анализа 230 может заблокировать этот объект и запретить любое обращение к нему до полного излечения или удаления. В случае если обнаружено множественное заражение (изменение) объектов, система лечения содержимого сайта 150 может заблокировать доступ к сайту. Объект или сайт могут быть разблокированы по решению администратора либо в результате излечения всех вредоносных объектов.

Фиг.3 отображает алгоритм работы системы лечения содержимого сайта. На этапе 310 средство анализа 220 выполняет запрос системе управления содержимым сайта 150 на передачу данных о состоянии объектов. Система управления содержимым сайта 150 передает данные об объектах средству анализа 220. Средство анализа 220 осуществляет обнаружение подозрительных объектов путем анализа данных об объектах. В случае обнаружения подозрительных объектов на этапе 311 средство анализа 220 выполняет запрос системе управления содержимым сайта 150 на получение подозрительных объектов, одновременно средство анализа 220 выполняет запрос средству координации 230 на передачу подозрительных объектов средству проверки 240. Система управления содержимым сайта 150 передает подозрительные объекты средству анализа 220. В одном из вариантов реализации средство анализа 220 скрывает частную информацию из подозрительного объекта с размещением ее в базе данных маскирования 170. Средство координации 230 осуществляет поиск свободного средства проверки 240, резервирует свободное средство проверки 240. В одном из вариантов реализации средство координации 230 выполняет запрос средству анализа 220 на передачу подозрительных объектов в период минимальной нагрузки на сервер. Средство анализа 220 определяет период минимальной нагрузки на сервер путем выполнения запроса системе управления содержимым сайта 150 на фиксирование и передачу данных о периоде минимальной нагрузки на сервер. Система управления содержимым сайта 150 фиксирует период снижения нагрузки на сервер и передает данные о зафиксированном периоде минимальной нагрузки на сервер средству анализа 220. После этого средство анализа 220 выполняет ответный запрос к средству координации 230 на передачу подозрительных объектов в период минимальной нагрузки на сервер. Средство координации 230 инициирует передачу подозрительных объектов, и средство анализа 220 передает подозрительные объекты средству проверки 240 для осуществления проверки. На этапе 312 средство проверки 240 осуществляет проверку подозрительных объектов. При обнаружении вредоносных объектов в ходе проверки средство проверки 240 вырабатывает процедуры лечения. Затем средство проверки 240 выполняет запрос средству координации 230 на передачу процедур лечения вредоносных объектов средству анализа 220. На этапе 313 средство координации 230 выполняет запрос средству анализа 220 на передачу процедур лечения вредоносных объектов средству проверки 240. Средство анализа 220 выполняет ответный запрос к средству координации 230 на передачу процедур лечения вредоносных объектов средству анализа. Средство координации 230 инициирует передачу процедур лечения вредоносных объектов, и средство проверки 240 передает процедуры лечения вредоносных объектов средству анализа 220. На этапе 314 средство анализа 220 в соответствии с процедурами лечения осуществляет лечение вредоносных объектов из числа подозрительных объектов. В ходе лечения средство анализа 220 выполняет запросы системе управления содержимым сайта 150 на внесение изменений в обнаруженные вредоносные объекты. В одном из вариантов реализации по необходимости средство анализа 220 восстанавливает из базы данных маскирования 170 данные в исходном представлении в соответствующие замененные объекты.

Фиг.4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флешкарты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ оценки опасности веб-сайтов | 2015 |

|

RU2622870C2 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ОНЛАЙН-ТРАНЗАКЦИЙ | 2014 |

|

RU2571721C2 |

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ НЕЛЕГАЛЬНОГО ИСПОЛЬЗОВАНИЯ ОБЛАЧНЫХ ИНФРАСТРУКТУР | 2012 |

|

RU2536663C2 |

| СПОСОБ АВТОМАТИЧЕСКОГО ФОРМИРОВАНИЯ ЭВРИСТИЧЕСКИХ АЛГОРИТМОВ ПОИСКА ВРЕДОНОСНЫХ ОБЪЕКТОВ | 2012 |

|

RU2510530C1 |

| Система и способ анализа содержимого зашифрованного сетевого трафика | 2018 |

|

RU2706894C1 |

| СИСТЕМА И СПОСОБ ФОРМИРОВАНИЯ ЗАПИСЕЙ ДЛЯ ОБНАРУЖЕНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2491615C1 |

| СИСТЕМА И СПОСОБ УСКОРЕНИЯ РЕШЕНИЯ ПРОБЛЕМ ЗА СЧЕТ НАКОПЛЕНИЯ СТАТИСТИЧЕСКОЙ ИНФОРМАЦИИ | 2010 |

|

RU2444056C1 |

| Система и способ антивирусной проверки объектов на мобильном устройстве | 2023 |

|

RU2818877C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении защищенности сайта. Система лечения содержимого сайта содержит систему управления содержимым сайта, предназначенную для предоставления данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта из базы данных содержимого сайта средству анализа, внесения изменений в объекты содержимого сайта при выполнении процедур лечения средством анализа; базу данных содержимого сайта, предназначенную для хранения объектов содержимого сайта; средство анализа, предназначенное для обнаружения подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта, передаче подозрительных объектов содержимого сайта средству проверки, лечения вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта; по крайней мере, одно средство проверки, предназначенное для обнаружения вредоносных объектов содержимого сайта в ходе проверки подозрительных объектов содержимого сайта, выработки процедур лечения обнаруженных вредоносных объектов содержимого сайта, передачи процедур лечения обнаруженных вредоносных объектов содержимого сайта средству анализа. 2 н. и 23 з.п. ф-лы, 4 ил.

1. Система лечения содержимого сайта, которая содержит:

а) систему управления содержимым сайта, предназначенную для предоставления данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта из базы данных содержимого сайта средству анализа, внесения изменений в объекты содержимого сайта при выполнении процедур лечения средством анализа;

б) базу данных содержимого сайта, предназначенную для хранения объектов содержимого сайта;

в) средство анализа, предназначенное для обнаружения подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайта, передаче подозрительных объектов содержимого сайта средству проверки, лечения вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта;

г) по крайней мере, одно средство проверки, предназначенное для обнаружения вредоносных объектов содержимого сайта в ходе проверки подозрительных объектов содержимого сайта, выработки процедур лечения обнаруженных вредоносных объектов содержимого сайта, передачи процедур лечения обнаруженных вредоносных объектов содержимого сайта средству анализа.

2. Система по п.1, в которой средство анализа выполняет запрос на передачу объектов системе управления содержимым сайта и анализирует непосредственно объекты содержимого сайта, а не данные о состоянии объектов содержимого сайта.

3. Система по п.1 в которой дополнительно используют средство координации, предназначенное для поиска свободного средства проверки, резервирования свободного средства проверки, инициации передачи подозрительных объектов содержимого сайта, инициации передачи процедур лечения обнаруженных вредоносных объектов содержимого сайта.

4. Система по п.3, в которой средство анализа также предназначено для определения периода минимальной нагрузки на сервер, на котором располагается сайт, путем выполнения запроса системе управления содержимым сайта на фиксирование периода минимальной нагрузки на сервер, на котором располагается сайт.

5. Система по п.4, в которой средство координации после резервирования свободного средства проверки выполняет запрос средству анализа на передачу подозрительных объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт.

6. Система по п.4, в которой после получения ответного запроса от средства анализа на передачу подозрительных объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт, средство координации инициирует передачу объектов содержимого сайта в период минимальной нагрузки на сервер.

7. Система по п.4, в которой при возрастании нагрузки на сервер, на котором располагается сайт, средство координации по запросу на остановку передачи объектов содержимого сайта от средства анализа останавливает передачу объектов содержимого сайта и снова выполняет запрос средству анализа на передачу объектов содержимого сайта в период минимальной нагрузки на сервер, на котором располагается сайт.

8. Система по п.1, в которой дополнительно используют базу данных маскирования, предназначенную для хранения частных данных из подозрительных объектов содержимого сайта в замаскированном виде.

9. Система по п.8, в которой средство анализа также предназначено для скрывания частной информации из подозрительного объекта содержимого сайта и размещения ее в базе данных маскирования.

10. Система по п.9, в которой средство анализа также предназначено для восстановления из базы данных маскирования данных в исходном представлении в соответствующие объекты содержимого сайта.

11. Система по п.1, в которой система управления содержимым сайта в ходе выполнения процедур лечения средством анализа восстанавливает поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта.

12. Система по п.1, в которой система управления содержимым сайта в ходе выполнения процедур лечения средством анализа заменяет поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта соответствующими объектами содержимого сайта из периодически создаваемых резервных копий.

13. Система по п.1, в которой система управления содержимым сайта в ходе выполнения процедур лечения средством анализа удаляет вредоносный объект содержимого сайта и связанные с ним объекты содержимого сайта.

14. Система по п.1, в которой средство проверки располагается на персональном компьютере пользователя.

15. Система по п.1, в которой средство проверки располагается на антивирусном сервере.

16. Система по п.1, в которой средство анализа при необходимости ограничивает доступ к объекту содержимого сайта.

17. Система по п.1, в которой средство анализа при необходимости ограничивает доступ к сайту, который содержит изменение, по крайней мере, одного из объектов содержимого сайта.

18. Способ лечения содержимого сайта, в котором:

а) предоставляют данные о состоянии объектов содержимого сайта и сами объекты содержимого сайта с использованием системы управления содержимого сайта;

б) производят обнаружение подозрительных объектов содержимого сайта в ходе анализа представленных данных о состоянии объектов содержимого сайта и самих объектов содержимого сайт;

в) производят обнаружение вредоносных объектов содержимого сайта в ходе проверки подозрительных объектов содержимого сайта;

г) вырабатывают процедуры лечения вредоносных объектов содержимого сайта;

д) осуществляют лечение вредоносных объектов содержимого сайта путем выполнения процедур лечения вредоносных объектов содержимого сайта при помощи системы управления содержимым сайта.

19. Способ по п.18, в котором на этапе б) скрывают частную информацию в замаскированном виде из подозрительного объекта содержимого сайта.

20. Способ по п.18, в котором на этапе д) дополнительно восстанавливают частную информацию в исходном представлении в соответствующие объекты содержимого сайта.

21. Способ по п.18, в котором в ходе выполнения процедур лечения восстанавливают поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта.

22. Способ по п.18, в котором в ходе выполнения процедур лечения заменяют поврежденный объект содержимого сайта и связанные с ним объекты содержимого сайта соответствующими объектами содержимого сайта из периодически создаваемых резервных копий.

23. Способ по п.18, в котором в ходе выполнения процедур лечения удаляют вредоносный объект содержимого сайта и связанные с ним объекты содержимого сайта.

24. Способ по п.18, в котором ограничивают доступ к вредоносному объекту содержимого сайта.

25. Способ по п.18, в котором ограничивают доступ к сайту, который содержит, по крайней мере, один вредоносный объект содержимого сайта.

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| US 8370938 B1, 05.02.2013 | |||

| И | |||

| ОСТАПЕНКО "Как проверить сайт на вирусы?", опубл | |||

| Видоизменение прибора с двумя приемами для рассматривания проекционные увеличенных и удаленных от зрителя стереограмм | 1919 |

|

SU28A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

Авторы

Даты

2014-12-10—Публикация

2013-06-28—Подача