Область техники

Изобретение относится к области информационной безопасности, и более конкретно к системам и способам обеспечения безопасности приложений на мобильных устройствах.

Уровень техники

На сегодняшний день мобильное вычислительное устройство (далее - мобильное устройство) стало неотъемлемой частью жизни человека (пользователя). Как правило, большинство мобильных устройств содержат различные данные пользователя, необходимые для повседневной жизни человека. Такими данными могут являться персональные данные, такие как фамилия, имя, отчество, год рождения, номера телефонов, фотографии и видео и/или конфиденциальные данные, такие как логин и пароль к личному кабинету на сайте банка, номер кредитной карты.

Одной из наиболее популярных мобильных платформ, использующихся на мобильных устройствах, является операционная система Google Android (далее - ОС Android). В первую очередь популярность ОС Android завоевала из-за своей открытости и бесплатности, что привело к ее распространению на различных аппаратных платформах и, как следствие, созданию огромного количества различных приложений для данной ОС. На сегодняшний день для ОС Android уже созданы несколько миллионов приложений, которые были установлены на более чем двух миллиардах мобильных устройств по всему миру. В то же время стали все активнее создаваться и вредоносные программы для мобильных устройств, использующих ОС Android. Под вредоносными программами для мобильных устройств понимается любое программное обеспечение (далее - ПО), содержащее вредоносный код и/или предназначенное для получения несанкционированного доступа к вычислительным ресурсам мобильных устройств или к информации, хранимой на них, с целью несанкционированного использования ресурсов или нанесения ущерба владельцам мобильных устройств путем копирования, искажения, удаления или подмены информации. Под информацией, в частности, понимаются персональные и конфиденциальные данные владельца мобильного устройства. Примером несанкционированного использования ресурсов мобильного устройства являются действия, направленные на осуществление несанкционированных платежей, передачу сообщений, содержащих спам, и звонки на платные номера. Таким образом, поскольку установленные приложения на мобильных устройствах в том или ином виде имеют доступ к конфиденциальным данным пользователей, стало важно защитить мобильные устройства и их приложения от вредоносных программ.

Одним из решений по обеспечению безопасности на мобильных устройствах является использование специального приложения, а именно мобильного приложения безопасности. Мобильное приложение безопасности является приложением, предназначенным для обнаружения вредоносных программ, при этом в зависимости от реализации обладает различными подходами к антивирусной проверке объектов мобильного устройства. Согласно известному уровню техники, мобильные приложения безопасности, как правило, оказывают высокую нагрузку на ресурсы мобильного устройства во время выполнения своего предназначения. В частности, существует необходимость использования большого объема как постоянной памяти для установки самого приложения и локальных баз данных, так и оперативной памяти в процессе работы. Как следствие, затрудняется работа как других приложений на мобильном устройстве, так и самого мобильного устройства в целом.

Еще одним недостатком мобильных приложений безопасности являются ограничения, связанные с архитектурой ОС для мобильных устройств - Android и iOS. В данных ОС каждое приложение выполняется в рамках изолированной среды, имея доступ только к своему виртуальному хранилищу.

Существуют решения, направленные на устранения в том или ином виде указанного недостатка. Так, в патенте US11106476B2 представлен подход, в котором раскрыта работа вспомогательного набора инструментов для разработки программного обеспечения (англ. software development kit, SDK), интегрированного в веб-приложение. Вспомогательный SDK может выполнять простые функции безопасности, такие как проверка отпечатков пальцев или биометрических данных лица. Также вспомогательный SDK может иметь доступ к аппаратному обеспечению конкретного мобильного устройства, например, камере. Однако, недостатком этого подхода является ограниченные возможности по проведению антивирусной проверки объектов мобильного устройства.

Анализ предшествующего уровня техники позволяет сделать вывод о недостаточной эффективности применения текущих технологий в отношении обеспечения безопасности мобильных приложений, в частности в осуществлении антивирусной проверки объектов на мобильном устройстве с приемлемым уровнем нагрузки на ресурсы мобильного устройства. Поэтому необходимо решение, позволяющее как обеспечить безопасность мобильных приложений, так и уменьшить нагрузку на ресурсы мобильного устройства.

Раскрытие сущности изобретения

Настоящее изобретение относится к решениям, позволяющим обеспечить безопасность приложений на мобильных устройствах, при этом снизив нагрузку на ресурсы мобильного устройства. Безопасность приложений мобильного устройства осуществляется путем проведения антивирусной проверки объектов.

Технический результат заключается в повышение защищенности информации сторонних приложений на мобильном устройства. Данный технический результат достигается за счет настоящего изобретения, предназначенного для обеспечения безопасности приложения на мобильном устройстве.

В одном из вариантов реализации изобретения предлагается способ антивирусной проверки на мобильном устройством, при этом указанный способ включает этапы, на которых: получают при помощи модуля безопасности от модуля защиты стороннего приложения команду для выполнения антивирусной проверки объекта; проверяют с помощью модуля безопасности наличие мобильного приложения безопасности на мобильном устройстве, причем: при установленном или предустановленном мобильном приложении безопасности проверяют, активировано ли мобильное приложение безопасности, при этом, если приложение не активировано, то выполняют активацию приложения; при отсутствии мобильного приложения безопасности выполняют установку и активацию мобильного приложения безопасности; передают при помощи модуля безопасности объект для выполнения антивирусной проверки в мобильное приложение безопасности; выполняют антивирусную проверку объекта для определения, является ли объект вредоносным; передают результаты антивирусной проверки посредством модуля безопасности в модуль защиты стороннего приложения; при помощи модуля защиты выбирают меры реагирования и передают команду для исполнения выбранных мер реагирования; при помощи модуля безопасности применяют меры реагирования согласно полученной команде.

Согласно одному из вариантов реализации способа команду для выполнения антивирусной проверки объекта получают после выявления подозрительной активности и связанной с этой активностью по меньшей мере одного объекта.

Согласно другому варианту реализации способа подозрительную активность выявляют при помощи модуля защиты, используя поведенческие блокираторы или шаблоны опасного поведения приложения.

Согласно еще одному варианту реализации способа команда для выполнения антивирусной проверки объекта содержит по меньшей мере следующую информацию: расположение объекта и наименование объекта.

Согласно другому варианту реализации способа под объектом для выполнения антивирусной проверки, в частности, понимают: файл; ссылку; текст сообщения; спам-письмо; сетевой пакет.

Согласно еще одному варианту реализации способа активацию и установку мобильного приложения безопасности выполняют одним из способов: при помощи предоставления запроса пользователю мобильного устройства; в соответствии с групповой политикой мобильного устройства; в автоматическом режиме при установке стороннего приложения.

Согласно другому варианту реализации способа антивирусную проверку объекта осуществляют при помощи по крайней мере одного из: взаимодействия с облачным сервисом безопасности; использования базы данных, расположенной в мобильном приложении безопасности.

Согласно еще одному варианту реализации способа меры реагирования направлены на обеспечение безопасности стороннего приложения мобильного устройства и включают в себя по меньшей мере одно из действий: удаление вредоносного объекта; изменение прав доступа к вредоносному объекту; помещение вредоносного объекта в категорию спам; предупреждение пользователя о наличии вредоносного объекта на мобильном устройстве; помещение вредоносного объекта в карантин; блокировка входящего трафика по IP-адресу; отключение мобильного устройства от сети Интернет; информационная поддержка пользователя мобильного устройства при обнаруженном вредоносном объекте; изменение настроек мобильного приложения безопасности на устройстве; блокирование перехода по фишинговой ссылке; обновление операционной системы или откат мобильного устройства до заводских настроек; обновление приложения до актуальной версии.

В другом варианте реализации изобретения предлагается система для антивирусной проверки объектов, реализуемая по меньшей мере на одном мобильном устройстве, при этом указанная система содержит по меньшей мере одно стороннее приложение, которое включает модуль защиты, предназначенный для передачи команды в модуль безопасности для выполнения антивирусной проверки объекта; выбора мер реагирования, направленных на обеспечение безопасности стороннего приложения; передачи команды в модуль безопасности для исполнения выбранных мер реагирования; модуль безопасности, предназначенный для выполнения проверки наличия мобильного приложения безопасности на мобильном устройстве; установки мобильного приложения безопасности в случае, если приложение не установлено; активации мобильного приложения безопасности в случае, если приложение не активировано; передачи объекта для выполнения антивирусной проверки в мобильное приложение безопасности в случае, когда мобильное приложение безопасности установлено и активировано, и получении результатов антивирусной проверки; проведения антивирусной проверки объекта в случае, когда мобильное приложение безопасности не установлено или не активировано; передачи результатов антивирусной проверки объекта в модуль защиты; применения мер реагирования, направленных на обеспечение безопасности стороннего приложения.

Согласно другому варианту реализации системы команда для выполнения антивирусной проверки объекта связана с выявленной подозрительной активностью.

Согласно еще одному варианту реализации системы подозрительная активность выявляется с использованием поведенческих блокираторов или шаблонов опасного поведения приложения.

Согласно другому варианту реализации системы команда для выполнения антивирусной проверки объекта содержит по меньшей мере следующую информацию: расположение объекта и наименование объекта.

Согласно еще одному варианту реализации системы объектом для выполнения антивирусной проверки, в частности, является файл; ссылка; текст сообщения; спам-письмо; сетевой пакет.

Согласно другому варианту реализации системы выбор мер реагирования, направленных на обеспечение безопасности стороннего приложения, происходит на основании результатов антивирусной проверки.

Согласно еще одному варианту реализации системы установка и активация мобильного приложения безопасности выполняется одним из способов:

при помощи взаимодействия с пользователем мобильного устройства;

в соответствии с групповой политикой мобильного устройства;

в) в автоматическом режиме при установке стороннего приложения.

Согласно другому варианту реализации системы выполнение антивирусной проверки полученного объекта выполняется при помощи по крайней мере одного из подходов:

взаимодействия с облачным сервисом безопасности;

использования базы данных, расположенной в мобильном приложении безопасности.

Согласно еще одному варианту реализации системы меры реагирования, направленные на обеспечение безопасности стороннего приложения, включают в себя по меньшей мере одно из действий: удаление вредоносного объекта; изменение прав доступа к вредоносному объекту; помещение вредоносного объекта в категорию спам; предупреждение пользователя о наличии вредоносного объекта на мобильном устройстве; помещение вредоносного объекта в карантин; блокировка входящего трафика по IP-адресу; отключение мобильного устройства от сети Интернет; информационная поддержка пользователя мобильного устройства при обнаруженном вредоносном объекте; изменение настроек мобильного приложения безопасности на устройстве; блокирование перехода по фишинговой ссылке; обновление операционной системы или откат мобильного устройства до заводских настроек; обновление приложения до актуальной версии.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

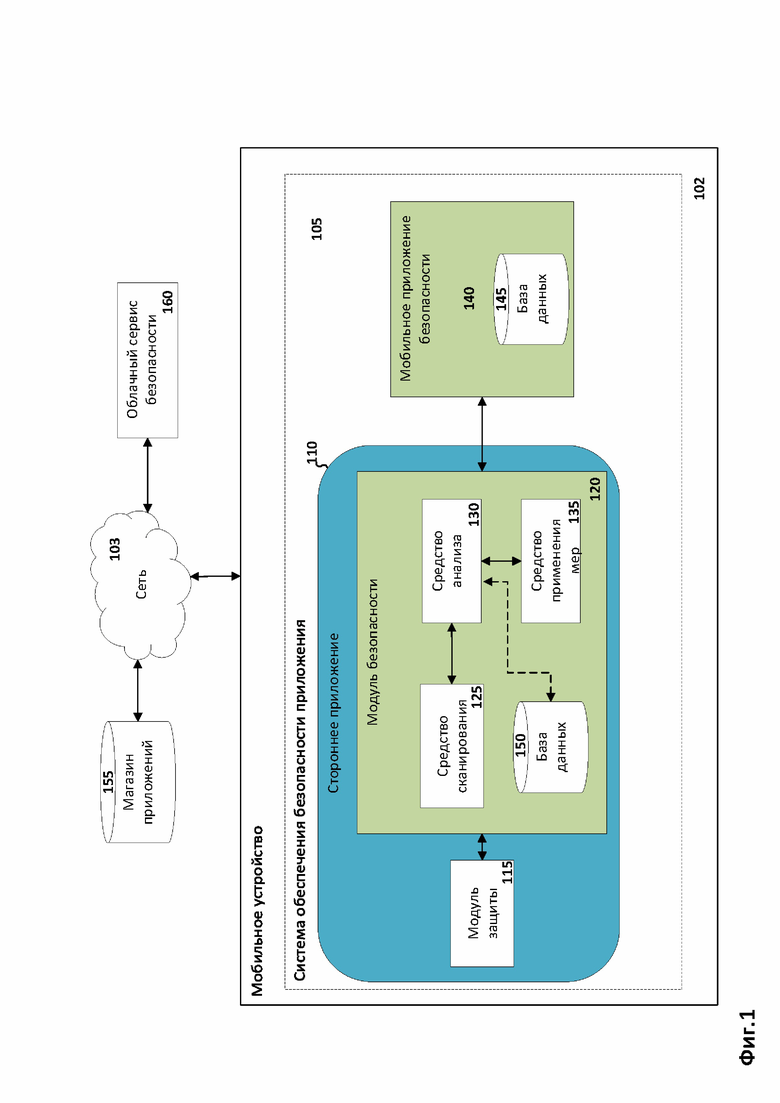

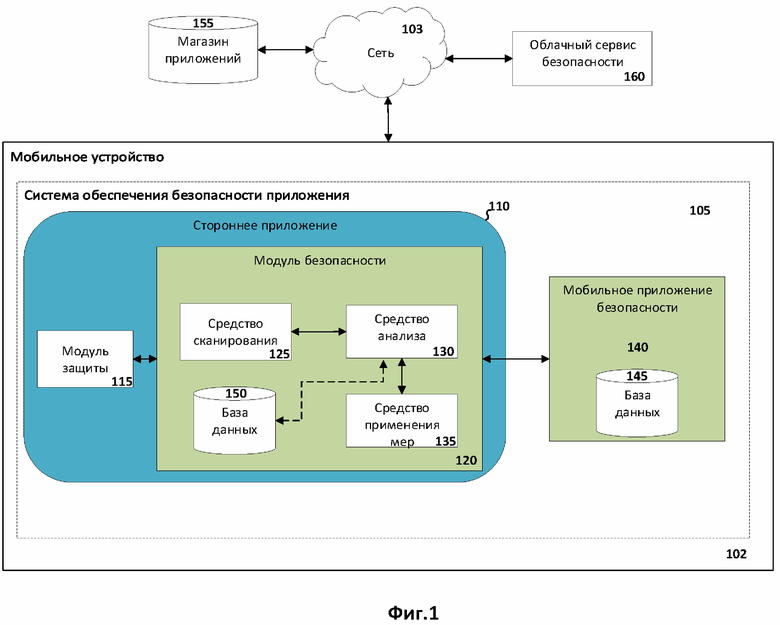

На Фиг. 1 схематически представлен пример реализации системы обеспечения безопасности приложения.

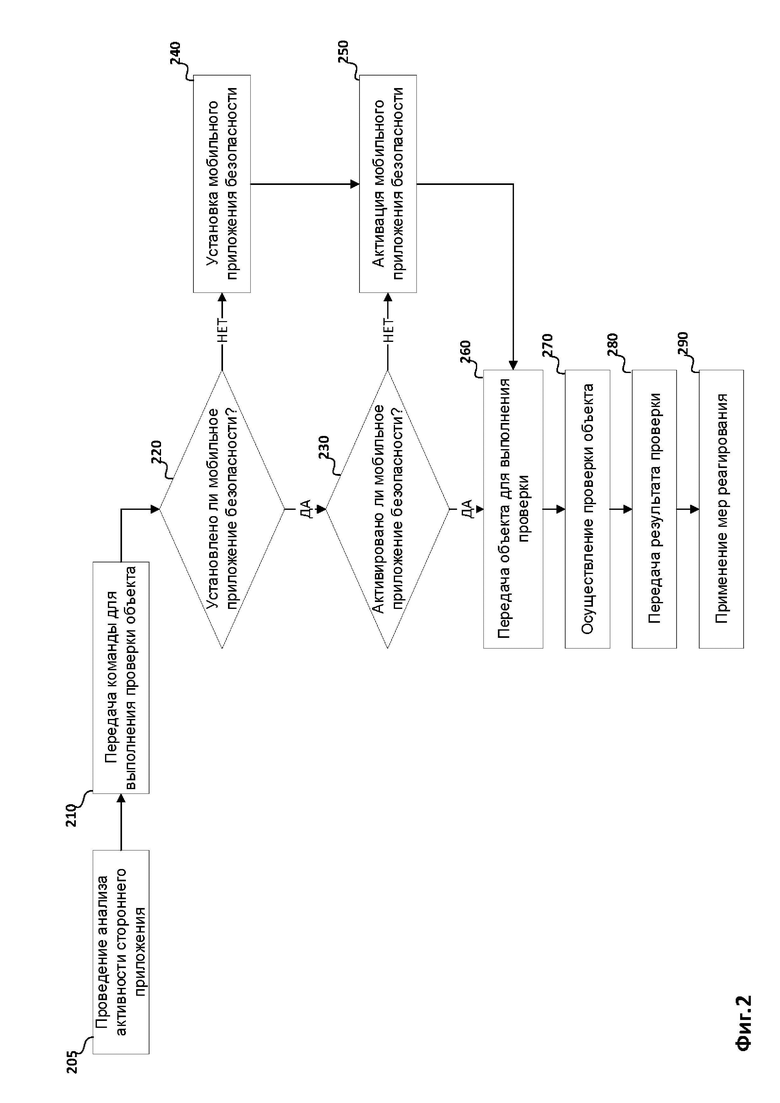

На Фиг. 2 представлена блок-схема, иллюстрирующая способ обеспечения безопасности приложения.

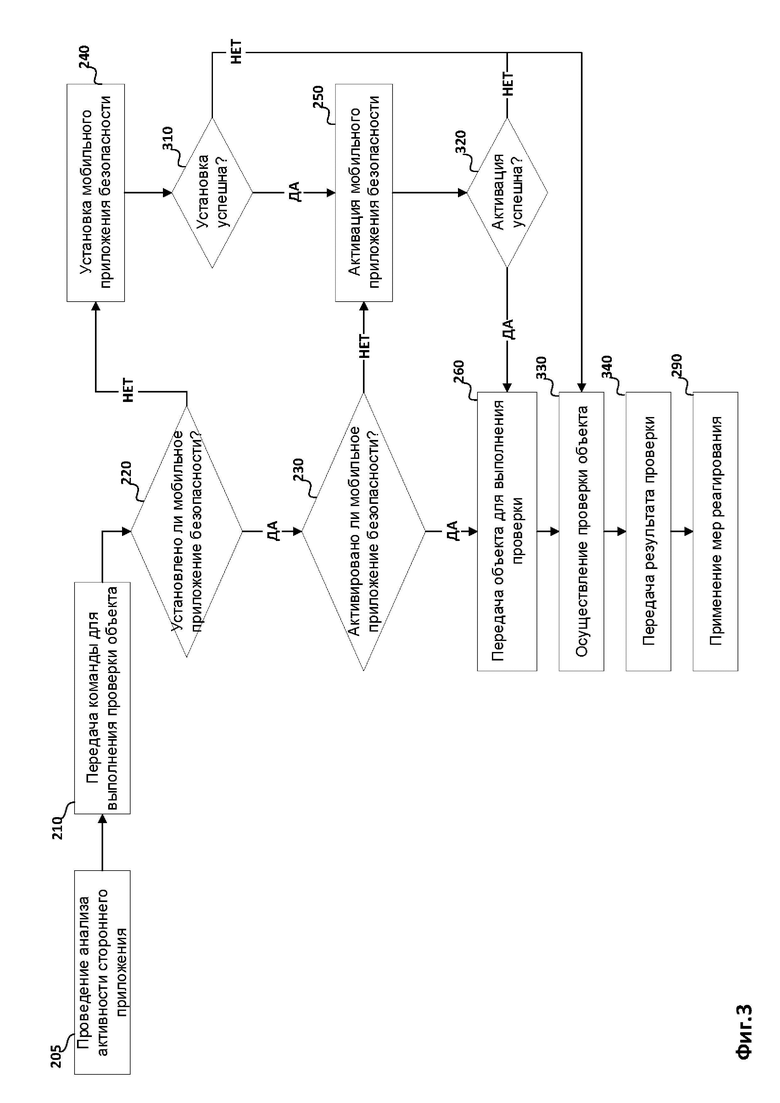

На Фиг.3 представлена блок-схема, иллюстрирующая вариант реализации способа обеспечения безопасности приложения.

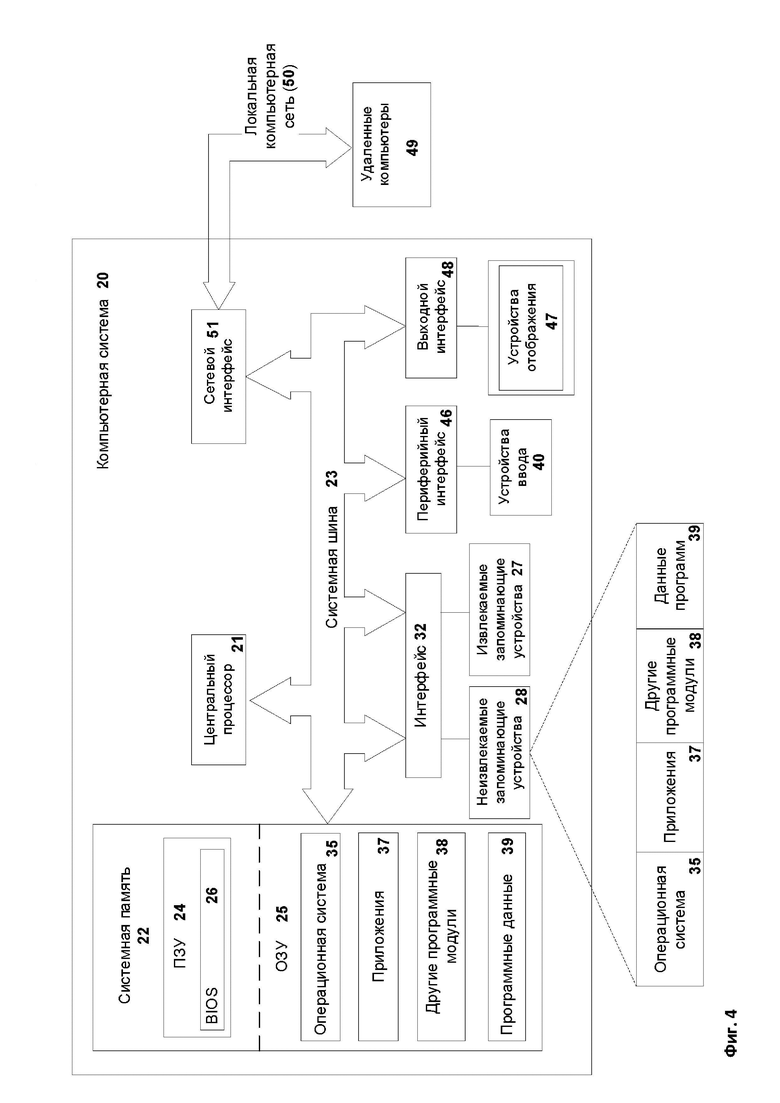

На Фиг. 4 представляет пример компьютерной системы, с помощью которой осуществляется настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается иными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Настоящее изобретение является техническим решением, позволяющим обеспечить безопасность мобильных приложений и мобильного устройства в целом за счет использования модуля безопасности в стороннем приложении. При этом настоящее изобретение позволяет уменьшить нагрузку на ресурсы мобильного устройства при осуществлении безопасности мобильного устройства.

На Фиг. 1 представлен пример системы обеспечения безопасности приложения.

В предпочтительном варианте реализации система обеспечения безопасности приложения 105, реализуется на мобильном устройстве 102 и включает по меньшей мере одно стороннее приложение 110 и мобильное приложение безопасности 140, содержащее базу данных 145. В свою очередь стороннее приложение 110 включает модуль защиты 115 и модуль безопасности 120, при этом модуль безопасности 120 состоит из средства сканирования 125, средства анализа 130, средства применения мер 135 и базы данных 150. Стоит отметить, что модуль безопасности 120 является встраиваемым компонентом в стороннее приложение 110 и предназначен для обеспечения защиты от вредоносной активности стороннего приложения 110. В зависимости от реализации модуль безопасности 120 может быть как неотъемлемой частью стороннего приложения 110, так и являться независимым модулем, встроенным в стороннее приложение 110.

Под мобильным устройством 102 понимается по меньшей мере вычислительное устройство, такое как смартфон, планшет, умные часы, портативная игровая консоль, персональное навигационное устройство и терминал приема данных. Другим примером вычислительного устройства является компьютерная система, представленная на Фиг. 4.

Под сторонним приложением 110 понимается ПО третьих лиц, предназначенное для работы на смартфонах, планшетах и других мобильных устройствах, разработанное для конкретной платформы (Android, Windows Phone, iOS и т.д.), при этом не предназначенное для осуществления антивирусной проверки объектов.

Модуль защиты 115, расположенный в стороннем приложении 110, предназначен для контроля активности стороннего приложения 110 с целью выявления подозрительной активности и связанной с этой активностью объектов.

Под указанным объектом, в частности, понимаются такие объекты, как:

файл;

ссылка;

текст сообщения;

спам-письмо;

сетевой пакет.

Примерами активности являются такие активности, как: скачивание файла, открытие файла, переход по ссылке.

В одном из вариантов реализации модуль защиты 115 осуществляет контроль активности стороннего приложения 110 с использованием поведенческих блокираторов или шаблонов опасного поведения приложения. Так, если активность стороннего приложения 110 совпадает с одним из шаблонов опасного поведения или обнаружены подозрительные действия, при помощи поведенческого блокиратора модуль защиты 115 фиксирует такую активность как подозрительную, выявляет по меньшей мере один объект, связанный с указанной активностью, и запрещает дальнейшие действия с выявленным объектом путем применения блокировки. Стоит отметить, что при реализации стороннего приложения 110 модуль защиты 115 может использовать и другие подходы, известные из уровня техники, для контроля активности стороннего приложения 110. Далее модуль защиты 115 передает команду для выполнения антивирусной проверки выявленного объекта, связанного с подозрительной активностью, в модуль безопасности 120. Команда для выполнения проверки объекта содержит в себе по меньшей мере следующую информацию: расположение объекта (например, путь к файлу) и наименование объекта.

Ниже приведены примеры модулей защиты 115 при реализации в разных сторонних приложениях 110.

В одном из вариантов реализации в стороннем приложении 110, например, банковском приложении, предоставляемом финансовыми организациями для удаленного взаимодействия, модуль защиты 115 отвечает за контроль транзакций на предмет несанкционированного доступа к данным клиента, например, данным банковских карт на мобильном устройстве 102 путем выявления программы, инициирующей выполнение транзакций, URL-адреса приема транзакции и применения фильтров (например, фильтры-валидаторы, фильтры-стоплисты, фильтры лимитов авторизации). Несанкционированный доступ к данным банковских карт может возникнуть вследствие работы троянской программы «Trojan-Banker.AndroidOS.Faketoken». Данная троянская программа отображает поддельные формы для сбора данных банковских карт поверх банковского (стороннего) приложения 110, тем самым производит кражу данных банковских карт (номер карты, PIN-код, CVV). Помимо прочего, «Trojan-Banker.AndroidOS.Faketoken» перехватывает все входящие СМС-пароли на мобильном устройстве 102 и передает их на сервера злоумышленников. В случае подозрения перехвата данных троянской программой модуль защиты 115 на мобильном устройстве 102 перехватывает подозрительную активность и передает по меньшей мере одну команду для выполнения антивирусной проверки объекта «файл программы, окно которой в текущий момент времени активно», связанного с подозрительной активностью, в модуль безопасности 120. Модуль безопасности 120 запрашивает у стороннего приложения 110 разрешения (англ. permission) для выполнения своего функционала в стороннем приложении 110.

В другом варианте реализации в стороннем приложении 110, например, мессенджере, предназначенном для мгновенного обмена сообщениями, модуль защиты 115 отвечает за контроль входящих сообщений на предмет спама, а вложенные в них ссылки - на предмет фишинга (англ. phishing), анализирует скачанные файлы на предмет вредоносности. В случае обнаружения спама, фишинга или вредоносного объекта (файла), модуль защиты 115 перехватывает подозрительную активность и передает по меньшей мере одну команду для выполнения антивирусной проверки объекта «спам-письмо, фишинг ссылка или файл», связанного с подозрительной активностью в модуль безопасности 120. Модуль безопасности 120 запрашивает у стороннего приложения 110 разрешения для выполнения своего функционала в стороннем приложении 110. Перед выполнением антивирусной проверки объекта модулем безопасности 120 модуль защиты 115 может удалить все персональные данные из сообщения, например, упоминания имен, адресов электронной почты и иные персональные данные.

Модуль безопасности 120, являющийся компонентом стороннего приложения 110, предназначен для выполнения антивирусной проверки объекта, соответствующего полученной команде от модуля защиты 115, с целью выявления вредоносного объекта. Модуль безопасности 120 обладает ограниченным функционалом и возможностями для проведения антивирусной проверки объектов по сравнению с мобильным приложением безопасности 140. Например, модуль безопасности 120 обладает только одним из следующих типов проверки, и при этом каждый тип проверки может иметь ограниченный вариант реализации: отсутствует возможность эмуляции файлов или запуска в ограниченной среде (англ. sandbox); ограничен размер баз данных для проверки хеш-суммы файла или цифровой подписи; функционал модуля безопасности 120 ограничен только работой с исполняемыми файлами, собранными без применения упаковщиков. Упаковщик исполняемых файлов - это программа для уменьшения размера исполняемых файлов. В упакованный файл записывается сжатая копия исходного файла и программа для распаковки. В результате ограниченного функционала и возможностей модуль безопасности 120 производит меньшую нагрузку на центральный процессор и требует меньшего объема оперативной памяти, по сравнению с мобильным приложением безопасности 140. В еще одном из вариантов реализации модуль безопасности 120 обладает только возможностью для поиска и/или установки на мобильное устройство 102 приложения, предназначенного для осуществления антивирусной проверки безопасности, например, такого как мобильное приложение безопасности 140.

После получения объекта, связанного с подозрительной активностью для выполнения антивирусной проверки, модуль безопасности 120 с помощью средства сканирования 125 выполняет проверку на наличие мобильного приложения безопасности 140. Средство сканирования 125 проверяет, установлено ли мобильное приложение безопасности 140 на мобильном устройстве 102 с помощью вызова набора функций API (англ. Application Programming Interface или интерфейс программирования приложений), причем:

при установленном или предустановленном мобильном приложении (англ. Pre-installed software) безопасности 140 проверяет, активировано ли мобильное приложение безопасности 140, если приложение не активировано, то выполняется активация приложения;

при отсутствии мобильного приложения безопасности 140 выполняется установка и активация мобильного приложения безопасности 140.

Средство сканирования 125 при обнаружении установленного или предустановленного, но не активированного мобильного приложения безопасности 140, информирует модуль безопасности 120 о необходимости проведения активации обнаруженного мобильного приложения безопасности 140. Модуль безопасности 120 осуществляет активацию мобильного приложения безопасности 140 путем взаимодействия с пользователем мобильного устройства 102 или же в автоматическом режиме, если модуль безопасности 120 обладает соответствующими разрешениями на мобильном устройстве 102. Так, модуль безопасности 120 направляет запрос пользователю, при этом запрос содержит информацию о наличии установленного мобильного приложения безопасности 140 на мобильном устройстве 102 и необходимости его активации и ожидает ответа об активации. Направление запроса осуществляется при помощи средств ввода-вывода данных. После активации мобильного приложения безопасности 140 модуль безопасности 120 осуществляет взаимодействие с ним. В другом варианте реализации модуль безопасности 120 запускает процесс активации приложения безопасности 140, делая окно приложения безопасности 140 активным для того, чтобы пользователь мог выполнить все необходимые для активации действия (например, ввести код активации, ознакомиться с лицензионным соглашением).

Средство сканирования 125 при отсутствии мобильного приложения безопасности 140 информирует модуль безопасности 120 о необходимости проведения установки и активации мобильного приложения безопасности 140. В одном из вариантов реализации изобретения установка мобильного приложения безопасности 140 происходит с помощью предоставления запроса пользователю мобильного устройства 102. Средство сканирования 125 через сеть 103 обнаруживает доступный магазин приложений 155 и отправляет запрос на установку мобильного приложения безопасности 140 пользователю мобильного устройства 102. Магазин приложений зависит от типа ОС мобильного устройства 102, на Android - Google Play, RuStore, Samsung Galaxy Store, Xiaomi Mi GetApps и д.р., на iOS - App Store и д.р. В одном из вариантов реализации запрос на установку мобильного приложения безопасности 140 возможно реализовать с использованием почтового ящика и SMS-сообщений на мобильном устройстве 102. Модуль безопасности 120 отправляет письмо на почтовый ящик или SMS-сообщение, содержащее ссылку на витрину мобильного приложения безопасности 140 или вложенный файл мобильного приложения безопасности 140. В случае отсутствия в магазине приложений 155 мобильного приложения безопасности 140 или отсутствия магазина приложений 155 на мобильном устройстве 102, запрос содержит разрешение на установку мобильного приложения безопасности 140 из сети Интернет (например, для ОС Android это будет ссылка на APK файл). После установки мобильного приложения безопасности 140 выполняется активация одним из ранее перечисленных способов.

В одном из вариантов реализации изобретения установка и активация мобильного приложения безопасности 140 выполняется в соответствии с групповой политикой мобильного устройства 102. Под групповой политикой мобильного устройства следует понимать единый набор параметров для управления мобильными устройствами, входящими в группу администрирования, а также установленными на устройствах мобильными приложениями. Например, в корпоративной или локальной сети на устройство 102 выполняется установка и активация перечня мобильных приложений согласно групповой политике. Данная установка и активация выполняется после включения, перезагрузки или обновления мобильного устройства.

В другом варианте реализации изобретения установка и активация мобильного приложения безопасности 140 может быть выполнена в автоматическом режиме. Например, при установке стороннего приложения 110 дополнительно устанавливается мобильное приложение безопасности 140 на мобильное устройство 102 по умолчанию.

В случае, если мобильное приложение безопасности 140 на мобильном устройстве 102 не установлено или установлено, но не активировано, и нет возможности активации, модуль безопасности 120 проводит проверку объекта самостоятельно с помощью средства анализа 130.

Таким образом, модуль безопасности 120 передает объект для выполнения проверки:

в мобильное приложение безопасности 140 в случае, если мобильное приложение безопасности 140 установлено и активировано на устройстве 102;

в средство анализа 130 в случае, если мобильное приложение безопасности 140 не установлено или установлено, но не активировано, и нет возможности активации на устройстве 102.

В предпочтительном варианте реализации модуль безопасности 120 передает объект проверки в мобильное приложение безопасности 140. Мобильное приложение безопасности 140 выполняет антивирусную проверку объекта на соответствие вредоносному объекту. Под вредоносным объектом следует понимать объект, созданный при помощи вредоносного кода, предназначенный для осуществления несанкционированного доступа к информации или ресурсам устройства пользователя, в частности мобильного устройства 102. Примером мобильного приложения безопасности 140 является продукт «Kaspersky Total Security» компании АО «Лаборатория Касперского», в частности для мобильных устройств.

Мобильное приложение безопасности 140, по сравнению с модулем безопасности 120, не имеет ограничений по своим функциональным возможностям для проведения антивирусной проверки объектов, а также имеет доступ к облачному сервису безопасности 160. В зависимости от вариантов реализации проверка объекта как самим мобильным приложением безопасности 140, так и с помощью облачного сервиса безопасности 160 может включать в себя сигнатурное или эвристическое сканирование информации о фрагментах кода объекта, применение поведенческих анализаторов, а также использование онлайн-сервисов, осуществляющих анализ подозрительных файлов, и песочницы (англ. Sandbox). В предпочтительном варианте реализации мобильное приложение безопасности 140 выполняет антивирусную проверку объекта с помощью облачного сервиса безопасности 160 (например, Kaspersky Security Network) через сеть 103.

В другом варианте реализации изобретения мобильное приложение безопасности 140 выполняет проверку объекта с помощью базы данных 145. База данных 145 хранит по меньшей мере сигнатуры, эвристики, хеши файлов. Проверка объекта мобильным приложением безопасности 140 с помощью базы данных 145 включает в себя сигнатурное и эвристическое сканирование (анализ) кода объекта, применение поведенческих анализаторов. Результаты проверки объекта мобильное приложение безопасности 140 передает в модуль защиты 115 посредством модуля безопасности 120.

Как было сказано ранее, в случае, когда мобильное приложение безопасности 140 не установлено или установлено, но не активировано на устройстве 102, модуль безопасности 120 осуществляет проверку объекта при помощи средства анализа 130 и базы данных 150. Средство анализа 130 проводит проверку объекта, используя сигнатуры из базы данных 150. Результаты проверки объекта средство анализа 130 передает в модуль защиты 115.

В частном случае реализации изобретения модуль безопасности 120 дополнительно осуществляет проверку наличия разрешений в стороннем приложении 110 для выполнения самостоятельной проверки объекта. Например, модуль безопасности 120 встроен в стороннее приложение 110 «мобильная игра» и не имеет достаточного количества разрешений. У модуля безопасности 120 могут отсутствовать разрешения для доступа к таким компонентам, как: динамик, контакты, календарь, местоположение устройства, сообщения на устройстве, данные о Wi-fi подключении. Таким образом, выполнение проверки объекта стороннего приложения 110, средством анализа 130, находящемся в модуле безопасности 120, является неполным или невозможным из-за недостаточного количества разрешений. В другом примере модуль безопасности 120 расположен в стороннем приложении 110 «Системные настройки» на мобильном устройстве 102 и имеет достаточное количество разрешений, так как системное приложение имеет неограниченный доступ ко всему мобильному устройству. Средство анализа 130 самостоятельно проводит проверку объекта стороннего приложения 110. Результаты проверки объекта средство анализа 130 передает в модуль защиты 115.

Модуль защиты 115 на основании полученных результатов проверки от модуля безопасности 120 при необходимости осуществляет выбор мер реагирования. Перечень мер приведен ниже.

Меры реагирования, направленные на обеспечение безопасности стороннего приложения 110 мобильного устройства 102, выбранные модулем защиты 115, включают в себя по меньшей мере одно из действий:

удаление вредоносного объекта;

изменение прав доступа к вредоносному объекту;

помещение вредоносного объекта в категорию спам;

предупреждение пользователя о наличии вредоносного объекта на мобильном устройстве 102;

помещение вредоносного объекта в карантин;

блокировка входящего трафика по IP - адресу;

отключение мобильного устройства 102 от сети Интернет;

информационная поддержка пользователя мобильного устройства 102 при обнаруженном вредоносном объекте;

изменение настроек мобильного приложения безопасности на устройстве 102;

блокирование перехода по фишинговой ссылке;

обновление операционной системы или откат мобильного устройства 102 до заводских настроек;

обновление приложения 110 до актуальной версии.

Модуль защиты 115 передает команду в модуль безопасности 120 для исполнения выбранных мер реагирования. Модуль безопасности 120 с помощью средства применения мер 135 исполняет меры реагирования, выбранные модулем защиты 115. Например, по результатам проверки был выявлен вредоносный объект - фишинговая ссылка в SMS - сообщении, модуль защиты 115 выбирает следующие меры реагирования: предупреждение пользователя мобильного устройства 102 о наличии фишинговой ссылки и блокирование перехода по фишинговой ссылке.

В частном случае реализации по результатам проверки объекта средством анализа 130 средство применения мер 135 незамедлительно применяет меры реагирования.

В Таблице 1 представлены примеры мер реагирования, хранящиеся в базе данных 150, применяемые при выявлении соответствующего вредоносного объекта при антивирусной проверке.

На Фиг. 2 представлен способ обеспечения безопасности приложения. Представленный способ реализуется с помощью средств системы обеспечения безопасности приложения 105, представленных при описании Фиг. 1.

На этапе 205 при помощи модуля защиты 115 осуществляют контроль активности стороннего приложения 110 с целью выявления подозрительной активности и связанной с этой активностью объектов. Примеры подозрительной активности - скачивание файла с неизвестного IP-адреса, получение сообщения от неизвестного адресата.

На этапе 210 при помощи модуля защиты 115 передают команду в модуль безопасности 120 для выполнения антивирусной проверки выявленного объекта, связанного с подозрительной активностью. Команда для выполнения антивирусной проверки объекта содержит по меньшей мере следующую информацию: расположение объекта (например, путь к файлу) и наименование объекта.

На этапе 220 после получения модулем безопасности 120 команды для выполнения антивирусной проверки выявленного объекта, связанного с подозрительной активностью, при помощи средства сканирования 125 выполняют проверку на наличие мобильного приложения безопасности 140. Средством сканирования 125 проверяют, установлено ли мобильное приложение безопасности 140 на мобильном устройстве при помощи вызова необходимых API функций. В случае обнаружения средством сканирования 125 установленного или предустановленного, но не активированного мобильного приложения безопасности 140 переходят к этапу 230. В случае, если мобильное приложение безопасности 140 отсутствует на мобильном устройстве 102, то переходят к этапу 240.

На этапе 230 при помощи средства сканирования 125 выполняют проверку, активировано ли установленное или предустановленное мобильное приложение безопасности 140. Если мобильное приложение безопасности 140 не активировано, то переходят к этапу 250. В случае, если мобильное приложение безопасности 140 активировано, то переходят к этапу 260.

На этапе 240 при помощи средства сканирования 125 информируют модуль безопасности 120 о необходимости проведения установки мобильного приложения безопасности 140. В одном из вариантов реализации установку мобильного приложения безопасности 140 производят с помощью предоставления запроса пользователю мобильного устройства 102. При помощи средства сканирования 125 через сеть 103 обнаруживают доступный магазин приложений 155 и отправляют запрос на установку мобильного приложения безопасности 140 пользователю мобильного устройства 102. Запрос на установку мобильного приложения безопасности 140 реализуют с использованием почтового ящика и SMS-сообщений на мобильном устройстве 102. При помощи модуля безопасности 120 отправляют письмо на почтовый ящик или SMS-сообщение, содержащее ссылку на витрину мобильного приложения безопасности 140 или вложенный файл мобильного приложения безопасности 140. В случае отсутствия в магазине приложений 155 мобильного приложения безопасности 140 или отсутствия магазина приложений 155 на мобильном устройстве 102 запрос содержит разрешение на установку мобильного приложения безопасности 140 из сети Интернет (например, для ОС Android это будет ссылка на APK файл). На этапе 250 при помощи модуля безопасности 120 осуществляют активацию мобильного приложения безопасности 140 путем взаимодействия с пользователем мобильного устройства 102 или же в автоматическом режиме, если модуль безопасности 120 обладает соответствующими разрешениями на мобильном устройстве 102. Так, при помощи модуля безопасности 120 направляют запрос пользователю, при этом запрос содержит информацию о наличии установленного мобильного приложения безопасности 140 на мобильном устройстве 102 и необходимости его активации и ожидания ответа об активации. В другом варианте реализации при помощи модуля безопасности 120 запускают процесс активации приложения безопасности 140, делая окно приложения безопасности 140 активным для того, чтобы пользователь мог выполнить все необходимые для активации действия.

В одном из вариантов реализации изобретения установку и активацию мобильного приложения безопасности 140 выполняют в соответствии с групповой политикой мобильного устройства 102. Например, в корпоративной или локальной сети на устройство 102 выполняют установку и активацию перечня мобильных приложений согласно групповой политике.

В другом варианте реализации изобретения установку и активацию мобильного приложения безопасности 140 выполняют в автоматическом режиме. Например, при установке стороннего приложения 110 дополнительно устанавливают мобильное приложение безопасности 140 на мобильное устройство 102 по умолчанию.

На этапе 260 при помощи модуля безопасности 120 передают объект для выполнения антивирусной проверки в мобильное приложение безопасности 140. При помощи мобильного приложения безопасности 140 выполняют антивирусную проверку объекта на соответствие вредоносному объекту. Под вредоносным объектом следует понимать объект, созданный при помощи вредоносного кода, направленный на осуществление несанкционированного доступа к информации или ресурсам устройства пользователя, в частности мобильного устройства 102.

На этапе 270 при помощи мобильного приложения безопасности 140 осуществляют антивирусную проверку объекта. В предпочтительном варианте реализации изобретения указанная проверка осуществляется путем взаимодействия с облачным сервисом безопасности 160 (например, Kaspersky Security Network) через сеть 103. Проверка объекта с помощью облачного сервиса безопасности 160 включает в себя сигнатурное и эвристическое сканирование информации о фрагментах кода объекта, применение поведенческих анализаторов, а также использование онлайн-сервисов, осуществляющих анализ подозрительных файлов, и песочницы.

В другом варианте реализации при выполнении проверки объекта мобильное приложение безопасности 140 использует базу данных 145. Проверка объекта мобильным приложением безопасности 140 с помощью базы данных 145 включает в себя, в частности, сигнатурное и эвристическое сканирование информации о фрагментах кода объекта, применение поведенческих анализаторов.

На этапе 280 от мобильного приложения безопасности 140 посредством модуля безопасности 120 передают результаты проверки в модуль защиты 115. При помощи модуля защиты 115 на основании полученных результатов антивирусной проверки от модуля безопасности 120 при необходимости осуществляют выбор мер реагирования.

На этапе 290 при помощи модуля защиты 115 передают команду в модуль безопасности 120 для исполнения выбранных мер реагирования. Модуль безопасности 120 при помощи средства применения мер 135 исполняет меры реагирования, выбранные модулем защиты 115. В частном случае реализации по результатам проверки объекта незамедлительно применяют меры реагирования.

На Фиг. 3 представлен частный вариант реализации способа обеспечения безопасности приложения. Представленный способ реализуется с помощью средств системы обеспечения безопасности приложения 105, представленных при описании Фиг. 1, и дополняет способ, представленный при описании Фиг. 2. Этапы 205, 210, 220, 230, 240, 250, 260, 290 способа являются теми же этапами, приведенными ранее при описании Фиг. 2.

На этапе 310 при помощи средства сканирования 125 проверяют, установлено ли мобильное приложение безопасности на этапе 240. В случае если мобильное приложение безопасности 140 установлено, то переходят к этапу 320. В случае если мобильное приложение безопасности 140 не установлено на мобильном устройстве 102, то переходят к этапу 330.

На этапе 320 при помощи средства сканирования 125 проверяют, выполнена ли активация мобильного приложения безопасности 140 на этапе 250. В случае если мобильное приложение безопасности 140 не активировано, то переходят к этапу 330. В случае если мобильное приложение безопасности 140 активировано, переходят к этапу 260.

На этапе 330, если мобильное приложение безопасности 140 не установлено или установлено, но не активировано, и нет возможности активации, на устройстве 102 осуществляют антивирусную проверку при помощи средства анализа 130, используя сигнатуры из базы данных 150. В случае если мобильное приложение безопасности 140 успешно активировано, см. описание этапа 270, представленного при описании Фиг.2

На этапе 340 при помощи компонента, выполняющего антивирусную проверку на этапе 330 (мобильного приложения безопасности 140 или средства анализа 130), через модуль безопасности 120 передают результаты проверки в модуль защиты 115. При помощи модуля защиты 115 на основании полученных результатов антивирусной проверки от модуля безопасности 120 при необходимости осуществляют выбор мер реагирования.

На Фиг. 4 представлена компьютерная система, на которой могут быть реализованы различные варианты систем и способов, раскрытых в настоящем документе. Компьютерная система 20 может представлять собой систему, сконфигурированную для реализации настоящего изобретения, и может быть в виде одного вычислительного устройства или в виде нескольких вычислительных устройств, например, мобильного вычислительного устройства, смартфона, планшетного компьютера и других форм вычислительных устройств.

Как показано на Фиг. 4, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 4 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 4. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ, настоящего изобретения, могут быть рассмотрены в терминах средств. Термин «средство», используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции - комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ НЕЛЕГАЛЬНОГО ИСПОЛЬЗОВАНИЯ ОБЛАЧНЫХ ИНФРАСТРУКТУР | 2012 |

|

RU2536663C2 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| Способ поиска образцов вредоносных сообщений | 2019 |

|

RU2750627C2 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

| СИСТЕМА И СПОСОБ АНАЛИЗА СОБЫТИЙ ЗАПУСКА ФАЙЛОВ ДЛЯ ОПРЕДЕЛЕНИЯ РЕЙТИНГА ИХ БЕЗОПАСНОСТИ | 2012 |

|

RU2531565C2 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| СИСТЕМА И СПОСОБ ДИНАМИЧЕСКОЙ АДАПТАЦИИ ФУНКЦИОНАЛА АНТИВИРУСНОГО ПРИЛОЖЕНИЯ НА ОСНОВЕ КОНФИГУРАЦИИ УСТРОЙСТВА | 2012 |

|

RU2477520C1 |

Изобретение относится к области информационной безопасности. Технический результат заключается в повышение защищенности информации сторонних приложений на мобильном устройстве. Технический результат достигается за счет этапов, на которых: получают при помощи модуля безопасности от модуля защиты стороннего приложения команду для выполнения антивирусной проверки объекта; проверяют с помощью модуля безопасности наличие мобильного приложения безопасности на мобильном устройстве, причем: при установленном или предустановленном мобильном приложении безопасности проверяют, активировано ли мобильное приложение безопасности, при этом, если приложение не активировано, то выполняют активацию приложения; при отсутствии мобильного приложения безопасности выполняют установку и активацию мобильного приложения безопасности; передают при помощи модуля безопасности объект для выполнения антивирусной проверки в мобильное приложение безопасности; выполняют антивирусную проверку объекта для определения, является ли объект вредоносным; передают результаты антивирусной проверки посредством модуля безопасности в модуль защиты стороннего приложения; при помощи модуля защиты выбирают меры реагирования и передают команду для исполнения выбранных мер реагирования; при помощи модуля безопасности применяют меры реагирования согласно полученной команде. 2 н. и 15 з.п. ф-лы, 4 ил., 1 табл.

1. Система для антивирусной проверки объектов, реализуемая по меньшей мере на одном мобильном устройстве, при этом указанная система содержит по меньшей мере одно стороннее приложение, которое включает:

модуль защиты, предназначенный для:

осуществления контроля активности стороннего приложения с целью выявления подозрительной активности и связанной с этой активностью объектов;

передачи команды в модуль безопасности для выполнения антивирусной проверки выявленного объекта;

выбора мер реагирования, направленных на обеспечение безопасности стороннего приложения;

передачи команды в модуль безопасности для исполнения выбранных мер реагирования;

модуль безопасности, выполненный с возможностью антивирусной проверки объекта в соответствии с полученной командой от модуля защиты с целью выявления вредоносного объекта, и предназначенный для:

выполнения проверки наличия мобильного приложения безопасности на мобильном устройстве;

установки мобильного приложения безопасности в случае, если приложение не установлено;

активации мобильного приложения безопасности в случае, если приложение не активировано;

передачи объекта для выполнения антивирусной проверки в мобильное приложение безопасности в случае, когда мобильное приложение безопасности установлено и активировано, и получения результатов антивирусной проверки;

проведения антивирусной проверки объекта в случае, когда мобильное приложение безопасности не установлено или не активировано;

передачи результатов антивирусной проверки объекта в модуль защиты;

применения мер реагирования, направленных на обеспечение безопасности стороннего приложения.

2. Система по п. 1, в которой команда для выполнения антивирусной проверки объекта связана с выявленной подозрительной активностью.

3. Система по п. 2, в которой подозрительная активность выявляется с использованием поведенческих блокираторов или шаблонов опасного поведения приложения.

4. Система по п. 1, в которой команда для выполнения антивирусной проверки объекта содержит по меньшей мере следующую информацию: расположение объекта и наименование объекта.

5. Система по п. 1, в которой объектом для выполнения антивирусной проверки, в частности, является:

файл;

ссылка;

текст сообщения;

спам-письмо;

сетевой пакет.

6. Система по п. 1, в которой выбор мер реагирования, направленных на обеспечение безопасности стороннего приложения, происходит на основании результатов антивирусной проверки.

7. Система по п. 1, в которой установка и активация мобильного приложения безопасности выполняется одним из способов:

при помощи взаимодействия с пользователем мобильного устройства;

в соответствии с групповой политикой мобильного устройства;

в автоматическом режиме при установке стороннего приложения.

8. Система по п. 1, в которой выполнение антивирусной проверки полученного объекта выполняется при помощи по крайней мере одного из подходов:

взаимодействия с облачным сервисом безопасности;

использования базы данных, расположенной в мобильном приложении безопасности.

9. Система по п. 1, в которой меры реагирования, направленные на обеспечение безопасности стороннего приложения, включают в себя по меньшей мере одно из действий:

удаление вредоносного объекта;

изменение прав доступа к вредоносному объекту;

помещение вредоносного объекта в категорию спам;

предупреждение пользователя о наличии вредоносного объекта на мобильном устройстве;

помещение вредоносного объекта в карантин;

блокировка входящего трафика по IP-адресу;

отключение мобильного устройства от сети Интернет;

информационная поддержка пользователя мобильного устройства при обнаруженном вредоносном объекте;

изменение настроек мобильного приложения безопасности на устройстве;

блокирование перехода по фишинговой ссылке;

обновление операционной системы или откат мобильного устройства до заводских настроек;

обновление приложения до актуальной версии.

10. Реализуемый на мобильном устройстве способ для антивирусной проверки объектов, в котором:

получают при помощи модуля безопасности, размещенного в стороннем приложении, от модуля защиты стороннего приложения команду для выполнения антивирусной проверки объекта, где модуль защиты выполнен с возможностью контроля активности стороннего приложения с целью выявления подозрительной активности и связанной с этой активностью объектов, а модуль безопасности выполнен с возможностью антивирусной проверки объекта в соответствии с полученной командой от модуля защиты с целью выявления вредоносного объекта;

проверяют с помощью модуля безопасности наличие мобильного приложения безопасности на мобильном устройстве, причем:

при установленном или предустановленном мобильном приложении безопасности проверяют, активировано ли мобильное приложение безопасности, при этом, если приложение не активировано, то выполняют активацию приложения;

при отсутствии мобильного приложения безопасности выполняют установку и активацию мобильного приложения безопасности;

передают при помощи модуля безопасности объект для выполнения антивирусной проверки в мобильное приложение безопасности;

выполняют антивирусную проверку объекта для определения, является ли объект вредоносным;

передают результаты антивирусной проверки посредством модуля безопасности в модуль защиты стороннего приложения;

при помощи модуля защиты выбирают меры реагирования и передают команду для исполнения выбранных мер реагирования;

при помощи модуля безопасности применяют меры реагирования согласно полученной команде.

11. Способ по п. 10, в котором команду для выполнения антивирусной проверки объекта получают после выявления подозрительной активности и связанной с этой активностью по меньшей мере одного объекта.

12. Способ по п. 11, в котором подозрительную активность выявляют при помощи модуля защиты, используя поведенческие блокираторы или шаблоны опасного поведения приложения.

13. Способ по п. 10, в котором команда для выполнения антивирусной проверки объекта содержит по меньшей мере следующую информацию: расположение объекта и наименование объекта.

14. Способ по п. 10, в котором под объектом для выполнения антивирусной проверки, в частности, понимают:

файл;

ссылку;

текст сообщения;

спам-письмо;

сетевой пакет.

15. Способ по п. 10, в котором активацию и установку мобильного приложения безопасности выполняют одним из способов:

при помощи предоставления запроса пользователю мобильного устройства;

в соответствии с групповой политикой мобильного устройства;

в автоматическом режиме при установке стороннего приложения.

16. Способ по п. 10, в котором антивирусную проверку объекта осуществляют при помощи по крайней мере одного из:

взаимодействия с облачным сервисом безопасности;

использования базы данных, расположенной в мобильном приложении безопасности.

17. Способ по п. 10, в котором меры реагирования направлены на обеспечение безопасности стороннего приложения мобильного устройства и включают в себя по меньшей мере одно из действий:

удаление вредоносного объекта;

изменение прав доступа к вредоносному объекту;

помещение вредоносного объекта в категорию спам;

предупреждение пользователя о наличии вредоносного объекта на мобильном устройстве;

помещение вредоносного объекта в карантин;

блокировка входящего трафика по IP-адресу;

отключение мобильного устройства от сети Интернет;

информационная поддержка пользователя мобильного устройства при обнаруженном вредоносном объекте;

изменение настроек мобильного приложения безопасности на устройстве;

блокирование перехода по фишинговой ссылке;

обновление операционной системы или откат мобильного устройства до заводских настроек;

обновление приложения до актуальной версии.

| US 20070016953 A1, 18.01.2007 | |||

| US 20110126287 A1, 26.05.2011 | |||

| US 20200034534 A1, 30.01.2020 | |||

| Система и способ настройки антивирусной проверки | 2015 |

|

RU2617923C2 |

| Система и способ отложенной авторизации пользователя на вычислительном устройстве | 2019 |

|

RU2716735C1 |

Авторы

Даты

2024-05-06—Публикация

2023-06-13—Подача