Область техники, к которой относится изобретение

Данное изобретение относится к области связи и, в частности, к системе, способу и устройству аутентификации.

Предпосылки создания изобретения

Мультимедийная подсистема на базе протокола IP (IMS) представляет собой систему управления сеансом связи на базе протокола инициирования сеанса (SIP) в связи с расширением доменной сети коммутации пакетов (PS), при этом система IMS состоит из функционального элемента управления сеансом вызова (CSCF), функционального элемента управления медиашлюзом (MGCF), функционального контроллера мультимедийных ресурсов (MRFC), сервера БД абонентов (HSS), функционального элемента управления шлюзом коммутации (BGCF), функционального процессора мультимедийных ресурсов (MRFP), медиашлюза (MGW), сервера приложений (СП), обеспечивающего сервис IMS, и других функциональных элементов. CSCF может логически функционально подразделяться на три логических элемента: обслуживающий CSCF (S-CSCF), посреднический CSCF (P-CSCF) и запрашивающий CSCF (I-CSCF), где S-CSCF представляет собой обслуживающий коммутационный центр системы IMS по осуществлению управления сеансом, поддержке статуса сеанса, управлению информацией об аппаратуре пользователя IMS, формированию платежной информации и т.д., (P-CSCF) представляет собой начальный пункт доступа аппаратуры пользователя IMS к системе IMS по осуществлению регистрации аппаратуры пользователя IMS, управлению качеством обслуживания (QoS) и управлению безопасностью, связи с системой пакетной радиосвязи общего пользования (GPRS) и т.д., и I-CSCF позволяет осуществлять связь с системой IMS, управляет распределением и выбором S-CSCF, укрывает топологию и конфигурацию сети от посторонних лиц, формирует платежную информацию и т.д.; BGCF обеспечивает управляемую коммуникацию с другой системой IMS; MGCF и MGW позволяют осуществлять внутреннюю связь между системой IMS и доменной системой коммутации каналов (CS) и между системой IMS и коммутируемой телефонной сетью общего пользования (PSTN); MRFC обеспечивает медиаресурс; a HSS хранит данные подписки и конфигурацию аппаратуры пользователя IMS, данные аутентификации аппаратуры пользователя IMS и т.д.

На Фиг.1 представлена принципиальная структурная схема системы IMS известного уровня техники, где аппаратура пользователя IMS обеспечивает доступ P-CSCF системы IMS к регистрации в системе IMS, и далее СП, обеспечивающий сервис IMS, обеспечивает аппаратуру пользователя IMS сервисом IMS, и аппаратура пользователя IMS может быть далее соединена с СП, обеспечивающим сервис не-IMS через интерфейс Ut для доступа к сервису не-IMS. СП, обеспечивающий сервис IMS, обозначается "СП IMS", а СП, обеспечивающий сервис не-IMS, обозначается "СП не-IMS". Доступ к сервису IMS и доступ к сервису не-IMS более подробно рассматриваются ниже.

На Фиг.2 представлена принципиальная схема последовательности рабочих операций способа для получения доступа аппаратуры пользователя IMS к сервису IMS известного уровня техники, и присущая ему последовательность операций рабочего процесса выглядит следующим образом.

На ступени 21 аппаратура пользователя IMS инициирует операцию регистрации и аутентификации IMS по отношению к P-CSCF/S-CSCF в системе IMS.

На ступени 22 P-CSCF/S-CSCF в системе IMS регистрирует статус начала сеанса аппаратуры пользователя IMS в HSS, при этом данные подписки и информация о конфигурации аппаратуры пользователя IMS сохраняются в HSS.

На ступени 23 аппаратура пользователя IMS передает запрос на обслуживание SIP, содержащий идентификационную информацию пользователя, к P-CSCF/S-CSCF, где идентификационная информация пользователя IMS вносится в рубрику приоритетной идентификации "Р-Preferred-Identity" заголовка запроса на обслуживание SIP.

На ступени 24 P-CSCF определяет, была ли зарегистрирована аппаратура пользователя IMS после получения запроса на обслуживание SIP, и если это так, то P-CSCF заменяет формулировку "P-Preferred-Identity" заголовка запроса на обслуживание SIP формулировкой подтвержденной идентификации "Р-Asserted-Identity", включая идентификационную информацию аутентифицированного пользователя, для индикации того, что идентификационная информация аппаратуры пользователя IMS была успешно аутентифицирована, и, поскольку во время процесса регистрации аппаратуры пользователя IMS идентификационная информация пользователя IMS сохранялась в P-CSCF, P-CSCF может осуществлять аутентификацию идентификационной информации непосредственно на аппаратуре пользователя IMS.

На ступени 25 P-CSCF пересылает модифицированный запрос на обслуживание SIP к СП IMS через S-CSCF.

На ступени 26 СП IMS определяет, имеет ли полученный модифицированный запрос на обслуживание SIP формулировку "P-Asserted-Identity" после получения запроса на обслуживание SIP, и если это так, то это означает, что СП IMS осуществил аутентификацию идентификационной информации аппаратуры пользователя IMS.

На ступени 27 СП IMS отвечает P-CSCF/S-CSCF, предоставляя результат успешной аутентификации.

На ступени 28 P-CSCF/S-CSCF отвечает на запрос на обслуживание SIP аппаратуры пользователя IMS, показывая, что аутентификация идентификационной информации аппаратуры пользователя IMS была успешной и что аппаратура пользователя IMS может осуществлять сервисное взаимодействие с СП IMS.

На ступени 29 аппаратура пользователя IMS осуществляет сервисное взаимодействие непосредственно с СП IMS для обеспечения доступа к сервису IMS, предоставляемому СП IMS.

Если в системе IMS нет P-CSCF, операция может быть осуществлена непосредственно через S-CSCF, функционирующий как P-CSCF и как S-CSCF, а если P-CSCF имеется, операция рабочего потока осуществляется через посредство взаимодействия P-CSCF и S-CSCF, обслуживающих в данный момент аппаратуру пользователя IMS.

Как можно видеть из описанного выше процесса, P-CSCF в системе IMS выполняет вместо СП IMS аутентификацию идентификационной информации аппаратуры пользователя IMS, обеспечивая доступ к сервису IMS без специальной аутентификации идентификационной информации СП IMS на аппаратуре пользователя IMS.

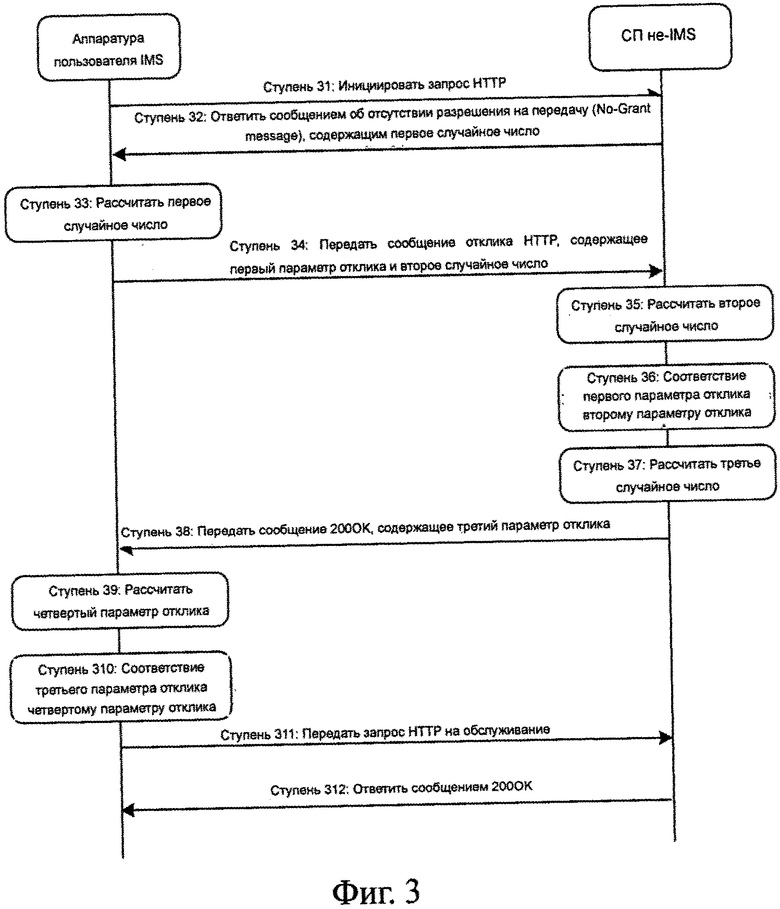

На Фиг.3 представлена принципиальная схема последовательности рабочих операций способа для получения доступа аппаратуры пользователя IMS к сервису не-IMS известного уровня техники и присущая ему последовательность операций рабочего процесса выглядит следующим образом.

На ступени 31 аппаратура пользователя IMS инициирует запрос на протокол передачи гипертекста (HTTP) к СП не-IMS.

На ступени 32 СП не-IMS отвечает сообщением об отсутствии разрешения на передачу (No-Grant message), содержащем первое случайное число, формируемое случайным порядком в СП не-IMS, и область (в базе данных) по аппаратуре пользователя IMS, где указанная область содержит инструкции для аппаратуры пользователя IMS по использованию имени пользователя и пароля для целей аутентификации.

На ступени 33 аппаратура пользователя IMS обнаруживает, что данное сообщение содержит указанную область по получении сообщения, и с помощью заданного алгоритма рассчитывает первый параметр отклика на базе своего собственного имени пользователя и пароля, а также полученного первого случайного числа.

На ступени 34 аппаратура пользователя IMS вводит рассчитанный первый параметр отклика и второе случайное число, формируемое случайным порядком аппаратурой пользователя IMS, в сообщение отклика HTTP и передает это сообщение отклика HTTP к СП не-IMS;

На ступени 35 СП не-IMS после получения сообщения отклика HTTP с помощью заданного алгоритма формирует второй параметр отклика на базе своего собственного сформированного первого случайного числа, а также имени пользователя и пароля аппаратуры пользователя IMS.

На ступени 36 СП не-IMS определяет, согласуется ли рассчитанный второй параметр отклика с полученным первым параметром отклика, и если это так, то это означает, что СП не-IMS осуществил аутентификацию идентификационной информации на аппаратуре пользователя IMS.

На ступени 37 СП не-IMS с помощью заданного алгоритма рассчитывает третий параметр отклика на базе второго случайного числа, формируемого случайным порядком аппаратурой пользователя IMS, а также имени пользователя и пароля аппаратуры пользователя IMS, переданных в полученном сообщении отклика HTTP.

На ступени 38 СП не-IMS вводит рассчитанный третий параметр отклика в сообщение 2000К и передает это сообщение 2000К аппаратуре пользователя IMS для того, чтобы аппаратура пользователя IMS осуществила аутентификацию СП не-IMS.

На ступени 39 аппаратура пользователя IMS после получения сообщения 2000К с помощью заданного алгоритма рассчитывает четвертый параметр отклика на базе своего собственного сформированного второго случайного числа, а также имени пользователя и пароля аппаратуры пользователя IMS.

На ступени 310 аппаратура пользователя IMS определяет, согласуется ли рассчитанный четвертый параметр отклика с полученным третьим параметром отклика, и если это так, то это означает, что аппаратура пользователя IMS осуществила аутентификацию СП не-IMS.

На ступени 311 аппаратура пользователя IMS передает запрос HTTP на обслуживание к СП не-IMS.

На ступени 312 СП не-IMS отвечает аппаратуре пользователя IMS сообщением 2000К и создает сервисное подключение к аппаратуре пользователя IMS, а аппаратура пользователя IMS получает доступ к сервису не-IMS, обеспечиваемому СП не-IMS.

Аппаратура пользователя IMS может не аутентифицировать СП не-IMS.

Как можно видеть из описанного выше процесса, аутентификация должна осуществляться непосредственно между СП не-IMS и аппаратурой пользователя IMS с обеспечением доступа к сервису не-IMS, поскольку СП не-IMS не может получить данные аутентификации аппаратуры пользователя IMS от системы IMS; кроме того, не существует унифицированного стандарта для режимов аутентификации между различными СП не-IMS и аппаратурой пользователя IMS, а имеющиеся механизмы аутентификации могут включать в себя механизмы аутентификации имени пользователя/ пароля, механизмы дайджест-проверки HTTP и механизмы обеспечения безопасности на транспортном уровне с использованием предопределенного ключевого слова.

Согласно известному уровню техники СП не-IMS должен осуществлять аутентификацию каждой аппаратуры пользователя IMS с обеспечением доступа к сервису не-IMS, что ведет к снижению эффективности сервисной обработки данных сервера СП.

Краткое изложение сущности изобретения.

Варианты осуществления изобретения предусматривают систему и способ аутентификации с целью решения проблемы известного уровня техники, состоящей в том, что СП не-IMS должен аутентифицировать каждую аппаратуру пользователя IMS, обеспечивая доступ к сервису IMS, что ведет к снижению эффективности сервисной обработки данных сервера СП.

Соответственно, варианты осуществления изобретения предусматривают также шлюз аутентификации, сервер приложений и аппаратуру пользователя IMS.

Технические решения вариантов осуществления изобретения являются следующими.

Система аутентификации включает в себя сервер приложений (СП), обеспечивающий сервис не-IMS (IMS - мультимедийная подсистема на базе протокола IP), шлюз аутентификации и аппаратуру пользователя IMS, где СП конфигурируется для пересылки сообщения запроса на соединение, переданного от аппаратуры пользователя IMS к шлюзу аутентификации, и первого случайного числа, переданного от шлюза аутентификации к аппаратуре пользователя IMS, для передачи первого параметра отклика, формируемого на базе первого случайного числа, подаваемого обратно от аппаратуры пользователя IMS к шлюзу аутентификации, и для обеспечения аппаратуры пользователя IMS сервисом не-IMS в ответ на инструкцию шлюза аутентификации; шлюз аутентификации конфигурируется для получения первого случайного числа и ожидаемого параметра отклика аппаратуры пользователя IMS, для передачи полученного первого случайного числа к СП, для подтверждения того, что аппаратура пользователя IMS успешно аутентифицирована, если сравнение первого параметра отклика, переданного от СП, с полученным ожидаемым параметром отклика показывает их соответствие, и для инструктирования СП с целью обеспечения аппаратуры пользователя IMS сервисом не-IMS; аппаратура пользователя IMS конфигурируется для передачи сообщения запроса на соединение к СП, для формирования первого параметра отклика на базе первого случайного числа, переданного от СП, и для передачи сформированного первого параметра отклика к СП.

Способ аутентификации включает в себя следующие ступени: получение шлюзом аутентификации сообщения запроса на соединение, переданного от аппаратуры пользователя IMS через СП, обеспечивающий сервис не-IMS; получение первого случайного числа и ожидаемого параметра отклика аппаратуры пользователя IMS; передачу шлюзом аутентификации полученного первого случайного числа к аппаратуре пользователя IMS через СП; получение первого параметра отклика, переданного от аппаратуры пользователя IMS через СП, где первый параметр отклика формируется аппаратурой пользователя IMS на базе первого случайного числа; определение шлюзом аутентификации того, что аппаратура пользователя IMS успешно аутентифицирована, если сравнение полученного первого параметра отклика с полученным ожидаемым параметром отклика показывает их соответствие; и инструктирование СП по обеспечению аппаратуры пользователя IMS сервисом не-IMS.

Шлюз аутентификации включает в себя следующее: первый приемный блок, конфигурированный для получения сообщения запроса на соединение, переданного от аппаратуры пользователя IMS через СП, обеспечивающий сервис не-IMS; запрашивающий блок, конфигурированный для запроса первого случайного числа и ожидаемого параметра отклика аппаратуры пользователя IMS; первый передающий блок, конфигурированный для передачи первого случайного числа, запрошенного запрашивающим блоком, к аппаратуре пользователя IMS через СП; второй приемный блок, конфигурированный для получения первого параметра отклика, переданного от аппаратуры пользователя IMS через СП, где первый параметр отклика формируется аппаратурой пользователя IMS на базе первого случайного числа; блок сравнения, конфигурированный для сравнения первого параметра отклика, полученного вторым приемным блоком, с ожидаемым параметром отклика, полученным запрашивающим блоком, на предмет определения их соответствия друг другу; подтверждающий блок, конфигурированный для подтверждения того, что аппаратура пользователя IMS успешно аутентифицирована, если результаты блока сравнения подтверждают наличие требуемого соответствия; и инструктирующий блок, конфигурированный для инструктирования СП, обеспечивающего аппаратуру пользователя IMS сервисом не-IMS.

Сервер приложений, обеспечивающий сервис не-IMS, включает в себя следующее: первый приемный блок, конфигурированный для получения сообщения запроса на соединение, переданного от аппаратуры пользователя IMS; первый пересылающий блок, конфигурированный для пересылки сообщения запроса на соединение, полученного первым приемным блоком, к шлюзу аутентификации; второй приемный блок, конфигурированный для получения первого случайного числа от шлюза аутентификации; второй пересылающий блок, конфигурированный для пересылки первого случайного числа, полученного вторым приемным блоком, к аппаратуре пользователя IMS; третий приемный блок, конфигурированный для получения первого параметра отклика, переданного от аппаратуры пользователя IMS; третий пересылающий блок, конфигурированный для пересылки первого параметра отклика, полученного третьим приемным блоком, к шлюзу аутентификации; и обеспечивающий блок, конфигурированный для обеспечения аппаратуры пользователя IMS сервисом не-IMS в ответ на инструкцию шлюза аутентификации.

Аппаратура пользователя IMS включает в себя следующее: первый передающий блок, конфигурированный для передачи сообщения запроса на соединение к СП, обеспечивающему сервис не-IMS; первый приемный блок, конфигурированный для получения первого случайного числа, переданного от шлюза аутентификации через СП; первый формирующий блок, конфигурированный для формирования первого параметра отклика на базе первого случайного числа, полученного первым приемным блоком; второй передающий блок, конфигурированный для передачи первого параметра отклика, сформированного первым формирующим блоком, к СП; и блок доступа к сервису, конфигурированный для доступа к сервису не-IMS от СП.

В технических решениях согласно вариантам осуществления изобретения система аутентификация включает в себя СП, обеспечивающий сервис не-IMS, шлюз аутентификации и аппаратуру пользователя IMS, где СП пересылает сообщение запроса на соединение, переданное от аппаратуры пользователя IMS к шлюзу аутентификации, шлюз аутентификации передает запрошенное первое случайное число к аппаратуре пользователя IMS через СП, аппаратура пользователя IMS формирует первый параметр отклика на базе первого случайного числа и передает сформированный первый параметр отклика к шлюзу аутентификации через СП, и если сравнение полученного первого параметра отклика с запрошенным ожидаемым параметром отклика показывает их соответствие, шлюз аутентификации определяет/подтверждает, что аппаратура пользователя IMS успешно аутентифицирована и инструктирует СП обеспечить аппаратуру пользователя IMS сервисом не-IMS. Как можно видеть, в системе аутентификации согласно настоящему изобретению аппаратура пользователя IMS аутентифицируется шлюзом аутентификации, этим значительно повышая эффективность сервисной обработки данных сервера СП и позволяя СП предоставлять сервис не-IMS для аутентификации аппаратуры пользователя IMS простым и унифицированным образом без необходимости для аппаратуры пользователя IMS согласовывать механизм аутентификации с каждым СП, обеспечивающим сервис не-IMS, этим значительно упрощая процесс аутентификации.

Краткое описание чертежей

На Фиг.1 представлена принципиальная структурная схема системы IMS известного уровня техники;

На Фиг.2 представлена принципиальная схема последовательности рабочих операций для способа получения аппаратурой пользователя IMS доступа к сервису IMS известного уровня техники;

На Фиг.3 представлена принципиальная схема последовательности рабочих операций для способа получения аппаратурой пользователя IMS доступа к сервису не-IMS известного уровня техники;

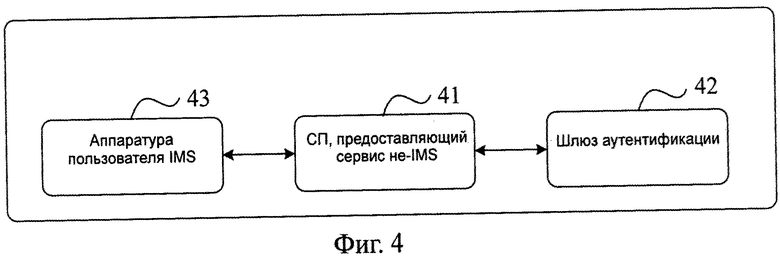

На Фиг.4 представлена принципиальная структурная схема системы аутентификации по одному из вариантов осуществления изобретения;

На Фиг.5 представлена принципиальная схема последовательности рабочих операций способа аутентификации по одному из вариантов осуществления изобретения;

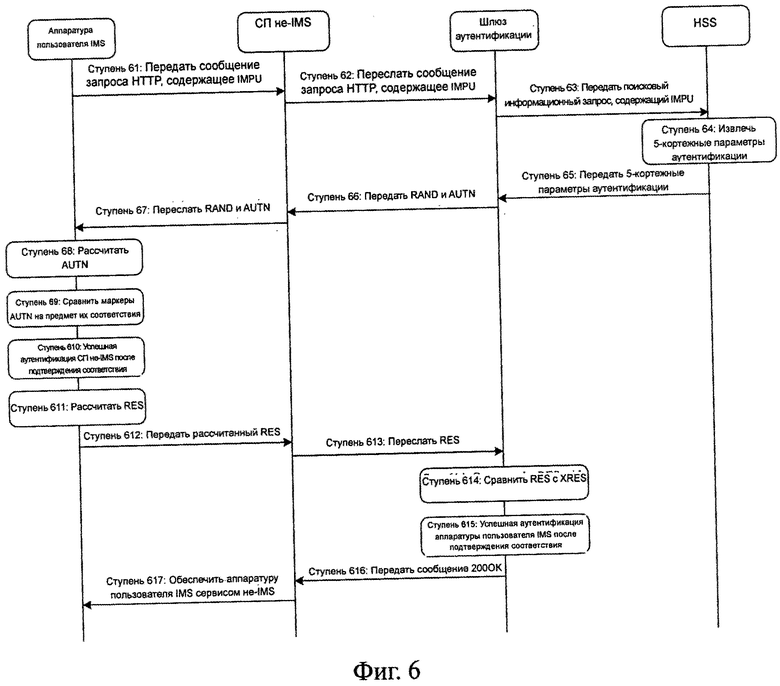

На Фиг.6 представлена принципиальная схема последовательности рабочих операций способа для СП, обеспечивающего сервис не-IMS для аутентификации аппаратуры пользователя IMS, по первому варианту осуществления изобретения;

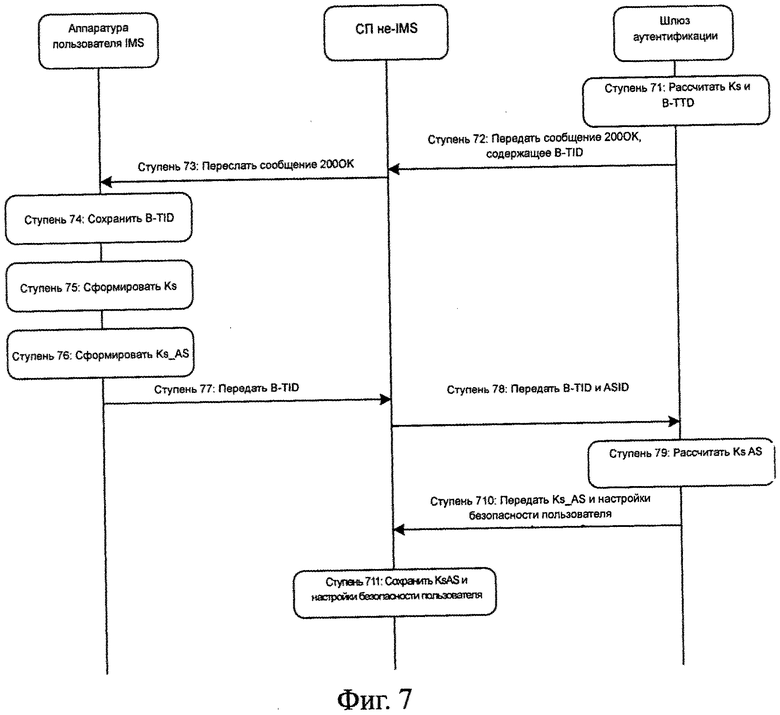

На Фиг.7 представлена принципиальная схема последовательности рабочих операций способа для формирования общего ключа по второму варианту осуществления изобретения;

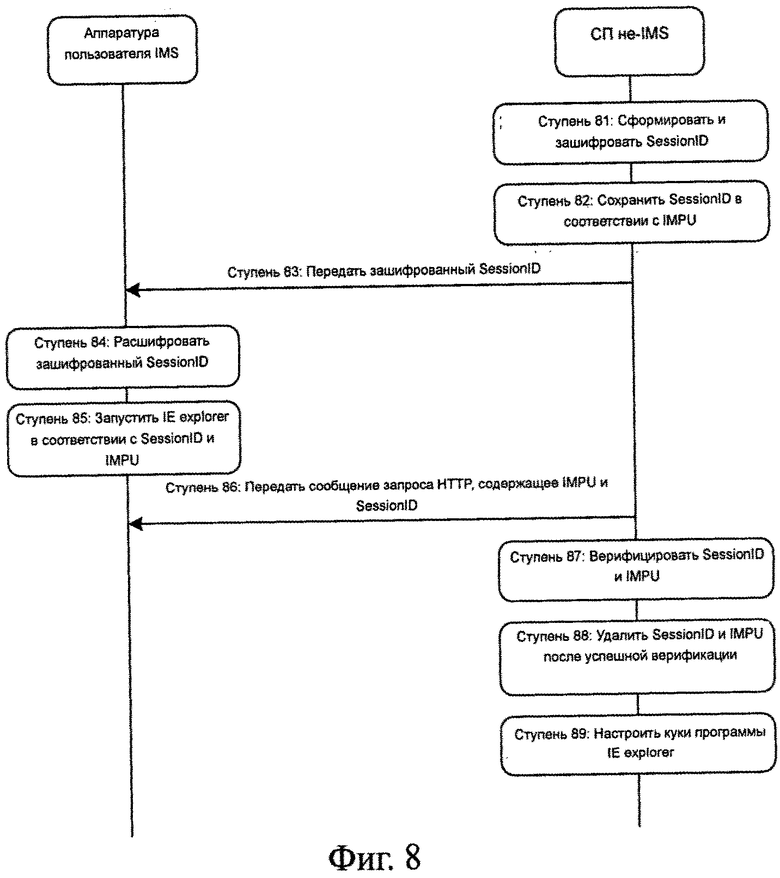

На Фиг.8 представлена принципиальная схема последовательности рабочих операций способа для установки куки-файла проводника по сети Интернет (IE explorer) по третьему варианту осуществления изобретения;

На Фиг.9 представлена принципиальная схема последовательности рабочих операций способа доступа к сервису не-IMS аппаратуры пользователя IMS по четвертому варианту осуществления изобретения;

На Фиг.10 представлена принципиальная схема последовательности рабочих операций способа доступа к сервису не-IMS аппаратуры пользователя IMS с IE explorer по пятому варианту осуществления изобретения;

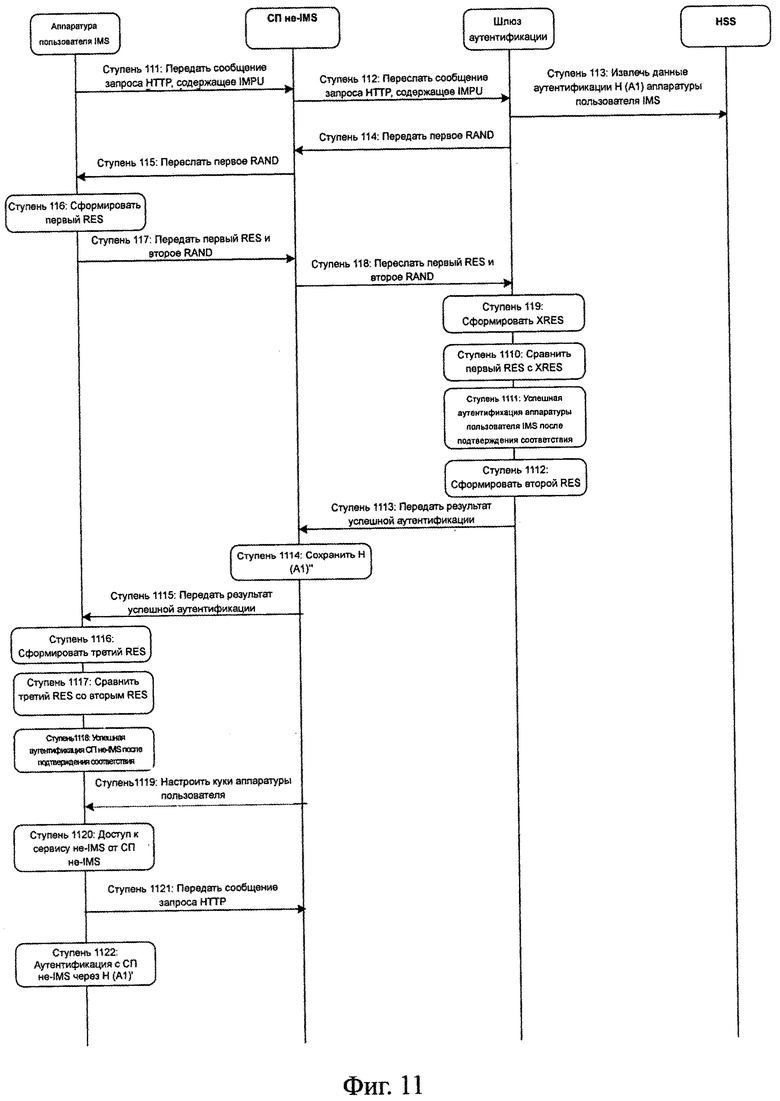

На Фиг.11 представлена принципиальная схема последовательности рабочих операций способа для аутентификации аппаратуры пользователя IMS, обеспечивающей доступ к сервису не-IMS, по шестому варианту осуществления изобретения;

На Фиг.12 представлена принципиальная схема последовательности рабочих операций способа для аутентификации аппаратуры пользователя IMS с IE explorer, обеспечивающей доступ к сервису не-IMS, по седьмому варианту осуществления изобретения;

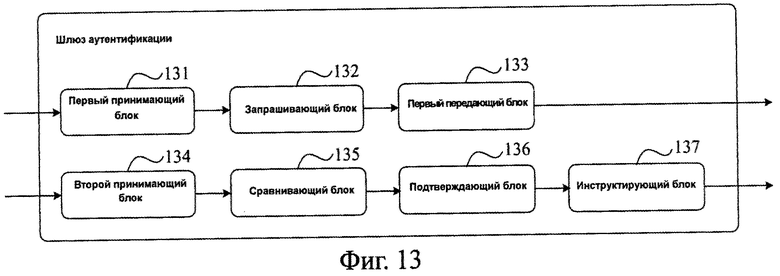

На Фиг.13 представлена принципиальная структурная схема шлюза аутентификации по одному из вариантов осуществления изобретения;

На Фиг.14 представлена принципиальная структурная схема СП, обеспечивающего сервис не-IMS, по одному из вариантов осуществления изобретения; и

На Фиг.15 представлена принципиальная структурная схема аппаратуры пользователя IMS по одному из вариантов осуществления изобретения.

Подробное описание вариантов осуществления изобретения

Ниже со ссылками на чертежи излагаются общие принципы осуществления изобретения и конкретные технические решения в соответствии с вариантами осуществления изобретения, а также те преимущества, которые они могут дать.

В известном уровне техники аппаратура пользователя IMS при обеспечении допуска к сервису не-IMS должна осуществить соединение с СП сервиса не-IMS (СП не-IMS), а СП не-IMS, до осуществления такого соединения, должен аутентифицировать аппаратуру пользователя IMS; и поскольку аппаратура пользователя IMS взаимодействует с СП не-IMS непосредственно через интерфейс Ut без прохождения через опорную сеть системы IMS, аппаратура пользователя IMS не может быть аутентифицирована опорной сетью системы IMS, вместо СП не-IMS, как это показано на схеме последовательности рабочих операций на Фиг.2. Если аутентификация осуществляется непосредственно между аппаратурой пользователя IMS и СП не-IMS, эффективность сервисной обработки данных сервера СП может быть снижена, а аутентификация должна выполняться после того, как механизм аутентификации заранее согласован между ними; для получения доступа к различным сервисам не-IMS, обеспечиваемым различными серверами СП не-IMS, аппаратура пользователя IMS должна быть аутентифицирована различными серверами СП не-IMS, и, таким образом, может быть аутентифицирована только после предварительного согласования механизма аутентификации с каждым из различных серверов СП не-IMS; и при этом различные серверы СП не-IMS должны сохранять данные аутентификации аппаратуры пользователя IMS, подлежащей аутентификации, что приводит к снижению надежности и безопасности процесса аутентификации в связи с возможными утечками данных аутентификации аппаратуры пользователя IMS.

Учитывая вышеназванные проблемы, один из вариантов осуществления изобретения предусматривает систему аутентификации, структура которой показана на Фиг.4 и которая включает в себя СП 41, обеспечивающий сервис не-IMS, шлюз аутентификации 42 и аппаратуру пользователя IMS 43.

СП 41 конфигурирован для пересылки запроса на соединение, переданного от аппаратуры пользователя IMS 43 к шлюзу аутентификации 42, и первого случайного числа (RAND), переданного от шлюза аутентификации 42 к аппаратуре пользователя IMS 43, для передачи первого параметра отклика (RES, Response Internet Explorer), сформированного на базе первого RAND, подаваемого обратно от аппаратуры пользователя IMS 43 к шлюзу аутентификации 42, и для обеспечения аппаратуры пользователя IMS 43 сервисом не-IMS в ответ на инструкцию шлюза аутентификации 42.

Шлюз аутентификации 42 конфигурирован для запроса первого RAND и ожидаемого параметра отклика (XRES, Expected Response Internet Explorer) аппаратуры пользователя IMS 43, для передачи первого запрошенного RAND к СП 41, для подтверждения, что аппаратура пользователя IMS 43 успешно аутентифицирована, если сравнение первого RES, переданного от СП 41, с запрошенным XRES показывает их соответствие, и для инструктирования СП 41 по обеспечению аппаратуры пользователя IMS 43 сервисом не-IMS.

Аппаратура пользователя IMS 43 конфигурирована для передачи сообщения запроса на соединение к СП 41, для формирования первого RES на базе первого RAND, переданного от СП 41, и для передачи сформированного первого RES к СП 41.

По одному из вариантов осуществления изобретения сообщение запроса на соединение, переданное от аппаратуры пользователя IMS, может включать сообщение HTTP, но не будет ограничиваться только им.

Одна из конкретных последовательностей рабочих операций в рамках осуществления изобретения, где шлюз аутентификации запрашивает первое RAND и ожидаемый RES, может включать следующие два сценария осуществления изобретения, но не будет ограничиваться только ими.

В первом сценарии осуществления шлюз аутентификации запрашивает параметры аутентификации аппаратуры пользователя IMS, включая первое RAND и XRES аппаратуры пользователя IMS, где шлюз аутентификации может запрашивать параметры аутентификации от HSS (сервера БД абонентов), но не ограничиваясь этим, затем сообщение запроса на соединение, полученное шлюзом аутентификации, передает общедоступную идентификационную информацию пользователя IMS (IMS Public User Identity - IMPU) аппаратуры пользователя IMS, шлюз аутентификации передает поисковый информационный запрос, содержащий IMPU, к HSS, и HSS ищет в полученной IMPU сохраненные данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации, относящиеся к полученной IMPU, и передает найденные параметры аутентификации к шлюзу аутентификации.

Во втором сценарии осуществления шлюз аутентификации формирует первое RAND и запрашивает данные аутентификации аппаратуры пользователя IMS, и затем формирует XRES на базе сформированного первого RAND и запрошенных данных аутентификации, где шлюз аутентификации может запрашивать данные аутентификации от HSS (но не ограниваясь этим), затем сообщение запроса на соединение, полученное шлюзом аутентификации, передает IMPU аппаратуры пользователя IMS, шлюз аутентификации передает поисковый информационный запрос, содержащий IMPU, к HSS, и HSS ищет в полученной IMPU сохраненные данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации, относящиеся к полученной IMPU, и передает найденные параметры аутентификации к шлюзу аутентификации.

Шлюз аутентификации имеет интерфейс с HSS, который может включать интерфейс Sh, но не ограничивается этим, возможно в протоколе DIAMETER, и интерфейс с СП в протоколе non-SIP, например протоколе HTTP, или вместо этого они могут быть подключены через Интернет.

Вышеупомянутый процесс относится к однонаправленной аутентификации на аппаратуре пользователя IMS, но, разумеется, может иметь место и двунаправленная аутентификация, когда аппаратура пользователя IMS также аутентифицирует СП, что будет показано далее.

В первом сценарии осуществления изобретения параметры аутентификации, запрошенные шлюзом аутентификации, включают также первый аутентификационный маркер (AUTN);

шлюз аутентификации конфигурируется далее для передачи первого запрошенного AUTN к СП, до получения первого RES, переданного от аппаратуры пользователя IMS через СП;

СП конфигурируется далее для передачи первого AUTN, переданного от шлюза аутентификации, к аппаратуре пользователя IMS; и СП далее конфигурируется для передачи первого AUTN, переданного от шлюза аутентификации к аппаратуре пользователя IMS; и

аппаратура пользователя IMS конфигурируется далее для формирования второго AUTN на базе первого RAND, до формирования первого RES, и для подтверждения, что СП аутентифицирован успешно, если сравнение сформированного второго AUTN с полученным первым AUTN показывает их соответствие.

Во втором сценарии осуществления изобретения аппаратура пользователя IMS конфигурируется далее для формирования второго RAND, для передачи сформированного второго RAND к СП, для получения второго RES, переданного от СП, для формирования третьего RES на базе второго RAND и собственных данных аутентификации, и для подтверждения того, что СП аутентифицирован успешно, и допуска к сервису не-IMS, обеспечиваемому СП, если сравнение полученного второго RES со сформированным третьим RES показывает их соответствие.

СП конфигурирован далее для передачи второго RAND, переданного от аппаратуры пользователя IMS к шлюзу аутентификации, и для передачи второго RES, переданного от шлюза аутентификации к аппаратуре пользователя IMS; и

шлюз аутентификации конфигурирован далее для получения второго RAND, переданного от СП, для формирования второго RES от полученного второго RAND и запрошенных данных аутентификации, и для передачи сформированного второго RES к СП.

В системе в соответствии с данным изобретением, когда аппаратура пользователя IMS получает доступ к сервису не-IMS через IE explorer, СП передает идентификатор сеанса (SessionID) к аппаратуре пользователя IMS, подлежащей аутентификации, который хранится в куки-файле программы IE explorer и может быть непосредственно найден аппаратурой пользователя IMS, получающей доступ к сервису не-IMS через IE explorer, не будучи заполнен в IE explorer, где SessionID может быть сформирован шлюзом аутентификации и затем передан к СП или сформирован сервером СП.

Как можно видеть из рассмотренного выше процесса, система аутентификации в виде данного технического решения в соответствии с этим вариантом осуществления изобретения включает следующее: СП, обеспечивающий сервис не-IMS, шлюз аутентификации и аппаратуру пользователя IMS, где СП пересылает сообщение запроса на соединение, переданного от аппаратуры пользователя IMS, к шлюзу аутентификации, шлюз аутентификации передает первое запрошенное RAND к аппаратуре пользователя IMS через СП, аппаратура пользователя IMS формирует первый RES на базе первого RAND и передает сформированный первый RES к шлюзу аутентификации через СП, и если сравнение первого полученного RES с запрошенным XRES показывает их соответствие, то шлюз аутентификации подтверждает, что аппаратура пользователя IMS успешно прошла аутентификацию, и инструктирует СП обеспечить аппаратуру пользователя IMS сервисом не-IMS. Как можно видеть, в системе аутентификации согласно настоящему изобретению аппаратура пользователя IMS аутентифицируется шлюзом аутентификации, этим значительно повышая эффективность сервисной обработки данных сервера СП и позволяя СП предоставлять сервис не-IMS для аутентификации аппаратуры пользователя IMS простым и унифицированным образом без необходимости для аппаратуры пользователя IMS согласовывать механизм аутентификации с каждым СП, обеспечивающим сервис не-IMS, этим значительно упрощая процесс аутентификации

Кроме того, поскольку параметры/данные аутентификации аппаратуры пользователя IMS сохраняются в шлюзе аутентификации или извлекаются шлюзом аутентификации из сервера HSS, вместо того, чтобы сохраняться в каждом СП, обеспечивающем сервис не-IMS, то параметры/данные аутентификации аппаратуры пользователя IMS не будут потеряны, что повышает надежность аутентификации и безопасность последующего доступа к сервису не-IMS.

После Фиг.4, иллюстрирующей систему аутентификации, вариант осуществления изобретения поясняется далее на базе иллюстрации способа аутентификации, показанного на Фиг.5, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 51 шлюз аутентификации получает сообщение запроса на соединение, переданное от аппаратуры пользователя IMS через СП, обеспечивающий сервис не-IMS.

В одном из вариантов осуществления изобретения сообщение запроса на соединение может включать сообщение HTTP, но не будет ограничиваться этим.

Аппаратура пользователя IMS должна регистрироваться в системе IMS до передачи сообщения запроса на соединение к СП в рамках специального потока регистрации данных известного уровня техники и повторяющееся описание его приводиться здесь не будет.

На ступени 52 шлюз аутентификации запрашивает первое RAND и XRES аппаратуры пользователя IMS.

Конкретная последовательность рабочих операций/ступеней изобретения, когда шлюз аутентификации запрашивает первое RAND и XRES, может включать два сценария осуществления изобретения, но не будет ими ограничиваться.

В первом сценарии осуществления изобретения шлюз аутентификации запрашивает параметры аутентификации аппаратуры пользователя IMS, включая первое RAND и XRES аппаратуры пользователя IMS, где шлюз аутентификации может запрашивать параметры аутентификации от HSS (но не ограничивается этим), затем сообщение запроса на соединение, полученное шлюзом аутентификации, передает IMPU аппаратуры пользователя IMS, шлюз аутентификации передает поисковый информационный запрос, содержащий IMPU, к HSS, и HSS ищет в полученной IMPU сохраненные данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации, относящиеся к полученной IMPU, и передает найденные параметры аутентификации к шлюзу аутентификации, где параметры аутентификации, найденные HSS, могут включать 5-кортежные параметры аутентификации или 3-кортежные параметры аутентификации (триплет). Если параметры аутентификации, запрошенные шлюзом аутентификации, включают 5-кортежные параметры аутентификации, то параметры аутентификации включают первое RAND, первый AUTN, ключ шифрования (Cipher Key - СК), ключ целостности (Integrity Key - IK) и XRES.

Во втором сценарии осуществления изобретения шлюз аутентификации формирует первое RAND и запрашивает параметры аутентификации аппаратуры пользователя IMS и затем формирует XRES на базе сформированного первого RAND и запрошенных параметров аутентификации, где шлюз аутентификации может запрашивать параметры аутентификации от HSS (но не ограничивается этим), затем сообщение запроса на соединение, полученное шлюзом аутентификации, передает IMPU аппаратуры пользователя IMS, шлюз аутентификации передает поисковый информационный запрос, содержащий IMPU, к HSS, и HSS ищет в полученной IMPU сохраненные данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации, относящиеся к полученной IMPU, и передает найденные параметры аутентификации к шлюзу аутентификации.

На этой ступени HSS не будет передавать какие-либо параметры/данные аутентификации к СП, предотвращая этим перехват/ прослушивание или фальсификацию данных, поскольку преследуется цель повышения безопасности аутентификации аппаратуры пользователя IMS.

На ступени 53 шлюз аутентификации передает первое запрошенное RAND к аппаратуре пользователя IMS через СП.

Если требуется только аутентификация СП на аппаратуре пользователя IMS, то шлюз аутентификации просто передаст первое RAND к аппаратуре пользователя IMS, а если требуется также аутентификация аппаратуры пользователя IMS на СП, т.е. двунаправленная аутентификация, то:

В первом сценарии осуществления изобретения шлюз аутентификации передаст далее первый AUTN, содержащийся в запрошенных параметрах, к аппаратуре пользователя IMS, чтобы аппаратура пользователя IMS аутентифицировала СП, а аппаратура пользователя IMS формирует второй AUTN на базе первого RAND и подтверждает, что СП успешно аутентифицирован, если сравнение сформированного второго AUTN с полученным первым AUTN показывает их соответствие, где шлюз аутентификации может передать первый AUTN вместе с первым RAND или сначала первое RAND и затем первый AUTN или сначала первый AUTN и затем первое RAND к аппаратуре пользователя IMS (но не ограничиваясь этим), коль скоро первый AUTN передан до получения шлюзом аутентификации первого RES от аппаратуры пользователя IMS через СП.

Во втором сценарии осуществления изобретения аппаратура пользователя IMS формирует второе RAND и передает сформированное второе RAND к шлюзу аутентификации через СП, шлюз аутентификации формирует второй RES на базе второго RAND и данных аутентификации аппаратуры пользователя IMS и передает второй RES к аппаратуре пользователя IMS через СП, и аппаратура пользователя IMS формирует третий RES на базе сформированного второго RAND, и если сравнение сформированного третьего RES с полученным вторым RES показывает их соответствие, то аппаратура пользователя IMS подтверждает, что СП успешно аутентифицирован и может получить доступ к сервису не-IMS, обеспечиваемому СП.

На ступени 54 аппаратура пользователя IMS формирует первый RES на базе полученного первого RAND и передает сформированный первый RES к шлюзу аутентификации через СП.

Аппаратура пользователя IMS рассчитывает первый RES по предварительно заданному первому алгоритму после получения первого RAND и далее может рассчитать СК на базе полученного первого RAND по второму алгоритму и рассчитать IK на базе полученного первого RAND по третьему алгоритму, в результате чего шлюз аутентификации и аппаратура пользователя IMS имеют СК и IK.

Аппаратура пользователя IMS передает рассчитанный первый RES к шлюзу аутентификации через СП, чтобы шлюз аутентификации аутентифицировал аппаратуру пользователя IMS.

На ступени 55 шлюз аутентификации подтверждает, что аппаратура пользователя IMS успешно прошла аутентификацию, если сравнение первого полученного RES с запрошенным XRES показывает их соответствие.

На этой ступени аутентификация не проходит, если результат сравнения показывает несоответствие.

На ступени 56 шлюз аутентификации инструктирует СП обеспечить аппаратуру пользователя IMS сервисом не-IMS.

Шлюз аутентификации может передать результат успешной аутентификации прямо к СП после подтверждения, что аппаратура пользователя IMS успешно прошла аутентификацию, а СП устанавливает соединение с аппаратурой пользователя IMS после получения результата успешной аутентификации и обеспечивает аппаратуру пользователя IMS сервисом не-IMS через установленное соединение, где шлюз аутентификации может вложить результат успешной аутентификации в сообщение 2000К и передать это сообщение к СП.

Если аппаратура пользователя IMS получает доступ к сервису не-IMS через IE explorer, IE explorer не может автоматически извлечь данные аутентификации аппаратуры пользователя IMS, подлежащей аутентификации, при этом они должны быть введены пользователем, что делает процедуру зависимой от опыта пользователя. Таким образом, такой процесс аутентификации на аппаратуре пользователя IMS согласно настоящему изобретению был также модифицирован. СП передает SessionID к аппаратуре пользователя IMS, который сохраняется в куки-файле IE explorer, это означает, что СП настраивает куки-файл IE explorer, который должен быть задействован аппаратурой пользователя IMS в соответствии с SessionID, и аппаратура пользователя IMS, получающая сервис не-IMS через IE explorer, может просто извлечь куки-файл напрямую без повторного заполнения в IE explorer, где SessionID может быть сформирован шлюзом аутентификации и затем передан к СП или сформирован сервером СП.

Ниже даются конкретные варианты осуществления изобретения.

Делается ссылка на Фиг.6, где представлена принципиальная схема последовательности рабочих операций способа для СП, обеспечивающего сервис не-IMS (СП не-IMS), по аутентификации аппаратуры пользователя IMS в соответствии с первым вариантом осуществления изобретения, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 61 аппаратура пользователя IMS передает к СП не-IMS сообщение запроса HTTP, содержащее IMPU.

На ступени 62 СП не-IMS пересылает полученное сообщение запроса HTTP к шлюзу аутентификации.

На ступени 63 шлюз аутентификации вкладывает полученную IMPU в поисковый информационный запрос и передает поисковый информационный запрос к HSS.

На ступени 64 HSS ищет в полученной IMPU сохраненные данные по корреспондентским взаимоотношениям между информациями IMPU и 5-кортежными параметрами аутентификации для соответствующих 5-кортежных параметров аутентификации.

На ступени 65 HSS передает найденные 5-кортежные параметры аутентификации к шлюзу аутентификации.

На ступени 66 шлюз аутентификации передает RAND и AUTN в полученных 5-кортежных параметрах аутентификации к СП не-IMS.

На ступени 67 СП не-IMS передает полученные RAND и AUTN к аппаратуре пользователя IMS.

На ступени 68 аппаратура пользователя IMS рассчитывает AUTN на базе полученного RAND.

На ступени 69 аппаратура пользователя IMS сравнивает рассчитанный AUTN с полученным AUTN на их соответствие.

На ступени 610 подтверждается, что СП не-IMS успешно аутентифицирован, если результат сравнения на ступени 69 показывает соответствие.

На ступени 611 аппаратура пользователя IMS рассчитывает RES на базе полученного RAND.

На ступени 612 аппаратура пользователя IMS передает рассчитанный RES к СП не-IMS.

На ступени 613 СП не-IMS пересылает полученный RES шлюзу аутентификации.

На ступени 614 шлюз аутентификации сравнивает полученный RES с полученным XRES.

На ступени 615 подтверждается, что аппаратура пользователя IMS успешно аутентифицирована, если результат сравнения показывает соответствие.

На ступени 616 шлюз аутентификации вкладывает результат успешной аутентификации в сообщение 2000К и передает сообщение 2000К к СП не-IMS.

На ступени 617 СП не-IMS обеспечивает аппаратуру пользователя IMS сервисом не-IMS.

Кроме того, шлюз аутентификации и аппаратура пользователя IMS могут определять общий ключ, требующийся для аппаратуры пользователя IMS для последующего доступа к сервису не-IMS, в результате чего аппаратура пользователя IMS может получить последующий доступ к сервису не-IMS без выполнения вышеуказанного процесса аутентификации по первому варианту осуществления изобретения, где общий ключ определяется после того, как СП не-IMS аутентифицирует аппаратуру пользователя IMS. Делается ссылка на Фиг.7, где представлена принципиальная схема последовательности рабочих операций способа для формирования общего ключа в соответствии со вторым вариантом осуществления изобретения, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 71 шлюз аутентификации рассчитывает ключ Ks на базе СК и IK, включенных в запрошенные параметры аутентификации, и формирует идентификатор транзакций самонастройки (Bootstrapping Transaction Identifier -B-TID) на базе RAND и идентификатора СП (AS_ID) и далее определяет срок действия для Ks, главным образом, с целью обновления Ks.

На ступени 72 шлюз аутентификации включает B-TID и информацию о сроке действия в сообщение 2000К и передает сообщение 2000К к СП не-IMS, это означает, что шлюз аутентификации включает B-TID для идентификации текущей аутентификации с аппаратурой пользователя IMS и связывает B-TID с Ks, чтобы Ks мог быть в последующем найден B-TID.

На ступени 73 СП не-IMS пересылает полученное сообщение к аппаратуре пользователя IMS.

На ступени 74 аппаратура пользователя IMS сохраняет запрошенный В-TID и информацию о сроке действия после получения сообщения 2000К.

На ступени 75 аппаратура пользователя IMS формирует Ks для использования в качестве корневого ключа с целью получения общего ключа для связи с СП. В итоге, аппаратура пользователя IMS и шлюз аутентификации получают Ks.

На ступени 76 аппаратура пользователя IMS рассчитывает общий ключ Ks_СП на базе собственной конфиденциальной идентификационной информации пользователя (IMS Private User Identity - IMPI), Ks, и RAND через деривационную формулу ключа.

На ступени 77 аппаратура пользователя IMS передает B-TID к СП не-IMS.

На ступени 78 СП не-IMS передает B-TID и AS_ID к шлюзу идентификации.

На ступени 79 шлюз аутентификации аутентифицирует AS_ID на достоверность и рассчитывает общий ключ Ks_СП.

На ступени 710 шлюз аутентификации передает общий ключ Ks_СП и настройки безопасности пользователя к СП не-IMS.

На ступени 711 СП не-IMS сохраняет общий ключ Ks_СП и настройки безопасности пользователя, в результате чего СП не-IMS и аппаратура пользователя IMS имеют общий ключ Ks_СП, и СП не-IMS аутентифицирует аппаратуру пользователя IMS общим ключом Ks_СП, когда аппаратура пользователя IMS получает доступ к сервису не-IMS.

Если аппаратура пользователя IMS получает доступ к сервису не-IMS через IE explorer, то есть аппаратура пользователя IMS снабжена программой IE explorer, то до обеспечения аппаратуры пользователя IMS сервисом не-IMS сервер СП не-IMS настроит куки-файл программы IE explorer. Делается ссылка на Фиг.8, где представлена принципиальная схема последовательности рабочих операций способа для настройки куки-файла программы IE explorer в соответствии с третьим вариантом осуществления изобретения, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 81 СП не-IMS формирует SessionID и зашифровывает SessionID полученным общим ключом Ks_СП.

На ступени 82 СП не-IMS сохраняет сформированный SessionID в соответствии с IPMU аппаратуры пользователя IMS.

На ступени 83 СП не-IMS передает зашифрованный SessionID к аппаратуре пользователя IMS.

На ступени 84 аппаратура пользователя IMS расшифровывает полученный зашифрованный SessionID с помощью рассчитанного общего ключа Ks_СП.

На ступени 85 аппаратура пользователя IMS запускает IE explorer в соответствии с расшифрованным SessionID и собственной IMPU.

На ступени 86 аппаратура пользователя IMS передает сообщение запроса HTTP с вложенной собственной IMPU и расшифрованным SessionID к СП не-IMS в IE explorer.

На ступени 87 СП не-IMS верифицирует полученную IMPU и SessionID применительно к сохраненным корреспондентским отношениям между идентификаторами SessionIDs и информациями IMPUs.

На ступени 88 полученные IMPU и SessionID удаляются из корреспондентских отношений между идентификаторами SessionIDs и информациями IMPUs после успешной верификации, предотвращая атаку повторов (атаку методом записи и повторной передачи блоков шифрованного текста).

На ступени 89 СП не-IMS настраивает куки-файл IE explorer, запускаемый аппаратурой пользователя IMS в соответствии с полученными IMPU и SessionID.

Делается ссылка на Фиг.9, где представлена принципиальная схема последовательности рабочих операций способа для аутентификации аппаратуры пользователя IMS с доступом к сервису не-IMS в соответствии с четвертым вариантом осуществления изобретения, где данные аутентификации аппаратуры пользователя IMS представлены как Н (А1), конкретная последовательность рабочих операций/ ступеней которого рассматривается ниже.

На ступени 91 аппаратура пользователя IMS передает к СП не-IMS сообщение запроса HTTP с вложенной IMPU, однозначно идентифицирующей аппаратуру пользователя IMS в системе IMS.

На ступени 92 СП не-IMS пересылает полученное сообщение запроса HTTP к шлюзу аутентификации.

На ступени 93 шлюз аутентификации вставляет полученную IMPU в поисковый информационный запрос и передает поисковый информационный запрос к HSS.

На ступени 94 HSS ищет в полученной IMPU данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации для соответствующих параметров аутентификации, и на этой ступени получает параметры аутентификации Н (А1).

На ступени 95 HSS передает полученные Н (А1) к шлюзу аутентификации. На ступени 96 шлюз аутентификации передает сформированное первое RAND к СП не-IMS.

На ступени 97 СП не-IMS передает полученное первое RAND к аппаратуре пользователя IMS.

На ступени 98 аппаратура пользователя IMS формирует первый RES на базе полученного первого RAND и собственной сохраненной Н (А1).

На ступени 99 аппаратура пользователя IMS передает сформированный первый RES и второй RAND к СП не-IMS.

На ступени 910 СП не-IMS пересылает первый RES и второй RAND к шлюзу аутентификации.

На ступени 911 шлюз аутентификации формирует XRES на базе Н (А1), переданной от HSS, и собственного сформированного первого RAND.

На ступени 912 шлюз аутентификации сравнивает сформированный XRES с запрошенным первым RES.

На ступени 913 подтверждается, что аппаратура пользователя IMS успешно аутентифицирована, если результат сравнения показывает их соответствие.

На ступени 914 шлюз аутентификации формирует второй RES на базе полученного второго RAND и Н (А1), переданной от HSS.

На ступени 915 шлюз аутентификации вкладывает сформированный второй RES в результат успешной аутентификации и передает результат успешной аутентификации к СП не-IMS.

На ступени 916 СП не-IMS передает результат успешной аутентификации к аппаратуре пользователя IMS.

На ступени 917 аппаратура пользователя IMS формирует третий RES на базе сформированного второго RAND и собственной сохраненной Н (А1).

На ступени 918 аппаратура пользователя IMS сравнивает сформированный третий RES с полученным вторым RES.

На ступени 919 подтверждается, что СП не-IMS успешно аутентифицирован, если результат сравнения показывает их соответствие.

На ступени 920 аппаратура пользователя IMS устанавливает соединение с СП не-IMS и получает доступ к сервису не-IMS от СП не-IMS.

Если аппаратура пользователя IMS получает доступ к сервису не-IMS через IE explorer, то есть аппаратура пользователя IMS снабжена IE explorer, в четвертом варианте осуществления изобретения, ссылка делается на Фиг.10, представляющую принципиальную схему последовательности рабочих операций способа аутентификации аппаратуры пользователя IMS, снабженной программой IE explorer, обеспечивающей доступ к сервису не-IMS в соответствии с пятым вариантом исполнения изобретения, конкретная последовательность рабочих операций/ ступеней которого рассматривается ниже.

На ступени 101 аппаратура пользователя IMS передает сообщение запроса HTTP, содержащего IMPU, к СП не-IMS.

На ступени 102 СП не-IMS пересылает полученное сообщение запроса HTTP к шлюзу аутентификации.

На ступени 103 шлюз аутентификации вставляет полученную IMPU в поисковый информационный запрос и передает поисковый информационный запрос к HSS.

На ступени 104 HSS ищет в полученной IMPU данные по корреспондентским взаимоотношениям между информациями IMPU и параметрами аутентификации для соответствующих параметров аутентификации, и на этой ступени получает параметры аутентификации Н (А1).

На ступени 105 HSS передает полученные Н (А1) к шлюзу аутентификации.

На ступени 106 шлюз аутентификации передает сформированное первое RAND к СП не-IMS.

На ступени 107 СП не-IMS передает полученное первое RAND к аппаратуре пользователя IMS.

На ступени 108 аппаратура пользователя IMS формирует первый RES на базе полученного первого RAND и собственной сохраненной Н (А1).

На ступени 109 аппаратура пользователя IMS передает сформированный первый RES и сформированное второе RAND к СП не-IMS.

На ступени 1010 СП не-IMS пересылает первый RES и второй RAND к шлюзу аутентификации.

На ступени 1011 шлюз аутентификации формирует XRES на базе Н (А1), переданной от HSS, и собственного сформированного первого RAND.

На ступени 1012 шлюз аутентификации сравнивает сформированный XRES с запрошенным первым RES.

На ступени 1013 подтверждается, что аппаратура пользователя IMS успешно аутентифицирована, если результат сравнения показывает их соответствие.

На ступени 1014 шлюз аутентификации формирует второй RES на базе полученного второго RAND и Н (А1), переданной от HSS.

На ступени 1015 шлюз аутентификации зашифровывает сформированный SessionID у Н (А1), переданный от HSS, в EH(Ai)(SessionID).

На ступени 1016 шлюз аутентификации вкладывает сформированный второй RES, SessionID и EH(Ai)(SessionID) в результат успешной аутентификации и передает результат успешной аутентификации к СП не-IMS.

На ступени 1017 СП не-IMS вкладывает второй RES и EH(A1)(SessionID) в результат успешной аутентификации, передает результат успешной аутентификации к аппаратуре пользователя IMS и сохраняет данные о корреспондентских взаимоотношениях между IMPU и SessionID.

На ступени 1018 аппаратура пользователя IMS формирует третий RES на базе сформированного собственного второго RAND и сохраненной Н (А1).

На ступени 1019 аппаратура пользователя IMS сравнивает сформированный третий RES с полученным вторым RES.

На ступени 1020 подтверждается, что СП не-IMS успешно аутентифицирован, если результат сравнения показывает их соответствие.

На ступени 1021 аппаратура пользователя IMS расшифровывает EH(A1)(SessionID) собственной сохраненной Н (А1) в SessionID.

На ступени 1022 аппаратура пользователя IMS запускает IE explorer с расшифрованным SessionID и IMPU, являющимися параметрами унифицированного указателя информационного ресурса (Universal Resource Locator - URL).

На ступени 1023 аппаратура пользователя IMS передает сообщение запроса HTTP с вложенной собственной IMPU и расшифрованным SessionID к СП не-IMS в IE explorer.

На ступени 1024 СП не-IMS аутентифицирует полученные IMPU и SessionID в отношении сохраненных данных о корреспондентских взаимоотношениях между информациями IMPUs и индикаторами SessionIDs после получения сообщения запроса HTTP.

На ступени 1025 полученные IMPU и SessionID удаляются из данных корреспондентских взаимоотношений между информациями IMPUs и идентификаторами SessionIDs после успешной аутентификации, предотвращая атаку повторов (атаку методом записи и повторной передачи блоков шифрованного текста).

На ступени 1026 СП не-IMS настраивает куки-файл IE explorer, запускаемый аппаратурой пользователя IMS в соответствии с полученными IMPU и SessionID.

Далее аппаратура пользователя IMS, запускающая IE explorer, запрашивает непосредственно СП не-IMS для проведения аутентификации через куки, вместо аутентификации в соответствии с предыдущими ступенями.

На ступени 1027 аппаратура пользователя IMS устанавливает соединение с СП не-IMS и получает доступ к сервису не-IMS от СП не-IMS.

По предыдущим двум процессам следует отметить, что поскольку СП не-IMS может находиться в недоверяемом домене, а шлюз аутентификации является элементом сети в системе IMS, то в целях обеспечения безопасности шлюза аутентификации информационное взаимодействие между шлюзом аутентификации и СП не-IMS должно осуществляться через надежный механизм обеспечения безопасности на транспортном уровне/туннель безопасности протокол.

В четвертом варианте осуществления изобретения шлюз аутентификации может далее зашифровывать данные аутентификации Н (А1) аппаратуры пользователя IMS, например, в Н (А1)', при доменном имени сервера СП не-IMS, и затем передавать Н (А1)' к СП не-IMS, и далее СП не-IMS может принять Н (А1)' для аутентификации с аппаратурой пользователя IMS, этим усиливая функцию СП не-IMS. Это решение будет описано ниже на примере соответственно основной аппаратуры пользователя IMS и обычной аппаратуры пользователя IMS с IE explorer.

Фиг.11 представляет собой принципиальную схему последовательности рабочих операций способа аутентификации аппаратуры пользователя IMS с обеспечением доступа к сервису не-IMS в соответствии с шестым вариантом осуществления изобретения, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 111 аппаратура пользователя IMS передает сообщение запроса HTTP, содержащего IMPU, к СП не-IMS.

На ступени 112 СП не-IMS определяет, сохраняется ли Н (А1)', соответствующая IMPU, и если да, он напрямую формирует и передает первое RAND к аппаратуре пользователя IMS и выполняет аутентификацию с аппаратурой пользователя IMS, как в известном уровне техники, поэтому неоднократные описания этого здесь далее не приводятся.

В ином случае, СП не-IMS пересылает полученное сообщение запроса HTTP к шлюзу аутентификации.

На ступени 113 шлюз аутентификации извлекает из полученной IMPU данные аутентификации аппаратуры пользователя IMS от HSS.

В частности, шлюз аутентификации передает сообщение LIR к HSS для запроса полного доменного имени машины (Fully Qualified Domain Name - FQDN) элемента S-CSCF, с которым IMPU в настоящее время зарегистрирована.

HSS передает сообщение LIA к шлюзу аутентификации.

В отношении сообщения LIA, возвращенного от HSS, шлюз аутентификации принимает следующие решения: если IMPU - это групповой символ IMPU, то шлюз аутентификации передает к СП не-IMS сообщение об ошибке; если аппаратура пользователя IMS, соответствующая IMPU, не зарегистрирована в системе IMS, то шлюз аутентификации возвращает сообщение об ошибке к СП не-IMS; или если аппаратура пользователя IMS, соответствующая IMPU, не зарегистрирована в системе IMS, то шлюз аутентификации запрашивает от сообщения LIA имя FQDN элемента S-CSCF, регистрирующего аппаратуру пользователя IMS.

Шлюз аутентификации ищет данные по корреспондентским взаимоотношениям между информациями IMPUs и IMPIs для IMPI аппаратуры пользователя IMS.

Шлюз аутентификации передает сообщение на мультимедийный запрос аутентификации (Multimedia Authentication Request - MAR), содержащий IMPU, IMPI и FQDN, к HSS; и

HSS возвращает сообщение об ответе по мультимедийной аутентификации (Multimedia Authentication Answer - МАА), содержащем данные аутентификации Н (А1) аппаратуры пользователя IMS.

На ступени 114 шлюз аутентификации сохраняет Н (А1) аппаратуры пользователя IMS и передает первое сформированное RAND к СП не-IMS.

На ступени 115 СП не-IMS передает первое RAND, сформированное шлюзом аутентификации, к аппаратуре пользователя IMS.

На ступени 116 аппаратура пользователя IMS формирует первый RES на базе полученного первого RAND и собственной сохраненной Н (А1).

На данной ступени аппаратура пользователя IMS может далее зашифровать Н (А1) в Н (А1)' при имени FQDN сервера СП не-IMS (т.е. FQDNAs) через шифрующий алгоритм MD5.

На ступени 117 аппаратура пользователя IMS возвращает сформированный первый RES и второе RAND, сформированное аппаратурой пользователя IMS, к СП не-IMS.

На ступени 118 СП не-IMS пересылает первый RES и второй RAND к шлюзу аутентификации.

На ступени 119 шлюз аутентификации формирует XRES на базе Н (А1) и первого RAND.

На ступени 1110 сформированный XRES сравнивается с полученным первым RES.

На ступени 1111 подтверждается, что аппаратура пользователя IMS успешно аутентифицирована, если результат сравнения показывает их соответствие.

На ступени 1112 шлюз аутентификации формирует второй RES на базе полученного второго RAND и Н (А1).

На данной ступени шлюз аутентификации может далее зашифровать Н (А1) в Н (А1)' при имени FQDNAS сервера СП не-IMS через шифрующий алгоритм MD5.

На ступени 1113 шлюз аутентификации вкладывает сформированный второй RES и Н (А1)' в результат успешной аутентификации и передает результат успешной аутентификации к СП не-IMS.

На ступени 1114 СП не-IMS сохраняет полученную Н (А1)' в соответствии с IMPU аппаратуры пользователя IMS.

На ступени 1115 СП не-IMS передает результат успешной аутентификации, содержащий второй RES, к аппаратуре пользователя IMS.

На ступени 1116 аппаратура пользователя IMS формирует третий RES на базе сформированного собственного второго RAND и сохраненной Н (А1).

На ступени 1117 сформированный третий RES сравнивается с полученным вторым RES.

На ступени 1118 подтверждается, что СП не-IMS успешно аутентифицирован, если результат сравнения показывает их соответствие.

На ступени 1119 СП не-IMS настраивает куки аппаратуры пользователя IMS.

На ступени 1120 аппаратура пользователя IMS устанавливает соединение с СП не-IMS и получает доступ к сервису не-IMS от СП не-IMS.

На ступени 1121 аппаратура пользователя IMS, получающая далее доступ к СП не-IMS, переносит настроенный куки.

На ступени 1122, после того, как куки становится недействительным, аутентификация между аппаратурой пользователя IMS и СП не-IMS осуществляется через Н (А1)', и аппаратура пользователя IMS получает допуск к СП не-IMS без использования шлюза аутентификации, в результате чего уменьшается число потребных для аутентификации ступеней и сокращается необходимое время.

В описном выше процессе интерфейс Cx или интерфейс Zh также приспособлен между шлюзом аутентификации и HSS, в дополнение к интерфейсу Sh, для запроса о FQDN элемента S-CSCF, в котором аппаратура пользователя IMS в настоящее время зарегистрирована, где FQDNAS относится к FQDN текущего функционального элемента S-CSCF аппаратуры пользователя IMS, когда интерфейс Cx приспособлен между шлюзом аутентификации и HSS, или FQDN шлюза аутентификации может быть приспособлен непосредственно для СП не-IMS, когда интерфейс Zh приспособлен между шлюзом аутентификации и HSS.

Делается ссылка на Фиг.12, которая представляет принципиальную схему последовательности рабочих операций способа аутентификации аппаратуры пользователя IMS с программой IE explorer с обеспечением доступа к сервису не-IMS в соответствии с седьмым вариантом осуществления изобретения, конкретная последовательность рабочих операций/ступеней которого рассматривается ниже.

На ступени 121 аппаратура пользователя IMS передает сообщение запроса HTTP, содержащего IMPU, к СП не-IMS.

На ступени 122 СП не-IMS определяет, сохраняется ли Н (А1)', соответствующая IMPU, и если да, он напрямую формирует и передает первое RAND к аппаратуре пользователя IMS и выполняет аутентификацию с аппаратурой пользователя IMS, как в известном уровне техники, поэтому неоднократные описания этого здесь далее не приводятся.

В ином случае, СП не-IMS пересылает полученное сообщение запроса HTTP к шлюзу аутентификации.

На ступени 123 шлюз аутентификации извлекает из полученной IMPU данные аутентификации Н (А1) аппаратуры пользователя IMS от HSS.

На ступени 124 шлюз аутентификации сохраняет Н (А1) аппаратуры пользователя IMS и передает первое сформированное RAND к СП не-IMS.

На ступени 125 СП не-IMS передает первое RAND, сформированное шлюзом аутентификации, к аппаратуре пользователя IMS.

На ступени 126 аппаратура пользователя IMS формирует первый RES на базе полученного первого RAND и собственной сохраненной Н (А1).

На данной ступени аппаратура пользователя IMS может далее зашифровать Н (А1) в Н (А1)' при имени FQDNAS сервера СП не-IMS через шифрующий алгоритм MD5.

На ступени 127 аппаратура пользователя IMS возвращает сформированный первый RES и сформированное второе RAND к СП не-IMS.

На ступени 128 СП не-IMS пересылает первый RES и второй RAND к шлюзу аутентификации.

На ступени 129 шлюз аутентификации формирует XRES на базе Н (А1) аппаратуры пользователя IMS и первого RAND.

На ступени 1210 сформированный XRES сравнивается с полученным первым RES.

На ступени 1211 подтверждается, что аппаратура пользователя IMS успешно аутентифицирована, если результат сравнения показывает их соответствие.

На ступени 1212 шлюз аутентификации формирует второй RES на базе полученного второго RAND и Н (А1) аппаратуры пользователя IMS.

На данной ступени шлюз аутентификации формирует далее SessionID, как идентификатор сеанса, для СП не-IMS с целью возможного взаимодействия с IE explorer аппаратуры пользователя IMS, и зашифровывает сформированный SessionID у Н (А1) в EH(A1)(SessionID); шлюз аутентификации может далее зашифровать Н (А1) в Н (А1)' при имени FQDNAS сервера СП не-IMS через шифрующий алгоритм MD5.

На ступени 1213 шлюз аутентификации вкладывает сформированный второй RES, H (A1)' и EH(A1)(SessionID) в результат успешной аутентификации и передает результат успешной аутентификации к СП не-IMS.

На ступени 1214 СП не-IMS сохраняет полученную Н (Al)' и SessionID в соответствии с IMPU аппаратуры пользователя IMS.

На ступени 1215 СП не-IMS передает результат успешной аутентификации, содержащий второй RES и EH(A1)(SessionID), к аппаратуре пользователя IMS.

На ступени 1216 аппаратура пользователя IMS формирует третий RES на базе сформированного второго RAND и SessionID и собственной сохраненной Н (А1).

На ступени 1217 сформированный третий RES сравнивается с полученным вторым RES.

На ступени 1218 подтверждается, что СП не-IMS успешно аутентифицирован, если результат сравнения показывает их соответствие.

На ступени 1219 аппаратура пользователя IMS расшифровывает EH(A1)(SessionID) в SessionID.

На этой ступени осуществляется также настройка куки аппаратуры пользователя IMS.

На этой ступени результат успешной аутентификации может быть включен в сообщение 200 OK (но не ограничиваясь этим).

На ступени 1220 аппаратура пользователя IMS запускает IE explorer с SessionID и IMPU, являющимися параметрами URL, и передает сообщение запроса HTTP, содержащее IMPU и SessionID, к СП IMS.

На ступени 1221 СП не-IMS аутентифицирует полученные IMPU и SessionID в отношении сохраненных данных о корреспондентских взаимоотношениях между информациями IMPUs и индикаторами SessionIDs после получения сообщения запроса HTTP.

На ступени 1222 полученные IMPU и SessionID удаляются из данных корреспондентских взаимоотношений между информациями IMPUs и идентификаторами SessionIDs после успешной аутентификации, предотвращая атаку повторов (атаку методом записи и повторной передачи блоков шифрованного текста).

На ступени 1223 куки-файл программы IE explorer, запускаемый аппаратурой пользователя IMS, настраивается в соответствии с полученными IMPU и SessionID.

После этой ступени аппаратура пользователя IMS, запускающая IE explorer, запрашивает непосредственно СП не-IMS для проведения аутентификации через куки, вместо аутентификации в соответствии с предыдущими ступенями.

На ступени 1224 аппаратура пользователя IMS устанавливает соединение с СП не-IMS и получает доступ к сервису не-IMS от СП не-IMS.

На ступени 1225, после того, как куки становится недействительным, аутентификация между аппаратурой пользователя IMS и СП не-IMS осуществляется через Н (А1)', и аппаратура пользователя IMS получает допуск к СП не-IMS без использования шлюза аутентификации, в результате чего уменьшается число потребных для аутентификации ступеней и сокращается необходимое время.

В двух вышерассмотренных вариантах осуществления изобретения, когда шлюз аутентификации запрашивает данные аутентификации аппаратуры пользователя IMS от HSS, HSS должен сравнить S-CSCF, указанный в имени сервера в сообщении на запрос MAR, переданном от шлюза аутентификации, с тем, что хранится для сравнения на соответствие, после получения сообщения на запрос MAR, и запустить дерегистрацию S-CSCF, обслуживающего в данный момент аппаратуру пользователя IMS, при их несоответствии. С целью решения данной проблемы способ согласно настоящему изобретению может быть реализован в виде двух схем.

По первой схеме, корреспондентские взаимоотношения между IMPU аппаратуры пользователя IMS и S-CSCF конфигурируются на шлюзе аутентификации, и шлюз аутентификации вкладывает информацию элемента S-CSCF в запрос аутентификации MAR и осуществляет пересылку запроса аутентификации MAR.

По второй схеме, шлюз аутентификации, после получения запроса на соединение, переданного от СП не-IMS, сначала передает сообщение запроса LIR к HSS для извлечения данных S-CSCF, обслуживающего в настоящий момент аппаратуру пользователя IMS, и затем вкладывает информацию о S-CSCF в сообщение запроса MAR.

В данном изобретении данные аутентификации аппаратуры пользователя IMS и первое RAND сохраняются в шлюзе аутентификации после первоначальной аутентификации аппаратуры пользователя IMS и могут повторно использоваться для следующей аутентификации. Сохраняемая информация может периодически обновляться.

С помощью системы, способа и устройства аутентификации согласно настоящему изобретению предлагается унифицированная платформа аутентификации между аппаратурой пользователя IMS и различными не-IMS ASs с целью снижения сложности получения доступа к сервису не-IMS и расширения опыта пользователя; в серверах не-IMS ASs нет данных/параметров аутентификации аппаратуры пользователя IMS, что облегчает процесс аутентификации и ведения файлов данных на серверах не-IMS ASs; конфигурированный шлюз аутентификации не будет передавать данные/параметры аутентификации аппаратуры пользователя IMS, аутентифицированной по отношению к серверам не-IMS ASs, что предотвращает попытки вмешательства, прослушивания и фальсификации в процесс аутентификации; и в процессе для аутентификации аппаратуры пользователя IMS с доступом к сервису не-IMS через IE explorer зашифрованный SessionID приспособлен для передачи, что предотвращает вмешательство в SessionID, и переданный SessionID и сохраненные данные взаимоотношений обрабатываются таким образом, чтобы предотвратить атаку повторов (атаку методом записи и повторной передачи блоков шифрованного текста).

Один из вариантов осуществления изобретения предусматривает шлюз аутентификации, представленный на Фиг.13, который включает в себя первый приемный блок 131, запрашивающий блок 132, первый передающий блок 133, второй приемный блок 134, блок сравнения 135, подтверждающий блок 136 и инструктирующий блок 137.

Первый приемный блок 131 конфигурирован для получения сообщения запроса на соединение, переданного от аппаратуры пользователя IMS через СП, обеспечивающий сервис не-IMS.

Запрашивающий блок 132 конфигурирован для запроса первого RAND и XRES аппаратуры пользователя IMS.

Первый передающий блок 133 конфигурирован для передачи первого RAND, запрошенного запрашивающим блоком 132, к аппаратуре пользователя IMS через СП.

Второй приемный блок 134 конфигурирован для получения первого RES, переданного от аппаратуры пользователя IMS через СП, где первый RES формируется аппаратурой пользователя IMS на базе первого RAND.

Блок сравнения 135 конфигурирован для сравнения первого RES, полученного вторым приемным блоком 134, с XRES, полученным запрашивающим блоком 132, для определения их соответствия.

Подтверждающий блок 136 конфигурирован для подтверждения того, что аппаратура пользователя IMS успешно аутентифицирована, если результаты блока сравнения 135 показывают требуемое соответствие.

Инструктирующий блок 137 конфигурирован для инструктирования СП, обеспечивающего аппаратуру пользователя IMS сервисом не-IMS.

Предпочтительно, чтобы запрашивающий блок 132 запрашивал параметры аутентификации аппаратуры пользователя IMS, включающие первое RAND и XRES аппаратуры пользователя IMS.

Предпочтительно, чтобы сообщение запроса на соединение, полученное первым приемным блоком 131, включало IMPU аппаратуры пользователя IMS; и

запрашивающий блок 132 включал в себя:

передающий субблок, конфигурированный для передачи поискового информационного запроса, содержащего IMPU, полученную первым принимающим блоком 131, к HSS; и

принимающий субблок, конфигурированный для получения параметров аутентификации, переданных от HSS, которые были получены HSS из данных корреспондентских взаимоотношений между информациями IMPUs и параметрами аутентификации IMPU.

Предпочтительно, чтобы параметры аутентификации, запрошенные запрашивающим блоком 132, включали также первый AUTN; и

шлюз аутентификации включал также второй передающий блок, конфигурированный для передачи первого AUTN, запрошенного запрашивающим блоком, к аппаратуре пользователя IMS через СП, перед тем как второй приемный блок 134 получит первый RES, переданный через СП от аппаратуры пользователя IMS.

Предпочтительно, чтобы шлюз аутентификации включал также:

определяющий блок, конфигурированный для определения общего ключа, необходимого для того, чтобы аппаратура пользователя IMS получала впоследствии доступ к сервису не-IMS, до того, как инструктирующий блок 137 проинструктирует СП обеспечить аппаратуру пользователя IMS сервисом не-IMS; и

третий передающий блок, конфигурированный для передачи общего ключа, определенного определяющим блоком, к СП.

Предпочтительно, чтобы запрашивающий блок 132 включал первый формирующий субблок, запрашивающий субблок и второй формирующий субблок, где:

первый формирующий субблок конфигурирован для формирования первого RAND;

запрашивающий субблок конфигурирован для запроса данных аутентификации аппаратуры пользователя IMS; и

второй формирующий субблок конфигурирован для формирования XRES аппаратуры пользователя IMS на базе первого RAND, сформированного первым формирующим субблоком, и параметров аутентификации, запрошенных запрашивающим субблоком.

Предпочтительно, чтобы шлюз аутентификации включал также третий принимающий блок, формирующий блок и четвертый передающий блок, где:

третий принимающий блок конфигурирован для получения второго RAND, переданного через СП от аппаратуры пользователя IMS;

формирующий блок конфигурирован для формирования второго RES на базе второго RAND, полученного третьим принимающим блоком, и данных аутентификации, запрошенных запрашивающим субблоком; и

четвертый передающий блок конфигурирован для передачи второго RES, сформированного формирующим блоком, к аппаратуре пользователя IMS через СП.

Инструктирующий блок 137 передает результат успешной аутентификации к СП и инструктирует СП обеспечить аппаратуру пользователя IMS сервисом не-IMS.

Один из вариантов осуществления изобретения предусматривает СП, обеспечивающий сервис не-IMS, в соответствии с Фиг.14, который включает первый принимающий блок 141, первый пересылающий блок 142, второй принимающий блок 143, второй пересылающий блок 144, третий принимающий блок 145, третий пересылающий блок 146 и обеспечивающий блок 147.

Первый принимающий блок 141 конфигурирован для получения сообщения запроса на соединение, переданного от аппаратуры пользователя IMS.

Первый пересылающий блок 142 конфигурирован для пересылки сообщения запроса на соединение, полученного первым принимающим блоком 141, к шлюзу аутентификации.

Второй принимающий блок 143 конфигурирован для получения первого RAND, переданного от шлюза аутентификации.

Второй пересылающий блок 144 конфигурирован для пересылки первого RAND, полученного вторым принимающим блоком 143, к аппаратуре пользователя IMS.

Третий принимающий блок 145 конфигурирован для получения первого RES, переданного от аппаратуры пользователя IMS.

Третий пересылающий блок 146 конфигурирован для пересылки первого RES, полученного третьим принимающим блоком 145, к шлюзу аутентификации.

Обеспечивающий блок 147 конфигурирован для обеспечения аппаратуры пользователя IMS сервисом не-IMS в ответ на инструкцию шлюза аутентификации.

Предпочтительно, чтобы СП включал также четвертый принимающий блок и четвертый пересылающий блок, где:

четвертый принимающий блок конфигурирован для получения AUTN, переданного от шлюза аутентификации, до того, как третий принимающий блок 145 получит первый RES; и

четвертый пересылающий блок конфигурирован для пересылки AUTN, полученного четвертым принимающим блоком, к аппаратуре пользователя IMS.

Предпочтительно, чтобы обеспечивающий блок 147включал:

принимающий субблок, конфигурированный для получения результата успешной аутентификации, переданного от шлюза аутентификации;

субблок установления соединения, конфигурированный для установления соединения с аппаратурой пользователя IMS, после того, как принимающий субблок получит результат успешной аутентификации; и

обеспечивающий субблок, конфигурированный для обеспечения аппаратуры пользователя IMS сервисом не-IMS через соединение, установленное субблоком установления соединения.

Предпочтительно, чтобы СП включал также пятый принимающий блок, конфигурированный для получения и сохранения общего ключа, переданного от шлюза аутентификации, до того, как обеспечивающий блок 147 обеспечит аппаратуру пользователя IMS сервисом не-IMS.

Предпочтительно, чтобы в том случае, если аппаратура пользователя IMS получает доступ к сервису не-IMS через IE explorer, СП включал также:

формирующий блок, конфигурированный для формирования SessionID;

шифрующий блок, конфигурированный для шифрования SessionID, сформированного формирующим блоком с помощью общего ключа, полученного пятым принимающим блоком;

передающий блок, конфигурированный для передачи SessionID, зашифрованного шифрующим блоком, к аппаратуре пользователя IMS;

шестой принимающий блок, конфигурированный для получения сообщения запроса на соединение, содержащего IMPU и SessionID, переданного от аппаратуры пользователя IMS; и

настраивающий блок, конфигурированный для настройки куки программы IE explorer, запускаемого аппаратурой пользователя IMS в соответствии с IMPU и SessionID, полученными шестым принимающим блоком.

Предпочтительно, чтобы СП включал также:

сохраняющий блок, конфигурированный для сохранения SessionID, сформированного формирующим блоком в соответствии с IMPU аппаратуры пользователя IMS, до того, как передающий блок передаст SessionID, зашифрованный шифрующим блоком, к аппаратуре пользователя IMS;

верифицирующий блок, конфигурированный для верификации IMPU и SessionID, полученных шестым принимающим блоком, по отношению к данным корреспондентских взаимоотношений между идентификаторами SessionIDs и информациями IMPUs в сохраняющем блоке, до того, как настраивающий блок настроит куки программы IE explorer, запускаемого аппаратурой пользователя IMS; и

удаляющий блок, конфигурированный для удаления IMPU и SessionID, полученных шестым принимающим блоком, из данных корреспондентских взаимоотношений между идентификаторами SessionIDs и информациями IMPUs, сохраняющимися в сохраняющем блоке, после того, как результат верификации верифицирующим блоком покажет успешную верификацию.

Предпочтительно, чтобы СП включал также седьмой принимающий блок, пятый пересылающий блок, восьмой принимающий блок и шестой пересылающий блок, где:

седьмой принимающий блок конфигурирован для получения второго RAND, переданного от аппаратуры пользователя IMS;

пятый пересылающий блок конфигурирован для пересылки второго RAND, полученного седьмым принимающим блоком, к шлюзу аутентификации;

восьмой принимающий блок конфигурирован для получения второго RES, переданного от шлюза аутентификации; и

шестой пересылающий блок конфигурирован для пересылки второго RES, полученного восьмым принимающим блоком, к аппаратуре пользователя IMS.

Один из вариантов осуществления изобретения предусматривает аппаратуру пользователя IMS, представленную на Фиг.15, которая включает первый передающий блок 151, первый принимающий блок 152, первый формирующий блок 153, второй передающий блок 154 и блок доступа к сервису 155.

Первый передающий блок 151 конфигурирован для передачи сообщения запроса на соединение к СП, обеспечивающему сервис не-IMS.

Первый принимающий блок 152 конфигурирован для получения первого RAND, переданного от шлюза аутентификации.

Первый формирующий блок 153 конфигурирован для формирования первого RES на базе первого RAND, полученного первым принимающим блоком 152.

Второй передающий блок 154 конфигурирован для передачи первого RES, сформированного первым формирующим блоком 153, к СП.

Блок доступа к сервису 155 конфигурирован для обеспечения доступа к сервису не-IMS от СП.

Предпочтительно, чтобы аппаратура пользователя IMS включала также второй принимающий блок, второй формирующий блок, первый блок сравнения и первый подтверждающий блок, где:

второй принимающий блок конфигурирован для получения первого AUTN, переданного через СП от шлюза аутентификации, до того, как первый формирующий блок 153 сформирует первый RES;

второй формирующий блок конфигурирован для формирования второго AUTN на базе первого RAND, полученного первым принимающим блоком 152;

первый блок сравнения конфигурирован для сравнения второго AUTN, сформированного вторым формирующим блоком, с первым AUTN, полученным вторым принимающим блоком, для определения их соответствия; и

первый подтверждающий блок конфигурирован для подтверждения того, что СП успешно аутентифицирован, если результаты первого блока сравнения показывают требуемое соответствие.

Предпочтительно, чтобы аппаратура пользователя IMS включала также третий формирующий блок, третий передающий блок, третий принимающий блок, четвертый формирующий блок, второй блок сравнения и второй подтверждающий блок, где:

третий формирующий блок конфигурирован для формирования второго RAND;