Область техники, к которой относится изобретение

Настоящее изобретение касается устройства связи для поддержания связи с сетевым устройством, способа, компьютерной программы и компьютерного программного продукта для устройства связи, поддерживающего связь с сетевым устройством сети связи, первого сетевого устройства первой сети связи, способа, компьютерной программы и компьютерного программного продукта для первого узла первой сети связи, а также системы, содержащей первое сетевое устройство из первой системы связи и второе сетевое устройство из второй системы связи. Настоящее изобретение касается второго сетевого устройства.

Уровень техники

Данные, которые передают по сетям связи, становятся все более чувствительными. Сети связи, такие как мобильные сети, беспроводные сети и сети фиксированной связи, в настоящее время все чаще используют для управления виртуально-физическими системами и так далее, например, для различных транзакций, связанных с экономикой и бизнесом. Следовательно, существует потребность в более надежных мерах обеспечения безопасности.

Например, в мобильной связи важно, чтобы сеть связи и пользовательское устройство (UE) прошли взаимную аутентификацию друг друга и были способны зашифровать передаваемые данные трафика, при этом оба этих сервиса обеспечения безопасности критически зависят от управления ключами защиты, в том числе зависят от распределения ключей или ввода в действие ключей.

В этой связи мобильные сети второго поколения (2G) и более современные используют надежную аутентификацию и распределение ключей шифрования на основе карты (Универсального) модуля идентификации абонента ((U)SIM). Начиная с сетей третьего поколения (3G) и более современных, аутентификация стала взаимной: как сеть, так и пользовательское устройство осуществляют аутентификацию друг друга. 3G/4G аутентификация на основе USIM, например, описана в 3GPP TS 33.102 V12.2.0 и 33.401 V12.13.0. Известен протокол, такой как UMTS AKA или LTE AKA, в зависимости от которого используют тип сети доступа, где UMTS AKA является аббревиатурой для Аутентификации и распределения ключей универсальной системы мобильной связи, а LTE AKA является аббревиатурой для Аутентификации и распределения ключей технологии «Долгосрочное развитие». В качестве замечания, хотя в стандартах 3GPP используется термин распределение ключей, фактически используемые протоколы больше имеют природу ввода в действие ключей. Тем не менее, для настоящего рассмотрения эта разница не важна. Варианты этого протокола АКА были разработаны для IP мультимедийных подсистем (IMS) (IMS AKA), для технологии доступа не 3GPP (EAP-AKA, IETF RFC 4187) и для аутентификации слоя общего сервиса (общая архитектура бутстреппинга, GBA, 3GPP TS 33.220 V12.3.0).

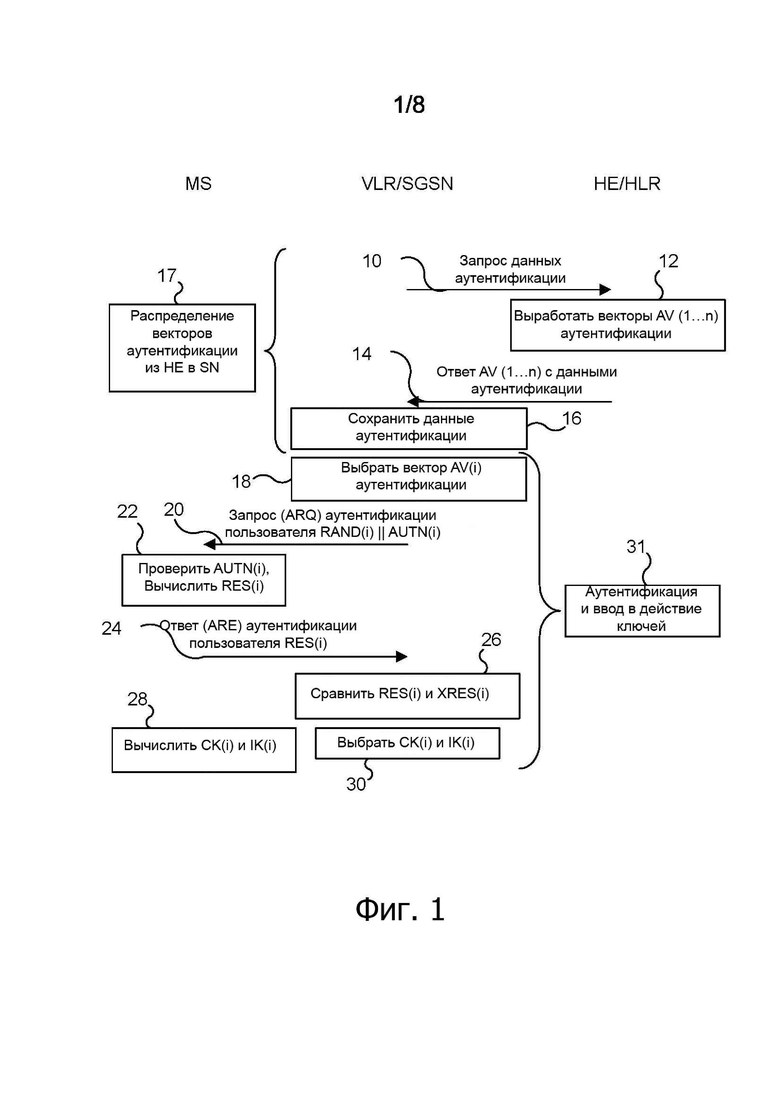

На фиг. 1 на высоком уровне показано функционирование AKA для 3G сети в соответствии с TS 33.102 V12.2.0, при этом мобильная станция MS, которая является некоторым типом устройства связи, который соответствует пользовательскому устройству, поддерживает связь с гостевым регистром (VLR) местонахождения/узлом поддержки обслуживающего шлюза (SGSN) обслуживающей сети (SN), который, в свою очередь поддерживает связь с домашней средой (НЕ)/домашним регистром местонахождения (HLR). В 4G/LTE, узел (MME) управления мобильностью занимает место VLR/SGSN и HE/HLR соответствует домашнему серверу (HSS) абонентов.

На фиг.1 VLR/SGSN показан направляющим запрос 10 на предоставление данных аутентификации на HE/HLR, касающихся гостевой мобильной станции MS. HE/HLR вырабатывает 12 набор векторов (AV(1...n)) аутентификации и направляет векторы (AV1…n) на VLR/SGSN в сообщении 14 с ответом с данными аутентификации, при этом далее VLR/SGSN сохраняет 16 векторы аутентификации. Здесь эти этапы вместе образуют фазу 17 распределения векторов аутентификации из HE.

Далее следует фаза 31 аутентификации и ввода в действие ключей (или распределения ключей). Когда на этой фазе 31 должна быть осуществлена аутентификация, VLR/SGSN выбирает 18 доступный (неиспользованный) вектор аутентификации и на основе содержимого этого вектора направляет 20 сообщение ARQ запроса на проведение аутентификации пользователя, содержащее запрос с использованием случайного значения Rand(i) и токена AUTN(i) аутентификации, при этом AUTN(i) содержит проверочный код для запроса, а индекс i указывает, что упомянутое значение связано с AVi. AUTN(i) проверяют в MS и, если проверка прошла успешно, на этапе 22 проверки вычисляют результат RES(i). Более точно, эти операции осуществляют с помощью USIM в MS. Далее MS направляет 24 сообщение (ARE) с ответом аутентификации пользователя, содержащее результат RES(i). Вектор аутентификации содержит ожидаемый результат XRES(i) и далее VLR/SGSN сравнивает 26 принятый результат RES(i) с ожидаемым результатом XRES(i), и если сравнение было успешным (то есть, два значения совпадают), то VLR/SGSN выбирает 30 соответствующий ключ CK(i) шифрования и ключ IK(i) защиты целостности. Одновременно, MS (снова, если быть абсолютно точным, USIM) вычисляет 28 такие же ключи CK(i) и IK(i). В случае LTE, из CK(i) и IK(i) получают дополнительные ключи, например, так называемый ключ Kasme (не показан), это получение выполняют в части MS, которая находится вне USIM. Эта часть вне USIM называется мобильным оборудованием (ME).

При типе аутентификации и распределении ключей, который показан на фиг. 1 и который описан выше, секретный ключ К, который обладает преимуществом, заключающимся в том, что он распределен заранее, используют и сохраняют как в пользовательском устройстве (более конкретно, в USIM), так и в домашней сети. Далее общий для участников ключ K используют для получения CK(i) и IK(i).

Таким образом, безопасность AKA зависит от сохранения в секрете ключа K. В последнее время, средства массовой информации сообщили, что безопасность изготовителя SIM карт была нарушена и было «разглашено» (или попало не в те руки) некоторое множество K-ключей, таким образом абоненты, связанные с этими ключами, подвержены таким рискам, как маскировка под законного пользователя, похищение соединения и подслушивание (так как ключи шифрования, получаемые из CK(i) и/или IK(i), также возможно подвержены риску). В статье, которую можно найти по адресу https://firstlook.org/theintercept/2015/02/19/great-sim-heist/, загруженной 6 июля 2015, упомянуто, что возможная проблема с протоколом AKA, ведущая к упомянутым выше последствиям нарушения безопасности, заключается в том, что в AKA отсутствует, так называемая защищенность (PFS) от чтения назад.

С учетом описанного выше существует потребность в повышении уровня безопасности связи между устройством связи и сетью связи в случае, когда безопасность основана на модулях идентификации, таких как USIM, использующих секретный ключ, совместно используемый с узлом сети связи.

Таким образом, существует потребность в улучшении безопасности связи между устройством связи и сетью связи.

Раскрытие сущности изобретения

Одна задача изобретения заключается в том, чтобы улучшить безопасность связи для устройства связи в отношении использования долговременных, совместно используемых ключей.

В соответствии с первым аспектом, указанная задача решается с помощью устройства связи, которое поддерживает связь с сетевым устройством сети связи. Устройство связи выполнено с возможностью:

приема от сетевого устройства некоторого запроса, первого PFS параметра и первого проверочного кода,

перенаправления запроса или производного для него элемента в модуль идентификации,

приема от модуля идентификации в качестве ответа по меньшей мере одного результирующего параметра,

определения, на основе результирующего параметра, является ли подлинным первый PFS параметр,

выработки второго PFS параметра, и

направления второго PFS параметра на сетевое устройство, если определено, что первый PFS параметр является подлинным.

В соответствии со вторым аспектом, указанная задача решается с помощью некоторого способа, осуществляемого некоторым устройством связи, при этом устройство связи поддерживает связь с сетевым устройством сети связи. Способ включает в себя следующее:

принимают от сетевого устройства запрос, первый PFS параметр и первый проверочный код,

перенаправляют запрос или производный для него элемент в модуль идентификации,

принимают от модуля идентификации в качестве ответа по меньшей мере один результирующий параметр,

определяют, на основе результирующего параметра, является ли подлинным первый PFS параметр,

вырабатывают второй PFS параметр, и

направляют второй PFS параметр на сетевое устройство, если определено, что первый PFS параметр является подлинным.

В соответствии с третьим аспектом, указанная задача решается с помощью некоторой компьютерной программы для устройства связи, которое связано с сетевым устройством сети связи. Компьютерная программа содержит компьютерный программный код, исполнение которого в устройстве связи, побуждает устройство связи:

принимать от сетевого устройства запрос, первый PFS параметр и первый проверочный код,

перенаправлять запрос или производный для него элемент в модуль идентификации,

принимать от модуля идентификации в качестве ответа по меньшей мере один результирующий параметр,

определять, на основе результирующего параметра, является ли подлинным первый PFS параметр,

вырабатывать второй PFS параметр, и

направлять второй PFS параметр на сетевое устройство, если результат определения положительный, то есть если первый PFS параметр является подлинным.

В соответствии с четвертым аспектом, указанная задача решается с помощью некоторого компьютерного программного продукта для устройства связи, которое связано с сетевым устройством сети связи. Компьютерный программный продукт содержит носитель данных с компьютерным программным кодом в соответствии с третьим аспектом.

Изобретение, соответствующее первому, второму и четвертому аспектам, обладает некоторым количеством достоинств. Улучшенная безопасность устанавливает барьеры для взломщиков, которые способны скомпрометировать долговременный общий ключ, заставляя их осуществлять так называемые атаки «человек посередине» с целью применения скомпрометированного ключа.

Производный элемент может быть идентичен запросу. Производный элемент также может быть хешем для запроса.

Если используется производный элемент, который является хешем для запроса, то размер запроса уменьшается и также возможно применение стандартизованных размеров запроса. Чистый запрос на модуль идентификации обладает достоинством, которое заключается в уменьшении обработки в устройстве связи.

В первом варианте первого аспекта устройство связи выполнено с возможностью выработки некоторого сеансового ключа для связи между устройством связи и сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В соответствующем варианте второго аспекта способ включает в себя выработку некоторого сеансового ключа для связи между устройством связи и сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

Этот вариант обладает достоинством, которое заключается в обеспечении сеанса, обладающего улучшенной безопасностью связи относительно возможной будущей компрометации общего ключа.

В более конкретном варианте осуществления первого и второго аспектов, сеансовый ключ основан на первом PFS параметре и показателе степени второго PFS параметра.

Первый проверочный код может содержать некоторый код аутентификации сообщения, основанный, по меньшей мере, на первом PFS параметре. В одном варианте осуществления изобретения то, что что-то основано, по меньшей мере, на первом PFS параметре означает, что это может быть основано, по меньшей мере, на хеше для первого PFS параметра и что хеш может быть криптографическим хешем. Более того, запрос может быть основан на первом PFS параметре. Например, он может быть первым PFS параметром или некоторым хешем от первого PFS параметра. Также возможно, что этот хеш является криптографическим хешем. Хотя запрос основан на первом PFS параметре, существует экономия в отношении использования криптографии и полосы пропускания. Эта экономия еще больше увеличена благодаря наличию хеша, который позволяет приспосабливать размер первого PFS параметра к различным стандартизованным форматам.

Более конкретно, первый и второй PFS параметры могут быть параметрами Диффи-Хеллмана.

В третьем варианте первого аспекта устройство связи выполнено с возможностью приема запроса, первого PFS параметра и первого проверочного кода в сообщении запроса на проведение аутентификации от сетевого устройства и в этом случае сообщение запроса на проведение аутентификации также содержит проверочный код для запроса. Более того, когда устройства связи принимает по меньшей мере один результирующий параметр, оно выполнено с возможностью приема являющегося ответом параметра в качестве ответа на запрос. Наконец, когда устройство связи выполнено с возможностью выработки и направления второго PFS параметра, оно выполнено с возможностью выработки второго PFS параметра вместе со вторым проверочным кодом и направления этих элементов в сообщении с ответом аутентификации, которое также содержит являющийся ответом параметр.

В соответствующем варианте второго аспекта запрос, первый PFS параметр и первый проверочный код принимают в сообщении запроса на проведение аутентификации, при этом указанное сообщение запроса на проведение аутентификации также содержит некоторый проверочный код для запроса. По меньшей мере, один результирующий параметр также содержит являющийся ответом параметр, принятый в качестве ответа на запрос. Более того, выработка и направление второго PFS параметра включает в себя выработку второго PFS параметра вместе со вторым проверочным кодом и направление этих элементов в сообщении с ответом аутентификации, которое также содержит являющийся ответом параметр.

Этот вариант обладает преимуществом, которое заключается в том, что первый и второй PFS параметры и первый и второй проверочные коды могут быть переданы в уже существующих сообщениях. Таким образом, исключается наличие дополнительных сообщений. Это может сэкономить электроэнергию в устройстве связи, которая может быть ограниченным ресурсом.

Второй проверочный код может быть выработан как некоторый код аутентификации сообщения, основанный, по меньшей мере, на втором PFS параметре. В одном варианте осуществления изобретения то, что что-то основано, по меньшей мере, на втором PFS параметре означает, что это может быть основано, по меньшей мере, на хеше для второго PFS параметра и что хеш может быть криптографическим хешем.

Более того, хеш/коды аутентификации сообщения могут быть основаны на HMAC/SHA-256.

В четвертом варианте первого и второго аспектов, сообщение запроса на проведение аутентификации содержит первый проверочный код в соответствующем отдельном информационном элементе сообщения запроса на проведение аутентификации.

В этом случае устройство связи выполнено с возможностью использования первого проверочного кода при определении подлинности первого PFS параметра.

В этом случае определение подлинности первого PFS параметра, выполненное в указанном способе, выполняют с использованием первого проверочного кода.

В пятом варианте первого и второго аспектов, первый проверочный код предоставляют как, по меньшей мере, часть проверочного кода для запроса.

В этом случае устройство связи выполнено с возможностью определения подлинности первого PFS параметра на основе модуля идентификации, предоставляющего по меньшей мере один результирующий параметр.

В этом случае определение подлинности первого PFS параметра, выполненное в указанном способе, выполняют на основе модуля идентификации, предоставляющего по меньшей мере один результирующий параметр.

Этот вариант обеспечивает дополнительную экономию в криптографии, используемой в сообщении запроса на проведение аутентификации.

В шестом варианте первого аспекта устройство связи выполнено с возможностью выработки второго проверочного кода на основе по меньшей мере одного из результирующих параметров и направления в сообщении с ответом аутентификации второго проверочного кода в некотором информационном элементе, который приписан являющемуся ответом параметру.

В соответствующем варианте второго аспекта в способе второй проверочный код основан на являющемся ответом параметре. В этом случае направление ответа аутентификации также включает в себя направление второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру.

Этот вариант обеспечивает дополнительную экономию в полосе пропускания и криптографии, которую используют в сообщении с ответом аутентификации и его обработке.

Устройство связи может быть пользовательским устройством и также может содержать мобильное оборудование, в котором сохранены компьютерные команды, действующие на процессор. Более того, возможно, что устройство связи содержит модуль идентификации, при этом в свою очередь модуль идентификации содержит некоторый ключ и средство криптографической обработки.

Другая задача изобретения заключается в том, чтобы повысить безопасность связи для первого сетевого устройства в сети связи относительно использования долговременных, совместно используемых ключей.

В соответствии с пятым аспектом, указанная задача решается с помощью некоторого первого сетевого устройства первой сети связи. Первое сетевое устройство выполнено с возможностью:

получения запроса,

получения первого PFS параметра,

получения первого проверочного кода для первого PFS параметра,

направления на устройство связи запроса, первого PFS параметра и первого проверочного кода,

приема из устройства связи второго PFS параметра, второго проверочного кода и являющегося ответом параметра,

определения подлинности являющегося ответом параметра, и

проверки второго PFS параметра на основе второго проверочного кода.

В соответствии с шестым аспектом, указанная задача решается с помощью некоторого способа для первого сетевого устройства сети связи. Этот способ осуществляют с помощью первого сетевого устройства, и он включает в себя следующее:

получают запрос,

получают первый PFS параметр,

получают первый проверочный код для первого PFS параметра,

направляют на устройство связи запрос, первый PFS параметр и первый проверочный код,

принимают от устройства связи второй PFS параметр, второй проверочный код и некоторый параметр ответа,

определяют подлинность являющегося ответом параметра, и

проверяют второй PFS параметр на основе второго проверочного кода.

В соответствии с седьмым аспектом, указанная задача решается с помощью некоторой компьютерной программы для первого сетевого устройства сети связи. Компьютерная программа содержит компьютерный программный код, исполнение которого в первом сетевом устройстве, побуждает первое сетевое устройство:

получать запрос,

получать первый PFS параметр,

получать первый проверочный код для первого PFS параметра,

направлять на устройство связи запрос, первый PFS параметр и первый проверочный код,

принимать из устройства связи второй PFS параметр, второй проверочный код и некоторый параметр ответа,

определять подлинность являющегося ответом параметра, и

проверять второй PFS параметр на основе второго проверочного кода.

В соответствии с восьмым аспектом, указанная задача решается с помощью некоторого компьютерного программного продукта для первого сетевого устройства сети связи. Компьютерный программный продукт содержит носитель данных с компьютерным программным кодом в соответствии с седьмым аспектом.

Изобретение, соответствующее пятому, седьмому и восьмому аспекту, улучшает безопасность связи между первым сетевым устройством и устройством связи. Улучшенная безопасность устанавливает барьеры для так называемых атак «человек посередине».

В первом варианте пятого аспекта первое сетевое устройство дополнительно выполнено с возможностью вычисления сеансового ключа для связи между устройством связи и первым сетевым устройством. Сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя вычисление некоторого сеансового ключа для связи между устройством связи и первым сетевым устройством, при этом сеансовый ключ, по меньшей мере, основан на значениях, используемых для выработки первого и второго PFS параметров.

В более конкретном варианте осуществления пятого и шестого аспектов, сеансовый ключ основан на втором PFS параметре и показателе степени первого PFS параметра.

Во втором варианте пятого аспекта первое сетевое устройство выполнено с возможностью получения проверочного кода для запроса при получении упомянутого запроса, направления этого запроса, первого PFS параметра и первого проверочного кода в сообщении запроса на проведение аутентификации вместе с проверочным кодом для запроса и приема второго PFS параметра, второго проверочного кода и являющегося ответом параметра в сообщении с ответом аутентификации.

В соответствующем варианте шестого аспекта получение запроса включает в себя получение проверочного кода для запроса, направление этого запроса, первого PFS параметра и первого проверочного кода включает в себя направление указанных элементов в сообщении запроса на проведение аутентификации вместе с проверочным кодом для запроса, и прием второго PFS параметра, второго проверочного кода и являющегося ответом параметра включает в себя прием указанных элементов в сообщении с ответом аутентификации.

Указанный вариант обладает достоинством, которое заключается в повторном использовании существующих сообщений. Это означает, что может быть использована существующая структура сообщений для существующего протокола аутентификации и распределения ключей, без добавления новых сообщений. Это может сэкономить электроэнергию на общем уровне окружающей среды, так как для направления дополнительных сообщений нужна электроэнергия, которая может быть ограниченным ресурсом, особенно в сетях радиосвязи. Более того, связь по сети также обычно стандартизована и часто гораздо труднее договориться о введении новых сообщений, по сравнению с добавлением новых элементов в уже существующие сообщения.

В третьем варианте пятого аспекта второе сетевое устройство, при получении первого проверочного кода, выполнено с возможностью выработки первого проверочного кода с использованием первого PFS параметра и при направлении сообщения запроса на проведение аутентификации выполнено с возможностью направления первого проверочного кода в соответствующем отдельном информационном элементе сообщения запроса на проведение аутентификации.

В соответствующем варианте шестого аспекта получение первого проверочного кода включает в себя выработку первого проверочного кода с использованием первого PFS параметра и направление сообщения запроса на проведение аутентификации включает в себя направление первого проверочного кода в некотором соответствующем отдельном информационном элементе.

В четвертом варианте пятого аспекта первое сетевое устройство, при получении первого PFS параметра, дополнительно выполнено с возможностью приема некоторого значения, подлежащего использованию для выработки первого PFS параметра, получения первого проверочного кода в качестве, по меньшей мере, части проверочного кода для запроса и направления первого проверочного кода в качестве, по меньшей мере, части проверочного кода для запроса в сообщении запроса на проведение аутентификации.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя следующее: принимают некоторое значение для выработки первого PFS параметра, получают первый проверочный код в качестве, по меньшей мере, части проверочного кода для запроса, и направляют первый проверочный код в качестве, по меньшей мере, части проверочного кода для запроса в сообщении запроса на проведение аутентификации.

В пятом варианте пятого аспекта первое сетевое устройство также выполнено с возможностью получения ожидаемого результата для запроса и определения подлинности являющегося ответом параметра путем сравнения с ожидаемым результатом для запроса.

В соответствующем варианте шестого аспекта способ дополнительно включает в себя следующее: получают ожидаемый результат для запроса вместе с запросом и определяют подлинность являющегося ответом параметра путем сравнения с ожидаемым результатом для запроса.

В шестом варианте пятого и шестого аспектов являющийся ответом параметр содержится в сообщения с ответом аутентификации благодаря тому, что второй проверочный код основан на являющемся ответом параметре.

В этом случае первое сетевое устройство выполнено с возможностью приема второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру, одновременного определения подлинности являющегося ответом параметра и проверки второго PFS параметра с использованием второго проверочного кода.

В этом случае прием сообщения с ответом аутентификации, который осуществляют в указанном способе, включает в себя прием второго проверочного кода в некотором информационном элементе сообщения с ответом аутентификации, который приписан являющемуся ответом параметру, и определение подлинности являющегося ответом параметра и проверку второго PFS параметра осуществляют одновременно, с использованием второго проверочного кода.

Еще одна задача изобретения заключается в том, чтобы предложить систему улучшения безопасности связи для устройства связи в отношении использования долговременных, совместно используемых ключей.

В соответствии с девятым аспектом, указанная задача решается с помощью системы, содержащей первое сетевое устройство в первой сети связи и второе сетевое устройство во второй сети связи. Второе сетевое устройство выполнено с возможностью направления некоторого запроса на первое сетевое устройство.

С другой стороны, первое сетевое устройство выполнено с возможностью:

приема запроса,

выработки первого PFS параметра,

получения первого проверочного кода для первого PFS параметра,

направления на устройство связи запроса, первого PFS параметра и первого проверочного кода,

приема из устройства связи второго PFS параметра, второго проверочного кода и являющегося ответом параметра,

определения подлинности являющегося ответом параметра, и

проверки второго PFS параметра на основе второго проверочного кода.

В первом варианте девятого аспекта второе сетевое устройство также выполнено с возможностью предоставления некоторого значения для получения первого PFS параметра путем его выработки, по меньшей мере, на основе значения х, с целью выработки проверочного кода для запроса с использованием первого PFS параметра и направления значения основания на первое сетевое устройство. Первое сетевое устройство, в свою очередь, выполнено с возможностью направления на устройство связи первого проверочного кода в качестве проверочного кода для запроса.

Изобретение, соответствующее девятому аспекту, также обладает достоинством, которое заключается в улучшении безопасности связи между первым сетевым устройством и устройством связи. Улучшенная безопасность устанавливает барьеры для взломщиков, которые способны скомпрометировать долговременный общий ключ, заставляя их осуществлять так называемые атаки «человек посередине» с целью применения скомпрометированного ключа.

Более того, десятый аспект изобретения касается некоторого второго сетевого устройства для второй сети связи, второе сетевое устройство выполнено с возможностью:

приема от первого сетевого устройства первой сети связи запроса на проведение аутентификации данных, касающихся модуля идентификации устройства связи,

выработки первого PFS параметра,

выработки первого проверочного кода на основе, по меньшей мере, первого PFS параметра и ключа, общего для второго сетевого устройства и модуля идентификации,

направления, в ответ на запрос, на первое сетевое устройство, по меньшей мере, первого проверочного кода и некоторого значения, по которому может быть получен первый PFS параметр.

Значение, по которому может быть получен первый PFS параметр, в одном варианте осуществления второго сетевого устройства может содержать первый PFS параметр.

В одном варианте осуществления второго сетевого устройства первый PFS параметр содержит параметр Диффи-Хеллмана и значение, по которому может быть получен первый PFS параметр, содержит некоторый показатель степени параметра Диффи-Хеллмана.

Необходимо подчеркнуть, что термин «содержит/содержащий», используемый в этом описании, относится к существованию сформулированных признаков, элементов, этапов или компонентов, но не исключает существование или добавление одного, или более других признаков, элементов, этапов, компонентов или их групп. Слово «параметр» необходимо понимать как охватывающее значения параметра, например, то, что вычисление некоторого параметра включает в себя вычисление некоторого значения для этого параметра и что вычисление или получение результата, или ответа на основе одного или нескольких параметров включает в себя вычисление результата или ответа на основе одного или нескольких значений для одного или нескольких параметров. Аналогично прием некоторого параметра и направление/перенаправление некоторого параметра включает в себя прием и направление некоторого значения этого параметра.

Краткое описание чертежей

Далее изобретение будет описано более подробно со ссылками на приложенные чертежи, на которых:

фиг. 1 - вид, схематично показывающий известную схему аутентификации, которую осуществляют между устройством связи и сетью связи;

фиг. 2 - вид, схематично показывающий первую и вторую сети связи, а также устройство связи, которое поддерживает связь с первой сетью связи;

фиг. 3 - вид, схематично показывающий использование протокола Диффи-Хеллмана между устройством связи и первой сетью связи;

фиг. 4 - вид, показывающий структурную схему пользовательского устройства, содержащего модуль идентификации и мобильное оборудование;

фиг. 5 - вид, показывающий структурную систему мобильного оборудования;

фиг. 6 - вид, показывающий структурную систему сетевого устройства, которая применима для устройства, действующего в качестве некоторого узла, как в первой, так и во второй сети связи;

фиг. 7 - вид, показывающий блок-схему некоторого количества этапов способа улучшения безопасности связи устройства связи, при этом указанные этапы соответствуют первому варианту осуществления изобретения и их осуществляют в устройстве связи;

фиг. 8 - вид, показывающий блок-схему некоторого количества этапов способа для первого сетевого устройства в первой сети связи, при этом указанные этапы соответствуют первому варианту осуществления изобретения и их осуществляют в первом сетевом устройстве;

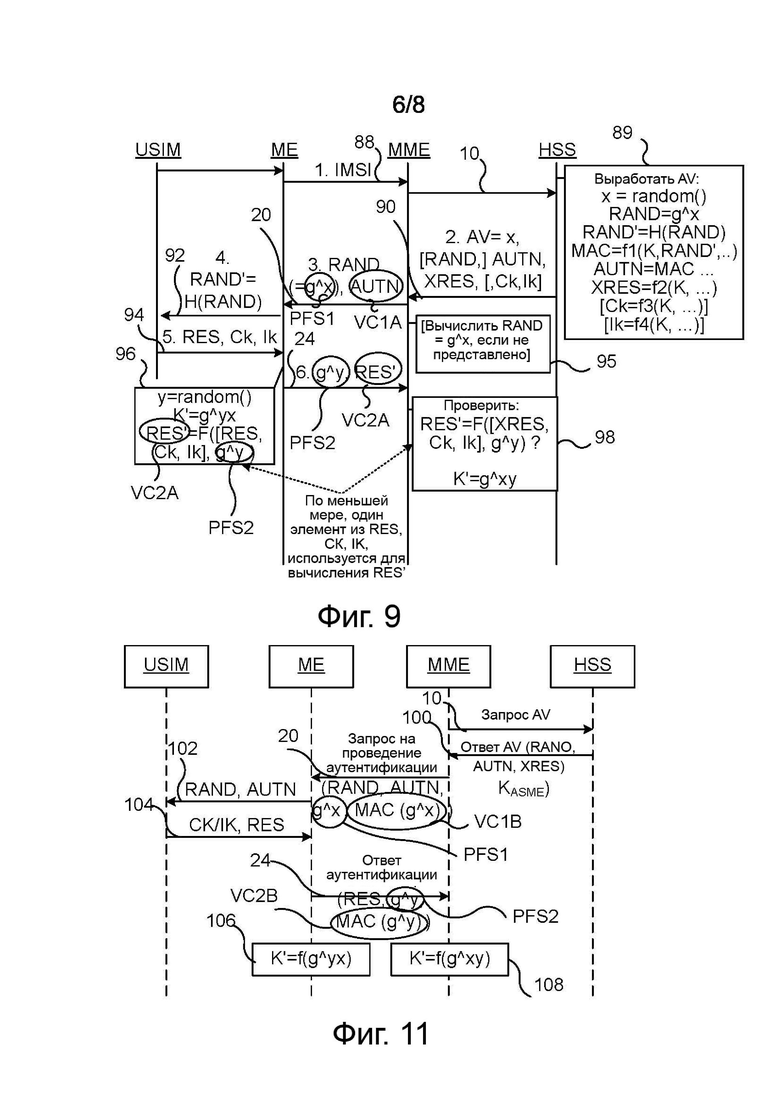

фиг. 9 - вид, показывающий схему передачи сигналов между устройством связи, первым сетевым устройством и вторым сетевым устройством, во второй сети связи в соответствии со вторым вариантом осуществления изобретения;

фиг. 10 - вид, более подробно показывающий проверочный код для запроса;

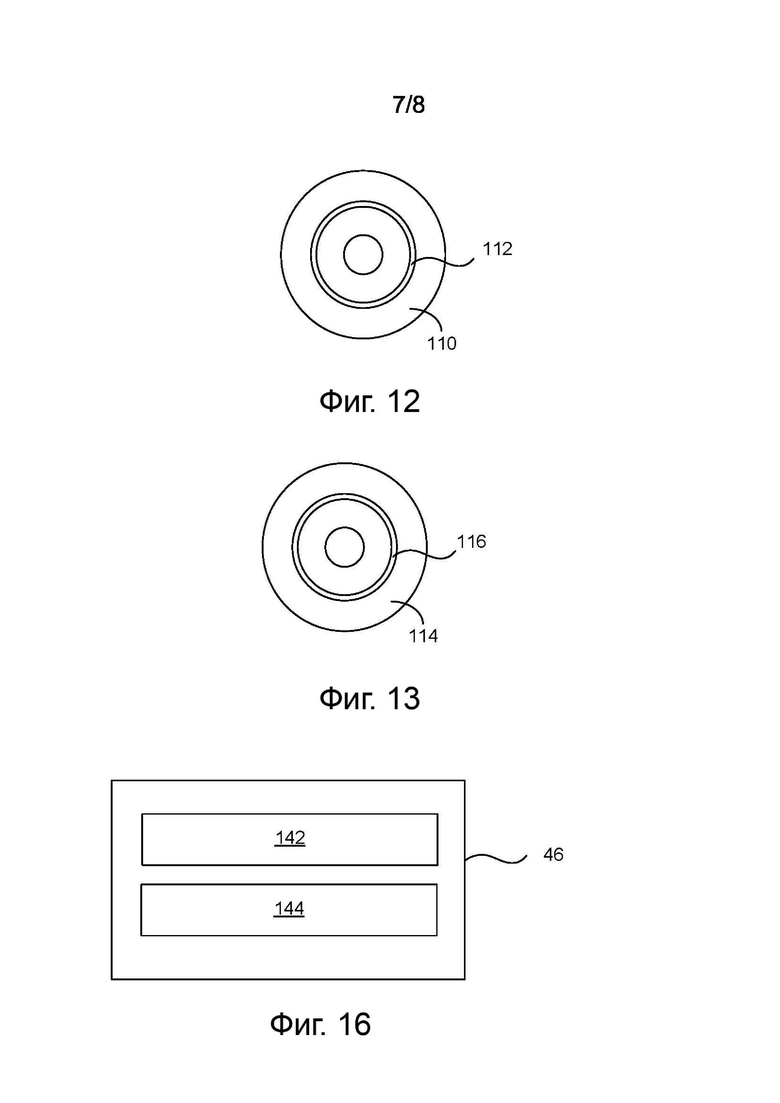

фиг. 11 - вид, показывающий схему передачи сигналов между устройством связи, первым сетевым устройством и вторым сетевым устройством в соответствии с третьим вариантом осуществления изобретения;

фиг. 12 - вид, показывающий компьютерный программный продукт, содержащий носитель данных с компьютерным программным кодом для реализации функциональных возможностей устройства связи;

фиг. 13 - вид, показывающий компьютерный программный продукт, содержащий носитель данных с компьютерным программным кодом для реализации функциональных возможностей сетевого устройства;

фиг. 14 - вид, показывающий дополнительный способ реализации устройства связи;

фиг. 15 - вид, показывающий дополнительный способ реализации первого сетевого устройства;

фиг. 16 - вид, показывающий дополнительный способ реализации второго сетевого устройства.

Осуществление изобретения

В приведенном ниже описании, для целей объяснения, а не ограничения, изложены конкретные подробности, такие как конкретные архитектуры, интерфейсы, технологии и так далее, что нужно для обеспечения лучшего понимания изобретения. Тем не менее, специалистам в рассматриваемой области ясно, что изобретение может быть реализовано в других вариантах осуществления изобретения, которые отходят от этих конкретных подробностей. В других примерах, опущены подробные описания хорошо известных устройств, схем и способов, чтобы не мешать описанию изобретения ненужными подробностями.

Изобретение касается улучшенной безопасности связи в сети связи с использованием заранее распределенных ключей в качестве основы для безопасности связи. Здесь сеть связи может быть сетью мобильной связи, такой как сеть мобильной связи второго поколения (2G), например глобальная система (GSM) мобильной связи, сеть третьего поколения (3G), например универсальная система (UMTS) мобильной связи, или сеть четвертого поколения (4G), например сеть технологии «Долгосрочное развитие», и любая будущая усовершенствованная система, например 3GPP 5-го поколения (5G), которую разрабатывают в настоящее время. Указанные примеры являются только некоторыми примерами, в которых может быть реализовано изобретение. Другими типами сетей, которые можно использовать, являются, например, беспроводные локальные сети (WLAN). Устройство связи, такое как пользовательское устройство (UE), мобильная станция (MS), иногда обозначаемая как сотовый телефон, может поддерживать связь с использованием этих сетей связи. Более того, здесь устройство связи соединено с модулем идентификации, при этом модуль идентификации может быть смарт-картой, такой как универсальная карта (UICC) с интегральной схемой, содержащая модуль (SIM) идентификации абонента и/или универсальный модуль (USIM) идентификации абонента или SIM (ISIM) IP мультимедийной подсистемы, встроенный SIM (eSIM) модуль, программный модуль, доверенный модуль исполнения глобальной платформы или подобное. Таким образом, модуль идентификации также может быть реализован в виде программного обеспечения, работающего в доверенной среде исполнения, или в виде программного обеспечения, работающего в процессоре общего назначения, хотя последний вариант не является предпочтительным. В результате, термин USIM будет использоваться в описаниях в качестве некоторого примера, но специалисту в рассматриваемой области ясно, что модуль идентификации любого типа будет служить той же цели. Надо понимать, что модуль идентификации может быть частью устройства связи. Также он может быть отдельным объектом, которое соединено с устройством связи при его использовании.

В качестве основы безопасности связи используется некоторый ключ, например, для аутентификации и распределения ключей. Целесообразно, чтобы ключ был заранее распределен и сохранен в модуле идентификации, как только что описано.

Далее будет описан только пример устройства связи, которое имеет форму UE. Тем не менее ясно, что устройство связи не обязано являться UE. Оно может быть беспроводной конечной точкой, мобильной станцией, мобильным телефоном, беспроводным местным телефоном, смартфоном, пользовательским устройством, настольным компьютером, PDA, сотовым телефоном, переносным компьютером, VoIP телефоном или трубкой, которые способны беспроводным образом направлять данные и/или сигналы в узел сети и/или принимать данные и/или сигналы из узла сети. Также устройство связи может быть модемом связи, например модемом 3G или 4G соединения, для электронных устройств некоторых видов (например, датчика или цифровой камеры), автомобиля, домашнего шлюза, домашней/частной Wi-Fi/4G точки доступа, домашнего бытового устройства, такого как холодильник, терморегулятор, система защиты и сигнализации о вторжениях, пылесос, робот-газонокосильщик и подобного. Также устройство связи может быть стационарным конечным устройством, соединенным с сетью фиксированной связи.

Как упомянуто ранее и показано на фиг. 1, аутентификация (AKA) и распределение ключей представляет собой систему распределения ключей, используемую в некоторых сетях связи.

Как ясно из фиг. 1, гостевой регистр (VLR/SGSN) местоположения/узел поддержки обслуживающего шлюза показан направляющим запрос 10 на предоставление данных аутентификации в домашнюю среду (НЕ/HLR)/домашний регистр местонахождения, которые касаются гостевого пользовательского устройства (UE). HE/HLR вырабатывает 12 набор векторов (AV(1...n)) аутентификации и направляет векторы (AV(1…n)) на VLR/SGSN в сообщении 14 с ответом с данными аутентификации, при этом далее VLR/SGSN сохраняет 16 векторы аутентификации.

VLR/SGSN выбирает 18 доступный (неиспользованный) вектор аутентификации и на основе содержимого этого вектора направляет 20 сообщение ARQ запроса на проведение аутентификации пользователя, содержащее некоторый запрос с использованием параметра RAND, которому присвоено случайное значение RAND(i), и токен AUTN(i) аутентификации, при этом AUTN(i) также содержит проверочный код для запроса, а индекс i указывает, что упомянутое значение связано с AVi. Далее на этапе 22 проверки в UE проверяют AUTN(i) и вычисляют результат RES(i). Затем UE направляет 24 сообщение (ARE) с ответом аутентификации пользователя, содержащее результат RES(i). Вектор аутентификации содержит ожидаемый результат XRES(i) и далее VLR/SGSN сравнивает 26 принятый результат RES(i) с ожидаемым результатом XRES(i), и если сравнение было успешным, то есть, два значения совпадают, то VLR/SGSN выбирает 30 ключ CK(i) шифрования и ключ IK(i) защиты целостности. Также UE вычисляет 28 такие же ключи CK(i) и IK(i). Далее указанные ключи используют для получения сеансовых ключей. В некоторых системах (например, LTE) ключи CK(i) и IK(i) используют для получения сеансового ключа Kasme.

При типе аутентификации, который показан на фиг. 1 и который описан выше, секретный ключ К, который обладает преимуществом, заключающимся в том, что он распределен заранее, используют как в пользовательском устройстве, так и в сети.

Предусматривается, что UMTS/LTE AKA также будет использован в качестве основы в сетях мобильной связи будущих поколений (например, 5G) по причине доказанных свойств в отношении безопасности и надежности. В результате, если не указано обратное, термин «AKA» будет использован для обозначения UMTS AKA, LTE AKA или некоторого протокола, основанного на указанных протоколах, например для будущего расширения для «5G» сетей.

Как также упомянуто выше, протокол АКА, показанный на фиг. 1, совместим с 3GPP TS 33.102, где связь осуществляют между UE, гостевым регистром (VLR/SGSN) местоположения/узла поддержки обслуживающего шлюза и домашней средой (НЕ/HLR)/домашним регистром местонахождения. В 4G/LTE, узел (MME) управления мобильностью занимает место VLR/SGSN и HE/HLR соответствует домашнему серверу (HSS) абонентов. Заметим, что на этой фиг. конечное устройство/UE/устройство связи обозначается через MS. В настоящем описании MS и UE являются одним и тем же объектом.

AUTN(i) (токен аутентификации) является некоторым параметром, состоящим из разных полей: AMF (поле управления аутентификацией), MAC и указатель (SQN, возможно зашифрованный/модифицированный с помощью ключа AK анонимности) порядкового номера. MAC(i) является кодом аутентификации сообщения, который защищает запрос RAND(i) (случайный номер), а также SQN и AMF от подделки 3-ей стороной, с помощью криптографических функций, реализованных с помощью USIM. Ключи CK(i) и IK(i) используют непосредственно для шифрования/защиты целостности в 3G и используют косвенно для этих целей в 4G/LTE путем получения ключей шифрования/защиты целостности по CK(i) и IK(i) (более конкретно: по ключу Kasme, сформированному с помощью CK(i) и IK(i)).

В этих криптографических функциях, которые обеспечиваются как в UE, так и в HE, используется общий ключ К.

K является ключом (обычно 128-битовым), который, таким образом, совместно используется USIM и HSS/AuC, где через AuC коротко обозначается Центр аутентификации. Общий ключ должен держаться в секрете от других сторон.

В качестве упрощающей договоренности, используемой в оставшейся части описания криптографической и других форм вычислений, параметры, отличающиеся от непосредственно упомянутых, могут быть поданы на вход таких функций, как функции (KDF) формирования ключа, коды (MAC) аутентификации сообщения и всех других функций во всех описанные в настоящем документе примерах. Упомянутые параметры могут быть поставлены в порядке, отличном от указанного. Эти параметры могут быть преобразованы до их подачи на вход функции. Например, набор параметров P1, P2, …, Pn, для некоторого неотрицательного целого n, может быть преобразован путем прогона через вторую функцию f и подачи результата указанного, то есть f(P1, P2, …, Pn), на вход функции.

Примером получения ключа в ситуации, когда параметр P1 преобразуют перед подачей на вход KDF с целью вычисления ключа, называемого «выходной_ключ», может быть получение формы выходной_ключ = KDF(f(P1), некоторый другой параметр), где f является некоторой произвольной функцией или цепочкой функций. Входной «некоторый другой параметр» может представлять собой 0, 1 или большее количество других параметров, например, используемых для привязывания ключа к определенному контексту. Иногда обозначение «...» может быть использовано как синоним для «некоторого другого параметра». Параметры могут быть поданы в виде отдельных параметров или могут быть сцеплены вместе и далее поданы на вход как один вход на KDF. Таким образом, специалист в рассматриваемой области поймет, что могут быть использованы дополнительные параметры, параметры могут быть преобразованы или переставлены и так далее, и даже при наличии подобных изменений смысл идеи остается таким же.

Как упомянуто выше, безопасность AKA зависит от сохранения в секрете ключа K. В последнее время, средства массовой информации сообщили, что безопасность изготовителя SIM карт была нарушена и было «разглашено» (или попало не в те руки) некоторое множество K-ключей, таким образом абоненты, связанные с этими ключами, подвержены таким рискам, как маскировка под законного пользователя, похищение соединения и подслушивание (так как ключи шифрования, получаемые из CK(i) и/или IK(i), также возможно подвержены риску). В статье, которую можно найти по адресу https://firstlook.org/theintercept/2015/02/19/great-sim-heist/, упомянуто, что возможная проблема с протоколом AKA, ведущая к упомянутым выше последствиям нарушения безопасности, заключается в том, что в AKA отсутствует, так называемая защищенность (PFS) от чтения назад. PFS означает, что даже знание долговременного ключа, используемого для получения сеансовых ключей, по-прежнему не подразумевает знания прошлых сеансовых ключей. То есть, сеансовый ключ безопасен в будущем при компрометации долговременного ключа. Фактически AKA обладает полезным, но более слабым свойством, часто называемым разделением ключей: знание сеансовых ключей (CK(i), IK(i) и так далее), не помогает узнать прошлые/будущие CK(j), IK(j) (и другие полученные ключи). Тем не менее, когда раскрыт долговременный ключ К, все такие свойства безопасности имеют небольшое значение.

Аспекты изобретения касаются улучшения описанной выше функции аутентификации путем добавления защищенности от чтения назад. Таким образом, изобретение касается улучшения безопасности связи как для пользовательского устройства, так и для сети.

Тем не менее, до описания того, как это реализуется, приведем некоторые дополнительные подробности среды.

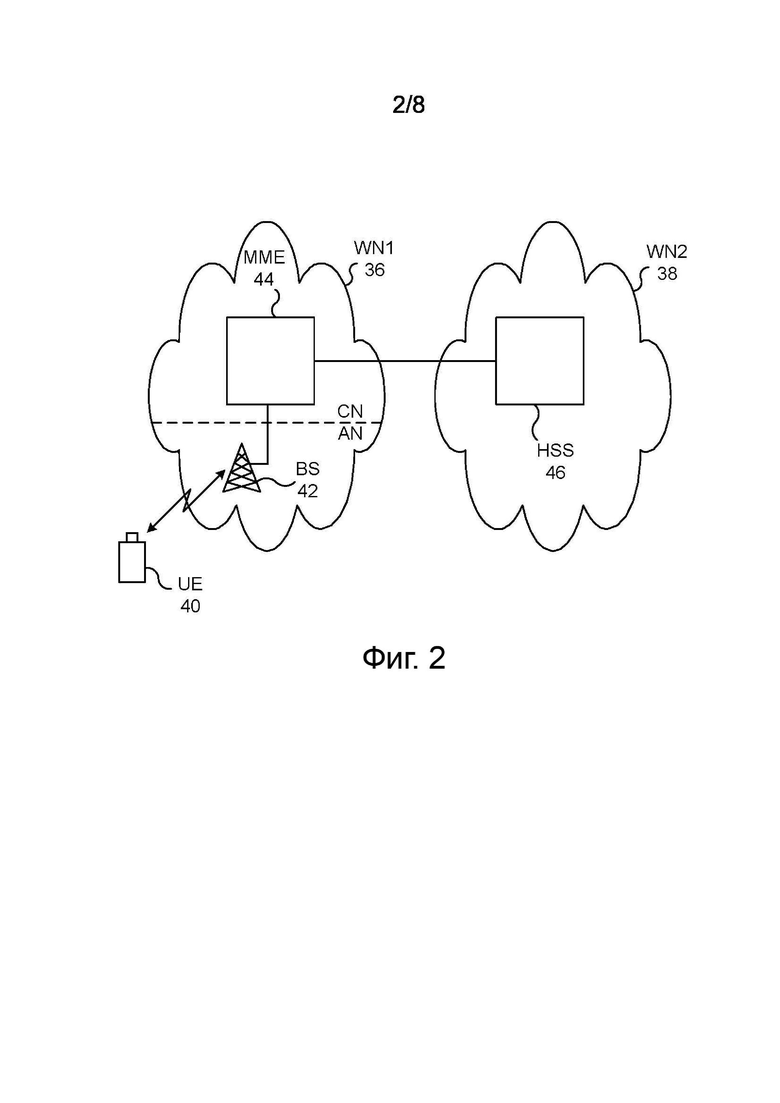

На фиг. 2 схематично показана одна упрощенная среда связи для устройства 40 связи, при этом устройство 40 связи с фиг. 2 показано в форме пользовательского устройства (UE), для которого улучшена безопасность связи. В этом примере присутствуют первая и вторая сети связи, которые в этом случае являются сетями мобильной связи, таким как LTE сети. В этом случае пользовательское устройство UE беспроводным образом контактирует по радиоинтерфейсу с базовой станцией BS 42 первой сети 36 связи, при этом указанная сеть связи является первой сетью WN1 беспроводной связи. В свою очередь базовая станция 42 соединена с первым сетевым устройством 44 первой сети WN1 беспроводной связи, при этом первое сетевое устройство 44 также можно рассматривать как узел сети. В этом примере первое сетевое устройство 44 представляет собой MME. В свою очередь ММЕ 44 соединен со вторым сетевым устройством 46 второй сети 38 связи, при этом вторая сеть 46 связи является второй сетью WN2 беспроводной связи. В этом случае второе сетевое устройство 46 является HSS и может рассматриваться как узел сети. Первая сеть WN1 беспроводной связи может быть гостевой сетью, то есть сетью, которую посещает UE, а вторая сеть WN2 беспроводной связи может быть домашней сетью для UE, то есть сеть, которая обладает подпиской, связанной с UE. Базовая станция 42, которая во многих сетях может быть обозначена через nodeB или eNodeB, предусмотрена в части первой сети WN1 беспроводной связи, называемой сетью AN доступа, а MME 44 предусмотрена в части, называемой опорной сетью CN.

Таким образом, в этом примере первая сеть 36 связи является сетью, которую посещает UE, а вторая сеть 38 связи является домашней сетью для UE.

В разных вариантах осуществления изобретения каждая сеть беспроводной связи может содержать любое количество проводных или беспроводных сетей связи, узлов сети, базовых станций, контроллеров, беспроводных устройств, ретрансляционных станций и/или любых других компонентов, которые могут облегчить связь или участвовать в передаче данных и/или сигналов по проводным или беспроводным соединениям.

Каждая сеть беспроводной связи может содержать одну или несколько IP сетей, коммутируемых телефонных сетей (PSTN) общего пользования, пакетных сетей передачи данных, оптических сетей, глобальных сетей (WAN), локальных сетей (LAN), беспроводных локальных сетей (WLAN), проводных сетей, беспроводных сетей, сетей масштаба города и других сетей, позволяющих связываться устройствам.

Как показано на фиг. 1, связь имеет место между UE и первым сетевым устройством. Тем не менее, как также показано, информация (AV) аутентификации, по существу, была предоставлена вторым сетевым устройством в домашней сети UE.

Как упомянуто выше, изобретение направлено на введение защищенности от чтения назад в такую систему, как система, показанная на фиг. 2.

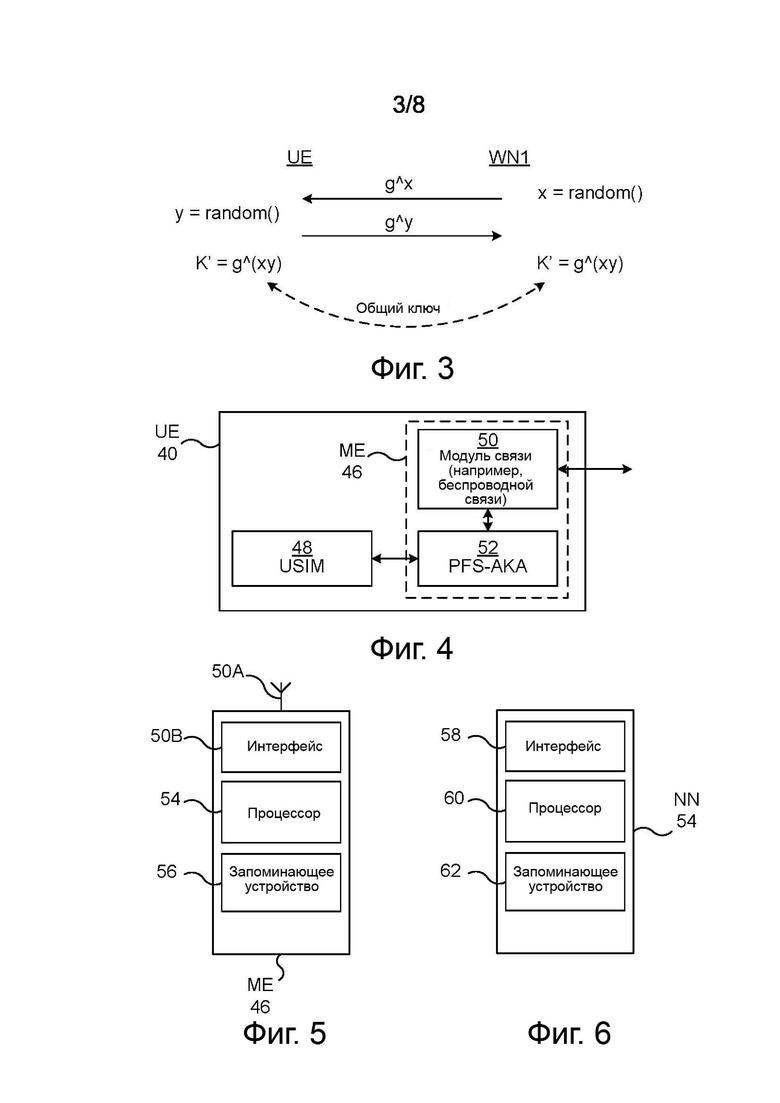

Одной подходящей схемой, используемой в качестве основания, является схема, определенная в протоколе Диффи-Хеллмана. Эта схема, реализованная между UE и первой сетью WN1 беспроводной связи, схематично показана на фиг. 3.

Как показано на фиг. 3, первая сеть WN1 беспроводной связи (и далее обычно первое сетевое устройство) направляет некоторый параметр, который выработан как значение g основания, возведенное в степень случайного числа x, и UE отвечает некоторым параметром, который выработан как тоже самое значение g основания, возведенное в степень другого случайного числа y (термин «случайный» нужно понимать как подразумевающий как статистическую случайность, так и псевдослучайность). Упомянутые параметры также должны пройти аутентификацию с использованием, например, общего ключа (не показан). После прохождения аутентификации, UE и первое сетевое устройство могут использовать общий сеансовый ключ, который, таким образом, также является совместно используемым. База для сеансового ключа может быть получена как K’ = g^(xy) или K’ = g^(yx) (в результате чего получится одно и то же значение K’). Более конкретно, ключ может быть получен в результате возведения в степень y результата возведения g в степень x или в результате возведения в степень x результата возведения g в степень y, то есть

(g^x)^y или (g^y)^x.

Ясно, что сеансовый ключ K’, который является надежным сеансовым ключом, может быть выработан на основе значений x и y. Специалисту в рассматриваемой области ясно, что также могут быть использованы эллиптические кривые и другие циклические группы, в которых сложна задача дискретного логарифмирования, тем не менее для простоты мы используем мультипликативное обозначение g^x, хотя в случае эллиптических кривых более уместно аддитивное обозначение x*g. Подробности содержатся в книге «Руководство по прикладной криптографии» (Handbook of Applied Cryptography), пятое издание (август 2001), CRC Press, автор Менезес (Menezes) и другие.

На фиг. 4 схематично показана упрощенная реализация UE. UE может содержать универсальный модуль 48 (USIM) идентификации абонента, например, в форме смарт-карты, соединенной с модулем 52 аутентификации и распределения ключей (PFS - AKA) с защищенностью от чтения назад, который, в свою очередь, соединен с модулем 50 связи, который может быть модулем беспроводной связи. Здесь модуль 50 связи и модуль 52 PFS - AKA вместе образуют мобильное оборудование 46, а USIM является модулем 48 идентификации. Таким образом, вместе USIM, модуль PFS - AKA и модуль связи образуют пользовательское устройство.

Один способ реализации ME 46 схематично показан на фиг. 5. ME 46 содержит процессор 54, запоминающее устройство 56, интерфейс 50B и антенну 50A. Эти компоненты могут работать вместе с целью обеспечения функциональных возможностей МЕ, таких как обеспечение беспроводных соединений в сети беспроводной связи. Компоненты МЕ 46 показаны как единые блоки, расположенные в одном большем блоке, тем не менее, на практике МЕ может содержать несколько различных физических компонентов, которые образуют один показанный компонент (например, запоминающее устройство 56 может содержать несколько отдельных микросхем, каждая микросхема представляет часть общего объема хранения).

Процессор 54 может быть комбинацией одного или нескольких элементов из микропроцессора, контроллера, микроконтроллера, центрального обрабатывающего блока, цифрового сигнального процессора, специализированной интегральной схемы, вентильной матрицы, программируемой пользователем, или любого другого подходящего вычислительного устройства, ресурса или комбинации аппаратного обеспечения, программного обеспечения и/или закодированной логики, выполненной с возможностью обеспечения функциональных возможностей МЕ, или отдельно или в комбинации с другими компонентами МЕ, такими как запоминающее устройство 56. Такие функциональные возможности могут содержать различные беспроводные признаки, которые рассмотрены в настоящем документе, в том числе любой из описанных в настоящем документе признаков или достоинств.

Запоминающее устройство 56 может представлять собой любую форму энергозависимой или энергонезависимой памяти, в том числе, помимо прочего, устройство постоянного хранения, твердотельную память, дистанционно установленную память, магнитный носитель, оптический носитель, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), съемный носитель или любой другой подходящий локальный или удаленный компонент памяти. Запоминающее устройство 56 может хранить любые подходящие данные, команды или информацию, в том числе программное обеспечение и закодированную логику, используемую МЕ 46. Запоминающее устройство 56 может быть использовано для хранения любых вычислений, выполненных процессором 54, и/или любых данных, принятых с помощью интерфейса 50В.

Интерфейс 50В может быть использован в беспроводной связи для передачи сигналов и/или данных между UE и сетевым устройством, таким как базовая станция 42. Например, интерфейс 50В может осуществить любое форматирование, кодирование или трансляцию, которые могут понадобиться для того, чтобы предоставить UE возможность направлять и принимать данные от базовой станции 42 по беспроводному соединению. Интерфейс 50В также может содержать устройство радиопередачи и/или устройство радиоприема, которые могут быть связаны с антенной 50А или могут быть частью антенны 50А. Радио может принимать цифровые данные, которые подлежат направлению на базовую станцию 42 с помощью беспроводного соединения. Радио может преобразовывать цифровые данные в радиосигнал, обладающий надлежащими параметрами канала и полосы пропускания. Далее радиосигнал может быть передан с помощью антенны 50А на базовую станцию 42.

Антенна 50А может быть антенной любого типа, которая способна передавать и принимать данные и/или сигналы беспроводным образом.

Запоминающее устройство 56 также может содержать команды для обработки «защищенности от чтения назад» для связи МЕ c первой сетью беспроводной связи.

Более конкретно, запоминающее устройство 56 может содержать компьютерные команды, побуждающие процессор 54 реализовывать модуль 52 PFS - AKA. Модуль 50 связи, в свою очередь, по существу, может быть реализован с помощью комбинации интерфейса 50В и антенны 50А.

На фиг. 6 показано общее сетевое устройство 57, структура которого применима как для первого, так и для второго сетевых устройств 44 и 46. Сетевое устройство 47 содержит процессор 60, запоминающее устройство 62 и интерфейс 58. Эти компоненты показаны как одиночные блоки, расположенные в едином большем блоке. Тем не менее, на практике, сетевое устройство может содержать несколько разных физических компонентов, которые образуют одиночный показанный компонент (например, интерфейс 58 может содержать конечные устройства для связывания проводов для проводного соединения). Аналогично, сетевое устройство 57 может состоять из нескольких физически отдельных компонентов, каждый из которых может содержать свои собственные компоненты: процессор, запоминающее устройство и интерфейс. В определенных сценариях, в которых сетевое устройство 57 содержит несколько отдельных компонентов, один или несколько отдельных компонентов могут совместно использоваться несколькими сетевыми устройствами.

Процессор 60 может быть комбинацией одного или нескольких элементов из микропроцессора, контроллера, микроконтроллера, центрального обрабатывающего блока, цифрового сигнального процессора, специализированной интегральной схемы, вентильной матрицы, программируемой пользователем, или любого другого подходящего вычислительного устройства, ресурса или комбинации аппаратного обеспечения, программного обеспечения и/или закодированной логики, выполненной с возможностью обеспечения функциональных возможностей сетевого устройства, или отдельно или в комбинации с другими компонентами сетевого устройства, такими как запоминающее устройство 62. Например, процессор 60 может исполнять команды, хранящиеся в запоминающем устройстве 62.

Запоминающее устройство 62 может содержать любую форму энергозависимой или энергонезависимой считываемой компьютером памяти, в том числе, помимо прочего, устройство постоянного хранения, твердотельную память, дистанционно установленную память, магнитный носитель, оптический носитель, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), съемный носитель или любой другой подходящий локальный или удаленный компонент памяти. Запоминающее устройство 62 может хранить любые подходящие команды, данные или информацию, в том числе программное обеспечение и закодированную логику, используемую сетевым устройством 57. Запоминающее устройство 62 может быть использовано для хранения любых вычислений, выполненных процессором 60, и/или любых данных, принятых с помощью интерфейса 58.

Сетевое устройство 57 также содержит интерфейс 58, который может быть использован в проводной передаче сигналов и/или данных между сетевым устройством 57, сетью WN1 или WN2 и/или UE. Например, интерфейс 58 может осуществить любое форматирование, кодирование или трансляцию, которые могут понадобиться для того, чтобы предоставить сетевому устройству 57 возможность направлять и принимать данные из сети WN1 или WN2 по проводному соединению.

Аспекты изобретения касаются добавления PFS к АКА.

Приведенные ниже варианты осуществления изобретения для простоты будут описаны в контексте 4G/LTE, но они также применимы к IMS AKA (AKA IP мультимедийной подсистемы) и EAP-AKA (расширяемый протокол аутентификации - AKA), и варианты осуществления изобретения также в настоящее время считаются применимыми к обсуждаемым в настоящее время 5G системам или любой другой будущей системе на основе AKA или другим установкам, в которых используются модули идентификации с заранее распределенными ключами.

Как упомянуто выше, аспекты изобретения касаются обеспечения защищенности от чтения назад при связи между устройством связи и первым сетевым устройством с преимуществом, которое основано на протоколе (DH) Диффи-Хеллмана.

Тем не менее, этот протокол требует вычислительных затрат и дополнительной полосы пропускания для переноса необходимых параметров: параметры DH, которыми обмениваются, гораздо больше параметров стандартизованного в настоящее время протокола АКА (RAND, RES и так далее). Даже если было бы возможно увеличить количество битов, передаваемых по радиоинтерфейсу, желательно поддерживать стандартизованный USIM-ME интерфейс в UE, что подразумевает узкое место в отношении размера параметров протокола, который падает ниже уровня, при котором DH обеспечивает надежную защиту. (В настоящее время размер RAND равен 128 битам и для достижения защиты, соответствующей 128-битовому протоколу AKA, для вариантов DH с эллиптическими кривыми нужны параметры DH размера по меньшей мере 256 битов и примерно 3000 битов для стандарта DH с дискретным логарифмом с простым модулем p.) Более того, протокол DH чувствителен к атаке «человек посередине» (MITM), что подразумевает необходимость добавления некоторого механизма для аутентификации параметров DH. Естественный подход для осуществления указанного заключается в добавлении к АКА еще одного поля данных, что приводит к еще большим непроизводительным затратам на передачу сигналов.

Следовательно, одна задача заключается в повышении уровня безопасности связи между устройством связи и сетью связи в отношении использования долговременных, совместно используемых ключей. Также может представлять интерес избегание передачи дополнительных сообщений. Таким образом, желательно использовать существующую структуру сообщений без добавления новых сообщений. Это может быть важно с точки зрения экономии электроэнергии как в отношении устройства связи, так и относительно общего уровня для окружающей среды, так как для направления дополнительных сообщений нужна электроэнергия, которая может быть ограниченным ресурсом, особенно в устройстве связи. Более того, связь по сети также обычно стандартизована и часто гораздо труднее договориться о введении новых сообщений чем добавить новые элементы в уже существующие сообщения, что может понадобиться для обеспечения аутентификации и защиты от MITM при использовании прямого подхода при добавлении защищенности от чтения назад.

Перед тем, как продолжить описание, полезно изложить некоторые наблюдения относительно аутентификации в протоколах, обеспечивающих PFS, на примере протокола DH. В конкретном контексте АКА, для указанной цели специалист в рассматриваемой области может пожелать использовать один или несколько результирующих параметров АКА, выработанных с помощью вычислений в USIM, то есть RES, CK и/или IK. В общем указанное опасно с точки зрения безопасности. Вычисление, например, параметров DH g^x и/или g^y с помощью x = F’(CK, IK) и/или y = F’(CK, IK) для некоторой функции F’ не приведет к защищенности от чтения назад, так как эти параметры могут быть вычислены исходя из знания долговременного ключа К. Следовательно, хотя повторное использование параметров АКА и полей данных протоколов выгодно, его надо применять осторожно. Следовательно, x и y не должны зависеть от параметров АКА.

С другой стороны, для защиты от MITM можно использовать один или несколько параметров АКА и добавить стандартный МАС. Например, ответ AKA от UE может содержать:

RES, g^y, MAC(CK || IK || …, g^y ||… ).

(Таким образом, возможно присутствует другая функция МАС, которую не надо путать с упомянутым выше параметром МАС протокола АКА. Также заметим, что так как рассматривается фиксированный набор параметров АКА, мы опускаем индекс i и пишем, например, CK вместо CK(i), как выше.) Заметим, что, в общем присутствует несколько вариантов, какой ключ использовать в MAC, то есть в качестве первого параметра при подаче на вход MAC(…, …). Следовательно, чтобы не мешать описанию слишком большим количеством подробностей, мы часто опускаем ключ (и другие менее важные параметры), например, когда пишем MAC(g^y) вместо MAC(CK || IK || …, g^y ||… ), как ранее. Здесь … указывает возможные другие переменные/параметры, а || обозначает способ комбинирования входов функции MAC, например, сцепление. Тем не менее, даже более экономный способ будет заключаться в помещении описанного выше MAC в существующий информационный элемент, содержащий RES при его передаче от UE в MME, например, вычислении RES’ = MAC(RES , g^y, …), с использованием RES (и, возможно, CK, IK) в качестве ключа и, таким образом, ответ UE содержит только RES’, g^y. Функция МАС может быть основана на HMAC, одной из естественных АКА f-функций (определены в 3GPP TS 33.102) или на другой подходящей функции, например, может быть основана на AES. Так как RES вычисляют в качестве MAC, который основан на g^y и некотором ключевом значении (CK/IK или RES), то ясно, что фактически он является проверочным кодом для аутентификации g^y. Более того, когда MAC также основан на RES в качестве ключа, он одновременно может быть использован для проверки RES. Здесь также надо понимать, что МАС является только одной возможной функцией, которая может быть использована для вычисления RES'. Другим примером является функций получения ключа или вообще псевдослучайная функция.

Аналогичные соображения применимы для значения DH g^x, переданного из сети в ME с целью экономии непроизводительных затрат на связь и одновременного обеспечения PFS.

Более конкретно, в некоторых вариантах осуществления изобретения AuC/HSS может вырабатывать векторы аутентификации, направляемые, соответственно, на обслуживающую сеть, то есть вычислить такие параметры, как RAND = g^x, вычислить хеш для RAND до его подачи на вход f-функций и так далее. Таким образом, g^x эффективно передается в поле RAND протокола AKA без добавления некоторого нового информационного элемента. В некоторых вариантах осуществления изобретения серверу HSS не нужно направлять CK, IK (или полученные по ним ключи, такие как Kasme) на MME как часть векторов (AV) аутентификации, так как результирующий общий ключ будет основан на g^(xy), который в любом случае неизвестен HSS во время выработки AV. В других вариантах осуществления изобретения AuC/HSS может содержать эти CK, IK, участвующие в выработке ключа. Например, в LTE ключи «связаны» с сетью доступа путем участия идентификатора PLMN (наземная сеть мобильной связи общего пользования) в получения ключа Kasme из CK, IK. Так как, как отмечено, HSS не знает g^(xy) в момент выработки векторов AV, связывание с идентификатором PLMN может быть достигнуто путем участия идентификатора PLMN в получении некоторого дополнительного ключа из CK, IK и участия этого полученного ключа в AV. Также может быть приспособлен MME, то есть с учетом XRES в AV из HSS, в этом описанном выше варианте осуществления изобретения он вычисляет XRES’ = MAC(XRES, g^y) до проверки подлинности абонента и он может получить Kasme как F(g^(xy) ||….) для некоторой подходящей функции F и так далее. ME может аналогично вычислить Kasme.

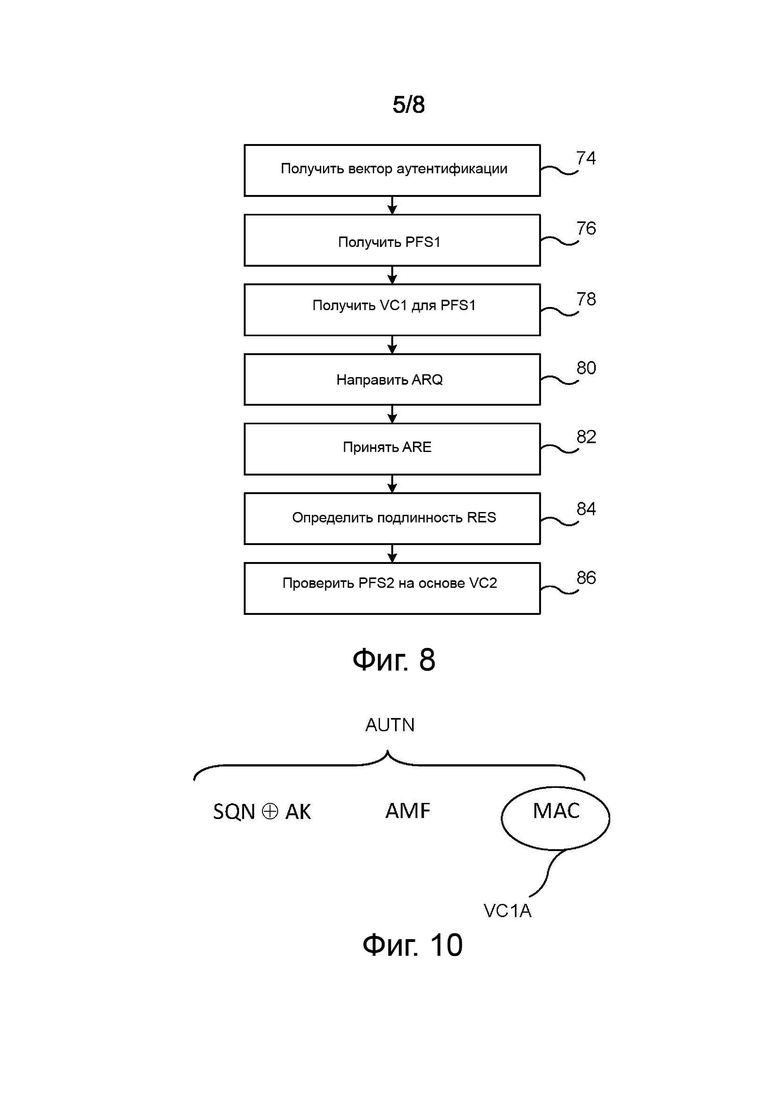

Далее со ссылками на фиг. 7 и 8 будет описан первый вариант осуществления изобретения, при этом на фиг. 7 показана блок-схема способа улучшения безопасности связи для пользовательского устройства, поддерживающего связь с сетевым устройством сети связи, а на фиг. 8 показана блок-схема этапов способа улучшения безопасности связи первого сетевого устройства сети связи.

В приведенным в настоящем документе примерах сеть 36 связи является первой сетью WN1 беспроводной связи, а первое сетевое устройство 44 является ММЕ первой сети беспроводной связи.

Работа может начаться при подключении UE к первой сети 36 связи. В качестве части указанного, UE или скорее USIM 48 UE может предоставить идентификатор, например международный идентификационный номер (IMSI) мобильного абонента, в первое сетевое устройство 44, которое, в свою очередь, направляет запрос на предоставление вектора AV аутентификации на второе сетевое устройство 46 из второй сети 38 связи. Второе сетевое устройство 46 вырабатывает вектор аутентификации, который может содержать токен AUTN аутентификации, случайное значение RAND, ожидаемый результат XRES вычисления для проверки, а также начальный сеансовый ключ Kasme. Также он может содержать другие ключи, такие как ключи CK/IK. Таким образом, второй узел 46 сети может работать в соответствии с существующими спецификациями АКА (3GPP) Таким образом, на этапе 74 первое сетевое устройство 44 получает вектор аутентификации, который может содержать, по меньшей мере, случайное значение RAND и ожидаемый результат XRES проверки. Здесь можно упомянуть, что значение RAND предоставлено для использования в качестве запроса на UE и AUTN содержит проверочный код для этого запроса.

После получения вектора аутентификации, далее на этапе 76 первое сетевое устройство получает первый PFS параметр PFS1, при этом первый PFS параметр PFS1 может быть получен путем возведения значения g основания в степень случайного значения x, то есть как g^x, при этом случайное значение x может быть выработано первым сетевым устройством 44. В качестве альтернативы, случайное значение х и/или первый PFS параметр PFS1 получают от второго сетевого устройства 46, причем в этом случае второй узел 46 осуществляет дополнительные операции, помимо операций, которые в настоящее время определены АКА. Далее на этапе 78, первое сетевое устройство 44 получает первый проверочный код, VC1, для первого PFS параметра PFS1. В одном варианте оно получает VC1 путем выработки самого проверочного кода, а в другом варианте второе сетевое устройство вырабатывает первый проверочный код. Таким образом, во втором варианте также имеет место ситуация, когда второй узел 46 осуществляет дополнительные операции помимо операций, которые в настоящее время определены АКА. Первый проверочный код VС1 может быть выработан в качестве кода (МАС) аутентификации сообщения для первого PFS параметра PFS1 с использованием в качестве ключа известного ключа вектора аутентификации, такого как XRES или начальный сеансовый ключ Kasme. Когда второе сетевое устройство 46 вырабатывает первый проверочный код, значение RAND основано на первом PFS параметре PFS1. В этом случае значение RAND может быть выработано вторым сетевым устройством 46 в качестве первого PFS параметра PFS1 или в качестве хеша первого PFS параметра PFS1, такого как криптографический хеш. Таким образом, возможно, например, с помощью UE, использовать проверочный код AUTN для запроса также в качестве первого проверочного кода VC1 для первого PFS параметра PFS1. Здесь также можно упомянуть, что RAND в обоих примерах фактически является запросом для USIM 48 из UE.

Далее на этапе 80 первое сетевое устройство 44 направляет запрос RAND, первый PFS параметр PFS1, которые возможно закодированы информационным элементом RAND, и первый проверочный код VC1 на UE, которые могут быть направлены в сообщении ARQ запроса на проведение аутентификации, что является достоинством. В случае, когда первый проверочный код VC1 является отдельным кодом (то есть отличается от AUTN), например, специальным МАС, который выработан первым сетевым устройством 44, то токен AUTN аутентификации также может быть отдельно расположен в указанном сообщении.

Далее на этапе 64 в UE принимают запрос RAND, первый PFS параметр PFS1 (закодированный в RAND или в дополнительном параметре) и первый проверочный код VC1 (закодированный в AUTN или являющийся отдельным кодом). Более конкретно, они могут быть приняты с помощью сообщения ARQ запроса на проведение аутентификации, которое принимает модуль 50 связи из МЕ 46, и они могут быть перенаправлены на модуль 52 PFS - AKA.

На этапе 65 в модуле 52 PFS AKA запрос или его производную перенаправляют на USIM 48. Это делают для того, чтобы перенаправить запрос в чистом виде на USIM 48. Запрос в чистом виде может быть получен одним из двух способов, в зависимости от описанных выше альтернатив. Если информационный элемент RAND кодирует первый PFS параметр PFS1, он может быть получен в качестве производного элемента с помощью модуля PFS AKA, который вычисляет хеш информационного элемента RAND, то есть хеш для g^x. Это означает, что если RAND еще не является хешем первого PFS параметра g^x, то он может быть вычислен на этом этапе. Если информационный элемент RAND не кодирует первый PFS параметр PFS1, то значение информационного элемента RAND может быть непосредственно подано на вход USIM. Также если запрос, принятый модулем PFS AKA, является хешем первого PFS параметра, таким как криптографический хеш, то он может быть непосредственно перенаправлен на USIM. Перенаправление осуществляют с помощью стандартизованного интерфейса USIM-ME из UE.

Как указано выше, USIM 48 содержит ключ К, при этом целесообразно, что ключ К заранее предоставлен второму сетевому устройству 46. Он также содержит средство криптографической обработки. Далее этот модуль 48 может предоставить по меньшей мере один результирующий параметр (CK/IK) в качестве ответа на запрос (RAND и AUTN). Один результирующий параметр может быть одним или несколькими криптографическими ключами, такими как ключ CK шифрования и ключ IK защиты целостности, которые могут быть использованы модулем 52 PFS AKA для получения начального сеансового ключа Kasme. Другим результирующим параметром может быть являющимся ответом параметр RES для запроса, при этом являющийся ответом параметр содержит значение ответа. Таким образом, такой являющийся ответом параметр содержит криптографическое значение, вычисленное на основе заранее распределенного ключа и указанного средства криптографической обработки.

Таким образом, мобильное оборудование 46 и, более конкретно, модуль 52 PFS AKA на этапе 66 получает или принимает один или несколько результирующих параметров и на этапе 68 продолжает и определяет подлинность первого PFS параметра PFS1, то есть подлинность g^x. Таким образом, оно определяет на основе VC1 и одного или нескольких результирующих параметров, является ли подлинным первый PFS параметр PFS1. Это может быть выполнено благодаря тому, что ключ для первого проверочного кода основан на одном или нескольких результирующих параметрах и использовании указанного ключа для проверки МАС, содержащегося в VC1. Если первый проверочный код является некоторой частью запроса или скорее содержится в проверочном коде AUTN для запроса, то есть в подполе МАС из AUTN, то для определения подлинности достаточно получения результирующего параметра. То есть вместо возвращения кода ошибочного состояния, USIM 48 даже не будет предоставлять результирующие параметры, если проверка AUTN закончится неудачей внутри USIM. Таким образом, первый проверочный код может быть предоставлен в качестве, по меньшей мере, части проверочного кода для запроса. Таким образом, подлинность проверяют на основе предоставления USIM 48 по меньшей мере одного результирующего параметра.

Этот по меньшей мере один результирующий параметр может содержать некоторое указание ошибки, которое указывает на неудачу модуля идентификации в проверке указанного запроса или производного для запроса элемента с использованием заранее распределенного ключа К и средства криптографической обработки. Это может иметь место тогда, когда RAND = g^x и в USIM проверка AUTN заканчивается неудачей. Если модуль 52 PFS AKA получает такой сигнал ошибки, то он может непосредственно определить, что первый PFS параметр не является подлинным.

Далее на этапе 70 МЕ 46 или модуль 52 PFS AKA из МЕ 46 вырабатывает второй PFS параметр PFS2 и второй проверочный код VC2, при этом второй PFS параметр PFS2 может быть выработан как значение g основания, возвещенное в степень другого случайного значения y, то есть как g^y. Проверочный код VC2, в свою очередь, может быть выработан в виде кода (МАС) аутентификации сообщения для второго PFS параметра PFS2 и ключа, например, одного из результирующих параметров, или производного элемента Kd для результирующего параметра, например, Kasme. Таким образом, второй проверочный код может быть вычислен с использованием второго PFS параметра и некоторого результирующего параметра или производного элемента для результирующего параметра. Если второй проверочный код VC2 выработан на основе являющегося ответом параметра RES, то VC2 может быть закодирован в информационном элементе, который обычно содержит RES. Далее, он может быть выработан в виде функции от RES и g^y, такой как МАС от RES и g^y, где RES выступает в роли ключа. Таким образом, модуль PFS или вычисляет VC2 как MAC(Kd, g^y,…), как MAC(Kasme, g^y, …), или как MAC(RES, g^y,….). Далее на этапе 72 второй PFS параметр PFS2 и второй проверочный код VC2 направляют в первое сетевое устройство, или вместе с отдельным являющимся ответом параметром RES (если Kd использовали в качестве ключа) или (если RES использовали в качестве ключа) путем кодирования VC2 в элемент, который обычно является информационным элементом RES и который может, более конкретно, быть направлен в сообщении ARE с ответом на запрос на проведение аутентификации.

Модуль 52 PFS AKA также может проверить, удовлетворяют ли первый и второй проверочные коды некоторому конкретному соотношению. Это может иметь место тогда, когда первый PFS параметр, то есть g^x, не закодирован в запрос RAND и когда первый проверочный код VС1 является отдельным кодом, например, точным МАС, который проверяют вне USIM. В этом случае указанное конкретное соотношение представляет собой равенство.

Таким образом, на этапе 82 первое сетевое устройство 44 принимает второй PFS параметр PFS2 и второй проверочный код VC2 и также возможно отдельный являющийся ответом параметр, например, в сообщении ARE с ответом на запрос на проведение аутентификации. Далее на этапе 84 первое сетевое устройство 44 определяет подлинность являющегося ответом параметра RES, что может быть выполнено путем сравнения результата запроса или значения являющегося ответом параметра RES с ожидаемым результатом XRES для запроса. Наконец, на этапе 86 второй PFS параметр PFS2 проверяют на основе второго проверочного кода VC2. Если второй проверочный код VC2 предоставлен отдельно от ответа RES, проверка на этапе 86 может быть основана на МАС второго PFS параметра, с использованием начального сеансового ключа Kasme или производного от него элемента, Kd, в качестве ключа для проверки второго проверочного кода VC2. В случае, когда второй проверочный код VC2 был предоставлен как функция на основе значения являющегося ответом параметра в качестве ключа, и VC2 был закодирован в параметре RES, то первое сетевое устройство может одновременно осуществить этапы 84 и 86, так как корректное значение второго проверочного кода подразумевает, что UE использовало корректный RES, то есть одни и те же значения, что указаны XRES.

Таким образом, была реализована схема, которая улучшает безопасность связи. Более конкретно, она улучшает безопасность в случае компрометации секретного, заранее распределенного ключа, так как она обеспечивает защищенность от чтения назад.

В полученных в результате сеансах, например, при обмене данными или сигналами между UE и сетью и, более конкретно, между UE и первым сетевым устройством 44, возможно, чтобы для защиты связи использовался сеансовый ключ, и чтобы этот сеансовый ключ был основан на первом и втором PFS параметрах. Более конкретно, сеансовый ключ может опираться на основание g, возведенное в степень значения х, и далее возведенное в степень значения y, в соответствии с g^(xy). В качестве альтернативы, может быть использован производный для комбинации Kasme и g^(xy) элемент. Таким образом, ясно, что получают безопасный сеансовый ключ, который основан, по меньшей мере, на значениях x и y, используемых для выработки первого и второго PFS параметров. Следовательно, он основан на одном из PFS параметров и показателе степени другого PFS параметра. Более конкретно, это может означать, что модуль 52 PFS AKA может выработать сеансовый ключ на основе первого PFS параметра PFS1 и показателе степени y второго PFS параметра PFS2, при этом первое сетевое устройство 44 может выработать сеансовый ключ на основе второго PFS параметра PFS2 и показателе степени х первого PFS параметра PFS1.

Далее со ссылками на фиг. 9 будет описан второй вариант осуществления изобретения, при этом на фиг. 9 показана схема передачи сигналов, в которой участвует второе сетевое устройство в форме HSS, первое сетевое устройство в форме ММЕ, и пользовательское устройство, разделенное на МЕ и USIM. В этом варианте осуществления изобретения второй узел (HSS) осуществляет этапы, которые не являются частью текущих спецификаций АКА и в соответствии с фиг. 10, на котором более подробно показан проверочный код для запроса.

Как показано на фиг. 10 и как описано выше, проверочный код для запроса, предоставляемый параметром AUTN, содержит следующие поля: AMF (поле управления аутентификацией), MAC (код аутентификации сообщения) и указатель SQN порядкового номера, который в этом случае зашифрован с помощью ключа AK анонимности. Также ясно, что поле МАС используют в качестве первого проверочного кода VC1A. Здесь можно упомянуть, что возможно также использовать поле SQN для первого проверочного кода.

Второй вариант осуществления изобретения основан на использовании параметра RAND для перемещения значения DH в качестве PFS параметра при направлении из сети/сетевого устройства на UE/устройство связи: RAND = g^x или равен производному элементу от g^x.