Изобретение относится к способу защиты данных и гарантии их происхождения, причем данные от клиентского устройства передаются в центр в электронно зашифрованном виде.

В уровне техники известны способы для надежной передачи электронных данных с помощью цифровых методов шифрования.

В US 2002 059146 А1 раскрыт способ идентификации пользователя и защищенной передачи цифрового кода. При этом применяется код транзакции посредством шифрования случайного числа PIN-кодом пользователя, который известен только пользователю и центру. При этом недостатком является то, что уже хищение PIN-кода угрожает защищенности этого способа.

В АТ 504634 В1 и в WO 2008 151209 А1, также опубликованном как US 2008 298588 А1, раскрыт способ для передачи зашифрованных сообщений. При этом с переменным применением симметричных и асимметричных ключей, как, например, RSA-пар ключей, сообщение посылается через третий узел связи, так называемое устройство аутентификации, которое только при успешной взаимной идентификации передатчика и приемника, а также соответствующей передаче ключей между ними допускает передачу сообщения. Недостатком этого решения является то, что постоянно должен использоваться третий узел связи, например, в форме сервера.

В WO 2008 076442 A1 описывается способ для переупорядочения чисел в числовом поле, в котором, например, вводится PIN-код. Механическое числовое поле остается неизменным, однако пользователь игнорирует при вводе (стандартизованную) цифровую маркировку клавиш. Ему через индикацию на экране задается новое распределение цифр от 0 до 9, после чего он вводит свой PIN-код в числовое поле. За счет этого затрудняется хищение PIN-кода третьей стороной. Недостатком является то, что эти меры защиты неэффективны, когда совершающая хищение третья сторона также знает алгоритм для переупорядочения чисел.

В US 2003 182558 А1 также раскрывается способ для переупорядочения чисел числового поля, причем цифры представляются дополнительно на сенсорном экране в другой геометрии, по сравнению с обычным расположением на клавиатуре. Однако остается недостаток, состоящий в том, что защита при знании алгоритма представления является неэффективной.

Задачей соответствующего изобретению способа является преодолеть недостатки уровня техники и предложить способ, в котором невозможно посредством хищения числового кода или знания одного или более ключей при передаче данных изменить идентичность отправителя и содержимое данных.

Согласно принципу Керкхоффса (Kerkhoff, 1883) криптосистема является надежной, несмотря на то, что взломщик знает все детали системы, если ключ остается секретным (Принцип Kerkhoff [1883]: криптосистема должна быть защищенной, даже если взломщик знает все детали о системе, за исключением секретного кода).

Эти задачи в соответствии с изобретением решаются тем, что способ содержит следующие этапы:

i) генерация и сохранение RSA-пары ключей, состоящей из первого ключа (Sa) и второго ключа (Ра) для подписывания клиентских сертификатов в центре,

ii) генерация и сохранение двух RSA-пар ключей для клиентского устройства, состоящих из третьего ключа клиентского устройства (Sc) и четвертого ключа клиентского устройства (Рс), а также первого ключа (St) шифрования ключа и второго ключа (Pt) шифрования ключа, причем первый ключ (St) шифрования ключа и второй ключ (Pt) шифрования ключа пригодны для защищенной передачи третьего ключа клиентского устройства (Sc),

iii) генерация зашифрованного ключа путем шифрования третьего ключа клиентского устройства (Sc) вторым ключом (Pt) шифрования ключа, также генерация клиентского сертификата в центре путем шифрования специфического для клиента телефонного номера, а также IMEI клиентского устройства и/или клиентского номера четвертым ключом клиентского устройства (Рс) и последующего шифрования первым ключом (Sa) для подписывания клиентских сертификатов,

iv) передача зашифрованного ключа и клиентского сертификата на клиентское устройство,

v) передача первого ключа (St) шифрования ключа на клиентское устройство по запросу посредством клиентского устройства,

vi) дешифрование зашифрованного ключа первым ключом (St) шифрования ключа в клиентском устройстве, причем получается третий ключ клиентского устройства (Sc),

vii) шифрование переупорядоченной числовой последовательности в центре четвертым ключом клиентского устройства (Pc),

viii) передача зашифрованной переупорядоченной числовой последовательности на клиентское устройство,

ix) дешифрование зашифрованной переупорядоченной числовой последовательности в клиентском устройстве третьим ключом клиентского устройства (Sc),

х) шифрование первого ввода PIN-кода в клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр,

xi) отсылка шифра и клиентского сертификата в центр,

xii) дешифрование шифра в центре четвертым ключом клиентского устройства (Рc), дешифрование первого ввода PIN-кода и проверка отосланного клиентского сертификата сохраненным в центре клиентским сертификатом.

Предпочтительным в первом варианте осуществления изобретения является то, что шифр в центре дешифруется и что переданный от клиентского устройства сертификат сравнивается с сохраненным в центре сертификатом, чтобы верифицировать аутентичность данных.

Кроме того, предпочтительным в варианте осуществления соответствующего изобретению способа является то, что переупорядочение переупорядоченной числовой последовательности при инициализации способа однократно выбирается клиентом и передается в центр.

Предпочтительным в варианте осуществления изобретения является то, что переупорядочение переупорядоченной числовой последовательности в центре генерируется заново для каждой передачи на клиентское устройство.

Кроме того, предпочтительным в варианте осуществления соответствующего изобретению способа является то, что способ содержит следующие дополнительные этапы:

iii.a) генерация временной метки в центре,

iv.a) передача зашифрованного ключа вместе с временной меткой на клиентское устройство,

x.a) шифрование первого ввода PIN-кода на клиентском устройстве вместе с ключом шифрования в шифр.

Предпочтительный вариант выполнения способа характеризуется следующими этапами:

x.b) шифрование второго ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы послать новый PIN-код в центр, и

x.c) шифрование третьего ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы подтвердить новый PIN-код.

Предпочтительным в одном варианте осуществления изобретения является то, что дополнительно к первому вводу PIN-кода осуществляется числовой ввод номера кредитной карты и/или даты истечения срока кредитной карты, и/или контрольной цифры кредитной карты и вместе с первым вводом PIN-кода в зашифрованном виде передается в центр.

Кроме того, в варианте осуществления соответствующего изобретению способа предпочтительным является то, что дополнительно к первому вводу PIN-кода осуществляется числовой ввод специфического для товара числа, как, например, ISBN названия книги, и вместе с первым вводом PIN-кода в зашифрованном виде передается на центр.

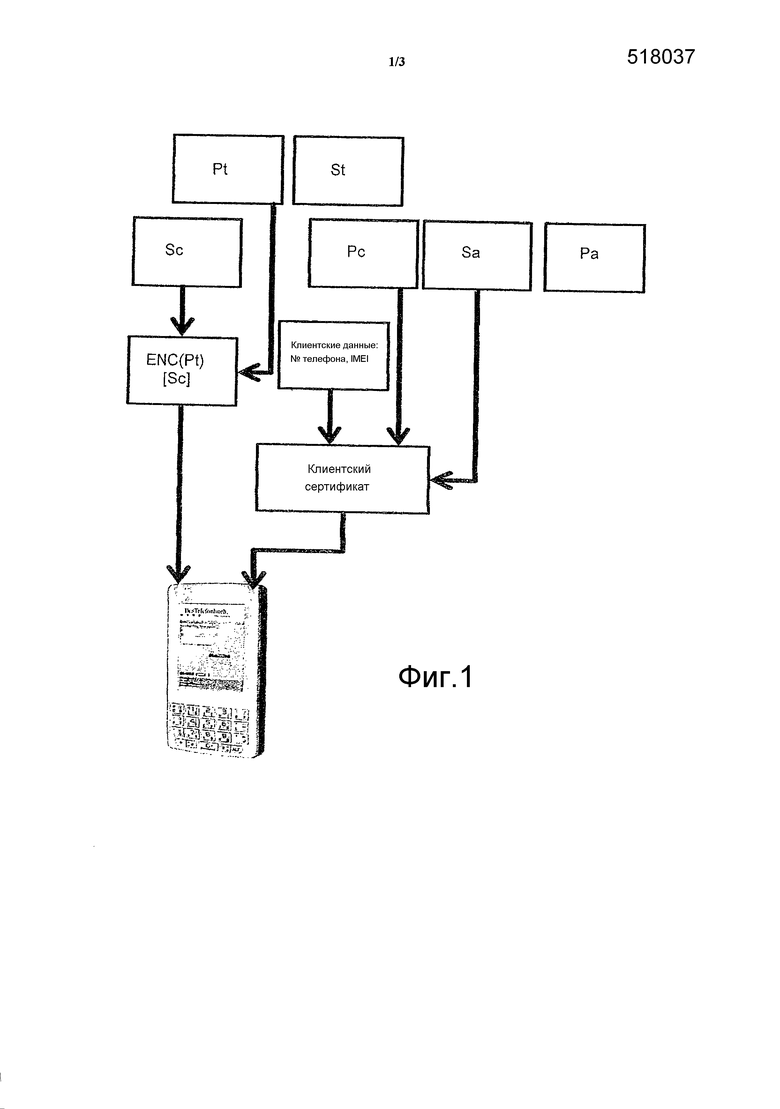

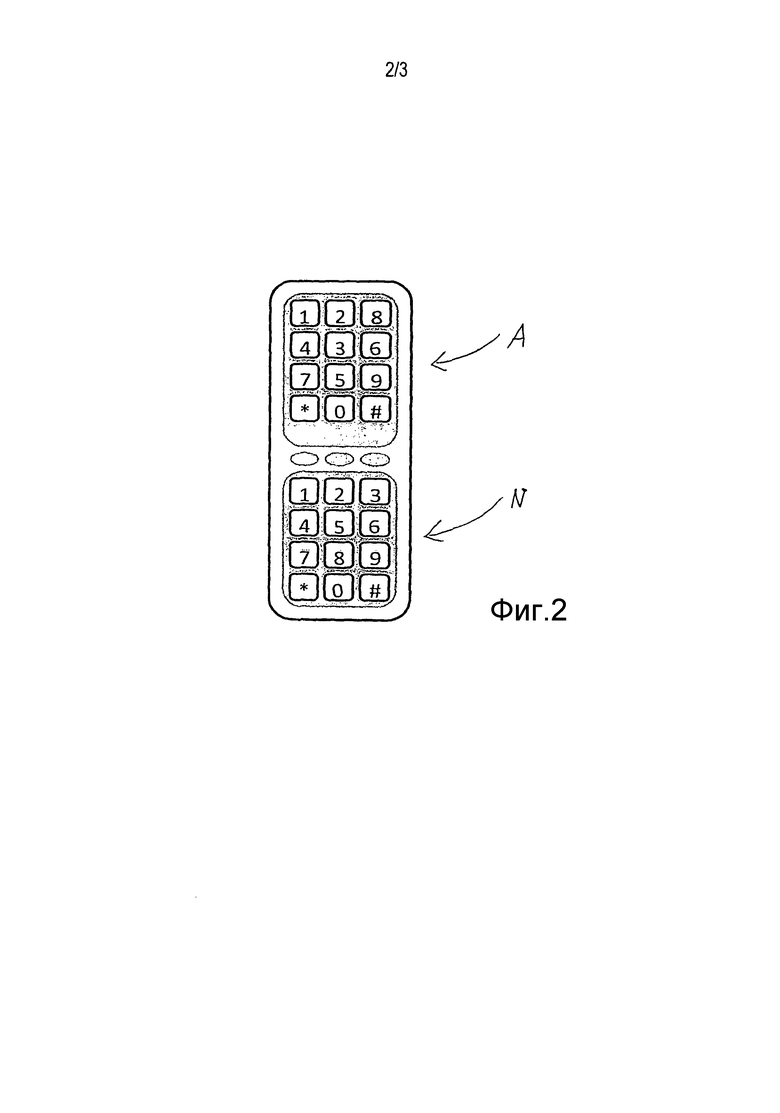

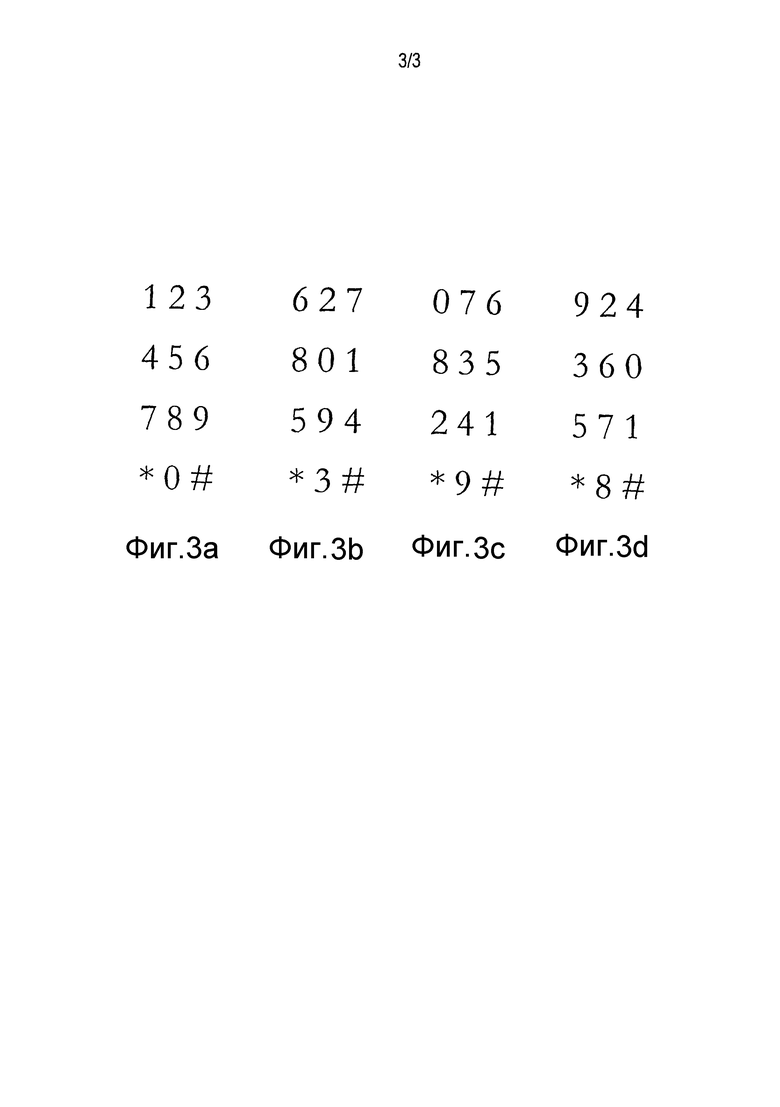

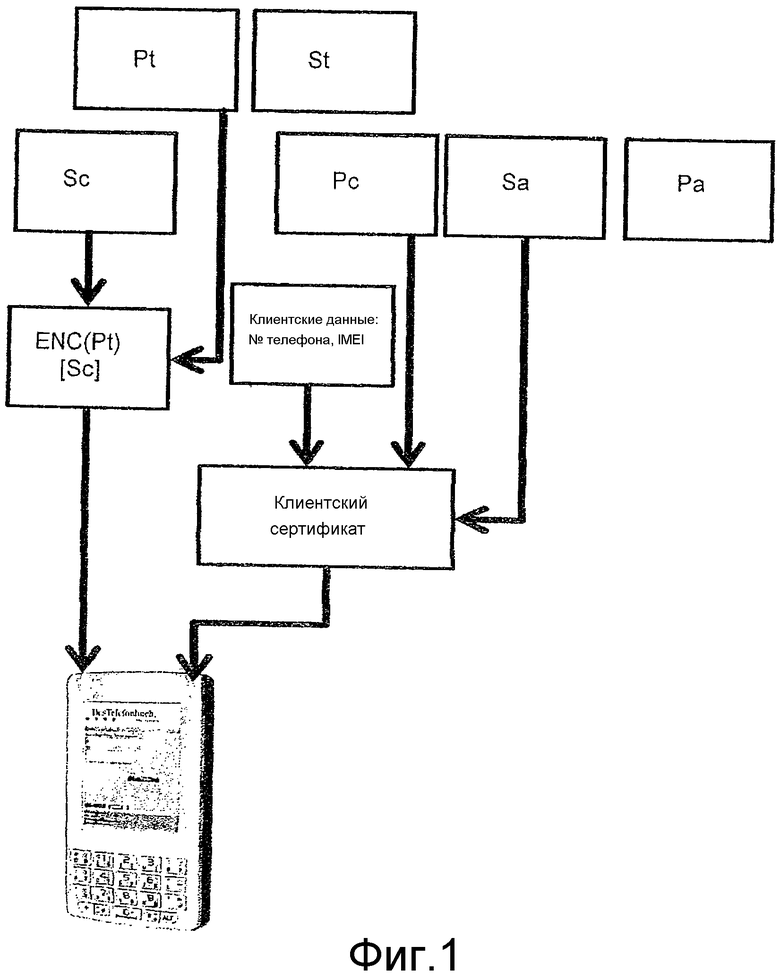

Изобретение далее поясняется более подробно на примере выполнения, представленном на чертежах, на которых показано следующее: Фиг. 1 - схематичное представление передачи подготовленных данных на клиентское устройство, Фиг. 2 - схематичное клиентское устройство, и Фиг. 3а-3d - различные переупорядоченные числовые последовательности в числовом поле.

Способ, который также называется системой Finalogic, используется владельцами, например, мобильных телефонов и устройств связи, чтобы иметь возможность в защищенных процессах выполнять юридические сделки. Это может быть заказ товаров или предоставление услуг, а также доступ к защищенным информациям.

Это относится, следовательно, к защите числовых и/или буквенно-числовых вводов данных в мобильные телефоны и устройства связи от ознакомления несанкционированной третьей стороной.

Такие вводы данных могут применяться и применяются в способе при

- установлении, вводе и изменении PIN-кода владельца мобильного телефона и

- вводе данных кредитной карты владельца мобильного телефона или соответственно устройства связи.

Это также относится к этапам способа для проверки истинности происхождения и содержимого переданных по радиосвязи данных от мобильного телефона или устройства связи, идентичности отправителя и для предотвращения возможности свободного считывания конфиденциальной информации несанкционированной третьей стороной с применением криптографических методов в шифровании в реальном времени для периода операции.

Для использования соответствующего изобретению способа, клиент, который является владельцем мобильного телефона и устройства связи, в последующем упоминаемого как клиентское устройство, должен зарегистрироваться либо по телефону, либо через Интернет-сайт, как, например, веб-сайт Finalogics.

При этом - наряду с требуемыми персональными данными - он также опрашивается о типе его устройства, например, iPhone4. Кроме того, клиенту может быть желательным уже к этому моменту времени, например, указать тип его способа оплаты, например кредитную карту или пароли для доступа к определенным информационным услугам. Важным является, что собственно данные доступа, которые имеют особенно конфиденциальный характер, должны становиться известными в системе только к более позднему моменту времени.

В заключение, клиент еще опрашивается о двух элементах данных его устройства:

i. собственно телефонный номер (Phone#) и

ii. 15-разрядный IMEI - международный идентификатор мобильного оборудования - он является глобально уникальным для каждого мобильного телефона или устройства связи. Этот номер каждый клиент сам может считывать посредством клавишной комбинации *#06# из своего устройства.

Альтернативно или дополнительно к IMEI, который не очень хорошо защищен и в некоторых случаях также может многократно предоставляться множеству устройств, между клиентом и центром может согласовываться клиентский номер. В последующем тогда применение этого клиентского номера вместо или в дополнение к IMEI будет дополнительно повышать защищенность соответствующего изобретению способа.

После ввода этих данных в систему Finalogic процесс регистрации заканчивается.

Теперь начинается криптографический процесс инициализации для гарантии подлинности происхождения и для подлинности данных, передаваемых в электронном виде, или также способ для защиты данных и гарантии их происхождения. При этом система Finalogic работает с элементами данных PKI (Public Key Infrastructure - инфраструктура открытого ключа) согласно международному стандарту IEEE P1363.

Применяются асимметричные пары ключей, которые состоят из секретной части (секретный ключ) и несекретной части (открытый ключ). Открытый ключ позволяет каждому шифровать данные для владельца секретного ключа, проверять его цифровые подписи или аутентифицировать его. При этом аутентификация является идентификацией собственно индивидуума. Секретный ключ позволяет его владельцу расшифровывать зашифрованные открытым ключом данные, генерировать цифровые подписи или аутентифицировать себя.

Находят применение следующие пары ключей:

i. первый ключ для подписывания клиентских сертификатов Sa, так называемый секретный ключ PrivateKey (Finalogic);

ii. второй ключ Ра для подписывания клиентских сертификатов, так называемый открытый ключ PublicKey (Finalogic);

iii. первый ключ St шифрования ключа, так называемый секретный ключ PrivateKey (Trans);

iv. второй ключ шифрования ключа, так называемый открытый ключ PublicKey (Trans);

v. третий ключ клиентского устройства, Sc, так называемый секретный ключ PrivateKey (Cust) клиента, также называемый ключом шифрования;

vi. четвертый ключ клиентского устройства, Pc, так называемый открытый ключ PublicKey (Cust) клиента, также называемый ключом дешифрования;

vii. и элементы данных, которые характеризуют клиентское устройство:

а. собственный телефонный номер (Phone#) и

b. IMEI (идентификационный номер оборудования) и/или клиентский номер.

Способ осуществляется следующим образом:

i. В центре (или центре обработки данных) генерируется и сохраняется точно RSA-пара ключей - Sa и Pa.

Однако для каждого клиентского устройства заново генерируются и сохраняются две RSA-пары ключей: Sс и Pс, а также St и Pt. Передаваемая пара ключей St-Pt необходима для защищенной передачи секретного клиентского ключа Sc к клиентскому устройству. Центр также генерирует для каждого клиента так называемый клиентский сертификат или же кратко - сертификат. Необходимая для этого инструкция вычисления такова: (1) зашифровать собственный Phone#, IMEI (идентификационный номер оборудования) и/или клиентский номер с помощью открытого клиентского ключа Рс: ENC(Pc) (Phone#, IMEI, KuNu); (2) зашифровать результат из (1) с помощью секретного ключа Finalogic Sa: ENC(Sa)(ENC(Pc) (Phone#, IMEI (идентификационный номер оборудования), KuNu)). RSA-пара ключей является парой ключей, которая состоит из секретного ключа, который применяется для дешифрования или подписывания данных, и открытого ключа, с помощью которого зашифровывают или проверяют подписи. Секретный ключ сохраняется секретным и может вычисляться только с чрезвычайно высокими затратами из открытого ключа. Результатом является сертификат “CustPK Certificate” для этого клиента. В общем, сертификат является цифровым блоком данных, который подтверждает определенное свойство лица или объекта, а также его аутентификация и целостность могут проверяться посредством криптографического способа. Цифровой сертификат содержит, в частности, требуемые для его проверки данные. На Фиг. 1 показаны эти этапы и передача на клиентское устройство, которое представлено как мобильный телефон. Совместно с программой (приложением, кратко АРР, или также зависимым от телефонного оператора программным приложением для мобильного телефона или устройства), подходящей для типа телефона или соответственно устройства связи клиента, или равноценной программой, которая может выполняться на операционной системе устройства, криптографические элементы

- зашифрованный секретный клиентский ключ ENC(Pt)[PrivateKey(Cust) Sc] и

- клиентский сертификат CustPK Certificate

передаются на клиентское устройство по радиосвязи или проводным способом.

Получение и сохранение вышеуказанных программ и файлов данных на жестком диске клиентского устройства требует согласия клиента.

С помощью этой программы и этих данных возможно осуществление следующих операций, выполняемых клиентом.

Персонализация

Этот способ для аутентификации может не только предоставить бесспорное доказательство, что, например, определенный клиентский заказ с клиентского устройства может выдаваться с уникальным клиентским номером или IMEI (идентификационный номер оборудования), но и также может однозначно идентифицировать владельца.

Для этого клиент набирает свой персональный PIN (персональный идентификационный номер) в цифровом или буквенно-цифровом виде, как это является общепринятым в международном масштабе, длиной от 4 до 12 знаков, за который клиент сам несет ответственность. Только с этим PIN-кодом клиент может использовать все функции своего АРР.

Однако клиент, при вводе PIN-кода на мобильных телефонах или устройствах связи, подвергается со стороны недобросовестных третьих лиц угрозам мошеннических попыток обнаружения его PIN-кода. В данном случае не существует, естественно, никакой разницы по отношению к другим системам, которые оснащены подобными защитными механизмами для защиты персональных полномочий. Поэтому в данном случае также действительны такие же правила хранения паролей.

По этой причине ввод PIN-кода или другие числовые вводы осуществляются в соответствующем изобретению способе с применением так называемого переупорядоченного PIN-кода, как представлено на Фиг. 2.

На отображении А на экране клиентского устройства клиенту вместо обычной последовательности или соответственно числовой последовательности от 1 до 9 и 0 показывается случайная последовательность этих чисел, согласно которой клиент должен вводить на клавиатуре N устройства свой PIN-код.

Пример 1 для числовых клавиатур

Обычная упорядоченная последовательность чисел соответствует: 1234567890. Эта числовая последовательность выглядит так, как представлено на Фиг. 3а. Переупорядоченная числовая последовательность для этого ввода PIN-кода соответствует, согласно Фиг. 3b, 6278015943. Для переупорядоченного ввода PIN-кода '7510' клиент нажимает теперь последовательность клавиш '3765'.

Пример 2 для числовых клавиатур

Далее приведен еще один пример, чтобы продемонстрировать работу способа с переупорядоченным PIN-кодом. Переупорядоченная числовая последовательность для этого ввода PIN-кода соответствует 0768352419, как показано на Фиг. 3с. Для переупорядоченного ввода PIN-кода '415597' клиент нажимает в данном примере '896602'.

Случайная инструкция по числовой последовательности изменяется с каждым вводом PIN-кода или другого цифрового ввода данных (например, номера кредитной карты), но не уже после каждой цифры.

Способ персонализации для гарантии подлинности идентичности отправителя и пользователя системы выполняется следующим образом:

i. Непосредственно после открытия АРР центра запрашивается секретный ключ St дешифрования ключа, чтобы получить собственно ключ Sc шифрования клиента.

ii. Затем центр обработки данных генерирует новую произвольную компоновку цифр, например '9243605718', как представлено на Фиг. 3d, и зашифровывает ее открытым клиентским ключом Рс согласно ENC(Pc)(CustData, '9243605718'), которая отсылается клиенту.

iii. АРР дешифрует полученный шифр с помощью секретного клиентского ключа Sc DEC(Sc) (ENC(Pc)(CustData, '9243605718')).

На экране появляется новая инструкция компоновки согласно (ii) для числовой раскладки клавиатуры, как показано на Фиг. 3d.

iv. Клиент выполняет ввод своего PIN-кода согласно показанной инструкции по последовательности, результат зашифровывается ключом шифрования Sc клиента. Также зашифровывается сертификат: ENC(Sc)(CustPK Certificate, '397718'). Он посылается в центр.

v. В центре шифр надлежащим образом дешифруется, и PIN-код '415597' сохраняется в основных данных клиента, если также верификация клиентского сертификата CustPK Certificate была успешной. Верификация клиентского сертификата гарантирует аутентичность переданных данных и идентичность их происхождения.

Функция изменения PIN-кода осуществляется следующим образом, так как теперь клиент в любое время также может выбрать 'функцию изменения PIN-кода':

i. Ввод старого PIN-кода

ii. Ввод нового PIN-кода

iii. Повторение нового PIN-кода.

Существенным преимуществом этого метода является то, что, поскольку система Finalogic изменяет инструкцию по числовой последовательности при каждом вводе, шифры этапов ii) и iii) различаются по их значению, хотя исходные значения идентичны.

Поэтому эта функция изменения PIN-кода с точки зрения технической защищенности превосходит обычные функции изменения пароля, так как в системе Finalogic успешно распознаются и отражаются так называемые атаки повторного воспроизведения данных.

На практике оказалось, что клиенты запоминают PIN-код не как последовательность цифр, а как графическую фигуру, которую описывает печатающий палец на блоке цифр. Поэтому постоянно изменяющееся упорядочение цифр может восприниматься как неудобное и может приводить к ошибкам ввода. Для того чтобы избежать этого, клиент может альтернативно выбирать конкретное переупорядочение чисел, которое назначается специфическим для пользователя образом и пересылается его устройству доверительным севером. Переупорядочение чисел, таким образом, не изменяется после каждого отдельного применения, а остается одинаковым для индивидуального клиента. При этом возникает неожиданный эффект, состоящий в том, что ввод PIN-кода и далее остается существенным образом защищенным от хищения третьими лицами, но одновременно клиент может запомнить графическую фигуру, которую описывает его печатающий палец при вводах. Разумеется, пользователь может в любой момент в процессе веб-регистрации запросить новое упорядочение от доверительного сервера или перейти на систему с постоянно изменяющимся упорядочением цифр, если это требуется ему по причинам безопасности.

Транзакция для юридических сделок осуществляется следующим образом.

1. Выполнение транзакции покупки (пример).

i. Непосредственно после открытия АРР центра запрашивается секретный ключ St дешифрования ключа, чтобы получить собственно ключ Sc шифрования клиента.

ii. В центре обработки данных берется временная метка, она зашифровывается открытым клиентским ключом Рс и отсылается клиенту, ENC(Pc)(CustData, '2010-07-01/10:09:11,571').

iii. АРР дешифрует полученный шифр с помощью секретного клиентского ключа Sc DEC(Sc) (ENC(Pc)(CustData, '2010-07-01/10:09:11,571')).

Если, например, клиенту нужна книга «Семь чудес света», то ее ISBN-код вместе с клиентским сертификатом зашифровывается секретным клиентским ключом Sc, ENC(Sc)(CustPK Certificate, '2010-07-01/10:09:11,571', 'ISBN 3-8094-1694-0') и отсылается в центр обработки данных.

В центре обработки данных шифр надлежащим образом дешифруется, клиентский сертификат проверяется и, если также временная метка еще не слишком долго существовала, заказ на покупку от клиента направляется дальше к соответствующему продавцу.

2. Выполнение платежа по кредитной карте (пример)

Если клиент в качестве опции выбирает способ оплаты посредством кредитной карты, то вновь применяется предложенный защищенный способ с использованием переупорядоченной числовой последовательности.

Отдельные этапы транзакции в деталях представляют собой следующее:

i. Непосредственно после открытия АРР центра запрашивается секретный ключ St шифрования ключа, чтобы получить собственно ключ Sc шифрования клиента.

ii. Центр генерирует новую числовую последовательность, например '9243605718', и зашифровывает ее открытым клиентским ключом Рс, ENC(Pc)(CustData, '9243605718'), которая отсылается клиенту.

iii. АРР дешифрует полученный шифр с помощью секретного клиентского ключа Sc согласно DEC(Sc) (ENC(Pc)(CustData, '9243605718')).

На экране появляется инструкция по числовой последовательности, как показано на Фиг. 3d.

iv. Выполняется ввод номера карты, даты истечения срока и, при необходимости, контрольного значения, согласно показанной инструкции упорядочения, результат зашифровывается ключом шифрования Sc клиента, ENC(Sc)(CustPK Certificate, '7255236666666669', '92/94', '999') и посылается в центр.

v. В центре шифр надлежащим образом дешифруется, и проверяется клиентский сертификат, и, при положительном результате, инициируется соответствующий платеж с кредитной карты.

Защита данных является, таким образом, гарантированной, так как в системе, которая применяет соответствующий изобретению способ, могут использоваться так называемые HSM (Host Security Modules - модули безопасности хоста) для шифрования и дешифрования данных и для операций управления ключами.

Такие устройства содержат оптимизированные для криптографических целей и защищенные от любой атаки или доступа извне вычислительные и запоминающие устройства. Их система защиты настолько обширна, что они ни в коем случае не выдают вовне значения или инструкции в незашифрованной форме и стирают все значения ключей, как только распознается какая-либо попытка считывания или сканирования данных. Также покушение на удаление отдельных частей, даже неавторизованное открытие корпуса приводит к полной потере содержимого памяти, конкретно, при этом каждый бит памяти ключей перезаписывается посредством '0'.

Для защиты персональных данных своих клиентов Finalogic использует в обмене данными с продавцами либо

- собственный ключ шифрования линии, если противоположная сторона также поддерживает HSM-модули, либо

- по меньшей мере SSL-шифрование к устройствам приема данных продавцов, которые должны понимать SSL.

Шифрование SSL (Secure Socket Layer - уровень защищенных сокетов) было разработано фирмами Netscape и RSA Data Security. SSL-протокол должен обеспечивать, что конфиденциальные данные при навигации в Интернете, например, информации кредитных карт при онлайн-шопинге, передаются зашифрованными. Тем самым должно предотвращаться, что третий пользователь может считывать данные или манипулировать ими. Кроме того, этот способ шифрования обеспечивает идентификацию веб-сайта.

В упомянутых устройствах шифрования, таких как Finalogic, осуществляется операция перешифрования с использованием ключа дешифрования клиента, Рс, и ключа шифрования продавца.

Соответствующие требованиям безопасности модули HSM должны выполнять все требования по безопасности согласно международному стандарту FIPS 140-2 уровня 4. FIPS обозначает Федеральный Стандарт по обработке информации и является обозначением для открыто публикуемого стандарта Соединенных Штатов. FIPS 140 подразумевает, что материалы данных в открытом тексте ни при каких обстоятельствах не могут считываться или иным образом экспортироваться.

Этот порядок выполнения действий гарантирует нашим клиентам полную защиту их персональных данных во время обработки данных посредством системы Finalogic.

Изобретение относится к защите данных. Технический результат - эффективная защита передаваемых данных. Способ защиты данных и гарантии их происхождения содержит следующие этапы: i) генерация и сохранение RSA-пары ключей, состоящей из первого ключа (Sa) и второго ключа (Ра) для подписывания клиентских сертификатов в центре; ii) генерация и сохранение двух RSA-пар ключей для клиентского устройства, состоящих из третьего ключа клиентского устройства (Sc) и четвертого ключа клиентского устройства (Рс), а также первого ключа (St) шифрования ключа и второго ключа (Pt) шифрования ключа; iii) генерация зашифрованного ключа путем шифрования третьего ключа клиентского устройства (Sc) вторым ключом (Pt) шифрования ключа, а также генерация клиентского сертификата в центре; iv) передача зашифрованного ключа и клиентского сертификата на клиентское устройство; v) передача первого ключа (St) шифрования ключа на клиентское устройство по запросу посредством клиентского устройства; vi) дешифрование зашифрованного ключа первым ключом (St) шифрования ключа в клиентском устройстве, причем получается третий ключ клиентского устройства (Sc); vii) шифрование переупорядоченной числовой последовательности в центре четвертым ключом клиентского устройства (Рc); viii) передача зашифрованной переупорядоченной числовой последовательности; ix) дешифрование зашифрованной переупорядоченной числовой последовательности в клиентском устройстве; х) шифрование первого ввода PIN-кода в клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр; xi) отсылка шифра и клиентского сертификата в центр; xii) дешифрование шифра в центре четвертым ключом клиентского устройства (Рc), дешифрование первого ввода PIN-кода. 15 з.п. ф-лы, 3 ил.

1. Способ защиты данных и гарантии их происхождения, причем данные от клиентского устройства передают в центр в электронно зашифрованном виде и причем способ содержит следующие этапы:

i) генерация и сохранение RSA-пары ключей, состоящей из первого ключа (Sa) и второго ключа (Ра), для подписывания клиентских сертификатов в центре,

ii) генерация и сохранение двух RSA-пар ключей для клиентского устройства, состоящих из третьего ключа клиентского устройства (Sc) и четвертого ключа клиентского устройства (Рс), а также первого ключа (St) шифрования ключа и второго ключа (Pt) шифрования ключа, причем первый ключ (St) шифрования ключа и второй ключ (Pt) шифрования ключа пригодны для защищенной передачи третьего ключа клиентского устройства (Sc),

iii) генерация зашифрованного ключа путем шифрования третьего ключа клиентского устройства (Sc) вторым ключом (Pt) шифрования ключа, а также генерация клиентского сертификата в центре путем шифрования специфического для клиента телефонного номера, а также IMEI клиентского устройства и/или клиентского номера четвертым ключом клиентского устройства (Рс) и последующего шифрования первым ключом (Sa) для подписывания клиентских сертификатов,

iv) передача зашифрованного ключа и клиентского сертификата на клиентское устройство,

v) передача первого ключа (St) шифрования ключа на клиентское устройство по запросу посредством клиентского устройства,

vi) дешифрование зашифрованного ключа первым ключом (St) шифрования ключа в клиентском устройстве, причем получают третий ключ клиентского устройства (Sc),

vii) шифрование переупорядоченной числовой последовательности в центре четвертым ключом клиентского устройства (Рc),

viii) передача зашифрованной переупорядоченной числовой последовательности на клиентское устройство,

ix) дешифрование зашифрованной переупорядоченной числовой последовательности в клиентском устройстве третьим ключом клиентского устройства (Sc),

х) шифрование первого ввода PIN-кода в клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр,

xi) передача шифра и клиентского сертификата в центр,

xii) дешифрование шифра в центре четвертым ключом клиентского устройства (Рc), дешифрование первого ввода PIN-кода и проверка переданного клиентского сертификата сохраненным в центре клиентским сертификатом.

2. Способ по п. 1, отличающийся тем, что шифр в центре дешифруют и что переданный от клиентского устройства сертификат сравнивают с сохраненным в центре сертификатом, чтобы верифицировать аутентичность данных.

3. Способ по п. 1, отличающийся тем, что передачу данных от центра на клиентское устройство и от клиентского устройства в центр осуществляют по радиосоединению и/или по проводному соединению.

4. Способ по п. 2, отличающийся тем, что передачу данных от центра на клиентское устройство и от клиентского устройства в центр осуществляют по радиосоединению и/или по проводному соединению.

5. Способ по любому из пп. 1 или 2, отличающийся тем, что переупорядочение переупорядоченной числовой последовательности при инициализации способа однократно выбирается клиентом и передается в центр.

6. Способ по любому из пп. 3 или 4, отличающийся тем, что переупорядочение переупорядоченной числовой последовательности при инициализации способа однократно выбирается клиентом и передается в центр.

7. Способ по любому из пп. 1 или 2, отличающийся тем, что переупорядочение переупорядоченной числовой последовательности в центре для каждой передачи на клиентское устройство генерируют заново.

8. Способ по любому из пп. 3 или 4, отличающийся тем, что переупорядочение переупорядоченной числовой последовательности в центре для каждой передачи на клиентское устройство генерируют заново.

9. Способ по любому из пп. 1 или 2, отличающийся следующими дополнительными этапами:

iii.a) генерация временной метки в центре,

iv.a) передача зашифрованного ключа вместе с временной меткой на клиентское устройство,

x.a) шифрование первого ввода PIN-кода на клиентском устройстве вместе с ключом шифрования в шифр.

10. Способ по любому из пп. 3 или 4, отличающийся следующими дополнительными этапами:

iii.a) генерация временной метки в центре,

iv.a) передача зашифрованного ключа вместе с временной меткой на клиентское устройство,

x.a) шифрование первого ввода PIN-кода на клиентском устройстве вместе с ключом шифрования в шифр.

11. Способ по любому из пп. 1 или 2, отличающийся следующими этапами:

x.b) шифрование второго ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы послать новый PIN-код в центр, и

x.c) шифрование третьего ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы подтвердить новый PIN-код.

12. Способ по любому из пп. 3 или 4, отличающийся следующими этапами:

x.b) шифрование второго ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы послать новый PIN-код в центр, и

x.c) шифрование третьего ввода PIN-кода на клиентском устройстве третьим ключом клиентского устройства (Sc) в шифр, чтобы подтвердить новый PIN-код.

13. Способ по любому из пп. 1 или 2, отличающийся тем, что дополнительно к первому вводу PIN-кода осуществляют числовой ввод номера кредитной карты и/или даты истечения срока кредитной карты, и/или контрольной цифры кредитной карты и вместе с первымвводом PIN-кода в зашифрованном виде передают в центр.

14. Способ по любому из пп. 3 или 4, отличающийся тем, что дополнительно к первому вводу PIN-кода осуществляют числовой ввод номера кредитной карты и/или даты истечения срока кредитной карты, и/или контрольной цифры кредитной карты и вместе с первым вводом PIN-кода в зашифрованном виде передают в центр.

15. Способ по любому из пп. 1 или 2, отличающийся тем, что дополнительно к первому вводу PIN-кода осуществляют числовой ввод специфического для товара числа, как, например, ISBN названия книги, и вместе с первым вводом PIN-кода в зашифрованном виде передают в центр.

16. Способ по любому из пп. 3 или 4, отличающийся тем, что дополнительно к первому вводу PIN-кода осуществляют числовой ввод специфического для товара числа, как, например, ISBN названия книги, и вместе с первым вводом PIN-кода в зашифрованном виде передают в центр.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

Авторы

Даты

2016-05-20—Публикация

2013-01-28—Подача