Область техники

Изобретение относится к области проверки объектов компьютерной системы, а именно к системам и способам приоритезации задач проверки при обращении к объектам над задачами проверки объектов по запросу.

Уровень техники

Современные операционные системы и приложения становятся все более ресурсоемкими и требуют все больше программных и аппаратных ресурсов компьютерной системы. Хотя разработчики постоянно повышают производительность операционных систем и приложений, их сложность возрастает, что в свою очередь отражается на возрастающих требованиях к ресурсам компьютерной системы. Примером ресурсоемких приложений являются антивирусные приложения. Антивирусные приложения широко взаимодействуют с программными и аппаратными компонентами компьютерной системы во время проверки на наличие вредоносного программного обеспечения, такого как вирусы, черви, программы-шпионы и другие типы программного обеспечения, которые угрожают безопасности компьютерной системы.

Некоторые приложения, в том числе и антивирусные приложения, периодически проверяют компьютерную систему с целью контроля деятельности системы и обнаружения вредоносного программного обеспечения. Такая проверка может повлиять на использование ресурсов компьютерной системы, таких как процессор, системная память, использование сети другими объектами. В некоторых случаях проверка может вызвать перегрузку компьютерной системы и замедлить ее работу. Из уровня техники известны изобретения, которые позволяют снизить нагрузку на систему, путем приоритезации задач, в зависимости от типа задачи, например это описывается в публикации US 8756599.

Таким образом, возникает потребность в снижении нагрузки, которая может достигаться при использовании систем и способов, позволяющих снизить нагрузку на компьютерную систему при проверке компьютерной системы.

Раскрытие изобретения

Настоящее изобретение предназначено для снижения нагрузки на компьютерную систему при проверке компьютерной системы.

Технический результат заключается в повышении скорости обработки высокоприоритетных запросов на антивирусную проверку путем переназначения зарезервированного соединения, занятого обработкой низкоприоритетного запроса, на обработку высокоприоритетного запроса на антивирусную проверку.

Способ назначения соединений для обработки запросов на антивирусную проверку, в котором: устанавливают, по меньшей мере, одно сетевое соединение; резервируют, по меньшей мере, одно из установленных соединений для обработки высокоприоритетных запросов на антивирусную проверку, где неиспользуемые зарезервированные соединения используются для обработки низкоприоритетных запросов на антивирусную проверку; получают запрос на предоставление соединения для обработки высокоприоритетного запроса на антивирусную проверку; проверяют занятость зарезервированных соединений обработкой низкоприоритетных запросов на антивирусную проверку; переназначают зарезервированное соединение, занятое обработкой низкоприоритетного запроса, на обработку высокоприоритетного запроса на антивирусную проверку.

В частном случае устанавливают, по меньшей мере, одно сетевое соединение между клиентом и модулем проверки, где клиент, в частном случае устанавливает, резервирует, назначает и переназначает сетевое соединение.

В другом частном случае высокоприоритетным запросом на антивирусную проверку, является запрос на проверку при обращении, где в частном случае запрос на антивирусную проверку при обращении включает проверку в реальном времени, по меньшей мере, активности файловой системы и сетевой активности.

В частном случае низкоприоритетным запросом на антивирусную проверку, является запрос на проверку по требованию, где запрос на антивирусную проверку по требованию включает проверку, по меньшей мере, файлов, папок и разделов диска компьютерной системы.

Краткое описание чертежей

Сопровождающие чертежи включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

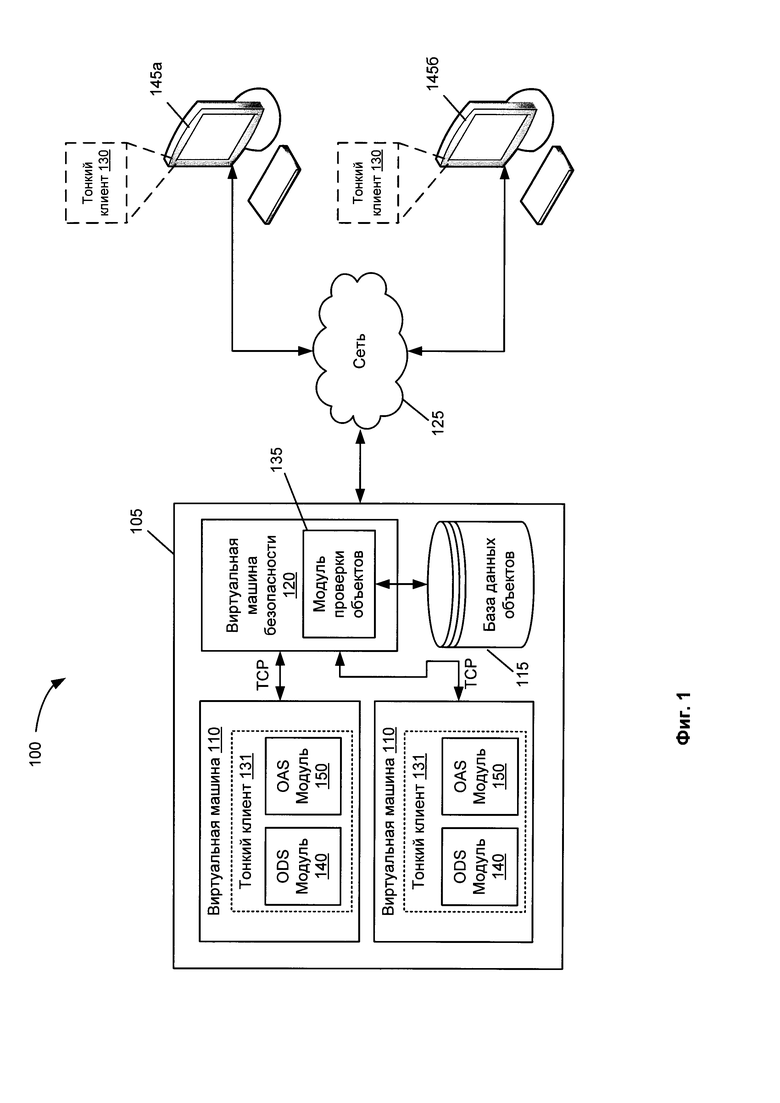

Фиг. 1 показывает один из возможных вариантов реализации системы для приоритезации запросов при проверке объектов.

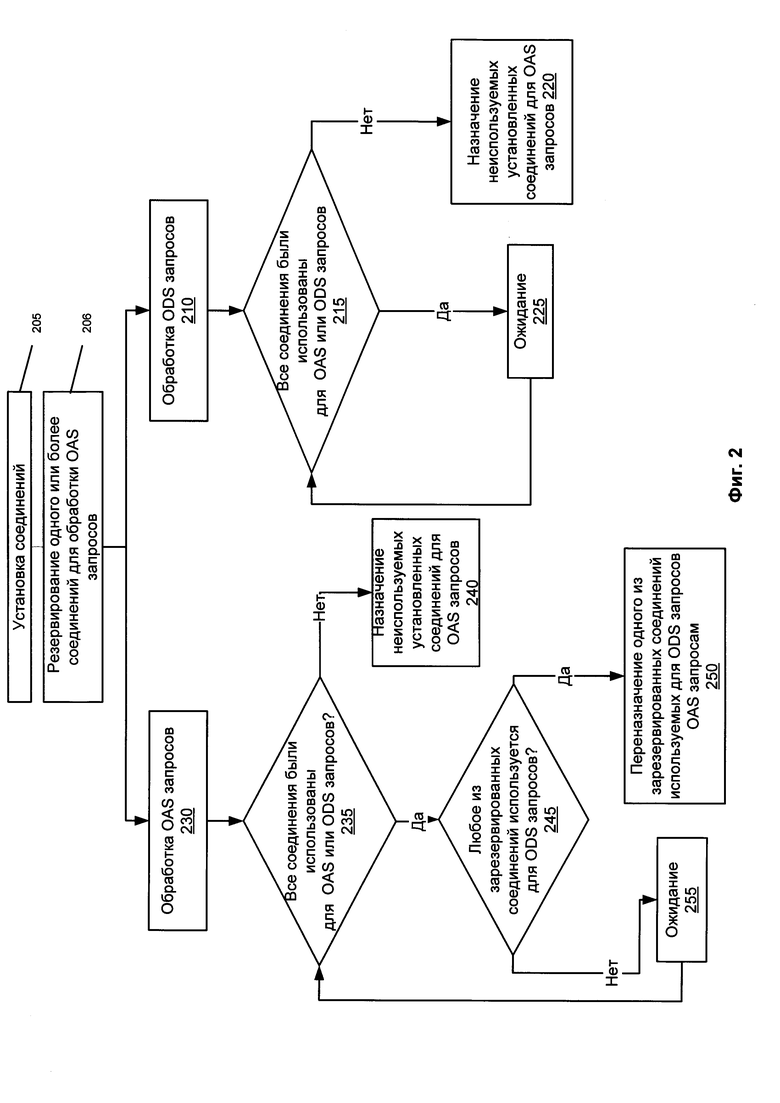

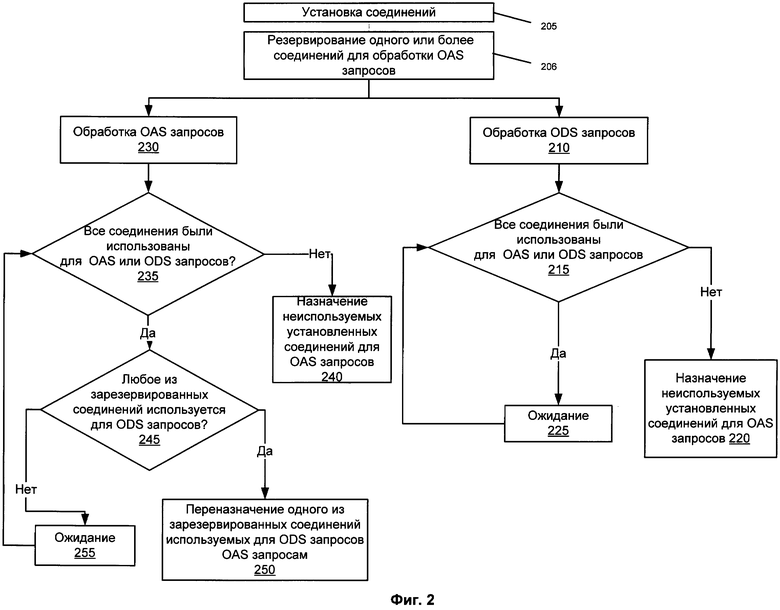

Фиг. 2 показывает пример способа приоритезации запросов при проверке объектов.

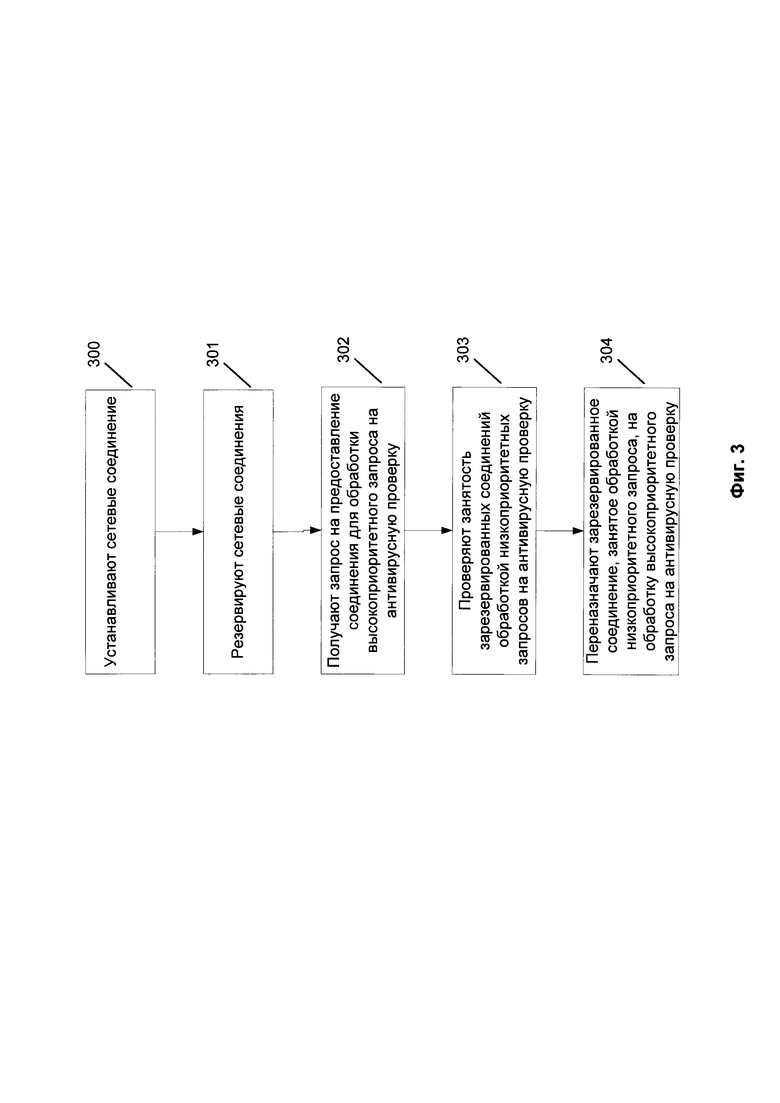

Фиг. 3 показывает способ назначения соединений для обработки запросов на антивирусную проверку.

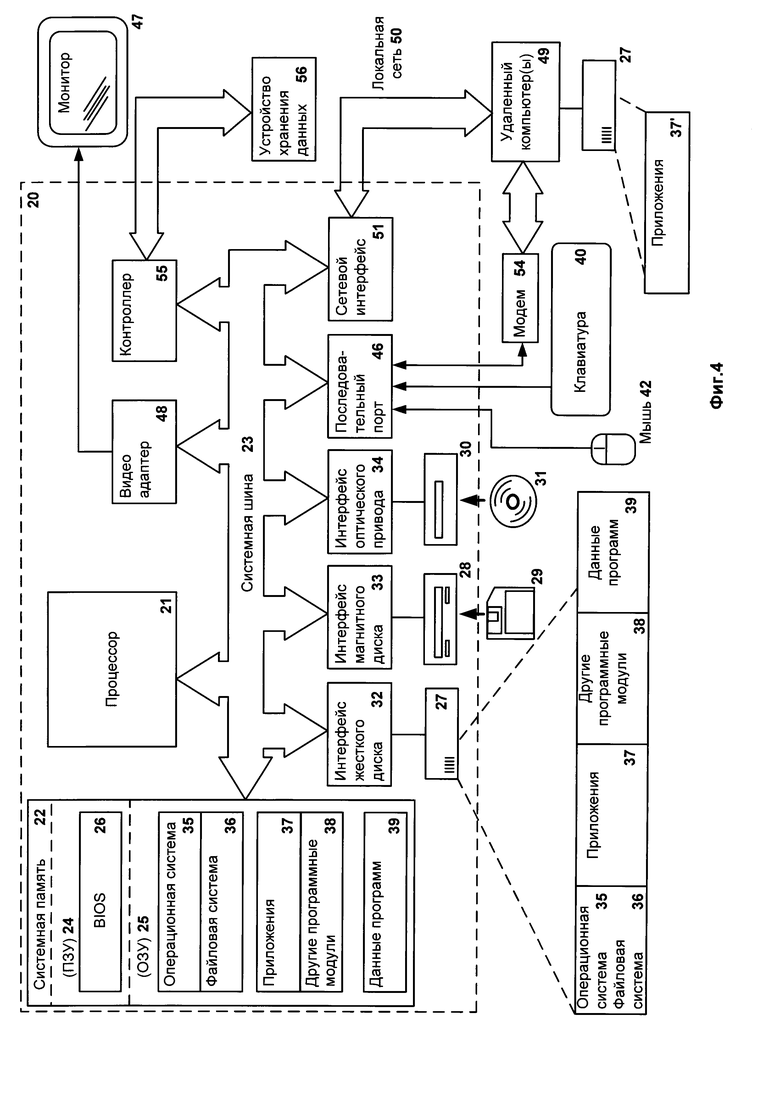

Фиг. 4 показывает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Одним из способов эффективного использования ресурсов компьютерной системы является виртуализация. Виртуализация позволяет разделить ресурсы компьютерной системы между различными виртуальными машинами так, что несколько операционных систем могут одновременно получить доступ к ресурсам компьютерной системы. Виртуальная машина - это программная среда, которая обеспечивает работу одного компьютера или сервера, на другом компьютере или сервере. Несколько виртуальных машин могут работать одновременно, на одном компьютере (или сервере), который также известен под названием хост машина, тем самым образуя виртуальную среду. В этом случае виртуальные машины используют одни и те же вычислительные ресурсы хост машины. Компьютерная система выделяет определенное количество своих ресурсов для каждой виртуальной машины. Каждая виртуальная машина имеет возможность использовать выделенные ресурсы для исполнения приложений, в том числе и операционной системы.

На Фиг. 1 изображен пример реализации системы для приоритезации запросов для проверки объектов компьютерной системы. Как показано на Фиг. 1, система может включать в себя сервер 105, на котором развернуто несколько виртуальных машин 110. количество виртуальных машин 110, которые могут быть развернуты на сервере 105, не ограничено, но большое число виртуальных машин требует соответствующего объема вычислительных ресурсов сервера 105. Виртуальные машины 110 могут быть развернуты на одном сервере 105 или нескольких серверах 105. В частном случае между виртуальными машинами 110 установлены соединения, например с применением TCP/IP. Сервер 105 может быть соединен с несколькими удаленными тонкими клиентами 130 (например, Citrix® ICA) сетью 125. Используемый термин сеть, включает, но не ограничивается Интернетом, локальной вычислительной сетью и беспроводной локальной вычислительной сетью.

В частном случае тонкий клиент 131 может быть установлен на каждой виртуальной машине 110, в то время как пользовательский тонкий клиент 130 может быть установлен на пользовательском устройстве, которое включает в себя, но не ограничивается, настольный компьютер или портативный компьютер. В частном случае тонкие клиенты 130 и 131 являются программами-клиентами в сети с клиент-серверной архитектурой, которые передают через сеть на сервер все задачи или большую часть задач для обработки. Тонкие клиенты 130 и 131 взаимодействуют с соответствующими виртуальными машинами, запущенными на сервере 105.

В частном случае каждая виртуальная машина 110 может предоставлять виртуальный рабочий стол на пользовательском тонком клиенте 130, а также выполнять различные приложения, предоставляемые сервером 105, например такие, как текстовый редактор, бухгалтерское приложение, антивирусное приложение и другие типы приложений. Виртуальная машина 110 также обеспечивает тонким клиентам 130 и 131 доступ к объектам данных, например к файлам в базе данных объектов 115 или в виртуальной машине 110. Доступ к объектам на сервере 105 может осуществляться модулем проверки ODS (англ. On Demand Scan) 140, осуществляющим доступ к объекту по запросу, и модулем проверки OAS (англ. On Access Scan) 150, осуществляющим доступ к объекту при обращении. В частном случае сервер 105 может исполнять антивирусную программу, установленную на виртуальной машине безопасности (Security Virtual Machine - SVM)120. Антивирусная программа может осуществлять проверку отдельных объектов, расположенных на виртуальной машине 110. В другом случае объекты проверки (например, общие объекты нескольких виртуальных машин, таких как компоненты операционных систем и программного обеспечения) расположены вне виртуальной машины, например в базе данных объектов 115, и виртуальная машина 110 передает для проверки идентификатор объекта (например, контрольную сумму объекта).

В частном случае реализации на сервере 105 может быть развернута виртуальная машина безопасности 120, которая включает модуль проверки объектов 135, который управляет доступом к базе данных объектов 115 для тонких клиентов 130 и 131. Результат проверки объекта модулем проверки объектов 135 - это журнал проверки или данные проверки, возвращенные тонкому клиенту 130 или 131, который предоставил объект для проверки, хранящийся на виртуальной машине 110, или идентификатор объекта, хранящегося вне виртуальной машины 110, например, в базе данных объектов 115. Под модулем проверки объектов 135 в настоящем изобретении понимается реальное устройство, система, компонент, группа компонентов, реализованных с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемой вентильной матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций. Функциональность модуля может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности модуля реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть модуля или весь модуль могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4).

В одном из вариантов реализации тонкие клиенты 130, 131 посылают запросы на проверку объектов через ODS или OAS модули 140, 150 виртуальной машине безопасности 120. Модуль проверки объектов 135 выполняет проверку запрошенных объектов, объектов на виртуальной машине 110 или объектов из базы данных объектов 115 и других серверов ресурсов. В частном случае запросы на проверку включают объекты, такие как набор событий, характеризующих, например, активности файловой системы или сети, которые передаются через соединение, установленное между виртуальной машиной 110 и виртуальной машиной безопасности 120. В частном случае ODS-проверка - это проверка по запросу объектов, таких как файлы, папки, разделы диска виртуальной машины 110 или объекты из базы данных объектов 115. При ODS-проверке большого числа объектов поток запросов на проверку объектов может быть внушительным. В другом случае при OAS-проверке проверяется в реальном времени активность файловой системы, сетевая активность и так далее. При данной проверке объекты должны обрабатываться как можно быстрее в режиме высокого приоритета, так как длительное ожидание результатов проверки может замедлить работу всей системы, что не происходит в случаях ODS-проверки.

Если все установленные соединения заняты обработкой запросов от ODS-модуля 150, и число соединений ограничено (например, шестью соединениями), то запросы от OAS-модуля 150 не могут быть обработаны, пока не будут обработаны запросы от ODS-модуля 140, в результате это может негативно отразиться на производительности виртуальной машины 110.

В частном случае реализации используется пользовательский тонкий клиент 130, запущенный на устройстве пользователя 145 (например, на 145а или 145б) и соединенный с виртуальной машинной 110, запущенной на сервере 105, где тонкий клиент 131, запущенный на виртуальной машине 110, связан с виртуальной машиной безопасности и включает ODS-модуль 140 и OAS-модуль 150. В этом случае пользовательский тонкий клиент 130 использует приложение, запущенное на виртуальной машине 110. Когда приложение пытается получить доступ к некоторому объекту, хранящемуся на виртуальной машине 110, OAS-модуль 150 на виртуальной машине 110 отправляет (например, с использованием TCP/IP) запрос модулю проверки объектов 135, запущенному на виртуальной машине безопасности 120, который производит проверку объектов при обращении. Модуль проверки объектов 135, запущенный на виртуальной машине безопасности 120, имеет доступ к объекту проверки на виртуальной машине 110 (или в базе 115) или получает копию объекта проверки (от виртуальной машины 110 или из базы данных 115). Результаты проверки (такие как журналы и другая информация) будут переданы (например, с использованием TCP/IP) от модуля проверки объектов 135 запущенного на виртуальной машине безопасности 120 OAS-модулю 150 на виртуальной машине 110, а затем через сеть 125 пользовательскому тонкому клиенту 130 на устройстве пользователя 145. По результатам проверки определяют, будет ли приложению, запущенному на виртуальной машине 110, которое запросило доступ к объекту сканирования, этот доступ предоставлен (это, например, будет зависеть от того, было ли обнаружено что-либо вредоносное в объекте проверки). В другом случае пользовательский тонкий клиент 130 запрашивает проверку по требованию (ODS) объекта или объектов, хранящихся на виртуальной машине 110 (например, используя антивирусную программу, работающую на виртуальной машине 110), чтобы получить информацию об объектах, например проверить являются ли эти объекты вредоносными. ODS-модуль 140, работающий на виртуальной машине 110, отправляет запрос модулю проверки объектов 135, работающему на виртуальной машине безопасности 120 и производящему проверку по требованию объекта или объектов. Модуль проверки объектов 135, запущенный на виртуальной машине безопасности 120, имеет доступ к объекту проверки на виртуальной машине 110 (или в базе 115) или получает копию объекта проверки (от виртуальной машины 110 или из базы данных 115). Результаты проверки (такие как журналы и другая информация) будут переданы (например, с использованием TCP/IP) от модуля сканирования 135 на виртуальной машине безопасности 120 ODS-модулю 150 на виртуальной машине 110, а затем через сеть 125 - пользовательскому тонкому клиенту 130 на устройстве пользователя 145. Виртуальная машина 110 и виртуальная машина безопасности 120 могут быть запущены на одном сервере 105 или разных серверах.

В этом примере TCP/IP-соединения используются для передачи запросов на проверку и результатов проверки (таких как журналы и другая информация) между виртуальной машиной 110 и виртуальной машиной безопасности 120. Поток запросов для OAS-проверки обычно небольшой и должен передаваться как можно быстрее с наивысшим приоритетом, чтобы не задерживать исполнение приложения. ODS-проверка даже нескольких файлов, как правило содержит большой поток запросов, передающихся с пониженным приоритетом, потому что данная проверка выполняется по требованию и прямо не влияет на скорость исполнения приложения. Если одно соединение используется для передачи объектов и обработки запросов связанных с OAS и ODS-проверкой, объемный поток событий от ODS-проверки негативно скажется на скорости обработки запросов от OAS-проверки. Однако если отдельное соединение или соединения предназначены для обработки запросов OAS-проверки (зарезервированы для OAS-проверки), скорость передачи не уменьшается, даже в случае присутствия большого количество событий, связанных с обработкой запросов ODS-проверки на других соединениях.

Фиг. 2 изображает пример способа приоритезации запросов. На шаге 205 тонкий клиент 131, работающий на виртуальной машине 110, устанавливает ряд соединений между виртуальной машиной 110 и виртуальной машиной безопасности 120. Если все установленные соединения заняты обработкой запросов от ODS-модуля 140, то запросы от OAS-модуля 150 не могут быть обработаны с максимальной скоростью. Поэтому на шаге 206 способ также включает резервирование одного или нескольких соединений установленных между виртуальной машиной 110 и виртуальной машиной безопасности 120 для передачи запросов от OAS-модуля.

На шаге 210 тонкий клиент 131 должен передать запрос от ODS-модуля 140 виртуальной машине безопасности 120 и получить результат проверки в ответ. На шаге 215 тонкий клиент 131, работающий на виртуальной машине 110, определяет, все ли установленные соединения были заняты для обработки запросов от OAS-модуля 150 или ODS-модуля 140. Если нет, то на шаге 220 тонкий клиент 131 выделяет доступные соединения для передачи запросов от ODS-модуля. Другими словами, когда OAS-модуль 150 и ODS-модуль 140 виртуальной машины 110 не используют все из установленных соединений, доступные соединения выделяются для ODS-модуля 140. Затем виртуальная машина 110 передает запросы модулю проверки объектов 135, производящему проверку по требованию указанных объектов на виртуальной машине 110 или базе данных объектов 115.

В другом случае, если тонкий клиент 131 определяет, что все установленные соединения заняты, тонкий клиент 131 на шаге 225 может ожидать, пока одно из установленных соединений не станет доступным или пока не будет превышено время ожидания проверки объекта и запрос проверки перестанет быть актуальным. Если соединение освобождается, то оно может быть использовано для обработки запроса от ODS-модуля 140. Если время ожидания превышено прежде, чем одно из соединений освободилось, то проверка может быть отложена или пропущена. Когда тонкий клиент 131 определяет, что установленное соединение не используется, то тонкий клиент 131 на шаге 220 выделяет установленное соединение ODS-модулю 140 для обслуживания его запросов.

На шаге 230 тонкий клиент 131 должен передать запрос проверки от OAS-модуля 150 виртуальной машине безопасности 120 и получить в ответ результаты проверки. На шаге 235, тонкий клиент 131 работающий на виртуальной машине 110 определяет, все ли установленные соединения были заняты для обработки запросов от OAS-модуля 150 или ODS-модуля 140. Если нет, то на шаге 220 тонкий клиент 131 выделяет доступные соединения для передачи запросов от OAS-модуля. Другими словами, когда OAS-модуль 150 и ODS-модуль 140 виртуальной машины 110 не используют все из установленных соединений, доступные соединения выделяются для OAS-модуля 140. Затем виртуальная машина 110 передает запросы модулю проверки объектов 135, производящему OAS-проверку указанных объектов на виртуальной машине 110 или базе данных объектов 115.

В другом случае, если тонкий клиент 131 определяет, что все установленные соединения заняты, тонкий клиент 131 на шаге 245 проверяет, используется одно из зарезервированных соединений ODS-модулем 140, в случае, когда зарезервированные соединения используются ODS-модулем, соединение переназначается OAS-модулю 150 для передачи своих запросов. Другими словами OAS-модуль 150 займет соединение, используемое ODS-модулем 140. Основанием для замещения соединения, является появление запроса от OAS-модуля, при условии, что все зарезервированные соединения заняты и, по крайней мере, одно из зарезервированных соединений используется для обслуживания запросов ODS-модуля 140. В этом случае зарезервированное соединение, используемое ODS-модулем 140, выделяется для обработки запроса OAS-модуля 150. В частном случае тонкий клиент 131 может принудительно передать зарезервированное соединение от ODS-модуля 140 OAS-модулю 150. В этом случае проверка по требованию не только прерывается, она может быть полностью остановлена тонким клиентом 131 (или даже виртуальной машиной безопасности 120) для более быстрой обработки запросов от OAS-модуля 150.

В другом случае, если тонкий клиент 131 определит, что все установленные соединения заняты и зарезервированные соединения используются OAS-модулем 150, то на шаге 255 тонкий клиент 131 может ожидать, пока одно из установленных соединений не станет доступным, или пока не будет превышено время ожидания проверки объекта, и запрос проверки перестанет быть актуальным. Если одно из установленных соединений становится доступным, тонкий клиент 131 может использовать его для обработки запроса OAS. Тонкий клиент на этапе 245 проверяет, используется ли хотя бы одно из зарезервированных соединений для обработки запросов ODS-модуля 130. В том случае если используется, тонкий клиент 131 передаст такое соединение OAS-модулю 150 для осуществления проверки на шаге 250. Если соединение освобождается, то оно может быть использовано для обработки запроса от OAS-модуля 150. Если время ожидания превышено прежде, чем одно из соединений освободилось, то проверка может быть отложена или пропущена. Когда тонкий клиент 131 определяет, что установленное соединение не было использовано, то тонкий клиент 131 на шаге 240 передаст установленное соединение OAS-модулю 150. Когда тонкий клиент 131 определит, что зарезервированное соединение используется ODS-модулем, тонкий клиент 131 на шаге 250 переназначит такое соединение OAS-модулю 150.

Как описано выше, приоритезация запросов может осуществляться тонкими клиентами 130, 131 соответствующих виртуальных машин 110, компоненты которых имеют OAS-модуль 150 и ODS-модуль 140. В частном случае виртуальная машина безопасности 120 может быть настроена так, чтобы приоритезировать запросы проверки и передавать инструкции тонким клиентам 130, 131 назначать зарезервированные соединения OAS-модулю 150 или ODS-модулю 140. Когда виртуальная машина безопасности 120 настроена для приоритезации запросов, она может учитывать не только загрузку конкретной виртуальной машины 110, но и всей компьютерной системы 100 в целом. Например, если проверка по запросу осуществляется на трех из четырех виртуальных машин 110 развернутых на сервере 105, то виртуальная машина безопасности 120 прервет проверку по запросу на четвертой виртуальной машине или не позволит этой проверке начаться, пока не закончится или не прервется проверка на одной из трех виртуальных машин 110.

На Фиг. 3 изображен способ назначения соединений для обработки запросов на антивирусную проверку, в котором на этапе 300 устанавливают, по меньшей мере, одно сетевое соединение. Далее на этапе 301 резервируют, по меньшей мере, одно из установленных соединений для обработки высокоприоритетных запросов на антивирусную проверку, где неиспользуемые зарезервированные соединения используются для обработки низкоприоритетных запросов на антивирусную проверку. На этапе 302 получают запрос на предоставление соединения для обработки высокоприоритетного запроса на антивирусную проверку для выполнения запроса. На этапе 303 проверяют занятость зарезервированных соединений обработкой низкоприоритетных запросов на антивирусную проверку и, если зарезервированное соединение занято обработкой низкоприоритетного запроса, на этапе 304 переназначают данное зарезервированное соединение, на обработку высокоприоритетного запроса на антивирусную проверку.

В частном случае изобретение используется в следующем примере. Между виртуальной машиной и виртуальной машиной безопасности устанавливается шесть соединений для нужд антивирусной проверки. Два соединения из шести резервируются для обработки запросов от OAS-модуля. Пока OAS-модуль не создает запросы все шесть соединений используются для обработки запросов ODS-модуля, например выполняется полнодисковая проверка. В тот момент когда OAS-модуль создаст запрос на проверку объекта, содержащего, например, набор событий, характеризующих действие запущенного приложения, по меньшей мере одно зарезервированное соединение будет отобрано у ODS-модуля и передано для обработки запроса OAS-модуля.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН | 2014 |

|

RU2583709C2 |

| СИСТЕМА И СПОСОБ РАСПРЕДЕЛЕНИЯ ЗАДАЧ АНТИВИРУСНОЙ ПРОВЕРКИ МЕЖДУ ВИРТУАЛЬНЫМИ МАШИНАМИ В ВИРТУАЛЬНОЙ СЕТИ | 2014 |

|

RU2580030C2 |

| СПОСОБ РАСПРЕДЕЛЕННОГО ВЫПОЛНЕНИЯ ЗАДАЧ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ | 2011 |

|

RU2494453C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ОПТИМИЗАЦИИ ВЫПОЛНЕНИЯ АНТИВИРУСНЫХ ЗАДАЧ В ЛОКАЛЬНОЙ СЕТИ | 2010 |

|

RU2453917C1 |

| Способ ограничения области автоматического выбора виртуальной машины защиты | 2019 |

|

RU2710860C1 |

| СИСТЕМА И СПОСОБ АНТИБЛОКИРОВКИ ДОСТУПА К ДИСКУ | 2007 |

|

RU2356087C1 |

| Способ балансировки нагрузки на виртуальных машинах защиты при условии ограничении области выбора виртуальных машин защиты | 2019 |

|

RU2724801C1 |

| Система и способ балансировки подключений между клиентами и серверами | 2021 |

|

RU2771444C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ НЕЛЕГАЛЬНОГО ИСПОЛЬЗОВАНИЯ ОБЛАЧНЫХ ИНФРАСТРУКТУР | 2012 |

|

RU2536663C2 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

Изобретение относится к компьютерной безопасности. Технический результат заключается в повышении скорости обработки высокоприоритетных запросов на антивирусную проверку. Способ назначения соединений для обработки запросов на антивирусную проверку, в котором устанавливают сетевые соединения между тонким клиентом виртуальной машины и виртуальной машиной безопасности; резервируют установленные соединения для обработки высокоприоритетных запросов к виртуальной машине безопасности на антивирусную проверку объектов при обращении, где неиспользуемые зарезервированные соединения используются для обработки низкоприоритетных запросов к виртуальной машине безопасности на антивирусную проверку объектов по требованию; получают запрос на предоставление соединения с виртуальной машиной безопасности для обработки высокоприоритетного запроса; проверяют занятость зарезервированных соединений обработкой низкоприоритетных запросов; переназначают тонким клиентом виртуальной машины зарезервированное соединение, занятое обработкой низкоприоритетного запроса, на обработку высокоприоритетного запроса на антивирусную проверку. 3 з.п. ф-лы, 4 ил.

1. Способ назначения соединений для обработки запросов на антивирусную проверку, в котором:

а) устанавливают по меньшей мере одно сетевое соединение между тонким клиентом виртуальной машины и виртуальной машиной безопасности,

- где виртуальная машина безопасности это виртуальная машина, на которой установлен модуль антивирусной проверки объектов, который используется при запросах на антивирусную проверку от тонких клиентов

б) резервируют по меньшей мере одно из установленных соединений для обработки запросов к виртуальной машине безопасности от виртуальных машин с тонким клиентом на антивирусную проверку объектов при обращении, где неиспользуемые зарезервированные соединения используются для обработки запросов к виртуальной машине безопасности на антивирусную проверку объектов по требованию,

- при этом запросы на антивирусную проверку при обращении являются высокоприоритетными запросами, а запросы на антивирусную проверку по требованию низкоприоритетными запросами;

в) получают запрос тонким клиентом виртуальной машины на предоставление соединения с виртуальной машиной безопасности для обработки запроса на антивирусную проверку при обращении;

г) проверяют тонким клиентом виртуальной машины занятость зарезервированных соединений обработкой запросов на антивирусную проверку по требованию;

д) переназначают тонким клиентом виртуальной машины зарезервированное соединение, занятое обработкой запроса на антивирусную проверку по требованию, на обработку запроса на антивирусную проверку при обращении.

2. Способ по п. 1, в котором запрос на антивирусную проверку при обращении включает проверку в реальном времени, по меньшей мере, активности файловой системы и сетевой активности.

3. Способ по п. 1, в котором запрос на антивирусную проверку по требованию включает проверку, по меньшей мере, файлов, папок и разделов диска компьютерной системы.

4. Способ по п. 1, в котором тонкий клиент, устанавливает, резервирует, назначает и переназначает сетевое соединение.

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| R | |||

| BRADEN и др | |||

| Огнетушитель | 1925 |

|

SU2205A1 |

| Способ обработки медных солей нафтеновых кислот | 1923 |

|

SU30A1 |

Авторы

Даты

2016-07-20—Публикация

2014-12-05—Подача