УРОВЕНЬ ТЕХНИКИ

[0001] Изобретение относится к способам и системам для обнаружения сетевого мошенничества.

[0002] Сетевое мошенничество, особенно в форме фишинга и кражи персональных данных, представляет все увеличивающуюся угрозу для пользователей Интернета во всем мире. Конфиденциальная личная информация пользователей, например имена, уникальные коды, пароли, дела в системе социального страхования и медицинские карты, реквизиты банковских и кредитных карт, полученные мошенническим путем при помощи международных преступных сетей, которые работают в Интернете, используются для изъятия личных средств и/или для перепродажи третьим лицам. Помимо прямого финансового ущерба частным лицам, сетевое мошенничество вызывает также ряд нежелательных побочных эффектов, например повышение расходов компаний на безопасность, более высокие розничные цены и банковские комиссионные, снижение курса акций, снижение заработной платы и доходов от налогов.

[0003] При типичной попытке фишинга поддельный веб-сайт в Интернете, иногда называемый также клоном, может отображать себя в качестве подлинной веб-страницы, принадлежащей Интернет-магазину или финансовому учреждению, и запросить у пользователя ввод некоторой личной информации/информации об учетной записи (например, имя пользователя, пароль) и/или финансовой информации (например, номер кредитной карты, номер счета, код безопасности карты). Как только информация будет введена ничего не подозревающим пользователем, ею завладеет поддельный веб-сайт. Кроме того, пользователя могут направить на другую веб-страницу, которая может установить вредоносное программное обеспечение на компьютере пользователя. Вредоносное программное обеспечение (например, вирусы, трояны) может продолжить похищать личную информацию, записывая клавиши, нажимаемые пользователем при посещении определенных веб-страниц, или превратить компьютер пользователя в платформу для запуска других фишинговых или спам-атак.

[0004] Для опознания мошеннических онлайн-документов и предупреждения пользователя о возможных угрозах фишинга/кражи персональных данных может использоваться программное обеспечение, выполняемое на компьютерной системе пользователя Интернета. Для опознания клонов вебстраниц было предложено несколько подходов, например сопоставление Интернет-адреса веб-страницы со списками известных фишинговых или доверенных адресов (получивших специальное название «черный список» и «белый список» соответственно).

[0005] В патенте США №7,457,823 В2 (Shraim et al.) описана система, которая подвергает веб-страницу или электронное сообщение группе тестов, приписывает на основе каждого из тестов показатель, приписывает на основе показателей для каждого теста группы составной показатель и классифицирует веб-страницу/электронное сообщение как надежное или мошенническое в соответствии с группой показателей и/или составным показателем.

[0006] Опытные сетевые мошенники постоянно разрабатывают меры противодействия таким средствам обнаружения. Такие меры противодействия включают в себя частое изменение IP-адресов страниц-клонов с целью воспрепятствовать их помещению в черный список. Поскольку виды и способы сетевого мошенничества развиваются быстро, разработка новых тестов для определения мошенничества будет способствовать успешности его опознавания.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[0007] Согласно одному аспекту способ включает в себя использование компьютерной системы для определения агрегированного показателя мошенничества целевого документа в виде комбинации первого показателя мошенничества и второго показателя мошенничества целевого документа, причем первый и второй показатели мошенничества определяются в соответствии с отличающимися процедурами оценки мошенничества; определение третьего показателя мошенничества целевого документа; в ответ на определение третьего показателя мошенничества - изменение агрегированного показателя мошенничества на первую величину, определяемую согласно произведению третьего показателя мошенничества и разности между агрегированным показателем и максимально допустимым агрегированным показателем; и в ответ на изменение агрегированного показателя мошенничества - определение, является ли целевой документ мошенническим согласно измененному агрегированному показателю.

[0008] Согласно другому аспекту компьютерная система включает в себя по меньшей мере один процессор, запрограммированный для того, чтобы: определять агрегированный показатель мошенничества целевого документа в виде комбинации первого показателя мошенничества и второго показателя мошенничества целевого документа, причем первый и второй показатели мошенничества определяют в соответствии с отличающимися процедурами оценки мошенничества; определять третий показатель мошенничества целевого документа; в ответ на определение третьего показателя мошенничества - изменить агрегированный показатель мошенничества на первую величину, определяемую согласно произведению третьего показателя мошенничества и разности между агрегированным показателем и максимально допустимым агрегированным показателем; и в ответ на изменение агрегированного показателя мошенничества - определить, является ли целевой документ мошенническим согласно измененному агрегированному показателю.

[0009] Согласно еще одному аспекту способ включает в себя использование компьютерной системы для определения, содержит ли целевой документ признак, указывающий на мошенничество; в ответ на определение, содержит ли целевой документ упомянутый признак, указывающий на мошенничество, если целевой документ содержит упомянутый признак, указывающий на мошенничество - использование компьютерной системы для изменения текущего значения агрегированного показателя мошенничества целевого документа на величину, пропорциональную разности между текущим значением агрегированного показателя и максимально допустимым значением агрегированного показателя мошенничества, причем агрегированный показатель определяется по комбинации группы отдельных показателей мошенничества; и в ответ на изменение текущего значения агрегированного показателя мошенничества - использование компьютерной системы для определения, является ли электронный документ мошенническим согласно измененному текущему значению агрегированного показателя мошенничества.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0010] Изложенные выше аспекты и преимущества данного изобретения станут более понятными из приведенного ниже подробного описания со ссылками на чертежи, в числе которых:

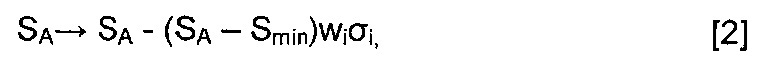

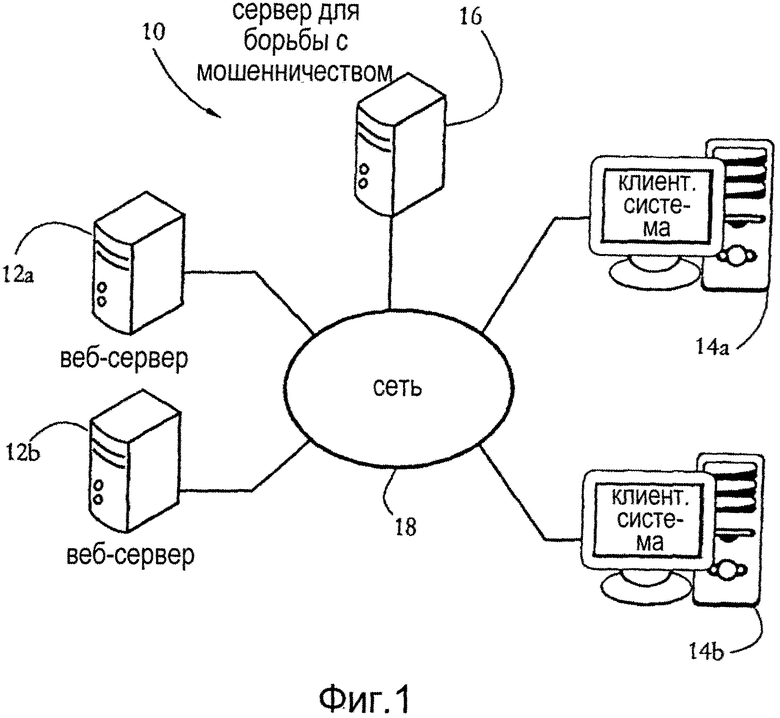

[0011] на фиг. 1 изображена иллюстративная система предотвращения сетевого мошенничества согласно некоторым вариантам осуществления данного изобретения;

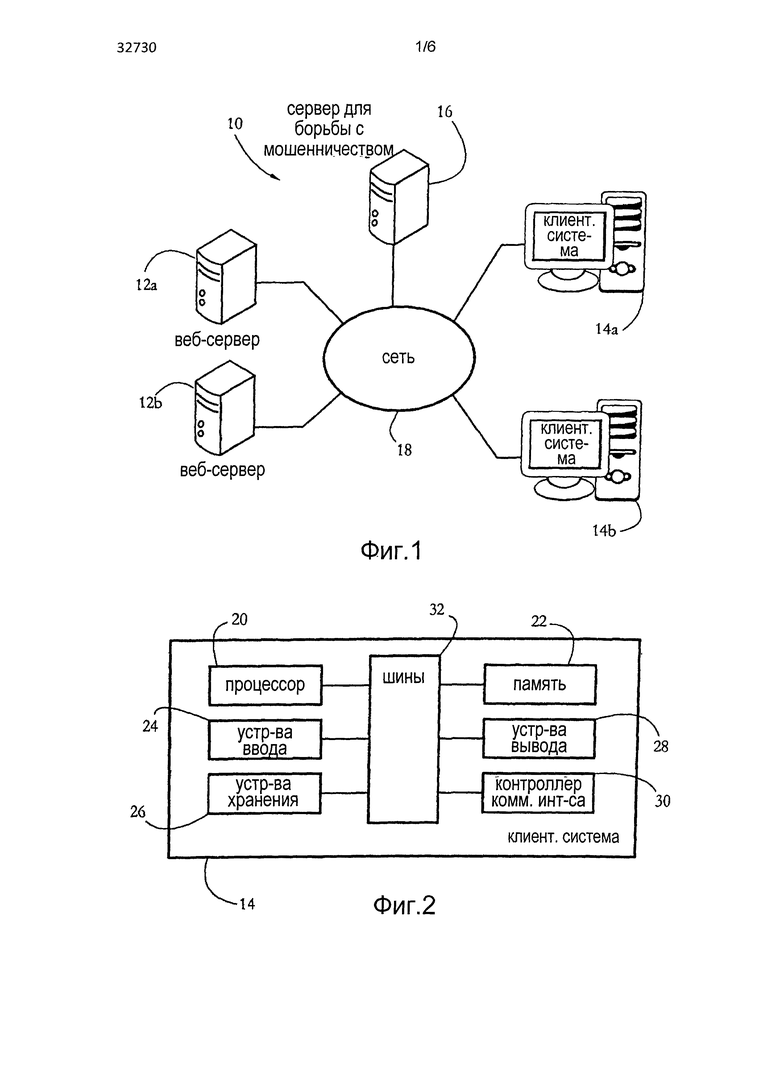

[0012] на фиг. 2 изображена иллюстративная конфигурация аппаратного обеспечения клиентской системы согласно некоторым вариантам осуществления данного изобретения;

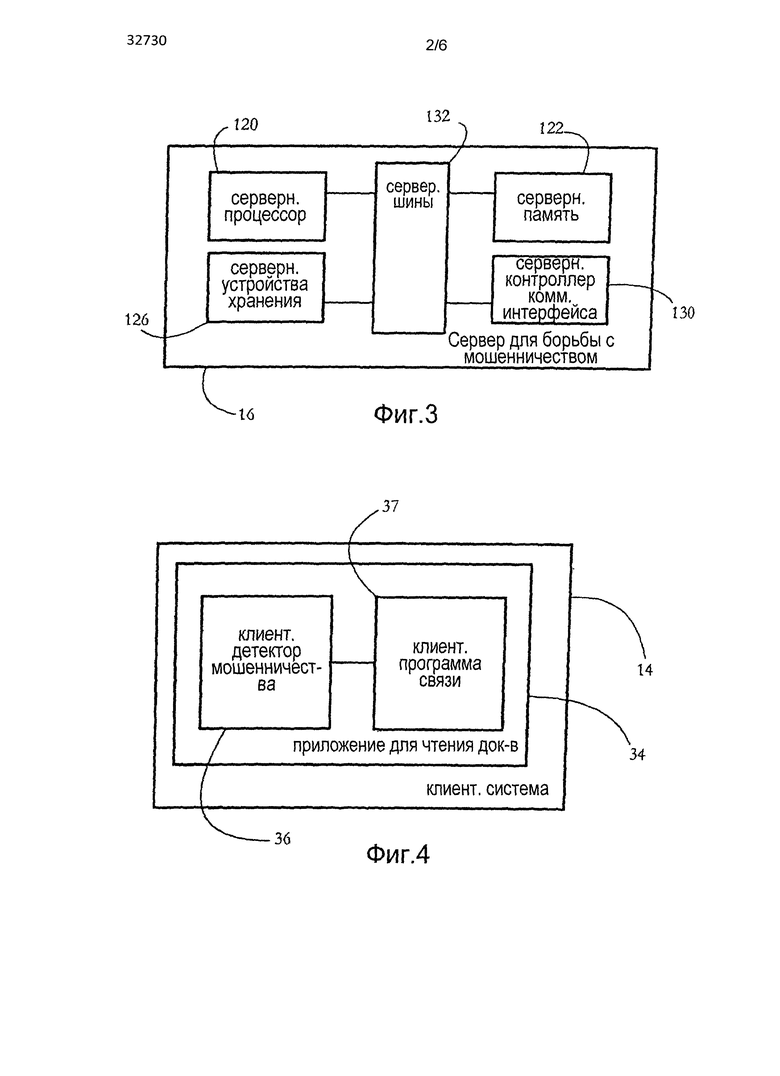

[0013] на фиг. 3 изображена иллюстративная конфигурация аппаратного обеспечения системы сервера для борьбы с мошенничеством согласно некоторым вариантам осуществления данного изобретения;

[0014] на фиг. 4 изображен набор приложений, выполняемых на клиентской системе, согласно некоторым вариантам осуществления данного изобретения;

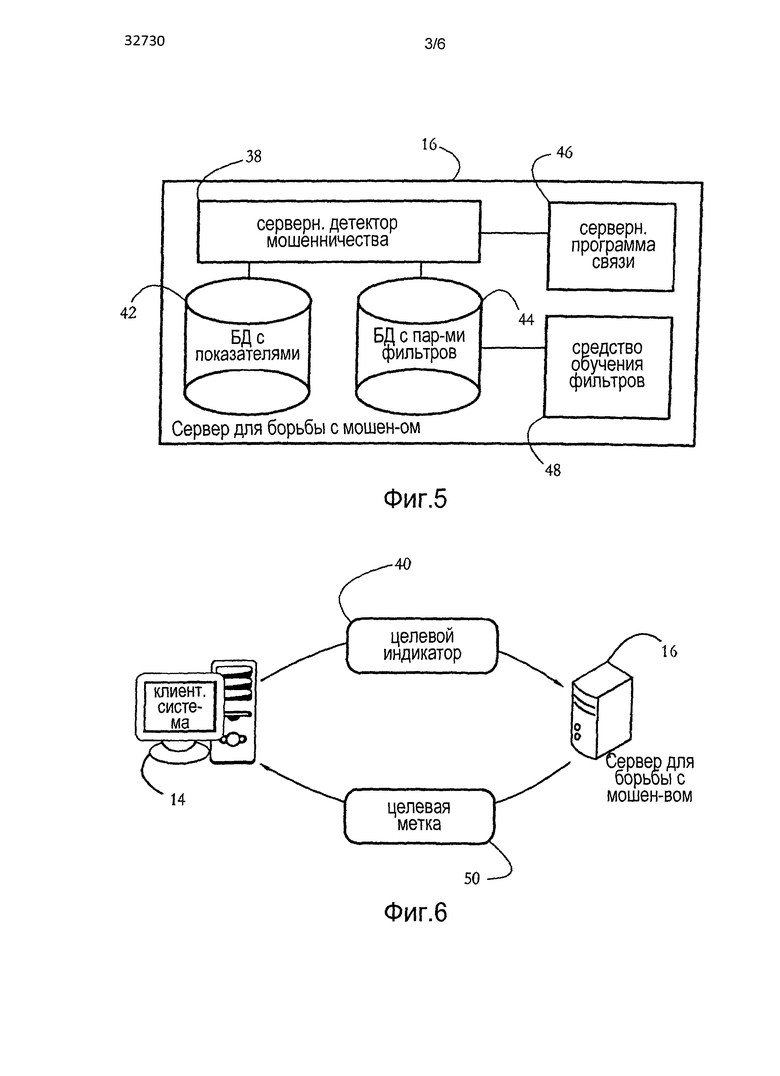

[0015] на фиг. 5 изображен иллюстративный набор приложений, выполняемых на сервере для борьбы с мошенничеством, показанном на фиг. 1-2, согласно некоторым вариантам осуществления данного изобретения;

[0016] на фиг. 6 изображена иллюстративная транзакция, осуществляемая между клиентской системой и сервером для борьбы с мошенничеством для обнаружения мошенничества, согласно некоторым вариантам осуществления данного изобретения;

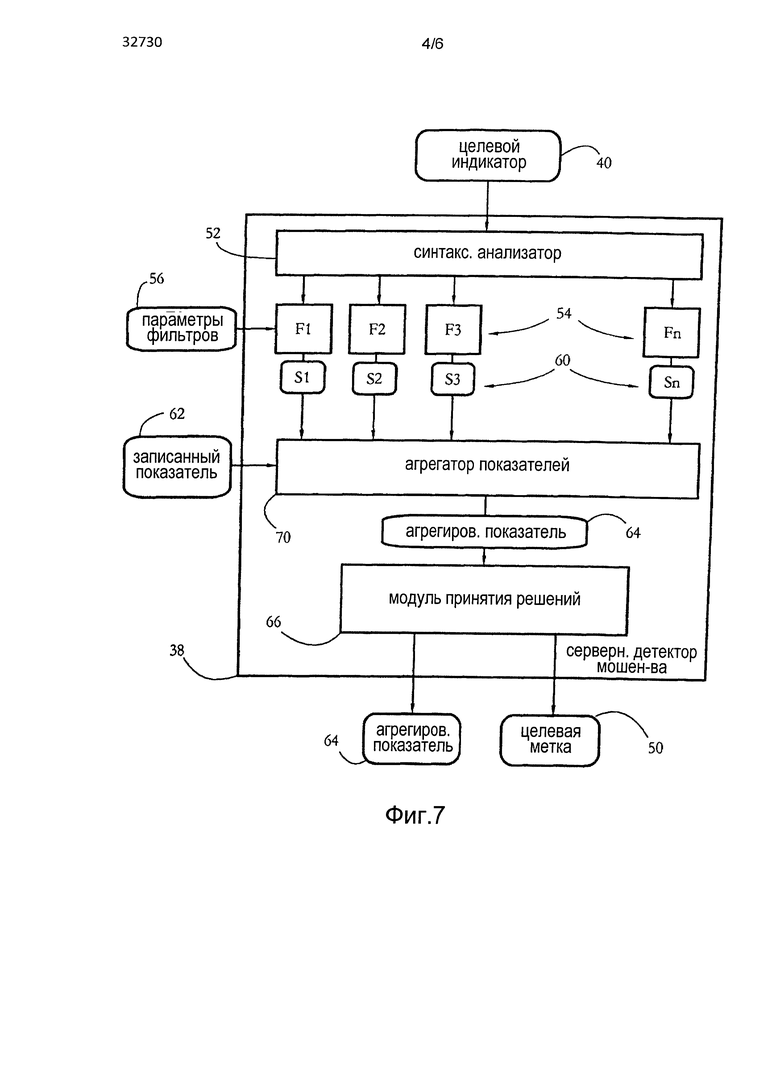

[0017] на фиг. 7 изображен схематический вид иллюстративного серверного приложения-детектора мошенничества согласно некоторым вариантам осуществления данного изобретения;

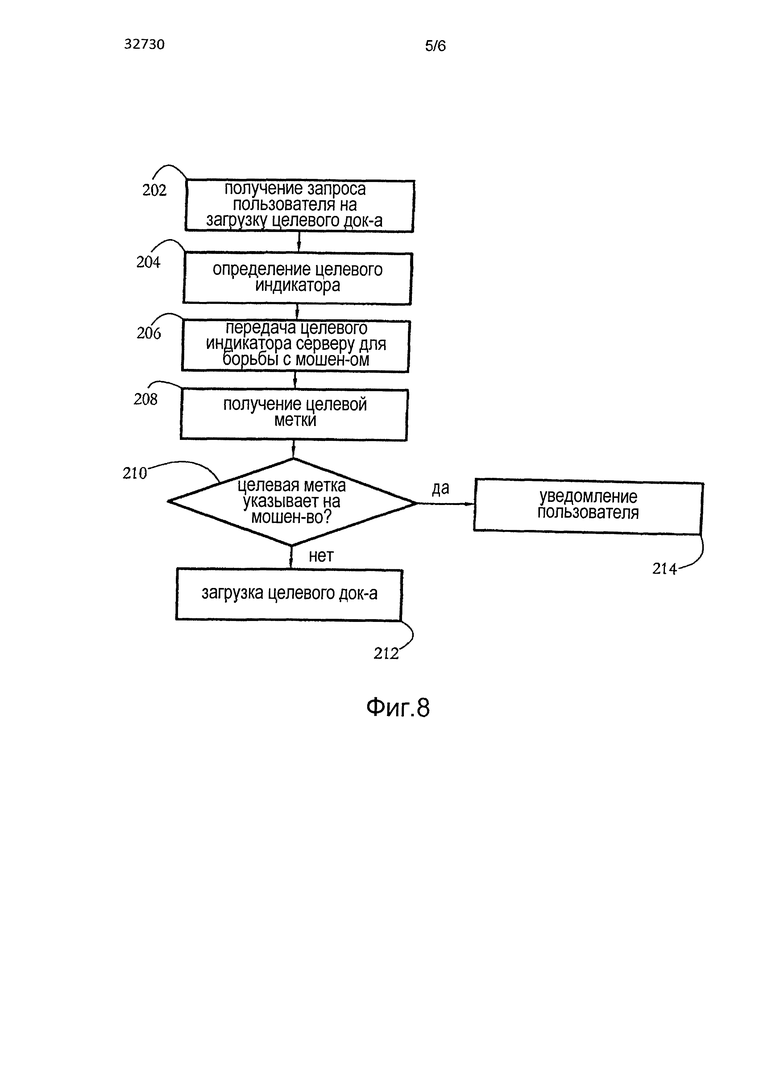

[0018] на фиг. 8 изображена иллюстративная последовательность этапов, выполняемых клиентской системой, согласно некоторым вариантам осуществления данного изобретения;

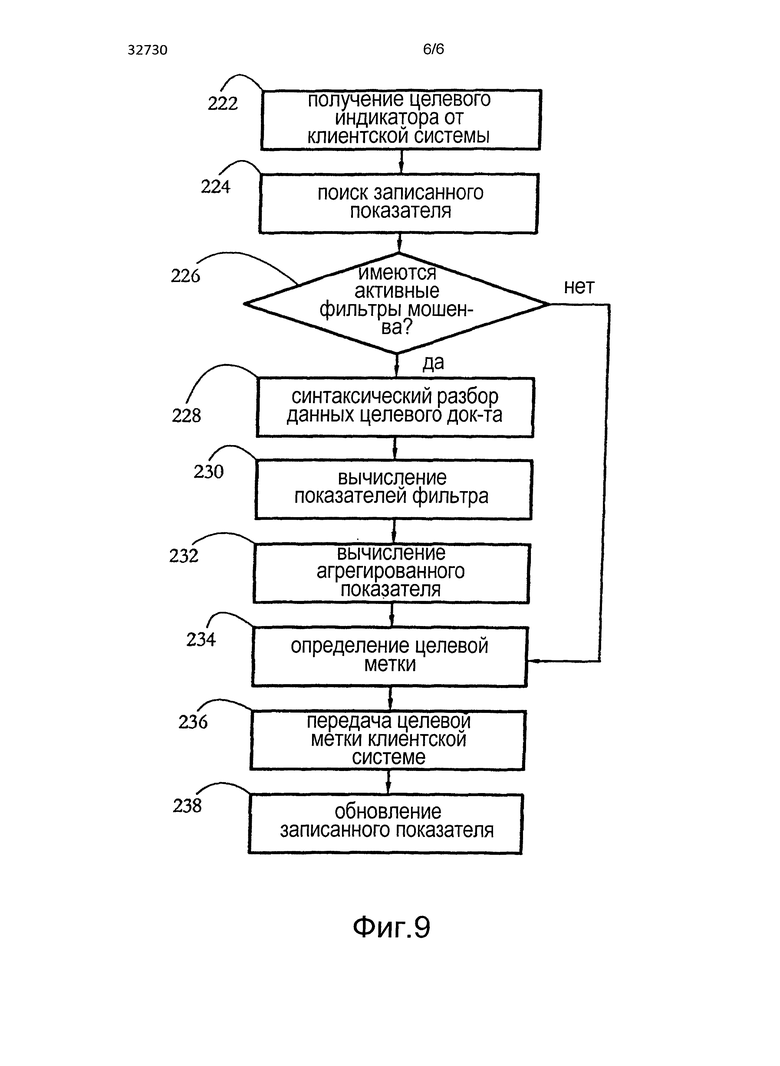

[0019] на фиг. 9 изображена иллюстративная последовательность этапов, выполняемых сервером для борьбы с мошенничеством, согласно некоторым вариантам осуществления данного изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

При ознакомлении со следующим ниже описанием необходимо иметь в виду, что все упоминаемые соединения между структурными элементами могут представлять собой прямые рабочие соединения или опосредованные рабочие соединения, осуществляемые через промежуточные структурные элементы. Набор элементов включает в себя один или более элементов. Любое упоминание элемента следует понимать как относящееся по меньшей мере к одному элементу. Группа элементов включает в себя по меньшей мере два элемента. Если это не оговаривается отдельно, этапы любого описываемого способа не обязательно должны выполняться точно в описанном порядке. Первый элемент (например, данные), полученный из второго элемента, охватывает первый элемент, равный второму элементу, а также первый элемент, полученный в результате обработки второго элемента и, возможно, другие данные. Вынесение определения или решения по параметру охватывает вынесение определения или решения по параметру и, возможно, по другим данным. Если не указано иное, индикатором некоторой величины/данных может быть сама эта величина или сами эти данные или же некоторый индикатор, отличный от этой величины /данных. Компьютерные программы, описанные в некоторых вариантах осуществления данного изобретения, могут быть автономными программами или же частями (например, подпрограммами, объектами кода) других компьютерных программ. Если не указано иное, термин «сетевое мошенничество» не ограничивается мошенническими веб-сайтами и охватывает также другие ненадежные или незапрашиваемые коммерческие электронные сообщения, в том числе сообщения электронной почты, мгновенные сообщения, телефонные SMS и MMS-сообщения. Машиночитаемые носители охватывают постоянные носители информации, например магнитные, оптические и полупроводниковые носители (например, жесткие диски, оптические диски, устройства флэш-памяти, динамические запоминающие устройства с произвольной выборкой), а также линии связи, например электропроводные кабели и каналы волоконно-оптической связи. Согласно некоторым вариантам осуществления данное изобретение предусматривает, помимо прочего, компьютерные системы, включающие в себя аппаратные средства (например, один или более процессоров и/или память), запрограммированные для выполнения описанных в этом документе способов, а также машиночитаемые носители, на которых закодированы команды для выполнения способов, описанных в этом документе.

[0020] Следующее ниже описание иллюстрирует варианты осуществления изобретения путем примеров и не является ограничительным.

[0021] На фиг. 1 изображена иллюстративная система предотвращения сетевого мошенничества согласно некоторым вариантам осуществления данного изобретения. Система 10 включает группу веб-серверов 12а-b, сервер 16 для борьбы с мошенничеством и группу клиентских систем 14а-b. Клиентские системы 14а-b могут представлять собой компьютеры конечного пользователя, каждый из которых имеет процессор, память и накопитель и работает в операционной системе, например Windows®, MacOS® или Linux. Некоторые клиентские компьютерные системы 14а-b могут представлять собой мобильные вычислительные и/или коммуникационные устройства, например планшетные компьютеры, мобильные телефоны или карманные персональные компьютеры. В некоторых вариантах осуществления клиентские системы 14а-b могут представлять отдельных пользователей или же несколько клиентских систем могут принадлежать одному и тому же пользователю. Сервер 16 для борьбы с мошенничеством может включать в себя одну или более компьютерных систем. Веб-серверы 12а-b, клиентские системы 14а-b и сервер 16 для борьбы с мошенничеством соединены сетью 18. Сеть 18 может быть территориально распределенной сетью, как, например, Интернет, при этом части сети 18 могут также включать в себя локальную вычислительную сеть.

[0022] На фиг. 2 изображена иллюстративная аппаратная конфигурация клиентской системы 14. В некоторых вариантах осуществления система 14 включает в себя процессор 20, блок 22 памяти, набор устройств 24 ввода, набор устройств 28 вывода, набор устройств 26 хранения и контроллер 30 коммуникационного интерфейса, соединенные между собой набором шин 32.

[0023] В некоторых вариантах осуществления процессор 20 включает в себя физическое устройство (например, многоядерную интегральную схему), конфигурированное для выполнения вычислительных и/или логических операций с набором сигналов и/или данных. В некоторых вариантах осуществления такие логические операции передаются процессору 20 в форме последовательности команд процессора (например, в машинном коде или в программном обеспечении другого вида). Блок 22 памяти может включать в себя энергозависимый носитель (например, запоминающее устройство с произвольной выборкой), в котором хранятся сигналы данных, полученные или сгенерированные процессором 20 в ходе выполнения команд. Устройства 24 ввода могут включать в себя, среди прочих, компьютерные клавиатуры и устройства типа «мышь», позволяющие пользователю вводить данные и/или команды в систему 14. Устройства 28 вывода могут включать в себя устройства отображения, например мониторы. В некоторых вариантах осуществления устройства 24 ввода и устройства 28 вывода могут быть воплощены в одном аппаратном средстве, как, например, в случае сенсорных экранов. Устройства 26 хранения включают в себя машиночитаемые носители, обеспечивающие энергонезависимое хранение, чтение и запись команд программного обеспечения и/или данных. Иллюстративные устройства 26 хранения включают в себя магнитные и оптические диски и устройства флэш-памяти, а также съемные носители, например CD и/или DVD диски и накопители. Контроллер 30 коммуникационного интерфейса обеспечивает возможность соединения системы 14 с сетью 18 и/или с другими машинами/компьютерными системами. В типичном случае контроллеры 30 коммуникационного интерфейса включают в себя сетевые адаптеры. Шины 32 в совокупности представляют собой группу системных и периферийных шин, а также микропроцессорных наборов и/или всех прочих схем, обеспечивающих взаимосвязь устройств 20-30 системы 14. Например, шины 32 могут включать в себя, среди прочего, «северный мост», соединяющий процессор 20 с памятью 22, и/или «южный мост», соединяющий процессор 20 с устройствами 24-30.

[0024] На фиг. 3 изображена иллюстративная конфигурация аппаратного обеспечения сервера 16 для борьбы с мошенничеством согласно некоторым вариантам осуществления данного изобретения. Сервер 16 для борьбы с мошенничеством может представлять собой компьютерную систему, включающую серверный процессор 120, серверную память 122, набор серверных устройств 126 хранения и серверный контроллер 130 коммуникационного интерфейса, соединенные между собой набором серверных шин 132. Хотя в некоторых деталях аппаратная конфигурация сервера 16 для борьбы с мошенничеством и аппаратная конфигурация клиентской системы 14 (фиг. 2) могут различаться, устройства 120, 122, 126, 130 и 132 могут быть представлены разновидностями, аналогичными разновидностям устройств 20, 22, 26, 30 и 32 соответственно, которые описаны выше.

[0025] На фиг. 4 изображен иллюстративный набор приложений, выполняемых на клиентской системе 14. В некоторых вариантах осуществления каждая клиентская система 14а-b включает в себя приложение 34 для чтения документов (например, веб-браузер, программу для чтения электронной почты, медиа-проигрыватель), которое может представлять собой компьютерную программу, используемую для дистанционного доступа к данным, хранящимся на веб-серверах 12а-b. Когда пользователь обращается к онлайн-документу, например к веб-странице или электронному сообщению (который называется ниже «целевой документ»), данные, связанные с целевым документом, передаются через части сети 18, находящиеся между соответствующим веб-сервером и клиентской системой 14. В некоторых вариантах осуществления приложение 34 для чтения документов получает данные целевого документа, преобразует их в визуальную форму и показывает их пользователю, обеспечивая его взаимодействие с содержанием целевого документа.

[0026] В некоторых вариантах осуществления приложение 34 для чтения документов включает в себя клиентский детектор 36 мошенничества и клиентскую программу 37 связи, подключенные к программе 34 для чтения документов. В некоторых вариантах осуществления клиентский детектор 36 мошенничества может определять, является ли целевой документ мошенническим. Например, если целевая страница дублирует визуальные/семантические характеристики надежной веб-страницы банка и запрашивает идентификационные данные пользователя, клиентский детектор 36 мошенничества может опознать целевую веб-страницу как фишинговую страницу. В некоторых вариантах осуществления при обнаружении мошенничества детектор 36 может блокировать отображение целевой веб-страницы программой для чтения документов 34 и/или выводить предупреждение о мошенничестве для пользователя. Детектор 36 мошенничества может быть интегрирован в программу для чтения документов 34 в виде подключаемого модуля, надстройки или панели инструментов. Альтернативно клиентский детектор 36 мошенничества может представлять собой автономное программное приложение или модуль пакета программ, обеспечивающих безопасность и включающих в себя антивирусную программу, межсетевой экран, программу для борьбы со спамом и другие модули. В некоторых вариантах осуществления детектор 36 мошенничества может включаться и отключаться пользователем.

[0027] В некоторых вариантах осуществления клиентская программа 37 связи конфигурирована для управления связью клиентской системы 14 с сервером 16 для борьбы с мошенничеством и/или веб-серверами 12а-b. Например, программа 37 может устанавливать соединения по сети 18, отправляя и получая данные на серверы 12а-b и 16 и от них.

[0028] На фиг. 5 изображен набор иллюстративных приложений, выполняемых на сервере 16 для борьбы с мошенничеством, согласно некоторым вариантам осуществления данного изобретения. Сервер 16 для борьбы с мошенничеством может включать в себя серверный детектор 38 мошенничества, серверную программу 46 связи, базу 42 данных (БД) с показателями мошенничества и базу 44 данных с параметрами фильтров, соединенные с детектором 38. В некоторых вариантах осуществления сервер 16 может также включать в себя средство 48 обучения фильтров, соединенное с базой 44 данных с параметрами фильтров. В некоторых вариантах осуществления серверный детектор 38 мошенничества конфигурирован для выполнения группы транзакций по обнаружению мошенничества с клиентскими системами 14а-b. Для каждой такой транзакции серверный детектор 38 мошенничества конфигурирован для выполнения сканирования со стороны сервера с целью определения способом, подробно описанным ниже, является ли целевой документ, к которому обратилась соответствующая клиентская система, мошенническим. Серверная программа 46 связи конфигурирована для управления связью с клиентскими системами 14а-b. Например, программа 46 может устанавливать соединения по сети 18, отправлять и получать данные в клиентские системы 14а-b и от них, вести список текущих транзакций по обнаружению мошенничества и устанавливать связи между данными о целевом документе и инициирующими клиентскими системами 14а-b.

[0029] В качестве хранилища знаний о сетевом мошенничестве ведут базу 42 данных с показателями мошенничества. В некоторых вариантах осуществления база 42 данных включает в себя группу записанных показателей мошенничества, рассчитанных для группы целевых документов описанным ниже способом. Каждый показатель, хранящийся в базе 42 данных, может включать в себя дополнительную информацию, например отметку времени, указывающую на момент времени, когда соответствующий показатель был рассчитан или обновлен, и/или индикатор (например, уникальный код фильтра) фильтра мошенничества, использованного для вычисления соответствующего показателя (см. ниже). Наряду с показателями мошенничества база 42 данных может также хранить структуру данных, что включает в себя группу идентификаторов целевого объекта (например, уникальные коды, теги, хеш-коды объектов), причем каждый идентификатор объекта уникальным образом связан с целевым документом, а также отображение, связывающее каждый показатель мошенничества с документом, для которого он был рассчитан, что позволяет серверному детектору 38 мошенничества выборочно отыскивать записанные показатели мошенничества в базе 42 данных, как показано ниже. В некоторых вариантах осуществления база 42 данных с показателями мошенничества может находиться на компьютерной системе, отличной от сервера 16, но связанной с сервером 16 через сеть 18. В альтернативном варианте база 42 данных может находиться на энергонезависимом машиночитаемом носителе, связанном с сервером 16.

[0030] В некоторых вариантах осуществления база 44 данных с параметрами фильтров включает в себя набор параметров по отдельным фильтрам, определяющих функционирование фильтров мошенничества (см. ниже). Примеры параметров фильтров включают в себя количество нейронов в слое и набор весов нейронов для фильтра, основанного на нейронной сети, положение центров кластеров для классификатора, основанного на к средних, количество и положение интервалов цветовой гистограммы для фильтра обработки изображений. Другие примеры параметров фильтров включают в себя пороги принятия решений, набор сетевых адресов, набор ключевых слов, указывающих на мошенничество, и черный/белый список доменных имен. В некоторых вариантах осуществления величины параметров фильтра, хранящиеся в базе 44 данных, задаются людьми-операторами. В некоторых вариантах осуществления фильтры мошенничества могут проходить обучение (оптимизацию) для повышения эффективности обнаружения мошенничества путем варьирования значений параметров фильтра. Например, средство 48 обучения фильтров может быть конфигурировано для генерирования набора параметров фильтра (например, в результате обучения фильтра с нейронной сетью, направленного на различение мошеннических и надежных документов, может быть генерирован набор весов нейронов), которые будут храниться в базе 44 данных. В некоторых вариантах осуществления средство 48 обучения фильтров может работать на компьютерной системе, отличной от сервера 16 для борьбы с мошенничеством, при этом параметры фильтров, вычисленные средством 48, могут быть переданы серверу 16 в процессе периодических или выполняемых по запросу обновлений.

[0031] На фиг. 6 изображена иллюстративная транзакция, осуществляемая между сервером и клиентом для обнаружения мошенничества. Когда пользователь запрашивает доступ к онлайн-документу (например, к вебстранице), соответствующая клиентская система 14 может отправлять серверу 16 для борьбы с мошенничеством целевой индикатор 40 и получать от сервера 16 целевую метку 50. В некоторых вариантах осуществления целевой индикатор 40 включает в себя данные, позволяющие серверу 16 для борьбы с мошенничеством выборочно обратиться к соответствующему целевому документу и/или отыскать его. Иллюстративные целевые индикаторы 40 включают в себя унифицированный указатель ресурса (URL) целевой веб-страницы, сетевой адрес целевого документа, IP-адрес целевого Интернет-домена. В некоторых вариантах осуществления целевой индикатор 40 может включать в себя идентификатор объекта (например, хеш-код) для целевого объекта, адрес (например, указатель) целевого объекта в базе данных, доступной для сервера 16, или сам целевой объект частично или целиком. Несколько вариантов осуществления целевой индикатора 40 объекта могут также включать в себя другие данные, связанные с соответствующим целевым документом (например, поле из HTTP-заголовка целевого документа, размер и/или отметку времени целевого документа).

[0032] В некоторых вариантах осуществления целевая метка 50 включает в себя индикатор статуса мошенничества (например, мошеннический или надежный) целевого документа, который определяется сервером 16 для борьбы с мошенничеством в ходе соответствующей транзакции, осуществляемой для обнаружения мошенничества. Целевая метка 50 может также включать в себя идентификатор (уникальный код объекта и т.д.) соответствующего целевого объекта, а также другие данные, например отметку времени и индикатор вида обнаруженного мошенничества (например, фишинг).

[0033] На фиг. 7 изображен схематический вид серверного детектора 38 мошенничества согласно некоторым вариантам осуществления данного изобретения. Детектор 38 мошенничества включает в себя синтаксический анализатор 52, набор фильтров 54 мошенничества (обозначенных на фиг. 7 как F1…Fn), соединенных с синтаксическим анализатором 52, агрегатор 70 показателей, соединенный с фильтрами 54, и модуль 66 принятия решений, соединенный с агрегатором 70 показателей. В некоторых вариантах осуществления детектор 38 мошенничества получает целевой индикатор 40 от клиентской системы 14 и генерирует целевую метку 50, указывающую, является ли целевой документ, опознанный по индикатору 40, мошенническим. Серверный детектор 38 мошенничества может также отыскать записанный показатель мошенничества 62 в базе 42 данных с показателями мошенничества и набор параметров 56 фильтров в базе 44 данных с параметрами фильтров и может передать агрегированный показатель 64 мошенничества в базу 42 данных с показателями.

[0034] В некоторых вариантах осуществления синтаксический анализатор 52 получает целевой индикатор 40 и обрабатывает целевой документ, связанный с индикатором 40, преобразуя его в форму, подходящую для ввода в различные фильтры 54 мошенничества. Например, если целевой документ является веб-страницей, синтаксический анализатор 52 может, среди прочего, разбить целевую веб-страницу на составляющие ее сущности (например, заголовок, основной текст, части текста, изображения и т.д.), опознать различные признаки, например формы и гиперссылки, и извлечь конкретные данные из HTTP-заголовка (например, URL реферера). В некоторых вариантах осуществления синтаксический анализатор 52 может определить местоположение целевого документа (например, URL) по целевому индикатору 40 и передать серверной программе 46 связи команду загрузить копию целевого документа с соответствующего местоположения.

[0035] В некоторых вариантах осуществления фильтры 54 мошенничества являются компьютерными программами, каждая из которых выполняет отличающуюся процедуру для оценки надежности документа, указанного целевым индикатором 40. В некоторых вариантах осуществления работа каждого фильтра 54 мошенничества может включать в себя оценку соответствующего целевого документа с точки зрения признаков, указывающих на мошенничество (типичных для мошеннических документов) и/или признаков, указывающих на надежность (типичных для надежных документов). Примером признака, указывающего на мошенничество, является мошеннический реферер: если пользователь переходит на конкретную веб-страницу, нажимая на ссылку, найденную в фишинговом электронном сообщении, соответствующая веб-страница имеет высокую вероятность оказаться мошеннической. Другой признак, указывающий на мошенничество, - наличие формы входа в систему. Примером признака, указывающего на надежность, является высокая посещаемость: домены с высокой посещаемостью с меньшей вероятностью могут быть мошенническими, чем домены, которые посещают лишь единичные пользователи.

[0036] Ниже приведено несколько иллюстративных фильтров 54 мошенничества.

[0037] а) Фильтр реферера может определять, является ли целевой документ мошенническим по рефереру для соответствующего документа. В некоторых вариантах осуществления реферер представляет собой документ (например, веб-страницу), который ссылается на целевой документ и/или направляет к нему пользователя. Например, HTTP-заголовок веб-страницы может включать в себя URL страницы, которую посетили непосредственно перед текущей (что известно также под названием URL реферера). В некоторых вариантах осуществления фильтр 54 ведет черный список и/или белый список URL рефереров и сравнивает реферер целевого документа с записями в черном/белом списках. В некоторых вариантах осуществления страницу, к которой происходит отсылка с URL, помещенного в черный список, помечают как мошенническую. В других вариантах осуществления реферерам, которые признаны спамовыми сообщениями, вредоносным программным обеспечением и/или сайтами социальных сетей, может быть приписана более высокая вероятность мошенничества, чем таким реферерам, как, например, личные веб-страницы и поисковые системы.

[0038] б) Фильтр по разметке страниц может по визуальной разметке целевого документа определять, является ли целевой документ мошенническим. В некоторых вариантах осуществления веб-странице, визуально организованной как страница входа в систему, может быть приписана высокая вероятность того, что она является мошеннической.

[0039] в) Фильтр по ключевым словам может вести список ключевых слов, обычно связываемых с мошенничеством. Наличие таких ключевых слов в целевом документе может привести к тому, что фильтр маркирует соответствующий целевой документ как мошеннический.

[0040] г) Фильтр по истории Интернет-доменов может использовать данные об истории Интернет-домена, чтобы определить надежность целевого документа, размещенного в данном домене. В некоторых вариантах осуществления при наличии указаний на то, что в соответствующем домене когда-либо размещалась мошенническая веб-страница (например, фишинговая), или на то, что он был когда-либо взломан, целевому документу может быть приписана высокая вероятность того, что он является мошенническим.

[0041] д) Фильтр по репутации Интернет-домена может использовать набор индикаторов репутации, например информацию о личности и/или адресе владельца домена, дату первой регистрации домена текущим владельцем и т.д. В некоторых вариантах осуществления доменам, имеющим тех же владельцев, что и известные мошеннические домены, может быть приписана высокая вероятность мошенничества. В некоторых вариантах осуществления доменам, характеризующимся частой сменой владельца, также приписывают высокую вероятность размещения на них мошенническим документам.

[0042] Поскольку форма и содержание сетевого мошенничества непрерывно изменяются, эффективность обнаружения мошенничества с помощью фильтров 54 может со временем меняться. В некоторых вариантах осуществления группа фильтров 54 мошенничества может поддерживаться в актуальном состоянии путем добавления новых фильтров и удаления старых, которые признаны устаревшими. Новый фильтр может вводиться, например, при идентификации нового признака, указывающего на мошенничество. В некоторых вариантах осуществления фильтры 54 мошенничества могут выборочно включаться или отключаться оператором. В альтернативном варианте фильтры могут отключаться автоматически по истечении определенного срока работы (например, одного года) или согласно другим критериям. В некоторых вариантах осуществления каждый фильтр 54 мошенничества может включать в себя идентификатор (уникальный код фильтра), который отличает его от других фильтров мошенничества, что позволяет серверному детектору 38 мошенничества выборочно использовать любую комбинацию фильтров мошенничества и регистрировать сведения о том, какие фильтры мошенничества использовались для оценки каждого целевого документа.

[0043] Каждый фильтр 54 мошенничества получает на входе набор данных о целевом документе от синтаксического анализатора 52 и набор параметров 56 фильтра от базы 44 данных с параметрами фильтров и выводит показатель 60 в агрегатор 70 показателей. В некоторых вариантах осуществления каждый показатель 60 представляет собой число от 0 до 1. Показатели 60 могут быть указывающими на мошенничество (высокие показатели обозначают высокую вероятность того, что целевой документ является мошенническим) и/или указывающими на надежность (высокие показатели обозначают высокую вероятность того, что целевой документ является законным). Например, показатель, указывающий на мошенничество, равный 0,85, который был сформирован некоторым фильтром 54 мошенничества, может указывать, что для соответствующего документа вероятность оказаться мошенническим согласно этому конкретному фильтру мошенничества равна 85%. В некоторых вариантах осуществления показатели 60 могут иметь бинарные значения (например, 1/0, да/нет).

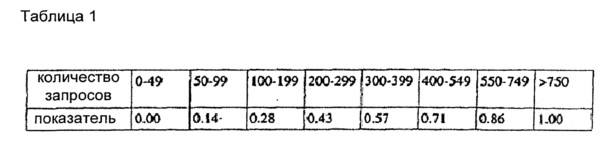

[0044] В таблице 1 представлен иллюстративный набор показателей 60, сформированный фильтром 54 мошенничества по оценке посещаемости в Интернете. Фильтр регистрирует количество запросов (обращений) от различных клиентских систем 14 на сканирование данной целевой вебстраницы. Количество запросов может указывать на посещаемость соответствующего URL в Интернете, причем высокая посещаемость может быть признаком надежности веб-страницы. Данный иллюстративный показатель указывает на надежность (более высокий показатель указывает на более высокую вероятность надежности).

[0045] Агрегатор 70 показателей (фиг. 7) конфигурирован для комбинирования отдельных показателей 60, формируемых фильтрами 54 мошенничества, с образованием агрегированного показателя 64 для соответствующего целевого документа. В некоторых вариантах осуществления агрегированный показатель 64 представляет собой число, указывающее на вероятность того, что целевой объект является мошенническим (например, число от 0 до 100, где 0 с достоверностью указывает на надежность, а 100 с достоверностью указывает на мошенничество). В некоторых вариантах осуществления серверный детектор 38 мошенничества конфигурирован так, что каждый раз при оценке целевого документа в базу 42 данных с показателями записывают копию агрегированного показателя 64 вместе с индикатором целевого документа и индикатором фильтров мошенничества, используемых при вычислении (например, с соответствующими уникальными кодами фильтров). Это позволяет базе 42 данных работать в качестве кэша: когда тот же целевой документ будет оцениваться снова, серверный детектор 38 мошенничества может отыскивать зарегистрированный показатель 62 для целевого документа в базе 42 данных, не вычисляя его заново и экономя, таким образом, вычислительные ресурсы. Только те фильтры 54 мошенничества, которые не использовались ранее для анализа соответствующего целевого документа (например, новые фильтры, введенные после последнего сканирования целевого документа), будут применяться для формирования показателей 60, которые затем будут комбинироваться с записанным показателем 62 для получения агрегированного показателя 64.

[0046] Для вычисления агрегированного показателя 64 агрегатор 70 может сначала инициализировать показатель 64, приведя его к значению, равному записанному показателю 62 для соответствующего целевого документа. Затем для каждого фильтра i мошенничества, формирующего показатель σi, некоторые варианты осуществления агрегатора 70 могут изменять агрегированный показатель 64 за несколько итераций следующим образом.

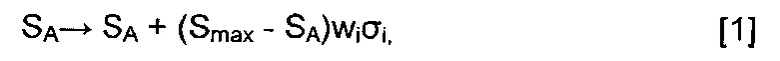

[0047] Если показатель σi указывает на мошенничество (высокий показатель указывает на высокую вероятность мошенничества), то текущее значение агрегированного показателя заменяется новым значением:

где SA - агрегированный показатель, Smax - верхняя граница агрегированного показателя (максимально допустимый показатель, например, 100) и wi - вес соответствующего фильтра мошенничества. Если показатель мошенничества σi указывает на надежность (высокий показатель указывает на высокую вероятность надежности), то агрегированный показатель получает следующее новое значение:

где SA - агрегированный показатель, Smin - нижняя граница агрегированного показателя (минимально допустимый показатель, например, 0) и wi - вес соответствующего фильтра мошенничества.

[0048] В некоторых вариантах осуществления вес wi каждого фильтра является числом от 0 до 1, обозначающим степень надежности соответствующего фильтра. Некоторые признаки целевого документа могут быть в большей степени связаны с мошенничеством, чем другие. Например, ссылка на известную фишинговую страницу обычно является более сильным признаком мошенничества, чем наличие слова «пароль». Поэтому показатель σi, вычисленный фильтром мошенничества, который анализирует гиперссылки целевого документа, может получить более высокий вес wi, чем показатель σj, вычисленный фильтром мошенничества, который обнаруживает наличие таких ключевых слов, как «пароль». В некоторых вариантах осуществления веса wi фильтров могут быть заданы оператором или же могут быть получены в результате автоматизированной процедуры обучения фильтров.

[0049] В иллюстративном вычислении по формулам [1]-[2] целевая вебстраница при предыдущем сканировании на мошенничество получила агрегированный показатель 40 (измеряемый по шкале от 0 до 100). В более поздний момент времени вводится надежный новый фильтр (wi=1), который для целевой веб-страницы возвращает показатель σi, указывающий на мошенничество, равный 0,3. Агрегатор 70 вычисляет новый агрегированный показатель 40+(100-40)⋅0,3=58. При этом фильтр по посещаемости домена (вес w2=0,5) возвращает показатель σ2, указывающий на надежность, равный 0,2. Теперь агрегированный показатель составляет 58-58⋅0,5⋅0,2≈52.

[0050] В некоторых вариантах осуществления модуль 66 принятия решений (фиг. 7) получает агрегированный показатель 64 от агрегатора 70 и выводит целевую метку 50. Чтобы определить целевую метку 50, некоторые варианты осуществления модуля решения 66 могут сравнивать агрегированный показатель 64 с предварительно заданным порогом. Когда показатель 64 превышает порог, целевой документ может быть помечен как мошеннический, в противном случае он может быть помечен как надежный. В некоторых экспериментах на компьютере использовалось иллюстративное пороговое значение 50.

[0051] На фиг. 8 изображена иллюстративная последовательность этапов, выполняемых клиентской системой 14 в процессе транзакции, осуществляемой для обнаружения мошенничества, согласно некоторым вариантам осуществления данного изобретения. На этапе 202 система 14 получает запрос пользователя на доступ к целевому документу (например, на отображение веб-страницы в приложении браузера). На этапе 204 клиентский детектор 36 мошенничества может определить целевой индикатор 40, связанный с целевым документом. Для данного примера целевой веб-страницы индикатор 40 может включать в себя, среди прочего, URL целевой веб-страницы. На этапе 206 клиентская программа 37 связи может установить по сети 18 соединение с сервером 16 для борьбы с мошенничеством, чтобы передать серверу 16 целевой индикатор. Далее, на этапе 208 программа 37 связи получает от сервера 16 целевую метку 50. На этапе 210 детектор 36 мошенничества определяет по целевой метке 50 является ли соответствующий целевой документ мошенническим или нет. Если метка 50 указывает на надежный документ, то на этапе 212 клиентская система 14 может загрузить целевой документ (например, отобразить целевую веб-страницу для пользователя). Если целевая метка 50 указывает на мошеннический документ, то на этапе 214 клиентская система 14 может уведомить об этом пользователя, например, отобразив предупреждение о мошенничестве. В некоторых вариантах осуществления этап 214 может дополнительно включать в себя блокировку доступа к целевому документу.

[0052] На фиг. 9 изображена иллюстративная последовательность этапов, выполняемых сервером 16 для борьбы с мошенничеством в процессе транзакции, осуществляемой для обнаружения мошенничества, согласно некоторым вариантам осуществления данного изобретения. На этапе 222 серверная программа 46 связи получает целевой индикатор 40 от клиентской системы 14. На этапе 224 серверный детектор 38 мошенничества может отыскать записанный показатель 62, связанный с соответствующим целевым документом, в базе 42 данных с показателями. Далее, на этапе 226 детектор 38 определяет по данным (например, по уникальным кодам фильтров), хранящимся для зарегистрированного показателя 62, какие фильтры 54 мошенничества были использованы для вычисления показателя 62 и необходимо ли обновление показателя. В некоторых вариантах осуществления новый агрегированный показатель вычисляют в тех случаях, когда существует по меньшей мере один фильтр 54 мошенничества, который не применялся к целевому документу (например, каждый раз при введении нового фильтра мошенничества или при изменении параметров имеющегося фильтра мошенничества). Если обновление показателя не требуется (например, когда записанный показатель 62 получен агрегированием показателей 60, созданных всеми фильтрами 54), то сервер 16 переходит на этап 234, описанный ниже. В противном случае на этапе 228 синтаксический анализатор 52 может сгенерировать набор данных о целевом документе, пригодных для ввода в фильтры 54. В некоторых вариантах осуществления этап 228 может дополнительно включать в себя дистанционный доступ к целевому документу или загрузку целевого документа, частично или полностью, на сервер 16.

[0053] На этапе 230 подгруппа фильтров 54 может получить на входе данные о целевом документе от синтаксического анализатора 52, чтобы сформировать соответствующие показатели 60. На этапе 232 агрегатор 70 показателей может вычислять агрегированный показатель 64 путем комбинирования показателей 60, вычисленных на этапе 230, с записанным показателем 62, полученным на этапе 224. В некоторых вариантах осуществления агрегатор 70 может использовать для вычисления агрегированного показателя 64 формулу [1]. Далее, на этапе 234 модуль 66 принятия решений может по агрегированному показателю сгенерировать целевую метку 50. В некоторых вариантах осуществления, когда не выполнялось никакого нового агрегирования показателей, модуль 66 может определить целевую метку 50 по записанному показателю 62. На этапе 236 серверный детектор 38 мошенничества передает программе 46 связи команду отправить инициирующей клиентской системе 14 целевую метку 50. На этапе 238 серверный детектор 38 мошенничества может обновить базу 42 данных с показателями, заменяя записанный показатель 62 только что вычисленным агрегированным показателем 64. В некоторых вариантах осуществления вместе с агрегированным показателем 64 сохраняют данные об обновлении (например, уникальные коды фильтров, задействованных при агрегировании показателя, отметка времени и т.д.).

[0054] Иллюстративные системы и способы, описанные выше, позволяют одновременно использовать в системе предотвращения сетевого мошенничества несколько отдельных фильтров мошенничества и динамически объединять индивидуальные выходные данные фильтров мошенничества для формирования агрегированного показателя, указывающего на вероятность того, что данный целевой документ (например, веб-страница, электронное сообщение) является мошенническим.

[0055] Сетевое мошенничество может иметь множество различных форм. Некоторые примеры мошеннических онлайн-документов включают в себя: веб-страницу, симулирующую изображение веб-страницы финансового учреждения; веб-страницу, используемую для аферы с условным депонированием денежных сумм; страницу, используемую для аферы социальной сети (например, в сети Facebook®); веб-страницу, используемую для афер в виде онлайн-казино, денежных займов или заработка за клики; веб-страницу, используемую для афер в виде онлайн-службы знакомств или службы трудоустройства/найма. К другим примерам сетевого мошенничества относятся фишинговые веб-страницы и/или электронные сообщения, представленные в виде заслуживающих доверия сущностей, через которые осуществляются попытки получить конфиденциальную информацию, например имена пользователей, пароли и реквизиты кредитных карт. Другие мошеннические веб-страницы и электронные сообщения могут содержать и/или пытаться установить на компьютере пользователя вредоносное программное обеспечение, используемое для того, чтобы похищать личные данные или другую частную информацию.

[0056] Отдельные фильтры мошенничества оценивают количество признаков, указывающих на мошенничество и/или на надежность целевого документа, например, определяют, включает ли веб-страница форму входа в систему, или набор ключевых слов, указывающий на мошенничество, или имеются ли в истории Интернет-домена, на котором размещен целевой документ, факты размещения мошеннических документов.

[0057] В некоторых вариантах осуществления показатели мошенничества, формируемые индивидуальными фильтрами, могут быть указывающими на мошенничество (высокий показатель указывает на высокую вероятность мошенничества) или же указывающими на надежность (высокий показатель указывает на высокую вероятность надежности). При обычных процедурах вычисления показатели, указывающие на мошенничество, могут повышать агрегированный показатель мошенничества, тогда как показатели, указывающие на надежность, могут снижать агрегированный показатель.

[0058] Иллюстративные системы и способы, описанные здесь, допускают динамическое подключение вновь реализованных фильтров мошенничества и/или выведение из использования устаревших фильтров мошенничества, без необходимости в повторном вычислении отдельных показателей, сформированных упомянутыми фильтрами, или в повторной нормализации агрегированного показателя мошенничества. Каждый раз при вычислении отдельного показателя мошенничества агрегированный показатель обновляется таким способом, который гарантирует его сохранение в пределах предварительно заданных границ (например, от 0 до 100).

[0059] В некоторых вариантах осуществления данного изобретения выполняется совместная для сервера и клиента транзакция, осуществляемая для обнаружения мошенничества, и оценивается статус мошенничества (например, мошеннический или надежный) для целевого объекта по результатам сканирования целевого объекта со стороны сервера. Выполнение части процесса обнаружения мошенничества на удаленном сервере имеет ряд преимуществ по отношению к локальному обнаружению мошенничества на клиентской компьютерной системе.

[0060] Путем выполнения значительной части обнаружения мошенничества централизованно на сервере описанные выше системы и способы позволяют своевременно учитывать данные о недавно обнаруженном сетевом мошенничестве. Например, ведение белого/черного списков веб-страниц на центральном сервере может осуществляться значительно эффективнее. Напротив, когда обнаружение мошенничества происходит на клиентских компьютерных системах, обновленные белый/черный списки должны рассылаться большому числу клиентов при каждом обнаружении новой угрозы.

[0061] Размер пакетов данных, которыми обмениваются описанные выше клиентская система и система сервера для борьбы с мошенничеством, сохраняется минимальным. Вместо отправления целевых документов целиком с клиента на сервер для обнаружения мошенничества описанные выше иллюстративные способы и системы конфигурированы для обмена целевыми индикаторами, например целевые URL, что составляет для каждого целевого объекта несколько байт и значительно уменьшает трафик в сети.

[0062] Специалисту в данной области техники очевидно, что описанные выше варианты осуществления могут быть изменены различными способами без выхода за рамки объема правовой охраны данного изобретения. Соответственно, объем правовой охраны изобретения должен определяться пунктами приведенной ниже формулы изобретения и их юридическими эквивалентами.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБЫ ДЛЯ ОБНАРУЖЕНИЯ СЕТЕВОГО МОШЕННИЧЕСТВА | 2017 |

|

RU2744671C2 |

| КЛАССИФИКАЦИЯ ДОКУМЕНТОВ С ИСПОЛЬЗОВАНИЕМ МНОГОУРОВНЕВЫХ СИГНАТУР ТЕКСТА | 2014 |

|

RU2632408C2 |

| Способ и сервер для ранжирования цифровых документов в ответ на запрос | 2020 |

|

RU2818279C2 |

| СИСТЕМА И СПОСОБЫ ОБНАРУЖЕНИЯ СПАМА С ПОМОЩЬЮ ЧАСТОТНЫХ СПЕКТРОВ СТРОК СИМВОЛОВ | 2012 |

|

RU2601190C2 |

| Способ и система для динамической глобальной идентификации окружения пользователя | 2020 |

|

RU2751436C1 |

| Способы и системы для аутентификации возможного пользователя первого и второго электронных сервисов | 2022 |

|

RU2805537C2 |

| СИСТЕМЫ И СПОСОБЫ ОБНАРУЖЕНИЯ СПАМА С ПОМОЩЬЮ СИМВОЛЬНЫХ ГИСТОГРАММ | 2012 |

|

RU2601193C2 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ ИНТЕЛЛЕКТУАЛЬНЫХ БОТОВ И ЗАЩИТЫ ОТ НИХ | 2020 |

|

RU2738337C1 |

| СПОСОБ И МАШИНОЧИТАЕМЫЙ НОСИТЕЛЬ ДЛЯ ПРЕДОСТАВЛЕНИЯ КЛЮЧЕВЫХ ПОКАЗАТЕЛЕЙ ЭФФЕКТИВНОСТИ НА ОСНОВЕ ЭЛЕКТРОННЫХ ТАБЛИЦ | 2006 |

|

RU2409835C2 |

| УКАЗАНИЕ, ЗАДАНИЕ И ОБНАРУЖЕНИЕ ПАРАМЕТРОВ ДОКУМЕНТОВ ЭЛЕКТРОННЫХ ТАБЛИЦ | 2006 |

|

RU2421797C2 |

Изобретение относится к способам и системам для обнаружения сетевого мошенничества. Технический результат заключается в повышении эффективности обнаружения сетевого мошенничества. Предложен способ, в котором используют компьютерную систему для определения агрегированного показателя мошенничества целевого документа в виде комбинации первого показателя мошенничества и второго показателя мошенничества целевого документа, причем упомянутые первый и второй показатели мошенничества определяют в соответствии с отличающимися процедурами оценки мошенничества; используют компьютерную систему для определения третьего показателя мошенничества целевого документа; в ответ на определение упомянутого третьего показателя мошенничества используют компьютерную систему для изменения агрегированного показателя мошенничества на первую величину, определяемую согласно произведению упомянутого третьего показателя мошенничества и разности между агрегированным показателем и максимально допустимым агрегированным показателем; и в ответ на изменение агрегированного показателя мошенничества используют компьютерную систему для определения, является ли целевой документ мошенническим согласно измененному агрегированному показателю. 3 н. и 24 з.п. ф-лы, 9 ил., 1 табл.

1. Способ обнаружения сетевого мошенничества, включающий в себя:

использование компьютерной системы для определения агрегированного показателя мошенничества целевого документа в виде комбинации первого показателя мошенничества и второго показателя мошенничества целевого документа, причем упомянутые первый и второй показатели мошенничества определяют в соответствии с отличающимися процедурами оценки мошенничества;

использование компьютерной системы для определения третьего показателя мошенничества целевого документа;

в ответ на определение упомянутого третьего показателя мошенничества - использование компьютерной системы для изменения агрегированного показателя мошенничества на первую величину, определяемую согласно произведению упомянутого третьего показателя мошенничества и разности между агрегированным показателем и максимально допустимым агрегированным показателем; и

в ответ на изменение агрегированного показателя мошенничества - использование компьютерной системы для определения, является ли целевой документ мошенническим согласно измененному агрегированному показателю.

2. Способ по п. 1, в котором использование компьютерной системы для определения упомянутого третьего показателя мошенничества целевого документа осуществляют в ответ на добавление к набору процедур оценки мошенничества, используемых для формирования агрегированного показателя мошенничества, отличающейся процедуры оценки мошенничества, соответствующей упомянутому третьему показателю мошенничества.

3. Способ по п. 1, в котором упомянутая первая величина определяется в виде следующей функции:

(Smax-SA)wσ,

где SA и Smax - соответственно агрегированный показатель и максимально допустимый агрегированный показатель, σ - третий показатель мошенничества и w - число, указывающее на надежность упомянутого третьего показателя.

4. Способ по п. 1, в котором определение упомянутого третьего показателя мошенничества включает в себя определение, содержит ли целевой документ признак, указывающий на мошенничество, причем изменение агрегированного показателя мошенничества включает в себя увеличение агрегированного показателя мошенничества на упомянутую первую величину, когда целевой документ содержит упомянутый признак, указывающий на мошенничество.

5. Способ по п. 1, дополнительно включающий в себя, в ответ на использование компьютерной системы для определения агрегированного показателя:

использование компьютерной системы для определения четвертого показателя мошенничества целевого документа; и

использование компьютерной системы для изменения агрегированного показателя мошенничества на вторую величину, определяемую согласно произведению упомянутого четвертого показателя мошенничества и разности между агрегированным показателем и минимальным допустимым агрегированным показателем.

6. Способ по п. 5, в котором упомянутая вторая величина определяется в виде следующей функции:

(SA-Smin)wσ,

где SA и Smin - соответственно агрегированный показатель и минимально допустимый агрегированный показатель, σ - четвертый показатель мошенничества и w - число, указывающее на надежность упомянутого четвертого показателя.

7. Способ по п. 5, в котором определение упомянутого четвертого показателя мошенничества включает в себя определение, содержит ли целевой документ признак, указывающий на надежность, причем изменение агрегированного показателя мошенничества включает в себя уменьшение агрегированного показателя мошенничества на упомянутую вторую величину, когда целевой документ содержит упомянутый признак, указывающий на надежность.

8. Способ по п. 1, в котором определение упомянутого третьего показателя мошенничества включает в себя оценку документа-реферера, включающего в себя гиперссылку на целевой документ.

9. Способ по п. 8, в котором оценка документа-реферера включает в себя определение, является ли документ-реферер веб-страницей социальной сети.

10. Способ по п. 8, в котором оценка документа-реферера включает в себя определение, является ли документ-реферер спамовым сообщением.

11. Способ по п. 1, в котором определение упомянутого третьего показателя мошенничества включает в себя определение, содержит ли целевой документ признак разметки страницы, указывающий на мошенничество.

12. Способ по п. 11, в котором упомянутый признак разметки страницы включает в себя электронную форму.

13. Способ по п. 1, в котором определение упомянутого третьего показателя мошенничества включает в себя определение, взламывался ли Интернет-домен, на котором размещен целевой документ.

14. Компьютерная система для обнаружения сетевого мошенничества, включающая в себя по меньшей мере один процессор, запрограммированный для:

определения агрегированного показателя мошенничества целевого документа в виде комбинации первого показателя мошенничества и второго показателя мошенничества целевого документа, причем упомянутые первый и второй показатели мошенничества определяются в соответствии с отличающимися процедурами оценки мошенничества;

определения третьего показателя мошенничества целевого документа;

в ответ на определение упомянутого третьего показателя мошенничества - изменение агрегированного показателя мошенничества на первую величину, определяемую согласно произведению упомянутого третьего показателя мошенничества и разности между агрегированным показателем и максимально допустимым агрегированным показателем; и

в ответ на изменение агрегированного показателя мошенничества - определения, является ли целевой документ мошенническим согласно измененному агрегированному показателю.

15. Компьютерная система по п. 14, в которой определение упомянутого третьего показателя мошенничества целевого документа выполняют в ответ на добавление к набору процедур оценки мошенничества, используемых для формирования агрегированного показателя мошенничества, отличающейся процедуры оценки мошенничества, соответствующей упомянутому третьему показателю мошенничества.

16. Компьютерная система по п. 14, в которой упомянутая первая величина определяется в виде следующей функции:

(Smax-SA)wσ,

где SA и Smax - соответственно агрегированный показатель и максимально допустимый агрегированный показатель, σ - третий показатель мошенничества и w - число, указывающее на надежность упомянутого третьего показателя.

17. Компьютерная система по п. 14, в которой определение упомянутого третьего показателя мошенничества включает в себя определение, содержит ли целевой документ признак, указывающий на мошенничество, причем изменение агрегированного показателя мошенничества включает в себя увеличение агрегированного показателя мошенничества на упомянутую первую величину, когда целевой документ содержит упомянутый признак, указывающий на мошенничество.

18. Компьютерная система по п. 14, в которой процессор дополнительно запрограммирован для, в ответ на определение агрегированного показателя:

определения четвертого показателя мошенничества целевого документа; и

изменения агрегированного показателя мошенничества на вторую величину, определяемую согласно произведению четвертого показателя мошенничества и разности между агрегированным показателем и минимально допустимым агрегированным показателем.

19. Компьютерная система по п. 18, в которой упомянутая вторая величина определяется в виде следующей функции:

(SA-Smin)wσ,

где SA и Smin - соответственно агрегированный показатель и минимально допустимый агрегированный показатель, σ - четвертый показатель мошенничества и w - число, указывающее на надежность упомянутого четвертого показателя.

20. Компьютерная система по п. 19, в которой определение упомянутого четвертого показателя мошенничества включает в себя определение, содержит ли целевой документ признак, указывающий на надежность, причем изменение агрегированного показателя мошенничества включает в себя уменьшение агрегированного показателя мошенничества на упомянутую вторую величину, когда целевой документ содержит упомянутый признак, указывающий на надежность.

21. Компьютерная система по п. 14, в которой определение упомянутого третьего показателя мошенничества включает в себя оценку документа-реферера, включающего в себя гиперссылку на целевой документ.

22. Компьютерная система по п. 21, в которой оценка документа-реферера включает в себя определение, является ли документ-реферер веб-страницей социальной сети.

23. Компьютерная система по п. 21, в которой оценка документа-реферера включает в себя определение, является ли документ-реферер спамовым сообщением.

24. Компьютерная система по п. 14, в которой определение упомянутого третьего показателя мошенничества включает в себя определение, содержит ли целевой документ признак разметки страницы, указывающий на мошенничество.

25. Компьютерная система по п. 24, в которой упомянутый признак разметки страницы включает в себя электронную форму.

26. Компьютерная система по п. 14, в которой определение упомянутого третьего показателя мошенничества включает в себя определение, взламывался ли Интернет-домен, на котором размещен целевой документ.

27. Способ обнаружения сетевого мошенничества, включающий в себя: использование компьютерной системы для определения, содержит ли

целевой документ признак, указывающий на мошенничество; в ответ на определение, содержит ли целевой документ упомянутый признак, указывающий на мошенничество, - если целевой документ содержит упомянутый признак, указывающий на мошенничество, использование компьютерной системы для изменения текущего значения агрегированного показателя мошенничества целевого документа на величину, пропорциональную разности между текущим значением агрегированного показателя и максимально допустимым значением агрегированного показателя мошенничества, причем агрегированный показатель определяется в виде комбинации группы отдельных показателей мошенничества; и

в ответ на изменение текущего значения агрегированного показателя мошенничества - использование компьютерной системы для определения, является ли электронный документ мошенническим согласно измененному текущему значению агрегированного показателя мошенничества.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСТВА ПРИ РОУМИНГОВЫХ СОЕДИНЕНИЯХ В СЕТЯХ МОБИЛЬНОЙ СВЯЗИ | 2007 |

|

RU2429589C2 |

Авторы

Даты

2017-01-10—Публикация

2012-09-05—Подача