Область техники, к которой относится изобретение

Изобретение относится к области электронных систем предоставления доступа к транспортному средству.

Уровень техники

Автопроизводители постоянно проводят исследования по повышению уровня безопасности транспортных средств при выдаче разрешения на сохранение персонализированных настроек и их вызова на основании идентификации пользователя. Для идентификации конкретных пользователей могут быть использованы различные приемопередатчики, встроенные в автомобильные ключи. Каждый идентифицированный пользователь может быть связан с набором предварительно заданных настроек или предпочтительных значений. Однако для установления пользователей и управления их соответствующими настройками существует потребность в более удобных системах. Также нужна система, обеспечивающая эффективную аутентификацию пользователей по вводимым пользователем данным.

Раскрытие изобретения

Система управления для аутентификации пользователя и настроек профиля пользователя может включать в себя блок управления, выполненный с возможностью удостоверять администратора с помощью идентификационных данных администратора. Блок управления может принимать идентификационные данные пользователя, отличающиеся от идентификационных данных администратора, принимать набор выбранных функций, связанный с пользователем, и создавать профиль, включающий в себя идентификационные данные пользователя и набор выбранных функций. После создания профиля блок управления может применить профиль, связанный с идентификационными данными пользователя, после аутентификации пользователя по идентификационным данным пользователя.

Способ может включать в себя аутентификацию администратора с помощью идентификационных данных администратора. Способ также может включать в себя прием идентификационных данных пользователя, отличающиеся от идентификационных данных администратора, прием набора выбранных функций, связанного с пользователем, и создание профиля, включающего в себя идентификационные данные пользователя и набор выбранных функций. Профиль может быть применен после аутентификации пользователя по идентификационным данным пользователя.

Постоянные запоминающие машиночитаемые носители, содержащие исполняемые инструкции, могут обеспечивать выполнение аутентификации администратора с помощью идентификационных данных администратора. Способ также может включать в себя прием идентификационных данных пользователя, отличающиеся от идентификационных данных администратора, прием набора выбранных функций, связанных с пользователем, а также создание профиля, включающего в себя идентификационные данные пользователя и набор выбранных функций. Профиль может быть применен после аутентификации пользователя по идентификационным данным пользователя.

Краткое описание чертежей

На Фиг.1 показан пример системы управления;

На Фиг.2 показан пример таблицы профилей пользователей, хранящихся в базе данных системы управления;

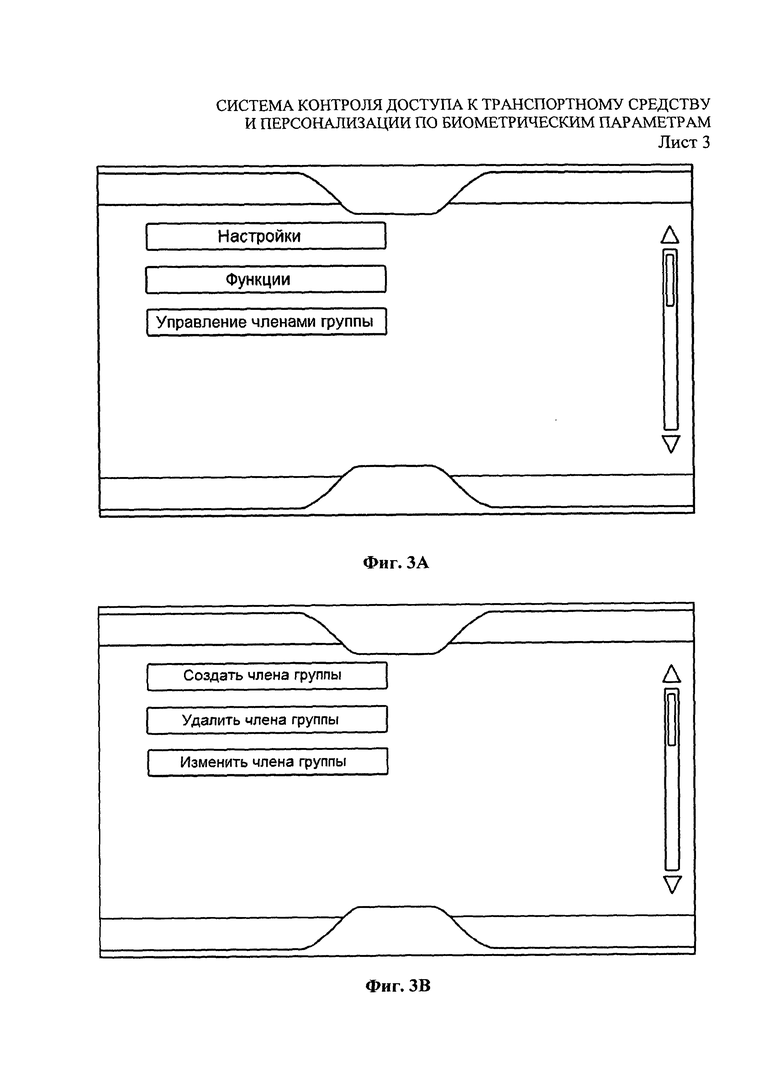

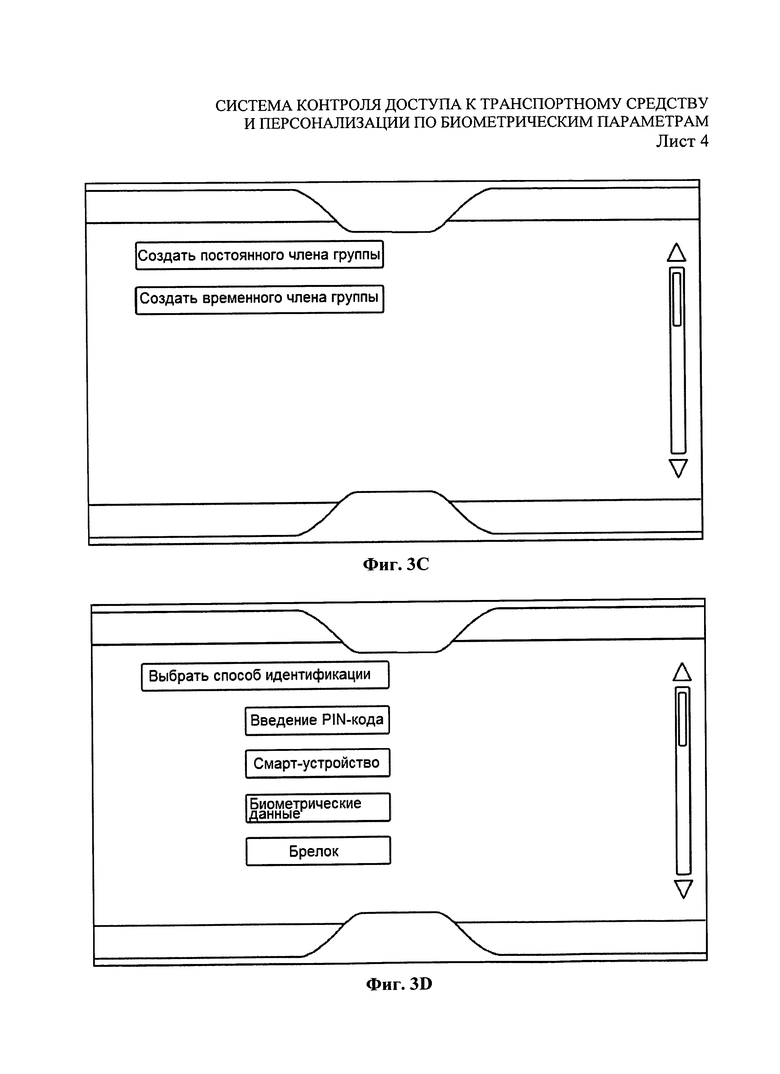

На Фиг.3A-3F показаны примеры скриншотов интерфейса пользователя системы управления;

На Фиг.4 показана иллюстративная логическая схема примера процесса создания профилей пользователей;

На Фиг.5 показана другая иллюстративная логическая схема примера процесса создания профилей пользователей;

На Фиг.6 показана иллюстративная логическая схема примера процесса изменения и удаления существующих профилей;

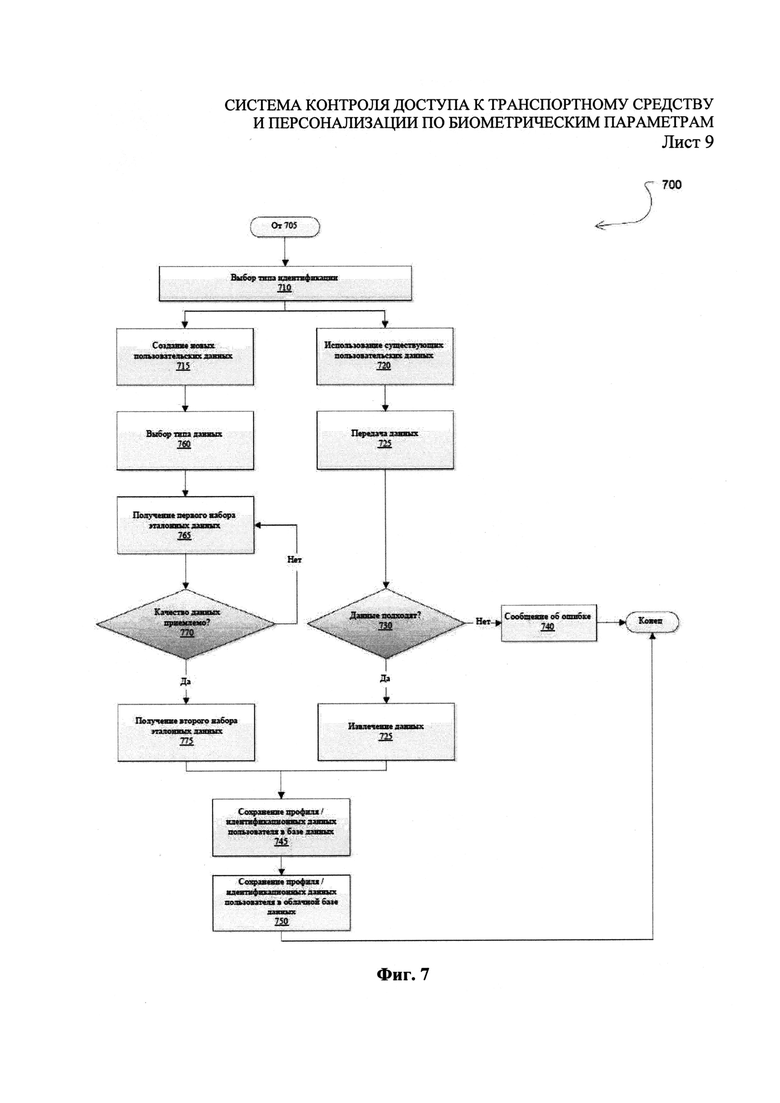

На Фиг.7 показана иллюстративная логическая схема процесса добавления способа идентификации для профиля;

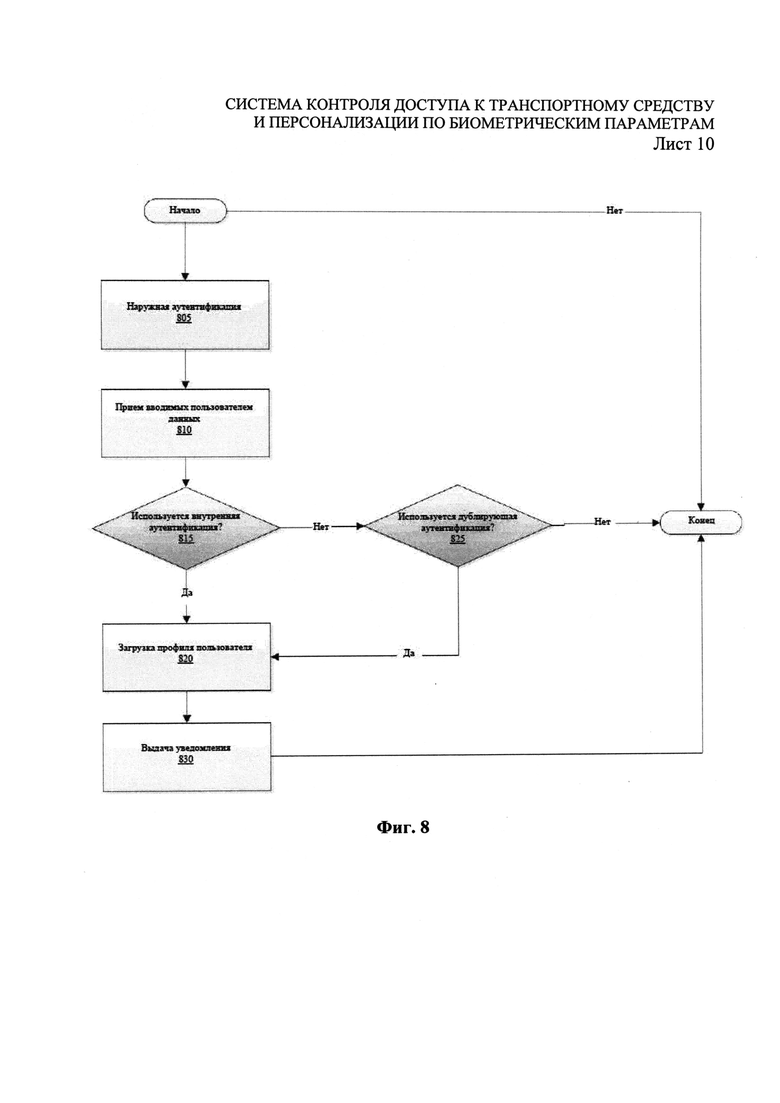

На Фиг.8 показана иллюстративная логическая схема аутентификации пользователя и установки профиля;

На Фиг.9 показана блок-схема примера блока управления.

Осуществление изобретения

Описанная в настоящем документе система управления предназначена для задания персонализированных настроек и управления ими в транспортном средстве на основании идентификационных данных пользователя. Система может обеспечивать более простой способ управления профилями пользователей, определяя каждого пользователя по уникальным идентификационным данным пользователя. Профили также имеют набор выбранных функций, которые будут доступны пользователю во время эксплуатации транспортного средства (например, ограничения скорости, оповещение о действующих ограничениях и т.д.). Хотя подлинность пользователя может быть изначально проверена с помощью брелока или иного приемопередатчика, аутентификация пользователя также может быть выполнена по идентификационным данным пользователя. После аутентификации может быть передан профиль, связанный с конкретными идентификационными данными. Поскольку пользователь также идентифицирован с помощью идентификационных данных пользователя, специальный брелок или приемопередатчик, используемый для доступа к транспортному средству, не обязательно связывать с конкретным пользователем или категорией пользователей. Таким образом, для выполнения определенных функций вместо приемопередатчика могут быть использованы идентификационные данные пользователя. Кроме того, для того чтобы система создания и изменения профилей пользователей была удобна, может быть предусмотрен пользовательский интерфейс, расположенный внутри или снаружи транспортного средства.

На Фиг.1 представлен пример системы 100 управления, содержащей устройство 105 аутентификации, интерфейс 110 пользователя, блок 115 управления и базу 120 данных. Устройство 105 аутентификации может быть соединено с блоком 115 управления транспортного средства и включать в себя любое устройство, которое может получать уникальные идентификационные данные пользователей для идентификации пользователя. В частности, устройство 105 аутентификации может представлять собой устройство биометрической аутентификации, например, биометрический сканер отпечатков пальцев. Устройство биометрической аутентификации также может представлять собой звукозаписывающее устройство (диктофон), выполненное с возможностью принимать и передавать аудиозапись, например, предварительно выбранную фразу, которая может быть использована для идентификации пользователя. Устройство 105 аутентификации также может иметь функцию распознавания черт лица для аутентификации по лицу. Устройство 105 аутентификации также может представлять собой клавиатуру, принимающую вводимые пользователем данные, например, персональный идентификационный код (PIN). В данном примере клавиатура может быть встроена в дверь транспортного средства, при этом клавиатура также может использоваться для получения доступа к транспортному средству. Кроме того, клавиатура может являться частью пользовательского интерфейса 110 в транспортном средстве, например, расположенного на приборной панели или пользовательской консоли, и выводиться с его помощью пользователю. В одном примере пользовательский интерфейс 110 может представлять собой систему MyFord Touch®. Клавиатура также может являться частью интеллектуального устройства, которое может принимать вводимые пользователем данные и передавать PIN-код на блок 115 управления. Устройство 105 аутентификации также может представлять собой переключатель зажигания или ключ зажигания. Устройство 105 аутентификации также может представлять собой приемопередатчик, выполненный с возможностью принимать вводимые данные или сигналы от приемопередатчика, например, от брелока.

В качестве дополнения или альтернативы приемопередатчик может для идентификации пользователя устанавливать соединение с интеллектуальным устройством, например, с мобильным устройством, подключаемым к сети Wi-Fi. Интеллектуальное устройство может быть выполнено с возможностью подключаться к блоку 115 управления с помощью одного или более механизмов, например, с помощью протоколов Ethernet, Bluetooth®, Wi-Fi®, WiFi (802.11b, 802.11g, 802.11n и т.д.) или любого другого проводного или беспроводного механизма установления связи. В одном примере интеллектуального устройства приемопередатчик может принимать информацию от интеллектуального устройства с помощью протокола связи, определяемого приемопередатчиком в транспортном средстве. Информация может включать в себя информацию, являющуюся уникальной для конкретного устройства, что позволит идентифицировать интеллектуальное устройство. После включения транспортного средства приемопередатчик и блок 115 управления могут быть выполнены с возможностью принимать данные от интеллектуального устройства. Однако если транспортное средство выключено, то приемопередатчик также может быть выключен, чтобы не расходовать мощность резервного аккумулятора транспортного средства. В данном примере приемопередатчик и/или блок 115 управления могут периодически включаться для проверки наличия данных от интеллектуального устройства. Данный способ аутентификации может быть использован для идентификации пользователя по сигналу, принимаемому от интеллектуального устройства. Данный способ идентификации может быть использован для установки соответствующего профиля пользователя. Идентификация также может быть использована для получения доступа к транспортному средству (например, для внешнего доступа при приближении к транспортному средству). В качестве дополнения или альтернативы устройство 105 аутентификации может представлять собой интеллектуальное устройство, которое может принимать вводимые данные, например, PIN-коды, биометрические данные, голосовые записи, результаты распознавания лица, отпечатки пальцев и т.д. Таким образом, аутентификация может быть выполнена снаружи транспортного средства, когда пользователь войдет в предварительно заданную область вокруг транспортного средства. Положение пользователя может быть определено с помощью GPS-технологий, используемых в интеллектуальном устройстве. В качестве дополнения или альтернативы датчики транспортного средства могут определять наличие интеллектуального устройства в радиусе работы датчика.

В одном примере интеллектуальное устройство может быть использовано для аутентификации пользователя при приближении пользователя к транспортному средству. После того как интеллектуальное устройство будет обнаружено на предварительно заданном расстоянии от транспортного средства, его можно будет использовать для аутентификации пользователя с помощью любого из описанных в данном документе механизмов (например, уникального идентификатора интеллектуального устройства, биометрических входных данных, PIN-кода и т.д.). Таким образом, для упрощения аутентификации интеллектуальное устройство может представлять собой устройство биометрической аутентификации, клавиатуру и т.д.

Устройство 105 аутентификации также может представлять собой сочетание указанных устройств. Для сбора вводимых пользователем данных, позволяющих проверить подлинность пользователя, может понадобиться более одного устройства. В одном примере пользователь должен пройти двойную аутентификацию с помощью приемопередатчика брелока, а также ввода PIN-кода. В другом примере пользователю может понадобиться пройти аутентификацию только по одним вводимым данным. Однако в примере, где одних вводимых данных недостаточно для аутентификации пользователя из-за их низкого качества или неисправности соответствующего устройства, пользователь может использовать для прохождения аутентификации второй механизм идентификации. В частности, если пользователь пытается ввести биометрические данные, например, отпечатки пальцев, а биометрический сканер не может подобрать соответствующий шаблон из-за возможного наличия грязи или пятен на сканере, то в качестве альтернативы аутентификация пользователя может быть выполнена с помощью PIN-кода.

Устройство 105 аутентификации может быть соединено с блоком 115 управления внутри транспортного средства. Блок 115 управления может быть расположен внутри транспортного средства. В качестве дополнения или альтернативы блок 115 управления может быть расположен вне транспортного средства и соединен с процессором транспортного средства с помощью облачного или сетевого соединения. Блок 115 управления может быть выполнен с возможностью принимать вводимые данные от устройства 105 аутентификации. При необходимости блок 115 управления может содержать различные драйверы устройств для каждого типа устройства 105 аутентификации. В одном примере, в котором устройство 105 аутентификации включает в себя биометрический датчик отпечатков пальцев, блок 115 управления может содержать драйвер устройства, выполненный с возможностью принимать входные биометрические данные от датчика. Биометрические входные данные от датчика могут транслировать изображение отпечатков пальцев в векторный вид (например, биометрический шаблон). Драйвер устройства внутри блока 115 управления может быть выполнен с возможностью выполнять подобное преобразование. Само устройство 105 аутентификации также может быть выполнено с возможностью выполнять необходимые преобразования. В качестве дополнения или альтернативы отдельный процессор (не показан) также может быть выполнен с возможностью принимать вводимые пользователем данные от устройства 105 аутентификации. Также процессор может передавать вводимые данные в блок 115 управления. Кроме того, процессор может напрямую подключаться к базе 120 данных.

Интерфейс 110 пользователя может представлять собой графический пользовательский интерфейс (GUI) и может быть выполнен с возможностью отображать систему 100 управления и упрощать работу с ней. Примеры скриншотов, отображаемых с помощью интерфейса 110 пользователя, представлены на Фиг.3A-3F. Интерфейс 110 пользователя может быть использован для упрощения процессов, описанных со ссылкой на Фиг.4-8. Более конкретно он может быть использован в качестве устройства 105 аутентификации, как описано выше.

Блок 115 управления может включать в себя ряд других функциональных блоков 125 или быть соединен с ними. Такие дополнительные блоки 125 могут быть связаны с конкретными функциями транспортного средства. Данные функции могут включать в себя предупреждения или средства повышения безопасности транспортного средства при работе с пользователем. В одном примере с блоком 115 управления может быть соединен блок помощи движению по полосе, который может оповещать водителя о том, что он (она) съезжает с текущей полосы. Блок предупреждения о возможности столкновения может выдавать пользователю рекомендацию о наличии впереди медленно движущегося или неподвижного транспортного средства. Блок контроля слепых зон может предупреждать водителя о наличии объектов в слепой зоне водителя. Блок парковочного ассистента может помочь водителю во время параллельной парковки. Блок системы безопасности может выдавать водителю и/или пассажиру предупреждение о не пристегнутом ремне безопасности в транспортном средстве. Блок ограничения скорости может ограничивать максимальную скорость транспортного средства. Дополнительные блоки также могут являться частью, например, блоков, влияющих на пользовательские настройки, например, блок положения сиденья, блок климат-контроля, блок круиз-контроля, блок удаленного запуска, экран приветствия или приборная панель на ветровом стекле и т.д.

Каждый из данных блоков может быть выполнен с возможностью подключаться к по крайней мере части элементов транспортного средства, управляющих или связанных с данным блоком. Например, блок ограничения скорости может быть подключен к электронной системе контроля скорости (ESC) транспортного средства для ограничения максимальной скорости транспортного средства, которую оно может развивать, значение которой предварительно задается в настройках скорости.

Блок 115 управления и/или процессор также может подключаться к базе 120 данных, в которой хранятся идентификационные данные пользователя и связанные с ними настройки транспортного средства в профиле пользователя. С помощью системы 100 управления профили пользователей в базе 120 данных могут непрерывно изменяться и обновляться, как будет описано далее. Пример визуального представления базы 120 данных профилей пользователей показан на Фиг.2. На Фиг.2 профили конкретных зарегистрированных пользователей могут иметь по крайней мере один набор идентификационных данных, связанных с зарегистрированным пользователем. Кроме того, каждый пользователь может иметь набор настроек функций. Данные настройки функций включают в себя по крайней мере одну функцию, описанную выше, которая выполняется соответствующим блоком. Функции могут быть включены или отключены, а также иметь конкретное связанное с ней значение. Например, для пользователя 1 может быть выбран и включен блок контроля слепых зон, а ограничение максимальной скорости может быть не установлено. Однако пользователь 4, который может быть подростком или неопытным водителем, будет иметь ограничение максимальной скорости, равное 70 миль/ч. Как описано в настоящем документе, в частности со ссылкой на процедуры с Фиг.4-7, пользователи и функции, связанные с ними, могут быть изменены и обновлены.

Помимо функций и идентификационных данных, конкретный профиль пользователя также может включать в себя различные классы, например, главный или подчиненный водитель. Каждый класс может быть связан с предварительно заданным набором разрешенных функций. Например, главный класс может указывать на то, что пользователь является одним из нескольких главных операторов транспортного средства, а подчиненный класс может указывать на то, что пользователь лишь иногда пользуется транспортным средством. В одном примере транспортное средство предпочтительно может управляться родителем или главным пользователем, являющимся членом группы. Однако при необходимости по выходным и вечерам подростки или подчиненные члены также могут управлять транспортным средством. В некоторых случаях, но не обязательно, главный пользователь также может быть администратором. Обычно администратором может быть владелец транспортного средства. В одном примере администратором может быть один из двух взрослых членов семьи. В другом примере администратором может быть начальник организации, ответственной за сервисное обслуживание транспортного средства, или директор парка транспортных средств. Например, в транспортной компании может работать несколько водителей, управляющих своими транспортными средствами. Администратор может быть оповещен или предупрежден о состоянии, месте и имени водителя каждого транспортного средства. Кроме того, администратор может иметь больше прав, например, добавлять, удалять и изменять пользователей. Например, администратор может иметь право создавать другого администратора, изменять настройки существующих членов группы, не являющихся администраторами и т.д.

На Фиг.1 показано, что база 120 данных может храниться в облачном хранилище данных. Облачное хранилище данных может предоставлять доступ к базе 120 данных вне зависимости от местоположения пользователя. Доступ к базе 120 данных может быть выполнен с помощью блока 115 управления внутри транспортного средства. Также доступ к базе 120 данных можно получить удаленно с помощью персонального компьютера, планшетного компьютера, интеллектуального устройства пользователя и т.д. Система 100 может определять актуальность базы 120 данных. В одном примере она может быть определена путем проверки, включены ли в базу 120 данных последние профили пользователей. После обнаружения запуска транспортного средства система может отправлять запрос в базу 120 данных для выполнения обновления профилей пользователей. Данные обновленные профили пользователей могут быть приняты от транспортного средства или других систем, например, веб-приложений, для определения или переопределения профиля пользователя. При обнаружении нового профиля (например, временная метка одного из профилей соответствует более позднему времени по сравнению с временем создания существующего профиля), то новый профиль может быть сохранен в базе 120 данных и применен в будущем.

Также можно установить предельное значение количества попыток доступа. Например, если пользователь безуспешно пытается ввести биометрические данные несколько раз, а затем несколько раз безуспешно пытается ввести PIN-код, то для повышения безопасности транспортного средства (например, предотвращения угона) система может включить блокировку в течение предварительно заданного периода времени. В некоторых случаях PIN-код может быть подобран методом проб и ошибок. В этом случае несанкционированный доступ может быть предотвращен с помощью полной блокировки.

Кроме того, при поступлении запросов на аутентификацию система 100 может иметь предварительно заданное допустимое количество попыток получения доступа. Например, пользователь может попытаться получить доступ к транспортному средству с помощью одного способа аутентификации максимальное количество раз до того, как он будет «заблокирован». В этом случае может быть включено оповещение с помощью пользовательского интерфейса 110, а также устройства звуковой сигнализации с помощью пользовательского интерфейса 110 или динамиков транспортного средства может быть выдано сообщение о том, что аутентификация не пройдена. В качестве дополнения или альтернативы уведомление может быть направлено с помощью интеллектуального устройства в SMS-сообщении. Внутреннее и наружное освещение транспортного средства также может оповещать пользователя об успешном прохождении аутентификации путем изменения цвета или мигания в определенном порядке.

В качестве дополнения или альтернативы через пользовательский интерфейс 110 пользователю может быть выдана подсказка о возможности использования другого механизма аутентификации. Например, если пользователь несколько раз безуспешно пробовал пройти аутентификацию с помощью ввода биометрических данных, например, с помощью отпечатков пальцев, то после пятой попытки на интерфейс может быть выдана подсказка примерно с таким сообщением: «Достигнуто максимальное количество попыток аутентификации, воспользуйтесь альтернативным способом аутентификации», после чего пользователь может попытаться пройти аутентификацию с помощью другого способа, например, с помощью брелока или ввода PIN-кода. При достижении максимального количества попыток получения доступа база 120 данных может установить метку для записи, связанной с пользователем. Данная метка может сигнализировать системе о том, что нужно проверить целостность базы данных.

При наличии метки для определенной записи пользователя система может перейти к определению целостности базы данных. Для проверки корректности базы данных может быть использовано любое количество способов проверки целостности. Например, можно сравнить контрольные суммы, например, сравнивая профиль пользователя, сохраненный в облаке, с профилем, сохраненным в памяти транспортного средства. Если контрольные суммы не совпадают, то копия профиля, хранящаяся в облаке, может быть заменена копией профиля, хранящейся в памяти транспортного средства. Если контрольные суммы совпадают, процесс проверит наличие предыдущей версии профиля пользователя. Данная проверка может быть выполнена с помощью временных меток профилей пользователей в базе 120 данных. При отсутствии других версий профиля будет установлен профиль по умолчанию для конкретного типа пользователя, связанного с аутентифицированным пользователем (например, главный или подчиненный). При наличии новой версии профиля новый профиль заменит существующий профиль пользователя и будет установлен.

На Фиг.3A-3F представлены примеры интерфейсов пользователя, выполненные таким образом, чтобы упростить процедуру изменения, создания и удаления зарегистрированных пользователей и соответствующих им настроек функций. Показанные экраны являются исключительно примерами и предназначены для упрощения понимания описанного ниже процесса, а не для ограничения. Данные примеры интерфейсов могут быть использованы в качестве ссылок при описании процессов, рассматриваемых ниже. На Фиг.3А представлен пример интерфейса, расположенного внутри транспортного средства. Интерфейс пользователя может отображать несколько опций для управления конкретными системами внутри транспортного средства. Например, система 100 управления может быть выполнена таким образом, чтобы упростить процесс управления пользователями и соответствующими им настройками функций, и может быть показана как опция «Управление членами группы». При выборе опции «Управление членами группы» можно запустить систему 100 управления. Фиг.3B представляет собой пример интерфейса, отображаемого при запуске системы 100 управления.

На Фиг.3B представлены опции управления и регистрации профилей пользователей. В соответствии с приведенными примерами отображаются опции создания члена группы, удаления члена группы и изменения члена группы. Опция создания члена группы может быть использована для создания нового зарегистрированного члена группы в системе 100. Как показано на Фиг.3С, член группы может быть «постоянным членом группы», например, членом семьи или сотрудником, который регулярно будет управлять транспортным средством. Член группы также может быть временным, например, парковщиком, сотрудником автомастерской и т.д. С помощью каждой опции главного члена группы и опции временного члена группы можно создавать профили пользователей с конкретными функциями по умолчанию. Данные функции по умолчанию могут включать в себя предварительно заданный набор конкретных функций. Например, опция временного члена группы может включать в себя функцию времени завершения действия профиля пользователя, которая устанавливает дату окончания действия регистрации пользователя по истечении предварительно заданного времени. Например, если зарегистрированным пользователем является парковщик, то другой зарегистрированный пользователь может создать временного члена группы для предоставления парковщику временного доступа к транспортному средству. Парковщику может быть выдан PIN-код, но аутентификация может быть выполнена и другими способами. Однако эта аутентификация может быть действительна лишь в течение предварительно заданного времени, например, 3 часов. Профиль по умолчанию для временного члена группы может включать в себя указанные временные ограничения, а также другой набор функций. Кроме того, как описано в настоящем документе, профиль по умолчанию в системе 100 управления может быть перезаписан и изменен. В качестве дополнения или альтернативы также может быть выбран класс пользователя, например, главный или подчиненный, хотя это явно не показано на представленных примерах. Как было сказано выше, каждая из данных категорий также может иметь связанные с ней настройки по умолчанию.

На Фиг.3D изображен пример интерфейса для выбора способа идентификации при решении создать нового члена группы. Для идентификации нового пользователя может быть использован выбранный способ идентификации, например, PIN-код. Ввод PIN-кода может предоставить пользователю доступ к функциям транспортного средства, включающим в себя разрешение пользователю управлять транспортным средством с определенными функциями и ограничениями. Способ идентификации зависит от установленных устройств 105 аутентификации в системе 100. Например, Идентификация с помощью PIN-кода может быть доступна при подключении соответствующей клавиатуры к блоку управления. PIN-код также может быть введен с помощью интерфейса пользователя транспортного средства. PIN-код может быть сгенерирован главным пользователем, администратором, дилером и т.д., что позволит инициировать создание профиля пользователя в транспортном средстве без использования брелоков, т.е. профиль может быть создан только человеком, знающим данные владельца, путем явного ввода (с помощью PIN-кода) или неявного ввода (с помощью соответствующего брелока).

Кроме того, при наличии устройства биометрической аутентификации в системе 100 для идентификации нового пользователя могут быть использованы биометрические данные. Способ идентификации может включать в себя, не ограничиваясь этим, PIN-код, интеллектуальное устройство, биометрические данные, брелок и т.д. Способ идентификации может представлять собой дополнительный механизм аутентификации, используемый после прохождения основной аутентификации. Как описано в настоящем документе, основная аутентификация может включать в себя доступ к транспортному средству с помощью общих входных данных, например, от брелока или приемопередатчика. Основная аутентификация может не быть специфической для пользователя. Таким образом, дополнительная аутентификация может сделать аутентификацию пользователя более специфической. Кроме того, профиль пользователя может быть связан с идентификационными данными пользователя и не связан с общими входными данными.

На Фиг.3Е представлен пример интерфейса для выбора пользовательских настроек или настроек по умолчанию при создании профиля пользователя. Настройки по умолчанию могут позволить пользователю принять базовые настройки, которые хранятся в базе 120 данных, и применить их в новом профиле пользователя. Это может ускорить процесс создания нового пользователя, тем самым, экономя время. Кроме того, выбор настроек по умолчанию может гарантировать, что будут выбраны соответствующие функции (например, предупреждение системы безопасности), также исключается вероятность того, что какая-либо функция будет пропущена или не включена. Хотя это и не показано, при выборе опции настроек по умолчанию пользователю может быть предложен выбор класса, например, главного или подчиненного, который будет связан с новым членом группы. Каждый класс может иметь собственные настройки по умолчанию, отличающиеся от настроек других классов. Например, для главного члена группы может установлено только несколько выбранных функций, а для подчиненного члена группы могут быть активизированы почти все функции. Подчиненный член группы может быть неопытным водителем, например, подростком. Подчиненные члены могут также быть гостями, парковщиками и т.д. Главные члены группы могут иметь право настраивать собственные профили. При этом подчиненные члены группы могут иметь ограниченные возможности настройки. При выборе главного или подчиненного члена группы пользователь может быстро определить тип водителя и установить соответствующие настройки по умолчанию для нового профиля пользователя.

Выбор пользовательской настройки может позволить создать профиль пользователя с помощью пошаговой установки функций. При выборе опции пользовательской настройки может появиться интерфейс, позволяющий выбрать и настроить отдельные функции. На Фиг.3F представлен пример такого интерфейса, который может отображать множество функций, которые могут быть включены в профиль пользователя. Некоторые функции, например, функция ограничения скорости, могут также быть персонализированы. Это значит, что для каждого профиля может быть определено и сохранено конкретное значение.

На Фиг.4-7 представлены схемы операций примерных процессов установки настроек персонализации с помощью системы 100 управления. На Фиг.4 показан пример процесса 400 для создания пользовательских настроек и изменения профилей пользователей с помощью брелоков пользователя в качестве начального способа идентификации. На этапе 405 пользователь может включить опцию управления членами группы с помощью интерфейса 110 пользователя. Пример интерфейса 110 представлен на Фиг.3А. С помощью выбора опции «Управление членами группы» пользователь может запустить систему 100 управления.

После включения опции управления членами группы на этапе 410, может быть выбрана опция, указывающая, нужно ли создать члена группы на этапе 415 или изменить/удалить члена группы на этапе 425. Если нужно создать нового члена группы, процесс переходит на этап 430. Если нужно изменить/удалить члена группы, процесс переходит к процессу 600.

На этапе 430 с помощью интерфейса 110 пользователю может быть выдан запрос о включении опции создания администратора. Если нужно создать администратора, процесс переходит на этап 435. Если нужно создать члена группы, не являющегося администратором, процесс переходит на этап 440.

На этапе 435 происходит определение наличия двух приемопередатчиков в пределах предварительно заданного диапазона действия блока 115 управления. Для создания нового пользовательского профиля администратора могут быть использованы два брелока. Один брелок может принадлежать действующему администратору, а второй - может принадлежать новому администратору. При обнаружении обоих брелоков процесс переходит на этап 445, в противном случае процесс переходит на этап 450, на котором с помощью интерфейса 110 пользователя может быть отображено сообщение об ошибке. Например, может быть выведено подробное сообщение об ошибке, предупреждающее пользователя о том, что не были обнаружено двух брелоков. На этом процесс может быть завершен. Хотя в процессе 400 не показано, но вместо использования двух брелоков владелец может продолжить выполнять процесс 400 с помощью PIN-кода, выданного при покупке.

На этапе 445 можно выбрать способ идентификации. Способом идентификации может быть один из способов, описанных выше со ссылкой на Фиг.3D. Также могут быть использованы другие способы идентификации. Хотя способ идентификации может быть выбран пользователем с помощью интерфейса 110, также может это может быть сделано автоматически блоком 115 управления. Например, если устройство 105 аутентификации представляет собой интеллектуальное устройство, связанное с новым членом группы, блок 115 управления может быть автоматически подключен к интеллектуальному устройству при появлении интеллектуального устройства в предварительно заданном радиусе от транспортного средства. При получении сигнала или обнаружении данных от интеллектуального устройства блок 115 управления может автоматически выбрать в качестве способа идентификации интеллектуальное устройство. После выбора способа идентификации процесс переходит к определению конкретных вводимых данных с помощью выбранного способа идентификации для нового профиля члена группы.

В качестве примера на Фиг.4 показано два типа способов идентификации. На этапе 455 используется способ идентификации с помощью PIN-кода, а на этапе 460 - идентификация с помощью интеллектуального устройства. Как описано в настоящем документе, могут быть использованы дополнительные способы идентификации. В одном примере после выбора способа идентификации с помощью PIN-кода с новым членом группы в базе 120 данных может быть связан PIN-код. PIN-код может быть сгенерирован случайным образом с помощью процессора или блока 115 управления. Случайно генерируемый PIN-код может отображаться пользователю с помощью интерфейса 110. В качестве альтернативы пользователь может выбрать PIN-код для нового члена группы или, если новый член группы присутствует во время регистрации, он может выбрать собственный PIN-код самостоятельно. Например, в качестве PIN-кода пользователь может использовать хорошо знакомое ему число (например, знаменательную дату). Выбранный PIN-код может быть передан и отправлен с интерфейса 110 пользователя на блок 115 управления, а затем сохраняется в базе 120 данных. Пользователю может быть выдан запрос подтверждения PIN-кода во второй или даже третий раз. Это поможет исключить вероятность ошибки при первом вводе. Таким образом, PIN-код может использоваться для идентификации пользователя в двух различных ситуациях. Первая ситуация: PIN-код, выданный дилером, может быть использован для создания новых членов группы вместо использования двух брелоков. Вторая ситуация: PIN-код может быть задан для идентификации подчиненного пользователя.

В примере с использованием при идентификации интеллектуального устройства, как показано со ссылкой на этап 460, интеллектуальное устройство может быть автоматически обнаружено блоком 115 управления, как описано выше. В данном примере этап 470 может быть завершен автоматически блоком 115 управления или процессором. В качестве альтернативы при выборе интеллектуального устройства в качестве способа идентификации система 100 может идентифицировать интеллектуальное устройство с помощью беспроводного соединения, как описано выше.

На этапе 480 может быть определено, нужно ли принять настройки по умолчанию для профиля нового члена группы. Настройки по умолчанию могут храниться в базе 120 данных. Кроме того, настройки по умолчанию могут зависеть от того, идентифицирован ли новый член группы как администратор или нет, а также от того, относится ли он к главным или подчиненным членам группы. Например, настройки по умолчанию для администратора могут включать в себя меньше эксплуатационных ограничений работы транспортного средства, чем для члена группы, не являющегося администратором. В одном примере для администратора может отсутствовать ограничение скорости, которое может быть установлено для члена группы, не являющегося администратором. Как было сказано выше, настройки по умолчанию могут быть изменены и отрегулированы при каждой регистрации нового члена группы. Обычно пользователь может создавать свой профиль и управлять профилем пользователя в базе данных. Пользователи также могут создавать профили гостей. Эти профили гостей могут включать в себя определенные настройки по умолчанию. При создании профиля гостя на основании типа пользователя (например, администратор или не администратор) могут быть установлены определенные ограничения, соответствующие настройкам по умолчанию и пользовательским настройкам. Например, если не администратор создает нового члена группы (профиль гостя), ему может быть не разрешено регулировать или изменять настройки по умолчанию. Другими словами, подросток не может передать машину другому человеку или изменить настройки по умолчанию для гостя. С другой стороны, если администратор (например, родитель) создает профиль гостя, он может изменить настройки по умолчанию. Вне зависимости от этого, если использование настроек по умолчанию не было подтверждено для профиля нового члена группы, процесс переходит на этап 490. Если настройки по умолчанию были приняты, процесс переходит на этап 495.

На этапе 490 пользователь может создать функции, которые будут включены для нового пользователя. Как и на Фиг.3F, интерфейс 110 может упростить выбор и отмену выбора определенных функций. Другие функции, например, ограничение скорости, также могут быть выбраны и настроены таким образом, чтобы установить и активировать предельную скорость (например, 70 миль/ч). Вместе с этим можно также установить персонализированные настройки (например, предпочтительные значения системы климат-контроля и положения сидений). После этого процесс переходит на этап 495.

На этапе 495 профиль нового члена группы сохраняется в базе 120 данных. Как было сказано выше со ссылкой на Фиг.2, профиль может включать в себя идентификационные данные пользователя, функции и ограничения, действующие для данного пользователя. Новый профиль также может быть сохранен в локальную базу данных транспортного средства.

На этом процесс завершается.

На Фиг.5 показан пример процесса 500 создания, настройки и изменения профилей пользователей, когда при идентификации не используются брелоки. Фиг.5 аналогична Фиг.4. В частности, этапы 505-530 процесса 500 аналогичны этапам 405-430 процесса 400 соответственно. Если на этапе 530 нужно создать нового администратора, процесс переходит на этап 535. При создании члена группы, не являющегося администратором, процесс переходит на этап 540.

На этапе 535 пользователь может принимать идентификационные данные администратора, например, идентификационный код, который может быть использован для аутентификации пользователя в качестве администратора. В отличие от процесса 400, для идентификации пользователя брелок не используется. Таким образом, администратор должен быть аутентифицирован с помощью другого механизма. В примере с Фиг.5 для начальной аутентификации и идентификации администратора может быть использован предоставляемый идентификационный код. Идентификационный код может быть кодом, предоставляемым дилером при продаже транспортного средства. Он может быть также предоставлен при регистрации нового транспортного средства в режиме онлайн. Предполагается, что идентификационный код выдается настоящему владельцу транспортного средства. Таким образом, человек, знающий этот код, будет считаться администратором. Кроме того, код может быть предоставлен таким образом, чтобы владелец/администратор мог зарегистрироваться в базе 120 данных в качестве администратора. Номер также может быть использован для регистрации других людей, например, подчиненного водителя, другого члена семьи и т.д. Однако после регистрации нового администратора данный администратор также может изменять, добавлять или удалять других членов группы.

При правильном вводе идентификационного кода, т.е. при распознавании идентификационного кода блоком 115 управления транспортного средства, процесс может перейти на этап 550. Если код не подтвержден, процесс переходит на этап 555, на котором может быть отображено сообщение об ошибке.

На этапе 560 процесс предусматривает выполнение тех же действий, что и на этапе 445. Этапы 565-590 аналогичны описанным выше этапам 450-495 соответственно. На этапе 540 будет определено, аутентифицирован ли пользователь, который хочет создать члена группы, не являющегося администратором. Другими словами, выполняется проверка того, может ли пользователь создать другого пользователя. В отличие от описанной выше аутентификации с помощью идентификационного кода, может быть определено, что член группы, не являющийся администратором, не может создать другого администратора, а может создавать только других членов группы, не являющихся администраторами, или временных членов группы. Также следует отметить, что член группы, не являющийся администратором, не может создать члена группы, имеющего другие настройки. Таким образом, член группы, не являющийся администратором, не может создать другого члена группы с функциями, имеющими менее строгие ограничения (например, с более высокой максимальной скоростью и т.д.). Ведь в противном случае это могло бы привести к созданию профиля пользователя с большими правами доступа и меньшими ограничениями безопасности, чем у него самого.

Для создания другого члена группы пользователь, не являющийся администратором, может быть аутентифицирован с помощью описанных способов идентификации. Как было сказано выше, пользователь не может добавить для себя профиль в базу 120 данных до тех пор, пока он не будет аутентифицирован как администратор, по крайней мере, с помощью одного брелока (как было описано со ссылкой на процесс 400) или идентификационного кода. Если пользователь прошел аутентификацию, процесс переходит на этап 550. Если пользователь не прошел аутентификацию, процесс переходит на этап 555, на котором может быть отображено сообщение об ошибке.

Кроме того, на этапе 595 может быть создан временный член группы. Как описано выше, временный член группы может быть создан и сохранен в базе 120 данных, при этом ему будет предоставлен доступ к функциям транспортного средства в течение ограниченного времени. Кроме того, значения по умолчанию, связанные с временным членом группы, могут отличаться от значений по умолчанию, предварительно заданных для администраторов и/или постоянных членов группы. Временный член группы может быть создан либо администратором, либо членом группы, не являющимся администратором. Таким образом, временный профиль может быть создан только в течение времени действия аутентификации пользователя, пройденной на этапе 540.

На Фиг.6 представлен пример. 600 изменения/удаления существующего профиля члена группы. Процесс 600 может начаться с этапа 425 в процессе 400 или этапа 525 в процессе 500.

На этапе 610 определяется, является ли пользователь, запрашивающий изменение/удаление авторизованным членом группы. Если пользователь является авторизованным, процесс переходит на этап 615. Это может быть определено путем сравнения вводимых пользователем данных с идентификационными данными пользователя, хранящимися в базе 120 данных. При их совпадении пользователь может считаться авторизованным членом группы. Если пользователь не авторизован, на этапе 620 может появиться сообщение об ошибке. На этапе 615 будет определено, является ли пользователь администратором. Это может быть определено путем идентификации профиля, связанного с соответствующим идентификатором пользователя, и определения того, включает ли профиль в себя индикатор для администратора (см. Фиг.2). Если в базе 120 данных указано, что пользователь является администратором, процесс переходит на этап 625. В противном случае процесс переходит на этап 630.

Если пользователь является администратором, то на этапе 625 он может выбрать профиль зарегистрированного члена группы, который нужно изменить. К таким профилям можно отнести профиль, связанный с самим пользователем, и профили, связанные с другими зарегистрированными членами группы в базе 120 данных. Следует отметить, что пользователь, не являющийся администратором, может изменить только свой профиль, а профили других пользователей - не может.

На этапе 635 пользователь выбирает тип выполняемого изменения. Пользователь может изменить существующий профиль пользователя на этапе 640 или может удалить существующий профиль на этапе 645. Если пользователь изменяет профиль, процесс переходит на этап 650. Изменение профиля может быть выполнено с помощью интерфейса 110 пользователя, как и при создании члена группы. Например, интерфейс 110, аналогичный изображенному на Фиг.3F, может отобразить список доступных функций, в котором пользователь может выбирать, отменять выбор и настраивать функции. После выполнения нужных изменений профиля на этапе 650 профиль обновляется и сохраняется в базе 120 данных.

На этапе 655 пользователь может выполнить изменение другого профиля. В этом случае процесс переходит на этап 625. В противном случае процесс завершается.

Если на этапе 645 нужно удалить члена группы, процесс переходит на этап 660, на котором профиль будет удален из базы 120 данных. В качестве дополнения или альтернативы профиль можно не удалять полностью, а пометить его как неактивный. Таким образом, профиль остается в памяти, при этом доступ к функциям транспортного средства будет заблокирован, если пользователь, связанный с данным профилем, попытается получить доступ. Кроме того, хотя это и не показано, позднее профиль может быть сделан активным. Это позволит пользователю повторно активировать существующий профиль и освободит пользователя от необходимости в будущем повторно создавать профиль для конкретного пользователя. Это может быть использовано, например, в ситуациях, когда ребенок администратора был лишен права на вождение из-за плохого поведения. Таким образом, администратор можно легко и эффективно присваивать и лишать ребенка (члена группы, не являющегося администратором) права доступа в зависимости от текущих обстоятельств.

В другом примере член группы может быть удален дилером производителя с помощью специального инструмента для обслуживания или PIN-кода привилегированного пользователя. Данные инструменты позволят дилеру стереть базу 120 данных зарегистрированных пользователей, чтобы передать транспортное средство другому пользователю, например, при продаже транспортного средства. Данные инструменты могут быть доступны только дилеру, а PIN-коды привилегированных пользователей могут быть известны только дилерам.

На этапе 665 пользователь, не являющийся администратором, может решать, нужно ли ему удалить свой профиль. Если пользователь решит удалить свой профиль, процесс переходит на этап 645. В противном случае процесс переходит на этап 705, на котором пользователь может изменить способ идентификации для себя.

На Фиг.7 представлен пример процесса 700 изменения своего собственного способа идентификации. Хотя пользователь, не являющийся администратором, не может изменять собственный профиль, он может изменить способ своей идентификации системой 100. Например, если в текущий момент аутентификация ребенка выполняется с помощью брелока, ребенок может предпочесть более удобный способ идентификации, например, биометрический способ. Таким образом, поскольку ребенок является зарегистрированным членом группы, он может захотеть добавить способ идентификации своего профиля. На этапе 710 пользователь может решить, как добавить дополнительный способ идентификации. На этапе 715 пользователь может создать новый способ идентификации и ввести с его помощью новые данные в устройство 105 аутентификации.

На этапе 720 пользователь также может обновить существующие идентификационные данные. В данном примере пользователь может быть уже зарегистрирован в другой базе 120 данных другого транспортного средства. Пользователь может сэкономить время за счет выгрузки существующих данных вместо того, чтобы вносить новые данные в используемое транспортное средство. Например, пользователю больше не нужно будет указывать PIN-код или отпечатки пальцев, если пользователь сделал это уже в другой системе. Эти данные могут быть уже иметься в выгруженных данных, что позволит сэкономить время пользователя. Вместе с этим, профиль члена группы для пользователя также может являться частью существующих данных пользователя. На этапе 725 данные могут быть выгружены и переданы в базу 120 данных с сохранением соответствующих функций, связанных с пользователем, и способов идентификации. Профили могут быть загружены по крайней мере с одного удаленного компьютера, интеллектуального устройства, устройства, использующего универсальную последовательную шину (USB), SD-карты и т.д.

На этапе 730 блок 115 управления может определять, подходят ли ему выгруженные данные. Например, данные могут быть загружены в виде файла, имеющего тип, не распознаваемый блоком 115 управления. Данные могут быть неполными и соответственно не подходить для аутентификации. Если данные совместимы, процесс переходит на этап 735, в противном случае процесс переходит к этапу 740, на котором выдается сообщение об ошибке.

На этапе 735 можно извлечь релевантные данные. Среди выгруженных данных могут быть дополнительные данные, не являющиеся релевантными или нужными для аутентификации. Например, данные могут включать в себя способы идентификации, которые не могут быть использованы в данном транспортном средстве. Данные могут включать в себя биометрическую идентификацию, тогда как текущее транспортное средство может не иметь биометрического датчика. Таким образом, из выгруженных данных не нужно будет извлекать биометрические данные. Также в выгруженный профиль пользователя, который не может быть частью системы текущего транспортного средства, могут входить и быть включены дополнительные функции. Например, текущее транспортное средство может не включать в себя блок предупреждения об ограничении скорости, а, следовательно, информацию в профиле пользователя, касающуюся ограничений скорости, можно не извлекать.

На этапе 745 извлеченные данные сохраняются в базе 120 данных транспортного средства. В качестве дополнения или альтернативы на этапе 750 извлеченные данные могут быть сохранены в облачной базе 120 данных.

Если пользователь создает новые идентификационные данные пользователя, которые нужно добавить в соответствующий профиль пользователя, на этапе 760 пользователь может выбрать тип данных, которые нужно добавить. Например, пользователь может добавить биометрические идентификационные данные или PIN-код.

На этапе 765 происходит получение первого набора эталонных данных. Это может значить, например, что пользователь отсканировал свои отпечатки пальцев с помощью биометрического сканера. В другом примере пользователь может ввести новый PIN-код.

На этапе 770 блок 115 управления или процессор может определить, можно ли принять введенные данные. При сканировании отпечатков пальцев блок 115 управления может определить, что получен шаблон низкого качества, с помощью которого невозможно получить достаточное количество опорных точек на снимке отпечатка пальца для создания точного биометрического шаблона. Если шаблон определен как приемлемый, процесс возвращается на этап 765. Если шаблон принят, процесс переходит на этап 775.

На этапе 775 происходит получение второго набора эталонных данных. Эти данные вместе с первым набором могут быть усреднены для определения новых идентификационных данных. На этапе 745 данные идентификационные данные могут быть сохранены в профиле соответствующего пользователя транспортного средства в базе 120 данных. На этапе 750 идентификационные данные могут быть сохранены в облачной базе 120 данных.

Хотя описанные выше процессы приведены со ссылкой на пользовательский интерфейс 110 в транспортном средстве, это не является обязательным. Пользователи могут быть добавлены, исключены и изменены удаленно, например, с помощью устройства, связанного с транспортным средством, например, персонального компьютера, смартфона, планшетного компьютера и т.д. Профилями пользователей может управлять через сайт сервера. Данный сайт сервера может работать аналогично пользовательскому интерфейсу 110, описанному выше, и выглядеть так, как показано на скриншотах с Фиг.3A-3F. Сайт сервера может быть веб-сайтом или мобильным приложением, которое позволяет использовать механизм аутентификации. Аналогично способам, описанным выше, после аутентификации пользователя пользователь может изменить, исключить и добавить профили пользователей, в зависимости от статуса пользователя (например, член группы, являющийся администратором, член группы, не являющийся администратором, временный член группы и т.д.).

На Фиг.8 представлен пример процесса 800 аутентификации пользователя с помощью системы 100 управления. В общем случае процесс 800 описывает двухэтапный процесс аутентификации, при этом пользователь может сначала получить доступ к транспортному средству с помощью общих входных данных (например, от приемопередатчика или брелока). Второй механизм аутентификации может быть основан на вводимых пользователем данных. Если вводимые пользователем данные совпадают с сохраненными идентификационными данными пользователя, загружается профиль, связанный с идентификационными данными пользователя, и активируются определенные функции профиля. Процесс 800 начинается на этапе 805, где можно получить внешний доступ к транспортному средству. Другими словами, на основании аутентификации пользователь может попасть в транспортное средство. Доступ к транспортному средству можно получить при получении общих входных данных. Общие входные данные могут представлять собой входные данные, которые позволяют попасть в транспортное средство, например, сигнал, генерируемый приемопередатчиком или брелоком. Общие входные данные могут быть не привязаны к конкретному пользователю, например, представлять собой PIN-код пользователя или биометрический шаблон. В одном примере брелок используется для разблокировки транспортного средства таким образом, чтобы пользователь мог попасть в транспортное средство. В другом примере пользователь может ввести общий PIN-код с помощью клавиатуры на двери. После получения доступа к транспортному средству процесс переходит на этап 810.

На этапе 810 система 100 управления получает вводимые пользователем данные, которые могут представлять собой любой механизм идентификации, например, pest-код, биометрические входные данные и т.д., связанные с пользователем. На этапе 815 вводимые пользователем данные используются для определения того, аутентифицирован ли пользователь, например, в качестве зарегистрированного члена группы в базе 120 данных. Вводимые пользователем данные сравниваются либо в блоке 115 управления или в процессоре с идентификационными данными пользователя, сохраненными в базе 120 данных. Например, если отпечатки пальцев пользователя отсканированы устройством биометрической аутентификации, биометрические входные данные преобразуются в биометрический шаблон и сравниваются с сохраненным биометрическими шаблонами в базе 120 данных для определения того, совпадают ли входные данные с одним из сохраненных шаблонов. Как показано на Фиг.2 и было сказано выше, каждый пользователь может иметь множество способов идентификации соответствующего профиля члена группы. Например, пользователь может быть идентифицирован по сочетанию биометрических данных, уникального для данного пользователя PIN-кода, интеллектуального устройства и т.д. Пользователь может использовать любой из данных способов аутентификации вводимых пользователем данных. В одном примере, если пользователь не может пройти аутентификацию по биометрическим входным данным, можно попробовать пройти аутентификацию с помощью интеллектуального устройства.

Если на этапе 815 соответствие было найдено, процесс переходит на этап 820. Если соответствие не найдено, процесс переходит на этап 825.

На этапе 820 происходит загрузка профиля пользователя, связанного с идентификационными данными пользователя, которые соответствуют вводимым пользователем данным. Профиль может быть передан для обработки из базы 120 данных в блок 115 управления. Как было описано выше, профиль может включать в себя идентификатор пользователя, класс, доступные функции и т.д.

На этапе 830 выполняется оповещение пользователя, находящегося в транспортном средстве, об успешном прохождении аутентификации. В качестве дополнения или альтернативы при оповещении пользователю может быть сообщен его класс, например, главный или подчиненный член группы. Класс пользователя может быть определен с помощью профиля пользователя, который был загружен из базы 120 данных. Оповещение может быть выполнено либо с помощью интерфейса 110 пользователя, а также устройства звуковой сигнализации, либо с помощью сообщения, выдаваемого через интерфейс 110 пользователя или динамики транспортного средства. В качестве дополнения или альтернативы уведомление может быть выдано с помощью интеллектуального устройства через SMS-сообщение. Об успешном прохождении аутентификации пользователя также может оповещать внутреннее и наружное освещение транспортного средства, путем изменения цвета или мигания в определенном порядке.

Если пользователь не аутентифицирован на этапе 815, то на этапе 825 он может иметь возможность ввести проверочные идентификационные данные, например, PIN-код. В примере, в котором пользователь испытывает сложности в прохождении аутентификации, он может пройти идентификацию, используя PIN-код. В одном примере пользователю, сканирующему отпечатки пальцев с помощью биометрического сканера, может выдаваться сообщение об ошибке из-за биометрических снимков недостаточного качества. Пользователь может пропустить запрос биометрических входных данных и ввести вместо этого PIN-код. Данный PIN-код может быть связан с конкретным пользователем, например, в качестве механизма идентификации для данного пользователя. PIN-код может быть установлен администратором, как описано выше со ссылкой на процессы с Фиг.6 и 7. В качестве дополнения или альтернативы может быть доступен только один приоритетный PIN-код. Такой приоритетный PIN-код может быть связан не с каждым отдельным пользователем. Любой пользователь, который хочет воспользоваться транспортным средством, может иметь PIN-код для получения доступа к функциям транспортного средства. Таким образом, пользователю не обязательно быть зарегистрированным членом группы, ему достаточно знать приоритетный PIN-код. Следует отметить, что PIN-код является в данной ситуации только примером, поэтому могут быть использованы другие способы идентификации и аутентификации, например, пароль.

Если пользователь аутентифицирован с помощью приоритетного PIN-кода, после этого процесс может перейти на этап 820. В противном случае процесс завершается. Как описано выше, на этапе 825 может быть загружен профиль пользователя. В качестве альтернативы, в случае использования приоритетного PIN-кода и отсутствии профиля, связанного с пользователем, из-за того, что пользователь не является зарегистрированным членом группы, может быть выгружен профиль по умолчанию. Профиль по умолчанию может включать в себя набор предварительно заданных функций, аналогичных функциям временного члена группы.

Таким образом, система 100 может загружать персонализированный профиль на основании аутентификации зарегистрированного члена группы. Система 100 также может загружать профиль по умолчанию на основе приоритетного PIN-кода. Во время работы аутентификация пользователя происходит быстро. В некоторых ситуациях, когда пользователь садится в транспортное средство, транспортное средство автоматически устанавливает настройки по умолчанию, например, настройки для подчиненного члена группы. После аутентификации применяется профиль, связанный с пользователем. Поскольку профили активизируются достаточно быстро, их можно применить без оповещения водителя, например, процесс может проходить незаметно в фоновом режиме. Если пользователь является незарегистрированным, то некоторая функциональность транспортного средства может быть по-прежнему доступна на основании определенных настроек по умолчанию, которые были заранее предоставлены.

Брелоки и аналогичные приемопередатчики могут быть переданы между водителями. Некоторые брелоки могут быть использованы для идентификации водителя, при этом идентификация может быть использована для применения профиля пользователя в блоке 115 управления. Однако использование брелоков в качестве единственного механизма идентификации может привести к применению нежелательных функций. Например, ключ родителей может попасть к подростку. Ключ родителей может относиться к главным ключам. Однако подросток должен относиться к подчиненному классу. Таким образом, при использовании подростком главного ключа водителя, будет установлен профиль и функции для главного класса. При использовании способа аутентификации подростка для подчиненного класса, система может определить водителя как подчиненного члена группы и применить более подходящий профиль.

На Фиг.9 приведен пример схемы работы блока 115 управления, соединенного с различными функциональными блоками и устройством 105 аутентификации. Как описано выше, блок 115 управления может упростить обмен данными между устройством аутентификации, интерфейсом 110 пользователя и базой 120 данных. Для аутентификации пользователей он также может сравнивать введенные пользовательские данные с данными, сохраненными в базе 120 данных. Он также может подключаться к каждому функциональному блоку с учетом функций, выбранных для каждого профиля пользователя. В одном примере при аутентификации некоторого пользователя, для которого установлено ограничение скорости, равное 70 миль/ч, блок 115 управления может считывать профиль, связанный с данным пользователем, и передавать информацию о значении ограничения скорости на блок ESC для принятия соответствующих мер.

В общем случае компьютерные системы и/или устройства могут использовать операционную систему, включая, но не ограничиваясь версиями и/или разновидностями ОС Microsoft Windows®; Unix (например, ОС Solaris® компании Oracle Corporation, Калифорния); AIX UNIX от компании International Business Machines, Армонк, Нью-Йорк; Linux; Mac OS X и iOS от компании Apple Inc., Купертино, Калифорния; BlackBerry OS от компании Research In Motion из Ватерлоо, Канада; а также Android от компании Open Handset Alliance.

В общем случае компьютерные устройства могут включать в себя машиночитаемые инструкции, которые могут быть выполнены одним или несколькими процессорами. Машиночитаемые инструкции могут быть скомпилированы или транслированы из компьютерных программ, созданных с использованием различных языков и/или технологий программирования, включая, но не ограничиваясь перечисленным, языки Java™, С, C++, Visual Basic, Java Script, Perl и т.д. или их комбинации. В общем случае процессор или микропроцессор принимает инструкции, например, из запоминающего устройства или машиночитаемого носителя информации, и выполняет эти инструкции, тем самым реализуя один или несколько процессов, например, описанных выше. Такие инструкции и другие данные могут храниться и передаваться с помощью различных машиночитаемых носителей.

Машиночитаемый носитель (сюда также относятся носители, читаемые процессором) включает в себя любые энергонезависимые носители (например, материальные носители), предоставляющие данные (например, инструкции), которые могут быть обработаны компьютером (например, процессором вычислительного устройства). Такой носитель может иметь множество форм, включая, но не ограничиваясь этим, постоянные и оперативные запоминающие устройства. Постоянными запоминающими устройствами могут быть, например, оптические или магнитные диски, а также другие виды энергонезависимых носителей. Оперативные запоминающие устройства могут представлять собой, например, динамическое оперативное запоминающее устройство (DRAM), которые обычно являются частью основного запоминающего устройства. Такие инструкции могут быть переданы с помощью одного или нескольких средств передачи данных, например, с помощью коаксиальных кабелей, медных кабелей и оптоволоконных кабелей, включая провода, которые являются частью системной шины, соединенной с процессором компьютера. Стандартными формами машиночитаемых носителей являются гибкий магнитный диск, жесткий диск, магнитная лента, любые другие виды магнитных носителей, CD-ROM, DVD, любые другие оптические носители, перфорированная лента, бумажная лента, любые другие физические носители информации с отверстиями, RAM, PROM, EPROM, FLASH-EEPROM, другие чипы или карты памяти, а также любые другие носители, с которыми может работать компьютер.

Базы данных, архивы или другие описанные хранилища данных могут включать в себя различные механизмы для хранения, доступа и чтения различных данных, например, иерархические базы данных, наборы файлов в файловой системе, базы данных приложения в соответствующем формате, реляционные системы управления базами данных (RDBMS) и т.д. Каждое такое хранилище данных обычно встроено в вычислительное устройство с операционной системой, например, одной из указанных выше, а доступ к ним осуществляется через сеть любым из известных способов. Доступ к файловой системе может быть выполнен из операционной системы, при этом такая система может поддерживать различные форматы файлов. RDBMS обычно использует язык структурированных запросов (SQL) вместе с языком создания, хранения, редактирования и выполнения сохраненных процедур, например, PL/SQL.

В некоторых вариантах воплощения изобретения элементы системы могут представлять собой машиночитаемые инструкции (например, программное обеспечение) на одном или нескольких компьютерных устройствах (например, серверах, персональных компьютерах и т.д.) и могут храниться на соответствующем машиночитаемом носителе (например, дисках, запоминающих устройствах и т.д.). Компьютерная программа может состоять из таких инструкций, сохраненных на машиночитаемом носителе, для выполнения описанных функций.

Что касается процессов, систем, способов, эвристических правил и т.д., изложенных в данном описании изобретения, следует понимать, что, несмотря на то, что этапы процессов описаны происходящими в соответствии с определенной упорядоченной последовательностью, они могут быть выполнены в другом порядке, некоторые этапы могут быть выполнены одновременно, а другие этапы могут быть добавлены или опущены. Другими словами, описания процессов в данном документе приведены в целях иллюстрации конкретных вариантов воплощения изобретения и не могут быть рассмотрены как ограничивающие.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ ДРУГОМУ ВОДИТЕЛЮ КЛЮЧЕЙ ТРАНСПОРТНОГО СРЕДСТВА И СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2014 |

|

RU2571395C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2469391C2 |

| СИСТЕМА ОБРАБОТКИ ЗАЩИЩЕННЫХ ЛИЧНЫХ ДАННЫХ И УПРАВЛЕНИЯ ИМИ | 2011 |

|

RU2558617C2 |

| ВЗАИМОДЕЙСТВУЮЩИЕ МОДУЛЬНЫЕ СРЕДСТВА СБОРА УДОСТОВЕРЕНИЙ И ДОСТУПА | 2004 |

|

RU2369025C2 |

| СРЕДСТВА УПРАВЛЕНИЯ ИСПАРИТЕЛЕМ | 2018 |

|

RU2825126C2 |

| СИСТЕМА ИНВЕНТАРИЗАЦИИ СОДЕРЖИМОГО ТРАНСПОРТНОГО СРЕДСТВА | 2014 |

|

RU2663255C2 |

| ТРАНСПОРТНОЕ СРЕДСТВО С СИСТЕМОЙ ПАССИВНОГО ДОСТУПА | 2015 |

|

RU2671925C2 |

| УНИВЕРСАЛЬНАЯ СИСТЕМА РАСПРЕДЕЛЕННОГО ЗАЩИЩЕННОГО ДИСТАНЦИОННОГО ГОЛОСОВАНИЯ | 2019 |

|

RU2751315C2 |

| СПОСОБ ОПРЕДЕЛЕНИЯ РАСПОЛОЖЕНИЯ ПОЛЬЗОВАТЕЛЯ ТРАНСПОРТНОГО СРЕДСТВА И КОМПЬЮТЕР | 2016 |

|

RU2713560C2 |

| УСТРОЙСТВО СВЯЗИ | 2008 |

|

RU2437259C2 |

Группа изобретений относится к средствам контроля доступа к транспортному средству, которые предполагают аутентификацию пользователя. Технический результат – обеспечение аутентификации пользователей в транспортном средстве. Для этого предложена система аутентификации в транспортном средстве, содержащая: устройство отображения транспортного средства, вычислительное устройство, выполненное с возможностью: выполнения аутентификации первого администратора с помощью первых идентификационных данных, администрируемых дилером; приема выбора создания второго администратора; приема вторых идентификационных данных, отличающихся от первых идентификационных данных; и создания с помощью устройства отображения транспортного средства профиля второго администратора, включающего в себя вторые идентификационные данные и функции транспортного средства, связанные со вторыми идентификационными данными, причем упомянутые функции включают в себя обеспечение возможности второму администратору создавать профили других пользователей. 3 н. и 17 з.п. ф-лы, 14 ил.

1. Система аутентификации в транспортном средстве, содержащая:

устройство отображения транспортного средства; и

вычислительное устройство, выполненное с возможностью:

выполнения аутентификации первого администратора с помощью первых идентификационных данных, администрируемых дилером;

приема выбора создания второго администратора;

приема вторых идентификационных данных, отличающихся от первых идентификационных данных; и

создания с помощью устройства отображения транспортного средства профиля второго администратора, включающего в себя вторые идентификационные данные и функции транспортного средства, связанные со вторыми идентификационными данными, причем упомянутые функции включают в себя обеспечение возможности второму администратору создавать профили других пользователей.

2. Система по п. 1, в которой каждая из упомянутых функций связана с функциональным блоком, включающим в себя по меньшей мере один из блока помощи движению по полосе, блока предупреждения о возможности столкновения, блока контроля слепых зон, блока системы безопасности, блока ограничения скорости и блока помощи при парковке.

3. Система по п. 1, в которой аутентификация первого администратора, включает в себя:

первую аутентификацию, включающую в себя распознавание общих входных данных, и

вторую аутентификацию, включающую в себя сопоставление принятых вводимых пользователем данных с идентификационными данными первого пользователя.

4. Система по п. 3, в которой общие входные данные включают в себя сигнал передатчика.

5. Система по п. 3, в которой принятые вводимые пользователем данные представляют собой одно из пароля, персонального идентификационного номера (PIN), биометрических данных и сигнала от интеллектуального устройства.

6. Система по п. 3, в которой принятые вводимые пользователем данные включают в себя приоритетный PIN.

7. Система по п. 6, в которой вычислительное устройство дополнительно выполнено с возможностью применения профиля по умолчанию в ответ на прием приоритетного PIN.

8. Способ аутентификации в транспортном средстве, содержащий этапы, на которых

выполняют вычислительным устройством аутентификацию первого администратора с помощью первых идентификационных данных, администрируемых дилером;

принимают с помощью интерфейса в транспортном средстве выбор создания второго администратора;

принимают вторые идентификационные данные, отличающиеся от первых идентификационных данных;

создают в упомянутом интерфейсе профиль второго администратора, включающий в себя вторые идентификационные данные и набор функций транспортного средства, связанных со вторыми идентификационными данными; и

применяют упомянутый набор функций, связанных со вторыми идентификационными данными, в ответ на аутентификацию пользователя на основании вторых идентификационных данных.

9. Способ по п. 8, в котором применяют каждую функцию в наборе функций, при этом каждая функция связана с функциональным модулем.

10. Способ по п. 8, в котором аутентификация первого администратора, включает в себя:

первую аутентификацию, включающую в себя распознавание общих входных данных, и

вторую аутентификацию, включающую в себя сопоставление принятых вводимых пользователем данных со вторыми идентификационными данными.

11. Способ по п. 10, в котором общие входные данные включают в себя сигнал передатчика.

12. Способ по п. 10, в котором принятые вводимые пользователем данные представляют собой одно из пароля, персонального идентификационного номера (PIN), биометрических данных и сигнала от интеллектуального устройства.

13. Способ по п. 10, в котором принятые вводимые пользователем данные включают в себя приоритетный PIN.

14. Способ по п. 10, дополнительно содержащий этап, на котором применяют профиль по умолчанию в ответ на прием приоритетного PIN.

15. Невременный машиночитаемый носитель, материально содержащий машиночитаемые инструкции, включающие в себя инструкции для:

выполнения аутентификации администратора с помощью идентификационных данных, администрируемых дилером;

приема с помощью устройства отображения транспортного средства выбора создания нового администратора;

приема вторых идентификационных данных, отличающихся от идентификационных данных, администрируемых дилером; и

создания в упомянутом устройстве отображения профиля второго администратора, включающего в себя вторые идентификационные данные и набор функций транспортного средства, причем упомянутые функции включают в себя обеспечение возможности второму администратору создавать профили других пользователей.

16. Носитель по п. 15, в котором каждая функция связана с функциональным блоком.

17. Носитель по п. 15, в котором аутентификация первого администратора включает в себя:

первую аутентификацию, включающую в себя распознавание общих входных данных, и

вторую аутентификацию, включающую в себя сопоставление принятых вводимых пользователем данных с идентификационными данными дилера.

18. Носитель по п. 17, в котором общие входные данные включают в себя сигнал передатчика.

19. Носитель по п. 17, в котором принятые вводимые пользователем данные представляют собой одно из пароля, персонального идентификационного номера (PIN), биометрических данных и сигнала от интеллектуального устройства.

20. Носитель по п. 17, дополнительно содержащий инструкцию для применения профиля по умолчанию в ответ на прием приоритетного PIN.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| ИНТЕГРИРОВАННАЯ СИСТЕМА УПРАВЛЕНИЯ ДОСТУПОМ И ОХРАНЫ ТРАНСПОРТНОГО СРЕДСТВА | 2007 |

|

RU2320503C1 |

Авторы

Даты

2017-09-29—Публикация

2014-03-18—Подача