ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится к области развертывания виртуальных сетей и, в частности, к способу и устройству для получения сертификата.

УРОВЕНЬ ТЕХНИКИ

NFV (Network Function Virtualization, виртуализация сетевых функций) является организацией по стандартизации, созданной с целью «виртуализации обычных сетей», и формулирует совокупность стандартов развертывания сетей в среде виртуализации. С помощью стандартов, формулируемых организацией NFV, могут быть реализованы такие возможности, как виртуализация сетей и гибкое развертывание.

Поскольку в технологию NFV вводится VNF (Virtualized Network Function, виртуализированная сетевая функция), архитектура обычной сети СТ и архитектура сетевого узла претерпевают относительно существенные изменения. В новой архитектуре телекоммуникации обычный физический коммуникационный узел развивается в виртуальный узел в виртуальном устройстве и существует в виде виртуальной машины. Таким образом, множество обычных физических узлов совместно развертывается в обычной физической хост-машине для совместного использования аппаратных ресурсов и даже использования ресурсов совместно с другим прикладным программным средством сторонней фирмы, тем самым повышая эффективность связи между различными виртуальными машинами в одном и том же виртуальном устройстве.

Например, сеть с обычным IP (Internet Protocol, сетевым протоколом) развивается в виртуальную сеть с помощью виртуального коммутатора и виртуального сетевого адаптера, при этом связь осуществляется между различными виртуальными машинами с помощью виртуальной сети таким образом, что обычное физическое сетевое устройство обходится.

Виртуальная сеть - такая же, как и обычная сеть, при этом и связь, осуществляемая между виртуальными машинами в виртуальной сети, и связь, осуществляемая между виртуальной машиной и внешней сетью, сталкиваются с риском нарушения безопасности сети. Например, виртуальные машины атакуют друг друга, либо приложение хост-машины осуществляет атаку с помощью взаимодействия с сетью виртуальной машины. Следовательно, устанавливается защищенное соединение между виртуальными машинами по виртуальной сети путем использования технологии обеспечения защиты (например, технологии IPSec или технологии TLS (Защиты Транспортного Уровня, протокола защиты транспортного уровня)). В вышеуказанной технологии обеспечения защиты две виртуальные машины, которые связываются друг с другом, должны быть конфигурированы с использованием сертификата, основанного на X.509, для реализации взаимной аутентификации стороной однорангового узла связи.

В сценарии виртуализации VNF является группой программных средств и инстанцируется при необходимости. Инстанцирование VNF относится к процессу определения требуемых ресурсов виртуализации, выделения требуемых ресурсов виртуализации одной отдельной части программных средств VNF и установки программных средств VNF. Инстанцированная VNF не является обычной аппаратной сущностью и не всегда существует, а формируется в программном виде в соответствии с необходимостью и существует динамически, при этом физическое местоположение, в котором устанавливается инстанцированная VNF, не является фиксированным. Следовательно, способ конфигурирования сертификата обычной сущности не применим к виртуальным программным средствам, например, VNF.

Для конфигурирования сертификата для VNF в соответствии с одним из признаков VNF способ конфигурирования сертификата обеспечивается в настоящий момент, то есть, в процессе инстанцирования VNF оператор конфигурирует исходный сертификат для инстанцированной VNF и устанавливает исходный сертификат на инстанцированную VNF; инстанцированная VNF использует исходный сертификат для получения сертификата от сертифицирующего органа (СА, Сертифицирующего Органа).

При применении на практике в качестве компонента VNF используется VNFC (Компонент Виртуализированной Сетевой Функции), и способ получения VNFC сертификата, выдаваемого СА, является таким же, как и способ получения VNF сертификата. То есть, когда инстанцируется VNF, исходный сертификат конфигурируется для каждого VNFC, при этом исходный сертификат успешно устанавливается после того, как инстанцирован VNFC; затем экземпляр VNFC использует исходный сертификат, чтобы обратиться за формальным сертификатом к СА. После того, как введен исходный сертификат, процесс получения VNF сертификата является относительно сложным, и закрытый ключ, связанный с исходным сертификатом, сталкивается с риском утечки в процессе передачи, что снижает безопасность получения VNF сертификата.

Однако в сценарии NFV VNF может иметь множество вариантов осуществления. В процессе использования для улучшения производительности сети может понадобиться добавление нового VNFC. Если вновь добавленному VNFC необходимо связываться с внешней средой, вновь добавленному VNFC необходимо получить сертификат, но если все еще применяется вышеуказанный способ использования исходного сертификата для получения формального сертификата, процесс является трудоемким и становится более сложным, и, кроме того, система реагирует менее быстро и работает менее эффективно.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В свете вышеизложенного, в вариантах осуществления настоящего изобретения предлагаются способ и устройство получения сертификата, которые используются для решения проблемы того, как вновь добавленный VNFC в VNF получает сертификат для повышения скорости реагирования системы и повышения эффективности работы системы.

В соответствии с первым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения-представления применения сертификата, отправляемого вновь установленным экземпляром компонента виртуализированной сетевой функции (VNFC), причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

модуль отправки, выполненный с возможностью отправки сообщения-запроса сертификата в сертифицирующий орган в соответствии с сообщением-представлением применения сертификата, принимаемым модулем приема, для запроса в сертифицирующий орган на выдачу сертификата вновь установленному экземпляру VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

модуль получения, выполненный с возможностью получения сертификата, выдаваемого сертифицирующим органом, причем, сертификат выдается сертифицирующим органом путем использования открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, в первом возможном способе реализации устройство дополнительно включает в себя: модуль аутентификации, причем

модуль приема дополнительно выполнен с возможностью: перед тем, как модуль получения получает сертификат, выдаваемый сертифицирующим органом - приема сообщения-ответа на сертификат, отправляемого сертифицирующим органом; и

модуль аутентификации выполнен с возможностью выполнения аутентификации по сообщению-ответу на сертификат, принимаемому модулем приема.

Со ссылкой на первый возможный способ реализации первого аспекта первого аспекта настоящего изобретения, во втором возможном способе реализации сообщение-ответ на сертификат включает в себя сертификат, выдаваемый сертифицирующим органом; и

модуль получения, в частности, выполнен с возможностью: когда модуль аутентификации определяет, что сообщение-ответ на сертификат аутентифицировано - получения сертификата, который выдан сертифицирующим органом вновь установленному экземпляру VNFC и который включен в сообщение-ответ на сертификат, причем, сертификат вновь установленного экземпляра VNFC получается сертифицирующим органом путем подписания - после того, как сообщение-запрос применения сертификата, отправленное ведущим VNFC, аутентифицировано в соответствии с сертификатом ведущего экземпляра VNFC - открытого ключа, который используется вновь установленным экземпляром VNFC для применения сертификата и который включен в сообщение-запрос сертификата.

Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, в третьем возможном способе реализации сообщение-представление применения сертификата и сообщение-ответ на сертификат дополнительно включают в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, в четвертом возможном способе реализации информация о РОР получается вновь установленным экземпляром VNFC путем использования закрытого ключа в паре закрытого и открытого ключей для подписания поля ключа подписи подтверждения правильности закрытого ключа.

Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, в пятом возможном способе реализации пара закрытого и открытого ключей, используемая вновь установленным экземпляром VNFC, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции (NFVI) пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации первого аспекта настоящего изобретения, в шестом возможном способе реализации модуль отправки дополнительно выполнен с возможностью: после того, как модуль получения получает сертификат, выдаваемый сертифицирующим органом вновь установленному экземпляру VNFC - отправки во вновь установленный экземпляр VNFC с помощью внутренней сети полученного сертификата, выдаваемого сертифицирующим органом вновь установленному экземпляру VNFC.

Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на шестой возможный способ реализации первого аспекта настоящего изобретения, в седьмом возможном способе реализации ведущий экземпляр VNFC и вновь установленный экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

В соответствии со вторым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения-запроса сертификата, отправляемого ведущим экземпляром VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

модуль выдачи сертификата, выполненный с возможностью выполнения аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего экземпляра VNFC, который принимается модулем приема, а в случае успешной аутентификации - получения выдаваемого сертификата путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата; и

модуль отправки, выполненный с возможностью отправки в ведущий экземпляр VNFC выдаваемого сертификата, выдаваемого модулем выдачи сертификата.

Со ссылкой на возможный способ реализации второго аспекта настоящего изобретения, в первом возможном способе реализации модуль выдачи сертификата, в частности, выполнен с возможностью выполнения аутентификации по подписи сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполнения аутентификации по принятому сертификату ведущего экземпляра VNFC путем использования выданного корневого сертификата СА или выданного промежуточного сертификата.

Со ссылкой на возможный способ реализации второго аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации второго аспекта настоящего изобретения, во втором возможном способе реализации сообщение-запрос сертификата дополнительно включает в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на второй возможный способ реализации второго аспекта настоящего изобретения, в третьем возможном способе реализации модуль выдачи сертификата дополнительно выполнен с возможностью выполнения аутентификации - путем использования открытого ключа, который используется для применения сертификата и который включен в сообщение-запрос сертификата - по информации о РОР, включенной в сообщение-запрос сертификата.

В соответствии с третьим аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль отправки, выполненный с возможностью отправки сообщения-представления применения сертификата в ведущий экземпляр компонента виртуализированной сетевой функции (VNFC), причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, сообщение-представление применения сертификата используется для запроса ведущего экземпляра VNFC на отправку сообщения-запроса сертификата в сертифицирующий орган, сообщение-запрос сертификата используется для запроса сертифицирующего органа на выдачу сертификата вновь установленному экземпляру VNFC, при этом сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

модуль приема, выполненный с возможностью приема сертификата, который выдается сертифицирующим органом и который отправляется ведущим экземпляром VNFC, причем, сертификат получается сертифицирующим органом путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации третьего аспекта настоящего изобретения, в первом возможном способе реализации модуль приема дополнительно выполнен с возможностью: перед тем, как сообщение-представление применения сертификата отправлено на ведущий VNFC - приема информации о применении сертификата, отправляемой NFVO или VNFM, причем, информация о применении сертификата включает в себя информацию о ведущем экземпляре VNFC, используемом в качестве агента для применения сертификата.

Со ссылкой на первый возможный способ реализации первого аспекта третьего аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя:

модуль установления, выполненный с возможностью: перед тем, как сообщение-представление применения сертификата отправлено на ведущий VNFC - установления в соответствии с информацией о применении сертификата, принимаемой модулем приема, сетевого подключения к ведущему экземпляру VNFC, используемому в качестве агента для применения сертификата, причем, указанное сетевое подключение представляет собой сетевое подключение внутри VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта третьего аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации третьего аспекта настоящего изобретения, в третьем возможном способе реализации модуль приема, в частности, выполнен с возможностью: во время установки - приема информации о применении сертификата, вводимой инфраструктурой виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта третьего аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации третьего аспекта настоящего изобретения, в четвертом возможном способе реализации информация о ведущем VNFC, используемом в качестве агента для применения сертификата, включает в себя адрес Интернет-протокола (IP), идентификатор Управления Доступом к Среде (МАС) и адрес виртуального сетевого информационного центра (NIC), которые относятся к ведущему экземпляру VNFC.

Со ссылкой на первый возможный способ реализации первого аспекта третьего аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации третьего аспекта настоящего изобретения, в пятом возможном способе реализации открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции (NFVI) пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации третьего аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации третьего аспекта настоящего изобретения, в шестом возможном способе реализации способ запуска вновь установленного экземпляра VNFC для отправки сообщения-представления применения сертификата в ведущий экземпляр VNFC включает в себя:

запуск с помощью инстанцирования VNF; либо запуск с помощью горизонтального масштабирования VNF.

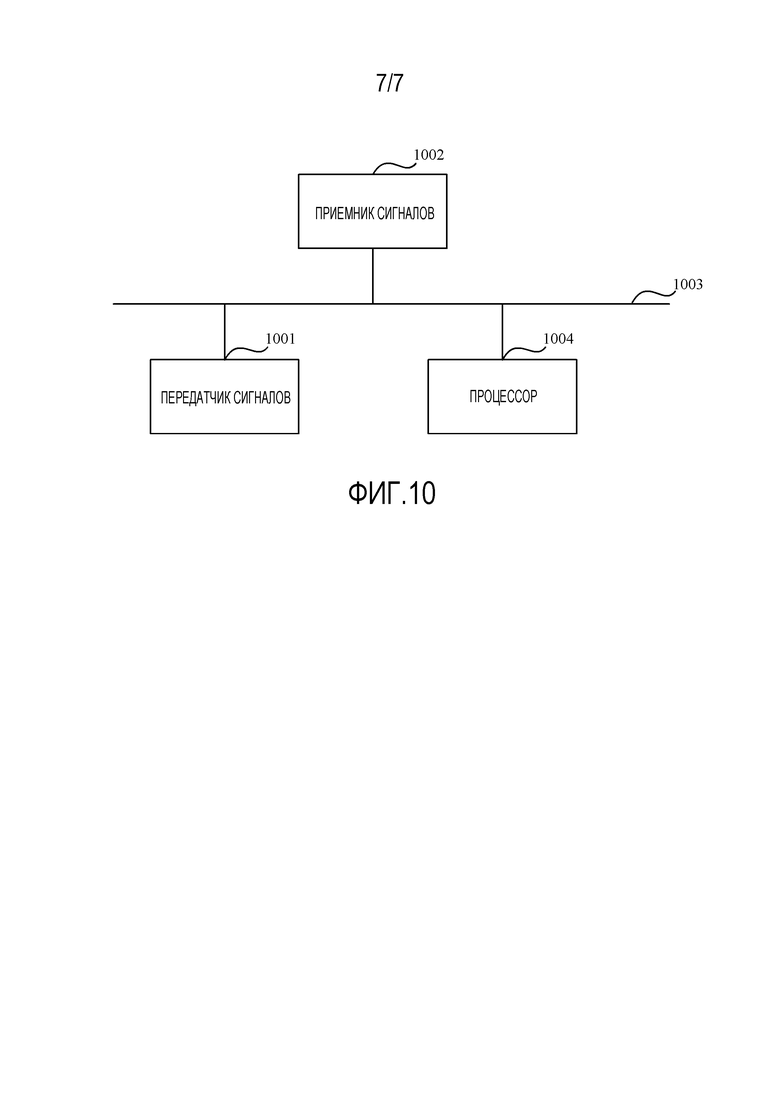

В соответствии с четвертым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения-представления применения сертификата, отправляемого вновь установленным экземпляром VNFC виртуальной сетевой функции, причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

передатчик сигналов, выполненный с возможностью отправки сообщения-запроса сертификата в сертифицирующий орган в соответствии с сообщением-представлением применения сертификата для запроса в сертифицирующий орган на выдачу сертификата вновь установленному экземпляру VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

процессор, выполненный с возможностью получения сертификата, выдаваемого сертифицирующим органом, причем, сертификат выдается сертифицирующим органом путем использования открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, в первом возможном способе реализации приемник сигналов дополнительно выполнен с возможностью: перед тем, как получен сертификат, выдаваемый сертифицирующим органом - приема сообщения-ответа на сертификат, отправляемого сертифицирующим органом; и

процессор дополнительно выполнен с возможностью выполнения аутентификации по принятому сообщению-ответу на сертификат.

Со ссылкой на первый возможный способ реализации первого аспекта четвертого аспекта настоящего изобретения, во втором возможном способе реализации сообщение-ответ на сертификат включает в себя сертификат, выдаваемый сертифицирующим органом; и

процессор, в частности, выполнен с возможностью: когда сообщение-ответ на сертификат аутентифицировано - получения сертификата, который выдан сертифицирующим органом вновь установленному экземпляру VNFC и который включен в сообщение-ответ на сертификат, причем, сертификат вновь установленного экземпляра VNFC получен сертифицирующим органом путем подписания - после того, как сообщение-запрос применения сертификата, отправленное ведущим VNFC, аутентифицировано в соответствии с сертификатом ведущего экземпляра VNFC - открытого ключа, который используется вновь установленным экземпляром VNFC для применения сертификата и который включен в сообщение-запрос сертификата.

Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, в третьем возможном способе реализации сообщение-представление применения сертификата и сообщение-запрос сертификата дополнительно включают в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на третий возможный способ реализации четвертого аспекта настоящего изобретения, в четвертом возможном способе реализации информация о РОР получается вновь установленным экземпляром VNFC путем использования закрытого ключа в паре закрытого и открытого ключей для подписания поля ключа подписи подтверждения правильности закрытого ключа.

Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации четвертого аспекта настоящего изобретения, в пятом возможном способе реализации пара закрытого и открытого ключей, используемая вновь установленным экземпляром VNFC, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции (NFVI) пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации четвертого аспекта настоящего изобретения, в шестом возможном способе реализации передатчик сигналов дополнительно выполнен с возможностью: после того, как получен сертификат, выдаваемый сертифицирующим органом вновь установленному экземпляру VNFC - отправки во вновь установленный экземпляр VNFC с помощью внутренней сети полученного сертификата, выдаваемого сертифицирующим органом вновь установленному экземпляру VNFC.

Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на шестой возможный способ реализации четвертого аспекта настоящего изобретения, в седьмом возможном способе реализации ведущий экземпляр VNFC и вновь установленный экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

В соответствии с пятым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения-запроса сертификата, отправляемого ведущим экземпляром VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

процессор, выполненный с возможностью выполнения аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего экземпляра VNFC, а в случае успешной аутентификации - получения выдаваемого сертификата путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата; и

передатчик сигналов, выполненный с возможностью отправки выдаваемого сертификата в ведущий экземпляр VNFC.

Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, в первом возможном способе реализации процессор, в частности, выполнен с возможностью выполнения аутентификации по подписи сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполнения аутентификации по принятому сертификату ведущего экземпляра VNFC путем использования выданного корневого сертификата СА или выданного промежуточного сертификата.

Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации пятого аспекта настоящего изобретения, во втором возможном способе реализации сообщение-запрос сертификата дополнительно включает в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на второй возможный способ реализации пятого аспекта настоящего изобретения, в третьем возможном способе реализации процессор дополнительно выполнен с возможностью выполнения аутентификации - сертифицирующим органом путем использования открытого ключа, который используется для применения сертификата и который включен в сообщение-запрос сертификата - по информации о РОР, включенной в сообщение-запрос сертификата.

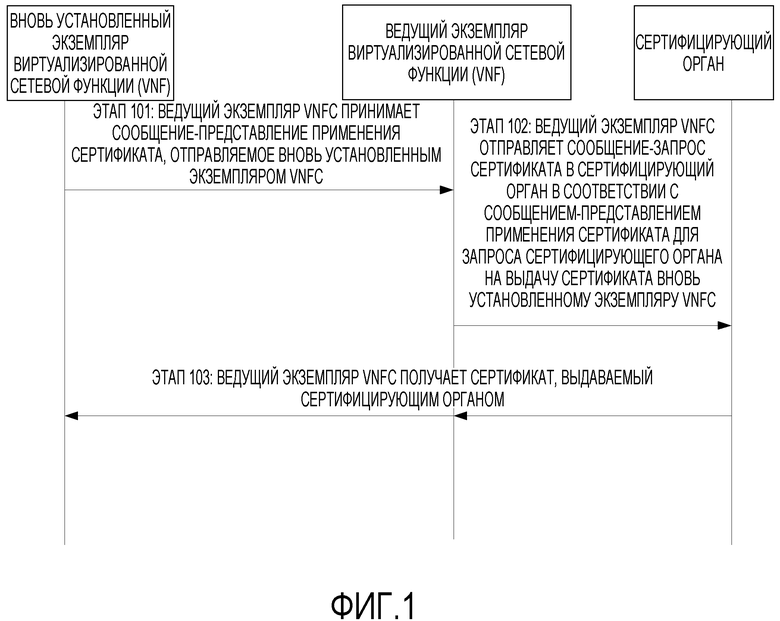

В соответствии с шестым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

передатчик сигналов, выполненный с возможностью отправки сообщения-представления применения сертификата в ведущий экземпляр компонента виртуализированной сетевой функции (VNFC), причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, сообщение-представление применения сертификата используется для запроса ведущего экземпляра VNFC на отправку сообщения-запроса сертификата в сертифицирующий орган, сообщение-запрос сертификата используется для запроса сертифицирующего органа на выдачу сертификата вновь установленному экземпляру VNFC, при этом сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

приемник сигналов, выполненный с возможностью приема сертификата, который выдан сертифицирующим органом и который отправлен ведущим экземпляром VNFC, причем, сертификат получен сертифицирующим органом путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации шестого аспекта настоящего изобретения, в первом возможном способе реализации приемник сигналов дополнительно выполнен с возможностью: перед тем, как сообщение-представление применения сертификата отправлено в ведущий VNFC - приема информации о применении сертификата, отправляемой NFVO или VNFM, причем, информация о применении сертификата включает в себя информацию о ведущем экземпляре VNFC, используемом в качестве агента для применения сертификата.

Со ссылкой на первый возможный способ реализации первого аспекта шестого аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя: процессор, причем процессор выполнен с возможностью: перед тем, как сообщение-представление применения сертификата отправлено на ведущий VNFC - установления в соответствии с информацией о применении сертификата сетевого подключения к ведущему экземпляру VNFC, используемому в качестве агента для применения сертификата, причем, указанное сетевое подключение представляет собой сетевое подключение внутри VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта шестого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации шестого аспекта настоящего изобретения, в третьем возможном способе реализации приемник сигналов, в частности, выполнен с возможностью: во время установки - приема информации о применении сертификата, вводимой инфраструктурой виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта шестого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации шестого аспекта настоящего изобретения, в четвертом возможном способе реализации информация о ведущем VNFC, используемом в качестве агента для применения сертификата, включает в себя адрес Интернет-протокола (IP), идентификатор Управления Доступом к Среде (МАС) и адрес виртуального сетевого информационного центра (NIC), которые относятся к ведущему экземпляру VNFC.

Со ссылкой на возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации шестого аспекта настоящего изобретения, в пятом возможном способе реализации открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции (NFVI) пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации шестого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации шестого аспекта настоящего изобретения, в шестом возможном способе реализации способ запуска вновь установленного экземпляра VNFC для отправки сообщения-представления применения сертификата в ведущий экземпляр VNFC включает в себя:

запуск с помощью инстанцирования VNF; либо

запуск с помощью горизонтального масштабирования VNF.

В соответствии с седьмым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием - ведущим экземпляром компонента виртуализированной сетевой функции (VNFC) - сообщения-представления применения сертификата, отправляемого вновь установленным экземпляром VNFC, причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

отправку - ведущим экземпляром VNFC - сообщения-запроса сертификата в сертифицирующий орган в соответствии с сообщением-представлением применения сертификата для запроса в сертифицирующий орган на выдачу сертификата вновь установленному экземпляру VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

получение - ведущим экземпляром VNFC - сертификата, выдаваемого сертифицирующим органом, причем, сертификат выдается сертифицирующим органом путем использования открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации седьмого аспекта настоящего изобретения, в первом возможном способе реализации перед получением - ведущим экземпляром VNFC - сертификата, выдаваемого сертифицирующим органом, способ дополнительно включает в себя:

прием - ведущим экземпляром VNFC - сообщения-ответа на сертификат, отправляемого сертифицирующим органом, и выполнение аутентификации по принятому сообщению-ответу на сертификат.

Со ссылкой на первый возможный способ реализации первого аспекта седьмого аспекта настоящего изобретения, во втором возможном способе реализации сообщение-ответ на сертификат включает в себя сертификат, выдаваемый сертифицирующим органом; и

получение сертификата, выдаваемого сертифицирующим органом, включает в себя:

когда сообщение-ответ на сертификат аутентифицировано - получение ведущим экземпляром VNFC сертификата, который выдан сертифицирующим органом вновь установленному экземпляру VNFC и который включен в сообщение-ответ на сертификат, причем, сертификат вновь установленного экземпляра VNFC получен сертифицирующим органом путем подписания - после того, как сообщение-запрос применения сертификата, отправленное ведущим VNFC, аутентифицировано в соответствии с сертификатом ведущего экземпляра VNFC - открытого ключа, который используется вновь установленным экземпляром VNFC для применения сертификата и который включен в сообщение-запрос сертификата.

Со ссылкой на возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации седьмого аспекта настоящего изобретения, в третьем возможном способе реализации сообщение-представление применения сертификата и сообщение-запрос сертификата дополнительно включают в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на третий возможный способ реализации седьмого аспекта настоящего изобретения, в четвертом возможном способе реализации информация о РОР получается вновь установленным экземпляром VNFC путем использования закрытого ключа в паре закрытого и открытого ключей для подписания поля ключа подписи подтверждения правильности закрытого ключа.

Со ссылкой на возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации седьмого аспекта настоящего изобретения, в пятом возможном способе реализации пара закрытого и открытого ключей, используемая вновь установленным экземпляром VNFC, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции (NFVI) пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации седьмого аспекта настоящего изобретения, в шестом возможном способе реализации после получения ведущим экземпляром VNFC сертификата, выдаваемого сертифицирующим органом вновь установленному экземпляру VNFC, способ дополнительно включает в себя:

отправку ведущим экземпляром VNFC во вновь установленный экземпляр VNFC с помощью внутренней сети полученного сертификата, выдаваемого сертифицирующим органом вновь установленному экземпляру VNFC.

Со ссылкой на возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации седьмого аспекта настоящего изобретения, либо со ссылкой на шестой возможный способ реализации седьмого аспекта настоящего изобретения, в седьмом возможном способе реализации ведущий экземпляр VNFC и вновь установленный экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

В соответствии с восьмым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием сертифицирующим органом сообщения-запроса сертификата, отправляемого ведущим экземпляром VNFC, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата;

выполнение сертифицирующим органом аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего экземпляра VNFC, а в случае успешной аутентификации - получение выдаваемого сертификата путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата; и

отправку сертифицирующим органом выдаваемого сертификата в ведущий экземпляр VNFC.

Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, в первом возможном способе реализации выполнение сертифицирующим органом аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего экземпляра VNFC включает в себя:

выполнение сертифицирующим органом аутентификации по подписи сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполнение аутентификации по принятому сертификату ведущего экземпляра VNFC путем использования выданного корневого сертификата СА или выданного промежуточного сертификата.

Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации восьмого аспекта настоящего изобретения, во втором возможном способе реализации сообщение-запрос сертификата дополнительно включает в себя информацию о подтверждении правильности (РОР) закрытого ключа.

Со ссылкой на второй возможный способ реализации восьмого аспекта настоящего изобретения, в третьем возможном способе реализации выполнение сертифицирующим органом аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего экземпляра VNFC включает в себя:

выполнение - сертифицирующим органом путем использования открытого ключа, который используется для применения сертификата и который включен в сообщение-запрос сертификата - аутентификации по информации о РОР, включенной в сообщение-запрос сертификата.

В соответствии с девятым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

отправку - вновь установленным экземпляром компонента виртуализированной сетевой функции (VNFC) - сообщения-представления применения сертификата в ведущий экземпляр VNFC виртуализированной сетевой функции, причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, сообщение-представление применения сертификата используется для запроса ведущего экземпляра VNFC на отправку сообщения-запроса сертификата в сертифицирующий орган, сообщение-запрос сертификата используется для запроса сертифицирующего органа на выдачу сертификата вновь установленному экземпляру VNFC, при этом сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и

прием вновь установленным экземпляром VNFC сертификата, который выдается сертифицирующим органом и который отправляется ведущим экземпляром VNFC, причем, сертификат получается сертифицирующим органом путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

Со ссылкой на возможный способ реализации девятого аспекта настоящего изобретения, в первом возможном способе реализации перед отправкой сообщения-представления применения сертификата в ведущий VNFC способ дополнительно включает в себя:

прием - вновь установленным экземпляром VNFC - информации о применении сертификата, отправляемой NFVO или VNFM, причем, информация о применении сертификата включает в себя информацию о ведущем экземпляре VNFC, используемом в качестве агента для применения сертификата.

Со ссылкой на первый возможный способ реализации первого аспекта девятого аспекта настоящего изобретения, во втором возможном способе реализации перед отправкой - вновь установленным экземпляром VNFC - сообщения-представления применения сертификата в ведущий VNFC способ дополнительно включает в себя:

установление - вновь установленным экземпляром VNFC в соответствии с информацией о применении сертификата - сетевого подключения к ведущему экземпляру VNFC, используемому в качестве агента для применения сертификата, причем, указанное сетевое подключение представляет собой сетевое подключение внутри VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, в третьем возможном способе реализации получение вновь установленным экземпляром VNFC информации о применении сертификата включает в себя:

во время установки - прием вновь установленным экземпляром VNFC информации о применении сертификата, вводимой инфраструктурой виртуализации сетевой функции (NFVI).

Со ссылкой на первый возможный способ реализации первого аспекта девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, в четвертом возможном способе реализации информация о ведущем VNFC, используемом в качестве агента для применения сертификата, включает в себя адрес Интернет-протокола (IP), идентификатор Управления Доступом к Среде (МАС) и адрес виртуального сетевого информационного центра (NIC), которые относятся к ведущему экземпляру VNFC.

Со ссылкой на возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, в пятом возможном способе реализации открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

формирование инфраструктурой виртуализации сетевой функции NFVI пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Со ссылкой на возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации девятого аспекта настоящего изобретения, в шестом возможном способе реализации способ запуска вновь установленного экземпляра VNFC для отправки сообщения-представления применения сертификата в ведущий экземпляр VNFC включает в себя:

запуск с помощью инстанцирования VNF; либо

запуск с помощью горизонтального масштабирования VNF.

В соответствии с вариантами осуществления настоящего изобретения, когда на платформе NFVI существует еще один экземпляр VNFC, который получил сертификат, доверенный канал, устанавливаемый еще одним экземпляром VNFC между еще одним экземпляром VNFC и сертифицирующим органом, используется для замены вновь установленного экземпляра VNFC для применения сертификата таким образом, что не только может быть безопасно получен сертификат, но и процесс эффективно упрощается, скорость реагирования системы увеличивается, а эффективность работы системы повышается.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более понятного описания технических решений в вариантах осуществления настоящего изобретения далее вкратце рассмотрены прилагаемые чертежи, необходимые для описания вариантов осуществления. Очевидно, что в прилагаемых чертежах в нижеследующем описании показаны лишь некоторые варианты осуществления настоящего изобретения, однако специалисты в данной области техники могут без творческих усилий получить по данным прилагаемым чертежам другие чертежи.

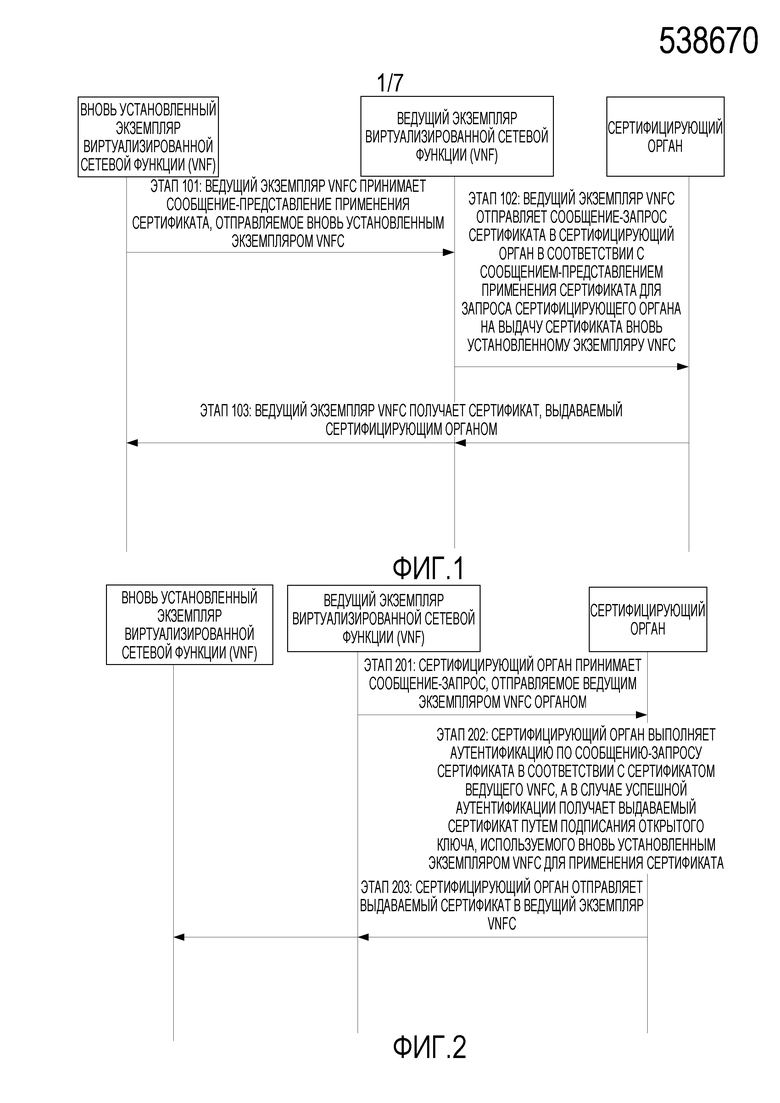

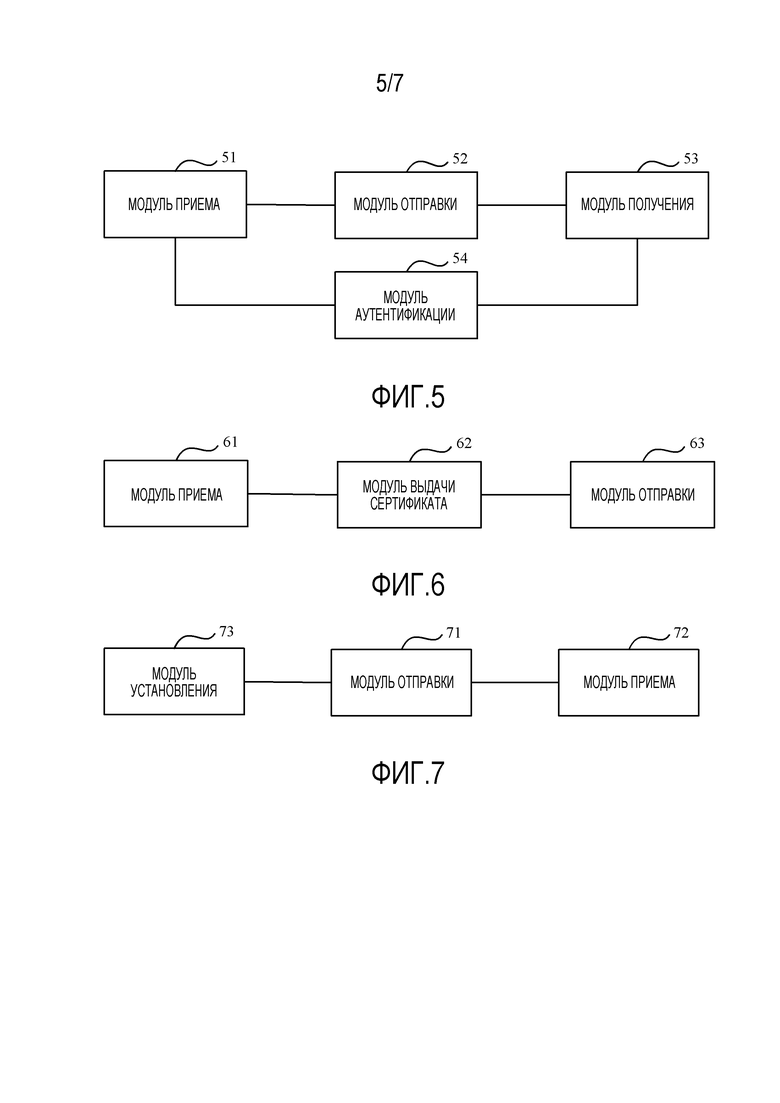

Фиг. 1 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 1 настоящего изобретения;

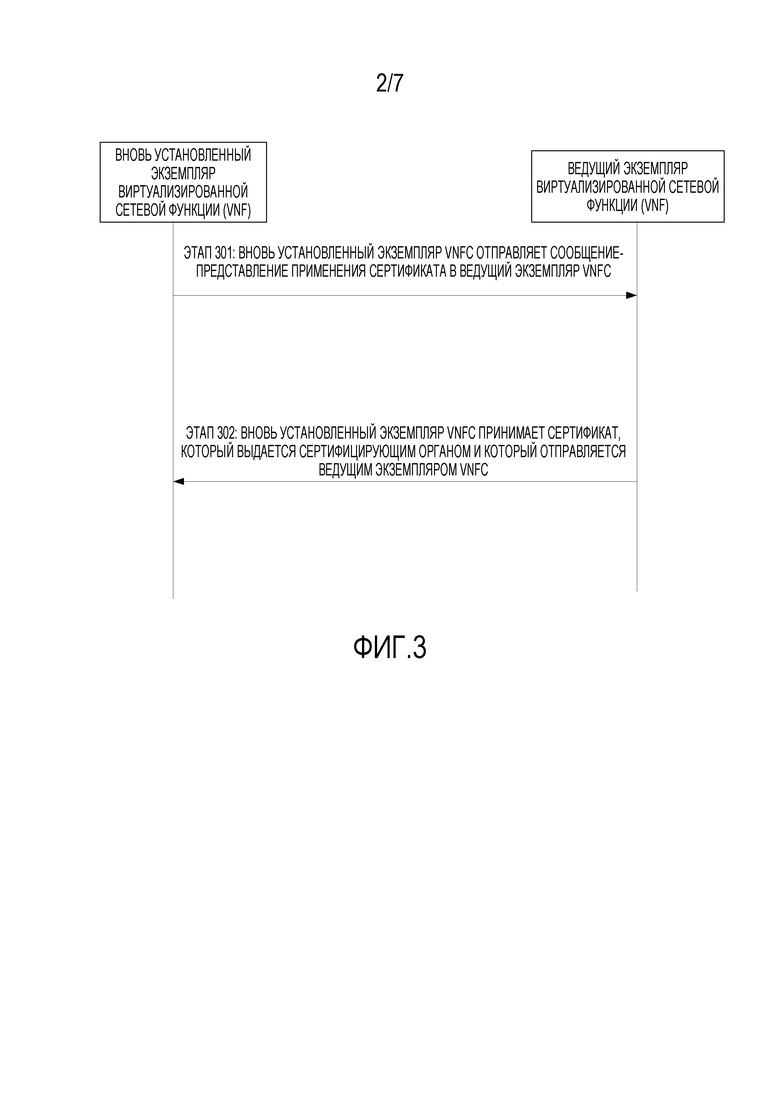

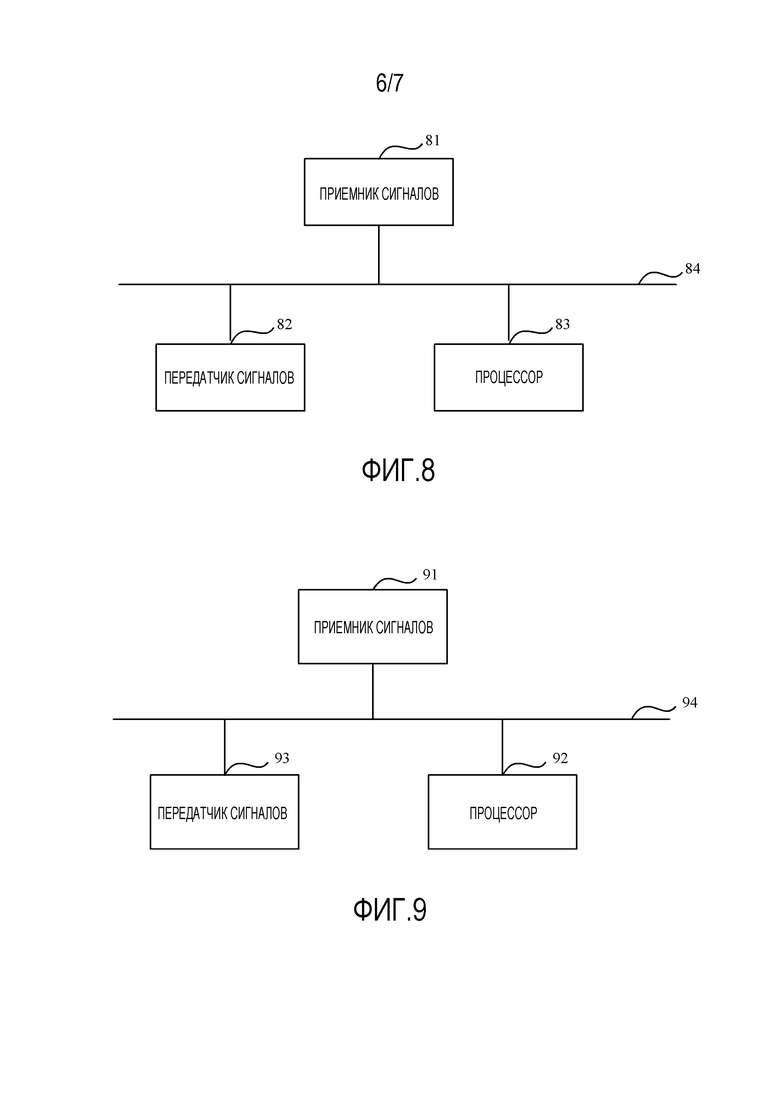

Фиг. 2 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 2 настоящего изобретения;

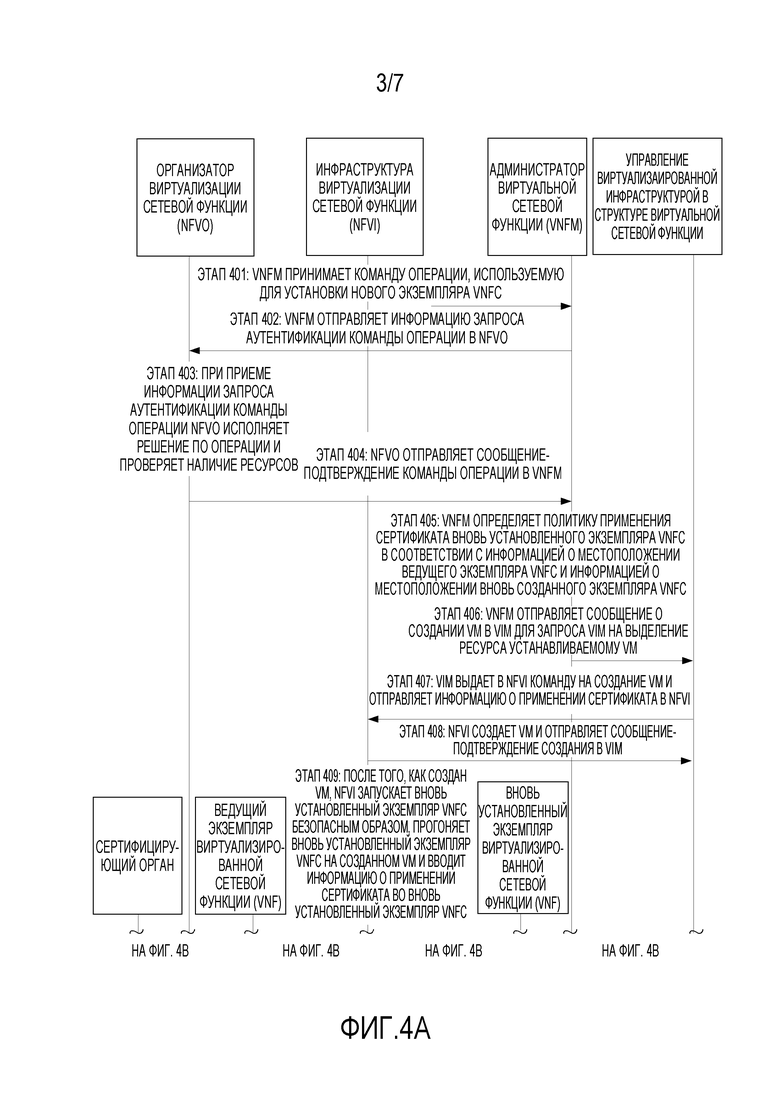

Фиг. 3 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 3 настоящего изобретения;

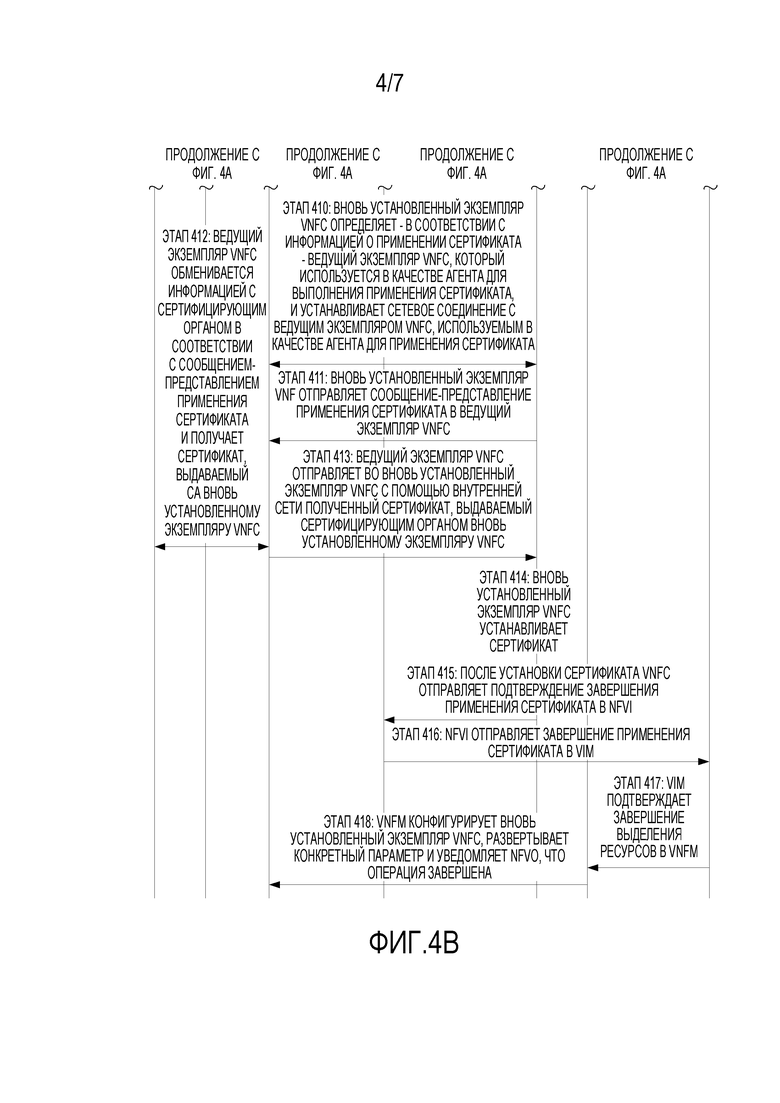

Фиг. 4А и 4В представляют собой блок-схемы последовательных операций способа получения сертификата в соответствии с Вариантом осуществления 4 настоящего изобретения;

Фиг. 5 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 6 настоящего изобретения;

Фиг. 6 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 7 настоящего изобретения;

Фиг. 7 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 8 настоящего изобретения;

Фиг. 8 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 9 настоящего изобретения;

Фиг. 9 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 10 настоящего изобретения;

Фиг. 10 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 11 настоящего изобретения.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Для достижения цели настоящего изобретения в вариантах осуществления настоящего изобретения предлагаются способ и устройство получения сертификата. Ведущий экземпляр VNFC принимает сообщение-представление применения сертификата, отправляемое вновь установленным экземпляром VNFC, причем, сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; отправляет сообщение-запрос сертификата в сертифицирующий орган, причем, сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата; и получает сертификат, выдаваемый сертифицирующим органом, причем, сертификат получается сертифицирующим органом путем подписания - после того, как сообщение-запрос применения сертификата, отправленное ведущим экземпляром VNFC, аутентифицировано в соответствии с сертификатом ведущего экземпляра VNFC - открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата и который включен в сообщение-запрос сертификата.

Таким образом, вновь установленный экземпляр VNFC не обязательно должен использовать текущий способ для того, чтобы VNF получила сертификат, что практически исключает проблему трудоемкого и более сложного процесса, возникающую в тех случаях, когда вновь установленный экземпляр VNFC получает сертификат; с помощью еще одного экземпляра VNFC, который находится на той же платформе NFVI и который получил сертификат, доверенный канал, устанавливаемый еще одним экземпляром VNFC между еще одним экземпляром VNFC и сертифицирующим органом, используется для замены вновь установленного экземпляра VNFC для применения сертификата таким образом, что не только может быть безопасно получен сертификат, но и процесс эффективно упрощается, скорость реагирования системы увеличивается, а эффективность работы системы повышается.

Необходимо отметить, что в вариантах осуществления настоящего изобретения вновь установленный экземпляр VNFC начинает устанавливаться, когда принимается команда операции инстанцирования VNFC или команда операции горизонтального масштабирования VNF; в вариантах осуществления настоящего изобретения, когда вновь установленный экземпляр VNFC должен применять сертификат, еще один экземпляр VNFC, который находится на той же платформе NFVI и который получил сертификат, может использоваться в качестве агента для применения сертификата.

Далее в данном описании подробно описываются варианты осуществления настоящего изобретения со ссылкой на прилагаемые чертежи.

Вариант осуществления 1

Как показано на фиг. 1, фиг. 1 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 1 настоящего изобретения. Способ можно описать следующим образом: Данный вариант осуществления настоящего изобретения может исполняться экземпляром-агентом VNFC, который должен применять сертификат для вновь установленного экземпляра VNFC, причем, экземпляр-агент VNFC называется также ведущим экземпляром VNFC; либо, возможно, еще одним компонентом VNF, который находится в экземпляре VNFC, связанном со вновь установленным экземпляром VNFC, и который получил сертификат.

Этап 101: Ведущий экземпляр VNFC принимает сообщение-представление применения сертификата, отправляемое вновь установленным экземпляром VNFC.

Сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

На этапе 101, когда VNFM (Администратор VNF) принимает команду операции, используемую для установки нового экземпляра VNFC, VNFM отправляет информацию о запросе аутентификации команды операции в NFVO.

Необходимо отметить, что команда операции, используемая для установки нового экземпляра VNFC, включает в себя команду операции инстанцирования VNFC, команду операции горизонтального масштабирования VNF или подобную команду.

Команда операции, используемая для установки нового экземпляра VNFC, может вручную или автоматически запускаться путем использования EMS (Element Management System, системы управления элементами), либо может быть получена VNFM при сборе данных измерений с VNF и обнаружении, что необходимо выполнять горизонтальное масштабирование, что в настоящем документе не ограничивается.

При приеме информации о запросе аутентификации команды операции NFVO исполняет решение по операции, проверяет наличие ресурсов и отправляет сообщение-подтверждение команды операции в VNFM.

Сообщение-подтверждение команды операции включает в себя, по меньшей мере, одну из информации о местоположении вновь созданного экземпляра VNFC или информации о сертифицирующем органе.

Информация о местоположении вновь созданного экземпляра VNFC может представлять собой информацию о VIM, связанную с NFVI, в которой расположен экземпляр VNFC, например, информацию об идентификаторе VIM или информацию об адресе VIM.

Информация о сертифицирующем органе может включать в себя идентификатор сертифицирующего органа в домене оператора, IP-адрес сертифицирующего органа или подобную информацию.

Сертифицирующий орган может представлять собой сетевой элемент с функцией выдачи команд, например, орган сертификации (СА, Орган Сертификации), орган регистрации (RA, Орган Регистрации) или систему управления элементами (EMS, Систему Управления Элементами).

В этом случае VNFM определяет политику применения сертификата вновь установленного экземпляра VNFC в соответствии с информацией о местоположении ведущего экземпляра VNFC и информацией о местоположении вновь созданного экземпляра VNFC. Информация о местоположении вновь созданного экземпляра VNFC отправляется NFVO в VNFM путем использования сообщения-подтверждения команды операции.

Информация о местоположении вновь созданного экземпляра VNFC может представлять собой информацию о VIM, связанную с NFVI, в которой расположен экземпляр VNFC, например, информацию об идентификаторе VIM или информацию об адресе VIM.

Политика применения сертификата используется для определения агента, который применяет сертификат для вновь установленного экземпляра VNFC.

В частности, VNFM подтверждает в соответствии с информацией о местоположении ведущего экземпляра VNFC и вновь созданного экземпляра VNFC, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

В частности, VNFM подтверждает в соответствии с информацией о местоположении вновь установленного экземпляра VNFC и ведущего экземпляра VNFC и/или информацией об идентификаторе VNF, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

После подтверждения, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI), VNFM определяет политику применения сертификата вновь установленного экземпляра VNFC и отправляет информацию о применении сертификата во вновь установленный экземпляр VNFC.

Политика применения сертификата относится к тому, какой способ используется для применения сертификата для вновь созданного экземпляра VNFC и кто используется в качестве агента, если используется механизм агентов.

Политика применения сертификата включает в себя информацию о применении сертификата, причем, информация о применении сертификата включает в себя одно или более из сообщения-представления применения сертификата или индикации способа применения сертификата.

Сообщение-представление применения сертификата включает в себя информацию об идентификаторе агента применения сертификата, например, адрес IP (Internet Protocol, Интернет Протокола), идентификатор МАС (Управления Доступом к Среде, Управления Доступом к Среде) или адрес виртуального NIC (Network Information Center, сетевого информационного центра).

Индикация способа применения сертификата может представлять собой явную индикацию или неявную индикацию. Явная индикация представляет собой, например, механизм агентов; а неявная индикация может неявно выражаться с помощью заданной информации агента или подобной информации.

Необходимо отметить, что политика применения сертификата указывает экземпляр-агент VNFC, то есть, ведущий экземпляр VNFC, который применяет сертификат для вновь установленного экземпляра VNFC.

Например, для Агента VNFM или Ведущего VNFC, определяемого в NFV, Ведущий VNFC может являться первым VNFC, созданным в процессе инстанцирования VNF, и выполнен с возможностью нести ответственность за внутреннее администрирование VNF; а в процессе горизонтального масштабирования VNF Ведущий VNFC может быть определен как экземпляр VNFC, который связан с экземпляром VNFC и который расположен на той же аппаратной платформе инфраструктуры виртуализации сетевой функции (NFVI, Инфраструктуры Виртуализации Сетевой Функции).

VNFM отправляет сообщение о создании VM в VIM для запроса VIM на выделение ресурса устанавливаемому VNFC, причем, сообщение о создании VM включает в себя информацию о применении сертификата.

VIM выдает в NFVI команду на создание VM и отправляет информацию о применении сертификата в NFVI, а NFVI создает VM и отправляет сообщение-подтверждение создания в VIM.

После того, как создан VM, NFVI запускает экземпляр VNFC безопасным образом, прогоняет вновь установленный экземпляр VNFC на созданном VM и вводит информацию о применении сертификата во вновь установленный экземпляр VNFC.

Вновь установленный экземпляр VNFC определяет - в соответствии с сообщением-представлением применения сертификата, включенным в информацию о применении сертификата - ведущий экземпляр VNFC, который используется в качестве агента для выполнения применения сертификата, и отправляет сообщение-представление применения сертификата в ведущий экземпляр VNFC.

Сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

Необходимо отметить, что открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, может определяться следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

когда инфраструктура виртуализации сетевой функции (NFVI) инстанцирует вновь установленный экземпляр VNFC, формирование пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Кроме того, сообщение-представление применения сертификата может дополнительно включать в себя индикацию представления сертификата, информацию о сертифицирующем органе и т.п.

Этап 102: Ведущий экземпляр VNFC отправляет сообщение-запрос сертификата в сертифицирующий орган в соответствии с сообщением-представлением применения сертификата для запроса сертифицирующего органа на выдачу сертификата вновь установленному экземпляру VNFC.

Сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

На этапе 102 предполагается, что ведущий экземпляр VNFC используется в качестве агента для применения сертификата вновь установленного экземпляра VNFC для замены вновь установленного экземпляра VNFC для регистрации сертификата в сертифицирующем органе.

При приеме сообщения-представления применения сертификата ведущий экземпляр VNFC формирует сообщение-запрос сертификата в соответствии с сообщением-представлением применения сертификата.

Сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

Кроме того, ведущий экземпляр VNFC подписывает сформированное сообщение-запрос сертификата путем использования закрытого ключа, соответствующего сертификату установки.

Ведущий экземпляр VNFC отправляет сообщение-запрос сертификата в сертифицирующий орган.

В этом случае при приеме сообщения-запроса сертификата, отправляемого ведущим экземпляром VNFC, сертифицирующий орган выполняет аутентификацию по подписи принятого сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполняет аутентификацию по сертификату ведущего экземпляра VNFC путем использования корневого сертификата СА или промежуточного сертификата.

Необходимо отметить, что если исходить из того, что аутентификация выполняется по сертификату ведущего экземпляра VNFC, аутентификацию также необходимо выполнять по промежуточному сертификату путем использования корневого сертификата СА.

В случае успешной аутентификации сертифицирующий орган подписывает открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, и отправляет сообщение-ответ на сертификат в ведущий VNFC.

Сообщение-ответ на сертификат включает в себя сертификат, выдаваемый вновь установленному экземпляру VNFC, и/или корневой сертификат СА и т.п.

Этап 103: Ведущий экземпляр VNFC получает сертификат, выдаваемый сертифицирующим органом.

Сертификат выдается сертифицирующим органом в соответствии с открытым ключом, используемым вновь установленным экземпляром VNFC для применения сертификата.

На этапе 103 перед тем, как получен сертификат, выдаваемый сертифицирующим органом, способ дополнительно включает в себя:

прием сообщения-ответа на сертификат, отправляемого сертифицирующим органом, и выполнение аутентификации по принятому сообщению-ответу на сертификат.

В частности, при приеме сообщения-ответа на сертификат, отправляемого сертифицирующим органом, ведущий экземпляр VNFC выполняет аутентификацию по подписи принятого сообщения-ответа на сертификат путем использования сертификата ведущего экземпляра VNFC и выполняет аутентификацию по сертификату СА путем использования корневого сертификата СА или промежуточного сертификата.

Необходимо отметить, что если исходить из того, что аутентификация выполняется по сертификату экземпляра СА, аутентификацию также необходимо выполнять по промежуточному сертификату путем использования корневого сертификата СА.

В случае успешной аутентификации ведущий экземпляр VNFC получает сертификат, который выдан сертифицирующим органом вновь установленному экземпляру VNFC и который включен в сообщение-ответ на сертификат.

Сертификат вновь установленного экземпляра VNFC получается сертифицирующим органом путем подписания - после того, как сообщение-запрос сертификата, отправленное ведущим VNFC, аутентифицировано в соответствии с сертификатом ведущего экземпляра VNFC - открытого ключа, который используется вновь установленным экземпляром VNFC для применения сертификата и который включен в сообщение-запрос сертификата.

Еще в одной реализации настоящего изобретения сообщение-представление применения сертификата и сообщение-запрос сертификата дополнительно включают в себя информацию о подтверждении правильности (РОР, подтверждении правильности) закрытого ключа.

Информация о РОР получается вновь установленным экземпляром VNFC путем использования закрытого ключа в паре закрытого и открытого ключей для подписания поля ключа подписи подтверждения правильности закрытого ключа.

Пара закрытого и открытого ключей, используемая вновь установленным экземпляром VNFC, получается следующим образом:

формирование вновь установленным экземпляром VNFC пары закрытого и открытого ключей; или

когда инфраструктура виртуализации сетевой функции (NFVI) инстанцирует вновь установленный экземпляр VNFC, формирование пары закрытого и открытого ключей и введение пары закрытого и открытого ключей во вновь установленный экземпляр VNFC.

Еще в одной реализации настоящего изобретения после того, как ведущий экземпляр VNFC получает сертификат, выдаваемый сертифицирующим органом вновь установленному экземпляру VNFC, способ дополнительно включает в себя:

отправку в инфраструктуру виртуализации сетевой функции (NFVI) полученного сертификата, выдаваемого сертифицирующим органом вновь установленному экземпляру VNFC, таким образом, что NFVI отправляет во вновь установленный экземпляр VNFC для установки сертификат, выдаваемый сертифицирующим органом вновь установленному экземпляру VNFC.

После установки сертификата VNFC отправляет подтверждение завершения применения сертификата в NFVI, NFVI отправляет завершение применения сертификата в VIM, а VIM подтверждает завершение выделения ресурсов в VNFM.

VNFM конфигурирует вновь установленный экземпляр VNFC, развертывает конкретный параметр и уведомляет NFVO, что операция завершена. NFVO отображает экземпляр VNFC в VIM и совокупность ресурсов; VNFM отправляет сообщение-подтверждение в EMS; EMS добавляет или обновляет экземпляр VNFC в администрируемое устройство, при этом EMS выполняет конфигурирование специфического для применения параметра по вновь установленному экземпляру VNFC.

В данном варианте осуществления, если отсутствует прямой интерфейс между ведущим экземпляром VNFC и сертифицирующим органом, сообщение запроса сертификата/ответа на сертификат может направляться с помощью EMS.

В данном варианте осуществления сертификат, применяемый вновь установленным экземпляром VNFC, может также выдаваться EMS; в этом случае ведущий экземпляр VNFC заменяет вновь установленный экземпляр VNFC для выполнения регистрации сертификата в EMS.

В соответствии с решением Варианта осуществления 1 настоящего изобретения, после получения сертификата ведущий экземпляр VNFC может направлять сообщение о применении сертификата во вновь установленный экземпляр VNFC, при этом вновь установленный экземпляр VNFC не обязательно должен использовать текущий способ для того, чтобы VNF получала сертификат, что практически исключает проблему трудоемкого и более сложного процесса, возникающую в тех случаях, когда вновь установленный экземпляр VNFC получает сертификат; с помощью еще одного экземпляра VNFC, который находится на той же платформе NFVI и который получил сертификат, доверенный канал, устанавливаемый еще одним экземпляром VNFC между еще одним экземпляром VNFC и сертифицирующим органом, используется для замены вновь установленного экземпляра VNFC для применения сертификата таким образом, что не только может быть безопасно получен сертификат, но и процесс эффективно упрощается, скорость реагирования системы увеличивается, а эффективность работы системы повышается.

Вариант осуществления 2

Как показано на фиг. 2, Фиг. 2 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 2 настоящего изобретения. Способ можно описать следующим образом: Данный вариант осуществления настоящего изобретения может исполняться СА, либо может исполняться еще одним устройством с выданным сертификатом, например, RA или EMS.

Этап 201: Сертифицирующий орган принимает сообщение-запрос, отправляемое ведущим экземпляром VNFC.

Сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

На этапе 201 помимо Агента VNFM или Ведущего VNFC, определяемого в NFV, ведущий экземпляр VNFC, который отправляет сообщение-запрос сертификата, может дополнительно являться еще одним компонентом VNF, который находится в экземпляре VNFC, связанном со вновь установленным экземпляром VNFC, и который получил сертификат, что в настоящем документе не ограничивается.

Этап 202: Сертифицирующий орган выполняет аутентификацию по сообщению-запросу сертификата в соответствии с сертификатом ведущего VNFC, а в случае успешной аутентификации получает выдаваемый сертификат путем подписания открытого ключа, используемого вновь установленным экземпляром VNFC для применения сертификата.

На этапе 202 выполнение сертифицирующим органом аутентификации по сообщению-запросу сертификата в соответствии с сертификатом ведущего VNFC включает в себя:

выполнение сертифицирующим органом аутентификации по подписи сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполнение аутентификации по принятому сертификату ведущего экземпляра VNFC путем использования выданного корневого сертификата СА или выданного промежуточного сертификата.

В частности, при приеме сообщения-запроса сертификата, отправляемого ведущим экземпляром VNFC, СА выполняет аутентификацию по подписи принятого сообщения-запроса сертификата путем использования сертификата ведущего экземпляра VNFC и выполняет аутентификацию по сертификату ведущего экземпляра VNFC путем использования корневого сертификата СА или промежуточного сертификата.

Необходимо отметить, что если исходить из того, что аутентификация выполняется по сертификату ведущего экземпляра VNFC, аутентификацию также необходимо выполнять по промежуточному сертификату путем использования корневого сертификата СА.

В случае успешной аутентификации СА подписывает открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата и формирует сообщение-ответ на сертификат.

Сообщение-ответ на сертификат включает в себя сертификат, выдаваемый вновь установленным экземпляром VNFC, корневой сертификат СА и т.п.

Еще в одном варианте осуществления настоящего изобретения, если сообщение-запрос сертификата дополнительно включает в себя информацию о РОР, способ выполнения аутентификации по сообщению-запросу сертификата дополнительно включает в себя:

выполнение - путем использования открытого ключа, который используется для применения сертификата и который включен в сообщение-запрос сертификата - аутентификации по информации о РОР, включенной в сообщение-запрос сертификата.

Этап 203: Сертифицирующий орган отправляет выдаваемый сертификат в ведущий экземпляр VNFC.

На этапе 203 СА отправляет сформированное сообщение-ответ на сертификат в ведущий экземпляр VNFC, причем, сообщение-ответ на сертификат включает в себя сертификат, выдаваемый вновь установленному экземпляру VNFC, и/или корневой сертификат СА, или подобный сертификат.

В соответствии с решением Варианта осуществления 2 настоящего изобретения, с помощью еще одного экземпляра VNFC, который находится на той же платформе NFVI и который получил сертификат, доверенный канал, устанавливаемый еще одним экземпляром VNFC между еще одним экземпляром VNFC и сертифицирующим органом, используется для замены вновь установленного экземпляра VNFC для применения сертификата таким образом, что не только может быть безопасно получен сертификат, но и процесс эффективно упрощается, скорость реагирования системы увеличивается, а эффективность работы системы повышается.

Вариант осуществления 3

Как показано на фиг. 3, фиг. 3 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 3 настоящего изобретения. Способ можно описать следующим образом: Данный вариант осуществления настоящего изобретения исполняется вновь установленным экземпляром VNFC.

Этап 301: вновь установленный экземпляр VNFC отправляет сообщение-представление применения сертификата в ведущий экземпляр VNFC.

Сообщение-представление применения сертификата включает в себя открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата, сообщение-представление применения сертификата используется для запроса ведущего экземпляра VNFC на отправку сообщения-запроса сертификата в сертифицирующий орган, сообщение-запрос сертификата используется для запроса сертифицирующего органа на выдачу сертификата вновь установленному экземпляру VNFC, при этом сообщение-запрос сертификата включает в себя сертификат ведущего экземпляра VNFC и открытый ключ, используемый вновь установленным экземпляром VNFC для применения сертификата.

На этапе 301 перед тем, как сообщение-представление применения сертификата отправляется в ведущий экземпляр VNFC, способ дополнительно включает в себя:

прием вновь установленным экземпляром VNFC информации о применении сертификата, отправляемой NFVO или VNFM.

Информация о применении сертификата включает в себя информацию о ведущем экземпляре VNFC, используемом в качестве агента для применения сертификата.

В частности, во время процесса установки вновь установленный экземпляр VNFC принимает сообщение о политике применения сертификата, вводимую NFVI.

Способ определения сообщения о политике применения сертификата включает в себя в качестве неограничивающих примеров следующие два типа:

Первый тип: организатор NFV (NFVO) определяет информацию о политике применения сертификата в соответствии с информацией о местоположении ведущего VNFC и вновь созданного экземпляра VNFC.

Второй тип: VNFM определяет информацию о политике применения сертификата в соответствии с информацией о местоположении ведущего VNFC и вновь созданного экземпляра VNFC, причем, информация о местоположении вновь созданного экземпляра VNFC отправляется NFVO в VNFM.

Информация о местоположении ведущего VNFC и вновь созданного экземпляра VNFC представляет собой: информацию VIM, связанную с NFVI, в которой расположены ведущий VNFC и вновь созданный экземпляр VNFC, например, информацию об идентификаторе VIM или информацию об адресе VIM.

В первом типе организатор NFV (NFVO) определяет информацию о политике применения сертификата в соответствии с информацией о местоположении ведущего VNFC и вновь созданного экземпляра VNFC путем использования конкретного способа следующим образом:

когда NFVO принимает команду операции, используемую для установки нового экземпляра VNFC - отправка с помощью NFVO информации о запросе аутентификации команды операции в VNFM.

Необходимо отметить, что команда операции, используемая для установки нового экземпляра VNFC, включает в себя команду операции инстанцирования VNFC, команду операции горизонтального масштабирования VNF или подобную команду.

Команда операции, используемая для установки нового экземпляра VNFC, может вручную или автоматически запускаться путем использования EMS (Element Management System, системы управления элементами), либо может быть получена NFVO при сборе данных измерений с VNF и обнаружении, что необходимо выполнять горизонтальное масштабирование, что в настоящем документе не ограничивается.

При приеме информации о запросе аутентификации команды операции VNFM отправляет сообщение-подтверждение команды операции в NFVO.

При приеме сообщения-подтверждения команды операции NFVO исполняет решение по операции, проверяет наличие ресурсов, а также выбирает совокупность ресурсов и резервирует ресурс.

NFVO определяет политику применения сертификата вновь установленного экземпляра VNFC в соответствии с информацией о местоположении ведущего экземпляра VNFC и вновь созданного экземпляра VNFC и отправляет политику применения сертификата в VNFM.

В частности, NFVO подтверждает в соответствии с информацией о местоположении ведущего экземпляра VNFC и вновь созданного экземпляра VNFC, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

В частности, NFVO подтверждает в соответствии с информацией о местоположении вновь установленного экземпляра VNFC и ведущего экземпляра VNFC и/или информацией об идентификаторе VNF, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции (NFVI).

После подтверждения, что вновь установленный экземпляр VNFC и ведущий экземпляр VNFC являются различными компонентами одной и той же VNF на одной и той же платформе инфраструктуры виртуализации сетевой функции NFVI, NFVO определяет политику применения сертификата вновь установленного экземпляра VNFC и отправляет информацию о применении сертификата во вновь установленный экземпляр VNFC.

Политика применения сертификата относится к тому, какой способ используется для применения сертификата для вновь созданного экземпляра VNFC и кто используется в качестве агента, если используется механизм агентов.

Во втором типе VNFM определяет политику применения сертификата в соответствии с информацией о местоположении ведущего экземпляра VNFC и вновь созданного экземпляра VNFC путем использования конкретного способа следующим образом:

когда VNFM (Администратор VNF) принимает команду операции, используемую для установки нового экземпляра VNFC - отправка с помощью VNFM информации о запросе аутентификации команды операции в NFVO.

Необходимо отметить, что команда операции, используемая для установки нового экземпляра VNFC, включает в себя команду операции инстанцирования VNFC, команду операции горизонтального масштабирования VNF или подобную команду.

Команда операции, используемая для установки нового экземпляра VNFC, может вручную или автоматически запускаться путем использования EMS (Element Management System, системы управления элементами), либо может быть получена VNFM при сборе данных измерений с VNF и обнаружении, что необходимо выполнять горизонтальное масштабирование, что в настоящем документе не ограничивается.

При приеме информации о запросе аутентификации команды операции NFVO исполняет решение по операции, проверяет наличие ресурсов, выбирает совокупность ресурсов, резервирует ресурс и отправляет сообщение-подтверждение команды операции в VNFM.