ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к области развертывания виртуальных сетей и, в частности, к способу и устройству получения сертификата.

УРОВЕНЬ ТЕХНИКИ

[0002] Виртуализация сетевых функций (Network Function Virtualization, NFV) является организацией по стандартизации, которая создана с целью «виртуализации обычных сетей» и разработала совокупность стандартов развертывания сетей в среде виртуализации. С помощью стандартов, разработанных организацией NFV, могут быть реализованы виртуализация сетей, гибкое развертывание и т.п.

[0003] Архитектура виртуальных сетей, разработанная NFV, включает в себя систему управления элементами (Element Management System, EMS), оркестратор NFV (оркестр NFV, NFVO), экземпляр виртуализированной сетевой функции (Virtual Network Function, VNF), администратор VNF (Администратор VNF, VNFM), NFV-инфраструктуру (Виртуальную Инфраструктуру Сетевых Функций, NFVI) и администратор виртуализированной инфраструктуры (Virtual Infrastructure Manager, VIM) в сети VNF.

[0004] EMS, которая является обычным администратором сетевых элементов, выполнена с возможностью администрирования экземпляра VNF в качестве сетевого элемента, причем, экземпляр VNF получается путем инстанцирования; NFVO выполнен с возможностью оркестрации VNF; экземпляр VNF является виртуализированным сетевым элементом, который выполняет сетевую функцию; VNFM выполнен с возможностью администрирования VNF; NFVI включает в себя виртуализированные вычислительные ресурсы, виртуализированные ресурсы хранения, виртуализированные сетевые ресурсы и т.п.; VIM выполнен с возможностью администрирования NFVI в соответствии с командами NFVO и VNFM.

[0005] EMS или VNFM администрирует VNF путем установления служебного канала с VNF. Для предотвращения атаки сети со стороны пользователя-злоумышленника обе стороны должны быть аутентифицированы, когда между EMS или VNFM и VNF устанавливается служебный канал. Как правило, аутентификация выполняется путем использования технологии защиты транспортного уровня (то есть, путем использования сертификата). То есть, сертификат используется в качестве доказательства аутентификации для выполнения операций аутентификации с обеих сторон.

[0006] Однако в обычной сети способы получения сертификата включают в себя в качестве неограничивающих примеров следующие два способа:

[0007] Первый способ:

[0008] Исходный сертификат, привязанный к аппаратным средствам, импортируется вручную или при начальной установке аппаратных средств или программных средств, а затем требуемый сертификат получается с помощью исходного сертификата и протокола управления сертификатами.

[0009] Однако, в стандартах NFV VNF автоматически формируется на VM и не может получать сертификат первым способом, что приводит к слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

[0010] Второй способ:

[0011] Когда формируется сетевой элемент, поставщик сетевого элемента устанавливает сертификат поставщика в сетевом элементе. Следовательно, когда сетевой элемент изначально конфигурируется, сетевой элемент использует протокол управления сертификатами для применения системы с открытым ключом (Инфраструктуры с Открытым Ключом, PKI) оператора для сертификата, выдаваемого оператором. В процессе применения сертификата сетевой элемент использует сертификат поставщика в качестве своего доказательства идентичности, поэтому PKI доверяет сетевому элементу и выдает сертификат оператора.

[0012] Однако, в виртуализированной среде VNF формируется динамически и, следовательно, не может применять сертификат вторым способом, что приводит к слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0013] В свете вышеизложенного, в вариантах осуществления настоящего изобретения предлагаются способ и устройство получения сертификата для решения проблемы слабой безопасности служебного канала, устанавливаемого между EMS или VNFM и VNF.

[0014] В соответствии с первым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM); и

модуль отправки, выполненный с возможностью использования информации об аутентификации, принимаемой модулем приема, для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата, причем

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0015] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0016] Со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, во втором возможном способе реализации модуль отправки, в частности, выполнен с возможностью: сравнения принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0017] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0018] Со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, в четвертом возможном способе реализации модуль приема, в частности, выполнен с возможностью отправки PSK в экземпляр VNF и приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0019] Со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, в пятом возможном способе реализации модуль отправки, в частности, выполнен с возможностью: сравнения принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0020] Со ссылкой на возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации первого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации первого аспекта настоящего изобретения, в шестом возможном способе реализации устройство дополнительно включает в себя:

модуль установления канала, выполненный с возможностью: когда сертификат отправляется в экземпляр VNF - использования сертификата для установления служебного канала с экземпляром VNF.

[0021] В соответствии со вторым аспектом настоящего изобретения, предлагается устройство получения сертификата, включет в себя:

модуль приема, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

модуль отправки, выполненный с возможностью отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, принимаемую модулем приема и используемую экземпляром VNF для применения сертификата, причем,

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0022] Со ссылкой на возможный способ реализации второго аспекта настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0023] Со ссылкой на первый возможный способ реализации второго аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации вклюает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0024] В соответствии с третьим аспектом настоящего изобретения, предлагается устройство получения сертификата, включает в себя:

модуль приема, выполненный с возможностью приема сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

модуль выдачи, выполненный с возможностью использования временного сертификата, принимаемого модулем приема, для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0025] В соответствии с четвертым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

модуль приема, выполненный с возможностью приема сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата; и

модуль отправки, выполненный с возможностью отправки сообщения о прокси применения сертификата в сертифицирующий орган (СА), причем, сообщение о прокси применения сертификата включает в себя открытый ключ, принимаемый модулем приема и используемый VM для применения сертификата, причем

модуль приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем приема, в VM, причем, сертификат получается СА путем подписания в соответствии с открытым ключом, используемым VM для применения сертификата и включенным в сообщение о прокси применения сертификата.

[0026] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, в первом возможном способе реализации модуль отправки, в частности, выполнен с возможностью отправки сообщения о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0027] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя:

модуль установления канала, выполненный с возможностью: когда VM принимает сертификат - установления служебного канала между VM и администратором VM.

[0028] Со ссылкой на возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации четвертого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации четвертого аспекта настоящего изобретения, в третьем возможном способе реализации открытый ключ формируется VM в соответствии с параметром инициализации, причем, параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатом и получается, когда администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0029] В соответствии с пятым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее:

приемник сигналов, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM); и

передатчик сигналов, выполненный с возможностью использования информации об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата, причем

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0030] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0031] Со ссылкой на первый возможный способ реализации пятого аспекта настоящего изобретения, во втором возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью: сравнения принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0032] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0033] Со ссылкой на третий возможный способ реализации пятого аспекта настоящего изобретения, в четвертом возможном способе реализации приемник сигналов, в частности, выполнен с возможностью отправки PSK в экземпляр VNF и приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0034] Со ссылкой на четвертый возможный способ реализации пятого аспекта настоящего изобретения, в пятом возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью: сравнения принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0035] Со ссылкой на возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации пятого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации пятого аспекта настоящего изобретения, в шестом возможном способе реализации устройство дополнительно включает в себя:

процессор, выполненный с возможностью: когда сертификат отправляется в экземпляр VNF - использования сертификата для установления служебного канала с экземпляром VNF.

[0036] В соответствии с шестым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

передатчик сигналов, выполненный с возможностью отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, используемую экземпляром VNF для применения сертификата, причем,

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0037] Со ссылкой на возможный способ реализации шестого аспекта настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0038] Со ссылкой на первый возможный способ реализации шестого аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0039] В соответствии с седьмым аспектом настоящего изобретения, предлагается устройство получения сертификата, включает в себя:

приемник сигналов, выполненный с возможностью приема сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

процессор, выполненный с возможностью использования временного сертификата для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0040] В соответствии с восьмым аспектом настоящего изобретения, предлагается устройство получения сертификата, включающее в себя:

приемник сигналов, выполненный с возможностью приема сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата; и

передатчик сигналов, выполненный с возможностью отправки сообщения о прокси применения сертификата в сертифицирующий орган (СА), причем, сообщение о прокси применения сертификата включает в себя открытый ключ, используемый VM для применения сертификата, причем

приемник сигналов дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

передатчик сигналов дополнительно выполнен с возможностью отправки сертификата в VM, причем, сертификат получается СА путем подписания в соответствии с открытым ключом, используемым VM для применения сертификата и включенным в сообщение о прокси применения сертификата.

[0041] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, в первом возможном способе реализации передатчик сигналов, в частности, выполнен с возможностью отправки сообщения о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0042] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации восьмого аспекта настоящего изобретения, во втором возможном способе реализации устройство дополнительно включает в себя:

процессор, выполненный с возможностью: когда VM принимает сертификат - установления служебного канала между VM и администратором VM.

[0043] Со ссылкой на возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации восьмого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации восьмого аспекта настоящего изобретения, в третьем возможном способе реализации открытый ключ формируется VM в соответствии с параметром инициализации, причем, параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатом и получается, когда администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0044] В соответствии с девятым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием администратором виртуализированной сетевой функции (VNFM) сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM);

использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата; и

прием, посредством VNFM, сертификата, выдаваемого СА, и отправку сертификата в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0045] Со ссылкой на возможный способ реализации в девятом аспекте настоящего изобретения, в первом возможном способе реализации информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0046] Со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, во втором возможном способе реализации использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF включает в себя:

сравнение, посредством VNFM, принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0047] Со ссылкой на возможный способ реализации в девятом аспекте настоящего изобретения, в третьем возможном способе реализации информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0048] Со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, в четвертом возможном способе реализации прием администратором виртуализированной сетевой функции (VNF) (VNFM) сообщения о прокси применения сертификата, отправляемого экземпляром VNF, включает в себя:

отправку - с помощью VNFM - PSK в экземпляр VNF и прием сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0049] Со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, в пятом возможном способе реализации использование, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF включает в себя:

сравнение - с помощью VNFM - принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0050] Со ссылкой на возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на третий возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на четвертый возможный способ реализации девятого аспекта настоящего изобретения, либо со ссылкой на пятый возможный способ реализации девятого аспекта настоящего изобретения, в шестом возможном способе реализации способ дополнительно включает в себя:

использование, посредством VNFM, сертификата для установления служебного канала с экземпляром VNF при отправке сертификата в экземпляр VNF.

[0051] В соответствии с десятым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием администратором виртуализированной сетевой функции (VNFM) сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата;

отправку с помощью VNFM сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

прием, посредством VNFM, сертификата, выдаваемого СА, и отправку сертификата в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0052] Со ссылкой на возможный способ реализации в десятом аспекте настоящего изобретения, в первом возможном способе реализации сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.

[0053] Со ссылкой на первый возможный способ реализации десятого аспекта настоящего изобретения, во втором возможном способе реализации параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF.

[0054] В соответствии с одиннадцатым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием сертифицирующим органом (СА) сообщения о применении сертификата, отправляемого экземпляром виртуализированной сетевой функции (VNF), причем, сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF; и

использование СА временного сертификата для аутентификации экземпляра VNF, а при успешной аутентификации - выдачи сертификата в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0055] В соответствии с двенадцатым аспектом настоящего изобретения, предлагается способ получения сертификата, включающий в себя:

прием инфраструктурой виртуализации сетевой функции (NFVI) сообщения о применении сертификата, отправляемого виртуальной машиной (VM), причем, сообщение о применении сертификата включает в себя открытый ключ, используемый для применения сертификата;

отправку NFVI сообщения о прокси применения сертификата в сертифицирующий орган (СА), причем, сообщение о прокси применения сертификата включает в себя открытый ключ, используемый VM для применения сертификата; и

прием NFVI сертификата, выдаваемого СА, и отправку сертификата в VM, причем, сертификат получается СА путем подписания в соответствии с открытым ключом, используемым VM для применения сертификата и включенным в сообщение о прокси применения сертификата.

[0056] Со ссылкой на возможный способ реализации двенадцатого аспекта настоящего изобретения, в первом возможном способе реализации отправка NFVI сообщения о прокси применения сертификата в сертифицирующий орган (СА) включает в себя:

отправку NFVI сообщения о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0057] Со ссылкой на возможный способ реализации двенадцатого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации двенадцатого аспекта настоящего изобретения, во втором возможном способе реализации способ дополнительно включает в себя:

установление - когда VM принимает сертификат - служебного канала между VM и администратором VM.

[0058] Со ссылкой на возможный способ реализации двенадцатого аспекта настоящего изобретения, либо со ссылкой на первый возможный способ реализации двенадцатого аспекта настоящего изобретения, либо со ссылкой на второй возможный способ реализации двенадцатого аспекта настоящего изобретения, в третьем возможном способе реализации открытый ключ формируется VM в соответствии с параметром инициализации, причем, параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатом и получается, когда администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0059] В вариантах осуществления настоящего изобретения VNFM принимает сообщение о прокси применения сертификата, отправляемое экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и VNFM; VNFM использует информацию об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации отправляет сообщение о применении сертификата в СА, причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата; VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в экземпляр VNF. Таким образом, по доверенному соединению между VNFM и сертифицирующим органом инстанцированный экземпляр VNF применяет сертификат, выдаваемый сертифицирующим органом, тем самым эффективно обеспечивая законность сертификата, применяемого экземпляром VNF, и обеспечивая безопасность служебного канала, который устанавливается между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0060] Для более понятного описания технических решений в вариантах осуществления настоящего изобретения далее вкратце рассмотрены прилагаемые чертежи, необходимые для описания вариантов осуществления. Очевидно, что в прилагаемых чертежах в нижеследующем описании показаны лишь некоторые варианты осуществления настоящего изобретения, однако специалисты в данной области техники могут без творческих усилий получить по данным прилагаемым чертежам другие чертежи.

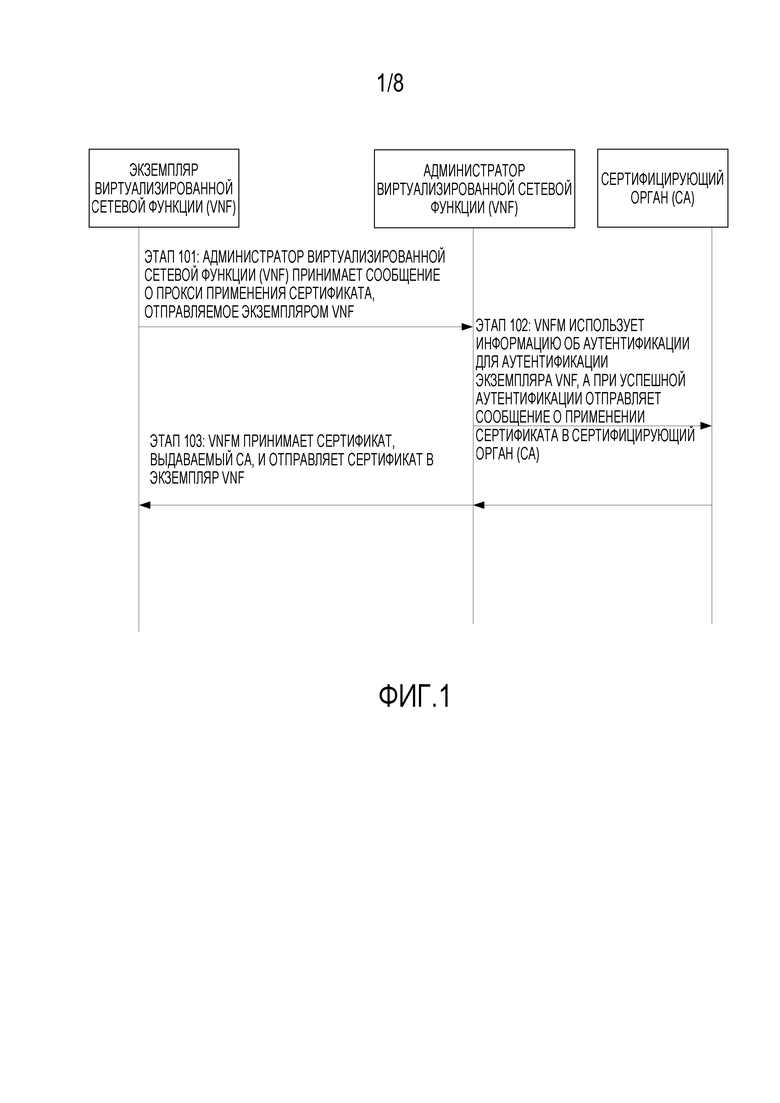

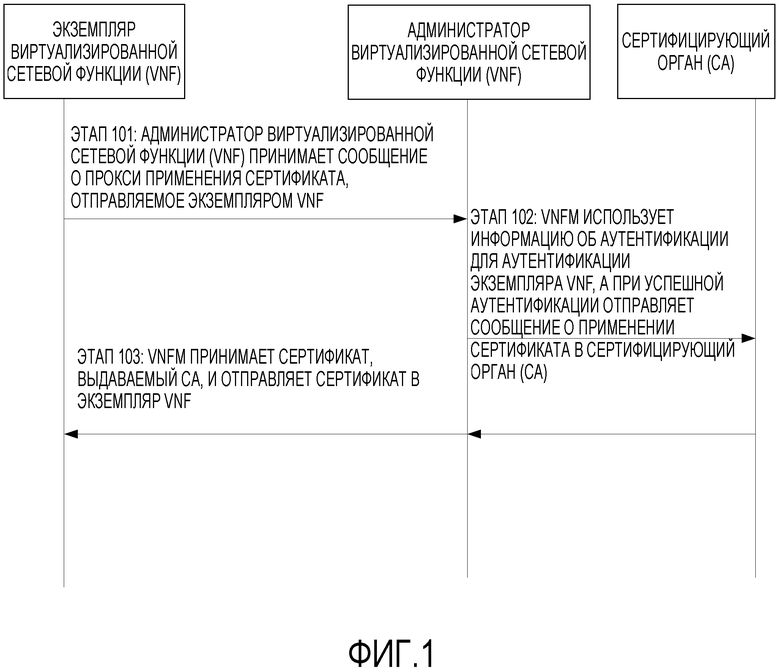

[0061] Фиг. 1 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 1 настоящего изобретения;

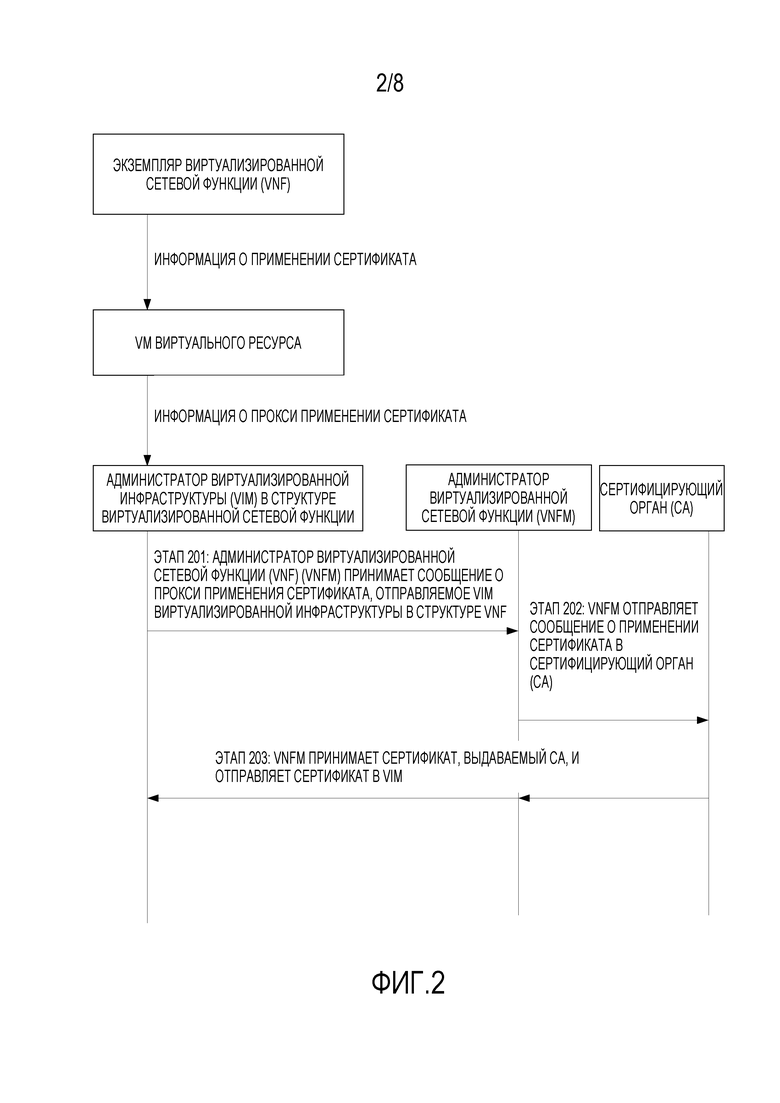

[0062] Фиг. 2 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 2 настоящего изобретения;

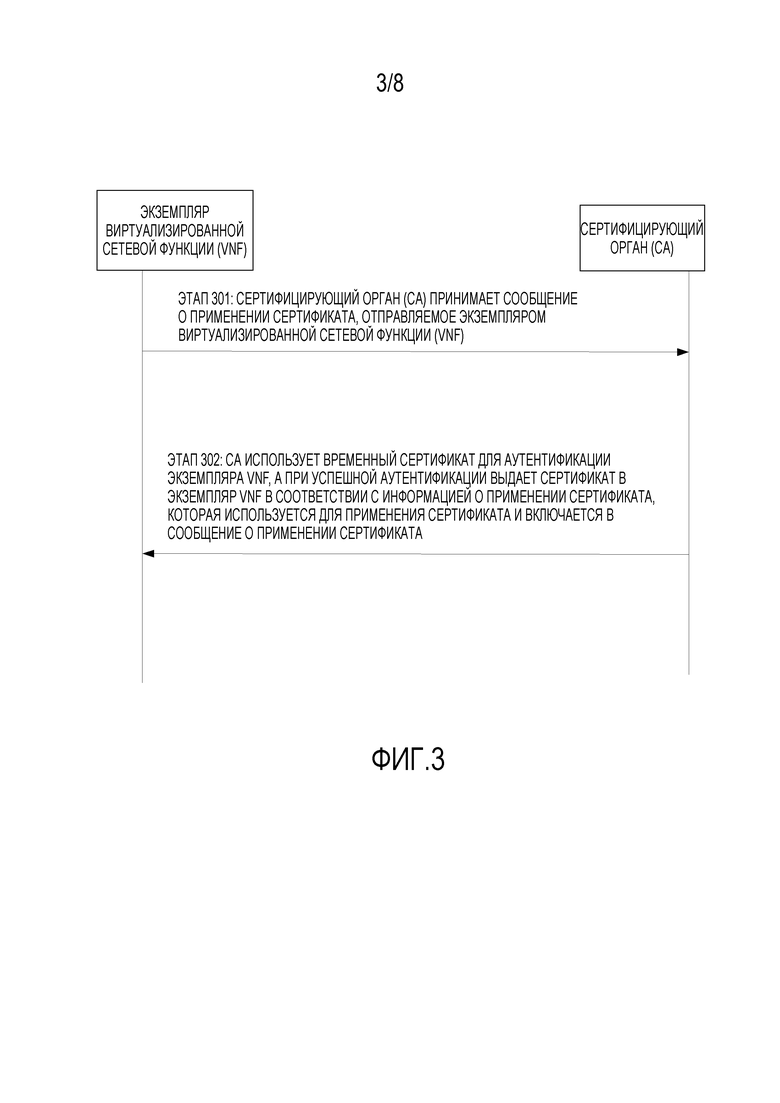

[0063] Фиг. 3 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 3 настоящего изобретения;

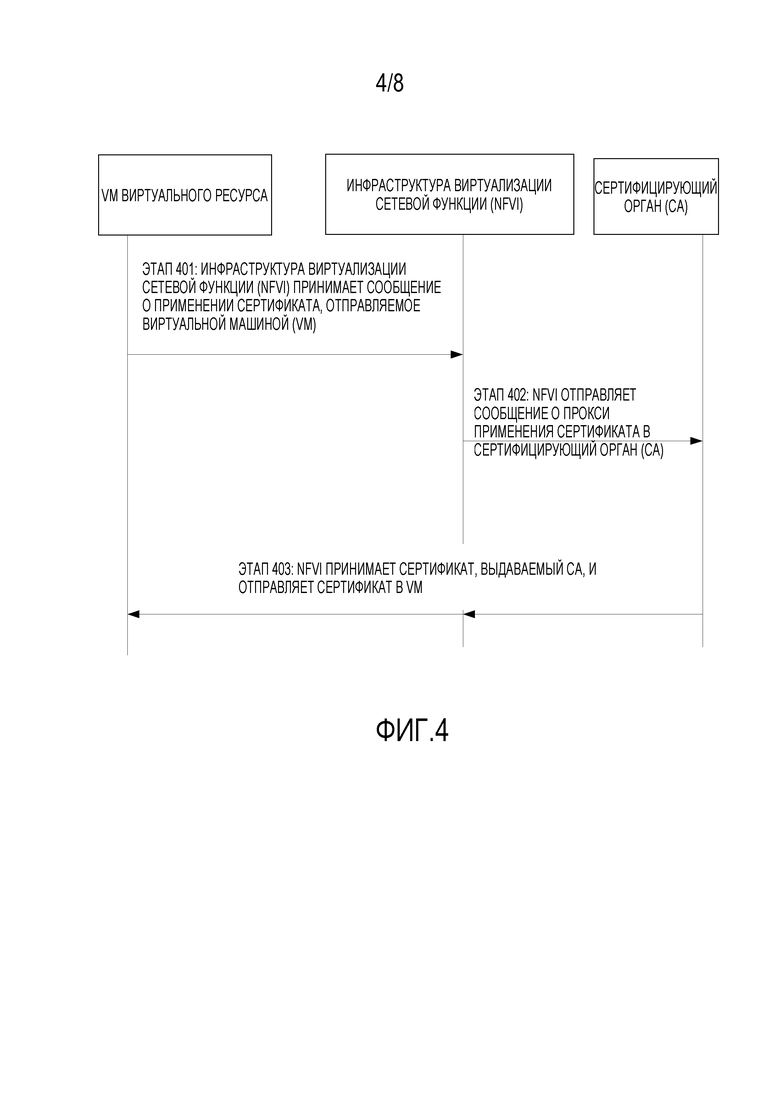

[0064] Фиг. 4 представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 4 настоящего изобретения;

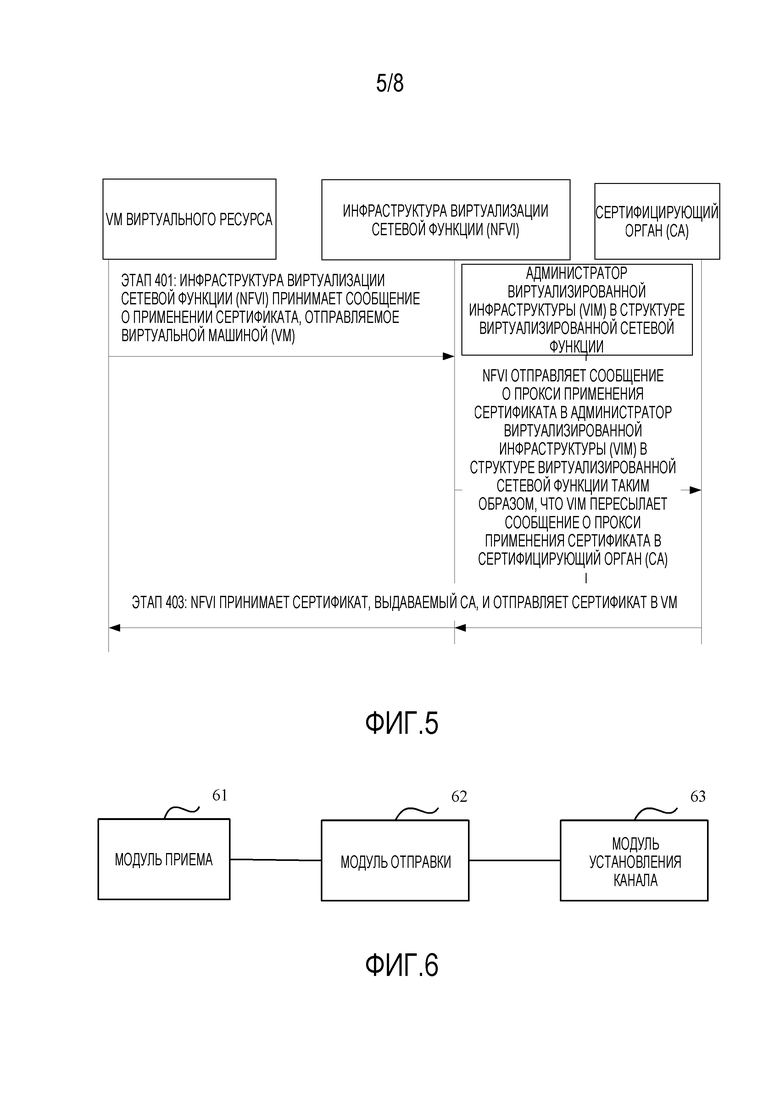

[0065] Фиг. 5 представляет собой блок-схему последовательности операций способа получения сертификата;

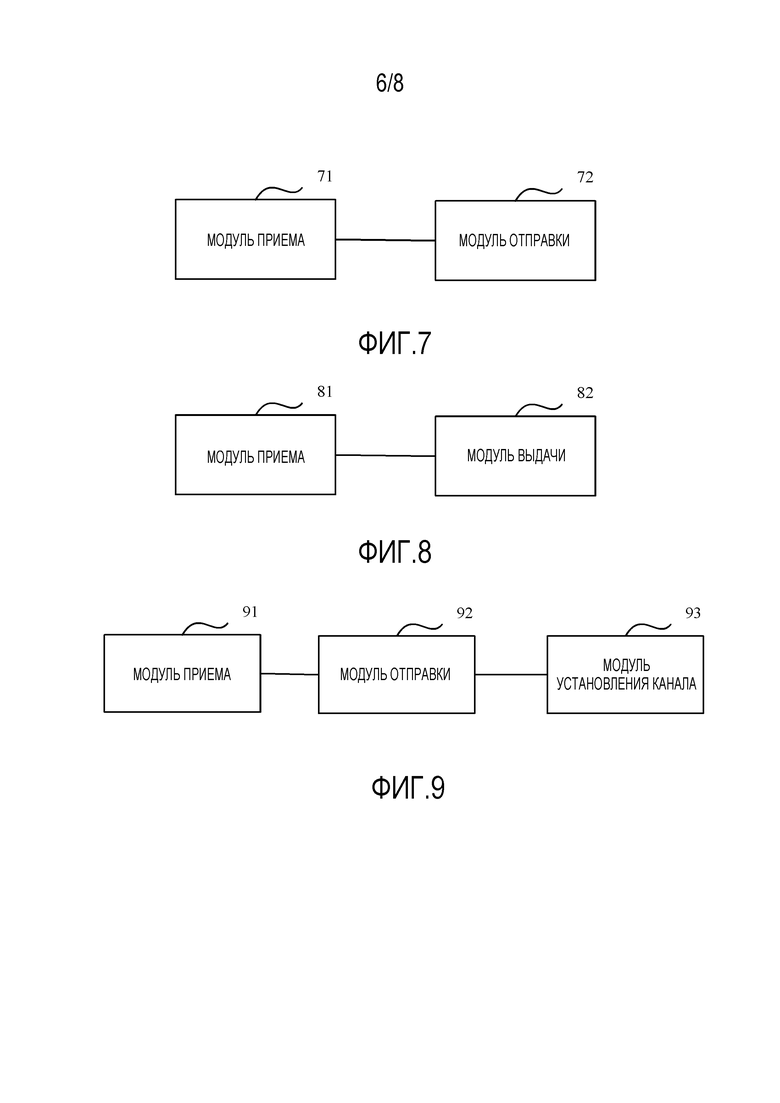

[0066] Фиг. 6 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 5 настоящего изобретения;

[0067] Фиг. 7 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 6 настоящего изобретения;

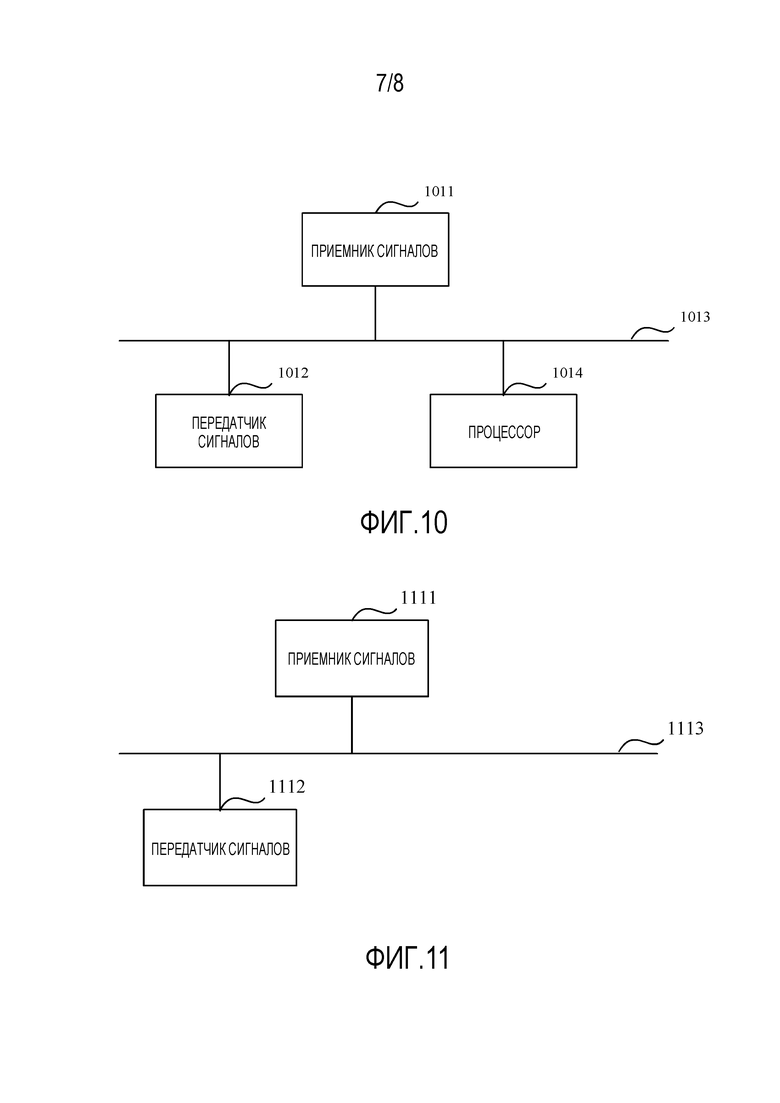

[0068] Фиг. 8 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 7 настоящего изобретения;

[0069] Фиг. 9 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 8 настоящего изобретения;

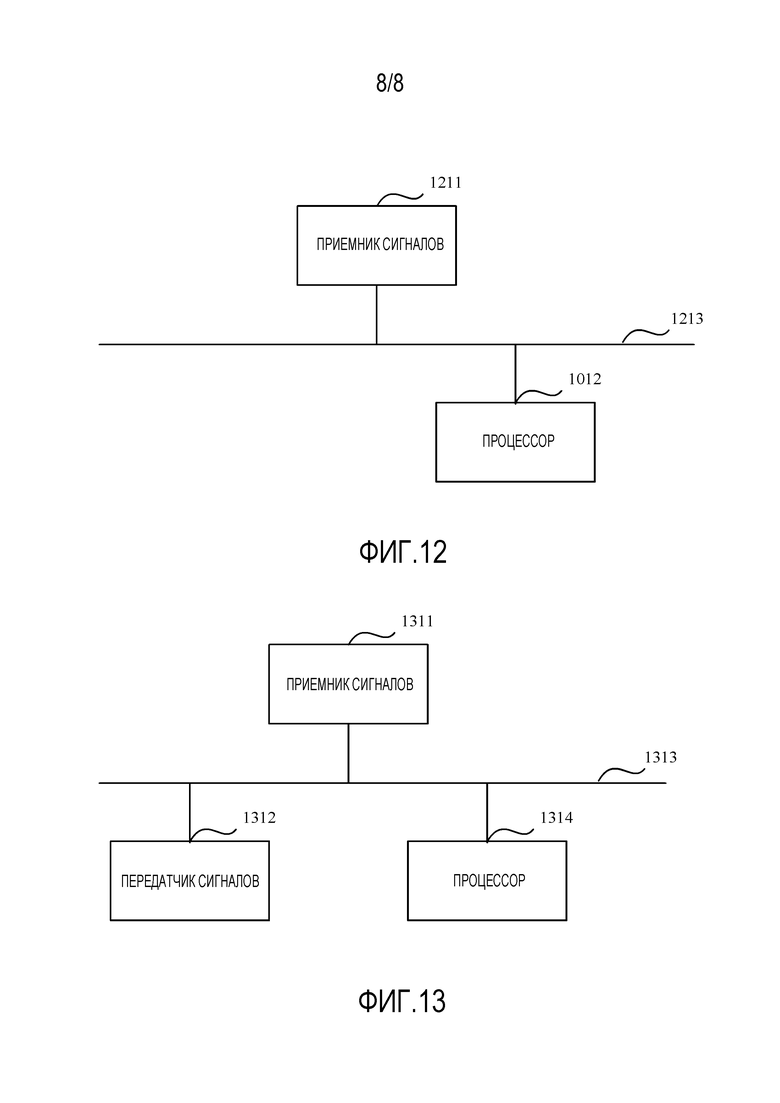

[0070] Фиг. 10 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 9 настоящего изобретения;

[0071] Фиг. 11 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 10 настоящего изобретения;

[0072] Фиг. 12 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 11 настоящего изобретения;

[0073] Фиг. 13 представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 12 настоящего изобретения.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0074] Для достижения целей настоящего изобретения в вариантах осуществления настоящего изобретения предлагаются способ и устройство получения сертификата. VNFM принимает сообщение о прокси применения сертификата, отправляемое экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и VNFM; VNFM использует информацию об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации отправляет сообщение о применении сертификата в СА, причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата; VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в экземпляр VNF. Таким образом, по доверенному соединению между VNFM и сертифицирующим органом инстанцированный экземпляр VNF применяет сертификат, выдаваемый сертифицирующим органом, тем самым эффективно обеспечивая законность сертификата, применяемого экземпляром VNF, и обеспечивая безопасность служебного канала, который устанавливается между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом.

[0075] Необходимо отметить, что после того, как экземпляр VNF инстанцирован, инстанцированный экземпляр VNF принадлежит новому виртуальному сетевому элементу, при этом доверенное соединение между инстанцированным экземпляром VNF и другим сетевым элементом в виртуальной сети не устанавливается, при этом виртуальный сетевой элемент и сертифицирующий орган (Certificate Authority, СА) являются сомнительными сетевыми элементами друг для друга. Следовательно, сертификат не может применяться непосредственно от СА. В вариантах осуществления настоящего изобретения с помощью прокси применения сертификата экземпляр VNF может получать законный сертификат.

[0076] Далее в данном описании подробно описываются варианты осуществления настоящего изобретения со ссылкой на прилагаемые чертежи.

Вариант осуществления 1

[0077] Как показано на фиг. 1, которая представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 1 настоящего изобретения, способ можно описать следующим образом:

[0078] Этап 101: Администратор виртуализированной сетевой функции (VNF) (VNFM) принимает сообщение о прокси применения сертификата, отправляемое экземпляром VNF.

[0079] Сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и VNFM.

[0080] Необходимо отметить, что сообщение о применении сертификата включает в себя формат сертификата, доменное имя, информацию о сертифицирующем органе и т.п.

[0081] На этапе 101 в виртуальной сети после того, как VNF инстанцирована, необходимо применить сертификат для инстанцированного экземпляра VNF с целью обеспечения безопасности связи между инстанцированным экземпляром VNF и другими виртуальными сетевыми элементами.

[0082] В частности, при приеме команды на инстанцирование экземпляра VNF NFVO определяет информацию об аутентификации, которая в последующем используется для установления канала для прокси-применения сертификата между экземпляром VNF и VNFM, добавляет определенную информацию об аутентификации в команду на инстанцирование VNF и отправляет команду в VIM. VIM отправляет команду на инстанцирование VNF в NFVI и запрашивает в NFVI выделение VM экземпляру VNF для реализации инстанцирования VNF.

[0083] При выделении VM экземпляру VNF и реализации инстанцирования VNF NFVI вводит определенную информацию об аутентификации, которая содержится в команде на инстанцирование VNF, в экземпляр VNF.

[0084] Не обязательно формы информации об аутентификации включают в себя в качестве неограничивающих примеров следующие формы:

[0085] Сценарий 1:

[0086] Информация об аутентификации является временным сертификатом.

[0087] Временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0088] Необходимо отметить, что временный сертификат, который применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, формируется VNFM особым образом. Временному сертификату, формируемому VNFM, доверяет только VNFM, а другие сетевые элементы в виртуальной сети не доверяют временному сертификату.

[0089] Не обязательно временный сертификат применяется от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0090] Предварительное условие для применения временного сертификата от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, состоит в следующем:

[0091] СА получает временный сертификат особым образом (например, путем использования открытого или закрытого ключа для подписания временного сертификата), при этом временному сертификату доверяет только СА, а другие сетевые элементы в виртуальной сети не доверяют временному сертификату.

[0092] Когда временный сертификат передается между VNFO, VIM и NFVI, может также передаваться закрытый ключ, соответствующий временному сертификату. Однако при передаче закрытого ключа между различными сетевыми элементами существует риск нарушения безопасности. Следовательно, в данном варианте осуществления необходимо обеспечивать безопасность связи между VNFO, VIM и NFVI, чтобы предотвратить утечку закрытого ключа, используемого для применения сертификата. Кроме того, временный сертификат в данном варианте осуществления может использоваться лишь однократно, чтобы предотвратить риск получения временного сертификата вредоносным сетевым элементом в процессе многократного использования, что дополнительно обеспечивает безопасность связи между сетевыми элементами в виртуальной сети.

[0093] Сценарий 2:

[0094] Информация об аутентификации является общим ключом (PSK).

[0095] PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0096] Необходимо отметить, что общий ключ формируется NFVO и отправляется в VNFM таким образом, что первоначальная связь между экземпляром VNF и VNFM выполняется с помощью PSK.

[0097] Необходимо отметить, что общий ключ предварительно конфигурируется для двух пунктов, которым необходима связь, и два пункта связи устанавливают связь с помощью общего ключа. Общий ключ может представлять собой симметричный ключ, то есть, ключи, которыми владеют оба пункта связи, являются одинаковыми; либо общий ключ может представлять собой асимметричный ключ, то есть, ключи, которыми владеют оба пункта связи, являются различными, например, пара открытого и закрытого ключей.

[0098] Для обеспечения законности сертификата, который применяется, экземпляр VNF применяет сертификат путем использования прокси применения сертификата.

[0099] В этом случае экземпляр VNF может применять сертификат путем использования определенной информации об аутентификации и информацию о применении сертификата, которая используется для применения сертификата.

[0100] Экземпляр VNF отправляет сообщение о прокси применении сертификата в VNFM, причем, сообщение о прокси применении сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата.

[0101] Необходимо отметить, что, исходя из того, что информация об аутентификации, принимаемая экземпляром VNF, представляет общий ключ (PSK), с целью обеспечения законности идентификатора VNFM прокси применения сертификата, экземпляру VNF необходимо использовать общий ключ для аутентификации VNFM перед отправкой информации о прокси применения сертификата в VNFM.

[0102] В частности, VNFM отправляет локально хранящийся общий ключ (PSK) в экземпляр VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0103] Этап 102: VNFM использует информацию об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации отправляет сообщение о применении сертификата в сертифицирующий орган (СА).

[0104] Сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата.

[0105] На этапе 102 способы использования, посредством VNFM, информации об аутентификации для аутентификации экземпляра VNF включают в себя в качестве неограничивающих примеров:

[0106] Если исходить из того, что информация об аутентификации представляет собой временный сертификат, описываемый в сценарии 1 на этапе 101, при приеме временного сертификата, включенного в сообщение о прокси применения сертификата, VNFM сравнивает принимаемый временный сертификат с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF, определяется, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF, определяется, что аутентификация в экземпляре VNF является неудачной.

[0107] Если исходить из того, что информация об аутентификации представляет собой общий ключ, описываемый в сценарии 2 на этапе 101, при приеме PSK, включенного в сообщение о прокси применения сертификата, VNFM сравнивает принимаемый PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда VNFM определяет, что принимаемый PSK является таким же, как и PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF, определяется, что аутентификация в экземпляре VNF является успешной; или

когда VNFM определяет, что принимаемый PSK отличается от PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF, определяется, что аутентификация в экземпляре VNF является неудачной.

[0108] Этап 103: VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в экземпляр VNF.

[0109] Сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0110] На этапе 103 при приеме сертификата, выдаваемого СА, VNFM определяет, что временный сертификат или общий ключ является недействительным, причем, временный сертификат применяется от VNFM или СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и общий ключ формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF. Это означает, что VNFM больше не доверяет временному сертификату или общему ключу при приеме сертификата, выдаваемого СА.

[0111] В данном варианте осуществления настоящего изобретения способ дополнительно включает в себя:

использование, посредством VNFM, сертификата для установления служебного канала с экземпляром VNF при отправке сертификата в экземпляр VNF.

[0112] В соответствии с решением в Варианте осуществления 1 настоящего изобретения, VNFM принимает сообщение о прокси применения сертификата, отправляемое экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и VNFM; VNFM использует информацию об аутентификации для аутентификации экземпляра VNF, а при успешной аутентификации отправляет сообщение о применении сертификата в СА, причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата; VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в экземпляр VNF. Таким образом, по доверенному соединению между VNFM и сертифицирующим органом инстанцированный экземпляр VNF применяет сертификат, выдаваемый сертифицирующим органом, тем самым эффективно обеспечивая законность сертификата, применяемого экземпляром VNF, и обеспечивая безопасность служебного канала, который устанавливается между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом.

Вариант осуществления 2

[0113] Как показано на фиг. 2, которая представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 2 настоящего изобретения, способ можно описать следующим образом:

[0114] Предварительное условие для реализации Варианта осуществления 2 настоящего изобретения состоит в том, что NFVO, VIM и NFVI кооперируются друг с другом для формирования VM и запускают и выполняют экземпляр VNF на VM.

[0115] Необходимо отметить, что между VM и VIM устанавливается доверенное защищенное соединение.

[0116] Доверенное защищенное соединение, устанавливаемое между VM и VIM, подробно описывается в последующем варианте 4, и в данном случае не описывается.

[0117] Этап 201: Администратор виртуализированной сетевой функции (VNF) (VNFM) принимает сообщение о прокси применения сертификата, отправляемое VIM виртуализированной инфраструктуры в структуре VNF.

[0118] Сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата.

[0119] Необходимо отметить, что сообщение о применении сертификата включает в себя формат сертификата, доменное имя, информацию о сертифицирующем органе и т.п.

[0120] На этапе 201 в виртуальной сети после того, как VNF инстанцирована, необходимо применить сертификат для инстанцированного экземпляра VNF с целью обеспечения безопасности связи между инстанцированным экземпляром VNF и другими виртуальными сетевыми элементами.

[0121] В частности, при приеме команды на инстанцирование экземпляра VNF NFVO отправляет команду на инстанцирование VNF в VIM. VIM отправляет команду на инстанцирование VNF в NFVI и запрашивает в NFVI выделение VM экземпляру VNF для реализации инстанцирования VNF.

[0122] Команда на инстанцирование VNF включает в себя параметр инициализации экземпляра VNF.

[0123] При выделении VM экземпляру VNF и реализации инстанцирования VNF NFVI вводит параметр инициализации экземпляра VNF в экземпляр VNF, причем, параметр инициализации включается в команду на инстанцирование VNF.

[0124] Для обеспечения законности сертификата, который применяется, экземпляр VNF применяет сертификат путем использования прокси применения сертификата.

[0125] В этом случае экземпляр VNF получает информацию о применении сертификата в соответствии с параметром инициализации.

[0126] Параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами.

[0127] Кроме того, экземпляр VNF формирует пару открытого и закрытого ключей в соответствии с параметром инициализации.

[0128] Закрытый ключ хранится локально в экземпляре VNF, а открытый ключ передается в информации о применении сертификата и отправляется в VM, на которой выполняется экземпляр VNF.

[0129] Необходимо отметить, что поскольку экземпляр VNF выполняется на VM, определяется, что между экземпляром VNF и VM установлено доверенное соединение.

[0130] Поскольку между VM и VIM устанавливается безопасное доверенное соединение, при приеме сообщения о применении сертификата, отправляемого экземпляром VNF, VM отправляет сообщение о прокси применения сертификата в VIM путем использования безопасного канала с VIM.

[0131] Сообщение о прокси применения сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата.

[0132] При приеме сообщения о прокси применения сертификата VIM пересылает сообщение о прокси применения сертификата в VNFM, при этом VNFM служит в качестве прокси применения сертификата и обращается в сертифицирующий орган (СА) за сертификатом.

[0133] Необходимо отметить, что VNFM устанавливает доверенный защищенный канал передачи с сертифицирующим органом (СА) заранее.

[0134] Этап 202: VNFM отправляет сообщение о применении сертификата в сертифицирующий орган (СА).

[0135] Сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата.

[0136] Этап 203: VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в VIM.

[0137] Сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0138] На этапе 203 после того, как VNFM принимает сертификат, выдаваемый СА, и отправляет сертификат в VIM, VIM использует канал передачи с VM для отправки сертификата в VM, а затем VM отправляет сертификат в экземпляр VNF таким образом, что экземпляр VNF аутентифицирует принимаемый сертификат путем использования локально хранящегося закрытого ключа, а при успешной аутентификации использует сертификат для установления служебного канала с VNFM.

[0139] В соответствии с решением в Варианте осуществления 2 настоящего изобретения, по доверенному защищенному каналу передачи между VM и VIM инстанцированный экземпляр VNF отправляет информацию о прокси применения сертификата в VNFM, а затем по доверенному соединению между VNFM и сертифицирующим органом применяет сертификат, выдаваемый сертифицирующим органом, тем самым эффективно обеспечивая законность сертификата, применяемого экземпляром VNF, и дополнительно обеспечивая безопасность служебного канала, который устанавливается между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом.

Вариант осуществления 3

[0140] Как показано на фиг. 3, которая представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 3 настоящего изобретения, способ можно описать следующим образом:

[0141] Предварительное условие для реализации Варианта осуществления 3 настоящего изобретения состоит в следующем, при решении инстанцировать экземпляр VNF NFVO обращается к сертифицирующему органу (СА) за временным сертификатом, причем, временный сертификат используется экземпляром VNF для применения законного сертификата.

[0142] Необходимо отметить, что в процессе, в котором NFVO определяет инстанцировать экземпляр VNF, между NFVO, VIM и NFVI устанавливается доверенный канал передачи таким образом, что процесс инстанцирования экземпляра VNF защищен от атак и что передаваемый временный сертификат защищен от утечки.

[0143] Этап 301: Сертифицирующий орган (СА) принимает сообщение о применении сертификата, отправляемое экземпляром виртуализированной сетевой функции (VNF).

[0144] Сообщение о применении сертификата включает в себя временный сертификат и информацию о применении сертификата, которая используется для применения сертификата, причем, временный сертификат применятся от СА, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0145] Необходимо отметить, что информация о применении сертификата включает в себя: формат сертификата, доменное имя, информацию о сертифицирующем органе и т.п.

[0146] На этапе 301 в виртуальной сети после того, как VNF инстанцирована, необходимо применить сертификат для инстанцированного экземпляра VNF с целью обеспечения безопасности связи между инстанцированным экземпляром VNF и другими виртуальными сетевыми элементами.

[0147] В частности, при приеме команды на инстанцирование экземпляра VNF NFVO отправляет команду на инстанцирование VNF в VIM. VIM отправляет команду на инстанцирование VNF в NFVI и запрашивает в NFVI выделение VM экземпляру VNF для реализации инстанцирования VNF.

[0148] Команда на инстанцирование VNF включает в себя параметр инициализации экземпляра VNF.

[0149] При выделении VM экземпляру VNF и реализации инстанцирования VNF NFVI вводит параметр инициализации экземпляра VNF в экземпляр VNF, причем, параметр инициализации включается в команду на инстанцирование VNF.

[0150] В этом случае экземпляр VNF получает информацию о применении сертификата в соответствии с параметром инициализации.

[0151] Параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами, формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет инстанцировать экземпляр VNF и вводится, когда NFVI выделяет VM экземпляру VNF и завершает инстанцирование VNF.

[0152] В соответствии с параметром инициализации, экземпляр VNF формирует пару открытого и закрытого ключей, используемую для применения сертификата.

[0153] Закрытый ключ хранится локально в экземпляре VNF.

[0154] Открытый ключ передается в информации о применении сертификата и отправляется в сертифицирующий орган (СА).

[0155] Необходимо отметить, что в соответствии с введенным сертифицирующим органом (СА) экземпляр VNF использует сообщение о применении сертификата для передачи временного сертификата и информации о применении сертификата, которая используется для применения сертификата, и отправляет сообщение о применении сертификата в СА.

[0156] Этап 302: СА использует временный сертификат для аутентификации экземпляра VNF, а при успешной аутентификации выдает сертификат в экземпляр VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0157] На этапе 302 при приеме сообщения о применении сертификата СА аутентифицирует экземпляр VNF путем использования временного сертификата, включенного в сообщение о применении сертификата, а при успешной аутентификации выдает сертификат экземпляру VNF в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0158] В данном варианте осуществления настоящего изобретения способ дополнительно включает в себя:

использование локально хранящегося закрытого ключа для аутентификации принимаемого сертификата после того, как экземпляр VNF получает сертификат, а при успешной аутентификации - использование сертификата для установления служебного канала с VNFM.

[0159] В соответствии с решением в Варианте осуществления 3 настоящего изобретения, благодаря использованию временного сертификата, применяемого, когда NFVO определяет инстанцировать экземпляр VNF, инстанцированный экземпляр VNF устанавливает доверенный канал для применения сертификата между инстанцированным экземпляром VNF и СА, тем самым эффективно обеспечивая законность сертификата, применяемого экземпляром VNF, и дополнительно обеспечивая безопасность служебного канала, который устанавливается между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом.

Вариант осуществления 4

[0160] Как показано на фиг. 4, которая представляет собой блок-схему последовательности операций способа получения сертификата в соответствии с Вариантом осуществления 4 настоящего изобретения, способ можно описать следующим образом.

[0161] Вариант осуществления 4 настоящего изобретения, в частности, описывает способ установления служебного канала между VM и VMM или VIM.

[0162] Этап 401: Инфраструктура виртуализации сетевой функции (NFVI) принимает сообщение о применении сертификата, отправляемое виртуальной машиной (VM).

[0163] Сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата.

[0164] Необходимо отметить, что информация о применении сертификата включает в себя: формат сертификата, доменное имя, сертифицирующий орган и т.п.

[0165] На этапе 401 в виртуальной сети после того, как VNF инстанцирована, необходимо применить сертификат для инстанцированного экземпляра VNF с целью обеспечения безопасности связи между инстанцированным экземпляром VNF и другими виртуальными сетевыми элементами.

[0166] Поскольку VM виртуального ресурса, в которой выполняется экземпляр VNF, выделяется, когда необходимо инстанцировать экземпляр VNF, служебный канал между VM и VMM необходимо устанавливать после того, как выделена VM, что обеспечивает законность VM и, следовательно, повышает законность экземпляра VNF.

[0167] В частности, при приеме команды на инстанцирование экземпляра VNF NFVO отправляет команду на инстанцирование VNF в VIM. VIM отправляет команду на инстанцирование VNF в NFVI и запрашивает в NFVI выделение VM экземпляру VNF для реализации инстанцирования VNF.

[0168] NFVI выделяет VM экземпляру VNF в соответствии с командой на инстанцирование VNF.

[0169] VIM отправляет в NFVI информацию для запроса выделения виртуального ресурса, причем, информация для запроса выделения виртуального ресурса включает в себя параметр инициализации для применения сертификата и т.п.

[0170] После выделения VM экземпляру VNF в соответствии с командой на инстанцирование VNF NFVI вводит параметр инициализации для применения сертификата в VM.

[0171] При запуске VM формирует пару открытого и закрытого ключей в соответствии с параметром инициализации.

[0172] Параметр инициализации включает в себя информацию о СА и доменное имя домена управления сертификатами и получается, когда администратор виртуализированной структуры (VIM) в структуре виртуализированной сетевой функции принимает команду на формирование VM, причем, команда отправляется оркестратором виртуализации сетевой функции (NFVO).

[0173] Закрытый ключ хранится локально в VM, а открытый ключ используется для применения сертификата и передается в информации о применении сертификата.

[0174] В этом случае VM отправляет сообщение о применении сертификата в NFVI.

[0175] Этап 402: NFVI отправляет сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0176] Сообщение о прокси применения сертификата включает в себя информацию о применении сертификата, используемую VM для применения сертификата.

[0177] На этапе 402 способы отправки с помощью NFVI сообщения о прокси применения сертификата в сертифицирующий орган (СА) включают в себя в качестве неограничивающих примеров:

[0178] Первый способ:

[0179] Доверенный канал передачи устанавливается между NFVI и сертифицирующим органом (СА) заранее, и в этом случае NFVI отправляет сообщение о прокси применения сертификата непосредственно в сертифицирующий орган (СА).

[0180] Второй способ:

[0181] Доверенный канал передачи устанавливается между VIM и сертифицирующим органом (СА) заранее.

[0182] NFVI отправляет сообщение о прокси применения сертификата в администратор виртуализированной инфраструктуры (VIM) в структуре виртуализированной сетевой функции таким образом, что VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0183] Фиг. 5 представляет собой блок-схему последовательности операций способа получения сертификата.

[0184] В частности, NFVI принимает сообщение о применении сертификата, отправляемое VM, формирует сообщение о прокси применения сертификата и отправляет сообщение о прокси применения сертификата в VIM, а VIM пересылает сообщение о прокси применения сертификата в сертифицирующий орган (СА).

[0185] Этап 403: NFVI принимает сертификат, выдаваемый СА, и отправляет сертификат в VM.

[0186] Сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой VM для применения сертификата, и включается в сообщение о прокси применения сертификата.

[0187] На этапе 403 способ дополнительно включает в себя:

аутентификацию - когда VM принимает сертификат - принимаемого сертификата путем использования локально хранящегося закрытого ключа, а при успешной аутентификации - установление служебного канала между VM и администратором VM (VMM).

[0188] В соответствии с решением в Варианте осуществления 4 настоящего изобретения, с помощью прокси применения сертификата VM применяет законный сертификат и устанавливает доверенный канал передачи с VMM или VIM, тем самым создавая основу для обеспечения установления доверенного канала между экземпляром VNF и VNFM путем использования сертификата, выдаваемого сертифицирующим органом, и эффективно повышая безопасность служебного канала между экземпляром VNF и VNFM.

Вариант осуществления 5

[0189] Как показано на фиг. 6, которая представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 5 настоящего изобретения, устройство включает в себя модуль 61 приема и модуль 62 отправки.

[0190] Модуль 61 приема выполнен с возможностью приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата включает в себя информацию об аутентификации и информацию о применении сертификата, которая используется для применения сертификата, причем, информация об аутентификации используется для установления канала для прокси-применения сертификата между экземпляром VNF и администратором виртуализированной сетевой функции (VNF) (VNFM); и

[0191] Модуль 62 отправки выполнен с возможностью использования информации об аутентификации, принимаемой модулем 61 приема, для аутентификации экземпляра VNF, а при успешной аутентификации - отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, которая используется для применения сертификата, причем

модуль 61 приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль 62 отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем 61 приема, в экземпляр VNF, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, которая используется для применения сертификата и включается в сообщение о применении сертификата.

[0192] Не обязательно информация об аутентификации является временным сертификатом, причем, временный сертификат применяется от VNFM, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0193] Модуль 62 отправки, в частности, выполнен с возможностью: сравнения принимаемого временного сертификата с временным сертификатом, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый временный сертификат является таким же, как и временный сертификат, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый временный сертификат отличается от временного сертификата, который применяется от VNFM, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0194] Не обязательно информация об аутентификации является общим ключом (PSK), причем, PSK формируется, когда оркестратор виртуализации сетевых функций (NFVO) определяет необходимость в инстанцировании экземпляра VNF, и передается в экземпляр VNF посредством администратора виртуализированной инфраструктуры (VIM) в структуре VNF, инфраструктуры NFV (NFVI) и виртуальной машины (VM) в которой выполняется посредством VNF.

[0195] Модуль 61 приема, в частности, выполнен с возможностью отправки PSK в экземпляр VNF и приема сообщения о прокси применения сертификата, отправляемого экземпляром VNF, причем, сообщение о прокси применения сертификата отправляется в VNFM, когда экземпляр VNF определяет, что локально введенный PSK является таким же, как и принимаемый PSK, отправляемый VNFM, или связан с ним.

[0196] Модуль 62 отправки, в частности, выполнен с возможностью: сравнения принимаемого PSK с PSK, который выдается, когда NFVO определяет необходимость в инстанцировании экземпляра VNF; и

когда определяется, что принимаемый PSK является таким же, как и PSK, который выдается, или связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является успешной; или

когда определяется, что принимаемый PSK отличается от PSK, который выдается, или не связан с ним, когда NFVO определяет необходимость в инстанцировании экземпляра VNF - определения, что аутентификация в экземпляре VNF является неудачной.

[0197] Не обязательно устройство дополнительно включает в себя модуль 63 установления канала, причем:

модуль 63 установления канала выполнен с возможностью: когда сертификат отправляется в экземпляр VNF - использования сертификата для установления служебного канала с экземпляром VNF.

[0198] Необходимо отметить, что устройство в соответствии с данным вариантом осуществления настоящего изобретения может представлять собой администратор виртуализированной сетевой функции (VNF) (VNFM) в виртуальной системе, выполняет функцию применения сертификата путем прокси для экземпляра VNF и может быть реализовано в виде аппаратных средств или программных средств, что не ограничивается в настоящем документе.

Вариант осуществления 6

[0199] Как показано на фиг. 7, которая представляет собой схематическую структурную диаграмму устройства получения сертификата в соответствии с Вариантом осуществления 6 настоящего изобретения, устройство включает в себя модуль 71 приема и модуль 72 отправки.

[0200] Модуль 71 приема выполнен с возможностью приема сообщения о прокси применения сертификата, отправляемого администратором виртуализированной инфраструктуры (VIM) в структуре VNF, причем, сообщение о прокси применения сертификата включает в себя экземпляр VNF, который запрашивает применение сертификата, и информацию о применении сертификата, используемую экземпляром VNF для применения сертификата; и

модуль 72 отправки выполнен с возможностью отправки сообщения о применении сертификата в сертифицирующий орган (СА), причем, сообщение о применении сертификата включает в себя информацию о применении сертификата, принимаемую модулем 71 приема и используемую экземпляром VNF для применения сертификата, причем,

модуль 71 приема дополнительно выполнен с возможностью приема сертификата, выдаваемого СА; и

модуль 72 отправки дополнительно выполнен с возможностью отправки сертификата, принимаемого модулем 71 приема, в VIM, причем, сертификат формируется посредством СА в соответствии с информацией о применении сертификата, используемой экземпляром VNF для применения сертификата и включенной в сообщение о применении сертификата.

[0201] Не обязательно сообщение о прокси применения сертификата формируется VIM в соответствии с принимаемой информацией о применении сертификата, причем, информация о применении сертификата получается экземпляром VNF в соответствии с параметром инициализации и отправляется экземпляром VNF в VM, а затем отправляется VM в VIM по защищенному каналу с VIM.