УРОВЕНЬ ТЕХНИКИ

[0001] Многие компании и другие организации используют компьютерные сети, которые взаимодействуют с многочисленными компьютерными системами для обеспечения их работы, например, с существующими по соседству компьютерными системами (к примеру, являющимися частью локальной сети) или наоборот, расположенными в многочисленных географически удаленных местах (к примеру, подключенными к одной или многим частным или общественным промежуточным сетям). Например, центры хранения и обработки данных здания, имеющие значительное количество взаимосвязанных вычислительных систем, являются обычным делом, такие, как частные центры хранения и обработки данных, работающие за счет и в интересах отдельной организации, и общественные центры хранения и обработки данных, которые работают под управлением юридических лиц, направлением деятельности которых является обеспечение пользователей компьютерными ресурсами. Некоторые операторы общественных центров хранения и обработки данных обеспечивают доступ к сетям, вычислительным мощностям и создают условия безопасной установки для аппаратного обеспечения, принадлежащего многим пользователям, в то время, как другие операторы общественных центров хранения и обработки данных обеспечивают средства "полного сервиса", который также включают в себя аппаратные ресурсы, которые становятся доступны пользователям подобного сервиса. Тем не менее, в связи с тем, что масштаб и область применения центров хранения и обработки данных увеличивается, задачи ввода в эксплуатацию, администрирования и управления физическими компьютерными ресурсами становятся все более и более сложными.

[0002] Появление технологий виртуализации для стандартных аппаратных средств упростило процедуры управления крупномасштабными компьютерными ресурсами для многих пользователей с различными потребностями, позволяя эффективно и безопасно распределять всевозможные компьютерные ресурсы между многочисленными потребителями. Например, технологии виртуализации позволяют обеспечить множеству пользователей общий доступ к одному физическому компьютеру, предоставляя каждому пользователю одну или более виртуальных машин, размещенных на одном физическом компьютере, с каждой из таких виртуальных связана программная симуляция, действующая в качестве отдельной логической компьютерной системы, которая создает у пользователя ощущение, что он единолично является оператором и администратором предоставленного аппаратного компьютерного ресурса, в то же время, обеспечивая разграничение и безопасность программного обеспечения между отдельными виртуальными машинами. Более того, некоторые технологии виртуализации способны предоставить виртуальные ресурсы, которые объединяют два или более физических ресурса, к примеру, отдельная виртуальная машина с множеством виртуальных процессоров, которые объединяют множество отдельных физических компьютерных систем. В качестве другого примера, технология виртуализации объединяет средства хранения данных для предоставления общего доступа множества пользователей, предоставляя каждому пользователю виртуальное средство хранение данных, которое распределено между множеством устройств хранения данных, каждое из таких виртуальных средств хранения данных работает как отдельное устройство хранения данных, что создает у пользователя ощущение, что он единолично является оператором и администратором ресурса хранения данных.

[0003] Операторы центров хранения и обработки данных предоставляют различные типы виртуальной обработки данных, хранения, и/или другие услуги, которые обычно основаны на стандартных сетевых протоколах для получения запросов пользователей и передачи ответных данных на такие запросы с использованием стандартного сетевого оборудования, в частности, различного типа сетевых интерфейсных карт (СИК). Не смотря на новейшие преимущества технологии виртуализации, многие свойства виртуальных серверов, связанные с сетевыми технологиями, как правило, управляются на уровне индивидуальных физических сетевых интерфейсных карт. Ввиду сложности изменений различных типов динамических сетевых конфигураций, требующих от пользователя увеличения количества служб виртуализации, сетевое управление на физическом уровне СИК становится все более и более затруднительным. Таким образом, технический результат заявленного изобретения заключается в упрощении процесса управления настройками сети с использованием интерфейсных записей в качестве уровня управления для экземпляров ресурса, запущенных на компьютерах, включающих аппаратные интерфейсные сетевые платы.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

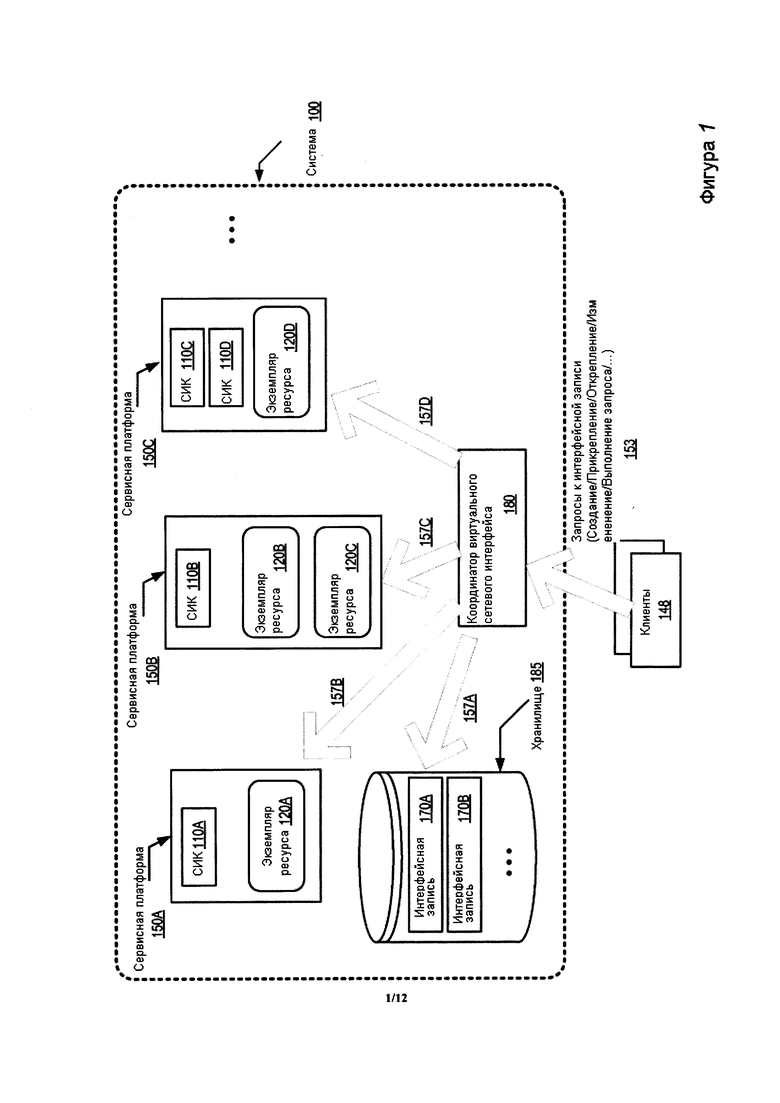

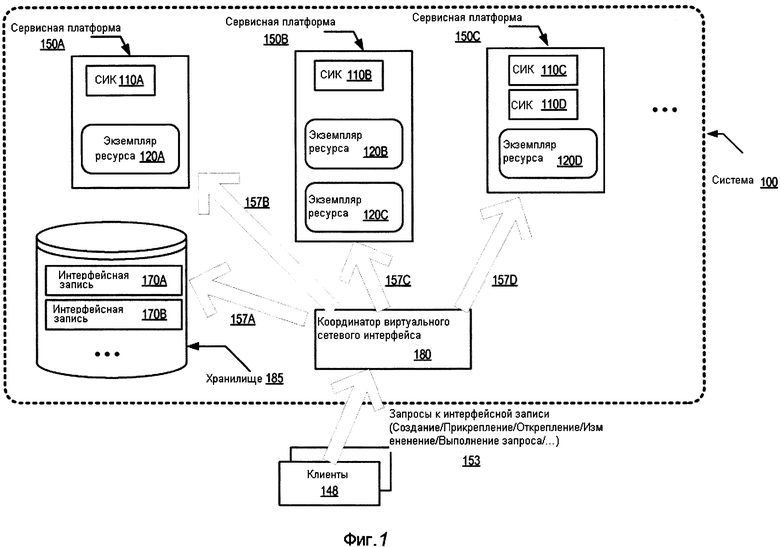

[0004] Фигура 1 иллюстрирует среду функционирования системы, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения.

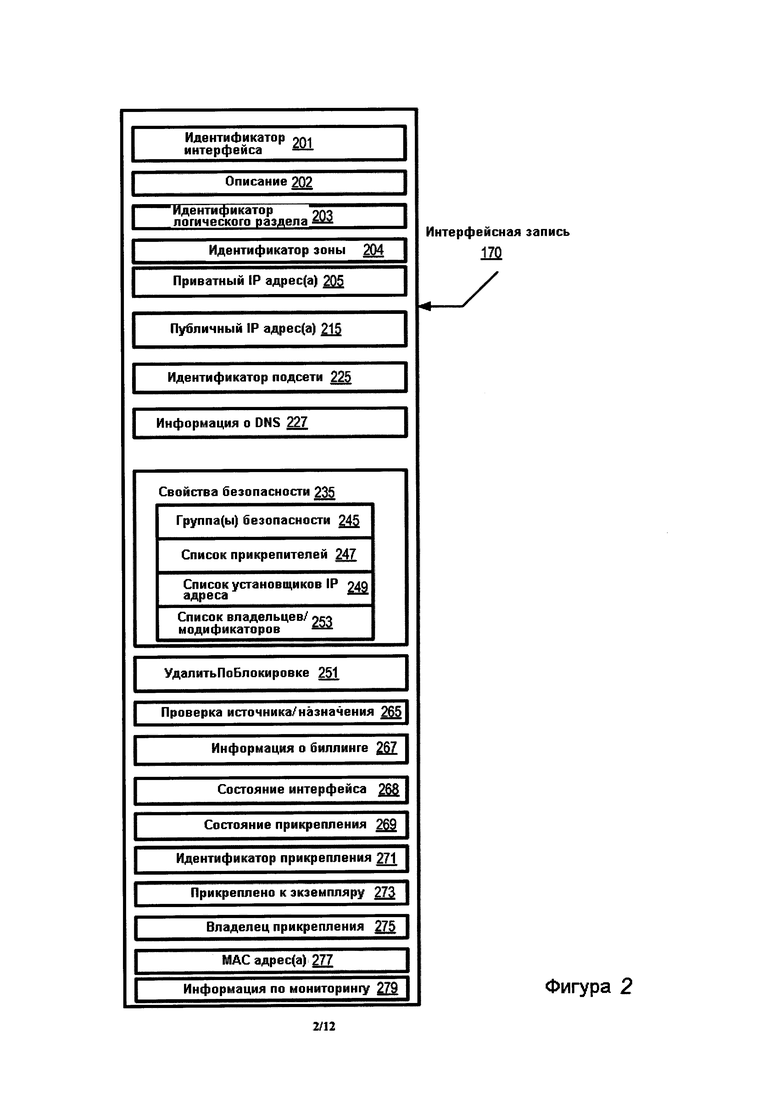

[0005] Фигура 2 иллюстрирует примеры составляющих элементов интерфейсной записи, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения.

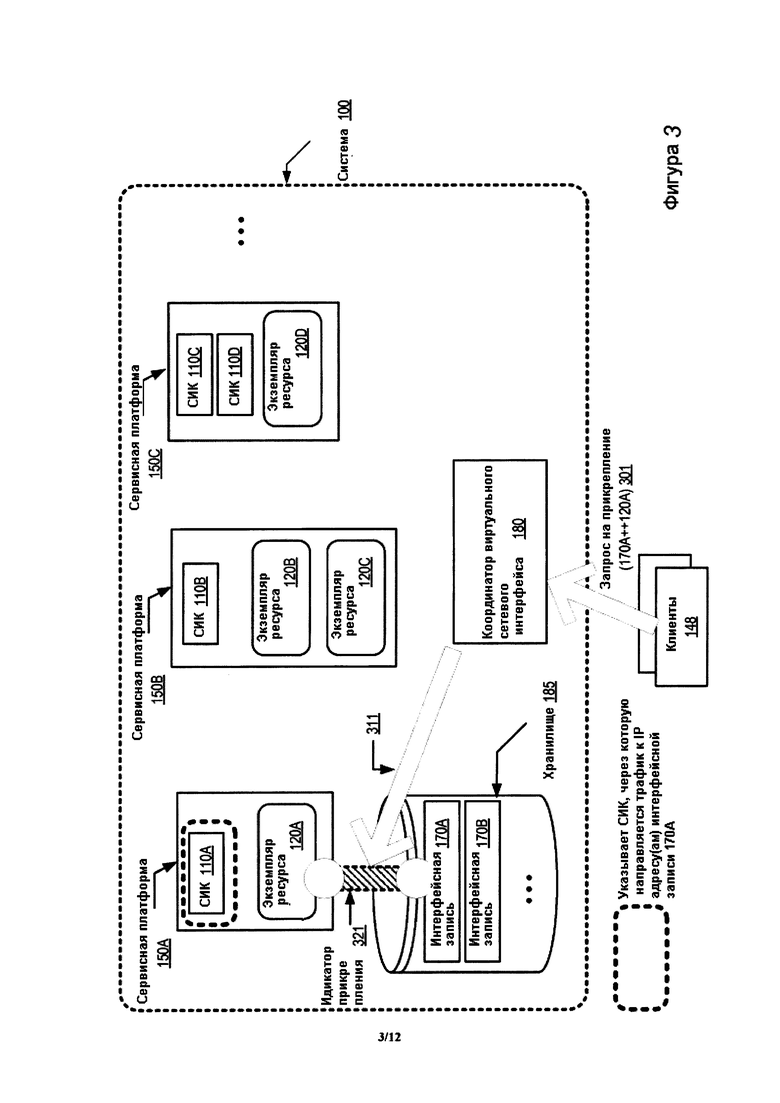

[0006] Фигура 3 иллюстрирует действие, при котором интерфейсная запись прикрепляется к экземпляру ресурса, в соответствии с некоторыми вариантами воплощения изобретения.

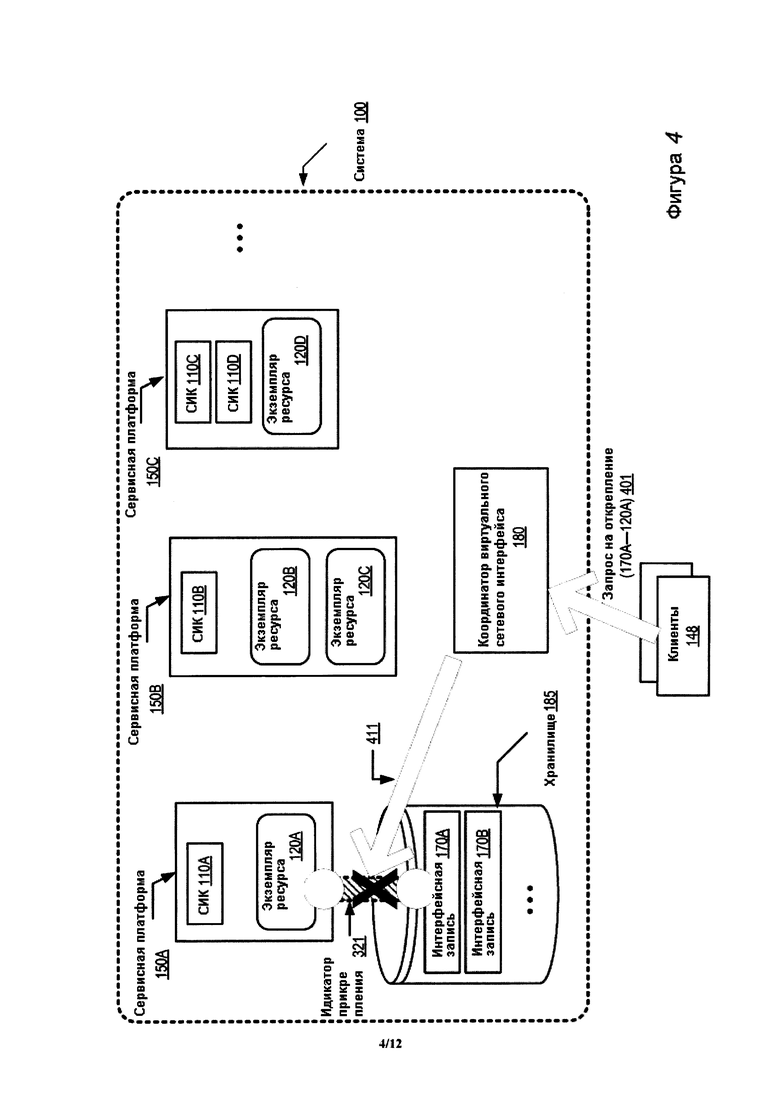

[0007] Фигура 4 иллюстрирует действие, при котором интерфейсная запись открепляется от экземпляра ресурса, в соответствии с некоторыми вариантами воплощения изобретения.

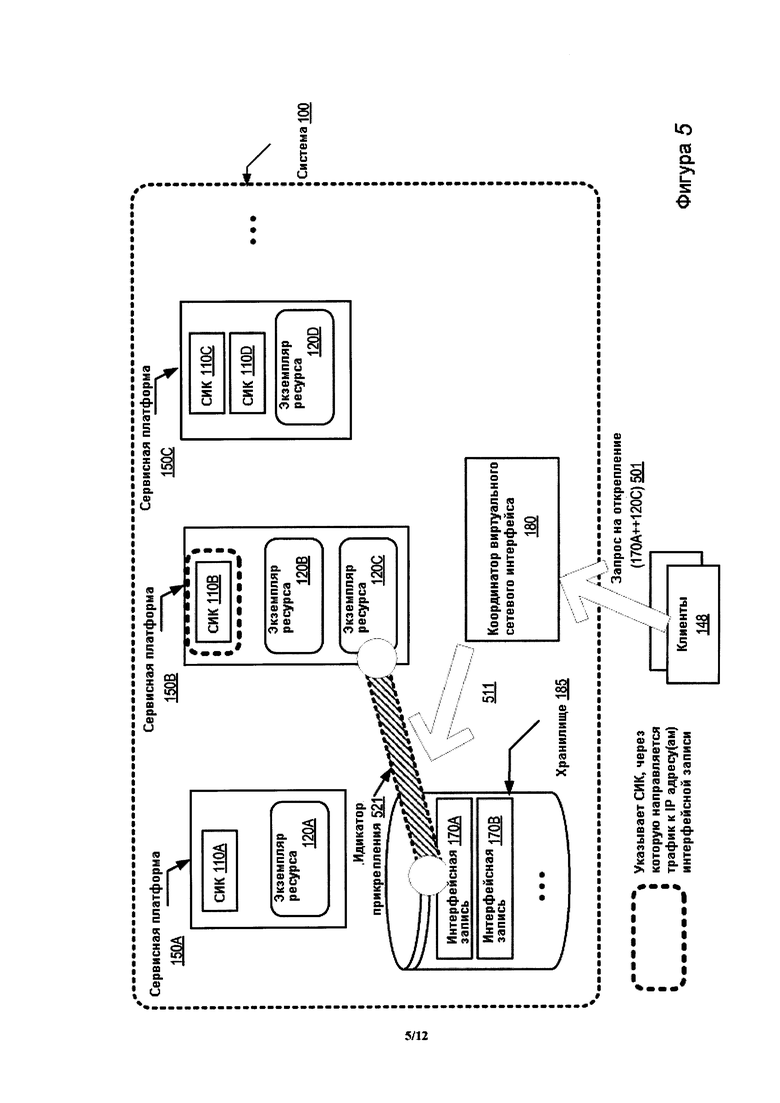

[0008] Фигура 5 иллюстрирует действие, при котором интерфейсная запись прикрепляется к экземпляру ресурса, отличному от того, к которому запись была прикреплена ранее, в соответствии с некоторыми вариантами воплощения изобретения.

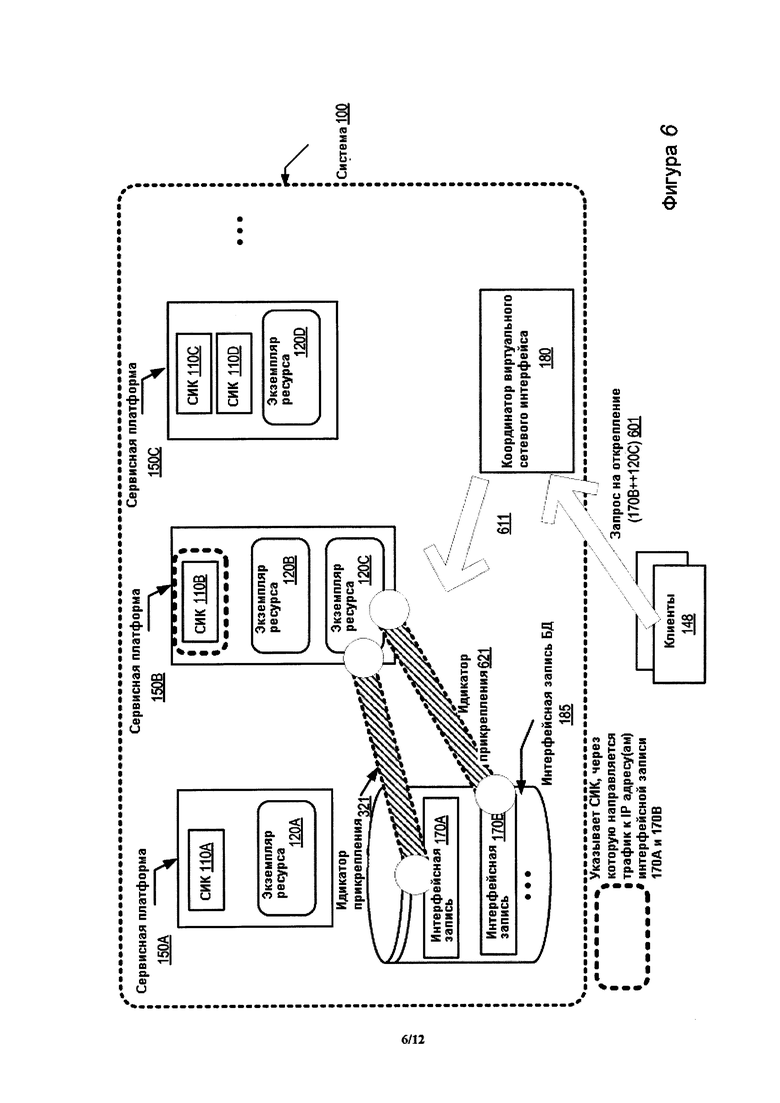

[0009] Фигура 6 иллюстрирует действие, при котором вторая интерфейсная запись прикрепляется к экземпляру ресурса, в соответствии с некоторыми вариантами воплощения изобретения.

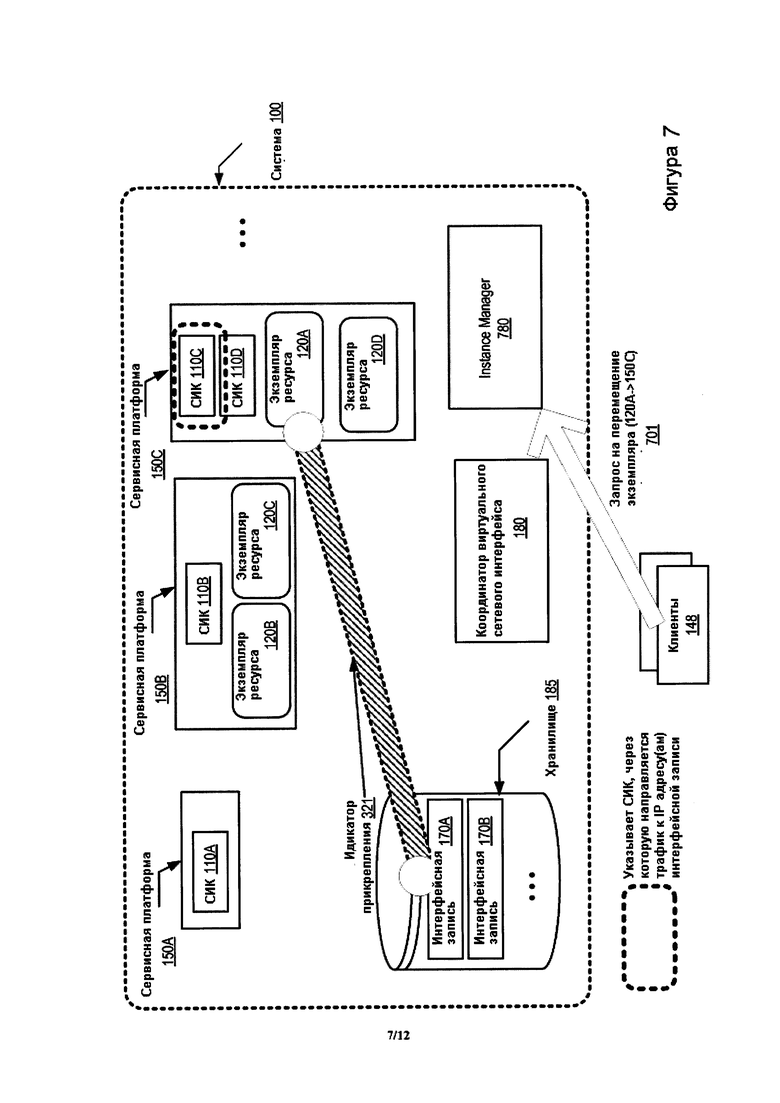

[0010] Фигура 7 иллюстрирует процесс, при котором экземпляр ресурса, с прикрепленной интерфейсной записью, перемещается с одной сервисной платформы на другую, в соответствии с некоторыми вариантами воплощения изобретения.

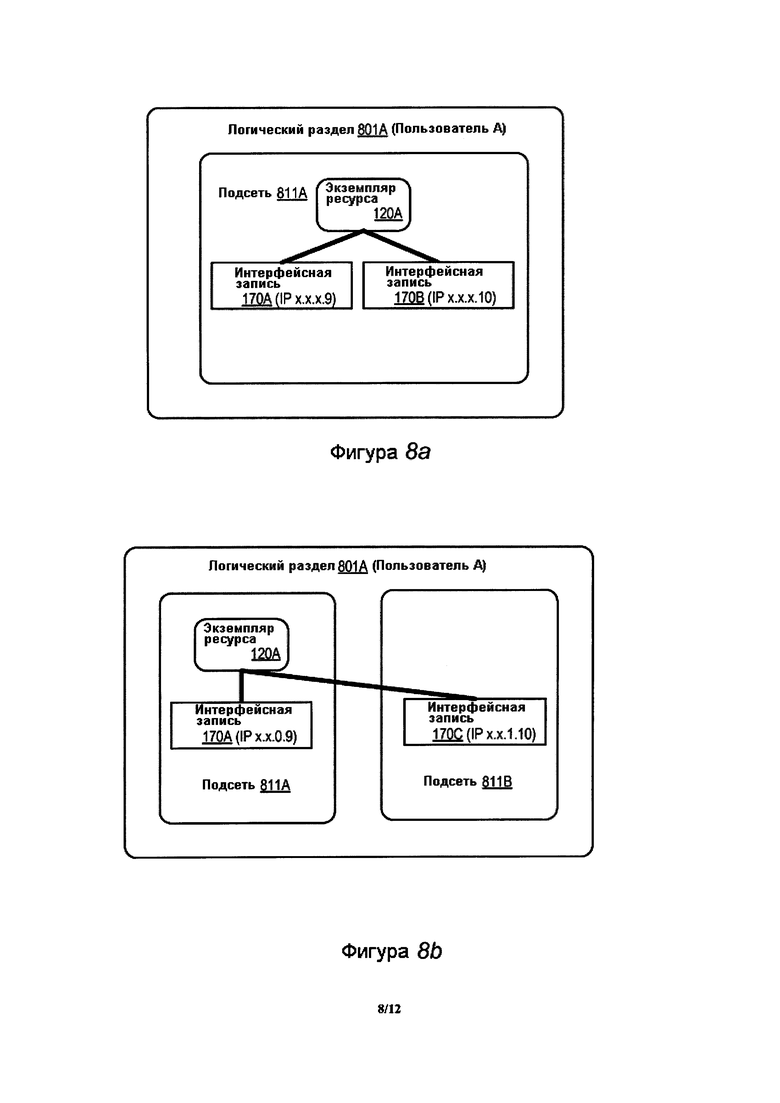

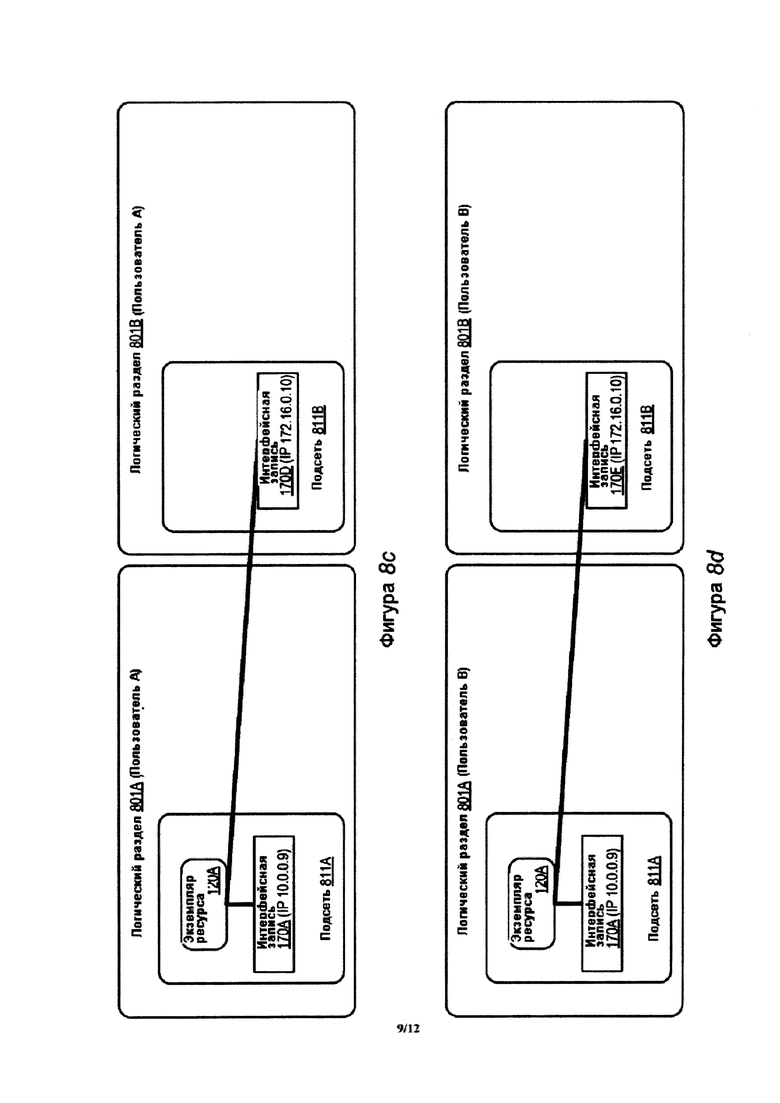

[0011] Фигуры 8a-8d иллюстрируют пример количества достижимых конфигураций сети за счет прикрепления интерфейсных записей к экземплярам ресурсов, в соответствии с некоторыми вариантами воплощения изобретения.

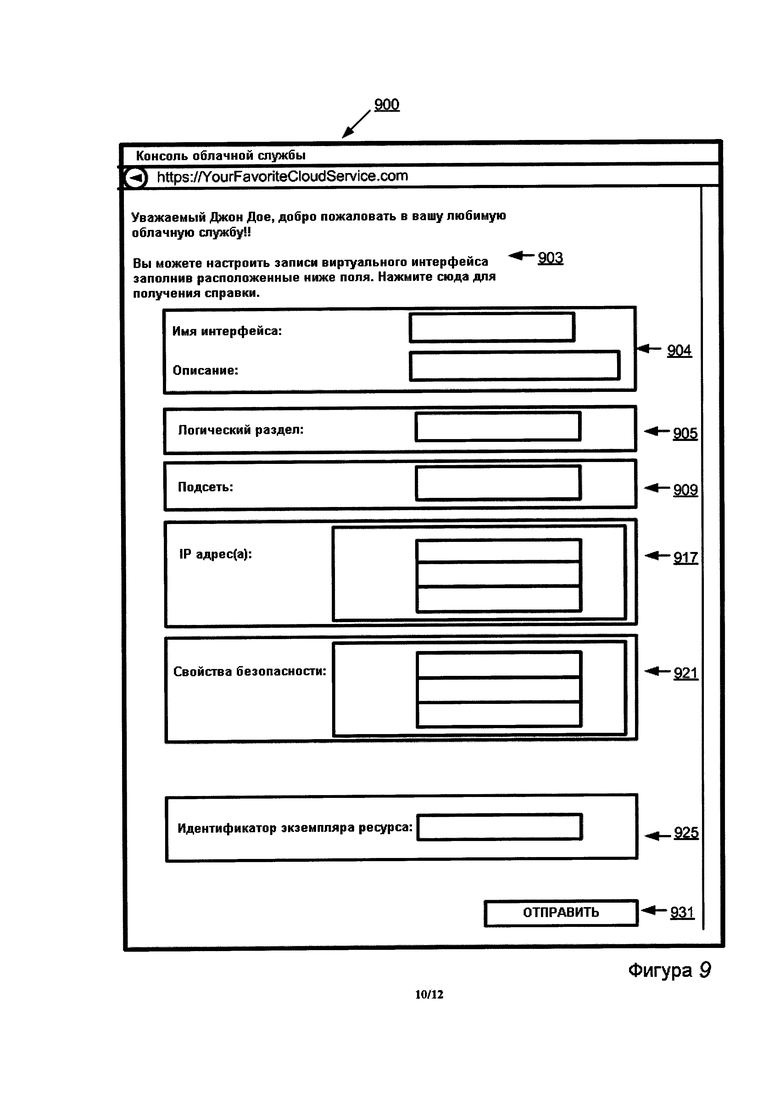

[0012] Фигура 9 иллюстрирует примерный вариант элемента web-ориентированного интерфейса, который может предоставляться за счет координатора виртуального сетевого интерфейса, в соответствии с некоторыми вариантами воплощения изобретения.

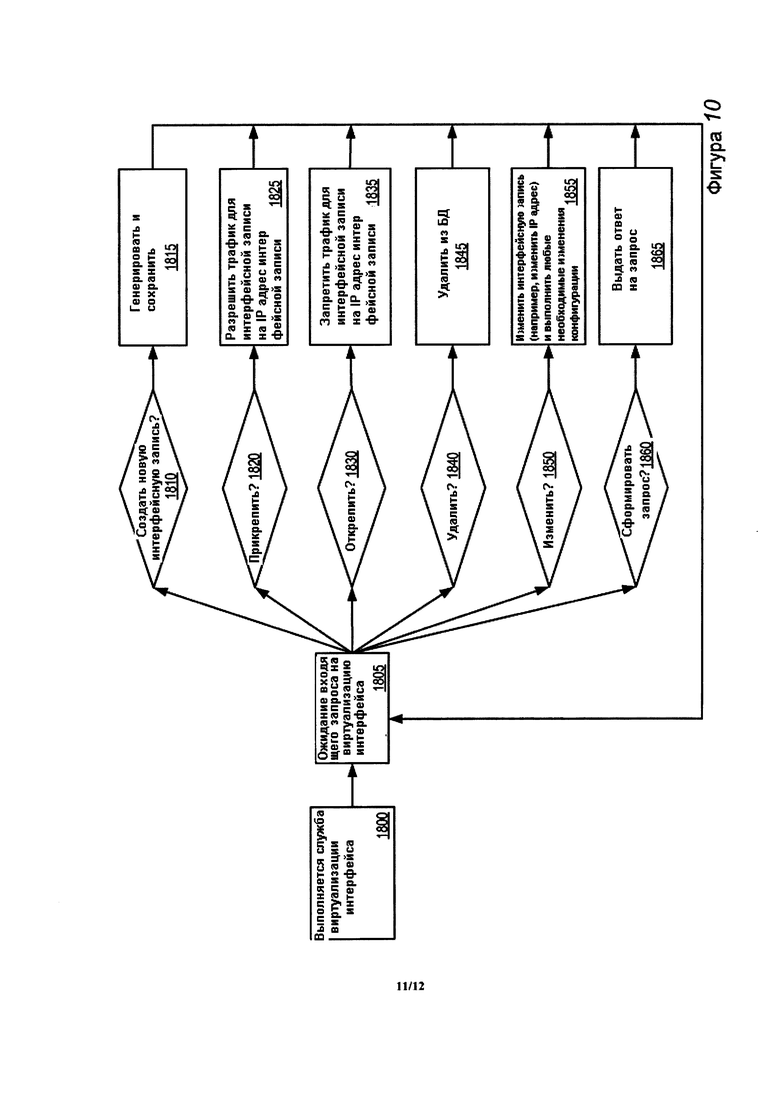

[0013] Фигура 10 иллюстрирует блок-схему метода предоставления сервисов интерфейсной записи, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения.

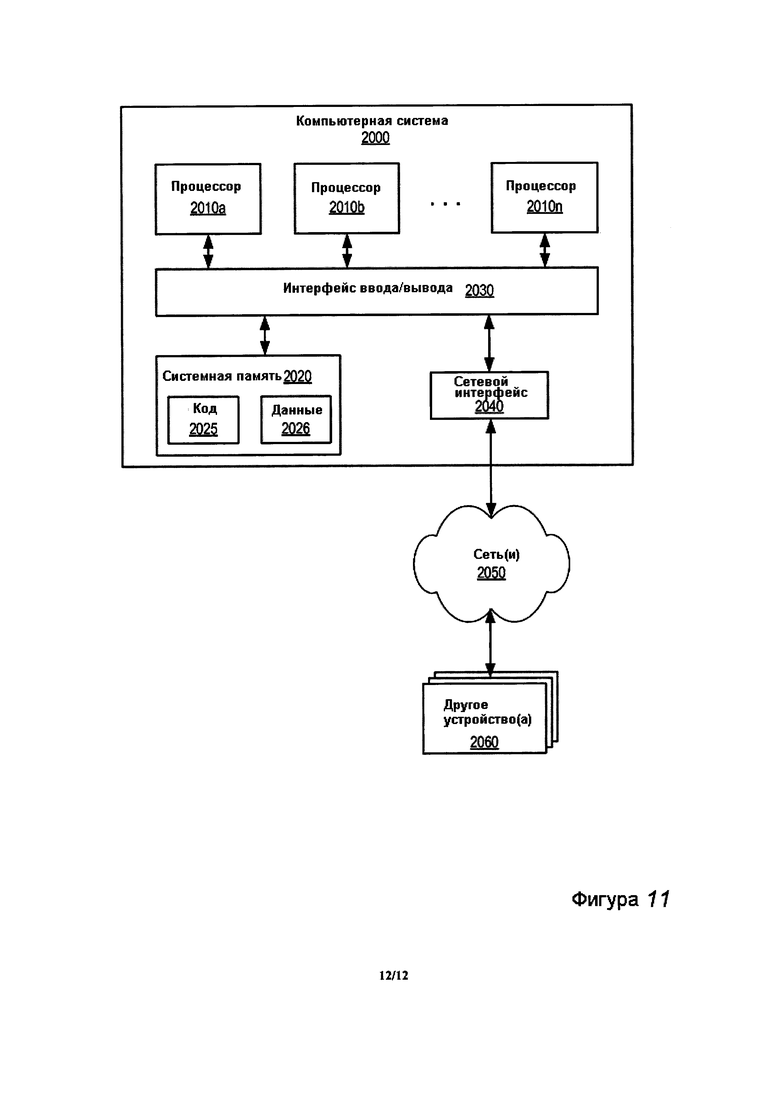

[0014] Фигура 11 иллюстрирует блок-схему образца компьютерной системы, которая используется в некоторых вариантах воплощения изобретения.

[0015] Несмотря на воплощения изобретения, описанные в данном документе в качестве примера некоторых вариантов воплощения изобретения, и иллюстративные чертежи, специалисты в данной области признают, что воплощения изобретения не ограничиваются вариантами воплощения изобретения или описанным чертежами. Следует понимать, что чертежи и прилагаемые детальные описания не намерены ограничивать варианты воплощения изобретения в частной форме раскрытия, но, с другой стороны, намерение покрывают все варианты, эквивалентные и альтернативные, соответствующие сущности и объему как определено прилагаемыми пунктами формулы патента. Заголовки, используются в данном документе исключительно в организационных целях и не подразумевают быть использованными для ограничения объема описанного или пунктов. Как используется повсюду в этом приложении, слово "может" используется в позволительном смысле (то есть означающее "способность к"), вместо принудительного смысла (то есть, означающего "должен"). Аналогично, слова "включать", "включающий", и "включающие" означают "включение", но не ограничение.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

[0016] Описываются различные варианты способов и инструментов для управления объектами виртуального сетевого интерфейса для различных вариантов воплощения изобретения. Настройка сетей с помощью объектов-сущностей, таких, как компании или организаций государственного сектора, которых в данном документе можно назвать поставщиками сетевых услуг, для предоставления одного или более сервисов, доступных через Интернет (например, различных типов вычислений и хранения данных, основанных на облачных технологиях), для распределенных групп клиентов. Такие сети поставщика услуг могут иметь множество центров хранения и обработки данных, использующих для хостинга множественные пулы ресурсов, такие, как совокупность физических и виртуальных компьютерных серверов, устройств хранения данных, сетевого оборудования и тому подобное, необходимую для реализации и распределения сервисов, предлагаемых поставщиками таких услуг.

[0017] По некоторым причинам, например, для значительного улучшения гибкости, при которой доступ к различным группам ресурсов обеспечивается без необходимости прибегать к громоздким изменениям параметров безопасности, переконфигурации и/или физического перемещения сетевых интерфейсных карт, в некоторых воплощениях изобретения оператор сети поставщика услуг настраивает группу сервисов виртуализации для сетевых интерфейсов. Некоторые сервисы доступны с помощью координатора виртуальных сетевых интерфейсов (при ссылке на который, используется аббревиатура "КВСИ" в данном документе), который служит для поддержания и реализации различных действий, задания группы интерфейсных записей для управления сетевыми процессами, необходимыми для доступа к множественным ресурсам сети поставщика услуг. В некоторых вариантах воплощения изобретения, различные части функционала КВСИ объединяют множество различных взаимодействующих программных компонентов и/или устройств, таких, как модули гипервизора или операционные системы, работающие на разных аппаратных платформах сети поставщика услуг, программное обеспечение роутеров на конечных устройствах и тому подобное.

[0018] В одном воплощении изобретения сеть поставщика услуг предоставляет пользователям многочисленные экземпляры виртуальных вычислительных ресурсов и/или ресурсы хранения данных, каждый из которых требует сетевую адресацию для обеспечения взаимодействия с ними со стороны пользователя. КВСИ в качестве воплощения изобретения дает пользователю доступ к запросу, который создаст изменяемую и передаваемую интерфейсную запись, которая включает множество элементов, содержащих информацию о сетевой конфигурации (например, данные политики обеспечения безопасности, информацию об адресации и маршрутизации), которую пользователь хотел бы настроить и, затем, связывать или разделять со множеством экземпляров ресурсов в течение всего времени. Интерфейсная запись, в некоторых воплощениях изобретения, включает один или более адресов Интернет протокола (IP) и идентификатор подсети для подсети, к которой IP-адрес или адреса принадлежат. Дополнительно, различные настройки, связанные с безопасностью, включены в интерфейсные записи, идентифицируя, к примеру, объекты-сущности или пользователей, которым разрешено выполнять операции "прикрепления" и "открепления", детально описанные ниже. КВСИ создает запросную интерфейсную запись и, в одном варианте воплощения изобретения, хранит ее в постоянном хранилище или базе данных интерфейсных записей.

[0019] В некоторых вариантах воплощения изобретения, пользователь отправляет запрос, чтобы КВСИ "прикрепил" интерфейсную запись к экземпляру ресурса, такому, как виртуальный сервер вычислений или сервер хранения данных, позволяя, таким образом, экземпляру ресурса получать входящий трафик, направленный к IP адресу интерфейсной записи, и позволяя исходящему трафику от экземпляра ресурса указывать, что он исходит с этого IP адреса. Сетевой трафик проходит через одну или более сетевых интерфейсных карт (СИК), которые должны быть установлены на физических платформах, на которых виртуальные экземпляры ресурса могут уже быть созданы, однако свойства интерфейсной записи могут быть учтены независимо для каждой отдельной СИК или нескольких СИК, и также независимо от отдельных экземпляров ресурса. В заданной точке времени, например, интерфейсная запись может быть или может не быть связанной с (то есть, "прикрепленной" к) экземпляром ресурса. В течение времени, когда она не связана с каким-либо экземпляром ресурса, интерфейсная запись существует в неактивном или статическом режиме внутри хранилища КВСИ интерфейсной записи, сохраняя свои свойства.

[0020] В некоторых вариантах реализации изобретения, в соответствии с запросом на "открепление" интерфейсной записи от экземпляра ресурса, к которому она в данный момент прикреплена, КВСИ делает так, чтобы трафик, направленный по определенному IP-адресу или адресам интерфейсной записи, больше не был доступен экземпляру ресурса. Пользователь также создает запрос, чтобы КВСИ теперь прикрепил интерфейсную запись к другому экземпляру ресурса (например, другому виртуальному вычислительному серверу), отличному от того экземпляра, к которому она была прикреплена ранее. В результате этого нового процесса прикрепления заданный IP трафик по IP адресу(ам) будет включать вместе с интерфейсной записью вновь присоединенный экземпляр ресурса, используя любую группу выделенных физических СИК, что позволит пользователю с легкостью передавать настройки конфигурации сети и соответствующие настройки безопасности через экземпляр ресурса без необходимости иметь дело непосредственно с СИК. В различных вариантах воплощения изобретения, любые другие процессы, такие, как изменение IP адресов, связанных с полученной интерфейсной записью, изменение настроек безопасности, процессы, связанные с биллингом и тому подобные, поддерживаются координатором виртуального сетевого интерфейса.

Пример среды системы

[0021] Фигура 1 иллюстрирует среду функционирования системы, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения. Система 100 включает множество экземпляров ресурсов 120, например, экземпляры 120А, 120В, 120С и 120D сети поставщика услуг, настроенных для предоставления пользователям 148 различных типов сервисов, таких, как сервисы облачных вычислений или облачные сервисы хранения информации. В свою очередь, клиенты 148 пользуются всевозможными сервисами на экземпляре 120, такими, как WEB-сайты с присоединенными серверными базами данных, и демонстрируют их своим собственным пользователям. Экземпляр ресурса 120, к примеру, обеспечивает выполнение виртуального сервиса, такого, как виртуальная вычислительная система или виртуальная система хранения данных, которые постоянно размещены на одной или более физических платформах, таких, как сервисные платформы 150А, 150В и 150С на Фигуре 1. Сервисная платформа 150 для экземпляра ресурса 120, обеспечивающая выполнение виртуальной вычислительной системы, примеру, включает в себя аппаратный сервер с одним или более ЦПУ (а также соответствующую память, устройство хранения данных и сетевое оборудование), и программное обеспечение (такое как гипервизор и/или элементы операционной системы), обеспечивающие виртуализацию вычислительной системы. Аналогично, сервисная платформа 150, обеспечивающая виртуальную систему хранения данных, к примеру, содержит отдельные или все элементы одного или более устройств хранения данных (такие, как дисковые массивы или устройства хранения данных) и связанные процессорные элементы и программное обеспечение.

[0022] В некоторых вариантах воплощения изобретения, экземпляры ресурса 120 переносятся с одной платформы 150 на другую - например, виртуальная вычислительная система может быть реализована на одном физическом сервере, а затем, по желанию, она перемещается на другой физический сервер. Более того, множественные экземпляры ресурса, размещены на одной сервисной платформе 150 - например, показано размещение экземпляров ресурса 120В и 120С на сервисной платформе 150В. Физические ресурсы (такие, как ЦПУ и сетевые карты) сервисной платформы 150В вместе с множественными размещенными экземплярами ресурса 120 распределяется с использованием различных схем, в различных вариантах воплощения изобретения. В одном варианте воплощения изобретения некоторые ресурсы выделены исключительно экземплярам ресурса -например, если сервисная платформа 150В имеет четыре ЦПУ, два ЦПУ выделены экземпляру ресурса 120В, тогда как оставшиеся два выделены экземпляру ресурса 120С. В другом варианте воплощения изобретения, физические ресурсы предоставлены в общее пользование с использованием временных промежутков - например, все четыре ЦПУ используются любым из экземпляров ресурса, за счет настройки механизма очередности, который будет определять, как будут распределяться циклы ЦПУ, с учетом временных интервалов, между экземплярами, с учетом их потребностей в вычислительных ресурсах. В варианте воплощения изобретения, проиллюстрированном на Фигуре 1, каждая сервисная платформа 150 имеет один или более физическую сетевую интерфейсную карту (СИК) - сервисная платформа 150А имеет СИК 110А, сервисная платформа 150В имеет СИК 110В, и сервисная платформа 150С имеет СИК 110С и 110D. Сетевой трафик поступает к или от экземпляра ресурса 120, который размещен на сервисной платформе 150, поступает через одну или более СИК 110 сервисной платформы. В некоторых воплощениях изобретения одиночный экземпляр ресурса 120 охватывает множество аппаратных сервисных платформ 150, в этом случае используется любая из СИК 110, доступных на любой из множества сервисных платформ 150. В одном варианте воплощения изобретения, экземпляр ресурса 120 содержит не виртуальный сервер, то есть, экземпляр ресурса задействован с использованием штатной операционной системы, выполняемой на минимальных аппаратных средствах сервисной платформы 150, вместо использования программного гипервизора.

[0023] Система 100 включает в себя координатор виртуального сетевого интерфейса (КВСИ) 180, обеспечивающий выполнение группы виртуальных сервисов для сетевых интерфейсов, в проиллюстрированном варианте воплощения изобретения. Клиенты 148 требуют различные типы запросов 153, включая запросы на создание интерфейсных записей 170, для прикрепления их к экземпляру ресурса 120, открепления их, изменения, обработки, и так далее; дополнительно, каждый из этих типов операций подробно описан ниже. В ответ на полученный запрос 153, КВСИ 180 выполняет множество операций, влияющих на интерфейсную запись 170 и экземпляр ресурса 120 на сервисной платформе 150, как указано стрелками, обозначенными как 157А, 157В, 157С и 157D. Например, КВСИ 180, в ответ на создание запросов от пользователей 148, генерирует интерфейсные записи, такие, как 170А и 170В, каждая из которых содержит набор свойств, связанных с сетью, которые присоединяются и отсоединяться по требованию множества экземпляров ресурса 120. Интерфейсные записи 170 генерируются в группе структур данных в памяти, сохраняются в хранилище 185, в некоторых воплощениях изобретения, в виде базы данных на устройстве постоянного хранения. Интерфейсная запись для сети, которая использует протоколы TCP/IP, включает, к примеру, один или более IP адресов, один или более идентификатор подсети, который содержит IP адрес или адреса, а также набор свойств, дополнительно описанных ниже. В некоторых воплощениях изобретения, интерфейсная запись 170 также включает одно или более полей, таких как различные поля состояния, настройки проверки адреса источника и назначения, информация о биллинге, идентификация текущего присоединенного экземпляра ресурса 120, адреса управления доступом к среде передачи данных (MAC адреса) физической сетевой интерфейсной карты 110, присоединенной в данный момент к интерфейсной записи, и тому подобное. Интерфейсные записи для сетей, использующих сетевые протоколы, отличные от TCP/IP, содержат информацию, связанную с сетевой адресацией, в соответствии с используемым протоколом.

[0024] В некоторых вариантах воплощения изобретения, КВСИ 180 сконфигурирован для выполнения операций "прикрепления" для динамического присоединения интерфейсных записей 170 к экземплярам ресурса 120, и, позволяют, таким образом, направлять трафик к или от экземпляров ресурса 120, в соответствии со свойствами сети и безопасности, указанными в интерфейсной записи 170. В ответ на прикрепленный запрос 153, получаемый от клиента 148, например, в одном из воплощений изобретения, КВСИ 180 выполняет одну или все, перечисленные ниже операции: (а) проверку, основанную на информации параметров безопасности, сохраненную в указанной интерфейсной записи 170 и/или в другом месте, которую утвердил клиент в запросе на прикрепление интерфейсной записи к указанному экземпляру ресурса 120; (b) проверку того, что сетевая информация (IP адрес или адреса, идентификатор подсети и так далее) интерфейсной записи присвоена для активации сетевого трафика к или от указанному экземпляру ресурса 120 (например, КВСИ 180 может проверить, используется ли IP адрес другим экземпляром и, таким образом, является недоступным); (с) обеспечить поверку того, что физическая СИК 110 работоспособна и доступна для использования экземпляром ресурса 120 на сервисной платформе 150, где в данный момент размещен экземпляр ресурса 120; (d) инициировать или выполнить необходимые изменения конфигурации, например, в приложении гипервизора или в выполняемой операционной системе на сервисной платформе 150 в соответствующих роутерах, шлюзах и других сетевых устройствах сети поставщика услуг, чтобы позволить указанному экземпляру ресурса 120 начать отправку трафика с и получение трафика на указанный интерфейсной записи IP адрес или адреса, а также (е) выполнение изменений в интерфейсной записи 170 и/или хранилища 185 для выполнения прикрепленной операции. В рамках изменений конфигурации, новая или измененная информация о маршрутизации, такие, как записи таблицы маршрутизации, передаются группе роутеров, шлюзов и тому подобное, в некоторых воплощениях изобретения. В одном варианте воплощения изобретения КВСИ 180 проверяет, что каждый экземпляр ресурса 120 имеет, по меньшей мере одну интерфейсную запись 170, прикрепленную к любому из экземпляров ресурса, которая активна и доставлена.

[0025] В некоторых вариантах воплощения изобретения, КВСИ 180 также используется для "открепления" или разъединения интерфейсной записи 170 от экземпляра ресурса 120, к которому она в настоящий момент прикреплена. В соответствии с запросом 153 клиента 148 на открепление, КВСИ 180, в таком варианте воплощения изобретения, запрещает обнаруженный дополнительный трафик к или от IP адреса или адресов, указанный в интерфейсной записи 170, направленный от или к экземпляру ресурса. Для этого, КВСИ 180 выполняет некоторые или все операции, указанные ниже: (а) проверку, основанную на информации о безопасности, сохраненную в указанной интерфейсной записи 170 и/или в любом другом месте, которое клиент указал в запросе на открепление интерфейсной записи из указанного экземпляра ресурса 120; (b) инициирует или выполняет необходимые изменения конфигурации, например, с помощью программного обеспечения гипервизора или операционной системы, выполняемой на сервисной платформе 150 и соответствующих роутерах, шлюзах и других сетевых устройствах, для предотвращения сетевого трафика, связанного с IP адресом(ами) интерфейсной записи 170, направленного от или к указанному экземпляру ресурса 120, и (с) выполнятет изменения в интерфейсной записи 170 и/или хранилище 185 для выполнения процедуры открепления.

[0026] Интерфейсная запись 170, которая была ранее прикреплена к отдельному экземпляру ресурса 120, и затем откреплена от этого экземпляра ресурса 120, впоследствии прикрепляется к любому желаемому экземпляру ресурса (к любому из экземпляров ресурса или к тому же экземпляру ресурса, к которому она была прикреплена ранее) с помощью КВСИ 180 по запросу клиента, в некоторых вариантах воплощения изобретения. В таких вариантах воплощения изобретения тот же IP адрес используется первый раз, во время "периода прикрепления" для отправки и получения трафика, связанного с одним экземпляром устройства 120А через отдельную СИК 110А, а затем, при дальнейшем "периоде прикрепления", для отправки и получения трафика, связанного с другим экземпляром ресурса 120В, возможно, через другую СИК 110В и/или другую сервисную платформу 150. Дополнительно, для того, чтобы предоставить клиенту доступ к карте IP адресов, предоставленных различным экземплярам ресурса 120 в разное время, КВСИ 180 также предоставляет клиенту возможность повторного использования некоторых или всех параметров безопасности, связанных с интерфейсной записью 170, что существенно снижает сложность и объем трудозатрат для изменения сетевой конфигурации. Во многих вариантах воплощения изобретения множество интерфейсных записей 170 прикреплены к одиночному экземпляру ресурса 120, что позволит использовать множество IP адресов для оного и того же экземпляра ресурса. В некоторых воплощениях изобретения одиночная интерфейсная запись 170 прикреплена ко множеству экземпляров ресурса 120 в одно и то же время: например, КВСИ 180 способен распределять или выравнивать нагрузку трафика в направлении одиночного IP адреса, указанного в интерфейсной записи 170, через два или более экземпляра ресурса 120. Используя эту способность КВСИ 180, в различных вариантах воплощения изобретения, реализована очень гибкая схема распределения IP адресов, подсетей и настроек безопасности сети для экземпляра ресурса 120.

Пример компонентов интерфейсной записи

[0027] Фигура 2 иллюстрирует примеры составляющих элементов интерфейсной записи 170, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения. Только некоторая подгруппа элементов или полей, показанных в Фигуре 2, реализована в некоторых воплощениях изобретения, и не все реализованные поля могут быть заполнены (то есть, некоторые поля могут быть пустыми или иметь нулевое значение). При создании интерфейсной записи 170 для нее создется новый идентификатор 201. В некоторых воплощениях изобретения, поле с описанием 202, предлагаемое при создании интерфейсной записи, может быть заполнено клиентом 148, например, "Интерфейс 1 для новостного web-сайта". В некоторых вариантах воплощения изобретения, сеть поставщика услуг, у которого будет использоваться интерфейсная запись, может содержать множество логических разделов и интерфейсная запись 170, в некоторых случаях, может содержать идентификатор логического раздела 203. Например, оператор сети поставщика услуг может создает логический раздел для отдельного пользователя, зарезервировав группу сервисных платформ 150, группу диапазонов сетевых адресов, другое оборудование или ресурсы, а также возможность сетевого администрирования для монопольного использования пользователем, эффективно обеспечивая пользователя его собственным изолированным и закрытым центром хранения и обработки данных или центрами, несмотря на то, что используемое пользователем оборудование размещено на технических площадках, предоставленных другими пользователями. Логические разделы включают в себя ресурсы, которые распределены территориально, в некоторых вариантах воплощения изобретения, предоставляя, таким образом, пользователю права доступа к виртуальному частному "облаку" ресурсов. В некоторых случаях, интерфейсная запись 170 включает идентификатор зоны 204, которая, к примеру, указывает территориальный регион или группу центров хранения и обработки данных, сервисные платформы 150 которых доступны для прикрепления к интерфейсной записи 170.

[0028] Любые из различных типов полей, связанных с сетевой адресацией, включены в интерфейсную запись 170, различных воплощениях изобретения. В некоторых вариантах воплощения изобретения, один или более приватных IP адресов 205 указаны для интерфейсной записи, эти IP адреса используются для маршрутизации внутри сети поставщика услуг, и не доступны напрямую за пределами сети поставщика услуг. В некоторых вариантах воплощения изобретения, один или более публичных IP адресов 215 также включены в интерфейсную запись, эти IP адреса видны за пределами сети поставщика услуг, например, различным роутерам общественной сети Интернет или пиринговым сетям сети поставщика услуг. При необходимости, различные устройства и компоненты, включая, к примеру, компоненты КВСИ 180, реализовывают любую требуемую методику или методики трансляции сетевых адресов для трансляции между публичными IP адресами 215 и приватными IP адресами 205 в различных вариантах воплощения изобретения. Один или более идентификаторов подсети 225 включается в интерфейсную запись.

[0029] Термин подсеть, широко используемый здесь, является логически видимым разделом сети. В случае IP сетей, группа логических или физических устройств, принадлежащих подсети, адресуется с помощью общих, одинаковых, наиболее значимых битовых групп в этих IP адресах. Это обуславливает логическое разделение IP адресов на два поля, сетевой или маршрутный префикс и поле "остатка". Поле остатка служит специфическим идентификатором для логического или физического устройства. Маршрутный префикс выражен в нотации Бесклассовой Междоменной Маршрутизации (CIDR), которая записана, как первый адрес сети, следующий за битовой длиной префикса, разделенный символом слеша (/). Например, запись 10.1.1.0/24 является префиксом Интернет протокола сети версии 4, которая начинается с адреса 10.1.1.0 и которая имеет 24 бита, выделенных для сетевого префикса, а оставшиеся 8 бит зарезервированы для идентификации устройства. В IPv4 префикс маршрутизации указываетя в форме маски подсети, которая выражается виде четырехзначного десятичного представления с точкой в качестве адреса. Например, 255.255.255.0 - это сетевая маска для префикса 10.1.1.0/24. Слегка отличающаяся нотация используется для IP сетей версии 6 и для сетей, использующих протокол, отличный от TCP/IP. Подсети, как правило, используются по разным причинам - например, для обеспечения логической изоляции между группами адресуемых по сети устройств, для классификации ресурсов логического раздела (таких, как виртуальное частное облако) в виде иерархической структуры для упрощения администрирования и так далее. В некоторых воплощениях изобретения, идентификатор подсети 225, включенный в интерфейсную запись 170, содержит строку, которая, в свою очередь, включает или представляет в зашифрованном виде представление CIDR для подсети - например, "подсеть -df543fda-10.1.1.0/24". В одном варианте воплощения изобретения идентификатор Сервера Доменных Имен (DNS) также включается в интерфейсную запись 170.

[0030] В некоторых вариантах воплощения изобретения интерфейсная запись 170 включает свойство 235, связанное с безопасностью. Некоторые сети поставщика услуг предоставляют пользователям особые права, включая, к примеру, правила, связанные с использованием межсетевой защиты, для любых типов входящего или исходящего трафика, связанного с экземпляром ресурса 120, к которому прикреплена интерфейсная запись 170; такие права могут быть названы, как "группы безопасности" и идентифицируются с помощью полей групп(ы) безопасности 245. Различные ограничения портов и протоколов реализованы за счет таких правил, а также множество правил связаны с каждой интерфейсной записью. Например, пользователь использует группы безопасности для того, чтобы ограничить входящий и исходящий трафик только протоколами HTTP и HTTPs, для ограничения групп портов TCP и UDP (протокол датаграмм пользователя), к которым разрешается трафик, для фильтрации входящего и исходящего трафика, связанного со множеством политик, и так далее. В некоторых воплощениях изобретения указывается прикрепляемый список 247, указывающий, какие пользователи или экземпляры могут выполнять прикрепление интерфейсной записи 170 к экземплярам ресурса 120. В некоторых случаях, отдельный список откреплений может быть использован для указания тех экземпляров, которые могут откреплять интерфейсную запись 170, тогда как в, других случаях, отдельный список, такой, как список прикреплений 247, может быть использован для авторизации откреплений и прикреплений. В некоторых вариантах воплощения изобретения, группа пользователей или экземпляров, которым разрешено устанавливать или изменять IP адреса (например, публичные IP адреса 215 и/или приватные IP адреса 205) интерфейсной записи 170, указываются в списке установщиков 249 IP адресов, а также группы пользователей или экземпляров, владеющих (или тех, кто может изменять другие поля) интерфейсной записью 170, указываются в поле владельцев/модификаторов 235. Например, владельцу/модификатору, указанному в поле 253, предоставлено право изменения списка прикрепителей 247 или списка установщиков, в некоторых воплощениях изобретения, изменяя, таким образом, группы экземпляров, которым предоставлено право прикреплять или откреплять интерфейсную запись или изменять ее IP адрес(а). Несмотря на то, что термин "список" используется для поля 247, 249 и 253, логические структуры данных, отличные от списка (такие, как массивы, хэш-таблицы, множества и тому подобное), используются для представления групп экземпляров, имеющих различные привилегии безопасности, роли и/или возможности, в различных вариантах воплощения изобретения.

[0031] В некоторых вариантах воплощения изобретения, пользователям предоставляется право "блокировать" экземпляр ресурса 120. Например, клиент 148 настраивает виртуальный вычислительный сервер, как экземпляр ресурса 120, прикрепляет интерфейсную запись 170 к экземпляру, запускает необходимые вычисления на экземпляре, а затем выдает запрос на блокировку экземпляра после окончания необходимых вычислений (указывая, таким образом, что экземпляр ресурса 120 больше не требуется). В таких вариантах воплощения изобретения, настройка "УдалитьПоБлокировке" 251 используется для указания того, что произошло прикрепление интерфейсной записи 170, тогда как экземпляр ресурса 120 заблокирован. Если свойство УдалитьПоБлокировке имеет значение "истина", интерфейсная запись 170, прикрепленная к экземпляру ресурса 120, будет заблокирована, КВСИ 180 удаляет интерфейсную запись 170 (например, запись может быть удалена из хранилища 185). Если свойство УдалитьПоБлокировке имеет значение "ложь", КВСИ 180 сохраняет интерфейсную запись 170, которая, к примеру, снова прикрепляется к какому-нибудь другому экземпляру ресурса. В одном варианте воплощения изобретения, интерфейсная запись 170 прикреплена к экземпляру ресурса 120, отдельная от интерфейсной записи, прикрепленная запись создается для представления этой связи, и свойство УдалитьПоБлокировке также связано с прикрепленной записью вместо или в дополнение к связи с интерфейсной записью. В таком варианте воплощения изобретения, интерфейсная запись 170 включает ссылку или указатель на прикрепленную запись или записи, для каждого из прикреплений, в которые интерфейсная включена в настоящий момент, и различные значения параметра "УдалитьПоБлокировке" задаются для каждой прикрепленной записи. В таких условиях, экземпляр записи 170, которая была прикреплена к любому экземпляру ресурса 120, не имеет свойства "УдалитьПоБлокировке", связанного ней, поскольку ее остатки откреплены. Таким образом, за счет хранения интерфейсной записи отдельно от экземпляра ресурса, накладные расходы для клиента 248, связанные с настройкой различных свойств, связанных с безопасностью и других свойств, будут снижены.

[0032] В одном варианте воплощения изобретения, интерфейсная запись 170 содержит информацию, связанную с маршрутизацией, например, индикатор 265, который указывает на то, требуется ли выполнять проверку сетевых пакетов, со стороны источника и/или получателя, пересылаемых к экземпляру ресурса 120, к которому прикреплена интерфейсная запись 170. Если параметр настройки проверки источника/получателя имеет значение "ложь" или "выключено", выбор маршрутизации основывается на источнике пакетов и IP адресах назначения, например, пакет направлен из одной подсети в другую, и если параметр имеет значение "истина" или "включено", экземпляр ресурса не выполняет маршрутизацию, в некоторых вариантах воплощения изобретения. Таким образом, поле источник/назначение 265 используется, в некоторых вариантах воплощения изобретения, для контроля того, следует ли экземпляру ресурса, к которому прикреплена интерфейсная запись, выполняет функцию маршрутизатора или шлюза для пакетов, для которых он не является конечным пунктом назначения, или же такие пакеты следует игнорировать. Другие виды информации, связанной с маршрутизацией, например, записи таблицы маршрутизации, также включаются в интерфейсную запись 170, в других вариантах воплощения изобретения. В некоторых воплощениях изобретения, информация 267, связанная с биллингом, включается для идентификации, к примеру, записи или пользователя, которому будет направлен счет за трафик, связанный с интерфейсной записью 170. В некоторых воплощениях изобретения, пользователю выставляется счет, по меньшей мере, частично, на основании количества экземпляров записи 170, которые он создает, независимо от того, сколько экземпляров записи прикреплено к экземпляру ресурса, в других воплощениях изобретения, счет включает как регулярный платеж (например, основанный на количестве экземпляров записи и/или количестве прикрепленных экземпляров записи), и так и не регулярный платеж (например, основанный на объеме трафика).

[0033] Поле состояния интерфейса 268 используется для указания текущего состояния интерфейсной записи 170 - например, указания того, "доступна" ли запись, "недоступна" или "в хорошем состоянии". В некоторых вариантах воплощения изобретения, аналогично, прикрепленное поле состояния 269 используется для указания того, прикреплена ли интерфейсная запись 170, откреплена, или находится в процессе прикрепления или открепления. В одном воплощении изобретения, как описано выше, запись прикрепления (отдельно от интерфейсной записи 170) создается одновременно с выполнением операции прикрепления, и идентификатор или идентификаторы текущих прикреплений интерфейсной записи 170 сохраняются в прикрепленном поле идентификатора 271. В некоторых вариантах воплощения изобретения, идентификаторы экземпляра ресурса или экземпляров 120, к которым в настоящий момент прикреплена интерфейсная запись 170, хранятся в прикрепленном к экземпляру поле 273, и пользователь или экземпляр, который выдал запрос на прикрепление, идентифицируется через поле владельца прикрепления 275. В одном варианте воплощения изобретения, формируется список идентификаторов СИК или СИК(ы) 110, используемых в настоящий момент для передачи трафика к/от IP адреса(ов) интерфейсной записи 170, например, в виде поля МАС-адреса(ов) 277. В некоторых воплощениях изобретения, информация о мониторинге 279, такая, как статистика по объему трафика, направляемого к или от IP адресов интерфейсной записи, также сохраняется вместе с интерфейсной записью. В различных вариантах воплощения изобретения, другие поля, не показанные на Фигуре 2, включаются в интерфейсную запись 170. В некоторых вариантах воплощения изобретения, клиенты связывают тэги, такие, как тэги виртуальной локальной сети (VLAN), отформатированные в соответствии со стандартом VLAN (таким, как стандарт 802.1Q), с интерфейсной записью 170 для реализации изоляции сети. В некоторых вариантах воплощения изобретения, такие тэги могут быть сохранены в или связаны с интерфейсной записью 170.

[0034] В одном варианте воплощения изобретения, некоторые поля, показанные на Фигуре 2, перемещаются на другие объекты за счет ссылок и указателей. Например, информация о безопасности для интерфейсной записи 170 сохраняется в отдельном объекте безопасности, а интерфейсная запись 170 хранит ссылку на объект безопасности. Аналогично, в некоторых воплощениях изобретения, каждое прикрепление экземпляра ресурса 120 к интерфейсной записи 170 представлено в виде прикрепленного объекта, а интерфейсная запись ссылается или указывать на соответствующий прикрепленный объект.

Операции прикрепления, открепления и перемещения экземпляра

[0035] На Фигуре 3-7 проиллюстрированы примеры нескольких типов операций, поддерживаемых КВСИ 180, в различных вариантах воплощения изобретения. Фигура 3 иллюстрирует действие, при котором интерфейсная запись 170 прикрепляется к экземпляру ресурса 120, в соответствии с некоторыми вариантами воплощения изобретения. Запрос 301 на прикрепление может быть отправляется клиентом 148 к КВСИ 180, идентифицирован интерфейсной записью 170А и экземпляром ресурса 120А, к которому прикреплена интерфейсная запись. На Фигуре 3, нотация "++" (как в "170А++120А") для запроса 301 указывает на то, что это запрос на прикрепление. После получения запроса, КВСИ 180 проверяет, что запрашивающий клиент авторизован на выполнение запроса на прикрепление, а информация об адресации и другая информация, содержащаяся в интерфейсной записи, является действительной, и затем инициирует необходимые изменения конфигурации доступного трафика, направляемого к или от экземпляра ресурса 120А в соответствии с подробной информаций, указанной в интерфейсной записи 170А. В ответ на запрос о прикреплении 301, КВСИ 180 выполняет операции, которые показаны на Фигуре 3 стрелками, обозначенными 311, и индикатором прикрепления 321. Как было замечено ранее, создаются и/или распространяются несколько вариантов изменений конфигурации, например, на гипервизоре или операционной системе платформы 150А, на которой размещен экземпляр ресурса 120А, и на множестве сетевых устройств, таких, как роутеры и маршрутизаторы, используемые сетью поставщика услуг. В некоторых вариантах воплощения изобретения, интерфейсная запись 170А изменяется отдельно, например, за счет изменения значений различных компонентов, таких, как состояние интерфейса 268, состояние прикрепления 269, идентификатор прикрепления 271, прикрепленного экземпляра 273, владельца прикрепления 275, и/или поля MAC адреса 277. На проиллюстрированном примере, поле MAC адреса 277 интерфейсной записи установлен в качестве MAC адреса СИК 110, используемая экземпляром ресурса 120А СИК обозначена пунктирной линией вокруг СИК.

[0036] В одном варианте воплощения изобретения, интерфейсная запись 170 прикрепляется к экземпляру ресурса 120 в разные периоды жизненного цикла экземпляра ресурса. Например, экземпляр ресурса 120 находится в состоянии выполнения для последующей загрузки (и уже принимает запрос на IP адрес другой интерфейсной записи, к которой он уже прикреплен), тогда как интерфейсная запись прикрепляется к нему. В некоторых вариантах воплощения изобретения, КВСИ 180 разрешает прикрепление интерфейсной записи 170 к экземпляру ресурса 120, даже если экземпляр ресурса 120 не запущен в настоящий момент, например, когда экземпляр ресурса остановлен или временно отключен, или он находится в процессе активации. В таком случае, например, сетевая интерфейсная запись прикрепляется к экземпляру ресурса перед активацией или загрузкой экземпляра ресурса, и, даже, перед выбором сервисной платформы 150, на которой поднят экземпляр ресурса. Если информация не доступна во время выполнения запроса на прикрепление, например, если MAC адрес используемой(ых) СИК не известен, КВСИ 180 может оставить некоторые поля интерфейсной записи 170А незаполненными или содержащими нулевое значение, до тех пор, пока значение не будет доступно. В некоторых вариантах воплощения изобретения, КВСИ 180 генерирует и/или хранит записи или структуры данных для каждого прикрепления, например, объект со связанным идентификатором прикрепления хранится в хранилище 185 или в какой-нибудь другой базе данных, идентифицирующей экземпляр ресурса 120А, интерфейсную запись 170А, и другую информацию, которая относится к прикреплению, например, время, за которое операция прикрепления будет инициирована или выполнена. В некоторых вариантах воплощения изобретения, клиент 148 имеет набор или запас интерфейсных записей 170, доступных для использования клиентскими экземплярами ресурса 120, и клиент с легкостью выполняет запрос, по которому КВСИ 180 выберет доступную интерфейсную запись 170 из запаса интерфейсных записей для прикрепления к указанному экземпляру ресурса 120.

[0037] В некоторых вариантах воплощения изобретения, IP адреса, используемые для экземпляра ресурса 120, прикрепленные к интерфейсной записи 170, изменяются после выполнения операции прикрепления. Например, если пользователь или экземпляр авторизован на изменение IP адресов, например, публичных IP адресов 215 или приватных IP адресов 205, они направляют запрос на изменение IP адреса КВСИ 180, КВСИ выполняет необходимые изменения конфигурации, требуемые для эффективного выполнения запрашиваемых изменений. Например, при получении запроса на изменение IP адреса для интерфейсной записи 170, КВСИ сначала устанавливает, какие экземпляры ресурса 120 (если их несколько) прикреплены в настоящий момент к интерфейсной записи 170, а затем направляет трафик измененного IP адреса к экземпляру(ам) ресурса, и самостоятельно выполняет требуемые изменения в интерфейсной записи 170. В одном варианте воплощения изобретения, один или более IP адресов, связанных с интерфейсной записью 170, к примеру, и публичные 215, и приватные 205 IP адреса, выбираются КВСИ 180 от имени клиента из набора IP адресов, выделенных клиенту.

[0038] Фигура 4 иллюстрирует действие, при котором интерфейсная запись 170 открепляется от экземпляра ресурса 120, в соответствии с некоторыми вариантами воплощения изобретения. Запрос 401 на открепление отправлен клиентом 148 к КВСИ 180, идентифицирован интерфейсной записью 170А и экземпляром ресурса 120А, от которого будет откреплена интерфейсная запись. На Фигуре 3, нотация "-" (как в "170А-120А") для запроса 401 указывает на то, что это запрос на открепление. В некоторых воплощениях изобретения, при получении запроса, КВСИ 180 сначала проверяет, что указанная интерфейсная запись 170А действительно прикреплена в настоящий момент к экземпляру ресурса 120А. Если интерфейсная запись 170А не прикреплена к экземпляру ресурса 120А, КВСИ 180 отправляет сообщение об ошибке клиенту 148, отправившему запрос, или, в некоторых воплощениях изобретения, просто ведет журнал и/или игнорирует запрос. Если интерфейсная запись 170А прикреплена к экземпляру ресурса 120А, КВСИ 180 проверяет, что запрашивающий клиент авторизован на выполнение запроса на открепление, и затем инициирует необходимые изменения конфигурации для отключения трафика, направленного к и от экземпляра ресурса 120А, в соответствии с подробной информации, указанной в интерфейсной записи 170А. Выполняемые КВСИ 180 операции в ответ на запрос на открепление 301, показаны на Фигуре 4 стрелкой, обозначенной как 411, и знаком "X", пересекающим индикатор прикрепления 321. Изменения конфигурации открепления, по сути, просто отменяют изменения конфигурации прикрепления, описанные выше. В некоторых вариантах воплощения изобретения, интерфейсная запись 170А изменена отдельно, например, за счет изменения значений различных компонентов, таких, как состояние интерфейса 268, состояние прикрепления 269, идентификатор прикрепления 271, прикрепленного экземпляра 273, владельца прикрепления 275, и/или поля MAC адреса 277. На проиллюстрированном примере, полю MAC адреса 277 интерфейсной записи присвоено значение нуль сразу же после открепления.

[0039] В некоторых вариантах воплощения изобретения, запрос на открепление 401 не идентифицирует явным образом интерфейсную запись 170А, которая была откреплена - вместо этого, клиент, направивший запрос, просто указывает, что любая прикрепленная интерфейсная запись 170А, откреплена от экземпляра ресурса 120. В этом случае, КВСИ 180 способен сначала выполнить поиск, например, просмотрев информацию в хранилище 185, какую интерфейсную запись 170 необходимо открепить от указанного экземпляра ресурса 120, а затем инициировать операцию открепления. Такой запрос (на открепление всех прикрепленных интерфейсных записей 170) формируется, к примеру, когда экземпляр ресурса отключен, недоступен, заблокирован или удален. В некоторых воплощениях изобретения, если свойству "УдалитьПоБлокировке" присвоено значение истина для интерфейсной записи 170 и прикрепленный экземпляр ресурса 120 заблокирован, интерфейсная запись самостоятельно может удаляется из хранилища 185, в противном случае, если свойству "УдалитьПоБлокировке" присвоено значение ложь, интерфейсная запись хранится вместе с этими свойствами для возможного повторного использования. Как описано выше, в некоторых вариантах воплощения изобретения, свойство "УдалитьПоБлокировке" связано с прикрепленными записями, на которые ссылается интерфейсная запись, вместо того, чтобы самому быть связанным с интерфейсной записью. В некоторых воплощениях изобретения, запрос на открепление 401 не обязательно указывает на экземпляр ресурса 120А, а может только указывать на то, что указанная интерфейсная запись 170А будет откреплена от какого угодно экземпляра ресурса 120 (если их несколько), к которому он был прикреплен.

[0040] Фигура 5 иллюстрирует действие, при котором интерфейсная запись 170А, которая была ранее прикреплена к одному экземпляру ресурса 120А, и, затем, откреплена, прикрепляется различным экземплярам ресурса 120С, в соответствии с некоторыми вариантами воплощения изобретения. Запрос 501 на прикрепление отправлен клиентом 148 к КВСИ 180, идентифицирован интерфейсной записью 170А и экземпляром ресурса 120С, к которому прикреплена интерфейсная запись. На Фигуре 5, как и на Фигуре 3, нотация "++" (как в "170А++120С") указывает на то, что это запрос на прикрепление. При получении запроса, КВСИ 180 выполняет функции, аналогичные описанным ранее вместе с описанием Фигуры 3, в это время прикрепляя интерфейсную запись 170 к экземпляру ресурса 120С, размещенный на разной сервисной платформе (150В), где ранее был прикреплен экземпляр 120А, и, используя различные СИК (СИК 110В, как показано на Фигуре 5 пунктирной линией. Операции, выполняемые КВСИ 180 в ответ на запрос на прикрепление 501, показаны на Фигуре 5 стрелкой, обозначенной как 511 и указателем прикрепления 521. Использование интерфейсной записи 170, которая динамически прикрепляется к различным экземплярам ресурса 120 (и может динамически менять используемую СИК 110), позволяет КВСИ 180 обеспечить клиентам 148 существенную гибкость в сетевой архитектуре, используемой для их приложений, и с удобством преодолевать бизнес ограничения, как описано ниже в разделе вариантов использования. Например, при одном условии, экземпляр ресурса 120 настроен как дескриптор Web-службы, обрабатывающей запросы отдельных приложений пользователей. При таком условии, при простом откреплении интерфейсной записи 170А от одного экземпляра ресурса 120А, как показано на Фигуре 4, и затем прикреплении интерфейсной записи к различным экземплярам ресурса 120С, при этом сохраняя IP адрес(а) интерфейсной записи 170А неизменным, загрузка входящих запросов web-службы, которая ранее была дескриптором экземпляра ресурса 120А, теперь является дескриптором экземпляра ресурса 120С. Это позволит клиентам 148 получать улучшенные возможности, например, если экземпляр ресурса 120А неисправен или простаивает, или же простой в использовании механизм использует улучшенную версию приложения web-службы, например, если экземпляр ресурса 120С имеет улучшенную версию.

[0041] В некоторых вариантах воплощения изобретения, КВСИ 180 позволяет множеству интерфейсных записей 170 быть присоединенными к таким же экземплярам ресурса 120. Фигура 6 иллюстрирует такой вариант воплощения изобретения, где вторая интерфейсная запись 170В прикреплена к экземпляру ресурса 120С, которая уже имеет прикрепленную к ней интерфейсную запись 170А. В ответ на запрос на прикрепление 601, КВСИ 180 выполняет операции, аналогичные описанным для запроса на прикрепление 301 Фигуры 3, таким образом сетевой трафик к и от экземпляра ресурса 120С, в конечном счете, направлен в соответствии со свойствами обеих интерфейсных записей 170А и 170В. Выполняемые КВСИ 180 операции, в ответ на запрос на прикрепление 601 показаны на Фигуре 6в виде стрелки, обозначенной, как 611, и дополнительного указателя прикрепления 621.В примере, проиллюстрированном на Фигуре 6, одиночная СИК 110В служит дескриптором трафика для обеих прикрепленных интерфейсных записей 170А и 170В. В некоторых вариантах воплощения изобретения, схема между интерфейсной записью 170 и физическими СИК 110 является гибкой: другими словами, трафик, направленный через данную СИК 110, соответствует некоторому количеству интерфейсных записей 170, и трафик для данной интерфейсной записи 170 направляется через множество физических СИК 110.

[0042] В некоторых воплощениях изобретения, экземпляры ресурса 120 переносятся с одной сервисной платформы 150 на другую, тогда как прикрепленные интерфейсные записи 170 и, по меньшей мере, некоторые соответствующие свойства, связанные с сетью, сохраняются. Фигура 7 иллюстрирует действие, при котором экземпляр ресурса 120А с прикрепленной интерфейсной записью 170А (как показано ранее на Фигуре 3) перемещаются с одной сервисной платформы 150А на экземпляр ресурса 150С, в соответствии с некоторыми вариантами воплощения изобретения. На Фигуре 7, клиент 148 направляет запрос 701 "перемещения экземпляра" на менеджер экземпляров 780 системы 100, указывающий, что экземпляр ресурса 120А, которые до того был размещен на сервисной платформе 150А, теперь будет размещен на сервисной платформе 150С. Нотация "->" (как в "120А ->150С") для запроса 701 указывает на то, что это запрос на перемещение. При получении запроса, менеджер экземпляра 780 вместе с КВСИ 180 выполняет задачи, необходимые для реализации запроса на перемещение. Например, запрос на перемещение 701 проверяется, чтобы гарантировать, что отправивший запрос имеет соответствующие права, экземпляр ресурса 120А, затем, приостановливается или переводится в состояние, в котором входящие запросы временно ставятся в очередь. Затем, экземпляр ресурса 120А поднят или доступен на сервисной платформе 150С, а, затем, инициировано изменение конфигурации, необходимые для направления трафика на IP адрес(а) прикрепленного интерфейса 170А через соответствующую(ие) СИК 110 на сервисной платформе 150С. В примере, показанном на Фигуре 7, трафик к и от экземпляра ресурса 120А направляется через СИК 110С после того, как экземпляр был перемещен (поле MAC адреса интерфейсной записи 170А изменено соответственно, в некоторых вариантах воплощения изобретения). Таким образом, свойства сети экземпляра ресурса (такие, как свойства сети прикрепленной интерфейсной записи) созданы независимо от используемого в данный момент сетевого оборудования. Несмотря на отдельный менеджер экземпляров 780 показанный на Фигуре 8, функции перемещения экземпляров ресурса управляется совместно с функциями виртуализации интерфейса, в некоторых вариантах воплощения изобретения, то есть некоторые программные и/или аппаратные записи поддерживают также операции администрирования экземпляра ресурса и операции управления интерфейсной записью.

Пример вариантов использования

[0043] Способность динамически прикреплять и откреплять одну или более интерфейсных записей 170 к указанным IP адресам и подсетям экземпляра ресурса 120, позволяет пользователям, за счет функционала, описанного выше, легко настраивать различные важные типы сетевых конфигураций. Фигуры 8a-8d иллюстрируют пример количества таких достижимых конфигураций сети за счет прикрепления интерфейсных записей к экземплярам ресурсов, в соответствии с некоторыми вариантами воплощения изобретения.

[0044] Конфигурации сети, проиллюстрированные на Фигуре 8a-8d, демонстрируют три различных организационных и иерархических уровня для сети поставщика услуг, которые содержат экземпляр ресурса 120: уровень логического раздела, уровень подсети, и уровень интерфейсной записи. Оператор такой сети поставщика услуг предоставляет таким пользователям (таким, как хозяйственный субъекты или организации, которые желают использовать виртуальные вычисления и/или виртуальные службы хранения данных, поддерживаемые сетью поставщика услуг) возможность настройки одного или более логических разделов, выделенных для использования таким пользователям. Например, логический раздел включает довольно большое количество сервисных платформ 150 и довольно большое количество IP адресов, которые используются для многих экземпляров ресурса 120, которые подняты на таких сервисных платформах, по желанию пользователя, и пользователь использует возможности администрирования сети поставщика услуг для такой группы ресурсов. В некоторых вариантах воплощения изобретения, к примеру, группа IP адресов логического раздела может указана в нотации CIDR, в виде блоков "/16", таких, как "10.1.0.0/16", которые указывают на то, что 65536 IP адресов используются для данного логического раздела. В некоторых вариантах воплощения изобретения, логические разделы названы термином "виртуальные частные облака". Логические разделы имеют один или более шлюзов, которые настроены для этого, в некоторых воплощениях изобретения, таких, как Интернет шлюзы или шлюзы виртуальных частных сетей (VPN). Дополнительно, в некоторых воплощениях изобретения, сервер DNS по умолчанию настроен для каждого логического раздела, и одна или более подсетей и записей таблицы маршрутизации также настроена при настройке логического раздела. Например, в одном воплощении изобретения, когда пользователь делает запрос настройки логического раздела с блоком "/16", пользователю может потребоваться указать спецификацию CIDR, по меньшей мере, для одной подсети "/24", которая также должна быть настроена вместе с логическим разделом. Подсеть "/24", например, "10.1.1.0/24", включает в себя 256 IP адресов. Пользователь, от имени которого настраивается логический раздел, должен иметь возможность выполнить широкий спектр задач сетевого администрирования, как это требуется в некоторых вариантах воплощения изобретения, таких, как настройка подсетей различных размеров, создание, прикрепление и открепление интерфейсной записи 170, при необходимости. Различные логические разделы и подсети настроены для достижения различного уровня логической изоляции: например, пользователь если захотел изолировать сетевой трафик, связанный с формированием разработки программного обеспечения от корпоративного сетевого трафика электронной почты, и для этого он должен настроить соответствующую иерархическую структуру логических разделов и подсетей. В одном варианте воплощения изобретения, спецификации CIDR ссылаются на приватные IP адреса для интерфейсной записи 170 (которые хранятся, к примеру, в поле 205, показанному на Фигуре 2), тогда как публичные IP адреса (которые хранятся в поле 215) выбраны в соответствии с другими политиками. Идентификаторы для подсетей (поле 225 на Фигуре 2) и логические разделы (поле 203) хранятся вместе с интерфейсной записью, в некоторых вариантах воплощения изобретения. В некоторых вариантах воплощения изобретения, полная или частичная адресная информация (идентификатор логического раздела, идентификатор подсети, приватные и/или публичные IP адреса) интерфейсной записи динамически изменяется после создания интерфейсной записи 170.

Сценарий варианта использования 1: Множественные IP адреса внутри одиночной подсети

[0045] Фигура 8а иллюстрирует простую сетевую конфигурацию, в которой две интерфейсные записи 170А и 170В связаны с одиночным экземпляром ресурса 120А внутри подсети 811А, в соответствии с одним вариантом воплощения изобретения. Интерфейсная запись 170А показана с примером IP адреса х.х.х.9 и интерфейсная запись 170В показана с примером IP адреса х.х.х.10. (Общая для двух адресов нотация "х.х.х" означает, что первые три элемента, разделенные точкой, двух адресов IPV4 в данном случае являются идентичными, например, два адреса могут быть такими 11.2.3.9 и 11.2.3.10).3а счет прикрепления множества интерфейсных записей 170, как показано, много различных IP адресов, при желании, связаны с таким же экземпляром ресурса, в некоторых вариантах воплощения изобретения. Это используется, к примеру, для изоляции трафика для различных приложений или экземпляров приложений с помощью IP адресов. При таком условии, к примеру, несколько различных web-сайтов настроены на одном экземпляре ресурса 120, каждый со своим IP адресом. В другом варианте воплощения изобретения, пользователь имеет множество web-серверов, обслуживающих такое же содержимое, лежащее в основе, настроенные на одиночном экземпляре ресурса 120, и связывает каждый web-сервер с разными IP адресами.

Сценарий варианта использования 2: Прикрепление ко множеству подсетей в одиночном логическом разделе

[0046] Фигура 8b иллюстрирует конфигурацию, в которой две интерфейсные записи 170А и 170С из разных подсетей связаны с одиночным экземпляром ресурса 120А, в соответствии с одним вариантом воплощения изобретения. Интерфейсная запись 170А показана с примером IP адреса х.х.0.9 внутри подсети 811А, а интерфейсная запись 170С показана с примером IP адреса х.х.1.10 внутри другой подсети 811В. Данное свойство конфигурации может использоваться, к примеру, при условии, когда трафик сетевого администрирования направлен через подсеть 811А, тогда как трафик данных приложения направлен через другую подсеть 811В, при этом, каждая из подсетей имеет различные свойства безопасности. В таком случае, подсеть 811А для трафика сетевого администрирования, имеет более жесткие правила безопасности и контроля доступа, чем подсеть 811В, которая используется для трафика данных приложения. В другом примере, экземпляр ресурса 120, прикрепленный к множеству подсетей 811, также сконфигурирован для выполнения различных функций сетевой безопасности. Например, если трафик из первой подсети 811А направлен во вторую подсеть 811В через экземпляр ресурса 120, экземпляр ресурса реализовывает функцию межсетевого экрана, который будет служить антивирусным шлюзом, выполняя инструкции по обнаружению и/или анализу, фильтрации, мониторингу других типов сетевого трафика, и тому подобное.

[0047] Подобная конфигурация, которая показана на Фигуре 8b, также использована для динамического и эффективного перемещения экземпляра ресурса 120 из одной подсети в другую, в некоторых вариантах воплощения изобретения. Например, для настройки экземпляр сервера приложений на экземпляре ресурса 120А, прикрепленному к интерфейсной записи 170А внутри подсети 811А, выделенной для среды разработки программного обеспечения, и использующей обновленную версию приложения на экземпляре сервера приложений. Если пользователь желает запустить проверку контроля качества (QA) на обновленной версии, и среда выполнения теста контроля качества находится в подсети 811В, изолированной от подсети разработки 811А, необходимо выполнить следующие шаги. Во-первых, вторая интерфейсная запись 170С из подсети 811В должна быть прикреплена к экземпляру ресурса 120А. Затем, интерфейсная запись 170А открепляется от экземпляра ресурса 120А, позволяя, таким образом, выполнять тестирование отдельно в желаемой подсети QA, без необходимости выполнять обновление версии приложения на разных экземплярах ресурса. Аналогично, приложение может с легкостью перемещаться через этапы перехода жизненного цикла разработки, например, от среды тестирования качества QA к среде производства, и так далее.

[0048] В одном воплощении изобретения, пользователь пожелал изолировать группу web-серверов интерфейсной части или другие ресурсы, доступные из внешних сетей (например, устройства вне сети поставщика услуг, содержащие экземпляр ресурса 120), от группы серверов удаленной части, таких, как сервера баз данных, которые могут хранить конфиденциальные данные, такие, доступ к серверам удаленной части из внешних сетей будет ограничен. В этом случае, экземпляр ресурса 120А на Фигуре 8b использует подсеть 811А для трафика пользовательского интерфейса, а подсеть 811В для трафика серверной части, в некоторых вариантах воплощения изобретения. Таким образом, запрос к web-службе получен через подсеть 811А к web-серверу, работающему на экземпляре ресурса 120А, и соответствующий запрос к серверной части, необходимый для выполнения такого запроса отправлен серверам удаленной части в подсети 811В. Отклики от серверов удаленной части получены из подсети 811В и переданы обратно к отправившему запрос через подсеть 811А.

[0049] В некоторых воплощениях изобретения, экземпляр 120, который прикреплен к множеству интерфейсных записей 170 в различных подсетях, также использован в качестве роутера. Например, если пакет, полученный на экземпляр ресурса, имеет IP адрес источника, доступного из экземпляра ресурса через одну подсеть, и IP адрес назначения доступен через другую подсеть, и заданы необходимые параметры конфигурации (например, если записи таблицы адресации заданы должным образом), экземпляр направляет пакеты по адресу назначения через вторую подсеть.

Сценарий варианта использования 3: Прикрепление ко множеству логических разделов одних и тех же пользователей

[0050] Фигура 8с иллюстрирует конфигурацию, в которой две интерфейсные записи 170А и 170D из разных логических разделов 801А и 801В, настроенные для одного и того же пользователя (Пользователь А), связаны одиночным экземпляр ресурса 120А, в соответствии с одним вариантом воплощения изобретения. Интерфейсная запись 170А показана с примером IP адреса 10.0.0.9 внутри подсети 811А логического раздела 801А и интерфейсная запись 170D показана с примером IP адреса 172.16.1.10 внутри подсети 811В разных логических разделов 801В. Данное свойство конфигурации может быть использовано для различных целей. Два логических раздела 801А и 801В настроены, по множеству причин, от имени Пользователя А, например, для изоляции приватного трафика интранет сети Пользователя А от трафика, направленного к сети демилитаризованной зоны (DMZ), выделенной Пользователем А для своих собственных пользователей. При таком условии, экземпляр ресурса 120А Фигуры 8 с сконфигурирован, к примеру, для выполнения маршрутизации внутри раздела. В некоторых вариантах воплощения изобретения, пользователь имеет службу, обеспечиваемую за счет экземпляра ресурса 120А, доступному с устройств в двух логических разделах, которые также доступны за счет использования конфигурации, аналогичной той, которая изображена на Фигуре 8 с.

[0051] Конечно, некоторые другие возможности, предоставляемые КВСИ 180, которые обсуждались выше, в разделе варианты использования 1 и 2, также расширены за счет расширения границ логических разделов, с использованием типов конфигураций, проиллюстрированных на Фигуре 8 с. Например, множество IP адресов предоставлены данным экземплярам ресурса 120 в двух разных CIDR /16 диапазонах адресов, экземпляр ресурса перемещен за пределы логических разделов, и так далее, во множестве вариантов воплощения изобретения. Экземпляр ресурса 120А предоставляет прокси-сервисы посредством логических разделов 801, или использует для реализации администрирования сети, в которых логические разделы отделены от сетей данных, в некоторых вариантах воплощения изобретения.

Сценарий варианта использования 4: Прикрепление к логическим разделам различных пользователей

[0052] КВСИ 180 обеспечивает некоторое количество сервисов мостовых соединений, посредством логических разделов, настроенных для различных пользователей, в некоторых вариантах воплощения изобретения. Фигура 8d иллюстрирует конфигурацию, в которой две интерфейсные записи 170А и 170Е из разных логических разделов 801А и 801В, настроенные пользователей в определенном порядке (раздел 801А для Пользователя А, а раздел 801В для пользователя В), связаны одиночным экземпляр ресурса 120А, в соответствии с одним вариантом воплощения изобретения.

[0053] Функционал, проиллюстрированный на Фигуре 8d, может быть доступен некоторому количеству различных общих сценариев. В одном из примеров, Пользователь А и Пользователь В совместно работают над проектом. Пользователь А разворачивает приложение контент-сервера на экземпляре ресурса 120А в его логическом разделе 801А. Пользователь В желает иметь доступ к приложению контент-сервера, однако компания не хочет делать этот сервер доступным для публичной сети Интернет. Вместо этого, Пользователь В создает интерфейсную запись 170Е в своем собственном логическом разделе 801В и установливает права доступа для данной интерфейсной записи 170Е, позволяя Пользователю А присоединиться к ней. Пользователь А прикрепляет интерфейсную запись 170Е к экземпляру ресурса 120А, запустив контент-сервер в логическом разделе Пользователя А 801А. Таким образом, оба пользователя получают безопасный доступ к контен-серверу, не выполняя широких изменений. Дополнительно, Пользователь А, используя свойства безопасности интерфейсной записи 170Е, уверен, что только порты HTTP и HTTPS будут доступны пользователю В, в некоторых воплощениях изобретения, или, при желании ограничивает доступ из логического раздела Пользователя В любым другим способом.

[0054] Во втором сценарии, где пиринг между пользователями доступен, Пользователи А и В совместно работают над некоторым количеством проектов и имеют одинаковый закрытый доступ к логическим разделам друг друга. Пользователь А запускает приложение-шлюз (такое, как межсетевой экран или маршрутизатор) на экземпляре ресурса 120А, а Пользователь В создает интерфейсную запись 170Е, в таком варианте воплощения изобретения. Приложение-шлюз, владельцем которого является Пользователь А, прикрепляет интерфейсную запись 170Е к экземпляру ресурса 120А, и оба этих логических раздела соединяются с помощью двунаправленного экземпляра ресурса 120А, выполняющего приложение-шлюз. Этот сценарий накладывает некоторые ограничения на диапазон IP адресов двух пользовательских логических разделов, например, если они имеют пересекающиеся IP адреса, требуются некоторые формы трансляции сетевых адресов, в некоторых воплощениях изобретения. При некоторых условиях, экземпляр ресурса 120А размещен на выделенном сетевом устройстве (например, на роутере или устройстве, выполняющем роль сетевого экрана).

[0055] Возможности перекрестных прикреплений к разделам также используются для обеспечения возможности технической поддержки, в некоторых вариантах воплощения изобретения. В одном из таких сценариев, Пользователь А использует приложение Поставщика X на экземпляре ресурса 120А, где Поставщик X также является пользователем оператора системы 100. Пользователь А сталкивается с проблемой использования приложения и, таким образом, получает "практическую" поддержку со стороны Поставщика X. Пользователь А связывается с Поставщиком X и Поставщик X создает интерфейсную запись 170Е в своем собственном логическом разделе и дает Пользователю А разрешение на прикрепление. Пользователь А прикрепляет свой экземпляр ресурса 120А к интерфейсной записи 170Е Поставщика X, в этом случае, к примеру, Поставщик X использует протокол безопасной оболочки (SSH) или протокол удаленного рабочего стола (RDP) для доступа к проблемному приложению и, при необходимости, выполняет поиск и устранение неисправностей. Такая поддержка обеспечена без необходимости использования шлюза Интернет или шлюза виртуальной частной сети для доступа к логическим разделам Пользователя А. Более того, Пользователь А, в некоторых вариантах воплощения изобретения, меняет политику выдачи прав (например, использовав свойства безопасности интерфейсной записи 170Е) для ограничения любого трафика, который передается от экземпляра ресурса 120А к логическому разделу 801В Поставщика X. Это ограничит Поставщика X от непреднамеренного или умышленного доступа других ресурсов в логическом разделе 801А Пользователя А.

[0056] Поставщики управляемых услуг (ПУУ) также получают преимущества за счет возможности перекрестного прикрепления к логическим разделам, в некоторых вариантах воплощения изобретения. ПУУ (Пользователь А) размещает приложение на своем логическом разделе (например, 801А) и прикрепляет к интерфейсной записи 170 в его пользовательском логическом разделе (например, в разделе 801В пользователя В ПУУ), таким образом, обеспечив пользователей ПУУ вместе с оконечными устройствами в их собственных разделах, доступом к приложению ПУУ. ПУУ сохраняет управление экземпляром ресурса (например, 120А), во время выполнения его приложений, тогда как пользователи ПУУ имеют доступ к приложениям ПУУ за счет IP адресов в сети пользователей ПУУ. Приложения ПУУ включают в себя любые виды различных типов служб, таких, как система управления взаимоотношениями с клиентами (CRM), управление контентом, совместные проекты, базы данных и тому подобное.

[0057] В дополнение к примеру, проиллюстрированному на Фигуре 8а-8d, возможности КВСИ 180 доступны другим типам служб, в различных вариантах воплощения изобретения. Например, когда и если прикрепление первого экземпляра ресурса 120 к интерфейсной записи 170 не выполнено или возник перебой в работе, задействована форма, обеспечивающая бесперебойную работу (БР), за счет прикрепления интерфейсной записи 170 ко второму экземпляру ресурса, способная обеспечить аналогичные службы, как и на первом экземпляре ресурса. В варианте воплощения изобретения, при котором система 100 поддерживает различные службы, такие, как службы реляционных баз данных, программный фреймворк или другие распределенные или параллельные вычислительные службы, службы по развертыванию или службы распределения нагрузки, экземпляры ресурса 120, который присоединен к множеству логических разделов пользователей используются для реализации служб администрирования и управления различными службами. Такие службы администрирования, связанные с возможностями "плоскости управления", отличной от "плоскости передачи данных", используются для передачи не административных данных приложений или пользовательских данных.

Пример web-интерфейса

[0058] В некоторых вариантах воплощения изобретения, КВСИ 180 реализует возможность одного или более интерфейсов, которые определены и поддерживают полностью или частично службы, описанные выше, связанные с интерфейсной записью. Например, реализованы один или более интерфейсов прикладного программирования (APIs) или различные типы графических интерфейсов пользователя (GUIs), или интерфейсов командной строки, в различных воплощениях изобретения. Фигура 9 иллюстрирует элемент примерного web-интерфейса, который обеспечен КВСИ 180, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения.

[0059] Web-страница 900 на Фигуре 9 включает несколько полей формы, которые заполняет клиент 148, для указания деталей запроса на создание интерфейсной записи. В области 903 web-страницы 900, может быть размещено дружеское приветствие или сообщение с общими сведениями. Поле формы 904 позволяет клиенту указать имя и описание для интерфейсной записи. В варианте воплощения изобретения, где реализованы логические разделы, поле формы 905 позволяет клиенту указать логический раздел для запрашиваемой интерфейсной записи 170. В некоторых воплощениях изобретения, группа идентификаторов логических разделов, с которых клиент 148 авторизуется для выбора одного из них, доступны автоматически, например, через раскрывающийся список, и/или поле 905 предварительно заполнено идентификатором логического раздела по умолчанию, который клиент изменяет. Поле формы 909 используется для указания идентификатора подсети для интерфейсной записи. Один или более IP адресов (включая приватные и/или публичные IP адреса) указан с использованием поля формы 917. Поле формы 921 используется для указания различных свойств безопасности, таких, как группы безопасности, список экземпляров, к которым осуществлено прикрепление интерфейсной записи, и тому подобное. Поле 925 дополнительно используется для идентификации экземпляра ресурса 120, к которому прикрепляется интерфейсная запись. Как и в случае с полем 905, некоторые другие поля на web-странице 900 также предварительно заполнены значениями по умолчанию, в некоторых воплощениях изобретения, и/или выбор доступных значений обеспечен за счет раскрывающегося списка или аналогичного механизма. Кнопка отправки 931 используется для отправки запроса на создание интерфейсной записи.

[0060] В некоторых воплощениях изобретения, КВСИ 180 генерирует значения некоторых или всех полей, которые остались незаполненными в результате запроса клиента 148. В некоторых воплощениях изобретения, использующих web-интерфейс, несколько различных web-страниц используются во время процесса создания интерфейсной записи. Пока клиент заполняет один элемент формы, КВСИ 180 изменяет или ограничивает группу опций, доступных для записей подчиненной формы. В некоторых воплощениях изобретения, подчиненные данные формы через интерфейс, такой, как web-страница 900, в результате, вызвают один или более интерфейсов прикладного программирования (API), которые поддерживаются КВСИ 180.

[0061] Интерфейсы, аналогичные проиллюстрированным на Фигуре 9, для создания интерфейсной записи 170, также предназначены для других типов операций, поддерживаемых КВСИ 180 в различных вариантах воплощения изобретения, таких, как операции прикрепления, операции открепления, операции удаления, операции изменения IP адреса, и тому подобное. В некоторых вариантах воплощения изобретения, клиентам 148 предоставлена возможность отправки запроса, к примеру, на прерывание состояния интерфейсной записи 170, идентификации интерфейсной записи 170, прикрепленной к данному экземпляру ресурса 120, получения списка всех интерфейсных записей, настроенных клиентом 148 в данной подсети или логическом разделе, и так далее.

Методы для операций интерфейсной записи

[0062] Фигура 10 иллюстрирует блок-схему метода обеспечения операций интерфейсной записи, в соответствии, по меньшей мере, с некоторыми вариантами воплощения изобретения. На блок-схеме, в элементе 1800, показано, как реализована служба виртуального интерфейса, например, в виде КВСИ 180. В некоторых воплощениях изобретения, служба реализована путем комбинации программных и/или аппаратных средств, например, в виде компонентов программного обеспечения гипервизора, операционной системы, или программной маршрутизации, которые запущены на различных устройствах внутри сети поставщика услуг. Как показано в элементе 1805, одни элемент службы сконфигурирован для ожидания запроса виртуального интерфейса, который, к примеру, может быть получен через web-интерфейс, аналогично тому, как показано на Фигуре 10.

[0063] На основании типа полученного запроса, в ответ выполнена соответствующая группа действий. Например, если получен запрос на создание новой интерфейсной записи (элемент 1810 на Фигуре 10), экземпляр такой записи 170 создан и дополнительно сохранен в хранилище (элемент 1815). Если получен запрос на прикрепление существующей интерфейсной записи (элемент 1820), трафик, направленный к или от IP адреса или адресов, указанных интерфейсной записи, доступны на экземпляре ресурса 120, на прикрепление к которому направлен запрос (элемент 1825). Если получен запрос на открепление (элемент 1830), трафик к или от IP адреса(ов) интерфейсной записи отключен (элемент 1835) на экземпляре ресурса, к которому интерфейсная запись была прикреплена. Если получен запрос на удаление интерфейсной записи (элемент 1840), запись удалена, к примеру, из хранилища 185 (элемент 1845).