ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Данная заявка заявляет приоритет относительно предварительной заявки США №62/076 703, поданной 7 ноября 2014 года и предварительной заявки США №62/100 816 поданной 7 января 2015 года, каждая из которых полностью включена в данный документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

Представленная технология относится к сетевой идентификации, а точнее, относится к аутентификации устройств в мобильной сети.

УРОВЕНЬ ТЕХНИКИ

В корпоративных коммуникационных сетях добиваются безопасности за счет идентификации зарегистрированных пользователей, регистрации устройств (например, компьютеров, принтеров и телефонов) с помощью аппаратных идентификаторов (например, МАС-адресов Ethernet), а также зарегистрированных маршрутизаторов с фиксированным местоположением, через которые устройства соединяются друг с другом, модулированного доступа и использования, основанного на содержимом/времени передачи информации, пользователе, идентификаторе устройства (deviceId), допустимом типе устройства, и маршрутизаторе, участвующем в такой передаче информации. Как правило, такая модуляция принимает форму назначения устройствам IP-адресов, основанных на данных маршрутизатора, а также управления маршрутизацией трафика с использованием правил назначения IP-адресов. Таким образом, физический контроль доступа к устройствам (например, фиксация офисных дверей) является важным компонентом корпоративной безопасности.

Сетевым пользователям все чаще приходится получать доступ к корпоративным ресурсам, а также облачным сервисам за пределами корпоративной сети (часто, посредством мобильных устройств), и в том, и в другом случае, сталкиваясь с проблемами, порождаемыми традиционной моделью безопасности предприятия, основанной на IP-адресации. В подобных случаях, проверка подлинности приводит к более частым запросам паролей в случае более агрессивной политике смены паролей, а также различным формам использования технологии «двухфакторной аутентификации», принимающей, как правило, форму предоставления временного уникального кода пользователю с помощью дополнительного канала связи (голосового вызова, обмена CMC-сообщениями или защитной идентификационной карты), при наличии которого пользователь вынужден вводить эти данные (в дополнение к указанию пароля). Растущая частота запросов паролей, а также рост количества вызовов вторичных факторов, вызывают ощущение неудобства у пользователей и прерывают поток данных. Пароли подвергаются различным формам атак, включая фишинговые атаки, подбор пароля, межсайтовые сценарии и различные виды активных вмешательств в соединение. Запросы второго фактора аутентификации в виде CMC и голосовых вызовов связаны с уязвимостью за счет использования множества услуг переадресации вызовов и CMC. Карты securld требуют от пользователя беспокоиться о сохранности других физических устройств, которые могут быть похищены в то время, когда они не используются, при этом пользователь не узнает об этом, пока не столкнется с необходимостью приема следующего вызова. Ни одна из этих технологий не предоставляет информацию, связанную с сетевым местоположением, которая часто бывает полезна для эвристических алгоритмов безопасности.

При использовании облачных сервисов (например, SalesForce) достигается повышенный уровень безопасности за счет настроек, обеспечивающих авторизованный доступ из множества сетей предприятия посредством служб единого входа для предприятия или VPN, однако это приводит к увеличению времени ожидания для мобильных пользователей, чей трафик направляется в сеть предприятия, а затем - из нее для доступа к этим сервисам.

Все что нужно - это способ для корпоративных и облачных сервисов выполнять аутентификацию и обеспечивать безопасность сеансов связи мобильных устройств, работающих, а также имеющих прямой доступ с использованием аппаратного сетевого обеспечения на территории предприятия. Весьма удобно, что современные мобильные устройства, как правило, поддерживают SIM-карты, обеспечивающие криптографически стойкий обмен информацией «запрос-ответ», обеспечиваемый физической SIM-картой, которая используется операторами для аутентификации мобильных устройств в мобильных сетях с целью получения доступа, учета вызовов и времени разговора или передачи данных.

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Дополнительные признаки и преимущества настоящего изобретения будут изложены в последующем описании, и станут очевидными на основе этого описания, или могут быть изучены путем практического применения принципов, изложенных в данном документе. Признаки и преимущества настоящего изобретения могут быть реализованы и достигнуты посредством инструментов и средств, подробно отмеченных в прилагаемой формуле изобретения. Эти и другие признаки настоящего изобретения станут более понятными из последующего описания и прилагаемой формулы изобретения, или могут быть изучены путем практического применения принципов, изложенных в данном документе.

Некоторые варианты реализации настоящей технологии включают системы, способы и машиночитаемые носители информации, обеспечивающие реализацию систем управления доступом к корпоративным и облачным сервисам, получающим доступ к факторам мобильной аутентификации. Факторы мобильной аутентификации могут быть доступны напрямую мобильному оператору или оператору мобильной виртуальной сети (ОМВС) посредством установки соединения с устройством по радиоканалу.

Настоящая технология также включает систему обеспечения безопасности, функционирующую в качестве поставщика услуг Интернета (ISP) или шлюза, через который мобильные устройства получают доступ к корпоративной сети и Интернету. В некоторых вариантах реализации изобретения, система безопасности может назначать мобильным устройствам IP-адреса и маршрутизировать трафик.

Некоторые варианты реализации изобретения, включают размещение мобильной платформы аутентификации у оператора мобильной виртуальной сети (ОМВС), которая регистрирует мобильные устройства как часть корпоративной структуры, назначает устройствам сетевые идентификаторы, основанные на идентификаторах устройств, и выполняет аутентификацию запросов к сетевым ресурсам в том случае, если устройство, выполнившее запрос, имеет соответствующий сетевой идентификатор и/или другую соответствующую информацию о мобильной аутентификации, например, информацию о местоположении.

Мобильная платформа аутентификации, размещенная в ОМВС, может принимать запрос от мобильного устройства для доступа к корпоративной сети. Когда мобильные устройства устанавливают связь с сотовой вышкой, мобильное устройство может указать имя точки доступа (ИТД), которое предоставляет информацию о том, что мобильное устройство устанавливает связь с мобильной платформой аутентификации, размещенной в ОМВС, и что мобильное устройства запрашивает мобильную платформу аутентификации проверить сетевой идентификатор мобильного устройства, выполняющего запрос. Мобильная платформа аутентификации, размещенная в ОМВС, может поддерживать базу данных сетевых идентификаторов, назначенных мобильным устройствам зарегистрированных пользователей корпоративной сети, с помощью которой определяется факт использования мобильного устройства сотрудником предприятия.

Сетевой идентификатор может быть назначен мобильному устройству на основе одного или более факторов аутентификации для мобильных устройств, включая номер SIM-карты, МАС-адрес, один или более идентификаторов местоположения и т.п.

После того, как мобильная платформа аутентификации, размещенная в ОМВС, настроит устройство с сетевым идентификатором, устройство может выполнять запросы ресурсов для доступа к ресурсам посредством выделенного подключения к корпоративной сети. После получения запросов ресурсов мобильная платформа аутентификации, размещенная в области ОМВС, может извлечь один или более факторов запросов ресурсов (например, IP-адрес запрашивающего устройства, местоположение устройства, определенное низкоуровневой операционной системой и т.д.), и может идентифицировать мобильное устройство в том случае, если факторы аутентификации будут соответствующим образом сопоставлены с одним или более факторов запросов ресурсов.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

Для описания способа, с помощью которого могут быть получены перечисленные выше и другие преимущества, и признаки настоящего изобретения, будет предоставлено более подробное описание принципов, кратко описанных выше, со ссылкой на определенные варианты реализации изобретения, проиллюстрированные сопровождающими графическими материалами. Следует понимать, что эти графические материалы иллюстрируют только примеры вариантов реализации настоящего изобретения и, таким образом, их не следует рассматривать, как ограничивающие его объем, при этом принципы описаны и объяснены в данном документе с учетом дополнительной специфики и деталей, посредством использования прилагаемых графических материалов, на которых:

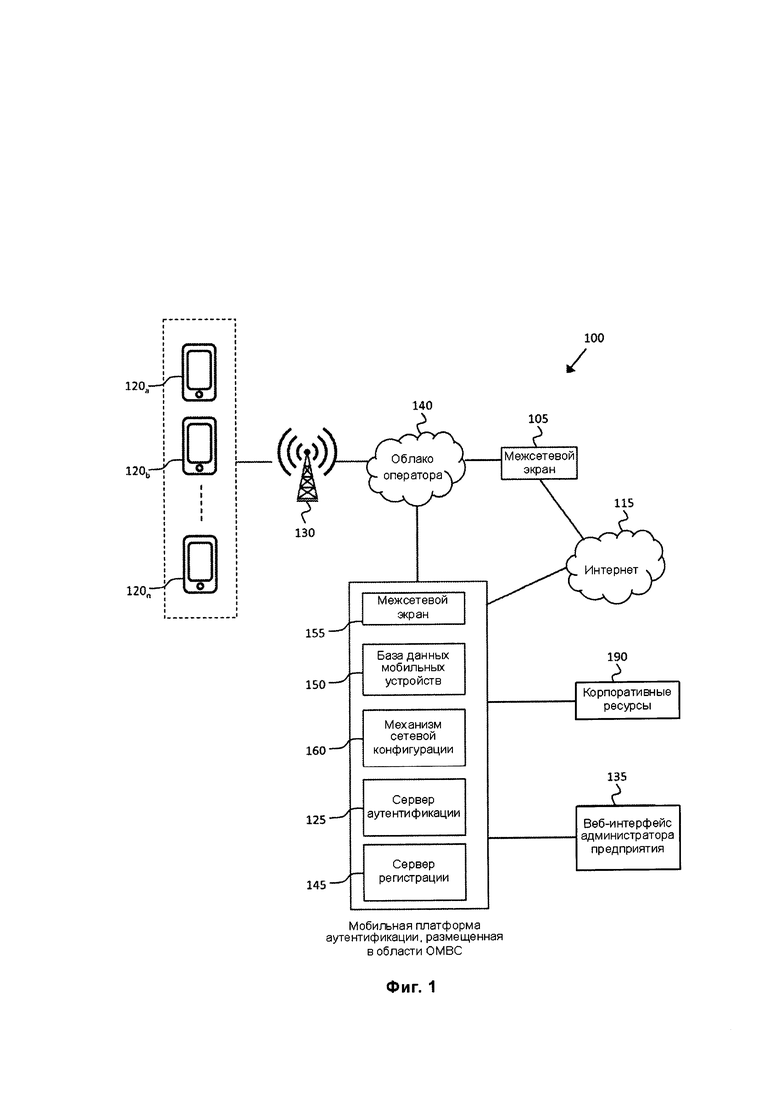

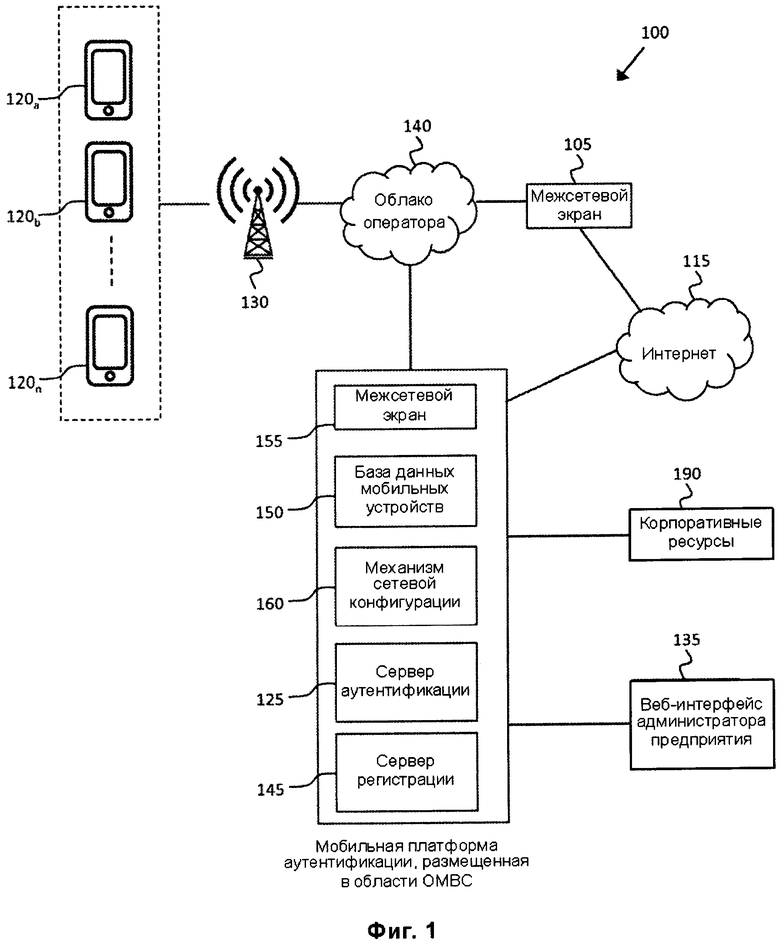

на Фиг 1 проиллюстрирован пример мобильной платформы аутентификации в среде мобильной сети, в соответствии с некоторыми вариантами реализации настоящей технологии;

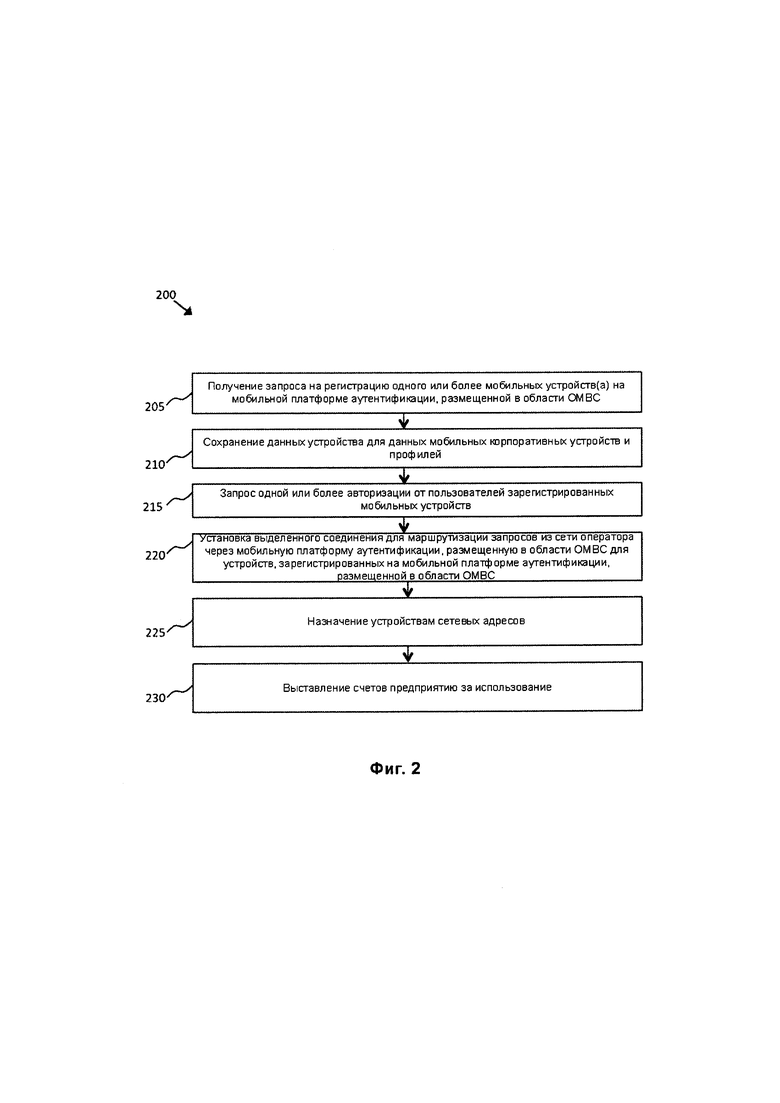

на Фиг. 2 проиллюстрирован способ регистрации мобильных устройств в мобильной платформе аутентификации, размещенной в области ОМВС, в соответствии с некоторыми вариантами реализации настоящей технологии;

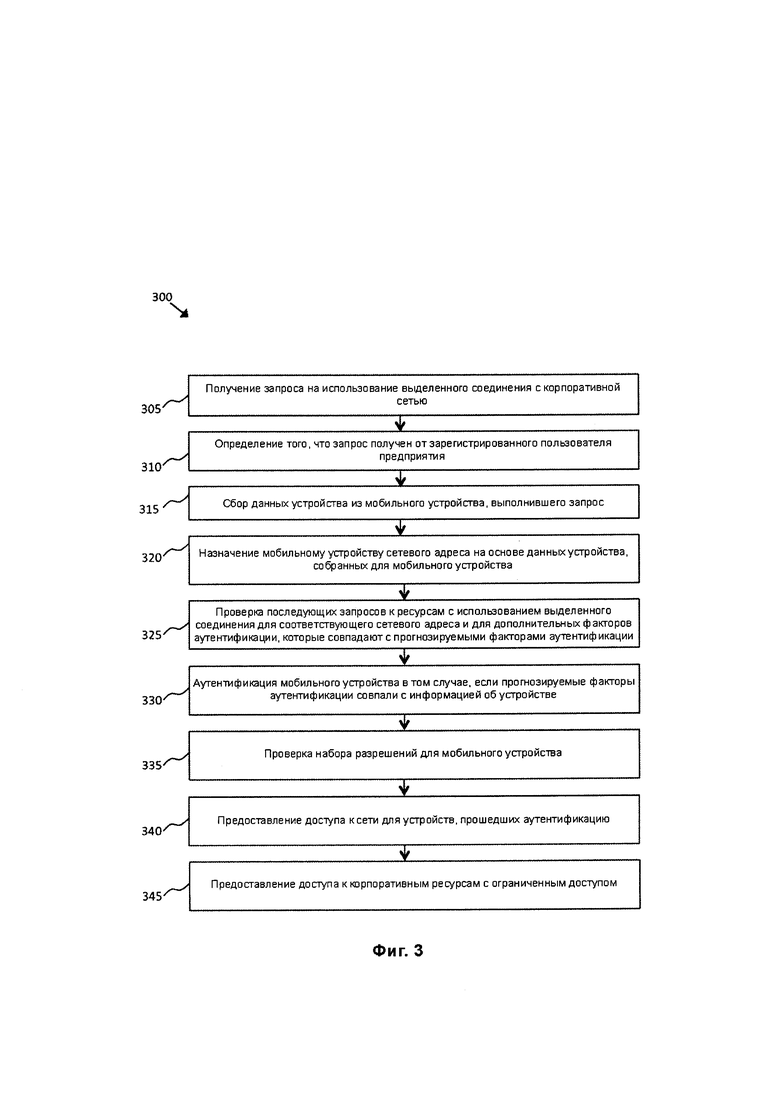

на Фиг. 3 проиллюстрирован способ аутентификации мобильных устройств в мобильной платформе аутентификации, размещенной в области ОМВС, в соответствии с некоторыми вариантами реализации настоящей технологии;

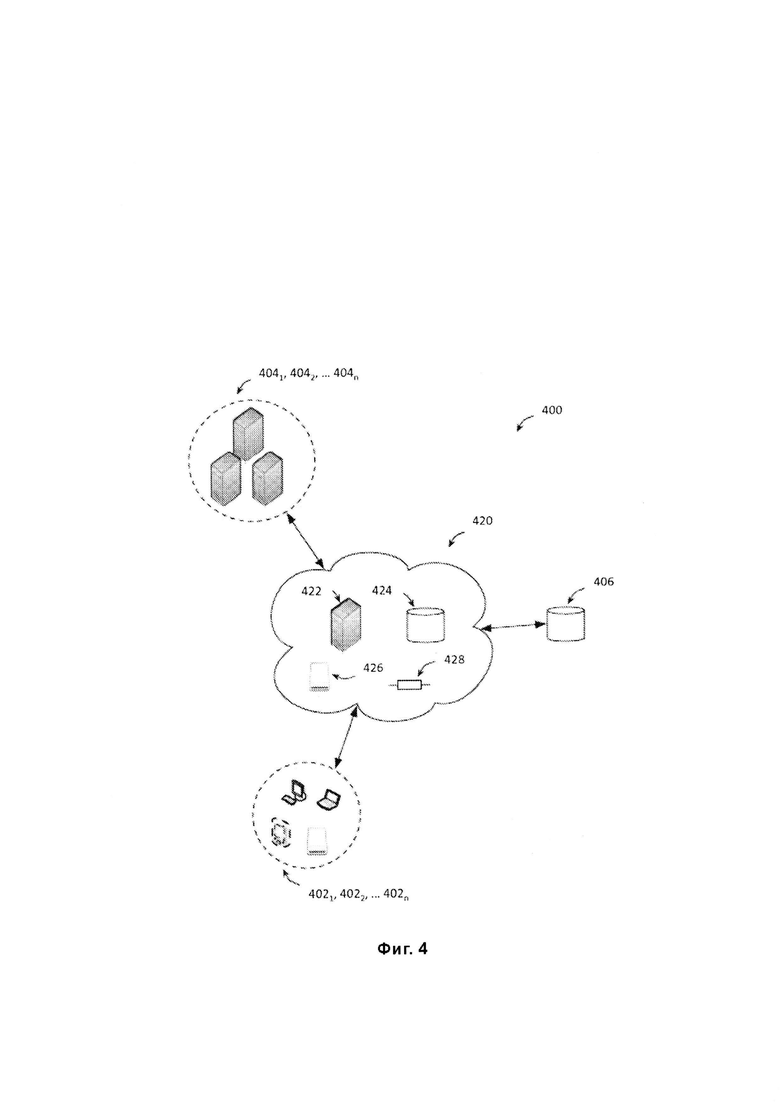

на Фиг. 4 проиллюстрирован пример облачной вычислительной системы; и

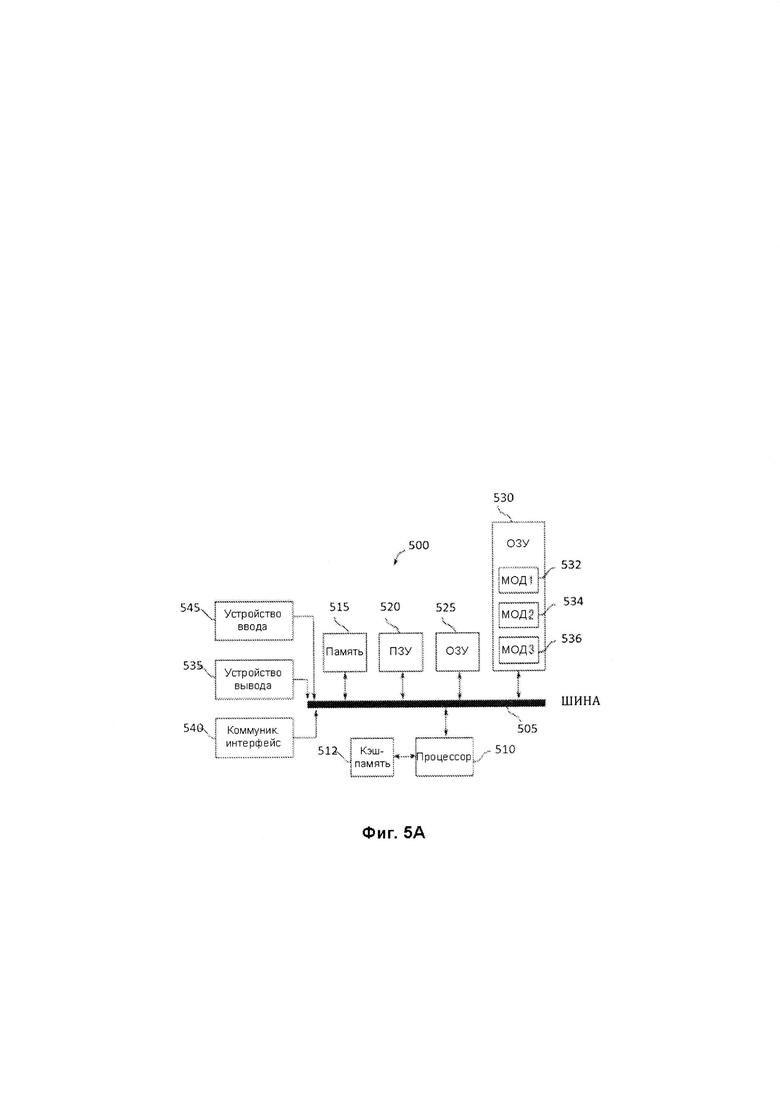

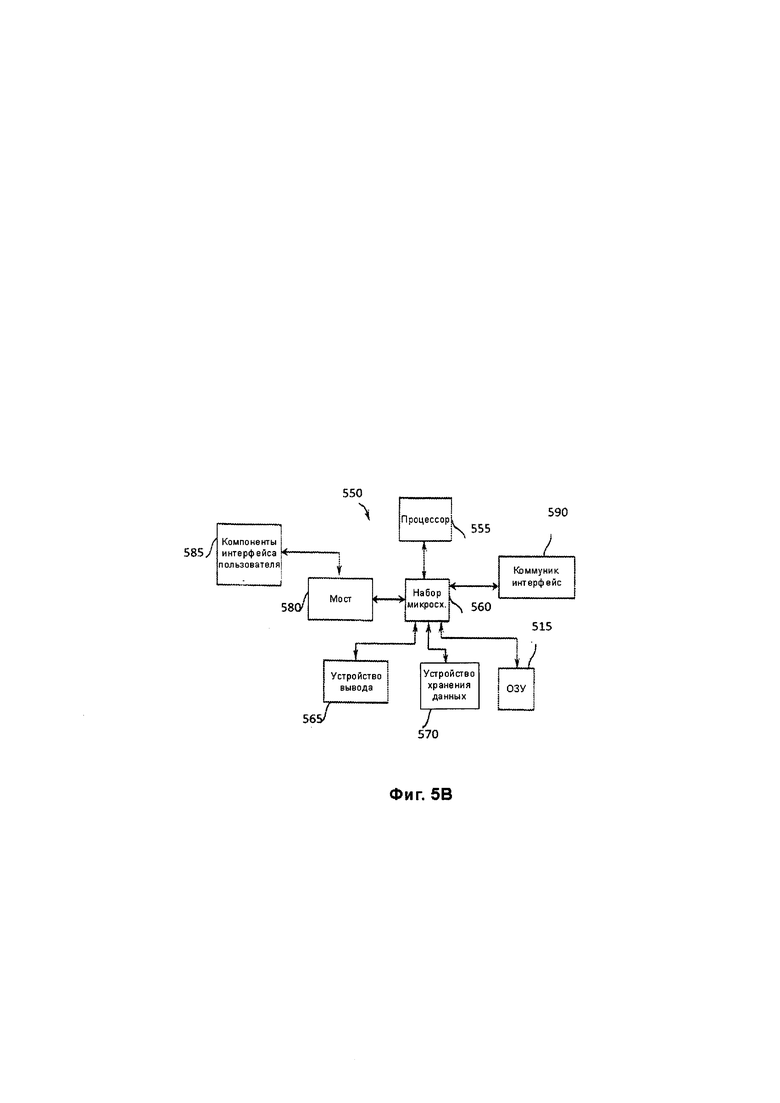

на Фиг. 5А и Фиг. 5В проиллюстрирован пример возможного варианта реализации

системы.

ПОДРОБНОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Ниже подробно описываются различные варианты реализации изобретения. Несмотря на то, что подробно описаны некоторые варианты реализации, следует понимать, что это сделано исключительно в иллюстративных целях. Специалистам в данной области техники будет понятно, что могут быть использованы другие компоненты и конфигурации без отступления от сущности и объема настоящего изобретения.

Некоторые варианты реализации настоящей технологии включают системы, способы и машиночитаемые носители информации, посредством которых операторы беспроводной связи и операторы мобильных виртуальных сетей (ОМВС) предоставляют системы контроля доступа к корпоративных и облачным сервисам, имеющие доступ к мобильным факторам, доступным напрямую операторам мобильной связи или ОМВС посредством установки подключения устройствам по радиоканалам. Мобильные факторы могут включать номер SIM-карты, связанный с мобильным устройством, видимое местоположение мобильного устройства, полученное от вышки мобильной связи, данные операторов вышек мобильной связи и интерфейс запросов-ответов для проверки того, что оператор действительно передает информацию от мобильного устройства с данным номером SIM-карты. Они также могут включать тип устройства (например, iPhone 6s, Google Nexus или MiFi).

Оператор мобильной связи может предоставить оператору мобильной виртуальной сети (ОМВС) доступ к диапазону радиочастот оператора и инфраструктуре сети. Изложенная технология описывает необходимость в работе систем, способов и машиночитаемых носителей информации для запросов аутентификации от пользователей ОМВС на доступ к ресурсам сети, основанных на основании факторов аутентификации мобильных устройств.

Аутентификация пользователя, основанная на факторах аутентификации мобильных устройств, предоставляет безопасное решение для коммерческих, правительственных и неприбыльных организаций, а также других предприятий. Например, предприятие может зарегистрировать все мобильные устройства своих сотрудником/зарегистрированных пользователей в ОМВС, а ОМВС, посредством своего уникального положения между оператором и пользователем, может предоставить дополнительные уровни аутентификации для подтверждения надежности запросов, полученных предположительно, от мобильного устройства.

Несмотря на то, что выше описан сервер аутентификации, размещенный в области ОМВС, для идентификации пользователей корпоративных сервисов, специалисты в данной области техники, получающие преимущества за счет данного описания, с готовностью оценят, что широкий спектр пользователей и сетевых объектов могут получить преимущество от факторов мобильной аутентификации.

В некоторых вариантах реализации настоящей технологии, мобильная платформа аутентификации может регистрировать мобильные устройства посредством сервиса аутентификации, а также может анализировать запросы на получение сетевых ресурсов, чтобы убедиться в получении доступа к таким ресурсам исключительно со стороны устройств, прошедших аутентификацию.

Платформа аутентификации получает запрос от мобильного устройства на предоставление доступа к сетевым ресурсам. Когда мобильное устройство устанавливает связь с вышкой мобильной связи, мобильное устройство может указать имя точки доступа (ИТД), которая предоставляет информацию, что мобильное устройство устанавливает связь с мобильной платформой аутентификации, и что это мобильное устройство позволяет платформе аутентификации выполнить проверку запроса. Платформа аутентификации может размещаться на множестве объектов (например, ОМВС, предприятии, облачном вычислительном сервисе и т.п.), при этом платформа аутентификации получает запросы от устройств, если ИТД предоставляет информацию, что запрос адресуется объекту, на котором размещена платформа аутентификации.

Аналогично, платформа аутентификации может принимать запросы, которые поступают из беспроводной сети, и верифицировать факторы устройства (например, .МАС-адрес), при этом точка доступа (например, беспроводной маршрутизатор) направляет трафик платформе аутентификации.

В некоторых вариантах реализации изобретения, мобильная платформа аутентификации может размещаться в области ОМВС и содержать один или более мобильных серверов аутентификации, механизм регистрации для зарегистрированных мобильных устройств, и механизм сетевой конфигурации для согласования параметров конфигурации с мобильными устройствами.

В некоторых вариантах реализации изобретения мобильная платформа аутентификации предоставляет предприятию возможность регистрировать мобильные устройства в корпоративной сети, хранить информацию об аутентификации для мобильных устройств, контролировать запросы корпоративных ресурсов и выполнять аутентификацию устройств на предприятии на основе прогнозируемой информации об аутентификации, совпадающей с информацией, полученной в запросах.

На Фиг. 1 проиллюстрирован пример мобильной платформы аутентификации 110 в среде мобильной сети 100, в соответствии с некоторыми вариантами реализации настоящей технологии. Среда мобильной сети 100 содержит мобильные устройства 120а, 120b, … 120х соединенных с возможностью обмена данными с оператором сотовой сети 130 посредством одной или более вышек мобильной связи 130.

Мобильная платформа аутентификации 110 мажет размещаться у оператора мобильной виртуальной сети (ОМВС). ОМВС может регистрировать устройства в корпоративной сети для использования мобильной платформы аутентификации 110. Например, может быть опубликован веб-интерфейс 135 администратора предприятия и он может использоваться администратором предприятия для регистрации факторов мобильной аутентификации, регистрации устройств пользователя, выдачи разрешений и т.п. Мобильная платформа аутентификации 110 также может содержать механизм регистрации 145 для получения регистрационных данных, и базу данных мобильных устройств 150 для хранения информации о зарегистрированных устройствах. Например, администратор предприятия регистрирует мобильное устройство путем ввода существующего адреса мобильного устройства (например, МАС-адреса), номера модуля идентификации абонента (SIM), и т.п.) в веб-интерфейсе администратора предприятия 135, а механизм регистрации 145 может предписывать базе данных мобильных устройств 150 сохранять записи об адресе устройства для мобильного устройства, входящего в состав корпоративной сети.

Как будет изложено более детально ниже, ОМВС также может устанавливать выделенное соединение между одним или более мобильными устройствами 120а, 120b, … 120х и мобильной платформой аутентификации 110, если мобильное устройство зарегистрировано на мобильной платформе аутентификации 110. В противном случае запросы от мобильных устройств 120а, 120b, … 120х могут задействовать традиционную последовательность операций по направлению трафика от мобильных устройств 120а, 120b, … 120х через Интернет 115 общего пользования и межсетевой экран 105.

Кроме того, мобильная платформа аутентификации 110 может содержать систему безопасности, использующую факторы мобильной аутентификации для определения того, в каком случае предоставлять доступ к корпоративным ресурсам, и как маршрутизировать Интернет-запрос. Система безопасности может представлять собой сервер аутентификации 125, и, в том случае, если одно или более мобильных устройств 120а, 120b, … 120х подключаются к мобильной платформе аутентификации 110, сервер аутентификации 125 выполняет аутентификацию устройств. Мобильная платформа аутентификации 110 также содержит межсетевой экран 155 для передачи одного или более вызовов устройству, осуществившему запрос.

Сервер аутентификации 125 и/или межсетевой экран 155 могут определять, когда разрешать мобильным устройствам доступ к сети Интернет 115 и/или доступ к одному или более ресурсам с ограниченным доступом 190. Например, сервер аутентификации 125 может ограничить доступ к корпоративным ресурсам для мобильных устройств, зарегистрированных на предприятии.

Дополнительно, мобильная платформа аутентификации 110 может содержать механизм сетевой конфигурации 160, назначающий сетевые адреса (например, IP-адреса) устройствам, запрашивающим доступ к сетевым ресурсам посредством мобильной платформы аутентификации 110. Например, когда мобильное устройство, зарегистрированное в мобильной платформе аутентификации 110, пытается получить доступ к Интернету 115 или ресурсу с ограниченным доступом 190, механизм сетевой конфигурации 160 выполняет согласование с устройством и назначает устройству сетевой адрес. Дополнительно, механизм сетевой конфигурации 160 может получить доступ к одному или более факторам аутентификации (например, уникальному номеру модуля идентификации абонента (SIM), местоположению устройства, идентификаторам одной или более вышек мобильной связи в непосредственной близости к местоположению устройства, и т.п.) от устройства, выполнившего запрос, и может использовать факторы аутентификации для генерирования сетевого адреса. Мобильная платформа аутентификации 110 способна хранить факторы аутентификации в базе данных мобильных устройств 150 и при поступлении запроса на доступ к ресурсам, полученного от устройства (или устройства, подменяющего собой данное устройство, ложного устройства и т.п.) мобильная платформа аутентификации 110 может использовать сетевой адрес для доступа к факторам аутентификации.

Далее, сервер аутентификации 125 способен извлечь из запроса актуальные факторы устройства, выполнившего запрос, и может выполнить аутентификацию мобильного устройства в том случае, если прогнозируемые факторы мобильной аутентификации соответствуют одному или более факторов, содержащихся в запросе. Например, сервер аутентификации 125 может помечать запросы к сетевым ресурсам, поступающие от зарегистрированного мобильного устройства, имеющего сетевой адрес, отличный от того, который назначен ему механизмом сетевой конфигурации 160.

В дополнение к требованию, чтобы сетевой адрес совпадал с назначенным сетевым адресом, сервер аутентификации 125 может извлекать дополнительные факторы аутентификации из сетевого запроса и сравнивать с факторами аутентификации, сохраненными для данного мобильного устройства. Например, сервер аутентификации 125 может получить доступ к идентификатору местоположения, используя сотовую триангуляцию, выполняемую низкоуровневой операционной системой устройства, и использовать эти данные местоположения в качестве актуального фактора, который необходимо сравнить с прогнозируемыми данными о местоположении (например, основанными на данных местоположения уровня приложения), сохраненными для мобильного устройства, в том случае, если механизм сетевой конфигурации 160 назначил мобильному устройству его сетевой адрес.

Существующие системы оказываются уязвимыми, поскольку они основаны на использовании устройства пользователя для предоставления важной информации, посредством которой проверяются идентификационные данные пользователя. Например, если устройство пользователя было повреждено каким-либо образом, устройство может предоставлять данные о своем местоположении посредством уровня приложения в качестве приблизительного местоположения, отличающегося от реального местоположения. Так как уровень приложения, к которому наиболее часто получают доступ с помощью мобильного устройства, не лежит в основе сетевого доступа операционной системы, должна быть выбрана вторая эвристическая процедура, подтверждающая местоположение без использования высокоуровневой операционной системы.

Для более подробного пояснения, на некоторых устройствах существуют высокоуровневые операционные системы, содержащие приложение, с помощью которого пользователь может пытаться выполнить аутентификацию с использованием IP-соединения. При выполнении запроса аутентификации сервер аутентификации 125 выполняет запрос к мобильному телефону мобильной сети оператора, запрашивающий идентификацию местоположения с использованием низкоуровневой операционной системы (например, с использованием уровня сигнала SIM/IMSI, который принимает вышка мобильной связи).Так как низкоуровневая операционная система более устойчива к взлому по сравнению с высокоуровневой операционной системой, маловероятно, чтобы инициатор атаки смог обмануть оба уровня идентификатора местоположения. Путем сравнения информации, предоставленной низкоуровневой операционной системой, с подписью высокоуровневого приложения идентификация пользователя может быть подтверждена с большей степенью достоверности.

Выделенное соединение между мобильными устройствами 120а, 120b, … 120х и мобильной платформой аутентификации 110, размещенной в области ОМВС, уменьшает возможность для третьих лиц использовать активное вмешательство в соединение и снижает задержки при обмене данными между мобильными устройствами 120а, 120b, … 120х и корпоративной средой. Кроме того, использование факторов сетевой аутентификации предоставляет улучшенные эвристические процедуры для аутентификации мобильных устройств, с которыми она взаимодействует, по сравнению с паролями на уровне приложений, обеспечивая большее удобство и безопасность, чем большинство других форм двухфакторной аутентификации или доступа без пароля. К тому же, использование виртуальной сети предоставляет дополнительную защиту от самих мобильных операторов, и позволяют корпоративной сети с низкими задержками согласовывать безопасные соединения с другими сетями, в отличие от форсированных сеансов с открытым ключом через мобильные соединения с высокими задержками (и разрывом ненадежных соединений).

Мобильная платформа аутентификации, размещенная в области ОМВС, поддерживает корпоративную среду в целом и регистрирует все его мобильные устройства. Мобильная платформа аутентификации также предоставляет в корпоративной среде инструменты администрирования, интерфейсы и т.п. для управления парком его мобильных устройств. В корпоративную среду могут добавляться новые мобильные устройства посредством регистрации существующего идентификатора(ов) устройства (например, .номера SIM, МАС-адреса, и т.п.) или путем распределения уже зарегистрированных устройств из мобильной платформы аутентификации, размещенной в области ОМВС. В любом случае, платформа аутентификации может регистрировать устройства для корпоративной среды, предоставлять выделенное соединение, позволяющее устройствам в корпоративной среде использовать платформу аутентификации, выполнять аутентификацию запросов с использованием выделенного соединения, и выставлять предприятию счета за использование сети.

На Фиг. 2 проиллюстрирован способ 200 регистрации мобильных устройств с помощью мобильной платформы аутентификации, размещенной в области ОМВС, в соответствии с некоторыми вариантами реализации настоящей технологии. Способ 200 включает получение запроса на регистрацию одного или более мобильных устройств(а) с помощью мобильной платформы аутентификации 205, размещенной в области ОМВС. Как пояснялось выше, запрос может быть выполнен администратором предприятия, а также может быть выполнен посредством регистрации существующего идентификатора устройства (например, номера SIM, МАС-адреса, и т.п.), распределения нового устройства, уже зарегистрированного с помощью платформы аутентификации, распределения SIM-карт для существующих устройств, при условии, что SIM-карты уже зарегистрированы с помощью платформы аутентификации.

Способ 200 также включает мобильную платформу аутентификации, размещенную в области ОМВС, хранящую данные устройства для мобильных устройств предприятия и данных профилей пользователей 210. Например, мобильная платформа аутентификации, размещенная в области ОМВС, может хранить данные пользователя, которые идентифицируют положение пользователя в корпоративной иерархии (например, для выдачи разрешений).

Дополнительно, способ 200 может включать мобильную платформу аутентификации, размещенную в области ОМВС, запрашивающую одно или более подтверждение прав доступа от пользователей зарегистрированных мобильных устройств 215. Например, мобильная платформа аутентификации, размещенная в области ОМВС, может потребовать, чтобы пользователь зарегистрировался на мобильной платформе аутентификации, размещенной в области ОМВС, с использованием его данных о местоположении для аутентификации мобильного устройства. Кроме того, мобильная платформа аутентификации, размещенная в области ОМВС, может выдать запрос о том, хочет ли пользователь зарегистрироваться на мобильной платформе аутентификации, размещенной в области ОМВС, с использованием доступа к персональным данным пользователя для лучшей аутентификации пользователя. Например, пользователь может зарегистрироваться, чтобы разрешить мобильной платформе аутентификации, размещенной в области ОМВС, получить доступ к информации о календаре пользователя, цифровой туристической информации (например, через приложение авиакомпании), приложению о совершении поездок (например, Uber) для определения положения пользователя и использования в качестве фактора аутентификации.

Когда в корпоративной среде регистрируются мобильные устройства с помощью мобильной платформы аутентификации, размещенной в области ОМВС, способ 200 включает мобильную платформу аутентификации, размещенную в области ОМВС, устанавливающую выделенное соединение для маршрутизации запросов от оператора сети через мобильную платформу аутентификации, размещенную в области ОМВС, для всех устройств, зарегистрированных с помощью мобильной платформы аутентификации, размещенной в области ОМВС 220.

Способ 200 также включает механизм сетевой конфигурации в мобильной платформе аутентификации, размещенной в области ОМВС, назначающий сетевые адреса (например, IP-адреса) устройствам на основе идентификаторов устройств, информации о положении и т.п., когда мобильные устройства запрашивают ресурсы 225.

Далее, когда зарегистрированные устройства используют запрошенные ресурсы, способ 200 включает мобильную платформу аутентификации, размещенную в области ОМВС, выставляющую счета предприятию за ее использование 230.

После того, как мобильная платформа аутентификации, размещенная в области ОМВС, добавляет пользователей корпоративной среды, сервер аутентификации проверяет запросы к ресурсам посредством выделенного соединения и выполняет аутентификацию устройств, выполняя запросы в том случае, если предполагаемые мобильные факторы аутентификации (сетевые адреса, данные о положении, и т.п.) совпадают с данными в запросе к ресурсам.

На Фиг. 3 проиллюстрирован способ 300 аутентификации мобильных устройств в мобильной платформе аутентификации, размещенной в области ОМВС, в соответствии с некоторыми вариантами реализации настоящей технологии. Способ 300 включает получение запроса на использование выделенного соединения с сетью предприятия 305 и определение того, что запрос получен от зарегистрированного пользователя предприятия 310.

Далее, способ 300 включает сбор данных от устройства о мобильном устройстве, выполняющем запрос 315. Например, мобильная платформа аутентификации, размещенная в области ОМВС, может собирать сведения об идентификаторе устройства (например, номер SIM, МАС-адрес и т.п.) и другие факторы аутентификации, например, данные о положении от оператора. Затем, способ 300 включает механизм сетевой конфигурации мобильной платформы аутентификации, размещенной в области ОМВС, назначающий мобильному устройству сетевой адрес на основе данных устройства и данных фактора аутентификации, полученных от мобильного устройства 320.

Способ 300 включает проверку последующих запросов к ресурсам с использованием выделенного соединения для соответствующих сетевых адресов и для дополнительных факторов аутентификации, которые совпадают с предполагаемыми факторами аутентификации 325. Например, мобильная платформа аутентификации, размещенная в области ОМВС, для получения доступа к сетевому трафику может определить, что запрос получен от устройства, имеющего IP-адрес, назначенный ему механизмом сетевой конфигурации, и что данные о местоположении, ранее собранные на уровне приложения, совпадают с данными о местоположении, которые получены с уровня основной полосы частот во время выполнения запроса.

Способ 300 включает аутентификацию мобильного устройства при совпадении предполагаемого фактора аутентификации с информацией об устройстве 330. Дополнительно, способ 300 может включать проверку набора прав доступа для мобильного устройства 335 посредством просмотра профиля пользователя устройства, на основе данных, извлеченных из запроса. На основе аутентификации устройства и/или прав доступа способ 300 может включать предоставление доступа к сети для устройств 340, прошедших аутентификацию, и представление доступа к ресурсам с ограниченным доступом 345, если устройство обладает соответствующими правами доступа. Аналогично, в корпоративной среде могут блокироваться определенные сетевые ресурсы (например, сайты социальных сетей) на определенных устройствах посредством отклонения запросов, поступающих от мобильных устройств с IP-адресами, основанными на SIM-картах, связанных с заблокированными устройствами.

В некоторых вариантах реализации настоящей технологии, мобильная платформа аутентификации также регистрирует мобильные устройства, предоставляющие дополнительные функции в корпоративной среде. Например, администратор корпоративной сети может зарегистрировать мобильную сетевую точку доступа, которая может пройти аутентификацию на мобильной платформе аутентификации и использоваться для обеспечения связи с другими устройствами. Например, сетевая точка доступа может выступать в роли беспроводного маршрутизатора и подключаться к принтеру таким образом, что мобильные устройства, использующие выделенное соединение, могут использовать этот принтер. В дополнение к информации о SIM-карте сетевой точки доступа администратор может регистрировать функции мобильной сетевой точки доступа в корпоративной среде таким образом, чтобы другие устройства могли обнаружить принтер.

Как пояснялось ранее, несмотря на то, что выше был описан сервер аутентификации, размещенный в области ОМВС, для аутентификации пользователей корпоративной среды, специалисты в данной области техники, получающие преимущества за счет данного описания, с готовностью оценят, что широкий спектр пользователей и сетевых объектов могут получить выгоду от факторов мобильной аутентификации.

Некоторые варианты реализации изобретения включают систему безопасности, поддерживающую базу данных пользователей, SIM-карты, с помощью которых они авторизуются при использовании подключения, операторов, доставляющих трафик, связанный с этими SIM-картами, и местоположения (обновляющееся в течение дня, и календарь пользователей, регистрирующихся для предоставления общего доступа к персональным данным), откуда эти устройства могут подключаться от имени этих пользователей, и политики, которым должен соответствовать пользователь определенного устройства в определенном местоположении, с определенным уровнем доверительности в этом местоположении и у этого оператора. Некоторые варианты реализации изобретения включают системы, которые поддерживают только подмножество этих ограничений доступа.

В некоторых вариантах реализации изобретения, система безопасности функционирует в качестве поставщика услуг Интернета (ISP) или шлюза, через который мобильные устройства получают доступ к корпоративной сети и Интернету. В некоторых вариантах реализации изобретения, система обеспечения безопасности может назначать мобильным устройствам IP-адреса и маршрутизировать трафик.

В некоторых вариантах реализации изобретения, программное обеспечение для управления корпоративными мобильными устройствами (УМУ) устанавливается на мобильном устройстве при необходимости обмена данными с сетью Интернет только через корпоративное VPN-подключение с этими параметрами безопасности. Это позволяет администратору корпоративной сети отслеживать всю активность на всех устройствах, ка к если бы они находились в физической корпоративной сети.

Некоторые варианты реализации настоящей технологии включают облачные вычисления в форме доступа к ресурсам предприятия через платформу ОМВС или другую сеть. Облачные вычисления представляют собой тип Интернет-вычислений, в которых множество ресурсов размещены и/или управляются одним объектом, и делаются таким образом доступными для авторизованных пользователей посредством Интернета. Пример облачной вычислительной системы 400 проиллюстрирован на Фиг. 4, при этом множество электронных устройств могут обмениваться данными через сеть с целью обмена контентом и другими данными. Система может быть сконфигурирована для использования широким спектром сетевых конфигураций, которые способствуют взаимному обмену данными между электронными устройствами. Например, каждый из компонентов системы 400, проиллюстрированной на Фиг. 4, может быть реализован локальным или распределенным образом.

Система 400 может быть выполнена с возможностью включения облачных вычислительных ресурсов 420. Облачные ресурсы могут содержать множество аппаратных и/или программных ресурсов, например, облачные серверы 422, облачные базы данных 424, облачные хранилища 426, облачные сети 428, облачные приложения, облачные платформы, и/или любые другие облачные ресурсы. В некоторых случаях, облачные ресурсы являются распределенными. Например, облачное хранилище 426 может содержать множество устройств хранения данных. В некоторых случаях, облачные ресурсы могут быть распределены между множеством вычислительных систем и/или отдельными устройствами с поддержкой сети. Например, облачные вычислительные ресурсы 420 могут обмениваться данными с серверами 4041, 4042, …, 404n (обобщенно «404»), базой данных 406, и/или другими вычислительными устройствами с поддержкой сети для получения доступа к облачным ресурсам.

Кроме того, в некоторых случаях, облачные ресурсы могут быть излишними. Например, если облачные вычислительные ресурсы 420 выполнены с возможностью предоставления услуг архивации данных, множество копий этих данных могут храниться таким образом, что если один ресурс хранения недоступен, то данные все равно остаются доступными пользователю. В другом примере, если облачные вычислительные ресурсы 420 выполнены с возможностью предоставления программного обеспечения, то программное обеспечение может быть доступно из различных облачных серверов таким образом, что программное обеспечение обслуживается из ближайшего сервера.

В системе 400 пользователь взаимодействует с облачными вычислительными ресурсами 420 через терминалы пользователей 4021, 4022, …, 402n (обобщенно «402»), подключенные к сети посредством прямого и/или непрямого обмена данными. Облачные вычислительные ресурсы 420 поддерживают соединения с множеством различных электронных устройств, например, серверами; настольными компьютерами; переносными компьютерами; ручными устройствами связи, например, мобильными телефонами, смартфонами, планшетами; компьютерными приставками к телевизору; сетевыми жесткими дисками; и/или другими вычислительными устройствами с поддержкой сети. Кроме того, облачные вычислительные устройства 420 могут одновременно получать доступ к соединениям и взаимодействовать с множеством электронных устройств.

Облачные вычислительные ресурсы 420 могут предоставлять облачные ресурсы посредством множества моделей размещения, например, открытой, закрытой, общедоступной, гибридной и/или любой другой модели размещения. В некоторых случаях, облачные вычислительные ресурсы 420 поддерживают множественные модели размещения. Например, облачные вычислительные ресурсы 420 могут предоставлять один набор ресурсов посредством открытой модели размещения, а другой набор ресурсов - посредством закрытой модели размещения.

В некоторых конфигурациях, терминал пользователя 402i может получить доступ к облачным вычислительным ресурсам 420 из местоположения, в котором доступно определение местоположения через Интернет. Тем не менее, в других случаях, облачные вычислительные ресурсы 420 могут быть выполнены с возможностью ограничения доступа к определенным ресурсам таким образом, что ресурс может быть доступен только из определенного местоположения. Например, если облачные вычислительные ресурсы 420 выполнены с возможностью предоставления ресурса с использованием закрытой модели размещения, то облачные вычислительные ресурсы 420 могут ограничивать доступ к этому ресурсу, например, посредством требования, чтобы терминал пользователя 402i получал доступ к ресурсу через межсетевой экран.

Облачные вычислительные ресурсы 420 могут предоставлять ресурсы терминалам пользователя 402 посредством множества моделей сервиса, например, программного обеспечение как сервиса (SaaS), платформы как сервиса (PaaS), инфраструктуры как сервиса (IaaS) и/или любой другой модели облачных сервисов. В некоторых случаях, облачные вычислительные ресурсы 420 могут предоставлять множество моделей сервисов на терминале пользователя 402i. Например, облачные вычислительные ресурсы 420 могут предоставлять как модели SaaS, так и IaaS на терминале пользователя 402i. В некоторых случаях, облачные вычислительные ресурсы 420 могут предоставлять различные модели сервисов различным терминалам пользователя 402. Например, облачные вычислительные ресурсы 420 могут предоставлять SaaS на терминале пользователя 4021 и PaaS на терминале пользователя 4022.

В некоторых случаях, облачные вычислительные ресурсы 420 могут поддерживать базу данных учетных записей. База данных учетных записей может хранить информацию о профиле для зарегистрированных пользователей. Информация о профиле может содержать права доступа к ресурсу, например, программному обеспечению, доступ к которому разрешен пользователю, максимальному объему хранения данных и т.п. Информация о профиле также может содержать информацию об использовании, например, вычислительных ресурсах, местоположении хранилища данных, настроек безопасности, настроек персональной конфигурации и т.п.

Облачные вычислительные ресурсы 420 могут предоставлять множество функциональных возможностей, которые требуют взаимодействия с пользователем. Соответственно, для обмена данными с облачными вычислительными ресурсами 420 и/или выполнения задач, связанных с облачными ресурсами, предоставляется интерфейс пользователя (ИП). Доступ к ИП возможен через терминал конечного пользователя 402i, соединенный с возможностью обмена данными с облачными вычислительными ресурсами 420. ИП может быть сконфигурирован для работы с множеством режимов клиента, включая режим толстого клиента, режим тонкого клиента или гибридный режим клиента, в зависимости от возможностей хранения и обработки облачных вычислительных ресурсов 420 и/или терминала пользователя 402i. В связи с этим, в некоторых вариантах реализации изобретения, ИП может быть реализован как отдельное приложение, выполняющееся на терминале пользователя. В других вариантах реализации изобретения, для предоставления ИП может использоваться портал для веб-браузера. В многочисленных вариантах реализации изобретения, также могут использоваться любые другие конфигурации для доступа к облачным вычислительным ресурсам 420.

Как описано выше, в некоторых конфигурациях, облачные вычислительные ресурсы могут использоваться для хранения данных пользователя. Настоящее описание предполагает, что в некоторых случаях, такие собранные данные могут содержать персональные данные и/или конфиденциальную информацию. Настоящее описание также дополнительно предполагает, что объекты, которые можно собирать, анализировать, разглашать, передавать, хранить, или любым другим образом использовать такие данные, необходимо реализовать и использовать согласно политике информационной безопасности, и способов, удовлетворяющим общепринятым нормам, или превышающим индустриальные или правительственные требования по поддержанию неразглашения и безопасности персональных данных. Например, персональные данные пользователя должны собираться для законного и оправданного использования объекта, и не должны предоставляться для общего пользования или продажи вне такого законного использования. Кроме того, подобный сбор данных должен выполняться только после сознательного согласия пользователя. Дополнительно, такие объекты должны предпринимать любые необходимые шаги для защиты и безопасности доступа к таким персональным данным, и гарантии того, что прочие лица, имеющие доступ к персональным данным, будут придерживаться политик и процедур конфиденциальности и безопасности. Кроме того, такие объекты могут оценивать себя путем проверки третьими лицами на их соответствие общепризнанным политикам и способам обеспечения конфиденциальности.

Несмотря на вышеизложенное, настоящее описание также предполагает варианты реализации изобретения, в которых пользователь выборочно блокирует использование или доступ к своим персональным данным. Другими словами, настоящее описание предполагает, что предоставляются аппаратные и/или программные элементы для предотвращения или блокировки доступа к подобным персональным данным. Например, настоящая технология может быть выполнена с возможностью предоставить пользователю выбор данных, которые хранятся в облачном хранилище.

В связи с этим, несмотря на то, что настоящее описание во многом охватывает использование персональных данных для воплощения одного или более изложенных вариантов реализации изобретения, настоящее описание также предполагает, что различные варианты реализации изобретения также могут быть выполнены без необходимости доступа к таким персональным данным. Другими словами, многочисленные варианты реализации настоящей технологии не будут приведены в нерабочее состояние за неимением всех или части таких персональных данных. Например, в облачном хранилище могут храниться общедоступные данные.

На Фиг. 5А и Фиг. 5В проиллюстрирован пример возможного варианта реализации системы. Более предпочтительные варианты реализации изобретения будут очевидны для специалистов в данной области техники после применения на практике настоящей технологии. Специалисты в данной области техники также с готовностью оценят, что возможны другие варианты реализации системы.

На Фиг. 5А проиллюстрирована обычная системная шина архитектуры вычислительной системы 500, при этом компоненты системы обмениваются друг с другом данными посредством электрических сигналов с использованием шины 505. Пример системы 500 содержит модуль обработки (ЦПУ или процессор) 510 и системную шину 505, которая соединяет различные компоненты системы, включая системную память 515, например, память только для чтения (ПЗУ) 520 или память с произвольным доступом (ОЗУ) 525, с процессором 510. Система 500 может содержать высокоскоростную кэш-память, подключенную напрямую, в непосредственной близости или интегрированную в качестве составной части процессора 510. Система 500 может копировать данные из памяти 515 и/или устройства хранения 530 в кэш-память 512 для мгновенного доступа к ним процессора 510. В этом случае, кэш-память предоставляет ускорение производительности, избавляющее процессор 510 от задержек во время ожидания данных. Эти и другие модули могут управлять или быть выполненными с возможностью управлять процессором 510 для выполнения различных действий. Также, может быть доступна для использования другая системная память 515. Память 515 может содержать множество различных типов памяти с различными характеристиками производительности. Процессор 510 может содержать процессор общего назначения, аппаратный модуль или программный модуль, например, модуль 1 532, модуль 2 534 и модуль 3 536, сохраненные на устройстве хранения данных 530, сконфигурированном для управления процессором 510, а также специализированным процессором, в котором программные инструкции встроены в саму конструкцию процессора. Процессор 510, фактически, может быть полностью законченной вычислительной системой, содержащей множество ядер или процессоров, шин, контроллеров памяти, кэша и т.п. Многоядерный процессор может быть симметричным или асимметричным.

Для обеспечения взаимодействия пользователя с вычислительным устройством 500 устройство ввода 545 может предоставлять любое количество механизмов ввода, например, микрофон для речи, сенсорный экран для ввода посредством жестов или графики, клавиатуру, мышь, механический ввод, речевой ввод и т.д. Устройство вывода 535 может быть одним или более из известных специалистам в данной области техники механизмов вывода. В некоторых случаях, пользователю могут быть доступны многорежимные системы для предоставления множественных типов ввода для обмена данными с вычислительной системой 500. Коммуникационный интерфейс 540 может руководить и управлять пользовательским вводом и системным выводом. Не существует ограничений в осуществлении любой определенной компоновки аппаратного обеспечения и, таким образом, основных функций, которые могут быть легко заменены для улучшения компоновки аппаратного обеспечения или встроенного аппаратного обеспечения, как при их разработке.

Устройство хранения данных 530 представляет собой долговременную память и может быть жестким диском или другим типом машиночитаемого носителя информации, который хранит данные, доступные посредством компьютера, например, магнитные кассеты, карты флэш-памяти, твердотельные накопители, универсальные цифровые диски, картриджи, память с произвольным доступом (ОЗУ) 525, память только для чтения (ПЗУ) 520, а также их гибридные формы.

Устройство хранения данных 530 может содержать программные модули 532, 534, 536 для управления процессором 510. Предполагаются и другие аппаратные или программные модули. Устройство хранения данных 530 могут подключаться к системной шине 505. В одном аспекте, аппаратный модуль, выполняющий определенные функции, может содержать программный компонент, сохраненный в машиночитаемом носителе, соединенном с нужным аппаратным компонентом, например, процессором 510, шиной 505, экраном 535 и т.д. для выполнения этих функций.

На Фиг. 5В проиллюстрирована компьютерная система 550, имеющая микропроцессорную архитектуру, которая может использоваться при выполнении описанных способов, генерировании и отображении графического интерфейса пользователя (ГИП). Компьютерная система 550 является примером компьютерного аппаратного обеспечения, программного обеспечения и встроенного программного обеспечения, используемого для реализации описанной технологии. Система 550 может содержать процессор 555, представляющий любое количество физических и/или логических отдельных ресурсов, способных инициировать выполнение программного обеспечения, встроенного программного обеспечения и аппаратного обеспечения, сконфигурированного для выполнения идентифицированных вычислений. Процессор 555 может обмениваться данными с набором микросхем 560, которые управляют вводом и выводом данных из процессора 555. В этом примере, набор микросхем 560 выводит информацию на устройство вывода, например, экран, и может считывать и записывать информацию на устройство хранения данных 570, которое может содержать, к примеру, магнитный носитель и твердотельный носитель. Набор микросхем 560 также может считывать и записывать данные в ОЗУ 575. Для взаимодействия с набором микросхем 560 может быть предоставлен мост 580, обеспечивающий взаимодействие со множеством компонентов интерфейса пользователя 585. Такие компоненты интерфейса пользователя 585 могут содержать клавиатуру, микрофон, схему обнаружения и обработки жестов, указывающее устройство, например, мышь и т.п. В общем смысле, ввод в систему 550 может поступать от любого из множества источников, сгенерированных машиной и/или человеком.

Набор микросхем 560 также взаимодействует с одним или более коммуникационными интерфейсами 590, которые имеют различные физические интерфейсы. Такие коммуникационные интерфейсы могут содержать интерфейсы для проводных или беспроводных локальных вычислительных сетей, для широкополосных беспроводных сетей, а также персональных сетей. Некоторые изложенные в данном документе приложения и способы для генерирования, отображения и использования ГИП могут содержать получение упорядоченных наборов данных посредством физического интерфейса или сгенерированных самой машиной с помощью процессора 555, и анализ данных, сохраненных в хранилище 570 или 575. Кроме того, машина может принимать ввод данных от пользователя посредством компонентов интерфейса пользователя 585 и выполнять соответствующие функции, например, обзор функций посредством интерпретации ввода с использованием процессора 555.

Следует понимать, что эти примеры систем 500 и 550 могут иметь боле чем один процессор 510, или могут частью группы кластеров, или кластерами вычислительных устройств, соединенных между собой сетью, для предоставления более высокой возможности обработки.

Для упрощения понимания, в некоторых реализациях, настоящая технология может быть представлена как включающая индивидуальные функциональные блоки, содержащие функциональные блоки, содержащие устройства, компоненты устройств, этапы или алгоритмы в способе, реализованном в программном обеспечении, или комбинации аппаратного и программного обеспечения.

В некоторых вариантах реализации изобретения, машиночитаемые носители информации, носители данных и память могут содержать кабельный или беспроводной сигнал, содержащий поток битов и т.п. Тем не менее, при упоминании, долговременный машиночитаемый носитель явно исключает такую среду, как электромагнитную энергию, сигналы несущей частоты, электромагнитные волны и сами по себе сигналы.

Способы, в соответствии с которыми могут быть реализованы описанные выше примеры, используют машиночитаемые инструкции, сохраненные или, в противном случае, доступные на машиночитаемом носителе информации. Такие инструкции могут сравнивать, к примеру, инструкции и данные, которые настраивают компьютер общего назначения, специализированный компьютер или специализированное устройство обработки на выполнение определенных функций или группы функций. Части используемых компьютерных ресурсов доступны по сети. Выполняемые на компьютере инструкции могут быть, к примеру, двоичным, промежуточным форматом инструкций, например, языком ассемблера, встроенным программным обеспечением или исходным кодом. Примеры машиночитаемого носителя информации, который может использоваться для хранения инструкций, и/или информации, созданной во время выполнения способов в соответствии с описанными примерами, включают магнитные или оптические диски, флэш-память, устройства USB, снабженные долговременной памятью, сетевыми устройствами хранения и т.п.

Устройства, реализующие способы в соответствии с этим описанием, могут содержать аппаратное обеспечение, встроенное программное обеспечение и/или программное обеспечение, и могут принимать любую форму из множества форм-факторов. Типовые примеры таких форм-факторов включают ноутбуки, смартфоны, персональные компьютеры компактного форм-фактора, КПК и т.п. Описанная в данном документе функциональность также может быть реализована в периферийных устройствах или платах расширения. Подобная функциональность также может быть реализована в монтажной схеме среди множества различных микросхем или различных процессов, выполняемых на отдельном устройстве, в качестве дополнительного примера.

Инструкции, среда для передачи таких инструкций, компьютерные ресурсы для их выполнения и другие структуры для поддержки таких вычислительных ресурсов предусмотрены для предоставления функций, изложенных в данном описании.

Несмотря на множество примеров и другой информации, использованной для пояснения аспектов в пределах объема прилагаемой формулы изобретения, формулой изобретения не подразумевается каких-либо ограничений, основанных на определенных признаках или способах реализации в таких примерах, так как специалисты в данной области техники могут использовать эти примеры для получения множества вариантов реализации изобретения. Дополнительно и несмотря на то, что объект изобретения описан на языке, специфичном для примеров структурных признаков и/или шагов способа, следует понимать, что объект изобретения, определенный в прилагаемой формуле изобретения, не обязательно ограничивается этими описанными признаками или действиями. Например, такая функциональность может быть распределена иначе или выполняться компонентами, отличными от идентифицированных в данном документе. Точнее, описанные признаки и шаги, изложены в качестве примеров компонентов системы и способов в пределах объема прилагаемой формулы изобретения.

Системы, способы и долговременный машиночитаемый носитель для использования мобильных факторов сетевой аутентификации для аутентификации мобильного устройства. Технический результат заключается в выполнении аутентификации и обеспечении безопасности сеансов связи мобильных устройств, работающих, а также имеющих прямой доступ с использованием аппаратного сетевого обеспечения на территории предприятия. 3 н. и 13 з.п. ф-лы, 5 ил.

1. Долговременный машиночитаемый носитель, хранящий инструкции, которые при их выполнении одним или более компьютерными процессорами мобильной платформы аутентификации, расположенной у оператора мобильной виртуальной сети (ОМВС), предписывают указанной платформе:

принимать от зарегистрированного мобильного устройства платформы запрос на получение доступа к корпоративной сети, связанной с указанным ОМВС;

собирать данные от устройства и данные о факторах аутентификации для зарегистрированного мобильного устройства;

назначать зарегистрированному мобильному устройству сетевой адрес для доступа к корпоративной сети по выделенному соединению для корпоративной сети через платформу на основании данных от устройства и данных о факторах аутентификации; и

управлять доступом зарегистрированного мобильного устройства к корпоративной сети по выделенному соединению на основании сетевого адреса, назначенного зарегистрированному мобильному устройству.

2. Долговременный машиночитаемый носитель по п. 1, отличающийся тем, что хранит инструкции, которые при их выполнении одним или более компьютерными процессорами мобильной платформы аутентификации, расположенной у ОМВС, предписывают указанной платформе:

проверять последующие запросы зарегистрированного мобильного устройства на доступ к одному или более ресурсам корпоративной сети с использованием выделенного соединения; и

управлять доступом зарегистрированного мобильного устройства к одному или более ресурсам для последующих запросов на основании сетевого адреса, назначенного зарегистрированному мобильному устройству.

3. Долговременный машиночитаемый носитель по п. 2, отличающийся тем, что мобильная платформа аутентификации, расположенная у ОМВС, выполнена с возможностью управлять доступом зарегистрированного мобильного устройства к одному или более ресурсам по выделенному соединению с использованием сетевого адреса, назначенного зарегистрированному мобильному устройству, и на основании того, соответствует ли один или более дополнительных факторов аутентификации одному или более факторам аутентификации данных о факторах аутентификации.

4. Долговременный машиночитаемый носитель по п. 3, отличающийся тем, что один или более дополнительных факторов аутентификации содержат первые данные местоположения и один или более факторов аутентификации данных о факторах аутентификации содержат вторые данные местоположения, причем мобильная платформа аутентификации, расположенная у ОМВС, выполнена с возможностью управлять доступом зарегистрированного мобильного устройства к корпоративной сети на основании того, совпадают ли первые данные местоположения со вторыми данными местоположения.

5. Долговременный машиночитаемый носитель по п. 4, отличающийся тем, что первые данные местоположения включают идентификацию местоположения, извлекаемую из основной полосы частот, а вторые данные местоположения включают идентификацию местоположения устройства, извлекаемую на уровне приложения.

6. Долговременный машиночитаемый носитель по п. 2, отличающийся тем, что один или более ресурсов включают один или более корпоративных ресурсов с ограниченным доступом, а платформа выполнена с возможностью:

просмотра разрешений пользователя зарегистрированного мобильного устройства; и

управления доступом к одному или более корпоративным ресурсам с ограниченным доступом на основании разрешений пользователя и сетевого адреса, назначенного зарегистрированному мобильному устройству.

7. Долговременный машиночитаемый носитель по п. 1, отличающийся тем, что данные от устройства содержат уникальный номер модуля идентификации абонента (SIM).

8. Долговременный машиночитаемый носитель по п. 1, отличающийся тем, что мобильная платформа аутентификации, расположенная у ОМВС, выполнена с возможностью установления выделенного соединения в ответ на запрос о регистрации одного или более мобильных устройств, включая зарегистрированное мобильное устройство, мобильной платформой аутентификации, расположенной у ОМВС.

9. Долговременный машиночитаемый носитель по п. 8, отличающийся тем, что предусмотрено генерирование корпоративной сетью указанного запроса о регистрации одного или более мобильных устройств.

10. Долговременный машиночитаемый носитель по п. 8, отличающийся тем, что мобильная платформа аутентификации, расположенная у ОМВС, выполнена с возможностью хранения пользовательских данных пользователя, связанного с зарегистрированным мобильным устройством, в ответ на указанный запрос о регистрации одного или более мобильных устройств мобильной платформой аутентификации, расположенной у ОМВС.

11. Реализованный на компьютере способ управления доступом к корпоративной сети, включающий:

получение на мобильной платформе аутентификации, расположенной у оператора мобильной виртуальной сети (ОМВС), запроса от зарегистрированного мобильного устройства на доступ к корпоративной сети, связанной с указанным ОМВС;

сбор данных от устройства и данных о факторах аутентификации для зарегистрированного мобильного устройства;

назначение зарегистрированному мобильному устройству сетевого адреса для доступа к корпоративной сети по выделенному соединению для корпоративной сети через платформу на основании данных от устройства и данных о факторах аутентификации; и

управление доступом зарегистрированного мобильного устройства к корпоративной сети по выделенному соединению на основании сетевого адреса, назначенного зарегистрированному мобильному устройству.

12. Способ по п. 11, отличающийся тем, что дополнительно включает:

проверку последующих запросов зарегистрированного мобильного устройства на доступ к одному или более ресурсам корпоративной сети с использованием выделенного соединения; и

управление доступом зарегистрированного мобильного устройства к одному или более ресурсам для последующих запросов на основании сетевого адреса, назначенного зарегистрированному мобильному устройству.

13. Способ по п. 12, отличающийся тем, что дополнительно включает управление доступом зарегистрированного мобильного устройства к одному или более ресурсам по выделенному соединению с использованием сетевого адреса, назначенного зарегистрированному мобильному устройству, и на основании того, соответствует ли один или более дополнительных факторов аутентификации одному или более факторам аутентификации данных о факторах аутентификации.

14. Способ по п. 13, отличающийся тем, что один или более дополнительных факторов аутентификации содержат первые данные местоположения и один или более факторов аутентификации данных о факторах аутентификации содержат вторые данные местоположения, причем мобильная платформа аутентификации, расположенная у ОМВС, выполнена с возможностью управлять доступом зарегистрированного мобильного устройства к корпоративной сети на основании того, совпадают ли первые данные местоположения со вторыми данными местоположения.

15. Способ по п. 14, отличающийся тем, что первые данные местоположения включают идентификацию местоположения, извлекаемую из основной полосы частот, а вторые данные местоположения включают идентификацию местоположения устройства, извлекаемую на уровне приложения.

16. Способ по п. 12, отличающийся тем, что один или более ресурсов включают один или более корпоративных ресурсов с ограниченным доступом, причем способ дополнительно включает:

просмотр разрешений пользователя зарегистрированного мобильного устройства; и

управление доступом к одному или более корпоративным ресурсам с ограниченным доступом на основании разрешений пользователя и сетевого адреса, назначенного зарегистрированному мобильному устройству.

17. Мобильная платформа аутентификации, расположенная у оператора мобильной виртуальной сети (ОМВС), включающая:

один или более серверов, выполненных с возможностью размещения мобильной виртуальной корпоративной сети, для предоставления выделенного соединения между множеством мобильных устройств и ресурсами предприятия;

долговременный машиночитаемый носитель, хранящий инструкции, выполняемые одним или более процессорами сервера и предписывающие одному или более серверам:

принимать от зарегистрированного мобильного устройства запрос на получение доступа к корпоративной сети, связанной с указанным ОМВС;

собирать данные от устройства и данные о факторах аутентификации для зарегистрированного мобильного устройства;

назначать зарегистрированному мобильному устройству сетевой адрес для доступа к корпоративной сети по выделенному соединению для корпоративной сети через платформу на основании данных от устройства и данных о факторах аутентификации; и

управлять доступом зарегистрированного мобильного устройства к корпоративной сети по выделенному соединению на основании сетевого адреса, назначенного зарегистрированному мобильному устройству.

| WO 2014122588 A1, 14.08.2014 | |||

| US 8771063 B1, 08.07.2014 | |||

| US 2014207373 A1, 24.07.2014 | |||

| US 2012164982 A1, 28.06.2012 | |||

| ПОВЫШЕНИЕ УРОВНЯ АВТОМАТИЗАЦИИ ПРИ ИНИЦИАЛИЗАЦИИ КОМПЬЮТЕРНОЙ СИСТЕМЫ ДЛЯ ДОСТУПА К СЕТИ | 2003 |

|

RU2342700C2 |

Авторы

Даты

2019-11-28—Публикация

2015-11-06—Подача