Способ заверения документа необратимой шифрованной цифровой подписью.

Изобретение относится к области средств защиты и верификации информации, в том числе, находящейся на материальном носителе – в частности, информации, применяемой в процессе создания и проверки юридически значимых, нотариальных, правоустанавливающих и исполнительных, документов. Позволяет однозначно определить подлинность информации при ее одновременной защите от преднамеренной модификации и подмены.

Уровень техники.

Способы шифрования информации…

Известен Способ шифрования информации [1], способ гарантирует невозможность расшифровки информации в актуальные сроки благодаря применению необратимых алгоритмов шифрования, например, алгоритма MD5. Способ включает, встраивание исходной информации в информацию-контейнер, при этом необратимые сигнатуры используют в качестве контейнера для фрагментов информации.

Способы защиты и подписания информации, и маркировки объектов…

Известен способ скрытой маркировки объекта путем нанесения на него индивидуальной цифровой или буквенно-цифровой метки [2], содержащей информацию об объекте с последующим считыванием этой информации и сравнением ее с базой данных компьютера или с регистрацией в специальном журнале. В данном способе нанесения индивидуальной маркировки в виде цифровых или цифробуквенных меток, по желанию владельцев материальных объектов, значительно упрощается технология предлагаемого способа.

Известен способ защиты ценных бумаг от подделки [3], заключающийся в нанесении меток, соответствующих коду идентификации в заданной зоне ценной бумаги, осуществляют электронное сканирование микроструктуры каждой защищаемой ценной бумаги. По результатам сканирования формируют значения параметров вектора-идентификатора, соответствующих данной микроструктуре, преобразуют вектор-идентификатор посредствам помехоустойчивого кодирования в защитный код, значения которого соответствуют меткам кода идентификации, расположенным в заданной зоне ценной бумаги. При этом, сканирование микроструктуры ценной бумаги производят в двух пересекающихся плоскостях в видимой области спектра путем оптоэлектронного преобразования, кроме того, перед нанесением защитного кода его преобразуют в другой код путем помехоустойчивого кодирования.

Известен способ подтверждения подлинности информации [4], заключающийся в том, что всю маркируемую информацию или ее часть преобразуют в цифровую форму, подписывают ее цифровой подписью маркировщика и определяют в качестве контрольной. Затем контрольную информацию в цифровой форме, цифровую подпись и открытый ключ проверки цифровой подписи преобразуют в штриховой код, который печатают на документе. При верификации промаркированной информации считывают штриховой код, выделяют контрольную информацию в цифровой форме, цифровую подпись и открытый ключ проверки цифровой подписи. Считывание штрихового кода и преобразование его в цифровую форму осуществляют с использованием сканера. Подлинность цифровой подписи проверяют с помощью персонального компьютера по стандартному алгоритму проверки цифровой подписи (ГОСТ Р34.10-94, ГОСТ Р34.10-2001) с использованием открытого ключа проверки цифровой подписи.

Известна, комбинированная марка [5], удостоверяющая подлинность изделия, включающая многослойную пленочную структуру со слоями, на которых записана информация, причем на поверхности одного или нескольких слоев расположены пространственно-заданные области микрорельефа, форма которого случайна. При этом, микрорельефы сформированы в слоях марки за счет разности смачиваемости флуоресцентных красок и полимерных слоев, а форма микрорельефа после оптической цифровой обработки и криптографической кодировки записана в предварительно размеченные флуоресцентные области, расположенные на различных слоях многослойной структуры в виде закодированной последовательности символов, и служит индивидуальной характеристикой для аутентификации данной марки.

Известен принятый за прототип – Способ подтверждения подлинности информации [6], способ предусматривает нанесение исходной информации на поверхность материального носителя, формирование для неё контрольной информации в цифровой форме, и подписание цифровой формы контрольной информации электронной подписью. При этом, из совокупности цифровой формы контрольной информации и ее электронной подписи формируют машиночитаемую форму контрольной информации либо машиночитаемую форму контрольной информации, защищенную криптографическими методами. Затем осуществляют нанесение машиночитаемой формы контрольной информации, перекрывая последовательно поверхности материального носителя, элемента, имеющего индивидуально заданные идентифицируемые защитные признаки, соединенного с материальным носителем. И вновь поверхность материального носителя, контрольную информацию в машиночитаемой форме считывают с поверхности материального носителя и элемента, имеющего индивидуально заданные идентифицируемые защитные признаки, преобразуют в цифровую форму, из которой выделяют значение электронной подписи контрольной информации и саму контрольную информацию. Осуществляют проверку электронной подписи контрольной информации и при положительном результате проверки визуализируют исходную информацию из контрольной и сравнивают с исходной информацией на материальном носителе. По результатам сравнения делают вывод о целостности информации на материальном носителе.

Разное

Известна, Биометрическая система аутентификации [7], способ аутентификации пользователя на основе биометрических данных посредством представления и выделения криптографического ключа и аутентификации пользователя для передачи данных.

"Биометрический шаблон" – сохраненная в долговременной памяти ЭВМ или другого запоминающего устройства, обобщенная характеристика биометрического объекта, полученная в результате обучения и состоящая из последовательности измерений и обработки множества проекций одного и того же объекта, и "биометрический образец" – характеристика биометрического объекта, полученная в результате текущего, как правило, однократного измерения.. [7].

Известна публикация, Biometrics and Face Recognition Techniques [8], в которой говорится что – Биометрическая система, это система признания образца, которая узнает человека, определяя подлинность личности, используя его различные биологические особенности такие как – отпечаток пальца, просмотр сетчатки, просмотр Айрис, ручная геометрия, и распознание лица. Система использует физиологическую биометрию, и поведенческие характеристики. Рассказано о различных методах биометрии, таких как просмотра Айрис, просмотр сетчатки и методах признания личности.

Известна публикация, A survey of biometric recognition methods [9], в которой говорится что – Биометрическое признание относится к автоматическому признанию индивидуумов, основанное на особенностях, полученных из их физиологической или поведенческих характеристик. Биометрические системы признания, должны обеспечить надежные личные схемы признания, чтобы подтвердить или определить идентичность индивидуума. Используя биометрию, человек, может быть идентифицирован легче, чем на основе " что, она/он имеет " (карта, символ, ключ), или " что, она/он знает " (Пароль). Приведён краткий обзор биометрических методов, их преимущества и неудобства.

Известен, Biometric document authentication system [10], система и способ для проверки доверенных документов, включают – нанесение биометрического изображения на документ полученное от человека лично ручающегося за содержание документа, и систему подтверждения. Система содержит систему подтверждения путём сканирования индивидуальных частей тело человека и предоставленного биометрического изображения из документа, при проверке система сканирует биометрические данные изображения из документа представленного к проверке, сравнивая биометрические изображения с шаблоном, полученным в результате запроса к базе данных системы и изображение предоставленным человеком и показывает, является ли документ действительным или недействительным, и базы данных, системы хранения биометрических образов и составление шаблона, описывающего изображение.

Известен, Method for recognizing duplicate image, and image search and deduplication method and device thereof [11], способ включает сегментирование значение phash изображения которое следует добавить в базу данных для получения значений суб-phash, сравнивая каждое суб-значение phash к phash суб-значения каждого изображения, хранящегося в базе данных, и определение является ли изображение похожим на другие изображения по значению phash других изображений в базе данных.

Известные способы защиты и подписания информации – анналоги, перечисленные в уровне техники, позволяют подтвердить подлинность записи, но не могут защитить целостность сведений, записанных на любом носителе, существенным и серьезным недостатком перечисленных мер защиты является отсутствие однозначной связи между информацией, содержащейся в записи на носителе, и информацией отражаемой меткой / подписью. Записываемая информация, и метка / подпись связаны между собой носителем, но информационно существуют независимо.

Более существенным недостатком перечисленных известных аналогов и прототипа является то, что в целях обеспечения возможности проверки контрольной информации, применяемые общие алгоритмы шифрования изначально обратимы. Другими словами, имея документ, подписанный цифровой подписью – выполненной. например, по способу прототипу [6], можно аналитическими методами в актуальные сроки точно понять механизм и параметры создания подписи для конкретного подписанта. Это позволит изготовить поддельный, но корректно подписанный документ. Данная проблема особенно актуальна как раз для документов на материальных носителях, потому что, создать на материальном носителе однозначно идентифицируемую недорогую искусственную метку, так, чтобы она была совершенно незаметной, практически невозможно.

Проблема заверения документов цифровой подписью, делится на несколько разных задач;

1.Необходимо, обеспечить доверие к цифровой подписи – полную и технически подтверждаемую уверенность в том, что цифровая подпись поставлена на документ именно подписантом и ни кем другим. Необходимо, и особенно важно, обеспечить полную невозможность отказа подписанта от того, что именно он подписал данный документ – на уровне совокупности технического и вычислительного процессов.

2. Подписанту необходимо заверить цифровой подписью только информацию, содержащуюся в документе, а количество одновременно существующих и действительных копий документа значения не имеет.

3.Подписанту необходимо заверить цифровой подписью информацию, но в единственно действительном оригинале документа, а все существующие копий данного документа могут быть только приняты к сведенью.

На текущем уровне техники, эти задачи невыполнимы именно в силу того, что применяемые общие алгоритмы шифрования изначально обратимы.

Целью настоящего изобретения является, решение задачи подписания любого документа цифровой подписью, так, чтобы упомянутая цифровая подпись не имела недостатков известных аналогов и прототипа, служила решению перечисленных выше задач. А так же, служила решению задачи заверения и проверки юридически значимых, нотариальных, правоустанавливающих и исполнительных, документов в том числе, на материальном носителе, и служила решению задачи однозначного определения подлинности информации содержащейся в документе для ее защиты от модификации или подмены. Необходимо, и особенно важно, обеспечить полную невозможность подписания документа другим способом либо с помощью другого подписывающего сервера, так, что при этом, легальный подписывающий сервер выдал бы положительный результат проверки. Необходимо, чтобы такую цифровую подпись можно было считать равносильной собственноручной «мокрой подписи» на документе.

Поставленные задачи решаются тем, что для создания цифровой подписи используют необратимые алгоритмы шифрования подобно способу [1]. Так электронная цифровая подпись любого документа представляет собой одну или несколько необратимых сигнатур генерированных, например, по алгоритму MD5. При создании / генерации цифровой подписи документа используют; Фамилия Имя (Отчество, если оно имеется) подписанта или наименование – если документ подписывает организация, например, «Почта России, отделение 344116», ИНН подписанта, текст подписываемого документа, а так же, данные, поступившие от средств индивидуализации подписанта, например, биометрических сенсоров. В тех случаях, когда решается задача 3 – заверение цифровой подписью документа в единственно действительном оригинале на материальном носителе. К тексту подписываемого документа добавляют необратимые сигнатуры изображений нескольких участков, например, бумажного документа с естественным микрорельефом бумаги очерченные, например, красными квадратами – полученных от сканера высокого разрешения, и печатают упомянутые сигнатуры ниже текста, разделяя их, например, запятыми.

Заверение документа заключается в генерации уникальной цифровой подписи, которая представляя собой необратимую сигнатуру цифрового объекта или объектов, например, текста, объединяющего, исходную информацию, контрольную информацию, данные индивидуализации, секретную строку, и, дату и время подписания, неразделимо математически связывает упомянутую информацию между собой. Так, процесс генерации цифровой подписи, подобен процессу шифрования по способу [1], при этом, в общем случае – Фамилия Имя подписанта или наименование организации и ИНН подписанта, являющиеся контрольной информацией, встраивают или добавляют в текст, который объединяя – текст подписываемого документа, данные индивидуализации подписанта, и возможно, сигнатуры изображений участков материального носителя, и добавляемую к упомянутому тексту секретную строку, является ключом шифрования. Генерированная на основе такого объединенного текста одна необратимая сигнатура, неразделимо математически связывает отдельные объекты информации между собой. Вместо объединенного текста, может использоваться виртуальный комбинированный объект, объявленный в памяти подписывающего сервера, разнотипные свойства которого служат цели временного хранения упомянутой выше информации, а его методы, служат цели генерации необратимой сигнатуры этого объекта, и управления хранящейся в нём информацией. Математическая неразделимость информации, понимается как невозможность изменения, какого либо объекты информации, например, ИНН, при условии, неизменности необратимой сигнатуры объединяющего объекта. При этом, в объединяющий объект можно встраивать и другую информацию, например, СНИЛС подписанта. Необратимость сигнатуры объединяющего объекта и наличие в составе упомянутого объекта данных индивидуализации подписанта, позволяет считать такую цифровую подпись равносильной собственноручной «мокрой подписи» на документе.

Секретная строка, имеет вид, например, «Департамент цифровой подписи, Министерства юстиции Российской Федерации, B1F». Секретная строка, позиция встраивания, и биометрические шаблоны подписантов, и все компоненты подписывающего сервера являются строгой государственной тайной – степень секретности этой информации соответствует степени секретности производства денежных знаков, или системы управления ядерным оружием. Секретную строку, периодически изменяют из соображений общей безопасности. При создании новой секретной строки, администратор подписывающего сервера, задаёт никогда не использовавшуюся в качестве секретной строки фразу, а подписывающий сервер добавляет к ней псевдослучайное строковое значение, например, «1FRD8» неизвестное администратору подписывающего сервера. Подписывающий сервер, добавляет новую секретную строку и дату её создания в базу данных, при этом, псевдослучайное добавление недоступно для просмотра даже администратору подписывающего сервера.

Очень желательно, чтобы контрольную информацию подписанта принимало и проверяло уполномоченное лицо – для обеспечения полного доверие к цифровой подписи, а процедура самостоятельного подписания допустима, но она менее предпочтительна. Секретная строка, для этих двух процедур различается.

При передаче шифрованных блоков информации, например, по способу [1], к блоку добавляют сигнатуру этого блока информации в ещё незашифрованном виде – для проверки на предмет сбоя канального уровня, или наличия коллизии в процессе расшифровки. В случае отрицательного результата проверки, передачу данного блока повторяют, при этом, для шифрования упомянутого блока используют резервный ключ.

По первому, базовому, варианту технического решения, процесс создания / генерации цифровой подписи для документа выглядит так, контрольную информацию – Фамилия Имя Отчество подписанта или наименование организации, ИНН подписанта. И текст подписываемого документа, данные индивидуализации подписанта, и возможно, сигнатуры изображений участков материального носителя, а так же, сами упомянутые изображения для хранения, разделяя блоки информации, например, знаком «#», с помощью специализированного приложения клиент, отправляют на защищённый подписывающий сервер, например, сервер Министерства юстиции. Информацию, отправляемую на сервер шифруют по способу [1], при этом, ключом шифрования может выступать, например, юридический адрес нотариальной канторы отправляющей эту информацию, а позиция встраивания это, например, текущий день месяца (см способ [1]). Секретное программное обеспечение на сервере (далее Сервер), по ip или mac адресу отправителя (дополнительную идентификацию отправителя проводят способами очевидными из общего уровня техники) из внутренней базы данных подставляет ключ шифрования и расшифровывает полученную информацию. Если ip адрес не найден в базе данных – сервер, считает подписание самостоятельным, и добавляет в конец секретной строки, например, символ «I» от английского Independently (Независимо). Сервер, также считает невозможным добавление данных индивидуализации в базу данных в случае, если данные индивидуализации подписанта не найдены в упомянутой базе данных и в таком случае, прекращает подписание – это приводит к тому, что первое подписание документа самостоятельно, провести невозможно. А при самостоятельном подписании документа уже после регистрации данных индивидуализации, подписанту необходимо будет использовать для индивидуализации только уже зарегистрированные индивидуальные объекты, например, зарегистрированные пальцы рук. При этом, ключом шифрования для передачи информации может выступать, например, фраза «Попытка самостоятельного подписания». После этого, сервер, добавляет в конец полученного текста документа, секретную строку, и MD5 сигнатуру упомянутого текста – без добавлений, и дату и время подписания. В случае, если блок данных индивидуализации представляет собой биометрические данные, сервер проводит поиск биометрического шаблона в защищённой базе данных биометрических шаблонов по ИНН и номеру части тела, и сравнивает образец с шаблоном любым принятым способом известным из уровня техники, если образец не соответствует шаблону, то сервер прекращает процесс подписания – уведомив об этом приложение клиент условленным сигналом, например, «Попытка фальсификации подписи». В случае, если ИНН подписанта отсутствует в упомянутой защищённой базе данных – сервер запрашивает у приложения клиент биометрический шаблон, для чего приложение клиент проводит биометрическое обучение системы для данного подписанта. Получив биометрический шаблон подписанта, сервер проводит поиск биометрического шаблона в упомянутой базе данных, в случае, если шаблон найден, сервер прекращает процесс подписания – уведомив об этом, приложение клиент условленным сигналом, например, «Попытка фальсификации ИНН». Если шаблон, полученный в результате «обучение» системы для данного подписанта не найден, сервер добавляет в базу данных ИНН биометрический шаблон и номер части тела из блока данных индивидуализации, например, правый глаз – 1, левый глаз - 2, пальцы рук 3 – 12, и так далее, нового подписанта (номера особенно важны при обработке данных индивидуализации близнецов). В случае, если блок данных индивидуализации не представляет собой биометрические данные, сервер проводит поиск данных индивидуализации в защищённой базе данных по ИНН, и действует подобно вышеизложенному. Далее, сервер шифрует блок данных индивидуализации по способу [1], используя в качестве ключа созданный ранее объединённый текст, в качестве позиции встраивания используя число равное, например, длине секретной строки, а в качестве длины фрагмента число равное, например, длине блока данных индивидуализации делённое на три, плюс единицу. Длина фрагмента может оказаться большой, но расшифровывать этот блок на практике никогда не придётся. Далее, сервер удаляет из своей памяти блок данных индивидуализации в незашифрованном виде. Далее, сервер добавляет к объединённому тексту знак «перевода каретки» и зашифрованные данные индивидуализации, и далее, через знак «перевода каретки», сигнатуры изображений участков материального носителя, если они имеются. Затем, сервер встраивает Фамилия Имя подписанта или наименование организации, ИНН подписанта в полученный ранее объединённый текст – на позицию встраивания, например, 560 (как в примере 1) например, в квадратных скобках и генерирует, например, MD5 сигнатуру объединённого текста. Эта сигнатура, и является необратимой шифрованной цифровой подписью. Далее, сервер удаляет из своей памяти объединённый текст – заполняя данную область памяти нулями. Перед удалением, сервер копирует перечисленную выше информацию за исключением секретной строки и ip адреса сеанса связи инициировавшего подписание в защищённое хранилище документов – это позволит, восстановить документ даже по любой одной сохранившейся сигнатуре, в случае его утраты или существенного повреждения, (только администратором подписывающего сервера и только в порядке, например, судебного решения). После этого, сервер отправляет сгенерированную им цифровую подпись, и дату и время подписания, приложению запросившему подписание – в открытом виде. Приложение клиент, получив упомянутую информацию, печатает Фамилия Имя Отчество или наименование подписанта, цифровую подпись, дату и время подписания, и номер части тела, в случае, если данные индивидуализации представляет собой биометрические данные – поверх документа, ниже текста, или ниже сигнатур изображений участков материального носителя, если они имеются, либо встраивает эту информацию в аналогичное место отображаемой части электронного документа.

При проверке цифровой подписи, приложение клиент отправляет на сервер туже информацию, что и при подписании плюс цифровую подпись, и дату и время подписания документа – из этого документа – отделяя этот блок информации, например, знаками «##». При этом, данные индивидуализации подписанта – либо, вновь получают от подписанта с помощью биометрической аппаратуры, для сравнения их с биометрическим шаблоном из базе данных, либо, отправляют на сервер вместо данных индивидуализации подписанта, например, цифровую подпись, проверяемого документа в качестве условного сигнала – в том случае, если получить упомянутые данные от подписанта невозможно. Сервер, получив информацию содержащую знаки «##» в начале последнего блока изменяет алгоритм построения объединённого текста – используя дату и время подписания документа – из последнего блока информации, вместо текущих даты и времени. Сервер, проверяет – если данные индивидуализации, вновь полученные от подписанта, не совпадают с соответствующим биометрическим шаблоном из базе данных, сервер немедленно, прекращает проверку и отправляет приложению клиент строку «Нет». Сервер, пропускает этап шифрования блока данных индивидуализации подписанта, если упомянутый блок данных содержит цифровую подпись проверяемого документа, а сами данные индивидуализации поставляет из защищённого хранилища документов – проведя поиск проверяемого документа по его цифровой подписи и ИНН. Блок данных индивидуализации доступен для чтения только при проверке. Сервер, также возможно, подставляет секретную строку актуальную на дату подписания проверяемого документа – если упомянутая строка изменялась по соображениям безопасности. Затем, сервер генерирует цифровую подпись, используя объединённый текст. Далее, сервер сравнивает сгенерированную цифровую подпись с цифровой подписью, полученной из проверяемого документа – если подписи совпадают, сервер отправляет приложению клиент строку «Да», а если нет, соответственно, строку «Нет». Сервер, повторяет проверку на случай самостоятельного подписания, изменив секретную строку (см. выше), и повторно отправляет приложению клиент результат проверки, после чего уничтожает объединённый текст и генерированную на его основании цифровую подпись. Сервер шифрует свой ответ так же, как был зашифрован проверяемый документ.

По второму, варианту технического решения, способ осуществляют подобно первому варианту, при этом, сервер шифрует, например, по способу [1] фрагмент / фрагменты текста подписываемого документа, например, фрагмент, заключённый в двойные фигурные скобки, при наличии в конце упомянутого фрагмента команды #Kod# плюс секретный код согласно версии приложения клиент – например, «-2-» (Министерство Здравоохранения), или например, #AllKod«-2-»# – когда приложение клиент Министерства Юстиции, расшифровывает, фрагмент медицинского документа. Этот вариант используется, например, для сохранения в тайне содержания завещания от наследников, или сохранения в тайне части медицинского документа. В процессе шифрования и расшифровки фрагментов объединённого текста, подписывающий сервер использует в качестве ключа шифрования секретную строку, плюс секретный код – код рода деятельности, например, «-1-» – Министерство Юстиции, «-2-» – Министерство Здравоохранения, и так далее, при этом, по запросу приложения клиент Министерства Юстиции, упомянутые фрагменты будут всегда расшифрованы. Это необходимо для исключения возможности, расшифровки фрагмента содержания завещания, например, лечащим врачом. Однако при этом, судья сможет расшифровать упомянутые фрагменты любого документа, даже непосредственно в ходе судебного заседания. Подписывающий сервер, принимает команду #AllKod«-х-»# (где х – код рода деятельности), только от приложения клиент Министерства Юстиции.

По третьему варианту технического решения, способ осуществляют подобно первому и второму варианту, при этом, сервер шифрует, например, по способу [1] Фамилия Имя Отчество подписанта или наименование организации. Это необходимо для сохранения в тайне настоящего имени, например, сотрудника разведки.

По второму и третьему варианту технического решения, сервер, отправляет приложению клиент текст изменённого в процессе шифрования / расшифровки документа если это необходимо.

По любому варианту технического решения, в случае наличия в составе объединённого текста, необратимых сигнатур изображений участков материального носителя, или шифрованных фрагментов, подписывающий сервер генерирует дополнительную цифровую подпись, используя объединённый текст, ещё не содержащий ни необратимых сигнатур, ни шифрованных фрагментов, и отправляет упомянутую дополнительную цифровую подпись приложению клиент последней. Это необходимо для возможной проверки цифровой подписи текста документа после расшифровки и даже после ксерокопирования.

Документы, подписанные заявленным способом, распечатываю с использованием шрифтов – легко поддающихся распознаванию системами распознавания текста, очевидными из общего уровня техники.

Необратимые сигнатуры изображений участков с естественным микрорельефом бумаги, а так же, сами упомянутые изображения, обрабатывают отдельно. Так, если напечатать подписанный заявленным способом документ на другом листе бумаги, то при проверке, сигнатуры изображений микрорельефа не совпадут с сигнатурами, являющимися неотъемлемой частью документа, а если в документ подставить сигнатуры верные для изображений микрорельефа на новом листе бумаги, то не пройдёт проверка цифровой подписи документа в целом. Для облегчения обработки изображений участков бумаги с микрорельефом, упомянутые участки очерчивают, например, красными квадратами. Проверку упомянутых выше изображений, проводят способами, очевидными из уровня техники, например, путём попиксельного сравнения изображений полученных при сканировании документа с изображениями, хранящимися на сервере, проводя поиск изображений по сигнатуре, при этом, возможно сравнение в черно-белом режиме. Сравнение пикселей проводят, например, по десяти бальной системе, при этом, различие в 1 – 2 балла считают нулевым различием, или например, подобно способу [11] – путём сравнения множества мелких фрагментов обоих изображений между собой – с учётом расстояния Хэмминга. Либо, например, прямо по способу [11] – путём поиска множества мелких фрагментов проверяемого изображения в изображении хранящимся на сервере и наоборот. Сравнение пикселей по бальной системе, или учёт расстояния Хэмминга множества мелких фрагментов обоих изображений, позволяет сгладить неточности при сравнении изображений из давно подписанного документа хранящихся на сервере, с изображениями, полученными в момент проверки. Упомянутые неточности возникают вследствие деформации документа, например, при его складывании, старения бумаги, не значительных сбоев в работе сканирующей аппаратуры, и других факторов.

Приложение клиент для самостоятельного подписания документа, добавляет к передаваемой шифрованной информации блок, например, #Coordinates(x,y,z) где x,y,z это координаты устройства с которого производится подписание, в качестве дополнительной информации, например, координаты устройства в системе ГЛОНАСС – без получения подписывающим сервером этих координат самостоятельное подписание документа невозможно. Подписант регистрирует, как минимум одну единицу индивидуализации, например, отпечаток безымянного пальца правой руки для подписания в режиме тревоги – для предупреждения подписывающего сервера о подписание документа под угрозой любого типа. Подписывающий сервер, в режиме тревоги (обнаружив в составе переданной информации упомянутую единицу индивидуализации) – проводит нормальное подписание документа с отметкой в защищённом хранилище документов, при этом, подписывающий сервер, например, вызывает наряд местной полиции в полученные координаты. Это необходимо в случае, когда свобода действий подписанта не гарантируется его нахождением в помещении уполномоченной организации.

Фрагменты документов при самостоятельном подписании цифровой подписью не шифруются.

Шифрованные фрагменты документов при самостоятельной проверке цифровой подписи не расшифровываются.

Способ не ограничивается вариантами приведёнными выше.

Способ не ограничивается применением хэш функции MD5.

Заявленный способ, является частным случаем шифрования по способу [1].

Заявленный способ неосуществим без прямого или косвенного использования способа [1].

Способ осуществляется следующим образом

Практически, процедура подписания документа выглядит, например, так, контрольную информацию (Фамилия Имя подписанта или наименование организации, ИНН подписанта), добавляют в конец документа через знак «перевода каретки» в текстовом поле приложения клиент. Затем выбирают способ индивидуализации, например, «Биометрическое индивидуализация» (для физических лиц), или «Цифровая индивидуализация» (для организаций), подключив соответствующее средство индивидуализации, например, ключевой носитель, принадлежащий этой организации, и нажимают кнопку «Добавить подпись». В случае, если необходимо заверить цифровой подписью документ в единственно действительном экземпляре, упомянутый документ сканируют, нажимая кнопку «Добавить подпись на оригинал» предварительно распечатав поверх текста красные квадраты на стандартные позиции относительно краёв и центра листа. Упомянутые красные квадраты, распечатывают, в режиме малой интенсивности – подобно маркеру, так, что их линии не искажают текст документа при его обработке системами распознавания текста, очевидными из общего уровня техники, например, в процессе проверки цифровой подписи. Упомянутые квадраты, служат цели определения и жёсткого закрепления, участков бумаги с естественным микрорельефом для изображений которых, будут генерированы необратимые сигнатуры после сканирования. Разрешение сканирующей аппаратуры выбирают стандартным, но при этом, достаточным для сканирования естественного микрорельефа бумаги или другого носителя (см. фиг. 1). На фиг. 1, видно – что одна и та же распечатка, выполненная даже на одном и том же листе бумаги, имеет «под собой» различный естественный микрорельеф бумаги. После сканирования документа и завершения процесса индивидуализации, приложение клиент действует по первому варианту технического решения, а в случае необходимости шифрования фрагмента / фрагментов документа, по второму и/или третьему, варианту технического решения. Затем приложение клиент, печатает Фамилия Имя Отчество или наименование подписанта, цифровую подпись, и дату и время подписания – полученные от сервера, поверх документа, ниже текста, или ниже сигнатур изображений участков материального носителя, если они имеются, либо встраивает эту информацию в аналогичное место отображаемой части электронного документа.

Практически, процедура проверки цифровой подписи документа выглядит, например, так, проверяемый документ сканируют, затем система распознавания текста помещает текст в текстовое поле приложения клиент для просмотра и возможной корректировки текста в случае ошибок системы распознавания текста. Затем, после нажатия кнопки, например, «Проверить подпись»», приложение клиент действует по первому варианту технического решения, а в случае необходимости расшифровки фрагментов документа, по второму или третьему, варианту технического решения. Либо, после нажатия кнопки, например, «Проверить оригинал»», приложение клиент, запрашивает у сервера степень сходства очерченных красными квадратами участков бумаги с естественным микрорельефом изображений – отправляемых на сервер, с соответствующими изображениями, хранящимися на сервере, например, в процентах. Если процент сходства между сравниваемыми изображениями больше, например, 80% – соответствующая сигнатура в текстовом поле приложения клиент будет отображена зелёным цветом, если процент сходства окажется меньше, например, 60% – сигнатура будет отображена красным цветом.

Сущность изобретения поясняется иллюстрациями и примерами…

На фиг 1, показан фрагмент скана листа бумаги формата А4 – выполненного на сканере модели «EPSON V370 Photo» с разрешением 1024 пикселей на дюйм.

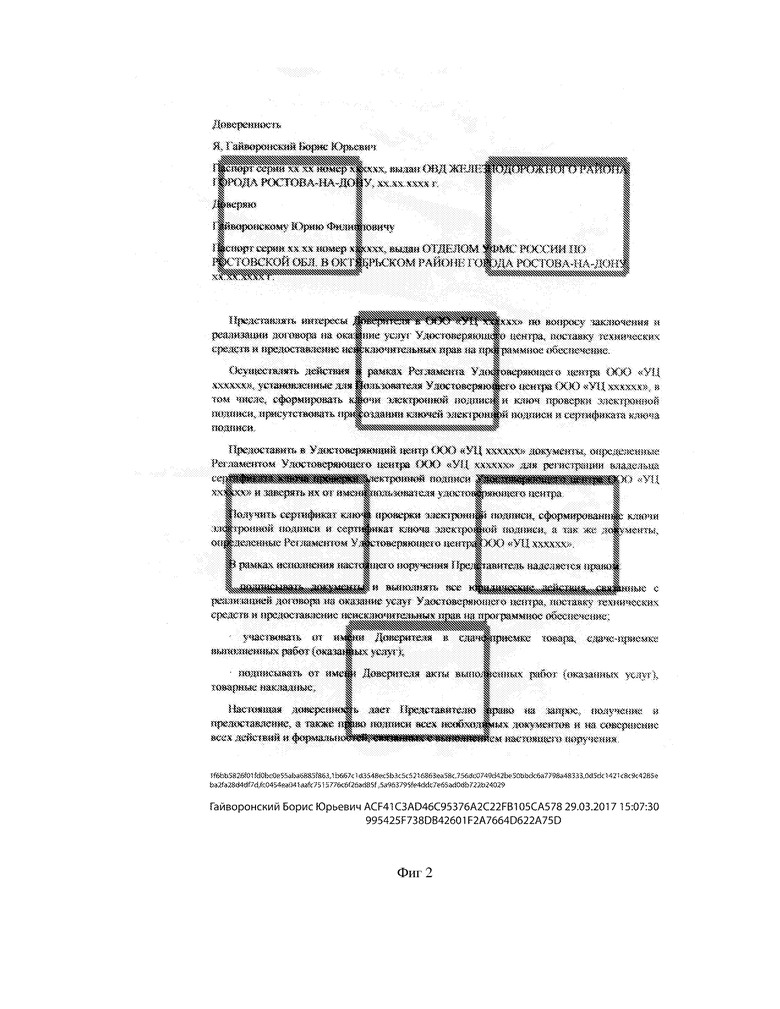

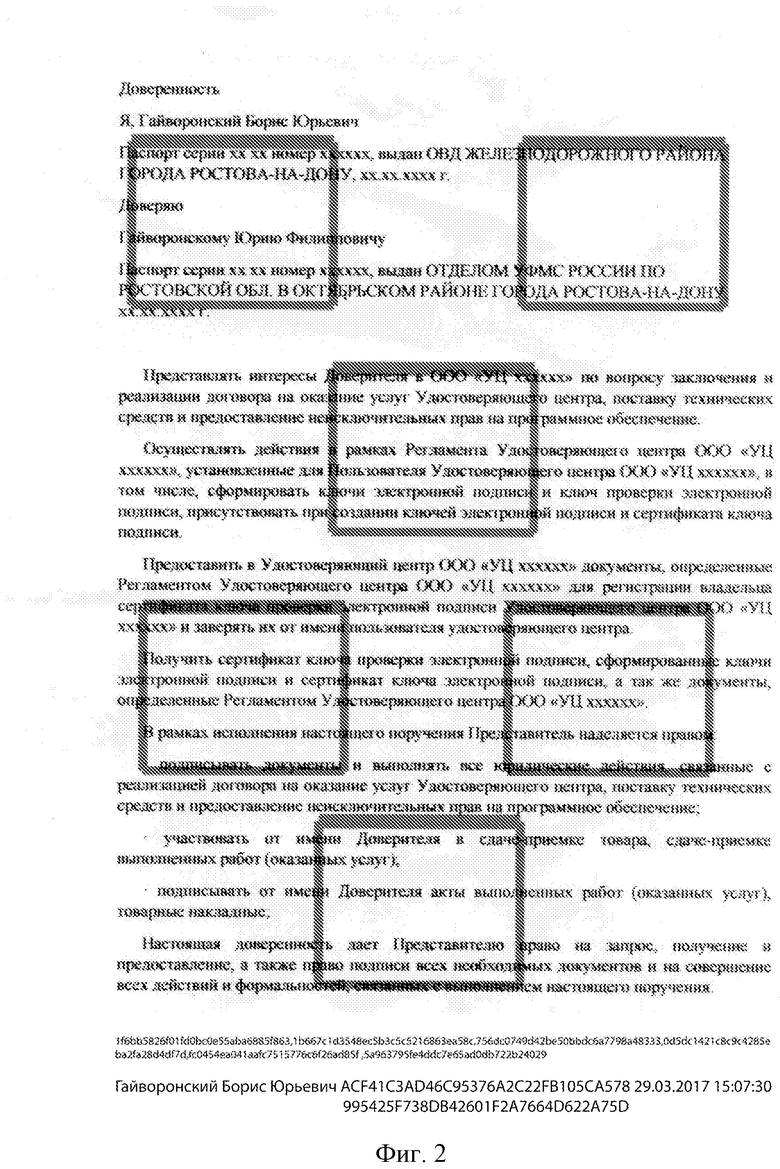

На фиг 2, показан скан листа бумаги формата А4 – содержащий документ подписанный заявленным способом из примера 2.

В примере 1, показан объединённый текст за мгновение до подписания документа, и документ, подписанный заявленным способом.

В примере 2, показан объединённый текст за мгновение до подписания документа с сигнатурами изображений участков материального носителя, и документ, подписанный заявленным способом.

В примере 3, показан объединённый текст за мгновение до подписания документа с шифрованными фрагментами, и документ, подписанный заявленным способом.

Во всех примерах, символы которые по разным причинам не могут быть опубликованы, заменены символом «х».

-------------------------------------------------------------

Пример 1

-------------------------------------------------------------

Доверенность

Я, Гайворонский Борис Юрьевич

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

Гайворонскому Юрию Филипповичу

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществля[Гайворонский Борис Юрьевич ИНН 61xxxxxxxx49 29.03.2017 15:07:30 { xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx }]ть действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения. Департамент цифровой подписи, Министерства юстиции Российской Федерации, B1F 75318F545129720139D792841593BC38

--------------------------

Доверенность

Я, Гайворонский Борис Юрьевич

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

Гайворонскому Юрию Филипповичу

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществлять действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения.

Гайворонский Борис Юрьевич 995425F738DB42601F2A7664D622A75D 29.03.2017 15:07:30

-------------------------------------------------------------

Пример 2

-------------------------------------------------------------

Доверенность

Я, Гайворонский Борис Юрьевич

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

Гайворонскому Юрию Филипповичу

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществля[Гайворонский Борис Юрьевич ИНН 61xxxxxxxx49 29.03.2017 15:07:30 { xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx }]ть действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения. Департамент цифровой подписи, Министерства юстиции Российской Федерации, B1F 75318F545129720139D792841593BC38

1f6bb5826f01fd0bc0e55aba6885f863,1b667c1d3548ec5b3c5c5216863ea58c,756dc0749d42be50bbdc6a7798a48333,0d5dc1421c8c9c4285eba2fa28d4df7d,fc0454ea041aafc7515776c6f26ad85f ,5a963795fe4ddc7e65ad0db722b24029

--------------------------

Доверенность

Я, Гайворонский Борис Юрьевич

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

Гайворонскому Юрию Филипповичу

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществлять действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения.

1f6bb5826f01fd0bc0e55aba6885f863,1b667c1d3548ec5b3c5c5216863ea58c,756dc0749d42be50bbdc6a7798a48333,0d5dc1421c8c9c4285eba2fa28d4df7d,fc0454ea041aafc7515776c6f26ad85f ,5a963795fe4ddc7e65ad0db722b24029

Гайворонский Борис Юрьевич

ACF41C3AD46C95376A2C22FB105CA578 29.03.2017 15:07:30

995425F738DB42601F2A7664D622A75D

-------------------------------------------------------------

Пример 3

-------------------------------------------------------------

Доверенность

Я, {{38dba6780d99a667e9c3cef6e825dbc3 61aba91a7e3b8dcefa7a17901eba2b44 b58d408342ea4848ee4cfc5b8b7454f9 e51928cc9b85b14cf911099377f7075e 972648c152fd4c44645e7f0ef8a859bc 30eff3ed9a26adc22f7ff27f93d35293 9709eb2db407c0ec15190abc75c69f17 6b1b9aa839285435a757516eabd4dc72 1a6139c630856148332e1124b8f815e2}}

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

{{38dba6780d99a667e9c3cef6e825dbc3 61aba91a7e3b8dcefa7a17901eba2b44 b58d408342ea4848ee4cfc5b8b7454f9 179e9e3aa6898267aa0fe5014115d196 ef10c21c009cab4e7f282a2837885c33 8e116ffeb1778a539e93e7fba01a0f02 48f84080e0113360a1f5205a8b103378 a9b93c92f221cc4d858253d2b619a79f a0fe84baa26cde7a8c5f54e8103c9ecf fb88bb14a29797ad277dba0110e78984}}

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществля[Гайворонский Борис Юрьевич ИНН 61xxxxxxxx49 29.03.2017 15:07:30 { xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx }]ть действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения. Департамент цифровой подписи, Министерства юстиции Российской Федерации, B1F 75318F545129720139D792841593BC38

--------------------------

Доверенность

Я, {{38dba6780d99a667e9c3cef6e825dbc3 61aba91a7e3b8dcefa7a17901eba2b44 b58d408342ea4848ee4cfc5b8b7454f9 e51928cc9b85b14cf911099377f7075e 972648c152fd4c44645e7f0ef8a859bc 30eff3ed9a26adc22f7ff27f93d35293 9709eb2db407c0ec15190abc75c69f17 6b1b9aa839285435a757516eabd4dc72 1a6139c630856148332e1124b8f815e2}}

Паспорт серии хх хх номер хххххх, выдан ОВД ЖЕЛЕЗНОДОРОЖНОГО РАЙОНА ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Доверяю

{{38dba6780d99a667e9c3cef6e825dbc3 61aba91a7e3b8dcefa7a17901eba2b44 b58d408342ea4848ee4cfc5b8b7454f9 179e9e3aa6898267aa0fe5014115d196 ef10c21c009cab4e7f282a2837885c33 8e116ffeb1778a539e93e7fba01a0f02 48f84080e0113360a1f5205a8b103378 a9b93c92f221cc4d858253d2b619a79f a0fe84baa26cde7a8c5f54e8103c9ecf fb88bb14a29797ad277dba0110e78984}}

Паспорт серии хх хх номер хххххх, выдан ОТДЕЛОМ УФМС РОССИИ ПО РОСТОВСКОЙ ОБЛ. В ОКТЯБРЬСКОМ РАЙОНЕ ГОРОДА РОСТОВА-НА-ДОНУ, хх.хх.хххх г.

Представлять интересы Доверителя в ООО «УЦ хххххх» по вопросу заключения и реализации договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение.

Осуществлять действия в рамках Регламента Удостоверяющего центра ООО «УЦ хххххх», установленные для Пользователя Удостоверяющего центра ООО «УЦ хххххх», в том числе, сформировать ключи электронной подписи и ключ проверки электронной подписи, присутствовать при создании ключей электронной подписи и сертификата ключа подписи.

Предоставить в Удостоверяющий центр ООО «УЦ хххххх» документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх» для регистрации владельца сертификата ключа проверки электронной подписи Удостоверяющего центра ООО «УЦ хххххх» и заверять их от имени пользователя удостоверяющего центра.

Получить сертификат ключа проверки электронной подписи, сформированные ключи электронной подписи и сертификат ключа электронной подписи, а так же документы, определенные Регламентом Удостоверяющего центра ООО «УЦ хххххх».

В рамках исполнения настоящего поручения Представитель наделяется правом:

• подписывать документы и выполнять все юридические действия, связанные с реализацией договора на оказание услуг Удостоверяющего центра, поставку технических средств и предоставление неисключительных прав на программное обеспечение;

• участвовать от имени Доверителя в сдаче-приемке товара, сдаче-приемке выполненных работ (оказанных услуг);

• подписывать от имени Доверителя акты выполненных работ (оказанных услуг), товарные накладные;

Настоящая доверенность дает Представителю право на запрос, получение и предоставление, а также право подписи всех необходимых документов и на совершение всех действий и формальностей, связанных с выполнением настоящего поручения.

{{38dba6780d99a667e9c3cef6e825dbc3 61aba91a7e3b8dcefa7a17901eba2b44 b58d408342ea4848ee4cfc5b8b7454f9 e51928cc9b85b14cf911099377f7075e 972648c152fd4c44645e7f0ef8a859bc 30eff3ed9a26adc22f7ff27f93d35293 9709eb2db407c0ec15190abc75c69f17 6b1b9aa839285435a757516eabd4dc72 1a6139c630856148332e1124b8f815e2}}

D7214E98231DD2CAE324D2D1BBF9A993 29.03.2017 15:07:30

995425F738DB42601F2A7664D622A75D

--------------------------

Параметры шифрования...

Ключ "Департамент цифровой подписи, Министерства юстиции Российской Федерации, B1F -1-"

Позиция сегмента 12

Длинна фрагмента 3

-------------------------------------------------------------

Технический результат выражается в том, что заверение документа заключается в генерации уникальной цифровой подписи, которая представляя собой необратимую сигнатуру цифрового объекта или объектов, например, текста, объединяющего, исходную информацию, контрольную информацию, данные индивидуализации, секретную строку, и, дату и время подписания, неразделимо математически связывает упомянутую информацию между собой. решаются задачи подписания любого документа цифровой подписью, так, что упомянутая цифровая подпись не имеет недостатков известных аналогов и прототипа, служа решению перечисленных выше задач 1, 2, и 3 обсуждённых перед постановкой цели изобретения. Такая цифровая подпись служит решению задачи заверения и проверки юридически значимых документов в том числе, на материальном носителе, и служит решению задачи однозначного определения подлинности информации содержащейся в документе для ее защиты от модификации или подмены. Документы, подписанные заявленным способом, могут быть легко проверены подписантом, представляющим свои данные индивидуализации, и даже в том случае, если получить упомянутые данные от подписанта невозможно. При этом, цифровая подпись может быть легко опровергнута подписантом, если он не подписывал проверяемый документ. Важно, что применение необратимых алгоритмов шифрования гарантирует то, что секретная строка и позиция встраивания, не могут быть известны из подписанного документа. Другими словами, имея документ, подписанный цифровой подписью – выполненной заявленным способом, невозможно аналитическими методами и даже путём прямого перебора понять механизм и параметры создания упомянутой цифровой подписи, что не позволит изготовить поддельный, но корректно подписанный документ. Именно наличие подписывающего сервера, секреты которого строго охраняются государством, позволяет доверять цифровой подписи и утверждать, что подделать её практически невозможно. Решается задача обеспечения полной невозможности подписания документа другим способом, либо с помощью другого подписывающего сервера, так, что при этом, легальный подписывающий сервер выдал бы положительный результат проверки. Необратимость сигнатуры объединяющего объекта и наличие в составе упомянутого объекта данных индивидуализации подписанта, позволяет считать такую цифровую подпись равносильной собственноручной «мокрой подписи» на документе. Приложение клиент не является сложным и не содержит секретов, оно может быть скомпилировано для любой операционной системы и даже как мобильное приложение для самостоятельного подписания документов.

Список использованных материалов

International Journal of Advanced Research in Computer Science and Software Engineering Volume 3, Issue 5, May 2013 ISSN: 2277 128X

kresimir delac 1, mislav grgic 2

1 HT - Croatian Telecom, Carrier Services Department, Kupska 2, Zagreb, CROATIA 2 University of Zagreb, FER, Unska 3/XII, Zagreb, CROATIA

Изобретение относится к области защиты информации. Технический результат заключается в повышении безопасности в процессе заверения документа цифровой подписью. Способ заверения документа необратимой шифрованной цифровой подписью предусматривает получение от подписанта исходной информации, контрольной информации и данных индивидуализации, преобразование полученной информации в цифровую форму, генерации на основе полученной информации цифровой подписи и проверку достоверности упомянутой цифровой подписи, причем в процессе генерации цифровой подписи исходную информацию - текст подписываемого документа, биометрические данные индивидуализации подписанта, изображения участков материального носителя и их подписи и контрольную информацию с помощью приложения клиент отправляют подписывающему серверу, который добавляет к исходной информации данные индивидуализации, секретную строку и дату и время подписания, затем встраивает или добавляет контрольную информацию на стандартную секретную позицию в созданный объединенный текст, при этом фрагмент / фрагменты объединенного текста шифруют и генерирует цифровую подпись, представляющую собой необратимую подпись измененного объединенного текста. 7 з.п. ф-лы, 2 ил.

1. Способ заверения документа необратимой шифрованной цифровой подписью, предусматривающий получение от подписанта исходной информации, контрольной информации и данных индивидуализации, преобразование полученной информации в цифровую форму, и генерации на основе полученной информации цифровой подписи, и проверку достоверности упомянутой цифровой подписи, отличающийся тем, что заверение документа заключается в генерации уникальной цифровой подписи, которая, представляя собой необратимую подпись цифрового объекта, такого как объединенный текст, объединяющего исходную информацию, контрольную информацию, данные индивидуализации, секретную строку и дату и время подписания, неразделимо математически связывает упомянутую информацию между собой, в процессе генерации цифровой подписи исходную информацию - текст подписываемого документа, биометрические данные индивидуализации подписанта, изображения участков материального носителя и их подписи и контрольную информацию – Фамилию, Имя или наименование организации, ИНН подписанта и дополнительную информацию с помощью приложения клиент отправляют подписывающему серверу, подписывающий сервер добавляет к исходной информации данные индивидуализации, секретную строку и дату и время подписания, затем встраивает или добавляет контрольную информацию на стандартную секретную позицию в созданный объединенный текст, при этом фрагмент / фрагменты объединенного текста шифруют, и генерирует цифровую подпись, представляющую собой необратимую подпись измененного объединенного текста, затем копирует исходную информацию, контрольную информацию, данные индивидуализации, дату и время подписания и цифровую подпись в защищенное хранилище документов, затем отправляет цифровую подпись, шифрованные фрагмент / фрагменты объединенного текста, если они имеются, и дату и время подписания приложению клиент.

2. Способ по п. 1, отличающийся тем, что подписывающий сервер по ip или mac адресу отправителя информации определяет, подписание проводится уполномоченной организацией или самостоятельно, в случае самостоятельного подписания сервер добавляет в конец секретной строки условленный символ и блокирует добавление новых данных индивидуализации в базу данных.

3. Способ по п. 1, отличающийся тем, что в процессе проверки цифровой подписи подписывающему серверу отправляют исходную информацию, контрольную информацию, цифровую подпись и дату и время подписания документа из этого документа, при этом данные индивидуализации либо вновь получают от подписанта для сравнения, либо отправляют условленный сигнал, в том случае, если получить данные индивидуализации от подписанта невозможно, подписывающий сервер использует при создании объединенного текста дату и время подписания документа из проверяемого документа и секретную строку, актуальную на дату подписания, в том случае, если данные индивидуализации, вновь полученные от подписанта, не совпадают с соответствующими данными из базы данных, подписывающий сервер немедленно прекращает проверку и отправляет приложению клиент сигнал об отрицательном результате проверки, а если блок данных индивидуализации содержит условленный сигнал о том, что получить данные индивидуализации от подписанта невозможно, подписывающий сервер поставляет упомянутые данные из хранилища документов, и генерирует цифровую подпись объединенного текста, и сравнивает эту цифровую подпись с цифровой подписью, полученной из проверяемого документа, и отправляет приложению клиент результат сравнения, подписывающий сервер повторяет проверку на случай самостоятельного подписания, изменив секретную строку, и повторно отправляет приложению клиент результат проверки и расшифрованные фрагмент / фрагменты объединенного текста, если они имеются.

4. Способ по п. 1, отличающийся тем, что в процессе шифрования и расшифровки фрагментов объединенного текста подписывающий сервер использует в качестве ключа шифрования секретную строку плюс секретный код - код рода деятельности, при этом по запросу от приложения клиент Министерства Юстиции упомянутые фрагменты, зашифрованные с кодом рода деятельности любой организации, будут расшифрованы.

5. Способ по п. 1, отличающийся тем, что в случае наличия в составе объединенного текста необратимых подписей изображений участков материального носителя или шифрованных фрагментов, подписывающий сервер генерирует дополнительную цифровую подпись, используя объединенный текст, еще не содержащий ни подписей изображений участков материального носителя, ни шифрованных фрагментов, и отправляет упомянутую дополнительную цифровую подпись приложению клиент последней.

6. Способ по п. 1, отличающийся тем, что изображения участков материального носителя обрабатывает подписывающий сервер, проверку изображений проводят путем попиксельного сравнения изображений из проверяемого документа с изображениями, полученными в момент подписания, взятыми из хранилища документов на сервере, с измерением степени сходства между ними.

7. Способ по п. 1, отличающийся тем, что приложение клиент для самостоятельного подписания документа добавляет к передаваемой шифрованной информации блок, содержащий координаты устройства, с которого производится подписание - координаты устройства в навигационной системе, такой как ГЛОНАСС, в качестве дополнительной информации для реакции на подписания в режиме тревоги.

8. Способ по п. 1, отличающийся тем, что подписант регистрирует как минимум одну единицу данных индивидуализации для подписания в режиме тревоги для предупреждения подписывающего сервера о подписание документа под угрозой.

| Токарный резец | 1924 |

|

SU2016A1 |

| СПОСОБ ШИФРОВАНИЯ ИНФОРМАЦИИ | 2015 |

|

RU2584454C1 |

| US 6553494 B1, 22.04.2003 | |||

| US 9152964 B1, 06.10.2015 | |||

| СПОСОБ ПОДТВЕРЖДЕНИЯ ПОДЛИННОСТИ ИНФОРМАЦИИ | 2000 |

|

RU2165643C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ НА МАТЕРИАЛЬНОМ (БУМАЖНОМ) НОСИТЕЛЕ | 2013 |

|

RU2523174C1 |

Авторы

Даты

2018-03-16—Публикация

2017-04-25—Подача