Область техники

Изобретение относится к защите цифровых документов, циркулирующих в одноранговой корпоративной сети, от их несанкционированной модификации с предоставлением получателю цифрового сертификата подлинности, подтверждающего подлинность авторства защищенного цифрового документа. В различных модификациях оно может быть использовано в системах документооборота, аудита, создания и сопровождения нормативных и правовых актов, в цифровых системах, требующих защитить цифровой контент от модификации и подтвердить авторство создаваемых документов.

Уровень техники

Известен способ подтверждения подлинности информации (Патент RU 2165643, МПК G 06 K 09/00, публикация от 19.04.2000), заключающийся в том, что всю защищаемую информацию или ее часть преобразуют в цифровую форму, подписывают ее цифровой подписью подписанта и используют в качестве контрольной информации. Затем контрольную информацию в цифровой форме, цифровую подпись и открытый ключ проверки цифровой подписи преобразуют в штрих-код, который печатают на защищаемом документе. При проверке подлинности промаркированного документа считывают штрих-код, выделяют контрольную информацию в цифровой форме, цифровую подпись и открытый ключ проверки цифровой подписи. Считывание штрих-кода и преобразование его в цифровую форму осуществляют с использованием сканера. Подлинность цифровой подписи проверяют по стандартному алгоритму проверки цифровой подписи (ГОСТ Р34.10-94, ГОСТ Р34.10-2001) с использованием открытого ключа проверки цифровой подписи, применяя персональный компьютер.

Известен способ и устройство для нанесения и верификации цифровой подписи на основе биометрических данных на электронный документ (Патент US6553494B1, МПК G 06 F 21/64, опубликован 22.04.2003), в котором одноразовый маркер генерируется или запрашивается с центрального сервера маркеров. В качестве одноразового маркера может служить метка времени для документа. Затем одноразовый маркер объединяется с подписанным документом, при этом хеш-значение комбинации вычисляется путем применения хеш-функции. Для того чтобы завершить подписание документа, подписант предоставляет свою биометрическую информацию. Цифровая подпись генерируется с использованием функции подписи, включающей функцию асимметричного шифрования и хеш-функцию, использующую в качестве входных данных биометрические данные подписавшего и уже выполненный хеш документа. Для выполнения фактического шифрования необходим секретный ключ. Секретный ключ может быть встроен в биометрическое устройство, а также служить для уникальной идентификации устройства.

Известен метод и система подписи документов (Патент WO2005091164A1, МПК H 04 L9/3231, опубликован 29.09.2005), в котором создается хеш-значение сообщения, используя хеш-функцию для этого сообщения. Хеш-значение сообщения служит своего рода цифровым отпечатком пальца - сообщения; если какая-либо часть сообщения изменена, то рассчитываемая хеш-функция измененного документа будет другой. Рассчитав хеш-значение сообщения, отправитель шифрует хеш-значение сообщения своим закрытым ключом. Зашифрованное хеш-значение сообщения является цифровой подписью сообщения. Отправитель направляет получателю и сообщение, и цифровую подпись. Когда получатель принимает их, он расшифровывает подпись, используя открытый ключ отправителя. Чтобы проверить истинность сообщения, получатель хеширует его с той же хеш-функцией, которую использовал отправитель, сравнивает результат с хеш-значением сообщения, полученной от отправителя. Чтобы гарантировать, что используется одна и та же хеш-функция, подпись обычно включает в себя индикатор используемой хеш-функции. Если хеши точно совпадают, получатель может однозначно определить, авторство отправителя и неизменность полученного документа. Если хеши не равны, получатель делает вывод о неопределенном авторстве полученного документа, его модификации или повреждении в процессе передачи.

Известен способ обеспечения безопасного использования электронного документа (Патент RU 2699234, МПК G 06 F 21/16, H 04 N 1/387, H 04 N 21/835 публикация от 05.09.2019), заключающийся в том, что обеспечение безопасности электронного документа, учет и контроль работы с конфиденциальными электронными документами и их печатными копиями обеспечивает три уровня защиты. Первый уровень защиты электронного документа, на уровне метки конфиденциальности, осуществляется за счет отнесения сведений электронного документа и его копии к определенному уровню секретности и добавления в документ как носитель информации определенных реквизитов. Второй уровень защиты предусматривает хранение на сервере конфиденциальных документов информации о признаках и свойствах электронного документа и его копии, причем указанная информация содержит данные о каждом из реквизитов конфиденциального электронного документа. Третий уровень защиты электронного документа и его копии предусматривает проставление визуально малозаметных маркировочных признаков на документ, при этом преобразуют текстовую информацию электронного документа и его копии, изменяя наклон отдельных букв и/или слов, и/или толщину начертания элементов букв и/или слов, размеров и характеристик букв и/или слов, и изменяют расстояние между отдельными символами, буквами, цифрами, знаками препинания, словами, словосочетаниями, строками текста как выборочно, так и в иной совокупности, при этом преобразуют графическую информацию путем смещения блоков изображений по одному или нескольким направлениям из группы: вверх, вниз, влево, вправо, по диагонали, поворот на заданный угол относительно изначальной позиции в документе, а контроль сетевой инфраструктуры предприятия выполняется путем отслеживания печати, сканирования и копирования документов и контроля рабочего места сотрудника.

Наиболее близким по технической сущности к заявляемому изобретению является способ заверения документа необратимой шифрованной цифровой подписью (Патент РФ № 2647642 МПК G 06 F 21/64, G 06 F 21/31, опубликован 16.03.2018), принимаемый за прототип настоящего изобретения. Прототип предусматривает получение от подписанта исходной информации, контрольной информации и данных индивидуализации, преобразование полученной информации в цифровую форму, генерации на основе полученной информации цифровой подписи и проверку достоверности упомянутой цифровой подписи, причем в процессе генерации цифровой подписи исходную информацию - текст подписываемого документа, биометрические данные подписанта, контрольную информацию и изображения участков материального носителя и подписи подписанта - с помощью приложения-клиента отправляют подписывающему серверу, который добавляет к исходной информации данные индивидуализации, секретную строку, дату и время подписания, затем встраивает или добавляет контрольную информацию на стандартную секретную позицию в созданный объединенный текст, при этом фрагменты объединенного текста шифруют и формируют цифровую подпись, представляющую собой необратимую подпись измененного объединенного текста всей информации документа.

Техническая проблема: низкая устойчивость технической системы электронного документооборота к деструктивным воздействиям на подписывающий сервер и отсутствие технической возможности осуществить защиту и проверку несанкционированной модификации цифровых документов, циркулирующих в одноранговой сети передачи данных без подписывающего сервера и процедур, осуществляемых им.

Техническим результатом способа заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети является повышение устойчивости технической системы электронного документооборота за счет введения процедур формирования цифрового сертификата подлинности в онтологической зависимости всех этапов создания и последующей модификации цифрового документа, проверки целостности и достоверности цифрового документа, циркулирующего в одноранговой корпоративной сети посредством программы-клиента с машиночитаемого ресурса, доступной каждому пользователю корпоративной сети, без использования подписывающего сервера.

Техническая проблема решается тем, что способ заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети, осуществляющий заверение цифрового документа необратимой электронной цифровой подписью, которую формируют шифрованием неразделимо математически связанной исходной информации документа, данных индивидуализации подписанта, даты и времени подписания документа, дополнительно осуществляют следующие действия: в одноранговой корпоративной сети без использования подписывающего сервера, обязательным атрибутом к защищенному документу добавляют цифровой сертификат подлинности (ЦСП), который формируют как минимум из следующих обязательных элементов: данных индивидуализации подписанта Di, метаданных цифрового сертификата подлинности документа-прототипа Mi-1, которые включают контрольную информацию Ki-1 и электронную цифровую подпись документа-прототипа Ci-1, метаданных цифрового сертификата подлинности текущего документа Mi, которые включают контрольную информацию Ki и электронную цифровую подпись текущего документа Ci, времени и даты подписания текущего документа t, а также иных пояснительных данных к текущему документу Ai, при этом цифровые значения контрольной информации текущего документа Ki рассчитывают приложением-клиентом с машиночитаемого ресурса на основе данных индивидуализации подписанта Di и метаданных цифрового сертификата подлинности документа-прототипа Mi-1, далее контрольную информацию текущего документа Ki математически связано объединяют с текущим документом Si и через приложение-клиент формируют шифрованием электронную цифровую подпись текущего документа Ci. Контрольную информацию Ki и электронную цифровую подпись текущего документа Ci инкапсулируют в текущий документ Si, а также записывают в цифровой сертификат подлинности текущего документа ЦСПi, через приложение-клиент фиксируют время подписания документа t по системному времени корпоративной сети и вносят иные пояснительные данные A к текущему документу Si. Цифровой сертификат подлинности текущего цифрового документа ЦСПi сохраняют на информационном ресурсе подписанта, далее объединяют защищенный документ Si* с цифровым сертификатом подлинности текущего документа ЦСПi и передают получателю посредством одноранговой корпоративной сети. В зависимости от оригинальности документа при формировании цифрового сертификата подлинности текущего документа дополнительно осуществляют следующие действия: при создании оригинального документа автор формирует цифровой сертификат подлинности документа нулевого уровня ЦСП0, в который через приложение-клиент заносит данные индивидуализации подписанта Di, данные в позиции метаданных цифрового сертификата подлинности документа-прототипа рассчитывают при помощи приложения-клиента на основе генератора последовательности псевдослучайных чисел, метаданные цифрового сертификата подлинности нулевого уровня M0 рассчитывают приложением-клиентом на основе данных индивидуализации Di и данных позиции метаданных цифрового сертификата подлинности документа-прототипа Mp, а также данных нулевого документа S0; при создании нового документа методом модификации документа-прототипа формируют цифровой сертификат подлинности текущего документа ЦСПi; на этапе проверки целостности и достоверности документа, полученного посредством одноранговой корпоративной сети без использования подписывающего сервера, получатель защищенного документа Si* по данным полученного цифрового сертификата подлинности ЦСПi*: данным индивидуализации подписанта Di* и информации из позиции метаданных документа-прототипа Mi-1* - рассчитывают при помощи приложения-клиента контрольную информацию K`i* и электронную цифровую подпись полученного документа C`i*, сравнивает рассчитанные метаданные M`i* c информацией из позиции метаданных текущего цифрового документа Mi* принятого цифрового сертификата подлинности ЦСПi*, при их полном совпадении получатель убеждается в подлинности авторства цифрового защищенного документа Si* и отсутствии в нем модификаций, при несовпадении рассчитанных метаданных M`i* со значениями из позиции метаданных текущего документа Mi* принятого цифрового сертификата подлинности документа ЦСПi* получатель убеждается в несанкционированной модификации защищенного цифрового документа Si* или подмене принятого цифрового сертификата подлинности ЦСПi*, в случае повреждения принятого цифрового сертификата подлинности ЦСПi* получатель запрашивает копию цифрового сертификата подлинности документа ЦСПi* из информационного ресурса подписанта.

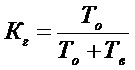

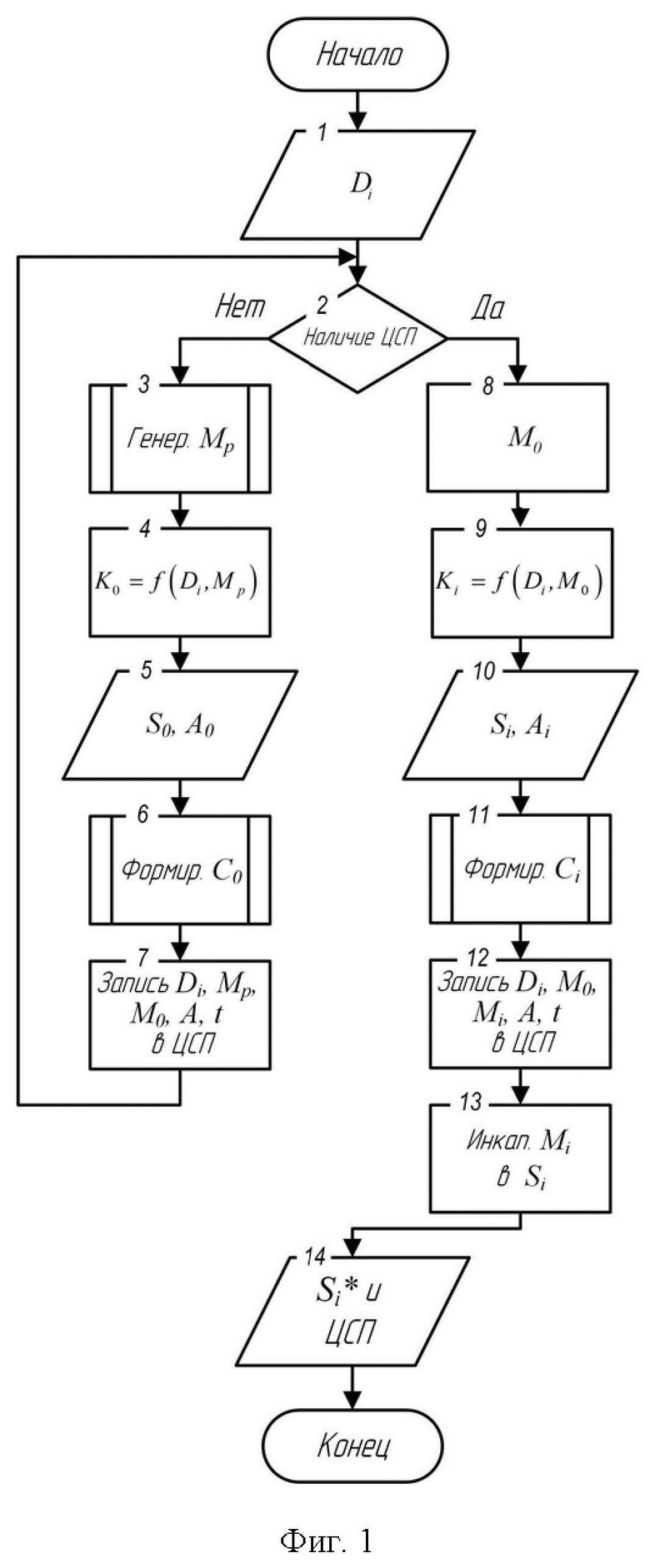

Заявленный способ поясняется чертежами, на которых показаны:

фиг. 1 – блок-схема алгоритма формирования защищенного документа и цифрового сертификата подлинности;

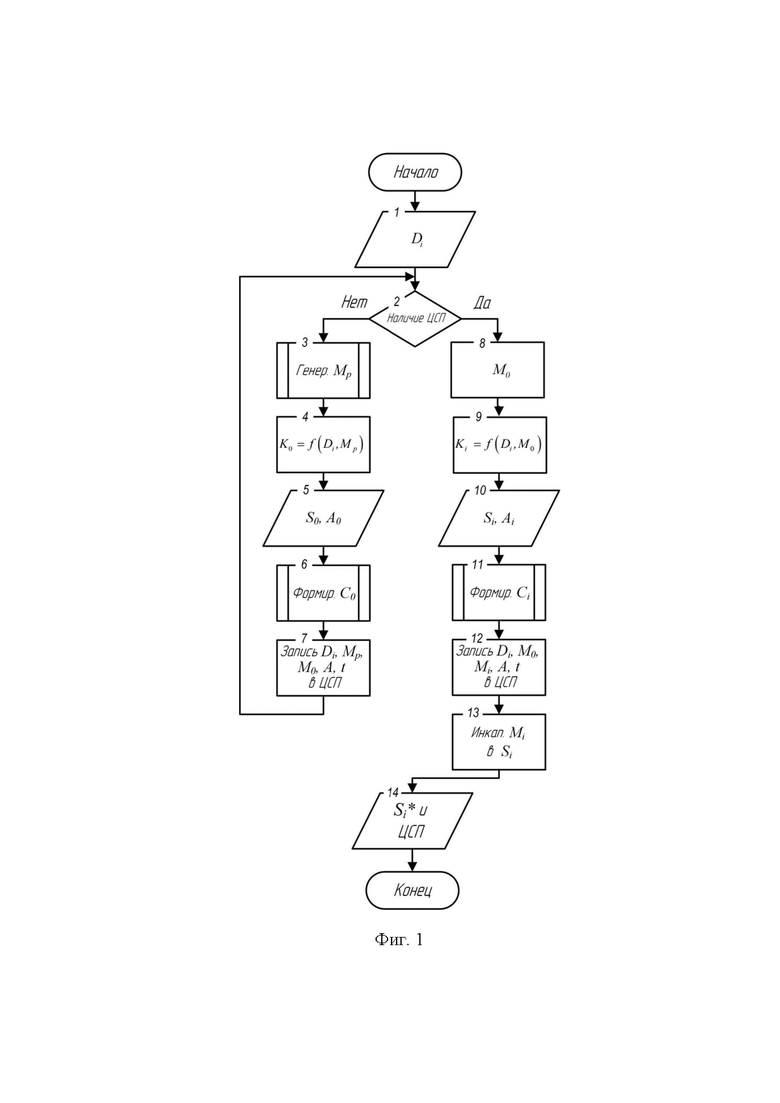

фиг. 2 – блок-схема алгоритма проверки подлинности и целостности защищенного документа и цифрового сертификата подлинности;

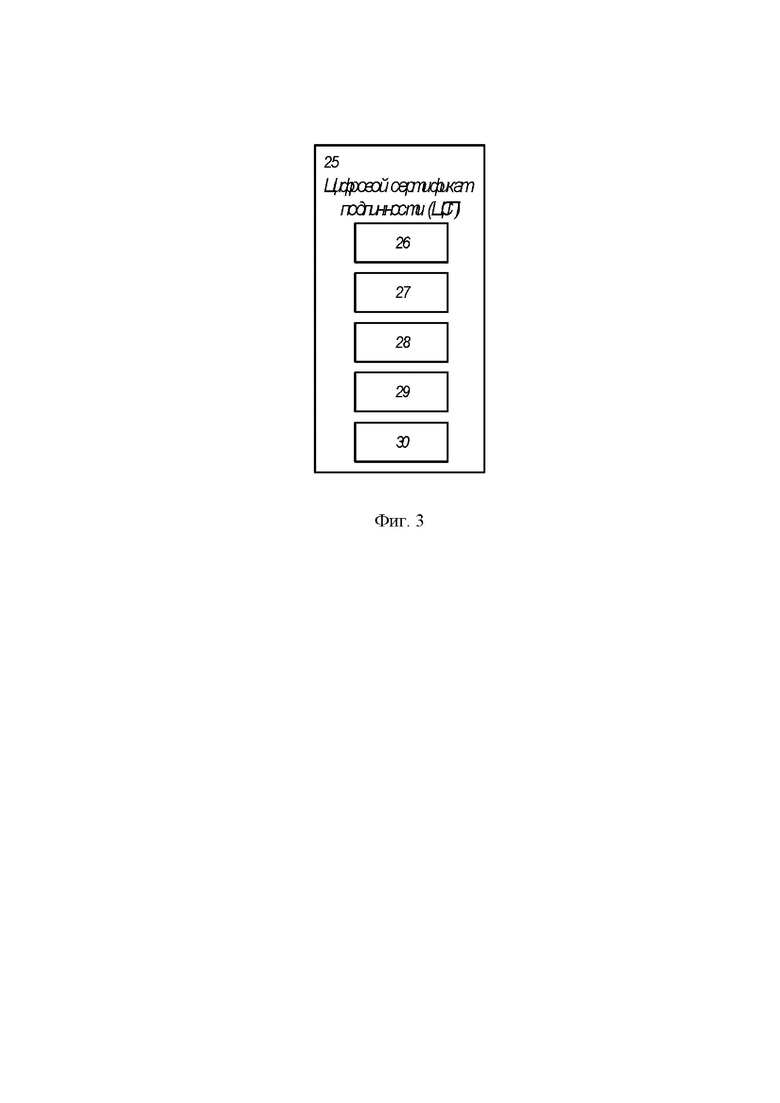

фиг. 3 – структура цифрового сертификата подлинности.

Для лучшего понимания сущности заявляемого способа заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети на фигурах 1, 2 и 3 представлены блок-схема алгоритма формирования защищенного электронного документа и цифрового сертификата подлинности, блок-схема алгоритма проверки подлинности и целостности защищенного электронного документа и цифрового сертификата подлинности соответственно, а также структура цифрового сертификата подлинности. Так как процедура формирования защищенного электронного документа и цифрового сертификата подлинности и процедура проверки подлинности и целостности неразрывно связаны и выполняются логически последовательно, блоки фигур 1 и 2 имеют сквозную нумерацию. Между терминаторами начала и конца (Моделирование систем: Учебник для вузов / Б. Я. Советов, С. А. Яковлев – 4-е изд., стер. – М.: Высшая школа. 2005. – С. 93) элементы блок-схемы разбиты на отдельные процедуры. Процедуры 3, 4, 6, 7 соответствуют этапу формирования цифрового сертификата подлинности документа нулевого уровня, процедуры 8, 9, 11-13 соответствуют этапу формирования цифрового сертификата подлинности текущего документа i-го уровня. Процедуры 17, 18 соответствуют этапу проверки подлинности и целостности защищенного документа и цифрового сертификата подлинности. Блок 22 осуществляет процедуру запроса копии цифрового сертификата подлинности. Блоки 2, 19, 21 являются блоками выполнения условий. Блоки 1, 5, 10, 15, 16, 23 являются блоками ввода данных, блок 14 – блоком вывода данных, а блоки 20, 24 – блоки вывода на экран. Ниже приведен перечень номеров, блоков ввода, вывода и вывода на экран, процедур и блоков выполнения условий алгоритма:

1 – блок ввода данных, учитывающий множество данных индивидуализации подписанта Di;

2 – блок выполнения условия, определяет этап формирования цифрового сертификата подлинности документа нулевого уровня ЦСП0 при отрицательном исходе и переход к блоку 3 или этап формирования цифрового сертификата подлинности текущего документа i-го уровня ЦСПi при положительном исходе и переход к блоку 8;

3 – блок процедуры формирования значений позиций метаданных цифрового документа-прототипа Mp с применением подпрограммы генерации псевдослучайной последовательности;

4 – блок процедуры расчета контрольной информации документа нулевого уровня K0 с применением данных индивидуализации Di подписанта и значений позиций метаданных документа-прототипа Mp;

5 – блок ввода данных цифрового документа нулевого уровня S0 и пояснительных сведений к нулевому цифровому документу A0;

6 – блок процедуры формирования цифровой подписи нулевого цифрового документа C0;

7 – блок записи данных индивидуализации Di подписанта, метаданных цифрового документа-прототипа Mp, метаданных цифрового документа нулевого уровня M0, пояснительных сведений к цифровому документу нулевого уровня A0, времени подписания цифрового документа t в соответствующие позиции цифрового сертификата подлинности документа нулевого уровня ЦСП0;

8 – блок выделения метаданных цифрового документа-прототипа Mi-1 из цифрового сертификата подлинности документа (при создании первого документа позиция метаданных документа-прототипа Mi-1 соответствует значению позиции метаданных документа нулевого уровня M0);

9 – блок расчета контрольной информации i-го цифрового текущего документа Ki из данных индивидуализации подписанта Di и значений позиций метаданных документа-прототипа Mi-1;

10 – блок ввода данных i-го цифрового текущего документа Si и пояснительных сведений к i-му цифровому текущему документу Ai;

11 – блок процедуры формирования цифровой подписи i-го цифрового текущего документа Ci;

12 – блок записи (инкапсуляции) метаданных текущего документа Mi в цифровой текущий документ Si;

13 – блок записи данных индивидуализации подписанта Di, метаданных цифрового документа-прототипа Mi-1, метаданных i-го цифрового текущего документа Mi, дополнительных пояснительных сведений к i-му цифровому текущему документу Ai, времени подписания текущего цифрового документа t в соответствующие позиции цифрового сертификата подлинности цифрового текущего документа ЦСПi;

14 – блок вывода данных i-го защищенного документа Si* и цифрового сертификата подлинности i-го документа ЦСПi;

15 – блок ввода данных i-го защищенного документа Si* и цифрового сертификата подлинности i-го защищенного документа ЦСПi* для последующей проверки подлинности и целостности;

16 – блок ввода данных из позиции метаданных цифрового документа-прототипа цифрового сертификата подлинности цифрового документа Mi-1*;

17 – блок расчета контрольной информации i-го цифрового документа Ki`* из данных индивидуализации подписанта Di* и значений позиций метаданных цифрового документа-прототипа Mi-1*;

18 – блок процедуры формирования цифровой подписи i-го принятого цифрового документа Ci`*;

19 – блок выполнения условия, определяет переход к блоку 20 при положительном исходе сравнения значений из позиции метаданных i-го принятого цифрового документа цифрового сертификата подлинности Mi* и рассчитанных получателем значений метаданных

i-го цифрового документа Mi`*, и переход к блоку 21 при отрицательном исходе данного сравнения;

20 – блок вывода на экран информации о подлинности авторства цифрового защищенного документа Si* и отсутствии в нем модификаций;

21 – блок выполнения условия, определяет переход к блоку 22 при положительном исходе сравнения количества запросов копии цифрового сертификата подлинности и переход к блоку 24 при отрицательном исходе данного сравнения;

22 – блок процедуры запроса получателем копии цифрового сертификата подлинности i-го цифрового документа из информационного ресурса подписанта;

23 – блок ввода копии цифрового сертификата подлинности i-го документа ЦСПi*;

24 – блок вывода на экран информации о несанкционированной модификации защищенного цифрового документа Si* или подмене принятого цифрового сертификата подлинности ЦСПi*.

Структура цифрового сертификата подлинности и данных, входящих в его тело, состоит из следующих элементов:

25 – блок тела цифрового сертификата подлинности i-го цифрового документа ЦСПi;

26 – блок позиции данных индивидуализации i-го подписанта Di текущего документа, который как минимум может включать в себя: фамилию, имя, отчество, должность подписанта и т.п.

27 – Блок позиции метаданных цифрового документа-прототипа Mi-1, который включает в себя контрольную информацию Ki-1 и цифровую подпись цифрового документа-прототипа Ci-1, в цифровом сертификате подлинности документа нулевого уровня данная позиция заполняется с применением подпрограммы генерации псевдослучайной последовательности Mp.

28 – Блок позиции метаданных текущего цифрового документа Mi, который включает в себя контрольную информацию Ki и цифровую подпись текущего цифрового документа Ci, в цифровом сертификате подлинности документа нулевого уровня данная позиция содержит метаданные нулевого документа M0 контрольную информацию K0 и цифровую подпись нулевого документа C0.

29 – Блок позиции значения t, который включает значения даты и времени подписания текущего документа по системному времени корпоративной сети.

30 – Блок позиции данных дополнительных сведений о документе, позволяющих ускорить поиск цифрового сертификата подлинности документа в информационном ресурсе подписанта при запросе его копии сертификата.

Способ реализуется следующим образом. На начальном этапе подписант регистрируется в технической системе электронного документооборота с применением технических средств аутентификации, принятых в организации (сканеры отпечатка пальца, RIFD-метки, USB-ключи и т.д.). Если подписант разрабатывает i-й документ (документ не нулевого уровня), то он при помощи программы-клиента на компьютере подписанта формирует в виде отдельного файла цифровой сертификат подлинности i-го документа ЦСПi, который является средством сохранения онтологической зависимости создаваемых подписантом других документов, и обеспечивает проверку подлинности и целостности текущего документа. ЦСПi является связующим звеном в цепочке предыдущих и последующих документов, созданных подписантом. Если данный подписант ранее не принимал участие в разработке документов, то он при помощи программы-клиента формирует цифровой сертификат подлинности документа нулевого уровня ЦСП0, который выступает в качестве отправной точки для создания последующей цепочки цифровых сертификатов подлинности создаваемых документов ЦСПi. Учитывая структуру цифрового сертификата подлинности, приведенную в фиг. 3, в позиции данных индивидуализации i-го подписанта Di текущего документа ЦСПi (документа нулевого уровня ЦСП0) при заполнении формализованной формы автор цифрового документа вносит j-е идентификационные признаки подписанта: фамилию, имя, отчество, должность подписанта, и т.п.

Раздел метаданных цифрового документа-прототипа Mi-1 включает в себя контрольную информацию Ki-1 и цифровую подпись цифрового документа-прототипа Ci-1 (в цифровом сертификате подлинности документа нулевого уровня раздел метаданных цифрового документа-прототипа Mi-1 формируют подпрограммой генерации псевдослучайной последовательности).

Раздел метаданных текущего цифрового документа Mi включает в себя контрольную информацию Ki и цифровую подпись текущего цифрового документа Ci, (в цифровом сертификате подлинности документа нулевого уровня данная позиция содержит метаданные нулевого документа M0: контрольную информацию K0 и цифровую подпись нулевого документа C0). Контрольная информация Ki или K0 состоит из четырех десятичных чисел, и формируют её в два этапа следующим образом.

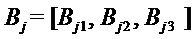

На первом этапе по данным индивидуализации i-го подписанта Di рассчитывают первые три десятичных хеш-значения контрольной информации Ki (K0). Так как данные индивидуализации i-го подписанта Di могут включать в себя все возможные символы различных буквенно-знаковых систем письменности и соответствовать одной из стандартных кодировок символов, идентификационные признаки подписанта представляют в единой кодировке для различных буквенно-знаковых систем письменности, в виде строк слов Sj из соответствующих кодировок последовательных числовых значений символов nj, строки слов преобразуют от первого до последнего символа в последовательность из трех чисел Bj вида:

, (1)

, (1)

где  – первое число последовательности,

– первое число последовательности,  – второе число последовательности,

– второе число последовательности,  – третье число последовательности.

– третье число последовательности.

Значение первого числа  соответствует десятичному числовому значению кодового знака первого символа слова

соответствует десятичному числовому значению кодового знака первого символа слова  j-й строки. Значение второго числа

j-й строки. Значение второго числа  рассчитывают выражением:

рассчитывают выражением:

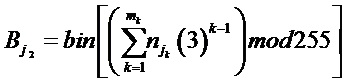

, (2)

, (2)

где  – функция бинарного представления значения числа в десятичной системе исчисления;

– функция бинарного представления значения числа в десятичной системе исчисления;

– код

– код  -го символа в алфавите символов;

-го символа в алфавите символов;

– число символов в j-м идентификационном признаке подписанта;

– число символов в j-м идентификационном признаке подписанта;

3 – минимальное нечетное простое число, отличное от 1;

– функция модуля по основанию 255.

– функция модуля по основанию 255.

Значение третьего числа

рассчитывают выражением:

рассчитывают выражением:

. (3)

. (3)

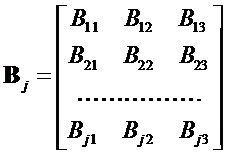

Для вычисления первых трех хеш-значений контрольной информации K0 используют матрицу значений вида:

, (4)

, (4)

где  – количество (строк) уникальных идентификационных признаков подписанта.

– количество (строк) уникальных идентификационных признаков подписанта.

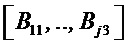

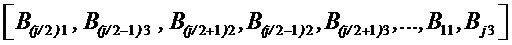

Дальнейшее преобразование заключается в следующем. Первую сроку десятичных хеш-значений формируют считыванием в прямой последовательности элементов матрицы  от

от  до

до  , в результате получают строку десятичных значений

, в результате получают строку десятичных значений  ; вторую строку десятичных хеш-значений формируют считыванием последовательностью «маятника» элементов матрицы

; вторую строку десятичных хеш-значений формируют считыванием последовательностью «маятника» элементов матрицы  от среднего элемента средней сроки матрицы попеременно по элементам и строкам в направлении к элементам

от среднего элемента средней сроки матрицы попеременно по элементам и строкам в направлении к элементам  и

и  , в результате формируют последовательность

, в результате формируют последовательность  элементов матрицы; третью строку десятичных хеш-значений формируют считыванием в обратной последовательности элементов матрицы

элементов матрицы; третью строку десятичных хеш-значений формируют считыванием в обратной последовательности элементов матрицы  от

от  до

до  , в результате получают строку десятичных символов

, в результате получают строку десятичных символов  . Таким образом преобразованные сроки матрицы

. Таким образом преобразованные сроки матрицы  характеризуют начальную, среднюю и конечную числовые хеш-характеристики данных индивидуализации i-го подписанта Di.

характеризуют начальную, среднюю и конечную числовые хеш-характеристики данных индивидуализации i-го подписанта Di.

После конкатенации десятичных хеш-характеристик каждой строки в десятичное число осуществляют расчет промежуточных хеш-значений. В дальнейшем полученные числа ограничивают, формируя 32-символьные числа: начальной строки –  ,средней строки –

,средней строки –  и конечной строки –

и конечной строки –  .

.

Полученные числа  ,

,  и

и  последовательно подвергают преобразованию выражением:

последовательно подвергают преобразованию выражением:

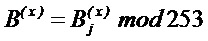

, (5)

, (5)

где  – последовательность значений

– последовательность значений  ,

,  и

и  ,

,

– последовательность значений 253, 254, 255.

– последовательность значений 253, 254, 255.

В результате преобразования десятичных чисел  ,

,  и

и  выражением 5 формируют кортеж из девяти чисел:

выражением 5 формируют кортеж из девяти чисел:  ,

,  ,

,  ,

,  ,

,  ,

,  ,

, ,

,  ,

,  . Далее осуществляют конкатенацию десятичных промежуточных хеш-значений в десятичные числа по возрастанию переменной

. Далее осуществляют конкатенацию десятичных промежуточных хеш-значений в десятичные числа по возрастанию переменной  , соответственно:

, соответственно:  ,

,  ,

, ;

;  ,

,  ,

,  ;

;  ,

,  ,

,  . В результате чего получают три десятичных числа:

. В результате чего получают три десятичных числа:  ,

, ,

, , которые подвергают последующему преобразованию выражением:

, которые подвергают последующему преобразованию выражением:

. (6)

. (6)

В результате расчета получают три хеш-числа:  ,

,  ,

,  в десятичной форме, которые представляют собой первые три десятичных числа контрольной информации Ki (K0).

в десятичной форме, которые представляют собой первые три десятичных числа контрольной информации Ki (K0).

Далее приведен пример формирования контрольной информации текущего документа двух различных подписантов, строковые идентификационные данные которых сведены в таблицу 1. При этом текущие документы двух подписантов разрабатывают на основе одного документа-прототипа, следовательно, контрольная информация документа-прототипа Ki-1 одинакова для обоих документов.

Таблица 1 – Строковые идентификационные данные индивидуализации i-го подписанта Di

Для значений таблицы 1, применив выражения 1-3, в результате расчета получим значения матрицы  , которые сведены в таблицы 2 и 3 соответственно.

, которые сведены в таблицы 2 и 3 соответственно.

Таблица 2 – Значения матрицы  подписанта 1

подписанта 1

Таблица 3 – Значения матрицы  подписанта 2

подписанта 2

Запись значений матриц из таблиц 2 и 3 по строкам для расчета с их конкатенацией для каждого из подписантов сведены в таблицы 4 и 5.

Таблица 4 – Результат переформатирования матрицы  конкатенацией

конкатенацией

строк промежуточных хеш-значений подписанта 1

Таблица 5 – Результат переформатирования матрицы  конкатенацией

конкатенацией

строк промежуточных хеш-значений подписанта 2

Числовые значения из таблиц 4 и 5 ограничивают 32 числовыми знаками, результат записывают в таблицы 6 и 7.

Таблица 6 – Результат формирования 32-символьных чисел из строк промежуточных

хеш-значений подписанта 1

( )

)

( )

)

( )

)

Таблица 7 – Результат формирования 32-символьных чисел из строк промежуточных

хеш-значений подписанта 2

( )

)

( )

)

( )

)

В результате преобразования десятичных чисел  ,

,  и

и  , представленных в таблицах 6 и 7, выражением 5 формируют кортеж из девяти десятичных чисел:

, представленных в таблицах 6 и 7, выражением 5 формируют кортеж из девяти десятичных чисел:  ,

, ,

, ,

, ,

, ,

, ,

, ,

, ,

, , а результат записывают в таблицы 8 и 9.

, а результат записывают в таблицы 8 и 9.

Таблица 8 – Результат преобразования десятичных чисел  ,

,  и

и  подписанта 1

подписанта 1

Таблица 9 – Результат преобразования десятичных чисел  ,

,  и

и  подписанта 2

подписанта 2

Далее осуществляют конкатенацию десятичных промежуточных хеш-значений в десятичные числа, соответственно:  ,

,  ,

, ;

;  ,

,  ,

,  ;

;  ,

,  ,

,  , а результат записывают в таблицы 10 и 11.

, а результат записывают в таблицы 10 и 11.

Таблица 10 – Результат конкатенация десятичных промежуточных хеш-значений подписанта 1

Таблица 11 – Результат конкатенация десятичных промежуточных хеш-значений подписанта 2

Полученные три десятичных числа:  ,

, ,

, - преобразовывают выражением 6 и получают три хеш-числа в десятичной форме, которые выступают первыми тремя

- преобразовывают выражением 6 и получают три хеш-числа в десятичной форме, которые выступают первыми тремя

хеш-числами контрольной информации Ki для каждого подписанта. В рассматриваемом примере данные значения представлены в таблице 12.

Таблица 12 – Первые три хеш-числа контрольной информации Ki

для каждого подписанта

Таким образом, применение математически необратимых операций многократной процедуры хеш-преобразования данных плоского текста, представленного в единой кодировке для различных буквенно-знаковых систем письменности, в сокращенное множество хеш-чисел позволяет получить уникальные комбинации хеш-чисел, необратимо математически связанных с уникальным содержанием данных индивидуализации i-го подписанта Di. Дополнительное усложнение процедуры расчета контрольной информации Ki для каждого подписанта и расширение вариативности значений контрольной информации Ki достигается расчетом четвертого числа, при этом его расчет осуществляют иными процедурами.

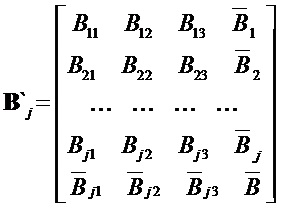

На втором этапе по данным матрицы  расчёт четвертого числа контрольной информации Ki (K0) осуществляют следующим образом. Для идентификационных признаков, занесенных в матрицу

расчёт четвертого числа контрольной информации Ki (K0) осуществляют следующим образом. Для идентификационных признаков, занесенных в матрицу  , по строкам и столбцам рассчитывают средние значения Bj. В результате расчета получают расширенную матрицу

, по строкам и столбцам рассчитывают средние значения Bj. В результате расчета получают расширенную матрицу  , которая имеет вид:

, которая имеет вид:

, (7)

, (7)

где  – средние значения соответствующей строки,

– средние значения соответствующей строки,

– средние значения соответствующего столбца,

– средние значения соответствующего столбца,

– среднее значение идентификационных признаков, занесенных в матрицу

– среднее значение идентификационных признаков, занесенных в матрицу  .

.

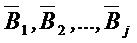

Далее из средних значений матрицы идентификационных признаков записывают строку:  . Определяют максимальное

. Определяют максимальное  и минимальное

и минимальное  из средних значений матрицы идентификационных признаков и осуществляют линейное масштабирование каждого значения строки средних значений матрицы идентификационных признаков по формуле:

из средних значений матрицы идентификационных признаков и осуществляют линейное масштабирование каждого значения строки средних значений матрицы идентификационных признаков по формуле:

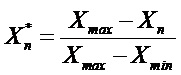

, (8)

, (8)

где

где  – нормированное значение j-го среднего значения.

– нормированное значение j-го среднего значения.

Для дальнейшего проведения расчетов устанавливают порог нормирования, равный 0,5, и производят сравнение нормированных значений  с данным пороговым значением. Значения

с данным пороговым значением. Значения  , превышающие или равные пороговому значению, заменяют логической 1, не превышающие – заменяют логическим 0. Таким образом, строку средних значений матрицы идентификационных признаков преобразуют в двоичную последовательность длиной, равной j+4, где j – количество идентификационных признаков в данных индивидуализации i-го подписанта Di.

, превышающие или равные пороговому значению, заменяют логической 1, не превышающие – заменяют логическим 0. Таким образом, строку средних значений матрицы идентификационных признаков преобразуют в двоичную последовательность длиной, равной j+4, где j – количество идентификационных признаков в данных индивидуализации i-го подписанта Di.

Полученную двоичную последовательность разделяют побайтно. В дальнейших преобразованиях используют первые два байта, которые преобразуют в десятичную форму G1 и G2. Из среднего значения идентификационных признаков  и результатов преобразования G1 и G2 формируют строку значений для дальнейшего нормирования по формуле:

и результатов преобразования G1 и G2 формируют строку значений для дальнейшего нормирования по формуле:

, (9)

, (9)

где  – значение из последовательности

– значение из последовательности  , G1 и G2,

, G1 и G2,

– минимальное значение из последовательности

– минимальное значение из последовательности  , G1 и G2,

, G1 и G2,

– максимальное значение из последовательности

– максимальное значение из последовательности  , G1 и G2,

, G1 и G2,

– нормированные значения последовательности значений

– нормированные значения последовательности значений , G1 и G2.

, G1 и G2.

Из последовательности нормированных значений выбирают не равное 1 и 0 дробное значение и преобразовывают его в двоичный вид. Первый байт полученной двоичной последовательности переводят в десятичный вид и фиксируют четвертым числом контрольной информации Ki (K0). Для данных, представленных в таблицах 2 и 3, рассчитывают средние значения и формируют матрицы  для каждого подписанта. Результаты расчета представлены в таблицах 13 и 14.

для каждого подписанта. Результаты расчета представлены в таблицах 13 и 14.

Таблица 13 – Значения матрицы  подписанта 1

подписанта 1

Таблица 14 – Значения матрицы  подписанта 2

подписанта 2

Далее из средних значений матрицы идентификационных признаков записывают строку в следующей последовательности:  .

.

Определяют максимальное  и минимальное

и минимальное  из средних значений матрицы идентификационных признаков и осуществляют линейное масштабирование каждого значения строки средних значений матрицы идентификационных признаков по формуле 8. Результаты линейного масштабирования представлены в таблицах 15 и 16.

из средних значений матрицы идентификационных признаков и осуществляют линейное масштабирование каждого значения строки средних значений матрицы идентификационных признаков по формуле 8. Результаты линейного масштабирования представлены в таблицах 15 и 16.

Таблица 15 – Средние десятичные значения матрицы идентификационных признаков подписанта 1 и их нормированные значения

Таблица 16 – Средние десятичные значения матрицы идентификационных признаков подписанта 2 и их номерованные значения

Сравнивают нормированные значения из таблиц 15 и 16 с пороговым значением, равным 0,5. Значения, превышающие или равные пороговому значению, заменяют логической 1, не превышающие – заменяют логическим 0. Результат преобразования нормированных значений в двоичные последовательности представлены в таблицах 17 и 18.

Таблица 17 – Преобразования нормированных значений в двоичную последовательность (Подписант 1)

Таблица 18 – Преобразования нормированных значений в двоичную последовательность (Подписант 2)

Полученные двоичные последовательности разделяют побайтно. В дальнейших преобразованиях используют два байта, которые преобразуют в десятичную форму G1 и G2. Из среднего значения идентификационных признаков  и результатов преобразования G1 и G2 формируют строку значений для дальнейшего нормирования по формуле 9. Результат нормировки и отбора из трех нормированных значений отличного от 1 и 0 значения представлены в таблице 19. Результаты преобразования выбранных нормированных десятичных значений для получения четвертого числа контрольной информации Ki (K0) представлены в таблице 20.

и результатов преобразования G1 и G2 формируют строку значений для дальнейшего нормирования по формуле 9. Результат нормировки и отбора из трех нормированных значений отличного от 1 и 0 значения представлены в таблице 19. Результаты преобразования выбранных нормированных десятичных значений для получения четвертого числа контрольной информации Ki (K0) представлены в таблице 20.

Таблица 19 – Значения идентификационных признаков  , G1 и G2 подписантов и результат нормирования

, G1 и G2 подписантов и результат нормирования

Таблица 20 – Результаты преобразования выбранных нормированных десятичных значений

для получения четвертого числа контрольной информации Ki (K0)

Десятичные значения трех хеш-чисел из таблицы 12 для каждого подписанта объединяют с десятичным четвертым числом Ki (K0) из таблицы 20. Результат объединения десятичных чисел в контрольную информацию Ki (K0) представлен в таблице 21.

Таблица 21 – Контрольная информация Ki (K0) подписантов

Рассчитанную при помощи программы-клиента с машиночитаемого ресурса подписанта контрольную информацию текущего документа Ki (контрольную информацию документа нулевого уровня K0) записывают в позицию метаданных текущего документа Mi (метаданных документа нулевого уровня M0) цифрового сертификата подлинности текущего документа ЦСПi (цифрового сертификата подлинности документа нулевого уровня ЦСП0), встраивают или добавляют на стандартную позицию в текущий цифровой документ (например, микротекст, водный знак, QR-код и т.д.).

Полученную контрольную информацию текущего документа Ki (контрольную информацию документа нулевого уровня K0) математически необратимо связывают с содержимым текущего документа или документа нулевого уровня и используют в качестве исходных данных для формирования цифровой подписи текущего цифрового документа Ci (документа нулевого уровня C0), представляющей собой одну или несколько необратимых сигнатур, генерированных, например, по одному алгоритму из семейства криптографических алгоритмов SHA-2 (Secure Hash Algorithm Version 2 - безопасный алгоритм хеширования версии 2). Сформированную цифровую подпись текущего цифрового документа Ci (документа нулевого уровня C0) записывают в позицию метаданных текущего документа Mi (документа нулевого уровня M0) цифрового сертификата подлинности текущего документа ЦСПi (документа нулевого уровня ЦСП0), а также встраивают или добавляют на стандартную позицию отображения непосредственно в текущий защищенный цифровой документ (например, микротекст, водный знак, QR-код и т.д.).

Для завершения создания цифрового сертификата подлинности текущего документа ЦСПi (цифрового сертификата подлинности нулевого документа ЦСП0) осуществляют запись следующей информации:

- в позицию значения t цифрового сертификата подлинности текущего документа ЦСПi (цифрового сертификата подлинности документа нулевого уровня ЦСП0) осуществляют запись значений даты и времени создания текущего документа (документа нулевого уровня) относительно системного времени корпоративной сети;

- в позицию дополнительных сведений цифрового сертификата подлинности текущего документа ЦСПi (цифрового сертификата подлинности нулевого документа ЦСП0) осуществляют запись информации о документе, позволяющую ускорить поиск цифрового сертификата подлинности текущего документа ЦСПi (цифрового сертификата подлинности документа нулевого уровня ЦСП0) в информационном ресурсе подписанта при запросе копии ЦСП.

Далее данные индивидуализации Di подписанта, метаданные цифрового документа-прототипа Mi-1, метаданные текущего цифрового документа Mi, дополнительные поясняющие сведения к текущему цифровому документу Ai, время подписания текущего цифрового документа t записывают в соответствующие позиции цифрового сертификата подлинности текущего документа ЦСПi.

На заключительной стадии текущий цифровой документ с инкапсулированными контрольной информацией Ki и цифровой подписью Ci вместе с файлом цифрового сертификата подлинности текущего документа ЦСПi и направляют получателю по средствам одноранговой корпоративной сети.

Получатель защищенного цифрового документа Si*, применяя программу-клиент по данным полученного цифрового сертификата подлинности ЦСПi*: данным индивидуализации подписанта Di* и информации из позиции метаданных документа-прототипа Mi-1* - рассчитывает контрольную информацию K`i* и электронную цифровую подпись полученного документа C`i* аналогично процедурам расчета контрольной информации Ki и формирования электронной цифровой подписи текущего документа Ci, выполненным программой-клиентом подписанта (автора) цифрового документа Si.

Сравнивая рассчитанные метаданные M`i* полученного защищенного цифрового документа Si* c информацией из позиции метаданных текущего цифрового документа Mi* принятого цифрового сертификата подлинности ЦСПi* и метаданными текущего цифрового документа Mi, встроенными на стандартную позицию принятого цифрового документа, получатель при их полном совпадении убеждается в подлинности авторства цифрового защищенного документа Si* и отсутствии в нем модификаций, а в случае несовпадения рассчитанных метаданных M`i* со значениями из позиции метаданных текущего документа Mi* принятого цифрового сертификата подлинности документа ЦСПi* или метаданными текущего цифрового документа Mi, получатель убеждается в несанкционированной модификации защищенного цифрового документа Si* или подмене принятого цифрового сертификата подлинности ЦСПi*.

В случае повреждения принятого цифрового сертификата подлинности ЦСПi* получатель запрашивает копию цифрового сертификата подлинности принятого защищенного цифрового документа ЦСПi* из информационного ресурса подписанта (автора) документа.

Техническим результатом заявленного способа является повышение устойчивости технической системы электронного документооборота за счет введения процедур формирования цифрового сертификата подлинности в онтологической зависимости всех этапов создания и последующей модификации цифрового документа, проверки целостности и достоверности цифрового документа, циркулирующего в одноранговой корпоративной сети, посредством программы-клиента с машиночитаемого ресурса, доступной каждому пользователю корпоративной сети, без использования подписывающего сервера. Эффект от введения отличительных признаков заявленного способа позволяет упростить техническое оснащение сети передачи данных за счет исключения из ее состава подписывающего сервера и (или) дополнительных технических средств, осуществляющих функции распределения секретных ключей, хранения верификационной информации.

Сравнительный анализ повышения устойчивости технической системы электронного документооборота к деструктивным воздействиям за счет введения процедур формирования цифрового сертификата подлинности осуществляют по методике оценки соответствия сети электросвязи заданным требованиям устойчивости ее функционирования

(ГОСТ Р 53111-2008. Устойчивость функционирования сети связи общего пользования). Сравнение устойчивости функционирования двух цифровых систем электронного документооборота осуществляют через расчет коэффициентов оперативной готовности  для каждой системы и их парное сравнение.

для каждой системы и их парное сравнение.

Первая техническая система электронного документооборота состоит из 80 ПЭВМ, подписывающего сервера и сетевого коммутатора (по способу-прототипу).

Вторая техническая система электронного документооборота на основе одноранговой корпоративной сети состоит из 80 ПЭВМ и сетевого коммутатора (по заявленному способу).

Обе технические системы электронного документооборота относятся к нерезервируемым восстанавливаемым системам. Общие требования к устойчивости технической системы электронного документооборота представляют собой совокупность требований надежности и живучести, которые носят вероятностный характер.

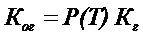

В качестве показателя надежности рассчитывают коэффициент готовности  , определяемый выражением:

, определяемый выражением:

, (10)

, (10)

где  – среднее время наработки на отказ,

– среднее время наработки на отказ,

– среднее время восстановления.

– среднее время восстановления.

В таблице 22 представлены открытые статистические данные среднего времени наработки на отказ и среднего времени восстановления элементов сети, опубликованные на информационном ресурсе Hardware France (www.hardware.fr).

Таблица 22 – Данные среднего времени наработки на отказ и среднего времени восстановления элементов сети

Рассчитанный по формуле 10 коэффициент готовности  для технической системы электронного документооборота (по способу-прототипу) составляет 0,99924,

для технической системы электронного документооборота (по способу-прототипу) составляет 0,99924,  для технической системы электронного документооборота (по заявленному способу) составляет 0,99957.

для технической системы электронного документооборота (по заявленному способу) составляет 0,99957.

В качестве показателя живучести технической системы электронного документооборота применяют коэффициент оперативной готовности  , определяемый выражением:

, определяемый выражением:

, (11)

, (11)

где  – вероятность сохранения работоспособности технической системы электронного документооборота при воздействии внешних деструктивных факторов.

– вероятность сохранения работоспособности технической системы электронного документооборота при воздействии внешних деструктивных факторов.

Учитывая ущерб, причиняемый технической системе электронного документооборота при воздействии внешних деструктивных факторов, и влияние выхода из строя отдельных элементов на живучесть всей технической системы электронного документооборота, рассчитанный по формуле 11 коэффициент оперативной готовности  для технической системы электронного документооборота (по способу-прототипу) составит 0,80928, а для технической системы электронного документооборота (по заявленному способу) составит 0,89957. Сравнение данных показателей позволяет сделать вывод о повышении устойчивости функционирования цифровой системы электронного документооборота по заявленному способу на 11,15 % по отношению к способу-прототипу.

для технической системы электронного документооборота (по способу-прототипу) составит 0,80928, а для технической системы электронного документооборота (по заявленному способу) составит 0,89957. Сравнение данных показателей позволяет сделать вывод о повышении устойчивости функционирования цифровой системы электронного документооборота по заявленному способу на 11,15 % по отношению к способу-прототипу.

Таким образом, введение в способ-прототип процедуры формирования цифрового сертификата подлинности защищаемого цифрового документа позволяет обеспечить онтологическую взаимосвязь цифровых документов, циркулирующих в одноранговой корпоративной сети передачи данных, предоставить получателю возможность проверки подлинности и целостности любого корпоративного цифрового документа, тем самым наделить организацию функцией контроля документооборота, которая взаимно увязывает цепочки предыдущих и последующих документов, создаваемых сотрудниками с учетом их времени создания и авторства, а также снизить финансовые расходы на технические средства защиты информации.

Проведенный анализ существующих способов позволяет установить, что аналоги, тождественные признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Введенные отличительные признаки – введение процедур формирования цифрового сертификата подлинности в онтологической зависимости всех этапов создания и последующей модификации цифрового документа, проверки целостности и достоверности цифрового документа, циркулирующего в одноранговой корпоративной сети посредством программы-клиента с машиночитаемого ресурса, доступной каждому пользователю корпоративной сети, без использования подписывающего сервера, - в аналогах не встречаются. Следовательно, заявляемый способ удовлетворяет критерию «изобретательский уровень».

Способ заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети применим не только для защиты цифровых документов, как проиллюстрировано выше, но и может использоваться как средство защиты конструкторской и иной технической информации, разрабатываемой с применением эволюционных принципов. В различных модификациях способ может быть использован в системах документооборота, аудита, создания и сопровождения нормативных и правовых актов, в цифровых системах, требующих защитить цифровой контент от модификации и подтвердить авторство создаваемых документов. Этапы способа реализуемы на существующей в настоящее время электронной вычислительной технике и корпоративных сетях передачи данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ЗАЩИЩЕННОГО ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА И СПОСОБ АВТОМАТИЗИРОВАННОГО КОНТРОЛЯ ЕЁ ИНФРАСТРУКТУРЫ НА ОСНОВЕ ТЕХНОЛОГИИ РАСПРЕДЕЛЕННЫХ РЕЕСТРОВ (БЛОКЧЕЙН) | 2020 |

|

RU2787945C2 |

| Способ заверения документа необратимой шифрованной цифровой подписью | 2017 |

|

RU2647642C1 |

| Способ заверения документа на твердом носителе информации | 2024 |

|

RU2840215C1 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2012 |

|

RU2527731C2 |

| СПОСОБ СОЗДАНИЯ ЦИФРОВЫХ ФОТОСНИМКОВ, ЗАЩИЩЕННЫХ ОТ ПОДДЕЛКИ, И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2014 |

|

RU2633185C2 |

| СПОСОБ СЕКРЕТНОГО ИСПОЛЬЗОВАНИЯ ЦИФРОВЫХ ПОДПИСЕЙ В КОММЕРЧЕСКОЙ КРИПТОГРАФИЧЕСКОЙ СИСТЕМЕ | 1995 |

|

RU2144269C1 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННОГО ДОКУМЕНТА И ЕГО КОПИЙ | 2013 |

|

RU2543928C1 |

| Программно-аппаратный комплекс подтверждения подлинности электронных документов и электронных подписей | 2018 |

|

RU2712650C1 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2007 |

|

RU2365047C2 |

| Способ проверки аутентичности и возможной модификации цифровых изображений с использованием блокчейн | 2023 |

|

RU2820747C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении устойчивости технической системы электронного документооборота к деструктивным воздействиям. Способ заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети содержит введение процедур формирования цифрового сертификата подлинности в онтологической зависимости всех этапов создания и последующей модификации цифрового документа, проверки целостности и достоверности цифрового документа, циркулирующего в одноранговой корпоративной сети посредством программы-клиента с машиночитаемого ресурса, доступной каждому пользователю корпоративной сети, без использования подписывающего сервера. 3 ил., 22 табл.

Способ заверения документа цифровым сертификатом подлинности в одноранговой корпоративной сети, осуществляющий заверение цифрового документа необратимой электронной цифровой подписью, которую формируют шифрованием неразделимо математически связанной исходной информации документа, данных индивидуализации подписанта, даты и времени подписания документа, отличающийся тем, что в одноранговой корпоративной сети без использования подписывающего сервера обязательным атрибутом к защищенному электронному документу добавляют цифровой сертификат подлинности, который формируют, как минимум, из следующих обязательных элементов: данных индивидуализации подписанта, метаданных цифрового сертификата подлинности документа-прототипа, которые включают контрольную информацию и электронную цифровую подпись документа-прототипа, метаданных цифрового сертификата подлинности текущего документа, которые включают контрольную информацию и электронную цифровую подпись текущего документа, времени и даты подписания текущего документа, а также иных пояснительных данных к текущему документу, при этом цифровые значения контрольной информации текущего документа рассчитывают приложением-клиентом с машиночитаемого ресурса на основе данных индивидуализации подписанта и метаданных цифрового сертификата подлинности документа-прототипа, далее контрольную информацию текущего документа математически связанно объединяют с текущим цифровым документом и через приложение-клиент формируют шифрованием электронную цифровую подпись текущего документа, контрольную информацию и электронную цифровую подпись текущего документа инкапсулируют в текущий документ, а также записывают в цифровой сертификат подлинности текущего документа, через приложение-клиент фиксируют время подписания документа по системному времени корпоративной сети и вносят иные пояснительные данные к текущему документу, цифровой сертификат подлинности текущего документа сохраняют на информационном ресурсе подписанта, далее объединяют защищенный цифровой документ с цифровым сертификатом подлинности и передают получателю посредством одноранговой корпоративной сети, в зависимости от оригинальности документа при формировании цифрового сертификата подлинности дополнительно осуществляют следующие действия: при создании оригинального документа автор формирует цифровой сертификат подлинности нулевого уровня, в который через приложение-клиент заносит данные индивидуализации, данные в позиции метаданных цифрового сертификата подлинности документа-прототипа рассчитывают при помощи приложения-клиента на основе генератора последовательности псевдослучайных чисел, метаданные цифрового сертификата подлинности нулевого уровня рассчитывают приложением-клиентом на основе данных индивидуализации и данных позиции метаданных цифрового сертификата подлинности документа-прототипа, а также данных нулевого документа, при создании нового документа методом модификации документа-прототипа формируют цифровой сертификат подлинности текущего документа, на этапе проверки целостности и достоверности документа, полученного посредством одноранговой корпоративной сети без использования подписывающего сервера, получатель защищенного документа по данным цифрового сертификата подлинности: данным индивидуализации и информации, взятой из позиции метаданных документа-прототипа, - рассчитывает при помощи приложения-клиента контрольную информацию и электронную цифровую подпись полученного документа, сравнивает рассчитанные метаданные с информацией из позиции метаданных текущего документа цифрового сертификата подлинности, при их полном совпадении получатель убеждается в подлинности авторства цифрового защищенного документа и отсутствии в нем модификаций, при несовпадении рассчитанных метаданных с значениями из позиции метаданных цифрового сертификата подлинности текущего документа получатель убеждается в несанкционированной модификации защищенного цифрового документа или подмене цифрового сертификата подлинности, в случае повреждения цифрового сертификата подлинности получатель запрашивает копию цифрового сертификата подлинности документа из информационного ресурса подписанта.

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Свч газоразрядная камера | 1961 |

|

SU142709A1 |

Авторы

Даты

2022-05-23—Публикация

2021-07-29—Подача