Область техники, к которой относится изобретение

Предлагаемое изобретение относится к способам обеспечения безопасности в сетях передачи данных и, в частности, к способам выявления пользователя-нарушителя в многопользовательской сетевой системе, передающего данные внешнему контрагенту без разрешения.

Уровень техники

Современный уровень развития сети Интернет позволяет обеспечить оказание значительного количества разнообразных услуг огромному количеству пользователей по всему миру.

Среди этих услуг могут быть платные и бесплатные услуги, а также услуги, требующие подписки, заключения договоров и обеспечения своевременных платежей, причем в ряде случаев договор оказания услуг в качестве одного из условий может содержать требование о нераспространении полученной информации (сведений, данных). Так, известны платные многопользовательские сетевые системы, обеспечивающие просмотр видеофильмов, прочтение книг, оперативное получение экономических и биржевых новостей, отслеживание доставки грузов и пр.

Обычно пользователи таких систем выполняют условия договоров и не распространяют без разрешения полученную информацию, что обеспечивает нормальное функционирование систем. Однако, как показывает практика, могут найтись и иногда находятся пользователи-нарушители, которые продают полученную информацию третьим лицам без использования системы и обеспечивают себе незаконный дополнительный доход.

Такая деятельность пользователей-нарушителей приносит ущерб владельцам систем, но выявить таких пользователей бывает непросто.

Для мониторинга и отслеживания активности пользователей в многопользовательских сетевых системах применяются различные способы.

Известен способ отслеживания продукта и/или деятельности [патент РФ №2502081, приоритет от 23.12.2008 г., МКИ G01S 5/00, G06Q 10/06], основанный на использовании спутниковых сетей связи и навигации и предусматривающий наличие электронного устройства слежения, связанного с отслеживаемым объектом и/или деятельностью. При использовании способа, например, для контроля транспортировки груза, устройство слежения размещается рядом с грузом (внутри груза) и перемещается вместе с грузом. С помощью спутниковых систем может быть достоверно определено местоположение контролируемого груза в любой заданный момент времени.

Однако известный способ требует наличия физического устройства, которое легко обнаруживается и может быть преднамеренно разделено с контролируемым объектом. В этом случае контроль становится невозможен.

Кроме того, известный способ невозможно использовать для контроля данных в электронном виде.

Известен также способ контроля состояния технологических объектов (патент РФ №2260851, приоритет от 21.06.2003 г., МКИ G07C 3/00), включающий наличие исходной базы для контроля и технические средства для его осуществления, отличающийся тем, что

• маркируют технологические объекты, подлежащие контролю, штрихкодовыми, радио- или инфракрасными метками, представляющими собой конкретный уникальный код, идентифицирующий технологический объект,

• считывают упомянутую метку с контролируемого технологического объекта с помощью запрограммированного терминала сбора данных (ТСД), в памяти которого хранится перечень контролируемых параметров каждого технологического объекта,

• с помощью идентифицированного специалиста вводят значения запрашиваемых упомянутым терминалом параметров и состояния контролируемого технологического объекта, которые ТСД определяет по коду, получаемому при считывании метки,

• после чего сформированную информацию о параметрах и состоянии контролируемых объектов переносят в базу данных аппаратно-программного комплекса, предназначенного для контроля состояния и параметров технологических объектов,

• визуализируют в электронном виде полученную информацию, а также в многомерных моделях технологических объектов, обеспечивая представление информации о состоянии технологических объектов на протяжении "жизненного цикла".

Известный способ можно реализовать в технологической сети, в том числе и для контроля данных, но только если все объекты заранее известны и могут быть легко найдены, отмечены и идентифицированы. Однако если какой-либо объект находится вне сети и требуется предварительно его найти (выявить) и идентифицировать, то известный способ применить не представляется возможным, что является недостатком известного способа.

Описанный способ принимается за прототип.

Раскрытие сущности изобретения

Техническим результатом является обеспечение возможности определения пользователей, получающих данные из сетевого централизованного хранилища данных легальным способом и предоставляющих эти данные третьим лицам без разрешения владельца данных.

Для этого предлагается способ, реализуемый в многопользовательской сетевой системе, причем система включает в себя:

• хранилище данных, имеющее средство для внесения меток в состав данных;

• компьютеры пользователей, выполненные с возможностью

формировать запросы к хранилищу данных;

формировать запросы к хранилищу данных;

получать данные в ответ на запрос к хранилищу данных; причем средство для внесения меток выполнено с возможностью

получать данные в ответ на запрос к хранилищу данных; причем средство для внесения меток выполнено с возможностью

• формировать метки;

• сохранять сведения о метках и пользователях в журнале внесения меток;

• записывать метки в данные, передаваемые пользователям системы; способ состоит в том, что

• получают сведения о внешнем контрагенте, способном предоставить данные из хранилища данных без использования системы;

• осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

• получают данные из хранилища от внешнего контрагента без использования системы;

• определяют расположение полученных данных в хранилище данных;

• определяют заданный промежуток времени для внесения меток;

• вносят метки в данные хранилища с помощью средства внесения меток через заданные промежутки времени, выполняя следующие действия:

формируют очередную метку;

формируют очередную метку;

сохраняют сведения о метке и времени записи в журнале внесения меток;

сохраняют сведения о метке и времени записи в журнале внесения меток;

записывают метку в данные хранилища;

записывают метку в данные хранилища;

• осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

• получают данные хранилища от внешнего контрагента без использования системы;

• находят метку в составе полученных данных хранилища;

• осуществляют поиск найденной метки в журнале внесения меток;

• устанавливают сведения о пользователях, которые соответствуют найденной метке;

• формируют текущий список пользователей-подозреваемых, которые соответствуют найденной метке;

• (А) выбирают очередного пользователя-подозреваемого из списка пользователей-подозреваемых;

• отключают обслуживание запросов для очередного пользователя-подозреваемого;

• осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

• если получают данные из хранилища от внешнего контрагента без использования системы, то выполняют следующие действия:

исключают очередного пользователя-подозреваемого из списка пользователей-подозреваемых;

исключают очередного пользователя-подозреваемого из списка пользователей-подозреваемых;

находят метку в составе полученных данных;

находят метку в составе полученных данных;

осуществляют поиск найденной метки в журнале внесения меток;

осуществляют поиск найденной метки в журнале внесения меток;

если метка найдена, то выполняют следующие действия:

если метка найдена, то выполняют следующие действия:

формируют очередной список пользователей-подозреваемых, которые соответствуют найденной метке;

формируют очередной список пользователей-подозреваемых, которые соответствуют найденной метке;

исключают из текущего списка тех пользователей-подозреваемых, которые отсутствуют в текущем или очередном списках;

исключают из текущего списка тех пользователей-подозреваемых, которые отсутствуют в текущем или очередном списках;

очищают журнал внесения меток;

очищают журнал внесения меток;

переходят к этапу А;

переходят к этапу А;

• признают очередного пользователя-подозреваемого в качестве пользователя-нарушителя.

Пользователь-нарушитель может действовать самостоятельно в сфере продажи данных или же иметь помощника (сообщника), который не имеет доступа к хранилищу данных и которому передаются для продажи третьим лицам (покупателям) интересующие их данные. В любом случае, вступающее в контакт с покупателем лицо можно назвать внешним контрагентом.

Для оповещения третьих лиц (покупателей) о наличии и условиях продажи данных внешним контрагентом могут быть использованы различные каналы - объявления в сети Интернет, в печатных периодических изданиях, телефонные переговоры и др. Соответственно, получение сведения о внешнем контрагенте, способном предоставить данные из хранилища данных без использования системы, проводится путем целенаправленного изучения и анализа сведений о предложениях продажи данных из всех доступных источников.

После того, как факт предложения данных от внешнего контрагента зафиксирован, можно начинать реализацию предложенного способа.

Для выявления пользователя-нарушителя, передающего данные контрагенту, в передаваемые данные вносятся незаметные для пользователя и контрагента изменения, уникальные для определенного промежутка времени или для запроса пользователя. Такие изменения в дальнейшем называются метками.

Процедуру предложенного способа можно условно разделить на три этапа.

Первый запрос данных выполняется для выявления расположения интересующих данных в хранилище данных. Хранилище данных может представлять собой совокупность значительного количества (например, несколько сотен или даже тысяч) баз данных (БД), в которых содержится разнородная информация и которые работают под единым управлением специализированной системы управления (СУБД). Определение конкретного места (конкретной БД или таблицы), из которой пользователь-нарушитель получает сведения, может потребовать несколько итераций запросов к внешнему контрагенту для проверки корректности определения места расположения данных. Например, если интересующие данные относятся к текущему месту хранения конкретной партии товара, то может быть предпринято выявление ряда таблиц БД, в которых находятся сведения о населенных пунктах, адресах, складах, видах товаров, номерах партий определенных видов товаров, планируемых и осуществленных перевозках и другие связанных сведениях, и уточнение, к какой БД и каким таблицам был проявлен непосредственный интерес.

После определения расположения полученных данных в хранилище данных предпринимаются шаги для внесения меток в данные хранилища с помощью средства внесения меток.

Для этого предварительно определяют временной промежуток между внесением меток. Промежуток должен быть таким, чтобы процесс внесения меток не вносил существенных изменений в работу системы. Далее формируют средство внесения меток, которое, в случае использования хранилища данных на основе совокупности БД, может представлять собой специализированный программный модуль, в функции которого входит

• формирование метки;

• сохранение сведения о метках и времени записи в журнале внесения меток;

• запись метки в данные, передаваемые пользователям системы.

Журнал внесения меток, для совместного использования со средством внесения меток, может представлять собой файл или отдельную таблицу в БД.

Метка может представлять собой модифицированную по заранее условленным правилам запись в таблице БД.

Например, если артикул товара записывался в виде ZL_LUG_63_200_24, то помеченный товар будет иметь артикул в виде ZL_LUG_63_201_21, где изменение последних цифр является, с одной стороны, меткой, а с другой стороны, мало изменяет запись и не вызывает сомнений.

После формирования необходимого набора меток, метки заносятся через определенный временной промежуток в данные хранилища в выбранную таблицу БД с помощью средства внесения меток, а время внесения и вид метки фиксируются в журнале внесения меток. Процесс внесения меток продолжается до выявления пользователя-нарушителя.

После этого выполняется запрос данных из хранилища к внешнему контрагенту без использования системы. Соответственно, момент запроса запоминают.

С этого момента заносят в журнал обращений пользователей все обращения к выбранной таблице БД, и, соответственно, идентификаторы пользователей и время обращения. Запись обращений прекращают в момент получения данных хранилища от внешнего контрагента без использования системы.

Затем находят метку в составе полученных от контрагента данных хранилища, осуществляют поиск найденной метки в журнале внесения меток, устанавливают сведения о пользователях, которые соответствуют найденной метке и формируют список пользователей-подозреваемых, которые соответствуют найденной метке. Такой список в дальнейшем называется текущим списком.

В общем случае, пользователей-подозреваемых может оказаться несколько, причем только один из них может оказаться пользователем-нарушителем, остальные, к примеру, могут получить помеченные данные хранилища вместе с комплексом связанных данных или случайно, например, неправильно сформировав запрос.

На третьем этапе, имея список пользователей-подозреваемых, отключают обслуживание запросов для очередного пользователя-подозреваемого и осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы.

Если затем удается получить данные из хранилища от внешнего контрагента без использования системы, то исключают очередного пользователя-подозреваемого из списка пользователей-подозреваемых, осуществляют очередной поиск метки в полученных данных. Если найденная метка присутствует в журнале внесения меток, то формируют очередной перечень пользователей, соответствующий данной метке.

Для исключения из текущего списка пользователей, которые не передают данные внешнему контрагенту, сравнивают два списка - текущий и очередной. В результате, в текущем списке оставляют только тех пользователей, которые присутствуют одновременно в двух списках. Такая операция позволяет значительно сократить список пользователей-подозреваемых за несколько итераций запросов.

Например, если первичный список содержал несколько сотен пользователей-подозреваемых, то последовательную блокировку каждого пользователя необходимо будет проводить несколько десятков или сотен раз, и при каждой итерации осуществлять запрос данных к внешнему контрагенту, который чаще всего бывает платным, что также может занять много времени и усилий. Сравнение списков позволяет сократить количество пользователей-подозреваемых с нескольких сотен до нескольких десятков за одну операцию.

Перед каждым очередным запросом данных к внешнему контрагенту производят очистку журнала внесения меток. Такая процедура позволяет выяснить отправляет ли внешний контрагент в ответ на запрос данные, содержащие метки, внесенные после предыдущего запроса, или он предоставляет данные, содержащие метки, внесенные до предыдущего запроса.

Если же после запроса очередного пользователя-подозреваемого не удается получить данных из хранилища от внешнего контрагента без использования системы, или не удалось обнаружить найденную метку в журнале внесения меток, то признают очередного пользователя-подозреваемого в качестве пользователя-нарушителя.

В результате обеспечивается возможность определения пользователей, получающих данные из сетевого централизованного хранилища данных легальным способом и предоставляющих эти данные третьим лицам без разрешения владельца данных.

Осуществление изобретения

Рассмотрим возможную реализацию способа на примере сетевого хранилища данных о транспортных перевозках. Хранилище реализовано как реляционная база данных, запросы к которой осуществляются с помощью хранимых процедур.

Хранилище данных принадлежит транспортной компании, часть сотрудников которой является зарегистрированными пользователями и имеет доступ к хранилищу и идентификаторы пользователей.

Клиенты компании, пользующиеся услугами перевозки, также получают доступ к хранилищу данных на время оказания услуги и идентификаторы пользователей, при этом они имеют возможность получать сведения о текущем местоположении своего груза. Транспортные средства снабжены спутниковыми навигационными модулями, поэтому текущее местоположение известно в режиме реального времени.

Передвижением груза определенного клиента могут интересоваться третьи лица, например конкуренты клиента, для которых важно опередить доставку груза клиента своим товаром. Для этого они ищут пути получения сведений и находят рекламное объявление в сети Интернет, в котором за определенную плату искомые сведения о чужом грузе можно получить. Лицо, передающее сведения, никак себя не идентифицирует. Его можно считать внешним контрагентом. Сведения можно получить в режиме реального времени. Это может означать, что внешний контрагент получает данные из хранилища, с помощью недобросовестного сотрудника, который в этом случае выступает как пользователь-нарушитель. Транспортная компания, несомненно, заинтересована в выявлении пользователя-нарушителя, который незаконно разглашает коммерческую тайну и наносит ущерб репутации и коммерческим интересам компании.

Обнаружив утечку информации, соответствующие службы компании проводят целенаправленное изучение и анализ сведений о предложениях продажи данных из хранилища данных по всем доступным источникам.

После того как факт предложения данных от внешнего контрагента зафиксирован, для выявления конкретного пользователя-нарушителя может быть использован предложенный способ.

Средство внесения меток было реализовано с помощью хранимой процедуры (скрипта). Журнал внесения меток и журнал обращений пользователей реализованы отдельными таблицами БД.

Внешний контрагент в наборе данных о грузе передает по запросу координаты груза, которые совпадают с координатами транспортного средства во время перевозки груза. Географические координаты передаются в формате всемирной системы координат WGS-84. Пример такой записи - 55.717169, 37.930262. Метками в данной реализации метода выступают значения координат транспортного средства. В качестве набора меток выбран набор записей о координатах реального транспортного средства, перевозящего груз за несколько недель до текущего времени. Набор был выбран из хранилища и относился к случайному транспортному средству.

С внешним контрагентом, продающим данные о грузе, заключается соглашение о предоставлении данных о грузе. Реальный груз, данные о котором запрашиваются у внешнего контрагента, находится на складе и его координаты со временем не меняются. В процессе записи меток в БД значения координат, получаемые от внешнего контрагента, меняются со временем, и каждое значение географических координат соответствует уникальному значению метки.

Затем выполняется запрос к внешнему контрагенту о грузе конкурента, находящемся на складе. В запросе используется уникальный идентификатор груза. После получения данных о грузе от внешнего контрагента, с помощью SQL-запросов производится поиск таблицы, из которой получены географические координаты груза.

После определения таблицы запускают скрипт, который с помощью специальной хранимой процедуры меняет значение географических координат с определенной частотой, например один раз в минуту. Значение частоты записи определяется загрузкой хранилища. Запись меток не должна нарушать работу системы. Значения координат берутся автоматически из ранее подготовленного перечня.

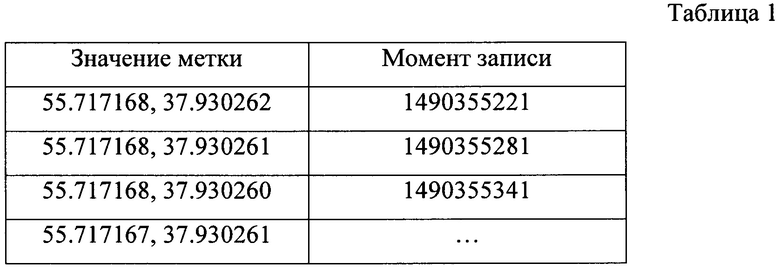

Результаты процесса автоматически заносятся в таблицу следующего вида

Время в таблицу записывается в формате RFC 2822 (Internet Message Format, статья в сети Интернет по адресу https://tools.ietf.org/html/rfc2822).

После этого выполняется еще один запрос данных из хранилища к внешнему контрагенту. Момент отправки запроса запоминают.

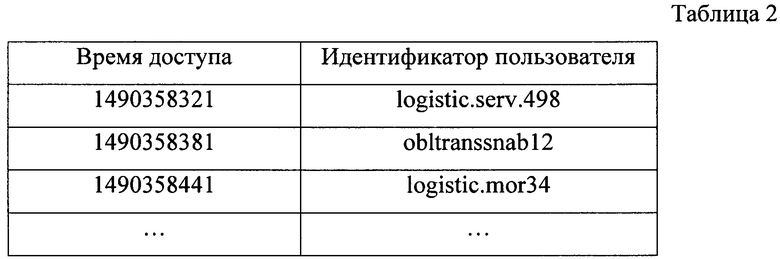

С этого момента заносят в журнал все обращения к выбранным полям таблицы БД, и, соответственно, идентификаторы пользователей и время обращения. Результаты процесса автоматически заносятся в таблицу следующего вида

Запись обращений прекращают в момент получения данных хранилища от внешнего контрагента.

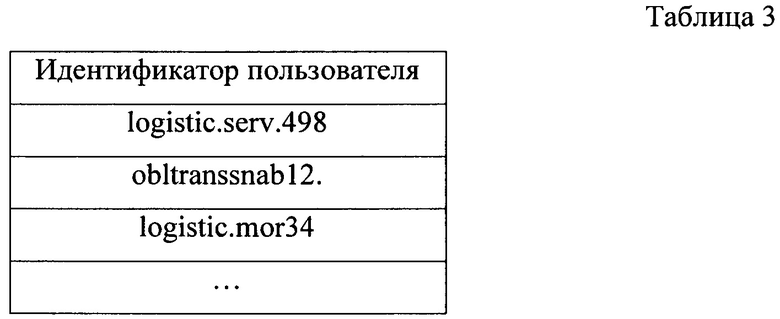

Затем производят поиск в табл. 1 значений координат, полученных от внешнего контрагента. Значению координат соответствует временной промежуток в одну минуту. Из табл. 2 выбирают все строки, значение времени которых укладывается в одноминутный промежуток времени из табл. 1. Значения идентификаторов пользователей из выбранных строк заносят в табл. 3, представляющую собой текущий список пользователей-подозреваемых.

Начало этапа «А»

Затем отключают обслуживание запросов у пользователя-подозреваемого, указанного первым в текущем списке. Очищают данные в табл.1 и 2, осуществляют очередной запрос данных из хранилища к внешнему контрагенту. При этом производится запись обращений пользователей к полям таблицы координат БД хранилища.

После получения данных из хранилища от внешнего контрагента останавливают запись обращений и удаляют идентификатор заблокированного пользователя-подозреваемого из текущего списка пользователей-подозреваемых (табл. 3).

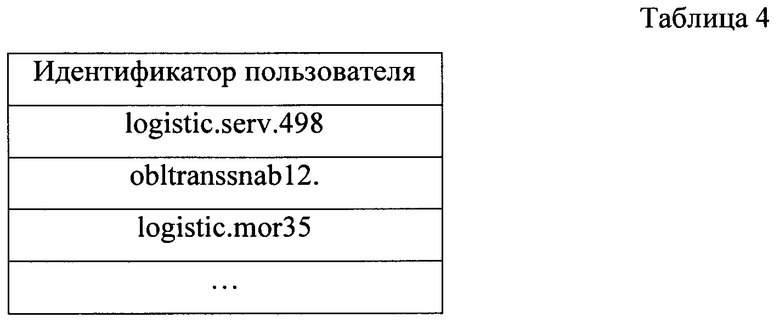

Затем производят поиск в табл. 1 значений координат, полученных от внешнего контрагента. Значению координат соответствует временной промежуток в одну минуту. Из табл. 2 выбирают все строки, значение времени которых укладывается в одноминутный промежуток времени из табл. 1. Значения идентификаторов пользователей из выбранных строк заносят в табл. 4, представляющую собой очередной список пользователей-подозреваемых.

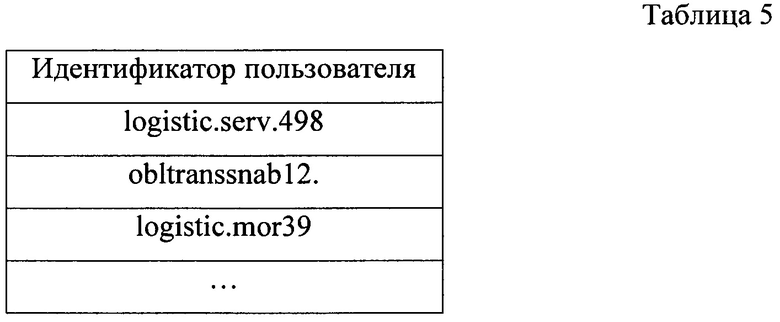

С помощью скрипта производится поиск идентификаторов пользователей, которые присутствуют одновременно в табл. 3 и табл. 4. Все найденные идентификаторы заносятся в табл. 5

После чего записи в табл. 3 и табл. 4 удаляются, а записи из табл. 5 переносятся в табл. 3.

Затем повторяют действия с начала этапа «А».

Если же после очередного запроса к внешнему контрагенту не удается получить данных из хранилища, или значение координат, полученных от внешнего контрагента, отсутствует в табл. 1, то признают заблокированного пользователя-подозреваемого в качестве пользователя-нарушителя.

К пользователю-нарушителю затем могут быть применены меры по пресечению его деятельности, на усмотрение владельца хранилища данных (транспортной компании) и в соответствии с действующими нормативными актами.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ, СОДЕРЖАЩИХ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ, ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2020 |

|

RU2759210C1 |

| Способ обработки поисковых запросов для нескольких реляционных баз данных произвольной структуры | 2019 |

|

RU2730241C1 |

| СПОСОБ ПРОВЕДЕНИЯ МИГРАЦИИ И РЕПЛИКАЦИИ ДАННЫХ С ИСПОЛЬЗОВАНИЕМ ТЕХНОЛОГИИ ЗАЩИЩЕННОГО ДОСТУПА К БАЗЕ ДАННЫХ | 2020 |

|

RU2745679C1 |

| СИСТЕМА АВТОМАТИЗАЦИИ ОБМЕНА КОДАМИ МАРКИРОВКИ | 2021 |

|

RU2773429C1 |

| СИСТЕМА И СПОСОБ СБОРА И УПРАВЛЕНИЯ ПРОФИЛЯМИ ИНТЕРНЕТ-ПОЛЬЗОВАТЕЛЕЙ | 2012 |

|

RU2486585C1 |

| СПОСОБ И УСТРОЙСТВО МАРШРУТИЗАЦИИ ЗАПРОСОВ | 2023 |

|

RU2839911C1 |

| Система оплаты проезда в общественном транспорте и мониторинга перемещения грузов с использованием технологий Bluetooth | 2019 |

|

RU2710802C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ИНДИВИДУАЛИЗИРОВАННЫХ УСЛУГ ПО ТРЕБОВАНИЮ | 2017 |

|

RU2754066C2 |

| СПОСОБ УДАЛЕННОЙ ВЕРИФИКАЦИИ ДОКУМЕНТОВ | 2019 |

|

RU2707700C1 |

Изобретение относится к обеспечению безопасности в сетях передачи данных. Технический результат – возможность определения пользователей, получающих данные из сетевого централизованного хранилища данных легальным способом и предоставляющих эти данные третьим лицам без разрешения владельца данных. Способ заключается в том, что получают сведения о внешнем контрагенте, способном предоставить данные из хранилища данных без использования системы, осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы, получают данные из хранилища от внешнего контрагента без использования системы, определяют расположение полученных данных в хранилище данных, определяют заданный промежуток времени для внесения меток, вносят метки в данные хранилища через заданные промежутки времени, осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы, получают данные хранилища от внешнего контрагента без использования системы, находят метку в составе полученных данных хранилища, осуществляют поиск найденной метки в журнале внесения меток, устанавливают сведения о пользователях, которые соответствуют найденной метке, формируют текущий список пользователей-подозреваемых, которые соответствуют найденной метке, выбирают очередного пользователя-подозреваемого из списка, отключают обслуживание запросов для очередного пользователя-подозреваемого, осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы, если получают данные из хранилища от внешнего контрагента без использования системы, то формируют очередной список пользователей-подозреваемых, которые соответствуют найденной метке, исключают из текущего списка тех пользователей-подозреваемых, которые отсутствуют в текущем или очередном списках, очищают журнал внесения меток, признают очередного пользователя-подозреваемого в качестве пользователя-нарушителя. 5 табл.

Способ определения пользователя-нарушителя в многопользовательской сетевой системе, передающего данные внешнему контрагенту без разрешения, причем система включает в себя:

хранилище данных, имеющее средство для внесения меток в состав данных;

компьютеры пользователей, выполненные с возможностью формировать запросы к хранилищу данных;

получать данные в ответ на запрос к хранилищу данных;

причем средство для внесения меток выполнено с возможностью формировать метки;

сохранять сведения о метках и пользователях в журнале внесения меток;

записывать метки в данные, передаваемые пользователям системы;

способ состоит в том, что

получают сведения о внешнем контрагенте, способном предоставить данные из хранилища данных без использования системы;

осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

получают данные из хранилища от внешнего контрагента без использования системы;

определяют расположение полученных данных в хранилище данных;

определяют заданный промежуток времени для внесения меток;

вносят метки в данные хранилища с помощью средства внесения меток через заданные промежутки времени, выполняя следующие действия:

формируют очередную метку;

сохраняют сведения о метке и времени записи в журнале внесения меток;

записывают метку в данные хранилища;

осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

получают данные хранилища от внешнего контрагента без использования системы;

находят метку в составе полученных данных хранилища;

осуществляют поиск найденной метки в журнале внесения меток;

устанавливают сведения о пользователях, которые соответствуют найденной метке;

формируют текущий список пользователей-подозреваемых, которые соответствуют найденной метке;

(А) выбирают очередного пользователя-подозреваемого из списка пользователей-подозреваемых;

отключают обслуживание запросов для очередного пользователя-подозреваемого;

осуществляют запрос данных из хранилища к внешнему контрагенту без использования системы;

если получают данные из хранилища от внешнего контрагента без использования системы, то выполняют следующие действия:

исключают очередного пользователя-подозреваемого из списка пользователей-подозреваемых;

находят метку в составе полученных данных;

осуществляют поиск найденной метки в журнале внесения меток;

если метка найдена, то выполняют следующие действия:

формируют очередной список пользователей-подозреваемых, которые соответствуют найденной метке;

исключают из текущего списка тех пользователей-подозреваемых, которые отсутствуют в текущем или очередном списках;

очищают журнал внесения меток;

переходят к этапу А;

признают очередного пользователя-подозреваемого в качестве пользователя-нарушителя.

| СПОСОБ КОНТРОЛЯ СОСТОЯНИЯ ТЕХНОЛОГИЧЕСКИХ ОБЪЕКТОВ (МОНИТОРИНГ СОСТОЯНИЯ) И АППАРАТНО-ПРОГРАММНЫЙ КОМПЛЕКС ДЛЯ ОСУЩЕСТВЛЕНИЯ ЭТОГО СПОСОБА | 2003 |

|

RU2260851C2 |

| RU 2014133004 A, 27.02.2016 | |||

| СПОСОБ ИДЕНТИФИКАЦИИ УСТРОЙСТВА И ПОЛЬЗОВАТЕЛЯ | 2015 |

|

RU2607990C1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

Авторы

Даты

2018-03-26—Публикация

2017-04-14—Подача