ОБЛАСТЬ ТЕХНИКИ

Настоящее техническое решение относится к области вычислительной техники, в частности, к системам защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа.

УРОВЕНЬ ТЕХНИКИ

Из уровня техники известно решение, выбранное в качестве наиболее близкого аналога, RU 2647643 C1. Данное решение относится к области защиты информации, а именно к системам на основе меток конфиденциальности, и может быть использовано для постановки меток конфиденциальности на электронные документы, а также учета и контроля таких документов. В данном решении раскрыта система постановки метки конфиденциальности в электронном документе, учета и контроля работы с конфиденциальными электронными документами, которая содержит подсистему маркирования, подсистему администрирования, подсистему хранения данных, подсистему обработки данных и подсистему мониторинга, при этом подсистема маркирования выполнена с возможностью постановки метки конфиденциальности на электронный документ, имеющей одновременно визуальную и цифровую форму и настройки прав доступа пользователей к меткам конфиденциальности; подсистема администрирования выполнена с возможностью изменения настроек метки конфиденциальности, формирования и отправки оповещений по событиям, связанным с метками конфиденциальности в электронных документах Microsoft Office; подсистема хранения данных выполнена с возможностью хранения данных о метке конфиденциальности и настройках метки конфиденциальности; подсистема обработки данных выполнена с возможностью запроса у подсистемы хранения данных настроек метки конфиденциальности и передачи настроек метки конфиденциальности подсистеме мониторинга и подсистеме маркирования; подсистема мониторинга выполнена с возможностью запроса данных о настройках метки конфиденциальности у подсистемы обработки данных, предоставления данных о настройках метки конфиденциальности подсистеме маркирования и передачи данных о метке конфиденциальности подсистеме обработки данных.

Вышеуказанное техническое решение направлено на решение проблемы защиты информации на основе постановки меток конфиденциальности на документы. Однако стоит отметить, что в известном уровне техники, не раскрыта информация о защите документов от последующего распространения и возможность идентификации сотрудника, допустившего несанкционированное обнародование конфиденциальной информации.

Предлагаемое решение направлено на устранение недостатков современного уровня техники и отличается от известных решений тем, что предложенная система, обеспечивает предотвращение утечек конфиденциальной информации из информационной системы, а также предотвращает распространение украденной информации за счет взаимодействия подсистем, обеспечивающих разграничение доступа к файлам, а также возможность идентификации сотрудника, допустившего несанкционированное обнародование конфиденциальной информации.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Технической проблемой, на решение которой направлено заявленное решение, является создание системы защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа, которая охарактеризована в независимом пункте формулы. Дополнительные варианты реализации настоящего изобретения представлены в зависимых пунктах изобретения.

Технический результат заключается в повышении уровня защиты документа от несанкционированного доступа и последующего распространения за счет взаимодействия подсистем, обеспечивающих разграничение доступа к файлам, а также возможность идентификации сотрудника, допустившего несанкционированное обнародование конфиденциальной информации.

Заявленный результат достигается за счет осуществления системы защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа, которая содержит:

подсистему тегирования, выполненную с возможностью проставления электронных меток организации и/или электронной информации о документе на файлы;

подсистему разграничения доступа, выполненную с возможностью ограничения действий сотрудников с протегированными документами на основе правил;

подсистему слежения за файлами, выполненную с возможностью отслеживания и уведомления сервера о всех действиях, которые производят сотрудники с документами;

подсистему классификации, выполненную с возможностью автоматически по контексту определять необходимую метку для документа и/или проводить мониторинг состояния папок и директорий и маркировать документы в соответствии с настройками папки;

подсистему обезличивания, выполненную с возможностью удаления персональной информации из свойств файла, обработки и устранения внешних артефактов на изображениях, обеспечения файлу состояния полной анонимизации;

подсистему уникализации экрана, выполненную с возможностью внедрения уникального идентификатора во время всей активной сессии работы с автоматизированным рабочим местом (АРМ);

подсистему передачи данных, обеспечивающую корректный и своевременный обмен данными между клиентской и серверной частью;

подсистему хранения данных, обеспечивающую высокопроизводительную обработку и хранение данных, приходящих с клиентской части, c web интерфейса, а также с внешних сервисов;

подсистему распознавания, выполненную с возможностью обработки документов и изображений, обнаруженных за пределами организации, в которых содержатся артефакты уникализированного экрана или текстовой уникализацией, а также штрихового кода;

подсистему администрирования, обеспечивающую управление процессами внутри платформы.

В частном варианте реализации описываемого решения, система дополнительно содержит: подсистему обмена данными с внешними системами, выполненную с возможностью осуществлять настройку платформы, и обеспечивать подключение внешних сервисов LDAP (Lightweight Directory Access Protocol), Файловой системы, SIEM, СКУД, Внутренних систем видео наблюдения, а также проводить централизованную установку клиентской части приложения на АРМ сотрудников.

В частном варианте реализации описываемого решения, в системе, подсистема тегирования дополнительно содержит:

блок маркирования, выполненный с возможностью присвоения визуальных меток на документы;

блок контейнеризации, выполненный с возможностью упаковки файла в контейнер после завершения работы с ним;

блок текстовой уникализации, выполненный с возможностью скрытого кодирования информации в текст документа, с которым работают сотрудники;

блок маячки, выполненный с возможностью проставления меток, которые будут подавать сигнал организации, в случае если файл маячком будет открываться за пределами организации.

В другом частном варианте реализации описываемого решения, в системе, подсистема администрирование дополнительно содержит:

блок управления доступом, выполненный с возможностью: настройки групп сотрудников, синхронизировать выгрузки из LDAP, управлять групповым доступом к документам на основе правил, настраивать правила, теги, метки и их свойства, настраивать параметры классификатора, осуществлять добавление, настройку веб-пользователей;

блок настройки оповещений, выполненный с возможностью создавать, настраивать отправку push и email оповещений, осуществлять контроль отправки оповещений;

блок мониторинга, выполненный с возможностью предоставлять систематизированные данные по итогам работы системы, сотрудников и пользователей;

блок отчетности, выполненный с возможностью формировать графики, создавать физическое дерево документов, выгружать данные из журналов в шаблон заказчика.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Реализация изобретения будет описана в дальнейшем в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область изобретения. К заявке прилагаются следующие чертежи:

Фиг. 1 иллюстрирует модель функциональных блоков системы.

Фиг. 2 иллюстрирует процесс разграничения доступа к конфиденциальной информации.

Фиг. 3 иллюстрирует процесс открытия документа в рамках системы.

Фиг. 4 иллюстрирует процесс маркирования документа сотрудником.

Фиг. 5 иллюстрирует процесс автоматической классификации документа.

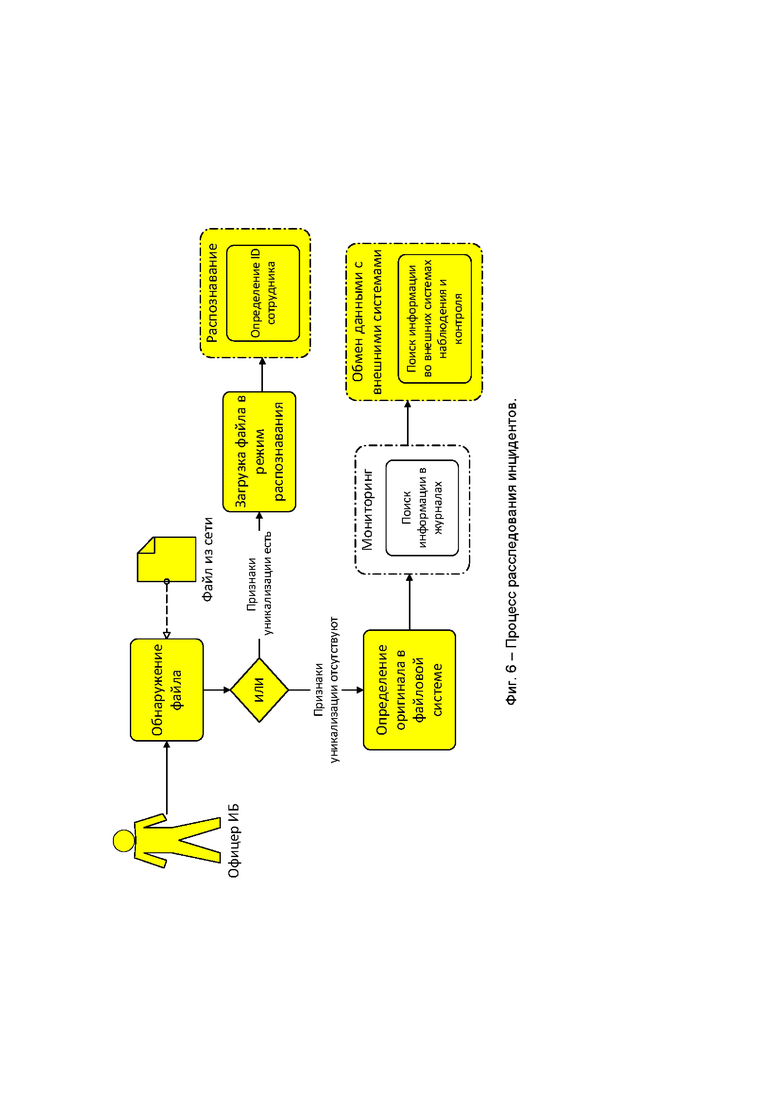

Фиг. 6 иллюстрирует процесс расследования инцидентов.

Фиг. 7 иллюстрирует схему вычислительного устройства.

ДЕТАЛЬНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

В современном мире проблема несанкционированного доступа к конфиденциальной информации становится все более актуальной. В связи с повсеместным распространением электронных средств связи, получения, хранения и обработки информации, проведение расследований в случае утечки информации из охраняемого контура, или получения доступа к конфиденциальной информации со стороны третьих лиц, контроль за сохранностью такой информации, и проведение расследований в случае утечки такой информации, является задачей требующей вложения значительных финансовых, людских и временных ресурсов. Такая задача становится трудновыполнимой, или, в некоторых случаях, невыполнимой задачей, в особенности в случае недостаточности и/или разрозненности информации, получаемой с технических и программных средств обеспечения безопасности.

Для решения данной проблемы была создана система, модель которой представлена на Фиг. 1.

Все функциональные блоки, представленные на клиентской части системы, позволяют сотрудникам компании осуществлять работу с файлами согласно их уровню доступа к конфиденциальной информации в организации. Взаимодействие данных функциональных блоков позволяет корректно разграничивать права доступа к файлам, создавать особые скрытые или визуальные метки на файлах, с которыми работают сотрудники, а также передавать информацию о действиях всех сотрудников с документами в единое хранилище информации.

Все функциональные блоки, представленные на серверной части системы, дают возможность Администраторам, Системным администраторам, Офицерам информационной безопасности (ИБ) организовать работу с конфиденциальной информацией и обеспечить соблюдение политики информационной безопасности в организации. Взаимодействие данных блоков позволяет настраивать платформу с внешними сервисами, управлять уровнями доступов сотрудников, выставлять необходимые параметры для дополнительной защиты информации от утечки за рамки организации, производить мониторинг всех действий с документами, строить отчетность, успешно расследовать инциденты.

Описание функциональных блоков (подсистем) системы.

Подсистема Тегирования отвечает за проставление электронных тегов организации или электронной информации о документе (меток) на файлы, может включать в себя подсистемы Маркирования, Контейнеризации, Текстовой уникализации, Маячки. Подсистема Маркирования отвечает за присвоение визуальных меток на документы. На основе выставленной метки и перечня доступных/запрещенных меток будет определяться возможность работы с документом для остальных сотрудников организации. Визуальная метка может быть представлена текстом, изображением, штриховым кодом. Подсистема Контейнеризации отвечает за упаковку файла в контейнер после завершения работы с ним. Такой файл не может быть просмотрен без разрешенного доступа или определённого кода даже вне контура организации. Подсистема Текстовой уникализации отвечает за скрытое кодирование информации в текст документа, с которым работают сотрудники. В случае фотографирования экрана или вывода документа с данным признаком закодированная информация сохранится, что позволит провести успешное расследование инцидента. Подсистема Маячки отвечает за проставление специальных меток (в виде ссылок на внешние ресурсы в метаданных), которые будут подавать сигнал организации в случае, если файл с таким маячком будет открываться за пределами организации.

Подсистема Разграничения доступа отвечает за ограничение действий сотрудников с протегированными документами на основе правил. Информация о доступной или запрещённой метки для сотрудника приходит со стороны серверной части. На серверной части Офицеры ИБ имеют возможность создавать правила, в которых на каждую группу сотрудников назначаются метки и выбираются возможные действия с документами. Возможно, ограничить в целом работу с документами, имеющими метку «Х», или разрешить одно и более действий просмотр/редактирование/печать/изменение метки/сохранение документа как (создание нового документа, на основе текущего).

Подсистема Слежения за файлами осуществляет отслеживание и уведомление сервера о всех действиях, которые производят сотрудники с документами. Выделяет в особую категорию случаи, которые были обнаружены в ходе отслеживания попыток получения доступа к запрещенным документам и уведомляет серверную часть о таких событиях в первую очередь.

Подсистема Классификации позволяет автоматически по контексту определять необходимую метку для документа или проводить мониторинг состояния папок и директорий и маркировать документы в соответствии с настройками папки. Данный функционал отвечает за корректное тегирование всех файлов меткой организации и позволяет проводить полный мониторинг всех файлов в организации.

Подсистема Обезличивания позволяет удалить персональную информацию из свойств файла, обрабатывать и устранять внешние артефакты на изображениях, обеспечить файлу состояние полной анонимизации. Данный блок входит в особою категорию возможностей для сотрудников, поскольку является решением «анти» системы и может быть востребованным только у доверенного круга сотрудников.

Подсистема Уникализации экрана отвечает за внедрение уникального идентификатора во время всей активной сессии работы с АРМ. Данный функционал помогает в идентификации сотрудника в случае утечки конфиденциальной информации, когда информация фотографировалась с экрана АРМ или сохранялась с помощью программных средств путем сохранения информации, отображенной на экране (скриншот).

Подсистема Передачи данных обеспечивает корректный и своевременный обмен данными между клиентской и серверной частью. На клиентскую часть поступают актуальные настройки для каждого сотрудника. На серверную часть передается информация о совершенных событиях данным сотрудником. Отдельная задача данной подсистемы заключается в обеспечении полноценного функционирования клиентской части в условиях временного отключения от сети, когда связь с сервером отсутствует сотруднику доступны только те метки, которые были переданы со стороны сервера при последнем подключении. В свою очередь список событий, происходящий в момент отключения, должен накапливается в данном блоке и при первом подключении в зависимости от приоритета передаться на серверную часть.

Подсистема Хранения данных обеспечивает высокопроизводительную обработку и хранение данных, приходящих с клиентской части, c web интерфейса, а также с внешних сервисов.

Подсистема Распознавания позволяет проводить расследование инцидентов. В рамках данной подсистемы могут быть обработаны документы и изображения обнаруженные за пределами организации, в которых содержатся артефакты уникализированного экрана или текстовой уникализации, а также штрихового кода.

Подсистема Администрирования позволяет управлять процессами внутри платформы. В администрирование входят блоки Управления доступом, Настройки оповещений, Мониторинга, Отчетности. Подсистема Управления доступом позволяет осуществлять настройки групп сотрудников, синхронизировать выгрузки из LDAP, управлять групповым доступом к документам на основе правил, настраивать правила, теги, метки и их свойства, настраивать параметры классификатора, осуществлять добавление, настройку веб-пользователей. Подсистема Настройки оповещений позволяет создавать, настраивать отправку push и email оповещений, осуществлять контроль отправки оповещений. Подсистема Мониторинга предоставляет систематизированные данные по итогам работы системы, сотрудников и пользователей. Данная подсистема производит учет и контроль действий сотрудников и пользователей, всех событий с документами, составляет перечень всех электронных документов и систематизирует их развитие и изменение. Подсистема Отчетности позволяет формировать графики, создавать физическое дерево документов, выгружать данные из журналов в шаблон заказчика.

Подсистема Обмена данными с внешними системами позволяет осуществлять настройку платформы и обеспечивает подключение внешних сервисов LDAP, Файловой системы, SIEM, СКУД, Внутренних систем видео наблюдения, а также проводить централизованную установку клиентской части приложения на АРМ сотрудников. В рамках данной подсистемы отслеживается выполнение лицензионных условий использования программного обеспечения и обеспечивается централизованное включение и отключение клиентского ПО.

Процессы при применении системы.

Процесс разграничения доступа сотрудников к конфиденциальной информации через метки представлен на фиг 2. Офицер ИБ в веб-интерфейсе имеет возможность администрировать (добавлять/редактировать/удалять) составом групп, новыми и текущими метками и правилами. Для того чтобы разграничить доступ к конфиденциальной информации необходимо с помощью Правил создать разрешающую или запрещающую связку: группа сотрудников + список меток. Для того, чтобы правило вступила в силу его необходимо активировать. Все новые данные сохраняются в Хранилище информации. В процессе передачи информации с серверной на клиентскую часть из Хранилища для каждого сотрудника формируется список доступных меток и их атрибутов. Вся информация передается на клиентскую часть и хранится до востребования или до момента попытки открытия сотрудником документа.

В рамках подсистемы Управления доступом также возможно настроить функционал постоянного внедрения уникального номера на всей рабочей сессии на АРМ. Постоянное кодирование информации на экране компьютера активируется в режиме настройки Правил, вся информация об установленных режимах для групп сотрудников хранится в Хранилище данных и через подсистему Передачи данных поступает на клиентскую часть, где автоматически активируется при работе с АРМ.

Процесс открытия документа в рамках системы представлен на фиг. 3, где представлено описание работы с документами, если на документе проставлена визуальная метка, файл заключен в контейнер, на текст применяется текстовая уникализация или на документ проставляется маячок. При попытке открытия документа сотрудником происходит процесс проверки разрешенного доступа к документу. Для этого читаются метаданные документа, где находится информация о текущей метке на документе или же по итогу чтения делается вывод что документ не имеет метки конфиденциальности. Далее уникальный номер метки на документе сравнивается с доступными метками для данного сотрудника, который инициирует действие с документом. Если метка на документе отсутствует в разрешенном для сотрудника списке меток, то документ не будет открыт, на экране будет выведено уведомление о запрете доступа к файлу, на сервер будет направлена информация о попытке открытия документа с запрещенной для сотрудника меткой. Если метка на документе присутствует в списке разрешенных для сотрудника или же на документе нет метки, то далее происходит проверка на наличие тега организации на файле. По итогу обработки в метаданных файла записан корректный тег организации. Далее происходит выставление параметров присвоенной метки на текст документа.

В случае, если на серверной части в параметрах метки указан атрибут визуальная часть, то ее параметры отображаются на документе в соответствующем положении, определенном виде, на определенных форматах документов.

В случае, если на серверной части в параметрах метки указан атрибут контейнеризация, то содержимое файла автоматически расшифровывается для просмотра с помощью внешнего крипто провайдера.

В случае, если на серверной части в параметрах метки указан атрибут текстовая уникализация, то текст отображаемого на экране документа будет закодирован.

В случае, если на серверной части в параметрах метки указан атрибут маячок, то происходит дополнительная проверка наличия маячка в свойствах файла, а также на каком устройстве и под какой учетной записью происходит попытка открытия документа. (Если документ открыт на АРМ не указанном в хранилище или вне известной учетной записи, то пользователю отправляется событие с информацией об открытии документа за рамками системы, где в качестве информации будет переданы максимально точные параметры сессии и оборудовании).

После того, как все выставленные на сервере атрибуты метки определены, документ открывается с проставленными атрибутами. Информация об открытии документа формируется в функциональном блоке Передача данных и при подключении к серверу передает данные в Хранилище данных. Если под пользователей настроены оповещения об уведомлении о том или ином типе события, то через почтовой сервис или с использованием push уведомлений пользователь получит оповещение о новом событии.

Дальнейшая работа сотрудника с документом зависит от настройки Правил. Сотруднику могут быть доступны действия: печать документа, редактирование документа с последующим сохранением изменений, сохранение документа как нового, изменение метки конфиденциальности. Любое из этих действий сопровождается процессом выбора метки. Если документу уже присвоена метка и в настройках на сервере активирован функционал «Всегда выбирать текущую метку», то сотрудник не маркирует документ при перечисленных выше действиях, в иной ситуации выбор метки является обязательным действием до успешного завершения процессов печати, сохранения, сохранения документа как нового.

Процесс маркирования документа сотрудником представлен на фиг. 4. Сотрудник после успешного открытия документа продолжает вести работу над документом, при выполнении одного из вышеперечисленных действий подсистема Передачи данных проверяет, имеется ли в атрибутах проставленной метки свойство текстовой классификации. Если на одну и более меток доступных сотруднику настроен текстовый классификатор, то Классификатор анализирует по выставленным параметрам путь к документу, имя и текст документа. По итогам анализа классификатор определяет наиболее подходящую метку на документ и передает данные в подсистему Разграничения доступа. В модальном окне выбора метки в качестве рекомендуемой указывается предложенная метка классификатором. Если текстовый классификатор не настроен на доступный список меток или ни один из критериев, настроенных в текстовом классификаторе, не подходит для документа, то подсистема Разграничения доступа предлагает в модальном окне в качестве рекомендованной метки текущую метку на документ. Сотрудник имеет право выбрать рекомендуемую метки или же любую другу из выпадающего списка доступных меток. После выбора метки подсистема Тегирования проставляет актуальные электронные данные по выбранной метке. Если была выбрана метка с визуальным представлением, то информация проставляется на документ. Если была выбрана текстовая уникализация, то в случае печати происходит кодирование всего выводимого текста, если сотрудник завершает работу с документом, то информация о данном функционале находится только в электронном виде. После успешного проставления всех параметров метки, выбранное действие совершается. Информация о событии формируется в подсистеме Передачи данных и направляется на серверную часть.

Процесс автоматической классификации документа представлен на фиг. 5. Офицер ИБ посредством подсистемы Обмена данными с внешними системами имеет возможность осуществить настройку всех существующих файловых хранилищ в организации. После успешной выгрузки структуры хранилищ в систему, пользователю доступна настройка автоматического присвоения меток на указанную директорию/папку. Для того, чтобы документы в данной папке были промаркированы существующей меткой, Пользователю необходимо активировать функционал классификатора. Все настройки сохраняются в хранилище данных. Посредством подсистемы Передачи данных, на клиентскую часть передаются соответствующие настройки для АРМ сотрудника. Актуальные настройки хранятся для каждой директории. При первичном получении настроек на папку, классификатор анализирует содержимое папки и маркирует документы соответствующей меткой. Вся информация о промаркированных документах передается на серверную часть. В случае, если сотрудник загружает документ с внешнего носителя, из сети, то подсистема Слежения за файлами, обнаруживает документ и активирует проверку актуальных настроек на папку с новым файлом, которая осуществляется в рамках подсистемы Передачи данных. Классификатор при получении актуальной информации маркирует документ в соответствии с настройками папки.

Процесс расследования инцидентов представлен на фиг. 6. В службу информационной безопасности поступает информация об обнаружении графического изображения (фото, скан-копия) документа, содержащего конфиденциальную информацию, имеющую отношение к организации. Документ идентифицируется и определяется название и местонахождение оригинала документа или любой его копии в файловом хранилище. Поиск может осуществляться по содержанию документа. После определения названия документа Офицер ИБ с помощью журнала Документы и дерева документа имеет возможность определить весь список сотрудников, работавших с данным документом или его копиями. В журнале, также содержится информация о рабочей станции, учетных данных пользователя, времени и дате обращения к документу. В связи с возможным большим количество сотрудников, работавших с данным документом, могут возникнуть сложности при установлении конкретного лица. При необходимости, к данным расследования добавляются данные системы контроля и управления доступом (СКУД) и системы видеонаблюдения за искомый период. При недостаточности данных для максимального сужения круга подозреваемых, в отношении всех подозреваемых проводится работа с использованием программных средств поиска цифровых доказательств. Таким образом определяется конкретный подозреваемый или небольшой круг подозреваемых лиц, с которыми далее ведется индивидуальная работа.

Однако, если объектом утечки данных является файл (не изображение, а документ), и метаданные не были затронуты внешними программными средствами, то из метаданных считывается информация о метке (теге, метке родительского документа), которые сравниваются с данными из журналов и помогают максимально точно определить сотрудника.

При наличии различимых элементов уникализации на качественном изображении или файле, процесс расследования протекает быстро и позволяет однозначно идентифицировать сотрудника, обнародовавшего документ.

Каждый элемент в системе может выступать в виде независимого блока, структура и поведение которого подчиняются определённым правилам. При этом, каждый блок системы может быть реализован в качестве функционального элемента.

На Фиг. 7 далее будет представлена общая схема вычислительного устройства (700), обеспечивающего обработку данных, необходимую для реализации заявленного решения.

В общем случае устройство (700) содержит такие компоненты, как: один или более процессоров (701), по меньшей мере одну память (702), средство хранения данных (703), интерфейсы ввода/вывода (704), средство В/В (705), средства сетевого взаимодействия (706).

Процессор (701) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (700) или функциональности одного или более его компонентов. Процессор (701) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (702).

Память (702), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал.

Средство хранения данных (703) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (703) позволяет выполнять долгосрочное хранение различного вида информации, например, вышеупомянутых файлов с наборами данных пользователей, базы данных, содержащих записи измеренных для каждого пользователя временных интервалов, идентификаторов пользователей и т.п.

Интерфейсы (704) представляют собой стандартные средства для подключения и работы с серверной частью, например, USB, RS232, RJ45, LPT, COM, HDMI, PS/2, Lightning, FireWire и т.п.

Выбор интерфейсов (704) зависит от конкретного исполнения устройства (700), которое может представлять собой персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п.

В качестве средств В/В данных (705) в любом воплощении системы, реализующей описываемый способ, должна использоваться клавиатура. Аппаратное исполнение клавиатуры может быть любым известным: это может быть, как встроенная клавиатура, используемая на ноутбуке или нетбуке, так и обособленное устройство, подключенное к настольному компьютеру, серверу или иному компьютерному устройству. Подключение при этом может быть, как проводным, при котором соединительный кабель клавиатуры подключен к порту PS/2 или USB, расположенному на системном блоке настольного компьютера, так и беспроводным, при котором клавиатура осуществляет обмен данными по каналу беспроводной связи, например, радиоканалу, с базовой станцией, которая, в свою очередь, непосредственно подключена к системному блоку, например, к одному из USB-портов. Помимо клавиатуры, в составе средств В/В данных также может использоваться: джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

Средства сетевого взаимодействия (706) выбираются из устройства, обеспечивающий сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т.п. С помощью средств (705) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

Компоненты устройства (700) сопряжены посредством общей шины передачи данных (710).

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| Способ обеспечения безопасного использования электронного документа | 2018 |

|

RU2699234C1 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

| СПОСОБ И СИСТЕМА АНАЛИЗА РАСПЕЧАТАННОГО ДОКУМЕНТА НА НАЛИЧИЕ В НЕМ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ | 2008 |

|

RU2395117C2 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ СТЕГАНОГРАФИЧЕСКОГО КОДИРОВАНИЯ ТЕКСТА | 2020 |

|

RU2741067C1 |

| Способ идентификации носителя информации | 2020 |

|

RU2751691C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306600C1 |

| Система и способ перехвата файловых потоков | 2023 |

|

RU2816551C1 |

| СПОСОБ ВНЕСЕНИЯ ЦИФРОВЫХ МЕТОК В ЦИФРОВОЕ ИЗОБРАЖЕНИЕ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2019 |

|

RU2739936C1 |

| Способ классификации текстовой информации электронного вида на предмет наличия конфиденциальных данных | 2024 |

|

RU2834318C1 |

Настоящее техническое решение относится к области вычислительной техники, в частности к системам и способам защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа. Технический результат заключается в повышении уровня защиты документа от несанкционированного доступа и последующего распространения за счет взаимодействия подсистем, обеспечивающих разграничение доступа к файлам и возможность идентификации сотрудника, допустившего несанкционированное обнародование конфиденциальной информации. Система защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа содержит: подсистему тегирования; подсистему разграничения доступа; подсистему слежения за файлами; подсистему классификации; подсистему обезличивания; подсистему уникализации экрана; подсистему передачи данных; подсистему хранения данных; подсистему распознавания; подсистему администрирования. 3 з.п. ф-лы, 7 ил.

1. Система защиты электронных документов, содержащих конфиденциальную информацию, от несанкционированного доступа, содержащая:

подсистему тегирования, выполненную с возможностью проставления электронных меток организации и/или электронной информации о документе на файлы;

подсистему разграничения доступа, выполненную с возможностью ограничения действий сотрудников с протегированными документами на основе правил;

подсистему слежения за файлами, выполненную с возможностью отслеживания и уведомления сервера о всех действиях, которые производят сотрудники с документами;

подсистему классификации, выполненную с возможностью автоматически, по контексту, определять необходимую метку для документа и/или проводить мониторинг состояния папок и директорий и маркировать документы в соответствии с настройками папки;

подсистему обезличивания, выполненную с возможностью удаления персональной информации из свойств файла, обработки и устранения внешних артефактов на изображениях, обеспечения файлу состояния полной анонимизации;

подсистему уникализации экрана, выполненную с возможностью внедрения уникального идентификатора во время всей активной сессии работы с автоматизированным рабочим местом;

подсистему передачи данных, обеспечивающую корректный и своевременный обмен данными между клиентской и серверной частью;

подсистему хранения данных, обеспечивающую высокопроизводительную обработку и хранение данных, приходящих с клиентской части, c web интерфейса, а также с внешних сервисов;

подсистему распознавания, выполненную с возможностью обработки документов и изображений, обнаруженных за пределами организации, в которых содержатся артефакты уникализированного экрана или текстовой уникализации, а также штрихового кода;

подсистему администрирования, обеспечивающую управление процессами внутри платформы.

2. Система по п.1, которая дополнительно содержит:

подсистему обмена данными с внешними системами, выполненную с возможностью осуществлять настройку платформы и обеспечивать подключение внешних сервисов LDAP (Lightweight Directory Access Protocol), Файловой системы, SIEM, СКУД, Внутренних систем видеонаблюдения, а также проводить централизованную установку клиентской части приложения на АРМ сотрудников.

3. Система по п.1, в которой подсистема тегирования дополнительно содержит:

блок маркирования, выполненный с возможностью присвоения визуальных меток на документы;

блок контейнеризации, выполненный с возможностью упаковки файла в контейнер после завершения работы с ним;

блок текстовой уникализации, выполненный с возможностью скрытого кодирования информации в текст документа, с которым работают сотрудники;

блок маячка, выполненный с возможностью проставления меток, которые будут подавать сигнал организации, в случае если файл маячком будет открываться за пределами организации.

4. Система по п.1, в которой подсистема администрирование дополнительно содержит:

блок управления доступом, выполненный с возможностью: настройки групп сотрудников синхронизировать выгрузки из LDAP, управлять групповым доступом к документам на основе правил, настраивать правила, теги, метки и их свойства, настраивать параметры классификатора, осуществлять добавление, настройку веб-пользователей;

блок настройки оповещений, выполненный с возможностью создавать, настраивать отправку push и email оповещений, осуществлять контроль отправки оповещений;

блок мониторинга, выполненный с возможностью предоставлять систематизированные данные по итогам работы системы, сотрудников и пользователей;

блок отчетности, выполненный с возможностью формировать графики, создавать физическое дерево документов, выгружать данные из журналов в шаблон заказчика.

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

Авторы

Даты

2021-11-10—Публикация

2020-09-01—Подача