ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Способы и устройства по примерным вариантам осуществления общей идеи настоящего изобретения относятся к системе на кристалле, устройству формирования изображений, использующему ее, и способу для него, и, в частности, к системе на кристалле, которая выполняет безопасную загрузку с использованием зашифрованных данных, к устройству формирования изображений, использующему ее, и к способу для него.

ОПИСАНИЕ УРОВНЯ ТЕХНИКИ

С развитием электронных технологий были разработаны электронные продукты различных типов. В частности, в связи с широким использованием компьютеров увеличивается использование компьютерных периферийных устройств. "Компьютерное периферийное устройство" относится к устройству, которое улучшает применение компьютера. Типичными примерами таких компьютерных периферийных устройств являются принтеры, сканеры, копировальные устройства и многофункциональные периферийные устройства.

"Устройство формирования изображений" относится к устройству, которое выполняет задачу по формированию изображений, то есть формирует изображение на бумаге или другом носителе. В целях выполнения задачи формирования изображения может быть использован проявитель, такой как чернила или тонер. Устройство формирования изображений, в котором применяется лазерный способ с использованием тонера, может включать в себя блок зарядки, блок проявки, блок передачи, блок лазерного сканирования и блок закрепления. Блоки, которые используются при выполнении задачи, включая указанные выше блоки, могут называться "расходными блоками". Если расходный блок используется в течение заранее определенного периода времени, его характеристики могут измениться, и нельзя будет ожидать хорошего качества печати. В частности, картридж с тонером, который содержит тонер, должен быть заменен на новый после исчерпания тонера. Следовательно, производители продукта продают расходные блоки отдельно от готовых изделий, если возникает подобная ситуация.

В последние годы расходный блок может иметь встроенную память для точного определения того, нуждается ли расходный блок в замене. В памяти может храниться разнообразная информация по использованию расходного блока. Однако проблема заключается в том, что постороннему лицу легко получить доступ к памяти, встроенной в расходный блок. Соответственно, информация, хранящаяся в памяти, может быть изменена и, таким образом, использование и управление расходным блоком может представлять сложности. Следовательно, предпринимались попытки по усилению безопасности памяти расходного блока.

Однако постороннее лицо может взломать защиту обмена данными устройства с расходным блоком, не относящегося к памяти. В частности, может быть разработано средство для взлома методики безопасности, применяемой для расходного блока, путем изменения процесса загрузки основной памяти, встроенной в основную часть устройства.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Соответственно, имеется потребность в способе повышения безопасности процесса загрузки. В одном или более примерных вариантах осуществления могут преодолеваться указанные выше недостатки и недостатки, не описанные выше. Однако следует понимать, что один или более примерных вариантов осуществления не обязательно требуются для преодоления описанных выше недостатков и могут не преодолевать какие-либо описанные выше проблемы.

Один или более примерных вариантов осуществления общей идеи настоящего изобретения предоставляют систему на кристалле, которая выполняет безопасную загрузку с использованием энергонезависимой памяти, в которой хранятся зашифрованные данные, устройство формирования изображений, имеющее ее, и способ для него.

Дополнительные признаки и полезные свойства общей идеи настоящего изобретения будут частично изложены в приведенном ниже описании и, частично, будут понятны из описания или могут быть изучены при практическом применении общей идеи изобретения.

В соответствии с примерным вариантом осуществления общей идеи настоящего изобретения представлена система на кристалле, содержащая первую память для хранения множества ключей шифрования, вторую память, третью память для хранения значения установки ключа шифрования и центральный процессор (ЦП) для дешифрования зашифрованных данных, которые хранятся во внешней энергонезависимой памяти, с применением ключа шифрования, соответствующего значению установки ключа шифрования, из множества ключей шифрования, для сохранения дешифрованных данных во второй памяти и для выполнения загрузки с использованием данных, хранящихся во второй памяти.

Данные для инициализации могут храниться в первой памяти отдельно от множества ключей шифрования, и ЦП может выполнять инициализацию с использованием данных для инициализации, и может дешифровать зашифрованные данные.

Система на кристалле может дополнительно содержать первую схему для ограничения доступа к ЦП через внешний порт на заранее определенный период времени.

Когда включается питание, первая схема может выдавать сигнал блокировки для блокирования доступа к ЦП, и, когда завершается по меньшей мере дешифрование и аутентификация дешифрованных данных, первая схема может выдавать сигнал разблокировки для разблокирования доступа к ЦП.

Первая схема может содержать первый регистр, и, когда дешифрование и аутентификация дешифрованных данных завершается, ЦП может изменять значение хранения первого регистра.

Система на кристалле может содержать вторую схему и третью схему для управления доступом к первой памяти.

Вторая схема может содержать второй регистр, и третья схема может содержать третий регистр. Когда завершается дешифрование и аутентификация дешифрованных данных, ЦП может сохранять во втором регистре значение управления для блокирования доступа к первой памяти, и может сохранять в третьем регистре значение управления для изменения доступа к первой памяти на доступ ко второй памяти.

ЦП может выполнять бесконечный цикл, когда дешифрование завершается неудачно.

Когда питание включается, ЦП может идентифицировать память, которая назначена посредством значения установки, хранящегося в третьей памяти, или внешнего контакта, и, когда назначена первая память, ЦП может выполнять безопасную загрузку с использованием зашифрованных данных, и, когда назначена вторая память, ЦП может выполнять обычную загрузку с использованием незашифрованных данных, которые хранятся в энергонезависимой памяти.

Первая память может представлять собой масочное постоянное запоминающее устройство (mask ROM) или однократно программируемое (OTP) ROM, и вторая память может представлять собой статическое оперативное запоминающее устройство (SRAM). Третья память может представлять собой память с плавкими перемычками (EFUSE).

Система на кристалле может содержать контроллер памяти, функционально соединенный с ЦП, содержащий по меньшей мере один переключатель для выбора состояния соединения с внешней памятью, при этом контроллер памяти избирательно выдает сигнал записи, принятый от ЦП, во внешнюю память в соответствии с результатом сравнения между первым значением ключа и вторым значением ключа.

Система на кристалле может содержать контроллер памяти, который управляет по меньшей мере одним переключателем для выбора состояния соединения, с тем чтобы выдавать сигнал записи во внешнюю память, когда первое значение ключа и второе значение ключа одинаковы.

Система на кристалле может содержать контроллер памяти, который управляет по меньшей мере одним переключателем с тем, чтобы блокировать соединение с внешней памятью для предотвращения выдачи сигнала записи во внешнюю память.

Система на кристалле может содержать контроллер памяти, который управляет операцией чтения из внешней памяти, даже когда контроллер памяти предотвращает выдачу сигнала записи во внешнюю память.

Система на кристалле может содержать по меньшей мере один переключатель, который включает в себя первый переключатель и второй переключатель, при этом контроллер памяти управляет первым переключателем, с тем чтобы управлять операцией чтения из внешней памяти, и вторым переключателем, с тем чтобы управлять выдачей сигнала записи во внешнюю память.

Система на кристалле может обеспечивать, чтобы в ситуации, когда первое значение ключа и предварительно сохраненное второе значение ключа отличаются друг от друга, контроллер памяти блокировал операцию записи во внешнюю энергонезависимую память.

Примерные варианты осуществления общей идеи настоящего изобретения также могут предоставлять устройство формирования изображений, содержащее расходный блок, в котором установлена микросхема контроля заменяемого пользователем блока (CRUM), и контроллер для выполнения задачи формирования изображения с применением расходного блока и для обновления данных, записанных на микросхему CRUM, в соответствии с задачей формирования изображения. Контроллер может содержать энергонезависимую память для записи зашифрованных данных и для выполнения безопасной загрузки системы на кристалле с использованием зашифрованных данных, когда устройство формирования изображений включается, и для управления устройством формирования изображений в соответствии с командами пользователя, когда безопасная загрузка завершена.

Система на кристалле может содержать первую память для хранения множества ключей шифрования, вторую память, третью память для хранения значения установки ключа шифрования, и ЦП для дешифрования данных, хранящихся в энергонезависимой памяти, с применением ключа шифрования, соответствующего значению установки ключа шифрования, из множества ключей шифрования, для сохранения дешифрованных данных во второй памяти и для осуществления загрузки с использованием данных, хранящихся во второй памяти.

Данные для инициализации могут храниться в первой памяти отдельно от множества ключей шифрования, и ЦП может выполнять инициализацию с использованием данных для инициализации, и может затем дешифровывать зашифрованные данные.

Когда произошло событие загрузки, система на кристалле может ограничивать доступ к ЦП через внешний порт на заранее определенный период времени.

Система на кристалле может дополнительно содержать первую схему, которая, когда устройство формирования изображений включается, выдает сигнал блокировки для блокирования доступа к ЦП, и, когда завершается, по меньшей мере, дешифрование и аутентификация дешифрованных данных, выдает сигнал разблокировки для обеспечения возможности доступа к ЦП.

Первая схема может содержать первый регистр, и, когда завершается, по меньшей мере, дешифрование и аутентификация дешифрованных данных, ЦП может изменять значение хранения первого регистра.

Когда завершается, по меньшей мере, дешифрование и аутентификация дешифрованных данных, ЦП может выполнять задачу по установке значения регистра для блокирования доступа к первой памяти и для изменения доступа к первой памяти на доступ ко второй памяти.

Когда устройство формирования изображений включается, ЦП может идентифицировать память, которая назначена посредством значения установки, хранящегося в третьей памяти, или внешнего контакта, и, когда назначена первая память, ЦП может выполнять безопасную загрузку с использованием зашифрованных данных, и, когда назначена вторая память, ЦП может выполнять обычную загрузку с использованием незашифрованных данных, которые хранятся во внешней энергонезависимой памяти.

Первая память может представлять собой масочную ROM или OTP ROM, и вторая память может представлять собой SRAM. Третья память может представлять собой память EFUSE.

Примерные варианты осуществления общей идеи настоящего изобретения также предоставляют способ загрузки устройства формирования изображений, содержащего энергонезависимую память и систему на кристалле, при этом способ включает в себя инициализацию с использованием данных для инициализации, которые хранятся в первой памяти системы на кристалле, когда инициализация выполнена, дешифрование зашифрованных данных, которые хранятся в энергонезависимой памяти, с применением одного из множества ключей шифрования, которые хранятся в первой памяти, сохранение дешифрованных данных во второй памяти системы на кристалле и выполнение загрузки с использованием данных, которые хранятся во второй памяти.

Способ также может включать в себя, когда устройство формирования изображений включается, идентификацию памяти, которая назначена в соответствии с введенным входным значением через третью память системы на кристалле или внешний контакт, и, когда назначенная память является первой памятью, блокирование доступа к ЦП системы на кристалле.

Способ может дополнительно включать в себя, когда завершается, по меньшей мере, дешифрование и аутентификация дешифрованных данных, обеспечение возможности доступа к ЦП.

Способ также может включать в себя, когда завершается, по меньшей мере, дешифрование и аутентификация дешифрованных данных, блокирование доступа к первой памяти, и выполнение установки регистра для изменения доступа к первой памяти на доступ ко второй памяти.

Примерные варианты общей идеи настоящего изобретения также могут предоставлять электронное устройство, имеющее запоминающее устройство и систему на кристалле, содержащую центральный процессор (ЦП) и контроллер памяти, функционально соединенный с ЦП и запоминающим устройством, при этом контроллер памяти избирательно выдает сигнал записи, принятый от ЦП, в запоминающее устройство в соответствии с результатом сравнения между первым значением ключа и вторым значением ключа.

Электронное устройство может содержать контроллер памяти, который управляет по меньшей мере одним переключателем для выбора состояния соединения, с тем чтобы выдавать сигнал записи в запоминающее устройство, когда первое значение ключа и второе значение ключа одинаковы.

Электронное устройство может содержать контроллер памяти, который управляет по меньшей мере одним переключателем с тем, чтобы блокировать соединение с запоминающим устройством для предотвращения выдачи сигнала записи в запоминающее устройство.

Электронное устройство может содержать контроллер памяти, который управляет операцией чтения из запоминающего устройства, даже когда контроллер памяти предотвращает выдачу сигнала записи в запоминающее устройство.

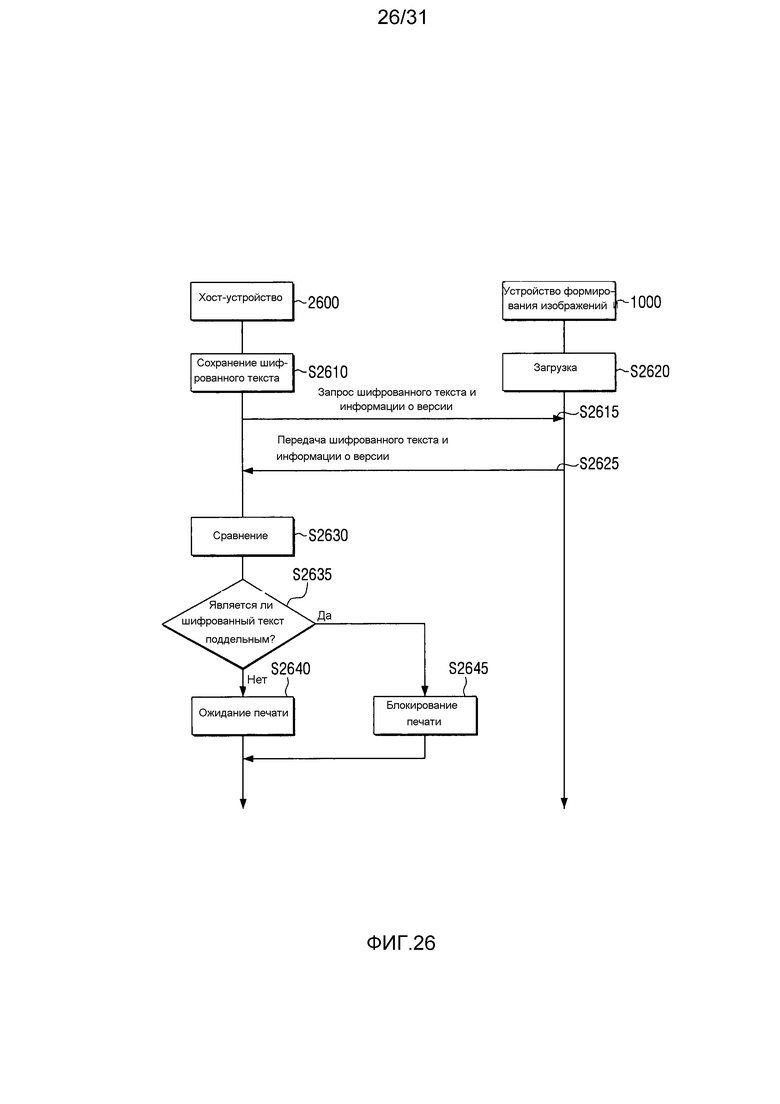

Примерные варианты осуществления общей идеи настоящего изобретения также могут предоставлять хост-устройство, содержащее запоминающее устройство для хранения множества шифрованных текстов, соответствующих каждой из множества версий, блок связи для приема шифрованного текста, хранящегося в устройстве формирования изображений, когда происходит заранее заданное событие, контроллер для управления устройством формирования изображений с тем, чтобы оно находилось в состоянии ожидания печати, когда шифрованный текст, соответствующий версии встроенного микропрограммного обеспечения устройства формирования изображений, является таким же, как и принятый шифрованный текст, и когда шифрованный текст и версия встроенного микропрограммного обеспечения отличаются друг от друга, контроллер блокирует использование устройства формирования изображений.

В соответствии с описанными выше примерными вариантами осуществления, безопасность процесса загрузки может быть повышена, и, таким образом, вред, вызванный злонамеренным несанкционированным доступом постороннего лица, может быть минимизирован и/или предотвращен.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Данные и/или другие признаки и полезные свойства общей идеи настоящего изобретения станут ясны, и их будет легче понять на основании приведенного ниже описания вариантов осуществления при рассмотрении совместно с прилагаемыми чертежами, на которых:

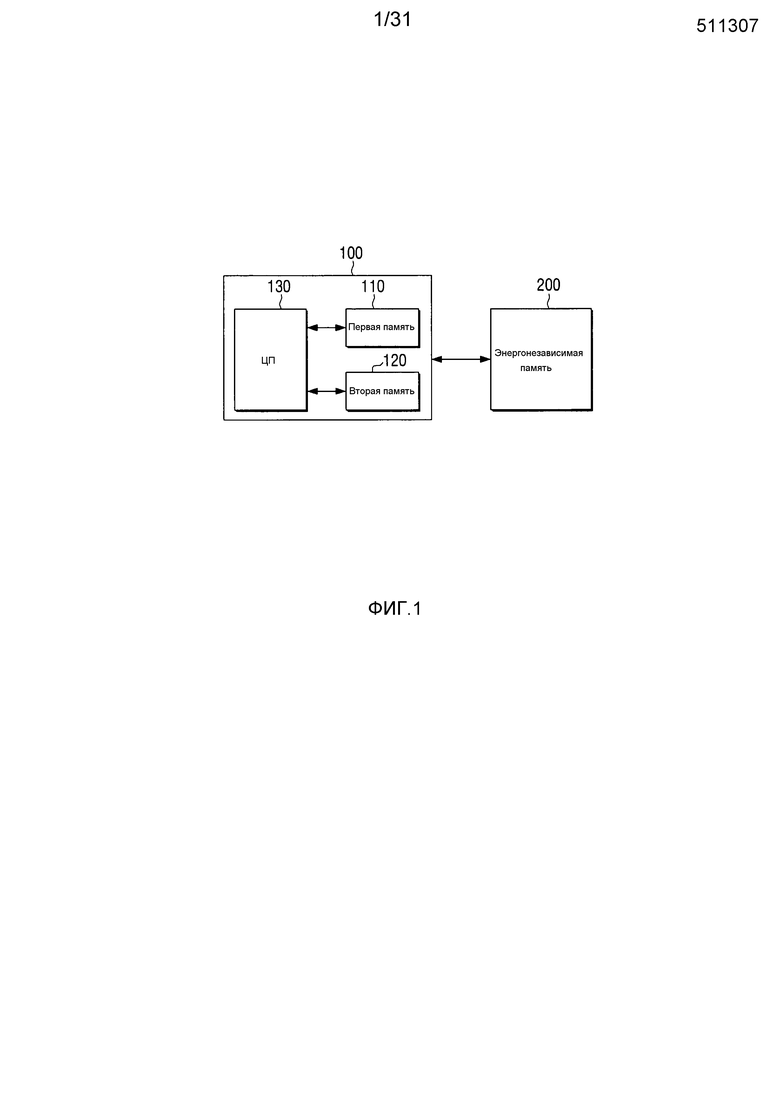

Фиг. 1 представляет собой блок-схему, иллюстрирующую систему на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

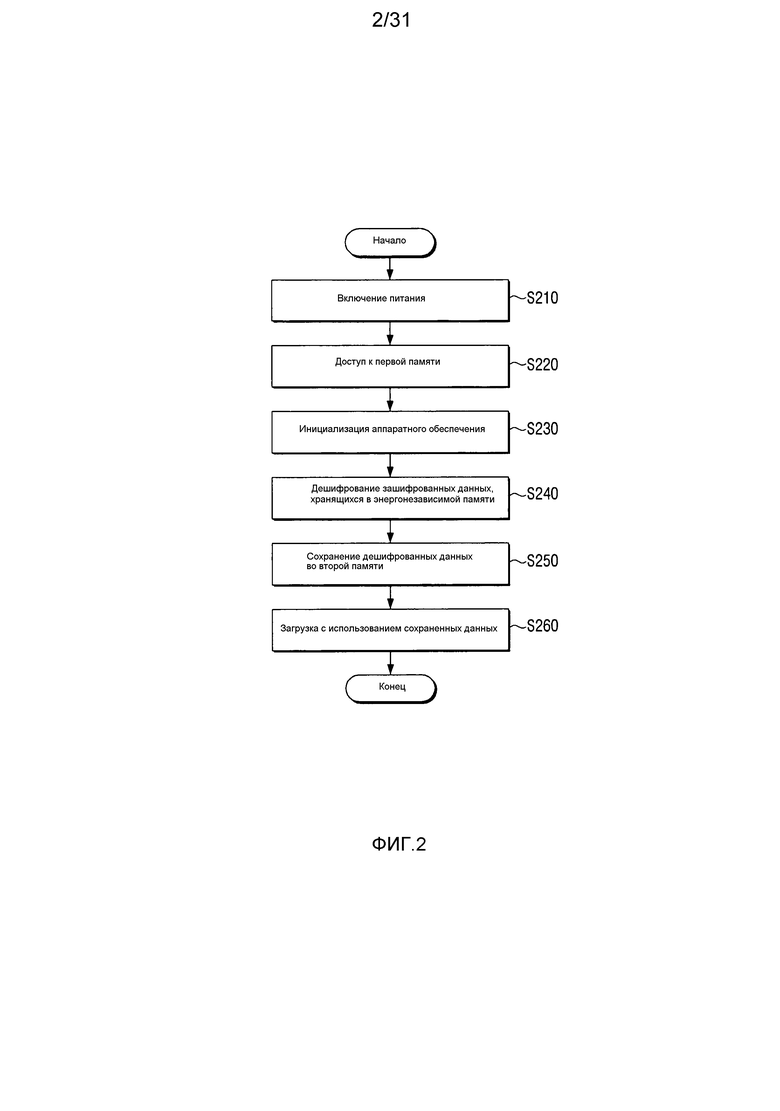

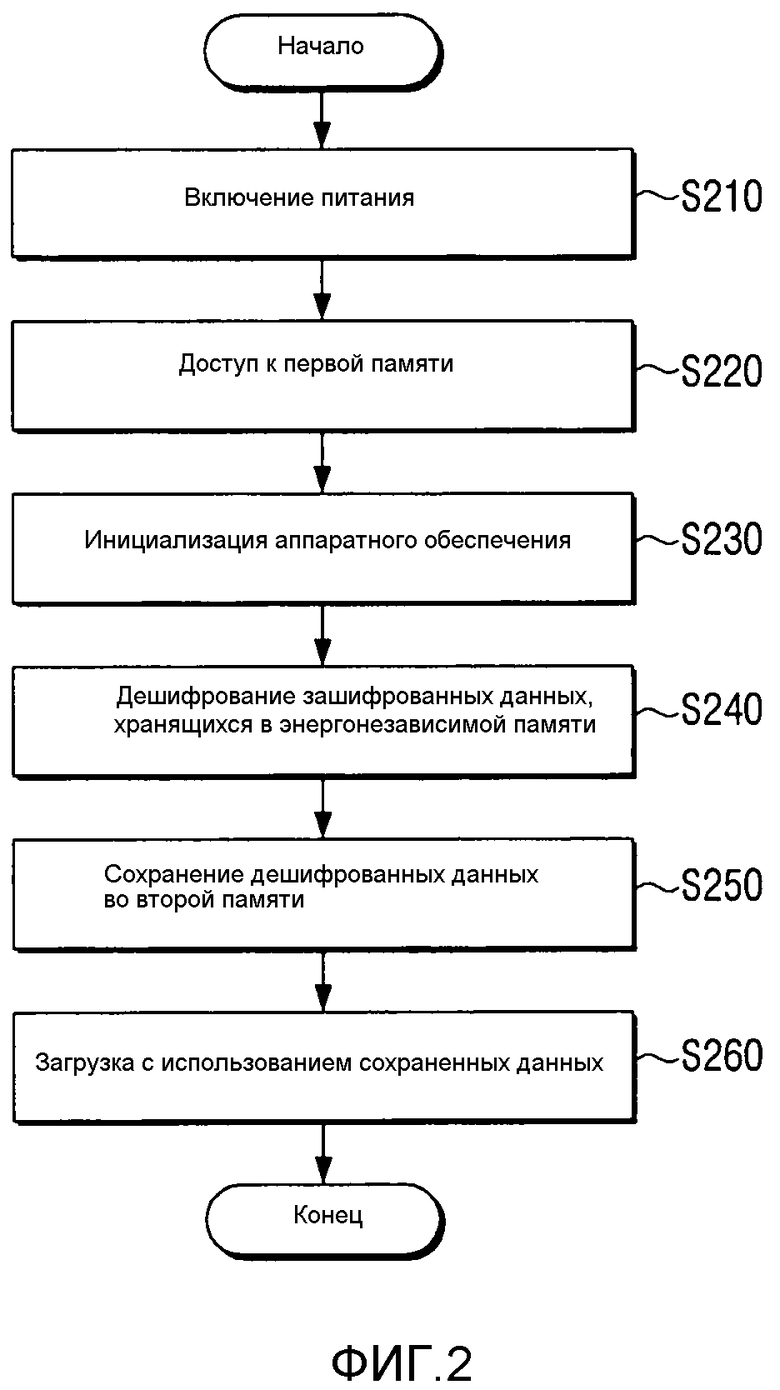

Фиг. 2 представляет собой блок-схему последовательности операций, иллюстрирующую способ безопасной загрузки в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

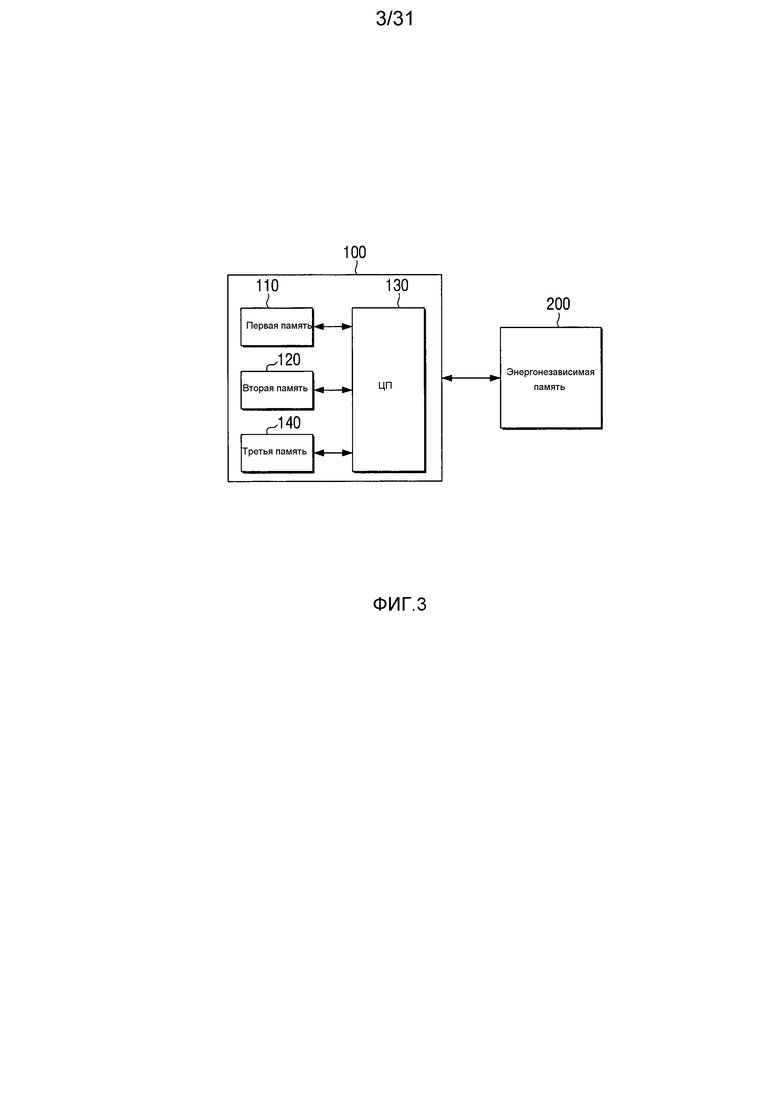

Фиг. 3 представляет собой блок-схему, иллюстрирующую систему на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

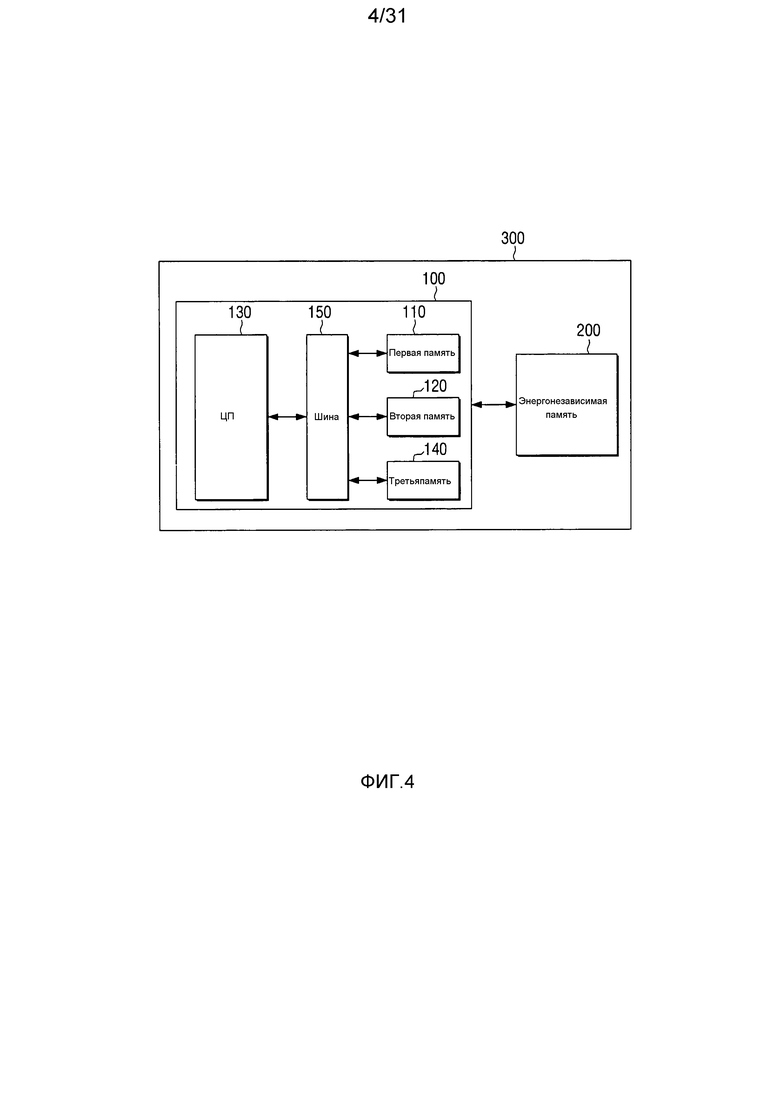

Фиг. 4 представляет собой блок-схему, иллюстрирующую главную плату, на которой установлена система на кристалле, в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

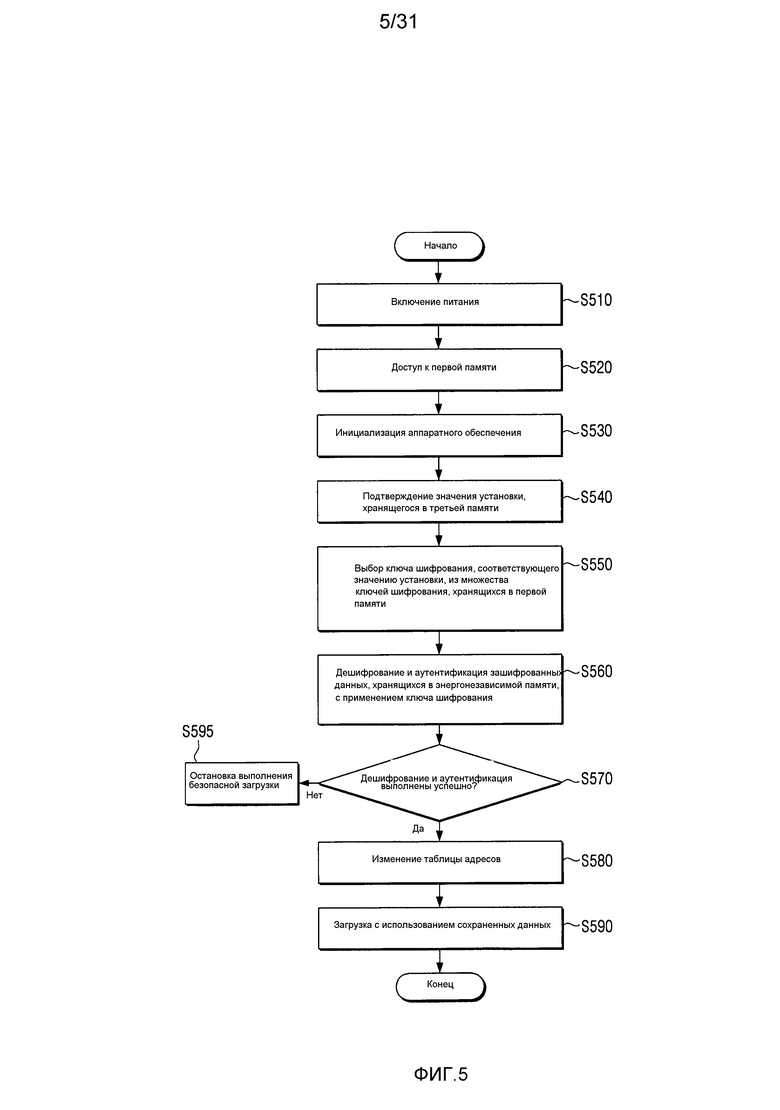

Фиг. 5 представляет собой блок-схему последовательности операций, иллюстрирующую способ безопасной загрузки в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

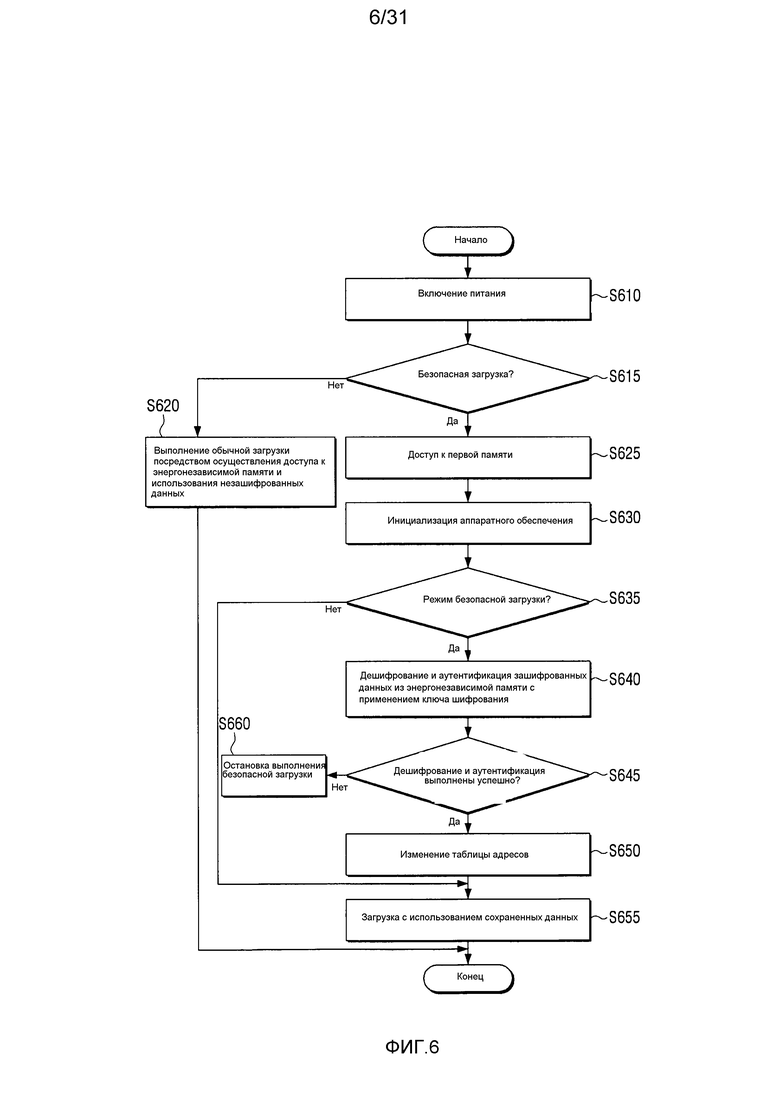

Фиг. 6 представляет собой блок-схему последовательности операций для иллюстрации способа безопасной загрузки в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

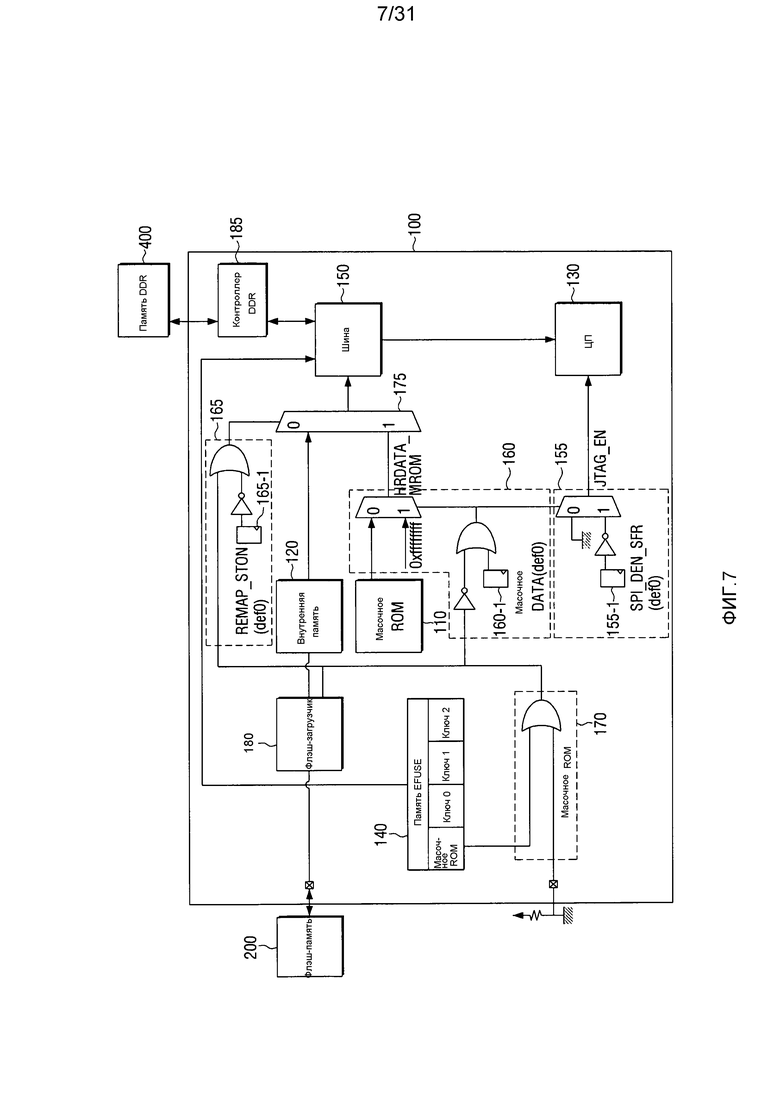

Фиг. 7 представляет собой принципиальную схему, подробно иллюстрирующую пример системы на кристалле с фиг. 4;

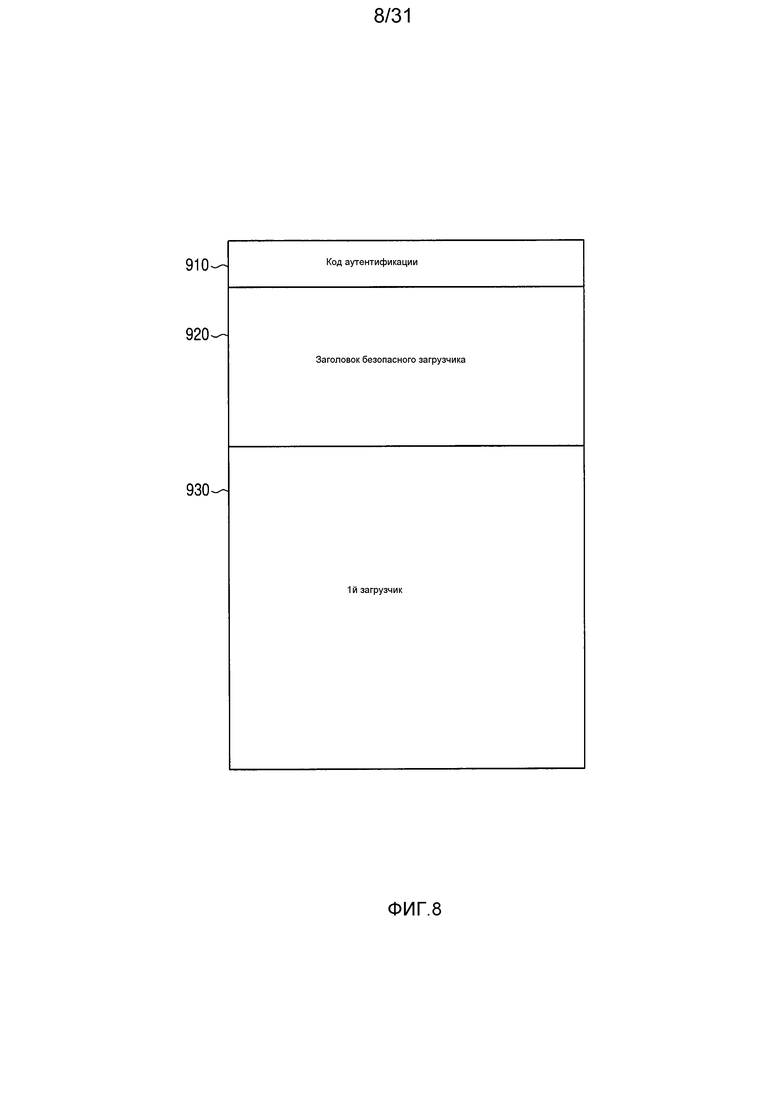

Фиг. 8 представляет собой вид, иллюстрирующий пример схемы безопасного встроенного микропрограммного обеспечения;

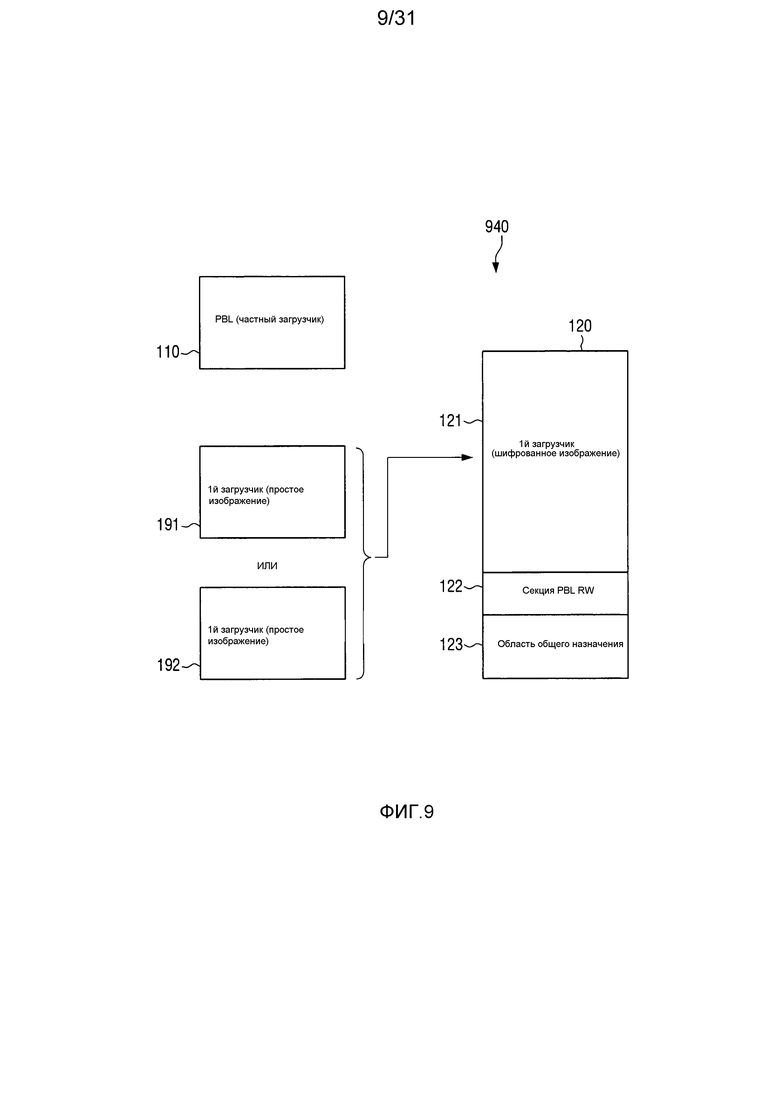

Фиг. 9 представляет собой вид, иллюстрирующий пример карты распределения памяти для выполнения безопасной загрузки;

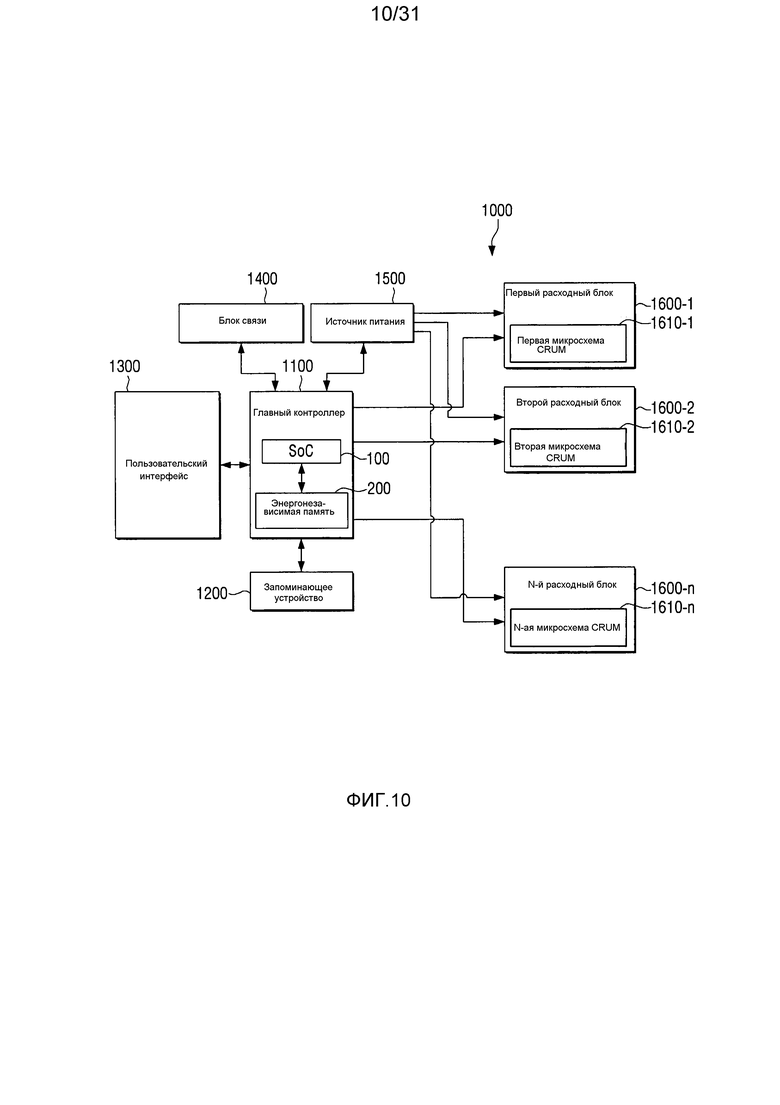

Фиг. 10 представляет собой блок-схему, иллюстрирующую пример устройства формирования изображений, в которое установлена система на кристалле;

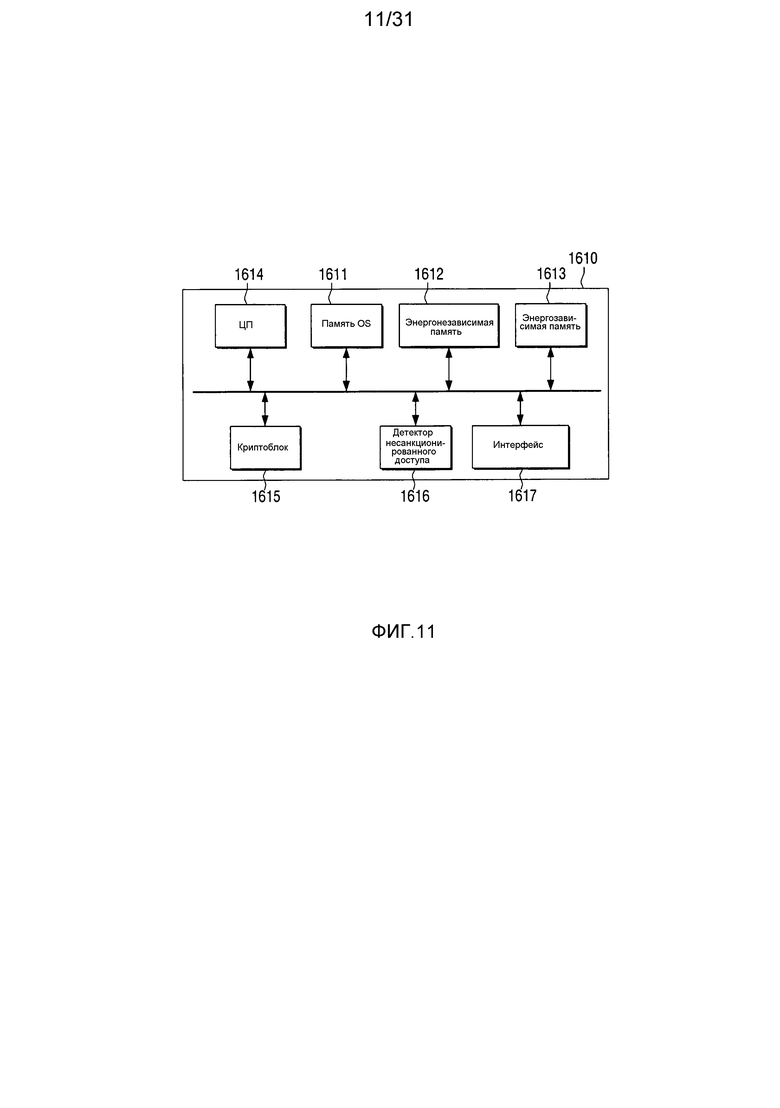

Фиг. 11 представляет собой блок-схему, иллюстрирующую пример CRUM-микросхемы, которая может быть установлен в расходный блок;

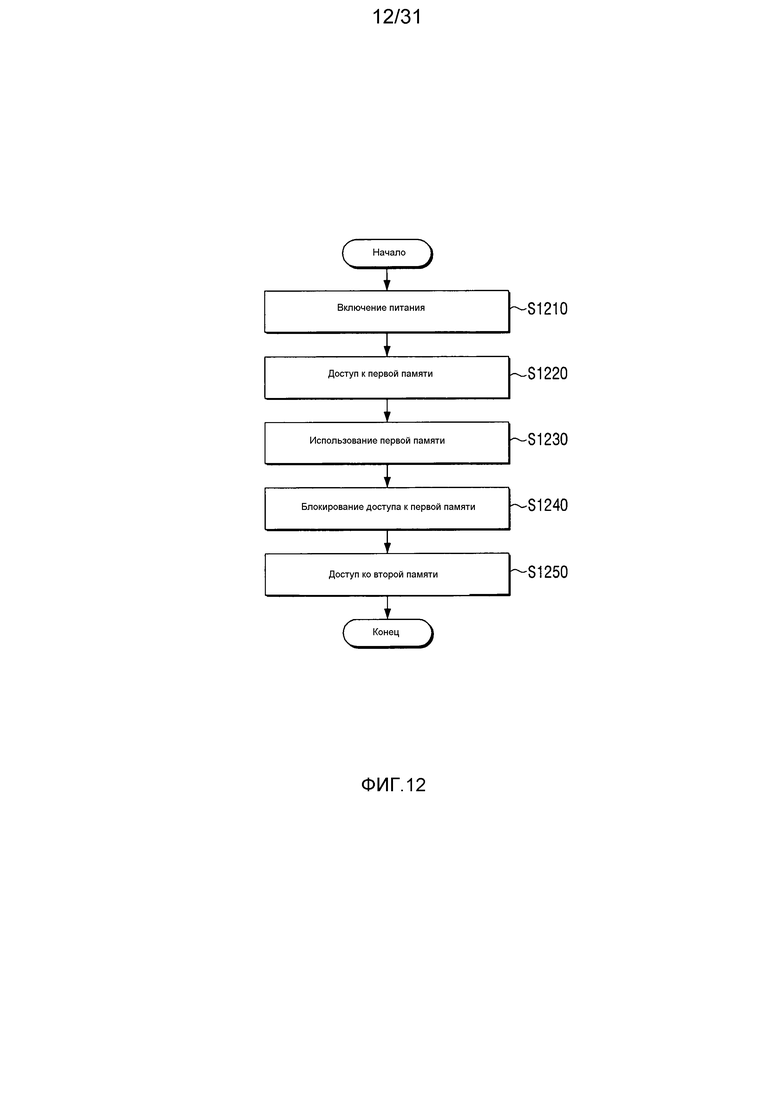

Фиг. 12 представляет собой блок-схему последовательности операций, иллюстрирующую способ использования памяти системы на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

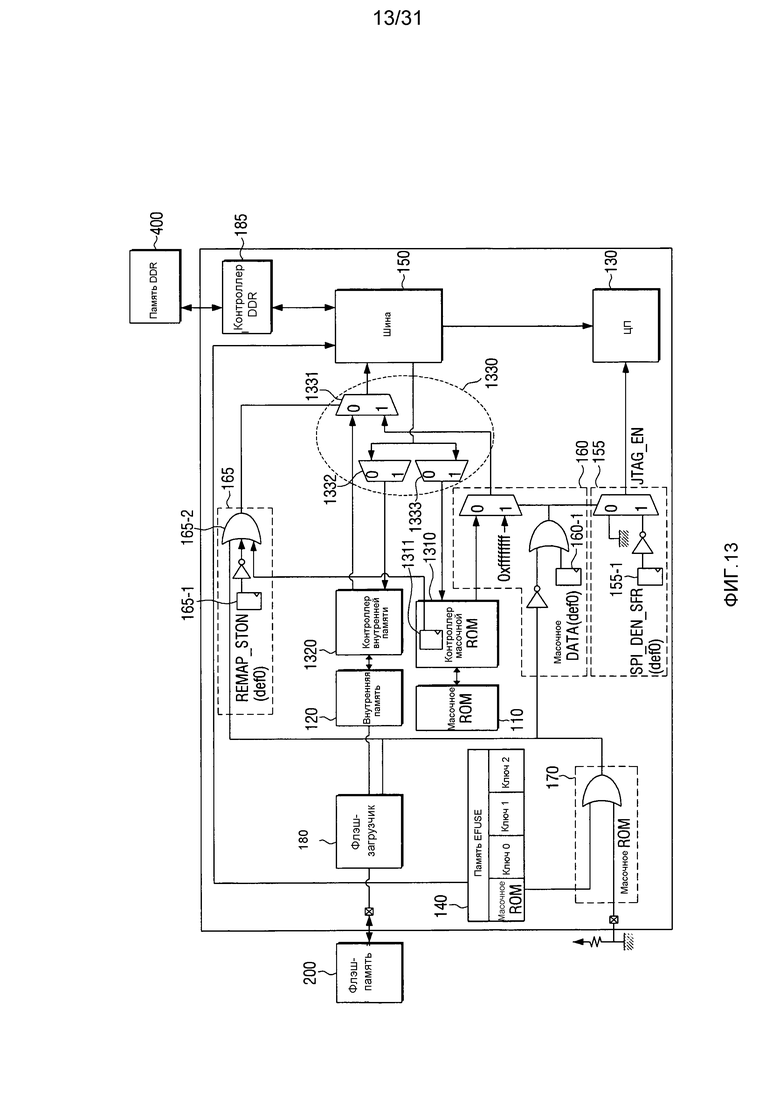

Фиг. 13 представляет собой блок-схему, иллюстрирующую пример системы на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения с фиг. 12;

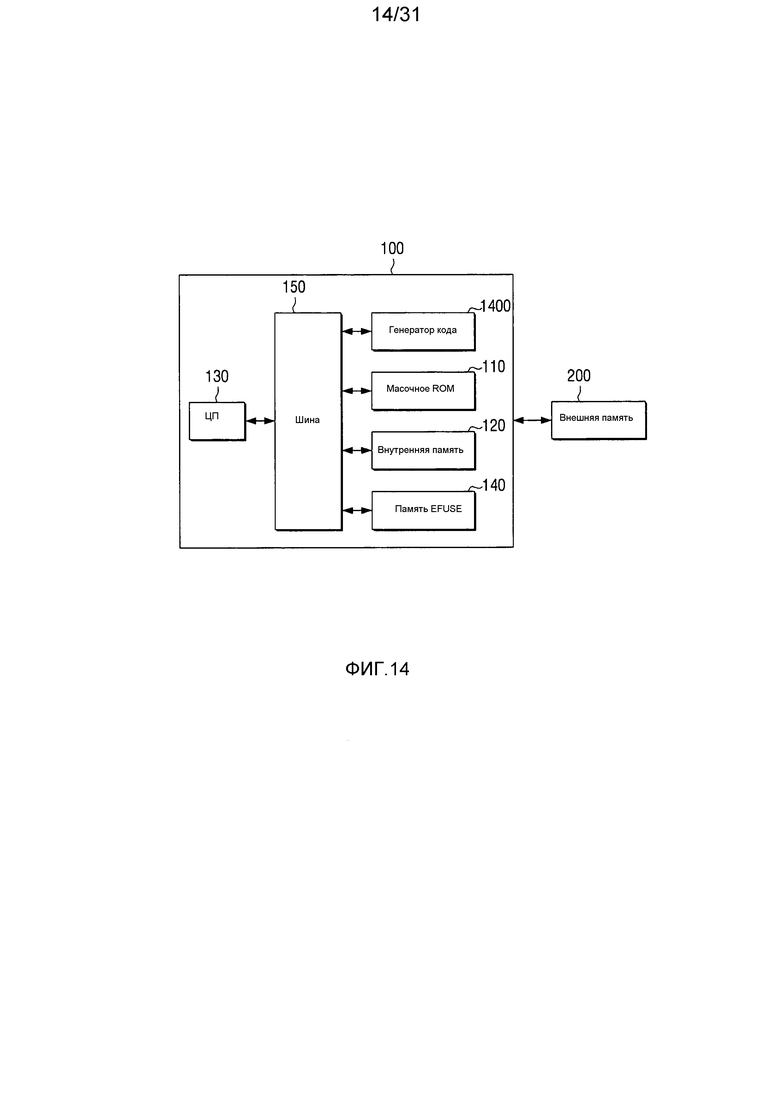

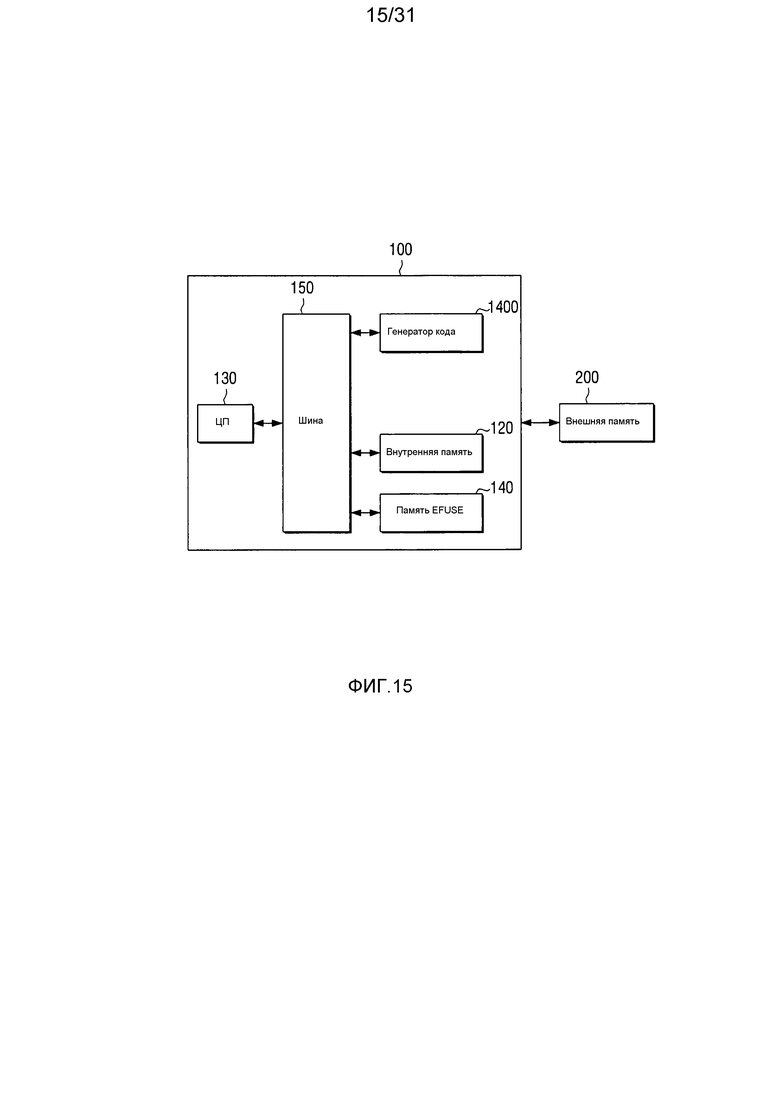

Фиг. 14 и фиг. 15 представляют собой блок-схемы, иллюстрирующие пример системы на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

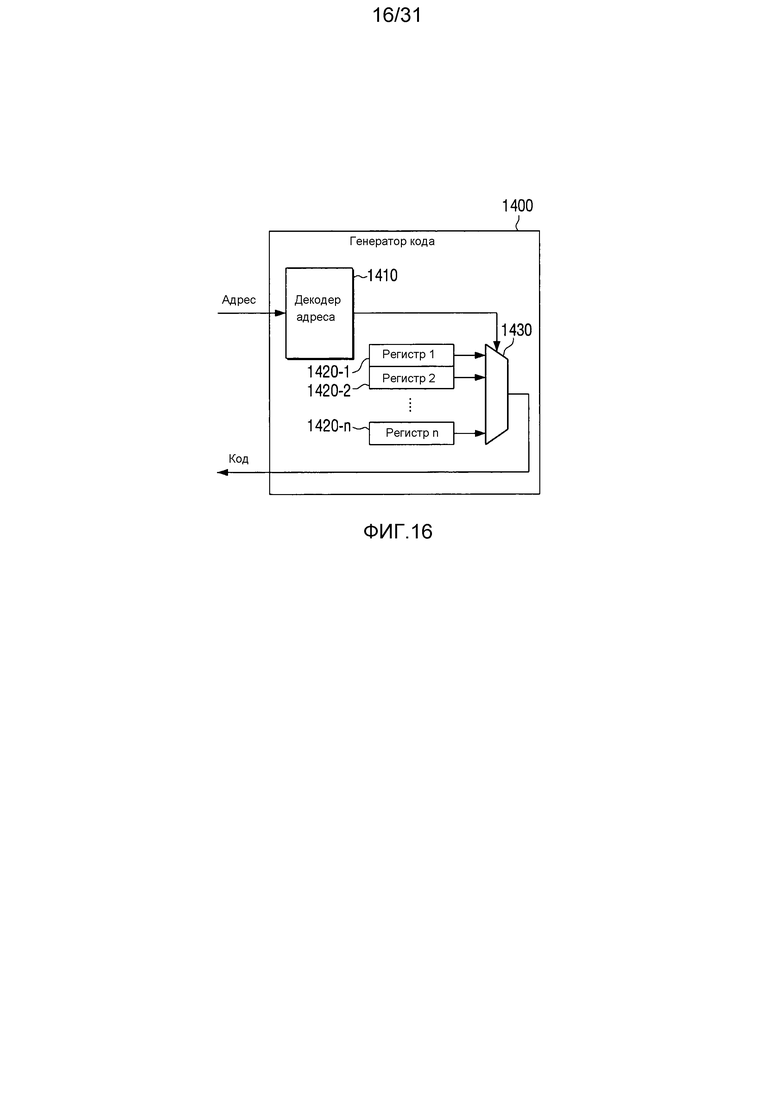

Фиг. 16 представляет собой вид, иллюстрирующий пример блока генерации кода, который может быть применен в примерных вариантах осуществления общей идеи настоящего изобретения, проиллюстрированных на фиг. 14 и 15;

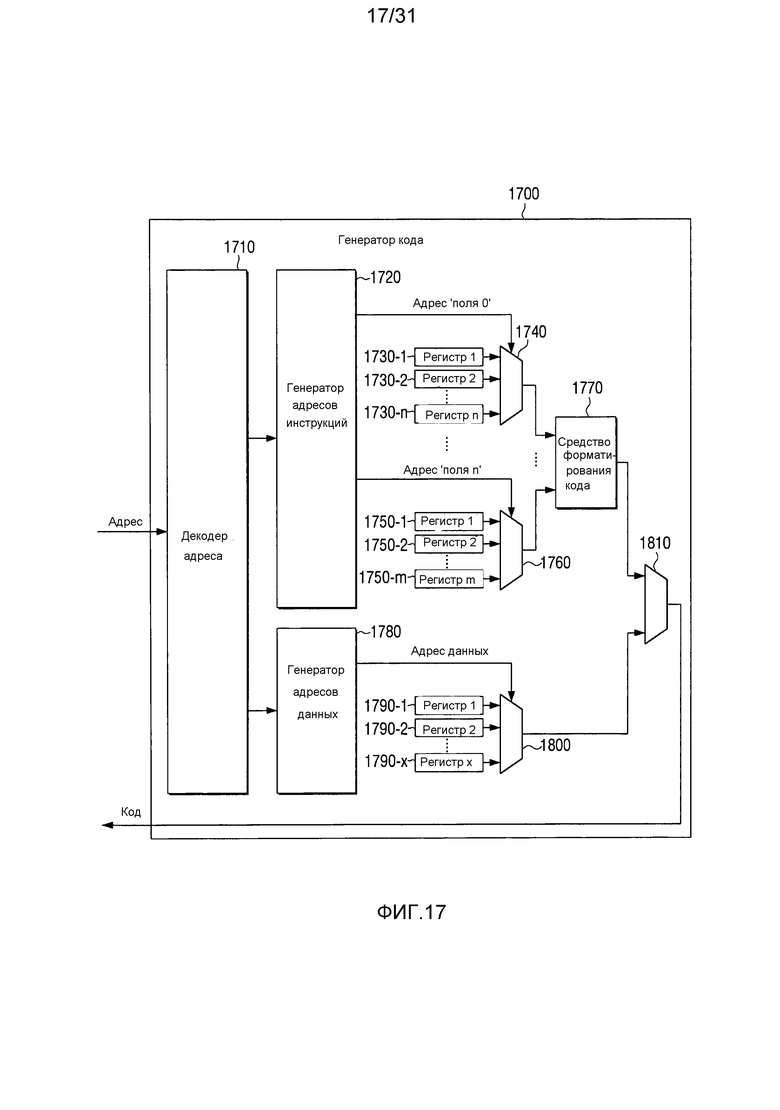

Фиг. 17 представляет собой вид, иллюстрирующий примерный вариант осуществления блока генерации кода с фиг. 16;

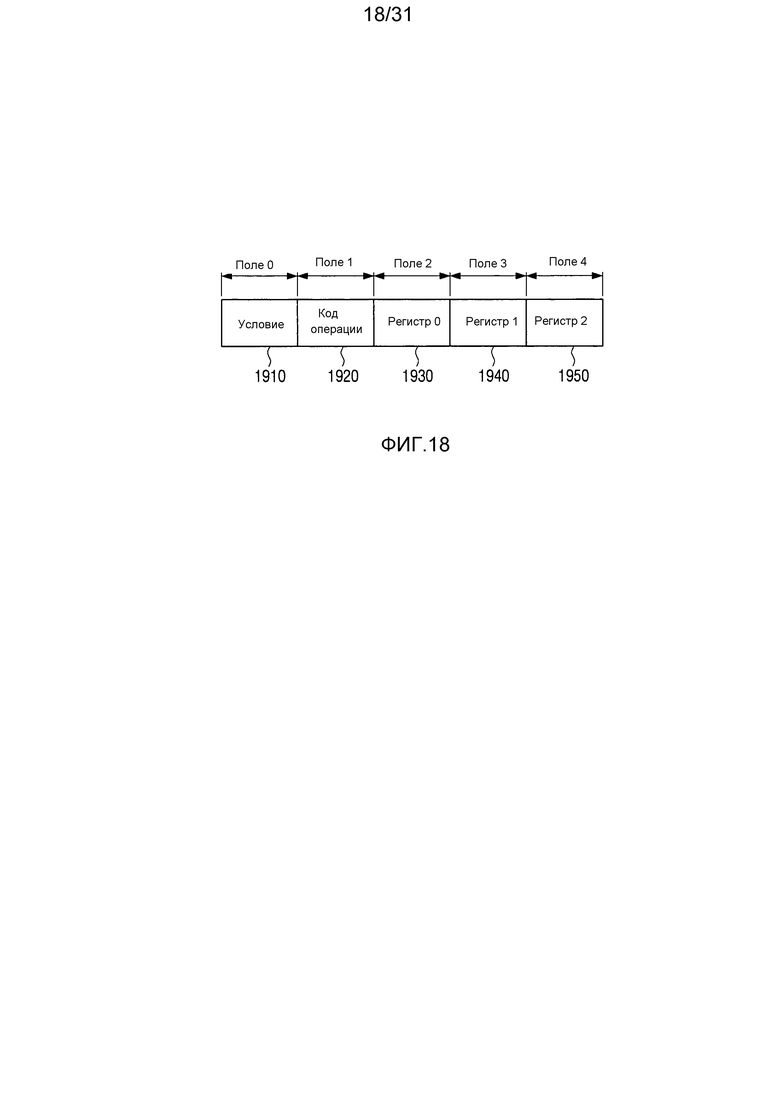

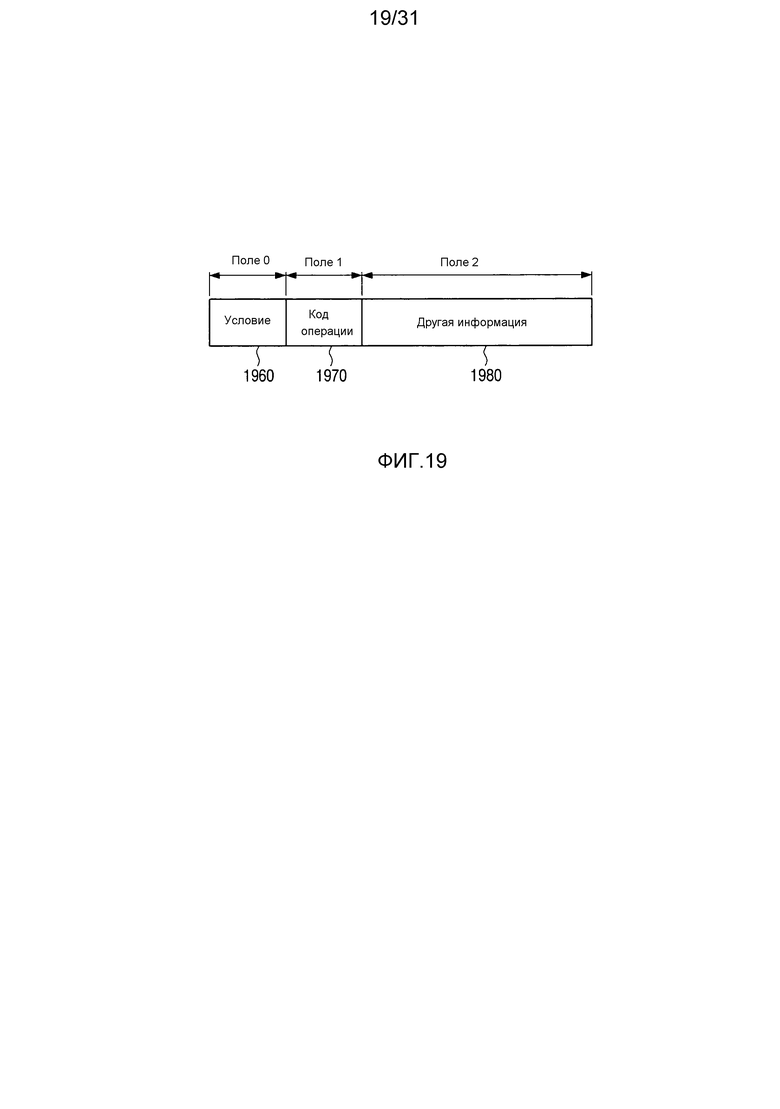

Фиг. 18 и фиг. 19 представляют собой изображения, иллюстрирующие примерные варианты осуществления общей идеи настоящего изобретения для кода программного обеспечения, который генерируется в блоке генерации кода с фиг. 19;

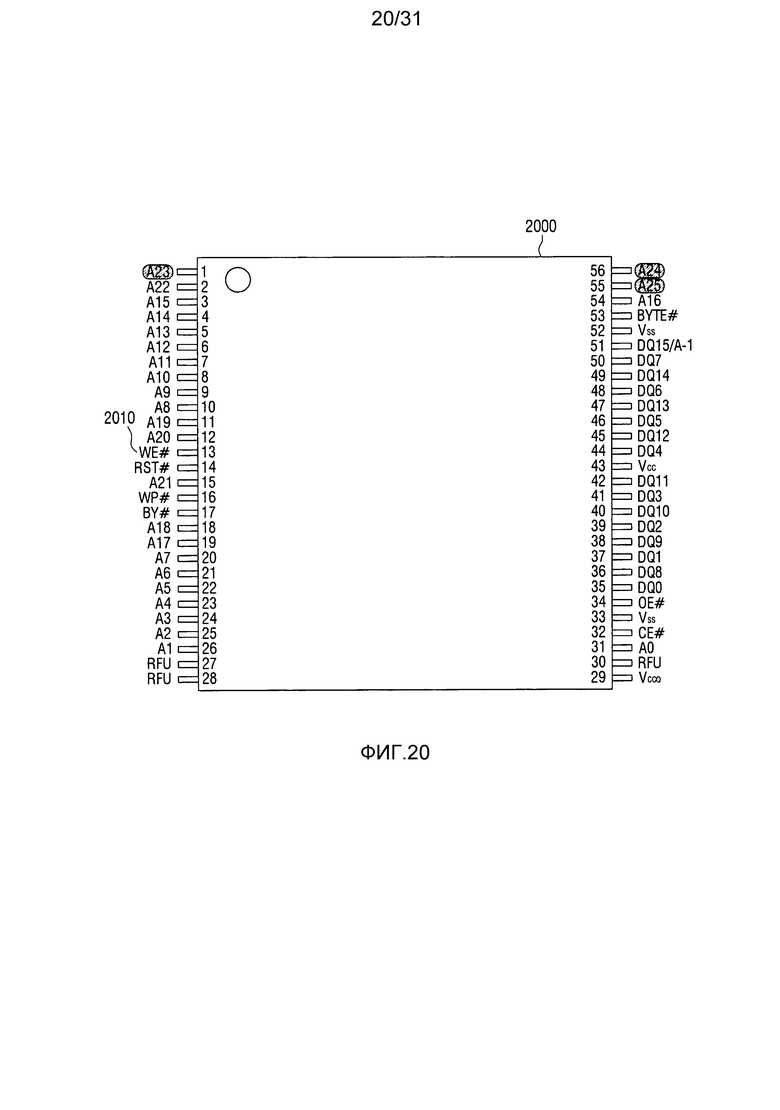

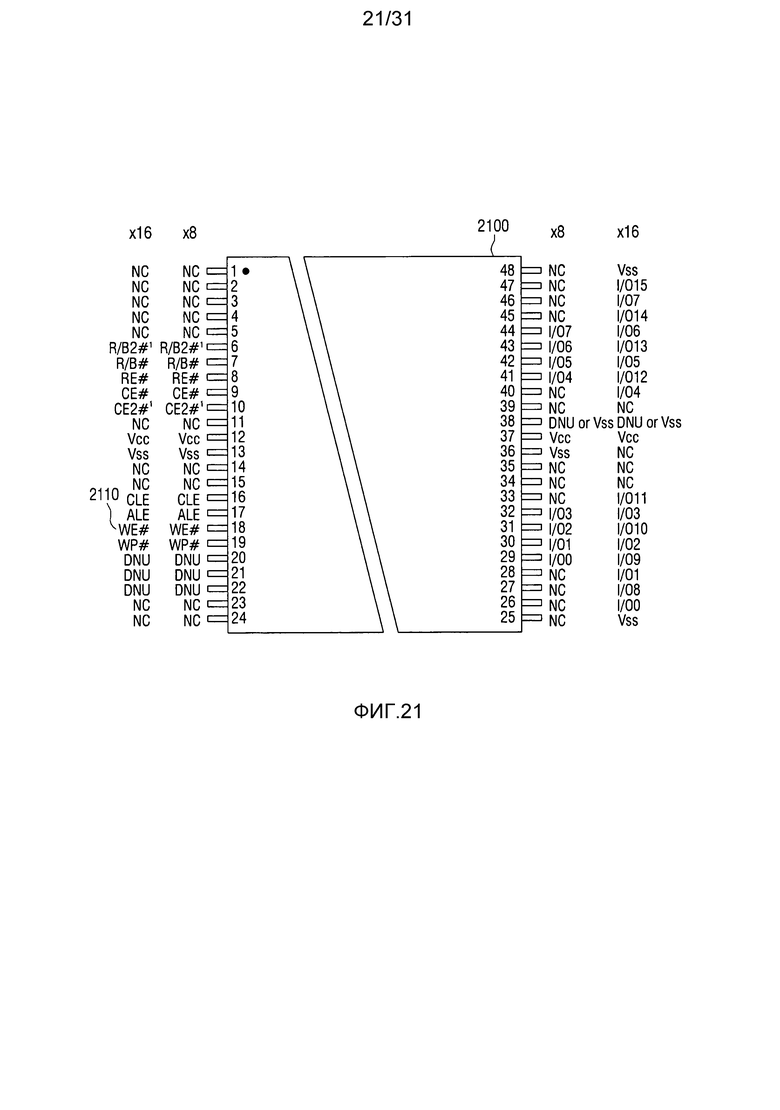

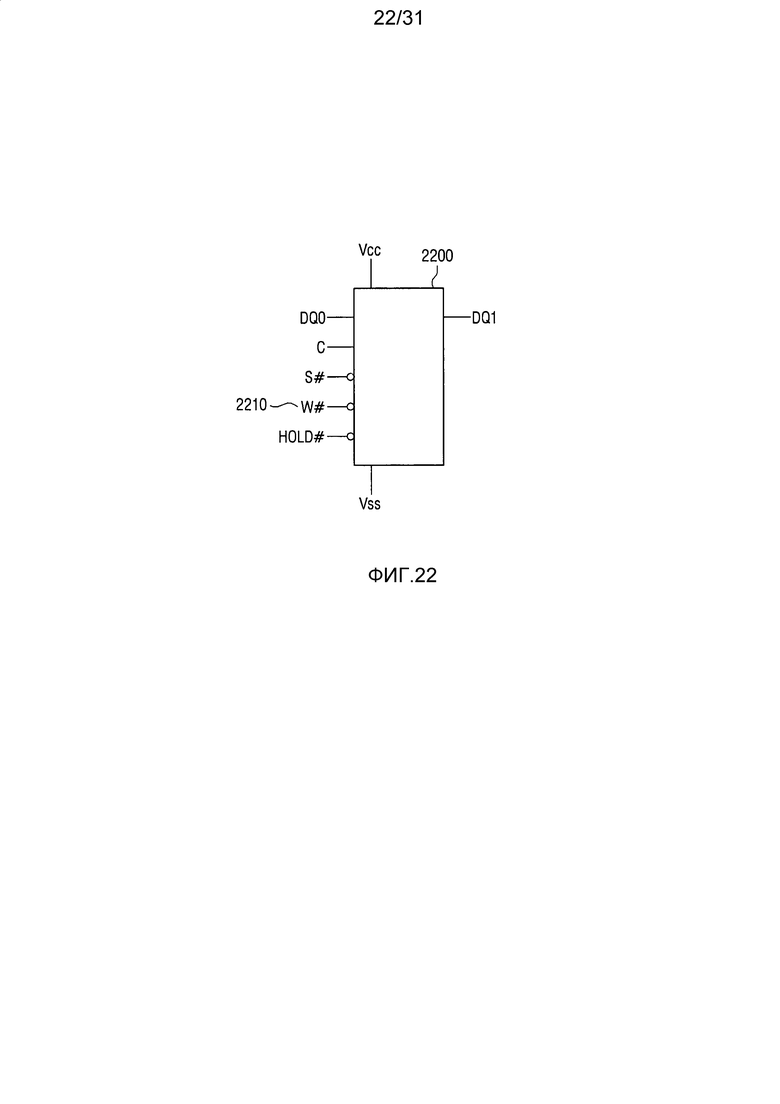

Фиг. 20-22 представляют собой примерные варианты осуществления общей идеи настоящего изобретения для различной энергонезависимой памяти, которая может применяться с системой на кристалле;

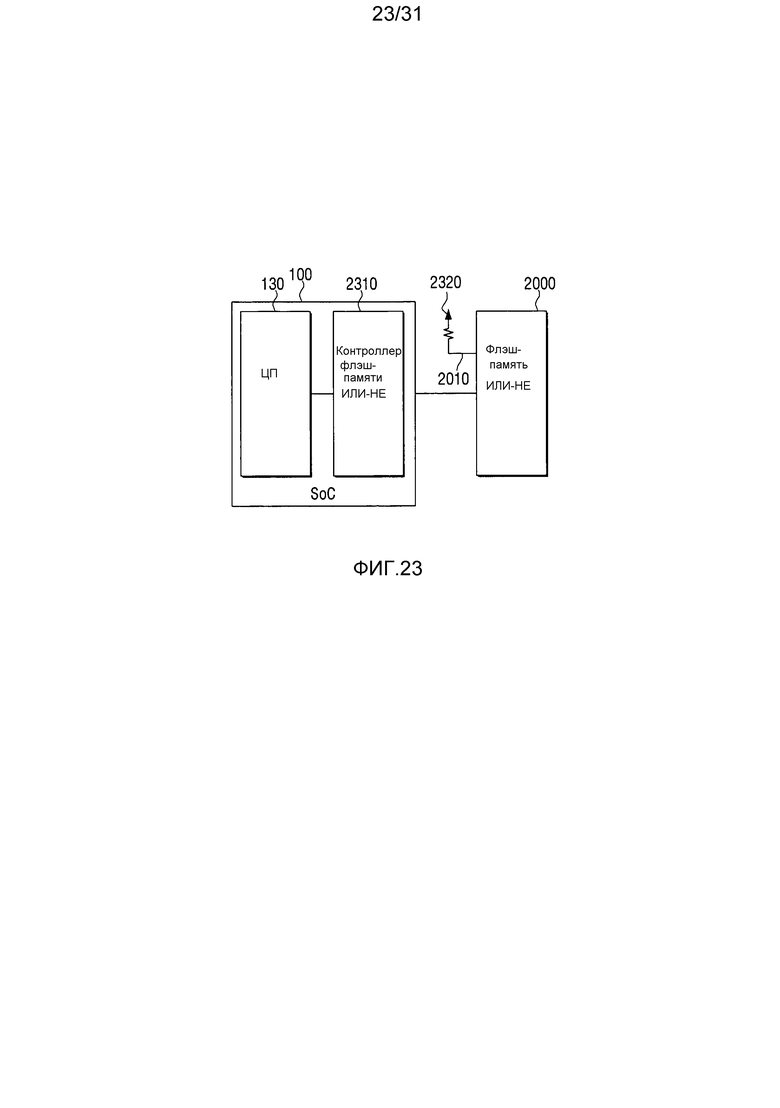

Фиг. 23 представляет собой вид, иллюстрирующий способ обработки контакта записи энергозависимой памяти, которая должная быть деактивирована в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

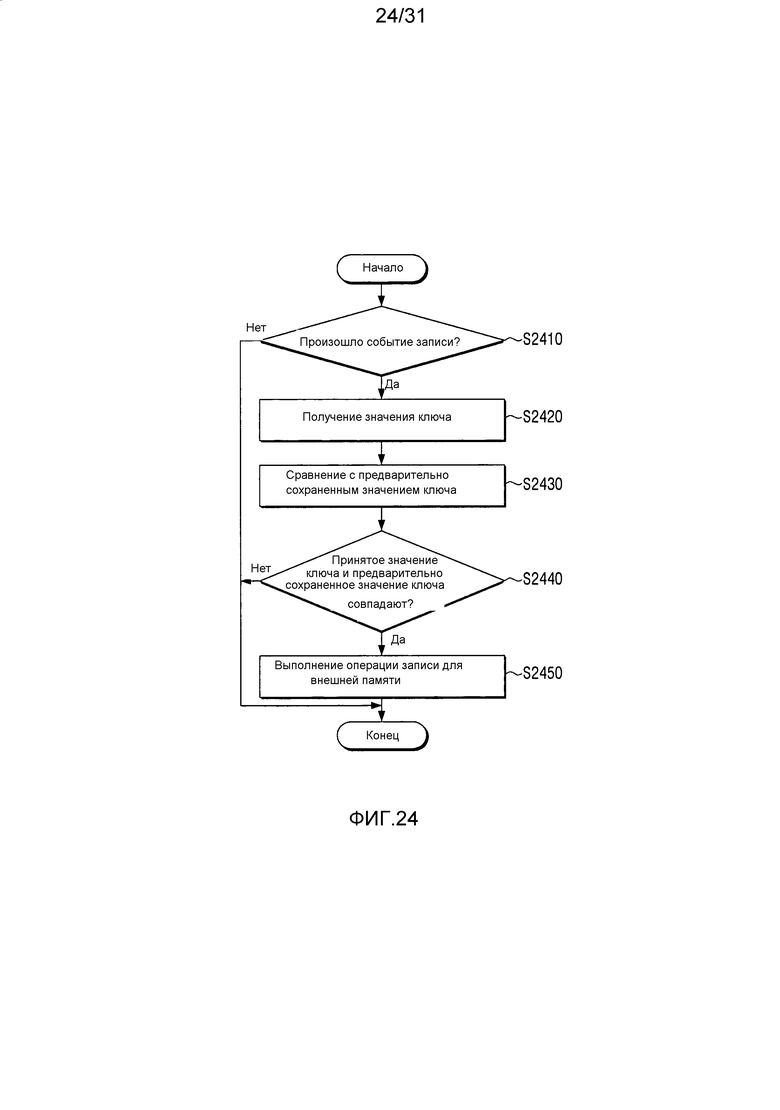

Фиг. 24 представляет собой блок-схему последовательности операций, иллюстрирующую способ управления памятью в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

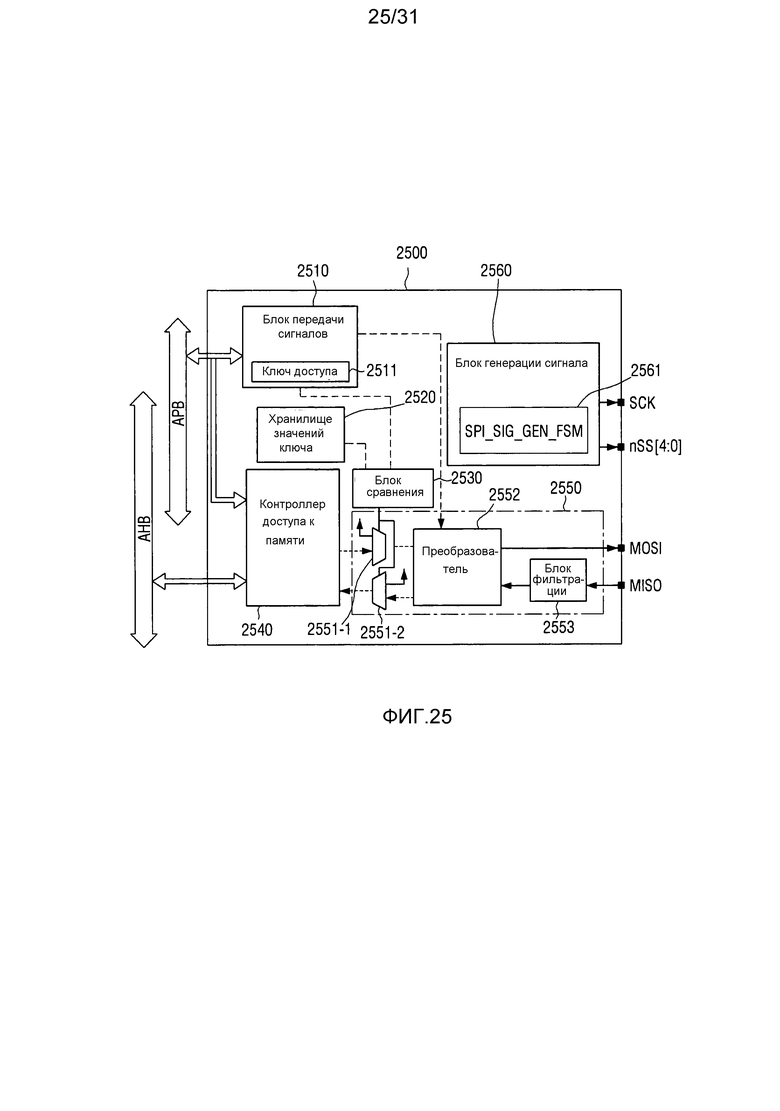

Фиг. 25 представляет собой вид, иллюстрирующий примерный вариант осуществления контроллера памяти для выполнения способа управления памятью по примерному варианту осуществления общей идеи настоящего изобретения, проиллюстрированного на фиг. 24;

Фиг. 26 представляет собой временную диаграмму, иллюстрирующую способ управления печатью в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения;

Фиг. 27 представляет собой вид, иллюстрирующий примерный вариант осуществления хост-устройства для выполнения способа управления печатью в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения, проиллюстрированным на фиг. 26;

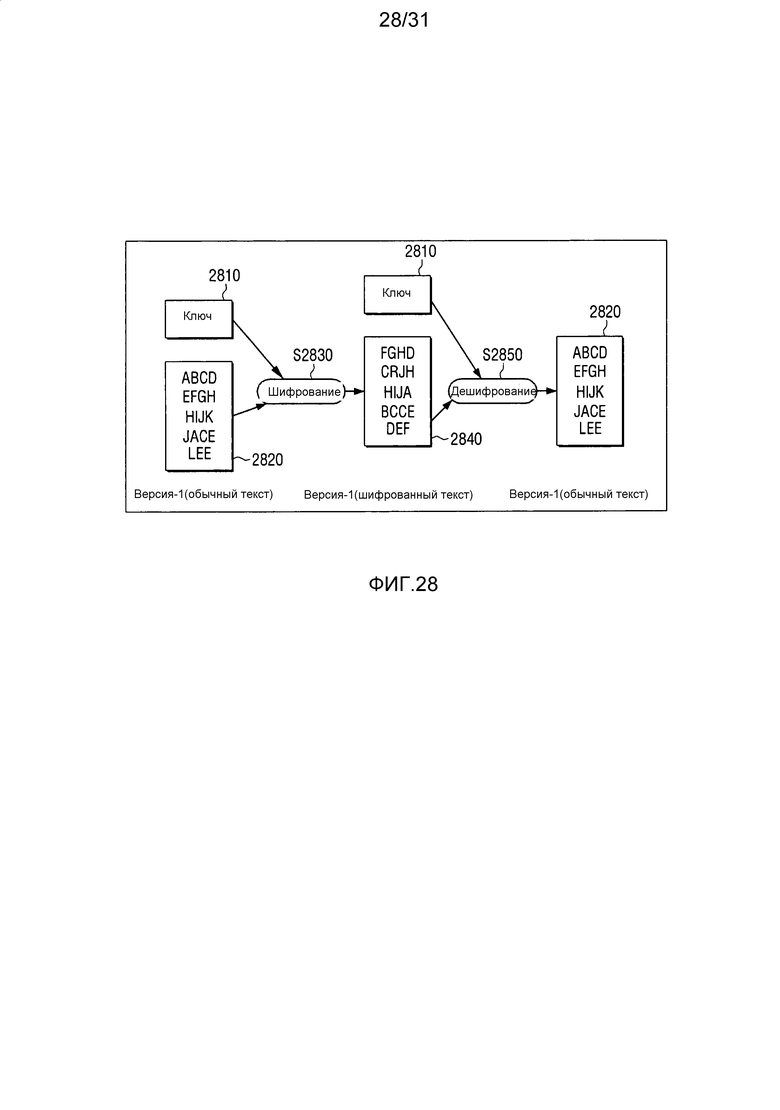

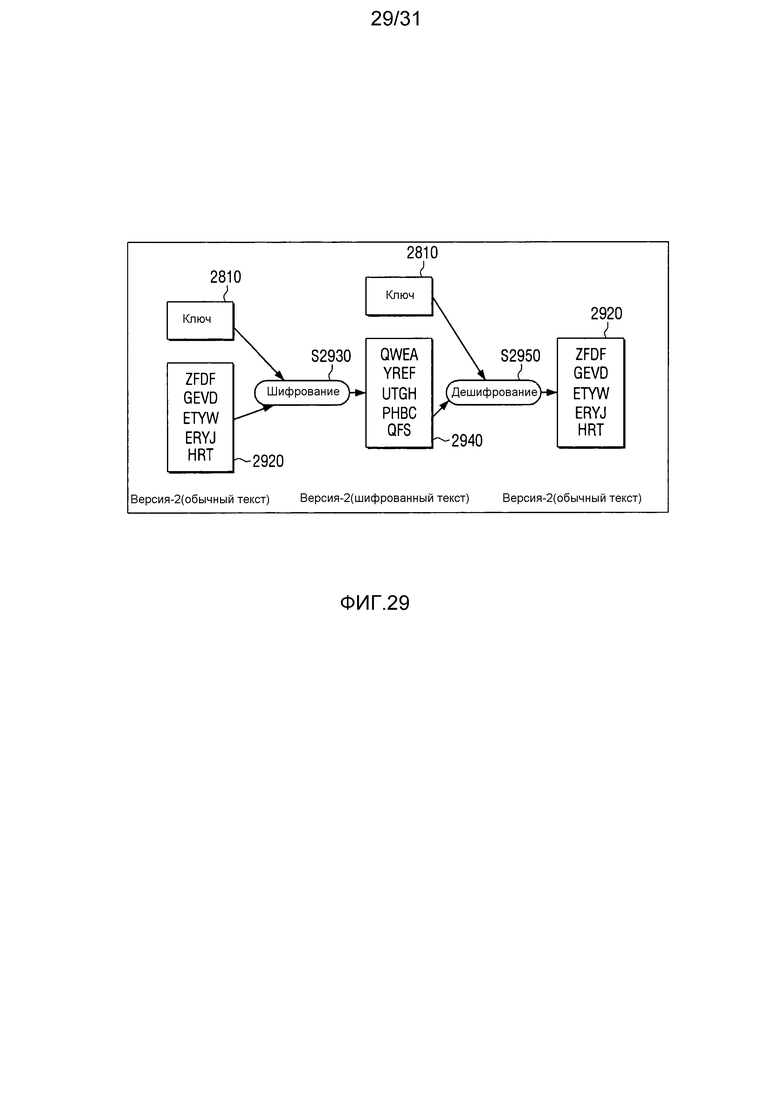

Фиг. 28 и фиг. 29 представляют собой изображения, иллюстрирующие примерный вариант осуществления различных шифрованных текстов;

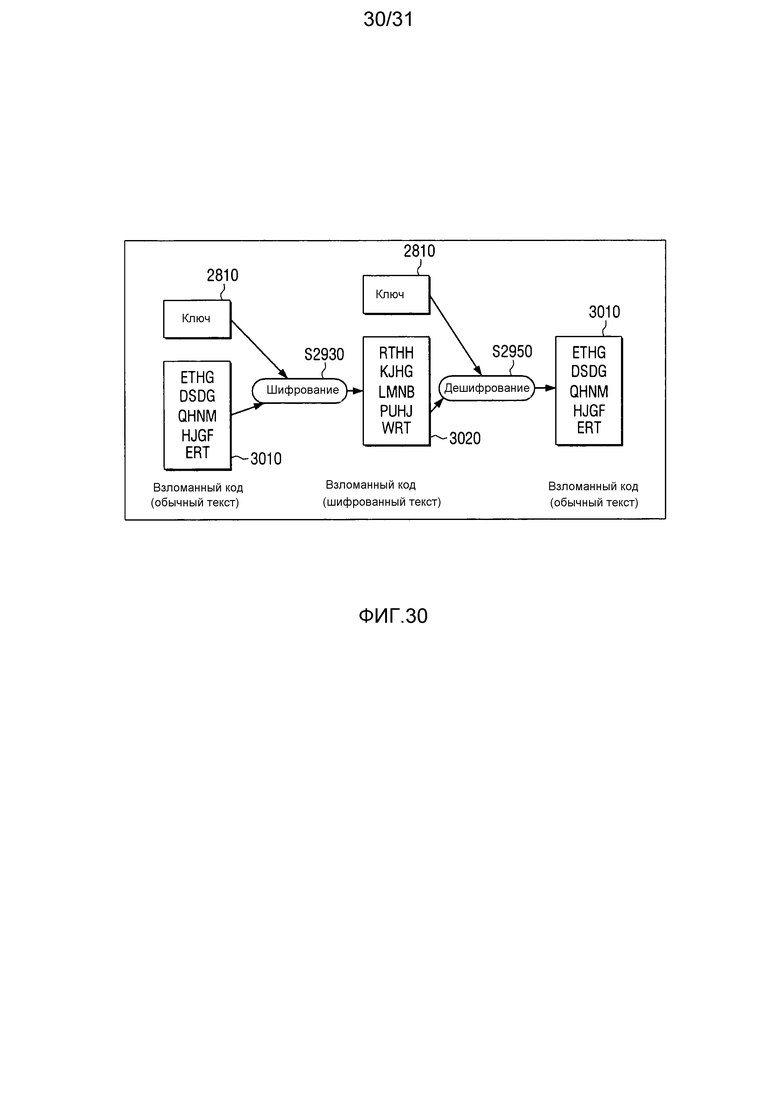

Фиг. 30 представляет собой вид, иллюстрирующий примерный вариант осуществления взломанного шифрованного текста; и

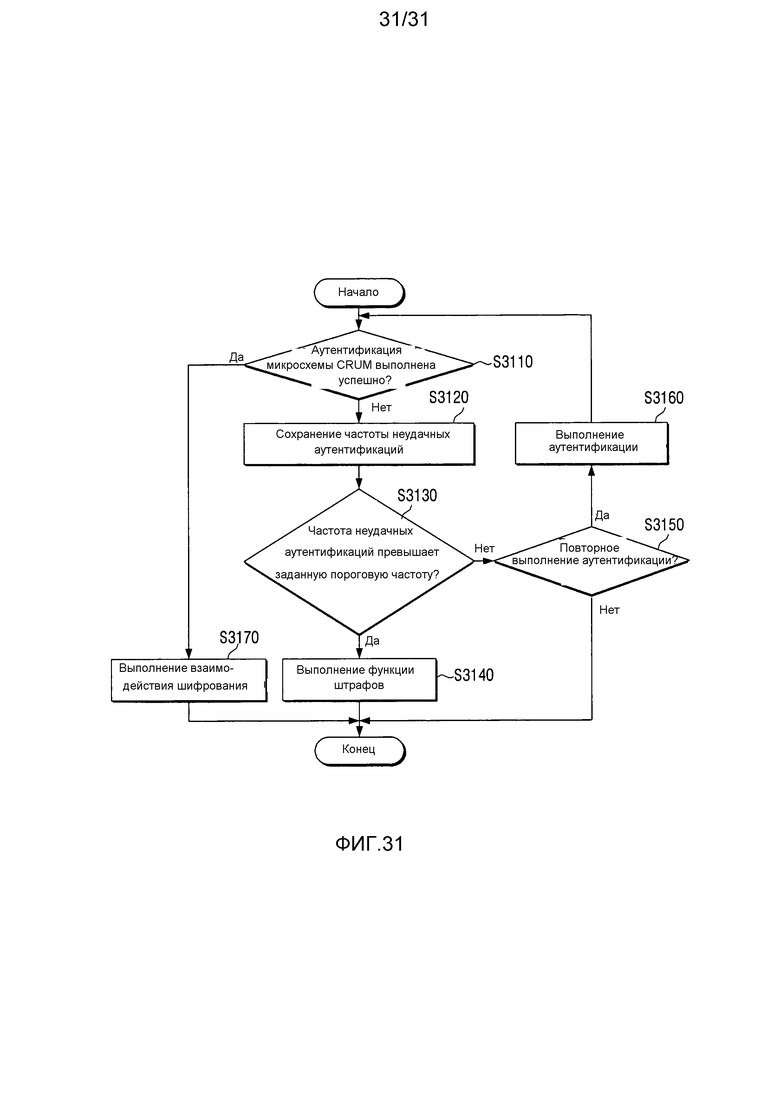

Фиг. 31 представляет собой блок-схему последовательности операций, иллюстрирующую способ управления устройством формирования изображений в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНЫХ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Ниже в настоящем описании, будут подробнее описаны примерные варианты осуществления со ссылкой на прилагаемые чертежи.

Ниже будут приведены подробные ссылки на варианты осуществления общей идеи настоящего изобретения, примеры которых проиллюстрированы на прилагаемых чертежах, на которых везде аналогичные ссылочные позиции обозначают аналогичные элементы. Варианты осуществления описаны ниже в целях объяснения общей идеи настоящего изобретения и со ссылкой на фигуры.

В приведенном ниже описании одинаковые ссылочные позиции используются для одинаковых элементов, когда они изображены на разных чертежах. Объекты, определенные в описании, такие как подробная конструкция и элементы, представлены в целях способствования исчерпывающему пониманию примерных вариантов осуществления. Таким образом, очевидно, что примерные варианты осуществления могут выполняться без этих конкретно определенных объектов. Также, функции или элементы, известные в соответствующей области техники, не описываются подробно, поскольку это затруднит понимание примерных вариантов осуществления по причине внесения ненужных подробностей.

Общепринято, что электронное устройство выполняет процесс загрузки для обеспечения нормального функционирования, когда оно включается. Электронное устройство выполняет инициализацию и загружает и выполняет программу в процессе загрузки. Процесс загрузки, который определяет исходное состояние электронного устройства, может повлиять на параметр функционирования (например, важный параметр функционирования) электронного устройства и, таким образом, фактически может повлиять на электронное устройство в процессе его эксплуатации. Следовательно, если процесс загрузки доступен для изменения каждому, то существует риск того, что может быть загружена программа, загрузка которой не предполагалась пользователем. То есть хакер может быть способен изменить процесс загрузки с тем, чтобы загрузить нужную ему программу, загрузку которой не запрашивал пользователь. Следовательно, существует потребность в способе безопасной загрузки, с тем чтобы процесс загрузки не мог быть изменен произвольно, то есть существует потребность в способе безопасной загрузки. В целях обеспечения безопасной загрузки загрузочные данные могут храниться в энергонезависимой памяти электронного устройства в зашифрованном виде. Система 100 на кристалле управляет функционированием электронного устройства, осуществляет доступ к энергонезависимой памяти, дешифрует зашифрованные данные и выполняет процесс безопасной загрузки. Далее в настоящем документе будет объясняться система на кристалле и способ ее безопасной загрузки в соответствии с различными примерными вариантами осуществления общей идеи настоящего изобретения.

Фиг. 1 представляет собой блок-схему, иллюстрирующую систему на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. Обратимся к фиг. 1; система 100 на кристалле выполняет безопасную загрузку с использованием энергонезависимой памяти 200, в которой хранятся зашифрованные данные. Система 100 на кристалле и энергонезависимая память 200 с фиг. 1 могут быть встроены в электронное устройство (например, в одно электронное устройство). Например, система 100 на кристалле может быть встроена в устройство формирования изображений, такое как устройство 1000 формирования изображений, проиллюстрированное и описанное в связи с фиг. 10. Система 100 на кристалле может быть встроена в любое подходящее электронное устройство. Система на кристалле может представлять собой интегральную схему, программируемое логическое устройство, программируемую пользователем матрицу логических элементов и/или любое подходящее устройство для выполнения безопасной загрузки в соответствии с примерными вариантами осуществления общей идеи настоящего изобретения, изложенными в настоящем описании.

Система 100 на кристалле выполняет процесс безопасной загрузки с применением шифрованных данных, которые хранятся в энергонезависимой памяти 200. В частности, различные данные, такие как символ начала блока загрузки (BSS), ядро, программа инициализации, операционная система (OS), другая OS (беспроводной стек), библиотека методов доступа, эмуляция, фиксированный сегмент, неупорядоченный массив данных, ключ аутентификации, зашифрованная OS и драйвер устройства могут быть зашифрованы и могут храниться в энергонезависимой памяти 200.

Данные могут быть зашифрованы различными способами. Например, может применяться способ стандарта шифрования данных (DES), способ тройного DES (TDES), способ расширенного стандарта шифрования (AES), алгоритм SEED, способ Ривеста – Шамира - Эдльмана (RSA) и алгоритм академического агентства научно-исследовательских институтов (ARIA).

Способом DES называется способ, в котором данные шифруются и дешифруются с применением алгоритма шифрования с симметричными ключами с использованием ключа из 56 бит. Способом TDES называется способ, в котором DES повторяется три раза. Способом AES называется способ, в котором выполняется шифрование/дешифрование блока размером 128 бит с использованием любого ключа, кратного 32 битам, такого как 128, 160, 192, 224, или 256 бит. Способ SEED, который аналогичен способу AES, относится к способу шифрования 128-битных блоков, который шифрует и дешифрует данные с применением ключа шифрования из 128 бит или 256 бит. Способ RSA является одним из видов системы шифрования с открытым ключом, в котором используется односторонняя функция, и алгоритм ARIA представляет собой способ блочного шифрования, в котором шифруется и дешифруется блок из 128 бит с применением ключа 128, 192 или 256 бит.

Различные данные, которые шифруются в различных способах шифрования, описанных выше, могут храниться в энергонезависимой памяти 200. Хранящиеся данные или способ шифрования могут избирательно применяться в соответствии с характеристикой продукта, в который установлена система 100 на кристалле и энергонезависимая память 200 с фиг. 1, или в соответствии с другими условиями эксплуатации.

Обратимся к фиг. 1; система 100 на кристалле содержит первую память 110, вторую память 120 и центральный процессор (ЦП) 130. ЦП 130 может представлять собой процессор и/или любое подходящее устройство для выполнения примерных вариантов осуществления общей идеи настоящего изобретения. Ключ шифрования может храниться в первой памяти 110. Первая память 110 может быть реализована посредством применения масочного постоянного запоминающего устройства (ROM) или однократно программируемой памяти (OTP).

Масочное ROM представляет собой память, в которую данные помещаются заранее во время производства, и пользователю не разрешается изменять данные. Память OTP может быть использована во внутрисхемном программировании, но она представляет собой тип программируемого ROM, которое не позволяет изменять данные, после того, как она была запрограммирована.

Ключ шифрования представляет собой ключ для дешифрования данных, которые хранятся в энергонезависимой памяти 200, в частности, загрузочного кода. В энергонезависимой памяти 200 могут храниться данные, которые зашифрованы с применением одного из описанных выше способов, и ключ шифрования, соответствующий шифрованным данным, которые могут храниться в первой памяти 110.

В первой памяти 110 может храниться информация о загрузчике. Загрузчиком называется программа, которая должна быть выполнена заранее до запуска OS, должна завершить все операции, необходимые для запуска ядра, и в конце запустить OS. То есть OS разделяется на ядро, в котором запускаются реальные команды, оболочку, которая передает команды, содержащиеся в программе, в ядро, и пользовательский интерфейс (UI), через который выполняется управление ядром и оболочкой. Загрузчиком называется программа, которая подготавливает аппаратное обеспечение до запуска ядра. В частности, информация частного загрузчика может храниться в первой памяти 110. Информация частного загрузчика может содержать информацию, необходимую для инициализации системы.

Вторая память 120 является внутренней памятью, которая используется для осуществления операции загрузки. Вторая память 120 может представлять собой SRAM, которой не требуется инициализация. Однако это не должно рассматриваться как ограничение, и вторая память 120 может быть любой памятью, подходящей для выполнения примерных вариантов осуществления общей идеи настоящего изобретения в соответствии с изложенным в настоящем описании.

ЦП 130 дешифрует зашифрованные данные, которые хранятся в энергонезависимой памяти 200, размещенной вне системы 100 на кристалле, с применением ключа шифрования, хранящегося в первой памяти 110, и сохраняет дешифрованные данные во второй памяти 120. ЦП 130 может выполнять загрузку с использованием данных, хранящихся во второй памяти 120. Способ дешифрования может соответствовать способу шифрования данных.

Например, если применяется способ AES, то данные шифруются посредством повторения процесса AddRoundKey, который выполняет операцию XOR в отношении данных, которые должны быть зашифрованы, и исходно введенного ключа шифрования, процесса SubBytes, который заменяет результат операции XOR в соответствии с конкретным правилом, процесс ShiftRows, который сдвигает строку данных, и процесса MixColumn, который перемешивает строку данных 10 раз. В энергонезависимой памяти 200 могут храниться данные, которые зашифрованы описанным выше способом. ЦП 130 может дешифровать зашифрованные данные посредством повторения обратных процессов, соответствующих описанным выше процессам шифрования. Дешифрованные данные хранятся во второй памяти 120, и ЦП 130 выполняет последующий процесс загрузки с использованием хранящихся данных.

Если применяется способ RSA, то данные шифруются и дешифруются с применением открытого ключа {N, E} и частного ключа {N, D}. В частности, выбираются два больших простых числа 'p' и 'q' (то есть простые числа, превышающие заранее определенное значение) и рассчитывается модуль N=p*q и PI(N). Также выбирается E случайным образом, при этом E является взаимно простым с PI(N)=(p-a)(q-1). D, которое подчиняется соотношению E*D mod PI(N)-1, вычисляется с применением расширенного алгоритма Евклида. В результате шифрование RSA может выполняться с применением открытого ключа {N, E} и частного ключа {N, D}. Шифрование RSA может выполняться с использованием формулы E(M)=MAE mod N=C. M обозначает данные, которые должны быть зашифрованы. В энергонезависимой памяти 200 может храниться загрузочный код, который зашифрован в соответствии с данной формулой. В этом случае ЦП 130 может выполнять RSA-дешифрование с использованием формулы D(C)=CAD mod N=((MAE)AD) mod N=M. Дешифрованные данные хранятся во второй памяти 120, и ЦП 130 выполняет последующий процесс загрузки с использованием хранящихся данных.

В соответствии с описанным выше способом, система 100 на кристалле загружает данные, хранящиеся во внешней памяти 200, в нее в зашифрованном состоянии, дешифрует данные и выполняет операцию загрузки. Соответственно, даже если постороннее лицо получит несанкционированный доступ к данным, которыми обмениваются внешняя память 200 и система 100 на кристалле, процесс загрузки не сможет быть изменен, и безопасность загрузки может быть повышена.

Фиг. 2 представляет собой блок-схему последовательности операций, подробно иллюстрирующую способ безопасной загрузки в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. Обратимся к фиг. 2; если электронное устройство, в котором установлена система на кристалле (например, система на кристалле 100), включается в операции S210, то система на кристалле осуществляет доступ к первой памяти 110 и считывает данные, хранящиеся в первой памяти 110, в операции S220. В частности, ЦП 130 переходит к вектору сброса, которому выделен конкретный адрес, и вызывает инструкцию. В данном примерном варианте осуществления адрес вектора сброса может быть задан как первая память 110.

Если задана первая память 110, то ЦП 130 выполняет безопасную загрузку с использованием данных, хранящихся в первой памяти 110. В первой памяти 110 могут храниться различные данные, такие как код для инициализации системы (например, системы на кристалле 100) и код или ключ шифрования для дешифрования зашифрованного внешнего программного кода.

ЦП 130 обнаруживает код для инициализации системы в первой памяти 110 и выполняет задачу инициализации в отношении аппаратного обеспечения электронного устройства в операции S230. Задача инициализации может включать в себя перевод генератора тактовых импульсов, используемого в системе на кристалле 110, с использованием внутренней схемы фазовой автоматической подстройки частоты (PLL) или инициализация контроллера с двойной скоростью (DDR) для использования памяти DDR. Задача инициализации может также включать в себя различные операции инициализации, такие как первоначальное управление различными приложениями, инициализация установки для формирования канала связи между внутренними или внешними устройствами электронного устройства, инициализация значения памяти, настройка значения внутреннего регистра, настройка ввода/вывода (I/O), последовательная настройка, получение MAC-адреса и настройка порта Ethernet. Задача инициализации может включать в себя подготовку аппаратного обеспечения, установленного в электронном устройстве наряду с системой 100 на кристалле. Такие операции инициализации могут быть реализованы рядом способов в соответствии с типом электронного устройства, в котором установлена система 100 на кристалле. Код, хранящийся в первой памяти 110, может быть использован для других операций. Например, ЦП 130 данных считывает значение установки опции контакта загрузки (SPI/NAND/SD) и передает (то есть записывает) данные во вторую память 120 согласно соответствующей опции загрузки.

ЦП 130 дешифрует зашифрованные данные, которые загружаются в систему 100 на кристалле в операции S240. ЦП 130 может дешифровать данные с применением ключа шифрования, хранящегося в первой памяти 110. ЦП 130 сохраняет дешифрованные данные во второй памяти 120 или памяти DDR в операции S250. ЦП 130 выполняет загрузку с использованием дешифрованных данных в операции S260.

То есть ЦП 130 может выполнять загрузку с использованием таких данных, как дешифрованный символ начала блока загрузки (BSS), код ядра, программа инициализации, OS, другая OS (беспроводной стек), библиотека методов доступа, эмуляция, фиксированный сегмент и неупорядоченный массив данных. "Загрузка" относится к операциям загрузки ядра, выполнения оболочки, выполнения UI и запуска OS.

В соответствии с примерным вариантом осуществления, описанным выше, безопасная загрузка может быть выполнена с использованием первой памяти 110 и второй памяти 120 системы 100 на кристалле, которые не являются зашифрованными, при этом зашифрованные данные хранятся во внешней энергонезависимой памяти 200.

Фиг. 3 представляет собой блок-схему, иллюстрирующую систему на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. Обратимся к фиг. 3; система 100 на кристалле может содержать третью память 140 в дополнение к первой памяти 110, второй памяти 120 и ЦП 130.

В соответствии с примерным вариантом осуществления общей идеи настоящего изобретения, множество ключей шифрования может храниться в первой памяти 110. Значение установки для выбора одного из множества ключей шифрования может храниться в третьей памяти 140. Такое значение установки называется "значением установки ключа шифрования". Третья память 140 может представлять собой память с плавкими перемычками (EFUSE), которая является типом памяти OPT. Однако это не должно рассматриваться как ограничение, и третья память 140 может представлять собой любую подходящую память для выполнения примерных вариантов осуществления общей идеи настоящего изобретения в соответствии с изложенным в настоящем описании.

ЦП 130 определяет, какой из множества ключей шифрования, хранящихся в первой памяти 110, будет выбран, в соответствии с значением установки (то есть значением установки ключа шифрования), хранящимся в третьей памяти 140. Если ключ становится известным, то производитель системы 100 на кристалле или электронного устройства, в котором установлена система 100, изменяет ключ путем изменения значения установки ключа шифрования в третьей памяти 140.

В соответствии с данным примерным вариантом осуществления, даже если один ключ шифрования станет известным, то не будет необходимости в замене всей системы на кристалле, и ЦП 130 может решить эту проблему путем изменения значения установки, запрограммированного в третьей памяти 140.

Другие операции второй памяти 120 и ЦП 130 являются такими же, как описаны в приведенном выше первом примерном варианте осуществления, и поэтому избыточное объяснение не приводится.

Фиг. 4 представляет собой блок-схему, иллюстрирующую главную плату 300, на которой установлена система 100 на кристалле и энергонезависимая память 200. Главная плата 300 может быть размещена, например, в электронном устройстве. Обратимся к фиг. 4; система 100 на кристалле и энергонезависимая память 200 могут быть установлены на одной главной плате 300. Помимо системы 100 на кристалле и энергонезависимой памяти 200, различные элементы (например, компоненты аппаратного обеспечения электронного устройства, такие как, например, интерфейс связи, пользовательский интерфейс, процессор обработки изображений, датчик изображений, звуковой процессор и т.д.) могут быть установлены на главной плате 300, но не проиллюстрированы в целях удобства изложения.

Система 100 на кристалле содержит первую память 110, вторую память 120, ЦП 130, третью память 140 и шину 150. Обратимся к фиг. 4; ЦП 130 может быть соединен с различными элементами, включая первую, вторую и третью память 110, 120 и 140 через шину 150. Шина 150 может содержать различные типы шин, такие как адресная шина, шина данных и шина управления.

Система 100 на кристалле, проиллюстрированная на фиг. 3 и 4, может соответствующим образом выбирать способ шифрования с использованием третьей памяти 140 (например, DES, TDES, SEED, RSA, ARIA и т.д.).

Фиг. 5 представляет собой блок-схему последовательности операций, иллюстрирующую способ безопасной загрузки системы на кристалле, проиллюстрированной на фиг. 3 или 4. Обратимся к фиг. 5; если электронное устройство, в котором установлена система 100 на кристалле, включается в операции S510, ЦП 130 системы 100 на кристалле осуществляет доступ к первой памяти 110 в операции S520 и идентифицирует данные для инициализации. Доступ к первой памяти 110 может осуществляться в соответствии с инструкцией, то есть вызываться из вектора сброса. ЦП 130 инициализирует аппаратное обеспечение (например, компоненты аппаратного обеспечения электронного устройства, такие как одно или более запоминающих устройств, интерфейс связи и т.д.) в соответствии с идентифицированным данными для инициализации в операции S530. Пример операции инициализации был описан выше со ссылкой на фиг. 2, и избыточное объяснение не приводится. ЦП 130 может запрещать доступ к себе через внешний порт в процессе выполнения безопасной загрузки.

Если инициализация завершена, ЦП 130 идентифицирует значение установки, которое хранится в третьей памяти 140, в операции S540, и выбирает ключ шифрования, соответствующий значению установки, из множества ключей шифрования, хранящихся в первой памяти 110, в операции S550. Если ключ шифрования выбран, ЦП 130 дешифрует зашифрованные данные, которые хранятся в энергонезависимой памяти 200, с применением ключа шифрования, и выполняет аутентификацию в операции S560. Дешифрованные данные копируются во вторую память 120 или память DDR.

Как описано выше, данные дешифруются в соответствии с различными алгоритмами шифрования, такими как способ DES, способ TDES, способ AES, способ SEED, способ RSA и способ ARIA.

Аутентификация представляет собой процесс проверки действия кода аутентификации данных. Для проведения аутентификации может быть применен алгоритм аутентификации, такой как HMAC-SHA256, HMAC-SHA1 и HMAC-MD5, и/или любой подходящий алгоритм аутентификации для выполнения примерного варианта осуществления общей идеи настоящего изобретения. Данные алгоритмы представляют собой основанные на ключе алгоритмы, в которых используется один секретный ключ. В частности, HMAC определен в RFC 204 (преобразование длинного ключа в рабочий ключ для кода аутентификации сообщения). Значение ключа шифрования для дешифрования и значение для аутентификации могут храниться в первой памяти 110, как описано выше.

Если код аутентификации не является действующим, или дешифрование завершается неудачей в операции S570, то ЦП 130 останавливает выполнение программы безопасной загрузки и/или попадает в бесконечный цикл в операции S595.

Если дешифрование и аутентификация завершаются успешно, и все подготовки системы завершены, ЦП 130 изменяет таблицу адресов в операции S580. Соответственно, когда выполняется попытка доступа к первой памяти 110, доступ принудительно заменяется на доступ ко второй памяти 120.

ЦП 130 выполняет загрузку с использованием дешифрованных данных, которые копируются во вторую память 120, в операции S590. Процесс загрузки был описан выше, и поэтому избыточное объяснение не приводится.

В приведенном выше примерном варианте осуществления была описана система на кристалле, которая выполняет безопасную загрузку, и соответствующие операции. Однако в соответствии с примерным вариантом осуществления, безопасная загрузка или обычная загрузка может быть избирательно выполнена в соответствии с окружением, в котором применяется система на кристалле.

Фиг. 6 представляет собой блок-схему последовательности операций, иллюстрирующую способ загрузки системы на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. В соответствии с примерным вариантом осуществления, в энергонезависимой памяти 200 могут совместно храниться зашифрованные данные и незашифрованные данные.

В этом состоянии, если электронное устройство включается в операции S610, ЦП 130 определяет, выполнять ли безопасную загрузку или обычную загрузку в операции S615. То есть, если включается питание, ЦП 130 переходит к вектору сброса и вызывает инструкцию. В качестве вектора сброса может быть указана первая память 110 или вторая память 120. То есть первая память 110 и вторая память 120 отображаются на один и тот же адрес (например, 0xffff0000) через шину 150. Если ЦП 130 идентифицирует адрес 0xffff0000 из вектора сброса, ЦП 130 осуществляет доступ к первой памяти 110 или второй памяти 120 в соответствии с указанным. Память может быть назначена посредством значения назначения, которое вводится через внешний контакт, соединенный с ЦП 130, или значения назначения, которое хранится в третьей памяти 140.

Если указана вторая память 120, то определено, что в операции S615: N выполняется обычная загрузка, а не безопасная загрузка. В этом случае ЦП 130 осуществляет доступ к энергонезависимой памяти 200 и выполняет обычную загрузку с использованием незашифрованных данных.

Если указана первая память 110, то определено, что в операции S615: Y выполняется безопасная загрузка. Если выполняется безопасная загрузка, то ЦП 130 осуществляет доступ к первой памяти 110 в операции S625 и обнаруживает данные для инициализации в операции S630. До этого ЦП 130 может запретить доступ к себе через внешний порт.

ЦП 130 инициализирует базовое аппаратное обеспечение с использованием данных для инициализации в операции S630. ЦП 130 загружает зашифрованные данные, которые хранятся в энергонезависимой памяти 200, во вторую память 120.

ЦП 130 определяет, установлен или нет режим безопасной загрузки, в операции S635. То есть ЦП 130 может определять, выполнять ли безопасную загрузку, независимо от того, назначена ли первая память 110 или нет, с использованием внешнего контакта (или первого внешнего контакта), или третьей памяти 140. Например, даже если незашифрованные данные хранятся в энергонезависимой памяти 200, ЦП 130 может выполнять загрузку с использованием первой памяти 110. В этом случае дешифрование не выполняется. Определение того, является ли режим режимом безопасной нагрузки или нет, основано на другом значении назначения, хранящемся в третьей памяти 140, или другом внешнем контакте (далее в настоящем описании называемым вторым внешним контактом).

Если установлен режим безопасной загрузки, то ЦП 130 выполняет дешифрование и аутентификацию с применением ключа шифрования, который хранится в первой памяти 110, в операции S640. Дешифрование и аутентификация могут выполняться в соответствии с описанными выше различными алгоритмами (например, DES, TDES, AES, SEED, RSA, ARIA и т.д.).

Если по меньшей мере одна операция из дешифрования и аутентификации завершается неудачей в операции S645: N, ЦП 130 входит в бесконечный цикл в операции S660. То есть ЦП 130 прекращает выполнять режим безопасной загрузки. Если дешифрование и аутентификация успешно завершились в операции S645: Y, ЦП 130 изменяет таблицу адресов в операции S650. ЦП 130 может управлять использованием второй памяти 120 вместо первой памяти 110. Соответственно, невозможно получить доступ к коду, хранящемуся в первой памяти 110, после изменения таблицы адресов. В то же время, невозможно отследить код и значение ключа с помощью JTAG, и адрес для чтения устанавливается на 0xffffff при осуществлении доступа.

Когда изменена таблица адресов, ЦП 130 переходит к данным, скопированным во вторую память 120 (например, к первому загрузчику) и выполняет операцию загрузки с использованием этих данных в операции S655. "Первый загрузчик" относится к загрузчику, который загружает второй загрузчик в память. Основные функции загрузчика по предоставлению UI и загрузке ядра выполняются вторым загрузчиком. Загрузчик может быть разделен на первый и второй загрузчики в случае недостаточного объема памяти.

Как было описано выше, система 100 на кристалле может быть реализована в различных формах и может выполнять безопасную загрузку. Описанные выше примерные варианты осуществления могут быть изменены совместно по меньшей мере с одним другим примерным вариантом осуществления. Фигуры и описания, относящиеся к данным примерным вариантам осуществления, не приводятся.

Фиг. 7 представляет собой изображение, подробно иллюстрирующее пример системы на кристалле. Обратимся к фиг. 7; система 100 на кристалле может содержать контроллер DDR 185 и различные схемы 155, 160, 165, 170, 175 и 180 в дополнение к первой памяти 110, второй памяти 120, ЦП 130, третьей памяти 140 и шине 150. На фиг. 7 первая память 110 реализована посредством использования масочной ROM, и вторая память 120 реализована посредством использования SRAM. Третья память 140 реализована посредством использования памяти EFUSE. В третьей памяти 140 может храниться значение установки (ключи 1, 2 и 3) для выбора ключа шифрования и значения назначения (масочная ROM) для установки того, будет ли выполняться безопасная загрузка.

Каждая из схем 155, 160, 165, 170, 175 и 180 может представлять собой, например, регистр, логическую схему или мультиплексор. Первая схема 155 содержит первый регистр 155-1. ЦП 130 может управлять доступом к ЦП через внешний порт с использованием первой схемы 155. В частности, первая схема 155 вводит сигнал JTAG_EN, соответствующий значению, внесенному в первый регистр 155-1, в ЦП 130.

То есть, если генерируется событие загрузки, четвертый контур 170 выдает результат операции ИЛИ, выполненной в отношении значения, которое введено через внешний контакт, и значения назначения, которое введено через третью память 140. Событие загрузки включает в себя событие, при котором система 100 на кристалле или устройство (например, электронное устройство), в котором установлена система на кристалле, включается. Если должна быть выполнена безопасная загрузка, то в третью память 140 может быть записана '1'. Соответственно, четвертый контур 170 выводит '1'. Выходное значение четвертого контура 170 вводится во вторую схему 160 и третью схему 165.

Вторая схема 160 и третья схема 165 содержат второй и третий регистры 160-1 и 165-1, соответственно, для управления доступом к первой памяти 110. Выходное значение '1' четвертого контура 170, которое должно быть подано на вход второй схемы 160, инвертируется. Соответственно, '0' подается на вход второй схемы 160. Вторая схема 160 выводит значение операции ИЛИ, выполненной в отношении входного значения '0' и значения хранения второго регистра 160-1, с использованием элемента ИЛИ. Поскольку '0' может быть записан во второй регистр 160-1 в исходном состоянии, вторая схема 160 в итоге выводит '0' на первую схему 155.

Первая схема 155 содержит первый регистр 155-1. Первая схема 155 содержит мультиплексор для избирательного вывода значения, хранящегося в первом регистре 155-1, или внешнего значения. Если '0' подается на вход из второй схемы 160, то первая схема 155 выдает сигнал для блокирования доступа к ЦП 130. Соответственно, доступ к ЦП через внешний порт может быть ограничен на заранее определенный период времени, то есть на период времени, в течение которого выполняется безопасная загрузка после того, как включается устройство с SOC 100.

Если устройство включается, ЦП 130 идентифицирует память, которая указана в соответствии с значением установки, хранящемся в третьей памяти 140, или с входным значением, введенным через внешний контакт. Если указанная память является первой памятью 110, ЦП 130 сохраняет первое значение (например, '1') для блокирования доступа к ЦП в первом регистре 155-1.

Если подготовка системы (например, по меньшей мере, дешифрование и аутентификация дешифрованных данных) завершена, то ЦП 130 сохраняет второе значение (например, '0') для обеспечения возможности доступа к ЦП в первом регистре 155-1. Значение хранения второго регистра 160-1 второй схемы 160 также может быть изменено.

В частности, если подготовка системы завершена, ЦП 130 записывает значение управления (например, '1') для блокирования доступа к первой памяти 110 во второй регистр 160-1, и блокирует считывание данных из всех областей первой памяти 110. Если значение хранения второго регистра 160-1, изменяется на '1', то выходное значение второй схемы 160 изменяется на '1'.

ЦП 130 записывает значение управления (например, '1') для изменения доступа к первой памяти 110 на доступ ко второй памяти 120 в третий регистр 165-1. В этом случае доступ к первой памяти 110 автоматически заменяется на доступ ко второй памяти 120, когда ЦП 130 осуществляет доступ к первой памяти 110. Поскольку дешифрованный код копируется во вторую память 120 заранее, ЦП 130 может его использовать.

Четвертая схема 170 может содержать элемент ИЛИ для предоставления значения назначения, которое вводится через внешний контакт или третью память 140. ЦП 130 может определять, выполнять ли безопасную загрузку или нет, в соответствии со значением назначения, которое вводится через четвертую схему 170.

Мультиплексор 175 избирательно выдает выходное значение из второй памяти 120 или второй схемы 160 в шину 150.

Флэш-загрузчиком 180 называется флэш-память для хранения загрузчика. Флэш-загрузчик 180 загружает частный загрузчик, хранящийся в энергонезависимой памяти 200, когда выполняется обычная загрузка. ЦП 130 выполняет обычную загрузку с применением флэш-загрузчика 180.

Контроллер DDR 185 представляет собой контроллер, который управляет чтением/записью (R/W) данных во внешней DDR-памяти 400. Как описано выше, система 100 на кристалле может быть реализована в различных формах и может применяться совместно с энергонезависимой памятью 200 и DDR-памятью 300. Детальная конфигурация системы 100 на кристалле не ограничивается проиллюстрированным на фиг. 7, и может быть осуществлена в различных других формах. Другой примерный вариант осуществления системы 100 на кристалле будет подробно объяснен со ссылкой на прилагаемые чертежи.

Фиг. 8 представляет собой вид, иллюстрирующий пример схемы данных, которые хранятся в первой памяти 110. Обратимся к фиг. 8; в первой памяти 110 хранится код 910 аутентификации, заголовок 920 безопасного загрузчика и первый загрузчик 930.

Код аутентификации 910 может быть зашифрован и сохранен в соответствии с различными алгоритмами шифрования (например, DES, TDES, AES, SEED, RSA, ARIA и т.д.). Например, код аутентификации 910 может быть зашифрован (например, зашифрован с применением таких способов шифрования как DES, TDES, AES, SEED, RSA, ARIA и т.д.) и сохранен в соответствии с таким алгоритмом аутентификации, как HMAC-SHA256, HMAC-SHA1 и HMAC-MD5, в соответствии с описанным выше.

Заголовок 920 безопасного загрузчика может содержать информацию электронной подписи, величину смещения, метеорологическую информацию и идентификатор пользователя. Заголовок 920 безопасного загрузчика может быть зашифрован и сохранен с помощью одного из множества алгоритмов шифрования, таких как способ DES, способ TDES, способ AES, алгоритм SEED, способ RSA и алгоритм ARIA.

Первый загрузчик 930 может быть зашифрован и сохранен в зашифрованном состоянии в целях внутренней безопасности.

На фиг. 8 загрузчик 930 может быть установлен для запуска в соответствии с множеством инструкций NOP (то есть отсутствия операций) в целях внутренней безопасности.

Фиг. 9 представляет собой вид, иллюстрирующий пример карты 940 распределения памяти системы 100 на кристалле. Обратимся к фиг. 9; частный загрузчик хранится по конкретному адресу в первой памяти 110. Частный загрузчик может быть использован для обычной загрузки.

Если выполняется безопасная загрузка, ЦП 130 может загружать первый загрузчик, хранящийся в энергонезависимой памяти 200, в область 191 регистра (второй памяти 120) или конкретную область 192 второй памяти 120. ЦП 130 дешифрует первый загрузчик с применением ключа шифрования и копирует дешифрованный первый загрузчик в конкретную область 121 второй памяти 120. Вторая память 120 может быть предоставлена с одной или более областями, такими как секция 122 RW для чтения/записи, из которых данные могут быть считаны или в которые данные могут быть записаны, и область 123 общего назначения.

Как описано выше, система 100 на кристалле может обрабатывать зашифрованные данные внешней энергонезависимой памяти 200 с использованием различных внутренних запоминающих устройств.

Производитель электронного устройства или поставщик услуг, который использует электронное устройство, может иметь потребность в безопасном хранении его/ее секретного ключа в электронном устройстве. Секретный ключ может быть использован для различных целей. Например, секретный ключ может быть использован в шифровании некоторых или всех областей ядра, или в создании безопасного канала связи между электронным устройством и производителем, или между электронным устройством и поставщиком услуг. Первая память 110 или третья память 140 системы 100 на кристалле может быть реализована посредством применения памяти OTP, и в ней может храниться описанный выше секретный ключ.

Система 100 на кристалле в соответствии с описанными выше различными вариантами осуществления может применяться в электронных устройствах различных типов. Например, система на кристалле может применяться в устройстве формирования изображений, таком как принтер, многофункциональное периферийное устройство, факсимильный аппарат или сканер.

В соответствии с примерным вариантом осуществления, устройство формирования изображений может содержать множество расходных блоков (например, автоподатчик бумаги, блок зарядки, лазерное сканирующее устройство, блок проявки, блок переноса, блок закрепления, блок выпуска бумаги, блок сканирования и привод сканирования и контроллер. Контроллер выполняет задачу формирования изображения с применением расходных блоков. Если микросхема CRUM (контроля заменяемого пользователем блока) установлена в расходном блоке, контроллер может обновлять данные, которые записаны на микросхеме CRUM, в соответствии с задачей формирования изображения.

Контроллер может содержать энергонезависимую память (например, энергонезависимую память 200) и систему на кристалле (например, систему 100 на кристалле). В энергонезависимую память могут записываться зашифрованные данные. Если устройство формирования изображений включается, система на кристалле выполняет безопасную загрузку с использованием зашифрованных данных, которые хранятся в энергонезависимой памяти, и, если безопасная загрузка завершилась, управляет устройством формирования изображений в соответствии с командами пользователя.

Фиг. 10 представляет собой блок-схему, иллюстрирующую пример устройства формирования изображений. Обратимся к фиг. 10; устройство 1000 формирования изображений содержит контроллер 1100, запоминающее устройство 1200, пользовательский интерфейс 1300, блок 1400 связи, источник 1500 питания и множество расходных блоков 1600-1 - 1600-n.

Запоминающее устройство 1200 может содержать накопитель на жестком диске (HDD) или другие запоминающие устройства (например, твердотельный накопитель (SSD), запоминающий элемент, и т.д.). Запоминающее устройство 1200 не обязательно реализуется посредством использования внутренней памяти, и может быть реализовано посредством использования внешней памяти, которая съемно устанавливается в устройство 1000 формирования изображений.

Пользовательский интерфейс 1300 может принимать различные команды выбора от пользователя. Пользовательский интерфейс 1300 может включать в себя панель дисплея и по меньшей мере одну кнопку. В данном случае панель дисплея может быть реализована посредством сенсорного экрана. По меньшей мере одна кнопка может быть реализована как часть сенсорного экрана. Пользовательский интерфейс 1300 может предоставлять различные экраны UI, и пользователь может вводить различные пользовательские команды путем непосредственного прикосновения к экрану UI или путем манипуляций с кнопкой пользовательского интерфейса 1300.

Блок 1400 связи может быть соединен с внешним устройством через сеть или локальную сеть (LAN), и может принимать данные и команды. То есть блок 1400 связи может быть соединен с ПК(персональный компьютер)-хостом через локальный интерфейс или может быть соединен с множеством внешних устройств проводным или беспроводным образом через сеть. Стандарт 802.11 IEEE США, европейский стандарт гипер LAN или японский стандарт MMAC-PC могут быть использованы в качестве стандарта беспроводной связи. Помимо этого, для связи могут быть использованы различные способы связи, такие как Wifi, Bluetooth, Zigbee или коммуникация ближнего поля (NFC).

Источник 1500 питания подает питание к каждому из элементов устройства 1000 формирования изображений (например, контроллеру 1100 и множеству расходных блоков 1600-1 - 1600-n). В частности, источник 1500 питания получает общее питание переменным током от внешнего источника (AC_IN), преобразует его в питание постоянным током с электрическим потенциалом, соответствующим каждому элементу, используя такие элементы, как преобразователь, инвертор и выпрямитель, и выдает питание постоянным током (DC_OUT).

Контроллер 1100 содержит систему на кристалле 100 и энергонезависимую память 200. Соответственно, если устройство 1000 формирования изображений включается, контроллер 1100 выполняет безопасную загрузку. Безопасная загрузка может быть выполнена различными способами в соответствии с описанным выше (например, как описано выше в связи с фиг. 5-6). Система 100 на кристалле, которая выполняет безопасную загрузку, и ее операции были описаны выше, и поэтому избыточное объяснение не приводится.

Если загрузка завершается, контроллер 1100 управляет общим функционированием устройства формирования изображений в соответствии с данными и командами внешнего устройства, которое соединяется с устройством формирования изображений через блок 1400 связи, или в соответствии с пользовательской командой выбора, которая вводится через пользовательский интерфейс 1300.

В частности, если команда печати выполняется в драйвере принтера, который установлен в PC-хосте или приложении, драйвер принтера PC-хоста генерирует данные печати путем преобразования соответствующего документа в заранее определенный язык принтера. Контроллер 1100 получает такие данные печати через блок 1400 связи. Контроллер 1100 преобразует данные печати в растровое изображение, состоящее из "0" и "1" с использованием таблицы полутонов, и управляет множеством расходных блоков 1600-1 - 1600-n с целью печати растрового изображения на бумаге.

Могут быть представлены различные типы расходных блоков 1600-1 - 1600-n в соответствии с типом устройства формирования изображений 100. Если устройство формирования изображений представляет собой лазерное многофункциональное периферийное устройство, то расходные блоки 1600-1 - 1600-n могут представлять собой автоподатчик бумаги, блок зарядки, лазерное сканирующее устройство, блок проявки, блок переноса, блок закрепления, блок выпуска бумаги, блок сканирования и привод сканирования. По меньшей мере некоторые расходные блоки 1600-1 - 1600-n могут содержать микросхемы CRUM 1610-1 - 1610-n.

Микросхемы CRUM 1610-1 - 1610-n могут быть реализованы путем использовании только памяти, или могут быть реализованы путем включения памяти и ЦП. Микросхемы CRUM 1610-1 - 1610-n могут иметь OS (операционная система) отдельно от контроллера 1100, и могут сами выполнять инициализацию, используя OS. Микросхемы CRUM 1610-1 - 1610-n выполняют аутентификацию в отношении контроллера 1100, и, если аутентификация завершается успешно, могут выполнять передачу данных шифрования. Микросхемы CRUM 1610-1 - 1610-n могут быть реализованы в различных формах.

Фиг. 11 представляет собой блок-схему, подробно иллюстрирующую пример микросхемы CRUM. Обратимся к фиг. 11; микросхема CRUM 1610 содержит память 1611 OS, энергонезависимую память 1612, энергозависимую память 1613, ЦП 1614, блок 1615 криптографии (криптоблок), детектор 1616 несанкционированного доступа и интерфейс 1617. Хотя это не проиллюстрировано, микросхема CRUM 1610 может содержать блок синхронизации для выдачи сигнала синхронизации и генератор случайных чисел для генерации случайных значений для аутентификации. Однако некоторые из элементов могут быть удалены и могут быть включены в другой элемент. Криптоблок 1615 может представлять собой интегральную схему, процессор, программируемую пользователем матрицу логических элементов, программируемое логическое устройство и/или любое подходящее устройство для осуществления криптографии (например, чтобы зашифровать данные, и/или дешифровать данные) в соответствии с примерными вариантами осуществления общей идеи настоящего изобретения, изложенными в настоящем описании. Детектор 1616 несанкционированного доступа может представлять собой интегральную схему, сенсор, процессор, программируемую пользователем матрицу логических элементов, программируемое логическое устройство и/или любое подходящее устройство для обнаружения несанкционированного доступа к расходному блоку (например, первому расходному блоку 1600-1, второму расходному блоку 1600-2, и т.д.) в соответствии с примерными вариантами осуществления общей идеи настоящего изобретения, изложенными в настоящем описании. Интерфейс 1617 может представлять собой любой подходящий интерфейс связи для передачи данных и приема данных, например, от главного контроллера 1100 (например, как проиллюстрировано на фиг. 10), который содержит систему 100 на кристалле.

В памяти 1611 OS хранится операционная система (OS) для управления расходными блоками 1600-1 - 1600-n. В энергонезависимой памяти 1612 могут храниться один или более элементов данных и программ для расходного блока (например, любого из расходных блоков 1600-1 - 1600-n) и микросхемы CRUM (например, одной или более из первой микросхемы CRUM 1610-1 - 1610-n). В частности, в энергонезависимой памяти 1612 может храниться информация электронной подписи, один или более кодов программы шифрования, информация о состоянии расходных блоков (например, информация об остатке тонера, информация о времени замены, числе копий, которые могут быть напечатаны), уникальная информация (например, информация о производителе, информация о дате производства, серийный номер, название модели продукта) и информация о послепродажном обслуживании. ЦП 1614 может загружать программу и данные, которые хранятся в энергонезависимой памяти 1612, в энергозависимую память 1613, и может использовать их.

Криптоблок 1615 поддерживает алгоритм шифрования и может запустить выполнение ЦП 1614 аутентификации в отношении контроллера 1100, представленного в устройстве формирования изображений, или выполнение зашифрованной передачи (например, через интерфейс 1617). В частности, криптоблок 1615 может выполнять аутентификацию или передачу данных шифрования с применением описанных выше различных алгоритмов шифрования.

Детектор 1616 несанкционированного доступа защищает и/или предотвращает различные попытки физического взламывания. То есть детектор 1616 несанкционированного доступа контролирует и защищает расходный блок (например, любой из расходных блоков 1600-1 - 1600-n) от несанкционированного доступа. В частности, детектор 1616 несанкционированного доступа контролирует рабочую среду, например, напряжение, температуру, давление, свет и частоту, и, если имеется попытка, такая как Decap (то есть вскрытие корпуса микросхемы CRUM 1610, чтобы определить, как она работает) или любое другое действие несанкционированного доступа, детектор 1616 несанкционированного доступа удаляет или физически блокирует данные (например, данные, хранящиеся в энергозависимой памяти 1613, энергонезависимой памяти 1612, и/или памяти 1611 OS). В этом случае, детектор 1616 несанкционированного доступа может содержать отдельный источник питания.

Посредством предоставления криптоблока 1615 и детектора 1616 несанкционированного доступа в соответствии с описанным выше, можно поддерживать систематическую безопасность данных с применением как аппаратного обеспечения, так и программного обеспечения.

Интерфейс 1617 соединяет ЦП 1614 и контроллер 1100 друг с другом через проводной и/или беспроводной канал связи. В частности, интерфейс 1617 может быть реализован с применением последовательного интерфейса, или проводного и/или беспроводного интерфейса.

Как описано выше, система 100 на кристалле может быть установлена в устройство формирования изображений и может выполнять безопасную загрузку. Соответственно, система на кристалле может минимизировать и/или препятствовать возможности постороннего лица по изменению процесса загрузки или взлому данных расходного блока (например, любого из расходных блоков 1600-1 - 1600-n). Система 100 на кристалле может быть установлена и применена в различных электронных устройствах помимо устройства формирования изображений.

Как описано выше, система 100 на кристалле первоначально использует первую память 110 и впоследствии функционирует, используя вторую память 120. Важная информация, такая как различные данные, связанные с инициализацией, ключ шифрования для дешифрования кодов и коды начальной загрузки и т.д., может храниться в первой памяти 110. Таким образом, когда использование первой памяти 110 завершено, необходимо минимизировать и/или предотвратить изменение данных первой памяти 110, или предотвратить утечку данных из первой памяти 110, путем блокирования доступа к первой памяти 110. Для этого, как описано в связи с фиг. 7, в пределах системы 100 на кристалле могут быть дополнительно подготовлены вторая схема 160 и третья схема 165. Однако конфигурация системы 110 на кристалле не ограничивается указанным, и могут быть внесены различные изменения.

Фиг. 12 представляет собой блок-схему последовательности операций, иллюстрирующую способ использования памяти в системе на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. Согласно фиг. 12, когда питание устройства формирования изображений включается в операции S1210, ЦП 130 осуществляет доступ к первой памяти 110 в операции S1220. Соответственно, ЦП 130 выполняет различные операции посредством использования программы и данных, которые хранятся в первой памяти, в операции S1230. Например, когда данные для инициализации хранятся в первой памяти 110, ЦП 130 выполняет инициализацию устройства формирования изображений посредством использования данных для инициализации. Когда инициализация завершается, ЦП 130 считывает зашифрованные данные из энергонезависимой памяти 200 и дешифрует данные с применением ключа шифрования, хранящегося в первой памяти 110. ЦП 130 сохраняет дешифрованные данные во второй памяти 120.

Операция загрузки выполняется посредством использования второй памяти 120, а не использования первой памяти 110. Таким образом, ЦП 130 больше не должен использовать первую память 110. Поэтому ЦП 130 блокирует доступ к первой памяти 110 в операции S1240. ЦП 130 выполняет следующую операцию посредством доступа ко второй памяти 120 в операции S1250.

Так как операция дешифрования и операция загрузки конкретно описываются в различных примерных вариантах осуществления, как показано выше, то повторные описания не приводятся.

Фиг. 13 представляет собой вид, иллюстрирующий примерный вариант осуществления общей идеи системы на кристалле по настоящему изобретению. Как проиллюстрировано на фиг. 13, система 100 на кристалле может содержать первый контроллер памяти 1310, второй контроллер памяти 1320 и блок 1330 коммутации. Система 100 на кристалле может содержать первую память 110, вторую память 120, ЦП 130, третью память 140, шину 150, контроллер DDR 185, и схемы 155, 160, 165, 170, 175 и 180. Другие элементы кроме контроллера 1310 первой памяти, контроллера 1320 второй памяти, и блока 1330 коммутации конкретно описываются выше в связи с фиг. 7, и поэтому их повторное описание не приводится.

Контроллер 1310 первой памяти представляет собой элемент и/или устройство для управления доступом к первой памяти 110. Контроллер 1310 первой памяти может представлять собой интегральную схему, процессор, программируемое логическое устройство, программируемую пользователем матрицу логических элементов и/или любое подходящее устройство для управления доступом к первой памяти 110 в соответствии с примерными вариантами осуществления общей идеи настоящего изобретения. Когда сигнал считывания принят от ЦП 130, контроллер 1310 первой памяти считывает данные из области, определяемой сигналом считывания, в пределах первой памяти 110, и выдает данные ЦП 130. Контроллер 1320 второй памяти может управлять доступом ко второй памяти 120. Контроллер 1320 второй памяти может выполнять чтение и запись, так же как и контроллер 1310 первой памяти. Контроллер 1320 второй памяти может представлять собой интегральную схему, процессор, программируемое логическое устройство, программируемую пользователем матрицу логических элементов и/или любое подходящее устройство для управления доступом к первой памяти 110 в соответствии с примерными вариантами осуществления общей идеи настоящего изобретения.

Блок 1330 коммутации представляет собой элемент и/или электронное устройство для избирательного соединения контроллера 1310 первой памяти или контроллера 1320 второй памяти с шиной 150. То есть, как описано выше, ЦП 130 использует первую память 110, пока данные энергонезависимой памяти 200 дешифруются после включения устройства (например, устройства формирования изображений, электронного устройства и т.д.), и после этого ЦП 130 использует вторую память 120. Блок 1330 коммутации соединяет контроллер 1310 первой памяти с шиной 150, когда ЦП 130 находится в состоянии функционирования, для использования первой памяти 110, и соединяет контроллер 1320 второй памяти с шиной 150, когда использование первой памяти 110 завершается.

Как проиллюстрировано на фиг. 13, контроллер 1310 первой памяти содержит регистр 1311. Значение управления доступом к первой памяти 110 сохраняется в регистре 1311. Значение управления доступом представляет собой значение, указывающее включение или блокирование доступа к первой памяти 110. Значение управления доступом может включать одно или более битовых значений.

Как проиллюстрировано на фиг. 13, данные из регистра 1311, встроенного в контроллер 1310 первой памяти, подаются на вход третьей схемы 165. В отличие от примерного варианта осуществления общей идеи настоящего изобретения, проиллюстрированного на фиг. 7, третья схема 165 не содержит инвертор и логический элемент ИЛИ. Вместо этого третья схема 165 может содержать логический элемент "И" 165-2. Логический элемент "И" 165-2 выдает '1', когда все из значений хранения, хранящихся в третьем регистре 165-1, значения хранения, хранящегося в регистре 1311, и выходного значения, выдаваемого четвертой схемой 170, равны '1'. Таким образом, когда ЦП 130 сохраняет значение управления доступом, которое имеет значение '0' в регистре 1311, третья схема 165 выдает '0' независимо от значения хранения, хранящегося в третьем регистре 165-1, и выходного значения, выдаваемого четвертой схемой 170.

Когда система 100 на кристалле включается и/или получает питание от источника питания, значение управления доступом, например '1', сохраняется в регистре 1311. Таким образом, третья схема 160 выдает '1' в блок 1330 коммутации. Блок 1330 коммутации содержит первый мультиплексор 1331, второй мультиплексор 1332 и третий мультиплексор 1333. Первый мультиплексор 1331 избирательно выдает одно из значений, которые выдаются контроллером 1310 первой памяти и контроллером 1320 второй памяти, на шину 150 согласно значению, которое выдается третьей схемой 160. Фиг. 13 иллюстрирует структуру схемы, при которой, когда третьей схемой 165 выдается '1', на шину 150 передается значение, которое выдает контроллер 1310 первой памяти, и, когда третьей схемой 165 выдается '0', на шину 150 передается значение, которое выдает контроллер 1320 второй памяти. Второй мультиплексор 1332 и третий мультиплексор 1333 выдают значение, которое подается с шины 150 в соответствии с выходным значением третьей схемы 165, контроллеру 1310 первой памяти или контроллеру 1320 второй памяти.

В соответствии с примерными вариантами осуществления общей идеи настоящего изобретения, проиллюстрированными и описанными в связи с фиг. 12 и 13, первой памяти 110, такой как MASKROM, и второй памяти 120, такой как внутренняя память, может быть выделено одно и то же адресное пространство, и они могут использоваться избирательно согласно порядку загрузки. То есть, после того как код, сохраненный в первой памяти 110, был использован в начале, на заключительном этапе только команда шины '1' и ввод данных '1' могут иметь силу в пределах блока 1330 коммутации путем установки регистра 1311. Даже если ЦП, 130 осуществляет доступ к тому же самому адресу, то подсоединяется вторая память 120, и таким образом, безопасность первой памяти 110 повышается и/или усиливается. Хотя на фиг. 13 проиллюстрировано, что регистр 1311 располагается внутри контроллера 1310 первой памяти, это, естественно, не является ограничением. Например, регистр 1311 может быть размещен вне контроллера 1310 первой памяти, и различные логические схемы, которые могут быть установлены на начальной стадии (то есть установлены однократно и не изменяться впоследствии), могут быть встроены в контроллер 1310 первой памяти вместо регистра 1311.

Если блок 1330 коммутации подготовлен (например, посредством установки регистра 1311 и/или в соответствии с выходными сигналами контроллера 1320 второй памяти и/или второй схемы 160), то для системы 100 на кристалле отсутствует необходимость непосредственного соединения с ведомыми устройствами, такими как контроллер 1310 первой памяти и контроллер 1320 второй памяти, с использованием шины 150, и, таким образом, размер логической схемы можно сократить.

В примерных вариантах осуществления общей идеи настоящего изобретения, обсуждаемых выше, система 100 на кристалле выполняет инициализацию или безопасную загрузку путем использования различных кодов программного обеспечения, хранящихся в первой памяти 110, третьей памяти 140 и т.д. Однако существует риск того, что злоумышленник может осуществить взлом непосредственно ROM внутри системы 100 на кристалле, например, первой памяти 110, посредством процесса вскрытия. Таким образом, в примерном варианте осуществления общей идеи настоящего изобретения код программного обеспечения может быть сгенерирован в системе 100 на кристалле автономно, и может использоваться в соответствии с подробно обсуждаемым ниже.

Фиг. 14 представляет собой блок-схему, иллюстрирующую систему 100 на кристалле в соответствии с примерным вариантом осуществления общей идеи настоящего изобретения. Как проиллюстрировано на фиг. 14, система 100 на кристалле содержит первую память 110, вторую память 120, ЦП 130, третью память 140, шину 150 и блок 1400 генерации кода. Первая память 110, вторая память 120, ЦП 130, третья память 140 и шина 150 подробно описаны выше.

Блок 1400 генерации кода генерирует один или более кодов программного обеспечения. ЦП 130 может использовать не только данные, хранящиеся в первой, второй или третьей памяти 110, 120, и 140, но также и код программного обеспечения, сгенерированный в блоке 1400 генерации кода.

Как описано выше, различные данные, такие как код для инициализации системы, код для дешифрования зашифрованного кода внешней программы и ключ шифрования, и т.д., могут храниться в первой памяти 110. Блок 1400 генерации кода может генерировать, по меньшей мере, часть данных, которые хранятся в первой памяти 110, и предоставлять данные ЦП 130.

ЦП 130 может выполнять инициализацию посредством использования кода программного обеспечения, сгенерированного в блоке 1400 генерации кода, наряду с данными, хранящимися в первой памяти 110. Например, не все коды инициализации хранятся в первой памяти 110, и, в некоторых примерных вариантах осуществления общей идеи настоящего изобретения, некоторые не хранящиеся коды генерируются блоком 1400 генерации кода. При этом ЦП 130 может выполнять инициализацию, получая некоторые программные коды от блока 1400 генерации кода, приближаясь к вектору сброса и считывая код инициализации в первой памяти 110. В примерном варианте осуществления общей идеи настоящего изобретения, ЦП 130 может выполнять различные операции путем использования значения, сохраненного в первой памяти 110 и выходных данных блока 1400 генерации кода. Поэтому, даже если первая память 110 взламывается, третье лицо (то есть хакер) не сможет узнать весь код инициализации.