Изобретение относится к области информационной безопасности телекоммуникационных систем и может быть использовано для формирования ключей шифрования на основе паролей.

Известен способ формирования ключей шифрования [М.А. Иванов. Криптография. М., КУДИЦ-ОБРАЗ, 2001, с. 197-198], включающий преобразование случайного многоразрядного двоичного числа, называемого временной отметкой и определяемого по моменту времени, например по моменту времени начала сеанса связи, по заранее оговоренному криптографическому алгоритму под управлением секретного ключа, которым абоненты обмениваются предварительно по защищенному каналу связи.

Недостатком этого способа является относительно высокая сложность, вызванная необходимостью передачи секретного ключа по защищенному каналу связи, который является дорогостоящим элементом систем секретной связи.

Известен также способ формирования ключей шифрования [М.А. Иванов. Криптография. М., КУДИЦ-ОБРАЗ, 2001, с. 205] путем многократного последовательного модифицирования секретного ключа в соответствии с алгоритмом одностороннего преобразования.

Недостатком этого способа является относительно низкая криптостойкость, поскольку при компрометации текущего ключа компрометируются все последующие ключи шифрования данных.

Кроме того, известны способы формирования ключа шифрования-дешифрования [ГОСТ 28147-89, Британский алгоритм B-Grypt, Стандарт США DES, Японский алгоритм шифрования данных FEAL].

В этих способах формирование ключа шифрования-дешифрования осуществляют путем использования генератора случайных чисел с каким-либо непредсказуемым фактором, например, выбором битов от показаний таймера, сформированный числовой ключ передают пользователям сети и используют в качестве базы (начального значения) генератора псевдослучайной последовательности чисел, а для шифровния сообщения выходной поток битов суммируют по модулю 2 с исходным текстом.

Однако эти известные способы-аналоги формирования ключа шифрования-дешифрования также характеризуются относительно высокой сложностью, вызванной необходимостью передачи секретного ключа по защищенному каналу связи, который является дорогостоящим элементом систем секретной связи.

Помимо указанных выше, известен способ формирования ключа шифрования [RU 2295199, C1, H04L 9/14, 10.03.2007], согласно которому на передающей стороне направления связи формируют случайную последовательность в виде трех блоков Х1, Х2, Х3 с длинами k1, k2, k3 соответственно, передают ее по каналу связи с ошибками на приемную сторону направления связи (Y1, Y2, Y3 - принятые блоки), формируют блоки проверочных символов C1 и С2 для блоков X1 и Х2, формируют сообщение Sc1+c2 путем конкатенации блоков C1 и С2, формируют аутентификатор w для полученного сообщения, используя АП-код и блок Х3, передают сообщение Sc1+c2 и аутентификатор w по каналу связи без ошибок на приемную сторону направления связи, на приемной стороне направления связи проверяют подлинность принятого сообщения Sc1+c2, используя АП-код и блок Y3, выделяют блоки проверочных символов C1 и С2 из принятого сообщения Sc1+c2, из ранее принятых по каналу связи с ошибками блоков Y1, Y2 и блоков проверочных символов С1 и С2 формируют декодированные блоки  ,

,  , формируют ключи шифрования/дешифрования на приемной и передающей сторонах направления связи путем хэширования блока X1 на передающей стороне направления связи и декодированного блока X1 на приемной стороне направления связи.

, формируют ключи шифрования/дешифрования на приемной и передающей сторонах направления связи путем хэширования блока X1 на передающей стороне направления связи и декодированного блока X1 на приемной стороне направления связи.

Однако и этот способ формирования ключа шифрования-дешифрования также характеризуется относительно высокой сложностью и относительно низкой криптостойкостью, вызванной необходимостью передачи данных по каналу связи.

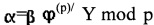

Наиболее близким по технической сущности к предложенному является способ формирования ключа шифрования [RU 2286022 С1, H04L 9/30, H04K 1/00, G09C 1/06, 20.10.2006], заключающийся в том, что у получателя информации формируют открытый ключ в виде первого р и второго α многоразрядных двоичных чисел, передают его отправителю информации, у которого формируют образ ключа шифрования в виде многоразрядного двоичного числа R и передают его получателю информации, где вычисляют ключ шифрования в виде многоразрядного двоичного числа К, при этом, для формирования открытого ключа у получателя информации вычисляют первое многоразрядное двоичное число р открытого ключа, функция Эйлера  от которого содержит, по крайней мере, один простой множитель Y в виде ξ-разрядного двоичного числа, после чего генерируют произвольное многоразрядное двоичное число β и вычисляют второе многоразрядное двоичное число α открытого ключа по формуле

от которого содержит, по крайней мере, один простой множитель Y в виде ξ-разрядного двоичного числа, после чего генерируют произвольное многоразрядное двоичное число β и вычисляют второе многоразрядное двоичное число α открытого ключа по формуле  , для которого выполняется условие

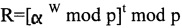

, для которого выполняется условие  , а для формирования образа R ключа шифрования у отправителя информации генерируют случайное σ-разрядное двоичное число W, а образ R ключа шифрования рассчитывают по формуле

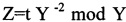

, а для формирования образа R ключа шифрования у отправителя информации генерируют случайное σ-разрядное двоичное число W, а образ R ключа шифрования рассчитывают по формуле  , где t - показатель, предварительно заданный получателю и отправителю информации, причем для вычисления ключа шифрования К у получателя информации рассчитывают дополнительное многоразрядное двоичное число

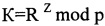

, где t - показатель, предварительно заданный получателю и отправителю информации, причем для вычисления ключа шифрования К у получателя информации рассчитывают дополнительное многоразрядное двоичное число  , после чего ключ шифрования вычисляют по формуле

, после чего ключ шифрования вычисляют по формуле  .

.

Особенностями способа является то, что простой множитель Y выбирают с разрядностью ξ в интервале 64≤ξ≤256 бит, разрядность σ случайного многоразрядного двоичного числа w выбирают из условия σ≤ξ, предварительно заданный получателю и отправителю информации показатель t выбирают из условия 2≤t≤256, для вычисления первого многоразрядного двоичного числа р открытого ключа генерируют первый вспомогательный простой множитель в виде многоразрядного двоичного числа m, генерируют простой множитель Y в виде ξ-разрядного двоичного числа и дополнительное случайное четное многоразрядное двоичное число и затем вычисляют второй вспомогательный простой множитель n в виде случайного многоразрядного двоичного числа n=γ u+1, а первое многоразрядное двоичное число р открытого ключа вычисляют как произведение первого m и второго n вспомогательных простых множителей.

Недостатком наиболее близкого технического решения является относительно узкая область его применения, поскольку он позволяет формировать относительно низкие по криптостойкости ключи шифрования. Это объясняется тем, что сложность вычисления ключей из пароля определяется фиксированным количеством циклов криптографического преобразования, а сами ключи являются псевдослучайными числами. При этом нет гарантий что ключи не имеют скрытых взаимосвязей, появившихся из алгоритмических свойств процедуры их формирования, а при формировании ключей шифрования они не проверяются на криптостойкость, что может привести к взлому зашифрованной информации.

Задачей, которая решается в предложенном изобретении, является разработка способа, позволяющего формировать ключи шифрования, отличающиеся повышенной криптостойкостью.

Требуемый технический результат заключается в расширении области применения способа с целью обеспечения возможности формирования ключей шифрования с повышенной криптостойкостью.

Поставленная задача решается, а требуемый технический результат достигается тем, что, в способе, заключающемся в том, что формируют случайное число с разрядностью не менее 32 бит, согласно изобретению, дополнительно формируют исходный пароль в виде цифрового представления символьной или биометрической информации, и из исходного пароля и случайного числа с разрядностью не менее 32 бит формируют псевдослучайное число в виде массива раундовых ключей, для чего их циклически шифруют на заданном числе итераций на криптопреобразователе, после чего массив раундовых ключей проверяют на криптостойкость по критерию «сильного ключа» и одновременно определяют число раундовых ключей, которые не отвечают критерию «сильного ключа» и отбрасываются, и в случае, если число отброшенных раундовых ключей не превышает математически рассчитанное вероятностное число таких ключей в массиве раундовых ключей, то полученный массив раундовых ключей используют в виде ключей шифрования, в противном случае - либо модифицируют пароль, либо модифицируют случайное число, которые используют для получения нового массива раундовых ключей с последующей их проверкой на криптостойкость по критерию «сильного ключа».

Реализуется предложенный способ формирования ключей шифрования следующим образом.

На вход криптографического преобразователя (например, выполненного по ГОСТ Р 34.13-2015) подается пароль, представляющий собой, в частности, цифровое представление либо символьной информации, либо иной, к примеру биометрической, и случайное число, полученное от генератора случайных чисел с разрядностью, исключающей возможность перебора всех вариантов за разумный период обычно не менее 4 байт (32 бит). Пароль и случайное число циклически шифруются на криптопреобразователе на заданном числе циклов, например вычисляется «гамма с обратной связью по данным » по ГОСТ Р 34.13-2015, на заданном количестве итераций, после чего последнее полученное значение используется как псевдослучайное число в виде массива раундовых ключей.

Полученный массив раундовых ключей проверяется на криптостойкость по критерию «сильного ключа». При этом псевдослучайное число состоит из массива раундовых ключей, обычно из 8-16 «раундовых ключей». Например 256 битное псевдослучайное число состоит из 8 32-битных раундовых ключей. Раундовые ключи поверяют на критерий «сильного» ключа. Критерием может служить равенство количества чисел «0» и «1» в бинарном представлении раундового ключа, отсутствие одинаковых групп бит и другая специфическая информация а для проверки независимости битов раундового ключа - критерий серий. Выбор критериев определяется требованиями к сильным ключам в конкретной криптографической схеме.

Если раундовые ключи удовлетворяют требованию критерия «сильного ключа», то они предварительно заносятся в область хранения ключей шифрования. Параллельно с этим процессом идет подсчет числа неудачных циклов, когда раундовые ключи не удовлетворяют критерию «сильного ключа». После завершения проверки всего массива полученных раундовых ключей производится сравнение числа неудачных циклов с математически рассчитанным допустимым вероятностным числом на последовательности случайных чисел. Если числа неудачных циклов удовлетворяют требованиям математически рассчитанного вероятностного числа, то не отброшенные раундовые ключи считаются полученными в процессе выборки из истинно случайной последовательности и принимаются в качестве ключей шифрования, отвечающих критерию «сильного ключа». В противном случае, массив раундовых ключей считается не удовлетворяющим этому критерию и требуется либо изменение пароля, либо модификация случайного числа, которые используются для получения массива раундовых ключей и процедура его проверки по критерию сильных ключей повторяется.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ | 2005 |

|

RU2286022C1 |

| СПОСОБ НЕЛИНЕЙНОГО ТРЕХМЕРНОГО МНОГОРАУНДОВОГО ПРЕОБРАЗОВАНИЯ ДАННЫХ DOZEN | 2012 |

|

RU2503994C1 |

| СПОСОБ НЕЛИНЕЙНОГО ТРЕХМЕРНОГО МНОГОРАУНДОВОГО ПРЕОБРАЗОВАНИЯ ДАННЫХ | 2017 |

|

RU2683689C1 |

| Способ криптографического преобразования информации | 2016 |

|

RU2630423C1 |

| СПОСОБ ИТЕРАТИВНОГО КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ ДАННЫХ | 2012 |

|

RU2504911C1 |

| СПОСОБ НЕЛИНЕЙНОГО ТРЕХМЕРНОГО МНОГОРАУНДОВОГО ПРЕОБРАЗОВАНИЯ ДАННЫХ RDOZEN | 2015 |

|

RU2591015C1 |

| СПОСОБ ИТЕРАТИВНОГО ШИФРОВАНИЯ БЛОКОВ ДАННЫХ | 1999 |

|

RU2140714C1 |

| СПОСОБ ИТЕРАТИВНОГО ШИФРОВАНИЯ БЛОКОВ ДВОИЧНЫХ ДАННЫХ | 1999 |

|

RU2144268C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2001 |

|

RU2230438C2 |

Изобретение относится к области информационной безопасности телекоммуникационных систем и может быть использовано для формирования ключей шифрования на основе паролей. Технический результат – обеспечение формирования ключей шифрования с повышенной криптостойкостью. Способ формирования ключа шифрования заключается в том, что формируют случайное число с разрядностью не менее 32 бит, дополнительно формируют исходный пароль в виде цифрового представления символьной или биометрической информации, и из исходного пароля и случайного числа с разрядностью не менее 32 бит формируют псевдослучайное число в виде массива раундовых ключей, для чего их циклически шифруют на заданном числе итераций на криптопреобразователе, после чего массив раундовых ключей проверяют на криптостойкость по критерию «сильного ключа» и одновременно определяют число раундовых ключей, которые не отвечают критерию «сильного ключа» и отбрасываются, и в случае, если число отброшенных раундовых ключей не превышает математически рассчитанное вероятностное число таких ключей в массиве раундовых ключей, то полученный массив раундовых ключей используют в виде ключей шифрования, в противном случае - либо модифицируют пароль, либо модифицируют случайное число, которые используют для получения нового массива раундовых ключей с последующей их проверкой на криптостойкость по критерию «сильного ключа».

Способ формирования ключей шифрования, заключающийся в том, что формируют случайное число с разрядностью не менее 32 бит, отличающийся тем, что дополнительно формируют исходный пароль в виде цифрового представления символьной или биометрической информации, и из исходного пароля и случайного числа с разрядностью не менее 32 бит формируют псевдослучайное число в виде массива раундовых ключей, для чего их циклически шифруют на заданном числе итераций на криптопреобразователе, после чего массив раундовых ключей проверяют на криптостойкость по критерию «сильного ключа» и одновременно определяют число раундовых ключей, которые не отвечают критерию «сильного ключа» и отбрасываются, и в случае, если число отброшенных раундовых ключей не превышает математически рассчитанное вероятностное число таких ключей в массиве раундовых ключей, то полученный массив раундовых ключей используют в виде ключей шифрования, в противном случае - либо модифицируют пароль, либо модифицируют случайное число, которые используют для получения нового массива раундовых ключей с последующей их проверкой на криптостойкость по критерию «сильного ключа».

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ | 2005 |

|

RU2286022C1 |

| СПОСОБ ИТЕРАТИВНОГО КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ ДАННЫХ | 2012 |

|

RU2504911C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2005 |

|

RU2295199C1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| US 5717760, 10.02.1998. | |||

Авторы

Даты

2018-06-05—Публикация

2016-11-22—Подача